Notas de lanzamiento 7.1

Notas de lanzamiento para Red Hat Enterprise Linux 7.17

Resumen

Prefacio

Importante

Nota

Parte I. Nuevas funcionalidades

Capítulo 1. Arquitecturas

1.1. Red Hat Enterprise Linux for POWER, Little Endian

x86_64) e IBM Power Systems.

- Instalación independiente de los medios se ofrece para instalar Red Hat Enterprise Linux en servidores IBM Power Systems en modo little endian. Estos medios están disponibles desde la sección de Descargas de Red Hat Customer Portal.

- Solo los servidores basados en procesadores IBM POWER8 reciben soporte con Red Hat Enterprise Linux for POWER, little endian.

- Actualmente, Red Hat Enterprise Linux para POWER, little endian únicamente recibe soporte como huésped KVM en Red Hat Enteprise Virtualization para Power. La instalación en hardware vacío tiene soporte en la actualidad.

- El gestor de arranque GRUB2 se utiliza en los medios de instalación y para arranque de red. La Guía de instalación ha sido actualizada con instrucciones para configurar un servidor de arranque de red para clientes IBM Power Systems mediante GRUB2.

- Todos los paquetes de software para IBM Power Systems están disponibles tanto para little endian y la variante big endian de Red Hat Enterprise Linux para POWER.

- Los paquetes compilados para Red Hat Enterprise Linux para POWER, little endian usan el código de arquitectura

ppc64le- por ejemplo, gcc-4.8.3-9.ael7b.ppc64le.rpm.

Capítulo 2. Hardware Enablement

2.1. Intel Broadwell Processor and Graphics Support

2.2. Support for TCO Watchdog and I2C (SMBUS) on Intel Communications Chipset 89xx Series

2.3. Intel Processor Microcode Update

0x17 to version 0x1c in Red Hat Enterprise Linux 7.1.

Capítulo 3. Instalación y arranque

3.1. Instalador

Interfaz

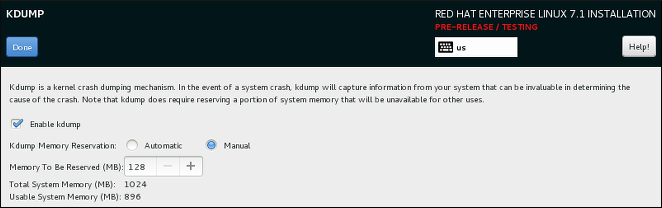

- La interfaz del instalador gráfico ahora contiene una pantalla adicional que permite configurar el mecanismo de volcado de daños de kernel Kdump durante la instalación. Anteriormente, se configuraba después de la instalación mediante la herramienta firstboot , la cual no era accesible sin una interfaz gráfica. Ahora, usted puede configurar Kdump como parte del proceso de instalación en sistemas sin un entorno gráfico. La nueva pantalla se accede desde el menú principal de instalador (Resumen de instalación).

Figura 3.1. Nueva pantalla kdump

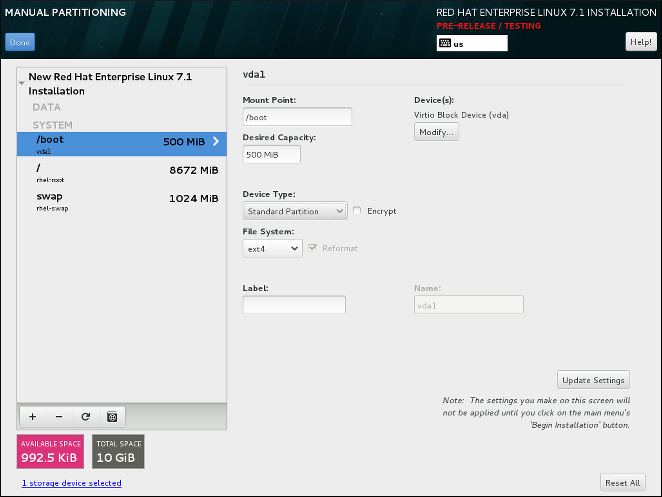

- La pantalla de partición manual ha sido rediseñada para mejorar la experiencia del usuario. Algunos de los controles han sido desplazados a diferentes sitios de la pantalla.

Figura 3.2. Pantalla de partición manual rediseñada

- Configure un puente de red en la pantalla del instalador Red & Nombre de host. Para hacerlo, haga clic en el botón + que está en la parte inferior de la lista de interfaces, seleccione Puente desde el menú, y configure el puente en el diálogo Editar conexión de puente, el cual aparece después. Este diálogo es proporcionado por NetworkManager y se documenta totalmente en la Guía de red Red Hat Enterprise Linux 7.1 .Se han agregado nuevas opciones Kickstart para configuración de puente. Ver los detalles a continuación.

- El instalador ya no utiliza consolas para desplegar registros. En su lugar, todos los registros están en paneles tmux en la consola virtual 1 (

tty1). Para acceder a los registros durante la instalación, presione Ctrl+Alt+F1 para pasar a tmux, y luego use Ctrl+b X para pasar entre diferentes ventanas (remplace X por el número de la ventana en particular como se despliega en la parte inferior de la pantalla).Para volver a la interfaz de instalación gráfica, presione Ctrl+Alt+F6. - La interfaz de línea de comandos para Anaconda ahora incluye ayuda completa. Para verla, use el comando

anaconda -hen un sistema con el paquete anaconda instalado. La interfaz de línea de comandos le permite ejecutar el instalador en un sistema instalado, el cual es útil para instalaciones de imágenes de disco.

Opciones y comandos de Kickstart

- El comando

logvoltiene una nueva opción:--profile=. Use esta opción para especificar el nombre del perfil de configuración para usar con los volúmenes lógicos. Si se utiliza, el nombre se incluirá en los metadatos para el volumen lógico.Los perfiles disponibles sondefaultythin-performancelos cuales se definen en el directorio/etc/lvm/profile. Consulte la página de manuallvm(8)para obtener información adicional. - The behavior of the

--size=and--percent=options of thelogvolcommand has changed. Previously, the--percent=option was used together with--growand--size=to specify how much a logical volume should expand after all statically-sized volumes have been created.Starting with Red Hat Enterprise Linux 7.1,--size=and--percent=can not be used on the samelogvolcommand. - La opción

--autoscreenshotdel comando de kickstartautostepha sido corregido y ahora guarda una instantánea de cada pantalla en el directorio/tmp/anaconda-screenshotsdespués de salir de la pantalla mencionada. Después de que la instalación se complete, estas instantáneas se trasladan a/root/anaconda-screenshots. - El comando

liveimgahora soporta instalación desde archivos tar así como también de imágenes de disco. El archivo tar debe contener el medio de instalación del sistema de archivos de root y el nombre del archivo debe finalizar con.tar,.tbz,.tgz,.txz,.tar.bz2,.tar.gz, o.tar.xz. - Se han agregado nuevas opciones al comando

networkpara configurar puentes de redes. Estas opciones son las siguientes:--bridgeslaves=: Cuando se utiliza esta opción, se creará el puente de red con el nombre de dispositivo especificado con la opción--device=, y se agregarán al puente los dispositivos definidos en la opción--bridgeslaves=. Por ejemplo:network --device=bridge0 --bridgeslaves=em1

network --device=bridge0 --bridgeslaves=em1Copy to Clipboard Copied! Toggle word wrap Toggle overflow --bridgeopts=: Una lista opcional separada por comas de los parámetros para la interfaz en puente. Los valores disponibles son:stp,priority,forward-delay,hello-time,max-age, yageing-time. Para más información sobre estos parámetros, consulte la página de manualnm-settings(5).

- El comando

autoparttiene una nueva opción,--fstype. Esta opción le permite cambiar el tipo de sistema de archivos predeterminado (xfs) cuando utilice la partición automática en un archivo Kickstart. - Several new features were added to Kickstart for better container support. These features include:

repo --install: Esta nueva opción guarda la configuración de repositorio provista en el sistema instalado en el directorio/etc/yum.repos.d/. Sin usar esta opción, un repositorio configurado en un archivo Kickstart, solo estará disponible durante el proceso de instalación, no en el sistema instalado.bootloader --disabled: Esta opción evitará que el gestor de arranque sea instalado.%packages --nocore: Una nueva opción para la sección%packagesde un archivo kickstart que no permita que el sistema instale el grupo de paquetes@core. Esto permite la instalación de sistemas extremadamente mínimos para ser utilizados con los contenedores.

Please note that the described options are only useful when combined with containers, and using the options in a general-purpose installation could result in an unusable system.

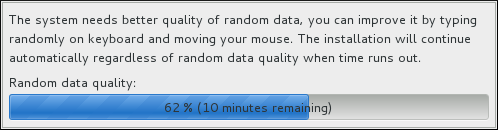

Entropy Gathering for LUKS Encryption

- If you choose to encrypt one or more partitions or logical volumes during the installation (either during an interactive installation or in a Kickstart file), Anaconda will attempt to gather 256 bits of entropy (random data) to ensure the encryption is secure. The installation will continue after 256 bits of entropy are gathered or after 10 minutes. The attempt to gather entropy happens at the beginning of the actual installation phase when encrypted partitions or volumes are being created. A dialog window will open in the graphical interface, showing progress and remaining time.The entropy gathering process can not be skipped or disabled. However, there are several ways to speed the process up:

- If you can access the system during the installation, you can supply additional entropy by pressing random keys on the keyboard and moving the mouse.

- If the system being installed is a virtual machine, you can attach a virtio-rng device (a virtual random number generator) as described in the Red Hat Enterprise Linux 7.1 Virtualization Deployment and Administration Guide.

Figura 3.3. Gathering Entropy for Encryption

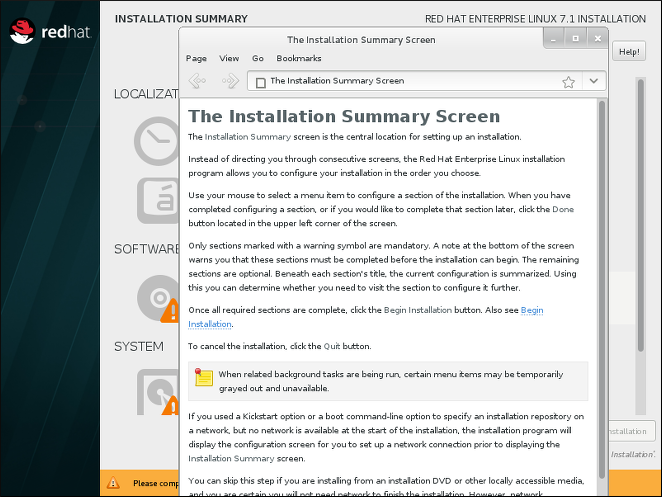

Ayuda incorporada en instalador gráfico

Figura 3.4. Anaconda built-in help

3.2. Gestor de arranque

Capítulo 4. Almacenamiento

Cache LVM

lvm(7) manual page for information on creating cache logical volumes.

- LV cache debe ser un dispositivo de alto nivel. No puede utilizarse como un LV de grupo fino, una imagen de un LV RAID u otros subtipos de LV.

- The cache LV sub-LVs (the origin LV, metadata LV, and data LV) can only be of linear, stripe, or RAID type.

- Las propiedades del LV cache no se pueden cambiar después de la creación. Para cambiar propiedades cache, retire la memoria cache y vuélvala a crear con las propiedades deseadas.

Administración de matriz de almacenamiento con API de libStorageMgmt

libStorageMgmt, una matriz independiente de API, recibe soporte total. La API es estable, consistente, y permite a los desarrolladores manejar programáticamente las diferentes matrices de almacenamiento y utilizar las funcionalidades aceleradas de hardware. Los administradores de sistemas también pueden usar libStorageMgmt para configurar manualmente el almacenamiento y automatizar las tareas de administración de almacenamiento con la interfaz de línea de comandos. Observe que el complemento Targetd no recibe soporte total y permanece como Muestra previa de tecnología.

- NetApp Filer (ontap 7-Mode)

- Nexenta (nstor 3.1.x only)

- SMI-S, para los siguientes proveedores:

- HP 3PAR

- Lanzamiento del SO 3.2.1 o posterior

- EMC VMAX y VNX

- Habilitador de soluciones V7.6.2.48 oposterior

- Proveedor SMI-S V4.6.2.18 hotfix kit o posterior

- Proveedor no incorporado de matriz HDS VSP

- Hitachi Command Suite v8.0 o posterior

libStorageMgmt, consulte el capítulo relevante en la Guía de administración de almacenamiento.

Soporte para LSI Syncro

megaraid_sas para habilitar adaptadores HA-SAS LSI Syncro CS. Aunque el controlador megaraid_sas recibe soporte total para adaptadores anteriores, el uso de este controlador para Syncro CS está disponible como Muestra previa de tecnología. El soporte para este adaptador se puede obtener directamente de LSI, el integrador de sistemas o el distribuidor del sistema. Se recomienda a los usuarios que implementen Syncro CS enRed Hat Enterprise Linux 7.1 provean sus comentarios a Red Hat y LSI. Para obtener más información sobre soluciones LSI Syncro CS, consulte http://www.lsi.com/products/shared-das/pages/default.aspx.

.

Interfaz de programación de aplicaciones LVM

lvm2app.h.

Soporte para DIF/DIX

Mejoramiento de verificación de errores de sintaxis multirrutas del mapeador de dispositivos multirrutas y salida

device-mapper-multipath para verificar de una forma más fiable, el archivo multipath.conf. Como resultado, si multipath.conf contiene líneas que no pueden leerse, device-mapper-multipath reporta un error e ignora estas líneas para evitar una lectura incorrecta.

multipathd show paths format:

- %N y %n para el host y los Nombres de nodos universales de Canal de fibra de destino, respectivamente.

- %R y %r para el host y los Nombres de puerto universal de canal de fibra, respectivamente.

Capítulo 5. Sistemas de archivos

Soporte para sistema de archivos Btrfs

Btrfs (B-Tree) como Muestra previa de tecnología en Red Hat Enterprise Linux 7.1. Este sistema de archivos ofrece funcionalidades de administración avanzada, fiabilidad y escalabilidad. permite a los usuarios crear instantáneas, permite compresión y administración de dispositivos integrados.

OverlayFS

OverlayFS file system service allows the user to "overlay" one file system on top of another. Changes are recorded in the upper fil esystem, while the lower file system becomes read-only. This can be useful because it allows multiple users to share a file system image, for example containers, or when the base image is on read-only media, for example a DVD-ROM.

- It is recommended to use

ext4as the lower file system; the use ofxfsandgfs2file systems is not supported. - SELinux is not supported, and to use OverlayFS, it is required to disable enforcing mode.

Soporte de NFS paralelo

Capítulo 6. Kernel

Soporte para dispositivos de bloque Ceph

libceph.ko y rbd.ko han sido agregados al kernel de Red Hat Enterprise Linux 7.1. Estos módulos RBD de kernel permiten que un host Linux vea un dispositivo de bloque Ceph como una entrada de disco regular que puede ser montada a un directorio y formateada con un sistema de archivos estándar, tales como XFS o ext4.

ceph.ko, en la actualidad no tiene soporte en Red Hat Enterprise Linux 7.1.

Actualizaciones de Flash MCL simultáneas

Parche de kernel dinámico

Crashkernel con más de una CPU

Destino dm-era

Controlador de kernel Cisco VIC

Administración de entropía mejorada en hwrng

rngd debía iniciarse en el huésped y dirigirse al grupo de entropía de kernel de huéspedes. Al iniciar con Red Hat Enterprise Linux 7.1, el paso manual ha sido retirado, El nuevo hilo khwrngd busca entropía desde el dispositivo virtio-rng si la entropía de huéspedes cae por debajo del nivel específico. Al hacer este proceso transparente, ayuda a que todos los huéspedes de Red Hat Enterprise Linux utilicen los beneficios de seguridad mejorada del hardware RNG paravirtualizado provisto por hosts KVM.

Mejoras de rendimiento del programador de balance de carga

Balance newidle mejorado en programador

newidle si hay tareas ejecutables, lo cual conlleva a un mejor rendimiento.

HugeTLB Soporta asignación de Per-Node 1GB Huge Page

hugetlbfs de 1 GB especifique el Nodo de 1 GB que debe ser asignado durante el tiempo de ejecución.

Nuevo mecanismo de bloqueo basado en MCS

spinlock en grandes sistemas, lo cual hace que los spinlocks sean por lo general, más eficientes en Red Hat Enterprise Linux 7.1.

El tamaño de pila del proceso aumentó de 8KB a 16KB

Las funcionalidades unprobe y uretprobe habilitadas en perf y systemtap

uprobe y uretprobe operan correctamente con el comando perf y el script systemtap.

Verificación de consistencia de datos de punta a punta

DRBG en sistemas de 32 bits

Soporte para grandes tamaños de crashkernel

Capítulo 7. Virtualización

Aumento en el número máximo de vCPU en KVM

Soporte para nuevas instrucciones para Intel Core 5a generación en QEMU, KVM y libvirt API

libvirt. De esta manera, los huéspedes KVM pueden usar las siguientes instrucciones y funcionalidades: ADCX, ADOX, RDSFEED, PREFETCHW, y Prevención de acceso en modo de supervisor (SMAP).

Soporte de USB 3.0 para huéspedes KVM

Compresión para el comando dump-guest-memory

dump-guest-memory ofrece soporte para compresión de volcado de daños. Esto hace que los usuarios que no puedan usar el comando virsh dump para requieran menos espacio de disco duro para volcados de daños de huéspedes. Además, guardar un volcado de daños de huésped con frecuencia, toma menos tiempo que guardar uno que no esté comprimido.

Open Virtual Machine Firmware

Mejoras de rendimiento de red en Hyper-V

hypervfcopyd en hyperv-daemons

hypervfcopyd ha sido agregado a los paquetes hyperv-daemons. hypervfcopyd es una implementación de la funcionalidad del servicio de copia de archivos para Linux Guest que se ejecutan en host Hyper-V 2012 R2 . Permite al host copiar un archivo (por VMBUS) en Linux Guest.

Nuevas funcionalidades en libguestfs

libguestfs, un conjunto de herramientas para acceder y modificar imágenes de disco de máquinas virtuales.

virt-builder— una nueva herramienta para construir imágenes de máquinas virtuales. Utilice virt-builder para crear huéspedes de una forma segura y rápida y personalizarlos.

virt-customize— una nueva herramienta para personalizar imágenes de disco de máquinas virtuales. Utilice virt-customize para editar archivos de configuración, ejecutar scripts y establecer contraseñas.

virt-diff— una nueva herramienta para mostrar las diferencias entre los sistemas de archivos de dos máquinas virtuales. Use virt-diff para descubrir fácilmente qué archivos han sido cambiados entre instantáneas.

virt-log— una nueva herramienta para listar archivos de registro desde huéspedes. La herramienta virt-log soporta una variedad de huéspedes incluidos el Linux tradicional, el Linux que usa diarios y el registro de eventos de Windows.

virt-v2v— una nueva herramienta para convertir huéspedes desde un hipervisor externo para ejecutarse en KVM, administrado por libvirt, OpenStack, oVirt, Red Hat Enterprise Virtualization (RHEV), y otros destinos. Actualmente, virt-v2v puede convertir huéspedes Red Hat Enterprise Linux y Windows que se ejecutan en Xen y VMware ESX.

Seguimiento de registro de vuelo

SystemTap to automatically capture qemu-kvm data as long as the guest machine is running. This provides an additional avenue for investigating qemu-kvm problems, more flexible than qemu-kvm core dumps.

RDMA-based Migration of Live Guests

libvirt. As a result, it is now possible to use the new rdma:// migration URI to request migration over RDMA, which allows for significantly shorter live migration of large guests. Note that prior to using RDMA-based migration, RDMA has to be configured and libvirt has to be set up to use it.

Capítulo 8. Agrupamiento

Tiempo de espera de Dynamic Token para Corosync

token_coefficient ha sido agregada a Corosync Cluster Engine. El valor de token_coefficient se utiliza únicamente cuando la sección nodelist se especifica y contiene al menos tres nodos. En tal situación, el tiempo de espera se computa de la siguiente manera:

[token + (amount of nodes - 2)] * token_coefficient

[token + (amount of nodes - 2)] * token_coefficientCorosync manejar la adición y remoción dinámicas de nodos.

Mejoramiento de disyuntor Corosync

auto_tie_breaker de Corosync ha sido mejorada para proporcionar opciones para configuración y modificación de nodos disyuntores más flexibles. Los usuarios ahora pueden seleccionar una lista de nodos que retendrán un cuórum en caso de una división igual de clúster, o elegir que el cuórum será retenido por el nodo con el ID de nodo más bajo o el ID de nodo más alto.

Mejoras para Red Hat High Availability

Red Hat High Availability Add-On soporta las siguientes funcionalidades. Para obtener información sobre funcionalidades, consulte el manual High Availability Add-On Reference.

- Ahora, el comando

pcs resource cleanuppuede restablecer el estatus de recursos yfailcountpara todos los recursos. - Puede especificar un parámetro

lifetimepara el comandopcs resource movepara indicar el tiempo en el que la restricción del recursos que crea este comando permanecerá en vigor. - Utilice el comando

pcs aclpara establecer permisos para usuarios locales para otorgar permisos de solo lectura o de lectura y escritura para configuración de clúster mediante el uso de listas de control de acceso (ACL). - Ahora, el comando

pcs constraintsoporta la configuración de opciones de restricción específicas además de las opciones de recursos generales. - El comando

pcs resource createsoporta el parámetrodisabledpara indicar que el recurso está siendo creado automáticamente. - El comando

pcs cluster quorum unblockevita que el clúster espere por todos los nodos cuando establece un cuórum. - Configure el orden de grupo de recursos con los parámetros

beforeyafterdel comandopcs resource create. - Realice una copia de seguridad la configuración de clúster en un tarball y restaure los archivos de configuración de clúster en todos los nodos desde el respaldo con las opciones

backupyrestoredel comandopcs config.

Capítulo 9. Compilador y herramientas

Soporte de corrección en caliente para Linux en binarios System z

-mhotpatch.

Mejoramiento en la Interfaz de programación de rendimiento (PAPI)

libpfm libraries have been enhanced to provide support for IBM Power8, Applied Micro X-Gene, ARM Cortex A57, and ARM Cortex A53 processors. In addition, the events sets have been updated for Intel Haswell, Ivy Bridge, and Sandy Bridge processors.

OProfile

OpenJDK8

sosreport remplaza a Snap

Soporte GDB para Little-Endian 64-bit PowerPC

Mejora de Tuna

Tuna es una herramienta que ha sido utilizada para ajustar programadores de ajustes, tales como la política del programador, prioridad RT, y afinidad de CPU. Con Red Hat Enterprise Linux 7.1, la Interfaz gráfica de usuario Tuna ha sido mejorada para solicitar autorización de root para ser lanzada, a fin de que el usuario no tenga que ejecutar escritorio como root para invocar la GUI de Tuna. Para obtener más información sobre Tuna, consulte Tuna User Guide.

Capítulo 10. Red

Conexión de red confiable

Funcionalidad SR-IOV en el controlador qlcnic

qlcnic como una muestra previa de tecnología. El soporte para esta funcionalidad será proporcionado directamente por QLogic, y se anima a los clientes a hacer sus comentarios a QLogic y Red Hat. La otra funcionalidad en el controlador qlcnic sigue recibiendo soporte total.

Filtro de paquetes Berkeley

Estabilidad de reloj mejorada

nohz=off a los parámetros de opciones de arranque de kernel en Red Hat Enterprise Linux 7.1 ha mejorado bastante la estabilidad del reloj del sistema y la diferencia en estabilidad del reloj con y sin nohz=off debe ser mucho más pequeña ahora para la mayoría de usuarios. Esto es útil para sincronizar aplicaciones mediante PTP y NTP.

Paquetes libnetfilter_queue

libnetfilter_queue es una biblioteca de espacio de usuario que ofrece una API para paquetes que han estado en cola por el filtro de paquetes de kernel. Habilita la recepción de paquetes en cola desde el subsistema del kernel nfnetlink_queue , al leer los paquetes, rescribir encabezados de paquetes y reinyectar paquetes alterados.

Mejoras en equipo

1.14-1 en Red Hat Enterprise Linux 7.1. Proporciona una cantidad de correcciones de errores y mejoras, en particular, teamd puede ser regenerado automáticamente por systemd, el cual aumenta confiabilidad en general.

Controlador Intel QuickAssist Technology

Soporte LinuxPTP timemaster Support para conmutación entre PTP y NTP

1.4 en Red Hat Enterprise Linux 7.1. Proporciona una cantidad de correcciones de errores y mejoras, en particular, ofrece soporte para conmutación entre los dominios PTP y fuentes NTP mediante la aplicación timemaster. Cuando hay varios dominios PTP disponibles en la red, o se necesita recuperación a NTP, se puede utilizar el programa timemaster para sincronizar el reloj del sistema con todas las fuentes de tiempo disponibles.

initscripts de red

IPv6 en túneles GRE; la dirección interna ahora persiste entre rearranques.

TCP Delayed ACK

ip route quickack.

NetworkManager

lacp_rate ahora tiene soporte en Red Hat Enterprise Linux 7.1. NetworkManager ha sido mejorado para facilitar denominación de dispositivos cuando se renombran las interfaces master con interfaces esclavas.

Espacios de nombres de red y VTI

Almacenamiento de configuración alternativo para MemberOf Plug-In

MemberOf para el Servidor de directorio 389 ahora puede almacenarse en un sufijo asignado a una base de datos de segundo plano. Permite la replicación de la configuración del complemento MemberOf , lo cual facilita al usuario el mantenimiento constante MemberOf en un entorno replicado.

Capítulo 11. Linux Containers

- The ENV instruction in the Dockerfile now supports arguments in the form of ENV name=value name2=value2 ...

- An experimental overlayfs storage driver has been introduced.

- An update is included for CVE-2014-9356: Path traversal during processing of absolute symlinks. Absolute symlinks were not adequately checked for traversal which created a vulnerability via image extraction and/or volume mounts.

- An update is included for CVE-2014-9357: Escalation of privileges during decompression of LZMA (.xz) archives. Docker 1.3.2 added chroot for archive extraction. This created a vulnerability that could allow malicious images or builds to write files to the host system and escape containerization, leading to privilege escalation.

- An update is included for CVE-2014-9358: Path traversal and spoofing opportunities via image identifiers. Image IDs passed either via docker load or registry communications were not sufficiently validated. This created a vulnerability to path traversal attacks wherein malicious images or repository spoofing could lead to graph corruption and manipulation.

/var/lib/docker directory is located on a volume using the B-tree file system (Btrfs).

11.1. Components of docker Formatted Containers

- Contenedor – un entorno de prueba de aplicaciones. Cada contenedor se basa en una imagen que guarda los datos de configuración necesarios. Cuando usted lanza un contenedor desde una imagen, se agrega una capa de escritura en la parte superior de esta imagen. Cada vez que usted envía un contenedor (mediante el comando

docker commit), se agrega una nueva capa de imagen para guardar sus cambios. - Imagen – una instantánea estática de la configuración de contenedores. La imagen es una capa de solo lectura que nunca se modifica, todos los cambios se hacen en la parte superior de la capa de escritura y pueden guardarse únicamente al crear una nueva imagen. Cada imagen depende de una o más imágenes padres.

- Platform Container Image – an image that has no parent. Platform container images define the runtime environment, packages, and utilities necessary for a containerized application to run. The platform image is read-only, so any changes are reflected in the copied images stacked on top of it. See an example of such stacking in Figura 11.1, “Capas de imágenes con el formato Docker”.

- Registro – un repositorio de imágenes. Los registros son repositorios públicos o privados que contienen imágenes disponibles para descargar. Algunos registros permiten a los usuarios cargar imágenes para que puedan estar disponibles para otros.

- Dockerfile – un archivo de configuración con instrucciones de construcción para imágenes de Docker. Dockerfiles proporcionan una forma de automatizar, reutilizar y compartir procedimientos de construcción.

Figura 11.1. Capas de imágenes con el formato Docker

11.2. Advantages of Using Containers

- Rápida implementación de aplicaciones – los contenedores incluyen los requerimientos de tiempo de ejecución mínimos de la aplicación, al reducir su tamaño y permitirles ser implementadas rápidamente.

- Portabilidad a través de máquinas – una aplicación y todas las dependencias que pueden vincularse en un contenedor individual, independiente de la versión de host del kernel de Linux, distribución de plataforma o modelo de desarrollo. Este contenedor puede transferirse a otra máquina que ejecute Docker, y ejecutarse allí sin problemas de compatibilidad.

- Control de versión y reutilización de componentes – puede rastrear versiones sucesivas de un contenedor, inspeccionar diferencias o recuperar versiones anteriores. Los contenedores reutilizan componentes de las capas precedentes, lo cual las hace notablemente más livianas.

- Compartir – puede usar un repositorio remoto para compartir su contenedor. Red Hat proporciona un registro para este propósito y también es posible configurar su propio repositorio privado.

- Huella liviana y gasto mínimo – Las imágenes Docker suelen ser muy pequeñas, lo cual facilita la entrega rápida y reduce el tiempo de implementación de los nuevos contenedores de aplicaciones.

- Mantenimiento simplificado – Docker reduce esfuerzo y riesgo de problemas con dependencias de aplicaciones.

11.3. Comparación con máquinas virtuales

- Puede crear o destruir contenedores de forma rápida y fácil. Las máquinas virtuales requieren instalaciones completas y más recursos de computación para ejecutarse.

- Los contenedores son livianos, por lo tanto, se pueden ejecutar más contenedores que máquinas virtuales en una máquina host.

- Los contenedores comparten recursos de forma eficiente. Las máquinas virtuales están aisladas. Por lo tanto, también pueden ser bastante livianas múltiples variaciones de una aplicación que se ejecuten en contenedores. Por ejemplo, los binarios compartidos no se duplican en el sistema.

- Las máquinas virtuales pueden migrarse cuando aún están en ejecución, sin embargo los contenedores no pueden migrarse cuando se estén ejecutando y deben detenerse antes de pasar de una máquina host a otra máquina host.

11.4. Using Containers on Red Hat Enterprise Linux 7.1

11.5. Containers with the LXC Format Have Been Deprecated

- libvirt-daemon-driver-lxc

- libvirt-daemon-lxc

- libvirt-login-shell

Capítulo 12. Autenticación e interoperatividad

Manual Backup and Restore Functionality

ipa-backup and ipa-restore commands to Identity Management (IdM), which allow users to manually back up their IdM data and restore them in case of a hardware failure. For further information, see the ipa-backup(1) and ipa-restore(1) manual pages or the documentation in the Linux Domain Identity, Authentication, and Policy Guide.

Soporte para migración de WinSync a Trust

ID Views mechanism of user configuration. It enables the migration of Identity Management users from a WinSync synchronization-based architecture used by Active Directory to an infrastructure based on Cross-Realm Trusts. For the details of ID Views and the migration procedure, see the documentation in the Windows Integration Guide.

One-Time Password Authentication

Integración SSSD para Sistema de archivos comunes de Internet

SSSD has been added to configure the way in which the cifs-utils utility conducts the ID-mapping process. As a result, an SSSD client can now access a CIFS share with the same functionality as a client running the Winbind service. For further information, see the documentation in the Windows Integration Guide.

Certificar herramienta de administración de autoridad

ipa-cacert-manage renew command has been added to the Identity management (IdM) client, which makes it possible to renew the IdM Certification Authority (CA) file. This enables users to smoothly install and set up IdM using a certificate signed by an external CA. For details on this feature, see the ipa-cacert-manage(1) manual page.

Aumentó granularidad de control de acceso

Acceso de dominio limitado para usuarios no privilegiados

domains= option has been added to the pam_sss module, which overrides the domains= option in the /etc/sssd/sssd.conf file. In addition, this update adds the pam_trusted_users option, which allows the user to add a list of numerical UIDs or user names that are trusted by the SSSD daemon, and the pam_public_domains option and a list of domains accessible even for untrusted users. The mentioned additions allow the configuration of systems, where regular users are allowed to access the specified applications, but do not have login rights on the system itself. For additional information on this feature, see the documentation in the Linux Domain Identity, Authentication, and Policy Guide.

Configuración de proveedor de datos automático

ipa-client-install ahora configura SSSD como proveedor de datos para el servicio sudo. Esta conducta puede ser inhabilitada con la opción --no-sudo. Además, la opción --nisdomain ha sido agregada para especificar el nombre de dominio NIS para la instalación del cliente de administración de identidad, y la opción --no_nisdomain ha sido agregada para establecer el nombre de dominioNIS. Si ninguna de estas opciones es utilizada, el dominio IPA se utiliza en su lugar.

Uso de proveedores sudo de AD y LDAP

sudo_provider=ad en la sección de dominio del archivo sssd.conf .

32-bit Version of krb5-server and krb5-server-ldap Deprecated

Kerberos 5 Server is no longer distributed, and the following packages are deprecated starting with Red Hat Enterprise Linux 7.1: krb5-server.i686, krb5-server.s390, krb5-server.ppc, krb5-server-ldap.i686, krb5-server-ldap.s390, and krb5-server-ldap.ppc. There is no need to distribute the 32-bit version of krb5-server on Red Hat Enterprise Linux 7, which is supported only on the following architectures: AMD64 and Intel 64 systems (x86_64), 64-bit IBM Power Systems servers (ppc64), and IBM System z (s390x).

Capítulo 13. Seguridad

Guía de seguridad SCAP

oscap command line tool from the openscap-scanner package to verify that the system conforms to the provided guidelines. See the scap-security-guide(8) manual page for further information.

Política SELinux

init_t ahora se ejecutan en el dominio recién agregado unconfined_service_t. Consulte Procesos no confinados en Guía del administrador y usuario SELinux para Red Hat Enterprise Linux 7.1.

Nuevas funcionalidades en OpenSSH

- El intercambio de llave mediante curva elíptica

Diffie-HellmanenCurve25519de Daniel Bernstein no recibe soporte. Este método ahora es el predeterminado tanto el servidor como el cliente lo soportan. - Se agregó soporte para el uso del esquema de firma de curva elíptica

Ed25519como un tipo de llave pública.Ed25519, el cual puede utilizarse para llaves de usuario y de host, ofrece más seguridad y rendimiento queECDSAyDSA. - Se ha agregó un nuevo formato de llave que utiliza la función de derivación de claves

bcrypt(KDF). Este formato es el predeterminado para llavesEd25519, pero también puede solicitarse para otros tipos de llaves. - Se agregó una nueva cifra de transporte,

chacha20-poly1305@openssh.com. Combina la cifra de corriente de Daniel BernsteinChaCha20con el código de autenticación del mensajePoly1305(MAC).

Nuevas funcionalidades en Libreswan

- Se agregaron nuevas cifras.

IKEv2support has been improved.- Se agregó soporte de cadena de certificados intermediarios en

IKEv1eIKEv2. - Se mejoró el manejo de conexión

- Se mejoró la interoperabilidad con sistemas OpenBSD, Cisco, y Android.

- Se mejoró el soporte para systemd.

- Se agregó soporte para

CERTREQen hash y estadísticas de tráfico.

Nuevas funcionalidades en TNC

- The

PT-EAPtransport protocol (RFC 7171) for Trusted Network Connect has been added. - The Attestation Integrity Measurement Collector (IMC)/Integrity Measurement Verifier (IMV) pair now supports the IMA-NG measurement format.

- Se mejoró el soporte de atestación IMV al implementar un nuevo ítem de trabajo TPMRA.

- Se agregó soporte para JSON-based REST API con SWID IMV.

- The SWID IMC can now extract all installed packages from the dpkg, rpm, or pacman package managers using the swidGenerator, which generates SWID tags according to the new ISO/IEC 19770-2:2014 standard.

- The

libtlsTLS 1.2implementation as used byEAP-(T)TLSand other protocols has been extended by AEAD mode support, currently limited toAES-GCM. - Improved (IMV) support for sharing access requestor ID, device ID, and product information of an access requestor via a common

imv_sessionobject. - Varios errores han sido corregidos en los protocolos existentes:

IF-TNCCS(PB-TNC,IF-M(PA-TNC) y en el par:OS IMC/IMV.

Nuevas funcionalidades en GnuTLS

SSL, TLS, y DTLS, ha sido actualizada a la versión 3.3.8, la cual ofrece una cantidad de funcionalidades y mejoras.

- Se ha agregado soporte para

DTLS 1.2. - Se ha agregado soporte para Negociación de protocolo de capas de aplicación (ALPN).

- El rendimiento de paquetes de cifras de curva elíptica ha sido mejorado.

- Se han agregado paquetes de nuevas cifras,

RSA-PSKyCAMELLIA-GCM. - Se ha agregado soporte nativo para el estándar de Módulo de plataforma confiable (TPM).

- Se ha mejorado en varias formas el soporte para tarjetas inteligentes

PKCS#11y módulos de seguridad de hardware (HSM). - Ha sido mejorado en varias formas el cumplimiento con los estándares de seguridad FIPS 140 (Estándares de procesamiento de información federal).

Capítulo 14. Escritorio

Soporte para visuales estéreo Quad-buffered OpenGL

Proveedores de cuenta en línea

org.gnome.online-accounts.whitelisted-providers a GNOME Online Accounts (proporcionado por el paquete gnome-online-accounts). Dicha llave ofrece una lista de proveedores en línea que tienen permiso explícito para ser cargados en el inicio. Al especificar esta llave, los administradores de sistemas pueden activar proveedores apropiados o desactivar de forma selectiva a otros.

Capítulo 15. Mantenimiento y Soporte

Micro reporte autorizado ABRT

abrt-auto-reporting, to easily configure user's Portal credentials necessary to authorize micro-reports.

Capítulo 16. Colecciones de software de Red Hat

scl para proveer un conjunto paralelo de paquetes. Este conjunto habilita el uso de versiones de paquetes alternativos en Red Hat Enterprise Linux. Al usar la herramienta scl, los usuarios pueden elegir la versión del paquete en cualquier momento en el que deseen ejecutarla.

Importante

Capítulo 17. Red Hat Enterprise Linux for Real Time

Parte II. Controladores de dispositivo

Capítulo 18. Actualizaciones de controlador de almacenamiento

- El controlador

hpsaha sido promovido a la versión 3.4.4-1-RH1. - El controlador

qla2xxxha sido promovido a la versión 8.07.00.08.07.1-k1. - The

qla4xxxdriver has been upgraded to version 5.04.00.04.07.01-k0. - El controlador

qlcnicha sido promovido a la versión 5.3.61. - El controlador

netxen_nicha sido promovido a la versión 4.0.82. - El controlador

qlgeha sido promovido a la versión 1.00.00.34. - El controlador

bnx2fcha sido actualizado a la versión 2.4.2. - El controlador

bnx2iha sido promovido a la versión 2.7.10.1. - El controlador

cnicha sido promovido a la versión 2.5.20. - El controlador

bnx2xha sido promovido a la versión 1.710.51-0. - El controlador

bnx2ha sido promovido a la versión 2.2.5. - El controlador

megaraid_sasha sido promovido a la versión 06.805.06.01-rc1. - El controlador

mpt2sasha sido promovido a la versión 18.100.00.00. - El controlador

iprha sido promovido a la versión 2.6.0. - Los paquetes kmod-lpfc han sido agregados a Red Hat Enterprise Linux 7, el cual garantiza mayor estabilidad al usar el controlador Ipfc con Canal de fibra (FC) Y Canal de fibra por adaptadores Ethernet (FCoE). El controlador

lpfcha sido promovido a la versión 0:10.2.8021.1. - El controlador

be2iscsiha sido promovido a la versión 10.4.74.0r. - El controlador

nvmeha sido promovido a la versión 0.9.

Capítulo 19. Actualizaciones de controladores de red

- El controlador

bnaha sido promovido a la versión 3.2.23.0r. - El controlador

cxgb3ha sido promovido a la versión 1.1.5-ko. - El controlador

cxgb3iha sido promovido a la versión 2.0.0. - El controlador

iw_cxgb3ha sido promovido a la versión 1.1. - El controlador

cxgb4ha sido promovido a la versión 2.0.0-ko. - El controlador

cxgb4vfha sido promovido a la versión 2.0.0-ko. - El controlador

cxgb4iha sido promovido a la versión 0.9.4. - El controlador

iw_cxgb4ha sido promovido a la versión 0.1. - El controlador

e1000eha sido promovido a la versión 2.3.2-k. - El controlador

igbha sido promovido a la versión 5.2.13-k. - El controlador

igbvfha sido promovido a la versión 2.0.2-k. - El controlador

ixgbeha sido promovido a la versión 3.19.1-k. - El controlador

ixgbevfha sido promovido a la versión 2.12.1-k. - El controlador

i40eha sido promovido a la versión 1.0.11-k. - El controlador

i40evfha sido promovido a la versión 1.0.1. - El controlador

e1000ha sido promovido a la versión 7.3.21-k8-NAPI. - El controlador

mlx4_enha sido promovido a la versión 2.2-1. - El controlador

mlx4_ibha sido promovido a la versión 2.2-1. - El controlador

mlx5_coreha sido promovido a la versión 2.2-1. - El controlador

mlx5_ibha sido promovido a la versión 2.2-1. - El controlador

ocrdmaha sido promovido a la versión 10.2.287.0u. - El controlador

ib_ipoibha sido promovido a la versión 1.0.0. - El controlador

ib_qibha sido promovido a la versión 1.11. - El controlador

enicha sido promovido a la versión 2.1.1.67. - El controlador

be2netha sido promovido a la versión 10.4r. - El controlador

tg3ha sido promovido a la versión 3.137. - El controlador

r8169ha sido promovido a la versión 2.3LK-NAPI.

Capítulo 20. Actualización de controladores gráficos

- El controlador

vmwgfxha sido promovido a la versión 2.6.0.0.

Parte III. Known Issues

Capítulo 21. Installation and Booting

-

anacondacomponent, BZ#1067868 - Under certain circumstances, when installing the system from the boot DVD or ISO image, not all assigned IP addresses are shown in the network spoke once network connectivity is configured and enabled. To work around this problem, leave the network spoke and enter it again. After re-entering, all assigned addresses are shown correctly.

Capítulo 22. Networking

rsynccomponent, BZ#1082496- The

rsyncutility cannot be run as a socket-activated service because thersyncd@.servicefile is missing from the rsync package. Consequently, thesystemctl start rsyncd.socketcommand does not work. However, runningrsyncas a daemon by executing thesystemctl start rsyncd.servicecommand works as expected.

Capítulo 23. Authentication and Interoperability

bind-dyndb-ldapcomponent, BZ#1139776- The latest version of the

bind-dyndb-ldapsystem plug-in offers significant improvements over the previous versions, but currently has some limitations. One of the limitations is missing support for the LDAP rename (MODRDN) operation. As a consequence, DNS records renamed in LDAP are not served correctly. To work around this problem, restart thenameddaemon to resynchronize data after each MODRDN operation. In an Identity Management (IdM) cluster, restart thenameddaemon on all IdM replicas. ipacomponent, BZ#1186352- When you restore an Identity Management (IdM) server from backup and re-initalize the restored data to other replicas, the Schema Compatibility plug-in can still maintain a cache of the old data from before performing the restore and re-initialization. Consequently, the replicas might behave unexpectedly. For example, if you attempt to add a user that was originally added after performing the backup, and thus removed during the restore and re-initialization steps, the operation might fail with an error, because the Schema Compatibility cache contains a conflicting user entry. To work around this problem, restart the IdM replicas after re-intializing them from the master server. This clears the Schema Compatibility cache and ensures that the replicas behave as expected in the described situation.

ipacomponent, BZ#1188195- Both anonymous and authenticated users lose the default permission to read the

facsimiletelephonenumberuser attribute after upgrading to the Red Hat Enterprise Linux 7.1 version of Identity Management (IdM). To manually change the new default setting and make the attribute readable again, run the following command:ipa permission-mod 'System: Read User Addressbook Attributes' --includedattrs facsimiletelephonenumber

ipa permission-mod 'System: Read User Addressbook Attributes' --includedattrs facsimiletelephonenumberCopy to Clipboard Copied! Toggle word wrap Toggle overflow

Capítulo 24. Desktop

gobject-introspectioncomponent, BZ#1076414- The

gobject-introspectionlibrary is not available in a 32-bit multilib package. Users who wish to compile 32-bit applications that rely on GObject introspection or libraries that use it, such asGTK+orGLib, should use the mock package to set up a build environment for their applications.

Apéndice A. Historia de revisiones

| Historial de revisiones | |||

|---|---|---|---|

| Revisión 1.0-9.3 | Wed Jan 29 2015 | ||

| |||

| Revisión 1.0-9 | Wed Jan 14 2015 | ||

| |||

| Revisión 1.0-8 | Thu Dec 15 2014 | ||

| |||