Note di rilascio per la versione 7.1

Note di rilascio per Red Hat Enterprise Linux 7

Sommario

Prefazione

Importante

Nota

Parte I. caratteristiche di

Capitolo 1. Architetture

1.1. Red Hat Enterprise Linux for POWER, Little Endian

x86_64) e IBM Power Systems.

- In modalità little endian sono disponibili alcuni dispositivi separati per l'installazione di Red Hat Enterprise Linux su server IBM Power Systems. Questi dispositivi sono disponibili dalla sezione Download del Portale clienti di Red Hat.

- Con Red Hat Enterprise Linux for POWER, little endian sono supportati solo server basati su processori IBM POWER8.

- Attualmente Red Hat Enterprise Linux for POWER, little endian è solo supportato come guest KVM in Red Hat Enteprise Virtualization for Power. L'installazione su hardware bare metal non è attualmente supportata.

- Il GRUB2 boot loader viene usato sul dispositivo di installazione per l'avvio di rete. La Installation Guide è stata aggiornata con le informazioni su come impostare un server per l'avvio di rete per client IBM Power Systems che utilzzano GRUB2.

- Tutti i pacchetti software per IBM Power Systems sono dispobinili per entrambe le varianti little endian e big endian di Red Hat Enterprise Linux for POWER.

- Con i pacchetti compilati per Red Hat Enterprise Linux for POWER, little endian utilizza il codice per l'architettura

ppc64le- per esempio, gcc-4.8.3-9.ael7b.ppc64le.rpm.

Capitolo 2. Hardware Enablement

2.1. Intel Broadwell Processor and Graphics Support

2.2. Support for TCO Watchdog and I2C (SMBUS) on Intel Communications Chipset 89xx Series

2.3. Intel Processor Microcode Update

0x17 to version 0x1c in Red Hat Enterprise Linux 7.1.

Capitolo 3. Installazione e avvio

3.1. Programma di installazione

Interfaccia

- L'interfaccia grafica dell'installer ora presenta una schermata aggiuntiva che permette di configurare il meccanismo di crash dumping del kernel Kdump durante l'installazione. In precedenza la configurazione veniva eseguita dopo l'installazione utilizzando firstboot, il quale non era accessibile senza una interfaccia grafica. Ora è possibile configurare Kdump come parte del processo d'installazione sui sistemi senza un ambiente grafico. La nuova schermata è disponibile dal menu principale dell'installer (Sommario installazione).

Figura 3.1. La nuova schermata di Kdump

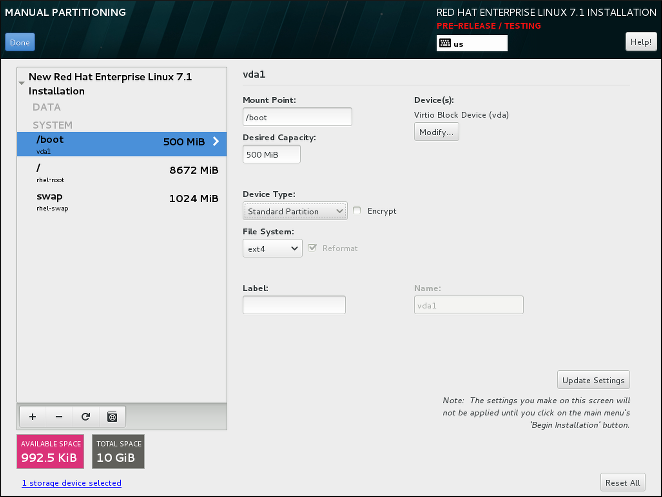

- La schermata di partizionamento manuale è stata modificata in modo da migliorare l'esperienza dell'utente. Alcuni controlli sono stati spostati in altre posizioni.

Figura 3.2. La nuova schermata per il Partizionamento manuale

- È ora possibile configurare un bridge di rete nella schermata Rete & Hostname dell'installer. Per fare questo selezionare + nella parte bassa dell'elenco, selezionare Bridge dal menu e configurare il bridge nel dialogo Modifica connessione del bridge. Questo dialogo è reso disponibile tramite NetworkManager ed è completamente documentato nella Red Hat Enterprise Linux 7.1 Networking Guide.Sono state aggiunte nuove opzioni Kickstart per la configurazione del bridge. Consultare le informazioni di seguito riportate.

- L'installer non utilizza più console multiple per la visualizzazione dei log, tutti i log sono disponibili in tmux tramite la console virtuale 1 (

tty1). Per consultare i log durante l'installazione, premere Ctrl+Alt+F1 per selezionare tmux, e successivamente utilizzare Ctrl+b X per selezionare le finestre desiderate (sostituire X con il numero di una finestra desiderata come riportato nella parte bassa della schermata).Per selezionare l'interfaccia grafica premere Ctrl+Alt+F6. - L'interfaccia a linea di comando per Anaconda include ora le informazioni d'aiuto. Per visualizzarle usare

anaconda -hsu un sistema con il pacchetto anaconda installato. L'interfaccia a linea di comando permette all'utente di eseguire l'installer su un sistema installato, utile per le installazioni dell'immagine del disco.

Opzioni e comandi di kickstart

- Il comando

logvolpresenta una nuova opzione:--profile=. Utilizzare questa opzione per specificare il nome del profilo di configurazione da usare con thin logical volume. Se usato, il nome verrà incluso nei metadati per il volume logico.Per impostazione predefinita i profili disponibili sonodefaultethin-performance, e vengono definiti nella directory/etc/lvm/profile. Consultare la pagina manlvm(8)per informazioni aggiuntive. - The behavior of the

--size=and--percent=options of thelogvolcommand has changed. Previously, the--percent=option was used together with--growand--size=to specify how much a logical volume should expand after all statically-sized volumes have been created.Starting with Red Hat Enterprise Linux 7.1,--size=and--percent=can not be used on the samelogvolcommand. - L'opzione

--autoscreenshotdel comandoautostepè stato corretto, ora è in grado di salvare uno screenshot di ogni schermata nella directory/tmp/anaconda-screenshots. Dopo il completamente dell'installazione gli screenshot verranno spostati in/root/anaconda-screenshots. - Il comando

liveimgora supporta una installazione dai file tar e dalle immagini del disco. Il tar archive deve contenere il file system root del dispositivo d'installazione, e il nome del file deve terminare con.tar,.tbz,.tgz,.txz,.tar.bz2,.tar.gzo.tar.xz. - Sono state aggiunte diverse opzioni al comando

networkper la configurazione dei bridge di rete. Queste opzioni sono:--bridgeslaves=: quando si utilizza questa opzione verrà creato un bridge di rete con il nome del dispositivo specificato con l'opzione--device=. I dispositivi definiti nell'opzione--bridgeslaves=verranno aggiunti al bridge. Per esempio:network --device=bridge0 --bridgeslaves=em1

network --device=bridge0 --bridgeslaves=em1Copy to Clipboard Copied! Toggle word wrap Toggle overflow --bridgeopts=: Un elenco opzionale di parametri separati da virgole per l'interfaccia del bridge. I valori possibili sonostp,priority,forward-delay,hello-time,max-ageeageing-time. Per informazioni sui parametri consultare le pagine man dinm-settings(5).

- Il comando

autopartha una nuova opzione,--fstype. Questa opzione permette di modificare il tipo di file system predefinito (xfs) quando si utilizza il partizionamento automatico in un file Kickstart. - Several new features were added to Kickstart for better container support. These features include:

repo --install: Questa nuova opzione salva la configurazione del repository sul sistema installato all'interno della directory/etc/yum.repos.d/. Se questa opzione non viene utilizzata, il repository configurato in un file Kickstart risulterà disponibile solo durante il processo d'installazione e non sul sistema installato.bootloader --disabled: Questa opzione impedirà l'installazione del boot loader.%packages --nocore: Una nuova opzione per la sezione%packagesdi un file Kickstart la quale impedisce al sistema di installare il gruppo di pacchetti@core. Questa impostazione installa un sistema minimo per un utilizzo dei container.

Please note that the described options are only useful when combined with containers, and using the options in a general-purpose installation could result in an unusable system.

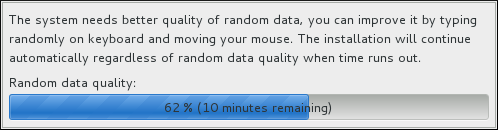

Entropy Gathering for LUKS Encryption

- If you choose to encrypt one or more partitions or logical volumes during the installation (either during an interactive installation or in a Kickstart file), Anaconda will attempt to gather 256 bits of entropy (random data) to ensure the encryption is secure. The installation will continue after 256 bits of entropy are gathered or after 10 minutes. The attempt to gather entropy happens at the beginning of the actual installation phase when encrypted partitions or volumes are being created. A dialog window will open in the graphical interface, showing progress and remaining time.The entropy gathering process can not be skipped or disabled. However, there are several ways to speed the process up:

- If you can access the system during the installation, you can supply additional entropy by pressing random keys on the keyboard and moving the mouse.

- If the system being installed is a virtual machine, you can attach a virtio-rng device (a virtual random number generator) as described in the Red Hat Enterprise Linux 7.1 Virtualization Deployment and Administration Guide.

Figura 3.3. Gathering Entropy for Encryption

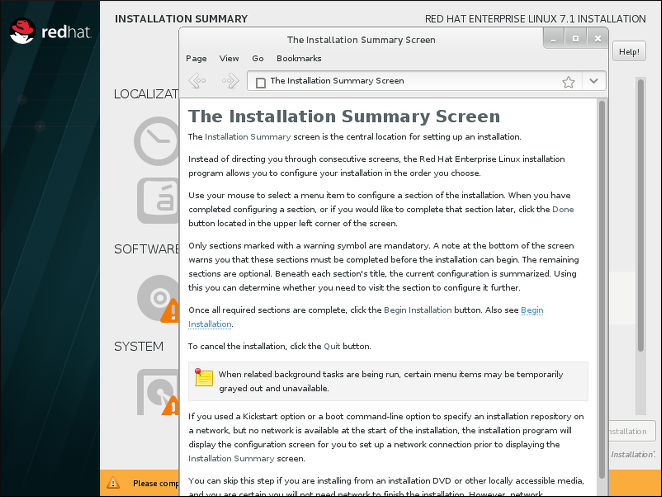

Aiuto interno nell'installer grafico

Figura 3.4. Anaconda built-in help

3.2. Boot loader

Capitolo 4. Storage

Cache LVM

lvm(7) manual page for information on creating cache logical volumes.

- La cache LV deve essere un dispositivo di livello superiore, non può essere usata come thin-pool LV, immagine di un RAID LV o qualsiasi altro tipo di LV secondario.

- The cache LV sub-LVs (the origin LV, metadata LV, and data LV) can only be of linear, stripe, or RAID type.

- Le proprietà di una cache LV non possono essere modificate dopo la creazione. Per la modifica delle proprietà, rimuovere la cache e ricrearla con le proprietà desiderate.

Gestione array di archiviazione con libStorageMgmt API

libStorageMgmt, una API indipendente per l'array di archiviazione. L'API disponibile è stabile e uniforme e permette agli sviluppatori di gestire in modo programmatico diversi array, usufruendo altresì delle caratteristiche di accelerazione hardware fornite. Gli amministratori di sistemi possono utilizzare libStorageMgmt per configurare manualmente lo storage e automatizzare i compiti di gestione con il Command Line Interface incluso. Da ricordare che il plug-in Targetd non è completamente supportato e rimane una Anteprima di tecnologia.

- Filtro NetApp (ontap 7-Mode)

- Nexenta (solo nstor 3.1.x)

- SMI-S, per i seguenti rivenditori:

- HP 3PAR

- OS versione 3.2.1 o più recente

- EMC VMAX e VNX

- Solutions Enabler V7.6.2.48 o versione più recente

- SMI-S Provider V4.6.2.18 hotfix kit o versione più recente

- Provider HDS VSP Array non-embedded

- Hitachi Command Suite v8.0 o versione più recente

libStorageMgmt consultare il capitolo rilevante nella Storage Administration Guide.

Supporto per LSI Syncro

megaraid_sas per abilitare gli adattatori LSI Syncro CS high-availability direct-atteched storage (HA-DAS). Mentre il driver megaraid_sas è completamente supportato per adattatori precedenti abilitati, l'uso di questi driver per Syncro CS è disponibile come Anteprima di Tecnologia. Il supporto per questo adattatore verrà fornito direttamente da LSI, l'integratore del sistema, o dal rivenditore. Incoraggiamo gli utenti che implementano Syncro CS su Red Hat Enterprise Linux 7.1, di inviare il proprio feedback a Red Hat e LSI. Per maggiori informazioni sulle soluzioni LSI Syncro CS, consultare http://www.lsi.com/products/shared-das/pages/default.aspx.

LVM Application Programming Interface

lvm2app.h.

Supporto DIF/DIX

Output e controllo errore della sintassi del device-mapper-multipath migliorati

device-mapper-multipath è stato migliorato per la verifica più efficace del file multipath.conf. Ne risulta che se multipath.conf presenta una riga che non può essere analizzata, device-mapper-multipath riporta l'errore ignorando la riga, evitando così una analisi incorretta.

multipathd show paths format:

- %N e %n rispettivamente per l'host e i nomi del Fibre Channel World Wide Node target.

- %R e %r rispettivamente per l'host e i nomi del Fibre Channel World Wide Port target.

Capitolo 5. File Systems

Supporto per il file system Btrfs

Btrfs (B-Tree) è supportato come Anteprima di tecnologia in Red Hat Enterprise Linux 7.1, esso offre funzionalità avanzate di gestione, affidabilità e scalabilità. Permette altresì agli utenti di creare istantanee e di avere una gestione del dispositivo integrato e processi di compressione.

OverlayFS

OverlayFS file system service allows the user to "overlay" one file system on top of another. Changes are recorded in the upper fil esystem, while the lower file system becomes read-only. This can be useful because it allows multiple users to share a file system image, for example containers, or when the base image is on read-only media, for example a DVD-ROM.

- It is recommended to use

ext4as the lower file system; the use ofxfsandgfs2file systems is not supported. - SELinux is not supported, and to use OverlayFS, it is required to disable enforcing mode.

Supporto di Parallel NFS

Capitolo 6. Kernel

Supporto per i dispositivi a blocchi Ceph

libceph.ko e rbd.ko sono stati aggiunti al kernel di Red Hat Enterprise Linux 7.1. I suddetti moduli permettono ad un host di Linux di riconoscere un dispositivo a blocchi Ceph come voce del dispositivo a disco regolare, da montare su una directory formattata con un file system standard, ad esempio XFS o ext4.

ceph.ko, non è attualmente supportato in Red Hat Enterprise Linux 7.1.

Aggiornamenti simultanei Flash MCL

Patch del kernel dinamico

Crashkernel con più di una 1 CPU

Target dm-era

Driver del kernel Cisco VIC

Migliaramento gestione entropia in hwrng

rngd aveva la necessità di essere riavviato all'interno del guest, e direzionato nel pool dell'antropia del kernel. Con Red Hat Enterprise Linux 7.1, è stata rimossa la fase manuale. Un nuovo thread khwrngd è in grado di ottenere l'antropia dal dispositivo virtio-rng, se il livello di antropia del guest è inferiore a un valore specifico. La trasparenza di questo processo apporta benefici sulla sicurezza a tutti i guest di Red Hat Enterprise Linux, grazie alla disponibilità di hardware RNG paravirtualizzato fornito dagli host KVM.

Miglioramento prestazioni Load-Balancing dello Scheduler

newidle Balance migliorato nello scheduler

newidle balance code, se in presenza di compiti eseguibili, migliorando così le prestazioni generali.

HugeTLB supporta l'allocazione di pagine 1GB Huge per-nodo

hugetlbfs da 1GB è in grado di specificare il nodo Non-Uniform Memory Access (NUMA) al quale assegnare 1GB durante il runtime.

Nuovo meccanismo di locking basato su MCS

spinlock nei sistemi molto grandi, aumentando così l'efficienza di spinlocks con Red Hat Enterprise Linux 7.1.

Dimensione Stack del processo aumentata da 8KB a 16KB

Funzionalità uprobe e uretprobe abilitate in perf e systemtap

uprobe e uretprobe funzionano correttamente con il comando perf e lo script systemtap.

Controllo consistenza dati End-To-End

DRBG su sistemi a 32-Bit

Supporto per dimensioni crashkernel molto grandi

Capitolo 7. Virtualizzazione

Aumentato il numero massimo di vCPU in KVM

Supporto 5th Generation Intel Core New Instructions in QEMU, KVM e libvirt API

libvirt API. Ciò permette ai guest KVM di usare le seguenti istruzioni e funzionalità: ADCX, ADOX, RDSFEED, PREFETCHW e supervisor mode access prevention (SMAP).

Supporto USB 3.0 per guest KVM

Compressione per il comando dump-guest-memory

dump-guest-memory supporta ora la compressione crash dump. Questa impostazione permette agli utenti non in grado di utilizzare virsh dump, di usare una quantità minore di spazio del disco fisso per operazioni crash dump del guest. Altresì, la memorizzazione di un crash dump compresso del guest richiderà una quantità di tempo minore rispetto alla stessa operazione con un crash dump non compresso.

Open Virtual Machine Firmware

Migliorate le prestazioni di rete su Hyper-V

hypervfcopyd in hyperv-daemons

hypervfcopyd è stato aggiunto ai pacchetti hyperv-daemons. hypervfcopyd è una implementazione della funzionalità del servizio di copiatura del file per i guest di Linux eseguiti su host Hyper-V 2012 R2. Ora un host sarà in grado di copiare un file (attraverso VMBUS) nel guest di Linux.

Nuove funzioni in libguestfs

libguestfs, un insieme di strumenti per l'accesso e la modifica delle immagini del disco di una macchina virtuale.

virt-builder— un nuovo strumento per la compilazione delle immagini della macchina virtuale. Usare virt-builder per una creazione veloce e sicura di guest, e per la loro personalizzazione.

virt-customize— un nuovo strumento per la personalizzaizone delle immagini del disco della macchina virtuale. Usare virt-customize per installare pacchetti, modificare i file di configurazione eseguire gli script e impostare le password.

virt-diff— un nuovo strumento per mostrare le differenze tra i file system di due macchine virtuali. Usare virt-diff per sapere quali sono i file modificati nelle istantanee.

virt-log— un nuovo strumento per elencare i file di log dei guest. virt-log supporta una varietà di guest inclusi quelli tradizionali di Linux, Linux con journal e log di eventi di Windows.

virt-v2v— un nuovo strumento per la conversione dei guest da un hypervisor esterno per l'esecuzione su KVM, gestito da libvirt, OpenStack, oVirt, Red Hat Enterprise Virtualization (RHEV) e altri target. Attualmente virt-v2v è in grado di convertire guest Red Hat Enterprise Linux e Windows in esecuzione su Xen e VMware ESX.

Flight Recorder Tracing

SystemTap to automatically capture qemu-kvm data as long as the guest machine is running. This provides an additional avenue for investigating qemu-kvm problems, more flexible than qemu-kvm core dumps.

RDMA-based Migration of Live Guests

libvirt. As a result, it is now possible to use the new rdma:// migration URI to request migration over RDMA, which allows for significantly shorter live migration of large guests. Note that prior to using RDMA-based migration, RDMA has to be configured and libvirt has to be set up to use it.

Capitolo 8. Clustering

Dynamic Token Timeout per Corosync

token_coefficient al Corosync Cluster Engine. token_coefficient viene usato solo quando si specifica la sezione nodelist e sono presenti un minimo di tre nodi. In questa setuazione il timeout del token è il seguente:

[token + (amount of nodes - 2)] * token_coefficient

[token + (amount of nodes - 2)] * token_coefficientCorosync di gestire l'aggiunta e la rimozione dinamiche dei nodi.

MIglioramenti del Corosync Tie Breaker

auto_tie_breaker di Corosync è stato migliorato, ora è possibile utilizzare le opzioni necessarie per processi di modifica e configurazione più flessibili dei nodi tie breaker. Gli utenti sono ora in grado di selezionare un elenco di nodi per garantire un quorum in presenza di una condizione cluster split, oppure se mantenere un quorum su un nodo con l'ID più basso o più alto.

Miglioramenti al Red Hat High Availability

Red Hat High Availability Add-On supporta ora le seguenti funzionalità. Per informazioni aggiuntive consultare il manuale High Availability Add-On Reference.

- Il comando

pcs resource cleanupè in grado ora di resettare lo stato efailcountper tutte le risorse. - È possibile specificare un parametro

lifetimeper il comandopcs resource move, e indicare così il periodo di tempo per un vincolo delle risorse, permesso a questo comando. - Usare il comando

pcs aclper impostare i permessi degli utenti locali abilitandoli ad un accesso, di sola lettura o sola scrittura, alla configurazione del cluster tramite l'access control list (ACL). - Il comando

pcs constraintsupporta ora la configurazione di opzioni specifiche oltre a quelle generali per le risorse. - Il comando

pcs resource createsupporta il parametrodisabledper indicare che la risorsa creata non sarà automaticamente avviata. - Il comando

pcs cluster quorum unblockimpedisce al cluster di attendere tutti i nodi quando stabilisce un quorum. - È possibile configurare l'ordine del gruppo di risorse con i parametri

beforeeafterdel comandopcs resource create. - È possibile eseguire il backup della configurazione del cluster usando un tarball e ripristinando i file di configurazione del cluster su tutti i nodi dal backup, con le opzioni

backuperestoredel comandopcs config.

Capitolo 9. Compiler e strumenti

Supporto hot-patching per Linux sui binari System z

-mhotpatch.

Miglioramenti Performance Application Programming Interface

libpfm libraries have been enhanced to provide support for IBM Power8, Applied Micro X-Gene, ARM Cortex A57, and ARM Cortex A53 processors. In addition, the events sets have been updated for Intel Haswell, Ivy Bridge, and Sandy Bridge processors.

OProfile

OpenJDK8

sosreport sostituisce snap

Supporto GDB per Little-Endian 64-bit PowerPC

Miglioramento di Tuna

Tuna è uno strumento utilizzabile per il miglioramento dei parametri dello scheduler come la politica, la priorità RT e l'affinità della CPU. Con Red Hat Enterprise Linux 7.1 la GUI di Tuna è stata migliorata per richiedere l'autorizzazione ai permessi root quando avviata, in questo modo l'utente non avrà la necessità di eseguire il desktop come utente root per invocare la GUI di Tuna. Per maggiori informazioni su Tuna consultare la Tuna User Guide.

Capitolo 10. Networking

Trusted Network Connect

Funzione SR-IOV nel driver qlcnic

qlcnic come Anteprima di Tecnologia il supporto per il Single Root I/O virtualization (SR-IOV). Il supporto per questa funzione verrà fornito direttamente da QLogic. Esortiamo gli utenti a fornire il loro feedback a QLogic e Red Hat. Altre funzioni presenti nel driver qlcnic sono ancora supportate.

Berkeley Packet Filter

Stabilità migliorata dell'orologio

nohz=off ai parametri per l'opzione d'avvio del kernel. Tuttavia l'implementazione di nuovi miglioramenti del kernel con la release di Red Hat Enterprise Linux 7.1, hanno apportato una maggiore stabilità dell'orologio del sistema, e la differenza in stabilità con o senza nohz=off dovrebbe essere minima per la maggior parte degli utenti. Ciò è molto utile per applicazioni per la sincronizzazione dell'ora con PTP e NTP.

Pacchetti libnetfilter_queue

libnetfilter_queue è una libreria per lo spazio utente in grado di fornire una API ai pacchetti messi in coda dal filtro del kernel. Esso è in grado di abilitare la ricezione dei pacchetti messi in coda dal sottosistema nfnetlink_queue del kernel, l'analisi dei pacchetti, la modifica delle intestazioni dei pacchetti e il reinserimento dei pacchetti modificati.

Miglioramenti collaborazione

1.14-1 in Red Hat Enterprise Linux 7.1. Sono ora disponibili diverse correzioni e miglioramenti, in particolare, teamd può essere rigenerato automaticamente da systemd, aumentandone notevolmente l'affidabilità.

Driver Intel QuickAssist Technology

Supporto LinuxPTP timemaster per il failover tra PTP e NTP

1.4 in Red Hat Enterprise Linux 7.1. Sono ora disponibili diverse correzioni e miglioramenti, in particolare, supporto per il failover tra i domini PTP e i sorgenti NTP che utilizzano l'applicazione timemaster. In presenza di domini PTP multipli sulla rete, o per il ripristino di NTP, usare il programma timemaster per sincronizzare l'orologio del sistema su tutti i sorgenti dell'ora disponibili.

initscripts di rete

IPv6 nei tunnel GRE: l'indirizzo interno ora è persistente durante i processi di riavvio.

TCP Delayed ACK

ip route quickack per poterlo abilitare.

NetworkManager

lacp_rate in Red Hat Enterprise Linux 7.1. NetworkManager è stato migliorato per facilitare la modifica dei nomi durante il processo di modifica dei nomi delle interfacce master con interfacce slave.

Spazi nomi di rete e VTI

Storage per la configurazione alternativa del plug-in MemberOf

MemberOf per la Directory Server 389 può essere ora archiviata in un suffisso mappato ad un database back-end. Questa impostazione permette alla configurazione del plug-in di MemberOf di essere replicata, facilitando così il mantenimento di una configurazione di MemberOf costante in un ambiente replicato da parte di un utente.

Capitolo 11. Linux Containers

- The ENV instruction in the Dockerfile now supports arguments in the form of ENV name=value name2=value2 ...

- An experimental overlayfs storage driver has been introduced.

- An update is included for CVE-2014-9356: Path traversal during processing of absolute symlinks. Absolute symlinks were not adequately checked for traversal which created a vulnerability via image extraction and/or volume mounts.

- An update is included for CVE-2014-9357: Escalation of privileges during decompression of LZMA (.xz) archives. Docker 1.3.2 added chroot for archive extraction. This created a vulnerability that could allow malicious images or builds to write files to the host system and escape containerization, leading to privilege escalation.

- An update is included for CVE-2014-9358: Path traversal and spoofing opportunities via image identifiers. Image IDs passed either via docker load or registry communications were not sufficiently validated. This created a vulnerability to path traversal attacks wherein malicious images or repository spoofing could lead to graph corruption and manipulation.

/var/lib/docker directory is located on a volume using the B-tree file system (Btrfs).

11.1. Components of docker Formatted Containers

- Container - un sandbox delle applicazioni. Ogni container si basa su una immagine che contiene i dati necessari per la configurazione. Al momento di lanciare un container da una immagine, un livello modificabile viene aggiunto sopra l'immagine. Ogni qualvolta che si esegue il commit di un container (tramite il comando

docker commit), verrà aggiunto un nuovo livello per l'archiviazione delle modifiche. - Image – una istantanea statica della configurazione del container. L'immagine è un livello "in sola lettura" che non potrà mai essere modificato, tutte le modifiche verranno eseguite nel livello più alto modificabile, e verranno archiviate solo tramite la creazione di una nuova immagine. Ogni immagine dipende da una o più immagini genitore.

- Platform Container Image – an image that has no parent. Platform container images define the runtime environment, packages, and utilities necessary for a containerized application to run. The platform image is read-only, so any changes are reflected in the copied images stacked on top of it. See an example of such stacking in Figura 11.1, «Livelli immagine con formato Docker».

- Registro – un repository di immagini. I registri sono repository pubblici o privati che contengono immagini disponibili per il download. Alcuni registri permettono agli utenti di caricare le immagini e renderle disponibili ad altri.

- Dockerfile – un file di configurazione con informazioni sulla compilazione per le immagini Docker. Dockerfiles forniscono un modo per automatizzare, riutilizzare e condividere le procedure di compilazione.

Figura 11.1. Livelli immagine con formato Docker

11.2. Advantages of Using Containers

- Implementazione rapida delle applicazioni – i container includono requisiti minimi di runtime delle applicazioni, riducendone la dimensione e velocizzando i tempi di una implementazione.

- Portabilità su diverse macchine – una applicazione in grado con tutte le sue dipendenze, di essere raggruppata in un container indipendente dalla versione host del kernel Linux, dalla distribuzione della piattaforma o modello di implementazione. Questo container può essere trasferito su una macchina diversa che esegue Docker, ed eseguito senza alcun problema di compatibilità.

- Controllo versione e riutilizzo del componente – è possibile tracciare versioni successive di un container, controllarne le differenze o ripristinare le versioni precedenti. I container riutilizzano i componenti dei livelli precedenti, semplificandoli notevolmente.

- Condivisione – è possibile riutilizzare un repository remoto per la condivisione del container con altri. Red Hat fornisce un registro per questo tipo di processo. È possibile altresì configurare un repository privato.

- Footprint semplice e overhead minimo – Le immagini Docker sono generalmente piccole, ciò ne facilita la disponibilità e riduce i tempi di implementazione di nuovi container di applicazioni.

- Gestione semplificata – Docker riduce gli sforzi e i rischi derivati dalle dipendenze delle applicazioni.

11.3. Confronto con le macchine virtuali

- È possibile creare o eliminare facilmente i container. Le macchine virtuali invece hanno bisogno di installazioni complete e richiedono un numero maggiore di risorse informatiche per l'esecuzione.

- I container sono molto semplici, e per questo motivo è possibile eseguire simultaneamente più container di macchine virtuali su una macchina host.

- I container condividono le risorse in modo più efficiente. Le macchine virtuali sono isolate. Per questo motivo è possibile semplificare l'uso di versioni multiple di una applicazione in esecuzione nei container. Per esempio, i binari condivisi non sono duplicati sul sistema.

- È possibile migrare le macchine virtuali durante la loro esecuzione, tuttavia i container non possono essere migrati se prima non sono stati arrestati. Solo dopo il loro arresto sarà possibile spostarli tra le macchine host.

11.4. Using Containers on Red Hat Enterprise Linux 7.1

11.5. Containers Using the libvirt-lxc Tooling Have Been Deprecated

- libvirt-daemon-driver-lxc

- libvirt-daemon-lxc

- libvirt-login-shell

Capitolo 12. Autenticazione ed interoperatibilità

Manual Backup and Restore Functionality

ipa-backup and ipa-restore commands to Identity Management (IdM), which allow users to manually back up their IdM data and restore them in case of a hardware failure. For further information, see the ipa-backup(1) and ipa-restore(1) manual pages or the documentation in the Linux Domain Identity, Authentication, and Policy Guide.

Supporto per la migrazione da WinSync a Trust

ID Views mechanism of user configuration. It enables the migration of Identity Management users from a WinSync synchronization-based architecture used by Active Directory to an infrastructure based on Cross-Realm Trusts. For the details of ID Views and the migration procedure, see the documentation in the Windows Integration Guide.

One-Time Password Authentication

Integrazione SSSD per il Common Internet File System

SSSD has been added to configure the way in which the cifs-utils utility conducts the ID-mapping process. As a result, an SSSD client can now access a CIFS share with the same functionality as a client running the Winbind service. For further information, see the documentation in the Windows Integration Guide.

Strumento di gestione del Certificate Authority

ipa-cacert-manage renew command has been added to the Identity management (IdM) client, which makes it possible to renew the IdM Certification Authority (CA) file. This enables users to smoothly install and set up IdM using a certificate signed by an external CA. For details on this feature, see the ipa-cacert-manage(1) manual page.

Migliorata la granularità per il controllo d'accesso

Accesso al dominio limitato per utenti non privilegiati

domains= option has been added to the pam_sss module, which overrides the domains= option in the /etc/sssd/sssd.conf file. In addition, this update adds the pam_trusted_users option, which allows the user to add a list of numerical UIDs or user names that are trusted by the SSSD daemon, and the pam_public_domains option and a list of domains accessible even for untrusted users. The mentioned additions allow the configuration of systems, where regular users are allowed to access the specified applications, but do not have login rights on the system itself. For additional information on this feature, see the documentation in the Linux Domain Identity, Authentication, and Policy Guide.

Configurazione del provider dei dati automatica

ipa-client-install ora configura per impostazione predefinita SSSD come provider dei dati per il servizio sudo. È possibile disabilitare questo processo usando l'opzione --no-sudo. È stata aggiunta altresì una opzione --nisdomain per specificare il nome del dominio NIS per l'installazione del client Identity Management, e l'opzione --no_nisdomain per impedire l'impostazione del nome del dominio NIS. Se non utilizzate queste due opzioni verrà implementato il dominio IPA.

Utilizzo provider sudo AD e LDAP

sudo_provider=ad nella sezione del dominio del file sssd.conf.

32-bit Version of krb5-server and krb5-server-ldap Deprecated

Kerberos 5 Server is no longer distributed, and the following packages are deprecated starting with Red Hat Enterprise Linux 7.1: krb5-server.i686, krb5-server.s390, krb5-server.ppc, krb5-server-ldap.i686, krb5-server-ldap.s390, and krb5-server-ldap.ppc. There is no need to distribute the 32-bit version of krb5-server on Red Hat Enterprise Linux 7, which is supported only on the following architectures: AMD64 and Intel 64 systems (x86_64), 64-bit IBM Power Systems servers (ppc64), and IBM System z (s390x).

Capitolo 13. Sicurezza

SCAP Security Guide

oscap command line tool from the openscap-scanner package to verify that the system conforms to the provided guidelines. See the scap-security-guide(8) manual page for further information.

Politica di SELinux

init_t, ora vengono eseguiti in un nuovo dominio unconfined_service_t. Consultare il capitolo Processi non confinati nella SELinux User's and Administrator's Guide di Red Hat Enterprise Linux 7.1.

Nuove funzioni in OpenSSH

- Lo scambio di chiavi con elliptic-curve

Diffie-HellmaninCurve25519di Daniel Bernstein è ora supportato. Questo metodo è quello predefinito previo supporto disponibile sia sul server che sul client. - È stato aggiunto il supporto per l'utilizzo dello schema di firma elliptic-curve

Ed25519come tipo di chiave pubblica.Ed25519, utilizzabile sia per gli utenti che per le chiavi dell'host, offre una maggiore sicurezza e migliori prestazioni rispetto aECDSAeDSA. - È stato aggiunto un nuovo formato di chiave-privata il quale utilizza la funzione

bcryptkey-derivation (KDF). Per impostazione predefinita questo formato viene usato per le chiaviEd25519ma può essere richiesto per altri tipi di chiavi. - È stato aggiunto un nuovo cifrario per il trasporto

chacha20-poly1305@openssh.com. Esso combinaChaCha20di Daniel Bernstein e ilPoly1305message authentication code (MAC).

Nuove funzioni in Libreswan

- Sono stati aggiunti nuovi tipi di cifrari

IKEv2support has been improved.- È stato aggiunto il supporto per la catena del certificato intermediario in

IKEv1eIKEv2. - È stata migliorata la gestione dei collegamenti.

- È stata migliorata l'interoperabilità con i sistemi OpenBSD, Cisco e Android.

- È stato migliorato il supporto per systemd.

- È stato aggiunto il supporto per

CERTREQe per le statistiche del traffico.

Nuove funzioni in TNC

- The

PT-EAPtransport protocol (RFC 7171) for Trusted Network Connect has been added. - The Attestation Integrity Measurement Collector (IMC)/Integrity Measurement Verifier (IMV) pair now supports the IMA-NG measurement format.

- Il supporto per l'Attestation IMV è stato migliorato tramite l'implementazione di un nuovo elemento di lavoro TPMRA.

- È stato aggiunto il supporto per una REST API basata su JSON con SWID IMV.

- The SWID IMC can now extract all installed packages from the dpkg, rpm, or pacman package managers using the swidGenerator, which generates SWID tags according to the new ISO/IEC 19770-2:2014 standard.

- The

libtlsTLS 1.2implementation as used byEAP-(T)TLSand other protocols has been extended by AEAD mode support, currently limited toAES-GCM. - Improved (IMV) support for sharing access requestor ID, device ID, and product information of an access requestor via a common

imv_sessionobject. - Numerosi bug sono stati corretti nei protocolli esistenti

IF-TNCCS(PB-TNC,IF-M(PA-TNC)) e nella coppiaOS IMC/IMV.

Nuove funzioni in GnuTLS

SSL, TLS e DTLS è stata aggiornata alla versione 3.3.8, ora sono disponibili nuove funzioni e miglioramenti:

- È stato aggiunto il supporto per

DTLS 1.2. - È stato aggiunto il supporto per Application Layer Protocol Negotiation (ALPN).

- Sono state migliorate le prestazioni delle suite del cifrario elliptic-curve.

- Sono state aggiunte nuove suite del cifrario,

RSA-PSKeCAMELLIA-GCM. - È stato aggiunto il supporto nativo per lo standard Trusted Platform Module (TPM).

- È stato migliorato il supporto per le

PKCS#11smart card e per gli hardware security module (HSM). - Miglioramenti apportati per la conformità agli standard di sicurezza FIPS 140 (Federal Information Processing Standards).

Capitolo 14. Desktop

Supporto per le immagini Quad-buffered OpenGL Stereo

Provider di account online

org.gnome.online-accounts.whitelisted-providers, è stata aggiunta su GNOME Online Accounts (resa disponibile tramite il pacchetto gnome-online-accounts). Questa chiave fornisce un elenco di provider per account online caricabili all'avvio. Specificando questa chiave gli amministratori di sistema possono abilitare provider specifici o disabilitarne altri.

Capitolo 15. Supporto e gestione

ABRT Authorized Micro-Reporting

abrt-auto-reporting, to easily configure user's Portal credentials necessary to authorize micro-reports.

Capitolo 16. Red Hat Software Collection

scl, e fornisce un insieme parallelo di pacchetti. Questo insieme permette l'uso di versioni alternative su Red Hat Enterprise Linux. Utilizzando scl gli utenti possono scegliere in qualsiasi momento la versione del pacchetto da eseguire.

Importante

Capitolo 17. Red Hat Enterprise Linux for Real Time

Parte II. Driver del dispositivo

Capitolo 18. Aggiornamenti driver di archiviazione

- Il driver

hpsaè stato aggiornato alla versione 3.4.4-1-RH1. - Il driver

qla2xxxè stato aggiornato alla versione 8.07.00.08.07.1-k1. - Il driver

qla4xxxè stato aggiornato alla versione 5.04.00.04.07.01-k0. - Il driver

qlcnicè stato aggiornato alla versione 5.3.61. - Il driver

netxen_nicè stato aggiornato alla versione 4.0.82. - Il driver

qlgeè stato aggiornato alla versione 1.00.00.34. - Il driver

bnx2fcè stato aggiornato alla versione 2.4.2. - Il driver

bnx2iè stato aggiornato alla versione 2.7.10.1. - Il driver

cnicè stato aggiornato alla versione 2.5.20. - Il driver

bnx2xè stato aggiornato alla versione 1.710.51-0. - Il driver

bnx2è stato aggiornato alla versione 2.2.5. - Il driver

megaraid_sasè stato aggiornato alla versione 06.805.06.01-rc1. - Il driver

mpt2sasè stato aggiornato alla versione 18.100.00.00. - Il driver

iprè stato aggiornato alla versione 2.6.0. - I pacchetti kmod-lpfc sono stati aggiunti a Red Hat Enterprise Linux 7, e permettono una maggiore stabilità quando si utilizzano i driver lpfc con gli adattatori Fibre Channel (FC) e Fibre Channel over Ethernet (FCoE). Il driver

lpfcè statp aggiornato alla versione 0:10.2.8021.1. - Il driver

be2iscsiè stato aggiornato alla versione 10.4.74.0r. - Il driver

nvmeè stato aggiornato alla versione 0.9.

Capitolo 19. Aggiornamenti driver di rete

- Il driver

bnaè stato aggiornato alla versione 3.2.23.0r. - Il driver

cxgb3è stato aggiornato alla versione 1.1.5-ko. - Il driver

cxgb3iè stato aggiornato alla versione 2.0.0. - Il driver

iw_cxgb3è stato aggiornato alla versione 1.1. - Il driver

cxgb4è stato aggiornato alla versione 2.0.0-ko. - Il driver

cxgb4vfè stato aggiornato alla versione 2.0.0-ko. - Il driver

cxgb4iè stato aggiornato alla versione 0.9.4. - Il driver

iw_cxgb4è stato aggiornato alla versione 0.1. - Il driver

e1000eè stato aggiornato alla versione 2.3.2-k. - Il driver

igbè stato aggiornato alla versione 5.2.13-k. - Il driver

igbvfè stato aggiornato alla versione 2.0.2-k. - Il driver

ixgbeè stato aggiornato alla versione 3.19.1-k. - Il driver

ixgbevfè stato aggiornato alla versione 2.12.1-k. - Il driver

i40eè stato aggiornato alla versione 1.0.11-k. - Il driver

i40evfè stato aggiornato alla versione 1.0.1. - Il driver

e1000è stato aggiornato alla versione 7.3.21-k8-NAPI. - Il driver

mlx4_enè stato aggiornato alla versione 2.2-1. - Il driver

mlx4_ibè stato aggiornato alla versione 2.2-1. - Il driver

mlx5_coreè stato aggiornato alla versione 2.2-1. - Il driver

mlx5_ibè stato aggiornato alla versione 2.2-1. - Il driver

ocrdmaè stato aggiornato alla versione 10.2.287.0u. - Il driver

ib_ipoibè stato aggiornato alla versione 1.0.0. - Il driver

ib_qibè stato aggiornato alla versione 1.11. - Il driver

enicè stato aggiornato alla versione 2.1.1.67. - Il driver

be2netè stato aggiornato alla versione 10.4r. - Il driver

tg3è stato aggiornato alla versione 3.137. - Il driver

r8169è stato aggiornato alla versione 2.3LK-NAPI.

Capitolo 20. Aggiornamenti driver grafici

- Il driver

vmwgfxè stato aggiornato alla versione 2.6.0.0.

Parte III. Known Issues

Capitolo 21. Installation and Booting

-

anacondacomponent, BZ#1067868 - Under certain circumstances, when installing the system from the boot DVD or ISO image, not all assigned IP addresses are shown in the network spoke once network connectivity is configured and enabled. To work around this problem, leave the network spoke and enter it again. After re-entering, all assigned addresses are shown correctly.

Capitolo 22. Networking

rsynccomponent, BZ#1082496- The

rsyncutility cannot be run as a socket-activated service because thersyncd@.servicefile is missing from the rsync package. Consequently, thesystemctl start rsyncd.socketcommand does not work. However, runningrsyncas a daemon by executing thesystemctl start rsyncd.servicecommand works as expected.

Capitolo 23. Authentication and Interoperability

bind-dyndb-ldapcomponent, BZ#1139776- The latest version of the

bind-dyndb-ldapsystem plug-in offers significant improvements over the previous versions, but currently has some limitations. One of the limitations is missing support for the LDAP rename (MODRDN) operation. As a consequence, DNS records renamed in LDAP are not served correctly. To work around this problem, restart thenameddaemon to resynchronize data after each MODRDN operation. In an Identity Management (IdM) cluster, restart thenameddaemon on all IdM replicas. ipacomponent, BZ#1186352- When you restore an Identity Management (IdM) server from backup and re-initalize the restored data to other replicas, the Schema Compatibility plug-in can still maintain a cache of the old data from before performing the restore and re-initialization. Consequently, the replicas might behave unexpectedly. For example, if you attempt to add a user that was originally added after performing the backup, and thus removed during the restore and re-initialization steps, the operation might fail with an error, because the Schema Compatibility cache contains a conflicting user entry. To work around this problem, restart the IdM replicas after re-intializing them from the master server. This clears the Schema Compatibility cache and ensures that the replicas behave as expected in the described situation.

ipacomponent, BZ#1188195- Both anonymous and authenticated users lose the default permission to read the

facsimiletelephonenumberuser attribute after upgrading to the Red Hat Enterprise Linux 7.1 version of Identity Management (IdM). To manually change the new default setting and make the attribute readable again, run the following command:ipa permission-mod 'System: Read User Addressbook Attributes' --includedattrs facsimiletelephonenumber

ipa permission-mod 'System: Read User Addressbook Attributes' --includedattrs facsimiletelephonenumberCopy to Clipboard Copied! Toggle word wrap Toggle overflow

Capitolo 24. Desktop

gobject-introspectioncomponent, BZ#1076414- The

gobject-introspectionlibrary is not available in a 32-bit multilib package. Users who wish to compile 32-bit applications that rely on GObject introspection or libraries that use it, such asGTK+orGLib, should use the mock package to set up a build environment for their applications.

Appendice A. Diario delle Revisioni

| Diario delle Revisioni | |||

|---|---|---|---|

| Revisione 1.0-9.3 | Wed Jan 28 2015 | ||

| |||

| Revisione 1.0-9 | Wed Jan 14 2015 | ||

| |||

| Revisione 1.0-8 | Thu Dec 15 2014 | ||

| |||