OpenShift での AMQ Broker のデプロイ

AMQ Broker 7.7 向け

概要

第1章 OpenShift Container Platform での AMQ Broker について

Red Hat AMQ Broker 7.7 は、OpenShift Container Platform (OCP) 3.11 以降で使用するコンテナー化イメージとして利用できます。

AMQ Broker は Apache ActiveMQ Artemis をベースにしています。JMS に準拠するメッセージブローカーを提供します。初期ブローカー Pod を設定した後に、OpenShift Container Platform 機能を使用して重複を迅速にデプロイできます。

OCP 上の AMQ Broker は、Red Hat AMQ Broker と同様の機能を提供しますが、機能によっては、OpenShift Container Platform で使用するために特別に設定する必要があります。

1.1. バージョンの互換性とサポート

OpenShift Container Platform イメージのバージョンの互換性についての詳細は、以下を参照してください。

1.2. サポートされない機能

マスタースレーブベースの高可用性

マスターとスレーブのペアを設定して実現する高可用性 (HA) はサポートされません。その代わりに、Pod がスケールダウンされると、スケールダウンコントローラーを使用して HA が OpenShift で提供され、メッセージの移行が可能になります。

OpenShift プロキシーまたはバインドポートを使用して、ブローカーのクラスターに接続する外部クライアントを HA に適切に設定しなければならない場合があります。クラスター化されたシナリオでは、ブローカーによって、ブローカーのホストとポート情報のすべてのアドレスについて特定のクライアントに通知します。これらは内部でのみアクセスできるため、一部のクライアント機能は機能しないか、または無効にする必要があります。

Expand クライアント 設定 Core JMS クライアント

外部 Core Protocol JMS クライアントは HA またはいずれのフェイルオーバーもサポートしないため、接続ファクトリーは

useTopologyForLoadBalancing=falseで設定する必要があります。AMQP クライアント

AMQP クライアントがフェイルオーバーリストをサポートしません。

クラスター内の永続サブスクリプション

永続サブスクリプションが作成されると、これはクライアントが接続したブローカーの永続キューとして表されます。クラスターが OpenShift 内で実行されている場合、クライアントが永続サブスクリプションキューが作成されたブローカーを認識しません。サブスクリプションが永続的であり、クライアントが再接続する方法は現在、ロードバランサーが同じノードに再接続する方法はありません。このような場合には、クライアントが別のブローカーに接続し、重複したサブスクリプションキューを作成できます。このため、ブローカーのクラスターで永続サブスクリプションを使用することは推奨されていません。

第2章 OpenShift Container Platform での AMQ Broker のデプロイメントのプランニング

2.1. デプロイメント方法の比較

OpenShift Container Platform に AMQ Broker をデプロイする方法は 2 つあります。

本セクションでは、これらの各デプロイメント方法について説明します。

- AMQ Broker Operator を使用したデプロイメント (推奨)

Operator は、OpenShift アプリケーションのパッケージ化、デプロイ、および管理を可能にするプログラムです。多くの場合、Operator は共通タスクまたは複雑なタスクを自動化します。通常、Operator は以下を提供することを目的としています。

- 一貫性のある繰り返し可能なインストール

- システムコンポーネントのヘルスチェック

- OTA (Over-the-air) 更新

- 管理アップグレード

- アプリケーションテンプレートを使用したデプロイメント

- テンプレートとは、OpenShift Container Platform で作成するためにパラメーター化され、処理されるオブジェクトを記述する 1 つの方法です。テンプレートを使用して、サービスまたはビルド設定などの、OpenShift プロジェクト内で作成するパーミッションを持つすべてのものを記述します。AMQ Broker には、さまざまなタイプのブローカーデプロイメントを DeploymentConfig または StatefulSet ベースのアプリケーションとして作成できるサンプルアプリケーションテンプレートがあります。アプリケーションテンプレートに含まれる環境変数の値を指定して、ブローカーデプロイメントを設定します。テンプレートの制限は、初期ブローカーデプロイメントの作成に有効である一方で、デプロイメントを更新するメカニズムを提供しないことです。

AMQ Broker Operator は、OpenShift Container Platform でブローカーデプロイメントを作成するにあたり推奨されている方法です。Operator は、デプロイメントの設定に使用したカスタムリソース (CR) インスタンスへの変更を常にリッスンしているため、ブローカーインスタンスの実行中に変更を加えることができます。CR に変更を加えると、Operator は既存のブローカーデプロイメントの変更を調整し、変更を反映するためにデプロイメントを更新します。さらに、Operator は、メッセージングデータの整合性を維持するメッセージ移行機能を提供します。デプロイメントの失敗または意図的に縮小してクラスターデプロイメントのブローカーがシャットダウンすると、この機能はメッセージを同じブローカークラスターで実行されているブローカー Pod に移行します。

関連情報

- AMQ Broker Operator を使用してブローカーデプロイメントを作成する方法は、3章AMQ Broker Operator を使用した OpenShift Container Platform での AMQ Broker のデプロイ を参照してください。

- Operator を使用したメッセージ移行についての詳細は、「高可用性およびメッセージの移行」 を参照してください。

2.2. AMQ Broker Operator カスタムリソース定義の概要

通常、カスタムリソース定義 (CRD) は、Operator でデプロイされたカスタム OpenShift オブジェクトのスキーマです。付随するカスタムリソース (CR) ファイルを使用すると、CRD 内の設定アイテムの値を指定できます。Operator 開発者の場合、CRD を使用して公開する内容は基本的に、デプロイされたオブジェクトの設定および使用方法のために API になります。CRD は Kubernetes 経由で自動的に公開されるため、通常の HTTP curl コマンドを使用して CRD に直接アクセスできます。また、Operator は、HTTP リクエストを使用して、kubectl コマンドを介して Kubernetes と対話します。

AMQ Broker 7.7 のメインブローカー CRD は、Operator のインストール時にダウンロードして抽出するアーカイブの deploy/crds ディレクトリーにある broker_activemqartemis_crd ファイルです。この CRD を使用すると、特定の OpenShift プロジェクトでブローカーのデプロイメントを設定できます。deploy/crds ディレクトリー内のその他の CRD は、アドレス設定用で、この CRD は Operator がスケールダウンコントローラーをインスタンス化するときに使用するものです。

デプロイされると、各 CRD は個別のコントローラーとなり、Operator 内で独立して実行されます。

各 CRD の完全な設定リファレンスについては、以下を参照してください。

2.3. AMQ Broker Operator サンプルカスタムリソースの概要

インストール時にダウンロードして展開する AMQ Broker Operator アーカイブには、deploy/crs ディレクトリーにサンプルカスタムリソース (CR) ファイルが含まれます。以下のサンプル CR ファイルでは、以下が可能になります。

- SSL またはクラスターリングなしで最小ブローカーをデプロイします。

- アドレスを定義します。

ダウンロードするブローカー Operator アーカイブには、以下に一覧表示されているように deploy/examples ディレクトリーにデプロイメントの CR が含まれます。

artemis-basic-deployment.yaml- 基本ブローカーデプロイメント。

artemis-persistence-deployment.yaml- 永続ストレージのあるブローカーデプロイメント。

artemis-cluster-deployment.yaml- クラスター化したブローカーのデプロイメント。

artemis-persistence-cluster-deployment.yaml- 永続ストレージのあるクラスターブローカーのデプロイメント。

artemis-ssl-deployment.yaml- SSL セキュリティーを使用したブローカーデプロイメント。

artemis-ssl-persistence-deployment.yaml- SSL セキュリティーおよび永続ストレージを使用したブローカーデプロイメント。

artemis-aio-journal.yaml- ブローカージャーナルで非同期 I/O (AIO) の使用。

address-queue-create.yaml- アドレスおよびキューの作成。

2.4. Operator デプロイメントノート

このセクションでは、Operator ベースのデプロイメントを計画する際の重要な考慮事項について説明します。

- 複数のブローカーカスタムリソース (CR) インスタンスをデプロイして、指定の OpenShift プロジェクトに複数のブローカーデプロイメントを作成することはできません。ただし、プロジェクトにブローカーデプロイメントを作成した場合は、アドレスに複数の CR インスタンスをデプロイできます。

- AMQ Broker Operator に付随するカスタムリソース定義 (CRD) をデプロイするには、OpenShift クラスターのクラスター管理者権限が必要です。Operator がデプロイされると、管理者以外のユーザーは対応するカスタムリソース (CR) を使用してブローカーインスタンスを作成できます。通常ユーザーが CR をデプロイできるようにするには、クラスター管理者はまずロールおよびパーミッションを CRD に割り当てる必要があります。詳細は、OpenShift Container Platform ドキュメントの カスタムリソース定義のクラスターロールの作成 を参照してください。

永続ストレージでブローカーをデプロイし、OpenShift クラスターに Container-native ストレージがない場合、永続ボリューム (PV) を手動でプロビジョニングし、それらが Operator で要求できるようにする必要があります。たとえば、永続ストレージ (CR に

persistenceEnabled=true) を使用して 2 つのブローカーで設定されるクラスターを作成する場合は、永続ボリュームを 2 つ利用可能にしておく必要があります。デフォルトでは、各ブローカーインスタンスには 2 GiB のストレージが必要です。CR に

persistenceEnabled=falseを指定した場合、デプロイされたブローカーは 一時 ストレージを使用します。一時ストレージは、ブローカー Pod を再起動するたびに、既存のデータが失われることを意味します。OpenShift Container Platform での永続ストレージのプロビジョニングについての詳細は、以下を参照してください。

- 永続ストレージについて (OpenShift Container Platform 4.1 以降)

- 永続ストレージ (OpenShift Container Platform 3.11)

AMQ Broker 7.7 では、CR を初めてデプロイする 前に、次の項目の設定をメインブローカー CR インスタンスに追加する必要があります。

リストされた項目のいずれかの設定を、すでに実行中のブローカーデプロイメントに追加することは できません。

次のセクションの手順では、Operator をインストールし、カスタムリソース (CR) を使用して OpenShift Container Platform でブローカーデプロイメントを作成する方法を説明します。この手順を正常に完了したら、Operator が個別の Pod で実行されます。作成する各ブローカーインスタンスは、Operator と同じプロジェクトの StatefulSet の個別の Pod として実行されます。その後、専用のアドレス CR を使用してブローカーデプロイメントでアドレスを定義する方法を確認できます。

第3章 AMQ Broker Operator を使用した OpenShift Container Platform での AMQ Broker のデプロイ

3.1. CLI を使用した Operator のインストール

本セクションの手順では、OpenShift コマンドラインインターフェイス (CLI) を使用して、指定の OpenShift プロジェクトで AMQ Broker 7.7 の Operator の最新バージョンをインストールし、デプロイする方法を説明します。後続の手順で、この Operator を使用して一部のブローカーインスタンスをデプロイします。

OperatorHub グラフィカルインターフェイスを使用する AMQ Broker Operator の代替方法については、「Operator Lifecycle Manager を使用した Operator のインストール」 を参照してください。

- AMQ Broker Operator に付随するカスタムリソース定義 (CRD) をデプロイするには、OpenShift クラスターのクラスター管理者権限が必要です。Operator がデプロイされると、管理者以外のユーザーは対応するカスタムリソース (CR) を使用してブローカーインスタンスを作成できます。通常ユーザーが CR をデプロイできるようにするには、クラスター管理者はまずロールおよびパーミッションを CRD に割り当てる必要があります。詳細は、OpenShift Container Platform ドキュメントの カスタムリソース定義のクラスターロールの作成 を参照してください。

以前にデプロイしている場合:

- Operator のバージョン 0.15 (つまり、AMQ Broker 7.7 で利用可能な最初のバージョン) では、新規インストールを実行するのではなく、Operator の最新バージョンを使用するようにプロジェクトを アップグレード できます。アップグレードする場合、OpenShift クラスター内の既存の CRD を削除する必要はありません。ただし、アップグレードの一環として、メインブローカーのカスタムリソース (CR) インスタンスをプロジェクトから削除する必要があります。その後、Operator をアップグレードしたら、新しい CR をデプロイしてブローカーデプロイメントを再作成する必要があります。詳細は、proc_br-upgrading-operator-version-0.15-cli_broker-ocp を参照してください。

- Operator のバージョン 0.13 (つまり、AMQ Broker 7.6 で利用可能なバージョン) では、プロジェクトを アップグレード して、新規インストールするのではなく、Operator の最新バージョンを使用できます。アップグレードする場合、OpenShift クラスター内の既存の CRD を削除する必要はありません。ただし、アップグレードの一環として、メインブローカーのカスタムリソース (CR) インスタンスをプロジェクトから削除する必要があります。その後、Operator をアップグレードしたら、新しい CR をデプロイしてブローカーデプロイメントを再作成する必要があります。詳細は、proc_br-upgrading-operator-version-0.13-cli_broker-ocp を参照してください。

- Operator のバージョン 0.9 (つまり、AMQ Broker 7.5 で利用可能なバージョン または AMQ Broker 7.4 で提供されている長期サポート (LTS) バージョン) では、プロジェクトを アップグレード して、新規インストールするのではなく、Operator の最新バージョンを使用できます。アップグレードする場合、OpenShift クラスター内の既存の CRD を削除する必要はありません。ただし、アップグレードの一環として、メインブローカーのカスタムリソース (CR) インスタンスをプロジェクトから削除する必要があります。その後、Operator をアップグレードしたら、新しい CR をデプロイしてブローカーデプロイメントを再作成する必要があります。詳細は、proc_br-upgrading-operator-version-0.9-cli_broker-ocp を参照してください。

- 最新の Operator バージョンの CRD を使用してクラスターを更新する場合、今回の更新はクラスターのすべてのプロジェクトに影響を与えます。以前のバージョンの Operator からデプロイされたブローカー Pod は、それらのステータスを更新できなくなる可能性があります。OpenShift Container Platform Web コンソールで実行中のブローカー Pod の Logs タブをクリックすると、UpdatePodStatus が失敗したことを示すメッセージが表示されます。ただし、そのプロジェクトのブローカー Pod および Operator は予想通りに機能し続けます。影響を受けるプロジェクトに対してこの問題を解決するには、Operator の最新バージョンを使用するようプロジェクトをアップグレードする必要もあります。

3.1.1. Operator コードの取得

この手順では、最新バージョンの AMQ Broker 7.7 用 Operator をインストールするのに必要なコードにアクセスし、準備する方法を説明します。

手順

- Web ブラウザーで、AMQ Broker 7.7.0 patches の Software Downloads ページに移動します。

-

Version ドロップダウンリストの値が

7.7.0に設定され、Patches タブが選択されていることを確認します。 AMQ Broker 7.7.0 Operator Installation and Example Files の横にある Download をクリックします。

amq-broker-operator-7.7.0-ocp-install-examples.zip圧縮アーカイブのダウンロードが自動的に開始します。ダウンロードが完了したら、アーカイブを選択したインストールディレクトリーに移動します。以下の例では、アーカイブを

~/broker/operatorという名前のディレクトリーに移動します。mkdir ~/broker/operator mv amq-broker-operator-7.7.0-ocp-install-examples.zip ~/broker/operator

mkdir ~/broker/operator mv amq-broker-operator-7.7.0-ocp-install-examples.zip ~/broker/operatorCopy to Clipboard Copied! Toggle word wrap Toggle overflow 選択したインストールディレクトリーで、アーカイブの内容を展開します。以下に例を示します。

cd ~/broker/operator unzip amq-broker-operator-7.7.0-ocp-install-examples.zip

cd ~/broker/operator unzip amq-broker-operator-7.7.0-ocp-install-examples.zipCopy to Clipboard Copied! Toggle word wrap Toggle overflow クラスター管理者として OpenShift Container Platform にログインします。以下に例を示します。

oc login -u system:admin

$ oc login -u system:adminCopy to Clipboard Copied! Toggle word wrap Toggle overflow Operator をインストールするプロジェクトを指定します。新規プロジェクトを作成するか、または既存プロジェクトに切り替えることができます。

新しいプロジェクトを作成します。

oc new-project <project_name>

$ oc new-project <project_name>Copy to Clipboard Copied! Toggle word wrap Toggle overflow または、既存のプロジェクトに切り替えます。

oc project <project_name>

$ oc project <project_name>Copy to Clipboard Copied! Toggle word wrap Toggle overflow

Operator で使用するサービスアカウントを指定します。

-

展開した Operator アーカイブの

deployディレクトリーで、service_account.yamlファイルを開きます。 -

kind要素がServiceAccountに設定されていることを確認します。 -

metadataセクションで、カスタム名をサービスアカウントに割り当てるか、デフォルト名を使用します。デフォルトの名前はamq-broker-operatorです。 プロジェクトにサービスアカウントを作成します。

oc create -f deploy/service_account.yaml

$ oc create -f deploy/service_account.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

-

展開した Operator アーカイブの

Operator のロール名を指定します。

-

role.yamlファイルを開きます。このファイルは、Operator が使用できるリソースを指定し、変更します。 -

kind要素がRoleに設定されていることを確認します。 -

metadataセクションで、カスタム名をロールに割り当てるか、デフォルト名を使用します。デフォルトの名前はamq-broker-operatorです。 プロジェクトにロールを作成します。

oc create -f deploy/role.yaml

$ oc create -f deploy/role.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

-

Operator のロールバインディングを指定します。ロールバインディングは、指定した名前に基づいて、事前に作成されたサービスアカウントを Operator ロールにバインドします。

role_binding.yamlファイルを開きます。ServiceAccountとRoleのnameの値がservice_account.yamlおよびrole.yamlファイルで指定された値と一致していることを確認します。以下に例を示します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow プロジェクトでロールバインディングを作成します。

oc create -f deploy/role_binding.yaml

$ oc create -f deploy/role_binding.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

3.1.2. CLI を使用した Operator のデプロイ

本セクションの手順では、OpenShift コマンドラインインターフェイス (CLI) を使用して、OpenShift プロジェクトに最新バージョンの AMQ Broker 7.7 の Operator をデプロイする方法を説明します。

以前にデプロイしている場合:

- Operator のバージョン 0.15 (つまり、AMQ Broker 7.7 で利用可能な最初のバージョン) では、新規インストールを実行するのではなく、Operator の最新バージョンを使用するようにプロジェクトを アップグレード できます。アップグレードする場合、OpenShift クラスター内の既存の CRD を削除する必要はありません。ただし、アップグレードの一環として、メインブローカーのカスタムリソース (CR) インスタンスをプロジェクトから削除する必要があります。その後、Operator をアップグレードしたら、新しい CR をデプロイしてブローカーデプロイメントを再作成する必要があります。詳細は、proc_br-upgrading-operator-version-0.15-cli_broker-ocp を参照してください。

- Operator のバージョン 0.13 (つまり、AMQ Broker 7.6 で利用可能なバージョン) では、プロジェクトを アップグレード して、新規インストールするのではなく、Operator の最新バージョンを使用できます。アップグレードする場合、OpenShift クラスター内の既存の CRD を削除する必要はありません。ただし、アップグレードの一環として、メインブローカーのカスタムリソース (CR) インスタンスをプロジェクトから削除する必要があります。その後、Operator をアップグレードしたら、新しい CR をデプロイしてブローカーデプロイメントを再作成する必要があります。詳細は、proc_br-upgrading-operator-version-0.13-cli_broker-ocp を参照してください。

- Operator のバージョン 0.9 (つまり、AMQ Broker 7.5 で利用可能なバージョン または AMQ Broker 7.4 で提供されている長期サポート (LTS) バージョン) では、プロジェクトを アップグレード して、新規インストールするのではなく、Operator の最新バージョンを使用できます。アップグレードする場合、OpenShift クラスター内の既存の CRD を削除する必要はありません。ただし、アップグレードの一環として、メインブローカーのカスタムリソース (CR) インスタンスをプロジェクトから削除する必要があります。その後、Operator をアップグレードしたら、新しい CR をデプロイしてブローカーデプロイメントを再作成する必要があります。詳細は、proc_br-upgrading-operator-version-0.9-cli_broker-ocp を参照してください。

- Operator のバージョン 0.6 (つまり、AMQ Broker 7.4.0 の Technical Preview バージョン) では、この Operator をそれ以降のバージョン (AMQ Broker 7.7 で利用可能な最新バージョンを含む) に直接アップグレード できません。バージョン 0.6 で使用されるカスタムリソース定義 (CRD) は、それ以降のバージョンの Operator と互換性がありません。代わりに、Operator を新規インストールする必要があります。これには、OpenShift クラスターにインストールされている既存のカスタムリソース定義 (CRD) を削除することが含まれます。これらの手順については、以下のセクションの手順で説明します。

前提条件

- Operator デプロイメントのために OpenShift プロジェクトを準備している。「Operator コードの取得」 を参照してください。

- AMQ Broker 7.3 以降では、新しいバージョンの Red Hat Container Registry を使用してコンテナーイメージにアクセスします。この新しいバージョンのレジストリーでは、イメージにアクセスする前に認証されたユーザーである必要がある。本セクションの手順を実行する前に、Red Hat Container Registry Authentication で説明されている手順を完了する必要がある。

永続ストレージでブローカーをデプロイし、OpenShift クラスターに Container-native ストレージがない場合、永続ボリューム (PV) を手動でプロビジョニングし、これらが Operator で要求できるようにする必要がある。たとえば、永続ストレージ (Custom Resource に

persistenceEnabled=trueを設定して) とともに 2 つのブローカーで設定されるクラスターを作成する場合は、2 つの PV が利用可能である必要がある。デフォルトでは、各ブローカーインスタンスには 2 GiB のストレージが必要です。カスタムリソースで

persistenceEnabled=falseを指定した場合、デプロイされたブローカーは一時ストレージを使用する。一時ストレージは、ブローカー Pod を再起動するたびに、既存のデータが失われることを意味します。永続ストレージのプロビジョニングの詳細は、以下を参照すること。

- 永続ストレージについて (OpenShift Container Platform 4.1 以降)

- 永続ストレージ (OpenShift Container Platform 3.11)

- デプロイメント内の各ブローカーが永続的なメッセージストレージに必要な Persistent Volume Claim (PVC) のサイズを指定する方法については、「ブローカーのストレージサイズの設定」 を参照してください。

手順

OpenShift Container Platform Web コンソールで、ブローカーをデプロイするプロジェクトを開きます。

新しいプロジェクトを作成した場合、現在は空です。Deployment、StatefulSet、Pod、Service、または Route がないことを確認します。

プロジェクトに以前のバージョンの AMQ Broker Operator をデプロイした場合は、ブローカーのデプロイ作成に使用したメインブローカーのカスタムリソース (CR) を削除します。メイン CR を削除すると、プロジェクト内の既存のブローカーデプロイメントが削除されます。以下に例を示します。

oc delete -f deploy/crs/broker_v1alpha1_activemqartemis_cr.yaml.

oc delete -f deploy/crs/broker_v1alpha1_activemqartemis_cr.yaml.Copy to Clipboard Copied! Toggle word wrap Toggle overflow プロジェクトに以前のバージョンの AMQ Broker Operator をデプロイした場合は、この Operator インスタンスを削除します。以下に例を示します。

oc delete -f deploy/operator.yaml

$ oc delete -f deploy/operator.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow 以前のバージョンの AMQ Broker Operator 用に OpenShift クラスターにカスタムリソース定義 (CRD) をデプロイした場合は、これらの CRD をクラスターから削除します。以下に例を示します。

oc delete -f deploy/crds/broker_v1alpha1_activemqartemis_crd.yaml oc delete -f deploy/crds/broker_v1alpha1_activemqartemisaddress_crd.yaml oc delete -f deploy/crds/broker_v1alpha1_activemqartemisscaledown_crd.yaml

oc delete -f deploy/crds/broker_v1alpha1_activemqartemis_crd.yaml oc delete -f deploy/crds/broker_v1alpha1_activemqartemisaddress_crd.yaml oc delete -f deploy/crds/broker_v1alpha1_activemqartemisscaledown_crd.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow ダウンロードして展開した Operator アーカイブの

deploy/crdsディレクトリーに含まれる CRD をデプロイします。Operator をデプロイし、起動する前に最新の CRD を OpenShift クラスターにインストールする必要があります。メインブローカー CRD をデプロイします。

oc create -f deploy/crds/broker_activemqartemis_crd.yaml

$ oc create -f deploy/crds/broker_activemqartemis_crd.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow アドレス CRD をデプロイします。

oc create -f deploy/crds/broker_activemqartemisaddress_crd.yaml

$ oc create -f deploy/crds/broker_activemqartemisaddress_crd.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow スケールダウンコントローラー CRD をデプロイします。

oc create -f deploy/crds/broker_activemqartemisscaledown_crd.yaml

$ oc create -f deploy/crds/broker_activemqartemisscaledown_crd.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

Red Hat Container Registry での認証に使用されるアカウントに関連付けられたプルシークレットを、OpenShift プロジェクトの

default、deployer、およびbuilderサービスアカウントにリンクします。oc secrets link --for=pull default <secret-name> oc secrets link --for=pull deployer <secret-name> oc secrets link --for=pull builder <secret-name>

$ oc secrets link --for=pull default <secret-name> $ oc secrets link --for=pull deployer <secret-name> $ oc secrets link --for=pull builder <secret-name>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 注記OpenShift Container Platform 4.1 以降では、Web コンソールを使用して、プルシークレットを AMQ Broker Operator などのコンテナーイメージをデプロイするプロジェクトに関連付けることもできます。そのためには、 → をクリックします。Red Hat コンテナーレジストリーでの認証に使用するアカウントに関連付けられたプルシークレットを指定します。

ダウンロードした Operator アーカイブの

deployディレクトリーで、operator.yamlファイルを開きます。以下に示すように、spec.containers.imageプロパティーの値が AMQ Broker 7.7 の最新の Operator イメージに設定されていることを確認します。spec: template: spec: containers: image: registry.redhat.io/amq7/amq-broker-rhel7-operator:0.17spec: template: spec: containers: image: registry.redhat.io/amq7/amq-broker-rhel7-operator:0.17Copy to Clipboard Copied! Toggle word wrap Toggle overflow Operator をデプロイします。

oc create -f deploy/operator.yaml

$ oc create -f deploy/operator.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow OpenShift プロジェクトでは、デプロイした

amq-broker-operatorイメージが新しい Pod で起動します。新しい Pod の Events タブの情報は、OpenShift が指定した Operator イメージをデプロイし、OpenShift クラスター内のノードに新しいコンテナーを割り当て、新しいコンテナーを開始したことを確認します。

さらに、Pod 内の Logs タブをクリックしても、出力には、以下のような行が含まれるはずです。

... {"level":"info","ts":1553619035.8302743,"logger":"kubebuilder.controller","msg":"Starting Controller","controller":"activemqartemisaddress-controller"} {"level":"info","ts":1553619035.830541,"logger":"kubebuilder.controller","msg":"Starting Controller","controller":"activemqartemis-controller"} {"level":"info","ts":1553619035.9306898,"logger":"kubebuilder.controller","msg":"Starting workers","controller":"activemqartemisaddress-controller","worker count":1} {"level":"info","ts":1553619035.9311671,"logger":"kubebuilder.controller","msg":"Starting workers","controller":"activemqartemis-controller","worker count":1}... {"level":"info","ts":1553619035.8302743,"logger":"kubebuilder.controller","msg":"Starting Controller","controller":"activemqartemisaddress-controller"} {"level":"info","ts":1553619035.830541,"logger":"kubebuilder.controller","msg":"Starting Controller","controller":"activemqartemis-controller"} {"level":"info","ts":1553619035.9306898,"logger":"kubebuilder.controller","msg":"Starting workers","controller":"activemqartemisaddress-controller","worker count":1} {"level":"info","ts":1553619035.9311671,"logger":"kubebuilder.controller","msg":"Starting workers","controller":"activemqartemis-controller","worker count":1}Copy to Clipboard Copied! Toggle word wrap Toggle overflow 上記の出力では、新たにデプロイされた Operator が Kubernetes と通信していること、ブローカーおよびアドレス指定のコントローラーが実行されていることと、これらのコントローラーが一部のワーカーを起動していることを確認します。

所定の OpenShift プロジェクトに AMQ Interconnect Operator の 単一のインスタンス のみをデプロイすることが推奨されます。具体的には、Operator デプロイメントの replicas 要素を 1 より大きい値に設定したり、同じプロジェクトで Operator を 複数回デプロイしたりすることは推奨されません。

関連情報

- OperatorHub グラフィカルインターフェイスを使用する AMQ Broker Operator の代替方法については、「Operator Lifecycle Manager を使用した Operator のインストール」 を参照してください。

3.2. Operator Lifecycle Manager を使用した Operator のインストール

3.2.1. Operator Lifecycle Manager の概要

OpenShift Container Platform 4.1 移行では、Operator Lifecycle Manager (OLM) は、ユーザーがクラスター全体で実行されるすべての Operator やそれらの関連サービスをインストール、更新、およびそのライフサイクルを全般的に管理するのに役立ちます。これは、Kubernetes のネイティブアプリケーション (Operator) を効率的に自動化された拡張可能な方法で管理するために設計されたオープンソースツールキットの Operator Framework の一部です。

OLM は OpenShift Container Platform 4.1 以降 でデフォルトで実行されます。これは、クラスター管理者がクラスターで実行されている Operator をインストールし、アップグレードし、そのアクセス権限を付与するのに役立ちます。OpenShift Container Platform Web コンソールでは、クラスター管理者が Operator をインストールし、特定のプロジェクトアクセスを付与して、クラスターで利用可能な Operator のカタログを使用するための管理画面を利用できます。

OperatorHub は、OpenShift クラスター管理者が Operator を検出、インストール、およびアップグレードするために使用するグラフィカルインターフェイスです。1 回のクリックで、これらの Operator を OperatorHub からプルし、クラスターにインストールし、OLM で管理して、エンジニアリングチームが開発環境、テスト環境、および本番環境でソフトウェアをセルフサービスで管理できるようにします。

Operator をデプロイしている場合、カスタムリソース (CR) インスタンスを使用してスタンドアロンおよびクラスターブローカーブローカーデプロイメントを作成できます。

3.2.2. OperatorHub への Operator のインストール

OperatorHub では、AMQ Broker 7.7 の Operator の名前は Red Hat Integration - AMQ Broker です。OperatorHub で Operator が自動的に使用可能にならない場合は、この手順に従って、Operator を OperatorHub に手動でインストールします。

手順

- Web ブラウザーで、AMQ Broker Software Downloads ページ に移動します。

-

Version ドロップダウンボックスで、値が最新の AMQ Broker バージョン

7.7.0に設定されていることを確認します。 - Patches タブをクリックします。

AMQ Broker 7.7.0 Operator Installation and Example Files の横にある Download をクリックします。

amq-broker-operator-7.7.0-ocp-install-examples.zip圧縮アーカイブのダウンロードが自動的に開始します。ダウンロードが完了したら、アーカイブを選択したインストールディレクトリーに移動します。以下の例では、アーカイブを

~/broker/operatorという名前のディレクトリーに移動します。mkdir ~/broker/operator mv amq-broker-operator-7.7.0-ocp-install-examples.zip ~/broker/operator

mkdir ~/broker/operator mv amq-broker-operator-7.7.0-ocp-install-examples.zip ~/broker/operatorCopy to Clipboard Copied! Toggle word wrap Toggle overflow 選択したインストールディレクトリーで、アーカイブの内容を展開します。以下に例を示します。

cd ~/broker/operator unzip amq-broker-operator-7.7.0-ocp-install-examples.zip

cd ~/broker/operator unzip amq-broker-operator-7.7.0-ocp-install-examples.zipCopy to Clipboard Copied! Toggle word wrap Toggle overflow 展開した Operator アーカイブのディレクトリーに移動します。以下に例を示します。

cd amq-broker-operator-7.7.0-ocp-install-examples

cd amq-broker-operator-7.7.0-ocp-install-examplesCopy to Clipboard Copied! Toggle word wrap Toggle overflow クラスター管理者として OpenShift Container Platform にログインします。以下に例を示します。

oc login -u system:admin

$ oc login -u system:adminCopy to Clipboard Copied! Toggle word wrap Toggle overflow OperatorHub に Operator をインストールします。

oc create -f deploy/catalog_resources/activemq-artemis-operatorsource.yaml

$ oc create -f deploy/catalog_resources/activemq-artemis-operatorsource.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow 数分後に、AMQ Broker 7.7 の Operator は OpenShift Container Platform Web コンソールの OperatorHub セクションで利用可能になります。Operator の名前は

Red Hat Integration - AMQ Brokerです。

3.2.3. OperatorHub からの Operator のデプロイ

この手順では、OperatorHub を使用して、AMQ Broker の Operator の最新バージョンを指定された OpenShift プロジェクトにデプロイする方法について説明します。

OperatorHub を使用して Operator for AMQ Broker をデプロイするには、クラスター管理者権限が必要です。

前提条件

-

Red Hat Integration - AMQ BrokerOperator は OperatorHub で利用できる必要があります。Operator が自動的に利用可能でない場合は、OperatorHub への Operator の手動インストール手順については、「OperatorHub への Operator のインストール」 を参照してください。

手順

- クラスター管理者として OpenShift Container Platform Web コンソールにログインします。

- 左側のナビゲーションメニューで、 → をクリックします。

- OperatorHub* ページ上部の Project ドロップダウンメニューで、Operator をデプロイするプロジェクトを選択します。

OperatorHub ページで、Filter by keyword… ボックスを使用して

Red Hat Integration - AMQ Broker Operatorを見つけます。注記OperatorHub では、名前に

AMQ Brokerが含まれているよりも多くの Operator を見つける可能性があります。Red Hat Integration - AMQ BrokerOperator をクリックします。この Operator をクリックしたら、開いている情報ペインを確認します。AMQ Broker 7.7 の場合、この Operator の最新バージョンタグは0.17です。-

Red Hat Integration - AMQ BrokerOperator をクリックします。表示されるダイアログボックスで、Install をクリックします。 Install Operator ページで以下を行います。

-

Update Channel の下で、

currentというタイトルのラジオボタンが選択されていることを確認します。このオプションは、Operator の更新を追跡および受信するために使用されるチャネルを指定します。currentの値は、AMQ Broker 7.7 チャネルが使用されることを指定します。 - Installation Mode で、A specific namespace on the cluster のラジオボタンが選択されていることを確認します。

- Installed Namespace ドロップダウンメニューから、Operator をインストールするプロジェクトを選択します。

-

Approval Strategy で、

Automaticのラジオボタンが選択されていることを確認します。このオプションは、インストールを実行するために Operator への更新を手動で承認する必要がないように指定します。 - Install をクリックします。

-

Update Channel の下で、

Operator のインストールが完了すると、Installed Operators ページが開きます。Red Hat Integration - AMQ Broker Operator が指定したプロジェクト namespace にインストールされていることが確認できるはずです。

関連情報

- AMQ Broker がインストールされているプロジェクトでブローカーデプロイメントを作成する方法は、「基本的なブローカーインスタンスのデプロイ」 を参照してください。

3.3. Operator ベースのブローカーデプロイメントの作成

3.3.1. 基本的なブローカーインスタンスのデプロイ

以下の手順では、カスタムリソース (CR) インスタンスを使用して基本的なブローカーデプロイメントを作成する方法を説明します。

- 複数のカスタムリソース (CR) インスタンスをデプロイして、指定の OpenShift プロジェクトに複数のブローカーデプロイメントを作成することはできません。ただし、プロジェクトにブローカーデプロイメントを作成した場合は、アドレスに複数の CR インスタンスをデプロイできます。

AMQ Broker 7.7 では、以下の項目を設定する必要がある場合、最初に CR をデプロイする前に、メインのブローカー CR インスタンスに適切な設定を追加する必要があります。

前提条件

AMQ Broker Operator がすでにインストールされている必要があります。

- OpenShift コマンドラインインターフェイス (CLI) を使用して AMQ Broker Operator をインストールするには、「CLI を使用した Operator のインストール」 を参照してください。

- OperatorHub グラフィカルインターフェイスを使用して AMQ Broker Operator をインストールするには、「Operator Lifecycle Manager を使用した Operator のインストール」 を参照してください。

- AMQ Broker 7.3 以降では、新しいバージョンの Red Hat Container Registry を使用してコンテナーイメージにアクセスします。この新しいバージョンのレジストリーでは、イメージにアクセスする前に認証されたユーザーである必要がある。本セクションの手順を実行する前に、Red Hat Container Registry Authentication で説明されている手順を完了する必要がある。

手順

Operator が正常にインストールされると、Operator は実行され、CR に関連する変更をリッスンします。以下の手順では、CR インスタンスを使用して基本的なブローカーをプロジェクトにデプロイする方法を説明します。

ブローカーデプロイメントのカスタムリソース (CR) インスタンスの設定を開始します。

OpenShift コマンドラインインターフェイスの使用:

デプロイメントを作成するプロジェクトの管理者権限で OpenShift にログインします。

oc login -u <user> -p <password> --server=<host:port>

oc login -u <user> -p <password> --server=<host:port>Copy to Clipboard Copied! Toggle word wrap Toggle overflow -

ダウンロードした Operator インストールアーカイブの

deploy/crsディレクトリーに含まれるbroker_activemqartemis_cr.yamlというサンプル CR ファイルを開きます。

OpenShift Container Platform Web コンソールの使用

- 配置を作成しているプロジェクトの管理者権限でコンソールにログインします。

- メインブローカー CRD に基づいて新規 CR インスタンスを起動します。左側のペインで、 → をクリックします。

-

ActiveMQArtemisCRD をクリックします。 -

Instancesタブをクリックします。 Create ActiveMQArtemis をクリックします。

コンソールで、YAML エディターが開き、CR インスタンスを設定できます。

基本的なブローカーデプロイメントの場合、設定が以下のように表示される可能性があります。この設定は、

broker_activemqartemis_cr.yamlサンプル CR ファイルのデフォルトコンテンツです。Copy to Clipboard Copied! Toggle word wrap Toggle overflow 注記metadataセクションで、namespaceプロパティーを追加し、OpenShift Container Platform Web コンソールを使用して CR インスタンスを作成する場合にのみ値を指定する必要があります。指定する値は、ブローカーデプロイメントの OpenShift プロジェクトの名前です。-

sizeの値は、デプロイするブローカーの数を指定します。デフォルト値の2は、2 つのブローカーを使用してクラスター化されたブローカーのデプロイメントを指定します。ただし、単一のブローカーインスタンスをデプロイするには、値を1に変更します。 image値は、ブローカーの起動に使用するコンテナーイメージを指定します。以下に示すように、この値が Red Hat Container Registry 内の AMQ Broker 7.7 ブローカーコンテナーイメージの最新バージョンを指定していることを確認してください。image: registry.redhat.io/amq7/amq-broker:7.7

image: registry.redhat.io/amq7/amq-broker:7.7Copy to Clipboard Copied! Toggle word wrap Toggle overflow 注記前のステップで、

イメージ属性は、完全なイメージタグ (例:7.7-2) ではなく、Floating イメージタグ (つまり、7.7) を指定します。このフローティングタグを指定すると、デプロイメントでは 7.7 イメージストリームで利用可能な最新のイメージが使用されます。さらに、このようなフローティングタグを指定すると、Stateful Set のimagePullPolicy属性がAlwaysに設定されている場合に、Red Hat Container Registry で利用可能になったときに、デプロイメントは自動的に新しい micro イメージバージョンをプルして使用します (例:7.7-3、7-7-4など)。CR インスタンスをデプロイします。

OpenShift コマンドラインインターフェイスの使用:

- CR ファイルを保存します。

ブローカーデプロイメントを作成するプロジェクトに切り替えます。

oc project <project-name>

$ oc project <project-name>Copy to Clipboard Copied! Toggle word wrap Toggle overflow CR を作成します。

oc create -f <path/to/custom-resource-instance>.yaml

$ oc create -f <path/to/custom-resource-instance>.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

OpenShift Container Platform Web コンソールの使用

- CR の設定が完了したら、Create をクリックします。

OpenShift Container Platform Web コンソールで、 → (OpenShift Container Platform 4.1 以降) または → (OpenShift Container Platform 3.11) をクリックします。

ex-aao-ssという新しい StatefulSet が表示されます。ex-aao-ss Stateful Set セクションをデプロイメントします。CR で定義される単一ブローカーに対応する Pod が 1 つあることが分かります。

実行中の Pod の Events タブで、ブローカーコンテナーが起動したことを確認できます。Logs タブには、ブローカー自体が実行中であることを示します。

関連情報

- メインのブローカーカスタムリソース (CR) の完全な設定リファレンスは、「カスタムリソース設定リファレンス」 を参照してください。

- 実行中のブローカーを AMQ Broker 管理コンソールに接続する方法については、「AMQ Broker 管理コンソールへの接続」 を参照してください。

3.3.2. クラスター化されたブローカーのデプロイ

2 つ以上のブローカー Pod がプロジェクトで実行されている場合、Pod はブローカークラスターを自動的に形成します。クラスター化の設定により、ブローカーは相互に接続でき、必要に応じてメッセージを再配布できます。

以下の手順では、クラスター化されたブローカーをデプロイする方法を説明します。デフォルトでは、このデプロイメントのブローカーはオンデマンド負荷分散を使用します。つまり、ブローカーは一致するコンシューマーを持つ他のブローカーにのみメッセージを転送します。

前提条件

- 基本的なブローカーインスタンスはすでにデプロイされています。「基本的なブローカーインスタンスのデプロイ」 を参照してください。

手順

- 基本的なブローカーデプロイメントに使用した CR ファイルを開きます。

クラスター化したデプロイメントの場合は、

deploymentPlan.sizeの値が2以上であることを確認します。以下に例を示します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow 注記metadataセクションで、namespaceプロパティーを追加し、OpenShift Container Platform Web コンソールを使用して CR インスタンスを作成する場合にのみ値を指定する必要があります。指定する値は、ブローカーデプロイメントの OpenShift プロジェクトの名前です。- 変更された CR ファイルを保存します。

以前に基本的なブローカーのデプロイメントを作成したプロジェクトの管理者権限で OpenShift にログインします。

oc login -u <user> -p <password> --server=<host:port>

oc login -u <user> -p <password> --server=<host:port>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 基本的なブローカーデプロイメントを先に作成したプロジェクトに切り替えます。

oc project <project-name>

$ oc project <project-name>Copy to Clipboard Copied! Toggle word wrap Toggle overflow コマンドラインで変更を適用します。

oc apply -f <path/to/custom-resource-instance>.yaml

$ oc apply -f <path/to/custom-resource-instance>.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow OpenShift Container Platform Web コンソールで、追加のブローカー Pod は CR で指定される数に基づいてプロジェクトで起動します。デフォルトで、プロジェクトで実行されているブローカーはクラスター化されます。

各 Pod の Logs タブを開きます。ログには、OpenShift が各ブローカーでクラスター接続ブリッジが確立されていることが示されています。具体的には、ログ出力には以下のような行が含まれます。

targetConnector=ServerLocatorImpl (identity=(Cluster-connection-bridge::ClusterConnectionBridge@6f13fb88

targetConnector=ServerLocatorImpl (identity=(Cluster-connection-bridge::ClusterConnectionBridge@6f13fb88Copy to Clipboard Copied! Toggle word wrap Toggle overflow

3.3.3. ブローカーデプロイメントの実行へのカスタムリソース変更の適用

以下は、ブローカーデプロイメントの実行にカスタムリソース (CR) 変更の適用について留意すべき重要な事項です。

-

CR の

persistenceEnabled属性を動的に更新することはできません。この属性を変更するには、クラスターをゼロにスケールダウンします。既存の CR を削除します。次に、変更で CR を再作成し、再デプロイします。また、デプロイメントサイズも指定します。 -

CR の

deploymentPlan.size属性の値は、oc scaleコマンドによるブローカーデプロイメントのサイズの変更を上書きします。たとえば、oc scaleを使用してデプロイメントのサイズを3つのブローカーから 2 つ変更する場合、CR のdeploymentPlan.sizeの値は 3 つになります。この場合、OpenShift はまずデプロイメントを 2 つのブローカーにスケールダウンします。ただし、縮小操作が完了すると、Operator は CR で指定される 3 つのブローカーにデプロイメントを復元します。 -

「CLI を使用した Operator のデプロイ」 で説明されているように、永続ストレージ (CR に

persistenceEnabled=true) でブローカーデプロイメントを作成する場合、ブローカー Pod について AMQ Broker Operator が要求する永続ボリューム (PV) をプロビジョニングする必要がある場合があります。ブローカーデプロイメントのサイズを縮小する場合、Operator はシャットダウンされるブローカー Pod で以前に要求された PV を解放します。ただし、CR を削除してブローカーデプロイメントを削除する場合、AMQ Broker Operator は削除時にデプロイメントにあるブローカー Pod の Persistent Volume Claim (永続ボリューム要求、PVC) を解放しません。また、これらのリリースされていない PV はいずれの新規デプロイメントでも利用できません。この場合は、ボリュームを手動で解放する必要があります。詳細は、OpenShift ドキュメントの ボリュームの解放 を参照してください。 AMQ Broker 7.7 では、以下の項目を設定する必要がある場合、最初に CR をデプロイする前に、メインの CR インスタンスに適切な設定を追加する必要があります。

- アクティブなスケーリングイベント時に、さらに適用する変更は Operator によってキューに入れられ、スケーリングが完了した場合にのみ実行されます。たとえば、デプロイメントのサイズを 4 つのブローカーから 1 つにスケールダウンするとします。次に、縮小が行われる間、ブローカー管理者のユーザー名およびパスワードの値も変更します。この場合、Operator は 1 つのアクティブなブローカーでデプロイメントが実行されるまで、ユーザー名とパスワードの変更をキューに入れます。

-

すべての CR の変更: デプロイメントのサイズを変更したり、アクセプター、コネクター、またはコンソールの

expose属性の値を変更することとは別に、既存のブローカーが再起動されます。デプロイメントに複数のブローカーがある場合は、1 度に 1 つのブローカーのみを再起動します。

第4章 Operator ベースのブローカーデプロイメントの設定

4.1. Operator ベースのブローカーデプロイメントのアドレスおよびキューの設定

Operator ベースのブローカーのデプロイメントの場合、2 つの異なるカスタムリソース (CR) インスタンスを使用してアドレスおよびキューと関連する設定を行います。

ブローカーでアドレスおよびキューを作成するには、アドレスカスタムリソース定義 (CRD) に基づいて CR インスタンスをデプロイします。

-

OpenShift コマンドラインインターフェイス (CLI) を使用して Operator をインストールした場合、アドレス CRD は、ダウンロードした Operator インストールアーカイブの

deploy/crdsに含まれているbroker_activemqartemisaddress_crd.yamlファイルです。 -

OperatorHub を使用して Operator をインストールした場合、アドレス CRD は OpenShift Container Platform Web コンソールの → に一覧表示されている

ActiveMQAretmisAddressCRD になります。

-

OpenShift コマンドラインインターフェイス (CLI) を使用して Operator をインストールした場合、アドレス CRD は、ダウンロードした Operator インストールアーカイブの

特定のアドレスに一致するアドレスおよびキュー設定を設定するには、ブローカーデプロイメントの作成に使用されるメインのカスタムリソース (CR) インスタンスに設定を含めます。

-

OpenShift CLI を使用して Operator をインストールした場合、メインのブローカー CRD は、ダウンロードした Operator インストールアーカイブの

deploy/crdsに含まれるbroker_activemqartemis_crd.yamlファイルです。 -

OperatorHub を使用して Operator をインストールした場合、メインブローカー CRD は OpenShift Container Platform Web コンソールの → に一覧表示されている

ActiveMQAretmisCRD になります。

重要- Operator ベースのデプロイメントのアドレス設定を設定するには、AMQ Broker 7.7 の Operator の最新バージョン (バージョン 0.17) を使用する必要があります。Operator を最新バージョンにアップグレードする方法については、5章Operator ベースのブローカーデプロイメントのアップグレード を参照してください。

- AMQ Broker 7.7 では、CR を初めてデプロイする 前 に、メインブローカーの CR インスタンスにアドレス設定を追加する必要があります。すでに実行中のブローカーデプロイメントに設定を追加できません。

通常、OpenShift Container Platform でのブローカーデプロイメントに設定できるアドレスおよびキュー設定は、Linux または Windows のスタンドアロンブローカーデプロイメントのいずれでも完全に同等です。ただし、これらの設定についての違いに注意してください。これらの違いは、以下のサブセクションで説明します。

-

OpenShift CLI を使用して Operator をインストールした場合、メインのブローカー CRD は、ダウンロードした Operator インストールアーカイブの

4.1.1. OpenShift とスタンドアロンブローカーデプロイメント間のアドレスおよびキュー設定の相違点

-

OpenShift Container Platform のブローカーデプロイメントのアドレスおよびキュー設定を設定するには、ブローカーデプロイメントのメインカスタムリソース (CR) インスタンスの

addressSettingsセクションに設定を追加します。これは、Linux または Windows のスタンドアロンデプロイメントとは対照的で、broker.xml設定ファイルのaddress-settings要素に設定を追加します。 設定項目の名前に使用される形式は、OpenShift Container Platform とスタンドアロンブローカーデプロイメントとは異なります。OpenShift Container Platform デプロイメントでは、設定アイテム名は camel ケースに置かれます (例:

defaultQueueRoutingType)。一方、スタンドアロンデプロイメントの設定項目名は小文字にあり、dash (-) セパレーターを使用します (例:default-queue-routing-type)。以下の表は、この命名に関する他の例を紹介します。

Expand スタンドアロンブローカーデプロイメントの設定アイテム OpenShift ブローカーデプロイメントの設定アイテム address-full-policy

addressFullPolicy

auto-create-queues

autoCreateQueues

default-queue-routing-type

defaultQueueRoutingType

last-value-queue

lastValueQueue

関連情報

OpenShift Container Platform ブローカーデプロイメントのアドレスおよびキューの作成と一致する設定の例については、以下を参照してください。

- OpenShift Container Platform ブローカーデプロイメントのアドレス、キュー、およびアドレス設定のすべての設定オプションについては、「カスタムリソース設定リファレンス」 を参照してください。

- スタンドアロン ブローカーデプロイメントのアドレス、キュー、および関連アドレス設定に関する包括的な情報は、AMQ Broker の設定 の アドレス、キューおよびトピック を参照してください。この情報を使用して、OpenShift Container Platform のブローカーデプロイメントの同等の設定を作成できます。

4.1.2. Operator ベースのブローカーデプロイメントのアドレスおよびキューの作成

以下の手順では、カスタムリソース (CR) インスタンスを使用してアドレスおよび関連付けられたキューを Operator ベースのブローカーデプロイメントに追加する方法を説明します。

ブローカーデプロイメントに複数のアドレスやキューを作成するには、個別の CR ファイルを作成してそれらを個別にデプロイし、それぞれのケースに新しいアドレスやキュー名を指定する必要があります。さらに、各 CR インスタンスの name 属性は一意である必要があります。

前提条件

ブローカーでアドレスおよびキューを作成するために必要な専用のカスタムリソース定義 (CRD) を含む AMQ Broker Operator がすでにインストールされている必要があります。Operator のインストール方法の 2 つの代替方法については、以下を参照してください。

- AMQ Broker に含まれるサンプル CR を使用して、基本的な Broker デプロイメントを作成する方法を理解しておく必要があります。詳細は、「基本的なブローカーインスタンスのデプロイ」 を参照してください。

手順

カスタムリソース (CR) インスタンスの設定を開始し、ブローカーデプロイメントのアドレスおよびキューを定義します。

OpenShift コマンドラインインターフェイスの使用:

ブローカーのデプロイメントを含むプロジェクトの管理者権限で OpenShift にログインします。

oc login -u <user> -p <password> --server=<host:port>

oc login -u <user> -p <password> --server=<host:port>Copy to Clipboard Copied! Toggle word wrap Toggle overflow -

ダウンロードした Operator インストールアーカイブの

deploy/crsディレクトリーに含まれるbroker_activemqartemisaddress_cr.yamlというサンプル CR ファイルを開きます。

OpenShift Container Platform Web コンソールの使用

- ブローカーのデプロイメントを含むプロジェクトの管理者権限でコンソールにログインします。

- アドレス CRD に基づいて新規 CR インスタンスを起動します。左側のペインで、 → をクリックします。

-

ActiveMQArtemisAddresssCRD をクリックします。 -

Instancesタブをクリックします。 Create ActiveMQArtemisAddress をクリックします。

コンソールで、YAML エディターが開き、CR インスタンスを設定できます。

CR の

specセクションで、行を追加してアドレス、キュー、およびルーティングタイプを定義します。以下に例を示します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow 上記の設定では、

myQueue0という名前のキューとanycastルーティングタイプを持つmyAddress0という名前のアドレスが定義されます。注記metadataセクションで、namespaceプロパティーを追加し、OpenShift Container Platform Web コンソールを使用して CR インスタンスを作成する場合にのみ値を指定する必要があります。指定する値は、ブローカーデプロイメントの OpenShift プロジェクトの名前です。CR インスタンスをデプロイします。

OpenShift コマンドラインインターフェイスの使用:

- CR ファイルを保存します。

ブローカーのデプロイメントが含まれるプロジェクトに切り替えます。

oc project <project-name>

$ oc project <project-name>Copy to Clipboard Copied! Toggle word wrap Toggle overflow CR を作成します。

oc create -f <path/to/address-custom-resource-instance>.yaml

$ oc create -f <path/to/address-custom-resource-instance>.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

OpenShift Web コンソールの使用

- CR の設定が完了したら、Create をクリックします。

(オプション) CR インスタンスを使用して以前にデプロイメントに追加されたアドレスおよびキューを削除するには、以下のコマンドを使用します。

oc delete -f <path/to/address-custom-resource-instance>.yaml

$ oc delete -f <path/to/address-custom-resource-instance>.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

4.1.3. Operator ベースのブローカーデプロイメントで設定されたアドレスへのマッチングアドレス設定

クライアントにメッセージの配信に失敗した場合は、ブローカーがメッセージの配信を継続しようとしない場合があります。無限配信を試行するのを防ぐために、デッドレターアドレスと関連するデッドレターキューを定義できます。指定の数の配信試行後、ブローカーは元のキューから未配信メッセージを削除し、そのメッセージを設定済みのデッドレターアドレスに送信します。システム管理者は、デッド文字キューから未配信メッセージを後で消費してメッセージを検査できます。

以下の例は、Operator ベースのブローカーデプロイメントのデッドレターアドレスおよびキューを設定する方法を示しています。この例では、メインブローカーのカスタムリソース (CR) インスタンスの addressSetting セクションを使用してアドレス設定を指定し、それらの設定をブローカーデプロイのアドレスと同じものにする方法を示します。

CR を初めてデプロイする 前に、ブローカデプロイのメイン CR インスタンスにアドレス設定を追加する必要があります。アドレス設定を、すでに実行中のブローカーデプロイメントに追加 できません。

前提条件

- AMQ Broker 7.7 の最新バージョンの Operator を使用する必要があります (バージョン 0.17)。Operator を最新バージョンにアップグレードする方法については、5章Operator ベースのブローカーデプロイメントのアップグレード を参照してください。

- AMQ Broker に含まれるサンプル CR を使用して、基本的な Broker デプロイメントを作成する方法を理解しておく必要があります。詳細は、「基本的なブローカーインスタンスのデプロイ」 を参照してください。

手順

CR インスタンスを設定して、デッドレターアドレスとキューを追加して、デプロイメント内の各ブローカーの配信されていないメッセージを受信します。

OpenShift コマンドラインインターフェイスの使用:

ブローカーのデプロイメントを含むプロジェクトの管理者権限で OpenShift にログインします。

oc login -u <user> -p <password> --server=<host:port>

oc login -u <user> -p <password> --server=<host:port>Copy to Clipboard Copied! Toggle word wrap Toggle overflow -

ダウンロードした Operator インストールアーカイブの

deploy/crsディレクトリーに含まれるbroker_activemqartemisaddress_cr.yamlというサンプル CR ファイルを開きます。

OpenShift Container Platform Web コンソールの使用

- ブローカーのデプロイメントを含むプロジェクトの管理者権限でコンソールにログインします。

- アドレス CRD に基づいて新規 CR インスタンスを起動します。左側のペインで、 → をクリックします。

-

ActiveMQArtemisAddresssCRD をクリックします。 -

Instancesタブをクリックします。 Create ActiveMQArtemisAddress をクリックします。

コンソールで、YAML エディターが開き、CR インスタンスを設定できます。

CR の

specセクションで、未配信のメッセージを受信するデッドレターアドレスおよびキューを指定する行を追加します。以下に例を示します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow 上記の設定では、

myDeadLetterQueueという名前のデッドレターキューとanycastルーティングタイプを持つmyDeadLetterAddressという名前のデッドレターアドレスを定義します。注記metadataセクションで、namespaceプロパティーを追加し、OpenShift Container Platform Web コンソールを使用して CR インスタンスを作成する場合にのみ値を指定する必要があります。指定する値は、ブローカーデプロイメントの OpenShift プロジェクトの名前です。アドレス CR インスタンスをデプロイします。

OpenShift コマンドラインインターフェイスの使用:

- CR ファイルを保存します。

ブローカーデプロイメントのプロジェクトに切り替えます。

oc project <project-name>

$ oc project <project-name>Copy to Clipboard Copied! Toggle word wrap Toggle overflow アドレス CR を作成します。

oc create -f <path/to/address-custom-resource-instance>.yaml

$ oc create -f <path/to/address-custom-resource-instance>.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

OpenShift Web コンソールの使用

- CR の設定が完了したら、Create をクリックします。

ブローカーデプロイメントのカスタムリソース (CR) インスタンスの設定を開始します。

CR ファイルのサンプルの場合:

-

ダウンロードした Operator インストールアーカイブの

deploy/crsディレクトリーに含まれるbroker_activemqartemis_cr.yamlというサンプル CR ファイルを開きます。

-

ダウンロードした Operator インストールアーカイブの

OpenShift Container Platform Web コンソールの使用

- メインブローカー CRD に基づいて新規 CR インスタンスを起動します。左側のペインで、 → をクリックします。

-

ActiveMQArtemisCRD をクリックします。 -

Instancesタブをクリックします。 Create ActiveMQArtemis をクリックします。

コンソールで、YAML エディターが開き、CR インスタンスを設定できます。

基本的なブローカーデプロイメントの場合、設定が以下のように表示される可能性があります。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 注記metadataセクションで、namespaceプロパティーを追加し、OpenShift Container Platform Web コンソールを使用して CR インスタンスを作成する場合にのみ値を指定する必要があります。指定する値は、ブローカーデプロイメントの OpenShift プロジェクトの名前です。CR の

deploymentPlanセクションで、以下に示すように単一のaddressSettingセクションが含まれる新規addressSettingsセクションを追加します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow addressSettingブロックにmatchプロパティーのインスタンスを 1 つ追加します。アドレス一致式を指定します。以下に例を示します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow match-

ブローカーが以下の設定を適用するアドレスまたはアドレスのセットを指定します。この例では、

matchプロパティーの値はmyAddressと呼ばれる単一のアドレスに対応します。

未配信メッセージに関連するプロパティーを追加し、値を指定します。以下に例を示します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow deadLetterAddress- ブローカーが未達のメッセージを送信するアドレス。

maxDeliveryAttemptsメッセージを設定済みのデッドレターアドレスに移動する前にブローカーが行う最大配信試行数。

上記の例では、ブローカーによって、

myAddressで始まるアドレスにメッセージの配信が 5 回失敗する場合、ブローカーはメッセージを指定の dead letter address (myDeadLetterAddress) に移動します。

(オプション) 別のアドレスまたはアドレスセットに同様の設定を適用します。以下に例を示します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow この例では、2 つ目の

matchプロパティーの値にはアスタリスクワイルドカード文字が含まれます。ワイルドカード文字では、上記の設定が文字列myOtherAddressesで始まる任意のアドレスに適用されることを意味します。注記ワイルドカード式を

matchプロパティーの値として使用する場合には、値を単一引用符で囲む必要があります (例:'myOtherAddresses*')。addressSettingsセクションの最初にapplyRuleプロパティーを追加し、値を指定します。以下に例を示します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow applyRuleプロパティーは、Operator を一致するアドレスまたはアドレスのセットごとに CR に追加する設定を適用する方法を指定します。指定できる値は次のとおりです。merge_allCR で指定されるアドレス設定と、同じアドレスまたはアドレスのセットに一致するデフォルト設定の両方の場合:

- デフォルト設定で指定されるプロパティー値を CR で指定されたプロパティー値に置き換えます。

- CR またはデフォルト設定で一意で指定されるプロパティー値を保持します。これらはそれぞれ最終マージされた設定の組み込みます。

- CR で指定されるアドレス設定または特定のアドレスセットに一意になるデフォルト設定の場合は、これらを最終でマージされた設定に含めます。

merge_replace- CR に指定されたアドレス設定と、同じアドレスまたはアドレスセットに一致するデフォルト設定について、最終的なマージされた設定の CR に指定された設定を含めます。それらのプロパティーが CR で指定されていない場合でも、デフォルト設定に指定されたプロパティーを含めないでください。

- CR で指定されるアドレス設定または特定のアドレスセットに一意になるデフォルト設定の場合は、これらを最終でマージされた設定に含めます。

replace_all- デフォルト設定に指定されたすべてのアドレス設定を CR で指定されたアドレス設定に置き換えます。最後にマージされた設定は、CR で指定したものと完全に対応します。

注記CR に

applyRuleプロパティーを明示的に含ない場合、Operator はmerge_allのデフォルト値を使用します。ブローカー CR インスタンスをデプロイします。

OpenShift コマンドラインインターフェイスの使用:

- CR ファイルを保存します。

CR を作成します。

oc create -f <path/to/broker-custom-resource-instance>.yaml

$ oc create -f <path/to/broker-custom-resource-instance>.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

OpenShift Web コンソールの使用

- CR の設定が完了したら、Create をクリックします。

4.1.3.1. デフォルトのアドレス設定について

Operator ベースのブローカーのデプロイメントを作成する場合、各ブローカーの Pod は OpenShift プロジェクトの StatefulSet で実行されます。ブローカーのアプリケーションコンテナーは各 Pod 内で実行されます。

ブローカーデプロイメントのカスタムリソース (CR) インスタンスにアドレス設定が含まれている場合に、Operator は各 Pod を初期化するときに Init コンテナー と呼ばれるタイプのコンテナーも実行します。OpenShift Container Platform では、Init コンテナーはアプリケーションコンテナーの前に実行される特殊なコンテナーです。通常、Init コンテナーには、アプリケーションイメージに存在しないユーティリティーまたはセットアップスクリプトを含めることができます。

CR でアドレス設定を指定した場合、各ブローカー Pod の初期化は次の順番に行います。

- 初期化コンテナーを実行する。Init Container が、CR のアドレス設定を処理し、設定を XML に変換する。

Init Container が完了すると、ブローカーアプリケーションコンテナーが開始される。ブローカーが開始されると、default のアドレス設定が作成され、生成された

broker.xml設定ファイルに追加される。デフォルトのアドレス設定は次のようになります。Copy to Clipboard Copied! Toggle word wrap Toggle overflow CR の

applyRuleプロパティーの値に基づき、Operator がマージするか、上記のデフォルトのアドレス設定を CR で指定した設定に置き換えます。ブローカー Pod が初期化されて実行されたら、

broker.xml設定ファイルで結果のアドレス設定を調べることができます。実行中のブローカー Pod の場合に、このファイルは/home/jboss/amq-broker/etcディレクトリーにあります。

関連情報

-

CR でアドレス設定の

applyRuleプロパティーを設定する方法は、「Operator ベースのブローカーデプロイメントで設定されたアドレスへのマッチングアドレス設定」 を参照してください。 - OpenShift Container Platform ブローカーデプロイメントのアドレス、キュー、およびアドレス設定のすべての設定オプションについては、「カスタムリソース設定リファレンス」 を参照してください。

OpenShift コマンドラインインターフェイス (CLI) を使用して AMQ Broker Operator をインストールしている場合、ダウンロードしたインストールアーカイブおよび抽出したインストールアーカイブには、アドレス設定に関する追加例が含まれています。インストールアーカイブの

deploy/examplesディレクトリーで、以下を参照してください。-

artemis-basic-address-settings-deployment.yaml -

artemis-merge-replace-address-settings-deployment.yaml -

artemis-replace-address-settings-deployment.yaml

-

- スタンドアロン ブローカーデプロイメントのアドレス、キュー、および関連アドレス設定に関する包括的な情報は、AMQ Broker の設定 の アドレス、キューおよびトピック を参照してください。この情報を使用して、OpenShift Container Platform のブローカーデプロイメントの同等の設定を作成できます。

OpenShift Container Platform の Init コンテナーの詳細については、以下を参照してください。

- Pod をデプロイする前に Init コンテナーを使用したタスクの実行 (OpenShift Container Platform 4.1 以降)

- Init コンテナー (OpenShift Container Platform 3.11)

4.2. ブローカーのストレージ要件の設定

Operator ベースのブローカーデプロイメントで永続ストレージを使用するには、デプロイメントの作成に使用されるカスタムリソース (CR) インスタンスで persistenceEnabled を true に設定します。OpenShift クラスターに Container-native ストレージがない場合、永続ボリューム (PV) を手動でプロビジョニングし、それらは Persistent Volume Claim (永続ボリューム要求、PVC) を使用して Operator で要求できるようにする必要があります。たとえば、永続ストレージを持つ 2 つのブローカーで設定されるクラスターを作成する場合は、2 つの PV が利用可能である必要があります。デフォルトでは、デプロイメントの各ブローカーには 2 GiB のストレージが必要です。ただし、ブローカーデプロイメントの CR を、各ブローカーに必要な PVC のサイズを指定するように設定できます。

- Operator ベースのデプロイメントのブローカーで必要な PVC のサイズを設定するには、AMQ Broker 7.7 (バージョン 0.17) の Operator の最新バージョンを使用する必要があります。Operator を最新バージョンにアップグレードする方法については、5章Operator ベースのブローカーデプロイメントのアップグレード を参照してください。

- 初めて CR をデプロイする前に、ブローカーストレージサイズの設定をブローカーデプロイメントのメイン CR に追加する必要があります。すでに実行中のブローカーデプロイメントに設定を追加できません。

4.2.1. ブローカーのストレージサイズの設定

以下の手順では、ブローカーデプロイメントのカスタムリソース (CR) インスタンスを設定し、永続メッセージストレージ用に各ブローカーに必要な Persistent Volume Claim (永続ボリューム要求、PVC) のサイズを指定する方法を説明します。

初めて CR をデプロイする前に、ブローカーストレージサイズの設定をブローカーデプロイメントのメイン CR に追加する必要があります。すでに実行中のブローカーデプロイメントに設定を追加できません。

前提条件

- AMQ Broker 7.7 の最新バージョンの Operator を使用する必要があります (バージョン 0.17)。Operator を最新バージョンにアップグレードする方法については、5章Operator ベースのブローカーデプロイメントのアップグレード を参照してください。

- AMQ Broker に含まれるサンプル CR を使用して、基本的な Broker デプロイメントを作成する方法を理解しておく必要があります。「基本的なブローカーインスタンスのデプロイ」 を参照してください。

永続ボリューム (PV) がすでにプロビジョニングされ、それらを Operator で要求できるように利用可能にする必要があります。たとえば、永続ストレージを持つ 2 つのブローカーのクラスターを作成する場合は、2 つの PV が利用可能である必要があります。

永続ストレージのプロビジョニングの詳細は、以下を参照すること。

- 永続ストレージについて (OpenShift Container Platform 4.1 以降)

- 永続ストレージ (OpenShift Container Platform 3.11)

手順

ブローカーデプロイメントのカスタムリソース (CR) インスタンスの設定を開始します。

OpenShift コマンドラインインターフェイスの使用:

デプロイメントを作成するプロジェクトの管理者権限で OpenShift にログインします。

oc login -u <user> -p <password> --server=<host:port>

oc login -u <user> -p <password> --server=<host:port>Copy to Clipboard Copied! Toggle word wrap Toggle overflow -

ダウンロードした Operator インストールアーカイブの

deploy/crsディレクトリーに含まれるbroker_activemqartemis_cr.yamlというサンプル CR ファイルを開きます。

OpenShift Container Platform Web コンソールの使用

- 配置を作成しているプロジェクトの管理者権限でコンソールにログインします。

- メインブローカー CRD に基づいて新規 CR インスタンスを起動します。左側のペインで、 → をクリックします。

-

ActiveMQArtemisCRD をクリックします。 -

Instancesタブをクリックします。 Create ActiveMQArtemis をクリックします。

コンソールで、YAML エディターが開き、CR インスタンスを設定できます。

基本的なブローカーデプロイメントの場合、設定が以下のように表示される可能性があります。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 注記metadataセクションで、namespaceプロパティーを追加し、OpenShift Container Platform Web コンソールを使用して CR インスタンスを作成する場合にのみ値を指定する必要があります。指定する値は、ブローカーデプロイメントの OpenShift プロジェクトの名前です。ブローカーストレージ要件を指定するには、CR の

deploymentPlanセクションで、Storageセクションを追加します。sizeプロパティーを追加し、値を指定します。以下に例を示します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow storage.size-

各ブローカー Pod が永続ストレージに必要な Persistent Volume Claim (永続ボリューム要求、PVC) のサイズ (バイト単位)。このプロパティーは、

persistenceEnabledがtrueに設定されている場合にのみ適用されます。指定する値には単位が含まれている必要があります。バイト表記 (K、M、G など)、または同等のバイナリー (Ki、Mi、Gi) をサポートします。

CR インスタンスをデプロイします。

OpenShift コマンドラインインターフェイスの使用:

- CR ファイルを保存します。

ブローカーデプロイメントを作成するプロジェクトに切り替えます。

oc project <project-name>

$ oc project <project-name>Copy to Clipboard Copied! Toggle word wrap Toggle overflow CR インスタンスを作成します。

oc create -f <path/to/custom-resource-instance>.yaml

$ oc create -f <path/to/custom-resource-instance>.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

OpenShift Web コンソールの使用

- CR の設定が完了したら、Create をクリックします。

4.3. Operator ベースのブローカーデプロイメントのリソース制限および要求の設定

Operator ベースのブローカーデプロイメントを作成する場合、デプロイメントのブローカー Pod は OpenShift クラスターのノードの StatefulSet で実行されます。デプロイメントのカスタムリソース (CR) インスタンスを設定し、各 Pod で実行されるブローカーコンテナーによって使用される host-node コンピュートリソースを指定できます。CPU およびメモリー (RAM) の制限および要求値を指定することで、ブローカー Pod のパフォーマンスを確保できます。

- Operator ベースのデプロイメントでブローカーのリソース制限および要求を設定するには、AMQ Broker 7.7 の最新バージョンの Operator を使用する必要があります (バージョン 0.17)。Operator を最新バージョンにアップグレードする方法については、5章Operator ベースのブローカーデプロイメントのアップグレード を参照してください。

- ブローカーデプロイメントの CR を初めてデプロイする前に、制限および要求を CR インスタンスに追加する必要があります。すでに実行中のブローカーデプロイメントに設定を追加できません。

- これらの値は特定のメッセージングシステムのユースケースと実装したアーキテクチャーをベースとするため、Red Hat は制限およびリクエストの値を推奨できません。ただし、実稼働環境で設定する前に、これらの値をテストして開発環境で調整することが推奨されます。

- ブローカーデプロイメントのカスタムリソース (CR) インスタンスにアドレス設定が含まれている場合、Operator は各ブローカー Pod を初期化するときに (ブローカーコンテナーに加えて) Init コンテナー と呼ばれるタイプのコンテナーを実行します。この場合に、各ブローカーコンテナーについて設定するリソース制限および要求は、各 Init コンテナーにも適用されます。ブローカーデプロイメントで Init コンテナーを使用する方法についての詳細は、「デフォルトのアドレス設定について」 を参照してください。

以下の制限および要求値を指定できます。

CPU limit- Pod で実行されている各ブローカーコンテナーの場合、この値は、コンテナーが消費できるホストノード CPU の最大量になります。ブローカーコンテナーが指定の CPU 制限を超えると、OpenShift スロットルでコンテナーを調整します。これにより、ノードで実行中の Pod の数にかかわらず、コンテナーがパフォーマンスに一貫性を持たせることができます。

Memory limit- Pod で実行されている各ブローカーコンテナーの場合、この値は、コンテナーが消費できるホストノードメモリーの最大量です。ブローカーコンテナーが指定のメモリー制限を超過しようとすると、OpenShift はコンテナーを終了します。ブローカー Pod を再起動します。

CPU requestPod で実行される各ブローカーコンテナーの場合、この値は、コンテナーが要求するホストノード CPU の量になります。OpenShift スケジューラーは、Pod の配置時に CPU 要求の値を考慮し、ブローカー Pod を十分なコンピュートリソースを持つノードにバインドします。

CPU request の値は、ブローカーコンテナーの実行に必要な CPU の最小量です。ただし、ノード上の CPU の競合がない場合、コンテナーは利用可能なすべての CPU を使用できます。CPU 制限を指定する場合には、コンテナーは CPU 使用量を超過することはできません。ノードに CPU の競合がある場合、CPU 要求の値により、OpenShift がすべてのコンテナーにおいて CPU 使用率を重み付けすることができます。

メモリー要求Pod で実行されている各ブローカーコンテナーについて、この値は、コンテナーが要求するホストノードメモリーの量になります。OpenShift スケジューラーは、Pod の配置時にメモリー要求の値を考慮し、ブローカー Pod を十分なコンピュートリソースを持つノードにバインドします。

メモリー要求値は、ブローカーコンテナーの実行に必要なメモリーの最小量です。ただし、コンテナーは可能な限り多くのメモリーを使用できます。メモリー制限を指定した場合、ブローカーコンテナーはそのメモリー量を超えることができません。

CPU は millicore という単位で測定されます。OpenShift クラスターの各ノードは、オペレーティングシステムを検査して、ノード上の CPU コア数を判別します。次に、ノードはその値を 1000 で乗算して、合計容量を表します。たとえば、ノードに 2 つのコアがある場合に、ノードの CPU 容量は 2000m として表現されます。したがって、1 つのコアの連結を使用する場合は、100m の値を指定します。

メモリーはバイト単位で測定されます。バイト表記 (E、P、T、G、M、K) または同等のバイナリー (Ei、Pi、Ti、Gi、Mi、Ki) を使用して値を指定できます。指定する値には単位が含まれている必要があります。

4.3.1. ブローカーリソース制限および要求の設定

以下の例は、デプロイメントデプロイメントの主なカスタムリソース (CR) インスタンスを設定し、デプロイメントの Pod で実行される各ブローカーコンテナーの CPU およびメモリーの制限および要求を設定する方法を示しています。

- ブローカーデプロイメントの CR を初めてデプロイする前に、制限および要求を CR インスタンスに追加する必要があります。すでに実行中のブローカーデプロイメントに設定を追加できません。

- これらの値は特定のメッセージングシステムのユースケースと実装したアーキテクチャーをベースとするため、Red Hat は制限およびリクエストの値を推奨できません。ただし、実稼働環境で設定する前に、これらの値をテストして開発環境で調整することが推奨されます。

前提条件

- AMQ Broker 7.7 の最新バージョンの Operator を使用する必要があります (バージョン 0.17)。Operator を最新バージョンにアップグレードする方法については、5章Operator ベースのブローカーデプロイメントのアップグレード を参照してください。

- AMQ Broker に含まれるサンプル CR を使用して、基本的な Broker デプロイメントを作成する方法を理解しておく必要があります。「基本的なブローカーインスタンスのデプロイ」 を参照してください。

手順

ブローカーデプロイメントのカスタムリソース (CR) インスタンスの設定を開始します。

OpenShift コマンドラインインターフェイスの使用:

デプロイメントを作成するプロジェクトの管理者権限で OpenShift にログインします。

oc login -u <user> -p <password> --server=<host:port>

oc login -u <user> -p <password> --server=<host:port>Copy to Clipboard Copied! Toggle word wrap Toggle overflow -

ダウンロードした Operator インストールアーカイブの

deploy/crsディレクトリーに含まれるbroker_activemqartemis_cr.yamlというサンプル CR ファイルを開きます。

OpenShift Container Platform Web コンソールの使用

- 配置を作成しているプロジェクトの管理者権限でコンソールにログインします。

- メインブローカー CRD に基づいて新規 CR インスタンスを起動します。左側のペインで、 → をクリックします。

-

ActiveMQArtemisCRD をクリックします。 -

Instancesタブをクリックします。 Create ActiveMQArtemis をクリックします。

コンソールで、YAML エディターが開き、CR インスタンスを設定できます。

基本的なブローカーデプロイメントの場合、設定が以下のように表示される可能性があります。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 注記metadataセクションで、namespaceプロパティーを追加し、OpenShift Container Platform Web コンソールを使用して CR インスタンスを作成する場合にのみ値を指定する必要があります。指定する値は、ブローカーデプロイメントの OpenShift プロジェクトの名前です。CR の

deploymentPlanセクションで、resourcesセクションを追加します。limitsおよびrequestsサブセクションを追加します。各サブセクションでcpuおよびmemoryプロパティーを追加し、値を指定します。以下に例を示します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow limits.cpu- デプロイメントで Pod で実行される各ブローカーコンテナーは、このホストノードの CPU 使用率を超過することはできません。

limits.memory- デプロイメントで Pod で実行される各ブローカーコンテナーは、このホストノードのメモリー使用率を超過することはできません。

requests.cpu- デプロイメントで Pod で実行される各ブローカーコンテナーはこのホストノード CPU の量を要求します。この値は、ブローカーコンテナーの実行に必要な CPU の最小量です。

requests.memory- デプロイメントで Pod で実行される各ブローカーコンテナーはこのホストノードメモリーを要求します。この値は、ブローカーコンテナーの実行に必要なメモリーの最小量です。

CR インスタンスをデプロイします。

OpenShift コマンドラインインターフェイスの使用:

- CR ファイルを保存します。

ブローカーデプロイメントを作成するプロジェクトに切り替えます。

oc project <project-name>

$ oc project <project-name>Copy to Clipboard Copied! Toggle word wrap Toggle overflow CR インスタンスを作成します。

oc create -f <path/to/custom-resource-instance>.yaml

$ oc create -f <path/to/custom-resource-instance>.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

OpenShift Web コンソールの使用

- CR の設定が完了したら、Create をクリックします。

4.4. クライアント接続用の Operator ベースのブローカーデプロイメントの設定

4.4.1. アクセプターの設定

OpenShift デプロイメントでブローカー Pod へのクライアント接続を有効にするには、デプロイメントのアクセプターを定義します。アクセプターは、ブローカー Pod が接続を受け入れる方法を定義します。ブローカーのデプロイメントに使用されるメインのカスタムリソース (CR) でアクセプターを定義します。アクセプターを作成する場合は、アクセプターを有効にするメッセージングプロトコルや、これらのプロトコルに使用するブローカー Pod のポートなどの情報を指定します。

以下の手順は、ブローカーデプロイメントの CR で新規アクセプターを定義する方法を示しています。

前提条件

- アクセプターを設定するには、ブローカーのデプロイメントは AMQ Broker Operator のバージョン 0.9 以上をベースとする必要があります。Operator の最新バージョンのインストールについての詳細は、「CLI を使用した Operator のインストール」 を参照してください。

- このセクションの情報は、AMQ Broker Operator をベースとしたブローカーデプロイメントにのみ適用されます。アプリケーションテンプレートを使用してブローカーデプロイメントを作成する場合は、プロトコル固有のアクセプターは定義できません。クライアント接続でこの種のデプロイメントを設定する方法は、第 6 章外部クライアントのテンプレートベースのブローカーデプロイメントへの接続 を参照してください。

手順

-

初回インストール時にダウンロードして展開した Operator アーカイブの

deploy/crsディレクトリーで、broker_activemqartemis_cr.yamlカスタムリソース (CR) ファイルを開きます。 acceptors要素に名前付きアクセプターを追加します。protocolsおよびportパラメーターを追加します。値を設定して、アクセプターおよび各ブローカー Pod のポートによってこれらのプロトコル用に公開されるメッセージングプロトコルを指定します。以下に例を示します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow 設定されたアクセプターはポート 5672 を AMQP クライアントに公開します。

protocolsパラメーターに指定できる値の完全なセットが表に表示されます。Expand プロトコル 値 Core Protocol

コアAMQP

amqpOpenWire

openwireMQTT

mqttSTOMP

stompすべてのサポート対象プロトコル

all注記- デプロイメントの各ブローカー Pod に対して、Operator はポート 61616 を使用するデフォルトのアクセプターも作成します。このデフォルトのアクセプターはブローカークラスターリングに必要ですが、Core Protocol は有効になっています。

- デフォルトでは、AMQ Broker 管理コンソールはブローカー Pod で 8161 ポートを使用します。デプロイメントの各ブローカー Pod には、コンソールへのアクセスを提供する専用のサービスがあります。詳細は、「ブローカー管理コンソールにアクセスできる。」 を参照してください。

同じアクセプターで別のプロトコルを使用するには、

protocolパラメーターを変更します。プロトコルのコンマ区切りリストを指定します。以下に例を示します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow 設定されたアクセプターはポート 5672 を AMQP および OpenWire クライアントに公開するようになりました。

アクセプターが許可する同時クライアント接続の数を指定するには、

connectionAllowedパラメーターを追加して値を設定します。以下に例を示します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow デフォルトでは、アクセプターはブローカーデプロイメントと同じ OpenShift クラスターのクライアントにのみ公開されます。アクセプターを OpenShift 外部のクライアントに公開するには、

exposeパラメーターを追加し、値をtrueに設定します。さらに、OpenShift 外部のクライアントからアクセプターへのセキュアな接続を有効にするには、

sslEnabledパラメーターを追加し、値をtrueに設定します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow アクセプター (またはコネクター) で SSL (Secure Sockets Layer) セキュリティーを有効にすると、以下のような関連する設定を追加できます。

- OpenShift クラスターに認証情報を保存するために使用されるシークレット名。アクセプターで SSL を有効にする場合は、シークレットが必要です。このシークレットの生成に関する詳細は、「ブローカークライアント接続のセキュリティー保護」 を参照してください。

-

セキュアなネットワーク通信に使用する TLS (Transport Layer Security) プロトコル。TLS は、よりセキュアな SSL バージョンで更新されています。

enabledProtocolsパラメーターで TLS プロトコルを指定します。 -

ブローカーとクライアント間で、アクセプターが相互認証とも呼ばれる双方向 TLS を使用するかどうか。これは、

needClientAuthパラメーターの値をtrueに設定して指定します。

関連情報

- 認証情報を保存するシークレットの生成など、ブローカークライアント接続をセキュアにするように TLS を設定する方法は、「ブローカークライアント接続のセキュリティー保護」 を参照してください。

- アクセプターおよびコネクターの設定を含む完全なカスタムリソース参照については、「カスタムリソース設定リファレンス」 を参照してください。

4.4.2. ブローカークライアント接続のセキュリティー保護

アクセプターまたはコネクター (sslEnabled を true に設定) でセキュリティーを有効にしている場合、ブローカーとクライアント間での証明書ベースの認証を許可するように Transport Layer Security (TLS) を設定する必要があります。TLS は、よりセキュアな SSL バージョンで更新されています。2 つの主要な TLS 設定があります。

- 一方向 TLS

- ブローカーのみが証明書を表示します。証明書はクライアントによってブローカーを認証するために使用されます。これが最も一般的な設定です。

- 双方向 TLS

- ブローカーとクライアントの両方が証明書を提示します。これは相互認証と呼ばれることもあります。

これ以降のセクションで以下を説明します。

一方向と双方向 TLS の両方の場合、ブローカーとクライアント間の正常な TLS ハンドシェイクに必要な認証情報を保存するシークレットを生成して、設定を完了します。これは、セキュアなアクセプターまたはコネクターの sslSecret パラメーターに指定する必要のあるシークレット名です。シークレットには、Base64 でエンコードされたブローカーキーストア (一方向と双方向 TLS の両方)、Base64 でエンコードされたブローカートラストストア (two-way TLS のみ)、およびこれらのファイルに対応するパスワード (Base64 エンコード) が含まれる必要があります。一方向および双方向 TLS の設定手順では、このシークレットの生成方法を説明します。

セキュアなアクセプターまたはコネクターの sslSecret パラメーターにシークレット名を明示的に指定しないと、アクセプターまたはコネクターはデフォルトのシークレット名を想定します。デフォルトのシークレット名の形式は <CustomResourceName>-<AcceptorName>-secret または <CustomResourceName>-<ConnectorName>-secret です。例: my-broker-deployment-my-acceptor-secret

アクセプターまたはコネクターがデフォルトのシークレット名を想定している場合でも、このシークレットを独自に生成する必要があります。これは自動的に作成されません。

4.4.2.1. ホスト名検証用のブローカー証明書の設定

本セクションでは、一方向または双方向 TLS の設定時に生成する必要のあるブローカー証明書の要件をいくつか説明します。

クライアントがデプロイメントでブローカー Pod への接続を試行する場合、クライアント接続 URL の verifyHost オプションはクライアントによって、ブローカーの証明書の Common Name (CN) をホスト名に比較するかどうかを判別し、一致することを確認します。クライアントが、クライアント接続 URL に verifyHost=true や同様の場合、クライアントはこの検証を実行します。

たとえば、ブローカーが分離されたネットワークの OpenShift クラスターにデプロイされる場合など、接続のセキュリティーに懸念がない場合、この検証を省略する場合があります。セキュアな接続では、クライアントがこの検証を実行することが推奨されます。この場合、ブローカーキーストア証明書の正しい設定は、クライアント接続を成功させるために不可欠です。

通常、クライアントがホストの検証を使用している場合、ブローカー証明書の生成時に指定する CN はクライアントが接続しているブローカー Pod の Route の完全なホスト名と一致する必要があります。たとえば、単一のブローカー Pod を持つデプロイメントがある場合、CN は以下のようになります。

CN=my-broker-deployment-0-svc-rte-my-openshift-project.my-openshift-domain

CN=my-broker-deployment-0-svc-rte-my-openshift-project.my-openshift-domain

CN が複数のブローカーを持つデプロイメントの任意のブローカー Pod に解決するようにするには、ブローカー Pod の ordinal の場所でワイルドカード (*) を指定できます。以下に例を示します。

CN=my-broker-deployment-*-svc-rte-my-openshift-project.my-openshift-domain

CN=my-broker-deployment-*-svc-rte-my-openshift-project.my-openshift-domain

前述の例に記載されている CN は、my-broker-deployment デプロイメントのブローカー Pod に正常に解決します。

さらに、ブローカー証明書の生成時に指定する SAN (Subject Alternative Name) は、コンマ区切りのリストとして、デプロイメント内のすべてのブローカー Pod を個別に一覧表示する必要があります。以下に例を示します。

"SAN=DNS:my-broker-deployment-0-svc-rte-my-openshift-project.my-openshift-domain,DNS:my-broker-deployment-1-svc-rte-my-openshift-project.my-openshift-domain,..."

"SAN=DNS:my-broker-deployment-0-svc-rte-my-openshift-project.my-openshift-domain,DNS:my-broker-deployment-1-svc-rte-my-openshift-project.my-openshift-domain,..."4.4.2.2. 一方向 TLS の設定

本セクションの手順では、broker-client 接続のセキュリティーを保護するために一方向トランスポート層セキュリティー (TLS) を設定する方法を説明します。

一方向 TLS では、証明書を表示するブローカーのみが表示されます。この証明書は、クライアントがブローカーを認証するために使用されます。

前提条件

- クライアントがホスト名の検証を使用する場合のブローカー証明書の生成の要件を理解する必要があります。詳細は、「ホスト名検証用のブローカー証明書の設定」 を参照してください。

手順

ブローカーキーストアの自己署名証明書を生成します。

keytool -genkey -alias broker -keyalg RSA -keystore ~/broker.ks

$ keytool -genkey -alias broker -keyalg RSA -keystore ~/broker.ksCopy to Clipboard Copied! Toggle word wrap Toggle overflow ブローカーキーストアから証明書をエクスポートし、クライアントと共有できるようにします。Base64 エンコードの

.pem形式の証明書をエクスポートします。以下に例を示します。keytool -export -alias broker -keystore ~/broker.ks -file ~/broker_cert.pem

$ keytool -export -alias broker -keystore ~/broker.ks -file ~/broker_cert.pemCopy to Clipboard Copied! Toggle word wrap Toggle overflow クライアントで、ブローカー証明書をインポートするクライアントトラストストアを作成します。

keytool -import -alias broker -keystore ~/client.ts -file ~/broker_cert.pem

$ keytool -import -alias broker -keystore ~/client.ts -file ~/broker_cert.pemCopy to Clipboard Copied! Toggle word wrap Toggle overflow 管理者として OpenShift Container Platform にログインします。以下に例を示します。

oc login -u system:admin

$ oc login -u system:adminCopy to Clipboard Copied! Toggle word wrap Toggle overflow ブローカーのデプロイメントが含まれるプロジェクトに切り替えます。以下に例を示します。

oc project my-openshift-project

$ oc project my-openshift-projectCopy to Clipboard Copied! Toggle word wrap Toggle overflow TLS 認証情報を保存するためのシークレットを作成します。以下に例を示します。

oc create secret generic my-tls-secret \ --from-file=broker.ks=~/broker.ks \ --from-file=client.ts=~/broker.ks \ --from-literal=keyStorePassword=<password> \ --from-literal=trustStorePassword=<password>

$ oc create secret generic my-tls-secret \ --from-file=broker.ks=~/broker.ks \ --from-file=client.ts=~/broker.ks \ --from-literal=keyStorePassword=<password> \ --from-literal=trustStorePassword=<password>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 注記シークレットを生成する際に、OpenShift ではキーストアとトラストストアの両方を指定する必要があります。トラストストアキーは、基本的に

client.tsという名前です。ブローカーとクライアント間の一方向 TLS では、トラストストアは実際には必要ありません。ただし、シークレットを正常に生成するには、一部の有効なストアファイルをclient.tsの値として指定する必要があります。前述の手順では、以前に生成されたブローカーキーストアファイルを再利用することで、client.tsの dummy 値を指定します。これは、一方向 TLS に必要なすべての認証情報でシークレットを生成するには十分です。シークレットを Operator のインストール時に作成したサービスアカウントにリンクします。以下に例を示します。

oc secrets link sa/amq-broker-operator secret/my-tls-secret

$ oc secrets link sa/amq-broker-operator secret/my-tls-secretCopy to Clipboard Copied! Toggle word wrap Toggle overflow セキュアなアクセプターまたはコネクターの

sslSecretパラメーターにシークレット名を指定します。以下に例を示します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow

4.4.2.3. 双方向 TLS の設定

本セクションの手順では、broker-client 接続のセキュリティーを保護するために双方向トランスポート層セキュリティー (TLS) を設定する方法を説明します。

双方向 TLS では、ブローカーとクライアントの両方が証明書を表示します。ブローカーおよびクライアントはこれらの証明書を使用して相互認証と呼ばれることもあります。

前提条件

- クライアントがホスト名の検証を使用する場合のブローカー証明書の生成の要件を理解する必要があります。詳細は、「ホスト名検証用のブローカー証明書の設定」 を参照してください。

手順

ブローカーキーストアの自己署名証明書を生成します。

keytool -genkey -alias broker -keyalg RSA -keystore ~/broker.ks

$ keytool -genkey -alias broker -keyalg RSA -keystore ~/broker.ksCopy to Clipboard Copied! Toggle word wrap Toggle overflow ブローカーキーストアから証明書をエクスポートし、クライアントと共有できるようにします。Base64 エンコードの

.pem形式の証明書をエクスポートします。以下に例を示します。keytool -export -alias broker -keystore ~/broker.ks -file ~/broker_cert.pem

$ keytool -export -alias broker -keystore ~/broker.ks -file ~/broker_cert.pemCopy to Clipboard Copied! Toggle word wrap Toggle overflow クライアントで、ブローカー証明書をインポートするクライアントトラストストアを作成します。

keytool -import -alias broker -keystore ~/client.ts -file ~/broker_cert.pem

$ keytool -import -alias broker -keystore ~/client.ts -file ~/broker_cert.pemCopy to Clipboard Copied! Toggle word wrap Toggle overflow クライアントで、クライアントキーストアの自己署名証明書を生成します。

keytool -genkey -alias broker -keyalg RSA -keystore ~/client.ks

$ keytool -genkey -alias broker -keyalg RSA -keystore ~/client.ksCopy to Clipboard Copied! Toggle word wrap Toggle overflow クライアントで、クライアントキーストアから証明書をエクスポートし、ブローカーと共有できるようにします。Base64 エンコードの

.pem形式の証明書をエクスポートします。以下に例を示します。keytool -export -alias broker -keystore ~/client.ks -file ~/client_cert.pem

$ keytool -export -alias broker -keystore ~/client.ks -file ~/client_cert.pemCopy to Clipboard Copied! Toggle word wrap Toggle overflow クライアント証明書をインポートするブローカートラストストアを作成します。

keytool -import -alias broker -keystore ~/broker.ts -file ~/client_cert.pem

$ keytool -import -alias broker -keystore ~/broker.ts -file ~/client_cert.pemCopy to Clipboard Copied! Toggle word wrap Toggle overflow 管理者として OpenShift Container Platform にログインします。以下に例を示します。

oc login -u system:admin

$ oc login -u system:adminCopy to Clipboard Copied! Toggle word wrap Toggle overflow ブローカーのデプロイメントが含まれるプロジェクトに切り替えます。以下に例を示します。

oc project my-openshift-project

$ oc project my-openshift-projectCopy to Clipboard Copied! Toggle word wrap Toggle overflow TLS 認証情報を保存するためのシークレットを作成します。以下に例を示します。

oc create secret generic my-tls-secret \ --from-file=broker.ks=~/broker.ks \ --from-file=client.ts=~/broker.ts \ --from-literal=keyStorePassword=<password> \ --from-literal=trustStorePassword=<password>

$ oc create secret generic my-tls-secret \ --from-file=broker.ks=~/broker.ks \ --from-file=client.ts=~/broker.ts \ --from-literal=keyStorePassword=<password> \ --from-literal=trustStorePassword=<password>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 注記シークレットを生成する際に、OpenShift ではキーストアとトラストストアの両方を指定する必要があります。トラストストアキーは、基本的に

client.tsという名前です。ブローカーとクライアント間の双方向 TLS の場合は、クライアント証明書を保持するため、ブローカートラストストアを含むシークレットを生成する必要があります。そのため、前の手順では、client.ts キーに指定した値は実際にブローカーのトラストストアファイルになります。シークレットを Operator のインストール時に作成したサービスアカウントにリンクします。以下に例を示します。

oc secrets link sa/amq-broker-operator secret/my-tls-secret

$ oc secrets link sa/amq-broker-operator secret/my-tls-secretCopy to Clipboard Copied! Toggle word wrap Toggle overflow セキュアなアクセプターまたはコネクターの

sslSecretパラメーターにシークレット名を指定します。以下に例を示します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow

4.4.3. ブローカーデプロイメントのネットワークサービス

ブローカーデプロイメントの OpenShift Container Platform Web コンソールの Networking ペインで、2 つの実行中のサービスがあり、ヘッドレス サービスと ping サービスが 2 つあります。ヘッドレスサービスのデフォルト名は、<Custom Resource name>-hdls-svc の形式を使用します (例: my-broker-deployment-hdls-svc)。ping サービスのデフォルト名は、<Custom Resource name>-ping-svc の形式を使用します (例: 'my-broker-deployment-ping-svc)。

ヘッドレスサービスは、各ブローカー Pod でポート 8161 および 61616 へのアクセスを提供します。ポート 8161 はブローカー管理コンソールに使用され、ポート 61616 はブローカーのクラスターリングに使用されます。ヘッドレスサービスを使用して、内部クライアントからブローカー Pod に接続することもできます (つまり、ブローカーデプロイメントと同じ OpenShift クラスター内のクライアント)。

ping サービスは検出のブローカーによって使用されます。また、ブローカーは OpenShift 環境内でクラスターを形成できるようにします。内部的には、このサービスはポート 8888 を公開します。

関連情報

- ヘッドレスサービスを使用して内部クライアントからブローカー Pod に接続する方法については、「内部クライアントからのブローカーへの接続」 を参照してください。

4.4.4. 内部および外部クライアントからのブローカーへの接続

このセクションの例では、内部クライアント (つまりブローカーデプロイメントと同じ OpenShift クラスターのクライアント) および外部クライアント (OpenShift クラスター外のクライアント) からブローカーに接続する方法を示しています。

4.4.4.1. 内部クライアントからのブローカーへの接続

内部クライアントは、ブローカーデプロイメント用に実行されている ヘッドレス サービスを使用してブローカー Pod に接続できます。

ヘッドレスサービスを使用してブローカー Pod に接続するには、アドレスを <Protocol>://<PodName>.<HeadlessServiceName>.<ProjectName>.svc.cluster.local 形式で指定します。以下に例を示します。

tcp://my-broker-deployment-0.my-broker-deployment-hdls-svc.my-openshift-project.svc.cluster.local

$ tcp://my-broker-deployment-0.my-broker-deployment-hdls-svc.my-openshift-project.svc.cluster.localOpenShift DNS は、Operator ベースのブローカーデプロイメントによって作成された StatefulSets は安定した Pod 名を提供するため、この形式でアドレスが正常に解決されました。

関連情報

- ブローカーデプロイメントのデフォルトで実行するヘッドレスサービスの詳細は、「ブローカーデプロイメントのネットワークサービス」 を参照してください。

4.4.4.2. 外部クライアントからのブローカーへの接続

外部クライアントにアクセプターを公開する場合 (つまり expose パラメーターの値を true に設定して)、デプロイメントの各ブローカー Pod に専用のサービスと Route が自動的に作成されます。指定のブローカー Pod で設定された Routes を表示するには、OpenShift Container Platform Web コンソールの Pod を選択し、Routes タブをクリックします。

外部クライアントはブローカー Pod 用に作成される Route の完全なホスト名を指定して、ブローカーに接続できます。基本的な curl コマンドを使用して、この完全なホスト名への外部アクセスをテストできます。以下に例を示します。

curl https://my-broker-deployment-0-svc-rte-my-openshift-project.my-openshift-domain

$ curl https://my-broker-deployment-0-svc-rte-my-openshift-project.my-openshift-domainRoute の完全なホスト名は、OpenShift ルーターをホストするノードに解決する必要があります。OpenShift ルーターは、ホスト名を使用して、OpenShift 内部ネットワーク内のトラフィックを送信する場所を判別します。

デフォルトでは、OpenShift ルーターは、セキュアでないトラフィック (SSL 以外) トラフィックとポート 443 (SSL で暗号化した) トラフィックに対してポート 80 をリッスンします。HTTP 接続の場合、ルーターはセキュアな接続 URL (https) を指定する場合 (https) またはポート 80 を指定する場合は、トラフィックをポート 443 に自動的に転送します。

HTTP 以外の接続の場合:

- クライアントは、接続 URL の一部としてポート番号 (ポート 443 など) を明示的に指定する必要があります。

- 一方向 TLS では、クライアントは接続 URL の一部としてトラストストアと対応するパスワードへのパスを指定する必要があります。

- 双方向 TLS の場合、クライアントは接続 URL の一部としてそのキーストアと対応するパスワードへのパスも指定する必要があります。

以下は、サポートされるメッセージングプローブ用のクライアント接続 URL の例は次のとおりです。

一方向 TLS を使用する外部 Core クライアント

tcp://my-broker-deployment-0-svc-rte-my-openshift-project.my-openshift-domain:443?useTopologyForLoadBalancing=false&sslEnabled=true \ &trustStorePath=~/client.ts&trustStorePassword=<password>

tcp://my-broker-deployment-0-svc-rte-my-openshift-project.my-openshift-domain:443?useTopologyForLoadBalancing=false&sslEnabled=true \

&trustStorePath=~/client.ts&trustStorePassword=<password>

外部コアクライアントはブローカーによって返されるトポロジー情報を使用できないため、useTopologyForLoadBalancing キーは接続 URL で false に明示的に設定されます。このキーが true に設定されているか、値を指定しないと、DEBUG ログメッセージが作成されます。

双方向 TLS を使用する外部 Core クライアント

tcp://my-broker-deployment-0-svc-rte-my-openshift-project.my-openshift-domain:443?useTopologyForLoadBalancing=false&sslEnabled=true \ &keyStorePath=~/client.ks&keyStorePassword=<password> \ &trustStorePath=~/client.ts&trustStorePassword=<password>

tcp://my-broker-deployment-0-svc-rte-my-openshift-project.my-openshift-domain:443?useTopologyForLoadBalancing=false&sslEnabled=true \

&keyStorePath=~/client.ks&keyStorePassword=<password> \

&trustStorePath=~/client.ts&trustStorePassword=<password>一方向 TLS を使用する外部 OpenWire クライアント

ssl://my-broker-deployment-0-svc-rte-my-openshift-project.my-openshift-domain:443" # Also, specify the following JVM flags -Djavax.net.ssl.trustStore=~/client.ts -Djavax.net.ssl.trustStorePassword=<password>

ssl://my-broker-deployment-0-svc-rte-my-openshift-project.my-openshift-domain:443"

# Also, specify the following JVM flags

-Djavax.net.ssl.trustStore=~/client.ts -Djavax.net.ssl.trustStorePassword=<password>双方向 TLS を使用する外部 OpenWire クライアント

ssl://my-broker-deployment-0-svc-rte-my-openshift-project.my-openshift-domain:443" # Also, specify the following JVM flags -Djavax.net.ssl.keyStore=~/client.ks -Djavax.net.ssl.keyStorePassword=<password> \ -Djavax.net.ssl.trustStore=~/client.ts -Djavax.net.ssl.trustStorePassword=<password>

ssl://my-broker-deployment-0-svc-rte-my-openshift-project.my-openshift-domain:443"

# Also, specify the following JVM flags

-Djavax.net.ssl.keyStore=~/client.ks -Djavax.net.ssl.keyStorePassword=<password> \

-Djavax.net.ssl.trustStore=~/client.ts -Djavax.net.ssl.trustStorePassword=<password>一方向 TLS を使用する外部 AMQP クライアント

amqps://my-broker-deployment-0-svc-rte-my-openshift-project.my-openshift-domain:443?transport.verifyHost=true \ &transport.trustStoreLocation=~/client.ts&transport.trustStorePassword=<password>

amqps://my-broker-deployment-0-svc-rte-my-openshift-project.my-openshift-domain:443?transport.verifyHost=true \

&transport.trustStoreLocation=~/client.ts&transport.trustStorePassword=<password>双方向 TLS を使用する外部 AMQP クライアント

amqps://my-broker-deployment-0-svc-rte-my-openshift-project.my-openshift-domain:443?transport.verifyHost=true \ &transport.keyStoreLocation=~/client.ks&transport.keyStorePassword=<password> \ &transport.trustStoreLocation=~/client.ts&transport.trustStorePassword=<password>

amqps://my-broker-deployment-0-svc-rte-my-openshift-project.my-openshift-domain:443?transport.verifyHost=true \

&transport.keyStoreLocation=~/client.ks&transport.keyStorePassword=<password> \

&transport.trustStoreLocation=~/client.ts&transport.trustStorePassword=<password>4.4.4.3. NodePort を使用したブローカーへの接続

ルートを使用する代わりに、OpenShift 管理者は NodePort を OpenShift 外部のクライアントからブローカー Pod に接続するように設定できます。NodePort は、ブローカーに設定されたアクセプターによって指定されるプロトコル固有のポートのいずれかにマップする必要があります。

デフォルトで、NodePort は 30000 から 32767 の範囲に置かれます。つまり、NodePort はブローカー Pod の意図されるポートとは一致しません。

NodePort 経由で OpenShift 外のクライアントからブローカーに接続するには、<Protocol>://<OCPNodeIP>:<NodePortNumber> の形式で URL を指定します。

関連情報

クラスターで実行されているサービスを使って OpenShift クラスター外からの通信を行うために Routes および NodePort などの方法についての詳細は、以下を参照してください。

- ingress クラスタートラフィックの設定の概要 (OpenShift Container Platform 4.1 以降)

- クラスターへのトラフィックの送信 (OpenShift Container Platform 3.11)

4.4.5. AMQ Broker 管理コンソールへの接続

ブローカーは、ポート 8161 で独自の管理コンソールをホストします。デプロイ内の各ブローカー Pod には、コンソールへのアクセスを提供するサービスとルートがあります。

次の手順は、実行中のブローカーインスタンスを AMQ Broker 管理コンソールに接続する方法を示しています。

前提条件

- AMQ Broker Operator を使用して基本的なブローカーをデプロイしている。詳細は、「基本的なブローカーインスタンスのデプロイ」 を参照してください。

4.4.5.1. ブローカー管理コンソールにアクセスできる。

デプロイメントの各ブローカー Pod には、コンソールへのアクセスを提供するサービスがある。このサービスのデフォルト名は、<Custom Resource name>-wconsj-<broker Pod ordinal>-svc の形式を使用します。例: my-broker-deployment-wconsj-0-svc各 Service には、`<Custom Resource name>-wconsj-<broker Pod ordinal>-svc-rte という形式を使用する、対応の Route がある。例: my-broker-deployment-wconsj-0-svc-rte

この手順では、実行中のブローカーインスタンスの AMQ Broker 管理コンソールにアクセスする方法を示します。

手順

OpenShift Container Platform web コンソールで、 → (OpenShift Container Platform 4.1 以降) または → (OpenShift Container Platform 3.11) をクリックします。

Routes ペインに、

wconsjサービスに対応するルートが表示されます。- Hostname の下にある完全な URL をメモします。コンソールにアクセスするには、この URL を指定する必要があります。

Web ブラウザーで、ホスト名の URL を入力します。

-

コンソール設定で SSL を使用しない場合は、URL に

httpを指定してください。この場合、ホスト名の DNS が解決されて、トラフィックは OpenShift ルーターのポート 80 に転送されます。 -

コンソール設定で SSL を使用する場合は、URL に

httpsを指定します。この場合、ブラウザーはデフォルトで OpenShift ルーターのポート 443 になります。この設定により、OpenShift ルーターが SSL トラフィックにポート 443 も使用する場合には、コンソールに正常に接続できます (これは、ルーターのデフォルト設定)。

-

コンソール設定で SSL を使用しない場合は、URL に

管理コンソールにログインするには、ブローカーのデプロイメントを作成するために使用されるカスタムリソース (CR) インスタンスの

adminUserおよびadminPasswordパラメーターで指定されたユーザー名とパスワードを入力します。CR で

adminUserとadminPasswordに値が明示的に指定されていない場合は、管理コンソールのログイン認証情報へのアクセス の手順に従って、コンソールへのログインに必要な認証情報を取得します。

adminUser および adminPassword の値は、CR の requireLogin パラメーターが true に設定されている場合にのみ管理コンソールにログインする必要があります。requireLogin が false に設定されている場合、OpenShift プロジェクトの管理者権限を持つすべてのユーザーがコンソールにログインできます。

4.4.5.2. 管理コンソールのログインクレデンシャルへのアクセス

ブローカーデプロイメントに使用するカスタムリソース (CR) インスタンスに adminUser および adminPassword の値を指定しない場合、Operator はこれらの認証情報を自動的に生成し、それらをシークレットに保存します。デフォルトのシークレット名は <Custom Resource name>-credentials-secret の形式を取ります (例: my-broker-deployment-credentials-secret)。

adminUser および adminPassword の値は、CR の requireLogin パラメーターが true に設定されている場合にのみ管理コンソールにログインする必要があります。requireLogin が false に設定されている場合、OpenShift プロジェクトの管理者権限を持つすべてのユーザーがコンソールにログインできます。

以下の手順では、ログイン認証情報にアクセスする方法を説明します。

手順

OpenShift プロジェクトのシークレットの詳細な一覧を参照してください。

- OpenShift Container Platform Web コンソールから、 → (OpenShift Container Platform 4.1 以降) または → (OpenShift Container Platform 3.11) をクリックします。

コマンドラインで以下を行います。

oc get secrets

$ oc get secretsCopy to Clipboard Copied! Toggle word wrap Toggle overflow

適切なシークレットを開き、Base64 でエンコードされたコンソールログイン認証情報を表示します。

- OpenShift Container Platform Web コンソールから、名前にブローカーカスタムリソースインスタンスが含まれるシークレットをクリックします。YAML タブ (OpenShift Container Platform 4.1 以降) または → (OpenShift Container Platform 3.11) をクリックします。

コマンドラインで以下を行います。

oc edit secret <my-broker-deployment-credentials-secret>

$ oc edit secret <my-broker-deployment-credentials-secret>Copy to Clipboard Copied! Toggle word wrap Toggle overflow

シークレットの値をデコードするには、以下のようなコマンドを実行します。

echo 'dXNlcl9uYW1l' | base64 --decode console_admin

$ echo 'dXNlcl9uYW1l' | base64 --decode console_adminCopy to Clipboard Copied! Toggle word wrap Toggle overflow

4.5. AMQP メッセージに対する大きなメッセージ処理の設定

クライアントは、ブローカーの内部バッファーのサイズを超える大きな AMQP メッセージを送信する可能性があり、予期せぬエラーが発生する可能性があります。この状態を回避するには、メッセージが指定の最小値よりも大きい場合にメッセージをファイルとして保存するようにブローカーを設定できます。このように大きなメッセージを処理すると、ブローカーはメモリー内にメッセージを保持しません。代わりに、ブローカーはメッセージを大きなメッセージファイルを保存するために使用される専用ディレクトリーに保存します。

OpenShift Container Platform でのブローカーデプロイメントでは、大きなメッセージディレクトリーは、メッセージストレージ用にブローカーが使用する永続ボリューム (PV) の /opt/<custom-resource-name>/data/large-messages です。ブローカーがメッセージを大きなメッセージとして保存すると、キューは大きなメッセージディレクトリーのファイルへの参照を保持します。

- AMQP メッセージに大きなメッセージ処理を設定するには、AMQ Broker 7.7 の Operator の最新バージョンを使用する必要があります (バージョン 0.17)。Operator を最新バージョンにアップグレードする方法については、5章Operator ベースのブローカーデプロイメントのアップグレード を参照してください。

- AMQ Broker 7.7 の Operator ベースのブローカーデプロイメントでは、AMQP プロトコルでのみ大きなメッセージ処理を利用することができます。

4.5.1. 大規模なメッセージ処理のための AMQP アクセプターの設定

以下の手順は、指定したサイズよりも大きい AMQP メッセージを処理するようにアクセプターを設定する方法を説明します。

前提条件

- AMQ Broker 7.7 の最新バージョンの Operator を使用する必要があります (バージョン 0.17)。Operator を最新バージョンにアップグレードする方法については、5章Operator ベースのブローカーデプロイメントのアップグレード を参照してください。

- Operator ベースのブローカーデプロイメントのアクセプターの設定方法を理解する必要があります。「アクセプターの設定」 を参照してください。

大規模な AMQP メッセージを専用の大きなメッセージディレクトリーに保存するには、ブローカーデプロイメントは永続ストレージ (つまり、

persistenceEnabledはデプロイメントの作成に使用するカスタムリソース (CR) インスタンスでtrueに設定する必要があります)。永続ストレージの設定についての詳細は、以下のドキュメントを参照してください。

手順

AMQP アクセプターを定義したカスタムリソース (CR) インスタンスを開きます。

OpenShift コマンドラインインターフェイスの使用:

oc edit -f <path/to/custom-resource-instance>.yaml

$ oc edit -f <path/to/custom-resource-instance>.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow OpenShift Container Platform Web コンソールの使用

- 左側のナビゲーションメニューで、 → をクリックします。

-

ActiveMQArtemisCRD をクリックします。 -

Instancesタブをクリックします。 - プロジェクトの namespace に対応する CR インスタンスを見つけます。

以前に設定された AMQP アクセプターは、以下のようになります。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow ブローカーが大きいメッセージとして処理する AMQP メッセージの最小サイズをバイト単位で指定します。以下に例を示します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 上記の例では、ブローカーはポート 5672 で AMQP メッセージを受け入れるように設定されます。

amqpMinLargeMessageSizeの値に基づいて、アクセプターが 204800 バイトよりも大きい AMQP メッセージ (200 キロバイト以上) を受信する場合、ブローカーはメッセージを大きなメッセージとして格納します。ブローカーはメッセージを、メッセージストレージ用にブローカーが使用する永続ボリューム (PV) の永続ボリューム (デフォルトでは

/opt/<custom-resource-name>/data/large-messages) にメッセージを保存します。amqpMinLargeMessageSizeプロパティーの値を明示的に指定しないと、ブローカーは 102400 (つまり 100 キロバイト) のデフォルト値を使用します。amqpMinLargeMessageSizeを-1に設定すると、AMQP メッセージに対する大きなメッセージ処理が無効になります。

4.6. 高可用性およびメッセージの移行

4.6.1. 高可用性

高可用性という用語は、そのシステムの一部に障害が発生したりシャットダウンしている場合でも、稼働を継続できるシステムを指します。AMQ Broker on OpenShift Container Platform の場合、ブローカー Pod が失敗した場合にメッセージングデータの整合性と可用性を確保したり、デプロイメントを意図的にスケールダウンしてシャットダウンします。

OpenShift Container Platform の AMQ Broker の高可用性を確保するには、ブローカークラスターで複数のブローカー Pod を実行します。各ブローカー Pod は、永続ボリューム要求 (PVC) で使用するために要求する利用可能な永続ボリューム (PV) にメッセージデータを書き込みます。ブローカー Pod が失敗するか、またはシャットダウンされた場合、PV に保存されているメッセージデータはブローカークラスターの別の利用可能なブローカー Pod に移行されます。他のブローカー Pod はメッセージデータを独自の PV に保存します。

メッセージの移行は、AMQ Broker Operator に基づくデプロイメントでのみ利用できます。アプリケーションテンプレートをベースとするデプロイメントは、メッセージの移行機能はありません。

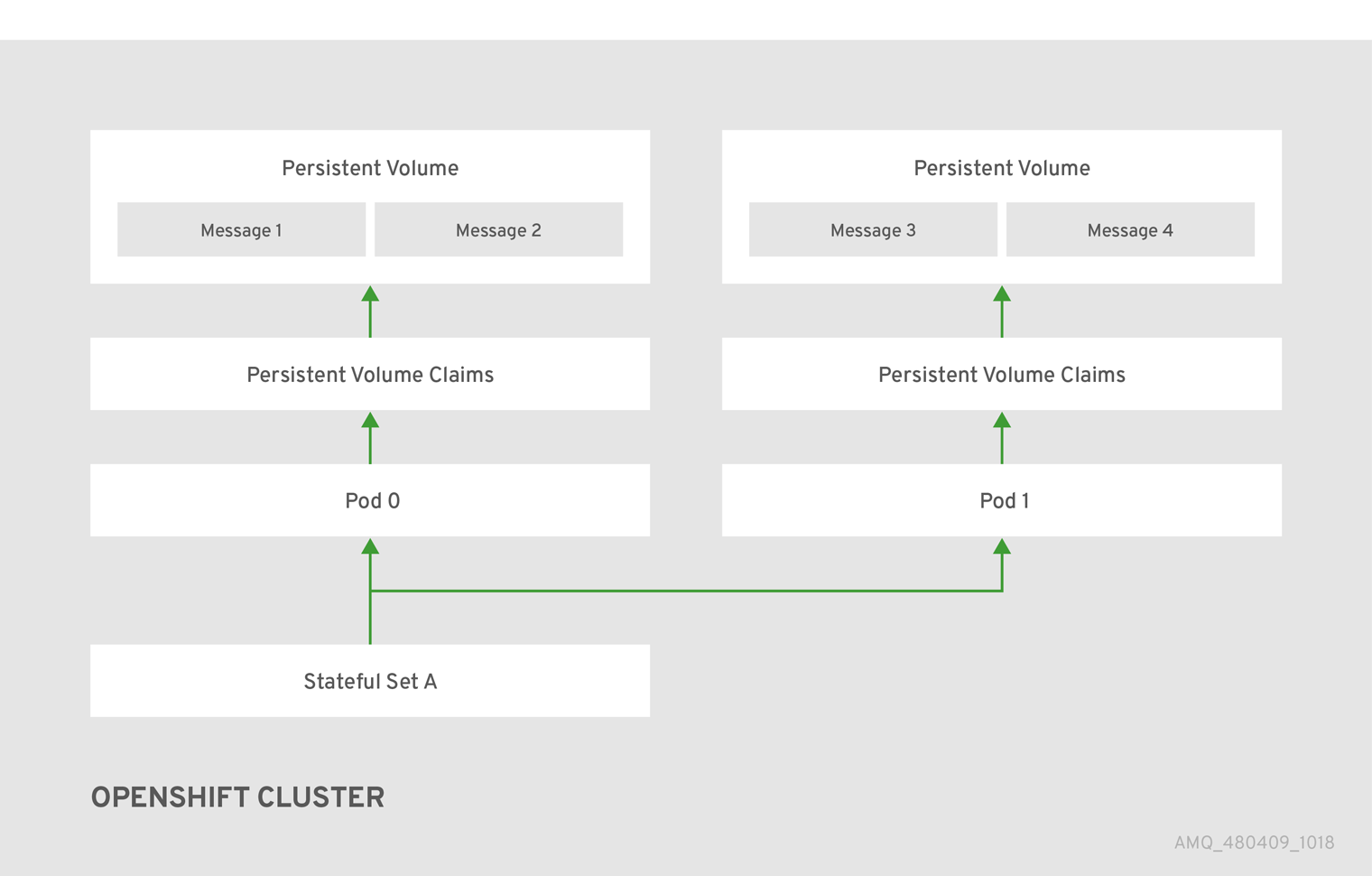

以下の図は、StatefulSet ベースのブローカーのデプロイメントを示しています。この場合、ブローカークラスターの 2 つのブローカー Pod は引き続き実行されます。

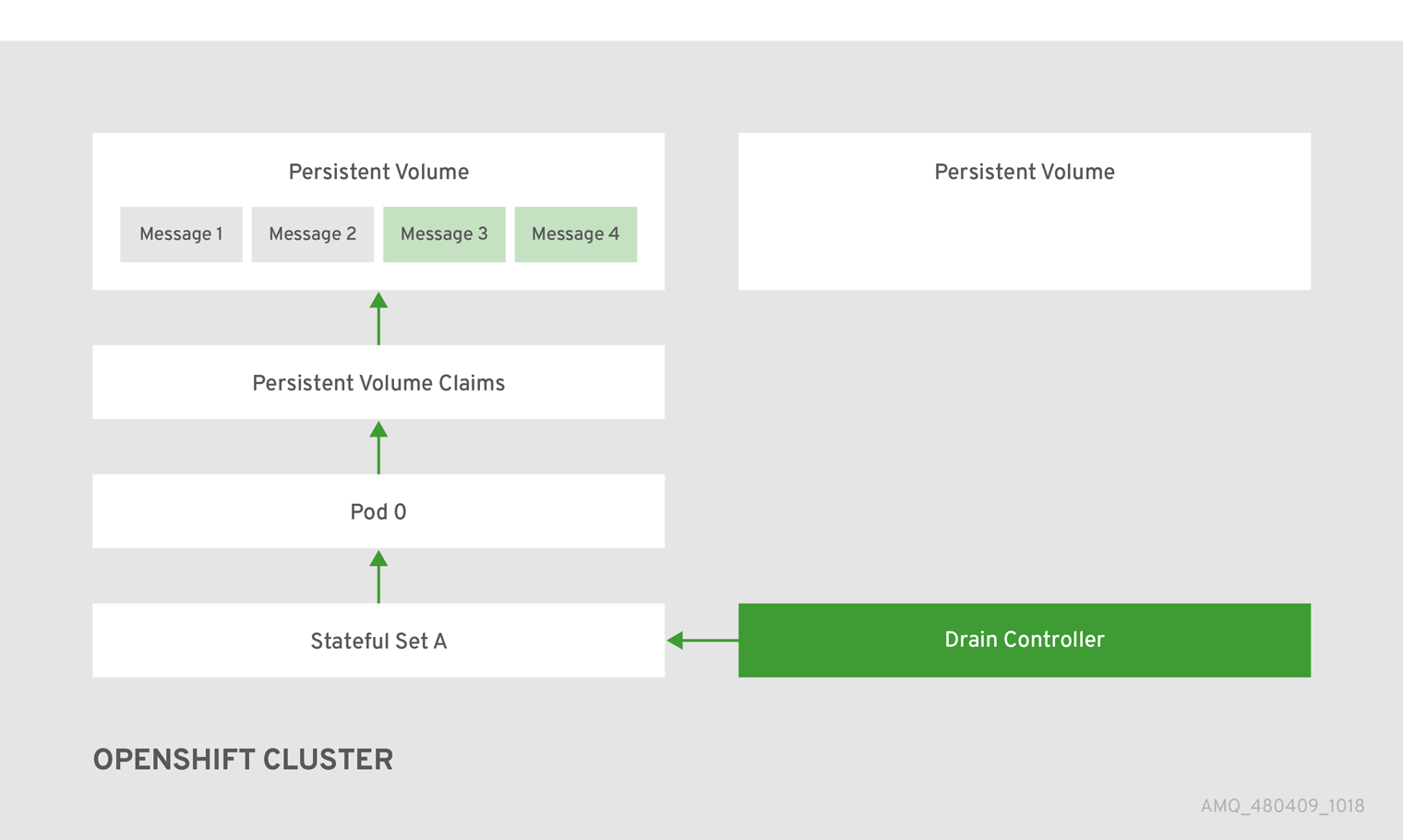

ブローカー Pod がシャットダウンすると、AMQ Broker Operator は、ブローカークラスターで実行中の別のブローカー Pod へのメッセージ移行を実行するスケールダウンコントローラーを自動的に開始します。このメッセージの移行プロセスは、Pod のドレインとしても知られています。以降のセクションでは、メッセージの移行について説明します。

4.6.2. メッセージの移行

デプロイメントの失敗や意図的なスケールダウンによってクラスターデプロイメントのブローカーがシャットダウンする場合に、メッセージの移行はメッセージングデータの整合性を確保することです。このプロセスは、Pod のドレインとしても、シャットダウンしたブローカー Pod からのメッセージの削除および再分配を指します。

- メッセージの移行は、AMQ Broker Operator に基づくデプロイメントでのみ利用できます。アプリケーションテンプレートをベースとするデプロイメントは、メッセージの移行機能はありません。

- メッセージ移行を実行するスケールダウンコントローラーは、単一の OpenShift プロジェクト内でのみ動作します。コントローラーは、別のプロジェクトのブローカー間でメッセージを移行できません。

- メッセージの移行を使用するには、デプロイメントに 2 つ以上のブローカーが必要です。デフォルトでは 2 つ以上のブローカーを持つブローカーはクラスター化されます。

Operator ベースのブローカーのデプロイメントでは、デプロイメントのメインブローカーカスタムリソースで messageMigration を true に設定して、メッセージの移行を有効にします。

メッセージ移行プロセスは、次の手順を実行します。

- デプロイメントのブローカー Pod がデプロイメントの失敗または意図的にスケールダウンによってシャットダウンすると、Operator はスケールダウンコントローラーを自動的に起動してメッセージ移行の準備を行います。縮小コントローラーは、ブローカークラスターと同じ OpenShift プロジェクト名で実行されます。

- 縮小コントローラーは、それ自体を登録し、プロジェクトの Persistent Volume Claim (永続ボリューム要求、PVC) に関連する Kubernetes イベントをリッスンします。

孤立した永続ボリューム (PV) の有無を確認するには、縮小コントローラーはボリューム要求上の序数を探します。コントローラーは、ボリューム要求の序数を、プロジェクトの StatefulSet (ブローカークラスター) で実行されているブローカー Pod と比較します。

ボリューム要求の序数がブローカー Pod の序数よりも高くなる場合、スケールダウンコントローラーは、その序数のブローカー Pod がシャットダウンされ、メッセージングデータが別のブローカー Pod に移行する必要があるかどうかを判断します。

縮小コントローラーはドレイン Pod を起動します。ドレイン Pod はブローカーを実行し、メッセージ移行を実行します。次に、ドレイン Pod は孤立したメッセージを移行する代替ブローカー Pod を識別します。

注記メッセージの移行を可能にするには、少なくとも 1 つ以上のブローカー Pod がデプロイメントで実行されている必要があります。