OpenShift での AMQ Broker のデプロイ

AMQ Broker 7.12 で使用する場合

概要

多様性を受け入れるオープンソースの強化

Red Hat では、コード、ドキュメント、Web プロパティーにおける配慮に欠ける用語の置き換えに取り組んでいます。まずは、マスター (master)、スレーブ (slave)、ブラックリスト (blacklist)、ホワイトリスト (whitelist) の 4 つの用語の置き換えから始めます。この取り組みは膨大な作業を要するため、用語の置き換えは、今後の複数のリリースにわたって段階的に実施されます。詳細は、Red Hat CTO である Chris Wright のメッセージ をご覧ください。

第1章 OpenShift Container Platform での AMQ Broker について

Red Hat AMQ Broker 7.12 は、OpenShift Container Platform (OCP) 4.14、4.15、4.16、4.17、4.18 で使用するためのコンテナー化されたイメージとして利用できます。

AMQ Broker は Apache ActiveMQ Artemis をベースにしています。JMS に準拠するメッセージブローカーを提供します。初期ブローカー Pod を設定した後に、OpenShift Container Platform 機能を使用して重複を迅速にデプロイできます。

1.1. バージョンの互換性とサポート

OpenShift Container Platform イメージのバージョンの互換性についての詳細は、以下を参照してください。

OpenShift Container Platform での AMQ Broker のすべてのデプロイメントで、RHEL 8 ベースのイメージが使用されるようになりました。

1.2. サポート対象外の機能

外部クライアントは AMQ Broker によって提供されるトポロジー情報を使用できません。

AMQ Core Protocol JMS クライアントまたは AMQ JMS クライアントが OpenShift Container Platform クラスター内のブローカーに接続すると、ブローカーはクラスター内の他の各ブローカーの IP アドレスとポート情報をクライアントに送信でき、現在のブローカーへの接続が失われた場合、クライアントのフェイルオーバーリストとして機能します。

各ブローカーに提供される IP アドレスは内部 IP アドレスであり、OpenShift Container Platform クラスターの外部にあるクライアントはアクセスできません。外部クライアントが内部 IP アドレスを使用してブローカーに接続しようとするのを防ぐには、クライアントが最初にブローカーに接続するために使用する URI に次の設定を設定します。

Expand クライアント 設定 AMQ Core Protocol JMS クライアント

useTopologyForLoadBalancing=falseAMQ JMS クライアント

failover.amqpOpenServerListAction=IGNORE

1.3. このドキュメントの表記慣例

このドキュメントでは、sudo コマンド、ファイルパス、および置き換え可能な値について、以下の規則を使用します。

sudo コマンド

このドキュメントでは、root 権限を必要とするすべてのコマンドに対して sudo が使用されています。何らかの変更がシステム全体に影響を与える可能性があるため、sudo を使用する場合は、常に注意が必要です。sudo の使用の詳細は、sudo アクセスの管理 を参照してください。

このドキュメントにおけるファイルパスの使用

このドキュメントでは、すべてのファイルパスは Linux、UNIX、および同様のオペレーティングシステムで有効です (例: /home/...)。Microsoft Windows を使用している場合は、同等の Microsoft Windows パスを使用する必要があります (例: C:\Users\...)。

交換可能な値

このドキュメントでは、お客様の環境に合わせた値に置き換える必要のある置換可能な値を使用している場合があります。置き換え可能な値は小文字で、角括弧 (< >) で囲まれ、イタリックおよび monospace フォントを使用してスタイルされます。単語が複数になる場合は、アンダースコア (_) で区切ります。

たとえば、次のコマンドで、<project_name> を独自のプロジェクト名に置き換えます。

oc new-project <project_name>

$ oc new-project <project_name>第2章 OpenShift Container Platform での AMQ Broker のデプロイメントのプランニング

このセクションでは、Operator ベースのデプロイメントを計画する方法について説明します。

Operator は、OpenShift アプリケーションのパッケージ化、デプロイ、および管理を可能にするプログラムです。多くの場合、Operator は共通タスクまたは複雑なタスクを自動化します。通常、Operator は以下を提供することを目的としています。

- 一貫性のある繰り返し可能なインストール

- システムコンポーネントのヘルスチェック

- OTA (Over-the-air) 更新

- 管理アップグレード

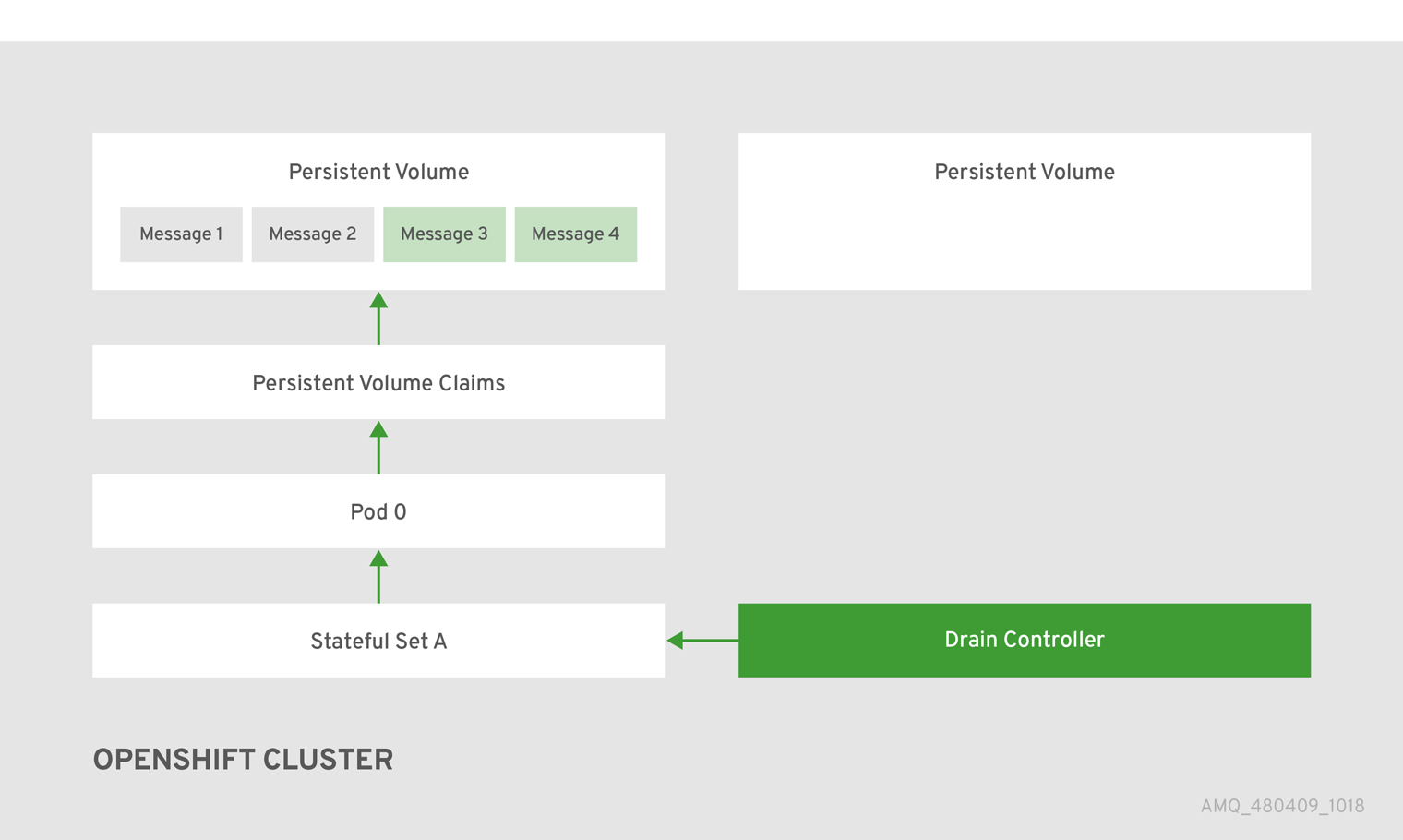

Operator は、デプロイメントの設定に使用したカスタムリソース (CR) インスタンスへの変更を常にリッスンしているため、ブローカーインスタンスの実行中に変更を加えることができます。CR に変更を加えると、Operator は既存のブローカーデプロイメントの変更を調整し、変更を反映するためにデプロイメントを更新します。さらに、Operator は、メッセージングデータの整合性を維持するメッセージ移行機能を提供します。クラスター化されたデプロイメント内のブローカーが、デプロイメントの意図的なスケールダウンによりシャットダウンした場合、この機能により、同じブローカークラスター内でまだ実行されているブローカー Pod にメッセージが移行されます。

2.1. 高可用性 (HA) の概要

高可用性 という用語は、そのシステムの一部に障害が発生したりシャットダウンしている場合でも、稼働を継続できるシステムを指します。OpenShift Container Platform 上の AMQ Broker の場合、これは、ブローカー Pod、Pod が実行されているノード、またはクラスターに障害が発生した場合に、メッセージングデータのインテグリティーと可用性を確保することを意味します。

AMQ Broker は、OpenShift Container Platform で提供される HA 機能を使用して、Pod およびノードの失敗を軽減します。

- AMQ Broker で永続ストレージが有効になっている場合、各ブローカー Pod は、永続ボリューム要求 (PVC) を使用して要求した永続ボリューム (PV) にデータを書き込みます。Pod が削除された後でも PV は引き続き利用可能です。ブローカー Pod に障害が発生した場合、OpenShift は同じ名前で Pod を再起動し、メッセージングデータを含む既存の PV を使用します。

クラスター内で複数のブローカー Pod を実行し、ノード障害から回復するために Pod を別々のノードに分散できます。各ブローカー Pod はメッセージデータを独自の PV に書き込みます。このメッセージデータは、ブローカー Pod が別のノードで再起動された場合に、そのブローカー Pod で使用できます。

OpenShift クラスターのノード障害から回復するための平均修復時間 (MTTR) が AMQ Broker のサービス可用性要件を満たさない場合は、より迅速な修復を実現するためにリーダー/フォロワーデプロイメントを作成できます。リーダー/フォロワーデプロイメントは、クラスターまたはより広範なデータセンターの障害から保護するために使用することもできます。詳細は、「高可用性のためのリーダー/フォロワーブローカーデプロイメントの設定」 を参照してください。

関連情報

永続ストレージの使用方法については、「Operator デプロイメントノート」 を参照してください。

ブローカー Pod を別々のノードに分散する方法については、「容認を使用した Pod の配置の制御」 を参照してください。

2.2. AMQ Broker Operator カスタムリソース定義の概要

通常、カスタムリソース定義 (CRD) は、Operator でデプロイされたカスタム OpenShift オブジェクトのスキーマです。対応するカスタムリソース (CR) インスタンスを作成すると、CRD の設定項目の値を指定できます。Operator 開発者の場合、CRD を使用して公開する内容は基本的に、デプロイされたオブジェクトの設定および使用方法のために API になります。CRD は Kubernetes 経由で自動的に公開されるため、通常の HTTP curl コマンドを使用して CRD に直接アクセスできます。

OperatorHub グラフィカルインターフェイスを使用して、OpenShift コマンドラインインターフェイス (CLI) または Operator Lifecycle Manager を使用して AMQ Broker Operator をインストールできます。いずれの場合も、AMQ Broker Operator に以下で説明されている CRD が含まれます。

- メインブローカー CRD

この CRD に基づいて CR インスタンスをデプロイし、ブローカーデプロイメントを作成および設定します。

Operator のインストール方法に基づいて、この CRD は以下になります。

-

Operator インストールアーカイブの

crdsディレクトリーにあるbroker_activemqartemis_crdファイル (OpenShift CLI インストール方法) -

OpenShift Container Platform Web コンソールの

Custom Resource Definitions(OperatorHub インストール方法) のActiveMQArtemis CRD

-

Operator インストールアーカイブの

- Address CRD

この CRD に基づいて CR インスタンスをデプロイし、ブローカーデプロイメントのアドレスおよびキューを作成します。

Operator のインストール方法に基づいて、この CRD は以下になります。

-

Operator インストールアーカイブの

crdsディレクトリーにあるbroker_activemqartemisaddress_crdファイル (OpenShift CLI インストール方法) -

OpenShift Container Platform Web コンソールの

Custom Resource DefinitionsセクションのActiveMQArtemisAddresssCRD (OperatorHub インストール方法)

-

Operator インストールアーカイブの

アドレス CRD は 7.12 では非推奨となりました。アドレス CRD に基づいて CR インスタンスを作成する代わりに、ActiveMQArtemis CR インスタンスで brokerProperties 属性を使用できます。

- セキュリティー CRD

この CRD に基づいて CR インスタンスをデプロイし、ユーザーを作成してそのユーザーをセキュリティーコンテキストに関連付けます。

Operator のインストール方法に基づいて、この CRD は以下になります。

-

Operator インストールアーカイブの

crdsディレクトリーにあるbroker_activemqartemissecurity_crdファイル (OpenShift CLI インストール方法) -

OpenShift Container Platform Web コンソールの

Custom Resource DefinitionsセクションのActiveMQArtemisSecurityCRD (OperatorHub インストール方法)

-

Operator インストールアーカイブの

セキュリティー CRD は 7.12 では非推奨となりました。セキュリティー CRD に基づいて CR インスタンスを作成する代わりに、ActiveMQArtemis CR インスタンスで brokerProperties 属性を使用できます。

- Scaledown CRD

Operator は、メッセージ移行用にスケールダウンコントローラーをインスタンス化する際に、この CRD に基づいて CR インスタンスを自動的に作成します。

Operator のインストール方法に基づいて、この CRD は以下になります。

-

Operator インストールアーカイブの

crdsディレクトリーにあるbroker_activemqartemisscaledown_crdファイル (OpenShift CLI インストール方法) -

OpenShift Container Platform Web コンソールの

Custom Resource DefinitionsセクションのActiveMQArtemisScaledownCRD (OperatorHub インストール方法)

-

Operator インストールアーカイブの

スケールダウン CRD は 7.12 では非推奨となり、クラスターをスケールダウンするために必要ありません。

関連情報

以下を使用して AMQ Broker Operator (および含まれるすべての CRD) のインストール方法については、以下を実行します。

- OpenShift CLI については、「CLI を使用した Operator のインストール」 を参照してください。

- Operator Lifecycle Manager および OperatorHub グラフィカルインターフェイスについては、「OperatorHub を使用した Operator のインストール」 を参照してください。

メインブローカーおよび CRD に基づいて CR インスタンスの作成時に使用する完全な設定の参照については、以下を参照してください。

2.3. AMQ Broker Operator サンプルカスタムリソースの概要

インストール時にダウンロードしてデプロイメントする AMQ Broker Operator アーカイブには、deploy/crs ディレクトリーにサンプルカスタムリソース (CR) ファイルが含まれます。以下のサンプル CR ファイルでは、以下が可能になります。

- SSL またはクラスタリングなしで最小ブローカーをデプロイします。

- アドレスを定義します。

ダウンロードおよび展開する Broker Operator アーカイブには、以下に示すように、deploy/examples/address および deploy/examples/artemis ディレクトリー内のデプロイメント例の CR も含まれています。

address_queue.yaml- 異なる名前のアドレスとキューをデプロイします。CR がアンデプロイされるときにキューを削除します。

address_topic.yaml- マルチキャストルーティングタイプのアドレスをデプロイします。CR がアンデプロイされるときにアドレスを削除します。

artemis_address_settings.yaml- 特定のアドレス設定を使用してブローカーをデプロイします。

artemis_cluster_persistence.yaml- 永続ストレージを備えたクラスター化ブローカーをデプロイします。

artemis_enable_metrics_plugin.yaml- Prometheus メトリックプラグインがメトリックを収集できるようにします。

artemis_resources.yaml- ブローカーの CPU およびメモリーリソースの制限を設定します。

artemis_single.yaml- 単一のブローカーをデプロイします。

2.4. カスタムリソース定義 (CRD) で公開されていない項目の設定

ActiveMQArtemis カスタムリソースの brokerProperties 属性を使用して、ブローカーの任意の設定を行うことができます。brokerProperties の使用は、以下のような設定を行う場合に特に便利です。

-

ActiveMQArtemisCRD で公開されない設定 -

ActiveMQArtemisAddressおよびActiveMQArtemisSecurityCRD で公開される設定

ActiveMQArtemisAddress と ActiveMQArtemisSecurity CRD は、どちらも AMQ Broker 7.12 以降は非推奨となります。

brokerProperties 属性の下に追加された設定は、シークレットに保存されます。このシークレットは、ブローカー Pod にプロパティーファイルとしてマウントされます。起動時に、XML 設定が適用された後、プロパティーファイルが内部 Java 設定 Bean に直接適用されます。

- 例

- 次の例では、単一のプロパティーが設定 Bean に適用されます。

spec: ... brokerProperties: - globalMaxSize=500m ...

spec:

...

brokerProperties:

- globalMaxSize=500m

...

次の例では、複数のプロパティーが設定 Bean のネストされたコレクションに適用され、別のブローカーとメッセージをミラーリングする target という名前のブローカー接続が作成されます。

brokerProperties 属性を使用すると、他の方法では OpenShift Container Platform 上の AMQ Broker に設定できない多くの設定項目にアクセスできるようになります。一部のプロパティーは、誤って使用すると、デプロイメントに重大な影響を与える可能性があります。この方法を使用してブローカーを設定する際は常に注意してください。

brokerPropertiesのステータスレポートbrokerProperties属性で設定された項目のステータスは、ActiveMQArtemisCR のBrokerPropertiesAppliedステータスセクションで提供されます。以下に例を示します。- lastTransitionTime: "2023-02-06T20:50:01Z" message: "" reason: Applied status: "True" type: BrokerPropertiesApplied

- lastTransitionTime: "2023-02-06T20:50:01Z" message: "" reason: Applied status: "True" type: BrokerPropertiesAppliedCopy to Clipboard Copied! Toggle word wrap Toggle overflow reasonフィールドには、brokerProperties属性で設定された項目のステータスを示す次のいずれかの値が含まれます。Applied- OpenShift Container Platform は、更新されたシークレットを各ブローカー Pod のプロパティーファイルに伝播しました。

AppliedWithError-

OpenShift Container Platform は、更新されたシークレットを各ブローカー Pod のプロパティーファイルに伝播しました。ただし、

brokerProperties設定でエラーが見つかりました。CR のstatusセクションで、messageフィールドを確認して無効なプロパティーを特定し、CR で修正します。 OutOfSync-

OpenShift Container Platform は、更新されたシークレットを各ブローカー Pod のプロパティーファイルにまだ伝播していません。OpenShift Container Platform が更新されたシークレットを各 Pod に伝播すると、

reasonフィールドの値がAppliedに変わります。

ブローカーは、Pod にマウントされているプロパティーファイルの更新などの設定変更を定期的にチェックし、変更を検出した場合は設定をリロードします。ただし、ブローカーの起動時に読み取り専用となるプロパティーの更新 (JVM 設定など) は、ブローカーを再起動するまで再ロードされません。どのプロパティーが再ロードされるかの詳細については、AMQ Broker の設定 の 設定更新の再ロード を参照してください。

追加情報

CR の brokerProperties 要素で設定できるプロパティーのリストについては、AMQ Broker の設定 の ブローカーのプロパティー を参照してください。

2.5. Cluster Operator デプロイメントの監視オプション

Cluster Operator の実行中に、AMQ Broker カスタムリソース (CR) の更新の 監視 が開始されます。

Cluster Operator をデプロイして、以下の CR を監視するように選択できます。

- 単一の namespace (Operator が含まれる同じ namespace)

- すべての namespace

クラスター上の namespace に以前のバージョンの AMQ Broker Operator がすでにインストールされている場合、Red Hat では、潜在的な競合を避けるために、その namespace を監視するために AMQ Broker Operator 7.12 バージョンをインストールしないことを推奨します。

2.6. Operator がイメージのデプロイに使用する設定を決定する方法

ActiveMQArtemis CR では、次のいずれかの設定を使用してコンテナーイメージをデプロイできます。

-

spec.version属性でバージョン番号を指定して、Operator がそのバージョン番号でデプロイするブローカーおよび init コンテナーイメージを選択できるようにします。 -

Operator がデプロイする特定のブローカーと init コンテナーイメージのレジストリー URL を

spec.deploymentPlan.image属性とspec.deploymentPlan.initImage属性に指定します。 -

spec.deploymentPlan.image属性の値をplaceholderに設定します。これは、Operator のバージョンが認識している最新のブローカーおよび init コンテナーイメージを Operator が選択することを意味します。

コンテナーイメージのデプロイにこれらの設定を使用しない場合、Operator は Operator のバージョンが認識している最新のブローカーおよび init コンテナーイメージを選択します。

CR を保存した後、Operator は次の検証を実行して、使用する設定を決定します。

Operator は、CR に

spec.version属性が含まれているかどうかを確認します。CR に

spec.version属性が含まれていない場合、Operator は CR にspec.deploymentPlan.image属性とspec.deployment.Plan.initImage属性が含まれているかどうかを確認します。-

CR に

spec.deploymentPlan.image属性とspec.deployment.Plan.initImage属性が含まれている場合、Operator はレジストリー URL で識別されるコンテナーイメージをデプロイします。 -

CR に

spec.deploymentPlan.image属性とspec.deployment.Plan.initImage属性が含まれていない場合、Operator はデプロイするコンテナーイメージを選択します。詳細は、「Operator によるコンテナーイメージの選択方法」 を参照してください。

-

CR に

CR に

spec.version属性が含まれている場合、Operator は、指定されたバージョン番号が Operator がサポートする有効なバージョン範囲内にあることを確認します。-

spec.version属性の値が無効な場合、Operator はデプロイを停止します。 spec.version属性の値が有効な場合、Operator は CR にspec.deploymentPlan.image属性とspec.deployment.Plan.initImage属性が含まれているかどうかを確認します。-

CR に

spec.deploymentPlan.image属性とspec.deployment.Plan.initImage属性が含まれている場合、Operator はレジストリー URL で識別されるコンテナーイメージをデプロイします。 -

CR に

spec.deploymentPlan.image属性とspec.deployment.Plan.initImage属性が含まれていない場合、Operator はデプロイするコンテナーイメージを選択します。詳細は、「Operator によるコンテナーイメージの選択方法」 を参照してください。

-

CR に

-

CR に spec.deploymentPlan.image 属性と spec.deployment.Plan.initImage 属性のいずれか 1 つだけが含まれている場合、Operator は spec.version 番号属性を使用して CR にない属性のイメージを選択します。spec.version 属性が CR にない場合には、その属性の最新の既知のイメージを選択します。

Red Hat は、異なるバージョンのブローカーおよび init コンテナーイメージがデプロイされることを防ぐために、spec.deployment.Plan.initImage 属性と spec.deploymentPlan.image 属性のいずれか 1 つのみを指定することは避けることを推奨します。

2.7. Operator によるコンテナーイメージの選択方法

CR に、Operator がデプロイする必要のある特定のコンテナーイメージのレジストリー URL を指定する spec.deploymentPlan.image 属性および spec.deployment.Plan.initImage 属性が含まれていない場合、Operator は、デプロイする適切なコンテナーイメージを自動的に選択します。

OpenShift コマンドラインインターフェイスを使用して Operator をインストールする場合、Operator インストールアーカイブには broker_activemqartemis_cr.yaml というサンプル CR ファイルが含まれます。サンプル CR では、spec.deploymentPlan.image プロパティーが含まれ、placeholder のデフォルト値に設定されます。この値は、Operator が CR をデプロイするまでブローカーコンテナーイメージを選択しないことを示します。

Init コンテナーイメージを指定する spec.deploymentPlan.initImage プロパティーは、broker_activemqartemis_cr.yaml サンプル CR ファイルには 含まれません。CR に spec.deploymentPlan.initImage プロパティーを明示的に含めずに値を指定した場合、Operator は、選択した Operator コンテナーイメージのバージョンに一致する組み込み Init コンテナーイメージを選択します。

Operator は、ブローカーおよび init コンテナーイメージを選択するために、まず、必要なイメージの AMQ Broker バージョンを決定します。Operator は、spec.version プロパティーの値からバージョンを取得します。spec.version プロパティーが設定されていない場合、Operator は AMQ Broker の最新バージョンのイメージを使用します。

その後、Operator はコンテナープラットフォームを検出します。AMQ Broker Operator は以下のコンテナープラットフォームで実行できます。

- OpenShift Container Platform (x86_64)

- OpenShift Container Platform on IBM Z (s390x)

- OpenShift Container Platform on IBM Power Systems (ppc64le)

AMQ Broker およびコンテナープラットフォームのバージョンに基づいて、Operator は operator.yaml 設定ファイルで環境変数の 2 セットを参照します。次のセクションで説明するように、これらの環境変数のセットは、AMQ Broker のさまざまなバージョンのブローカーおよび init コンテナーイメージを指定します。

2.7.1. ブローカーおよび init コンテナーイメージの環境変数

operator.yaml に含まれる環境変数には、次の命名規則があります。

| コンテナープラットフォーム | 命名規則 |

|---|---|

| OpenShift Container Platform |

|

| OpenShift Container Platform on IBM Z |

|

| OpenShift Container Platform on IBM Power Systems |

|

以下は、サポートされている各コンテナープラットフォームのブローカーおよび init コンテナーイメージの環境変数名の例です。

| コンテナープラットフォーム | 環境変数名 |

|---|---|

| OpenShift Container Platform |

|

| OpenShift Container Platform on IBM Z |

|

| OpenShift Container Platform on IBM Power Systems |

|

各環境変数の値は、Red Hat から入手可能なコンテナーイメージのアドレスを指定します。イメージ名は Secure Hash Algorithm (SHA) 値で表されます。以下に例を示します。

- name: RELATED_IMAGE_ActiveMQ_Artemis_Broker_Kubernetes_7125 value: registry.redhat.io/amq7/amq-broker-rhel8@sha256:ff42893b3910012f5c9efa506859fb11e41264cf08ad2a6fb5e8ec84ac418b67

- name: RELATED_IMAGE_ActiveMQ_Artemis_Broker_Kubernetes_7125

value: registry.redhat.io/amq7/amq-broker-rhel8@sha256:ff42893b3910012f5c9efa506859fb11e41264cf08ad2a6fb5e8ec84ac418b67したがって、Operator は、AMQ Broker のバージョンとコンテナープラットフォームに基づいて、ブローカーと init コンテナーに適用できる環境変数名を決定します。Operator は、ブローカーコンテナーを開始するときに、対応するイメージ値を使用します。

関連情報

- AMQ Broker Operator を使用してブローカーデプロイメントを作成する方法は、3章AMQ Broker Operator を使用した OpenShift Container Platform での AMQ Broker のデプロイ を参照してください。

- Operator が init コンテナーを使用してブローカー設定を生成する方法の詳細は、「Operator によるブローカー設定の生成方法」 を参照してください。

- カスタム Init コンテナーイメージをビルドし、指定する方法については、「カスタム Init コンテナーイメージの指定」 を参照してください。

2.8. カスタムリソース (CR) 内のイメージとバージョン設定の検証

CR を保存すると、Operator が次の CR 設定の検証を実行し、CR にステータスを提供します。

| 検証 | 検証の目的 | CR に報告されるステータス |

|---|---|---|

|

CR に |

|

|

|

CR に | このような設定の場合、別々のバージョンのブローカーイメージと init コンテナーイメージがデプロイされる可能性があり、ブローカーが起動できなくなる可能性があります。 |

`Valid` 条件が |

|

CR に |

|

|

|

|

両方の属性が CR で設定されている場合に、デプロイされた実際のブローカーバージョンと |

|

関連情報

CR のステータス情報を表示する方法の詳細は、ブローカーデプロイメントのステータス情報の表示 を参照してください。

2.9. Operator デプロイメントノート

このセクションでは、Operator ベースのデプロイメントを計画する際の重要な考慮事項について説明します。

- AMQ Broker Operator に付随するカスタムリソース定義 (CRD) をデプロイするには、OpenShift クラスターのクラスター管理者権限が必要です。Operator がデプロイされると、管理者以外のユーザーは対応するカスタムリソース (CR) を使用してブローカーインスタンスを作成できます。通常のユーザーが CR をデプロイできるようにするには、クラスター管理者は、まず、ロールと権限を CRD に割り当てる必要があります。詳細は、OpenShift Container Platform ドキュメントの カスタムリソース定義のクラスターロールの作成 を参照してください。

- 最新の Operator バージョンの CRD を使用してクラスターを更新する場合、今回の更新はクラスターの すべて のプロジェクトに影響を与えます。以前のバージョンの Operator からデプロイされたブローカー Pod は、それらのステータスを更新できなくなる可能性があります。OpenShift Container Platform Web コンソールで実行中のブローカー Pod の Logs タブをクリックすると、UpdatePodStatus が失敗したことを示すメッセージが表示されます。ただし、そのプロジェクトのブローカー Pod および Operator は予想通りに機能し続けます。影響を受けるプロジェクトに対してこの問題を解決するには、Operator の最新バージョンを使用するようプロジェクトをアップグレードする必要もあります。

複数のカスタムリソース (CR) インスタンスをデプロイして、特定の OpenShift プロジェクトに複数のブローカーデプロイメントを作成できますが、通常、プロジェクトに単一のブローカーデプロイメントを作成してから、アドレスに複数の CR インスタンスをデプロイします。

Red Hat は、個別のプロジェクトでデプロイメントを作成することを推奨します。

永続ストレージでブローカーをデプロイし、OpenShift クラスターに Container-native ストレージがない場合、永続ボリューム (PV) を手動でプロビジョニングし、それらが Operator で要求できるようにする必要があります。たとえば、永続ストレージ (CR に

persistenceEnabled=true) を使用して 2 つのブローカーで設定されるクラスターを作成する場合は、永続ボリュームを 2 つ利用可能にしておく必要があります。デフォルトでは、各ブローカーインスタンスには 2 GiB のストレージが必要です。CR に

persistenceEnabled=falseを指定した場合、デプロイされたブローカーは 一時 ストレージを使用します。一時ストレージは、ブローカー Pod を再起動するたびに、既存のデータが失われることを意味します。OpenShift Container Platform での永続ストレージのプロビジョニングについての詳細は、以下を参照してください。

CR を初めてデプロイする 前に、リスト表示されている項目の設定をメインブローカー CR インスタンスに追加する必要があります。これらのアイテムの設定をすでに実行中のブローカーデプロイメントに追加することは できません。

-

Operator が StatefulSet で動的に更新できない CR のパラメーターを更新すると、Operator は StatefulSet を削除し、更新されたパラメーター値でそれを再作成します。StatefulSet を削除すると、すべての Pod が削除されて再作成されるため、ブローカーが一時的に停止します。Operator が StatefulSet で動的に更新できない CR 更新の例は、

persistenceEnabled=falseをpersistenceEnabled=trueに変更した場合です。

2.10. 既存の Operator によって監視されている namespace の特定

クラスターにインストール済みの Operators for AMQ Broker がすでに含まれており、新しい Operator がすべてまたは複数の namespace を監視するようにする場合は、新しい Operator が既存の Operator と同じ namespace を監視しないようにする必要があります。以下の手順を使用して、既存の Operator によって監視されている namespace を特定します。

手順

- OpenShift Container Platform Web コンソールの左ペインで、 → をクリックします。

-

プロジェクト ドロップダウンリストで、

All Projectsを選択します。 Filter Name ボックスに文字列 (

amqなど) を指定して、クラスターにインストールされている Operators for AMQ Broker を表示します。注記namespace 列には、各 Operator が デプロイ されている namespace が表示されます。

インストールされた各 Operator for AMQ Broker が 監視 するように設定されている namespace を確認します。

- Operator 名をクリックして Operator の詳細を表示し、YAML タブをクリックします。

WATCH_NAMESPACEを検索し、Operator が監視する namespace をメモします。-

WATCH_NAMESPACEセクションに、値がmetadata.namespaceのfieldPathフィールドがある場合、Operator はデプロイされている namespace を監視しています。 WATCH_NAMESPACEセクションに namespace のリストを持つvalueフィールドがある場合、Operator は指定された namespace を監視しています。以下に例を示します。- name: WATCH_NAMESPACE value: "namespace1, namespace2"

- name: WATCH_NAMESPACE value: "namespace1, namespace2"Copy to Clipboard Copied! Toggle word wrap Toggle overflow WATCH_NAMESPACEセクションに空のvalueフィールドまたはアスタリスクがある場合、Operator はクラスター上のすべての namespace を監視しています。以下に例を示します。- name: WATCH_NAMESPACE value: ""

- name: WATCH_NAMESPACE value: ""Copy to Clipboard Copied! Toggle word wrap Toggle overflow この場合、新しい Operator をデプロイする前に、既存の Operator をアンインストールするか、特定の namespace を監視するように再設定する必要があります。

-

次のセクションの手順では、Operator をインストールし、カスタムリソース (CR) を使用して OpenShift Container Platform でブローカーデプロイメントを作成する方法を説明します。手順を完了すると、Operator は個別の Pod で実行され、作成した各ブローカーインスタンスは Operator と同じプロジェクト内の StatefulSet 内の個別の Pod として実行されます。その後、専用のアドレス CR を使用してブローカーデプロイメントでアドレスを定義する方法を確認できます。

第3章 AMQ Broker Operator を使用した OpenShift Container Platform での AMQ Broker のデプロイ

3.1. 前提条件

- Operator をインストールし、これを使用してブローカーデプロイメントを作成する前に、Operator のデプロイメントについて「Operator デプロイメントノート」で参照する必要があります。

3.2. CLI を使用した Operator のインストール

各 Operator リリースでは、以下で説明するように、最新の AMQ Broker 7.12.5 Operator のインストールおよびサンプルファイル をダウンロードする必要があります。

このセクションの手順では、OpenShift コマンドラインインターフェイス (CLI) を使用して、最新バージョンの Operator for AMQ Broker 7.12 を特定の OpenShift プロジェクトにインストールおよびデプロイする方法を示します。後続の手順で、この Operator を使用して一部のブローカーインスタンスをデプロイします。

- OperatorHub グラフィカルインターフェイスを使用する AMQ Broker Operator の代替方法については、「OperatorHub を使用した Operator のインストール」 を参照してください。

- 既存の Operator ベースのブローカーデプロイメントの アップグレード に関する詳細は、6章Operator ベースのブローカーデプロイメントのアップグレード を参照してください。

3.2.1. Operator のデプロイの準備

CLI を使用して Operator をデプロイする前に、Operator インストールファイルをダウンロードしてデプロイメントを準備する必要があります。

手順

- Web ブラウザーで、AMQ Broker 7.12.5 リリース の ソフトウェアダウンロード ページに移動します。

-

Version ドロップダウンリストの値が

7.12.5 に設定され、Releases タブが選択されていることを確認します。 最新の AMQ Broker 7.12.5 Operator インストールおよび Example Files の横にある Download をクリックします。

amq-broker-operator-7.12.5-ocp-install-examples-rhel8.zip圧縮アーカイブのダウンロードが自動的に開始されます。アーカイブを選択したディレクトリーに移動します。以下の例では、アーカイブを

~/broker/operatorという名前のディレクトリーに移動します。mkdir ~/broker/operator mv amq-broker-operator-7.12.5-ocp-install-examples-rhel8.zip ~/broker/operator

$ mkdir ~/broker/operator $ mv amq-broker-operator-7.12.5-ocp-install-examples-rhel8.zip ~/broker/operatorCopy to Clipboard Copied! Toggle word wrap Toggle overflow 選択したディレクトリーで、アーカイブの内容を抽出します。以下に例を示します。

cd ~/broker/operator unzip amq-broker-operator-7.12.5-ocp-install-examples-rhel8.zip

$ cd ~/broker/operator $ unzip amq-broker-operator-7.12.5-ocp-install-examples-rhel8.zipCopy to Clipboard Copied! Toggle word wrap Toggle overflow アーカイブのデプロイメント時に作成されたディレクトリーに移動します。以下に例を示します。

cd amq-broker-operator-7.12.5-ocp-install-examples

$ cd amq-broker-operator-7.12.5-ocp-install-examplesCopy to Clipboard Copied! Toggle word wrap Toggle overflow クラスター管理者として OpenShift Container Platform にログインします。以下に例を示します。

oc login -u system:admin

$ oc login -u system:adminCopy to Clipboard Copied! Toggle word wrap Toggle overflow Operator をインストールするプロジェクトを指定します。新規プロジェクトを作成するか、既存プロジェクトに切り替えることができます。

新しいプロジェクトを作成します。

oc new-project <project_name>

$ oc new-project <project_name>Copy to Clipboard Copied! Toggle word wrap Toggle overflow または、既存のプロジェクトに切り替えます。

oc project <project_name>

$ oc project <project_name>Copy to Clipboard Copied! Toggle word wrap Toggle overflow

Operator で使用するサービスアカウントを指定します。

-

デプロイメントした Operator アーカイブの

deployディレクトリーで、service_account.yamlファイルを開きます。 -

kind要素がServiceAccountに設定されていることを確認します。 -

デフォルトのサービスアカウント名を変更する場合は、

metadataセクションでamq-broker-controller-managerをカスタム名に置き換えます。 プロジェクトにサービスアカウントを作成します。

oc create -f deploy/service_account.yaml

$ oc create -f deploy/service_account.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

-

デプロイメントした Operator アーカイブの

Operator のロール名を指定します。

-

role.yamlファイルを開きます。このファイルは、Operator が使用できるリソースを指定し、変更します。 -

kind要素がRoleに設定されていることを確認します。 -

デフォルトのロール名を変更する場合は、

metadataセクションでamq-broker-operator-roleをカスタム名に置き換えます。 プロジェクトにロールを作成します。

oc create -f deploy/role.yaml

$ oc create -f deploy/role.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

-

Operator のロールバインディングを指定します。ロールバインディングは、指定した名前に基づいて、事前に作成されたサービスアカウントを Operator ロールにバインドします。

-

role_binding.yamlファイルを開きます。 ServiceAccountとRoleのnameの値がservice_account.yamlおよびrole.yamlファイルで指定された値と一致していることを確認します。以下に例を示します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow プロジェクトでロールバインディングを作成します。

oc create -f deploy/role_binding.yaml

$ oc create -f deploy/role_binding.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

-

Operator のリーダー選出ロールバインディングを指定します。ロールバインディングは、指定した名前に基づいて、事前に作成されたサービスアカウントをリーダー選出ロールにバインドします。

Operator のリーダー選出ロールを作成します。

oc create -f deploy/election_role.yaml

$ oc create -f deploy/election_role.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow プロジェクトでリーダー選出ロールバインディングを作成します。

oc create -f deploy/election_role_binding.yaml

$ oc create -f deploy/election_role_binding.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

(オプション) Operator が複数の namespace を監視するようにする場合は、以下の手順を実行します。

注記OpenShift Container Platform クラスターに、インストール済みの Operators for AMQ Broker がすでに含まれている場合は、新しい Operator が既存の Operator と同じ namespace を監視しないようにする必要があります。既存の Operator によって監視されている namespace を識別する方法については、Identifying namespaces watched by existing Operators を参照してください。

-

ダウンロードした Operator アーカイブの deploy ディレクトリーで、

operator_yamlファイルを開きます。 Operator がクラスター内のすべての namespace を監視するようにする場合は、

WATCH_NAMESPACEセクションでvalue属性を追加し、値をアスタリスクに設定します。WATCH_NAMESPACEセクションの既存の属性をコメントアウトします。以下に例を示します。- name: WATCH_NAMESPACE value: "*" # valueFrom: # fieldRef: # fieldPath: metadata.namespace

- name: WATCH_NAMESPACE value: "*" # valueFrom: # fieldRef: # fieldPath: metadata.namespaceCopy to Clipboard Copied! Toggle word wrap Toggle overflow 注記競合を避けるために、複数の Operator が同じ namespace を監視しないようにしてください。たとえば、Operator をデプロイしてクラスター上の すべての namespace を監視する場合は、別の Operator をデプロイして個々の namespace を監視することはできません。Operator がすでにクラスターにデプロイされている場合、次のステップで説明するように、新しい Operator が監視する namespace のリストを指定できます。

Operator がクラスター上のすべての namespace ではなく、複数の namespace を監視するようにする場合は、

WATCH_NAMESPACEセクションで、namespace のリストを指定します。既存の Operator によって監視されている namespace を除外していることを確認してください。以下に例を示します。- name: WATCH_NAMESPACE value: "namespace1, namespace2"`.

- name: WATCH_NAMESPACE value: "namespace1, namespace2"`.Copy to Clipboard Copied! Toggle word wrap Toggle overflow -

ダウンロードして展開した Operator アーカイブの deploy ディレクトリーで、

cluster_role_binding.yamlファイルを開きます。 Subjects セクションで、Operator を デプロイする OpenShift Container Platform プロジェクトに対応する namespace を指定します。以下に例を示します。

Subjects: - kind: ServiceAccount name: amq-broker-controller-manager namespace: operator-project

Subjects: - kind: ServiceAccount name: amq-broker-controller-manager namespace: operator-projectCopy to Clipboard Copied! Toggle word wrap Toggle overflow 注記古いバージョンの Operator を使用してブローカーを以前にデプロイし、Operator をデプロイして複数の namespace を監視する場合は、アップグレードする前に を参照してください。

プロジェクトにクラスターロールを作成します。

oc create -f deploy/cluster_role.yaml

$ oc create -f deploy/cluster_role.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow プロジェクトにクラスターロールバインディングを作成します。

oc create -f deploy/cluster_role_binding.yaml

$ oc create -f deploy/cluster_role_binding.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

-

ダウンロードした Operator アーカイブの deploy ディレクトリーで、

以下の手順では、Operator をプロジェクトにデプロイします。

3.2.2. CLI を使用した Operator のデプロイ

このセクションの手順では、OpenShift コマンドラインインターフェイス (CLI) を使用して、最新バージョンの Operator for AMQ Broker 7.12 を OpenShift プロジェクトにデプロイする方法を示します。

前提条件

- Operator デプロイメントのために OpenShift プロジェクトを準備している必要がある。「Operator のデプロイの準備」 を参照してください。

- AMQ Broker 7.3 以降では、新しいバージョンの Red Hat Ecosystem Catalog を使用してコンテナーイメージにアクセスする。この新しいバージョンのレジストリーでは、イメージにアクセスする前に認証されたユーザーである必要がある。本セクションの手順を実行する前に、Red Hat Container Registry Authentication で説明されている手順を完了する必要がある。

永続ストレージでブローカーをデプロイし、OpenShift クラスターに Container-native ストレージがない場合、永続ボリューム (PV) を手動でプロビジョニングし、これらが Operator で要求できるようにする必要がある。たとえば、永続ストレージ (Custom Resource に

persistenceEnabled=trueを設定して) とともに 2 つのブローカーで設定されるクラスターを作成する場合は、2 つの PV が利用可能である必要がある。デフォルトでは、各ブローカーインスタンスには 2 GiB のストレージが必要です。カスタムリソースで

persistenceEnabled=falseを指定した場合、デプロイされたブローカーは 一時 ストレージを使用する。一時ストレージは、ブローカー Pod を再起動するたびに、既存のデータが失われることを意味します。永続ストレージのプロビジョニングの詳細は、以下を参照すること。

手順

OpenShift コマンドラインインターフェイス (CLI) で、クラスター管理者として OpenShift にログインします。以下に例を示します。

oc login -u system:admin

$ oc login -u system:adminCopy to Clipboard Copied! Toggle word wrap Toggle overflow Operator デプロイメント用に以前に準備したプロジェクトに切り替えます。以下に例を示します。

oc project <project_name>

$ oc project <project_name>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 以前の手順で Operator インストールアーカイブをデプロイメントする際に作成されたディレクトリーに移動します。以下に例を示します。

cd ~/broker/operator/amq-broker-operator-7.12.5-ocp-install-examples

$ cd ~/broker/operator/amq-broker-operator-7.12.5-ocp-install-examplesCopy to Clipboard Copied! Toggle word wrap Toggle overflow Operator に含まれる CRD をデプロイします。Operator をデプロイし、起動する前に CRD を OpenShift クラスターにインストールする必要があります。

メインブローカー CRD をデプロイします。

oc create -f deploy/crds/broker_activemqartemis_crd.yaml

$ oc create -f deploy/crds/broker_activemqartemis_crd.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow アドレス CRD をデプロイします。

oc create -f deploy/crds/broker_activemqartemisaddress_crd.yaml

$ oc create -f deploy/crds/broker_activemqartemisaddress_crd.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow スケールダウンコントローラー CRD をデプロイします。

oc create -f deploy/crds/broker_activemqartemisscaledown_crd.yaml

$ oc create -f deploy/crds/broker_activemqartemisscaledown_crd.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow セキュリティー CRD をデプロイします。

oc create -f deploy/crds/broker_activemqartemissecurity_crd.yaml

$ oc create -f deploy/crds/broker_activemqartemissecurity_crd.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

Red Hat Ecosystem Catalog での認証に使用されるアカウントに関連付けられたプルシークレットを、OpenShift プロジェクトの

default、deployer、およびbuilderサービスアカウントにリンクします。oc secrets link --for=pull default <secret_name> oc secrets link --for=pull deployer <secret_name> oc secrets link --for=pull builder <secret_name>

$ oc secrets link --for=pull default <secret_name> $ oc secrets link --for=pull deployer <secret_name> $ oc secrets link --for=pull builder <secret_name>Copy to Clipboard Copied! Toggle word wrap Toggle overflow ダウンロードした Operator アーカイブの

deployディレクトリーで、operator.yamlファイルを開きます。以下に示すように、spec.containers.imageプロパティーの値が Operator のバージョン 7.12.5-opr-1 に対応していることを確認します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow 注記operator.yamlファイルでは、Operator は Secure Hash Algorithm (SHA) 値で表されるイメージを使用します。数字記号 (#) 記号で始まるコメント行は、SHA 値が特定のコンテナーイメージタグに対応していることを示します。Operator をデプロイします。

oc create -f deploy/operator.yaml

$ oc create -f deploy/operator.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow OpenShift プロジェクトで、Operator は新規 Pod で起動します。

OpenShift Container Platform Web コンソールで、Operator Pod の Events タブにある情報により、OpenShift が指定した Operator イメージがデプロイされ、新規コンテナーが OpenShift クラスターのノードに割り当てられ、新規コンテナーが起動されていることを確認します。

さらに、Pod 内の Logs タブをクリックしても、出力には、以下のような行が含まれるはずです。

... {"level":"info","ts":1553619035.8302743,"logger":"kubebuilder.controller","msg":"Starting Controller","controller":"activemqartemisaddress-controller"} {"level":"info","ts":1553619035.830541,"logger":"kubebuilder.controller","msg":"Starting Controller","controller":"activemqartemis-controller"} {"level":"info","ts":1553619035.9306898,"logger":"kubebuilder.controller","msg":"Starting workers","controller":"activemqartemisaddress-controller","worker count":1} {"level":"info","ts":1553619035.9311671,"logger":"kubebuilder.controller","msg":"Starting workers","controller":"activemqartemis-controller","worker count":1}... {"level":"info","ts":1553619035.8302743,"logger":"kubebuilder.controller","msg":"Starting Controller","controller":"activemqartemisaddress-controller"} {"level":"info","ts":1553619035.830541,"logger":"kubebuilder.controller","msg":"Starting Controller","controller":"activemqartemis-controller"} {"level":"info","ts":1553619035.9306898,"logger":"kubebuilder.controller","msg":"Starting workers","controller":"activemqartemisaddress-controller","worker count":1} {"level":"info","ts":1553619035.9311671,"logger":"kubebuilder.controller","msg":"Starting workers","controller":"activemqartemis-controller","worker count":1}Copy to Clipboard Copied! Toggle word wrap Toggle overflow 上記の出力では、新たにデプロイされた Operator が Kubernetes と通信していること、ブローカーおよびアドレス指定のコントローラーが実行されていることと、これらのコントローラーが一部のワーカーを起動していることを確認します。

所定の OpenShift プロジェクトに AMQ Broker Operator の 単一のインスタンス のみをデプロイすることが推奨されます。Operator デプロイメントの spec.replicas プロパティーを 1 より大きい値に設定し、同じプロジェクトで Operator を複数回デプロイしたりすることは推奨 されません。

関連情報

- OperatorHub グラフィカルインターフェイスを使用する AMQ Broker Operator の代替方法については、「OperatorHub を使用した Operator のインストール」 を参照してください。

3.3. OperatorHub を使用した Operator のインストール

3.3.1. Operator Lifecycle Manager の概要

OpenShift Container Platform 4.5 以降では、Operator Lifecycle Manager (OLM) は、ユーザーがクラスター全体で実行されるすべての Operator やそれらの関連サービスをインストール、更新、およびそのライフサイクルを全般的に管理するのに役立ちます。これは、Kubernetes ネイティブアプリケーション (Operator) を効果的かつ自動化されたスケーラブルな方法で管理するために設計されたオープンソースツールキットの Operator Framework の一部です。

OLM は OpenShift Container Platform 4.5 以降でデフォルトで実行されます。これは、クラスター管理者がクラスターで実行されている Operator をインストールし、アップグレードし、そのアクセス権限を付与するのに役立ちます。OpenShift Container Platform Web コンソールでは、クラスター管理者が Operator をインストールし、特定のプロジェクトアクセスを付与して、クラスターで利用可能な Operator のカタログを使用するための管理画面を利用できます。

OperatorHub は、OpenShift クラスター管理者が OLM を使用して Operator を検出し、インストールし、アップグレードするために使用するグラフィカルインターフェイスです。1 回のクリックで、これらの Operator を OperatorHub からプルし、クラスターにインストールし、OLM で管理して、エンジニアリングチームが開発環境、テスト環境、および本番環境でソフトウェアをセルフサービスで管理できるようにします。

Operator をデプロイしている場合、カスタムリソース (CR) インスタンスを使用してスタンドアロンおよびクラスターブローカーブローカーデプロイメントを作成できます。

3.3.2. OperatorHub からの Operator のデプロイ

この手順では、OperatorHub を使用して、AMQ Broker の Operator の最新バージョンを指定された OpenShift プロジェクトにデプロイする方法について説明します。

OperatorHub では、各チャネルで提供される最新の Operator バージョンのみをインストールできます。以前のバージョンの Operator をインストールする場合は、CLI を使用して Operator をインストールする必要があります。詳細は、「CLI を使用した Operator のインストール」 を参照してください。

前提条件

-

Red Hat Integration - AMQ Broker for RHEL 8 (Multiarch)Operator は OperatorHub で入手できる必要があります。 - クラスター管理者の権限がある。

手順

- クラスター管理者として OpenShift Container Platform Web コンソールにログインします。

- 左側のナビゲーションメニューで、 → をクリックします。

- OperatorHub ページ上部の Project ドロップダウンメニューで、Operator をデプロイするプロジェクトを選択します。

OperatorHub ページで、Filter by keyword… ボックスを使用して

Red Hat Integration - AMQ Broker Operator for RHEL 8 (Multiarch)を見つけます。注記OperatorHub では、名前に

AMQ Brokerが含まれているよりも多くの Operator を見つける可能性があります。Red Hat Integration-AMQ Broker for RHEL 8(Multiarch)Operator をクリックしてください。この Operator をクリックしたら、開いている情報ペインを確認します。AMQ Broker 7.12 の場合、この Operator の最新マイナーバージョンタグは 7.12.5-opr-1 です。-

Red Hat Integration - AMQ Broker for RHEL 8 (Multiarch)Operator をクリックします。表示されるダイアログボックスで、Install をクリックします。 Install Operator ページで以下を行います。

Update Channel で、バージョン 7.11 のみの更新を受信する

7.11.xチャネルを選択します。7.11.xチャネルは長期サポート (LTS) チャネルです。OpenShift Container Platform クラスターがインストールされた時期によっては、古いバージョンの AMQ Broker のチャネルが表示される場合もあります。他にサポートされているチャネルは

7.10.xのみで、これも LTS チャネルです。Installation Mode で、Operator が監視する namespace を選択します。

- クラスター上の特定の namespace: Operator は対象の namespace にインストールされ、CR に変更がないか、対象の namespace のみを監視します。

- すべての namespace: Operator は、CR の変更がないか、すべての namespace を監視します。

注記以前のバージョンの Operator を使用してブローカーをデプロイし、Operator をデプロイして多くの namespace を監視する場合は、アップグレードする前に を参照してください。

- Installed Namespace ドロップダウンメニューから、Operator をインストールするプロジェクトを選択します。

Approval Strategy で、

Automaticのラジオボタンが選択されていることを確認します。このオプションは、インストールを実行するために Operator への更新を手動で承認する必要がないように指定します。注記承認ストラテジーは、Operator のマイクロバージョン間の更新にのみ適用されます。マイナー Operator バージョン間の自動更新はサポートされていません。たとえば、現在の Operator がバージョン 7.11.7 の場合、バージョン 7.12.x への自動更新はできません。Operator のマイナーバージョン間で更新するには、現在の Operator を手動でアンインストールし、そのマイナーバージョンの Operator が提供されているチャネルから新しい Operator をインストールする必要があります。詳細は、「OperatorHub を使用して Operator を手動でアップグレードする」 を参照してください。

- Install をクリックします。

Operator のインストールが完了すると、Installed Operators ページが開きます。Red Hat Integration - AMQ Broker for RHEL 8 (Multiarch) Operator が指定したプロジェクト namespace にインストールされていることが確認できるはずです。

関連情報

- AMQ Broker がインストールされているプロジェクトでブローカーデプロイメントを作成する方法は、「基本的なブローカーインスタンスのデプロイ」 を参照してください。

3.4. Operator ベースのブローカーデプロイメントの作成

3.4.1. 基本的なブローカーインスタンスのデプロイ

以下の手順では、カスタムリソース (CR) インスタンスを使用して基本的なブローカーデプロイメントを作成する方法を説明します。

複数のカスタムリソース (CR) インスタンスをデプロイして、特定の OpenShift プロジェクトに複数のブローカーデプロイメントを作成できますが、通常、プロジェクトに単一のブローカーデプロイメントを作成してから、アドレスに複数の CR インスタンスをデプロイします。

Red Hat は、個別のプロジェクトでデプロイメントを作成することを推奨します。

AMQ Broker 7.12 で次の項目を設定する場合は、CR を初めてデプロイする 前 に、メインブローカー CR インスタンスに適切な設定を追加する必要があります。

前提条件

AMQ Broker Operator がすでにインストールされている必要があります。

- OpenShift コマンドラインインターフェイス (CLI) を使用して AMQ Broker Operator をインストールするには、「CLI を使用した Operator のインストール」 を参照してください。

- OperatorHub グラフィカルインターフェイスを使用して AMQ Broker Operator をインストールするには、「OperatorHub を使用した Operator のインストール」 を参照してください。

- Operator がブローカーデプロイメントに使用するブローカーコンテナーイメージを選択する方法を理解している必要があります。詳細は、「Operator によるコンテナーイメージの選択方法」 を参照してください。

- AMQ Broker 7.3 以降では、新しいバージョンの Red Hat Ecosystem Catalog を使用してコンテナーイメージにアクセスする。この新しいバージョンのレジストリーでは、イメージにアクセスする前に認証されたユーザーである必要がある。本セクションの手順を実行する前に、Red Hat Container Registry Authentication で説明されている手順を完了する必要がある。

手順

Operator が正常にインストールされると、Operator は実行され、CR に関連する変更をリッスンします。以下の手順では、CR インスタンスを使用して基本的なブローカーをプロジェクトにデプロイする方法を説明します。

ブローカーデプロイメントのカスタムリソース (CR) インスタンスの設定を開始します。

OpenShift コマンドラインインターフェイスの使用:

デプロイメントを作成するプロジェクトに CR をデプロイする権限を持つユーザーとして OpenShift にログインします。

oc login -u <user> -p <password> --server=<host:port>

oc login -u <user> -p <password> --server=<host:port>Copy to Clipboard Copied! Toggle word wrap Toggle overflow -

ダウンロードした Operator インストールアーカイブの

deploy/crsディレクトリーに含まれるbroker_activemqartemis_cr.yamlというサンプル CR ファイルを開きます。

OpenShift Container Platform Web コンソールの使用

- デプロイメントを作成するプロジェクトに CR をデプロイする権限を持つユーザーとしてコンソールにログインします。

- メインブローカー CRD に基づいて新規 CR インスタンスを起動します。左側のペインで、 → をクリックします。

- ActiveMQArtemis CRD をクリックします。

- Instances タブをクリックします。

Create ActiveMQArtemis をクリックします。

コンソールで、YAML エディターが開き、CR インスタンスを設定できます。

基本的なブローカーデプロイメントの場合、設定が以下のように表示される可能性があります。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow broker_activemqartemis_cr.yamlサンプル CR ファイルで、imageプロパティーがplaceholderのデフォルト値に設定されていることを確認します。この値はデフォルトで、imageプロパティーによってデプロイメントに使用するブローカーコンテナーイメージが指定されていないことを示します。Operator が使用する適切なブローカーコンテナーイメージを判別する方法については、「Operator によるコンテナーイメージの選択方法」 を参照してください。注記broker_activemqartemis_cr.yamlサンプル CR は、ex-aaoの命名規則を使用します。この命名規則は、CR が AMQ Broker Operator のリソースの 例 になります。AMQ Broker は ActiveMQ Artemis プロジェクトをベースにしています。このサンプル CR をデプロイする場合、生成される StatefulSet はex-aao-ssの名前を使用します。さらに、デプロイメントのブローカー Pod は StatefulSet 名に基づいて直接使用されます (例:ex-aao-ss-0、ex-aao-ss-1など)。CR のアプリケーション名が StatefulSet のラベルとしてデプロイメントに表示されます。このラベルは Pod セレクターで使用できます。-

sizeプロパティーはデプロイするブローカーの数を指定します。2以上の値は、クラスターブローカーデプロイメントを指定します。ただし、単一のブローカーインスタンスをデプロイするには、値が1に設定されていることを確認します。 CR インスタンスをデプロイします。

OpenShift コマンドラインインターフェイスの使用:

- CR ファイルを保存します。

ブローカーデプロイメントを作成するプロジェクトに切り替えます。

oc project <project_name>

$ oc project <project_name>Copy to Clipboard Copied! Toggle word wrap Toggle overflow CR インスタンスを作成します。

oc create -f <path/to/custom_resource_instance>.yaml

$ oc create -f <path/to/custom_resource_instance>.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

OpenShift Web コンソールの使用

- CR の設定が完了したら、Create をクリックします。

OpenShift Container Platform Web コンソールで、 → をクリックします。

ex-aao-ssという新しい StatefulSet が表示されます。- ex-aao-ss StatefulSet をクリックします。CR で定義される単一ブローカーに対応する Pod が 1 つあることが分かります。

- StatefulSet 内で Pods タブをクリックします。ex-aao-ss Pod をクリックします。実行中の Pod の Events タブで、ブローカーコンテナーが起動したことを確認できます。Logs タブには、ブローカー自体が実行中であることを示します。

ブローカーは通常実行されていることをテストするには、ブローカー Pod のシェルにアクセスしてテストメッセージを送信します。

OpenShift Container Platform Web コンソールの使用

- → をクリックします。

- ex-aao-ss Pod をクリックします。

- Terminal タブをクリックします。

OpenShift コマンドラインインターフェイスの使用:

プロジェクトの Pod 名および内部 IP アドレスを取得します。

oc get pods -o wide NAME STATUS IP amq-broker-operator-54d996c Running 10.129.2.14 ex-aao-ss-0 Running 10.129.2.15

$ oc get pods -o wide NAME STATUS IP amq-broker-operator-54d996c Running 10.129.2.14 ex-aao-ss-0 Running 10.129.2.15Copy to Clipboard Copied! Toggle word wrap Toggle overflow ブローカー Pod のシェルにアクセスします。

oc rsh ex-aao-ss-0

$ oc rsh ex-aao-ss-0Copy to Clipboard Copied! Toggle word wrap Toggle overflow

シェルから

artemisコマンドを使用して、一部のテストメッセージを送信します。URL にブローカー Pod の内部 IP アドレスを指定します。以下に例を示します。./amq-broker/bin/artemis producer --url tcp://10.129.2.15:61616 --destination queue://demoQueue

sh-4.2$ ./amq-broker/bin/artemis producer --url tcp://10.129.2.15:61616 --destination queue://demoQueueCopy to Clipboard Copied! Toggle word wrap Toggle overflow 上記のコマンドは、ブローカーに

demoQueueというキューを自動的に作成し、デフォルトの数量 1000 のメッセージをキューに送信します。以下のような出力が表示されるはずです。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

関連情報

- メインのブローカーカスタムリソース (CR) の完全な設定リファレンスは、「カスタムリソース設定リファレンス」 を参照してください。

- 稼働中のブローカーを AMQ 管理コンソールに接続する方法は、5章Operator ベースのブローカーデプロイメント用の AMQ 管理コンソールへの接続 を参照してください。

3.4.2. クラスター化されたブローカーのデプロイ

2 つ以上のブローカー Pod がプロジェクトで実行されている場合、Pod はブローカークラスターを自動的に形成します。クラスター化の設定により、ブローカーは相互に接続でき、必要に応じてメッセージを再配信できます。

以下の手順では、クラスター化されたブローカーをデプロイする方法を説明します。デフォルトでは、このデプロイメントのブローカーは オンデマンド 負荷分散を使用します。つまり、ブローカーは一致するコンシューマーを持つ他のブローカーにのみメッセージを転送します。

前提条件

- 基本的なブローカーインスタンスはすでにデプロイされています。「基本的なブローカーインスタンスのデプロイ」 を参照してください。

手順

- 基本的なブローカーデプロイメントに使用した CR ファイルを開きます。

クラスター化したデプロイメントの場合は、

deploymentPlan.sizeの値が2以上であることを確認します。以下に例を示します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow 注記metadataセクションで、namespaceプロパティーを追加し、OpenShift Container Platform Web コンソールを使用して CR インスタンスを作成する場合に のみ 値を指定する必要があります。指定する値は、ブローカーデプロイメントの OpenShift プロジェクトの名前です。- 変更された CR ファイルを保存します。

基本的なブローカーデプロイメントを作成したプロジェクトに CR をデプロイする権限を持つユーザーとして OpenShift にログインします。

oc login -u <user> -p <password> --server=<host:port>

$ oc login -u <user> -p <password> --server=<host:port>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 基本的なブローカーデプロイメントを先に作成したプロジェクトに切り替えます。

oc project <project_name>

$ oc project <project_name>Copy to Clipboard Copied! Toggle word wrap Toggle overflow コマンドラインで変更を適用します。

oc apply -f <path/to/custom_resource_instance>.yaml

$ oc apply -f <path/to/custom_resource_instance>.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow OpenShift Container Platform Web コンソールで、追加のブローカー Pod は CR で指定される数に基づいてプロジェクトで起動します。デフォルトで、プロジェクトで実行されているブローカーはクラスター化されます。

各 Pod の Logs タブを開きます。ログには、OpenShift が各ブローカーでクラスター接続ブリッジが確立されていることが示されています。具体的には、ログ出力には以下のような行が含まれます。

targetConnector=ServerLocatorImpl (identity=(Cluster-connection-bridge::ClusterConnectionBridge@6f13fb88

targetConnector=ServerLocatorImpl (identity=(Cluster-connection-bridge::ClusterConnectionBridge@6f13fb88Copy to Clipboard Copied! Toggle word wrap Toggle overflow

3.4.3. ブローカーデプロイメントの実行へのカスタムリソース変更の適用

以下は、ブローカーデプロイメントの実行にカスタムリソース (CR) 変更の適用について留意すべき重要な事項です。

-

CR の

persistenceEnabled属性を動的に更新することはできません。この属性を変更するには、クラスターをゼロにスケールダウンします。既存の CR を削除します。次に、変更で CR を再作成し、再デプロイします。また、デプロイメントサイズも指定します。 -

「CLI を使用した Operator のデプロイ」 で説明されているように、永続ストレージ (CR に

persistenceEnabled=true) でブローカーデプロイメントを作成する場合、ブローカー Pod について AMQ Broker Operator が要求する永続ボリューム (PV) をプロビジョニングする必要がある場合があります。ブローカーデプロイメントのサイズを縮小する場合、Operator はシャットダウンされるブローカー Pod で以前に要求された PV を解放します。ただし、CR を削除してブローカーデプロイメントを 削除 する場合、AMQ Broker Operator は削除時にデプロイメントにあるブローカー Pod の Persistent Volume Claim (永続ボリューム要求、PVC) を 解放しません。また、これらのリリースされていない PV はいずれの新規デプロイメントでも利用できません。この場合は、ボリュームを手動で解放する必要があります。詳細は、OpenShift ドキュメントの 永続ボリュームの解放 を参照してください。 AMQ Broker 7.12 で次の項目を設定する場合は、CR を初めてデプロイする 前 に、メイン CR インスタンスに適切な設定を追加する必要があります。

- アクティブなスケーリングイベント時に、さらに適用する変更は Operator によってキューに入れられ、スケーリングが完了した場合にのみ実行されます。たとえば、デプロイメントのサイズを 4 つのブローカーから 1 つにスケールダウンするとします。次に、縮小が行われる間、ブローカー管理者のユーザー名およびパスワードの値も変更します。この場合、Operator は 1 つのアクティブなブローカーでデプロイメントが実行されるまで、ユーザー名とパスワードの変更をキューに入れます。

-

すべての CR の変更: デプロイメントのサイズを変更したり、アクセプター、コネクター、またはコンソールの

expose属性の値を変更することとは別に、既存のブローカーが再起動されます。デプロイメントに複数のブローカーがある場合は、1 度に 1 つのブローカーのみを再起動します。

3.5. Operator のログレベルの変更

AMQ Broker Operator のデフォルトのログレベルは info で、情報とエラーメッセージがログに記録されます。デフォルトのログレベルを変更して、Operator ログに書き込まれる詳細を増減できます。

OpenShift Container Platform コマンドラインインターフェイスを使用して Operator をインストールする場合は、Operator のインストール前または後に、Operator 設定ファイル operator.yaml に新しいログレベルを設定できます。Operator Hub を使用する場合は、Operator のインストール後に OpenShift Container Platform Web コンソールを使用して Operator サブスクリプションのログレベルを設定できます。

Operator で使用できるその他のログレベルは次のとおりです。

error- エラーメッセージのみをログに書き込みます。

debug- デバッグメッセージを含むすべてのメッセージをログに書き込みます。

手順

OpenShift Container Platform コマンドラインインターフェイスの使用:

クラスター管理者としてログインしている。以下に例を示します。

oc login -u system:admin

$ oc login -u system:adminCopy to Clipboard Copied! Toggle word wrap Toggle overflow Operator がインストールされていない場合は、次の手順を実行してログレベルを変更します。

-

ダウンロードした Operator アーカイブの

deployディレクトリーで、operator.yamlファイルを開きます。 zap-log-level属性の値をdebugまたはerrorに変更します。以下に例を示します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow -

operator.yamlファイルを保存します。 - Operator をインストールします。

-

ダウンロードした Operator アーカイブの

Operator がすでにインストールされている場合は、

sedコマンドを使用して、deploy/operator.yamlファイルのログレベルを変更し、Operator を再デプロイします。たとえば、次のコマンドはログレベルをinfoからerrorに変更し、Operator を再デプロイします。sed 's/--zap-log-level=info/--zap-log-level=error/' deploy/operator.yaml | oc apply -f -

$ sed 's/--zap-log-level=info/--zap-log-level=error/' deploy/operator.yaml | oc apply -f -Copy to Clipboard Copied! Toggle word wrap Toggle overflow

OpenShift Container Platform Web コンソールの使用

- OpenShift Container Platform にクラスター管理者としてログインします。

- 左側のペインで、 → をクリックします。

- Red Hat Integration - AMQ Broker for RHEL 8 (Multiarch) Operator をクリックします。

- Subscriptions タブをクリックします。

- Actions をクリックします。

- Edit Subscription をクリックします。

YAML タブをクリックします。

コンソール内で YAML エディターが開き、サブスクリプションを編集できるようになります。

config要素で、ARGSという環境変数を追加し、ログレベルとしてinfo、debug、またはerrorを指定します。次の例では、debugログレベルを指定するARGS環境変数が Operator コンテナーに渡されます。Copy to Clipboard Copied! Toggle word wrap Toggle overflow - Save をクリックします。

3.6. Operator のリーダー選出設定の指定

AMQ Broker Operator がリーダー選出に使用する設定をカスタマイズできます。

OpenShift Container Platform コマンドラインインターフェイスを使用して Operator をインストールする場合は、インストール前または後に、Operator 設定ファイル operator.yaml でリーダー選出設定を指定できます。OperatorHub を使用する場合は、インストール後に OpenShift Container Platform Web コンソールを使用して、Operator サブスクリプションのリーダー選出設定を指定できます。

手順

OpenShift Container Platform Web コンソールの使用

- OpenShift Container Platform にクラスター管理者としてログインします。

- 左側のペインで、 → をクリックします。

- Red Hat Integration - AMQ Broker for RHEL 8 (Multiarch) Operator をクリックします。

- Subscriptions タブをクリックします。

- Actions をクリックします。

- Edit Subscription をクリックします。

YAML タブをクリックします。

コンソール内で YAML エディターが開き、サブスクリプションを編集できるようになります。

configセクションで、ARGSという名前の環境変数を追加し、変数の値にリーダー選出設定を指定します。以下に例を示します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow Save をクリックします。

- lease-duration

- 非リーダーの Operator が、前のリーダーが更新しなかったリースの取得を試行するまで待機する期間 (秒単位)。デフォルトは 15 です。

- renew-deadline

- Operator がリーダーの役割の更新を試行する間隔 (秒単位)。この期間が経過すると、当該 Operator はリーダーでなくなります。デフォルトは 10 です。

- retry-period

- Operator がリーダーの役割の取得と更新を試行する間隔 (秒単位)。デフォルトは 2 です。

OpenShift Container Platform コマンドラインインターフェイスの使用:

クラスター管理者としてログインしている。以下に例を示します。

oc login -u system:admin

$ oc login -u system:adminCopy to Clipboard Copied! Toggle word wrap Toggle overflow -

ダウンロードした Operator アーカイブの

deployディレクトリーで、operator.yamlファイルを開きます。 リーダー選出設定の値を設定します。以下に例を示します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow -

operator.yamlファイルを保存します。 Operator がすでにインストールされている場合は、更新された設定を適用します。

oc apply -f deploy/operator.yaml

$ oc apply -f deploy/operator.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow - Operator がインストールされていない場合は、Operator をインストールします。

3.7. ブローカーデプロイメントのステータス情報の表示

ブローカーのデプロイメントに関して OpenShift Container Platform によって報告される一連の標準条件のステータスを表示できます。ブローカーデプロイメントのカスタムリソース (CR) で提供される追加のステータス情報を表示することもできます。

手順

ブローカーデプロイメントの CR インスタンスを開きます。

OpenShift コマンドラインインターフェイスの使用:

- ブローカーデプロイメントのプロジェクトに CR を表示する権限を持つユーザーとして OpenShift Container Platform にログインします。

デプロイメントの CR を表示します。

oc get ActiveMQArtemis <CR instance name> -n <namespace> -o yaml

oc get ActiveMQArtemis <CR instance name> -n <namespace> -o yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

OpenShift Container Platform Web コンソールの使用

- ブローカーデプロイメントのプロジェクトに CR をデプロイする権限を持つユーザーとしてコンソールにログインします。

- 左側のペインで、 → をクリックします。

- Red Hat Integration - AMQ Broker for RHEL 8 (Multiarch) Operator をクリックします。

- ActiveMQ Artemis タブをクリックします。

- ActiveMQ Artemis インスタンスの名前をクリックします。

ブローカーデプロイメントの OpenShift Container Platform 条件のステータスを表示します。

OpenShift コマンドラインインターフェイスの使用:

-

CR の

statusセクションに移動し、conditionsの詳細を表示します。

-

CR の

OpenShift Container Platform Web コンソールの使用

Details タブで、

Conditionsセクションまで下にスクロールします。条件にはステータスとタイプがあります。理由、メッセージ、その他の詳細が含まれている場合もあります。条件のステータス値は、条件が満たされる場合は

True、条件が満たされない場合はFalse、条件のステータスを判断できない場合はUnknownになります。Valid条件には、ブローカーデプロイメントに影響しない設定の異常を示すためのUnknownステータスが表示されることもあります。詳細は、「カスタムリソース (CR) 内のイメージとバージョン設定の検証」 を参照してください。ステータス情報は、次の条件に対して提供されます。

Expand 表3.1 ブローカーのデプロイメントのステータス情報 条件名 …のステータスを表示します Valid

CR の検証。

Valid条件のステータスがFalseの場合、False ステータスの原因となった問題を最初に解決するまで、オペレーターは調整を完了せず、StatefulSet を更新しません。Deployed

StatefulSet、Pod、およびその他のリソースの可用性。

Ready

他のより詳細な条件を集約する最上位の条件。

Ready条件のステータスがTrueになるのは、他の条件のステータスがFalseでない場合のみです。BrokerPropertiesApplied

brokerProperties属性を使用する CR で設定されたプロパティー。BrokerPropertiesApplied条件の詳細は、「カスタムリソース定義 (CRD) で公開されていない項目の設定」 を参照してください。JaasPropertiesApplied

CR で設定された Java Authentication and Authorization Service (JAAS) ログインモジュール。

JaasPropertiesApplied条件の詳細は、「シークレットでの JAAS ログインモジュールの設定」 を参照してください。

CR の

statusセクションで、ブローカーデプロイメントの追加のステータス情報を表示します。次の追加のステータス情報が表示されます。deploymentPlanSize- デプロイメント内のブローカー Pod の数。

podstatus- デプロイメント内の各ブローカー Pod のステータスと名前。

version- ブローカーのバージョン、ブローカーのレジストリー URL、およびデプロイされる初期コンテナーイメージ。

upgradeオペレータがメジャー、マイナー、パッチ、セキュリティー更新をデプロイメントに適用できるかどうか。これは、CR の

spec.deploymentPlan.image属性とspec.version属性の値によって決まります。-

spec.deploymentPlan.image属性でブローカーコンテナーイメージのレジストリー URL が指定されている場合、すべてのアップグレードタイプのステータスはFalseになります。これは、オペレータが既存のコンテナーイメージをアップグレードできないことを意味します。 spec.deploymentPlan.image属性が CR にない場合、または値がplaceholderである場合、spec.version属性の設定は次のようにupgradeステータスに影響します。-

spec.version属性が設定されているかどうか、またはその値に関係なく、securityUpdatesのステータスはTrueです。 -

spec.version属性の値にメジャーバージョンとマイナーバージョン (たとえば 7.10) のみがある場合、patchUpdatesのステータスはTrueになるため、オペレーターはコンテナーイメージの最新のパッチバージョンにアップグレードできます。 -

spec.version attributeの値にメジャーバージョン (例: '7') がある場合、minorUpdatesのステータスはTrueになります。これにより、Operator はコンテナーイメージの最新のマイナーバージョンおよびパッチバージョンにアップグレードできます。 -

spec.version属性が CR にない場合、majorUpdatesのステータスはTrueになるため、このバージョンが利用可能な場合は、7.xx から 8.xx へのアップグレードを含め、利用可能なアップグレードをデプロイできます。

-

-

第4章 Operator ベースのブローカーデプロイメントの設定

4.1. Operator によるブローカー設定の生成方法

カスタムリソース (CR) インスタンスを使用してブローカーデプロイメントを設定する前に、Operator がブローカー設定を生成する方法を理解する必要があります。

Operator ベースのブローカーのデプロイメントを作成する場合、各ブローカーの Pod は OpenShift プロジェクトの StatefulSet で実行されます。ブローカーのアプリケーションコンテナーは各 Pod 内で実行されます。

Operator は、各 Pod を初期化する際に Init コンテナー と呼ばれるコンテナーのタイプを指定します。OpenShift Container Platform では、Init コンテナーはアプリケーションコンテナーの前に実行される特殊なコンテナーです。Init コンテナーには、アプリケーションイメージに存在しないユーティリティーまたはセットアップスクリプトを含めることができます。

デフォルトで、AMQ Broker Operator は組み込み Init コンテナーを使用します。Init コンテナーはデプロイメントのメイン CR インスタンスを使用して、各ブローカーアプリケーションコンテナーで使用される設定を生成します。

CR にアドレス設定を指定した場合、Operator はデフォルト設定を生成し、その設定を CR で指定された設定にマージするか、置き換えます。このプロセスについては、以下の項で説明します。

4.1.1. Operator によるアドレス設定の生成方法

デプロイメントの主要カスタムリソース (CR) インスタンスにアドレス設定を追加している場合、以下で説明されているように Operator は各ブローカーのアドレス設定を生成します。

Operator は、ブローカーのアプリケーションコンテナーの前に Init コンテナーを実行します。Init コンテナーは デフォルト のアドレス設定を生成します。デフォルトのアドレス設定を以下に示します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow - カスタムリソース (CR) インスタンスでアドレス設定も指定している場合、init コンテナーはその設定を処理して XML に変換します。

-

CR の

applyRuleプロパティーの値に基づいて、init コンテナーは、上記のデフォルトのアドレス設定を CR で指定した設定と マージ するか、置き換え ます。このマージまたは置換の結果は、ブローカーが使用する最終アドレス設定になります。 -

Init コンテナーがブローカー設定の生成が終了すると (アドレス設定を含む)、ブローカーのアプリケーションコンテナーが起動します。起動時に、ブローカーコンテナーは以前に init コンテナーによって使用されたインストールディレクトリーから設定をコピーします。

broker.xml設定ファイルでアドレス設定を確認できます。実行中のブローカーの場合、このファイルは/home/jboss/amq-broker/etcディレクトリーにあります。

関連情報

-

CR で

applyRuleプロパティーを使用する例については、「アドレスの設定」 を参照してください。

4.1.2. ブローカー Pod のディレクトリー構造

Operator ベースのブローカーのデプロイメントを作成する場合、各ブローカーの Pod は OpenShift プロジェクトの StatefulSet で実行されます。ブローカーのアプリケーションコンテナーは各 Pod 内で実行されます。

Operator は、各 Pod を初期化する際に Init コンテナー と呼ばれるコンテナーのタイプを指定します。OpenShift Container Platform では、Init コンテナーはアプリケーションコンテナーの前に実行される特殊なコンテナーです。Init コンテナーには、アプリケーションイメージに存在しないユーティリティーまたはセットアップスクリプトを含めることができます。

ブローカーインスタンスの設定を生成する際に、Init コンテナーはデフォルトのインストールディレクトリーに含まれるファイルを使用します。このインストールディレクトリーは、Operator がブローカー Pod にマウントし、init コンテナーとブローカーコンテナーが共有するボリューム上にあります。共有ボリュームをマウントするために Init コンテナーが使用するパスは、CONFIG_INSTANCE_DIR という環境変数で定義されます。CONFIG_INSTANCE_DIR のデフォルト値は /amq/init/config です。本書では、このディレクトリーは <install_dir> と呼ばれます。

CONFIG_INSTANCE_DIR 環境変数の値を変更することはできません。

デフォルトでは、インストールディレクトリーには以下のサブディレクトリーがあります。

| サブディレクトリー | コンテンツ |

|---|---|

|

| ブローカーの実行に必要なバイナリーおよびスクリプト。 |

|

| 設定ファイル。 |

|

| ブローカーのジャーナル。 |

|

| ブローカーの実行に必要な JAR およびライブラリー。 |

|

| ブローカーのログファイル。 |

|

| 一時的な Web アプリケーションファイル。 |

Init コンテナーがブローカー設定の生成が終了すると、ブローカーのアプリケーションコンテナーが起動します。起動時に、ブローカーコンテナーは以前に init コンテナーによって使用されたインストールディレクトリーから設定をコピーします。ブローカー Pod が初期化され、実行されている場合、ブローカー設定はブローカーの /home/jboss/amq-broker ディレクトリー (およびサブディレクトリー) に置かれます。

関連情報

- Operator がビルトインの Init コンテナーのコンテナーイメージを選択する方法についての詳細は、「Operator によるコンテナーイメージの選択方法」 を参照してください。

- カスタム Init コンテナーイメージをビルドし、指定する方法については、「カスタム Init コンテナーイメージの指定」 を参照してください。

4.2. Operator ベースのブローカーデプロイメントのアドレスおよびキューの設定

4.2.1. アドレスおよびキューの設定

ブローカーのデプロイメントの ActiveMQArtemis CR インスタンスの brokerProperties 属性を使用して、アドレスとキューを設定できます。または、ActiveMQArtemisAddress CR でアドレスとキューを設定することもできます。

ActiveMQArtemisAddress CR は AMQ Broker 7.12 では非推奨となりました。

brokerProperties を使用したアドレスとキューの設定

brokerProperties 属性の下でアドレスとキューを設定したり、作成する各キューの設定を行うこともできます。

前提条件

基本的なブローカーのデプロイメントを作成しえいる。詳細は、「基本的なブローカーインスタンスのデプロイ」 を参照してください。

手順

-

ブローカーデプロイメントの

ActiveMQArtemisCR インスタンスを編集します。 CR の

specセクションで、brokerProperties属性が CR にまだない場合は追加します。spec: ... brokerProperties: ...

spec: ... brokerProperties: ...Copy to Clipboard Copied! Toggle word wrap Toggle overflow 次の形式でアドレスを設定します。

- addressConfigurations.<address name>.routingTypes=<routing type>以下に例を示します。

spec: ... brokerProperties: - addressConfigurations.usa-news-address.routingTypes=MULTICAST ...

spec: ... brokerProperties: - addressConfigurations.usa-news-address.routingTypes=MULTICAST ...Copy to Clipboard Copied! Toggle word wrap Toggle overflow 作成したアドレスのキューを次の形式で設定します。

- addressConfigurations.<address name>.queueConfigs.<queue name>.address<address>重要.address設定の <address> の値は、作成する各キューの <address name> と一致する必要があります。これらの値が異なる場合は、それぞれに個別のアドレスが作成されます。次の例では、アドレス名と.address設定の両方にusa-news-addressという同じ値が設定されています。spec: ... brokerProperties: - addressConfigurations.usa-news-address.queueConfigs.usa-news-queue.address=usa-news-address ...

spec: ... brokerProperties: - addressConfigurations.usa-news-address.queueConfigs.usa-news-queue.address=usa-news-address ...Copy to Clipboard Copied! Toggle word wrap Toggle overflow キューに設定する設定ごとに、次の形式で個別の行を追加します。

- addressConfigurations.<address name>.queueConfigs.<queue name>.<queue setting>

以下に例を示します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow - CR を保存します。

-

ActiveMQArtemisCR のstatusセクションを確認して、brokerProperties設定でエラーが検出されなかったことを確認します。詳細は、「カスタムリソース定義 (CRD) で公開されていない項目の設定」 を参照してください。

ActiveMQArtemisAddress CR でのアドレスとキューの設定

ActiveMQArtemisAddress CR でアドレスとキューを設定できます。ブローカーのデプロイメントで複数のアドレスやキューを設定するには、個別の CR インスタンスを作成し、それぞれ新しいアドレスやキュー名を指定して個別にデプロイする必要があります。さらに、各 CR インスタンスの name 属性は一意である必要があります。

前提条件

AMQ Broker Operator をインストールし、ブローカーにアドレスとキューを作成するために必要なカスタムリソース定義 (CRD) をインストールしている。Operator のインストール方法の 2 つの代替方法については、以下を参照してください。

- CR インスタンスを使用して基本的なブローカーのデプロイメントを作成する方法を理解している。詳細は、「基本的なブローカーインスタンスのデプロイ」 を参照してください。

手順

カスタムリソース (CR) インスタンスの設定を開始し、ブローカーデプロイメントのアドレスおよびキューを定義します。

OpenShift コマンドラインインターフェイスの使用:

ブローカーデプロイメントのプロジェクトに CR をデプロイする権限を持つユーザーとして OpenShift にログインします。

oc login -u <user> -p <password> --server=<host:port>

oc login -u <user> -p <password> --server=<host:port>Copy to Clipboard Copied! Toggle word wrap Toggle overflow -

ダウンロードした Operator インストールアーカイブの

deploy/crsディレクトリーに含まれるbroker_activemqartemisaddress_cr.yamlというサンプル CR ファイルを開きます。

OpenShift Container Platform Web コンソールの使用

- ブローカーデプロイメントのプロジェクトに CR をデプロイする権限を持つユーザーとしてコンソールにログインします。

- アドレス CRD に基づいて新規 CR インスタンスを起動します。左側のペインで、 → をクリックします。

- ActiveMQArtemisAddresss CRD をクリックします。

- Instances タブをクリックします。

Create ActiveMQArtemisAddress をクリックします。

コンソールで、YAML エディターが開き、CR インスタンスを設定できます。

CR の

specセクションで、行を追加してアドレス、キュー、およびルーティングタイプを定義します。以下に例を示します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow 上記の設定では、

myQueue0という名前のキューとanycastルーティングタイプを持つmyAddress0という名前のアドレスが定義されます。注記metadataセクションで、namespaceプロパティーを追加し、OpenShift Container Platform Web コンソールを使用して CR インスタンスを作成する場合に のみ 値を指定する必要があります。指定する値は、ブローカーデプロイメントの OpenShift プロジェクトの名前です。CR インスタンスをデプロイします。

OpenShift コマンドラインインターフェイスの使用:

- CR ファイルを保存します。

ブローカーデプロイメントのプロジェクトに切り替えます。

oc project <project_name>

$ oc project <project_name>Copy to Clipboard Copied! Toggle word wrap Toggle overflow CR インスタンスを作成します。

oc create -f <path/to/address_custom_resource_instance>.yaml

$ oc create -f <path/to/address_custom_resource_instance>.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

OpenShift Web コンソールの使用

- CR の設定が完了したら、Create をクリックします。

4.2.2. アドレスの設定

次のいずれかの方法を使用して、アドレス設定のグループを設定し、設定を適用するアドレス条件を指定できます。

-

ブローカーデプロイメントの

ActiveMQArtemisCR インスタンスでbrokerProperties属性を使用してアドレスを設定する場合は、brokerProperties属性の下でアドレス設定を行うこともできます。 -

ActiveMQArtemisAddressCR インスタンスでアドレスを設定する場合、ActiveMQArtemisCR のaddressSettingsセクションでアドレス設定を行うことができます。

次の例は、両方の方法を使用して、特定のアドレスパターンのデッドレターアドレスとキューを設定する方法を示しています。デッドレターアドレスとキューは、クライアントに配信できなかったメッセージをブローカーが保存するために使用でき、無限の再配信を防ぐことができます。システム管理者は、デッド文字キューから未配信メッセージを後で消費してメッセージを検査できます。

前提条件

-

ブローカーをデプロイするために

ActiveMQArtemisCR インスタンスを作成している。詳細は、「基本的なブローカーインスタンスのデプロイ」 を参照してください。 - Operator が CR インスタンスで指定された設定とマージまたは置換する デフォルト のアドレス設定について理解している。詳細は、「Operator によるアドレス設定の生成方法」 を参照してください。

brokerProperties を使用したアドレス設定

-

ブローカーデプロイメントの

ActiveMQArtemisCR インスタンスを編集します。 配信されなかったメッセージを受け取るためのデッドレターアドレスとキューを作成します。以下に例を示します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow brokerPropertiesを使用してアドレスとキューを作成する方法の詳細は、「アドレスおよびキューの設定」 を参照してください。addressSettings.<address name>.<address setting>の形式で、brokerProperties属性の下に個別の行を追加し、以下を実行します。- 配信されなかったメッセージのデッドレターアドレスを、作成したデッドレターアドレスに設定します。

一致するアドレスに配信できないメッセージがデッドレターアドレスに送信されるまでの配信試行回数を指定します。

以下に例を示します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow アドレスパターンを作成するには、アスタリスク (*) または番号記号 (#) 文字をワイルドカードとして使用できます。パターンの一致は、ピリオド (.) で表される各区切り文字の境界で行われます。番号記号文字は、0 個以上の単語の任意のシーケンスに一致し、アドレス文字列の末尾に使用できます。アスタリスク文字は 1 つの単語に一致し、アドレス文字列内の任意の場所で使用できます。以下に例を示します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 上記の例では、次のアドレスが一致します。

-

usa-news.*アドレスパターンは、usa-news.domesticやusa-news.intlなど、usa-news.文字列に続く任意の単語に一致しますが、usa-news.domestic.politicsには一致しません。 europe-news.#アドレスパターンは、europe-news、europe-news.politics、およびeurope-news.politics.frなど、europe-newsで始まる任意のアドレスと一致します。注記brokerPropertiesエントリーでは、ピリオド (.) は予約文字です。ピリオドを含むアドレスパターンを作成する場合は、アドレスを引用符で囲む必要があります。たとえば、"usa-news.*" のようにします。

- CR を保存します。

-

ActiveMQArtemisCR のstatusセクションを確認して、brokerProperties設定でエラーが検出されなかったことを確認します。詳細は、「カスタムリソース定義 (CRD) で公開されていない項目の設定」 を参照してください。

ActiveMQArtemis CR インスタンスの addressSettings を使用したアドレス設定

ActiveMQArtemisAddress CR でデッドレターアドレスとキューを設定した場合は、ブローカーデプロイメントの ActiveMQArtemis CR インスタンスでの配信試行を制限する設定を行うことができます。

前提条件

次の詳細内容でアドレスとキューを作成している。

addressName: myDeadLetterAddress

queueName: myDeadLetterQueue

routingType: anycast

アドレスとキューの作成方法の詳細は、「アドレスおよびキューの設定」 を参照してください。

手順

ブローカーデプロイメントの

ActiveMQArtemisCR インスタンスを編集します。oc edit ActiveMQArtemis <CR instance name> -n <namespace>

oc edit ActiveMQArtemis <CR instance name> -n <namespace>Copy to Clipboard Copied! Toggle word wrap Toggle overflow - OpenShift Container Platform Web コンソールの使用

- ブローカーデプロイメントのプロジェクトに CR をデプロイする権限を持つユーザーとしてコンソールにログインします。

- 左側のペインで、 → をクリックします。

- Red Hat Integration - AMQ Broker for RHEL 8 (Multiarch) Operator をクリックします。

- AMQ Broker タブをクリックします。

- ActiveMQArtemis インスタンス名をクリックします。

YAML タブをクリックします。

コンソールで、YAML エディターが開き、CR インスタンスを編集できるようになります。

注記metadataセクションで、namespaceプロパティーを追加し、OpenShift Container Platform Web コンソールを使用して CR インスタンスを作成する場合に のみ 値を指定する必要があります。指定する値は、ブローカーデプロイメントの OpenShift プロジェクトの名前です。CR の

specセクションに、次に示すように、単一のaddressSettingセクションを含む新しいaddressSettingsセクションを追加します。spec: ... addressSettings: addressSetting:spec: ... addressSettings: addressSetting:Copy to Clipboard Copied! Toggle word wrap Toggle overflow addressSettingブロックにmatchプロパティーのインスタンスを 1 つ追加します。アドレス一致式を指定します。以下に例を示します。spec: ... addressSettings: addressSetting: - match: myAddressspec: ... addressSettings: addressSetting: - match: myAddressCopy to Clipboard Copied! Toggle word wrap Toggle overflow match-

ブローカーが以下の設定を適用するアドレスまたはアドレスの セット を指定します。この例では、

matchプロパティーの値はmyAddressと呼ばれる単一のアドレスに対応します。

未配信メッセージに関連するプロパティーを追加し、値を指定します。以下に例を示します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow deadLetterAddress- ブローカーが未達のメッセージを送信するアドレス。

maxDeliveryAttemptsメッセージを設定済みのデッドレターアドレスに移動する前にブローカーが行う最大配信試行数。

上記の例では、ブローカーによって、

myAddressで始まるアドレスにメッセージの配信が 5 回失敗する場合、ブローカーはメッセージを指定の dead letter address (myDeadLetterAddress) に移動します。

(オプション) 別のアドレスまたはアドレスセットに同様の設定を適用します。以下に例を示します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow この例では、2 つ目の

matchプロパティーの値にはハッシュワイルドカード文字が含まれます。ワイルドカード文字では、上記の設定が文字列myOtherAddressesで始まる 任意 のアドレスに適用されることを意味します。注記ワイルドカード式を

matchプロパティーの値として使用する場合には、値を単一引用符で囲む必要があります (例:'myOtherAddresses#')。addressSettingsセクションの最初にapplyRuleプロパティーを追加し、値を指定します。以下に例を示します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow applyRuleプロパティーは、Operator を一致するアドレスまたはアドレスのセットごとに CR に追加する設定を適用する方法を指定します。指定できる値は次のとおりです。merge_allCR で指定されるアドレス設定 と、同じアドレスまたはアドレスのセットに一致するデフォルト設定の両方の場合:

- デフォルト設定で指定されるプロパティー値を CR で指定されたプロパティー値に置き換えます。

- CR または デフォルト設定で一意で指定されるプロパティー値を保持します。これらはそれぞれ最終マージされた設定の組み込みます。

- CR で指定されるアドレス設定 または 特定のアドレスセットに一意になるデフォルト設定の場合は、これらを最終でマージされた設定に含めます。

merge_replace- CR に指定されたアドレス設定 と、同じアドレスまたはアドレスセットに一致するデフォルト設定について、最終的なマージされた設定の CR に指定された設定を含めます。それらのプロパティーが CR で指定されていない場合でも、デフォルト設定に指定されたプロパティーを 含めないで ください。

- CR で指定されるアドレス設定 または 特定のアドレスセットに一意になるデフォルト設定の場合は、これらを最終でマージされた設定に含めます。

replace_all- デフォルト設定に指定された すべて のアドレス設定を CR で指定されたアドレス設定に置き換えます。最後にマージされた設定は、CR で指定したものと完全に対応します。

注記CR に

applyRuleプロパティーを明示的に含ない場合、Operator はmerge_allのデフォルト値を使用します。- CR インスタンスを保存します。

4.2.2.1. 設定可能なアドレスとキューの設定

通常、OpenShift Container Platform でのブローカーデプロイメントに設定できるアドレスおよびキュー設定は、Linux または Windows のスタンドアロンブローカーデプロイメントのいずれでも 完全に同等 です。ただし、これらの設定についての 違い に注意してください。これらの違いは、以下のサブセクションで説明します。

-

OpenShift Container Platform のブローカーデプロイメントのアドレスおよびキュー設定を設定するには、ブローカーデプロイメントのメインカスタムリソース (CR) インスタンスの

addressSettingsセクションに設定を追加します。これは、Linux または Windows のスタンドアロンデプロイメントとは対照的で、broker.xml設定ファイルのaddress-settings要素に設定を追加します。 設定項目の名前に使用される形式は、OpenShift Container Platform とスタンドアロンブローカーデプロイメントとは異なります。OpenShift Container Platform デプロイメントでは、設定アイテム名は camel ケース に置かれます (例:

defaultQueueRoutingType)。一方、スタンドアロンデプロイメントの設定項目名は小文字にあり、dash (-) セパレーターを使用します (例:default-queue-routing-type)。以下の表は、この命名に関する他の例を紹介します。

Expand 表4.2 設定項目名の違いの例 スタンドアロンブローカーデプロイメントの設定アイテム OpenShift ブローカーデプロイメントの設定アイテム address-full-policy

addressFullPolicy

auto-create-queues

autoCreateQueues

default-queue-routing-type

defaultQueueRoutingType

last-value-queue

lastValueQueue

関連情報

OpenShift Container Platform ブローカーデプロイメントのアドレスおよびキューの作成と一致する設定の例については、以下を参照してください。

- OpenShift Container Platform ブローカーデプロイメントのアドレス、キュー、およびアドレス設定のすべての設定オプションについては、「カスタムリソース設定リファレンス」 を参照してください。

- スタンドアロン ブローカーデプロイメントのアドレス、キュー、および関連するアドレス設定の設定に関する包括的な情報については、AMQ Broker の設定 の アドレスとキューの設定 を参照してください。この情報を使用して、OpenShift Container Platform のブローカーデプロイメントの同等の設定を作成できます。

4.2.3. アドレスとキューの削除

アドレスとキューを作成した方法に応じて、ブローカーデプロイメントの ActiveMQArtemis CR で brokerProperties エントリーを削除するか、ActiveMQArtemisAddress CR を使用して、アドレスとキューを削除できます。

brokerProperties を使用して作成されたアドレスとキューの削除

個々のアドレスとキューを削除するには、brokerProperties 属性の下からエントリーを削除します。

前提条件

- 基本的なブローカーのデプロイメントを作成しえいる。詳細は、「基本的なブローカーインスタンスのデプロイ」 を参照してください。

手順

-

ブローカーデプロイメントの

ActiveMQArtemisCR インスタンスを編集します。 次の

brokerPropertiesエントリーを追加して、ブローカーが、番号記号 (#) で表されるアドレスと、CR 内で見つからなくなった関連キューを削除できるようにします。Copy to Clipboard Copied! Toggle word wrap Toggle overflow brokerProperties属性の下で、削除するアドレスとキューを参照するすべての行を削除します。たとえば、usa-newsアドレスを参照するすべての行を削除して、このアドレスとキューを削除します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow CR を保存します。

ブローカーは更新された設定を適用すると、CR から削除したアドレスとキューを削除します。

ActiveMQArtemisAddress CR 内のアドレスとキューの削除

CR 内にアドレスとキューを作成した場合は、ActiveMQArtemisAddress CR 内のアドレスとキューを削除できます。

手順

削除するアドレスとキューの詳細 (

name、addressName、queueNameなど) が記載されたアドレス CR ファイルがあることを確認してください。以下に例を示します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow アドレス CR の

specセクションに、removeFromBrokerOnDelete属性を追加し、値をtrueに設定します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow removeFromBrokerOnDelete属性をtrueに設定すると、アドレス CR を削除するときに、Operator はデプロイメント内のすべてのブローカーのアドレスと関連するメッセージを削除します。更新されたアドレス CR を適用して、削除するアドレスの

removeFromBrokerOnDelete属性を設定します。oc apply -f <path/to/address_custom_resource_instance>.yaml

$ oc apply -f <path/to/address_custom_resource_instance>.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow アドレス CR を削除して、デプロイメント内のブローカーからアドレスを削除します。

oc delete -f <path/to/address_custom_resource_instance>.yaml

$ oc delete -f <path/to/address_custom_resource_instance>.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

関連情報

- OpenShift Container Platform ブローカーデプロイメントのアドレス、キュー、およびアドレス設定のすべての設定オプションについては、「カスタムリソース設定リファレンス」 を参照してください。

OpenShift コマンドラインインターフェイス (CLI) を使用して AMQ Broker Operator をインストールしている場合、ダウンロードしたインストールアーカイブおよび抽出したインストールアーカイブには、アドレス設定に関する追加例が含まれています。インストールアーカイブの

deploy/examplesディレクトリーで、以下を参照してください。-

artemis-basic-address-settings-deployment.yaml -

artemis-merge-replace-address-settings-deployment.yaml -

artemis-replace-address-settings-deployment.yaml

-

- スタンドアロン ブローカーデプロイメントのアドレス、キュー、および関連するアドレス設定の設定に関する包括的な情報については、AMQ Broker の設定 の アドレスとキューの設定 を参照してください。この情報を使用して、OpenShift Container Platform のブローカーデプロイメントの同等の設定を作成できます。

- OpenShift Container Platform の Init コンテナーの詳細は、OpenShift Container Platform ドキュメントの Pod がデプロイされる前に Init コンテナーを使用してタスクを実行する を参照してください。

4.3. 認証と承認の設定

デフォルトでは、AMQ Broker は Java Authentication and Authorization Service (JAAS) プロパティーログインモジュールを使用してユーザーを認証および承認します。デフォルトの JAAS ログインモジュールの設定は、各ブローカー Pod の /home/jboss/amq-broker/etc/login.config ファイルに保存され、同じディレクトリー内の artemis-users.properties および artemis-roles.properties ファイルからユーザーおよびロール情報を読み取ります。ActiveMQArtemisSecurity カスタムリソース (CR) を更新することで、ユーザーとロールの情報をデフォルトのログインモジュールのプロパティーファイルに追加します。

ActiveMQArtemisSecurity CR を更新してユーザーとロールの情報をデフォルトのプロパティーファイルに追加する代わりに、シークレットで 1 つ以上の JAAS ログインモジュールを設定することもできます。このシークレットは、各ブローカー Pod にファイルとしてマウントされます。JAAS ログインモジュールをシークレットで設定すると、ActiveMQArtemisSecurity CR を使用してユーザーとロールの情報を追加する場合に比べて、次の利点があります。

- シークレットでプロパティーログインモジュールを設定すると、プロパティーファイルを更新するたびにブローカーを再始動する必要がありません。たとえば、新しいユーザーをプロパティーファイルに追加してシークレットを更新すると、ブローカーを再起動しなくても変更が有効になります。

-

ActiveMQArtemisSecurityCRD で定義されていない JAAS ログインモジュールを設定してユーザーを認証できます。たとえば、LDAP ログインモジュールまたはその他の JAAS ログインモジュールを設定できます。

AMQ Broker の認証と承認を設定する両方の方法については、次のセクションで説明します。

4.3.1. シークレットでの JAAS ログインモジュールの設定

AMQ Broker でユーザーを認証するために、シークレットで JAAS ログインモジュールを設定できます。シークレットを作成した後、メインブローカーのカスタムリソース (CR) にシークレットへの参照を追加し、ユーザーに AMQ Broker へのアクセスを許可する権限を CR に設定する必要があります。

手順

新しい JAAS ログインモジュール設定を含むテキストファイルを作成し、そのファイルを

login.configとして保存します。ファイルをlogin.configとして保存すると、テキストファイルから作成したシークレットに正しいキーが挿入されます。次に、ログインモジュールの設定例を示します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow シークレットで JAAS ログインモジュールを設定し、CR でシークレットへの参照を追加すると、デフォルトのログインモジュールは AMQ Broker で使用されなくなります。ただし、デフォルトのログインモジュールで参照される

artemis-users.propertiesファイル内のユーザーは、Operator がブローカーで認証する必要があります。新しい JAAS ログインモジュールを設定した後、Operator がブローカーで認証できることを確認するには、次のいずれかを行う必要があります。-

上の例に示すように、新しいログインモジュール設定にデフォルトのプロパティーログインモジュールを含めます。この例では、デフォルトのプロパティーログインモジュールは

artemis-users.propertiesファイルとartemis-roles.propertiesファイルを使用します。新しいログインモジュール設定にデフォルトのログインモジュールを含める場合は、baseDirを/home/jboss/amq-broker/etcディレクトリーに設定する必要があります。このディレクトリーには、各ブローカー Pod のデフォルトのプロパティーファイルが含まれています。 オペレーターがブローカーで認証するために必要なユーザーとロールの情報を、新しいログインモジュール設定で参照されるプロパティーファイルに追加します。この情報は、ブローカー Pod の

/home/jboss/amq-broker/etc directoryにあるデフォルトのartemis-users.propertiesファイルおよびartemis-roles.propertiesファイルからコピーできます。注記ログインモジュールで参照されるプロパティーファイルは、ブローカーが初めてログインモジュールを呼び出したときにのみロードされます。ブローカーは、ユーザーを認証するためのログインモジュールが見つかるまで、

login.configファイルにリストされている順序でログインモジュールを呼び出します。Operator が使用する認証情報を含むログインモジュールをlogin.configファイルの最後に配置すると、ブローカーが Operator を認証するときに、先行するすべてのログインモジュールが呼び出されます。その結果、プロパティーファイルがブローカー上で表示されないことを示すステータスメッセージはすべてクリアされます。

-

上の例に示すように、新しいログインモジュール設定にデフォルトのプロパティーログインモジュールを含めます。この例では、デフォルトのプロパティーログインモジュールは

作成した

login.configファイルにプロパティーログインモジュールが含まれている場合は、モジュール内で指定されたユーザーおよびロールファイルにユーザーおよびロールの情報が含まれていることを確認してください。以下に例を示します。- new-users.properties

ruben=ruben01! anne=anne01! rick=rick01! bob=bob01!

ruben=ruben01! anne=anne01! rick=rick01! bob=bob01!Copy to Clipboard Copied! Toggle word wrap Toggle overflow - new-roles.properties

admin=ruben, rick group1=bob group2=anne

admin=ruben, rick group1=bob group2=anneCopy to Clipboard Copied! Toggle word wrap Toggle overflow

oc create secretコマンドを使用して、新しいログインモジュール設定で作成したテキストファイルからシークレットを作成します。ログインモジュール設定にプロパティーログインモジュールが含まれている場合は、関連するユーザーとロールファイルもシークレットに含めます。以下に例を示します。oc create secret generic custom-jaas-config --from-file=login.config --from-file=new-users.properties --from-file=new-roles.properties

oc create secret generic custom-jaas-config --from-file=login.config --from-file=new-users.properties --from-file=new-roles.propertiesCopy to Clipboard Copied! Toggle word wrap Toggle overflow 注記シークレットにログインモジュール設定が含まれていることを Operator が認識し、更新を各ブローカー Pod に伝播できるように、シークレット名には接尾辞

-jaas-configが必要です。シークレットを作成する方法の詳細は、Kubernetes ドキュメントの Secrets を参照してください。

作成したシークレットをブローカーデプロイメントのカスタムリソース (CR) インスタンスに追加します。

OpenShift コマンドラインインターフェイスの使用:

- ブローカーデプロイメントのプロジェクトに CR をデプロイする権限を持つユーザーとして OpenShift にログインします。

デプロイメントの CR を編集します。

oc edit ActiveMQArtemis <CR instance name> -n <namespace>

oc edit ActiveMQArtemis <CR instance name> -n <namespace>Copy to Clipboard Copied! Toggle word wrap Toggle overflow

OpenShift Container Platform Web コンソールの使用

- ブローカーデプロイメントのプロジェクトに CR をデプロイする権限を持つユーザーとしてコンソールにログインします。

- 左側のペインで、 → をクリックします。

- Red Hat Integration - AMQ Broker for RHEL 8 (Multiarch) Operator をクリックします。

- AMQ Broker タブをクリックします。

- ActiveMQArtemis インスタンス名をクリックします。

YAML タブをクリックします。

コンソールで、YAML エディターが開き、CR インスタンスを設定できます。

extraMounts要素とsecrets要素を作成し、シークレットの名前を追加します。次の例では、custom-jaas-configという名前のシークレットを CR に追加します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow CR で、ブローカー上で設定されているロールに権限を付与します。

CR の

specセクションで、brokerProperties要素を追加し、権限を追加します。単一のアドレスにロール権限を付与できます。または、#記号を使用してワイルドカード一致を指定し、すべてのアドレスにロールの権限を付与することもできます。以下に例を示します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow この例では、group2 ロールにはすべてのアドレスへの

send権限が割り当てられ、group1 ロールにはすべてのアドレスへのconsume、createAddress、createNonDurableQueueおよびbrowse権限が割り当てられます。注記Java プロパティーファイルでは、コロン (:) は、キー/値ペア内のキーと値を区切るために使用される予約文字です。コロン (::) で区切られたアドレス名とキュー名で構成される完全修飾キュー名 (FQQN) に権限を付与する場合は、FQQN 内のコロンをエスケープするためにバックスラッシュ (\) を使用する必要があります。以下に例を示します。

spec: ... brokerProperties: - 'securityRoles."my-address\:\:my-queue".group2.send=true'

spec: ... brokerProperties: - 'securityRoles."my-address\:\:my-queue".group2.send=true'Copy to Clipboard Copied! Toggle word wrap Toggle overflow

CR を保存します。

Operator は、

/amq/extra/secrets/secret nameディレクトリー内のシークレットのlogin.configファイルを各 Pod にマウントし、デフォルトのlogin.configファイルの代わりに、マウントされたlogin.configファイルを読み取るようにブローカー JVM を設定します。login.configファイルにプロパティーログインモジュールが含まれている場合、参照されるユーザーとロールのプロパティーファイルも各 Pod にマウントされます。CR のステータス情報を表示して、デプロイメント内のブローカーが認証にシークレット内の JAAS ログインモジュールを使用していることを確認します。

OpenShift コマンドラインインターフェイスの使用:

ブローカーの CR でステータス条件を取得します。

oc get activemqartemis -o yaml

$ oc get activemqartemis -o yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

OpenShift Web コンソールの使用

-

CR で、

statusセクションに移動します。

-

CR で、

ステータス情報に

JaasPropertiesAppliedタイプが存在することを確認します。これは、ブローカーがシークレットで設定された JAAS ログインモジュールを使用していることを示します。以下に例を示します。- lastTransitionTime: "2023-02-06T20:50:01Z" message: "" reason: Applied status: "True" type: JaasPropertiesApplied

- lastTransitionTime: "2023-02-06T20:50:01Z" message: "" reason: Applied status: "True" type: JaasPropertiesAppliedCopy to Clipboard Copied! Toggle word wrap Toggle overflow シークレット内のいずれかのファイルを更新すると、OpenShift Container Platform がシークレット内の最新のファイルを各ブローカー Pod に伝播するまで、

reasonフィールドの値にOutofSyncが表示されます。たとえば、新しいユーザーをnew-users-propertiesファイルに追加してシークレットを更新すると、更新されたファイルが各 Pod に伝播されるまで、次のステータス情報が表示されます。- lastTransitionTime: "2023-02-06T20:55:20Z" message: 'new-users.properties status out of sync, expected: 287641156, current: 2177044732' reason: OutOfSync status: "False" type: JaasPropertiesApplied

- lastTransitionTime: "2023-02-06T20:55:20Z" message: 'new-users.properties status out of sync, expected: 287641156, current: 2177044732' reason: OutOfSync status: "False" type: JaasPropertiesAppliedCopy to Clipboard Copied! Toggle word wrap Toggle overflow

シークレットで参照されるプロパティーファイル内のユーザーまたはロール情報を更新する場合は、

oc set dataコマンドを使用してシークレットを更新します。login.configファイルを含むすべてのファイルをシークレットに再度追加する必要があります。たとえば、この手順の前半で作成したnew-users.propertiesファイルに新しいユーザーを追加する場合は、次のコマンドを使用して、custom-jaas-configシークレットを更新します。oc set data secret/custom-jaas-config --from-file=login.config=login.config --from-file=new-users.properties=new-users.properties --from-file=new-roles.properties=new-roles.properties

oc set data secret/custom-jaas-config --from-file=login.config=login.config --from-file=new-users.properties=new-users.properties --from-file=new-roles.properties=new-roles.propertiesCopy to Clipboard Copied! Toggle word wrap Toggle overflow

ブローカー JVM は、起動時のみ、login.config ファイル内の設定を読み取ります。たとえば、新しいログインモジュールを追加してシークレットを更新するために、login.config ファイルの設定を変更した場合、ブローカーは再起動されるまで新しい設定を使用しません。

関連情報

「例: Red Hat Single Sign-On を使用するように AMQ Broker を設定する」

JAAS ログインモジュールの形式については、JAAS ログイン設定ファイル を参照してください。

4.3.2. セキュリティーカスタムリソース (CR) を使用したデフォルトの JAAS ログインモジュールの設定

ActiveMQArtemisSecurity カスタムリソース (CR) を使用して、デフォルトの JAAS プロパティーログインモジュールでユーザーとロールの情報を設定し、AMQ Broker でユーザーを認証できます。シークレットを使用して AMQ Broker で認証と承認を設定する別の方法については、「シークレットでの JAAS ログインモジュールの設定」 を参照してください。

ActiveMQArtemisSecurity CR は、AMQ Broker 7.12 以降では非推奨となります。

4.3.2.1. セキュリティーカスタムリソース (CR) を使用したデフォルトの JAAS ログインモジュールの設定

次の手順は、セキュリティーカスタムリソース (CR) を使用してデフォルトの JAAS ログインモジュールを設定する方法を示しています。

前提条件

AMQ Broker Operator がすでにインストールされている必要があります。Operator のインストール方法の 2 つの代替方法については、以下を参照してください。

- ブローカーの保護 で説明されているブローカーのセキュリティーについて理解している必要があります。

ブローカーデプロイメントを作成する前または後に、セキュリティー CR をデプロイできます。ただし、ブローカーデプロイメントの作成後にセキュリティー CR をデプロイメントすると、新しい設定を適用するために、ブローカー Pod が再起動されます。

カスタムリソース (CR) インスタンスの設定を開始して、ブローカーデプロイメントのユーザーと関連するセキュリティー設定を定義します。

OpenShift コマンドラインインターフェイスの使用:

ブローカーデプロイメントのプロジェクトに CR をデプロイする権限を持つユーザーとして OpenShift にログインします。

oc login -u <user> -p <password> --server=<host:port>

oc login -u <user> -p <password> --server=<host:port>Copy to Clipboard Copied! Toggle word wrap Toggle overflow デプロイメントの CR を編集します。

oc edit ActiveMQArtemis <CR instance name> -n <namespace>

oc edit ActiveMQArtemis <CR instance name> -n <namespace>Copy to Clipboard Copied! Toggle word wrap Toggle overflow

OpenShift Container Platform Web コンソールの使用

- ブローカーデプロイメントのプロジェクトに CR をデプロイする権限を持つユーザーとしてコンソールにログインします。

- 左側のペインで、 → をクリックします。

- Red Hat Integration - AMQ Broker for RHEL 8 (Multiarch) Operator をクリックします。

- AMQ Broker タブをクリックします。

- ActiveMQArtemis インスタンス名をクリックします。

YAML タブをクリックします。

コンソールで、YAML エディターが開き、CR インスタンスを設定できます。

CR の

Specセクションで、ユーザーとロールを定義する行を追加します。以下に例を示します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow 注記前の例の要素には常に値を指定してください。たとえば、

securityDomains.brokerDomainの値またはロールの値を指定しないと、設定によって予期しない結果が生じる可能性があります。上記の設定では、ユーザーを 2 つ定義しています。

-

senderのロールが割り当てられたsamという名前のユーザーを定義するprop-moduleというpropertiesLoginModule。 -

receiverのロールが割り当てられたrobという名前のユーザーを定義するprop-moduleというpropertiesLoginModule。

これらのロールのプロパティーは、

securityDomainsセクションのbrokerDomainセクションとbrokerセクションで定義されます。たとえば、sendロールは、そのロールが割り当てられたユーザーが任意のアドレスに永続キューを作成できるように定義されています。デフォルトでは、設定は現在のネームスペースの CR によって定義されたすべてのデプロイ済みブローカーに適用されます。特定のブローカーに設定を限定する場合は、「セキュリティーのカスタムリソースの設定リファレンス」 に記載のapplyToCrNamesオプションを使用します。注記metadataセクションで、namespaceプロパティーを追加し、OpenShift Container Platform Web コンソールを使用して CR インスタンスを作成する場合に のみ 値を指定する必要があります。指定する値は、ブローカーデプロイメントの OpenShift プロジェクトの名前です。-

CR インスタンスをデプロイします。

OpenShift コマンドラインインターフェイスの使用:

- CR ファイルを保存します。

ブローカーデプロイメントのプロジェクトに切り替えます。

oc project <project_name>

$ oc project <project_name>Copy to Clipboard Copied! Toggle word wrap Toggle overflow CR インスタンスを作成します。

oc create -f <path/to/security_custom_resource_instance>.yaml

$ oc create -f <path/to/security_custom_resource_instance>.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

OpenShift Web コンソールの使用

- CR の設定が完了したら、Create をクリックします。

4.3.2.2. ユーザーパスワードをシークレットに保存する

「セキュリティーカスタムリソース (CR) を使用したデフォルトの JAAS ログインモジュールの設定」 の手順では、ユーザーパスワードは ActiveMQArtemisSecurity CR にクリアテキストで保存されます。パスワードをクリアテキストで CR に保存したくない場合は、パスワードを CR から除外してシークレットに保存できます。CR を適用すると、Operator はシークレットから各ユーザーのパスワードを取得し、ブローカー Pod の artemis-users.properties ファイルに挿入します。

手順

oc create secretコマンドを使用してシークレットを作成し、各ユーザーの名前とパスワードを追加します。シークレット名は、security-properties-module nameの命名規則に従う必要があります。ここで、module name は、CR で設定されたログインモジュールの名前です。以下に例を示します。oc create secret generic security-properties-prop-module \ --from-literal=sam=samspassword \ --from-literal=rob=robspassword

oc create secret generic security-properties-prop-module \ --from-literal=sam=samspassword \ --from-literal=rob=robspasswordCopy to Clipboard Copied! Toggle word wrap Toggle overflow CR の

specセクションで、ロール情報とともにシークレットで指定したユーザー名を追加しますが、各ユーザーのパスワードは含めません。以下に例を示します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow CR インスタンスをデプロイします。

OpenShift コマンドラインインターフェイスの使用:

- CR ファイルを保存します。

ブローカーデプロイメントのプロジェクトに切り替えます。

oc project <project_name>

$ oc project <project_name>Copy to Clipboard Copied! Toggle word wrap Toggle overflow CR インスタンスを作成します。

oc create -f <path/to/address_custom_resource_instance>.yaml