サーバー管理ガイド

概要

多様性を受け入れるオープンソースの強化

Red Hat では、コード、ドキュメント、Web プロパティーにおける配慮に欠ける用語の置き換えに取り組んでいます。まずは、マスター (master)、スレーブ (slave)、ブラックリスト (blacklist)、ホワイトリスト (whitelist) の 4 つの用語の置き換えから始めます。この取り組みは膨大な作業を要するため、今後の複数のリリースで段階的に用語の置き換えを実施して参ります。詳細は、Red Hat CTO である Chris Wright のメッセージ をご覧ください。

第1章 Red Hat build of Keycloak の機能と概念

Red Hat build of Keycloak は、Web アプリおよび RESTful Web サービス用のシングルサインオンソリューションです。Red Hat build of Keycloak の目的は、アプリケーション開発者が組織にデプロイしたアプリケーションおよびサービスを容易に保護できるように、セキュリティーをシンプルにすることです。通常、開発者は自分で作成する必要のあるセキュリティー機能は、追加設定なしで提供され、組織の個々の要件に簡単に調整できます。Red Hat build of Keycloak は、ログイン、登録、管理、アカウント管理用にカスタマイズ可能なユーザーインターフェイスを提供します。Red Hat build of Keycloak を統合プラットフォームとして使用して、既存の LDAP および Active Directory サーバーにフックすることもできます。Facebook や Google などのサードパーティーアイデンティティープロバイダーに認証を委譲することもできます。

1.1. 機能

Red Hat build of Keycloak には次の機能があります。

- ブラウザーアプリケーションに対するシングルサインオンおよびシングルサインアウト。

- OpenID Connect のサポート。

- OAuth 2.0 サポート。

- SAML サポート。

- ID ブローカー: 外部 OpenID Connect または SAML ID プロバイダーでの認証。

- ソーシャルログイン: Google、GitHub、JWT、その他のソーシャルネットワークでのログインの有効化。

- ユーザーフェデレーション: LDAP および Active Directory サーバーからユーザーを同期します。

- Kerberos ブリッジ: Kerberos サーバーにログインしたユーザーの自動認証。

- ユーザー、ロール、ロールマッピング、クライアント、および設定の一元管理のための管理コンソール。

- ユーザーがアカウントを一元管理できるアカウントマネジメントコンソール。

- テーマサポート: アプリケーションおよびブランディングと統合するユーザー向けページのカスタマイズ。

- 2 要素認証: Google Authenticator または FreeOTP による TOTP/HOTP のサポート

- ログインフロー: オプションのユーザーの自己登録、パスワードのリカバリー、電子メールの確認、パスワードの更新など。

- セッション管理: 管理者およびユーザー自身がユーザーセッションを表示および管理する機能。

- トークンマッパー: トークンとステートメントへのユーザーの属性、ロールなどのマップ。

- レルム、アプリケーション、ユーザーごとの失効前ポリシー。

- CORS サポート - クライアントアダプターに組み込まれた CORS のサポート。

- JavaScript アプリケーション、JBoss EAP などのクライアントアダプター。

- OpenID Connect Relying Party ライブラリーまたは SAML 2.0 サービスプロバイダーライブラリーを持つすべてのプラットフォーム/言語のサポート。

1.2. Red Hat build of Keycloak の基本操作

Red Hat build of Keycloak は、ネットワーク上で管理する個別サーバーです。アプリケーションは、このサーバーによって提供され、保護されるように設定されています。Red Hat build of Keycloak は、OpenID Connect や SAML 2.0 などのオープンプロトコル標準を使用してアプリケーションを保護します。ブラウザーアプリケーションは、ユーザーのブラウザーをアプリケーションから Red Hat build of Keycloak 認証サーバーにリダイレクトし、認証情報の入力を求めます。ユーザーがアプリケーションから完全に分離され、アプリケーションにはユーザーの認証情報が確認されないため、このリダイレクトは重要です。アプリケーションには、暗号で署名された認証情報トークンまたはアサーションが与えられます。これらのトークンには、ユーザー名、アドレス、電子メール、他のプロファイルデータなどのアイデンティティー情報を使用できます。また、アプリケーションによる認可決定を実行できるように、パーミッションデータを保持することもできます。これらのトークンを使用して、REST ベースのサービスでセキュアな呼び出しを行うこともできます。

1.3. コアとなる概念および用語

Red Hat build of Keycloak を使用して Web アプリケーションと REST サービスを保護する前に、中核となるこれらの概念と用語について検討してください。

- ユーザー

- ユーザーは、システムにログインできるエンティティーです。電子メール、ユーザー名、アドレス、電話番号、および日目などの属性を関連付けることができます。グループメンバーシップを割り当てることができ、特定のロールをそれらに割り当てることができます。

- 認証

- ユーザーを特定し、検証するプロセスです。

- 認可

- ユーザーに付与するプロセスです。

- credentials

- 認証情報は、Red Hat build of Keycloak がユーザーのアイデンティティーを確認するために使用するデータです。たとえば、パスワード、ワンタイムパスワード、デジタル証明書、またはフィンガープリントなどが挙げられます。

- ロール

-

ロールはユーザーのタイプまたはカテゴリーを識別します。

Admin、user、manager、employeeは、組織に存在する可能性のある通常のロールすべてです。アプリケーションは通常、多くの場合、個々のユーザーではなく、特定のロールにアクセスおよびパーミッションを割り当てます。これは、ユーザーの処理は複雑で、管理が困難となるためです。 - ユーザーロールのマッピング

- ユーザーロールのマッピングは、ロールとユーザー間のマッピングを定義します。ユーザーをゼロ以上のロールに関連付けることができます。このロールマッピング情報は、アプリケーションが管理するさまざまなリソースのアクセスパーミッションを決定することができるように、トークンとアサーションにカプセル化できます。

- 複合ロール

-

複合ロールは、他のロールに関連付けることができるロールです。たとえば、

superuserの複合ロールをsales-adminロールおよびorder-entry-adminロールに関連付けることができます。ユーザーがsuperuserロールにマップされている場合は、sales-adminロールおよびorder-entry-adminロールも継承されます。 - グループ

- グループはユーザーのグループを管理します。グループに対して属性を定義できます。ロールをグループにマッピングすることもできます。グループのメンバーになるユーザーは、そのグループで定義される属性とロールマッピングを継承します。

- レルム

- レルムは、一連のユーザー、認証情報、ロール、およびグループを管理します。ユーザーはレルムに属し、レルムにログインします。レルムは相互に分離され、制御するユーザーのみを管理および認証できます。

- クライアント

- クライアントは、Red Hat build of Keycloak にユーザー認証を要求できるエンティティーです。多くの場合、クライアントは Red Hat build of Keycloak を使用して自身を保護し、シングルサインオンソリューションを提供するアプリケーションとサービスです。クライアントは、Red Hat build of Keycloak により保護されるネットワーク上の他のサービスを安全に呼び出すために、アイデンティティー情報またはアクセストークンを要求するエンティティーでもあります。

- クライアントアダプター

- クライアントアダプターは、アプリケーション環境にインストールするプラグインで、Red Hat build of Keycloak と通信し、アプリケーション環境を保護します。Red Hat build of Keycloak には、ダウンロードできるさまざまなプラットフォーム用のアダプターが多数含まれています。また、サードパーティーのアダプターも、対象外の環境で取得できます。

- consent

- Consent は、クライアントが認証プロセスに参加する前に、ユーザーにクライアントにパーミッションを付与する場合です。ユーザーが認証情報を提供すると、Red Hat build of Keycloak はログインを要求しているクライアントとユーザーに要求されているアイデンティティー情報を識別する画面をポップアップします。ユーザーは、要求を付与するかどうかを決定できます。

- クライアントスコープ

-

クライアントが登録されたら、そのクライアントの プロトコルマッパーとロールスコープマッピングを定義する必要があります。多くの場合、クライアントスコープを保存し、共通の設定を共有することで新しいクライアントの作成を簡素化します。これは、一部の要求またはロールを

scopeパラメーターの値に基づいて条件付きで要求する場合にも便利です。Red Hat build of Keycloak は、このためのクライアントスコープの概念を提供します。 - クライアントロール

- クライアントは、それら固有のロールを定義できます。これは基本的に、クライアント専用のロール名前空間です。

- ID トークン

- ユーザーに関する情報を提供するトークン。OpenID Connect 仕様の一部。

- アクセストークン

- 呼び出されるサービスへのアクセスを付与する HTTP リクエストの一部として提供できるトークン。これは、OpenID Connect および OAuth 2.0 仕様の一部です。

- アサーション

- ユーザーに関する情報。これは通常、認証されたユーザーに関連するアイデンティティーメタデータを提供する SAML 認証応答に含まれる XML Blob に関連します。

- サービスアカウント

- 各クライアントには、アクセストークンの取得を可能にする組み込み service account があります。

- 直接付与

- REST 呼び出しでユーザーの代わりにアクセストークンを取得する方法。

- プロトコルマッパー

- 各クライアントについて、OIDC トークンまたは SAML アサーションに保存される要求とアサーションを調整できます。プロトコルマッパーを作成および設定して、クライアントごとにこれを行います。

- セッション

- ユーザーがログインすると、セッションがログインセッションを管理します。セッションには、ユーザーがログインした時や、そのセッション中に単一署名に参加したアプリケーションなどの情報が含まれます。管理者およびユーザーの両方がセッション情報を表示できます。

- ユーザーフェデレーションプロバイダー

- Red Hat build of Keycloak はユーザーを保存および管理できます。多くの場合、ユーザーと認証情報を格納する LDAP または Active Directory サービスがすでにあります。Red Hat build of Keycloak を指定して、これらの外部ストアから認証情報を検証し、アイデンティティ情報を取り込むことができます。

- アイデンティティープロバイダー

- アイデンティティープロバイダー (IDP) はユーザーを認証できるサービスです。Red Hat build of Keycloak は IDP です。

- ID プロバイダーフェデレーション

- Red Hat build of Keycloak は、1 つ以上の IDP に認証を委譲するように設定できます。Facebook または Google+ でのソーシャルログインは、アイデンティティープロバイダーのフェデレーションの例です。Red Hat build of Keycloak をフックして、他の OpenID Connect または SAML 2.0 IDP に認証を委譲することもできます。

- アイデンティティープロバイダーマッパー

- IDP フェデレーションを行う場合は、受信したトークンとアサーションを user および session 属性にマッピングできます。これは、外部の IDP から認証を要求するクライアントに ID 情報を伝播するのに役立ちます。

- 必須アクション

-

必須アクションは、ユーザーが認証プロセス中に実行する必要のあるアクションです。ユーザーは、これらのアクションが完了するまで認証プロセスを完了できません。たとえば、管理者はユーザーが毎月パスワードをリセットできるようにスケジュールすることが可能です。これらの全ユーザーに対して、

update passwordに必須アクションが設定されます。 - 認証フロー

- 認証フローは、システムの特定の側面と対話するときにユーザーが実行する必要のあるフローです。ログインフローは必要な認証情報タイプを定義できます。登録フローは、ユーザーが入力しなければならないプロファイル情報や、ボットをフィルターするのに reCAPTCHA などのプロファイル情報を定義します。認証情報リセットフローは、パスワードをリセットする前にユーザーが行うべきアクションを定義します。

- イベント

- イベントは、管理者が表示やフックを表示できる監査ストリームです。

- テーマ

- Red Hat build of Keycloak によって提供されるすべての画面は、テーマに基づいています。テーマは、必要に応じて上書きできる HTML テンプレートとスタイルシートを定義します。

第2章 最初の管理者の作成

Red Hat build of Keycloak をインストールした後、それを管理するための完全な権限を持つ super 管理者として機能する管理者アカウントが必要です。このアカウントを使用すると、Red Hat build of Keycloak 管理コンソールにログインして、レルムとユーザーを作成し、Red Hat build of Keycloak が保護するアプリケーションを登録できます。

2.1. ローカルホストでのアカウントの作成

サーバーが localhost からアクセスできる場合は、以下の手順を実行します。

手順

- Web ブラウザーで、http://localhost:8080 URL に移動します。

再呼び出しできるユーザー名とパスワードを指定します。

Welcome ページ

2.2. リモートでアカウントの作成

localhost アドレスからサーバーにアクセスできない場合、またはコマンドラインから Red Hat build of Keycloak を起動する場合は、KEYCLOAK_ADMIN および KEYCLOAK_ADMIN_PASSWORD 環境変数を使用して初期管理者アカウントを作成します。

以下に例を示します。

export KEYCLOAK_ADMIN=<username> export KEYCLOAK_ADMIN_PASSWORD=<password> bin/kc.[sh|bat] start

export KEYCLOAK_ADMIN=<username>

export KEYCLOAK_ADMIN_PASSWORD=<password>

bin/kc.[sh|bat] start第3章 レルムの設定

管理コンソールの管理者アカウントを取得したら、レルムを設定できます。レルムは、ユーザー、アプリケーション、ロール、グループなどのオブジェクトを管理するスペースです。ユーザーはレルムに属し、レルムにログインします。データベースにスペースがある限り、1 つの Red Hat build of Keycloak デプロイメントで任意の数の定義、保存、管理できます。

3.1. 管理コンソールの使用

Red Hat build of Keycloak 管理コンソールでレルムを設定し、ほとんどの管理タスクを実行します。

前提条件

- 管理者アカウントが必要です。最初の管理者の作成について 参照してください。

手順

管理コンソールの URL に移動します。

たとえば、ローカルホストの場合は、次の URL を使用します: http://localhost:8080/admin/

ログインページ

Welcome Page で作成したユーザー名やパスワードを入力するか、bin ディレクトリーに

add-user-keycloakスクリプトを入力します。このアクションは管理コンソールを表示します。管理コンソール

使用可能なメニューおよびその他のオプションに注意してください。

- Master というラベルのメニューをクリックし、管理するレルムを選択するか、新規レルムを作成します。

- 右上の一覧をクリックしてアカウントを表示するか、ログアウトします。

- 疑問符 ? アイコンにカーソルを合わせ、そのフィールドを記述するツールチップテキストを表示します。上記のイメージはアクションのツールチップを示しています。

- 疑問符をクリックしますか ? アイコンをクリックすると、そのフィールドを説明するツールチップテキストが表示されます。上記のイメージはアクションのツールチップを示しています。

管理コンソールからのファイルのエクスポートは、サーバー間のバックアップやデータ転送には適していません。サーバー間のバックアップまたはデータ転送には、ブート時のエクスポートのみを使用できます。

3.2. マスターレルム

管理コンソールでは、2 種類のレルムが存在します。

-

Master realm: このレルムは、Red Hat build of Keycloak の初回起動時に作成されます。これには、初回ログイン時に作成した管理者アカウントが含まれます。マスター レルムは、システムでレルムの作成および管理にのみ使用してください。 -

他のレルム: マスターレルムの管理者が、これらのレルムが作成されます。管理者は、これらのレルムで、組織と必要なアプリケーションのユーザーを管理します。アプリケーションはユーザーが所有します。

レルムおよびアプリケーション

レルムは相互に分離され、制御するユーザーのみを管理および認証できます。このセキュリティーモデルに従うことで、誤って変更を回避し、ユーザーアカウントのクリメンティションに従って、現在のタスクの正常な完了に必要な特権と電源へのアクセスを許可します。

関連情報

- マスター レルムを無効にして、作成した新しいレルム内で管理者アカウントを定義する場合は、専用レルム管理コンソール を参照してください。各レルムには独自の専用管理コンソールがあり、ローカルアカウントでログインできます。

3.3. レルムの作成

レルムを作成して、ユーザーを作成し、アプリケーションを使用するパーミッションを付与できる管理スペースを提供します。初回ログイン時に、通常は マスター レルム (他のレルムを作成する最上位のレルム) です。

必要なレルムを決定する際には、ユーザーおよびアプリケーションに必要な分離の種類を考慮してください。たとえば、所属企業の従業員および顧客向けに別のレルムにレルムを作成することができます。従業員は従業員のレルムにログインし、内部の会社アプリケーションにしかアクセスできません。顧客が顧客のレルムにログインし、顧客がアクセスするアプリケーションと対話することしかできません。

手順

- 左側のペインの上部を示します。

Create Realm をクリックします。

レルムメニューの追加

- レルムの名前を入力します。

Create をクリックします。

レルムの作成

これで、現在のレルムが作成したレルムに設定されます。メニュー内のレルム名をクリックすると、レルムを切り替えることができます。

3.4. レルムでの SSL の設定

各レルムには関連する SSL モードがあり、レルムと対話するための SSL/HTTPS 要件を定義します。レルムと相互作用するブラウザーとアプリケーションは、SSL モードで定義された SSL/HTTPS 要件を有効にするか、サーバーと対話できません。

手順

- メニューで Realm Settings をクリックします。

General タブをクリックします。

General タブ

Require SSL を、以下の SSL モードのいずれかに設定します。

-

External requests: ユーザーは、

localhost、127.0.0.1、10.xxx、192.168.xx、172.16.xxなどのプライベート IP アドレスを使用している限り、SSL を使用せずに Red Hat build of Keycloak と対話できます。非プライベート IP アドレスから SSL を使用せずに Red Hat build of Keycloak にアクセスしようとすると、エラーが発生します。 - None: Red Hat build of Keycloak は SSL を必要としません。この選択肢は、実験時にのみ適用され、このデプロイメントをサポートする予定はありません。

- All requests: Red Hat build of Keycloak では、すべての IP アドレスに SSL が必要です。

-

External requests: ユーザーは、

3.5. レルムへのメールの設定

Red Hat build of Keycloak は、ユーザーがパスワードを忘れた場合、または管理者がサーバーイベントに関する通知を受け取る必要がある場合に、ユーザーにメールアドレスを確認するためにメールを送信します。Red Hat build of Keycloak がメールを送信できるようにするには、Red Hat build of Keycloak に SMTP サーバー設定を提供します。

手順

- メニューで Realm Settings をクリックします。

Email タブをクリックします。

Email tab

- フィールドに入力し、必要に応じてスイッチを切り替えます。

テンプレート

- From

- from は、送信メールに From SMTP ヘッダーに使用されるアドレスを示します。

- From Display Name

- From display name では 使いやすい電子メールアドレスエイリアスを設定できます (オプション)。設定されていない場合、プレーン From のメールアドレスが電子メールクライアントに表示されます。

- 返信先

- Reply to は、送信メールの Reply-To SMTP-Header に使用されるアドレス (任意) を示します。設定されていない場合、プレーン From メールアドレスが使用されます。

- Reply To Display Name

- Reply to display name により、ユーザーフレンドリーなメールアドレスエイリアス (オプション) を設定できます。設定しない場合には、プレーンな Reply To のメールアドレスが表示されます。

- Envelope from

- From は、送信メールの Return-Path Header に使用される Bounce Address アドレスを示します (任意)。

接続と認証

- ホスト

- ホストは、電子メールの送信に使用される SMTP サーバーのホスト名を示します。

- Port

- Port は SMTP サーバーポートを示します。

- 暗号化

- これらのチェックボックスのいずれかにチェックを入れると、特に SMTP サーバーが外部ネットワーク上にある場合に、ユーザー名とパスワードを回復するための電子メールの送信がサポートされます。多くの場合、ポート を SSL/TLS のデフォルトポートである 465 に変更する必要がございます。

- 認証

- SMTP サーバーで認証が必要な場合は、このスイッチを ON に設定します。プロンプトが表示されたら、Username および Password を指定します。Password フィールドの値は、外部 ボールト の値を参照できます。

3.6. テーマの設定

特定のレルムについて、テーマを使用して Red Hat build of Keycloak の UI の外観を変更できます。

手順

- メニューで Realm Setting をクリックします。

Themes タブをクリックします。

themes タブ

各 UI カテゴリーに対して必要なテーマを選択し、Save をクリックします。

- ログインテーマ

- ユーザー名エントリー、OTP エントリー、新しいユーザー登録、およびその他の同様の画面。

- アカウントテーマ

- 各ユーザーに、ユーザーアカウントの管理 UI があります。

- 管理コンソールのテーマ

- Red Hat build of Keycloak 管理コンソールのスキン。

- メールテーマ

- Red Hat build of Keycloak がメールを送信する必要がある場合は、このテーマで定義されたテンプレートを使用してメールを作成します。

関連情報

- サーバー開発者ガイド では、新しいテーマを作成する方法、または既存のテーマを変更する方法について説明しています。

3.7. 国際化の有効化

Red Hat build of Keycloak のすべての UI 画面は交際化されています。デフォルトの言語は英語ですが、使用するロケールや、デフォルトのロケールを選択できます。

手順

- メニューで Realm Settings をクリックします。

- Localization タブをクリックします。

- Internationalization を有効にします。

サポートする言語を選択します。

Localization タブ

ユーザーが次回ログインすると、そのユーザーはログインページの言語を選択して、ログイン画面、Account Console、および Admin Console に使用できます。

関連情報

- サーバー開発者ガイド では、追加の言語を提供する方法を説明しています。テーマによって提供されるすべての国際化されたテキストは、ローカライゼーション タブでレルム固有のテキストによって上書きできます。

3.7.1. ユーザーロケールの選択

ロケールセレクタープロバイダーは、利用可能な情報に関する最適なロケールを提案します。ただし、多くの場合は、ユーザーに不明です。このため、以前に認証されたユーザーのロケールは永続化されたクッキーに記憶されます。

ロケールを選択するには、以下の最初の項目を使用します。

- User selected: ドロップダウンロケールセレクターを使用してロケールを選択するとき

- User profile: 認証されたユーザーがあり、ユーザーにロケールセットが推奨されるとき

- Client selected: ui_locales パラメーターなどを使用してクライアントにより渡される

- Cookie: ブラウザーで選択した最後のロケール

- 許可される言語: Accept-Language ヘッダーからのロケール

- レルムのデフォルト

- 上記のいずれでなければ、英語に戻ります。

ユーザーが認証されたとき、アクションがトリガーされ、前述の永続化されたクッキーでロケールを更新します。ユーザーがログインページのロケールセレクターでロケールをアクティブに切り替える場合は、この時点でユーザーロケールも更新されます。

ロケールを選択するロジックを変更する場合は、LocaleSelectorProvider を作成するオプションがあります。詳細は、サーバー開発者ガイド を参照してください。

3.8. ログインオプションの制御

Red Hat build of Keycloak には、いくつかのビルトインログインページ機能があります。

3.8.1. forgot password 有効化

Forgot password を有効にすると、パスワード を取得するか、OTP ジェネレーターを失う場合に、ログイン認証情報をリセットできます。

手順

- メニューで Realm Settings をクリックします。

Login タブをクリックします。

ログインタブ

Forgot password を ON に切り替えます。

Forgot Password?リンクがログインページに表示されます。forgot password リンク

-

Keycloak がリセット電子メールを送信できるようにするには、Email タブで

HostとFromを指定します。 このリンクをクリックして、ユーザー名またはメールアドレスを入力し、リンクのある電子メールを受信して認証情報をリセットできるユーザーを追加します。

Forgot password ページ

メールで送信されるテキストは設定可能です。詳細は、サーバー開発者ガイド を参照してください。

ユーザーがメールリンクをクリックすると、Red Hat build of Keycloak によりパスワードを更新するように求められます。また、OTP ジェネレーターを設定している場合、Red Hat build of Keycloak により OTP ジェネレーターを再設定するように求められます。組織のセキュリティー要件によっては、ユーザーが電子メールで OTP ジェネレーターをリセットしたくないことがあります。

この動作を変更するには、以下の手順を実施します。

手順

- メニューで Authentication をクリックします。

- Flows タブをクリックします。

Reset Credentials フローを選択します。

認証情報フローをリセット

OTP をリセットしない場合は、

Reset OTPの要件を Disabled に設定します。- メニューで Authentication をクリックします。

- Required Actions タブをクリックします。

Update Password が有効になっていることを確認します。

必要なアクション

3.8.2. Remember Me の有効化

ブラウザーを閉じたログインユーザーはセッションを破棄し、そのユーザーは再度ログインする必要があります。ユーザーがログイン時に Remember Me チェックボックスをクリックした場合に、そのユーザーのログインセッションを開いたままにするように Red Hat build of Keycloak を設定できます。このアクションは、ログインクッキーをセッションのみのクッキーから永続クッキーに変換します。

手順

- メニューで Realm Settings をクリックします。

- Login タブをクリックします。

Remember Me を On に切り替えます。

ログインタブ

この設定を保存すると、レルムのログインページに

remember meチェックボックスが表示されます。Remember Me

3.8.3. ACR から認証レベル (LoA) へのマッピング

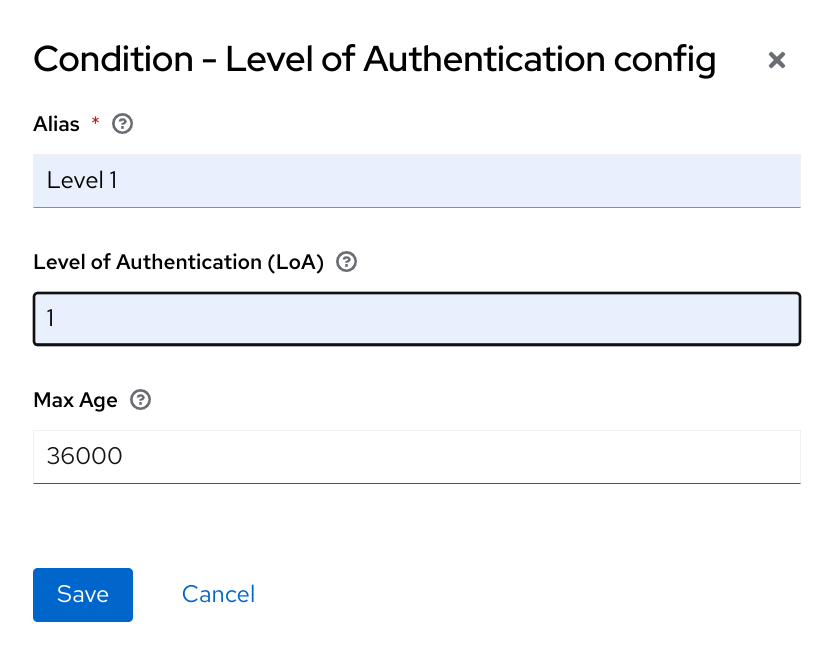

レルムのログイン設定では、どの Authentication Context Class Reference (ACR) 値をどの Level of Authentication (LoA) マップするかを定義できます。ACR には任意の値を指定できますが、LA は数値でなければなりません。acr 要求は、OIDC 要求で送信される claim または acr_values パラメーターで要求でき、アクセストークンおよび ID トークンにも含めることができます。マッピングされた番号は、認証フロー条件で使用されます。

特定のクライアントがレルムとは異なる値を使用する必要がある場合は、マッピングをクライアントレベルで指定することもできます。ただし、レルムマッピングを行うのがベストプラクティスです。

詳細は、Step-up Authentication と 公式の OIDC 仕様 を参照してください。

3.8.4. 電子メールワークフローの更新 (UpdateEmail)

このワークフローでは、ユーザーは UPDATE_EMAIL アクションを使用して独自のメールアドレスを変更する必要があります。

アクションは、単一のメール入力フォームに関連付けられます。レルムの電子メール検証が無効な場合は、この動作により、検証なしに電子メールを更新できます。レルムで電子メールの検証が有効になっている場合は、アカウントメールを変更せずにアクションが新しいメールアドレスにメール更新アクショントークンを送信します。トリガーされるアクショントークンのみがメールの更新を完了します。

アプリケーションは UPDATE_EMAIL を AIA (Application Initiated Action) として利用することで、ユーザーをメール更新フォームに送信できます。

UpdateEmail は テクノロジープレビュー であるため、完全にサポートされていません。デフォルトでは無効になっています。

有効にするには、--features=preview または --features=update-email を使用してサーバーを起動します。

この機能を有効にして、以前のバージョンから移行する場合は、レルムで 電子メールの更新に必要なアクションを有効にします。そうでない場合は、メールアドレスを更新できません。

3.9. レルムキーの設定

Keycloak で使用される認証プロトコルには、暗号化署名が必要であり、場合によっては暗号化も必要です。Red Hat build of Keycloak は、これを実現するために非対称のキーペア (秘密鍵と公開鍵) を使用します。

Red Hat build of Keycloak では、同時に持てるアクティブキーペアは 1 つですが、複数のパッシブキーを持つこともできます。アクティブキーペアは新しい署名の作成に使用され、パッシブキーペアは以前の署名の検証に使用できます。これにより、ダウンタイムやユーザーの中断なしにキーを定期的にローテーションできます。

レルムが作成されると、キーペアと自己署名付き証明書が自動的に生成されます。

手順

- メニューで Realm Settings をクリックします。

- Keys をクリックします。

- パッシブキー を表示するには、フィルタードロップダウンからパッシブキーを選択します。

- フィルタードロップダウンから Disabled keys を選択して、無効なキーを表示します。

キーペアのステータスは Active になりますが、レルムの現在アクティブなキーペアとしては選択されません。署名に使用されるアクティブなペアは、優先順位に基づきソートされたアクティブキーペアを提供できるキープロバイダーのうち、最初のキープロバイダーが選択されます。

3.9.1. 鍵のローテーション

鍵を定期的にローテーションすることが推奨されます。既存のアクティブなキーよりも優先度の高い新しいキーを作成することから始めます。代わりに、同じ優先度で新しいキーを作成し、以前のキーをパッシブにすることができます。

新しいキーが使用可能になると、すべての新しいトークンと cookie はその新しいキーで署名されます。ユーザーがアプリケーションに対して認証されると、SSO Cookie が新しい署名で更新されます。OpenID Connect トークンを更新すると、新しいキーで新たなトークンが署名されます。最終的には、すべての Cookie とトークンは新しいキーを使用し、しばらくすると、古いキーを削除できます。

古いキーを削除する頻度は、セキュリティー間のトレードオフであり、すべてのクッキーとトークンが更新されるようにすることです。新しいキーの作成後に、3 カ月から 6 カ月までのすべてのキーを作成し、古いキーを 2 カ月に削除することを検討してください。新しいキーが追加され、古いキーが削除されるまでの期間にユーザーが非アクティブである場合、そのユーザーは再認証する必要があります。

鍵をローテーションすると、オフライントークンにも適用されます。これらのアプリケーションが古いキーが削除される前にトークンを更新する必要のあることを確認するには、アプリケーションを更新します。

3.9.2. 生成されたキーペアの追加

この手順を使用して、自己署名付き証明書を含むキーペアを生成できます。

手順

- 管理コンソールでレルムを選択します。

- メニューで Realm Settings をクリックします。

- Keys タブをクリックします。

- Providers タブをクリックします。

- Add provider をクリックし、rsa-generated を選択します。

- Priority フィールドに番号を入力します。この数字は、新しいキーペアがアクティブなキーペアになるかどうかを決定します。最も大きい番号のキーペアがアクティブになります。

- AES Key size の値を選択します。

- Save をクリックします。

プロバイダーの優先度を変更すると、キーが再生成されますが、キーサイズを変更する場合はプロバイダーを編集し、新しいキーが生成されます。

3.9.3. 証明書の抽出によるキーのローテーション

RSA で生成されたキーペアから証明書を抽出し、その証明書を新しいキーストアで使用することにより、キーをローテーションできます。

前提条件

- 生成されたキーペア

手順

- 管理コンソールでレルムを選択します。

- Realm Settings をクリックします。

Keys タブをクリックします。

Active キーのリストが表示されます。

RSA キーのある行で、Public Keys の下の Certificate をクリックします。

証明書はテキスト形式で表示されます。

証明書をファイルに保存し、これらの行で囲みます。

----Begin Certificate---- <Output> ----End Certificate----

----Begin Certificate---- <Output> ----End Certificate----Copy to Clipboard Copied! Toggle word wrap Toggle overflow - keytool コマンドを使用して、キーファイルを PEM 形式に変換します。

キーストアから現在の RSA 公開鍵証明書を削除します。

keytool -delete -keystore <keystore>.jks -storepass <password> -alias <key>

keytool -delete -keystore <keystore>.jks -storepass <password> -alias <key>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 新しい証明書をキーストアにインポートします。

keytool -importcert -file domain.crt -keystore <keystore>.jks -storepass <password> -alias <key>

keytool -importcert -file domain.crt -keystore <keystore>.jks -storepass <password> -alias <key>Copy to Clipboard Copied! Toggle word wrap Toggle overflow アプリケーションをリビルドします。

mvn clean install wildfly:deploy

mvn clean install wildfly:deployCopy to Clipboard Copied! Toggle word wrap Toggle overflow

3.9.4. 既存のキーペアと証明書の追加

別のユーザーが取得したキーペアと証明書を追加するには、Providers を選択し、ドロップダウンから rsa を選択します。新たなキーペアがアクティブなキーペアになるように、優先度を変更できます。

前提条件

- プライベートキーファイル。ファイルは PEM 形式である必要があります。

手順

- 管理コンソールでレルムを選択します。

- Realm settings をクリックします。

- Keys タブをクリックします。

- Providers タブをクリックします。

- Add provider をクリックし、rsa を選択します。

- Priority フィールドに番号を入力します。この数字は、新しいキーペアがアクティブなキーペアになるかどうかを決定します。

- Private RSA Key の横にある Browse... をクリックして、秘密キーファイルをアップロードします。

- 秘密キーの署名付き証明書がある場合は、X509 Certificate の横にある Browse... をクリックして証明書ファイルをアップロードします。証明書をアップロードしない場合、Red Hat build of Keycloak は自己署名付き証明書を自動的に生成します。

- Save をクリックします。

3.9.5. Java キーストアからキーを読み込む

ホストの Java キーストアファイルに保存されているキーペアと証明書を追加するには、Provider を選択し、ドロップダウンから java-keystore を選択します。新たなキーペアがアクティブなキーペアになるように、優先度を変更できます。

関連する証明書チェーンをロードするには、キーペアのロードに使用したものと同じ Key Alias を使用して Java キーストアファイルにインポートする必要があります。

手順

- 管理コンソールでレルムを選択します。

- メニューで Realm Settings をクリックします。

- Keys タブをクリックします。

- Providers タブをクリックします。

- Add provider をクリックし、java-keystore を選択します。

- Priority フィールドに番号を入力します。この数字は、新しいキーペアがアクティブなキーペアになるかどうかを決定します。

- キーストア の値を入力します。

- キーストアパスワード の値を入力します。

- Key Alias の値を入力します。

- Key Password の値を入力します。

- Save をクリックします。

3.9.6. 鍵のパッシブの作成

手順

- 管理コンソールでレルムを選択します。

- メニューで Realm Settings をクリックします。

- Keys タブをクリックします。

- Providers タブをクリックします。

- パッシブに設定するキーのプロバイダーをクリックします。

- Active を Off に切り替えます。

- Save をクリックします。

3.9.7. キーの無効化

手順

- 管理コンソールでレルムを選択します。

- メニューで Realm Settings をクリックします。

- Keys タブをクリックします。

- Providers タブをクリックします。

- パッシブに設定するキーのプロバイダーをクリックします。

- Enabled を Off に切り替えます。

- Save をクリックします。

3.9.8. 侵害された鍵

Red Hat build of Keycloak は署名鍵をローカルにのみ保存し、それをクライアントアプリケーション、ユーザー、または他のエンティティーと共有することはありません。ただし、レルム署名鍵が侵害されたと思われる場合は、上記のとおり最初に新しいキーペアを生成し、侵害されたキーペアを即座に削除する必要があります。

または、プロバイダーを Providers テーブルから削除できます。

手順

- メニューで Clients をクリックします。

- security-admin-console をクリックします。

- Access settings セクションまで下にスクロールします。

- Admin URL フィールドに入力します。

- Advanced タブをクリックします。

- Revocation セクションで Set to now をクリックします。

- Push をクリックします。

not-before ポリシーをプッシュすると、クライアントアプリケーションは、セキュリティー侵害を受けたキーで署名された既存のトークンを受け入れないようにします。クライアントアプリケーションは Red Hat build of Keycloak から新しいキーペアをダウンロードするように強制されるため、侵害されたキーで署名されたトークンは無効になります。

REST および機密クライアントは、プッシュされた not-before ポリシーリクエストを Red Hat build of Keycloak がクライアントに送信できるように、Admin URL を設定する必要があります。

第4章 外部ストレージの使用

組織には、情報、パスワード、およびその他の認証情報が含まれるデータベースを設定できます。通常、既存のデータストレージを Red Hat build of Keycloak デプロイメントには移行できないため、Red Hat build of Keycloak は既存の外部ユーザーデータベースをフェデレーションできます。Red Hat build of Keycloak は LDAP と Active Directory をサポートしていますが、Red Hat build of Keycloak の User Storage SPI を使用してカスタムユーザーデータベースのエクステンションをコーディングすることもできます。

ユーザーがログインしようとすると、Red Hat build of Keycloak はそのユーザーのストレージを調べてそのユーザーを見つけます。ユーザーが見つからない場合、一致するまで Red Hat build of Keycloak はレルムの各ユーザーストレージプロバイダーに対して処理を繰り返します。外部データストレージからのデータは、Red Hat build of Keycloak ランタイムが消費する標準ユーザーモデルにマッピングされます。次に、このユーザーモデルは OIDC トークンクレームと SAML アサーション属性にマッピングします。

ほとんどの外部ユーザーデータベースには、Red Hat build of Keycloak のすべての機能をサポートするために必要なデータが存在しないため、ユーザーストレージプロバイダーはアイテムを Red Hat build of Keycloak ユーザーデータストレージにローカルに保存することを選択できます。プロバイダーは、ユーザーをローカルでインポートして、外部データストレージと定期的に同期できます。この方法は、プロバイダーの機能とプロバイダーの設定によって異なります。たとえば、外部ユーザーデータのストレージは OTP に対応していない可能性があります。プロバイダーによっては、OPTION を Red Hat build of Keycloak で処理および保存できます。

4.1. プロバイダーの追加

ストレージプロバイダーを追加するには、以下の手順を実行します。

手順

メニューの User Federation をクリックします。

ユーザーフェデレーション

リストされたカードからプロバイダータイプのカードを選択します。

Red Hat build of Keycloak により、そのプロバイダーの設定ページが表示されます。

4.2. プロバイダーの失敗の処理

User Storage Provider が失敗すると、ログインできず、管理コンソールでユーザーを表示できます。ストレージプロバイダーを使用してユーザーを検索する場合、Red Hat build of Keycloak は失敗を検出しないため、呼び出しをキャンセルします。ユーザーのルックアップ時に失敗する優先度が高いストレージプロバイダーの場合、ログインまたはユーザークエリーは例外を出して失敗し、次の設定されたプロバイダーにはフェイルオーバーしません。

Red Hat build of Keycloak は、LDAP またはカスタムユーザーストレージプロバイダーの前に、まずローカルの Red Hat build of Keycloak ユーザーデータベースを検索してユーザーを解決します。LDAP およびバックエンドへの接続に問題が発生した場合に備えて、ローカルの Red Hat build of Keycloak ユーザーデータベースに保存される管理者アカウントを作成することを検討してください。

各 LDAP およびカスタム User Storage Provider には、管理コンソールページで enable することができます。User Storage Provider を無効にすると、クエリーの実行時にプロバイダーがスキップされるので、優先度の低い別のプロバイダーでユーザーアカウントを表示し、ログインすることができます。プロバイダーが import ストラテジーを使用し、無効にされている場合、インポートユーザーは読み取り専用モードでも検索できます。

ストレージプロバイダーのルックアップが失敗した場合、ユーザーデータベース間に重複したユーザー名または重複したメールが存在することが多いため、Red Hat build of Keycloak はフェイルオーバーしません。ユーザー名とメールアドレスの重複により、管理者が別のデータストアからロードされることを想定した場合にユーザーが外部データストアからロードされるため、問題が発生する可能性があります。

4.3. LDAP (Lightweight Directory Access Protocol) および Active Directory

Red Hat build of Keycloak には LDAP/AD プロバイダーが含まれています。1 つの Red Hat build of Keycloak レルム内で複数の異なる LDAP サーバーをフェデレーションし、LDAP ユーザー属性を Red Hat build of Keycloak の共通ユーザーモデルにマッピングできます。

デフォルトでは、Red Hat build of Keycloak はユーザーアカウントのユーザー名、メール、名、姓をマッピングしますが、追加の マッピング を設定することもできます。Red Hat build of Keycloak の LDAP/AD プロバイダーは、LDAP/AD プロトコルとストレージ、編集、同期モードを使用したパスワード検証をサポートしています。

4.3.1. フェデレーションされた LDAP ストレージの設定

手順

メニューの User Federation をクリックします。

ユーザーフェデレーション

Add LDAP providers をクリックします。

Red Hat build of Keycloak により、LDAP 設定ページが表示されます。

4.3.2. ストレージモード

Red Hat build of Keycloak は、LDAP から ローカルの Red Hat build of Keycloak ユーザーデータベースにユーザーをインポートします。このユーザーデータベースのコピーは、オンデマンドまたは定期的なバックグラウンドタスクを介して同期します。パスワード同期の例外が存在します。Red Hat build of Keycloak がパスワードをインポートすることはありません。パスワードの検証は LDAP サーバーで常に行われます。

同期の利点は、追加で必要なユーザーごとのデータがローカルに保存されるため、すべての Red Hat build of Keycloak 機能が効率的に動作することです。欠点は、Red Hat build of Keycloak が特定のユーザーに初めてクエリーを実行するたびに、Red Hat build of Keycloak が対応するデータベースの挿入を実行することです。

インポートを LDAP サーバーと同期できます。LDAP マッパーがデータベースではなく LDAP から特定の属性を常に読み取る場合、インポート同期は必要ありません。

Red Hat build of Keycloak のユーザーデータベースにユーザーをインポートしなくても、Red Hat build of Keycloak で LDAP を使用できます。LDAP サーバーは、Red Hat build of Keycloak ランタイムが使用する共通ユーザーモデルをバックアップします。Red Hat build of Keycloak の機能に必要なデータを LDAP がサポートしていない場合、その機能は動作しません。このアプローチの利点は、LDAP ユーザーのコピーを Red Hat build of Keycloak のユーザーデータベースにインポートして同期するためのリソースを使用しないことです。

LDAP 設定ページの Import Users スイッチは、このストレージモードを制御します。ユーザーをインポートするには、この切り替えを ON に切り替えます。

Import Users を無効にすると、Red Hat build of Keycloak データベースにユーザープロファイル属性を保存できなくなります。また、LDAP にマッピングされたユーザープロファイルメタデータ以外のメタデータを保存することはできません。このメタデータには、LDAP マッパーの設定に基づくロールマッピング、グループマッピング、およびその他のメタデータを含めることができます。

LDAP 以外のマッピングユーザーデータを変更しようとすると、ユーザーの更新ができません。たとえば、ユーザーの enabled フラグが LDAP 属性にマッピングされていない限り、LDAP マッピングされたユーザーを無効にすることはできません。

4.3.3. モードの編集

ユーザーと管理者はユーザーメタデータを変更できます。ユーザーは Account Console から、管理者は管理コンソールから変更できます。LDAP 設定ページの Edit Mode 設定により、ユーザーの LDAP 更新権限が定義されます。

- READONLY

- ユーザー名、メール、名、姓、他のマップされた属性を変更することはできません。Red Hat build of Keycloak では、ユーザーがこれらのフィールドを更新しようとするたびにエラーが表示されます。パスワードの更新はサポートされていません。

- WRITABLE

- ユーザー名、メール、名、姓、他のマップされた属性を変更し、LDAP ストアと自動的に同期することはできません。

- UNSYNCED

- Red Hat build of Keycloak はユーザー名、メール、名、姓、パスワードの変更を Red Hat build of Keycloak のローカルストレージに保存するため、管理者はこのデータを LDAP に同期する必要があります。このモードでは、Red Hat build of Keycloak デプロイメントは読み取り専用 LDAP サーバー上のユーザーメタデータを更新できます。このオプションは、LDAP からローカルの Red Hat build of Keycloak ユーザーデータベースにユーザーをインポートするときにも適用されます。

Red Hat build of Keycloak は、LDAP プロバイダーを作成する際に最初の LDAP マッパー セットも作成します。Red Hat build of Keycloak は、Vendor、Edit Mode、Import Users スイッチの組み合わせに基き、これらのマッパーを設定します。たとえば、編集モードが UNSYNCED の場合、Red Hat build of Keycloak は LDAP サーバーからではなくデータベースから特定のユーザー属性を読み取るようにマッパーを設定します。ただし、後で編集モードを変更すると、設定が UNSYNCED モードで変更されたかどうかを検出できないため、マッパーの設定は変更できません。LDAP プロバイダーの作成時に Edit Mode を決定します。この注記は、ユーザーのインポート スイッチにも適用されます。

4.3.4. その他の設定オプション

- コンソール表示名

- 管理コンソールで表示するプロバイダーの名前。

- 優先度

- ユーザーを検索したり、ユーザーを追加したりする際のプロバイダーの優先順位です。

- 登録の同期

- Red Hat build of Keycloak によって作成された新しいユーザーを LDAP に追加する場合は、このスイッチを ON に切り替えます。

- Kerberos 認証を許可

- LDAP からプロビジョニングされたユーザーデータを使用して、レルムで Kerberos/SPNEGO 認証を有効にします。詳細については、Kerberos セクション を参照してください。

- その他のオプション

- マウスポインターを管理コンソールのツールチップの上に置き、これらのオプションの詳細を表示します。

4.3.5. SSL 経由での LDAP への接続

LDAP ストアへの安全な接続 URL (たとえば、ldaps://myhost.com:636) を設定すると、Red Hat build of Keycloak は SSL を使用して LDAP サーバーと通信します。Red Hat build of Keycloak が LDAP への SSL 接続を信頼できるように、Red Hat build of Keycloak サーバー側でトラストストアを設定します。

Truststore SPI を使用して、Red Hat build of Keycloak のグローバルトラストストアを設定します。グローバルトラストストアの設定について、詳細は トラストストアの設定 の章を参照してください。Truststore SPI を設定しないと、トラストストアは Java によって提供されるデフォルトのメカニズムにフォールバックします。これは、システムプロパティーが設定されていないと、javax.net.ssl. ONLY システムプロパティーまたは JDK からの cacerts ファイルによって提供されるファイルになります。

LDAP フェデレーションプロバイダー設定の Use Truststore SPI 設定プロパティーは、トラストストア SPI を制御します。デフォルトでは、Red Hat build of Keycloak はプロパティーを Always に設定します。これは、ほとんどのデプロイメントに適切な設定です。Red Hat build of Keycloak は、LDAP への接続 URL が ldaps のみで始まる場合、Truststore SPI を使用します。

4.3.6. LDAP ユーザーを Red Hat build of Keycloak に同期する

Import Users オプションを設定すると、LDAP プロバイダーが Red Hat build of Keycloak ローカルデータベースへの LDAP ユーザーのインポートを処理します。ユーザーが初めてログインするとき、またはユーザークエリーの一部として返されるとき (例: 管理コンソールの検索フィールドを使用する場合)、LDAP プロバイダーは LDAP ユーザーを Red Hat build of Keycloak データベースにインポートします。認証中に、LDAP パスワードが検証されます。

すべての LDAP ユーザーを Red Hat build of Keycloak データベースに同期する場合は、LDAP プロバイダー設定ページで Sync Settings を設定して有効にします。

2 種類の同期が存在します。

- 定期的な完全同期 (Periodic Full)

- このタイプでは、すべての LDAP ユーザーが Red Hat build of Keycloak データベースに同期されます。LDAP ユーザーはすでに Red Hat build of Keycloak に存在しますが、LDAP とは異なり、Red Hat build of Keycloak データベースで直接更新されます。

- 定期的な変更したユーザー同期 (Periodic Changed)

- 同期する場合、Red Hat build of Keycloak は、最後の同期後に作成または更新されたユーザーのみを作成または更新します。

同期する最適な方法として、LDAP プロバイダーの初回作成時にすべてのユーザーの同期をクリックし、変更したユーザーの定期的な同期を設定するのが最適です。

4.3.7. LDAP マッパー

LDAP マッパーは LDAP プロバイダーによってトリガーされる listeners です。別の拡張は LDAP 統合を指定します。LDAP マッパーは、以下の場合にトリガーされます。

- ユーザーは LDAP を使用してログインします。

- ユーザーは最初に登録されます。

- 管理コンソールはユーザーにクエリーを実行します。

LDAP フェデレーションプロバイダーを作成すると、Red Hat build of Keycloak がこのプロバイダーの mappers セットを自動的に提供します。これは、ユーザーはマッパーの開発や、既存マッパーの更新/削除を行えます。

- ユーザー属性マッパー

-

このマッパーは、どの LDAP 属性が Red Hat build of Keycloak ユーザーの属性にマッピングされるかを指定します。たとえば、

mailLDAP 属性を Red Hat build of Keycloak データベースのemail属性に設定できます。このマッパーの実装では、1 対 1 のマッピングが常に存在します。 - fullName マッパー

-

このマッパーはユーザーのフルネームを指定します。Red Hat build of Keycloak は、名前を LDAP 属性 (通常は

cn) に保存し、その名前を Red Hat build of Keycloak データベースのfirstNameおよびlastname属性にマッピングします。ユーザーのフルネームを含むcnは LDAP デプロイメントで共通です。

Red Hat build of Keycloak で新規ユーザーを登録し、Sync Registrations が LDAP プロバイダー用に ON になっている場合、fullName マッパーはユーザー名へのフォールバックを許可します。このフォールバックは、Microsoft Active Directory (MSAD) を使用する際に役に立ちます。MSAD の一般的なセットアップでは、cn LDAP 属性を fullName として設定し、同時に LDAP プロバイダー設定の RDN LDAP Attribute として cn LDAP 属性を使用します。この設定では、Red Hat build of Keycloak はユーザー名にフォールバックします。たとえば、"john123" という Red Hat build of Keycloak ユーザーを作成し、firstName と lastName を空のままにすると、フルネームマッパーは LDAP の cn 値として "john123" を保存します。firstName および lastName に "John Doe" を入力すると、fullName マッパーは LDAP cn を "John Doe" の値に更新し、ユーザー名へのフォールバックが必要ありません。

- ハードコードされた属性マッパー

-

このマッパーは、LDAP にリンクされた各 Red Hat build of Keycloak ユーザーにハードコーディングされた属性値を追加します。また、このマッパーは

enabledまたはemailVerified ユーザープロパティーの値を強制的に実行することもできます。 - ロールマッパー

-

このマッパーは、LDAP から Red Hat build of Keycloak ロールマッピングにロールマッピングを設定します。単一のロールマッパーは LDAP ロール (通常は LDAP ツリーの特定ブランチからのグループ) を、指定されたクライアントのレルムロールまたはクライアントロールに対応するロールにマップできます。同じ LDAP プロバイダーに追加のロールマッパーを設定できます。たとえば、

ou=main,dc=example,dc=org下のグループからのロールマッピングをレルムロールマッピングにマッピングし、ou=finance,dc=example,dc=org下のグループから、クライアントfinanceのクライアントロールマッピングへマップするように指定できます。 - ハードコードされたロールマッパー

- このマッパーは、LDAP プロバイダーから各 Red Hat build of Keycloak ユーザーに指定された Red Hat build of Keycloak ロールを付与します。

- グループマッパー

- このマッパーは、LDAP ツリーのブランチから、Red Hat build of Keycloak 内のグループに LDAP グループをマッピングします。また、LDAP からのユーザーグループのマッピングを Red Hat build of Keycloak のユーザーグループのマッピングに伝播します。

- MSAD ユーザーアカウントマッパー

-

このマッパーは、Microsoft Active Directory (MSAD) に固有のものです。MSAD ユーザーアカウントの状態を、有効なアカウントや期限切れのパスワードなどの Red Hat build of Keycloak アカウントの状態に統合できます。このマッパーは

userAccountControlおよびpwdLastSetLDAP 属性を使用します。これは MSAD に固有で、LDAP 標準ではありません。たとえば、pwdLastSetの値が0の場合KRed Hat build of Keycloak ユーザーはパスワードを更新する必要があります。結果として、UPDATE_PASSWORD の必要なアクションがユーザーに追加されます。userAccountControlの値が514(無効なアカウント) の場合、Red Hat build of Keycloak は無効になります。 - 証明書マッパー

-

このマッパーは X.509 証明書をマッピングします。Red Hat build of Keycloak はこれを、X.509 認証および

Full certificate in PEM formatと組み合わせてアイデンティティソースとして使用します。このマッパーはUser Attribute Mapperと同様に機能しますが、Red Hat build of Keycloak は PEM または DER 形式の証明書を保存する LDAP 属性をフィルタリングできます。このマッパーを使用して、Always Read Value From LDAPを有効にします。

ユーザー名、名、姓、メールなどの基本的な Red Hat build of Keycloak ユーザー属性を、対応する LDAP 属性にマッピングするユーザー属性マッパー。これらを拡張し、独自の追加属性マッピングを提供できます。管理コンソールは、対応するマッパーの設定に役立つツールチップを提供します。

4.3.8. パスワードのハッシュ

Red Hat build of Keycloak は、パスワードを更新するとそのパスワードをプレーンテキスト形式で送信します。このアクションは、Red Hat build of Keycloak がデータベースに送信する前にパスワードをハッシュ化してソルト化する、Red Hat build of Keycloak のビルトインデータベースにおけるパスワード更新とは異なります。LDAP の場合、Red Hat build of Keycloak は LDAP サーバーに依存してパスワードのハッシュ化とソルト化を行います。

デフォルトでは、MSAD、RHDS、FreeIPA ハッシュ、ソルトパスワードなどの LDAP サーバー。RFC3062 で説明されているように LDAPv3 Password Modify Extended Operation を使用しない限り、OpenLDAP や ApacheDS などのその他の LDAP サーバーは、パスワードをプレーンテキストに保存します。LDAP 設定ページで LDAPv3 Password Modify Extended Operation を有効にします。詳細は、お使いの LDAP サーバーのドキュメントを参照してください。

ldapsearch を使用して変更したディレクトリーエントリーを検査することで、ユーザーパスワードが正しくハッシュ化され、プレーンテキストとして保存されていることと、base64 が userPassword 属性値をデコードしていることを常に確認します。

4.3.9. トラブルシューティング

カテゴリー org.keycloak.storage.ldap では、ログレベルを TRACE に増やすと便利です。この設定により、多数のロギングメッセージは TRACE レベルの server.log ファイルに送信されます。これには、すべてのクエリーのログが LDAP サーバーとクエリーの送信に使用されたパラメーターが含まれます。ユーザーフォーラムまたは JIRA で LDAP の質問を作成する場合は、TRACE ロギングを有効にしてサーバーログを添付することを検討してください。大きすぎる場合は、操作中にログに追加されたメッセージを含む、サーバーログのスニペットだけを含めるのが良いでしょう。これにより、問題が発生します。

- LDAP プロバイダーを作成すると、次で始まるメッセージがサーバーログの INFO レベルに表示されます。

Creating new LDAP Store for the LDAP storage provider: ...

Creating new LDAP Store for the LDAP storage provider: ...

LDAP プロバイダーの設定が表示されます。質問またはバグを報告する前に、このメッセージを LDAP 設定に含めることが推奨されます。最終的には、一部の設定変更 (含めない) をプレースホルダーの値に置き換えることもあると考えられます。1 つ目は bindDn=some-placeholder です。connectionUrl の場合は、自由に置き換えるようにしてください。ただし、一般的には、使用されたプロトコル (ldap vs ldaps) を含めると便利です。同様に、LDAP マッパーの設定の詳細を含めると役に立ちます。これは、DEBUG レベルで以下のようなメッセージと共に表示されます。

Mapper for provider: XXX, Mapper name: YYY, Provider: ZZZ ...

Mapper for provider: XXX, Mapper name: YYY, Provider: ZZZ ...これらのメッセージは、有効になっている DEBUG ロギングとともに表示されることに注意してください。

-

パフォーマンスまたは接続プールの問題を追跡するには、LDAP プロバイダーのプロパティー

Connection Pool Debug Levelの値をallの値に設定することを検討してください。これにより、LDAP 接続プールのロギングが含まれるサーバーログに多くの追加メッセージがサーバーログに追加されます。これは、接続プールまたはパフォーマンスに関連する問題を追跡するために使用できます。

接続プールの設定を変更した後に、Keycloak サーバーを再起動して LDAP プロバイダー接続の再初期化を適用する必要がある場合があります。

サーバーの再起動後に接続プールのメッセージがこれ以上表示されない場合は、接続プールが LDAP サーバーでは機能しないことを示すことができます。

-

LDAP の問題を報告する場合、ターゲットデータとともに LDAP ツリーの一部を添付すると、環境で問題が発生します。たとえば、一部のユーザーログインに多くの時間がかかる場合、さまざまなグループエントリーの

memberの数を表示する LDAP エントリーをアタッチすることができます。この場合、それらのグループエントリーが Red Hat build of Keycloak などのグループ LDAP マッパー (またはロール LDAP マッパー) にマップされていれば、追加すると役立ちます。

4.4. SSSD および FreeIPA Identity Management の統合

Red Hat build of Keycloak には、System Security Services Daemon (SSSD) プラグインが含まれています。SSSD は Fedora および Red Hat Enterprise Linux (RHEL) に含まれており、複数の ID プロバイダーおよび認証プロバイダーへのアクセスを提供します。SSSD は、フェイルオーバーやオフラインサポートなどの利点も提供します。詳細は、Red Hat Enterprise Linux Identity Management のドキュメント を参照してください。

SSSD は、認証とアクセス制御を提供する FreeIPA アイデンティティー管理 (IdM) サーバーとも統合します。この統合により、Red Hat build of Keycloak は特権アクセス管理 (PAM) サービスに対して認証し、SSSD からユーザーデータを取得できるようになります。Linux 環境における Red Hat Identity Management の使用に関する詳細は、Red Hat Enterprise Linux Identity Management のドキュメント を参照してください。

Red Hat build of Keycloak と SSSD は、読み取り専用の D-Bus インターフェイスを介して通信します。このため、ユーザーのプロビジョニングおよび更新方法は、FreeIPA/IdM 管理インターフェイスを使用する方法です。デフォルトでは、インターフェイスはユーザー名、メール、名、および姓をインポートします。

Red Hat build of Keycloak はグループとロールを自動的に登録しますが、同期はしません。Red Hat build of Keycloak 内で Red Hat build of Keycloak 管理者が加えた変更は、SSSD と同期されません。

4.4.1. freeipa/IdM サーバー

FreeIPA コンテナーイメージ は Quay.io で入手できます。FreeIPA サーバーを設定するには、FreeIPA のドキュメント を参照してください。

手順

以下のコマンドを使用して FreeIPA サーバーを実行します。

docker run --name freeipa-server-container -it \ -h server.freeipa.local -e PASSWORD=YOUR_PASSWORD \ -v /sys/fs/cgroup:/sys/fs/cgroup:ro \ -v /var/lib/ipa-data:/data:Z freeipa/freeipa-server

docker run --name freeipa-server-container -it \ -h server.freeipa.local -e PASSWORD=YOUR_PASSWORD \ -v /sys/fs/cgroup:/sys/fs/cgroup:ro \ -v /var/lib/ipa-data:/data:Z freeipa/freeipa-serverCopy to Clipboard Copied! Toggle word wrap Toggle overflow server.freeipa.localのパラメーター-hは FreeIPA/IdM サーバーのホスト名を表します。YOUR_PASSWORDを独自のパスワードに変更します。コンテナーが起動したら、

/etc/hostsファイルを以下のように変更します。x.x.x.x server.freeipa.local

x.x.x.x server.freeipa.localCopy to Clipboard Copied! Toggle word wrap Toggle overflow この変更を加えない場合は、DNS サーバーを設定する必要があります。

SSSD フェデレーションプロバイダーが Red Hat build of Keycloak で開始および実行されるように、以下のコマンドを使用して IPA ドメインに Linux サーバーを登録します。

ipa-client-install --mkhomedir -p admin -w password

ipa-client-install --mkhomedir -p admin -w passwordCopy to Clipboard Copied! Toggle word wrap Toggle overflow クライアントで以下のコマンドを実行して、インストールが機能していることを確認します。

kinit admin

kinit adminCopy to Clipboard Copied! Toggle word wrap Toggle overflow - パスワードを入力します。

以下のコマンドを使用して IPA サーバーにユーザーを追加します。

ipa user-add <username> --first=<first name> --last=<surname> --email=<email address> --phone=<telephoneNumber> --street=<street> --city=<city> --state=<state> --postalcode=<postal code> --password

$ ipa user-add <username> --first=<first name> --last=<surname> --email=<email address> --phone=<telephoneNumber> --street=<street> --city=<city> --state=<state> --postalcode=<postal code> --passwordCopy to Clipboard Copied! Toggle word wrap Toggle overflow kinit を使用してユーザーのパスワードを強制的に設定します。

kinit <username>

kinit <username>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 以下のコマンドを入力して通常の IPA 操作を復元します。

kdestroy -A kinit admin

kdestroy -A kinit adminCopy to Clipboard Copied! Toggle word wrap Toggle overflow

4.4.2. SSSD および D-Bus

フェデレーションプロバイダーは、D-BUS を使用して SSSD からデータを取得します。PAM を使用してデータを認証します。

手順

sssd-dbus RPM をインストールします。

sudo yum install sssd-dbus

$ sudo yum install sssd-dbusCopy to Clipboard Copied! Toggle word wrap Toggle overflow 以下のプロビジョニングスクリプトを実行します。

bin/federation-sssd-setup.sh

$ bin/federation-sssd-setup.shCopy to Clipboard Copied! Toggle word wrap Toggle overflow このスクリプトは、Red Hat build of Keycloak 用に SSSD と PAM を設定するためのガイドとしても使用できます。これを実行すると、

/etc/sssd/sssd.confに次の変更が加えられます。Copy to Clipboard Copied! Toggle word wrap Toggle overflow OS ユーザーがこのインターフェイスを介して IPA サーバーに問い合わせできるように、

ifpサービスが SSSD に追加され、設定されます。このスクリプトは、SSSD 経由でユーザーを認証するための新しい PAM サービス (

/etc/pam.d/keycloak) も作成します。auth required pam_sss.so account required pam_sss.so

auth required pam_sss.so account required pam_sss.soCopy to Clipboard Copied! Toggle word wrap Toggle overflow dbus-sendを実行して、設定が正常に行われていることを確認します。dbus-send --print-reply --system --dest=org.freedesktop.sssd.infopipe /org/freedesktop/sssd/infopipe org.freedesktop.sssd.infopipe.GetUserAttr string:<username> array:string:mail,givenname,sn,telephoneNumber dbus-send --print-reply --system --dest=org.freedesktop.sssd.infopipe /org/freedesktop/sssd/infopipe org.freedesktop.sssd.infopipe.GetUserGroups string:<username>

dbus-send --print-reply --system --dest=org.freedesktop.sssd.infopipe /org/freedesktop/sssd/infopipe org.freedesktop.sssd.infopipe.GetUserAttr string:<username> array:string:mail,givenname,sn,telephoneNumber dbus-send --print-reply --system --dest=org.freedesktop.sssd.infopipe /org/freedesktop/sssd/infopipe org.freedesktop.sssd.infopipe.GetUserGroups string:<username>Copy to Clipboard Copied! Toggle word wrap Toggle overflow セットアップが成功すると、各コマンドでユーザーの属性とグループがそれぞれ表示されます。タイムアウトまたはエラーが発生した場合、Red Hat build of Keycloak で実行されているフェデレーションプロバイダーはデータを取得できません。このエラーは、通常、サーバーが FreeIPA IdM サーバーに登録されていないか、SSSD サービスにアクセスするパーミッションがないために発生します。

SSSD サービスにアクセスする権限がない場合は、Red Hat build of Keycloak サーバーを実行しているユーザーが次のセクションの

/etc/sssd/sssd.confファイルに存在することを確認してください。[ifp] allowed_uids = root, yourOSUsername

[ifp] allowed_uids = root, yourOSUsernameCopy to Clipboard Copied! Toggle word wrap Toggle overflow ホスト内に

ipaapiシステムユーザーが作成されます。このユーザーは、ifpサービスに必要です。システムにユーザーが作成されたことを確認します。grep ipaapi /etc/passwd ipaapi:x:992:988:IPA Framework User:/:/sbin/nologin

grep ipaapi /etc/passwd ipaapi:x:992:988:IPA Framework User:/:/sbin/nologinCopy to Clipboard Copied! Toggle word wrap Toggle overflow

4.4.3. SSSD フェデレーションプロバイダーの有効化

Red Hat build of Keycloak は、DBus-Java プロジェクトを使用して D-Bus および JNA と低レベルで通信し、オペレーティングシステムのプラグ可能な認証モジュール (PAM) 経由で認証します。

現在、Red Hat build of Keycloak には SSSD プロバイダーの実行に必要なライブラリーがすべて含まれていますが、JDK バージョン 17 が必要です。そのため、ホスト設定が正しく、Red Hat build of Keycloak の実行に JDK 17 が使用されている場合に限り、SSSD プロバイダーが表示されます。

4.4.4. フェデレーションされた SSSD ストアの設定

インストール後に、フェデレーションされた SSSD ストアを設定します。

手順

- メニューの User Federation をクリックします。

- すべてが正常にセットアップされると、Add Sssd providers ボタンがページに表示されます。そのボタンをクリックします。

- 新しいプロバイダーに名前を割り当てます。

- Save をクリックします。

これで、Red Hat build of Keycloak に対して、FreeIPA/IdM ユーザーと認証情報を使用して認証できるようになりました。

4.5. カスタムプロバイダー

Red Hat build of Keycloak には、カスタムプロバイダーを開発するための User Storage Federation 用のサービスプロバイダーインターフェイス (SPI) があります。カスタマープロバイダーの開発に関するドキュメントは、サーバー開発者ガイド を参照してください。

第5章 ユーザーの管理

管理コンソールから、ユーザーの管理に使用できる幅広いアクションがあります。

5.1. ユーザーの作成

ユーザーが必要とするアプリケーションを持つレルムにユーザーを作成します。他のレルムの作成を目的としたマスターレルムでユーザーを作成しないでください。

前提条件

- マスターレルム以外のレルムを使用している。

手順

- メニューの Users をクリックします。

- Add User をクリックします。

新規ユーザーの詳細を入力します。

注記Username は、唯一の必須フィールドです。

- Save をクリックします。詳細を保存すると、新規ユーザーの Management ページが表示されます。

5.2. ユーザーの認証情報の定義

Credentials タブでユーザーの認証情報を管理できます。

認証情報管理

認証情報の優先順位を変更するには、行をドラッグアンドドロップします。新しい順序によって、そのユーザーの認証情報の優先順位が決まります。最上部にある認証情報が最も優先されます。優先順位は、ユーザーのログイン後に最初に表示される認証情報を決定します。

- 型

- この列には、パスワード や OTP などの認証情報のタイプが表示されます。

- User Label

- これは、ログイン時に選択オプションとして示される際に認証情報を認識するための割り当て可能なラベルです。認証情報を記述するために任意の値に設定できます。

- Data

- これは、認証情報に関する機密ではない技術情報です。これは、デフォルトでは非表示になっています。Show data… をクリックすると、認証情報のデータを表示できます。

- アクション

- ユーザーのパスワードを変更するには Reset password をクリックし、認証情報を削除するには Delete をクリックします。

管理コンソールの特定のユーザーに他の種類の認証情報は設定できません。このタスクはユーザーの責任者です。

ユーザーが OTP デバイスを失った場合や、認証情報に不正アクセスが発生した場合は、ユーザーの認証情報を削除できます。Credentials タブでユーザーの認証情報のみを削除できます。

5.2.1. ユーザーのパスワードの設定

ユーザーにパスワードがない場合や、パスワードが削除された場合、パスワード の設定 セクション が表示されます。

ユーザーのパスワードがすでにある場合は、Reset Password セクションでリセットできます。

手順

- メニューの Users をクリックします。Users ページが表示されます。

- ユーザーを選択します。

- Credentials タブをクリックします。

- パスワードの設定 セクションに新しいパスワードを入力します。

パスワードの設定 をクリックします。

注記Temporary が ON の場合は、初回ログイン時にパスワードを変更する必要があります。ユーザーが指定したパスワードを維持できるようにするには、Temporary を OFF に設定します。ユーザーは、Set Password をクリックしてパスワードを変更する必要があります。

5.2.2. ユーザーにパスワードのリセットを要求する

ユーザーに、パスワードをリセットするように要求することもできます。

手順

- メニューの Users をクリックします。Users ページが表示されます。

- ユーザーを選択します。

- Credentials タブをクリックします。

- 認証情報のリセット をクリックします。

- リストから パスワードの更新 を選択します。

- Send Email をクリックします。送信されたメールには、ユーザーを Update Password ウィンドウに転送するリンクが含まれます。

- オプションで、メールリンクの有効性を設定できます。これは、Realm Settings の Tokens タブでデフォルトの事前設定に設定されます。

5.2.3. OTP の作成

OTP がレルムの条件である場合、ユーザーは Red Hat build of Keycloak アカウントコンソールに移動し、新しい OTP ジェネレーターを再設定する必要があります。OTP が必要な場合は、ログイン時に新しい OTP ジェネレーターを再設定する必要があります。

この代わりに、ユーザーが OTP ジェネレーターをリセットするユーザーへメールを送信することもできます。以下の手順では、ユーザーが OTP 認証情報をすでに持っているかどうかも適用されます。

前提条件

- 適切なレルムにログインしている。

手順

- メインメニューで Users をクリックします。Users ページが表示されます。

- ユーザーを選択します。

- Credentials タブをクリックします。

- 認証情報のリセット をクリックします。

- Reset Actions を Configure OTP に設定します。

- Send Email をクリックします。送信されたメールには、OTP 設定ページに転送するリンクが含まれます。

5.3. ユーザー属性の設定

ユーザー属性は、各ユーザーのカスタマイズされたエクスペリエンスを提供します。コンソールでユーザー属性を設定して、各ユーザーに個人的なアイデンティティーを作成できます。

ユーザー

前提条件

- ユーザーが存在するレルムにある。

手順

- メニューの Users をクリックします。

- 管理するユーザーを選択します。

- Attributes タブをクリックします。

- キー フィールドに属性名を入力します。

- 値 フィールド属性値を入力します。

- Save をクリックします。

一部の読み取り専用属性は管理者が更新されることは想定されていません。これには、LDAP プロバイダーによって自動的に入力される LDAP_ID のように設計によって読み取り専用の属性が含まれます。セキュリティー上の理由から、ユーザー管理者が他の属性を読み取り専用にする必要があります。詳細については、セキュリティー上の脅威の軽減 の章を参照してください。

5.4. ユーザーの自己登録の許可

Red Hat build of Keycloak をサードパーティー認可サーバーとして使用して、自己登録ユーザーを含むアプリケーションユーザーを管理できます。自己登録を有効にすると、ログインページに登録リンクが表示され、ユーザーがアカウントを作成できるようにします。

登録リンク

登録を完了するには、ユーザーは登録フォームにプロファイル情報を追加する必要があります。登録フォームは、ユーザーが完了する必要のあるフィールドを削除または追加することでカスタマイズできます。

ID ブローカリングと管理 API についての説明

自己登録が無効になっている場合でも、次のいずれかの方法で新しいユーザーを Red Hat build of Keycloak に追加できます。

- 管理者は、管理コンソール (または管理 REST API) を使用して新しいユーザーを追加できます。

- アイデンティティーブローカリングが有効になっている場合、アイデンティティープロバイダーが認証した新しいユーザーが Red Hat build of Keycloak ストレージに自動的に追加/登録されることがあります。詳細は アイデンティティブローカリングの章の最初のログインフローセクション を参照してください。

また、特定のユーザーストレージが有効になっている場合、サードパーティーのユーザーストレージ (LDAP など) からのユーザーも Red Hat build of Keycloak で自動的に利用可能になります。

5.4.1. ユーザー登録の有効化

ユーザーが自己登録できるようにします。

手順

- メインメニューで Realm Settings をクリックします。

- Login タブをクリックします。

- ユーザー登録を ON に切り替えます。

この設定を有効にすると、管理コンソールのログインページに 登録 リンクが表示されます。

5.4.2. 新規ユーザーとしての登録

新しいユーザーとして、初回ログインするには、登録フォームを完了する必要があります。プロファイル情報と、登録するパスワードを追加します。

登録フォーム

前提条件

- ユーザー登録が有効になっています。

手順

- ログインページの 登録 リンクをクリックします。登録ページが表示されます。

- ユーザープロファイル情報を入力します。

- 新しいパスワードを入力します。

- Register をクリックします。

5.4.3. 登録時に利用規約への同意を求める

ユーザーの登録時に、利用規約への同意を要求できます。

必要な契約条件を記載した登録フォーム

前提条件

- ユーザー登録が有効になっている。

- 利用規約が必要なアクションが有効になっている。

手順

- メニューで Authentication をクリックします。Flows タブをクリックします。

- registration フローをクリックします。

Terms and Conditions の行で Required を選択します。

登録時に利用規約への同意を必須にする

5.5. ログイン時に必要なアクションの定義

ユーザーが初回ログイン時に実行する必要のあるアクションを設定できます。これらのアクションは、ユーザーが認証情報を提供する後に必要になります。最初のログイン後、これらのアクションは不要になりました。必須アクションを、そのユーザーの Details タブに追加します。

管理者によってこのユーザーに明示的に追加されていない場合でも、ログイン時に一部の必須アクションが自動的にトリガーされます。たとえば、Password policies が、ユーザーパスワードを X 日ごとに変更する必要があるように設定されている場合は、Update password アクションがトリガーとなる可能性があります。または、verify profile アクションでは、一部のユーザー属性がユーザープロファイル設定の要件と一致しない限り、ユーザーに User profile 更新を要求することができます。

以下は、必須アクションタイプの例です。

- パスワードの更新

- ユーザーはパスワードを変更する必要があります。

- OTP の設定

- これを設定すると、Free OTP または Google Authenticator アプリケーションのいずれかを使用して、モバイルデバイスにワンタイムパスワードジェネレーターを設定する必要があります。

- メールの確認

- ユーザーは、メールアカウントを検証する必要があります。電子メールは、クリックする必要のある検証リンクを持つユーザーに送信されます。このワークフローが正常に完了したら、ユーザーはログインできるようになります。

- プロファイルの更新

- ユーザーは、名前、アドレス、電子メール、電話番号などのプロファイル情報を更新する必要があります。

5.5.1. 1 人のユーザーに必要なアクションの設定

任意のユーザーに必要なアクションを設定できます。

手順

- メニューの Users をクリックします。

- リストからユーザーを選択します。

Required User Actions リストに移動します。

- アカウントに追加するすべてのアクションを選択します。

- アクション名の横にある X をクリックして削除します。

- 追加するアクションを選択したら、Save をクリックします。

5.5.2. すべてのユーザーに必要なアクションの設定

すべての新規ユーザーの最初のログイン前に必要なアクションを指定できます。要件は、Users ページの Add User ボタンまたはログインページの Register リンクが作成したユーザーに適用されます。

手順

- メニューで Authentication をクリックします。

- Required Actions タブをクリックします。

- 1 つ以上の必要なアクションの デフォルトのアクションとして設定 列のチェックボックスをクリックします。新規ユーザーが初めてログインしたら、選択したアクションを実行する必要があります。

5.5.3. 必須アクションとしての利用規約の有効化

新規ユーザーが Red Hat build of Keycloak に初めてログインする前に、利用規約に同意する必須アクションを有効にできます。

手順

- メニューで Authentication をクリックします。

- Required Actions タブをクリックします。

- 利用規約 のアクションを有効にします。

-

ベースログインテーマの

terms.ftlファイルを編集します。

関連情報

- テーマの拡張および作成の詳細は、サーバー開発者ガイド を参照してください。

5.6. アプリケーションが開始したアクション

アプリケーション開始アクション (AIA) を使用すると、クライアントアプリケーションは、ユーザーに Red Hat build of Keycloak でアクションを実行するように要求できます。通常、OIDC クライアントアプリケーションは、ユーザーにログインを要求する場合、OIDC セクション で説明されているように、そのユーザーをログイン URL にリダイレクトします。ログイン後、ユーザーはクライアントアプリケーションにリダイレクトされます。ユーザーは、前のセクション で説明したように管理者によって要求されたアクションを実行し、すぐにアプリケーションにリダイレクトされます。ただし、AIA を使用すると、クライアントアプリケーションはログイン時にユーザーにいくつかの必要なアクションを要求できます。これは、ユーザーがクライアント上ですでに認証されており、アクティブな SSO セッションがある場合でも実行できます。これは、要求されたアクションを含む値を持つ kc_action パラメーターを OIDC ログイン URL に追加することによってトリガーされます。たとえば、kc_action=UPDATE_PASSWORD パラメーターです。

kc_action パラメーターは、OIDC 仕様でサポートされていない Red Hat build of Keycloak のプロプライエタリーメカニズムです。

アプリケーションによって開始されるアクションは、OIDC クライアントに対してのみサポートされます。

したがって、AIA を使用する場合、フローの例は次のようになります。

-

クライアントアプリケーションは、

kc_action=UPDATE_PASSWORDなどの追加パラメーターを使用して、ユーザーを OIDC ログイン URL にリダイレクトします。 -

認証フローのセクション で説明されているように、常にトリガーされる

browserフローがあります。ユーザーが認証されなかった場合、そのユーザーは通常のログイン時と同様に認証する必要があります。ユーザーがすでに認証されている場合、そのユーザーは、アクティブに再認証して認証情報を再度入力する必要なく、SSO Cookie によって自動的に再認証される可能性があります。この場合、そのユーザーは特定のアクション (この場合はパスワードの更新) を実行する画面に直接リダイレクトされます。ただし、場合によっては、ユーザーが SSO Cookie を持っている場合でも、アクティブな再認証が必要になります (詳細は こちら を参照してください)。 -

特定のアクション (この場合は

パスワードの更新) の画面がユーザーに表示されるため、ユーザーは特定のアクションを実行する必要があります。 - その後、ユーザーはクライアントアプリケーションにリダイレクトされます。

AIA は、Red Hat build of Keycloak アカウントコンソール によってパスワードの更新を要求したり、OTP や WebAuthn などの他の認証情報をリセットしたりするために使用されることに注意してください。

パラメーター kc_action が使用されたとしても、ユーザーが常にアクションを実行すると想定するだけでは不十分です。たとえば、ユーザーがブラウザーの URL から kc_action パラメーターを手動で削除した可能性があります。したがって、クライアントが kc_action=CONFIGURE_TOTP を要求した後、ユーザーがアカウントの OTP を持っているという保証はありません。ユーザーが 2 要素認証を設定したことを確認する場合は、クライアントアプリケーションでそれが設定されていることを確認する必要があります。たとえば、トークン内の acr のようなクレームを確認します。

5.6.1. AIA 中の再認証

アクティブな SSO セッションによりユーザーがすでに認証されている場合、通常、そのユーザーはアクティブに再認証する必要はありません。ただし、そのユーザーが 5 分以上前にアクティブに認証されている場合、クライアントは AIA が要求されたときに再認証を要求できます。このガイドラインには次のような例外があります。

-

delete_accountアクションでは、常にユーザーが能動的に再認証する必要があります。 -

より短い再認証を使用する場合は、指定されたより短い値を持つ

max_ageなどのパラメータークエリーパラメーターを使用するか、最終的にはprompt=loginを使用できます。これにより、OIDC 仕様で説明されているように、ユーザーによる能動的な再認証が常に要求されます。デフォルトの 5 分よりも長い値にmax_ageを使用することはサポートされていないことに注意してください。現在、max_ageは、値をデフォルトの 5 分より短くするためにのみ使用できます。

5.6.2. 利用可能なアクション

利用可能なすべてのアクションを表示するには、管理コンソールにログインし、右上隅にある Realm info → Provider info タブ→プロバイダーの required-action 検索をクリックします。ただし、Required actions タブでレルムに対して有効になっているアクションに基づいて、これがさらに制限される可能性があることに注意してください。

5.7. ユーザーの検索

ユーザーを検索すると、ユーザーのグループやロールなどのユーザーに関する詳細情報が表示されます。

前提条件

- ユーザーが存在するレルムにある。

手順

- メインメニューで Users をクリックします。この Users ページが表示されます。

検索ボックスに、検索するユーザーのフルネーム、姓名、またはメールアドレスを入力します。検索では、条件に一致するすべてのユーザーが返されます。

ユーザーの照合に使用される基準は、検索ボックスで使用される構文により異なります。

-

"somevalue"→ 文字列"somevalue"の完全一致検索を実行します。 -

*somevalue*→LIKE '%somevalue%'DB クエリーと同じような接中辞検索を実行します。 somevalue*またはsomevalue→LIKE 'somevalue%'DB クエリーと同じような接頭辞検索を実行します。注記Users ページで実行される検索には、Red Hat build of Keycloak のデータベースと、ユーザーフェデレーションが行われた設定済みバックエンド (LDAP など) の両方の検索が含まれます。フェデレーションされたバックエンドで見つかったユーザーが Red Hat build of Keycloak のデータベースに存在しない場合、インポートされます。

関連情報

- ユーザーフェデレーションの詳細については、ユーザーフェデレーション を参照してください。

-

5.8. ユーザーの削除

アプリケーションへのアクセスが必要なくなったユーザーを削除できます。ユーザーが削除されると、ユーザープロファイルとデータも削除されます。

手順

- メニューの Users をクリックします。Users ページが表示されます。

View all users をクリックして、削除するユーザーを検索します。

注記または、検索バーを使用してユーザーを検索することもできます。

- 削除するユーザーの横にあるアクションメニューから Delete をクリックし、削除を確認します。

5.9. ユーザーによるアカウントの削除の有効化

管理コンソールでこの機能を有効にすると、エンドユーザーおよびアプリケーションは、アカウントコンソールでアカウントを削除できます。この機能を有効にすると、その機能を特定のユーザーに提供できます。

5.9.1. アカウントの削除機能の有効化

この機能により、Required Actionsタブでこの機能を有効にします。

手順

- メニューで Authentication をクリックします。

- Required Actions タブをクリックします。

Delete Account 行で Enabled を選択します。

Required Actions タブでアカウントを削除します。

5.9.2. ユーザーに delete-account ロールの指定

アカウントの削除を許可するロールを特定のユーザーに付与できます。

手順

- メニューの Users をクリックします。

- ユーザーを選択します。

- Role Mappings タブをクリックします。

- Assign role ボタンをクリックします。

- account delete-account をクリックします。

Assign をクリックします。

delete-account ロール

5.9.3. アカウントの削除

delete-account ロールを取得したら、独自のアカウントを削除できます。

- アカウントコンソールにログインします。

Personal Info ページの下部に、Delete Account をクリックします。

アカウントページの削除

認証情報を入力し、削除を確定します。

確認削除

注記

注記このアクションは元に戻せません。Red Hat build of Keycloak 内のすべてのデータが削除されます。

5.10. ユーザーの権限借用

適切なパーミッションを持つ管理者はユーザーの権限を借用できます。たとえば、アプリケーションでバグが発生した場合、管理者はユーザーの権限を借用して問題を調査または複製できます。

レルムの impersonation ロールを持つユーザーは、ユーザーの権限を借用できます。

手順

- メニューの Users をクリックします。

- 偽装するユーザーをクリックします。

Action リストから Impersonate を選択します。

- 管理者とユーザーが同じレルムにある場合、管理者はログアウトされ、切り替えているユーザーとして自動的にログインします。

- 管理者およびユーザーが異なるレルムにある場合、管理者はログインし、そのユーザーのレルムでユーザーとしてログインします。

両方のインスタンスで、切り替えられたユーザーの User Account Management ページが表示されます。

関連情報

- 管理権限の割り当ての詳細については、管理コンソールのアクセス制御 の章を参照してください。

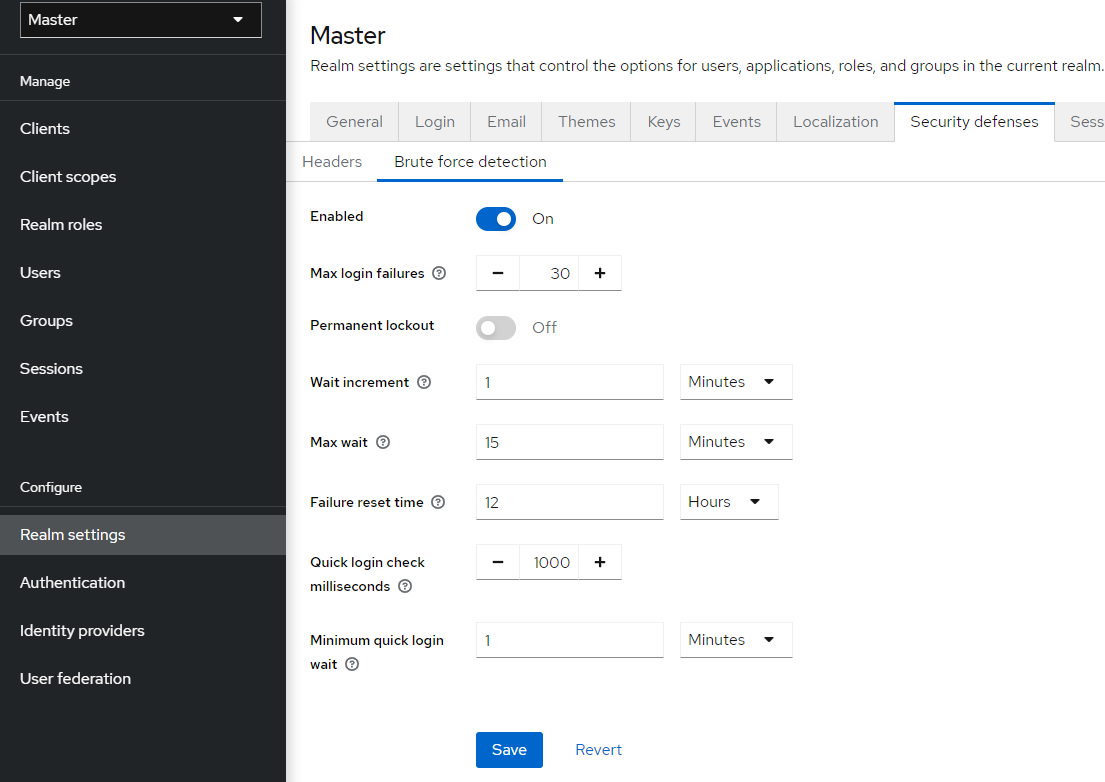

5.11. reCAPTCHA の有効化

登録をボットから保護するために、Red Hat build of Keycloak には Google reCAPTCHA が統合されています。

reCAPTCHA を有効にしたら、ログインテーマの register.ftl を編集して、登録ページで reCAPTCHA ボタンの配置と停止を設定できます。

手順

以下の URL をブラウザーに入力します。

https://developers.google.com/recaptcha/

https://developers.google.com/recaptcha/Copy to Clipboard Copied! Toggle word wrap Toggle overflow reCAPTCHA サイトキーおよびシークレットを取得するために API キーを作成します。本手順で後で使用できるように、reCAPTCHA サイトキーおよび秘密を書き留めておきます。

注記localhost はデフォルトで動作します。ドメインを指定する必要はありません。

- Red Hat build of Keycloak 管理コンソールに移動します。

- メニューで Authentication をクリックします。

- Flows タブをクリックします。

- リストから Registration を選択します。

- reCAPTCHA の要件を Required に設定します。これにより、reCAPTCHA が有効になります。

- reCAPTCHA 行の 歯車アイコン ⚙️ をクリックします。

Config リンクをクリックします。

reCAPTCHA 設定ページ

- Google reCAPTCHA の Web サイトから生成された Recaptcha Site Key を入力します。

- Google reCAPTCHA の Web サイトから生成された Recaptcha Secret を入力します。

登録ページを iframe として使用するよう Google を認可します。

注記Red Hat build of Keycloak では、Web サイトの iframe にログインページのダイアログを含めることはできません。この制限は、クリック攻撃を防ぐことです。Red Hat build of Keycloak で設定されるデフォルトの HTTP 応答ヘッダーを変更する必要があります。

- メニューで Realm Settings をクリックします。

- Security Defenses タブをクリックします。

-

X-Frame-Options ヘッダーのフィールドに

https://www.google.comを入力します。 -

Content-Security-Policy ヘッダーのフィールドに

https://www.google.comを入力します。

5.12. ユーザープロファイルの定義

Red Hat build of Keycloak では、ユーザーは一連の属性に関連付けられます。これらの属性は、Red Hat build of Keycloak 内でユーザーをより適切に記述および識別するため、またユーザーに関する追加情報をアプリケーションに渡すために使用されます。

ユーザープロファイルは、ユーザー属性とレルム内で管理する方法を表す明確に定義されたスキーマを定義します。ユーザー情報に対する一貫したビューを提供することにより、管理者は属性の管理方法に関するさまざまな側面を制御できるだけでなく、追加の属性をサポートするように Red Hat build of Keycloak を容易に拡張できます。

他の機能の中で、管理者は以下を行うことができます。

- ユーザー属性のスキーマを定義

- コンテキスト情報に基づいて属性が必要なかどうかを定義します (例: ユーザーまたは管理者に必要となる場合、または両方の場合、または要求されるスコープに応じて)。

- ユーザー属性を表示および編集するための特定のパーミッションを定義してください。これにより、一部の属性が表示できないか、3 番目の部分 (管理者を含む) によって変更されない、強力なプライバシー要件に準拠することができます。

- ユーザープロファイルのコンプライアンスを動的に実施して、ユーザー情報が常に、属性に関連付けられたメタデータとルールに準拠します。

- 組み込みバリデーターを利用するか、カスタムレジストリーを書き込むことで、属性ごとに検証ルールを定義します。

- 属性の定義やそれらを手動で変更しなくても、ユーザーがアカウントコンソール内の登録、更新プロファイル、ブローカー、個人情報などと対話するフォームを動的にレンダリングします。

ユーザープロファイルの機能は、ユーザープロファイル SPI によってサポートされます。デフォルトでは、これらの機能は無効になり、レルムは、レガシー動作と後方互換性を維持するデフォルト設定を使用するよう設定されます。

レガシー動作とは、カスタム属性の管理方法に制限はなく、ユーザー名、メール、姓名などのユーザーのルート属性を管理する際に、Red Hat build of Keycloak によって使用されるデフォルトの制約が維持される動作です。登録、プロファイル更新、ブローカー、およびアカウントコンソールを介したアカウントフローなどのユーザーフローについては、ユーザーが上記の属性を変更できるように、上記の属性を使用するように制限されています。

すでに Red Hat build of Keycloak を使用している場合は、これまで使用してきた動作がレガシー動作です。

宣言的プロバイダーは、レガシー動作とは異なるため、管理コンソールと明確に定義された JSON スキーマを使用して、レルムにユーザープロファイル設定を定義する柔軟性が非常に高くなります。

次のセクションでは、宣言型プロバイダーを使用して独自のユーザープロファイル設定を定義する方法を説明します。

将来的には、Red Hat build of Keycloak ではレガシー動作がサポートされなくなります。理想的には、ユーザープロファイルが提供する新機能を確認し、それに応じてレルムを移行する必要があります。

5.12.1. ユーザープロファイルの有効化

宣言型ユーザープロファイルは テクノロジープレビュー であるため、完全にサポートされていません。デフォルトでは無効になっています。

有効にするには、--features=preview または --features=declarative-user-profile を使用してサーバーを起動します。

declarative_user_profile 機能を有効にする他に、レルムのユーザープロファイルを有効にする必要があります。これには、左側のメニューの Realm Settings リンクをクリックし、User Profile Enabled スイッチを有効にします。

有効化して Save ボタンをクリックすると、ユーザー属性の設定を管理できる User Profile にアクセスできます。

レルムのユーザープロファイルを有効にすることで、Red Hat build of Keycloak はユーザープロファイル設定に基づいて属性を管理する方法に追加の制約を課すことになります。つまり、以下は、この機能が有効な場合に予想される内容のリストです。

-

管理の観点からは、ユーザー詳細ページの

Attributesタブに、ユーザープロファイル設定で定義された属性のみが表示されます。属性管理時には、属性ごとに定義された条件も考慮されます。 - アカウントコンソールにおける登録、更新プロファイル、ブローカー、個人情報などのユーザー向けフォームは、ユーザープロファイルの設定に基づいて動的にレンダリングされます。そのため、Red Hat build of Keycloak は、各種テンプレートに依存して、これらのフォームを動的にレンダリングします。

次のトピックでは、ユーザープロファイル設定を管理する方法と、レルムへの影響を説明します。

5.12.2. ユーザープロファイルの管理

ユーザープロファイル設定は、レルムごとに管理されます。これには、左側のメニューで Realm Settings リンクをクリックし、User Profile タブをクリックします。

ユーザープロファイルタブ

Attributes サブタブでは、現在ユーザープロファイルに関連付けられている属性のリストがあります。デフォルトでは、設定はユーザー root 属性に基づいて作成され、各属性は検証およびパーミッションに関してデフォルトで設定されます。

Attribute Groups サブタブで、属性グループを管理できます。属性グループを使用すると、ユーザーに表示されるフォームをレンダリングする際に属性を関連付けることができます。

現在、属性グループはレンダリング目的でのみ使用されますが、今後はリンク先の属性へのトップレベル設定の定義も有効にする必要があります。

JSON Editor サブタブで、明確に定義された JSON スキーマを使用して設定を表示および編集できます。他のタブで表示される JSON 設定に反映されたときに、変更を加えます。

次のセクションでは、Attributes サブタブで設定を管理する方法を学びます。

5.12.3. 属性の管理

Attributes サブタブで、ユーザープロファイルに関連する属性を作成、編集、および削除できます。

新しい属性を定義してユーザープロファイルに関連付けるには、属性リストの上部にある Create attribute ボタンをクリックします。

属性設定

属性の設定時に、以下の設定を定義できます。

- 名前

- 属性の名前。

- 表示名

- 属性のユーザーフレンドリーな名前。主にユーザーに表示されるフォームをレンダリングする場合に使用されます。これは国際化をサポートするため、メッセージバンドルから値をロードできるようにします。

- 属性グループ

- 属性が属する属性グループ (ある場合)。

- スコープを指定した場合に有効化

- 属性を動的に有効化するためにスコープのリストを定義します。設定されていない場合、属性は常に有効になり、ユーザーに表示されるフォームをレンダリングする際に、ユーザープロファイルの管理時に常にその制約が強制されます。そうしないと、リスト内のスコープのいずれかがクライアントによって要求される場合にのみ、同じ制約が適用されます。

- 必須

- 必要に応じて属性を設定します。有効でなければ、属性は任意です。それ以外の場合は、ユーザーおよび管理者が属性を提供する必要があります。また、必須の属性も、クライアントが必要とするスコープをベースにする必要があります。

- パーミッション

- このセクションでは、ユーザーおよび管理者の読み取りおよび書き込みパーミッションを定義できます。

- 検証

- 本セクションでは、属性値を管理する際に実行される検証を定義できます。Red Hat build of Keycloak では、選択可能なビルトインバリデーターのセットが提供されており、独自に追加することも可能です。

- アノテーション

- このセクションでは、アノテーションを属性に関連付けることができます。アノテーションは、レンダリングの目的で追加のメタデータをフロントエンドに渡すのに役立ちます。

5.12.3.1. パーミッションの管理

Permission セクションで、アクセスユーザーおよび管理者が属性の読み書きレベルを定義できます。

属性パーミッション

そのためには、以下の設定を使用できます。

- ユーザー表示可能か ?

- 有効にすると、属性を表示できます。それ以外の場合は、ユーザーは属性にアクセスできません。

- ユーザーを編集可能か ?

- 有効にすると、ユーザーは属性を表示および編集できます。それ以外の場合は、ユーザーは属性への書き込み権限がありません。

- 管理者ビューはどれですか ?

- 有効にすると、管理者は属性を表示できます。それ以外の場合は、管理者は属性にアクセスできません。

- 管理者を編集可能か ?

- 有効にすると、管理者は属性を表示および編集できます。それ以外の場合は、管理者は属性への書き込み権限がありません。

属性を作成すると、属性にパーミッションが設定されません。実質的には、ユーザーまたは管理者にも属性はアクセスできません。属性を作成したら、ターゲット対象者のみが属性を表示できるように、パーミッションを設定します。

パーミッションには、属性の管理方法とユーザーに表示される形式で属性の管理方法に直接影響があります。

たとえば、ユーザーが属性を表示可能とすると、管理コンソールを介してユーザーを管理する場合 (ユーザー API からも)、管理者は属性にアクセスできません。また、プロファイルの更新時には属性を変更できません。ユーザー属性が既存のアイデンティティーストア (フェデレーション) から取得され、ソースアイデンティティーストア以外の属性を更新せずに属性をユーザーに表示される場合に、興味のある設定。

同様に、ユーザーの読み取り専用アクセスを持つ管理者に対してのみ、属性を書き込み可能としてマークすることもできます。この場合、属性の管理は管理者のみが許可されます。

プライバシーの要件によっては、管理者にもアクセスできるが、ユーザーの読み取り/書き込みパーミッションで属性にアクセスすることが望ましい場合があります。

ユーザープロファイル設定に新しい属性を追加する場合は必ず、適切なパーミッションを設定してください。

5.12.3.2. 検証の管理

Validation セクションで、異なる形式の検証から選択し、属性値が特定のルールに準拠することを確認できます。

属性の検証

Red Hat build of Keycloak では、すぐに使用できる各種バリデーターが提供されています。

| 名前 | 説明 | 設定 |

|---|---|---|

| 長さ | 最小と最大長に基づいて文字列値の長さを確認します。 | Min: 許可される最小の長さを定義する整数。 最大: 許容最大長を定義する整数。 trim-disabled: 検証前に値がトリミングされるかどうかを定義するブール値。 |

| integer | 値が整数であり、下限または上限の範囲内にあるかどうかを確認します。範囲が定義されていない場合、バリデーターは、値が有効な数字のみを確認します。 | Min: 小さい範囲を定義する整数。 max: 上限を定義する整数。 |

| double | 値が二重で、下層または上位の範囲内であるかどうかを確認します。範囲が定義されていない場合、バリデーターは、値が有効な数字のみを確認します。 | Min: 小さい範囲を定義する整数。 max: 上限を定義する整数。 |

| uri | 値が有効な URI かどうかを確認します。 | なし |

| pattern | 値が特定の RegEx パターンと一致するかどうかを確認します。 | パターン: 値の検証時に使用する RegEx パターン。 error-message: i18n バンドルのエラーメッセージのキー。設定されていない場合には、汎用メッセージが使用されます。 |

| | 値が有効なメールアドレスの形式かどうかを確認します。 | なし |

| local-date | レルムまたはユーザーロケールに基づいて、値が有効な形式かどうかを確認します。 | なし |

| person-name-prohibited-characters | 値がスクリプトインジェクションなどの攻撃にもう 1 つのバリアとして有効な人名であるかを確認します。検証は、デフォルト RegEx パターンをベースとしています。このパターンでは、文字が人名では一般的ではありません。 | error-message: i18n バンドルのエラーメッセージのキー。設定されていない場合には、汎用メッセージが使用されます。 |

| username-prohibited-characters | 値がスクリプトインジェクションなどの攻撃のためにもう 1 つのバリアとして有効なユーザー名であるかを確認します。検証は、ユーザー名に共通の文字をブロックするデフォルトの RegEx パターンに基づいています。 | error-message: i18n バンドルのエラーメッセージのキー。設定されていない場合には、汎用メッセージが使用されます。 |

| options | 値が許可された値の定義されたセットからのものであるかどうかを確認してください。選択フィールドと複数選択フィールドから入力された値を検証するのに便利です。 | options: 許可された値を含む文字列の配列。 |

5.12.3.2.1. アノテーションの管理

フロントエンドに追加情報を渡すには、属性をレンダリングする方法を決定するアノテーションで属性を切り分けることができます。この機能は主に、Red Hat build of Keycloak テーマを拡張して、属性に関連付けられたアノテーションに基づきページを動的にレンダリングする場合に役立ちます。このメカニズムは、たとえば 属性のフォーム入力フィールドを設定する ために使用されます。

属性アノテーション

5.12.4. 属性グループの管理

属性グループ サブタブで、属性グループを作成、編集、および削除できます。属性グループを使用すると、相関属性のコンテナーを定義でき、ユーザーに表示されるフォームで一緒にレンダリングできます。

属性グループリスト

属性にバインドされる属性グループを削除できません。そのため、最初に属性を更新してバインディングを削除する必要があります。

新しいグループを作成するには、属性グループのリストの上部にある属性グループの作成 ボタンをクリックします。

属性グループ設定

グループを設定する際に、以下の設定を定義できます。

- 名前

- グループの名前。

- 表示名

- グループのユーザーフレンドリーな名前。主にユーザーに表示されるフォームをレンダリングする場合に使用されます。これは国際化をサポートするため、メッセージバンドルから値をロードできるようにします。

- 説明の表示

- ユーザーに表示されるフォームをレンダリングする際にツールチップとして表示されるユーザーフレンドリーなテキストです。

- アノテーション

- このセクションでは、アノテーションを属性に関連付けることができます。アノテーションは、レンダリングの目的で追加のメタデータをフロントエンドに渡すのに役立ちます。

5.12.5. JSON 設定の使用

ユーザープロファイル設定は、明確に定義された JSON スキーマを使用して保存されます。JSON Editor サブタブで直接ユーザープロファイル設定の編集を選択できます。

JSON 設定

JSON スキーマは以下のように定義されます。

スキーマは、必要な数の属性をサポートします。

属性ごとに、name、オプションで required、permission、および annotations 設定を定義する必要があります。

5.12.5.1. 必須プロパティー

required 設定は、属性が必要であるかどうかを定義します。Red Hat build of Keycloak を使用すると、さまざまな条件に基づいて必要に応じて属性を設定できます。

required 設定が空のオブジェクトとして定義されている場合には、属性は常に必要になります。

一方、ユーザーか管理者、もしくは両方に必要な属性の作成を選択できます。また、ユーザーが Red Hat build of Keycloak で認証している際に、特定のスコープが要求される場合にのみ属性にマークを付けることができます。

ユーザーや管理者の必要に応じて属性にマークを付けるには、roles プロパティーを以下のように設定します。

roles プロパティーは、user または admin によって属性が必要であるかどうかによって、値が ユーザーまたは admin のいずれかである配列を想定します。

同様に、ユーザーの認証時に 1 つ以上のスコープのセットがクライアントによって要求される場合に、属性の作成を選択できます。そのため、以下のように scopes プロパティーを使用できます。

scopes プロパティーは、クライアントスコープを表す任意の文字列を持つことができます。

5.12.5.2. パーミッションプロパティー

属性レベルの permissions プロパティーを使用すると、属性への読み取りと書き込みのパーミッションを定義できます。パーミッションは、ユーザー、管理者、またはその両方の属性に対してこれらの操作を実行するかどうかに基づいて設定されます。

view プロパティーと edit プロパティーはいずれも、 user または admin が表示可能または管理者が管理者が編集できるかによって、値がユーザーまたは admin のいずれかであることを想定します。

edit パーミッションが付与されると、view パーミッションは暗黙的に付与されます。

5.12.5.3. annotations プロパティー

属性レベルの annotation プロパティーを使用して、追加のメタデータを属性に関連付けることができます。アノテーションは、主に、ユーザープロファイル設定に基づいてユーザー属性のレンダリングに属性に関する追加情報を渡す場合に有用です。各アノテーションはキー/値のペアです。

5.12.6. 動的フォームの使用

ユーザープロファイルの主な機能の 1 つは、属性メタデータに基づいてユーザーに表示されるフォームを動的にレンダリングすることがあります。機能がレルムで有効にされている場合、登録や更新などのフォームは、ユーザープロファイル設定に基づいてページを動的にレンダリングする特定のテーマテンプレートを使用してレンダリングされます。

ただし、デフォルトのレンダリングメカニズムがニーズに対応する場合は、すべてのテンプレートをカスタマイズする必要はありません。テーマのカスタマイズをまだ必要な場合には、以下で参照する必要があるテンプレートを以下に示します。

| テンプレート | 説明 |

|---|---|

| base/login/update-user-profile.ftl | 更新プロファイルのページをレンダリングするテンプレート。 |

| base/login/register-user-profile.ftl | 登録ページをレンダリングするテンプレート。 |

| base/login/idp-review-user-profile.ftl | ルールをレンダリングするテンプレートは、ブローカーを使用してユーザーをフェデレーションする際に、ユーザープロファイルをレビュー/更新するテンプレートです。 |

| base/login/user-profile-commons.ftl | 属性設定に基づいてフォームに入力フィールドをレンダリングするテンプレート。上記の 3 つのページテンプレートすべてから使用されます。ここで新しい入力タイプを実装できます。 |

デフォルトのレンダリングメカニズムでは、以下の機能を提供します。

- 属性に設定されたパーミッションに基づいて、フィールドを動的に表示します。

- 属性に設定された制約に基づいて、必須フィールドのマーカーを動的にレンダリングします。

- 属性に設定されたフィールド入力タイプ (テキスト、日付、数値、選択、複数選択) を動的にレンダリングします。

- 属性に設定されたパーミッションに応じて、読み取り専用フィールドを動的にレンダリングします。

- 属性に設定された順序フィールドに応じて動的に順序フィールドが続きます。

- 同じ属性グループに属する動的なグループフィールド。

5.12.6.1. 順序の属性

属性の順序は、属性リストページで属性行をドラッグアンドドロップすることで設定します。

ordering 属性

このページに設定した順番は、フィールドが動的形式でレンダリングされると考慮されます。

5.12.6.2. 属性のグループ化

動的フォームがレンダリングされると、同じ属性グループに属する属性をグループ化しようとします。

動的更新プロファイルフォーム

属性が属性グループにリンクされている場合、属性の順番も同じグループ内の属性が一緒に閉じられるようにすることが重要になります。それ以外の場合は、グループ内の属性に連続的な順序がない場合、同じグループヘッダーが動的形式で複数回レンダリングされる可能性があります。

5.12.6.3. 属性用のフォーム入力レポートの設定

Red Hat build of Keycloak は、動的フォームや視覚化のその他の側面で属性に使用される入力タイプを設定するためのビルトインアノテーションを提供します。

利用可能なアノテーションは以下のとおりです。

| 名前 | 説明 |

|---|---|

| inputType | フォーム入力フィールドのタイプ。利用可能なタイプは以下の表で説明されています。 |

| inputHelperTextBefore |

入力フィールドの前 (上) に表示されるヘルパーテキスト。ここでは、直接テキストまたは国際化パターン ( |

| inputHelperTextAfter |

入力フィールドの後にレンダリングされるヘルパーテキスト。ここでは、直接テキストまたは国際化パターン ( |

| inputOptionsFromValidation | タイプを選択および複数選択するためのアノテーション。入力オプションの取得元となるカスタム属性検証のオプション名。詳しい説明 を参照してください。 |

| inputOptionLabelsI18nPrefix | タイプを選択および複数選択するためのアノテーション。UI でオプションをレンダリングする国際化キー接頭辞。詳しい説明 を参照してください。 |

| inputOptionLabels | タイプを選択および複数選択するためのアノテーション。オプションの UI ラベルを定義するためのオプションのマップ (直接または国際化を使用)。詳しい説明 を参照してください。 |

| inputTypePlaceholder |

フィールドに適用される HTML 入力 |

| inputTypeSize |

フィールドに適用される HTML 入力 |

| inputTypeCols |

フィールドに適用される HTML 入力 |

| inputTypeRows |

フィールドに適用される HTML 入力 |

| inputTypePattern |

クライアント側の検証を提供するフィールドに適用される HTML 入力 |

| inputTypeMaxLength |

クライアント側の検証を提供するフィールドに適用される HTML 入力 |

| inputTypeMinLength |

クライアント側の検証を提供するフィールドに適用される HTML 入力 |

| inputTypeMax |

クライアント側の検証を提供するフィールドに適用される HTML 入力 |

| inputTypeMin |

クライアント側の検証を提供するフィールドに適用される HTML 入力 |

| inputTypeStep |

フィールドに適用される HTML 入力 |

フィールドタイプは、HTML フォームフィールドタグとそれに適用される属性を使用します。フィールドタイプは、HTML 仕様とブラウザーサポートに基づいて動作します。

ビジュアルレンダリングは、使用するテーマに適用されている css スタイルにも依存します。

利用可能な inputType アノテーションの値:

| 名前 | 説明 | 使用される HTML タグ |

|---|---|---|

| text | 単一行のテキスト入力。 | 入力 (input) |

| textarea | 複数の行テキスト入力。 | textarea |

| select | 一般的な単一の選択入力。以下の オプションの設定方法の説明 を参照してください。 | select |

| select-radiobuttons | ラジオボタンをグループ化して入力を 1 つ選択します。以下の オプションの設定方法の説明 を参照してください。 | 入力グループ |

| 複数選択 | 一般的な複数選択入力。以下の オプションの設定方法の説明 を参照してください。 | select |

| multiselect-checkboxes | チェックボックスのグループで入力を複数選択します。以下の オプションの設定方法の説明 を参照してください。 | 入力グループ |

| html5-email | HTML 5 仕様に基づくメールアドレスの単一行のテキスト入力。 | 入力 (input) |

| html5-tel | HTML 5 仕様に基づく電話番号の単一行のテキスト入力。 | 入力 (input) |

| html5-url | HTML 5 仕様に基づく URL の単一行のテキスト入力。 | 入力 (input) |

| html5-number |

HTML 5 仕様に基づく数値 ( | 入力 (input) |

| html5-range | HTML 5 仕様に基づいて入力した数字のスライダー。 | 入力 (input) |

| html5-datetime-local | HTML 5 仕様に基づく日付入力。 | 入力 (input) |

| html5-date | HTML 5 仕様に基づく日付入力。 | 入力 (input) |

| html5-month | HTML 5 仕様に基づいた月入力。 | 入力 (input) |

| html5-week | HTML 5 仕様に基づく週入力。 | 入力 (input) |

| html5-time | HTML 5 仕様に基づく時間入力。 | 入力 (input) |

5.12.6.3.1. select フィールドおよび multiselect フィールドのオプションの定義

選択フィールドと複数選択フィールドのオプションは、属性に適用された検証から取得され、UI に表示される検証とフィールドオプションが常に一貫していることを確認します。デフォルトでは、オプションは組み込み options の検証から取得されます。

さまざまな方法を使用して、選択オプションと複数選択オプションに人間が判読できる適切なラベルを提供できます。最も単純なケースでは、属性値が UI ラベルと同じである場合です。この場合、追加の設定は必要ありません。

オプションの値は UI ラベルと同じです。

属性値が UI に適さない ID の種類である場合、inputOptionLabelsI18nPrefix アノテーションによって提供される単純な国際化サポートを使用できます。これは国際化キーの接頭辞を定義します。オプション値はこの接頭辞に追加されるドットになります。

i18n キー接頭辞を使用した UI ラベルの簡単な国際化

オプション値のローカライズされた UI ラベルテキストは、一般的なローカリゼーションメカニズムを使用して、userprofile.jobtitle.sweng キーおよび userprofile.jobtitle.swarch キーで提供する必要があります。

inputOptionLabels アノテーションを使用して、個別のオプションのラベルを指定することもできます。オプションのラベルのマップが含まれています - マップのキーはオプション値 (検証で定義) であり、マップの値は UI ラベルテキスト自体またはそのオプションの国際化パターン ($ {i18n.key} など) です。

User Profile JSON Editor を使用して map を inputOptionLabels アノテーションの値として入力する必要があります。

国際化なしで各オプションの直接入力されたラベルの例:

個別オプションの国際化されたラベルの例:

ローカライズされたテキストは、一般的なローカリゼーションメカニズムを使用して、jobtitle.swengineer キーと jobtitle.swarchitect キーで提供する必要があります。

inputOptionsFromValidation 属性アノテーションのおかげで、カスタムバリデーターを使用してオプションを提供できます。この検証には、オプションの配列を提供する options 設定が必要です。国際化は、組み込みの options 検証によって提供されるオプションの場合と同じように機能します。

カスタムバリデーターが提供するオプション

5.12.7. ユーザープロファイルのコンプライアンスの強制

ユーザープロファイルが設定に準拠していることを確認するために、管理者は VerifyProfile の必須アクションを使用して、最終的に Red Hat build of Keycloak に対して認証する際にプロファイルの更新を強制できます。

VerifyProfile アクションは UpdateProfile アクションに似ています。ただし、ユーザープロファイルが提供するすべての機能を活用して、ユーザープロファイルの設定により自動的にコンプライアンスが強制されます。

有効にすると、ユーザー認証時に VerifyProfile アクションは以下の手順を実行します。

- ユーザープロファイルが、レルムに設定されたユーザープロファイル設定に完全準拠しているかどうかを確認します。

- そうでない場合には、認証中に追加のステップを実行して、ユーザーが不足している属性や無効な属性を更新できるようにします。

- ユーザープロファイルが設定に準拠する場合は、追加のステップが実行されず、ユーザーは認証プロセスを続行します。

デフォルトでは、VerifyProfile アクションは無効になっています。これを有効にするには、左側のメニューの Authentication リンクをクリックしてから、Required Actions タブをクリックします。このタブで、VerifyProfile アクションの Enabled スイッチを選択します。

VerifyProfile の必須アクションの登録

5.12.8. ユーザープロファイルへの移行

レルムにユーザープロファイル機能を有効にする前に、いくつかの重要な考慮事項に注意してください。属性メタデータを管理する単一の場所を提供することで、ユーザーや管理方法に設定できる属性は非常に厳しいものです。

ユーザー管理では、管理者はユーザープロファイル設定で定義された属性のみを管理できます。ユーザープロファイル設定で定義されておらず、ユーザープロファイル設定で定義されていない他の属性にはアクセスできません。ユーザーまたは管理者へ公開する必要のあるすべてのユーザー属性で、ユーザープロファイル設定を更新することが推奨されます。

ユーザー情報をクエリーするために、ユーザー REST API にアクセスする場合も同じ推奨事項が適用されます。

LDAP_ID、LDAP_ENTRY_DN、KERBEROS_PRINCIPAL など、Red Hat build of Keycloak の内部ユーザー属性にアクセスできるようにするには、それをユーザープロファイル設定の属性として含める必要があります。表示可能な属性は管理者だけなので、管理コンソールを使用してユーザー属性を管理する場合や、ユーザー API でユーザーのクエリーを行う際には、この属性を表示可能としてマークすることが推奨されます。

そのため、レガシーテンプレート (ユーザー root 属性でハードコード化) へのカスタマイズがある場合、ユーザーに表示されるフォームをレンダリングする場合、これらのフォームを動的にレンダリングする新規テンプレートは使用されません。理想的には、テンプレートへのカスタマイズは回避し、これらの新規テンプレートが提供する動作のスタップをして、フォームを動的にレンダリングする必要があります。要件への対応が十分ではない場合は、それらをカスタマイズするか、フィードバックを提供してください。これにより、新しいテンプレートを拡張することが理にかっているかどうかについて話し合うことができます。

5.13. Red Hat build of Keycloak が収集する個人データ

デフォルトでは、Red Hat build of Keycloak は次のデータを収集します。

- ユーザーの電子メール、名字、姓など、基本的なユーザープロファイルデータ。

- ソーシャルログインの使用時にソーシャルアカウントに使用する基本的なユーザープロファイルデータとソーシャルアカウントへの参照。

- IP アドレス、オペレーティングシステム名、ブラウザー名など、監査およびセキュリティー上の目的で収集されるデバイス情報

Red Hat build of Keycloak で収集された情報は、高度なカスタマイズが可能です。カスタマイズを行う際には、以下のガイドラインが適用されます。

- 登録フォームやアカウントフォームには、誕生日、性別、国籍などのカスタムフィールドを含めることができます。管理者は、ソーシャルプロバイダーまたは LDAP などのユーザーストレージプロバイダーからデータを取得するように Red Hat build of Keycloak を設定できます。

- Red Hat build of Keycloak は、パスワード、OTP コード、WebAuthn 公開鍵などのユーザー認証情報を収集します。この情報は暗号化されてデータベースに保存されるため、Red Hat build of Keycloak 管理者には表示されません。それぞれの種類の認証情報には、パスワードのハッシュに使用されるアルゴリズムやパスワードのハッシュ化に使用されるハッシュ反復数など、管理者が見直す可能性がある、自信的なメタデータを含めることができます。

- 認可サービスと UMA サポートを有効にすると、Red Hat build of Keycloak は特定のユーザーが所有者である一部のオブジェクトに関する情報を保持できます。

第6章 ユーザーセッションの管理

ユーザーがレルムにログインすると、Red Hat build of Keycloak はユーザーごとにユーザーセッションを維持し、セッション内でユーザーが訪問した各クライアントを記憶します。レルム管理者は、各ユーザーセッションで複数のアクションを実行できます。

- レルムのログイン統計を表示します。

- アクティブユーザー、およびログイン先のユーザーを表示します。

- セッションからユーザーをログアウトします。

- トークンを取り消します。

- トークンのタイムアウトを設定します。

- セッションタイムアウトを設定します。

6.1. セッションの管理

Red Hat build of Keycloak でアクティブなクライアントとセッションの最上位ビューを表示するには、メニューから Sessions をクリックします。

Sessions

6.1.1. すべてのアクティブなセッションからサインアウトする

レルム内のすべてのユーザーをサインアウトできます。Action リストから、Sign out all active sessions を選択します。すべての SSO Cookie が無効になります。Red Hat build of Keycloak は、Red Hat build of Keycloak OIDC クライアントアダプターを使用してクライアントにログアウトイベントを通知します。アクティブなブラウザーセッション内で認証を要求するクライアントは、再度ログインする必要があります。SAML などのクライアントタイプは、バックチャネルログアウト要求を受信しません。

Sign out all active sessions をクリックしても、未処理のアクセストークンは取り消されません。未処理のトークンは自然に期限切れになる必要があります。Red Hat build of Keycloak OIDC クライアントアダプターを使用しているクライアントの場合、revocation policy をプッシュしてトークンを取り消すことができますが、これは他のアダプターでは機能しません。

6.1.2. クライアントセッションの表示

手順

- メニューで Clients をクリックします。

- セッション タブをクリックします。

クライアントをクリックすると、そのクライアントのセッションが表示されます。

クライアントセッション

6.1.3. ユーザーセッションの表示

手順

- メニューの Users をクリックします。

- セッション タブをクリックします。

ユーザーをクリックすると、そのユーザーのセッションが表示されます。

ユーザーセッション

6.2. アクティブなセッションの取り消し

システムが侵害された場合は、アクティブなセッションとアクセストークンをすべて取り消すことができます。

手順

- メニューの Sessions をクリックします。

Actions リストから Revocation を選択します。

取り消し

このコンソールを使用して、日時を指定します。その日時より前に発行されたセッションまたはトークンは無効になります。

- Set to now をクリックして、ポリシーを現在の日時に設定します。

- Push をクリックして、Red Hat build of Keycloak OIDC クライアントアダプターを使用してこの失効ポリシーを登録済みの OIDC クライアントにプッシュします。

6.3. セッションおよびトークンのタイムアウト

Red Hat build of Keycloak には、Realm settings メニューの Sessions タブと Tokens タブにセッション、Cookie、およびトークンのタイムアウトの制御が含まれています。

Sessions タブ

| 設定 | 説明 |

|---|---|

| SSO Session Idle | この設定は OIDC クライアントのみを対象としています。ユーザーがこのタイムアウトよりも非アクティブである場合は、ユーザーセッションが無効になります。このタイムアウト値は、クライアントが認証を要求するか、更新トークン要求を送信するときにリセットされます。Red Hat build of Keycloak は、セッションの無効化が有効になる前に、アイドルタイムアウトに期間を追加します。このセクションで後述する 注記 を参照してください。 |

| SSO Session Max | ユーザーセッションが期限切れになるまでの最大時間。 |

| SSO Session Idle Remember Me | この設定は標準の SSO セッション ID 設定に似ていますが、Remember Me が有効になっているログインに固有の設定です。ユーザーは、ログイン時に Remember Me をクリックすると、セッションのアイドルタイムアウトが長く指定できます。この設定は任意の設定であり、その値がゼロより大きい場合、SSO Session Idle 設定と同じアイドルタイムアウトを使用します。 |

| SSO Session Max Remember Me | この設定は標準の SSO セッション Max と似ていますが、Remember Me ログインに 固有です。ユーザーは、ログイン時に Remember Me をクリックするとセッションが長く指定できます。この設定は任意の設定であり、その値がゼロより大きい場合、SSO Session Max 設定と同じセッションライフスパンを使用します。 |

| Client Session Idle | クライアントセッションのアイドルタイムアウト。このタイムアウトよりも長くユーザーの非アクティブ状態が続く場合、クライアントセッションは無効になり、更新トークンの要求に基づきアイドルタイムアウトが増加します。この設定が、固有の一般的な SSO ユーザーセッションに影響することはありません。SSO ユーザーセッションは 0 個以上のクライアントセッションの親であり、ユーザーがログインするクライアントアプリごとに 1 つのクライアントセッションが作成されることに注意してください。この値には、SSO Session Idle よりも短いアイドルタイムアウトを指定する必要があります。ユーザーは、Advanced Settings クライアントタブで、個々のクライアントに対してこれをオーバーライドできます。この設定は任意の設定であり、ゼロに設定すると SSO セッション ID 設定で同じアイドルタイムアウトを使用します。 |

| Client Session Max | クライアントセッションの最長時間、および更新トークンの有効期限が切れて無効になるまでの時間。前のオプションと同様に、この設定は SSO ユーザーセッションに影響しません。また、SSO Session Max よりも短い値を指定する必要があります。ユーザーは、Advanced Settings クライアントタブで、個々のクライアントに対してこれをオーバーライドできます。この設定はオプションの設定であり、ゼロに設定すると SSO Session Max の設定と同じアイドルタイムアウトが使用されます。

|

| Offline Session Idle | この設定は オフラインアクセス 用です。Red Hat build of Keycloak がオフライントークンを取り消すまでに、セッションがアイドル状態に留まる時間。Red Hat build of Keycloak は、セッションの無効化が有効になる前に、アイドルタイムアウトに期間を追加します。このセクションで後述する 注記 を参照してください。

|

| Offline Session Max Limited | この設定は オフラインアクセス 用です。このフラグが Enabled の場合、ユーザーアクティビティーにかかわらず、Offline Session Max がアクティブ状態を維持する最大時間を制御できます。フラグが Disabled の場合、オフラインセッションはライフスパンによって期限切れになることはなく、アイドル状態によってのみ期限切れになります。このオプションをアクティブにすると、Offline Session Max (レルムレベルのグローバルオプション) と Client Offline Session Max (詳細 Advanced Settings タブにある特定のクライアントレベルオプション) を設定できます。

|

| Offline Session Max | この設定は オフラインアクセス 用であり、Red Hat build of Keycloak が対応するオフライントークンを取り消すまでの最大時間です。このオプションは、ユーザーアクティビティーに関係なく、オフライントークンがアクティブな状態のままになる最大期間を制御します。 |

| Login timeout | ロギングにかかる合計時間。認証にかかる時間よりも長い場合は、ユーザーは認証プロセスを再度開始する必要があります。 |

| Login action timeout | Maximum time ユーザーは、認証プロセス中に 1 つのページで費やすことができます。 |

tokens タブ

| 設定 | 説明 |

|---|---|

| Default Signature Algorithm | レルムにトークンを割り当てるために使用されるデフォルトのアルゴリズム。

|

| Revoke Refresh Token | Enabled の場合、Red Hat build of Keycloak は更新トークンを取り消し、クライアントが必ず使用しなければならない別のトークンを発行します。このアクションは、更新トークンフローを実行する OIDC クライアントに適用されます。 |

| Access Token Lifespan | Red Hat build of Keycloak が OIDC アクセストークンを作成するとき、この値でトークンの有効期間を制御します。 |

| Access Token Lifespan For Implicit Flow | Implicit Flow では、Red Hat build of Keycloak は更新トークンを提供しません。Implicit Flow によって作成されるアクセストークンに別のタイムアウトが存在します。 |

| Client login timeout | クライアントが OIDC で Authorization Code Flow を終了するまでの最大時間。 |

| User-Initiated Action Lifespan | ユーザーのアクションパーミッションの有効期限が切れるまでの最大時間。ユーザーが通常、自己作成のアクションに迅速に対応するので、この値を短くしてください。 |

| Default Admin-Initiated Action Lifespan | 管理者によってユーザーに送信されるアクションパーミッションの最大時間。この値を長く維持して、管理者がオフラインユーザーに電子メールを送信できるようにします。管理者は、トークンを発行する前にデフォルトのタイムアウトを上書きできます。 |

| Email Verification | 電子メール検証の独立したタイムアウトを指定します。 |

| IdP account email verification | IdP アカウントの電子メール検証の独立したタイムアウトを指定します。 |

| Forgot password | パスワードを忘れた場合の独立したタイムアウトを指定します。 |

| Execute actions | 実行アクションの独立したタイムアウトを指定します。 |

アイドルタイムアウトの場合は、セッションがアクティブである期間が 2 分のウィンドウになります。たとえば、タイムアウトが 30 分に設定されている場合、セッションの有効期限が切れるまでに 32 分になります。

このアクションは、クラスター間および複数のデータセンター環境で必要です。この場合、トークンは有効期限前に 1 つのクラスターノードで短期間に更新され、他のクラスターノードは更新されたノードから正常な更新についてのメッセージを受信していないため、セッションが期限切れと誤って考慮されます。

6.4. オフラインアクセス

オフラインアクセス ログイン時に、クライアントアプリケーションは更新トークンではなくオフライントークンを要求します。クライアントアプリケーションは、このオフライントークンを保存し、ユーザーがログアウトした場合に今後のログインに使用できます。このアクションは、ユーザーがオンラインにない場合でも、アプリケーションがユーザーの代わりにオフライン操作を実行する必要がある場合に便利です。たとえば、通常のデータバックアップです。

クライアントアプリケーションは、ストレージでオフライントークンを永続化し、これを使用して Red Hat build of Keycloak サーバーから新しいアクセストークンを取得します。

更新トークンとオフライントークンの相違点は、オフライントークンの期限が切れず、SSO Session Idle timeout および SSO Session Max lifespan の対象でないことです。オフライントークンは、ユーザーのログアウトまたはサーバーの再起動後に有効になります。オフライントークンは、少なくとも 30 日に 1 回の更新トークンアクション、または Offline Session Idle の値に使用する必要があります。

Offline Session Max Limited を有効にすると、トークンの更新アクションにオフライントークンを使用した場合でも、オフライントークンは 60 日後に期限切れになります。この値 Offline Session Max は、管理コンソールで変更できます。

オフラインアクセスを使用する場合、クライアントのアイドル状態と最大タイムアウトは クライアントレベル でオーバーライドできます。クライアントの Advanced Settings タブにある Client Offline Session Idle オプションと Client Offline Session Max オプションを使用すると、特定のアプリケーションのオフラインタイムアウトを短くすることができます。クライアントセッション値は更新トークンの有効期限も制御しますが、グローバルオフラインユーザー SSO セッションに影響を与えることはありません。Client Offline Session Max オプションは、レルムレベルで Offline Session Max Limited が Enabled の場合にのみクライアントで評価されます。

Revoke Refresh Token オプションを有効にすると、各オフライントークンを 1 回だけ使用できます。更新後、前の 1 つではなく、更新応答から新しいオフライントークンを保存する必要があります。

ユーザーは User Account Console で、Red Hat build of Keycloak が付与したオフライントークンの表示と取り消しを行えます。管理者は、Consents タブで 管理コンソールの個々のユーザーのオフライントークンを取り消すことができます。管理者は、各クライアントの Offline Access タブで発行されたオフライントークンすべてを表示できます。管理者は、失効ポリシー を設定して、オフライントークンを取り消すことができます。

オフライントークンを発行するには、ユーザーは realm-level offline_access ロールのロールマッピングが必要です。クライアントには、そのロールをスコープで割り当てる必要もあります。クライアントは、offline_access クライアント スコープを Optional client scope としてロールに追加し、デフォルトでは実行する必要があります。

クライアントは、認可要求を Red Hat build of Keycloak に送信するときに scope=offline_access パラメーターを追加することで、オフライントークンを要求できます。Red Hat build of Keycloak OIDC クライアントアダプターは、アプリケーションのセキュアな URL (例: http://localhost:8080/customer-portal/secured?scope=offline_access) にアクセスするために使用すると、このパラメーターを自動的に追加します。認証要求の本文に scope=offline_access が含まれている場合、Direct Access Grant および Service Accounts はオフライントークンをサポートします。

オフラインセッションは、Infinispan キャッシュのほかに、データベースにも保存されます。Red Hat build of Keycloak サーバーが再起動するか、オフラインセッションが Infinispan キャッシュからエビクトする場合でも、データベースでは引き続き利用できます。オフラインセッションへのアクセスを試みると、データベースからセッションがロードされ、Infinispan キャッシュにもインポートされます。メモリー要件を削減するために、インポートされたオフラインセッションの有効期間を短縮する設定オプションを導入しました。このようなセッションは、指定された有効期間が経過すると Infinispan キャッシュからエビクトされますが、データベースでは引き続き利用可能です。これにより、特にオフラインセッションが多数あるデプロイメントでは、メモリー消費量が削減されます。現在、オフラインセッションの有効期間のオーバーライドはデフォルトで無効になっています。オフラインユーザーセッションの有効期間のオーバーライドを指定するには、次のパラメーターを使用して Red Hat build of Keycloak サーバーを起動します。

--spi-user-sessions-infinispan-offline-session-cache-entry-lifespan-override=<lifespan-in-seconds>

--spi-user-sessions-infinispan-offline-session-cache-entry-lifespan-override=<lifespan-in-seconds>オフラインクライアントセッションの場合も同様です。

--spi-user-sessions-infinispan-offline-client-session-cache-entry-lifespan-override=<lifespan-in-seconds>

--spi-user-sessions-infinispan-offline-client-session-cache-entry-lifespan-override=<lifespan-in-seconds>6.5. オフラインセッションの事前読み込み

オフラインセッションは、Infinispan キャッシュに加えてデータベースにも保存されます。そのため、サーバーの再起動後もオフラインセッションを使用できます。デフォルトでは、オフラインセッションは、サーバーの起動時にデータベースから Infinispan キャッシュにプリロードされません。これは、プリロードするオフラインセッションが多数ある場合、この方法には欠点があるためです。サーバーの起動時間が大幅に遅くなることがあります。したがって、オフラインセッションはデフォルトでデータベースから遅延フェッチされます。

ただし、Red Hat build of Keycloakは、サーバー起動時にデータベースから Infinispan キャッシュにオフラインセッションを事前にロードするように設定できます。これは、userSessions SPI の preloadOfflineSessionsFromDatabase プロパティーを true に設定すると実現できます。

以下の例は、オフラインセッションを事前ロードする設定方法を示しています。