管理ガイド

Certificate System サブシステムの設定と管理。

概要

第1章 Red Hat Certificate System サブシステムの概要

すべての一般的な PKI 操作 (証明書の発行、更新、取り消しなど、キーのアーカイブと回復、CRL の公開と証明書ステータスの検証) は、Red Hat Certificate System 内の相互運用サブシステムによって実行されます。この章では、個々のサブシステムの機能と、それらが連携して堅牢でローカルな PKI を確立する方法を説明します。

1.1. 証明書の用途

証明書の目的は、信頼を確立することです。その使用法は、それが保証するために使用される信頼の種類によって異なります。提示した者の ID を確認するために、いくつかの種類の証明書が使用されたり、オブジェクトまたはアイテムが改ざんされていないことを確認したりするために使用されます。

証明書の使用方法、証明書の種類、または証明書の ID と関係の確立方法は、Red Hat Certificate System 計画、インストール、およびデプロイメントのガイド の 証明書および認証 セクションを参照してください。

1.2. Certificate System サブシステムのレビュー

Red Hat Certificate System は 5 つの異なるサブシステムを提供します。それぞれは、PKI デプロイメントのさまざまな側面に重点を置いています。

- 認証局 (CA)

- キーリカバリー認証局 (KRA)

- オンライン証明書ステータスプロトコル (OCSP) レスポンダー

- トークンキーサービス (TKS)

- トークン処理システム (TPS)

- 自動証明書管理環境システム (ACME)

これらのサブシステムは連携して、公開鍵インフラストラクチャー (PKI) を作成します。インストールされているサブシステムに応じて、PKI はトークン管理システム (TMS) または非トークン管理システムとして機能できます。サブシステム、TMS、および TMS 以外の環境の詳細は、Red Hat Certificate System 計画、インストール、およびデプロイメントのガイド の Certificate System サブシステムのレビュー セクションを参照してください。

Enterprise Security Client

Enterprise Security Client (ESC) は、証明書、鍵、またはトークンで操作を実行しないため、サブシステムではありません。Enterprise Security Client は、ユーザーがスマートカードで証明書を簡単に管理できるようにするユーザーインターフェイスです。Enterprise Security Client は、証明書要求などのすべてのトークン操作をトークン処理システム (TPS) に送信し、認証局 (CA) に送信します。詳細は、Enterprise Security Client を使用したスマートカードの管理 を参照してください。

1.3. 証明書管理の概観 (非 TMS)

従来の PKI 環境は、ソフトウェアデータベースに保存されている証明書を管理する基本的なフレームワークを提供します。これは、スマートカードで証明書を管理しないため、TMS 以外 の環境です。少なくとも、TMS 以外の環境では CA のみが必要ですが、TMS 以外の環境では OCSP レスポンダーと KRA インスタンスも使用できます。

このトピックに関する詳細は、Red Hat Certificate System 計画、インストール、およびデプロイメントのガイド の以下のセクションを参照してください。

1.4. トークン管理システム (TMS) の概観

Certificate System は、証明書の作成、管理、更新、取り消しを行い、鍵のアーカイブおよび復元も行います。スマートカードを使用する組織の場合は、Certificate System に、トークン管理システムがあります。これは、鍵と要求を生成し、スマートカードに使用される証明書を受け取るために、確立された関係を持つサブシステムのコレクションです。

このトピックに関する詳細は、Red Hat Certificate System 計画、インストール、およびデプロイメントのガイド の以下のセクションを参照してください。

1.5. Red Hat Certificate System サービス

管理者、エージェント、監査人、エンドユーザーなどのユーザータイプに応じて、証明書とサブシステムを管理するための異なるインターフェイスがあります。各インターフェイスを通じて実行されるさまざまな機能の概要は、ユーザーインターフェイス のセクションを参照してください。

パート I. ユーザーインターフェイス

第2章 ユーザーインターフェイス

ユーザーロール (管理者、エージェント、監査ユーザー、エンドユーザー) に応じて、証明書やサブシステムの管理にはさまざまなインターフェイスがあります。

2.1. ユーザーインターフェイスの概要

管理者は、以下のインターフェイスを使用して、完全な Certificate System インストールとセキュアに対話できます。

- PKI コマンドラインインターフェイスおよびその他のコマンドラインユーティリティー

- PKI コンソールのグラフィカルインターフェイス

- Certificate System Web インターフェイス

これらのインターフェイスには、TLS による Certificate System サーバーとのセキュアな通信に使用する前に設定が必要です。適切な設定なしでこれらのクライアントを使用することはできません。これらのツールの一部は、TLS クライアント認証を使用します。必要に応じて、必要な初期化手順にこれの設定が含まれます。使用するインターフェイスは、管理者の設定と機能によって異なります。これらのインターフェイスを使用する一般的なアクションは、この章の後半の残りのガイドに記載されています。

デフォルトでは、PKI コマンドラインユーティリティーは、ユーザーの ~/.dogtag/nssdb/ ディレクトリーにある NSS データベースを使用します。「pki CLI の初期化」 では、NSS データベースを管理者の証明書およびキーで初期化する詳細な手順を説明します。PKI コマンドラインユーティリティーの使用例は、「"pki" CLI の使用」 に記載されています。その他の例を以下に示します。

(他のユーザーロールの管理者として) Certificate System との干渉は、さまざまなコマンドラインユーティリティーを使用して、CMC 要求の送信、生成された証明書の管理などを行うことができます。これらについては、「コマンドラインインターフェイス」 (「AtoB」 など) で簡単に説明しています。これらのユーティリティーは、「PKCS10Client を使用して CSR を作成する」 などの後のセクションで使用されています。

Certificate System Web インターフェイスを使用すると、Firefox Web ブラウザーから管理アクセスが可能になります。「ブラウザーの初期化」 は、クライアント認証の設定手順を説明します。「Web インターフェイス」 の他のセクションでは、Certificate System の Web インターフェイスの使用について説明します。

Certificate System の PKI コンソールはグラフィカルインターフェイスです。この機能は非推奨になりました。「pkiconsole の初期化」 では、このコンソールインターフェイスを初期化する方法を説明します。「CA、OCSP、KRA、および TKS サブシステムで pkiconsole を使用する」 では、その使用の概要を説明します。「Java ベースの管理コンソールを使用した証明書の登録プロファイルの管理」 などの後のセクションでは、特定の操作について詳しく説明します。

PKI コンソールセッションを終了するには、 ボタンをクリックします。Web ブラウザーセッションを終了するには、ブラウザーを閉じます。コマンドラインユーティリティーは、アクションを実行してプロンプトに返すとすぐにそれ自身を終了するため、セッションを終了するには、管理者の部分でアクションは必要ありません。

2.2. クライアント NSS データベースの初期化

Red Hat Certificate System では、特定のインターフェイスが TLS クライアント証明書認証 (通常は認証) を使用してサーバーにアクセスしなければならない場合があります。サーバー側の管理タスクを実行する前に、以下を行う必要があります。

- クライアント用の NSS データベースを準備します。これは、新規データベースか、または既存のデータベースにすることができます。

- CA 証明書チェーンをインポートして信頼します。

- 証明書と対応するキーがあります。NSS データベースで生成したり、PKCS #12 ファイルから他の場所からインポートしたりできます。

ユーティリティーに基づいて、NSS データベースを適宜初期化する必要があります。以下を参照してください。

2.3. グラフィカルインターフェイス

Certificate System のコンソール pkiconsole は、管理者ロール権限を持つユーザーがサブシステム自体を管理するためのグラフィカルインターフェイスです。これには、ユーザーの追加、ログの設定、プロファイルおよびプラグインの管理、および内部データベースなどの多くの機能が含まれます。このユーティリティーは、クライアント認証を使用して TLS 経由で Certificate System サーバーと通信し、リモートでサーバーを管理するために使用できます。

pkiconsole は RHCS 11.x で非推奨になります。ただし、pkiconsole のすべての主要機能は、pki-server および pki コマンドを使用した追加のコマンドラインオプションを通じて保持されます。

2.3.1. pkiconsole の初期化

pkiconsoleインターフェイスの初回使用時には、新しいパスワードを指定し、以下のコマンドを使用します。pki -c password -d ~/.redhat-idm-console client-init

$ pki -c password -d ~/.redhat-idm-console client-initCopy to Clipboard Copied! Toggle word wrap Toggle overflow このコマンドは、

~/.redhat-idm-console/ディレクトリーに新しいクライアントの NSS データベースを作成します。- CA 証明書を PKI クライアント NSS データベースにインポートするには、Red Hat Certificate System 計画、インストール、およびデプロイメントのガイド の NSS データベースへの証明書のインポート を参照してください。

- 新しいクライアント証明書を要求する場合は、5章証明書の要求、登録、管理 を参照してください。

以下のコマンドを実行して、

.p12ファイルから管理クライアント証明書を抽出します。openssl pkcs12 -in file -clcerts -nodes -nokeys -out file.crt

$ openssl pkcs12 -in file -clcerts -nodes -nokeys -out file.crtCopy to Clipboard Copied! Toggle word wrap Toggle overflow Red Hat Certificate System 計画、インストール、およびデプロイメントのガイド の 証明書/キー暗号化トークンの管理 セクションに記載の手順に従って、管理クライアント証明書の検証およびインポートを行います。

PKICertImport -d ~/.redhat-idm-console -n "nickname" -t ",," -a -i file.crt -u C

$ PKICertImport -d ~/.redhat-idm-console -n "nickname" -t ",," -a -i file.crt -u CCopy to Clipboard Copied! Toggle word wrap Toggle overflow

CA 管理クライアント証明書をインポートする前に、中間証明書とルート CA 証明書がインポートされていることを確認します。

既存のクライアント証明書とそのキーをクライアント NSS データベースにインポートするには、次を実行します。

pki -c password -d ~/.redhat-idm-console pkcs12-import --pkcs12-file file --pkcs12-password pkcs12-password

$ pki -c password -d ~/.redhat-idm-console pkcs12-import --pkcs12-file file --pkcs12-password pkcs12-passwordCopy to Clipboard Copied! Toggle word wrap Toggle overflow 以下のコマンドを使用して、クライアント証明書を確認します。

certutil -V -u C -n "nickname" -d ~/.redhat-idm-console

$ certutil -V -u C -n "nickname" -d ~/.redhat-idm-consoleCopy to Clipboard Copied! Toggle word wrap Toggle overflow

2.3.2. CA、OCSP、KRA、および TKS サブシステムで pkiconsole を使用する

Java コンソールは、CA、OCSP、KRA、および TKS の 4 つのサブシステムで使用されます。コンソールには、ローカルにインストールされた pkiconsole ユーティリティーを使用してアクセスできます。コマンドにはホスト名、サブシステムの管理 TLS ポート、特定のサブシステムタイプが必要なため、あらゆるサブシステムにアクセスできます。

pkiconsole https://server.example.com:admin_port/subsystem_type

pkiconsole https://server.example.com:admin_port/subsystem_typeDNS が設定されていない場合は、IPv4 アドレスまたは IPv6 アドレスを使用して、コンソールに接続できます。以下に例を示します。

https://192.0.2.1:8443/ca https://[2001:DB8::1111]:8443/ca

https://192.0.2.1:8443/ca

https://[2001:DB8::1111]:8443/ca下の図のようにコンソールが開きます。

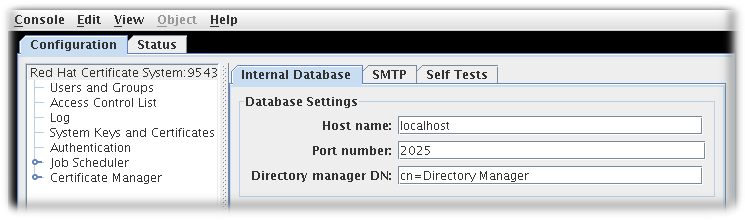

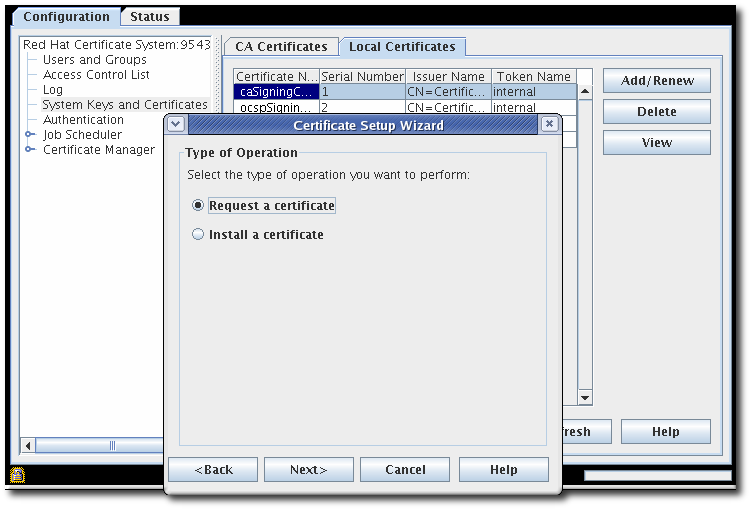

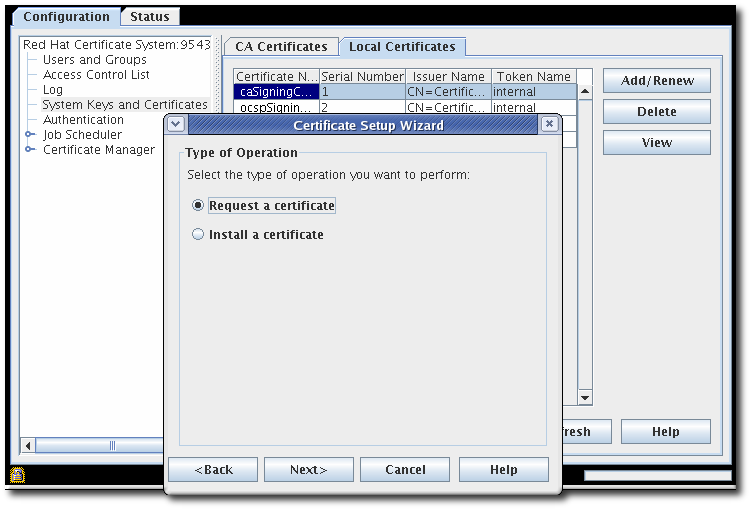

図2.1 Certificate System コンソール

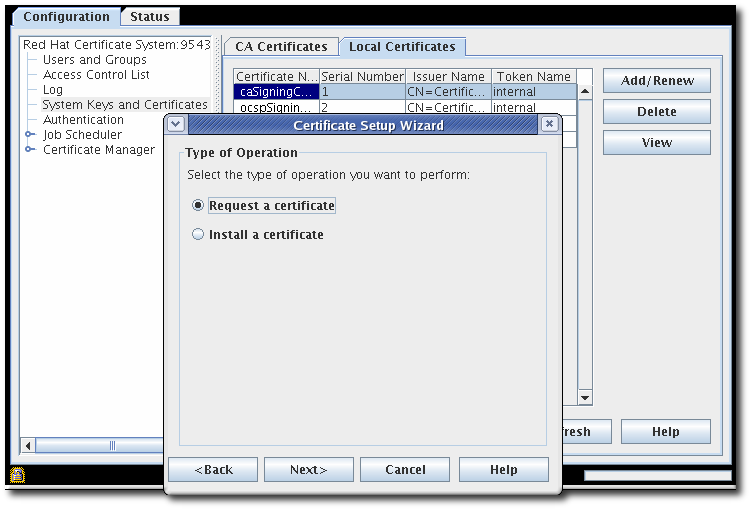

名前が示すように、Configuration タブはサブシステムのすべての設定を制御します。このセクションで利用可能な選択肢は、インスタンスがどのサブシステムタイプであるかによって異なります。CA にはジョブ、通知、および証明書登録認証の追加設定があるため、CA にはほとんどのオプションがあります。

すべてのサブシステムには 4 つの基本的なオプションがあります。

- ユーザーおよびグループ

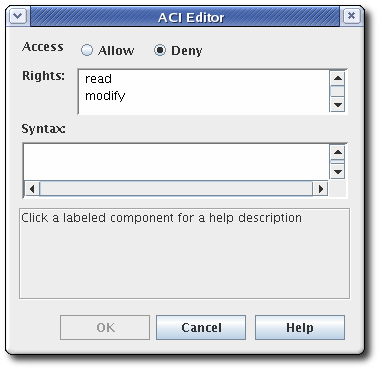

- アクセス制御リスト

- ログ設定

- サブシステム証明書 (セキュリティードメインや監査署名など、サブシステムに発行した証明書)

Status タブには、サブシステムによってメンテナンスされるログが表示されます。

2.4. Web インターフェイス

このセクションでは、Firefox Web ブラウザーを介した Red Hat Certificate System への管理アクセスを可能にする Web インターフェイスについて説明します。

2.4.1. ブラウザーの初期化

このセクションでは、Firefox が PKI サービスにアクセスするためのブラウザーの初期化を説明します。

CA 証明書のインポート

→ → → をクリックします。

Authorities タブを選択し、 ボタンをクリックします。

-

ca.crtファイルを選択して、 をクリックします。

クライアント証明書のインポート

- → → → をクリックします。

Your Certificates タブを選択します。

-

をクリックして、

ca_admin_cert.p12などのクライアント p12 ファイルを選択します。 プロンプトにクライアント証明書のパスワードを入力します。

- をクリックします。

Your Certificates の下にエントリーが追加されていることを確認します。

Web コンソールへのアクセス

ブラウザーで https://host_name:port を開くと、PKI サービスにアクセスできます。

2.4.2. 管理インターフェイス

すべてのサブシステムは HTML ベースの管理インターフェイスを使用します。ホスト名を入力し、URL としてセキュアなポートを入力し、管理者の証明書で認証し、適切な Administrators リンクをクリックします。

管理者およびエージェントサービスの両方に使用されるすべてのサブシステムには、1 つの TLS ポートがあります。これらのサービスへのアクセスは、証明書ベースの認証により制限されます。

HTML 管理インターフェイスは Java コンソールよりもはるかに制限されています。プライマリー管理機能はサブシステムユーザーを管理します。

TPS では、操作は TPS サブシステムのユーザー管理のみを許可します。ただし、TPS 管理ページでは、トークンをリスト表示し、TPS で実行しているすべてのアクティビティー (通常は非表示管理アクションを含む) をすべて表示できます。

図2.2 TPS 管理ページ

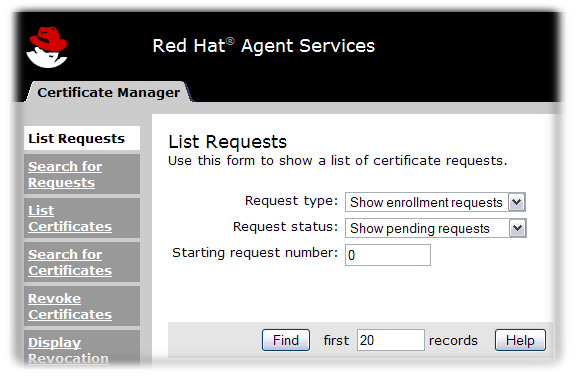

2.4.3. エージェントインターフェイス

エージェントサービスページは、証明書およびトークン管理タスクがほぼすべて実行されます。これらのサービスは HTML ベースのもので、エージェントは特別なエージェント証明書を使用してサイトに対して認証されます。

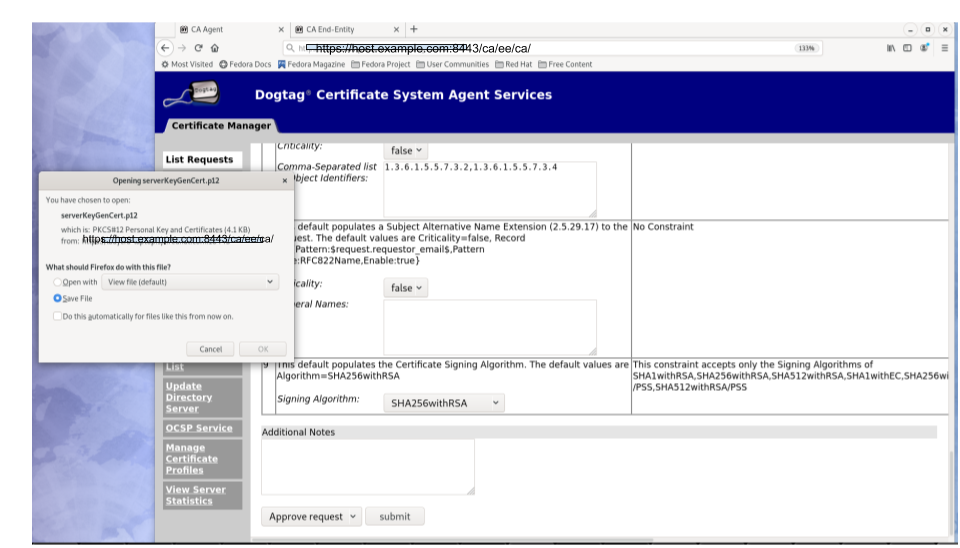

図2.3 Certificate Manager のエージェントサービスページ

操作はサブシステムによって異なります。

- Certificate Manager エージェントサービスには、(証明書を発行する) 証明書要求の承認、証明書の失効、ならびに証明書および CRL の公開が含まれます。CA が発行するすべての証明書は、そのエージェントサービスページで管理できます。

- TPS エージェントサービスは、CA エージェントサービスと同様、フォーマットされ、TPS を介して証明書が発行されたすべてのトークンを管理します。トークンはエージェントで登録、一時停止、および削除できます。他の 2 つのロール (operator および admin) は Web サービスページでトークンを表示できますが、トークンに対するアクションを実行できません。

- KRA エージェントサービスページは、キーリカバリー要求を処理します。キーリカバリー要求は、証明書が失われた場合に既存のキーペアを再利用して証明書を発行できるようにするかどうかを設定します。

- OCSP エージェントサービスページを使用すると、エージェントは CRL を OCSP に公開し、CRL を手動で OCSP に読み込み、クライアント OCSP 要求の状態を表示するように CA を設定します。

TKS は、エージェントサービスページのない唯一のサブシステムです。

2.4.4. エンドユーザーページ

CA と TPS の両方は、ある方法で直接ユーザー要求を処理します。つまり、エンドユーザーにはこれらのサブシステムに接続する方法が必要です。CA にはエンドユーザーまたは エンドエンティティー の HTML サービスがあります。TPS は、Enterprise Security Client を使用します。

エンドユーザーサービスは、サーバーのホスト名と標準のポート番号を使用して標準の HTTP 経由でアクセスします。また、サーバーのホスト名および特定のエンドエンティティー TLS ポートを使用して、HTTPS 経由でもアクセスできます。

CA の場合、各タイプの TLS 証明書は、プロファイル と呼ばれる特定のオンライン送信フォームで処理されます。CA には約 20 ダースの証明書プロファイルがあり、証明書の種類 (ユーザー TLS 証明書、サーバー TLS 証明書、ログおよびファイル署名証明書、電子メール証明書、電子メール証明書、およびあらゆる種類のサブシステム証明書) に対応しています。カスタムプロファイルもあります。

図2.4 Certificate Manager の end-entities ページ

エンドユーザーは、証明書の発行時に CA ページから証明書を取得します。また、CA チェーンと CRL をダウンロードし、それらのページから証明書を取り消したり更新したりすることもできます。

2.5. コマンドラインインターフェイス

このセクションでは、コマンドラインユーティリティーを説明します。

2.5.1. "pki" CLI

pki コマンドラインインターフェイス (CLI) は、Red Hat Certificate System 計画、インストール、およびデプロイメントのガイド の REST インターフェイス を参照してください。CLI を呼び出すには、以下を実行します。

pki [CLI options] <command> [command parameters]

$ pki [CLI options] <command> [command parameters]CLI オプションは、コマンドの前に配置する必要があり、コマンドの後にコマンドパラメーターを指定する必要があることに注意してください。

2.5.1.1. pki CLI の初期化

コマンドラインインターフェイスを初めて使用するには、新しいパスワードを指定し、以下のコマンドを使用します。

pki -c <password> client-init

$ pki -c <password> client-initCopy to Clipboard Copied! Toggle word wrap Toggle overflow これにより、

~/.dogtag/nssdbディレクトリーに新しいクライアント NSS データベースが作成されます。パスワードは、クライアントの NSS データベースを使用するすべての CLI 操作に指定する必要があります。

または、パスワードがファイルに保存されている場合は、-C オプションを使用してファイルを指定できます。以下に例を示します。

pki -C password_file client-init

$ pki -C password_file client-initCopy to Clipboard Copied! Toggle word wrap Toggle overflow - クライアントの NSS データベースに CA 証明書をインポートするには、Red Hat Certificate System 計画、インストール、およびデプロイメントのガイド の NSS データベースへの証明書のインポート セクションを参照してください。

コマンドによっては、クライアント証明書の認証が必要な場合があります。既存のクライアント証明書とその鍵をクライアント NSS データベースにインポートするには、PKCS #12 ファイルとパスワードを指定して、以下のコマンドを実行します。

.p12ファイルから管理者クライアント証明書を展開します。openssl pkcs12 -in file -clcerts -nodes -nokeys -out file.crt

$ openssl pkcs12 -in file -clcerts -nodes -nokeys -out file.crtCopy to Clipboard Copied! Toggle word wrap Toggle overflow Red Hat Certificate System 計画、インストール、およびデプロイメントのガイド の 証明書/キー暗号化トークンの管理 セクションに記載の手順に従って、管理クライアント証明書の検証およびインポートを行います。

PKICertImport -d ~/.dogtag/nssdb -n "nickname" -t ",," -a -i file.crt -u C

$ PKICertImport -d ~/.dogtag/nssdb -n "nickname" -t ",," -a -i file.crt -u CCopy to Clipboard Copied! Toggle word wrap Toggle overflow

CA 管理クライアント証明書をインポートする前に、中間証明書とルート CA 証明書がインポートされていることを確認します。

既存のクライアント証明書とその鍵をクライアント NSS データベースにインポートするには、PKCS #12 ファイルとパスワードを指定して、以下のコマンドを実行します。

pki -c <password> pkcs12-import --pkcs12-file <file> --pkcs12-password <password>

$ pki -c <password> pkcs12-import --pkcs12-file <file> --pkcs12-password <password>Copy to Clipboard Copied! Toggle word wrap Toggle overflow クライアント証明書を確認するには、次のコマンドを実行します。

certutil -V -u C -n "nickname" -d ~/.dogtag/nssdb

certutil -V -u C -n "nickname" -d ~/.dogtag/nssdbCopy to Clipboard Copied! Toggle word wrap Toggle overflow

2.5.1.2. "pki" CLI の使用

コマンドラインインターフェイスは、階層構造で多数のコマンドをサポートします。トップレベルのコマンドをリスト表示するには、追加のコマンドまたはパラメーターを指定せずに

pkiコマンドを実行します。pki

$ pkiCopy to Clipboard Copied! Toggle word wrap Toggle overflow コマンドにはサブコマンドがあります。それらをリスト表示するには、コマンド名を指定し、追加オプションは指定せずに

pkiを実行します。以下に例を示します。pki ca

$ pki caCopy to Clipboard Copied! Toggle word wrap Toggle overflow pki ca-cert

$ pki ca-certCopy to Clipboard Copied! Toggle word wrap Toggle overflow コマンドの使用情報を表示するには --help オプションを使用します。

pki --help

$ pki --helpCopy to Clipboard Copied! Toggle word wrap Toggle overflow pki ca-cert-find --help

$ pki ca-cert-find --helpCopy to Clipboard Copied! Toggle word wrap Toggle overflow man ページを表示するには、

helpコマンドを指定します。pki help

$ pki helpCopy to Clipboard Copied! Toggle word wrap Toggle overflow pki help ca-cert-find

$ pki help ca-cert-findCopy to Clipboard Copied! Toggle word wrap Toggle overflow 認証を必要としないコマンドを実行するには、コマンドとそのパラメーター (必要な場合) を指定します。以下に例を示します。

pki ca-cert-find

$ pki ca-cert-findCopy to Clipboard Copied! Toggle word wrap Toggle overflow クライアント証明書の認証を必要とするコマンドを実行するには、証明書のニックネーム、クライアント NSS データベースのパスワード、および任意のサーバーの URL を指定します。

pki -U <server URL> -n <nickname> -c <password> <command> [command parameters]

$ pki -U <server URL> -n <nickname> -c <password> <command> [command parameters]Copy to Clipboard Copied! Toggle word wrap Toggle overflow 以下に例を示します。

pki -n jsmith -c password ca-user-find ...

$ pki -n jsmith -c password ca-user-find ...Copy to Clipboard Copied! Toggle word wrap Toggle overflow デフォルトでは、CLI は

http://local_host_name:8080でサーバーと通信します。別の場所でサーバーと通信するには、URL を -U オプションで指定します。以下はその例です。pki -U https://server.example.com:8443 -n jsmith -c password ca-user-find

$ pki -U https://server.example.com:8443 -n jsmith -c password ca-user-findCopy to Clipboard Copied! Toggle word wrap Toggle overflow

2.5.2. AtoB

AtoB ユーティリティーは、Base64 でエンコードされた証明書を、同等のバイナリーにデコードします。以下に例を示します。

AtoB input.ascii output.bin

$ AtoB input.ascii output.bin

詳細、その他のオプション、およびその他の例は、AtoB(1) の man ページを参照してください。

2.5.3. AuditVerify

AuditVerify ユーティリティーは、ログエントリーの署名を検証して、監査ログの整合性を検証します。

以下に例を示します。

AuditVerify -d ~jsmith/auditVerifyDir -n Log Signing Certificate -a ~jsmith/auditVerifyDir/logListFile -P "" -v

$ AuditVerify -d ~jsmith/auditVerifyDir -n Log Signing Certificate -a ~jsmith/auditVerifyDir/logListFile -P "" -v

この例では、~jsmith/auditVerifyDir NSS データベース (-d) 内の Log Signing Certificate (-n) を使用して監査ログを検証します。検証するログのリスト (-a) は ~jsmith/auditVerifyDir/logListFile ファイルにあります。こちらは、コンマ区切りで時系列順に並べられています。証明書の先頭に接頭辞 (-P) を追加し、キーデータベースのファイル名を空にします。出力レベルは verbose (-v) です。

詳しい内容、その他のオプション、追加の例については、AuditVerify(1) の man ページまたは 「署名監査ログの使用」 を参照してください。

2.5.4. BtoA

BtoA ユーティリティーは、バイナリーデータを Base64 でエンコードします。以下に例を示します。

BtoA input.bin output.ascii

$ BtoA input.bin output.ascii

詳細、その他のオプション、およびその他の例は、BtoA(1) の man ページを参照してください。

2.5.5. CMCRequest

CMCRequest ユーティリティーは、証明書の発行または失効要求を作成します。以下に例を示します。

CMCRequest example.cfg

$ CMCRequest example.cfg

CMCRequest ユーティリティーのオプションはすべて、このユーティリティーに渡される設定ファイルの一部として指定されます。設定ファイルのオプションと詳細は、CMCRequest(1) の man ページを参照してください。4.3 も併せて参照してください。CMC および 「CMCRequest を使用した証明書の取り消し」 を使用した証明書の要求と受け取り

2.5.6. CMCRevoke

レガシー。使用しないでください。

2.5.8. CRMFPopClient

CRMFPopClient ユーティリティーは、NSS データベースを使用する Certificate Request Message Format (CRMF) クライアントであり、Proof of Possession を提供します。

以下に例を示します。

CRMFPopClient -d . -p password -n "cn=subject_name" -q POP_SUCCESS -b kra.transport -w "AES/CBC/PKCS5Padding" -t false -v -o /user_or_entity_database_directory/example.csr

$ CRMFPopClient -d . -p password -n "cn=subject_name" -q POP_SUCCESS -b kra.transport -w "AES/CBC/PKCS5Padding" -t false -v -o /user_or_entity_database_directory/example.csr

この例では新しい CSR を作成します。その CSR では、cn=subject_name サブジェクト DN (-n)、現行ディレクトリー (-d) の NSS データベース、トランスポートに使用する証明書 kra.transport (-b)、AES/CBC/PKCS5Padding キーラップアルゴリズムの verbose 出力が指定され (-v)、生成される CSR が /user`or_entity_database_directory/example.csr ファイル (-o) に書き込まれます。

詳細やその他のオプション、追加の例は、CRMFPopClient --help コマンドの出力を参照してください。また、「CRMFPopClient を使用して CSR を作成する」 も併せて参照してください。

2.5.9. HttpClient

HttpClient ユーティリティーは、CMC 要求を送信するための NSS 対応 HTTP クライアントです。

以下に例を示します。

HttpClient request.cfg

$ HttpClient request.cfg

HttpClient ユーティリティーへのすべてのパラメーターは request.cfg ファイルに保存されます。詳細は、HttpClient --help コマンドの出力を参照してください。

2.5.10. OCSPClient

証明書失効リストのステータスを確認する Online Certificate Status Protocol (OCSP) クライアント。

以下に例を示します。

OCSPClient -h server.example.com -p 8080 -d /etc/pki/pki-tomcat/alias -c "caSigningCert cert-pki-ca" --serial 2

$ OCSPClient -h server.example.com -p 8080 -d /etc/pki/pki-tomcat/alias -c "caSigningCert cert-pki-ca" --serial 2

この例では、ポート 8080 (-p) 上の server.example.com OCSP サーバー (-h) にクエリーを実行し、シリアル番号 2 (--serial) を持つ caSigningcet cert-pki-ca (-c) によって署名された証明書が有効かどうかを確認します。/etc/pki/pki-tomcat/alias ディレクトリーの NSS データベースが使用されます。

詳細情報、その他のオプション、およびその他の例は、OCSPClient --help コマンドの出力を参照してください。

2.5.11. PKCS10Client

PKCS10Client ユーティリティーは、必要に応じて HSM 上に RSA キーおよび EC キーの CSR を PKCS10 形式で作成します。

以下に例を示します。

PKCS10Client -d /etc/dirsrv/slapd-instance_name/ -p password -a rsa -l 2048 -o ~/ds.csr -n "CN=$HOSTNAME"

$ PKCS10Client -d /etc/dirsrv/slapd-instance_name/ -p password -a rsa -l 2048 -o ~/ds.csr -n "CN=$HOSTNAME"

この例では、/etc/dirsrv/slapd-instance_name/ ディレクトリー (-d に 2048 ビット (-l) で、新しい RSA (-a) キーを、データベースパスワード password (-p) で作成します。出力 CSR は ~/ds.cfg ファイル (-o) に保存されます。証明書 DN は CN=$HOSTNAME (-n) になります。

詳細、その他のオプション、追加の例については、PKCS10Client(1) の man ページを参照してください。

2.5.12. PrettyPrintCert

PrettyPrintCert ユーティリティーは、人間が判読可能な形式で証明書の内容を表示します。

以下に例を示します。

PrettyPrintCert ascii_data.cert

$ PrettyPrintCert ascii_data.cert

このコマンドは、ascii_data.cert ファイルの出力を解析して、その内容を人間が読める形式で表示します。出力には、署名アルゴリズム、指数、モジュール、証明書拡張などの情報が含まれます。

詳細、その他のオプション、追加の例については、PrettyPrintCert(1) の man ページを参照してください。

2.5.13. PrettyPrintCrl

PrettyPrintCrl ユーティリティーは、CRL ファイルの内容を人間が判読できる形式で表示します。

以下に例を示します。

PrettyPrintCrl ascii_data.crl

$ PrettyPrintCrl ascii_data.crl

このコマンドは、ascii_data.crl ファイルの出力を解析して、その内容を人間が読める形式で表示します。出力には、失効署名アルゴリズム、失効の発行者、取り消された証明書とその理由がリストになったものなどが含まれます。

詳細、その他のオプション、追加の例については、PrettyPrintCrl(1) の man ページを参照してください。

2.5.14. TokenInfo

TokenInfo ユーティリティーは、NSS データベース内のトークンをリスト表示します。

以下に例を示します。

TokenInfo ./nssdb/

$ TokenInfo ./nssdb/このコマンドは、指定のデータベースディレクトリーに登録されたすべてのトークン (HSM、ソフトトークンなど) を表示します。

詳細情報、その他のオプション、追加のについては例は、TokenInfo コマンドの出力を参照してください。

2.5.15. tkstool

tkstool ユーティリティーは、トークンキーサービス (TKS) サブシステムと対話します。

以下に例を示します。

tkstool -M -n new_master -d /var/lib/pki/pki-tomcat/alias -h token_name

$ tkstool -M -n new_master -d /var/lib/pki/pki-tomcat/alias -h token_name

このコマンドは、HSM token_name の /var/lib/pki/pki-tomcat/alias NSS データベースに new_master (-n) という名前の新しいマスターキー (-M) を作成します。

詳細情報、その他のオプション、およびその他の例は、tkstool -H コマンドの出力を参照してください。

2.6. Enterprise Security Client

Enterprise Security Client (Enterprise Security Client) は、エンドユーザーがスマートカードまたはトークン上のキーと証明書を登録および管理できるようにすることで、スマートカードの管理を単純化するクライアントです。これは、Certificate System の完全なトークン管理システムの 3 番目で最後のコンポーネントです。Token Key Service (TKS) および Token Processing System (TPS) の 2 つのサブシステムは、トークン関連の操作を処理するために使用されます。Enterprise Security Client は、スマートカードとユーザーがトークン管理システムにアクセスするためのユーザーインターフェイスを提供します。

エンドユーザーは、セキュリティートークン (スマートカード) を使用して、シングルサインオンアクセスやクライアント認証などのアプリケーションのユーザー証明書とキーを保存できます。エンドユーザーには、署名、暗号化、およびその他の暗号化機能に必要な証明書および鍵が含まれるトークンが発行されます。

トークンを使用するには、TPS がトークンを認識して通信できるようにする必要があります。Enterprise Security Client は、トークンを登録する方法です。トークンが適切に登録された後、Mozilla Firefox や Thunderbird などのアプリケーションは、トークンを認識して、クライアント認証や S/MIME メールなどのセキュリティー操作に使用するように設定できます。Enterprise Security Client は、以下の機能を提供します。

- Safenet の 330J スマートカードなどの JavaCard 2.1 以降のカードと Global Platform 2.01 準拠のスマートカードをサポートします。

- スマートカードと GemPCKey USB フォームファクターキーの両方である Gemalto TOP IM FIPS CY2 トークンをサポートします。

- SafeNet Smart Card 650 (SC650) をサポートします。

- ユーザーがセキュリティートークンを登録して、TPS によって認識されるようにします。

- ユーザーがセキュリティートークンを管理できるようにします。たとえば、Enterprise Security Client を使用すると、TPS でトークンを再登録できます。

- デフォルトおよびカスタムトークンプロファイルを使用したさまざまなトークンのサポートを提供します。デフォルトでは、TPS はユーザーキー、デバイスキー、およびセキュリティー担当者キーを自動的に登録できます。これにより、適切なプロファイルに従って (トークン CUID などの属性によって認識される) さまざまな使用に大してトークンが自動的に自動的に登録されるように、追加のプロファイルを追加できます。

- マネージドトークンの現在のステータスに関する情報を提供します。

- トークンが失われた場合に別のトークンで鍵をアーカイブおよび復元できるように、サーバー側の鍵生成をサポートします。

パート II. 証明書サービスの設定

第3章 証明書プロファイル (証明書発行ルールの作成)

Red Hat Certificate System は、受信証明書要求にポリシーを適用し、入力要求タイプと出力証明書タイプを制御するためのカスタマイズ可能なフレームワークを提供します。これらは 証明書プロファイル と呼ばれます。証明書プロファイルは、Certificate Manager のエンドエンティティーページで証明書登録フォームに必要な情報を設定します。この章では、証明書プロファイルの設定方法を説明します。

3.1. 証明書プロファイルの概要

証明書プロファイルは、認証方法、認可方法、証明書のデフォルトの内容、内容の値の制約、証明書プロファイルの入力と出力の内容など、特定の種類の証明書の発行に関連するすべてを定義します。登録要求および更新要求は証明書プロファイルに送信され、その証明書プロファイルで設定されたデフォルトと制約の対象となります。これらの制約は、要求が証明書プロファイルに関連付けられた入力フォームを介して送信されるか、他の手段を介して送信されるかに関係なく適用されます。証明書プロファイル要求から発行される証明書には、デフォルトで必要なコンテンツと、デフォルトのパラメーターで必要な情報が含まれています。制約は、証明書で許可されるコンテンツに対するルールを提供します。

証明書プロファイルの使用およびカスタマイズの詳細は、「証明書プロファイルの設定」 を参照してください。

Certificate System には、デフォルトのプロファイルセットが含まれています。デフォルトのプロファイルは、ほとんどのデプロイメントを満たすために作成されますが、すべてのデプロイメントは独自の新規証明書プロファイルを追加するか、既存のプロファイルを変更することができます。

- 認証。すべての認証プロファイルで認証方法を指定できます。

- 認可。すべての認定プロファイルで承認方法を指定できます。

- プロファイル入力。プロファイルの入力は、証明書が要求されたときに CA に送信されるパラメーターおよび値です。プロファイル入力には、証明書要求の公開鍵と、証明書の終了エンティティーによって要求される証明書のサブジェクト名が含まれます。

- プロファイルの出力。プロファイルの出力は、エンドエンティティーに証明書を提供する形式を指定するパラメーターおよび値です。プロファイルの出力は、要求が成功したときに PKCS#7 証明書チェーンが含まれる CMC の応答です。

証明書の内容。各証明書は、割り当てられたエンティティーの名前 (サブジェクト名)、署名アルゴリズム、有効期間などのコンテンツ情報を定義します。証明書に含まれるものは、X.509 標準で定義されます。X509 標準のバージョン 3 では、証明書に拡張機能を含めることもできます。証明書拡張の詳細は、「標準仕様の X.509 v3 証明書拡張機能のリファレンス」 を参照してください。

証明書プロファイルに関する情報はすべて、プロファイルの設定ファイルのプロファイルポリシーの

setエントリーで定義されます。複数の証明書が同時に要求される可能性がある場合は、各証明書のニーズを満たすためにプロファイルポリシーに複数のセットエントリーを定義できます。各ポリシーセットは多数のポリシールールで構成され、各ポリシールールは証明書コンテンツのフィールドを記述します。ポリシールールには、以下の内容を含めることができます。- プロファイルのデフォルトです。これらは、証明書内に含まれる情報に対する事前定義済みのパラメーターおよび許可される値です。プロファイルのデフォルトには、証明書の有効期間と、発行する証明書のタイプにどの証明書拡張が表示されるかが含まれます。

-

プロファイルの制約。制約は、証明書を発行するルールまたはポリシーを設定します。また、プロファイル制約には、証明書のサブジェクト名に少なくとも 1 つの CN コンポーネントを含める必要があるルールが含まれます。さらに、証明書の有効性を最大 360 日に設定して、更新を許可する猶予期間を定義するルール、または

subjectaltname拡張が常にtrueに設定される必要があるというルールが含まれます。

3.1.1. 登録プロファイル

入力、出力、ポリシーセットを定義する各プロファイルのパラメーターについては、Red Hat Certificate System 計画、インストール、デプロイメントのガイドの プロファイル設定ファイルのパラメーター に詳細が記載されています。

次の例の caUserCert プロファイルが示すとおり、プロファイルには通常、入力、ポリシーセット、および出力が含まれます。

例3.1 caCMCUserCert プロファイルの例

証明書プロファイルの最初の部分は説明です。これは、名前、長い説明、有効かどうか、および有効であるかを表示します。

desc=This certificate profile is for enrolling user certificates by using the CMC certificate request with CMC Signature authentication. visible=true enable=true enableBy=admin name=Signed CMC-Authenticated User Certificate Enrollment

desc=This certificate profile is for enrolling user certificates by using the CMC certificate request with CMC Signature authentication.

visible=true

enable=true

enableBy=admin

name=Signed CMC-Authenticated User Certificate Enrollment

このプロファイルには auth.instance_id= エントリーがありません。これは、このプロファイルでは登録要求の送信に認証が必要ないことを意味します。ただし、保証を取得するには、承認された CA エージェントによる手動承認が必要です。

次に、プロファイルはプロファイルに必要なすべての入力をリスト表示します。

input.list=i1 input.i1.class_id=cmcCertReqInputImp

input.list=i1

input.i1.class_id=cmcCertReqInputImp

caCMCUserCert プロファイルの場合は、証明書要求タイプ (CMC) を定義しています。

次に、プロファイルは出力 (最終証明書の形式) を定義する必要があります。certOutputImpl のみが利用可能であり、成功した場合は CMC 応答が要求元に戻ります。

output.list=o1 output.o1.class_id=certOutputImpl

output.list=o1

output.o1.class_id=certOutputImpl

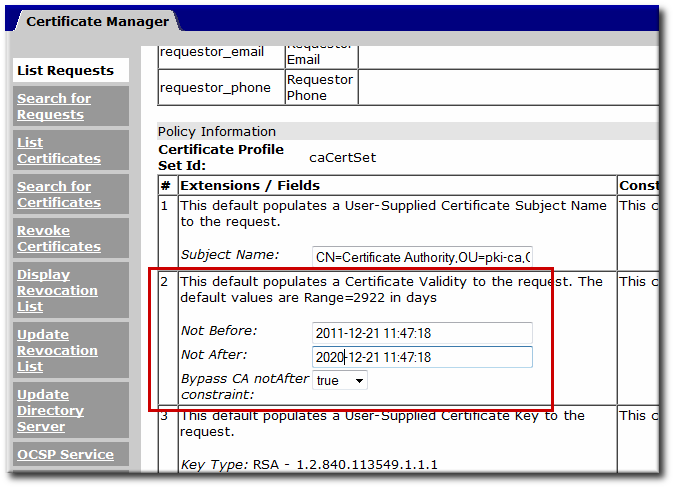

最後で最大の設定ブロックは、プロファイルに設定されたポリシーです。ポリシーは、有効期間、更新設定、証明書が使用できるアクションなど、最終的な証明書に適用されるすべての設定リストを設定します。policyset.list パラメーターは、1 つの証明書に適用されるポリシーのブロック名を識別します。適用する個々のポリシーが policyset.userCertSet.list によりリスト表示されます。

たとえば、6 番目のポリシーは、ポリシーの設定に従って、証明書に Key Usage Extension を自動的に入力します。これは、デフォルトを設定し、制約を設定して証明書でそれらのデフォルトを使用するようにする必要があります。

3.1.2. 証明書拡張: デフォルトと制約

拡張機能は、証明書の使用方法に関する証明書またはルールに含める追加情報を設定します。これらの拡張機能は、証明書要求に指定するか、プロファイルのデフォルト定義から取得した後、制約によって適用できます。

証明書拡張機能がプロファイルで追加または識別されるには、拡張機能に対応する デフォルト を追加し、証明書拡張機能が要求で設定されていない場合にデフォルト値を設定します。たとえば、Basic Constraints Extension は、証明書が CA 署名証明書であるかどうか、CA の下で設定できる従属 CA の最大数、および拡張機能が重要 (必須) であるかどうかを識別します。

policyset.caCertSet.5.default.name=Basic Constraints Extension Default policyset.caCertSet.5.default.params.basicConstraintsCritical=true policyset.caCertSet.5.default.params.basicConstraintsIsCA=true policyset.caCertSet.5.default.params.basicConstraintsPathLen=-1

policyset.caCertSet.5.default.name=Basic Constraints Extension Default

policyset.caCertSet.5.default.params.basicConstraintsCritical=true

policyset.caCertSet.5.default.params.basicConstraintsIsCA=true

policyset.caCertSet.5.default.params.basicConstraintsPathLen=-1拡張機能は、constraints と呼ばれる証明書要求に必要な値を設定することもできます。リクエストの内容がセット制約と一致しない場合、リクエストは拒否されます。制約は通常、拡張機能のデフォルトに対応しますが、常にそうとは限りません。以下に例を示します。

ユーザーが指定する拡張機能を証明書要求に組み込むことを許可し、プロファイルでシステム定義のデフォルトを無視するには、プロファイルに、「User Supplied 拡張のデフォルト」 で説明されている User Supplied Extension Default を追加する必要があります。

3.1.3. 入力と出力

証明書を受信するために送信する必要がある入力セット情報。これは、要求側の情報、証明書要求の特定の形式、または組織情報のいずれかになります。

プロファイルで設定された出力では、発行された証明書の形式を定義します。

Certificate System では、エンドエンティティーページを介してアクセスされる 登録フォーム を使用して、ユーザーがプロファイルにアクセスします。TPS などのクライアントも、これらの形式を介して登録リクエストを送信します。その後、入力は登録フォームのフィールドに対応します。この出力は、証明書取得ページに含まれる情報に対応します。

3.2. 証明書プロファイルの設定

Certificate System では、登録プロファイルを追加、削除、および変更できます。

- PKI コマンドラインインターフェイスの使用

- Java ベースの管理コンソールの使用

このセクションでは、各メソッドに関する情報を提供します。

3.2.1. pki コマンドラインインターフェイスを使用した証明書の登録プロファイルの管理

このセクションでは、pki ユーティリティーを使用して証明書プロファイルを管理する方法を説明します。詳細は、pki-ca-profile(1) の man ページを参照してください。

RAW 形式の使用が推奨されます。プロファイルの各属性とフィールドの詳細は、Red Hat Certificate System 計画、インストール、およびデプロイメントのガイド の 証明書プロファイルの設定 セクションを参照してください。

3.2.2. 証明書プロファイルの有効化と無効化

証明書プロファイルを編集する前に、無効にする必要があります。変更が完了したら、プロファイルを再度有効にできます。

CA エージェントのみが、証明書プロファイルを有効化および無効化できます。

たとえば、

caCMCECserverCert証明書プロファイルを無効にするには、以下を実行します。pki -c password -n caagent ca-profile-disable caCMCECserverCert

# pki -c password -n caagent ca-profile-disable caCMCECserverCertCopy to Clipboard Copied! Toggle word wrap Toggle overflow たとえば、

caCMCECserverCert証明書プロファイルを有効にするには、以下を実行します。pki -c password -n caagent ca-profile-enable caCMCECserverCert

# pki -c password -n caagent ca-profile-enable caCMCECserverCertCopy to Clipboard Copied! Toggle word wrap Toggle overflow

3.2.2.1. raw 形式の証明書プロファイルの作成

新規プロファイルを raw 形式で作成するには、次のコマンドを実行します。

pki -c password -n caadmin ca-profile-add profile_name.cfg --raw

# pki -c password -n caadmin ca-profile-add profile_name.cfg --rawraw 形式で、以下のように新しいプロファイル ID を指定します。

profileId=profile_name

profileId=profile_name3.2.2.2. raw 形式の証明書プロファイルの編集

CA 管理者は、設定ファイルを手動でダウンロードせずに、raw 形式で証明書プロファイルを編集できます。

たとえば、caCMCECserverCert プロファイルを編集するには、以下を実行します。

pki -c password -n caadmin ca-profile-edit caCMCECserverCert

# pki -c password -n caadmin ca-profile-edit caCMCECserverCert

このコマンドは、プロファイル設定を raw 形式で自動的にダウンロードし、VI エディターで開きます。エディターを閉じると、サーバーでプロファイル設定が更新されます。

プロファイルの編集後に CA を再起動する必要はありません。

プロファイルを編集する前に、プロファイルを無効にします。詳細は、「証明書プロファイルの有効化と無効化」 を参照してください。

例3.2 raw 形式の証明書プロファイルの編集

たとえば、ユーザーが提供する複数の拡張機能を許可するように caCMCserverCert プロファイルを編集するには、以下を実行します。

CA エージェントであるプロファイルを無効にします。

pki -c password -n caagemt ca-profile-disable caCMCserverCert

# pki -c password -n caagemt ca-profile-disable caCMCserverCertCopy to Clipboard Copied! Toggle word wrap Toggle overflow プロファイルを CA 管理者として編集します。

VIエディターでプロファイルをダウンロードして開きます。pki -c password -n caadmin ca-profile-edit caCMCserverCert

# pki -c password -n caadmin ca-profile-edit caCMCserverCertCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 設定を更新して、拡張機能を受け入れます。詳細は、例B.3「CSR 内の複数の User Supplied 拡張」 を参照してください。

プロファイルを CA エージェントとして有効にします。

pki -c password -n caagent ca-profile-enable caCMCserverCert

# pki -c password -n caagent ca-profile-enable caCMCserverCertCopy to Clipboard Copied! Toggle word wrap Toggle overflow

3.2.2.3. 証明書プロファイルの削除

証明書プロファイルを削除するには、次のコマンドを実行します。

pki -c password -n caadmin ca-profile-del profile_name

# pki -c password -n caadmin ca-profile-del profile_nameプロファイルを削除する前に、プロファイルを無効にします。詳細は、「証明書プロファイルの有効化と無効化」 を参照してください。

3.2.3. Java ベースの管理コンソールを使用した証明書の登録プロファイルの管理

3.2.3.1. CA コンソールを使用した証明書プロファイルの作成

セキュリティー上の理由から、Certificate System は、ロールの分離を強制します。これにより、既存の証明書プロファイルは、エージェントによって許可された後にのみ管理者が編集できます。新しい証明書プロファイルを追加するか、既存の証明書プロファイルを変更するには、管理者として以下の手順を実施します。

Certificate System CA サブシステムコンソールにログインします。

pkiconsole https://server.example.com:8443/ca

pkiconsole https://server.example.com:8443/caCopy to Clipboard Copied! Toggle word wrap Toggle overflow 重要pkiconsoleは非推奨になりました。Configuration タブで Certificate Manager を選択し、Certificate Profiles を選択します。

設定した証明書プロファイルをリスト表示する Certificate Profile Instances Management タブが開きます。

新しい証明書プロファイルを作成するには、 をクリックします。

Select Certificate Profile Plugin Implementation ウィンドウで、プロファイルが作成される証明書のタイプを選択します。

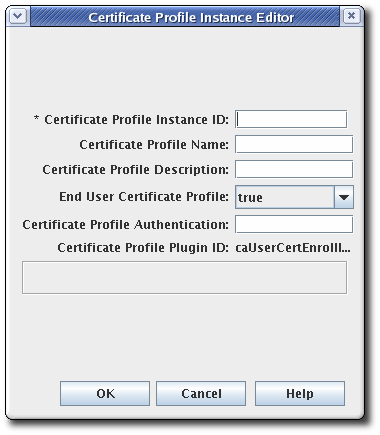

Certificate Profile Instance Editor にプロファイル情報を入力します。

- Certificate Profile Instance ID。この ID は、システムがプロファイルの特定に使用する ID です。

- Certificate Profile Name。これは、ユーザーが分かりやすいプロファイルの名前です。

- Certificate Profile Description。

-

End User Certificate Profile。これにより、リクエストがプロファイルの入力フォームを介して行われる必要があるかどうかが設定されます。これは通常

trueに設定されます。これをfalseに設定すると、証明書プロファイルの入力ページではなく、Certificate Manager の証明書プロファイルフレームワークを介して署名済みリクエストが処理できるようになります。 証明書プロファイル認証これにより、認証方法が設定されます。認証インスタンスのインスタンス ID を指定して、自動認証が設定されます。このフィールドが空の場合、認証方法はエージェントで承認される登録になります。要求はエージェントサービスインターフェイスの要求キューに送信されます。

TMS サブシステム用でない限り、管理者は次の認証プラグインのいずれかを選択する必要があります。

-

CMCAuth: CA エージェントが登録要求を承認し、送信する必要がある場合に、このプラグインを使用します。 -

CMCUserSignedAuth: このプラグインを使用して、エージェント以外のユーザーが独自の証明書を登録できるようにします。

-

- をクリックします。プラグインエディターが閉じられ、新しいプロファイルが profiles タブにリスト表示されます。

- 新規プロファイルのポリシー、入力、および出力を設定します。リストから新しいプロファイルを選択し、 をクリックします。

Certificate Profile Rule Editor ウィンドウの Policies タブでポリシーを設定します。Policies タブには、プロファイルタイプに対してデフォルトで設定されているポリシーがリスト表示されます。

ポリシーを追加するには、 をクリックします。

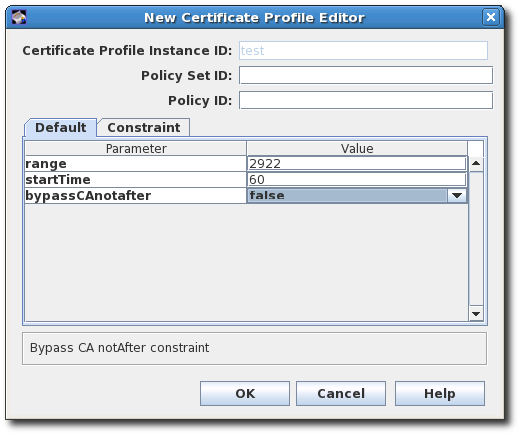

Default フィールドからデフォルトを選択し、Constraints フィールドでそのポリシーに関連付けられた制約を選択して をクリックします。

- ポリシー設定 ID を入力します。デュアルキーペアを発行する場合には、個別のポリシーセットで、各証明書に関連付けられたポリシーを定義します。次に、証明書プロファイルポリシー ID と、証明書プロファイルポリシーの名前または識別子を入力します。

Defaults タブおよび Constraints タブでパラメーターを設定します。

Defaults は、証明書要求に設定する属性を定義します。これにより、証明書の内容が決定されます。これらは、拡張、有効期間、または証明書に含まれるその他のフィールドのいずれかになります。Constraints は、デフォルト値の有効な値を定義します。

各デフォルトまたは制約の詳細は、「デフォルトの参照」 および 「制約に関する参考情報」 を参照してください。

- 既存のポリシーを変更するには、ポリシーを選択し、 をクリックします。次に、そのポリシーのデフォルトおよび制約を編集します。

- ポリシーを削除するには、ポリシーを選択し、 をクリックします。

Certificate Profile Rule Editor ウィンドウの Inputs タブに入力を設定します。プロファイルには複数の入力タイプが存在します。

注記TMS サブシステムにプロファイルを設定しない場合は、

cmcCertReqInputのみを選択して ボタンをクリックし、他のプロファイルを削除します。入力を追加するには、 をクリックします。

- リストから入力を選択し、 をクリックします。デフォルト入力の完全な詳細は、「入力の参照」 を参照してください。

New Certificate Profile Editor ウィンドウが開きます。入力 ID を設定し、 をクリックします。

入力は追加および削除が可能です。入力の編集を選択することは可能ですが、入力にはパラメーターやその他の設定がないため、設定するものはありません。

入力を削除するには、入力を選択し、 をクリックします。

Certificate Profile Rule Editor ウィンドウの Outputs タブで、出力を設定します。

自動認証方式を使用する証明書プロファイルには、出力を設定する必要があります。エージェントが承認した認証を使用する証明書プロファイルには、出力を設定する必要はありません。Certificate Output タイプはすべてのプロファイルでデフォルトで設定され、カスタムプロファイルに自動的に追加されます。

TMS サブシステムにプロファイルを設定しない限り、

certOutputのみを選択します。

出力を追加または削除できます。出力の編集を選択することは可能ですが、出力にはパラメーターやその他の設定がないため、設定するものはありません。

- 出力を追加するには、 をクリックします。

- リストから出力を選択し、 をクリックします。

出力の名前または識別子を指定して、 をクリックします。

この出力は出力タブにリスト表示されます。これを編集して、この出力のパラメーターに値を指定できます。

出力を削除するには、リストから出力を選択して をクリックします。

CA を再起動して、新規プロファイルを適用します。

systemctl restart pki-tomcatd-nuxwdog@instance_name.service

# systemctl restart pki-tomcatd-nuxwdog@instance_name.serviceCopy to Clipboard Copied! Toggle word wrap Toggle overflow プロファイルを管理者として作成したら、CA エージェントはエージェントサービスページでプロファイルを承認してプロファイルを有効にする必要があります。

CA のサービスページを開きます。

https://server.example.com:8443/ca/services

https://server.example.com:8443/ca/servicesCopy to Clipboard Copied! Toggle word wrap Toggle overflow - Manage Certificate Profiles リンクをクリックします。このページには、アクティブと非アクティブの両方で、管理者によって設定されたすべての証明書プロファイルがリスト表示されます。

- 承認する証明書プロファイルの名前をクリックします。

ページの下部で、 ボタンをクリックします。

このプロファイルを TPS で使用する場合は、プロファイルタイプを認識するように TPS を設定する必要があります。これについては、Red Hat Certificate System 計画、インストール、およびデプロイメントのガイド の スマートカード CA プロファイルの管理 セクションで説明しています。

プロファイルの認可方法は、Red Hat Certificate System 計画、インストール、およびデプロイメントガイド の 証明書プロファイルの設定 セクションで説明されているように、コマンドラインを使用してのみプロファイルに追加できます。

3.2.3.2. コンソールでの証明書プロファイルの編集

たとえば、既存の証明書プロファイルを修正するには、以下の手順に従います。

エージェントサービスページにログインし、プロファイルを無効にします。

エージェントで証明書プロファイルを有効にすると、その証明書プロファイルは Certificate Profile Instance Management タブで有効とマークされ、コンソールを介して証明書プロファイルはいつでも編集できません。

Certificate System CA サブシステムコンソールにログインします。

pkiconsole https://server.example.com:8443/ca

pkiconsole https://server.example.com:8443/caCopy to Clipboard Copied! Toggle word wrap Toggle overflow - Configuration タブで Certificate Manager を選択し、Certificate Profiles を選択します。

- 証明書のプロファイルを選択し、 をクリックします。

Certificate Profile Rule Editor ウィンドウが表示されます。多くのデフォルト、制約、入力、または出力が変更されています。

注記プロファイルインスタンス ID は変更しないでください。

必要に応じて、ウィンドウの隅の 1 つを引っ張って、ウィンドウを拡大します。

- CA を再起動して変更を適用します。

- エージェントサービスページで、プロファイルを再度有効にします。

エージェントによって承認されない証明書プロファイルを削除します。Certificate Profile Instance Management タブに表示される証明書プロファイルも、エージェントサービスインターフェイスに表示されます。プロファイルがすでに有効になっている場合は、プロファイルリストから削除する前に、エージェントによって無効にする必要があります。

サポートされているプロファイルのリストは、セクション 8.1.2「CMC 認証プラグイン」を参照してください。

3.2.4. 証明書登録プロファイルのリスト表示

以下の事前定義済みの証明書プロファイルを使用し、Certificate System CA のインストール時にこの環境で使用できます。これらの証明書プロファイルは、最も一般的なタイプの証明書用に設計されており、一般的なデフォルト、制約、認証方法、入力、および出力を提供します。

サポート対象プロファイルのリストは、「CMC 認証プラグイン」 を参照してください。

コマンドラインで利用可能なプロファイルをリスト表示するには、pki ユーティリティーを使用します。以下に例を示します。

詳細は、pki-ca-profile(1) の man ページを参照してください。追加情報については、Red Hat Certificate System 計画、インストール、およびデプロイメントのガイド の 証明書プロファイルの設定 セクションも参照してください。

3.2.5. 証明書登録プロファイルの詳細表示

たとえば、caECFullCMCUserSignedCert などの特定の証明書プロファイルを表示するには、次のコマンドを実行します。

たとえば、caECFullCMCUserSignedCert などの特定の証明書プロファイルを raw 形式で表示するには、次のコマンドを実行します。

詳細は、pki-ca-profile(1) の man ページを参照してください。

3.3. プロファイルで Key Default を定義する

証明書プロファイルの作成時に、Key Default を Subject Key Identifier Default の前に追加する必要があります。Certificate System は、Subject Key Identifier Default を作成または適用する前に Key Default の鍵制約を処理するため、鍵がまだ処理されていない場合は、サブジェクト名に鍵を設定すると失敗します。

たとえば、object-signing プロファイルでは両方のデフォルト値を定義できます。

policyset リストでは、Key Default (p11) が Subject Key Identifier Default (p3) の前にリストされなければなりません。

policyset.set1.list=p1,p2,p11,p3,p4,p5,p6,p7,p8,p9,p10

policyset.set1.list=p1,p2,p11,p3,p4,p5,p6,p7,p8,p9,p103.4. 更新を有効にするためのプロファイル設定

このセクションでは、証明書更新にプロファイルを設定する方法を説明します。

証明書を更新すると、元の証明書と同じ公開鍵を使用して証明書が再生成されます。証明書の更新は、単に新しい鍵を生成して新しい証明書をインストールするよりも望ましい場合があります。例えば、新しい CA 署名証明書を作成する場合、その CA が発行し署名したすべての証明書を再発行しなければなりません。CA 署名証明書が更新されても、すべての発行済み証明書は引き続き有効です。更新された証明書は元の証明書と同じで、更新された有効期間と有効期限のみになります。これにより、CA 署名証明書をはじめとする各種証明書の有効期限を処理する場合、証明書を更新することが非常にシンプルでクリーンな選択肢となります。

証明書の更新方法は、「証明書の更新」 を参照してください。

3.4.1. 更新プロセス

証明書を更新する方法は 2 つあります。

- 証明書を再生成する方法では、証明書の元の鍵、プロファイル、要求を取り出し、同一の鍵を使用して新しい有効期間と有効期限を持つ新しい証明書を再作成します。

- 証明書の鍵を再生成する方法では、元のプロファイルから同じ情報で証明書要求を送信して新しいキーペアを生成します。

更新を許可するプロファイルには、多くの場合 renewGracePeriodConstraint エントリーが付随します。以下に例を示します。

Renew Grace Period Constraint は、元の登録プロファイルに設定する必要があります。これは、証明書の有効期限の前後でユーザーによる証明書の更新を許可する期間を指定します。デフォルトのプロファイルにはこれらの例がいくつかあり、ほとんどの場合、デフォルトでは有効になっていません。このエントリーは必須ではありませんが、猶予期間が設定されていない場合、証明書の更新は有効期限が切れる当日のみ可能になります。

3.4.2. 同じ鍵を使用した更新

更新用に同じ鍵を送信できるプロファイルでは、uniqueKeyConstraint エントリーの allowSameKeyRenewal パラメーターが true に設定されています。以下に例を示します。

policyset.cmcUserCertSet.9.constraint.class_id=uniqueKeyConstraintImpl policyset.cmcUserCertSet.9.constraint.name=Unique Key Constraint policyset.cmcUserCertSet.9.constraint.params.allowSameKeyRenewal=true policyset.cmcUserCertSet.9.default.class_id=noDefaultImpl policyset.cmcUserCertSet.9.default.name=No Default

policyset.cmcUserCertSet.9.constraint.class_id=uniqueKeyConstraintImpl

policyset.cmcUserCertSet.9.constraint.name=Unique Key Constraint

policyset.cmcUserCertSet.9.constraint.params.allowSameKeyRenewal=true

policyset.cmcUserCertSet.9.default.class_id=noDefaultImpl

policyset.cmcUserCertSet.9.default.name=No Default3.4.3. 新しい鍵を使用して更新する

新しい鍵で証明書を更新するには、新しい鍵で同じプロファイルを使用します。Certificate System は、新しい証明書の要求に署名するユーザー署名証明書の subjectDN を使用します。

3.5. 証明書の署名アルゴリズムの設定

CA の署名証明書は、CA がサポートする任意の公開鍵アルゴリズムを使用して、CA が発行する証明書に署名できます。たとえば、ECC 署名証明書は ECC 証明書要求と RSA 証明書要求の両方に署名でき、RSA 署名証明書は RSA 証明書要求と ECC 証明書要求の両方に署名できます。

ECC および RSA は、公開鍵の暗号化と署名アルゴリズムです。両方の公開鍵アルゴリズムは、異なる暗号スイートをサポートします。これは、データの暗号化と復号に使用されるアルゴリズムです。CA 署名証明書の機能には、対応している暗号スイートのいずれかを使用して、証明書を発行し、署名することです。

各プロファイルは、CA がそのプロファイルで処理される証明書の署名に使用する暗号化スイートを定義できます。署名アルゴリズムが設定されていない場合、プロファイルはデフォルトの署名アルゴリズムを使用します。

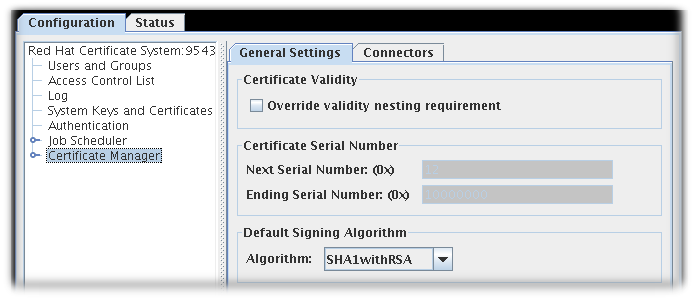

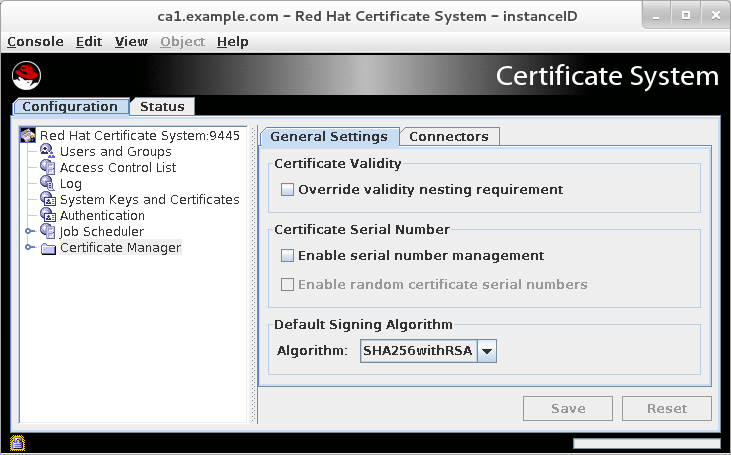

3.5.1. CA のデフォルト署名アルゴリズムの設定

CA コンソールを開きます。

pkiconsole https://server.example.com:8443/ca

pkiconsole https://server.example.com:8443/caCopy to Clipboard Copied! Toggle word wrap Toggle overflow 注記pkiconsoleは非推奨になりました。- Configuration タブで、Certificate Manager ツリーを展開します。

General Settings タブで、Algorithm ドロップダウンメニューで使用するアルゴリズムを設定します。

3.5.1.1. プロファイルでの署名アルゴリズムのデフォルトの設定

各プロファイルには、Signing Algorithm Default 拡張が定義されています。デフォルトには、デフォルトのアルゴリズムと、証明書要求で別のアルゴリズムが指定されている場合に許可されるアルゴリズムのリストの 2 つの設定があります。署名アルゴリズムが指定されていない場合、プロファイルは CA のデフォルトとして設定されているものを使用します。

プロファイルの .cfg ファイルで、アルゴリズムは 2 つのパラメーターで設定されます。

コンソールから Signing Algorithm Default を設定するには、以下を行います。

プロファイルを編集する前に、エージェントにより最初に無効にする必要があります。

CA コンソールを開きます。

pkiconsole https://server.example.com:8443/ca

pkiconsole https://server.example.com:8443/caCopy to Clipboard Copied! Toggle word wrap Toggle overflow 注記pkiconsoleは非推奨になりました。- Configuration タブで、Certificate Manager ツリーを展開します。

- Certificate Profiles 項目をクリックします。

- Policies タブをクリックします。

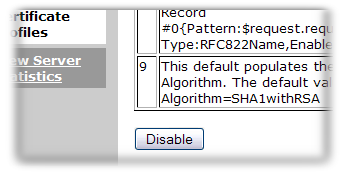

- Signing Alg ポリシーを選択して ボタンをクリックします。

デフォルトの署名アルゴリズムを設定するには、Defaults タブで値を設定します。これが - に設定されている場合、プロファイルは CA のデフォルトを使用します。

証明書要求で許可される署名アルゴリズムのリストを設定するには、Constraints タブを開き、

signingAlgsAllowedの Value フィールドにアルゴリズムのリストを設定します。制約に使用できる値は、「Signing Algorithm 制約」 に記載されています。

3.7. サブジェクト名およびサブジェクト代替名の管理

証明書の サブジェクト名 は、証明書を発行するエンティティーの ID 情報が含まれる識別名 (DN) です。このサブジェクト名は、共通名や組織単位などの標準の LDAP ディレクトリーコンポーネントから構築できます。これらのコンポーネントは X.500 に定義されます。証明書には、サブジェクト名の他に (あるいはサブジェクト名の代わりに) サブジェクト代替名 があります。これは、X.500 に定義されていない追加情報が含まれる証明書の拡張機能セットです。

サブジェクト名とサブジェクトの代替名の命名コンポーネントはカスタマイズできます。

サブジェクト名が空の場合は、Subject Alternative Name 拡張が存在し、critical のマークが付けられている必要があります。

3.7.1. サブジェクト名にリクエスター CN または UID を使用する

証明書要求の cn 値または uid 値を使用して、発行した証明書のサブジェクト名をビルドできます。このセクションでは、サブジェクト名制約に naming 属性 (CN または UID) が証明書要求に存在する必要があるプロファイルを示しています。naming 属性がないと、リクエストは拒否されます。

この設定には、以下の 2 つの部分があります。

-

CN または UID 形式は、Subject Name Constraint の

pattern設定で指定されます。 - CN または UID トークン、および証明書の特定の接尾辞を含むサブジェクト DN の形式は、Subject Name Default に設定されます。

たとえば、サブジェクト DN で CN を使用するには、次のコマンドを実行します。

この例では、要求に cn=John Smith の CN が含まれる場合、証明書は、cn=John Smith,DC=example, DC=com のサブジェクト DN で発行されます。受け取った要求に uid=jsmith の UID はあるが CN がない場合、要求は拒否されます。

同じ設定を使用して、要求側の UID をサブジェクト DN にプルします。

pattern パラメーターの形式については、「Subject Name 制約」 および 「Subject Name のデフォルト」 を参照してください。

3.7.2. サブジェクト代替名に LDAP ディレクトリー属性値とその他の情報を挿入する

LDAP ディレクトリーからの情報、または要求元によって送信された情報は、Subject Alt Name Extension Default 設定で一致する変数を使用して、証明書のサブジェクト代替名に挿入できます。デフォルトでは、情報のタイプ (形式) と、情報の取得に使用する一致するパターン (変数) を設定します。以下に例を示します。

これにより、要求側のメールがサブジェクト代替名の最初の CN コンポーネントとして挿入されます。追加のコンポーネントを使用する場合は、Type_、Pattern_、Enable_ の数値を、Type_1 のように増やします。

サブジェクト代替名の設定については、「Subject Alternative Name 拡張機能のデフォルト」 を参照してください。

LDAP コンポーネントを証明書のサブジェクト代替名に挿入するには、以下を実行します。

LDAP 属性値を挿入するには、ユーザーディレクトリーの認証プラグイン

SharedSecretを有効にする必要があります。CA コンソールを開きます。

pkiconsole https://server.example.com:8443/ca

pkiconsole https://server.example.com:8443/caCopy to Clipboard Copied! Toggle word wrap Toggle overflow 注記pkiconsoleは非推奨になりました。- 左側のナビゲーションツリーで Authentication を選択します。

-

Authentication Instance タブで、 をクリックして、

SharedSecret認証プラグインのインスタンスを追加します。 以下の情報を入力します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 新規プラグインインスタンスを保存します。

CMC 共有トークンの設定に関する詳細は、「CMC 共有シークレットの設定」 を参照してください。

ldapStringAttributesパラメーターは、ユーザーの LDAP エントリーからmail属性の値を読み込み、その値を証明書要求に追加するよう、認証プラグインに指示します。値が要求に設定されている場合、証明書プロファイルポリシーは、拡張値のその値を挿入するように設定できます。dnpatternパラメーターの形式については、「Subject Name 制約」 および 「Subject Name のデフォルト」 を参照してください。CA が証明書拡張機能に LDAP 属性の値を挿入できるようにするには、プロファイルの設定ファイルを編集し、拡張機能のポリシーセットパラメーターを挿入します。たとえば、

caFullCMCSharedTokenCertプロファイルの Subject Alternative Name 拡張にmail属性値を挿入するには、以下のコードを変更します。policyset.setID.8.default.params.subjAltExtPattern_0=$request.auth_token.mail[0]$

policyset.setID.8.default.params.subjAltExtPattern_0=$request.auth_token.mail[0]$Copy to Clipboard Copied! Toggle word wrap Toggle overflow プロファイルの編集に関する詳細は、「raw 形式の証明書プロファイルの編集」 を参照してください。

CA を再起動します。

systemctl restart pki-tomcatd-nuxwdog@instance_name.service

# systemctl restart pki-tomcatd-nuxwdog@instance_name.serviceCopy to Clipboard Copied! Toggle word wrap Toggle overflow

この例では、caFullCMCSharedTokenCert プロファイル登録フォームを介して送信される証明書では、要求側の mail LDAP 属性の値で Subject Alternative Name 拡張機能が追加されます。以下に例を示します。

Identifier: Subject Alternative Name - 2.5.29.17

Critical: no

Value:

RFC822Name: jsmith@example.com

Identifier: Subject Alternative Name - 2.5.29.17

Critical: no

Value:

RFC822Name: jsmith@example.com

このポリシーセットのいずれかの Pattern_ パラメーターにトークン ($X$) として設定することにより、証明書に自動的に挿入できる属性が多数あります。一般的なトークンは 表3.1「証明書の設定に使用する変数」 にリスト表示され、デフォルトのプロファイルにはこれらのトークンの使用方法の例が含まれています。

| ポリシーセットトークン | 説明 |

|---|---|

| $request.auth_token.cn[0]$ |

証明書を要求したユーザーの LDAP 共通名 ( |

| $request.auth_token.mail[0]$ |

証明書を更新したユーザーの LDAP メール ( |

| $request.auth_token.tokencertsubject$ | 証明書サブジェクト名。 |

| $request.auth_token.uid$ |

証明書を要求したユーザーの LDAP ユーザー ID ( |

| $request.auth_token.userdn$ | 証明書を要求したユーザーのユーザー DN。 |

| $request.auth_token.userid$ | 証明書を要求したユーザーのユーザー ID 属性の値。 |

| $request.uid$ | 証明書を要求したユーザーのユーザー ID 属性の値。 |

| $request.requestor_email$ | 要求を送信したユーザーのメールアドレス。 |

| $request.requestor_name$ | 要求を送信した人。 |

| $request.upn$ | Microsoft UPN。これには (UTF8String)1.3.6.1.4.1.311.20.2.3,$request.upn$ の形式があります。 |

| $server.source$ | サーバーに対し、サブジェクト名のバージョン 4 の UUID (乱数) コンポーネントを生成するように指示します。この値は常に (IA5String)1.2.3.4,$server.source$ 形式になります。 |

| $request.auth_token.user$ | 要求が TPS によって送信された場合に使用します。証明書をリクエストした TPS サブシステム信頼マネージャー。 |

| $request.subject$ |

要求が TPS によって送信された場合に使用します。TP S が解決して要求したエンティティーのサブジェクト名 DN。例: |

3.7.3. SAN 拡張で CN 属性を使用する

一部のクライエントアプリケーションとライブラリーでは、ドメイン名のサブジェクト DN の Common Name (CN) 属性の使用がサポート対象外になりました。これは、RFC 2818 で非推奨となっています。代わりに、これらのアプリケーションやライブラリーは、証明書要求で dNSName の Subject Alternative Name (SAN) の値を使用します。

Certificate System は、RFC 1034 Section 3.5 に従って優先名前構文と一致し、複数のコンポーネントを持つ場合にのみ CN をコピーします。また、既存の SAN 値が保持されます。たとえば、CN に基づく dNSName 値が既存の SAN に追加されます。

SAN 拡張の CN 属性を使用するように Certificate System を設定するには、証明書を発行するために使用する証明書プロファイルを編集します。以下に例を示します。

プロファイルを無効にします。

pki -c password -p 8080 \ -n "PKI Administrator for example.com" ca-profile-disable profile_name# pki -c password -p 8080 \ -n "PKI Administrator for example.com" ca-profile-disable profile_nameCopy to Clipboard Copied! Toggle word wrap Toggle overflow プロファイルを編集します。

pki -c password -p 8080 \ -n "PKI Administrator for example.com" ca-profile-edit profile_name# pki -c password -p 8080 \ -n "PKI Administrator for example.com" ca-profile-edit profile_nameCopy to Clipboard Copied! Toggle word wrap Toggle overflow プロファイルに固有のセット番号を使用して、以下の設定を追加します。以下に例を示します。

policyset.serverCertSet.12.constraint.class_id=noConstraintImpl policyset.serverCertSet.12.constraint.name=No Constraint policyset.serverCertSet.12.default.class_id=commonNameToSANDefaultImpl policyset.serverCertSet.12.default.name=Copy Common Name to Subject

policyset.serverCertSet.12.constraint.class_id=noConstraintImpl policyset.serverCertSet.12.constraint.name=No Constraint policyset.serverCertSet.12.default.class_id=commonNameToSANDefaultImpl policyset.serverCertSet.12.default.name=Copy Common Name to SubjectCopy to Clipboard Copied! Toggle word wrap Toggle overflow 前述の例では、

12をセット番号として使用しています。新しいポリシーセット番号を

policyset.userCertSet.listパラメーターに追加します。以下に例を示します。policyset.userCertSet.list=1,10,2,3,4,5,6,7,8,9,12

policyset.userCertSet.list=1,10,2,3,4,5,6,7,8,9,12Copy to Clipboard Copied! Toggle word wrap Toggle overflow - プロファイルを保存します。

プロファイルを有効にします。

pki -c password -p 8080 \ -n "PKI Administrator for example.com" ca-profile-enable profile_name# pki -c password -p 8080 \ -n "PKI Administrator for example.com" ca-profile-enable profile_nameCopy to Clipboard Copied! Toggle word wrap Toggle overflow

すべてのデフォルトサーバープロファイルには、commonNameToSANDefaultImpl デフォルトが追加されています。

3.7.4. CSR からの SAN 拡張を許可する

特定の環境では、管理者は Certificate Signing Request (CSR) で Subject Alternative Name (SAN) 拡張機能を指定できるようにします。

3.7.4.1. CSR から SAN を取得するプロファイルの設定

CSR からの SAN の取得を許可するには、ユーザー拡張機能のデフォルトを使用します。詳細は、「User Supplied 拡張のデフォルト」 を参照してください。

SAN 拡張には、1 つ以上の SAN を含めることができます。

CSR から SAN を受け入れるには、caCMCECserverCert のように、以下のデフォルトおよび制約をプロファイルに追加します。

3.7.4.2. SAN を使用した CSR の生成

たとえば、certutil ユーティリティーを使用して、2 つの SAN を持つ CSR を生成するには、以下を実行します。

certutil -R -k ec -q nistp256 -d . -s "cn=Example Multiple SANs" --extSAN dns:www.example.com,dns:www.example.org -a -o /root/request.csr.p10

# certutil -R -k ec -q nistp256 -d . -s "cn=Example Multiple SANs" --extSAN dns:www.example.com,dns:www.example.org -a -o /root/request.csr.p10CSR の生成後に、「CMC 登録プロセス」 で説明されている手順に従って、CMC の登録を完了します。

第4章 鍵のアーカイブと復元の設定

この章では、以前は Data Recovery Manager (DRM) と呼ばれていた Key Recovery Authority (KRA) を設定して、秘密鍵をアーカイブし、暗号化されたデータを復元するためにアーカイブされた鍵を回復する方法を説明します。

キーアーキタイプおよびリカバリーの詳細は、Red Hat Certificate System 計画、インストール、およびデプロイメントのガイド の キーのアーカイブ、リカバリー、およびローテーション セクションを参照してください。

この章では、クライアント側の鍵生成を使用した鍵のアーカイブのみを説明します。サーバー側のキーの生成とアーカイブは、TPS を介して開始されたか、CA のエンドエンティティーポータルを介して開始されたかにかかわらず、ここでは説明しません。

スマートカード鍵のリカバリーの詳細は、「サーバー側の鍵生成の設定」 を参照してください。

CA の EE ポータルで提供されるサーバー側の鍵生成に関する詳細は、「サーバー側のキー生成を使用した CSR の生成」 を参照してください。

Gemalto SafeNet LunaSA は、CKE - Key Export モデルでの PKI 秘密鍵抽出のみおよび非 FIPS モードでのみサポートされます。FIPS モードの LunaSA Cloning モデルおよび CKE モデルは、PKI 秘密鍵の抽出をサポートしません。

KRA がインストールされると、セキュリティードメインに参加し、CA とペアになります。このような場合、秘密暗号化キーをアーカイブおよび復元するように設定されています。ただし、KRA 証明書がセキュリティードメイン内の CA のいずれかではなく外部 CA によって発行される場合は、キーのアーカイブとリカバリープロセスを手動で設定する必要があります。

詳細は、Red Hat Certificate System 計画、インストール、およびデプロイメントのガイド の キーアーカイブの手動設定 セクションを参照してください。

クローン環境では、キーのアーカイブとリカバリーを手動で設定する必要があります。詳細は、Red Hat Certificate System 計画、インストール、およびデプロイメントのガイド の クローン後の CA-KRA コネクター情報の更新 セクションを参照してください。

4.1. コンソールでエージェント承認キーリカバリーの設定

コンソールでキーリカバリーエージェントの 数 を設定できますが、使用する グループ は CS.cfg ファイルで直接設定できます。コンソールはデフォルトで Key Recovery Authority Agents Group を使用します。

KRA のコンソールを開きます。以下に例を示します。

pkiconsole https://server.example.com:8443/kra

pkiconsole https://server.example.com:8443/kraCopy to Clipboard Copied! Toggle word wrap Toggle overflow 注記pkiconsoleは非推奨になりました。- 左側のナビゲーションツリーの Key Recovery Authority リンクをクリックします。

Required Number of Agents フィールドに、キーリカバリーを承認するために使用するエージェントの数を入力します。

エージェントが承認したキー復元を CS.cfg ファイルで設定する詳細な方法は、Red Hat Certificate System 計画、インストール、およびデプロイメントのガイド の コマンドラインでのエージェント承認キーリカバリーの設定 を参照してください。

4.2. キーのアーカイブおよびリカバリー設定のテスト

新しいブラウザーは、ブラウザーからのキーのアーカイブをサポートしていません。ステップ 1 では、これらのブラウザーの代わりに、CRMF 生成クライアント を使用する必要があります。

鍵を正常にアーカイブできるかどうかをテストするには、次を実行します。

- CA の Manual User Signing & Encryption Certificates Enrollment フォームを使用して、二重証明書に登録します。

- 要求を送信します。エージェントサービスページにログインし、要求を承認します。

- エンドエンティティーのページにログインし、証明書が発行されたかどうかを確認します。

- Web ブラウザーに証明書をインポートします。

- 鍵がアーカイブされたことを確認します。KRA のエージェントサービスページで、Show completed requests を選択します。キーが正常にアーカイブされた場合は、そのキーに関する情報が生成されます。キーが表示されない場合は、ログを確認して、問題を修正します。キーが正常にアーカイブされたら、ブラウザーウィンドウを閉じます。

- 鍵を確認します。署名付きで暗号化された電子メールを送信します。メールを受信したら、メッセージを確認して開き、メッセージが署名されて暗号化されているかどうかを確認します。メッセージウィンドウの右上隅に、メッセージが署名されて暗号化されていることを示すセキュリティーアイコンがあるはずです。

- 証明書を削除します。暗号化された電子メールを再度確認します。メールクライアントはメッセージを復号できないはずです。

アーカイブされた鍵を正常に復元できるかどうかをテストします。

- KRA のエージェントサービスページを開き、Recover Keys リンクをクリックします。キーの所有者、シリアル番号、または公開鍵で鍵を検索します。キーが正常にアーカイブされた場合は、キー情報が表示されます。

- をクリックします。

- 表示される形式で、復元する秘密鍵に対応する base-64 でエンコードされた証明書を入力します。この情報を取得するには CA を使用します。base-64 でエンコードされた証明書を指定してアーカイブされた鍵を検索する場合は、ここで証明書を指定する必要はありません。

リカバリーの実行中にブラウザーセッションが閉じられるように Async Recovery チェックボックスが選択されていることを確認してください。

ヒント非同期リカバリーはデフォルトであり、キーのリカバリーを実行するのに推奨される方法です。同期キーリカバリーを実行する場合、ブラウザーウィンドウはシャットダウンできず、リカバリープロセス中に KRA を停止できません。

- エージェントスキームに応じて、指定された数のエージェントがこの鍵のリカバリーを承認する必要があります。エージェントに、リカバリーキーを検索してもらい、開始された回復を承認してもらいます。

- すべてのエージェントがリカバリーを承認すると、次の画面は、証明書で PKCS #12 ファイルを暗号化するようにパスワードを要求します。

次の画面は、復元されたキーペアを含む PKCS #12 ブロブをダウンロードするリンクを返します。リンクに従い、Blob をファイルに保存します。

重要gcr-viewerユーティリティーでブラウザーから直接 PKCS #12 ファイルを開くと、特定の状況で失敗する可能性があります。この問題を回避するには、gcr-viewerファイルをダウンロードし、手動で開きます。

-

ブラウザーのデータベースに鍵を復元します。ブラウザーおよびメールクライアントに

.p12ファイルをインポートします。 - テストメールを開きます。メッセージは再度表示されます。

第5章 証明書の要求、登録、管理

証明書は要求され、エンドユーザーに使用されます。証明書の登録と更新は管理者に限定された操作ではありませんが、管理者が登録および更新のプロセスを理解することで、適切な証明書プロファイルの管理と作成 (「証明書プロファイルの設定」 の説明を参照)、および適切な認証方法の使用 (11章証明書を登録するための認証 の説明を参照) が容易になります。

この章では、Certificate System 外で使用する証明書の要求、受信、および更新を説明します。Certificate System サブシステム証明書の要求と更新に関する詳細は、18章サブシステム証明書の管理 を参照してください。

5.1. 証明書の登録と更新

登録 とは、証明書の要求および受信のプロセスです。登録プロセスの仕組みは、証明書の種類、キーペアの生成方法、および証明書自体の生成と承認の方法によってわずかに異なります。特定の方法が何であれ、高レベルでの証明書の登録には、同じ基本的な手順があります。

- 証明書要求 (CSR) が生成されます。

- 証明書要求が CA に送信されます。

- 要求は、要求したエンティティーを認証し、それを提出するために使用された証明書プロファイルのルールを満たしていることを要求が確認することで検証されます。

- リクエストが承認されている。

- 要求側は新しい証明書を取得します。

証明書の有効期間が終了すると、証明書を更新できます。

5.2. 証明書署名要求の作成

従来は、証明書要求 (CSR) の生成には以下の方法が使用されます。

- コマンドラインユーティリティーを使用した CSR の生成

- 補助ブラウザー内での CSR の生成

- サーバーのインストーラーなど、アプリケーション内での CSR の生成

これらの方法の一部は CSR の直接送信をサポートしますが、含まれない場合があります。

Red Hat Certificate System 9.7 以降、サーバー側のキー生成がサポートされ、Firefox v69 以降や Chrome などの新しいバージョンのブラウザー内でのキー生成サポートの削除によってもたらされる不便を克服します。このため、このセクションでは、キー生成のブラウザーサポートを説明しません。

通常、アプリケーションから生成された CSR は PKCS#10 の形式を取ります。それらが正しく生成されると、RHCS によりサポートされるはずです。

次のサブセクションでは、Red Hat Certificate System でサポートされている次の方法を説明します。

- コマンドラインユーティリティー

- サーバー側の鍵生成

5.2.1. コマンドラインユーティリティーを使用した CSR の生成

Red Hat Certificate System は、以下のユーティリティーを使用した CSR の作成をサポートします。

-

certutil: PKCS #10 要求の作成をサポートします。 -

PKCS10Client: PKCS #10 要求の作成をサポートします。 -

CRMFPopClient: CRMF 要求の作成をサポートします。 -

pki client-cert-request: PKCS#10 および CRMF リクエストの両方をサポートします。

次のセクションでは、これらのユーティリティーを機能豊富な登録プロファイルフレームワークで使用する方法の例をいくつか示します。

5.2.1.1. certutil で CSR を作成する

このセクションでは、certutil ユーティリティーを使用して CSR を作成する方法を説明します。

certutil の使用の詳細は、以下を参照してください。

-

certutil(1)の man ページ -

certutil --helpコマンドの出力

5.2.1.1.1. certutil で EC キーを使用する CSR を作成する

以下の手順は、certutil ユーティリティーを使用して Elliptic Curve(EC) キーペアと CSR を作成する方法を示しています。

証明書が要求されるユーザーまたはエンティティーの証明書データベースディレクトリーに移動します。以下に例を示します。

cd /user_or_entity_database_directory/

$ cd /user_or_entity_database_directory/Copy to Clipboard Copied! Toggle word wrap Toggle overflow バイナリー CSR を作成し、これを

/user_or_entity_database_directory/request.csrファイルに保存します。certutil -d . -R -k ec -q nistp256 -s "CN=subject_name" -o /user_or_entity_database_directory/request-bin.csr

$ certutil -d . -R -k ec -q nistp256 -s "CN=subject_name" -o /user_or_entity_database_directory/request-bin.csrCopy to Clipboard Copied! Toggle word wrap Toggle overflow プロンプトが表示されたら、必要な NSS データベースのパスワードを入力します。

パラメーターの詳細は、

certutil(1)の man ページを参照してください。作成したバイナリー形式の CSR を PEM 形式に変換します。

BtoA /user_or_entity_database_directory/request-bin.csr /user_or_entity_database_directory/request.csr

$ BtoA /user_or_entity_database_directory/request-bin.csr /user_or_entity_database_directory/request.csrCopy to Clipboard Copied! Toggle word wrap Toggle overflow 必要に応じて、CSR ファイルが正しいことを確認します。

cat /user_or_entity_database_directory/request.csr MIICbTCCAVUCAQAwKDEQMA4GA1UEChMHRXhhbXBsZTEUMBIGA1UEAxMLZXhhbXBs ...

$ cat /user_or_entity_database_directory/request.csr MIICbTCCAVUCAQAwKDEQMA4GA1UEChMHRXhhbXBsZTEUMBIGA1UEAxMLZXhhbXBs ...Copy to Clipboard Copied! Toggle word wrap Toggle overflow これは、PKCS#10 PEM 証明書要求です。

- 次の手順については、「CMC 登録プロセス」 を参照してください。ただし、証明書要求の作成に関する手順はスキップしてください。

5.2.1.1.2. certutil でユーザー定義拡張を使用する CSR を作成する

以下の手順は、certutil ユーティリティーを使用してユーザー定義の拡張で CSR を作成する方法を示しています。

登録要求は、CA で定義された登録プロファイルにより制限されることに注意してください。例B.3「CSR 内の複数の User Supplied 拡張」 を参照してください。

証明書が要求されるユーザーまたはエンティティーの証明書データベースディレクトリーに移動します。以下に例を示します。

cd /user_or_entity_database_directory/

$ cd /user_or_entity_database_directory/Copy to Clipboard Copied! Toggle word wrap Toggle overflow ユーザー定義の Extended Key Usage 拡張とユーザー定義の Key Usage 拡張で CSR を作成し、これを

/user_or_entity_database_directory/request.csrファイルに保存します。certutil -d . -R -k rsa -g 1024 -s "CN=subject_name" --keyUsage keyEncipherment,dataEncipherment,critical --extKeyUsage timeStamp,msTrustListSign,critical -a -o /user_or_entity_database_directory/request.csr

$ certutil -d . -R -k rsa -g 1024 -s "CN=subject_name" --keyUsage keyEncipherment,dataEncipherment,critical --extKeyUsage timeStamp,msTrustListSign,critical -a -o /user_or_entity_database_directory/request.csrCopy to Clipboard Copied! Toggle word wrap Toggle overflow プロンプトが表示されたら、必要な NSS データベースのパスワードを入力します。

パラメーターの詳細は、

certutil(1)の man ページを参照してください。必要に応じて、CSR ファイルが正しいことを確認します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow これは、PKCS#10 PEM 証明書要求です。

次の手順については、「CMC 登録プロセス」 を参照してください。ただし、証明書要求の作成に関する手順はスキップしてください。

CSR からヘッダー情報を削除します。

5.2.1.2. PKCS10Client を使用して CSR を作成する

このセクションでは、PKCS10Client ユーティリティーを使用して CSR を作成する方法を説明します。

PKCS10Client の使用に関する詳細は、以下を参照してください。

-

PKCS10Client(1)の man ページ -

PKCS10Client --helpコマンドの出力

5.2.1.2.1. PKCS10Client を使用して CSR を作成する

以下の手順では、PKCS10Client ユーティリティーを使用して Elliptic Curve (EC) キーペアと CSR を作成する方法を説明します。

証明書が要求されるユーザーまたはエンティティーの証明書データベースディレクトリーに移動します。以下に例を示します。

cd /user_or_entity_database_directory/

$ cd /user_or_entity_database_directory/Copy to Clipboard Copied! Toggle word wrap Toggle overflow CSR を作成し、これを

/user_or_entity_database_directory/example.csrファイルに保存します。PKCS10Client -d . -p NSS_password -a ec -c nistp256 -o /user_or_entity_database_directory/example.csr -n "CN=subject_name"

$ PKCS10Client -d . -p NSS_password -a ec -c nistp256 -o /user_or_entity_database_directory/example.csr -n "CN=subject_name"Copy to Clipboard Copied! Toggle word wrap Toggle overflow パラメーターの詳細は、

PKCS10Client(1)の man ページを参照してください。必要に応じて、CSR ファイルが正しいことを確認します。

cat /user_or_entity_database_directory/example.csr -----BEGIN CERTIFICATE REQUEST----- MIICzzCCAbcCAQAwgYkx ... -----END CERTIFICATE REQUEST-----

$ cat /user_or_entity_database_directory/example.csr -----BEGIN CERTIFICATE REQUEST----- MIICzzCCAbcCAQAwgYkx ... -----END CERTIFICATE REQUEST-----Copy to Clipboard Copied! Toggle word wrap Toggle overflow

5.2.1.2.2. PKCS10Client を使用して SharedSecret ベースの CMC の CSR を作成する

以下の手順では、PKCS10Client ユーティリティーを使用して、SharedSecret ベースの CMC 用の RSA キーペアと CSR を作成する方法を説明します。これは、デフォルトでは caFullCMCSharedTokenCert プロファイルと caECFullCMCSharedTokenCert プロファイルで処理される CMC 共有シークレット認証方法にのみ使用します。

証明書が要求されるユーザーまたはエンティティーの証明書データベースディレクトリーに移動します。以下に例を示します。

cd /user_or_entity_database_directory/

$ cd /user_or_entity_database_directory/Copy to Clipboard Copied! Toggle word wrap Toggle overflow CSR を作成し、これを

/user_or_entity_database_directory/example.csrファイルに保存します。PKCS10Client -d . -p NSS_password -o /user_or_entity_database_directory/example.csr -y true -n "CN=subject_name"

$ PKCS10Client -d . -p NSS_password -o /user_or_entity_database_directory/example.csr -y true -n "CN=subject_name"Copy to Clipboard Copied! Toggle word wrap Toggle overflow パラメーターの詳細は、

PKCS10Client(1)の man ページを参照してください。必要に応じて、CSR ファイルが正しいことを確認します。

cat /user_or_entity_database_directory/example.csr -----BEGIN CERTIFICATE REQUEST----- MIICzzCCAbcCAQAwgYkx ... -----END CERTIFICATE REQUEST-----

$ cat /user_or_entity_database_directory/example.csr -----BEGIN CERTIFICATE REQUEST----- MIICzzCCAbcCAQAwgYkx ... -----END CERTIFICATE REQUEST-----Copy to Clipboard Copied! Toggle word wrap Toggle overflow

5.2.1.3. CRMFPopClient を使用して CSR を作成する

Certificate Request Message Format (CRMF) は、CMC で受け入れられている CSR 形式であり、主要なアーカイブ情報を要求にセキュアに埋め込むことができます。

このセクションでは、CRMFPopClient ユーティリティーを使用して CSR を作成する方法を説明します。

CRMFPopClient の使用に関する詳細は、CRMFPopClient(1) man ページを参照してください。

5.2.1.3.1. CRMFPopClient でキーアーカイブを使用して CSR を作成する

以下の手順では、CRMFPopClient ユーティリティーを使用して RSA キーペアと、キーアーカイブオプションを使用する CSR を作成する方法を説明します。

証明書が要求されるユーザーまたはエンティティーの証明書データベースディレクトリーに移動します。以下に例を示します。

cd /user_or_entity_database_directory/

$ cd /user_or_entity_database_directory/Copy to Clipboard Copied! Toggle word wrap Toggle overflow KRA トランスポート証明書を取得します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow KRA トランスポート証明書をエクスポートします。

pki ca-cert-show 0x7 --output kra.transport

$ pki ca-cert-show 0x7 --output kra.transportCopy to Clipboard Copied! Toggle word wrap Toggle overflow CSR を作成し、これを

/user_or_entity_database_directory/example.csrファイルに保存します。CRMFPopClient -d /home/example-user/certs_db -p password -n "CN=user_name" -q POP_SUCCESS -b kra.transport -w "AES KeyWrap/Wrapped" -v -o ~/user_name.req -oaep

$ CRMFPopClient -d /home/example-user/certs_db -p password -n "CN=user_name" -q POP_SUCCESS -b kra.transport -w "AES KeyWrap/Wrapped" -v -o ~/user_name.req -oaepCopy to Clipboard Copied! Toggle word wrap Toggle overflow Elliptic Curve (EC) キーペアと CSR を作成するには、-a ec -t false オプションをコマンドに渡します。

パラメーターの詳細は、

CRMFPopClient(1)man ページを参照してください。注記サーバーが設定されている場合は

-oaepを使用します。最新の HSM が AES/CBC/PKCS5Padding よりも AES KeyWrap/WrapWrapped を優先する場合は、AES KeyWrap/WrapWrapped を使用します。必要に応じて、CSR ファイルが正しいことを確認します。

cat /user_or_entity_database_directory/example.csr -----BEGIN CERTIFICATE REQUEST----- MIICzzCCAbcCAQAwgYkx ... -----END CERTIFICATE REQUEST-----

$ cat /user_or_entity_database_directory/example.csr -----BEGIN CERTIFICATE REQUEST----- MIICzzCCAbcCAQAwgYkx ... -----END CERTIFICATE REQUEST-----Copy to Clipboard Copied! Toggle word wrap Toggle overflow

5.2.1.3.2. CRMFPopClient で SharedSecret ベースの CMC の CSR を作成する

以下の手順では、CRMFPopClient ユーティリティーを使用して、SharedSecret ベースの CMC 用の RSA キーペアと CSR を作成する方法を説明します。これは、デフォルトでは caFullCMCSharedTokenCert プロファイルと caECFullCMCSharedTokenCert プロファイルで処理される CMC 共有シークレット認証方法にのみ使用します。

証明書が要求されるユーザーまたはエンティティーの証明書データベースディレクトリーに移動します。以下に例を示します。

cd /user_or_entity_database_directory/

$ cd /user_or_entity_database_directory/Copy to Clipboard Copied! Toggle word wrap Toggle overflow KRA トランスポート証明書を取得します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow KRA トランスポート証明書をエクスポートします。

pki ca-cert-show 0x7 --output kra.transport

$ pki ca-cert-show 0x7 --output kra.transportCopy to Clipboard Copied! Toggle word wrap Toggle overflow CSR を作成し、これを

/user_or_entity_database_directory/example.csrファイルに保存します。CRMFPopClient -d . -p password -n "cn=subject_name" -q POP_SUCCESS -b kra.transport -w "AES/CBC/PKCS5Padding" -y -v -o /user_or_entity_database_directory/example.csr

$ CRMFPopClient -d . -p password -n "cn=subject_name" -q POP_SUCCESS -b kra.transport -w "AES/CBC/PKCS5Padding" -y -v -o /user_or_entity_database_directory/example.csrCopy to Clipboard Copied! Toggle word wrap Toggle overflow EC キーペアと CSR を作成するには、コマンドに -a ec -t false オプションを渡します。

パラメーターの詳細は、

CRMFPopClient --helpコマンドの出力を参照してください。必要に応じて、CSR ファイルが正しいことを確認します。

cat /user_or_entity_database_directory/example.csr -----BEGIN CERTIFICATE REQUEST----- MIICzzCCAbcCAQAwgYkx ... -----END CERTIFICATE REQUEST-----

$ cat /user_or_entity_database_directory/example.csr -----BEGIN CERTIFICATE REQUEST----- MIICzzCCAbcCAQAwgYkx ... -----END CERTIFICATE REQUEST-----Copy to Clipboard Copied! Toggle word wrap Toggle overflow

5.2.1.4. PKI CLI での client-cert-request を使用した CSR の作成

pki コマンドラインツールは、client-cert-request コマンドで使用して CSR を生成することもできます。ただし、前述のツールとは異なり、pki で生成された CSR は CA に直接送信されます。PKCS#10 または CRMF 要求の両方を生成できます。

- PKCS#10 要求の生成例:

pki -d user token db directory -P https -p 8443 -h host.test.com -c user token db passwd client-cert-request "uid=test2" --length 4096 --type pkcs10

pki -d user token db directory -P https -p 8443 -h host.test.com -c user token db passwd client-cert-request "uid=test2" --length 4096 --type pkcs10- CRMF リクエストの生成例:

pki -d user token db directory -P https -p 8443 -h host.test.com -c user token db passwd client-cert-request "uid=test2" --length 4096 --type crmf

pki -d user token db directory -P https -p 8443 -h host.test.com -c user token db passwd client-cert-request "uid=test2" --length 4096 --type crmf成功するとリクエスト ID が返されます。

要求が送信されると、エージェントは pki ca-cert-request-approve コマンドを使用して承認できます。

以下に例を示します。

pki -d agent token db directory -P https -p 8443 -h host.test.com -c agent token db passwd -n <CA agent cert nickname> ca-cert-request-approve request id

pki -d agent token db directory -P https -p 8443 -h host.test.com -c agent token db passwd -n <CA agent cert nickname> ca-cert-request-approve request id

詳細は、pki client-cert-request --help コマンドを実行して man ページを参照してください。

5.2.2. サーバー側のキー生成を使用した CSR の生成

Firefox v69 以降や Chrome など、多くの新しいバージョンのブラウザーでは、PKI キーを生成する機能と、キーアーカイブ用の CRMF のサポートが削除されています。RHEL では、CRMFPopClient (CRMFPopClient --help を参照) または pki (pki client-cert-request --help を参照) などの CLI を回避策として使用することができます。

サーバー側の Keygen の登録は、トークンキー管理システム (TMS) の導入以来、長い間行われてきました。このシステムでは、キーをスマートカードでローカルに生成するのではなく、KRA で生成できます。Red Hat Certificate System では、ブラウザーのキー生成の問題を解決するための同様のメカニズムが導入されました。鍵はサーバーで生成され (特に KRA で)、PKCS#12 のクライアントにセキュアに転送されます。

暗号化証明書にのみサーバー側 Keygen メカニズムを使用することが強く推奨されます。

5.2.2.1. 主な機能

- 証明書要求キーは KRA で生成されます (注: CA と連携するには、KRA をインストールする必要があります)。

-

プロファイルのデフォルトプラグイン

serverKeygenUserKeyDefaultImplは、キーアーカイブ (つまり enableArchival パラメーター) を有効または無効にするための選択を提供します。 - RSA 鍵と EC 鍵の両方のサポート

- 手動 (エージェント) 承認と自動承認 (ディレクトリーパスワードベースなど) の両方のサポート

5.2.2.2. Server-Side Keygen を使用した証明書の登録

デフォルトの Server-Side Keygen 登録プロファイルは、EE ページの List Certificate Profiles タブにあります。

サーバー側の鍵の生成を使用した手動ユーザーのデュアル使用証明書登録

図5.1 エージェントの手動による承認を必要とするサーバー側のキータイプの登録

サーバー側のキー生成を使用したディレクトリー認証ユーザーのデュアル使用証明書の登録

図5.2 LDAP の uid/pwd 認証が正常に実行されると自動的に承認されるサーバー側のキータイプの登録

リクエストの承認方法に関係なく、Server-Side Keygen Enrollment メカニズムでは、エンドエンティティーユーザーが PKCS#12 パッケージのパスワードを入力する必要があります。このパスワードには、発行された証明書と、発行後にサーバーによって生成された暗号化された秘密鍵が含まれます。

パスワードは共有しないでください。CA や KRA のエージェントでさえありません。

登録要求が承認されると、PKCS#12 パッケージが生成され、以下が行われます。

- 手動承認の場合、PKCS#12 ファイルは要求を承認する CA エージェントに返されます。その後、エージェントは PKCS#12 ファイルをユーザーに転送することが期待されます。

- 自動承認の場合、PKCS#12 ファイルはリクエストを送信したユーザーに返されます。

図5.3 エージェントによる手動による登録

PKCS#12 ファイルを受信すると、ユーザーは pkcs12util などの CLI を使用して、このファイルを各アプリケーションのユーザー内部の証明書/キーデータベースにインポートできます。たとえば、ユーザーの Firefox nss データベースです。

5.2.2.3. キーの復元

証明書登録プロファイルで enableArchival パラメーターが true に設定されている場合、Server-Side Keygen 登録時に秘密鍵がアーカイブされます。その後、アーカイブされた秘密鍵は、認定 KRA エージェントにより復元できます。

5.2.2.4. 関連情報

5.2.2.4.1. KRA 要求レコード

このメカニズムの性質上、プロファイルで enableArchival パラメーターが true に設定されている場合、Server-Side keygen 要求ごとに 2 つの KRA 要求レコードがあります。

要求タイプ asymkeyGenRequest の 1 つ

この要求タイプは、KRA エージェントページの List Requests を使用してフィルタリングすることはできません。Show All Requests を選択して、リストを表示できます。

- 要求タイプの リカバリー の場合

5.2.2.4.2. 監査レコード

有効にした場合には、以下の監査レコードを確認することができます。

- CA

- SERVER_SIDE_KEYGEN_ENROLL_KEYGEN_REQUEST

- SERVER_SIDE_KEYGEN_ENROLL_KEY_RETRIEVAL_REQUEST

- KRA

- SERVER_SIDE_KEYGEN_ENROLL_KEYGEN_REQUEST_PROCESSED

- SERVER_SIDE_KEYGEN_ENROLL_KEY_RETRIEVAL_REQUEST_PROCESSED (まだ実装されていません)

5.3. 証明書の要求および受信

「証明書の登録と更新」 で説明されているように、CSR が生成されたら、発行用に CA に送信する必要があります。「証明書署名要求の作成」 で説明されている方法のいくつかが、CSR を CA に直接送信しますが、CSR を別のステップで送信する必要がある場合もあります。これは、ユーザーが実行するか、エージェントが事前に署名することができます。

このセクションでは、RHCS CA でサポートされる別の送信手順を説明します。

5.3.1. End-Entities ページでの証明書の要求および受信

CA エンドエンティティーポータル (つまり、https://host.domain:_port#_/ca/ee/ca) で、エンドエンティティーは、Enrollment/Renewal タブの該当する各登録プロファイルに表示される HTML 登録フォームを使用して、証明書要求 (CSR) を送信できます (CSR の生成方法は 「証明書署名要求の作成」 を参照)。

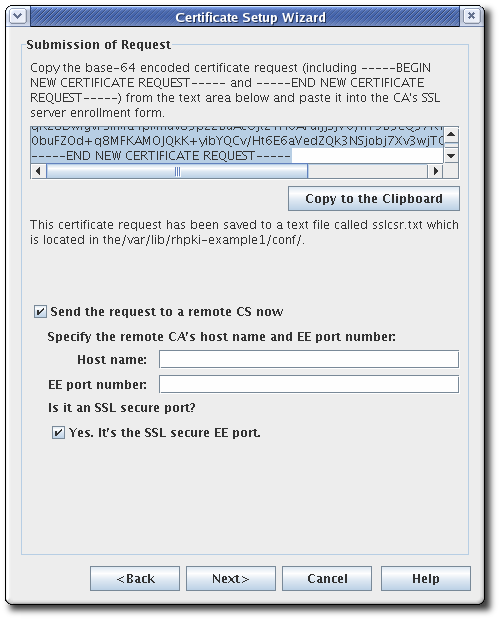

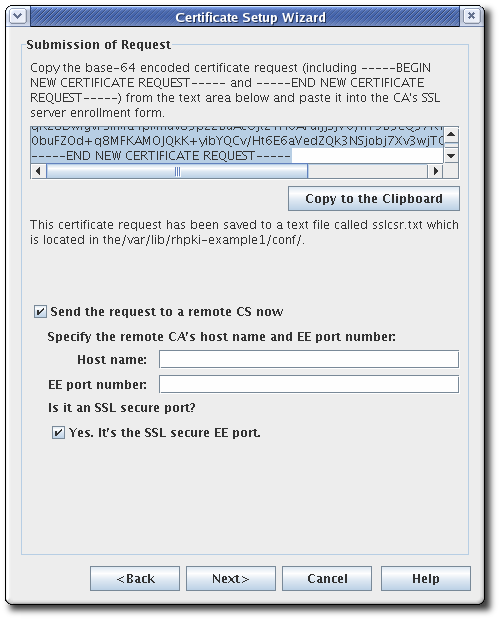

このセクションでは、マーカー行 -----BEGIN NEW CERTIFICATE REQUEST----- および -----END NEW CERTIFICATE REQUEST----- を含む Base64 エンコード形式の CSR があることを前提としています。

デフォルトの登録プロファイルの多くには、Base64 でエンコードされた CSR に貼り付けることができる Certificate Request テキストボックスと、Certificate Request の選択ドロップダウンリストがあります。

証明書の登録フォームで、必要な情報を入力します。

標準の要件は以下のとおりです。

-

Certificate Request Type。これは PKCS#10 または CRMF です。サブシステム管理コンソールを介して作成された証明書要求は PKCS#10 です。

certutilツールを通じて作成されたものやその他のユーティリティーは通常 PKCS #10 です。 -

Certificate Request。

-----BEGIN NEW CERTIFICATE REQUEST-----および-----END NEW CERTIFICATE REQUEST-----マーカー行を含む base-64 でエンコードされた Blob を貼り付けます。 - Requester Name。これは、証明書を要求するユーザーの共通名です。

-

Requester Email。これは、要求側のメールアドレスです。エージェントまたは CA システムは、このアドレスを使用して、証明書を発行する際に要求側に接続します。たとえば、

jdoe@someCompany.comです。 - Requester Phone。これは、要求側の連絡先番号です。

送信されたリクエストは、エージェントの承認のためにキューに置かれます。エージェントは、証明書要求を処理し、承認する必要があります。

登録プロファイルによっては、Red Hat Certificate System が提供する LDAP uid/pwd 認証メソッドを使用することで、自動承認を行うことがあります。これらのプロファイルによる登録では、次のセクションに手動でエージェントの承認は必要ありません。サポートされる承認方法は、11章証明書を登録するための認証 を参照してください。

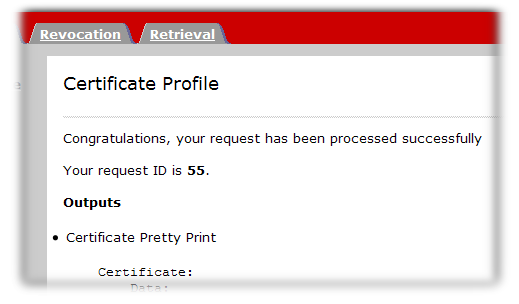

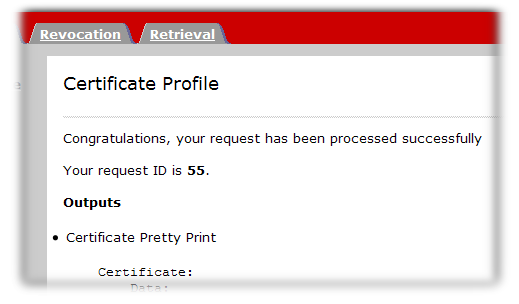

手動承認の場合は、証明書が承認および生成されると、証明書を取得できます。

Certificate Manager の end-entities ページを開きます。以下に例を示します。

https://server.example.com:8443/ca/ee/ca

https://server.example.com:8443/ca/ee/caCopy to Clipboard Copied! Toggle word wrap Toggle overflow - Retrieval タブをクリックします。

- 証明書要求の送信時に作成された要求 ID 番号を入力し、 をクリックします。

次のページには、証明書要求のステータスが表示されます。ステータスが

completeの場合は、証明書へのリンクがあります。Issued certificate リンクをクリックします。

新しい証明書情報は、pretty-print 形式、base-64 エンコード形式、および PKCS #7 形式で表示されます。

このページでは、以下のアクションを実行できます。

- この証明書をサーバーまたは他のアプリケーションにインストールするには、base-64 でエンコードされた証明書が含まれている Installing This Certificate in a Server セクションまで下にスクロールします。

-

base-64 でエンコードされた証明書 (マーカー行

-----BEGIN CERTIFICATE-----および-----END CERTIFICATE-----を含む) をテキストファイルにコピーします。テキストファイルを保存し、これを使用して秘密鍵があるエンティティーのセキュリティーモジュールに証明書のコピーを保存します。「ユーザーの作成」を参照してください。

5.4. 証明書の更新

このセクションでは、証明書の更新方法を説明します。証明書の更新の設定方法は 「更新を有効にするためのプロファイル設定」 を参照してください。

証明書の更新では、元の証明書と同じ目的で使用されるプロパティーを使用して、証明書を再生成します。一般的には、更新には 2 つのタイプがあります。

同じキーの更新 は、証明書の元のキー、プロファイル、および要求を受け取り、同じキーを使用して、新しい有効期間と有効期限で新しい証明書を再作成します。これは、以下のいずれかの方法で実行できます。

- 元のプロファイルから元の証明書要求 (CSR) の再送信、または

- certutil などのサポートツールを使用した元のキーで CSR の再生成

- 証明書の キーを再生成 するには、同じ情報を使用して証明書要求を再生成する必要があるため、新しいキーペアが生成されます。その後、CSR は元のプロファイルを介して送信されます。

5.4.1. 同じキーの更新

5.4.1.1. CSR の再利用

エンドエンティティーポータルには、同じキー更新に対する承認メソッドが 3 つあります。

- エージェントが承認した方法では、更新する証明書のシリアル番号を送信する必要があります。この方法では、CA エージェントの承認が必要になります。

- ディレクトリーベースの更新では、更新する証明書のシリアル番号を送信する必要があり、CA は現在の証明書ディレクトリーエントリーから情報を取得します。ldap uid/pwd が正常に認証されると、証明書は自動的に承認されます。

- 証明書ベースの更新は、ブラウザーデータベースの証明書を使用して認証し、同じ証明書を再発行します。

5.4.1.1.1. エージェントによる承認またはディレクトリーベースの更新

場合によっては、CA エージェントによって、またはユーザーディレクトリーのログイン情報を提供することによって、証明書の更新要求を手動で承認する必要があります。

証明書 (またはそのクローン) の CA のエンドエンティティーサービスページを開きます。

https://server.example.com:8443/ca/ee/ca

https://server.example.com:8443/ca/ee/caCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 使用する更新フォームの名前をクリックします。

更新する証明書のシリアル番号を入力します。これは、10 進数または 16 進数の形式にすることができます。

- 更新ボタンをクリックします。

リクエストが送信されます。ディレクトリーベースの更新では、更新された証明書が自動的に返されます。それ以外の場合、更新リクエストはエージェントにより承認されます。

5.4.1.1.2. 証明書ベースの更新

ユーザー証明書によってはブラウザーに直接保存されるため、更新フォームによっては、更新する証明書について、ブラウザーの証明書データベースを確認するだけです。証明書を更新できる場合は、CA が自動的に承認され、再発行されます。

更新中の証明書の有効期限が すでに 切れている場合は、証明書ベースの更新には使用できない可能性があります。ブラウザークライアントは、期限切れの証明書での SSL クライアント認証を許可しない可能性があります。

この場合には、他の更新方法のいずれかを使用して証明書を更新する必要があります。

証明書 (またはそのクローン) の CA のエンドエンティティーサービスページを開きます。

https://server.example.com:8443/ca/ee/ca

https://server.example.com:8443/ca/ee/caCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 使用する更新フォームの名前をクリックします。

- 入力フィールドがないため、 ボタンをクリックします。

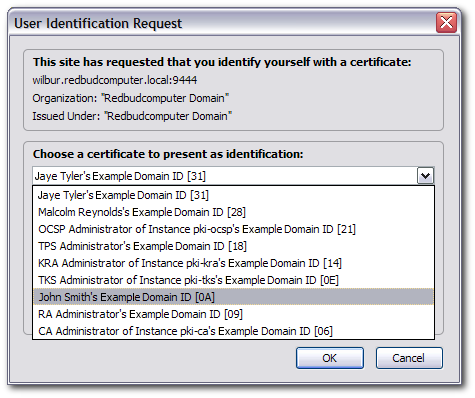

プロンプトが表示されたら、更新する証明書を選択します。

要求が送信され、更新された証明書が自動的に返されます。

5.4.1.2. 同じキーを持つ CSR を生成して更新

元の CSR が利用できない場合があります。この certutil ツールを使用して、キーペアが NSS データベースにある場合に、同じキーで CSR を再生成できます。これは、次の手順で実行できます。

NSS データベースで、対応するキー ID を検索します。

Certutil -d <nssdb dir> -K

Certutil -d <nssdb dir> -KCopy to Clipboard Copied! Toggle word wrap Toggle overflow 特定のキーを使用して CSR を生成します。

Certutil -d <nssdb dir> -R -k <key id> -s <subject DN> -o <CSR output file>

Certutil -d <nssdb dir> -R -k <key id> -s <subject DN> -o <CSR output file>Copy to Clipboard Copied! Toggle word wrap Toggle overflow

または、keyid の代わりに、キーが NSS データベースの証明書に関連付けられている場合は、ニックネーム を使用できます。

既存のニックネームを使用して CSR を生成します。

Certutil -d <nssdb dir> -R -k <nickname> -s <subject DN> -o <CSR output file>

Certutil -d <nssdb dir> -R -k <nickname> -s <subject DN> -o <CSR output file>Copy to Clipboard Copied! Toggle word wrap Toggle overflow

5.4.2. 証明書のキー変更による更新

キーの再生成 による更新は、基本的に古い証明書と同じ情報で新しい CSR を生成するため、「証明書署名要求の作成」 で説明されている方法のいずれかに従ってください。古い証明書と同じ情報を入力します。

5.5. CMC を使用した証明書要求の送信

このセクションでは、CMS (Certificate Management over CMS) を使用して証明書を登録する手順を説明します。

CMC を使用して証明書を登録する設定とワークフローの一般的な情報は、以下を参照してください。

- Red Hat Certificate System 計画、インストール、およびデプロイメントのガイド の CMC の設定 セクションを参照してください。

- Red Hat Certificate System 計画、インストール、およびデプロイメントのガイド の CMC を使用した登録 セクション

-

CMCRequest(1)man ページ -

CMCResponse(1)man ページ

CMC の登録は、さまざまなシナリオの要件を満たすためにさまざまな方法で可能です。「CMC 登録プロセス」 は、Red Hat Certificate System 計画、インストール、およびデプロイメントのガイド の CMC を使用した登録 セクションを補足します。さらに、「実用的な CMC 登録シナリオ」 セクションには、管理者がどのメカニズムをどのシナリオで使用するかを決定するための情報が記載されています。

5.5.1. CMC 登録の使用

CMC 登録により、登録クライアントは認証に CMCAuth プラグインを使用できます。これにより、証明書要求はエージェント証明書で事前署名されます。Certificate Manager は、エージェント証明書で署名した有効な要求を受け取れると、証明書を自動的に発行します。

CMC 登録はデフォルトで有効になっています。設定が変更されていない限り、CMC 登録認証プラグインまたはプロファイルを有効にする必要はありません。

CMCAuth 認証プラグインは、クライアントに CMC 失効も提供します。CMC の失効により、クライアントはエージェント証明書によって署名された証明書要求を取得し、そのような要求を Certificate Manager に送信できます。Certificate Manager は、エージェント証明書で署名した有効な要求を受け取ると、証明書を自動的に取り消します。CMCRevoke コマンドラインツールを使用して、CMC 失効を作成できます。CMCRevoke の詳細は、「CMC の取り消し」 を参照してください。

CMC リクエストは、ブラウザーのエンドエンティティーフォームから、または HttpClient などのツールを使用して送信して、適切なプロファイルにリクエストを投稿できます。この CMCRequest ツールは、署名済み証明書要求を生成し、HttpClient ツールまたはブラウザーのエンドエンティティーフォームを使用して、証明書を自動的かつ即座に登録および受信します。

CMCRequest ツールには簡単なコマンド構文があり、.cfg 入力ファイルに指定されるすべての設定が設定されます。

CMCRequest /path/to/file.cfg

CMCRequest /path/to/file.cfg

以下の構文で、CMCEnroll ツールを使用して 1 回の登録を作成することもできます。

CMCEnroll -d /agent's/certificate/directory -h password -n cert_nickname -r certrequest.file -p certDB_passwd [-c "comment"]

CMCEnroll -d /agent's/certificate/directory -h password -n cert_nickname -r certrequest.file -p certDB_passwd [-c "comment"]

これらのツールの詳細は、CMCEnroll(1) の man ページで説明されています。

引用符で囲まれたスペースを含む値を囲みます。

5.5.1.1. CMCEnroll のテスト

-

certutilツールを使用して証明書要求を作成します。 - PKCS #10 ASCII 出力をテキストファイルにコピーします。

CMCEnroll ユーティリティーを実行します。

たとえば、入力ファイルが

request34.txtを呼び出すと、エージェント証明書はブラウザーデータベースに保存され、エージェント証明書の証明書の一般名はCertificateManagerAgentsCertで、および証明書データベースのパスワードはsecretで、コマンドは次のとおりです。CMCEnroll -d ~jsmith/.mozilla/firefox/1234.jsmith -n "CertificateManagerAgentsCert" -r /export/requests/request34.txt -p secret

CMCEnroll -d ~jsmith/.mozilla/firefox/1234.jsmith -n "CertificateManagerAgentsCert" -r /export/requests/request34.txt -p secretCopy to Clipboard Copied! Toggle word wrap Toggle overflow このコマンドの出力は、ファイル名に

.outが追加された同じファイル名のファイルに保存されます。エンドエンティティーを通じて署名済み証明書を提出します。

エンドエンティティーを開きます。

https://server.example.com:8443/ca/ee/ca

https://server.example.com:8443/ca/ee/caCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 証明書プロファイルのリストから CMC 登録フォームを選択します。

- 出力ファイルの内容をこの形式の Certificate Request テキスト領域に貼り付けます。

-

ペーストしたコンテンツから

-----BEGIN NEW CERTIFICATE REQUEST-----および----END NEW CERTIFICATE REQUEST-----を削除します。 - 連絡先情報を入力して、フォームに入力します。

- 証明書は即座に処理され、返されます。

- エージェントページを使用して、新しい証明書を検索します。

5.5.2. CMC 登録プロセス

CMC を使用して証明書を要求および発行するには、次の一般的な手順を使用します。

Certificate Signing Request (CSR) を、以下のいずれかの形式で作成します。

- PKCS #10 形式

- Certificate Request Message Format (CRMF) 形式

これらの形式で CSR を作成する方法は、「証明書署名要求の作成」 を参照してください。

管理証明書をクライアントの NSS データベースにインポートします。以下に例を示します。

以下のコマンドを実行して、

.p12ファイルから管理クライアント証明書を抽出します。openssl pkcs12 -in /root/.dogtag/instance/ca_admin_cert.p12 -clcerts -nodes -nokeys -out /root/.dogtag/instance/ca_admin_cert.crt

$ openssl pkcs12 -in /root/.dogtag/instance/ca_admin_cert.p12 -clcerts -nodes -nokeys -out /root/.dogtag/instance/ca_admin_cert.crtCopy to Clipboard Copied! Toggle word wrap Toggle overflow Red Hat Certificate System 計画、インストール、およびデプロイメントのガイド の 証明書/キー暗号化トークンの管理 セクションに従って、管理クライアント証明書の検証およびインポートを行います。

PKICertImport -d . -n "CA Admin - Client Certificate" -t ",," -a -i /root/.dogtag/instance/ca_admin_cert.crt -u C

$ PKICertImport -d . -n "CA Admin - Client Certificate" -t ",," -a -i /root/.dogtag/instance/ca_admin_cert.crt -u CCopy to Clipboard Copied! Toggle word wrap Toggle overflow 重要CA 管理クライアント証明書をインポートする前に、中間証明書とルート CA 証明書がインポートされていることを確認します。

証明書に関連付けられた秘密鍵をインポートします。

pki -c password pkcs12-import --pkcs12-file /root/.dogtag/instance/ca_admin_cert.p12 --pkcs12-password-file /root/.dogtag/instance/ca/pkcs12_password.conf

$ pki -c password pkcs12-import --pkcs12-file /root/.dogtag/instance/ca_admin_cert.p12 --pkcs12-password-file /root/.dogtag/instance/ca/pkcs12_password.confCopy to Clipboard Copied! Toggle word wrap Toggle overflow

以下の内容で、

/home/user_name/cmc-request.cfgなどの CMC 要求用の設定ファイルを作成します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow 詳細は、

CMCRequest(1)の man ページを参照してください。CMC 要求を作成します。

CMCRequest /home/user_name/cmc-request.cfg

$ CMCRequest /home/user_name/cmc-request.cfgCopy to Clipboard Copied! Toggle word wrap Toggle overflow コマンドが成功すると、

CMCRequestユーティリティーは、要求設定ファイルのoutputパラメーターで指定されたファイルに CMC 要求を保存します。/home/user_name/cmc-submit.cfgなどのHttpClientの設定ファイルを作成します。このファイルは、後で CMC 要求を CA に送信します。作成されたファイルに以下の内容を追加します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow 重要nicknameパラメーターで指定された証明書のニックネームは、CMC 要求で以前使用された内容と一致する必要があります。要求する証明書のタイプに応じて、前の手順で作成した設定ファイルに次のパラメーターを追加します。

servlet=/ca/ee/ca/profileSubmitCMCFull?profileId=profile_name

servlet=/ca/ee/ca/profileSubmitCMCFull?profileId=profile_nameCopy to Clipboard Copied! Toggle word wrap Toggle overflow CA 署名証明書の場合の例を以下に示します。

servlet=/ca/ee/ca/profileSubmitCMCFull?profileId=caCMCcaCert

servlet=/ca/ee/ca/profileSubmitCMCFull?profileId=caCMCcaCertCopy to Clipboard Copied! Toggle word wrap Toggle overflow 重要エージェントが次のステップで CMC 要求を送信する場合は、このパラメーターで指定したプロファイルは

CMCAuth認証プラグインを使用する必要があります。ユーザーが作成した登録では、プロファイルはCMCUserSignedAuthプラグインを使用する必要があります。詳細は、「CMC 認証プラグイン」 を参照してください。CMC 要求を CA に送信します。

HttpClient /home/user_name/cmc-submit.cfg

$ HttpClient /home/user_name/cmc-submit.cfgCopy to Clipboard Copied! Toggle word wrap Toggle overflow CMC の応答を PKCS #7 証明書チェーンに変換するには、

CMCResponseユーティリティーの-iパラメーターに CMC 応答ファイルを渡します。以下に例を示します。CMCResponse -i /home/user_name/cmc-response.bin -o /home/user_name/cert_chain.crt

$ CMCResponse -i /home/user_name/cmc-response.bin -o /home/user_name/cert_chain.crtCopy to Clipboard Copied! Toggle word wrap Toggle overflow

5.5.3. 実用的な CMC 登録シナリオ

このセクションでは、CA 管理者がどの状況でどの CMC メソッドを使用するかを決定できるようにするための、頻繁な実際の使用シナリオとそのワークフローを説明します。

CMC を使用して証明書を登録する一般的なプロセスは、「CMC 登録プロセス」 を参照してください。

5.5.3.1. システム証明書およびサーバー証明書の取得

LDAP や Web サーバーなどのサービスで TLS サーバー証明書が必要な場合、このサーバーの管理者はサービスのドキュメントに基づいて CSR を作成し、承認のために CA のエージェントに送信します。このプロセスには、「CMC 登録プロセス」 で説明されている手順を使用します。また、以下の要件を考慮してください。

- 登録プロファイル

-

エージェントは、「CMC 認証プラグイン」 にリストされている既存の CMC プロファイルのいずれかを使用する必要があります。または、

CMCAuth認証メカニズムを使用するカスタムプロファイルを作成します。 - CMC 署名証明書

システム証明書の場合、CA エージェントは CMC 要求を生成して署名する必要があります。そのためには、

CMCRequest設定ファイルのnicknameパラメーターを CA エージェントのニックネームに設定します。注記CA エージェントは、独自の秘密鍵にアクセスできるようにする必要があります。

HttpClientTLS クライアントニックネーム-

HttpClientの設定ファイル内で TLS クライアント認証に関するユーティリティーの設定ファイルに対して、CMCRequestユーティリティー設定ファイルへのサインインに同じ証明書を使用します。 HttpClientservletパラメーターHttpClientユーティリティーに渡される設定ファイルのservletでは、要求を処理する CMC サーブレットおよび登録プロファイルが参照されます。要求する証明書のタイプに応じて、直前の手順で作成した設定ファイルに以下のエントリーのいずれかを追加します。

CA 署名証明書の場合:

servlet=/ca/ee/ca/profileSubmitCMCFull?profileId=caCMCcaCert

servlet=/ca/ee/ca/profileSubmitCMCFull?profileId=caCMCcaCertCopy to Clipboard Copied! Toggle word wrap Toggle overflow KRA トランスポート証明書の場合:

servlet=/ca/ee/ca/profileSubmitCMCFull?profileId=caCMCkraTransportCert

servlet=/ca/ee/ca/profileSubmitCMCFull?profileId=caCMCkraTransportCertCopy to Clipboard Copied! Toggle word wrap Toggle overflow OCSP 署名証明書の場合:

servlet=/ca/ee/ca/profileSubmitCMCFull?profileId=caCMCocspCert

servlet=/ca/ee/ca/profileSubmitCMCFull?profileId=caCMCocspCertCopy to Clipboard Copied! Toggle word wrap Toggle overflow 監査署名証明書の場合:

servlet=/ca/ee/ca/profileSubmitCMCFull?profileId=caCMCauditSigningCert

servlet=/ca/ee/ca/profileSubmitCMCFull?profileId=caCMCauditSigningCertCopy to Clipboard Copied! Toggle word wrap Toggle overflow サブシステム証明書の場合:

RSA 証明書の場合:

servlet=/ca/ee/ca/profileSubmitCMCFull?profileId=caCMCsubsystemCert

servlet=/ca/ee/ca/profileSubmitCMCFull?profileId=caCMCsubsystemCertCopy to Clipboard Copied! Toggle word wrap Toggle overflow ECC 証明書の場合:

servlet=/ca/ee/ca/profileSubmitCMCFull?profileId=caCMCECCsubsystemCert

servlet=/ca/ee/ca/profileSubmitCMCFull?profileId=caCMCECCsubsystemCertCopy to Clipboard Copied! Toggle word wrap Toggle overflow

TLS サーバー証明書の場合:

RSA 証明書の場合: