管理ガイド (Common criteria Edition)

Red Hat Certificate System 9.4 Common Criteria 認定の更新

9.4-1 エディッション

概要

第1章 Red Hat Certificate System サブシステムの概要

1.1. 証明書に使用

1.2. Certificate System サブシステムのレビュー

1.3. 証明書管理の概観 (非 TMS)

- 『証明書の管理』

- 『単一 Certificate Manager の使用』

- 『紛失したキーの計画: キーのアーカイブと回復』

- 『証明書要求の処理の分散』

- 『クライアント OCSP 要求の分散』

1.4. Token Management System (TMS) の概観

- 『スマートカードとの連携 (TMS)』

- 『スマートカードの使用』

1.5. Red Hat Certificate System サービス

パート I. Red Hat Certificate System ユーザーインターフェイス

第2章 ユーザーインターフェイス

2.1. ユーザーインターフェイスの概要

- PKI コマンドラインインターフェイスおよびその他のコマンドラインユーティリティー

- PKI コンソールのグラフィカルインターフェイス

- Certificate System Web インターフェイス

~/.dogtag/nssdb/ ディレクトリーにある NSS データベースを使用します。「pki CLI の初期化」では、NSS データベースを管理者の証明書およびキーで初期化する詳細な手順を説明します。PKI コマンドラインユーティリティーの使用例は、「pki CLI の使用」に記載されています。その他の例を以下に示します。

PKCS10Client を使用した CSR の作成」 などの後のセクションで使用されています。

pkiconsole の初期化」 は、初期化方法を説明します。「CA、OCSP、KRA、および TKS サブシステムに対する pkiconsole の使用」 では、コンソールインターフェイスの使用の概要を説明します。「Java ベースの管理コンソールを使用した証明書の登録プロファイルの管理」 などの後のセクションでは、特定の操作について詳しく説明します。

2.2. クライアント NSS データベースの初期化

- クライアント用の NSS データベースを準備します。これは、新規データベースか、または既存のデータベースにすることができます。

- CA 証明書チェーンをインポートして信頼します。

- 証明書と対応するキーがあります。NSS データベースで生成したり、PKCS #12 ファイルから他の場所からインポートしたりできます。

2.3. グラフィカルインターフェイス

pkiconsole は、Administrator ロール権限を持つユーザー向けにサブシステム自体を管理するグラフィカルインターフェイスです。これには、ユーザーの追加、ログの設定、プロファイルおよびプラグインの管理、および内部データベースなどの多くの機能が含まれます。このユーティリティーは、クライアント認証を使用して TLS 経由で Certificate System サーバーと通信し、リモートでサーバーを管理するために使用できます。

2.3.1. pkiconsole の初期化

pkiconsole インターフェイスを初めて使用するには、新しいパスワードを指定し、以下のコマンドを使用します。

pki -c password -d ~/.redhat-idm-console client-init

$ pki -c password -d ~/.redhat-idm-console client-init~/.redhat-idm-console/ ディレクトリーに新しいクライアントの NSS データベースを作成します。

.p12 ファイルから管理クライアント証明書を抽出します。

openssl pkcs12 -in file -clcerts -nodes -nokeys -out file.crt

$ openssl pkcs12 -in file -clcerts -nodes -nokeys -out file.crtPKICertImport -d ~/.redhat-idm-console -n "nickname" -t ",," -a -i file.crt -u C

$ PKICertImport -d ~/.redhat-idm-console -n "nickname" -t ",," -a -i file.crt -u Cpki -c password -d ~/.redhat-idm-console pkcs12-import --pkcs12-file file --pkcs12-password pkcs12-password

$ pki -c password -d ~/.redhat-idm-console pkcs12-import --pkcs12-file file --pkcs12-password pkcs12-passwordcertutil -V -u C -n "nickname" -d ~/.redhat-idm-console

$ certutil -V -u C -n "nickname" -d ~/.redhat-idm-console2.3.2. CA、OCSP、KRA、および TKS サブシステムに対する pkiconsole の使用

pkiconsole https://server.example.com:admin_port/subsystem_type

pkiconsole https://server.example.com:admin_port/subsystem_typehttps://192.0.2.1:8443/ca https://[2001:DB8::1111]:8443/ca

https://192.0.2.1:8443/ca

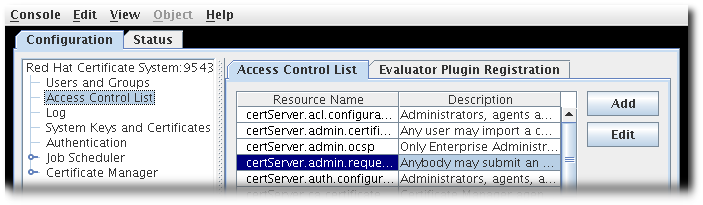

https://[2001:DB8::1111]:8443/ca図2.1 Certificate System コンソール

- ユーザーおよびグループ

- アクセス制御リスト

- ログ設定

- サブシステム証明書 (セキュリティードメインや監査署名など、サブシステムに発行した証明書)

2.4. Web インターフェイス

2.4.1. ブラウザーの初期化

CA 証明書のインポート

- → → → をクリックします。

- Authorities タブを選択し、 ボタンをクリックします。

ca.crtファイルを選択して、 をクリックします。

クライアント証明書のインポート

- → → → をクリックします。

- Your Certificates タブを選択します。

- をクリックして、

ca_admin_cert.p12などのクライアント p12 ファイルを選択します。 - プロンプトにクライアント証明書のパスワードを入力します。

- をクリックします。

- Your Certificates の下にエントリーが追加されていることを確認します。

Web コンソールへのアクセス

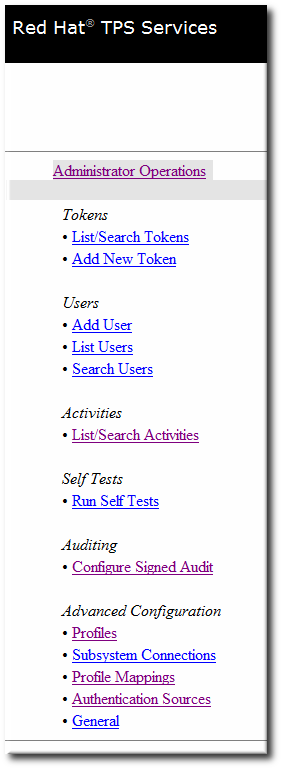

2.4.2. 管理インターフェイス

図2.2 TPS 管理ページ

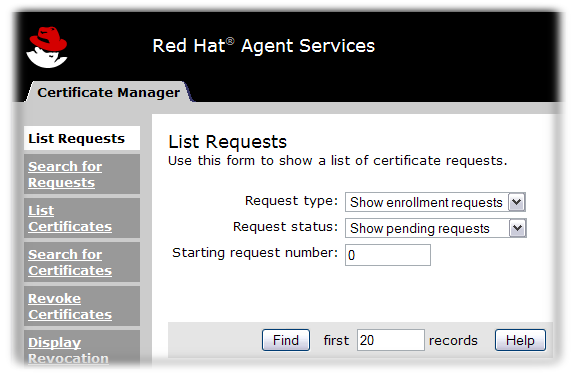

2.4.3. エージェントインターフェイス

図2.3 Certificate Manager のエージェントサービスページ

- Certificate Manager エージェントサービスには、(証明書を発行する) 証明書要求の承認、証明書の失効、ならびに証明書および CRL の公開が含まれます。CA が発行するすべての証明書は、そのエージェントサービスページで管理できます。

- TPS エージェントサービスは、CA エージェントサービスと同様、フォーマットされ、TPS を介して証明書が発行されたすべてのトークンを管理します。トークンはエージェントで登録、一時停止、および削除できます。他の 2 つのロール (operator および admin) は Web サービスページでトークンを表示できますが、トークンに対するアクションを実行できません。

- KRA エージェントサービスページは、キーリカバリー要求を処理します。キーリカバリー要求は、証明書が失われた場合に既存のキーペアを再利用して証明書を発行できるようにするかどうかを設定します。

- OCSP エージェントサービスページを使用すると、エージェントは CRL を OCSP に公開し、CRL を手動で OCSP に読み込み、クライアント OCSP 要求の状態を表示するように CA を設定します。

2.4.4. エンドユーザーページ

図2.4 Certificate Manager のエンドエンティティーページ

2.5. コマンドラインインターフェイス

2.5.1. pkiCLI

pki [CLI options] <command> [command parameters]

$ pki [CLI options] <command> [command parameters]2.5.1.1. pki CLI の初期化

pki -c <password> client-init

$ pki -c <password> client-init~/.dogtag/nssdb ディレクトリーに新しいクライアント NSS データベースが作成されます。パスワードは、クライアントの NSS データベースを使用するすべての CLI 操作に指定する必要があります。または、パスワードがファイルに保存されている場合は、-C オプションを使用してファイルを指定できます。以下に例を示します。

pki -C password_file client-init

$ pki -C password_file client-init.p12 ファイルから管理クライアント証明書を抽出します。

openssl pkcs12 -in file -clcerts -nodes -nokeys -out file.crt

$ openssl pkcs12 -in file -clcerts -nodes -nokeys -out file.crtPKICertImport -d ~/.dogtag/nssdb -n "nickname" -t ",," -a -i file.crt -u C

$ PKICertImport -d ~/.dogtag/nssdb -n "nickname" -t ",," -a -i file.crt -u Cpki -c <password> pkcs12-import --pkcs12-file <file> --pkcs12-password <password>

$ pki -c <password> pkcs12-import --pkcs12-file <file> --pkcs12-password <password>certutil -V -u C -n "nickname" -d ~/.dogtag/nssdb

certutil -V -u C -n "nickname" -d ~/.dogtag/nssdb2.5.1.2. pki CLI の使用

pki

$ pkipki ca

$ pki capki ca-cert

$ pki ca-cert--help オプションを使用します。

pki --help

$ pki --helppki ca-cert-find --help

$ pki ca-cert-find --helppki help

$ pki helppki help ca-cert-find

$ pki help ca-cert-findpki ca-cert-find

$ pki ca-cert-findpki -U <server URL> -n <nickname> -c <password> <command> [command parameters]

$ pki -U <server URL> -n <nickname> -c <password> <command> [command parameters]pki -n jsmith -c password ca-user-find ...

$ pki -n jsmith -c password ca-user-find ...http://local_host_name:8080 でサーバーと通信します。別の場所でサーバーと通信するには、URL を -U オプションで指定します。以下に例を示します。

pki -U https://server.example.com:8443 -n jsmith -c password ca-user-find

$ pki -U https://server.example.com:8443 -n jsmith -c password ca-user-find2.5.2. AtoB

AtoB input.ascii output.bin

$ AtoB input.ascii output.bin2.5.3. AuditVerify

AuditVerify -d ~jsmith/auditVerifyDir -n Log Signing Certificate -a ~jsmith/auditVerifyDir/logListFile -P "" -v

$ AuditVerify -d ~jsmith/auditVerifyDir -n Log Signing Certificate -a ~jsmith/auditVerifyDir/logListFile -P "" -v~jsmith/auditVerifyDir NSS データベー (-d) の Log Signing Certificate (-n) を使用して監査ログを検証します。検証するログのリスト (-a) は ~jsmith/auditVerifyDir/logListFile ファイルにあります。こちらは、コンマ区切りで時系列順に並べられています。証明書の先頭に接頭辞 (-P) を追加し、キーデータベースのファイル名を空にします。出力は詳細です (-v)。

2.5.4. BtoA

BtoA input.bin output.ascii

$ BtoA input.bin output.ascii2.5.5. CMCRequest

CMCRequest example.cfg

$ CMCRequest example.cfg2.5.6. CMCRevoke

2.5.8. CRMFPopClient

CRMFPopClient ユーティリティーは、NSS データベースを使用する Certificate Request Message Format (CRMF) クライアントであり、Possession の Proof を提供します。

CRMFPopClient -d . -p password -n "cn=subject_name" -q POP_SUCCESS -b kra.transport -w "AES/CBC/PKCS5Padding" -t false -v -o /user_or_entity_database_directory/example.csr

$ CRMFPopClient -d . -p password -n "cn=subject_name" -q POP_SUCCESS -b kra.transport -w "AES/CBC/PKCS5Padding" -t false -v -o /user_or_entity_database_directory/example.csr-n)、現在のディレクトリー (-d) の NSS データベース (-b)、トランスポート (kra.transport) (-b) に使用する証明書、AES/CBC/PKCS5Padding キーをラップする証明書で新しい CSR を作成します (-v)。また、生成される CSR が /user_or_entity_database_directory/example.csr ファイル (-o) に書き込まれます。

2.5.9. HttpClient

HttpClient ユーティリティーは、CMC 要求を送信するための NSS 対応の HTTP クライアントです。

HttpClient request.cfg

$ HttpClient request.cfgrequest.cfg ファイルに保存されます。詳細は、HttpClient --help コマンドの出力を参照してください。

2.5.10. OCSPClient

OCSPClient -h server.example.com -p 8080 -d /etc/pki/pki-tomcat/alias -c "caSigningCert cert-pki-ca" --serial 2

$ OCSPClient -h server.example.com -p 8080 -d /etc/pki/pki-tomcat/alias -c "caSigningCert cert-pki-ca" --serial 2-p) の server.example.com OCSP サーバー (-h) に対してクエリーを実行し、シリアル番号 2 (--serial) を持つ caSigningcet cert-pki-ca (-c) が署名した証明書を確認します。/etc/pki/pki-tomcat/alias ディレクトリーの NSS データベースが使用されます。

2.5.11. PKCS10Client

PKCS10Client ユーティリティーは、必要に応じて HSM 上に RSA キーおよび EC キーの CSR を PKCS10 形式で作成します。

PKCS10Client -d /etc/dirsrv/slapd-instance_name/ -p password -a rsa -l 2048 -o ~/ds.csr -n "CN=$HOSTNAME"

$ PKCS10Client -d /etc/dirsrv/slapd-instance_name/ -p password -a rsa -l 2048 -o ~/ds.csr -n "CN=$HOSTNAME"/etc/dirsrv/slapd-instance_name/ ディレクトリー (-d) に 2048 ビット (-l) で、新しい RSA (-a) キーを、データベースパスワード (password) (-p) で作成します。出力 CSR は ~/ds.cfg ファイル (-o) に格納されます。また、証明書 DN は CN=$HOSTNAME (-n) です。

2.5.12. PrettyPrintCert

PrettyPrintCert ascii_data.cert

$ PrettyPrintCert ascii_data.certascii_data.cert ファイルの出力を解析し、その内容を人間が読める形式で表示します。出力には、署名アルゴリズム、指数、モジュール、証明書拡張などの情報が含まれます。

2.5.13. PrettyPrintCrl

PrettyPrintCrl ascii_data.crl

$ PrettyPrintCrl ascii_data.crlascii_data.crt ファイルの出力を解析して、その内容を人間が読める形式で表示します。出力には、失効署名アルゴリズム、失効の発行者、取り消された証明書とその理由が一覧になったものなどが含まれます。

2.5.14. TokenInfo

TokenInfo ./nssdb/

$ TokenInfo ./nssdb/2.5.15. tkstool

tkstool ユーティリティーは、トークンキーサービス (TKS) サブシステムと対話します。

tkstool -M -n new_master -d /var/lib/pki/pki-tomcat/alias -h token_name

$ tkstool -M -n new_master -d /var/lib/pki/pki-tomcat/alias -h token_nametoken_name の /var/lib/pki/pki-tomcat/alias NSS データベースに new_master (-n) という名前の新しいマスターキー (-M) を作成します。

パート II. 証明書サービスの設定

CS.cfg、server.xml、または設定ファイルを変更すると、認定環境で明示的に禁止されます。

第3章 証明書を発行するルール (証明書プロファイル) の作成

3.1. 証明書プロファイルの概要

- 認証。すべての認証プロファイルで認証方法を指定できます。

- 認可。すべての認定プロファイルで承認方法を指定できます。

- プロファイル入力。プロファイルの入力は、証明書が要求されたときに CA に送信されるパラメーターおよび値です。プロファイル入力には、証明書要求の公開鍵と、証明書の終了エンティティーによって要求される証明書のサブジェクト名が含まれます。

- プロファイルの出力。プロファイルの出力は、エンドエンティティーに証明書を提供する形式を指定するパラメーターおよび値です。プロファイルの出力は、要求が成功したときに PKCS#7 証明書チェーンが含まれる CMC の応答です。

- 証明書の内容。各証明書は、割り当てられたエンティティーの名前 (サブジェクト名)、署名アルゴリズム、有効期間などのコンテンツ情報を定義します。証明書に含まれるものは、X.509 標準で定義されます。X509 標準のバージョン 3 では、証明書に拡張機能を含めることもできます。証明書エクステンションの詳細は、??? を参照してください。証明書プロファイルに関する情報はすべて、プロファイルの設定ファイルのプロファイルポリシーの

setエントリーで定義されます。複数の証明書が同時に要求される可能性がある場合は、各証明書のニーズを満たすためにプロファイルポリシーに複数のセットエントリーを定義できます。各ポリシーセットは多数のポリシールールで設定され、各ポリシールールは証明書コンテンツのフィールドを記述します。ポリシールールには、以下の内容を含めることができます。- プロファイルのデフォルトです。これらは、証明書内に含まれる情報に対する事前定義済みのパラメーターおよび許可される値です。プロファイルのデフォルトには、証明書の有効期間と、発行する証明書のタイプにどの証明書拡張機能が表示されるかが含まれます。

- プロファイルの制約。制約は、証明書を発行するルールまたはポリシーを設定します。また、プロファイル制約には、証明書のサブジェクト名に少なくとも 1 つの CN コンポーネントを含める必要があるルールが含まれます。また、証明書の有効性を最大 360 日に設定して、更新を許可する猶予期間を定義するルール、または subjectaltname 拡張が常に true に設定される必要があるというルールが含まれます。

3.1.1. 登録プロファイル

例3.1 caCMCUserCert プロファイルの例

desc=This certificate profile is for enrolling user certificates by using the CMC certificate request with CMC Signature authentication. visible=true enable=true enableBy=admin name=Signed CMC-Authenticated User Certificate Enrollment

desc=This certificate profile is for enrolling user certificates by using the CMC certificate request with CMC Signature authentication.

visible=true

enable=true

enableBy=admin

name=Signed CMC-Authenticated User Certificate Enrollmentauth.instance_id= エントリーは、このプロファイルを使用した登録リクエストの送信に認証は必要ありません。ただし、保証を取得するには、承認された CA エージェントによる手動承認が必要です。

input.list=i1 input.i1.class_id=cmcCertReqInputImp

input.list=i1

input.i1.class_id=cmcCertReqInputImpoutput.list=o1 output.o1.class_id=certOutputImpl

output.list=o1

output.o1.class_id=certOutputImpl3.1.2. 証明書拡張: デフォルトおよび制約

policyset.caCertSet.5.default.name=Basic Constraints Extension Default policyset.caCertSet.5.default.params.basicConstraintsCritical=true policyset.caCertSet.5.default.params.basicConstraintsIsCA=true policyset.caCertSet.5.default.params.basicConstraintsPathLen=-1

policyset.caCertSet.5.default.name=Basic Constraints Extension Default

policyset.caCertSet.5.default.params.basicConstraintsCritical=true

policyset.caCertSet.5.default.params.basicConstraintsIsCA=true

policyset.caCertSet.5.default.params.basicConstraintsPathLen=-13.1.3. 入力および出力

input.i1.class_id パラメーターを cmcCertReqInputImpl に設定します。

input.i1.class_id=cmcCertReqInputImpl

input.i1.class_id=cmcCertReqInputImploutput.o1.class_id パラメーターを certOutputImpl に設定します。

output.o1.class_id=CertOutputImpl

output.o1.class_id=CertOutputImpl3.2. 証明書プロファイルの設定

- PKI コマンドラインインターフェイスの使用

- Java ベースの管理コンソールの使用

3.2.1. PKI コマンドラインインターフェイスを使用した証明書の登録プロファイルの管理

pki ユーティリティーを使用して証明書プロファイルを管理する方法を説明します。詳細は、pki-ca-profile(1) の man ページを参照してください。

3.2.1.1. 証明書プロファイルの有効化および無効化

caCMCECserverCert 証明書プロファイルを無効にするには、次のコマンドを実行します。

pki -c password -n caagent ca-profile-disable caCMCECserverCert

# pki -c password -n caagent ca-profile-disable caCMCECserverCertcaCMCECserverCert 証明書プロファイルを有効にするには、次のコマンドを実行します。

pki -c password -n caagent ca-profile-enable caCMCECserverCert

# pki -c password -n caagent ca-profile-enable caCMCECserverCert3.2.1.2. Raw 形式の証明書プロファイルの作成

pki -c password -n caadmin ca-profile-add profile_name.cfg --raw

# pki -c password -n caadmin ca-profile-add profile_name.cfg --rawprofileId=profile_name

profileId=profile_name3.2.1.3. RAW 形式での証明書プロファイルの編集

caCMCECserverCert プロファイルを編集するには、次のコマンドを実行します。

pki -c password -n caadmin ca-profile-edit caCMCECserverCert

# pki -c password -n caadmin ca-profile-edit caCMCECserverCertVI エディターで開きます。エディターを閉じると、サーバーでプロファイル設定が更新されます。

例3.2 RAW 形式での証明書プロファイルの編集

caCMCserverCert プロファイルを編集して、ユーザーが提供する複数の拡張機能を許可するには、次を行います。

- CA エージェントであるプロファイルを無効にします。

pki -c password -n caagemt ca-profile-disable caCMCserverCert

# pki -c password -n caagemt ca-profile-disable caCMCserverCertCopy to Clipboard Copied! Toggle word wrap Toggle overflow - プロファイルを CA 管理者として編集します。

VIエディターでプロファイルをダウンロードして開きます。pki -c password -n caadmin ca-profile-edit caCMCserverCert

# pki -c password -n caadmin ca-profile-edit caCMCserverCertCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 設定を更新して、拡張機能を受け入れます。詳細は、???を参照してください。

- プロファイルを CA エージェントとして有効にします。

pki -c password -n caagent ca-profile-enable caCMCserverCert

# pki -c password -n caagent ca-profile-enable caCMCserverCertCopy to Clipboard Copied! Toggle word wrap Toggle overflow

3.2.1.4. 証明書プロファイルの削除

pki -c password -n caadmin ca-profile-del profile_name

# pki -c password -n caadmin ca-profile-del profile_name3.2.2. Java ベースの管理コンソールを使用した証明書の登録プロファイルの管理

3.2.2.1. CA コンソールを使用した証明書プロファイルの作成

- Certificate System CA サブシステムコンソールにログインします。

pkiconsole https://server.example.com:8443/ca

pkiconsole https://server.example.com:8443/caCopy to Clipboard Copied! Toggle word wrap Toggle overflow - Configuration タブで Certificate Manager を選択し、Certificate Profiles を選択します。設定した証明書プロファイルを一覧表示する Certificate Profile Instances Management タブが開きます。

- 新しい証明書プロファイルを作成するには、 をクリックします。Select Certificate Profile Plugin Implementation ウィンドウで、プロファイルが作成される証明書のタイプを選択します。

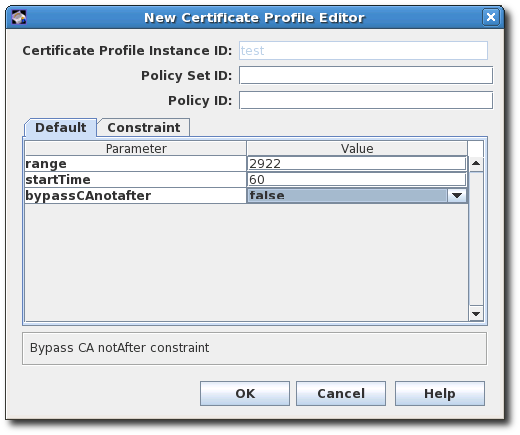

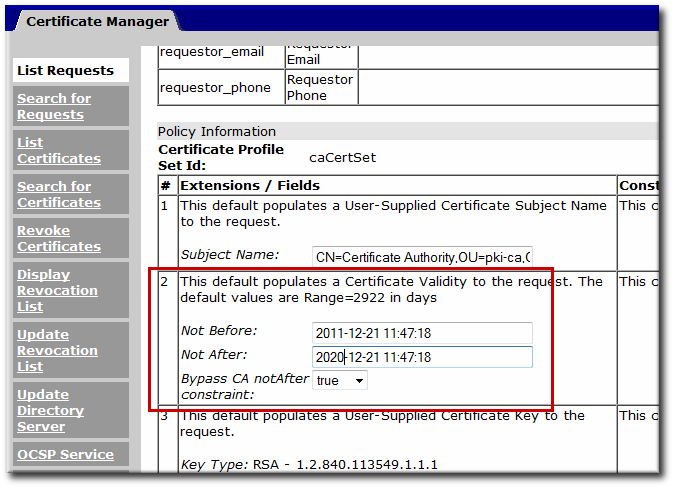

- Certificate Profile Instance Editor にプロファイル情報を入力します。

- Certificate Profile Instance ID。この ID は、システムがプロファイルの特定に使用する ID です。

- 証明書プロファイル名これは、ユーザーが分かりやすいプロファイルの名前です。

- Certificate Profile Description。

- End User Certificate Profile。これにより、リクエストがプロファイルの入力フォームを介して行われる必要があるかどうかが設定されます。これは通常 true に設定されます。これを false に設定すると、証明書プロファイルの入力ページではなく、Certificate Manager の証明書プロファイルフレームワークを介して署名済みリクエストが処理できるようになります。

- 証明書プロファイル認証これにより、認証方法が設定されます。認証インスタンスのインスタンス ID を指定して、自動認証が設定されます。このフィールドが空の場合、認証方法はエージェントで承認される登録になります。要求はエージェントサービスインターフェイスの要求キューに送信されます。TMS サブシステム用でない限り、管理者は次の認証プラグインのいずれかを選択する必要があります。

- CMCAuth: CA エージェントが登録要求を承認し、送信する必要がある場合に、このプラグインを使用します。

- CMCUserSignedAuth: このプラグインを使用して、エージェント以外のユーザーが独自の証明書を登録できるようにします。

- をクリックします。プラグインエディターが閉じられ、新しいプロファイルが profiles タブに一覧表示されます。

- 新規プロファイルのポリシー、入力、および出力を設定します。一覧から新しいプロファイルを選択し、 をクリックします。

- Certificate Profile Rule Editor ウィンドウの Policies タブでポリシーを設定します。ポリシー タブには、プロファイルタイプに対してデフォルトで設定されているポリシーが一覧表示されます。

- ポリシーを追加するには、 をクリックします。

- Default フィールドからデフォルトを選択して、Constraints フィールドでそのポリシーに関連付けられた制約を選択し、 をクリックします。

- ポリシー設定 ID を入力します。デュアルキーペアを発行する場合には、個別のポリシーセットで、各証明書に関連付けられたポリシーを定義します。次に、証明書プロファイルポリシー ID と、証明書プロファイルポリシーの名前または識別子を入力します。

- Defaults タブおよび Constraints タブでパラメーターを設定します。

Defaults は、証明書要求に設定する属性を定義します。これにより、証明書の内容が決定されます。これらは、拡張、有効期間、または証明書に含まれるその他のフィールドのいずれかになります。制約 は、デフォルト値の有効な値を定義します。各デフォルトまたは制約の詳細は、「デフォルトの参照」 および 「制約の参照」 を参照してください。

Defaults は、証明書要求に設定する属性を定義します。これにより、証明書の内容が決定されます。これらは、拡張、有効期間、または証明書に含まれるその他のフィールドのいずれかになります。制約 は、デフォルト値の有効な値を定義します。各デフォルトまたは制約の詳細は、「デフォルトの参照」 および 「制約の参照」 を参照してください。

既存のポリシーを変更するには、ポリシーを選択し、 をクリックします。次に、そのポリシーのデフォルトおよび制約を編集します。ポリシーを削除するには、ポリシーを選択し、 をクリックします。 - Certificate Profile Rule Editor ウィンドウの Inputs タブに入力を設定します。プロファイルには複数の入力タイプが存在します。注記TMS サブシステムにプロファイルを設定しない場合は、cmcCertReqInput のみを選択して ボタンをクリックし、他のプロファイルを削除します。

- 入力を追加するには、 をクリックします。

- 一覧から入力を選択し、 をクリックします。デフォルト入力の完全な詳細については、「入力の参照」 を参照してください。

- New Certificate Profile Editor ウィンドウが開きます。入力 ID を設定して、 をクリックします。

入力は追加および削除が可能です。入力の編集を選択することは可能ですが、入力にはパラメーターやその他の設定がないため、設定するものはありません。入力を削除するには、入力を選択して をクリックします。 - Certificate Profile Rule Editor ウィンドウの Outputs タブで、出力を設定します。自動認証方式を使用する証明書プロファイルには、出力を設定する必要があります。エージェントが承認した認証を使用する証明書プロファイルには、出力を設定する必要はありません。Certificate Output タイプはすべてのプロファイルでデフォルトで設定され、カスタムプロファイルに自動的に追加されます。TMS サブシステムにプロファイルを設定しない限り、certOutput のみを選択します。

出力を追加または削除できます。出力の編集を選択することは可能ですが、出力にはパラメーターやその他の設定がないため、設定するものはありません。

出力を追加または削除できます。出力の編集を選択することは可能ですが、出力にはパラメーターやその他の設定がないため、設定するものはありません。- 出力を追加するには、 をクリックします。

- 一覧から出力を選択して をクリックします。

- 出力の名前または識別子を指定して、 をクリックします。この出力は出力タブに一覧表示されます。これを編集して、この出力のパラメーターに値を指定できます。

出力を削除するには、一覧から出力を選択して をクリックします。 - CA を再起動して、新規プロファイルを適用します。

systemctl restart pki-tomcatd-nuxwdog@instance_name.service

systemctl restart pki-tomcatd-nuxwdog@instance_name.serviceCopy to Clipboard Copied! Toggle word wrap Toggle overflow - プロファイルを管理者として作成したら、CA エージェントはエージェントサービスページでプロファイルを承認してプロファイルを有効にする必要があります。

- CA のサービスページを開きます。

https://server.example.com:8443/ca/services

https://server.example.com:8443/ca/servicesCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 証明書プロファイルの管理 リンクをクリックします。このページには、アクティブと非アクティブの両方で、管理者によって設定されたすべての証明書プロファイルが一覧表示されます。

- 承認する証明書プロファイルの名前をクリックします。

- ページの下部で、 ボタンをクリックします。

3.2.2.2. コンソールでの証明書プロファイルの編集

- エージェントサービスページにログインし、プロファイルを無効にします。エージェントで証明書プロファイルを有効にすると、その証明書プロファイルは Certificate Profile Instance Management タブで有効とマークされ、コンソールを介して証明書プロファイルはいつでも編集できません。

- Certificate System CA サブシステムコンソールにログインします。

pkiconsole https://server.example.com:8443/ca

pkiconsole https://server.example.com:8443/caCopy to Clipboard Copied! Toggle word wrap Toggle overflow - Configuration タブで Certificate Manager を選択し、Certificate Profiles を選択します。

- 証明書のプロファイルを選択して、 をクリックします。

- Certificate Profile Rule Editor ウィンドウが表示されます。多くのデフォルト、制約、入力、または出力が変更されています。注記プロファイルインスタンス ID は変更しないでください。必要に応じて、ウィンドウの隅の 1 つを引っ張って、ウィンドウを拡大します。

- CA を再起動して変更を適用します。

- エージェントサービスページで、プロファイルを再度有効にします。

3.2.3. 証明書の登録プロファイルの一覧表示

pki ユーティリティーを使用します。以下に例を示します。

3.2.4. 証明書登録プロファイルの詳細表示

caECFullCMCUserSignedCert などの特定の証明書プロファイルを表示するには、次のコマンドを実行します。

caECFullCMCUserSignedCert などの特定の証明書プロファイルを表示するには、raw 形式で次のコマンドを実行します。

3.3. プロファイルでの鍵のデフォルトの定義

policyset.set1.list=p1,p2,p11,p3,p4,p5,p6,p7,p8,p9,p10

policyset.set1.list=p1,p2,p11,p3,p4,p5,p6,p7,p8,p9,p103.4. 更新を有効にするためのプロファイルの設定

3.4.1. 更新について

3.4.1.1. 更新の流れ

3.4.1.1.1. 同じ鍵を使用した更新

allowSameKeyRenewal パラメーターが true に設定されています。以下に例を示します。

policyset.cmcUserCertSet.9.constraint.class_id=uniqueKeyConstraintImpl policyset.cmcUserCertSet.9.constraint.name=Unique Key Constraint policyset.cmcUserCertSet.9.constraint.params.allowSameKeyRenewal=true policyset.cmcUserCertSet.9.default.class_id=noDefaultImpl policyset.cmcUserCertSet.9.default.name=No Default

policyset.cmcUserCertSet.9.constraint.class_id=uniqueKeyConstraintImpl

policyset.cmcUserCertSet.9.constraint.name=Unique Key Constraint

policyset.cmcUserCertSet.9.constraint.params.allowSameKeyRenewal=true

policyset.cmcUserCertSet.9.default.class_id=noDefaultImpl

policyset.cmcUserCertSet.9.default.name=No Default3.4.1.1.2. 新しい鍵を使用した更新

subjectDN を使用します。

3.5. 証明書の署名アルゴリズムの設定

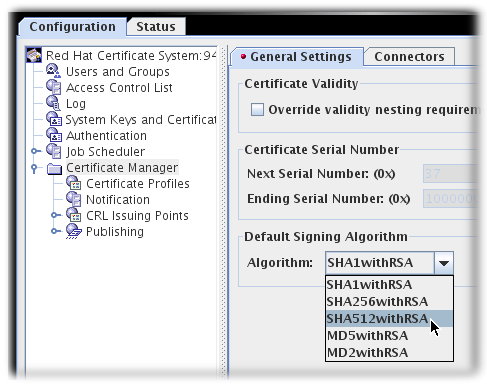

3.5.1. CA のデフォルト署名アルゴリズムの設定

- CA コンソールを開きます。

pkiconsole https://server.example.com:8443/ca

pkiconsole https://server.example.com:8443/caCopy to Clipboard Copied! Toggle word wrap Toggle overflow - Configuration タブで、Certificate Manager ツリーを展開します。

- General Settings タブで、Algorithm ドロップダウンメニューで使用するアルゴリズムを設定します。

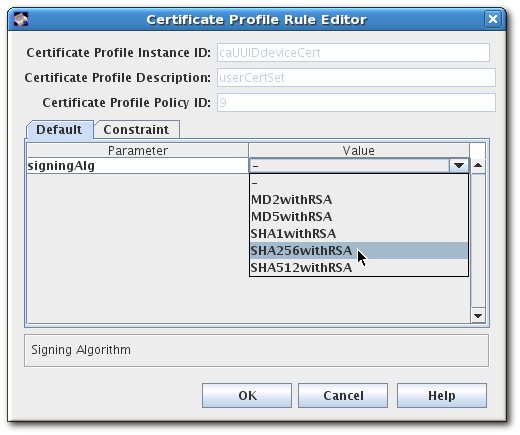

3.5.2. プロファイルでの署名アルゴリズムのデフォルトの設定

.cfg ファイルで、アルゴリズムは 2 つのパラメーターで設定されます。

- CA コンソールを開きます。

pkiconsole https://server.example.com:8443/ca

pkiconsole https://server.example.com:8443/caCopy to Clipboard Copied! Toggle word wrap Toggle overflow - Configuration タブで、Certificate Manager ツリーを展開します。

- Certificate Profiles 項目をクリックします。

- Policies タブをクリックします。

- Signing Alg ポリシー を選択して ボタンをクリックします。

- デフォルトの署名アルゴリズムを設定するには、Defaults タブで値を設定します。これが - に設定されている場合、プロファイルは CA のデフォルトを使用します。

- 証明書要求で許可される署名アルゴリズムの一覧を設定するには、Constraints タブを開き、singiningAlgsAllowed の Value フィールドでアルゴリズムの一覧を設定します。制約に使用できる値は、「アルゴリズム制約の署名」 に記載されています。

3.7. サブジェクト名およびサブジェクト代替名の管理

3.7.1. サブジェクト名でのリクエスター CN または UID の使用

cn 値または uid 値は、発行した証明書のサブジェクト名をビルドするために使用できます。このセクションでは、サブジェクト名制約に naming 属性 (CN または UID) が証明書要求に存在する必要があるプロファイルを示しています。naming 属性がないと、リクエストは拒否されます。

- CN または UID 形式は、Subject Name Constraint の pattern 設定に設定されます。

- CN または UID トークン、および証明書の特定の接尾辞を含むサブジェクト DN の形式は、Subject Name Default に設定されます。

3.7.2. サブジェクト代替名への LDAP ディレクトリー属性値およびその他の情報の挿入

- LDAP 属性値を挿入するには、ユーザーディレクトリーの認証プラグイン SharedSecret を有効にする必要があります。

- CA コンソールを開きます。

pkiconsole https://server.example.com:8443/ca

pkiconsole https://server.example.com:8443/caCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 左側のナビゲーションツリーで 認証 を選択します。

- Authentication Instance タブで、 をクリックして、SharedSecret 認証プラグインのインスタンスを追加します。

- 以下の情報を入力します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 新規プラグインインスタンスを保存します。

JOIN 共有トークンの設定に関する詳細は、「CMC 共有シークレットの設定」 を参照してください。 - ldapStringAttributes パラメーターは、ユーザーの LDAP エントリーから

mail属性の値を読み込み、その値を証明書要求に追加するように、認証プラグインに指示します。値が要求に設定されている場合、証明書プロファイルポリシーは、拡張値のその値を挿入するように設定できます。 - CA が証明書拡張機能に LDAP 属性の値を挿入できるようにするには、プロファイルの設定ファイルを編集し、拡張機能のポリシーセットパラメーターを挿入します。たとえば、

caFullCMCSharedTokenCertプロファイルの Subject Alternative Name 拡張にmail属性値を挿入するには、以下のコードを変更します。policyset.setID.8.default.params.subjAltExtPattern_0=$request.auth_token.mail[0]$

policyset.setID.8.default.params.subjAltExtPattern_0=$request.auth_token.mail[0]$Copy to Clipboard Copied! Toggle word wrap Toggle overflow プロファイルの編集に関する詳細は、「RAW 形式での証明書プロファイルの編集」 を参照してください。 - CA を再起動します。

systemctl restart pki-tomcatd-nuxwdog@instance_name.service

systemctl restart pki-tomcatd-nuxwdog@instance_name.serviceCopy to Clipboard Copied! Toggle word wrap Toggle overflow

caFullCMCSharedTokenCert プロファイル登録フォームを介して送信される証明書では、要求側の mail LDAP 属性の値で Subject Alternative Name 拡張機能が追加されます。以下に例を示します。

Identifier: Subject Alternative Name - 2.5.29.17

Critical: no

Value:

RFC822Name: jsmith@example.com

Identifier: Subject Alternative Name - 2.5.29.17

Critical: no

Value:

RFC822Name: jsmith@example.com| ポリシーセットトークン | 説明 |

|---|---|

| $request.auth_token.cn[0]$ | 証明書を要求したユーザーの LDAP 共通名 (cn) 属性。 |

| $request.auth_token.mail[0]$ | 証明書を更新したユーザーの LDAP メール (mail) 属性の値。 |

| $request.auth_token.tokencertsubject$ | 証明書サブジェクト名。 |

| $request.auth_token.uid$ | 証明書を要求したユーザーの LDAP ユーザー ID (uid) 属性。 |

| $request.auth_token.userdn$ | 証明書を要求したユーザーのユーザー DN。 |

| $request.auth_token.userid$ | 証明書を要求したユーザーのユーザー ID 属性の値。 |

| $request.uid$ | 証明書を要求したユーザーのユーザー ID 属性の値。 |

| $request.requestor_email$ | 要求を送信したユーザーのメールアドレス。 |

| $request.request_name$ | 要求を送信した人。 |

| $request.upn$ | Microsoft UPN。これには (UTF8String)1.3.6.1.4.1.311.20.2.3,$request.upn$ の形式があります。 |

| $server.source$ | サーバーに対し、サブジェクト名のバージョン 4 の UUID (乱数) コンポーネントを生成するように指示します。この値は常に (IA5String)1.2.3.4,$server.source$ 形式になります。 |

| $request.auth_token.user$ | 要求が TPS によって送信された場合に使用します。証明書をリクエストした TPS サブシステム信頼マネージャー。 |

| $request.subject$ | 要求が TPS によって送信された場合に使用します。TP S が解決して要求したエンティティーのサブジェクト名 DN。例: cn=John.Smith.123456789,o=TMS Org |

3.7.3. SAN 拡張での CN 属性の使用

dNSName Subject Alternative Name (SAN) の値を使用します。

dNSName 値は、既存の SAN に追加されます。

- プロファイルを無効にします。

pki -c password -p 8080 \ -n "PKI Administrator for example.com" ca-profile-disable profile_name# pki -c password -p 8080 \ -n "PKI Administrator for example.com" ca-profile-disable profile_nameCopy to Clipboard Copied! Toggle word wrap Toggle overflow - プロファイルを編集します。

pki -c password -p 8080 \ -n "PKI Administrator for example.com" ca-profile-edit profile_name# pki -c password -p 8080 \ -n "PKI Administrator for example.com" ca-profile-edit profile_nameCopy to Clipboard Copied! Toggle word wrap Toggle overflow - プロファイルに固有のセット番号を使用して、以下の設定を追加します。以下に例を示します。

policyset.serverCertSet.12.constraint.class_id=noConstraintImpl policyset.serverCertSet.12.constraint.name=No Constraint policyset.serverCertSet.12.default.class_id=commonNameToSANDefaultImpl policyset.serverCertSet.12.default.name=Copy Common Name to Subject

policyset.serverCertSet.12.constraint.class_id=noConstraintImpl policyset.serverCertSet.12.constraint.name=No Constraint policyset.serverCertSet.12.default.class_id=commonNameToSANDefaultImpl policyset.serverCertSet.12.default.name=Copy Common Name to SubjectCopy to Clipboard Copied! Toggle word wrap Toggle overflow 前述の例では、12 をセット番号として使用しています。 policyset.userCertSet.listパラメーターに新しいポリシーセット番号を追加します。以下に例を示します。policyset.userCertSet.list=1,10,2,3,4,5,6,7,8,9,12

policyset.userCertSet.list=1,10,2,3,4,5,6,7,8,9,12Copy to Clipboard Copied! Toggle word wrap Toggle overflow - プロファイルを保存します。

- プロファイルを有効にします。

pki -c password -p 8080 \ -n "PKI Administrator for example.com" ca-profile-enable profile_name# pki -c password -p 8080 \ -n "PKI Administrator for example.com" ca-profile-enable profile_nameCopy to Clipboard Copied! Toggle word wrap Toggle overflow

commonNameToSANDefaultImpl のデフォルトが含まれます。

3.7.4. CSR からの SAN 拡張の許可

3.7.4.1. CSR から SAN を取得するプロファイルの設定

caCMCECserverCert のように、以下のデフォルトおよび制約をプロファイルに追加します。

3.7.4.2. SAN を使用した CSR の生成

certutil ユーティリティーを使用して、2 つの SAN を持つ CSR を生成するには、以下を実行します。

certutil -R -k ec -q nistp256 -d . -s "cn=Example Multiple SANs" --extSAN dns:www.example.com,dns:www.example.org -a -o /root/request.csr.p10

# certutil -R -k ec -q nistp256 -d . -s "cn=Example Multiple SANs" --extSAN dns:www.example.com,dns:www.example.org -a -o /root/request.csr.p10第4章 キーアーカイブおよびリカバリーの設定

4.1. キーのアーカイブと回復について

pki ユーティリティーなどのクライアントと、キーのアーカイブをサポートするように設定された証明書プロファイルです。pki ユーティリティーの詳細は、『Red Hat Certificate System Planning、Installation、and Deployment Guide 『(Common Criteria Edition)の コマンドラインインターフェイス(CLI』 )』 セクションを参照してください。

4.1.1. キーアーカイブ

図4.1 キーアーカイブプロセスのしくみ

- クライアントは秘密鍵を生成して暗号化し、要求を CA に送信します。

- 証明書の要求を承認し、証明書を発行した後、Certificate Manager はそれを KRA に送信して、公開キーと共に保管します。Certificate Manager は、秘密鍵が受信および保存され、それが公開暗号化鍵に対応するという KRA からの確認を待ちます。

- KRA は、トランスポート秘密鍵を使用して暗号化を解除します。秘密暗号化キーが公開暗号化キーに対応することを確認した後、KRA は内部データベースに保存する前に、ストレージキーの公開キーペアを使用して再度暗号化します。

- Certificate Manager は証明書を発行します。この証明書は、CMC 応答に組み込まれています。

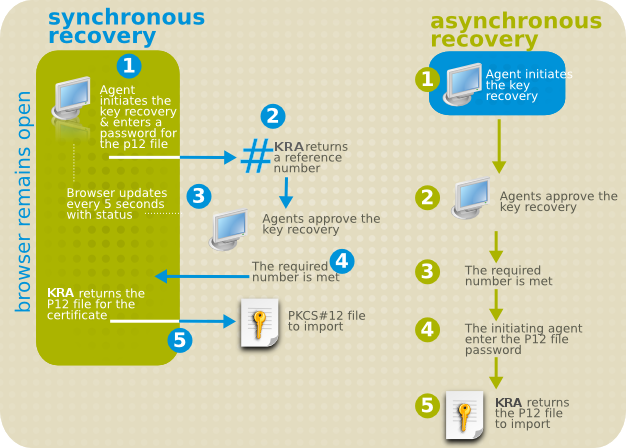

図4.2 非同期と同期の回復、並べて表示

4.1.2. キーリカバリー

- CRMF 要求を生成し、CA の登録ポータルから送信します。詳細は、「キーアーカイブを使用した暗号化のみの証明書の取得例」 を参照してください。

- SMIME を実行できる電子メールクライアントに証明書をインポートします。

- 鍵がアーカイブされたことを確認します。KRA のエージェントサービスページで、Show completed requests を選択します。キーが正常にアーカイブされた場合は、そのキーに関する情報が生成されます。キーが表示されない場合は、ログを確認して、問題を修正します。キーが正常にアーカイブされたら、ブラウザーウィンドウを閉じます。

- 鍵を確認します。署名付きで暗号化された電子メールを送信します。メールを受信したら、メッセージを確認して開き、メッセージが署名されて暗号化されているかどうかを確認します。メッセージウィンドウの右上隅に、メッセージが署名されて暗号化されていることを示すセキュリティーアイコンがあるはずです。

- 証明書を削除します。暗号化された電子メールを再度確認します。メールクライアントはメッセージを復号できないはずです。

- アーカイブされた鍵を正常に復元できるかどうかをテストします。

- KRA のエージェントサービスページを開き、Recover Keys リンクをクリックします。キーの所有者、シリアル番号、または公開鍵で鍵を検索します。キーが正常にアーカイブされた場合は、キー情報が表示されます。

- をクリックします。

- 表示される形式で、復元する秘密鍵に対応する base-64 でエンコードされた証明書を入力します。この情報を取得するには CA を使用します。base-64 でエンコードされた証明書を指定してアーカイブされた鍵を検索する場合は、ここで証明書を指定する必要はありません。

- リカバリーの実行中にブラウザーセッションが閉じられるように Async Recovery チェックボックスが選択されていることを確認してください。

- エージェントスキームに応じて、指定された数のエージェントがこの鍵のリカバリーを承認する必要があります。エージェントに、リカバリーキーを検索してもらい、開始された回復を承認してもらいます。

- すべてのエージェントがリカバリーを承認すると、次の画面は、証明書で PKCS #12 ファイルを暗号化するようにパスワードを要求します。

- 次の画面は、復元されたキーペアを含む PKCS #12 ブロブをダウンロードするリンクを返します。リンクに従い、blob をファイルに保存します。重要

gcr-viewerユーティリティーでブラウザーから直接 PKCS #12 ファイルを開くと、特定の状況で失敗する可能性があります。この問題を回避するには、gcr-viewerファイルをダウンロードし、手動で開きます。

- ブラウザーのデータベースに鍵を復元します。ブラウザーおよびメールクライアントに .p12 ファイルをインポートします。

- テストメールを開きます。メッセージは再度表示されます。

第5章 証明書の要求、登録、および管理

5.1. 証明書の登録および更新について

- ユーザーが証明書要求を生成します。

- 証明書要求が CA に送信されます。

- 要求は、要求したエンティティーを認証し、それを提出するために使用された証明書プロファイルのルールを満たしていることを要求が確認することで検証されます。

- リクエストが承認されている。

- ユーザーが新しい証明書を取得します。

5.2. 証明書署名リクエストの作成

CMCRequest ユーティリティーは PKCS #10 および CRMF 形式の証明書署名要求(CSR)を受け入れます。

certutil: PKCS #10 リクエストの作成に対応します。PKCS10Client: PKCS #10 リクエストの作成に対応します。CRMFPopClient: CRMF 要求の作成をサポートします。

5.2.1. certutil を使用した CSR の作成

certutil ユーティリティーを使用して CSR を作成する方法を説明します。

certutil の使用の詳細は、以下を参照してください。

- certutil(1) の man ページ

- certutil --help コマンドの出力

5.2.1.1. certutil を使用した EC キーで CSR の作成

certutil ユーティリティーを使用して Elliptic Curve(EC) キーペアと CSR を作成する方法を示しています。

- 証明書が要求されるユーザーまたはエンティティーの証明書データベースディレクトリーに移動します。以下に例を示します。

cd /user_or_entity_database_directory/

$ cd /user_or_entity_database_directory/Copy to Clipboard Copied! Toggle word wrap Toggle overflow - バイナリー CSR を作成し、これを

/user_or_entity_database_directory/request.csrファイルに保存します。certutil -d . -R -k ec -q nistp256 -s "CN=subject_name" -o /user_or_entity_database_directory/request-bin.csr

$ certutil -d . -R -k ec -q nistp256 -s "CN=subject_name" -o /user_or_entity_database_directory/request-bin.csrCopy to Clipboard Copied! Toggle word wrap Toggle overflow プロンプトが表示されたら、必要な NSS データベースのパスワードを入力します。パラメーターの詳細は、certutil(1) の man ページを参照してください。 - 作成したバイナリー形式の CSR を PEM 形式に変換します。

BtoA /user_or_entity_database_directory/request-bin.csr /user_or_entity_database_directory/request.csr

$ BtoA /user_or_entity_database_directory/request-bin.csr /user_or_entity_database_directory/request.csrCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 必要に応じて、CSR ファイルが正しいことを確認します。

cat /user_or_entity_database_directory/request.csr MIICbTCCAVUCAQAwKDEQMA4GA1UEChMHRXhhbXBsZTEUMBIGA1UEAxMLZXhhbXBs ...

$ cat /user_or_entity_database_directory/request.csr MIICbTCCAVUCAQAwKDEQMA4GA1UEChMHRXhhbXBsZTEUMBIGA1UEAxMLZXhhbXBs ...Copy to Clipboard Copied! Toggle word wrap Toggle overflow これは、PKCS#10 PEM 証明書要求です。 - 次の手順については、「CMC 登録プロセス」 を参照してください。ただし、証明書要求の作成に関する手順はスキップしてください。

5.2.1.2. certutil を使用したユーザー定義拡張による CSR の作成

certutil ユーティリティーを使用してユーザー定義の拡張で CSR を作成する方法を示しています。

- 証明書が要求されるユーザーまたはエンティティーの証明書データベースディレクトリーに移動します。以下に例を示します。

cd /user_or_entity_database_directory/

$ cd /user_or_entity_database_directory/Copy to Clipboard Copied! Toggle word wrap Toggle overflow - ユーザー定義の Extended Key Usage 拡張とユーザー定義の Key Usage 拡張で CSR を作成し、これを

/user_or_entity_database_directory/request.csrファイルに保存します。certutil -d . -R -k rsa -g 1024 -s "CN=subject_name" --keyUsage keyEncipherment,dataEncipherment,critical --extKeyUsage timeStamp,msTrustListSign,critical -a -o /user_or_entity_database_directory/request.csr

$ certutil -d . -R -k rsa -g 1024 -s "CN=subject_name" --keyUsage keyEncipherment,dataEncipherment,critical --extKeyUsage timeStamp,msTrustListSign,critical -a -o /user_or_entity_database_directory/request.csrCopy to Clipboard Copied! Toggle word wrap Toggle overflow プロンプトが表示されたら、必要な NSS データベースのパスワードを入力します。パラメーターの詳細は、certutil(1) の man ページを参照してください。 - 必要に応じて、CSR ファイルが正しいことを確認します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow これは、PKCS#10 PEM 証明書要求です。 - 次の手順については、「CMC 登録プロセス」 を参照してください。ただし、証明書要求の作成に関する手順はスキップしてください。注記CSR からヘッダー情報を削除します。

5.2.2. PKCS10Client を使用した CSR の作成

PKCS10Client ユーティリティーを使用して CSR を作成する方法を説明します。

PKCS10Client の使用に関する詳細は、以下を参照してください。

- PKCS10Client(1) の man ページ

- PKCS10Client --help コマンドの出力

5.2.2.1. PKCS10Client を使用した CSR の作成

PKCS10Client ユーティリティーを使用して Elliptic Curve (EC) キーペアと CSR を作成する方法を説明します。

- 証明書が要求されるユーザーまたはエンティティーの証明書データベースディレクトリーに移動します。以下に例を示します。

cd /user_or_entity_database_directory/

$ cd /user_or_entity_database_directory/Copy to Clipboard Copied! Toggle word wrap Toggle overflow - CSR を作成し、これを

/user_or_entity_database_directory/request.csrファイルに保存します。PKCS10Client -d . -p NSS_password -a ec -c nistp256 -o /user_or_entity_database_directory/example.csr -n "CN=subject_name"

$ PKCS10Client -d . -p NSS_password -a ec -c nistp256 -o /user_or_entity_database_directory/example.csr -n "CN=subject_name"Copy to Clipboard Copied! Toggle word wrap Toggle overflow パラメーターの詳細は、PKCS10Client(1) の man ページを参照してください。 - 必要に応じて、CSR ファイルが正しいことを確認します。

cat /user_or_entity_database_directory/example.csr -----BEGIN CERTIFICATE REQUEST----- MIICzzCCAbcCAQAwgYkx ... -----END CERTIFICATE REQUEST-----

$ cat /user_or_entity_database_directory/example.csr -----BEGIN CERTIFICATE REQUEST----- MIICzzCCAbcCAQAwgYkx ... -----END CERTIFICATE REQUEST-----Copy to Clipboard Copied! Toggle word wrap Toggle overflow

5.2.2.2. PKCS10Client を使用した SharedSecret ベースの CMC の CSR の作成

PKCS10Client ユーティリティーを使用して、SharedSecret ベースの CMC 用の RSA 鍵ペアと CSR を作成する方法を説明します。これは、デフォルトでは caFullCMCSharedTokenCert プロファイルおよび caECFullCMCSharedTokenCert プロファイルによって処理される CMC 共有 Secret 認証方法にのみ使用します。

- 証明書が要求されるユーザーまたはエンティティーの証明書データベースディレクトリーに移動します。以下に例を示します。

cd /user_or_entity_database_directory/

$ cd /user_or_entity_database_directory/Copy to Clipboard Copied! Toggle word wrap Toggle overflow - CSR を作成し、これを

/user_or_entity_database_directory/request.csrファイルに保存します。PKCS10Client -d . -p NSS_password -o /user_or_entity_database_directory/example.csr -y true -n "CN=subject_name"

$ PKCS10Client -d . -p NSS_password -o /user_or_entity_database_directory/example.csr -y true -n "CN=subject_name"Copy to Clipboard Copied! Toggle word wrap Toggle overflow パラメーターの詳細は、PKCS10Client(1) の man ページを参照してください。 - 必要に応じて、CSR ファイルが正しいことを確認します。

cat /user_or_entity_database_directory/example.csr -----BEGIN CERTIFICATE REQUEST----- MIICzzCCAbcCAQAwgYkx ... -----END CERTIFICATE REQUEST-----

$ cat /user_or_entity_database_directory/example.csr -----BEGIN CERTIFICATE REQUEST----- MIICzzCCAbcCAQAwgYkx ... -----END CERTIFICATE REQUEST-----Copy to Clipboard Copied! Toggle word wrap Toggle overflow

5.2.3. CRMFPopClient を使用した CSR の作成

CRMFPopClient ユーティリティーを使用して CSR を作成する方法を説明します。

CRMFPopClient の使用に関する詳細は、CRMFPopClient(1) の man ページを参照してください。

5.2.3.1. CRMFPopClient を使用したキー Archival を持つ CSR の作成

CRMFPopClient ユーティリティーを使用して RSA キーペアと、鍵アーカイブオプションで CSR を作成する方法を説明します。

- 証明書が要求されるユーザーまたはエンティティーの証明書データベースディレクトリーに移動します。以下に例を示します。

cd /user_or_entity_database_directory/

$ cd /user_or_entity_database_directory/Copy to Clipboard Copied! Toggle word wrap Toggle overflow - KRA トランスポート証明書を取得します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow - KRA トランスポート証明書をエクスポートします。

pki ca-cert-show 0x7 --output kra.transport

$ pki ca-cert-show 0x7 --output kra.transportCopy to Clipboard Copied! Toggle word wrap Toggle overflow - CSR を作成し、これを

/user_or_entity_database_directory/request.csrファイルに保存します。CRMFPopClient -d . -p password -n "cn=subject_name" -q POP_SUCCESS -b kra.transport -w "AES/CBC/PKCS5Padding" -v -o /user_or_entity_database_directory/example.csr

$ CRMFPopClient -d . -p password -n "cn=subject_name" -q POP_SUCCESS -b kra.transport -w "AES/CBC/PKCS5Padding" -v -o /user_or_entity_database_directory/example.csrCopy to Clipboard Copied! Toggle word wrap Toggle overflow Elliptic Curve (EC) キーペアと CSR を作成するには、-a ec -t falseオプションをコマンドに渡します。パラメーターの詳細は、CRMFPopClient(1) の man ページを参照してください。 - 必要に応じて、CSR ファイルが正しいことを確認します。

cat /user_or_entity_database_directory/example.csr -----BEGIN CERTIFICATE REQUEST----- MIICzzCCAbcCAQAwgYkx ... -----END CERTIFICATE REQUEST-----

$ cat /user_or_entity_database_directory/example.csr -----BEGIN CERTIFICATE REQUEST----- MIICzzCCAbcCAQAwgYkx ... -----END CERTIFICATE REQUEST-----Copy to Clipboard Copied! Toggle word wrap Toggle overflow

5.2.3.2. CRMFPopClient を使用した SharedSecret ベースの CMC の CSR の作成

CRMFPopClient ユーティリティーを使用して、SharedSecret ベースの CMC 用の RSA 鍵ペアと CSR を作成する方法を説明します。これは、デフォルトでは caFullCMCSharedTokenCert プロファイルおよび caECFullCMCSharedTokenCert プロファイルによって処理される CMC 共有 Secret 認証方法にのみ使用します。

- 証明書が要求されるユーザーまたはエンティティーの証明書データベースディレクトリーに移動します。以下に例を示します。

cd /user_or_entity_database_directory/

$ cd /user_or_entity_database_directory/Copy to Clipboard Copied! Toggle word wrap Toggle overflow - KRA トランスポート証明書を取得します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow - KRA トランスポート証明書をエクスポートします。

pki ca-cert-show 0x7 --output kra.transport

$ pki ca-cert-show 0x7 --output kra.transportCopy to Clipboard Copied! Toggle word wrap Toggle overflow - CSR を作成し、これを

/user_or_entity_database_directory/request.csrファイルに保存します。CRMFPopClient -d . -p password -n "cn=subject_name" -q POP_SUCCESS -b kra.transport -w "AES/CBC/PKCS5Padding" -y -v -o /user_or_entity_database_directory/example.csr

$ CRMFPopClient -d . -p password -n "cn=subject_name" -q POP_SUCCESS -b kra.transport -w "AES/CBC/PKCS5Padding" -y -v -o /user_or_entity_database_directory/example.csrCopy to Clipboard Copied! Toggle word wrap Toggle overflow EC キーペアと CSR を作成するには、コマンドに-a ec -t falseオプションを渡します。パラメーターの詳細は、CRMFPopClient --help コマンドの出力を参照してください。 - 必要に応じて、CSR ファイルが正しいことを確認します。

cat /user_or_entity_database_directory/example.csr -----BEGIN CERTIFICATE REQUEST----- MIICzzCCAbcCAQAwgYkx ... -----END CERTIFICATE REQUEST-----

$ cat /user_or_entity_database_directory/example.csr -----BEGIN CERTIFICATE REQUEST----- MIICzzCCAbcCAQAwgYkx ... -----END CERTIFICATE REQUEST-----Copy to Clipboard Copied! Toggle word wrap Toggle overflow

5.3. CMC を使用した証明書の要求と受信

- 『Red Hat Certificate System Planning、Installation、and Deployment Guide (Common Criteria Edition)』『の CMC の設定』 セクション。

- 『Red Hat Certificate System Planning、Installation、and Deployment Guide (Common Criteria Edition)』 の 『CMC による登録』 セクション。

- CMCRequest(1) の man ページを参照してください。

- CMCResponse(1) の man ページを参照してください。

5.3.1. CMC 登録プロセス

- Certificate Signing Request (CSR) を、以下のいずれかの形式で作成します。

- PKCS #10 形式

- Certificate Request Message Format (CRMF) 形式:

これらの形式で CSR を作成する方法は、「証明書署名リクエストの作成」 を参照してください。 - 管理証明書をクライアントの NSS データベースにインポートします。以下に例を示します。

- 以下のコマンドを実行して、

.p12ファイルから管理クライアント証明書を抽出します。openssl pkcs12 -in /root/.dogtag/instance/ca_admin_cert.p12 -clcerts -nodes -nokeys -out /root/.dogtag/instance/ca_admin_cert.crt

$ openssl pkcs12 -in /root/.dogtag/instance/ca_admin_cert.p12 -clcerts -nodes -nokeys -out /root/.dogtag/instance/ca_admin_cert.crtCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 11章証明書/キー暗号トークンの管理 のガイダンスに従って、管理クライアント証明書を検証してインポートします:

PKICertImport -d . -n "CA Admin - Client Certificate" -t ",," -a -i /root/.dogtag/instance/ca_admin_cert.crt -u C

$ PKICertImport -d . -n "CA Admin - Client Certificate" -t ",," -a -i /root/.dogtag/instance/ca_admin_cert.crt -u CCopy to Clipboard Copied! Toggle word wrap Toggle overflow 重要CA 管理クライアント証明書をインポートする前に、中間証明書とルート CA 証明書がインポートされていることを確認します。 - 証明書に関連付けられた秘密鍵をインポートします。

pki -c password pkcs12-import --pkcs12-file /root/.dogtag/instance/ca_admin_cert.p12 --pkcs12-password-file /root/.dogtag/instance/ca/pkcs12_password.conf

$ pki -c password pkcs12-import --pkcs12-file /root/.dogtag/instance/ca_admin_cert.p12 --pkcs12-password-file /root/.dogtag/instance/ca/pkcs12_password.confCopy to Clipboard Copied! Toggle word wrap Toggle overflow

- 以下の内容で、

/home/user_name/cmc-request.cfgなどの CMC 要求用の設定ファイルを作成します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow 詳細は、CMCRequest(1) の man ページを参照してください。 - CMC 要求を作成します。

CMCRequest /home/user_name/cmc-request.cfg

$ CMCRequest /home/user_name/cmc-request.cfgCopy to Clipboard Copied! Toggle word wrap Toggle overflow コマンドが成功すると、CMCRequest ユーティリティーは、要求設定ファイルのoutputパラメーターで指定されたファイルに CMC 要求を保存します。 /home/user_name/cmc-submit.cfgなどのHttpClientの設定ファイルを作成します。このファイルは、後で CMC 要求を CA に送信します。作成されたファイルに以下の内容を追加します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow 重要nicknameパラメーターで指定された証明書のニックネームは、CMC 要求で以前使用された内容と一致させる必要があります。- 要求する証明書のタイプに応じて、前の手順で作成した設定ファイルに次のパラメーターを追加します。

servlet=/ca/ee/ca/profileSubmitCMCFull?profileId=profile_name

servlet=/ca/ee/ca/profileSubmitCMCFull?profileId=profile_nameCopy to Clipboard Copied! Toggle word wrap Toggle overflow CA 署名証明書の場合の例を以下に示します。servlet=/ca/ee/ca/profileSubmitCMCFull?profileId=caCMCcaCert

servlet=/ca/ee/ca/profileSubmitCMCFull?profileId=caCMCcaCertCopy to Clipboard Copied! Toggle word wrap Toggle overflow 重要エージェントが次のステップで CMC 要求を送信する場合は、このパラメーターで指定したプロファイルはCMCAuth認証プラグインを使用する必要があります。ユーザーが作成した登録では、プロファイルはCMCUserSignedAuthプラグインを使用する必要があります。詳細は、「CMC 認証プラグイン」 を参照してください。 - CMC 要求を CA に送信します。

HttpClient /home/user_name/cmc-submit.cfg

$ HttpClient /home/user_name/cmc-submit.cfgCopy to Clipboard Copied! Toggle word wrap Toggle overflow - CMC の応答を PKCS #7 証明書チェーンに変換するには、

CMCResponseユーティリティーの-iパラメーターに CMC レスポンスファイルを渡します。以下に例を示します。CMCResponse -i /home/user_name/cmc-response.bin -o /home/user_name/cert_chain.crt

$ CMCResponse -i /home/user_name/cmc-response.bin -o /home/user_name/cert_chain.crtCopy to Clipboard Copied! Toggle word wrap Toggle overflow

5.3.2. 実用的な CMC 登録シナリオ

5.3.2.1. システム証明書およびサーバー証明書の取得

- 登録プロファイル

- エージェントは、「CMC 認証プラグイン」 に記載されている既存の CMC プロファイルのいずれかを使用する必要があります。または、

CMCAuth認証メカニズムを使用するカスタムプロファイルを作成します。 - CMC 署名証明書

- システム証明書の場合、CA エージェントは CMC 要求を生成して署名する必要があります。そのためには、

CMCRequest設定ファイルのnicknameパラメーターを CA エージェントのニックネームに設定します。注記CA エージェントは、独自の秘密鍵にアクセスできるようにする必要があります。 HttpClientTLS Client NicknameHttpClientの設定ファイル内で TLS クライアント認証に関するユーティリティーの設定ファイルに対して、CMCRequestユーティリティー設定ファイルへのサインインに同じ証明書を使用します。HttpClientservletパラメーターHttpClientユーティリティーに渡される設定ファイルのservletでは、要求を処理する CMC サーブレットおよび登録プロファイルが参照されます。要求する証明書のタイプに応じて、直前の手順で作成した設定ファイルに以下のエントリーのいずれかを追加します。- CA 署名証明書の場合:

servlet=/ca/ee/ca/profileSubmitCMCFull?profileId=caCMCcaCert

servlet=/ca/ee/ca/profileSubmitCMCFull?profileId=caCMCcaCertCopy to Clipboard Copied! Toggle word wrap Toggle overflow - KRA トランスポート証明書の場合:

servlet=/ca/ee/ca/profileSubmitCMCFull?profileId=caCMCkraTransportCert

servlet=/ca/ee/ca/profileSubmitCMCFull?profileId=caCMCkraTransportCertCopy to Clipboard Copied! Toggle word wrap Toggle overflow - OCSP 署名証明書の場合:

servlet=/ca/ee/ca/profileSubmitCMCFull?profileId=caCMCocspCert

servlet=/ca/ee/ca/profileSubmitCMCFull?profileId=caCMCocspCertCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 監査署名証明書の場合:

servlet=/ca/ee/ca/profileSubmitCMCFull?profileId=caCMCauditSigningCert

servlet=/ca/ee/ca/profileSubmitCMCFull?profileId=caCMCauditSigningCertCopy to Clipboard Copied! Toggle word wrap Toggle overflow - サブシステム証明書の場合:

- RSA 証明書の場合:

servlet=/ca/ee/ca/profileSubmitCMCFull?profileId=caCMCsubsystemCert

servlet=/ca/ee/ca/profileSubmitCMCFull?profileId=caCMCsubsystemCertCopy to Clipboard Copied! Toggle word wrap Toggle overflow - ECC 証明書の場合:

servlet=/ca/ee/ca/profileSubmitCMCFull?profileId=caCMCECCsubsystemCert

servlet=/ca/ee/ca/profileSubmitCMCFull?profileId=caCMCECCsubsystemCertCopy to Clipboard Copied! Toggle word wrap Toggle overflow

- TLS サーバー証明書の場合:

- RSA 証明書の場合:

servlet=/ca/ee/ca/profileSubmitCMCFull?profileId=caCMCserverCert

servlet=/ca/ee/ca/profileSubmitCMCFull?profileId=caCMCserverCertCopy to Clipboard Copied! Toggle word wrap Toggle overflow - ECC 証明書の場合:

servlet=/ca/ee/ca/profileSubmitCMCFull?profileId=caCMCECCserverCert

servlet=/ca/ee/ca/profileSubmitCMCFull?profileId=caCMCECCserverCertCopy to Clipboard Copied! Toggle word wrap Toggle overflow

- 管理証明書の場合:

servlet=/ca/ee/ca/profileSubmitCMCFull?profileId=caFullCMCUserCert

servlet=/ca/ee/ca/profileSubmitCMCFull?profileId=caFullCMCUserCertCopy to Clipboard Copied! Toggle word wrap Toggle overflow

- エージェントが CSR を事前署名する場合、エージェントは識別のために CSR を調べるため、Proof of Identification が確立されたと見なされます。追加の CMC 固有の識別証明は必要ありません。

- PKCS #10 ファイルはすでに Proof of Possession (POP) 情報を提供し、追加の Proof of Possession (POP) は必要ありません。

- エージェントの事前承認済みリクエストでは、識別はエージェントによってチェックされるため、

PopLinkWittnessV2機能を無効にする必要があります。

5.3.2.2. ユーザーの初回署名証明書の取得

- エージェントは CMC 要求を署名します。「エージェント証明書を使用した CMC 要求の署名」 を参照してください。

- 証明書の登録は、共有シークレットを使用して認証されます。「共有シークレットを使用した証明書の登録の認証」 を参照してください。

5.3.2.2.1. エージェント証明書を使用した CMC 要求の署名

5.3.2.3. ユーザーの暗号化のみの証明書の取得

- Network Security Services (NSS) データベースまたはユーザーの署名証明書および鍵が含まれるスマートカードに保存されている暗号化トークンを使用します。

- PKCS #10 形式または CRMF 形式で CSR を生成します。注記(キーのアーカイブが必要な場合は) CRMF 形式を使用してください。

- CMC 要求を生成します。これは暗号のみの証明書であるため、秘密鍵は署名できません。そのため、Proof Of Possession (POP) は含まれていません。このため、登録には、2 つの手順が必要です。最初のリクエストが成功すると、

EncryptedPOP制御のある CMC 状態が生じます。次に、ユーザーは応答を使用して、DecryptedPOP制御を含む CMC 要求を生成し、2 番目のステップで送信します。- 最初のステップでは、デフォルトのパラメーターに加えて、ユーザーは、

CMCRequestユーティリティーに渡される設定ファイルに次のパラメーターを設定する必要があります。identification.enablewitness.sharedSecretidentityProofV2.enableidentityProofV2.hashAlgidentityProofV2.macAlgpopLinkWitnessV2.enable(CA で必要な場合)popLinkWitnessV2.keyGenAlg(CA で必要な場合)popLinkWitnessV2.macAlg(CA で必要な場合)request.privKeyId

詳細は、CMCRequest(1) の man ページを参照してください。応答には以下が含まれます。- CMC で暗号化された POP コントロール

- POP の required エラーでの

CMCStatusInfoV2コントロール - リクエスト ID

- 次のステップでは、デフォルトのパラメーターに加えて、ユーザーは、

CMCRequestユーティリティーに渡される設定ファイルに次のパラメーターを設定する必要があります。decryptedPop.enableencryptedPopResponseFiledecryptedPopRequestFilerequest.privKeyId

詳細は、CMCRequest(1) の man ページを参照してください。

5.3.2.3.1. キーアーカイブを使用した暗号化のみの証明書の取得例

-q POP_NONE の代わりに -q POP_SUCCESS オプションを、単一トリップ発行のために CRMFPopClient ユーティリティーに渡します。

CRMFPoPClient を使用する方法は、「CRMFPopClient を使用したキー Archival を持つ CSR の作成」 および 「CRMFPopClient を使用した SharedSecret ベースの CMC の CSR の作成」 を参照してください。

- KRA トランスポート証明書を検索します。以下に例を示します。

pki cert-find --name KRA_transport_certificate_subject_CN

$ pki cert-find --name KRA_transport_certificate_subject_CNCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 前の手順で取得した KRA トランスポート証明書のシリアル番号を使用して、証明書をファイルに保存します。たとえば、

/home/user_name/kra.certファイルに 12345 シリアル番号がある証明書を保存するには、次のコマンドを実行します。pki cert-show 12345 --output /home/user_name/kra.cert

$ pki cert-show 12345 --output /home/user_name/kra.certCopy to Clipboard Copied! Toggle word wrap Toggle overflow CRMFPopClientユーティリティーを使用して以下を行います。- キーアーカイブを使用して CSR を作成します。

- 証明書が要求されるユーザーまたはエンティティーの証明書データベースディレクトリーに移動します。以下に例を示します。

cd /home/user_name/

$ cd /home/user_name/Copy to Clipboard Copied! Toggle word wrap Toggle overflow - RSA 秘密鍵が KRA トランスポート証明書によりラップされる CRMF 要求を作成するには、

CRMFPopClientユーティリティーを使用します。たとえば、要求を/home/user_name/crmf.reqファイルに保存するには、以下のコマンドを実行します。CRMFPopClient -d . -p token_password -n subject_DN -q POP_NONE \ -b /home/user_name/kra.cert -w "AES/CBC/PKCS5Padding" \ -v -o /home/user_name/crmf.req$ CRMFPopClient -d . -p token_password -n subject_DN -q POP_NONE \ -b /home/user_name/kra.cert -w "AES/CBC/PKCS5Padding" \ -v -o /home/user_name/crmf.reqCopy to Clipboard Copied! Toggle word wrap Toggle overflow コマンドで表示される秘密鍵の ID をメモします。ID は、2 番目のトリップの設定ファイルのrequest.privKeyIdパラメーターの値として、後のステップで必要になります。

- 以下の内容を含む、

/home/user_name/cmc.cfgなど、CRMRequestユーティリティー用の設定ファイルを作成します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow - CMC 要求を作成します。

CMCRequest /home/user_name/cmc.cfg

$ CMCRequest /home/user_name/cmc.cfgCopy to Clipboard Copied! Toggle word wrap Toggle overflow コマンドが成功すると、CMCRequest ユーティリティーは、要求設定ファイルのoutputパラメーターで指定されたファイルに CMC 要求を保存します。 /home/user_name/cmc-submit.cfgなどのHttpClientの設定ファイルを作成します。このファイルは、後で CMC 要求を CA に送信します。作成されたファイルに以下の内容を追加します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow - CMC 要求を CA に送信します。

HttpClient /home/user_name/cmc-submit.cfg

$ HttpClient /home/user_name/cmc-submit.cfgCopy to Clipboard Copied! Toggle word wrap Toggle overflow コマンドが成功すると、HTTPClient ユーティリティーは、CMC 応答を、設定ファイルのoutputパラメーターで指定されたファイルに保存します。 - 応答ファイルを

CMCResponseユーティリティーに渡して応答を確認します。以下に例を示します。CMCResponse -d /home/user_name/.dogtag/nssdb/ -i /home/user_name/cmc-response_round_1.bin

$ CMCResponse -d /home/user_name/.dogtag/nssdb/ -i /home/user_name/cmc-response_round_1.binCopy to Clipboard Copied! Toggle word wrap Toggle overflow 最初のトリップが成功した場合は、CMCResponseは、以下のような出力を表示します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 2 番目のトリップの場合は、後の手順で使用する

/home/user_name/cmc_DecryptedPOP.cfgなどのDecryptedPOPの設定ファイルを作成します。作成されたファイルに以下の内容を追加します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow DecryptPOPCMC 要求を作成します。CMCRequest /home/user_name/cmc.DecryptedPOP.cfg

$ CMCRequest /home/user_name/cmc.DecryptedPOP.cfgCopy to Clipboard Copied! Toggle word wrap Toggle overflow コマンドが成功すると、CMCRequest ユーティリティーは、要求設定ファイルのdecryptedPopRequestFileパラメーターで指定されたファイルに CMC 要求を保存します。/home/user_name/decrypted_POP_cmc-submit.cfgなどのHttpClientの設定ファイルを作成します。このファイルは、後でDecryptedPOPCMC 要求を CA に送信します。作成されたファイルに以下の内容を追加します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow DecryptedPOPCMC 要求を CA に送信します。HttpClient /home/user_name/decrypted_POP_cmc-submit.cfg

$ HttpClient /home/user_name/decrypted_POP_cmc-submit.cfgCopy to Clipboard Copied! Toggle word wrap Toggle overflow コマンドが成功すると、HTTPClient ユーティリティーは、CMC 応答を、設定ファイルのoutputパラメーターで指定されたファイルに保存します。- CMC の応答を PKCS #7 証明書チェーンに変換するには、

CMCResponseユーティリティーの-iパラメーターに CMC レスポンスファイルを渡します。以下に例を示します。CMCResponse -i /home/user_name/cmc-response_round_2.bin -o /home/user_name/certs.p7

$ CMCResponse -i /home/user_name/cmc-response_round_2.bin -o /home/user_name/certs.p7Copy to Clipboard Copied! Toggle word wrap Toggle overflow または、個々の証明書を PEM 形式で表示するには、-vユーティリティーに渡します。次のトリップが成功した場合は、CMCResponseは、以下のような出力を表示します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow

5.4. 証明書の更新

CMCUserSignedAuth 認証プラグインを必要とするプロファイルを使用し、エージェントの承認で更新するには、CMCAuth 認証プラグインを必要とするプロファイルを使用します。これらのプラグイン、およびデフォルトで有効にされているプロファイルの詳細は、「CMC 認証プラグイン」 を参照してください。

5.4.1. 同じ鍵を使用した更新

params.allowSameKeyRenewal パラメーターが True に設定された uniqueKeyConstraint エントリーが含まれている必要があります。

5.4.2. 新しい鍵を使用した更新

subjectDN 属性が含まれます。

5.5. 発行された証明書の CSR へのトレース、および発行された証明書の CSR へのトレース

- https://host_name:port/ca/agent/ca にアクセスします。

- Search for Requestsをクリックします。

- Request ID Range を選択して入力します(例: 12 (最低リクエスト ID の場合は 12、Highest Request ID の場合は 12)。

- Request Type を選択し、登録 タイプを選択します。

- Request Status を選択し、completed status を選択します。

- その他すべてが選択されていないことを確認してください。

- をクリックします。

- 要求番号をクリックします。この時点で証明書はクリアテキストで表示されます。

- CSR と証明書のリンクを表示するには、右クリックして This Frame and View Frame Source を選択します。

- inputList.inputName="Certificate Request"; を検索します。リクエストは、それに続く inputList.inputVal です。

- outputList.outputSyntax="pretty_print"; を検索します。証明書は、それに続く outputList.outputVal です。

- https://host_name:port/ca/agent/ca にアクセスします。

- Find をクリックします。

- Details をクリックします。

- 証明書はクリアテキストで、要求 ID リンクと共に表示されます。リンクをクリックし、Request ページを開きます。

- 証明書および CSR リンクを表示するには、以下を実行します。

- inputList.inputName="Certificate Request"; を検索します。リクエストは、それに続く inputList.inputVal です。

- outputList.outputSyntax="pretty_print"; を検索します。証明書は、それに続く outputList.outputVal です。

第6章 証明書の取り消しおよび CRL 発行

6.1. 証明書の失効について

- 失効要求が CA によって受け取られ、承認されている場合は、証明書を取り消します。

- 失効した証明書のステータスを、その有効性ステータスを確認する必要のある関係者またはアプリケーションが利用できるようにします。

6.1.1. CRL 発行ポイント

6.1.2. Delta CRL

6.1.3. CRL の公開

6.2. 証明書の取り消し

6.2.1. CMC 失効の実行

subjectDN 属性を使用するエージェント証明書またはユーザー証明書のいずれかを使用して失効要求に署名できます。これにより、ユーザーは署名済み要求を Certificate Manager に送信できます。

CMCRequest詳細は、「CMCRequestを使用した証明書の取り消し」 を参照してください。CMCRevoke詳細は、「CMCRevokeを使用した証明書の取り消し」 を参照してください。

CMCRequest ユーティリティーを使用して、失効要求の生成を推奨します。これは、CMCRevoke よりも多くのオプションを提供するためです。

6.2.1.1. CMCRequest を使用した証明書の取り消し

CMCRequest を使用して証明書を取り消すには、以下を実行します。

- 以下の内容で、

/home/user_name/cmc-request.cfgなどの CMC 失効要求の設定ファイルを作成します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow - CMC 要求を作成します。

CMCRequest /home/user_name/cmc-request.cfg

# CMCRequest /home/user_name/cmc-request.cfgCopy to Clipboard Copied! Toggle word wrap Toggle overflow コマンドが成功すると、CMCRequestユーティリティーは、要求設定ファイルのoutputパラメーターで指定されたファイルに CMC 要求を保存します。 /home/user_name/cmc-submit.cfgなどの設定ファイルを作成します。このファイルは、後で CMC 取り消し要求を CA に送信します。作成されたファイルに以下の内容を追加します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow 重要CMC 失効要求に署名されている場合は、secureパラメーターおよびclientmodeパラメーターも true に設定します。さらにnicknameパラメーターも入力します。- 要求に署名したユーザーに応じて、

HttpClientの設定ファイルのservletパラメーターを適切に設定する必要があります。- エージェントが要求に署名した場合は、以下を設定します。

servlet=/ca/ee/ca/profileSubmitCMCFull

servlet=/ca/ee/ca/profileSubmitCMCFullCopy to Clipboard Copied! Toggle word wrap Toggle overflow - ユーザーが要求に署名した場合は、以下を設定します。

servlet=/ca/ee/ca/profileSubmitUserSignedCMCFull

servlet=/ca/ee/ca/profileSubmitUserSignedCMCFullCopy to Clipboard Copied! Toggle word wrap Toggle overflow

- CMC 要求を送信します。

HttpClient /home/user_name/cmc-submit.cfg

# HttpClient /home/user_name/cmc-submit.cfgCopy to Clipboard Copied! Toggle word wrap Toggle overflow

CMCRequest を使用して証明書の取り消しに関する詳細は、CMCRequest(1) の man ページを参照してください。

6.2.1.2. CMCRevokeを使用した証明書の取り消し

CMCRevoke を使用するには、CA 管理者が、インストール時に 『Red Hat Certificate System 9 Planning、Installation and Deployment Guide (Common Criteria Edition)』 の 『Web ユーザーインターフェイスでの CMCRevoke の有効化』 セクションで指定されている指示に従う必要があります。

- 0: 指定無し

- 1: キーが侵害されました。

- 2: CA キーが侵害されました。

- 3: 従業員の所属が変更になりました

- 4: 証明書が置き換えられました

- 5: 運用停止

- 6: 証明書が保留中です

6.2.1.2.1. CMCRevoke のテスト

- 既存の証明書の CMC 失効要求を作成します。

CMCRevoke -d/path/to/agent-cert-db -nnickname -iissuerName -sserialName -mreason -ccomment

CMCRevoke -d/path/to/agent-cert-db -nnickname -iissuerName -sserialName -mreason -ccommentCopy to Clipboard Copied! Toggle word wrap Toggle overflow たとえば、エージェント証明書を含むディレクトリーは ~jsmith/.mozilla/firefox/ で、証明書のニックネームは AgentCert で、証明書のシリアル番号は 22 の場合、コマンドは次のとおりですCMCRevoke -d"~jsmith/.mozilla/firefox/" -n"ManagerAgentCert" -i"cn=agentAuthMgr" -s22 -m0 -c"test comment"

CMCRevoke -d"~jsmith/.mozilla/firefox/" -n"ManagerAgentCert" -i"cn=agentAuthMgr" -s22 -m0 -c"test comment"Copy to Clipboard Copied! Toggle word wrap Toggle overflow 注記引用符で囲まれたスペースを含む値を囲みます。重要引数とその値の間には空白を入れないでください。たとえば、26 のシリアル番号は-26ではなく、-s 26となります。 - エンドエンティティーを開きます。

https://server.example.com:8443/ca/ee/ca

https://server.example.com:8443/ca/ee/caCopy to Clipboard Copied! Toggle word wrap Toggle overflow - Revocation タブを選択します。

- メニューの CMC Revoke リンクを選択します。

- CMCRevoke からテキストエリアに出力を貼り付けます。

- 貼り付けられたコンテンツから -----BEGIN NEW CERTIFICATE REQUEST----- および ----END NEW CERTIFICATE REQUEST----- を削除します。

- をクリックします。

- 返されるページは、正しい証明書が取り消されていることを確認します。

6.2.2. Web UI からのエージェントとしての失効の実行

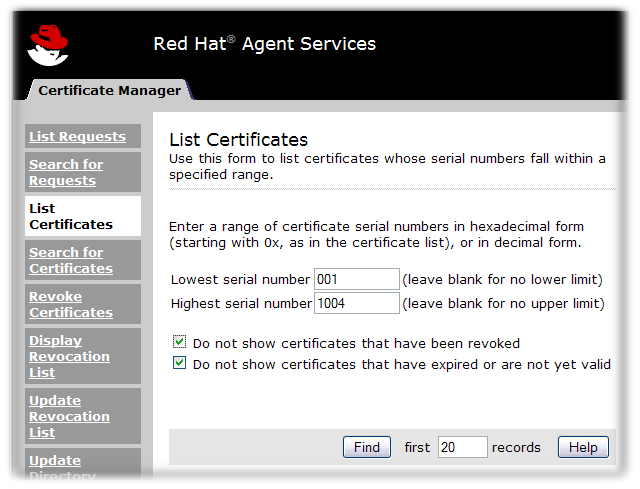

6.2.2.1. 証明書の一覧表示

- Certificate Manager エージェントサービスページを開きます。

- 証明書の一覧表示 をクリックします。

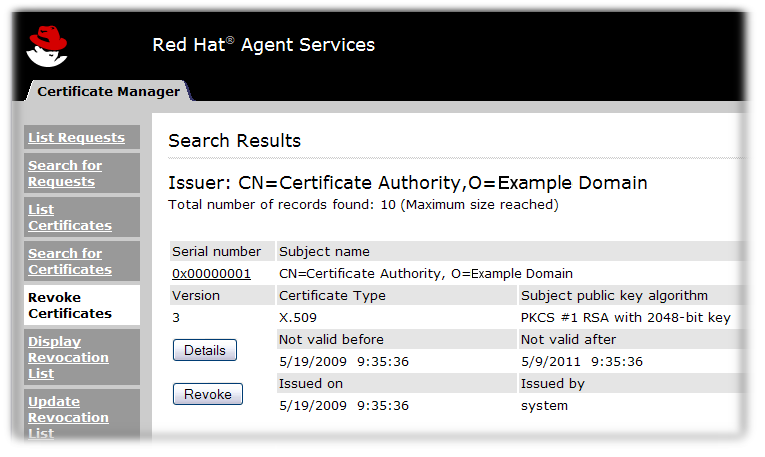

図6.1 証明書の一覧表示

- 特定のシリアル番号を持つ証明書を検索するには、List Certificates フォームの上限フィールドと下限フィールドの両方にシリアル番号を 10 進数または 16 進数形式で入力します。16 進数の先頭を指定するには 0x を使用します(例: 0x00000006 )。シリアル番号は、検索結果 ページと 詳細 ページに 16 進数で表示されます。

- シリアル番号の範囲内にある証明書をすべて検索するには、シリアル番号の範囲の上限と下限を 10 進数または 16 進数の形式に入力します。

制限または上限フィールドを空白のままにすると、指定された番号の証明書と、シーケンスの前または後のすべての証明書が表示されます。 - 返されたリストを有効な証明書に制限するには、フィルターメソッドでラベルが付けられたチェックボックスを選択します。失効した証明書を含めることも、有効ではない期限切れの証明書や証明書を追加したり、有効な証明書のみを表示したりできます。

- results ページで返される条件に一致する証明書の最大数を入力します。数値を入力すると、条件に一致する番号までの最初の証明書が表示されます。

- をクリックします。Certificate System は、検索条件に一致する証明書の一覧を表示します。一覧内の証明書を選択して詳細を確認し、さまざまな操作を実行します。詳細は、「証明書の詳細の調査」 を参照してください。

6.2.2.2. 証明書の検索 (詳細)

- Certificate Manager エージェントサービスページを開きます。エージェントは、このページにアクセスするために適切なクライアント証明書を送信する必要があります。

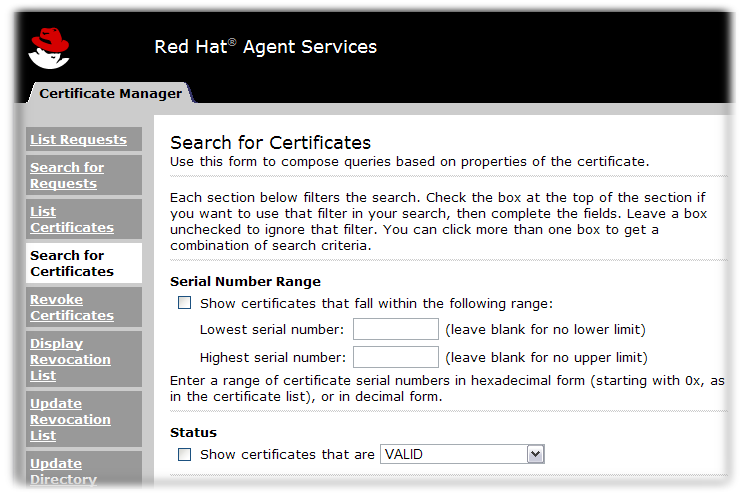

- Search for Certificates をクリックし、Search for Certificates フォームを表示し、検索条件を指定します。

- 特定の基準で検索するには、Search for Certificates フォームのセクションを 1 つ以上使用します。セクションを使用するには、チェックボックスを選択して、必要な情報を入力します。

- Serial Number Range特定のシリアル番号を持つ証明書を見つけるか、シリアル番号の範囲内の全証明書を一覧表示します。

- 特定のシリアル番号を持つ証明書を検索するには、最大制限フィールドと下限フィールドに、10 進数または 16 進数のいずれかでシリアル番号を入力します。 0x 2A などの 16 進数の先頭を指定するには、0x を使用します。シリアル番号は、検索結果 ページと 詳細 ページに 16 進数で表示されます。

- シリアル番号の範囲内にある証明書をすべて検索するには、シリアル番号の範囲の上限と下限を 10 進数または 16 進数でに入力します。制限または上限フィールドのいずれかを空白のままにすると、指定された数の前後にすべての証明書が返されます。

- 状態。ステータスで証明書を選択します。証明書には、以下のステータスコードのいずれかがあります。

- Valid有効な証明書が発行され、有効期間は開始されましたが、終了せず、取り消されていません。

- Invalid無効な証明書が発行されていますが、有効期間はまだ許容されていません。

- Revoked証明書が取り消されました。

- Expired期限切れの証明書の有効期間が終了しました。

- Revoked and Expired証明書は有効期間を渡し、取り消されました。

- Subject Name特定の所有者に属する証明書を一覧表示します。このフィールドでワイルドカードを使用できます。注記Certificate System 証明書要求フォームは、共通名、組織単位、および要求側の name フィールドの UTF-8 文字をすべてサポートします。共通名および組織単位フィールドは、証明書のサブジェクト名に含まれています。これは、サブジェクト名の検索で UTF-8 文字がサポートされていることを意味します。このサポートには、国際化されたドメイン名のサポートは含まれません。

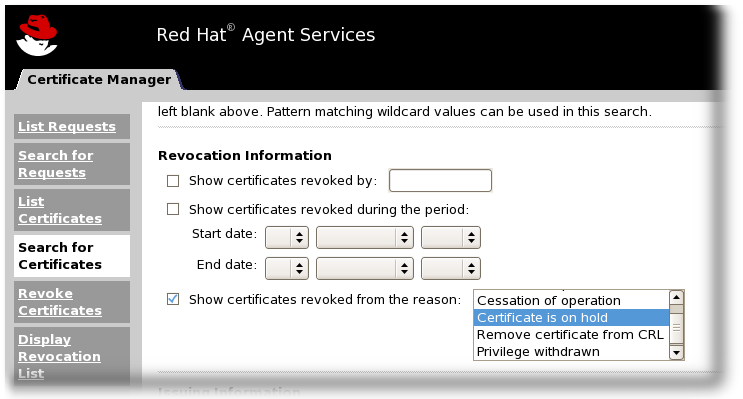

- Revocation Information特定の期間、特定のエージェント、または特定の理由で取り消された証明書を一覧表示します。たとえば、エージェントは、2005 年 7 月から 4 月の間に取り消されたすべての証明書、またはユーザー名 admin を持つエージェントによって取り消されたすべての証明書を一覧表示できます。

- 期間内に取り消された証明書を一覧表示するには、ドロップダウンリストから日、月、および年を選択して、期間の開始と終了を識別します。

- 特定のエージェントによって取り消された証明書を一覧表示するには、エージェントの名前を入力します。このフィールドではワイルドカードを使用できます。

- 特定の理由で失効した証明書を一覧表示するには、リストから失効理由を選択します。

- Issuing Information特定の期間または特定のエージェントによって発行された証明書を一覧表示します。たとえば、エージェントは、2005 年 7 月から 4 月の間に発行されたすべての証明書、またはユーザー名 jsmith を使用してエージェントによって発行されたすべての証明書を一覧表示できます。

- 期間内に発行された証明書を一覧表示するには、ドロップダウンリストから日、月、および年を選択して、期間の開始と終了を識別します。

- 特定のエージェントによって発行された証明書を一覧表示するには、エージェントの名前を入力します。このフィールドではワイルドカードを使用できます。

- 特定のプロファイルで登録された証明書を一覧表示するには、プロファイルの名前を入力します。

- Dates of Validity特定の期間に有効または有効期限が切れる証明書を一覧表示します。たとえば、エージェントは、2003 年 6 月 1 日に有効になったすべての証明書、または 2006 年 1 月 1 日から 2006 年 6 月 1 日の間に期限切れになったすべての証明書を一覧表示できます。有効期間が 1 か月未満のすべての証明書など、一定期間の有効期間を持つ証明書を一覧表示することもできます。

- 一定期間内に有効または期限切れになる証明書を一覧表示するには、ドロップダウンリストから日、月、および年を選択して、期間の開始と終了を識別します。

- 特定の期間の有効期間を持つ証明書を一覧表示するには、ドロップダウンリストから または を選択し、数字を入力して、ドロップダウンリストから時間単位を選択します(日、週、月、または年)。

- 基本の制約。は、Basic Constraints 拡張機能に基づく CA 証明書を示しています。

- Type下位 CA のすべての証明書など、特定の種類の証明書を一覧表示します。この検索は、タイプ情報を格納する Netscape Certificate Type 拡張子を含む証明書に対してのみ機能します。それぞれのタイプについて、ドロップダウンリストから選択して、そのタイプが 、、または である証明書を検索します。

- 特定のサブジェクト名を持つ証明書を検索するには、サブジェクト名 セクション を使用 します。チェックボックスを選択し、サブジェクト名の基準を入力します。含まれている検索基準の値を入力し、その他は空白のままにします。標準のタグまたはコンポーネントは以下のとおりです。

- メールアドレス。メールアドレスで検索を絞り込みます。

- Common name特定の個人またはサーバーに関連付けられた証明書を見つけます。

- UserID証明書の所有者のユーザー ID で証明書を検索します。

- Organization unit組織内の特定の部門、部門、またはユニットに検索を絞り込みます。

- Organization組織による検索を制限します。

- Locality市区町村などの地域で絞り込みます。

- State状態またはプロイエンス別に検索を絞り込みます。

- Country国別に検索を絞り込みます。US などの 2 文字の国コードを使用します。

注記Certificate System 証明書要求フォームは、共通名および組織単位フィールドですべての UTF-8 文字をサポートします。共通名および組織単位フィールドは、証明書のサブジェクト名に含まれています。これは、サブジェクト名またはサブジェクト名の要素の検索で UTF-8 文字がサポートされることを意味します。このサポートには、電子メールアドレスなどの国際化ドメイン名のサポートは含まれません。 - サーバーが照合するフィールド値を入力したら、実行する検索のタイプを指定します。

- 証明書サブジェクト名の正確な検索は、指定された正確なコンポーネントと一致し、空白のままになっているコンポーネントは含まれません。このタイプの検索では、ワイルドカードは使用できません。

- 証明書のサブジェクト名の部分検索は、指定されたコンポーネントと一致しますが、返された証明書には、空白のままにされたコンポーネントの値が含まれている場合もあります。このタイプの検索では、任意の単一文字とアスタリスク(*)を照合し、任意の文字列の文字に一致させることで、このタイプの検索でワイルドカードパターンを使用できます。注記検索フィールドに単一のアスタリスクを配置することは、そのコンポーネントが証明書のサブジェクト名に含まれている必要があるが、任意の値を持つことができることを意味します。フィールドが存在するかどうかが問題でない場合は、フィールドを空白のままにします。

- 検索条件を入力したら、フォームの一番下までスクロールし、指定された条件に一致する返される証明書の数を入力します。返される証明書の数を設定すると、その数までの検索条件に一致する最初に見つかった証明書が返されます。検索に時間制限を秒単位で指定することもできます。

- をクリックします。

- Search Results フォームが表示され、検索条件に一致する証明書の一覧が表示されます。リストで証明書を選択して、詳細を確認します。詳細は、「証明書の詳細の調査」 を参照してください。

6.2.2.3. 証明書の詳細の調査

- エージェントサービスページで、List Certificates または Search for Certificates をクリックし、検索条件を指定して をクリックし、証明書の一覧を表示します。

- Search Results フォームで、検査する証明書を選択します。目的の証明書が表示されない場合は、リストの下部までスクロールし、返される証明書の数を追加で指定し、 をクリックします。システムは、元の検索条件に一致する次の数まで、次の証明書を表示します。

- 証明書を選択したら、エントリーの左側にある ボタンをクリックします。

- Certificate ページには、選択した証明書の詳細な内容と、サーバーまたは Web ブラウザーに証明書をインストールする手順が表示されます。

図6.2 証明書の詳細

- 証明書は、Certificate ページの下部の Installing this certificate in a server の見出しの下に、base-64 でエンコードされた形式で表示されます。

6.2.2.4. 証明書の取り消し

- 証明書の所有者はステータスを変更し、証明書を使用する権限がなくなりました。

- 証明書の所有者の秘密鍵が侵害されました。

6.2.2.4.1. 証明書の取り消し

- Certificate Manager エージェントサービスページを開きます。

- をクリックします。注記表示される検索フォームには、Search for Certificates フォームと同じ検索条件セクションがあります。

- セクションのチェックボックスを選択して検索条件を指定し、必要な情報を入力します。

- フォームの下部までスクロールし、一致する証明書の数が表示されるように設定します。

- をクリックします。

- 検索は一致する証明書の一覧を返します。一覧内の 1 つまたはすべての証明書を取り消すことができます。

ヒント検索条件が非常に固有で、返されるすべての証明書が取り消される場合は、ページの下部にある ボタンをクリックします。ボタンに表示される数は、検索によって返される証明書の合計数です。通常、これは現在のページに表示される証明書の数よりも大きくなります。現在のページに表示されている証明書だけで なく、検索によって返されたすべての証明書を取り消す必要があることを確認します。

ヒント検索条件が非常に固有で、返されるすべての証明書が取り消される場合は、ページの下部にある ボタンをクリックします。ボタンに表示される数は、検索によって返される証明書の合計数です。通常、これは現在のページに表示される証明書の数よりも大きくなります。現在のページに表示されている証明書だけで なく、検索によって返されたすべての証明書を取り消す必要があることを確認します。 - 取り消す証明書の横にある ボタンをクリックします。注意1 つの証明書を呼び出すか、証明書の一覧を呼び出す場合でも、正しい証明書が選択されているか、リストに取り消される証明書のみが含まれていることに注意してください。失効操作が確認されたら、元に戻す方法はありません。

- 無効な日付を選択します。無効な日付は、ユーザーの秘密鍵が侵害された、または証明書が無効になったことを疑われる日付です。ドロップダウンリストのセットにより、エージェントが正しい無効な日付を選択できます。

- 失効の理由を選択します。

- 侵害された鍵

- CA キーが侵害されました

- 所属が変更

- 証明書が置き換えられました

- 運用停止

- 証明書は保持中です

- 追加のコメントを入力します。コメントは失効リクエストに含まれます。

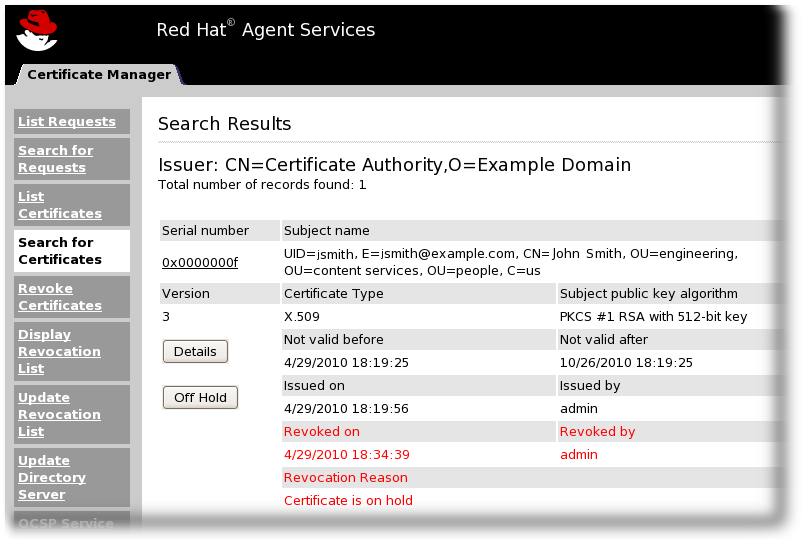

6.2.2.4.2. 証明書の保留解除

- 「証明書の検索 (詳細)」 にあるように、on hold 証明書を検索します。Revocation Information セクションまでスクロールし、検索条件として Certificate is on hold revocation reason を設定します。

- 結果一覧で、証明書の ボタンをクリックして保持します。

6.2.2.5. 証明書失効リストの管理

6.2.2.5.1. CRL の表示または検証

- Certificate Manager エージェントサービスページに移動します。

- Display Certificate Revocation List をクリックして、CRL を表示するためのフォームを表示します。

- 表示する CRL を選択します。管理者が複数の発行ポイントを作成した場合、それらは ドロップダウンリストに一覧表示されます。それ以外の場合は、マスター CRL のみが表示されます。

- メニューからオプションの 1 つを選択して、CRL の表示方法を選択します。このメニューの選択は以下のとおりです。

- Cached CRLCRL 自体からではなく、キャッシュから CRL を表示します。このオプションは、CRL 全体を表示するよりも速く結果を表示します。

- Entire CRLCRL 全体を取得して表示します。

- CRL headerCRL ヘッダーのみを取得して表示します。

- Base 64 Encodedbase-64 でエンコードされた形式で CRL を取得し、表示します。

- Delta CRLデルタ CRL を取得して表示します。デルタ CRL は、最後の CRL が公開されてから新しい失効のみを示す CRL のサブセットです。このオプションは、デルタ CRL の生成が有効になっている場合にのみ利用できます。

- 選択した CRL を確認するには、 をクリックします。CRL がブラウザーウィンドウに表示されます。これにより、エージェントは特定の証明書が (シリアル番号で) リストに表示されているかどうかを確認し、最後の更新以降に取り消された証明書の総数、最後の更新以降に保留が解除された証明書の総数などの最近の変更を確認できます。、および最後の更新以降に有効期限が切れた証明書の総数。

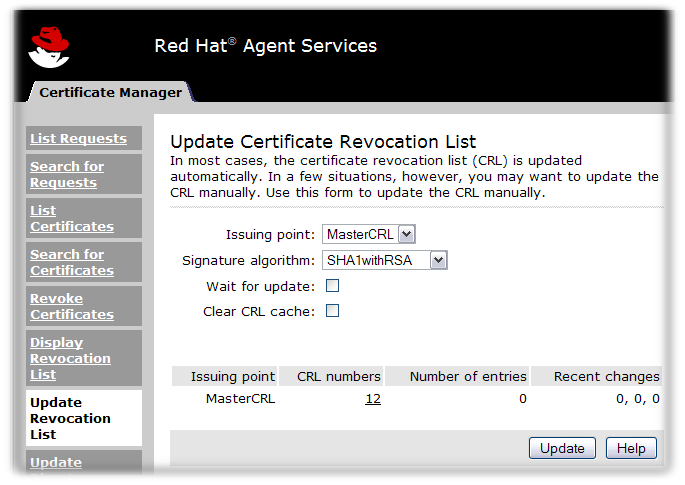

6.2.2.5.2. CRL の更新

- Certificate Manager エージェントサービスページを開きます。

- Update Revocation List をクリックし、CRL を更新するためのフォームを表示します。

図6.3 証明書失効リストの更新

- CRL を更新する CRL 発行ポイントを選択します。1 つの CA に対して複数の発行ポイントを設定できます。

- 新しい CRL の署名に使用するアルゴリズムを選択します。アルゴリズムを選択する前に、この CRL の読み取りまたは表示が必要なシステムまたはネットワークアプリケーションがそのアルゴリズムをサポートしていることを確認してください。

- RSA (SHA-256)

- RSA (SHA-384)

- RSA (SHA 512)

アルゴリズムを選択する前に、Certificate System でそのアルゴリズムが有効になっていることを確認してください。Certificate System 管理者には、その情報があります。 - をクリックして、最新の証明書失効情報で CRL を更新します。

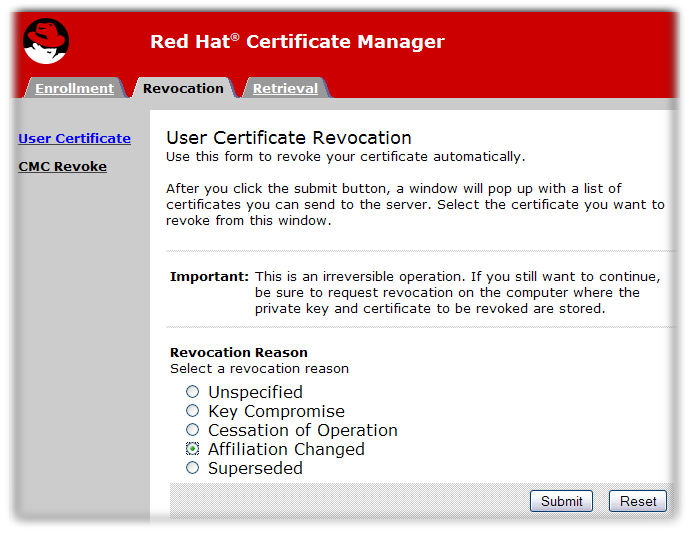

6.2.3. Web UI を使用したユーザーとしての Own 証明書での失効の実行

6.2.3.1. ユーザー証明書の取り消し

- Revocation タブをクリックします。

- User Certificate リンクをクリックします。

- 証明書が取り消される理由を選択し、 をクリックします。

- 一覧から取り消す証明書を選択します。

6.2.3.2. 証明書が取り消されているかどうかの確認

- Retrieval タブをクリックします。

- Import Certificate Revocation List リンクをクリックします。

- Check whether the following certificate is included in CRL cache または Check whether the following certificate is listed by CRL のラジオボタンを選択し、証明書のシリアル番号を入力します。

- 送信 ボタンをクリックします。メッセージは、証明書が CRL にリストされていないことを示すか、証明書が含まれる CRL の情報を提供します。

6.2.3.3. CRL のダウンロードおよびインポート

- Retrieval タブをクリックします。

- Import Certificate Revocation List リンクをクリックします。

- ラジオボタンを選択して、CRL を表示、ダウンロード、またはインポートします。

- CRL をブラウザーにインポートするか、ダウンロードして保存するには、適切なラジオボタンを選択します。完全な CRL またはデルタ CRL をダウンロード/インポートする方法は 2 つあります。デルタ CRL は、最後に CRL が生成されてから取り消された証明書の一覧のみをインポート/ダウンロードします。

- CRL を表示するには、CRL 情報の表示 を選択し、表示する CRL サブセット( 発行ポイントと呼ばれる)を選択します。これは、含まれる証明書の数を含む CRL 情報を示しています。

- ボタンをクリックします。

- ファイルを保存するか、インポート操作を承認します。

6.3. CRL の実行

- Certificate Manager は、その OCSP 署名キーを使用して CRL に署名します。CRL に個別の署名キーペアを使用するには、CRL 署名キーを設定し、このキーを使用して CRL に署名するように Certificate Manager の設定を変更します。詳細は、Red Hat Certificate System の計画、インストール、およびデプロイメントのガイド 9.2.3.11「別の証明書を使用して CRL に署名するように CA を設定する」を参照してください。

- CRL 発行ポイントの設定発行ポイントは、マスター CRL に対してすでにセットアップされ、有効にされています。

図6.4 デフォルトの CRL 発行ポイント

CRL の追加の発行ポイントを作成できます。詳細は、「発行ポイントの設定」を参照してください。発行ポイントを設定して CRL のリストを定義するときに設定したオプションに応じて、発行ポイントが作成できる CRL には 5 つのタイプがあります。

CRL の追加の発行ポイントを作成できます。詳細は、「発行ポイントの設定」を参照してください。発行ポイントを設定して CRL のリストを定義するときに設定したオプションに応じて、発行ポイントが作成できる CRL には 5 つのタイプがあります。- マスター CRL には、CA 全体から失効した証明書の一覧が含まれます。

- ARL は、失効した CA 証明書のみが含まれる Authority Revocation List です。

- 期限切れの証明書を持つ CRL には、CRL で有効期限が切れた証明書が含まれます。

- 証明書プロファイルの CRL は、最初に証明書を作成するために使用されるプロファイルに基づいて、失効した証明書を判別します。

- 理由コードによる CRL は、失効した理由コードに基づいて、失効した証明書を判別します。

- 各発行ポイントに CRL を設定します。詳細は、「各発行ポイントの CRL の設定」を参照してください。

- 発行ポイントに設定された CRL 拡張機能を設定します。詳細は、「CRL 拡張機能の設定」 を参照してください。

- 発行ポイントの拡張を有効にすることにより、発行ポイントにデルタ CRL を設定するか、または発行ポイント DeltaCRLIndicator または CRLNumber の拡張を有効にします。

- 発行先に関する情報が含まれるように CRLDistributionPoint 拡張機能を設定します。

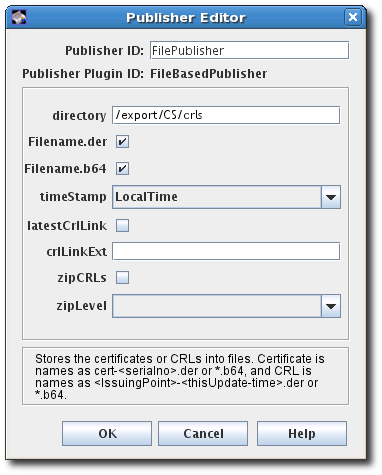

- ファイル、LDAP ディレクトリー、または OCSP レスポンダーへの公開 CRL を設定します。公開の設定の詳細は、7章証明書および CRL の公開 を参照してください。

6.3.1. 発行ポイントの設定

- 証明書システムコンソールの起動

pkiconsole https://server.example.com:8443/ca

pkiconsole https://server.example.com:8443/caCopy to Clipboard Copied! Toggle word wrap Toggle overflow - Configuration タブで、左側のナビゲーションメニューから Certificate Manager を展開します。次に、CRL Issuing Points を選択します。

- 発行ポイントを編集するには、発行ポイントを選択して、 をクリックします。編集できるパラメーターは、発行ポイントの名前と、発行ポイントが有効か無効かだけです。発行ポイントを追加するには、 をクリックします。CRL Issuing Point エディターウインドウが開きます。

図6.5 CRL Issuing Point エディター

注記一部のフィールドがコンテンツを読み取るのに十分な大きさで表示されない場合は、コーナーの 1 つをドラッグしてウィンドウを拡大します。以下のフィールドに入力します。

注記一部のフィールドがコンテンツを読み取るのに十分な大きさで表示されない場合は、コーナーの 1 つをドラッグしてウィンドウを拡大します。以下のフィールドに入力します。- Enable。選択した場合は発行ポイントを有効にします。無効にする場合は選択を解除します。

- CRL Issuing Point name。発行ポイントの名前を指定します。スペースは使用できません。

- Description。発行ポイントを説明します。

- をクリックします。

6.3.2. 各発行ポイントの CRL の設定

- CA コンソールを開きます。

pkiconsole https://server.example.com:8443/ca

pkiconsole https://server.example.com:8443/caCopy to Clipboard Copied! Toggle word wrap Toggle overflow - ナビゲーションツリーで、Certificate Manager を選択し、CRL Issuing Points を選択します。

- Issuing Points エントリーの下に、発行ポイント名を選択します。

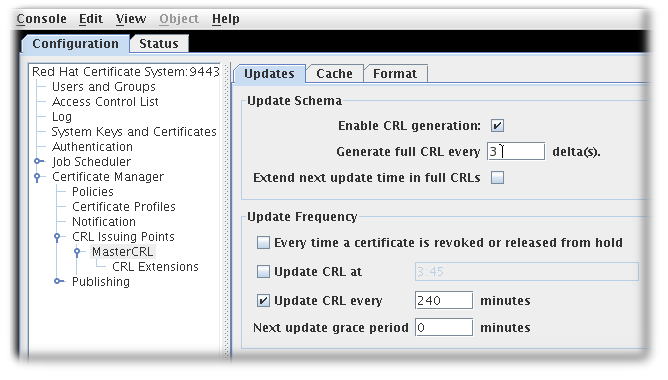

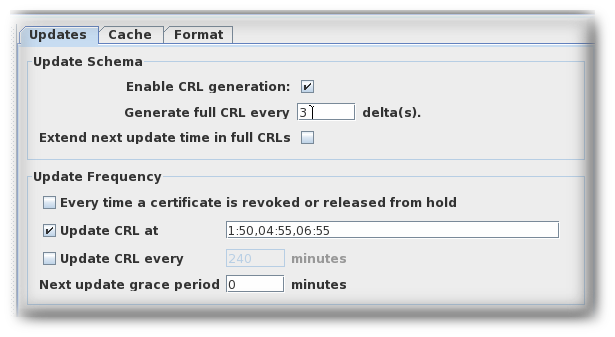

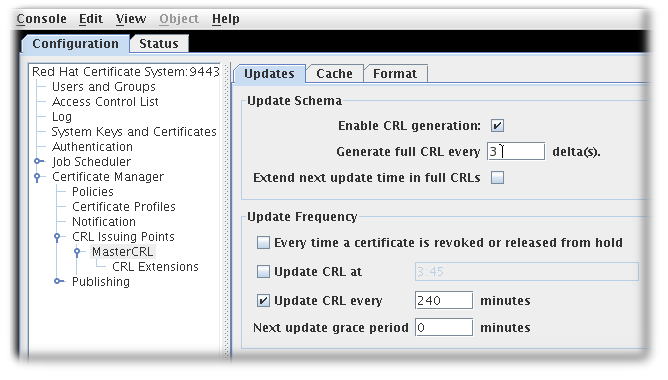

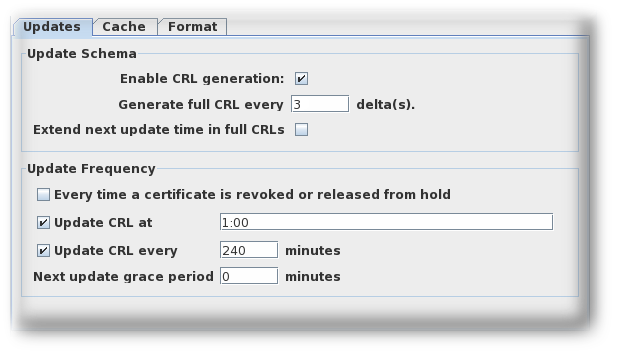

- 発行ポイントの Update タブに情報を指定して、CRL の更新方法および頻度を設定します。このタブには、Update Schema および Update Frequency の 2 つのセクションがあります。

- Update Schema セクションには以下のオプションが含まれます。

- CRL 生成を有効にします。このチェックボックスは、発行ポイントに CRL が生成されるかどうかを設定します。

- Generate full CRL every # delta(s)。このフィールドは、変更の数に関連して CRL が作成された頻度を設定します。

- Extend next update time in full CRLs。これにより、生成された CRL に nextUpdate フィールドを設定するオプションが提供されます。

nextUpdateパラメーターは、フル CRL かデルタ CRL かに関係なく、次の CRL が発行される日付を示します。フル CRL とデルタ CRL の組み合わせを使用している場合は、Extend next update time in full CRLsを有効にすると、フル CRL のnextUpdateパラメーターに次の フル CRL が発行されるタイミングを表示させることができます。それ以外の場合は、フル CRL のnextUpdateパラメーターは、そのデルタが次に発行される CR L になるため、次の デルタ CRL がいつ発行されるかを示します。

- Update Frequency セクションは、CRL が生成され、ディレクトリーに発行されたときに異なる間隔を設定します。

- Every time a certificate is revoked or released from hold。これにより、証明書を取り消すたびに Certificate Manager が CRL を生成するよう設定されます。Certificate Manager は、CRL が生成されるたびに、設定されたディレクトリーに CRL を発行しようとします。CRL の生成は、CRL のサイズが大きい場合に消費できます。証明書が取り消されるたびに CRL を生成するように Certificate Manager を設定すると、サーバーがかなりの時間使用される可能性があります。この間、サーバーは受け取った変更でディレクトリーを更新できなくなります。この設定は、標準的なインストールには推奨されません。このオプションは、サーバーが CRL をフラットファイルに発行したかどうかのテストなど、すぐに失効をテストするために選択する必要があります。

- Update the CRL at。このフィールドは、CRL を更新する必要がある毎日の時間を設定します。複数回指定するには、01:50,04:55,06:55 などのコンマ区切りリストを入力します。複数日のスケジュールを入力するには、コンマ区切りのリストを入力して同じ日の時間を設定し、セミコロンで区切ったリストを入力して異なる日の時間を識別します。たとえば、これは、サイクルの 1 日目の 午前 1:50、4:55、および 6:55、そして 2 日目の午前 2:00、5:00、および午後 5:00 に失効を設定します。

01:50,04:55,06:55;02:00,05:00,17:00

01:50,04:55,06:55;02:00,05:00,17:00Copy to Clipboard Copied! Toggle word wrap Toggle overflow - Next update grace period。Certificate Manager が特定の頻度で CRL を更新する場合、サーバーは、CRL を作成して発行する時間を確保するために、次の更新時間までの猶予期間を持つように設定できます。たとえば、サーバーが 2 分の猶予期間で 20 分ごとに CRL を更新するように設定されていて、CRL が 16:00 に更新された場合、CRL は 16:18 に再更新されます。

重要既知の問題により、現在フルおよびデルタの証明書失効リストのスケジュールを設定している場合、Update CRL every time a certificate is revoked or released from holdオプションでは、2 つのgrace period設定を記入する必要もあります。したがって、このオプションを選択するには、最初にUpdate CRL everyオプションを選択して、する必要がありますし、Next update grace period # minutesボックスに番号を入力する必要があります。 - Cache タブは、キャッシュが有効であるかどうかとキャッシュ頻度を設定します。

図6.6 CRL キャッシュタブ

- Enable CRL cache。このチェックボックスは、デルタ CRL の作成に使用されるキャッシュを有効にします。キャッシュが無効になっている場合は、デルタ CRL は作成されません。キャッシュの詳細は、「証明書の失効について」 を参照してください。

- キャッシュを毎回更新 します。このフィールドは、キャッシュが内部データベースに書き込む頻度を設定します。証明書が取り消されるたびに、キャッシュをデータベースに書き出すには、0 に設定します。

- キャッシュリカバリーを有効 にします。このチェックボックスを選択すると、キャッシュを復元できます。

- Enable CRL cache testing。このチェックボックスは、特定の CRL 発行ポイントの CRL パフォーマンステストを有効にします。このオプションで生成された CRL は、デプロイした CA では使用しないでください。テスト目的で発行された CRL には、パフォーマンステストのみを目的として生成されたデータが含まれているためです。

- フォーマット タブでは、作成される CRL のフォーマットおよびコンテンツを設定します。CRL Format および CRL Contents の 2 つのセクションがあります。

図6.7 CRL 形式タブ

- CRL Format セクションには、以下の 2 つのオプションがあります。

- Revocation list signing algorithm は、CRL 暗号化を行うために許可された暗号のドロップダウンの一覧です。

- Allow extensions for CRL v2 するには、発行ポイントに CRL v2 拡張を有効にするチェックボックスがあります。これが有効な場合は、「CRL 拡張機能の設定」 で説明されている必要な CRL 拡張機能を設定します。

注記CRL を作成するには、拡張機能を有効にする必要があります。 - CRL Contents セクションには、CRL に追加する証明書のタイプを設定する 3 つのチェックボックスがあります。

- 期限切れの証明書 を含めます。これには、期限切れになった証明書が含まれます。これを有効にすると、失効した証明書に関する情報は、証明書の期限が切れた後も CRL に残ります。これが有効になっていないと、証明書の有効期限が切れると、失効した証明書に関する情報が削除されます。

- CA 証明書のみこれには、CRL の CA 証明書のみが含まれます。このオプションを選択すると、失効した CA 証明書のみを一覧表示する Authority Revocation List (ARL) が作成されます。

- プロファイルに従って発行された証明書。これには、リストされたプロファイルに従って発行された証明書のみが含まれます。複数のプロファイルを指定するには、コンマ区切りのリストを入力します。

- をクリックします。

- この発行ポイントでは、拡張機能は可能で、設定できます。詳細は「CRL 拡張機能の設定」を参照してください。

6.3.3. CRL 拡張機能の設定

- CA コンソールを開きます。

pkiconsole https://server.example.com:8443/ca

pkiconsole https://server.example.com:8443/caCopy to Clipboard Copied! Toggle word wrap Toggle overflow - ナビゲーションツリーで、Certificate Manager を選択し、CRL Issuing Points を選択します。

- Issuing Points エントリーの下にある発行ポイント名を選択し、発行ポイントの下にある CRL 拡張 エントリーを選択します。右側のペインには、設定された拡張機能を一覧表示する CRL Extensions Management タブが表示されます。

図6.8 CRL 拡張機能

- ルールを変更するには、ルールを選択し、 をクリックします。

- ほとんどの拡張には 2 つのオプションがあり、有効にして、重要なかどうかを設定します。詳細情報が必要なものもあります。必要な値をすべて指定します。各拡張機能およびそれらの拡張機能のパラメーターに関する詳細は、??? を参照してください。

- をクリックします。

- をクリックし、すべてのルールの更新されたステータスを表示します。

6.3.4. キャッシュからの CRL の生成

enableCRLCache パラメーターが有効になります。ただし、実稼働環境ではこの Enable CRL cache testing パラメーターを有効に しないでください。

6.3.4.1. コンソールでのキャッシュからの CRL 生成の設定

- コンソールを開きます。

pkiconsole https://server.example.com:8443/ca

pkiconsole https://server.example.com:8443/caCopy to Clipboard Copied! Toggle word wrap Toggle overflow - Configuration タブで、Certificate Manager フォルダーと CRL Issuing Points サブディレクトリーを展開します。

- MasterCRL ノードを選択します。

- Enable CRL cache を選択します。

- 変更を保存します。

6.4. Full および Delta CRL スケジュールの設定

Interval 1, 2, 3, 4, 5, 6, 7 ... Full CRL 1 4 7 ... Delta CRL 1, 2, 3, 4, 5, 6, 7 ...

Interval 1, 2, 3, 4, 5, 6, 7 ...

Full CRL 1 4 7 ...

Delta CRL 1, 2, 3, 4, 5, 6, 7 ...6.4.1. コンソールでの CRL 更新間隔の設定

- コンソールを開きます。

pkiconsole https://server.example.com:8443/ca

pkiconsole https://server.example.com:8443/caCopy to Clipboard Copied! Toggle word wrap Toggle overflow - Configuration タブで、Certificate Manager フォルダーと CRL Issuing Points サブディレクトリーを展開します。

- MasterCRL ノードを選択します。

- Generate full CRL every # delta(s) フィールドに、必要な間隔を入力します。

- 証明書失効の機会、周期的な間隔、または更新が発生する時間を設定することにより、更新頻度を設定します。

- Update CRL every time a certificate is revoked or released from hold チェックボックスを選択します。Update CRL every time a certificate is revoked or released from hold オプションでも、2 つの Grace period 設定を入力する必要があります。これは既知の問題で、バグは Red Hat Bugzilla で追跡されています。

- Update CRL every time a certificate is revoked or released from hold チェックボックスを選択します。

- Update CRL at チェックボックスを選択し、01:50,04:55,06:55 などの特定の時刻をコンマで区切って入力します。

- Update CRL every チェックボックスを選択し、240 などの必要な間隔を入力します。

- 変更を保存します。

6.4.2. 複数の日における CRL 生成スケジュールの設定

ca.crl.MasterCRL.dailyUpdates=01:00,03:00,18:00;02:00,05:00,17:00

ca.crl.MasterCRL.dailyUpdates=01:00,03:00,18:00;02:00,05:00,17:00ca.crl.MasterCRL.dailyUpdates=01:00,03:00,18:00,*23:00;02:00,05:00,21:00,*23:30

ca.crl.MasterCRL.dailyUpdates=01:00,03:00,18:00,*23:00;02:00,05:00,21:00,*23:306.5. OCSP (Online Certificate Status Protocol) レスポンダーの使用

6.5.1. OCSP レスポンダーの設定

- OCSP レスポンダーに公開されるすべての CA に CRL を設定します。

- OCSP サービスが処理するすべての CA で、公開を有効にし、パブリッシャーを設定し、公開ルールを設定します (7章証明書および CRL の公開)。Certificate Manager が LDAP ディレクトリーに公開され、Online Certificated Status Manager がそのディレクトリーから読み込むように設定している場合は、これは必要ありません。

- 証明書プロファイルは、Certificate Manager が OCSP サービス要求をリッスンする場所を指す Authority Information Access 拡張機能を含むように設定する必要があります (「証明書マネージャーの内部 OCSP サービスの有効化」)。

- OCSP Responder を設定します。

- 失効情報ストア (「失効情報ストアの設定: 内部データベース」 および 「失効情報ストアの設定: LDAP ディレクトリー」) を設定します。

- OCSP レスポンダー (「OCSP レスポンダーへの CA の特定」) へのすべての公開証明書マネージャーを特定します。

- 必要に応じて、OCSP 署名証明書 (「CA 証明書の信頼設定の変更」) に署名した CA に信頼を設定します。

- 設定後に両方のサブシステムを再起動します。

- CA が OCSP レスポンダーに適切に接続されていることを確認します (「証明書マネージャーおよびオンライン証明書ステータスマネージャーの接続の確認」)。

6.5.2. OCSP レスポンダーへの CA の特定

- Certificate Manager の base-64 CA 署名証明書は、CA のエンドエンティティーページから取得します。

- オンライン証明書ステータスマネージャーエージェントページを開きます。URL の形式は https://hostname:SSLport/ocsp/agent/ocsp です。

- 左側のフレームで、 をクリックします。

- フォームで、エンコードされた CA 署名証明書を Base 64 encoded certificate (including the header and footer) というラベルの付いたテキスト領域内に貼り付けます。

- 証明書が正常に追加されたことを確認するには、左側のフレームで List Certificate Authorities をクリックします。

6.5.2.1. 証明書マネージャーおよびオンライン証明書ステータスマネージャーの接続の確認

6.5.2.2. 失効情報ストアの設定: 内部データベース

- オンライン証明書ステータスマネージャーコンソールを開きます。

pkiconsole https://server.example.com:8443/ocsp

pkiconsole https://server.example.com:8443/ocspCopy to Clipboard Copied! Toggle word wrap Toggle overflow - Configuration タブで Online Certificate Status Manager を選択し、Revocation Info Stores を選択します。

右側のペインには、Online Certificate Status Manager が使用できる 2 つのリポジトリーが表示されます。デフォルトでは、内部データベースで CRL を使用します。

右側のペインには、Online Certificate Status Manager が使用できる 2 つのリポジトリーが表示されます。デフォルトでは、内部データベースで CRL を使用します。 - defStore を選択して をクリックします。

- defStore 値を編集します。

- notFoundAsGood.問題の証明書が CRL のいずれかに見つからない場合は、GOOD の OCSP 応答を返すように OCSP サービスを設定します。これを選択しないと、応答は UNKNOWN になり、クライアントが発生した場合にはエラーメッセージが表示されます。

- byName.OCSP レスポンダーは、応答を行う OCSP レスポンダーの ID を含む基本的な応答タイプのみをサポートします。基本応答タイプの ResponderID フィールドは、

ocsp.store.defStore.byNameパラメーターの値により決定されます。byNameパラメーターが true である、または存在しない場合、OCSP 認証局署名証明書サブジェクト名は OCSP 応答の ResponderID フィールドとして使用されます。byNameパラメーターが false の場合、OCSP 認証局署名証明書キーハッシュは OCSP 応答の ResponderID フィールドになります。 - includeNextUpdate.次の CRL 更新時間のタイムスタンプが含まれます。

6.5.2.3. 失効情報ストアの設定: LDAP ディレクトリー

ldapStore メソッドが有効になっていると、OCSP ユーザーインターフェイスは証明書のステータスを確認しません。

- オンライン証明書ステータスマネージャーコンソールを開きます。

pkiconsole https://server.example.com:8443/ocsp

pkiconsole https://server.example.com:8443/ocspCopy to Clipboard Copied! Toggle word wrap Toggle overflow - Configuration タブで Online Certificate Status Manager を選択し、Revocation Info Stores を選択します。

右側のペインには、Online Certificate Status Manager が使用できる 2 つのリポジトリーが表示されます。デフォルトでは、内部データベースで CRL を使用します。

右側のペインには、Online Certificate Status Manager が使用できる 2 つのリポジトリーが表示されます。デフォルトでは、内部データベースで CRL を使用します。 - LDAP ディレクトリーで CRL を使用するには、 をクリックして ldapStore オプションを有効にします。

- ldapStore を選択して をクリックします。

- ldapStore パラメーターを設定します。

- numConns.OCSP サービスがチェックする必要のある LDAP ディレクトリーの合計数。デフォルトでは、これは 0 に設定されます。この値を設定すると、対応するhost フィールド、port フィールド、baseDN フィールド、および refreshInSec フィールドの数が表示されます。

- host.LDAP ディレクトリーの完全修飾 DNS ホスト名。

- port。LDAP ディレクトリーの TLS ポート以外のポート。

- baseDN.CRL の検索を開始する DN。たとえば、O=example.com です。

- refreshInSec.接続が更新される頻度。デフォルトは 86400 秒 (毎日) です。

- caCertAttr.デフォルト値である cACertificate;binary はそのままにしておきます。これは、Certificate Manager がその CA 署名証明書を公開する属性です。

- crlAttr.デフォルト値 certificateRevocationList;binary はそのままにしておきます。これは、Certificate Manager が CRL を公開する属性です。

- notFoundAsGood.問題の証明書が CRL のいずれかに見つからない場合は、GOOD の OCSP 応答を返すように OCSP サービスを設定します。これを選択しないと、応答は UNKNOWN になり、クライアントが発生した場合にはエラーメッセージが表示されます。

- byName.OCSP レスポンダーは、応答を行う OCSP レスポンダーの ID を含む基本的な応答タイプのみをサポートします。基本応答タイプの ResponderID フィールドは、

ocsp.store.defStore.byNameパラメーターの値により決定されます。byNameパラメーターが true である、または存在しない場合、OCSP 認証局署名証明書サブジェクト名は OCSP 応答の ResponderID フィールドとして使用されます。byNameパラメーターが false の場合、OCSP 認証局署名証明書キーハッシュは OCSP 応答の ResponderID フィールドになります。 - includeNextUpdate.Online Certificate Status Manager には、次の CRL 更新時間のタイムスタンプを含めることができます。

6.5.2.4. OCSP サービス設定のテスト

- ブラウザーまたはクライアントで失効チェックをオンにします。

- OCSP サービス用に有効になっている CA から証明書を要求します。

- 要求を承認します。

- ブラウザーまたはクライアントに証明書をダウンロードします。

- CA がブラウザーまたはクライアントで信頼されていることを確認します。

- Certificate Manager の内部 OCSP サービスのステータスを確認します。CA エージェントサービスページを開き、OCSP サービス のリンクを選択します。

- 独立した Online Certificate Status Manager サブシステムをテストします。Online Certificate Status Manager エージェントサービスページを開き、List Certificate Authorities リンクをクリックします。このページには、CRL を Online Certificate Status Manager に公開するための設定された Certificate Manager に関する情報が表示されます。このページには、最後に起動した時点の Online Certificate Status Manager のアクティビティーも要約されています。

- 証明書を取り消します。

- ブラウザーまたはクライアントで証明書を確認します。サーバーは、証明書が取り消されたことを返す必要があります。

- Certificate Manager の OCSP サービスステータスを再度チェックして、次のことが発生したことを確認します。

- ブラウザーは OCSP クエリーを Certificate Manager に送信します。

- Certificate Manager は OCSP の応答をブラウザーに送信します。

- ブラウザーはその応答を使用して証明書を検証し、証明書を検証できなかったというステータスを返しました。

- 独立した OCSP サービスサブシステムを再度チェックし、これらの問題が発生することを確認します。

- 証明書マネージャーは、CRL を Online Certificate Status Manager に公開します。

- ブラウザーは OCSP 応答を Online Certificate Status Manager に送信します。

- Online Certificate Status Manager は OCSP の応答をブラウザーに送ります。

- ブラウザーはその応答を使用して証明書を検証し、証明書を検証できなかったというステータスを返しました。

6.5.3. 問題のあるシリアル番号のレスポンスの設定

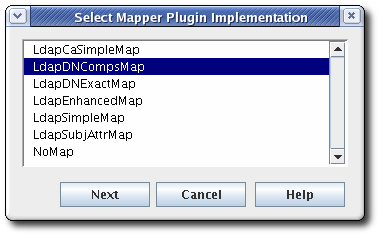

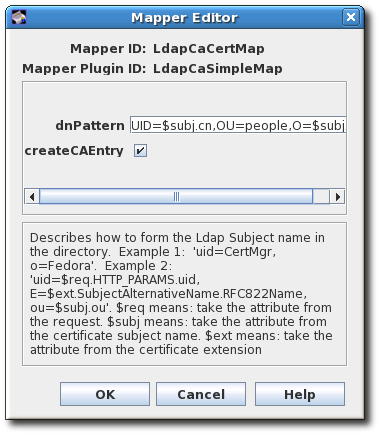

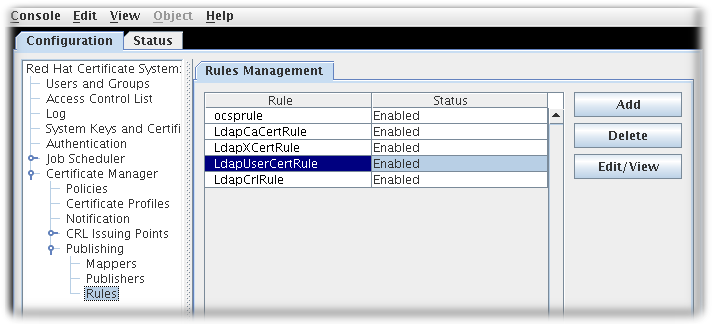

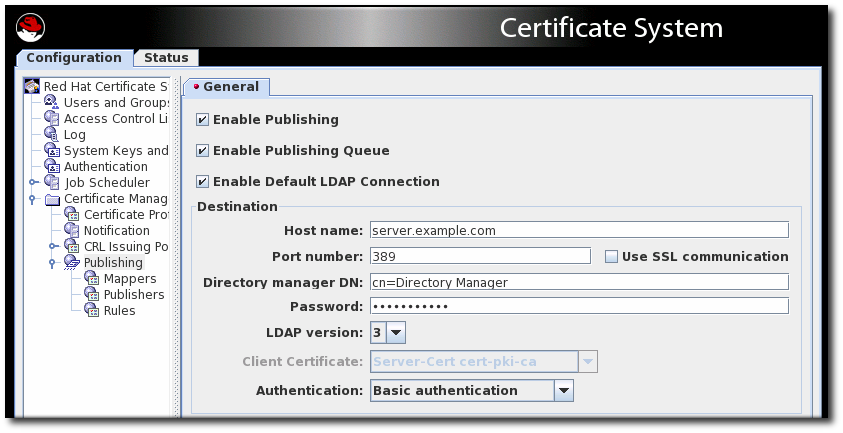

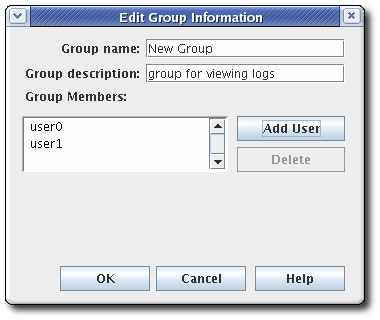

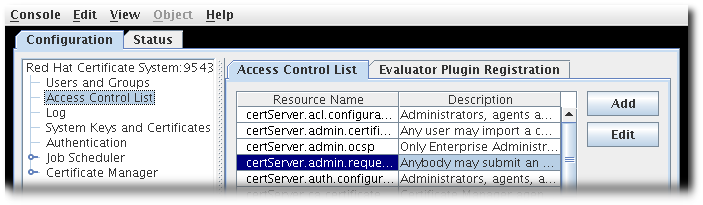

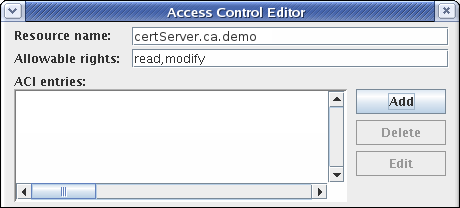

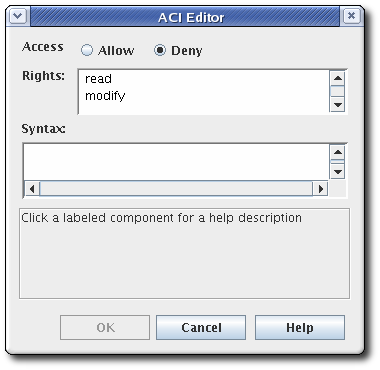

notFoundAsGood パラメーターは、OCSP が無効なシリアル番号で証明書を処理する方法を設定します。このパラメーターはデフォルトで有効になっています。つまり、証明書が不正なシリアル番号で存在する場合は、証明書が有効であれば、OCSP が証明書の GOOD のステータスを返します。