管理ガイド

Directory Server の基本および高度な管理

概要

多様性を受け入れるオープンソースの強化

第1章 一般的な Directory Server 管理タスク

1.1. システム要件

1.2. ファイルの場所

1.3. Directory Server を設定するサポート対象のメソッド

- Directory Server が提供するコマンドラインユーティリティー

- Web コンソール

1.4. Web コンソールを使用した Directory Server へのログイン

- ブラウザーを使用して、Directory Server ホストのポート 9090 で実行している Web コンソールに接続します。以下に例を示します。

https://server.example.com:9090

https://server.example.com:9090Copy to Clipboard Copied! Toggle word wrap Toggle overflow rootユーザーまたはsudo権限を持つユーザーとしてログインします。Red Hat Directory Serverエントリーを選択します。

1.5. Directory Server インスタンスの起動および停止

1.5.1. コマンドラインを使用した Directory Server インスタンスの起動および停止

- インスタンスを起動するには、以下を実行します。

dsctl instance_name start

# dsctl instance_name startCopy to Clipboard Copied! Toggle word wrap Toggle overflow - インスタンスを停止するには、以下を実行します。

dsctl instance_name stop

# dsctl instance_name stopCopy to Clipboard Copied! Toggle word wrap Toggle overflow - インスタンスを再起動するには、以下を実行します。

dsctl instance_name restart

# dsctl instance_name restartCopy to Clipboard Copied! Toggle word wrap Toggle overflow

- 単一のインスタンスの場合:

systemctl enable dirsrv@instance_name

# systemctl enable dirsrv@instance_nameCopy to Clipboard Copied! Toggle word wrap Toggle overflow - サーバー上のすべてのインスタンスの場合:

systemctl enable dirsrv.target

# systemctl enable dirsrv.targetCopy to Clipboard Copied! Toggle word wrap Toggle overflow

1.5.2. Web コンソールを使用した Directory Server インスタンスの起動および停止

- Web コンソールで Directory Server ユーザーインターフェイスを開きます。「Web コンソールを使用した Directory Server へのログイン」を参照してください。

- インスタンスを選択します。

- ボタンをクリックして、実行するアクションを選択します。

- Start Instance

- Stop Instance

- Restart Instance

1.6. 新規 Directory Server インスタンスの作成

1.7. Directory Server インスタンスの削除

/var/lib/dirsrv/slapd-instance_name/ および /etc/dirsrv/slapd-instance_name/ ディレクトリーの内容が削除されます。

/var/lib/dirsrv/slapd-instance_name/ ディレクトリーには、データベース、バックアップおよびエクスポートディレクトリーが含まれています。/etc/dirsrv/slapd-instance_name/ ディレクトリーには、インスタンス設定とネットワークセキュリティーサービス (NSS) データベースが含まれています。インスタンスを削除する前に、このデータのバックアップを作成します。

1.7.1. コマンドラインを使用したインスタンスの削除

dsctl instance_name remove --do-it Removing instance ... Completed instance removal

# dsctl instance_name remove --do-it

Removing instance ...

Completed instance removal1.7.2. Web コンソールを使用したインスタンスの削除

- Web コンソールで Directory Server ユーザーインターフェイスを開きます。「Web コンソールを使用した Directory Server へのログイン」を参照してください。

- インスタンスを選択します。

- ボタンをクリックし、Remove instance を選択します。

1.8. Directory Server の設定パラメーターの設定

1.8.1. 設定パラメーターの管理

dsconfユーティリティーの使用:注記Red Hat は、dsconfユーティリティーを使用して、Directory Server 設定を管理することを推奨しています。例1.1

dsconfを使用した設定パラメーターの設定たとえば、エラーログレベルを 16384 に設定するには、dsconfユーティリティーを使用して、nsslapd-errorlog-levelパラメーターを更新します。dsconf -D "cn=Directory Manager" ldap://server.example.com config replace nsslapd-errorlog-level=16384

# dsconf -D "cn=Directory Manager" ldap://server.example.com config replace nsslapd-errorlog-level=16384Copy to Clipboard Copied! Toggle word wrap Toggle overflow dsconfの使用の詳細については、dsconf(8) man ページを参照してください。- LDAP インターフェイスの使用:

例1.2 LDAP インターフェイスを使用した設定パラメーターの設定

たとえば、エラーログレベルを 16384 に設定するには、LDAP インターフェイスを使用して、nsslapd-errorlog-levelパラメーターを更新します。ldapmodify -D "cn=Directory Manager" -W -x -H ldap://server.example.com:389 dn: cn=config replace: nsslapd-errorlog-level nsslapd-errorlog-level: 16384

# ldapmodify -D "cn=Directory Manager" -W -x -H ldap://server.example.com:389 dn: cn=config replace: nsslapd-errorlog-level nsslapd-errorlog-level: 16384Copy to Clipboard Copied! Toggle word wrap Toggle overflow /etc/dirsrv/slapd-instance_name/dse.ldifファイルを編集します。警告インスタンスが正常に起動している限り、このファイルは手動で編集しないでください。これは、Directory Server が想定どおりに機能しないか、インスタンスの起動に失敗する可能性があるためです。

1.8.2. Directory Server が設定を保存する場所

/etc/dirsrv/slapd-instance_name/dse.ldif ファイルに保存します。サーバーは、このファイルで変更したパラメーターのみを保存します。リストにない属性には、デフォルト値を使用します。これにより、/etc/dirsrv/slapd-instance_name/dse.ldif ファイルを表示して、このインスタンスに設定したすべての設定パラメーターを識別できます。

/etc/dirsrv/slapd-instance_name/dse.ldif ファイルを手動で編集しないでください。

1.8.3. デフォルト値を使用する利点

passwordStorageScheme 属性を指定すると、Directory Server は、サポートされている利用可能な最も強力なパスワード保存スキームを自動的に使用します。今後の更新で、セキュリティーを向上させるデフォルト値を変更すると、パスワードを設定する際に、新しいストレージスキームを使用してパスワードが自動的に暗号化されます。

1.8.3.1. デフォルト値を使用するパラメーターの削除

dsconf -D "cn=Directory Manager" ldap://server.example.com config delete parameter_name

# dsconf -D "cn=Directory Manager" ldap://server.example.com config delete parameter_namensslapd-secureport など、特定のパラメーターは、削除して、デフォルトにリセットすることはできません。それらを削除しようとすると、サーバーは Server is unwilling to perform (53) エラーでリクエストを拒否します。

1.8.4. dsconf config backend コマンドの制限事項

dsconf config backend コマンドは、バックエンド設定を取得および設定します。このコマンドには次の引数があります。

- get

- set

dsconf config backend get コマンドは、設定された値を持つすべてのサーバーバックエンド設定属性を取得します。次に例を示します。

dsconf config backend get コマンドを使用すると、指定された属性の値ではなく、属性値の完全なセットのみを取得できます。

dsconf config backend set コマンドは、バックエンド設定属性を個別に設定します。値を設定するには、LDAP 属性名に一致するオプションを指定します。たとえば、次のようになります。

dsconf -D "cn=Directory Manager" ldap://server.example.com:389 backend config set --lookthroughlimit 4000 --cache-autosize-split 24

# dsconf -D "cn=Directory Manager" ldap://server.example.com:389 backend config set --lookthroughlimit 4000 --cache-autosize-split 24

dsconf backend config set コマンドのオプションと LDAP 属性名のマッピングを示します。

dsconf backend config set コマンドのオプション | LDAP 属性名 |

|---|---|

| --lookthroughlimit | nsslapd-lookthroughlimit |

| --mode | nsslapd-mode |

| --idlistscanlimit | nsslapd-idlistscanlimit |

| --directory | nsslapd-directory |

| --dbcachesize | nsslapd-dbcachesize |

| --logdirectory | nsslapd-db-logdirectory |

| --txn-wait | nsslapd-db-transaction-wait |

| --checkpoint-interval | nsslapd-db-checkpoint-interval |

| --compactdb-interval | nsslapd-db-compactdb-interval |

| --compactdb-time | nsslapd-db-compactdb-time |

| --txn-batch-val | nsslapd-db-transaction-batch-val |

| --txn-batch-min | nsslapd-db-transaction-batch-min-wait |

| --txn-batch-max | nsslapd-db-transaction-batch-max-wait |

| --logbufsize | nsslapd-db-logbuf-size |

| --locks | nsslapd-db-locks |

| --locks-monitoring-enabled | nsslapd-db-locks-monitoring-enabled |

| --locks-monitoring-threshold | nsslapd-db-locks-monitoring-threshold |

| --locks-monitoring-pause | nsslapd-db-locks-monitoring-pause |

| --import-cache-autosize | nsslapd-import-cache-autosize |

| --import-cachesize | nsslapd-import-cachesize |

| --cache-autosize | nsslapd-cache-autosize |

| --cache-autosize-split | nsslapd-cache-autosize-split |

| --exclude-from-export | nsslapd-exclude-from-export |

| --pagedlookthroughlimit | nsslapd-pagedlookthroughlimit |

| --pagedidlistscanlimit | nsslapd-pagedidlistscanlimit |

| --rangelookthroughlimit | nsslapd-rangelookthroughlimit |

| --backend-opt-level | nsslapd-backend-opt-level |

| --deadlock-policy | nsslapd-db-deadlock-policy |

| --db-home-directory | nsslapd-db-home-directory |

| --db-lib | nsslapd-backend-implement |

1.9. LDAP および LDAPS ポート番号の変更

1.9.1. コマンドラインを使用したポート番号の変更

nsslapd-port: インスタンスが LDAP プロトコルに使用するポート番号を保存します。nsslapd-secureport: インスタンスが LDAPS プロトコルに使用するポート番号を保存します。

- 必要に応じて、インスタンスに現在設定されているポート番号を表示します。

dsconf -D "cn=Directory Manager" ldap://server.example.com config get nsslapd-port nsslapd-secureport nsslapd-port: 389 nsslapd-secureport: 636

# dsconf -D "cn=Directory Manager" ldap://server.example.com config get nsslapd-port nsslapd-secureport nsslapd-port: 389 nsslapd-secureport: 636Copy to Clipboard Copied! Toggle word wrap Toggle overflow - LDAP ポートを変更するには、以下を行います。

- LDAP プロトコルのポートを設定します。たとえば、

1389に設定するには、以下を実行します。dsconf -D "cn=Directory Manager" ldap://server.example.com config replace nsslapd-port=1389 Successfully replaced "nsslapd-port"

# dsconf -D "cn=Directory Manager" ldap://server.example.com config replace nsslapd-port=1389 Successfully replaced "nsslapd-port"Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 前の手順で割り当てた LDAP ポートの

ldap_port_tタイプを設定します。semanage port -a -t ldap_port_t -p tcp 1389

# semanage port -a -t ldap_port_t -p tcp 1389Copy to Clipboard Copied! Toggle word wrap Toggle overflow

- LDAPS ポートを変更するには、以下を実行します。

- LDAPS プロトコルのポートを設定します。たとえば、

1636に設定するには、以下を実行します。dsconf -D "cn=Directory Manager" ldap://server.example.com config replace nsslapd-secureport=1636 Successfully replaced "nsslapd-secureport"

# dsconf -D "cn=Directory Manager" ldap://server.example.com config replace nsslapd-secureport=1636 Successfully replaced "nsslapd-secureport"Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 前の手順で割り当てた LDAPS ポートの

ldap_port_tタイプを設定します。semanage port -a -t ldap_port_t -p tcp 1636

# semanage port -a -t ldap_port_t -p tcp 1636Copy to Clipboard Copied! Toggle word wrap Toggle overflow

- インスタンスを再起動します。

dsctl instance_name restart

# dsctl instance_name restartCopy to Clipboard Copied! Toggle word wrap Toggle overflow

1.9.2. Web コンソールを使用したポート番号の変更

- Web コンソールで Directory Server ユーザーインターフェイスを開きます。「Web コンソールを使用した Directory Server へのログイン」を参照してください。

- インスタンスを選択します。

- LDAP ポートを変更するには、以下を行います。

- メニューを開きます。

- Server Settings タブで、新しいポート番号を LDAP Port フィールドに入力します。

- をクリックします。

- LDAPS ポートを変更するには、以下を実行します。

- メニューを開きます。

- General Settings タブで、新しいポート番号を LDAPS Port フィールドに入力します。

- をクリックします。

- インスタンスを再起動します。「Web コンソールを使用した Directory Server インスタンスの起動および停止」を参照してください。

1.10. Directory Server プラグインの使用

1.10.1. 利用可能なプラグインのリスト表示

1.10.1.1. コマンドラインを使用した利用可能なプラグインのリスト表示

dsconf -D "cn=Directory Manager" ldap://server.example.com plugin list 7-bit check Account Policy Plugin ...

# dsconf -D "cn=Directory Manager" ldap://server.example.com plugin list

7-bit check

Account Policy Plugin

...1.10.1.2. Web コンソールを使用した利用可能なプラグインのリスト表示

- Web コンソールで Directory Server ユーザーインターフェイスを開きます。「Web コンソールを使用した Directory Server へのログイン」を参照してください。

- インスタンスを選択します。

- メニューを選択します。

1.10.2. プラグインの有効化および無効化

1.10.2.1. コマンドラインでプラグインの有効化および無効化

- プラグインを有効にします。

dsconf -D "cn=Directory Manager" ldap://server.example.com plugin automember enable

# dsconf -D "cn=Directory Manager" ldap://server.example.com plugin automember enableCopy to Clipboard Copied! Toggle word wrap Toggle overflow - インスタンスを再起動します。

dsctl instance_name restart

# dsctl instance_name restartCopy to Clipboard Copied! Toggle word wrap Toggle overflow

1.10.2.2. Web コンソールを使用したプラグインの有効化および無効化

- Web コンソールで Directory Server ユーザーインターフェイスを開きます。「Web コンソールを使用した Directory Server へのログイン」を参照してください。

- インスタンスを選択します。

- メニューを選択します。

- All Plugins タブを選択します。

- 有効または無効にするプラグインの右側にある ボタンをクリックします。

- ステータスを ON に変更してプラグインを有効にするか、OFF に変更して無効にします。

- インスタンスを再起動します。「Web コンソールを使用した Directory Server インスタンスの起動および停止」を参照してください。

1.10.3. プラグインの設定

1.10.3.1. コマンドラインでプラグインの設定

dsconf -D "cn=Directory Manager" ldap://server.example.com plugin \

plug-in-specific_subcommand ...

# dsconf -D "cn=Directory Manager" ldap://server.example.com plugin \

plug-in-specific_subcommand ...dsconf -D "cn=Directory Manager" ldap://server.example.com plugin --help

# dsconf -D "cn=Directory Manager" ldap://server.example.com plugin --help1.10.3.2. Web コンソールを使用したプラグインの設定

- Web コンソールで Directory Server ユーザーインターフェイスを開きます。「Web コンソールを使用した Directory Server へのログイン」を参照してください。

- インスタンスを選択します。

- メニューを選択します。

- All Plugins タブを選択します。

- プラグインを選択し、Show Advanced Settings をクリックします。

- プラグイン固有のタブを開きます。

- 適切な設定を行います。

- インスタンスを再起動します。「Web コンソールを使用した Directory Server インスタンスの起動および停止」を参照してください。

1.10.4. プラグインの優先順位の設定

1.10.4.1. コマンドラインを使用したプラグインの優先順位の設定

- プラグインの優先順位を設定します。たとえば、

exampleプラグインの優先順位を 1 に設定するには、次のようにします。dsconf -D "cn=Directory Manager" ldap://server.example.com plugin edit example --precedence 1

# dsconf -D "cn=Directory Manager" ldap://server.example.com plugin edit example --precedence 1Copy to Clipboard Copied! Toggle word wrap Toggle overflow - インスタンスを再起動します。

dsctl instance_name restart

# dsctl instance_name restartCopy to Clipboard Copied! Toggle word wrap Toggle overflow

1.10.4.2. Web コンソールを使用したプラグインの優先順位の設定

- Web コンソールで Directory Server ユーザーインターフェイスを開きます。「Web コンソールを使用した Directory Server へのログイン」を参照してください。

- インスタンスを選択します。

- メニューを開きます。

- All Plugins を選択します。

- 優先順位の値を設定するプラグインの横にある ボタンを押します。

- Plugin Precedence フィールドの値を更新します。

- をクリックします。

- インスタンスを再起動します。「Web コンソールを使用した Directory Server インスタンスの起動および停止」を参照してください。

1.11. .dsrc ファイルを作成して使用し、Directory Server コマンドラインユーティリティーのデフォルトオプションを設定する

~/.dsrc ファイルは、Directory Server コマンドラインユーティリティーを使用するコマンドを簡素化します。デフォルトでは、これらのユーティリティーでは、LDAP URL やバインド識別名 (DN) などをコマンドに渡す必要があります。これらの設定を ~/dsrc ファイルに保存すると、毎回これらの設定を指定しなくても、コマンドラインユーティリティーを使用できます。

1.11.1. .dsrc ファイルがコマンドを簡素化する方法

~/.dsrc ファイルの例です。

[server1] uri = ldap://server1.example.com binddn = cn=Directory Manager basedn = dc=example,dc=com

[server1]

uri = ldap://server1.example.com

binddn = cn=Directory Manager

basedn = dc=example,dc=comdsidm server1 user create

# dsidm server1 user create~/.dsrc ファイルがない場合は、コマンドでバインド DN、LDAP URL、およびベース DN を指定する必要があります。

dsidm -D cn=Directory Manager ldap://server1.example.com -b "dc=example,dc=com" user create

# dsidm -D cn=Directory Manager ldap://server1.example.com -b "dc=example,dc=com" user create1.11.2. dsctl ユーティリティーを使用して .dsrc ファイルを作成する

~/.dsrc ファイルを手動で作成する代わりに、dsctl ユーティリティーを使用して作成できます。

dsctl instance_name dsrc create ...

# dsctl instance_name dsrc create ...--uri: protocol://host_name_or_IP_address_or_socket の形式で URL をインスタンスに設定します。例:--uri ldap://server.example.com--uri = ldaps://server.example.com--uri = ldapi://%%2fvar%%2frun%%2fslapd-instance_name.socketDirectory Server ソケットへのパスを設定する場合は、パスにスラッシュ (/) ではなく %%02 を使用します。重要ldapi URL を使用すると、サーバーは、Directory Server コマンドラインユーティリティーを実行するユーザーのユーザー ID (UID) とグループ ID (GID) を識別します。rootユーザーとしてコマンドを実行すると、UID と GID の両方が 0 になり、Directory Server は、対応するパスワードを入力しなくても、cn=Directory Managerとしてユーザーを自動的に認証します。

--starttls: LDAP ポートに接続し、STARTTLS コマンドを送信して、暗号化された接続に切り替えるように、ユーティリティーを設定します。--basedn: 基本識別名 (DN) を設定します。例:--basedn dc=example,dc=com--binddn: バインド DN を設定します。例:--binddn cn=Directory Manager--pwdfile: バインド DN のパスワードを含むファイルへのパスを設定します。例:--pwdfile /root/rhds.pwd--tls-cacertdir: LDAPS 接続を使用する場合、このパラメーターに設定されたパスは、サーバーの証明書を検証するために必要な認証局 (CA) 証明書を含むディレクトリーを定義します。例:--tls-cacertdir /etc/pki/CA/certs/指定したディレクトリーに CA 証明書をコピーした後、c_rehash /etc/pki/CA/certs/ コマンドを使用する必要があることに注意してください。--tls-cert: サーバーの証明書への絶対パスを設定します。例:--tls-cert /etc/dirsrv/slapd-instance_name/Server-Cert.crt--tls-key: サーバーの秘密鍵への絶対パスを設定します。例:--tls-key /etc/dirsrv/slapd-instance_name/Server-Cert.key--tls-reqcert: クライアントユーティリティーが TLS セッションでサーバー証明書に対して実行するチェックを設定します。例:--tls-reqcert hard以下のパラメーターを利用することができます。- never: ユーティリティーはサーバー証明書を要求または確認しません。

- allow: ユーティリティーは証明書エラーを無視し、接続はとにかく確立されます。

- hard: ユーティリティーは証明書エラーで接続を終了します。

--saslmech: 使用する SASL メカニズムを PLAIN または EXTERNAL に設定します。例:--saslmech PLAIN

1.11.3. Directory Server ユーティリティー使用時のリモートおよびローカル接続の解決

/etc/openldap/ldap.conf 設定ファイルをチェックします。

~/.dsrc ファイルが存在するかどうかを確認し、次のロジックを適用して続行します。

~/.dsrcファイルが存在し、インスタンス名と LDAP URL の両方が含まれている場合、Directory Server は、それをリモート接続と見なし、/etc/openldap/ldap.conf設定ファイルとシステム全体の設定をチェックします。~/.dsrcファイルが存在し、指定されたインスタンス名のみが含まれている場合、または~/.dsrcファイルが存在しない場合、Directory Server は、それをローカル接続と見なし、ローカルのdse.ldifファイルのnsslapd-certdir設定を使用して、接続を保護します。nsslapd-certdirが存在しない場合、サーバーは、デフォルトパス/etc/dirsrv/slapd-instance_name/を使用して、インスタンスの Network Security Services (NSS) データベースを保存します。

nsslapd-certdir パラメーターの詳細については、nsslapd-certdir (証明書と鍵のデータベースディレクトリー) セクションを参照してください。

第2章 ディレクトリーデータベースの設定

2.1. 接尾辞の作成および維持

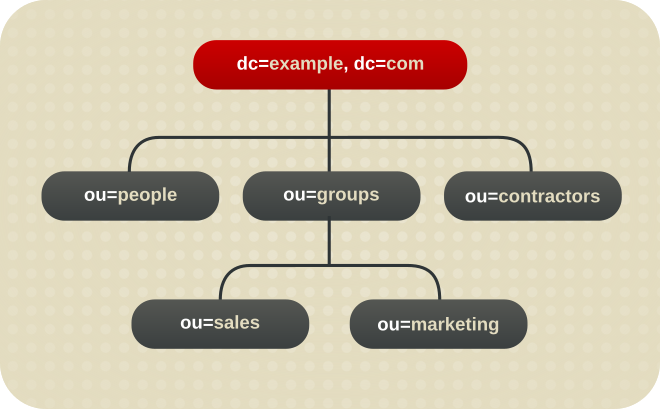

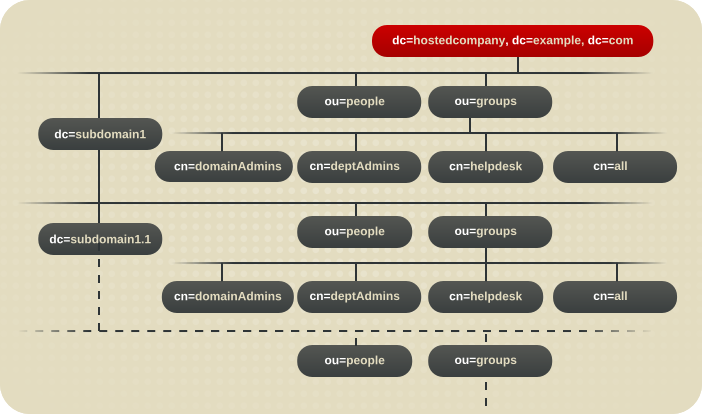

図2.1 1 つのルート接尾辞があるディレクトリーツリー

ou=people 接尾辞とその下のすべてのエントリーとノードが 1 つのデータベースに保存され、ou=groups 接尾辞が別のデータベースに保存され、ou=contractors 接尾辞がさらに別のデータベースに保存される場合があります。

2.1.1. 接尾辞の作成

2.1.1.1. ルート接尾辞の作成

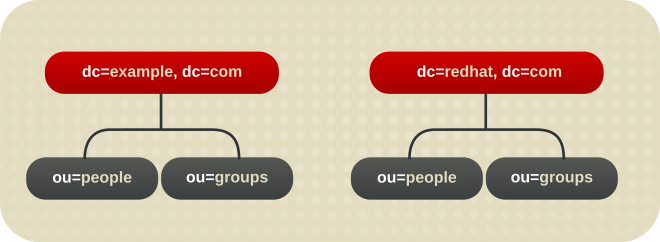

example.com 用と redhat.com 用の複数の Web サイトをホスティングするインターネットサービスプロバイダーなどです。このシナリオでは、2 つのルート接尾辞が必要です。次の図に示すように、1 つは dc=example,dc=com 命名コンテキストに対応し、もう 1 つは dc=redhat,dc=com 命名コンテキストに対応します。

図2.2 2 つのルート接尾辞があるディレクトリー

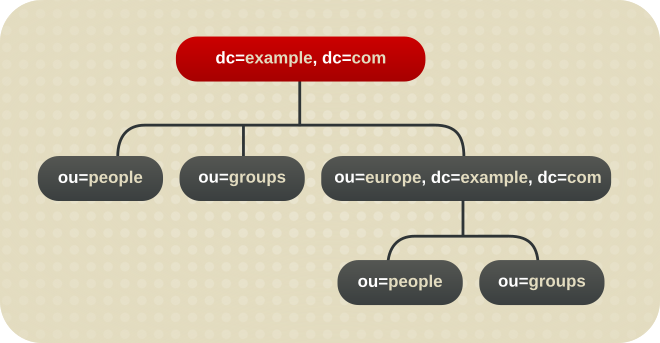

dc=example,dc=com に対応し、もう 1 つのルート接尾辞はディレクトリーツリーのヨーロッパブランチ ou=europe,dc=example,dc=com に対応します。クライアントアプリケーションの観点では、ディレクトリーツリーは以下の図のように示されます。

図2.3 検索操作への制限がオフのルート接尾辞があるディレクトリー

dc=example,dc=com ブランチでクライアントアプリケーションによって実行される検索では、ディレクトリーの ou=europe,dc=example,dc=com ブランチからのエントリーは返されません。これは、別のルート接尾辞であるためです。

2.1.1.1.1. コマンドラインでルート接尾辞の作成

- 必要に応じて、使用中の接尾辞およびバックエンドデータベースを指定します。

dsconf -D "cn=Directory Manager" ldap://server.example.com backend suffix list dc=example,dc=com (userroot)

# dsconf -D "cn=Directory Manager" ldap://server.example.com backend suffix list dc=example,dc=com (userroot)Copy to Clipboard Copied! Toggle word wrap Toggle overflow 括弧内の名前は、対応する接尾辞のデータを保存するバックエンドデータベースです。次の手順でルートの接尾辞を作成する場合は、既存のデータベース名を使用することはできません。 exampleバックエンドデータベースに dc=example,dc=net ルート接尾辞を作成します。dsconf -D "cn=Directory Manager" ldap://server.example.com backend create \ --suffix="dc=example,dc=net" --be-name="example"# dsconf -D "cn=Directory Manager" ldap://server.example.com backend create \ --suffix="dc=example,dc=net" --be-name="example"Copy to Clipboard Copied! Toggle word wrap Toggle overflow

2.1.1.1.2. Web コンソールを使用したルート接尾辞の作成

- Web コンソールで Directory Server ユーザーインターフェイスを開きます。「Web コンソールを使用した Directory Server へのログイン」を参照してください。

- インスタンスを選択します。

- メニューを開きます。

- をクリックします。

- 接尾辞 DN およびバックエンド名を入力します。以下に例を示します。

- Create The Top Suffix Entry を選択します。

- をクリックします。

2.1.1.2. 従属接尾辞の作成

図2.4 従属接尾辞が含まれるディレクトリーツリー

2.1.1.2.1. コマンドラインを使用した従属接尾辞の作成

- 必要に応じて、使用中の接尾辞およびバックエンドデータベースを指定します。

dsconf -D "cn=Directory Manager" ldap://server.example.com backend suffix list dc=example,dc=com (userroot)

# dsconf -D "cn=Directory Manager" ldap://server.example.com backend suffix list dc=example,dc=com (userroot)Copy to Clipboard Copied! Toggle word wrap Toggle overflow 括弧内の名前は、対応する接尾辞のデータを保存するバックエンドデータベースです。次の手順で従属接尾辞を作成する場合は、既存のデータベース名を使用することはできません。 - 従属接尾辞を作成します。たとえば、

exampleバックエンドデータベースとともに ou=People,dc=example,dc=com サブ接尾辞を作成するには、次のように入力します。dsconf -D "cn=Directory Manager" ldap://server.example.com backend create \ --suffix="ou=People,dc=example,dc=com" --be-name="example" \ --parent-suffix="dc=example,dc=com"# dsconf -D "cn=Directory Manager" ldap://server.example.com backend create \ --suffix="ou=People,dc=example,dc=com" --be-name="example" \ --parent-suffix="dc=example,dc=com"Copy to Clipboard Copied! Toggle word wrap Toggle overflow

2.1.1.2.2. Web コンソールを使用した副接尾辞の作成

- Web コンソールで Directory Server ユーザーインターフェイスを開きます。「Web コンソールを使用した Directory Server へのログイン」を参照してください。

- インスタンスを選択します。

- メニューを開きます。

- サブ接尾辞を作成する接尾辞を選択し、 をクリックして、 を選択します。

- 従属接尾辞 DN およびバックエンド名を入力します。以下に例を示します。

- Create The Top Sub-Suffix Entry を選択します。

- をクリックします。

2.1.2. 接尾辞の維持

2.1.2.1. デフォルトの命名コンテキストの表示

nsslapd-defaultnamingcontext 属性に設定されます。この値はルート DSE (Directory Server Agent Service Entry) に伝播され、ルート DSE の defaultnamingcontext 属性を確認してクライアントが匿名でクエリーできます。

ldapsearch -p 389 -h server.example.com -x -b "" -s base | egrep namingcontext namingContexts: dc=example,dc=com namingContexts: dc=example,dc=net namingContexts: dc=redhat,dc=com defaultnamingcontext: dc=example,dc=com

# ldapsearch -p 389 -h server.example.com -x -b "" -s base | egrep namingcontext

namingContexts: dc=example,dc=com

namingContexts: dc=example,dc=net

namingContexts: dc=redhat,dc=com

defaultnamingcontext: dc=example,dc=comnsslapd-allowed-to-delete-attrs 一覧から nsslapd-defaultnamingcontext 属性を削除しないでください。

nsslapd-defaultnamingcontext 属性は、nsslapd-allowed-to-delete-attrs 属性に削除 できる 属性の一覧に含まれます。これにより、現在のデフォルトの接尾辞を削除してから、適切にサーバー設定を更新できます。

nsslapd-defaultnamingcontext 属性を削除すると、その属性への変更は保持されません。デフォルトの接尾辞を削除すると、その変更はサーバー設定に伝播できません。つまり、nsslapd-defaultnamingcontext 属性は、空白 (削除) ではなく古い情報を保持することを意味します。これは正しい現在の設定です。

2.1.2.2. 接尾辞の無効化

2.1.2.2.1. コマンドラインでの接尾辞の無効化

- 接尾辞とそれに対応するバックエンドを表示します。

dsconf -D "cn=Directory Manager" ldap://server.example.com backend suffix list dc=example,dc=com (userroot) o=test (test_database)

# dsconf -D "cn=Directory Manager" ldap://server.example.com backend suffix list dc=example,dc=com (userroot) o=test (test_database)Copy to Clipboard Copied! Toggle word wrap Toggle overflow このコマンドにより、各接尾辞の横にバックエンドデータベースが表示されます。次の手順で、接尾辞のデータベース名が必要です。 - 接尾辞を無効にします。

dsconf -D "cn=Directory Manager" ldap://server.example.com backend \ suffix set --disable "test_database"# dsconf -D "cn=Directory Manager" ldap://server.example.com backend \ suffix set --disable "test_database"Copy to Clipboard Copied! Toggle word wrap Toggle overflow

2.1.2.3. 接尾辞の削除

2.1.2.3.1. コマンドラインを使用した接尾辞の削除

- 接尾辞とそれに対応するバックエンドを表示します。

dsconf -D "cn=Directory Manager" ldap://server.example.com backend suffix list dc=example,dc=com (userroot) o=test (test_database)

# dsconf -D "cn=Directory Manager" ldap://server.example.com backend suffix list dc=example,dc=com (userroot) o=test (test_database)Copy to Clipboard Copied! Toggle word wrap Toggle overflow このコマンドにより、各接尾辞の横にバックエンドデータベースが表示されます。次の手順で、接尾辞のデータベース名が必要です。 - バックエンドデータベースと対応する接尾辞を削除します。

dsconf -D "cn=Directory Manager" ldap://server.example.com backend delete test_database Deleting Backend cn=test_database,cn=ldbm database,cn=plugins,cn=config : Type 'Yes I am sure' to continue: Yes I am sure The database, and any sub-suffixes, were successfully deleted

# dsconf -D "cn=Directory Manager" ldap://server.example.com backend delete test_database Deleting Backend cn=test_database,cn=ldbm database,cn=plugins,cn=config : Type 'Yes I am sure' to continue: Yes I am sure The database, and any sub-suffixes, were successfully deletedCopy to Clipboard Copied! Toggle word wrap Toggle overflow

2.1.2.3.2. Web コンソールを使用した接尾辞の削除

- Web コンソールで Directory Server ユーザーインターフェイスを開きます。「Web コンソールを使用した Directory Server へのログイン」を参照してください。

- インスタンスを選択します。

- メニューを開きます。

- 接尾辞を選択し、 をクリックして Delete Suffix. を選択します。

- をクリックして確定します。

2.2. データベースの作成および維持

dsconf ユーティリティーまたは Web コンソールを使用して接尾辞を作成すると、Directory Server はデータベースを自動的に作成していました。

2.2.1. データベースの作成

- 各接尾辞に 1 つのデータベース各接尾辞のデータは個別のデータベースに含まれます。

- 個別の接尾辞に含まれるデータを格納するために、3 つのデータベースが追加されます。

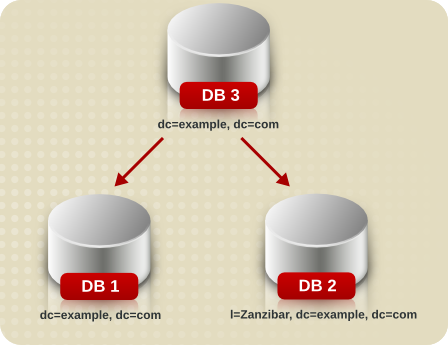

このツリーユニットの分割は、たとえば次の 3 つのデータベースに対応しています。

このツリーユニットの分割は、たとえば次の 3 つのデータベースに対応しています。 この例では、DB1 には ou=people のデータおよび dc=example,dc=com のデータが含まれ、クライアントが dc=example,dc=com に基づいて検索を実行できるようにします。ただし、DB2 には ou=groups のデータのみが含まれ、DB3 には ou=contractors のデータのみが含まれます。

この例では、DB1 には ou=people のデータおよび dc=example,dc=com のデータが含まれ、クライアントが dc=example,dc=com に基づいて検索を実行できるようにします。ただし、DB2 には ou=groups のデータのみが含まれ、DB3 には ou=contractors のデータのみが含まれます。

- 1 つの接尾辞に複数のデータベースがあります。

- ディレクトリーツリーの ou=people ブランチ内のエントリー数が非常に大きくなると、2 つのデータベースを格納しなければならないとします。この場合、ou=people に含まれているデータは 2 つのデータベースに分散できます。

DB1 には

DB1 にはA-Kからの名前の人が含まれ、DB2 にはL-Zからの名前が含まれます。DB3 には ou=groups のデータが含まれ、DB4 には ou=contractors のデータが含まれます。カスタムプラグインは、複数のデータベースにまたがってデータを単一の接尾辞から分散します。Directory Server のディストリビューションロジックの作成方法は、Red Hat コンサルティングにお問い合わせください。

2.2.1.1. コマンドラインを使用した単一の接尾辞用の新規データベースの作成

ldapmodify コマンドラインユーティリティーを使用して、ディレクトリー設定ファイルに新しいデータベースを追加します。データベース設定情報は cn=ldbm database,cn=plugins,cn=config エントリーに保存されます。新しいデータベースを追加するには、以下を実行します。

- ldapmodify を実行して、新規データベースのエントリーを作成します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 追加されたエントリーは UserData という名前のデータベースに対応します。このデータベースには root 接尾辞または副接尾辞 ou=people,dc=example,dc=com のデータが含まれます。 - 「コマンドラインでルート接尾辞の作成」 および 「コマンドラインを使用した従属接尾辞の作成」 で説明されているように、ルートまたは従属接尾辞を作成します。DN 属性に指定されたデータベース名は、接尾辞エントリーの

nsslapd-backend属性の値に対応している必要があります。

2.2.1.2. 単一の接尾辞に複数のデータベースの追加

- ディストリビューション機能は、エントリーディストリビューションのデプロイ後は変更できません。

- エントリーを異なるデータベースに分散させる可能性がある場合は、LDAP modrdn 操作を使用してエントリーの名前を変更することができません。

- 分散ローカルデータベースは複製できません。

- エントリーを異なるデータベースに分散させる可能性がある場合は、ldapmodify 操作を使用してエントリーを変更することができません。

- ldapmodify を実行します。

ldapmodify -D "cn=Directory Manager" -W -p 389 -h server.example.com -x

# ldapmodify -D "cn=Directory Manager" -W -p 389 -h server.example.com -xCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 以下の属性を接尾辞エントリー自体に追加し、カスタムディストリビューションロジックに関する情報を提供します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow nsslapd-backend属性は、この接尾辞に関連付けられたすべてのデータベースを指定します。nsslapd-distribution-plugin属性は、プラグインが使用するライブラリーの名前を指定します。nsslapd-distribution-funct属性は、ディストリビューション機能自体の名前を提供します。

2.2.2. Directory データベースの維持

2.2.2.1. 読み取り専用モードでのデータベースの設定

2.2.2.1.1. コマンドラインを使用した読み取り専用モードでのデータベースの設定

o=test 接尾辞のデータベースを読み取り専用モードで設定するには、以下を実行します。

- 接尾辞とそれに対応するバックエンドを表示します。

dsconf -D "cn=Directory Manager" ldap://server.example.com backend suffix list dc=example,dc=com (userroot) o=test (test_database)

# dsconf -D "cn=Directory Manager" ldap://server.example.com backend suffix list dc=example,dc=com (userroot) o=test (test_database)Copy to Clipboard Copied! Toggle word wrap Toggle overflow このコマンドにより、各接尾辞の横にバックエンドデータベースが表示されます。次の手順で、接尾辞のデータベース名が必要です。 - データベースを読み取り専用モードで設定します。

dsconf -D "cn=Directory Manager" ldap://server.example.com backend suffix set --enable-readonly "test_database"

# dsconf -D "cn=Directory Manager" ldap://server.example.com backend suffix set --enable-readonly "test_database"Copy to Clipboard Copied! Toggle word wrap Toggle overflow

2.2.2.1.2. Web コンソールを使用した読み取り専用モードでのデータベースの設定

- Web コンソールで Directory Server ユーザーインターフェイスを開きます。「Web コンソールを使用した Directory Server へのログイン」を参照してください。

- インスタンスを選択します。

- メニューを開きます。

- 接尾辞エントリーを選択します。

- Database Read-Only Mode を選択します。

- をクリックします。

2.2.2.2. 読み取り専用モードでの Directory Server の配置

2.2.2.2.1. コマンドラインを使用した読み取り専用モードでの Directory Server の配置

nsslapd-readonlyパラメーターを on に設定します。dsconf -D "cn=Directory Manager" ldap://server.example.com config replace nsslapd-readonly=on

# dsconf -D "cn=Directory Manager" ldap://server.example.com config replace nsslapd-readonly=onCopy to Clipboard Copied! Toggle word wrap Toggle overflow - インスタンスを再起動します。

dsctl instance_name restart

# dsctl instance_name restartCopy to Clipboard Copied! Toggle word wrap Toggle overflow

2.2.2.2.2. Web コンソールを使用した読み取り専用モードでの Entire Directory Server の配置

- Web コンソールで Directory Server ユーザーインターフェイスを開きます。「Web コンソールを使用した Directory Server へのログイン」を参照してください。

- インスタンスを選択します。

- メニューを開き、Server Settings エントリーを選択します。

- Advanced Settings タブで Server Read-Only を選択します。

- Save をクリックします。

2.2.2.3. データベースの削除

2.2.2.3.1. コマンドラインを使用したデータベースの削除

o=test 接尾辞のデータベースを削除するには、以下を実行します。

- 接尾辞とそれに対応するバックエンドを表示します。

dsconf -D "cn=Directory Manager" ldap://server.example.com backend suffix list dc=example,dc=com (userroot) o=test (test_database)

# dsconf -D "cn=Directory Manager" ldap://server.example.com backend suffix list dc=example,dc=com (userroot) o=test (test_database)Copy to Clipboard Copied! Toggle word wrap Toggle overflow 次の手順で、接尾辞の横に表示されるバックエンドデータベースの名前が必要です。 - データベースを削除します。

dsconf -D "cn=Directory Manager" ldap://server.example.com backend delete "test_database"

# dsconf -D "cn=Directory Manager" ldap://server.example.com backend delete "test_database"Copy to Clipboard Copied! Toggle word wrap Toggle overflow

2.2.2.3.2. Web コンソールを使用したデータベースの削除

- Web コンソールで Directory Server ユーザーインターフェイスを開きます。「Web コンソールを使用した Directory Server へのログイン」を参照してください。

- インスタンスを選択します。

- メニューを開きます。

- 削除する接尾辞を選択し、 をクリックして Delete Suffix を選択します。

- をクリックして確定します。

2.2.2.4. トランザクションログディレクトリーの変更

- Directory Server インスタンスを停止します。

dsctl instance_name stop

# dsctl instance_name stopCopy to Clipboard Copied! Toggle word wrap Toggle overflow - トランザクションログ用に新しい場所を作成します。以下に例を示します。

mkdir -p /srv/dirsrv/instance_name/db/

# mkdir -p /srv/dirsrv/instance_name/db/Copy to Clipboard Copied! Toggle word wrap Toggle overflow - Directory Server のみがディレクトリーにアクセスできるように、パーミッションを設定します。

chown dirsrv:dirsrv /srv/dirsrv/instance_name/db/ chmod 770 /srv/dirsrv/instance_name/db/

# chown dirsrv:dirsrv /srv/dirsrv/instance_name/db/ # chmod 770 /srv/dirsrv/instance_name/db/Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 以前のトランザクションログディレクトリーからすべての

__db.*ファイルを削除します。以下に例を示します。rm /var/lib/dirsrv/slapd-instance_name/db/__db.*

# rm /var/lib/dirsrv/slapd-instance_name/db/__db.*Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 以前のトランザクションログディレクトリーから新しいトランザクションログディレクトリーに、すべての

log.*ファイルを移動します。以下に例を示します。mv /var/lib/dirsrv/slapd-instance_name/db/log.* \ /srv/dirsrv/instance_name/db/# mv /var/lib/dirsrv/slapd-instance_name/db/log.* \ /srv/dirsrv/instance_name/db/Copy to Clipboard Copied! Toggle word wrap Toggle overflow - SELinux が enforcing モードで実行している場合は、ディレクトリーに

dirsrv_var_lib_tコンテキストを設定します。semanage fcontext -a -t dirsrv_var_lib_t /srv/dirsrv/instance_name/db/ restorecon -Rv /srv/dirsrv/instance_name/db/

# semanage fcontext -a -t dirsrv_var_lib_t /srv/dirsrv/instance_name/db/ # restorecon -Rv /srv/dirsrv/instance_name/db/Copy to Clipboard Copied! Toggle word wrap Toggle overflow /etc/dirsrv/slapd-instance_name/dse.ldifファイルを編集し、cn=config,cn=ldbm database,cn=plugins,cn=config エントリーのnsslapd-db-logdirectoryパラメーターを更新します。以下に例を示します。dn: cn=config,cn=ldbm database,cn=plugins,cn=config ... nsslapd-db-logdirectory: /srv/dirsrv/instance_name/db/

dn: cn=config,cn=ldbm database,cn=plugins,cn=config ... nsslapd-db-logdirectory: /srv/dirsrv/instance_name/db/Copy to Clipboard Copied! Toggle word wrap Toggle overflow - インスタンスを起動します。

dsctl instance_name start

# dsctl instance_name startCopy to Clipboard Copied! Toggle word wrap Toggle overflow

2.3. データベースリンクの作成および維持

2.3.1. 新規データベースリンクの作成

- 接尾辞の情報。接尾辞は、通常のデータベースではなく、データベースリンクが管理するディレクトリーツリーに作成されます。この接尾辞は、データが含まれるリモートサーバーの接尾辞に対応します。

- バインド認証情報。データベースリンクがリモートサーバーにバインドされると、ユーザーのなりすましが行われ、リモートサーバーとバインドするために使用する各データベースリンクの DN および認証情報を指定します。

- LDAP URL。これは、データベースリンクが接続するリモートサーバーの LDAP URL を提供します。URL はプロトコル (ldap または ldaps)、サーバーのホスト名または IP アドレス (IPv4 または IPv6)、およびポートで設定されます。

- フェイルオーバーサーバーのリスト。これは、障害発生時にデータベースリンクが接続するための代替サーバーのリストを提供します。この設定項目は任意です。

2.3.1.1. コマンドラインを使用した新規データベースリンクの作成

dsconf -D "cn=Directory Manager" ldap://server.example.com chaining link-create --suffix="ou=Customers,dc=example,dc=com" --server-url="ldap://remote_server.example.com:389" --bind-mech="" --bind-dn="cn=proxy_user,cn=config" --bind-pw="password" "example_chain_name"

# dsconf -D "cn=Directory Manager" ldap://server.example.com chaining link-create --suffix="ou=Customers,dc=example,dc=com" --server-url="ldap://remote_server.example.com:389" --bind-mech="" --bind-dn="cn=proxy_user,cn=config" --bind-pw="password" "example_chain_name"ou=Customers,dc=example,dc=com の example_chain_name という名前のデータベースリンクが作成されます。リンクはサーバー ldap://remote_server.example.com:389 を参照し、指定のバインド DN とパスワードを使用して認証を行います。--bind-mech が空に設定されているため、リンクは簡易認証を使用します。

dc=example,dc=com 接尾辞にプロキシー ACI エントリーを作成する必要があります。その方法については、「データベースリンクの作成時に必要な設定に関する追加情報」 セクションを参照してください。

dsconf -D "cn=Directory Manager" ldap://server.example.com chaining link-create --help

# dsconf -D "cn=Directory Manager" ldap://server.example.com chaining link-create --help2.3.1.2. Web コンソールを使用した新規データベースリンクの作成

- Web コンソールで Directory Server ユーザーインターフェイスを開きます。「Web コンソールを使用した Directory Server へのログイン」を参照してください。

- インスタンスを選択します。

- メニューを開きます。

- 「接尾辞の作成」 で説明されているように、新しい接尾辞を作成します。

- 接尾辞を選択し、 をクリックして Create Database Link を選択します。

- フィールドに、リモートサーバーへのコネクションの詳細を入力します。以下に例を示します。

詳細は、「データベースリンクの作成時に必要な設定に関する追加情報」を参照してください。

詳細は、「データベースリンクの作成時に必要な設定に関する追加情報」を参照してください。 - をクリックします。

2.3.1.3. 新規データベースリンクのデフォルト設定の管理

dsconf -D "cn=Directory Manager" ldap://server.example.com chaining config-get-def

# dsconf -D "cn=Directory Manager" ldap://server.example.com chaining config-get-defresponse-delay パラメーターを 30 に設定するには、以下を実行します。

dsconf -D "cn=Directory Manager" ldap://server.example.com chaining config-set-def --response-delay 30

# dsconf -D "cn=Directory Manager" ldap://server.example.com chaining config-set-def --response-delay 30dsconf -D "cn=Directory Manager" ldap://server.example.com chaining config-set-def --help

# dsconf -D "cn=Directory Manager" ldap://server.example.com chaining config-set-def --help2.3.1.4. データベースリンクの作成時に必要な設定に関する追加情報

接尾辞情報

バインド認証情報

creatorsName 属性および modifiersName 属性にはエントリーの実際の作成者または修正者が反映されません。これらの属性には、リモートデータサーバーでプロキシー認証権限が付与されている管理ユーザーの名前が含まれています。

- データベースリンク用に、

cn=proxy_user,cn=configなどの管理ユーザーを作成します。エントリーの追加に関する詳細は、3章ディレクトリーエントリーの管理を参照してください。 - データベースリンクによってチェーンされたサブツリーの直前の手順で作成した管理ユーザーのプロキシーアクセス権限を提供します。ACI の設定に関する詳細は、18章アクセス制御の管理を参照してください。たとえば、以下の ACI は、ACI が設定されたサブツリー内のみにリモートサーバーに含まれるデータにアクセスするために、

cn=proxy_admin,cn=configユーザーへの読み取り専用アクセスを付与します。aci: (targetattr = "*")(version 3.0; acl "Proxied authorization for database links"; allow (proxy) userdn = "ldap:///cn=proxy_admin ,cn=config";)aci: (targetattr = "*")(version 3.0; acl "Proxied authorization for database links"; allow (proxy) userdn = "ldap:///cn=proxy_admin ,cn=config";)Copy to Clipboard Copied! Toggle word wrap Toggle overflow

LDAP URL

ldaps://africa.example.com:636/

ldaps://africa.example.com:636/バインドメカニズム

- 標準の LDAP ポートを使用する場合

- 専用の LDAPS ポートを使用する場合

- STARTTLS (標準ポートでのセキュアな接続) の使用

- empty: バインドメカニズムが設定されていない場合、サーバーは単純な認証を実行し、バインド DN とパスワードが必要になります。

- EXTERNAL: これは TLS 証明書を使用して、ファームサーバーをリモートサーバーに認証します。ファームサーバーをセキュアな URL (ldaps) に設定するか、

nsUseStartTLS属性を on に設定する必要があります。さらに、『Red Hat Directory Server 設定、コマンド、およびファイルリファレンス』 の 『certmap.conf』 セクションで説明されているように、ファームサーバーの証明書をバインド ID にマッピングするようにリモートサーバーを設定する必要があります。 - DIGEST-MD5: DIGEST-MD5 暗号化での SASL 認証を使用します。簡易認証と同様、バインド情報を付与するには、

nsMultiplexorBindDNおよびnsMultiplexorCredentials属性が必要です。 - GSSAPI: SASL 上で Kerberos ベースの認証を使用します。ファームサーバーは Kerberos キータブで設定する必要があるため、リモートサーバーには、そのファームサーバーのバインド ID に対して定義された SASL マッピングが必要です。Kerberos キータブおよび SASL マッピングの設定は、「SASL Identity マッピングの設定」に記載されています。

2.3.2. シャーシポリシーの設定

2.3.2.1. コンポーネントの動作の連鎖

- ACI プラグイン

- このプラグインはアクセス制御を実装します。ACI 属性の取得および更新に使用される操作は、ローカルおよびリモートの ACI 属性を混在することは安全ではないため、連鎖されません。ただし、ユーザーエントリーの取得に使用されるリクエストは、チェーンコンポーネント属性を設定することでチェーンすることができます。

nsActiveChainingComponents: cn=ACI Plugin,cn=plugins,cn=config

nsActiveChainingComponents: cn=ACI Plugin,cn=plugins,cn=configCopy to Clipboard Copied! Toggle word wrap Toggle overflow 権限: 読み取り、検索、および比較 - リソース制限コンポーネント

- このコンポーネントは、ユーザーバインド DN に応じてサーバー制限を設定します。リソース制限コンポーネントを連鎖させることが可能であれば、リソース制限をリモートユーザーに適用できます。リソース制限コンポーネント操作を連鎖させるには、連鎖コンポーネント属性を追加します。

nsActiveChainingComponents: cn=resource limits,cn=components,cn=config

nsActiveChainingComponents: cn=resource limits,cn=components,cn=configCopy to Clipboard Copied! Toggle word wrap Toggle overflow 権限: 読み取り、検索、および比較 - 証明書ベースの認証チェックコンポーネント

- このコンポーネントは、外部バインドメソッドが使用される場合に使用します。リモートサーバーのデータベースからユーザー証明書を取得します。このコンポーネントの連鎖を許可すると、証明書ベースの認証がデータベースリンクと連携できることを意味します。このコンポーネントの動作を連鎖させるには、チェーンコンポーネント属性を追加します。

nsActiveChainingComponents: cn=certificate-based authentication,cn=components,cn=config

nsActiveChainingComponents: cn=certificate-based authentication,cn=components,cn=configCopy to Clipboard Copied! Toggle word wrap Toggle overflow 権限: 読み取り、検索、および比較 - パスワードポリシーコンポーネント

- このコンポーネントは、リモートサーバーへの SASL バインドを許可するために使用されます。SASL 認証の形式によっては、ユーザー名とパスワードを使用した認証が必要になります。パスワードポリシーを有効にすると、サーバーは要求された特定の認証方法を検証および実装し、適切なパスワードポリシーを適用できます。このコンポーネントの動作を連鎖させるには、チェーンコンポーネント属性を追加します。

nsActiveChainingComponents: cn=password policy,cn=components,cn=config

nsActiveChainingComponents: cn=password policy,cn=components,cn=configCopy to Clipboard Copied! Toggle word wrap Toggle overflow 権限: 読み取り、検索、および比較 - SASL コンポーネント

- このコンポーネントは、リモートサーバーへの SASL バインドを許可するために使用されます。このコンポーネントの動作を連鎖させるには、チェーンコンポーネント属性を追加します。

nsActiveChainingComponents: cn=password policy,cn=components,cn=config

nsActiveChainingComponents: cn=password policy,cn=components,cn=configCopy to Clipboard Copied! Toggle word wrap Toggle overflow 権限: 読み取り、検索、および比較 - 参照整合性プラグイン

- このプラグインは、DN を含む属性の更新が、属性へのポインターを含むすべてのエントリーに伝播されるようにします。たとえば、グループのメンバーであるエントリーが削除されると、そのエントリーはグループから自動的に削除されます。このプラグインをチェーンで使用すると、グループメンバーが静的グループ定義にリモートになる場合に静的グループの管理を簡素化できます。このコンポーネントの動作を連鎖させるには、チェーンコンポーネント属性を追加します。

nsActiveChainingComponents: cn=referential integrity postoperation,cn=plugins,cn=config

nsActiveChainingComponents: cn=referential integrity postoperation,cn=plugins,cn=configCopy to Clipboard Copied! Toggle word wrap Toggle overflow 権限: 読み取り、検索、および比較 - Attribute Uniqueness プラグイン

- このプラグインは、指定された属性のすべての値が一意 (重複なし) のものであることを確認します 。このプラグインが連鎖されている場合は、データベースリンクで変更された属性でも属性値が一意であることを確認します。このコンポーネントの動作を連鎖させるには、チェーンコンポーネント属性を追加します。

nsActiveChainingComponents: cn=attribute uniqueness,cn=plugins,cn=config

nsActiveChainingComponents: cn=attribute uniqueness,cn=plugins,cn=configCopy to Clipboard Copied! Toggle word wrap Toggle overflow 権限: 読み取り、検索、および比較 - ロールのコンポーネント

- このコンポーネントは、データベースのエントリーのロールおよびロール割り当てを連鎖させます。このコンポーネントの連鎖は、連鎖されたデータベースであってもロールを維持します。このコンポーネントの動作を連鎖させるには、チェーンコンポーネント属性を追加します。

nsActiveChainingComponents: cn=roles,cn=components,cn=config

nsActiveChainingComponents: cn=roles,cn=components,cn=configCopy to Clipboard Copied! Toggle word wrap Toggle overflow 権限: 読み取り、検索、および比較

- Roles プラグイン

- パスワードポリシーコンポーネント

- レプリケーションプラグイン

- 参照整合性プラグイン

2.3.2.1.1. コマンドラインを使用したコンポーネント操作の連鎖

- チェーンに追加するコンポーネントを指定します。たとえば、整合性コンポーネントが連鎖操作を実行できるように設定するには、次のコマンドを実行します。

dsconf -D "cn=Directory Manager" ldap://server.example.com chaining config-set \ --add-comp="cn=referential integrity postoperation,cn=components,cn=config"# dsconf -D "cn=Directory Manager" ldap://server.example.com chaining config-set \ --add-comp="cn=referential integrity postoperation,cn=components,cn=config"Copy to Clipboard Copied! Toggle word wrap Toggle overflow 連鎖が可能なコンポーネントのリストは、「コンポーネントの動作の連鎖」を参照してください。 - インスタンスを再起動します。

dsctl instance_name restart

# dsctl instance_name restartCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 操作を連鎖させるリモートサーバーの接尾辞に ACI を作成します。たとえば、Rerefer Integrity プラグインに ACI を作成するには、次のコマンドを実行します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

2.3.2.1.2. Web コンソールを使用したコンポーネントの操作の連鎖

- Web コンソールで Directory Server ユーザーインターフェイスを開きます。「Web コンソールを使用した Directory Server へのログイン」を参照してください。

- インスタンスを選択します。

- タブを開きます。

- 左側のナビゲーションで、 エントリーを選択します。

- Components to Chain フィールドの下にある ボタンをクリックします。

- コンポーネントを選択し、 をクリックします。

- 操作を連鎖させるリモートサーバーの接尾辞に ACI を作成します。たとえば、Rerefer Integrity プラグインに ACI を作成するには、次のコマンドを実行します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

2.3.2.2. LDAP 制御チェーン

- 仮想リストビュー (VLV)。この制御は、すべてのエントリー情報を返すのではなく、エントリーの一部のリストを提供します。

- サーバー側のソート。この制御では、通常は特定のマッチングルールを使用して、エントリーを属性値に従ってソートます。

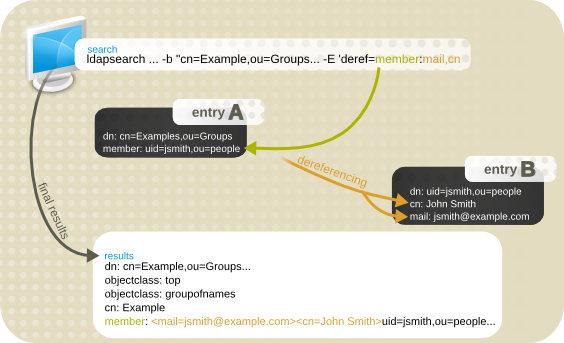

- 逆参照。この制御では、参照されたエントリーから指定された属性情報を取得し、この情報を残りの検索結果とともに返します。

- 管理 DSA。この制御は、参照に従うのではなく、スマート参照をエントリーとして返します。そのため、スマートの参照自体は変更または削除できます。

- ループ検出。この制御では、別のサーバーとのサーバー連鎖の回数を追跡します。数が設定された数に達すると、ループが検出され、クライアントアプリケーションに通知が送信されます。この制御の使用方法は、「ループの検出」を参照してください。

| コントロール名 | OID |

|---|---|

| 仮想リストビュー (VLV) | 2.16.840.1.113730.3.4.9 |

| サーバー側のソート | 1.2.840.113556.1.4.473 |

| 管理 DSA | 2.16.840.1.113730.3.4.2 |

| ループ検出 | 1.3.6.1.4.1.1466.29539.12 |

| 検索の逆参照 | 1.3.6.1.4.1.4203.666.5.16 |

2.3.2.2.1. コマンドラインを使用した LDAP コントロールの連鎖

dsconf -D "cn=Directory Manager" ldap://server.example.com chaining \

config-set --add-control="2.16.840.1.113730.3.4.9"

# dsconf -D "cn=Directory Manager" ldap://server.example.com chaining \

config-set --add-control="2.16.840.1.113730.3.4.9"2.3.2.2.2. Web コンソールを使用した LDAP 制御の連鎖

- Web コンソールで Directory Server ユーザーインターフェイスを開きます。「Web コンソールを使用した Directory Server へのログイン」を参照してください。

- インスタンスを選択します。

- メニューを開きます。

- エントリーを選択します。

- Forwarded LDAP Controls フィールドの下にある ボタンをクリックします。

- LDAP コントロールを選択し、 をクリックします。

Directory Server のクライアントが独自の制御を作成し、その操作をリモートサーバーにチェーンする必要がある場合は、カスタムコントロールのオブジェクト識別子 (OID) を追加します。連鎖可能な LDAP コントロールとその OID のリストは、表2.1「LDAP コントロールとその OID」を参照してください。

Directory Server のクライアントが独自の制御を作成し、その操作をリモートサーバーにチェーンする必要がある場合は、カスタムコントロールのオブジェクト識別子 (OID) を追加します。連鎖可能な LDAP コントロールとその OID のリストは、表2.1「LDAP コントロールとその OID」を参照してください。 - をクリックします。

2.3.3. データベースリンクおよびアクセス制御評価

- すべての種類のアクセス制御を使用できるわけではありません。たとえば、ロールベースまたはフィルターベースの ACI はユーザーエントリーへのアクセスを必要とします。データベースリンクを介してデータにアクセスするため、プロキシーコントロールのデータのみが検証できます。ユーザーエントリーがユーザーのデータと同じデータベースに配置されるように、ディレクトリーを設計することを検討してください。

- クライアントの IP アドレスまたは DNS ドメインに基づくすべてのアクセス制御は、チェーン中にクライアントの元のドメインが失われるためです。リモートサーバーは、クライアントアプリケーションをデータベースリンクと同じ IP アドレスと、同じ DNS ドメインにある表示します。注記Directory Server は、IPv4 と IPv6 の IP アドレスの両方に対応します。

- ACI は、使用する任意のグループと共に配置する必要があります。グループが動的である場合は、グループ内のすべてのユーザーが ACI およびグループで配置される必要があります。グループが静的である場合は、リモートユーザーにリンクされます。

- ACI は、使用するロール定義とそれらのロールを持つユーザーに対して配置する必要があります。

- ユーザーのエントリーの値 (例: userattr サブジェクトルール) にリンクする ACI は、ユーザーがリモートの場合に機能します。

- アクセス制御の評価時に、ユーザーエントリーの内容は必ずしも利用できるとは限りません (たとえば、データベースリンクを含むサーバーでアクセス制御が評価され、エントリーがリモートサーバーにある場合)。パフォーマンス上の理由から、クライアントはリモート問い合わせを実行してアクセス制御を評価することはできません。

- データベースリンクは、クライアントアプリケーションによって変更されるエントリーに必ずしもアクセスできるとは限りません。変更操作を実行する場合、データベースリンクはリモートサーバーに保存されている全エントリーにアクセスできません。削除操作を実行すると、データベースリンクはエントリーの DN のみを認識します。アクセス制御が特定の属性を指定する場合、データベースリンクを介して実行すると削除操作は失敗します。

nsCheckLocalACI 属性を使用します。ただし、データベースリンクを含むサーバーでアクセス制御を評価することは、カスケード連鎖を使用する場合を除いて推奨されません。

2.4. カスケード連鎖の設定

2.4.1. カスケード連鎖の概要

2.4.2. コマンドラインを使用したカスケード連鎖の設定

Server 1 の設定手順

- 接尾辞 c=africa,ou=people,dc=example,dc=com を作成します。

dsconf -D "cn=Directory Manager" ldap://server1.example.com backend create --parent-suffix="ou=people,dc=example,dc=com" --suffix="c=africa,ou=people,dc=example,dc=com"

# dsconf -D "cn=Directory Manager" ldap://server1.example.com backend create --parent-suffix="ou=people,dc=example,dc=com" --suffix="c=africa,ou=people,dc=example,dc=com"Copy to Clipboard Copied! Toggle word wrap Toggle overflow - DBLink1 データベースリンクを作成します。

dsconf -D "cn=Directory Manager" ldap://server1.example.com chaining link-create --suffix="c=africa,ou=people,dc=example,dc=com" --server-url="ldap://africa.example.com:389/" --bind-mech="" --bind-dn="cn=server1 proxy admin,cn=config" --bind-pw="password" --check-aci="off" "DBLink1"

# dsconf -D "cn=Directory Manager" ldap://server1.example.com chaining link-create --suffix="c=africa,ou=people,dc=example,dc=com" --server-url="ldap://africa.example.com:389/" --bind-mech="" --bind-dn="cn=server1 proxy admin,cn=config" --bind-pw="password" --check-aci="off" "DBLink1"Copy to Clipboard Copied! Toggle word wrap Toggle overflow - ループ検出を有効にします。

dsconf -D "cn=Directory Manager" ldap://server1.example.com chaining config-set --add-control="1.3.6.1.4.1.1466.29539.12"

# dsconf -D "cn=Directory Manager" ldap://server1.example.com chaining config-set --add-control="1.3.6.1.4.1.1466.29539.12"Copy to Clipboard Copied! Toggle word wrap Toggle overflow

Server 2 上の設定手順

- Server 1 をプロキシー承認に使用するプロキシー管理ユーザーを Server 2 に作成します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 重要セキュリティー上の理由から、cn=Directory Managerアカウントは使用しないでください。 - 接尾辞 ou=Zanzibar,c=africa,ou=people,dc=example,dc=com を作成します。

dsconf -D "cn=Directory Manager" ldap://server2.example.com backend create --parent-suffix="c=africaou=people,dc=example,dc=com" --suffix="ou=Zanzibar,c=africa,ou=people,dc=example,dc=com"

# dsconf -D "cn=Directory Manager" ldap://server2.example.com backend create --parent-suffix="c=africaou=people,dc=example,dc=com" --suffix="ou=Zanzibar,c=africa,ou=people,dc=example,dc=com"Copy to Clipboard Copied! Toggle word wrap Toggle overflow - DBLink2 データベースリンクを作成します。

dsconf -D "cn=Directory Manager" ldap://server2.example.com chaining link-create --suffix="ou=Zanzibar,c=africa,ou=people,dc=example,dc=com" --server-url="ldap://zanz.africa.example.com:389/" --bind-mech="" --bind-dn="server2 proxy admin,cn=config" --bind-pw="password" --check-aci="on "DBLink2"

# dsconf -D "cn=Directory Manager" ldap://server2.example.com chaining link-create --suffix="ou=Zanzibar,c=africa,ou=people,dc=example,dc=com" --server-url="ldap://zanz.africa.example.com:389/" --bind-mech="" --bind-dn="server2 proxy admin,cn=config" --bind-pw="password" --check-aci="on "DBLink2"Copy to Clipboard Copied! Toggle word wrap Toggle overflow DBLink2リンクはカスケード連鎖設定の中間データベースリンクであるため、ACL チェックを有効にして、クライアントとプロキシーの管理ユーザーによるデータベースリンクへのアクセスを許可するかどうかをサーバーが確認できるようにします。 - ループ検出を有効にします。

dsconf -D "cn=Directory Manager" ldap://server2.example.com chaining config-set --add-control="1.3.6.1.4.1.1466.29539.12"

# dsconf -D "cn=Directory Manager" ldap://server2.example.com chaining config-set --add-control="1.3.6.1.4.1.1466.29539.12"Copy to Clipboard Copied! Toggle word wrap Toggle overflow - プロキシー認証制御を有効にします。

dsconf -D "cn=Directory Manager" ldap://server2.example.com chaining config-set --add-control="2.16.840.1.113730.3.4.12"

# dsconf -D "cn=Directory Manager" ldap://server2.example.com chaining config-set --add-control="2.16.840.1.113730.3.4.12"Copy to Clipboard Copied! Toggle word wrap Toggle overflow - ローカルプロキシー認証 ACI を追加します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow - Server 1 の c=us,ou=people,dc=example,dc=com にいる

uid属性セットを持つユーザーが、Server 3 の ou=Zanzibar,c=africa,ou=people,dc=example,dc=com の接尾辞ツリーに対して、任意のタイプの操作を実行できるようにする ACI を追加します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow Server 3 に、Server 3 で追加の権限を必要とする別の接尾辞のユーザーが存在する場合は、Server 2 にさらにクライアント ACI を追加する必要があります。

Server 3 の設定手順

- Server 3 でプロキシー管理ユーザーを作成し、Server 2 をプロキシー承認に使用するプロキシー管理ユーザーを作成します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 重要セキュリティー上の理由から、cn=Directory Managerアカウントは使用しないでください。 - ローカルプロキシー認証 ACI を追加します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow - Server 1 の c=us,ou=people,dc=example,dc=com にいる

uid属性セットを持つユーザーが、Server 3 の ou=Zanzibar,c=africa,ou=people,dc=example,dc=com の接尾辞ツリーに対して、任意のタイプの操作を実行できるようにする ACI を追加します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow Server 3 に、Server 3 で追加の権限を必要とする別の接尾辞のユーザーが存在する場合は、Server 2 にさらにクライアント ACI を追加する必要があります。

2.4.3. ループの検出

nsHopLimit パラメーターを使用して定義されます。デフォルトでは、パラメーターは 10 に設定されます。たとえば、example チェーンのホップ制限を 5 に設定するには、以下のコマンドを実行します。

dsconf -D "cn=Directory Manager" ldap://server.example.com chaining link-set --hop-limit 5 example

# dsconf -D "cn=Directory Manager" ldap://server.example.com chaining link-set --hop-limit 5 example2.5. 参照の使用

2.5.1. リファーラルモードでのサーバーの起動

ns-slapd refer -D /etc/dirsrv/slapd-instance_name [-p port] -r referral_url

# ns-slapd refer -D /etc/dirsrv/slapd-instance_name [-p port] -r referral_url/etc/dirsrv/slapd-instance_name/ は、Directory Server 設定ファイルがあるディレクトリーです。これは、Red Hat Enterprise Linux でのデフォルトの場所です。- port は、リファーラルモードで開始する Directory Server のオプションのポート番号です。

- referral_url は、クライアントに返される参照先です。LDAP URL の形式は、付録C LDAP URLを参照してください。

2.5.2. デフォルト参照の設定

2.5.2.1. コマンドラインを使用したデフォルトのリファーラルの設定

nsslapd-referral パラメーターのデフォルトのリファーラルを設定します。たとえば、ldap://directory.example.com/ をデフォルトのリファーラルとして設定するには、以下のコマンドを実行します。

dsconf -D "cn=Directory Manager" ldap://server.example.com config replace nsslapd-referral="ldap://directory.example.com/"

# dsconf -D "cn=Directory Manager" ldap://server.example.com config replace nsslapd-referral="ldap://directory.example.com/"2.5.3. スマートリファーラルの作成

2.5.3.1. コマンドラインを使用したスマートリファーラルの作成

ref 属性をリファーラル LDAP URL に設定します。

ldap://directory.europe.example.com/cn=user,ou=people,ou=europe,dc=example,dc=com を参照する uid=user,ou=people,dc=example,dc=com という名前のスマートカードを作成するには、次のコマンドを実行します。

-M オプションを使用します。スマートリファーラルの詳細は、『Directory Server デプロイメントガイド』 を参照してください。

2.5.4. バグ修正参照の作成

2.5.4.1. コマンドラインを使用した接尾辞リファーラルの作成

- 必要に応じて、ルートまたは従属接尾辞が存在しない場合は作成します。詳細については、「接尾辞の作成」 を参照してください。

- 接尾辞にリファーラルを追加します。以下に例を示します。

dsconf -D "cn=Directory Manager" ldap://server.example.com backend suffix set --add-referral="ldap://directory.example.com/" database_name

# dsconf -D "cn=Directory Manager" ldap://server.example.com backend suffix set --add-referral="ldap://directory.example.com/" database_nameCopy to Clipboard Copied! Toggle word wrap Toggle overflow

2.5.4.2. Web コンソールを使用した接尾辞リファーラルの作成

- Web コンソールで Directory Server ユーザーインターフェイスを開きます。「Web コンソールを使用した Directory Server へのログイン」を参照してください。

- インスタンスを選択します。

- メニューを開きます。

- 必要に応じて、ルートまたは従属接尾辞が存在しない場合は作成します。詳細については、「接尾辞の作成」 を参照してください。

- 一覧で接尾辞を選択し、Referrals タブを開きます。

- をクリックします。

- リファーラル URL を作成するために、フィールドに入力します。

- をクリックします。

2.6. バックエンドデータベースの整合性の確認

userroot データベースを確認するには、以下のコマンドを実行します。

- 必要に応じて、インスタンスのバックエンドデータベースをリスト表示します。

dsconf -D "cn=Directory Manager" ldap://server.example.com backend suffix list dc=example,dc=com (userroot)

# dsconf -D "cn=Directory Manager" ldap://server.example.com backend suffix list dc=example,dc=com (userroot)Copy to Clipboard Copied! Toggle word wrap Toggle overflow 後のステップでデータベースの名前が必要になります。 - Directory Server インスタンスを停止します。

dsctl instance_name stop

# dsctl instance_name stopCopy to Clipboard Copied! Toggle word wrap Toggle overflow - データベースを確認します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 検証プロセスで問題が報告された場合は、手動で修正するか、バックアップを復元します。

- Directory Server インスタンスを起動します。

dsctl instance_name start

# dsctl instance_name startCopy to Clipboard Copied! Toggle word wrap Toggle overflow

第3章 ディレクトリーエントリーの管理

3.1. コマンドラインを使用したディレクトリーエントリーの管理

- 新規エントリーの追加

- 既存のエントリーへの新規属性の追加

- 既存のエントリーおよび属性の更新

- エントリーからエントリーおよび属性を削除します

- 一括操作の実行

yum install openldap-clients

# yum install openldap-clients3.1.1. ldapadd、ldapmodify、および ldapdelete ユーティリティーへの入力の指定

3.1.1.1. インタラクティブモードでの入力の提供

- ファイルを作成せずに LDIF ステートメントに入るには、次を実行します。

例3.1 ldapmodify インタラクティブモードを使用した LDIF ステートメントの開始

以下の例では、インタラクティブモードで ldapmodify を開始し、telephoneNumber属性を削除し、cn=manager_name,ou=people,dc=example,dc=com 値を持つ manager 属性を uid=user,ou=people,dc=example,dc=com エントリーに追加します。最後のステートメントの後に Ctrl+D を押して、インタラクティブモードを終了します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 別のコマンドで出力される LDIF ステートメントを Directory Server にリダイレクトするには、次を実行します。

例3.2 リダイレクトされたコンテンツでの ldapmodify インタラクティブモードの使用

以下の例では、command_that_outputs_LDIF コマンドの出力を ldapmodify にリダイレクトします。対話モードは、リダイレクトされたコマンドの終了後に自動的に終了します。command_that_outputs_LDIF | ldapmodify -D "cn=Directory Manager" \ -W -p 389 -h server.example.com -x# command_that_outputs_LDIF | ldapmodify -D "cn=Directory Manager" \ -W -p 389 -h server.example.com -xCopy to Clipboard Copied! Toggle word wrap Toggle overflow

3.1.1.2. LDIF ファイルを使用した入力の提供

例3.3 LDIF ステートメントを持つファイルを ldapmodify に渡す

- LDIF ステートメントでファイルを作成します。たとえば、以下のステートメントで

~/example.ldifファイルを作成します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow この例では、telephoneNumber属性を削除し、cn=manager_name,ou=people,dc=example,dc=com 値を持つ manager 属性を uid=user,ou=people,dc=example,dc=com エントリーに追加します。 -f file_nameオプションを使用して、ファイルを ldapmodify コマンドに渡します。ldapmodify -D "cn=Directory Manager" -W -p 389 -h server.example.com -x \ -f ~/example.ldif# ldapmodify -D "cn=Directory Manager" -W -p 389 -h server.example.com -x \ -f ~/example.ldifCopy to Clipboard Copied! Toggle word wrap Toggle overflow

3.1.2. 継続的操作モード

-c オプションを ldapadd および ldapmodify に渡します。以下に例を示します。

ldpamodify -c -D "cn=Directory Manager" -W -p 389 -h server.example.com -x

# ldpamodify -c -D "cn=Directory Manager" -W -p 389 -h server.example.com -x3.1.3. エントリーの追加

/bin/ldapmodify へのシンボリックリンクであることに注意してください。そのため、ldapadd は ldapmodify -a と同じ操作を実行します。

3.1.3.1. ldapadd を使用したエントリーの追加

3.1.3.2. ldapmodify を使用したエントリーの追加

-a オプションを ldapmodify コマンドに渡すと、ユーティリティーは changetype: add 操作を自動的に実行します。そのため、LDIF ステートメントで changetype: add を指定する必要はありません。

3.1.3.3. ルートエントリーの作成

cn=Directory Manager ユーザーとしてバインドし、エントリーを追加します。

-n back_end オプションを指定して ldif2db ユーティリティーを使用し、新しいエントリーを保持するデータベースを設定する必要があります。詳細については、「コマンドラインでのインポート」 を参照してください。

3.1.4. ディレクトリーエントリーの更新

ldapmodify -D "cn=Directory Manager" -W -p 389 -h server.example.com -x

# ldapmodify -D "cn=Directory Manager" -W -p 389 -h server.example.com -x3.1.4.1. エントリーへの属性の追加

telephoneNumber 属性:

telephoneNumber 属性を同時に追加するには、以下のコマンドを実行します。

3.1.4.2. 属性の値の更新

単値属性の更新

manager 属性:

多値属性の特定値の更新

telephoneNumber 属性:

3.1.4.3. エントリーからの属性の削除

属性の削除

manager 属性:

ldapmodify -D "cn=Directory Manager" -W -p 389 -h server.example.com -x dn: uid=user,ou=People,dc=example,dc=com changetype: modify delete: manager

# ldapmodify -D "cn=Directory Manager" -W -p 389 -h server.example.com -x

dn: uid=user,ou=People,dc=example,dc=com

changetype: modify

delete: manager多値属性から特定の値の削除

telephoneNumber 属性:

3.1.5. エントリーの削除

3.1.5.1. ldapdelete を使用したエントリーの削除

ldapdelete -D "cn=Directory Manager" -W -p 389 -h server.example.com -x "uid=user,ou=People,dc=example,dc=com"

# ldapdelete -D "cn=Directory Manager" -W -p 389 -h server.example.com -x "uid=user,ou=People,dc=example,dc=com"ldapdelete -D "cn=Directory Manager" -W -p 389 -h server.example.com -x \

"uid=user1,ou=People,dc=example,dc=com" \

"uid=user2,ou=People,dc=example,dc=com"

# ldapdelete -D "cn=Directory Manager" -W -p 389 -h server.example.com -x \

"uid=user1,ou=People,dc=example,dc=com" \

"uid=user2,ou=People,dc=example,dc=com"3.1.5.2. ldapmodify を使用したエントリーの削除

ldapmodify -D "cn=Directory Manager" -W -p 389 -h server.example.com -x dn: uid=user,ou=People,dc=example,dc=com changetype: delete

# ldapmodify -D "cn=Directory Manager" -W -p 389 -h server.example.com -x

dn: uid=user,ou=People,dc=example,dc=com

changetype: delete3.1.6. エントリーの名前変更および変更

- エントリーの名前変更

- エントリーの名前を変更すると、modrdn 操作によってエントリーの相対識別名 (RDN) が変更されます。

- サブエントリーの名前変更

- サブツリーエントリーの場合、modrdn 操作はサブツリーと子エントリーの DN コンポーネントの名前を変更します。

大規模なサブツリーでは、このプロセスに多くの時間とリソースが必要になる可能性があることに注意してください。

大規模なサブツリーでは、このプロセスに多くの時間とリソースが必要になる可能性があることに注意してください。 - エントリーを新しい親へ移動

- サブツリーの名前を変更する同様のアクションは、エントリーをあるサブツリーから別のサブツリーに移動することです。これは、modrdn 操作の拡張タイプで、エントリーの名前を同時に変更し、

newSuperior属性を設定して、エントリーを別の親に移動します。

3.1.6.1. エントリーの名前変更に関する考慮事項

- ルート接尾辞の名前を変更することはできません。

- サブツリー名前変更操作によるレプリケーションへの影響は最小限に抑えられます。レプリカ合意は、データベースのサブツリーではなく、データベース全体に適用されます。そのため、サブツリーの名前変更操作ではレプリカ合意の再設定は必要ありません。サブツリーの名前変更操作後のすべての名前の変更は、通常どおり複製されます。

- サブツリーの名前を変更し、同期合意を再設定する必要がある場合があります。同期合意は、接尾辞またはサブツリーレベルで設定されます。そのため、サブツリーの名前を変更すると、同期が中断する可能性があります。

- サブツリーの名前を変更するには、サブツリーに設定されたサブツリーレベルのアクセス制御命令 (ACI) を手動で再設定し、サブツリーの子エントリーに設定されたエントリーレベルの ACI (エントリーレベルの ACI) を手動で再設定する必要があります。

ouからdcへの移行など、サブツリーのコンポーネントを変更しようとすると、スキーマ違反で失敗する可能性があります。たとえば、organizationalUnit オブジェクトクラスにはou属性が必要です。この属性がサブツリーの名前の一部として削除されると、操作は失敗します。- グループを移動すると、MemberOf プラグインは

memberOf属性を自動的に更新します。ただし、グループが含まれるサブツリーを移動する場合は、cn=memberof task エントリーでタスクを手動で作成するか、fixup-memberof.pl を使用して関連するmemberOf属性を更新する必要があります。memberOf属性参照のクリーンアップに関する詳細は、「memberOf値の再生成」 を参照してください。

3.1.6.2. ユーザー、グループ、POSIX グループ、および OU の名前変更

dsidm ユーティリティーは、複数のタイプのオブジェクトの名前を変更できます。

- ユーザー:

dsidm -D "cn=Directory Manager" ldap://server.example.com -b "dc=example,dc=com" user rename current_user_name new_user_name

# dsidm -D "cn=Directory Manager" ldap://server.example.com -b "dc=example,dc=com" user rename current_user_name new_user_nameCopy to Clipboard Copied! Toggle word wrap Toggle overflow dsidm user rename コマンドは、指定したベース DN の前に ou=People を自動的に配置することに注意してください。 - グループ:

dsidm -D "cn=Directory Manager" ldap://server.example.com -b "dc=example,dc=com" group rename current_group_name new_group_name

# dsidm -D "cn=Directory Manager" ldap://server.example.com -b "dc=example,dc=com" group rename current_group_name new_group_nameCopy to Clipboard Copied! Toggle word wrap Toggle overflow dsidm group rename コマンドは、指定したベース DN の前に ou=Groups を自動的に配置することに注意してください。 - POSIX グループ:

dsidm -D "cn=Directory Manager" ldap://server.example.com -b "dc=example,dc=com" posixgroup rename current_posix_group_name new_posix_group_name

# dsidm -D "cn=Directory Manager" ldap://server.example.com -b "dc=example,dc=com" posixgroup rename current_posix_group_name new_posix_group_nameCopy to Clipboard Copied! Toggle word wrap Toggle overflow dsidm posixgroup rename コマンドは、指定したベース DN の前に ou=Groups を自動的に配置することに注意してください。 - 組織単位 (OU)

dsidm -D "cn=Directory Manager" ldap://server.example.com -b "dc=example,dc=com" organizationalunit rename current_ou_name new_ou_name

# dsidm -D "cn=Directory Manager" ldap://server.example.com -b "dc=example,dc=com" organizationalunit rename current_ou_name new_ou_nameCopy to Clipboard Copied! Toggle word wrap Toggle overflow dsidm organizationalunit rename コマンドは、指定したベース DN で直接名前変更の操作を実行します。

3.1.6.3. LDIF ステートメントを使用してエントリーの名前を変更する際の deleteOldRDN パラメーター

deleteOldRDN パラメーターは古い RDN が削除されるかどうかを制御します。

deleteOldRDN: 0- 既存の RDN は、新しいエントリーの値として保持されます。生成されるエントリーには、古い属性と新しい共通名 (CN) を持つ 2 つの

cn属性が含まれます。たとえば、以下の属性は、deleteOldRDN: 0 パラメーターを設定して、cn=old_group,dc=example,dc=com からcn=new_group,dc=example,dc=com に名前を変更したグループに属しています。dn: cn=new_group,ou=Groups,dc=example,dc=com objectClass: top objectClass: groupOfUniqueNames cn: old_group cn: new_group

dn: cn=new_group,ou=Groups,dc=example,dc=com objectClass: top objectClass: groupOfUniqueNames cn: old_group cn: new_groupCopy to Clipboard Copied! Toggle word wrap Toggle overflow deleteOldRDN: 1- Directory Server は古いエントリーを削除し、新しい RDN を使用して新しいエントリーを作成します。新しいエントリーには、新しいエントリーの

cn属性のみが含まれます。たとえば、以下のグループは、deleteOldRDN: 1 パラメーターを設定して、cn=new_group,dc=example,dc=com に名前を変更しました。dn: cn=new_group,ou=Groups,dc=example,dc=com objectClass: top objectClass: groupofuniquenames cn: new_group

dn: cn=new_group,ou=Groups,dc=example,dc=com objectClass: top objectClass: groupofuniquenames cn: new_groupCopy to Clipboard Copied! Toggle word wrap Toggle overflow

3.1.6.4. LDIF ステートメントを使用したエントリーまたはサブツリーの名前変更

newrdn 属性に新しい RDN を設定します。

deleteOldRDN の詳細は、「LDIF ステートメントを使用してエントリーの名前を変更する際の deleteOldRDN パラメーター」を参照してください。

3.1.6.5. LDIF ステートメントを使用した新しい親へのエントリーの移動

newrdn- 移動したエントリーの RDN を設定します。RDN が同じままであっても、このエントリーを設定する必要があります。

newSuperior- 新しい親エントリーの DN を設定します。

deleteOldRDN の詳細は、「LDIF ステートメントを使用してエントリーの名前を変更する際の deleteOldRDN パラメーター」を参照してください。

3.1.7. 特殊文字の使用

cn=Directory Manager ユーザーとして認証するには、ユーザーの DN を引用符で囲みます。

ldapmodify -a -D "cn=Directory Manager" -W -p 389 -h server.example.com -x

# ldapmodify -a -D "cn=Directory Manager" -W -p 389 -h server.example.com -xuid=user,ou=People,dc=example.com Chicago, IL ユーザーとして認証するには、次のコマンドを実行します。

ldapmodify -a -D "cn=uid=user,ou=People,dc=example.com Chicago\, IL" \

-W -p 389 -h server.example.com -x

# ldapmodify -a -D "cn=uid=user,ou=People,dc=example.com Chicago\, IL" \

-W -p 389 -h server.example.com -x3.1.8. Binary 属性の使用

jpegPhoto 属性などのバイナリー値をサポートします。このような属性を追加または更新すると、ユーティリティーはファイルから属性の値を読み取ります。このような属性を追加または更新するには、ldapmodify ユーティリティーを使用できます。

jpegPhoto 属性を追加し、/home/user_name/photo.jpg ファイルから属性の値を読み取るには、次のコマンドを実行します。

3.1.9. 国際化されたディレクトリーにおけるエントリーの更新

3.2. Web コンソールを使用したディレクトリーエントリーの管理

3.2.1. Web コンソールを使用した LDAP エントリーの追加

- users

- groups

- ロール

- 組織単位 (OU)

- カスタムエントリー

cn=John Smith,ou=people,dc=example,dc=com のパスワードを使用して POSIX ユーザーを作成するとします。

前提条件

- ディレクトリーサーバー Web コンソールにログインしている。

- 親エントリーが存在する。例:

ou=people,dc=example,dc=com

手順

- Web コンソールで メニューを開き、既存の接尾辞のリストを表示します。

- ビューまたは ビューを使用して、ユーザーを作成する親エントリー

ou=people,dc=example,dc=comを展開します。 - をクリックし、 を選択してウィザードウィンドウを開きます。

- オプションを選択し、 をクリックします。

- ユーザーエントリーで タイプを選択し、 をクリックします。

- オプション:

userPasswordのような追加属性を選択し、 をクリックします。ステップ名の近くにあるドロップダウンリストを展開すると、選択されたすべての属性を表示できます。

- 各属性の値を設定します。

- 属性の鉛筆ボタンをクリックし、値を追加します。

userPassword値を設定すると、別のメニューが開くことに注意してください。プレーンテキストを非表示にするために、値にはアスタリスク (*) が入力されます。 - チェックボタンをクリックして変更を保存します。

- オプション: → をクリックして、追加の属性値を設定します。

- すべての値を設定したら、 をクリックします。

- エントリーの詳細がすべて正しいことを確認し、 をクリックします。ディレクトリーサーバーは、POSIX ユーザーの必須属性を持つエントリーを作成し、それにパスワードを設定します。 をクリックしてエントリーの設定を変更するか、 をクリックしてエントリーの作成をキャンセルできます。

- 表示し、 をクリックします。

検証

- → に移動します。

- エントリーを含むデータベース接尾辞 (例:

dc=example,cd=com) を選択します。 - 検索基準 (例:

John) をフィールドに入力し、 を押します。 - エントリーのリストで最近作成したエントリーを見つけます。

3.2.2. Web コンソールを使用した LDAP エントリーの編集

cn=John Smith,ou=people,dc=example,dc=com を次のとおり変更します。

- 電話番号

556778987および556897445を追加します。 - 電子メール

jsmith@example.comを追加します。 - パスワードを変更します。

前提条件

手順

- Web コンソールで メニューを開き、既存の接尾辞のリストを表示します。

- ビューまたは ビューを使用して、編集するエントリー (例:

cn=John Smith,ou=people,dc=example,dc=com) を展開します。 - をクリックし、 を選択してウィザードウィンドウを開きます。

- オプション: の手順で、エントリーのオブジェクトクラスを追加または削除します。 をクリックします。

- の手順で、エントリーに

telephoneNumberとmailの属性を追加し、 をクリックします。エントリーに追加する属性が表示されない場合は、前の手順で対応するオブジェクトクラスを追加していないことを意味します。注記この手順では、選択したオブジェクトクラスの必須属性は 削除できません。 - の手順で、

telephoneNumberを556778987および556897445、mailをjsmith@example.comに設定し、userPassword値を変更します。- 属性の鉛筆ボタンをクリックして、新しい値を追加または変更します。

- チェックボタンをクリックして変更を保存します。

- オプション: → をクリックして、属性に追加の値を設定します。この例では、

telephoneNumber属性には値が 2 つあります。すべての値を設定したら、 をクリックします。

- 変更内容を確認し、 をクリックします。

- エントリーを編集するには、 をクリックします。 をクリックしてエントリーの設定を変更するか、 をクリックしてエントリーの編集をキャンセルできます。

- 表示し、 をクリックします。

検証

- エントリーの詳細を展開し、エントリー属性に表示される新しく変更された内容を確認します。

3.2.3. Web コンソールを使用した LDAP エントリーまたはサブツリーの名前変更と再配置

cn=John Smith,ou=people,dc=example,dc=com の名前と配置を cn=Tom Smith,ou=clients,dc=example,dc=com に変更します。

前提条件

手順

- Web コンソールで メニューを開き、既存の接尾辞のリストを表示します。

- ビューまたは ビューを使用して、変更するエントリー (例:

cn=John Smith,ou=people,dc=example,dc=com) を展開します。 - をクリックし、 を選択してウィザードウィンドウを開きます。

- の手順で以下を実行します。

- 命名属性

cnに新しい値Tom Smithを設定し、 をクリックします。 - オプション: ドロップダウンメニューから別の命名属性を選択します。

- オプション: 古いエントリーを削除し、新しい RDN を使用して新規エントリーを作成する場合は、 をオンにします。

- の手順で新しい場所の親エントリーを選択し、 をクリックします。

- エントリーに加えた変更を確認し、 をクリックします。

- エントリーの詳細が正しい場合は、 をクリックします。 をクリックしてエントリーに別の変更を加えるか、 をクリックしてエントリーの変更をキャンセルできます。

- を表示し、 をクリックします。

検証

- エントリーの詳細を展開し、更新されたエントリーを確認します。

3.2.4. Web コンソールを使用した LDAP エントリーの削除

cn=Tom Smith,ou=clients,dc=example,dc=com を削除します。

前提条件

手順

- Web コンソールで メニューを開き、既存の接尾辞のリストを表示します。

- ビューまたは ビューを使用して、削除するエントリー (例:

cn=Tom Smith,ou=clients,dc=example,dc=com) を展開します。 - をクリックし、 を選択してウィザードウィンドウを開きます。

- 削除するエントリーに関するデータを確認し、 をクリックします。

- の手順でスイッチを の位置に切り替え、 をクリックします。 をクリックすると、エントリーの削除をキャンセルできます。

- を表示し、 をクリックします。

検証

- → に移動します。

- 前にエントリーが存在していた接尾辞 (例:

dc=example,cd=com) を選択します。 - 検索基準 (例:

Tom) をフィールドに入力し、 を押します。 - 削除されたエントリーが存在しないことを確認します。

第4章 ディレクトリーエントリーの変更の追跡

- 変更シーケンス番号を使用してデータベースへの変更を追跡します。これは、レプリケーションおよび同期で使用されるシーケンス番号の変更に類似しています。通常のディレクトリー操作はすべて、シーケンス番号がトリガーされます。

- 作成および変更の情報を割り当てます。これらの属性は、エントリーを作成して直近に変更したユーザーの名前と、エントリーの作成および修正時のタイムスタンプを記録します。

4.1. 更新シーケンス番号でデータベースへの変更の追跡

4.1.1. エントリーシーケンス番号の概要

4.1.1.1. ローカルおよびグローバルの USN

entryUSN 操作属性のエントリーへの最後の変更の変更番号が表示されます。操作属性の詳細は、「操作属性の検索」を参照してください。

例4.1 エントリー USN の例

uid=example,ou=People,dc=example,dc=com ユーザーエントリーの entryusn 属性を表示するには、以下のコマンドを実行します。

ldapsearch -D "cn=Directory Manager" -W -H ldap://server.example.com:389 -x -b "uid=example,ou=People,dc=example,dc=com" -s base -x entryusn dn: uid=example,ou=People,dc=example,dc=com entryusn: 17653

# ldapsearch -D "cn=Directory Manager" -W -H ldap://server.example.com:389 -x -b "uid=example,ou=People,dc=example,dc=com" -s base -x entryusn

dn: uid=example,ou=People,dc=example,dc=com

entryusn: 17653- ローカルモードでは、各バックエンドデータベースには、そのバックエンドデータベースに固有の USN カウンターを持つ USN プラグインのインスタンスがあります。これはデフォルト設定です。

- グローバルモードでは、ディレクトリー全体に追加された変更に適用されるグローバル USN カウンターを使用する USN プラグインのグローバルインスタンスがあります。

lastusn 属性のデータベースのエントリーに割り当てられた最新の USN を表示します。USN プラグインがローカルモードに設定されているため、各データベースに独自のローカル USN カウンターがある場合、lastUSN は、USN が割り当てられているデータベースと、USN の両方を表示します。

lastusn;database_name:USN

lastusn;database_name:USNlastusn;example1: 2130 lastusn;example2: 2070

lastusn;example1: 2130

lastusn;example2: 2070lastUSN 属性は最新の USN のみを表示します。

lastusn: 4200

lastusn: 42004.1.1.2. USN エントリーのインポート

nsslapd-entryusn-import-initval 属性を使用して、エントリーに USN が割り当てられているかどうかを確認します。nsslapd-entryusn-import-initval の値が数値である場合、インポートされたエントリーはこの数字をエントリーの USN として使用します。nsslapd-entryusn-import-initval の値が数値でない場合、USN プラグインは lastUSN 属性の値を使用して、インポートしたエントリーの USN で増やします。

4.1.2. USN プラグインの有効化

4.1.2.1. コマンドラインで USN プラグインの有効化

dsconfユーティリティーを使用してプラグインを有効にします。dsconf -D "cn=Directory Manager" ldap://server.example.com plugin usn enable

# dsconf -D "cn=Directory Manager" ldap://server.example.com plugin usn enableCopy to Clipboard Copied! Toggle word wrap Toggle overflow - インスタンスを再起動します。

dsctl instance_name restart

# dsctl instance_name restartCopy to Clipboard Copied! Toggle word wrap Toggle overflow

4.1.2.2. Web コンソールを使用した USN プラグインの有効化

- Web コンソールで Directory Server ユーザーインターフェイスを開きます。「Web コンソールを使用した Directory Server へのログイン」を参照してください。

- インスタンスを選択します。

- メニューを選択します。

- USN プラグインを選択します。

- ステータスを ON に変更し、プラグインを有効にします。

- インスタンスを再起動します。「Web コンソールを使用した Directory Server インスタンスの起動および停止」を参照してください。

4.1.3. グローバルの USN

4.1.3.1. グローバル USN が有効になっているかどうかの特定

4.1.3.1.1. コマンドラインでグローバル USN が有効になっているかどうかの特定

dsconf -D "cn=Directory Manager" ldap://server.example.com plugin usn global USN global mode is disabled

# dsconf -D "cn=Directory Manager" ldap://server.example.com plugin usn global

USN global mode is disabled4.1.3.1.2. Web コンソールを使用してグローバル USN が有効になっているかどうかの特定

- Web コンソールで Directory Server ユーザーインターフェイスを開きます。「Web コンソールを使用した Directory Server へのログイン」を参照してください。

- インスタンスを選択します。

- メニューを選択します。

- USN プラグインを選択します。

- スイッチが On に設定されていることを確認します。

4.1.3.2. グローバル USN の有効化

4.1.3.2.1. コマンドラインでグローバル USN の有効化

- グローバル USN を有効にします。

dsconf -D "cn=Directory Manager" ldap://server.example.com plugin usn global on

# dsconf -D "cn=Directory Manager" ldap://server.example.com plugin usn global onCopy to Clipboard Copied! Toggle word wrap Toggle overflow - インスタンスを再起動します。

dsctl instance_name restart

# dsctl instance_name restartCopy to Clipboard Copied! Toggle word wrap Toggle overflow

4.1.3.2.2. Web コンソールを使用したグローバル USN の有効化

- Web コンソールで Directory Server ユーザーインターフェイスを開きます。「Web コンソールを使用した Directory Server へのログイン」を参照してください。

- インスタンスを選択します。

- メニューを開きます。

- USN プラグインを選択します。

- プラグインのステータスを On に変更します。

- USN Global ステータスを On に変更します。

- インスタンスを再起動します。「Web コンソールを使用した Directory Server インスタンスの起動および停止」を参照してください。

4.1.4. USN Tombstone エントリーのクリーンアップ

- サーバーをレプリカに変換する前に

- サーバーのメモリーを解放する

4.1.4.1. コマンドラインを使用した USN tombstone エントリーのクリーンアップ

dsconf -D "cn=Directory Manager" ldap://server.example.com plugin usn cleanup -s "dc=example,dc=com"

# dsconf -D "cn=Directory Manager" ldap://server.example.com plugin usn cleanup -s "dc=example,dc=com"-o max_USN オプションをコマンドに渡して、指定した値まで USN tombstone エントリーを削除します。

4.1.4.2. Web コンソールを使用した USN tombstone エントリーのクリーンアップ

- Web コンソールで Directory Server ユーザーインターフェイスを開きます。「Web コンソールを使用した Directory Server へのログイン」を参照してください。

- インスタンスを選択します。

- メニューを開きます。

- USN プラグインを選択します。

- ボタンをクリックします。

- フィールドを入力し、 を押します。

4.2. 操作属性によるエントリー変更の追跡

creatorsName: エントリーを最初に作成したユーザーの識別名 (DN) です。createTimestamp: エントリーの作成時にグリニッジ標準時 (GMT) 形式のタイムスタンプ。modifiersName: エントリーを最後に変更したユーザーの識別名。modifyTimestamp: エントリーが最後に修正された時点の GMT 形式のタイムスタンプ。

nsUniqueID 属性に割り当てられた一意の ID を取得しなくなり、レプリケーションは機能しません。

4.2.1. データベースリンクにより変更されたエントリーまたは作成済みエントリー

creatorsName および modifiersName 属性には、リモートサーバーのプロキシー認可権限を付与されたユーザー名が含まれます。この場合、属性はエントリーの元の作成者または最新の変更者を表示しません。ただし、アクセスログには、プロキシーユーザー (dn) と元のユーザー (authzid) の両方が表示されます。以下に例を示します。

[23/May/2018:18:13:56.145747965 +051800] conn=1175 op=0 BIND dn="cn=proxy admin,ou=People,dc=example,dc=com" method=128 version=3 [23/May/2018:18:13:56.575439751 +051800] conn=1175 op=0 RESULT err=0 tag=97 nentries=0 etime=0 dn="cn=proxy admin,ou=people,dc=example,dc=com" [23/May/2018:18:13:56.744359706 +051800] conn=1175 op=1 SRCH base="dc=example,dc=com" scope=2 filter="(objectClass=*)" attrs=ALL authzid="uid=user_name,ou=People,dc=example,dc=com"

[23/May/2018:18:13:56.145747965 +051800] conn=1175 op=0 BIND dn="cn=proxy admin,ou=People,dc=example,dc=com" method=128 version=3

[23/May/2018:18:13:56.575439751 +051800] conn=1175 op=0 RESULT err=0 tag=97 nentries=0 etime=0 dn="cn=proxy admin,ou=people,dc=example,dc=com"

[23/May/2018:18:13:56.744359706 +051800] conn=1175 op=1 SRCH base="dc=example,dc=com" scope=2 filter="(objectClass=*)" attrs=ALL authzid="uid=user_name,ou=People,dc=example,dc=com"4.2.2. 変更のトラッキングの有効化

4.2.2.1. コマンドラインを使用した変更の追跡の有効化

nsslapd-lastmodパラメーターを on に設定します。dsconf -D "cn=Directory Manager" ldap://server.example.com config replace nsslapd-lastmod=on

# dsconf -D "cn=Directory Manager" ldap://server.example.com config replace nsslapd-lastmod=onCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 必要に応じて、不足している

nsUniqueID属性を再生成するには、以下を実行します。- データベースを LDAP データ交換形式 (LDIF) ファイルにエクスポートします。「コマンドラインを使用した LDIF ファイルへのデータのエクスポート」を参照してください。

- LDIF ファイルからデータベースをインポートします。「コマンドラインでのインポート」を参照してください。

4.3. プラグイン開始更新のバインド DN の追跡

dn: cn=example_group,ou=groups,dc=example,dc=com modifiersname: uid=example,ou=people,dc=example,dc=com dn: uid=example,ou=people,dc=example,dc=com modifiersname: cn=memberOf plugin,cn=plugins,cn=config

dn: cn=example_group,ou=groups,dc=example,dc=com

modifiersname: uid=example,ou=people,dc=example,dc=com

dn: uid=example,ou=people,dc=example,dc=com

modifiersname: cn=memberOf plugin,cn=plugins,cn=confignsslapd-plugin-binddn-tracking パラメーターにより、サーバーは、更新操作を開始したユーザーと、実際に実行した内部プラグインを追跡できます。バインドされたユーザーは modifiersname 操作属性および creatorsname 操作属性に表示されますが、実行されたプラグインは internalModifiersname 操作属性および internalCreatorsname 操作属性に表示されます。以下に例を示します。

dn: uid=example,ou=people,dc=example,dc=com modifiersname: uid=admin,ou=people,dc=example,dc=com internalModifiersname: cn=memberOf plugin,cn=plugins,cn=config

dn: uid=example,ou=people,dc=example,dc=com

modifiersname: uid=admin,ou=people,dc=example,dc=com

internalModifiersname: cn=memberOf plugin,cn=plugins,cn=confignsslapd-plugin-binddn-tracking パラメーターは、バインドされたユーザーと、その接続に対して実行される更新の関係を追跡し、維持します。

internalModifiersname 属性および internalCreatorsname 属性は、常にプラグインをアイデンティティーとして表示します。このプラグインは、MemberOf プラグインなどの追加のプラグインである可能性があります。コア Directory Server により変更が加えられると、プラグインはデータベースプラグイン (cn=ldbm database,cn=plugins,cn=config) になります。

4.3.1. コマンドラインで開始した更新のバインド DN の追跡の有効化

nsslapd-plugin-binddn-trackingパラメーターを on に設定します。dsconf -D "cn=Directory Manager" ldap://server.example.com config replace nsslapd-plugin-binddn-tracking=on

# dsconf -D "cn=Directory Manager" ldap://server.example.com config replace nsslapd-plugin-binddn-tracking=onCopy to Clipboard Copied! Toggle word wrap Toggle overflow - インスタンスを再起動します。

dsctl instance_name restart

# dsctl instance_name restartCopy to Clipboard Copied! Toggle word wrap Toggle overflow

4.3.2. Web コンソールを使用したプラグイン開始の更新のバインド DN の追跡の有効化

- Web コンソールで Directory Server ユーザーインターフェイスを開きます。「Web コンソールを使用した Directory Server へのログイン」を参照してください。

- インスタンスを選択します。

- メニューを開き、Server Settings エントリーを選択します。

- Advanced Settings タブで Enable Plugin Bind DN Tracking を選択します。

- をクリックします。

- インスタンスを再起動します。「Web コンソールを使用した Directory Server インスタンスの起動および停止」を参照してください。

4.4. パスワード変更時間の追跡

lastModified 操作属性に記録されます。ただし、Active Directory 同期におけるパスワードの更新や、他の LDAP クライアントへの接続を容易にするため、パスワード変更の時間は別々に記録しないといけない場合があります。

passwordTrackUpdateTime 属性は、エントリーのパスワードが最後に更新された日時のタイムスタンプを記録するようサーバーに指示します。パスワードの変更時間はユーザーエントリーで pwdUpdateTime 操作属性 (modifyTimestamp または lastModified 操作属性とは別) として保存されます。

passwordTrackUpdateTime 属性は、パスワード変更時間にアクセスする必要があるクライアントに応じて、グローバルパスワードポリシー、サブツリー、またはユーザーレベルのポリシーの一部として設定できます。パスワードポリシーの設定は、「パスワードポリシーの管理」を参照してください。

第5章 参照整合性の維持

5.1. 参照整合性の仕組み

- エントリーの場合は、ログファイルで削除済みと表示され、ディレクトリーの対応する属性が削除されます。

- エントリーの場合は、ログファイルで名前が変更または移動済みと表示され、ディレクトリーの対応する属性の名前が変わります。

member、uniquemember、owner、およびseeAlso 属性の整合性更新が実行されます。ただし、Referential Integrity Postoperation プラグインの動作は、ディレクトリーのニーズに応じて複数の方法で設定できます。

- レプリケーション変更ログに整合性の更新を記録します。

- 更新間隔を変更します。

- 参照整合性を適用する属性を選択します。

- 参照整合性を無効にします。

nsIndexType: pres nsIndexType: eq nsIndexType: sub

nsIndexType: pres

nsIndexType: eq

nsIndexType: sub5.2. レプリケーションによる参照整合性の使用

- 専用のコンシューマーサーバー (読み取り専用レプリカのみが含まれるサーバー) では有効に しないでください。

- 読み書きレプリカと読み取り専用レプリカの組み合わせが含まれるサーバーで有効に しないでください。

- 読み取り/書き込みレプリカ のみ を含むサプライヤーサーバーで有効にします。

- マルチサプライヤーレプリケーショントポロジーの各サプライヤーサーバーに対してプラグインを有効にします。プラグイン設定は、すべてのサプライヤーサーバーで同じである必要があります。

5.3. 参照整合性の有効化

5.3.1. コマンドラインを使用した参照整合性の有効化

dsconfユーティリティーを使用してプラグインを有効にします。dsconf -D "cn=Directory Manager" ldap://server.example.com plugin referential-integrity enable

# dsconf -D "cn=Directory Manager" ldap://server.example.com plugin referential-integrity enableCopy to Clipboard Copied! Toggle word wrap Toggle overflow - インスタンスを再起動します。

dsctl instance_name restart

# dsctl instance_name restartCopy to Clipboard Copied! Toggle word wrap Toggle overflow

5.3.2. Web コンソールを使用した参照整合性の有効化

- Web コンソールで Directory Server ユーザーインターフェイスを開きます。「Web コンソールを使用した Directory Server へのログイン」を参照してください。

- インスタンスを選択します。

- Plugins メニューを選択します。

- Referential Integrity プラグインを選択し、Show Advanced Settings をクリックします。

- ステータスを ON に変更し、プラグインを有効にします。

5.4. 参照整合性の更新間隔

- 0: 参照整合性の確認は即座に実行されます。

- -1: 参照整合性の確認は実行されません。

5.4.1. コマンドラインを使用した更新間隔の表示

dsconf -D "cn=Directory Manager" ldap://server.example.com plugin referential-integrity show referint-update-delay: 0 ...

# dsconf -D "cn=Directory Manager" ldap://server.example.com plugin referential-integrity show

referint-update-delay: 0

...5.4.2. Web コンソールを使用した更新間隔の表示

- Web コンソールで Directory Server ユーザーインターフェイスを開きます。「Web コンソールを使用した Directory Server へのログイン」を参照してください。

- インスタンスを選択します。

- メニューを開きます。

- Referential Integrity プラグインを選択します。

- 更新間隔については、Update Delay フィールドを参照してください。

5.4.3. コマンドラインを使用した更新間隔の変更

- 更新間隔を 0 に設定します。

dsconf -D "cn=Directory Manager" ldap://server.example.com plugin referential-integrity set --update-delay=0

# dsconf -D "cn=Directory Manager" ldap://server.example.com plugin referential-integrity set --update-delay=0Copy to Clipboard Copied! Toggle word wrap Toggle overflow - インスタンスを再起動します。

dsctl instance_name restart

# dsctl instance_name restartCopy to Clipboard Copied! Toggle word wrap Toggle overflow

5.4.4. Web コンソールを使用した更新間隔の変更

- Web コンソールで Directory Server ユーザーインターフェイスを開きます。「Web コンソールを使用した Directory Server へのログイン」を参照してください。

- インスタンスを選択します。

- メニューを開きます。

- Referential Integrity プラグインを選択します。

- Update Delay フィールドに間隔を設定します。

- を押します。

- インスタンスを再起動します。「Web コンソールを使用した Directory Server インスタンスの起動および停止」を参照してください。

5.5. 属性リストの表示および修正

member 属性、uniquemember 属性、owner 属性、および seeAlso 属性を確認し、更新します。コマンドラインまたは Web コンソールを使用して、更新する属性を追加または削除できます。

5.5.1. コマンドラインを使用した属性リストの表示

dsconf -D "cn=Directory Manager" ldap://server.example.com plugin referential-integrity show

# dsconf -D "cn=Directory Manager" ldap://server.example.com plugin referential-integrity show5.5.2. Web コンソールを使用した属性リストの表示

- Web コンソールで Directory Server ユーザーインターフェイスを開きます。「Web コンソールを使用した Directory Server へのログイン」を参照してください。

- インスタンスを選択します。

- メニューを開きます。

- Referential Integrity プラグインを選択します。

- 属性のリストは、Membership Attribute フィールドを参照してください。

5.5.3. コマンドラインで属性リストの設定

- 必要に応じて、属性の現在のリストを表示します。「コマンドラインを使用した属性リストの表示」を参照してください。

- 属性リストを更新します。

- プラグインが確認および更新される必要がある属性リストを設定するには、以下を実行します。

dsconf -D "cn=Directory Manager" ldap://server.example.com plugin referential-integrity set --membership-attr attribute_name_1 attribute_name_2

# dsconf -D "cn=Directory Manager" ldap://server.example.com plugin referential-integrity set --membership-attr attribute_name_1 attribute_name_2Copy to Clipboard Copied! Toggle word wrap Toggle overflow - プラグインで確認および更新されなくなった属性をすべて削除するには、以下を実行します。

dsconf -D "cn=Directory Manager" ldap://server.example.com plugin referential-integrity set --membership-attr delete

# dsconf -D "cn=Directory Manager" ldap://server.example.com plugin referential-integrity set --membership-attr deleteCopy to Clipboard Copied! Toggle word wrap Toggle overflow

- インスタンスを再起動します。

dsctl instance_name restart

# dsctl instance_name restartCopy to Clipboard Copied! Toggle word wrap Toggle overflow

5.5.4. Web コンソールを使用した属性リストの設定

- Web コンソールで Directory Server ユーザーインターフェイスを開きます。「Web コンソールを使用した Directory Server へのログイン」を参照してください。

- インスタンスを選択します。

- メニューを開きます。

- Referential Integrity プラグインを選択します。

- Membership Attribute フィールドを更新して、属性を設定します。

- 属性を追加するには、Membership Attribute フィールドに名前を入力します。

- 属性を削除するには、Membership Attribute フィールドの属性名の横にある ボタンをクリックします。

- を押します。

5.6. 参照整合性のためのスコープの設定

dc=example,dc=com に ou=active users,dc=example,dc=com と ou=deleted users,dc=example,dc=com の 2 つのサブツリーが含まれる場合があります。deleted users のエントリーは、参照整合性の確保のために処理しないでください。

5.6.1. 参照整合性の範囲を制御するパラメーター

nsslapd-pluginEntryScope- この多値パラメーターは、削除または名前変更のエントリーの範囲を制御します。これは、Referential Integrity Postoperation プラグインがユーザーエントリーの削除操作または名前変更操作を検索するサブツリーを定義します。定義されたサブツリーに存在しないユーザーを削除または名前変更した場合、プラグインは操作を無視します。このパラメーターを使用すると、プラグインが操作を適用するデータベースのブランチを指定できます。

nsslapd-pluginExcludeEntryScope- このパラメーターは、削除または名前変更のエントリーの範囲も制御します。これは、Referential Integrity Postoperation プラグインがユーザーの削除や名前変更の操作を無視するサブツリーを定義します。

nsslapd-pluginContainerScope- このパラメーターは、参照を更新するグループのスコープを制御します。ユーザーの削除後、Referential Integrity Postoperation プラグインはユーザーが属するグループを検索し、それに応じて更新します。このパラメーターは、プラグインがユーザーが属するグループを検索するブランチを指定します。Referential Integrity Postoperation プラグインは、指定のコンテナーブランチにあるグループのみを更新し、その他のグループは更新されないままにします。

5.6.2. コマンドラインを使用した参照整合性範囲の表示

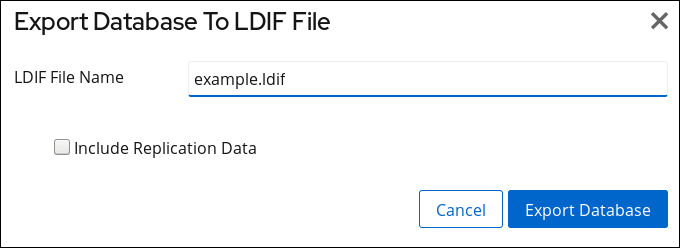

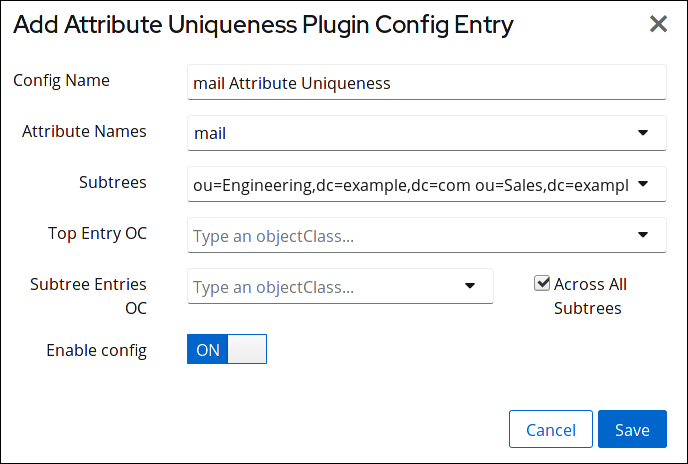

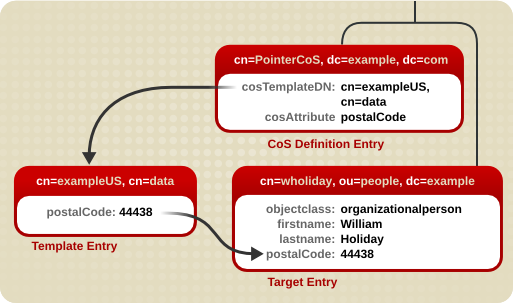

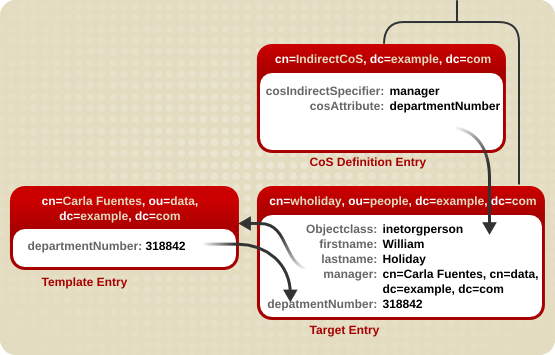

dsconf -D "cn=Directory Manager" ldap://server.example.com plugin referential-integrity show ... nsslapd-pluginEntryScope: DN nsslapd-pluginExcludeEntryScope: DN nsslapd-pluginContainerScope: DN