インストールガイド

Red Hat Directory Server のインストール手順

概要

はじめに

本ガイドでは、Red Hat Directory Server および Password Synchronization サービスのインストール、更新、およびアンインストールを説明します。また、本ガイドでは、Directory Server 10 から Directory Server 11 への移行を説明します。

ディレクトリーサービスの概念や Directory Server のインストール計画について理解しておく場合は、Red Hat Directory Server デプロイメントガイド を参照してください。

インストール後の Directory Server インスタンスの管理および設定に関する詳細は、Red Hat Directory Server 管理ガイド を参照してください。

多様性を受け入れるオープンソースの強化

Red Hat では、コード、ドキュメント、Web プロパティーにおける配慮に欠ける用語の置き換えに取り組んでいます。まずは、マスター (master)、スレーブ (slave)、ブラックリスト (blacklist)、ホワイトリスト (whitelist) の 4 つの用語の置き換えから始めます。この取り組みは膨大な作業を要するため、用語の置き換えは、今後の複数のリリースにわたって段階的に実施されます。詳細は、Red Hat CTO である Chris Wright のメッセージ をご覧ください。

第1章 Directory Server パッケージのインストール

本章では、Red Hat Directory Server パッケージをインストールする方法を説明します。

前提条件

Red Hat Enterprise Linux (RHEL) がサーバーにインストールされている。

インストールする Red Hat Directory Server バージョンに必要な RHEL バージョンの詳細は、Red Hat Directory Server 11 リリースノート を参照してください。

システムの Directory Server が Red Hat サブスクリプション管理サービスに登録されている。

Subscription Managerの使用に関する詳細は、Configuring Subscription Manager の使用および設定 の該当するセクションを参照してください。- Red Hat Directory Server の有効なサブスクリプションは、お使いの Red Hat アカウントで利用できます。

-

RHEL のデフォルトのリポジトリー

BaseOSおよびAppStreamが有効になっている。

1.1. Directory Server パッケージのインストール

以下の手順に従って、Directory Server パッケージをインストールします。

手順

アカウントで Simple Content Access (SCA) が無効になっている場合、以下を実行します。

Red Hat アカウントで利用可能なサブスクリプションをリスト表示し、Red Hat Directory Server を提供するプール ID を特定します。以下に例を示します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 前の手順でプール ID を使用して、Red Hat Directory Server サブスクリプションをシステムに割り当てます。

subscription-manager attach --pool=5ab6a8df96b03fd30aba9a9c58da57a1 Successfully attached a subscription for: Example Subscription

# subscription-manager attach --pool=5ab6a8df96b03fd30aba9a9c58da57a1 Successfully attached a subscription for: Example SubscriptionCopy to Clipboard Copied! Toggle word wrap Toggle overflow

ディレクトリーサーバーパッケージリポジトリーを有効にします。たとえば、Directory Server 12.4 リポジトリーを有効にするには、次のコマンドを実行します。

subscription-manager repos --enable=dirsrv-11.9-for-rhel-8-x86_64-rpms Repository 'dirsrv-11.9-for-rhel-8-x86_64-rpms' is enabled for this system.

# subscription-manager repos --enable=dirsrv-11.9-for-rhel-8-x86_64-rpms Repository 'dirsrv-11.9-for-rhel-8-x86_64-rpms' is enabled for this system.Copy to Clipboard Copied! Toggle word wrap Toggle overflow redhat-ds:11モジュールをインストールします。yum module install redhat-ds:11

# yum module install redhat-ds:11Copy to Clipboard Copied! Toggle word wrap Toggle overflow このコマンドにより、必要な依存関係がすべて自動的にインストールされます。

関連情報

- Red Hat Enterprise Linux のインストールと、システムを Red Hat Subscription Management サービスに登録する方法の詳細は、標準的な RHEL 8 インストールの実行 を参照してください。

-

subscription-managerユーティリティーの使用に関する詳細は、Red Hat Subscription Manager の使用 を参照してください。 - SCA のステータスを確認する方法については、Simple Content Access を参照してください。

- 利用可能な Directory Server リポジトリーの詳細は、有効にする必要がある Red Hat リポジトリーの名前は何ですか? を参照してください。

第2章 新しい Directory Server インスタンスの設定

Directory Server は、新規インスタンスの作成をサポートします。

前提条件

- Red Hat Directory Server リリースノート で説明されているように、サーバーが、最新の Red Hat Directory Server バージョンのハードウェアおよびソフトウェアの要件を満たしている。

- Directory Server サーバーパッケージは、1章Directory Server パッケージのインストール の説明に従ってインストールされます。

- サーバーの完全修飾ドメイン名 (FQDN) は DNS を使用して解決できます。

2.1. .inf ファイルを使用したコマンドラインで新規インスタンスの設定

.inf を使用して Directory Server をインストールすると、高度な設定をカスタマイズできます。たとえば、対話式インストーラーおよび Web コンソールの設定の他に、.inf で以下の設定をカスタマイズできます。

-

サービスの起動後に

ns-slapdDirectory Server プロセスが使用するユーザーおよびグループ。ユーザーおよびグループは、インストールを開始する前に手動で作成する必要があります。 - 設定、バックアップ、データディレクトリーなどのパス。

- 証明書の有効性

- ロードバランサーの背後で GSSAPI を使用してインスタンスをインストールする場合は、厳密なホストチェックを無効にします。

このセクションでは、以下について説明します。

インストール時に頻繁に使用される設定パラメーターのみを設定する場合は、インタラクティブインストーラーを使用できます。詳細は、「インタラクティブインストーラーを使用してコマンドラインで新規インスタンスの設定」 を参照してください。

2.1.1. Directory Server インスタンスインストール用の .inf ファイルの作成

本セクションでは、dscreate ユーティリティー用に .inf 設定ファイルを作成する方法と、お使いの環境に .inf ファイルを調整する方法を説明します。後のステップで、このファイルを使用して新しい Directory Server インスタンスを作成します。

手順

dscreate create-templateコマンドを使用して、.infテンプレートファイルを作成します。たとえば、テンプレートを/root/instance_name.infファイルに保存するには、次のコマンドを実行します。dscreate create-template /root/instance_name.inf

# dscreate create-template /root/instance_name.infCopy to Clipboard Copied! Toggle word wrap Toggle overflow 作成されたファイルには、使用可能なすべてのパラメーターと説明が含まれています

直前の手順で作成したファイルを編集します。

インストールをカスタマイズするように設定するパラメーターのコメントを解除します。

注記すべてのパラメーターにデフォルト値があります。ただし、Red Hat は、実稼働環境用に特定のパラメーターをカスタマイズすることを推奨します。

たとえば、少なくとも以下のパラメーターを設定します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow dscreate create-templateコマンドで作成するテンプレートファイルには、これらのセクションで設定できるパラメーターの総合的なリストが含まれます。インスタンスの作成時に接尾辞を自動的に作成するには、以下を実行します。

create_suffix_entryパラメーターのコメントを解除し、trueに設定します。create_suffix_entry (bool) # Description: ... # Default value: False create_suffix_entry = True

# create_suffix_entry (bool) # Description: ... # Default value: False create_suffix_entry = TrueCopy to Clipboard Copied! Toggle word wrap Toggle overflow suffixパラメーターのコメントを解除し、接尾辞を設定します。suffix (str) # Description: ... # Default value: suffix = dc=example,dc=com

# suffix (str) # Description: ... # Default value: suffix = dc=example,dc=comCopy to Clipboard Copied! Toggle word wrap Toggle overflow 重要インスタンスの作成時に接尾辞を作成する代わりに、Red Hat Directory Server 管理ガイドの データベースの作成 で説明されているように、後で作成することができます。ただし、接尾辞を作成せずに、このインスタンスにデータを保存することはできません。

必要に応じて、他のパラメーターのコメントを解除し、お使いの環境に適切な値に設定します。たとえば、LDAP プロトコルおよび LDAPS プロトコルに異なるポートを指定するには、これらのパラメーターを使用します。

注記デフォルトでは、作成する新規インスタンスには自己署名証明書と TLS 有効化が含まれます。Red Hat は、セキュリティーを強化するために、この機能を無効にしないことを推奨します。自己署名証明書は、後で認証局 (CA) が発行する証明書に置き換えることができること注意してください。

関連情報

-

.infファイルに設定できるパラメーターの完全リストと各パラメーターの説明は、dscreate create-templateコマンドが作成するテンプレートファイルを参照してください。 - インストール後に証明書をインストールする方法は、Red Hat Directory Server 管理ガイドの Directory Server が使用する NSS データベースの管理 を参照してください。

2.1.2. .inf ファイルを使用した新しい Directory Server インスタンスの設定

本セクションでは、.inf ファイルを使用して、コマンドラインを使用して新しい Directory Server インスタンスを設定する方法を説明します。

前提条件

-

Directory Server インスタンスの

.infファイルが、「Directory Server インスタンスインストール用の.infファイルの作成」 の説明に従って作成されている。

手順

.infファイルをdscreate from-fileコマンドに渡して、新しいインスタンスを作成します。以下に例を示します。dscreate from-file /root/instance_name.inf Starting installation... Completed installation for instance_name

# dscreate from-file /root/instance_name.inf Starting installation... Completed installation for instance_nameCopy to Clipboard Copied! Toggle word wrap Toggle overflow 作成されたインスタンスは自動的に起動され、システムの起動時に起動するように設定されています。

- ファイアウォールで必要なポートを開きます。「ファイアウォールで必要なポートを開く」 を参照

2.1.3. ファイアウォールで必要なポートを開く

他のマシンがネットワーク経由で Directory Server に接続できるようにするには、ローカルのファイアウォールで必要なポートを開きます。

インスタンスの作成時にポートが指定されていないと、そのインスタンスは LDAP にポート 389 を使用し、LDAPS プロトコルにはポート 636 を使用します。

前提条件

- インスタンスの作成時に設定される LDAP プロトコルおよび LDAPS プロトコルのポート番号。

手順

firewalldサービスが実行していることを確認します。firewalldが実行中であることを確認するには、次のコマンドを実行します。systemctl status firewalld ● firewalld.service - firewalld - dynamic firewall daemon Loaded: loaded (/usr/lib/systemd/system/firewalld.service; enabled; vendor preset: enabled) Active: active (running) since Fri 2018-06-15 14:06:33 CEST; 1h 17min ago ...

# systemctl status firewalld ● firewalld.service - firewalld - dynamic firewall daemon Loaded: loaded (/usr/lib/systemd/system/firewalld.service; enabled; vendor preset: enabled) Active: active (running) since Fri 2018-06-15 14:06:33 CEST; 1h 17min ago ...Copy to Clipboard Copied! Toggle word wrap Toggle overflow firewalldを起動し、システムの起動時にサービスが自動的に起動するように設定するには、次のコマンドを実行します。systemctl start firewalld systemctl enable firewalld

# systemctl start firewalld # systemctl enable firewalldCopy to Clipboard Copied! Toggle word wrap Toggle overflow

firewall-cmdユーティリティーを使用して必要なポートを開きます。たとえば、デフォルトのファイアウォールゾーンで LDAP および LDAPS のデフォルトポートを開くには、次を実行します。firewall-cmd --permanent --add-port={389/tcp,636/tcp}# firewall-cmd --permanent --add-port={389/tcp,636/tcp}Copy to Clipboard Copied! Toggle word wrap Toggle overflow ファイアウォール設定を再読み込みし、変更が即座に行われることを確認します。

firewall-cmd --reload

# firewall-cmd --reloadCopy to Clipboard Copied! Toggle word wrap Toggle overflow

関連情報

-

firewall-cmdを使用してシステムでポートを開く方法は、Red Hat Enterprise Linux の セキュリティーガイド または man ページfirewall-cmd(1)を参照してください。

2.2. インタラクティブインストーラーを使用してコマンドラインで新規インスタンスの設定

管理者は、新規インスタンスの設定に関する質問に回答して、Directory Server インタラクティブインストーラーが新規インスタンスを設定できます。

インタラクティブインストーラーで対応している設定の一覧は、「インタラクティブインストーラーでサポートされている設定」 を参照してください。

このセクションでは、以下について説明します。

インストール時に追加設定をカスタマイズする場合は、インタラクティブインストーラーの代わりに .inf ファイルを使用します。詳細は、「.inf ファイルを使用したコマンドラインで新規インスタンスの設定」 を参照してください。

2.2.1. インタラクティブインストーラーでサポートされている設定

インタラクティブインストーラーを使用する場合は、以下の設定を設定できます。

- システムのホスト名

- 厳密なホスト名検証の有効化または無効化

- インスタンスの名前

- LDAP ポート番号

- LDAPS ポート番号

- 自己署名証明書の自動作成

- ディレクトリーマネージャーアカウントの DN

- ディレクトリーマネージャーアカウントのパスワード

- データベースの接尾辞の任意の作成

2.2.2. インタラクティブインストーラーを使用したインスタンスの作成

インタラクティブインストーラーを起動して新規インスタンスを設定するには、以下を入力します。

dscreate interactive

# dscreate interactiveインストーラーのほとんどの質問の後ろにある角括弧内に表示されるデフォルト値を使用するには、値を入力せずに Enter キーを押します。

例2.1 対話式インストーラーの使用

クリアテキストでパスワードを設定する代わりに、pwdhash ユーティリティーで生成された {algorithm}hash 文字列を設定できます。

2.2.3. ファイアウォールで必要なポートを開く

他のマシンがネットワーク経由で Directory Server に接続できるようにするには、ローカルのファイアウォールで必要なポートを開きます。

インスタンスの作成時にポートが指定されていないと、そのインスタンスは LDAP にポート 389 を使用し、LDAPS プロトコルにはポート 636 を使用します。

前提条件

- インスタンスの作成時に設定される LDAP プロトコルおよび LDAPS プロトコルのポート番号。

手順

firewalldサービスが実行していることを確認します。firewalldが実行中であることを確認するには、次のコマンドを実行します。systemctl status firewalld ● firewalld.service - firewalld - dynamic firewall daemon Loaded: loaded (/usr/lib/systemd/system/firewalld.service; enabled; vendor preset: enabled) Active: active (running) since Fri 2018-06-15 14:06:33 CEST; 1h 17min ago ...

# systemctl status firewalld ● firewalld.service - firewalld - dynamic firewall daemon Loaded: loaded (/usr/lib/systemd/system/firewalld.service; enabled; vendor preset: enabled) Active: active (running) since Fri 2018-06-15 14:06:33 CEST; 1h 17min ago ...Copy to Clipboard Copied! Toggle word wrap Toggle overflow firewalldを起動し、システムの起動時にサービスが自動的に起動するように設定するには、次のコマンドを実行します。systemctl start firewalld systemctl enable firewalld

# systemctl start firewalld # systemctl enable firewalldCopy to Clipboard Copied! Toggle word wrap Toggle overflow

firewall-cmdユーティリティーを使用して必要なポートを開きます。たとえば、デフォルトのファイアウォールゾーンで LDAP および LDAPS のデフォルトポートを開くには、次を実行します。firewall-cmd --permanent --add-port={389/tcp,636/tcp}# firewall-cmd --permanent --add-port={389/tcp,636/tcp}Copy to Clipboard Copied! Toggle word wrap Toggle overflow ファイアウォール設定を再読み込みし、変更が即座に行われることを確認します。

firewall-cmd --reload

# firewall-cmd --reloadCopy to Clipboard Copied! Toggle word wrap Toggle overflow

関連情報

-

firewall-cmdを使用してシステムでポートを開く方法は、Red Hat Enterprise Linux の セキュリティーガイド または man ページfirewall-cmd(1)を参照してください。

2.3. Web コンソールを使用した新規インスタンスの設定

管理者は、Web コンソールを使用して、ブラウザーベースのインターフェイスを使用して新規インスタンスを作成することができます。

このセクションでは、以下について説明します。

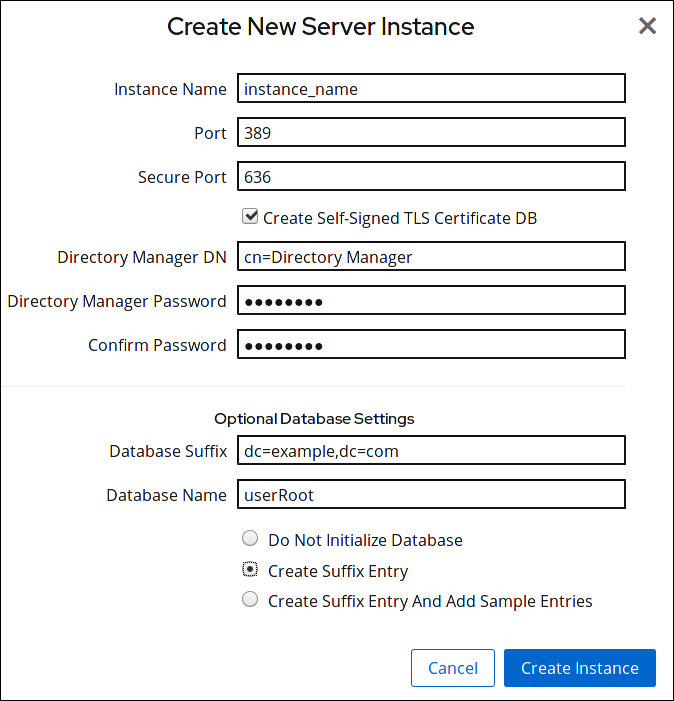

2.3.1. Web コンソールで新しい Directory Server インスタンスの設定

本セクションでは、Web コンソールを使用して、新しい Directory Server インスタンスを設定する方法を説明します。

前提条件

Web コンソールがサーバーにインストールされ、ローカルのファイアウォールで 9090 ポートが開いている。

詳細は、

RHEL 8 で Web コンソールを使用したシステムの管理のWeb コンソールのインストールセクションを参照してください。

手順

ブラウザーを使用して、Directory Server ホストのポート 9090 で実行している Web コンソールに接続します。以下に例を示します。

https://server.example.com:9090

https://server.example.com:9090Copy to Clipboard Copied! Toggle word wrap Toggle overflow -

rootユーザー、または sudo 権限を持つユーザーとしてログインします。 - Red Hat Directory Server エントリーを選択します。

新規インスタンスを作成します。

- サーバーにインスタンスが存在しない場合は、 ボタンをクリックします。

- サーバーが既存のインスタンスを実行している場合は、 を選択し、 をクリックします。

Create New Server Instanceフォームのフィールドに入力します。

Instance Name: インスタンスの名前を設定します。重要インスタンスの作成後にインスタンス名を変更することはできません。

-

Port: LDAP プロトコルのポート番号を設定します。ポートは、別のインスタンスまたはサービスが使用中にすることはできません。デフォルトのポートは 389 です。 -

Secure Port: LDAPS プロトコルのポート番号を設定します。ポートは、別のインスタンスまたはサービスが使用中にすることはできません。デフォルトのポートは 636 です。 Create Self-Signed TLS Certificate DB: インスタンスで TLS 暗号化を有効にし、自己署名証明書を作成します。重要セキュリティーを強化するために、Red Hat は、自己署名証明書と TLS を有効にして新規インスタンスを作成することを推奨します。自己署名証明書は、後で認証局 (CA) が発行する証明書に置き換えることができること注意してください。

-

Directory Manager DN: インスタンスの管理ユーザーの識別名 (DN) を設定します。デフォルト値はcn=Directory Managerです。 -

Directory Manager Password: インスタンスの管理ユーザーのパスワードを設定します。 -

Confirm Password:Directory Manager Passwordフィールドと同じ値に設定されていることを確認します。 -

Database Suffix: バックエンドの接尾辞を設定します。デフォルト値はdc=example,dc=comです。 -

Database Name: バックエンドデータベースの名前を設定します。バックエンドの接尾辞を指定した場合は、このフィールドに入力する必要があります。

以下のいずれかのオプションを選択します。

-

Do Not Initialize Database: インストーラーはデータベースと接尾辞を作成しません。 -

Create Suffix Entry: インストーラーは、Database SuffixフィールドおよびDatabase Nameフィールドに入力した値に基づいて、データベースと接尾辞を作成します。 Create Suffix Entry And Add Sample Entries: インストーラーは、Database SuffixフィールドおよびDatabase Nameフィールドに入力されている値に基づいてデータベースと接尾辞を作成します。さらに、インストーラーはディレクトリーにサンプルエントリーを作成します。注記インストール時に接尾辞を作成しない場合は、ディレクトリーにエントリーを追加する前に手動で作成する必要があります。

-

をクリックします。

新しいインスタンスが起動し、システムの起動時に自動的に起動するように設定されています。

- ファイアウォールで必要なポートを開きます。「ファイアウォールで必要なポートを開く」 を参照

関連情報

- Web コンソールの詳細は、RHEL 8 Web コンソールを使用したシステムの管理 を参照してください。

- インストール後に証明書をインストールする方法は、Red Hat Directory Server 管理ガイドの Directory Server が使用する NSS データベースの管理 を参照してください。

2.3.2. ファイアウォールで必要なポートを開く

他のマシンがネットワーク経由で Directory Server に接続できるようにするには、ローカルのファイアウォールで必要なポートを開きます。

インスタンスの作成時にポートが指定されていないと、そのインスタンスは LDAP にポート 389 を使用し、LDAPS プロトコルにはポート 636 を使用します。

前提条件

- インスタンスの作成時に設定される LDAP プロトコルおよび LDAPS プロトコルのポート番号。

手順

firewalldサービスが実行していることを確認します。firewalldが実行中であることを確認するには、次のコマンドを実行します。systemctl status firewalld ● firewalld.service - firewalld - dynamic firewall daemon Loaded: loaded (/usr/lib/systemd/system/firewalld.service; enabled; vendor preset: enabled) Active: active (running) since Fri 2018-06-15 14:06:33 CEST; 1h 17min ago ...

# systemctl status firewalld ● firewalld.service - firewalld - dynamic firewall daemon Loaded: loaded (/usr/lib/systemd/system/firewalld.service; enabled; vendor preset: enabled) Active: active (running) since Fri 2018-06-15 14:06:33 CEST; 1h 17min ago ...Copy to Clipboard Copied! Toggle word wrap Toggle overflow firewalldを起動し、システムの起動時にサービスが自動的に起動するように設定するには、次のコマンドを実行します。systemctl start firewalld systemctl enable firewalld

# systemctl start firewalld # systemctl enable firewalldCopy to Clipboard Copied! Toggle word wrap Toggle overflow

firewall-cmdユーティリティーを使用して必要なポートを開きます。たとえば、デフォルトのファイアウォールゾーンで LDAP および LDAPS のデフォルトポートを開くには、次を実行します。firewall-cmd --permanent --add-port={389/tcp,636/tcp}# firewall-cmd --permanent --add-port={389/tcp,636/tcp}Copy to Clipboard Copied! Toggle word wrap Toggle overflow ファイアウォール設定を再読み込みし、変更が即座に行われることを確認します。

firewall-cmd --reload

# firewall-cmd --reloadCopy to Clipboard Copied! Toggle word wrap Toggle overflow

関連情報

-

firewall-cmdを使用してシステムでポートを開く方法は、Red Hat Enterprise Linux の セキュリティーガイド または man ページfirewall-cmd(1)を参照してください。

第3章 ロードバランサーの背後で Kerberos 認証を使用した Directory Server のインストール

高可用性を提供するには、ロードバランサーの背後で 2 つの Directory Server インスタンスをインストールします。ユーザーは Kerberos で認証できるようにする必要があります。

このシナリオの設定は、コマンドラインでのみサポートされます。

このシナリオの設定には、以下の手順が含まれます。

前提条件

- Red Hat Directory Server リリースノート で説明されているように、サーバーが、最新の Red Hat Directory Server バージョンのハードウェアおよびソフトウェアの要件を満たしている。

- Directory Server サーバーパッケージは、1章Directory Server パッケージのインストール の説明に従ってインストールされます。

3.1. ロードバランサーの背後で Kerberos でインスタンスを設定する際の相違点について

Generic Security Services API (GSSAPI) を使用してサービスにアクセスする場合、Kerberos プリンシパルにはサービスのホストの DNS 名が含まれます。ユーザーがロードバランサーに接続する場合、プリンシパルには、Directory Server からの DNS 名ではなく、ロードバランサーの DNS 名が含まれます。たとえば、ldap/loadbalancer.example.com@EXAMPLE.COM になります。

正常に接続するには、リクエストを受け取る Directory Server インスタンスは、ロードバランサーの DNS 名が異なる場合でもロードバランサーと同じ名前を使用する必要があります。

3.2. Directory Server インスタンスインストール用の .inf ファイルの作成

本セクションでは、dscreate ユーティリティー用に .inf 設定ファイルを作成する方法と、お使いの環境に .inf ファイルを調整する方法を説明します。後のステップで、このファイルを使用して新しい Directory Server インスタンスを作成します。

手順

dscreate create-templateコマンドを使用して、.infテンプレートファイルを作成します。たとえば、テンプレートを/root/instance_name.infファイルに保存するには、次のコマンドを実行します。dscreate create-template /root/instance_name.inf

# dscreate create-template /root/instance_name.infCopy to Clipboard Copied! Toggle word wrap Toggle overflow 作成されたファイルには、使用可能なすべてのパラメーターと説明が含まれています

直前の手順で作成したファイルを編集します。

インストールをカスタマイズするように設定するパラメーターのコメントを解除します。

注記すべてのパラメーターにデフォルト値があります。ただし、Red Hat は、実稼働環境用に特定のパラメーターをカスタマイズすることを推奨します。

たとえば、少なくとも以下のパラメーターを設定します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow dscreate create-templateコマンドで作成するテンプレートファイルには、これらのセクションで設定できるパラメーターの総合的なリストが含まれます。GSSAPI 認証でロードバランサーの背後でインスタンスを使用するには、

[general]セクションのfull_machine_nameパラメーターを、Directory Server ホストの FQDN ではなく、ロードバランサーの完全修飾ドメイン名 (FQDN) に設定します。[general] # full_machine_name (str) # Description: ... # Default value: loadbalancer.example.com full_machine_name = loadbalancer.example.com

[general] # full_machine_name (str) # Description: ... # Default value: loadbalancer.example.com full_machine_name = loadbalancer.example.comCopy to Clipboard Copied! Toggle word wrap Toggle overflow 詳細は、「ロードバランサーの背後で Kerberos でインスタンスを設定する際の相違点について」 を参照してください。

[general]セクションのstrict_host_checkingパラメーターのコメントを解除して、Falseに設定します。strict_host_checking (bool) # Description: ... # Default value: True strict_host_checking = False

# strict_host_checking (bool) # Description: ... # Default value: True strict_host_checking = FalseCopy to Clipboard Copied! Toggle word wrap Toggle overflow インスタンスの作成時に接尾辞を自動的に作成するには、以下を実行します。

create_suffix_entryパラメーターのコメントを解除し、trueに設定します。create_suffix_entry (bool) # Description: ... # Default value: False create_suffix_entry = True

# create_suffix_entry (bool) # Description: ... # Default value: False create_suffix_entry = TrueCopy to Clipboard Copied! Toggle word wrap Toggle overflow suffixパラメーターのコメントを解除し、接尾辞を設定します。suffix (str) # Description: ... # Default value: suffix = dc=example,dc=com

# suffix (str) # Description: ... # Default value: suffix = dc=example,dc=comCopy to Clipboard Copied! Toggle word wrap Toggle overflow 重要インスタンスの作成時に接尾辞を作成する代わりに、Red Hat Directory Server 管理ガイドの データベースの作成 で説明されているように、後で作成することができます。ただし、接尾辞を作成せずに、このインスタンスにデータを保存することはできません。

必要に応じて、他のパラメーターのコメントを解除し、お使いの環境に適切な値に設定します。たとえば、LDAP プロトコルおよび LDAPS プロトコルに異なるポートを指定するには、これらのパラメーターを使用します。

注記デフォルトでは、作成する新規インスタンスには自己署名証明書と TLS 有効化が含まれます。Red Hat は、セキュリティーを強化するために、この機能を無効にしないことを推奨します。自己署名証明書は、後で認証局 (CA) が発行する証明書に置き換えることができること注意してください。

関連情報

-

.infファイルに設定できるパラメーターの完全リストと各パラメーターの説明は、dscreate create-templateコマンドが作成するテンプレートファイルを参照してください。 - インストール後に証明書をインストールする方法は、Red Hat Directory Server 管理ガイドの Directory Server が使用する NSS データベースの管理 を参照してください。

3.3. .inf ファイルを使用した新しい Directory Server インスタンスの設定

本セクションでは、.inf ファイルを使用して、コマンドラインを使用して新しい Directory Server インスタンスを設定する方法を説明します。

前提条件

-

Directory Server インスタンスの

.infファイルが、「Directory Server インスタンスインストール用の.infファイルの作成」 の説明に従って作成されている。

手順

.infファイルをdscreate from-fileコマンドに渡して、新しいインスタンスを作成します。以下に例を示します。dscreate from-file /root/instance_name.inf Starting installation... Completed installation for instance_name

# dscreate from-file /root/instance_name.inf Starting installation... Completed installation for instance_nameCopy to Clipboard Copied! Toggle word wrap Toggle overflow 作成されたインスタンスは自動的に起動され、システムの起動時に起動するように設定されています。

- ファイアウォールで必要なポートを開きます。「ファイアウォールで必要なポートを開く」 を参照

3.4. ファイアウォールで必要なポートを開く

他のマシンがネットワーク経由で Directory Server に接続できるようにするには、ローカルのファイアウォールで必要なポートを開きます。

インスタンスの作成時にポートが指定されていないと、そのインスタンスは LDAP にポート 389 を使用し、LDAPS プロトコルにはポート 636 を使用します。

前提条件

- インスタンスの作成時に設定される LDAP プロトコルおよび LDAPS プロトコルのポート番号。

手順

firewalldサービスが実行していることを確認します。firewalldが実行中であることを確認するには、次のコマンドを実行します。systemctl status firewalld ● firewalld.service - firewalld - dynamic firewall daemon Loaded: loaded (/usr/lib/systemd/system/firewalld.service; enabled; vendor preset: enabled) Active: active (running) since Fri 2018-06-15 14:06:33 CEST; 1h 17min ago ...

# systemctl status firewalld ● firewalld.service - firewalld - dynamic firewall daemon Loaded: loaded (/usr/lib/systemd/system/firewalld.service; enabled; vendor preset: enabled) Active: active (running) since Fri 2018-06-15 14:06:33 CEST; 1h 17min ago ...Copy to Clipboard Copied! Toggle word wrap Toggle overflow firewalldを起動し、システムの起動時にサービスが自動的に起動するように設定するには、次のコマンドを実行します。systemctl start firewalld systemctl enable firewalld

# systemctl start firewalld # systemctl enable firewalldCopy to Clipboard Copied! Toggle word wrap Toggle overflow

firewall-cmdユーティリティーを使用して必要なポートを開きます。たとえば、デフォルトのファイアウォールゾーンで LDAP および LDAPS のデフォルトポートを開くには、次を実行します。firewall-cmd --permanent --add-port={389/tcp,636/tcp}# firewall-cmd --permanent --add-port={389/tcp,636/tcp}Copy to Clipboard Copied! Toggle word wrap Toggle overflow ファイアウォール設定を再読み込みし、変更が即座に行われることを確認します。

firewall-cmd --reload

# firewall-cmd --reloadCopy to Clipboard Copied! Toggle word wrap Toggle overflow

関連情報

-

firewall-cmdを使用してシステムでポートを開く方法は、Red Hat Enterprise Linux の セキュリティーガイド または man ページfirewall-cmd(1)を参照してください。

3.5. ロードバランサーのキータブの作成、およびキータブを使用するように Directory Server の設定

ユーザーが GSSAPI を使用してロードバランサーの背後にある Directory Server に対して認証できるようにするには、ロードバランサー用に Kerberos プリンシパルを作成し、Directory Server が Kerberos プリンシパルを使用するように設定します。本セクションでは、この手順を説明します。

前提条件

以下の .inf ファイル設定を含むインスタンス:

-

full_machine_nameパラメーターがロードバランサーの DNS 名に設定された。 -

strict_host_checkingパラメーターがFalseに設定されています。

手順

-

ロードバランサーの Kerberos プリンシパルを作成します。たとえば、

ldap/loadbalancer.example.com@EXAMPLE.COMです。 必要に応じて、キータブファイルにさらにプリンシパルを追加できます。たとえば、ユーザーが Kerberos 認証を使用してロードバランサーの背後にある Directory Server インスタンスに直接接続できるようにするには、Directory Server ホスト用に追加のプリンシパルを追加します。たとえば、

ldap/server1.example.com@EXAMPLE.COMです。サービスプリンシパルを作成する手順は、Kerberos インストールによって異なります。詳細は、Kerberos サーバーのドキュメントを参照してください。

-

サービスキータブファイルを Directory Server にコピーします。たとえば、これを

/etc/dirsrv/slapd-instance_name/ldap.keytabファイルに保存します。 サービスキータブへのパスを

/etc/sysconfig/slapd-instance_nameファイルに追加します。KRB5_KTNAME=/etc/dirsrv/slapd-instance_name/ldap.keytab

KRB5_KTNAME=/etc/dirsrv/slapd-instance_name/ldap.keytabCopy to Clipboard Copied! Toggle word wrap Toggle overflow Directory Server インスタンスを再起動します。

systemctl restart dirsrv@instance_name

# systemctl restart dirsrv@instance_nameCopy to Clipboard Copied! Toggle word wrap Toggle overflow GSSAPI プロトコルを使用してロードバランサーに接続できることを確認します。以下に例を示します。

ldapsearch -H ldap://loadbalancer.example.com -Y GSSAPI

# ldapsearch -H ldap://loadbalancer.example.com -Y GSSAPICopy to Clipboard Copied! Toggle word wrap Toggle overflow Directory Server ホスト自体など、キータブファイルに Kerberos プリンシパルを追加した場合は、この接続を確認する必要もあります。以下に例を示します。

ldapsearch -H ldap://server1.example.com -Y GSSAPI

# ldapsearch -H ldap://server1.example.com -Y GSSAPICopy to Clipboard Copied! Toggle word wrap Toggle overflow

第4章 Directory Server の更新

Red Hat は Red Hat Directory Server 11 の更新バージョンを頻繁にリリースします。本セクションでは、Directory Server パッケージを更新する方法を説明します。

代わりに Red Hat Directory Server 10 をバージョン 11 に移行する場合は、5章Directory Server 10 から Directory Server 11 への移行を参照してください。

前提条件

- サーバーに Red Hat Directory Server 11 がインストールされている。

- 更新するシステムは、Red Hat サブスクリプション管理サービスに登録されています。

- 有効な Red Hat Directory Server サブスクリプションがサーバーに割り当てられている。

4.1. Directory Server パッケージの更新

dnf ユーティリティーを使用してモジュールを更新します。これにより、関連するパッケージも自動的に更新されます。次の手順では、Directory Server をバージョン 12.3 から 12.4 に更新します。

Directory Server 12.3 リポジトリーを無効にします。

subscription-manager repos --disable dirsrv-11.8-for-rhel-8-x86_64-rpms Repository 'dirsrv-11.8-for-rhel-8-x86_64-rpms' is disabled for this system.

# subscription-manager repos --disable dirsrv-11.8-for-rhel-8-x86_64-rpms Repository 'dirsrv-11.8-for-rhel-8-x86_64-rpms' is disabled for this system.Copy to Clipboard Copied! Toggle word wrap Toggle overflow Directory Server 12.4 リポジトリーを有効にします。

subscription-manager repos --enable=dirsrv-11.9-for-rhel-8-x86_64-rpms Repository 'dirsrv-11.9-for-rhel-8-x86_64-rpms' is enabled for this system.

# subscription-manager repos --enable=dirsrv-11.9-for-rhel-8-x86_64-rpms Repository 'dirsrv-11.9-for-rhel-8-x86_64-rpms' is enabled for this system.Copy to Clipboard Copied! Toggle word wrap Toggle overflow Directory Server パッケージを更新します。

yum module update redhat-ds

# yum module update redhat-dsCopy to Clipboard Copied! Toggle word wrap Toggle overflow このコマンドは、Directory Server パッケージとその依存関係をバージョン 11.9 に更新します。

更新時に、dirsrv サービスはサーバー上のすべてのインスタンスに対して自動的に再起動します。

関連情報

- 利用可能な Directory Server リポジトリーの詳細は、有効にする必要がある Red Hat リポジトリーの名前は何ですか? を参照してください。

第5章 Directory Server 10 から Directory Server 11 への移行

本章では、移行を開始する前に実行する必要のあるタスクなど、Red Hat Directory Server 10 から 11 への移行を説明します。

Red Hat は、Red Hat Directory Server 10 から 11 への移行のみをサポートします。

Directory Server 7、8、9 をバージョン 11 に移行するには、最初にインストールを Directory Server 10 に移行する必要があります。詳細は、Red Hat Directory Server 10 インストールガイドの 前のバージョンからの移行 を参照してください。

前提条件

- 既存の Directory Server インストールはバージョン 10 で実行し、利用可能な更新がすべてインストールされています。

5.1. レプリケーション方法を使用した Directory Server 11 への移行

レプリケーショントポロジーでは、レプリケーション方法を使用して Directory Server 11 に移行します。

手順

- Directory Server 11 をインストールします。2章新しい Directory Server インスタンスの設定を参照してください。

- オプションで TLS を設定します。Red Hat Directory Server 11 管理ガイドの TLS の有効化 の章を参照してください。

- Directory Server 11 ホストでレプリケーションを有効にしますが、レプリカ合意は作成しないでください。レプリケーションの有効化の詳細は、Red Hat Directory Server 11 管理ガイドの マルチサプライヤーレプリケーションの設定 セクションを参照してください。

- Directory Server 10 ホストでレプリケーションを有効にし、Directory Server 11 ホストを参照するレプリカ合意を作成します。詳細は、Red Hat Directory Server 10 管理者ガイドの Supplier Server で読み書きレプリカの設定 セクションを参照してください。

- 必要に応じて、Directory Server 11 ホスト間でレプリカ合意を持つ Directory Server 11 ホストを設定します。

- Directory Server 11 ホストのみを使用するようにクライアントを設定します。

- Directory Server 10 ホストとのレプリカ合意を削除します。Red Hat Directory Server 11 管理者ガイドの Replication Topology から Directory Server インスタンスを削除 を参照してください。

- Directory Server 10 ホストをアンインストールします。Red Hat Directory Server 10 インストールガイドの Directory Server のアンインストール を参照してください。

5.2. エクスポートおよびインポートの方法を使用した Directory Server 11 への移行

エクスポートおよびインポートの方法を使用して、小規模な Directory Server 環境 (レプリケーションのないインスタンスなど) を移行します。

手順

既存の Directory Server 10 ホスト上で以下を行います。

dirsrvサービスを停止し、無効にします。systemctl stop dirsrv@instance_name systemctl disable dirsrv@instance_name

# systemctl stop dirsrv@instance_name # systemctl disable dirsrv@instance_nameCopy to Clipboard Copied! Toggle word wrap Toggle overflow バックエンドをエクスポートします。たとえば、

userRootバックエンドをエクスポートし、これを/tmp/userRoot.ldifファイルに保存するには、以下を行います。db2ldif -Z instance_name -n userRoot -a /tmp/userRoot.ldif

# db2ldif -Z instance_name -n userRoot -a /tmp/userRoot.ldifCopy to Clipboard Copied! Toggle word wrap Toggle overflow Directory Server 11 をインストールする新しいホストに以下のファイルをコピーします。

- 前の手順でエクスポートした LDIF ファイル。

-

カスタムスキーマの場合は

/etc/dirsrv/slapd-instance_name/schema/99user.ldif TLS が有効なインスタンスを移行し、Directory Server 11 のインストールに同じホスト名を再利用するには、以下のファイルを新しいホストにコピーします。

-

/etc/dirsrv/slapd-instance_name/cert8.db -

/etc/dirsrv/slapd-instance_name/key3.db -

/etc/dirsrv/slapd-instance_name/pin.txt

-

- Directory Server 11 ホストの同じホスト名および IP を再利用するには、ネットワークから古いサーバーを切断します。

新しいホストで以下を行います。

- Directory Server 11 をインストールします。詳細は、2章新しい Directory Server インスタンスの設定 を参照してください。

必要に応じて、TLS 暗号化を設定します。

新規インストールで Directory Server 10 インスタンスとは異なるホスト名を使用する場合は、以下を行います。

- Red Hat Directory Server 管理ガイドの TLS の有効化 の章を参照してください。

以前の Directory Server 10 インストールと同じホスト名を使用するには、以下を実行します。

インスタンスを停止します。

systemctl stop dirsrv@instance_name

# systemctl stop dirsrv@instance_nameCopy to Clipboard Copied! Toggle word wrap Toggle overflow Network Security Services (NSS) データベース、および Directory Server のパスワードファイルが存在する場合は削除します。

rm /etc/dirsrv/slapd-instance_name/cert*.db /etc/dirsrv/slapd-instance_name/key*.db /etc/dirsrv/slapd-instance_name/pin.txt

# rm /etc/dirsrv/slapd-instance_name/cert*.db /etc/dirsrv/slapd-instance_name/key*.db /etc/dirsrv/slapd-instance_name/pin.txtCopy to Clipboard Copied! Toggle word wrap Toggle overflow -

/etc/dirsrv/slapd-instance_name/ディレクトリーの Directory Server 10 ホストからコピーしたcert8.dbファイル、key3.dbファイル、およびpin.txtファイルを保存します。 NSS データベースおよびパスワードファイルに適切なパーミッションを設定します。

chown dirsrv:root /etc/dirsrv/slapd-instance_name/cert8.db /etc/dirsrv/slapd-instance_name/key3.db /etc/dirsrv/slapd-instance_name/pin.txt chmod 600 /etc/dirsrv/slapd-instance_name/cert8.db /etc/dirsrv/slapd-instance_name/key3.db /etc/dirsrv/slapd-instance_name/pin.txt

# chown dirsrv:root /etc/dirsrv/slapd-instance_name/cert8.db /etc/dirsrv/slapd-instance_name/key3.db /etc/dirsrv/slapd-instance_name/pin.txt # chmod 600 /etc/dirsrv/slapd-instance_name/cert8.db /etc/dirsrv/slapd-instance_name/key3.db /etc/dirsrv/slapd-instance_name/pin.txtCopy to Clipboard Copied! Toggle word wrap Toggle overflow インスタンスを起動します。

systemctl start dirsrv@instance_name

# systemctl start dirsrv@instance_nameCopy to Clipboard Copied! Toggle word wrap Toggle overflow Directory Server は NSS データベースを自動的に SQLite 形式に変換します。変換されたデータベースは、

/etc/dirsrv/slapd-instance_name/ディレクトリーのcert9.dbファイルおよびkey4.dbファイルに保存されます。必要に応じて、混乱を避けるために、古い NSS データベースを削除します。

rm /etc/dirsrv/slapd-instance_name/cert8.db /etc/dirsrv/slapd-instance_name/key3.db

# rm /etc/dirsrv/slapd-instance_name/cert8.db /etc/dirsrv/slapd-instance_name/key3.dbCopy to Clipboard Copied! Toggle word wrap Toggle overflow

カスタムスキーマを使用している場合は、

99user.ldifファイルを/etc/dirsrv/slapd-instance_name/schema/ディレクトリーに復元し、適切なパーミッションを設定してインスタンスを再起動します。以下に例を示します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow LDIF ファイルをインポートします。たとえば、

/var/lib/dirsrv/slapd- instance_name /ldif/migration.ldifファイルをuserRootデータベースにインポートするには:dsconf -D 'cn=Directory Manager' ldap://server.example.com backend import userRoot /var/lib/dirsrv/slapd-instance_name/ldif/migration.ldif

# dsconf -D 'cn=Directory Manager' ldap://server.example.com backend import userRoot /var/lib/dirsrv/slapd-instance_name/ldif/migration.ldifCopy to Clipboard Copied! Toggle word wrap Toggle overflow Directory Server では、インポートする LDIF ファイルが

/var/lib/dirsrv/slapd- instance_name/ディレクトリーに必要であることに注意してください。

第6章 パスワード同期サービスのインストール、更新、およびアンインストール

Active Directory と Red Hat Directory Server との間でパスワードを同期するには、パスワードの同期サービスを使用する必要があります。本章では、パスワードの同期サービスがどのように機能するか、またそのインストール、更新、および削除の方法を説明します。

6.1. パスワード同期サービスの仕組みの理解

Active Directory とパスワードの同期を設定すると、Directory Server は、パスワード以外のユーザーオブジェクトの属性をすべて取得します。Active Directory は暗号化されたパスワードのみを保存しますが、Directory Server が異なる暗号化を使用します。したがって、Active Directory ユーザーのパスワードを Directory Server で暗号化する必要があります。

Active Directory と Directory Server との間のパスワード同期を有効にするには、Red Hat Directory パスワード同期 サービスフックが DC のルーチンを変更する Windows パスワードに切り替わります。ユーザーまたは管理者がパスワードを設定または更新すると、サービスは、暗号化して Active Directory に保存する前に、プレーンテキストでパスワードを取得します。このプロセスにより、Red Hat Directory パスワード同期 によりプレーンテキストのパスワードが Directory Server に送信できるようになります。このパスワードを保護するため、サービスは Directory Server への LDAPS 接続のみをサポートします。Directory Server がパスワードをユーザーのエントリーに保存すると、Directory Server に設定したパスワードストレージスキームでパスワードが自動的に暗号化されます。

Active Directory では、書き込み可能なすべての DC がパスワードアクションを処理できます。したがって、Active Directory ドメインのすべての書き込み可能な DC に Red Hat Directory パスワード同期 をインストールする必要があります。

6.2. パスワード同期サービスインストーラーのダウンロード

Red Hat Directory パスワード同期 サービスをインストールする前に、カスタマーポータルからインストーラーをダウンロードします。

前提条件

- 有効な Red Hat Directory Server サブスクリプション

- Red Hat カスタマーポータル のアカウント

手順

- Red Hat カスタマーポータル にログインします。

- ページ上部の をクリックします。

- 製品リストから Red Hat Directory Server を選択します。

-

バージョンフィールドで11を選択します。 -

PassSync インストーラーをダウンロードします。 - インストーラーを、書き込み可能なすべての Active Directory ドメインコントローラー (DC) にコピーします。

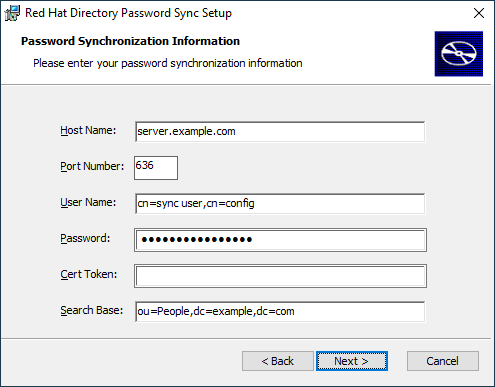

6.3. パスワード同期サービスのインストール

本セクションでは、Windows ドメインコントローラー (DC) に Red Hat Directory パスワード同期 をインストールする方法を説明します。詳細は「パスワード同期サービスの仕組みの理解」を参照してください。

前提条件

- Windows Active Directory ドメインコントローラー (DC) にダウンロードした最新バージョンの PassSync Installer。詳細は、「パスワード同期サービスインストーラーのダウンロード」 を参照してください。

- Red Hat Directory Server 管理ガイドの Active Directory と Directory Server 間の Synchronization の設定 で説明されているように、準備された Directory Server ホスト。

手順

- DC にソフトウェアをインストールするパーミッションを持つユーザーで Active Directory ドメインコントローラーにログインします。

-

RedHat-PassSync-ds11.*-x86_64.msiファイルをダブルクリックしてインストールします。 -

Red Hat Directory パスワード同期セットアップが表示されます。 をクリックします。 Directory Server 環境に応じてフィールドに入力します。以下に例を示します。

Directory Server ホストの以下の情報をフィールドに入力します。

-

Host Name: Directory Server ホストの名前を設定します。または、このフィールドを Directory Server ホストの IPv4 アドレスまたは IPv6 アドレスに設定できます。 -

Port Number: LDAPS ポート番号を設定します。 -

User Name: 同期ユーザーアカウントの識別名 (DN) を設定します。 -

Password: 同期ユーザーのパスワードを設定します。 -

Cert Token: Directory Server ホストからコピーされたサーバー証明書のパスワードを設定します。 -

Search Base: 同期されたユーザーアカウントが含まれる Directory Server エントリーの DN を設定します。

-

- をクリックしてインストールを開始します。

- をクリックします。

Windows DC を再起動します。

注記DC を再起動すると、

PasswordHook.dllライブラリーが有効ではなく、パスワードの同期に失敗します。- Red Hat Directory Server 管理ガイドの Active Directory と Directory Server の同期の 設定 セクションで説明されているように、Active Directory と Directory Server との間の同期を設定します。同期が完全に設定されるまで、パスワード同期は失敗します。

書き込み可能なすべての Windows DC でこの手順を繰り返します。

6.4. パスワード同期サービスの更新

本セクションでは、Windows ドメインコントローラー (DC) での既存の Red Hat Directory パスワード同期 インストールを更新する方法を説明します。

前提条件

- Red Hat Directory Password Sync が Windows DC で実行されている。

- Windows Active Directory ドメインコントローラー (DC) にダウンロードした最新バージョンの PassSync Installer。詳細は、「パスワード同期サービスインストーラーのダウンロード」 を参照してください。

手順

- DC にソフトウェアをインストールするパーミッションを持つユーザーで Active Directory ドメインコントローラーにログインします。

-

RedHat-PassSync-ds11.*-x86_64.msiファイルをダブルクリックします。 - をクリックしてインストールを開始します。

-

ボタンをクリックします。 - この設定は、以前のインストール時に行った設定を表示します。 をクリックして既存の設定を保持します。

- をクリックしてインストールを開始します。

- をクリックします。

Windows DC を再起動します。

注記DC を再起動すると、

PasswordHook.dllライブラリーが有効ではなく、パスワードの同期に失敗します。

書き込み可能なすべての Windows DC でこの手順を繰り返します。

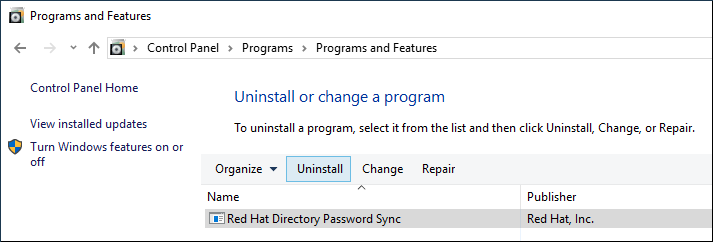

6.5. パスワード同期サービスのアンインストール

本セクションでは、Windows ドメインコントローラー (DC) から Red Hat Directory パスワード同期 サービスをアンインストールする方法を説明します。

前提条件

- Windows DC で実行しているRed Hat Directory パスワード同期。

手順

- DC からソフトウェアを削除するパーミッションを持つユーザーで Active Directory ドメインコントローラーにログインします。

- コントロールパネルを開きます。

- Programs をクリックしてから、Programs and Features をクリックします。

Red Hat Directory Password Sync エントリーを選択し、 ボタンをクリックします。

- をクリックして確定します。

第7章 Directory Server のアンインストール

特定の状況では、管理者がホストから Directory Server をアンインストールする方法を説明します。本章では、この手順を説明します。

7.1. Directory Server のアンインストール

サーバーで Directory Server を実行する必要がなくなった場合は、本セクションの説明に従ってパッケージをアンインストールします。

前提条件

- ホストにインストールされている Directory Server

手順

レプリケーショントポロジーからすべてのインスタンスを削除します。インスタンスがレプリケーショントポロジーのメンバーではない場合は、この手順を省略します。

トポロジーからインスタンスを削除する方法は、Red Hat Directory Server 管理ガイドの Replication Topology からサプライヤーの削除 を参照してください。

サーバーからすべてのインスタンスを削除します。

詳細は、Red Hat Directory Server 管理ガイドの Directory Server インスタンスの削除 を参照してください。

Directory Server パッケージを削除します。

yum module remove redhat-ds

# yum module remove redhat-dsCopy to Clipboard Copied! Toggle word wrap Toggle overflow 必要に応じて、

dirsrv-11-for-rhel-8-x86_64-rpmsリポジトリーを無効にします。subscription-manager repos --disable=dirsrv-11-for-rhel-8-x86_64-rpms Repository 'dirsrv-11-for-rhel-8-x86_64-rpms' is disabled for this system.

# subscription-manager repos --disable=dirsrv-11-for-rhel-8-x86_64-rpms Repository 'dirsrv-11-for-rhel-8-x86_64-rpms' is disabled for this system.Copy to Clipboard Copied! Toggle word wrap Toggle overflow 必要に応じて、システムから Red Hat Directory Server のサブスクリプションを削除します。

重要Directory Server 以外の製品を提供するサブスクリプションを削除すると、これらの製品のパッケージをインストールしたり更新したりできなくなります。

ホストに割り当てられているサブスクリプションをリスト表示します。

subscription-manager list --consumed Subscription Name: Example Subscription ... Pool-ID: 5ab6a8df96b03fd30aba9a9c58da57a1 ...

# subscription-manager list --consumed Subscription Name: Example Subscription ... Pool-ID: 5ab6a8df96b03fd30aba9a9c58da57a1 ...Copy to Clipboard Copied! Toggle word wrap Toggle overflow 前の手順でプール ID を使用してサブスクリプションを削除します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

関連情報

-

subscription-managerユーティリティーの使用方法は、Subscription Manager の使用および設定 ガイドを参照してください。

付録A Red Hat Directory Server 11 でコマンドラインユーティリティーが置き換え

以下の表は、Directory Server 10 以前のバージョンにおけるユーティリティーと、Directory Server 11 における代替ユーティリティーのリストです。

| Directory Server 10 以前 | Directory Server 11 |

|---|---|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

| 代替はありません。 |

|

|

|

|

|

|

|

|

|

|

| 代替はありません。 |

|

| 代替はありません。 |

|

|

|

|

| 代替はありません。 |

|

| 代替はありません。 |

|

| 代替はありません。 |

|

| 代替はありません。 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

| 代替はありません。 |

|

|

|

|

| 代替はありません。 |

|

|

|

|

|

|

|

|

|

|

|

|

|

| 代替はありません。 |

|

|

|

|

| 代替はありません。 |

|

|

|

|

| 代替はありません。 |

| vlvIndex |

|

付録B 改訂履歴

改訂番号は本ガイドに関するものであり、Red Hat Directory Server のバージョン番号ではありません。

| バージョン | 日付と変更 | Author |

|---|---|---|

| 4.16 | 2022 年 3 月 10 日: Red Hat Directory Server 11.5 版のガイドをリリース | Marc Muehlfeld |

| 11.4-1 | 2021 年 11 月 9 日: Red Hat Directory Server 11.4 版のガイドをリリース | Marc Muehlfeld |

| 11.3-1 | 2021 年 5 月 3 日: Red Hat Directory Server 11.3 版のガイドをリリース | Marc Muehlfeld |

| 11.2-1 | 2020 年 11 月 3 日: Red Hat Directory Server 11.2 版のガイドをリリース | Marc Muehlfeld |

| 4.16 | 2020 年 4 月 28 日: Red Hat Directory Server 11.1 版のガイドをリリース | Marc Muehlfeld |

| 4.16 | 2019 年 11 月 5 日: Red Hat Directory Server 11.0 版のガイドをリリース | Marc Muehlfeld |