Identity Management ガイド

Linux ベースのインフラストラクチャーの ID および承認ポリシーの管理

概要

第1章 Identity Management の概要

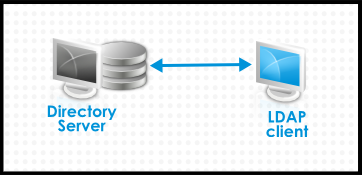

1.1. IdM v.LDAP: より集約的なサービスタイプ

1.1.1. Identity Management の作業定義

- Linux ベースおよび Linux 制御のドメインを作成する。IdM サーバーおよび IdM クライアントはどちらも Linux または Unix マシンです。IdM は Active Directory ドメインとデータを同期して Windows サーバーとの統合を可能にしますが、Windows マシンの管理ツールではないので Windows クライアントはサポート対象ではありません。Identity Management は、Linux ドメインの管理ツールです。

- ID 管理と ID ポリシーを一元化する。

- 既存のネイティブの Linux アプリケーションおよびプロトコル上に構築する。IdM には独自のプロセスと設定がありますが、その基盤となる技術は Linux 管理者から信頼されているだけでなく、Linux システムで十分に確立されています。

1.1.2. Identity Management と標準 LDAP ディレクトリーの比較

| 389 ディレクトリーサーバー | ID 管理 | |

|---|---|---|

| 使用方法 | 汎用 | 単一のドメイン、ID 管理にフォーカス |

| 柔軟性 | 高度にカスタマイズ可能 | ID と認証にフォーカスする際に制限あり |

| スキーマ | デフォルトの LDAP スキーマ | ID 管理向けに最適化された特別なスキーマ |

| ディレクトリーツリー | 標準および柔軟な階層 | 階層が固定されたフラットツリー |

| 認証 | LDAP | Kerberos または Kerberos および LDAP |

| Active Directory の同期 | 双方向 | 一方向、Active Directory から Identity Management |

| パスワードポリシー | LDAP ベース | Kerberos ベース |

| ユーザーツール | Java コンソールおよび標準の LDAP ユーティリティー | Web ベースの UI および特別な Python コマンドラインツール |

1.2. Linux サービスの統合

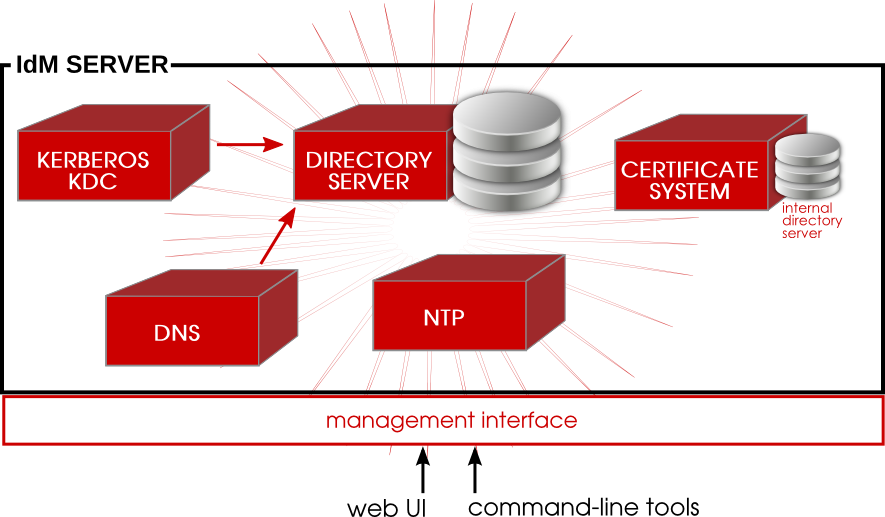

図1.1 IdM サーバー: サービスの統合

1.2.1. 認証: Kerberos KDC

1.2.2. データストレージ: 389 Directory Server

1.2.3. 認証: Dogtag Certificate System

1.2.4. サーバー/クライアントの検出: DNS

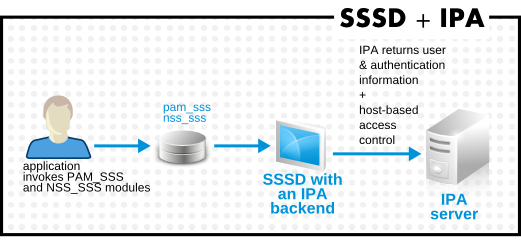

1.2.5. 管理: SSSD

case_sensitive オプションで true、false、および preserve の値をサポートします。preserve 値が有効にな場合には、入力内容は大文字と小文字に関係なく一致しますが、出力内容は常にサーバーと同じものを使用します。SSSD は、設定された UID フィールドの大文字、小文字設定を保持します。

1.2.6. 管理: NTP

1.3. サーバーとクライアント間の関係

1.3.1. IdM サーバーおよびレプリカの概要

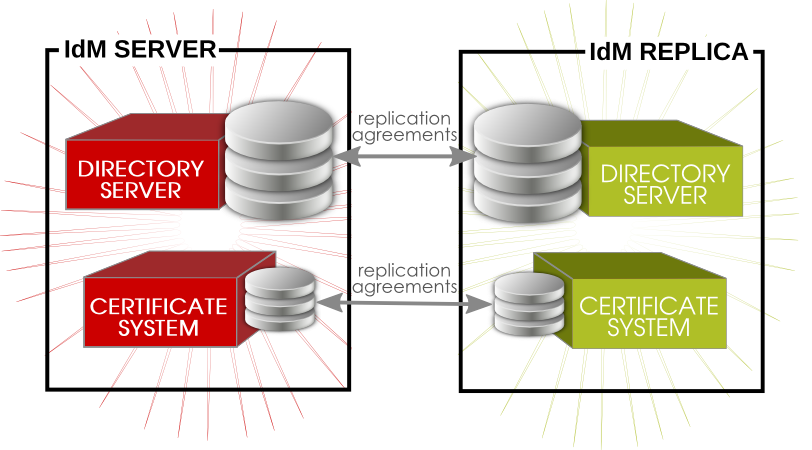

図1.2 サーバーおよびレプリカの対話

1.3.2. IdM クライアントの概要

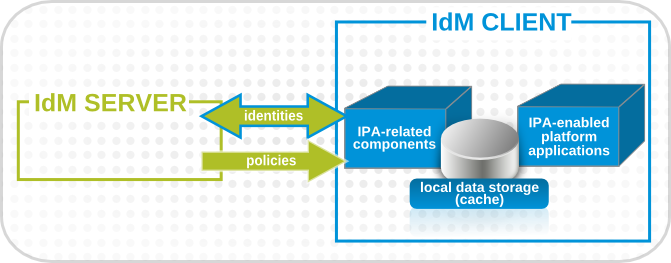

図1.3 サーバーおよびクライアントの対話

- マシンがオフライン時に IdM 情報を保存します。

- クライアントが中央サーバーにアクセスできない場合は、通常のタイムアウト期間が過ぎた後も情報をアクティブな状態で保持します。このキャッシュは、マシンをリブートした後も永続されます。

- サーバーを確認する前にローカルで情報をチェックして、要求のラウンドトリップタイムを短縮します。

- ユーザー、マシン、およびグループに関する ID 情報は、LDAP ディレクトリーと同じ構文を使用する LDB データベースに保存されます。この ID 情報は、元は IdM サーバーの 389 Directory Server インスタンスに保存されていました。この情報は頻繁に変更、参照されるため、より最新の情報を迅速に呼び出すことが重要ですが、これは、クライアント上の LDB データベースとサーバーの Directory Server を使用することで可能になります。

- ポリシー情報は ID 情報よりも静的で、SELinux または sudo の設定を追加できます。これらのポリシーはサーバー上でグローバルに設定され、クライアントに伝播されます。クライアントでは、 ポリシー情報は XML ファイルのファイルシステムに保存されるので、どのサービスを管理する場合でも、ダウンロードしてネイティブファイルに変換できます。

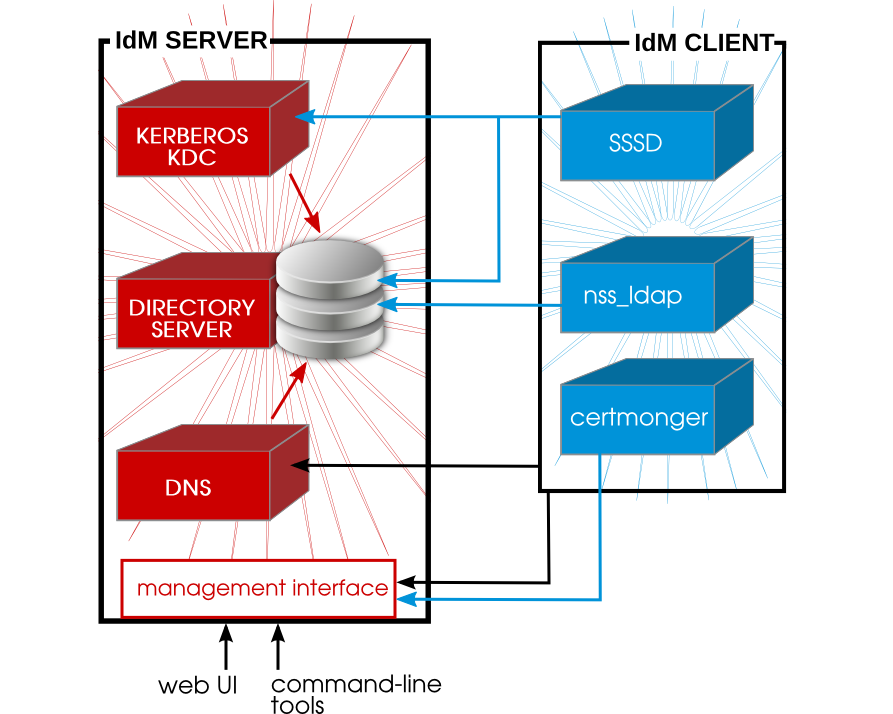

図1.4 IdM サービス間の対話

- SSSD では、マシンのユーザー認証ができ、ホストベースのアクセス制御ルールを有効にします。

certmongerは、クライアント上の証明書を監視、更新します。仮想マシンなどのシステム上のサービス向けに新規の証明書をリクエストできます。

certmonger は IdM サーバーに接続するように設定され、必要な Kerberos キータブとホストの証明書が作成されます。(ホスト証明書は、Web サーバーなどの他のサービスで使用される可能性はありますが、IdM では直接使用されません。)

パート I. Identity Management のインストール: サーバーおよびサービス

第2章 インストールの前提条件

2.1. サポート対象のサーバープラットフォーム

- Red Hat Enterprise Linux 6 i386

- Red Hat Enterprise Linux 6 x86_64

2.2. ハードウェア推奨事項

- 10,000 ユーザーおよび 100 グループの場合は、最低 2 GB の RAM と 1 GB のスワップ領域を割り当てます。

- 100,000 ユーザーおよび 50,000 グループの場合は、最低 16GB の RAM と 4GB のスワップ領域を割り当てます。

2.3. ソフトウェア要件

- Kerberos 1.10インストールされていない場合は、依存関係としてインストールされます。

- DNS の bind および bind-dyndb-ldap パッケージ。すでにインストールされていない場合には bind パッケージは依存関係としてインストールされますが、bind-dyndb-ldap パッケージは先に明示的にインストールする必要があります。先にインストールされていない場合には、DNS サポートありの IdM サーバーを設定しようとすると失敗します。

mod_nss モジュールで無効にする必要があります。次の手順に従い、無効になっていることを確認してください。

/etc/httpd/conf.d/nss.confファイルを編集し、NSSProtocolパラメーターをTLSv1.0(後方互換性用) およびTLSv1.1に設定します。NSSProtocol TLSv1.0,TLSv1.1

NSSProtocol TLSv1.0,TLSv1.1Copy to Clipboard Copied! Toggle word wrap Toggle overflow httpdサービスを再起動します。service httpd restart

# service httpd restartCopy to Clipboard Copied! Toggle word wrap Toggle overflow

2.4. システムの要件

2.4.1. DNS レコード

- ホスト名を取得します。

hostname server.example.com

[root@server ~]# hostname server.example.comCopy to Clipboard Copied! Toggle word wrap Toggle overflow - IP アドレスを取得します。この例では、196.2.3.4 の IP アドレスが返されました。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow - dig を使用して、ホスト名のクエリーと、返される IP アドレスのチェックを行い、正引き DNS が適切に設定されていることを確認します。この例では、想定される IP アドレスは 196.2.3.4 です。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow -t ptrを指定した dig を使用して、アドレスの PTR レコード (逆引きレコード) にクエリーを実行し、 逆引き DNS 設定を確認します。これは、.in-addr.arpa. が追加された、逆順の IP アドレスです。これにより、ホスト名が解決されます (この例では server.example.com.)。Copy to Clipboard Copied! Toggle word wrap Toggle overflow

2.4.2. ホスト名および IP アドレスの要件

- ホスト名は完全修飾ドメイン名である必要があります。例:

ipaserver.example.com重要これは、数字、アルファベット文字、およびハイフン (-) のみが使用された有効な DNS 名でなければなりません。ホスト名にアンダースコアなどの他の文字が含まれていると、DNS が正常に機能しなくなります。 - ホスト名はすべて小文字である必要があります。

- サーバーの A レコードを設定し、パブリック IP アドレスを解決する必要があります。完全修飾ドメイン名は、ループバックアドレスを解決できません。

127.0.0.1ではなく、マシンの公開 IP アドレスを解決する必要があります。hostname コマンドの出力は、localhostまたはlocalhost6であってはいけません。Adn PTR レコードは、サーバーと一致する必要はありません。 - サーバーのホスト名および IP アドレスは独自の

/etc/hostsファイルに指定する必要があります。IdM サーバーの完全修飾ドメイン名は、hostsファイルで、エイリアスの 前 にリストする必要があります。注記ファイルが正しく設定されていない場合には、IdM コマンドラインツールが正しく機能しなくなり、IdM の Web インターフェースが IdM サーバーに接続できない可能性があります。また、ホスト名を localhost エントリーに追加することはできません。たとえば、以下の例では、ホストの IPv4 および IPv6 の localhost エントリーが (正確に) 表示され、最初のエントリーで IdM サーバーの IP アドレスとホスト名がその後に続いています。127.0.0.1 localhost.localdomain localhost ::1 localhost6.localdomain6 localhost6 192.168.1.1 ipaserver.example.com ipaserver

127.0.0.1 localhost.localdomain localhost ::1 localhost6.localdomain6 localhost6 192.168.1.1 ipaserver.example.com ipaserverCopy to Clipboard Copied! Toggle word wrap Toggle overflow - IdM サーバーの管理用に別の DNS ドメインを割り当てることを推奨します。別の DNS ドメインを割り当てることは必須ではありませんが (この IdM ドメインに他のドメインのクライアントを引き続き登録可能)、DNS の管理を行うにあたり便利です。

2.4.3. ディレクトリーサーバー

2.4.4. システムファイル

2.4.5. システムポート

iptables ユーティリティーで、利用可能なポートを表示するか、nc、telnet、または nmap ユーティリティーを使用して、ポートに接続するか、ポートのスキャンを実行します。

iptables -A INPUT -p tcp --dport 389 -j ACCEPT

[root@server ~]# iptables -A INPUT -p tcp --dport 389 -j ACCEPT| サービス | ポート | タイプ |

|---|---|---|

| HTTP/HTTPS | 80、443 | TCP |

| LDAP/LDAPS | 389、636 | TCP |

| Kerberos | 88、464 | TCP および UDP |

| DNS | 53 | TCP および UDP |

| NTP | 123 | UDP |

| Dogtag Certificate System - LDAP | 7389 | TCP |

2.4.6. NTP

--no-ntp オプションを使用して、NTP サーバーがインストールされないようにします。

2.4.7. NSCD

nscd の使用を回避するか、制限することを強く推奨 します。nscd サービスは、サーバーでの負荷を減らしたり、クライアントの応答性を改善したりするのに非常に便利ですが、システムでも SSSD を使用する場合には独自にキャッシュの操作を行うので、問題が生じる可能性があります。

nscd は、getent など、nsswitch でクエリーを実行する全サービスの認証およびアイデンティティー情報をキャッシュします。nscd は、ポジティブキャッシュとネガティブキャッシュの両方を実行するので、特定の IdM ユーザーが存在しないと要求が判断した場合には、ネガティブな応答としてキャッシュします。キャッシュに保存されている値は、サーバーでの変更の有無に拘らず、キャッシュの有効期限が切れるまで保持されます。このようなキャッシュを作成すると、新規ユーザーとメンバーシップが表示されない可能性があり、削除されたユーザーおよびメンバーシップが依然として表示される可能性があります。

nscd を完全に使用しないようにします。または、/etc/nscd.conf ファイルの time-to-live (TTL) のキャッシュの値をリセットして、キャッシュ時間を短縮します。

positive-time-to-live group 3600 negative-time-to-live group 60 positive-time-to-live hosts 3600 negative-time-to-live hosts 20

positive-time-to-live group 3600

negative-time-to-live group 60

positive-time-to-live hosts 3600

negative-time-to-live hosts 20

2.4.8. ネットワーク

- シングルユーザーモードでマシンを起動します。

- 起動リストで NetworkManager サービスを無効にし、NetworkManager サービスを停止します。

chkconfig NetworkManager off; service NetworkManager stop

[root@server ~]# chkconfig NetworkManager off; service NetworkManager stopCopy to Clipboard Copied! Toggle word wrap Toggle overflow NetworkManagerDispatcherがインストールされている場合には、NetworkManagerDispatcher が停止され、無効になっていることを確認します。chkconfig NetworkManagerDispatcher off; service NetworkManagerDispatcher stop

[root@server ~]# chkconfig NetworkManagerDispatcher off; service NetworkManagerDispatcher stopCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 次に、

ネットワークサービスが適切に起動されていることを確認します。chkconfig network on; service network start

[root@server ~]# chkconfig network on; service network startCopy to Clipboard Copied! Toggle word wrap Toggle overflow - また、静的ネットワークが正しく設定されていることを確認してください。

- システムを再起動します。

第3章 IdM サーバーのインストール

3.1. IdM サーバーパッケージのインストール

ipa-server パッケージだけが必要です。IdM サーバーが DNS サーバーも管理する場合は、DNS の設定に追加パッケージが 2 つ必要になります。

yum install ipa-server bind bind-dyndb-ldap

[root@server ~]# yum install ipa-server bind bind-dyndb-ldapipa-server をインストールすると、IdM ツールと合わせて、LDAP サービスの 389-ds-base や Keroberos サービスの krb5-server などの依存関係が多数インストールされます。

3.2. ipa-server-install の概要

- ネットワークタイムデーモン(ntpd)

- 389 Directory Server インスタンス

- Kerberos キー配布センター (KDC)

- Apache (httpd)

- 更新された SELinux ターゲットポリシー

- Active Directory WinSync プラグイン

- 認証局

- 任意。ドメインネームサービス (DNS) サーバー

| 引数 | 説明 |

|---|---|

| -a ipa_admin_password | IdM 管理者のパスワードこれは、admin ユーザーが Kerberos レルムに対して認証する場合に使用されます。 |

| --hostname=hostname | IdM サーバーマシンの完全修飾ドメイン名。

重要

これは、数字、アルファベット文字、およびハイフン (-) のみが使用された有効な DNS 名でなければなりません。ホスト名にアンダースコアなどの他の文字が含まれていると、DNS が正常に機能しなくなります。

さらに、ホスト名がすべて小文字である必要があります。大文字は使用できません。

|

| -n domain_name | IdM ドメインに使用する LDAP サーバードメインの名前。これは、通常 IdM サーバーのホスト名に基づいています。 |

| -p directory_manager_password | スーパーユーザーのパスワード (LDAP サービスの cn=Directory Manager) |

| -P kerberos_master_password | KDC 管理者のパスワード。値が指定されていない場合に無作為に生成されます。 |

| -r realm_name | IdM ドメイン用に作成する Kerberos のレルム名。 |

| --subject=subject_DN | 発行した証明書のサブジェクト DN にベース要素を設定します。デフォルト設定は O=realm です。 |

| --forwarder=forwarder | DNS サービスで使用する DNS フォワーダーを指定します。複数のフォワーダーを指定するには、このオプションを複数回使用します。 |

| --no-forwarders | フォワーダーではなく DNS サービスを使用するルートサーバーを使用します。 |

| --no-reverse | DNS ドメインの設定時に、逆引き DNS ゾーンが作成 されないようにします 。(すでに逆引き DNS ゾーンが設定されている場合は、既存の逆引き DNS ゾーンが使用されます。) このオプションを使用しない場合には、デフォルト値は true になるので、インストールスクリプトで逆引き DNS を設定することを前提としています。 |

| --setup-dns | IdM ドメイン内に DNS サービスを設定するように、インストールスクリプトに指示します。統合 DNS サービスの使用は任意であるため、インストールスクリプトでこのオプションが指定されていない場合には、DNS は設定されません。 |

| --idmax=number | IdM サーバーで割り当て可能な ID の最大値を設定します。デフォルト値は ID 開始値 + 199999 です。 |

| --idstart=number | IdM サーバーで割り当て可能な ID の最小値 (開始値) を設定します。デフォルト値は無作為に選択されます。 |

| --ip-address | サーバーの IP アドレスを指定します。このオプションは ipa-server-install に追加すると、ローカルインターフェースに関連付けられた IP アドレスだけを許可します。 |

3.3. 例: 対話的および無人でのスクリプトの実行

3.3.1. 基本的な対話インストール

- ipa-server-install スクリプトを実行します。

ipa-server-install

[root@server ~]# ipa-server-installCopy to Clipboard Copied! Toggle word wrap Toggle overflow - ホスト名を入力します。ホスト名は逆引き DNS を使用して自動的に決定されます。

Server host name [ipaserver.example.com]:

Server host name [ipaserver.example.com]:Copy to Clipboard Copied! Toggle word wrap Toggle overflow - ドメイン名を入力します。ドメイン名は、ホスト名に基づいて自動的に決定されます。

Please confirm the domain name [example.com]:

Please confirm the domain name [example.com]:Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 新しい Kerberos レルム名を入力します。Kerberos レルム名は、通常ドメイン名に基づいています。

Please provide a realm name [EXAMPLE.COM]:

Please provide a realm name [EXAMPLE.COM]:Copy to Clipboard Copied! Toggle word wrap Toggle overflow - Directory Server のスーパーユーザー (cn=Directory Manager) のパスワードを入力します。このパスワードには、強度の要件があります。たとえば、パスワードの最小長は 8 文字となっています。

Directory Manager password: Password (confirm):

Directory Manager password: Password (confirm):Copy to Clipboard Copied! Toggle word wrap Toggle overflow - IdM システムユーザーアカウント (admin) のパスワードを入力します。このユーザーはマシン上に作成されます。

IPA admin password: Password (confirm):

IPA admin password: Password (confirm):Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 次に、スクリプトにより、ホスト名、IP アドレス、およびドメイン名がもう一度出力されます。情報が正しいことを確認します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow - その後、スクリプトで、IdM に関連付けられたサービスをすべて設定します。その際、タスク数と進捗バーが表示されます。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow SSHサービスを再起動して、Kerberos プリンシパルを取得し、ネームサーバースイッチ (NSS) 設定ファイルを更新します。service sshd restart

[root@server ~]# service sshd restartCopy to Clipboard Copied! Toggle word wrap Toggle overflow - admin ユーザーの認証情報を使用して Kerberos レルムに認証を行い、ユーザーが適切に設定され、Kerberos レルムにアクセスできることを確認します。

kinit admin Password for admin@EXAMPLE.COM:

[root@server ~]# kinit admin Password for admin@EXAMPLE.COM:Copy to Clipboard Copied! Toggle word wrap Toggle overflow - ipa user-find のようなコマンドを実行して IdM 設定をテストします。たとえば、以下のようになります。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

3.3.2. 無人 (非対話型) インストール

- IdM 管理ユーザーおよび Directory Server のスーパーユーザー (Directory Manager) のパスワード

- サーバーのホスト名

- Kerberos レルム名

- DNS ドメイン名

-U を指定して上記の情報を渡すことで、ユーザーの操作を必要とせずに強制的に実行できるようになります。

例3.1 非対話式の基本的なインストール

ipa-server-install -a secret12 --hostname=ipaserver.example.com -r EXAMPLE.COM -p secret12 -n example.com -U

[root@server ~]# ipa-server-install -a secret12 --hostname=ipaserver.example.com -r EXAMPLE.COM -p secret12 -n example.com -U3.4. 例: 異なる CA 設定を使用したインストール

- Dogtag Certificate System は、独自 の証明書に署名できます。つまり、Dogtag Certificate System インスタンスは ルート CA であることを意味します。ルート CA より上位の CA はないので、ルート CA cna で独自の証明書ポリシーを設定できます。これがデフォルト設定になります。

- Dogtag Certificate System CA は、外部でホストされる CA (例: Verisign) で署名できます。この場合には、外部 CA がルート CA になり、設定された Dogtag Certificate System CA はルート CA の 下位 の証明局になります。つまり、IdM ドメイン内で発行された証明書は、有効期間などの属性に関してルート CA によって設定された制限が適用される可能性があります。外部 CA を参照する場合も、引き続き Dogtag Certificate System インスタンスを使用してすべての IdM ドメイン証明書証明書を発行します。唯一の相違点は、初期のドメイン CA 証明書が別の CA によって発行される点です。

3.4.1. 内部ルート CA を使用したインストール

3.4.2. 外部 CA を使用したインストール

Basic Constraint オプションを CA=TRUE に設定するか、証明書に署名できるように、署名証明書に鍵用途エクステンションを設定する必要があります。

例3.2 外部 CA の使用

--external-caオプションを使用して ipa-server-install スクリプトを実行します。ipa-server-install -a secret12 -r EXAMPLE.COM -P password -p secret12 -n ipaserver.example.com --external-ca

[root@server ~]# ipa-server-install -a secret12 -r EXAMPLE.COM -P password -p secret12 -n ipaserver.example.com --external-caCopy to Clipboard Copied! Toggle word wrap Toggle overflow - このスクリプトは、通常通りに NTP サービスおよび Directory Server サービスを設定し、

- CA の設定を完了して証明書署名要求 (CSR) が置かれている場所 (

/root/ipa.csr) に関する情報を返します。この要求は外部 CA に送信する必要があります。Copy to Clipboard Copied! Toggle word wrap Toggle overflow - CA に要求を送信します。このプロセスは、サービスごとに異なります。証明書の適切な拡張を要求する必要がある場合があります。Identity Management サーバー用に生成された CA 署名証明書は、有効な CA 証明書である必要があります。これには、基本制約を CA=true に設定するか、証明書に署名できるように、署名証明書に鍵用途エクステンションを設定する必要があります。

- 発行した証明書と、発行元 CA の CA 証明書チェーンを取得します。プロセスは証明書サービスによって異なりますが、通常はWeb ページか通知メールにダウンロードリンクがあり、管理者は、必要な証明書すべてをダウンロードできます。CA 証明書のみではなく、CA 用の完全な証明書チェーンを取得してください。

- 証明書および CA チェーンファイルの場所と名前を指定して ipa-server-install をもう一度実行します。たとえば、以下のようになります。

ipa-server-install --external_cert_file=/tmp/servercert20110601.p12 --external_ca_file=/tmp/cacert.p12

[root@server ~]# ipa-server-install --external_cert_file=/tmp/servercert20110601.p12 --external_ca_file=/tmp/cacert.p12Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 「基本的な対話インストール」にあるように、設定プロセスを完了し、すべてが想定通りに機能していることを確認します。

3.4.3. CA なしでのインストール

- LDAP サーバー証明書

- Apache サーバー証明書

- LDAP サーバー証明書

- 証明書の追跡に certmonger が使用されないので、有効期限の警告はありません。

- Identity Management で証明書を更新する方法はありません。

- 証明書管理ツール (ipa cert-*) は、証明書の表示や管理には使用できません。

- ホスト証明書とサービス証明書はすべて、手動で要求、生成、アップロードする必要があります。これは、ipa host-add などのホスト管理ツールが機能する仕組みにも影響します。

- 証明書がエントリーから削除されても、自動的に取り消されません。

例3.3 CA を使用しない Identity Management のインストール

- LDAP サーバー証明書

- --dirsrv_pkcs12 (LDAP サーバー証明書の PKCS#12 証明書ファイルを指定)

- --dirsrv_pin (PKCS#12 ファイルにアクセスするパスワードを指定)

- Apache サーバーの証明書

- --http_pkcs12 (Apache サーバー証明書の PKCS#12 証明書ファイルを指定)

- --http_pin (PKCS#12 ファイルにアクセスするパスワードを指定)

- ルート CA 証明書 (Apache および LDAP サーバーの証明書をドメイン全体で信頼できるようにする)

ipa-server-install --http_pkcs12 /tmp-http-server.p12 --http_pin secret1 --dirsrv_pkcs12 /tmp/ldap-server.p12 --dirsrv_pin secret2 ...

[root@server ~]# ipa-server-install --http_pkcs12 /tmp-http-server.p12 --http_pin secret1 --dirsrv_pkcs12 /tmp/ldap-server.p12 --dirsrv_pin secret2 ...3.5. 例: IdM ドメイン内での DNS サービスの設定

--setup-dns オプションが必要です。

3.5.1. DNS に関する注意事項

- DNS 名の設定時にはワイルドカードを使用できません。明示的な DNS ドメイン名のみがサポートされます。

--setup-dnsオプションを指定しても、rndc サービスは設定されません。このサービスは、IdM サーバーの設定後に手動で設定する必要があります。

3.5.2. 統合 DNS を使用したインストール

例3.4 対話型の DNS 設定

--setup-dnsオプションを使用して ipa-server-install スクリプトを実行します。ipa-server-install -a secret12 -r EXAMPLE.COM -P password -p secret12 -n ipaserver.example.com --setup-dns

[root@server ~]# ipa-server-install -a secret12 -r EXAMPLE.COM -P password -p secret12 -n ipaserver.example.com --setup-dnsCopy to Clipboard Copied! Toggle word wrap Toggle overflow - スクリプトを使用すると通常通りにホスト名およびドメイン名を設定します。

- 次にスクリプトにより、DNS フォワーダー設定のプロンプトが表示されます。フォワーダーを使用する場合は、yes と入力して DNS サーバーの一覧を指定します。IdM で独自の DNS サービスを管理する場合は、no と入力します。

Do you want to configure DNS forwarders? [yes]: no No DNS forwarders configured

Do you want to configure DNS forwarders? [yes]: no No DNS forwarders configuredCopy to Clipboard Copied! Toggle word wrap Toggle overflow - このスクリプトは、NTP、Directory Server、Certificate System、Kerberos、および Apache のサービスを設定します。

- 設定の完了前に、逆引き DNS サービスを設定するかどうかをスクリプトによりプロンプトが表示されます。yes を選択した場合は、

namedサービスが設定されます。Copy to Clipboard Copied! Toggle word wrap Toggle overflow - ipa-dns-install コマンド (

--setup-dnsオプションの指定時にインストールスクリプトで実行) では、システムの rndc サービスは自動的に設定されません。このサービスは、DNS を IdM に設定した後に手動で設定する必要があります。- rndc 設定ファイルとキーを作成します。

/usr/sbin/rndc-confgen -a /sbin/restorecon /etc/rndc.key

[root@server ~]# /usr/sbin/rndc-confgen -a [root@server ~]# /sbin/restorecon /etc/rndc.keyCopy to Clipboard Copied! Toggle word wrap Toggle overflow これには、キーの作成時にユーザーが入力してエントロピーを作成する必要がある場合があります。 - rndc キーファイルの所有者と権限を変更します。

chown root:named /etc/rndc.key chmod 0640 /etc/rndc.key

[root@server ~]# chown root:named /etc/rndc.key [root@server ~]# chmod 0640 /etc/rndc.keyCopy to Clipboard Copied! Toggle word wrap Toggle overflow

- 「基本的な対話インストール」にあるように、すべてが想定通りに機能していることを確認します。

--forwarder または --no-forwarders オプションおよび --no-reverse オプションを使用してこの情報を渡すことができます。

例3.5 非対話的な DNS の設定

--setup-dns オプションを使用します。追加のフォワーダーを設定するには、--forwarder オプションを使用します。複数のフォワーダーを指定する場合には、複数の --forwarder の呼び出しを使用します。

ipa-server-install ... --setup-dns --forwarder=1.2.3.0 --forwarder=1.2.255.0

[root@server ~]# ipa-server-install ... --setup-dns --forwarder=1.2.3.0 --forwarder=1.2.255.0--no-forwarders オプションを使用してルートサーバーのみを使用することを指定します。

--no-reverse オプションを使用します。逆引き DNS ゾーンがすでに設定されている場合は、この --no-reverse オプションを使用すると既存の逆引き DNS ゾーンが使用されます。

ipa-server-install ... --setup-dns --no-reverse

[root@server ~]# ipa-server-install ... --setup-dns --no-reverse--setup-dns オプションの指定時にインストールスクリプトで実行) では、システムの rndc サービスは自動的に設定されません。このサービスは、DNS を IdM に設定した後に手動で設定する必要があります。

- rndc 設定ファイルとキーを作成します。

/usr/sbin/rndc-confgen -a /sbin/restorecon /etc/rndc.key

[root@server ~]# /usr/sbin/rndc-confgen -a [root@server ~]# /sbin/restorecon /etc/rndc.keyCopy to Clipboard Copied! Toggle word wrap Toggle overflow これには、キーの作成時にユーザーが入力してエントロピーを作成する必要がある場合があります。 - rndc キーファイルの所有者と権限を変更します。

chown root:named /etc/rndc.key chmod 0640 /etc/rndc.key

[root@server ~]# chown root:named /etc/rndc.key [root@server ~]# chmod 0640 /etc/rndc.keyCopy to Clipboard Copied! Toggle word wrap Toggle overflow

第4章 IdM レプリカの設定

4.1. サーバー/レプリカトポロジーの計画

- サーバー。ドメインの所属メンバーが使用する全サービスを管理します。

- レプリカ。レプリカは基本的にはサーバーの複製です (一旦複製されるとサーバーと全く同じです)。

- クライアント。サーバーに設定した Kerberos ドメインに属し、サーバーが発行する証明書およびチケットを受け取り、その他の一元管理サービスを使用して認証および認可を行います。

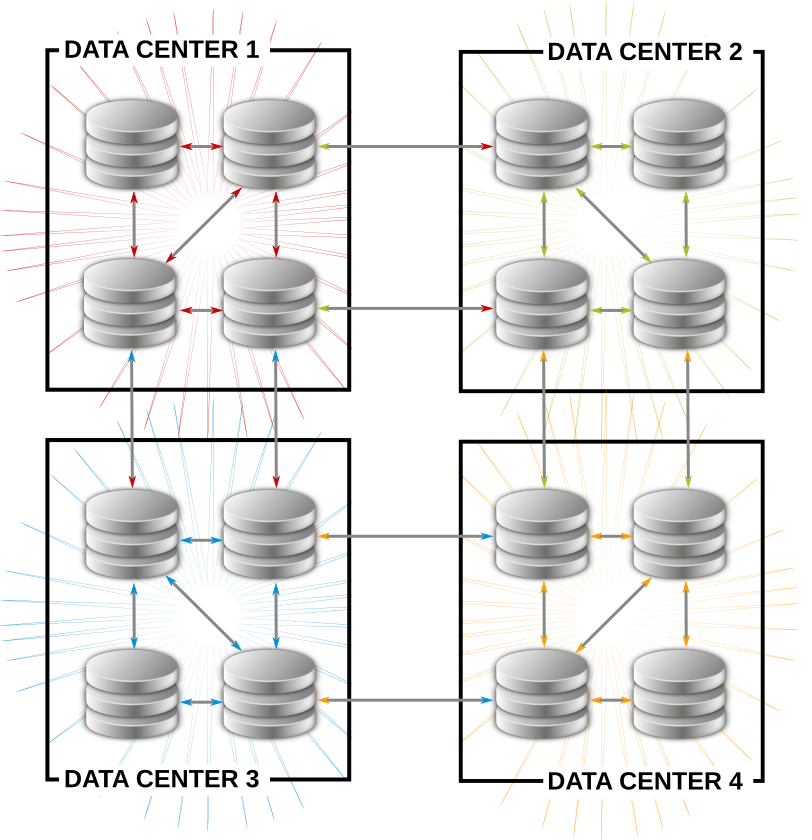

図4.1 サーバーとレプリカの合意

- 1 つのサーバー/レプリカには、4 つ以上のレプリカ合意を設定できません。

- 1 つの Identity Management ドメインには 20 台以上のサーバーとレプリカを使用すべきではありません。

- すべてのサーバー/レプリカには、別のサーバーに障害が発生した場合に、孤立したサーバーまたはレプリカがないようにするため、最低でも 2 つのレプリカ合意が必要です。

図4.2 トポロジーの例

- 各メインオフィス、データセンター、地域に、少なくとも 1 つの IdM サーバーを用意します。可能であれは、2 台の IdM サーバーを用意します。

- 各データセンターに用意するサーバーは 4 台までとします。

- サーバーやレプリカを使用する代わりに、小規模なオフィスでは、SSSD を使用して認証情報をキャッシュし、データのバックエンドとして、オフサイトの IdM サーバーを使用します。

4.2. レプリカサーバーのインストールの前提条件

- そのマシンが「2章インストールの前提条件」に記載の前提条件すべてを満たすようにしてください。

- レプリカとマスターサーバーは、同じバージョンの IdM を実行している必要があります。レプリカは基本的に、既存のサーバー設定を基にしたサーバーの複製です。そのため、サーバーとレプリカ (サーバーの複製) は、設定をサーバーからレプリカに適切にコピーできるように、同じバージョンの Identity Management を実行している必要があります。マスターサーバーが Red Hat Enterprise Linux 6 で IdM バージョン 3.0 を稼働している場合は、レプリカも Red Hat Enterprise Linux 6 で稼働し、IdM 3.0 パッケージを使用する必要があります。重要マスターと違うバージョンを使用するレプリカの作成は サポート対象外です。389 Directory Server インスタンスの設定時に、別のバージョンを使用するレプリカを作成しようとすると失敗します。

- レプリカをインストールするには、レプリカの設定プロセス時に 表2.1「IdM ポート」に記載されているポートに加え、

ポート 22も解放する必要があります。このポートは、マスターサーバーへの接続に SSH を使用するのに必要です。既存の Dogtag Certificate System または Red Hat Certificate System インスタンスがレプリカマシンに存在する場合には、レプリカの設定中および設定後にポート 7389を解放しておく必要があります。このポートは、マスター IdM サーバーがレプリカと通信するのに使用されます。注記ipa-replica-installスクリプトには、必要なポートのステータスを検証するipa-replica-conncheckユーティリティーが含まれます。トラブルシューティングの目的で、ipa-replica-conncheckを個別に実行することもできます。ユーティリティーの使用方法は、ipa-replica-conncheck(1) の man ページを参照してください。 - レプリカはサーバーと同じ CA 設定を使用し、同じルート CA を指定する必要があります。たとえば、サーバーが (Dogtag Certificate System を使用した) 独自のルート CA である場合には、このサーバーはレプリカのルート CA である必要があります。サーバーが外部 CA を使用して証明書を発行した場合には、レプリカでも同じ外部 CA を使用する必要があります。

4.3. レプリカパッケージのインストール

ipa-server) からインストールされます。レプリカが DNS サービスもホストする場合は、bind および bind-dyndb-ldap パッケージを含めます。

yum install ipa-server bind bind-dyndb-ldap

[root@server ~]# yum install ipa-server bind bind-dyndb-ldap4.4. レプリカの作成

- マスターサーバーで、レプリカ情報ファイル を作成します。このファイルには、マスターサーバーから取得したレルムや設定情報が含まれており、情報はレプリカサーバーの設定に使用します。マスター IdM サーバー で

ipa-replica-prepareユーティリティーを実行します。このユーティリティーには、レプリカ マシンの完全修飾ドメイン名が必要です。--ip-addressオプションを使用すると、DNS へのレプリカの A および PTR レコードなど、レプリカの DNS エントリーが自動的に作成されます。重要IdM サーバーが統合 DNS で設定されている場合にのみ--ip-addressオプションを渡します。これ以外の場合にこのオプションを渡すと、更新する DNS レコードが存在しないため、DNS レコード操作が失敗して、レプリカ作成も失敗することになります。注記レプリカの IP アドレスに他のサーバーが到達できないと、ipa-replica-prepareスクリプトは、その IP アドレスの確認や検証を実行しないことに注意してください。Copy to Clipboard Copied! Toggle word wrap Toggle overflow これは、数字、アルファベット文字、およびハイフン (-) のみが使用された有効な DNS 名でなければなりません。ホスト名にアンダースコアなどの他の文字が含まれていると、DNS が正常に機能しなくなります。さらに、ホスト名がすべて小文字である必要があります。大文字は使用できません。各レプリカ情報ファイルは、GPG 暗号化ファイルとして/var/lib/ipa/ディレクトリーに作成されます。各ファイルには、replica-info-ipareplica.example.com.gpgなど、レプリカサーバー向けの名前が付けられます。注記レプリカ情報ファイルを使用して、複数のレプリカを作成できません。このファイルを使用できるのは、対象として作成された特定のレプリカとマシンだけです。警告レプリカ情報ファイルには機密情報が含まれています。適切な措置を講じてこの情報を保護してください。ipa-replica-prepare の他のオプションは、ipa-replica-prepare(1) の man ページを参照してください。 - レプリカ情報ファイルは、レプリカサーバーにコピーします。

scp /var/lib/ipa/replica-info-ipareplica.example.com.gpg root@ipaserver:/var/lib/ipa/

[root@server ~]# scp /var/lib/ipa/replica-info-ipareplica.example.com.gpg root@ipaserver:/var/lib/ipa/Copy to Clipboard Copied! Toggle word wrap Toggle overflow - レプリカサーバーで、レプリカのインストールスクリプトを実行し、このレプリカ情報ファイルを参照します。サーバーのインストールスクリプトのように、DNS を設定する方法は他にもあります。さらに、レプリカの CA を設定するオプションがあります。CA はサーバー用にデフォルトでインストールされますが、レプリカでは任意です。DNS フォワーダーの情報が必要です。フォワーダーごとに

--forwarderオプションを使用して、設定した DNS フォワーダーの一覧を指定するか、--no-forwardersオプションを指定してフォワーダーの設定をスキップできます。たとえば、以下のようになります。Copy to Clipboard Copied! Toggle word wrap Toggle overflow レプリカのインストールスクリプトは、テストを実行し、インストールされているレプリカファイルが現在のホスト名と一致することを確認します。一致しない場合には、このスクリプトで警告メッセージが表示され、確認するように求められます。これは、ホスト名が一致しなくても問題とならないマルチホームマシンで発生する可能性があります。レプリカのインストールスクリプトの他のオプションについては、ipa-replica-install(1) man ページに一覧表示されます。注記ipa-replica-installで使用できるオプションの 1 つに--ip-addressオプションがあります。ipa-replica-installに追加すると、このオプションは、ローカルインターフェースに関連付けられた IP アドレスだけを許可します。 - プロンプトが表示されたら、Directory Manager のパスワードを入力します。次に、スクリプトはレプリカ情報ファイルの情報に基づいて Directory Server インスタンスを設定し、複製プロセスを開始し、マスターサーバーからレプリカにデータをコピーします。このプロセスは、初期化 と呼ばれます。

- IdM クライアントが新しいサーバーを検出できるように、適切な DNS エントリーが作成されていることを確認します。必須のドメインサービスには、DNS エントリーが必要です。

- _ldap._tcp

- _kerberos._tcp

- _kerberos._udp

- _kerberos-master._tcp

- _kerberos-master._udp

- _ntp._udp

DNS が有効な状態で最初のサーバーを作成した場合には、適切な DNS エントリーでレプリカが作成されます。以下に例を示します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow DNS を有効にせずに最初の IdM サーバーを作成した場合には、サービスの TCP および UDP エントリー両方など、各 DNS エントリーは手作業で追加してください。以下に例を示します。kinit admin ipa dnsrecord-add example.com _ldap._tcp --srv-rec="0 100 389 ipareplica.example.com."

[root@ipareplica ~]# kinit admin [root@ipareplica ~]# ipa dnsrecord-add example.com _ldap._tcp --srv-rec="0 100 389 ipareplica.example.com."Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 任意。レプリカの DNS サービスを設定します。マスターサーバーが DNS を使用している場合でも、レプリカの DNS サービスは、設定スクリプトでは設定されません。ipa-dns-install コマンドを使用して手動で DNS をインストールし、ipa dnsrecord-add コマンドで必要な DNS レコードを追加します。たとえば、以下のようになります。

ipa-dns-install ipa dnsrecord-add example.com @ --ns-rec ipareplica.example.com.

[root@ipareplica ~]# ipa-dns-install [root@ipareplica ~]# ipa dnsrecord-add example.com @ --ns-rec ipareplica.example.com.Copy to Clipboard Copied! Toggle word wrap Toggle overflow 重要最後のピリオド (.) を含めてレプリカの完全修飾ドメイン名を使用します。このピリオドを含めない場合には、BIND はホスト名をドメインの相対値として扱います。

4.5. 他のレプリカ作成オプション

4.5.1. 各種 DNS 設定

ipa-replica-prepare ipareplica.example.com --ip-address=192.68.0.0 --no-reverse

[root@server ~]# ipa-replica-prepare ipareplica.example.com --ip-address=192.68.0.0 --no-reverse--setup-dns オプションを使用して、正引きゾーンと逆引きゾーンを設定します。たとえば、フォワーダーなしで、既存の逆引きゾーンを使用して、レプリカの DNS サービスを設定するには以下を行います。

ipa-replica-install ipareplica.example.com --setup-dns --no-forwarders --no-reverse --no-host-dns ...

[root@server ~]# ipa-replica-install ipareplica.example.com --setup-dns --no-forwarders --no-reverse --no-host-dns ...4.5.2. 各種 CA 設定

--setup-ca オプションを使用します。残りの設定は、サーバーの設定から取得します。

ipa-replica-install ipareplica.example.com --setup-ca ...

[root@ipareplica ~]# ipa-replica-install ipareplica.example.com --setup-ca ...ipa-replica-install ipareplica.example.com --dirsrv_pkcs12=/tmp/dirsrv-cert.p12 --dirsrv_pin=secret1 --http_pkcs12=/tmp/http-cert.p12 --http_pin=secret2 ...

[root@ipareplica ~]# ipa-replica-install ipareplica.example.com --dirsrv_pkcs12=/tmp/dirsrv-cert.p12 --dirsrv_pin=secret1 --http_pkcs12=/tmp/http-cert.p12 --http_pin=secret2 ...4.5.3. さまざまなサービス

ipa-replica-install ... --no-ntp --no-ssh --no-sshd ...

[root@server ~]# ipa-replica-install ... --no-ntp --no-ssh --no-sshd ...第5章 IdM クライアントとしてのシステムの設定

5.1. クライアント設定

- IdM CA の CA 証明書を取得します。

- 別の Kerberos 設定を作成して、指定した認証情報をテストします。この設定により、IdM クライアントを IdM ドメインに参加させるのに必要な IdM XML-RPC サーバーへの Kerberos 接続が可能になります。この Kerberos 設定は最終的に破棄されます。Kerberos 設定では、レルムおよびドメイン情報、デフォルトのチケット属性を指定します。デフォルトでは、オペレーティングシステムから管理インターフェースへの接続を容易に行い、管理操作の監査ができるように転送可能なチケットが設定されています。たとえば、Red Hat Enterprise Linux システムの Kerberos 設定は以下のようになります。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow - ipa-join コマンドを実行し、実際の参加させます。

- ホストサービスのサービスプリンシパルを取得して、

/etc/krb5.keytabにインストールします。例:host/ipa.example.com@EXAMPLE.COM - certmonger を有効にし、SSL サーバー証明書を取得し、

/etc/pki/nssdbに証明書をインストールします。 - nscd デーモンを無効にします。

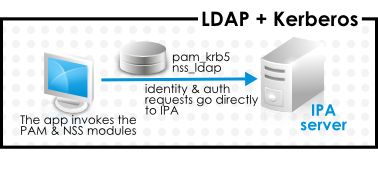

- NSS および PAM 設定ファイルなど、SSSD または LDAP/KRB5 を設定します。

- OpenSSH サーバーおよびクライアントを設定し、ホストが DNS SSHFP レコードを作成できるようにします。

- NTP の設定

5.2. システムポート

5.3. IdM クライアントとしての Linux システムの設定

- Kerberos ID (管理ユーザー) を利用できるようにするか、クライアントマシンの登録プロセスを開始する前に、ワンタイムパスワードを使用してクライアントマシンをサーバーのクライアントマシンに手動で追加し、クライアントマシンを Kerberos ドメインに接続する手段を設定する必要があります。

- DNS レコードにサービスを提供するネットワーク上に Active Directory サーバーがある場合には、Active Directory の DNS レコードが原因で、クライアントによる IdM サーバーアドレスの自動検出ができなくなる可能性があります。ipa-client-install スクリプトでは、IdM に追加されたレコードの代わりに Active Directory の DNS レコードを取得します。この場合は、IdM サーバーアドレスを ipa-client-install スクリプトに直接指定する必要があります。

5.3.1. クライアントのインストール (完全な例)

- クライアントパッケージをインストールします。このパッケージは、システムをクライアントとして簡単に設定でき、SSSD のインストールや設定も行います。通常のユーザーシステムの場合には、

ipa-clientパッケージのみが必要です。yum install ipa-client

[root@client ~]# yum install ipa-clientCopy to Clipboard Copied! Toggle word wrap Toggle overflow 管理者マシンには、ipa-admintoolsパッケージも必要です。yum install ipa-client ipa-admintools

[root@client ~]# yum install ipa-client ipa-admintoolsCopy to Clipboard Copied! Toggle word wrap Toggle overflow - IdM サーバーを DNS サーバーとして設定し、クライアントと同じドメインに配置した場合には、クライアントの

/etc/resolv.confファイルにあるネームサーバー一覧の最初のエントリーとして、サーバーの IP アドレスを追加します。ヒントドメイン内のマシンがすべて IdM クライアントである場合は、IdM サーバーのアドレスを DHCP 設定に追加します。 - クライアントの設定コマンドを実行します。

ipa-client-install --enable-dns-updates

[root@client ~]# ipa-client-install --enable-dns-updatesCopy to Clipboard Copied! Toggle word wrap Toggle overflow --enable-dns-updatesオプションを使用すると、クライアントマシンの IP アドレスに DNS が更新されます。このオプションは、IdM サーバーが統合 DNS でインストールされている場合か、ネットワーク上の DNS サーバーで GSS-TSIG プロトコルを使用して DNS エントリーを更新できる場合にのみ、使用するようにしてください。ipa-client-install のオプションは、ipa-client-install の man ページに一覧表示されています。 - プロンプトが表示されたら、IdM DNS ドメインのドメイン名を入力します。

DNS discovery failed to determine your DNS domain Please provide the domain name of your IPA server (ex: example.com): example.com

DNS discovery failed to determine your DNS domain Please provide the domain name of your IPA server (ex: example.com): example.comCopy to Clipboard Copied! Toggle word wrap Toggle overflow - プロンプトが表示されたら、IdM サーバーの完全修飾ドメイン名を入力します。または、クライアントのインストールスクリプトに

--serverオプションを使用して、IdM サーバーの完全修飾ドメイン名を指定します。DNS discovery failed to find the IPA Server Please provide your IPA server name (ex: ipa.example.com): server.example.com

DNS discovery failed to find the IPA Server Please provide your IPA server name (ex: ipa.example.com): server.example.comCopy to Clipboard Copied! Toggle word wrap Toggle overflow 重要これは、数字、アルファベット文字、およびハイフン (-) のみが使用された有効な DNS 名でなければなりません。ホスト名にアンダースコアなどの他の文字が含まれていると、DNS が正常に機能しなくなります。 - 次にクライアントのスクリプトは、Kerberos ID を入力するようにプロンプトを表示し、その ID を使用して問い合わせを行い、Kerberos レルムに参加します。これらの認証情報を指定すると、クライアントは IdM Kerberos ドメインに参加して設定を完了できます。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow - クライアントが IdM ドメインに正常に接続でき、基本的なタスクを実行できることをテストします。たとえば、IdM ツールを使用して、ユーザーおよびグループ情報を取得できることを確認します。

id getent passwd admin getent group admins

[jsmith@client ~]$ id [jsmith@client ~]$ getent passwd admin [jsmith@client ~]$ getent group adminsCopy to Clipboard Copied! Toggle word wrap Toggle overflow - NFS サーバーがすでに設定されている場合は、クライアントシステムに NFS を設定して Kerberos と連携させます。NFS サーバーは、ドメイン内に設定しておく必要があります。詳細は、「自動マウントの設定」を参照してください。ヒントNFS の設定時に発生する可能性のあるエラーをトラブルシューティングできるように、

/etc/sysconfig/nfsファイルでデバッグ情報を有効にします。RPCGSSDARGS="-vvv" RPCSVCGSSDARGS="-vvv"

RPCGSSDARGS="-vvv" RPCSVCGSSDARGS="-vvv"Copy to Clipboard Copied! Toggle word wrap Toggle overflow - IdM サーバーで、NFS クライアントの NFS サービスプリンシパルを追加します。

kinit admin ipa service-add nfs/ipaclient.example.com@EXAMPLE

[root@client ~]# kinit admin [root@client ~]# ipa service-add nfs/ipaclient.example.com@EXAMPLECopy to Clipboard Copied! Toggle word wrap Toggle overflow 注記これは、ipa コマンドを使用できるように、ipa-admintools パッケージがインストールされているマシンから実行する必要があります。 - IdM サーバーで、NFS サービスプリンシパルの keytab を取得します。

ipa-getkeytab -s server.example.com -p nfs/ipaclient.example.com@EXAMPLE -k /tmp/krb5.keytab

[root@client ~]# ipa-getkeytab -s server.example.com -p nfs/ipaclient.example.com@EXAMPLE -k /tmp/krb5.keytabCopy to Clipboard Copied! Toggle word wrap Toggle overflow - IdM サーバーから IdM クライアントに keytab をコピーします。たとえば、以下のようになります。

scp /tmp/krb5.keytab root@client.example.com:/etc/krb5.keytab

[root@client ~]# scp /tmp/krb5.keytab root@client.example.com:/etc/krb5.keytabCopy to Clipboard Copied! Toggle word wrap Toggle overflow - NFS サーバーで

/etc/exportsファイルを設定します。/ipashare gss/krb5p(rw,no_root_squash,subtree_check,fsid=0)

/ipashare gss/krb5p(rw,no_root_squash,subtree_check,fsid=0)Copy to Clipboard Copied! Toggle word wrap Toggle overflow - マウントポイントを作成します。

mkdir /mnt/ipashare

[root@client ~]# mkdir /mnt/ipashareCopy to Clipboard Copied! Toggle word wrap Toggle overflow - クライアントで NFS 共有をマウントします。

-o sec設定は、NFS サーバーの/etc/exportsファイルで使用する設定と同じものを使用します。mount -v -t nfs4 -o sec=krb5p nfs.example.com:/ /mnt/ipashare

[root@client ~]# mount -v -t nfs4 -o sec=krb5p nfs.example.com:/ /mnt/ipashareCopy to Clipboard Copied! Toggle word wrap Toggle overflow

5.3.2. その他のクライアントインストールオプションの例

例5.1 DNS 更新の有効化

--enable-dns-updates オプションでは、クライアントの IP アドレスが変更されるたびに DNS エントリーを更新する System Security Services Daemon (SSSD) を設定します。

ipa-client-install --enable-dns-updates

[root@client ~]# ipa-client-install --enable-dns-updates例5.2 ドメイン情報の指定

--domain: DNS ドメイン名 (DNS サービスをホストするように IdM サーバーが設定されている場合のみ)--server: 登録する IdM サーバー (トポロジー内の任意のサーバーまたはレプリカ)これは、数字、アルファベット文字、およびハイフン (-) のみが使用された有効な DNS 名でなければなりません。ホスト名にアンダースコアなどの他の文字が含まれていると、DNS が正常に機能しなくなります。--realm: Kerbero レルム名。オプションで Kerberos プリンシパル名には-pを使用します。

ipa-client-install --domain EXAMPLE.COM --server server.example.com --realm EXAMPLE -p host/server.example.com

[root@client ~]# ipa-client-install --domain EXAMPLE.COM --server server.example.com --realm EXAMPLE -p host/server.example.com例5.3 特定の IdM サーバーの設定

--fixed-primary オプションで設定します。

ipa-client-install --fixed-primary server.example.com

[root@client ~]# ipa-client-install --fixed-primary server.example.com例5.4 システム認証ツールの無効化

--noac オプションは、authconfig での変更を防ぎます。--no-sssd オプションでは、IdM が SSSD を使用できないようにします。

ipa-client-install --noac --no-sssd

[root@client ~]# ipa-client-install --noac --no-sssd--preserve-sssd があります。このオプションでは、クライアントが SSSD 設定ファイルを変更して IdM ドメインを設定できますが、以前の SSSD 設定を保存します。

例5.5 パスワードキャッシングの無効化

--no-krb5-offline-passwords オプションを使用して、パスワードが SSSD でキャッシュできないようにします。

ipa-client-install --no-krb5-offline-passwords

[root@client ~]# ipa-client-install --no-krb5-offline-passwords5.4. Linux クライアントの手動設定

5.4.1. IdM クライアントの設定 (全手順)

- SSSD がインストールされていない場合はインストールしてください。

- 任意。ホストから管理タスクを実行できるように IdM ツールをインストールします。

yum install ipa-admintools

[root@client ~]# yum install ipa-admintoolsCopy to Clipboard Copied! Toggle word wrap Toggle overflow - IdM サーバーで、クライアントのホストエントリーを作成します。

kinit admin ipa host-add --force --ip-address=192.168.166.31 ipaclient.example.com

[jsmith@client ~]$ kinit admin [jsmith@client ~]$ ipa host-add --force --ip-address=192.168.166.31 ipaclient.example.comCopy to Clipboard Copied! Toggle word wrap Toggle overflow ホストを手動で作成する方法は、「ホストエントリーを追加する他の例」を参照してください。 - IdM サーバーで、クライアントの Keytab を作成します。

- IdM 管理者としてログインします。

kinit admin

[jsmith@client ~]$ kinit adminCopy to Clipboard Copied! Toggle word wrap Toggle overflow - サーバーが管理するクライアントホストを設定します。

ipa host-add-managedby --hosts=server.example.com ipaclient.example.com

[jsmith@client ~]$ ipa host-add-managedby --hosts=server.example.com ipaclient.example.comCopy to Clipboard Copied! Toggle word wrap Toggle overflow - クライアントの keytab を生成します。

ipa-getkeytab -s server.example.com -p host/ipaclient.example.com -k /tmp/ipaclient.keytab

[jsmith@client ~]$ ipa-getkeytab -s server.example.com -p host/ipaclient.example.com -k /tmp/ipaclient.keytabCopy to Clipboard Copied! Toggle word wrap Toggle overflow

- Keytab をクライアントマシンにコピーし、名前を

/etc/krb5.keytabに変更します。ヒント既存の/etc/krb5.keytabを保存する必要がある場合には、ktutil を使用してこの 2 つのファイルを統合できます。 /etc/krb5.keytabファイルのユーザーパーミッションを正しく設定します。chown root:root /etc/krb5.keytab chmod 0600 /etc/krb5.keytab

[root@client ~]# chown root:root /etc/krb5.keytab [root@client ~]# chmod 0600 /etc/krb5.keytabCopy to Clipboard Copied! Toggle word wrap Toggle overflow /etc/krb5.keytabファイルの SELinux コンテキストを設定します。chcon system_u:object_r:krb5_keytab_t:s0 /etc/krb5.keytab

[root@client ~]# chcon system_u:object_r:krb5_keytab_t:s0 /etc/krb5.keytabCopy to Clipboard Copied! Toggle word wrap Toggle overflow /etc/sssd/sssd.confファイルを編集して、SSSD が IdM ドメインを参照するように設定します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow - パスワード、グループ、ユーザー、および netgroups に SSSD を使用するように NSS を設定します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow /etc/krb5.confファイルで、IdM KDC を参照するように設定します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow pam_sss.soモジュールを使用するように、/etc/pam.d設定を更新します。/etc/pam.d/fingerprint-authの場合:... account [default=bad success=ok user_unknown=ignore] pam_sss.so ... session optional pam_sss.so

... account [default=bad success=ok user_unknown=ignore] pam_sss.so ... session optional pam_sss.soCopy to Clipboard Copied! Toggle word wrap Toggle overflow /etc/pam.d/system-authの場合:Copy to Clipboard Copied! Toggle word wrap Toggle overflow /etc/pam.d/password-authの場合:Copy to Clipboard Copied! Toggle word wrap Toggle overflow - Enrollment_with_Separation_of_Duties

/etc/pam.d/smartcard-authの場合:... account [default=bad success=ok user_unknown=ignore] pam_sss.so ... session optional pam_sss.so

... account [default=bad success=ok user_unknown=ignore] pam_sss.so ... session optional pam_sss.soCopy to Clipboard Copied! Toggle word wrap Toggle overflow

- IdM サーバーの CA 証明書をインストールします。

- サーバーから証明書を取得します。

wget -O /etc/ipa/ca.crt http://ipa.example.com/ipa/config/ca.crt

[root@ipaclient ~]# wget -O /etc/ipa/ca.crt http://ipa.example.com/ipa/config/ca.crtCopy to Clipboard Copied! Toggle word wrap Toggle overflow - システムの NSS データベースに証明書をインストールします。

certutil -A -d /etc/pki/nssdb -n "IPA CA" -t CT,C,C -a -i /etc/ipa/ca.crt

[root@ipaclient ~]# certutil -A -d /etc/pki/nssdb -n "IPA CA" -t CT,C,C -a -i /etc/ipa/ca.crtCopy to Clipboard Copied! Toggle word wrap Toggle overflow

- IdM にホストのホスト証明書を設定します。

- certmonger が実行されていることを確認します。

service certmonger start

[root@ipaclient ~]# service certmonger startCopy to Clipboard Copied! Toggle word wrap Toggle overflow ヒントcertmonger サービスがデフォルトで起動するように、chkconfig を設定します。chkconfig certmonger on

[root@ipaclient ~]# chkconfig certmonger onCopy to Clipboard Copied! Toggle word wrap Toggle overflow ipa-getcert request -d /etc/pki/nssdb -n Server-Cert -K HOST/ipaclient.example.com -N 'CN=ipaclient.example.com,O=EXAMPLE.COM'

[root@ipaclient ~]# ipa-getcert request -d /etc/pki/nssdb -n Server-Cert -K HOST/ipaclient.example.com -N 'CN=ipaclient.example.com,O=EXAMPLE.COM'Copy to Clipboard Copied! Toggle word wrap Toggle overflow

クライアントに管理ツールがインストールされていない場合は、IdM サーバーで証明書を生成し、ホストにコピーして、certutil を使用してインストールできます。 - Kerberos と連携するように NFS を設定します。ヒントNFS の設定時に発生する可能性のあるエラーをトラブルシューティングできるように、

/etc/sysconfig/nfsファイルでデバッグ情報を有効にします。RPCGSSDARGS="-vvv" RPCSVCGSSDARGS="-vvv"

RPCGSSDARGS="-vvv" RPCSVCGSSDARGS="-vvv"Copy to Clipboard Copied! Toggle word wrap Toggle overflow - IdM サーバーで、NFS クライアントの NFS サービスプリンシパルを追加します。

ipa service-add nfs/ipaclient.example.com@EXAMPLE

[root@ipaclient ~]# ipa service-add nfs/ipaclient.example.com@EXAMPLECopy to Clipboard Copied! Toggle word wrap Toggle overflow 注記これは、ipa コマンドを使用できるように、ipa-admintools パッケージがインストールされているマシンから実行する必要があります。 - IdM サーバーで、NFS サービスプリンシパルの keytab を取得します。

ipa-getkeytab -s server.example.com -p nfs/ipaclient.example.com@EXAMPLE -k /tmp/krb5.keytab

[root@ipaclient ~]# ipa-getkeytab -s server.example.com -p nfs/ipaclient.example.com@EXAMPLE -k /tmp/krb5.keytabCopy to Clipboard Copied! Toggle word wrap Toggle overflow 注記Linux の NFS 実装バージョンによっては、暗号化タイプのサポートが限定されます。Red Hat Enterprise Linux 6 よりも前のバージョンで NFS サーバーをホストしている場合は、サーバーおよびすべてのクライアントの両方で、任意の nfs/<FQDN> サービスキータブをサーバーと全クライアント両方で設定するように、-e des-cbc-crcオプションを指定して ipa-getkeytab コマンドを実行します。これにより、KDC で DES キーのみが生成されるように指示します。DES キーを使用する場合、この暗号化タイプに依存するクライアントおよびサーバーではすべて、/etc/krb5.confファイルの [libdefaults] セクションでallow_weak_cryptoオプションを有効にする必要があります。これらの設定変更を行わない場合には、NFS クライアントとサーバーは相互に認証できず、NFS ファイルシステムのマウントに失敗する可能性があります。クライアントの rpc.gssd とサーバーの rpc.svcgssd デーモンは、DES の暗号化タイプが許可されていないことを示すエラーをログに記録する場合があります。 - IdM サーバーから NFS サーバーにキータブをコピーします。たとえば、IdM サーバーと NFS サーバーが異なるマシンにある場合は、以下を実行します。

scp /tmp/krb5.keytab root@nfs.example.com:/etc/krb5.keytab

[root@ipaclient ~]# scp /tmp/krb5.keytab root@nfs.example.com:/etc/krb5.keytabCopy to Clipboard Copied! Toggle word wrap Toggle overflow - IdM サーバーから IdM クライアントにキータブをコピーします。たとえば、以下のようになります。

scp /tmp/krb5.keytab root@client.example.com:/etc/krb5.keytab

[root@ipaclient ~]# scp /tmp/krb5.keytab root@client.example.com:/etc/krb5.keytabCopy to Clipboard Copied! Toggle word wrap Toggle overflow - NFS サーバーで

/etc/exportsファイルを設定します。/ipashare gss/krb5p(rw,no_root_squash,subtree_check,fsid=0)

/ipashare gss/krb5p(rw,no_root_squash,subtree_check,fsid=0)Copy to Clipboard Copied! Toggle word wrap Toggle overflow - クライアントで NFS 共有をマウントします。

- 共有は必ず、nfs_server:/ /mountpoint と指定します。

-o sec設定は、NFS サーバーの/etc/exportsファイルで使用する設定と同じものを使用します。

mount -v -t nfs4 -o sec=krb5p nfs.example.com:/ /mnt/ipashare

[root@client ~]# mount -v -t nfs4 -o sec=krb5p nfs.example.com:/ /mnt/ipashareCopy to Clipboard Copied! Toggle word wrap Toggle overflow

5.4.2. ホストエントリーを追加する他の例

5.4.2.1. Web UI でのホストエントリーの追加

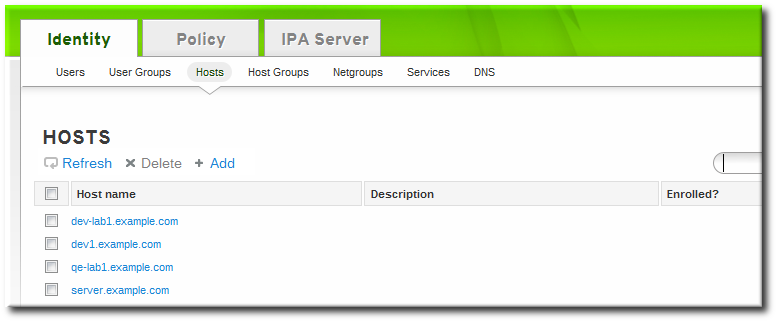

- Identity タブを開き、サブタブの ホスト を選択します。

- ホスト一覧の上部にある Add をクリックします。

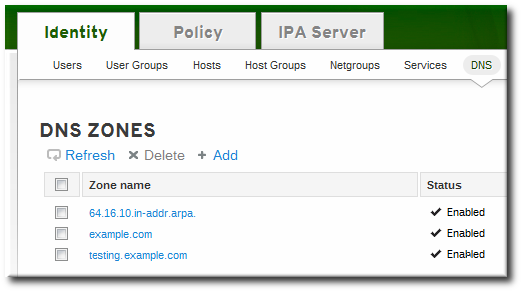

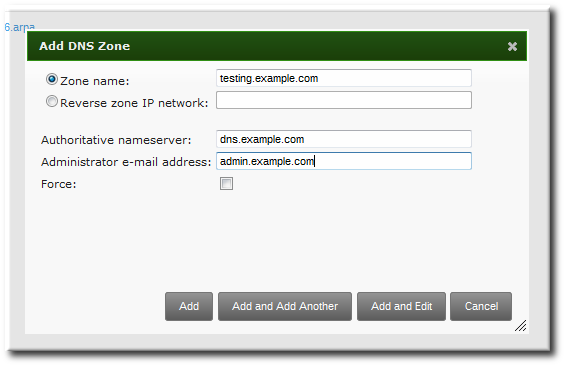

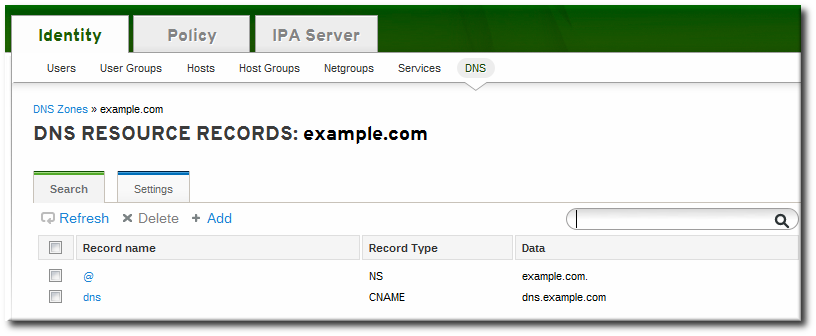

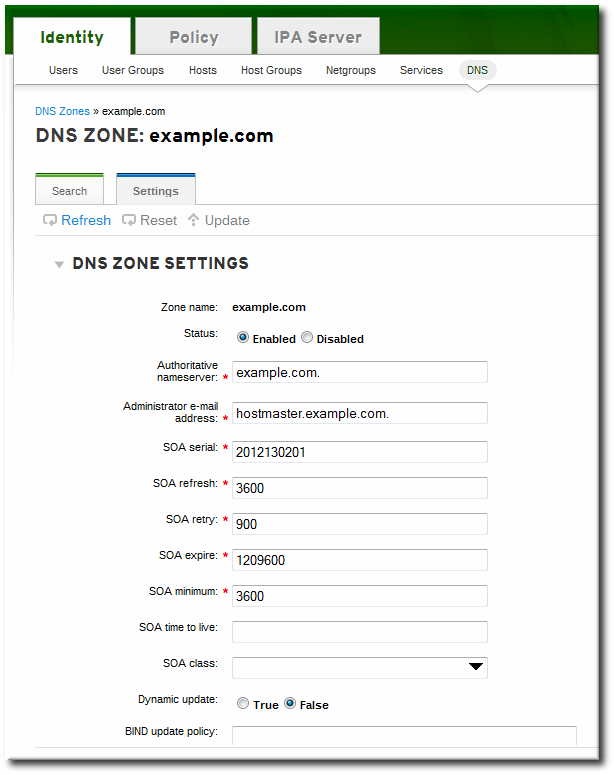

- マシン名を入力し、ドロップダウンリストの設定済みゾーンからドメインを選択します。ホストに静的 IP アドレスが割り当てられている場合は、ホストエントリーにそのアドレスを追加して、DNS エントリーが完全に作成されるようにします。「正引き DNS ゾーンの追加」で説明されているように、DNS ゾーンは IdM で作成可能です。IdM サーバーが DNS サーバーを管理しない場合は、通常のテキストフィールドなど、メニューエリアでゾーンを手動で入力できます。注記ホスト名を解決できない場合でも、Force チェックボックスを選択して、ホストの DNS レコードを追加します。これは、DHCP を使用して、静的な IP アドレスがないホストに役に立ちます。これにより、IdM DNS サービスにプレースホルダーエントリーが作成されます。DNS サービスが動的にレコードを更新すると、ホストの現行の IP アドレスが削除され、DNS レコードが更新されます。

- Add and Edit をクリックして、拡張エントリーページに移動し、属性情報をさらに入力します。ホストのハードウェアと物理的な場所に関する情報は、ホストエントリーに追加できます。

5.4.2.2. コマンドラインでのホストエントリーの追加

ipa host-add client1.example.com

$ ipa host-add client1.example.com--ip-address および --force オプションを使用して、DNS リソースレコードにホストも追加できます。

例5.6 静的 IP アドレスを持つホストエントリーの作成

ipa host-add --force --ip-address=192.168.166.31 client1.example.com

$ ipa host-add --force --ip-address=192.168.166.31 client1.example.com--force を使用して DNS エントリーで設定可能です。これにより、IdM DNS サービスにプレースホルダーエントリーが作成されます。DNS サービスが動的にレコードを更新すると、ホストの現行の IP アドレスが削除され、DNS レコードが更新されます。

例5.7 DHCP でホストエントリーの作成

ipa host-add --force client1.example.com

$ ipa host-add --force client1.example.com--updatedns オプションを使用すると、ホストに関連のあるレコードはすべて DNS から削除されます。

ipa host-del --updatedns client1.example.com

$ ipa host-del --updatedns client1.example.com5.5. キックスタートでの Linux クライアントの設定

- IdM サーバー上でホストエントリーを作成し、エントリーの一時 Kerberos パスワードを設定します。

ipa-client-installスクリプトが (対話的に) 通常通りに実行されると、IdM ドメインにアクセスするための認証情報の入力が求められます。ただし、スクリプトが自動的に実行される場合には、既存の IdM ユーザーを使用せずに IdM ドメインにアクセスする方法が必要になります。これは、スクリプトでホストプリンシパルを設定し、IdM ドメインへのアクセス用の Kerberos パスワード (ホストアカウントに設定) を使用して実行します。以下に例を示します。ipa host-add kickstart-server.example.com --password=secret

[jsmith@server ~]$ ipa host-add kickstart-server.example.com --password=secretCopy to Clipboard Copied! Toggle word wrap Toggle overflow パスワードは、最初の認証試行後に有効期限が切れます。登録が完了すると、ホストはキータブを使用して認証されます。 - 他のインストールと共に ipa-client パッケージも追加します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 登録前に SSH 鍵が生成されるようにするインストール後の指示を作成し、

ipa-client-installスクリプトを実行して IdM ドメインサービスへのアクセスおよび設定に必要なすべての情報を渡し、事前設定されたパスワードを指定します。この--unattendedオプションを使用して、スクリプトが非対話的に実行されるように指示します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow 注記Red Hat は、キックスタートの登録前にsshdサービスを起動することは推奨していません。登録前にsshdを起動すると、クライアントは自動的に SSH 鍵を生成するので、上記のスクリプトの使用が推奨されます。 - キックスタートスクリプトを実行します。

5.6. Two-Administrator 登録の実行

- 管理者は、「ホストエントリーを追加する他の例」の説明に従って、ホストエントリーを作成します。

- 2 つ目の管理者は、「IdM クライアントとしての Linux システムの設定」の説明のように IdM クライアントパッケージをマシンにインストールします。

- 2 つ目の管理者が設定スクリプトを実行すると、ipa-client-install コマンドで Kerberos パスワードとユーザー名 (プリンシパル) を指定する必要があります。たとえば、以下のようになります。

ipa-client-install -w secret -p admin2

$ ipa-client-install -w secret -p admin2Copy to Clipboard Copied! Toggle word wrap Toggle overflow - キータブは、クライアントマシンが IdM ドメインに接続できないように、サーバーで生成されてクライアントマシンにプロビジョニングされます。このキータブは、所有者が

root:root、パーミッションが 0600 として保存します。

5.7. クライアントマシンの手動による設定解除

--updatedns オプションを使用して、ドメイン DNS 設定を自動的に更新します。

ipa-client-install --uninstall --updatedns

[root@server ~]# ipa-client-install --uninstall --updatedns- クライアントで、メインのキータブから以前のホスト名を削除します。これは、レルムのプリンシパルをすべて削除するか、特定のプリンシパルを削除して実行できます。たとえば、すべてのプリンシパルを削除するには、以下を実行します。

ipa-rmkeytab -k /etc/krb5.keytab -r EXAMPLE.COM

[jsmith@client ~]$ ipa-rmkeytab -k /etc/krb5.keytab -r EXAMPLE.COMCopy to Clipboard Copied! Toggle word wrap Toggle overflow 特定のプリンシパルを削除するには、以下を実行します。ipa-rmkeytab -k /etc/krb5.keytab -p host/server.example.com@EXAMPLE.COM

[jsmith@client ~]$ ipa-rmkeytab -k /etc/krb5.keytab -p host/server.example.com@EXAMPLE.COMCopy to Clipboard Copied! Toggle word wrap Toggle overflow - クライアントシステムで、全証明書の

certmongerの追跡を無効にします。各証明書は、個別に追跡から削除する必要があります。まず、追跡する全証明書を一覧表示し、各証明書のデータベースとニックネームを取り出します。証明書の数は、ホストに設定されたサービスにより異なります。ipa-getcert list

[jsmith@client ~]$ ipa-getcert listCopy to Clipboard Copied! Toggle word wrap Toggle overflow 次に、それぞれの追跡を無効にします。以下に例を示します。ipa-getcert stop-tracking -n "Server-Cert" -d /etc/httpd/alias

[jsmith@client ~]$ ipa-getcert stop-tracking -n "Server-Cert" -d /etc/httpd/aliasCopy to Clipboard Copied! Toggle word wrap Toggle overflow - IdM サーバーで、IdM DNS ドメインから以前ホストを削除します。これはオプションですが、システムに関連付けられた以前の IdM エントリーを消去して後で正しく登録できるようにします。

kinit admin ipa host-del server.example.com

[jsmith@server ~]$ kinit admin [jsmith@server ~]$ ipa host-del server.example.comCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 別の場所に移動した仮想マシンなど、新しい IdM ドメインにシステムを追加し直す必要がある場合には、クライアントシステムで ipa-join コマンドを使用してシステムを再度参加させることができます。

ipa-join

[jsmith@client ~]$ ipa-joinCopy to Clipboard Copied! Toggle word wrap Toggle overflow

第6章 Identity Management のアップグレード

6.1. アップグレードの注意事項

mod_nss モジュールで無効にする必要があります。次の手順に従い、無効になっていることを確認してください。

/etc/httpd/conf.d/nss.confファイルを編集し、NSSProtocolパラメーターをTLSv1.0(後方互換性用) およびTLSv1.1に設定します。NSSProtocol TLSv1.0,TLSv1.1

NSSProtocol TLSv1.0,TLSv1.1Copy to Clipboard Copied! Toggle word wrap Toggle overflow httpdサービスを再起動します。service httpd restart

# service httpd restartCopy to Clipboard Copied! Toggle word wrap Toggle overflow

- 更新プロセスでは、全スキーマおよび LDAP 設定、Apache 設定、およびその他のサービス設定が自動的に更新され、IdM 関連のサービスがすべて再起動されます。

- レプリカの作成時には、ベースとしたマスターと同じバージョンを使用する必要があります。つまり、サーバーのアップグレードプロセス時に、レプリカを以前の Identity Management バージョンで作成しないようにしてください。アップグレードプロセスが完了するまで待ってから、新しいレプリカを作成します。

- スキーマが変更されると、サーバー間で複製されます。したがって、マスターサーバー 1 台が更新されると、パッケージがまだ更新されていない場合でも、全サーバーおよびレプリカのスキーマが更新されます。これにより、新しいスキーマを使用する新規エントリーを、IdM ドメイン内にある他の全サーバーでそのまま複製できます。LDAP のアップグレード操作は、

/var/log/ipaupgrade-logのアップグレードログに記録されます。LDAP エラーが発生した場合は、上記のログに記録されます。エラーが解決されると、updater スクリプトを実行して LDAP 更新プロセスを手動で開始できます。ipa-ldap-updater --upgrade

[root@server ~]# ipa-ldap-updater --upgradeCopy to Clipboard Copied! Toggle word wrap Toggle overflow - クライアントには、新しいパッケージをインストールする必要はありません。ドメインでのクライアント登録には、Red Hat Enterprise Linux システムの設定に使用するクライアントパッケージによる影響はありません。

- クライアントパッケージを更新すると、バグ修正を含む certmonger など、他の依存関係が更新される可能性がありますが、IdM ドメインでクライアントの機能や動作を維持するためには必要ありません。

6.2. パッケージのアップグレード

yum update

[root@ipaserver ~]# yum updateyum update ipa-server

[root@ipaserver ~]# yum update ipa-server6.3. チケット委譲のブラウザー設定の削除 (6.2 からのアップグレード)

network.negotiate-auth.delegation-uris .example.com

network.negotiate-auth.delegation-uris .example.com既存の設定済みブラウザーの更新

Identity Management の Web UI を使用するように設定されているブラウザーでは、 delegation-uris 設定は、ipa-server-3.0.0 または ipa-client-3.0.0 にアップグレードしてから消去できます。

新規ブラウザー設定用の configure.jar の更新

ブラウザーの設定は configure.jar ファイルに定義されます。この JAR ファイルはサーバーのインストール時に生成され、IdM の更新時に他のファイルと一緒に更新されません。IdM サーバーをアップグレードしても、設定済みのブラウザーには不必要な delegation-uris パラメーターが設定されたままになります。ただし、configure.jar ファイルは更新できます。

configure.jar の preferences.html ファイルは、delegation-uris パラメーターを設定します。更新した preferences.html ファイルは configure.jar に追加してから、configure.jar を再署名し、IdM サーバーにデプロイし直すことができます。

configure.jar ファイルだけを更新します。これは、署名証明書が唯一含まれるマスターサーバーです。次に、更新したファイルを他のサーバーおよびレプリカに伝播します。

- 最初の IdM マスターサーバー (最初のインスタンス) でパッケージを更新します。これにより、

configure.jarファイルを含む 3.0 UI パッケージが作成されます。 - 既存の

configure.jarファイルをバックアップします。mv /usr/share/ipa/html/configure.jar /usr/share/ipa/html/configure.jar.old

[root@ipaserver ~]# mv /usr/share/ipa/html/configure.jar /usr/share/ipa/html/configure.jar.oldCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 一時作業ディレクトリーを作成します。

mkdir /tmp/sign

[root@ipaserver ~]# mkdir /tmp/signCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 更新した

preferences.htmlファイルを作業ディレクトリーにコピーします。cp /usr/share/ipa/html/preferences.html /tmp/sign

[root@ipaserver ~]# cp /usr/share/ipa/html/preferences.html /tmp/signCopy to Clipboard Copied! Toggle word wrap Toggle overflow - signtool コマンド (NSS ユーティリティーの 1 つ) を使用して新しい

preferences.htmlファイルを追加し、configure.jarファイルを再署名します。signtool -d /etc/httpd/alias -k Signing-Cert -Z /usr/share/ipa/html/configure.jar -e ".html" -p `cat /etc/httpd/alias/pwdfile.txt` /tmp/sign

[root@ipaserver ~]# signtool -d /etc/httpd/alias -k Signing-Cert -Z /usr/share/ipa/html/configure.jar -e ".html" -p `cat /etc/httpd/alias/pwdfile.txt` /tmp/signCopy to Clipboard Copied! Toggle word wrap Toggle overflow -eオプションは、ツールに対して、拡張子が.htmlのファイルのみに署名するように指示します。-Zオプションでは、新しい JAR ファイルを作成します。 - 再生成された

configure.jarファイルを、他の全 IdM サーバーおよびレプリカにコピーします。

6.4. IdM サーバーのアップグレード前のテスト (推奨)

- 「4章IdM レプリカの設定」で説明されているように、実稼働サーバーのいずれかを基にレプリカを設定します。この例では、これは Test Replica という名前を使用しています。Test Replica が 実稼働 サーバーおよびドメインに正常に接続できることを確認します。

- 実稼働ドメインに Test Replica が正常に追加されたことを確認したら、ネットワークから Test Replica の接続を解除します。

- 元の IdM サーバーと Test Replica から、Test Replica のレプリカ合意を削除します。

- Test Replica をネットワークに再接続します。

- yum またはお使いのシステムに適したパッケージの更新ツールを使用して、Test Replica でパッケージをアップグレードします。たとえば、以下のようになります。

yum update ipa*

[root@ipareplica ~]# yum update ipa*Copy to Clipboard Copied! Toggle word wrap Toggle overflow - Kerberos 認証情報の取得、サーバー UI の表示、コマンドの実行など、Test Replica で一般的な内容をテストします。

第7章 IdM サーバーおよびレプリカのアンインストール

--uninstall オプションを ipa-server-install コマンドに指定します。

ipa-server-install --uninstall

[root@ipareplica ~]# ipa-server-install --uninstall第8章 IdM サーバーおよびサービスの基本的な管理

8.1. IdM ドメインの起動と停止

ipactl start | stop | restart

ipactl start | stop | restartchkconfig ipactl on

[root@server ~]# chkconfig ipactl on8.2. IdM クライアントツールの概要

- スクリプトを使用すると、手動による介入なしに一貫した方法で管理タスクを自動化して実行できます。

- エントリーには、1 回の手順で設定可能な属性 (または任意の属性のサブセット) を追加できます。Web UI では、エントリーを完全に設定するには、最初にエントリーを作成して次にオプション属性を追加するという 2 つの手順が必要になります。

- コマンドラインスクリプトでは、別の属性の追加 (UI では対応していない場合あり) や、スキーマが設定されている場合にはエントリーへのカスタム属性の追加にも対応します。

8.2.1. ipa コマンドの構造

ipa objectType-operation objectName --option=value

ipa objectType-operation objectName --option=valueipa user-add entryName options

ipa user-add entryName optionsipa help topic

ipa help topicipa help topics

ipa help topics8.2.1.1. ipa でのエントリーの追加、編集、および削除

ipa user-add jsmith

$ ipa user-add jsmith--set/addattr オプション (「--setattr、--addattr、および --delattr を使用したエントリー属性の管理」) を使用してその内容を渡します。

ipa user-mod jsmith --title="Editor III"

$ ipa user-mod jsmith --title="Editor III"ipa user-del jsmith

$ ipa user-del jsmith8.2.1.2. ipa でのエントリーの検索および表示

sn の値など) と、jsmith のユーザー名や Smithson といった長い名前などの値の一部に一致するものを検索します。

ipa user-find smith

ipa user-find smith--sizelimit および --timelimit オプションを指定して上書きできます。たとえば、デフォルトの時間制限が 60 秒で検索にかかる時間が長くなる場合に、時間制限を 120 秒に増やすことができます。

ipa user-find smith --timelimit=120

[jsmith@ipaserver ~]$ ipa user-find smith --timelimit=120--all オプションを使用します。

--all オプションが使用されない限り、エントリーとともに属性のサブセットのみが表示されます。

8.2.1.3. ipa でのグループおよびコンテナーへのメンバーの追加

8.2.2. ipa コマンドの位置要素

ipa command entryName --options=values

ipa command entryName --options=valuesipa command parentEntryName childEntryName --childOptions=childValues

ipa command parentEntryName childEntryName --childOptions=childValues8.2.3. --setattr、--addattr、および --delattr を使用したエントリー属性の管理

--mail 引数を使用し、DNS ゾーンの動的更新を有効にするには、zone コマンドに --allow-dynupdate オプションを使用します。また、自動マウントのマッピングのマップキーを指定するには --key オプションを使用します。

--setattr および --addattr オプションを使用して、サポート対象の属性をエントリーに追加または編集できます。

--setattr または --addattr オプションでは検証されません。

--setattr=attribute=value

--setattr=attribute=value--setattr オプションは、指定された属性に値を 1 つ設定し、既存の値は複数値の属性であっても上書きされます。

--addattr オプションは、属性に新しい値を追加します。複数値の属性の場合は、既存の値を維持しながら新しい値を追加します。

--setattr オプションと --addattr は、同じコマンド呼び出しで複数回使用できます。たとえば、以下のようになります。

ipa user-mod jsmith --addattr=mail=johnnys@me.com --addattr=mail=jsmith@example.com --setattr=description="backup IT manager for the east coast branch"

$ ipa user-mod jsmith --addattr=mail=johnnys@me.com --addattr=mail=jsmith@example.com --setattr=description="backup IT manager for the east coast branch"--delattr オプションを使用してエントリーから削除できます。値が 1 つだけの属性の場合には、属性は削除されます。値が複数ある属性の場合は、指定された値のみが削除されます。以下に例を示します。

ipa user-mod jsmith --delattr=mail=johnnys@me.com

$ ipa user-mod jsmith --delattr=mail=johnnys@me.comipa user-mod jsmith --addattr=mail=johnnys@me.com --delattr=mail=johnnys@me.com

$ ipa user-mod jsmith --addattr=mail=johnnys@me.com --delattr=mail=johnnys@me.com8.2.4. IdM ツールでの特殊文字の使用

8.2.5. 実行前の IdM ドメインへのログイン

kinit admin

[jsmith@ipaserver ~]$ kinit admin8.3. IdM へのログイン

8.3.1. IdM へのログイン

kinit

$ kinituser としてマシンにログインしている場合は、以下を実行します。

kinit Password for user@EXAMPLE.COM:

$ kinit

Password for user@EXAMPLE.COM:

pam_krb5 が IdM クライアントマシンに設定されている場合には、ユーザーがマシンにログインすると、sudo など認証が必要なマシンサービスに使用できるチケットが作成されます。

8.3.2. IdM ユーザーがシステムユーザーではない場合のログイン

kinit userName Password for userName@EXAMPLE.COM:

$ kinit userName

Password for userName@EXAMPLE.COM:admin が作成されます。admin ユーザーとして認証するには、kinit の実行時に、ユーザー名として admin を使用しまます。

kinit admin

$ kinit admin8.3.3. 現在ログインしているユーザーの確認

KRB5CCNAME 環境変数を設定します。この変数は、認証情報のキャッシュを異なるシェルに分離します。

8.3.4. ユーザーの Kerberos チケットのキャッシュ

KRB5CCNAME の特別な環境変数を使用します。

8.4. IdM Web UI の使用

8.4.1. Web UI の概要

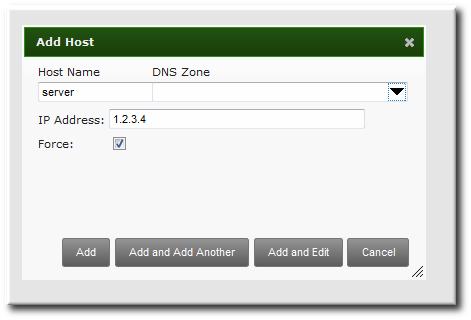

| メインメニュータブ | 設定エリア |

|---|---|

| アイデンティティー |

|

| ポリシー |

|

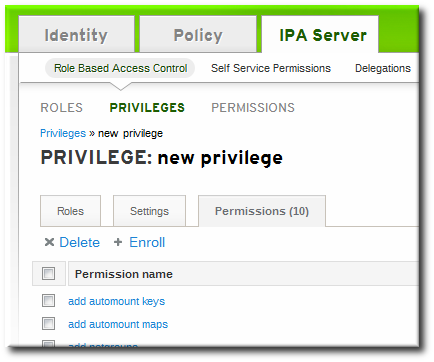

| IdM サーバー (Identity Management 内のアクセス制御) |

|

図8.1 メインメニュー

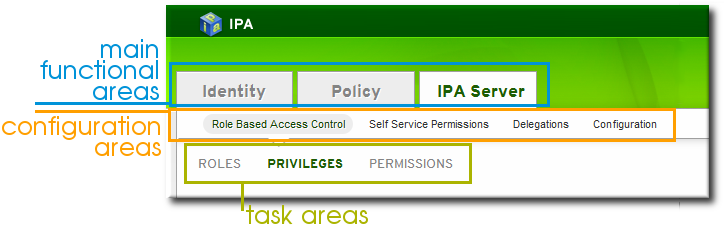

8.4.2. IdM Web UI の表示

- 「IdM へのログイン」の記載のように、kinit を使用して有効な Kerberos チケットを取得します。

- IdM の URL を開きます。完全な URL は https://IPAserver-FQDN/ipa/ui ですが、このサービスにも https://IPAserver-FQDN を開くだけでアクセスできます。たとえば、以下のようになります。

https://server.example.com https://server.example.com/ipa/ui

https://server.example.com https://server.example.com/ipa/uiCopy to Clipboard Copied! Toggle word wrap Toggle overflow

8.4.3. ブラウザーの設定

8.4.3.1. Firefox の設定

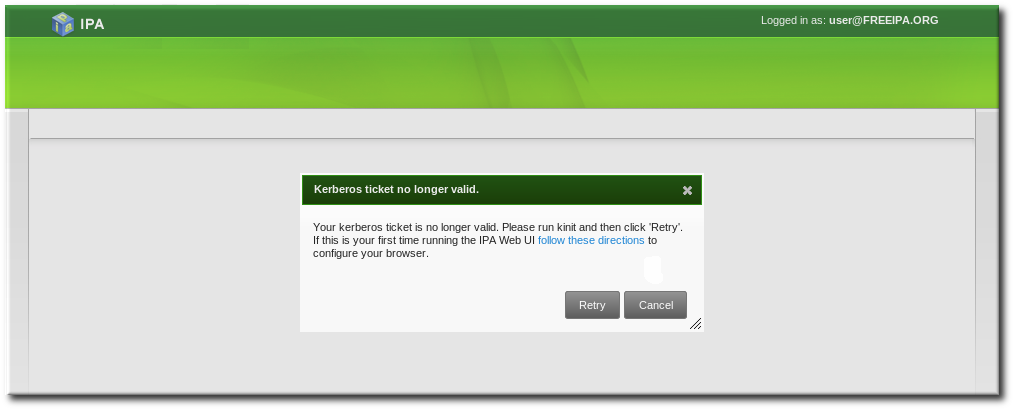

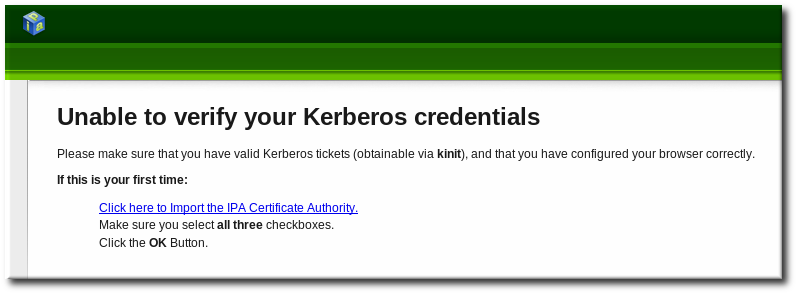

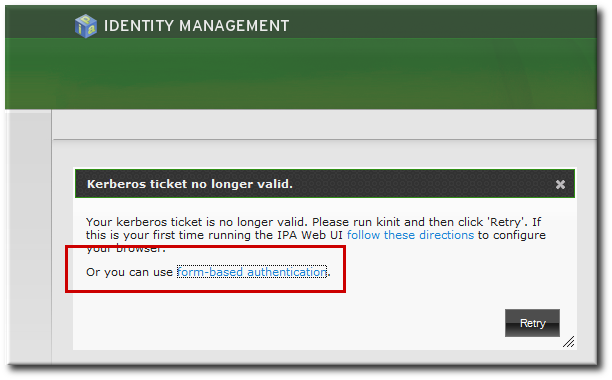

図8.2 Kerberos 認証エラーメッセージ

- follow these directions リンクをクリックします。

- IdM サーバーの CA 証明書のインポートリンクをクリックします。

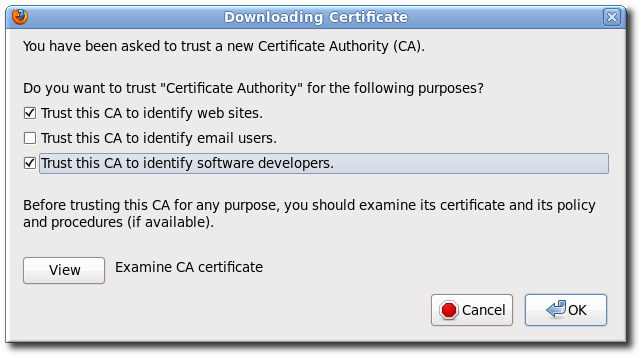

- CA 証明書の Web サイトおよびソフトウェア開発者 (最初と最後) トラストの部分を設定します。

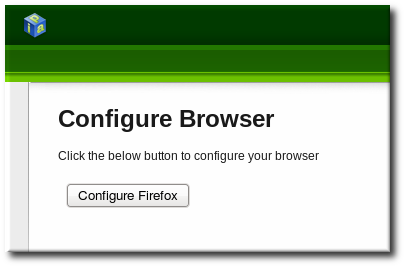

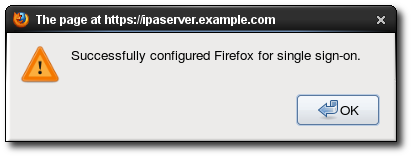

- Configure Firefox ボタンをクリックします。クリックすると、Firefox 設定の negotiate オプションすべてが入力され、IdM ドメインの設定に使用されます。プロセスが完了すると、Firefox がシングルサインオンの設定を完了した旨の成功表示のポップアップが表示されます。そこから、IdM Web UI にリダイレクトされます。

- Firefox を起動します。

- アドレスバーに about:config と入力します。

- Search フィールドに negotiate と入力して Kerberos 関連のパラメーターをフィルターします。

- Red Hat Enterprise Linux で、URI パラメーターのドメイン名を一番前のピリオド (.) も含めて入力し、gsslib パラメーターを true に設定します。

network.negotiate-auth.trusted-uris .example.com network.negotiate-auth.using-native-gsslib true

network.negotiate-auth.trusted-uris .example.com network.negotiate-auth.using-native-gsslib trueCopy to Clipboard Copied! Toggle word wrap Toggle overflow Windows で、信頼できる URI およびライブラリーパスを設定し、認証用の組み込みの Microsoft Kerberos を無効にします。network.negotiate-auth.trusted-uris .example.com network.auth.use-sspi false network.negotiate-auth.gsslib: C:\Program Files\MIT\Kerberos\bin\gssapi32.dll

network.negotiate-auth.trusted-uris .example.com network.auth.use-sspi false network.negotiate-auth.gsslib: C:\Program Files\MIT\Kerberos\bin\gssapi32.dllCopy to Clipboard Copied! Toggle word wrap Toggle overflow 64 ビットシステムでは、ライブラリーはC:\Program Files(x86)\MIT\Kerberos\bin\gssapi32.dllに配置されています。 http://ipaserver.example.comなど、IdM サーバーの完全修飾ドメイン名に移動して、Web UI を開きます。Web UI を開き、Kerberos の認証エラーがないことを確認します。- 次に IdM サーバーの CA 証明書を

http://ipa.example.com/ipa/config/ca.crtからダウンロードします。 - 表示された Downloading Certificate ウィンドウで、最初 (Trust this CA to identify web sites) と 3 番目 (Trust this CA to identify software developers) のチェックボックスを選択します。

8.4.3.2. Chrome の設定

- CA 証明書のインポート

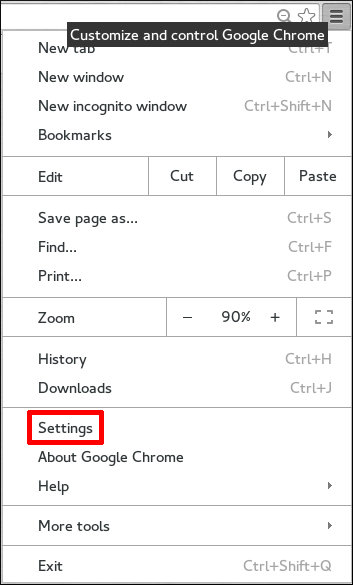

http://my.ipa.server/ipa/config/ca.crtから CA 証明書をダウンロードします。ホストが IdM クライアントでもある場合は、/etc/ipa/ca.crtで証明書を確認することができます。- デフォルトでは Chrome の右上隅にある

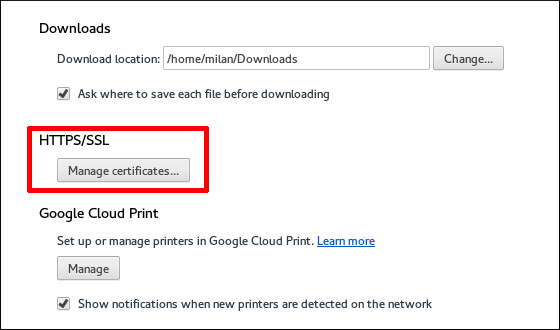

Customize and control Google Chromeのツールチップのメニューボタンをクリックし、Settings をクリックします。 - Show advanced settings をクリックして他のオプションを表示し、

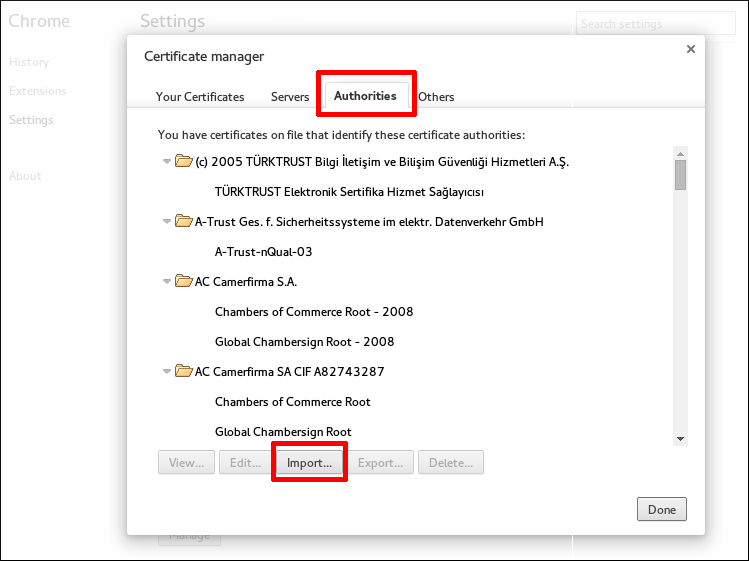

HTTPS/SSLヘディングの下にある Manage certificates ボタンをクリックします。 - Authorities タブで、下部の インポート ボタンをクリックします。

- 最初の手順でダウンロードした CA 証明書ファイルを選択します。

- SPNEGO (Simple and Protected GSSAPI Negotiation Mechanism) を有効にして Chrome で Kerberos 認証を使用します。

- 以下を実行して、必要なディレクトリーを作成していることを確認します。

mkdir -p /etc/opt/chrome/policies/managed/

[root@client]# mkdir -p /etc/opt/chrome/policies/managed/Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 書き込み権限をシステム管理者または root に限定して新しい

/etc/opt/chrome/policies/managed/mydomain.jsonファイルを作成し、以下の行を追加します。{ "AuthServerWhitelist": "*.example.com" }{ "AuthServerWhitelist": "*.example.com" }Copy to Clipboard Copied! Toggle word wrap Toggle overflow これには以下を実行します。echo '{ "AuthServerWhitelist": "*.example.com" }' > /etc/opt/chrome/policies/managed/mydomain.json[root@server]# echo '{ "AuthServerWhitelist": "*.example.com" }' > /etc/opt/chrome/policies/managed/mydomain.jsonCopy to Clipboard Copied! Toggle word wrap Toggle overflow

8.4.4. 別のシステムでのブラウザーの使用

- IdM サーバーから

/etc/krb5.confファイルをコピーします。scp /etc/krb5.conf root@externalmachine.example.com:/etc/krb5_ipa.conf

# scp /etc/krb5.conf root@externalmachine.example.com:/etc/krb5_ipa.confCopy to Clipboard Copied! Toggle word wrap Toggle overflow 警告既存のkrb5.confファイルは上書きしないでください。 - 外部マシン上で、端末のセッションがコピーされた IdM Kerberos 設定ファイルを使用するよう設定します。

export KRB5_CONFIG=/etc/krb5_ipa.conf

$ export KRB5_CONFIG=/etc/krb5_ipa.confCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 「ブラウザーの設定」のように、外部マシンで Firefox を設定します。

8.4.5. 簡易ユーザー名/パスワード認証情報でのログイン

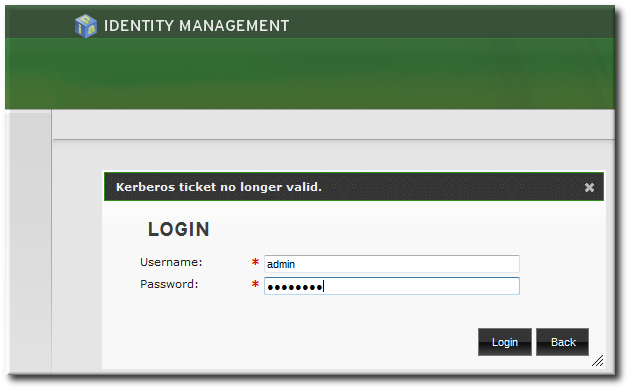

図8.3 IdM フォームベースのログインオプション

図8.4 IdM パスワードのプロンプト

8.4.6. プロキシーサーバーでの UI の使用

8.5. TLS 1.2 環境で実行する IdM サーバーの設定

第9章 アイデンティティー: ユーザーおよびユーザーグループの管理

9.1. ユーザーホームディレクトリーの設定

9.1.1. ホームディレクトリーの概要

- ユーザーのホームディレクトリーに使用するデフォルトの接頭辞は

/homeです。 - IdM では、ユーザーのログイン時に、ホームディレクトリーは自動的に作成されません。ホームディレクトリーの自動作成には、

pam_oddjob_mkhomedirモジュールまたはpam_mkhomedirモジュールが必要です。このモジュールは、「PAM ホームディレクトリーモジュールの有効化」に記載されているように、クライアントのインストールの一部として、またはインストール後に設定できます。IdM のホームディレクトリープロセスでは、まずpam_oddjob_mkhomedirモジュールの使用を試みます。このモジュールでは、ホームディレクトリーの作成に必要なユーザー権限やアクセス権限が少なくて済み、SELinux とスムーズに統合できるようにするためです。このモジュールが利用できない場合には、プロセスはpam_mkhomedirモジュールにフォールバックします。注記Red Hat Enterprise Linux 5 クライアントでは、クライアントのインストールスクリプトはpam_oddjob_mkhomedirモジュールが利用できる場合でも、pam_mkhomedirモジュールを使用します。Red Hat Enterprise Linux 5 でpam_oddjob_mkhomedirモジュールを使用するには、PAM 設定を手動で編集します。 - ドメイン内の全マシンが利用できる

/homeを提供する NFS ファイルサーバーを使用し、IdM サーバーに自動マウントすることができます。NFS ユーザーへの root アクセス割り当てに関連するセキュリティーの問題、/homeツリー全体を読み込む際のパフォーマンスの問題、ホームディレクトリーのリモートサーバーを使用する際のネットワークパフォーマンスの問題など、NFS の使用時に問題が発生する可能性があります。Identity Management では NFS の使用に関する一般的なガイドラインがあります。- automount を使用して、ユーザーがログインした時のみ、

/homeツリー全体を読み込むのではなく、ユーザーのホームディレクトリーのみをマウントします。 - 限定的なパーミッションを割り当てたリモートユーザーを使用してホームディレクトリーを作成し、そのユーザーとして IdM サーバーに共有をマウントします。IdM サーバーは httpd プロセスとして実行されるので、sudo または同様のプログラムを使用して IdM サーバーへの限定的なパーミッションを許可し、NFS サーバーにホームディレクトリーを作成できます。

pam_oddjob_mkhomedirモジュールなどのメカニズムを使用して、そのユーザーとしてホームディレクトリーを作成します。

ホームディレクトリーに自動マウントを使用する方法は、「ホームディレクトリーを手動でマウントする手順」を参照してください 。 - ホームディレクトリーの作成に適したディレクトリーとメカニズムがない場合は、ログインできない可能性があります。

9.1.2. PAM ホームディレクトリーモジュールの有効化

pam_oddjob_mkhomedir モジュールまたは pam_mkhomedir モジュールを使用できます。必要なパフォーマンスが少なく、SELinux と適切に連携するので、IdM では pam_oddjob_mkhomedir モジュールの使用が優先されます。このモジュールがインストールされていない場合は、pam_mkhomedir モジュールにフォールバックされます。

pam_oddjob_mkhomedir モジュールまたは pam_mkhomedir モジュールが必要ではありません。これは、共有ストレージが利用できない場合でも、*_mkhomedir モジュールがホームディレクトリーを作成しようとするためです。このモジュールでホームディレクトリーを作成できない場合は、ユーザーは IdM ドメインにログインできなくなります。

pam_oddjob_mkhomedir (または pam_mkhomedir) モジュールを有効にする方法は 2 つあります。

--mkhomedirオプションは ipa-client-install コマンドで使用できます。このオプションはクライアントでは可能ですが、サーバーで設定しても利用できません。- システムの authconfig コマンドを使用して、

pam_oddjob_mkhomedirモジュールを有効にできます。たとえば、以下のようになります。authconfig --enablemkhomedir --update

authconfig --enablemkhomedir --updateCopy to Clipboard Copied! Toggle word wrap Toggle overflow このオプションは、インストール後のサーバーマシンとクライアントマシンの両方に使用できます。

pam_oddjob_mkhomedir モジュールが利用できる場合でも、pam_mkhomedir モジュールを使用します。Red Hat Enterprise Linux 5 で pam_oddjob_mkhomedir モジュールを使用するには、PAM 設定を手動で編集します。

9.1.3. ホームディレクトリーを手動でマウントする手順

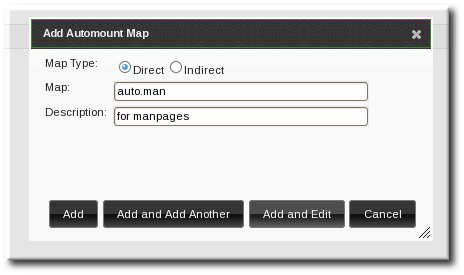

- ユーザーディレクトリーマップ用に新しい場所を作成します。

ipa automountlocation-add userdirs Location: userdirs

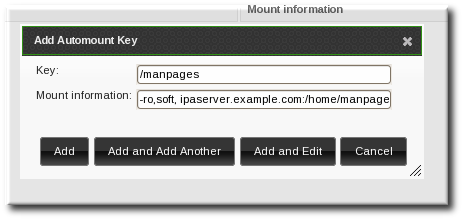

[bjensen@server ~]$ ipa automountlocation-add userdirs Location: userdirsCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 新しい場所の

auto.directファイルに直接マップを追加します。この例では、マウントポイントは/shareです。ipa automountkey-add userdirs auto.direct --key=/share --info="-ro,soft, ipaserver.example.com:/home/share" Key: /share Mount information: -ro,soft, ipaserver.example.com:/home/share

[bjensen@server ~]$ ipa automountkey-add userdirs auto.direct --key=/share --info="-ro,soft, ipaserver.example.com:/home/share" Key: /share Mount information: -ro,soft, ipaserver.example.com:/home/shareCopy to Clipboard Copied! Toggle word wrap Toggle overflow

9.2. ユーザーエントリーの管理

9.2.1. ユーザー名の形式

[a-zA-Z0-9_.][a-zA-Z0-9_.-]{0,252}[a-zA-Z0-9_.$-]?

[a-zA-Z0-9_.][a-zA-Z0-9_.-]{0,252}[a-zA-Z0-9_.$-]?9.2.2. ユーザーの追加

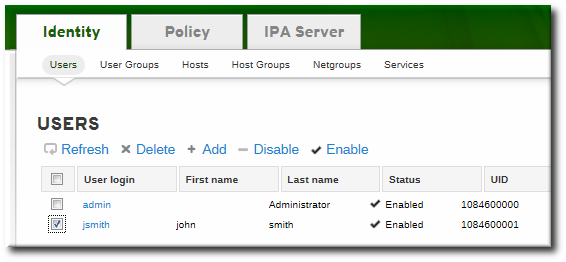

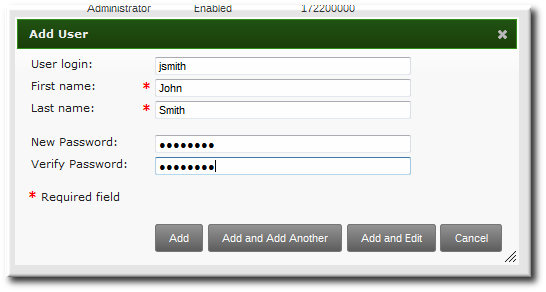

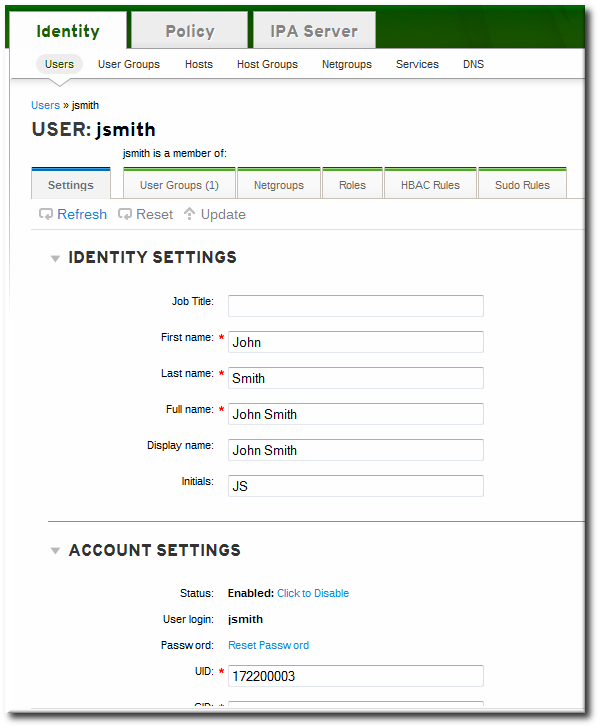

9.2.2.1. Web UI での操作

- Identity タブを開き、サブタブの ユーザー を選択します。

- ユーザー一覧上部にある Add をクリックします。

- ユーザーの名と姓を入力します。ユーザーログイン (UID) はユーザーのフルネームに基づいて自動的に生成されますが、Optional field リンクをクリックすると手動で設定できます。注記ユーザー名の作成時には大文字と小文字は区別されませんので、大文字、小文字は無視されます。ユーザー名は、大文字と小文字が混在して作成された場合でも、すべての小文字になるように自動的に正規化されます。

- 「Web UI での操作」にあるように、Add and Edit をクリックして、拡張エントリーページに移動し、属性情報をさらに入力します。ユーザーエントリーは、指定のユーザー情報およびユーザーエントリーテンプレートに基づいて、すでに入力されている基本情報で作成されます。

9.2.2.2. コマンドラインでの操作

ipa user-add [username] [attributes]

[bjensen@server ~]$ ipa user-add [username] [attributes]ipa user-add jsmith --first=John --last=Smith --manager=bjensen --email=johnls@example.com --homedir=/home/work/johns --password

[bjensen@server ~]$ ipa user-add jsmith --first=John --last=Smith --manager=bjensen --email=johnls@example.com --homedir=/home/work/johns --passworduidNumber が一意であるかどうかは検証されません。ID を重複させることができます。POSIX エントリーでは、想定されている動作 (非推奨) です。

9.2.3. ユーザーの編集

9.2.3.1. Web UI での操作

- Identity タブを開き、サブタブの ユーザー を選択します。

- 編集するユーザー名をクリックします。

- ユーザー用に編集できる属性には、さまざまなタイプがあります。デフォルト属性はすべて、表9.2「デフォルトの Identity Management ユーザー属性」に記載されています。Identity Settings と Account Settings エリアの属性のほとんどは、ユーザー情報またはユーザーエントリーのテンプレートを基にデフォルト値が入力されています。

- フィールドを編集するか、必要に応じて属性別に Add リンクをクリックし、エントリーで属性を作成します。

- 編集が完了したら、ページ上部にある Update リンクをクリックします。

9.2.3.2. コマンドラインでの操作

ipa user-mod loginID --attributeName=newValue

[bjensen@server ~]$ ipa user-mod loginID --attributeName=newValueipa user-mod jsmith --title="Editor III"

[bjensen@server ~]$ ipa user-mod jsmith --title="Editor III"--addattr オプションで管理できます。

--setattr の使用時も同様です。ただし、--addattr を使用すると新しい属性が追加されます。多値属性の場合には、既存の値に新しい値が追加されます。

例9.1 複数のメール属性

ipa user-add jsmith --first=John --last=Smith --email=johnls@example.com

[bjensen@server ~]$ ipa user-add jsmith --first=John --last=Smith --email=johnls@example.comipa user-mod jsmith --addattr=mail=johnnys@me.com

[bjensen@server ~]$ ipa user-mod jsmith --addattr=mail=johnnys@me.com--addattr オプションを 2 回使用します。

ipa user-add jsmith --first=John --last=Smith --email=johnls@example.com --addattr=mail=johnnys@me.com --addattr=mail=admin@example.com

[bjensen@server ~]$ ipa user-add jsmith --first=John --last=Smith --email=johnls@example.com --addattr=mail=johnnys@me.com --addattr=mail=admin@example.com9.2.4. ユーザーの削除

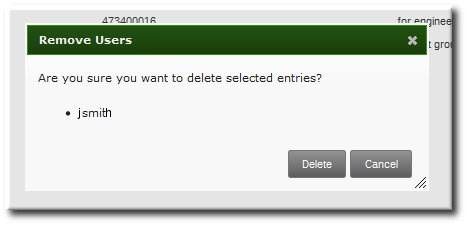

9.2.4.1. Web UI の使用

- Identity タブを開き、サブタブの ユーザー を選択します。

- ユーザー名のチェックボックスを選択して削除します。

- タスクエリアの上部にある Delete リンクをクリックします。

- プロンプトが表示されたら、削除を確定します。

9.2.4.2. コマンドラインでの操作

ipa user-del jsmith

[bjensen@server ~]$ ipa user-del jsmithipa user-del jsmith bjensen mreynolds cdickens

[bjensen@server ~]$ ipa user-del jsmith bjensen mreynolds cdickens--continue オプションを使用して、エラーに関係なくコマンドを続行します。成功および失敗した操作の概要は、コマンドの完了時に標準出力 (stdout) に出力されます。--continue を使用しない場合には、このコマンドはエラーが発生する まで、操作を続行し、(エラーが発生すると) 操作を終了します。

9.3. ユーザーの公開 SSH 鍵の管理

authorized_keys ファイルに保存します。ユーザーがリソースに再度アクセスを試みると、マシンは単に authorized_keys ファイルをチェックして、承認済みのユーザーに自動的にアクセスを許可します。

- SSH 鍵は、環境内の全マシンに手動かつ個別に配布する必要があります。

- 管理者は設定に追加するユーザーキーを許可する必要がありますが、ユーザーまたはキー発行者を適切に検証することが困難であるため、セキュリティー問題が発生する可能性があります。

9.3.1. SSH 鍵の形式

id_rsa.pub などのキーファイルでは、キーエントリーは先にタイプで、次にキー自体、その後に追加のコメントまたは識別子で識別されます。たとえば、特定のホスト名に関連付けられた RSA 鍵の場合:

"ssh-rsa ABCD1234...== ipaclient.example.com"

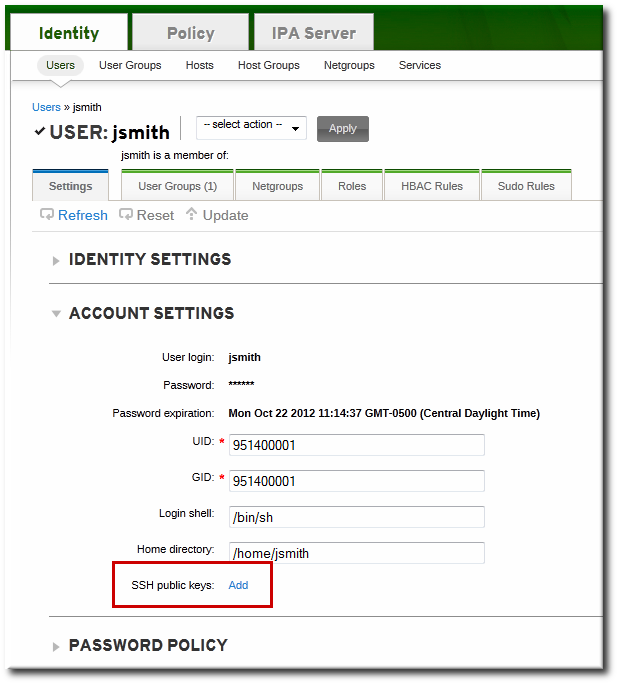

"ssh-rsa ABCD1234...== ipaclient.example.com"9.3.2. ユーザー SSH 鍵の Web UI でのアップロード

- ユーザーキーを生成します。たとえば、以下のように OpenSSH ツールを使用します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 公開鍵をキーファイルからコピーします。完全なキーエントリーは type key== comment の形式です。key== は必須ですが、エントリー全体を保存できます。

[jsmith@server ~]$ cat /home/jsmith/.ssh/id_rsa.pub ssh-rsa AAAAB3NzaC1yc2E...tJG1PK2Mq++wQ== jsmith@example.com

[jsmith@server ~]$ cat /home/jsmith/.ssh/id_rsa.pub ssh-rsa AAAAB3NzaC1yc2E...tJG1PK2Mq++wQ== jsmith@example.comCopy to Clipboard Copied! Toggle word wrap Toggle overflow - Identity タブを開き、サブタブの ユーザー を選択します。

- 編集するユーザー名をクリックします。

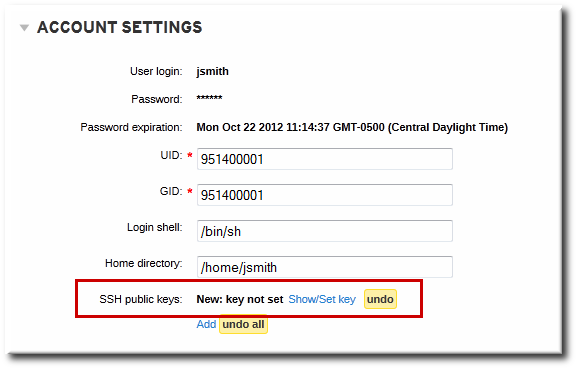

- Settings タブの Account Settings エリアで SSH public keys: Add リンクをクリックします。

- SSH public keys の横にある Add リンクをクリックします。

- ユーザーの公開鍵に貼り付けて、 ボタンをクリックします。SSH public keys フィールドに New: key set と表示されるようになります。Show/Set キー のリンクをクリックすると、送信したキーが表示されます。

- 複数のキーをアップロードするには、公開鍵リストの下にある Add をクリックして、他のキーをアップロードします。

- すべてのキーが送信されたら、ユーザーページ上部の Update ボタンをクリックして変更を保存します。

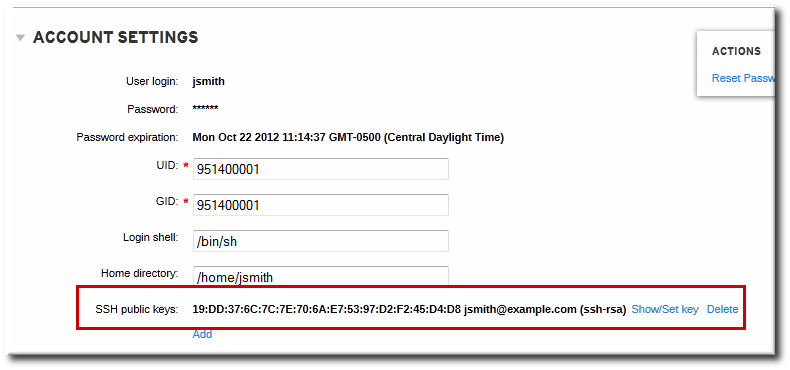

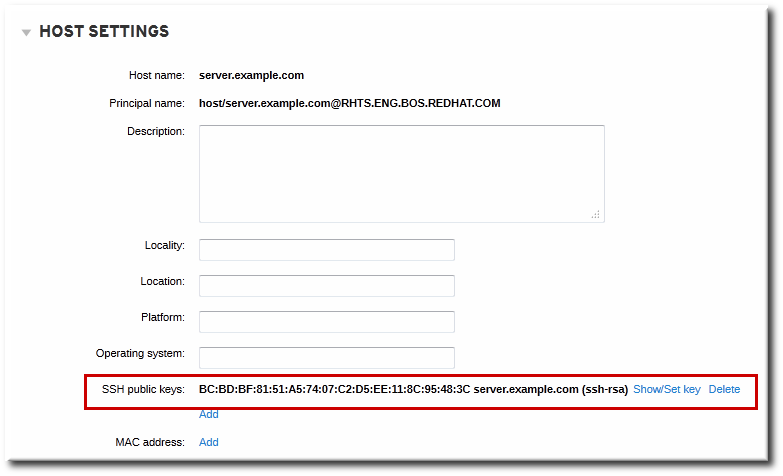

図9.1 保存された公開鍵

9.3.3. コマンドラインでのユーザーの SSH 鍵のアップロード

--sshpubkey オプションは、64 ビットエンコードの公開鍵をユーザーエントリーにアップロードします。たとえば、以下のようになります。

ipa user-mod jsmith --sshpubkey="ssh-rsa 12345abcde= ipaclient.example.com"

[jsmith@server ~]$ ipa user-mod jsmith --sshpubkey="ssh-rsa 12345abcde= ipaclient.example.com"--sshpubkey オプション 1 つでコンマ区切りのキー一覧を指定します。

--sshpubkey="12345abcde==,key2==,key3=="

--sshpubkey="12345abcde==,key2==,key3=="9.3.4. ユーザーキーの削除

- Identity タブを開き、サブタブの ユーザー を選択します。

- 編集するユーザー名をクリックします。

- Settings タブの Account Settings エリアを開きます。

- 削除するキーのフィンガープリントの横にある Delete のリンクをクリックします。

- 変更を保存するには、ユーザーページの上部にある Update リンクをクリックします。

--sshpubkey= を空の値に指定して ipa user-mod を実行します。これで、対象ユーザーの公開鍵が すべて 削除されます。たとえば、以下のようになります。

kinit admin ipa user-mod --sshpubkey= jsmith

[jsmith@server ~]$ kinit admin

[jsmith@server ~]$ ipa user-mod --sshpubkey= jsmith9.4. パスワードの変更

- 管理者権限のない通常ユーザーは、個人パスワードのみを変更でき、すべてのパスワードは IdM パスワードポリシーの制限が適用されます。こうすることで、最終的なパスワードのセキュリティーを確保しつつ、管理者は初期パスワードを作成するか、簡単にパスワードをリセットできます。管理者がユーザーに送信したパスワードは一時的なものであるため、セキュリティーリスクはほぼありません。

- IdM の管理ユーザーとしてパスワードを変更すると、IdM パスワードポリシーは上書きされますが、パスワードの有効期限はすぐに切れます。そのため、ユーザーは次回のログイン時にパスワードを変更する必要があります。同様に、パスワードの変更権限があるユーザーは、パスワードを変更でき、パスワードポリシーは適用されませんが、別のユーザーは次回のログイン時にパスワードをリセットする必要があります。

- LDAP ツールを使用して LDAP Directory Manager ユーザーとしてパスワードを変更すると、IdM パスワードポリシーがすべて上書きされます。

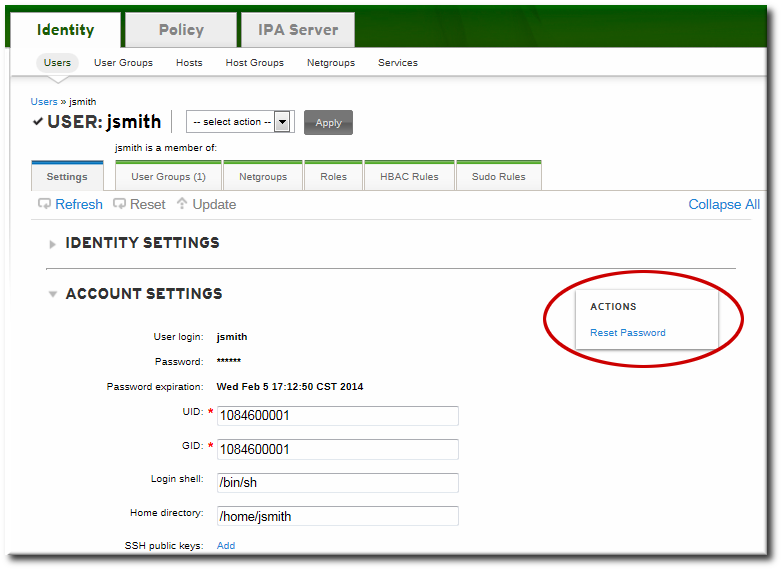

9.4.1. Web UI での操作

- Identity タブを開き、サブタブの ユーザー を選択します。

- パスワードをリセットするユーザーの名前をクリックします。すべてのユーザーは自分のパスワードを変更できますが、管理者または、権限を委譲されたユーザーのみが、他のユーザーのパスワードを変更できます。

- Account Settings エリアまでスクロールします。

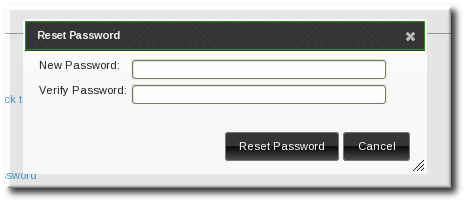

- Reset Password のリンクをクリックします。

- ポップアップボックスで、新しいパスワードを入力して確認します。

9.4.2. コマンドラインでの操作

kinit admin ipa user-mod jsmith --password

[bjensen@ipaserver ~]$ kinit admin

[bjensen@ipaserver ~]$ ipa user-mod jsmith --password9.5. ユーザーアカウントの有効化、無効化

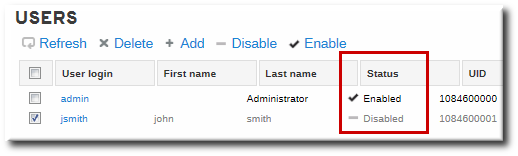

9.5.1. Web UI での操作

図9.2 ユーザー一覧の上部でのオプションの無効化/有効化

- Identity タブを開き、サブタブの ユーザー を選択します。

- ユーザー名をクリックして、非アクティブまたはアクティブにします。

- アクションのドロップダウンメニューで、Disable を選択します。

- Accept ボタンをクリックします。

図9.3 ユーザーステータスのアイコンの無効化

9.5.2. コマンドラインでの操作

ipa user-disable jsmith

[bjensen@server ~]$ ipa user-disable jsmith9.6. ログイン失敗後のユーザーアカウントのロック解除

kinit admin ipa user-unlock jsmith

[bjensen@ipaserver ~]$ kinit admin

[bjensen@ipaserver ~]$ ipa user-unlock jsmith9.7. スマートカード

9.7.1. Identity Management でのスマートカードおよびスマートカードリーダーのサポート

/etc/pki/nssdb/ の NSS データベースに配置されています。

- modutil ユーティリティーを使用して、必要な PKCS #11 モジュールを手動で追加します。たとえば、以下のようになります。

modutil -dbdir /etc/pki/nssdb/ -add "My PKCS#11 module" -libfile libmypkcs11.so ... Module "My PKCS#11 Module" added to database.

[root@ipaclient ~]# modutil -dbdir /etc/pki/nssdb/ -add "My PKCS#11 module" -libfile libmypkcs11.so ... Module "My PKCS#11 Module" added to database.Copy to Clipboard Copied! Toggle word wrap Toggle overflow modutil の使用方法は、modutil(1) の man ページを参照してください。 - NSS データベースに、スマートカードで証明書を検証する必要のある認証局 (CA) の証明書をすべて追加します。たとえば、

ca_certificate.pemファイルの CA 証明書を NSS データベースに追加するには、次のコマンドを実行します。certutil -A -d /etc/pki/nssdb/ -n 'CA certificate' -t CT,C,C -a -i ca_certificate.pem

[root@ipaclient ~]# certutil -A -d /etc/pki/nssdb/ -n 'CA certificate' -t CT,C,C -a -i ca_certificate.pemCopy to Clipboard Copied! Toggle word wrap Toggle overflow certutil の使用方法は、certutil(1) の man ページを参照してください。

9.7.2. スマートカードからの証明書のエクスポート

- スマートカードをリーダーに挿入します。

- 以下のコマンドを実行してスマートカードの証明書を表示します。

certutil -L -d /etc/pki/nssdb/ -h all Certificate Nickname Trust Attributes SSL,S/MIME,JAR/XPI my_certificate CT,C,C[user@ipaclient ~]$ certutil -L -d /etc/pki/nssdb/ -h all Certificate Nickname Trust Attributes SSL,S/MIME,JAR/XPI my_certificate CT,C,CCopy to Clipboard Copied! Toggle word wrap Toggle overflow 出力で認証に使用する証明書を特定して、そのニックネームをメモします。 - 証明書を Base64 形式で

user.crtに抽出するには、前のステップのニックネームを使用します。certutil -L -d /etc/pki/nssdb/ -n 'my_certificate' -r | base64 -w 0 > user.crt

[user@ipaclient ~]$ certutil -L -d /etc/pki/nssdb/ -n 'my_certificate' -r | base64 -w 0 > user.crtCopy to Clipboard Copied! Toggle word wrap Toggle overflow base64ユーティリティーは、coreutils パッケージに含まれます。

9.7.3. IdM ユーザーのスマートカード証明書の保存

9.7.4. Identity Management クライアントでのスマートカード認証

- ローカル認証

- テキストコンソール

- Gnome Display Manager (GDM) などのグラフィカルコンソール

- su, または sudo などのローカル認証サービス

sshでのリモート認証- スマートカードの証明書は、PIN で保護される SSH の秘密鍵と合わせて保存されます。

ssh のみをサポートします。FTP などの他のサービスには対応していません。

9.7.4.1. IdM クライアントでのスマートカード認証の設定

- スマートカードのサポートを有効にするには、SSSD がパスワード、ワンタイムパスワード (OTP)、またはスマートカードの PIN を要求できるようにします。これには、

/etc/pam.d/password-authおよび/etc/pam.d/system-authの PAM 設定ファイルのauthの行を変更します。- デフォルトの

/etc/pam.d/password-authで以下の行を削除します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow 以下の行に置き換えます。Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 同様に、デフォルトの

/etc/pam.d/system-authで以下の行を削除し ます。Copy to Clipboard Copied! Toggle word wrap Toggle overflow 以下の行に置き換えます。Copy to Clipboard Copied! Toggle word wrap Toggle overflow

/etc/sssd/sssd.confの以下のオプションをtrueに設定します。[pam] pam_cert_auth=true

[pam] pam_cert_auth=trueCopy to Clipboard Copied! Toggle word wrap Toggle overflow - SSSD を再起動します。

systemctl restart sssd

[root@ipaclient ~]# systemctl restart sssdCopy to Clipboard Copied! Toggle word wrap Toggle overflow

9.7.4.2. スマートカードを使用した SSH ログイン

ssh -I /usr/lib/libmypkcs11.so -l user@example.com host.example.com Enter PIN for 'Smart Card':

$ ssh -I /usr/lib/libmypkcs11.so -l user@example.com host.example.com

Enter PIN for 'Smart Card':9.8. ユーザープライベートグループの管理

9.8.1. ユーザープライベートグループの表示

--private オプションを指定して検索および一覧表示できます。たとえば、以下のようになります。

9.8.2. 特定ユーザーのプライベートグループの無効化

--noprivate オプションを使用してユーザーが作成されると、プライベートグループの作成を無効にできます。

--gid オプションを使用して明示的にユーザー GID を設定するか、GID でグループを作成し、自動メンバールール を使用して (「25章ポリシー: ユーザーおよびホストの自動グループメンバーシップの定義」で説明) そのグループにユーザーを追加する必要があります。

ipa user-add jsmith --first=John --last=Smith --noprivate --gid 10000

[jsmith@server ~]$ ipa user-add jsmith --first=John --last=Smith --noprivate --gid 100009.8.3. グローバルでのプライベートグループの無効化

- ipa-managed-entries コマンドを使用して、利用可能な管理エントリープラグイン定義を一覧表示します。デフォルトでは、新規ユーザー (UPG) に 1 つ、ネットグループに 1 つ (NGP) の合計 2 つあります。

ipa-managed-entries --list -p DMpassword Available Managed Entry Definitions: UPG Definition NGP Definition

[root@ipaserver ~]# ipa-managed-entries --list -p DMpassword Available Managed Entry Definitions: UPG Definition NGP DefinitionCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 任意の管理対象エントリープラグインインスタンスを無効にします。以下に例を示します。

ipa-managed-entries -e "UPG Definition" -p DMpassword disable Disabling Plugin

[root@ipaserver ~]# ipa-managed-entries -e "UPG Definition" -p DMpassword disable Disabling PluginCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 389 Directory Server を再起動して、新しいプラグイン設定を読み込みます。

service dirsrv restart

[root@ipaserver ~]# service dirsrv restartCopy to Clipboard Copied! Toggle word wrap Toggle overflow

9.9. 一意の UID および GID 番号の割り当て管理

9.9.1. ID 数値の範囲の概要

uidNumber) およびグループ ID (gidNumber) にも使用されます。ユーザーとグループで同じ ID が指定される可能性がありますが、ID は異なる属性に設定されているので、競合はありません。ユーザーとグループの両方に同じ ID 番号を使用することで、管理者はユーザープライベートグループを設定できます。この場合に、各ユーザーに一意のシステムグループが作成され、ユーザーとグループ両方に同じ ID 番号が使用されます。

uidNumber が一意であるかどうかは検証されません。ID を重複させることができます。POSIX エントリーでは、想定されている動作 (非推奨) です。グループエントリーの場合も同様で、重複した gidNumber を手動でエントリーに割り当てることができます。

9.9.2. インストール中の ID 範囲の割り当ての概要

--idstart および --idmax オプションを指定して ipa-server-install を使用し、範囲を定義できます。これらのオプションは必須ではないので、インストール時に設定スクリプトで範囲を無作為に割り当てることができます。

9.9.3. 競合する ID 範囲に関する注記

sssd.conf ファイル内の min_id および max_id オプションを使用して ID 番号の範囲を定義できます。デフォルトの min_id 値は 1 です。ただし、Red Hat は、システム用に予約されている UID と GID 番号との競合を避けるため、この値を 1000 に設定することを推奨しています。

9.9.4. 新しい範囲の追加

dnaNextRange パラメーターで定義します。以下に例を示します。

9.9.5. 変更された UID および GID 番号の修復

sss_cache -u jsmith

[root@server ~]# sss_cache -u jsmith9.10. ユーザーおよびグループスキーマの管理

| 詳細 | オブジェクトクラス | |||||

|---|---|---|---|---|---|---|

| IdM オブジェクトクラス |

| |||||

| 人物のオブジェクトクラス |

| |||||

| Kerberos のオブジェクトクラス |

| |||||

| Managed エントリー (テンプレート) のオブジェクトクラス | mepOriginEntry |

| UI フィールド | コマンドラインオプション | 必須、任意またはデフォルト[a] |

|---|---|---|

| User login | username | 必須 |

| First name | --first | 必須 |

| Last name | --last | 必須 |

| Full name | --cn | 任意 |

| Display name | --displayname | 任意 |

| Initials | --initials | デフォルト |

| Home directory | --homedir | デフォルト |

| GECOS field | --gecos | デフォルト |

| Shell | --shell | デフォルト |

| Kerberos principal | --principal | デフォルト |

| Email address | 任意 | |

| Password | --password [b] | 任意 |

| User ID number[c] | --uid | デフォルト |

| Group ID number[c] | --gidnumber | デフォルト |

| Street address | --street | 任意 |

| City | --city | 任意 |

| State/Province | --state | 任意 |

| Zip code | --postalcode | 任意 |

| Telephone number | --phone | 任意 |

| Mobile telephone number | --mobile | 任意 |

| Pager number | --pager | 任意 |

| Fax number | --fax | 任意 |

| Organizational unit | --orgunit | 任意 |

| Job title | --title | 任意 |

| Manager | --manager | 任意 |

| Car license | --carlicense | 任意 |

| --noprivate | 任意 | |

| SSH Keys | --sshpubkey | 任意 |

| Additional attributes | --addattr | 任意 |

[a]

必須の属性は、すべてのエントリーで設定する必要があります。オプションの属性は設定が可能で、デフォルトの属性は特定の値を提供しない場合は事前設定の値で自動的に追加されます。

[b]

スクリプトは、引数の値を受け付けずに、新たなパスワードを要求します。

[c]

UID 番号を指定せずにユーザーを作成すると、ユーザーアカウントには、サーバーまたはレプリカの範囲で次に利用可能な ID 番号が自動的に割り当てられます。(数値の範囲は「一意の UID および GID 番号の割り当て管理」で詳述されています。) つまり、UID 番号およびプライベートグループ (設定されている場合) には一意の番号が常に割り当てられることになります。

数値がユーザーエントリーに 手動で 割り当てられると、サーバーでは uidNumber が一意であるかどうかは検証されません。ID を重複させることができます。POSIX エントリーでは、想定されている動作 (非推奨) です。

2 つのエントリーに同じ ID 番号が割り当てられている場合に、検索では、対象の ID 番号の最初のエントリーだけが返されます。ただし、他の属性の検索時や、 ipa user-find --all を使用時には、両方のエントリーが返されます。

| ||

9.10.1. デフォルトのユーザーおよびグループスキーマの変更

- すべてのオブジェクトクラスとそれらの指定された属性を LDAP サーバーが認識していること。

- エントリーに設定されたデフォルトの属性はすべて、設定済みのオブジェクトクラスにサポートされていること。

9.10.2. カスタムのオブジェクトクラスを新規ユーザーエントリーに適用する

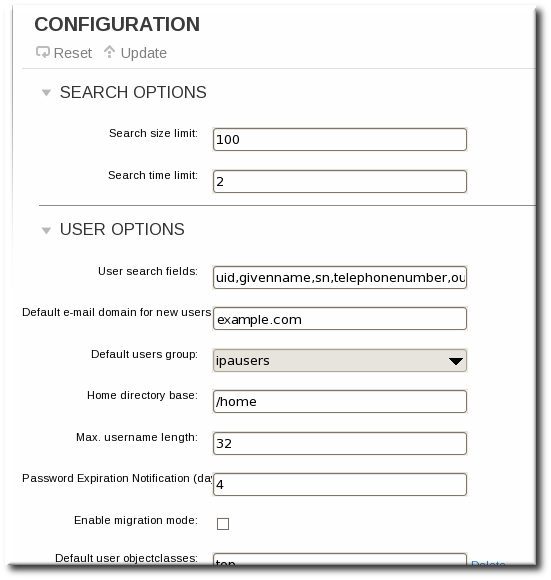

9.10.2.1. Web UI での操作

- カスタムスキーマ要素をすべて、Identity Management が使用する 389 Directory Server インスタンスに追加します。スキーマ要素の追加については、『Directory Server Administrator's Guide』の「スキーマ」の章で説明します。

- IPA Server タブを開きます。

- Configuration サブタブを選択します。

- User Options エリアまでスクロールします。

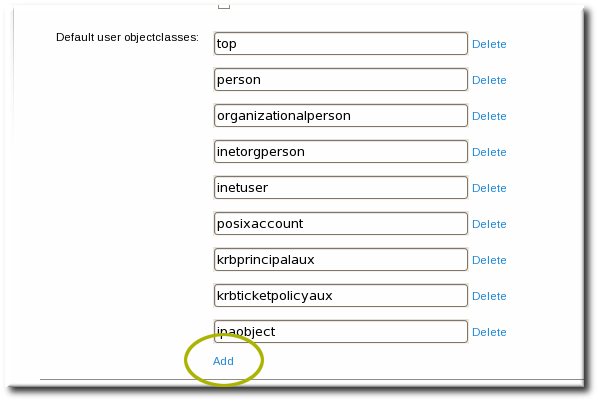

- ユーザーエリア下部にある Add リンクをクリックして、別のオブジェクトクラスの新規フィールドを追加します。重要設定の更新時は、常に既存のデフォルトオブジェクトクラスを追加してください。これらを含めないと、現行設定は上書きされます。Identity Management で必須のオブジェクトクラスが含まれないと、これ以降にエントリーの追加を試みるとオブジェクトクラス違反で失敗することになります。

- 変更が完了したら、Configuration ページ上部の Update リンクをクリックします。

9.10.2.2. コマンドラインでの操作

- カスタムスキーマ要素をすべて、Identity Management が使用する 389 Directory Server インスタンスに追加します。スキーマ要素の追加については、『Directory Server Administrator's Guide』の「スキーマ」の章で説明します。

- エントリーに追加するオブジェクトクラス一覧に新規オブジェクトクラスを追加します。ユーザーのオブジェクトクラスのオプションは

--userobjectclassesです。重要設定の更新時は、常に既存のデフォルトオブジェクトクラスを追加してください。これらを含めないと、現行設定は上書きされます。Identity Management で必須のオブジェクトクラスが含まれないと、これ以降にエントリーの追加を試みるとオブジェクトクラス違反で失敗することになります。たとえば、以下のようになります。ipa config-mod --userobjectclasses=top,person,organizationalperson,inetorgperson,inetuser,posixaccount, krbprincipalaux,krbticketpolicyaux,ipaobject,ipasshuser,employeeinfo

[bjensen@server ~]$ ipa config-mod --userobjectclasses=top,person,organizationalperson,inetorgperson,inetuser,posixaccount, krbprincipalaux,krbticketpolicyaux,ipaobject,ipasshuser,employeeinfoCopy to Clipboard Copied! Toggle word wrap Toggle overflow

9.10.3. カスタムのオブジェクトクラスを新規グループエントリーに適用する

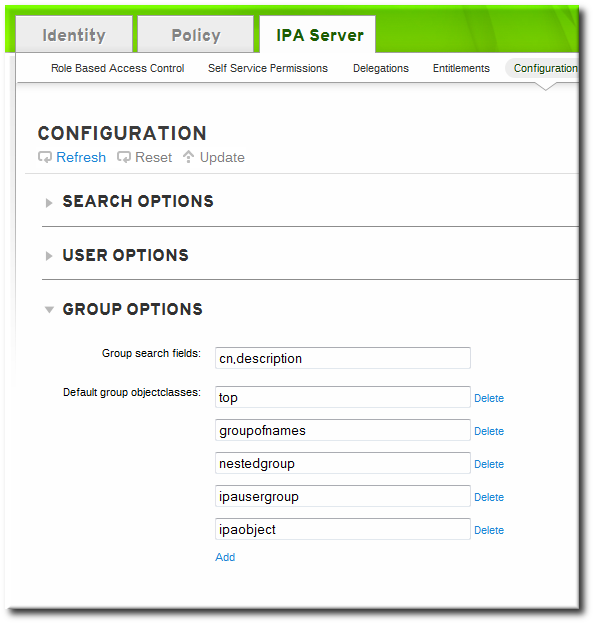

9.10.3.1. Web UI での操作

- カスタムスキーマ要素をすべて、Identity Management が使用する 389 Directory Server インスタンスに追加します。スキーマ要素の追加については、『Directory Server Administrator's Guide』の「スキーマ」の章で説明します。

- IPA Server タブを開きます。

- Configuration サブタブを選択します。

- Group Options エリアまでスクロールします。

- Add リンクをクリックして、別のオブジェクトクラスの新規フィールドを追加します。重要設定の更新時は、常に既存のデフォルトオブジェクトクラスを追加してください。これらを含めないと、現行設定は上書きされます。Identity Management で必須のオブジェクトクラスが含まれないと、これ以降にエントリーの追加を試みるとオブジェクトクラス違反で失敗することになります。

- 変更が完了したら、Configuration ページ上部の Update リンクをクリックします。

9.10.3.2. コマンドラインでの操作

- カスタムスキーマ要素をすべて、Identity Management が使用する 389 Directory Server インスタンスに追加します。スキーマ要素の追加については、『Directory Server Administrator's Guide』の「スキーマ」の章で説明します。

- エントリーに追加するオブジェクトクラス一覧に新規オブジェクトクラスを追加します。グループのオブジェクトクラスのオプションは、

--groupobjectclassesです。重要設定の更新時は、常に既存のデフォルトオブジェクトクラスを追加してください。これらを含めないと、現行設定は上書きされます。Identity Management で必須のオブジェクトクラスが含まれないと、これ以降にエントリーの追加を試みるとオブジェクトクラス違反で失敗することになります。たとえば、以下のようになります。ipa config-mod --groupobjectclasses=top,groupofnames,nestedgroup,ipausergroup,ipaobject,ipasshuser,employeegroup

[bjensen@server ~]$ ipa config-mod --groupobjectclasses=top,groupofnames,nestedgroup,ipausergroup,ipaobject,ipasshuser,employeegroupCopy to Clipboard Copied! Toggle word wrap Toggle overflow

9.10.4. デフォルトのユーザーおよびグループ属性の指定

| フィールド | コマンドラインオプション | 説明 |

|---|---|---|

| ユーザー名の最大長 | --maxusername | ユーザー名の最大長を設定します。デフォルト値は 8 文字です。 |

| Root for home directories | --homedirectory | ユーザーのホームディレクトリーに使用するデフォルトのディレクトリーを設定します。デフォルト値は /home です。 |

| Default shell | --defaultshell | ユーザーに使用するデフォルトのシェルを設定します。デフォルト値は /bin/sh です。 |

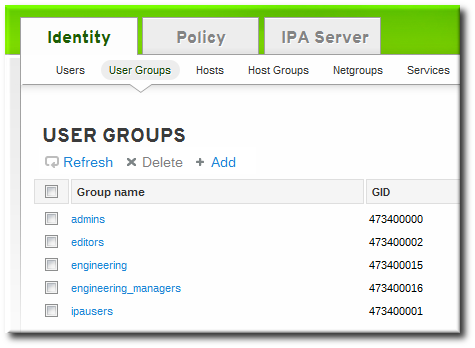

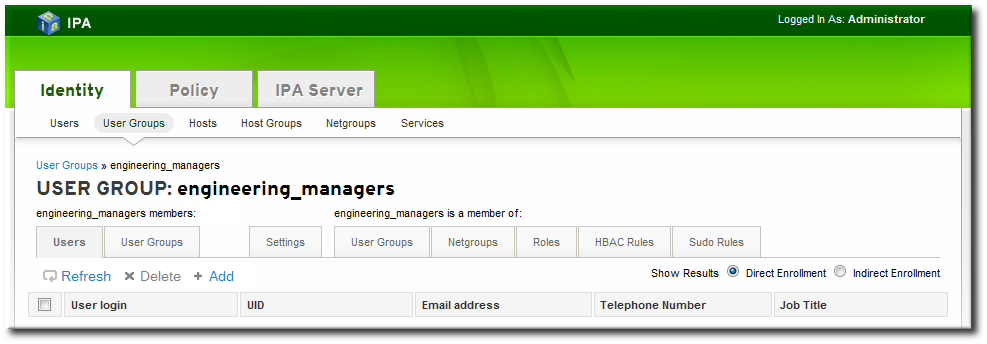

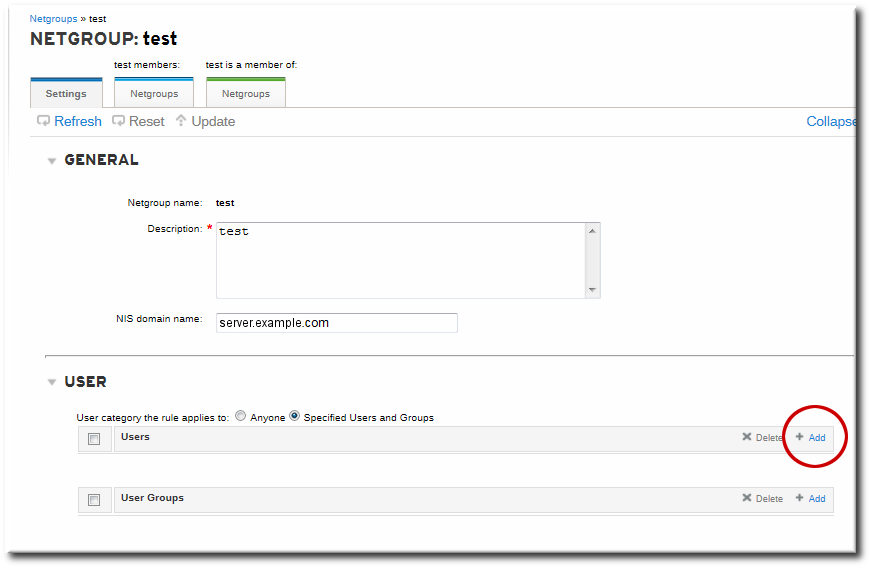

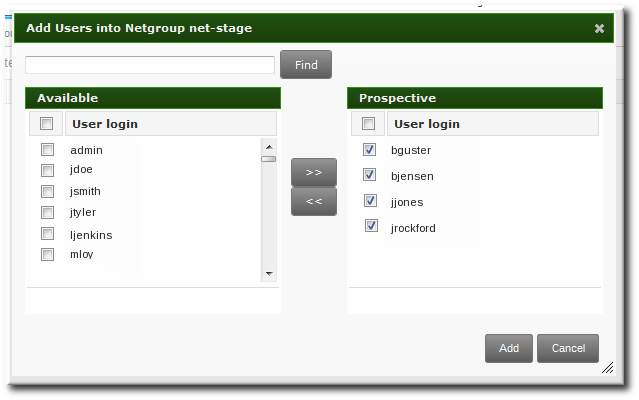

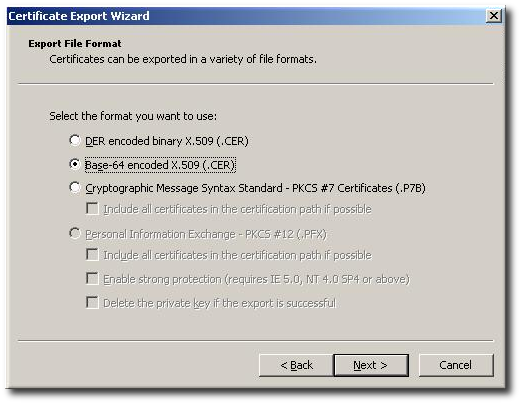

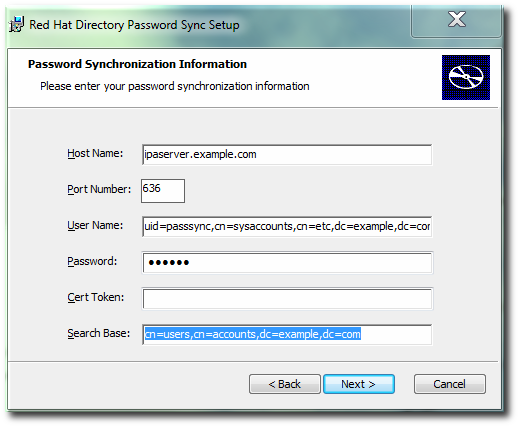

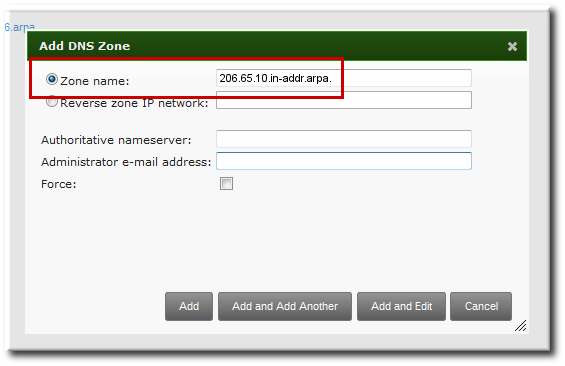

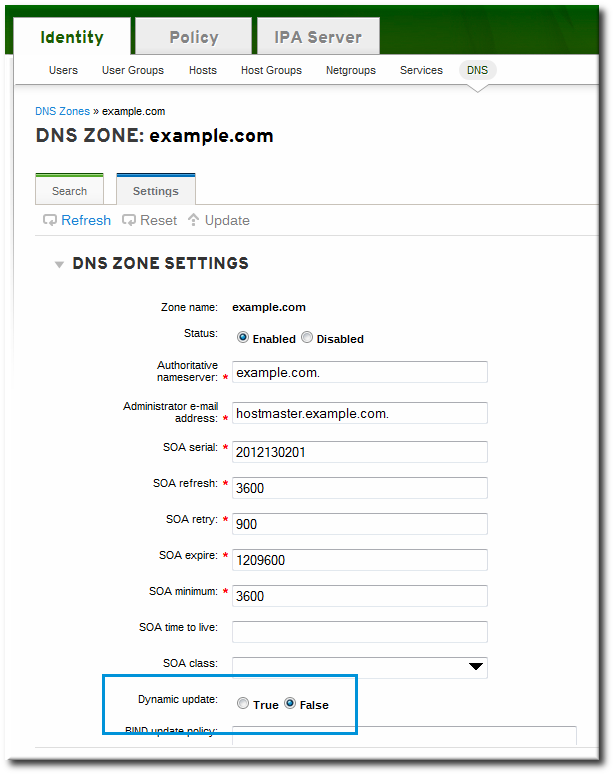

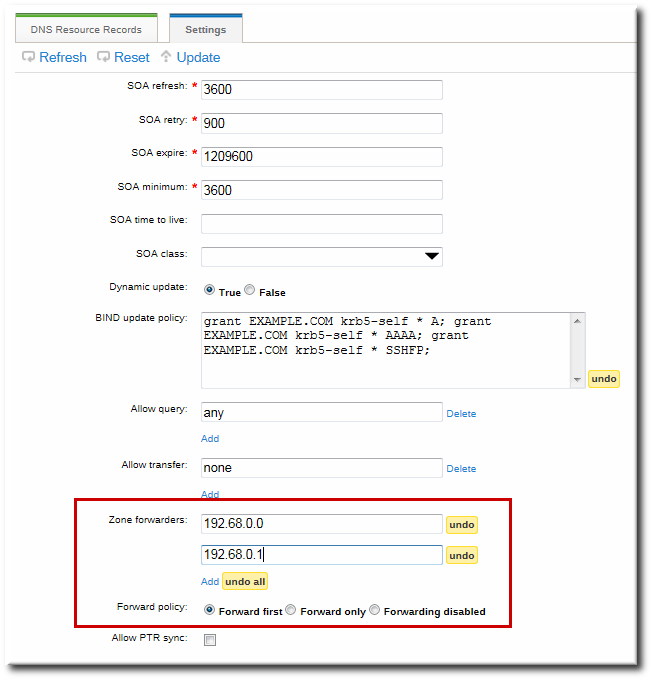

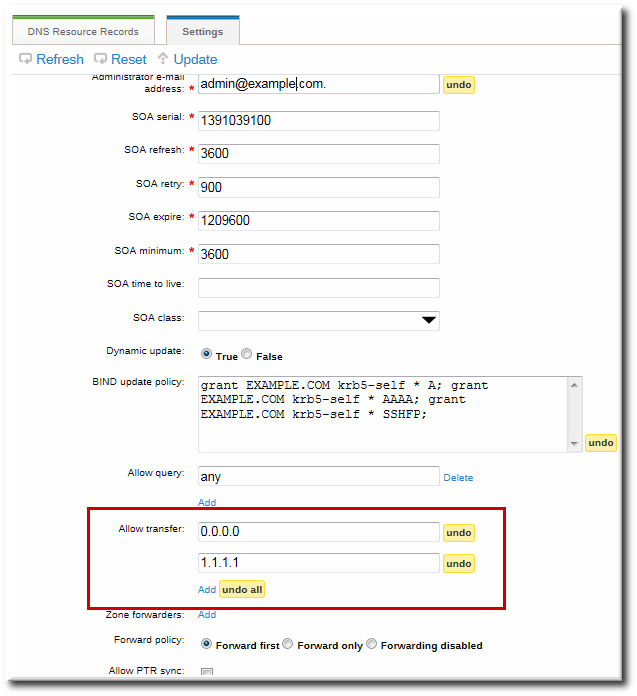

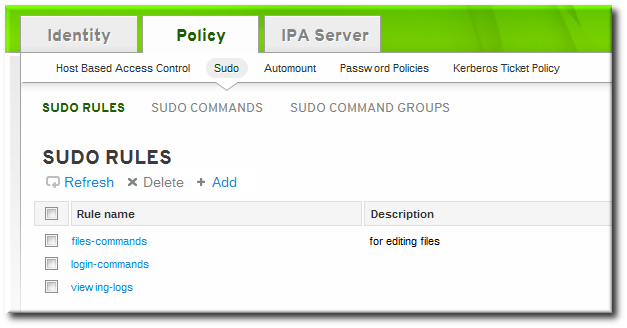

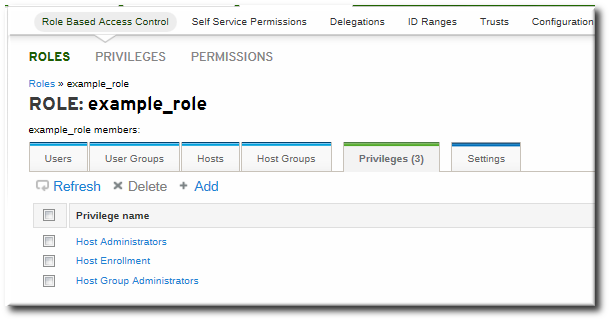

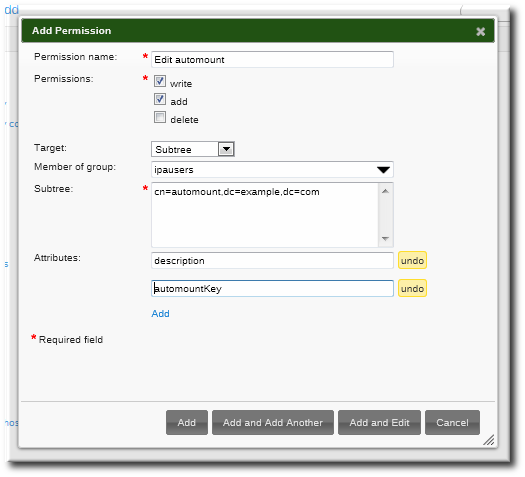

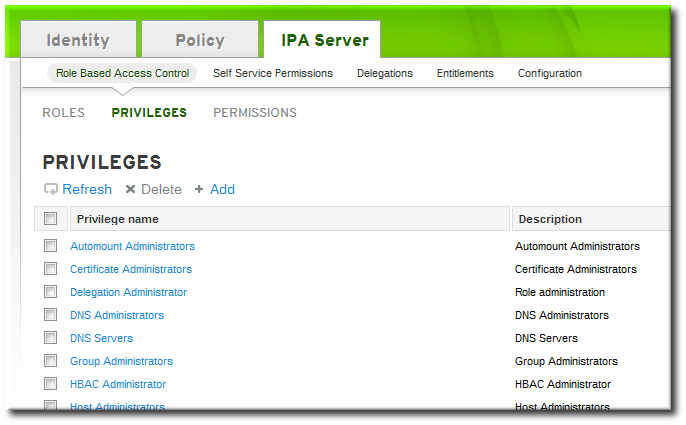

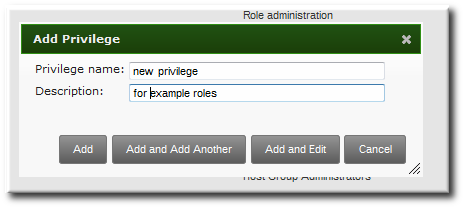

| Default user group | --defaultgroup | 新規作成のアカウントを追加するデフォルトグループを設定します。デフォルト値は ipausers で、これは IdM サーバーのインストールプロセスで自動的に作成されます。 |