IdM ユーザー、グループ、ホスト、およびアクセス制御ルールの管理

ユーザーとホストの設定、グループでの管理、およびホストベースおよびロールベースのアクセス制御ルールによるアクセスの制御

概要

Red Hat ドキュメントへのフィードバック (英語のみ)

Red Hat ドキュメントに関するご意見やご感想をお寄せください。また、改善点があればお知らせください。

Jira からのフィードバック送信 (アカウントが必要)

- Jira の Web サイトにログインします。

- 上部のナビゲーションバーで Create をクリックします。

- Summary フィールドにわかりやすいタイトルを入力します。

- Description フィールドに、ドキュメントの改善に関するご意見を記入してください。ドキュメントの該当部分へのリンクも追加してください。

- ダイアログの下部にある Create をクリックします。

第1章 IdM コマンドラインユーティリティーの概要

Identity Management (IdM) コマンドラインユーティリティーの基本的な使用方法を説明します。

前提条件

IdM サーバーをインストールしていて、アクセス可能である。

詳細は、Identity Management のインストール を参照してください。

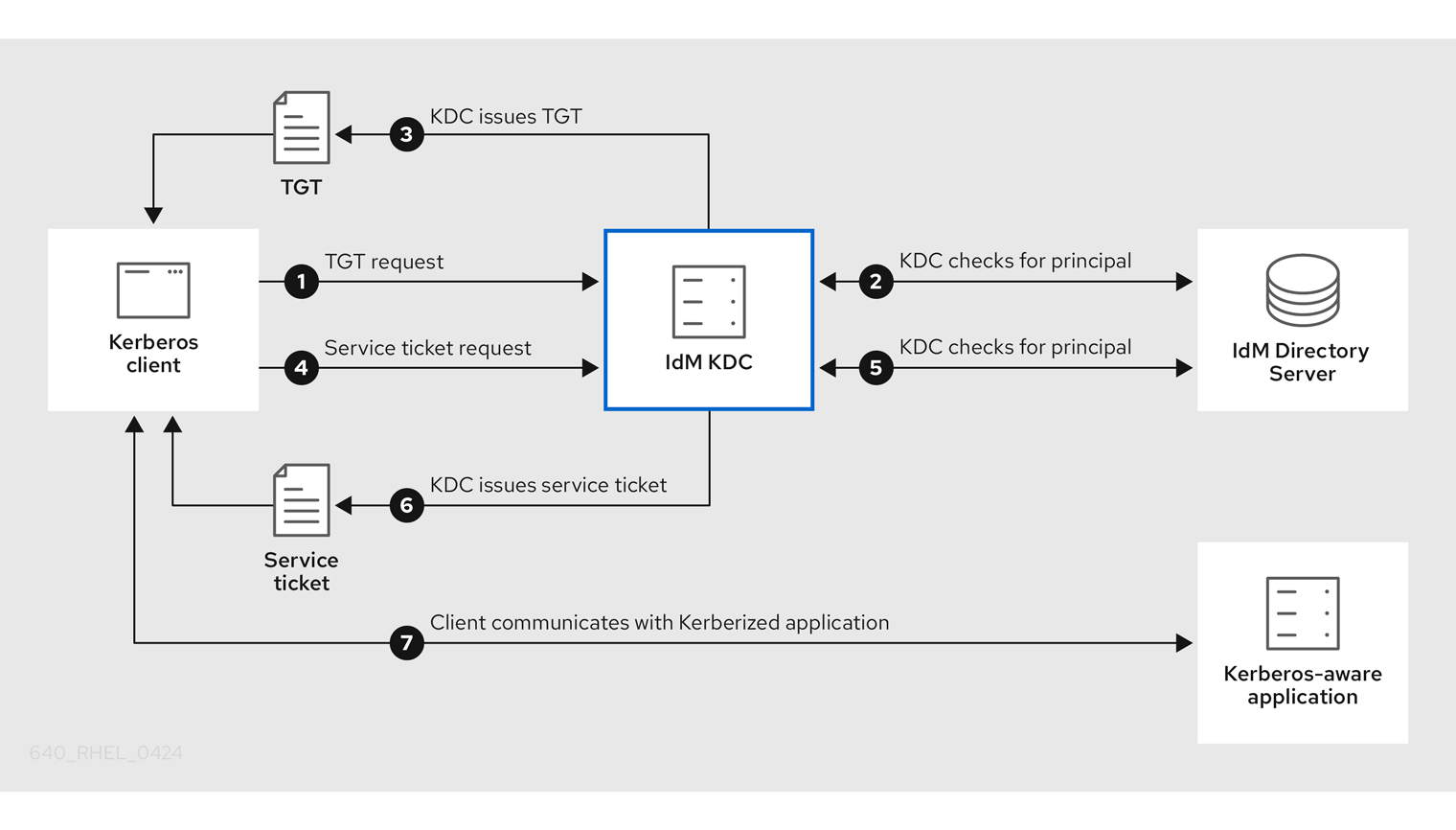

IPA コマンドラインインターフェイスを使用する場合は、有効な Kerberos チケットを使用して IdM に対してを認証している。

有効な Kerberos チケットを取得する方法の詳細は、コマンドラインから Identity Management へのログイン を参照してください。

1.1. IPA コマンドラインインターフェイスとは

IPA コマンドラインインターフェイス (CLI) は、Identity Management (IdM) の管理向けの基本的なコマンドラインインターフェイスです。

新しいユーザーを追加するための ipa user-add コマンドなど、IdM を管理するための多くのサブコマンドがサポートされています。

IPA CLI では以下を行うことができます。

- ネットワーク内のユーザー、グループ、ホスト、その他のオブジェクトを追加、管理、または削除する。

- 証明書を管理する。

- エントリーを検索する。

- オブジェクトを表示し、オブジェクトリストを表示する。

- アクセス権を設定する。

- 正しいコマンド構文でヘルプを取得する。

1.2. IPA のヘルプとは

IPA ヘルプは、IdM サーバー用の組み込みドキュメントシステムです。

IPA コマンドラインインターフェイス (CLI) は、読み込んだ IdM プラグインモジュールから、利用可能なヘルプトピックを生成します。IPA ヘルプユーティリティーを使用するには、以下が必要です。

- IdM サーバーがインストールされ、実行している。

- 有効な Kerberos チケットで認証されている。

オプションを指定せずに ipa help コマンドを実行すると、基本的なヘルプの使用方法と、最も一般的なコマンドの例が表示されます。

さまざまな ipa help のユースケースに対して、次のオプションを使用できます。

ipa help [TOPIC | COMMAND | topics | commands]

$ ipa help [TOPIC | COMMAND | topics | commands]-

[]- 括弧は、すべてのパラメーターが任意であることを示しており、ipa helpのみを入力すれば、コマンドが実行できます。 |- パイプ文字は または の意味になります。したがって、基本的なipa helpコマンドを使用して、TOPIC、COMMAND、topicsまたはcommandsを指定できます。-

topics— コマンドipa help topicsを実行して、IPA ヘルプでカバーされているuser、cert、serverなどのトピックのリストを表示できます。 -

TOPIC— 大文字の TOPIC は変数になります。したがって、特定のトピック (ipa help userなど) を指定できます。 -

commands— コマンドipa help commandsを入力して、user-add、ca-enable、server-showなどの IPA ヘルプでカバーされているコマンドのリストを表示できます。 -

COMMAND— 大文字の COMMAND は変数になります。したがって、ipa help user-addなどの特定のコマンドを指定できます。

-

1.3. IPA ヘルプトピックの使用

以下の手順では、コマンドラインで IPA ヘルプを使用する方法を説明します。

手順

- 端末を開き、IdM サーバーに接続します。

ヘルプに記載されているトピックのリストを表示するには、

ipa help topicsを実行します。ipa help topics

$ ipa help topicsCopy to Clipboard Copied! Toggle word wrap Toggle overflow トピックの 1 つを選択し、

ipa help [topic_name]のパターンに従ってコマンドを作成します。topic_name文字列の代わりに、前の手順でリストしたトピックの 1 つを追加します。この例では、

userトピックを使用します。ipa help user

$ ipa help userCopy to Clipboard Copied! Toggle word wrap Toggle overflow (オプション) IPA ヘルプの出力が長すぎてテキスト全体を表示できない場合は、次の構文を使用します。

ipa help user | less

$ ipa help user | lessCopy to Clipboard Copied! Toggle word wrap Toggle overflow 下にスクロールすると、ヘルプ全体を読むことができます。

IPA CLI は、ユーザー トピックのヘルプページを表示します。概要を読むと、トピックのコマンドを使用するパターンに関して、多くの例を確認できます。

1.4. IPA help コマンドの使用

以下の手順では、コマンドラインで IPA help コマンドを作成する方法を説明します。

手順

- 端末を開き、IdM サーバーに接続します。

ヘルプで使用できるコマンドのリストを表示するには、

ipa help commandsコマンドを実行します。ipa help commands

$ ipa help commandsCopy to Clipboard Copied! Toggle word wrap Toggle overflow コマンドの 1 つを選択し、

ipa help <COMMAND>のパターンに従ってヘルプコマンドを作成します。<COMMAND>文字列の代わりに、前の手順でリストしたコマンドの 1 つを追加します。ipa help user-add

$ ipa help user-addCopy to Clipboard Copied! Toggle word wrap Toggle overflow

1.5. IPA コマンドの構造

IPA CLI は、以下のタイプのコマンドを区別します。

- 組み込みコマンド — 組み込みコマンドはすべて、IdM サーバーで利用できます。

- プラグインにより提供されたコマンド

IPA コマンドの構造を使用すると、さまざまなタイプのオブジェクトを管理できます。以下に例を示します。

- ユーザー

- ホスト

- DNS レコード

- 証明書

その他にも多数あります。

このようなほとんどのオブジェクトでは、IPA CLI に、以下を行うためのコマンドが含まれます。

-

追加 (

add) -

修正 (

mod) -

削除 (

del) -

検索 (

find) -

表示 (

show)

コマンドの構造は次のとおりです。

ipa user-add、ipa user-mod、ipa user-del、ipa user-find、ipa user-show

ipa host-add、ipa host-mod、ipa host-del、ipa host-find、ipa host-show

ipa dnsrecord-add、ipa dnsrecord-mod、ipa dnsrecord-del、ipa dnsrecord-find、ipa dnrecord-show

ipa user-add [options] でユーザーを作成できます。[options] は任意です。ipa user-add コマンドのみを使用する場合、スクリプトは、詳細を 1 つずつ要求します。

[オプション] --raw と --structured は相互に排他的であり、一緒に実行してはならないことに注意してください。

既存のオブジェクトを変更するには、オブジェクトを定義する必要があります。そのため、コマンドには、オブジェクト ipa user-mod USER_NAME [options] も含まれます。

1.6. IdM ユーティリティーに値をリスト形式で提供する方法

Identity Management (IdM) は、多値属性の値をリスト形式で保存します。

IdM は、多値リストを提供する次の方法に対応します。

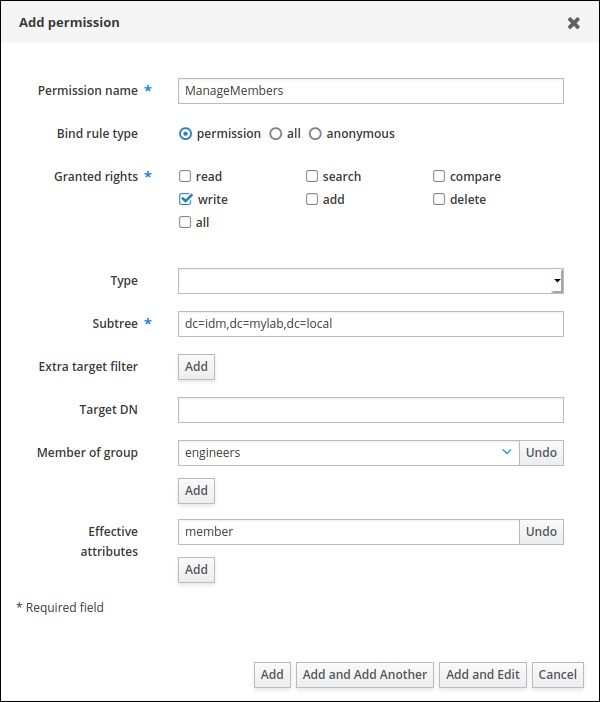

同じコマンド呼び出しで、同じコマンドライン引数を複数回指定します。

ipa permission-add --right=read --permissions=write --permissions=delete ...

$ ipa permission-add --right=read --permissions=write --permissions=delete ...Copy to Clipboard Copied! Toggle word wrap Toggle overflow または、リストを中括弧で囲むこともできます。この場合、シェルは展開を実行します。

ipa permission-add --right={read,write,delete} ...$ ipa permission-add --right={read,write,delete} ...Copy to Clipboard Copied! Toggle word wrap Toggle overflow

上記の例は、オブジェクトにパーミッションを追加するコマンド permission-add を示しています。オブジェクトはこの例には記載されていません。… の代わりに、パーミッションを追加するオブジェクトを指定する必要があります。

このような多値属性をコマンド行から更新すると、IdM は、前の値リストを新しいリストで完全に上書きします。したがって、多値属性を更新するときは、追加する 1 つの値だけでなく、新しいリスト全体を指定する必要があります。

たとえば、上記のコマンドでは、パーミッションのリストには、読み取り、書き込み、および削除が含まれます。permission-mod コマンドでリストを更新する場合は、すべての値を追加する必要があります。すべての値を追加しないと、追加されていない値は削除されます。

例 1: - ipa permission-mod コマンドは、以前に追加した権限をすべて更新します。

ipa permission-mod --right=read --right=write --right=delete ...

$ ipa permission-mod --right=read --right=write --right=delete ...または

ipa permission-mod --right={read,write,delete} ...

$ ipa permission-mod --right={read,write,delete} ...

例 2 - ipa permission-mod コマンドは、--right=delete 引数を削除します。この引数はコマンドに含まれていないためです。

ipa permission-mod --right=read --right=write ...

$ ipa permission-mod --right=read --right=write ...または

ipa permission-mod --right={read,write} ...

$ ipa permission-mod --right={read,write} ...1.7. IdM ユーティリティーで特殊文字を使用する方法

特殊文字を含むコマンドライン引数を ipa コマンドに渡す場合は、この文字をバックスラッシュ (\) でエスケープします。たとえば、一般的な特殊文字には、山かっこ (< および >)、アンパサンド (&)、アスタリスク (*)、またはバーティカルバー (|) があります。

たとえば、アスタリスク (*) をエスケープするには、次のコマンドを実行します。

ipa certprofile-show certificate_profile --out=exported\*profile.cfg

$ ipa certprofile-show certificate_profile --out=exported\*profile.cfgシェルが特殊文字を正しく解析できないため、エスケープしていない特殊文字をコマンドに含めると、予想通りに機能しなくなります。

第2章 コマンドラインを使用したユーザーアカウントの管理

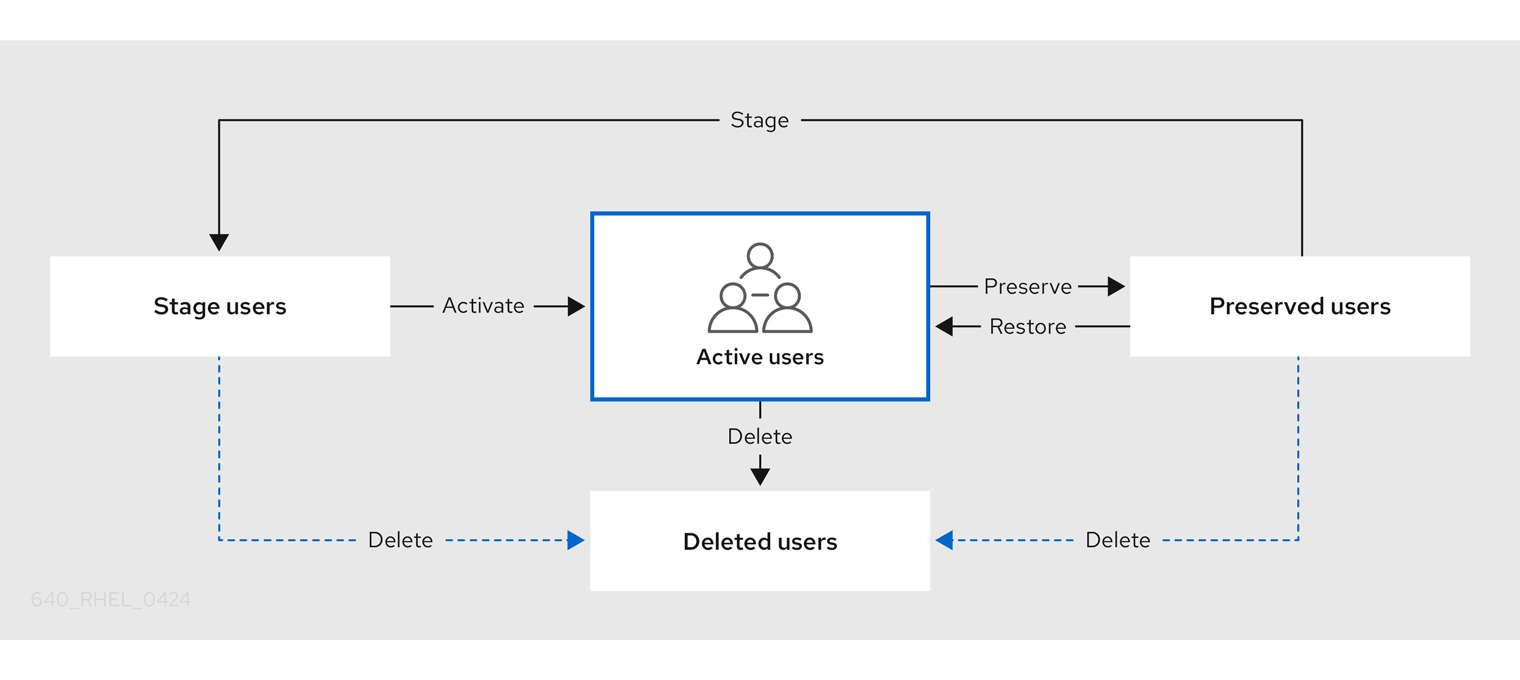

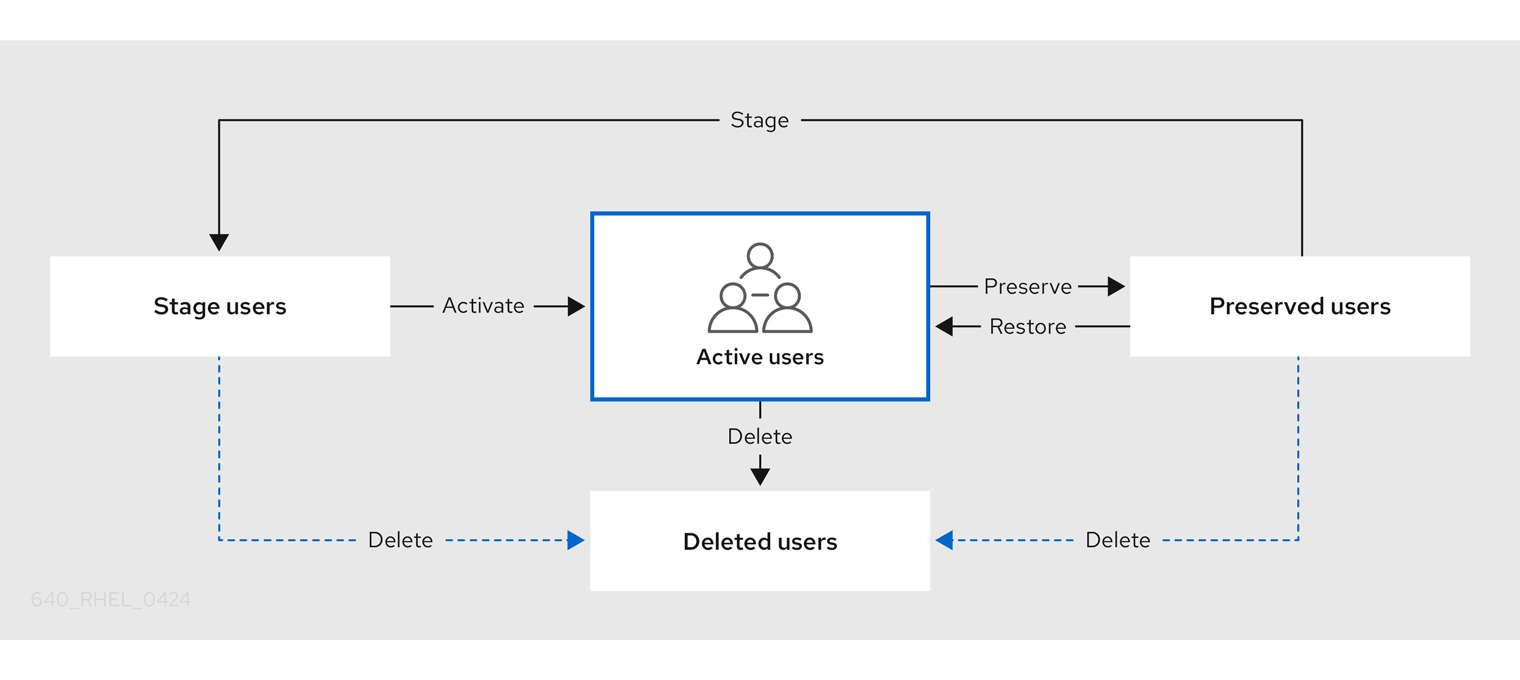

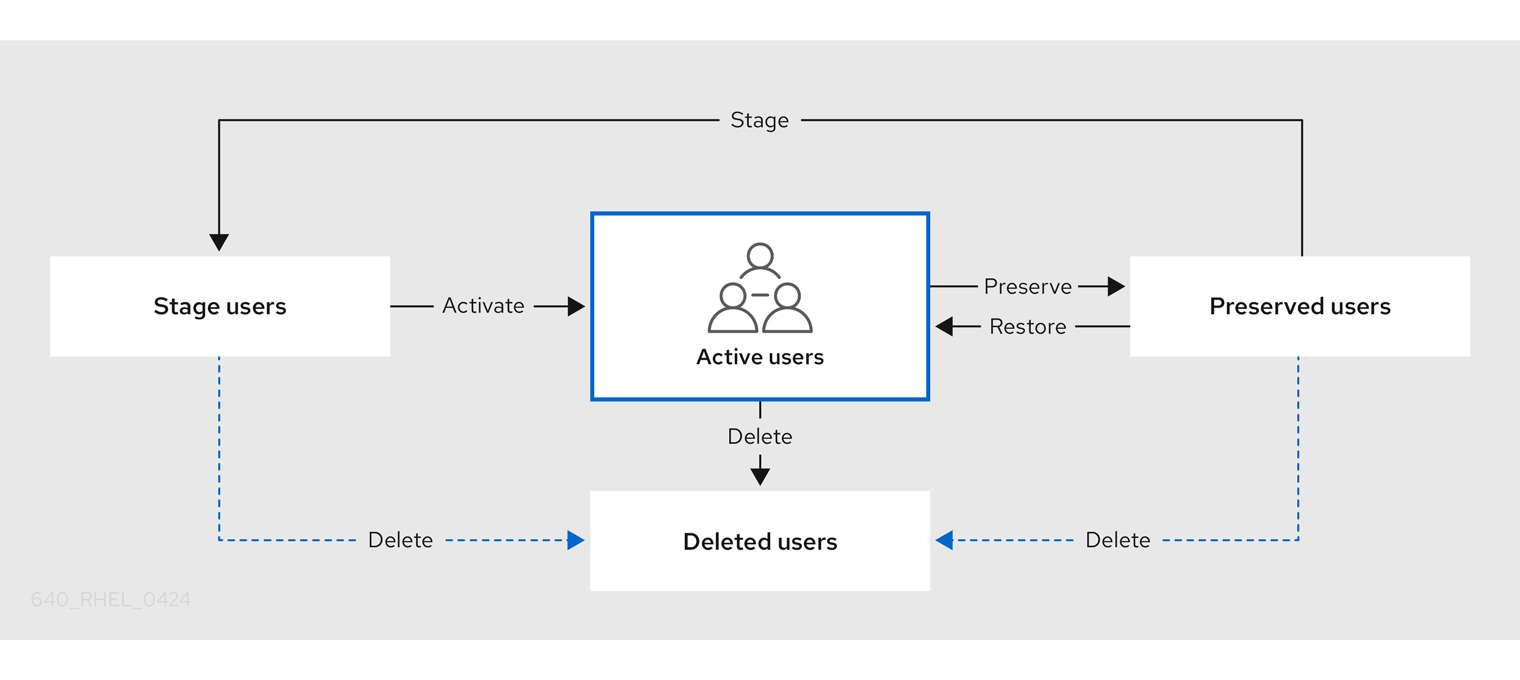

IdM (Identity Management) のユーザーライフサイクルには、次のようないくつかの段階があります。

- ユーザーアカウントを作成する

- ステージユーザーアカウントをアクティブ化する

- ユーザーアカウントを保存する

- アクティブユーザー、ステージユーザー、または保存済みユーザーのアカウントを削除する

- 保存済みユーザーアカウントを復元する

2.1. ユーザーのライフサイクル

Identity Management (IdM) は、次の 3 つのユーザーアカウント状態に対応します

- ステージ ユーザーは認証できません。これは初期状態です。アクティブユーザーに必要なユーザーアカウントプロパティーをすべて設定できるわけではありません (例: グループメンバーシップ)。

- アクティブ ユーザーは認証が可能です。必要なユーザーアカウントプロパティーはすべて、この状態で設定する必要があります。

- 保存済み ユーザーは、以前にアクティブであったユーザーで、現在は非アクティブであるとみなされており、IdM への認証ができません。保存済みユーザーには、アクティブユーザーのときに有効になっていたアカウントプロパティーの大部分が保持されていますが、ユーザーグループからは除外されています。

IdM データベースからユーザーエントリーを完全に削除できます。

削除したユーザーアカウントを復元することはできません。ユーザーアカウントを削除すると、そのアカウントに関連する情報がすべて完全に失われます。

新規管理者は、デフォルトの管理ユーザーなど、管理者権限を持つユーザーのみが作成できます。すべての管理者アカウントを誤って削除した場合は、Directory Manager が、Directory Server に新しい管理者を手動で作成する必要があります。

admin ユーザーを削除しないでください。admin は IdM で必要な事前定義ユーザーであるため、この操作では特定のコマンドで問題が生じます。別の admin ユーザーを定義して使用する場合は、管理者権限を少なくとも 1 つのユーザーに付与してから、ipa user-disable admin を使用して、事前定義された admin ユーザーを無効にします。

ローカルユーザーを IdM に追加しないでください。Name Service Switch (NSS) は、ローカルユーザーとグループを解決する前に、IdM ユーザーとグループを常に解決します。つまり、たとえば IdM グループのメンバーシップは、ローカルユーザーでは機能しません。

2.2. コマンドラインを使用したユーザーの追加

次のユーザーを追加できます。

- アクティブ - ユーザーがアクティブに使用できるユーザーアカウント

- ステージ - ユーザーは、このアカウントを使用できません。新しいユーザーアカウントを準備する場合は、ステージユーザーを作成します。ユーザーがアカウントを使用する準備ができたら、アカウントをアクティブ化できます。

以下の手順では、ipa user-add コマンドを使用して、アクティブなユーザーを IdM サーバーに追加する方法を説明します。

同様に、ipa stageuser-add コマンドでステージユーザーアカウントを作成できます。

IdM は、新しいユーザーアカウントに一意のユーザー ID (UID) を自動的に割り当てます。ipa user-add コマンドで --uid=INT オプションを使用すると、UID を手動で割り当てることができます。ただし、UID 番号が一意であるかどうかは、サーバーによって検証されません。そのため、複数のユーザーエントリーに同じ UID 番号が割り当てられる可能性があります。--gidnumber=INT オプションを使用してユーザーアカウントに GID を手動で割り当てる場合も、ユーザーのプライベートグループ ID (GID) で同様の問題が発生する可能性があります。同じ ID を持つユーザーエントリーが複数あるかどうかを確認するには、ipa user-find --uid=<uid> または ipa user-find --gidnumber=<gidnumber> と入力します。

Red Hat は、複数のエントリーに同じ UID または GID を割り当てることがないようにすることを推奨します。ID が重複するオブジェクトがある場合、セキュリティー識別子 (SID) が正しく生成されません。SID は、IdM と Active Directory 間の信頼と、Kerberos 認証の正常な動作に不可欠です。

前提条件

- IdM、またはユーザー管理者ロールを管理する管理者権限

- Kerberos チケットを取得している。詳細は、kinit による IdM への手動ログイン を参照してください。

手順

- 端末を開き、IdM サーバーに接続します。

ユーザーのログイン、ユーザーの名前、および名字を追加します。メールアドレスを追加することもできます。

ipa user-add user_login --first=first_name --last=last_name --email=email_address

$ ipa user-add user_login --first=first_name --last=last_name --email=email_addressCopy to Clipboard Copied! Toggle word wrap Toggle overflow IdM は、以下の正規表現で説明できるユーザー名をサポートします。

[a-zA-Z0-9_.][a-zA-Z0-9_.-]{0,252}[a-zA-Z0-9_.$-]?[a-zA-Z0-9_.][a-zA-Z0-9_.-]{0,252}[a-zA-Z0-9_.$-]?Copy to Clipboard Copied! Toggle word wrap Toggle overflow 注記ユーザー名の末尾がドル記号 ($) で終わる場合は、Samba 3.x マシンでのサポートが有効になります。

大文字を含むユーザー名を追加すると、IdM が名前を保存する際に自動的に小文字に変換されます。したがって、IdM にログインする場合は、常にユーザー名を小文字で入力する必要があります。また、user と User など、大文字と小文字のみが異なるユーザー名を追加することはできません。

ユーザー名のデフォルトの長さは、最大 32 文字です。これを変更するには、

ipa config-mod --maxusernameコマンドを使用します。たとえば、ユーザー名の最大長を 64 文字にするには、次のコマンドを実行します。ipa config-mod --maxusername=64

$ ipa config-mod --maxusername=64 Maximum username length: 64 ...Copy to Clipboard Copied! Toggle word wrap Toggle overflow ipa user-addコマンドには、多くのパラメーターが含まれます。リストを表示するには、ipa help コマンドを使用します。ipa help user-add

$ ipa help user-addCopy to Clipboard Copied! Toggle word wrap Toggle overflow ipa helpコマンドの詳細は、IPA のヘルプとは を参照してください。

IdM ユーザーアカウントをリスト表示して、新規ユーザーアカウントが正常に作成されたかどうかを確認できます。

ipa user-find

$ ipa user-findこのコマンドは、すべてのユーザーアカウントと、その詳細をリストで表示します。

2.3. コマンドラインを使用したユーザーのアクティブ化

ユーザーアカウントをステージからアクティブに移行してアクティブ化するには、ipa stageuser-activate コマンドを使用します。

前提条件

- IdM、またはユーザー管理者ロールを管理する管理者権限

- Kerberos チケットを取得している。詳細は、kinit による IdM への手動ログイン を参照してください。

手順

- 端末を開き、IdM サーバーに接続します。

次のコマンドでユーザーアカウントをアクティブ化します。

ipa stageuser-activate user_login

$ ipa stageuser-activate user_login ------------------------- Stage user user_login activated ------------------------- ...Copy to Clipboard Copied! Toggle word wrap Toggle overflow

IdM ユーザーアカウントをリスト表示して、新規ユーザーアカウントが正常に作成されたかどうかを確認できます。

ipa user-find

$ ipa user-findこのコマンドは、すべてのユーザーアカウントと、その詳細をリストで表示します。

2.4. コマンドラインを使用したユーザーの保存

ユーザーアカウントを削除しても、保存しておくことはできますが、後で復元するオプションはそのままにしておきます。ユーザーアカウントを保存するには、ipa user-del コマンドまたは ipa stageuser-del コマンドで、--preserve オプションを使用します。

前提条件

- IdM、またはユーザー管理者ロールを管理する管理者権限

- Kerberos チケットを取得している。詳細は、kinit による IdM への手動ログイン を参照してください。

手順

- 端末を開き、IdM サーバーに接続します。

次のコマンドで、ユーザーアカウントを保存します。

ipa user-del --preserve user_login

$ ipa user-del --preserve user_login -------------------- Deleted user "user_login" --------------------Copy to Clipboard Copied! Toggle word wrap Toggle overflow 注記ユーザーアカウントが削除されたという出力が表示されたにもかかわらず、アカウントは保持されています。

2.5. コマンドラインを使用したユーザーの削除

IdM (Identity Management) を使用すると、ユーザーを完全に削除できます。以下を削除できます。

-

アクティブユーザーの場合 -

ipa user-del -

ステージユーザーの場合 -

ipa stageuser-del -

保存済みユーザーの場合 -

ipa user-del

複数のユーザーを削除するときは、--continue オプションを使用して、エラーに関係なくコマンドを続行します。成功および失敗した操作の概要は、コマンドが完了したときに標準出力ストリーム (stdout) に出力されます。

ipa user-del --continue user1 user2 user3

$ ipa user-del --continue user1 user2 user3

--continue を使用しないと、コマンドはエラーが発生するまでユーザーの削除を続行し、停止と終了を行います。

前提条件

- IdM、またはユーザー管理者ロールを管理する管理者権限

- Kerberos チケットを取得している。詳細は、kinit による IdM への手動ログイン を参照してください。

手順

- 端末を開き、IdM サーバーに接続します。

次のコマンドで、ユーザーアカウントを削除します。

ipa user-del user_login

$ ipa user-del user_login -------------------- Deleted user "user_login" --------------------Copy to Clipboard Copied! Toggle word wrap Toggle overflow

ユーザーアカウントは、IdM から完全に削除されました。

2.6. コマンドラインを使用したユーザーの復元

保存済みユーザーは、以下のステータスに復元できます。

-

アクティブユーザー -

ipa user-undel -

ステージユーザー -

ipa user-stage

ユーザーアカウントを復元しても、そのアカウントの以前の属性がすべて復元されるわけではありません。たとえば、ユーザーのパスワードが復元されず、再設定する必要があります。

前提条件

- IdM、またはユーザー管理者ロールを管理する管理者権限

- Kerberos チケットを取得している。詳細は、kinit による IdM への手動ログイン を参照してください。

手順

- 端末を開き、IdM サーバーに接続します。

次のコマンドでユーザーアカウントをアクティブ化します。

ipa user-undel user_login

$ ipa user-undel user_login ------------------------------ Undeleted user account "user_login" ------------------------------Copy to Clipboard Copied! Toggle word wrap Toggle overflow または、ユーザーアカウントをステージユーザーとして復元することもできます。

ipa user-stage user_login

$ ipa user-stage user_login ------------------------------ Staged user account "user_login" ------------------------------Copy to Clipboard Copied! Toggle word wrap Toggle overflow

検証

IdM ユーザーアカウントをリスト表示して、新規ユーザーアカウントが正常に作成されたかどうかを確認できます。

ipa user-find

$ ipa user-findCopy to Clipboard Copied! Toggle word wrap Toggle overflow このコマンドは、すべてのユーザーアカウントと、その詳細をリストで表示します。

第3章 IdM Web UI を使用したユーザーアカウントの管理

Identity Management (IdM) は、さまざまなユーザーのライフサイクル状況の管理に役立つ 複数のステージ を提供します。

- ユーザーアカウントの作成

従業員が初出勤する前に ステージユーザーアカウントを作成 しておき、従業員の初出勤日に合わせてアカウントをアクティブ化できるように準備します。

このステップを省略して、アクティブなユーザーアカウントを直接作成することもできます。この手順は、ステージユーザーアカウントの作成に類似しています。

- ユーザーアカウントをアクティブ化する

- 従業員の初勤務日に アカウントをアクティブ化 します。

- ユーザーアカウントを無効にする

- ユーザーが数カ月間の育児休暇を取得する場合は、一時的にアカウントを無効にする 必要があります。

- ユーザーアカウントを有効にする

- ユーザーが戻ってきたら、アカウントを再度有効にする 必要があります。

- ユーザーアカウントを保存する

- ユーザーが会社を辞める場合は、しばらくしてから会社に戻ってくる可能性を考慮して、アカウントを復元することができる状態で削除する 必要があります。

- ユーザーアカウントを復元する

- 2 年後にユーザーが復職する場合は、保存済みアカウントを復元 する必要があります。

- ユーザーアカウントを削除する

- 従業員が解雇された場合は、バックアップなしで アカウントを削除します。

3.1. ユーザーのライフサイクル

Identity Management (IdM) は、次の 3 つのユーザーアカウント状態に対応します

- ステージ ユーザーは認証できません。これは初期状態です。アクティブユーザーに必要なユーザーアカウントプロパティーをすべて設定できるわけではありません (例: グループメンバーシップ)。

- アクティブ ユーザーは認証が可能です。必要なユーザーアカウントプロパティーはすべて、この状態で設定する必要があります。

- 保存済み ユーザーは、以前にアクティブであったユーザーで、現在は非アクティブであるとみなされており、IdM への認証ができません。保存済みユーザーには、アクティブユーザーのときに有効になっていたアカウントプロパティーの大部分が保持されていますが、ユーザーグループからは除外されています。

IdM データベースからユーザーエントリーを完全に削除できます。

削除したユーザーアカウントを復元することはできません。ユーザーアカウントを削除すると、そのアカウントに関連する情報がすべて完全に失われます。

新規管理者は、デフォルトの管理ユーザーなど、管理者権限を持つユーザーのみが作成できます。すべての管理者アカウントを誤って削除した場合は、Directory Manager が、Directory Server に新しい管理者を手動で作成する必要があります。

admin ユーザーを削除しないでください。admin は IdM で必要な事前定義ユーザーであるため、この操作では特定のコマンドで問題が生じます。別の admin ユーザーを定義して使用する場合は、管理者権限を少なくとも 1 つのユーザーに付与してから、ipa user-disable admin を使用して、事前定義された admin ユーザーを無効にします。

ローカルユーザーを IdM に追加しないでください。Name Service Switch (NSS) は、ローカルユーザーとグループを解決する前に、IdM ユーザーとグループを常に解決します。つまり、たとえば IdM グループのメンバーシップは、ローカルユーザーでは機能しません。

3.2. Web UI でのユーザーの追加

通常は、新入社員が働き始める前に、新しいユーザーアカウントを作成する必要があります。このようなステージアカウントにはアクセスできません。後でアカウントをアクティブ化する必要があります。

前提条件

- IdM、またはユーザー管理者ロールを管理する管理者権限

手順

- IdM Web UI にログインします。

Users → Stage Users タブに移動します。

または、Users → Active users でユーザーアカウントを追加することもできますが、アカウントにユーザーグループを追加することはできません。

- + Add アイコンをクリックします。

オプション: User login フィールドにログイン名を追加します。

空のままにすると、IdM サーバーは、名字の前に、名前の最初の 1 文字が追加された形式で、ログイン名を作成します。ログイン名には、32 文字まで使用できます。

- 新しいユーザーの First name と Last name を入力します。

オプション: GID ドロップダウンメニューで、ユーザーを含めるグループを選択します。

このオプションは、Active Users ダイアログボックスでのみ使用できることに注意してください。

- オプション: Password フィールドと Verify password フィールドにパスワードを入力して確定し、両方が一致していることを確認します。

- Add ボタンをクリックします。

この時点で、Stage Users または Active Users テーブルにユーザーアカウントが表示されます。

ユーザー名をクリックすると、電話番号、住所、職業の追加などの詳細設定を編集できます。

IdM は、新しいユーザーアカウントに一意のユーザー ID (UID) を自動的に割り当てます。管理者は、UID を手動で割り当てるだけでなく、既存の UID を変更することもできます。ただし、新しい UID 番号が一意であるかどうかは、サーバーによって検証されません。そのため、複数のユーザーエントリーに同じ UID 番号が割り当てられる可能性があります。ユーザーアカウントに GID (ユーザープライベートグループ ID) を手動で割り当てる場合も、ユーザープライベートグループ ID (GID) で同様の問題が発生する可能性があります。IdM CLI で ipa user-find --uid=<uid> または ipa user-find --gidnumber=<gidnumber> コマンドを使用すると、同じ ID を持つユーザーエントリーが複数あるかどうかを確認できます。

複数のエントリーに同じ UID または GID を割り当てないでください。ID が重複するオブジェクトがある場合、セキュリティー識別子 (SID) が正しく生成されません。SID は、IdM と Active Directory 間の信頼と、Kerberos 認証の正常な動作に不可欠です。

3.3. IdM Web UI でのステージユーザーのアクティブ化

ユーザーが IdM にログインできるように、またユーザーを IdM グループに追加できるように、この手順に従ってステージユーザーアカウントをアクティブ化する必要があります。

前提条件

- IdM Web UI、またはユーザー管理者ロールを管理する管理者権限

- IdM に、1 つ以上のステージユーザーアカウント

手順

- IdM Web UI にログインします。

- Users → Stage users タブに移動します。

- 有効にするユーザーアカウントのチェックボックスをクリックします。

- Activate ボタンをクリックします。

- Confirmation ダイアログボックスで OK をクリックします。

アクティブ化が成功すると、IdM Web UI に、ユーザーがアクティブ化され、ユーザーアカウントが Active users に移動したことを示す確認メッセージが緑色で表示されます。このアカウントはアクティブで、ユーザーは IdM ドメインと IdM Web UI に対して認証できます。ユーザーは、初回ログイン時にパスワードを変更するように求められます。

さらに、この段階で、アクティブなユーザーアカウントをユーザーグループに追加できます。

3.4. Web UI でのユーザーアカウントの無効化

アクティブなユーザーアカウントを無効にできます。ユーザーアカウントを無効にすると、ユーザーアカウントはアカウントを非アクティブにできるため、そのユーザーアカウントを使用して Kerberos などの IdM サービスを認証および使用したり、タスクを実行することができません。

無効にしたユーザーアカウントはそのまま IdM に残り、関連する情報は何も変更しません。保存済みユーザーアカウントとは異なり、無効にしたユーザーアカウントはアクティブな状態のままとなり、ユーザーグループのメンバーになります。

ユーザーアカウントを無効にした後、既存の接続はユーザーの Kerberos TGT や他のチケットの有効期限が切れるまで有効です。チケットの期限が切れると、ユーザーが更新できなくなります。

前提条件

- IdM Web UI、またはユーザー管理者ロールを管理する管理者権限

手順

- IdM Web UI にログインします。

- Users → Active users タブに移動します。

- 無効にするユーザーアカウントのチェックボックスをクリックします。

- Disable ボタンをクリックします。

- Confirmation ダイアログボックスで OK ボタンをクリックします。

アカウントが正常に無効化された場合は、Active users テーブルの Status 列で無効化を確認できます。

3.5. Web UI でのユーザーアカウントの有効化

IdM を使用して、無効にしたアクティブなユーザーアカウントを再度有効にできます。ユーザーアカウントを有効にすると、無効になったアカウントが有効になります。

前提条件

- IdM Web UI、またはユーザー管理者ロールを管理する管理者権限

手順

- IdM Web UI にログインします。

- Users → Active users タブに移動します。

- 有効にするユーザーアカウントのチェックボックスをクリックします。

- Enable ボタンをクリックします。

- Confirmation ダイアログボックスで OK ボタンをクリックします。

変更が成功した場合は、Active Users テーブルの Status 列で変更を確認できます。

3.6. IdM Web UI でのアクティブユーザーの保存

ユーザーアカウントを保存すると、Active users タブからアカウントを削除しながらも、アカウントを IdM に保持することができます。

ユーザーアカウントの保存は、従業員が退職した場合に行います。ユーザーアカウントを数週間または数カ月間無効にする場合 (育児休暇などの場合) は、アカウントを無効にします。詳細は、Web UI でのユーザーアカウントの無効化 を参照してください。保存済みアカウントはアクティブではないため、そのユーザーが内部ネットワークにはアクセスできないものの、すべてのデータが含まれる状態でデータベース内に残ります。

復元したアカウントをアクティブモードに戻すことができます。

前提条件

- IdM (Identity Management) Web UI、またはユーザー管理者ロールを管理する管理者権限

手順

- IdM Web UI にログインします。

- Users → Active users タブに移動します。

- 保存するユーザーアカウントのチェックボックスをクリックします。

- Delete ボタンをクリックします。

- Remove users ダイアログボックスで、preserve をクリックします。

- Delete ボタンをクリックします。

ユーザーアカウントが Preserved users に移動します。

保存済みユーザーを復元する必要がある場合は、IdM Web UI でユーザーの復元 を参照してください。

3.7. IdM Web UI でユーザーの復元

IdM (Identity Management) を使用すると、保存済みユーザーアカウントをアクティブな状態で復元できます。保存済みユーザーをアクティブなユーザーまたはステージユーザーに復元できます。

前提条件

- IdM Web UI、またはユーザー管理者ロールを管理する管理者権限

手順

- IdM Web UI にログインします。

- Users → Preserved users タブに移動します。

- 復元するユーザーアカウントのチェックボックスをクリックします。

- Restore ボタンをクリックします。

- Confirmation ダイアログボックスで、OK ボタンをクリックします。

IdM Web UI に緑色の確認が表示され、ユーザーアカウントが Active users タブに移動します。

3.8. IdM Web UI でユーザーの削除

ユーザーの削除は元に戻せない操作であり、グループメンバーシップやパスワードなど、ユーザーアカウントが IdM データベースから完全に削除されます。ユーザーの外部設定 (システムアカウントやホームディレクトリーなど) は削除されませんが、IdM からはアクセスできなくなります。

以下を削除できます。

アクティブなユーザー - IdM Web UI では、以下のオプションを利用できます。

- ユーザーの一時的な保存。詳細は IdM Web UI でアクティブなユーザーの保存 を参照してください。

- ユーザーの完全な削除。

- ステージユーザー - ステージユーザーを完全に削除できます。

- 保存済みユーザー - 保存済みユーザーを完全に削除できます。

以下の手順では、アクティブなユーザーの削除を説明します。以下のタブでも同じようにユーザーアカウントを削除できます。

- ステージユーザー タブ

- 保存済みユーザー タブ

前提条件

- IdM Web UI、またはユーザー管理者ロールを管理する管理者権限

手順

- IdM Web UI にログインします。

Users → Active users タブに移動します。

Users → Stage users または Users → Preserved users でユーザーアカウントを削除することもできます。

- Delete アイコンをクリックします。

- Remove users ダイアログボックスで、delete をクリックします。

- Delete ボタンをクリックします。

ユーザーアカウントが IdM から完全に削除されます。

第4章 Ansible Playbook を使用したユーザーアカウントの管理

Ansible Playbook を使用して IdM のユーザーを管理できます。ユーザーのライフサイクル を紹介した後、Ansible Playbook を使用して、YML ファイルに直接リストされているユーザーの有無を確認する方法を説明します。

4.1. ユーザーのライフサイクル

Identity Management (IdM) は、次の 3 つのユーザーアカウント状態に対応します

- ステージ ユーザーは認証できません。これは初期状態です。アクティブユーザーに必要なユーザーアカウントプロパティーをすべて設定できるわけではありません (例: グループメンバーシップ)。

- アクティブ ユーザーは認証が可能です。必要なユーザーアカウントプロパティーはすべて、この状態で設定する必要があります。

- 保存済み ユーザーは、以前にアクティブであったユーザーで、現在は非アクティブであるとみなされており、IdM への認証ができません。保存済みユーザーには、アクティブユーザーのときに有効になっていたアカウントプロパティーの大部分が保持されていますが、ユーザーグループからは除外されています。

IdM データベースからユーザーエントリーを完全に削除できます。

削除したユーザーアカウントを復元することはできません。ユーザーアカウントを削除すると、そのアカウントに関連する情報がすべて完全に失われます。

新規管理者は、デフォルトの管理ユーザーなど、管理者権限を持つユーザーのみが作成できます。すべての管理者アカウントを誤って削除した場合は、Directory Manager が、Directory Server に新しい管理者を手動で作成する必要があります。

admin ユーザーを削除しないでください。admin は IdM で必要な事前定義ユーザーであるため、この操作では特定のコマンドで問題が生じます。別の admin ユーザーを定義して使用する場合は、管理者権限を少なくとも 1 つのユーザーに付与してから、ipa user-disable admin を使用して、事前定義された admin ユーザーを無効にします。

ローカルユーザーを IdM に追加しないでください。Name Service Switch (NSS) は、ローカルユーザーとグループを解決する前に、IdM ユーザーとグループを常に解決します。つまり、たとえば IdM グループのメンバーシップは、ローカルユーザーでは機能しません。

4.2. Ansible Playbook を使用して単一の IdM ユーザーが存在する状態にする

次の手順では、Ansible Playbook を使用して IdM に単一のユーザーが存在する状態にする方法を説明します。

前提条件

コントロールノード:

- Ansible バージョン 2.14 以降を使用している。

-

ansible-freeipaパッケージがインストールされている。 - ~/MyPlaybooks/ ディレクトリーに、IdM サーバーの完全修飾ドメイン名 (FQDN) を使用して Ansible インベントリーファイル を作成している (この例の場合)。

-

この例では、secret.yml Ansible Vault に

ipaadmin_passwordが保存されていることを前提としています。

-

ターゲットノード (

ansible-freeipaモジュールが実行されるノード) が、IdM クライアント、サーバー、またはレプリカとして IdM ドメインに含まれている。

手順

inventory.fileなどのインベントリーファイルを作成して、そのファイルにipaserverを定義します。[ipaserver] server.idm.example.com

[ipaserver] server.idm.example.comCopy to Clipboard Copied! Toggle word wrap Toggle overflow IdM に存在させるユーザーのデータを指定して Ansible Playbook ファイルを作成します。この手順は、

/usr/share/doc/ansible-freeipa/playbooks/user/add-user.ymlファイルのサンプルをコピーして変更し、簡素化できます。たとえば、idm_user という名前のユーザーを作成し、Password123 をユーザーパスワードとして追加するには、次のコマンドを実行します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow ユーザーを追加するには、以下のオプションを使用する必要があります。

- name: ログイン名

- first: 名前 (名) の文字列

- last: 名前 (姓) の文字列

利用可能なユーザーオプションの完全なリストは、

/usr/share/doc/ansible-freeipa/README-user.mdMarkdown ファイルを参照してください。注記update_password: on_createオプションを使用する場合には、Ansible はユーザー作成時にのみユーザーパスワードを作成します。パスワードを指定してユーザーが作成されている場合には、Ansible では新しいパスワードは生成されません。Playbook を実行します。

ansible-playbook --vault-password-file=password_file -v -i path_to_inventory_directory/inventory.file path_to_playbooks_directory/add-IdM-user.yml

$ ansible-playbook --vault-password-file=password_file -v -i path_to_inventory_directory/inventory.file path_to_playbooks_directory/add-IdM-user.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

検証

ipa user-showコマンドを使用して、新しいユーザーアカウントが IdM に存在するかどうかを確認できます。ipaserverに admin としてログインします。ssh admin@server.idm.example.com

$ ssh admin@server.idm.example.com Password: [admin@server /]$Copy to Clipboard Copied! Toggle word wrap Toggle overflow admin の Kerberos チケットを要求します。

kinit admin

$ kinit admin Password for admin@IDM.EXAMPLE.COM:Copy to Clipboard Copied! Toggle word wrap Toggle overflow idm_user に関する情報を要求します。

ipa user-show idm_user

$ ipa user-show idm_user User login: idm_user First name: Alice Last name: Acme ....Copy to Clipboard Copied! Toggle word wrap Toggle overflow

idm_user という名前のユーザーが IdM に存在しています。

4.3. Ansible Playbook を使用して複数の IdM ユーザーが存在する状態にする

次の手順では、Ansible Playbook を使用して IdM に複数のユーザーが存在する状態にする方法を説明します。

前提条件

コントロールノード:

- Ansible バージョン 2.14 以降を使用している。

-

ansible-freeipaパッケージがインストールされている。 - ~/MyPlaybooks/ ディレクトリーに、IdM サーバーの完全修飾ドメイン名 (FQDN) を使用して Ansible インベントリーファイル を作成している (この例の場合)。

-

この例では、secret.yml Ansible Vault に

ipaadmin_passwordが保存されていることを前提としています。

-

ターゲットノード (

ansible-freeipaモジュールが実行されるノード) が、IdM クライアント、サーバー、またはレプリカとして IdM ドメインに含まれている。

手順

inventory.fileなどのインベントリーファイルを作成して、そのファイルにipaserverを定義します。[ipaserver] server.idm.example.com

[ipaserver] server.idm.example.comCopy to Clipboard Copied! Toggle word wrap Toggle overflow IdM に存在させるユーザーのデータを指定して Ansible Playbook ファイルを作成します。この手順は、

/usr/share/doc/ansible-freeipa/playbooks/user/ensure-users-present.ymlファイルのサンプルをコピーして変更し、簡素化できます。たとえば、ユーザー idm_user_1、idm_user_2、idm_user_3 を作成し、idm_user_1 のパスワードを Password123 として追加します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow 注記update_password: on_create オプションを指定しないと、Ansible は Playbook が実行されるたびにユーザーパスワードを再設定します。最後に Playbook が実行されてからユーザーがパスワードを変更した場合には、Ansible はパスワードを再設定します。

Playbook を実行します。

ansible-playbook --vault-password-file=password_file -v -i path_to_inventory_directory/inventory.file path_to_playbooks_directory/add-users.yml

$ ansible-playbook --vault-password-file=password_file -v -i path_to_inventory_directory/inventory.file path_to_playbooks_directory/add-users.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

検証

ipa user-showコマンドを使用して、ユーザーアカウントが IdM に存在するかどうかを確認できます。管理者として

ipaserverにログインします。ssh administrator@server.idm.example.com

$ ssh administrator@server.idm.example.com Password: [admin@server /]$Copy to Clipboard Copied! Toggle word wrap Toggle overflow idm_user_1 に関する情報を表示します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

idm_user_1 という名前のユーザーが IdM に存在しています。

4.4. Ansible Playbook を使用して JSON ファイルからの複数の IdM ユーザーが存在する状態にする

次の手順では、Ansible Playbook を使用して IdM に複数のユーザーが存在する状態にする方法を説明します。ユーザーは JSON ファイルに保存されます。

前提条件

コントロールノード:

- Ansible バージョン 2.14 以降を使用している。

-

ansible-freeipaパッケージがインストールされている。 - ~/MyPlaybooks/ ディレクトリーに、IdM サーバーの完全修飾ドメイン名 (FQDN) を使用して Ansible インベントリーファイル を作成している (この例の場合)。

-

この例では、secret.yml Ansible Vault に

ipaadmin_passwordが保存されていることを前提としています。

-

ターゲットノード (

ansible-freeipaモジュールが実行されるノード) が、IdM クライアント、サーバー、またはレプリカとして IdM ドメインに含まれている。

手順

inventory.fileなどのインベントリーファイルを作成して、そのファイルにipaserverを定義します。[ipaserver] server.idm.example.com

[ipaserver] server.idm.example.comCopy to Clipboard Copied! Toggle word wrap Toggle overflow -

必要なタスクが含まれる Ansible Playbook ファイルを作成します。存在させるユーザーのデータが指定された

JSONファイルを参照します。この手順を簡略化するには、/usr/share/doc/ansible-freeipa/README-user.mdファイル内の例をコピーして変更します。

users.jsonファイルを作成し、IdM ユーザーを追加します。この手順を簡略化するには、/usr/share/doc/ansible-freeipa/README-user.mdファイル内の例をコピーして変更します。たとえば、ユーザー idm_user_1、idm_user_2、idm_user_3 を作成し、idm_user_1 のパスワードを Password123 として追加します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow Ansible Playbook を実行します。Playbook ファイル、secret.yml ファイルを保護するパスワードを格納するファイル、およびインベントリーファイルを指定します。

ansible-playbook --vault-password-file=password_file -v -i path_to_inventory_directory/inventory.file path_to_playbooks_directory/ensure-users-present-jsonfile.yml

$ ansible-playbook --vault-password-file=password_file -v -i path_to_inventory_directory/inventory.file path_to_playbooks_directory/ensure-users-present-jsonfile.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

検証

ipa user-showコマンドを使用して、ユーザーアカウントが IdM に存在するかどうかを確認できます。管理者として

ipaserverにログインします。ssh administrator@server.idm.example.com

$ ssh administrator@server.idm.example.com Password: [admin@server /]$Copy to Clipboard Copied! Toggle word wrap Toggle overflow idm_user_1 に関する情報を表示します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

idm_user_1 という名前のユーザーが IdM に存在しています。

4.5. Ansible Playbook を使用してユーザーが存在しない状態にする

次の手順では、Ansible Playbook を使用して特定のユーザーが IdM に存在しない状態にする方法を説明します。

前提条件

コントロールノード:

- Ansible バージョン 2.14 以降を使用している。

-

ansible-freeipaパッケージがインストールされている。 - ~/MyPlaybooks/ ディレクトリーに、IdM サーバーの完全修飾ドメイン名 (FQDN) を使用して Ansible インベントリーファイル を作成している (この例の場合)。

-

この例では、secret.yml Ansible Vault に

ipaadmin_passwordが保存されていることを前提としています。

-

ターゲットノード (

ansible-freeipaモジュールが実行されるノード) が、IdM クライアント、サーバー、またはレプリカとして IdM ドメインに含まれている。

手順

inventory.fileなどのインベントリーファイルを作成して、そのファイルにipaserverを定義します。[ipaserver] server.idm.example.com

[ipaserver] server.idm.example.comCopy to Clipboard Copied! Toggle word wrap Toggle overflow IdM に存在させないユーザーを指定して Ansible Playbook ファイルを作成します。この手順は、

/usr/share/doc/ansible-freeipa/playbooks/user/ensure-users-present.ymlファイルのサンプルをコピーして変更し、簡素化できます。たとえば、ユーザー idm_user_1、idm_user_2、idm_user_3 を削除するには、次のコマンドを実行します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow Ansible Playbook を実行します。Playbook ファイル、secret.yml ファイルを保護するパスワードを格納するファイル、およびインベントリーファイルを指定します。

ansible-playbook --vault-password-file=password_file -v -i path_to_inventory_directory/inventory.file path_to_playbooks_directory/delete-users.yml

$ ansible-playbook --vault-password-file=password_file -v -i path_to_inventory_directory/inventory.file path_to_playbooks_directory/delete-users.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

検証

ipa user-show コマンドを使用して、ユーザーアカウントが IdM に存在しないことを確認できます。

管理者として

ipaserverにログインします。ssh administrator@server.idm.example.com

$ ssh administrator@server.idm.example.com Password: [admin@server /]$Copy to Clipboard Copied! Toggle word wrap Toggle overflow idm_user_1 に関する要求情報:

ipa user-show idm_user_1

$ ipa user-show idm_user_1 ipa: ERROR: idm_user_1: user not foundCopy to Clipboard Copied! Toggle word wrap Toggle overflow idm_user_1 という名前のユーザーは IdM に存在しません。

第5章 IdM でのユーザーおよびグループ属性の変更

Identity Management (IdM) では、情報は LDAP 属性として保存されます。IdM でユーザーエントリーを作成すると、そのエントリーに特定の LDAP オブジェクトクラスが自動的に割り当てられます。このオブジェクトクラスにより、ユーザーエントリーで使用できる属性が定義されます。デフォルトのユーザーオブジェクトクラスとその編成の詳細は、以下の表 を参照してください。

| オブジェクトクラス | 説明 |

|---|---|

| ipaobject、ipasshuser | IdM オブジェクトクラス |

| person、organizationalperson、inetorgperson、inetuser、posixAccount | 人物のオブジェクトクラス |

| krbprincipalaux、krbticketpolicyaux | Kerberos のオブジェクトクラス |

| mepOriginEntry | Managed エントリー (テンプレート) のオブジェクトクラス |

管理者は、ユーザーオブジェクトクラスのリストと属性の形式を変更できます。たとえば、ユーザー名に使用できる文字数を指定できます。

IdM のユーザーおよびグループのオブジェクトクラスと属性を編成する仕組みは、IdM ユーザーおよびグループスキーマと呼ばれます。

5.1. デフォルトの IdM ユーザー属性

ユーザーエントリーには属性が含まれます。一部の属性の値は、特定の値を自分で設定しない限り、デフォルトに基づいて自動的に設定されます。その他の属性には、値を手動で設定する必要があります。First name などの属性には値が必要ですが、Street address などの属性には必要ありません。管理者は、デフォルト属性によって生成または使用される値を設定できます。詳細は、以下の デフォルトの IdM ユーザー属性 表を参照してください。

| Web UI のフィールド | コマンドラインオプション | 必須、任意、またはデフォルト |

|---|---|---|

| User login | username | 必須 |

| First name | --first | 必須 |

| Last name | --last | 必須 |

| Full name | --cn | 任意 |

| Display name | --displayname | 任意 |

| Initials | --initials | デフォルト |

| Home directory | --homedir | デフォルト |

| GECOS field | --gecos | デフォルト |

| Shell | --shell | デフォルト |

| Kerberos principal | --principal | デフォルト |

| Email address | | 任意 |

| Password | --password | オプション: スクリプトは、引数の値を受け付けずに、新しいパスワードを要求することに注意してください。 |

| User ID number | --uid | デフォルト |

| Group ID number | --gidnumber | デフォルト |

| Street address | --street | 任意 |

| City | --city | 任意 |

| State/Province | --state | 任意 |

| Zip code | --postalcode | 任意 |

| Telephone number | --phone | 任意 |

| Mobile telephone number | --mobile | 任意 |

| Pager number | --pager | 任意 |

| Fax number | --fax | 任意 |

| Organizational unit | --orgunit | 任意 |

| Job title | --title | 任意 |

| Manager | --manager | 任意 |

| Car license | --carlicense | 任意 |

| --noprivate | 任意 | |

| SSH Keys | --sshpubkey | 任意 |

| Additional attributes | --addattr | 任意 |

| 部門番号 | --departmentnumber | 任意 |

| 従業員番号 | --employeenumber | 任意 |

| 従業員のタイプ | --employeetype | 任意 |

| 希望の言語 | --preferredlanguage | 任意 |

デフォルトの IdM ユーザーオブジェクトクラス で使用可能な任意の属性を追加できます。その属性の Web UI またはコマンドライン引数が存在しない場合でも、追加は可能です。

5.2. デフォルトのユーザーおよびグループスキーマを変更する際の考慮事項

ユーザーおよびグループアカウントは、アカウントに適用される定義済みの LDAP オブジェクトクラスを使用して作成されます。標準の IdM 固有の LDAP オブジェクトクラス と 属性 で、ほとんどのデプロイメントシナリオに対応できます。ただし、ユーザーおよびグループエントリーのカスタム属性を使用して、カスタムのオブジェクトクラスを作成することもできます。

オブジェクトクラスを変更すると、IdM によって以下が検証されます。

- すべてのオブジェクトクラスとそれらの指定された属性を LDAP サーバーが認識していること。

- エントリーに設定されたデフォルトの属性はすべて、設定済みのオブジェクトクラスにサポートされていること。

IdM スキーマ検証には制限があります。IdM サーバーは、定義されたユーザーまたはグループのオブジェクトクラスに、IdM エントリーに必要なすべてのオブジェクトクラスが含まれているかどうかをチェックしません。たとえば、ipaobject オブジェクトクラスは、すべての IdM エントリーに必要です。しかし、ユーザーまたはグループのスキーマが変更された場合、サーバーはこのオブジェクトクラスが含まれているかどうかをチェックしません。オブジェクトクラスが誤って削除された場合、新しいユーザーを追加しようとしても、失敗します。

オブジェクトクラスの変更は、すべてアトミックな処理であり、段階的に行われるものではありません。変更のたびに、デフォルトのオブジェクトクラスのリスト全体を定義する必要があります。たとえば、誕生日や就業開始日などの従業員情報を保存するカスタムオブジェクトクラスを作成するとします。この場合、カスタムオブジェクトクラスをリストに単純に追加することはできません。代わりに、現在のデフォルトオブジェクトクラスの全リストに 加えて、新しいオブジェクトクラスを設定する必要があります。設定を更新するときに 既存 のデフォルトのオブジェクトクラスを含めないと、現在の設定が上書きされます。その場合、重大なパフォーマンスの問題が発生します。

デフォルトのオブジェクトクラスのリストを変更すると、新しいユーザーおよびグループのエントリーにはカスタムオブジェクトが追加されますが、古いエントリーは変更されません。

5.3. IdM Web UI でのユーザーオブジェクトクラスの変更

この手順では、IdM Web UI を使用して、将来の Identity Management (IdM) ユーザーエントリー用にオブジェクトクラスを変更する方法を説明します。結果として、将来のユーザーエントリーは、現在のグループエントリーとは異なる属性を持つことになります。

前提条件

- IdM 管理者としてログインしている。

手順

-

IPA Serverタブを開きます。 -

Configurationサブタブを選択します。 User Optionsエリアまでスクロールします。

Default IdM user object classes テーブルにリスト表示されるすべてのオブジェクトクラスを保持します。

重要IdM に必要なオブジェクトクラスが含まれていないと、後でユーザーエントリーを追加しようとしたときに、オブジェクトクラス違反で失敗します。

ユーザーエリアの下部にある

Addをクリックして、新しいフィールドを表示します。

- 追加するユーザーオブジェクトクラスの名前を入力します。

-

Configurationページの上部にあるSaveをクリックします。

5.4. IdM CLI でのユーザーオブジェクトクラスの変更

この手順では、Identity Management (IdM) CLI を使用して、将来の IdM ユーザーエントリー用にユーザーオブジェクトクラスを変更する方法を説明します。結果として、将来のユーザーエントリーは、現在のグループエントリーとは異なる属性を持つことになります。

前提条件

brace expansion機能を有効にした。set -o braceexpand

# set -o braceexpandCopy to Clipboard Copied! Toggle word wrap Toggle overflow - IdM 管理者としてログインしている。

手順

ipa config-modコマンドを使用して、現在のスキーマを変更します。たとえば、将来のユーザーエントリーにtopおよびmailRecipientオブジェクトクラスを追加するには、次のコマンドを実行します。ipa config-mod --userobjectclasses={person,organizationalperson,inetorgperson,inetuser,posixaccount,krbprincipalaux,krbticketpolicyaux,ipaobject,ipasshuser,mepOriginEntry,top,mailRecipient}[bjensen@server ~]$ ipa config-mod --userobjectclasses={person,organizationalperson,inetorgperson,inetuser,posixaccount,krbprincipalaux,krbticketpolicyaux,ipaobject,ipasshuser,mepOriginEntry,top,mailRecipient}Copy to Clipboard Copied! Toggle word wrap Toggle overflow このコマンドは、IdM がネイティブに備えている 10 個のユーザーオブジェクトクラス すべてと、新しい 2 つのクラス (

topとmailRecipient) を追加します。重要config-modコマンドで渡された情報によって、以前の値が上書きされます。IdM に必要なユーザーオブジェクトクラスが含まれていないと、後でユーザーエントリーを追加しようとしたときに、オブジェクトクラス違反で失敗します。

または、ipa config-mod --addattr ipauserobjectclasses=<user object class> コマンドを使用してユーザーオブジェクトクラスを追加することもできます。この方法であれば、リスト内の IdM ネイティブクラスを忘れるリスクがなくなります。たとえば、現在の設定を上書きせずに mailRecipient ユーザーオブジェクトクラスを追加するには、ipa config-mod --addattr ipauserobjectclasses=mailRecipient と入力します。同様に、mailRecipient オブジェクトクラスのみを削除するには、ipa config-mod --delattr ipauserobjectclasses=mailRecipient と入力します。

5.5. IdM Web UI でのグループオブジェクトクラスの変更

Identity Management (IdM) には、次のデフォルトのグループオブジェクトクラスがあります。

- top

- groupofnames

- nestedgroup

- ipausergroup

- ipaobject

この手順では、IdM Web UI を使用して、将来の Identity Management (IdM) ユーザーグループエントリー用にグループオブジェクトクラスを追加する方法を説明します。結果として、将来のグループエントリーは、現在のグループエントリーとは異なる属性を持つことになります。

前提条件

- IdM 管理者としてログインしている。

手順

-

IPA Serverタブを開きます。 -

Configurationサブタブを選択します。 -

Group Optionsエリアを見つけます。 デフォルトの IdM グループオブジェクトクラスを保持します。

重要IdM に必要なグループオブジェクトクラスが含まれていないと、後でグループエントリーを追加しようとしたときに、オブジェクトクラス違反で失敗します。

Addをクリックして、新しいフィールドを表示します。

- 追加するグループオブジェクトクラスの名前を入力します。

-

Configurationページの上部にあるSaveをクリックします。

5.6. IdM CLI でのグループオブジェクトクラスの変更

Identity Management (IdM) には、次のデフォルトのグループオブジェクトクラスがあります。

- top

- groupofnames

- nestedgroup

- ipausergroup

- ipaobject

この手順では、IdM Web UI を使用して、将来の Identity Management (IdM) ユーザーグループエントリー用にグループオブジェクトクラスを追加する方法を説明します。結果として、将来のグループエントリーは、現在のグループエントリーとは異なる属性を持つことになります。

前提条件

brace expansion機能を有効にした。set -o braceexpand

# set -o braceexpandCopy to Clipboard Copied! Toggle word wrap Toggle overflow - IdM 管理者としてログインしている。

手順

ipa config-modコマンドを使用して、現在のスキーマを変更します。たとえば、将来のユーザーエントリーにipasshuserおよびemployeeグループオブジェクトクラスを追加するには、次のコマンドを実行します。ipa config-mod --groupobjectclasses={top,groupofnames,nestedgroup,ipausergroup,ipaobject,ipasshuser,employeegroup}[bjensen@server ~]$ ipa config-mod --groupobjectclasses={top,groupofnames,nestedgroup,ipausergroup,ipaobject,ipasshuser,employeegroup}Copy to Clipboard Copied! Toggle word wrap Toggle overflow このコマンドは、すべてのデフォルトのグループオブジェクトクラスと、新しい 2 つのグループオブジェクトクラス (

ipasshuserとemployeegroup) を追加します。重要IdM に必要なグループオブジェクトクラスが含まれていないと、後でグループエントリーを追加しようとしたときに、オブジェクトクラス違反で失敗します。

注記上記の例のように中括弧内にスペースなしのコンマ区切りリストを含める代わりに、

--groupobjectclasses引数を繰り返し使用することもできます。

5.7. IdM のデフォルトのユーザーおよびグループ属性

Identity Management (IdM) は、新しいエントリーを作成するときにテンプレートを使用します。

ユーザー用のテンプレートは、グループ用のテンプレートよりも詳細です。IdM は、IdM ユーザーアカウントのいくつかのコア属性にデフォルト値を使用します。これらのデフォルト値によって、ホームディレクトリーの場所などのユーザーアカウント属性の実際の値を定義したり、ユーザー名の長さなどの属性値の形式を定義したりすることができます。テンプレートは、ユーザーに割り当てられるオブジェクトクラスも定義します。

グループの場合、テンプレートが定義するのは割り当てられたオブジェクトクラスのみです。

IdM LDAP ディレクトリーでは、これらのデフォルト定義はすべて、IdM サーバーの単一の設定エントリー (cn=ipaconfig,cn=etc,dc=example,dc=com) に含まれています。

ipa config-mod コマンドを使用すると、IdM のデフォルトユーザーパラメーターの設定を変更できます。以下の表は、いくつかの主要なパラメーター、それらを変更するために ipa config-mod で使用できるコマンドラインオプション、およびパラメーターの説明をまとめたものです。

| Web UI のフィールド | コマンドラインオプション | 説明 |

|---|---|---|

| ユーザー名の最大長 | --maxusername` | ユーザー名の最大長を設定します。デフォルト: 32。 |

| Root for home directories |

|

ユーザーのホームディレクトリーのデフォルトディレクトリーを設定します。デフォルト: |

| Default shell |

|

ユーザーのデフォルトシェルを設定します。デフォルト: |

| Default user group |

|

新しく作成されたアカウントのデフォルトグループを設定します。デフォルト: |

| Default e-mail domain |

| ユーザーアカウントに基づいてアドレスを作成するためのメールドメインを設定します。デフォルト: サーバードメイン。 |

| Search time limit |

| 結果を返すまでの検索の最大時間を秒単位で設定します。 |

| Search size limit |

| 返される検索結果の最大数を設定します。 |

| User search fields |

| ユーザーエントリー内の検索可能なフィールドを定義します。設定されている属性が多すぎると、サーバーのパフォーマンスに影響します。 |

| Group search fields |

| グループエントリー内の検索可能なフィールドを定義します。 |

| Certificate subject base | セットアップ中にクライアント証明書のサブジェクト DN を作成するためのベース DN を設定します。 | |

| Default user object classes |

| ユーザーアカウントを作成するためのオブジェクトクラスを定義します。既存のリストが上書きされるため、完全なリストを指定する必要があります。 |

| Default group object classes |

| グループアカウントを作成するためのオブジェクトクラスを定義します。完全なリストを指定する必要があります。 |

| Password expiration notification |

| パスワードの有効期限が切れる何日前に通知を送信するかを定義します。 |

| Password plug-in features | ユーザーに許可するパスワードの形式を設定します。 |

5.8. IdM Web UI でのユーザーおよびグループ設定の表示と変更

Identity Management (IdM) Web UI で、デフォルトのユーザーおよびグループ属性の設定を表示および変更できます。

前提条件

-

IdM の

adminとしてログインしている。

手順

-

IPA Serverタブを開きます。 -

Configurationサブタブを選択します。 User Optionsセクションに、確認および編集できるフィールドが複数あります。

-

たとえば、将来の IdM ユーザーのデフォルトシェルを

/bin/shから/bin/bashに変更するには、Default shellフィールドを見つけて、/bin/shを/bin/bashに置き換えます。 Group Optionsセクションでは、Group search fieldsフィールドの確認と編集のみが可能です。

画面上部の

Saveボタンをクリックします。新しく保存した設定は、将来の IdM ユーザーおよびグループアカウントに適用されます。現在のアカウントは変更されません。

5.9. IdM CLI でのユーザーおよびグループ設定の表示と変更

Identity Management (IdM) CLI で、現在またはデフォルトのユーザーおよびグループ属性の設定を表示および変更できます。

前提条件

-

IdM の

admin認証情報がある。

手順

ipa config-showコマンドで、最も一般的な属性設定を表示します。完全なリストを表示するには、--allオプションを使用します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow 属性を変更するには、

ipa config-modコマンドを使用します。たとえば、将来の IdM ユーザーのデフォルトシェルを/bin/shから/bin/bashに変更するには、次のように入力します。ipa config-mod --defaultshell "/bin/bash"

[bjensen@server ~]$ ipa config-mod --defaultshell "/bin/bash"Copy to Clipboard Copied! Toggle word wrap Toggle overflow ipa config-modオプションの詳細は、デフォルトのユーザーパラメーター の表を参照してください。新しい設定は、将来の IdM ユーザーおよびグループアカウントに適用されます。現在のアカウントは変更されません。

第6章 IdM でのユーザーパスワードの管理

6.1. IdM ユーザーパスワードは誰がどのように変更するのか

他のユーザーのパスワードを変更するパーミッションのない通常ユーザーは、独自の個人パスワードのみを変更できます。新しいパスワードは、そのユーザーがメンバーとなっているグループに適用される IdM パスワードポリシーに合致する必要があります。パスワードポリシーの設定方法の詳細は、IdM パスワードポリシーの定義 を参照してください。

管理者およびパスワード変更権限を持つユーザーは、新しいユーザーに初期パスワードを設定し、既存のユーザーのパスワードをリセットできます。これらのパスワードには、以下が該当します。

- IdM パスワードポリシーを満たす必要はありません。

- 最初のログインに成功したら失効します。このような場合、IdM はユーザーが期限切れのパスワードを直ちに変更するよう要求します。この動作を無効にするには、次回のログイン時にパスワード変更を求められることなく、IdM でパスワードリセットを有効にする を参照してください。

LDAP Directory Manager (DM) ユーザーは、LDAP ツールを使用してユーザーパスワードを変更できることに注意してください。新しいパスワードにより、IdM パスワードポリシーをオーバーライドできます。DM によって設定されたパスワードは最初のログイン後に有効期限が切れません。

6.2. IdM Web UI でのユーザーパスワードの変更

Identity Management (IdM) ユーザーは、IdM Web UI でユーザーパスワードを変更できます。

前提条件

- IdM Web UI にログインしている。

手順

- 右上隅にある、IdM Web UI にログインしているユーザーの名前をクリックします。

- Change password を選択します。

- 現在のパスワードを入力します。

- New Password フィールドに新しいパスワードを入力します。

- Verify Password フィールドに新しいパスワードを入力して確認します。

- Reset Password をクリックします。

6.3. IdM Web UI での別のユーザーのパスワードのリセット

Identity Management (IdM) の管理ユーザーは、IdM Web UI で他のユーザーのパスワードを変更できます。

前提条件

- 管理ユーザーとして IdM Web UI にログインしている。

手順

- Identity>Users を選択します。

- 編集するユーザー名をクリックします。

- Actions をクリックし、Reset password を選択します。

- New Password フィールドに新しいパスワードを入力します。

- Verify Password フィールドに新しいパスワードを入力して確認します。

- Reset Password をクリックします。

6.4. Directory Manager ユーザーパスワードのリセット

Identity Management (IdM) Directory Manager のパスワードを紛失した場合は、リセットできます。

前提条件

-

IdM サーバーに

rootにアクセスできる。

手順

pwdhashコマンドを使用して、新しいパスワードハッシュを生成します。以下に例を示します。pwdhash -D /etc/dirsrv/slapd-IDM-EXAMPLE-COM password

# pwdhash -D /etc/dirsrv/slapd-IDM-EXAMPLE-COM password {PBKDF2_SHA256}AAAgABU0bKhyjY53NcxY33ueoPjOUWtl4iyYN5uW...Copy to Clipboard Copied! Toggle word wrap Toggle overflow Directory Server 設定へのパスを指定すると、

nsslapd-rootpwstoragescheme属性に設定されたパスワードストレージスキームが自動的に使用され、新しいパスワードを暗号化します。トポロジー内のすべての IdM サーバーで、以下の手順を実行します。

サーバーにインストールされている IdM サービスをすべて停止します。

ipactl stop

# ipactl stopCopy to Clipboard Copied! Toggle word wrap Toggle overflow /etc/dirsrv/IDM-EXAMPLE-COM/dse.ldifファイルーを編集し、nsslapd-rootpw属性を、pwdhashコマンドで生成された値に設定します。nsslapd-rootpw: {PBKDF2_SHA256}AAAgABU0bKhyjY53NcxY33ueoPjOUWtl4iyYN5uW...nsslapd-rootpw: {PBKDF2_SHA256}AAAgABU0bKhyjY53NcxY33ueoPjOUWtl4iyYN5uW...Copy to Clipboard Copied! Toggle word wrap Toggle overflow - サーバーにインストールされている IdM サービスをすべて起動します。

ipactl start

# ipactl startCopy to Clipboard Copied! Toggle word wrap Toggle overflow

6.5. IdM CLI でのユーザーパスワードの変更または別のユーザーのパスワードのリセット

Identity Management (IdM) コマンドラインインターフェイス (CLI) を使用して、ユーザーパスワードを変更できます。管理ユーザーの場合は、CLI を使用して別のユーザーのパスワードをリセットできます。

前提条件

- IdM ユーザーの TGT (Ticket-Granting Ticket) を取得している。

- 別のユーザーのパスワードをリセットする場合は、IdM の管理ユーザーの TGT を取得している必要がある。

手順

ユーザーの名前と

--passwordオプションを指定して、ipa user-modコマンドを入力します。このコマンドにより、新しいパスワードの入力が求められます。Copy to Clipboard Copied! Toggle word wrap Toggle overflow

ipa user-mod の代わりに ipa passwd idm_user コマンドを使用することもできます。

6.6. 次回のログイン時にパスワード変更を求められることなく、IdM でパスワードリセットを有効にする

デフォルトでは、管理者が別のユーザーのパスワードをリセットすると、初回のログインに成功したらパスワードが期限切れになります。

IdM Directory Manager では、各 IdM 管理者に次の特権を指定できます。

- 初回ログイン後にパスワードの変更をユーザーに要求することなく、パスワードの変更操作を行うことができます。

- 強度や履歴の強制が適用されないようにパスワードポリシーをバイパスします。

パスワードポリシーをバイパスすると、セキュリティー上の脅威になる可能性があります。これらの追加の特権を付与するユーザーを選択するときは注意してください。

前提条件

- Directory Manager のパスワードを把握している。

手順

ドメイン内のすべての Identity Management (IdM) サーバーで、次の変更を行います。

ldapmodifyコマンドを実行して、LDAP エントリーを変更します。IdM サーバーの名前と 389 ポートを指定し、Enter キーを押します。ldapmodify -x -D "cn=Directory Manager" -W -h server.idm.example.com -p 389

$ ldapmodify -x -D "cn=Directory Manager" -W -h server.idm.example.com -p 389 Enter LDAP Password:Copy to Clipboard Copied! Toggle word wrap Toggle overflow - Directory Manager パスワードを入力します。

ipa_pwd_extopパスワード同期エントリーの識別名を入力し、Enter キーを押します。dn: cn=ipa_pwd_extop,cn=plugins,cn=config

dn: cn=ipa_pwd_extop,cn=plugins,cn=configCopy to Clipboard Copied! Toggle word wrap Toggle overflow 変更の

modify型を指定し、Enter キーを押します。changetype: modify

changetype: modifyCopy to Clipboard Copied! Toggle word wrap Toggle overflow LDAP が実行する修正のタイプと、その属性を指定します。Enter キーを押します。

add: passSyncManagersDNs

add: passSyncManagersDNsCopy to Clipboard Copied! Toggle word wrap Toggle overflow passSyncManagersDNs属性に管理ユーザーアカウントを指定します。属性は多値です。たとえば、adminユーザーに、Directory Manager の電源をリセットするパスワードを付与するには、次のコマンドを実行します。passSyncManagersDNs: \ uid=admin,cn=users,cn=accounts,dc=example,dc=com

passSyncManagersDNs: \ uid=admin,cn=users,cn=accounts,dc=example,dc=comCopy to Clipboard Copied! Toggle word wrap Toggle overflow - Enter キーを 2 回押して、エントリーの編集を停止します。

passSyncManagerDNs にリスト表示されている admin ユーザーに、追加特権が追加されました。

6.7. IdM ユーザーのアカウントがロックされているかどうかの確認

Identity Management (IdM) 管理者は、IdM ユーザーのアカウントがロックされているかどうかを確認できます。そのためには、ユーザーの最大許容ログイン試行回数と、ユーザーの実際の失敗ログイン回数を比較する必要があります。

前提条件

- IdM の管理ユーザーの TGT (Ticket-Granting Ticket) を取得している。

手順

ユーザーアカウントのステータスを表示して、失敗したログインの数を確認します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 特定のユーザーに許可されたログイン試行回数を表示します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow -

ipa user-statusコマンドの出力に表示されているログイン失敗回数と、ipa pwpolicy-showコマンドの出力に表示されている Max failures の数を比較します。ログインに失敗した回数が、許可されている最大ログイン試行回数と等しい場合、ユーザーアカウントはロックされます。

6.8. IdM でのパスワード失敗後のユーザーアカウントのロック解除

ユーザーが間違ったパスワードを一定回数使用してログインしようとすると、Identity Management (IdM) はユーザーアカウントをロックするため、ユーザーはログインできなくなります。セキュリティー上の理由から、IdM では、ユーザーアカウントがロックされていることを示す警告メッセージは表示されません。代わりに、CLI プロンプトがユーザーにパスワードを何度も要求し続ける場合があります。

IdM は、指定した時間が経過した後にユーザーアカウントを自動的にアンロックします。または、以下の手順でユーザーアカウントのロックを手動で解除することもできます。

前提条件

- IdM 管理ユーザーの Ticket-Granting Ticket を取得している。

手順

ユーザーアカウントのロックを解除するには、

ipa user-unlockコマンドを実行します。ipa user-unlock idm_user

$ ipa user-unlock idm_user ----------------------- Unlocked account "idm_user" -----------------------Copy to Clipboard Copied! Toggle word wrap Toggle overflow この後、ユーザーは再度ログインできるようになります。

6.9. IdM のユーザーに対する、最後に成功した Kerberos 認証の追跡の有効化

パフォーマンス上の理由から、Red Hat Enterprise Linux 8 で実行している Identity Management (IdM) には、ユーザーが最後に成功した Kerberos 認証のタイムスタンプが保存されません。そのため、ipa user-status などの特定のコマンドではタイムスタンプが表示されません。

前提条件

- IdM の管理ユーザーの TGT (Ticket-Granting Ticket) を取得している。

-

手順を実行している IdM サーバーへの

rootアクセス権限がある。

手順

現在有効なパスワードプラグイン機能を表示します。

ipa config-show | grep "Password plugin features"

# ipa config-show | grep "Password plugin features" Password plugin features: AllowNThash, KDC:Disable Last SuccessCopy to Clipboard Copied! Toggle word wrap Toggle overflow この出力は、

KDC:Disable Last Successプラグインが有効になっていることを示しています。このプラグインにより、最後に成功した Kerberos 認証試行が ipa user-status 出力に表示されなくなります。現在有効な

ipa config-modコマンドに、すべての機能の--ipaconfigstring=featureパラメーターを追加します (KDC:Disable Last Successを除く)。ipa config-mod --ipaconfigstring='AllowNThash'

# ipa config-mod --ipaconfigstring='AllowNThash'Copy to Clipboard Copied! Toggle word wrap Toggle overflow このコマンドは、

AllowNThashプラグインのみを有効にします。複数の機能を有効にするには、機能ごとに--ipaconfigstring=featureパラメーターを個別に指定します。IdM を再起動します。

ipactl restart

# ipactl restartCopy to Clipboard Copied! Toggle word wrap Toggle overflow

第7章 IdM パスワードポリシーの定義

パスワードポリシーは、ユーザーのパスワードが発見されて悪用されるリスクを軽減するのに役立ちます。Identity Management (IdM) のパスワードポリシーは、IdM WebUI または CLI で追加できます。さらに、Ansible Playbook を使用して IdM に新しいパスワードポリシーを追加することもできます。

7.1. パスワードポリシーとは

パスワードポリシーは、パスワードが満たす必要のある一連のルールです。たとえば、パスワードポリシーでは、パスワードの最小長と最大有効期間を定義できます。このポリシーの対象となる全ユーザーには、十分に長いパスワードを設定して、指定の条件を満たす頻度でパスワードを変更する必要があります。このようにパスワードポリシーを使用することで、ユーザーのパスワードが検出されて悪用されるリスクが軽減されます。

7.2. IdM のパスワードポリシー

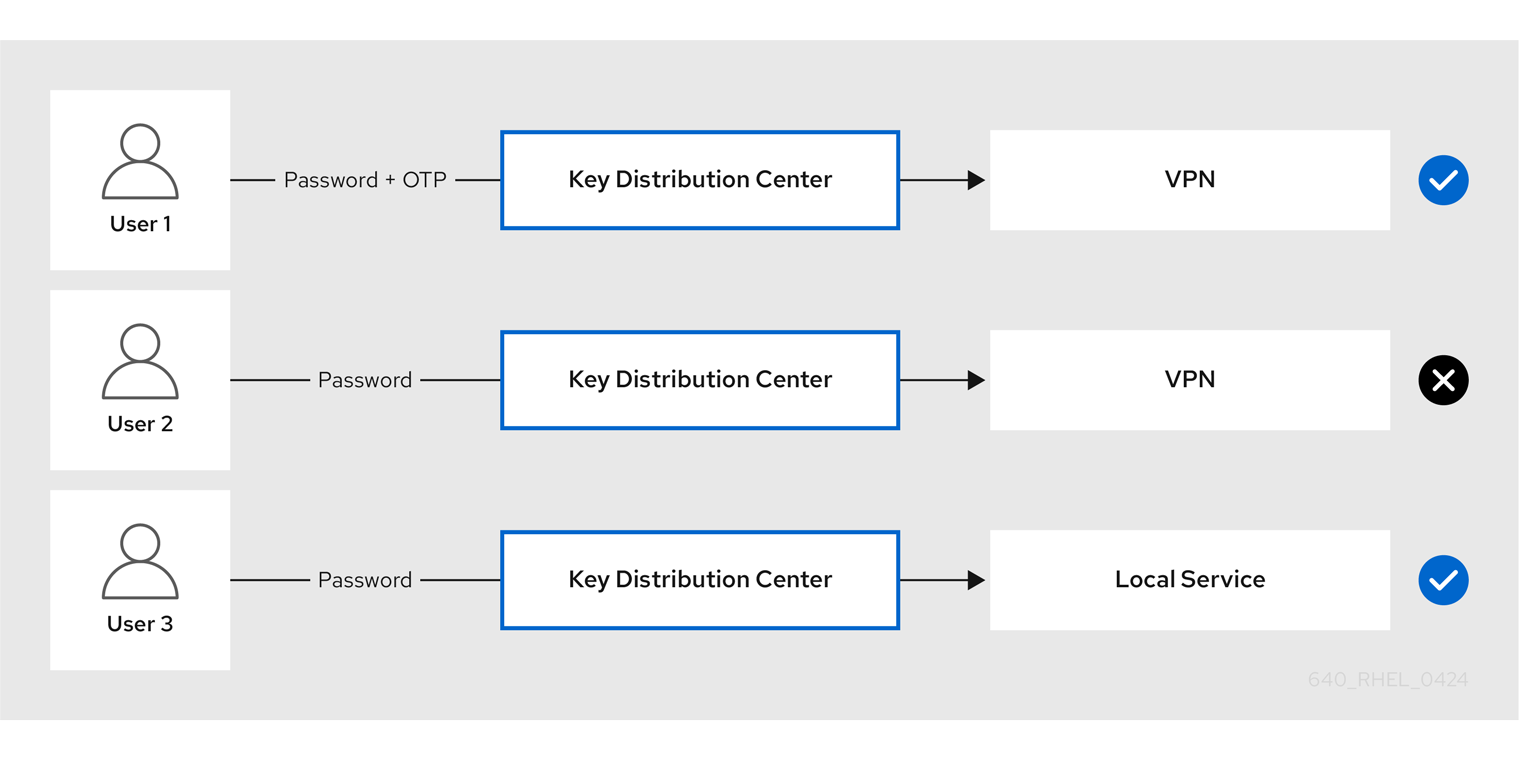

パスワードは、Identity Management (IdM) ユーザーが IdM Kerberos ドメインに対して認証する最も一般的な方法です。パスワードポリシーでは、このような IdM ユーザーのパスワードが満たす必要条件を定義します。IdM パスワードポリシーは基礎となる LDAP ディレクトリーで設定されますが、Kerberos Key Distribution Center (KDC) はパスワードポリシーを強制的に使用します。

パスワードポリシー属性 は、IdM でのパスワードポリシーの定義に使用できる属性をリスト表示します。

| 属性 | 説明 | 例 |

|---|---|---|

| Max lifetime | パスワードのリセットが必要になるまでの、パスワードの有効期間 (日) の上限です。デフォルト値は 90 日です。 この属性が 0 に設定されている場合、パスワードの有効期限は切れないことに注意してください。 | Max lifetime = 180 ユーザーパスワードは 180 日間のみ有効です。有効期限が経過すると、IdM は変更を求めるプロンプトを表示します。 |

| Min lifetime | パスワードを変更してから次に変更操作を行うまでに最小限開ける必要のある時間。 | Min lifetime = 1 ユーザーがパスワードの変更後に、次に変更するまでに最低でも 1 時間待機する必要があります。 |

| History size | 保存される以前のパスワード数。パスワードの履歴にあるパスワードを再利用できませんが、保存されていない以前のものは使用できます。 | History size = 0 この場合、パスワード履歴は空になり、ユーザーは以前のパスワードをどれでも再利用できます。 |

| Character classes | パスワードで使用する必要のある文字クラスの数。文字クラスは次のとおりです。 * 大文字 * 小文字 * 数字 * コンマ (,)、ピリオド (.)、アスタリスク (*) などの特殊文字 * 他の UTF-8 文字 1 つの文字を複数回連続で使用すると、文字クラスが 1 つ減少します。以下に例を示します。

*

* | Character classes = 0

必要なクラスのデフォルト数は 0 です。番号を設定するには、 この表の下に記載されている 重要 の注意事項も併せて参照してください。 |

| Min length | パスワードの最小長。 追加のパスワードポリシーオプション のいずれかが設定されていると、パスワードの最小長は 6 文字です。 | Min length = 8 8 文字未満のパスワードは使用できません。 |

| Max failures | IdM がユーザーアカウントをロックするまでのログイン試行の最大失敗数。 | Max failures = 6 ユーザーがパスワードを誤って 7 回入力すると、IdM はユーザーアカウントをロックします。 |

| Failure reset interval | 失敗したログイン試行回数を IdM がリセットするまでの時間 (秒単位)。 | Failure reset interval = 60

|

| Lockout duration |

| Lockout duration = 600 アカウントがロックされると、10 分間ログインできません。 |

国際文字や記号を使用できないハードウェアセットが各種ある場合には、文字クラス要件に英語と共通記号を使用してください。パスワードの文字クラスポリシーの詳細は、Red Hat ナレッジベースソリューション What characters are valid in a password? を参照してください。

7.3. IdM のパスワードポリシーの優先度

パスワードポリシーは、ユーザーのパスワードが発見されて悪用されるリスクを軽減するのに役立ちます。デフォルトのパスワードポリシーは、グローバルパスワードポリシー です。追加のグループパスワードポリシーを作成することもできます。グローバルポリシールールは、グループパスワードポリシーなしですべてのユーザーに適用されます。グループパスワードポリシーは、対応するユーザーグループのすべてのメンバーに適用されます。

一度に有効にできるパスワードポリシーは、どのユーザーに対しても 1 つだけであることに注意してください。ユーザーに複数のパスワードポリシーが割り当てられている場合は、そのうちの 1 つが、次のルールに従って優先度に基づき優先されます。

-

すべてのグループパスワードポリシーに優先度が設定されています。値が小さいほど、ポリシーの優先度が高くなります。サポートされている最小値は

0です。 - 複数のパスワードポリシーがユーザーに適用される場合は、優先度の値が最も小さいポリシーが優先されます。他のポリシーで定義されたすべてのルールは無視されます。

- 優先度の値が最も小さいパスワードポリシーは、ポリシーに定義されていない属性であっても、すべてのパスワードポリシー属性に適用されます。

グローバルパスワードポリシーには優先度の値は設定されません。これは、ユーザーにグループポリシーが設定されていない場合のフォールバックポリシーとして機能します。グローバルポリシーは、グループポリシーより優先されることはありません。

ipa pwpolicy-show --user=user_name コマンドを使用すると、特定のユーザーの現在有効まポリシーを確認できます。

7.4. Ansible Playbook を使用して IdM にパスワードポリシーが存在する状態にする

Ansible Playbook を使用して Identity Management (IdM) にパスワードポリシーを存在させるには、次の手順に従います。

IdM におけるデフォルトの global_policy パスワードポリシーでは、パスワード内の異なる文字クラスの数は 0 に設定されています。履歴サイズも 0 に設定されています。

以下の手順に従って、Ansible Playbook を使用して、IdM グループにより強力なパスワードポリシーを適用します。

個別ユーザーにパスワードポリシーを定義できません。

前提条件

次の要件を満たすように Ansible コントロールノードを設定している。

- Ansible バージョン 2.14 以降を使用している。

-

ansible-freeipaパッケージがインストールされている。 - ~/MyPlaybooks/ ディレクトリーに、IdM サーバーの完全修飾ドメイン名 (FQDN) を使用して Ansible インベントリーファイル を作成している (この例の場合)。

-

この例では、secret.yml Ansible Vault に

ipaadmin_passwordが保存されていることを前提としています。

-

ターゲットノード (

ansible-freeipaモジュールが実行されるノード) が、IdM クライアント、サーバー、またはレプリカとして IdM ドメインに含まれている。 - IdM 管理者パスワードを把握している。

- パスワードポリシーの存在を確認する対象のグループが IdM に存在する。

手順

inventory.fileなどのインベントリーファイルを作成し、[ipaserver]セクションに IdM サーバーのFQDNを定義します。[ipaserver] server.idm.example.com

[ipaserver] server.idm.example.comCopy to Clipboard Copied! Toggle word wrap Toggle overflow Ansible Playbook を作成して、存在させるパスワードポリシーを定義します。この手順は、

/usr/share/doc/ansible-freeipa/playbooks/pwpolicy/pwpolicy_present.ymlファイルの例をコピーして変更し、簡素化できます。Copy to Clipboard Copied! Toggle word wrap Toggle overflow 各変数の意味は、パスワードポリシーの属性 を参照してください。

Playbook を実行します。

ansible-playbook --vault-password-file=password_file -v -i path_to_inventory_directory/inventory.file path_to_playbooks_directory_/new_pwpolicy_present.yml

$ ansible-playbook --vault-password-file=password_file -v -i path_to_inventory_directory/inventory.file path_to_playbooks_directory_/new_pwpolicy_present.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

Ansible Playbook を使用して、ops グループのパスワードポリシーを IdM に存在させることができました。

ops パスワードポリシーの優先度は 1 に設定されますが、global_policy パスワードポリシーには優先度が設定されません。このため、ops ポリシーは ops グループの global_policy より自動的に優先され、すぐに適用されます。

global_policy は、ユーザーにポリシーが設定されていない場合のフォールバックポリシーとして機能し、グループポリシーよりも優先されることはありません。

7.5. WebUI または CLI を使用して IdM に新しいパスワードポリシーを追加する

パスワードポリシーは、ユーザーのパスワードが発見されて悪用されるリスクを軽減するのに役立ちます。デフォルトのパスワードポリシーは、グローバルパスワードポリシー です。追加のグループパスワードポリシーを作成することもできます。

7.5.1. IdM WebUI で新しいパスワードポリシーを追加する

パスワードポリシーは、ユーザーのパスワードが発見されて悪用されるリスクを軽減するのに役立ちます。デフォルトのパスワードポリシーは、グローバルパスワードポリシー です。追加のグループパスワードポリシーを作成することもできます。

前提条件

- ポリシーを適用するユーザーグループがある。

- ポリシーに優先度が割り当てられている。

手順

IdM Web UI にログインします。

詳細は、Web ブラウザーでの IdM Web UI へのアクセス を参照してください。

- Policy>Password Policies を選択します。

- Add をクリックします。

- ユーザーグループおよび優先度を定義します。

- Add をクリックして確定します。

新しいパスワードポリシーの属性を設定するには、IdM のパスワードポリシー を参照してください。

7.5.2. IdM CLI で新しいパスワードポリシーを追加する

パスワードポリシーは、ユーザーのパスワードが発見されて悪用されるリスクを軽減するのに役立ちます。デフォルトのパスワードポリシーは、グローバルパスワードポリシー です。追加のグループパスワードポリシーを作成することもできます。

前提条件

- ポリシーを適用するユーザーグループがある。

- ポリシーに優先度が割り当てられている。

手順

- 端末を開き、IdM サーバーに接続します。

ipa pwpolicy-add コマンドを使用します。ユーザーグループおよび優先度を指定します。

ipa pwpolicy-add

$ ipa pwpolicy-add Group: group_name Priority: priority_levelCopy to Clipboard Copied! Toggle word wrap Toggle overflow オプション: ipa pwpolicy-find コマンドを使用して、ポリシーが正常に追加されたことを確認します。

ipa pwpolicy-find

$ ipa pwpolicy-findCopy to Clipboard Copied! Toggle word wrap Toggle overflow

新しいパスワードポリシーの属性を設定するには、IdM のパスワードポリシー を参照してください。

7.6. IdM の追加のパスワードポリシーオプション

Identity Management (IdM) 管理者は、libpwquality 機能セットに基づく追加のパスワードポリシーオプションを有効にすることで、デフォルトのパスワード要件を強化できます。追加のパスワードポリシーオプションには、以下が含まれます。

--maxrepeat- 新しいパスワードに使用できる、連続する同一文字数の上限を指定します。

--maxsequence- 新しいパスワードにおける単調な文字シーケンスの最大長を指定します。このような配列の例は、12345 または fedcb です。このようなパスワードのほとんどは、簡素化チェックに合格しません。

--dictcheck-

ゼロ以外の場合は、パスワード (修正可能) が辞書の単語と一致するかどうかを確認します。現在、

libpwqualityは、cracklibライブラリーを使用してディクショナリーの確認を実行しています。 --usercheck- ゼロ以外の場合は、パスワード (修正可能) に、何らかの形式でユーザー名が含まれているかどうかを確認します。ユーザー名が 3 文字より短い場合は実行されません。

既存のパスワードには、追加のパスワードポリシーオプションを適用できません。追加オプションのいずれかを適用すると、IdM は、パスワードの最小文字数である --minlength オプションを自動的に 6 文字に設定します。

RHEL 7、RHEL 8、RHEL 9 サーバーが混在する環境では、RHEL 8.4 以降で実行されているサーバーにのみ追加のパスワードポリシー設定を適用できます。ユーザーが IdM クライアントにログインし、IdM クライアントが RHEL 8.3 以前で実行されている IdM サーバーと通信している場合、システム管理者によって設定された新しいパスワードポリシー要件は適用されません。一貫した動作を確認するには、すべてのサーバーを RHEL 8.4 以降にアップグレードまたは更新します。

7.7. IdM グループに追加のパスワードポリシーオプションを適用する

Identity Management (IdM) で追加のパスワードポリシーオプションを適用するには、次の手順に従います。ここでは、新しいパスワードにユーザー名が含まれていないことと、パスワードに同じ文字が連続して 2 文字以内になるようにすることで、マネージャー グループのパスワードポリシーを強化する方法を説明します。

前提条件

- IdM 管理者としてログインしている。

- マネージャー グループが IdM に存在している。

- マネージャー パスワードポリシーが IdM に存在している。

手順

マネージャー グループのユーザーが提案するすべての新しいパスワードに、ユーザー名の確認を適用します。

ipa pwpolicy-mod --usercheck=True managers

$ ipa pwpolicy-mod --usercheck=True managersCopy to Clipboard Copied! Toggle word wrap Toggle overflow 注記パスワードポリシーの名前を指定しないと、デフォルトの

global_policyが変更されます。マネージャー パスワードポリシーで、同一の連続した文字の上限を 2 に設定します。

ipa pwpolicy-mod --maxrepeat=2 managers

$ ipa pwpolicy-mod --maxrepeat=2 managersCopy to Clipboard Copied! Toggle word wrap Toggle overflow パスワードに、同一の連続した文字が 2 文字を超える場合は、パスワードが使用できなくなります。たとえば、eR873mUi111YJQ の組み合わせは、連続して 3 つの 1 を含むため、使用できません。

検証

test_user という名前のテストユーザーを追加します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow テストユーザーを マネージャー グループに追加します。

- IdM Web UI で、Identity>Groups>User Groups をクリックします。

- グループ名の managers をクリックします。

- Add をクリックします。

- Add users into user group 'managers' ページで、test_user のチェックボックスをオンにします。

- > 矢印をクリックして、ユーザーを Prospective 列に移動します。

- Add をクリックします。

テストユーザーのパスワードをリセットします。

- Identity>Users に移動します。

- test_user をクリックします。

- Actions メニューで、Reset Password をクリックします。

- ユーザーの一時パスワードを入力します。

test_user の Kerberos Ticket-Granting Ticket (TGT) の取得を試みます。

コマンドラインで、次のコマンドを実行します。

kinit test_user

$ kinit test_userCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 一時パスワードを入力します。

パスワードを変更する必要があることがシステムから通知されます。test_user のユーザー名を含むパスワードを入力します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 入力したパスワードが拒否されたことがシステムから通知されます。連続して 3 文字以上の同一文字を含むパスワードを入力します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 入力したパスワードが拒否されたことがシステムから通知されます。マネージャー パスワードポリシーの基準を満たすパスワードを入力します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

取得した TGT を表示します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

マネージャー のパスワードポリシーが、マネージャー グループのユーザーに対して正しく機能するようになりました。

7.8. Ansible Playbook を使用して追加のパスワードポリシーオプションを IdM グループに適用する

Ansible Playbook を使用して追加のパスワードポリシーオプションを適用し、特定の IdM グループのパスワードポリシー要件を強化できます。この目的には、maxrepeat、maxsequence、dictcheck、および usercheck パスワードポリシーオプションを使用できます。この例では、managers グループに次の要件を設定する方法を説明します。

- ユーザーの新しいパスワードに、ユーザーのそれぞれのユーザー名が含まれていない。

- パスワードに含まれる連続する同一の文字が 2 文字以下である。

- パスワードに含まれる単調な文字列が 3 文字以内である。これは、システムが 1234 や abcd などの文字列を含むパスワードを受け入れないことを意味します。

前提条件

次の要件を満たすように Ansible コントロールノードを設定している。

- Ansible バージョン 2.14 以降を使用している。

-

Ansible コントローラーに

ansible-freeipaパッケージがインストールされている。 - ~/MyPlaybooks/ ディレクトリーに、IdM サーバーの完全修飾ドメイン名 (FQDN) を使用して Ansible インベントリーファイル を作成している。

-

secret.yml Ansible vault に

ipaadmin_passwordが保存されている。

- パスワードポリシーの存在を確認する対象のグループが IdM に存在する。

手順

Ansible Playbook ファイル manager_pwpolicy_present.yml を作成して、存在させるパスワードポリシーを定義します。この手順を簡素化するには、次の例をコピーして変更します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow Playbook を実行します。

ansible-playbook --vault-password-file=password_file -v -i path_to_inventory_directory/inventory.file path_to_playbooks_directory_/manager_pwpolicy_present.yml

$ ansible-playbook --vault-password-file=password_file -v -i path_to_inventory_directory/inventory.file path_to_playbooks_directory_/manager_pwpolicy_present.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

検証

test_user という名前のテストユーザーを追加します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow テストユーザーを マネージャー グループに追加します。

- IdM Web UI で、Identity>Groups>User Groups をクリックします。

- managers をクリックします。

- Add をクリックします。

- Add users into user group 'managers' ページで、test_user のチェックボックスをオンにします。

- > 矢印をクリックして、ユーザーを Prospective 列に移動します。

- Add をクリックします。

テストユーザーのパスワードをリセットします。

- Identity>Users に移動します。

- test_user をクリックします。

- Actions メニューで、Reset Password をクリックします。

- ユーザーの一時パスワードを入力します。

test_user の Kerberos Ticket-Granting Ticket (TGT) の取得を試みます。

コマンドラインで次のコマンドを入力します。

kinit test_user

$ kinit test_userCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 一時パスワードを入力します。

パスワードを変更する必要があることがシステムから通知されます。test_user のユーザー名を含むパスワードを入力します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 入力したパスワードが拒否されたことがシステムから通知されます。連続して 3 文字以上の同一文字を含むパスワードを入力します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 入力したパスワードが拒否されたことがシステムから通知されます。3 文字を超える単調な文字列を含むパスワードを入力します。たとえば、1234 や fedc などの文字列です。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 入力したパスワードが拒否されたことがシステムから通知されます。マネージャー パスワードポリシーの基準を満たすパスワードを入力します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

TGT を取得したことを確認します。これは、有効なパスワードを入力した後にのみ可能です。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

第8章 パスワード失効に関する通知の管理

ipa-client-epn パッケージに含まれる Expiring Password Notification (EPN) ツールを使用して、設定期間内にパスワードが失効する Identity Management (IdM) ユーザーのリストを構築できます。EPN ツールをインストール、設定、および使用するには、該当のセクションを参照してください。

8.1. Expiring Password Notification ツールの概要

Expiring Password Notification (EPN) ツールは、設定期間内にパスワードが失効する Identity Management (IdM) ユーザーのリストの作成に使用可能なスタンドアロンツールです。

IdM 管理者は、EPN を使用して以下を行うことができます。

- 対象ユーザーのリストを JSON 形式で表示する。これは、ドライランモードを実行時に作成されます。

- 特定の日または日付の範囲に送信される電子メール数を計算する。

- パスワード期限切れのメール通知をユーザーに送信する。

-

ipa-epn.timerが EPN ツールを毎日実行し、定義済みの未来の日付範囲内にパスワードが執行するユーザーに対してメールを送信するように設定する。 - メール通知をカスタマイズして、ユーザーに送信する。

ユーザーアカウントが無効な場合には、パスワードが期限切れなってもメール通知は送信されません。

8.2. Expiring Password Notification ツールのインストール

Expiring Password Notification (EPN) ツールをインストールするには、次の手順に従います。

前提条件

- スマートホストで設定したローカルの Postfix SMTP サーバーを使用して、Identity Management (IdM) レプリカまたは IdM クライアントに EPN ツールをインストールします。

手順

EPN ツールをインストールします。

dnf install ipa-client-epn

# dnf install ipa-client-epnCopy to Clipboard Copied! Toggle word wrap Toggle overflow

8.3. EPN ツールを実行してパスワードが失効するユーザーへのメール送信

Expiring Password Notification (EPN) ツールを使用して、パスワードが失効する Identity Management (IdM) ユーザーにメールを送信できます。以下の方法のいずれかを選択できます。

-

epn.conf設定ファイルを更新し、ipa-epn.timer ツールを有効化 します。 -

epn.conf設定ファイルを更新し、コマンドラインで EPN ツールを直接実行します。

EPN ツールはステートレスです。特定の日付にパスワードが失効するユーザーに対してメールの送信に失敗した場合には、EPN ツールには失敗したユーザーのリストは保存されません。

前提条件

-

ipa-client-epnパッケージがインストールされている。Expiring Password Notification ツールのインストール を参照してください。 -

必要に応じて、

ipa-epnメールテンプレートをカスタマイズする。期限切れのパスワード通知テンプレートの変更 を参照してください。

手順

epn.conf設定ファイルを開きます。vi /etc/ipa/epn.conf

# vi /etc/ipa/epn.confCopy to Clipboard Copied! Toggle word wrap Toggle overflow 必要に応じて

notify_ttlsオプションを更新します。デフォルトでは、28、14、7、3 および 1 日以内にパスワードが期限切れになるユーザーに通知します。notify_ttls = 28, 14, 7, 3, 1

notify_ttls = 28, 14, 7, 3, 1Copy to Clipboard Copied! Toggle word wrap Toggle overflow 注記また、メールが送信されるように、

ipa-epn.timerツールもアクティブ化 する必要があります。SMTP サーバーおよびポートを設定します。

smtp_server = localhost smtp_port = 25

smtp_server = localhost smtp_port = 25Copy to Clipboard Copied! Toggle word wrap Toggle overflow メールで失効通知を送信するメールアドレスを指定します。配信に失敗したメールは以下のアドレスに返されます。

mail_from = admin-email@example.com

mail_from = admin-email@example.comCopy to Clipboard Copied! Toggle word wrap Toggle overflow オプション: 暗号化された通信チャネルを使用する場合は、使用する認証情報を指定します。

EPN が SMTP サーバーでの認証に使用する証明書を含む単一ファイルへのパスを PEM 形式で指定します。

smtp_client_cert = /etc/pki/tls/certs/client.pem

smtp_client_cert = /etc/pki/tls/certs/client.pemCopy to Clipboard Copied! Toggle word wrap Toggle overflow 注記EPN は SMTP クライアントです。証明書の目的はクライアント認証であり、安全な SMTP 配信ではありません。

秘密鍵が含まれるファイルへのパスを指定できます。指定しない場合、秘密鍵は証明書ファイルから取得されます。

smtp_client_key = /etc/pki/tls/certs/client.key

smtp_client_key = /etc/pki/tls/certs/client.keyCopy to Clipboard Copied! Toggle word wrap Toggle overflow 秘密鍵が暗号化されている場合は、復号化するためのパスワードを指定します。

smtp_client_key_pass = Secret123!

smtp_client_key_pass = Secret123!Copy to Clipboard Copied! Toggle word wrap Toggle overflow

-

/etc/ipa/epn.confファイルを保存します。 --dry-runオプションなしでツールを実行した場合には、EPN ツールをドライランモードで実行し、パスワード失効メールの通知を送信するユーザーのリストを生成します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow 注記返されたユーザーのリストが非常に大きく、かつ

--dry-runオプションなしでツールを実行すると、メールサーバーで問題が発生する可能性があります。ドライランモードで EPN ツールを実行時に返された全ユーザーのリストに失効メールを送信するには、

--dry-runオプションをなしで EPN ツールを実行します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow EPN を監視システムに追加して、

--from-nbdaysおよび--to-nbdaysオプションで EPN を呼び出し、特定の時間内に期限切れになるユーザーパスワード数を確認できます。ipa-epn --from-nbdays 8 --to-nbdays 12

# ipa-epn --from-nbdays 8 --to-nbdays 12Copy to Clipboard Copied! Toggle word wrap Toggle overflow 注記--from-nbdaysおよび--to-nbdaysで EPN ツールを呼び出すと、自動的にドライランモードで実行されます。

検証

- EPN ツールを実行し、メール通知が送信されていることを確認します。

8.4. ipa-epn.timer を有効にして、パスワードが失効する全ユーザーへのメールの送信

ipa-epn.timer を使用して Expiring Password Notification (EPN) ツールを実行し、パスワードの期限が切れるユーザーにメールを送信するには、次の手順に従います。ipa-epn.timer は epn.conf ファイルを解析し、そのファイルに設定された未来の日付範囲内にパスワードの期限が切れるユーザーにメールを送信します。

前提条件

-

ipa-client-epnパッケージがインストールされている。Expiring Password Notification ツールのインストール を参照してください。 -

必要に応じて、

ipa-epnメールテンプレートをカスタマイズする。Expiring Password Notification のメールテンプレートの変更 を参照してください。

手順

ipa-epn.timerを起動します。systemctl start ipa-epn.timer

systemctl start ipa-epn.timerCopy to Clipboard Copied! Toggle word wrap Toggle overflow

タイマーを起動すると、デフォルトでは、EPN ツールは毎日午前 1 時に実行されます。

8.5. Expiring Password Notification のメールテンプレートの変更

Expiring Password Notification (EPN) のメールメッセージのテンプレートをカスタマイズするには、次の手順に従います。

前提条件

-

ipa-client-epnパッケージがインストールされている。

手順

EPN メッセージテンプレートを開きます。

vi /etc/ipa/epn/expire_msg.template

# vi /etc/ipa/epn/expire_msg.templateCopy to Clipboard Copied! Toggle word wrap Toggle overflow 必要に応じてテンプレートテキストを更新します。

Hi {{ fullname }}, Your password will expire on {{ expiration }}. Please change it as soon as possible.Hi {{ fullname }}, Your password will expire on {{ expiration }}. Please change it as soon as possible.Copy to Clipboard Copied! Toggle word wrap Toggle overflow テンプレートでは以下の変数を使用できます。

- User ID: uid

- Full name: fullname

- First name: first

- Last name: last

- Password expiration date: expiration

- メッセージテンプレートファイルを保存します。

検証

- EPN ツールを実行し、メール通知に更新したテキストが含まれていることを確認します。

第9章 IdM クライアントの IdM ユーザーへの sudo アクセスの許可

Identity Management でユーザーに sudo アクセス権を付与する方法を詳しく説明します。

9.1. IdM クライアントの sudo アクセス

システム管理者は、root 以外のユーザーに、通常 root ユーザー用に予約されている管理コマンドを実行できるようにする sudo アクセスを付与できます。その結果、ユーザーが、通常、root ユーザー用に予約される管理コマンドを実行する場合は、コマンドの前に sudo を付けることができます。パスワードを入力すると、そのコマンドは root ユーザーとして実行されます。データベースサービスアカウントなどの別のユーザーまたはグループとして sudo コマンドを実行するには、sudo ルールの RunAs エイリアス を設定できます。

Red Hat Enterprise Linux (RHEL) 8 ホストが Identity Management (IdM) クライアントとして登録されている場合は、以下の方法で、どの IdM ユーザーがホストでどのコマンドを実行できるかを定義する sudo ルールを指定できます。

-

ローカルの

/etc/sudoersファイル - IdM での一元設定

コマンドライン (CLI) と IdM Web UI を使用して、IdM クライアントの sudo 集約ルール を作成できます。

Generic Security Service Application Programming Interface (GSSAPI) を使用して sudo のパスワードレス認証を設定することもできます。これは、UNIX ベースのオペレーティングシステムがネイティブで Kerberos サービスにアクセスして認証する方法です。pam_sss_gss.so Pluggable Authentication Module (PAM) を使用して SSSD サービスを介して GSSAPI 認証を呼び出し、有効な Kerberos チケットを使用して sudo コマンドに対して認証を行うことができます。

9.2. CLI を使用して IdM クライアント上の IdM ユーザーに sudo アクセス権を付与する

Identity Management (IdM) では、特定の IdM ホストで IdM ユーザーアカウントの特定コマンドに sudo アクセスを付与できます。最初に sudo コマンドを追加してから、1 つまたは複数のコマンドに対して sudo ルールを作成します。

たとえば、idmclient マシンで /usr/sbin/reboot コマンドを実行する権限を idm_user に付与する idm_user_reboot の sudo ルールを作成するには、以下の手順を実行します。

前提条件

- IdM 管理者としてログインしている。

- IdM で idm_user のユーザーアカウントを作成し、ユーザーのパスワードを作成してそのアカウントのロックを解除している。CLI を使用して新しい IdM ユーザーを追加する方法の詳細は、コマンドラインを使用したユーザーの追加 を参照してください。

-

idmclient ホストにローカル idm_user アカウントが存在しない。idm_user ユーザーは、ローカルの

/etc/passwdファイルには表示されません。

手順

IdM の

管理者として Kerberos チケットを取得します。kinit admin

[root@idmclient ~]# kinit adminCopy to Clipboard Copied! Toggle word wrap Toggle overflow sudoコマンドの IdM データベースに/usr/sbin/rebootコマンドを追加します。ipa sudocmd-add /usr/sbin/reboot

[root@idmclient ~]# ipa sudocmd-add /usr/sbin/reboot ------------------------------------- Added Sudo Command "/usr/sbin/reboot" ------------------------------------- Sudo Command: /usr/sbin/rebootCopy to Clipboard Copied! Toggle word wrap Toggle overflow idm_user_reboot という名前の

sudoルールを作成します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow /usr/sbin/rebootコマンドを idm_user_reboot ルールに追加します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow idm_user_reboot ルールを IdM idmclient ホストに適用します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow idm_user アカウントを idm_user_reboot ルールに追加します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow オプション: idm_user_reboot ルールの有効性を定義します。

sudoルールが有効である時間を定義するには、--setattr sudonotbefore=DATEオプションを指定してipa sudorule-mod sudo_rule_nameコマンドを使用します。DATE 値は、yyyymmddHHMMSSZ 形式に準拠し、明示的に指定される秒数である必要があります。たとえば、idm_user_reboot ルールの有効性の開始を 2025 12:34:00 年 12 月 31 に設定するには、次のコマンドを実行します。ipa sudorule-mod idm_user_reboot --setattr sudonotbefore=20251231123400Z

[root@idmclient ~]# ipa sudorule-mod idm_user_reboot --setattr sudonotbefore=20251231123400ZCopy to Clipboard Copied! Toggle word wrap Toggle overflow sudo ルールが有効な停止時間を定義するには、

--setattr sudonotafter=DATEオプションを使用します。たとえば、idm_user_reboot ルールの有効期間の最後を 2026 12:34:00 年 12 月 31 に設定するには、次のコマンドを実行します。ipa sudorule-mod idm_user_reboot --setattr sudonotafter=20261231123400Z

[root@idmclient ~]# ipa sudorule-mod idm_user_reboot --setattr sudonotafter=20261231123400ZCopy to Clipboard Copied! Toggle word wrap Toggle overflow

サーバーからクライアントへの変更の伝播には数分かかる場合があります。

検証

- idmclient ホストに idm_user アカウントとしてログインします。

idm_user アカウントが実行可能な

sudoルールを表示します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow sudoを使用してマシンを再起動します。プロンプトが表示されたら、idm_user のパスワードを入力します。sudo /usr/sbin/reboot

[idm_user@idmclient ~]$ sudo /usr/sbin/reboot [sudo] password for idm_user:Copy to Clipboard Copied! Toggle word wrap Toggle overflow

9.3. CLI を使用して IdM クライアント上の AD ユーザーに sudo アクセス許可

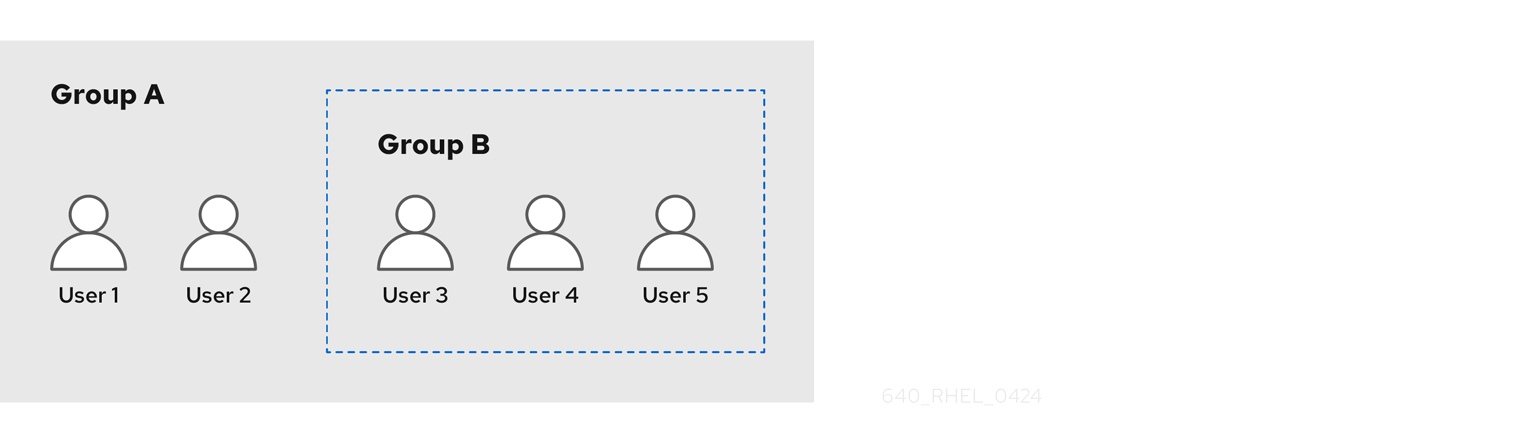

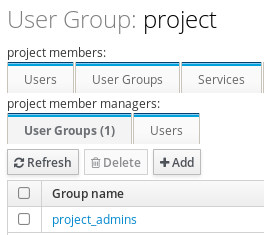

Identity Management (IdM) システム管理者は、IdM ユーザーグループを使用して、アクセス許可、ホストベースのアクセス制御、sudo ルール、および IdM ユーザーに対するその他の制御を設定できます。IdM ユーザーグループは、IdM ドメインリソースへのアクセスを許可および制限します。

Active Directory (AD) ユーザー と AD グループ の両方を IdM ユーザーグループに追加できます。これを実行するには、以下を行います。

- AD ユーザーまたはグループを 非 POSIX 外部 IdM グループに追加します。

- 非 POSIX 外部 IdM グループを IdM POSIX グループに追加します。

その後、POSIX グループの権限を管理することで、AD ユーザーの権限を管理できます。例えば、特定のコマンドの sudo アクセスを、特定の IdM ホストの IdM POSIX ユーザーグループに付与できます。

AD ユーザーグループを、IdM 外部グループにメンバーとして追加することもできます。これにより、1 つの AD レルムにユーザーおよびグループの管理を維持することで、Windows ユーザーのポリシーの定義が容易になります。

IdM の SUDO ルールに AD ユーザーの ID オーバーライドを使用 しない でください。AD ユーザーの ID オーバーライドは、AD ユーザー自体ではなく、AD ユーザーの POSIX 属性のみを表します。

ID オーバーライドをグループメンバーとして追加できます。ただし、この機能は IdM API で IdM リソースを管理するためにのみ使用できます。グループメンバーとして ID オーバーライドを追加する可能性は POSIX 環境に拡張されていないため、sudo またはホストベースのアクセス制御 (HBAC) ルールのメンバーシップには使用できません。

この手順では、ad_users_reboot sudo ルールを作成して、administrator@ad-domain.com AD ユーザーに、idmclient IdM ホストで /usr/sbin/reboot コマンドを実行するパーミッションを付与します。これは通常、root ユーザー用に予約されています。administrator@ad-domain.com は ad_users_external 非 POSIX グループのメンバーであり、これは ad_users POSIX グループのメンバーでもあります。

前提条件

-

IdM

adminKerberos のチケット許可チケット (TGT) を取得しました。 - IdM ドメインと ad-domain.com AD ドメインの間にフォレスト間の信頼が存在します。

-

idmclient ホストにローカル 管理者 アカウントが存在しません。管理者 ユーザーがローカルの

/etc/passwdファイルにリストされていません。

手順

administrator@ad-domain メンバーを持つ ad_users_external グループを含む ad_users グループを作成します。

- オプション: IdM レルムで AD ユーザーを管理するために使用する、AD ドメイン内の対応するグループを作成または選択します。複数の AD グループを使用して、それらを IdM 側の異なるグループに追加できます。

ad_users_external グループを作成し、

--externalオプションを追加して、IdM ドメイン外のメンバーが含まれていることを示します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow 注記ここで指定する外部グループが、Active Directory セキュリティーグループ ドキュメントで定義されているように、

globalまたはuniversalグループスコープを持つ AD セキュリティーグループであることを確認してください。たとえば、グループスコープがdomain localであるため、Domain users または Domain admins AD セキュリティーグループは使用できません。ad_users グループを作成します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow administrator@ad-domain.com AD ユーザーを外部メンバーとして ad_users_external に追加します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow AD ユーザーは、

DOMAIN\user_nameまたはuser_name@DOMAINなどの完全修飾名で識別される必要があります。次に、AD ID がユーザーの AD SID にマップされます。同じことが AD グループの追加にも当てはまります。ad_users_external を ad_users にメンバーとして追加します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

ad_users のメンバーに、idmclient ホストで

/usr/sbin/rebootを実行する権限を付与します。sudoコマンドの IdM データベースに/usr/sbin/rebootコマンドを追加します。ipa sudocmd-add /usr/sbin/reboot

[root@idmclient ~]# ipa sudocmd-add /usr/sbin/reboot ------------------------------------- Added Sudo Command "/usr/sbin/reboot" ------------------------------------- Sudo Command: /usr/sbin/rebootCopy to Clipboard Copied! Toggle word wrap Toggle overflow ad_users_reboot という名前の

sudoルールを作成します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow /usr/sbin/rebootコマンドを ad_users_reboot ルールに追加します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow ad_users_reboot ルールを IdM idmclient ホストに適用します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow ad_usersグループを ad_users_reboot ルールに追加します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow

サーバーからクライアントへの変更の伝播には数分かかる場合があります。

検証

ad_usersグループの間接メンバーである administrator@ad-domain.com で idmclient ホストにログインします。ssh administrator@ad-domain.com@ipaclient

$ ssh administrator@ad-domain.com@ipaclient Password:Copy to Clipboard Copied! Toggle word wrap Toggle overflow オプション:

administrator@ad-domain.comが実行できるsudoコマンドを表示します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow sudoを使用してマシンを再起動します。プロンプトが表示されたら、administrator@ad-domain.comのパスワードを入力します。[administrator@ad-domain.com@idmclient ~]$ sudo /usr/sbin/reboot [sudo] password for administrator@ad-domain.com:

[administrator@ad-domain.com@idmclient ~]$ sudo /usr/sbin/reboot [sudo] password for administrator@ad-domain.com:Copy to Clipboard Copied! Toggle word wrap Toggle overflow

9.4. IdM Web UI を使用して IdM クライアント上の IdM ユーザーに sudo アクセス権を付与する

Identity Management (IdM) では、特定の IdM ホストで IdM ユーザーアカウントの特定コマンドに sudo アクセスを付与できます。最初に sudo コマンドを追加してから、1 つまたは複数のコマンドに対して sudo ルールを作成します。

idmclient マシンで /usr/sbin/reboot コマンドを実行する権限を idm_user に付与する idm_user_reboot の sudo ルールを作成するには、以下の手順を実行します。

前提条件

- IdM 管理者としてログインしている。

-

IdM で

idm_userのユーザーアカウントを作成し、ユーザーのパスワードを作成してそのアカウントのロックを解除している。コマンドラインを使用して新しい IdM ユーザーを追加する方法の詳細は、コマンドラインを使用したユーザーの追加 を参照してください。 -

idmclientホストにローカルidm_userアカウントが存在しない。idm_userユーザーは、ローカルの/etc/passwdファイルには表示されません。

手順

sudoコマンドの IdM データベースに/usr/sbin/rebootコマンドを追加します。- Policy>Sudo>Sudo Commands に移動します。

- 右上にある Add をクリックして、Add sudo command ダイアログボックスを開きます。

-

sudo:/usr/sbin/rebootを使用してユーザーが実行できるコマンドを入力します。 - Add をクリックします。

新しい

sudoコマンドエントリーを使用して sudo ルールを作成し、idm_user が idmclient マシンを再起動できるようにします。- Policy>Sudo>Sudo rules に移動します。

- 右上にある Add をクリックして、Add sudo rule ダイアログボックスを開きます。

-

sudoルールの名前を入力します (idm_user_reboot)。 - Add and Edit をクリックします。

ユーザーを指定します。

- Who セクションで、Specified Users and Groups のラジオボタンを選択します。

- Users セクションで Add をクリックし、Add users into sudo rule "idm_user_reboot" ダイアログボックスを開きます。

- Available 列で、idm_user のチェックボックスをオンにして、矢印をクリックして Prospective 列に移動します。

- Add をクリックします。

ホストを指定します。

- Access this host セクションで、Specified Hosts and Groups ラジオボタンを確認します。

- Hosts セクションで Add をクリックし、Add hosts into sudo rule "idm_user_reboot" ダイアログボックスを開きます。

- Available 列で、idmclient.idm.example.com チェックボックスをオンにして、矢印をクリックして Prospective 列に移動します。

- Add をクリックします。

コマンドを指定します。

- Run Commands セクションで、Specified Commands and Groups ラジオボタンをオンにします。

- Sudo Allow Commands セクションで、Add をクリックして、Add allow sudo commands into sudo rule "idm_user_reboot" ダイアログボックスを開きます。

-

Available 列で、

/usr/sbin/rebootチェックボックスをオンにして、矢印をクリックして Prospective 列に移動します。 - Add をクリックして、idm_sudo_reboot ページに戻ります。

- 左上隅にある Save をクリックします。

新しいルールはデフォルトで有効になります。

サーバーからクライアントへの変更の伝播には数分かかる場合があります。

検証

-

idmclientにidm_userとしてログインします。 sudoを使用してマシンを再起動します。プロンプトが表示されたら、idm_userのパスワードを入力します。sudo /usr/sbin/reboot

$ sudo /usr/sbin/reboot [sudo] password for idm_user:Copy to Clipboard Copied! Toggle word wrap Toggle overflow

sudo ルールが正しく設定されている場合には、マシンが再起動します。

9.5. IdM クライアントでサービスアカウントとしてコマンドを実行する CLI での sudo ルールの作成

IdM では、RunAs エイリアス を使用して、sudo ルールを設定し、別のユーザーまたはグループとして sudo コマンドを実行できます。たとえば、データベースアプリケーションをホストする IdM クライアントが存在し、そのアプリケーションに対応するローカルサービスアカウントとしてコマンドを実行する必要があるとします。

この例を使用して、run_third-party-app_report と呼ばれるコマンドラインに sudo ルールを作成し、idm_user アカウントが idmclient ホストの thirdpartyapp サービスアカウントとして /opt/third-party-app/bin/report コマンドを実行できるようにします。

前提条件

- IdM 管理者としてログインしている。

-

IdM で

idm_userのユーザーアカウントを作成し、ユーザーのパスワードを作成してそのアカウントのロックを解除している。CLI を使用して新しい IdM ユーザーを追加する方法の詳細は、コマンドラインを使用したユーザーの追加 を参照してください。 -

idmclientホストにローカルidm_userアカウントが存在しない。idm_userユーザーは、ローカルの/etc/passwdファイルには表示されません。 -

idmclientホストに、third-party-appという名前のカスタムアプリケーションがインストールされている。 -

third-party-appアプリケーションのreportコマンドが、/opt/third-party-app/bin/reportディレクトリーにインストールされている。 -

third-party-appアプリケーションにコマンドを実行するために、thirdpartyappという名前のローカルサービスアカウントを作成している。

手順

IdM の

管理者として Kerberos チケットを取得します。kinit admin

[root@idmclient ~]# kinit adminCopy to Clipboard Copied! Toggle word wrap Toggle overflow /opt/third-party-app/bin/reportコマンドを、sudoコマンドの IdM データベースに追加します。ipa sudocmd-add /opt/third-party-app/bin/report

[root@idmclient ~]# ipa sudocmd-add /opt/third-party-app/bin/report ---------------------------------------------------- Added Sudo Command "/opt/third-party-app/bin/report" ---------------------------------------------------- Sudo Command: /opt/third-party-app/bin/reportCopy to Clipboard Copied! Toggle word wrap Toggle overflow run_third-party-app_reportという名前のsudoルールを作成します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow --users=<user>オプションを使用して、sudorule-add-runasuserコマンドに RunAs ユーザーを指定します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow ユーザー (または

--groups=*オプションで指定したグループ) は、ローカルサービスアカウントや Active Directory ユーザーなどの IdM の外部に配置できます。グループ名には%接頭辞を追加しないでください。/opt/third-party-app/bin/reportコマンドをrun_third-party-app_reportルールに追加します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow run_third-party-app_reportルールを IdMidmclientホストに適用します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow idm_userアカウントーをrun_third-party-app_reportルールに追加します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow

サーバーからクライアントへの変更の伝播には数分かかる場合があります。

検証

-

idmclientホストにidm_userアカウントとしてログインします。 新しい sudo ルールをテストします。

idm_userアカウントが実行可能なsudoルールを表示します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow reportコマンドをthirdpartyappサービスアカウントとして実行します。sudo -u thirdpartyapp /opt/third-party-app/bin/report

[idm_user@idmclient ~]$ sudo -u thirdpartyapp /opt/third-party-app/bin/report [sudo] password for idm_user@idm.example.com: Executing report... Report successful.Copy to Clipboard Copied! Toggle word wrap Toggle overflow

9.6. IdM クライアントでサービスアカウントとしてコマンドを実行する IdM WebUI での sudo ルールの作成

IdM では、RunAs エイリアス を使用して、sudo ルールを設定し、別のユーザーまたはグループとして sudo コマンドを実行できます。たとえば、データベースアプリケーションをホストする IdM クライアントが存在し、そのアプリケーションに対応するローカルサービスアカウントとしてコマンドを実行する必要があるとします。

この例を使用して、run_third-party-app_report という IdM WebUI に sudo ルールを作成し、idm_user アカウントが idmclient ホストで thirdpartyapp サービスアカウントとして /opt/third-party-app/bin/report コマンドを実行できるようにします。

前提条件

- IdM 管理者としてログインしている。

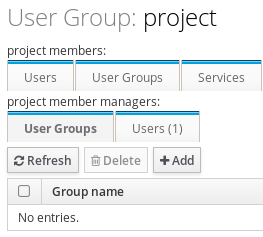

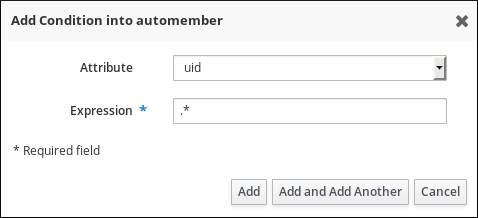

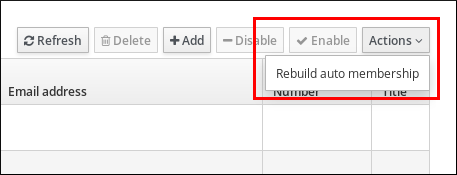

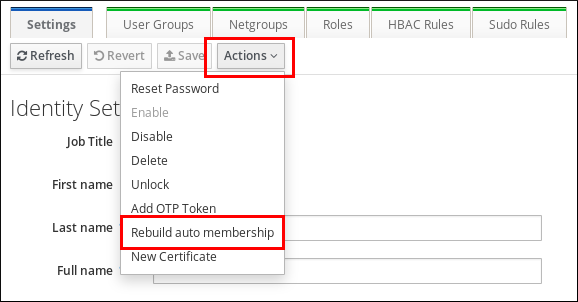

-