ストレージデバイスの管理

ローカルおよびリモートのストレージデバイスの設定と管理

概要

- 要件に従ってディスクパーティションを作成します。ディスク暗号化を使用して、ブロックデバイス上のデータを保護します。

- RAID (Redundant Array of Independent Disks) を作成して、複数のドライブにデータを保存し、データ損失を回避します。

- iSCSI および NVMe over Fabrics を使用して、ネットワーク経由でストレージにアクセスします。

- 物理ストレージデバイスのプールを管理するように Stratis をセットアップします。

Red Hat ドキュメントへのフィードバック (英語のみ)

Red Hat ドキュメントに関するご意見やご感想をお寄せください。また、改善点があればお知らせください。

Jira からのフィードバック送信 (アカウントが必要)

- Jira の Web サイトにログインします。

- 上部のナビゲーションバーで Create をクリックします。

- Summary フィールドにわかりやすいタイトルを入力します。

- Description フィールドに、ドキュメントの改善に関するご意見を記入してください。ドキュメントの該当部分へのリンクも追加してください。

- ダイアログの下部にある Create をクリックします。

第1章 利用可能なストレージオプションの概要

RHEL 9 では、複数のローカル、リモート、およびクラスターベースのストレージオプションを利用できます。

ローカルストレージは、ストレージデバイスがシステムにインストールされているか、システムに直接接続されていることを意味します。

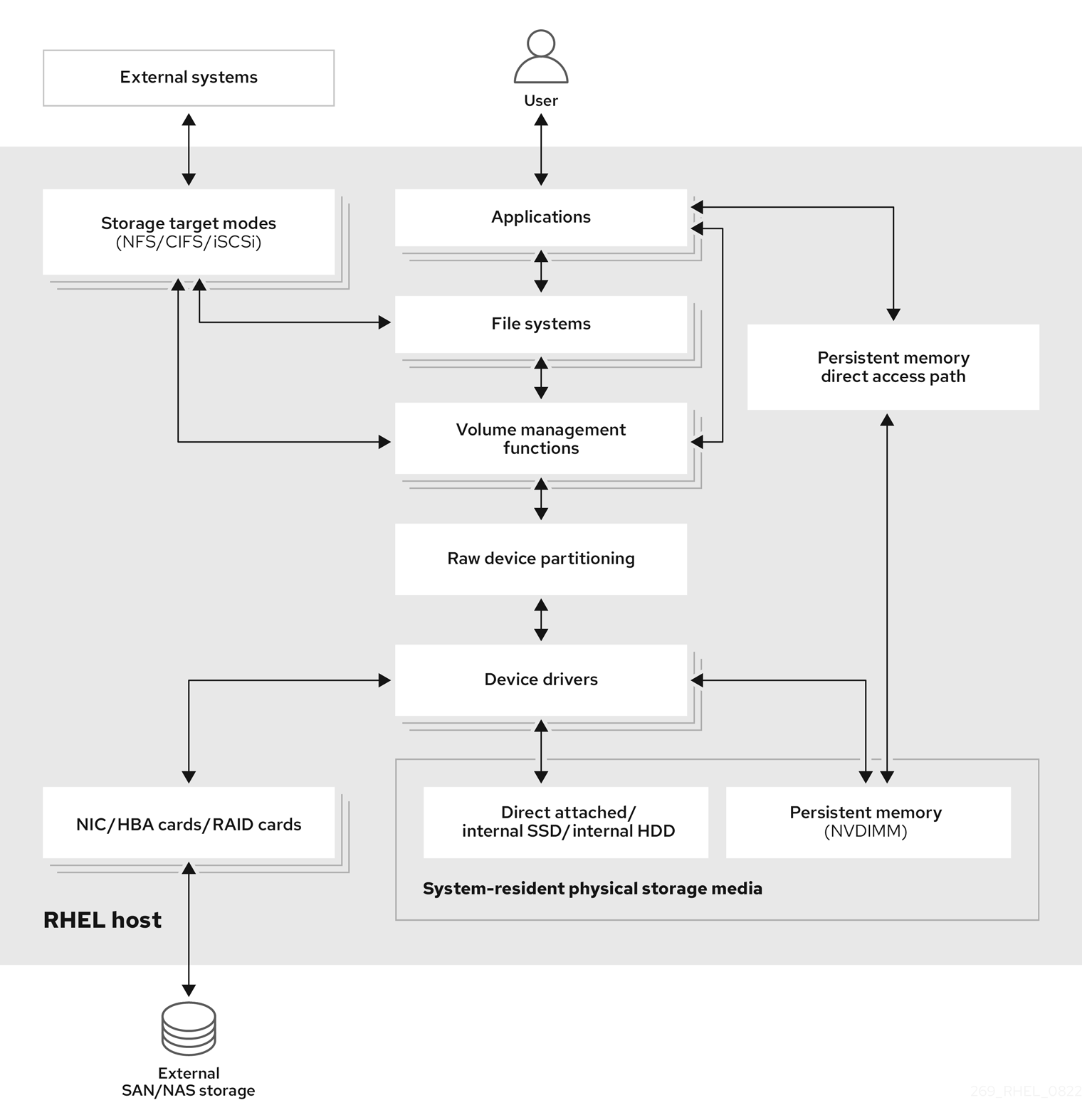

リモートストレージでは、LAN、インターネット、またはファイバーチャネルネットワークを介してデバイスにアクセスします。以下の Red Hat Enterprise Linux ストレージダイアグラムの概要では、さまざまなストレージオプションを説明します。

図1.1 Red Hat Enterprise Linux ストレージダイアグラム (概要)

1.1. ローカルストレージの概要

Red Hat Enterprise Linux 9 は、ローカルストレージオプションを複数提供します。

- 基本的なディスク管理:

partedとfdiskを使用して、ディスクパーティションの作成、変更、削除、および表示を行うことができます。パーティショニングレイアウトの標準は以下のようになります。- マスターブートレコード (MBR)

- BIOS ベースのコンピューターで使用されます。プライマリーパーティション、拡張パーティション、および論理パーティションを作成できます。

- GUID パーティションテーブル (GPT)

- Globally Unique Identifier (GUID) を使用し、一意のディスクおよびパーティション GUID を提供します。

- ストレージ使用オプション

- NVDIMM (Non-Volatile Dual In-line Memory Modules) の管理

- メモリーとストレージの組み合わせです。システムに接続した NVDIMM デバイスで、さまざまな種類のストレージを有効にして管理できます。

- ブロックストレージ管理

- 各ブロックに固有の識別子を持つブロックの形式でデータを保存します。

- ファイルストレージ

- データは、ローカルシステムのファイルレベルに保存されます。これらのデータは、XFS (デフォルト) または ext4 を使用してローカルでアクセスしたり、NFS と SMB を使用してネットワーク上でアクセスできます。

- 論理ボリューム

- 論理ボリュームマネージャー (LVM)

- 物理デバイスから論理デバイスを作成します。論理ボリューム (LV) は、物理ボリューム (PV) とボリュームグループ (VG) の組み合わせです。

- VDO (Virtual Data Optimizer)

重複排除、圧縮、およびシンプロビジョニングを使用して、データの削減に使用されます。VDO の下で論理ボリュームを使用すると、次のことができます。

- VDO ボリュームの拡張

- 複数のデバイスにまたがる VDO ボリューム

- ローカルファイルシステム

- XFS

- デフォルトの RHEL ファイルシステム。

- Ext4

- レガシーファイルシステム。

- Stratis

- Stratis は、高度なストレージ機能に対応する、ユーザーとカーネルのハイブリッドローカルストレージ管理システムです。

1.2. リモートストレージの概要

RHEL 9 で利用可能なリモートストレージオプションは次のとおりです。

- ストレージの接続オプション

- iSCSI

- RHEL 9 は targetcli ツールを使用して、iSCSI ストレージの相互接続を追加、削除、表示、および監視します。

- ファイバーチャネル (FC)

RHEL 9 は、以下のネイティブファイバーチャネルドライバーを提供します。

-

lpfc -

qla2xxx -

Zfcp

-

- NVMe (Non-volatile Memory Express)

ホストソフトウェアユーティリティーがソリッドステートドライブと通信できるようにするインターフェイス。NVMe over Fabrics を設定するには、次のタイプの fabric トランスポートを使用します。

- Remote Direct Memory Access (NVMe/RDMA) を使用する NVMe over Fabrics

- ファイバーチャネルを使用した NVMe over Fabrics (NVMe/FC)

- TCP を使用した NVMe over Fabrics (NVMe/TCP)

- Device Mapper Multipath (DM Multipath)

- サーバーノードとストレージアレイ間の複数の I/O パスを 1 つのデバイスに設定できます。これらの I/O パスは、個別のケーブル、スイッチ、コントローラーを含むことができる物理的な SAN 接続です。

- ネットワークファイルシステム

- NFS

- SMB

1.3. GFS2 ファイルシステムの概要

Red Hat Global File System 2 (GFS2) ファイルシステムは、64 ビットの対称クラスターファイルシステムで、共有名前空間を提供し、一般的なブロックデバイスを共有する複数のノード間の一貫性を管理します。GFS2 ファイルシステムは、ローカルファイルシステムに可能な限り近い機能セットを提供すると同時に、ノード間でクラスターの完全な整合性を強制することを目的としています。これを実現するため、ノードはファイルシステムリソースにクラスター全体のロックスキームを使用します。このロックスキームは、TCP/IP などの通信プロトコルを使用して、ロック情報を交換します。

場合によっては、Linux ファイルシステム API では、GFS2 のクラスター化された性質を完全に透過的にすることができません。たとえば、GFS2 で POSIX ロックを使用しているプログラムは、GETLK の使用を回避する必要があります。なぜなら、クラスター環境では、プロセス ID が、クラスター内の別のノードに対するものである可能性があるためです。ただし、ほとんどの場合、GFS2 ファイルシステムの機能は、ローカルファイルシステムのものと同じです。

Red Hat Enterprise Linux Resilient Storage Add-On は GFS2 を提供します。GFS2 が必要とするクラスター管理の提供は Red Hat Enterprise Linux High Availability Add-On により提供されます。

gfs2.ko カーネルモジュールは GFS2 ファイルシステムを実装し、GFS2 クラスターノードに読み込まれます。

GFS2 環境を最大限に利用するためにも、基礎となる設計に起因するパフォーマンス事情を考慮することが重要です。GFS2 では、ローカルファイルシステムと同様、ページキャッシュで、頻繁に使用されるデータのローカルキャッシングを行ってパフォーマンスを向上します。クラスターのノード間で一貫性を維持するために、glock ステートマシンでキャッシュ制御が提供されます。

第2章 永続的な命名属性

ストレージデバイスを識別および管理する方法により、システムの安定性と予測可能性が確保されます。RHEL 9 では、この目的のために、従来のデバイス名と永続的な命名属性という 2 つの主要な命名スキームを使用します。

従来のデバイス名

Linux カーネルは、システム内でのデバイスの表示順序または列挙に基づいて、従来のデバイス名を割り当てます。たとえば、通常、最初の SATA ドライブには /dev/sda というラベルが付けられ、2 番目の SATA ドライブには /dev/sdb というラベルが付けられます。これらの名前はわかりやすいですが、デバイスが追加または削除されたり、ハードウェア設定が変更されたり、システムが再起動されたりすると、変更される可能性があります。これにより、スクリプトと設定ファイルに問題が生じる可能性があります。さらに、従来の名前には、デバイスの目的や特性についての説明的な情報が欠けています。

永続的な命名属性

永続的な命名属性 (PNA) は、ストレージデバイスの固有の特性に基づいているため、システムに対して提示された際に、システムの再起動後もより安定して予測可能な名前付けが可能になります。PNA の主な利点の 1 つは、ハードウェア設定の変更に対する回復力であり、一貫した命名規則を維持するのに最適であることです。PNA を使用すると、予期しない名前の変更を心配することなく、スクリプト、設定ファイル、管理ツール内でストレージデバイスを参照できます。さらに、PNA には、ベンダー、モデル名、シリアル番号の組み合わせなどのデバイスタイプや製造元情報などの貴重なメタデータが含まれることが多く、効果的なデバイス識別と管理のための記述性が向上します。PNA は最終的に、個々のデバイスにアクセスするために /dev/disk ディレクトリーにデバイスリンクを作成するために使用されます。デバイスリンク名の構築および管理方法は、udev ルールによって決まります。

以下は /dev/disk/ にあるディレクトリーのリストです。

システムの再起動後もコンテンツが一意のままであるディレクトリー:

-

by-id:vendor/model/serial_string組み合わせを使用したハードウェア属性に基づきます。 -

by-path*: 物理的なハードウェアの配置に基づきます。マシンに物理的に接続されているデバイスまたはディスクの場合、これはマザーボード上のホストバスに物理的に接続されているスロットまたはポートです。ただし、ネットワーク経由で接続されたデバイスまたはディスクの場合、これにはネットワークアドレスの指定が含まれます。 -

by-partlabel: デバイスパーティションに割り当てられたラベルに基づきます。これらのラベルはユーザーによって割り当てられます。 -

by-partuuid: 自動生成されるUUID形式の一意の番号に基づきます。 -

by-uuid: 自動生成される UUID 形式の一意の番号に基づきます。

-

現在のシステム実行中は一意のままであるが、システムの再起動後は一意ではなくなるコンテンツを含むディレクトリー:

-

by-diskseq:diskseqは、システムの起動時に 1 から始まる 'disk sequence number' 番号です。この番号は新しく接続されたディスクに割り当てられ、その後の各ディスクには順番に次の番号が割り当てられます。システムを再起動すると、カウンターは 1 から再開されます。

-

ループデバイス専用に使用されるコンテンツを含むディレクトリー:

-

by-loop-ref -

by-loop-inode

-

2.1. ファイルシステムとブロックデバイスを識別するための永続属性

RHEL 9 のストレージでは、永続的な命名属性 (PNA) は、システムの再起動、ハードウェアの変更、またはその他のイベント全体にわたってストレージデバイスに一貫した信頼性の高い命名を提供するメカニズムです。これらの属性は、ストレージデバイスが追加、削除、または再設定された場合でも、一貫してストレージデバイスを識別するために使用されます。

PNA はファイルシステムとブロックデバイスの両方を識別するために使用されますが、目的は異なります。

- ファイルシステムを識別するための永続属性

ユニバーサル一意識別子 (UUID)

UUID は主に、ストレージデバイス上のファイルシステムを一意に識別するために使用されます。各ファイルシステムインスタンスには独自の UUID が自動的に割り当てられ、ファイルシステムがアンマウントや再マウントされたり、デバイスが切断されて再接続されたりしても、この識別子は一定のままです。

ラベル

ラベルは、ユーザーがファイルシステムに割り当てた名前です。これらはファイルシステムの識別と参照に使用できますが、UUID ほど標準化されていません。ファイルシステムラベルはユーザーが割り当てるため、その一意性はユーザーの選択によって決まります。ラベルは、設定ファイルでファイルシステムを指定するための UUID の代替としてよく使用されます。

ファイルシステムにラベルを割り当てると、そのラベルはファイルシステムのメタデータの一部になります。このラベルは、ファイルシステムがアンマウントや再マウントされたり、デバイスが切断されて再接続されたりしても、ファイルシステムに関連付けられたままになります。

- ブロックデバイスを識別するための永続属性

ユニバーサル一意識別子 (UUID)

UUID を使用してストレージブロックデバイスを識別できます。ストレージデバイスがフォーマットされると、多くの場合、デバイス自体に UUID が割り当てられます。このような UUID は通常、実際のデバイスが最下位レベルにある他のブロックデバイスの上に階層化された仮想ブロックデバイスに生成され、割り当てられます。たとえば、device-mapper (DM) ベースのデバイスと、論理ボリュームマネージャー (LVM) や暗号化などの関連サブシステムは、論理ボリューム UUID (LVUUID) や暗号化 UUID などの UUID を使用してデバイスを識別します。

また、multiple-device (MD) ベースのデバイスには UUID が割り当てられています。仮想デバイスは通常、基盤となるデバイスをコンポーネント UUID でマークします。たとえば、LVM は基盤となるデバイスを物理ボリューム UUID (PVUUID) でマークし、MD は基盤となるデバイスを MD コンポーネント UUID でマークします。

これらの UUID は仮想ブロックデバイスのメタデータ内に埋め込まれ、永続的な命名属性として使用されます。これにより、ブロックデバイス上に存在するファイルシステムを変更した場合でも、ブロックデバイスを一意に識別できるようになります。UUID はデバイスパーティションにも割り当てられます。

このような UUID は他のデバイス ID と共存できます。たとえば、デバイススタックの下部にある sda デバイスは、

vendor/model/serial_numberの組み合わせまたは WWID によって識別されますが、LVM によって割り当てられた PVUUID を持つこともできます。これは LVM 自体によって認識され、その上の層にボリュームグループ (VG) または論理ボリューム (LV) が構築されます。- ラベル、名前ラベル、または名前は、特定のブロックデバイスにも割り当てることができます。これは、ユーザーがラベルを割り当てることができるパーティションに適用されます。device-mapper (DM) ベースのデバイスや multiple-device (MD) ベースのデバイスなど、一部の仮想ブロックデバイスも、デバイスを識別するために名前を使用します。

World Wide Identifier (WWID)

WWID は、グローバルに一意であり、一般的にストレージブロックデバイスまたはストレージコンポーネントに関連付けられている識別子のファミリーを包含します。これらは、ファイバーチャネル (FC) などのエンタープライズレベルの Storage Area Network (SAN) で、ストレージノード (World Wide Node Name (WWNN)) またはノード上のストレージデバイスへの実際のポート/接続 (World Wide Port Name (WWPN)) を識別するためによく使用されます。WWID は、サーバーと SAN ストレージデバイス間の一貫した通信を実現し、ストレージデバイスへの冗長パスの管理に役立ちます。

NVME デバイスなど、他の種類のデバイスでも WWID の形式が使用される場合があります。これらのデバイスは、必ずしもネットワークまたは SAN 経由でアクセスする必要はなく、エンタープライズレベルのデバイスである必要もありません。

WWID 形式は単一の標準に従っていません。たとえば、SCSI では NAA、T10、EUI などの形式が使用されます。NVME は、EUI-64、NGUUID、UUID などの形式を使用します。

serial 文字列

serial 文字列は、製造元によって各ストレージブロックデバイスに割り当てられた一意の文字列識別子です。これはストレージデバイスを区別するために使用できます。また、デバイス管理のために UUID や WWID などの他の属性と組み合わせて使用することもできます。

udev rules内、つまり/dev/disk/by-idコンテンツ内では、'short serial string' は通常、デバイス自体によって報告される実際の serial 文字列を表します。一方、'serial string' は複数のコンポーネントで構成され、通常は<bus_type>-<vendor_name>_<model_name>_<short_serial_string>となります。実際のデバイスには WWID と serial 文字列が推奨されます。仮想デバイスの場合、UUID または名前が推奨されます。

2.2. udev デバイスの命名規則

ユーザー空間デバイスマネージャー (udev) サブシステムを使用すると、デバイスに永続的な名前を割り当てるためのルールを定義できます。これらのルールは、.rules 拡張子を持つファイルに保存されます。udev ルールを保存する主な場所は 2 つあります。

-

/usr/lib/udev/rules.d/ディレクトリーには、インストールされたパッケージに付属するデフォルトのルールが含まれています。 -

/etc/udev/rules.dディレクトリーはカスタムudevルール用です。

/usr/lib/udev/rules.d/ のルールが変更された場合、更新中にパッケージのルールファイルによって上書きされます。したがって、手動またはカスタムのルールは /etc/udev/rules.d に追加する必要があります。これらのルールは、明示的に削除されるまで保持されます。使用する前に、両方のディレクトリーの udev ルールがマージされます。/etc/udev/rules.d 内のルールが /usr/lib/udev/rules.d/ 内のルールと同じ名前である場合、前者のルールが優先されます。

これらのルールの目的は、システムの再起動後や設定の変更後も、ストレージデバイスが一貫して予測どおりに識別されるようにすることです。

udev ルールは、デバイスの追加、変更、または削除を通知する受信イベントに基づいて実行するアクションを定義します。これは、永続ストレージ属性の値を収集し、収集された情報に基づいて udev に /dev コンテンツを作成するように指示するのにも役立ちます。udev ルールは、キーと値のペアを使用して人間が読める形式で記述されます。

ストレージデバイスの場合、udev ルールは /dev/disk/ ディレクトリー内のシンボリックリンクの作成を制御します。これらのシンボリックリンクはストレージデバイスに使いやすいエイリアスを提供するため、これらのデバイスの参照と管理がより便利になります。

カスタムの udev ルールを作成して、シリアル番号、World Wide Name (WWN) 識別子、その他のデバイス固有の特性などのさまざまな属性に基づいてデバイスに名前を付ける方法を指定できます。特定の命名規則を定義することにより、システム内でデバイスを識別する方法を正確に制御できます。デバイスの特定のカスタムシンボリックリンクを/dev に作成するには、システムの udev(7) man ページを参照してください。

udev ルールは非常に柔軟ですが、udev の制限事項に注意することが重要です。

-

アクセス可能なタイミング: 一部のストレージデバイスは、

udevクエリー時にアクセスできない場合があります。 -

イベントベースの処理: カーネルはいつでも

udevイベントを送信できます。そのため、デバイスがアクセスできない場合は、ルール処理とリンクの削除をトリガーする可能性があります。 - 処理の遅延: 特に多数のデバイスがある場合、イベントの生成と処理の間に遅延が発生する可能性があります。これにより、カーネルがデバイスを検出してからリンクが利用可能になるまでに遅れが生じます。

-

デバイスのアクセシビリティー:

udevルールによって呼び出される外部プログラム (blkidなど) がデバイスを一時的に開き、他のタスクからデバイスに一時的にアクセスできなくなる可能性があります。 -

リンクの更新:

/dev/disk/でudevによって管理されるデバイス名は、メジャーリリース間で変更される可能性があります。その場合、リンクの更新が必要になります。

次の表は、/dev/disk で使用可能なシンボリックリンクを示しています。

| デバイスの種別 | 非永続名 (カーネル名) | 永続的なシンボリックリンク名 |

|---|---|---|

| 実際のデバイス | ||

| nvme (Non-Volatile Memory Express) | /dev/nvme* |

/dev/disk/by-id/nvme-<wwid> |

| scsi (Small Computer System Interface) | /dev/sd*、/dev/sr* |

/dev/disk/by-id/scsi-<model>_<serial> |

| ata (Advanced Technology Attachment)/atapi (ATA Packet Interface) | /dev/sd*、/dev/sr* |

/dev/disk/by-id/ata-<model>_<serial> |

| cciss (Compaq Command Interface for SCSI-3 Support) | /dev/cciss* |

/dev/disk/by-id/cciss-<model>_<serial> |

| virtio (Virtual Input Output) | /dev/vd* | /dev/disk/by-id/virtio-<serial> |

| pmem (Persistent Memory) | /dev/pmem* | /dev/disk/by-id/pmem-<uuid> |

| mmc (MultiMedia Card) | /dev/mmcblk* | /dev/disk/by-id/mmc-<name>_<serial> |

| memstick (Memory Stick) | /dev/msblk* | /dev/disk/by-id/memstick-<name>_<serial> |

| 仮想デバイス | ||

| loop | /dev/loop* |

/dev/disk/by-loop-inode/<id_loop_backing_device>-<id_loop_backing_inode> |

| dm (device-mapper) | /dev/dm-* |

/dev/mapper/<name> |

| md (multiple device) | /dev/md* |

/dev/md/<devname> |

| パーティション (実デバイス上または仮想デバイス上) | ||

| (any) | (any) |

/dev/disk/by-partuuid/<uuid> |

| LVM PV (論理ボリュームマネージャー物理ボリューム。実デバイスまたは仮想デバイス上) | ||

| (any) | (any) | /dev/disk/by-id/lvm-pv-uuid-<pvuuid> |

2.2.1. 既存デバイスのデバイスリンク値を取得する

現在の udev データベースから、既存のデバイスのデバイスリンクの値を取得できます。

前提条件

- デバイスが存在し、システムに接続されています。

手順

既存のデバイスの

/dev配下のベースカーネルデバイスノード (DEVNAME) に割り当てられたすべてのデバイスシンボリックリンク (DEVLINKS) をリスト表示します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow nvme0n1 をデバイス名に置き換えます。

次のコマンドを使用して、すべての devlink が指すベースカーネル名を取得することもできます。

udevadm info --name /dev/nvme0n1 --query property --property DEVNAME --value /dev/nvme0n1

# udevadm info --name /dev/nvme0n1 --query property --property DEVNAME --value /dev/nvme0n1Copy to Clipboard Copied! Toggle word wrap Toggle overflow カーネル名とその devlink は互換的に使用できます。

次のコマンドを使用し、devlink の 1 つを使用して devlink の完全なリストを取得できます。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

第3章 ディスクパーティション

ディスクを 1 つ以上の論理領域に分割するには、ディスクのパーティション設定ユーティリティーを使用します。これにより、各パーティションを個別に管理できます。

3.1. パーティションの概要

ハードディスクは、パーティションテーブルの各ディスクパーティションの場所とサイズに関する情報を保存します。オペレーティングシステムは、パーティションテーブルの情報を使用して、各パーティションを論理ディスクとして扱います。ディスクパーティション設定には、次のような利点があります。

- 物理ボリュームの管理上の見落としの可能性を減らす。

- 十分なバックアップを確保する。

- 効率的なディスク管理を提供する。

3.2. パーティションテーブルの種類の比較

デバイスでパーティションを有効にするには、さまざまな種類のパーティションテーブルでブロックデバイスをフォーマットします。次の表では、ブロックデバイスで作成できるさまざまな種類のパーティションテーブルのプロパティーを比較しています。

このセクションでは、IBM Z アーキテクチャーに固有の DASD パーティションテーブルを説明しません。

| パーティションテーブル | パーティションの最大数 | パーティションの最大サイズ |

|---|---|---|

| マスターブートレコード (MBR) | 4 つのプライマリーパーティション、または 3 つのプライマリーパーティションと 12 の論理パーティションを持つ 1 つの拡張パーティション |

512 b セクターのドライブを使用する場合は 2 TiB |

| GUID パーティションテーブル (GPT) | 128 |

512 b セクターのドライブを使用する場合は 8 ZiB |

3.3. MBR ディスクパーティション

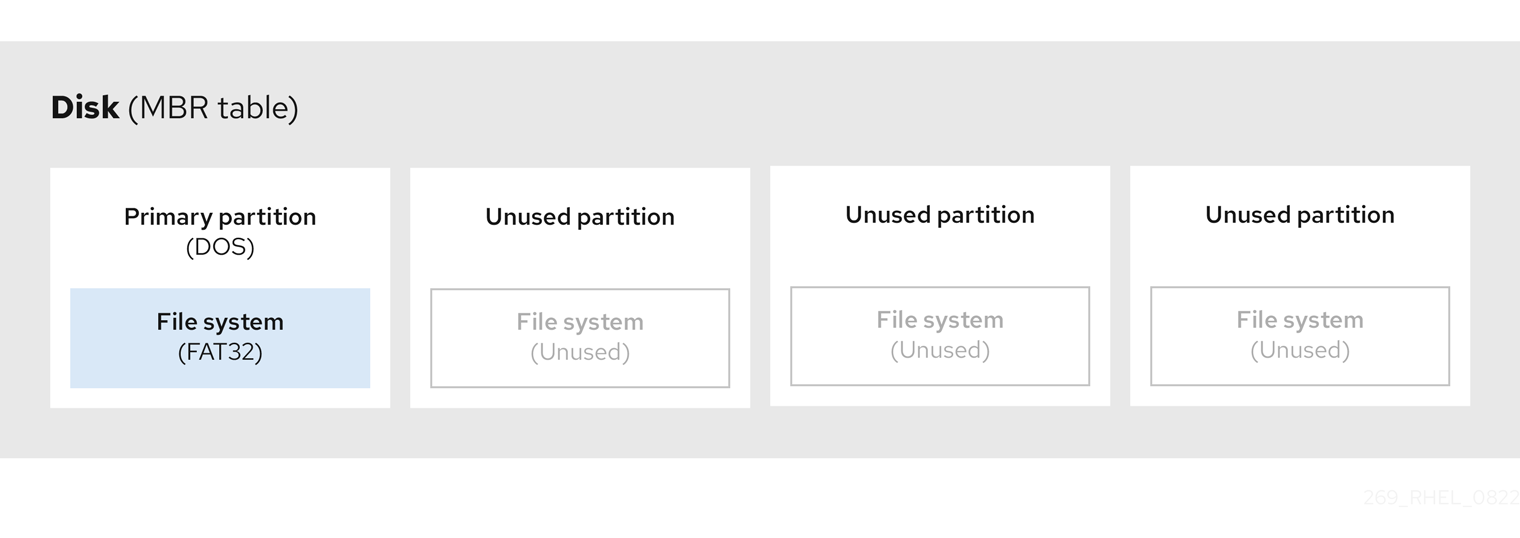

パーティションテーブルはそのディスクの先頭部分となる、他のファイルシステムまたはユーザーデータの前に格納されています。わかりやすくするために、次の図ではパーティションテーブルを区切って示しています。

図3.1 MBR パーティションテーブルがあるディスク

上記の図で示したとおり、パーティションテーブルは使用していない 4 つのプライマリーパーティションの 4 つのセクションに分けられます。プライマリーパーティションは、論理ディスクドライブ (またはセクション) を 1 つだけ含むハードドライブのパーティションです。各論理ドライブは、1 つのパーティションの定義に必要な情報を保持できます。つまり、パーティションテーブルで定義できるプライマリーパーティションは 4 つまでです。

各パーティションテーブルエントリーには、パーティションの重要な特徴が含まれています。

- ディスク上のパーティションの開始点と終了点

-

パーティションの状態 (

アクティブとしてフラグを立てることができるのは 1 つのパーティションのみ) - パーティションのタイプ

開始点と終了点は、ディスク上のパーティションのサイズと場所を定義します。一部のオペレーティングシステムブートローダーは、active フラグを使用します。つまり、"active" とマークされているパーティションのオペレーティングシステムが起動します。

タイプとは、パーティションの用途を識別する番号です。一部のオペレーティングシステムでは、パーティションの種類を使用して以下を行います。

- 特定のファイルシステムタイプを示します。

- 特定のオペレーティングシステムに関連付けられているパーティションにフラグを付けます。

- パーティションに起動可能なオペレーティングシステムが含まれていることを示します。

以下の図は、パーティションが 1 つあるドライブの例を示しています。この例では、最初のパーティションには DOS パーティションタイプのラベルが付けられています。

図3.2 1 つのパーティションを持つディスク

3.4. 拡張 MBR パーティション

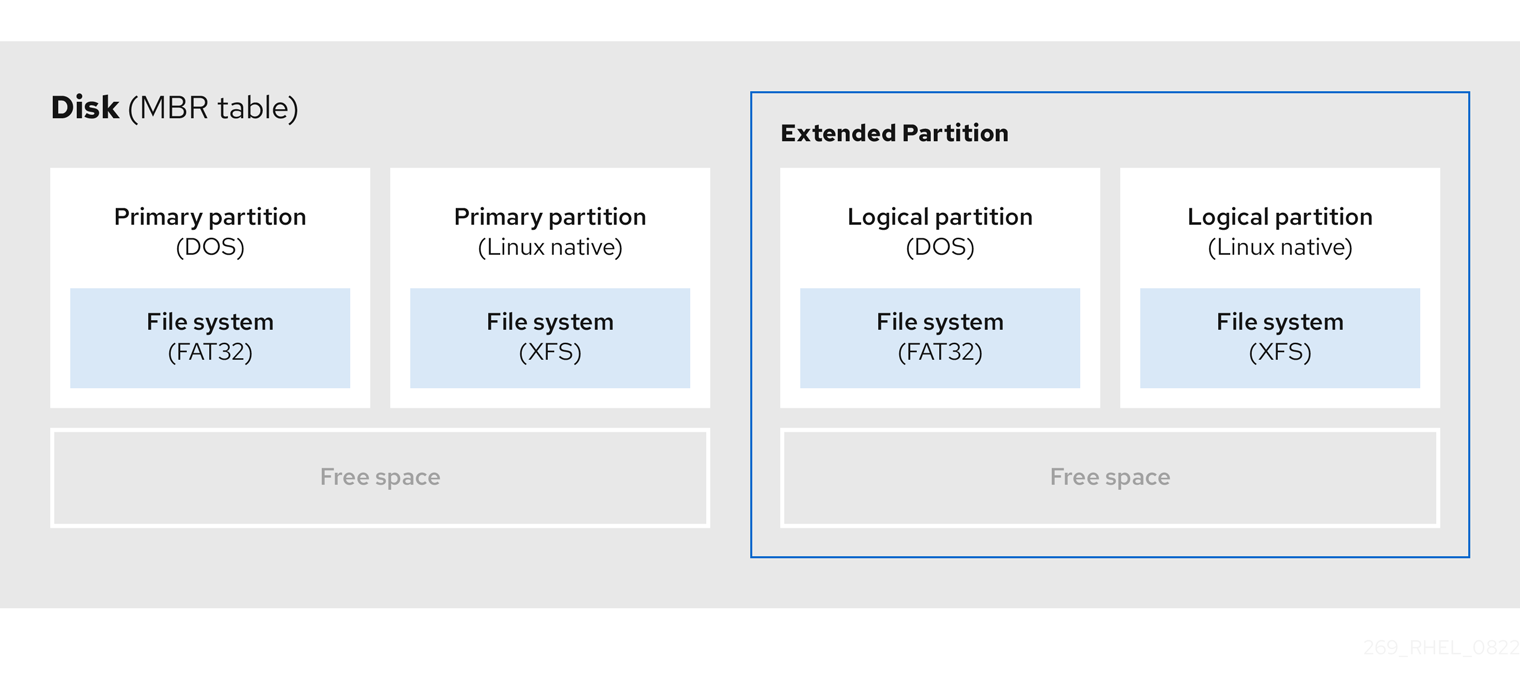

必要があれば、タイプを extended に設定して追加のパーティションを作成します。

拡張パーティションは、ディスクドライブに似ています。拡張パーティション内に完全に含まれる 1 つ以上の論理パーティションを指す独自のパーティションテーブルがあります。次の図は、2 つのプライマリーパーティションと、2 つの論理パーティションを含む 1 つの拡張パーティションおよびいくつかの未パーティションの空き領域を備えたディスクドライブを示しています。

図3.3 2 つのプライマリーパーティションと拡張 MBR パーティションの両方を備えたディスク

最大 4 つのプライマリーパーティションと拡張パーティションのみを使用できますが、論理パーティションの数に制限はありません。Linux ではパーティションへのアクセスに制限があり、1 つのディスクドライブでは最大 15 個のパーティションが許可されます。

3.5. MBR パーティションタイプ

次の表は、最も一般的に使用される MBR パーティションタイプとそれらを表す 16 進数のリストです。

| MBR パーティションタイプ | 値 | MBR パーティションタイプ | 値 |

| Empty | 00 | Novell Netware 386 | 65 |

| DOS 12 ビット FAT | 01 | PIC/IX | 75 |

| XENIX root | O2 | 旧 MINIX | 80 |

| XENIX usr | O3 | Linux/MINUX | 81 |

| DOS 16 ビット (32M 以下) | 04 | Linux swap | 82 |

| Extended | 05 | Linux ネイティブ | 83 |

| DOS 16 ビット (32 以上) | 06 | Linux 拡張 | 85 |

| OS/2 HPFS | 07 | Amoeba | 93 |

| AIX | 08 | Amoeba BBT | 94 |

| AIX ブート可能 | 09 | BSD/386 | a5 |

| OS/2 Boot Manager | 0a | OpenBSD | a6 |

| Win95 FAT32 | 0b | NEXTSTEP | a7 |

| Win95 FAT32 (LBA) | 0c | BSDI fs | b7 |

| Win95 FAT16 (LBA) | 0e | BSDI swap | b8 |

| Win95 Extended (LBA) | 0f | Syrinx | c7 |

| Venix 80286 | 40 | CP/M | db |

| Novell | 51 | DOS アクセス | e1 |

| PRep Boot | 41 | DOS R/O | e3 |

| GNU HURD | 63 | DOS セカンダリー | f2 |

| Novell Netware 286 | 64 | BBT | ff |

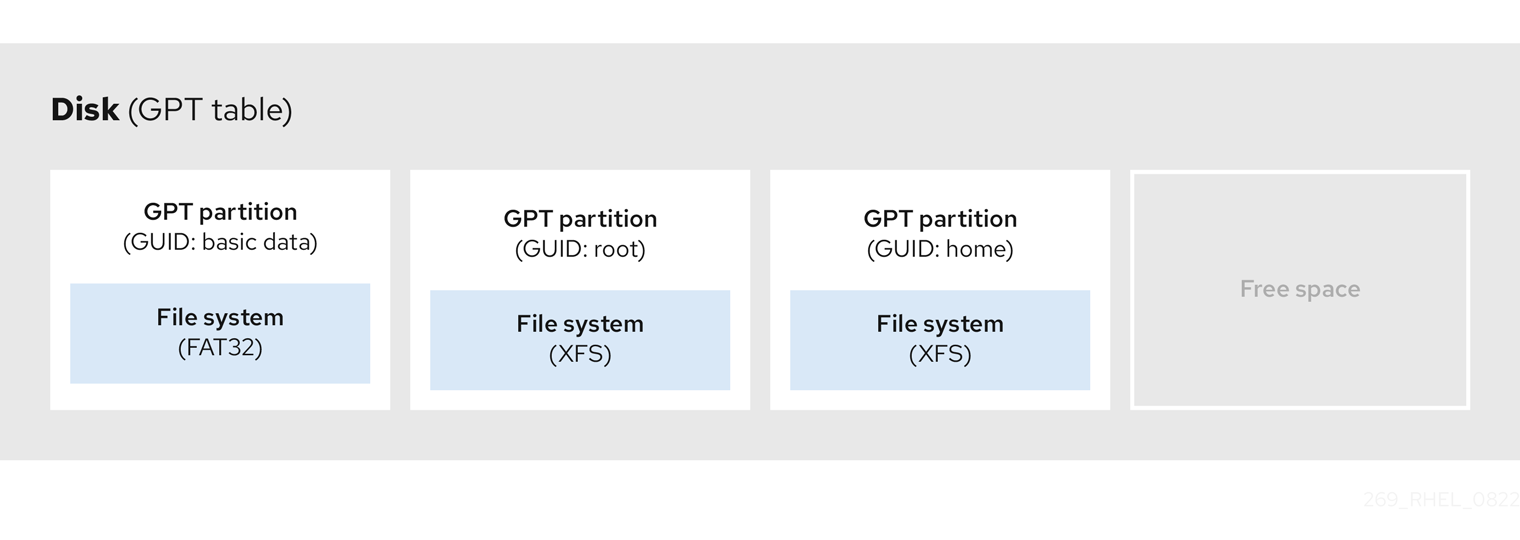

3.6. GUID パーティションテーブル

GUID パーティションテーブル (GPT) は、Globally Unique Identifier (GUID) に基づくパーティション設定スキームです。

GPT は、Mater Boot Record (MBR) パーティションテーブルの制限に対処します。MBR パーティションテーブルは、約 2.2 TB に相当する 2 TiB を超えるストレージに対応できません。代わりに、GPT は大容量のハードディスクをサポートします。アドレス指定可能な最大ディスクサイズは、512b セクタードライブを使用する場合は 8 ZiB、4096b セクタードライブを使用する場合は 64 ZiB です。さらに、デフォルトで、GPT は最大 128 のプライマリーパーティションの作成をサポートします。パーティションテーブルにより多くの領域を割り当てて、プライマリーパーティションの最大量を拡張します。

GPT には GUID に基づくパーティションタイプがあります。特定のパーティションには特定の GUID が必要です。たとえば、Extensible Firmware Interface (EFI) ブートローダーのシステムパーティションには、GUID C12A7328-F81F-11D2-BA4B-00A0C93EC93B が必要です。

GPT ディスクは、論理ブロックアドレス指定 (LBA) とパーティションレイアウトを以下のように使用します。

- MBR ディスクとの下位互換性のために、システムは MBR データ用に GPT の最初のセクター (LBA 0) を予約し、"protective MBR" という名前を適用します。

プライマリー GPT

- ヘッダーは、デバイスの 2 番目の論理ブロック (LBA 1) から始まります。ヘッダーには、ディスク GUID、プライマリーパーティションテーブルの場所、セカンダリー GPT ヘッダーの場所、および CRC32 チェックサム、およびプライマリーパーティションテーブルが含まれます。また、テーブルにあるパーティションエントリーの数も指定します。

- デフォルトでは、プライマリー GPT には 128 のパーティションエントリーが含まれます。各パーティションには、128 バイトのエントリーサイズ、パーティションタイプ GUID、一意のパーティション GUID があります。

セカンダリー GPT

- リカバリーの場合は、プライマリーパーティションテーブルが破損した場合にバックアップテーブルとして役立ちます。

- ディスクの最後の論理セクターにはセカンダリー GPT ヘッダーが含まれており、プライマリーヘッダーが破損した場合に備えて GPT 情報を回復します。

以下が含まれます。

- ディスク GUID

- セカンダリーパーティションテーブルとプライマリー GPT ヘッダーの場所

- それ自体の CRC32 チェックサム

- セカンダリーパーティションテーブル

- 可能なパーティションエントリーの数

図3.4 GUID パーティションテーブルを含むディスク

GPT ディスクにブートローダーを正常にインストールするには、BIOS ブートパーティションが存在する必要があります。ディスクにすでに BIOS ブートパーティションが含まれている場合にのみ、再利用が可能です。これには、Anaconda インストールプログラムによって初期化されたディスクが含まれます。

3.7. パーティションタイプ

パーティションタイプを管理する方法は複数あります。

-

fdiskユーティリティーは、16 進数コードを指定することで、あらゆる種類のパーティションタイプに対応します。 -

systemd-gpt-auto-generatorはユニットジェネレーターユーティリティーで、パーティションタイプを使用してデバイスを自動的に識別し、マウントします。 partedユーティリティーは、フラグ を使用してパーティションタイプをマップします。partedユーティリティーは、LVM、swap、RAID など、特定のパーティションタイプのみを処理します。partedユーティリティーは、次のフラグの設定をサポートしています。-

boot -

root -

swap -

hidden -

raid -

lvm -

lba -

legacy_boot -

irst -

esp -

palo

-

parted 3.5 を使用する Red Hat Enterprise Linux 9 では、追加のフラグ chromeos_kernel および bls_boot を使用できます。

parted ユーティリティーは、パーティションを作成するときにオプションでファイルシステムタイプ引数を受け付けます。必要な条件のリストについては、parted を使用したパーティションの作成 を参照してください。値を使用して以下を行います。

- MBR にパーティションフラグを設定します。

-

GPT にパーティションの UUID タイプを設定します。たとえば、ファイルシステムタイプの

swap、fat、またはhfsには、異なる GUID が設定されます。デフォルト値は Linux Data GUID です。

この引数では、パーティションのファイルシステムは変更されません。サポート対象フラグと GUID のみ区別します。

次のファイルシステムのタイプがサポートされています。

-

xfs -

ext2 -

ext3 -

ext4 -

fat16 -

fat32 -

hfs -

hfs+ -

linux-swap -

ntfs -

reiserfs

3.8. パーティション命名スキーム

Red Hat Enterprise Linux は、/dev/xxyN 形式のファイル名を持つファイルベースの命名スキームを使用します。

デバイスおよびパーティション名は、以下の構造で構成されています。

/dev/-

すべてのデバイスファイルが含まれるディレクトリーの名前。ハードディスクにはパーティションが含まれるため、すべてのパーティションを表すファイルは

/devにあります。 xx- パーティション名の最初の 2 文字は、パーティションを含むデバイスのタイプを示します。

y-

この文字は、パーティションを含む特定のデバイスを示します。たとえば、

/dev/sdaは最初のハードディスク、/dev/sdbは 2 番目のハードディスクです。ドライブの数が 26 を超えるシステムでは、さらに多くの文字を使用できます (例:/dev/sdaa1)。 N-

最後の文字は、パーティションを表す数字を示します。最初の 4 つのパーティション (プライマリーまたは拡張) のパーティションには、

1から4までの番号が付けられます。論理パーティションは5から始まります。たとえば、/dev/sda3は 1 番目のハードディスクの 3 番目のプライマリーパーティションまたは拡張パーティションで、2 番目のハードディスク上の 2 番目の論理パーティション/dev/sdb6です。ドライブのパーティション番号は、MBR パーティションテーブルにのみ適用されます。N は常にパーティションを意味するものではないことに注意してください。

Red Hat Enterprise Linux が すべて のタイプのディスクパーティションを識別して参照できる場合でも、ファイルシステムを読み取れないため、すべてのパーティションタイプに保存されているデータにアクセスできます。ただし、多くの場合、別のオペレーティングシステム専用のパーティション上にあるデータには問題なくアクセスすることができます。

3.9. マウントポイントとディスクパーティション

Red Hat Enterprise Linux では、各パーティションは、ファイルおよびディレクトリーの単一セットをサポートするのに必要なストレージの一部を形成します。パーティションをマウントすると、指定されたディレクトリー (マウントポイント と呼ばれる) を開始点としてそのパーティションのストレージが利用可能になります。

たとえば、パーティション /dev/sda5 が /usr/ にマウントされている場合、/usr/ 下にあるすべてのファイルとディレクトリーは物理的に /dev/sda5 上に存在することになります。ファイル /usr/share/doc/FAQ/txt/Linux-FAQ は /dev/sda5 にありますが、ファイル /etc/gdm/custom.conf はありません。

また、この例では、/usr/ 以下の 1 つ以上のディレクトリーが他のパーティションのマウントポイントになる可能性もあります。たとえば、/usr/local にマウントされた /dev/sda7 パーティションが含まれる場合、/usr/local/man/whatis は /dev/sda5 ではなく /dev/sda7 にあります。

第4章 パーティションの使用

ディスクパーティション設定を使用して、ディスクを 1 つ以上の論理領域に分割し、各パーティションで個別に作業できるようにします。ハードディスクは、パーティションテーブルの各ディスクパーティションの場所とサイズに関する情報を保存します。このテーブルを使用すると、各パーティションはオペレーティングシステムへの論理ディスクとして表示されます。その後、それらの個々のディスクで読み取りと書き込みを行うことができます。

ブロックデバイスでパーティションを使用する利点と欠点の概要については、Red Hat ナレッジベースソリューション What are the advantages and disadvantages to using partitioning on LUNs, either directly or with LVM in between? を参照してください。

4.1. parted でディスクにパーティションテーブルを作成

parted ユーティリティーを使用して、より簡単にパーティションテーブルでブロックデバイスをフォーマットできます。

パーティションテーブルを使用してブロックデバイスをフォーマットすると、そのデバイスに保存されているすべてのデータが削除されます。

手順

インタラクティブな

partedシェルを起動します。parted block-device

# parted block-deviceCopy to Clipboard Copied! Toggle word wrap Toggle overflow デバイスにパーティションテーブルがあるかどうかを確認します。

(parted) print

(parted) printCopy to Clipboard Copied! Toggle word wrap Toggle overflow デバイスにパーティションが含まれている場合は、次の手順でパーティションを削除します。

新しいパーティションテーブルを作成します。

(parted) mklabel table-type

(parted) mklabel table-typeCopy to Clipboard Copied! Toggle word wrap Toggle overflow table-type を、使用するパーティションテーブルのタイプに置き換えます。

-

msdos(MBR の場合) -

gpt(GPT の場合)

-

例4.1 GUID パーティションテーブル (GPT) テーブルの作成

ディスクに GPT テーブルを作成するには、次のコマンドを使用します。

(parted) mklabel gpt

(parted) mklabel gptCopy to Clipboard Copied! Toggle word wrap Toggle overflow このコマンドを入力すると、変更の適用が開始されます。

パーティションテーブルを表示して、作成されたことを確認します。

(parted) print

(parted) printCopy to Clipboard Copied! Toggle word wrap Toggle overflow partedシェルを終了します。(parted) quit

(parted) quitCopy to Clipboard Copied! Toggle word wrap Toggle overflow

4.2. parted でパーティションテーブルの表示

ブロックデバイスのパーティションテーブルを表示して、パーティションレイアウトと個々のパーティションの詳細を確認します。parted ユーティリティーを使用して、ブロックデバイスのパーティションテーブルを表示できます。

手順

partedユーティリティーを起動します。たとえば、次の出力は、デバイス/dev/sdaをリストします。parted /dev/sda

# parted /dev/sdaCopy to Clipboard Copied! Toggle word wrap Toggle overflow パーティションテーブルを表示します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow オプション: 次に調べるデバイスに切り替えます。

(parted) select block-device

(parted) select block-deviceCopy to Clipboard Copied! Toggle word wrap Toggle overflow

print コマンドの出力の詳細は、以下を参照してください。

Model: ATA SAMSUNG MZNLN256 (scsi)- ディスクタイプ、製造元、モデル番号、およびインターフェイス。

Disk /dev/sda: 256GB- ブロックデバイスへのファイルパスとストレージ容量。

Partition Table: msdos- ディスクラベルの種類。

Number-

パーティション番号。たとえば、マイナー番号 1 のパーティションは、

/dev/sda1に対応します。 StartおよびEnd- デバイスにおけるパーティションの開始場所と終了場所。

Type- 有効なタイプは、メタデータ、フリー、プライマリー、拡張、または論理です。

File system-

ファイルシステムの種類。ファイルシステムの種類が不明な場合は、デバイスの

File systemフィールドに値が表示されません。partedユーティリティーは、暗号化されたデバイスのファイルシステムを認識できません。 Flags-

パーティションのフラグ設定リスト。利用可能なフラグは、

boot、root、swap、hidden、raid、lvm、またはlbaです。

4.3. parted を使用したパーティションの作成

システム管理者は、parted ユーティリティーを使用してディスクに新しいパーティションを作成できます。

必要なパーティションは、swap、/boot/、および /(root) です。

前提条件

- ディスクのパーティションテーブル。

- 2TiB を超えるパーティションを作成する場合は、GUID Partition Table (GPT) でディスクをフォーマットしておく。

手順

partedユーティリティーを起動します。parted block-device

# parted block-deviceCopy to Clipboard Copied! Toggle word wrap Toggle overflow 現在のパーティションテーブルを表示し、十分な空き領域があるかどうかを確認します。

(parted) print

(parted) printCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 十分な空き容量がない場合は、パーティションのサイズを変更してください。

パーティションテーブルから、以下を確認します。

- 新しいパーティションの開始点と終了点

- MBR で、どのパーティションタイプにすべきか

新しいパーティションを作成します。

(parted) mkpart part-type name fs-type start end

(parted) mkpart part-type name fs-type start endCopy to Clipboard Copied! Toggle word wrap Toggle overflow -

part-type を

primary、logical、またはextendedに置き換えます。これは MBR パーティションテーブルにのみ適用されます。 - name を任意のパーティション名に置き換えます。これは GPT パーティションテーブルに必要です。

-

fs-type を、

xfs、ext2、ext3、ext4、fat16、fat32、hfs、hfs+、linux-swap、ntfs、またはreiserfsに置き換えます。fs-type パラメーターは任意です。partedユーティリティーは、パーティションにファイルシステムを作成しないことに注意してください。 -

start と end を、パーティションの開始点と終了点を決定するサイズに置き換えます (ディスクの開始からカウントします)。

512MiB、20GiB、1.5TiBなどのサイズ接尾辞を使用できます。デフォルトサイズの単位はメガバイトです。

例4.2 小さなプライマリーパーティションの作成

MBR テーブルに 1024MiB から 2048MiB までのプライマリーパーティションを作成するには、次のコマンドを使用します。

(parted) mkpart primary 1024MiB 2048MiB

(parted) mkpart primary 1024MiB 2048MiBCopy to Clipboard Copied! Toggle word wrap Toggle overflow コマンドを入力すると、変更の適用が開始されます。

-

part-type を

パーティションテーブルを表示して、作成されたパーティションのパーティションタイプ、ファイルシステムタイプ、サイズが、パーティションテーブルに正しく表示されていることを確認します。

(parted) print

(parted) printCopy to Clipboard Copied! Toggle word wrap Toggle overflow partedシェルを終了します。(parted) quit

(parted) quitCopy to Clipboard Copied! Toggle word wrap Toggle overflow 新規デバイスノードを登録します。

udevadm settle

# udevadm settleCopy to Clipboard Copied! Toggle word wrap Toggle overflow カーネルが新しいパーティションを認識していることを確認します。

cat /proc/partitions

# cat /proc/partitionsCopy to Clipboard Copied! Toggle word wrap Toggle overflow

4.4. fdisk でパーティションタイプの設定

fdisk ユーティリティーを使用して、パーティションタイプまたはフラグを設定できます。

前提条件

- ディスク上のパーティション。

手順

インタラクティブな

fdiskシェルを起動します。fdisk block-device

# fdisk block-deviceCopy to Clipboard Copied! Toggle word wrap Toggle overflow 現在のパーティションテーブルを表示して、パーティションのマイナー番号を確認します。

Command (m for help): print

Command (m for help): printCopy to Clipboard Copied! Toggle word wrap Toggle overflow 現在のパーティションタイプは

Type列で、それに対応するタイプ ID はId列で確認できます。パーティションタイプコマンドを入力し、マイナー番号を使用してパーティションを選択します。

Command (m for help): type Partition number (1,2,3 default 3): 2

Command (m for help): type Partition number (1,2,3 default 3): 2Copy to Clipboard Copied! Toggle word wrap Toggle overflow オプション: リストを 16 進数コードで表示します。

Hex code (type L to list all codes): L

Hex code (type L to list all codes): LCopy to Clipboard Copied! Toggle word wrap Toggle overflow パーティションタイプを設定します。

Hex code (type L to list all codes): 8e

Hex code (type L to list all codes): 8eCopy to Clipboard Copied! Toggle word wrap Toggle overflow 変更を書き込み、

fdiskシェルを終了します。Command (m for help): write The partition table has been altered. Syncing disks.

Command (m for help): write The partition table has been altered. Syncing disks.Copy to Clipboard Copied! Toggle word wrap Toggle overflow 変更を確認します。

fdisk --list block-device

# fdisk --list block-deviceCopy to Clipboard Copied! Toggle word wrap Toggle overflow

4.5. parted でパーティションのサイズ変更

parted ユーティリティーを使用して、パーティションを拡張して未使用のディスク領域を利用したり、パーティションを縮小してその容量をさまざまな目的に使用したりできます。

前提条件

- パーティションを縮小する前にデータをバックアップする。

- 2TiB を超えるパーティションを作成する場合は、GUID Partition Table (GPT) でディスクをフォーマットしておく。

- パーティションを縮小する場合は、サイズを変更したパーティションより大きくならないように、最初にファイルシステムを縮小しておく。

XFS は縮小に対応していません。

手順

partedユーティリティーを起動します。parted block-device

# parted block-deviceCopy to Clipboard Copied! Toggle word wrap Toggle overflow 現在のパーティションテーブルを表示します。

(parted) print

(parted) printCopy to Clipboard Copied! Toggle word wrap Toggle overflow パーティションテーブルから、以下を確認します。

- パーティションのマイナー番号。

- 既存のパーティションの位置とサイズ変更後の新しい終了点。

パーティションのサイズを変更します。

(parted) resizepart 1 2GiB

(parted) resizepart 1 2GiBCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 1 を、サイズを変更するパーティションのマイナー番号に置き換えます。

-

2 を、サイズを変更するパーティションの新しい終了点を決定するサイズに置き換えます (ディスクの開始からカウントします)。

512MiB、20GiB、1.5TiBなどのサイズ接尾辞を使用できます。デフォルトサイズの単位はメガバイトです。

パーティションテーブルを表示して、サイズ変更したパーティションのサイズが、パーティションテーブルで正しく表示されていることを確認します。

(parted) print

(parted) printCopy to Clipboard Copied! Toggle word wrap Toggle overflow partedシェルを終了します。(parted) quit

(parted) quitCopy to Clipboard Copied! Toggle word wrap Toggle overflow カーネルが新しいパーティションを登録していることを確認します。

cat /proc/partitions

# cat /proc/partitionsCopy to Clipboard Copied! Toggle word wrap Toggle overflow - オプション: パーティションを拡張した場合は、そこにあるファイルシステムも拡張します。

4.6. parted でパーティションの削除

parted ユーティリティーを使用すると、ディスクパーティションを削除して、ディスク領域を解放できます。

手順

インタラクティブな

partedシェルを起動します。parted block-device

# parted block-deviceCopy to Clipboard Copied! Toggle word wrap Toggle overflow -

block-device を、パーティションを削除するデバイスへのパス (例:

/dev/sda) に置き換えます。

-

block-device を、パーティションを削除するデバイスへのパス (例:

現在のパーティションテーブルを表示して、削除するパーティションのマイナー番号を確認します。

(parted) print

(parted) printCopy to Clipboard Copied! Toggle word wrap Toggle overflow パーティションを削除します。

(parted) rm minor-number

(parted) rm minor-numberCopy to Clipboard Copied! Toggle word wrap Toggle overflow - minor-number を、削除するパーティションのマイナー番号に置き換えます。

このコマンドを実行すると、すぐに変更の適用が開始されます。

パーティションテーブルからパーティションが削除されたことを確認します。

(parted) print

(parted) printCopy to Clipboard Copied! Toggle word wrap Toggle overflow partedシェルを終了します。(parted) quit

(parted) quitCopy to Clipboard Copied! Toggle word wrap Toggle overflow パーティションが削除されたことをカーネルが登録していることを確認します。

cat /proc/partitions

# cat /proc/partitionsCopy to Clipboard Copied! Toggle word wrap Toggle overflow -

パーティションが存在する場合は、

/etc/fstabファイルからパーティションを削除します。削除したパーティションを宣言している行を見つけ、ファイルから削除します。 システムが新しい

/etc/fstab設定を登録するように、マウントユニットを再生成します。systemctl daemon-reload

# systemctl daemon-reloadCopy to Clipboard Copied! Toggle word wrap Toggle overflow スワップパーティション、または LVM の一部を削除した場合は、カーネルコマンドラインからパーティションへの参照をすべて削除します。

アクティブなカーネルオプションを一覧表示し、削除されたパーティションを参照するオプションがないか確認します。

grubby --info=ALL

# grubby --info=ALLCopy to Clipboard Copied! Toggle word wrap Toggle overflow 削除されたパーティションを参照するカーネルオプションを削除します。

grubby --update-kernel=ALL --remove-args="option"

# grubby --update-kernel=ALL --remove-args="option"Copy to Clipboard Copied! Toggle word wrap Toggle overflow

アーリーブートシステムに変更を登録するには、

initramfsファイルシステムを再構築します。dracut --force --verbose

# dracut --force --verboseCopy to Clipboard Copied! Toggle word wrap Toggle overflow

第5章 ディスクを再設定するストラテジー

ディスクのパーティションを再設定する方法は複数あります。これには以下が含まれます。

- パーティションが分割されていない空き領域が利用できる。

- 未使用のパーティションが利用可能である。

- アクティブに使用されているパーティションの空き領域が利用可能である。

以下の例は、わかりやすくするために単純化されており、実際に Red Hat Enterprise Linux をインストールするときの正確なパーティションレイアウトは反映していません。

5.1. パーティションが分割されていない空き領域の使用

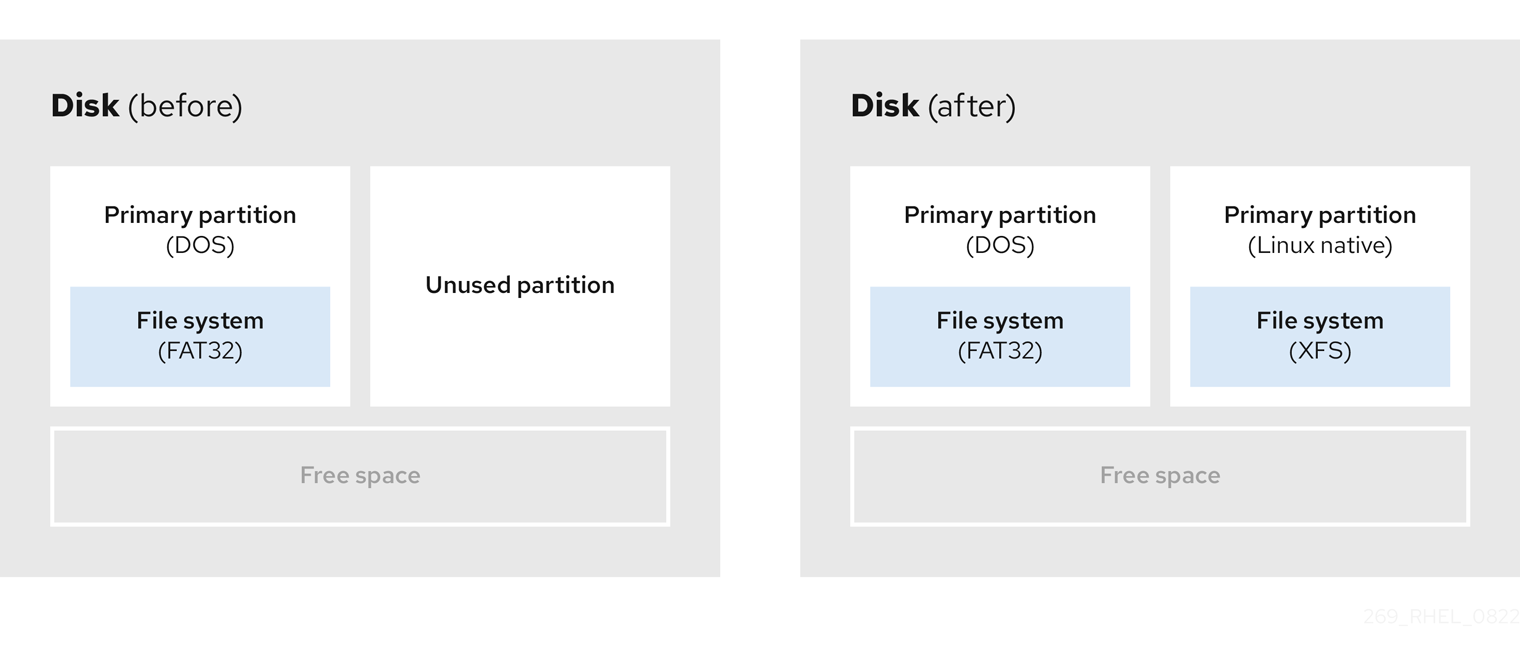

すでに定義されているパーティションはハードディスク全体にまたがらないため、定義されたパーティションには含まれない未割り当ての領域が残されます。次の図は、これがどのようになるかを示しています。

図5.1 パーティションが分割されていない空き領域があるディスク

最初の図は、1 つのプライマリーパーティションと未割り当て領域のある未定義のパーティションを持つディスクを表しています。2 番目の図は、スペースが割り当てられた 2 つの定義済みパーティションを持つディスクを表しています。

未使用のハードディスクもこのカテゴリーに分類されます。唯一の違いは、すべて の領域が定義されたパーティションの一部ではないことです。

新しいディスクでは、未使用の領域から必要なパーティションを作成できます。ほとんどのオペレーティングシステムは、ディスクドライブ上の利用可能な領域をすべて取得するように設定されています。

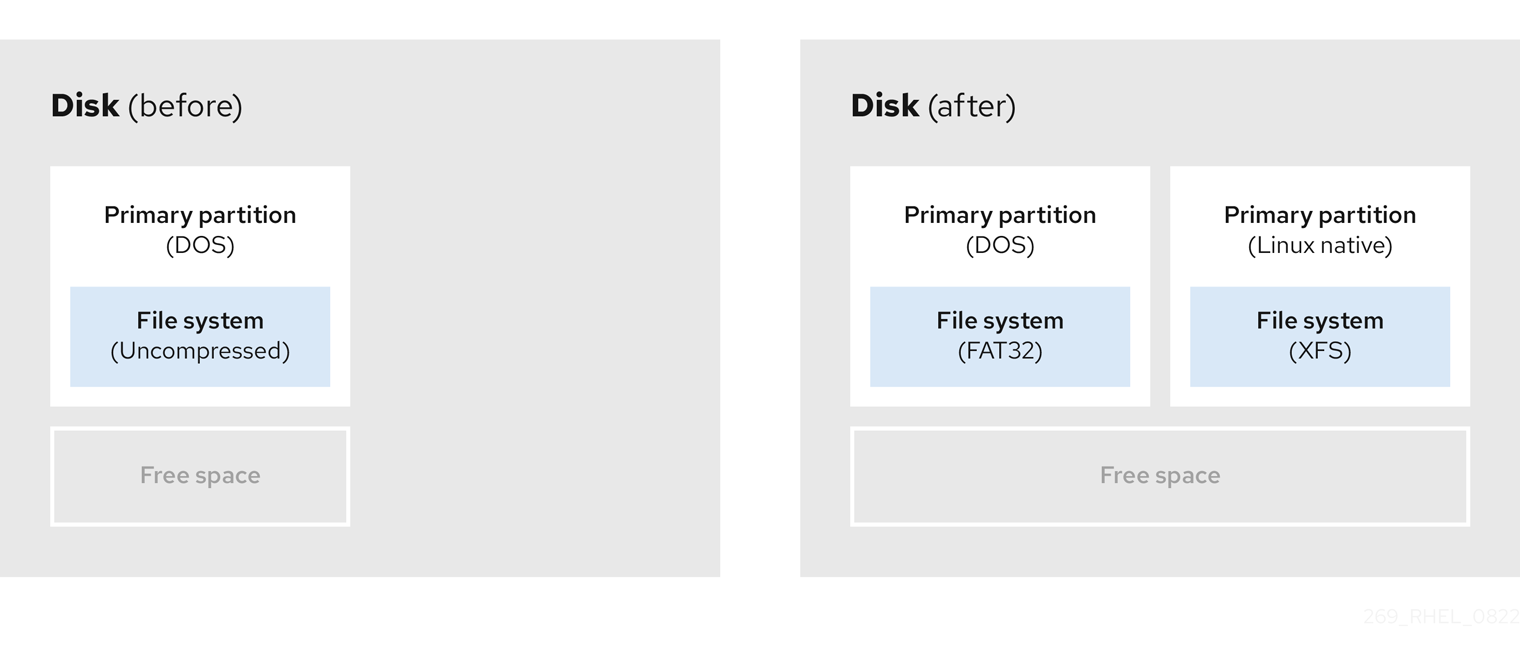

5.2. 未使用パーティションの領域の使用

次の例の最初の図は、未使用のパーティションを持つディスクを表しています。2 番目の図は、Linux の未使用パーティションの再割り当てを表しています。

図5.2 未使用のパーティションがあるディスク

未使用のパーティションに割り当てられた領域を使用するには、パーティションを削除してから、代わりに適切な Linux パーティションを作成します。または、インストールプロセス時に未使用のパーティションを削除し、新しいパーティションを手動で作成します。

5.3. アクティブなパーティションの空き領域の使用

すでに使用されているアクティブなパーティションには、必要な空き領域が含まれているため、このプロセスの管理は困難な場合があります。ほとんどの場合、ソフトウェアが事前にインストールされているコンピューターのハードディスクには、オペレーティングシステムとデータを保持する大きなパーティションが 1 つ含まれます。

アクティブなパーティションでオペレーティングシステム (OS) を使用する場合は、OS を再インストールする必要があります。ソフトウェアが事前にインストールされている一部のコンピューターには、元の OS を再インストールするためのインストールメディアが含まれていないことに注意してください。元のパーティションと OS インストールを破棄する前に、これが OS に当てはまるか確認してください。

使用可能な空き領域の使用を最適化するには、破壊的または非破壊的なパーティション再設定の方法を使用できます。

5.3.1. 破壊的な再設定

破壊的なパーティション再設定は、ハードドライブのパーティションを破棄し、代わりにいくつかの小さなパーティションを作成します。この方法は完全にコンテンツを削除するため、元のパーティションから必要なデータをバックアップします。

既存のオペレーティングシステム用に小規模なパーティションを作成すると、以下が可能になります。

- ソフトウェアの再インストール。

- データの復元。

- Red Hat Enterprise Linux インストールの開始。

以下の図は、破壊的なパーティション再設定の方法を使用を簡潔に示しています。

図5.3 ディスク上での破壊的な再パーティション処理

このメソッドは、元のパーティションに保存されたデータをすべて削除します。

5.3.2. 非破壊的な再パーティション

非破壊的なパーティション再設定では、データの損失なしにパーティションのサイズを変更します。この方法は信頼性できますが、大きなドライブでは処理に時間がかかります。

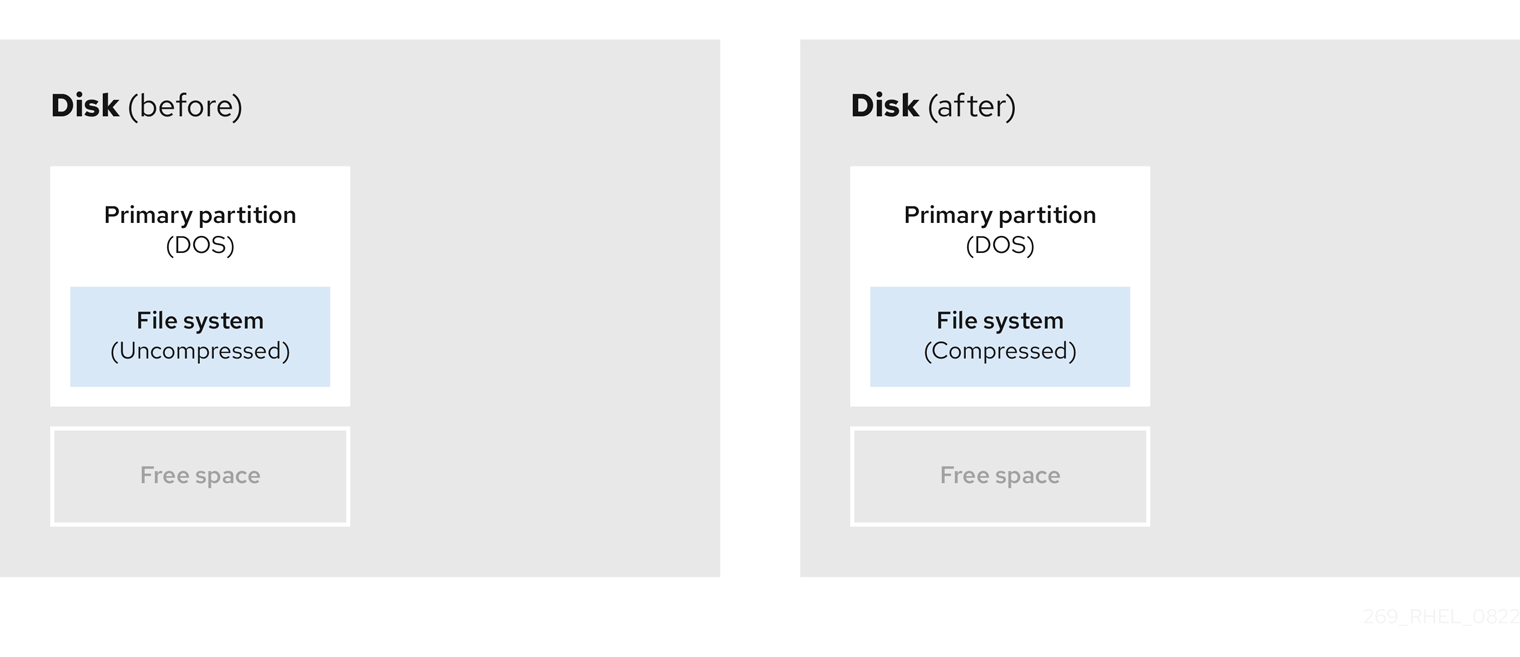

以下は、破壊的なパーティション再設定の開始に役立つメソッドのリストです。

- 既存データの圧縮

一部のデータの保存場所は変更できません。これにより、必要なサイズへのパーティションのサイズ変更が妨げられ、最終的に破壊的なパーティション再設定プロセスが必要になる可能性があります。既存のパーティションでデータを圧縮すると、必要に応じてパーティションのサイズを変更できます。また、使用可能な空き容量を最大化することもできます。

以下の図は、このプロセスを簡略化したものです。

図5.4 ディスク上でのデータ圧縮

データ損失の可能性を回避するには、圧縮プロセスを続行する前にバックアップを作成します。

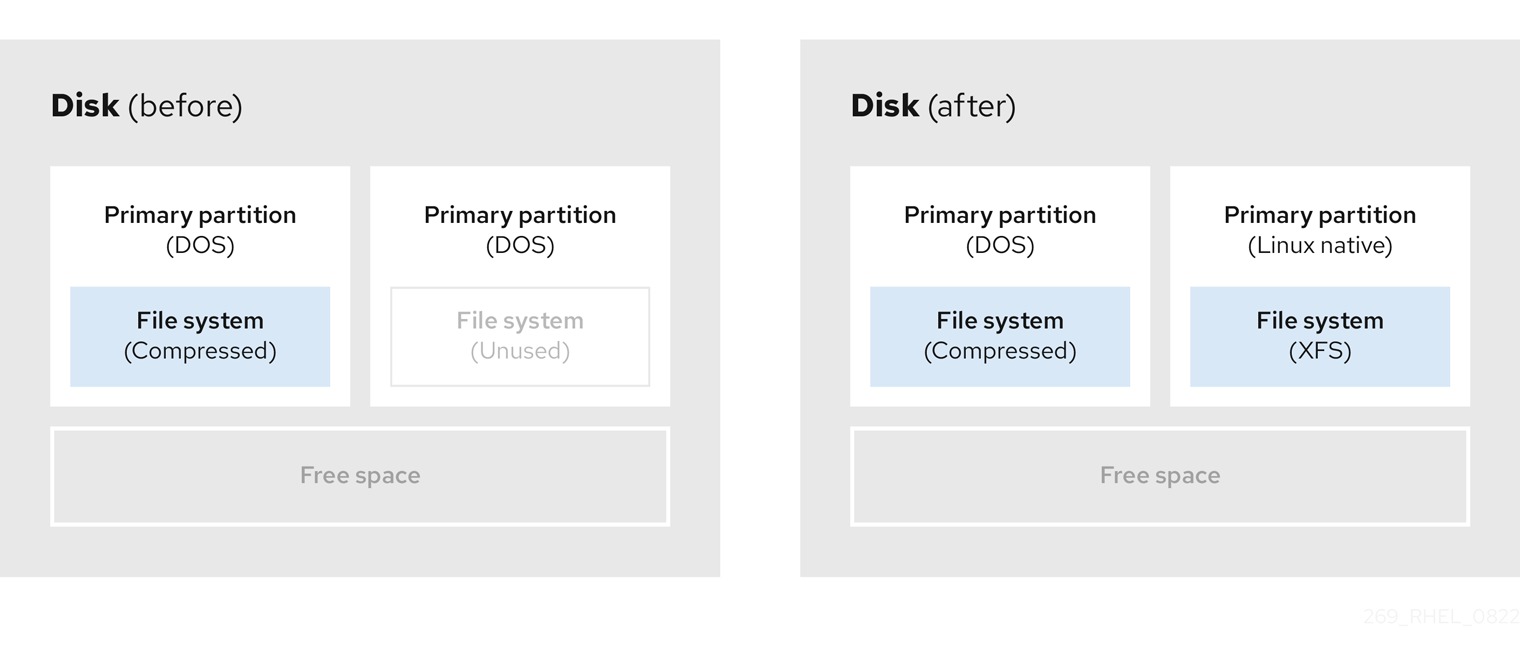

- 既存パーティションのサイズ変更

既存のパーティションのサイズを変更すると、より多くの領域を解放できます。結果は、サイズ変更ソフトウェアにより異なります。多くの場合、元のパーティションと同じタイプのフォーマットされていない新しいパーティションを作成できます。

サイズ変更後の手順は、使用するソフトウェアにより異なります。以下の例では、新しい DOS (Disk Operating System) パーティションを削除し、代わりに Linux パーティションを作成することを推奨します。サイズ変更プロセスを開始する前に、何がディスクに最適か確認してください。

図5.5 ディスク上でのパーティションのサイズ変更

- オプション: 新規パーティションの作成

一部のサイズ変更ソフトウェアは、Linux ベースのシステムをサポートしています。この場合、サイズ変更後に新たに作成されたパーティションを削除する必要はありません。新しいパーティションの作成方法は、使用するソフトウェアによって異なります。

以下の図は、新しいパーティションを作成する前後のディスクの状態を示しています。

図5.6 最終パーティション設定のディスク

第6章 iSCSI ターゲットの設定

Red Hat Enterprise Linux では、コマンドラインインターフェイスとして targetcli シェルを使用し、以下の操作を行います。

- iSCSI ハードウェアを使用できるように iSCSI ストレージ相互接続を追加、削除、表示、監視します。

- ファイル、ボリューム、ローカル SCSI デバイス、またはリモートシステムへの RAM ディスクで対応しているローカルストレージリソースをエクスポートします。

targetcli ツールには、組み込みタブ補完、自動補完サポート、インラインドキュメントなどのツリーベースのレイアウトがあります。

6.1. targetcli のインストール

targetcli ツールをインストールして、iSCSI ストレージの相互接続を追加、監視、削除します。

手順

targetcliツールをインストールします。dnf install targetcli

# dnf install targetcliCopy to Clipboard Copied! Toggle word wrap Toggle overflow ターゲットサービスを起動します。

systemctl start target

# systemctl start targetCopy to Clipboard Copied! Toggle word wrap Toggle overflow システムの起動時にターゲットサービスが起動するように設定するには、次のコマンドを実行します。

systemctl enable target

# systemctl enable targetCopy to Clipboard Copied! Toggle word wrap Toggle overflow ファイアウォールの

3260ポートを開き、ファイアウォール設定を再読み込みします。firewall-cmd --permanent --add-port=3260/tcp Success

# firewall-cmd --permanent --add-port=3260/tcp SuccessCopy to Clipboard Copied! Toggle word wrap Toggle overflow firewall-cmd --reload Success

# firewall-cmd --reload SuccessCopy to Clipboard Copied! Toggle word wrap Toggle overflow

検証

targetcliレイアウトを表示します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow

6.2. iSCSI ターゲットの作成

iSCSI ターゲットを作成すると、クライアントの iSCSI イニシエーターがサーバー上のストレージデバイスにアクセスできるようになります。ターゲットとイニシエーターにはどちらも一意の識別名があります。

前提条件

-

targetcliをインストールして、実行している。詳細は、targetcli のインストール を参照してください。

手順

iSCSI ディレクトリーに移動します。

cdコマンドを使用して iSCSI ディレクトリーに移動することもできます。/> iscsi/

/> iscsi/Copy to Clipboard Copied! Toggle word wrap Toggle overflow iSCSI ターゲットを作成するには、以下のいずれかのオプションを使用します。

デフォルトのターゲット名を使用した iSCSI ターゲットの作成:

/iscsi> create Created target iqn.2003-01.org.linux-iscsi.hostname.x8664:sn.78b473f296ff Created TPG1

/iscsi> create Created target iqn.2003-01.org.linux-iscsi.hostname.x8664:sn.78b473f296ff Created TPG1Copy to Clipboard Copied! Toggle word wrap Toggle overflow 特定の名前を使用した iSCSI ターゲットの作成:

/iscsi> create iqn.2006-04.com.example:444 Created target iqn.2006-04.com.example:444 Created TPG1 Here iqn.2006-04.com.example:444 is target_iqn_name

/iscsi> create iqn.2006-04.com.example:444 Created target iqn.2006-04.com.example:444 Created TPG1 Here iqn.2006-04.com.example:444 is target_iqn_nameCopy to Clipboard Copied! Toggle word wrap Toggle overflow iqn.2006-04.com.example:444 を、特定のターゲット名に置き換えます。

新たに作成されたターゲットを確認します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

6.3. iSCSI バックストア

iSCSI バックストアは、エクスポートした LUN のデータをローカルマシンに保存するさまざまな方法に対応します。ストレージオブジェクトを作成して、バックストアが使用するリソースを定義します。

管理者は、LIO (Linux-IO) が対応する以下のバックストアデバイスのいずれかを選択できます。

fileioバックストア-

ローカルファイルシステム上の通常のファイルをディスクイメージとして使用する場合は、

fileioストレージオブジェクトを作成します。fileioバックストアの作成については、fileio ストレージオブジェクトの作成 を参照してください。 blockバックストア-

ローカルのブロックデバイスおよび論理デバイスを使用している場合には、

ブロックストレージオブジェクトを作成します。blockバックストアの作成については、ブロックストレージオブジェクトの作成 を参照してください。 pscsiバックストア-

ストレージオブジェクトが SCSI コマンドの直接パススルーに対応している場合は、

pscsiストレージオブジェクトを作成します。pscsiバックストアの作成については、pscsi ストレージオブジェクトの作成 を参照してください。 ramdiskバックストア-

一時的な RAM 対応デバイスを作成する場合は、

ramdiskストレージオブジェクトを作成します。ramdiskバックストアの作成については、メモリーコピーの RAM ディスクストレージオブジェクトの作成 を参照してください。

6.4. fileio ストレージオブジェクトの作成

fileio ストレージオブジェクトは、write_back または write_thru 操作のいずれかをサポートできます。write_back 操作では、ローカルファイルシステムキャッシュが有効になります。これにより、パフォーマンスが向上しますが、データの損失のリスクが高まります。

write_thru 操作を優先させるために、write_back=false を使用して write_back 操作を無効にすることが推奨されます。

前提条件

-

targetcliをインストールして、実行している。詳細は、targetcli のインストール を参照してください。

手順

backstores/ディレクトリーからfileio/に移動します。/> backstores/fileio

/> backstores/fileioCopy to Clipboard Copied! Toggle word wrap Toggle overflow fileioストレージオブジェクトを作成します。/backstores/fileio> create file1 /tmp/disk1.img 200M write_back=false Created fileio file1 with size 209715200

/backstores/fileio> create file1 /tmp/disk1.img 200M write_back=false Created fileio file1 with size 209715200Copy to Clipboard Copied! Toggle word wrap Toggle overflow

検証

作成された

fileioストレージオブジェクトを確認します。/backstores/fileio> ls

/backstores/fileio> lsCopy to Clipboard Copied! Toggle word wrap Toggle overflow

6.5. ブロックストレージオブジェクトの作成

ブロックドライバーを使用すると、/sys/block/ ディレクトリーにあるブロックデバイスを LIO (Linux-IO) で使用できます。これには、HDD、SSD、CD、DVD などの物理デバイス、およびソフトウェアやハードウェアの RAID ボリューム、LVM ボリュームなどの論理デバイスが含まれます。

前提条件

-

targetcliをインストールして、実行している。詳細は、targetcli のインストール を参照してください。

手順

backstores/ディレクトリーからblock/に移動します。/> backstores/block/

/> backstores/block/Copy to Clipboard Copied! Toggle word wrap Toggle overflow blockバックストアを作成します。/backstores/block> create name=block_backend dev=/dev/sdb Generating a wwn serial. Created block storage object block_backend using /dev/sdb.

/backstores/block> create name=block_backend dev=/dev/sdb Generating a wwn serial. Created block storage object block_backend using /dev/sdb.Copy to Clipboard Copied! Toggle word wrap Toggle overflow

検証

作成された

blockストレージオブジェクトを確認します。/backstores/block> ls

/backstores/block> lsCopy to Clipboard Copied! Toggle word wrap Toggle overflow

6.6. pscsi ストレージオブジェクトの作成

SCSI エミュレーションがない場合、かつ /proc/scsi/scsi に lsscsi で表示される基盤の SCSI デバイスが存在する場合には、SCSI コマンドの直接パススルーをサポートするストレージオブジェクトであれば、どれでもバックストアとして設定できます。たとえば、SAS ハードドライブなどが該当します。このサブシステムでは、SCSI-3 以降に対応しています。

pscsi は、上級ユーザーのみが使用してください。非対称論理ユニット割り当て (ALUA) や永続予約 (VMware ESX や vSphere で使用される永続予約など) は、通常はデバイスのファームウェアに実装されず、誤作動やクラッシュが発生する原因となることがあります。確信が持てない場合は、実稼働の設定に block バックストアを使用してください。

前提条件

-

targetcliをインストールして、実行している。詳細は、targetcli のインストール を参照してください。

手順

backstores/ディレクトリーからpscsi/に移動します。/> backstores/pscsi/

/> backstores/pscsi/Copy to Clipboard Copied! Toggle word wrap Toggle overflow この例では、

/dev/sr0を使用して物理 SCSI デバイスである TYPE_ROM デバイスのpscsiバックストアを作成します。/backstores/pscsi> create name=pscsi_backend dev=/dev/sr0 Generating a wwn serial. Created pscsi storage object pscsi_backend using /dev/sr0

/backstores/pscsi> create name=pscsi_backend dev=/dev/sr0 Generating a wwn serial. Created pscsi storage object pscsi_backend using /dev/sr0Copy to Clipboard Copied! Toggle word wrap Toggle overflow

検証

作成した

pscsiストレージオブジェクトを確認します。/backstores/pscsi> ls

/backstores/pscsi> lsCopy to Clipboard Copied! Toggle word wrap Toggle overflow

6.7. メモリーコピーの RAM ディスクストレージオブジェクトの作成

メモリーコピー RAM ディスク (ramdisk) は、完全な SCSI エミュレーションと、イニシエーターのメモリーコピーを使用した個別のメモリーマッピングが含まれる RAM ディスクを提供します。これにより、マルチセッションの機能を利用できます。これは、特に実稼働環境での高速で不揮発性の大容量ストレージで有用です。

前提条件

-

targetcliをインストールして、実行している。詳細は、targetcli のインストール を参照してください。

手順

backstores/ディレクトリーからramdisk/に移動します。/> backstores/ramdisk/

/> backstores/ramdisk/Copy to Clipboard Copied! Toggle word wrap Toggle overflow 1GB RAM ディスクバックストアを作成します。

/backstores/ramdisk> create name=rd_backend size=1GB Generating a wwn serial. Created rd_mcp ramdisk rd_backend with size 1GB.

/backstores/ramdisk> create name=rd_backend size=1GB Generating a wwn serial. Created rd_mcp ramdisk rd_backend with size 1GB.Copy to Clipboard Copied! Toggle word wrap Toggle overflow

検証

作成した

ramdiskストレージオブジェクトを確認します。/backstores/ramdisk> ls

/backstores/ramdisk> lsCopy to Clipboard Copied! Toggle word wrap Toggle overflow

6.8. iSCSI ポータルの作成

iSCSI ポータルを作成できます。これにより、IP アドレスとポートがターゲットに追加され、ターゲットが有効な状態に維持されます。

前提条件

-

targetcliをインストールして、実行している。詳細は、targetcli のインストール を参照してください。 - ターゲットポータルグループ (TPG) に関連付けられた iSCSI ターゲット。詳細は、iSCSI ターゲットの作成 を参照してください。

手順

TPG ディレクトリーに移動します。

/iscsi> iqn.2006-04.com.example:444/tpg1/

/iscsi> iqn.2006-04.com.example:444/tpg1/Copy to Clipboard Copied! Toggle word wrap Toggle overflow iSCSI ポータルを作成するには、以下のいずれかのオプションを使用します。

デフォルトポータルを作成するには、デフォルトの iSCSI ポート

3260を使用し、ターゲットがそのポートのすべての IP アドレスをリッスンできるようにします。/iscsi/iqn.20...mple:444/tpg1> portals/ create Using default IP port 3260 Binding to INADDR_Any (0.0.0.0) Created network portal 0.0.0.0:3260

/iscsi/iqn.20...mple:444/tpg1> portals/ create Using default IP port 3260 Binding to INADDR_Any (0.0.0.0) Created network portal 0.0.0.0:3260Copy to Clipboard Copied! Toggle word wrap Toggle overflow 特定の IP アドレスを使用したポータルの作成:

/iscsi/iqn.20...mple:444/tpg1> portals/ create 192.168.122.137 Using default IP port 3260 Created network portal 192.168.122.137:3260

/iscsi/iqn.20...mple:444/tpg1> portals/ create 192.168.122.137 Using default IP port 3260 Created network portal 192.168.122.137:3260Copy to Clipboard Copied! Toggle word wrap Toggle overflow

検証

新たに作成されたポータルを確認します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

6.9. iSCSI LUN の作成

論理ユニット番号 (LUN) は、iSCSI バックストアで対応している物理デバイスです。各 LUN には固有の番号があります。

前提条件

-

targetcliをインストールして、実行している。詳細は、targetcli のインストール を参照してください。 - ターゲットポータルグループ (TPG) に関連付けられた iSCSI ターゲット。詳細は、iSCSI ターゲットの作成 を参照してください。

- 作成したストレージオブジェクト。詳細は、iSCSI バックストア を参照してください。

手順

作成したストレージオブジェクトの LUN を作成します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 作成した LUN を確認します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow デフォルトの LUN 名は

0から始まります。重要デフォルトでは、読み書きパーミッションを持つ LUN が作成されます。ACL の作成後に新しい LUN が追加されると、LUN は自動的に利用可能なすべての ACL にマッピングされ、セキュリティー上のリスクが発生します。読み取り専用権限を持つ LUN の作成については、Creating a read-only iSCSI LUN を参照してください。

- ACL を設定します。詳細は、iSCSI ACL の作成 を参照してください。

6.10. 読み取り専用の iSCSI LUN の作成

デフォルトでは、読み書きパーミッションを持つ LUN が作成されます。読み取り専用の LUN を作成できます。

前提条件

-

targetcliをインストールして、実行している。詳細は、targetcli のインストール を参照してください。 - ターゲットポータルグループ (TPG) に関連付けられた iSCSI ターゲット。詳細は、iSCSI ターゲットの作成 を参照してください。

- 作成したストレージオブジェクト。詳細は、iSCSI バックストア を参照してください。

手順

読み取り専用パーミッションを設定します。

/> set global auto_add_mapped_luns=false Parameter auto_add_mapped_luns is now 'false'.

/> set global auto_add_mapped_luns=false Parameter auto_add_mapped_luns is now 'false'.Copy to Clipboard Copied! Toggle word wrap Toggle overflow これにより、LUN が既存の ACL へ自動的にマッピングされないようになり、LUN を手動でマッピングできるようになります。

initiator_iqn_name ディレクトリーに移動します。

/> iscsi/target_iqn_name/tpg1/acls/initiator_iqn_name/

/> iscsi/target_iqn_name/tpg1/acls/initiator_iqn_name/Copy to Clipboard Copied! Toggle word wrap Toggle overflow LUN を作成します。

/iscsi/target_iqn_name/tpg1/acls/initiator_iqn_name> create mapped_lun=next_sequential_LUN_number tpg_lun_or_backstore=backstore write_protect=1

/iscsi/target_iqn_name/tpg1/acls/initiator_iqn_name> create mapped_lun=next_sequential_LUN_number tpg_lun_or_backstore=backstore write_protect=1Copy to Clipboard Copied! Toggle word wrap Toggle overflow たとえば、以下のようになります。

/iscsi/target_iqn_name/tpg1/acls/2006-04.com.example:888> create mapped_lun=1 tpg_lun_or_backstore=/backstores/block/block2 write_protect=1 Created LUN 1. Created Mapped LUN 1.

/iscsi/target_iqn_name/tpg1/acls/2006-04.com.example:888> create mapped_lun=1 tpg_lun_or_backstore=/backstores/block/block2 write_protect=1 Created LUN 1. Created Mapped LUN 1.Copy to Clipboard Copied! Toggle word wrap Toggle overflow 作成した LUN を確認します。

/iscsi/target_iqn_name/tpg1/acls/2006-04.com.example:888> ls o- 2006-04.com.example:888 .. [Mapped LUNs: 2] | o- mapped_lun0 .............. [lun0 block/disk1 (rw)] | o- mapped_lun1 .............. [lun1 block/disk2 (ro)]

/iscsi/target_iqn_name/tpg1/acls/2006-04.com.example:888> ls o- 2006-04.com.example:888 .. [Mapped LUNs: 2] | o- mapped_lun0 .............. [lun0 block/disk1 (rw)] | o- mapped_lun1 .............. [lun1 block/disk2 (ro)]Copy to Clipboard Copied! Toggle word wrap Toggle overflow (mapped_lun0 の (

rw) とは異なり) mapped_lun1 行の最後に (ro) が表示されますが、これは、読み取り専用であることを表しています。- ACL を設定します。詳細は、iSCSI ACL の作成 を参照してください。

6.11. iSCSI ACL の作成

targetcli サービスは、アクセスコントロールリスト (ACL) を使用してアクセスルールを定義し、各イニシエーターに論理ユニット番号 (LUN) へのアクセスを許可します。

ターゲットとイニシエーターにはどちらも一意の識別名があります。ACL を設定するには、イニシエーターの一意の名前を知っている必要があります。iscsi-initiator-utils パッケージによって提供される /etc/iscsi/initiatorname.iscsi ファイルには、iSCSI イニシエーター名が含まれています。

前提条件

-

targetcliサービスが インストール され、実行されている。 - ターゲットポータルグループ (TPG) に関連付けられた iSCSI ターゲット。

手順

- オプション: ACL への LUN の自動マッピングを無効にするには、読み取り専用の iSCSI LUN の作成 を参照してください。

acls ディレクトリーへ移動します。

/> iscsi/target_iqn_name/tpg_name/acls/

/> iscsi/target_iqn_name/tpg_name/acls/Copy to Clipboard Copied! Toggle word wrap Toggle overflow ACL を作成するには、以下のいずれかのオプションを使用します。

イニシエーターの

/etc/iscsi/initiatorname.iscsiファイルの initiator_iqn_name を使用します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow Custom_name を使用し、それに一致するようにイニシエーターを更新します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow イニシエーター名の更新については、iSCSI イニシエーターの作成 を参照してください。

検証

作成した ACL を確認します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

6.12. ターゲットのチャレンジハンドシェイク認証プロトコルの設定

Challenge-Handshake Authentication Protocol (CHAP) を使用すると、パスワードでターゲットを保護できます。イニシエーターは、このパスワードでターゲットに接続できることを認識している必要があります。

前提条件

- iSCSI ACL を作成している。詳細は、iSCSI ACL の作成 を参照してください。

手順

属性認証を設定します。

/iscsi/iqn.20...mple:444/tpg1> set attribute authentication=1 Parameter authentication is now '1'.

/iscsi/iqn.20...mple:444/tpg1> set attribute authentication=1 Parameter authentication is now '1'.Copy to Clipboard Copied! Toggle word wrap Toggle overflow useridとpasswordを設定します。/tpg1> set auth userid=redhat Parameter userid is now 'redhat'. /iscsi/iqn.20...689dcbb3/tpg1> set auth password=redhat_passwd Parameter password is now 'redhat_passwd'.

/tpg1> set auth userid=redhat Parameter userid is now 'redhat'. /iscsi/iqn.20...689dcbb3/tpg1> set auth password=redhat_passwd Parameter password is now 'redhat_passwd'.Copy to Clipboard Copied! Toggle word wrap Toggle overflow aclsディレクトリーへ移動します。/> iscsi/target_iqn_name/tpg1/acls/initiator_iqn_name/

/> iscsi/target_iqn_name/tpg1/acls/initiator_iqn_name/Copy to Clipboard Copied! Toggle word wrap Toggle overflow 属性認証を設定します。

/iscsi/iqn.20...:605fcc6a48be> set attribute authentication=1 Parameter authentication is now '1'.

/iscsi/iqn.20...:605fcc6a48be> set attribute authentication=1 Parameter authentication is now '1'.Copy to Clipboard Copied! Toggle word wrap Toggle overflow useridとpasswordを設定します。/iscsi/iqn.20...:605fcc6a48be> set auth userid=redhat Parameter userid is now 'redhat'. /iscsi/iqn.20...:605fcc6a48be> set auth password=redhat_passwd Parameter password is now 'redhat_passwd'.

/iscsi/iqn.20...:605fcc6a48be> set auth userid=redhat Parameter userid is now 'redhat'. /iscsi/iqn.20...:605fcc6a48be> set auth password=redhat_passwd Parameter password is now 'redhat_passwd'.Copy to Clipboard Copied! Toggle word wrap Toggle overflow

6.13. targetcli ツールで iSCSI オブジェクトの削除

targetcli ツールを使用して iSCSI オブジェクトを削除できます。

手順

ターゲットからログオフします。

iscsiadm -m node -T iqn.2006-04.com.example:444 -u

# iscsiadm -m node -T iqn.2006-04.com.example:444 -uCopy to Clipboard Copied! Toggle word wrap Toggle overflow ターゲットへのログイン方法は、iSCSI イニシエーターの作成 を参照してください。

ACL、LUN、およびポータルのすべてを含め、ターゲット全体を削除します。

/> iscsi/ delete iqn.2006-04.com.example:444

/> iscsi/ delete iqn.2006-04.com.example:444Copy to Clipboard Copied! Toggle word wrap Toggle overflow iqn.2006-04.com.example:444 を target_iqn_name に置き換えます。

iSCSI バックストアを削除するには、次のコマンドを実行します。

/> backstores/backstore-type/ delete block_backend

/> backstores/backstore-type/ delete block_backendCopy to Clipboard Copied! Toggle word wrap Toggle overflow backstore-type を

fileio、block、pscsi、またはramdiskに置き換えます。block_backend を、削除する バックストア名 に置き換えます。

ACL などの iSCSI ターゲットの一部を削除するには、次のコマンドを実行します。

/> /iscsi/iqn-name/tpg/acls/ delete iqn.2006-04.com.example:444

/> /iscsi/iqn-name/tpg/acls/ delete iqn.2006-04.com.example:444Copy to Clipboard Copied! Toggle word wrap Toggle overflow

検証

変更を表示します。

/> iscsi/ ls

/> iscsi/ lsCopy to Clipboard Copied! Toggle word wrap Toggle overflow

第7章 iSCSI イニシエーターの設定

iSCSI イニシエーターは iSCSI ターゲットに接続するセッションを形成します。デフォルトでは、iSCSI サービスは起動に時間がかかり、iscsiadm コマンドの実行後にサービスが起動します。root が iSCSI デバイスにない場合や、node.startup = automatic でマークされたノードがない場合は、iscsiadm コマンドが実行するまで iSCSI サービスが起動しなくなります。これには、カーネルモジュール iscsid または iscsi の起動が必要になります。

iscsid サービスを強制的に実行し、iSCSI カーネルモジュールをロードするには、root として systemctl start iscsid コマンドを実行します。

7.1. iSCSI イニシエーターの作成

サーバー上のストレージデバイスにアクセスするために、iSCSI ターゲットに接続するための iSCSI イニシエーターを作成します。

前提条件

iSCSI ターゲットのホスト名と IP アドレスがあります。

- 外部ソフトウェアが作成したストレージターゲットに接続している場合は、ストレージ管理者からターゲットのホスト名と IP アドレスを取得します。

- iSCSI ターゲットを作成する場合は、iSCSI ターゲットの作成 を参照してください。

手順

クライアントマシンに

iscsi-initiator-utilsをインストールします。dnf install iscsi-initiator-utils

# dnf install iscsi-initiator-utilsCopy to Clipboard Copied! Toggle word wrap Toggle overflow iscsidサービスを再起動します。systemctl start iscsid

# systemctl start iscsidCopy to Clipboard Copied! Toggle word wrap Toggle overflow イニシエーター名を確認します。

cat /etc/iscsi/initiatorname.iscsi InitiatorName=iqn.2006-04.com.example:888

# cat /etc/iscsi/initiatorname.iscsi InitiatorName=iqn.2006-04.com.example:888Copy to Clipboard Copied! Toggle word wrap Toggle overflow iSCSI ACL の作成 で ACL にカスタム名を指定した場合は、ACL と一致するようにイニシエーター名を更新します。

/etc/iscsi/initiatorname.iscsiファイルを開き、イニシエーター名を変更します。vi /etc/iscsi/initiatorname.iscsi InitiatorName=custom-name

# vi /etc/iscsi/initiatorname.iscsi InitiatorName=custom-nameCopy to Clipboard Copied! Toggle word wrap Toggle overflow iscsidサービスを再起動します。systemctl restart iscsid

# systemctl restart iscsidCopy to Clipboard Copied! Toggle word wrap Toggle overflow

ターゲットを検出し、表示されたターゲット IQN でターゲットにログインします。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 10.64.24.179 を、target-ip-address に置き換えます。

この手順では、iSCSI ACL の作成 で説明されているように、それぞれのイニシエーター名が ACL に追加されている場合は、同じターゲットに接続されている任意の数のイニシエーターに対してこの手順を使用できます。

iSCSI ディスク名を確認して、この iSCSI ディスクにファイルシステムを作成します。

grep "Attached SCSI" /var/log/messages mkfs.ext4 /dev/disk_name

# grep "Attached SCSI" /var/log/messages # mkfs.ext4 /dev/disk_nameCopy to Clipboard Copied! Toggle word wrap Toggle overflow disk_name を、

/var/log/messagesファイルに記載されている iSCSI ディスク名に置き換えます。ファイルシステムをマウントします。

mkdir /mount/point mount /dev/disk_name /mount/point

# mkdir /mount/point # mount /dev/disk_name /mount/pointCopy to Clipboard Copied! Toggle word wrap Toggle overflow /mount/point を、パーティションのマウントポイントに置き換えます。

システムの起動時にファイルシステムを自動的にマウントするように

/etc/fstabを編集します。vi /etc/fstab /dev/disk_name /mount/point ext4 _netdev 0 0

# vi /etc/fstab /dev/disk_name /mount/point ext4 _netdev 0 0Copy to Clipboard Copied! Toggle word wrap Toggle overflow disk_name を iSCSI ディスク名に置き換え、/mount/point を、パーティションのマウントポイントに置き換えます。

7.2. イニシエーター用のチャレンジハンドシェイク認証プロトコルの設定

Challenge-Handshake Authentication Protocol (CHAP) を使用すると、パスワードでターゲットを保護できます。イニシエーターは、このパスワードでターゲットに接続できることを認識している必要があります。

前提条件

- iSCSI イニシエーターを作成しました。詳細は、iSCSI イニシエーターの作成 を参照してください。

-

ターゲットの

CHAPを設定します。詳細は、ターゲットのチャレンジハンドシェイク認証プロトコルの設定 を参照してください。

手順

iscsid.confファイルで CHAP 認証を有効にします。vi /etc/iscsi/iscsid.conf node.session.auth.authmethod = CHAP

# vi /etc/iscsi/iscsid.conf node.session.auth.authmethod = CHAPCopy to Clipboard Copied! Toggle word wrap Toggle overflow デフォルトでは、

node.session.auth.authmethodはNoneに設定されています。ターゲットの

usernameとpasswordをiscsid.confファイルに追加します。node.session.auth.username = redhat node.session.auth.password = redhat_passwd

node.session.auth.username = redhat node.session.auth.password = redhat_passwdCopy to Clipboard Copied! Toggle word wrap Toggle overflow iscsidサービスを再起動します。systemctl restart iscsid

# systemctl restart iscsidCopy to Clipboard Copied! Toggle word wrap Toggle overflow

7.3. iscsiadm ユーティリティーを使用して iSCSI セッションを監視する

iscsiadm ユーティリティーを使用して iscsi セッションを監視できます。

デフォルトでは、iSCSI サービスは起動に時間がかかり、iscsiadm コマンドの実行後にサービスが起動します。root が iSCSI デバイスにない場合や、node.startup = automatic でマークされたノードがない場合は、iscsiadm コマンドが実行するまで iSCSI サービスが起動しなくなります。これには、カーネルモジュール iscsid または iscsi の起動が必要になります。

iscsid サービスを強制的に実行し、iSCSI カーネルモジュールをロードするには、root として systemctl start iscsid コマンドを使用します。

手順

クライアントマシンに

iscsi-initiator-utilsをインストールします。dnf install iscsi-initiator-utils

# dnf install iscsi-initiator-utilsCopy to Clipboard Copied! Toggle word wrap Toggle overflow 実行中のセッションに関する情報を検索します。

iscsiadm -m session -P 3

# iscsiadm -m session -P 3Copy to Clipboard Copied! Toggle word wrap Toggle overflow このコマンドは、セッションまたはデバイスの状態、セッション ID (sid)、いくつかのネゴシエートしたパラメーター、およびセッション経由でアクセス可能な SCSI デバイスを表示します。

より短い出力 (たとえば

sid-to-node間のマッピングのみの表示) には、次のコマンドを実行します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow このコマンドは、

driver [sid] target_ip:port,target_portal_group_tag proper_target_nameの形式で実行中のセッションのリストを表示します。

7.4. DM Multipath によるデバイスのタイムアウトのオーバーライド

sysfs オプションの recovery_tmo は、特定の iSCSI デバイスのタイムアウトを制御します。次のオプションは、recovery_tmo 値をグローバルにオーバーライドします。

-

replacement_timeout設定オプションは、すべての iSCSI デバイスのrecovery_tmo値をグローバルにオーバーライドします。 DM Multipath の

fast_io_fail_tmoオプションは、DM Multipath によって管理されるすべての iSCSI デバイスのrecovery_tmo値をグローバルにオーバーライドします。DM Multipath の

fast_io_fail_tmoオプションは、ファイバーチャネルデバイスのfast_io_fail_tmoオプションもオーバーライドします。

DM Multipath の fast_io_fail_tmo オプションは、replacement_timeout よりも優先されます。multipathd サービスがリロードされるたびに、recovery_tmo が fast_io_fail_tmo 設定オプションの値にリセットされます。DM Multipath によって管理されるデバイスの recovery_tmo をオーバーライドするには、DM Multipath の fast_io_fail_tmo 設定オプションを使用してください。

第8章 ファイバーチャネルデバイスの使用

Red Hat Enterprise Linux 9 は、以下のネイティブファイバーチャネルドライバーを提供します。

-

lpfc -

qla2xxx -

zfcp

8.1. LUN のサイズ変更後にファイバーチャネル論理ユニットを再スキャンする

外部ストレージの論理ユニット番号 (LUN) のサイズを変更した場合は、echo コマンドを使用してカーネルのサイズのビューを更新します。

手順

multipath論理ユニットのパスとなるデバイスを特定します。multipath -ll

# multipath -llCopy to Clipboard Copied! Toggle word wrap Toggle overflow マルチパスを使用するシステムで、ファイバーチャネル論理ユニットを再スキャンします。

echo 1 > /sys/block/<device_ID>/device/rescan

$ echo 1 > /sys/block/<device_ID>/device/rescanCopy to Clipboard Copied! Toggle word wrap Toggle overflow <device_ID>は、デバイスの ID (例:sda) に置き換えます。

8.2. ファイバーチャネルを使用したデバイスのリンク切れ動作の特定

ドライバーがトランスポートの dev_loss_tmo コールバックを実装している場合、トランスポートの問題が検出されるとリンクを経由したデバイスへのアクセス試行がブロックされます。

手順

リモートポートの状態を判断します。

cat /sys/class/fc_remote_ports/rport-host:bus:remote-port/port_state

$ cat /sys/class/fc_remote_ports/rport-host:bus:remote-port/port_stateCopy to Clipboard Copied! Toggle word wrap Toggle overflow このコマンドは、次のいずれかの出力を返します。

-

リモートポートからアクセスしたデバイスとともにリモートポートがブロックされると

Blockedとなります。 リモートポートが正常に動作しているときには

Onlineとなりますdev_loss_tmo秒以内に問題が解決されない場合は、rportおよびデバイスのブロックが解除されます。そのデバイスで実行しているすべての I/O は、そのデバイスに送信された新しい I/O とともにすべて失敗します。

-

リモートポートからアクセスしたデバイスとともにリモートポートがブロックされると

リンクロスが dev_loss_tmo を超えると、scsi_device デバイスおよび sd_N_ デバイスが削除されます。通常、ファイバーチャネルクラスがデバイスを変更することはありません。たとえば、/dev/sda は /dev/sda のままです。これは、ターゲットバインディングがファイバーチャネルドライバーによって保存されており、ターゲットポートが復帰した際に SCSI アドレスが忠実に再作成されるためです。ただし、これは保証されません。ストレージボックス内の LUN 設定に追加の変更が加えられていない場合にのみ、デバイスが復元されます。

8.3. ファイバーチャネル設定ファイル

以下は、ユーザー空間の API をファイバーチャネルに提供する /sys/class/ ディレクトリーの設定ファイルのリストです。

項目は以下の変数を使用します。

H- ホスト番号

B- バス番号

T- ターゲット

L- 論理ユニット (LUN)

-R- リモートポート番号

システムでマルチパスソフトウェアを使用している場合は、本セクションで説明されている値を変更する前にハードウェアベンダーにお問い合わせください。

/sys/class/fc_transport/targetH:B:T/ のトランスポート設定

port_id- 24 ビットのポート ID/アドレス

node_name- 64 ビットのノード名

port_name- 64 ビットのポート名

/sys/class/fc_remote_ports/rport-H:B-R/ のリモートポート設定

-

port_id -

node_name -

port_name dev_loss_tmoscsi デバイスがシステムから削除されるタイミングを制御します。

dev_loss_tmoがトリガーされると、scsi デバイスが削除されます。multipath.confファイルでは、dev_loss_tmoをinfinityに設定できます。Red Hat Enterprise Linux 9 では、

fast_io_fail_tmoオプションを設定しないと、dev_loss_tmoは600秒に制限されます。デフォルトでは、multipathdサービスが実行している場合は、Red Hat Enterprise Linux 9 でfast_io_fail_tmoが5秒に設定されています。それ以外の場合はoffに設定されます。fast_io_fail_tmoリンクに "bad" のマークが付くまでの待機秒数を指定します。リンクに bad のマークが付けられると、対応するパス上の既存の実行中の I/O または新しい I/O が失敗します。

I/O がブロックされたキューに存在する場合は、

dev_loss_tmoの期限が切れ、キューのブロックが解除されるまでエラーを起こしません。fast_io_fail_tmoを off 以外の値に設定すると、dev_loss_tmoは取得されません。fast_io_fail_tmoを off に設定すると、システムからデバイスが削除されるまで I/O は失敗します。fast_io_fail_tmoに数値を設定すると、fast_io_fail_tmoタイムアウトが発生するとすぐに I/O が失敗します。

/sys/class/fc_host/hostH/ のホスト設定

-

port_id -

node_name -

port_name issue_lipリモートポートを再検出するようにドライバーに指示します。

第9章 NVMe over fabric デバイスの概要

Non-volatile Memory Express™ (NVMe™) は、ホストソフトウェアユーティリティーがソリッドステートドライブと通信できるようにするインターフェイスです。

次の種類のファブリックトランスポートを使用して、NVMe over fabric デバイスを設定します。

- NVMe over Remote Direct Memory Access (NVMe/RDMA)

- NVMe™/RDMA の設定方法については、NVMe/RDMA を使用した NVMe over Fabric の設定 を参照してください。

- NVMe over Fibre Channel (NVMe/FC)

- NVMe™/FC の設定方法については、NVMe/FC を使用した NVMe over Fabric の設定 を参照してください。

- NVMe over TCP (NVMe/TCP)

- NVMe™/TCP の設定方法については、NVMe/TCP を使用した NVMe over Fabrics の設定 を参照してください。

ファブリック上で NVMe を使用する場合、ソリッドステートドライブはシステムに対してローカルである必要はありません。NVMe over Fabrics デバイスを介してリモートで設定できます。

第10章 NVMe/RDMA を使用した NVMe over Fabrics の設定

Non-volatile Memory Express™ (NVMe™) over RDMA (NVMe™/RDMA) セットアップでは、NVMe コントローラーと NVMe イニシエーターを設定します。

10.1. configfs を使用した NVMe/RDMA コントローラーのセットアップ

configfs を使用して、Non-volatile Memory Express™ (NVMe™) over RDMA (NVMe™/RDMA) コントローラーを設定できます。

前提条件

-

nvmetサブシステムに割り当てるブロックデバイスがあることを確認する。

手順

nvmet-rdmaサブシステムを作成します。modprobe nvmet-rdma mkdir /sys/kernel/config/nvmet/subsystems/testnqn cd /sys/kernel/config/nvmet/subsystems/testnqn

# modprobe nvmet-rdma # mkdir /sys/kernel/config/nvmet/subsystems/testnqn # cd /sys/kernel/config/nvmet/subsystems/testnqnCopy to Clipboard Copied! Toggle word wrap Toggle overflow testnqn を、サブシステム名に置き換えます。

すべてのホストがこのコントローラーに接続できるようにします。

echo 1 > attr_allow_any_host

# echo 1 > attr_allow_any_hostCopy to Clipboard Copied! Toggle word wrap Toggle overflow namespace を設定します。

mkdir namespaces/10 cd namespaces/10

# mkdir namespaces/10 # cd namespaces/10Copy to Clipboard Copied! Toggle word wrap Toggle overflow 10 を、namespace の数値に置き換えます。

NVMe デバイスへのパスを設定します。

echo -n /dev/nvme0n1 > device_path

# echo -n /dev/nvme0n1 > device_pathCopy to Clipboard Copied! Toggle word wrap Toggle overflow namespace を有効にします。

echo 1 > enable

# echo 1 > enableCopy to Clipboard Copied! Toggle word wrap Toggle overflow NVMe ポートでディレクトリーを作成します。

mkdir /sys/kernel/config/nvmet/ports/1 cd /sys/kernel/config/nvmet/ports/1

# mkdir /sys/kernel/config/nvmet/ports/1 # cd /sys/kernel/config/nvmet/ports/1Copy to Clipboard Copied! Toggle word wrap Toggle overflow mlx5_ib0 の IP アドレスを表示します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow コントローラーのトランスポートアドレスを設定します。

echo -n 172.31.0.202 > addr_traddr

# echo -n 172.31.0.202 > addr_traddrCopy to Clipboard Copied! Toggle word wrap Toggle overflow RDMA をトランスポートタイプとして設定します。

echo rdma > addr_trtype echo 4420 > addr_trsvcid

# echo rdma > addr_trtype # echo 4420 > addr_trsvcidCopy to Clipboard Copied! Toggle word wrap Toggle overflow ポートのアドレスファミリーを設定します。

echo ipv4 > addr_adrfam

# echo ipv4 > addr_adrfamCopy to Clipboard Copied! Toggle word wrap Toggle overflow ソフトリンクを作成します。

ln -s /sys/kernel/config/nvmet/subsystems/testnqn /sys/kernel/config/nvmet/ports/1/subsystems/testnqn

# ln -s /sys/kernel/config/nvmet/subsystems/testnqn /sys/kernel/config/nvmet/ports/1/subsystems/testnqnCopy to Clipboard Copied! Toggle word wrap Toggle overflow

検証

NVMe コントローラーが指定されたポートでリッスンしていて、接続要求の準備ができていることを確認します。

dmesg | grep "enabling port" [ 1091.413648] nvmet_rdma: enabling port 1 (172.31.0.202:4420)

# dmesg | grep "enabling port" [ 1091.413648] nvmet_rdma: enabling port 1 (172.31.0.202:4420)Copy to Clipboard Copied! Toggle word wrap Toggle overflow

10.2. nvmetcli を使用した NVMe/RDMA コントローラーのセットアップ

nvmetcli ユーティリティーを使用して、Non-volatile Memory Express™ (NVMe™) over RDMA (NVMe™/RDMA) コントローラーを設定できます。nvmetcli ユーティリティーには、コマンドラインと対話式のシェルオプションが用意されています。

前提条件

-

nvmetサブシステムに割り当てるブロックデバイスがあることを確認する。 -

root で、以下の

nvmetcli操作を実行する。

手順

nvmetcliパッケージをインストールします。dnf install nvmetcli

# dnf install nvmetcliCopy to Clipboard Copied! Toggle word wrap Toggle overflow rdma.jsonファイルをダウンロードします。wget http://git.infradead.org/users/hch/nvmetcli.git/blob_plain/0a6b088db2dc2e5de11e6f23f1e890e4b54fee64:/rdma.json

# wget http://git.infradead.org/users/hch/nvmetcli.git/blob_plain/0a6b088db2dc2e5de11e6f23f1e890e4b54fee64:/rdma.jsonCopy to Clipboard Copied! Toggle word wrap Toggle overflow -

rdma.jsonファイルを編集して、traddrの値を172.31.0.202に変更します。 NVMe コントローラー設定ファイルをロードして、コントローラーをセットアップします。

nvmetcli restore rdma.json

# nvmetcli restore rdma.jsonCopy to Clipboard Copied! Toggle word wrap Toggle overflow

NVMe コントローラー設定ファイル名を指定しない場合は、nvmetcli が /etc/nvmet/config.json ファイルを使用します。

検証

NVMe コントローラーが指定されたポートでリッスンしていて、接続要求の準備ができていることを確認します。

dmesg | tail -1 [ 4797.132647] nvmet_rdma: enabling port 2 (172.31.0.202:4420)

# dmesg | tail -1 [ 4797.132647] nvmet_rdma: enabling port 2 (172.31.0.202:4420)Copy to Clipboard Copied! Toggle word wrap Toggle overflow オプション: 現在の NVMe コントローラーをクリアします。

nvmetcli clear

# nvmetcli clearCopy to Clipboard Copied! Toggle word wrap Toggle overflow

10.3. NVMe/RDMA ホストの設定

NVMe 管理コマンドラインインターフェイス (nvme-cli) ツールを使用して、Non-volatile Memory Express™ (NVMe™) over RDMA (NVMe™/RDMA) ホストを設定できます。

手順

nvme-cliツールをインストールします。dnf install nvme-cli

# dnf install nvme-cliCopy to Clipboard Copied! Toggle word wrap Toggle overflow nvme-rdmaモジュールが読み込まれていない場合は、読み込みます。modprobe nvme-rdma

# modprobe nvme-rdmaCopy to Clipboard Copied! Toggle word wrap Toggle overflow NVMe コントローラーで使用可能なサブシステムを検出します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 検出されたサブシステムに接続します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow testnqn を NVMe サブシステム名に置き換えます。

172.31.0.202 をコントローラーの IP アドレスに置き換えます。

4420 を、ポート番号に置き換えます。

検証

現在接続されている NVMe デバイスのリストを表示します。

nvme list

# nvme listCopy to Clipboard Copied! Toggle word wrap Toggle overflow オプション: コントローラーから切断します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

第11章 NVMe/FC を使用した NVMe over Fabrics の設定

Non-volatile Memory Express™ (NVMe™) over Fibre Channel (NVMe™/FC) トランスポートは、特定の Broadcom Emulex および Marvell Qlogic ファイバーチャネルアダプターと共に使用する場合、ホストモードで完全にサポートされます。

11.1. Broadcom アダプターの NVMe ホストの設定

NVMe 管理コマンドラインインターフェイス (nvme-cli) ユーティリティーを使用して、Broadcom アダプターで Non-volatile Memory Express™ (NVMe™) ホストを設定できます。

手順

nvme-cliユーティリティーをインストールします。dnf install nvme-cli

# dnf install nvme-cliCopy to Clipboard Copied! Toggle word wrap Toggle overflow これにより、

/etc/nvme/ディレクトリーにhostnqnファイルが作成されます。hostnqnファイルは、NVMe ホストを識別します。ローカルポートとリモートポートのワールドワイドノード名 (WWNN) とワールドワイドポート名 (WWPN) 識別子を見つけます。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow これらの

host-traddrとtraddrの値を使用して、Subsystem NVMe Qualified Name (NQN) を検索します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow nn-0x204600a098cbcac6:pn-0x204700a098cbcac6 を、

traddrに置き換えます。nn-0x20000090fae0b5f5:pn-0x10000090fae0b5f5 を、

host-traddrに置き換えます。nvme-cliを使用して NVMe コントローラーに接続します。nvme connect --transport fc \ --traddr nn-0x204600a098cbcac6:pn-0x204700a098cbcac6 \ --host-traddr nn-0x20000090fae0b5f5:pn-0x10000090fae0b5f5 \ -n nqn.1992-08.com.netapp:sn.e18bfca87d5e11e98c0800a098cbcac6:subsystem.st14_nvme_ss_1_1 \ -k 5# nvme connect --transport fc \ --traddr nn-0x204600a098cbcac6:pn-0x204700a098cbcac6 \ --host-traddr nn-0x20000090fae0b5f5:pn-0x10000090fae0b5f5 \ -n nqn.1992-08.com.netapp:sn.e18bfca87d5e11e98c0800a098cbcac6:subsystem.st14_nvme_ss_1_1 \ -k 5Copy to Clipboard Copied! Toggle word wrap Toggle overflow 注記接続時間がデフォルトの keep-alive タイムアウト値を超えると

keep-alive timer (5 seconds) expired!と表示される場合は、-kオプションを使用して値を増やします。たとえば、-k 7を使用できます。ここでは、以下のようになります。

nn-0x204600a098cbcac6:pn-0x204700a098cbcac6 を、

traddrに置き換えます。nn-0x20000090fae0b5f5:pn-0x10000090fae0b5f5 を、

host-traddrに置き換えます。nqn.1992-08.com.netapp:sn.e18bfca87d5e11e98c0800a098cbcac6:subsystem.st14_nvme_ss_1_1 を、

subnqnに置き換えます。5 を keep-alive タイムアウト値 (秒単位) に置き換えます。

検証

現在接続されている NVMe デバイスのリストを表示します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

11.2. QLogic アダプターの NVMe ホストの設定

NVMe 管理コマンドラインインターフェイス (nvme-cli) ユーティリティーを使用して、Qlogic アダプターで Non-volatile Memory Express™ (NVMe™) ホストを設定できます。

手順

nvme-cliユーティリティーをインストールします。dnf install nvme-cli

# dnf install nvme-cliCopy to Clipboard Copied! Toggle word wrap Toggle overflow これにより、

/etc/nvme/ディレクトリーにhostnqnファイルが作成されます。hostnqnファイルは、NVMe ホストを識別します。qla2xxxを再読み込みします。modprobe -r qla2xxx modprobe qla2xxx

# modprobe -r qla2xxx # modprobe qla2xxxCopy to Clipboard Copied! Toggle word wrap Toggle overflow ローカルポートとリモートポートのワールドワイドノード名 (WWNN) とワールドワイドポート名 (WWPN) 識別子を見つけます。

dmesg |grep traddr [ 6.139862] qla2xxx [0000:04:00.0]-ffff:0: register_localport: host-traddr=nn-0x20000024ff19bb62:pn-0x21000024ff19bb62 on portID:10700 [ 6.241762] qla2xxx [0000:04:00.0]-2102:0: qla_nvme_register_remote: traddr=nn-0x203b00a098cbcac6:pn-0x203d00a098cbcac6 PortID:01050d

# dmesg |grep traddr [ 6.139862] qla2xxx [0000:04:00.0]-ffff:0: register_localport: host-traddr=nn-0x20000024ff19bb62:pn-0x21000024ff19bb62 on portID:10700 [ 6.241762] qla2xxx [0000:04:00.0]-2102:0: qla_nvme_register_remote: traddr=nn-0x203b00a098cbcac6:pn-0x203d00a098cbcac6 PortID:01050dCopy to Clipboard Copied! Toggle word wrap Toggle overflow これらの

host-traddrとtraddrの値を使用して、Subsystem NVMe Qualified Name (NQN) を検索します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow nn-0x203b00a098cbcac6:pn-0x203d00a098cbcac6 を、

traddrに置き換えます。nn-0x20000024ff19bb62:pn-0x21000024ff19bb62 を、

host-traddrに置き換えます。nvme-cliツールを使用して NVMe コントローラーに接続します。nvme connect --transport fc \ --traddr nn-0x203b00a098cbcac6:pn-0x203d00a098cbcac6 \ --host-traddr nn-0x20000024ff19bb62:pn-0x21000024ff19bb62 \ -n nqn.1992-08.com.netapp:sn.c9ecc9187b1111e98c0800a098cbcac6:subsystem.vs_nvme_multipath_1_subsystem_468\ -k 5# nvme connect --transport fc \ --traddr nn-0x203b00a098cbcac6:pn-0x203d00a098cbcac6 \ --host-traddr nn-0x20000024ff19bb62:pn-0x21000024ff19bb62 \ -n nqn.1992-08.com.netapp:sn.c9ecc9187b1111e98c0800a098cbcac6:subsystem.vs_nvme_multipath_1_subsystem_468\ -k 5Copy to Clipboard Copied! Toggle word wrap Toggle overflow 注記接続時間がデフォルトの keep-alive タイムアウト値を超えると

keep-alive timer (5 seconds) expired!と表示される場合は、-kオプションを使用して値を増やします。たとえば、-k 7を使用できます。ここでは、以下のようになります。

nn-0x203b00a098cbcac6:pn-0x203d00a098cbcac6 を、

traddrに置き換えます。nn-0x20000024ff19bb62:pn-0x21000024ff19bb62 を、

host-traddrに置き換えます。nqn.1992-08.com.netapp:sn.c9ecc9187b1111e98c0800a098cbcac6:subsystem.vs_nvme_multipath_1_subsystem_468 を、

subnqnに置き換えます。5 を keep-live タイムアウト値 (秒単位) に置き換えます。

検証

現在接続されている NVMe デバイスのリストを表示します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

第12章 NVMe/TCP を使用した NVMe over Fabrics の設定

Non-volatile Memory Express™ (NVMe™) over TCP (NVMe/TCP) セットアップでは、ホストモードは完全にサポートされており、コントローラーセットアップはサポートされていません。

RHEL 9 では、ネイティブ NVMe マルチパスがデフォルトで有効になっています。DM マルチパスの有効化は、NVMe/TCP ではサポートされていません。

12.1. NVMe/TCP ホストの設定

NVMe 管理コマンドラインインターフェイス (nvme-cli) ツールを使用して、Non-volatile Memory Express™ (NVMe™) over TCP (NVMe/TCP) ホストを設定できます。

手順

nvme-cliツールをインストールします。dnf install nvme-cli

# dnf install nvme-cliCopy to Clipboard Copied! Toggle word wrap Toggle overflow このツールは、NVMe ホストを識別する

hostnqnファイルを/etc/nvme/ディレクトリーに作成します。nvme

hostidとhostnqnを見つけます。cat /etc/nvme/hostnqn nqn.2014-08.org.nvmexpress:uuid:8ae2b12c-3d28-4458-83e3-658e571ed4b8 cat /etc/nvme/hostid 09e2ce17-ccc9-412d-8dcf-2b0a1d581ee3

# cat /etc/nvme/hostnqn nqn.2014-08.org.nvmexpress:uuid:8ae2b12c-3d28-4458-83e3-658e571ed4b8 # cat /etc/nvme/hostid 09e2ce17-ccc9-412d-8dcf-2b0a1d581ee3Copy to Clipboard Copied! Toggle word wrap Toggle overflow hostid値およびhostnqnの値を使用して、NVMe/TCP コントローラーを設定します。コントローラーのステータスを確認します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 静的 IP アドレスを使用して、新しくインストールされたイーサネットコントローラーのホストネットワークを設定します。

nmcli connection add con-name ens6 ifname ens6 type ethernet ip4 192.168.101.154/24 gw4 192.168.101.1

# nmcli connection add con-name ens6 ifname ens6 type ethernet ip4 192.168.101.154/24 gw4 192.168.101.1Copy to Clipboard Copied! Toggle word wrap Toggle overflow ここで、192.168.101.154 をホスト IP アドレスに置き換えます。

nmcli connection mod ens6 ipv4.method manual nmcli connection up ens6

# nmcli connection mod ens6 ipv4.method manual # nmcli connection up ens6Copy to Clipboard Copied! Toggle word wrap Toggle overflow NVMe/TCP ホストを NVMe/TCP コントローラーに接続するための新しいネットワークが作成されるため、コントローラーでもこの手順を実行します。

検証

新しく作成されたホストネットワークが正しく機能するかどうかを確認します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

12.2. NVMe/TCP ホストを NVMe/TCP コントローラーに接続する

NVMe™ over TCP (NVMe/TCP) ホストを NVMe/TCP コントローラーシステムに接続して、NVMe/TCP ホストが名前空間にアクセスできるようになったことを確認します。

NVMe/TCP コントローラー (nvmet-tcp) モジュールはサポートされていません。

前提条件

- NVMe/TCP ホストを設定している。詳細は NVMe/TCP ホストの設定 を参照してください。

- 外部ストレージソフトウェアを使用して NVMe/TCP コントローラーを設定し、コントローラーでネットワークを設定しました。この手順では、192.168.101.55 が NVMe/TCP コントローラーの IP アドレスです。

手順

nvme_tcpモジュールをロードしていない場合はロードします。modprobe nvme-tcp

# modprobe nvme-tcpCopy to Clipboard Copied! Toggle word wrap Toggle overflow NVMe コントローラーで使用可能なサブシステムを検出します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow ここで、192.168.101.55 は NVMe/TCP コントローラーの IP アドレスで、192.168.101.154 は NVMe/TCP ホストの IP アドレスです。

/etc/nvme/discovery.confファイルを設定して、nvme discoverコマンドで使用されるパラメーターを追加します。echo "--transport=tcp --traddr=192.168.101.55 --host-traddr=192.168.101.154 --trsvcid=8009" >> /etc/nvme/discovery.conf

# echo "--transport=tcp --traddr=192.168.101.55 --host-traddr=192.168.101.154 --trsvcid=8009" >> /etc/nvme/discovery.confCopy to Clipboard Copied! Toggle word wrap Toggle overflow NVMe/TCP ホストをコントローラーシステムに接続します。

nvme connect-all

# nvme connect-allCopy to Clipboard Copied! Toggle word wrap Toggle overflow

検証

NVMe/TCP ホストが名前空間にアクセスできることを確認します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

12.3. NVMe ホスト認証の設定

NVMe over Fabrics (NVMe-oF) コントローラーとの認証された接続を確立するには、Non-volatile Memory Express (NVMe) ホストで認証を設定できます。NVMe 認証では、共有シークレットまたはシークレットのペアと、チャレンジレスポンスプロトコル (NVMe DH-HMAC-CHAP など) が使用されます。

NVMe 認証は、NVMe/TCP トランスポートタイプでのみサポートされます。この機能は、NVMe over Remote Direct Memory Access (NVMe/RDMA) や NVMe over Fibre Channel (NVMe/FC) などの他のトランスポートでは使用できません。

前提条件

-

nvme-cliパッケージがインストールされている。 -

双方向認証を使用する場合は、Host NVMe Qualified Name (Host NQN) と Subsystem NVMe Qualified Name (Subsystem NQN) を把握している。システムのデフォルトの Host NQN を確認するには、

nvme show-hostnqnqを実行します。

手順

認証シークレットを生成します。

ホストの場合:

hostkey=$(nvme gen-dhchap-key -n ${HOSTNQN})# hostkey=$(nvme gen-dhchap-key -n ${HOSTNQN})Copy to Clipboard Copied! Toggle word wrap Toggle overflow サブシステムの場合:

ctrlkey= $(nvme gen-dhchap-key -n ${SUBSYSTEM})# ctrlkey= $(nvme gen-dhchap-key -n ${SUBSYSTEM})Copy to Clipboard Copied! Toggle word wrap Toggle overflow

認証用にホストを設定します。

nvme connect -t tcp -n ${SUBSYSTEM} -a ${TRADDR} -s 4420 --dhchap-secret=${hostkey} --dhchap-ctrl-secret=${ctrlkey}# nvme connect -t tcp -n ${SUBSYSTEM} -a ${TRADDR} -s 4420 --dhchap-secret=${hostkey} --dhchap-ctrl-secret=${ctrlkey}Copy to Clipboard Copied! Toggle word wrap Toggle overflow これにより、

nvme-connectユーティリティーに認証シークレットが提供され、認証が行われ、ターゲットへの接続が確立されます。-

オプション: 自動ログインを有効にするには、永続的な NVMe fabrics 設定をセットアップします。これを行うには、

--dhchap-secretおよび--dhchap-ctrl-secretパラメーターを/etc/nvme/discovery.confまたは/etc/nvme/config.jsonに追加します。

-

オプション: 自動ログインを有効にするには、永続的な NVMe fabrics 設定をセットアップします。これを行うには、

検証

NVMe ストレージが接続されていることを確認します。

nvme list

# nvme listCopy to Clipboard Copied! Toggle word wrap Toggle overflow 現在ホストに接続されている NVMe デバイスのリストが表示されます。予期したストレージがリストされ、ストレージサーバーへの接続が成功したことを確認します。

第13章 NVMe デバイスでのマルチパスの有効化

ファイバーチャネル (FC) などのファブリックトランスポートを介して、システムに接続されている Non-volatile Memory Express™ (NVMe™) デバイスをマルチパスすることができます。複数のマルチパスソリューションを選択することができます。

13.1. ネイティブ NVMe マルチパスと DM Multipath

Non-volatile Memory Express™ (NVMe™) デバイスは、ネイティブなマルチパス機能をサポートしています。NVMe にマルチパスを設定する場合、標準の DM Multipath フレームワークと NVMe のネイティブなマルチパスのどちらかを選択できます。

DM Multipath と NVMe のネイティブマルチパスは、どちらも NVMe デバイスのマルチパス方式である ANA(Asymmetric Namespace Access) に対応しています。ANA は、コントローラーとホスト間の最適化されたパスを特定し、パフォーマンスを向上させます。

ネイティブ NVMe マルチパスを有効にすると、すべての NVMe デバイスにグローバルに適用されます。より高いパフォーマンスを提供できますが、DM Multipath が提供するすべての機能は含まれていません。例えば、ネイティブの NVMe マルチパスは、numa と round-robin のパス選択方法のみをサポートしています。

デフォルトでは、NVMe マルチパスは Red Hat Enterprise Linux 9 で有効になっており、これは推奨されるマルチパスソリューションです。

13.2. NVMe デバイスでの DM Multipath の有効化

nvme_core.multipath オプションのデフォルトのカーネル設定は Y に設定されています。これは、ネイティブ Non-volatile Memory Express™ (NVMe™) マルチパスが有効であることを意味します。ネイティブ NVMe マルチパスを無効にすることで、接続された NVMe デバイスで DM マルチパスを有効にできます。

前提条件

- NVMe デバイスがシステムに接続されていることを確認します。詳細は、NVMe over fabric デバイスの概要 を参照してください。

手順

ネイティブ NVMe マルチパスが有効になっているかどうかを確認します。

cat /sys/module/nvme_core/parameters/multipath

# cat /sys/module/nvme_core/parameters/multipathCopy to Clipboard Copied! Toggle word wrap Toggle overflow コマンドは以下のいずれかを表示します。

N- ネイティブ NVMe マルチパスは無効です。

Y- ネイティブ NVMe マルチパスは有効です。

ネイティブ NVMe マルチパスが有効になっている場合は、次のいずれかの方法を使用して無効にします。

カーネルオプションの使用

nvme_core.multipath=Nオプションをコマンドラインに追加します。grubby --update-kernel=ALL --args="nvme_core.multipath=N"

# grubby --update-kernel=ALL --args="nvme_core.multipath=N"Copy to Clipboard Copied! Toggle word wrap Toggle overflow 64 ビットの IBM Z アーキテクチャーでは、ブートメニューを更新します。

zipl

# ziplCopy to Clipboard Copied! Toggle word wrap Toggle overflow - システムを再起動します。

カーネルモジュール設定ファイルの使用

以下の内容で

/etc/modprobe.d/nvme_core.conf設定ファイルを作成します。options nvme_core multipath=N

options nvme_core multipath=NCopy to Clipboard Copied! Toggle word wrap Toggle overflow initramfsファイルをバックアップします。cp /boot/initramfs-$(uname -r).img /boot/initramfs-$(uname -r).bak.$(date +%m%d-%H%M%S).img

# cp /boot/initramfs-$(uname -r).img /boot/initramfs-$(uname -r).bak.$(date +%m%d-%H%M%S).imgCopy to Clipboard Copied! Toggle word wrap Toggle overflow initramfsを再構築します。cp /boot/initramfs-$(uname -r).img /boot/initramfs-$(uname -r).bak.$(date +%m-%d-%H%M%S).img dracut --force --verbose

# cp /boot/initramfs-$(uname -r).img /boot/initramfs-$(uname -r).bak.$(date +%m-%d-%H%M%S).img # dracut --force --verboseCopy to Clipboard Copied! Toggle word wrap Toggle overflow - システムを再起動します。

DM マルチパスを有効にします。

systemctl enable --now multipathd.service

# systemctl enable --now multipathd.serviceCopy to Clipboard Copied! Toggle word wrap Toggle overflow 利用可能なすべてのパスに I/O を分配します。

/etc/multipath.confファイルに以下の内容を追加します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow 注記DM Multipath が NVMe デバイスを管理する場合、

/sys/class/nvme-subsystem/nvme-subsys0/iopolicy設定ファイルは I/O ディストリビューションには影響を与えません。設定の変更を適用するために、

multipathdサービスをリロードします。multipath -r

# multipath -rCopy to Clipboard Copied! Toggle word wrap Toggle overflow

検証

ネイティブ NVMe マルチパスが無効になっているかどうかを確認します。

cat /sys/module/nvme_core/parameters/multipath N

# cat /sys/module/nvme_core/parameters/multipath NCopy to Clipboard Copied! Toggle word wrap Toggle overflow DM Multipath が NVMe デバイスを認識しているかどうかを確認します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

13.3. ネイティブ NVMe マルチパスの実現

ネイティブ NVMe マルチパスが無効になっている場合は、次の解決策を使用して有効にできます。

前提条件

- NVMe デバイスがシステムに接続されていることを確認します。詳細は、NVMe over fabric デバイスの概要 を参照してください。

手順

カーネルでネイティブ NVMe マルチパスが有効になっているかどうかを確認します。

cat /sys/module/nvme_core/parameters/multipath

# cat /sys/module/nvme_core/parameters/multipathCopy to Clipboard Copied! Toggle word wrap Toggle overflow コマンドは以下のいずれかを表示します。

N- ネイティブ NVMe マルチパスは無効です。

Y- ネイティブ NVMe マルチパスは有効です。

ネイティブ NVMe マルチパスが無効になっている場合は、次のいずれかの方法を使用して有効にします。

カーネルオプションの使用

カーネルコマンドラインから

nvme_core.multipath=Nオプションを削除します。grubby --update-kernel=ALL --remove-args="nvme_core.multipath=N"

# grubby --update-kernel=ALL --remove-args="nvme_core.multipath=N"Copy to Clipboard Copied! Toggle word wrap Toggle overflow 64 ビットの IBM Z アーキテクチャーでは、ブートメニューを更新します。

zipl

# ziplCopy to Clipboard Copied! Toggle word wrap Toggle overflow - システムを再起動します。

カーネルモジュール設定ファイルの使用

/etc/modprobe.d/nvme_core.conf設定ファイルを削除します。rm /etc/modprobe.d/nvme_core.conf

# rm /etc/modprobe.d/nvme_core.confCopy to Clipboard Copied! Toggle word wrap Toggle overflow initramfsファイルをバックアップします。cp /boot/initramfs-$(uname -r).img /boot/initramfs-$(uname -r).bak.$(date +%m-%d-%H%M%S).img

# cp /boot/initramfs-$(uname -r).img /boot/initramfs-$(uname -r).bak.$(date +%m-%d-%H%M%S).imgCopy to Clipboard Copied! Toggle word wrap Toggle overflow initramfsを再構築します。dracut --force --verbose

# dracut --force --verboseCopy to Clipboard Copied! Toggle word wrap Toggle overflow - システムを再起動します。

オプション: 実行中のシステムで、NVMe デバイスの I/O ポリシーを変更して、利用可能なすべてのパスに I/O を分散させます。

echo "round-robin" > /sys/class/nvme-subsystem/nvme-subsys0/iopolicy

# echo "round-robin" > /sys/class/nvme-subsystem/nvme-subsys0/iopolicyCopy to Clipboard Copied! Toggle word wrap Toggle overflow オプション:

udevルールを使用して I/O ポリシーを永続的に設定します。以下の内容で/etc/udev/rules.d/71-nvme-io-policy.rulesファイルを作成します。ACTION=="add|change", SUBSYSTEM=="nvme-subsystem", ATTR{iopolicy}="round-robin"ACTION=="add|change", SUBSYSTEM=="nvme-subsystem", ATTR{iopolicy}="round-robin"Copy to Clipboard Copied! Toggle word wrap Toggle overflow

検証

システムが NVMe デバイスを認識しているかどうかを確認します。次の例は、2 つの NVMe 名前空間を持つ NVMe over fabrics ストレージサブシステムが接続されていることを想定しています:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 接続されているすべての NVMe サブシステムをリストアップします。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow アクティブトランスポートタイプを確認します。例えば、