Red Hat Quay の使用

はじめに

Red Hat Quay コンテナーイメージレジストリーは、コンテナーイメージを保存する一元的なハブとして機能します。Red Hat Quay のユーザーは、リポジトリーを作成してイメージを効果的に管理し、必要に応じてリポジトリーに特定の読み取り (プル) および書き込み (プッシュ) 権限を付与できます。管理者権限を付与すると、これらの権限が拡張され、ユーザーはユーザーの追加やデフォルト設定の制御など、より広範なタスクを実行できるようになります。

このガイドでは、Red Hat Quay のユーザーと組織、テナンシーモデル、ユーザー、組織、リポジトリーの作成と削除、アクセスの処理、タグの操作などの基本操作の概要を説明します。UI と API の両方の操作を説明します。

このドキュメントの API エンドポイントには、Red Hat Quay API ガイド の関連エントリーへのリンクがあります。「Red Hat Quay API ガイド」には、応答コードやオプションのクエリーパラメーターなど、各エンドポイントに関する詳細情報が記載されています。

第1章 Red Hat Quay のテナンシーモデル

Red Hat Quay でコンテナーイメージを追加するリポジトリーを作成する前に、そのリポジトリーをどのように構成するかを検討する必要があります。Red Hat Quay では、各リポジトリーを 組織 または ユーザー と関係付ける必要があります。この関係により、リポジトリーの所有権とアクセス制御が定義されます。

1.1. テナンシーモデル

- 組織 は、単一のユーザーに属さない共通の名前空間のもとでリポジトリーを共有する方法を提供します。このようなリポジトリーは、会社などの共有設定内の複数のユーザーに属します。

- チーム は、組織から権限を委任する方法を提供します。権限は、グローバルレベル (たとえば、すべてのリポジトリー全体) で設定することも、特定のリポジトリーに対して設定することもできます。特定のユーザーのセットまたはグループに対して設定することもできます。

-

ユーザー は、Web UI を介してレジストリーにログインすることも、Podman などのクライアントを使用して、それぞれのログインコマンド

($ podman loginなど) を使用してレジストリーにログインすることもできます。各ユーザーには、ユーザー名前空間が自動的に割り当てられます。たとえば、<quay-server.example.com>/<user>/<username>、Quay.io を使用している場合はquay.io/<username>です。 - スーパーユーザー は、ユーザーインターフェイスの Super User Admin Panel を通じて、強化されたアクセス権と特権を持ちます。スーパーユーザー API 呼び出しも利用できます。通常のユーザーは、これを表示することもアクセスすることもできません。

- ロボットアカウント は、パイプラインツールなどの人間以外のユーザーにリポジトリーへの自動アクセスを提供します。ロボットアカウントは OpenShift Container Platform の サービスアカウント に似ています。リポジトリー内のロボットアカウントに権限を付与するには、そのアカウントを他のユーザーやチームと同様に追加します。

第2章 Red Hat Quay のユーザーアカウントの概要

ユーザーアカウント は、プラットフォームの機能への認証アクセス権を持つ個人を表します。ユーザーアカウントは、リポジトリーの作成と管理、コンテナーイメージのアップロードと取得、これらのリソースへのアクセス権の制御を行う権限を提供します。このアカウントは、Red Hat Quay 内でコンテナーイメージ管理を体系化および監視するうえで極めて重要です。

Red Hat Quay UI または Red Hat Quay API を使用して、新しいユーザーを作成および削除できます。

2.1. UI を使用したユーザーアカウントの作成

UI を使用して Red Hat Quay リポジトリーの新しいユーザーを作成するには、次の手順に従います。

前提条件

- スーパーユーザーとして Red Hat Quay デプロイメントにログインしている。

手順

- Red Hat Quay リポジトリーにスーパーユーザーとしてログインします。

- ナビゲーションウィンドウでアカウント名を選択し、Super User Admin Panel をクリックします。

- 列の Users アイコンをクリックします。

- Create User ボタンをクリックします。

- 新しいユーザーのユーザー名とメールアドレスを入力し、Create User ボタンをクリックします。

Users ページにリダイレクトされ、別の Red Hat Quay ユーザーが表示されます。

注記追加したユーザーを表示するには、Users ページを更新する必要がある場合があります。

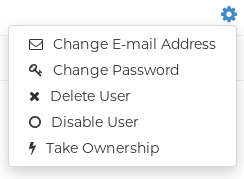

Users ページで、新しいユーザーに関連する Options の歯車をクリックします。下図のようなドロップダウンメニューが表示されます。

- Change Password をクリックします。

新しいパスワードを追加し、Change User Password をクリックします。

新しいユーザーが、そのユーザー名とパスワードを使用して、Web UI または Podman などの希望するコンテナークライアントを通じてログインできるようになります。

2.2. Red Hat Quay API を使用したユーザーアカウントの作成

API を使用して Red Hat Quay リポジトリーの新しいユーザーを作成するには、次の手順に従います。

前提条件

- スーパーユーザーとして Red Hat Quay デプロイメントにログインしている。

- OAuth アクセストークンを作成 した。

-

config.yamlファイルでBROWSER_API_CALLS_XHR_ONLY: falseを設定した。

手順

次のコマンドを入力し、

POST /api/v1/superuser/users/エンドポイントを使用して新しいユーザーを作成します。$ curl -X POST -H "Authorization: Bearer <bearer_token>" -H "Content-Type: application/json" -d '{ "username": "newuser", "email": "newuser@example.com" }' "https://<quay-server.example.com>/api/v1/superuser/users/"出力例

{"username": "newuser", "email": "newuser@example.com", "password": "IJWZ8TIY301KPFOW3WEUJEVZ3JR11CY1", "encrypted_password": "9Q36xF54YEOLjetayC0NBaIKgcFFmIHsS3xTZDLzZSrhTBkxUc9FDwUKfnxLWhco6oBJV1NDBjoBcDGmsZMYPt1dSA4yWpPe/JKY9pnDcsw="}Red Hat Quay レジストリーエンドポイント (例:

quay-server.example.com) に移動し、API 呼び出しから生成されたユーザー名とパスワードを使用してログインします。この場合、ユーザー名はnewuser、パスワードはIJWZ8TIY301KPFOW3WEUJEVZ3JR11CY1です。または、CLI を使用してレジストリーにログインすることもできます。以下に例を示します。$ podman login <quay-server.example.com>

出力例

username: newuser password: IJWZ8TIY301KPFOW3WEUJEVZ3JR11CY1

任意。

GET /api/v1/superuser/users/エンドポイントを使用して、スーパーユーザーを含むすべてのユーザーのリストを取得できます。$ curl -X GET -H "Authorization: Bearer <bearer_token>" "https://<quay-server.example.com>/api/v1/superuser/users/"

出力例

{"users": [{"kind": "user", "name": "quayadmin", "username": "quayadmin", "email": "quay@quay.com", "verified": true, "avatar": {"name": "quayadmin", "hash": "b28d563a6dc76b4431fc7b0524bbff6b810387dac86d9303874871839859c7cc", "color": "#17becf", "kind": "user"}, "super_user": true, "enabled": true}, {"kind": "user", "name": "newuser", "username": "newuser", "email": "newuser@example.com", "verified": true, "avatar": {"name": "newuser", "hash": "f338a2c83bfdde84abe2d3348994d70c34185a234cfbf32f9e323e3578e7e771", "color": "#9edae5", "kind": "user"}, "super_user": false, "enabled": true}]}

2.3. UI を使用したユーザーの削除

UI を使用して Red Hat Quay リポジトリーからユーザーを削除するには、次の手順に従います。ユーザーを削除すると、そのユーザーのプライベートアカウントにあるリポジトリーがすべて使用できなくなることに注意してください。

場合によっては、Red Hat Quay UI の Superuser Admin Panel の Users タブにアクセスすると、ユーザーがリスト表示されないことがあります。代わりに、Red Hat Quay が外部認証を使用するように設定されていて、ユーザーはそのシステムでのみ作成できることを示すメッセージが表示されます。

このエラーは、次の 2 つの理由のいずれかで発生します。

- ユーザーを読み込むときに Web UI がタイムアウトします。この問題が発生すると、ユーザーはアクセスして操作を実行できなくなります。

- LDAP 認証: userID が変更されたが、関連付けられたメールアドレスが変更されていない場合。現在、Red Hat Quay では、古いメールアドレスを使用して新しいユーザーを作成することはできません。

このような場合は、Red Hat Quay API を使用してユーザーを削除する必要があります。

前提条件

- スーパーユーザーとして Red Hat Quay デプロイメントにログインしている。

手順

- Red Hat Quay リポジトリーにスーパーユーザーとしてログインします。

- ナビゲーションウィンドウでアカウント名を選択し、Super User Admin Panel をクリックします。

- ナビゲーションペインの Users アイコンをクリックします。

- 削除するユーザーの横にある Options の歯車をクリックします。

- Delete User をクリックし、Delete User をクリックして削除を確定します。

2.4. Red Hat Quay API を使用したユーザーの削除

API を使用して Red Hat Quay からユーザーを削除するには、次の手順に従います。

ユーザーを削除すると、このユーザーが自分のプライベートアカウントにあったリポジトリーはすべて使用できなくなります。

前提条件

- スーパーユーザーとして Red Hat Quay デプロイメントにログインしている。

- OAuth アクセストークンを作成 した。

-

config.yamlファイルでBROWSER_API_CALLS_XHR_ONLY: falseを設定した。

手順

コマンドラインから次の

DELETE /api/v1/superuser/users/{username}コマンドを入力し、ユーザーを削除します。$ curl -X DELETE -H "Authorization: Bearer <insert token here>" https://<quay-server.example.com>/api/v1/superuser/users/<username>

CLI からユーザーを削除する場合、CLI は情報を返しません。削除を確認するには、Superuser Admin Panel → Users に移動するか、次の

GET /api/v1/superuser/users/コマンドを入力して、Red Hat Quay UI を確認します。すると、ユーザーが存在するかどうかを確認できます。$ curl -X GET -H "Authorization: Bearer <bearer_token>" "https://<quay-server.example.com>/api/v1/superuser/users/"

第3章 Red Hat Quay の組織の概要

Red Hat Quay の組織は、ユーザー、リポジトリー、およびチームのグループです。レジストリー内のアクセス制御と権限を整理および管理する手段として機能します。組織を使用すると、管理者はユーザーとチームにロールと権限を割り当てることができます。組織に関するその他の有用な情報を以下に示します。

- 組織を別の組織内に組み込むことはできません。組織を細分化するには、チームを使用します。

組織にユーザーを直接含めることはできません。まずチームを追加してから、各チームに 1 人以上のユーザーを追加する必要があります。

注記個々のユーザーは、組織内の特定のリポジトリーに追加できます。そのため、これらのユーザーは、Repository Settings ページのどのチームのメンバーでもありません。Teams and Memberships ページの Collaborators View に、特に組織に所属する必要がなく、その組織内の特定のリポジトリーに直接アクセスできるユーザーが表示されます。

- チームは、リポジトリーおよび関連イメージを使用する単なるメンバーとして、または組織を管理するための特別な権限を持つ管理者として、組織内に設定できます。

ユーザーは自分の組織を作り、コンテナーイメージのリポジトリーを共有できます。これは、Red Hat Quay UI を通じて実行できます。OAuth トークンがある場合は、Red Hat Quay API によって実行することもできます。

3.1. UI を使用した組織の作成

UI を使用して新しい組織を作成するには、次の手順に従います。

手順

- Red Hat Quay レジストリーにログインします。

- ナビゲーションペインで Organization をクリックします。

- Create Organization をクリックします。

-

Organization Name (

testorgなど) を入力します。 - Organization Email を入力します。

- Create をクリックします。

これで、サンプルの組織が Organizations ページの下に表示されます。

3.2. Red Hat Quay API を使用した組織の作成

Red Hat Quay API を使用して新しい組織を作成するには、次の手順に従います。

前提条件

- OAuth アクセストークンを作成 した。

-

config.yamlファイルでBROWSER_API_CALLS_XHR_ONLY: falseを設定した。

手順

次のコマンドを入力し、

POST /api/v1/organization/エンドポイントを使用して新しい組織を作成します。$ curl -X POST -H "Authorization: Bearer <bearer_token>" -H "Content-Type: application/json" -d '{ "name": "<new_organization_name>" }' "https://<quay-server.example.com>/api/v1/organization/"出力例

"Created"

3.3. 組織の設定

Red Hat Quay では、UI を使用していくつかの基本的な組織設定を調整できます。これには、組織に関連付けられたメールアドレスなどの一般設定の調整や、タグが完全に削除された後にガベージコレクションされるタイミングを管理者が調整できる タイムマシン 設定が含まれます。

v2 UI を使用して組織の設定を変更するには、次の手順に従います。

手順

- v2 UI で、Organizations をクリックします。

-

ロボットアカウントを作成する組織の名前をクリックします (例:

test-org)。 - Settings タブをクリックします。

- オプション: 組織に関連付けられたメールアドレスを入力します。

オプション: Time Machine 機能に割り当てる時間を次のいずれかに設定します。

- A few seconds

- A day

- 7 days

- 14 days

- A month

- Save をクリックします。

3.4. UI を使用した組織の削除

v2 UI を使用して組織を削除するには、次の手順を実行します。

手順

-

Organizations ページで、削除する組織の名前 (

testorgなど) を選択します。 - More Actions ドロップダウンメニューをクリックします。

Delete をクリックします。

注記Delete ページには、Search 入力ボックスがあります。このボックスを使用すると、ユーザーは特定の組織を検索して、削除が適切にスケジュールされていることを確認できます。たとえば、ユーザーが 10 の組織を削除していて、特定の組織が削除されたことを確認したい場合、Search 入力ボックスを使用して、その組織が削除対象としてマークされていることを確認できます。

- ボックスに confirm と入力して、組織を完全に削除することを確定します。

Delete をクリックします。

削除後、Organizations ページに戻ります。

注記複数の組織を選択してから、More Actions → Delete をクリックすると、一度に複数の組織を削除できます。

3.5. Red Hat Quay API を使用した組織の削除

Red Hat Quay API を使用して組織を削除するには、次の手順に従います。

前提条件

- OAuth アクセストークンを作成 した。

-

config.yamlファイルでBROWSER_API_CALLS_XHR_ONLY: falseを設定した。

手順

次のコマンドを入力し、

DELETE /api/v1/organization/{orgname}エンドポイントを使用して組織を削除します。$ curl -X DELETE \ -H "Authorization: Bearer <bearer_token>" \ "https://<quay-server.example.com>/api/v1/organization/<organization_name>"

CLI から組織を削除する場合、CLI は情報を返しません。削除を確認するには、Red Hat Quay UI を確認するか、

GET /api/v1/organization/{orgname}コマンドを入力して、削除した組織の詳細が返されるかどうかを確認します。$ curl -X GET \ -H "Authorization: Bearer <bearer_token>" \ "<quay-server.example.com>/api/v1/organization/<organization_name>"

出力例

{"detail": "Not Found", "error_message": "Not Found", "error_type": "not_found", "title": "not_found", "type": "http://<quay-server.example.com>/api/v1/error/not_found", "status": 404}

第4章 Red Hat Quay のリポジトリーの概要

リポジトリーは、関連するコンテナーイメージのセットを一元的に保存するための場所を提供します。これらのイメージを使用して、アプリケーションとその依存関係を標準化された形式で構築できます。

リポジトリーは名前空間を使用して整理します。名前空間には、それぞれ複数のリポジトリーを含めることができます。たとえば、個人プロジェクト用の名前空間、会社用の名前空間、または組織内の特定のチーム用の名前空間を設定できます。

Red Hat Quay では、ユーザーがリポジトリーへのアクセスを制御できます。リポジトリーをパブリックにすると、誰でもリポジトリーからイメージをプルまたはダウンロードできるようになります。リポジトリーをプライベートにすると、許可されたユーザーまたはチームのみにアクセスが制限されます。

Red Hat Quay でリポジトリーを作成するには、適切な podman コマンドを使用してイメージをプッシュする方法、Red Hat Quay UI を使用する方法、Red Hat Quay API を使用する方法の 3 つがあります。同様に、リポジトリーの削除も、UI または適切な API エンドポイントを使用して実行できます。

4.1. UI を使用したリポジトリーの作成

Red Hat Quay UI を使用してリポジトリーを作成するには、次の手順を実行します。

手順

v2 UI を使用してリポジトリーを作成するには、次の手順を実行します。

手順

- ナビゲーションペインで Repositories をクリックします。

- Create Repository をクリックします。

名前空間 (例: quayadmin) を選択し、リポジトリー名 (例:

testrepo) を入力します。重要リポジトリー名には単語 *

build*trigger*tagを使用しないでください。これらの単語をリポジトリー名に使用すると、ユーザーがリポジトリーにアクセスできなくなり、リポジトリーを完全に削除できなくなります。このようなリポジトリーを削除しようとすると、

Failed to delete repository <repository_name>, HTTP404 - Not Found.エラーが返されます。Create をクリックします。

これで、サンプルリポジトリーが Repositories ページの下に表示されるはずです。

- オプション: リポジトリーを非公開に設定するには、Settings → Repository visibility → Make private をクリックします。

4.2. Podman を使用したリポジトリーの作成

適切な認証情報がある場合は、Red Hat Quay インスタンスにまだ存在しないイメージを Podman を使用してリポジトリーに プッシュ できます。イメージのプッシュとは、ローカルシステムまたは開発環境から Red Hat Quay などのコンテナーレジストリーにコンテナーイメージをアップロードするプロセスを指します。イメージをレジストリーにプッシュすると、リポジトリーが作成されます。最初に UI でリポジトリーを作成せずに、コマンドラインインターフェイス (CLI) を介してイメージをプッシュすると、作成されたリポジトリーは Private に設定されます。

イメージをプッシュしてイメージリポジトリーを作成するには、次の手順を実行します。

前提条件

-

podmanCLI をダウンロードしてインストールした。 - レジストリーにログインしている。

- イメージ (busybox など) をプルした。

手順

サンプルレジストリーからサンプルページを取得します。以下に例を示します。

$ sudo podman pull busybox

出力例

Trying to pull docker.io/library/busybox... Getting image source signatures Copying blob 4c892f00285e done Copying config 22667f5368 done Writing manifest to image destination Storing signatures 22667f53682a2920948d19c7133ab1c9c3f745805c14125859d20cede07f11f9

ローカルシステム上のイメージに、新しいリポジトリーとイメージ名をタグ付けします。以下に例を示します。

$ sudo podman tag docker.io/library/busybox quay-server.example.com/quayadmin/busybox:test

イメージをレジストリーにプッシュします。この手順の後に、ブラウザーを使用して、リポジトリーでタグ付けされたイメージを確認できます。

$ sudo podman push --tls-verify=false quay-server.example.com/quayadmin/busybox:test

出力例

Getting image source signatures Copying blob 6b245f040973 done Copying config 22667f5368 done Writing manifest to image destination Storing signatures

4.3. API を使用したリポジトリーの作成

Red Hat Quay API を使用してイメージリポジトリーを作成するには、次の手順に従います。

前提条件

- OAuth アクセストークンを作成 した。

-

config.yamlファイルでBROWSER_API_CALLS_XHR_ONLY: falseを設定した。

手順

次のコマンドを入力し、

POST /api/v1/repositoryエンドポイントを使用してリポジトリーを作成します。$ curl -X POST \ -H "Authorization: Bearer <bearer_token>" \ -H "Content-Type: application/json" \ -d '{ "repository": "<new_repository_name>", "visibility": "<private>", "description": "<This is a description of the new repository>." }' \ "https://quay-server.example.com/api/v1/repository"出力例

{"namespace": "quayadmin", "name": "<new_repository_name>", "kind": "image"}

4.4. UI を使用したリポジトリーの削除

UI 上で直接リポジトリーを削除できます。

前提条件

- リポジトリーが作成済みである。

手順

-

v2 UI の Repositories ページで、削除するリポジトリーのボックスをチェックします (例:

quayadmin/busybox)。 - Actions ドロップダウンメニューをクリックします。

- Delete をクリックします。

ボックスに confirm と入力してから、Delete をクリックします。

削除後、Repositories ページに戻ります。

4.5. Red Hat Quay API を使用したリポジトリのを削除

Red Hat Quay API を使用してリポジトリーを削除するには、次の手順に従います。

前提条件

- OAuth アクセストークンを作成 した。

-

config.yamlファイルでBROWSER_API_CALLS_XHR_ONLY: falseを設定した。

手順

次のコマンドを入力し、

DELETE /api/v1/repository/{repository}エンドポイントを使用してリポジトリーを削除します。$ curl -X DELETE -H "Authorization: Bearer <bearer_token>" "<quay-server.example.com>/api/v1/repository/<namespace>/<repository_name>"

CLI からリポジトリーを削除する場合、CLI は情報を返しません。削除を確認するには、Red Hat Quay UI を確認するか、次の

GET /api/v1/repository/{repository}コマンドを入力して、削除したリポジトリーの詳細が返されるかどうかを確認します。$ curl -X GET -H "Authorization: Bearer <bearer_token>" "<quay-server.example.com>/api/v1/repository/<namespace>/<repository_name>"

出力例

{"detail": "Not Found", "error_message": "Not Found", "error_type": "not_found", "title": "not_found", "type": "http://quay-server.example.com/api/v1/error/not_found", "status": 404}

第5章 Red Hat Quay のロボットアカウントの概要

ロボットアカウントは、Red Hat Quay レジストリー内のリポジトリーへの自動アクセスを設定するのに使用します。ロボットアカウントは OpenShift Container Platform のサービスアカウントに似ています。

ロボットアカウントを設定すると、以下が実行されます。

- ロボットアカウントに関連付けられた認証情報が生成されます。

- ロボットアカウントがイメージをプッシュおよびプルできるリポジトリーとイメージが特定されます。

- 生成された認証情報をコピー/ペーストして、Docker、Podman、Kubernetes、Mesos などのさまざまなコンテナークライアントで使用し、定義された各リポジトリーにアクセスできます。

各ロボットアカウントは、1 つのユーザー名前空間または組織に制限されます。たとえば、ロボットアカウントは、ユーザー quayadmin にすべてのリポジトリーへのアクセスを提供できます。しかし、ユーザーのリポジトリーリストにないリポジトリーへのアクセスは提供できません。

ロボットアカウントは、Red Hat Quay UI を使用して作成することも、Red Hat Quay API を使用して CLI 経由で作成することもできます。

5.1. UI を使用したロボットアカウントの作成

v2 UI を使用してロボットアカウントを作成するには、次の手順を実行します。

手順

- v2 UI で、Organizations をクリックします。

-

ロボットアカウントを作成する組織の名前をクリックします (例:

test-org)。 - Robot accounts タブ → Create robot account をクリックします。

-

Provide a name for your robot account ボックスに、

robot1などの名前を入力します。ロボットアカウントの名前は、ユーザー名とロボットの名前を組み合わせたものになります (例:quayadmin+robot1)。 任意。必要に応じて、以下のオプションを使用できます。

- ロボットアカウントをチームに追加します。

- ロボットアカウントをリポジトリーに追加します。

- ロボットアカウントの権限を調整します。

Review and finish ページで、入力した情報を確認してから、Review and finish をクリックします。Successfully created robot account with robot name: <organization_name> + <robot_name> というアラートが表示されます。

また、別のロボットアカウントと同じ名前でロボットアカウントを作成しようとすると、Error creating robot account というエラーメッセージが表示される場合があります。

- オプション: Expand または Collapse をクリックすると、ロボットアカウントの説明情報を表示できます。

- オプション: 縦の省略記号メニュー → Set repository permissions をクリックして、ロボットアカウントのパーミッションを変更できます。Successfully updated repository permission というメッセージが表示されます。

任意。ロボットアカウントの名前をクリックすると、次の情報を取得できます。

- Robot Account: ロボットアカウントのトークンを取得するには、これを選択します。Regenerate token now をクリックすると、トークンを再生成できます。

- Kubernetes Secret: Kubernetes プルシークレット YAML ファイルの形式で認証情報をダウンロードするには、これを選択します。

-

Podman: 認証情報を含む完全な

podman loginコマンドラインをコピーするには、これを選択します。 -

Docker Configuration: 認証情報を含む完全な

docker loginコマンドラインをコピーするには、これを選択します。

5.2. Red Hat Quay API を使用したロボットアカウントの作成

Red Hat Quay API を使用してロボットアカウントを作成するには、次の手順に従います。

前提条件

- OAuth アクセストークンを作成 した。

-

config.yamlファイルでBROWSER_API_CALLS_XHR_ONLY: falseを設定した。

手順

次のコマンドを入力し、

PUT /api/v1/organization/{orgname}/robots/{robot_shortname}エンドポイントを使用して組織の新しいロボットアカウントを作成します。$ curl -X PUT -H "Authorization: Bearer <bearer_token>" "https://<quay-server.example.com>/api/v1/organization/<organization_name>/robots/<robot_name>"

出力例

{"name": "orgname+robot-name", "created": "Fri, 10 May 2024 15:11:00 -0000", "last_accessed": null, "description": "", "token": "<example_secret>", "unstructured_metadata": null}次のコマンドを入力し、

PUT /api/v1/user/robots/{robot_shortname}エンドポイントを使用して現在のユーザーの新しいロボットアカウントを作成します。$ curl -X PUT -H "Authorization: Bearer <bearer_token>" "https://<quay-server.example.com>/api/v1/user/robots/<robot_name>"

出力例

{"name": "quayadmin+robot-name", "created": "Fri, 10 May 2024 15:24:57 -0000", "last_accessed": null, "description": "", "token": "<example_secret>", "unstructured_metadata": null}

5.3. ロボットアカウントのリポジトリーアクセスの一括管理

Red Hat Quay v2 UI を使用してロボットアカウントのリポジトリーアクセスを一括管理するには、次の手順を実行します。

前提条件

- ロボットアカウントを作成している。

- 1 つの組織に複数のリポジトリーを作成している。

手順

- Red Hat Quay v2 UI ランディングページで、ナビゲーションペインの Organizations をクリックします。

- Organizations ページで、複数のリポジトリーを持つ組織の名前を選択します。単一組織内のリポジトリーの数は、Repo Count 列で確認できます。

- 組織のページで、Robot accounts をクリックします。

- 複数のリポジトリーにロボットアカウントを追加する場合は、縦の省略記号アイコン → Set repository permissions をクリックします。

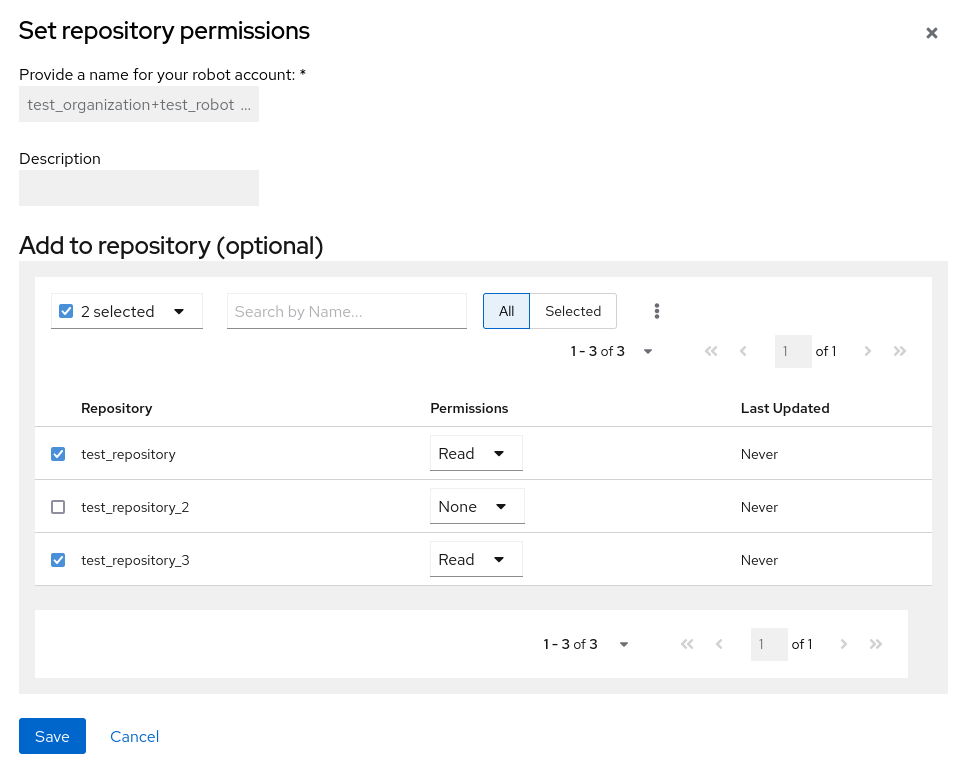

Set repository permissions ページで、ロボットアカウントを追加するリポジトリーのチェックボックスをオンにします。以下に例を示します。

- ロボットアカウントの権限を設定します (例: None、Read、Write、Admin)。

- save をクリックします。Success alert: Successfully updated repository permission というアラートが Set repository permissions ページに表示され、変更が確認されます。

- Organizations → Robot accounts ページに戻ります。これで、ロボットアカウントの Repositories 列に、ロボットアカウントが追加されたリポジトリーの数が表示されます。

5.4. UI を使用したロボットアカウントの無効化

Red Hat Quay 管理者は、ユーザーに新しいロボットアカウントの作成を禁止することでロボットアカウントを管理できます。

リポジトリーのミラーリングにはロボットアカウントが必要です。ROBOTS_DISALLOW 設定フィールドを true に設定すると、ミラーリング設定が破棄されます。リポジトリーをミラーリングするユーザーは、config.yaml ファイルで ROBOTS_DISALLOW を true に設定しないでください。これは既知の問題であり、Red Hat Quay の今後のリリースで修正される予定です。

ロボットアカウントの作成を無効にするには、次の手順を実行します。

前提条件

- 複数のロボットアカウントを作成している。

手順

config.yamlフィールドを更新してROBOTS_DISALLOW変数を追加します。次に例を示します。ROBOTS_DISALLOW: true

- Red Hat Quay デプロイメントを再起動します。

検証: 新しいロボットアカウントの作成

- Red Hat Quay リポジトリーに移動します。

- リポジトリーの名前をクリックします。

- ナビゲーションウィンドウで、Robot Accounts をクリックします。

- Create Robot Account をクリックします。

-

ロボットアカウントの名前を入力します (例:

<organization-name/username>+<robot-name>)。 -

Create robot account をクリックして作成を確定します。次のメッセージが表示されます。

Cannot create robot account.Robot accounts have been disabled.Please contact your administrator.

検証: ロボットアカウントへのログイン

コマンドラインインターフェイス (CLI) で、次のコマンドを入力してロボットアカウントの 1 つとしてログインを試みます。

$ podman login -u="<organization-name/username>+<robot-name>" -p="KETJ6VN0WT8YLLNXUJJ4454ZI6TZJ98NV41OE02PC2IQXVXRFQ1EJ36V12345678" <quay-server.example.com>

次のエラーメッセージが返されます。

Error: logging into "<quay-server.example.com>": invalid username/password

log-level=debugフラグを渡すと、ロボットアカウントが無効化されたことを確認できます。$ podman login -u="<organization-name/username>+<robot-name>" -p="KETJ6VN0WT8YLLNXUJJ4454ZI6TZJ98NV41OE02PC2IQXVXRFQ1EJ36V12345678" --log-level=debug <quay-server.example.com>

... DEBU[0000] error logging into "quay-server.example.com": unable to retrieve auth token: invalid username/password: unauthorized: Robot accounts have been disabled. Please contact your administrator.

5.5. Red Hat Quay API を使用したロボットアカウントトークンの再生成

Red Hat Quay API を使用してロボットアカウントトークンを再生成するには、次の手順に従います。

前提条件

- OAuth アクセストークンを作成 した。

-

config.yamlファイルでBROWSER_API_CALLS_XHR_ONLY: falseを設定した。

手順

次のコマンドを入力し、

POST /api/v1/organization/{orgname}/robots/{robot_shortname}/regenerateエンドポイントを使用して組織のロボットアカウントトークンを再生成します。$ curl -X POST \ -H "Authorization: Bearer <bearer_token>" \ "<quay-server.example.com>/api/v1/organization/<orgname>/robots/<robot_shortname>/regenerate"

出力例

{"name": "test-org+test", "created": "Fri, 10 May 2024 17:46:02 -0000", "last_accessed": null, "description": "", "token": "<example_secret>"}

次のコマンドを入力し、

POST /api/v1/user/robots/{robot_shortname}/regenerateエンドポイントを使用して現在のユーザーのロボットアカウントトークンを再生成します。$ curl -X POST \ -H "Authorization: Bearer <bearer_token>" \ "<quay-server.example.com>/api/v1/user/robots/<robot_shortname>/regenerate"

出力例

{"name": "quayadmin+test", "created": "Fri, 10 May 2024 14:12:11 -0000", "last_accessed": null, "description": "", "token": "<example_secret>"}

5.6. UI を使用したロボットアカウントの削除

Red Hat Quay UI を使用してロボットアカウントを削除するには、次の手順に従います。

手順

- Red Hat Quay レジストリーにログインします。

- ロボットアカウントがある組織の名前をクリックします。

- Robot accounts をクリックします。

- 削除するロボットアカウントのボックスをチェックします。

- 縦の省略記号メニューをクリックします。

- Delete をクリックします。

-

テキストボックスに

confirmと入力し、Delete をクリックします。

5.7. Red Hat Quay API を使用したロボットアカウントの削除

Red Hat Quay API を使用してロボットアカウントを削除するには、次の手順に従います。

前提条件

- OAuth アクセストークンを作成 した。

-

config.yamlファイルでBROWSER_API_CALLS_XHR_ONLY: falseを設定した。

手順

次のコマンドを入力し、

DELETE /api/v1/organization/{orgname}/robots/{robot_shortname}エンドポイントを使用して組織のロボットアカウントを削除します。curl -X DELETE \ -H "Authorization: Bearer <bearer_token>" \ "<quay-server.example.com>/api/v1/organization/<organization_name>/robots/<robot_shortname>"

API を使用してロボットアカウントを削除する場合、CLI は情報を返しません。削除を確認するには、Red Hat Quay UI を確認するか、次の

GET /api/v1/organization/{orgname}/robotsコマンドを入力して、ロボットアカウントの詳細が返されるかどうかを確認します。$ curl -X GET -H "Authorization: Bearer <bearer_token>" "https://<quay-server.example.com>/api/v1/organization/<organization_name>/robots"

出力例

{"robots": []}次のコマンドを入力し、

DELETE /api/v1/user/robots/{robot_shortname}エンドポイントを使用して現在のユーザーのロボットアカウントを削除します。$ curl -X DELETE \ -H "Authorization: Bearer <bearer_token>" \ "<quay-server.example.com>/api/v1/user/robots/<robot_shortname>"

API を使用して現在のユーザーのロボットアカウントを削除する場合、CLI は情報を返しません。削除を確認するには、Red Hat Quay UI を確認するか、次の

GET /api/v1/user/robots/{robot_shortname}コマンドを入力して、ロボットアカウントの詳細が返されるかどうかを確認します。$ curl -X GET \ -H "Authorization: Bearer <bearer_token>" \ "<quay-server.example.com>/api/v1/user/robots/<robot_shortname>"

出力例

{"message":"Could not find robot with specified username"}

第6章 Red Hat Quay のアクセス管理

Red Hat Quay ユーザーは、独自のリポジトリーを作成し、インスタンスに含まれる他のユーザーにそのリポジトリーへのアクセスを許可できます。または、組織を作成し、その組織にリポジトリーのセット (これは 組織リポジトリー と呼ばれます) を直接関連付けることもできます。

組織リポジトリーは、組織がユーザーのグループを通じて共有リポジトリーをセットアップすることを目的としているという点で、基本的なリポジトリーとは異なります。Red Hat Quay では、ユーザーのグループは、チーム、同じ権限を持つユーザーのセット、または 個々のユーザー のいずれかです。また、ロボットアカウントに関連付けられた認証情報を作成することで、ユーザーリポジトリーと組織リポジトリーへのアクセスを許可することもできます。ロボットアカウントを使用すると、Red Hat Quay ユーザーアカウントを持っていないさまざまなコンテナークライアント (Docker や Podman など) がリポジトリーに簡単にアクセスできるようになります。

6.1. Red Hat Quay のチームの概要

Red Hat Quay の チーム は、権限を共有するユーザーのグループであり、プロジェクトの効率的な管理とコラボレーションを可能にするものです。チームは、組織およびリポジトリー内のアクセス制御とプロジェクト管理を効率化するのに役立ちます。指定の権限をチームに割り当てることで、メンバーの役割と責任に基づいて、リポジトリーへの適切なレベルのアクセス権を付与できます。

6.1.1. UI を使用したチームの作成

組織のためにチームを作成する際に、チーム名を選択し、チームが利用できるリポジトリーを選択し、チームのアクセスレベルを決定できます。

組織リポジトリー用のチームを作成するには、次の手順に従います。

前提条件

- 組織を作成している。

手順

- Red Hat Quay v2 UI で、組織の名前をクリックします。

- 組織のページで、Teams and membership をクリックします。

- Create new team ボックスをクリックします。

- Create team ポップアップウィンドウで、新しいチームの名前を入力します。

- オプション: 新しいチームの説明を入力します。

- Proceed をクリックします。新しいポップアップウィンドウが表示されます。

任意。このチームをリポジトリーに追加し、権限を次のいずれかに設定します。

- None。チームメンバーにリポジトリーに対する権限は付与されません。

- Read。チームメンバーがリポジトリーの表示とリポジトリーからのプルを行えるようになります。

- Write。チームメンバーがリポジトリーの読み取り (プル) とリポジトリーへの書き込み (プッシュ) を行えるようになります。

- Admin。プルおよびプッシュを行うためのリポジトリーへのフルアクセスに加えて、リポジトリーに関連する管理作業を行う権限を付与します。

- 任意。チームメンバーまたはロボットアカウントを追加します。チームメンバーを追加するには、Red Hat Quay アカウントの名前を入力します。

- 情報を確認し、Review and Finish をクリックします。新しいチームが Teams and membership ページに表示されます。

6.1.2. API を使用したチームの作成

API を使用して組織のチームを作成する際に、チーム名を選択し、チームが利用できるリポジトリーを選択し、チームのアクセスレベルを決定できます。

組織リポジトリー用のチームを作成するには、次の手順に従います。

前提条件

- 組織を作成している。

- OAuth アクセストークンを作成 した。

-

config.yamlファイルでBROWSER_API_CALLS_XHR_ONLY: falseを設定した。

手順

組織のチームを作成するには、次の

PUT/api/v1/organization/{orgname}/team/{teamname}コマンドを入力します。$ curl -k -X PUT -H 'Accept: application/json' -H 'Content-Type: application/json' -H "Authorization: Bearer <bearer_token>" --data '{"role": "creator"}' https://<quay-server.example.com>/api/v1/organization/<organization_name>/team/<team_name>出力例

{"name": "example_team", "description": "", "can_view": true, "role": "creator", "avatar": {"name": "example_team", "hash": "dec209fd7312a2284b689d4db3135e2846f27e0f40fa126776a0ce17366bc989", "color": "#e7ba52", "kind": "team"}, "new_team": true}

6.1.3. UI を使用したチームの管理

チームを作成したら、UI を使用してチームメンバーを管理したり、リポジトリー権限を設定したり、チームを削除したり、チームに関するより一般的な情報を表示したりできます。

6.1.3.1. UI を使用したチームへのユーザーの追加

組織に対する管理者権限を持っていれば、ユーザーとロボットアカウントをチームに追加できます。ユーザーを追加すると、Red Hat Quay はそのユーザーにメールを送信します。そのユーザーが招待を受け入れるまで、ユーザーは保留状態のままになります。

ユーザーまたはロボットアカウントをチームに追加するには、次の手順を実行します。

手順

- Red Hat Quay のランディングページで、組織の名前をクリックします。

- ナビゲーションウィンドウで、Teams and Membership をクリックします。

- ユーザーまたはロボットアカウントを追加するチームの縦の省略記号メニューを選択します。Manage team members をクリックします。

- Add new member をクリックします。

テキストボックスに、次のいずれかの情報を入力します。

- レジストリー上のアカウントからのユーザー名。

- レジストリー上のユーザーアカウントのメールアドレス。

ロボットアカウントの名前。名前は、<組織名>+<ロボット名> の形式である必要があります。

注記ロボットアカウントはすぐにチームに追加されます。ユーザーアカウントの場合、参加の招待がユーザーにメールで送信されます。ユーザーがその招待を受け入れるまで、ユーザーは INVITED TO JOIN 状態のままになります。ユーザーがチームへの参加招待メールを受け入れると、INVITED TO JOIN リストから組織の MEMBERS リストに移動します。

- Add member をクリックします。

6.1.3.2. UI を使用したチームのロールの設定

チームを作成したら、そのチームの組織内でのロールを設定できます。

前提条件

- チームを作成している。

手順

- Red Hat Quay のランディングページで、組織の名前をクリックします。

- ナビゲーションウィンドウで、Teams and Membership をクリックします。

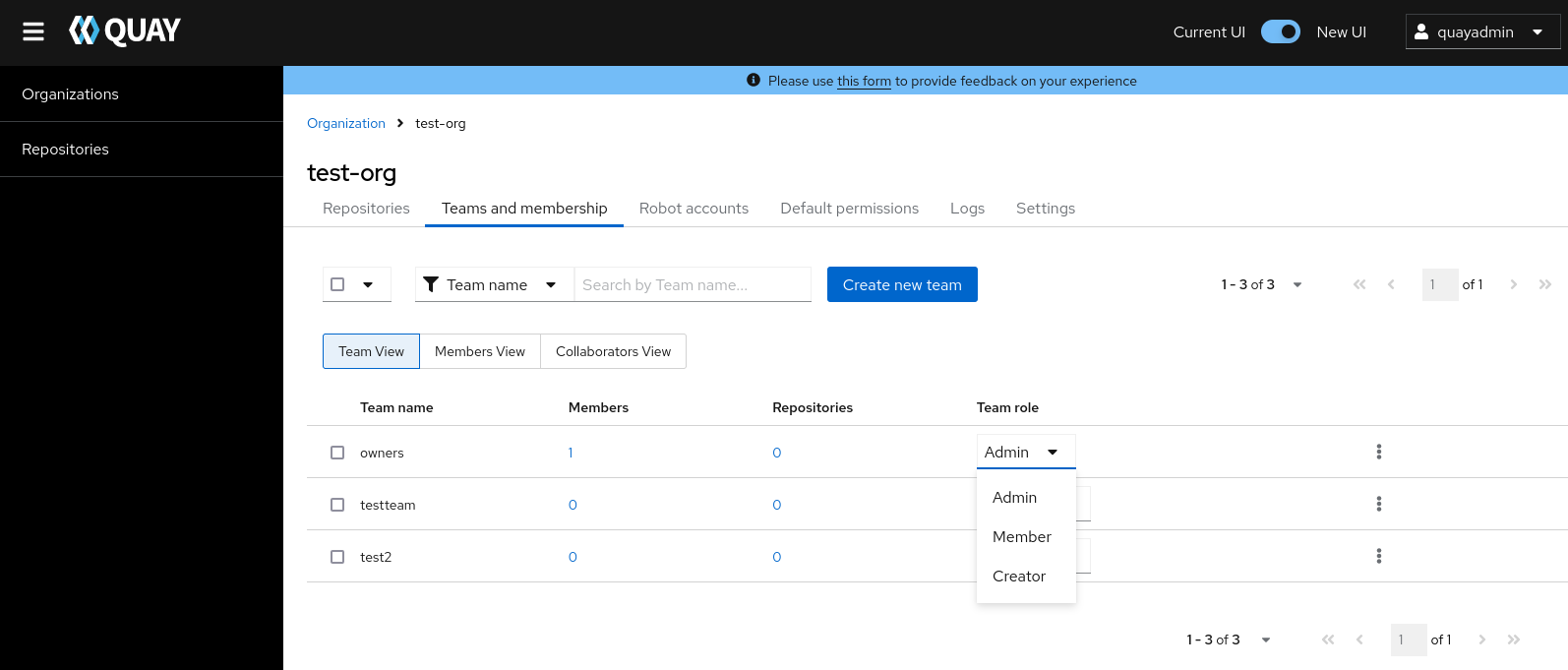

次の図に示すように、TEAM ROLE ドロップダウンメニューを選択します。

選択したチームについて、以下のロールのいずれかを選択します。

- Admin。チームの作成、メンバーの追加、権限の設定など、組織への完全な管理アクセス権を付与します。

- Member。チームに設定されているすべての権限を継承します。

- Creator。メンバーのすべての権限に加えて、新しいリポジトリーを作成する権限を付与します。

6.1.3.2.1. チームメンバーとリポジトリー権限の管理

チームメンバーを管理し、リポジトリー権限を設定するには、次の手順に従います。

組織の Teams and membership ページでは、チームメンバーを管理したり、リポジトリー権限を設定したりすることもできます。

- 縦の省略記号メニューをクリックし、次のいずれかのオプションを選択します。

- Manage Team Members。このページでは、すべてのメンバー、チームメンバー、ロボットアカウント、または招待したユーザーを表示できます。Add new member をクリックして、新しいチームメンバーを追加することもできます。

Set repository permissions。このページでは、リポジトリー権限を次のいずれかに設定できます。

- None。チームメンバーにリポジトリーに対する権限は付与されません。

- Read。チームメンバーがリポジトリーの表示とリポジトリーからのプルを行えるようになります。

- Write。チームメンバーがリポジトリーの読み取り (プル) とリポジトリーへの書き込み (プッシュ) を行えるようになります。

- Admin。プルおよびプッシュを行うためのリポジトリーへのフルアクセスに加えて、リポジトリーに関連する管理作業を行う権限を付与します。

- Delete。このポップアップウィンドウでは、Delete をクリックしてチームを削除できます。

6.1.3.2.2. チームに関する追加情報の表示

チームに関する一般情報を表示するには、次の手順に従います。

手順

組織の Teams and membership ページで、次のいずれかのオプションをクリックすると、チーム、メンバー、コラボレーターに関する詳細情報を表示できます。

- Team View。このメニューには、すべてのチーム名、メンバーの数、リポジトリーの数、および各チームのロールが表示されます。

- Members View。このメニューには、チームメンバーのすべてのユーザー名、メンバーが属しているチーム、ユーザーのリポジトリー権限が表示されます。

- Collaborators View。このメニューにはリポジトリーのコラボレーターが表示されます。コラボレーターは、組織内のどのチームにも属さないが、組織に属する 1 つ以上のリポジトリーに対する直接権限を持つユーザーです。

6.1.4. Red Hat Quay API を使用したチームの管理

チームを作成したら、API を使用して、チームの権限やチームメンバーに関する情報を取得したり、チームメンバーを追加、更新、削除したり (メールによる削除を含む)、組織のチームを削除したりできます。

次の手順では、Red Hat Quay API を使用してチームを管理する方法を説明します。

6.1.4.1. API を使用したチームメンバーとリポジトリー権限の管理

チームにメンバーを追加する (直接招待またはメールによる)、またはチームからメンバーを削除するには、次の手順に従います。

前提条件

- OAuth アクセストークンを作成 した。

-

config.yamlファイルでBROWSER_API_CALLS_XHR_ONLY: falseを設定した。

手順

PUT /api/v1/organization/{orgname}/team/{teamname}/members/{membername}コマンドを入力し、既存のチームにメンバーを追加または招待します。$ curl -X PUT \ -H "Authorization: Bearer <your_access_token>" \ "<quay-server.example.com>/api/v1/organization/<organization_name>/team/<team_name>/members/<member_name>"

出力例

{"name": "testuser", "kind": "user", "is_robot": false, "avatar": {"name": "testuser", "hash": "d51d17303dc3271ac3266fb332d7df919bab882bbfc7199d2017a4daac8979f0", "color": "#5254a3", "kind": "user"}, "invited": false}DELETE /api/v1/organization/{orgname}/team/{teamname}/members/{membername}コマンドを入力し、チームのメンバーを削除します。$ curl -X DELETE \ -H "Authorization: Bearer <your_access_token>" \ "<quay-server.example.com>/api/v1/organization/<organization_name>/team/<team_name>/members/<member_name>"

このコマンドは CLI に出力しません。メンバーが削除されたことを確認するには、

GET /api/v1/organization/{orgname}/team/{teamname}/membersコマンドを入力し、出力にメンバーが返されないことを確認します。$ curl -X GET \ -H "Authorization: Bearer <your_access_token>" \ "<quay-server.example.com>/api/v1/organization/<organization_name>/team/<team_name>/members"

出力例

{"name": "owners", "members": [{"name": "quayadmin", "kind": "user", "is_robot": false, "avatar": {"name": "quayadmin", "hash": "b28d563a6dc76b4431fc7b0524bbff6b810387dac86d9303874871839859c7cc", "color": "#17becf", "kind": "user"}, "invited": false}, {"name": "test-org+test", "kind": "user", "is_robot": true, "avatar": {"name": "test-org+test", "hash": "aa85264436fe9839e7160bf349100a9b71403a5e9ec684d5b5e9571f6c821370", "color": "#8c564b", "kind": "robot"}, "invited": false}], "can_edit": true}PUT /api/v1/organization/{orgname}/team/{teamname}/invite/{email}コマンドを入力し、メールアドレスでユーザーを既存のチームに招待できます。$ curl -X PUT \ -H "Authorization: Bearer <your_access_token>" \ "<quay-server.example.com>/api/v1/organization/<organization_name>/team/<team_name>/invite/<email>"

DELETE /api/v1/organization/{orgname}/team/{teamname}/invite/{email}コマンドを入力し、チームに参加させるためのメールアドレスの招待を削除できます。以下に例を示します。$ curl -X DELETE \ -H "Authorization: Bearer <your_access_token>" \ "<quay-server.example.com>/api/v1/organization/<organization_name>/team/<team_name>/invite/<email>"

6.1.4.2. API を使用して組織内のチームのロールを設定する

API を使用して組織内のチームのロールを表示および設定するには、次の手順に従います。

前提条件

- OAuth アクセストークンを作成 した。

-

config.yamlファイルでBROWSER_API_CALLS_XHR_ONLY: falseを設定した。

手順

組織のチームのリポジトリー権限のリストを返すには、次の

GET/api/v1/organization/{orgname}/team/{teamname}/permissionsコマンドを入力します。このコマンドで情報を取得するには、チームがリポジトリーに追加されている必要があることに注意してください。$ curl -X GET \ -H "Authorization: Bearer <your_access_token>" \ "<quay-server.example.com>/api/v1/organization/<organization_name>/team/<team_name>/permissions"

出力例

{"permissions": [{"repository": {"name": "api-repo", "is_public": true}, "role": "admin"}]}PUT/api/v1/organization/{orgname}/team/{teamname}コマンドを使用して、組織内のチームを作成または更新し、指定されたロールを admin、member、または creator にすることができます。以下に例を示します。$ curl -X PUT \ -H "Authorization: Bearer <your_access_token>" \ -H "Content-Type: application/json" \ -d '{ "role": "<role>" }' \ "<quay-server.example.com>/api/v1/organization/<organization_name>/team/<team_name>"出力例

{"name": "testteam", "description": "", "can_view": true, "role": "creator", "avatar": {"name": "testteam", "hash": "827f8c5762148d7e85402495b126e0a18b9b168170416ed04b49aae551099dc8", "color": "#ff7f0e", "kind": "team"}, "new_team": false}

6.1.4.3. API を使用した組織内のチームの削除

API を使用して組織内のチームを削除するには、次の手順に従います。

前提条件

- OAuth アクセストークンを作成 した。

-

config.yamlファイルでBROWSER_API_CALLS_XHR_ONLY: falseを設定した。

手順

DELETE /api/v1/organization/{orgname}/team/{teamname}コマンドを入力すると、組織内のチームを削除できます。$ curl -X DELETE \ -H "Authorization: Bearer <your_access_token>" \ "<quay-server.example.com>/api/v1/organization/<organization_name>/team/<team_name>"

このコマンドは CLI に出力を返しません。

6.2. UI を使用したデフォルトの権限の作成および管理

デフォルトの権限は、リポジトリーの作成者のデフォルトに加えて、リポジトリーの作成時にリポジトリーに自動的に付与される権限を定義します。権限は、リポジトリーを作成したユーザーに基づいて割り当てられます。

Red Hat Quay v2 UI を使用してデフォルトの権限を作成するには、次の手順を実行します。

手順

- 組織名をクリックします。

- Default permissions をクリックします。

- Create default permissions をクリックします。切り替え式のドロワーが表示されます。

リポジトリーの作成時にデフォルトの権限を作成するには、Anyone または Specific user を選択します。

Anyone を選択する場合は、次の情報を入力する必要があります。

- Applied to。ユーザー/ロボット/チームを検索、招待、または追加します。

- Permission。権限を Read、Write、または Admin のいずれかに設定します。

Specific user を選択する場合は、次の情報を指定する必要があります。

- Repository creator。ユーザーまたはロボットアカウントを指定します。

- Applied to。ユーザー名、ロボットアカウント、またはチーム名を入力します。

- Permission。権限を Read、Write、または Admin のいずれかに設定します。

- Create default permission をクリックします。確認ボックスが表示され、Successfully created default permission for creator というアラートが返されます。

6.3. API を使用したデフォルトの権限の作成および管理

Red Hat Quay API を使用してデフォルトの権限を管理するには、次の手順に従います。

前提条件

- OAuth アクセストークンを作成 した。

-

config.yamlファイルでBROWSER_API_CALLS_XHR_ONLY: falseを設定した。

手順

次のコマンドを入力し、

POST /api/v1/organization/{orgname}/prototypesエンドポイントでデフォルトの権限を作成します。$ curl -X POST -H "Authorization: Bearer <bearer_token>" -H "Content-Type: application/json" --data '{ "role": "<admin_read_or_write>", "delegate": { "name": "<username>", "kind": "user" }, "activating_user": { "name": "<robot_name>" } }' https://<quay-server.example.com>/api/v1/organization/<organization_name>/prototypes出力例

{"activating_user": {"name": "test-org+test", "is_robot": true, "kind": "user", "is_org_member": true, "avatar": {"name": "test-org+test", "hash": "aa85264436fe9839e7160bf349100a9b71403a5e9ec684d5b5e9571f6c821370", "color": "#8c564b", "kind": "robot"}}, "delegate": {"name": "testuser", "is_robot": false, "kind": "user", "is_org_member": false, "avatar": {"name": "testuser", "hash": "f660ab912ec121d1b1e928a0bb4bc61b15f5ad44d5efdc4e1c92a25e99b8e44a", "color": "#6b6ecf", "kind": "user"}}, "role": "admin", "id": "977dc2bc-bc75-411d-82b3-604e5b79a493"}次のコマンドを入力し、

PUT /api/v1/organization/{orgname}/prototypes/{prototypeid}エンドポイントを使用してデフォルトの権限を更新します。これは権限タイプを変更する場合の例です。ポリシーを作成したときに返された ID を含める必要があります。$ curl -X PUT \ -H "Authorization: Bearer <bearer_token>" \ -H "Content-Type: application/json" \ --data '{ "role": "write" }' \ https://<quay-server.example.com>/api/v1/organization/<organization_name>/prototypes/<prototypeid>出力例

{"activating_user": {"name": "test-org+test", "is_robot": true, "kind": "user", "is_org_member": true, "avatar": {"name": "test-org+test", "hash": "aa85264436fe9839e7160bf349100a9b71403a5e9ec684d5b5e9571f6c821370", "color": "#8c564b", "kind": "robot"}}, "delegate": {"name": "testuser", "is_robot": false, "kind": "user", "is_org_member": false, "avatar": {"name": "testuser", "hash": "f660ab912ec121d1b1e928a0bb4bc61b15f5ad44d5efdc4e1c92a25e99b8e44a", "color": "#6b6ecf", "kind": "user"}}, "role": "write", "id": "977dc2bc-bc75-411d-82b3-604e5b79a493"}DELETE /api/v1/organization/{orgname}/prototypes/{prototypeid}コマンドを入力すると、権限を削除できます。curl -X DELETE \ -H "Authorization: Bearer <bearer_token>" \ -H "Accept: application/json" \ https://<quay-server.example.com>/api/v1/organization/<organization_name>/prototypes/<prototype_id>

このコマンドは出力を返しません。

GET /api/v1/organization/{orgname}/prototypesコマンドを入力すると、すべての権限のリストを取得できます。$ curl -X GET \ -H "Authorization: Bearer <bearer_token>" \ -H "Accept: application/json" \ https://<quay-server.example.com>/api/v1/organization/<organization_name>/prototypes

出力例

{"prototypes": []}

6.4. UI を使用したリポジトリーのアクセス設定の調整

v2 UI を使用してリポジトリーのユーザーまたはロボットアカウントのアクセス設定を調整するには、次の手順に従います。

前提条件

- ユーザーアカウントまたはロボットアカウントを作成した。

手順

- Red Hat Quay にログインします。

- v2 UI で、Repositories をクリックします。

-

リポジトリーの名前をクリックします (例:

quayadmin/busybox)。 - Settings タブをクリックします。

オプション: User and robot permissions をクリックします。Permissions のドロップダウンメニューオプションをクリックすると、ユーザーまたはロボットアカウントの設定を調整できます。設定を Read、Write、または Admin に変更できます。

- Read。ユーザーまたはロボットアカウントが、リポジトリーを表示し、リポジトリーからプルできます。

- Write。ユーザーまたはロボットアカウントが、リポジトリーからの読み取り (プル) とリポジトリーへの書き込み (プッシュ) を実行できます。

- Admin。ユーザーアカウントまたはロボットアカウントに、リポジトリーからのプルとリポジトリーへのプッシュのアクセス権に加え、リポジトリーに関連する管理タスクを実行する権限を付与します。

6.5. API を使用したリポジトリーのアクセス設定の調整

API を使用してリポジトリーのユーザーアカウントまたはロボットアカウントのアクセス設定を調整するには、次の手順に従います。

前提条件

- ユーザーアカウントまたはロボットアカウントを作成した。

- OAuth アクセストークンを作成 した。

-

config.yamlファイルでBROWSER_API_CALLS_XHR_ONLY: falseを設定した。

手順

ユーザーの権限を変更するには、次の

PUT /api/v1/repository/{repository}/permissions/user/{username}コマンドを入力します。$ curl -X PUT \ -H "Authorization: Bearer <bearer_token>" \ -H "Content-Type: application/json" \ -d '{"role": "admin"}' \ https://<quay-server.example.com>/api/v1/repository/<namespace>/<repository>/permissions/user/<username>出力例

{"role": "admin", "name": "quayadmin+test", "is_robot": true, "avatar": {"name": "quayadmin+test", "hash": "ca9afae0a9d3ca322fc8a7a866e8476dd6c98de543decd186ae090e420a88feb", "color": "#8c564b", "kind": "robot"}}現在の権限を削除するには、

DELETE /api/v1/repository/{repository}/permissions/user/{username}コマンドを入力します。$ curl -X DELETE \ -H "Authorization: Bearer <bearer_token>" \ -H "Accept: application/json" \ https://<quay-server.example.com>/api/v1/repository/<namespace>/<repository>/permissions/user/<username>

このコマンドは CLI に出力を返しません。

GET /api/v1/repository/{repository}/permissions/user/コマンドを入力すると、権限が削除されたことを確認できます。$ curl -X GET \ -H "Authorization: Bearer <bearer_token>" \ -H "Accept: application/json" \ https://<quay-server.example.com>/api/v1/repository/<namespace>/<repository>/permissions/user/<username>/

出力例

{"message":"User does not have permission for repo."}

第7章 イメージタグの概要

イメージタグ は、コンテナーイメージの特定のバージョンまたはバリアントに割り当てられたラベルまたは識別子を指します。コンテナーイメージは通常、イメージのさまざまな部分を表す複数のレイヤーで構成されます。イメージタグは、異なるバージョンのイメージを区別したり、イメージに関する追加情報を提供したりするために使用します。

イメージタグには次の利点があります。

- バージョン管理とリリース: イメージタグを使用すると、アプリケーションまたはソフトウェアのさまざまなバージョンまたはリリースを示すことができます。たとえば、初期リリースを表すために v1.0 とイメージにタグ付けしたり、更新されたバージョンを表すために v1.1 とタグ付けしたりできます。これは、イメージのバージョンの明確な履歴を維持するのに役立ちます。

- ロールバックとテスト: 新しいイメージのバージョンで問題が発生した場合は、タグを指定することで以前のバージョンに簡単に戻すことができます。これは、デバッグ段階とテスト段階で役立ちます。

- 開発環境: イメージタグは、さまざまな環境で作業する場合に役立ちます。たとえば、開発バージョンには dev タグ、品質保証テストには qa、本番環境には prod タグを使用して、それぞれ機能と設定を異なるものにすることができます。

- 継続的インテグレーション/継続的デプロイメント (CI/CD): CI/CD パイプラインでは、イメージタグを使用してデプロイメントプロセスを自動化することがよくあります。新しいコードの変更により、特定のタグを持つ新しいイメージの作成をトリガーすることで、シームレスな更新が可能になります。

- 機能ブランチ: 複数の開発者が異なる機能やバグ修正に取り組んでいる場合は、変更ごとに個別のイメージタグを作成できます。これは、個々の機能を分離してテストするのに役立ちます。

- カスタマイズ: イメージタグを使用すると、各バリアントを追跡しながら、さまざまな設定、依存関係、または最適化を使用してイメージをカスタマイズできます。

- セキュリティーとパッチ適用: セキュリティーの脆弱性が発見された場合は、更新されたタグを使用して、パッチが適用されたバージョンのイメージを作成し、セキュアな最新バージョンをシステムで確実に使用できます。

- Dockerfile の変更: Dockerfile またはビルドプロセスを変更する場合は、イメージタグを使用して、以前の Dockerfile と更新された Dockerfile からビルドしたイメージを区別できます。

全体として、イメージタグはコンテナーイメージを管理および整理するための構造化された方法を提供し、開発、デプロイ、および保守の効率的なワークフローを可能にします。

7.1. UI を使用してイメージタグ情報を表示する

v2 UI を使用してイメージタグ情報を表示するには、次の手順を実行します。

前提条件

- イメージタグをリポジトリーにプッシュした。

手順

- v2 UI で、Repositories をクリックします。

- リポジトリーの名前をクリックします。

タグの名前をクリックします。そのタグの Details ページに移動します。このページには、次の情報が表示されます。

- 名前

- リポジトリー

- Digest

- 脆弱性

- 作成

- 修正済み

- Size

- ラベル

- イメージタグの取得方法

- Security Report をクリックして、タグの脆弱性を表示します。アドバイザリーの列を拡張して、CVE データを開くことができます。

- Packages をクリックして、タグのパッケージを表示します。

- リポジトリーの名前をクリックし、Tags ページに戻ります。

7.2. API を使用してイメージタグ情報を表示する

API を使用してイメージタグ情報を表示するには、次の手順に従います。

前提条件

- イメージタグを Red Hat Quay リポジトリーにプッシュした。

- OAuth アクセストークンを作成 した。

-

config.yamlファイルでBROWSER_API_CALLS_XHR_ONLY: falseを設定した。

手順

タグ情報を取得するために、

GET /api/v1/repository/{repository}API エンドポイントを使用し、includeTagsパラメーターを渡す必要があります。以下に例を示します。$ curl -X GET \ -H "Authorization: Bearer <bearer_token>" \ -H "Accept: application/json" \ https://<quay-server.example.com>/api/v1/repository/<namespace>/<repository_name>?includeTags=true

出力例

{"namespace": "quayadmin", "name": "busybox", "kind": "image", "description": null, "is_public": false, "is_organization": false, "is_starred": false, "status_token": "d8f5e074-690a-46d7-83c8-8d4e3d3d0715", "trust_enabled": false, "tag_expiration_s": 1209600, "is_free_account": true, "state": "NORMAL", "tags": {"example": {"name": "example", "size": 2275314, "last_modified": "Tue, 14 May 2024 14:48:51 -0000", "manifest_digest": "sha256:57583a1b9c0a7509d3417387b4f43acf80d08cdcf5266ac87987be3f8f919d5d"}, "test": {"name": "test", "size": 2275314, "last_modified": "Tue, 14 May 2024 14:04:48 -0000", "manifest_digest": "sha256:57583a1b9c0a7509d3417387b4f43acf80d08cdcf5266ac87987be3f8f919d5d"}}, "can_write": true, "can_admin": true}または、

GET /api/v1/repository/{repository}/tag/エンドポイントを使用することもできます。以下に例を示します。$ curl -X GET \ -H "Authorization: Bearer <bearer_token>" \ -H "Accept: application/json" \ https://<quay-server.example.com>/api/v1/repository/<namespace>/<repository_name>/tag/

出力例

{"tags": [{"name": "test-two", "reversion": true, "start_ts": 1718737153, "manifest_digest": "sha256:57583a1b9c0a7509d3417387b4f43acf80d08cdcf5266ac87987be3f8f919d5d", "is_manifest_list": false, "size": 2275314, "last_modified": "Tue, 18 Jun 2024 18:59:13 -0000"}, {"name": "test-two", "reversion": false, "start_ts": 1718737029, "end_ts": 1718737153, "manifest_digest": "sha256:0cd3dd6236e246b349e63f76ce5f150e7cd5dbf2f2f1f88dbd734430418dbaea", "is_manifest_list": false, "size": 2275317, "last_modified": "Tue, 18 Jun 2024 18:57:09 -0000", "expiration": "Tue, 18 Jun 2024 18:59:13 -0000"}, {"name": "test-two", "reversion": false, "start_ts": 1718737018, "end_ts": 1718737029, "manifest_digest": "sha256:0cd3dd6236e246b349e63f76ce5f150e7cd5dbf2f2f1f88dbd734430418dbaea", "is_manifest_list": false, "size": 2275317, "last_modified": "Tue, 18 Jun 2024 18:56:58 -0000", "expiration": "Tue, 18 Jun 2024 18:57:09 -0000"}, {"name": "sample_tag", "reversion": false, "start_ts": 1718736147, "manifest_digest": "sha256:57583a1b9c0a7509d3417387b4f43acf80d08cdcf5266ac87987be3f8f919d5d", "is_manifest_list": false, "size": 2275314, "last_modified": "Tue, 18 Jun 2024 18:42:27 -0000"}, {"name": "test-two", "reversion": false, "start_ts": 1717680780, "end_ts": 1718737018, "manifest_digest": "sha256:57583a1b9c0a7509d3417387b4f43acf80d08cdcf5266ac87987be3f8f919d5d", "is_manifest_list": false, "size": 2275314, "last_modified": "Thu, 06 Jun 2024 13:33:00 -0000", "expiration": "Tue, 18 Jun 2024 18:56:58 -0000"}, {"name": "tag-test", "reversion": false, "start_ts": 1717680378, "manifest_digest": "sha256:57583a1b9c0a7509d3417387b4f43acf80d08cdcf5266ac87987be3f8f919d5d", "is_manifest_list": false, "size": 2275314, "last_modified": "Thu, 06 Jun 2024 13:26:18 -0000"}, {"name": "example", "reversion": false, "start_ts": 1715698131, "manifest_digest": "sha256:57583a1b9c0a7509d3417387b4f43acf80d08cdcf5266ac87987be3f8f919d5d", "is_manifest_list": false, "size": 2275314, "last_modified": "Tue, 14 May 2024 14:48:51 -0000"}], "page": 1, "has_additional": false}

7.3. UI を使用してイメージに新しいイメージタグを追加する

Red Hat Quay のイメージに新しいタグを追加できます。

手順

- Red Hat Quay v2 UI ダッシュボードのナビゲーションペインで Repositories をクリックします。

- イメージタグのあるリポジトリーの名前をクリックします。

- 縦の省略記号メニューをクリックし、Add new tag をクリックします。

タグの名前を入力し、Create tag をクリックします。

新しいタグが Repository Tags ページにリストされます。

7.4. API を使用してイメージに新しいタグを追加する

API を使用して、イメージに新しいタグを追加したり、古いタグを復元したりできます。

前提条件

- OAuth アクセストークンを作成 した。

-

config.yamlファイルでBROWSER_API_CALLS_XHR_ONLY: falseを設定した。

手順

PUT /api/v1/repository/{repository}/tag/{tag}コマンドを使用すると、タグが参照するイメージを変更するか、新しいタグを作成できます。$ curl -X PUT \ -H "Authorization: Bearer <bearer_token>" \ -H "Content-Type: application/json" \ --data '{ "manifest_digest": "<manifest_digest>" }' \ https://<quay-server.example.com>/api/v1/repository/<namespace>/<repository_name>/tag/<tag>出力例

"Updated"

POST /api/v1/repository/{repository}/tag/{tag}/restoreコマンドを使用すると、リポジトリータグを以前のイメージに復元できます。以下に例を示します。$ curl -X POST \ -H "Authorization: Bearer <bearer_token>" \ -H "Content-Type: application/json" \ --data '{ "manifest_digest": <manifest_digest> }' \ quay-server.example.com/api/v1/repository/quayadmin/busybox/tag/test/restore出力例

{}新しいタグを作成した後にタグのリストを表示するには、

GET /api/v1/repository/{repository}/tag/コマンドを使用します。以下に例を示します。$ curl -X GET \ -H "Authorization: Bearer <bearer_token>" \ -H "Accept: application/json" \ https://<quay-server.example.com>/api/v1/repository/<namespace>/<repository_name>/tag

出力例

{"tags": [{"name": "test", "reversion": false, "start_ts": 1716324069, "manifest_digest": "sha256:57583a1b9c0a7509d3417387b4f43acf80d08cdcf5266ac87987be3f8f919d5d", "is_manifest_list": false, "size": 2275314, "last_modified": "Tue, 21 May 2024 20:41:09 -0000"}, {"name": "example", "reversion": false, "start_ts": 1715698131, "manifest_digest": "sha256:57583a1b9c0a7509d3417387b4f43acf80d08cdcf5266ac87987be3f8f919d5d", "is_manifest_list": false, "size": 2275314, "last_modified": "Tue, 14 May 2024 14:48:51 -0000"}, {"name": "example", "reversion": false, "start_ts": 1715697708, "end_ts": 1715698131, "manifest_digest": "sha256:57583a1b9c0a7509d3417387b4f43acf80d08cdcf5266ac87987be3f8f919d5d", "is_manifest_list": false, "size": 2275314, "last_modified": "Tue, 14 May 2024 14:41:48 -0000", "expiration": "Tue, 14 May 2024 14:48:51 -0000"}, {"name": "test", "reversion": false, "start_ts": 1715695488, "end_ts": 1716324069, "manifest_digest": "sha256:57583a1b9c0a7509d3417387b4f43acf80d08cdcf5266ac87987be3f8f919d5d", "is_manifest_list": false, "size": 2275314, "last_modified": "Tue, 14 May 2024 14:04:48 -0000", "expiration": "Tue, 21 May 2024 20:41:09 -0000"}, {"name": "test", "reversion": false, "start_ts": 1715631517, "end_ts": 1715695488, "manifest_digest": "sha256:57583a1b9c0a7509d3417387b4f43acf80d08cdcf5266ac87987be3f8f919d5d", "is_manifest_list": false, "size": 2275314, "last_modified": "Mon, 13 May 2024 20:18:37 -0000", "expiration": "Tue, 14 May 2024 14:04:48 -0000"}], "page": 1, "has_additional": false}

7.5. UI を使用してラベルを追加および管理する

管理者は、次の手順を使用してタグのラベルを追加および管理できます。

手順

- v2 UI ダッシュボードのナビゲーションペインで Repositories をクリックします。

- イメージタグのあるリポジトリーの名前をクリックします。

- イメージの縦の省略記号メニューをクリックし、Edit labels を選択します。

- Edit labels ウィンドウで、Add new label をクリックします。

key=value形式を使用してイメージタグのラベルを入力します (例:com.example.release-date=2023-11-14)。注記key=value形式の使用に失敗すると、Invalid label format, must be key value separated by =というエラーが返されます。- 空白のボックスをクリックしてラベルを追加します。

- オプション: 2 番目のラベルを追加します。

-

Save labels をクリックして、ラベルをイメージタグに保存します。

Created labels successfullyという通知が返されます。 - オプション: 同じイメージタグの縦の省略記号メニュー→ Edit labels → ラベルの X をクリックして削除します。または、テキストを編集することもできます。Save labels をクリックします。これでラベルが削除または編集されました。

7.6. API を使用してラベルを追加および管理する

Red Hat Quay 管理者は、以下の手順を使用して、API を使用してタグのラベルを追加および管理できます。

前提条件

- OAuth アクセストークンを作成 した。

-

config.yamlファイルでBROWSER_API_CALLS_XHR_ONLY: falseを設定した。

手順

リポジトリー内にある特定のマニフェストの詳細を取得するには、

GET /api/v1/repository/{repository}/manifest/{manifestref}コマンドを使用します。$ curl -X GET \ -H "Authorization: Bearer <bearer_token>" \ -H "Accept: application/json" \ https://<quay-server.example.com>/api/v1/repository/<repository>/manifest/<manifestref>

特定のマニフェストのラベルのリストを取得するには、

GET /api/v1/repository/{repository}/manifest/{manifestref}/labelsコマンドを使用します。$ curl -X GET \ -H "Authorization: Bearer <bearer_token>" \ -H "Accept: application/json" \ https://<quay-server.example.com>/api/v1/repository/<repository>/manifest/<manifestref>/labels

出力例

{"labels": [{"id": "e9f717d2-c1dd-4626-802d-733a029d17ad", "key": "org.opencontainers.image.url", "value": "https://github.com/docker-library/busybox", "source_type": "manifest", "media_type": "text/plain"}, {"id": "2d34ec64-4051-43ad-ae06-d5f81003576a", "key": "org.opencontainers.image.version", "value": "1.36.1-glibc", "source_type": "manifest", "media_type": "text/plain"}]}特定のマニフェストに関する情報を取得するには、

GET /api/v1/repository/{repository}/manifest/{manifestref}/labels/{labelid}コマンドを使用します。$ curl -X GET \ -H "Authorization: Bearer <bearer_token>" \ -H "Accept: application/json" \ https://<quay-server.example.com>/api/v1/repository/<repository>/manifest/<manifestref>/labels/<label_id>

出力例

{"id": "e9f717d2-c1dd-4626-802d-733a029d17ad", "key": "org.opencontainers.image.url", "value": "https://github.com/docker-library/busybox", "source_type": "manifest", "media_type": "text/plain"}特定のリポジトリー内のマニフェストに追加のラベルを追加するには、

POST /api/v1/repository/{repository}/manifest/{manifestref}/labelsコマンドを使用します。以下に例を示します。$ curl -X POST \ -H "Authorization: Bearer <bearer_token>" \ -H "Content-Type: application/json" \ --data '{ "key": "<key>", "value": "<value>", "media_type": "<media_type>" }' \ https://<quay-server.example.com>/api/v1/repository/<repository>/manifest/<manifestref>/labels出力例

{"label": {"id": "346593fd-18c8-49db-854f-4cb1fb76ff9c", "key": "example-key", "value": "example-value", "source_type": "api", "media_type": "text/plain"}}DELETE/api/v1/repository/{repository}/manifest/{manifestref}/labels/{labelid}コマンドを使用してラベルを削除できます。$ curl -X DELETE \ -H "Authorization: Bearer <bearer_token>" \ https://<quay-server.example.com>/api/v1/repository/<repository>/manifest/<manifestref>/labels/<labelid>

このコマンドは CLI に出力を返しません。上記のコマンドのいずれかを使用して、正常に削除されたことを確認できます。

7.7. タグの有効期限を設定する

タグの有効期限 機能を使用すると、選択した日時に Red Hat Quay リポジトリーのイメージタグが期限切れになるように設定できます。この機能には次の特徴があります。

- イメージタグの有効期限が切れると、そのタグがリポジトリーから削除されます。特定のイメージに対する最後のタグであれば、そのイメージも削除するように設定されます。

- 有効期限はタグごとに設定されます。リポジトリー全体に対して設定されるものではありません。

- タグは期限切れになったり、削除されたりしても、レジストリーからすぐには削除されません。これは、タイムマシン 機能で設計された割り当て時間によって決まります。この時間により、タグを完全に削除するタイミング、またはガベージコレクションを行うタイミングが定義されます。デフォルトでは、この値は 14 日 に設定されていますが、管理者は複数のオプションから 1 つ選択することで、この時間を調整できます。ガベージコレクションが発生するまでは、タグの変更を元に戻すことができます。

Red Hat Quay のスーパーユーザーには、ユーザーリポジトリーからの期限切れイメージの削除に関する特別な権限はありません。スーパーユーザーがユーザーリポジトリーの情報を収集し、操作するための一元的なメカニズムはありません。有効期限やイメージ削除の管理は、各リポジトリーの所有者に委ねられています。

タグの有効期限は、次の 2 つの方法のいずれかで設定できます。

-

イメージの作成時に Dockerfile に

quay.expires-after=ラベルを設定します。これは、イメージをビルドした時点からの有効期間を設定するものです。 Red Hat Quay UI で有効期限を選択する方法。以下に例を示します。

タグの有効期限を設定すると、古いタグや未使用のタグのクリーンアップを自動化できるため、ストレージ容量を削減できます。

7.7.1. リポジトリーからタグの有効期限を設定する

手順

- Red Hat Quay v2 UI ダッシュボードのナビゲーションペインで Repositories をクリックします。

- イメージタグのあるリポジトリーの名前をクリックします。

- イメージの縦の省略記号メニューをクリックし、Change expiration を選択します。

- オプション: または、複数のタグのボックスをクリックし、Actions → Set expiration を選択して有効期限を一括追加することもできます。

-

Change Tags Expiration ウィンドウで、曜日、月、日、年を指定して有効期限を設定します。たとえば、

Wednesday, November 15, 2023に設定します。または、カレンダーボタンをクリックして日付を手動で選択することもできます。 -

時刻を

2:30 PMなどに設定します。 -

Change Expiration をクリックして日付と時刻を確認します。

Successfully set expiration for tag test to Nov 15, 2023, 2:26 PMという通知が返されます。 Red Hat Quay v2 UI の Tags ページで、タグの有効期限の設定を確認できます。以下に例を示します。

7.7.2. Dockerfile からタグの有効期限を設定する

docker label コマンドを使用してイメージタグにラベル (例: quay.expires-after=20h) を追加すると、指定時間の経過後にタグが自動的に期限切れになります。以下に示す時間、日、または週の値を指定できます。

-

1h -

2d -

3w

有効期限は、イメージがレジストリーにプッシュされた時点から始まります。

手順

次の

docker labelコマンドを入力し、目的のイメージタグにラベルを追加します。タグが 20 時間後に期限切れになるよう指定するには、ラベルをquay.expires-after=20hという形式にします。20h は希望の有効期限に置き換えます。以下に例を示します。$ docker label quay.expires-after=20h quay-server.example.com/quayadmin/<image>:<tag>

7.7.3. API を使用してタグの有効期限を設定する

API を使用してイメージタグの有効期限を設定できます。

前提条件

- OAuth アクセストークンを作成 した。

-

config.yamlファイルでBROWSER_API_CALLS_XHR_ONLY: falseを設定した。

手順

PUT /api/v1/repository/{repository}/tag/{tag}コマンドを使用して有効期限フィールドを渡すことで、イメージのタグの有効期限を設定できます。$ curl -X PUT \ -H "Authorization: Bearer <bearer_token>" \ -H "Content-Type: application/json" \ --data '{ "manifest_digest": "<manifest_digest>" }' \ https://<quay-server.example.com>/api/v1/repository/<namespace>/<repository_name>/tag/<tag>出力例

"Updated"

7.8. タグやダイジェストによるイメージの取得

Red Hat Quay では、Docker クライアントと Podman クライアントを使用して、複数の方法でイメージをプルできます。

手順

- リポジトリーの Tags ページに移動します。

- Manifest で、Fetch Tag アイコンをクリックします。

ポップアップボックスが表示され、次のオプションが表示されます。

- Podman Pull (by tag)

- Docker Pull (by tag)

- Podman Pull (by digest)

Docker Pull (by digest)

4 つのオプションのいずれかを選択すると、イメージのプルに使用できる各クライアント用のコマンドが返されます。

Copy Command をクリックしてコマンドをコピーします。このコマンドはコマンドラインインターフェイス (CLI) で使用できます。以下に例を示します。

$ podman pull quay-server.example.com/quayadmin/busybox:test2

7.9. UI を使用して Red Hat Quay のタグ履歴を表示する

Red Hat Quay では、イメージとそれぞれのイメージタグの包括的な履歴を確認できます。

手順

- Red Hat Quay v2 UI ダッシュボードのナビゲーションペインで Repositories をクリックします。

- イメージタグのあるリポジトリーの名前をクリックします。

Tag History をクリックします。このページでは、次の操作を実行できます。

- タグ名での検索

- 日付範囲の選択

- タグの変更の表示

- タグの変更日と変更時刻の表示

7.10. API を使用して Red Hat Quay のタグ履歴を表示する

Red Hat Quay では、イメージとそれぞれのイメージタグの包括的な履歴を確認できます。

前提条件

- OAuth アクセストークンを作成 した。

-

config.yamlファイルでBROWSER_API_CALLS_XHR_ONLY: falseを設定した。

手順

次のコマンドを入力し、

GET /api/v1/repository/{repository}/tag/コマンドを使用して次のいずれかのクエリーを渡して、タグ履歴を表示します。- onlyActiveTags=<true/false>: アクティブなタグだけに対象を絞り込みます。

- page=<number>: 取得する結果のページ番号を指定します。

- limit=<number>: ページあたりの結果数を制限します。

specificTag=<tag_name>: 対象とするタグを、指定した名前のタグだけに絞り込みます。

$ curl -X GET \ -H "Authorization: Bearer <bearer_token>" \ -H "Accept: application/json" \ "https://<quay-server.example.com>/api/v1/repository/<namespace>/<repository>/tag/?onlyActiveTags=true&page=1&limit=10"

出力例

{"tags": [{"name": "test-two", "reversion": false, "start_ts": 1717680780, "manifest_digest": "sha256:57583a1b9c0a7509d3417387b4f43acf80d08cdcf5266ac87987be3f8f919d5d", "is_manifest_list": false, "size": 2275314, "last_modified": "Thu, 06 Jun 2024 13:33:00 -0000"}, {"name": "tag-test", "reversion": false, "start_ts": 1717680378, "manifest_digest": "sha256:57583a1b9c0a7509d3417387b4f43acf80d08cdcf5266ac87987be3f8f919d5d", "is_manifest_list": false, "size": 2275314, "last_modified": "Thu, 06 Jun 2024 13:26:18 -0000"}, {"name": "example", "reversion": false, "start_ts": 1715698131, "manifest_digest": "sha256:57583a1b9c0a7509d3417387b4f43acf80d08cdcf5266ac87987be3f8f919d5d", "is_manifest_list": false, "size": 2275314, "last_modified": "Tue, 14 May 2024 14:48:51 -0000"}], "page": 1, "has_additional": false}

specificTag=<tag_name>クエリーを使用すると、特定のタグだけに結果を絞り込むことができます。以下に例を示します。$ curl -X GET -H "Authorization: Bearer <bearer_token>" -H "Accept: application/json" "<quay-server.example.com>/api/v1/repository/quayadmin/busybox/tag/?onlyActiveTags=true&page=1&limit=20&specificTag=test-two"

出力例

{"tags": [{"name": "test-two", "reversion": true, "start_ts": 1718737153, "manifest_digest": "sha256:57583a1b9c0a7509d3417387b4f43acf80d08cdcf5266ac87987be3f8f919d5d", "is_manifest_list": false, "size": 2275314, "last_modified": "Tue, 18 Jun 2024 18:59:13 -0000"}], "page": 1, "has_additional": false}

7.11. イメージタグを削除する

イメージタグを削除すると、その特定のバージョンのイメージがレジストリーから削除されます。

イメージタグを削除するには、次の手順を実行します。

手順

-

v2 UI の Repositories ページで、削除するイメージの名前 (

quay/admin/busyboxなど) をクリックします。 - More Actions ドロップダウンメニューをクリックします。

Delete をクリックします。

注記必要に応じて、Make Public または Make Private をクリックできます。

- ボックスに confirm と入力してから、Delete をクリックします。

削除後、Repositories ページに戻ります。

注記イメージタグの削除は、タイムマシン 機能に割り当てられている時間に基づいて元に戻すことができます。詳細は、「タグの変更を元に戻す」を参照してください。

7.12. API を使用してイメージを削除する

API を使用して古いイメージタグを削除できます。

前提条件

- OAuth アクセストークンを作成 した。

-

config.yamlファイルでBROWSER_API_CALLS_XHR_ONLY: falseを設定した。

手順

DELETE /api/v1/repository/{repository}/tag/{tag}コマンドを使用すると、イメージタグを削除できます。$ curl -X DELETE \ -H "Authorization: Bearer <bearer_token>" \ https://<quay-server.example.com>/api/v1/repository/<namespace>/<repository_name>/tag/<tag>

このコマンドは CLI に出力を返しません。タグのリストを返すには、次のステップに進みます。

タグを削除した後にタグのリストを表示するには、

GET /api/v1/repository/{repository}/tag/コマンドを使用します。以下に例を示します。$ curl -X GET \ -H "Authorization: Bearer <bearer_token>" \ -H "Accept: application/json" \ https://<quay-server.example.com>/api/v1/repository/<namespace>/<repository_name>/tag

出力例

{"tags": [{"name": "test", "reversion": false, "start_ts": 1716324069, "manifest_digest": "sha256:57583a1b9c0a7509d3417387b4f43acf80d08cdcf5266ac87987be3f8f919d5d", "is_manifest_list": false, "size": 2275314, "last_modified": "Tue, 21 May 2024 20:41:09 -0000"}, {"name": "example", "reversion": false, "start_ts": 1715698131, "manifest_digest": "sha256:57583a1b9c0a7509d3417387b4f43acf80d08cdcf5266ac87987be3f8f919d5d", "is_manifest_list": false, "size": 2275314, "last_modified": "Tue, 14 May 2024 14:48:51 -0000"}, {"name": "example", "reversion": false, "start_ts": 1715697708, "end_ts": 1715698131, "manifest_digest": "sha256:57583a1b9c0a7509d3417387b4f43acf80d08cdcf5266ac87987be3f8f919d5d", "is_manifest_list": false, "size": 2275314, "last_modified": "Tue, 14 May 2024 14:41:48 -0000", "expiration": "Tue, 14 May 2024 14:48:51 -0000"}, {"name": "test", "reversion": false, "start_ts": 1715695488, "end_ts": 1716324069, "manifest_digest": "sha256:57583a1b9c0a7509d3417387b4f43acf80d08cdcf5266ac87987be3f8f919d5d", "is_manifest_list": false, "size": 2275314, "last_modified": "Tue, 14 May 2024 14:04:48 -0000", "expiration": "Tue, 21 May 2024 20:41:09 -0000"}, {"name": "test", "reversion": false, "start_ts": 1715631517, "end_ts": 1715695488, "manifest_digest": "sha256:57583a1b9c0a7509d3417387b4f43acf80d08cdcf5266ac87987be3f8f919d5d", "is_manifest_list": false, "size": 2275314, "last_modified": "Mon, 13 May 2024 20:18:37 -0000", "expiration": "Tue, 14 May 2024 14:04:48 -0000"}], "page": 1, "has_additional": false}

7.13. UI を使用してタグの変更を元に戻す

Red Hat Quay は、古いイメージタグを一定期間リポジトリーに保持できる包括的な タイムマシン 機能を備えており、タグに加えられた変更を元に戻すことができます。この機能を使用すると、タグの削除などのタグの変更を元に戻すことができます。

手順

- v2 UI の Repositories ページで、元に戻すイメージの名前をクリックします。

- Tag History タブをクリックします。

- タイムライン内でイメージタグが変更または削除された時点を見つけます。次に、Revert の下のオプションをクリックして、タグをイメージに戻します。

7.14. API を使用してタグの変更を元に戻す

Red Hat Quay は、古いイメージタグを一定期間リポジトリーに保持できる包括的な タイムマシン 機能を備えており、タグに加えられた変更を元に戻すことができます。この機能を使用すると、タグの削除などのタグの変更を元に戻すことができます。

前提条件

- OAuth アクセストークンを作成 した。

-

config.yamlファイルでBROWSER_API_CALLS_XHR_ONLY: falseを設定した。

手順

POST /api/v1/repository/{repository}/tag/{tag}/restoreコマンドを使用すると、リポジトリータグを以前のイメージに復元できます。以下に例を示します。$ curl -X POST \ -H "Authorization: Bearer <bearer_token>" \ -H "Content-Type: application/json" \ --data '{ "manifest_digest": <manifest_digest> }' \ quay-server.example.com/api/v1/repository/quayadmin/busybox/tag/test/restore出力例

{}古いタグを復元した後にタグのリストを表示するには、

GET /api/v1/repository/{repository}/tag/コマンドを使用します。以下に例を示します。$ curl -X GET \ -H "Authorization: Bearer <bearer_token>" \ -H "Accept: application/json" \ https://<quay-server.example.com>/api/v1/repository/<namespace>/<repository_name>/tag

出力例

{"tags": [{"name": "test", "reversion": false, "start_ts": 1716324069, "manifest_digest": "sha256:57583a1b9c0a7509d3417387b4f43acf80d08cdcf5266ac87987be3f8f919d5d", "is_manifest_list": false, "size": 2275314, "last_modified": "Tue, 21 May 2024 20:41:09 -0000"}, {"name": "example", "reversion": false, "start_ts": 1715698131, "manifest_digest": "sha256:57583a1b9c0a7509d3417387b4f43acf80d08cdcf5266ac87987be3f8f919d5d", "is_manifest_list": false, "size": 2275314, "last_modified": "Tue, 14 May 2024 14:48:51 -0000"}, {"name": "example", "reversion": false, "start_ts": 1715697708, "end_ts": 1715698131, "manifest_digest": "sha256:57583a1b9c0a7509d3417387b4f43acf80d08cdcf5266ac87987be3f8f919d5d", "is_manifest_list": false, "size": 2275314, "last_modified": "Tue, 14 May 2024 14:41:48 -0000", "expiration": "Tue, 14 May 2024 14:48:51 -0000"}, {"name": "test", "reversion": false, "start_ts": 1715695488, "end_ts": 1716324069, "manifest_digest": "sha256:57583a1b9c0a7509d3417387b4f43acf80d08cdcf5266ac87987be3f8f919d5d", "is_manifest_list": false, "size": 2275314, "last_modified": "Tue, 14 May 2024 14:04:48 -0000", "expiration": "Tue, 21 May 2024 20:41:09 -0000"}, {"name": "test", "reversion": false, "start_ts": 1715631517, "end_ts": 1715695488, "manifest_digest": "sha256:57583a1b9c0a7509d3417387b4f43acf80d08cdcf5266ac87987be3f8f919d5d", "is_manifest_list": false, "size": 2275314, "last_modified": "Mon, 13 May 2024 20:18:37 -0000", "expiration": "Tue, 14 May 2024 14:04:48 -0000"}], "page": 1, "has_additional": false}

第8章 ログの表示とエクスポート

アクティビティーログは、Red Hat Quay のすべてのリポジトリーおよび名前空間について収集されます。

Red Hat Quay の使用状況ログを表示すると、運用とセキュリティーの両方の目的で貴重な洞察と利点を得ることができます。使用状況ログから次の情報が明らかになる可能性があります。

- リソースプランニング: 使用状況ログは、イメージのプル、プッシュの数、レジストリーへの全体的なトラフィックに関するデータを提供します。

- ユーザーアクティビティー: ログを使用すると、ユーザーアクティビティーを追跡し、どのユーザーがレジストリー内のイメージにアクセスして操作しているかを把握できます。これは、監査、ユーザー行動の理解、アクセス制御の管理に役立ちます。

- 使用パターン: 使用パターンを調査することで、よく使用されるイメージ、頻繁に使用されるバージョン、ほとんどアクセスされないイメージについて詳細な情報を得ることができます。この情報は、イメージのメンテナンスとクリーンアップの作業に優先順位を付けるのに役立ちます。

- セキュリティー監査: 使用状況ログにより、誰がいつイメージにアクセスしたかを追跡できます。これは、セキュリティー監査、コンプライアンス、および不正または不審なアクティビティーの調査にとって非常に重要です。

- イメージのライフサイクル管理: ログにより、どのイメージがプル、プッシュ、削除されているかが明らかになります。この情報は、古いイメージを廃止し、許可されたイメージだけを確実に使用させるなど、イメージのライフサイクル管理に不可欠です。

- コンプライアンスと規制要件: 多くの業界には、機密リソースへのアクセスの追跡と監査を義務付けるコンプライアンス要件があります。使用状況ログは、そのような規制への準拠を証明するのに役立ちます。

- 異常な動作の特定: 使用状況ログ内の正常でないパターンや異常なパターンは、潜在的なセキュリティー違反または悪意のあるアクティビティーを示している可能性があります。このログを監視すると、セキュリティーインシデントをより効果的に検出して対応することができます。

- 傾向分析: 使用状況ログは、レジストリーがどのように使用されているかに関する経時的な傾向と詳細情報を提供します。これは、リソースの割り当て、アクセス制御、イメージ管理戦略について、情報に基づいた意思決定を行うのに役立ちます。

ログファイルにアクセスする方法は、以下のように複数あります。

- Web UI によりログを閲覧する

- 外部に保存できるようにログをエクスポートする

- API を使用してログエントリーへのアクセスする

ログにアクセスするには、選択したリポジトリーまたは名前空間の管理者権限が必要です。

API を介して一度に利用できるログ結果は最大 100 件です。それ以上の結果を集めるには、この章で紹介するログエクスポーター機能を使う必要があります。

8.1. 使用ログの表示

ログは、レジストリーの使用方法に関する有用な情報を提供します。ログは、以下の手順を使用して v2 UI の組織、リポジトリー、または名前空間で表示できます。

手順

- Red Hat Quay レジストリーにログインします。

- 自分が管理者である組織、リポジトリーまたは名前空間に移動します。

Logs をクリックします。

- オプション: From ボックスと To ボックスに日付を追加して、ログエントリーを表示する日付範囲を設定します。

-

オプション: Export をクリックして、ログをエクスポートします。

http://またはhttps://で始まるメールアドレスまたは有効なコールバック URL を入力する必要があります。このプロセスは、ログの数に応じて 1 時間かかる場合があります。

8.2. API を使用した使用状況ログの表示す

API を使用して、組織またはリポジトリー別にログを表示できます。ログは、集約 (グループ化) したり、より詳細にリスト表示したりすることもできます。ユーザー別、特定の日付範囲別、またはページ別に表示することもできます。

8.2.1. 集約されたログの表示

集約されたログは、組織、リポジトリー、特定のユーザー、または現在のユーザー別に表示できます。結果をフィルタリングするために、performer、starttime/endtime、next_page などのオプションのコマンドを渡すこともできます。

前提条件

- OAuth アクセストークンを作成 した。

-

config.yamlファイルでBROWSER_API_CALLS_XHR_ONLY: falseを設定した。

手順

現在のユーザーの集約された (またはグループ化された) ログを返すには、

GET /api/v1/user/aggregatelogsAPI エンドポイントを使用します。$ curl -X GET \ -H "Authorization: Bearer <bearer_token>" \ -H "Accept: application/json" \ "https://<quay-server.example.com>/api/v1/user/aggregatelogs"

出力例

{"aggregated": [{"kind": "create_tag", "count": 1, "datetime": "Tue, 18 Jun 2024 00:00:00 -0000"}, {"kind": "manifest_label_add", "count": 1, "datetime": "Tue, 18 Jun 2024 00:00:00 -0000"}, {"kind": "push_repo", "count": 2, "datetime": "Tue, 18 Jun 2024 00:00:00 -0000"}, {"kind": "revert_tag", "count": 1, "datetime": "Tue, 18 Jun 2024 00:00:00 -0000"}]}また、

performerとstarttime/endtimeクエリーを渡して、特定期間における特定のユーザーの集約されたログを取得することもできます。以下に例を示します。$ curl -X GET \ -H "Authorization: Bearer <bearer_token>" \ -H "Accept: application/json" \ "<quay-server.example.com>/api/v1/user/aggregatelogs?performer=<username>&starttime=<MM/DD/YYYY>&endtime=<MM/DD/YYYY>"

集約されたログは、

GET /api/v1/organization/{orgname}/aggregatelogsを使用して組織別に表示することもできます。以下に例を示します。$ curl -X GET \ -H "Authorization: Bearer <bearer_token>" \ -H "Accept: application/json" \ "<quay-server.example.com>/api/v1/organization/{orgname}/aggregatelogs"集約されたログは、

GET /api/v1/repository/{repository}/aggregatelogsコマンドを使用してリポジトリー別に表示することもできます。次の例には、starttime/endtimeフィールドが含まれています。$ curl -X GET \ -H "Authorization: Bearer <bearer_token>" \ -H "Accept: application/json" \ "<quay-server.example.com>/api/v1/repository/<repository_name>/<namespace>/aggregatelogs?starttime=2024-01-01&endtime=2024-06-18""

8.2.2. 詳細なログの表示

詳細なログは、組織、リポジトリー、特定のユーザー、または現在のユーザー別に表示できます。結果をフィルタリングするために、performer、starttime/endtime、next_page などのオプションのフィールドを渡すこともできます。

手順

ユーザーのログエントリーのリストを返すには、

GET /api/v1/user/logsAPI エンドポイントを使用します。以下に例を示します。$ curl -X GET -H "Authorization: Bearer <bearer_token>" -H "Accept: application/json" "<quay-server.example.com>/api/v1/user/logs"

また、

performerとstartime/endtimeクエリーを渡して、特定期間における特定のユーザーのログを取得することもできます。以下に例を示します。$ curl -X GET -H "Authorization: Bearer <bearer_token>" -H "Accept: application/json" "http://quay-server.example.com/api/v1/user/logs?performer=quayuser&starttime=01/01/2024&endtime=06/18/2024"

出力例

--- {"start_time": "Mon, 01 Jan 2024 00:00:00 -0000", "end_time": "Wed, 19 Jun 2024 00:00:00 -0000", "logs": [{"kind": "revert_tag", "metadata": {"username": "quayuser", "repo": "busybox", "tag": "test-two", "manifest_digest": "sha256:57583a1b9c0a7509d3417387b4f43acf80d08cdcf5266ac87987be3f8f919d5d"}, "ip": "192.168.1.131", "datetime": "Tue, 18 Jun 2024 18:59:13 -0000", "performer": {"kind": "user", "name": "quayuser", "is_robot": false, "avatar": {"name": "quayuser", "hash": "b28d563a6dc76b4431fc7b0524bbff6b810387dac86d9303874871839859c7cc", "color": "#17becf", "kind": "user"}}}, {"kind": "push_repo", "metadata": {"repo": "busybox", "namespace": "quayuser", "user-agent": "containers/5.30.1 (github.com/containers/image)", "tag": "test-two", "username": "quayuser", } ---指定した組織のログを返すには、

GET /api/v1/organization/{orgname}/logsエンドポイントを使用します。$ curl -X GET \ -H "Authorization: Bearer <bearer_token>" \ -H "Accept: application/json" \ "http://<quay-server.example.com>/api/v1/organization/{orgname}/logs"指定したリポジトリーのログを返すには、

GET /api/v1/repository/{repository}/logsエンドポイントを使用します。$ curl -X GET \ -H "Authorization: Bearer <bearer_token>" \ -H "Accept: application/json" \ "http://<quay-server.example.com>/api/v1/repository/{repository}/logs"

8.3. UI を使用したリポジトリーログのエクスポート

Export Logs 機能を使用すると、より多くのログファイルを取得し、Red Hat Quay データベースの外部に保存できます。この機能には次の利点と制約があります。

- リポジトリーから収集するログの日付の範囲を選択できます。

- ログをメールの添付ファイルで送信するか、コールバック URL に移動することを要求できます。

- ログをエクスポートするには、リポジトリーまたは名前空間の管理者である必要があります。

- すべてのユーザーのログが 30 日分保持されます。

- Export logs 機能は、過去に生成されたログデータのみを収集します。ログ取得中のデータのストリーミングは行いません。

- この機能を使用するには、Red Hat Quay インスタンスを外部ストレージ用に設定する必要があります。ローカルストレージはログのエクスポートには使用できません。

- ログが収集されて利用可能になったら、そのデータを保存する場合は、すぐにコピーする必要があります。デフォルトでは、データは 1 時間後に期限切れになります。

ログをエクスポートするには、次の手順を実行します。

手順

- 管理者権限のあるリポジトリーを選択します。

- Logs タブをクリックします。

- オプション: 特定の日付を指定する場合は、From ボックスと to ボックスに範囲を入力します。

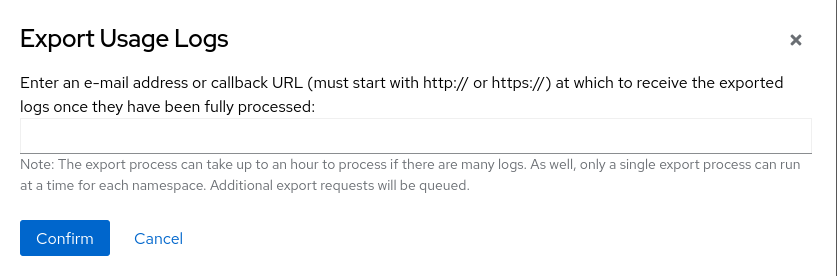

Export Logs ボタンをクリックします。以下のような Export Usage Logs のポップアップが表示されます。

- エクスポートされたログを受信するメールアドレスまたはコールバック URL を入力します。コールバック URL には、指定ドメインへの URL (例: <webhook.site>) を使用できます。

- Confirm を選択して、選択したログエントリーを収集するプロセスを開始します。収集されるログデータの量に応じて、これが完了するまでに数分から数時間かかる場合があります。

ログのエクスポートが完了すると、次の 2 つのイベントのいずれかが発生します。

- 要求したエクスポート済みログエントリーが利用可能であることを通知するメールが受信されます。

- Webhook URL からのログエクスポート要求の成功ステータスが返されます。さらに、エクスポートされたデータへのリンクを使用して、ログをダウンロードできるようになります。

URL は Red Hat Quay 外部ストレージ内の場所を指しており、1 時間以内に期限切れになるように設定されています。ログを保持する場合は、エクスポートされたログを有効期限が切れる前に必ずコピーしてください。

8.4. API を使用したログのエクスポート

詳細なログは、コールバック URL またはメールアドレスにエクスポートできます。

前提条件

- OAuth アクセストークンを作成 した。

-

config.yamlファイルでBROWSER_API_CALLS_XHR_ONLY: falseを設定した。

手順

現在のユーザーのログをエクスポートするには、

POST /api/v1/user/exportlogsエンドポイントを使用します。$ curl -X POST \ -H "Authorization: Bearer <bearer_token>" \ -H "Content-Type: application/json" \ -H "Accept: application/json" \ -d '{ "starttime": "<MM/DD/YYYY>", "endtime": "<MM/DD/YYYY>", "callback_email": "your.email@example.com" }' \ "http://<quay-server.example.com>/api/v1/user/exportlogs"出力例

{"export_id": "6a0b9ea9-444c-4a19-9db8-113201c38cd4"}組織のログをエクスポートするには、

POST /api/v1/organization/{orgname}/exportlogsエンドポイントを使用します。$ curl -X POST \ -H "Authorization: Bearer <bearer_token>" \ -H "Content-Type: application/json" \ -H "Accept: application/json" \ -d '{ "starttime": "<MM/DD/YYYY>", "endtime": "<MM/DD/YYYY>", "callback_email": "org.logs@example.com" }' \ "http://<quay-server.example.com>/api/v1/organization/{orgname}/exportlogs"リポジトリーのログをエクスポートするには、

POST /api/v1/repository/{repository}/exportlogsエンドポイントを使用します。$ curl -X POST \ -H "Authorization: Bearer <bearer_token>" \ -H "Content-Type: application/json" \ -H "Accept: application/json" \ -d '{ "starttime": "2024-01-01", "endtime": "2024-06-18", "callback_url": "http://your-callback-url.example.com" }' \ "http://<quay-server.example.com>/api/v1/repository/{repository}/exportlogs"

第9章 Clair セキュリティースキャン

Clair セキュリティースキャナーは、デフォルトでは Red Hat Quay に対して有効になっていません。Clair を有効にするには、Red Hat Quay の Clair を参照してください。

Clair セキュリティースキャンは、UI または API で表示できます。

手順

- リポジトリーに移動し、ナビゲーションペインで Tags をクリックします。このページに、セキュリティースキャンの結果が表示されます。

- マルチアーキテクチャーイメージに関する詳細情報を表示するには、See Child Manifests をクリックして、展開されたビューでマニフェストのリストを確認します。

- See Child Manifests の下の関連リンクをクリックします。たとえば、1 Unknown をクリックすると、Security Scanner ページにリダイレクトされます。

- Security Scanner ページには、イメージがどの CVE の影響を受けるか、利用可能な修復オプションなど、タグに関する情報が表示されます。

イメージスキャンでは、Clair セキュリティースキャナーによって検出された脆弱性がリストされるだけです。発見された脆弱性への対処は、当該ユーザーに委ねられています。Red Hat Quay のスーパーユーザーが発見された脆弱性に対処することはありません。

9.1. UI を使用した Clair セキュリティースキャンの表示

Clair セキュリティースキャンは UI で表示できます。

手順

- リポジトリーに移動し、ナビゲーションペインで Tags をクリックします。このページに、セキュリティースキャンの結果が表示されます。

- マルチアーキテクチャーイメージに関する詳細情報を表示するには、See Child Manifests をクリックして、展開されたビューでマニフェストのリストを確認します。

- See Child Manifests の下の関連リンクをクリックします。たとえば、1 Unknown をクリックすると、Security Scanner ページにリダイレクトされます。

- Security Scanner ページには、イメージがどの CVE の影響を受けるか、利用可能な修復オプションなど、タグに関する情報が表示されます。

イメージスキャンでは、Clair セキュリティースキャナーによって検出された脆弱性がリストされるだけです。発見された脆弱性への対処は、当該ユーザーに委ねられています。Red Hat Quay のスーパーユーザーが発見された脆弱性に対処することはありません。

9.2. API を使用した Clair セキュリティースキャンの表示

API を使用して Clair セキュリティースキャンを表示できます。

手順

リポジトリー内の特定のマニフェストに関するセキュリティー情報を取得するには、

GET /api/v1/repository/{repository}/manifest/{manifestref}/securityエンドポイントを使用します。以下に例を示します。$ curl -X GET \ -H "Authorization: Bearer <bearer_token>" \ -H "Accept: application/json" \ "https://quay-server.example.com/api/v1/repository/<namespace>/<repository>/manifest/<manifest_digest>/security?vulnerabilities=<true_or_false>"

出力例

{"status": "queued", "data": null}

第10章 通知の概要

Red Hat Quay では、リポジトリーのライフサイクルで発生するさまざまなイベントの 通知 をリポジトリーに追加できます。

10.1. 通知アクション

通知は Events and Notifications ページの Repository Settings セクションに追加されます。通知は Notifications ウィンドウにも追加されます。このウィンドウは Red Hat Quay のナビゲーションペインにある ベル アイコンをクリックすると表示されます。

Red Hat Quay 通知は、ユーザー、チーム、または 組織 全体に送信されるように設定できます。

通知は、以下のいずれかの方法で配信できます。

メール通知

指定のイベントを説明するメールが、指定のアドレスに送信されます。メールアドレスは リポジトリーごとに 認証する必要があります。

Webhook POST 通知

HTTP POST 呼び出しは、イベントのデータを使用して、指定の URL に対して行われます。イベントデータの詳細は、「リポジトリーイベントの説明」を参照してください。

URL が HTTPS の場合、呼び出しには Red Hat Quay の SSL クライアント証明書が設定されます。この証明書を検証することで、Red Hat Quay からの呼び出しが証明されます。ステータスコードが 2xx の範囲の応答は成功とみなされます。それ以外のステータスコードを持つ応答は失敗とみなされ、webhook 通知が再試行されます。

Flowdock 通知

Flowdock にメッセージを投稿します。

Hipchat 通知

HipChat にメッセージを投稿します。

Slack 通知

Slack にメッセージを投稿します。

10.2. UI を使用した通知の作成

通知を追加するには、次の手順を実行します。

前提条件

- リポジトリーが作成済みである。

- リポジトリーの管理者権限がある。

手順

- Red Hat Quay のリポジトリーに移動します。

- ナビゲーションペインで、Settings をクリックします。

- Events and Notifications カテゴリーで、Create Notification をクリックして、リポジトリーイベントの新しい通知を追加します。Create notification ポップアップボックスが表示されます。

Create repository ポップアップボックスで、When this event occurs ボックスをクリックしてイベントを選択します。次のタイプのイベントの通知を選択できます。

- リポジトリーへのプッシュ

- イメージビルドの失敗

- イメージビルドのキューへの追加

- イメージビルドの開始

- イメージビルドの成功

- イメージビルドのキャンセル

- イメージの有効期限トリガー

イベントの種類を選択したら、通知方法を選択します。次の方法を使用できます。

- Quay 通知

- メール通知

- Webhook POST

- Flowdock チーム通知

- HipChat ルーム通知

Slack 通知

選択した方法に応じて、追加情報を入力する必要があります。たとえば、E-mail を選択した場合は、メールアドレスと通知タイトル (省略可能) を入力する必要があります。

- イベントと通知方法を選択したら、Create Notification をクリックします。

10.2.1. イメージ有効期限の通知の作成

イメージ有効期限イベントのトリガーは、メール、Slack、Webhook などを通じてユーザーに通知するように設定でき、リポジトリーレベルで設定できます。トリガーは、任意の日数経過後に有効期限が切れるイメージに対して設定でき、自動プルーニング機能と連携して動作できます。

イメージの有効期限通知は、Red Hat Quay v2 UI か、createRepoNotification API エンドポイントを使用して設定できます。

前提条件

-

FEATURE_GARBAGE_COLLECTION: trueがconfig.yamlファイルで設定されている。 -

任意。

FEATURE_AUTO_PRUNE: trueがconfig.yamlファイルで設定されている。

手順

- Red Hat Quay v2 UI で、Repositories をクリックします。

- リポジトリーの名前を選択します。

- Settings → Events and notifications をクリックします。

- Create notification をクリックします。Create notification ポップアップボックスが表示されます。

- Select event… ボックスをクリックし、Image expiry trigger をクリックします。

-

When the image is due to expiry in days ボックスに、イメージの有効期限の何日前にアラートを受け取るかを入力します。たとえば、1 日の場合は

1を使用します。 Select method… ボックスで、次のいずれかをクリックします。

- メール

- Webhook POST

- Flowdock チーム通知

- HipChat ルーム通知

- Slack 通知

-

選択した方法に応じて、必要なデータを入力します。たとえば、Webhook POST を選択した場合は、

Webhook URLを入力します。 - 任意。POST JSON body template を指定します。

- 任意。通知の Title を入力します。

- Submit をクリックします。Events and notifications ページに戻ると、通知が表示されます。

任意。config.yaml ファイルで

NOTIFICATION_TASK_RUN_MINIMUM_INTERVAL_MINUTES変数を設定できます。このフィールドを設定すると、有効期限が切れるイメージがある場合に通知が自動的に送信されます。デフォルトでは300(5 時間) に設定されていますが、必要に応じて調整できます。NOTIFICATION_TASK_RUN_MINIMUM_INTERVAL_MINUTES: 300 1- 1

- デフォルトでは、このフィールドは

300、つまり 5 時間に設定されています。

検証

縦の省略記号メニュー→ Test Notification をクリックします。次のメッセージが返されます。

Test Notification Queued A test version of this notification has been queued and should appear shortly

選択した方法に応じて、メール、Webhook アドレス、Slack チャネルなどを確認します。送信される情報は次の例のようになります。

{ "repository": "sample_org/busybox", "namespace": "sample_org", "name": "busybox", "docker_url": "quay-server.example.com/sample_org/busybox", "homepage": "http://quay-server.example.com/repository/sample_org/busybox", "tags": [ "latest", "v1" ], "expiring_in": "1 days" }

10.3. API を使用した通知の作成

通知を追加するには、次の手順を実行します。

前提条件

- リポジトリーが作成済みである。

- リポジトリーの管理者権限がある。

- OAuth アクセストークンを作成 した。

-

config.yamlファイルでBROWSER_API_CALLS_XHR_ONLY: falseを設定した。

手順

次の

POST /api/v1/repository/{repository}/notificationコマンドを入力し、リポジトリーに関する通知を作成します。$ curl -X POST \ -H "Authorization: Bearer <bearer_token>" \ -H "Content-Type: application/json" \ --data '{ "event": "<event>", "method": "<method>", "config": { "<config_key>": "<config_value>" }, "eventConfig": { "<eventConfig_key>": "<eventConfig_value>" } }' \ https://<quay-server.example.com>/api/v1/repository/<namespace>/<repository_name>/notification/このコマンドは CLI に出力を返しません。次の

GET /api/v1/repository/{repository}/notification/{uuid}コマンドを入力すると、リポジトリー通知に関する情報を取得できます。{"uuid": "240662ea-597b-499d-98bb-2b57e73408d6", "title": null, "event": "repo_push", "method": "quay_notification", "config": {"target": {"name": "quayadmin", "kind": "user", "is_robot": false, "avatar": {"name": "quayadmin", "hash": "b28d563a6dc76b4431fc7b0524bbff6b810387dac86d9303874871839859c7cc", "color": "#17becf", "kind": "user"}}}, "event_config": {}, "number_of_failures": 0}次の

POST /api/v1/repository/{repository}/notification/{uuid}/testコマンドを入力すると、リポジトリー通知をテストできます。$ curl -X POST \ -H "Authorization: Bearer <bearer_token>" \ https://<quay-server.example.com>/api/v1/repository/<repository>/notification/<uuid>/test

出力例

{}次の

POST /api/v1/repository/{repository}/notification/{uuid}コマンドを入力すると、リポジトリー通知の失敗を 0 にリセットできます。$ curl -X POST \ -H "Authorization: Bearer <bearer_token>" \ https://<quay-server.example.com>/api/v1/repository/<repository>/notification/<uuid>

リポジトリー通知を削除するには、次の

DELETE /api/v1/repository/{repository}/notification/{uuid}コマンドを入力します。$ curl -X DELETE \ -H "Authorization: Bearer <bearer_token>" \ https://<quay-server.example.com>/api/v1/repository/<namespace>/<repository_name>/notification/<uuid>

このコマンドは CLI に出力を返しません。次の

GET /api/v1/repository/{repository}/notification/コマンドを入力すると、すべての通知のリストを取得できます。$ curl -X GET -H "Authorization: Bearer <bearer_token>" -H "Accept: application/json" https://<quay-server.example.com>/api/v1/repository/<namespace>/<repository_name>/notification

出力例

{"notifications": []}

10.4. リポジトリーイベントの説明

次のセクションでは、リポジトリーイベントについて詳しく説明します。

リポジトリープッシュ

1 つまたは複数のイメージのリポジトリーへのプッシュが成功しました。

{

"name": "repository",

"repository": "dgangaia/test",

"namespace": "dgangaia",

"docker_url": "quay.io/dgangaia/test",

"homepage": "https://quay.io/repository/dgangaia/repository",

"updated_tags": [

"latest"

]

}Dockerfile ビルドのキューへの追加

次の例は、ビルドシステムのキューに追加された Dockerfile ビルドからの応答です。

応答は、オプションの属性の使用によって異なる場合があります。

{

"build_id": "296ec063-5f86-4706-a469-f0a400bf9df2",

"trigger_kind": "github", //Optional

"name": "test",

"repository": "dgangaia/test",

"namespace": "dgangaia",

"docker_url": "quay.io/dgangaia/test",

"trigger_id": "38b6e180-9521-4ff7-9844-acf371340b9e", //Optional

"docker_tags": [

"master",

"latest"

],

"repo": "test",

"trigger_metadata": {

"default_branch": "master",

"commit": "b7f7d2b948aacbe844ee465122a85a9368b2b735",

"ref": "refs/heads/master",

"git_url": "git@github.com:dgangaia/test.git",

"commit_info": { //Optional

"url": "https://github.com/dgangaia/test/commit/b7f7d2b948aacbe844ee465122a85a9368b2b735",

"date": "2019-03-06T12:48:24+11:00",

"message": "adding 5",

"author": { //Optional

"username": "dgangaia",

"url": "https://github.com/dgangaia", //Optional

"avatar_url": "https://avatars1.githubusercontent.com/u/43594254?v=4" //Optional

},

"committer": {

"username": "web-flow",

"url": "https://github.com/web-flow",

"avatar_url": "https://avatars3.githubusercontent.com/u/19864447?v=4"

}

}

},

"is_manual": false,

"manual_user": null,

"homepage": "https://quay.io/repository/dgangaia/test/build/296ec063-5f86-4706-a469-f0a400bf9df2"

}Dockerfile ビルドの開始

次の例は、ビルドシステムのキューに追加された Dockerfile ビルドからの応答です。

応答は、オプションの属性の使用によって異なる場合があります。

{

"build_id": "a8cc247a-a662-4fee-8dcb-7d7e822b71ba",

"trigger_kind": "github", //Optional

"name": "test",

"repository": "dgangaia/test",

"namespace": "dgangaia",

"docker_url": "quay.io/dgangaia/test",

"trigger_id": "38b6e180-9521-4ff7-9844-acf371340b9e", //Optional

"docker_tags": [

"master",

"latest"

],

"build_name": "50bc599",

"trigger_metadata": { //Optional

"commit": "50bc5996d4587fd4b2d8edc4af652d4cec293c42",

"ref": "refs/heads/master",

"default_branch": "master",

"git_url": "git@github.com:dgangaia/test.git",

"commit_info": { //Optional