インストールガイド

Satellite のインストールおよび設定

概要

第1章 はじめに

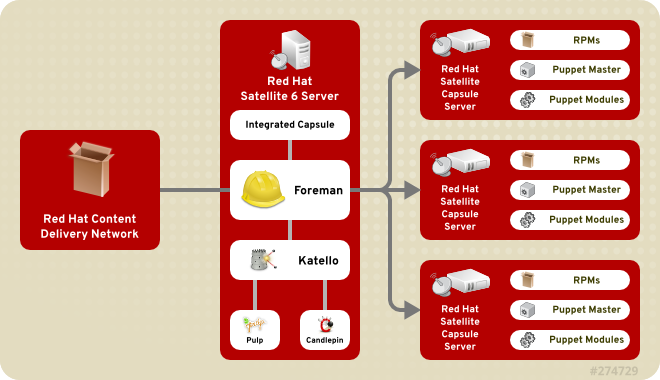

1.1. Red Hat Satellite 6 のシステムアーキテクチャー

図1.1 Red Hat Satellite 6 のシステムアーキテクチャー

- Foreman

- Foreman は、物理システムと仮想システムのプロビジョニングとライフサイクル管理に使用されるオープンソースのアプリケーションです。Foreman は、キックスタートや Puppet モジュールなどの各種の方法を使って、これらのシステムを自動的に設定します。さらに Foreman はレポートや監査、およびトラブルシューティングに使用される履歴データを提供します。

- Katello

- Katello は、サブスクリプションとリポジトリーを管理するアプリケーションです。Katello は Red Hat リポジトリーをサブスクライブし、コンテンツをダウンロードする手段となります。コンテンツについては、複数の異なるバージョンを作成し、管理することが可能であり、コンテンツのバージョンは、ユーザーが定義するアプリケーションライフサイクルの各ステージ内にある特定のシステムに適用できます。

- Candlepin

- Candlepin は、サブスクリプションの管理を行う Katello 内のサービスです。

- Pulp

- Pulp は、リポジトリーおよびコンテンツの管理を行う Katello 内のサービスです。

- Hammer

- Hammer は、大半の Web UI と同等の機能を持つコマンドラインおよびシェルを提供する CLI ツールです。

- REST API

- Red Hat Satellite 6 には RESTful API サービスが含まれます。このサービスにより、システム管理者や開発者は カスタムスクリプトや Red Hat Satellite とのインターフェースを取るサードパーティーアプリケーションを作成することができます。

- Capsule

- Red Hat Satellite Capsule Server は、リポジトリーのストレージ、

DNS、DHCPおよび Puppet マスター設定など、Satellite の一部の主要機能のプロキシーとして動作します。各 Satellite Server には統合された Capsule Server の各種サービスが含まれます。

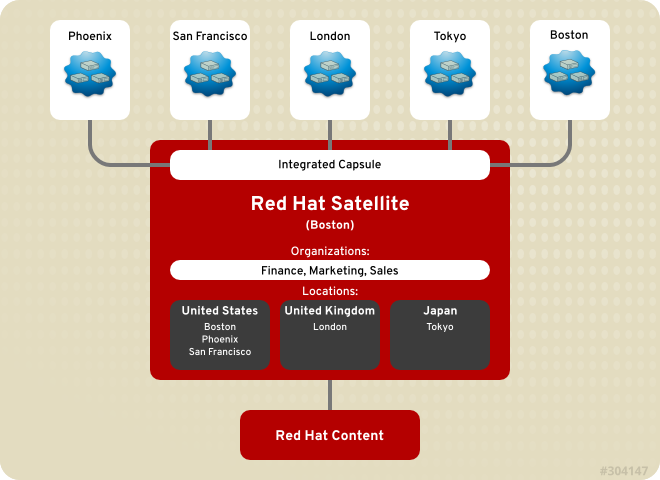

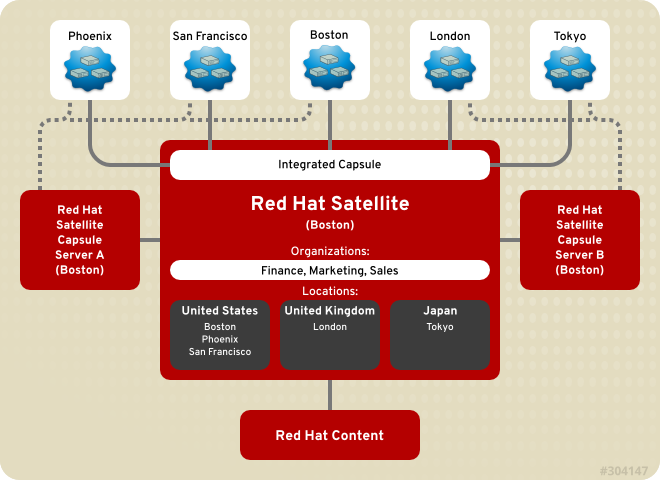

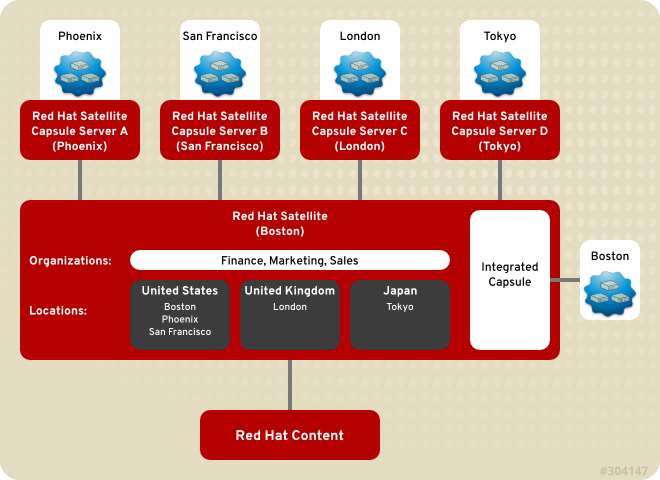

1.2. Red Hat Satellite 6 のレイアウトおよびトポロジー

図1.2 単一の Satellite と統合された Capsule

図1.3 単一の Satellite と統合された Capsule およびバックアップ用 Capsule

図1.4 ロケーションベースのリモート Capsule

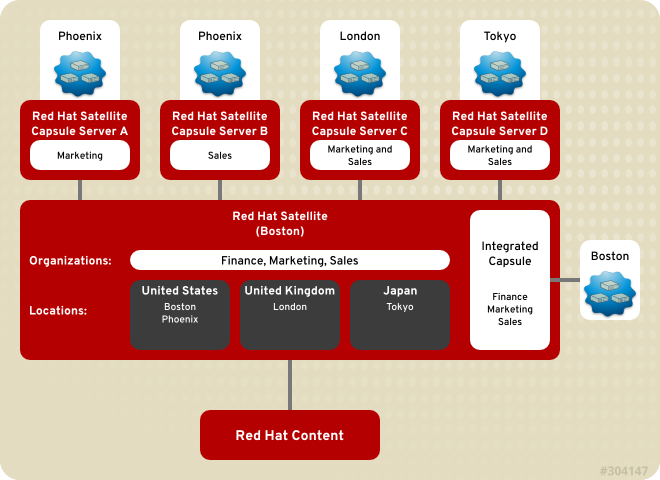

図1.5 ロケーションと組織ベースのリモート Capsule

1.3. Red Hat Satellite 6 Server のインストールワークフロー

このインストールワークフローでは、ホストマシンのプロビジョニングに必要な基本インフラストラクチャーのセットアップを含む、インストールのためのホストシステムの準備や Red Hat Satellite Server のインストールについて扱います。

- Red Hat Enterprise Linux 6.5 以降を搭載したホストシステムをインストールします。

- ネットワークポートの設定および SELinux 設定や、パッケージのバージョンが正しいことの確認を行なって Satellite Server のインストール用にホストシステムを準備します。さらに詳しくは、「前提条件」を参照してください。

- Satellite Server をインストールします。以下で説明されている 2 つの方法を使用できます。

katello-installerを使用して Satellite Server の初期セットアップを行います。さらに詳しくは、「Red Hat Satellite の手動による設定」を参照してください。

以下は、基本的な Satellite Server を提供し、このサーバーに Red Hat サブスクリプションで利用可能なコンテンツを設定するための初期設定の手順です。

- Red Hat カスタマーポータルでマニフェストを作成します。さらに詳しくは、「マニフェストのセットアップ」を参照してください。

- Satellite Server にログインします。これには、管理ユーザーとパスワードが必要です。さらに詳しくは、3章Red Hat Satellite へのログインを参照してください。

- 組織を作成します。Satellite には「Default Organization (デフォルトの組織)」が事前に設定されており、必要に応じてこの組織を使用することができます。ただし、実際の組織構成にあるものに一致する組織を作成することを強く推奨します。さらに詳しくは、「組織の作成」を参照してください。

- 「Default Organization (デフォルトの組織)」を削除します。さらに詳しくは、「組織の削除」を参照してください。

- お使いになる組織とロケーションのデフォルトのコンテキストを設定します。これにより、以降のログインから Red Hat Satellite Server の適切なコンテキストに移動するように設定されます。さらに詳しくは、「アカウント設定の変更」を参照してください。

- ログアウトしてから再ログインします。デフォルトの組織とロケーションの設定がメインメニューの左上に表示されるはずです。

- マニフェストを Satellite Server の Web インターフェースにアップロードします。これにより、サブスクリプションの情報が Satellite Server に伝播します。さらに詳しくは、「サブスクリプションマニフェストのアップロード」を参照してください。

- マニフェストがアップロードされると、有効な Red Hat サブスクリプションで利用できる Red Hat リポジトリーが Satellite Server にインポートされます。お客様の組織に関連するリポジトリーを選択してください。さらに詳しくは、「Red Hat リポジトリーの有効化」を参照してください。Red Hat Enterprise Linux 6 の最新パッケージ付きのリポジトリーを含むサブスクリプションの基本的なセットは以下のとおりです。

- Red Hat Enterprise Linux 6 Server Kickstart x86_64 6Server Repository

- Red Hat Enterprise Linux 6 Server RPMs x86_64 6Server Repository

- Red Hat Enterprise Linux 6 Server - RH Common RPMs x86_64 Repository

- リポジトリーを手動で同期します。これはリポジトリーを有効にした後に必要な手順です。この時点で Satellite Server 内のローカルリポジトリーには必要なパッケージが取り込まれます。さらに詳しくは、「同期の状態」を参照してください。

- コンテンツを Red Hat Satellite Server にローカルに同期させた状態で、お客様組織の要件に応じてライフサイクル環境と環境パスをセットアップします。たとえば、「Test (テスト)」または「Development (開発)」環境を作成し、現在のお客様のライフサイクル環境のシミュレーションを行います。環境および環境パスを作成するには、『Red Hat Satellite 6 ユーザーガイド』の『ライフサイクル環境』を参照してください。

- ライフサイクル環境に追加するコンテンツビューを作成します。コンテンツビューについてさらに詳しくは、『Red Hat Satellite 6 ユーザーガイド』の『コンテンツビューの使用』 および 『コンテンツビューの作成』を参照してください。

- コンテンツビューを作成した後に、組織のニーズに基づいてコンテンツビューにリポジトリーと Puppet モジュールを追加します。『Red Hat Satellite 6 ユーザーガイド』の『コンテンツビューにリポジトリーを追加する』 にその手順が示されています。

- コンテンツビューを公開し、これを使用します。この方法については、『Red Hat Satellite 6 ユーザーガイド』の『コンテンツビューの公開』を参照してください。コンテンツビューはいったん公開されると、ライフサイクル環境のプロモーションパス上でプロモートすることができます。

- これでコンテンツとプロモーションパスがセットアップされたので、システムのプロビジョニングに備えてアクティベーションキーを作成します。アクティベーションキーは、システムが正しいホストグループに関連付けられていることを確認するためにプロビジョニングのプロセスで使用されます。また、アクティベーションキーはシステムが正しいサブスクリプションを使用していることを確認するためにも使用されます。さらに詳しくは、『Red Hat Satellite 6 ユーザーガイド』の『アクティベーションキーの作成』 のセクションを参照してください。

- これで基本的なセットアップが完了したので、Red Hat Satellite 6 Server で既存ホストにあるコンテンツを管理することができます。作成したアクティベーションキーを使って、組織内の既存システムを Satellite Server に登録します。さらに詳しくは、『Red Hat Satellite 6 ユーザーガイド』の『ホストの登録』を参照してください。

Red Hat Satellite Capsule Server は、プライマリー Satellite Server の外部からホストの検出、プロビジョニングおよび設定などの連合サービスを提供する Red Hat Satellite コンポーネントです。以下の手順を実行して、Satellite Capsule Server のインストールおよび設定を行います。

- Red Hat Enterprise Linux 6.5 以降を搭載したホストシステムをインストールします。

- 「Red Hat Satellite Capsule Server の前提条件」 に記載されている要件を満たしていることを確認の上、Red Hat Satellite Capsule Server をインストールするシステムを準備します。これには、ネットワークポートの設定や SELinux 設定などが含まれます。

- Red Hat Satellite Capsule Server をインストールします。さらに詳しくは、「Red Hat Satellite Capsule Server のインストール」を参照してください。

- Satellite Capsule Server の初期セットアップを行います。さらに詳しくは、「Red Hat Satellite Capsule Server の設定」を参照してください。

- コンテンツノード機能を持つ Satellite Capsule Server の場合は、中央の Satellite Server のコンテンツを Satellite Capsule Server に同期させるために、「Red Hat Satellite Capsule Server にライフサイクル環境を追加する」 に記載の手順を完了しておく必要があります。

- これで Satellite Capsule Server のインストールと設定が完了し、Satellite Capsule Server を使用することができます。ホストを Satellite Capsule Server に最も近いロケーションに登録してください。さらに詳しくは、「Red Hat Satellite Capsule Server にホストシステムを登録する」を参照してください。

1.4. Red Hat Satellite 6 のサポートされる使用法

注記

Red Hat Satellite 6 には、サポートされる Puppet パッケージが含まれます。インストールプログラムを使うユーザーは Puppet マスターを Red Hat Satellite Capsule Server の一部としてインストールし、設定することができます。このサーバーには Hiera がインストールされますが、これは Puppet モジュールの使用の詳細設定を行うために使用できます。Hiera の使用に基づく Red Hat Satellite Server または Satellite Capsule Server 上の Puppet マスターで実行される Puppet モジュールは Red Hat のサポート対象になります。

Pulp は、Red Hat Satellite 6 内のコンテンツ管理サブシステムです。Pulp の使用は、Satellite Server の WebUI、CLI および API を使用する場合にのみサポートされます。Pulp のローカル API またはデータベースの直接の変更およびそれらとの対話は、Red Hat のサポート対象外となります。

Foreman は、Red Hat Satellite のコア機能の大部分を占めるアップストリームコンポーネントです。これには、WebUI のコンテナー、ユーザー、組織、セキュリティーその他重要な機能が含まれます。Foreman はプラグインを使って拡張できます。ただし、サポートされるのは Red Hat Satellite のパッケージ化されているプラグインのみです。Red Hat は、Red Hat Satellite のオプションチャンネルのプラグインはサポートしていません。

Katello は、Red Hat Satellite 6 のコンテンツとサブスクリプションのユーザーインターフェースおよび API 用のアップストリームコンポーネントです。Katello のサポートは、Red Hat Satellite 6 の WebUI、API およびデータベースを使用する場合に限られます。Red Hat は、Katello との直接的な対話および Katello への直接の変更をサポートしていません。

Candlepin は、Red Hat Satellite 6 内のサブスクリプション管理サブシステムです。Candlepin のサポートは、Red Hat Satellite 6 の WebUI、CLI および API を使用する場合に限られます。

組み込み Tomcat アプリケーションサーバーは、Red Hat Satellite 6 の WebUI、API およびデータベースを使用する場合に限られます。Red Hat は、組み込み Tomcat アプリケーションサーバーのローカル API またはデータベースとの直接の対話およびそれらの変更をサポートしていません。

1.5. 用語集

- Activation Key (アクティベーションキー)

- 登録時のアクションを制御するためにキックスタートファイルで使用される登録トークンです。これは Red Hat Satellite 5 のアクティベーションキーと似ていますが、登録後の Puppet によるパッケージと設定管理のコントロールに必要な機能のサブセットを提供します。

- Application Life Cycle Environment (アプリケーションライフサイクル環境)

- アプリケーションライフサイクル環境 は、ソフトウェア開発ライフサイクル (SDLC) のプロモーションパスにおけるステップまたはステージを表します。プロモーションパスは開発パスとしても知られています。パッケージや Puppet モジュールなどのコンテンツは、コンテンツビューの公開およびプロモートにより、ライフサイクル環境間を移動します。すべてのコンテンツビューにはバージョンがあり、特定のバージョンを標準的なプロモーションパス上でプロモートすることができます。たとえば、「development (開発)」から「test (テスト)」、さらには「production (本番)」に移行できます。Red Hat Satellite 5 では、チャンネルのクローン作成がこの概念を実行するものとなってきました。

- Attach (割り当て)

- RPM コンテンツへのアクセスを提供するサブスクリプションをホストに割り当てるプロセスです。

- Capsule

- Capsule は Red Hat Satellite 6 デプロイメントで使用できる追加サーバーであり、他のサービス (Puppet マスター、

DHCP、DNS、TFTPなど) をローカル化するほか、コンテンツの連合 (フェデレーション) 化と配布 (ディストリビューション) を容易にします。 - Compute Profile (コンピュートプロファイル)

- コンピュートプロファイル は、コンピュートリソース上にある新規仮想マシンのデフォルト属性を指定します。

- Compute Resource (コンピュートリソース)

- コンピュートリソース は、Red Hat Satellite 6 がホストやシステムのデプロイに使用する仮想またはクラウドのインフラストラクチャーです。例として、Red Hat Enterprise Virtualization Manager、OpenStack, EC2、および VMWare などがあります。

- Content (コンテンツ)

- コンテンツ には、ソフトウェアパッケージ (RPM ファイル) および Puppet モジュールが含まれます。これらのコンテンツはライブラリーに同期された後に、コンテンツビューを使ってライフサイクル環境にプロモートされます。これにより、ホストがこれらのコンテンツを使用できるようになります。

- Content Delivery Network (CDN) (コンテンツ配信ネットワーク (CDN))

- コンテンツ配信ネットワーク (CDN) は、サーバーが地理的に同じ場所に設置されるコロケーションの形態で Red Hat コンテンツを配信するために使用されるメカニズムです。たとえば、ヨーロッパの Satellite がコンテンツを同期する場合、ヨーロッパにあるソースからコンテンツをプルします。

- Content View (コンテンツビュー)

- コンテンツビュー は、製品やパッケージおよび Puppet モジュールがインテリジェントなフィルタリングやスナップショット作成などの各種機能に組み合わさったコンテンツの定義です。コンテンツビューは Red Hat Satellite 5 のチャンネルとクローン作成の組み合わせをさらに詳細に定義したものです。

- External Node Classifier (外部ノードの分類子)

- 外部ノードの分類子 は、ホストの設定時に Puppet マスターによって使用される追加データを提供する Puppet コンストラクトです。Satellite デプロイメントにおいて、Satellite 6 は Puppet マスターに対する外部ノードの分類子として機能します。

- Facter

- Facter は一種のプログラムであり、それが実行されるシステムについての情報 (ファクト) を提供します。たとえば、Facter は合計メモリー、オペレーティングシステムのバージョン、アーキテクチャーなどをレポートすることができます。Puppet モジュールは、Facter によって収集されるホストデータに基づいて特定の設定を有効にします。

- Hammer

- Hammer は、Red Hat Satellite 6 のコマンドラインツールです。Hammer を標準 CLI として使用するか、またはスクリプトやインタラクティブシェル用に使用して Red Hat Satellite 6 を管理します。

- Hiera

- Hiera は設定データのキー/値のルックアップツールであり、Puppet マニフェストからサイト固有のデータを取り分けることができます。

- Host (ホスト)

- ホスト は、Red Hat Satellite 6 が管理する、物理および仮想を含むすべてのシステムを指します。

- Host Collection (ホストコレクション)

- ホストコレクション は、Satellite 5 の システムグループ に相当するもので、ユーザーが定義する 1 つ以上のホストのグループを指します。

- Host Group (ホストグループ)

- ホストグループは、ホストをビルドするためのテンプレートです。これには、(利用可能な RPM ファイルと Puppet モジュールを定義する) コンテンツビューや、適用対象の (最終的にソフトウェアと設定を決定する) Puppet クラスが含まれます。

- Location (ロケーション)

- ロケーションは、物理的な場所を表すデフォルト設定のコレクションです。これらはネスト化できるため、ロケーションの階層的なコレクションをセットアップできます。たとえば、「中東」から始まり、「テルアビブ」、「データセンター東」、さらには「ラック 22」と詳細化してデフォルトをセットアップできます。

- Library (ライブラリー)

- Manifest (マニフェスト)

- マニフェスト は、サブスクリプションをカスタマーポータルから Red Hat Satellite 6 に移行します。マニフェストの機能は、Red Hat Satellite 5 で使用されている証明書に似ています。証明書およびサブスクリプションのタイプについてさらに詳しくは、以下を参照してください。

- Organization (組織)

- 組織 は、Satellite 6 デプロイメント内の複数のシステム、コンテンツおよびその他の機能からなる単独のコレクションです。

- Permission (パーミッション)

- アクションを実行するための許可です。

- Product (製品)

- コンテンツリポジトリーのコレクションです。「製品」には Red Hat 製品や、ソフトウェアと設定コンテンツから成る新規に作成される製品が含まれます。

- Promote (プロモート)

- ソフトウェアと設定コンテンツから成るコンテンツビューを 1 つのアプリケーションライフサイクル環境から別のアプリケーションライフサイクル環境に移行する動作を指します。たとえば、「Development (開発)」から「QA」、または「Production (本番)」への移行などが含まれます。

- Provisioning Template (プロビジョニングテンプレート)

- プロビジョニングテンプレート は、キックスタートファイル、スニペットその他プロビジョニング操作のためのユーザー定義テンプレートです。Satellite 6 のこのテンプレートは、Red Hat Satellite 5 のキックスタートプロファイルと Cobbler スニペットと同様の機能を提供します。

- Pulp Node (Pulp ノード)

- Pulp ノード は、コンテンツをミラーリングする Capsule Server のコンポーネントです。これは Red Hat Satellite 5 Proxy に似ています。主な違いは、Pulp ノードの場合には、コンテンツがホストによって使用される前にそのノード上でコンテンツをステージングできる点にあります。

- Puppet Agent (Puppet エージェント)

- Puppet エージェント はホスト上で実行されるエージェントで、設定の変更をホストに適用します。

- Puppet Master (Puppet マスター)

- Puppet マスター は、Puppet エージェントが実行する Puppet マニフェストをホストに提供する Capsule Server のコンポーネントです。

- Repository (リポジトリー)

- リポジトリー は、コンテンツのコレクション用にストレージを提供します。たとえば、YUM リポジトリーまたは Puppet リポジトリーなどがあります。

- Role (ロール)

- ロール は、ホストなどの一連のリソースに適用されるパーミッションのコレクションを指定します。

- Smart Proxy (スマートプロキシー)

- スマートプロキシー は、

DNSまたはDHCPなどの外部サービスと統合できる Capsule Server のコンポーネントです。 - Smart Variable (スマート変数)

- スマート変数 は Puppet クラスの動作を制御する設定値です。この値は、ホスト、ホストグループ、組織、またはロケーションに設定できます。

- Standard Operating Environment (SOE) (標準運用環境 (SOE))

- 標準運用環境 (SOE) は、アプリケーションがデプロイされるオペレーティングシステムの制御されたバージョンです。

- Subscription (サブスクリプション)

- サブスクリプション は、Red Hat からコンテンツとサービスを受け取る手段です。

- Synchronizing (同期)

- 同期 は、外部リソースのコンテンツを Red Hat Satellite 6 ライブラリーにミラーリングすることを指します。

- Synchronization Plan (同期プラン)

- 同期プラン は、コンテンツ同期のスケジュールに基づく実行を提供します。

- User Group (ユーザーグループ)

- ユーザーグループ は、ユーザーのコレクションに割り当てることのできるロールのコレクションです。これは、Red Hat Satellite 5 のロールに似ています。

- User (ユーザー)

- ユーザーは、Red Hat Satellite を使用できるように登録されたすべてのユーザーを指します。認証および許可については、組み込みロジック、外部 LDAP リソースまたは Kerberos を使って実行できます。

1.6. 前提条件

Red Hat Satellite は Red Hat Enterprise Linux 6.5 以降でサポートされています。オペレーティングシステムのインストールを、ディスクやローカルの ISO イメージ、キックスタート、その他の方法など、Red Hat がサポートしている方法で行います。Red Hat Satellite Server では、Red Hat Enterprise Linux のインストールに @Base パッケージグループが必要です。他のパッケージセットに変更を加えたり、サーバーの運用に直接必要とされないサードパーティーの設定やソフトウェアは含めないようにしてください。また、強化機能や Red Hat 社以外で提供しているセキュリティーソフトウェアは含めないようにしてください。このようなソフトウェアがお使いのインフラストラクチャーで必要な場合には、最初に Satellite Server をインストールして完全に機能することを確認することを確認してから、システムのバックアップを取った上で Red Hat 以外のソフトウェアを追加してください。

- 以下のような最低限の仕様を満たす、ネットワーク接続されたホストが少なくとも 1 台必要になります。

- 64 ビットアーキテクチャー

- Red Hat Enterprise Linux 6.5 以降

- 最低 2 つの CPU コア (4 つの CPU コアを推奨)。

- Satellite の各インスタンス用に最小 8 GB のメモリー (理想的には 12 GB のメモリー)。可能であれば 4 GB の swap 領域を使用します。

- Java 仮想マシンがシステムにインストールされていないこと。インストールされている場合は削除してください。

- Puppet RPM がシステムにインストールされていないこと

- サードパーティーのサポートされていない yum リポジトリーが有効にされていないこと。サードパーティーのリポジトリーは競合するか、またはサポートされていないパッケージのバージョンを提供する可能性があり、これによってインストールまたは設定関連のエラーが発生する可能性があります。

- 現在の Red Hat Network サブスクリプション

- 管理ユーザー (

root) アクセス - 完全修飾ドメイン名を使用した完全な順方向および逆方向の DNS 解決。以下のコマンドを使用して

hostnameとlocalhostで正常に解決していることを確認します。ping -c1 localhost ping -c1 `hostname -s` # my_system ping -c1 `hostname -f` # my_system.domain.com

# ping -c1 localhost # ping -c1 `hostname -s` # my_system # ping -c1 `hostname -f` # my_system.domain.comCopy to Clipboard Copied! Toggle word wrap Toggle overflow

ブラウザー対応は、以下の 4 つのレベルに分かれます。

- レベル 1: 理想的なエクスペリエンスの実現のために完全にサポートされる優先ブラウザー。

- レベル 2: ほぼ対応。インターフェースは機能しますが、一部のデザイン要素が正しく配置されない可能性があります。UI コントロールとレイアウトが誤って配置されたり、パフォーマンスが低下したりする可能性があります。

- レベル 3: デザイン要素が適切に配置されない可能性があります。

- レベル 4: 未対応

| ブラウザー | バージョン | サポートレベル |

|---|---|---|

| Firefox | 3.6 | L3 |

| Firefox | 17、18、19、20 | L4 |

| Firefox | 21 | L2 |

| Firefox | 22、23、24 | L1 |

| Firefox | 最新版 | L1 |

| Chrome | 19、20 | L4 |

| Chrome | 21、27 | L2 |

| Chrome | 最新版 | L1 |

| Internet Explorer | 7、8 | L4 |

| Internet Explorer | 9、10、11 | L2 |

| Safari | すべて | L4 |

注記

Satellite Server のストレージに関する仕様は以下のとおりです。

- Red Hat Enterprise Linux ベースオペレーティングシステムのインストール用に最小 6 GB のストレージ

- Red Hat Satellite 6 ソフトウェアのインストール用に最小 400 MB のストレージ

- 固有の各ソフトウェアリポジトリー用に最小 20 GB のストレージ。異なるチャンネル間で重複するパッケージはディスク上で 1 回のみ保存されます。重複パッケージが含まれるリポジトリーを追加する際は、必要なストレージはより小さくなります。ストレージのほとんどは

/var/lib/mongodbおよび/var/lib/pulpディレクトリーに置かれます。通常、これらのエンドポイントを設定することはできません。ストレージ関連の問題を避けるために、ストレージが /var ファイルシステム上で利用可能であることを確認してください。 /var/lib/pgsqlに最小 2 GB の利用可能なストレージがあること。さらに、データストレージ要件の拡大に伴ってこのディレクトリーを含むパーティションを拡張できること。

注記

Satellite Server アプリケーションのインストールに関する仕様は以下のとおりです。

ntpd サービスを起動し、再起動時にサービスを永続化します。

service ntpd start; chkconfig ntpd on

# service ntpd start; chkconfig ntpd onインストールを続行する前に、以下のネットワークポートを開いて空けておく必要があります。

| ポート | プロトコル | サービス |

|---|---|---|

| 443 | tcp | HTTPS |

| 5671 | tcp | SSL |

| 80 | tcp | HTTP |

| 8080 | tcp | Tomcat6 |

| 8140 | tcp | Puppet |

| 9090 | tcp | Foreman スマートプロキシー |

iptables コマンドを使用するか、または system-config-firewall-tui コマンドラインユーティリティーを使用できます。iptables コマンドを使ってファイアウォールを変更するには、以下を実行します。

- HTTPS (セキュア WWW) 用のポート 443 を着信接続用に開いておく必要があります。

- ポート 5671 を管理システムとの SSL 通信用に開いておく必要があります。

- HTTP (WWW) 用のポート 80 をブートストラップファイルのダウンロード用に開いておく必要があります。

- TCP 用のポート 8080 を java 接続用に開いておく必要があります。

- ポート 8140 を管理システムとの Puppet の着信接続用に開いておく必要があります。

- ポート 9090 を管理システムとの Foreman スマートプロキシーの接続用に開いておく必要があります。

- 以下のコマンドを実行して、

iptablesコマンドでファイアウォールを設定し、再起動時にこれらのルールを永続化します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow

Red Hat は、Satellite 6 システムの SELinux ポリシーを「Enforcing」に設定することを推奨します。

重要

第2章 Red Hat Satellite のインストール

2.1. Red Hat Satellite のインストール

手順2.1 Satellite Server を証明書で管理されるシステムにインストール:

- システムに割り当てるのに適した Red Hat Satellite と Red Hat Enterprise Linux 製品を見つけるため、利用可能なすべてのサブスクリプションを一覧表示します。

subscription-manager list --available --all

# subscription-manager list --available --allCopy to Clipboard Copied! Toggle word wrap Toggle overflow このコマンドにより、以下のような出力が表示されます。Copy to Clipboard Copied! Toggle word wrap Toggle overflow 注記

SKU およびプール ID は、お使いのシステムのバージョンおよび製品タイプに対応する Red Hat Satellite 製品タイプによって異なります。お使いのシステムのバージョンと製品タイプに対応する Red Hat Satellite 6、Red Hat Enterprise Linux および Red Hat Software Collections のプール ID をメモしてください。 - サブスクリプションを登録済みのシステムに割り当てます。

subscription-manager subscribe --pool=Red_Hat_Satellite_Pool_Id subscription-manager subscribe --pool=Red_Hat_Enterprise_Linux_Pool_Id subscription-manager subscribe --pool=Red_Hat_Enterprise_Linux_Software_Collections_Pool_Id

# subscription-manager subscribe --pool=Red_Hat_Satellite_Pool_Id # subscription-manager subscribe --pool=Red_Hat_Enterprise_Linux_Pool_Id # subscription-manager subscribe --pool=Red_Hat_Enterprise_Linux_Software_Collections_Pool_IdCopy to Clipboard Copied! Toggle word wrap Toggle overflow - すべての既存リポジトリーを無効にします。

subscription-manager repos --disable "*"

# subscription-manager repos --disable "*"Copy to Clipboard Copied! Toggle word wrap Toggle overflow - Red Hat Satellite および Red Hat Enterprise Linux ならびに Red Hat Software Collections リポジトリーを有効にします。Red Hat Enterprise Linux リポジトリーがお使いの特定のバージョンと一致していることを確認してください。

subscription-manager repos --enable rhel-6-server-rpms \ --enable rhel-server-rhscl-6-rpms \ --enable rhel-6-server-satellite-6.0-rpms

# subscription-manager repos --enable rhel-6-server-rpms \ --enable rhel-server-rhscl-6-rpms \ --enable rhel-6-server-satellite-6.0-rpmsCopy to Clipboard Copied! Toggle word wrap Toggle overflow - katello パッケージをインストールします。

yum install katello

# yum install katelloCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 以下のコマンドを実行して Elasticsearch を foreman および katello ユーザーに制限できるようにファイアウォールを設定し、再起動時にこれらのルールを永続化します。

iptables -A OUTPUT -o lo -p tcp -m tcp --dport 9200 -m owner --uid-owner foreman -j ACCEPT \ && iptables -A OUTPUT -o lo -p tcp -m tcp --dport 9200 -m owner --uid-owner katello -j ACCEPT \ && iptables -A OUTPUT -o lo -p tcp -m tcp --dport 9200 -j DROP iptables-save > /etc/sysconfig/iptables

# iptables -A OUTPUT -o lo -p tcp -m tcp --dport 9200 -m owner --uid-owner foreman -j ACCEPT \ && iptables -A OUTPUT -o lo -p tcp -m tcp --dport 9200 -m owner --uid-owner katello -j ACCEPT \ && iptables -A OUTPUT -o lo -p tcp -m tcp --dport 9200 -j DROP # iptables-save > /etc/sysconfig/iptablesCopy to Clipboard Copied! Toggle word wrap Toggle overflow

Satellite Server がホストシステムにインストールされます。

重要

2.2. ISO イメージを使用した Red Hat Satellite のインストール

ISO を使用してインストールするには、インストール前にインポート済みの Red Hat GPG キーが必要です。インストールスクリプトを実行する前に、以下のコマンドを root として実行します。

rpm --import /etc/pki/rpm-gpg/RPM-GPG-KEY-redhat

# rpm --import /etc/pki/rpm-gpg/RPM-GPG-KEY-redhat

- Red Hat カスタマーポータルの Red Hat Satellite 6 チャンネルから ISO イメージをダウンロードします。

- root ユーザーとして、ISO イメージをディレクトリーにマウントします。

mkdir /media/iso mount -o loop [iso_filename] /media/iso

# mkdir /media/iso # mount -o loop [iso_filename] /media/isoCopy to Clipboard Copied! Toggle word wrap Toggle overflow - ディレクトリーを

/media/isoに変更します。 - マウントされたディレクトリーでインストーラースクリプトを実行します。

./install_packages

# ./install_packagesCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 以下のコマンドを実行して Elasticsearch を foreman および katello ユーザーに制限できるようにファイアウォールを設定し、再起動時にこれらのルールを永続化します。

iptables -A OUTPUT -o lo -p tcp -m tcp --dport 9200 -m owner --uid-owner foreman -j ACCEPT \ && iptables -A OUTPUT -o lo -p tcp -m tcp --dport 9200 -m owner --uid-owner katello -j ACCEPT \ && iptables -A OUTPUT -o lo -p tcp -m tcp --dport 9200 -j DROP iptables-save > /etc/sysconfig/iptables

# iptables -A OUTPUT -o lo -p tcp -m tcp --dport 9200 -m owner --uid-owner foreman -j ACCEPT \ && iptables -A OUTPUT -o lo -p tcp -m tcp --dport 9200 -m owner --uid-owner katello -j ACCEPT \ && iptables -A OUTPUT -o lo -p tcp -m tcp --dport 9200 -j DROP # iptables-save > /etc/sysconfig/iptablesCopy to Clipboard Copied! Toggle word wrap Toggle overflow

Satellite Server がホストシステムにインストールされます。

重要

2.3. Red Hat Satellite の手動による設定

katello-installer スクリプトは、Satellite Server の異なるコンポーネント内の各種のデフォルト設定を上書きする機能をサポートします。たとえば、既存の HTTP プロキシーを持つ組織の場合、追加の設定オプションを Satellite Server のインストーラーに渡す必要があります。HTTP プロキシーのオプションについては、「HTTP プロキシーを使用した Red Hat Satellite の手動による設定」 を、カスタム認証局 (CA) 証明書については、「カスタムサーバー証明書を使用した Red Hat Satellite の設定」を参照してください。

root ユーザーとして、katello-installer スクリプトを実行し、Red Hat Satellite Server を手動で設定します。

katello-installer

# katello-installerkatello-installer コマンドに渡すことができます。以下のコマンドを使用してオプションの詳細な一覧を表示します。

katello-installer --help

# katello-installer --help

重要

admin です。デフォルトの組織名は Default_Organization です。Satellite Server のインターフェースにログインした後に、 → および → に移動してこれらのデフォルト設定を上書きすることを強く推奨します。

設定スクリプトが正常に完了すると、次のように表示されます。

2.3.1. HTTP プロキシーを使用した Red Hat Satellite の手動による設定

katello-installer --katello-proxy-url=http://myproxy.example.com --katello-proxy-port=8080 --katello-proxy-username=proxy_username --katello-proxy-password=proxy_password

katello-installer --katello-proxy-url=http://myproxy.example.com --katello-proxy-port=8080 --katello-proxy-username=proxy_username --katello-proxy-password=proxy_password--katello-proxy-url- HTTP プロキシーサーバーの URL です。--katello-proxy-port- HTTP プロキシーサーバーがリッスンしているポートです。--katello-proxy-username- (オプション) 認証用の HTTP プロキシーユーザー名です。HTTP プロキシーサーバーでユーザー名が不要な場合は、ユーザー名を指定する必要はありません。--katello-proxy-password- (オプション) 認証用の HTTP プロキシーパスワードです。HTTP プロキシーでパスワードが不要な場合は、パスワードを指定する必要はありません。

2.3.2. カスタムサーバー証明書を使用した Red Hat Satellite の設定

katello-installer には、サーバー SSL 証明書とサブサービスの認証に使用されるクライアント証明書の両方に使用されるデフォルトの CA が付属します。これらの証明書はカスタム証明書に置き換えることができます。

katello-installerが初回に実行される場合katello-installerがすでに実行されている場合

手順2.2 katello-installer の初回実行時のカスタムサーバー証明書の設定

- Red Hat Satellite Server で以下のコマンドを実行します。

katello-installer --certs-server-cert ~/path/to/server.crt\ --certs-server-cert-req ~/path/to/server.crt.req\ --certs-server-key ~/path/to/server.crt.key\ --certs-server-ca-cert ~/path/to/cacert.crtkatello-installer --certs-server-cert ~/path/to/server.crt\ --certs-server-cert-req ~/path/to/server.crt.req\ --certs-server-key ~/path/to/server.crt.key\ --certs-server-ca-cert ~/path/to/cacert.crtCopy to Clipboard Copied! Toggle word wrap Toggle overflow ここで、certs-server-certは、証明書の認証局によって署名 (または自己署名) された証明書へのパスです。certs-server-cert-reqは、証明書を作成するために使用された証明書署名要求ファイルへのパスです。certs-server-keyは、証明書に署名するために使用される秘密鍵です。certs-server-ca-cert~/path/to/cacert.crt は、このシステム上の CA 証明書へのパスです。

手順2.3 katello-installer 実行後のカスタムサーバー証明書の設定

katello-installerの初回実行では、サーバーとクライアントの証明書にデフォルト CA を使用します。カスタム証明書の展開を強制するには、--certs-update-serverパラメーターと--certs-update-server-caパラメーターを設定して CA 証明書を更新します。katello-installer --certs-server-cert ~/path/to/server.crt\ --certs-server-cert-req ~/path/to/server.crt.req\ --certs-server-key ~/path/to/server.crt.req\ --certs-server-ca-cert ~/path/to/cacert.crt\ --certs-update-server --certs-update-server-ca

katello-installer --certs-server-cert ~/path/to/server.crt\ --certs-server-cert-req ~/path/to/server.crt.req\ --certs-server-key ~/path/to/server.crt.req\ --certs-server-ca-cert ~/path/to/cacert.crt\ --certs-update-server --certs-update-server-caCopy to Clipboard Copied! Toggle word wrap Toggle overflow これにより、katello-ca-consumer パッケージとサーバー CA 証明書が再生成されます。- サーバー CA の変更後に、新たなバージョンの consumer-ca-consumer パッケージをクライアントシステムにインストールします。

rpm -Uvh http://katello.example.com/pub/katello-ca-consumer-latest.noarch.rpm

rpm -Uvh http://katello.example.com/pub/katello-ca-consumer-latest.noarch.rpmCopy to Clipboard Copied! Toggle word wrap Toggle overflow

重要

2.4. Answer ファイルを使用した Red Hat Satellite の設定

手順2.4 answer ファイルの使用による設定

/etc/katello-installer/answers.katello-installer.yamlにあるデフォルトの answer ファイルをローカルファイルシステム上の場所にコピーします。cp /etc/katello-installer/answers.katello-installer.yaml /etc/katello-installer/my-answer-file.yaml

# cp /etc/katello-installer/answers.katello-installer.yaml /etc/katello-installer/my-answer-file.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow 注記

初期の answer ファイルにはほとんどデータが設定されていません。ただし、katello-installerの初回実行後は、answer ファイルにインストール用の標準的なパラメーター値が設定されます。- 所定のテキストエディターで answer ファイルのコピーを開き、使用している環境に合うように値を編集します。編集が終了したら answer ファイルを保存します。

注記

各モジュールのパラメーターは、モジュールのparams.ppファイルに指定されます。パラメーターファイルを含む利用可能なモジュールは、以下のコマンドを実行して確認できます。rpm -ql katello-installer | grep params.pp

# rpm -ql katello-installer | grep params.ppCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 所定のテキストエディターで

/etc/katello-installer/katello-installer.yamlファイルを開き、カスタム answer ファイルを指すように answer ファイルのエントリーを編集します。:answer_file: /etc/katello-installer/my-answerfile.yaml

:answer_file: /etc/katello-installer/my-answerfile.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow katello-installerコマンドを実行します。katello-installer

# katello-installerCopy to Clipboard Copied! Toggle word wrap Toggle overflow

Satellite が必要な設定と共にホストシステム上で設定されます。

第3章 Red Hat Satellite へのログイン

- 以下のアドレスを参照する web ブラウザーを使用して Satellite Server にアクセスします。

https://HOSTNAME/ホスト名を確認するには、プロンプトでhostnameコマンドを使用します。hostname

# hostnameCopy to Clipboard Copied! Toggle word wrap Toggle overflow 重要

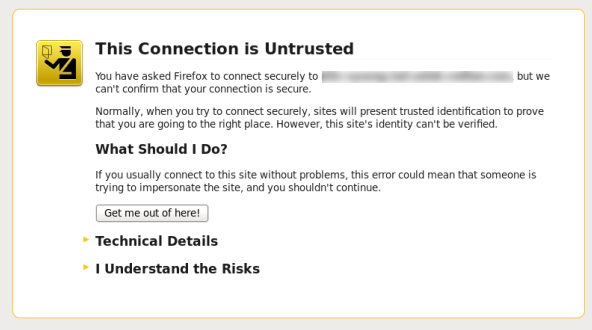

Satellite に初めてアクセスする場合、web ブラウザーには信頼できない接続を警告するメッセージが表示されます。自己署名の証明書を承認して Satellite の URL をセキュリティー例外に追加し、設定の上書きを行ってください。この手順は、使用しているブラウザーによって異なる場合があります。Satellite の URL が信頼できるソースであることを確認できる場合にのみこれを実行してください。図3.1 信頼できない接続についての警告

- 設定プロセスで作成したユーザー名とパスワードを入力します。設定時にユーザーが作成されなかった場合、デフォルトのユーザー名は admin になります。

正常にログインすると、Satellite ダッシュボードに移動します。ダッシュボードには、Satellite と登録されたホストの概要が表示されます。

| ナビゲーションタブ | 説明 |

|---|---|

| Organization@Location | このタブをクリックすると、組織とロケーションが変更されます。組織やロケーションが選択されていない場合、デフォルト組織は 任意の組織 に、デフォルトロケーションは 任意のロケーション になります。このタブを使用して異なる値に変更します。 |

| モニター | 概要のダッシュボードおよびレポートを表示します。 |

| コンテンツ | コンテンツ管理ツールを提供します。コンテンツビュー、アクティベーションキーおよびライフサイクル環境などが含まれます。 |

| ホスト | ホストインベントリーおよびプロビジョニング設定ツールを提供します。 |

| 設定 | 一般的な設定ツール、およびホストグループや Puppet データを含むデータを提供します。 |

| インフラストラクチャー | Satellite 6 が環境と対話する方法を設定するツールを提供します。 |

| 管理 | 一般設定のほかに、ユーザーおよび RBAC 設定などの詳細設定を提供します。 |

| 任意のユーザー名 | ユーザーが個人情報を編集できるユーザー管理機能を提供します。 |

注記

foreman-rake permissions:reset Reset to user: admin, password: qwJxBptxb7Gfcjj5

# foreman-rake permissions:reset

Reset to user: admin, password: qwJxBptxb7Gfcjj5

3.1. 組織

Default_Organization という 1 つの組織がすでに作成されています。この組織はインストールに合わせて変更したり、削除したりすることができます。

重要

3.1.1. 組織の作成

手順3.1 組織の作成

- 右上にある → メニューをクリックします。

- ボタンをクリックします。

- 名前 フィールドに新しい組織の名前を入力します。

- ラベル フィールドに新しい組織のラベルを入力します。

- 詳細 フィールドに新しい組織の詳細を入力します。

- ボタンをクリックします。

- 新しい組織に割り当てるホストを選択します。

- 組織のないすべてのホストを新しい組織に割り当てるには、 ボタンをクリックします。

- 組織のないホストを手動で選択し、割り当てるには、 ボタンをクリックします。

- ホストの割り当てをスキップするには、 ボタンをクリックします。

新しい組織が作成されます。

3.1.2. 組織の編集

手順3.2 組織の編集

- 右上にある → メニューをクリックします。

- 編集する組織の名前をクリックします。

- 左側の一覧から編集するリソースを選択します。

- 必要な項目の名前をクリックし、それらを 選択された項目 の一覧に追加します。

- ボタンをクリックします。

組織が更新され、保存されます。

3.1.3. 組織の削除

手順3.3 組織の削除

- 右上にある → メニューをクリックします。

- 削除する組織の名前の右側にあるドロップダウンメニューから、 を選択します。

- 警告ボックスが表示されます。

組織名 を削除しますか?

組織名 を削除しますか?Copy to Clipboard Copied! Toggle word wrap Toggle overflow - ボタンをクリックします。

組織が Red Hat Satellite から削除されます。

3.2. アカウント設定の変更

- - ログイン名、およびパスワードやデフォルトのロケーション/組織などの個人データを変更します。

- ファーストネーム

- ラストネーム

- メールアドレス

- デフォルトのロケーション

- デフォルトの組織

- パスワード

- - Red Hat Satellite Server 内で作成されるロケーションに基づいてアカウントのロケーションを追加または削除します。

- - Red Hat Satellite Server 内で作成される組織に基づいてユーザーアカウントの組織を追加または削除します。

- - Red Hat Satellite Server 内で作成されるロールのセットに基づいてユーザーアカウントのロールを追加または削除します。

手順3.4 アカウント設定の変更

- 右上の ユーザーと表示されるドロップダウンメニュー上にマウスを移動し、 をクリックします。

- 変更する設定のサブタブを選択し、そのサブタブをクリックします。

- 該当の設定を変更し、 をクリックします。

注記

3.3. Red Hat Satellite の LDAP 認証の設定

手順3.5 LDAP 認証の設定:

- Satellite 管理者としてログインします。

- ページ右上の → をクリックします。

- ページ右上の をクリックします。

- 以下のタブに情報を入力します。

- タブ。「LDAP サーバー」タブには、以下の情報を入力します。

- 名前 - LDAP サーバーの名前。

- サーバー - LDAP サーバーのホスト名。

- ポート - LDAP ポート。デフォルトはポート 389 です。

- TLS - TLS (トランスポートレイヤーセキュリティー) を有効にします。チェックボックスにチェックマークを付けて、暗号化を有効にします。

- タブ。「アカウント」タブには、以下の情報を入力します。

- アカウントのユーザー名 - LDAP サーバーへの読み取りアクセス権を持つ LDAP ユーザーです。このフィールドをブランクのままにすることはできません。ユーザーのオブジェクトの完全パスを使用します。以下が例になります。

uid=$login,cn=users,cn=accounts,dc=example,dc=com

uid=$login,cn=users,cn=accounts,dc=example,dc=comCopy to Clipboard Copied! Toggle word wrap Toggle overflow - アカウントパスワード - 「アカウント」のユーザー名フィールドで定義されているユーザーの LDAP パスワードです。アカウントユーザー名が "$login" 変数を使用している場合は、このフィールドをブランクのままにできます。

- ベース DN - LDAP ディレクトリーの最上位レベルのドメイン名です。以下が例になります。

cn=users,cn=accounts,dc=redhat,dc=com

cn=users,cn=accounts,dc=redhat,dc=comCopy to Clipboard Copied! Toggle word wrap Toggle overflow - LDAP フィルター

- オンザフライ登録 (Automatically create accounts in Foreman) - Satellite に初めてログインする LDAP ユーザー用に Satellite アカウントを自動的に作成します。この機能を有効にするには、チェックボックスにチェックマークを付けてください。

- タブ。LDAP を Satellite で機能させるには、ログイン、名前、メールアドレスなどの LDAP 属性を Satellite の属性にマップする必要があります。以下の属性を Satellite にマップすることができます。

- ログイン名属性

- ファーストネーム属性

- ラストネーム属性

- メールアドレス属性

- 写真属性

- をクリックします。

LDAP 認証が Satellite に設定されます。

第4章 Red Hat Satellite へのコンテンツの設定

4.1. 接続された Satellite

4.1.1. Red Hat コンテンツプロバイダーの使用

4.1.1.1. マニフェストのセットアップ

このタスクを続行するには、次の条件を満たしている必要があります。

- カスタマーポータルのユーザー名とパスワードがあること。

- マニフェストに追加するのに十分なサブスクリプションがあること。

- カスタマーポータル にログインします。

- → → をクリックしてから をクリックします。

- 「サブスクリプション管理アプリケーション」ページの右上にある をクリックします。

- 同じアカウント内の他の Satellite システムと区別するため、Satellite の名前を作成します。

- リリースバージョン (Satellite Version) としてドロップダウンメニューから を選択します。各バージョンにはパッケージの特定のサブセットが必要なため、正しいバージョンを選択することが重要です。

- をクリックします。

- をクリックし、Red Hat Satellite に必要なサブスクリプションを追加してから、 をクリックします。さらに詳しくは、証明書を生成する方法を参照してください。

- をクリックして、Red Hat Satellite のマニフェストが含まれるアーカイブを .zip 形式で生成します。

Red Hat Satellite のサブスクリプションマニフェストが作成され、ダウンロードされます。

4.1.1.2. サブスクリプションマニフェストのアップロード

手順4.1 サブスクリプションマニフェストのアップロード:

- Satellite Server にログインします。

- → をクリックし、サブスクリプションマニフェストを割り当てる組織を選択します。

- → をクリックしてから、ページ右上の をクリックします。

- サブスクリプションマニフェスト セクションで、アクション をクリックし、新規のマニフェストをアップロード サブセクションで をクリックします。

- アップロードするマニフェストファイルを選択してから、アップロード をクリックします。

4.1.1.3. Red Hat リポジトリーの有効化

手順4.2 リポジトリーの有効化

- → をクリックします。

- 有効にするコンテンツタイプのタブをクリックします。RPM、ソース RPM、デバッグ RPM 、ベータ、ISO、その他 などのタブがあります。

- 利用可能な複数のリポジトリーセットを確認できるように、製品名の横にある矢印をクリックし、各 Red Hat 製品を展開します。

- 追加する Red Hat リポジトリーセットを選択します。これを選択すると、ご使用の Red Hat Satellite Server でリポジトリーが自動的に有効になります。

リポジトリーは有効にされ、同期を開始することができます。

注記

4.1.2. 製品の使用

4.1.2.1. 製品の作成

手順4.3 製品の作成

- → をクリックします。

- リンクをクリックします。

- 名前 フィールドに新しい製品の名前を入力します。

- ラベル フィールドに新しい製品のラベルを入力します。

- GPG キー ドロップダウンメニューから GPG キーを選択します。

- 同期プラン ドロップダウンメニューから同期プランを選択します。または、+ 新しい同期プラン リンクを選択して新規の同期プランを作成します。

- 詳細 フィールドに新しい製品の詳細を入力します。

- ボタンをクリックして新しい製品を保存します。

新しい製品が作成されます。

4.1.2.2. リポジトリーの製品への追加

手順4.4 リポジトリーの製品への追加

- → をクリックします。

- リポジトリーを追加する製品をクリックします。

- サブタブをクリックします。

- ボタンをクリックします。

- 名前 フィールドに新しいリポジトリーの名前を入力します。

- ラベル フィールドに新しいリポジトリーのラベルを入力します。

- タイプ ドロップダウンメニューからリポジトリーのタイプを選択します。

- URL フィールドにリポジトリーの URLを入力します。

- HTTP での公開 チェックボックスをクリックすることにより、リポジトリーを HTTP 経由で公開するかどうかを選択します。

- GPG キー ドロップダウンメニューからリポジトリーの GPG キーを選択します。

- ボタンをクリックして新しいリポジトリーを保存します。

新しいリポジトリーが製品に追加されます。

4.1.2.3. 製品に対する一括処置の使用

手順4.5 複数の製品に対する複数タスクの実行:

- → をクリックします。

- 使用する製品のチェックボックスを選択します。

- をクリックします。

- 選択したすべての製品を同期するには、 タブをクリックしてから をクリックします。

- 選択したすべての製品を削除するには、 をクリックしてから をクリックします。

複数製品の同期プランを同時に更新することができます。

- 新規の同期プランを作成するには、 をクリックします。

- 選択した製品から同期プランを削除するには、 をクリックします。

- 選択した製品の同期プランを更新するには、 をクリックします。

4.1.2.4. リポジトリー検出の使用

手順4.6 リポジトリー検出の使用

- → メニューをクリックします。

- ボタンをクリックします。

- リポジトリーの置かれている URL を Yum リポジトリーの検出 フィールドに入力します。

- ボタンをクリックします。

- URL にあるリポジトリーの一覧が 結果 の下に表示されます。

- 製品に追加するリポジトリーの 検出された URL チェックボックスをクリックします。

- ボタンをクリックします。

- 既存製品にリポジトリーを追加するか、または製品を新規に作成するかどうかを選択します。

- リポジトリーを既存の製品に追加するには、以下を実行します。

- 既存の製品: ラジオボタンを選択します。

- ドロップダウンメニューから必要な製品を選択します。

- 新製品を作成してリポジトリーを追加するには、以下を実行します。

- 新製品 ラジオボタンを選択します。

- 新製品の 名前 および ラベル を入力し、ドロップダウンメニューから GPG キー を選択します。

- リポジトリーを HTTP 経由で提供するには、HTTP 経由のサービス チェックボックスを選択します。

- 選択された URL の 名前 および ラベル を編集します。

- ボタンをクリックします。

リポジトリーが検出され、製品に追加されます。

4.1.2.5. 製品の削除

手順4.7 製品を Satellite から削除:

- → をクリックします。

- 削除する製品の横にあるチェックボックスを選択します。

- をクリックしてから をクリックします。

- をクリックして製品を削除することを確認します。

4.1.3. ソースリポジトリーのコンテンツを Red Hat Satellite に同期

- 複数パッケージ間のデータ整合性

- パッケージ、セキュリティー修正およびエラータの更新

4.1.3.1. 同期の状態

重要

手順4.8 製品の同期

- → をクリックします。有効にされているサブスクリプションとリポジトリーに基づいて、同期する製品チャンネルの一覧が表示されます。

- 製品名の横にある矢印をクリックして使用可能なコンテンツを表示します。

- 同期するコンテンツを選択します。

- ボタンをクリックして、同期を開始します。同期プロセスの状態が 結果 列に表示されます。同期が成功すると、同期完了 が 結果 列に表示されます。同期が失敗すると、同期エラー! が表示されます。

製品の同期が行われます。

注記

4.1.3.2. 同期プランの作成

手順4.9 同期プランの作成:

- → をクリックします。

- リンクをクリックして新規の同期プランを作成します。

- 名前、詳細 およびプランの他の詳細情報を入力します。

- をクリックして同期プランを作成します。

4.1.3.3. 同期スケジュールの適用

手順4.10 同期スケジュールの作成:

- → をクリックして、実装する同期プランを選択します。

- 同期プランのメインページで → をクリックします。

- 同期プランに関連付ける製品のチェックボックスを選択します。

- をクリックします。

4.2. 接続されていない Satellite

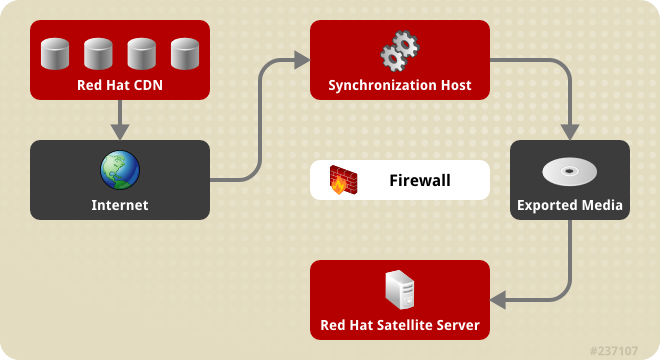

katello-disconnected ユーティリティーと同期ホストという 2 つの重要なコンポーネントを使用して実行できます。

図4.1 接続されていない Satellite

4.2.1. 同期ホストの設定

Red Hat コンテンツ配信ネットワーク (CDN) からコンテンツをインポートするには、同期ホストに以下が必要になります。

- インターネット接続

- 有効な Red Hat Network サブスクリプション

- 有効なマニフェスト (マニフェストを取得する方法について詳しくは 「マニフェストのセットアップ」 を参照してください。)

手順4.11 Red Hat CDN のコンテンツを同期し、エクスポートするためのホストの設定:

- Red Hat サブスクリプションマネージャーを使って、同期ホストを RHN に登録します。

- システムに割り当てるのに適した Red Hat Satellite 製品を見つけるため、利用可能なすべてのサブスクリプションを一覧表示します。

subscription-manager list --available --all

# subscription-manager list --available --allCopy to Clipboard Copied! Toggle word wrap Toggle overflow このコマンドにより、以下のような出力が表示されます。Copy to Clipboard Copied! Toggle word wrap Toggle overflow 注記

SKU とプール ID は、お使いのシステムのバージョンと製品タイプに対応する Red Hat Satellite の製品タイプによって異なります。 - 次のコマンドを使ってプールをサブスクライブします。

subscription-manager subscribe --pool=Red_Hat_Satellite_Pool_Id subscription-manager subscribe --pool=Red_Hat_Enterprise_Linux_Pool_Id subscription-manager subscribe --pool=Red_Hat_Enterprise_Linux_Software_Collections_Pool_Id

# subscription-manager subscribe --pool=Red_Hat_Satellite_Pool_Id # subscription-manager subscribe --pool=Red_Hat_Enterprise_Linux_Pool_Id # subscription-manager subscribe --pool=Red_Hat_Enterprise_Linux_Software_Collections_Pool_IdCopy to Clipboard Copied! Toggle word wrap Toggle overflow - すべての既存リポジトリーを無効にします。

subscription-manager repos --disable "*"

# subscription-manager repos --disable "*"Copy to Clipboard Copied! Toggle word wrap Toggle overflow - Red Hat Satellite および Red Hat Enterprise Linux ならびに Red Hat Software Collections リポジトリーを有効にします。Red Hat Enterprise Linux リポジトリーがお使いの特定のバージョンと一致していることを確認してください。

subscription-manager repos --enable rhel-6-server-rpms \ --enable rhel-server-rhscl-6-rpms \ --enable rhel-6-server-satellite-6.0-rpms

# subscription-manager repos --enable rhel-6-server-rpms \ --enable rhel-server-rhscl-6-rpms \ --enable rhel-6-server-satellite-6.0-rpmsCopy to Clipboard Copied! Toggle word wrap Toggle overflow - katello-utils と関連する RPM をインストールします。

yum install python-qpid-qmf python-qpid qpid-cpp-server-store katello-utils

# yum install python-qpid-qmf python-qpid qpid-cpp-server-store katello-utilsCopy to Clipboard Copied! Toggle word wrap Toggle overflow katello-utils には、インポート用のリポジトリーをセットアップするために必要なkatello-disconnectedユーティリティーが含まれます。qpid 関連のパッケージは pulp 設定に必要です。 /etc/pulp/server.confファイルのoauth_secretエントリーに 32 文字の英数字から成る秘密の文字列を生成します。tr -dc "[:alnum:]" < /dev/urandom | head -c 32 randomly_generated_value

# tr -dc "[:alnum:]" < /dev/urandom | head -c 32 randomly_generated_valueCopy to Clipboard Copied! Toggle word wrap Toggle overflow /etc/pulp/server.confで、[oauth]エントリーのコメントを解除し、直前の手順でランダムに生成された値をoauth_secret値として追加します。[oauth] enabled: true oauth_key: katello oauth_secret: randomly_generated_value

[oauth] enabled: true oauth_key: katello oauth_secret: randomly_generated_valueCopy to Clipboard Copied! Toggle word wrap Toggle overflow /etc/qpid/qpidd.confで認証を無効にします。Copy to Clipboard Copied! Toggle word wrap Toggle overflow すべての着信接続は、Satellite のデフォルトのレルムを使用して認証されます。--oauth-secretオプションとして生成された先の値を使用して、katello-disconnectedから Pulp への接続を設定します。katello-disconnected setup --oauth-key=katello --oauth-secret=randomly_generated_value

# katello-disconnected setup --oauth-key=katello --oauth-secret=randomly_generated_valueCopy to Clipboard Copied! Toggle word wrap Toggle overflow これにより、設定値が~/.katello-disconnectedに配置されます。- 同期サーバーで Pulp を設定します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow - マニフェストをインポートします。

katello-disconnected import -m ./manifest.zip

# katello-disconnected import -m ./manifest.zipCopy to Clipboard Copied! Toggle word wrap Toggle overflow マニフェストをインポートすることにより、選択したサブスクリプションに基づいて利用できる同期対象のリポジトリーの一覧がセットアップされます。

4.2.2. コンテンツの同期

katello-disconnected は、デフォルトで、マニフェストに含まれる同期用のすべてのリポジトリーを有効にします。同期に必要な時間は、同期するリポジトリーのサイズに直接関係します。マニフェストに膨大なリポジトリーが含まれる場合、同期には時間がかかり、ネットワークリソースが消費されます。

katello-disconnected は、特定のリポジトリーの同期を可能にします。このセクションでは、コンテンツの同期に必要な Pulp をセットアップします。

- すべてのリポジトリーを無効にします。

katello-disconnected disable --all

# katello-disconnected disable --allCopy to Clipboard Copied! Toggle word wrap Toggle overflow katello-disconnectedは、デフォルトですべてのリポジトリーを有効にします。 - マニフェストのすべての利用可能なリポジトリーを一覧表示し、同期するリポジトリーを選択します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 同期用に選択したリポジトリーを有効にします。

katello-disconnected enable -r rhel-6-server-sam-rpms-6_4-x86_64

# katello-disconnected enable -r rhel-6-server-sam-rpms-6_4-x86_64Copy to Clipboard Copied! Toggle word wrap Toggle overflow - リポジトリーを作成し、それらを Pulp にプッシュして同期を許可します。

katello-disconnected configure

# katello-disconnected configureCopy to Clipboard Copied! Toggle word wrap Toggle overflow 注記

katello-disconnectedの設定オプションは、同期前にマニフェストを読み込み、Pulp リポジトリーを作成し、スクリプトを生成します。これは、リポジトリーを有効/無効にするたびに毎回実行する必要があります。 - リポジトリーを同期します。

katello-disconnected sync

# katello-disconnected syncCopy to Clipboard Copied! Toggle word wrap Toggle overflow 同期プロセスをモニターするにはwatchオプションを使用できます。Copy to Clipboard Copied! Toggle word wrap Toggle overflow

4.2.3. コンテンツのエクスポート

CD、DVD その他外部ハードドライブなどの外部エクスポートメディア。

- 同期したリポジトリーをエクスポートします。

katello-disconnected export -t /var/tmp/export

# katello-disconnected export -t /var/tmp/exportCopy to Clipboard Copied! Toggle word wrap Toggle overflow 出力は以下のようになります。Copy to Clipboard Copied! Toggle word wrap Toggle overflow この操作により、以下のファイルが/var/tmp/exportに作成されます。ls /var/tmp/export/ content-export-00 content-export-01 content-export-02 expand_export.sh

# ls /var/tmp/export/ content-export-00 content-export-01 content-export-02 expand_export.shCopy to Clipboard Copied! Toggle word wrap Toggle overflow - /var/tmp/export から外部メディアにファイルをコピーします。

注記

ファイルが外部メディアに対して大きすぎる場合、ファイルを一連の DVD に順番にコピーすることができます。

4.2.4. 接続されていない Satellite Server へのコンテンツのインポート

エクスポートを含むディレクトリーとファイルシステムに、アーカイブを展開するための十分な容量があることを確認してください。たとえば、エクスポートのサイズが 40G の場合、コンテンツのインポート先となる接続されていない Satellite Server のディレクトリーとファイルシステムには、その同じファイルシステム上でエクスポートを展開するのに 40G の追加容量が必要になります。

- 外部メディアのエクスポートされたコンテンツを、接続されていない Satellite のディレクトリーにコピーします。

注記

エクスポートされたコンテンツが複数の異なる外部メディアデバイスにある場合、接続されていない Satellite の 1 つの ディレクトリーにすべてのコンテンツをコピーしてください。 - エクスポートされたコンテンツと共にコピーされた

expand_export.shスクリプトを実行します。./expand_export.sh *** Done expanding archives. ***

# ./expand_export.sh *** Done expanding archives. ***Copy to Clipboard Copied! Toggle word wrap Toggle overflow 警告

接続されていない Satellite には、エクスポートされたコンテンツを展開する前に、展開した場合に必要となる分の空き容量がなければなりません。スクリプトにより、アーカイブがディレクトリーに展開されます。 - 展開したディレクトリーツリーのコンテンツを Satellite Server の

/var/www/htmlに移動し、移動したファイル上で SELinux コンテキストを復元します。mv var/tmp/export/* /var/www/html/ cd /var/www/html restorecon -r *

# mv var/tmp/export/* /var/www/html/ # cd /var/www/html # restorecon -r *Copy to Clipboard Copied! Toggle word wrap Toggle overflow 注記

Satellite は、ファイルをhttp://localhost/contentに持つ独自の CDN として機能するようになります。ただしこれは必須ではなく、Satellite Server に HTTP 経由でアクセスできる限り、同じ切断されたネットワーク内の別のマシンで CDN をホストすることができます。 - CDN アドレスを Satellite Web インターフェースに追加します。

- Satellite Web インターフェースにログインします。

- → をクリックしてから をクリックします。

- サブスクリプションマニフェスト の情報画面で、Red Hat プロバイダーの詳細 へスクロールします。リポジトリー URL エントリー上で編集アイコンをクリックし、エントリーを CDN のリポジトリー URL に変更します。

- をクリックしてマニフェストファイルを選択します。

- をクリックしてマニフェストをインポートします。

- ローカル CDN のリポジトリーを有効にします。

- → をクリックします。

- 「コンテンツの同期」セクションで有効にされ、同期されたリポジトリーを有効にします。

- → をクリックします。

- 同期するリポジトリーを選択し、 をクリックします。

第5章 Red Hat Satellite Capsule Server

- 以下をはじめとする Pulp サーバー/コンテンツノードの各種機能:

- リポジトリーの同期

- コンテンツ配信

- 以下をはじめとする Red Hat Satellite のプロビジョニングにおけるスマートプロキシーの各種機能:

- ISC DHCP および MS DHCP サーバーを含む DHCP

- Bind および MS DNS サーバーを含む DNS

- すべての UNIX ベースの TFTP サーバー

- Puppet マスターサーバー (0.24 以降)

- 証明書の署名および消去を管理する Puppet CA

- 電量管理用のベースボード管理コントローラー (BMC)

5.1. Red Hat Satellite Capsule Server の前提条件

Red Hat Satellite Capsule は Red Hat Enterprise Linux 6.5 以降でサポートされています。オペレーティングシステムのインストールを、ディスクやローカルの ISO イメージ、キックスタート、その他の方法など、Red Hat がサポートしている方法で行います。Red Hat Satellite Capsule では、Red Hat Enterprise Linux のインストールに @Base パッケージグループが必要です。他のパッケージセットに変更を加えたり、サーバーの運用に直接必要でないサードパーティーの設定やソフトウェアは含めないようにしてください。また、強化機能や Red Hat 社以外で提供しているセキュリティーソフトウェアは含めないようにしてください。このようなソフトウェアがお使いのインフラストラクチャーで必要な場合には、最初に Red Hat Satellite Capsule をインストールして完全に機能することを確認することを確認してから、システムのバックアップを取った上で Red Hat 以外のソフトウェアを追加してください。

- 以下のような最低限の仕様を満たす、ネットワーク接続されたホストが少なくとも 1 台必要になります。

- 64 ビットアーキテクチャー

- Red Hat Enterprise Linux 6.5 以降

- 最低 2 つの CPU コア (4 つの CPU コアを推奨)。

- Satellite の各インスタンス用に最小 8 GB のメモリー (理想的には 12 GB のメモリー)。また、可能であれば 4 GB の swap 領域を使用することを推奨します。

- Red Hat Enterprise Linux のベースインストール用に最小 5 GB のストレージ、Red Hat Satellite Capsule のインストール用に 300 MB、および /var ファイルシステムで同期される固有のソフトウェアリポジトリー用にそれぞれ 10 GB 以上のストレージ。異なるチャンネル間で重複するパッケージはディスク上で 1 回のみ保存されます。重複パッケージが含まれるリポジトリーを追加する際は、必要なストレージはより小さくなります。

注記

ストレージのほとんどは/var/lib/mongodbと/var/lib/pulpディレクトリーに置かれます。これらのエンドポイントは手動では設定できません。ストレージ関連の問題を防ぐために、ストレージが/varファイルシステム上で利用可能であることを確認してください。 - Java 仮想マシンがシステムにインストールされていないこと。インストールされている場合は削除してください。

- Puppet RPM ファイルがシステムにインストールされていないこと

- サードパーティーのサポートされていない yum リポジトリーが有効にされていないこと。サードパーティーのリポジトリーは競合するか、またはサポートされていないパッケージのバージョンを提供する可能性があり、これによってインストールまたは設定関連のエラーが発生する可能性があります。

- 管理ユーザー (

root) アクセス - 完全修飾ドメイン名を使用した完全な順方向および逆方向の DNS 解決。以下のコマンドを使用して

hostnameとlocalhostで正常に解決していることを確認します。ping -c1 localhost ping -c1 `hostname -s` # my_system ping -c1 `hostname -f` # my_system.domain.com

# ping -c1 localhost # ping -c1 `hostname -s` # my_system # ping -c1 `hostname -f` # my_system.domain.comCopy to Clipboard Copied! Toggle word wrap Toggle overflow - Red Hat Satellite Server でサブスクリプションが利用可能であること。

Satellite アプリケーションのインストール仕様は以下のとおりです。

ntpd サービスを起動し、再起動時にサービスを永続化します。

service ntpd start; chkconfig ntpd on

# service ntpd start; chkconfig ntpd onこのタスクを続行するには、次の条件を満たしている必要があります。

- HTTPS (セキュア WWW) 用のポート 443 を着信接続用に開いておく必要があります。

- ポート 5671 を管理システムとの SSL 通信用に開いておく必要があります。

- HTTP (WWW) 用のポート 80 をブートストラップファイルのダウンロード用に開いておく必要があります。

- TCP 用のポート 8080 を java 接続用に開いておく必要があります。

- ポート 8140 を管理システムとの Puppet の着信接続用に開いておく必要があります。

- ポート 9090 を管理システムとの Foreman スマートプロキシーの接続用に開いておく必要があります。

iptables コマンドでファイアウォールを設定し、再起動時にこれらのルールを永続化します。

Capsule Server のインストールの前に、Satellite Server で Red Hat Software Collections リポジトリーを有効にし、同期しておく必要があります。

重要

5.2. Red Hat Satellite Capsule Server のインストール

Red Hat Satellite Server 製品およびサブスクリプションを使用するには、Capsule Server を Red Hat Satellite Server に登録する必要があります。

- Capsule Server に Red Hat Satellite Server の CA 証明書をインストールします。

rpm -Uvh http://satellite.example.com/pub/katello-ca-consumer-latest.noarch.rpm

# rpm -Uvh http://satellite.example.com/pub/katello-ca-consumer-latest.noarch.rpmCopy to Clipboard Copied! Toggle word wrap Toggle overflow - Capsule Server を選択した組織名の下に登録します。

subscription-manager register --org "your organization"

# subscription-manager register --org "your organization"Copy to Clipboard Copied! Toggle word wrap Toggle overflow

手順5.1 証明書で管理されるシステムに Satellite Capsule Server をインストール:

- システムに割り当てるのに適した Red Hat Satellite および Red Hat Enterprise Linux 製品を見つけるため、利用可能なすべてのサブスクリプションを一覧表示します。

subscription-manager list --available --all

# subscription-manager list --available --allCopy to Clipboard Copied! Toggle word wrap Toggle overflow 画面には以下のように表示されます。Copy to Clipboard Copied! Toggle word wrap Toggle overflow 注記

SKU とプール ID は、お使いのシステムのバージョンと製品タイプに対応する Red Hat Satellite の製品タイプによって異なります。 - 次のコマンドを使ってプールをサブスクライブします。

subscription-manager subscribe --pool=Red_Hat_Satellite_Pool_Id subscription-manager subscribe --pool=Red_Hat_Enterprise_Linux_Pool_Id subscription-manager subscribe --pool=Red_Hat_Enterprise_Linux_Software_Collections_Pool_Id

# subscription-manager subscribe --pool=Red_Hat_Satellite_Pool_Id # subscription-manager subscribe --pool=Red_Hat_Enterprise_Linux_Pool_Id # subscription-manager subscribe --pool=Red_Hat_Enterprise_Linux_Software_Collections_Pool_IdCopy to Clipboard Copied! Toggle word wrap Toggle overflow - すべての既存リポジトリーを無効にします。

subscription-manager repos --disable "*"

# subscription-manager repos --disable "*"Copy to Clipboard Copied! Toggle word wrap Toggle overflow yum-config-managerを実行して、Satellite および Red Hat Enterprise Linux リポジトリーを有効にします。使用している特定のバージョンと一致させるために Red Hat Enterprise Linux リポジトリーを変更しなければならない場合があります。subscription-manager repos --enable rhel-6-server-rpms \ --enable rhel-server-rhscl-6-rpms \ --enable rhel-6-server-satellite-capsule-6.0-rpms

# subscription-manager repos --enable rhel-6-server-rpms \ --enable rhel-server-rhscl-6-rpms \ --enable rhel-6-server-satellite-capsule-6.0-rpmsCopy to Clipboard Copied! Toggle word wrap Toggle overflow - root ユーザーとして

yum installコマンドを使用して、katello-installer および cyrus-sasl-plain パッケージをインストールします。yum install katello-installer cyrus-sasl-plain

# yum install katello-installer cyrus-sasl-plainCopy to Clipboard Copied! Toggle word wrap Toggle overflow katello-installer はcapsule-installer機能を提供し、cyrus-sasl-plain は pulp に必要です。 - 以下のコマンドを実行して Elasticsearch を foreman および katello ユーザーに制限できるようにファイアウォールを設定し、再起動時にこれらのルールを永続化します。

iptables -A OUTPUT -o lo -p tcp -m tcp --dport 9200 -m owner --uid-owner foreman -j ACCEPT \ && iptables -A OUTPUT -o lo -p tcp -m tcp --dport 9200 -m owner --uid-owner katello -j ACCEPT \ && iptables -A OUTPUT -o lo -p tcp -m tcp --dport 9200 -j DROP iptables-save > /etc/sysconfig/iptables

# iptables -A OUTPUT -o lo -p tcp -m tcp --dport 9200 -m owner --uid-owner foreman -j ACCEPT \ && iptables -A OUTPUT -o lo -p tcp -m tcp --dport 9200 -m owner --uid-owner katello -j ACCEPT \ && iptables -A OUTPUT -o lo -p tcp -m tcp --dport 9200 -j DROP # iptables-save > /etc/sysconfig/iptablesCopy to Clipboard Copied! Toggle word wrap Toggle overflow

Satellite Capsule Server がホストシステムにインストールされます。Satellite Capsule Server は使用する前に設定する必要があります。

5.3. Red Hat Satellite Capsule Server の設定

このタスクを続行するには、次の条件を満たしている必要があります。

- Red Hat Satellite Server をインストールします。

- Satellite Capsule Server として指定されたシステム上の SELinux パーミッションを「enforcing」に設定します。

- Satellite Capsule Server とスマートプロキシー

- コンテンツノードとしての Satellite Capsule Server

- コンテンツノードとしての Satellite Capsule Server とスマートプロキシー

- Satellite Server 上:

- Satellite Capsule Server 証明書を生成します。

capsule-certs-generate --capsule-fqdn capsule_FQDN --certs-tar ~/capsule.example.com-certs.tar

capsule-certs-generate --capsule-fqdn capsule_FQDN --certs-tar ~/capsule.example.com-certs.tarCopy to Clipboard Copied! Toggle word wrap Toggle overflow ここで、capsule_FQDNは、Satellite Capsule Server の完全修飾ドメイン名 (必須) です。certs-tarは、生成される tar ファイルの名前で、Satellite Capsule インストーラーが使用する証明書が含まれます。

capsule-certs-generateを実行すると、以下の出力メッセージが生成されます。Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 生成される tarball、capsule.example.com-certs.tar を Satellite Server から Satellite Capsule ホストシステムにコピーします。

- Satellite Capsule Server 上:

- Satellite Capsule Server を Satellite Server に登録します。

rpm -Uvh http://sat6host.example.redhat.com/pub/katello-ca-consumer-latest.noarch.rpm subscription-manager register --org "ACME_Corporation" --env [environment]/[content_view_name]

# rpm -Uvh http://sat6host.example.redhat.com/pub/katello-ca-consumer-latest.noarch.rpm # subscription-manager register --org "ACME_Corporation" --env [environment]/[content_view_name]Copy to Clipboard Copied! Toggle word wrap Toggle overflow 注記

Satellite Capsule Server では Satellite Server からのコンテンツの同期に環境が必要となるため、Satellite Capsule Server を組織に割り当てておく必要があります。環境は組織のみに設定できます。Satellite Capsule Server とそれが管理しているホストとの距離の近さを示すためにロケーションを割り当てることは推奨されますが、これはオプションになります。 - 必要とされる Satellite Capsule Server のタイプに応じて、以下のオプションのいずれかを選択してください。

- オプション 1: Satellite Capsule Server とスマートプロキシー: このオプションでは Satellite Capsule Server をスマートプロキシー機能 (DHCP、DNS、Puppet) と共にインストールします。root ユーザーとして Satellite Capsule Server 上で以下のコマンドを実行します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow - オプション 2 - コンテンツノードとしての Satellite Capsule Server とスマートプロキシー: このオプションでは Satellite Capsule Server をすべての機能と共にインストールします。root ユーザーとして Satellite Capsule Server 上で以下のコマンドを実行します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

注記

echo $?

# echo $?

/var/log/kafo を調べて失敗の原因をデバッグします。/var/log/kafo は、capsule-certs-generate および capsule-installer コマンドで生成される出力のログファイルです。

Satellite Capsule Server が設定され、Satellite Server に登録されます。

5.3.1. カスタムサーバー証明書を使用した Red Hat Satellite Capsule Server の設定

katello-installer には、サーバー SSL 証明書とサブサービスの認証に使用されるクライアント証明書の両方に使用されるデフォルトの CA が付属します。これらの証明書はカスタム証明書に置き換えることができます。

capsule-certs-generateが初回に実行される場合capsule-certs-generateがすでに実行されている場合

手順5.2 capsule-certs-generate の初回実行時のカスタムサーバー証明書の設定

- Red Hat Satellite Server で以下のコマンドを実行します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow ここで、capsule_FQDNは、Satellite Capsule Server の完全修飾ドメイン名 (必須) です。certs-tarは、生成される tar ファイルの名前で、Satellite Capsule インストーラーが使用する証明書が含まれます。server-certは、証明書の認証局によって署名 (または自己署名) された証明書へのパスです。server-cert-reqは、証明書を作成するために使用された証明書署名要求ファイルへのパスです。server-keyは、証明書に署名するために使用される秘密鍵です。server-ca-cert~/path/to/cacert.crt は、このシステム上の CA 証明書へのパスです。

- 生成される tarball、capsule.example.com-certs.tar を Satellite Server から Satellite Capsule ホストシステムにコピーします。

- Satellite Capsule Server 上:

- Satellite Capsule Server を Satellite Server に登録します。

rpm -Uvh http://sat6host.example.redhat.com/pub/katello-ca-consumer-latest.noarch.rpm subscription-manager register --org "ACME_Corporation" --env [environment]/[content_view_name]

# rpm -Uvh http://sat6host.example.redhat.com/pub/katello-ca-consumer-latest.noarch.rpm # subscription-manager register --org "ACME_Corporation" --env [environment]/[content_view_name]Copy to Clipboard Copied! Toggle word wrap Toggle overflow 注記

Satellite Capsule Server では Satellite Server からのコンテンツの同期に環境が必要となるため、Satellite Capsule Server を組織に割り当てておく必要があります。環境は組織のみに設定できます。Satellite Capsule Server とそれが管理しているホストとの距離の近さを示すためにロケーションを割り当てることは推奨されますが、これはオプションになります。 - 必要とされる Satellite Capsule Server のタイプに応じて、以下のオプションのいずれかを選択してください。

- オプション 1: Satellite Capsule Server とスマートプロキシー: このオプションでは Satellite Capsule Server をスマートプロキシー機能 (DHCP、DNS、Puppet) と共にインストールします。root ユーザーとして Satellite Capsule Server 上で以下のコマンドを実行します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow - オプション 2 - コンテンツノードとしての Satellite Capsule Server: このオプションでは Satellite Capsule Server を、コンテンツ管理機能および Puppet マスターと共にインストールします。root ユーザーとして、Satellite Capsule Server 上で以下のコマンドを実行します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow - オプション 3 - コンテンツノードとしての Satellite Capsule Server とスマートプロキシー: このオプションでは Satellite Capsule Server をすべての機能と共にインストールします。root ユーザーとして Satellite Capsule Server 上で以下のコマンドを実行します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

手順5.3 capsule-certs-generate 実行後のカスタムサーバー証明書の設定

- カスタムサーバー証明書をベースとして新規の証明書を生成します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 生成される tarball、capsule.example.com-certs.tar を Satellite Server から Satellite Capsule ホストシステムにコピーします。

- Satellite Capsule Server で、証明書を更新するために capsule-installer コマンドを再実行します。必要とされる Satellite Capsule Server のタイプに応じて、以下のオプションのいずれかを選択します。

- オプション 1: Satellite Capsule Server とスマートプロキシー: このオプションでは Satellite Capsule Server をスマートプロキシー機能 (DHCP、DNS、Puppet) と共にインストールします。root ユーザーとして Satellite Capsule Server 上で以下のコマンドを実行します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow - オプション 2 - コンテンツノードとしての Satellite Capsule Server: このオプションでは Satellite Capsule Server を、コンテンツ管理機能および Puppet マスターと共にインストールします。root ユーザーとして、Satellite Capsule Server 上で以下のコマンドを実行します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow - オプション 3 - コンテンツノードとしての Satellite Capsule Server とスマートプロキシー: このオプションでは Satellite Capsule Server をすべての機能と共にインストールします。root ユーザーとして Satellite Capsule Server 上で以下のコマンドを実行します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

重要

5.4. Red Hat Satellite Capsule Server にライフサイクル環境を追加する

重要

hammer コマンドを実行します。

- root として Satellite Server CLI にログインします。

- 一覧から必要な Red Hat Satellite Capsule Server を選択し、その

IDをメモします。hammer capsule list

# hammer capsule listCopy to Clipboard Copied! Toggle word wrap Toggle overflow Satellite Capsule Server の詳細は、コマンドを使って検証することができます。hammer capsule info --id capsule_id_number

# hammer capsule info --id capsule_id_numberCopy to Clipboard Copied! Toggle word wrap Toggle overflow - Red Hat Capsule Server に利用できるライフサイクル環境の一覧を検証し、

environment idをメモします。hammer capsule content available-lifecycle-environments --id capsule_id_number

# hammer capsule content available-lifecycle-environments --id capsule_id_numberCopy to Clipboard Copied! Toggle word wrap Toggle overflow ここで、available-lifecycle-environmentsは、Satellite Capsule で利用できるライフサイクル環境ですが、現時点では Satellite Capsule に割り当てられていません。

- ライフサイクル環境を Satellite Capsule Server に追加します。

hammer capsule content add-lifecycle-environment --id capsule_id_number --lifecycle-environment-id environment_id_number

# hammer capsule content add-lifecycle-environment --id capsule_id_number --lifecycle-environment-id environment_id_numberCopy to Clipboard Copied! Toggle word wrap Toggle overflow ここで、--idは、Satellite Capsule Server の ID 番号です。--lifecycle-environment-idは、ライフサイクル環境の ID 番号です。

Capsule Server に追加するすべてのライフサイクル環境についてこのステップを繰り返します。 - Satellite Server の環境にあるコンテンツを Satellite Capsule Server に同期します。

hammer capsule content synchronize --id capsule_id_number

# hammer capsule content synchronize --id capsule_id_numberCopy to Clipboard Copied! Toggle word wrap Toggle overflow Satellite Capsule Server に複数のライフサイクル環境がある場合、同期する必要があるのは 1 つのライフサイクル環境のみになります。環境 ID を指定して、特定の環境にターゲットを絞ることができます。hammer capsule content synchronize --id 1 --environment-id 1

# hammer capsule content synchronize --id 1 --environment-id 1Copy to Clipboard Copied! Toggle word wrap Toggle overflow

選択した環境で、必要な Satellite Capsule Server のリポジトリーからパッケージを使用できます。

5.5. Red Hat Satellite Capsule Server からライフサイクル環境を削除する

- ライフサイクル環境とホストシステムとの関連性がなくなった場合

- ライフサイクル環境が Satellite Capsule Server に誤って追加されている場合

- root ユーザーとして Satellite Server CLI にログインします。

- 一覧から必要な Red Hat Satellite Capsule Server を選択し、その

IDをメモします。hammer capsule list

# hammer capsule listCopy to Clipboard Copied! Toggle word wrap Toggle overflow Satellite Capsule Server の詳細は、コマンドを使って検証することができます。hammer capsule info --id capsule_id_number

# hammer capsule info --id capsule_id_numberCopy to Clipboard Copied! Toggle word wrap Toggle overflow - Red Hat Capsule Server に現在割り当てられているライフサイクル環境の一覧を検証し、

environment idをメモします。hammer capsule content lifecycle-environments --id capsule_id_number

hammer capsule content lifecycle-environments --id capsule_id_numberCopy to Clipboard Copied! Toggle word wrap Toggle overflow - ライフサイクル環境を Satellite Capsule Server から削除します。

hammer capsule content remove-lifecycle-environment --id capsule_id_number --environment-id environment_id

# hammer capsule content remove-lifecycle-environment --id capsule_id_number --environment-id environment_idCopy to Clipboard Copied! Toggle word wrap Toggle overflow ここで、--idは、Satellite Capsule Server の ID 番号です。--environment-idは、ライフサイクル環境の ID 番号です。

Capsule Server から削除するすべてのライフサイクル環境についてこのステップを繰り返します。 - Satellite Server の環境にあるコンテンツを Satellite Capsule Server に同期します。

hammer capsule content synchronize --id capsule_id_number

# hammer capsule content synchronize --id capsule_id_numberCopy to Clipboard Copied! Toggle word wrap Toggle overflow

選択した環境が Satellite Capsule Server から削除されます。

5.6. Red Hat Satellite Capsule Server にホストシステムを登録する

クライアントシステムは登録用に設定しておく必要があります。『Red Hat Satellite ユーザーガイド』 の以下の章は、設定方法について説明しています。

- 『登録用にホストを設定』

- 『自動設定』

- 『手動による設定』

- 『新しいアクティベーションキーの作成』

subscription-manager を使用して行いますが、Satellite Capsule の参照は、Subscription Manager が指定する /pulp/repos をプレフィックスとする --baseurl フラグを使用して行います。

subscription-manager register --org [org_name] --activationkey [your_activation_key] --baseurl https://satcapsule.example.com/pulp/repos

# subscription-manager register --org [org_name] --activationkey [your_activation_key] --baseurl https://satcapsule.example.com/pulp/repos第6章 Red Hat Satellite Server および Capsule Server のアンインストール

警告

katello-remove です。このアンインストールスクリプトは、2 回警告を発行し、システム内のすべてのパッケージおよび設定ファイルを削除する前に確認を要求します。以下は、このコマンドの出力サンプルです。

すべての Red Hat Satellite パッケージおよび設定ファイルがシステムから削除されます。

付録A 改訂履歴

| 改訂履歴 | ||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| 改訂 1-2.01.1 | Tue Oct 07 2014 | |||||||||||||||||||

| ||||||||||||||||||||

| 改訂 1-2.01 | Fri Sep 12 2014 | |||||||||||||||||||

| ||||||||||||||||||||

| 改訂 1-2 | Thu Sep 11 2014 | |||||||||||||||||||

| ||||||||||||||||||||

| 改訂 1-1 | Wed Sep 10 2014 | |||||||||||||||||||

| ||||||||||||||||||||

| 改訂 1-0.1 | Wed Sep 10 2014 | |||||||||||||||||||

| ||||||||||||||||||||

| 改訂 1-0 | Tue Sep 9 2014 | |||||||||||||||||||

| ||||||||||||||||||||

| 改訂 0-34 | Thu Aug 21 2014 | |||||||||||||||||||

| ||||||||||||||||||||

| 改訂 0-33 | Tue Aug 12 2014 | |||||||||||||||||||

| ||||||||||||||||||||

| 改訂 0-32 | Fri Jul 11 2014 | |||||||||||||||||||

| ||||||||||||||||||||

| 改訂 0-31 | Mon Jun 30 2014 | |||||||||||||||||||

| ||||||||||||||||||||

| 改訂 0-30 | Tue Jun 24 2014 | |||||||||||||||||||

| ||||||||||||||||||||

| 改訂 0-29 | Tue Jun 24 2014 | |||||||||||||||||||

| ||||||||||||||||||||

| 改訂 0-28 | Mon Nov 11 2013 | |||||||||||||||||||

| ||||||||||||||||||||

| 改訂 0-27 | Mon 11 Nov 2013 | |||||||||||||||||||

| ||||||||||||||||||||

| 改訂 0-26 | Mon 11 Nov 2013 | |||||||||||||||||||

| ||||||||||||||||||||

| 改訂 0-25 | Thu 7 Nov 2013 | |||||||||||||||||||

| ||||||||||||||||||||

| 改訂 0-24 | Thu 7 Nov 2013 | |||||||||||||||||||

| ||||||||||||||||||||

| 改訂 0-23 | Wed 30 Oct 2013 | |||||||||||||||||||

| ||||||||||||||||||||

| 改訂 0-22 | Tue 29 Oct 2013 | |||||||||||||||||||

| ||||||||||||||||||||

| 改訂 0-21 | Wed 09 Oct 2013 | |||||||||||||||||||

| ||||||||||||||||||||

| 改訂 0-20 | Wed 2 Oct 2013 | |||||||||||||||||||

| ||||||||||||||||||||

| 改訂 0-19 | Wed 2 Oct 2013 | |||||||||||||||||||

| ||||||||||||||||||||

| 改訂 0-18 | Tue 1 Oct 2013 | |||||||||||||||||||

| ||||||||||||||||||||

| 改訂 0-17 | Thu 19 Sep 2013 | |||||||||||||||||||

| ||||||||||||||||||||

| 改訂 0-16 | Tue 17 Sep 2013 | |||||||||||||||||||

| ||||||||||||||||||||

| 改訂 0-15 | Wed 11 Sep 2013 | |||||||||||||||||||

| ||||||||||||||||||||

| 改訂 0-14 | Mon 12 Aug 2013 | |||||||||||||||||||

| ||||||||||||||||||||

| 改訂 0-13 | Mon 12 Aug 2013 | |||||||||||||||||||

| ||||||||||||||||||||

| 改訂 0-09 | Thu 20 June 2013 | |||||||||||||||||||

| ||||||||||||||||||||

| 改訂 0-08 | Thu 20 June 2013 | |||||||||||||||||||

| ||||||||||||||||||||

| 改訂 0-07 | Wed 19 June 2013 | |||||||||||||||||||

| ||||||||||||||||||||

| 改訂 0-06 | Thu 13 June 2013 | |||||||||||||||||||

| ||||||||||||||||||||

| 改訂 0-05 | Tue 11 June 2013 | |||||||||||||||||||

| ||||||||||||||||||||

| 改訂 0-04 | Fri 31 May 2013 | |||||||||||||||||||

| ||||||||||||||||||||

| 改訂 0-03 | Thu 30 May 2013 | |||||||||||||||||||

| ||||||||||||||||||||

| 改訂 0-02 | Tue 28 May 2013 | |||||||||||||||||||

| ||||||||||||||||||||

| 改訂 0-01 | Fri 17 May 2013 | |||||||||||||||||||

| ||||||||||||||||||||