ホスト設定ガイド

Red Hat Satellite 6 環境におけるホストの管理ガイド

1.0 エディッション

概要

第1章 Red Hat Satellite コンテンツダッシュボードの使用

- コンテンツホストのサブスクリプションの状態

- Satellite に登録されているホストによって現在使用されているサブスクリプションの概要です。サブスクリプションとはご購入いただいた証明書を指します。このサブスクリプションでホストのソフトウェア、アップグレード、およびセキュリティー修正などが利用できるようになります。以下の表はサブスクリプションの状態の種類を示しています。

Expand 表1.1 ホストのサブスクリプションの状態 State説明アイコンInvalid 製品がインストールされていて、サブスクリプションが適切に使用されていないホストです。これらのホストには早急な対応が必要です。

部分使用 サブスクリプションが使用されていて、有効なエンタイトルメントを持つホストですが、それらのエンタイトルメントは完全には使用されていません。これらのホストが予定通りに設定されていることを確認するために、これらのホストを監視する必要があります。

有効 有効なエンタイトルメントを有し、それらのエンタイトルメントを完全に使用しているホストです。 サブスクリプションタイプを選択し、選択したタイプのサブスクリプションに関連付けられたコンテンツホストを表示します。

サブスクリプションタイプを選択し、選択したタイプのサブスクリプションに関連付けられたコンテンツホストを表示します。 - 最新イベント

- 管理情報、製品、サブスクリプションの変更およびエラーに関するホストが生成するメッセージのリストです。すべてのユーザーに送信されるグローバル通知や、異常なアクティビティーまたはエラーを検出するためにこのセクションを監視します。

- 同期の概要

- Satellite で有効にされているすべての製品またはリポジトリーおよびそれらの同期の状態の概要です。同期待ちになっている製品、同期されていない製品、同期が行われた製品はすべてこのセクションにリスト表示されます。同期ステータスを表示するには、製品名をクリックします。

- ホストコレクション

- Satellite 内のすべてのホストコレクションとそれらの状態のリストで、各ホストコレクション内のコンテンツホストの数なども含まれます。ホストコレクション名をクリックして、そのホストコレクションを表示します。

- 現在のサブスクリプション合計

- アクティブなサブスクリプションの数、次の 120 日で期限の切れるサブスクリプションの数、および最近期限切れになったサブスクリプションの数を表示する現在のサブスクリプション合計の概要です。選択したタイプのサブスクリプションを一覧表示する番号をクリックします。

- コンテンツビューの概要

- Satellite におけるすべてのコンテンツビューおよびそれらの公開状態のリストです。

- エラータの概要

- Satellite に登録されているホストで利用できるすべてのエラータのリストです。

- タスクのステータス

- ステータスと結果別に分類される現在のすべてのタスクのサマリーです。タスク番号をクリックして、対応するタスクの一覧に移動します。

- 最新の警告/エラータスク

- 警告またはエラーにより停止している最新タスクのリストです。タスクをクリックして詳細を確認してください。

1.1. タスクの管理

手順1.1 タイムアウト設定を調整するには、以下を実行します。

- → 。

- 検索ボックスに %_timeout を入力し、 をクリックします。検索では、説明を含む 4 つの設定が返されます。

- 値 のコラム で、数字の横にあるアイコンをクリックして編集します。

- 希望する秒数を入力したら、 をクリックします。

There was an issue with the backend service candlepin: Connection refused – connect(2).

There was an issue with the backend service candlepin: Connection refused – connect(2).手順1.2 サービスのチェックを無効にするには、以下を実行します。

- → 。

- 検索ボックスに check_services_before_actions を入力し、 をクリックします。

- 値 コラム で アイコンをクリックして値を編集します。

- ドロップダウンメニューから false を選択します。

- をクリックします。

第2章 検索およびブックマーク機能

2.1. 検索クエリーの構築

2.1.1. クエリーの構文

parameter operator value

parameter operator value2.1.2. Operator

| 演算子 | ショートネーム | 説明 | 例 |

|---|---|---|---|

| = | EQUALS | 数値、時間的な値 (temporal value) またはテキストの値を受け入れます。テキストの場合、大文字と小文字が区別された完全一致が返されます。 | hostgroup = RHEL7 |

| != | NOT EQUALS | ||

| ~ | LIKE | テキストまたは時間的な値 (temporal value) を受け入れます。大文字と小文字を区別しない一致を返します。1 文字の場合の _、ゼロを含む任意の数の文字の場合の % または * などのワイルドカードを受け入れます。ワイルドカードが指定されない場合、文字列はワイルドカードで囲まれている場合の様に処理されます (例: %rhel7%)。 | hostgroup ~ rhel% |

| !~ | NOT LIKE | ||

| > | GREATER THAN | 数値、または時間的な値 (temporal value) を受け入れます。時間的な値の場合、演算子 > is は "later than" (次の日付より後) として、< は "earlier than" (次の日付より前) として解釈されます。どちらの演算子も EQUALS: >= <= と組み合わせることができます。 | registered_at > 10-January-2017

検索は、指定された日付の後、つまり 2017 年 1 月 10 日から現在までの間に登録されたホストを返します。

registered_at <= Yesterday

検索は、昨日または昨日よりも前に登録されたホストを返します。

|

| < | LESS THAN | ||

| ^ | IN | SQL の場合と同様に、値のリストに対して式を比較します。値が含まれる一致または値の含まれない一致をそれぞれ返します。 | release_version !^ 7 |

| !^ | NOT IN | ||

| HAS | 存在する値、または存在しない値をそれぞれ返します。 | has hostgroup

Puppet クラスページでは、検索は 1 つ以上のホストグループに割り当てられるクラスを返します。

Not has hostgroup

ホストの概要が示されるダッシュボードでは、検索はホストグループが割り当てられていないすべてのホストを返します。

| |

| NOT HAS |

| 演算子 | 代替表記 | 例 | ||

|---|---|---|---|---|

| and | & | && | <空白文字> | class = motd AND environment ~ production |

| or | | | || | errata_status = errata_needed || errata_status = security_needed | |

| not | – | ! | hostgroup ~ rhel7 not status.failed | |

2.1.3. 値

- テキストの値

- 空白文字を含むテキストは引用符で囲む必要があります。囲まないと、空白文字は AND 演算子として解釈されます。例:

hostgroup = "Web servers"検索は、"Web servers" という名前の割り当て済みのホストグループとともにホストを返します。hostgroup = Web servers検索は、%servers% に一致するフィールドを持つホストグループ Web のホストを返します。 - 時間の値

- 以下を含め、数多くの日付/時刻形式を使用できます。

- "10 January 2017"

- "10 Jan 2017"

- 10-January-2017

- 10/January/2017

- "January 10, 2017"

- Today、Yesterday など。

警告02/10/2017 または 10-02-2017 などのあいまいな日付形式を使用しないようにしてください。

2.2. フリーテキスト検索の使用

2.3. ブックマーク機能

第3章 コンテンツビューの使用

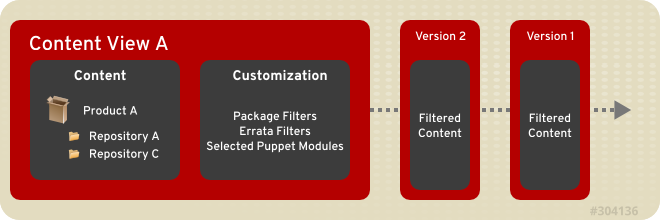

図3.1 この図は、コンテンツビューの新規バージョンの作成の詳細を示しています。これらのコンテンツビューのバージョンは、アプリケーションライフサイクル中に環境パス上でプロモートされます。

3.1. コンテンツビューの作成

手順3.1 コンテンツビューを作成するには、以下を実行します。

- Satellite 管理者としてログインします。

- → をクリックします。

- をクリックします。

- コンテンツビューの Name を指定します。Name フィールドに入力されると、Label フィールドに自動的に入力されます。オプションで、コンテンツビューの説明を入力します。

- 複合コンテンツビュー のチェックボックスを選択して、一連の公開されたコンテンツビューを 1 つにまとめ、コンテンツビューを選択します。注記複合コンテンツ ビューを選択すると、フィルタリングが上書きされ、公開されたコンテンツビューのグループを選択し、それらのビューを複合にバンドルできます。

- をクリックします。

3.2. リポジトリーのコンテンツビューへの追加

RHEL7_Base という名前のコンテンツビューを検索する場合は、RHEL7 と入力しても結果が返されず、RHEL7* を入力します。または、*Base* は、コンテンツビュー RHEL7_Base も取得します。

手順3.2 リポジトリーをコンテンツビューに関連付けるには、以下を実行します。

- コンテンツビュー → て、リポジトリーを追加するコンテンツビューを選択します。

- 保存する必要のあるコンテンツのタイプに応じて以下を実行します。

- Yum リポジトリーを追加するには、Yum コンテンツ をクリックして、ドロップダウンメニューから を選択します。サブメニューから をクリックします。たとえば、ホストに Katello エージェントをインストールするには、

Satellite Toolsリポジトリーを有効にする必要があります。 - Puppet リポジトリーを追加するには、Puppet モジュール をクリックして、 をクリックします。

- Docker リポジトリーを追加するには、Docker コンテンツ をクリックし、サブメニューで をクリックします。

- 追加するリポジトリーを選択し、 をクリックします。

3.3. コンテンツのフィルタリング

3.3.1. フィルターの作成

手順3.3 フィルターを作成するには、以下を実行します。

- コンテンツビュー に → 、絞り込むコンテンツビューを選択します。

- → 、 をクリックします。

- Name フィールドに新規フィルターの名前を指定し、Content Type ドロップダウンメニューからコンテンツタイプを選択します。Type ドロップダウンメニューを選択して、選択したコンテンツタイプをフィルターに含めるか除外するかを選択します。必要に応じて、Description フィールドに説明を挿入します。

- をクリックして、新しいフィルターを保存します。

3.3.2. コンテンツのフィルターへの追加

手順3.4 コンテンツをフィルターに追加するには、以下を実行します。

- コンテンツビュー に → 、絞り込むコンテンツビューを選択します。

- をクリックして、編集するフィルターの名前をクリックします。選択したフィルターのタイプに応じて、以下の操作を実行します。

- パッケージ用にフィルターを作成する場合は、Packages サブタブでパッケージ名を指定し、ドロップダウンメニューから 値を選択します。 をクリックしてパッケージをフィルターに追加します。

- パッケージグループ用にフィルターを作成した場合は、Add サブタブをクリックして、目的のパッケージグループを選択します。 をクリックします。

- エラータ用にフィルターが作成されている場合は、Add サブタブをクリックします。エラータタイプ(セキュリティー、機能 拡張、または バグ修正)を選択し、開始日と終了日を指定します。 をクリックします。

- フィルターがエラータ - 日付およびタイプ用に作成されている場合、エラータ タイプ(セキュリティー、機能拡張、または バグ修正)を選択し、開始日と終了日を指定します。 をクリックします。

- Affected Repositories サブタブで、フィルターがリポジトリーすべてまたはサブセットに影響を与えるかどうかを選択します。リポジトリーのサブセットを選択した場合は、目的のリポジトリーを選択し、 をクリックします。

- 。必要に応じてコメントを挿入してから、 をクリックします。

3.3.3. フィルターからのコンテンツの削除

手順3.5 コンテンツをフィルターから削除するには、以下を実行します。

- コンテンツビュー に → 、絞り込むコンテンツビューを選択します。

- をクリックして、編集するフィルターの名前をクリックします。選択したフィルターのタイプに応じて、以下の操作を実行します。

- フィルターがパッケージ用に作成されている場合は、Packages サブタブをクリックし、削除するパッケージの横にある Package Name チェックボックスを選択します。パッケージの クリックして、パッケージをフィルターから削除します。

- フィルターがパッケージグループ用に作成されている場合は、リスト/削除 サブタブをクリックし、削除するパッケージグループの横にある Name チェックボックスを選択します。フィルターから をクリックします。

- エラータ用にフィルターが作成されている場合は、削除するエラータの横にある エラータ ID チェックボックスを選択して、リスト/削除 サブタブを クリックします。エラー をクリックして、エラータをフィルターから削除します。

- フィルターが エラータ - 日付およびタイプ用に作成されている場合、エラータの タイプ(セキュリティー、機能拡張、または バグ修正)を確認します。開始日と終了日を指定します。 をクリックします。

- Affected Repositories サブタブで、フィルターがリポジトリーすべてまたはサブセットに影響を与えるかどうかを選択します。リポジトリーのサブセットを選択した場合は、目的のリポジトリーを選択し、 をクリックします。

- 。必要に応じてコメントを挿入し、 をクリックします。

3.3.4. フィルターの削除

手順3.6 フィルターを削除するには、以下を実行します。

- コンテンツビュー に → 、絞り込むコンテンツビューを選択します。

- をクリックして、削除するパッケージフィルター名の横にあるチェックボックスを選択します。

- をクリックします。

3.4. コンテンツビューの公開

手順3.7 コンテンツビュー定義を公開するには、以下を実行します。

- → をクリックします。

- 公開するコンテンツビューをクリックします。

- 。

- コメントを入力します。

- をクリックします。

第4章 エラータの表示および適用

- セキュリティー アドバイザリー では、パッケージにあるセキュリティー問題の修正を説明します。セキュリティー問題の重大度のレベルは、低、中、重要 、重大 に分かれています。

- バグ修正アドバイザリー では、パッケージのバグ修正を説明します。

- 製品の機能拡張アドバイザリー では、パッケージに追加された機能拡張および新機能を説明します。

- 適用 可能: エラータは 1 つ以上のコンテンツホストに適用されます。つまり、コンテンツホストに存在するパッケージを更新します。コンテンツホストから適用可能なエラータにはまだアクセスできません。

- Installable: 1 つ以上のコンテンツホストに適用され、コンテンツホストで利用できるようになります。インストール可能なエラータはコンテンツホストのライフサイクル環境およびコンテンツビューに存在しますが、まだインストールされていません。これにより、コンテンツホストを管理するパーミッションがあるユーザーがエラータをインストールできますが、より高いレベルでエラータを管理する権限がありません。

4.1. 利用可能なエラータの検出

手順4.1 利用可能なエラータを検査するには、以下を実行します。

- → に移動して、利用可能なエラータの一覧を表示します。

- ページ上部のフィルターツールを使用して、表示されるエラータの数を制限します。

- ドロップダウンリストから、検査するリポジトリーを選択します。デフォルトで は すべてのリポジトリー が選択されます。

- 適用 可能 チェックボックスがデフォルトで選択され、選択されたリポジトリーに適用可能なエラータのみが表示されます。インストール 可能 チェックボックスを選択すると、インストール可能のマークが付いたエラータのみが表示されます。

- エラータの表を検索するには、以下の形式で 検索 フィールドにクエリーを入力します。

parameter operator value

parameter operator valueCopy to Clipboard Copied! Toggle word wrap Toggle overflow 検索に使用できるパラメーターの一覧は、表4.1「エラータ検索で利用できるパラメーター」 を参照してください。適用可能な演算子の一覧は、『Server Administration Guide』 の Supported Operators for Granular Search を参照してください。入力時に自動サジェスト機能が利用できます。and 演算子と or 演算子を使用して、クエリーを組み合わせることもできます。たとえば、kernel パッケージに関するセキュリティーアドバイザリーのみを表示するには、以下を入力します。type = security and package_name = kernel

type = security and package_name = kernelCopy to Clipboard Copied! Toggle word wrap Toggle overflow Enter を 押して検索を開始します。

- 調べるエラータの Errata ID をクリックします。

- 説明 タブ に は、更新されたパッケージの説明や、更新によって提供される重要な修正および機能拡張が記載されています。

- コンテンツホスト タブで は、 「エラータのコンテンツホストへの適用」 で説明されているように、選択したコンテンツホストにエラータを適用できます。

- リポジトリー タブに は、エラータが含まれているリポジトリーが一覧表示されます。リポジトリーはフィルターを使用して環境やコンテンツビューで絞り込むことができ、リポジトリー名で検索できます。

| パラメーター | 説明 | 例 |

|---|---|---|

| bug | Bugzilla 番号での検索。 | bug = 1172165 |

| cve | CVE 番号での検索。 | cve = CVE-2015-0235 |

| id | エラータ ID での検索。自動サジェストシステムにより、入力時に利用可能な ID のリストが表示されます。 | id = RHBA-2014:2004 |

| issued | 発行日による検索。正確な日付( Feb16,2015 など)を指定したり、 キーワードを使用することもできます(例 : Yesterday または " 1 hour ago )。時間の範囲は、"<" 演算子と ">" 演算子を使用して指定できます。 | issued < "Jan 12,2015" |

| package | 完全なパッケージビルド名による検索。自動サジェストシステムにより、入力時に利用可能なパッケージのリストが表示されます。 | package = glib2-2.22.5-6.el6.i686 |

| package_name | パッケージ名による検索。自動サジェストシステムにより、入力時に利用可能なパッケージのリストが表示されます。 | package_name = glib2 |

| severity | セキュリティー更新によって修正される問題の重大度による検索。Critical、Important、または Moderate を指定します。 | severity = Critical |

| title | アドバイザリーのタイトルによる検索。 | title ~ openssl |

| type | アドバイザリーのタイプによる検索。security、bugfix、または enhancement を指定します。 | type = bugfix |

| 更新 | 最新更新日による検索。issued パラメーターの同じ形式を使用できます。 | updated = "6 days ago" |

4.2. エラータのコンテンツホストへの適用

手順4.2 単一エラータをコンテンツホストに適用するには、以下を実行します。

- → に移動して、利用可能なエラータの一覧を表示します。

- 適用するエラータの Errata ID をクリックします。

- コンテンツホスト タブ で、 更新するコンテンツホストを 1 つまたは複数選択します。利用可能なコンテンツホストを環境別にフィルターし、名前で検索できます。ページ上部のチェックボックスを選択すると、ライフサイクル環境にインストール可能なエラータがすでにあるコンテンツホストのみが表示されます。

- をクリックします。

- エラータが 適用される と、コンテンツビューの新しいマイナーバージョンが作成されます。公開直後にエラータをコンテンツホストに適用する を選択すると、Satellite は更新されたコンテンツビューのプロモート時にエラータをコンテンツホストに自動的にインストールします。そうしないと、コンテンツホストにエラータをインストールできるようになります。インストール可能なエラータは、同じ手順を使用して後で適用することも、手順4.4「インストール可能なエラータをコンテンツホストに適用するには、以下を実行します。」 で説明されているようにコンテンツホストごとに手動で適用することもできます。

- エラータがインストール 可能 である場合、エラータは選択したコンテンツホストのライフサイクル環境にすでに存在しますが、まだインストールされていない場合、コンテンツビューの新規バージョンは作成されません。

- をクリックします。

手順4.3 複数のエラータをコンテンツホストに適用するには、以下を実行します。

- → に移動して、利用可能なエラータの一覧を表示します。

- エラータ ID フィールドの左側にあるチェックボックスを選択して、適用するエラータを選択します。

- をクリックして、選択したすべてのエラータを適用します。

- 更新するコンテンツホストを 1 つ以上選択します。利用可能なコンテンツホストを環境別にフィルターし、名前で検索できます。ページ上部のチェックボックスを選択すると、ライフサイクル環境にインストール可能なエラータがすでにあるコンテンツホストのみが表示されます。

- をクリックします。選択したエラータが 適用可能 な場合は、コンテンツビューの新規マイナーバージョンが作成されます。公開直後にエラータをコンテンツホストに適用する を選択した場合、更新されたコンテンツビューのプロモート時に、Satellite はコンテンツホストにエラータを自動的にインストールします。インストール可能なエラータのみが選択されている場合、それらは新しいコンテンツビューバージョンを作成せずにインストールされます。

手順4.4 インストール可能なエラータをコンテンツホストに適用するには、以下を実行します。

- に移動します。

- 管理するコンテンツホストの名前をクリックします。

- Errata タブで、インストールするエラータを選択します。

- 選択 をクリックして、選択した更新をインストールします。

4.3. エラータ通知のサブスクライブ

第5章 セキュリティーコンプライアンス管理

root アカウントに許可しないように指定することが可能です。Satellite 6 では、OpenSCAP プロジェクトが提供するツールは、セキュリティーコンプライアンスの監査を実装するために使用されます。OpenSCAP の詳細については、Red Hat Enterprise Linux 7 セキュリティーガイド を参照してください。Satellite Web UI は、Red Hat Satellite が管理する全ホストで、スケジュールされたコンプライアンスの監査とレポートを有効にします。

- XCCDF: Extensible Configuration Checklist Description Format (バージョン 1.2)

- OVAL: Open Vulnerability and Assessment Language (バージョン 5.11)

- Asset Identification (バージョン 1.1)

- ARF: Asset Reporting Format (バージョン 1.1)

- CCE: Common Configuration Enumeration (バージョン 5.0)

- CPE: Common Platform Enumeration (バージョン 2.3)

- CVE: Common Vulnerabilities and Exposures

- CVSS: Common Vulnerability Scoring System (バージョン 2.0)

5.1. SCAP について

5.1.1. SCAP コンテンツ

root ユーザーアカウントを使用して SSH 経由でホストにログインできないように指定することができます。ルールは 1 つまたは複数のプロファイルにグループ化でき、複数の プロファイル でルールを共有できるようにすることができます。SCAP コンテンツはルールとプロファイルの両方で設定されています。

- Red Hat Enterprise Linux 6 には、Red Hat Enterprise Linux 6 向けのコンテンツがインストールされます。

- Red Hat Enterprise Linux 7 には、Red Hat Enterprise Linux 6 と Red Hat Enterprise Linux 7 の両方のコンテンツがインストールされます。

5.1.2. XCCDF プロファイル

5.1.3. コンプライアンスポリシー

5.2. インストール

5.2.1. OpenSCAP パッケージのインストール

手順5.1 OpenSCAP パッケージのインストール

- Satellite Server で、OpenSCAP プラグインおよびコンテンツをインストールします。

satellite-installer --enable-foreman-plugin-openscap

# satellite-installer --enable-foreman-plugin-openscapCopy to Clipboard Copied! Toggle word wrap Toggle overflow インストールが成功した場合は、進捗インジケーターで示され、Success!という単語が表示されます。OpenSCAP プラグインは、 メニューの下にある Satellite Web UI の Compliance セクションに追加します。このセクションには、以下のページが含まれます。yum install puppet-foreman_scap_client

# yum install puppet-foreman_scap_clientCopy to Clipboard Copied! Toggle word wrap Toggle overflow

- すべての外部 Capsule Server で、OpenSCAP プラグインおよびコンテンツをインストールします。注記OpenSCAP 機能を Capsule Server で有効にする場合、Puppet はそのサーバーですでに有効になっている必要があります。

satellite-installer --enable-foreman-proxy-plugin-openscap

# satellite-installer --enable-foreman-proxy-plugin-openscapCopy to Clipboard Copied! Toggle word wrap Toggle overflow インストールが成功した場合は、進捗インジケーターで示され、Success!という単語が表示されます。これは、OpenSCAP スキャンを実行するためにホストを設定するのに必要な Puppet クラスを提供し、自動コンプライアンススキャン用の Cron ジョブを作成します。 - Puppet マスターロールを持つ外部 Capsule Server に、OpenSCAP クライアントをインストールします。

yum install puppet-foreman_scap_client

# yum install puppet-foreman_scap_clientCopy to Clipboard Copied! Toggle word wrap Toggle overflow 関連する外部 Capsule Server を特定するには、Satellite Web UI を開いてから、 → に移動し、Features 列に記載されている Puppet を使用する外部 Capsule Server を特定します。

5.2.2. デフォルト OpenSCAP コンテンツのロード

手順5.2 デフォルト OpenSCAP コンテンツのロード

- OpenSCAP コンテンツを Satellite Server にロードします。

foreman-rake foreman_openscap:bulk_upload:default

# foreman-rake foreman_openscap:bulk_upload:defaultCopy to Clipboard Copied! Toggle word wrap Toggle overflow

5.2.3. OpenSCAP Puppet モジュールのインポート

手順5.3 OpenSCAP Puppet モジュールのインポート

- OpenSCAP には Puppet 環境が必要ですが、デフォルトではそれらは Puppet モジュールを含むコンテンツビュー用にのみ作成されます。利用可能な Puppet 環境をリスト表示するには、Satellite Web UI を開いて、環境の に移動します。Puppet 環境がない場合は、Satellite Server で CLI セッションを開き、

実稼働環境の Puppet 環境のディレクトリーを作成します。mkdir -p /etc/puppet/environments/production/modules

# mkdir -p /etc/puppet/environments/production/modulesCopy to Clipboard Copied! Toggle word wrap Toggle overflow - OpenSCAP コンテンツを選択した Puppet 環境にインポートします。OpenSCAP で監査する各ホストは、Puppet 環境に関連付けられている必要があります。

- Satellite Web UI で、コンテキストメニューの Any Organization および Any Location を選択します。

- 環境の → 。

- をクリックしてから、 をクリックします。

- OpenSCAP を使用して監査するホストに関連付けられた各 Puppet 環境について、チェックボックスを選択してから をクリックします。Puppet 環境が他に存在しない場合は、実稼働 環境を選択します。さらに、foreman_scap_client Puppet モジュールが選択した環境に追加されます。

- foreman_scap_client Puppet モジュールが追加されていることを確認します。→ に移動し、Puppet 環境の行の をクリックします。この手順は、foreman_scap_client Puppet クラスがリストされている場合は正常に実行されます。

5.2.4. 追加の SCAP コンテンツのアップロード

手順5.4 追加の SCAP コンテンツのアップロード

- Satellite Web UI にログインします。

- → Upload New SCAP Content をクリックします。

- Title テキストボックスにタイトルを入力します。例:

RHEL 7.2 SCAP Content。 - をクリックして、SCAP コンテンツファイルが含まれるロケーションに移動し、 を選択します。

- をクリックします。

Successfully created RHEL 7.2 SCAP Content (RHEL 7.2 SCAP コンテンツ が正常に作成されました)といったメッセージが表示され、SCAP コンテンツ のリストに新しいタイトルが含まれます。

5.3. コンプライアンスポリシーの管理

5.3.1. ポリシーの作成

前提条件

手順5.5 ポリシーを作成するには、以下を実行します。

- Satellite Web UI で → に移動し、 をクリックしてウィザードの手順に従います。

- ポリシーの名前、説明(オプション)を入力してから をクリックします。

- 適用する SCAP コンテンツおよび XCCDF プロファイルを選択してから をクリックします。

- ポリシーを適用する時間を指定してから をクリックします。Period ドロップダウンリストから、、、または を選択します。

- を選択したら ドロップダウンリストから曜日を選択します。

- を選択したら Day of month フィールドで日付を指定します。

- を選択した場合は、Cron line フィールドに有効な Cron 式を入力します。

オプションでは、 もしくは オプションよりもスケジュールに柔軟性を持たせることができます。 - ポリシーを適用するロケーションを選択してから をクリックします。

- ポリシーを適用する組織を選択してから をクリックします。

- ポリシーを適用するホストグループを選択してから をクリックします。

- をクリックします。

SCAP Content タブでは、すべてのターゲットホストのディレクトリー /var/lib/openscap/content/ に配信される SCAP コンテンツの名前を指定します。

5.3.2. ポリシーの表示

手順5.6 ポリシーを表示するには、以下を実行します。

- Satellite Web UI で、 → に移動します。

- をクリックします。

5.3.3. ポリシーの編集

手順5.7 ポリシーを編集するには、以下を実行します。

- Satellite Web UI で、 → に移動します。

- ポリシーの名前の右側にあるドロップダウンリストから、 を選択します。

- 必要な属性を編集します。

- をクリックします。

5.3.4. ポリシーの定義

- Satellite Web UI で、 → に移動します。

- ポリシーの名前の右側にあるドロップダウンリストから、 選択します。

- 確認メッセージで をクリックします。

5.3.5. ホストへのポリシーの追加

- Satellite Web UI で、 → に移動します。

- ポリシーを追加するホストを選択します。

- をクリックします。

- 開いた新しいパネルで、利用可能なポリシーの一覧から適切なポリシーを選択し、 をクリックします。

5.4. コンプライアンスの監視

- ポリシーコンプライアンスの表示

- コンプライアンスの変更の検知

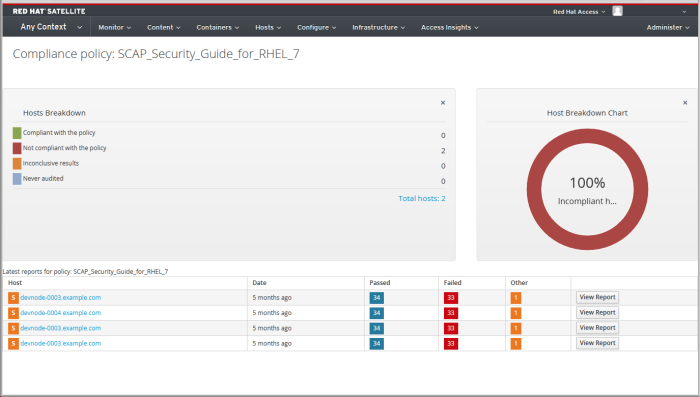

5.4.1. コンプライアンスポリシーダッシュボード

- ホストのポリシーへのコンプライアンス状況のハイレベルビューを表示するリングチャート

- ホストのポリシーコンプライアンス状況についての統計の内訳 (表形式)

- 各ホストのポリシーの最新レポートへのリンク

Failed の統計から、コンプライアンスタスクの優先付けに便利なメトリックが提供されます。Never audited として検出されたホストも、ステータスが不明なため、優先する必要があります。

図5.1 コンプライアンスポリシーダッシュボード

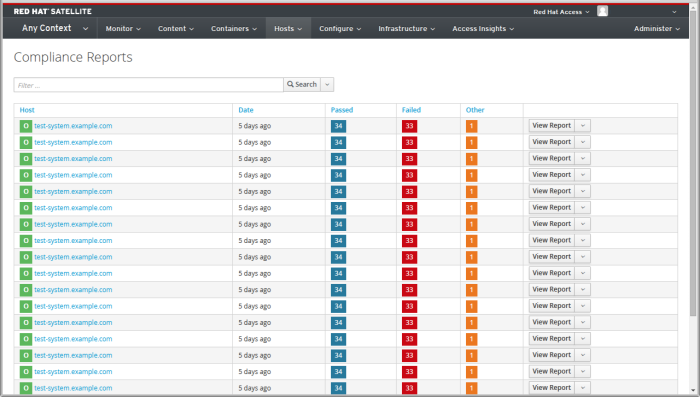

5.4.2. コンプライアンスレポートの概要

図5.2 コンプライアンスレポートの概要

5.4.3. コンプライアンスレポートの検索

not および の論理演算子を使用する と 複雑なクエリーを作成できます。論理演算子

not: 式を否定します。- : オブジェクト

には指定したプロパティーが必要です。 および: 検索条件を組み合わせます。

ユースケースの検索

以下の検索条件では、6 つ以上のルールがパスしなかったコンプライアンスレポートを検索します。

failed > 5

failed > 5prod- が含まれるホストで、2015 年 11 月 5 日以降に作成されたコンプライアンスレポートが検索されます。host ~ prod- AND date > "Nov 5, 2015"

host ~ prod- AND date > "Nov 5, 2015"rhel7_audit で生成されたすべてのレポートが検索されます。

"1 hour ago" AND compliance_policy = date = "1 hour ago" AND compliance_policy = rhel7_audit

"1 hour ago" AND compliance_policy = date = "1 hour ago" AND compliance_policy = rhel7_audit検索のブックマーク

検索をブックマークして、同じ検索条件を再び適用することができます。

手順5.8 検索をブックマークするには、以下を実行します。

- 検索条件を適用します。

- Search リストから、Bookmark this search を選択します。

- Name フィールドに入力します。ブックマークをこの Satellite インスタンスの他のユーザーが利用できるようにするには、Public チェックボックスを選択します。

- をクリックします。

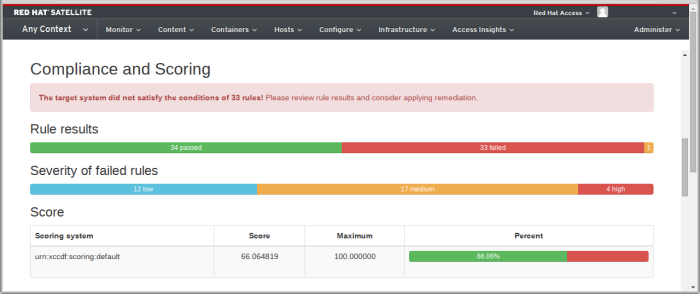

5.4.4. コンプライアンスレポートの表示

- はじめに

- Evaluation Characteristics (評価特性)

- Compliance and Scoring (コンプライアンスおよびスコアリング)

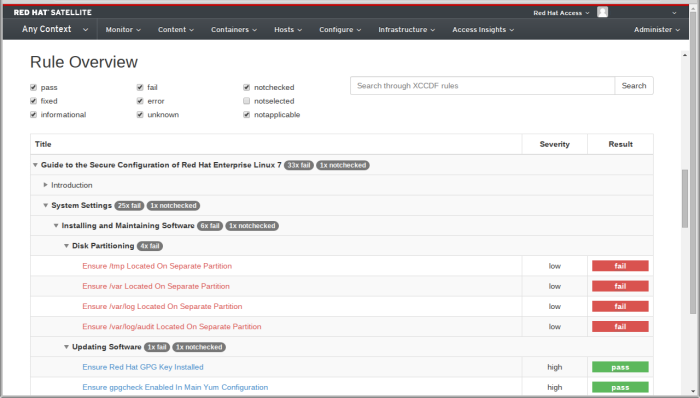

- Rule Overview (ルールの概要)

5.4.4.1. Evaluation Characteristics (評価特性)

Evaluation Characteristics (評価特性)

-

Target machine - 評価対象ホストの完全修飾ドメイン名 (FQDN)。例:

test-system.example.com -

Benchmark URL - ホストが評価された SCAP コンテンツの URL。例:

/var/lib/openscap/content/1fbdc87d24db51ca184419a2b6f。 -

Benchmark ID - ホストが評価されたベンチマークの識別子。ベンチマークは、プロファイルのセットです。Example:

xccdf_org.ssgproject.content_benchmark_RHEL_7. -

Profile ID - ホストが評価されたプロファイルの識別子。Example:

xccdf_org.ssgproject_content_profile_rht-ccp. -

Started at - 評価の開始日時 (ISO 8601 形式)。例:

2015-09-12T14:40:02 -

finished at - 評価の終了日時 (ISO 8601 形式)。例:

2015-09-12T14:40:05 -

Performed by - ホストで評価を実行したローカルアカウントの名前。例:

root

図5.3 Evaluation Characteristics (評価特性)

5.4.4.2. Compliance and Scoring (コンプライアンスおよびスコアリング)

図5.4 Compliance and Scoring (コンプライアンスおよびスコアリング)

5.4.4.3. ルールの概要

図5.5 ルールの概要

5.4.4.4. ルール結果の検査

図5.6 ルール評価の結果

5.4.5. コンプライアンスのメール通知

- 対象とする期間の詳細。

- すべのホストの合計 (状況別): 変更済み、準拠、および非準拠。

- 各ホストの表形式の内訳と、合格、失敗、変更済み、または結果が不明な場合などのルールの合計を含む最新ポリシーの結果。

第6章 コンテナーの使用

コンテナー: アプリケーションのサンドボックス各コンテナーは、必要な設定データを保持するイメージに基づいています。イメージからコンテナーを起動すると、書き込み可能な階層がこのイメージの上部に追加されます。コンテナーをコミットするたびに、変更を保存する新しいイメージ層が追加されます。イメージ: 変更されることのない、コンテナーの設定の静的スナップショット。コンテナーに加えた変更は、新しいイメージレイヤーを作成することによってのみ保存できます。各イメージは、複数の親イメージに依存します。プラットフォームイメージ: 親を持たないイメージ。プラットフォームイメージは、コンテナー化されたアプリケーションの実行に必要なランタイム環境、パッケージ、およびユーティリティーを定義します。プラットフォームイメージは書き込み可能ではないため、その上部にスタックされたコピーイメージに変更が反映されます。Red Hat Satellite から Red Hat Enterprise Linux プラットフォームイメージにアクセスする方法は、例6.1「Satellite での Red Hat Enterprise Linux コンテナーの作成」 を参照してください。レジストリー: ダウンロード可能なイメージが含まれるパブリックまたはプライベートアーカイブ。一部のレジストリーでは、ユーザーがイメージをアップロードして他のユーザーが利用できるようにすることができます。Red Hat Satellite では、ローカルおよび外部のレジストリーからイメージをインポートできます。Satellite 自体はホストのイメージレジストリーとして機能できますが、ホストは変更をレジストリーに戻すことができません。詳細は、を参照してください。 「コンテナーの作成」タグ: リポジトリー内のイメージを区別するために使用するマーク(通常はイメージに保存されるアプリケーションのバージョン)。リポジトリーは、コンテナーレジストリー内の同様のイメージをグループ化するために使用されます。イメージには一意の英数字の ID のみがあるため、フォームまたは リポジトリー: :タグ を使用すると、人間が判読できるイメージを識別できます。詳しい情報は、「コンテナータグの使用」 および 「リポジトリーの管理」 を参照してください。

6.1. コンテナーの管理

前提条件

手順6.1 コンテナーホストを準備するには、以下を実行します。

- Red Hat カスタマーポータルの Getting Started with Docker Formatted Container Images on Red Hat Systems ガイドの Getting Docker in RHEL 7 セクションで説明されているように、イメージをホストするために Red Hat Enterprise Linux 7 サーバーを準備し、このサーバーで Docker サービスを有効にします。

[2].コンテナーホストは、Satellite Server と同じマシンにデプロイすることも、個別にデプロイすることも可能です。注記現在、コンテナーホスト用にサポートされているシステムは Red Hat Enterprise Linux 7 のみです。docker パッケージは rhel-7-server-extras-rpms リポジトリーで利用できます。Red Hat Enterprise Linux 6 システムは現在、ホストコンテナーではサポートされていません。 - コンテナーホストで以下のコマンドを実行し、Satellite Server の CA 証明書をインストールします。

rpm -Uvh https://satellite.example.com/pub/katello-ca-consumer-latest.noarch.rpm

rpm -Uvh https://satellite.example.com/pub/katello-ca-consumer-latest.noarch.rpmCopy to Clipboard Copied! Toggle word wrap Toggle overflow ここで、satellite.example.com は Satellite Server の完全修飾ドメイン名に置き換えます。コンテナーホストがすでに Satellite ホストとして登録されている場合は、この手順をスキップしてください。 - コンテナーホストのロケーションに応じて以下のタスクを実行します。

- コンテナーホストが Satellite Server と同じマシンにある場合には、以下を実行します。

- docker ユーザーグループを作成し、foreman ユーザーをそれに追加します。

groupadd docker usermod -aG docker foreman

# groupadd docker # usermod -aG docker foremanCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 以下のように、

/etc/sysconfig/dockerファイルの OPTIONS 変数を変更します。OPTIONS='--selinux-enabled -G docker'

OPTIONS='--selinux-enabled -G docker'Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 影響を受けるサービスを再起動して変更を適用します。

systemctl restart docker.service katello-service restart

# systemctl restart docker.service # katello-service restartCopy to Clipboard Copied! Toggle word wrap Toggle overflow

- コンテナーホストが Satellite Server 以外のマシンにある場合は、以下を実行します。

- コンテナーホスト上のポートを開いて、Satellite Server と通信します。これを行うには、

/etc/sysconfig/dockerファイルの OPTIONS 変数を以下のように変更します。OPTIONS='--selinux-enabled -H tcp://0.0.0.0:2375 -H unix:///var/run/docker.sock'

OPTIONS='--selinux-enabled -H tcp://0.0.0.0:2375 -H unix:///var/run/docker.sock'Copy to Clipboard Copied! Toggle word wrap Toggle overflow TLS が有効な場合、ポート2376を使用できます。 - 以下のように docker サービスを再開し、設定を検証します。

systemctl restart docker.service systemctl status docker.service

# systemctl restart docker.service # systemctl status docker.serviceCopy to Clipboard Copied! Toggle word wrap Toggle overflow

手順6.2 Docker コンピュートリソースを作成するには、以下を実行します。

- ポート 5000 が Satellite Server で有効になっていることを確認します。コンテナーホストはこのポートを使用して、Satellite Server のコンテンツビューからイメージをプルします。

- 「コンピュートリソース」 の説明に従って、コンピュートリソースを作成します。コンテナーホストの場所に従ってリソース URL を指定します。

- コンテナーホストが Satellite Server と同じマシンにある場合は、リソース URL として unix://var/run/docker.sock を設定します。

- コンテナーホストが Satellite Server 以外のマシンにある場合、以下の形式で URL を指定します。

http://container_host_fqdn:2375

http://container_host_fqdn:2375Copy to Clipboard Copied! Toggle word wrap Toggle overflow ここで、container_host_fqdn はコンテナーホストの完全修飾ドメイン名を表し、Satellite との通信用にコンテナーホストで開かれるポート番号は2375または TLS を使用している場合は2376のいずれかになります。

- をクリックして、コンテナーホストが利用可能かどうかをテストします。

- をクリックしてコンピュートリソースを作成します。

6.1.1. コンテナーの作成

- ローカルコンテンツ: コンテナーの作成時に

コンテンツビューオプションによって表されます。このオプションを使用すると、特定のコンテンツビューおよびライフサイクル環境の Capsule Server にすでに存在するリポジトリーからイメージをインポートできます。ローカルレジストリーの作成および設定方法の詳細は、「リポジトリーの管理」 を参照してください。 - docker Hub: Docker Hub レジストリーを検索して、そこからイメージをプルすることができます。コンテンツの検証済みの信頼できるイメージだけを取得するようにしてください。

- 外部レジストリー: 以前に作成した外部レジストリーからイメージをインポートできます。Red Hat Satellite でのレジストリーの作成の詳細は、「外部レジストリーのインポート」 を参照してください。

手順6.3 コンテナーを作成するには、以下を実行します。

- → に移動します。あるいは、 → に移動し、 をクリックします。

- コンテナー作成の Preliminary 段階で、以下の設定を設定します。

- Compute resource タブで、Deployed on ドロップダウンメニューからコンピュートリソースを選択します。コンピュートリソースについての詳細は、「コンピュートリソース」 を参照してください。

- Locations タブで、新しいコンテナーを利用可能にするロケーションを選択します。

- 組織 タブで、新規コンテナーを利用可能にする組織を選択します。

をクリックして先に進みます。 - コンテナー作成のイメージ段階で、コンテナーのベースとして機能するイメージをインポートします。これは、プラットフォームイメージ、または以前に作成したレイヤー構造イメージである可能性があります。次のいずれかのオプションを選択します。

- Content View タブを選択して、ライフサイクル環境からイメージをインポートします。ライフサイクル環境、コンテンツビュー、リポジトリー、タグ、および Capsule Server を指定します。

- Docker Hub タブを選択して、Docker Hub レジストリーからイメージをインポートします。検索 フィールドにイメージ名を入力すると、Satellite は自動的にコンピュートリソースを検索します。探している glass アイコンをクリックして、Docker Hub を検索します。検索結果の一覧からイメージを選択し、ドロップダウンリストからタグを選択します。

- External registry タブを選択して、既存のレジストリーからイメージをインポートします。ドロップダウンメニューからレジストリーを選択し、イメージ名で検索します。Satellite は、Tag フィールドに選択したイメージ名で使用できるタグを設定します。詳細は、「外部レジストリーのインポート」 を参照してください。

をクリックして先に進みます。 - コンテナー作成の 設定 段階で、次のパラメーターを設定します。

- コンテナー名を指定します。

- コンテナー内で実行するコマンドを指定します。

- コンテナーが起動するとすぐに自動的に実行されるコマンドであるエントリーポイントを指定します。デフォルトのエントリーポイントは /bin/sh -c です。

- CPU をコンテナーに割り当てます。たとえば、

0-2,16 はCPU 0、1、2、および 16 を表します。 - コンテナーに使用できる CPU 時間の相対的配分を定義します。

- コンテナーのメモリー制限を指定します。たとえば、

512mでは、コンテナーのメモリー使用を 512 MB に制限します。

をクリックして先に進みます。 - Environment という名前のコンテナー作成の最終段階で、pseudo-tty を割り当てるか、STDIN、STDOUT、および STDERR をコンテナーに割り当てるかどうかを選択します。 をクリックして、コンテナーのカスタム環境変数を作成します。Run? チェックボックスを選択して、作成後にコンテナーを自動的に起動します。

- をクリックしてコンテナーを作成します。

例6.1 Satellite での Red Hat Enterprise Linux コンテナーの作成

- 「外部レジストリーのインポート」 の説明に従ってカスタムレジストリーを作成します。registry.access.redhat.com をレジストリー URL として指定します。

- 「コンテナーの作成」 の説明に従って、新しいコンテナーを作成します。Image stage of container creation で、External registry タブに移動し、直前の手順で作成したレジストリーを選択します。検索フィールドを使用して、必要なバージョンの Red Hat Enterprise Linux イメージを検索します。設定 ステージと 環境 ステージに従って、コンテナーを完了します。

6.1.2. コンテナーのモニター

手順6.4 コンテナーを調査するには、以下を実行します。

- → に移動します。

- コンテナーページでは、すべての Docker コンピュートリソースに専用のタブがあります。これらの各タブには、使用可能なコンテナーの表と、各コンテナーの選択したパラメーターが含まれます。検査するコンピュートリソースのタブを選択します。

- コンテナーのメタデータを表示するには、検査するコンテナーの名前をクリックします。Satellite にはコンテナープロパティーの表が表示されます。

- Processes タブでは、コンテナーで現在実行されているプロセスを表示できます。プロセス名をクリックして、プロセスのメタデータを表示します。

- コンテナーが実行されている場合、その標準出力を Logs タブに表示できます。コンテナーの作成時に allocate a pseudo-tty チェックボックスを選択した場合は、コンソールはインタラクティブになります。それ以外の場合は、コンテナーの起動時に生成された最初の標準出力が表示されます。

6.1.3. コンテナーの起動、コミット、削除

手順6.5 コンテナーを開始または停止するには、以下を実行します。

- → に移動し、利用可能なコンテナーの一覧を表示します。

- 起動するコンテナーの横にある をクリックします。コンテナーを起動すると、このボタンは に変わります。これにより、コンテナーの停止が可能になります。これらのアクションは docker start および docker stop コマンドと同等です。

手順6.6 コンテナーをコミットするには、以下を実行します。

- → に移動し、利用可能なコンテナーの一覧を表示します。

- コミットするコンテナーの名前をクリックします。

- をクリックします。Satellite は以下を求めるプロンプトを表示します。

- リポジトリー名を指定します。これは、名前を 1 つでも(例: user/my-rhel-image )、ユーザー名と組み合わせることもできます。

- タグをイメージに割り当てます。

- 問い合わせ先情報を指定します。

- イメージ情報のコメントを入力します。

- をクリックします。

手順6.7 コンテナーを削除するには、以下を実行します。

- → に移動し、利用可能なコンテナーの一覧を表示します。

- 削除するコンテナーの名前をクリックします。

- をクリックします。

- 警告ボックスで、 をクリックしてコンテナーを削除します。

6.2. リポジトリーの管理

6.2.1. リポジトリーの作成

手順6.8 Docker リポジトリーを作成するには、以下を実行します。

- → に移動します。 をクリックし、製品名を指定して をクリックします。

- 前の手順で作成した製品を選択し、Repositories タブに移動します。 をクリックします。

- リポジトリー名を指定し、Type ドロップダウンメニューから

dockerを選択します。これにより、このレジストリーで同期するコンテンツソースの URL を指定する追加のフィールドロックが解除されます。Upstream Repository Name フィールドで、コンテンツソースから取得するリポジトリーを指定します。注記以前のバージョンの Red Hat Satellite では、ローカルに保存されたコンテナーイメージをリポジトリーにアップロードすることができました。Red Hat Satellite 6.2 では、これはできなくなりました。 - をクリックして、リポジトリーを作成します。まず、URL およびリポジトリー名が検証され、リポジトリーが作成されます。

6.3. 外部レジストリーのインポート

手順6.9 外部レジストリーをインポートするには、以下を実行します。

- → に移動します。 をクリックします。

- Registry タブで、レジストリーの名前と URL を指定します。これらの設定は必須です。オプションで、レジストリーの簡単な説明を入力します。レジストリーへのアクセスに必要な場合は、ユーザー名とパスワードを指定します。

- Locations タブで、新規レジストリーが利用できる場所を選択します。

- 組織 タブで、新規レジストリーを利用可能にする組織を選択します。

- をクリックしてレジストリーを作成します。

6.4. イメージのコンピュートリソースへのインポート

手順6.10 イメージをコンピュートリソースにインポートするには、以下を実行します。

- インフラストラクチャーコンピュートリソース に して、コンピュートリソースの一覧を表示します。

- 編集する docker コンピュートリソースを選択します。

- をクリックします。

- イメージ名、オペレーティングシステム、アーキテクチャー、ユーザー認証情報、および親イメージを含むイメージの詳細を指定します。User data を選択して、このイメージのユーザー入力を有効にします。

- をクリックします。

6.5. コンテナータグの使用

手順6.11 レジストリーをタグ別に検索するには、以下を実行します。

- → に移動します。

- 検索フィールドを使用して、タグをイメージ名、タグ、またはリポジトリー名で絞り込みます。入力時に自動サジェスト機能が利用できます。たとえば、以下のクエリーは、test_repo という名前のリポジトリーからイメージに適用されるタグを検索します。

repository = test_repo

repository = test_repoCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 表示するタグの名前をクリックします。Satellite はこのタグを使用するイメージの一覧を表示します。

- イメージを選択して、その環境およびコンテンツビューのバージョンを表示します。Published At フィールドは、コマンドラインからイメージをプルするために使用できる URL を表示します。

centos を入力します。

第7章 アクティベーションキーの設定

- 関連付けられるサブスクリプションおよびサブスクリプションのアタッチ動作。

- 利用可能な製品およびリポジトリー。

- ライフサイクル環境およびコンテンツビュー。

- ホストコレクションのメンバーシップ。

7.1. アクティベーションキーの作成

手順7.1 アクティベーションキーを作成するには、以下を実行します。

- → 。

- をクリックします。次の操作を実行します。

- アクティベーションキー名を指定します。この設定は必須です。

- オプションで、アクティベーションキーに関連付けることのできるホストの数を制限する場合は、Unlimited Hosts のチェックボックスの選択を解除します。Limit フィールドに数字を指定します。

- 必要に応じて、Description フィールドに適切な説明を入力します。このキーを適用する 環境 と コンテンツビュー を選択することもできます。ホスト登録の場合は、

Satellite Toolsリポジトリーが有効になっているコンテンツビューを選択します。

- をクリックして、アクティベーションキーを作成します。

7.2. アクティベーションキーのサブスクリプションプロパティーの定義

- サブスクリプションがアクティべーションキーに関連付けられているか ?

- 自動アタッチオプションは有効になっているか ?

- サブスクリプションが指定されていないアクティベーションキー。サブスクリプションの指定なしで、自動アタッチが有効な場合に、アクティベーションキーを使用するホストは、Satellite Server が提供するものから最適なサブスクリプションを検索します。これは、subscription-manager --auto-attach コマンドを実行することです。

- 自動アタッチ用にカスタムサブスクリプションプールを指定するアクティベーションキー。サブスクリプションが指定されていて、自動アタッチが有効な場合に、アクティベーションキーを使用するホストは、アクティベーションキーで指定されたリストから最適なサブスクリプションを選択します。

- サブスクリプションセットが指定されたアクティベーションキー。サブスクリプションが指定されていて、自動アタッチが無効な場合、アクティべーションキーを使用するホストは、アクティベーションキーに指定されたすべてのサブスクリプションに関連付けられます。

7.2.1. サブスクリプションの追加および削除

手順7.2 サブスクリプションをアクティベーションキーに追加するには、以下を実行します。

- → 。

- 編集するアクティべーションキーの名前をクリックします。

- Subscriptions タブで、Add サブタブを選択します。

- 利用可能なサブスクリプションのリストから、追加するサブスクリプションを選択します。

- をクリックします。

手順7.3 アクティベーションキーからサブスクリプションを削除するには、以下を実行します。

- → 。

- アクティベーションキーの一覧が表示されます。サブスクリプションを削除するアクティベーションキーをクリックします。

- タブをクリックします。

- List/Remove サブタブで、アタッチされているサブスクリプションのリストが表示されます。削除するサブスクリプションを選択します。

- をクリックします。

7.2.2. 自動アタッチの有効化

手順7.4 アクティベーションキーで自動アタッチを有効または無効にするには、以下を実行します。

- → 。

- 編集するアクティべーションキーの名前をクリックします。

- Subscriptions タブをクリックします。

- Auto-Attach の隣にある編集アイコンをクリックします。

- チェックボックスを選択または選択解除して、自動アタッチを有効または無効にします。

- Save をクリックします。

7.2.3. サービスレベルの設定

手順7.5 アクティベーションキーにサービスレベルを設定するには、以下を実行します。

- → 。

- 編集するアクティべーションキーの名前をクリックします。

- Details タブをクリックします。

- Service Level の横にある編集アイコンをクリックします。

- ドロップダウンリストから必要なサービスレベルを選択します。ドロップダウンリストには、アクティベーションキーで利用できるサービスレベルだけが含まれます。

- Save をクリックします。

7.3. アクティベーションキーの編集

7.3.1. ホストコレクションの追加および削除

手順7.6 ホストコレクションをアクティベーションキーに追加するには、以下を実行します。

- → 。

- ホストコレクションの追加先となるアクティベーションキーをクリックします。

- Host Collections タブで、Add サブタブをクリックし、利用可能なホストコレクションの一覧を表示します。

- 追加するホストコレクションを選択し、 をクリックします。

手順7.7 アクティベーションキーからホストコレクションを削除するには、以下を実行します。

- → 。

- アクティベーションキーの一覧が表示されます。ホストコレクションを削除するアクティベーションキーをクリックします。

- タブをクリックします。

- リスト /削除 サブタブで、アクティベーションキーにアタッチされたホストコレクションのリストが表示されます。削除するホストコレクションのチェックボックスを選択します。

- をクリックして、アクティベーションキーからホストコレクションを削除します。

7.3.2. 製品コンテンツの編集

手順7.8 アクティベーションキーで製品コンテンツを編集するには、以下を実行します。

- → 。

- 編集するアクティべーションキーの名前をクリックします。

- Product Content タブをクリックして、サブスクリプションを通じてアクティベーションキーに関連付けられている製品とリポジトリーを表示します。

- 編集するリポジトリーの横にある編集アイコンをクリックします。

- ドロップダウンメニューから、リポジトリーを有効または無効にするかどうかを選択します。Save をクリックして変更を適用します。

7.3.3. ライフサイクル環境およびコンテンツビューの設定

手順7.9 アクティべーションキーのライフサイクル環境およびコンテンツビューを設定するには、以下を実行します。

- → 。

- 編集するアクティべーションキーの名前をクリックします。

- アクティベーションキーに関連付ける環境の横にあるチェックボックスをクリックします。ドロップダウンメニューからコンテンツビューを選択します。

- をクリックします。

7.4. アクティベーションキーの削除

手順7.10 アクティべーションキーを削除するには、以下を実行します。

- → 。

- 削除するアクティベーションキーの名前をクリックします。

- Activation Key の詳細パネルの右上にある をクリックします。

- 警告ボックスで クリックして、キーの削除を確定します。

7.5. アクティべーションキーを使用したホストの自動登録

手順7.11 アクティベーションキーを使ってホストを自動登録するには、以下を実行します。

- 古くなった登録データをシステムからクリアします。

subscription-manager clean

# subscription-manager cleanCopy to Clipboard Copied! Toggle word wrap Toggle overflow - Satellite Server からホストの CA 証明書のコピーをダウンロードし、これをインストールします。

rpm -Uvh http://satellite.example.com/pub/katello-ca-consumer-latest.noarch.rpm

# rpm -Uvh http://satellite.example.com/pub/katello-ca-consumer-latest.noarch.rpmCopy to Clipboard Copied! Toggle word wrap Toggle overflow - システムを Satellite Server 上の必要な組織に登録します。アクティベーションキーを使用して、システムを登録します。プロンプトが表示されたら、ユーザー認証の詳細を入力します。

subscription-manager register --org "Default_Organization" --activationkey "Test_Key"

# subscription-manager register --org "Default_Organization" --activationkey "Test_Key"Copy to Clipboard Copied! Toggle word wrap Toggle overflow - システムが登録されていると、リポジトリーコンテンツにアクセスできるようになりますが、管理者は Katello エージェントがクライアントシステムにインストールされているまでパッケージおよびエラータの管理を行うことができません。これを行うには、以下を実行します。

yum install katello-agent

# yum install katello-agentCopy to Clipboard Copied! Toggle word wrap Toggle overflow

ホストを登録するための複数アクティべーションキーの組み合わせ

subscription-manager register --org "ACME" --activationkey "ak-VDC,ak-OpenShift"

# subscription-manager register --org "ACME" --activationkey "ak-VDC,ak-OpenShift"- 競合する設定:サービスレベル、リリースバージョン、環境、コンテンツビュー、および 製品コンテンツ。

- 競合しない設定と、ホストはそれらの統合を取得します:サブスクリプション および ホストコレクション。

- キー自体の動作に影響を与えるが、ホストの設定には影響を与えない設定:コンテンツホストの制限 および 自動アタッチ。

第8章 GPG キーの設定

8.1. GPG キーの作成

手順8.1 GPG キーを Satellite に追加するには、以下を実行します。

- をクリックして、。

- 名前 フィールド に、GPG キーの名前を入力します。

- GPG キーファイルをアップロードするか、または GPG キーのコンテンツをテキストボックスに貼り付けます。

- をクリックして GPG キーを Satellite に追加します。

8.2. GPG キーの削除

手順8.2 GPG キーを削除するには、以下を実行します。

- をクリックします。

- 削除する GPG キーをクリックしてから、 をクリックします。

- 確認ボックスで をクリックして、選択したキーの削除を確定します。

第9章 プロビジョニング環境の設定

9.1. ホストグループの作成

手順9.1 ホストグループを Satellite に追加するには、以下を実行します。

- ホストグループの → クリックしてから、新規ホストグループ をクリックします。

- ホストグループに必要な詳細を入力し、 クリックします。

ホストグループの属性

以下の表は、Satellite ホストグループに適用される属性について説明しています。

|

サブメニュー

|

オプション

|

説明

|

|---|---|---|

|

Host Group (ホストグループ)

|

Parent

|

新規ホストグループの親ホストグループです。

|

|

名前

|

ホストグループの名前です。

| |

|

Life Cycle Environment (ライフサイクル環境)

|

このホストグループを含む環境です。

| |

|

Puppet CA

|

Puppet CA サーバーに使用する Red Hat Satellite Capsule Server。

| |

|

Puppet Master (Puppet マスター)

|

Puppet マスターとして使用する Red Hat Satellite Capsule Server。

| |

|

Puppet クラス

|

組み込み済みのクラス

|

ホストグループに組み込まれている Puppet クラスです。

|

|

利用可能なクラス

|

ホストグループと共に使用できる Puppet クラスです。

| |

|

ネットワーク

|

Domain

|

ホストグループ内のホストのドメインです。

|

|

サブネット

|

ホストグループ内のホストのサブネットです。

| |

|

オペレーティングシステム

|

アーキテクチャー

|

ホストグループ内のシステムのデフォルトアーキテクチャーです。

|

|

オペレーティングシステム

|

ホストグループ内のシステムのデフォルトオペレーティングシステムです。

| |

|

メディア

|

オペレーティングシステムのインストールメディアのある場所です。

| |

|

パーティションテーブル

|

オペレーティングシステムをインストールするためのファイルシステムのパーティションレイアウトです。

| |

|

Root Password

|

オペレーティングシステムの root パスワードです。

| |

|

パラメーター

|

パラメーターの追加

|

ホストグループのパラメーターを設定するために名前と値のペアを提供します。

|

|

組織

|

組織

|

このホストグループを所有する組織です。

|

|

アクティベーションキー

|

コンテンツ環境

| @host.params['kt_activation_keys'] としてテンプレートで利用可能なアクティベーションキーを定義します。

|

9.2. パラメーター

パラメーターのタイプ

- 単純パラメーター

- キーと値のペアとの関係を定義する文字列パラメーターです。ユーザー設定で上書きすることはできませんが、Satellite のパラメーター階層に従って上書きされます。グローバル、組織レベル、ロケーションレベル、ドメインレベル、オペレーティングシステムレベル、ホストグループ、およびホストのパラメーターの単純なパラメーターは、Red Hat Satellite の単純なパラメーターです。

- スマートパラメーター

- キーの値を定義するだけではなく、特定のオブジェクトタイプの条件付き引数、検証および上書きを可能にする複雑なパラメーターです。スマートパラメーターにより、Puppet クラスで外部データを取得できるようになります。これらは、Puppet 用語で パラメーター化されたクラスと呼ばれる Puppet クラス で使用されます。これらのパラメーターの階層は Web UI で設定できます。

- グローバルパラメーター

- Satellite のすべてのホストに適用されるデフォルトのパラメーター。+ ます。

- 組織レベルのパラメーター

- 特定の組織の全ホストに影響するパラメーター。組織レベルのパラメーターは、グローバルパラメーターを上書きします。 → → + で設定されます。

- ロケーションレベルのパラメーター

- 指定の場所内の全ホストに影響するパラメーター。ロケーションレベルのパラメーターは、組織レベルのパラメーターおよびグローバルパラメーターを上書きします。 → → → で設定されます。

- ドメインパラメーター

- 指定のドメインのすべてのホストに影響するパラメーター。ドメインパラメーターは、ロケーションレベル以上のパラメーターを上書きします。 → → → 。

- オペレーティングシステムレベルのパラメーター

- 指定したオペレーティングシステムを持つすべてのホストに影響するパラメーター。オペレーティングシステムレベルのパラメーターは、ドメイン以上のパラメーターを上書きします。 → → → 。

- ホストグループパラメーター

- 指定のホストグループ内の全ホストに影響するパラメーター。ホストグループのパラメーターは、オペレーティングシステムレベル以上のパラメーターを上書きします。 → → → 。

- ホストパラメーター

- 特定のホストに影響するパラメーター。以前に継承したパラメーターはすべてパラメーターサブタブに表示され、上書きすることができます。 → → → で設定されます。

パラメーターと Puppet クラスの使用

- スマート変数

- スマートパラメーターを持たないクラス用に、グローバルパラメーターを Puppet マスターにキーと値の形式で提供するためのツールです。Puppet マニフェストのパラメーター値の上書きを有効にします。これらは、クラスにスマートパラメーターがない場合や、グローバルパラメーターが必要な場合は特別なケースで使用することを目的としています。これらは、階層コンテキストまたはユーザーが適用できるさまざまな条件に応じて、複数の値の候補を持つことができます。これらは、Puppet がパラメーター化されたクラスを持つ前から存在していたもので、現在は後方互換性を保つため、または検証が必要なグローバルパラメーターの使用のため、特定のパペットクラスでのみ使用するため、および文字列以外のタイプのために (それ以外の場合は単純なパラメーターを使用できます)。

- パラメーター化クラス

- スマートパラメーターを含む Puppet クラス。クラスは Puppet マスターからインポートされ、パラメーター名(たとえば

$::name(推奨)または)は、クラスを作成した人によって定義され、変更できません。グローバルではなく、特定のクラスの変数の値を決定できます。$name

/etc/foreman/settings.yaml 設定ファイルは、次回 satellite-installer コマンドを実行する際に上書きされるため、手動で変更しないでください。

Parametrized_Classes_in_ENC が True に設定されていることを確認します。

9.2.1. グローバルな単純パラメーターの作成

手順9.2 グローバルな単純パラメーターを作成するには、以下を実行します。

- → をクリックします。

- をクリックします。

- パラメーターのキーの Name を入力します。

- パラメーターの Value を入力します。

- オプションで、値を Web UI で非表示にするかどうかを選択します。

- 送信 をクリックします。

9.2.2. スマート変数の設定

手順9.3 スマート変数を設定するには、以下を実行します。

- → をクリックします。

- リストからクラスを選択します。

- スマート変数 タブをクリックします。これにより、新しい画面が表示されます。左側のセクションには、クラスがサポートするパラメーターの候補のリストが記載されています。右側のセクションには、選択したパラメーターの設定オプションが含まれます。変数の て、新しいパラメーターを追加します。追加しない場合は、左側のリストからパラメーターを選択します。

- キー フィールドにパラメーターの名前を入力します。

- 説明 テキストボックスを編集して、プレーンテキストのメモを追加します。

- 渡すデータの Key type を選択します。これは文字列であることが最も一般的ですが、他のデータタイプもサポートされています。

- ホストが一致しない場合に、Puppet Master に送信されるパラメーターの デフォルト値 を入力します。

- 作業中に表示したくないデータがフィールドに含まれている場合は、任意で Hidden 値 を選択します。

- オプションの入力バリデーター セクションを使用して、パラメーターに許可される値を制限します。バリデータータイプ (コンマ区切りの値の リスト または正規表現の regexpのいずれか)を選択し、バリデータールール フィールドに許可される値または正規表現コードを入力します。

- Prioritize 属性の順序 セクションでは、条件付き引数に基づいて特定のホストの値を上書きするオプションを提供します。属性タイプとその値は matcher と呼ばれます。

- リスト内のエントリーを配置することにより、matcher に対してホスト属性またはファクトを評価する優先 順 を設定します。デフォルトのリストに追加できます。matcher 間で AND 論理条件を作成するには、それらをコンマ区切りのリストとして 1 行に配置します。

- をクリックして条件付き引数を追加します。一致する属性は 順位 リストのエントリーに対応している必要があります。matcher が設定されていない場合は、上書き機能にデフォルト値のみを使用できます。たとえば、Puppet マスターに指定するパラメーターの値が server1.example.com の完全修飾ドメイン名を持つホストの

testの場合、Matcher をfqdn=として、Value をserver1.example.comtestとして指定します。マッチングの優先順位は以下のとおりです。Facter にある属性で、ホストの属性と混同しない属性を使用することが推奨されています。ホストの属性は、ホストグループ、ドメイン、組織など、ホストパラメーターまたはホストの関連付けのいずれかになります。matcher は、ホストが 1 つだけ持つ必要があります。たとえば、ホストは多くの設定グループを持つことができますが、ホストにはロケーションが 1 つしかなく、ロケーションは有効な matcher であるため、設定グループは使用できません。- マッチャーがホスト属性の場合はそれを使用します。

- 該当する名前を持つ属性がない場合は、一致するホストパラメーター (パラメーターの階層に基づいて継承される) を探します。

- それでも一致しなければホストのファクトをチェックします。

動的データは、Embedded Ruby (ERB)テンプレート構文の Value フィールドでパラメーターおよび Puppet ファクトを使用することで可能になります。たとえば、Puppet ファクトを値の一部として使用するには、で、 → に移動します。<%= @host.facts['network_eth0'] %>

<%= @host.facts['network_eth0'] %>Copy to Clipboard Copied! Toggle word wrap Toggle overflow

- をクリックして変更を保存します。

9.2.3. Puppet マスターからのパラメーター化されたクラスのインポート

手順9.4 パラメーター化されたクラスをインポートするには、以下を実行します。

- Satellite Web UI で、コンテキストメニューの Any Organization および Any Location を選択します。

- → をクリックします。

- Import from Host Name をクリックして、Puppet マスターからパラメーター化されたクラスをインポートします。

- Puppet Classes ページが新規クラスのリストと共に表示されます。

9.2.4. スマートクラスパラメーターの設定

手順9.5 スマートクラスパラメーターを設定するには、以下を実行します。

- → をクリックします。

- パラメーター 列に示されるパラメーターを含むクラスを一覧から選択します。

- Smart Class Parameter タブをクリックします。これにより、新しい画面が表示されます。左側のセクションには、クラスがサポートするパラメーターの候補のリストが記載されています。右側のセクションには、選択したパラメーターの設定オプションが含まれます。

- 左側のリストからパラメーターを選択します。

- 説明 テキストボックスを編集して、プレーンテキストのメモを追加します。

- 上書き を選択して、Satellite がこの変数を制御できるようにします。このチェックボックスを選択しないと、Satellite は新しい変数を Puppet に渡しません。

- 渡すデータの Key type を選択します。これは文字列であることが最も一般的ですが、他のデータタイプもサポートされています。

- ホストが一致しない場合に、Puppet Master に送信されるパラメーターの デフォルト値 を入力します。

- 必要に応じて、Use Puppet Default を選択して、上書きが一致しない限り、値を Puppet Master に送信し ませ ん。

- 作業中に表示したくないデータがフィールドに含まれている場合は、任意で Hidden 値 を選択します。

- オプションの入力バリデーター セクションを使用して、パラメーターに許可される値を制限します。バリデータータイプ (コンマ区切りの値の リスト または正規表現の regexpのいずれか)を選択し、バリデータールール フィールドに許可される値または正規表現コードを入力します。

- Prioritize 属性の順序 セクションは、Override オプションが選択されている場合に表示されます。これにより、条件付き引数に基づいて特定のホストの値を上書きするためのオプションが提供されます。属性タイプとその値は matcher と呼ばれます。

- リスト内のエントリーを配置することにより、matcher に対してホスト属性またはファクトを評価する優先 順 を設定します。デフォルトのリストに追加できます。matcher 間で AND 論理条件を作成するには、それらをコンマ区切りのリストとして 1 行に配置します。

- をクリックして条件付き引数を追加します。一致する属性は 順位 リストのエントリーに対応している必要があります。matcher が設定されていない場合は、上書き機能にデフォルト値のみを使用できます。たとえば、Puppet マスターに指定するパラメーターの値が server1.example.com の完全修飾ドメイン名を持つホストの

testの場合、Matcher をfqdn=として、Value をserver1.example.comtestとして指定します。マッチングの優先順位は以下のとおりです。Facter にある属性で、ホストの属性と混同しない属性を使用することが推奨されています。- マッチャーがホスト属性の場合はそれを使用します。

- 該当する名前を持つ属性がない場合は、一致するホストパラメーター (パラメーターの階層に基づいて継承される) を探します。

- それでも一致しなければホストのファクトをチェックします。

動的データは、Embedded Ruby (ERB)テンプレート構文の Value フィールドでパラメーターおよび Puppet ファクトを使用することで可能になります。たとえば、Puppet ファクトを値の一部として使用するには、で、 → に移動します。<%= @host.facts['network_eth0'] %>

<%= @host.facts['network_eth0'] %>Copy to Clipboard Copied! Toggle word wrap Toggle overflow

- をクリックして変更を保存します。

9.3. プロビジョニング設定の設定

9.3.1. ドメイン

手順9.6 ドメインを作成するには、以下を実行します。

- → をクリックします。

- 新規ドメイン を ます。Domain タブで、以下の設定を指定します。

- Domain の Name を指定します。これは、必要な DNS ドメイン名です。

- Domain の Description を入力します。

- DNS で有効にされた Capsule Server を選択します。

- Parameters タブで、ドメインパラメーターを指定します。

- Locations タブで、ドメインのロケーションを選択します。

- 組織 タブで、ドメインの組織を選択します。重要ロケーションと組織はデバッグ作業に役立つため、これらが設定されていることを確認します。

- をクリックします。

9.3.2. サブネット

9.3.2.1. サブネットの作成

手順9.7 サブネットを作成するには、以下を実行します。

- インフラストラクチャーサブネット を → ます。

- 新規サブネット を クリックし ます。サブネット タブで、以下の設定を指定します。

- サブネットの Name、Network address (IP アドレス)、および Network mask を指定します。これらの設定は必須です。

- 必要に応じて、ゲート ウェイアドレス、プライマリー DNS サーバー、セカンダリー DNS サーバー、および VLAN ID を指定します。ゲートウェイアドレスおよび DNS サーバーの設定は、オプションで、IPAM および Boot モードの DHCP (デフォルト)に設定されている場合のみであることに注意してください。これらのデフォルトモードを変更する場合は、ゲートウェイと DNS も指定する必要があります。IPAM モード(DHCP、Internal DB、または None)を選択し、IP 範囲の 開始 フィールドと 終了 フィールドで IP 割り当ての範囲 を定義することもできます。

- サブネットのデフォルトの ブートモード (DHCP または Static)を選択します。

- Domains タブで、サブネットの該当するドメインを選択します。

- Capsule タブ で、DHCP プロキシー、TFTP プロキシー、DNS プロキシー、および Discovery Proxy サービスのホストに使用する Capsule Server を選択します。

- Locations タブで、サブネットのロケーションを選択します。

- 組織 タブで、サブネットの組織を選択します。重要ロケーションと組織はデバッグ作業に役立つため、これらが設定されていることを確認します。

- をクリックします。

9.3.3. アーキテクチャー

手順9.8 アーキテクチャーを作成するには、以下を実行します。

- → をクリックしてから、New Architecture をクリックします。

- アーキテクチャーの 名前 を指定します。

- このアーキテクチャーが 含まれるオペレーティングシステム を選択します。利用できる → オペレーティングシステム の下に割り当てることができます。

- をクリックします。

9.3.4. コンピュートリソース

手順9.9 コンピュートリソースを追加するには、以下を実行します。

- します。

- New Compute Resource をクリックします。Compute Resource タブで、以下の設定を指定します。

- コンピュートリソースの Name および Provider タイプを指定します。必要に応じて、Description を挿入します。

- 選択したプロバイダータイプに応じて、次のいくつかのフィールドで認証とデータセンターの詳細を要求します。各プロバイダータイプの詳細は、以下の表を参照してください。

Expand 表9.2 プロバイダーの設定 型説明RHEVRed Hat Enterprise Virtualization 環境に適しています。コンピュートリソースを抽象化するために、Manager API の URL 、 有効な ユーザー名と パスワード、およびシステム上の Datacenter が必要です。データセンターのロード をクリックして、ドロップダウンメニューに入力します。オプションで、Quota ID を指定し、X509 認証局 フィールドに 1 つ以上の認証局 を指定できます。LibvirtLibvirt ベースの環境に適しています。仮想マシンの URL が必要です。Display type を選択します。 をクリックして、仮想マシンが利用可能かどうかをテストします。Console passwords を選択して、ディスプレイ接続にランダムに生成されたパスワードを設定します。VMwareVMware ベースの環境に適しています。VCenter/Server のホスト名、有効な VMware ユーザー名 と パスワード、およびコンピュートリソースを抽象化するための Datacenter が必要です。データセンターのロード をクリックして、ドロップダウンメニューに入力します。証明書 Fingerprint を指定し、Console password を選択して、 表示接続でランダムに生成されたパスワードを設定できます。RHEL OpenStack PlatformOpenStack ベースの環境に適しています。コンピュートリソースを抽象化するには、OpenStack サーバーの URL、有効な OpenStack ユーザー名 と パスワード、および Tenant が必要です。テナントの読み込み をクリックしてドロップダウンメニューに入力します。RackspaceRackspace のパブリッククラウドアカウントに適しています。コンピュートリソースを抽象化するには、Rackspace API の URL、有効な Rackspace Username および API Key、および リージョン が必要です。 をクリックして、選択したリージョンへの接続が有効であることを確認します。EC2Amazon EC2 パブリッククラウドアカウントに適しています。有効な Amazon EC2 アカウントから 利用可能な アクセス キーとシークレットキー が必要です。リソースの抽象化のデータセンターとして機能する リージョン が必要です。 をクリックして、選択したドロップダウンメニューを入力します。GoogleGoogle Compute Engine のパブリッククラウドアカウントに適しています。Google プロジェクト ID (有効な クライアント電子メール、および p12 ファイルへの 証明書パス )が必要です。コンピュートリソースを抽象化する ゾーン を指定することもできます。 をクリックしてドロップダウンメニューに入力します。Dockerコンテナーレジストリーに適しています。内部または外部のコンピュートリソースの URL が必要です。必要に応じて、Username、Password、および contact Email を指定します。 をクリックして、接続が利用可能かどうかをテストします。

- ロケーション タブで、選択し たアイテム リストに追加するロケーションを選択します。

- 組織 タブで、選択し たアイテム 一覧に追加する組織を選択します。重要ロケーションと組織はデバッグ作業に役立つため、これらが設定されていることを確認します。

- をクリックします。

9.3.5. コンピュートリソースとしての Libvirt の設定

yum install qemu-kvm libvirt virt-manager

# yum install qemu-kvm libvirt virt-manager- Web UI ブラウザーが virt-manager とは別のシステムで実行されている場合は、手順9.11「Libvirt への SSH アクセスを設定するには、以下を実行します。」 に進みます。

- Web UI ブラウザーが virt-manager と同じシステムで実行されている場合は、以下の手順を実行して Libvirt コンピュートリソースを追加します。

手順9.10 Libvirt コンピュートリースを追加するには、以下を実行します。

- インフラストラクチャーコンピュートリソース に → 。

- New Compute Resource をクリックします。Compute Resource タブで、以下の設定を指定します。

- Name を指定し、Provider ドロップダウンメニューから、コンピュートリソースのタイプとして Libvirt を選択します。必要に応じて、Description を挿入します。

- フィールドに、次のように文字列を入力します。

qemu:///system

qemu:///systemCopy to Clipboard Copied! Toggle word wrap Toggle overflow - ドロップダウンメニューから、 を選択します。

- このコンピューティングリソースが新しい Libvirt ゲストにのみ使用する場合は、オプションとして チェックボックスを選択します。このオプションは、以前に設定した Libvirt ゲストと組み合わせて使用することはできません。

- をクリックします。接続に成功すると、ボタンが緑色になります。

- をクリックして設定を保存します。

- タブを選択します。以前に設定された Libvirt ゲストが表示されます。

手順9.11 Libvirt への SSH アクセスを設定するには、以下を実行します。

foremanユーザーの SSH ファイルのパーミッションと SELinux コンテキストが正しいことを確認します。ls -Zd /usr/share/foreman/.ssh drwx------. foreman foreman system_u:object_r:ssh_home_t:s0 /usr/share/foreman/.ssh

# ls -Zd /usr/share/foreman/.ssh drwx------. foreman foreman system_u:object_r:ssh_home_t:s0 /usr/share/foreman/.sshCopy to Clipboard Copied! Toggle word wrap Toggle overflow foremanユーザーの SSH 鍵を作成します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow SSH公開鍵をリモートハイパーバイザーシステムにコピーします。たとえば、Libvirt ホストが kvm.example.com の場合は、以下のコマンドを実行します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow - リモートシステムに

SSH接続して、パスワードプロンプトが表示されていないことを確認します。-bash-4.2$ ssh root@kvm.example.com

-bash-4.2$ ssh root@kvm.example.comCopy to Clipboard Copied! Toggle word wrap Toggle overflow パスワードの入力を求められること はありません。公開鍵は、リモートシステムの.ssh/authorized_keysファイルにあります。正常にログインしてキーを確認した後、終了します。-bash-4.2$ exit

-bash-4.2$ exitCopy to Clipboard Copied! Toggle word wrap Toggle overflow - Web UI で → → をクリックします。

- 名前 フィールドに 適切な名前を入力します。

- メニューから を選択します。

- フィールドに、次の形式で文字列を入力します。Where kvm.example.com は、Libvirt ホストの FQDN です。

qemu+ssh://root@kvm.example.com/system

qemu+ssh://root@kvm.example.com/systemCopy to Clipboard Copied! Toggle word wrap Toggle overflow - ドロップダウンメニューから、 を選択します。

- このコンピューティングリソースが新しい Libvirt ゲストにのみ使用する場合は、オプションとして チェックボックスを選択します。このオプションは、以前に設定した Libvirt ゲストと組み合わせて使用することはできません。

- をクリックします。接続に成功すると、ボタンが緑色になります。

- をクリックして設定を保存します。

- タブを選択します。以前に設定された Libvirt ゲストが表示されます。

手順9.12 noVNC コンソールを設定するには、以下を実行します。

前提条件:

- SSH キーは、Satellite Server のベースシステムで

foremanユーザー用に設定する必要があります(前述のとおり)。 - 既存の Libvirt ゲストは、表示タイプとして VNC サーバーを使用するように、表示タイプとしてポート設定を設定し、VNC パスワードを選択しないように設定する必要があります。

- ハイパーバイザーホストシステムで、

VNCサービスがポート5900 から 5930 まで許可されるようにファイアウォールを設定します。- Red Hat Enterprise Linux 6 の場合:

iptables -A INPUT -p tcp --dport 5900:5930 -j ACCEPT service iptables save

# iptables -A INPUT -p tcp --dport 5900:5930 -j ACCEPT # service iptables saveCopy to Clipboard Copied! Toggle word wrap Toggle overflow - Red Hat Enterprise Linux 7 の場合

firewall-cmd --add-port=5900-5930/tcp firewall-cmd --add-port=5900-5930/tcp --permanent

# firewall-cmd --add-port=5900-5930/tcp # firewall-cmd --add-port=5900-5930/tcp --permanentCopy to Clipboard Copied! Toggle word wrap Toggle overflow

- Web UI に使用されるブラウザーで、以下のように Satellite Server 証明書を信頼します。

- Satellite Server のパブリックダウンロードページ(例:

https://satellite.example.com/pub/)に移動し、証明書ファイルkatello-server-ca.crtをクリックします。 - Web サイトを特定するために証明書を信頼する選択をします。

- Web UI に使用するブラウザーで、HTTP 厳密なトランスポートセキュリティー (HSTS)を無効にします。HSTS は RFC 6797 で説明されています。たとえば、Firefox で、ブラウザーアドレスバーに

About:Configと入力し、以下のブール値をTrueに設定します。network.websocket.allowInsecureFromHTTPS

network.websocket.allowInsecureFromHTTPSCopy to Clipboard Copied! Toggle word wrap Toggle overflow - Web UI のブラウザーで FQDN を使用していることを確認します。URL のドメイン名が証明書の CN 値に一致しない場合、noVNC は機能しません。これは FQDN と同じである必要があります。以下のコマンドを使用して CN 値を確認します。

openssl x509 -text -noout -in /etc/pki/katello/certs/katello-apache.crt | grep CN Issuer: C=US, ST=North Carolina, L=Raleigh, O=Katello, OU=SomeOrgUnit, CN=satellite.example.com Subject: C=US, ST=North Carolina, O=Katello, OU=SomeOrgUnit, CN=satellite.example.com output truncated

# openssl x509 -text -noout -in /etc/pki/katello/certs/katello-apache.crt | grep CN Issuer: C=US, ST=North Carolina, L=Raleigh, O=Katello, OU=SomeOrgUnit, CN=satellite.example.com Subject: C=US, ST=North Carolina, O=Katello, OU=SomeOrgUnit, CN=satellite.example.com output truncatedCopy to Clipboard Copied! Toggle word wrap Toggle overflow - します。Libvirt リソースの名前を選択します。 で、Libvirt ゲストの名前を選択します。マシンの電源がオンになっていることを確認してから、。コンソールウィンドウは noVNC ハンドシェイクが完了すると表示されます。

9.3.6. ハードウェアモデル

手順9.13 ハードウェアモデルを作成するには、以下を実行します。

- → をクリックします。

- をクリックします。

- ハードウェアモデルの Name を指定します。

- SPARC ビルドの場合は、CPU ハードウェアモデル と Vendor クラス を挿入します。他のアーキテクチャーでは、これらのフィールドに値は必要ありません。

- 情報 フィールドにハードウェアモデルの詳細を入力します。

- をクリックします。

9.3.7. インストールメディア

手順9.14 インストールメディアを追加するには、以下を実行します。

- → をクリックします。

- New Medium をクリックします。[ 中 ] タブで、次の設定を指定します。

- インストールメディアの 名前 を入力します。この設定は必須です。

- インストールメディア へ のパスを入力します。オプションは、URL または有効な NFS サーバーのいずれかです。この設定は必須です。

- インストールメディアのタイプを定義する オペレーティングシステムファミリー を選択します。

- ロケーション タブで、選択し たアイテム リストに追加するロケーションを選択します。

- 組織 タブで、選択し たアイテム 一覧に追加する組織を選択します。重要ロケーションと組織はデバッグ作業に役立つため、これらが設定されていることを確認します。

- をクリックします。

9.3.8. パーティションテーブル

手順9.15 パーティションテーブルを作成するには、以下を実行します。

- → をクリックします。

- をクリックします。

- パーティションテーブルの 名前 を入力してください。

- 必要に応じて、Default を選択します。このチェックボックスは、パーティションが新しい組織またはロケーションに自動的に関連付けられるかどうかを定義します。

- 必要に応じて、Snippet を選択します。このチェックボックスは、パーティションが他のパーティションテーブルレイアウトで再利用可能なスニペットであるかどうかを定義します。

- Operating system family ドロップダウンリストからオペレーティングシステムを選択します。

- パーティションテーブルの Layout を指定します。Template editor のテキストフィールドにレイアウトを入力するか、Choose File をクリックしてテンプレートファイルをアップロードできます。注記レイアウトのフォーマットは、オペレーティングシステムのフォーマットと一致する必要があります。Red Hat Enterprise Linux 7.2 にはキックスタートファイルに一致するレイアウトが必要です。

- 監査コメント を使用して、パーティションレイアウトへの変更の概要を追加します。

- をクリックします。

9.3.9. Provisioning Templates

手順9.16 プロビジョニングテンプレートの作成:

- → をクリックします。

- New Template をクリックします。Provisioning Template タブで、以下の設定を指定します。

- テンプレートの Name を指定します。

- テンプレート エディター フィールドにテンプレートを挿入します。または、 をクリックしてテンプレートをアップロードします。これにより、Template editor フィールドのコンテンツが選択したファイルの内容に置き換えられます。

- 必要に応じて、Audit Comment フィールドにコメントを入力します。Satellite は、変更を追跡するためのコメントをテンプレート履歴に追加します。History タブでテンプレートの履歴を表示します。

- Type タブで Snippet を選択し、特定のスクリプトやテンプレートタイプとして定義せずにテンプレートコードを保存するか、Type ドロップダウンメニューからタイプを選択します。

- 関連付け タブ で、テンプレートに関連付けるホストグループ、環境、およびオペレーティングシステムを選択します。適用 可能なオペレーティングシステム リストからオペレーティングシステムを選択します。 をクリックして、Hostgroup と Environment を選択し、テンプレートの使用を制限します。タイプスニペットのテンプレートでは関連付けは利用できません。

- 関連付け タブ では、既存のテンプレートの履歴を表示できます。新しいテンプレートの作成時に履歴は利用できません。

- ロケーション タブで、テンプレートの場所を選択します。

- 組織 タブで、テンプレートの組織を選択します。重要ロケーションと組織はデバッグ作業に役立つため、これらが設定されていることを確認します。

- をクリックします。

9.3.10. プロビジョニング時間を削減するための gPXE の設定

HTTP などの追加プロトコルを使用してダウンロード時間を短縮できます。gPXE を利用するには、以下の手順を実行します。

TFTPサーバーに設定されているシステムで、/usr/share/syslinux/gpxelinuxk.0を/var/lib/tftpbootにコピーします。/etc/dhcp/dhcpd.confのPXE Handoffセクションで、DHCPのfilenameオプションをpxelinux.0からgpxelinuxk.0に変更します。- プロビジョニングテンプレートを以下のように作成してから、それらをデフォルトテンプレートと共にオペレーティングシステムに割り当てます。

手順9.17 gPXE プロビジョニングテンプレートを設定するには、以下を実行します。

- → をクリックします。

- テンプレートの を見つけて、 を選択します。

- (例:

Kickstart default gPXELinux)の名前を入力します。 - テンプレートエディターで、

@initrdを検索し、@host.url_for_boot (:initrd)に置き換えます。 - テンプレートエディターで、

@kernelを検索して@host.url_for_boot (:kernel)に置き換えます。 - タブを選択します。 ドロップダウンメニューから を選択します。

- 関連付け タブ で、テンプレートに関連付けるホストグループ、環境、およびオペレーティングシステムを選択します。適用 可能なオペレーティングシステム リストからオペレーティングシステムを選択します。 をクリックして、Hostgroup と Environment を選択し、テンプレートの使用を制限します。

- をクリックします。

9.3.11. オペレーティングシステム

RedHat ファミリーを使用します。ファミリーを使用すると、Satellite はホストのプロビジョニング時に特定の動作を変更することができます。

手順9.18 オペレーティングシステムを追加するには、以下を実行します。

- → をクリックします。

- New Operating system をクリックします。オペレーティングシステム タブで、以下の設定を指定します。

- オペレーティングシステムおよびその メジャーバージョンの 名前 を入力します。これらの設定は必須です。

- オプションで マイナーバージョン を 定義し、OS ファミリー を選択して、オペレーティングシステムの 説明 を追加します。

- Root パスワードハッシュ (MD5、SHA256、SHA512)を選択します。

- 利用可能な アーキテクチャー の一覧からアーキテクチャーを選択します。利用できない場合は、「アーキテクチャー」 の説明に従って、 下に作成して割り当てます。

- Partition tables タブで、一覧から該当するファイルシステムレイアウトを選択します。パーティションテーブルの作成方法は、「パーティションテーブル」 を参照してください。

- インストールメディア タブで、一覧から適切なインストールメディアを選択します。インストールメディアの追加に関する詳細は、「インストールメディア」 を参照してください。

- テンプレート タブでは、既存のオペレーティングシステムの編集時にプロビジョニングテンプレートを割り当てることができます。このオプションは、新しいオペレーティングシステムを作成する場合は利用できません。プロビジョニングテンプレートの作成に関する詳細は、「Provisioning Templates」 を参照してください。

- パラメーター タブ で は、オペレーティングシステムのパラメーターを追加できます。

- をクリックします。

9.4. ホスト情報の保存および維持

- Foreman: 物理システムと仮想システムのプロビジョニングおよびライフサイクル管理用です。Foreman は、キックスタートや Puppet モジュールなどの各種の方法を使用して、これらのシステムを自動的に設定します。

- Puppet: ホストを設定するためのクライアント/サーバーアーキテクチャーです。Puppet マスター (サーバー) および Puppet エージェント (クライアント) で設定されます。

- Facter: Puppet のシステムインベントリーツール。Facter は、ハードウェアの詳細、ネットワーク設定、OS の種類およびバージョン、IP アドレス、MAC アドレス、SSH キーなど、ホストに関する基本的な情報 (ファクト) を収集します。その後、これらのファクトは Puppet マニフェストで変数として利用できます。

9.4.1. Puppet アーキテクチャー

- カタログのコンパイル

- カタログの該当ホストへの適用

noop パラメーターを使用した場合は Puppet マスターに結果を送信し、その結果を Foreman に送信します。このカタログは、1 つの特定ホストの必要な状態を記述します。リソース間の依存関係を含む、そのホストで管理するリソースをリスト表示します。エージェントはカタログをホストに適用します。

runinterval パラメーターを使用して、/etc/puppet/puppet.conf ファイルに別の値を指定できます。puppet agent apply を実行して、通信を手動で開始することもできます。

9.4.2. Facter およびファクトの使用

httpd サービスは常に実行している必要があり、Puppet はそれを処理する方法を知っていることを Puppet に伝えることができます。異なるオペレーティングシステムを管理する場合は、osfamily ファクトを使用して条件式を作成し、どのサービスを監視するか、どのパッケージをインストールするかを Puppet に伝えることができます。operatingsystemmajrelease パラメーターおよび versioncmp パラメーターを使用して、同じオペレーティングシステムの異なるバージョンに基づいて条件式を作成できます。条件式の使用例は、例9.1「条件式とファクトの使用」 を参照してください。

例9.1 条件式とファクトの使用

9.4.2.1. 特定ホストのファクトの表示

facts."と入力すると、利用可能なファクトのリストが表示されます。

手順9.19 特定ホストのファクトを表示するには、以下を実行します。

- メインメニューで → をクリックし、検査するホストの名前をクリックします。

- Details ペインで をクリックし、ホストに関する既知のファクトをすべて表示します。

- このページにリストされているファクトについて、 をクリックし、このファクト名のすべてのマネージドホストにおけるディストリビューションチャートを表示します。

- 検索をブックマークすると、今後簡単に使用できるようになります。検索を絞り込みたら、 ボタンの横にあるドロップダウン矢印をクリックし、 をクリックします。ブックマークされた検索は ドロップダウンリストに表示され、メインメニューの → の下にも表示されます。

9.4.2.2. ファクトに基づくホストの検索

architecture = x86_64 などの特定のファクト 基準に一致するすべてのホストを検索できることを意味します。

手順9.20 ファクトに基づいてホストを検索するには、以下を実行します。

- メインメニューで、 → をクリックして Fact Values ページを表示します。

- Search フィールドで、フィルタリングするファクトの名前を入力します。特定の名前、名前と値のペアなどで検索できます。

- をクリックして、一致するホストのリストを取得します。

9.4.2.3. カスタムファクトのレポート

- マニフェスト

pkginventoryは Puppet Forge から取得され、ベースシステムに保存されます。 - Puppet モジュールはコンテンツビューに追加され、これはシステムにプロモートされてからそのシステムにデプロイされます。

- システムのファクトは、パッケージ名を使用してクエリーされます。この例では、hostname という名前のホストと、認証情報のユーザー 名 および パスワード を持つ Satellite ユーザーを使用している場合、以下の API クエリーは検索文字列 "bash" に一致するファクトを返します。

curl -u username:password -X GET http://localhost/api/hosts/:hostname/facts?search=bash {"hostname":{"pkg_bash":"4.2.45-5.el7_0.4"}}curl -u username:password -X GET http://localhost/api/hosts/:hostname/facts?search=bash {"hostname":{"pkg_bash":"4.2.45-5.el7_0.4"}}Copy to Clipboard Copied! Toggle word wrap Toggle overflow 検索は、パッケージバージョンを返します。その後、外部データベースの設定に使用していました。

pkginventory Puppet モジュールの追加

pkginventory Puppet モジュールを Red Hat Satellite Server アプリケーションに追加するには、https://forge.puppetlabs.com/ody/pkginventory から Satellite Server アプリケーションがインストールされているベースシステムにモジュールをダウンロードし、以下の手順に従います。

手順9.21 Puppet モジュールをリポジトリーにアップロードするには、以下を実行します。

- ベースシステムに Puppet モジュールをダウンロードします。ダウンロードしたモジュールの拡張子は

.tar.gzになります。 - → をクリックしてから、Puppet モジュールリポジトリーに関連付けられた Name フィールドで製品名をクリックします。たとえば、Custom Products です。

- Repositories タブで、変更する Puppet Modules リポジトリーを選択します。たとえば、Puppet Modules です。

- Upload Puppet Module セクションで をクリックし、ダウンロードしたモジュールに移動します。

- をクリックします。

手順9.22 モジュールをコンテンツビューに追加するには、以下を実行します。

- をクリックして、 メニューからコンテンツビューを選択します。

- Puppet モジュール タブで 新規モジュールの 。インストールされたモジュールのリストが表示されます。

- Actions コラムから をクリックし、追加するモジュールを選択します。利用可能なバージョンの表が表示されます。

- 追加するモジュールのバージョンの横にある バージョンの をクリックします。

- 新規バージョンの して、新しいコンテンツビューを作成します。

- 必要に応じて説明を追加し、 をクリックします。

第10章 ホストの設定

10.1. ホストの参照

- すべての ホスト:Satellite Server が認識するすべてのホストの一覧です。

- 検出 された ホスト:プラグインによってプロビジョニングネットワークで検出されたベアメタルホストの一覧です。

- コンテンツホスト は、コンテンツとサブスクリプションに関連するタスクを管理するホストの一覧です。

- ホストコレクション: エラータのインストールなどの一括操作に使用するユーザー定義のホストコレクションの一覧です。

dev-node.example.com という名前のコンテンツホストを検索する場合は、コンテンツ ホスト ページをクリックし、検索 フィールドに dev-node* と入力します。または、*node* でも、コンテンツホスト dev-node.example.com が見つかります。

10.2. ホストの状態タイプ

| アイコン | 状態 | 説明 |

|---|---|---|

| | Error | ホストでエラーが検出されました。エラーアイコンにマウスをかざすと、エラーの実際の理由を示すヒントが表示されます。ホストをクリックすると、問題のより詳細なレポートが表示されます。 |

| | Warning | ホストが設定されていますが、最終レポート期間のホストについてのレポートは収集されていません。 |

| | OK | ホストについての保留中のアクションがなく、最終レポート期間には保留中の変更やエラーがありません。 |

10.3. ホストの概要

詳細

- audits : 現在 の ホストの監査エントリーが含まれるページ。

- ファクト: 現在のホストのファクトの一覧が含まれるページ。このボタンは、インストーラーがホストからファクトを収集した後にのみ利用できます。

- Reports: 現在のホストのレポートの一覧が含まれるページ。このボタンは、インストーラーがホストからレポートを収集した後にのみ利用できます。

- YAML: ホストの IP アドレス、MAC アドレス、名前、ホストに適用されているパラメーターの値などの YAML 形式のホストの詳細が記載されたページです。

- Properties: ホストに適用されているオペレーティングシステムのエントリーなど、ホストに関する一般的な詳細の一覧です。

- メトリック: ホストで報告されたすべてのイベントの概要を示す表です。

- テンプレート: ホストから現在アクセス可能なプロビジョニングテンプレートの一覧です。この一覧に含まれるプロビジョニングテンプレートは、ホストに適用されるオペレーティングシステムのエントリーに従って自動的に設定されます。

- NIC: ホスト用に設定された NIC の詳細情報を示す表。

ホストのアクション

- Job の実行: ホストでジョブの実行を許可します。ジョブの実行の詳細は、12章Satellite ホストでのジョブの実行 を参照してください。

- Boot disk: ホストのブートディスクを選択できるメニュー。ホストのブート ISO の 作成の詳細については、『Red Hat Satellite プロビジョニングガイドの PXE を使用しないプロビジョニングを使用した新規』 ホストの作成 を参照してください。

- Edit: ホストの詳細ページを開き、ホストの設定を行うことができます。インストーラーはすべての設定を自動的に設定し、通常は手動の設定が不要であることに注意してください。

- Build: 次回のホスト起動時にプロビジョニングされるホストにフラグを付けます。インストーラーはプロビジョニングプロセスのすべての側面を管理し、通常はホストを手動でプロビジョニングする必要がないことに注意してください。

- delete: ユーザーインターフェイスからホストを削除します。

ホストのグラフ

- ランタイム: Config Retrieval および Runtime という 2 つのデータポイントを追跡します。Config Retrieval データポイントは、指定の Puppet 実行時にホストに関する情報を収集するのにかかった時間を表し、ランタイム データポイントは Puppet 実行に必要な時間を表します。両方のデータポイントは秒単位で測定されます。

- リソース: Puppet 実行時にホストで実行されたアクションの数を追跡します。このグラフに表示されるカテゴリーは、レポート ページに表示されるカテゴリーと同じで、各カテゴリーのアクション数を使用して測定されます。

10.4. ホストの作成

手順10.1 ホストの作成方法:

- → をクリックします。

- ホスト タブで、必要な詳細を入力します。

- Puppet クラス タブで、追加する Puppet クラスを選択します。

- インターフェイス タブで、以下を行います。

- 各インターフェイスに対して、アクション コラムで をクリックし、必要に応じて以下を設定します。

- タイプ : ボンドまたは BMC インターフェイスに対して、タイプ リストで、インターフェイスタイプを選択します。

- MAC アドレス: MAC アドレスを入力します。

- 識別 子 - デバイス識別子としてデバイス名を入力します。

- DNS 名 - DNS サーバーに認識する DNS 名を入力します。これは、完全修飾ドメイン名 (FQDN) のホスト部分に使用されます。

- ドメイン: プロビジョニングネットワークのドメイン名を選択します。これにより、サブネット リストが自動的 に 更新され、適切なサブネットの選択肢が表示されます。

- サブネット: リストから、ホストのサブネットを選択します。

- IP アドレス: 選択したサブネットに DHCP 対応の Capsule Server がある場合は、IP アドレスが自動的に提案されます。必要に応じて、Suggest new をクリックして別のアドレスを生成します。または、IP アドレスを入力することもできます。トークンのプロビジョニングが有効な場合、ドメインが DNS を管理しない場合、サブネットが逆引き DNS を管理しない場合、またはサブネットが DHCP 予約を管理しない場合は、このアドレスを省略できます。

- 管理: このチェックボックスを選択すると、Capsule が提供する DHCP サービスおよび DNS サービスを使用してプロビジョニングを行う際にインターフェイスを設定します。

- プライマリー - このチェックボックスを選択すると、このインターフェイスの DNS 名を、FQDN のホスト部分に使用します。

- プロ ビジョニング:このチェックボックスを選択すると、プロビジョニングにこのインターフェイスを使用します。つまり、このインターフェイスを使用して TFTP ブートが行われ、そしてイメージをベースにしたプロビジョニングでは、プロビジョニングを実行するスクリプトにこのインターフェイスが使用されます。anaconda による RPM のダウンロード、

%postスクリプトの Puppet 設定などの多くのプロビジョニングタスクは、プライマリーインターフェイスを使用する点にご留意ください。 - 仮想 NIC: このインターフェイスが物理デバイスではない場合は、このチェックボックスを選択します。この設定にはオプションが 2 つあります。

- タグ - 任意で VLAN タグを設定します。設定していない場合はサブネットの VLAN ID となります。

- 割り当て 先: この仮想インターフェイスが割り当てられるインターフェイスのデバイス名を入力します。

- をクリックして、インターフェイス設定を保存します。

- オプションとして、インターフェイスの クリックし、追加ネットワークインターフェイスを組み込みます。詳細は、「追加のネットワークインターフェイスの設定」 を参照してください。

- を押して変更を適用し、終了します。

- オペレーティングシステム タブで、必要な情報を入力します。ドロップダウンリストからパーティションテーブルを選択するか、カスタムパーティションテーブル フィールドでカスタムのパーティションテーブルを入力します。両方は指定できません。

- Parameters タブで Add Parameter をクリックし、必要なパラメーターを追加します。これには、ホストに関連付けられたすべての Puppet クラスパラメーターおよびホストパラメーターが含まれます。

- 追加情報 タブに、ホストに関する追加情報を入力します。

- 送信 をクリックして、プロビジョニングリクエストを完了します。

10.5. Registration

- コンシューマー RPM (server.example.com/pub/katello-ca-consumer-latest.noarch.rpm)をダウンロードしてインストールしてから、subscription manager を実行します。この方法は、新規インストールしたホストに適しています。詳細は、「ホスト登録の設定」 および 「ホストの登録」 を参照してください。

- ブートストラップスクリプト(server.example.com/pub/bootstrap.py)をダウンロードして実行します。この方法は、新規インストールしたホストにも、Satellite 5 や別の Satellite 6 に登録済みのホストなどにも適しています。詳細は、「ブートストラップスクリプトを使用したホストの Satellite 6 への登録」 を参照してください。

10.5.1. ホスト登録の設定

前提条件

- ホストは、以下の Red Hat Enterprise Linux バージョンを使用している必要がある。

- 5.7 以降

- 6.4 以上

- 7.0 以上

- Red Hat Enterprise Linux のすべてのアーキテクチャーがサポートされる (i386、x86_64、s390x、ppc_64)。

- Satellite Server、任意の Capsule Server、およびすべてのホストが同じ NTP サーバーで同期されていることを確認します。

- 時刻同期ツールが Satellite Server、任意の Capsule Server、およびホストで実行されていることを確認します。

- Red Hat Enterprise Linux 6 の場合:

chkconfig ntpd on; service ntpd start

# chkconfig ntpd on; service ntpd startCopy to Clipboard Copied! Toggle word wrap Toggle overflow - Red Hat Enterprise Linux 7 の場合:

systemctl start chronyd; systemctl enable chronyd

# systemctl start chronyd; systemctl enable chronydCopy to Clipboard Copied! Toggle word wrap Toggle overflow

- デーモン

rhsmcertdがホストで実行されていることを確認します。- Red Hat Enterprise Linux 6 の場合:

service rhsmcertd start

# service rhsmcertd startCopy to Clipboard Copied! Toggle word wrap Toggle overflow - Red Hat Enterprise Linux 7 の場合:

systemctl start rhsmcertd

# systemctl start rhsmcertdCopy to Clipboard Copied! Toggle word wrap Toggle overflow

手順10.2 ホストを登録するための設定:

- Satellite Server または Capsule Server の完全修飾ドメイン名(FQDN)をメモしておきます(例: server.example.com )。

- ホストでターミナルを開き、root でログインします。

- ホストを登録する Satellite Server または Capsule Server からコンシューマー RPM をインストールします。コンシューマー RPM は、ホストのコンテンツソースのロケーションを更新し、ホストが Red Hat Satellite に指定したコンテンツソースからコンテンツをダウンロードできるようにします。

rpm -Uvh http://server.example.com/pub/katello-ca-consumer-latest.noarch.rpm

# rpm -Uvh http://server.example.com/pub/katello-ca-consumer-latest.noarch.rpmCopy to Clipboard Copied! Toggle word wrap Toggle overflow 重要実行中の Docker デーモンが再起動します。注記katello-ca-consumer-hostname-1.0-1.noarch.rpm は、サーバーのホスト名を含む、利用可能な追加の katello-ca-consumer RPM です。katello-ca-consumer-latest.noarch.rpm rpm は常に最新のバージョンを反映します。どちらを使用しても達成できる目的は同じです。

10.5.2. ホストの登録

前提条件

- 「ホスト登録の設定」 の手順をすべて完了してください。

- ホストに対して、適切なコンテンツビューおよび環境に関連付けられたアクティベーションキーが存在することを確認します。そうでない場合は、7章アクティベーションキーの設定 を参照してください。アクティベーションキーでは、デフォルトで自動アタッチ機能が有効になっています。この機能は、一般的にハイパーバイザーとして使用されるホストで使用されます。

- subscription-manager ユーティリティーのバージョンが 1.10 以上であることを確認します。パッケージは標準の Red Hat Enterprise Linux リポジトリーで入手可能です。

手順10.3 ホストを登録する方法:

- ホストでターミナルを開き、root でログインします。

- Red Hat Subscription Manager (RHSM) に関連するすべての以前のホストデータを消去します。

subscription-manager clean

# subscription-manager cleanCopy to Clipboard Copied! Toggle word wrap Toggle overflow - RHSM を使用してホストを登録します。

subscription-manager register --org your_org_name --activationkey your_activation_key

# subscription-manager register --org your_org_name --activationkey your_activation_keyCopy to Clipboard Copied! Toggle word wrap Toggle overflow 例10.1 登録後のコマンド出力:

subscription-manager register --org MyOrg --activationkey TestKey-1 The system has been registered with id: 62edc0f8-855b-4184-b1b8-72a9dc793b96

# subscription-manager register --org MyOrg --activationkey TestKey-1 The system has been registered with id: 62edc0f8-855b-4184-b1b8-72a9dc793b96Copy to Clipboard Copied! Toggle word wrap Toggle overflow

--environment オプションを使用します。たとえば、開発ライフサイクル環境のコンテンツビュー MyView にホストを登録するには、以下を実行します。

subscription-manager register --org your_org_name --environment Development/MyView --activationkey your_activation_key

# subscription-manager register --org your_org_name --environment Development/MyView --activationkey your_activation_key手順10.4 Red Hat Enterprise Linux 6.3 からリポジトリーをポイントする方法:

- Red Hat Satellite で、 → を選択します。

- 変更する必要のあるホストの名前をクリックします。

- コンテンツホストの コンテンツ セクションで、リリースバージョン の右側にある編集アイコンをクリック します。

- のドロップダウンメニューから、"6.3" を選択します。

- をクリックします。

10.5.3. Katello エージェントのインストール

goferd service を提供する gofer パッケージによって異なります。Red Hat Satellite Server または Capsule Server が、コンテンツホストに適用可能なエラータに関する情報を提供できるように、このサービスを有効にしておく必要があります。

前提条件

Satellite Tools リポジトリーを有効にする必要があります。Red Hat Common リポジトリーは使用されなくなり、Satellite バージョン 6.1 以降と互換性がありません。

Satellite Tools リポジトリーは必要なパッケージを提供するため、有効にして Red Hat Satellite Server と同期し、ホストが利用できるようにする必要があります。

手順10.5 Satellite Tools リポジトリーが有効にされていることを確認するには、以下を実行します。

- Satellite Web UI を開き、 に移動して、RPM タブをクリックします。

- Red Hat Enterprise Linux Server 項目を見つけ、展開します。

- Red Hat Satellite Tools 6.2 (RHEL VERSION Server 用) (RPM) 項目を見つけ、展開します。Red Hat Satellite Tools 6.2 の項目が表示されていない場合は、カスタマーポータルから取得したサブスクリプションマニフェストにその項目が含まれないことが原因として考えられます。この問題を修正するには、カスタマーポータルにログインし、これらのリポジトリーを追加し、サブスクリプションマニフェストをダウンロードして、Satellite にインポートします。

- リポジトリーの名前の横にある Enabled チェックボックスが選択されていることを確認します。選択されていない場合は、選択します。

Satellite Tools リポジトリーを有効にします。

手順10.6 Katello エージェントをインストールする方法:

- ホストで、

satellite-toolsリポジトリーが有効になっていることを確認します。自動アタッチが有効なアクティベーションキーを使用してホストを登録した場合、リポジトリーはすでに自動的に有効になっています。yum repolist enabled | grep -i satellite-tools

# yum repolist enabled | grep -i satellite-toolsCopy to Clipboard Copied! Toggle word wrap Toggle overflow satellite-toolsが有効になっていない場合は、以下のコマンドで有効にします。subscription-manager repos --enable=rhel-version-server-satellite-tools-6.2-rpms

# subscription-manager repos --enable=rhel-version-server-satellite-tools-6.2-rpmsCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 以下のコマンドを使用して

katello-agentRPM パッケージをインストールします。yum install katello-agent

# yum install katello-agentCopy to Clipboard Copied! Toggle word wrap Toggle overflow goferdサービスが実行していることを確認します。- Red Hat Enterprise Linux 6 の場合は、以下のコマンドを入力します。

service goferd start

# service goferd startCopy to Clipboard Copied! Toggle word wrap Toggle overflow - Red Hat Enterprise Linux 7 の場合は、以下のコマンドを入力します。

systemctl start goferd

# systemctl start goferdCopy to Clipboard Copied! Toggle word wrap Toggle overflow

10.5.4. Puppet エージェントのインストールおよび設定

前提条件

Satellite Tools リポジトリーは必要なパッケージを提供するため、有効にして Red Hat Satellite Server と同期し、ホストが利用できるようにする必要があります。

手順10.7 Satellite Tools リポジトリーが有効にされていることを確認するには、以下を実行します。

- Satellite Web UI を開き、 に移動して、RPM タブをクリックします。

- Red Hat Enterprise Linux Server 項目を見つけ、展開します。

- Red Hat Satellite Tools 6.2 (RHEL VERSION Server 用) (RPM) 項目を見つけ、展開します。Red Hat Satellite Tools 6.2 の項目が表示されていない場合は、カスタマーポータルから取得したサブスクリプションマニフェストにその項目が含まれないことが原因として考えられます。この問題を修正するには、カスタマーポータルにログインし、これらのリポジトリーを追加し、サブスクリプションマニフェストをダウンロードして、Satellite にインポートします。

- リポジトリーの名前の横にある Enabled チェックボックスが選択されていることを確認します。選択されていない場合は、選択します。

手順10.8 Puppet エージェントをインストールし、有効にする方法:

- ホストでターミナルコンソールを開き、

rootユーザーとしてログインします。 - 以下のコマンドを使用して、

satellite-toolsリポジトリーが有効になっていることを確認します。yum repolist enabled | grep -i satellite-tools

# yum repolist enabled | grep -i satellite-toolsCopy to Clipboard Copied! Toggle word wrap Toggle overflow satellite-toolsが有効になっていない場合は、以下のコマンドで有効にします。subscription-manager repos --enable=rhel-version-server-satellite-tools-6.2-rpms

# subscription-manager repos --enable=rhel-version-server-satellite-tools-6.2-rpmsCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 以下のコマンドを使用して Puppet エージェントの RPM パッケージをインストールします。

yum install puppet

# yum install puppetCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 起動時に開始する Puppet エージェントを設定します。

- Red Hat Enterprise Linux 6 の場合:

chkconfig puppet on

# chkconfig puppet onCopy to Clipboard Copied! Toggle word wrap Toggle overflow - Red Hat Enterprise Linux 7 の場合

systemctl enable puppet

# systemctl enable puppetCopy to Clipboard Copied! Toggle word wrap Toggle overflow

前提条件

Puppet エージェントを設定する前に、以下の条件を満たしている必要があります。

- ホストを Red Hat Satellite Server に登録しておく必要があります。

- Satellite Tools リポジトリーが有効にされている必要があります。

- Puppet パッケージがホストにインストールされている必要があります。

手順10.9 Puppet エージェントを設定する方法:

/etc/puppet/puppet.confファイルでサーバーおよび環境設定を指定して、Puppet エージェントを設定します。vi /etc/puppet/puppet.conf

# vi /etc/puppet/puppet.confCopy to Clipboard Copied! Toggle word wrap Toggle overflow Copy to Clipboard Copied! Toggle word wrap Toggle overflow 重要ホストの所属先の Puppet 環境名にenvironmentパラメーターを設定します。Puppet 環境は、ホストまたはホストグループに関連付けることができる Puppet モジュールのコレクションです。- ホストの Puppet 環境を見つけるには、 → に移動し、ホストテーブルの Environment コラムを検査します。

- Puppet 環境をホストに割り当てるには、 → に移動し、選択したホストの横にある をクリックします。

- Satellite Server で有効な Puppet 環境を表示するには、環境 → 。Satellite Server の

/etc/puppet/environments/ディレクトリーを確認して、Puppet 環境に関連付けられている Puppet モジュールとマニフェストを確認することもできます。

- ホスト上で Puppet エージェントを実行します。

puppet agent -t --server satellite.example.com

# puppet agent -t --server satellite.example.comCopy to Clipboard Copied! Toggle word wrap Toggle overflow - Satellite Server Web UI を使って Puppet クライアントの SSL 証明書に署名します。

- Web UI から Satellite Server にログインします。

- インフラストラクチャー Capsule を → ます。

- 必要な Capsule の右側にあるドロップダウンメニューから を選択します。

- 必要なホストの右側にある をクリックします。

- puppet agent コマンドを再度入力します。

puppet agent -t --server satellite.example.com

# puppet agent -t --server satellite.example.comCopy to Clipboard Copied! Toggle word wrap Toggle overflow

10.5.5. ブートストラップスクリプトを使用したホストの Satellite 6 への登録

/var/www/html/pub/ ディレクトリーにインストールされ、ホストで使用できるようになります。以下の形式の URL を使用してアクセスできます。 satellite6.example.com/pub/bootstrap.py

satellite6.example.com/pub/bootstrap.pyless /usr/share/doc/katello-client-bootstrap-version/README.md

$ less /usr/share/doc/katello-client-bootstrap-version/README.md手順10.10 ホストへのブートストラップのインストール

root ユーザー専用であるため、/root に配置して使用後に削除するか、/usr/local/sbin に配置できます。この例では、/root を使用します。

root で、以下のようにブートストラップスクリプトをホストにインストールします。

- 正しいディレクトリーにいることを確認します。たとえば、

/rootに変更するには、次のコマンドを実行します。cd

# cdCopy to Clipboard Copied! Toggle word wrap Toggle overflow - スクリプトをダウンロードします。これにより、スクリプトが現行ディレクトリーにインストールされます。

wget http://satellite6.example.com/pub/bootstrap.py

# wget http://satellite6.example.com/pub/bootstrap.pyCopy to Clipboard Copied! Toggle word wrap Toggle overflow - スクリプトを実行可能にします。

chmod +x bootstrap.py

# chmod +x bootstrap.pyCopy to Clipboard Copied! Toggle word wrap Toggle overflow - スクリプトが実行できることを確認するには、以下のように使用ステートメントを表示します。

./bootstrap.py -h

# ./bootstrap.py -hCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 移行プロセスが完了したら、スクリプトを削除できます。

cd rm bootstrap.py

# cd # rm bootstrap.pyCopy to Clipboard Copied! Toggle word wrap Toggle overflow

手順10.11 ブートストラップスクリプトの実行

前提条件

- 前述のように、ブートストラップスクリプトがインストールされています。

- 必要なホストのアクティベーションキーがある。アクティベーションキーの設定は、7章アクティベーションキーの設定 を参照してください。

- ホストグループを作成済みである。ホストグループの作成については、「ホストグループの作成」 を参照してください。

- ご使用の環境に適した値を使用して、以下のようにブートストラップコマンドを出力します。

--serverオプションの場合は、Satellite Server または Capsule Server の FQDN 名を指定します。for--location,--organization, and--hostgroupオプションは、オプションへの引数として、ラベルではなく引用符で囲まれた名前を使用します。詳細なユースケースは 「詳細なブートストラップスクリプトの設定」 を参照してください。スクリプトは、the-Copy to Clipboard Copied! Toggle word wrap Toggle overflow loginオプションで入力した Satellite ユーザー名に対応するパスワードの入力を求めるプロンプトを出します。 - スクリプトが実行され、進捗の通知が標準出力(

stdout)に送信されます。証明書の承認を求めるプロンプトが表示されるのを確認します。以下に例を示します。ホストは、管理者が Puppet 証明書を承認するまで無期限に待機します。[NOTIFICATION], [2016-04-26 10:16:00], [Visit the UI and approve this certificate via Infrastructure->Capsules] [NOTIFICATION], [2016-04-26 10:16:00], [if auto-signing is disabled] [RUNNING], [2016-04-26 10:16:00], [/usr/bin/puppet agent --test --noop --tags no_such_tag --waitforcert 10]

[NOTIFICATION], [2016-04-26 10:16:00], [Visit the UI and approve this certificate via Infrastructure->Capsules] [NOTIFICATION], [2016-04-26 10:16:00], [if auto-signing is disabled] [RUNNING], [2016-04-26 10:16:00], [/usr/bin/puppet agent --test --noop --tags no_such_tag --waitforcert 10]Copy to Clipboard Copied! Toggle word wrap Toggle overflow - Web UI で、 → に移動します。

- 指定した FQDN-

serverオプションに対応する Capsule 名の右側にある を選択します。 - コラムで、 を選択して、ホストの Puppet 証明書を承認します。

- ホストに戻り、残りのブートストラップ処理が完了するのを確認します。

- Web UI で → に移動し、そのホストが適切なホストグループに接続していることを確認します。

10.5.6. 詳細なブートストラップスクリプトの設定

- Satellite 6 から別の Satellite 6 へのホストの移行

- -

forceを指定してこのスクリプトを使用します。スクリプトは、以前の Satellite から katello-ca-consumer-* パッケージを削除し、新しい Satellite から katello-ca-consumer-* パッケージをインストールします。以下に例を示します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow - Red Hat Network (RHN)または Satellite 5 から Satellite 6 へのホストの移行

- ブートストラップスクリプトは、システムがレガシープラットフォームに登録されていることを示す指標として、

/etc/syconfig/rhn/systemidが存在し、RHN の接続が有効であることを検出します。次にこのスクリプトは rhn-classic-migrate-to-rhsm を呼び出して RHN からシステムを移行します。監査上の理由で、デフォルトではシステムのレガシープロファイルは削除されません。レガシープロファイルを削除するには、use--legacy-purgeおよび use--legacy-loginを使用して、プロファイルを削除する適切な権限を持つユーザーアカウントを指定します。プロンプトが表示されたらユーザーアカウントのパスワードを入力します。以下に例を示します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow - Satellite 6 にホストを登録すると、Puppet 設定を省略します。

- デフォルトでは、ブートストラップスクリプトを使用して、コンテンツ管理および設定管理に対してホストを設定します。既存の設定管理システムがあり、ホストに puppet をインストールしない場合は use

--skip-puppetを使用します。以下に例を示します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow - コンテンツ管理専用としてホストを Satellite 6 に登録する。

- システムをコンテンツホストとして登録し、プロビジョニングおよび設定管理機能を除外するには、use

--skip-foremanを使用します。以下に例を示します。bootstrap.py --server satellite6.example.com \ --organization="Example Organization" \ --activationkey=activation_key \ --skip-foreman

# bootstrap.py --server satellite6.example.com \ --organization="Example Organization" \ --activationkey=activation_key \ --skip-foremanCopy to Clipboard Copied! Toggle word wrap Toggle overflow - ブートストラップスクリプトがコンシューマー RPM のダウンロードに使用する方法を変更します。

- デフォルトでは、ブートストラップスクリプトは HTTP を使用してコンシューマー RPM (server.example.com/pub/katello-ca-consumer-latest.noarch.rpm)をダウンロードします。環境によっては、ホストと Satellite との間の HTTPS のみを許可することが望ましい場合があります。use

--download-methodを使用して、ダウンロードメソッドを HTTP から HTTPS に変更します。以下に例を示します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow - ホストの IP アドレスの Satellite への指定

- インターフェイスが複数あるホスト、または 1 つのインターフェイスに IP アドレスが複数あるホストでは、IP アドレスの自動検出を無効にして、特定の IP アドレスを Satellite に指定する必要がある場合があります。use--

ip.以下に例を示します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow - ホストでのリモート実行の有効化

- use--

rexand--rex-userを使用して、リモート実行を有効にし、指定したユーザーに必要な SSH キーを追加します。以下に例を示します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 登録時にホストのドメインの作成

- ホストレコードを作成するには、スクリプトを実行する前に、ホストの DNS ドメインが Satellite に存在している必要があります。ドメインが存在しない場合は、

--add-domainを使用して追加します。以下に例を示します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow - ホストに任意の完全修飾ドメイン名(FQDN)を提供します。

- ホストのホスト名が FQDN でない場合や、RFC 準拠していない場合(アンダースコアなどの文字が含まれている)には、ホスト名の検証の段階でスクリプトが失敗します。use--

fqdnを使用して、Satellite にレポートする FQDN を指定します。これを実行するには、hammer を使用してcreate_new_host_when_facts_are_uploadedとcreate_new_host_when_report_is_uploadedを false に設定する必要があります。以下に例を示します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow Copy to Clipboard Copied! Toggle word wrap Toggle overflow

10.6. ホストのグループの変更

- → に移動します。

- 変更する必要のあるホストのチェックボックスを選択します。

- 画面右上の Select Action メニューから Change Group を選択します。新しいオプションウィンドウが開きます。

- アクションの選択 メニューから、ホストのグループを選択します。

- 送信 をクリックします。

10.7. ホストの環境の変更

- → に移動します。

- 変更する必要のあるホストのチェックボックスを選択します。

- 画面右上の Select Action メニューから Change Environment を選択します。新しいオプションウィンドウが開きます。

- アクションの選択 メニューから、ホストの環境を選択します。

- 送信 をクリックします。

10.8. ホストの管理

- → に移動します。

- ホストを選択します。

- Edit をクリックします。

- ホストの 管理 または ホスト の 管理解除 をクリックして、ホストのステータスを変更します。

- 送信 をクリックして変更を保存します。

10.9. ホストの特定組織への割り当て

- → に移動します。

- 変更する必要のあるホストのチェックボックスを選択します。

- 画面右上の Select Action メニューから Assign Organization を選択します。新しいオプションウィンドウが開きます。

- Select Organization メニューに移動し、ホストの組織を選択します。Fix Organization on Mismatch (組織の不一致についての修正)チェックボックスを選択します。注記ドメインまたはサブネットなど、ホストに関連付けるリソースがあるにもかかわらず、これらのリソースがホストの割り当て先の組織に割り当てられていない場合に、不一致が生じます。Fix Organization on Mismatch (組織の不一致についての修正)オプションを使用すると、このようなリソースが組織に追加されるので、このオプションは推奨の選択肢になります。一方、Fail on Mismatch (不一致により失敗)オプションを選択すると、常にエラーメッセージが生成されます。たとえば、実際には設定に不一致がない場合でも、別の組織にホストを再割り当てすると失敗します。

- 送信 をクリックします。

10.10. ホストの特定ロケーションへの割り当て

- → に移動します。

- 変更する必要のあるホストのチェックボックスを選択します。

- 画面右上の Select Action メニューから、Assign Location を選択します。新しいオプションウィンドウが開きます。