This documentation is for a release that is no longer maintained

See documentation for the latest supported version 3 or the latest supported version 4.CLI 툴

OpenShift Container Platform 명령줄 툴 사용 방법 알아보기

초록

1장. OpenShift Container Platform CLI 툴 개요

사용자는 다음과 같은 OpenShift Container Platform에서 작업하는 동안 다양한 작업을 수행합니다.

- 클러스터 관리

- 애플리케이션 빌드, 배포 및 관리

- 배포 프로세스 관리

- Operator 개발

- Operator 카탈로그 생성 및 유지 관리

OpenShift Container Platform은 사용자가 터미널에서 다양한 관리 및 개발 작업을 수행할 수 있도록 하여 이러한 작업을 간소화하는 일련의 명령줄 인터페이스(CLI) 툴을 제공합니다. 이러한 툴은 애플리케이션을 관리하는 간단한 명령을 노출하고 시스템의 각 구성 요소와 상호 작용합니다.

1.1. CLI 툴 목록

OpenShift Container Platform에서 사용할 수 있는 CLI 툴 세트는 다음과 같습니다.

- OpenShift CLI(oc): OpenShift Container Platform 사용자가 가장 일반적으로 사용하는 CLI 툴입니다. 클러스터 관리자와 개발자 모두 터미널을 사용하여 OpenShift Container Platform에서 엔드 투 엔드 작업을 수행하는 데 도움이 됩니다. 웹 콘솔과 달리, 사용자는 명령 스크립트를 사용하여 프로젝트 소스 코드로 직접 작업할 수 있습니다.

-

Knative CLI(kn): Knative(

kn) CLI 툴에서는 Knative Serving 및 Eventing과 같은 OpenShift Serverless 구성 요소와 상호 작용하는 데 사용할 수 있는 단순하고 직관적인 터미널 명령을 제공합니다. -

Pipeline CLI(tkn): OpenShift Pipelines는 내부적으로 Tekton을 사용하는 OpenShift Container Platform의 CI/CD(Continuous Integration and continuous Delivery) 솔루션입니다.

tknCLI 툴은 터미널을 사용하여 OpenShift Pipelines와 상호 작용할 수 있는 간단하고 직관적인 명령을 제공합니다. -

opm CLI툴: Operator 개발자 및 클러스터 관리자가 터미널에서 Operator의 카탈로그를 생성하고 유지 관리하는 데 도움이 됩니다. - Operator SDK: Operator 프레임워크의 구성 요소인 Operator SDK는 Operator 개발자가 터미널에서 Operator를 빌드, 테스트 및 배포하는 데 사용할 수 있는 CLI 툴을 제공합니다. Kubernetes 네이티브 애플리케이션을 빌드하는 프로세스를 간소화하여 애플리케이션별 운영 지식이 필요할 수 있습니다.

2장. OpenShift CLI(oc)

2.1. OpenShift CLI 시작하기

2.1.1. OpenShift CLI 정보

OpenShift CLI(명령줄 인터페이스) 즉, oc 명령을 사용하면 터미널에서 애플리케이션을 생성하고 OpenShift Container Platform 프로젝트를 관리할 수 있습니다. OpenShift CLI를 사용하기에 적합한 경우는 다음과 같습니다.

- 직접 프로젝트 소스 코드로 작업하는 경우

- OpenShift Container Platform 작업 스크립트를 작성하는 경우

- 대역폭 리소스가 제한되고 웹 콘솔을 사용할 수 없는 상태에서 프로젝트를 관리하는 경우

2.1.2. OpenShift CLI 설치

OpenShift CLI(oc)는 바이너리를 다운로드하거나 RPM을 사용하여 설치할 수 있습니다.

2.1.2.1. 바이너리를 다운로드하여 OpenShift CLI 설치

명령줄 인터페이스를 사용하여 OpenShift Container Platform과 상호 작용하기 위해 OpenShift CLI(oc)를 설치할 수 있습니다. Linux, Windows 또는 macOS에 oc를 설치할 수 있습니다.

이전 버전의 oc 를 설치한 경우 OpenShift Container Platform 4.10의 모든 명령을 완료하는 데 이 버전을 사용할 수 없습니다. 새 버전의 oc를 다운로드하여 설치합니다.

Linux에서 OpenShift CLI 설치

다음 절차를 사용하여 Linux에서 OpenShift CLI(oc) 바이너리를 설치할 수 있습니다.

프로세스

- Red Hat 고객 포털에서 OpenShift Container Platform 다운로드 페이지로 이동합니다.

- 버전 드롭다운 메뉴에서 적절한 버전을 선택합니다.

- OpenShift v4.10 Linux Client 항목 옆에 있는 지금 다운로드를 클릭하고 파일을 저장합니다.

아카이브의 압축을 풉니다.

tar xvf <file>

$ tar xvf <file>Copy to Clipboard Copied! Toggle word wrap Toggle overflow oc바이너리를PATH에 있는 디렉터리에 배치합니다.PATH를 확인하려면 다음 명령을 실행합니다.echo $PATH

$ echo $PATHCopy to Clipboard Copied! Toggle word wrap Toggle overflow

OpenShift CLI를 설치한 후 oc 명령을 사용할 수 있습니다.

oc <command>

$ oc <command>Windows에서 OpenSfhit CLI 설치

다음 절차에 따라 Windows에 OpenShift CLI(oc) 바이너리를 설치할 수 있습니다.

프로세스

- Red Hat 고객 포털에서 OpenShift Container Platform 다운로드 페이지로 이동합니다.

- 버전 드롭다운 메뉴에서 적절한 버전을 선택합니다.

- OpenShift v4.10 Windows Client 항목 옆에 있는 지금 다운로드를 클릭하고 파일을 저장합니다.

- ZIP 프로그램으로 아카이브의 압축을 풉니다.

oc바이너리를PATH에 있는 디렉터리로 이동합니다.PATH를 확인하려면 명령 프롬프트를 열고 다음 명령을 실행합니다.path

C:\> pathCopy to Clipboard Copied! Toggle word wrap Toggle overflow

OpenShift CLI를 설치한 후 oc 명령을 사용할 수 있습니다.

oc <command>

C:\> oc <command>macOS에 OpenShift CLI 설치

다음 절차에 따라 macOS에서 OpenShift CLI(oc) 바이너리를 설치할 수 있습니다.

프로세스

- Red Hat 고객 포털에서 OpenShift Container Platform 다운로드 페이지로 이동합니다.

- 버전 드롭다운 메뉴에서 적절한 버전을 선택합니다.

- OpenShift v4.10 MacOSX Client 항목 옆에 있는 지금 다운로드를 클릭하고 파일을 저장합니다.

- 아카이브의 압축을 해제하고 압축을 풉니다.

oc바이너리 PATH의 디렉터리로 이동합니다.PATH를 확인하려면 터미널을 열고 다음 명령을 실행합니다.echo $PATH

$ echo $PATHCopy to Clipboard Copied! Toggle word wrap Toggle overflow

OpenShift CLI를 설치한 후 oc 명령을 사용할 수 있습니다.

oc <command>

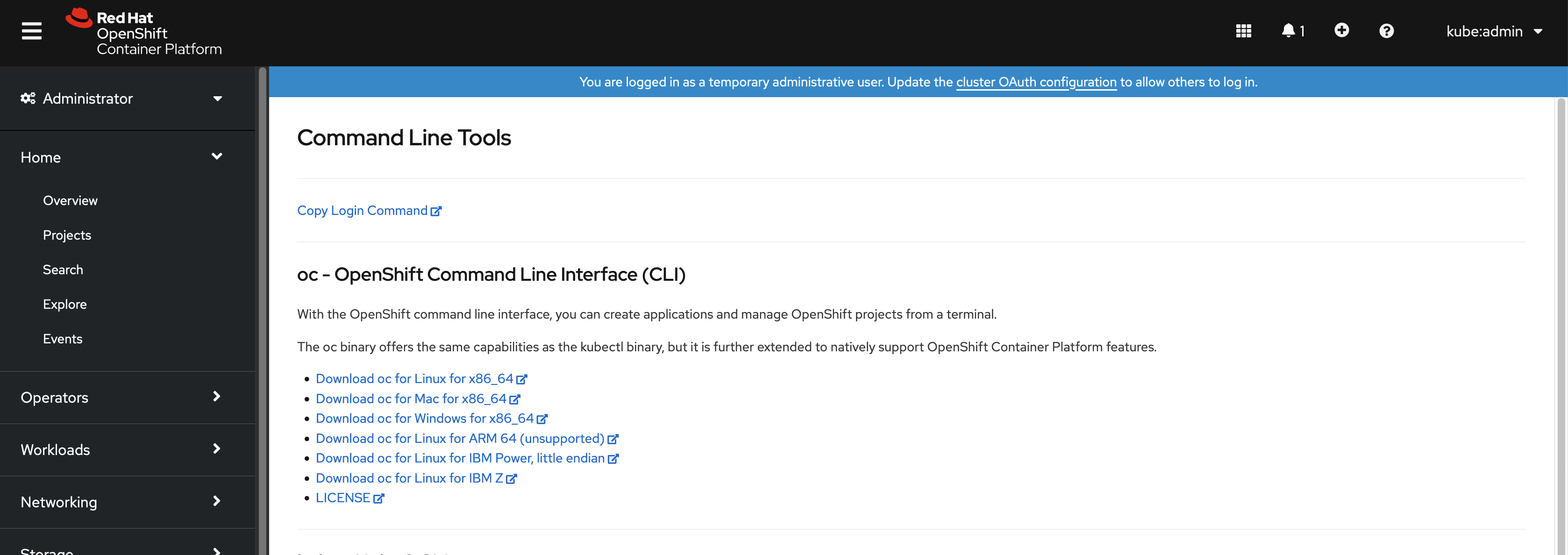

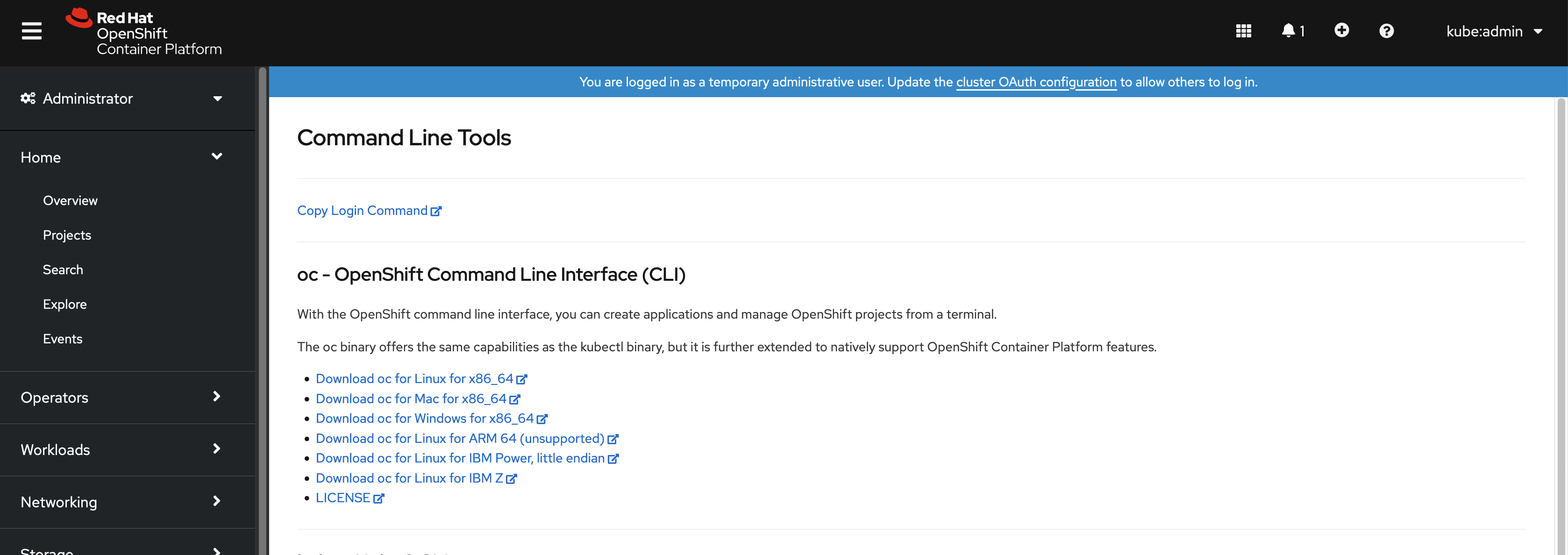

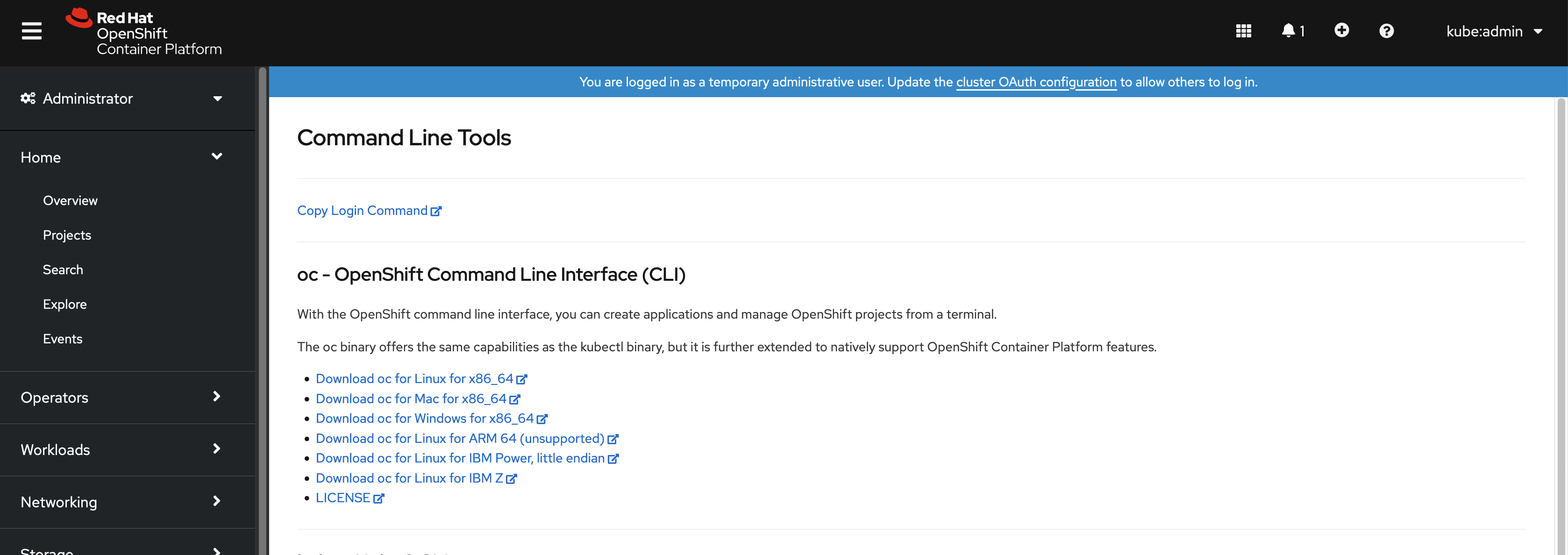

$ oc <command>2.1.2.2. 웹 콘솔을 사용하여 OpenShift CLI 설치

OpenShift CLI(oc)를 설치하여 웹 콘솔에서 OpenShift Container Platform과 상호 작용할 수 있습니다. Linux, Windows 또는 macOS에 oc를 설치할 수 있습니다.

이전 버전의 oc 를 설치한 경우 OpenShift Container Platform 4.10의 모든 명령을 완료하는 데 이 버전을 사용할 수 없습니다. 새 버전의 oc를 다운로드하여 설치합니다.

2.1.2.2.1. 웹 콘솔을 사용하여 Linux에서 OpenShift CLI 설치

다음 절차를 사용하여 Linux에서 OpenShift CLI(oc) 바이너리를 설치할 수 있습니다.

절차

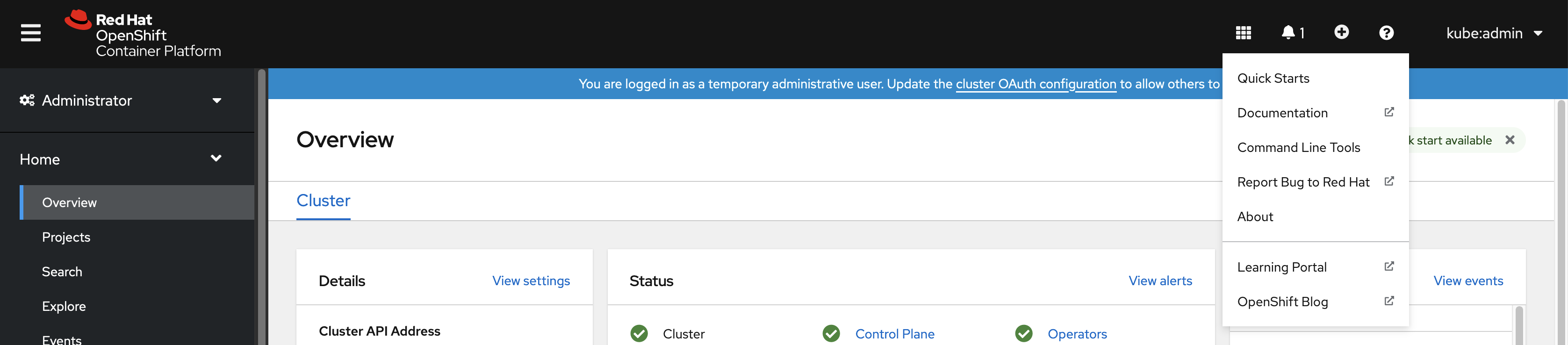

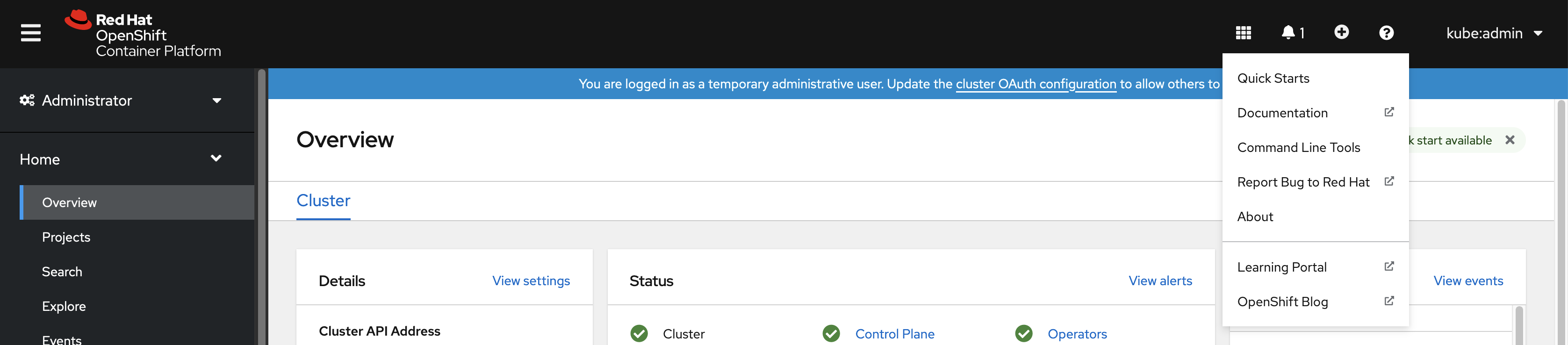

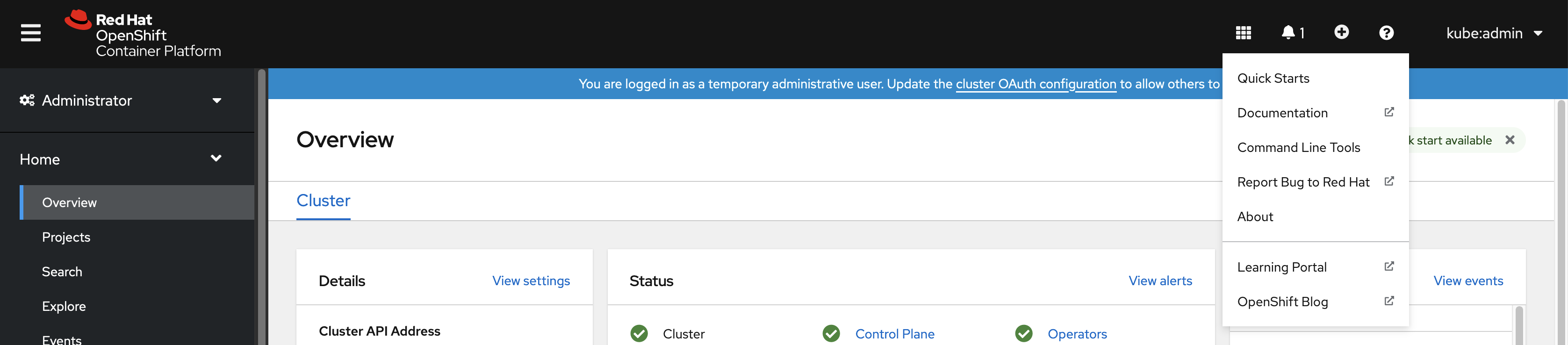

웹 콘솔에서 ?를 클릭합니다.

명령줄 툴을 클릭합니다.

-

Linux 플랫폼에 적합한

oc바이너리를 선택한 다음 Linux용 oc Download oc를 클릭합니다. - 파일을 저장합니다.

아카이브의 압축을 풉니다.

tar xvf <file>

$ tar xvf <file>Copy to Clipboard Copied! Toggle word wrap Toggle overflow oc바이너리를PATH에 있는 디렉터리로 이동합니다.PATH를 확인하려면 다음 명령을 실행합니다.echo $PATH

$ echo $PATHCopy to Clipboard Copied! Toggle word wrap Toggle overflow

OpenShift CLI를 설치한 후 oc 명령을 사용할 수 있습니다.

oc <command>

$ oc <command>2.1.2.2.2. 웹 콘솔을 사용하여 Windows에서 OpenShift CLI 설치

다음 절차에 따라 Winndows에 OpenShift CLI (oc) 바이너리를 설치할 수 있습니다.

절차

웹 콘솔에서 ?를 클릭합니다.

명령줄 툴을 클릭합니다.

-

Windows용

oc바이너리를 선택한 다음 Download oc for Windows for x86_64 를 클릭합니다. - 파일을 저장합니다.

- ZIP 프로그램으로 아카이브의 압축을 풉니다.

oc바이너리를PATH에 있는 디렉터리로 이동합니다.PATH를 확인하려면 명령 프롬프트를 열고 다음 명령을 실행합니다.path

C:\> pathCopy to Clipboard Copied! Toggle word wrap Toggle overflow

OpenShift CLI를 설치한 후 oc 명령을 사용할 수 있습니다.

oc <command>

C:\> oc <command>2.1.2.2.3. 웹 콘솔을 사용하여 macOS에 OpenShift CLI 설치

다음 절차에 따라 macOS에서 OpenShift CLI(oc) 바이너리를 설치할 수 있습니다.

절차

웹 콘솔에서 ?를 클릭합니다.

명령줄 툴을 클릭합니다.

-

macOS 플랫폼의

oc바이너리를 선택한 다음 Download oc for Mac for x86_64 를 클릭합니다. - 파일을 저장합니다.

- 아카이브의 압축을 해제하고 압축을 풉니다.

oc바이너리 PATH의 디렉터리로 이동합니다.PATH를 확인하려면 터미널을 열고 다음 명령을 실행합니다.echo $PATH

$ echo $PATHCopy to Clipboard Copied! Toggle word wrap Toggle overflow

OpenShift CLI를 설치한 후 oc 명령을 사용할 수 있습니다.

oc <command>

$ oc <command>2.1.2.3. RPM을 사용하여 OpenShift CLI 설치

RHEL(Red Hat Enterprise Linux)의 경우 Red Hat 계정에 활성 OpenShift Container Platform 서브스크립션이 있으면 OpenShift CLI(oc)를 RPM으로 설치할 수 있습니다.

사전 요구 사항

- root 또는 sudo 권한이 있어야 합니다.

절차

Red Hat Subscription Manager에 등록합니다.

subscription-manager register

# subscription-manager registerCopy to Clipboard Copied! Toggle word wrap Toggle overflow 최신 서브스크립션 데이터를 가져옵니다.

subscription-manager refresh

# subscription-manager refreshCopy to Clipboard Copied! Toggle word wrap Toggle overflow 사용 가능한 서브스크립션을 나열하십시오.

subscription-manager list --available --matches '*OpenShift*'

# subscription-manager list --available --matches '*OpenShift*'Copy to Clipboard Copied! Toggle word wrap Toggle overflow 이전 명령의 출력에서 OpenShift Container Platform 서브스크립션의 풀 ID를 찾아서 이 서브스크립션을 등록된 시스템에 연결합니다.

subscription-manager attach --pool=<pool_id>

# subscription-manager attach --pool=<pool_id>Copy to Clipboard Copied! Toggle word wrap Toggle overflow OpenShift Container Platform 4.10에 필요한 리포지토리를 활성화합니다.

Red Hat Enterprise Linux 8의 경우:

subscription-manager repos --enable="rhocp-4.10-for-rhel-8-x86_64-rpms"

# subscription-manager repos --enable="rhocp-4.10-for-rhel-8-x86_64-rpms"Copy to Clipboard Copied! Toggle word wrap Toggle overflow Red Hat Enterprise Linux 7의 경우:

subscription-manager repos --enable="rhel-7-server-ose-4.10-rpms"

# subscription-manager repos --enable="rhel-7-server-ose-4.10-rpms"Copy to Clipboard Copied! Toggle word wrap Toggle overflow

openshift-clients패키지를 설치합니다.yum install openshift-clients

# yum install openshift-clientsCopy to Clipboard Copied! Toggle word wrap Toggle overflow

CLI를 설치한 후 oc 명령을 사용할 수 있습니다.

oc <command>

$ oc <command>2.1.2.4. Homebrew를 사용하여 OpenShift CLI 설치

macOS의 경우 Homebrew 패키지 관리자를 사용하여 OpenShift CLI(oc)를 설치할 수 있습니다.

사전 요구 사항

-

Homebrew(

brew)가 설치되어 있어야 합니다.

절차

다음 명령을 실행하여 openshift-cli 패키지를 설치합니다.

brew install openshift-cli

$ brew install openshift-cliCopy to Clipboard Copied! Toggle word wrap Toggle overflow

2.1.3. OpenShift CLI에 로그인

OpenShift CLI (oc) 에 로그인하면 클러스터에 액세스하여 관리할 수 있습니다.

사전 요구 사항

- OpenShift Container Platform 클러스터에 대한 액세스 권한이 있어야 합니다.

-

OpenShift CLI(

oc)가 설치되어 있어야 합니다.

HTTP 프록시 서버를 통해서만 액세스할 수 있는 클러스터에 액세스하려면 HTTP_PROXY, HTTPS_PROXY 및 NO_PROXY 변수를 설정할 수 있습니다. oc CLI에서는 이러한 환경 변수를 준수하므로 클러스터와의 모든 통신이 HTTP 프록시를 통해 이루어집니다.

인증 헤더는 HTTPS 전송을 사용하는 경우에만 전송됩니다.

절차

oc login명령을 입력하고 사용자 이름을 전달합니다.oc login -u user1

$ oc login -u user1Copy to Clipboard Copied! Toggle word wrap Toggle overflow 프롬프트가 표시되면 필요한 정보를 입력합니다.

출력 예

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

웹 콘솔에 로그인한 경우 토큰 및 서버 정보를 포함하는 oc login 명령을 생성할 수 있습니다. 명령을 사용하여 대화형 프롬프트 없이 OpenShift Container Platform CLI에 로그인할 수 있습니다. 명령을 생성하려면 웹 콘솔의 오른쪽 상단에 있는 사용자 이름 드롭다운 메뉴에서 로그인 복사 명령을 선택합니다.

이제 클러스터를 관리하기 위한 프로젝트를 생성하거나 다른 명령을 실행할 수 있습니다.

2.1.4. OpenShift CLI 사용

다음 섹션을 검토하여 CLI로 일반적인 작업을 완료하는 방법을 알아봅니다.

2.1.4.1. 프로젝트 생성

oc new-project 명령을 사용하여 새 프로젝트를 생성합니다.

oc new-project my-project

$ oc new-project my-project출력 예

Now using project "my-project" on server "https://openshift.example.com:6443".

Now using project "my-project" on server "https://openshift.example.com:6443".2.1.4.2. 새 애플리케이션 생성

oc new-app 명령을 사용하여 새 애플리케이션을 생성합니다.

oc new-app https://github.com/sclorg/cakephp-ex

$ oc new-app https://github.com/sclorg/cakephp-ex출력 예

--> Found image 40de956 (9 days old) in imagestream "openshift/php" under tag "7.2" for "php"

...

Run 'oc status' to view your app.

--> Found image 40de956 (9 days old) in imagestream "openshift/php" under tag "7.2" for "php"

...

Run 'oc status' to view your app.2.1.4.3. Pod 보기

oc get pods 명령을 사용하여 현재 프로젝트의 Pod를 봅니다.

Pod 내부에서 oc 를 실행하고 네임스페이스를 지정하지 않으면 기본적으로 Pod의 네임스페이스가 사용됩니다.

oc get pods -o wide

$ oc get pods -o wide출력 예

NAME READY STATUS RESTARTS AGE IP NODE NOMINATED NODE cakephp-ex-1-build 0/1 Completed 0 5m45s 10.131.0.10 ip-10-0-141-74.ec2.internal <none> cakephp-ex-1-deploy 0/1 Completed 0 3m44s 10.129.2.9 ip-10-0-147-65.ec2.internal <none> cakephp-ex-1-ktz97 1/1 Running 0 3m33s 10.128.2.11 ip-10-0-168-105.ec2.internal <none>

NAME READY STATUS RESTARTS AGE IP NODE NOMINATED NODE

cakephp-ex-1-build 0/1 Completed 0 5m45s 10.131.0.10 ip-10-0-141-74.ec2.internal <none>

cakephp-ex-1-deploy 0/1 Completed 0 3m44s 10.129.2.9 ip-10-0-147-65.ec2.internal <none>

cakephp-ex-1-ktz97 1/1 Running 0 3m33s 10.128.2.11 ip-10-0-168-105.ec2.internal <none>2.1.4.4. Pod 로그 보기

oc logs 명령을 사용하여 특정 Pod의 로그를 봅니다.

oc logs cakephp-ex-1-deploy

$ oc logs cakephp-ex-1-deploy출력 예

--> Scaling cakephp-ex-1 to 1 --> Success

--> Scaling cakephp-ex-1 to 1

--> Success2.1.4.5. 현재 프로젝트 보기

oc project 명령을 사용하여 현재 프로젝트를 봅니다.

oc project

$ oc project출력 예

Using project "my-project" on server "https://openshift.example.com:6443".

Using project "my-project" on server "https://openshift.example.com:6443".2.1.4.6. 현재 프로젝트의 상태 보기

oc status 명령을 사용하여 서비스, 배포, 빌드 구성 등 현재 프로젝트에 대한 정보를 봅니다.

oc status

$ oc status출력 예

2.1.4.7. 지원되는 API 리소스 나열

oc api-resources 명령을 사용하여 서버에서 지원되는 API 리소스 목록을 봅니다.

oc api-resources

$ oc api-resources출력 예

NAME SHORTNAMES APIGROUP NAMESPACED KIND bindings true Binding componentstatuses cs false ComponentStatus configmaps cm true ConfigMap ...

NAME SHORTNAMES APIGROUP NAMESPACED KIND

bindings true Binding

componentstatuses cs false ComponentStatus

configmaps cm true ConfigMap

...2.1.5. 도움말 가져오기

CLI 명령 및 OpenShift Container Platform 리소스에 대한 도움말을 가져올 수 있는 방법은 다음과 같습니다.

oc help를 사용하여 모든 사용 가능한 CLI 명령 목록 및 설명을 가져옵니다.예: CLI에 대한 일반적인 도움말 가져오기

oc help

$ oc helpCopy to Clipboard Copied! Toggle word wrap Toggle overflow 출력 예

Copy to Clipboard Copied! Toggle word wrap Toggle overflow --help플래그를 사용하여 특정 CLI 명령에 대한 도움말을 가져옵니다.예:

oc create명령에 대한 도움말 가져오기oc create --help

$ oc create --helpCopy to Clipboard Copied! Toggle word wrap Toggle overflow 출력 예

Copy to Clipboard Copied! Toggle word wrap Toggle overflow oc explain명령을 사용하여 특정 리소스에 대한 설명 및 필드를 봅니다.예:

Pod리소스에 대한 문서 보기oc explain pods

$ oc explain podsCopy to Clipboard Copied! Toggle word wrap Toggle overflow 출력 예

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

2.1.6. OpenShift CLI에서 로그아웃

OpenShift CLI에서 로그아웃하여 현재 세션을 종료할 수 있습니다.

oc logout명령을 사용합니다.oc logout

$ oc logoutCopy to Clipboard Copied! Toggle word wrap Toggle overflow 출력 예

Logged "user1" out on "https://openshift.example.com"

Logged "user1" out on "https://openshift.example.com"Copy to Clipboard Copied! Toggle word wrap Toggle overflow

이렇게 하면 저장된 인증 토큰이 서버에서 삭제되고 구성 파일에서 제거됩니다.

2.2. OpenShift CLI 구성

2.2.1. 탭 완료 활성화

Bash 또는 Zsh 쉘에 탭 완료를 활성화할 수 있습니다.

2.2.1.1. Bash 탭 완료 활성화

OpenShift CLI(oc)를 설치한 후 탭 완료를 활성화하여 자동으로 oc 명령을 완료하거나 탭을 누를 때 옵션을 제안할 수 있습니다. Bash 쉘에 대한 탭 완료를 활성화하는 절차는 다음과 같습니다.

사전 요구 사항

-

OpenShift CLI(

oc)가 설치되어 있어야 합니다. -

bash-completion패키지가 설치되어 있어야 합니다.

절차

Bash 완료 코드를 파일에 저장합니다.

oc completion bash > oc_bash_completion

$ oc completion bash > oc_bash_completionCopy to Clipboard Copied! Toggle word wrap Toggle overflow 파일을

/etc/bash_completion.d/에 복사합니다.sudo cp oc_bash_completion /etc/bash_completion.d/

$ sudo cp oc_bash_completion /etc/bash_completion.d/Copy to Clipboard Copied! Toggle word wrap Toggle overflow 파일을 로컬 디렉터리에 저장하고

.bashrc파일에서 소싱할 수도 있습니다.

새 터미널을 열면 탭 완료가 활성화됩니다.

2.2.1.2. Zsh 탭 완료 활성화

OpenShift CLI(oc)를 설치한 후 탭 완료를 활성화하여 자동으로 oc 명령을 완료하거나 탭을 누를 때 옵션을 제안할 수 있습니다. 다음 절차에서는 Zsh 쉘에 대한 탭 완료를 활성화합니다.

사전 요구 사항

-

OpenShift CLI(

oc)가 설치되어 있어야 합니다.

절차

oc의 탭 완료를.zshrc파일에 추가하려면 다음 명령을 실행합니다.Copy to Clipboard Copied! Toggle word wrap Toggle overflow

새 터미널을 열면 탭 완료가 활성화됩니다.

2.3. CLI 프로필 관리

CLI 구성 파일을 사용하면 CLI 툴 개요 와 함께 사용할 다양한 프로필 또는 컨텍스트를 구성할 수 있습니다. 컨텍스트는 nickname 과 관련된 사용자 인증 및 OpenShift Container Platform 서버 정보로 구성됩니다.

2.3.1. CLI 프로필 간 전환 정보

컨텍스트를 사용하면 CLI 작업을 사용할 때 여러 OpenShift Container Platform 서버 또는 클러스터에서 여러 사용자 간에 쉽게 전환할 수 있습니다. nickname은 컨텍스트, 사용자 인증 정보 및 클러스터 세부 정보에 대한 간단한 참조를 제공하여 CLI 구성을 보다 쉽게 관리할 수 있습니다. CLI로 처음으로 로그인한 후 OpenShift Container Platform은 아직 존재하지 않는 경우 ~/.kube/config 파일을 생성합니다. oc login 작업 중에 자동으로 또는 CLI 프로필을 수동으로 구성하여 CLI에 인증 및 연결 세부 정보가 제공되면 구성 파일에 업데이트된 정보가 저장됩니다.

CLI 구성 파일

- 1

- cluster

섹션은마스터 서버의 주소를 포함하여 OpenShift Container Platform 클러스터에 대한 연결 세부 정보를 정의합니다. 이 예에서는 하나의 클러스터 이름이openshift1.example.com:8443이고 다른 클러스터는 이름이openshift2.example.com:8443입니다. - 2

- 이

context섹션은alice-project프로젝트,openshift1.example.com:8443클러스터,alice사용자, 다른 nick 이름의joe-project/openshift1.example.com:8443/alice, 즉 하나의 컨텍스트 이름을alice-project/openshift1.example.com:8443/alice, 즉 하나의 컨텍스트를 정의합니다.joe-project프로젝트,openshift1.example.com:8443클러스터 및alice사용자 사용. - 3

current-context매개변수는joe-project/openshift1.example.com:8443/alice컨텍스트가 현재 사용 중이며,alice사용자가openshift1.example.com:8443클러스터의joe-project프로젝트에서 작업할 수 있음을 보여줍니다.- 4

users섹션은 사용자 자격 증명을 정의합니다. 이 예에서 사용자 nicknamealice/openshift1.example.com:8443은 액세스 토큰을 사용합니다.

CLI는 런타임 시 로드되고 명령줄에서 지정된 덮어쓰기 옵션과 함께 병합되는 여러 구성 파일을 지원할 수 있습니다. 로그인한 후 oc status 또는 oc project 명령을 사용하여 현재 작업 환경을 확인할 수 있습니다.

현재 작업 중인 환경 확인

oc status

$ oc status출력 예

현재 프로젝트 나열

oc project

$ oc project출력 예

Using project "joe-project" from context named "joe-project/openshift1.example.com:8443/alice" on server "https://openshift1.example.com:8443".

Using project "joe-project" from context named "joe-project/openshift1.example.com:8443/alice" on server "https://openshift1.example.com:8443".

oc login 명령을 다시 실행하고 대화형 프로세스 중에 필요한 정보를 제공하여 사용자 인증 정보 및 클러스터 세부 정보의 다른 조합을 사용하여 로그인할 수 있습니다. 컨텍스트는 아직 존재하지 않는 경우 제공된 정보를 기반으로 구성됩니다. 이미 로그인한 후 현재 사용자가 이미 액세스할 수 있는 다른 프로젝트로 전환하려면 oc project 명령을 사용하여 프로젝트 이름을 입력합니다.

oc project alice-project

$ oc project alice-project출력 예

Now using project "alice-project" on server "https://openshift1.example.com:8443".

Now using project "alice-project" on server "https://openshift1.example.com:8443".

출력에 표시된 대로 oc config view 명령을 사용하여 현재 CLI 구성을 볼 수 있습니다. 고급 사용을 위해 추가 CLI 구성 명령을 사용할 수도 있습니다.

관리자 자격 증명에 액세스할 수 있지만 더 이상 기본 시스템 사용자 system:admin 으로 로그인하지 않은 경우 CLI 구성 파일에 인증 정보가 계속 있는 한 언제든지 이 사용자로 다시 로그인할 수 있습니다. 다음 명령은 기본 프로젝트에 로그인하여 전환합니다.

oc login -u system:admin -n default

$ oc login -u system:admin -n default2.3.2. CLI 프로필 수동 구성

이 섹션에서는 CLI 구성의 고급 사용에 대해 설명합니다. 대부분의 경우 oc login 및 oc project 명령을 사용하여 컨텍스트와 프로젝트를 로그인하고 전환할 수 있습니다.

CLI 구성 파일을 수동으로 구성하려면 파일을 직접 수정하는 대신 oc config 명령을 사용할 수 있습니다. oc config 명령에는 다음과 같은 목적으로 유용한 여러 하위 명령이 포함되어 있습니다.

| 하위 명령 | 사용법 |

|---|---|

|

| CLI 구성 파일에 클러스터 항목을 설정합니다. 참조된 클러스터 닉네임이 이미 존재하는 경우 지정된 정보가 에 병합됩니다. oc config set-cluster <cluster_nickname> [--server=<master_ip_or_fqdn>] [--certificate-authority=<path/to/certificate/authority>] [--api-version=<apiversion>] [--insecure-skip-tls-verify=true] |

|

| CLI 구성 파일에 컨텍스트 항목을 설정합니다. 참조된 컨텍스트 닉네임이 이미 있는 경우 지정된 정보가 에 병합됩니다. oc config set-context <context_nickname> [--cluster=<cluster_nickname>] [--user=<user_nickname>] [--namespace=<namespace>] |

|

| 지정된 컨텍스트 nickname을 사용하여 현재 컨텍스트를 설정합니다. oc config use-context <context_nickname> |

|

| CLI 구성 파일에서 개별 값을 설정합니다. oc config set <property_name> <property_value>

& |

|

| CLI 구성 파일에서 개별 값을 설정 해제합니다. oc config unset <property_name>

& |

|

| 현재 사용 중인 병합된 CLI 구성을 표시합니다. oc config view 지정된 CLI 구성 파일의 결과를 표시합니다. oc config view --config=<specific_filename> |

사용 예

-

액세스 토큰을 사용하는 사용자로 로그인합니다. 이 토큰은

alice사용자가 사용합니다.

oc login https://openshift1.example.com --token=ns7yVhuRNpDM9cgzfhhxQ7bM5s7N2ZVrkZepSRf4LC0

$ oc login https://openshift1.example.com --token=ns7yVhuRNpDM9cgzfhhxQ7bM5s7N2ZVrkZepSRf4LC0- 자동으로 생성된 클러스터 항목을 확인합니다.

oc config view

$ oc config view출력 예

- 사용자가 원하는 네임스페이스에 로그인하도록 현재 컨텍스트를 업데이트합니다.

oc config set-context `oc config current-context` --namespace=<project_name>

$ oc config set-context `oc config current-context` --namespace=<project_name>- 현재 컨텍스트를 검사하여 변경 사항이 구현되었는지 확인합니다.

oc whoami -c

$ oc whoami -cCLI 옵션을 재정의하거나 컨텍스트가 전환될 때까지 달리 지정하지 않는 한 모든 후속 CLI 작업은 새 컨텍스트를 사용합니다.

2.3.3. 규칙 로드 및 병합

CLI 구성에 대한 CLI 작업을 실행할 때 다음 규칙을 따를 수 있습니다.

CLI 구성 파일은 다음 계층 및 병합 규칙을 사용하여 워크스테이션에서 검색됩니다.

-

--config옵션이 설정되면 해당 파일만 로드됩니다. 플래그는 한 번 설정되고 병합이 수행되지 않습니다. -

$KUBECONFIG환경 변수가 설정되면 사용됩니다. 변수가 경로 목록일 수 있으며, 경로가 함께 병합되는 경우도 있습니다. 값을 수정하면 스탠자를 정의하는 파일에서 수정됩니다. 값이 생성되면 존재하는 첫 번째 파일에 생성됩니다. 체인에 파일이 없으면 목록에 마지막 파일을 만듭니다. -

그렇지 않으면

~/.kube/config파일이 사용되며 병합이 수행되지 않습니다.

-

사용할 컨텍스트는 다음 흐름의 첫 번째 일치에 따라 결정됩니다.

-

--context옵션의 값입니다. -

CLI 구성 파일의

current-context값입니다. - 이 단계에서는 빈 값이 허용됩니다.

-

사용할 사용자 및 클러스터가 결정됩니다. 이 시점에는 컨텍스트가 있거나 없을 수 있습니다. 다음 흐름에서 첫 번째 일치를 기반으로 빌드되며, 이는 사용자와 클러스터에 대해 한 번 실행됩니다.

-

클러스터 이름에 대한

--user및 사용자 이름에 대한--cluster옵션의 값입니다. -

context

옵션이 있는경우 컨텍스트의 값을 사용합니다. - 이 단계에서는 빈 값이 허용됩니다.

-

클러스터 이름에 대한

사용할 실제 클러스터 정보가 결정됩니다. 이 시점에서 클러스터 정보가 있거나 없을 수 있습니다. 클러스터 정보의 각 조각은 다음 흐름에서 첫 번째 일치를 기반으로 빌드됩니다.

다음 명령줄 옵션의 값:

-

--server, -

--api-version -

--certificate-authority -

--insecure-skip-tls-verify

-

- 클러스터 정보와 속성 값이 있는 경우 이를 사용합니다.

- 서버 위치가 없는 경우 오류가 발생합니다.

사용할 실제 사용자 정보가 결정됩니다. 사용자는 사용자당 하나의 인증 기술만 가질 수 있다는 점을 제외하고 클러스터와 동일한 규칙을 사용하여 빌드됩니다. 충돌하는 기술은 작업이 실패합니다. 명령줄 옵션이 구성 파일 값보다 우선합니다. 유효한 명령줄 옵션은 다음과 같습니다.

-

--auth-path -

--client-certificate -

--client-key -

--token

-

- 여전히 누락된 모든 정보에 대해 기본값이 사용되며 추가 정보를 입력하라는 메시지가 표시됩니다.

2.4. 플러그인을 사용하여 OpenShift CLI 확장

기본 oc 명령에 빌드할 플러그인을 작성하고 설치하여 OpenShift Container Platform CLI에서 새롭고 더 복잡한 작업을 수행할 수 있습니다.

2.4.1. CLI 플러그인 작성

명령줄 명령을 작성할 수 있는 모든 프로그래밍 언어 또는 스크립트로 OpenShift Container Platform CLI용 플러그인을 작성할 수 있습니다. 플러그인을 사용하여 기존 oc 명령을 덮어쓸 수 없습니다.

절차

이 절차에서는 oc foo 명령을 실행할 때 메시지를 터미널에 출력하는 간단한 Bash 플러그인을 생성합니다.

oc-foo라는 파일을 생성합니다.플러그인 파일의 이름을 지정할 때 다음 사항에 유의하십시오.

-

파일이 플러그인으로 인식되려면

oc-또는kubectl-로 시작되어야 합니다. -

파일 이름에 따라 플러그인을 호출하는 명령이 결정됩니다. 예를 들어 파일 이름이

oc-foo-bar인 플러그인은oc foo bar명령으로 호출할 수 있습니다. 명령에 대시를 포함하기 위해 밑줄을 사용할 수도 있습니다. 예를 들어 파일 이름이oc-foo_bar인 플러그인은oc foo-bar명령으로 호출할 수 있습니다.

-

파일이 플러그인으로 인식되려면

파일에 다음 콘텐츠를 추가합니다.

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

OpenShift Container Platform CLI용으로 이 플러그인을 설치한 후에는 oc foo 명령을 사용하여 호출할 수 있습니다.

2.4.2. CLI 플러그인 설치 및 사용

OpenShift Container Platform CLI용 사용자 정의 플러그인을 작성한 후에는 해당 플러그인을 설치하여 제공하는 기능을 사용해야 합니다.

사전 요구 사항

-

ocCLI 툴이 설치되어 있어야 합니다. -

oc-또는kubectl-로 시작하는 CLI 플러그인 파일이 있어야 합니다.

절차

필요한 경우 플러그인 파일을 실행 가능하게 업데이트합니다.

chmod +x <plugin_file>

$ chmod +x <plugin_file>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 파일을

PATH에 있는 임의의 위치(예:/usr/local/bin/)에 배치합니다.sudo mv <plugin_file> /usr/local/bin/.

$ sudo mv <plugin_file> /usr/local/bin/.Copy to Clipboard Copied! Toggle word wrap Toggle overflow oc plugin list를 실행하여 플러그인이 나열되었는지 확인합니다.oc plugin list

$ oc plugin listCopy to Clipboard Copied! Toggle word wrap Toggle overflow 출력 예

The following compatible plugins are available: /usr/local/bin/<plugin_file>

The following compatible plugins are available: /usr/local/bin/<plugin_file>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 여기에 플러그인이 나열되지 않은 경우 파일이

oc-또는kubectl-로 시작하고 실행 가능하며PATH에 있는지 확인합니다.플러그인에서 도입한 새 명령 또는 옵션을 호출합니다.

예를 들어 샘플 플러그인 리포지토리 에서

kubectl-ns플러그인을 빌드하고 설치한 경우 다음 명령을 사용하여 현재 네임스페이스를 볼 수 있습니다.oc ns

$ oc nsCopy to Clipboard Copied! Toggle word wrap Toggle overflow 플러그인을 호출하는 명령은 플러그인 파일 이름에 따라 다릅니다. 예를 들어 파일 이름이

oc-foo-bar인 플러그인은oc foo bar명령으로 호출합니다.

2.5. OpenShift CLI 개발자 명령 참조

이 참조는 OpenShift CLI (oc) developer 명령에 대한 설명 및 예제 명령을 제공합니다. 관리자 명령의 경우 OpenShift CLI 관리자 명령 참조에서 참조하십시오.

oc help를 실행하여 모든 명령을 나열하거나 oc <command> --help를 실행하여 특정 명령에 대한 추가 세부 정보를 가져옵니다.

2.5.1. OpenShift CLI (oc) 개발자 명령

2.5.1.1. oc annotate

리소스에서 주석을 업데이트

사용 예

2.5.1.2. oc api-resources

서버에서 지원되는 API 리소스를 인쇄

사용 예

2.5.1.3. oc api-versions

"group/version" 형식으로 서버에서 지원되는 API 버전을 인쇄

사용 예

# Print the supported API versions oc api-versions

# Print the supported API versions

oc api-versions2.5.1.4. oc apply

파일 이름 또는 stdin을 통해 리소스에 구성을 적용

사용 예

2.5.1.5. oc apply edit-last-applied

리소스/오브젝트의 최신 last-applied-configuration 주석을 편집

사용 예

# Edit the last-applied-configuration annotations by type/name in YAML oc apply edit-last-applied deployment/nginx # Edit the last-applied-configuration annotations by file in JSON oc apply edit-last-applied -f deploy.yaml -o json

# Edit the last-applied-configuration annotations by type/name in YAML

oc apply edit-last-applied deployment/nginx

# Edit the last-applied-configuration annotations by file in JSON

oc apply edit-last-applied -f deploy.yaml -o json2.5.1.6. oc apply set-last-applied

파일의 내용과 일치하도록 라이브 오브젝트에 last-applied-configuration 주석을 설정

사용 예

2.5.1.7. oc apply view-last-applied

리소스/오브젝트의 최신 last-applied-configuration 주석 보기

사용 예

# View the last-applied-configuration annotations by type/name in YAML oc apply view-last-applied deployment/nginx # View the last-applied-configuration annotations by file in JSON oc apply view-last-applied -f deploy.yaml -o json

# View the last-applied-configuration annotations by type/name in YAML

oc apply view-last-applied deployment/nginx

# View the last-applied-configuration annotations by file in JSON

oc apply view-last-applied -f deploy.yaml -o json2.5.1.8. oc attach

실행 중인 컨테이너에 연결

사용 예

2.5.1.9. oc auth can-i

작업이 허용되는지 확인

사용 예

2.5.1.10. oc auth reconcile

RBAC 역할, 역할 바인딩, 클러스터 역할 및 클러스터 역할 바인딩 오브젝트에 대한 규칙을 조정

사용 예

# Reconcile RBAC resources from a file oc auth reconcile -f my-rbac-rules.yaml

# Reconcile RBAC resources from a file

oc auth reconcile -f my-rbac-rules.yaml2.5.1.11. oc autoscale

배포 구성, 배포, 복제본 세트, 상태 저장 세트 또는 복제 컨트롤러를 자동 스케일링

사용 예

# Auto scale a deployment "foo", with the number of pods between 2 and 10, no target CPU utilization specified so a default autoscaling policy will be used oc autoscale deployment foo --min=2 --max=10 # Auto scale a replication controller "foo", with the number of pods between 1 and 5, target CPU utilization at 80% oc autoscale rc foo --max=5 --cpu-percent=80

# Auto scale a deployment "foo", with the number of pods between 2 and 10, no target CPU utilization specified so a default autoscaling policy will be used

oc autoscale deployment foo --min=2 --max=10

# Auto scale a replication controller "foo", with the number of pods between 1 and 5, target CPU utilization at 80%

oc autoscale rc foo --max=5 --cpu-percent=802.5.1.12. oc cancel-build

실행 중이거나 보류 중인 빌드 또는 새 빌드를 취소

사용 예

2.5.1.13. oc cluster-info

클러스터 정보 표시

사용 예

# Print the address of the control plane and cluster services oc cluster-info

# Print the address of the control plane and cluster services

oc cluster-info2.5.1.14. oc cluster-info dump

디버깅 및 진단을 위한 관련 정보 덤프

사용 예

2.5.1.15. oc completion

지정된 쉘에 대한 쉘 완료 코드를 출력(bash, zsh 또는 fish)

사용 예

2.5.1.16. oc config current-context

current-context를 표시

사용 예

# Display the current-context oc config current-context

# Display the current-context

oc config current-context2.5.1.17. oc config delete-cluster

kubeconfig에서 지정된 클러스터를 삭제

사용 예

# Delete the minikube cluster oc config delete-cluster minikube

# Delete the minikube cluster

oc config delete-cluster minikube2.5.1.18. oc config delete-context

kubeconfig에서 지정된 컨텍스트를 삭제

사용 예

# Delete the context for the minikube cluster oc config delete-context minikube

# Delete the context for the minikube cluster

oc config delete-context minikube2.5.1.19. oc config delete-user

kubeconfig에서 지정된 사용자를 삭제

사용 예

# Delete the minikube user oc config delete-user minikube

# Delete the minikube user

oc config delete-user minikube2.5.1.20. oc config get-clusters

kubeconfig에 정의된 클러스터를 표시

사용 예

# List the clusters that oc knows about oc config get-clusters

# List the clusters that oc knows about

oc config get-clusters2.5.1.21. oc config get-contexts

하나 또는 여러 컨텍스트를 설명

사용 예

# List all the contexts in your kubeconfig file oc config get-contexts # Describe one context in your kubeconfig file oc config get-contexts my-context

# List all the contexts in your kubeconfig file

oc config get-contexts

# Describe one context in your kubeconfig file

oc config get-contexts my-context2.5.1.22. oc config get-users

kubeconfig에 정의된 사용자를 표시

사용 예

# List the users that oc knows about oc config get-users

# List the users that oc knows about

oc config get-users2.5.1.23. oc config rename-context

kubeconfig 파일에서 컨텍스트 이름 변경

사용 예

# Rename the context 'old-name' to 'new-name' in your kubeconfig file oc config rename-context old-name new-name

# Rename the context 'old-name' to 'new-name' in your kubeconfig file

oc config rename-context old-name new-name2.5.1.24. oc config set

kubeconfig 파일에서 개별 값 설정

사용 예

2.5.1.25. oc config set-cluster

kubeconfig에서 클러스터 항목을 설정

사용 예

2.5.1.26. oc config set-context

kubeconfig에서 컨텍스트 항목 설정

사용 예

# Set the user field on the gce context entry without touching other values oc config set-context gce --user=cluster-admin

# Set the user field on the gce context entry without touching other values

oc config set-context gce --user=cluster-admin2.5.1.27. oc config set-credentials

kubeconfig에서 사용자 항목을 설정

사용 예

2.5.1.28. oc config unset

kubeconfig 파일에서 개별 값 설정

사용 예

# Unset the current-context oc config unset current-context # Unset namespace in foo context oc config unset contexts.foo.namespace

# Unset the current-context

oc config unset current-context

# Unset namespace in foo context

oc config unset contexts.foo.namespace2.5.1.29. oc config use-context

kubeconfig 파일에서 current-context 설정

사용 예

# Use the context for the minikube cluster oc config use-context minikube

# Use the context for the minikube cluster

oc config use-context minikube2.5.1.30. oc config view

병합된 kubeconfig 설정 또는 지정된 kubeconfig 파일을 표시

사용 예

2.5.1.31. oc cp

컨테이너 간에 파일 및 디렉터리 복사

사용 예

2.5.1.32. oc create

파일 또는 stdin에서 리소스 생성

사용 예

2.5.1.33. oc create build

새 빌드를 생성

사용 예

# Create a new build oc create build myapp

# Create a new build

oc create build myapp2.5.1.34. oc create clusterresourcequota

클러스터 리소스 쿼터를 생성

사용 예

# Create a cluster resource quota limited to 10 pods oc create clusterresourcequota limit-bob --project-annotation-selector=openshift.io/requester=user-bob --hard=pods=10

# Create a cluster resource quota limited to 10 pods

oc create clusterresourcequota limit-bob --project-annotation-selector=openshift.io/requester=user-bob --hard=pods=102.5.1.35. oc create clusterrole

클러스터 역할 생성

사용 예

2.5.1.36. oc create clusterrolebinding

특정 클러스터 역할에 대한 클러스터 역할 바인딩 생성

사용 예

# Create a cluster role binding for user1, user2, and group1 using the cluster-admin cluster role oc create clusterrolebinding cluster-admin --clusterrole=cluster-admin --user=user1 --user=user2 --group=group1

# Create a cluster role binding for user1, user2, and group1 using the cluster-admin cluster role

oc create clusterrolebinding cluster-admin --clusterrole=cluster-admin --user=user1 --user=user2 --group=group12.5.1.37. oc create configmap

로컬 파일, 디렉터리 또는 리터럴 값에서 구성 맵 생성

사용 예

2.5.1.38. oc create cronjob

지정된 이름으로 cron 작업 생성

사용 예

# Create a cron job oc create cronjob my-job --image=busybox --schedule="*/1 * * * *" # Create a cron job with a command oc create cronjob my-job --image=busybox --schedule="*/1 * * * *" -- date

# Create a cron job

oc create cronjob my-job --image=busybox --schedule="*/1 * * * *"

# Create a cron job with a command

oc create cronjob my-job --image=busybox --schedule="*/1 * * * *" -- date2.5.1.39. oc create deployment

지정된 이름으로 배포 생성

사용 예

2.5.1.40. oc create deploymentconfig

지정된 이미지를 사용하는 기본 옵션으로 배포 구성을 생성

사용 예

# Create an nginx deployment config named my-nginx oc create deploymentconfig my-nginx --image=nginx

# Create an nginx deployment config named my-nginx

oc create deploymentconfig my-nginx --image=nginx2.5.1.41. oc create identity

수동으로 ID를 생성 (자동 생성이 비활성화된 경우에만 필요)

사용 예

# Create an identity with identity provider "acme_ldap" and the identity provider username "adamjones" oc create identity acme_ldap:adamjones

# Create an identity with identity provider "acme_ldap" and the identity provider username "adamjones"

oc create identity acme_ldap:adamjones2.5.1.42. oc create imagestream

비어 있는 새 이미지 스트림을 생성

사용 예

# Create a new image stream oc create imagestream mysql

# Create a new image stream

oc create imagestream mysql2.5.1.43. oc create imagestreamtag

새 이미지 스트림 태그를 생성

사용 예

# Create a new image stream tag based on an image in a remote registry oc create imagestreamtag mysql:latest --from-image=myregistry.local/mysql/mysql:5.0

# Create a new image stream tag based on an image in a remote registry

oc create imagestreamtag mysql:latest --from-image=myregistry.local/mysql/mysql:5.02.5.1.44. oc create ingress

지정된 이름으로 수신 생성

사용 예

2.5.1.45. oc create job

지정된 이름으로 작업 생성

사용 예

2.5.1.46. oc create namespace

지정된 이름으로 네임 스페이스를 생성

사용 예

# Create a new namespace named my-namespace oc create namespace my-namespace

# Create a new namespace named my-namespace

oc create namespace my-namespace2.5.1.47. oc create poddisruptionbudget

지정된 이름으로 Pod 중단 예산 생성

사용 예

2.5.1.48. oc create priorityclass

지정된 이름으로 우선순위 클래스 생성

사용 예

2.5.1.49. oc create quota

지정된 이름으로 할당량 생성

사용 예

# Create a new resource quota named my-quota oc create quota my-quota --hard=cpu=1,memory=1G,pods=2,services=3,replicationcontrollers=2,resourcequotas=1,secrets=5,persistentvolumeclaims=10 # Create a new resource quota named best-effort oc create quota best-effort --hard=pods=100 --scopes=BestEffort

# Create a new resource quota named my-quota

oc create quota my-quota --hard=cpu=1,memory=1G,pods=2,services=3,replicationcontrollers=2,resourcequotas=1,secrets=5,persistentvolumeclaims=10

# Create a new resource quota named best-effort

oc create quota best-effort --hard=pods=100 --scopes=BestEffort2.5.1.50. oc create role

단일 규칙을 사용하여 역할 생성

사용 예

2.5.1.51. oc create rolebinding

특정 역할 또는 클러스터 역할에 대한 역할 바인딩을 생성

사용 예

# Create a role binding for user1, user2, and group1 using the admin cluster role oc create rolebinding admin --clusterrole=admin --user=user1 --user=user2 --group=group1

# Create a role binding for user1, user2, and group1 using the admin cluster role

oc create rolebinding admin --clusterrole=admin --user=user1 --user=user2 --group=group12.5.1.52. oc create route edge

엣지 TLS 종료를 사용하는 경로를 생성

사용 예

2.5.1.53. oc create route passthrough

패스스루 TLS 종료를 사용하는 경로를 생성

사용 예

2.5.1.54. oc create route reencrypt

재암호화 TLS 종료를 사용하는 경로를 생성

사용 예

2.5.1.55. oc create secret docker-registry

Docker 레지스트리와 함께 사용할 시크릿을 생성

사용 예

# If you don't already have a .dockercfg file, you can create a dockercfg secret directly by using: oc create secret docker-registry my-secret --docker-server=DOCKER_REGISTRY_SERVER --docker-username=DOCKER_USER --docker-password=DOCKER_PASSWORD --docker-email=DOCKER_EMAIL # Create a new secret named my-secret from ~/.docker/config.json oc create secret docker-registry my-secret --from-file=.dockerconfigjson=path/to/.docker/config.json

# If you don't already have a .dockercfg file, you can create a dockercfg secret directly by using:

oc create secret docker-registry my-secret --docker-server=DOCKER_REGISTRY_SERVER --docker-username=DOCKER_USER --docker-password=DOCKER_PASSWORD --docker-email=DOCKER_EMAIL

# Create a new secret named my-secret from ~/.docker/config.json

oc create secret docker-registry my-secret --from-file=.dockerconfigjson=path/to/.docker/config.json2.5.1.56. oc create secret generic

로컬 파일, 디렉터리 또는 리터럴 값에서 시크릿을 생성

사용 예

2.5.1.57. oc create secret tls

TLS 시크릿을 생성

사용 예

# Create a new TLS secret named tls-secret with the given key pair oc create secret tls tls-secret --cert=path/to/tls.cert --key=path/to/tls.key

# Create a new TLS secret named tls-secret with the given key pair

oc create secret tls tls-secret --cert=path/to/tls.cert --key=path/to/tls.key2.5.1.58. oc create service clusterip

ClusterIP 서비스 생성

사용 예

# Create a new ClusterIP service named my-cs oc create service clusterip my-cs --tcp=5678:8080 # Create a new ClusterIP service named my-cs (in headless mode) oc create service clusterip my-cs --clusterip="None"

# Create a new ClusterIP service named my-cs

oc create service clusterip my-cs --tcp=5678:8080

# Create a new ClusterIP service named my-cs (in headless mode)

oc create service clusterip my-cs --clusterip="None"2.5.1.59. oc create service externalname

ExternalName 서비스 생성

사용 예

# Create a new ExternalName service named my-ns oc create service externalname my-ns --external-name bar.com

# Create a new ExternalName service named my-ns

oc create service externalname my-ns --external-name bar.com2.5.1.60. oc create service loadbalancer

LoadBalancer 서비스 생성

사용 예

# Create a new LoadBalancer service named my-lbs oc create service loadbalancer my-lbs --tcp=5678:8080

# Create a new LoadBalancer service named my-lbs

oc create service loadbalancer my-lbs --tcp=5678:80802.5.1.61. oc create service nodeport

NodePort 서비스 생성

사용 예

# Create a new NodePort service named my-ns oc create service nodeport my-ns --tcp=5678:8080

# Create a new NodePort service named my-ns

oc create service nodeport my-ns --tcp=5678:80802.5.1.62. oc create serviceaccount

지정된 이름으로 서비스 계정을 생성

사용 예

# Create a new service account named my-service-account oc create serviceaccount my-service-account

# Create a new service account named my-service-account

oc create serviceaccount my-service-account2.5.1.63. oc create user

사용자를 수동으로 생성 (자동 생성이 비활성화된 경우에만 필요)

사용 예

# Create a user with the username "ajones" and the display name "Adam Jones" oc create user ajones --full-name="Adam Jones"

# Create a user with the username "ajones" and the display name "Adam Jones"

oc create user ajones --full-name="Adam Jones"2.5.1.64. oc create useridentitymapping

ID를 사용자에게 수동으로 매핑

사용 예

# Map the identity "acme_ldap:adamjones" to the user "ajones" oc create useridentitymapping acme_ldap:adamjones ajones

# Map the identity "acme_ldap:adamjones" to the user "ajones"

oc create useridentitymapping acme_ldap:adamjones ajones2.5.1.65. oc debug

디버깅을 위해 Pod의 새 인스턴스를 시작

사용 예

2.5.1.66. oc delete

파일 이름, stdin, 리소스 및 이름별 또는 리소스 및 라벨 선택기별 리소스 삭제

사용 예

2.5.1.67. oc describe

특정 리소스 또는 리소스 그룹의 세부 정보를 표시

사용 예

2.5.1.68. oc diff

적용 버전에 대해 라이브 버전을 제거

사용 예

# Diff resources included in pod.json oc diff -f pod.json # Diff file read from stdin cat service.yaml | oc diff -f -

# Diff resources included in pod.json

oc diff -f pod.json

# Diff file read from stdin

cat service.yaml | oc diff -f -2.5.1.69. oc edit

서버에서 리소스를 편집

사용 예

2.5.1.70. oc exec

컨테이너에서 명령을 실행

사용 예

2.5.1.71. oc explain

리소스에 대한 문서 가져오기

사용 예

# Get the documentation of the resource and its fields oc explain pods # Get the documentation of a specific field of a resource oc explain pods.spec.containers

# Get the documentation of the resource and its fields

oc explain pods

# Get the documentation of a specific field of a resource

oc explain pods.spec.containers2.5.1.72. oc expose

복제된 애플리케이션을 서비스 또는 경로로 노출

사용 예

2.5.1.73. oc extract

시크릿 또는 구성 맵을 디스크에 추출

사용 예

2.5.1.74. oc get

리소스를 하나 이상 표시

사용 예

2.5.1.75. oc idle

확장 가능한 리소스를 유휴 상태로 설정

사용 예

# Idle the scalable controllers associated with the services listed in to-idle.txt $ oc idle --resource-names-file to-idle.txt

# Idle the scalable controllers associated with the services listed in to-idle.txt

$ oc idle --resource-names-file to-idle.txt2.5.1.76. oc image append

이미지에 레이어를 추가하고 레지스트리에 푸시

사용 예

2.5.1.77. oc image extract

이미지에서 파일 시스템으로 파일을 복사

사용 예

2.5.1.78. oc image info

이미지에 대한 정보 표시

사용 예

2.5.1.79. oc image mirror

한 저장소에서 다른 저장소로 이미지를 미러링

사용 예

2.5.1.80. oc import-image

컨테이너 이미지 레지스트리에서 이미지를 가져옵니다

사용 예

2.5.1.81. oc kustomize

디렉터리 또는 URL에서 kustomization 대상을 빌드

사용 예

2.5.1.82. oc label

리소스에서 레이블을 업데이트

사용 예

2.5.1.83. oc login

서버에 로그인

사용 예

2.5.1.84. oc logout

현재 서버 세션을 종료

사용 예

# Log out oc logout

# Log out

oc logout2.5.1.85. oc logs

Pod에서 컨테이너의 로그를 출력

사용 예

2.5.1.86. oc new-app

새 애플리케이션을 생성

사용 예

2.5.1.87. oc new-build

새 빌드 구성을 생성

사용 예

2.5.1.88. oc new-project

새 프로젝트를 요청

사용 예

# Create a new project with minimal information oc new-project web-team-dev # Create a new project with a display name and description oc new-project web-team-dev --display-name="Web Team Development" --description="Development project for the web team."

# Create a new project with minimal information

oc new-project web-team-dev

# Create a new project with a display name and description

oc new-project web-team-dev --display-name="Web Team Development" --description="Development project for the web team."2.5.1.89. oc observe

리소스에 대한 변경 사항을 관찰하고 이에 대응합니다(시험적)

사용 예

2.5.1.90. oc patch

리소스 필드를 업데이트

사용 예

2.5.1.91. oc policy add-role-to-user

현재 프로젝트의 사용자 또는 서비스 계정에 역할을 추가

사용 예

# Add the 'view' role to user1 for the current project oc policy add-role-to-user view user1 # Add the 'edit' role to serviceaccount1 for the current project oc policy add-role-to-user edit -z serviceaccount1

# Add the 'view' role to user1 for the current project

oc policy add-role-to-user view user1

# Add the 'edit' role to serviceaccount1 for the current project

oc policy add-role-to-user edit -z serviceaccount12.5.1.92. oc policy scc-review

Pod를 생성할 수 있는 서비스 계정을 확인

사용 예

2.5.1.93. oc policy scc-subject-review

사용자 또는 서비스 계정의 Pod 생성 가능 여부 확인

사용 예

2.5.1.94. oc port-forward

Pod에 하나 이상의 로컬 포트를 전달

사용 예

2.5.1.95. oc process

템플릿을 리소스 목록으로 처리

사용 예

2.5.1.96. oc project

다른 프로젝트로 전환

사용 예

# Switch to the 'myapp' project oc project myapp # Display the project currently in use oc project

# Switch to the 'myapp' project

oc project myapp

# Display the project currently in use

oc project2.5.1.97. oc projects

기존 프로젝트를 표시

사용 예

# List all projects oc projects

# List all projects

oc projects2.5.1.98. oc proxy

Kubernetes API 서버에 대해 프록시를 실행

사용 예

2.5.1.99. oc registry info

통합 레지스트리에 대한 정보를 인쇄

사용 예

# Display information about the integrated registry oc registry info

# Display information about the integrated registry

oc registry info2.5.1.100. oc registry login

통합 레지스트리에 로그인

사용 예

2.5.1.101. oc replace

리소스를 파일 이름 또는 stdin으로 교체

사용 예

2.5.1.102. oc rollback

애플리케이션의 일부를 이전 배포로 되돌립니다

사용 예

2.5.1.103. oc rollout cancel

진행 중인 배포를 취소

사용 예

# Cancel the in-progress deployment based on 'nginx' oc rollout cancel dc/nginx

# Cancel the in-progress deployment based on 'nginx'

oc rollout cancel dc/nginx2.5.1.104. oc rollout history

롤아웃 내역 보기

사용 예

# View the rollout history of a deployment oc rollout history dc/nginx # View the details of deployment revision 3 oc rollout history dc/nginx --revision=3

# View the rollout history of a deployment

oc rollout history dc/nginx

# View the details of deployment revision 3

oc rollout history dc/nginx --revision=32.5.1.105. oc rollout latest

트리거의 최신 상태로 배포 구성에 대한 새 롤아웃 시작

사용 예

# Start a new rollout based on the latest images defined in the image change triggers oc rollout latest dc/nginx # Print the rolled out deployment config oc rollout latest dc/nginx -o json

# Start a new rollout based on the latest images defined in the image change triggers

oc rollout latest dc/nginx

# Print the rolled out deployment config

oc rollout latest dc/nginx -o json2.5.1.106. oc rollout pause

제공된 리소스를 일시 중지됨으로 표시

사용 예

# Mark the nginx deployment as paused. Any current state of # the deployment will continue its function, new updates to the deployment will not # have an effect as long as the deployment is paused oc rollout pause dc/nginx

# Mark the nginx deployment as paused. Any current state of

# the deployment will continue its function, new updates to the deployment will not

# have an effect as long as the deployment is paused

oc rollout pause dc/nginx2.5.1.107. oc rollout restart

리소스를 다시 시작

사용 예

# Restart a deployment oc rollout restart deployment/nginx # Restart a daemon set oc rollout restart daemonset/abc

# Restart a deployment

oc rollout restart deployment/nginx

# Restart a daemon set

oc rollout restart daemonset/abc2.5.1.108. oc rollout resume

일시 중지된 리소스 재개

사용 예

# Resume an already paused deployment oc rollout resume dc/nginx

# Resume an already paused deployment

oc rollout resume dc/nginx2.5.1.109. oc rollout retry

가장 최근에 실패한 롤아웃 재시도

사용 예

# Retry the latest failed deployment based on 'frontend' # The deployer pod and any hook pods are deleted for the latest failed deployment oc rollout retry dc/frontend

# Retry the latest failed deployment based on 'frontend'

# The deployer pod and any hook pods are deleted for the latest failed deployment

oc rollout retry dc/frontend2.5.1.110. oc rollout status

롤아웃 상태를 표시

사용 예

# Watch the status of the latest rollout oc rollout status dc/nginx

# Watch the status of the latest rollout

oc rollout status dc/nginx2.5.1.111. oc rollout undo

이전 롤아웃 실행 취소

사용 예

# Roll back to the previous deployment oc rollout undo dc/nginx # Roll back to deployment revision 3. The replication controller for that version must exist oc rollout undo dc/nginx --to-revision=3

# Roll back to the previous deployment

oc rollout undo dc/nginx

# Roll back to deployment revision 3. The replication controller for that version must exist

oc rollout undo dc/nginx --to-revision=32.5.1.112. oc rsh

컨테이너에서 쉘 세션 시작

사용 예

2.5.1.113. oc rsync

로컬 파일 시스템과 Pod 간 파일 복사

사용 예

# Synchronize a local directory with a pod directory oc rsync ./local/dir/ POD:/remote/dir # Synchronize a pod directory with a local directory oc rsync POD:/remote/dir/ ./local/dir

# Synchronize a local directory with a pod directory

oc rsync ./local/dir/ POD:/remote/dir

# Synchronize a pod directory with a local directory

oc rsync POD:/remote/dir/ ./local/dir2.5.1.114. oc run

클러스터에서 특정 이미지 실행

사용 예

2.5.1.115. oc scale

배포, 복제본 세트 또는 복제 컨트롤러의 새 크기 설정

사용 예

2.5.1.116. oc secrets link

서비스 계정에 시크릿 연결

사용 예

# Add an image pull secret to a service account to automatically use it for pulling pod images oc secrets link serviceaccount-name pull-secret --for=pull # Add an image pull secret to a service account to automatically use it for both pulling and pushing build images oc secrets link builder builder-image-secret --for=pull,mount

# Add an image pull secret to a service account to automatically use it for pulling pod images

oc secrets link serviceaccount-name pull-secret --for=pull

# Add an image pull secret to a service account to automatically use it for both pulling and pushing build images

oc secrets link builder builder-image-secret --for=pull,mount2.5.1.117. oc secrets unlink

서비스 계정에서 시크릿 분리

사용 예

# Unlink a secret currently associated with a service account oc secrets unlink serviceaccount-name secret-name another-secret-name ...

# Unlink a secret currently associated with a service account

oc secrets unlink serviceaccount-name secret-name another-secret-name ...2.5.1.118. oc serviceaccounts create-kubeconfig

서비스 계정에 대한 kubeconfig 파일 생성

사용 예

# Create a kubeconfig file for service account 'default' oc serviceaccounts create-kubeconfig 'default' > default.kubeconfig

# Create a kubeconfig file for service account 'default'

oc serviceaccounts create-kubeconfig 'default' > default.kubeconfig2.5.1.119. oc serviceaccounts get-token

서비스 계정에 할당된 토큰을 가져옵니다

사용 예

# Get the service account token from service account 'default' oc serviceaccounts get-token 'default'

# Get the service account token from service account 'default'

oc serviceaccounts get-token 'default'2.5.1.120. oc serviceaccounts new-token

서비스 계정에 대한 새 토큰을 생성

사용 예

2.5.1.121. oc set build-hook

빌드 구성에서 빌드 후크를 업데이트

사용 예

2.5.1.122. oc set build-secret

빌드 구성에서 빌드 보안을 업데이트

사용 예

2.5.1.123. oc set data

구성 맵 또는 시크릿 내의 데이터를 업데이트

사용 예

2.5.1.124. oc set deployment-hook

배포 구성에서 배포 후크를 업데이트

사용 예

2.5.1.125. oc set env

Pod 템플릿에서 환경 변수를 업데이트

사용 예

2.5.1.126. oc set image

Pod 템플릿 이미지를 업데이트

사용 예

2.5.1.127. oc set image-lookup

애플리케이션을 배포할 때 이미지가 해결되는 방법 변경

사용 예

2.5.1.128. oc set probe

Pod 템플릿에서 프로브 업데이트

사용 예

2.5.1.129. oc set resources

Pod 템플릿을 사용하여 오브젝트에서 리소스 요청/제한 업데이트

사용 예

2.5.1.130. oc set route-backends

경로의 백엔드 업데이트

사용 예

2.5.1.131. oc set selector

리소스에 선택기 설정

사용 예

# Set the labels and selector before creating a deployment/service pair. oc create service clusterip my-svc --clusterip="None" -o yaml --dry-run | oc set selector --local -f - 'environment=qa' -o yaml | oc create -f - oc create deployment my-dep -o yaml --dry-run | oc label --local -f - environment=qa -o yaml | oc create -f -

# Set the labels and selector before creating a deployment/service pair.

oc create service clusterip my-svc --clusterip="None" -o yaml --dry-run | oc set selector --local -f - 'environment=qa' -o yaml | oc create -f -

oc create deployment my-dep -o yaml --dry-run | oc label --local -f - environment=qa -o yaml | oc create -f -2.5.1.132. oc set serviceaccount

리소스의 서비스 계정을 업데이트

사용 예

# Set deployment nginx-deployment's service account to serviceaccount1 oc set serviceaccount deployment nginx-deployment serviceaccount1 # Print the result (in YAML format) of updated nginx deployment with service account from a local file, without hitting the API server oc set sa -f nginx-deployment.yaml serviceaccount1 --local --dry-run -o yaml

# Set deployment nginx-deployment's service account to serviceaccount1

oc set serviceaccount deployment nginx-deployment serviceaccount1

# Print the result (in YAML format) of updated nginx deployment with service account from a local file, without hitting the API server

oc set sa -f nginx-deployment.yaml serviceaccount1 --local --dry-run -o yaml2.5.1.133. oc set subject

역할 바인딩 또는 클러스터 역할 바인딩에서 사용자, 그룹 또는 서비스 계정을 업데이트

사용 예

2.5.1.134. oc set triggers

하나 이상의 오브젝트에서 트리거 업데이트

사용 예

2.5.1.135. oc set volumes

Pod 템플릿에서 볼륨 업데이트

사용 예

2.5.1.136. oc start-build

새 빌드를 시작

사용 예

2.5.1.137. oc status

현재 프로젝트의 개요를 표시

사용 예

2.5.1.138. oc tag

기존 이미지를 이미지 스트림에 태깅

사용 예

2.5.1.139. oc version

클라이언트 및 서버 버전 정보를 인쇄

사용 예

2.5.1.140. oc wait

실험적: 하나 이상의 리소스에서 특정 조건을 대기합니다.

사용 예

2.5.1.141. oc whoami

현재 세션에 대한 정보를 반환

사용 예

# Display the currently authenticated user oc whoami

# Display the currently authenticated user

oc whoami2.6. OpenShift CLI 관리자 명령 참조

이 참조는 OpenShift CLI (oc) 관리자 명령에 대한 설명 및 예제 명령을 제공합니다. 이러한 명령을 사용하려면 cluster-admin 또는 이와 동등한 권한이 있어야 합니다.

개발자 명령의 경우 OpenShift CLI 개발자 명령 참조를 참조하십시오.

oc adm -h 를 실행하여 모든 관리자 명령을 나열하거나 oc <command> --help 를 실행하여 특정 명령에 대한 추가 세부 정보를 가져옵니다.

2.6.1. OpenShift CLI (oc) 관리자 명령

2.6.1.1. oc adm build-chain

빌드의 입력 및 종속 항목을 출력

사용 예

2.6.1.2. oc adm catalog mirror

operator-registry 카탈로그 미러링

사용 예

2.6.1.3. oc adm certificate approve

인증서 서명 요청 승인

사용 예

# Approve CSR 'csr-sqgzp' oc adm certificate approve csr-sqgzp

# Approve CSR 'csr-sqgzp'

oc adm certificate approve csr-sqgzp2.6.1.4. oc adm certificate deny

인증서 서명 요청 거부

사용 예

# Deny CSR 'csr-sqgzp' oc adm certificate deny csr-sqgzp

# Deny CSR 'csr-sqgzp'

oc adm certificate deny csr-sqgzp2.6.1.5. oc adm cordon

노드를 예약 불가로 표시

사용 예

# Mark node "foo" as unschedulable oc adm cordon foo

# Mark node "foo" as unschedulable

oc adm cordon foo2.6.1.6. oc adm create-bootstrap-project-template

부트스트랩 프로젝트 템플릿을 생성

사용 예

# Output a bootstrap project template in YAML format to stdout oc adm create-bootstrap-project-template -o yaml

# Output a bootstrap project template in YAML format to stdout

oc adm create-bootstrap-project-template -o yaml2.6.1.7. oc adm create-error-template

오류 페이지 템플릿 생성

사용 예

# Output a template for the error page to stdout oc adm create-error-template

# Output a template for the error page to stdout

oc adm create-error-template2.6.1.8. oc adm create-login-template

로그인 템플릿 생성

사용 예

# Output a template for the login page to stdout oc adm create-login-template

# Output a template for the login page to stdout

oc adm create-login-template2.6.1.9. oc adm create-provider-selection-template

공급자 선택 템플릿 생성

사용 예

# Output a template for the provider selection page to stdout oc adm create-provider-selection-template

# Output a template for the provider selection page to stdout

oc adm create-provider-selection-template2.6.1.10. oc adm drain

유지 관리를 위해 노드를 드레이닝

사용 예

# Drain node "foo", even if there are pods not managed by a replication controller, replica set, job, daemon set or stateful set on it oc adm drain foo --force # As above, but abort if there are pods not managed by a replication controller, replica set, job, daemon set or stateful set, and use a grace period of 15 minutes oc adm drain foo --grace-period=900

# Drain node "foo", even if there are pods not managed by a replication controller, replica set, job, daemon set or stateful set on it

oc adm drain foo --force

# As above, but abort if there are pods not managed by a replication controller, replica set, job, daemon set or stateful set, and use a grace period of 15 minutes

oc adm drain foo --grace-period=9002.6.1.11. oc adm groups add-users

그룹에 사용자 추가

사용 예

# Add user1 and user2 to my-group oc adm groups add-users my-group user1 user2

# Add user1 and user2 to my-group

oc adm groups add-users my-group user1 user22.6.1.12. oc adm groups new

새 그룹 생성

사용 예

2.6.1.13. oc adm groups prune

외부 공급자에서 누락된 레코드를 참조하는 이전 OpenShift 그룹 제거

사용 예

2.6.1.14. oc adm groups remove-users

그룹에서 사용자 제거

사용 예

# Remove user1 and user2 from my-group oc adm groups remove-users my-group user1 user2

# Remove user1 and user2 from my-group

oc adm groups remove-users my-group user1 user22.6.1.15. oc adm groups sync

외부 공급자에서 레코드와 OpenShift 그룹 동기화

사용 예

2.6.1.16. oc adm inspect

지정된 리소스에 대한 디버깅 데이터 수집

사용 예

2.6.1.17. oc adm migrate template-instances

최신 group-version-kinds를 가리키도록 템플릿 인스턴스를 업데이트

사용 예

# Perform a dry-run of updating all objects oc adm migrate template-instances # To actually perform the update, the confirm flag must be appended oc adm migrate template-instances --confirm

# Perform a dry-run of updating all objects

oc adm migrate template-instances

# To actually perform the update, the confirm flag must be appended

oc adm migrate template-instances --confirm2.6.1.18. oc adm must-gather

디버그 정보 수집을 위해 Pod의 새 인스턴스를 시작

사용 예

2.6.1.19. oc adm new-project

새 프로젝트 생성

사용 예

# Create a new project using a node selector oc adm new-project myproject --node-selector='type=user-node,region=east'

# Create a new project using a node selector

oc adm new-project myproject --node-selector='type=user-node,region=east'2.6.1.20. oc adm node-logs

노드 로그를 표시하고 필터링

사용 예

2.6.1.21. oc adm pod-network isolate-projects

프로젝트 네트워크 격리

사용 예

# Provide isolation for project p1 oc adm pod-network isolate-projects <p1> # Allow all projects with label name=top-secret to have their own isolated project network oc adm pod-network isolate-projects --selector='name=top-secret'

# Provide isolation for project p1

oc adm pod-network isolate-projects <p1>

# Allow all projects with label name=top-secret to have their own isolated project network

oc adm pod-network isolate-projects --selector='name=top-secret'2.6.1.22. oc adm pod-network join-projects

프로젝트 네트워크 참여

사용 예

# Allow project p2 to use project p1 network oc adm pod-network join-projects --to=<p1> <p2> # Allow all projects with label name=top-secret to use project p1 network oc adm pod-network join-projects --to=<p1> --selector='name=top-secret'

# Allow project p2 to use project p1 network

oc adm pod-network join-projects --to=<p1> <p2>

# Allow all projects with label name=top-secret to use project p1 network

oc adm pod-network join-projects --to=<p1> --selector='name=top-secret'2.6.1.23. oc adm pod-network make-projects-global

프로젝트 네트워크 글로벌 만들기

사용 예

# Allow project p1 to access all pods in the cluster and vice versa oc adm pod-network make-projects-global <p1> # Allow all projects with label name=share to access all pods in the cluster and vice versa oc adm pod-network make-projects-global --selector='name=share'

# Allow project p1 to access all pods in the cluster and vice versa

oc adm pod-network make-projects-global <p1>

# Allow all projects with label name=share to access all pods in the cluster and vice versa

oc adm pod-network make-projects-global --selector='name=share'2.6.1.24. oc adm policy add-role-to-user

현재 프로젝트의 사용자 또는 서비스 계정에 역할을 추가

사용 예

# Add the 'view' role to user1 for the current project oc adm policy add-role-to-user view user1 # Add the 'edit' role to serviceaccount1 for the current project oc adm policy add-role-to-user edit -z serviceaccount1

# Add the 'view' role to user1 for the current project

oc adm policy add-role-to-user view user1

# Add the 'edit' role to serviceaccount1 for the current project

oc adm policy add-role-to-user edit -z serviceaccount12.6.1.25. oc adm policy add-scc-to-group

그룹에 보안 컨텍스트 제한 조건 추가

사용 예

# Add the 'restricted' security context constraint to group1 and group2 oc adm policy add-scc-to-group restricted group1 group2

# Add the 'restricted' security context constraint to group1 and group2

oc adm policy add-scc-to-group restricted group1 group22.6.1.26. oc adm policy add-scc-to-user

사용자 또는 서비스 계정에 보안 컨텍스트 제약 조건 추가

사용 예

# Add the 'restricted' security context constraint to user1 and user2 oc adm policy add-scc-to-user restricted user1 user2 # Add the 'privileged' security context constraint to serviceaccount1 in the current namespace oc adm policy add-scc-to-user privileged -z serviceaccount1

# Add the 'restricted' security context constraint to user1 and user2

oc adm policy add-scc-to-user restricted user1 user2

# Add the 'privileged' security context constraint to serviceaccount1 in the current namespace

oc adm policy add-scc-to-user privileged -z serviceaccount12.6.1.27. oc adm policy scc-review

Pod를 생성할 수 있는 서비스 계정을 확인

사용 예

2.6.1.28. oc adm policy scc-subject-review

사용자 또는 서비스 계정의 Pod 생성 가능 여부 확인

사용 예

2.6.1.29. oc adm prune 빌드

이전 빌드 및 실패한 빌드 삭제

사용 예

2.6.1.30. oc adm prune deployment

이전 완료 및 실패한 배포 구성 제거

사용 예

# Dry run deleting all but the last complete deployment for every deployment config oc adm prune deployments --keep-complete=1 # To actually perform the prune operation, the confirm flag must be appended oc adm prune deployments --keep-complete=1 --confirm

# Dry run deleting all but the last complete deployment for every deployment config

oc adm prune deployments --keep-complete=1

# To actually perform the prune operation, the confirm flag must be appended

oc adm prune deployments --keep-complete=1 --confirm2.6.1.31. oc adm prune groups

외부 공급자에서 누락된 레코드를 참조하는 이전 OpenShift 그룹 제거

사용 예

2.6.1.32. oc adm prune images

권장되지 않은 이미지 제거

사용 예

2.6.1.33. oc adm release extract

업데이트 페이로드 내용을 디스크에 추출

사용 예

# Use git to check out the source code for the current cluster release to DIR oc adm release extract --git=DIR # Extract cloud credential requests for AWS oc adm release extract --credentials-requests --cloud=aws

# Use git to check out the source code for the current cluster release to DIR

oc adm release extract --git=DIR

# Extract cloud credential requests for AWS

oc adm release extract --credentials-requests --cloud=aws2.6.1.34. oc adm release info

릴리스에 대한 정보 표시

사용 예

2.6.1.35. oc adm release mirror

다른 이미지 레지스트리 위치에 릴리스 미러링

사용 예

2.6.1.36. oc adm release new

새 OpenShift 릴리스 생성

사용 예

2.6.1.37. oc adm taint

하나 이상의 노드에서 테인트를 업데이트

사용 예

2.6.1.38. oc adm top images

이미지에 대한 사용량 통계 표시

사용 예

# Show usage statistics for images oc adm top images

# Show usage statistics for images

oc adm top images2.6.1.39. oc adm top imagestreams

이미지 스트림에 대한 사용량 통계 표시

사용 예

# Show usage statistics for image streams oc adm top imagestreams

# Show usage statistics for image streams

oc adm top imagestreams2.6.1.40. oc adm top node

노드의 리소스(CPU/메모리) 사용 표시

사용 예

# Show metrics for all nodes oc adm top node # Show metrics for a given node oc adm top node NODE_NAME

# Show metrics for all nodes

oc adm top node

# Show metrics for a given node

oc adm top node NODE_NAME2.6.1.41. oc adm top pod

Pod의 리소스(CPU/메모리) 사용 표시

사용 예

2.6.1.42. oc adm uncordon

노드를 예약 가능으로 표시

사용 예

# Mark node "foo" as schedulable oc adm uncordon foo

# Mark node "foo" as schedulable

oc adm uncordon foo2.6.1.43. oc adm upgrade

클러스터 업그레이드

사용 예

# Review the available cluster updates oc adm upgrade # Update to the latest version oc adm upgrade --to-latest=true

# Review the available cluster updates

oc adm upgrade

# Update to the latest version

oc adm upgrade --to-latest=true2.6.1.44. oc adm verify-image-signature

이미지 서명에 포함된 이미지 ID 확인

사용 예

2.7. oc 및 kubectl 명령 사용

Kubernetes CLI(명령줄 인터페이스), kubectl은 Kubernetes 클러스터에 대해 명령을 실행하는 데 사용할 수 있습니다. OpenShift Container Platform은 인증된 Kubernetes 배포판이므로 OpenShift Container Platform과 함께 제공된 지원되는 kubectl 바이너리를 사용할 수도 있고 oc 바이너리를 사용하여 확장 기능을 받을 수도 있습니다.

2.7.1. oc 바이너리

oc 바이너리는 kubectl 바이너리와 동일한 기능을 제공하지만 다음을 비롯하여 추가 OpenShift Container Platform 기능을 지원하도록 기본적으로 확장됩니다.

OpenShift Container Platform 리소스 전체 지원

DeploymentConfig,BuildConfig,Route,ImageStream및ImageStreamTag오브젝트와 같은 리소스는 OpenShift Container Platform 배포판에 고유하며 표준 Kubernetes 프리미티브에 빌드됩니다.인증

oc바이너리에서 제공하는 기본login명령은 인증을 허용하며 Kubernetes 네임스페이스를 인증된 사용자에 매핑하는 OpenShift Container Platform 프로젝트 작업을 지원합니다. 자세한 내용은 인증 이해를 참조하십시오.추가 명령

예를 들어 추가 명령

oc new-app을 사용하면 기존 소스 코드 또는 미리 빌드된 이미지를 사용하여 새 애플리케이션을 보다 쉽게 시작할 수 있습니다. 마찬가지로, 추가 명령oc new-project를 사용하면 기본값으로 전환할 수 있는 프로젝트를 보다 쉽게 시작할 수 있습니다.

이전 버전의 oc 바이너리를 설치한 경우 OpenShift Container Platform 4.10의 모든 명령을 완료하는 데 이 바이너리를 사용할 수 없습니다. 최신 기능을 사용하려면 OpenShift Container Platform 서버 버전에 해당하는 oc 바이너리의 최신 버전을 다운로드하여 설치해야 합니다.

비보안 API 변경에는 이전 oc 바이너리가 업데이트할 수 있도록 최소 두 개의 마이너 릴리스 (예: 4.2에서 4.3에서 4.3까지)가 포함됩니다. 새 기능을 사용하려면 최신 oc 바이너리가 필요할 수 있습니다. 4.3 서버에 4.2 oc 바이너리가 사용할 수 없는 추가 기능이 있을 수 있으며 4.3 oc 바이너리에는 4.2 서버에서 지원되지 않는 추가 기능이 있을 수 있습니다.

|

XY( |

X.Y+N footnote:versionpolicyn[Where N is a number greater than or equal to 1.] ( | |

| X.Y(서버) |

|

|

| X.Y+N footnote:versionpolicyn[](Server) |

|

|

완전하게 호환됩니다.

완전하게 호환됩니다.

oc 클라이언트에서 서버 기능에 액세스하지 못할 수 있습니다.

oc 클라이언트에서 액세스한 서버와 호환되지 않는 옵션 및 기능을 제공할 수 있습니다.

2.7.2. kubectl 바이너리

kubectl 바이너리는 표준 Kubernetes 환경의 새로운 OpenShift Container Platform 사용자 또는 kubectl CLI 사용을 선호하는 사용자를 위해 기존 워크플로우 및 스크립트를 지원하는 수단으로 제공됩니다. kubectl의 기존 사용자는 OpenShift Container Platform 클러스터를 변경할 필요 없이 이 바이너리를 사용하여 Kubernetes 프리미티브와 계속 상호 작용할 수 있습니다.

지원되는 kubectl 바이너리는 OpenShift CLI 설치 단계에 따라 설치할 수 있습니다. kubectl 바이너리는 바이너리를 다운로드한 경우 아카이브에 포함되어 있습니다. RPM을 사용하여 CLI를 설치할 때 이 바이너리가 설치됩니다.

자세한 내용은 kubectl 문서를 참조하십시오.

3장. odo에서 중요한 업데이트

Red Hat은 OpenShift Container Platform 설명서 사이트에서 odo 에 대한 정보를 제공하지 않습니다. odo 와 관련된 문서 정보는 Red Hat에서 유지 관리하는 문서 및 업스트림 커뮤니티에서 참조하십시오.

업스트림 커뮤니티에서 유지 관리하는 자료의 경우 Red Hat은 협력 커뮤니티 지원에 따라 지원을 제공합니다.

4장. OpenShift Serverless와 함께 사용할 Knative CLI

Knative(kn) CLI를 사용하면 OpenShift Container Platform에서 Knative 구성 요소와 간단한 상호 작용을 수행할 수 있습니다.

4.1. 주요 기능

Knative(kn) CLI는 서버리스 컴퓨팅 작업을 간단하고 간결하게 제공하도록 설계되었습니다. Knative CLI의 주요 기능은 다음과 같습니다.

- 명령줄에서 서버리스 애플리케이션을 배포합니다.

- 서비스, 개정, 트래픽 분할 등 Knative Serving 기능을 관리합니다.

- 이벤트 소스 및 트리거와 같은 Knative 이벤트 구성 요소를 생성하고 관리합니다.

- 기존 Kubernetes 애플리케이션 및 Knative 서비스를 연결하는 싱크 바인딩을 생성합니다.

-

kubectlCLI와 유사하게 유연한 플러그인 아키텍처를 사용하여 Knative CLI를 확장합니다. - Knative 서비스에 대한 자동 스케일링 매개변수를 구성합니다.

- 작업 결과 대기나 사용자 정의 롤아웃 및 롤백 전략 배포와 같은 사용법을 스크립팅합니다.

4.2. Knative CLI 설치

Knative CLI 설치를 참조하십시오.

5장. Pipelines CLI(tkn)

5.1. tkn 설치

tkn CLI를 사용하여 터미널에서 Red Hat OpenShift Pipelines를 관리합니다. 다음 섹션에서는 다양한 플랫폼에 tkn을 설치하는 방법을 설명합니다.

오른쪽 상단에 있는 ? 아이콘을 클릭하고 명령줄 툴을 선택하여 OpenShift Container Platform 웹 콘솔의 최신 바이너리 URL을 찾을 수도 있습니다.

5.1.1. Linux에서 Red Hat OpenShift Pipelines CLI(tkn) 설치

Linux 배포판의 경우 tar.gz 아카이브로 직접 CLI를 다운로드할 수 있습니다.

절차

관련 CLI를 다운로드합니다.

아카이브의 압축을 풉니다.

tar xvzf <file>

$ tar xvzf <file>Copy to Clipboard Copied! Toggle word wrap Toggle overflow -

tkn바이너리를PATH에 있는 디렉터리에 배치합니다. PATH를 확인하려면 다음을 실행합니다.echo $PATH

$ echo $PATHCopy to Clipboard Copied! Toggle word wrap Toggle overflow

5.1.2. RPM을 사용하여 Linux에서 Red Hat OpenShift Pipelines CLI(tkn) 설치

RHEL(Red Hat Enterprise Linux) 버전 8의 경우 Red Hat OpenShift Pipelines CLI(tkn)를 RPM으로 설치할 수 있습니다.

사전 요구 사항

- Red Hat 계정에 활성 OpenShift Container Platform 서브스크립션이 있어야 합니다.

- 로컬 시스템에 root 또는 sudo 권한이 있어야 합니다.

절차

Red Hat Subscription Manager에 등록합니다.

subscription-manager register

# subscription-manager registerCopy to Clipboard Copied! Toggle word wrap Toggle overflow 최신 서브스크립션 데이터를 가져옵니다.

subscription-manager refresh

# subscription-manager refreshCopy to Clipboard Copied! Toggle word wrap Toggle overflow 사용 가능한 서브스크립션을 나열하십시오.

subscription-manager list --available --matches '*pipelines*'

# subscription-manager list --available --matches '*pipelines*'Copy to Clipboard Copied! Toggle word wrap Toggle overflow 이전 명령의 출력에서 OpenShift Container Platform 서브스크립션의 풀 ID를 찾아서 이 서브스크립션을 등록된 시스템에 연결합니다.

subscription-manager attach --pool=<pool_id>

# subscription-manager attach --pool=<pool_id>Copy to Clipboard Copied! Toggle word wrap Toggle overflow Red Hat OpenShift Pipelines에 필요한 리포지터리를 활성화합니다.

Linux (x86_64, amd64)

subscription-manager repos --enable="pipelines-1.7-for-rhel-8-x86_64-rpms"

# subscription-manager repos --enable="pipelines-1.7-for-rhel-8-x86_64-rpms"Copy to Clipboard Copied! Toggle word wrap Toggle overflow Linux on IBM Z 및 LinuxONE(s390x)

subscription-manager repos --enable="pipelines-1.7-for-rhel-8-s390x-rpms"

# subscription-manager repos --enable="pipelines-1.7-for-rhel-8-s390x-rpms"Copy to Clipboard Copied! Toggle word wrap Toggle overflow Linux on IBM Power Systems(ppc64le)

subscription-manager repos --enable="pipelines-1.7-for-rhel-8-ppc64le-rpms"

# subscription-manager repos --enable="pipelines-1.7-for-rhel-8-ppc64le-rpms"Copy to Clipboard Copied! Toggle word wrap Toggle overflow

openshift-pipelines-client패키지를 설치합니다.yum install openshift-pipelines-client

# yum install openshift-pipelines-clientCopy to Clipboard Copied! Toggle word wrap Toggle overflow

CLI를 설치한 후 tkn 명령을 사용할 수 있습니다.

tkn version

$ tkn version5.1.3. Windows에서 Red Hat OpenShift Pipelines CLI(tkn) 설치

Windows에서는 tkn CLI가 zip 아카이브로 제공됩니다.

절차

- CLI를 다운로드합니다.

- ZIP 프로그램으로 아카이브의 압축을 풉니다.

-

tkn.exe파일의 위치를PATH환경 변수에 추가합니다. PATH를 확인하려면 명령 프롬프트를 열고 다음 명령을 실행합니다.path

C:\> pathCopy to Clipboard Copied! Toggle word wrap Toggle overflow

5.1.4. macOS에서 Red Hat OpenShift Pipelines CLI(tkn) 설치

macOS에서는 tkn CLI가 tar.gz 아카이브로 제공됩니다.

절차

- CLI를 다운로드합니다.

- 아카이브의 압축을 해제하고 압축을 풉니다.

-

tkn바이너리를 PATH에 있는 디렉터리로 이동합니다. PATH를 확인하려면 터미널 창을 열고 다음을 실행합니다.echo $PATH

$ echo $PATHCopy to Clipboard Copied! Toggle word wrap Toggle overflow

5.2. OpenShift Pipelines tkn CLI 구성

탭 완료가 활성화되도록 Red Hat OpenShift Pipelines tkn CLI를 구성합니다.

5.2.1. 탭 완료 활성화

tkn CLI를 설치한 후에는 탭 완료를 활성화하여 자동으로 tkn 명령을 완료하거나 탭을 누를 때 옵션을 제안하도록 할 수 있습니다.

사전 요구 사항

-

tknCLI 툴이 설치되어 있어야 합니다. -

로컬 시스템에

bash-completion이 설치되어 있어야 합니다.

절차

Bash 탭 완료를 활성화하는 절차는 다음과 같습니다.

Bash 완료 코드를 파일에 저장합니다.

tkn completion bash > tkn_bash_completion

$ tkn completion bash > tkn_bash_completionCopy to Clipboard Copied! Toggle word wrap Toggle overflow 파일을

/etc/bash_completion.d/에 복사합니다.sudo cp tkn_bash_completion /etc/bash_completion.d/

$ sudo cp tkn_bash_completion /etc/bash_completion.d/Copy to Clipboard Copied! Toggle word wrap Toggle overflow 또는 파일을 로컬 디렉터리에 저장하여

.bashrc파일에서 소싱할 수도 있습니다.

새 터미널을 열면 탭 완료가 활성화됩니다.

5.3. OpenShift Pipelines tkn 참조

이 섹션에는 기본 tkn CLI 명령이 나열됩니다.

5.3.1. 기본 구문

tkn [command or options] [arguments…]

5.3.2. 글로벌 옵션

--help, -h

5.3.3. 유틸리티 명령

5.3.3.1. tkn

tkn CLI의 상위 명령입니다.

예: 모든 옵션 표시

tkn

$ tkn5.3.3.2. completion [shell]

대화형 완료를 제공하려면 평가해야 하는 쉘 완료 코드를 출력합니다. 지원되는 쉘은 bash 및 zsh입니다.

예: bash 쉘 완료 코드

tkn completion bash

$ tkn completion bash5.3.3.3. version

tkn CLI의 버전 정보를 출력합니다.

예: tkn 버전 확인

tkn version

$ tkn version5.3.4. 파이프라인 관리 명령

5.3.4.1. pipeline

파이프라인을 관리합니다.

예: 도움말 표시

tkn pipeline --help

$ tkn pipeline --help5.3.4.2. pipeline delete

파이프라인을 삭제합니다.

예: 네임스페이스에서 mypipeline 파이프라인 삭제

tkn pipeline delete mypipeline -n myspace

$ tkn pipeline delete mypipeline -n myspace5.3.4.3. pipeline describe

파이프라인을 설명합니다.

예: mypipeline 파이프라인 설명

tkn pipeline describe mypipeline

$ tkn pipeline describe mypipeline5.3.4.4. pipeline list

파이프라인 목록을 표시합니다.

예: 파이프라인 목록 표시

tkn pipeline list

$ tkn pipeline list5.3.4.5. pipeline logs

특정 파이프라인의 로그를 표시합니다.

예: mypipeline 파이프라인의 실시간 로그 스트리밍

tkn pipeline logs -f mypipeline

$ tkn pipeline logs -f mypipeline5.3.4.6. pipeline start

파이프라인을 시작합니다.

예: mypipeline 파이프라인 시작

tkn pipeline start mypipeline

$ tkn pipeline start mypipeline5.3.5. pipeline run 명령

5.3.5.1. pipelinerun

파이프라인 실행을 관리합니다.

예: 도움말 표시

tkn pipelinerun -h

$ tkn pipelinerun -h5.3.5.2. pipelinerun cancel

파이프라인 실행을 취소합니다.

예: 네임스페이스에서 mypipelinerun 파이프라인 실행 취소

tkn pipelinerun cancel mypipelinerun -n myspace

$ tkn pipelinerun cancel mypipelinerun -n myspace5.3.5.3. pipelinerun delete

파이프라인 실행을 삭제합니다.

예: 네임스페이스에서 파이프라인 실행 삭제

tkn pipelinerun delete mypipelinerun1 mypipelinerun2 -n myspace

$ tkn pipelinerun delete mypipelinerun1 mypipelinerun2 -n myspace예: 가장 최근에 실행한 파이프라인 실행 5개를 제외한 네임스페이스에서 모든 파이프라인 실행 삭제

tkn pipelinerun delete -n myspace --keep 5

$ tkn pipelinerun delete -n myspace --keep 5 - 1

5를 유지하려는 가장 최근에 실행한 파이프라인 실행 횟수로 바꿉니다.

예: 모든 파이프라인 삭제

tkn pipelinerun delete --all

$ tkn pipelinerun delete --all

Red Hat OpenShift Pipelines 1.6부터 tkn pipelinerun delete --all 명령은 실행 상태에 있는 리소스를 삭제하지 않습니다.

5.3.5.4. pipelinerun describe

파이프라인 실행을 설명합니다.

예: 네임스페이스에서 mypipelinerun 파이프라인 실행 설명

tkn pipelinerun describe mypipelinerun -n myspace

$ tkn pipelinerun describe mypipelinerun -n myspace5.3.5.5. pipelinerun list

파이프라인 실행을 나열합니다.

예: 네임스페이스에서 파이프라인 실행 목록 표시

tkn pipelinerun list -n myspace

$ tkn pipelinerun list -n myspace5.3.5.6. pipelinerun logs

파이프라인 실행 로그를 표시합니다.

예: 네임스페이스의 모든 작업 및 단계와 함께 mypipelinerun 파이프라인 실행 로그 표시

tkn pipelinerun logs mypipelinerun -a -n myspace

$ tkn pipelinerun logs mypipelinerun -a -n myspace5.3.6. 작업 관리 명령

5.3.6.1. task

작업을 관리합니다.

예: 도움말 표시

tkn task -h

$ tkn task -h5.3.6.2. task delete

작업을 삭제합니다.

예: 네임스페이스에서 mytask1 및 mytask2 작업 삭제

tkn task delete mytask1 mytask2 -n myspace

$ tkn task delete mytask1 mytask2 -n myspace5.3.6.3. task describe

작업을 설명합니다.

예: 네임스페이스의 mytask 작업 설명

tkn task describe mytask -n myspace

$ tkn task describe mytask -n myspace5.3.6.4. task list

작업을 나열합니다.

예: 네임스페이스의 모든 작업 나열

tkn task list -n myspace

$ tkn task list -n myspace5.3.6.5. task logs

작업 로그를 표시합니다.

예: mytask 작업의 mytaskrun 작업 실행에 대한 로그 표시

tkn task logs mytask mytaskrun -n myspace

$ tkn task logs mytask mytaskrun -n myspace5.3.6.6. task start

작업을 시작합니다.

예: 네임스페이스에서 mytask 작업 시작

tkn task start mytask -s <ServiceAccountName> -n myspace

$ tkn task start mytask -s <ServiceAccountName> -n myspace5.3.7. 작업 실행 명령

5.3.7.1. taskrun

작업 실행을 관리합니다.

예: 도움말 표시

tkn taskrun -h

$ tkn taskrun -h5.3.7.2. taskrun cancel

작업 실행을 취소합니다.

예: 네임스페이스에서 mytaskrun 작업 실행 취소

tkn taskrun cancel mytaskrun -n myspace

$ tkn taskrun cancel mytaskrun -n myspace5.3.7.3. taskrun delete

TaskRun을 삭제합니다.

예: 네임스페이스에서 mytaskrun1 및 mytaskrun2 작업 실행 삭제

tkn taskrun delete mytaskrun1 mytaskrun2 -n myspace

$ tkn taskrun delete mytaskrun1 mytaskrun2 -n myspace예: 네임스페이스에서 가장 최근에 실행한 5개의 작업이 실행되는 모든 작업 삭제

tkn taskrun delete -n myspace --keep 5

$ tkn taskrun delete -n myspace --keep 5 - 1

5를 유지하려는 가장 최근에 실행한 작업 실행 횟수로 바꿉니다.

5.3.7.4. taskrun describe

작업 실행을 설명합니다.

예: 네임스페이스에서 mytaskrun 작업 실행 설명

tkn taskrun describe mytaskrun -n myspace

$ tkn taskrun describe mytaskrun -n myspace5.3.7.5. taskrun list

작업 실행을 나열합니다.

예: 네임스페이스에서 실행되는 모든 작업 나열

tkn taskrun list -n myspace

$ tkn taskrun list -n myspace5.3.7.6. taskrun logs

작업 실행 로그를 표시합니다.

예: 네임스페이스에서 mytaskrun 작업 실행에 대한 실시간 로그 표시

tkn taskrun logs -f mytaskrun -n myspace

$ tkn taskrun logs -f mytaskrun -n myspace5.3.8. 상태 관리 명령

5.3.8.1. condition

상태를 관리합니다.

예: 도움말 표시

tkn condition --help

$ tkn condition --help5.3.8.2. condition delete

상태를 삭제합니다.

예: 네임스페이스에서 mycondition1 상태 삭제

tkn condition delete mycondition1 -n myspace

$ tkn condition delete mycondition1 -n myspace5.3.8.3. condition describe

상태를 설명합니다.

예: 네임스페이스의 mycondition1 상태 설명

tkn condition describe mycondition1 -n myspace

$ tkn condition describe mycondition1 -n myspace5.3.8.4. condition list

상태를 나열합니다.

예: 네임스페이스의 상태 나열

tkn condition list -n myspace

$ tkn condition list -n myspace5.3.9. 파이프라인 리소스 관리 명령

5.3.9.1. resource

파이프라인 리소스를 관리합니다.

예: 도움말 표시

tkn resource -h

$ tkn resource -h5.3.9.2. resource create

파이프라인 리소스를 생성합니다.

예: 네임스페이스에서 파이프라인 리소스 생성

tkn resource create -n myspace

$ tkn resource create -n myspace이 명령은 리소스 이름, 리소스 유형, 리소스 유형 기반 값 입력을 요청하는 대화형 명령입니다.

5.3.9.3. resource delete

파이프라인 리소스를 삭제합니다.

예: 네임스페이스에서 myresource 파이프라인 리소스 삭제

tkn resource delete myresource -n myspace

$ tkn resource delete myresource -n myspace5.3.9.4. resource describe

파이프라인 리소스를 설명합니다.

예: myresource 파이프라인 리소스 설명

tkn resource describe myresource -n myspace

$ tkn resource describe myresource -n myspace5.3.9.5. resource list

파이프라인 리소스를 나열합니다.

예: 네임스페이스의 모든 파이프 라인 리소스 나열

tkn resource list -n myspace

$ tkn resource list -n myspace5.3.10. ClusterTask 관리 명령

5.3.10.1. clustertask

ClusterTask를 관리합니다.

예: 도움말 표시

tkn clustertask --help

$ tkn clustertask --help5.3.10.2. clustertask delete

클러스터의 ClusterTask 리소스를 삭제합니다.

예: mytask1 및 mytask2 ClusterTask 삭제

tkn clustertask delete mytask1 mytask2

$ tkn clustertask delete mytask1 mytask25.3.10.3. clustertask describe

ClusterTask를 설명합니다.

예: mytask ClusterTask 설명

tkn clustertask describe mytask1

$ tkn clustertask describe mytask15.3.10.4. clustertask list

ClusterTask를 나열합니다.

예: ClusterTask 나열

tkn clustertask list

$ tkn clustertask list5.3.10.5. clustertask start

ClusterTask를 시작합니다.

예: mytask ClusterTask 시작

tkn clustertask start mytask

$ tkn clustertask start mytask5.3.11. 트리거 관리 명령

5.3.11.1. eventlistener

EventListener를 관리합니다.

예: 도움말 표시

tkn eventlistener -h

$ tkn eventlistener -h5.3.11.2. eventlistener delete

EventListener를 삭제합니다.

예: 네임스페이스에서 mylistener1 및 mylistener2 EventListener 삭제

tkn eventlistener delete mylistener1 mylistener2 -n myspace

$ tkn eventlistener delete mylistener1 mylistener2 -n myspace5.3.11.3. eventlistener describe

EventListener를 설명합니다.

예: 네임스페이스의 mylistener EventListener 설명

tkn eventlistener describe mylistener -n myspace

$ tkn eventlistener describe mylistener -n myspace5.3.11.4. eventlistener list

EventListener를 나열합니다.

예: 네임스페이스의 모든 EventListener 나열

tkn eventlistener list -n myspace

$ tkn eventlistener list -n myspace5.3.11.5. eventlistener logs

EventListener 로그 표시

예: 네임스페이스의 mylistener EventListener 로그 표시

tkn eventlistener logs mylistener -n myspace

$ tkn eventlistener logs mylistener -n myspace5.3.11.6. triggerbinding

TriggerBinding을 관리합니다.

예: TriggerBinding 도움말 표시