네트워킹 가이드

RHEL 7에서 네트워크, 네트워크 인터페이스 및 네트워크 서비스 구성 및 관리

초록

I 부. 시작하기 전

1장. 네트워킹 주제 개요

1.1. IP와 IP가 아닌 네트워크 비교

네트워크 통신 카테고리

- IP 네트워크

- 인터넷 프로토콜 주소를 통해 통신하는 네트워크입니다. IP 네트워크는 인터넷과 대부분의 내부 네트워크에서 구현됩니다. 이더넷, Cable Modems, DSL Modems, 전화 업 모뎀, 무선 네트워크 및 VPN 연결은 일반적인 예입니다.

- IP 외 네트워크

- 전송 계층이 아니라 하위 계층을 통해 통신하는 데 사용되는 네트워크입니다. 이러한 네트워크는 거의 사용되지 않습니다. InfiniBand는 13장. InfiniBand 및 RDMA 네트워크 구성 에 설명된 IP가 아닌 네트워크입니다.

1.2. 정적 IP 주소와 동적 IP 주소 비교

- 고정 IP 주소 지정

- 장치에 정적 IP 주소가 할당되면 수동으로 변경하지 않는 한 시간이 지남에 따라 주소가 변경되지 않습니다. 필요한 경우 고정

IP주소를 사용하는 것이 좋습니다.DNS및 인증 서버 등의 서버에 대한 네트워크 주소 일관성을 보장하려면 다음을 수행합니다.- 다른 네트워크 인프라와 독립적으로 작동하는 대역 외 관리 장치를 사용합니다.

3.1절. “네트워크 구성 방법 선택” 에 나열된 모든 설정 도구를 사용하면 정적IP주소를 수동으로 할당할 수 있습니다. nmcli 도구는 3.3.8절. “nmcli를 사용하여 정적 이더넷 연결 추가 및 구성” 에 설명되어 있습니다.자동화된 구성 및 관리에 대한 자세한 내용은 Red Hat Enterprise Linux 7 시스템 관리자 가이드의 OpenLMI 장을 참조하십시오. Red Hat Enterprise Linux 7 설치 가이드에서는 네트워크 설정 할당을 자동화하는 데에도 사용할 수 있는 Kickstart 파일 사용에 대해 설명합니다. - 동적 IP 주소 지정

- 장치에 동적 IP 주소가 할당되면 시간이 지남에 따라 주소가 변경됩니다. 따라서 시스템을 재부팅한 후 IP 주소가 변경될 수 있으므로 경우에 따라 네트워크에 연결하는 장치에 사용하는 것이 좋습니다.동적 IP 주소는 보다 유연하고 설정 및 관리가 용이합니다. DHCP( 동적 호스트 제어 프로토콜 )는 호스트에 네트워크 구성을 동적으로 할당하는 기존의 방법입니다. 자세한 내용은 14.1절. “DHCP를 사용하는 이유는 무엇입니까?”을 참조하십시오. 3.3.7절. “nmcli를 사용하여 동적 이더넷 연결 추가 및 구성” 에 설명된 nmcli 도구를 사용할 수도 있습니다.참고정적 또는 동적 IP 주소를 사용할 시기를 정의하는 엄격한 규칙은 없습니다. 사용자의 요구 사항, 기본 설정 및 네트워크 환경에 따라 다릅니다.기본적으로 NetworkManager 는

DHCP클라이언트 dhclient 를 호출합니다.

1.3. DHCP 클라이언트 동작 구성

DHCP 클라이언트 dhclient 를 호출합니다.

IP 주소 요청

DHCP 연결이 시작되면 dhcp 클라이언트에서 DHCP 서버의 IP 주소를 요청합니다. dhcp 클라이언트에서 이 요청이 완료될 때까지 기다리는 시간은 기본적으로 60초입니다. nmcli 툴 또는 /etc/sysconfig/network -scripts/ifcfg-ifname파일에서 IPV4_DHCP_TIMEOUT 옵션을 사용하여 ipv4.dhcp- timeout 속성을 구성할 수 있습니다. 예를 들어 nmcli: 사용

nmcli connection modify enp1s0 ipv4.dhcp-timeout 10

~]# nmcli connection modify enp1s0 ipv4.dhcp-timeout 10ipv4.may-fail 속성에 따라 달라집니다.

ipv4.may-fail가yes(기본값)로 설정된 경우 연결 상태는 IPv6 구성에 따라 다릅니다.- IPv6 구성이 활성화되고 성공하면 연결이 활성화되지만 IPv4 구성은 다시 시도할 수 없습니다.

- IPv6 구성을 비활성화하거나 구성하지 않으면 연결에 실패합니다.

ipv4.may-fail가no로 설정된 경우 연결이 비활성화됩니다. 이 경우 다음을 수행합니다.- 연결의 자동 연결 속성이 활성화되면 NetworkManager 는

autoconnect-retries - 연결이 여전히 dhcp 주소를 가져올 수 없는 경우 자동 활성화에 실패합니다.5분 후에 자동 연결 프로세스가 다시 시작되고 dhcp 클라이언트에서 dhcp 서버에서 주소를 가져오려고 시도합니다.

갱신 요청

ipv4.dhcp-timeout 속성을 초(기본값은 60)로 설정하여 구성됩니다. 시도 중에 응답을 받으면 프로세스가 중지되고 리스를 갱신합니다.

ipv4.may-fail가yes(기본값)로 설정되어 있고 IPv6가 성공적으로 구성된 경우 연결이 활성화되고 dhcp 클라이언트가 2분마다 다시 시작됩니다.ipv4.may-fail가no로 설정되면 연결이 비활성화됩니다. 이 경우 연결에자동 연결 속성이 활성화되어있으면 연결이 처음부터 활성화됩니다.

1.3.1. DHCPv4 영구 생성

ipv4.dhcp-timeout 속성을 32비트 정수(MAXINT32)의 최대값으로 설정하려면 2147483647 또는 infinity 값으로 설정합니다.

nmcli connection modify enps1s0 ipv4.dhcp-timeout infinity

~]$ nmcli connection modify enps1s0 ipv4.dhcp-timeout infinity/etc/sysconfig/network-scripts/ifcfg-enp1s0 구성 파일의 IPADDR 속성에 정적 IP를 수동으로 추가하거나 nmcli:

nmcli connection modify enp1s0 ipv4.address 192.168.122.88/24

~]$ nmcli connection modify enp1s0 ipv4.address 192.168.122.88/241.4. 무선 규제 도메인 설정

regulatory.bin 파일을 사용하여 규정 데이터베이스 정보를 유지합니다.

/etc/sysconfig/regdomain 파일에 COUNTRY 환경 변수를 정의할 수 있습니다.

setregdomain(1) 도움말페이지 - 국가 코드를 기반으로 규제 도메인을 설정합니다.CRDA(8)도움말 페이지 - 지정된 ISO 또는 IEC 3166 alpha2에 대한 무선 규제 도메인을 커널에 전송합니다.regulatory.bin(5) 도움말페이지 - Linux 무선 규제 데이터베이스를 보여줍니다.IW(8)도움말 페이지 - 무선 장치와 해당 구성을 표시하거나 조작합니다.

1.5. 넷 콘솔 구성

netconsole 커널 모듈을 사용하면 네트워크를 통해 커널 메시지를 다른 컴퓨터에 기록할 수 있습니다.

netconsole 을 사용하려면 네트워크에 올바르게 구성된 rsyslog 서버가 있어야 합니다.

절차 1.1. netconsole에 대한 rsyslog 서버 구성

/etc/rsyslog.conf 파일의MODULES섹션에서 514/udp 포트에서 수신 대기하고 네트워크에서 메시지를 받도록rsyslogd데몬을 구성합니다.$ModLoad imudp $UDPServerRun 514

$ModLoad imudp $UDPServerRun 514Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 변경 사항을 적용하려면

rsyslogd서비스를 다시 시작하십시오.systemctl restart rsyslog

]# systemctl restart rsyslogCopy to Clipboard Copied! Toggle word wrap Toggle overflow rsyslogd가 514/udp 포트에서 수신 대기 중인지 확인합니다.netstat -l | grep syslog udp 0 0 0.0.0.0:syslog 0.0.0.0:* udp6 0 0 [::]:syslog [::]:*

]# netstat -l | grep syslog udp 0 0 0.0.0.0:syslog 0.0.0.0:* udp6 0 0 [::]:syslog [::]:*Copy to Clipboard Copied! Toggle word wrap Toggle overflow netstat -l 출력의0.0.0.0값은:syslog및 [::]:syslogrsyslogd가/etc/services파일에 정의된 기본netconsole포트에서 수신 대기함을 의미합니다.Copy to Clipboard Copied! Toggle word wrap Toggle overflow

Netconsole 은 initscripts 패키지의 일부인 /etc/sysconfig/netconsole 파일을 사용하여 구성됩니다. 이 패키지는 기본적으로 설치되며 netconsole 서비스도 제공합니다.

절차 1.2. 전송 머신 구성

syslogd서버의 IP 주소와 일치하도록/etc/sysconfig/netconsole파일의SYSLOGADDR변수 값을 설정합니다. 예를 들어 다음과 같습니다.SYSLOGADDR=192.168.0.1

SYSLOGADDR=192.168.0.1Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 변경 사항을 적용하려면

netconsole서비스를 다시 시작하십시오.systemctl restart netconsole.service

]# systemctl restart netconsole.serviceCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 시스템을 재부팅한 후

netconsole.service가 실행되도록 활성화합니다.systemctl enable netconsole.service

]# systemctl enable netconsole.serviceCopy to Clipboard Copied! Toggle word wrap Toggle overflow /var/log/messages파일(기본값) 또는rsyslog.conf에 지정된 파일에서 클라이언트의순console메시지를 확인합니다.cat /var/log/messages

]# cat /var/log/messagesCopy to Clipboard Copied! Toggle word wrap Toggle overflow

rsyslogd 및 netconsole.service 는 포트 514를 사용합니다. 다른 포트를 사용하려면 /etc/rsyslog.conf 의 다음 행을 필요한 포트 번호로 변경합니다.

$UDPServerRun <PORT>

$UDPServerRun <PORT>/etc/sysconfig/netconsole 파일에서 다음 행의 주석을 제거하고 편집합니다.

SYSLOGPORT=514

SYSLOGPORT=514넷콘솔 구성 및 문제 해결에 대한 자세한 내용은 Netconsole 커널 설명서를 참조하십시오.

1.6. sysctl로 네트워크 커널 튜닝 가능 항목 사용

sysctl 유틸리티를 통해 특정 커널 튜닝 가능 항목을 사용하여 실행 중인 시스템에서 네트워크 구성을 조정하고 네트워킹 성능에 직접 영향을 미칩니다.

/etc/sysctl.conf 파일에 행을 추가합니다.

sysctl 매개변수 목록을 표시하려면 root 로 를 입력합니다.

sysctl -a

~]# sysctl -asysctl 을 사용하는 네트워크 커널 튜닝 가능 항목에 대한 자세한 내용은 시스템 관리자 가이드의 여러 인터페이스에서 PTP 사용 섹션을 참조하십시오.

1.7. ncat 유틸리티를 사용하여 데이터 관리

IPv4 및 IPv 6, 개방형 연결을 처리하고, 패킷을 전송하며, SSL, 연결 브로커와 같은 상위 수준의 기능을 지원할 수 있습니다.

ncat 설치

루트로 입력하십시오 :

yum install ncat

~]# yum install ncatncat 사용 사례의 간략한 선택

예 1.1. 클라이언트와 서버 간 통신 활성화

- TCP 포트 8080 에서 연결을 수신 대기하도록 클라이언트 시스템을 설정합니다:

ncat -l 8080

~]$ ncat -l 8080Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 서버 머신에서 클라이언트의 IP 주소를 지정하고 동일한 포트 번호를 사용합니다.

ncat 10.0.11.60 8080

~]$ ncat 10.0.11.60 8080Copy to Clipboard Copied! Toggle word wrap Toggle overflow 연결 양쪽에 메시지를 보내면 로컬 및 원격 시스템에 모두 표시될 수 있습니다. Ctrl+D를 눌러 TCP 연결을 종료합니다.

-u 옵션과 함께 same nc 명령을 사용합니다. 예를 들어 다음과 같습니다.

ncat -u -l 8080

~]$ ncat -u -l 8080예 1.2. 파일 전송

- 클라이언트 시스템에서 서버 시스템으로 파일을 전송하는 특정 포트를 수신하려면 다음을 수행합니다.

ncat -l 8080 > outputfile

~]$ ncat -l 8080 > outputfileCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 서버 시스템에서 클라이언트의 IP 주소, 포트 및 전송할 파일을 지정합니다.

ncat -l 10.0.11.60 8080 < inputfile

~]$ ncat -l 10.0.11.60 8080 < inputfileCopy to Clipboard Copied! Toggle word wrap Toggle overflow

ncat -l 8080 < inputfile

~]$ ncat -l 8080 < inputfilencat -l 10.0.11.60 8080 > outputfile

~]$ ncat -l 10.0.11.60 8080 > outputfile예 1.3. HTTP 프록시 서버 생성

ncat -l --proxy-type http localhost 8080

~]$ ncat -l --proxy-type http localhost 8080 예 1.4. 포트 검사

-z 옵션을 사용하고 검사할 포트 범위를 지정합니다.

ncat -z 10.0.11.60 80-90

Connection to 192.168.0.1 80 port [tcp/http] succeeded!

~]$ ncat -z 10.0.11.60 80-90

Connection to 192.168.0.1 80 port [tcp/http] succeeded!예 1.5. SSL을 사용하여 보안 클라이언트-서버 통신 설정

SSL 을 설정합니다.

ncat -e /bin/bash -k -l 8080 --ssl

~]$ ncat -e /bin/bash -k -l 8080 --sslncat --ssl 10.0.11.60 8080

~]$ ncat --ssl 10.0.11.60 8080 SSL 연결의 진정한 기밀성을 보장하려면 서버에 --ssl-cert 및 --ssl-key 옵션이 필요하며 클라이언트에는 --ssl-verify 및 --ssl-trustfile 옵션이 필요합니다. OpenSSL 에 대한 자세한 내용은 보안 가이드의 OpenSSL 사용 섹션을 참조하십시오.

II 부. IP 네트워킹 관리

2장. NetworkManager 시작하기

2.1. NetworkManager 개요

ifcfg 유형 구성 파일은 계속 지원됩니다. 자세한 내용은 2.6절. “네트워크 스크립트로 NetworkManager 사용”을 참조하십시오.

2.1.1. NetworkManager 사용의 이점

- 네트워크 관리의 용이성: NetworkManager 는 네트워크 연결이 작동하는지 확인합니다. 시스템에 네트워크 구성이 없지만 네트워크 장치가 있음을 감지하면 NetworkManager 에서 연결을 제공하기 위해 임시 연결을 생성합니다.

- 사용자에게 손쉬운 연결 설정 제공: NetworkManager 는 GUI, nmtui, nmcli - 등의 다양한 도구를 통해 관리를 제공합니다. 2.5절. “NetworkManager 도구” 의 내용을 참조하십시오.

- 구성 유연성 지원. 예를 들어 NetworkManager 가 사용 가능한 와이파이 네트워크를 스캔하고 표시합니다. 인터페이스를 선택할 수 있으며 NetworkManager 는 재부팅 프로세스 후 자동으로 연결을 제공하는 필수 자격 증명을 표시합니다. NetworkManager 는 네트워크 별칭, IP 주소, 정적 경로, DNS 정보 및 VPN 연결과 많은 연결별 매개 변수를 구성할 수 있습니다. 요구 사항을 반영하도록 구성 옵션을 수정할 수 있습니다.

- 애플리케이션이 네트워크 구성 및 상태를 쿼리하고 제어할 수 있도록 하는 D-Bus를 통해 API 제공. 이러한 방식으로 애플리케이션은 D-BUS를 통해 네트워킹을 확인하거나 구성할 수 있습니다. 예를 들어

웹 브라우저를 통해 서버를 모니터링하고 구성하는 웹 콘솔인터페이스는 NetworkManager D-BUS 인터페이스를 사용하여 네트워킹을 구성합니다. - 재부팅 프로세스 후 장치 상태를 유지하고 다시 시작하는 동안 관리 모드로 설정된 인터페이스를 인수합니다.

- 명시적으로 설정되지 않지만 사용자 또는 다른 네트워크 서비스에 의해 수동으로 제어되는 장치 처리.

2.2. NetworkManager 설치

루트로 를 입력합니다. :

yum install NetworkManager

~]# yum install NetworkManager2.3. NetworkManager 상태 확인

systemctl status NetworkManager NetworkManager.service - Network Manager Loaded: loaded (/lib/systemd/system/NetworkManager.service; enabled) Active: active (running) since Fri, 08 Mar 2013 12:50:04 +0100; 3 days ago

~]$ systemctl status NetworkManager

NetworkManager.service - Network Manager

Loaded: loaded (/lib/systemd/system/NetworkManager.service; enabled)

Active: active (running) since Fri, 08 Mar 2013 12:50:04 +0100; 3 days agoActive: inactive(dead) 를 표시합니다.

2.4. NetworkManager 시작

systemctl start NetworkManager

~]# systemctl start NetworkManagersystemctl enable NetworkManager

~]# systemctl enable NetworkManager2.5. NetworkManager 도구

| 애플리케이션 또는 도구 | Description |

|---|---|

| nmcli | 사용자와 스크립트가 NetworkManager 와 상호 작용할 수 있도록 하는 명령줄 도구입니다. NetworkManager 의 모든 측면을 제어하기 위해 서버 등의 GUI가 없는 시스템에서 nmcli 를 사용할 수 있습니다. GUI 도구와 동일한 기능을 합니다. |

| nmtui | NetworkManager를 위한 간단한 TUI(텍스트 사용자 인터페이스) |

| nm-connection-editor | 본딩 구성 및 티밍 연결 등의 제어 센터 유틸리티에서 아직 처리되지 않은 특정 작업에 대한 그래픽 사용자 인터페이스 도구입니다. NetworkManager 에서 저장한 네트워크 연결을 추가, 제거 및 수정할 수 있습니다. 이를 시작하려면 터미널에 nm-connection-editor 를 입력합니다.

nm-connection-editor |

| control-center | 데스크탑 사용자가 사용할 수 있는 GNOME 쉘에서 제공하는 그래픽 사용자 인터페이스 도구. 네트워크 설정 도구를 통합합니다. 시작하려면 Super 키를 눌러 Activities Overview(활동 개요)를 입력하고 Network (네트워크)를 입력한 다음 Enter 를 누릅니다. 네트워크 설정 도구가 나타납니다. |

| 네트워크 연결 아이콘 | NetworkManager 에서 보고한 네트워크 연결 상태를 나타내는 GNOME Shell에서 제공하는 그래픽 사용자 인터페이스 도구입니다. 아이콘에는 현재 사용 중인 연결 유형에 대한 시각적 표시로 사용되는 여러 상태가 있습니다. |

2.6. 네트워크 스크립트로 NetworkManager 사용

네트워크 스크립트 라는 용어는 /etc/init.d/network 스크립트와 호출되는 기타 설치된 스크립트를 나타냅니다. NetworkManager 는 기본 네트워킹 서비스를 제공하지만 스크립트와 NetworkManager 는 병렬로 실행되어 함께 작동할 수 있습니다. Red Hat은 먼저 이를 테스트할 것을 권장합니다.

네트워크 스크립트 실행 중

systemctl start|stop|restart|status network

systemctl start|stop|restart|status network/etc/init.d/network 는 NetworkManager 의 연결을 변경하지 않도록 NetworkManager 를 확인합니다. NetworkManager 는 sysconfig 구성 파일을 사용하여 기본 애플리케이션으로 설정되었으며 /etc/init.d/network 는 보조를 사용하도록 설계되었습니다.

/etc/init.d/network 스크립트는 다음을 실행합니다.

- 수동 - systemctl 명령의

start|stop|restart네트워크 사용또는 - systemctl enable network 명령 의 결과로 network 서비스가 활성화된 경우 부팅 및 종료.

ifup 및 if down 스크립트를 수동으로 호출할 수도 있습니다.

systemctl restart network.service

~]# systemctl restart network.service네트워크 스크립트에서 사용자 지정 명령 사용

/sbin/ifup-local,ifdown- pre-local 및 ifdown-local 스크립트의 사용자 지정 명령은 이러한 장치가 /etc/init.d/network 서비스에 의해 제어되는 경우에만 실행됩니다. ifup-local 파일은 기본적으로 존재하지 않습니다. 필요한 경우 /sbin/ 디렉터리에 생성합니다.

ifup-local 스크립트는 NetworkManager 가 아니라 initscripts에서만 읽을 수 있습니다. NetworkManager 를 사용하여 사용자 지정 스크립트를 실행하려면 디스패치.d/ 디렉터리에 만듭니다. “Dispatcher 스크립트 실행” 의 내용을 참조하십시오.

스크립트와 NetworkManager 를 사용하여 네트워크 연결이 가동되거나 다운될 때 실행될 수 있습니다. NetworkManager 가 활성화되어 있는 경우 ifup 및 ifdown 스크립트는 NetworkManager 에서 해당 인터페이스 관리 여부를 묻습니다. 이 인터페이스는 NetworkManager 에서 ifcfg 파일의 “DEVICE=” 행에서 찾을 수 있습니다.

- ifup 호출

ifup을 호출하고 장치를 NetworkManager 에서 관리하면 다음 두 가지 옵션이 있습니다.- 장치가 아직 연결되지 않은 경우

ifup에서 NetworkManager 에 연결을 시작하도록 요청합니다. - 장치가 이미 연결되어 있으면 할 일이 없습니다.

- ifdown 호출

ifdown을 호출하고 NetworkManager 에 의해 장치를 관리 할 때 :ifdown은 NetworkManager 에 연결을 종료하도록 요청합니다.

ifup 또는 if down 을 호출하면 스크립트는 NetworkManager 가 존재하기 전까지 사용한 이전의 비NetworkManager 메커니즘을 사용하여 연결을 시작합니다.

Dispatcher 스크립트 실행

/etc/NetworkManager/dispatcher.d/ 디렉터리가 존재하며 NetworkManager 는 알파벳순으로 스크립트를 실행합니다. 각 스크립트는 root 가 소유한 실행 파일이어야 하며 파일 소유자에 대한 쓰기 권한만 있어야 합니다. NetworkManager 디스패처 스크립트 실행에 대한 자세한 내용은 Red Hat Knowledgebase 솔루션에서 NetworkManager 디스패처 스크립트를 작성하여 ethtool 명령을 적용하는 방법을 참조하십시오.

2.7. sysconfig 파일로 NetworkManager 사용

/etc/sysconfig/ 디렉토리는 구성 파일 및 스크립트의 위치입니다. 대부분의 네트워크 구성 정보는 VPN, 모바일 광대역 및 PPPoE 구성을 제외하고 /etc/NetworkManager/ 하위 디렉토리에 저장됩니다. 예를 들어 인터페이스 관련 정보는 /etc/sysconfig/network-scripts/ 디렉터리의 ifcfg 파일에 저장됩니다.

/etc/sysconfig/network 파일을 사용하십시오. VPN에 대한 정보, 모바일 광대역 및 PPPoE 연결은 /etc/NetworkManager/system-connections/ 에 저장됩니다.

ifcfg 파일을 편집하는 경우 NetworkManager 는 변경 사항을 자동으로 인식하지 못하므로 변경 사항을 알리는 메시지가 표시됩니다. NetworkManager 프로필 설정을 업데이트하는 툴을 사용하는 경우 NetworkManager 는 해당 프로필을 사용하여 다시 연결할 때까지 이러한 변경 사항을 구현하지 않습니다. 예를 들어 편집기를 사용하여 구성 파일을 변경한 경우 NetworkManager 에서 구성 파일을 다시 읽어야 합니다.

root 로 를 입력하여 모든 연결 프로필을 다시 로드합니다.

nmcli connection reload

~]# nmcli connection reloadifcfg-ifname:

nmcli con load /etc/sysconfig/network-scripts/ifcfg-ifname

~]# nmcli con load /etc/sysconfig/network-scripts/ifcfg-ifnamenmcli dev disconnect interface-name

~]# nmcli dev disconnect interface-namenmcli con up interface-name

~]# nmcli con up interface-nameifup 명령이 사용되는 경우 네트워크 스크립트가 실행 중인 경우 NetworkManager 를 트리거하려고 시도하지만 네트워크 스크립트를 트리거하지 않습니다. 네트워크 스크립트에 대한 설명은 2.6절. “네트워크 스크립트로 NetworkManager 사용” 을 참조하십시오.

ifup 스크립트는 몇 가지 작업을 수행한 다음 ifup- device_name, ifup- wireless,ifup- ppp 등과 같은 인터페이스 관련 스크립트를 호출하는 일반 스크립트입니다. 사용자가 ifup enp1s0을 수동으로 실행하는 경우:

ifup은/etc/sysconfig/network-scripts/ifcfg-enp1s0;이라는 파일을 찾습니다.ifcfg파일이 있는 경우ifup은 해당 파일에서TYPE키를 찾아 호출할 유형별 스크립트를 결정합니다.만약up이TYPE을 기반으로ifup-wireless또는ifup-device_name을 호출하는 경우- 유형별 스크립트는 유형별 설정 수행

- 유형별 스크립트를 사용하면 일반 함수에서

DHCP또는 정적 설정과 같은 관련 작업을IP를 수행할 수 있습니다.

/etc/init.d/network 는 모든 ifcfg 파일을 읽고 ONBOOT=yes 가 있는 각 파일에 대해 NetworkManager 가 이미 ifcfg 파일에서 DEVICE를 시작하고 있는지 확인합니다. NetworkManager 가 해당 장치를 시작하거나 이미 시작한 경우 해당 파일에 대해 더 이상 수행되지 않으며 다음 ONBOOT=yes 파일이 확인됩니다. NetworkManager 가 아직 해당 장치를 시작하지 않는 경우 initscripts는 기존 동작을 계속하고 ifcfg 파일에 대해 ifup 을 호출합니다.

ifcfg 파일은 NetworkManager 또는 initscripts에 의해 시스템 부팅 시 시작될 것으로 예상됩니다. 이렇게 하면 NetworkManager 가 처리하지 않는 일부 레거시 네트워크 유형(예: ISDN 또는 아날로그 전화 표시 모뎀) 외에도 NetworkManager에서 아직 지원하지 않는 새 애플리케이션은 NetworkManager 에서 처리할 수 없는 경우에도 initscripts에서 올바르게 시작합니다.

/etc 디렉토리 내의 위치에 백업 파일을 저장하거나 라이브 파일과 동일한 위치에 저장하지 않는 것이 좋습니다. 이러한 확장 기능만 .old,. orig,.rpmnew,.rpmorig, .rpmsave 입니다.

2.8. 추가 리소스

man(1) 도움말페이지 - 도움말 페이지와 찾기 방법을 설명합니다.NetworkManager(8)도움말 페이지 - 네트워크 관리 데몬을 설명합니다.NetworkManager.conf(5) 도움말페이지 -NetworkManager구성 파일을 설명합니다./usr/share/doc/initscripts-버전/sysconfig.txt- 레거시 네트워크 서비스에서 이해한 대로ifcfg구성 파일과 해당 지시문을 설명합니다./usr/share/doc/initscripts-버전/examples/networking/- 예제 구성 파일이 포함된 디렉터리입니다.ifcfg(8)도움말 페이지 - ifcfg 명령을 간단히 설명합니다.

3장. IP 네트워킹 구성

3.1. 네트워크 구성 방법 선택

- NetworkManager 를 사용하여 네트워크 인터페이스를 구성하려면 다음 도구 중 하나를 사용합니다.

- 텍스트 사용자 인터페이스 도구 nmtui. 자세한 내용은 3.2절. “nmtui로 IP 네트워킹 구성” 의 내용을 참조하십시오.

- 명령줄 도구 nmcli. 자세한 내용은 3.3절. “nmcli로 IP 네트워킹 구성” 의 내용을 참조하십시오.

- 그래픽 사용자 인터페이스 도구, GNOME GUI. 자세한 내용은 3.4절. “ GNOME GUI를 사용하여 IP 네트워킹 구성 ” 의 내용을 참조하십시오.

- NetworkManager 를 사용하지 않고 네트워크 인터페이스를 구성하려면 다음을 수행합니다.

ifcfg파일을 수동으로 편집합니다. 자세한 내용은 3.5절. “ifcfg 파일을 사용하여 IP 네트워킹 구성” 의 내용을 참조하십시오.- ip 명령을 사용합니다. 이 명령을 사용하여 인터페이스에 IP 주소를 할당할 수 있지만, 재부팅 시 변경 사항이 지속되지 않습니다. 재부팅 시 변경 사항이 손실됩니다. 자세한 내용은 3.6절. “ip 명령을 사용하여 IP 네트워킹 구성” 의 내용을 참조하십시오.

- 루트 파일 시스템이 로컬이 아닌 경우 네트워크 설정을 구성하려면 다음을 수행합니다.

- 커널 명령줄 사용. 자세한 내용은 3.7절. “커널 명령줄에서 IP 네트워킹 구성” 의 내용을 참조하십시오.

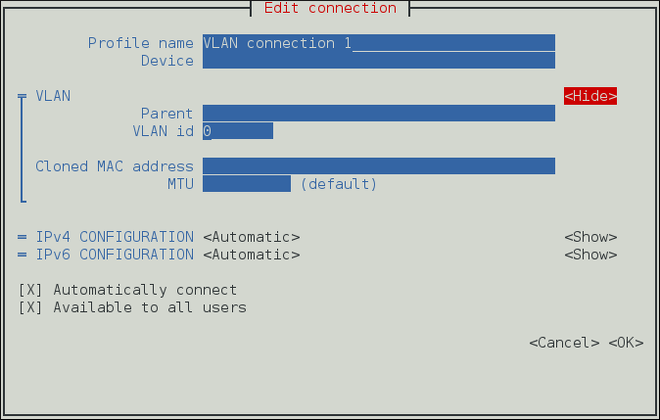

3.2. nmtui로 IP 네트워킹 구성

사전 요구 사항

- nmtui 툴은 터미널 창에서 사용됩니다. NetworkManager-tui 패키지에 포함되어 있지만 기본적으로 NetworkManager 와 함께 설치되지 않습니다. NetworkManager-tui 를 설치하려면 :

yum install NetworkManager-tui

~]# yum install NetworkManager-tuiCopy to Clipboard Copied! Toggle word wrap Toggle overflow - NetworkManager 가 실행 중인지 확인하려면 2.3절. “NetworkManager 상태 확인” 을 참조하십시오.

절차

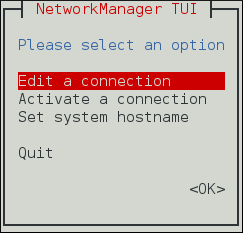

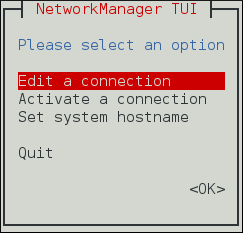

- nmtui 도구를 시작합니다.텍스트 사용자 인터페이스가 나타납니다.

nmtui

~]$ nmtuiCopy to Clipboard Copied! Toggle word wrap Toggle overflow 그림 3.1. NetworkManager 텍스트 사용자 인터페이스 시작 메뉴

[D] - 탐색하려면 화살표 키를 사용하거나 탭을 눌러 앞으로 이동하고 Shift+Tab 을 눌러 옵션을 다시 이동합니다. Enter 를 눌러 옵션을 선택합니다. Space 표시줄에서 확인란의 상태를 전환합니다.

절차

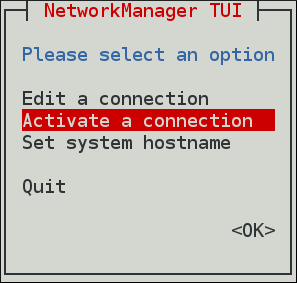

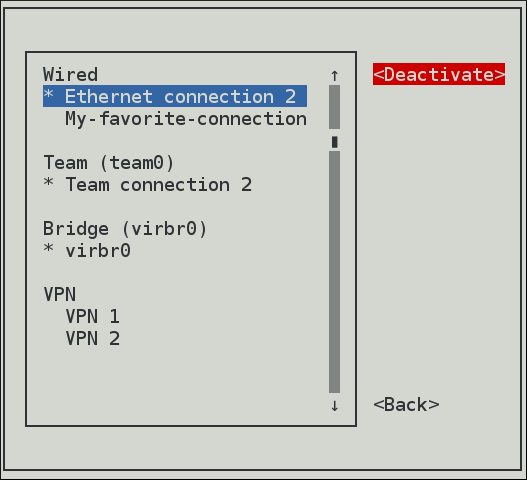

Activate a connection(연결 메뉴 활성화) 항목을 선택합니다.그림 3.2. 연결 활성화

- 수정된 연결을 선택합니다. 오른쪽에서

Deactivate(비활성화) 버튼을 클릭합니다.그림 3.3. 수정된 연결 비활성화

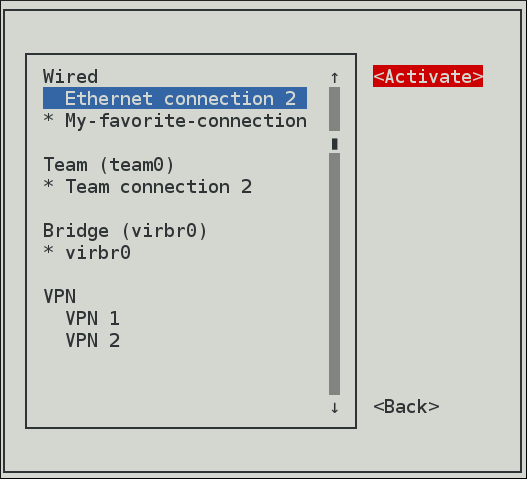

- 연결을 다시 선택하고

Activate(활성화) 버튼을 클릭합니다.그림 3.4. 수정된 연결 다시 활성화

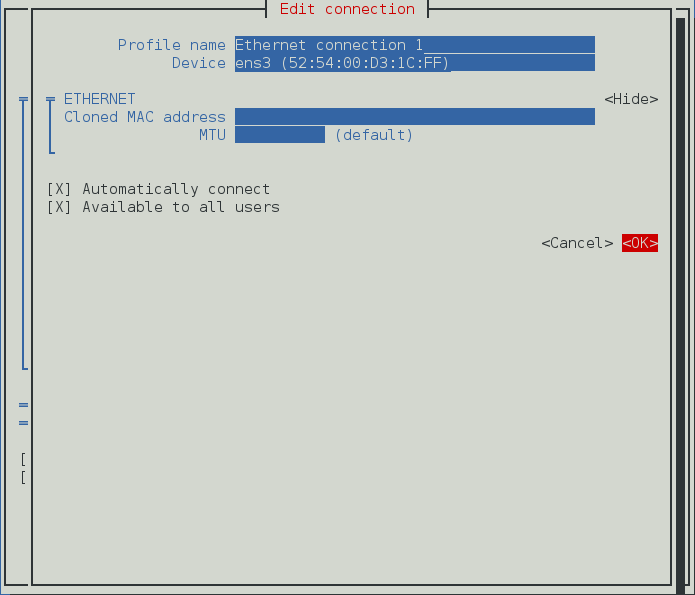

- 연결 이름을 지정하지 않으면 선택 메뉴가 표시됩니다. 연결 이름을 제공하고 올바르게 식별하면 관련 Edit connection(연결 편집) 화면이 표시됩니다.

nmtui edit connection-name

nmtui edit connection-nameCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 연결 이름을 지정하지 않으면 선택 메뉴가 표시됩니다. 연결 이름을 제공하고 올바르게 식별하면 관련 연결이 활성화됩니다. 잘못된 명령은 사용 메시지를 인쇄합니다.

nmtui connect connection-name

nmtui connect connection-nameCopy to Clipboard Copied! Toggle word wrap Toggle overflow

802.1X 를 사용하여 이더넷 연결을 편집할 수 없습니다.

3.3. nmcli로 IP 네트워킹 구성

- 서버, 헤드리스 시스템 및 터미널의 경우 nmcli 를 사용하여 네트워크 연결 생성, 편집, 시작 및 중지, 네트워크 상태 보기 등 GUI 없이 직접 NetworkManager 를 제어할 수 있습니다.

- 스크립트의 경우 nmcli 는 스크립트 처리에 더 적합한 terse 출력 형식을 지원합니다. 네트워크 연결을 수동으로 관리하는 대신 네트워크 구성을 통합하는 방법입니다.

nmcli [OPTIONS] OBJECT { COMMAND | help }

nmcli [OPTIONS] OBJECT { COMMAND | help }일반,네트워킹,라디오,연결,장치,에이전트, 모니터 중 하나일 수 있습니다. 명령에 이러한 옵션의 접두사를 사용할 수 있습니다. 예를 들어 nmcli con help,nmcli c help,nmcli connection help 가 동일한 출력을 생성하는 데 도움이 됩니다.

- -t, terse

- 이 모드는 값만 표시하는 terse 출력을 볼 수 있으므로 컴퓨터 스크립트 처리에 사용할 수 있습니다.

예 3.1. 일련의 출력 보기

nmcli -t device ens3:ethernet:connected:Profile 1 lo:loopback:unmanaged:

nmcli -t device ens3:ethernet:connected:Profile 1 lo:loopback:unmanaged:Copy to Clipboard Copied! Toggle word wrap Toggle overflow - -f, 필드

- 이 옵션은 출력에 표시할 수 있는 필드를 지정합니다. 예를 들면 NAME,UUID,TYPE,AUTOCONNECT,ACTIVE,DEVICE,STATE입니다. 하나 이상의 필드를 사용할 수 있습니다. 더 많이 사용하려면 쉼표 뒤에 공백을 사용하여 필드를 구분하지 마십시오.

예 3.2. 출력에서 필드 지정

또는 스크립팅에 더 나은:nmcli -f DEVICE,TYPE device DEVICE TYPE ens3 ethernet lo loopback

~]$ nmcli -f DEVICE,TYPE device DEVICE TYPE ens3 ethernet lo loopbackCopy to Clipboard Copied! Toggle word wrap Toggle overflow nmcli -t -f DEVICE,TYPE device ens3:ethernet lo:loopback

~]$ nmcli -t -f DEVICE,TYPE device ens3:ethernet lo:loopbackCopy to Clipboard Copied! Toggle word wrap Toggle overflow - -p, 예

- 이 옵션을 사용하면 nmcli 가 사람이 읽을 수 있는 출력을 생성합니다. 예를 들어, 값이 정렬되고 헤더가 인쇄됩니다.

예 3.3. 상당히 모드에서 출력 보기

Copy to Clipboard Copied! Toggle word wrap Toggle overflow - -h, help

- 도움말 정보를 출력합니다.

- nmcli 도움말

- 이 명령은 후속 명령에서 사용할 수 있는 옵션과 개체 이름을 나열합니다.

- nmcli 오브젝트 도움말

- 이 명령은 지정된 오브젝트와 관련된 사용 가능한 작업 목록을 표시합니다. 예를 들면 다음과 같습니다.

nmcli c help

nmcli c helpCopy to Clipboard Copied! Toggle word wrap Toggle overflow

3.3.1. nmcli 선택 예

예 3.4. NetworkManager의 전체 상태 확인

nmcli general status STATE CONNECTIVITY WIFI-HW WIFI WWAN-HW WWAN connected full enabled enabled enabled enabled

~]$ nmcli general status

STATE CONNECTIVITY WIFI-HW WIFI WWAN-HW WWAN

connected full enabled enabled enabled enablednmcli -t -f STATE general connected

~]$ nmcli -t -f STATE general

connected예 3.5. NetworkManager 로깅 상태 보기

예 3.6. 모든 연결 보기

nmcli connection show NAME UUID TYPE DEVICE Profile 1 db1060e9-c164-476f-b2b5-caec62dc1b05 ethernet ens3 ens3 aaf6eb56-73e5-4746-9037-eed42caa8a65 ethernet --

~]$ nmcli connection show

NAME UUID TYPE DEVICE

Profile 1 db1060e9-c164-476f-b2b5-caec62dc1b05 ethernet ens3

ens3 aaf6eb56-73e5-4746-9037-eed42caa8a65 ethernet --예 3.7. 현재 활성화된 연결만 보기

nmcli connection show --active NAME UUID TYPE DEVICE Profile 1 db1060e9-c164-476f-b2b5-caec62dc1b05 ethernet ens3

~]$ nmcli connection show --active

NAME UUID TYPE DEVICE

Profile 1 db1060e9-c164-476f-b2b5-caec62dc1b05 ethernet ens3예 3.8. NetworkManager 및 해당 상태에서 인식되는 장치만 보기

nmcli device status DEVICE TYPE STATE CONNECTION ens3 ethernet connected Profile 1 lo loopback unmanaged --

~]$ nmcli device status

DEVICE TYPE STATE CONNECTION

ens3 ethernet connected Profile 1

lo loopback unmanaged --| nmcli 명령 | 약어 | |

|---|---|---|

| nmcli 일반 상태 | nmcli g | |

| nmcli 일반 로깅 | nmcli g 로그 | |

| nmcli 연결 표시 | nmcli con show | |

| nmcli 연결 show --active | nmcli con show -a | |

| nmcli 장치 상태 | nmcli dev |

3.3.2. nmcli를 사용하여 네트워크 인터페이스 시작 및 중지

nmcli con up id bond0 nmcli con up id port0 nmcli dev disconnect bond0 nmcli dev disconnect ens3

nmcli con up id bond0

nmcli con up id port0

nmcli dev disconnect bond0

nmcli dev disconnect ens33.3.3. nmcli 옵션 이해

connection.type- 연결 유형입니다. 허용되는 값은 adl, bond, bond-slave, bridge-slave, bluetooth, cdma, 이더넷, gsm, infiniband, olpc-mesh, 팀, 팀-슬레이브, vlan, 와이파이, wimax입니다. 각 연결 유형에는 유형별 명령 옵션이 있습니다.

TYPE_SPECIFIC_OPTIONS목록은 nmcli(1) 도움말 페이지에 있습니다. 예를 들어 다음과 같습니다.gsm연결을 사용하려면apn에 지정된 액세스 지점 이름이 필요합니다.nmcli c add connection.type gsm apn access_point_name

nmcli c add connection.type gsm apn access_point_nameCopy to Clipboard Copied! Toggle word wrap Toggle overflow 와이파이장치를 사용하려면ssid에 지정된 서비스 세트 식별자가 필요합니다.nmcli c add connection.type wifi ssid My identifier

nmcli c add connection.type wifi ssid My identifierCopy to Clipboard Copied! Toggle word wrap Toggle overflow

connection.interface-name- 연결과 관련된 장치 이름입니다.

nmcli con add connection.interface-name enp1s0 type ethernet

nmcli con add connection.interface-name enp1s0 type ethernetCopy to Clipboard Copied! Toggle word wrap Toggle overflow connection.id- 연결 프로필에 사용되는 이름입니다. 연결 이름을 지정하지 않으면 다음과 같이 생성됩니다.

connection.type -connection.interface-name

connection.type -connection.interface-nameCopy to Clipboard Copied! Toggle word wrap Toggle overflow connection.id는 연결 프로필 의 이름이며 장치를 나타내는 인터페이스 이름(wlp61s0,ens3,em1)과 혼동해서는 안 됩니다. 그러나 사용자는 인터페이스 다음에 연결의 이름을 지정할 수 있지만 동일한 것은 아닙니다. 장치에 사용할 수 있는 여러 연결 프로필이 있을 수 있습니다. 이는 모바일 장치에 특히 유용하거나 네트워크 케이블을 여러 장치 간에 전환할 때 유용합니다. 구성을 편집하는 대신 필요에 따라 다른 프로필을 만들어 인터페이스에 적용합니다.id옵션은 연결 프로필 이름도 나타냅니다.

show,up,down 과 같은 nmcli 명령에 대한 가장 중요한 옵션은 다음과 같습니다.

id- 사용자가 연결 프로필에 할당한 식별 문자열입니다. nmcli connection 명령에서 ID를 사용하여 연결을 식별할 수 있습니다. 명령 출력의 NAME 필드는 항상 연결 ID를 나타냅니다. con-name이 수행하는 것과 동일한 연결 프로필 이름을 나타냅니다.

uuid- 연결 프로필에 시스템이 할당한 고유 식별 문자열입니다. nmcli 연결 명령에서

uuid를 사용하여 연결을 식별할 수 있습니다.

3.3.4. nmcli 대화형 연결 편집기 사용

nmcli con edit

~]$ nmcli con edit유형 옵션을 nmcli con edit 명령에 추가하고 nmcli 프롬프트로 바로 이동할 수 있습니다. 기존 연결 프로파일을 편집하기 위한 형식은 다음과 같습니다. nmcli con edit [id | uuid | path] ID

nmcli con edit [id | uuid | path] IDnmcli con edit [type new-connection-type] [con-name new-connection-name]

nmcli con edit [type new-connection-type] [con-name new-connection-name]describe setting.property

describe setting.propertynmcli> describe team.config

nmcli> describe team.config3.3.5. nmcli를 사용하여 연결 프로필 생성 및 수정

nmcli c add {ARGUMENTS}

nmcli c add {ARGUMENTS}- 속성 이름

- 내부적으로 연결을 설명하는 데 NetworkManager가 사용하는 이름입니다. 가장 중요한 것은 다음과 같습니다.

- connection.type

nmcli c add connection.type bond

nmcli c add connection.type bondCopy to Clipboard Copied! Toggle word wrap Toggle overflow - connection.interface-name

nmcli c add connection.interface-name enp1s0

nmcli c add connection.interface-name enp1s0Copy to Clipboard Copied! Toggle word wrap Toggle overflow - connection.id

nmcli c add connection.id "My Connection"

nmcli c add connection.id "My Connection"Copy to Clipboard Copied! Toggle word wrap Toggle overflow 속성 및 설정에 대한 자세한 내용은nm-settings(5) 도움말페이지를 참조하십시오.

- 별칭 이름

- 내부적으로 속성으로 변환되는 사람이 읽을 수 있는 이름입니다. 가장 일반적인 방법은 다음과 같습니다.

- 유형 (연결.type 속성)

nmcli c add type bond

nmcli c add type bondCopy to Clipboard Copied! Toggle word wrap Toggle overflow - ifname (connect.interface-name 속성)

nmcli c add ifname enp1s0

nmcli c add ifname enp1s0Copy to Clipboard Copied! Toggle word wrap Toggle overflow - con-name (connect.id 속성)

nmcli c add con-name "My Connection"

nmcli c add con-name "My Connection"Copy to Clipboard Copied! Toggle word wrap Toggle overflow

nmcli 에서 별칭 을 사용하여 필요한 연결을 생성하려면 다음을 수행합니다. 예를 들어, ifname enp1s0 및 con-name My Connection. 다음 형식의 명령을 사용할 수 있습니다. nmcli c add type ethernet ifname enp1s0 con-name "My Connection"

nmcli c add type ethernet ifname enp1s0 con-name "My Connection"속성 이름과 별칭 을 모두 서로 바꿔 사용할 수 있습니다. 다음 예제는 모두 유효하고 동일합니다. nmcli c add type ethernet ifname enp1s0 con-name "My Connection" ethernet.mtu 1600

nmcli c add type ethernet ifname enp1s0 con-name "My Connection" ethernet.mtu 1600nmcli c add connection.type ethernet ifname enp1s0 con-name "My Connection" ethernet.mtu 1600

nmcli c add connection.type ethernet ifname enp1s0 con-name "My Connection" ethernet.mtu 1600 nmcli c add connection.type ethernet connection.interface-name enps1s0 connection.id "My Connection" ethernet.mtu 1600

nmcli c add connection.type ethernet connection.interface-name enps1s0 connection.id "My Connection" ethernet.mtu 1600type 인수만 필요하며 ifname 은 bond,team,bridge 및 vlan 을 제외한 모든 유형에 대해 필수입니다.

- type type_name

- 연결 유형. 예를 들면 다음과 같습니다.

nmcli c add type bond

nmcli c add type bondCopy to Clipboard Copied! Toggle word wrap Toggle overflow - ifname interface_name

- 연결을 바인딩할 인터페이스입니다. 예를 들면 다음과 같습니다.

nmcli c add ifname interface_name type ethernet

nmcli c add ifname interface_name type ethernetCopy to Clipboard Copied! Toggle word wrap Toggle overflow

nmcli c modify

nmcli c modify연결.id 를 My Connection에서 My favorite connection으로 변경하고 connection .interface-name 을 enp1s0 으로 변경하려면 다음과 같이 명령을 실행합니다. nmcli c modify "My Connection" connection.id "My favorite connection" connection.interface-name enp1s0

nmcli c modify "My Connection" connection.id "My favorite connection" connection.interface-name enp1s0속성 이름을 사용하는 것이 좋습니다. 별칭 은 호환성을 위해서만 사용됩니다.

nmcli c modify "My favorite connection" ethernet.mtu 1600

nmcli c modify "My favorite connection" ethernet.mtu 1600 nmcli con up con-name

nmcli con up con-namenmcli con up My-favorite-connection Connection successfully activated (D-Bus active path: /org/freedesktop/NetworkManager/ActiveConnection/16)

nmcli con up My-favorite-connection

Connection successfully activated (D-Bus active path: /org/freedesktop/NetworkManager/ActiveConnection/16)3.3.6. nmcli를 사용하여 네트워크에 연결

nmcli con show NAME UUID TYPE DEVICE Auto Ethernet 9b7f2511-5432-40ae-b091-af2457dfd988 802-3-ethernet -- ens3 fb157a65-ad32-47ed-858c-102a48e064a2 802-3-ethernet ens3 MyWiFi 91451385-4eb8-4080-8b82-720aab8328dd 802-11-wireless wlp61s0

~]$ nmcli con show

NAME UUID TYPE DEVICE

Auto Ethernet 9b7f2511-5432-40ae-b091-af2457dfd988 802-3-ethernet --

ens3 fb157a65-ad32-47ed-858c-102a48e064a2 802-3-ethernet ens3

MyWiFi 91451385-4eb8-4080-8b82-720aab8328dd 802-11-wireless wlp61s0NAME 필드는 항상 연결 ID(이름)를 나타냅니다. 이 이름은 인터페이스 이름이 아니며, 인터페이스 이름이 같을 수도 있습니다. 위에 표시된 두 번째 연결에서 NAME 3 은 인터페이스에 적용된 프로필에 대해 사용자가 제공하는 연결 ID입니다. ens3. 마지막 연결에서 사용자는 인터페이스에 연결 ID MyWiFi 를 할당했습니다. wlp61s0.

nmcli device status DEVICE TYPE STATE CONNECTION ens3 ethernet disconnected -- ens9 ethernet disconnected -- lo loopback unmanaged --

~]$ nmcli device status

DEVICE TYPE STATE CONNECTION

ens3 ethernet disconnected --

ens9 ethernet disconnected --

lo loopback unmanaged --3.3.7. nmcli를 사용하여 동적 이더넷 연결 추가 및 구성

동적 이더넷 연결 추가

IP 구성을 사용하여 이더넷 구성 프로필을 추가하려면 DHCP 에서 네트워크 구성을 할당할 수 있습니다. nmcli connection add type ethernet con-name connection-name ifname interface-name

nmcli connection add type ethernet con-name connection-name ifname interface-namenmcli con add type ethernet con-name my-office ifname ens3 Connection 'my-office' (fb157a65-ad32-47ed-858c-102a48e064a2) successfully added.

~]$ nmcli con add type ethernet con-name my-office ifname ens3

Connection 'my-office' (fb157a65-ad32-47ed-858c-102a48e064a2) successfully added.nmcli con up my-office Connection successfully activated (D-Bus active path: /org/freedesktop/NetworkManager/ActiveConnection/5)

~]$ nmcli con up my-office

Connection successfully activated (D-Bus active path: /org/freedesktop/NetworkManager/ActiveConnection/5)nmcli device status DEVICE TYPE STATE CONNECTION ens3 ethernet connected my-office ens9 ethernet disconnected -- lo loopback unmanaged --

~]$ nmcli device status

DEVICE TYPE STATE CONNECTION

ens3 ethernet connected my-office

ens9 ethernet disconnected --

lo loopback unmanaged --동적 이더넷 연결 구성

DHCP 서버로 보낸 호스트 이름을 변경하려면 dhcp-hostname 속성을 수정합니다.

nmcli con modify my-office my-office ipv4.dhcp-hostname host-name ipv6.dhcp-hostname host-name

~]$ nmcli con modify my-office my-office ipv4.dhcp-hostname host-name ipv6.dhcp-hostname host-nameDHCP 서버로 보낸 IPv4 클라이언트 ID를 변경하려면 dhcp-client-id 속성을 수정합니다.

nmcli con modify my-office my-office ipv4.dhcp-client-id client-ID-string

~]$ nmcli con modify my-office my-office ipv4.dhcp-client-id client-ID-stringIPv6 에 대한 dhcp-client-id 속성이 없으며dhclient 는 IPv6 의 식별자를 만듭니다. 자세한 내용은 dhclient(8) 도움말 페이지를 참조하십시오.

DHCP 서버에서 호스트로 전송된 DNS 서버를 무시하려면 ignore-auto-dns 특성을 수정합니다.

nmcli con modify my-office my-office ipv4.ignore-auto-dns yes ipv6.ignore-auto-dns yes

~]$ nmcli con modify my-office my-office ipv4.ignore-auto-dns yes ipv6.ignore-auto-dns yesnm-settings(5) 도움말 페이지를 참조하십시오.

예 3.9. 대화형 편집기를 사용하여 동적 이더넷 연결 구성

3.3.8. nmcli를 사용하여 정적 이더넷 연결 추가 및 구성

정적 이더넷 연결 추가

IPv4 구성으로 이더넷 연결을 추가하려면 다음을 수행합니다. nmcli connection add type ethernet con-name connection-name ifname interface-name ip4 address gw4 address

nmcli connection add type ethernet con-name connection-name ifname interface-name ip4 address gw4 addressip 6 및 gw6 옵션을 사용하여 IPv 6 주소 및 게이트웨이 정보를 추가할 수 있습니다.

IPv4 주소 및 게이트웨이만 사용하여 정적 이더넷 연결을 생성하려면 다음을 수행합니다.

nmcli con add type ethernet con-name test-lab ifname ens9 ip4 10.10.10.10/24 \ gw4 10.10.10.254

~]$ nmcli con add type ethernet con-name test-lab ifname ens9 ip4 10.10.10.10/24 \

gw4 10.10.10.254IPv6 주소 및 게이트웨이를 동시에 지정합니다.

nmcli con add type ethernet con-name test-lab ifname ens9 ip4 10.10.10.10/24 \ gw4 10.10.10.254 ip6 abbe::cafe gw6 2001:db8::1 Connection 'test-lab' (05abfd5e-324e-4461-844e-8501ba704773) successfully added.

~]$ nmcli con add type ethernet con-name test-lab ifname ens9 ip4 10.10.10.10/24 \

gw4 10.10.10.254 ip6 abbe::cafe gw6 2001:db8::1

Connection 'test-lab' (05abfd5e-324e-4461-844e-8501ba704773) successfully added.IPv4 DNS 서버 주소를 설정하려면 다음을 수행합니다.

nmcli con mod test-lab ipv4.dns "8.8.8.8 8.8.4.4"

~]$ nmcli con mod test-lab ipv4.dns "8.8.8.8 8.8.4.4"DNS 서버가 모두 교체됩니다. IPv6 DNS 서버 주소 두 개를 설정하려면 다음을 수행합니다.

nmcli con mod test-lab ipv6.dns "2001:4860:4860::8888 2001:4860:4860::8844"

~]$ nmcli con mod test-lab ipv6.dns "2001:4860:4860::8888 2001:4860:4860::8844"DNS 서버가 모두 교체됩니다. 또는 이전 세트에 다른 DNS 서버를 추가하려면 + 접두사를 사용합니다.

nmcli con mod test-lab +ipv4.dns "8.8.8.8 8.8.4.4"

~]$ nmcli con mod test-lab +ipv4.dns "8.8.8.8 8.8.4.4"nmcli con mod test-lab +ipv6.dns "2001:4860:4860::8888 2001:4860:4860::8844"

~]$ nmcli con mod test-lab +ipv6.dns "2001:4860:4860::8888 2001:4860:4860::8844"nmcli con up test-lab ifname ens9 Connection successfully activated (D-Bus active path: /org/freedesktop/NetworkManager/ActiveConnection/6)

~]$ nmcli con up test-lab ifname ens9

Connection successfully activated (D-Bus active path: /org/freedesktop/NetworkManager/ActiveConnection/6)nmcli device status DEVICE TYPE STATE CONNECTION ens3 ethernet connected my-office ens9 ethernet connected test-lab lo loopback unmanaged --

~]$ nmcli device status

DEVICE TYPE STATE CONNECTION

ens3 ethernet connected my-office

ens9 ethernet connected test-lab

lo loopback unmanaged --, --pretty 옵션을 사용하면 제목 배너와 섹션이 출력에 추가됩니다.

예 3.10. 대화형 편집기를 사용하여 정적 이더넷 연결 구성

connection.autoconnect 를 yes 로 설정합니다. 또한 NetworkManager 는 해당 BOOTPROTO가 none 으로 설정되고 ONBOOT가 yes 로 설정되는 /etc/sysconfig/network-scripts/ifcfg-my-office 에 설정을 작성합니다.

3.3.9. nmcli를 사용하여 특정 장치로 프로필 잠금

nmcli connection add type ethernet con-name connection-name ifname interface-name

nmcli connection add type ethernet con-name connection-name ifname interface-namenmcli connection add type ethernet con-name connection-name ifname "*"

nmcli connection add type ethernet con-name connection-name ifname "*"ifname 인수를 사용해야 합니다. 와일드카드 문자 * 를 사용하여 모든 호환 장치와 함께 프로필을 사용할 수 있도록 지정합니다.

nmcli connection add type ethernet con-name "connection-name" ifname "*" mac 00:00:5E:00:53:00

nmcli connection add type ethernet con-name "connection-name" ifname "*" mac 00:00:5E:00:53:003.3.10. nmcli를 사용하여 Wi-Fi 연결 추가

IP 구성을 사용하여 Wi-Fi 연결 프로필을 생성하지만 자동 DNS 주소 할당을 허용하려면 다음을 수행합니다.

nmcli con add con-name MyCafe ifname wlp61s0 type wifi ssid MyCafe \ ip4 192.168.100.101/24 gw4 192.168.100.1

~]$ nmcli con add con-name MyCafe ifname wlp61s0 type wifi ssid MyCafe \

ip4 192.168.100.101/24 gw4 192.168.100.1nmcli con modify MyCafe wifi-sec.key-mgmt wpa-psk nmcli con modify MyCafe wifi-sec.psk caffeine

~]$ nmcli con modify MyCafe wifi-sec.key-mgmt wpa-psk

~]$ nmcli con modify MyCafe wifi-sec.psk caffeinenmcli radio wifi [on | off ]

~]$ nmcli radio wifi [on | off ]nmcli를 사용하여 특정 속성 변경

mtu:

nmcli connection show id 'MyCafe' | grep mtu 802-11-wireless.mtu: auto

~]$ nmcli connection show id 'MyCafe' | grep mtu

802-11-wireless.mtu: autonmcli connection modify id 'MyCafe' 802-11-wireless.mtu 1350

~]$ nmcli connection modify id 'MyCafe' 802-11-wireless.mtu 1350nmcli connection show id 'MyCafe' | grep mtu 802-11-wireless.mtu: 1350

~]$ nmcli connection show id 'MyCafe' | grep mtu

802-11-wireless.mtu: 1350802-3-ethernet 및 802-11-wireless 와 같은 매개 변수를 설정으로 참조하며 mtu 는 설정 속성으로 참조합니다. 속성 및 설정에 대한 자세한 내용은 nm-settings(5) 도움말 페이지를 참조하십시오.

3.3.11. Ignore Certain Devices로 NetworkManager 구성

lo (loopback) 장치를 제외한 모든 장치를 관리합니다. 그러나 NetworkManager가 이러한 장치를 무시하는 것을 구성하기 위해 관리되지 않는 특정 장치를 설정할 수 있습니다. 이 설정을 사용하면 예를 들어 스크립트를 사용하여 이러한 장치를 수동으로 관리할 수 있습니다.

3.3.11.1. 영구적으로 NetworkManager에서 관리되지 않음으로 장치 설정

enp1s0 인터페이스를 영구적으로 설정하는 방법을 설명합니다.

절차

- 선택 사항: 관리되지 않는 장치로 설정할 장치 목록을 표시합니다:

nmcli device status DEVICE TYPE STATE CONNECTION enp1s0 ethernet disconnected -- ...

# nmcli device status DEVICE TYPE STATE CONNECTION enp1s0 ethernet disconnected -- ...Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 다음 콘텐츠를 사용하여

/etc/NetworkManager/conf.d/99-unmanaged-devices.conf파일을 생성합니다.[keyfile] unmanaged-devices=interface-name:enp1s0

[keyfile] unmanaged-devices=interface-name:enp1s0Copy to Clipboard Copied! Toggle word wrap Toggle overflow 여러 장치를 관리되지 않는 것으로 설정하려면unmanaged-devices매개변수의 항목을 세미콜론으로 구분합니다.[keyfile] unmanaged-devices=interface-name:interface_1;interface-name:interface_2;...

[keyfile] unmanaged-devices=interface-name:interface_1;interface-name:interface_2;...Copy to Clipboard Copied! Toggle word wrap Toggle overflow NetworkManager서비스를 다시 로드합니다.systemctl reload NetworkManager

# systemctl reload NetworkManagerCopy to Clipboard Copied! Toggle word wrap Toggle overflow

검증 단계

- 장치 목록을 표시합니다.

nmcli device status DEVICE TYPE STATE CONNECTION enp1s0 ethernet unmanaged -- ...

# nmcli device status DEVICE TYPE STATE CONNECTION enp1s0 ethernet unmanaged -- ...Copy to Clipboard Copied! Toggle word wrap Toggle overflow enp1s0장치 옆의 관리되지 않는 상태는 NetworkManager가 이 장치를 관리하지 않음을 나타냅니다.

추가 리소스

3.3.11.2. 일시적으로 NetworkManager에서 관리되지 않음으로 장치 설정

enp1s0 인터페이스를 일시적으로 설정하는 방법에 대해 설명합니다.

절차

- 선택 사항: 관리되지 않는 장치로 설정할 장치 목록을 표시합니다:

nmcli device status DEVICE TYPE STATE CONNECTION enp1s0 ethernet disconnected -- ...

# nmcli device status DEVICE TYPE STATE CONNECTION enp1s0 ethernet disconnected -- ...Copy to Clipboard Copied! Toggle word wrap Toggle overflow enp1s0장치를 Unmanaged 상태로 설정합니다.nmcli device set enp1s0 managed no

# nmcli device set enp1s0 managed noCopy to Clipboard Copied! Toggle word wrap Toggle overflow

검증 단계

- 장치 목록을 표시합니다.

nmcli device status DEVICE TYPE STATE CONNECTION enp1s0 ethernet unmanaged -- ...

# nmcli device status DEVICE TYPE STATE CONNECTION enp1s0 ethernet unmanaged -- ...Copy to Clipboard Copied! Toggle word wrap Toggle overflow enp1s0장치 옆의 관리되지 않는 상태는 NetworkManager가 이 장치를 관리하지 않음을 나타냅니다.

추가 리소스

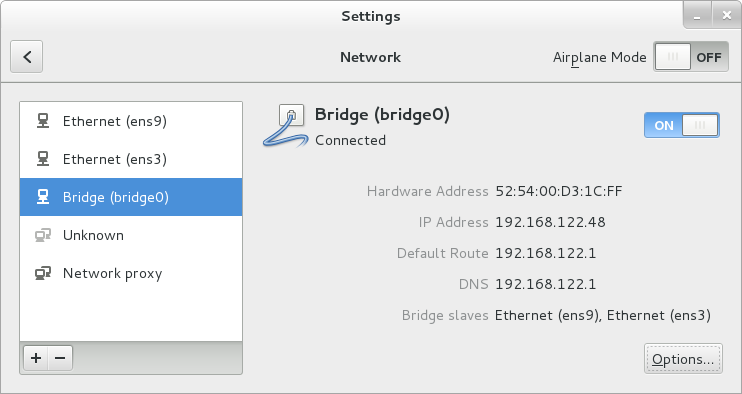

3.4. GNOME GUI를 사용하여 IP 네트워킹 구성

- GNOME control-center 애플리케이션

- GNOME nm-connection-editor 애플리케이션

3.4.1. 제어 센터 GUI를 사용하여 네트워크에 연결

- Super 키를 눌러 Activities Overview(활동 개요)를 입력하고 Settings (설정)를 입력한 다음 Enter 키를 누릅니다. 그런 다음 왼쪽에서

Network(네트워크) 탭을 선택하면 Network settings(네트워크 설정) 도구가 표시됩니다. “제어 센터를 사용하여 새 연결 구성” 진행하십시오. - 화면의 오른쪽 상단에 있는 GNOME Shell 네트워크 연결 아이콘을 클릭하여 메뉴를 엽니다.

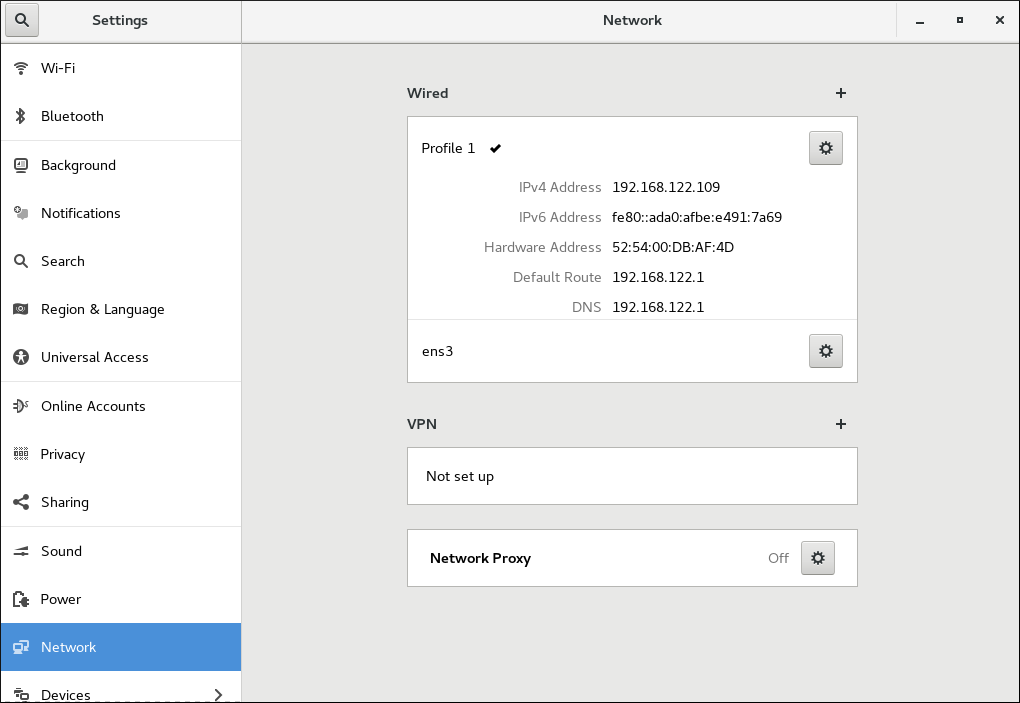

그림 3.5. 제어 센터 애플리케이션을 사용한 네트워크 구성

[D]

- 현재 연결되어 있는 범주화된 네트워크 목록(예: Wired 및 Wi-Fi).

- NetworkManager 가 감지한 모든 사용 가능한 네트워크 목록입니다.

- 구성된 가상 사설 네트워크(VPN)에 연결하기 위한 옵션및

- Network Settings (네트워크 설정) 메뉴 항목을 선택하기 위한 옵션.

3.4.2. GUI를 사용하여 새 연결 및 기존 연결 편집 구성

- GNOME control-center 애플리케이션

- GNOME nm-connection-editor 애플리케이션

3.4.2.1. 제어 센터를 사용하여 새 연결 및 기존 연결 구성

제어 센터를 사용하여 새 연결 구성

- Super 키를 눌러 Activities Overview(활동 개요)를 입력하고 Settings (설정)를 입력한 다음 Enter 키를 누릅니다. 그런 다음 왼쪽에 있는

Network(네트워크) 탭을 선택합니다. 네트워크 설정 도구는 오른쪽 메뉴에 나타납니다.그림 3.6. 네트워크 설정 창 열기

- 더하기 버튼을 클릭하여 새 연결을 추가합니다.구성하려면 다음을 수행합니다.

- 유선 연결, Wired 항목 옆에 있는 더하기 버튼을 클릭하고 3.4.6절. “GUI를 사용하여 Wired (Ethernet) 연결 설정” 진행합니다.

제어 센터를 사용하여 기존 연결 편집

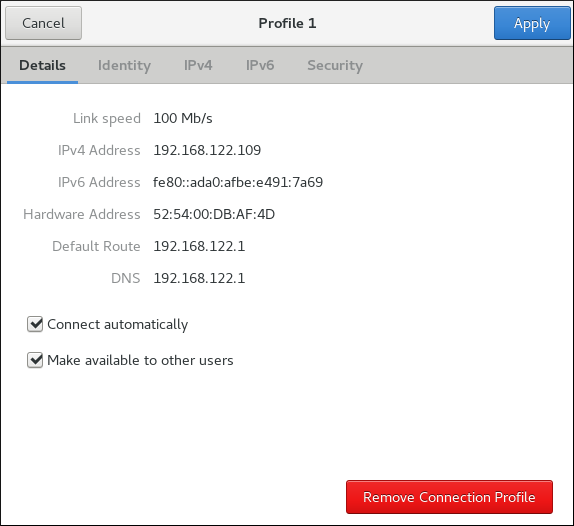

IP 주소 지정, DNS, 라우팅 구성과 같은 대부분의 네트워크 구성 작업을 수행할 수 있는 세부 정보 창이 열립니다.

그림 3.7. 네트워크 연결 세부 정보 창을 사용하여 네트워크 구성

[D]

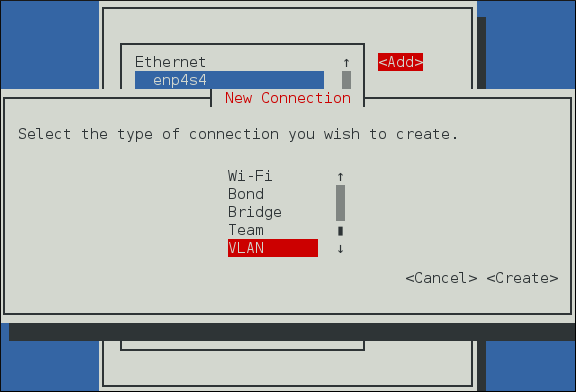

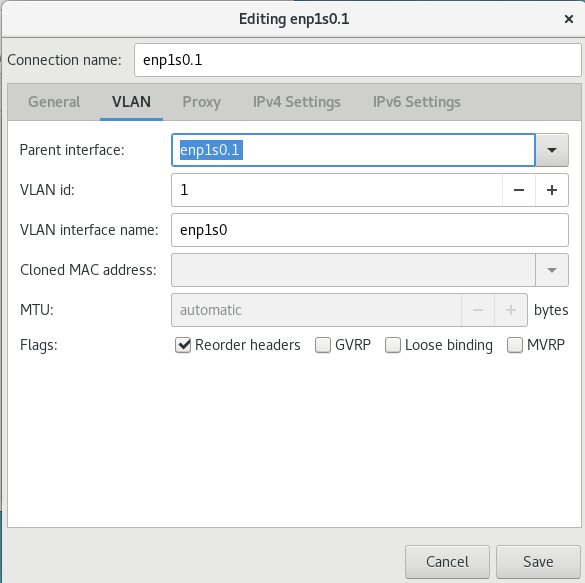

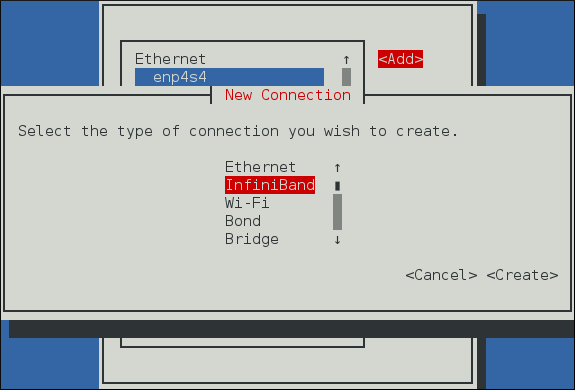

3.4.2.2. nm-connection-editor를 사용하여 새 연결 및 기존 연결 구성

nm-connection-editor를 사용하여 새 연결 구성

절차

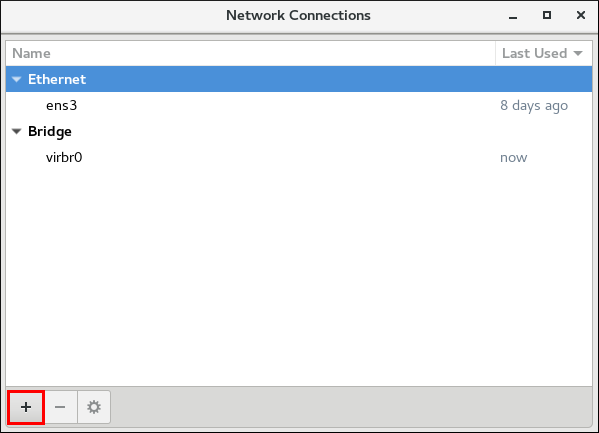

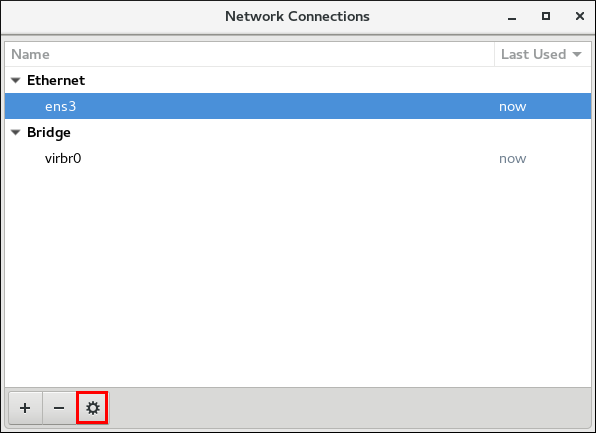

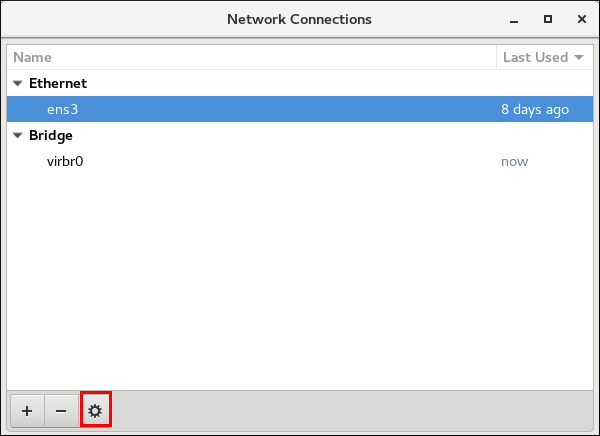

- 터미널에서

nm-connection-editor를 입력합니다.nm-connection-editor

~]$ nm-connection-editorCopy to Clipboard Copied! Toggle word wrap Toggle overflow Network Connections(네트워크 연결) 창이 표시됩니다. - 더하기 버튼을 클릭하여 연결 유형을 선택합니다.

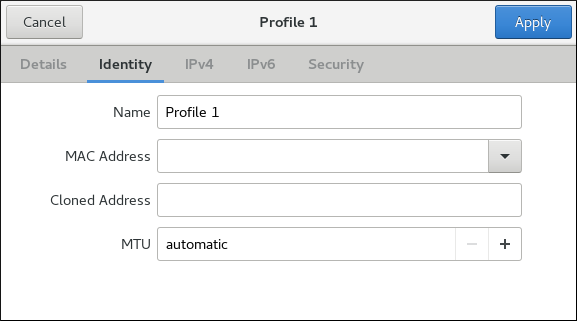

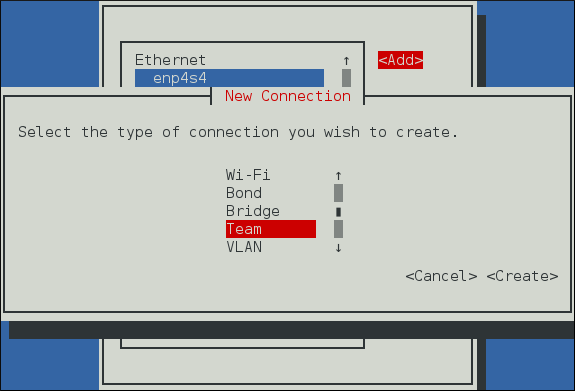

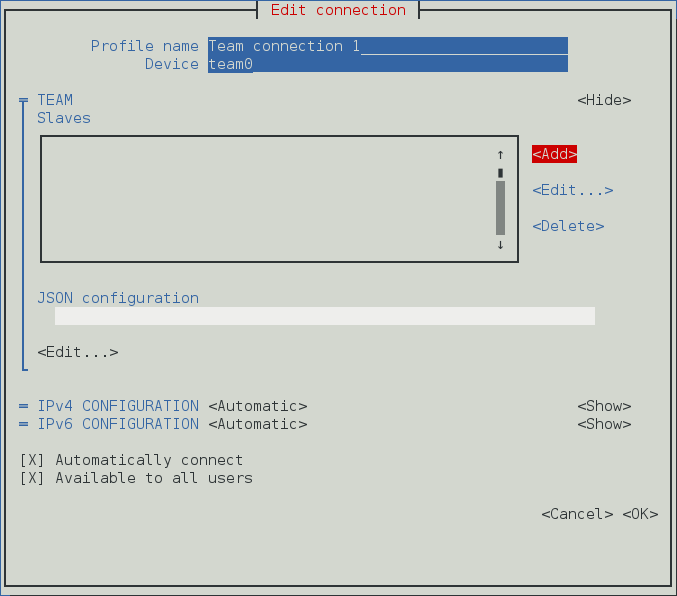

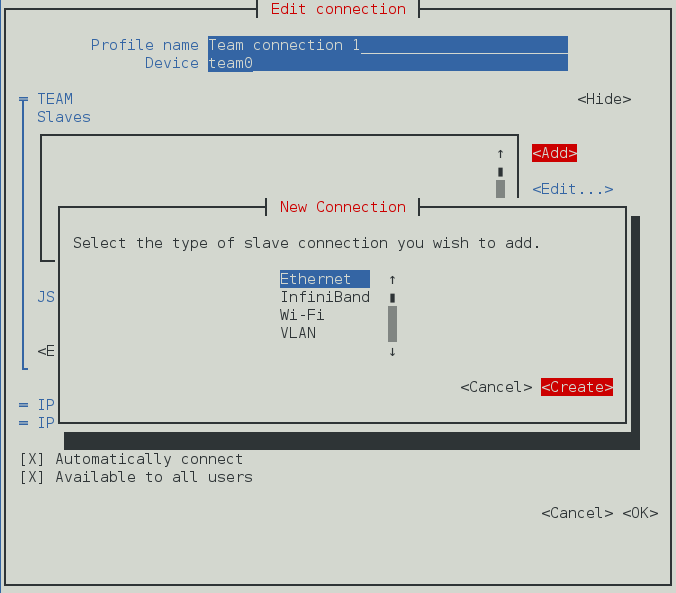

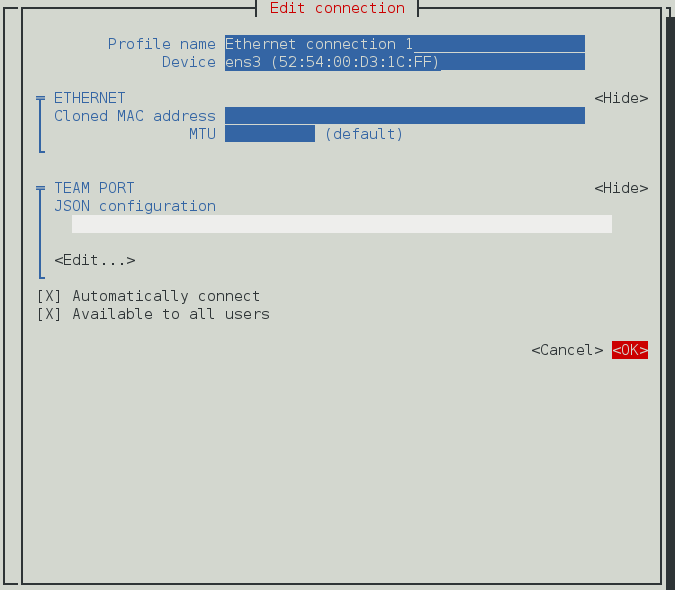

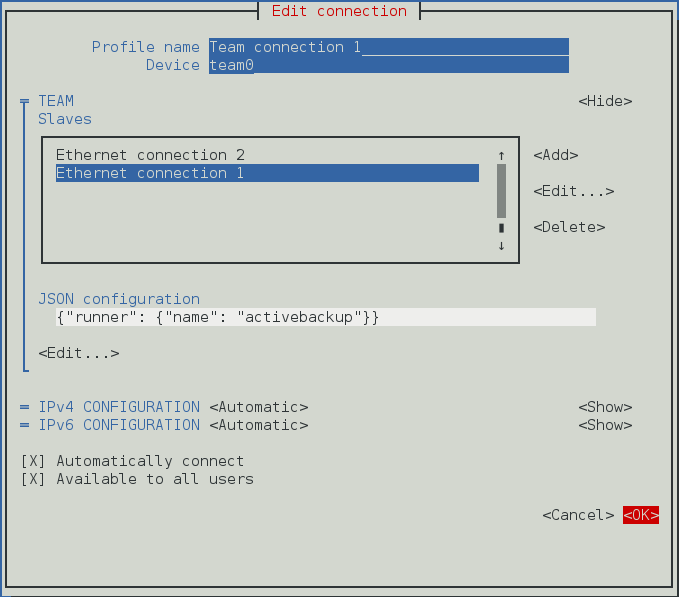

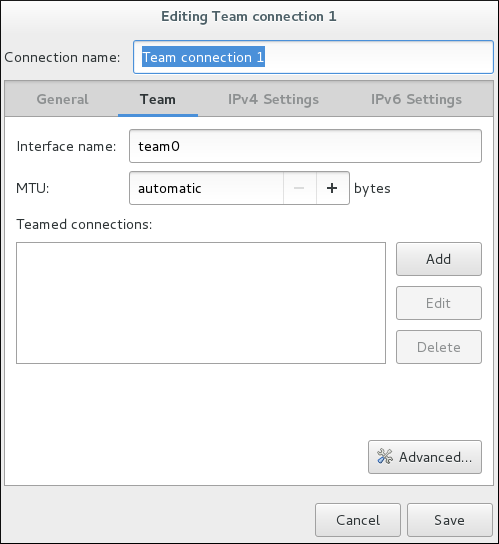

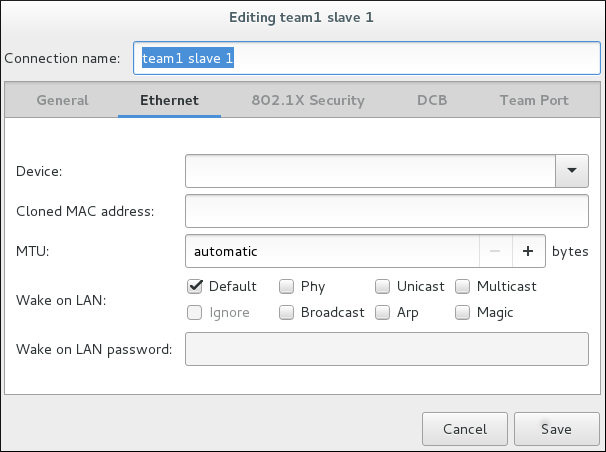

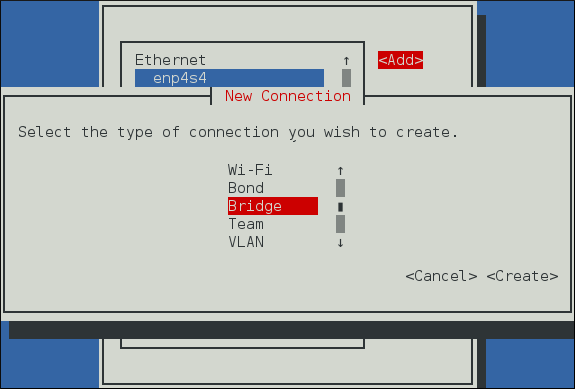

그림 3.8. nm-connection-editor를 사용하여 연결 유형 추가

그림 3.9. nm-connection-editor로 연결 유형 선택

생성 및 구성하려면 다음을 수행합니다.

생성 및 구성하려면 다음을 수행합니다.

nm-connection-editor로 기존 연결 편집

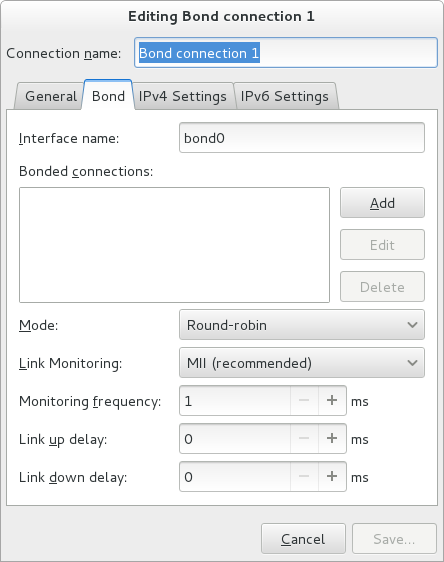

3.4.3. nm-connection-editor를 사용하는 일반적인 구성 옵션

nm-connection-editor 유틸리티를 사용하는 경우 다음과 같은 절차에 따라 가장 많은 연결 유형(ethernet, wifi, 모바일 광대역, DSL)에 대한 일반적인 구성 옵션이 5가지가 있습니다.

절차

- 터미널에서

nm-connection-editor를 입력합니다.nm-connection-editor

~]$ nm-connection-editorCopy to Clipboard Copied! Toggle word wrap Toggle overflow Network Connections(네트워크 연결) 창이 표시됩니다. 더하기 버튼을 클릭하여 연결 유형 또는 기어 wheel 아이콘을 선택하여 기존 연결을 편집합니다. - 편집 대화 상자에서 General(일반 ) 탭을 선택합니다.

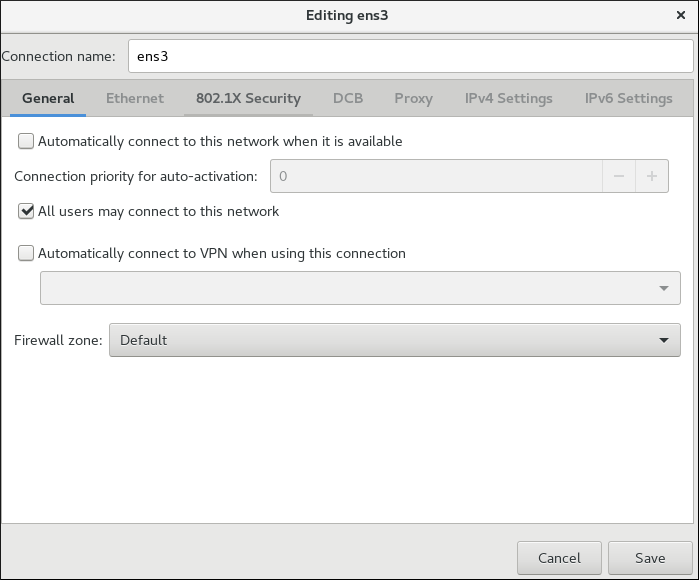

그림 3.10. nm-connection-editor의 설정 옵션

- 연결 이름 - 네트워크 연결에 대한 설명이 포함된 이름을 입력합니다. 이 이름은 Network (네트워크) 창의 메뉴에 이 연결을 나열하는 데 사용됩니다.

- 자동 활성화의 연결 우선 순위 - 연결이 자동 연결로 설정되면 번호가 활성화됩니다(

기본적으로 0). 숫자가 클수록 우선 순위가 높습니다. - 사용 가능한 경우 이 네트워크에 자동으로 연결 - 사용 가능한 경우 NetworkManager 가 이 연결에 자동으로 연결되도록 하려면 이 상자를 선택합니다. 자세한 내용은 “제어 센터를 사용하여 기존 연결 편집”을 참조하십시오.

- 모든 사용자가 이 네트워크에 연결할 수 있습니다 - 이 상자를 선택하여 시스템의 모든 사용자가 사용할 수 있는 연결을 만듭니다. 이 설정을 변경하려면 root 권한이 필요할 수 있습니다. 자세한 내용은 3.4.5절. “GUI를 사용하여 시스템 전체 및 개인 연결 프로파일 관리” 을 참조하십시오.

- 이 연결을 사용할 때 VPN에 자동으로 연결 - NetworkManager 가 VPN 연결에 자동으로 연결되도록 하려면 이 상자를 선택합니다. 드롭다운 메뉴에서 VPN을 선택합니다.

- 방화벽 영역 - 드롭다운 메뉴에서 방화벽 영역을 선택합니다. 방화벽 영역에 대한 자세한 내용은 Red Hat Enterprise Linux 7 보안 가이드 를 참조하십시오.

3.4.4. GUI를 사용하여 자동으로 네트워크에 연결

- GNOME control-center 애플리케이션

- GNOME nm-connection-editor 애플리케이션

3.4.4.1. 제어 센터를 사용하여 자동으로 네트워크에 연결

절차

- Super 키를 눌러 Activities Overview(활동 개요)를 입력하고 Settings (설정)를 입력한 다음 Enter 키를 누릅니다. 그런 다음 왼쪽에 있는 Network (네트워크) 탭을 선택합니다. 네트워크 설정 도구가 오른쪽 메뉴에 나타납니다. “제어 센터를 사용하여 새 연결 구성” 을 참조하십시오.

- 오른쪽 메뉴에서 네트워크 인터페이스를 선택합니다.

- 오른쪽 메뉴에서 연결 프로필의 기어 wheel 아이콘을 클릭합니다. Network Details(네트워크 세부 정보) 창이 표시됩니다.

- 세부 정보 메뉴 항목을 선택하고 “제어 센터를 사용하여 기존 연결 편집” 을 참조하십시오.

- NetworkManager 가 사용 가능 여부를 감지할 때마다 NetworkManager 가 연결에 자동으로 연결되도록 하려면 연결을 자동으로 선택합니다. NetworkManager 가 자동으로 연결하지 않도록 하려면 확인란을 지웁니다. 확인란이 선택 취소되면 네트워크 연결 아이콘의 메뉴에서 해당 연결을 수동으로 선택하여 연결하도록 해야 합니다.

3.4.4.2. nm-connection-editor를 사용하여 자동으로 네트워크에 연결

Automatically connect to this network when it is available (이 네트워크에 자동으로 연결됨) 확인란을 선택합니다.

3.4.5. GUI를 사용하여 시스템 전체 및 개인 연결 프로파일 관리

연결 설정 권한 속성에 대한 자세한 내용은 nm-settings(5) 도움말 페이지를 참조하십시오. 다음 그래픽 사용자 인터페이스 도구를 사용하여 연결 프로필에 대한 액세스를 제어할 수 있습니다.

- nm-connection-editor 애플리케이션

- Control-center 애플리케이션

3.4.5.1. nm-connection-editor를 사용하여 연결 프로필의 권한 관리

3.4.5.2. 제어 센터를 사용하여 연결 프로필의 권한 관리

세부 정보 창에서 다른 사용자가 사용할 수 있는 Make (사용 가능 ) 확인란을 선택합니다.

user-em2 를 만들지만 Make available to other users not selected(선택되지 않은 다른 사용자가 사용 가능하도록 설정) 확인란을 선택한 경우 부팅 시 연결을 사용할 수 없습니다.

- 다른 사용자가 사용할 수 있는 Make available to other users (다른 사용자가 사용할 수 있도록 설정) 확인란을 선택 취소하면 연결을 수정 가능으로 변경하고 변경 작업을 수행하는 사용자만 사용할 수 있습니다.

- polkit 프레임워크를 사용하여 사용자별로 일반 네트워크 작업의 권한을 제한합니다.

polkit에 대한 자세한 내용은polkit(8) 도움말 페이지를 참조하십시오 .

3.4.6. GUI를 사용하여 Wired (Ethernet) 연결 설정

- Control-center 애플리케이션

- nm-connection-editor 애플리케이션

3.4.6.1. 제어 센터를 사용하여 유선 연결 구성

절차

- Super 키를 눌러 Activities Overview(활동 개요)를 입력하고 Settings (설정)를 입력한 다음 Enter 키를 누릅니다. 그런 다음 왼쪽에서

네트워크메뉴 항목을 선택하고 네트워크 설정 도구가 나타나면 “제어 센터를 사용하여 새 연결 구성” 을 참조하십시오. - 아직 강조 표시되지 않은 경우 Wired 네트워크 인터페이스를 선택합니다.시스템은 기본적으로 Wired 라는 단일 유선 연결 프로필을 만들고 구성합니다. 프로필은 인터페이스에 적용할 수 있는 설정의 명명된 컬렉션입니다. 인터페이스에 대해 두 개 이상의 프로필을 생성하고 필요한 대로 적용할 수 있습니다. 기본 프로필은 삭제할 수 없지만 해당 설정은 변경할 수 있습니다.

- 기어 wheel 아이콘을 클릭하여 기본 Wired 프로필을 편집합니다.

기본 설정 옵션

그림 3.11. 유선 연결의 기본 설정 옵션

- name - 네트워크 연결을 설명하는 이름을 입력합니다. 이 이름은 Network (네트워크) 창의 메뉴에 이 연결을 나열하는 데 사용됩니다.

- MAC Address (MAC 주소) - 이 프로필이 적용되어야 하는 인터페이스의 MAC 주소를 선택합니다.

- 복제 주소 - 필요한 경우 사용할 다른 MAC 주소를 입력합니다.

- MTU - 필요한 경우 사용할 특정 최대 전송 단위 (MTU)를 입력합니다. MTU 값은 링크 계층에서 전송할 가장 큰 패킷의 크기(바이트)입니다. 이 기본값은

1500이며 일반적으로 지정하거나 변경할 필요가 없습니다.

추가 Wired 설정 만들기

- 또는

새 연결 (또는 수정된 연결) 저장

새 유선 연결 만들기

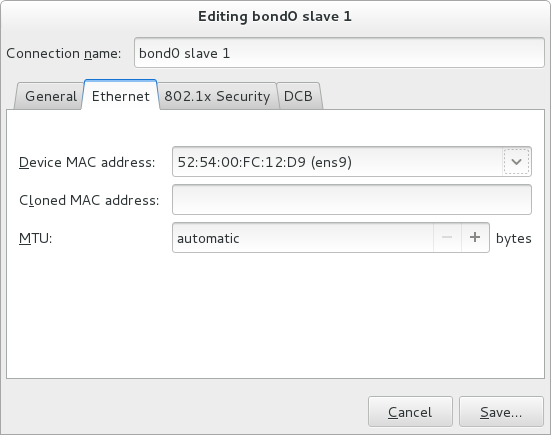

3.4.6.2. nm-connection-editor를 사용하여 Wired 연결 설정

- 터미널에 nm-connection-editor 를 입력합니다.

nm-connection-editor

~]$ nm-connection-editorCopy to Clipboard Copied! Toggle word wrap Toggle overflow Network Connections(네트워크 연결) 창이 표시됩니다. - 편집할 이더넷 연결을 선택하고 톱니바퀴 아이콘을 클릭합니다.

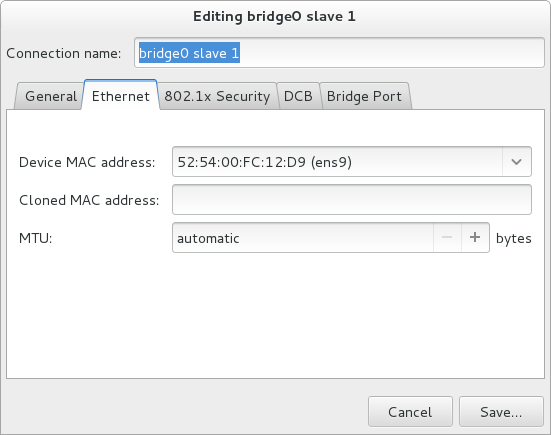

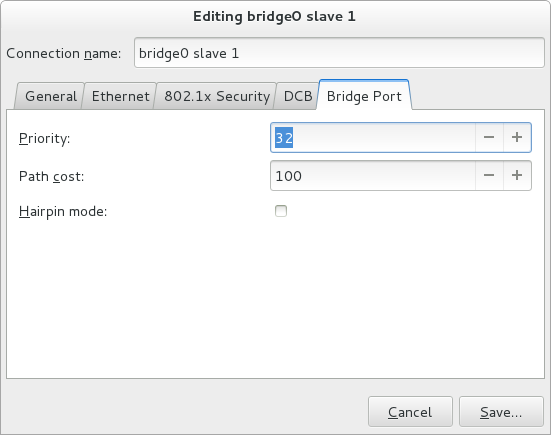

그림 3.12. 유선 연결 편집

Editing(편집) 대화 상자가 표시됩니다.- 자동으로 네트워크에 연결하고 연결을 제한하려면

General(일반) 탭을 클릭하고 3.4.3절. “nm-connection-editor를 사용하는 일반적인 구성 옵션” 을 참조하십시오. - 네트워킹 설정을 구성하려면

이더넷탭을 클릭하고 “nm-connection-editor를 사용하여 802.3 연결 설정 구성” 를 참조하십시오. - 유선 연결에 대한 802.1X 보안을 구성하려면

802.1X 보안탭을 클릭하고 5.2.4절. “nm-connection-editor를 사용하여 Wired에 대해 802.1X 보안 설정” 을 참조하십시오. - IPV4 설정을 구성하려면 IPV4

Settings(IPV4 설정) 탭을 클릭하고 “nm-connection-editor를 사용하여 IPV4의 메서드 설정” 를 참조하십시오. - IPV6 설정을 구성하려면

IPV6 설정탭을 클릭하고 5.5절. “IPv6 설정 구성” 을 참조하십시오.

3.4.7. GUI를 사용하여 Wi-Fi 연결 구성

Wi-Fi (무선 또는 무선a/b/g/n) 연결을 액세스 지점에 구성하는 방법을 설명합니다. 액세스 지점은 무선 장치가 네트워크에 연결할 수 있도록 하는 장치입니다.

사용 가능한 액세스 지점에 빠르게 연결

절차

- 네트워크 연결 아이콘을 클릭하여 네트워크 연결 아이콘의 메뉴를 활성화하고 3.4.1절. “제어 센터 GUI를 사용하여 네트워크에 연결” 을 참조하십시오.

- Wi-Fi 네트워크 목록에서 액세스 지점의 Service Set Identifier (SSID)를 찾습니다.

- 네트워크의 SSID 를 클릭합니다. 잠김 기호는 액세스 지점에 인증이 필요함을 나타냅니다. 액세스 지점이 안전한 경우 대화 상자에서 인증 키 또는 암호를 묻는 메시지를 표시합니다.NetworkManager 는 액세스 지점에서 사용하는 보안 유형을 자동 감지하려고 합니다. 여러 가능성이 있는 경우 NetworkManager 는 보안 유형을 추측하고 Wi-Fi 보안 드롭다운 메뉴에 표시합니다.

- 암호가 있는 WPA-PSK 보안(WPA)은 선택하지 않아도 됩니다.

- WPA Enterprise(802.1X)의 경우 자동 감지할 수 없으므로 보안을 구체적으로 선택해야 합니다.확실하지 않은 경우 각 유형에 차례로 연결을 시도합니다.

- Password (암호) 필드에 키 또는 암호를 입력합니다. 40비트 WEP 또는 128비트 WPA 키와 같은 특정 암호 유형은 필수 길이가 아니면 유효하지 않습니다. 연결 버튼은 선택한 보안 유형에 필요한 길이의 키를 입력할 때까지 비활성 상태로 유지됩니다. 무선 보안에 대한 자세한 내용은 5.2절. “802.1X 보안 설정” 을 참조하십시오.

숨겨진 Wi-Fi 네트워크에 연결

절차

- Super 키를 눌러 Activities Overview(활동 개요)를 입력하고 Settings (설정)를 입력한 다음 Enter 키를 누릅니다. 그런 다음 왼쪽에서

Wi-Fi메뉴 항목을 선택합니다. - Connect to Hidden Network (숨겨진 네트워크에 연결)를 선택합니다. 두 가지 옵션이 있습니다.

- 이전에 숨겨진 네트워크에 연결한 경우:

- 연결 드롭다운을 사용하여 네트워크를 선택합니다.

- 을 클릭합니다.

- 그렇지 않은 경우 다음과 같이 진행하십시오.

- Connection (연결) 드롭다운은 (새로 생성)로 그대로 둡니다.

- 숨겨진 네트워크의 SSID를 입력합니다.

- Wi-Fi 보안 방법을 선택합니다.

- 올바른 인증 시크릿을 입력합니다.

- 을 클릭합니다.

새 Wi-Fi 연결 구성

절차

- Settings (설정)의 Wi-Fi 메뉴 항목을 선택합니다.

- 연결할 Wi-Fi 연결 이름을 클릭합니다(기본적으로 SSID와 동일합니다).

- SSID 범위가 아닌 경우 자세한 내용은 “숨겨진 Wi-Fi 네트워크에 연결” 을 참조하십시오.

- SSID 범위가 범위이면 오른쪽 메뉴에서

Wi-Fi연결 프로필을 클릭합니다. 잠금 기호는 키 또는 암호가 필요함을 나타냅니다. 요청한 경우 인증 세부 정보를 입력합니다.

기존 Wi-Fi 연결 편집

절차

- Super 키를 눌러 Activities Overview(활동 개요)를 입력하고 Settings (설정)를 입력하고 Enter 키를 누릅니다.

- 왼쪽 메뉴 항목에서 Wi-Fi 를 선택합니다.

- 편집할 Wi-Fi 연결 이름의 오른쪽에 있는 기어 wheel 아이콘을 선택하면 Edit connection(연결 편집) 대화 상자가 나타납니다. 네트워크가 현재 범위가 아닌 경우 History (기록)를 클릭하여 과거 연결을 표시합니다. Details(세부 정보 ) 창에는 연결 세부 정보가 표시됩니다.

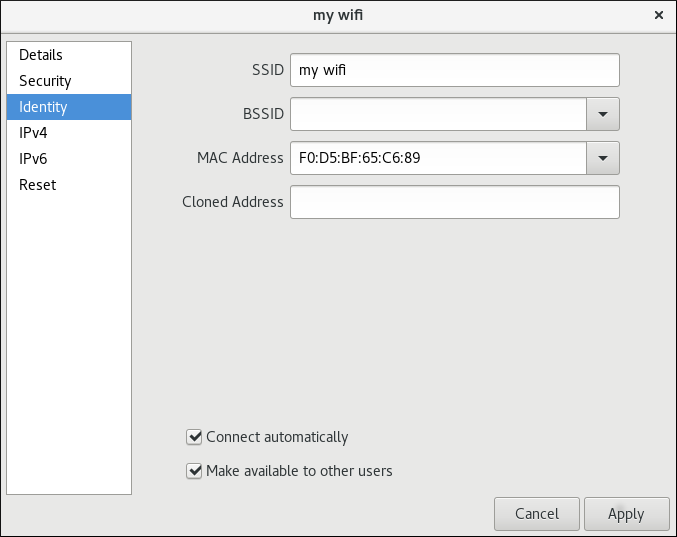

Wi-Fi 연결에 대한 기본 설정 옵션

그림 3.13. Wi-Fi 연결에 대한 기본 설정 옵션

- SSID

- 액세스 지점(AP)의SSID(Service Set Identifier )입니다.

- BSSID

- 기본 서비스 세트 식별자 (BSSID)는 인프라 모드에서 연결할 때 연결하는 특정 무선 액세스 지점의 하드웨어 주소 라고도 하는 MAC 주소입니다. 이 필드는 기본적으로 비어 있으며 BSSID 를 지정하지 않고도 무선 액세스 지점에 SSID 로 연결할 수 있습니다. BSSID를 지정하면 시스템이 특정 액세스 지점에만 연결되도록 강제 적용합니다.애드혹 네트워크의 경우 애드혹 네트워크가 생성될 때 mac80211 하위 시스템에서 BSSID 가 무작위로 생성됩니다. NetworkManager에 의해 표시되지 않습니다

- MAC 주소

- 사용할 Wi-Fi 인터페이스의 하드웨어 주소 라고도 하는 MAC 주소를 선택합니다.단일 시스템에 하나 이상의 무선 네트워크 어댑터가 연결되어 있을 수 있습니다. 따라서 MAC 주소 필드를 사용하면 특정 무선 어댑터를 특정 연결(또는 연결)과 연결할 수 있습니다.

- 복제된 주소

- 실제 하드웨어 주소 대신 사용할 복제된 MAC 주소입니다. 필요하지 않은 경우 비워 두십시오.

- 자동으로 연결 - NetworkManager 가 이 연결을 사용할 수 있을 때 자동으로 연결되도록 하려면 이 상자를 선택합니다. 자세한 내용은 “제어 센터를 사용하여 기존 연결 편집”을 참조하십시오.

- 다른 사용자가 사용할 수 있도록 설정 - 이 상자를 선택하여 시스템의 모든 사용자가 사용할 수 있는 연결을 만듭니다. 이 설정을 변경하려면 root 권한이 필요할 수 있습니다. 자세한 내용은 3.4.5절. “GUI를 사용하여 시스템 전체 및 개인 연결 프로파일 관리” 을 참조하십시오.

추가 Wi-Fi 구성 만들기

- 또는

새 연결(또는 수정된 연결 저장)

3.4.8. GUI를 사용하여 VPN 연결 구성

IPsec 은 VPN을 생성하는 데 선호되는 방법입니다. Libreswan 은 VPN을 위한 오픈 소스 사용자 공간 IPsec 구현입니다. 명령줄을 사용하여 IPsec VPN 구성은 Red Hat Enterprise Linux 7 보안 가이드에 설명되어 있습니다.

3.4.8.1. 제어 센터를 사용하여 VPN 연결 설정

IPsec 은 Red Hat Enterprise Linux 7에서 VPN을 생성하는 데 선호되는 방법입니다. 자세한 내용은 3.4.8절. “GUI를 사용하여 VPN 연결 구성” 의 내용을 참조하십시오.

root 로 다음 명령을 실행하십시오.

yum install NetworkManager-libreswan-gnome

~]# yum install NetworkManager-libreswan-gnome- 라우팅 및 인증을 위해 인증 헤더 를 추가합니다.

- 이는 패킷 데이터를 암호화합니다; 및,

- 암호 해독 및 처리 지침을 구성하는 ESP(Security Payload) 프로토콜에 따라 패킷에 데이터를 포함합니다.

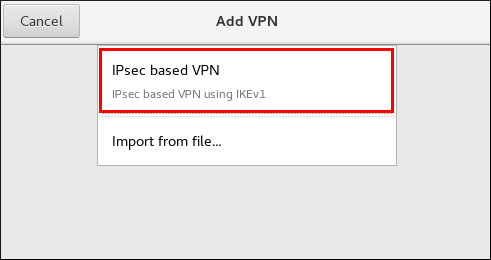

새 IPsec VPN 연결 추가

절차

- Super 키를 눌러 Activities Overview(활동 개요)를 입력하고 Settings (설정)를 입력하고 Enter 키를 누릅니다. 그런 다음 Network 메뉴 항목을 선택하고 네트워크 설정 도구가 나타나면 “제어 센터를 사용하여 새 연결 구성” 을 참조하십시오.

- VPN 항목에서 더하기 버튼을 클릭합니다.

- VPN 추가 창이 나타납니다. 수동으로 구성하려면 IPsec 기반 VPN 을 선택합니다.

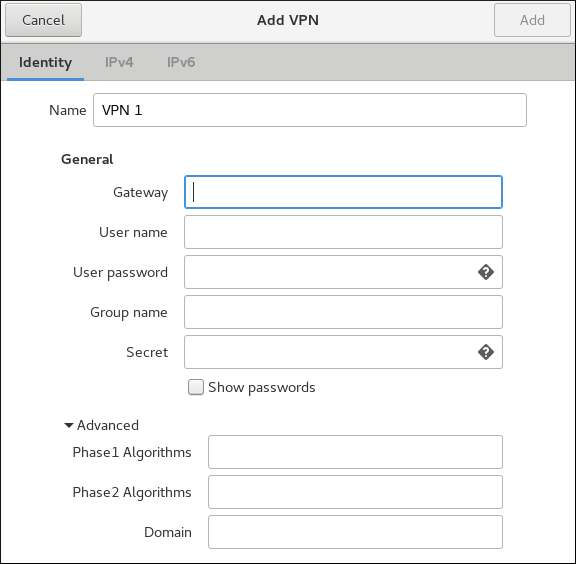

그림 3.14. IPsec 모드에서 VPN 구성

ID구성 양식에서는일반및고급섹션에 필드를 지정할 수 있습니다.그림 3.15. 일반 및 고급 섹션

일반섹션에서는 다음을 지정할 수 있습니다.

- 게이트웨이

- 원격 VPN 게이트웨이의 이름 또는

IP주소입니다. - 사용자 이름

- 필요한 경우 인증을 위해 VPN 사용자 ID와 연결된 사용자 이름을 입력합니다.

- 사용자 암호

- 필요한 경우 인증을 위해 VPN 사용자 ID와 연결된 암호를 입력합니다.

- 그룹 이름

- 원격 게이트웨이에 구성된 VPN 그룹의 이름입니다. 비어 있는 경우 기본 Aggressive 모드 대신 IKEv1 주 모드가 사용됩니다.

- Secret

- 사용자 인증 전에 암호화를 초기화하는 데 사용되는 사전 공유 키입니다. 필요한 경우 그룹 이름과 연결된 암호를 입력합니다.

- 다음 구성 설정은

고급섹션에서 사용할 수 있습니다.

- 1단계 알고리즘

- 필요한 경우 암호화된 채널을 인증하고 설정하는 데 사용할 알고리즘을 입력합니다.

- 2단계 알고리즘

- 필요한 경우

IPsec협상에 사용할 알고리즘을 입력합니다. - 도메인

- 필요한 경우 Domain Name(도메인 이름)을 입력합니다.

기존 VPN 연결 편집

절차

- Super 키를 눌러 Activities Overview(활동 개요)를 입력하고 Settings (설정)를 입력하고 Enter 키를 누릅니다. 그런 다음 Network 메뉴 항목을 선택하고 네트워크 설정 도구가 나타나면 “제어 센터를 사용하여 새 연결 구성” 을 참조하십시오.

새 연결 (또는 수정된) 연결 저장 및 추가 설정 만들기

3.4.8.2. nm-connection-editor를 사용하여 VPN 연결 구성

절차

- 터미널에서 nm-connection-editor 를 입력합니다. Network Connections(네트워크 연결 ) 창이 표시됩니다. 3.4.3절. “nm-connection-editor를 사용하는 일반적인 구성 옵션” 을 참조하십시오.

- 더하기 버튼을 클릭합니다. Choose a Connection Type(연결 유형 선택) 메뉴가 열립니다.

- 메뉴 항목,

IPsec 기반 VPN 옵션에서을 선택합니다.

3.4.9. GUI를 사용하여 모바일 광대역 연결 구성

- 2G - GPRS (일반 패킷 라디오 서비스), EDGE (GPC에 대한 향상된 데이터 속도)또는 CDMA(코드부 다중 액세스).

- 3G - UMTS (Universal Mobile Telecommunications System), HSPA (고속 패킷 액세스) 또는 EVDO(EVolution Data-Only).

3.4.9.1. nm-connection-editor를 사용하여 모바일 광대역 연결 설정

새 모바일 광대역 연결 추가

절차

- 터미널에서 nm-connection-editor 를 입력합니다. Network Connections(네트워크 연결 ) 창이 표시됩니다. 3.4.3절. “nm-connection-editor를 사용하는 일반적인 구성 옵션” 을 참조하십시오.

- 더하기 버튼을 클릭합니다. Choose a Connection Type(연결 유형 선택) 메뉴가 열립니다.

- 메뉴 항목을 선택합니다.

- 을 클릭하여 Set up a Mobile Broadband Connection 길잡이를 엽니다.

- 이 모바일 광대역 장치에 대한 연결 만들기 에서 연결과 함께 사용할 2G- 또는 3G 가능 장치를 선택합니다. 드롭다운 메뉴가 비활성화된 경우 시스템이 모바일 광대역을 사용할 수 있는 장치를 탐지할 수 없음을 나타냅니다. 이 경우 Cancel(취소 )을 클릭하고 컴퓨터에서 연결 및 인식할 수 있는 모바일 광대역 장치가 있는지 확인한 다음 이 절차를 다시 시도합니다. Continue(계속 ) 버튼을 클릭합니다.

- 목록에서 서비스 공급자가 있는 국가를 선택하고 Continue (계속) 버튼을 클릭합니다.

- 목록에서 공급자를 선택하거나 수동으로 입력합니다. Continue(계속 ) 버튼을 클릭합니다.

- 드롭다운 메뉴에서 결제 계획을 선택하고APN( 액세스 지점 이름 )이 올바른지 확인합니다. Continue(계속 ) 버튼을 클릭합니다.

- 설정을 검토 및 확인한 다음 Apply 단추를 클릭합니다.

- 다음을 참조하여 모바일 광대역별 설정을 편집합니다. “모바일 광대역 탭 구성”

기존 모바일 광대역 연결 편집

절차

- 터미널에서 nm-connection-editor 를 입력합니다. Network Connections(네트워크 연결 ) 창이 표시됩니다.

- 모바일 광대역 탭을 선택합니다.

- 편집할 연결을 선택하고 톱니바퀴 아이콘을 클릭합니다. 자세한 내용은 3.4.3절. “nm-connection-editor를 사용하는 일반적인 구성 옵션”을 참조하십시오.

- 다음을 참조하여 모바일 광대역별 설정을 편집합니다. “모바일 광대역 탭 구성”

모바일 광대역 탭 구성

- 숫자

- GSM 기반 모바일 광대역 네트워크와 PPP 연결을 구축하기 위해 전화하는 번호입니다. 이 필드는 광대역 장치를 초기 설치 중에 자동으로 채울 수 있습니다. 일반적으로 이 필드를 비워 두고 APN 을 대신 입력할 수 있습니다.

- 사용자 이름

- 네트워크로 인증하는 데 사용되는 사용자 이름을 입력합니다. 일부 공급자는 사용자 이름을 제공하거나 네트워크에 연결할 때 사용자 이름을 허용하지 않습니다.

- 암호

- 네트워크 인증에 사용되는 암호를 입력합니다. 일부 공급자는 암호를 제공하지 않거나 암호를 수락합니다.

- APN

- GSM 기반 네트워크와의 연결을 설정하는 데 사용되는 액세스 지점 이름 (APN)을 입력합니다. 연결에 올바른 APN을 입력하는 것은 종종 결정되기 때문에 중요합니다.

- 사용자가 네트워크 사용량에 대한 요금을 청구하는 방법

- 사용자가 인터넷, 인트라넷 또는 서브네트워크에 액세스할 수 있는지 여부.

- 네트워크 ID

- 네트워크 ID 를 입력하면 NetworkManager 는 장치가 특정 네트워크에만 등록되도록 강제 적용합니다. 로밍을 직접 제어할 수 없는 경우 연결이 로밍을 확인하는 데 사용할 수 있습니다.

- 유형

- any - Any 의 기본값은 가장 빠른 네트워크를 선택하도록 모뎀을 남겨 둡니다.3G(UMTS/HSPA) - 3G 네트워크 기술만 사용하도록 연결을 강제 적용합니다.2g(GPRS/EDGE) - 연결에서 2G 네트워크 기술만 사용하도록 강제 적용합니다.3G(UMTS/HSPA) - 먼저 HSPA 또는 UMTS와 같은 3G 기술을 사용하여 연결을 시도하고 실패한 경우에만 GPRS 또는 EDGE로 대체하십시오.2G (GPRS/EDGE) - 먼저 GPRS 또는 EDGE와 같은 2G 기술을 사용하여 연결을 시도하고 실패하는 경우에만 HSPA 또는 UMTS로 대체하십시오.

- 홈 네트워크를 사용할 수 없는 경우 로밍 허용

- NetworkManager 가 홈 네트워크에서 로밍(roaming)으로 전환하지 않고 연결을 종료하려면 이 상자를 선택 해제하여 가능한 로밍 요금을 방지합니다. 박스가 선택된 경우 NetworkManager 는 홈 네트워크에서 로밍(Raming)으로 전환하여 양호한 연결을 유지하려고 하며 그 반대의 경우도 마찬가지입니다.

- PIN

- 장치의 SIM (구독자 ID 모듈)이 PIN (개인 식별 번호)으로 잠겨 있는 경우 NetworkManager 가 장치의 잠금을 해제할 수 있도록 PIN을 입력합니다. 장치를 어떠한 용도로든 사용하려면 NetworkManager 에서 SIM을 잠금 해제해야 합니다.

APN,네트워크 ID 또는 Type 옵션이 없습니다.

새 연결 (또는 수정된) 연결 저장 및 추가 설정 만들기

3.4.10. GUI를 사용하여 DSL 연결 구성

3.4.10.1. nm-connection-editor를 사용하여 DSL 연결 구성

새 DSL 연결 추가

절차

- 터미널에서 nm-connection-editor 를 입력합니다. Network Connections(네트워크 연결 ) 창이 표시됩니다. 3.4.3절. “nm-connection-editor를 사용하는 일반적인 구성 옵션” 을 참조하십시오.

- 더하기 버튼을 클릭합니다.

- Choose a Connection Type(연결 유형 선택) 목록이 표시됩니다.

- 을 선택하고 ) 단추를 누릅니다.

- Editing DSL Connection 1( DSL 연결 편집 1) 창이 표시됩니다.

기존 DSL 연결 편집

절차

- 터미널에서 nm-connection-editor 를 입력합니다. Network Connections(네트워크 연결 ) 창이 표시됩니다.

- 편집할 연결을 선택하고 톱니바퀴 아이콘을 클릭합니다. 자세한 내용은 3.4.3절. “nm-connection-editor를 사용하는 일반적인 구성 옵션”을 참조하십시오.

DSL 탭 구성

- 사용자 이름

- 서비스 프로바이더로 인증하는 데 사용되는 사용자 이름을 입력합니다.

- service

- 서비스 공급자가 별도로 지시하지 않는 한 비워 두십시오.

- 암호

- 서비스 공급자가 제공한 암호를 입력합니다.

새 연결 (또는 수정된) 연결 저장 및 추가 설정 만들기

3.5. ifcfg 파일을 사용하여 IP 네트워킹 구성

ifcfg 파일을 편집할 수 있습니다.

ifcfg-이름으로 지정됩니다. 여기서 접미사 이름은 구성 파일이 제어하는 장치의 이름을 나타냅니다. 관례적으로 ifcfg 파일의 접미사는 구성 파일 자체의 DEVICE 지시문에서 지정한 문자열과 동일합니다.

ifcfg 파일을 사용하여 정적 네트워크 설정을 사용하여 인터페이스 구성

enp1s0 인 인터페이스인 ifcfg 파일을 사용하여 정적 네트워크 설정으로 인터페이스를 구성하려면 /etc/sysconfig/network -scripts/ 디렉터리에 이름이 ifcfg- enp1s0 인 파일을 만듭니다.

IPv4구성의 경우Copy to Clipboard Copied! Toggle word wrap Toggle overflow IPv6구성의 경우네트워크 또는 브로드캐스트 주소는 ipcalc 에 의해 자동으로 계산되므로 지정하지 않아도 됩니다.Copy to Clipboard Copied! Toggle word wrap Toggle overflow 추가IPv6ifcfg 구성 옵션은 nm-settings-ifcfg-rh(5) 도움말 페이지를 참조하십시오.

ifcfg 파일을 사용하여 동적 네트워크 설정을 사용하여 인터페이스 구성

ifcfg 파일을 사용하여 동적 네트워크 설정으로 em1 이라는 인터페이스를 구성하려면 다음을 수행합니다.

- 이름이

ifcfg-em1인 파일을/etc/sysconfig/network-scripts/디렉토리에 다음과 같이 만듭니다.DEVICE=em1 BOOTPROTO=dhcp ONBOOT=yes

DEVICE=em1 BOOTPROTO=dhcp ONBOOT=yesCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 다른 호스트 이름을

DHCP서버에 보내도록 인터페이스를 구성하려면ifcfg파일에 다음 행을 추가합니다.DHCP_HOSTNAME=hostname

DHCP_HOSTNAME=hostnameCopy to Clipboard Copied! Toggle word wrap Toggle overflow 다른 정규화된 도메인 이름(FQDN)을DHCP서버에 보내도록 인터페이스를 구성하려면ifcfg파일에 다음 행을 추가합니다.DHCP_FQDN=fully.qualified.domain.name

DHCP_FQDN=fully.qualified.domain.nameCopy to Clipboard Copied! Toggle word wrap Toggle overflow 참고DHCP_HOSTNAME 또는 DHCP_ FQDN 중 하나의 지시어만 지정된ifcfg파일에서 사용해야 합니다. DHCP_HOSTNAME 및 DHCP_FQDN 이 모두 지정된 경우 후자만 사용됩니다. - 특정

DNS서버를 사용하도록 인터페이스를 구성하려면 다음 행을ifcfg파일에 추가합니다.여기서 ip-address 는PEERDNS=no DNS1=ip-address DNS2=ip-address

PEERDNS=no DNS1=ip-address DNS2=ip-addressCopy to Clipboard Copied! Toggle word wrap Toggle overflow DNS서버의 주소입니다. 그러면 지정된DNS서버로 네트워크 서비스가/etc/resolv.conf를 업데이트합니다. 하나의DNS서버 주소만 필요합니다. 다른 주소는 선택 사항입니다. ifcfg파일에서 정적 경로를 구성하려면 4.5절. “ifcfg 파일에서 정적 경로 구성” 를 참조하십시오.기본적으로 NetworkManager 는 인터페이스 구성 파일에서BOOTPROTO를dhcp로 설정하여 자동으로 주소를 가져오도록 프로필이 설정된 경우DHCP클라이언트 dhclient 를 호출합니다.DHCP가 필요한 경우 인터페이스의 모든 인터넷 프로토콜인IPv4 및 IPv6에 대해 dhclient 인스턴스가 시작됩니다. NetworkManager 가 실행 중이 아니거나 인터페이스를 관리하지 않는 경우 레거시 네트워크 서비스는 필요에 따라 dhclient 의 인스턴스를 호출합니다. 동적 IP 주소에 대한 자세한 내용은 1.2절. “정적 IP 주소와 동적 IP 주소 비교” 을 참조하십시오.- 구성을 적용하려면 다음을 수행합니다.

- 업데이트된 연결 파일을 다시 로드합니다.

nmcli connection reload

# nmcli connection reloadCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 연결을 다시 활성화합니다.

nmcli connection up connection_name

# nmcli connection up connection_nameCopy to Clipboard Copied! Toggle word wrap Toggle overflow

3.5.1. ifcfg 파일을 사용하여 시스템 전체 및 개인 연결 프로필 관리

ifcfg 파일의 USERS 지시문에 해당합니다. USERS 지시문이 없으면 모든 사용자가 네트워크 프로필을 사용할 수 있습니다. 예를 들어 ifcfg 파일의 다음 명령은 나열된 사용자만 연결을 사용할 수 있도록 합니다. USERS="joe bob alice"

USERS="joe bob alice"USERCTL 지시문을 설정하여 장치를 관리할 수 있습니다.

- yes 를 설정하면

root가 아닌 사용자가 이 장치를 제어할 수 있습니다. - no 를 설정하면

root가 아닌 사용자가 이 장치를 제어할 수 없습니다.

3.6. ip 명령을 사용하여 IP 네트워킹 구성

man ip(8) 페이지에 설명되어 있습니다. Red Hat Enterprise Linux 7의 패키지 이름은 iproute 입니다. 필요한 경우 다음과 같이 해당 버전 번호를 확인하여 ip 유틸리티가 설치되었는지 확인할 수 있습니다.

ip -V ip utility, iproute2-ss130716

~]$ ip -V

ip utility, iproute2-ss130716ip link set ifname down

ip link set ifname downIFF_UP 상태에서 네트워크 인터페이스를 설정하고 커널의 범위에서 활성화합니다. 이는 장치의 initscripts 또는 NetworkManager 의 활성화 상태에 대한 ifup ifname 명령과 다릅니다. 실제로 NetworkManager 는 현재 연결이 끊어져도 인터페이스를 항상 설정합니다. nmcli 도구를 통해 장치 연결을 끊으면 IFF_UP 플래그가 제거되지 않습니다. 이러한 방식으로 NetworkManager 는 캐리어 상태에 대한 알림을 받습니다.

파일 )을 사용하거나 스크립트에 명령을 추가합니다.

IP 주소를 할당할 수 있습니다. ip addr [ add | del ] address dev ifname

ip addr [ add | del ] address dev ifnameip 명령을 사용하여 정적 주소 할당

IP 주소를 인터페이스에 할당하려면 다음을 수행합니다.

ip-address(8) 도움말 페이지에서 찾을 수 있습니다.

ip 명령을 사용하여 여러 주소 구성

(8) 매뉴얼 페이지를 참조하십시오.

3.7. 커널 명령줄에서 IP 네트워킹 구성

- 커널 명령행에서

ip옵션을 사용하여 설정을 설정합니다.ip<client-IP-number>:[<server-id>]:<gateway-IP-number>:<netmask>:<client-hostname>:<interface>:{dhcp|dhcp6|auto6|on|any|none|off}ip<client-IP-number>:[<server-id>]:<gateway-IP-number>:<netmask>:<client-hostname>:<interface>:{dhcp|dhcp6|auto6|on|any|none|off}Copy to Clipboard Copied! Toggle word wrap Toggle overflow 예를 들어 다음과 같습니다.DHCP- DHCP 구성dhpc6- DHCP IPv6 구성auto6- 자동 IPv6 설정on,anyprotocol - 커널에서 사용 가능한 모든 프로토콜 (기본값)none,off- 자동 구성 없음, 정적 네트워크 구성 없음

ip=192.168.180.120:192.168.180.100:192.168.180.1:255.255.255.0::enp1s0:off

ip=192.168.180.120:192.168.180.100:192.168.180.1:255.255.255.0::enp1s0:offCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 이름 서버 구성을 설정합니다.

nameserver=srv1 [nameserver=srv2 [nameserver=srv3 […]]]

nameserver=srv1 [nameserver=srv2 [nameserver=srv3 […]]]Copy to Clipboard Copied! Toggle word wrap Toggle overflow

/etc/sysconfig/network-scripts/ 파일에 복사할 수 있는 새 ifcfg 파일을 생성합니다.

3.8. IGMP를 사용하여 IP 멀티캐스트 활성화

MULTICAST 문자열을 찾습니다. 예를 들면 다음과 같습니다.

ip link show br0

8: br0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc noqueue state UP mode DEFAULT qlen 1000

link/ether 6c:0b:84:67:fe:63 brd ff:ff:ff:ff:ff:ff

~]$ ip link show br0

8: br0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc noqueue state UP mode DEFAULT qlen 1000

link/ether 6c:0b:84:67:fe:63 brd ff:ff:ff:ff:ff:ffip link set multicast off dev br0

ip link show br0

8: br0: <BROADCAST,UP,LOWER_UP> mtu 1500 qdisc noqueue state UP mode DEFAULT qlen 1000

link/ether 6c:0b:84:67:fe:63 brd ff:ff:ff:ff:ff:ff

~]# ip link set multicast off dev br0

~]$ ip link show br0

8: br0: <BROADCAST,UP,LOWER_UP> mtu 1500 qdisc noqueue state UP mode DEFAULT qlen 1000

link/ether 6c:0b:84:67:fe:63 brd ff:ff:ff:ff:ff:ffMULTICAST 문자열은 멀티 캐스트가 비활성화되어 있음을 나타냅니다.

ip link set multicast on dev br0

ip link show br0

8: br0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc noqueue state UP mode DEFAULT qlen 1000

link/ether 6c:0b:84:67:fe:63 brd ff:ff:ff:ff:ff:ff

~]# ip link set multicast on dev br0

~]$ ip link show br0

8: br0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc noqueue state UP mode DEFAULT qlen 1000

link/ether 6c:0b:84:67:fe:63 brd ff:ff:ff:ff:ff:ffip(8) 매뉴얼 페이지를 참조하십시오.

/proc/net/igmp 파일을 참조하십시오.

cat /proc/net/igmp

~]$ cat /proc/net/igmpfirewalld 에서 활성화되지 않습니다. 영역에 IGMP를 활성화하려면 다음을 수행합니다.

firewall-cmd --zone=zone-name --add-protocol=igmp

~]# firewall-cmd --zone=zone-name --add-protocol=igmp3.9. 추가 리소스

설치된 문서

- ip(8) 도움말 페이지 - ip 유틸리티의 명령 구문을 설명합니다.

- nmcli(1) 도움말 페이지 - NetworkManager 의 명령줄 도구를 설명합니다.

- nmcli-examples(5) 도움말 페이지 - nmcli 명령의 예를 표시합니다.

- nm-settings(5) 도움말 페이지 - NetworkManager 속성 및 해당 설정을 설명합니다.

- nm-settings-ifcfg-rh(5) 도움말 페이지 - ifcfg-rh 설정 플러그인 설명.

온라인 문서

- Red Hat Enterprise Linux 7 보안 가이드

IPsec기반 VPN 및 해당 구성을 설명합니다. DNSSEC를 사용한 인증된DNS쿼리 사용에 대해 설명합니다.- RFC 1518 - CIDR(Classless Inter-Domain Routing)

- CIDR 주소 할당 및 집계 전략을 설명합니다(변수 서브넷 포함).

- RFC 1918 - 사설 인터넷의 주소 할당

- 는 개인용으로 예약된

IPv4주소 범위를 설명합니다. - RFC 3330 - 특수 사용 IPv4 주소 사용

- IANA(Internet Assigned Numbers Authority)에서 할당한 글로벌 및 기타 특수

IPv4주소 블록을 설명합니다.

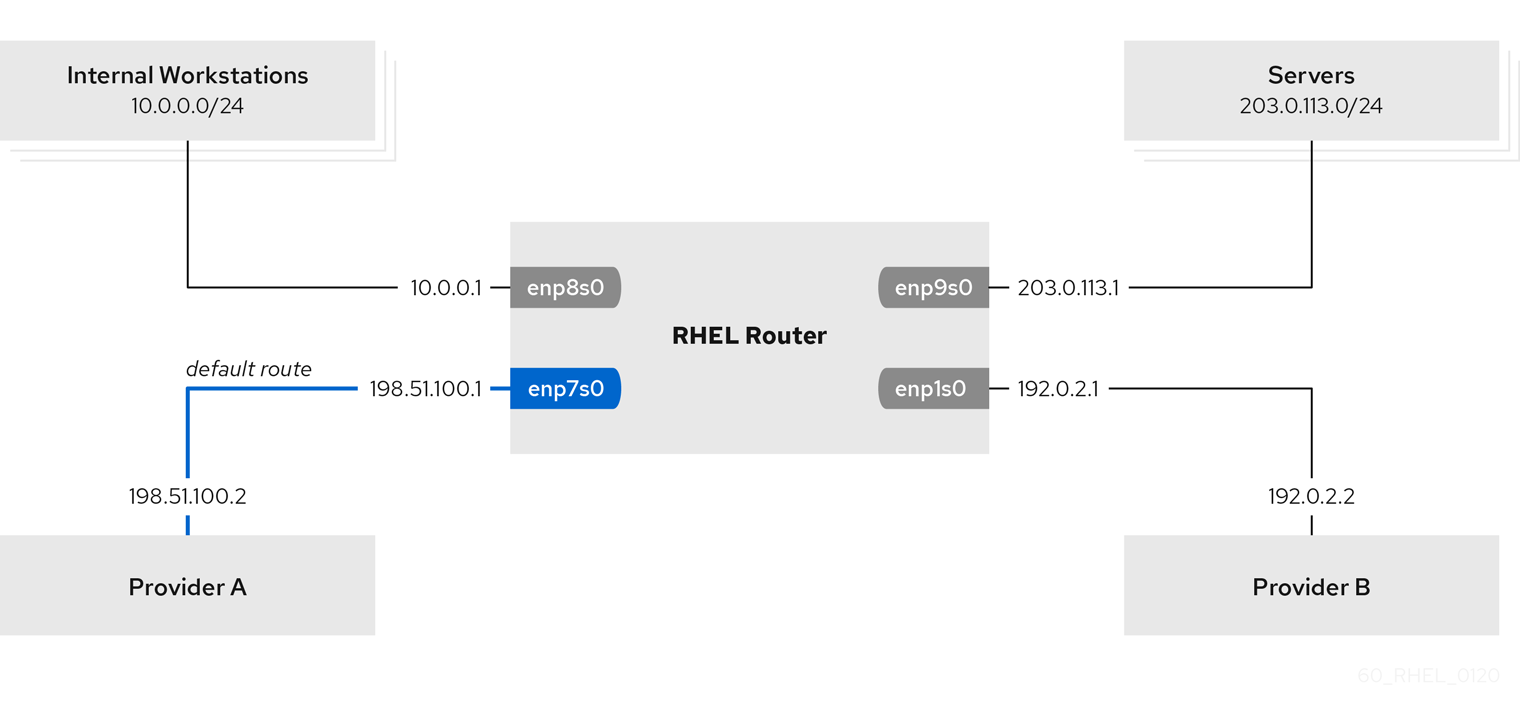

4장. 정적 경로 및 기본 게이트웨이 구성

4.1. 라우팅 및 게이트웨이 이해 소개

DHCP 에서 구성하면 업스트림 네트워크 또는 인터넷으로 이어지는 게이트웨이의 주소가 일반적으로 할당됩니다. 이 게이트웨이는 일반적으로 시스템에 더 나은 경로를 알려져 있지 않고 라우팅 테이블에 있는 경우 사용할 게이트웨이이므로 기본 게이트웨이라고 합니다. 네트워크 관리자는 종종 네트워크의 첫 번째 또는 마지막 호스트 IP 주소를 게이트웨이 주소로 사용합니다(예: 192.168.10.1 또는 192.168.10.254). 네트워크 자체를 나타내는 주소(이 예에서는 192.168.10.0 또는 서브넷의 브로드캐스트 주소)와 혼동되는 것이 아닙니다(이 예에서는 192.168.10.255). 기본 게이트웨이는 전통적으로 네트워크 라우터입니다. 기본 게이트웨이는 로컬 네트워크로 향하지 않고 라우팅 테이블에 기본 경로가 지정되지 않은 모든 트래픽에 대한 것입니다.

4.2. nmcli를 사용하여 정적 경로 구성

- nmcli 명령줄

- nmcli 대화형 편집기

예 4.1. nmcli를 사용하여 정적 경로 구성

nmcli connection modify enp1s0 +ipv4.routes "192.168.122.0/24 10.10.10.1"

~]# nmcli connection modify enp1s0 +ipv4.routes "192.168.122.0/24 10.10.10.1"192.168.122.0/24 서브넷의 트래픽을 10.10.10.1의 게이트웨이로 전달합니다.

예 4.2. nmcli Editor를 사용하여 정적 경로 구성

4.3. GUI를 사용하여 정적 경로 구성

- 라우트

- - 원격 네트워크, sub-net 또는 호스트의

IP주소를 입력합니다.- 위에 입력한IP주소의 넷마스크 또는 접두사 길이입니다.- 원격 네트워크, sub-net 또는 위에 입력한 호스트로 향하는 게이트웨이의IP주소입니다.- 네트워크 비용, 이 경로에 제공하는 기본 설정 값입니다. 더 낮은 값이 더 높은 값보다 우선합니다. - Automatic(자동)이 ON 이면

RA또는DHCP의 경로가 사용되지만, 정적 경로를 추가할 수도 있습니다. OFF (끄기)인 경우 정의한 정적 경로만 사용됩니다. - 이 연결을 네트워크의 리소스에만 사용합니다

- 연결이 기본 경로가 되지 않도록 하려면 이 확인란을 선택합니다. 일반적인 예는 연결이 VPN 터널 또는 헤드 사무소에 임대 라인인 경우이며 인터넷 바운드 트래픽이 연결을 통과하지 못하도록 하는 경우가 있습니다. 이 옵션을 선택하면 연결을 통해 자동으로 학습되거나 여기에 입력된 경로로 향하는 트래픽만 연결을 통해 라우팅됩니다.

4.4. ip 명령을 사용하여 정적 경로 구성

IP 라우팅 테이블을 표시하려면 ip route 명령을 사용합니다. 예를 들어 다음과 같습니다.

ip route default via 192.168.122.1 dev ens9 proto static metric 1024 192.168.122.0/24 dev ens9 proto kernel scope link src 192.168.122.107 192.168.122.0/24 dev enp1s0 proto kernel scope link src 192.168.122.126

~]$ ip route

default via 192.168.122.1 dev ens9 proto static metric 1024

192.168.122.0/24 dev ens9 proto kernel scope link src 192.168.122.107

192.168.122.0/24 dev enp1s0 proto kernel scope link src 192.168.122.126ip route [ add | del | change | append | replace ] destination-address

ip route [ add | del | change | append | replace ] destination-addressip-route(8) 도움말 페이지를 참조하십시오.

ip route add 192.0.2.1 via 10.0.0.1 [dev interface]

~]# ip route add 192.0.2.1 via 10.0.0.1 [dev interface]IP 주소이며, 10.0.0.1 은 다음 홉 주소가고 인터페이스 는 다음 홉으로 이어지는 종료 인터페이스입니다.

IP 주소 범위를 나타내는 IP ip route add 192.0.2.0/24 via 10.0.0.1 [dev interface]

~]# ip route add 192.0.2.0/24 via 10.0.0.1 [dev interface]IP 주소이고 /24 는 네트워크 접두사입니다. 네트워크 접두사는 서브넷 마스크에서 활성화된 비트 수입니다. 이 형식의 네트워크 주소 슬래시 네트워크 접두사 길이는CIDR(Classless inter-domain routing ) 표기법이라고 합니다.

ip route del 192.0.2.1

~]# ip route del 192.0.2.1 /etc/sysconfig/network -scripts/ 디렉터리에 route- interface 파일을 만들어 해당 경로를 구성할 수 있습니다. 예를 들어 enp1s0 인터페이스에 대한 정적 경로는 /etc/sysconfig/network-scripts/route-enp1s0 파일에 저장됩니다. 경로인터페이스 파일에 대한 변경 사항은 네트워크 서비스 또는 인터페이스를 다시 시작할 때까지 적용되지 않습니다. route-interface 파일에는 다음 두 가지 형식이 있습니다.

- IP 명령 인수를 참조하십시오. “IP 명령 인수 형식을 사용하는 정적 경로” 의 내용을 참조하십시오.및

- 네트워크/넷마스크 지시문. “네트워크/넷마스크 지시문 형식을 사용하는 정적 경로” 을 참조하십시오.

ip route 명령에 대한 자세한 내용은 ip-route(8) 도움말 페이지를 참조하십시오.

4.5. ifcfg 파일에서 정적 경로 구성

/etc/sysconfig/network-scripts/ 디렉토리의 인터페이스별 구성 파일에 배치해야 합니다. 파일 이름은 route-인터페이스 형식이어야 합니다. 구성 파일에서 사용할 명령 유형은 다음 두 가지입니다.

IP 명령 인수 형식을 사용하는 정적 경로

/etc/sysconfig/network-scripts/route-enp1s0) 첫 번째 행의 기본 게이트웨이로 경로를 정의합니다. 이 작업은 게이트웨이가 DHCP 를 통해 설정되지 않고 /etc/sysconfig/network 파일에 전역적으로 설정되지 않은 경우에만 필요합니다.

default via 192.168.1.1 dev interface

default via 192.168.1.1 dev interfaceIP 주소입니다. 인터페이스 는 기본 게이트웨이에 연결되거나 에 연결할 수 있는 인터페이스입니다. dev 옵션은 생략할 수 있으며 선택 사항입니다. 이 설정은 /etc/sysconfig/network 파일의 설정보다 우선합니다.

10.10.10.0/24 via 192.168.1.1 [dev interface]

10.10.10.0/24 via 192.168.1.1 [dev interface]IP 주소입니다. 가급적 다음 홉 주소 이지만 종료 인터페이스의 주소가 작동합니다. “다음 홉” 은 링크의 원격 끝(예: 게이트웨이 또는 라우터)을 의미합니다. dev 옵션은 종료 인터페이스 인터페이스를 지정하는 데 사용할 수 있지만 필수는 아닙니다. 필요한 만큼 정적 경로를 추가합니다.

경로인터페이스 파일의 예입니다. 기본 게이트웨이는 192.168.0.1, interface입니다. enp1s0 리스드 라인 또는 WAN 연결은 192.168.0.10 에서 사용할 수 있습니다. 두 개의 정적 경로는 10.10.10.0/24 네트워크 및 172.16.1.10/32 호스트에 도달하기 위한 것입니다.

default via 192.168.0.1 dev enp1s0 10.10.10.0/24 via 192.168.0.10 dev enp1s0 172.16.1.10/32 via 192.168.0.10 dev enp1s0

default via 192.168.0.1 dev enp1s0

10.10.10.0/24 via 192.168.0.10 dev enp1s0

172.16.1.10/32 via 192.168.0.10 dev enp1s0192.168.0.0/24 네트워크로 이동하는 패킷은 해당 네트워크에 연결된 인터페이스를 전달하게 됩니다. 10.10.10.0/24 네트워크 및 172.16.1.10/32 호스트로 이동하는 패킷은 192.168.0.10 으로 이동합니다. 알 수 없는 원격 네트워크에 대한 패킷은 기본 게이트웨이를 사용하므로 기본 경로가 적합하지 않은 경우에만 원격 네트워크 또는 호스트에 대해 정적 경로를 구성해야 합니다. 이 컨텍스트의 원격 연결은 시스템에 직접 연결되지 않은 네트워크 또는 호스트를 의미합니다.

IPv6 구성의 경우 ip 경로 형식 의 route6-interface 파일의 예는 다음과 같습니다.

2001:db8:1::/48 via 2001:db8::1 metric 2048 2001:db8:2::/48

2001:db8:1::/48 via 2001:db8::1 metric 2048

2001:db8:2::/48ip 경로 형식은 소스 주소를 지정하는 데 사용할 수 있습니다. 예를 들어 다음과 같습니다.

10.10.10.0/24 via 192.168.0.10 src 192.168.0.2

10.10.10.0/24 via 192.168.0.10 src 192.168.0.2DHCP 에서 이미 할당되어 동일한 지표가 있는 동일한 게이트웨이가 구성 파일에 지정된 경우 시작 중에 오류가 발생하거나 인터페이스를 시작할 때 오류가 발생합니다. 다음 오류 메시지가 표시될 수 있습니다. "RTNET" 답변: 파일이 존재합니다. 이 오류는 무시될 수 있습니다.

네트워크/넷마스크 지시문 형식을 사용하는 정적 경로

경로인터페이스 파일에 네트워크/넷마스크 지시문 형식을 사용할 수도 있습니다. 다음은 네트워크/넷마스크 형식에 대한 템플릿이며 다음에 나오는 지침이 있습니다.

ADDRESS0=10.10.10.0 NETMASK0=255.255.255.0 GATEWAY0=192.168.1.1

ADDRESS0=10.10.10.0

NETMASK0=255.255.255.0

GATEWAY0=192.168.1.1ADDRESS0=10.10.10.0은 연결할 원격 네트워크 또는 호스트의 네트워크 주소입니다.NETMASK0=255.255.255.0은ADDRESS0=10.10.10.0으로 정의된 네트워크 주소의 넷마스크입니다.GATEWAY0=192.168.1.1은 기본 게이트웨이이거나ADDRESS0=10.10.10.0에 도달하는 데 사용할 수 있는IP주소입니다.

경로인터페이스 파일의 예입니다. 기본 게이트웨이는 192.168.0.1 이지만 임대된 라인 또는 WAN 연결은 192.168.0.10 에서 사용할 수 있습니다. 두 개의 정적 경로는 10.10.10.0/24 및 172.16.1.0/24 네트워크에 도달하기 위한 것입니다.

ADDRESS0, ADDRESS1,ADDRESS2 등과 같습니다.

4.5.1. 정책 라우팅 이해

정책 라우팅 은 보다 유연한 라우팅 구성을 위한 메커니즘입니다. 라우팅 결정은 일반적으로 패키지의 대상 IP 주소를 기반으로 결정됩니다. 정책 라우팅을 사용하면 소스 IP 주소, 소스 포트, 프로토콜 유형과 같은 다른 라우팅 속성에 따라 경로를 유연하게 선택할 수 있습니다. 라우팅 테이블은 네트워크에 대한 경로 정보를 저장합니다. 이 값은 숫자 값 또는 이름으로 식별되며, 이 값은 /etc/iproute2/rt_tables 파일에서 구성할 수 있습니다. 기본 테이블은 254 로 식별됩니다. 정책 라우팅을 사용하면 규칙도 필요합니다. 규칙은 패킷의 특정 속성에 따라 라우팅 테이블을 선택하는 데 사용됩니다.

ip 경로 형식은 여러 라우팅 테이블을 지정하는 기존 정책 기반 라우팅 구성을 정의하는 데 사용할 수 있습니다.

10.10.10.0/24 via 192.168.0.10 table 1 10.10.10.0/24 via 192.168.0.10 table 2

10.10.10.0/24 via 192.168.0.10 table 1

10.10.10.0/24 via 192.168.0.10 table 2

IPv4의 /etc/sysconfig/network-scripts/rule-enp1s0 파일 또는 IPv 6 의 경우 /etc/sysconfig/network-scripts/rule6-enp1s0 파일로 편집합니다.

- IPv

4의 ipv4.route-table및 IPv6용 ipv6.route-table.

autoconf6, DHCP 6 의 모든 경로가 해당 특정 테이블에 배치됩니다. 또한 주소가 이미 구성된 서브넷의 모든 경로는 해당 라우팅 테이블에 배치됩니다. 예를 들어 192.168.1.10/24 주소를 구성하면 192.168.1.0/24 서브넷이 ipv4.route-table에 포함됩니다.

정책 라우팅 규칙에 대한 자세한 내용은 ip-rule(8) 도움말 페이지를 참조하십시오. 라우팅 테이블은 ip-route(8) 도움말 페이지를 참조하십시오.

4.6. 기본 게이트웨이 구성

/etc/sysconfig/network 파일을 구문 분석한 다음 “작동” 중인 인터페이스에 대한 네트워크 인터페이스 ifcfg 파일을 구문 분석하는 네트워크 스크립트에 따라 결정됩니다. ifcfg 파일은 숫자로 오름차순으로 구문 분석되며 읽을 마지막 GATEWAY 지시문은 라우팅 테이블의 기본 경로를 작성하는 데 사용됩니다.

/etc/sysconfig/network 파일을 사용하지 않으며 게이트웨이를 이제 인터페이스별 구성 파일에서만 수행해야 합니다.

DHCP 에서 할당하는 것이 가장 좋습니다. 게이트웨이에 도달하기 위해 NetworkManager 의 종료 인터페이스에 영향을 주는 특별한 경우에는 기본 게이트웨이로 이어지지 않는 ifcfg 파일에서 DEFROUTE=no 명령을 사용하십시오.

5장. 네트워크 연결 설정 구성

5.1. 802.3 링크 설정 구성

802-3-ethernet.auto-negotiate802-3-ethernet.speed802-3-ethernet.duplex

- 링크 협상 무시

- 자동 협상 활성화 시행

- 수동으로

속도및이중링크 설정

링크 협상 무시

802-3-ethernet.auto-negotiate = no 802-3-ethernet.speed = 0 802-3-ethernet.duplex = NULL

802-3-ethernet.auto-negotiate = no

802-3-ethernet.speed = 0

802-3-ethernet.duplex = NULL

auto-negotiate 매개 변수가 no 로 설정되어 있지만 속도 및 이중 값이 설정되지 않은 경우 자동 협상이 비활성화되어 있음을 의미하는 것은 아닙니다.

자동 협상 활성화 적용

802-3-ethernet.auto-negotiate = yes 802-3-ethernet.speed = 0 802-3-ethernet.duplex = NULL

802-3-ethernet.auto-negotiate = yes

802-3-ethernet.speed = 0

802-3-ethernet.duplex = NULL

링크 속도 및 이중화 수동 설정

속도 및 이중 설정을 수동으로 구성할 수 있습니다.

속도 및 이중 링크 설정을 수동으로 설정하려면 다음과 같이 앞서 언급한 매개변수를 설정합니다.

802-3-ethernet.auto-negotiate = no 802-3-ethernet.speed = [speed in Mbit/s] 802-3-ethernet.duplex = [half |full]

802-3-ethernet.auto-negotiate = no

802-3-ethernet.speed = [speed in Mbit/s]

802-3-ethernet.duplex = [half |full]

속도 및 이중 값을 모두 설정해야 합니다. 그렇지 않으면 NetworkManager 가 링크 구성을 업데이트하지 않습니다.

- nmcli 도구

- nm-connection-editor 유틸리티

nmcli 도구를 사용하여 802.3 링크 설정 구성

절차

- enp1s0 장치에 대한 새 이더넷 연결을 만듭니다.

- 802.3 링크 설정을 선택한 구성으로 설정합니다. 자세한 내용은 를 참조하십시오. 5.1절. “802.3 링크 설정 구성”예를 들어

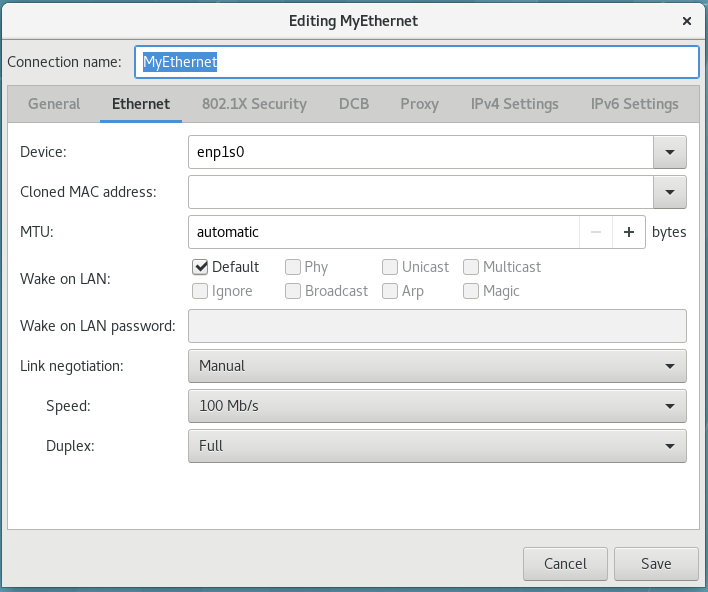

속도옵션을 수동으로 설정하려면 100 Mbit/s 및duplex를 full 로 설정합니다.nmcli connection add con-name MyEthernet type ethernet ifname enp1s0 \ 802-3-ethernet.auto-negotiate no \ 802-3-ethernet.speed 100 \ 802-3-ethernet.duplex full

nmcli connection add con-name MyEthernet type ethernet ifname enp1s0 \ 802-3-ethernet.auto-negotiate no \ 802-3-ethernet.speed 100 \ 802-3-ethernet.duplex fullCopy to Clipboard Copied! Toggle word wrap Toggle overflow

nm-connection-editor를 사용하여 802.3 연결 설정 구성

절차

- 터미널에서 nm-connection-editor 를 입력합니다.

- 편집할 이더넷 연결을 선택하고 기어 wheel 아이콘을 클릭하여 편집 대화 상자로 이동합니다. 자세한 내용은 3.4.3절. “nm-connection-editor를 사용하는 일반적인 구성 옵션”을 참조하십시오.

- 선택한 대화 상자를 선택합니다.

ignore: 링크 구성을 건너뜁니다(기본값).Automatic: 링크 자동 협상은 장치에 적용됩니다.Manual:Speed및Duplex옵션을 지정하여 링크 협상을 적용할 수 있습니다.

그림 5.1. nm-connection-editor를 사용하여 802.3 링크 설정을 구성합니다.

5.2. 802.1X 보안 설정

DHCP 서버가 권한이 없는 사용자에게 IP 주소를 임대하도록 구성되지 않았지만, 이러한 방법이 비실용적이며 안전하지 않은 여러 가지 이유로 더 이상 권장되지 않습니다. 대신 802.1X 보안은 포트 기반 인증을 통해 논리적으로 보안된 네트워크를 보장하는 데 사용됩니다.

5.2.1. nmcli로 Wi-Fi에 대한 802.1X 보안 설정

절차

- 인증된

키-mgmt(키 관리) 프로토콜을 설정합니다. 보안와이파이연결에 대한 키 지정 메커니즘을 구성합니다. 속성에 대한 자세한 내용은 nm-settings(5) 도움말 페이지를 참조하십시오. - 802-1x 인증 설정을 구성합니다. TLS(Transport Layer Security) 인증은 “TLS 설정 구성” 을 참조하십시오.

| 802-1x 인증 설정 | 이름 | |

|---|---|---|

| 802-1x.identity | ID | |

| 802-1x.ca-cert | CA 인증서 | |

| 802-1x.client-cert | 사용자 인증서 | |

| 802-1x.private-key | 개인 키 | |

| 802-1x.private-key-password | 개인 키 암호 |

5.2.2. nmcli로 Wired에 대한 802.1X 보안 설정

유선 연결을 구성하려면 802-11- wireless .ssid 및 802-11- wireless-security. key-mgmt 설정을 제외한 무선 연결과 동일한 절차를 따르십시오.

5.2.3. GUI를 사용하여 Wi-Fi에 대한 802.1X 보안 설정

절차

- 네트워크 창을 엽니다( 3.4.1절. “제어 센터 GUI를 사용하여 네트워크에 연결”참조).

- 오른쪽 메뉴에서 무선 네트워크 인터페이스를 선택합니다. 필요한 경우 심볼릭 전원 버튼을 ON (켜짐)으로 설정하고 하드웨어 스위치가 켜졌는지 확인합니다.

- 새 연결의 연결 이름을 선택하거나 802.1X 보안을 구성할 기존 연결 프로필의 기어 wheel 아이콘을 클릭합니다. 새 연결의 경우 연결을 완료하기 위해 인증 단계를 완료한 다음 기어 wheel 아이콘을 클릭합니다.

- Security(보안 )를 선택합니다.다음 구성 옵션을 사용할 수 있습니다.

- 보안

- - Wi-Fi 연결을 암호화하지 마십시오.- IEEEruntime 표준의 WEP( Wired Equivalent Privacy)입니다. 단일 사전 공유 키(PSK)를 사용합니다.- 암호의 MD5 해시를 사용하여 WEP 키를 파생합니다.- Cisco 시스템의 경량 확장 인증 프로토콜.- WEP 키가 동적으로 변경됩니다. 다음과 함께 사용 “TLS 설정 구성”- IEEE IEEEi 표준 의 Wi-Fi 보호 액세스(WPA). WEP 교체. WPA2(WPA2) Wi-Fi Protected Access II(WPA2). 개인 모드는 사전 공유 키(WPA-PSK)를 사용합니다.- IEEE 802.1X 네트워크 액세스 제어를 제공하기 위해 RADIUS 인증 서버와 함께 사용하기 위한 WPA. 다음과 함께 사용 “TLS 설정 구성”

- 암호

- 인증 프로세스에서 사용할 암호를 입력합니다.

- 드롭다운 메뉴에서 다음 보안 방법 중 하나를 선택합니다. , 또는 .

5.2.4. nm-connection-editor를 사용하여 Wired에 대해 802.1X 보안 설정

절차

- 터미널에 nm-connection-editor 를 입력합니다.

nm-connection-editor

~]$ nm-connection-editorCopy to Clipboard Copied! Toggle word wrap Toggle overflow Network Connections(네트워크 연결) 창이 표시됩니다. - 편집할 이더넷 연결을 선택하고 기어 wheel 아이콘을 클릭하고 3.4.6.2절. “nm-connection-editor를 사용하여 Wired 연결 설정” 을 참조하십시오.

- Security(보안 )를 선택하고 심볼릭 전원 단추를 ON (켜짐)으로 설정하여 설정 구성을 활성화합니다.

- 다음 인증 방법 중 하나를 선택합니다.

- 전송 계층 보안을 위해 TLS 를 선택하고 “TLS 설정 구성” 로 진행합니다.

- 보안 튜닝을 통해 유연한 인증을 위해 FAST 를 선택하고 “터널 TLS 설정 구성” 진행합니다.

- Tunneled Transport Layer Security에 대해 Tunneled TLS 를 선택합니다. 그러지 않으면 TTLS 또는 EAP-TTLS라고 하며 “터널 TLS 설정 구성” 진행합니다.

- 보호된 확장 가능 인증 프로토콜(PEAP)에 대해 보호된 EAP(PEAP) 를 선택하고 “보호된 EAP(PEAP) 설정 구성” 진행합니다.

TLS 설정 구성

- ID

- 이 서버의 ID를 제공합니다.

- 사용자 인증서

- Distinguished Encoding Rules (DER) 또는 Privacy Enhanced Mail (PEM)으로 인코딩된 개인 X.509 인증서 파일을 찾아서 선택하고 선택합니다.

- CA 인증서

- Distinguished Encoding Rules (DER) 또는 Privacy Enhanced Mail (PEM)으로 인코딩된 X.509 인증 기관 인증서 파일을 찾아서 선택하고 선택합니다.

- 개인 키

- Distinguished Encoding Rules (DER), Privacy Enhanced Mail (PEM) 또는 Personal Information Exchange Syntax Standard (PKCS #12)로 인코딩된 개인 키 파일을 찾아서 선택하십시오.

- 개인 키 암호

- 개인 키 필드에 개인 키의 암호를 입력합니다. Enter password(암호 표시 )를 선택하여 암호를 입력한 대로 표시합니다.

FAST 설정 구성

- 익명 ID

- 이 서버의 ID를 제공합니다.

- PAC 프로비저닝

- 활성화하려는 확인란을 선택한 다음 , 및 를 선택합니다.

- PAC 파일

- 를 클릭하여PAC( 보호된 액세스 자격 증명 ) 파일을 찾아 선택합니다.

- 내부 인증

- - 일반 토큰 카드.- Microsoft Challenge Handshake Authentication Protocol 버전 2.

- 사용자 이름

- 인증 프로세스에서 사용할 사용자 이름을 입력합니다.

- 암호

- 인증 프로세스에서 사용할 암호를 입력합니다.

터널 TLS 설정 구성

- 익명 ID

- 이 값은 암호화되지 않은 ID로 사용됩니다.

- CA 인증서

- 를 클릭하여 인증 기관의 인증서를 찾아 선택합니다.

- 내부 인증

- - 암호 인증 프로토콜.- Challenge Handshake Authentication Protocol.- Microsoft Challenge Handshake Authentication Protocol 버전 2.- 과제 처리 인증 프로토콜.

- 사용자 이름

- 인증 프로세스에서 사용할 사용자 이름을 입력합니다.

- 암호

- 인증 프로세스에서 사용할 암호를 입력합니다.

보호된 EAP(PEAP) 설정 구성

- 익명 ID

- 이 값은 암호화되지 않은 ID로 사용됩니다.

- CA 인증서

- 를 클릭하여 인증 기관의 인증서를 찾아 선택합니다.

- PEAP 버전

- 사용할 EAP의 버전입니다. 자동, 0 또는 1.

- 내부 인증

- - Microsoft Challenge Handshake Authentication Protocol 버전 2.- 암호화 해시 기능인 메시지 다이제스트 5.- 일반 토큰 카드.

- 사용자 이름

- 인증 프로세스에서 사용할 사용자 이름을 입력합니다.

- 암호

- 인증 프로세스에서 사용할 암호를 입력합니다.

5.3. wpa_supplicant 및 NetworkManager에서 MACsec 사용

Media Access Control Security (MACsec, IEEE 802.1AE)는 GCM-AES-128 알고리즘을 사용하여 LAN의 모든 트래픽을 암호화하고 인증합니다. MACsec 은 IP 뿐만 아니라 ARP(Address Resolution Protocol), ND(Nighbor Discovery) 또는 DHCP 도 보호할 수 있습니다. IPsec 은 애플리케이션 계층(계층 7)의 네트워크 계층(계층 3 및 SSL 또는 TLS )에서 작동하지만 MACsec 은 데이터 링크 계층(계층 2)에서 작동합니다. 다른 네트워킹 계층을 위해 MACsec 과 보안 프로토콜을 결합하여 이러한 표준이 제공하는 다양한 보안 기능을 활용할 수 있습니다.

MACsec 을 활성화하려면 다음을 수행합니다.

절차

- CAK/CKN 쌍을 만듭니다. 예를 들어 다음 명령은 16바이트 키를 16진수 표기법으로 생성합니다.

dd if=/dev/urandom count=16 bs=1 2> /dev/null | hexdump -e '1/2 "%02x"'

~]$ dd if=/dev/urandom count=16 bs=1 2> /dev/null | hexdump -e '1/2 "%02x"'Copy to Clipboard Copied! Toggle word wrap Toggle overflow wpa_supplicant.conf구성 파일을 생성하고 여기에 다음 행을 추가합니다.Copy to Clipboard Copied! Toggle word wrap Toggle overflow 이전 단계의 값을 사용하여wpa행을 완료합니다._supplicant.conf 구성 파일에서cknmka_cak및 mka_자세한 내용은wpa_supplicant.conf(5)매뉴얼 페이지를 참조하십시오.- wlp61s0 을 사용하여 네트워크에 연결하는 경우 다음 명령을 사용하여 wpa_supplicant 를 시작합니다.

wpa_supplicant -i wlp61s0 -Dmacsec_linux -c wpa_supplicant.conf

~]# wpa_supplicant -i wlp61s0 -Dmacsec_linux -c wpa_supplicant.confCopy to Clipboard Copied! Toggle word wrap Toggle overflow

wpa_supplicant.conf 파일을 만들고 편집하는 대신, Red Hat은 nmcli 명령을 사용하여 이전 단계와 동일하게 wpa_supplicant 를 구성하는 것이 좋습니다. 다음 예제에서는 16바이트 16진수 CAK($MKA_CAK) 및 32바이트 16진수 CKN($MKA_CKN)이 이미 있다고 가정합니다.

, 사용 사례 시나리오 및 구성 예제를 참조하십시오.

5.4. IPv4 설정 구성

제어 센터를 사용하여 IPv4 설정 구성

절차

- Super 키를 눌러 Activities Overview(활동 개요)를 입력하고 Settings (설정)를 입력한 다음 Enter 키를 누릅니다. 그런 다음 왼쪽에서

Network(네트워크) 탭을 선택하면 Network settings(네트워크 설정) 도구가 표시됩니다. “제어 센터를 사용하여 새 연결 구성” 진행하십시오. - 편집할 연결을 선택하고 톱니바퀴 아이콘을 클릭합니다.

Editing(편집) 대화 상자가 표시됩니다. - IPv4 메뉴 항목을 클릭합니다.

IP 주소,DNS 및 필요에 따라 경로 정보를 입력하도록 사용하는 방법을 구성할 수 있습니다. IPv4 메뉴 항목은 다음 연결 유형 중 하나를 만들고 수정할 때 사용할 수 있습니다: 유선, 무선, 모바일 광대역, VPN 또는 DSL.

DHCP를 사용하여 DHCP 서버에서 동적 IP 주소를 가져오는 경우 주소를 DHCP 로 설정할 수 있습니다.

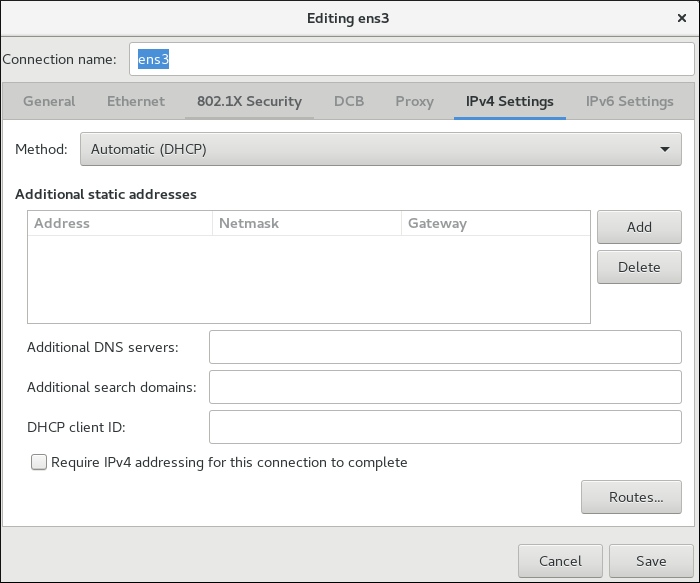

nm-connection-editor를 사용하여 IPV4의 메서드 설정

IPv4 설정을 구성하는 방법을 설명합니다.

절차

- 터미널에서 nm-connection-editor 를 입력합니다.

- 기존 연결 유형의 경우 기어 wheel 아이콘을 클릭합니다.

그림 5.2. 연결 편집

- IPv4 Settings(IPv4 설정) 를 클릭합니다.

그림 5.3. IPv4 설정 구성

연결 유형별 사용 가능한 IPv4 메서드

IPv4 연결 방법 중 하나를 선택할 수 있습니다. 모든 메서드는 다음과 관련된 연결 유형 또는 유형에 따라 여기에 나열됩니다.

- 유선, 무선 및 DSL 연결 방법

- - 연결된 네트워크에서

DHCP서버를 사용하여IP주소를 할당하는 경우 이 옵션을 선택합니다. DHCP 클라이언트 ID 필드를 입력하지 않아도 됩니다.주소만 - 연결 중인 네트워크에서DHCP서버를 사용하여IP주소를 할당하지만DNS서버를 수동으로 할당하려는 경우 이 옵션을 선택합니다.-IP주소를 수동으로 할당하려면 이 옵션을 선택합니다.- 연결하는 네트워크에DHCP서버가 없고IP주소를 수동으로 할당하지 않으려는 경우 이 옵션을 선택합니다. 임의의 주소는 접두사169.254/16을 사용하여 RFC 3927 에 따라 할당됩니다.이 옵션을 선택합니다. 인터페이스에는10.42.x.1/24범위의 주소가 할당되고DHCP서버와DNS서버가 시작되며 인터페이스는 네트워크 주소 변환(NAT)이 있는 시스템의 기본 네트워크 연결에 연결됩니다.- 이 연결에 대해IPv4가 비활성화되어 있습니다. - 모바일 광대역 연결 방법

- - 연결하는 네트워크가

IP주소와DNS서버를 자동으로 할당하는 경우 이 옵션을 선택합니다.- 연결 중인 네트워크에서IP주소를 자동으로 할당하지만DNS서버를 수동으로 지정하려는 경우 이 옵션을 선택합니다. - VPN 연결 방법

- - 연결하는 네트워크가

IP주소와DNS서버를 자동으로 할당하는 경우 이 옵션을 선택합니다.- 연결하는 네트워크가IP주소를 자동으로 할당하지만DNS서버를 수동으로 지정하는 경우 이 옵션을 선택합니다. - DSL 연결 방법

- - 연결 중인 네트워크가

IP주소와DNS서버를 자동으로 할당하는 경우 이 옵션을 선택합니다.- 연결 중인 네트워크에서IP주소를 자동으로 할당하지만DNS서버를 수동으로 지정하려는 경우 이 옵션을 선택합니다.

DHCP를 사용하여 DHCP IP 주소를 가져오는 경우 Method 를 으로 설정하면 됩니다.

5.5. IPv6 설정 구성

- 방식

- - 이 연결에 대한

IPv6설정을 무시하려면 이 옵션을 선택합니다.- SLAAC 를 사용하여 하드웨어 주소 및 라우터 알림 (RA)에 따라 자동 상태 비저장 구성을 생성하도록 이 옵션을 선택합니다.- 연결 중인 네트워크에서 라우터 알림 (RA)을 사용하여 자동 상태 비저장 구성을 생성하지만DNS서버를 수동으로 할당하려는 경우 이 옵션을 선택합니다.- RA를 사용하지 않도록 이 옵션을 선택하고DHCPv6의 정보를 직접 요청하여 상태 저장 구성을 생성합니다.-IP주소를 수동으로 할당하려면 이 옵션을 선택합니다.- 연결하는 네트워크에DHCP서버가 없고IP주소를 수동으로 할당하지 않으려는 경우 이 옵션을 선택합니다. 임의의 주소는 RFC 4862 에 따라FE80::0접두사가 할당됩니다. - 주소

- - 쉼표로 구분된

DNS서버 목록을 입력합니다.- 쉼표로 구분된 도메인 컨트롤러 목록을 입력합니다.

5.6. PPP (Point-to-Point) 설정 구성

인증 방법

6장. 호스트 이름 구성

6.1. 호스트 이름 이해

호스트 이름 클래스에는 정적, 예, 임시의 세 가지 클래스가 있습니다.

호스트 이름이며 /etc/hostname 파일에 저장됩니다. “임시” 호스트 이름은 커널에서 유지 관리하는 동적 호스트 이름입니다. 기본적으로 정적 호스트 이름으로 초기화되며, 기본값은 “localhost” 입니다. 런타임 시 DHCP 또는 mDNS 에 의해 변경될 수 있습니다. “좋은” 호스트 이름은 사용자에게 프레젠테이션할 수 있는 자유 형식 UTF8 호스트 이름입니다.

host.example.com 과 같이 DNS 의 시스템에 사용되는 정규화된 도메인 이름 (FQDN)과 일치하도록 권장합니다. 또한 정적 및 일시적인 이름은 7비트 ASCII 소문자, 공백이나 점 없음으로만 구성되며 엄격한 요구 사항은 아니지만 DNS 도메인 이름 레이블에 허용된 형식으로 제한하는 것이 좋습니다. 이전 사양에서는 밑줄을 허용하지 않으므로 사용하지 않는 것이 좋습니다.

a-z,A- Z,0-9,“-”, “_” 및 “.” 로 구성되는 정적 및 일시적인 호스트 이름은 점으로 시작 또는 종료하지 않으며 즉시 두 개의 점이 없어야 합니다. 크기 제한은 64자입니다.

6.1.1. 권장 명명 관행

.yourcompany)을 공개 등록에 추가하는 경우가 있습니다. 따라서 사설 네트워크에서도 사용자에게 위임되지 않은 도메인 이름을 사용하지 않는 것이 좋습니다. 이로 인해 도메인 이름이 네트워크 구성에 따라 다르게 확인될 수 있습니다. 결과적으로 네트워크 리소스를 사용할 수 없게 될 수 있습니다. 도메인 이름 충돌을 수행하려면 DNSSEC 검증을 활성화하는 수동 구성이 필요하므로 DNSSEC를 배포하고 유지 관리하기가 더 어렵습니다. 이 문제에 대한 자세한 내용은 도메인 이름 충돌에 대한 FAQ 를 참조하십시오.

6.2. 텍스트 사용자 인터페이스를 사용하여 호스트 이름 구성, nmtui

nmtui

~]$ nmtui그림 6.1. NetworkManager 텍스트 사용자 인터페이스 시작 메뉴

[D]

/etc/hostname 파일에 정적 호스트 이름을 쿼리하고 설정할 수 있습니다.

systemd-hostnamed 서비스를 사용하여 /etc/hostname 파일에 저장된 정적 호스트 이름을 읽고 씁니다. 이로 인해 NetworkManager 에서 /etc/hostname 파일에 대한 수동 수정이 더 이상 자동으로 처리되지 않습니다. hostnamectl 유틸리티를 통해 시스템 호스트 이름을 변경해야 합니다. 또한 /etc/sysconfig/network 파일의 HOSTNAME 변수 사용은 더 이상 사용되지 않습니다.

6.3. hostnamectl을 사용하여 호스트 이름 구성

6.3.1. 모든 호스트 이름 보기

hostnamectl status

~]$ hostnamectl statusstatus 옵션이 기본적으로 반영됩니다.

6.3.2. 모든 호스트 이름 설정

root 로 다음 명령을 입력합니다:

hostnamectl set-hostname name

~]# hostnamectl set-hostname name-” 로 바뀌고 특수 문자가 제거됩니다.

6.3.3. 일반 호스트 이름 설정

root 로 다음 명령을 입력합니다.

hostnamectl set-hostname name [option...]

~]# hostnamectl set-hostname name [option...]--pretty, -- static, --transient 중 하나 이상입니다.