Identity Management 설치

IdM 서버 및 클라이언트 설치 방법

초록

Red Hat 문서에 관한 피드백 제공

문서에 대한 피드백에 감사드립니다. 어떻게 개선할 수 있는지 알려주십시오.

Jira를 통해 피드백 제출 (등록 필요)

- Jira 웹 사이트에 로그인합니다.

- 상단 탐색 모음에서 생성 을 클릭합니다.

- Summary (요약) 필드에 설명 제목을 입력합니다.

- Description (설명) 필드에 개선을 위한 제안을 입력합니다. 문서의 관련 부분에 대한 링크를 포함합니다.

- 대화 상자 하단에서 생성 을 클릭합니다.

1장. 이 가이드를 사용하는 방법

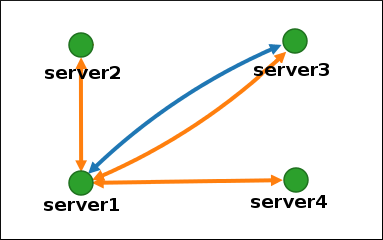

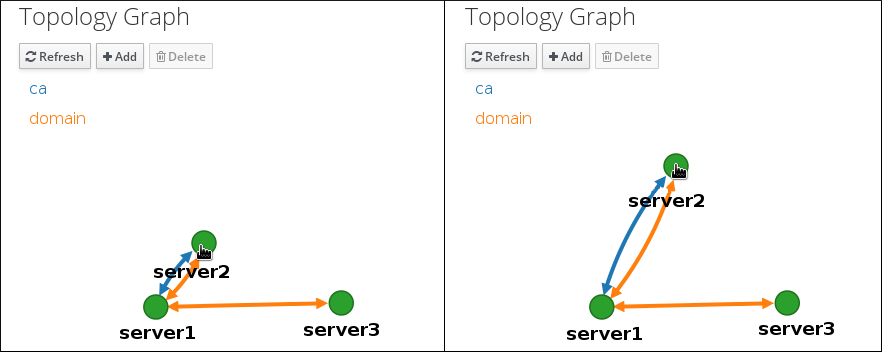

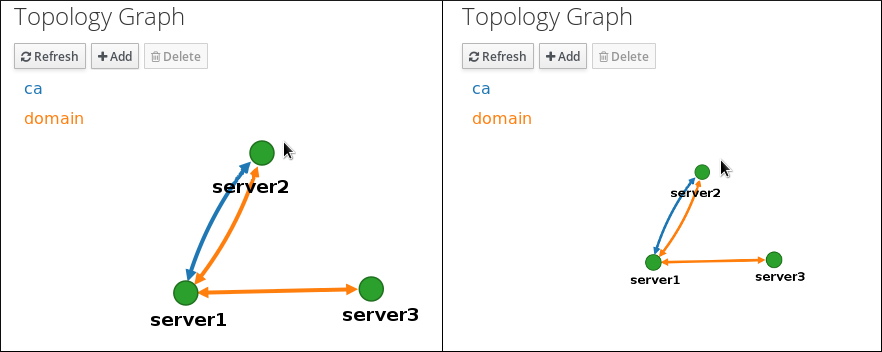

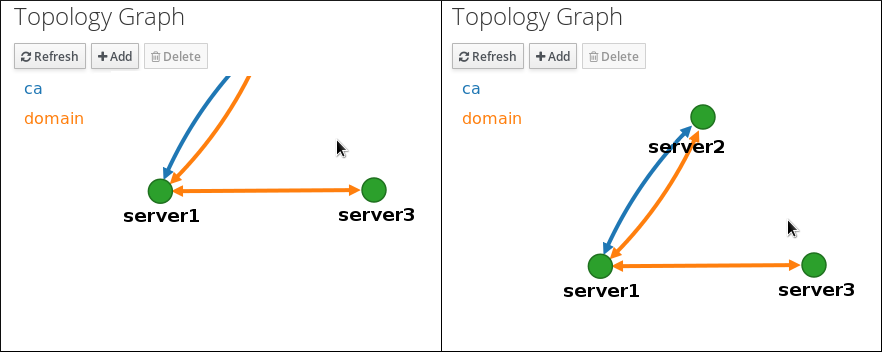

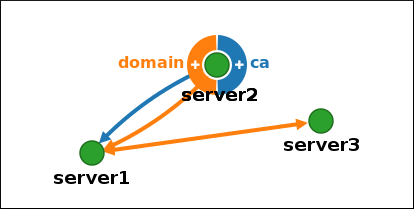

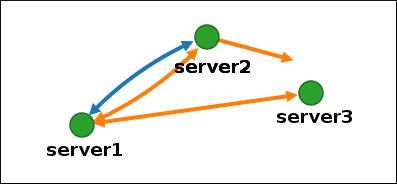

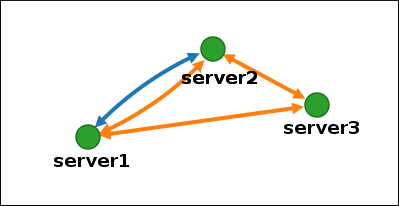

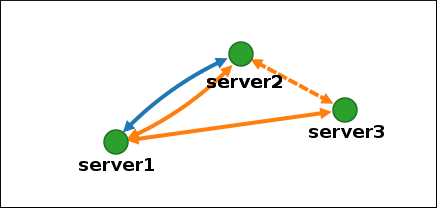

IdM(Identity Management) 도메인에는 복제 및 IdM 클라이언트라고도 하는 IdM 서버가 포함되어 있습니다. IdM 배포를 설치하는 것은 항상 기본 IdM 서버 설치에서 시작되지만 다음 설치 단계의 순서는 대상 토폴로지에 따라 다릅니다. 예를 들어 IdM 클라이언트를 설치하기 전이나 후에 IdM 복제본을 설치할 수 있습니다. 또한 특정 IdM 배포에 는 Active Directory에 대한 신뢰가 필요하지만 다른 IdM 배포에는 신뢰할 수 없습니다.

I 부. Identity Management 설치

2장. IdM 서버 설치를 위한 시스템 준비

다음 섹션에서는 IdM(Identity Management) 서버를 설치하는 요구 사항을 나열합니다. 설치하기 전에 시스템이 이러한 요구 사항을 충족하는지 확인합니다.

2.1. 사전 요구 사항

-

호스트에 IdM(Identity Management) 서버를 설치하려면

root권한이 필요합니다.

2.2. 하드웨어 권장 사항

RAM은 적절한 크기 조정에 가장 중요한 하드웨어 기능입니다. 시스템에 사용 가능한 RAM이 충분한지 확인합니다. 일반적인 RAM 요구 사항은 다음과 같습니다.

- 10,000명의 사용자 및 100개의 그룹: 최소 4GB의 RAM 및 4GB 스왑 공간

- 사용자 100,000명 및 50,000개 그룹의 경우: 최소 16GB의 RAM 및 4GB의 스왑 공간

대규모 배포의 경우 대부분의 데이터가 캐시에 저장되므로 디스크 공간을 늘리는 것보다 RAM 증가가 더 효율적입니다. 일반적으로 RAM을 추가하면 캐싱으로 인해 대규모 배포를 위해 성능이 향상됩니다. 가상화된 환경에서 메모리 볼링을 비활성화하거나 게스트 IdM 서버에 전체 RAM을 예약해야 합니다.

기본 사용자 항목 또는 인증서가 있는 간단한 호스트 항목은 약 5개입니다.크기가 10KB입니다.

2.3. IdM의 사용자 정의 설정 요구 사항

DNS, Kerberos, Apache 또는 Directory Server와 같은 서비스에 대한 사용자 정의 구성 없이 정리 시스템에 IdM(Identity Management) 서버를 설치합니다.

IdM 서버 설치에서는 시스템 파일을 덮어써서 IdM 도메인을 설정합니다. IdM은 원본 시스템 파일을 /var/lib/ipa/sysrestore/에 백업합니다. 라이프사이클이 끝날 때 IdM 서버가 설치 제거되면 이러한 파일이 복원됩니다.

IdM의 IPv6 요구 사항

IdM 시스템에는 커널에서 IPv6 프로토콜이 활성화되어 있어야 하며 localhost(::1)를 사용할 수 있어야 합니다. IPv6를 비활성화하면 IdM 서비스에서 사용하는 CLDAP 플러그인이 초기화되지 않습니다.

네트워크에서 IPv6를 활성화할 필요가 없습니다. 필요한 경우 IPv6 주소를 활성화하지 않고 IPv6 스택을 활성화할 수 있습니다.

IdM의 암호화 유형 지원

RHEL(Red Hat Enterprise Linux)은 AES(Advanced Encryption Standard), Camellia 및 Data Encryption Standard(DES)와 같은 암호화 유형을 지원하는 Kerberos 프로토콜의 버전 5를 사용합니다.

지원되는 암호화 유형 목록

IdM 서버 및 클라이언트의 Kerberos 라이브러리는 더 많은 암호화 유형을 지원할 수 있지만 IdM Kerberos Distribution Center(KDC)는 다음 암호화 유형만 지원합니다.

-

aes256-cts:normal -

aes256-cts:special(기본값) -

aes128-cts:normal -

aes128-cts:special(기본값) -

aes128-sha2:normal -

aes128-sha2:special -

aes256-sha2:normal -

aes256-sha2:special -

camellia128-cts-cmac:normal -

camellia128-cts-cmac:special -

camellia256-cts-cmac:normal -

camellia256-cts-cmac:special

RC4 암호화 유형은 기본적으로 비활성화되어 있습니다.

다음 RC4 암호화 유형은 최신 AES-128 및 AES-256 암호화 유형보다 덜 안전한 것으로 간주되므로 RHEL 8에서 기본적으로 더 이상 사용되지 않거나 비활성화되어 있습니다.

-

arcfour-hmac:normal -

arcfour-hmac:special

RC4 에서 기존 Active Directory 환경과의 호환성을 수동으로 지원하는 방법에 대한 자세한 내용은 AD 및 RHEL의 일반적인 암호화 유형에 대한 지원 활성화를 참조하십시오.

DES 및 3DES 암호화 지원이 제거되었습니다.

보안상의 이유로 RHEL 7에서는 DES 알고리즘 지원이 더 이상 사용되지 않습니다. RHEL 8.3.0의 Kerberos 패키지 리베이스는 RHEL 8의 단일DES(DES) 및 threele-DES(DES) 암호화 유형에 대한 지원을 제거합니다.

표준 RHEL 8 IdM 설치는 기본적으로 DES 또는 3DES 암호화 유형을 사용하지 않으며 Kerberos 업그레이드의 영향을 받지 않습니다.

DES 또는 3DES 암호화(예: 레거시 클라이언트) 만 사용하도록 서비스 또는 사용자를 수동으로 구성한 경우 다음과 같은 최신 Kerberos 패키지로 업데이트한 후 서비스 중단이 발생할 수 있습니다.

- Kerberos 인증 오류

-

unknown enctype암호화 오류 -

DES로 암호화된 Database Master Keys(

K/M)가 있는 KDC를 시작할 수 없습니다.

사용자 환경에서 DES 또는 3DES 암호화를 사용하지 마십시오.

환경을 사용하도록 구성된 경우 DES 및 3DES 암호화 유형만 비활성화해야 합니다.

IdM에서 시스템 전체 암호화 정책 지원

IdM은 DEFAULT 시스템 전체 암호화 정책을 사용합니다. 이 정책은 현재 위협 모델에 대한 보안 설정을 제공합니다. 이 보안 설정은 TLS 1.2 및 1.3 프로토콜과 IKEv2 및 SSH2 프로토콜을 허용합니다. RSA 키와 Diffie-Hellman 매개변수는 2048비트 이상인 경우 허용됩니다. 이 정책은 DES, 3DES, RC4, DSA, TLS v1.0 및 기타 Weaker 알고리즘을 허용하지 않습니다.

FUTURE 시스템 전체 암호화 정책을 사용하는 동안에는 IdM 서버를 설치할 수 없습니다. IdM 서버를 설치할 때 DEFAULT 시스템 전체 암호화 정책을 사용하고 있는지 확인합니다.

추가 리소스

- 시스템 전체 암호화 정책

- man IPV6(7)

2.4. FIPS 컴플라이언스

RHEL 8.3.0 이상에서는 FIPS(Federal Information Processing Standard) 140 모드가 활성화된 시스템에 새 IdM 서버 또는 복제본을 설치할 수 있습니다.

FIPS 모드에서 IdM을 설치하려면 먼저 호스트에서 FIPS 모드를 활성화한 다음 IdM을 설치합니다. IdM 설치 스크립트는 FIPS가 활성화되어 있는지 감지하고 FIPS 140 표준과 호환되는 암호화 유형만 사용하도록 IdM을 구성합니다.

-

aes256-cts:normal -

aes256-cts:special -

aes128-cts:normal -

aes128-cts:special -

aes128-sha2:normal -

aes128-sha2:special -

aes256-sha2:normal -

aes256-sha2:special

IdM 환경이 FIPS와 호환되려면 모든 IdM 복제본이 FIPS 모드를 활성화해야 합니다.

특히 해당 클라이언트를 IdM 복제본으로 승격할 수 있는 경우 IdM 클라이언트에서 FIPS 모드를 활성화해야 합니다. 궁극적으로 FIPS 요구 사항을 충족하는 방법을 결정하는 것은 관리자에게 달려 있습니다. Red Hat은 FIPS 기준을 강제하지 않습니다.

FIPS 호환 IdM으로 마이그레이션

비FIPS 환경에서 FIPS 호환 설치로 기존 IdM 설치를 마이그레이션할 수 없습니다. 이는 기술적 문제가 아니라 법률 및 규제 제한입니다.

FIPS 호환 시스템을 사용하려면 FIPS 모드에서 모든 암호화 키 자료를 생성해야 합니다. 또한 암호화 키 자료는 안전하게 래핑되고 비FIPS 환경에서 래핑되지 않는 한 FIPS 환경을 남겨 두지 않아야 합니다.

시나리오를 FIPS 호환 IdM 영역으로 마이그레이션해야 하는 경우 다음을 수행해야 합니다.

- FIPS 모드에서 새 IdM 영역 생성

- 모든 주요 자료를 차단하는 필터를 사용하여 비FIPS 영역에서 새 FIPS 모드 영역으로 데이터 마이그레이션을 수행합니다.

마이그레이션 필터는 차단해야 합니다.

- KDC 마스터 키, 키탭 및 모든 관련 Kerberos 키 자료

- 사용자 암호

- CA, 서비스 및 사용자 인증서를 포함한 모든 인증서

- OTP 토큰

- SSH 키 및 지문

- DNSSEC KSK 및 ZSK

- 모든 자격 증명 모음 항목

- AD 신뢰 관련 주요 자료

효과적으로 새 FIPS 설치는 다른 설치입니다. 엄격한 필터링에도 불구하고 이러한 마이그레이션은 FIPS 140 인증을 통과하지 못할 수 있습니다. FIPS 감사자는 이 마이그레이션에 플래그를 지정할 수 있습니다.

2.5. FIPS 모드가 활성화된 교차 포리스트 신뢰 지원

FIPS 모드가 활성화된 동안 AD(Active Directory) 도메인을 사용하여 교차 트러스트를 설정하려면 다음 요구 사항을 충족해야 합니다.

- IdM 서버는 RHEL 8.4.0 이상에 있습니다.

- 신뢰를 설정할 때 AD 관리 계정으로 인증해야 합니다. FIPS 모드가 활성화된 동안 공유 보안을 사용하여 신뢰를 설정할 수 없습니다.

RADIUS 프로토콜은 MD5 해시 기능을 사용하여 클라이언트와 서버 간 암호를 암호화하고 FIPS 모드에서 OpenSSL이 MD5 다이제스트 알고리즘 사용을 비활성화하므로 RADIUS 인증이 FIPS와 호환되지 않습니다. 그러나 RADIUS 서버가 IdM 서버와 동일한 호스트에서 실행 중인 경우 Red Hat Knowledgebase 솔루션에 설명된 단계를 수행하여 문제를 해결하고 MD5를 활성화할 수 있습니다. FIPS 모드에서 FreeRADIUS 인증을 구성하는 방법.

2.6. IdM의 시간 서비스 요구 사항

다음 섹션에서는 chronyd를 사용하여 IdM 호스트를 중앙 시간 소스와 동기화 상태로 유지합니다.

2.6.1. IdM에서 chronyd를 동기화하는 방법

chronyd 를 사용하여 여기에 설명된 대로 IdM 호스트를 중앙 시간 소스와 동기화 상태로 유지할 수 있습니다.

IdM의 기본 인증 메커니즘인 Kerberos는 타임스탬프를 프로토콜의 일부로 사용합니다. IdM 클라이언트의 시스템 시간이 KDC(Key Distribution Center) 시스템 시간과 5분 이상 다른 경우 Kerberos 인증이 실패합니다.

IdM 서버 및 클라이언트가 중앙 시간 소스와 동기화되도록 IdM 설치 스크립트는 chronyd 네트워크 시간 프로토콜(NTP) 클라이언트 소프트웨어를 자동으로 구성합니다.

IdM 설치 명령에 NTP 옵션을 전달하지 않으면 설치 프로그램이 네트워크에서 NTP 서버를 가리키는 _ntp._udp DNS 서비스(SRV) 레코드를 검색하고 해당 IP 주소로 chrony를 구성합니다. _ntp._udp SRV 레코드가 없는 경우 chronyd 는 chrony 패키지와 함께 제공되는 설정을 사용합니다.

ntpd는 RHEL 8에서 chronyd 보다 더 이상 사용되지 않기 때문에 IdM 서버는 더 이상 NTP(Network Time Protocol) 서버로 구성되지 않으며 NTP 클라이언트로만 구성됩니다. RHEL 8에서는 RHEL 7 NTP Server IdM 서버 역할도 더 이상 사용되지 않습니다.

2.6.2. IdM 설치 명령의 NTP 구성 옵션 목록

chronyd 를 사용하여 IdM 호스트를 중앙 시간 소스와 동기화 상태로 유지할 수 있습니다.

설치 중에 chronyd 클라이언트 소프트웨어를 구성하기 위해 IdM 설치 명령(ipa-server-install,ipa-replica-install,ipa-client-install)을 사용하여 다음 옵션을 지정할 수 있습니다.

| 옵션 | 동작 |

|---|---|

|

| 이를 사용하여 하나의 NTP 서버를 지정합니다. 여러 번 사용하여 여러 서버를 지정할 수 있습니다. |

|

| 이를 사용하여 하나의 호스트 이름으로 확인된 여러 NTP 서버 풀을 지정합니다. |

|

|

|

2.6.3. IdM에서 NTP 시간 서버를 참조할 수 있는지 확인

IdM이 NTP(Network Time Protocol) 시간 서버와 동기화되는 데 필요한 구성이 있는지 확인할 수 있습니다.

사전 요구 사항

-

환경에 NTP 시간 서버를 구성했습니다. 이 예에서 이전에 구성된 시간 서버의 호스트 이름은

ntpserver.example.com입니다.

절차

DNS 서비스(SRV) 레코드 환경에서 NTP 서버를 검색합니다.

dig +short -t SRV _ntp._udp.example.com 0 100 123 ntpserver.example.com.

[user@server ~]$ dig +short -t SRV _ntp._udp.example.com 0 100 123 ntpserver.example.com.Copy to Clipboard Copied! Toggle word wrap Toggle overflow -

이전

dig검색에서 시간 서버를 반환하지 않으면 포트123에서 시간 서버를 가리키는_ntp._udpSRV 레코드를 추가합니다. 이 프로세스는 DNS 솔루션에 따라 다릅니다.

검증

_ntp._udpSRV 레코드를 검색할 때 DNS가 포트123에서 시간 서버에 대한 항목을 반환하는지 확인합니다.dig +short -t SRV _ntp._udp.example.com 0 100 123 ntpserver.example.com.

[user@server ~]$ dig +short -t SRV _ntp._udp.example.com 0 100 123 ntpserver.example.com.Copy to Clipboard Copied! Toggle word wrap Toggle overflow

2.7. IdM에 대한 DNS 호스트 이름 및 DNS 요구 사항 충족

서버 및 복제본 시스템에 대한 호스트 이름 및 DNS 요구 사항은 아래에 설명되어 있으며 시스템이 요구 사항을 충족하는지 확인하는 방법도 설명합니다.

LDAP 디렉터리 서비스, Kerberos 및 Active Directory 통합 실행을 포함하여 거의 모든 IdM(Identity Management) 도메인 기능에 DNS 레코드가 중요합니다. 신중하게 다음 사항을 확인하십시오.

- 테스트되고 기능적인 DNS 서비스를 사용할 수 있습니다.

- 서비스가 올바르게 구성되어 있습니다.

이 요구 사항은 통합 DNS를 사용하는 및 없이 모든 IdM 서버에 적용됩니다.

- 서버 호스트 이름 확인

호스트 이름은

server.idm.example.com과 같은 정규화된 도메인 이름이어야 합니다.중요단일 레이블 도메인 이름(예:

.company): IdM 도메인은 하나 이상의 하위 도메인과 최상위 도메인(예:example.com또는company.example.com)으로 구성되어야 합니다.정규화된 도메인 이름은 다음 조건을 충족해야 합니다.

- 유효한 DNS 이름이며 숫자, 영문자 및 하이픈(-)만 허용됩니다. 호스트 이름에 밑줄(_)과 같은 기타 문자는 DNS 오류가 발생합니다.

- 모두 소문자이어야 합니다. 대문자는 사용할 수 없습니다.

-

루프백 주소로 확인되지 않습니다.

127.0.0.1이 아닌 시스템의 공용 IP 주소로 확인되어야 합니다.

호스트 이름을 확인하려면 설치하려는 시스템에서

hostname유틸리티를 사용합니다.hostname server.idm.example.com

# hostname server.idm.example.comCopy to Clipboard Copied! Toggle word wrap Toggle overflow hostname의 출력은localhost또는localhost6이 아니어야 합니다.- 정방향 및 역방향 DNS 구성 확인

서버의 IP 주소를 가져옵니다.

ip addr show명령은 IPv4 및 IPv6 주소를 모두 표시합니다. 다음 예에서 범위가 전역이므로 관련 IPv6 주소는2001:DB8::1111입니다.Copy to Clipboard Copied! Toggle word wrap Toggle overflow

dig유틸리티를 사용하여 정방향 DNS 구성을 확인합니다.dig +short server.idm.example.com명령을 실행합니다. 반환된 IPv4 주소는ip addr show에서 반환된 IP 주소와 일치해야 합니다.dig +short server.idm.example.com A 192.0.2.1

[root@server ~]# dig +short server.idm.example.com A 192.0.2.1Copy to Clipboard Copied! Toggle word wrap Toggle overflow dig +short server.idm.example.com AAAA명령을 실행합니다. 주소를 반환하는 경우ip addr show:에서 반환한 IPv6 주소와 일치해야합니다.dig +short server.idm.example.com AAAA 2001:DB8::1111

[root@server ~]# dig +short server.idm.example.com AAAA 2001:DB8::1111Copy to Clipboard Copied! Toggle word wrap Toggle overflow 참고dig에서 AAAA 레코드에 대한 출력을 반환하지 않으면 잘못된 구성이 표시되지 않습니다. 출력은 단지 시스템의 DNS에 IPv6 주소가 구성되어 있지 않음을 의미합니다. 네트워크에서 IPv6 프로토콜을 사용하지 않으려면 이 상황에서 설치를 진행할 수 있습니다.

역방향 DNS 구성(PTR 레코드)을 확인합니다.

dig유틸리티를 사용하여 IP 주소를 추가합니다.아래 명령에서 다른 호스트 이름 또는 호스트 이름이 없으면 역방향 DNS 구성이 올바르지 않습니다.

dig +short -x IPv4_address명령을 실행합니다. 출력에 서버 호스트 이름이 표시되어야 합니다. 예를 들어 다음과 같습니다.dig +short -x 192.0.2.1 server.idm.example.com

[root@server ~]# dig +short -x 192.0.2.1 server.idm.example.comCopy to Clipboard Copied! Toggle word wrap Toggle overflow 이전 단계에서

dig +short -x server.example.com AAAA명령이 IPv6 주소를 반환한 경우dig를 사용하여 IPv6 주소를 쿼리합니다. 출력에 서버 호스트 이름이 표시되어야 합니다. 예를 들어 다음과 같습니다.dig +short -x 2001:DB8::1111 server.idm.example.com

[root@server ~]# dig +short -x 2001:DB8::1111 server.idm.example.comCopy to Clipboard Copied! Toggle word wrap Toggle overflow 참고이전 단계에서

dig +short server.idm.example.com AAAA가 IPv6 주소를 표시하지 않으면 AAAA 레코드를 쿼리해도 아무 것도 출력되지 않습니다. 이 경우 정상적인 동작이며 잘못된 구성이 표시되지 않습니다.주의역방향 DNS(PTR 레코드) 검색에서 여러 호스트 이름,

httpd및 IdM과 관련된 기타 소프트웨어에서 예기치 않은 동작이 표시될 수 있습니다. Red Hat은 IP당 하나의 PTR 레코드만 구성하는 것이 좋습니다.

- DNS 전달자의 표준 준수 확인 (통합 DNS에만 필요)

IdM DNS 서버와 함께 사용하려는 모든 DNS 전달자가 DNS(Extension Mechanisms for DNS)를 준수하는지 확인합니다. 이렇게 하려면 각 전달자에 대해 다음 명령의 출력을 검사합니다.

dig @IP_address_of_the_DNS_forwarder . SOA

$ dig @IP_address_of_the_DNS_forwarder . SOACopy to Clipboard Copied! Toggle word wrap Toggle overflow 명령에서 표시되는 예상 출력에는 다음 정보가 포함됩니다.

-

상태:

NOERROR -

플래그:

ra

출력에서 이러한 항목 중 하나가 없는 경우 DNS 전달자의 문서를 검사하고 EDNS0이 지원되고 활성화되어 있는지 확인합니다.

-

상태:

- DNS Security Extensions (DNS Security Extensions) 정책 확인 (통합 DNS에만 필요)

- 주의

DNSSEC는 IdM에서 기술 프리뷰로만 사용할 수 있습니다.

IdM 통합 DNS 서버에서 DNSSEC 검증은 기본적으로 활성화되어 있습니다. IdM 배포에 DNSSEC 기능이 필요하지 않은 경우 기본 IdM 서버 및 IdM 복제본을 설치할 때

ipa옵션을 추가합니다.-server-install --setup-dns및ipa-replica-install --setup-dns명령에 --no-dns-validationDNSSEC를 사용하려면 IdM DNS 서버와 함께 사용하려는 모든 DNS 전달자가 DNSSEC 표준을 준수하는지 확인합니다. 이렇게 하려면 각 전달자에 대해 다음 명령의 출력을 검사합니다.

dig +dnssec @IP_address_of_the_DNS_forwarder . SOA

$ dig +dnssec @IP_address_of_the_DNS_forwarder . SOACopy to Clipboard Copied! Toggle word wrap Toggle overflow 명령에서 표시되는 예상 출력에는 다음 정보가 포함됩니다.

-

상태:

NOERROR -

플래그:

ra -

EDNS 플래그:

do -

RRSIG레코드가ANSWER섹션에 있어야 합니다.

출력에서 이러한 항목 중 하나라도 없는 경우 DNS 전달자의 문서를 검사하고 DNSSEC가 지원되고 활성화되어 있는지 확인합니다. 최신 버전의 BIND 서버에서

dnssec-enable yes;옵션은/etc/named.conf파일에 설정해야 합니다.dig +dnssec에서 생성된 예상 출력의 예:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 참고이미 배포된 IdM 서버에서

/etc/named/ipa-options-ext.conf파일에서dnssec-validation부울 옵션을 검색하여 DNSSEC 유효성 검사가 활성화되어 있는지 확인할 수 있습니다. -

상태:

/etc/hosts파일 확인/etc/hosts파일이 다음 조건 중 하나를 충족하는지 확인합니다.- 파일에는 호스트에 대한 항목이 포함되어 있지 않습니다. 호스트의 IPv4 및 IPv6 localhost 항목만 나열합니다.

파일에는 호스트에 대한 항목이 포함되어 있으며 파일은 다음 조건을 모두 이행합니다.

- 처음 두 항목은 IPv4 및 IPv6 localhost 항목입니다.

- 다음 항목은 IdM 서버 IPv4 주소와 호스트 이름을 지정합니다.

-

IdM 서버의

FQDN은 IdM 서버의 짧은 이름 앞에 옵니다. - IdM 서버 호스트 이름은 localhost 항목에 포함되지 않습니다.

다음은 올바르게 구성된

/etc/hosts파일의 예입니다.

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

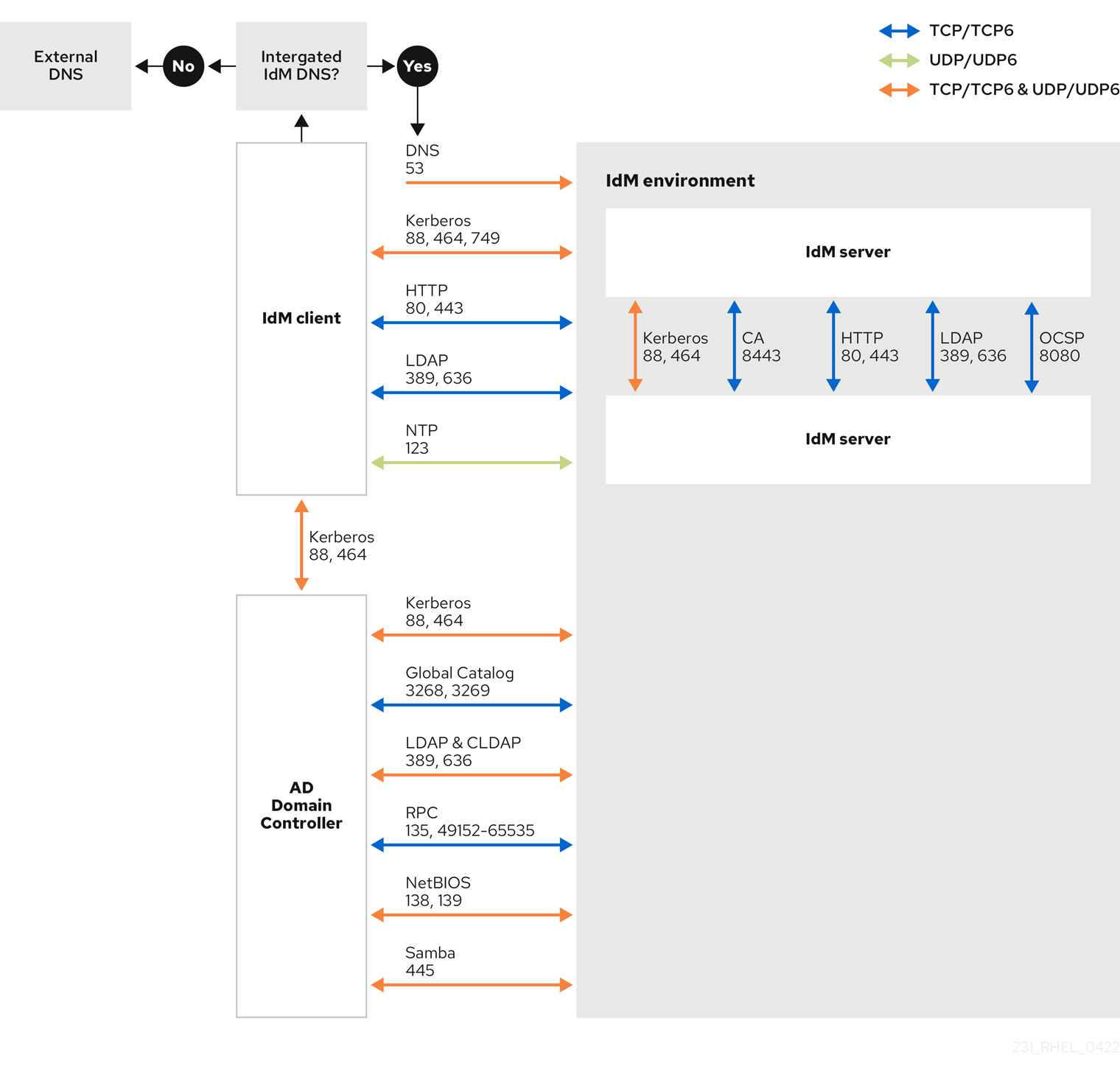

2.8. IdM의 포트 요구 사항

IdM(Identity Management)은 여러 포트를 사용하여 해당 서비스와 통신합니다. 이러한 포트가 열려 있어야 하며 IdM 서버 작동을 위해 IdM 서버에 대한 수신 연결에 사용할 수 있어야 합니다. 현재 다른 서비스에서 사용하거나 방화벽에 의해 차단되어서는 안 됩니다.

| 서비스 | 포트 | 프로토콜 |

|---|---|---|

| HTTP/HTTPS | 80, 443 | TCP |

| LDAP/LDAPS | 389, 636 | TCP |

| Kerberos | 88, 464 | TCP 및 UDP |

| DNS | 53 | TCP 및 UDP (선택 사항) |

IdM은 포트 80 및 389를 사용합니다. 이 방법은 다음과 같은 안전 조치를 취하기 때문에 안전한 방법입니다.

- IdM은 일반적으로 포트 80에 도달하는 요청을 포트 443으로 리디렉션합니다. 포트 80(HTTP)은 OCSP(Online Certificate Status Protocol) 응답 및 CRL(Certificate Revocation Lists)을 제공하는 데만 사용됩니다. 둘 다 디지털 서명되어 있으므로 메시지 가로채기(man-in-the-middle) 공격으로부터 보호됩니다.

- 포트 389(LDAP)는 암호화를 위해 nfsnobodyTLS 및 Generic Security Services API(GSSAPI)를 사용합니다.

또한 포트 8080 및 8443은 pki-tomcat 에서 내부적으로 사용하고 다른 서비스에서 사용하지 않도록 방화벽에서 차단된 상태로 둡니다. 포트 749는 Kerberos 서버의 원격 관리에 사용되며 원격 관리를 사용하려는 경우에만 엽니다.

| 서비스 이름 | 자세한 내용은 다음을 참조하십시오. |

|---|---|

|

|

|

|

|

|

2.9. IdM에 필요한 포트 열기

IdM이 해당 서비스와 통신하는 데 사용하는 필수 포트를 열 수 있습니다.

절차

firewalld서비스가 실행 중인지 확인합니다.firewalld가 현재 실행되고 있는지 확인하려면 다음을 수행합니다.systemctl status firewalld.service

# systemctl status firewalld.serviceCopy to Clipboard Copied! Toggle word wrap Toggle overflow firewalld를 시작하고 시스템이 부팅될 때 자동으로 시작하도록 구성하려면 다음을 수행합니다.systemctl start firewalld.service systemctl enable firewalld.service

# systemctl start firewalld.service # systemctl enable firewalld.serviceCopy to Clipboard Copied! Toggle word wrap Toggle overflow

firewall-cmd유틸리티를 사용하여 필요한 포트를 엽니다. 다음 옵션 중 하나를 선택합니다.firewall-cmd --add-port명령을 사용하여 방화벽에 개별 포트를 추가합니다. 예를 들어 기본 영역에서 포트를 엽니다.firewall-cmd --permanent --add-port={80/tcp,443/tcp,389/tcp,636/tcp,88/tcp,88/udp,464/tcp,464/udp,53/tcp,53/udp}# firewall-cmd --permanent --add-port={80/tcp,443/tcp,389/tcp,636/tcp,88/tcp,88/udp,464/tcp,464/udp,53/tcp,53/udp}Copy to Clipboard Copied! Toggle word wrap Toggle overflow firewall-cmd --add-service명령을 사용하여 방화벽에firewalld서비스를 추가합니다. 예를 들어 기본 영역에서 포트를 엽니다.firewall-cmd --permanent --add-service={freeipa-4,dns}# firewall-cmd --permanent --add-service={freeipa-4,dns}Copy to Clipboard Copied! Toggle word wrap Toggle overflow firewall-cmd를 사용하여 시스템에서 포트를 여는 방법에 대한 자세한 내용은 firewall-cmd(1) 매뉴얼 페이지를 참조하십시오.

firewall-cmd구성을 다시 로드하여 변경 사항이 즉시 수행되었는지 확인합니다.firewall-cmd --reload

# firewall-cmd --reloadCopy to Clipboard Copied! Toggle word wrap Toggle overflow 프로덕션 환경에서 시스템에서

firewalld를 다시 로드하면 DNS 연결이 시간 초과될 수 있습니다. 필요한 경우 시간 초과를 방지하고 실행 중인 시스템에서 변경 사항을 영구적으로 만들려면firewall-cmd명령의--runtime-to-permanent옵션을 사용합니다. 예를 들면 다음과 같습니다.firewall-cmd --runtime-to-permanent

# firewall-cmd --runtime-to-permanentCopy to Clipboard Copied! Toggle word wrap Toggle overflow

검증

클라이언트 서브넷의 호스트에 로그인하고

nmap또는nc유틸리티를 사용하여 열린 포트에 연결하거나 포트 스캔을 실행합니다.예를 들어 TCP 트래픽에 필요한 포트를 검사하려면 다음을 수행합니다.

Copy to Clipboard Copied! Toggle word wrap Toggle overflow UDP 트래픽에 필요한 포트를 검사하려면 다음을 수행합니다.

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

또한 들어오고 나가는 트래픽 모두에 대해 네트워크 기반 방화벽을 열어야 합니다.

2.10. IdM 서버에 필요한 패키지 설치

Red Hat Enterprise Linux 8에서는 IdM(Identity Management) 서버를 설치하는 데 필요한 패키지가 모듈로 제공됩니다. IdM 서버 모듈 스트림은 DL1 스트림이라고 하며, 이 스트림에서 패키지를 다운로드하기 전에 이 스트림을 활성화해야 합니다. 다음 절차에서는 선택한 IdM 환경을 설정하는 데 필요한 패키지를 다운로드하는 방법을 보여줍니다.

사전 요구 사항

- 새로 설치된 RHEL 시스템이 있습니다.

필요한 리포지토리를 사용할 수 있습니다.

RHEL 시스템이 클라우드에서 실행되지 않는 경우 RHSM(Red Hat Subscription Manager)에 시스템을 등록합니다. 자세한 내용은 Subscription Central 을 참조하십시오. IdM에서 사용하는

BaseOS및AppStream리포지토리도 활성화했습니다.subscription-manager repos --enable=rhel-8-for-x86_64-baseos-rpms subscription-manager repos --enable=rhel-8-for-x86_64-appstream-rpms

# subscription-manager repos --enable=rhel-8-for-x86_64-baseos-rpms # subscription-manager repos --enable=rhel-8-for-x86_64-appstream-rpmsCopy to Clipboard Copied! Toggle word wrap Toggle overflow

RHSM을 사용하여 특정 리포지토리를 활성화 및 비활성화하는 방법에 대한 자세한 내용은 Subscription Central 을 참조하십시오.

- RHEL 시스템이 클라우드에서 실행 중인 경우 등록을 건너뜁니다. 필수 리포지토리는 이미 RHUI(Red Hat Update Infrastructure)를 통해 사용할 수 있습니다.

- 이전에 IdM 모듈 스트림을 활성화하지 않았습니다.

절차

idm:DL1스트림을 활성화합니다.yum module enable idm:DL1

# yum module enable idm:DL1Copy to Clipboard Copied! Toggle word wrap Toggle overflow idm:DL1스트림을 통해 제공되는 RPM으로 전환합니다.yum distro-sync

# yum distro-syncCopy to Clipboard Copied! Toggle word wrap Toggle overflow IdM 요구 사항에 따라 다음 옵션 중 하나를 선택합니다.

통합 DNS 없이 IdM 서버 설치에 필요한 패키지를 다운로드하려면 다음을 수행하십시오.

yum module install idm:DL1/server

# yum module install idm:DL1/serverCopy to Clipboard Copied! Toggle word wrap Toggle overflow 통합 DNS를 사용하여 IdM 서버를 설치하는 데 필요한 패키지를 다운로드하려면 다음을 수행합니다.

yum module install idm:DL1/dns

# yum module install idm:DL1/dnsCopy to Clipboard Copied! Toggle word wrap Toggle overflow Active Directory와의 신뢰 관계가 있는 IdM 서버 설치에 필요한 패키지를 다운로드하려면 다음을 수행합니다.

yum module install idm:DL1/adtrust

# yum module install idm:DL1/adtrustCopy to Clipboard Copied! Toggle word wrap Toggle overflow 여러 프로필에서 패키지를 다운로드하려면 (예:

adtrust및dns프로필)yum module install idm:DL1/{dns,adtrust}# yum module install idm:DL1/{dns,adtrust}Copy to Clipboard Copied! Toggle word wrap Toggle overflow IdM 클라이언트 설치에 필요한 패키지를 다운로드하려면 다음을 수행합니다.

yum module install idm:DL1/client

# yum module install idm:DL1/clientCopy to Clipboard Copied! Toggle word wrap Toggle overflow

이미 다른 스트림을 활성화하여 패키지를 다운로드한 후 새 모듈 스트림으로 전환할 때 먼저 관련 설치된 모든 콘텐츠를 명시적으로 제거하고 새 모듈 스트림을 활성화하기 전에 현재 모듈 스트림을 비활성화해야 합니다. 현재 스트림을 비활성화하지 않고 새 스트림을 활성화하면 오류가 발생합니다. 진행 방법에 대한 자세한 내용은 이후 스트림으로 전환을 참조하십시오.

모듈에서 모듈에서 패키지를 개별적으로 설치할 수는 있지만, 해당 모듈의 "API"로 나열되지 않은 모듈에서 패키지를 설치하는 경우 해당 모듈의 컨텍스트에서 Red Hat에서만 지원됩니다. 예를 들어 사용자 지정 389 Directory Server 설정과 함께 사용할 리포지토리에서 직접 bind-dyndb-ldap 를 설치하는 경우 IdM에 대해 발생하지 않는 한 발생하는 문제도 무시됩니다.

2.11. IdM 설치에 대한 올바른 파일 모드 생성 마스크 설정

IdM(Identity Management) 설치 프로세스에서 루트 계정에 대해 파일 모드 생성 마스크를 0022 로 설정해야 합니다. 이렇게 하면 root 이외의 사용자가 설치 중에 생성된 파일을 읽을 수 있습니다. 다른 ServiceAccount 가 설정되면 IdM 서버 설치에 경고가 표시됩니다. 설치를 계속하면 서버의 일부 기능이 제대로 작동하지 않습니다. 예를 들어 이 서버에서 IdM 복제본을 설치할 수 없습니다. 설치한 후 umask 를 원래 값으로 다시 설정할 수 있습니다.

사전 요구 사항

-

루트권한이 있어야 합니다.

절차

선택 사항: 현재 Cryostat를 표시합니다.

umask 0027

# umask 0027Copy to Clipboard Copied! Toggle word wrap Toggle overflow bookinfo를

0022로 설정합니다.umask 0022

# umask 0022Copy to Clipboard Copied! Toggle word wrap Toggle overflow 선택 사항: IdM 설치가 완료되면 Cryostat

를원래 값으로 다시 설정합니다.umask 0027

# umask 0027Copy to Clipboard Copied! Toggle word wrap Toggle overflow

2.12. fapolicyd 규칙에서 IdM 설치 및 작동을 차단하지 않음

RHEL 호스트에서 fapolicyd 소프트웨어 프레임워크를 사용하여 사용자 정의 정책에 따라 애플리케이션 실행을 제어하는 경우 IdM(Identity Management) 서버 설치가 실패할 수 있습니다. 설치 및 작업을 수행하려면 Java 프로그램이 성공적으로 완료되어야하므로 fapolicyd 규칙에서 Java 및 Java 클래스가 차단되지 않도록 합니다.

자세한 내용은 IdM 설치 실패로 인한 Red Hat 지식베이스 솔루션 fapolicy 제한을 참조하십시오.

2.13. IdM 설치 명령 옵션

ipa-server-install,ipa-replica-install,ipa-dns-install 및 ipa-ca-install 과 같은 명령에는 대화형 설치에 대한 추가 정보를 제공하는 데 사용할 수 있는 다양한 옵션이 있습니다. 이러한 옵션을 사용하여 자동 설치를 스크립팅할 수도 있습니다.

다음 표에는 다양한 구성 요소에 대한 가장 일반적인 몇 가지 옵션이 표시되어 있습니다. 특정 구성 요소에 대한 옵션은 여러 명령에서 공유됩니다. 예를 들어 ipa-ca-install 및 ipa-server-install 명령과 함께 --ca-subject 옵션을 사용할 수 있습니다.

전체 옵션 목록은 ipa-server-install(1), ipa-replica-install(1), ipa-dns-install(1) 및 ipa-ca-install(1) 매뉴얼 페이지를 참조하십시오.

| 인수 | 설명 |

|---|---|

|

| 보다 자세한 출력을 위해 디버그 로깅을 활성화합니다. |

|

| 사용자 입력 메시지를 표시하지 않는 설치 세션을 활성화합니다. |

|

| IdM 서버 시스템의 정규화된 도메인 이름입니다. 숫자, 소문자 영문자, 하이픈(-)만 허용됩니다. |

|

| 서버의 IP 주소를 지정합니다. 이 옵션은 로컬 인터페이스와 연결된 IP 주소만 허용합니다. |

|

| 디렉터리 서버 인스턴스의 구성을 수정하는 데 사용되는 LDIF 파일의 경로입니다. |

|

| IdM 도메인에 사용할 LDAP 서버 도메인의 이름입니다. 일반적으로 IdM 서버의 호스트 이름을 기반으로 합니다. |

|

|

LDAP 서비스에 대한 슈퍼 유저 |

|

|

Kerberos 영역에 인증하기 위한 |

|

|

|

|

| 설치 스크립트에 IdM 도메인 내에 DNS 서비스를 설정하도록 지시합니다. |

|

|

이 복제본에 CA를 설치하고 구성합니다. CA가 구성되지 않은 경우 인증서 작업이 CA가 설치된 다른 복제본으로 전달됩니다. |

| 인수 | 설명 |

|---|---|

|

| CA 인증서 주체 Distinguished Name(기본값:)을 지정합니다. CN=Certificate Authority,O=REALM.NAME). 상대적인 분리된 이름(RDN)은 가장 구체적인 RDN과 함께 LDAP 순서로 되어 있습니다. |

|

| IdM에서 발급한 인증서의 주체 기반을 지정합니다(기본 O=REALM.NAME). 상대적인 분리된 이름(RDN)은 가장 구체적인 RDN과 함께 LDAP 순서로 되어 있습니다. |

|

| 외부 CA에서 서명할 인증서 서명 요청을 생성합니다. |

|

|

IdM CA 인증서의 서명 알고리즘을 지정합니다. 가능한 값은 SHA1withRSA, SHA256withRSA, SHA512withRSA 입니다. 기본값은 SHA256withRSA입니다. 외부 CA에서 기본 서명 알고리즘을 지원하지 않는 경우 |

| 인수 | 설명 |

|---|---|

|

| DNS 서비스와 함께 사용할 DNS 전달자를 지정합니다. 둘 이상의 전달자를 지정하려면 이 옵션을 여러 번 사용합니다. |

|

| 전달자 대신 DNS 서비스와 함께 루트 서버를 사용합니다. |

|

| DNS 도메인이 설정될 때 역방향 DNS 영역을 생성하지 않습니다. 역방향 DNS 영역이 이미 구성된 경우 기존 역방향 DNS 영역이 사용됩니다.

이 옵션을 사용하지 않으면 기본값은 |

3장. IdM 서버 설치: 통합 DNS 사용, 통합 CA를 루트 CA로 사용

통합된 DNS를 사용하여 새로운 IdM(Identity Management) 서버를 설치하는 경우 다음과 같은 이점이 있습니다.

- 네이티브 IdM 툴을 사용하여 많은 유지 관리 및 DNS 레코드 관리를 자동화할 수 있습니다. 예를 들어 설정 중에 DNS SRV 레코드가 자동으로 생성되고 나중에 이 레코드가 자동으로 업데이트됩니다.

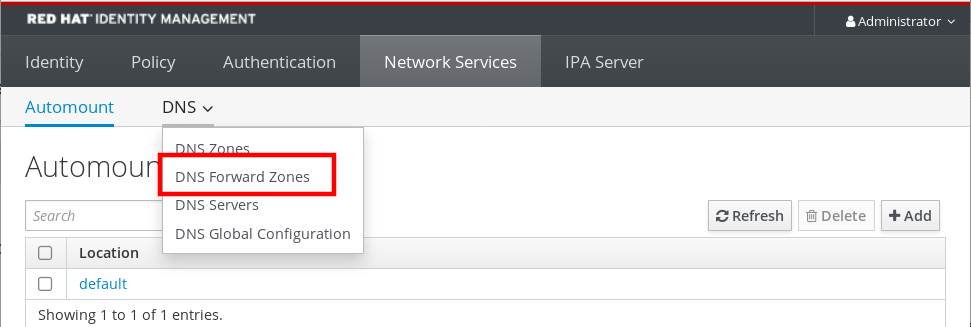

- 안정적인 외부 인터넷 연결을 위해 IdM 서버를 설치하는 동안 글로벌 전달자를 구성할 수 있습니다. 글로벌 전달자는 Active Directory와의 신뢰에도 유용합니다.

- 도메인의 이메일이 IdM 도메인 외부의 이메일 서버에서 스팸으로 간주되지 않도록 DNS 역방향 영역을 설정할 수 있습니다.

통합 DNS로 IdM을 설치하면 다음과 같은 몇 가지 제한 사항이 있습니다.

- IdM DNS는 범용 DNS 서버로 사용할 수 없습니다. 일부 고급 DNS 기능은 지원되지 않습니다. 자세한 내용은 IdM 서버에서 사용 가능한 DNS 서비스를 참조하십시오.

이 장에서는 루트 CA로 통합된 CA(인증 기관)를 사용하여 새 IdM 서버를 설치하는 방법을 설명합니다.

ipa-server-install 명령의 기본 구성은 루트 CA로 통합된 CA입니다. --http-cert-file 및 --dirsrv-cert-file 을 사용하여 HTTP 및 LDAP 서버 인증서를 제공하지 않으면 IdM 서버가 통합 CA와 함께 설치됩니다. CA는 기본적으로 자체 서명되거나 --external-ca를 지정하는 경우 외부에서 서명됩니다.

3.1. 통합 DNS를 사용하여 IdM 서버 및 통합 CA를 루트 CA로 대화형 설치

ipa-server-install 유틸리티를 사용한 대화형 설치 중에 시스템의 기본 구성(예: 영역, 관리자의 암호, Directory Manager의 암호)을 제공해야 합니다.

ipa-server-install 설치 스크립트는 /var/log/ipaserver-install.log에 로그 파일을 생성합니다. 설치에 실패하면 로그를 통해 문제를 식별하는 데 도움이 될 수 있습니다.

절차

ipa-server-install 유틸리티를 실행합니다.

ipa-server-install

# ipa-server-installCopy to Clipboard Copied! Toggle word wrap Toggle overflow 스크립트에서 통합 DNS 서비스를 구성하라는 메시지가 표시됩니다.

yes를 입력합니다.Do you want to configure integrated DNS (BIND)? [no]: yes

Do you want to configure integrated DNS (BIND)? [no]: yesCopy to Clipboard Copied! Toggle word wrap Toggle overflow 이 스크립트는 몇 가지 필수 설정을 입력하라는 메시지를 표시하고 대괄호에 권장되는 기본값을 제공합니다.

- 기본값을 허용하려면 Enter 를 누릅니다.

사용자 지정 값을 제공하려면 필요한 값을 입력합니다.

Server host name [server.idm.example.com]: Please confirm the domain name [idm.example.com]: Please provide a realm name [IDM.EXAMPLE.COM]:

Server host name [server.idm.example.com]: Please confirm the domain name [idm.example.com]: Please provide a realm name [IDM.EXAMPLE.COM]:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 주의이러한 이름을 신중하게 계획하십시오. 설치가 완료된 후에는 변경할 수 없습니다.

Directory Server 슈퍼 유저(

cn=Directory Manager)의 암호와 IdM(Identity Management) 관리 시스템 사용자 계정(admin)에 대해 암호를 입력합니다.Directory Manager password: IPA admin password:

Directory Manager password: IPA admin password:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 스크립트에서 서버별 DNS 전달자를 입력하라는 메시지를 표시합니다.

Do you want to configure DNS forwarders? [yes]:

Do you want to configure DNS forwarders? [yes]:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 서버별 DNS 전달자를 구성하려면

yes를 입력한 다음 명령줄의 지침을 따릅니다. 설치 프로세스에서 IdM LDAP에 전달자 IP 주소를 추가합니다.-

전달 정책 기본 설정의 경우 ipa-dns-install(1) 도움말 페이지의

--forward-policy설명을 참조하십시오.

-

전달 정책 기본 설정의 경우 ipa-dns-install(1) 도움말 페이지의

DNS 전달을 사용하지 않으려면

no를 입력합니다.DNS 전달자가 없으면 IdM 도메인의 호스트에서 인프라의 다른 내부 DNS 도메인의 이름을 확인할 수 없습니다. 호스트는 DNS 쿼리를 확인하기 위해 공용 DNS 서버에서만 유지됩니다.

스크립트에서 서버와 연결된 IP 주소에 대한 DNS 역방향(PTR) 레코드가 구성되어 있는지 확인하라는 메시지가 표시됩니다.

Do you want to search for missing reverse zones? [yes]:

Do you want to search for missing reverse zones? [yes]:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 검색 및 누락된 역방향 영역을 실행하는 경우 스크립트는 PTR 레코드와 함께 역방향 영역을 생성할지 여부를 요청합니다.

Do you want to create reverse zone for IP 192.0.2.1 [yes]: Please specify the reverse zone name [2.0.192.in-addr.arpa.]: Using reverse zone(s) 2.0.192.in-addr.arpa.

Do you want to create reverse zone for IP 192.0.2.1 [yes]: Please specify the reverse zone name [2.0.192.in-addr.arpa.]: Using reverse zone(s) 2.0.192.in-addr.arpa.Copy to Clipboard Copied! Toggle word wrap Toggle overflow 참고IdM을 사용하여 역방향 영역을 관리하는 것은 선택 사항입니다. 대신 외부 DNS 서비스를 사용할 수 있습니다.

yes를 입력하여 서버 구성을 확인합니다.Continue to configure the system with these values? [no]: yes

Continue to configure the system with these values? [no]: yesCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 이제 설치 스크립트가 서버를 구성합니다. 작업이 완료될 때까지 기다립니다.

설치 스크립트가 완료되면 다음과 같은 방식으로 DNS 레코드를 업데이트합니다.

상위 도메인의 DNS 위임을 IdM DNS 도메인에 추가합니다. 예를 들어 IdM DNS 도메인이

idm.example.com인 경우example.com상위 도메인에 이름 서버(NS) 레코드를 추가합니다.중요IdM DNS 서버가 설치되면 이 단계를 반복합니다.

-

시간 서버의

_ntp._udp서비스(SRV) 레코드를 IdM DNS에 추가합니다. IdM DNS에 새로 설치된 IdM 서버의 시간 서버에 SRV 레코드가 있으면 이 기본 IdM 서버에서 사용하는 시간 서버와 동기화되도록 향후 복제본 및 클라이언트 설치가 자동으로 구성됩니다.

3.2. 통합 DNS 및 통합 CA를 루트 CA로 사용하여 IdM 서버를 비대화형 설치

ipa-server-install 설치 스크립트는 /var/log/ipaserver-install.log에 로그 파일을 생성합니다. 설치에 실패하면 로그를 통해 문제를 식별하는 데 도움이 될 수 있습니다.

절차

옵션을 사용하여 ipa-server-install 유틸리티를 실행하여 필요한 모든 정보를 제공합니다. 비대화형 설치에 필요한 최소 옵션은 다음과 같습니다.

-

--realm: Kerberos 영역 이름을 제공합니다. -

--ds-password: 디렉터리 서버 슈퍼 사용자 디렉터리 관리자(DM)의 암호를 제공합니다. -

--admin-password:admin, IdM(Identity Management) 관리자의 암호를 제공합니다. -

--unattended: 설치 프로세스에서 호스트 이름 및 도메인 이름에 대한 기본 옵션을 선택하도록 합니다.

통합 DNS를 사용하여 서버를 설치하려면 다음 옵션도 추가합니다.

-

--setup-dns: 통합 DNS를 구성 -

--forwarder또는--no-forwarders: DNS 전달자 구성 여부에 따라 사용 -

--auto-reverse또는--no-reverse: IdM DNS에서 생성해야 하는 역방향 DNS 영역의 자동 탐지를 구성하려는 여부에 따라 또는 역방향 영역 자동 탐지 구성 여부에 따라 기능을 설정 가능

예를 들어 다음과 같습니다.

ipa-server-install --realm IDM.EXAMPLE.COM --ds-password DM_password --admin-password admin_password --unattended --setup-dns --forwarder 192.0.2.1 --no-reverse

# ipa-server-install --realm IDM.EXAMPLE.COM --ds-password DM_password --admin-password admin_password --unattended --setup-dns --forwarder 192.0.2.1 --no-reverseCopy to Clipboard Copied! Toggle word wrap Toggle overflow -

설치 스크립트가 완료되면 다음과 같은 방식으로 DNS 레코드를 업데이트합니다.

상위 도메인의 DNS 위임을 IdM DNS 도메인에 추가합니다. 예를 들어 IdM DNS 도메인이

idm.example.com인 경우example.com상위 도메인에 이름 서버(NS) 레코드를 추가합니다.중요IdM DNS 서버가 설치되면 이 단계를 반복합니다.

-

시간 서버의

_ntp._udp서비스(SRV) 레코드를 IdM DNS에 추가합니다. IdM DNS에 새로 설치된 IdM 서버의 시간 서버에 SRV 레코드가 있으면 이 기본 IdM 서버에서 사용하는 시간 서버와 동기화되도록 향후 복제본 및 클라이언트 설치가 자동으로 구성됩니다.

4장. IdM 서버 설치: 통합 DNS를 사용, 루트 CA로 외부 CA를 사용

통합된 DNS를 사용하여 새로운 IdM(Identity Management) 서버를 설치하는 경우 다음과 같은 이점이 있습니다.

- 네이티브 IdM 툴을 사용하여 많은 유지 관리 및 DNS 레코드 관리를 자동화할 수 있습니다. 예를 들어 설정 중에 DNS SRV 레코드가 자동으로 생성되고 나중에 이 레코드가 자동으로 업데이트됩니다.

- 안정적인 외부 인터넷 연결을 위해 IdM 서버를 설치하는 동안 글로벌 전달자를 구성할 수 있습니다. 글로벌 전달자는 Active Directory와의 신뢰에도 유용합니다.

- 도메인의 이메일이 IdM 도메인 외부의 이메일 서버에서 스팸으로 간주되지 않도록 DNS 역방향 영역을 설정할 수 있습니다.

통합 DNS로 IdM을 설치하면 다음과 같은 몇 가지 제한 사항이 있습니다.

- IdM DNS는 범용 DNS 서버로 사용할 수 없습니다. 일부 고급 DNS 기능은 지원되지 않습니다. 자세한 내용은 IdM 서버에서 사용 가능한 DNS 서비스를 참조하십시오.

이 장에서는 루트 CA로 외부 CA(인증 기관)를 사용하여 새 IdM 서버를 설치하는 방법을 설명합니다.

4.1. 통합 DNS를 사용하여 IdM 서버 및 루트 CA로 외부 CA를 대화형 설치

ipa-server-install 유틸리티를 사용한 대화형 설치 중에 시스템의 기본 구성(예: 영역, 관리자의 암호, Directory Manager의 암호)을 제공해야 합니다.

ipa-server-install 설치 스크립트는 /var/log/ipaserver-install.log에 로그 파일을 생성합니다. 설치에 실패하면 로그를 통해 문제를 식별하는 데 도움이 될 수 있습니다.

서버를 설치하려면 다음 절차를 따르십시오.

- 통합 DNS 사용

- 루트 CA로 외부 CA(인증 기관) 사용

사전 요구 사항

-

--external-ca-type옵션으로 지정할 외부 CA의 유형을 결정했습니다. 자세한 내용은ipa-server-install(1) 매뉴얼 페이지를 참조하십시오. Microsoft 인증서 서비스 인증 기관(MS CS CA)을 외부 CA로 사용하는 경우:

--external-ca-profile옵션으로 지정할 인증서 프로필 또는 템플릿을 결정했습니다. 기본적으로SubCA템플릿이 사용됩니다.--external-ca-type및--external-ca-profile옵션에 대한 자세한 내용은 외부 CA를 루트 CA로 사용하여 IdM CA를 설치할 때 사용되는 옵션을 참조하십시오.

절차

--external-ca옵션을 사용하여 ipa-server-install 유틸리티를 실행합니다.ipa-server-install --external-ca

# ipa-server-install --external-caCopy to Clipboard Copied! Toggle word wrap Toggle overflow Microsoft 인증서 서비스(MS CS) CA를 사용하는 경우

--external-ca-type옵션 및 선택적으로--external-ca-profile옵션을 사용합니다.ipa-server-install --external-ca --external-ca-type=ms-cs --external-ca-profile=<oid>/<name>/default

[root@server ~]# ipa-server-install --external-ca --external-ca-type=ms-cs --external-ca-profile=<oid>/<name>/defaultCopy to Clipboard Copied! Toggle word wrap Toggle overflow IdM CA의 서명 인증서를 생성하는 데 MS CS를 사용하지 않는 경우 다른 옵션이 필요하지 않을 수 있습니다.

ipa-server-install --external-ca

# ipa-server-install --external-caCopy to Clipboard Copied! Toggle word wrap Toggle overflow

스크립트에서 통합 DNS 서비스를 구성하라는 메시지가 표시됩니다.

yes또는no를 입력합니다. 이 절차에서는 통합 DNS가 있는 서버를 설치하고 있습니다.Do you want to configure integrated DNS (BIND)? [no]: yes

Do you want to configure integrated DNS (BIND)? [no]: yesCopy to Clipboard Copied! Toggle word wrap Toggle overflow 참고통합 DNS 없이 서버를 설치하려는 경우 아래 단계에 설명된 대로 설치 스크립트에서 DNS 구성을 요청하는 메시지를 표시하지 않습니다. DNS 없이 서버를 설치하는 단계에 대한 자세한 내용은 6장. IdM 서버 설치: 통합 DNS 없이, 루트 CA로 통합된 CA를 포함 을 참조하십시오.

이 스크립트는 몇 가지 필수 설정을 입력하라는 메시지를 표시하고 대괄호에 권장되는 기본값을 제공합니다.

- 기본값을 허용하려면 Enter 를 누릅니다.

사용자 지정 값을 제공하려면 필요한 값을 입력합니다.

Server host name [server.idm.example.com]: Please confirm the domain name [idm.example.com]: Please provide a realm name [IDM.EXAMPLE.COM]:

Server host name [server.idm.example.com]: Please confirm the domain name [idm.example.com]: Please provide a realm name [IDM.EXAMPLE.COM]:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 주의이러한 이름을 신중하게 계획하십시오. 설치가 완료된 후에는 변경할 수 없습니다.

Directory Server 슈퍼 유저(

cn=Directory Manager)의 암호와 IdM(Identity Management) 관리 시스템 사용자 계정(admin)에 대해 암호를 입력합니다.Directory Manager password: IPA admin password:

Directory Manager password: IPA admin password:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 스크립트에서 서버별 DNS 전달자를 입력하라는 메시지를 표시합니다.

Do you want to configure DNS forwarders? [yes]:

Do you want to configure DNS forwarders? [yes]:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 서버별 DNS 전달자를 구성하려면

yes를 입력한 다음 명령줄의 지침을 따릅니다. 설치 프로세스에서 IdM LDAP에 전달자 IP 주소를 추가합니다.-

전달 정책 기본 설정의 경우 ipa-dns-install(1) 도움말 페이지의

--forward-policy설명을 참조하십시오.

-

전달 정책 기본 설정의 경우 ipa-dns-install(1) 도움말 페이지의

DNS 전달을 사용하지 않으려면

no를 입력합니다.DNS 전달자가 없으면 IdM 도메인의 호스트에서 인프라의 다른 내부 DNS 도메인의 이름을 확인할 수 없습니다. 호스트는 DNS 쿼리를 확인하기 위해 공용 DNS 서버에서만 유지됩니다.

스크립트에서 서버와 연결된 IP 주소에 대한 DNS 역방향(PTR) 레코드가 구성되어 있는지 확인하라는 메시지가 표시됩니다.

Do you want to search for missing reverse zones? [yes]:

Do you want to search for missing reverse zones? [yes]:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 검색 및 누락된 역방향 영역을 실행하는 경우 스크립트는 PTR 레코드와 함께 역방향 영역을 생성할지 여부를 요청합니다.

Do you want to create reverse zone for IP 192.0.2.1 [yes]: Please specify the reverse zone name [2.0.192.in-addr.arpa.]: Using reverse zone(s) 2.0.192.in-addr.arpa.

Do you want to create reverse zone for IP 192.0.2.1 [yes]: Please specify the reverse zone name [2.0.192.in-addr.arpa.]: Using reverse zone(s) 2.0.192.in-addr.arpa.Copy to Clipboard Copied! Toggle word wrap Toggle overflow 참고IdM을 사용하여 역방향 영역을 관리하는 것은 선택 사항입니다. 대신 외부 DNS 서비스를 사용할 수 있습니다.

yes를 입력하여 서버 구성을 확인합니다.Continue to configure the system with these values? [no]: yes

Continue to configure the system with these values? [no]: yesCopy to Clipboard Copied! Toggle word wrap Toggle overflow 인증서 시스템 인스턴스를 구성하는 동안 유틸리티는 인증서 서명 요청(CSR):

/root/ipa.csr:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 이 경우:

-

/root/ipa.csr에 있는 CSR을 외부 CA에 제출합니다. 이 프로세스는 외부 CA로 사용할 서비스에 따라 다릅니다. 기본 64로 인코딩된 Blob(Windows CA의 PEM 파일 또는 Base_64 인증서)에서 발급한 인증서와 CA의 CA 인증서 체인을 검색합니다. 다시 말하지만, 프로세스는 모든 인증서 서비스에 따라 다릅니다. 일반적으로 웹 페이지 또는 알림 이메일의 다운로드 링크를 사용하면 관리자가 필요한 모든 인증서를 다운로드할 수 있습니다.

중요CA 인증서뿐만 아니라 CA의 전체 인증서 체인을 가져옵니다.

ipa-server-install을 다시 실행합니다. 이번에는 새로 발급한 CA 인증서와 CA 체인 파일의 위치 및 이름을 지정합니다. 예를 들어 다음과 같습니다.ipa-server-install --external-cert-file=/tmp/servercert20170601.pem --external-cert-file=/tmp/cacert.pem

# ipa-server-install --external-cert-file=/tmp/servercert20170601.pem --external-cert-file=/tmp/cacert.pemCopy to Clipboard Copied! Toggle word wrap Toggle overflow

-

- 이제 설치 스크립트가 서버를 구성합니다. 작업이 완료될 때까지 기다립니다.

설치 스크립트가 완료되면 다음과 같은 방식으로 DNS 레코드를 업데이트합니다.

상위 도메인의 DNS 위임을 IdM DNS 도메인에 추가합니다. 예를 들어 IdM DNS 도메인이

idm.example.com인 경우example.com상위 도메인에 이름 서버(NS) 레코드를 추가합니다.중요IdM DNS 서버가 설치되면 이 단계를 반복합니다.

-

시간 서버의

_ntp._udp서비스(SRV) 레코드를 IdM DNS에 추가합니다. IdM DNS에 새로 설치된 IdM 서버의 시간 서버에 SRV 레코드가 있으면 이 기본 IdM 서버에서 사용하는 시간 서버와 동기화되도록 향후 복제본 및 클라이언트 설치가 자동으로 구성됩니다.

ipa-server-install --external-ca 명령은 다음 오류로 인해 실패하는 경우가 있습니다.

ipa : CRITICAL failed to configure ca instance Command '/usr/sbin/pkispawn -s CA -f /tmp/configuration_file' returned non-zero exit status 1 Configuration of CA failed

ipa : CRITICAL failed to configure ca instance Command '/usr/sbin/pkispawn -s CA -f /tmp/configuration_file' returned non-zero exit status 1

Configuration of CA failed

이 오류는 *_proxy 환경 변수가 설정될 때 발생합니다. 이 문제의 해결 방법은 Troubleshooting: 외부 CA 설치에 실패에서 참조하십시오.

4.2. 문제 해결: 외부 CA 설치에 실패

ipa-server-install --external-ca 명령은 다음 오류와 함께 실패합니다.

ipa : CRITICAL failed to configure ca instance Command '/usr/sbin/pkispawn -s CA -f /tmp/configuration_file' returned non-zero exit status 1 Configuration of CA failed

ipa : CRITICAL failed to configure ca instance Command '/usr/sbin/pkispawn -s CA -f /tmp/configuration_file' returned non-zero exit status 1

Configuration of CA failed

env|grep proxy 명령은 다음과 같은 변수를 표시합니다.

env|grep proxy http_proxy=http://example.com:8080 ftp_proxy=http://example.com:8080 https_proxy=http://example.com:8080

# env|grep proxy

http_proxy=http://example.com:8080

ftp_proxy=http://example.com:8080

https_proxy=http://example.com:8080이는 다음을 의미합니다.

*_proxy 환경 변수를 사용하면 서버가 설치되지 않습니다.

문제를 해결하려면 다음을 수행합니다.

다음 쉘 스크립트를 사용하여

*_proxy환경 변수를 설정 해제합니다.for i in ftp http https; do unset ${i}_proxy; done# for i in ftp http https; do unset ${i}_proxy; doneCopy to Clipboard Copied! Toggle word wrap Toggle overflow pkidestroy유틸리티를 실행하여 실패한 CA(인증 기관) 하위 시스템 설치를 제거합니다.pkidestroy -s CA -i pki-tomcat; rm -rf /var/log/pki/pki-tomcat /etc/sysconfig/pki-tomcat /etc/sysconfig/pki/tomcat/pki-tomcat /var/lib/pki/pki-tomcat /etc/pki/pki-tomcat /root/ipa.csr

# pkidestroy -s CA -i pki-tomcat; rm -rf /var/log/pki/pki-tomcat /etc/sysconfig/pki-tomcat /etc/sysconfig/pki/tomcat/pki-tomcat /var/lib/pki/pki-tomcat /etc/pki/pki-tomcat /root/ipa.csrCopy to Clipboard Copied! Toggle word wrap Toggle overflow 실패한 IdM(Identity Management) 서버 설치를 제거합니다.

ipa-server-install --uninstall

# ipa-server-install --uninstallCopy to Clipboard Copied! Toggle word wrap Toggle overflow -

ipa-server-install --external-ca를 실행합니다.

5장. IdM 서버 설치: CA 없이 통합된 DNS 사용

통합된 DNS를 사용하여 새로운 IdM(Identity Management) 서버를 설치하는 경우 다음과 같은 이점이 있습니다.

- 네이티브 IdM 툴을 사용하여 많은 유지 관리 및 DNS 레코드 관리를 자동화할 수 있습니다. 예를 들어 설정 중에 DNS SRV 레코드가 자동으로 생성되고 나중에 이 레코드가 자동으로 업데이트됩니다.

- 안정적인 외부 인터넷 연결을 위해 IdM 서버를 설치하는 동안 글로벌 전달자를 구성할 수 있습니다. 글로벌 전달자는 Active Directory와의 신뢰에도 유용합니다.

- 도메인의 이메일이 IdM 도메인 외부의 이메일 서버에서 스팸으로 간주되지 않도록 DNS 역방향 영역을 설정할 수 있습니다.

통합 DNS로 IdM을 설치하면 다음과 같은 몇 가지 제한 사항이 있습니다.

- IdM DNS는 범용 DNS 서버로 사용할 수 없습니다. 일부 고급 DNS 기능은 지원되지 않습니다. 자세한 내용은 IdM 서버에서 사용 가능한 DNS 서비스를 참조하십시오.

이 장에서는 CA(인증 기관) 없이 새 IdM 서버를 설치하는 방법을 설명합니다.

5.1. CA 없이 IdM 서버를 설치하는 데 필요한 인증서

CA(인증 기관) 없이 IdM(Identity Management) 서버를 설치하는 데 필요한 인증서를 제공해야 합니다. 설명된 명령줄 옵션을 사용하면 이러한 인증서를 ipa-server-install 유틸리티에 제공할 수 있습니다.

가져온 인증서 파일에는 LDAP 및 Apache 서버 인증서를 발급한 CA의 전체 CA 인증서 체인이 포함되어야 하므로 자체 서명된 타사 서버 인증서를 사용하여 서버 또는 복제본을 설치할 수 없습니다.

- LDAP 서버 인증서 및 개인 키

-

인증서의

--dirsrv-cert-file및 LDAP 서버 인증서에 대한 개인 키 파일 -

--dirsrv-cert-file에 지정된 파일의 개인 키에 액세스하기 위한 암호의--dirsrv-pin

-

인증서의

- Apache 서버 인증서 및 개인 키

-

인증서 및 개인 키

파일의 --HTTP-cert-file -Apache 서버 인증서 -

--http-cert-file에 지정된 파일에서 개인 키에 액세스하기 위한 --HTTP-pin

-

인증서 및 개인 키

- LDAP 및 Apache 서버 인증서를 발급한 CA의 전체 CA 인증서 체인

-

전체 CA 인증서 체인 또는 그 일부의 인증서 파일의

--dirsrv-cert-file및--http-cert-file

-

전체 CA 인증서 체인 또는 그 일부의 인증서 파일의

다음 형식으로 --dirsrv-cert-file 및 --http-cert-file 옵션에 지정된 파일을 제공할 수 있습니다.

- 개인 정보 보호 메일 (PEM) 인코딩 인증서 (RFC 7468). Identity Management 설치 프로그램에서는 연결된 PEM 인코딩 오브젝트를 허용합니다.

- 구분 인코딩 규칙(DER)

- PKCS #7 인증서 체인 오브젝트

- PKCS #8 개인 키 오브젝트

- PKCS #12 아카이브

--dirsrv-cert-file 및 --http-cert-file 옵션을 여러 번 지정하여 여러 파일을 지정할 수 있습니다.

- 전체 CA 인증서 체인을 완료하는 인증서 파일 (일부 환경에서는 필요하지 않음)

-

--CA-cert-file: LDAP, Apache Server 및 Kerberos NetNamespace 인증서를 발급한 CA의 CA 인증서가 포함된 파일 또는 파일에 대한 --CA-cert-file 다른 옵션에서 제공하는 인증서 파일에 CA 인증서가 없는 경우 이 옵션을 사용합니다.

-

--dirsrv-cert-file 및 --http-cert-file 을 사용하여 제공하는 파일과 함께 제공되는 파일에 는 LDAP 및 Apache 서버 인증서를 발급한 CA의 전체 CA 인증서 체인이 포함되어야 합니다.

- Kerberos 키 배포 센터(KDC) PKINIT 인증서 및 개인 키

PKINIT 인증서가 있는 경우 다음 2 옵션을 사용합니다.

-

--PKINIT-cert-filefor the Kerberos자리 SSL 인증서 및 개인 키 -

--pkinit-cert-file에 지정된 파일에서 Kerberos자리 개인 키에 액세스하기 위한 비밀번호 --PKINIT-pin

-

PKINIT 인증서가 없고 IdM 서버를 자체 서명된 인증서로 로컬 KDC로 구성하려면 다음 옵션을 사용합니다.

-

pkinit 설정 단계를 비활성화하는

--no-pkinit

-

pkinit 설정 단계를 비활성화하는

5.2. 통합 DNS를 사용하여 IdM 서버 대화식 설치 및 CA 없음

ipa-server-install 유틸리티를 사용한 대화형 설치 중에 시스템의 기본 구성(예: 영역, 관리자의 암호, Directory Manager의 암호)을 제공해야 합니다.

ipa-server-install 설치 스크립트는 /var/log/ipaserver-install.log에 로그 파일을 생성합니다. 설치에 실패하면 로그를 통해 문제를 식별하는 데 도움이 될 수 있습니다.

절차

ipa-server-install유틸리티를 실행하고 필요한 모든 인증서를 제공합니다. 예를 들어 다음과 같습니다.Copy to Clipboard Copied! Toggle word wrap Toggle overflow 제공된 인증서에 대한 자세한 내용은 CA 없이 IdM 서버를 설치하는 데 필요한 인증서 를 참조하십시오.

스크립트에서 통합 DNS 서비스를 구성하라는 메시지가 표시됩니다.

yes또는no를 입력합니다. 이 절차에서는 통합 DNS가 있는 서버를 설치하고 있습니다.Do you want to configure integrated DNS (BIND)? [no]: yes

Do you want to configure integrated DNS (BIND)? [no]: yesCopy to Clipboard Copied! Toggle word wrap Toggle overflow 참고통합 DNS 없이 서버를 설치하려는 경우 아래 단계에 설명된 대로 설치 스크립트에서 DNS 구성을 요청하는 메시지를 표시하지 않습니다. IdM 서버 설치를 참조하십시오. DNS를 통합하지 않고 루트 CA로 통합 CA가 있는 경우 DNS 없이 서버를 설치하는 단계에 대한 세부 사항.

이 스크립트는 몇 가지 필수 설정을 입력하라는 메시지를 표시하고 대괄호에 권장되는 기본값을 제공합니다.

- 기본값을 허용하려면 Enter 를 누릅니다.

사용자 지정 값을 제공하려면 필요한 값을 입력합니다.

Server host name [server.idm.example.com]: Please confirm the domain name [idm.example.com]: Please provide a realm name [IDM.EXAMPLE.COM]:

Server host name [server.idm.example.com]: Please confirm the domain name [idm.example.com]: Please provide a realm name [IDM.EXAMPLE.COM]:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 주의이러한 이름을 신중하게 계획하십시오. 설치가 완료된 후에는 변경할 수 없습니다.

Directory Server 슈퍼 유저(

cn=Directory Manager)의 암호와 IdM(Identity Management) 관리 시스템 사용자 계정(admin)에 대해 암호를 입력합니다.Directory Manager password: IPA admin password:

Directory Manager password: IPA admin password:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 스크립트에서 서버별 DNS 전달자를 입력하라는 메시지를 표시합니다.

Do you want to configure DNS forwarders? [yes]:

Do you want to configure DNS forwarders? [yes]:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 서버별 DNS 전달자를 구성하려면

yes를 입력한 다음 명령줄의 지침을 따릅니다. 설치 프로세스에서 IdM LDAP에 전달자 IP 주소를 추가합니다.-

전달 정책 기본 설정의 경우 ipa-dns-install(1) 도움말 페이지의

--forward-policy설명을 참조하십시오.

-

전달 정책 기본 설정의 경우 ipa-dns-install(1) 도움말 페이지의

DNS 전달을 사용하지 않으려면

no를 입력합니다.DNS 전달자가 없으면 IdM 도메인의 호스트에서 인프라의 다른 내부 DNS 도메인의 이름을 확인할 수 없습니다. 호스트는 DNS 쿼리를 확인하기 위해 공용 DNS 서버에서만 유지됩니다.

스크립트에서 서버와 연결된 IP 주소에 대한 DNS 역방향(PTR) 레코드가 구성되어 있는지 확인하라는 메시지가 표시됩니다.

Do you want to search for missing reverse zones? [yes]:

Do you want to search for missing reverse zones? [yes]:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 검색 및 누락된 역방향 영역을 실행하는 경우 스크립트는 PTR 레코드와 함께 역방향 영역을 생성할지 여부를 요청합니다.

Do you want to create reverse zone for IP 192.0.2.1 [yes]: Please specify the reverse zone name [2.0.192.in-addr.arpa.]: Using reverse zone(s) 2.0.192.in-addr.arpa.

Do you want to create reverse zone for IP 192.0.2.1 [yes]: Please specify the reverse zone name [2.0.192.in-addr.arpa.]: Using reverse zone(s) 2.0.192.in-addr.arpa.Copy to Clipboard Copied! Toggle word wrap Toggle overflow 참고IdM을 사용하여 역방향 영역을 관리하는 것은 선택 사항입니다. 대신 외부 DNS 서비스를 사용할 수 있습니다.

yes를 입력하여 서버 구성을 확인합니다.Continue to configure the system with these values? [no]: yes

Continue to configure the system with these values? [no]: yesCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 이제 설치 스크립트가 서버를 구성합니다. 작업이 완료될 때까지 기다립니다.

설치 스크립트가 완료되면 다음과 같은 방식으로 DNS 레코드를 업데이트합니다.

상위 도메인의 DNS 위임을 IdM DNS 도메인에 추가합니다. 예를 들어 IdM DNS 도메인이

idm.example.com인 경우example.com상위 도메인에 이름 서버(NS) 레코드를 추가합니다.중요IdM DNS 서버가 설치되면 이 단계를 반복합니다.

-

시간 서버의

_ntp._udp서비스(SRV) 레코드를 IdM DNS에 추가합니다. IdM DNS에 새로 설치된 IdM 서버의 시간 서버에 SRV 레코드가 있으면 이 기본 IdM 서버에서 사용하는 시간 서버와 동기화되도록 향후 복제본 및 클라이언트 설치가 자동으로 구성됩니다.

6장. IdM 서버 설치: 통합 DNS 없이, 루트 CA로 통합된 CA를 포함

이 장에서는 통합 DNS 없이 새로운 IdM(Identity Management) 서버를 설치하는 방법을 설명합니다.

Red Hat은 IdM 배포 내의 기본 사용을 위해 IdM 통합 DNS를 설치하는 것이 좋습니다. IdM 서버는 DNS도 관리하는 경우 일부 DNS 레코드 관리를 자동화할 수 있는 DNS와 네이티브 IdM 툴 간에 긴밀하게 통합됩니다.

자세한 내용은 DNS 서비스 및 호스트 이름 계획을 참조하십시오.

6.1. 통합 DNS 없이 IdM 서버 대화형 설치 및 루트 CA로 통합 CA 사용

ipa-server-install 유틸리티를 사용한 대화형 설치 중에 시스템의 기본 구성(예: 영역, 관리자의 암호, Directory Manager의 암호)을 제공해야 합니다.

ipa-server-install 설치 스크립트는 /var/log/ipaserver-install.log에 로그 파일을 생성합니다. 설치에 실패하면 로그를 통해 문제를 식별하는 데 도움이 될 수 있습니다.

다음 절차에서는 서버를 설치합니다.

- 통합 DNS 없음

- 기본 CA인 루트 CA(Integrated Identity Management) 인증 기관(CA)을 사용하는 경우

절차

ipa-server-install유틸리티를 실행합니다.ipa-server-install

# ipa-server-installCopy to Clipboard Copied! Toggle word wrap Toggle overflow 스크립트에서 통합 DNS 서비스를 구성하라는 메시지가 표시됩니다. Enter 를 눌러 기본

no옵션을 선택합니다.Do you want to configure integrated DNS (BIND)? [no]:

Do you want to configure integrated DNS (BIND)? [no]:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 이 스크립트는 몇 가지 필수 설정을 입력하라는 메시지를 표시하고 대괄호에 권장되는 기본값을 제공합니다.

- 기본값을 허용하려면 Enter 를 누릅니다.

사용자 지정 값을 제공하려면 필요한 값을 입력합니다.

Server host name [server.idm.example.com]: Please confirm the domain name [idm.example.com]: Please provide a realm name [IDM.EXAMPLE.COM]:

Server host name [server.idm.example.com]: Please confirm the domain name [idm.example.com]: Please provide a realm name [IDM.EXAMPLE.COM]:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 주의이러한 이름을 신중하게 계획하십시오. 설치가 완료된 후에는 변경할 수 없습니다.

Directory Server superuser(

cn=Directory Manager)의 암호와 IdM 관리 시스템 사용자 계정(관리자)을 입력합니다.Directory Manager password: IPA admin password:

Directory Manager password: IPA admin password:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 이 스크립트는 몇 가지 필수 설정을 입력하라는 메시지를 표시하고 대괄호에 권장되는 기본값을 제공합니다.

- 기본값을 허용하려면 Enter 를 누릅니다.

사용자 지정 값을 제공하려면 필요한 값을 입력합니다.

NetBIOS domain name [EXAMPLE]: Do you want to configure chrony with NTP server or pool address? [no]:

NetBIOS domain name [EXAMPLE]: Do you want to configure chrony with NTP server or pool address? [no]:Copy to Clipboard Copied! Toggle word wrap Toggle overflow

yes를 입력하여 서버 구성을 확인합니다.Continue to configure the system with these values? [no]: yes

Continue to configure the system with these values? [no]: yesCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 이제 설치 스크립트가 서버를 구성합니다. 작업이 완료될 때까지 기다립니다.

설치 스크립트는 DNS 리소스 레코드가 있는 파일을 생성합니다.

/tmp/ipa.system.records.UFRPto.db파일은 아래 예제 출력에 있습니다. 이러한 레코드를 기존 외부 DNS 서버에 추가합니다. DNS 레코드를 업데이트하는 프로세스는 특정 DNS 솔루션에 따라 다릅니다.... Restarting the KDC Please add records in this file to your DNS system: /tmp/ipa.system.records.UFRBto.db Restarting the web server ...

... Restarting the KDC Please add records in this file to your DNS system: /tmp/ipa.system.records.UFRBto.db Restarting the web server ...Copy to Clipboard Copied! Toggle word wrap Toggle overflow 중요기존 DNS 서버에 DNS 레코드를 추가할 때까지 서버 설치가 완료되지 않습니다.

6.2. 통합 DNS 없이 IdM 서버를 비대화형 설치 및 루트 CA로 통합 CA 사용

통합 DNS 없이 서버를 설치하거나 통합 IdM(Identity Management) 인증 기관(CA)을 기본 CA(기본 CA)로 설치할 수 있습니다.

ipa-server-install 설치 스크립트는 /var/log/ipaserver-install.log에 로그 파일을 생성합니다. 설치에 실패하면 로그를 통해 문제를 식별하는 데 도움이 될 수 있습니다.

절차

옵션을 사용하여

ipa-server-install유틸리티를 실행하여 필요한 모든 정보를 제공합니다. 비대화형 설치에 필요한 최소 옵션은 다음과 같습니다.-

--realm: Kerberos 영역 이름을 제공합니다. -

--ds-password: 디렉터리 서버 슈퍼 사용자 디렉터리 관리자(DM)의 암호를 제공합니다. -

--admin-password: IdM 관리자인admin의 암호를 제공합니다. -

--unattended: 설치 프로세스에서 호스트 이름 및 도메인 이름에 대한 기본 옵션을 선택하도록 합니다.

예를 들어 다음과 같습니다.

ipa-server-install --realm IDM.EXAMPLE.COM --ds-password DM_password --admin-password admin_password --unattended

# ipa-server-install --realm IDM.EXAMPLE.COM --ds-password DM_password --admin-password admin_password --unattendedCopy to Clipboard Copied! Toggle word wrap Toggle overflow -

설치 스크립트는 DNS 리소스 레코드가 있는 파일을 생성합니다.

/tmp/ipa.system.records.UFRPto.db파일은 아래 예제 출력에 있습니다. 이러한 레코드를 기존 외부 DNS 서버에 추가합니다. DNS 레코드를 업데이트하는 프로세스는 특정 DNS 솔루션에 따라 다릅니다.... Restarting the KDC Please add records in this file to your DNS system: /tmp/ipa.system.records.UFRBto.db Restarting the web server ...

... Restarting the KDC Please add records in this file to your DNS system: /tmp/ipa.system.records.UFRBto.db Restarting the web server ...Copy to Clipboard Copied! Toggle word wrap Toggle overflow 중요기존 DNS 서버에 DNS 레코드를 추가할 때까지 서버 설치가 완료되지 않습니다.

6.3. 외부 DNS 시스템의 IdM DNS 레코드

통합 DNS 없이 IdM 서버를 설치한 후 IdM 서버의 LDAP 및 Kerberos DNS 리소스 레코드를 외부 DNS 시스템에 추가해야 합니다.

ipa-server-install 설치 스크립트는 /tmp/ipa.system. historys. <random_characters > .db 형식의 파일 이름을 사용하여 DNS 리소스 레코드 목록을 포함하는 파일을 생성하고 해당 레코드를 추가하는 명령을 출력합니다.

Please add records in this file to your DNS system: /tmp/ipa.system.records.6zdjqxh3.db

Please add records in this file to your DNS system: /tmp/ipa.system.records.6zdjqxh3.db다음은 파일의 내용입니다.

IdM 서버의 LDAP 및 Kerberos DNS 리소스 레코드를 DNS 시스템에 추가한 후 ipa-ca 용으로 DNS 관리 도구가 PTR 레코드를 추가하지 않았는지 확인합니다. DNS에 ipa-ca에 대한 PTR 레코드가 있으면 후속 IdM 복제본 설치가 실패할 수 있습니다.

7장. IdM 서버 설치: 루트 CA로 외부 CA가 있는 통합 DNS 없음

외부 CA(인증 기관)를 루트 CA로 사용하는 통합 DNS 없이 새 IdM(Identity Management) 서버를 설치할 수 있습니다.

IdM 배포 내에서 기본 사용을 위해 IdM 통합 DNS를 설치합니다. IdM 서버는 DNS도 관리하는 경우 일부 DNS 레코드 관리를 자동화할 수 있는 DNS와 네이티브 IdM 툴 간에 긴밀하게 통합됩니다.

자세한 내용은 DNS 서비스 및 호스트 이름 계획을 참조하십시오.

7.1. 외부 CA가 있는 IdM CA를 루트 CA로 설치할 때 사용되는 옵션

다음 조건 중 하나가 적용되는 경우 외부 CA를 루트 CA로 사용하여 Identity Management IdM 인증 기관(CA)을 설치할 수 있습니다.

-

ipa-server-install명령을 사용하여 새 IdM 서버 또는 복제본을 설치하고 있습니다. -

ipa-ca-install명령을 사용하여 기존 IdM 서버에 CA 구성 요소를 설치하고 있습니다.

외부 CA를 루트 CA로 사용하여 IdM CA를 설치하는 동안 CSR(인증서 서명 요청)을 생성하는 데 사용할 수 있는 두 명령에 다음 옵션을 사용할 수 있습니다.

- --external-ca-type=TYPE

-

외부 CA의 유형입니다. 가능한 값은

generic및ms-cs입니다. 기본값은generic입니다. 생성된 CSR에 MS CS(Microsoft Certificate Services)에 필요한 템플릿 이름을 포함하려면ms-cs를 사용합니다. 기본이 아닌 프로필을 사용하려면--external-ca-type=ms-cs와 함께--external-ca-profile옵션을 사용합니다. - --external-ca-profile=PROFILE_SPEC

IdM CA의 인증서를 발행할 때 MS CS를 적용할 인증서 프로필 또는 템플릿을 지정합니다.

--external-ca-profile옵션은--external-ca-type이 ms-cs인 경우에만 사용할 수 있습니다.다음 방법 중 하나로 MS CS 템플릿을 식별할 수 있습니다.

-

<oid>:<majorVersion>[:<minorVersion>]. 인증서 템플릿을 OID(오브젝트 ID) 및 주요 버전으로 지정할 수 있습니다. 선택적으로 마이너 버전을 지정할 수도 있습니다. -

<name>. 인증서 템플릿을 이름으로 지정할 수 있습니다. name은 : 문자를 포함할 수 없으며 OID가 될 수 없으며, 그렇지 않으면 OID 기반 템플릿 설치자 구문이 우선합니다. -

default. 이 지정자를 사용하는 경우 템플릿 이름SubCA가 사용됩니다.

-

특정 시나리오에서 AD(Active Directory) 관리자는 AD CS의 내장 템플릿인 Subordinate Certification Authority (SCA) 템플릿을 사용하여 조직의 요구 사항에 맞게 고유한 템플릿을 만들 수 있습니다. 예를 들어 새 템플릿에는 사용자 지정된 유효 기간이 있고 사용자 지정된 확장 기능이 있을 수 있습니다. 연결된 OID(오브젝트 식별자)는 AD 인증서 템플릿 콘솔에서 확인할 수 있습니다.

AD 관리자가 원래의 기본 제공 템플릿을 비활성화한 경우 IdM CA의 인증서를 요청할 때 OID 또는 새 템플릿의 이름을 지정해야 합니다. AD 관리자에게 새 템플릿의 이름 또는 OID를 제공하도록 요청합니다.

원래 SCA AD CS 템플릿이 여전히 활성화되어 있는 경우 --external-ca-type=ms-cs 옵션을 추가로 사용하지 않고 --external-ca-type=ms 를 지정하여 사용할 수 있습니다. 이 경우 - cssubCA 외부 CA 프로필이 사용됩니다. 이 프로필은 SCA AD CS 템플릿에 해당하는 기본 IdM 템플릿입니다.

7.2. 통합 DNS 없이 IdM 서버 및 루트 CA로 외부 CA를 대화형 설치

ipa-server-install 유틸리티를 사용한 대화형 설치 중에 시스템의 기본 구성(예: 영역, 관리자의 암호, Directory Manager의 암호)을 제공해야 합니다.

ipa-server-install 설치 스크립트는 /var/log/ipaserver-install.log에 로그 파일을 생성합니다. 설치에 실패하면 로그를 통해 문제를 식별하는 데 도움이 될 수 있습니다.

서버를 설치하려면 다음 절차를 따르십시오.

- 통합 DNS 없음

- 루트 CA로 외부 CA(인증 기관) 사용

사전 요구 사항

-

--external-ca-type옵션으로 지정할 외부 CA의 유형을 결정했습니다. 자세한 내용은ipa-server-install(1) 매뉴얼 페이지를 참조하십시오. Microsoft 인증서 서비스 인증 기관(MS CS CA)을 외부 CA로 사용하는 경우:

--external-ca-profile옵션으로 지정할 인증서 프로필 또는 템플릿을 결정했습니다. 기본적으로SubCA템플릿이 사용됩니다.--external-ca-type및--external-ca-profile옵션에 대한 자세한 내용은 외부 CA를 루트 CA로 사용하여 IdM CA를 설치할 때 사용되는 옵션을 참조하십시오.

절차

--external-ca옵션을 사용하여 ipa-server-install 유틸리티를 실행합니다.Microsoft 인증서 서비스(MS CS) CA를 사용하는 경우

--external-ca-type옵션 및 선택적으로--external-ca-profile옵션을 사용합니다.ipa-server-install --external-ca --external-ca-type=ms-cs --external-ca-profile=<oid>/<name>/default

[root@server ~]# ipa-server-install --external-ca --external-ca-type=ms-cs --external-ca-profile=<oid>/<name>/defaultCopy to Clipboard Copied! Toggle word wrap Toggle overflow IdM CA의 서명 인증서를 생성하는 데 MS CS를 사용하지 않는 경우 다른 옵션이 필요하지 않을 수 있습니다.

ipa-server-install --external-ca

# ipa-server-install --external-caCopy to Clipboard Copied! Toggle word wrap Toggle overflow

스크립트에서 통합 DNS 서비스를 구성하라는 메시지가 표시됩니다. Enter 를 눌러 기본

no옵션을 선택합니다.Do you want to configure integrated DNS (BIND)? [no]:

Do you want to configure integrated DNS (BIND)? [no]:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 이 스크립트는 몇 가지 필수 설정을 입력하라는 메시지를 표시하고 대괄호에 권장되는 기본값을 제공합니다.

- 기본값을 허용하려면 Enter 를 누릅니다.

사용자 지정 값을 제공하려면 필요한 값을 입력합니다.

Server host name [server.idm.example.com]: Please confirm the domain name [idm.example.com]: Please provide a realm name [IDM.EXAMPLE.COM]:

Server host name [server.idm.example.com]: Please confirm the domain name [idm.example.com]: Please provide a realm name [IDM.EXAMPLE.COM]:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 주의이러한 이름을 신중하게 계획하십시오. 설치가 완료된 후에는 변경할 수 없습니다.

Directory Server superuser(

cn=Directory Manager)의 암호와 IdM 관리 시스템 사용자 계정(관리자)을 입력합니다.Directory Manager password: IPA admin password:

Directory Manager password: IPA admin password:Copy to Clipboard Copied! Toggle word wrap Toggle overflow yes를 입력하여 서버 구성을 확인합니다.Continue to configure the system with these values? [no]: yes

Continue to configure the system with these values? [no]: yesCopy to Clipboard Copied! Toggle word wrap Toggle overflow 인증서 시스템 인스턴스를 구성하는 동안 유틸리티는 인증서 서명 요청(CSR):

/root/ipa.csr:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 이 경우:

-

/root/ipa.csr에 있는 CSR을 외부 CA에 제출합니다. 이 프로세스는 외부 CA로 사용할 서비스에 따라 다릅니다. 기본 64로 인코딩된 Blob(Windows CA의 PEM 파일 또는 Base_64 인증서)에서 발급한 인증서와 CA의 CA 인증서 체인을 검색합니다. 다시 말하지만, 프로세스는 모든 인증서 서비스에 따라 다릅니다. 일반적으로 웹 페이지 또는 알림 이메일의 다운로드 링크를 사용하면 관리자가 필요한 모든 인증서를 다운로드할 수 있습니다.

중요CA 인증서뿐만 아니라 CA의 전체 인증서 체인을 가져옵니다.

ipa-server-install을 다시 실행합니다. 이번에는 새로 발급한 CA 인증서와 CA 체인 파일의 위치 및 이름을 지정합니다. 예를 들어 다음과 같습니다.ipa-server-install --external-cert-file=/tmp/servercert20170601.pem --external-cert-file=/tmp/cacert.pem

# ipa-server-install --external-cert-file=/tmp/servercert20170601.pem --external-cert-file=/tmp/cacert.pemCopy to Clipboard Copied! Toggle word wrap Toggle overflow

-

- 이제 설치 스크립트가 서버를 구성합니다. 작업이 완료될 때까지 기다립니다.

설치 스크립트는 DNS 리소스 레코드가 있는 파일을 생성합니다.

/tmp/ipa.system.records.UFRPto.db파일은 아래 예제 출력에 있습니다. 이러한 레코드를 기존 외부 DNS 서버에 추가합니다. DNS 레코드를 업데이트하는 프로세스는 특정 DNS 솔루션에 따라 다릅니다.... Restarting the KDC Please add records in this file to your DNS system: /tmp/ipa.system.records.UFRBto.db Restarting the web server ...

... Restarting the KDC Please add records in this file to your DNS system: /tmp/ipa.system.records.UFRBto.db Restarting the web server ...Copy to Clipboard Copied! Toggle word wrap Toggle overflow 중요기존 DNS 서버에 DNS 레코드를 추가할 때까지 서버 설치가 완료되지 않습니다.

7.3. 통합 DNS 없이 IdM 서버 비대화형 설치 및 루트 CA로 외부 CA 사용

서버를 설치할 수 있습니다.

- 통합 DNS 없음

- 루트 CA로 외부 CA(인증 기관) 사용

ipa-server-install 설치 스크립트는 /var/log/ipaserver-install.log에 로그 파일을 생성합니다. 설치에 실패하면 로그를 통해 문제를 식별하는 데 도움이 될 수 있습니다.

사전 요구 사항

-

--external-ca-type옵션으로 지정할 외부 CA의 유형을 결정했습니다. 자세한 내용은ipa-server-install(1) 매뉴얼 페이지를 참조하십시오. Microsoft 인증서 서비스 인증 기관(MS CS CA)을 외부 CA로 사용하는 경우:

--external-ca-profile옵션으로 지정할 인증서 프로필 또는 템플릿을 결정했습니다. 기본적으로SubCA템플릿이 사용됩니다.--external-ca-type및--external-ca-profile옵션에 대한 자세한 내용은 외부 CA를 루트 CA로 사용하여 IdM CA를 설치할 때 사용되는 옵션을 참조하십시오.

절차

옵션을 사용하여

ipa-server-install유틸리티를 실행하여 필요한 모든 정보를 제공합니다. 루트 CA로 외부 CA를 사용하여 IdM 서버를 비대화형 설치에 필요한 최소 옵션은 다음과 같습니다.-

외부 CA를 지정하는

--external-ca는 루트 CA입니다. -

--realm: Kerberos 영역 이름을 제공합니다. -

--ds-password: 디렉터리 서버 슈퍼 사용자 디렉터리 관리자(DM)의 암호를 제공합니다. -

--admin-password: IdM 관리자인admin의 암호를 제공합니다. --unattended: 설치 프로세스에서 호스트 이름 및 도메인 이름에 대한 기본 옵션을 선택하도록 합니다.예를 들어 다음과 같습니다.

ipa-server-install --external-ca --realm IDM.EXAMPLE.COM --ds-password DM_password --admin-password admin_password --unattended

# ipa-server-install --external-ca --realm IDM.EXAMPLE.COM --ds-password DM_password --admin-password admin_password --unattendedCopy to Clipboard Copied! Toggle word wrap Toggle overflow

Microsoft 인증서 서비스(MS CS) CA를 사용하는 경우

--external-ca-type옵션 및 선택적으로--external-ca-profile옵션을 사용합니다. 자세한 내용은 외부 CA를 사용하여 IdM CA를 설치할 때 루트 CA로 사용되는 옵션을 참조하십시오.-

외부 CA를 지정하는

인증서 시스템 인스턴스를 구성하는 동안 유틸리티는 인증서 서명 요청(CSR):

/root/ipa.csr:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 이 경우:

-

/root/ipa.csr에 있는 CSR을 외부 CA에 제출합니다. 이 프로세스는 외부 CA로 사용할 서비스에 따라 다릅니다. 기본 64로 인코딩된 Blob(Windows CA의 PEM 파일 또는 Base_64 인증서)에서 발급한 인증서와 CA의 CA 인증서 체인을 검색합니다. 다시 말하지만, 프로세스는 모든 인증서 서비스에 따라 다릅니다. 일반적으로 웹 페이지 또는 알림 이메일의 다운로드 링크를 사용하면 관리자가 필요한 모든 인증서를 다운로드할 수 있습니다.

중요CA 인증서뿐만 아니라 CA의 전체 인증서 체인을 가져옵니다.

ipa-server-install을 다시 실행합니다. 이번에는 새로 발급한 CA 인증서와 CA 체인 파일의 위치 및 이름을 지정합니다. 예를 들어 다음과 같습니다.ipa-server-install --external-cert-file=/tmp/servercert20170601.pem --external-cert-file=/tmp/cacert.pem --realm IDM.EXAMPLE.COM --ds-password DM_password --admin-password admin_password --unattended

# ipa-server-install --external-cert-file=/tmp/servercert20170601.pem --external-cert-file=/tmp/cacert.pem --realm IDM.EXAMPLE.COM --ds-password DM_password --admin-password admin_password --unattendedCopy to Clipboard Copied! Toggle word wrap Toggle overflow

-

- 이제 설치 스크립트가 서버를 구성합니다. 작업이 완료될 때까지 기다립니다.

설치 스크립트는 DNS 리소스 레코드가 있는 파일을 생성합니다.

/tmp/ipa.system.records.UFRPto.db파일은 아래 예제 출력에 있습니다. 이러한 레코드를 기존 외부 DNS 서버에 추가합니다. DNS 레코드를 업데이트하는 프로세스는 특정 DNS 솔루션에 따라 다릅니다.... Restarting the KDC Please add records in this file to your DNS system: /tmp/ipa.system.records.UFRBto.db Restarting the web server ...

... Restarting the KDC Please add records in this file to your DNS system: /tmp/ipa.system.records.UFRBto.db Restarting the web server ...Copy to Clipboard Copied! Toggle word wrap Toggle overflow

기존 DNS 서버에 DNS 레코드를 추가할 때까지 서버 설치가 완료되지 않습니다.

7.4. 외부 DNS 시스템의 IdM DNS 레코드

통합 DNS 없이 IdM 서버를 설치한 후 IdM 서버의 LDAP 및 Kerberos DNS 리소스 레코드를 외부 DNS 시스템에 추가해야 합니다.

ipa-server-install 설치 스크립트는 /tmp/ipa.system. historys. <random_characters > .db 형식의 파일 이름을 사용하여 DNS 리소스 레코드 목록을 포함하는 파일을 생성하고 해당 레코드를 추가하는 명령을 출력합니다.

Please add records in this file to your DNS system: /tmp/ipa.system.records.6zdjqxh3.db

Please add records in this file to your DNS system: /tmp/ipa.system.records.6zdjqxh3.db다음은 파일의 내용입니다.

IdM 서버의 LDAP 및 Kerberos DNS 리소스 레코드를 DNS 시스템에 추가한 후 ipa-ca 용으로 DNS 관리 도구가 PTR 레코드를 추가하지 않았는지 확인합니다. DNS에 ipa-ca에 대한 PTR 레코드가 있으면 후속 IdM 복제본 설치가 실패할 수 있습니다.

8장. LDIF 파일에서 사용자 지정 데이터베이스 설정을 사용하여 IdM 서버 또는 복제본 설치

Directory Server 데이터베이스의 사용자 지정 설정을 사용하여 IdM 서버 및 IdM 복제본을 설치할 수 있습니다. 다음 절차에서는 데이터베이스 설정을 사용하여 LDAP Data Interchange Format(LDIF) 파일을 생성하는 방법과 이러한 설정을 IdM 서버 및 복제본 설치 명령에 전달하는 방법을 보여줍니다.

사전 요구 사항

- IdM 환경의 성능을 향상시키는 사용자 정의 Directory Server 설정을 확인했습니다. IdM 디렉터리 서버 성능 조정을 참조하십시오.

절차

사용자 지정 데이터베이스 설정으로 LDIF 형식으로 텍스트 파일을 만듭니다. 대시(-)를 사용하여 LDAP 특성을 별도로 수정합니다. 이 예에서는 유휴 시간 제한 및 최대 파일 설명자에 기본값이 아닌 값을 설정합니다.

Copy to Clipboard Copied! Toggle word wrap Toggle overflow --dirsrv-config-file매개변수를 사용하여 LDIF 파일을 설치 스크립트에 전달합니다.IdM 서버를 설치하려면 다음을 수행합니다.

ipa-server-install --dirsrv-config-file <filename.ldif>

# ipa-server-install --dirsrv-config-file <filename.ldif>Copy to Clipboard Copied! Toggle word wrap Toggle overflow IdM 복제본을 설치하려면 다음을 수행합니다.

ipa-replica-install --dirsrv-config-file <filename.ldif>

# ipa-replica-install --dirsrv-config-file <filename.ldif>Copy to Clipboard Copied! Toggle word wrap Toggle overflow

9장. IdM 서버 설치 문제 해결

다음 섹션에서는 실패한 IdM 서버 설치에 대한 정보와 일반적인 설치 문제를 해결하는 방법을 설명합니다.

9.1. IdM 서버 설치 오류 로그 검토

IdM(Identity Management) 서버를 설치할 때 디버깅 정보가 다음 로그 파일에 추가됩니다.

-

/var/log/ipaserver-install.log -

/var/log/httpd/error_log -

/var/log/dirsrv/slapd-INSTANCE-NAME/access -

/var/log/dirsrv/slapd-INSTANCE-NAME/errors

로그 파일의 마지막 줄에서 성공 또는 실패를 보고하고 ERROR 및 DEBUG 항목은 추가 컨텍스트를 제공합니다.

실패한 IdM 서버 설치 문제를 해결하려면 로그 파일 끝에 있는 오류를 검토하고 이 정보를 사용하여 해당 문제를 해결합니다.

사전 요구 사항

-

IdM 로그 파일의 내용을 표시하려면

root권한이 있어야 합니다.

절차

tail명령을 사용하여 로그 파일의 마지막 행을 표시합니다. 다음 예제는/var/log/ipaserver-install.log의 마지막 10행을 표시합니다.Copy to Clipboard Copied! Toggle word wrap Toggle overflow 로그 파일을 대화형으로 검토하려면

less유틸리티를 사용하여 로그 파일의 끝을 열고 ↑ 및 ↓ 화살표 키를 사용하여 이동합니다. 다음 예제에서는/var/log/ipaserver-install.log파일을 대화식으로 엽니다.sudo less -N +G /var/log/ipaserver-install.log

[user@server ~]$ sudo less -N +G /var/log/ipaserver-install.logCopy to Clipboard Copied! Toggle word wrap Toggle overflow 이 검토 프로세스를 나머지 로그 파일과 함께 반복하여 추가 문제 해결 정보를 수집합니다.

sudo less -N +G /var/log/httpd/error_log sudo less -N +G /var/log/dirsrv/slapd-INSTANCE-NAME/access sudo less -N +G /var/log/dirsrv/slapd-INSTANCE-NAME/errors

[user@server ~]$ sudo less -N +G /var/log/httpd/error_log [user@server ~]$ sudo less -N +G /var/log/dirsrv/slapd-INSTANCE-NAME/access [user@server ~]$ sudo less -N +G /var/log/dirsrv/slapd-INSTANCE-NAME/errorsCopy to Clipboard Copied! Toggle word wrap Toggle overflow

추가 리소스

-

실패한 IdM 서버 설치를 확인할 수 없고 Red Hat 기술 지원 서브스크립션이 있는 경우 Red Hat 고객 포털에서 기술 지원 케이스를 열고

sosreport의 서버를 제공합니다. -

sosreport유틸리티는 RHEL 시스템에서 구성 세부 정보, 로그 및 시스템 정보를 수집합니다.sosreport유틸리티에 대한 자세한 내용은 Red Hat Knowledgebase 솔루션 What is an sosreport and how to create one in Red Hat Enterprise Linux? 를 참조하십시오.

9.2. 첫 번째 IdM CA 서버의 CA 설치 오류 로그 파일

IdM(Identity Management) 서버에 CA(인증 기관) 서비스를 설치하면 디버깅 정보가 다음 위치(권장 우선 순위 순서로)에 추가됩니다.

| 위치 | 설명 |

|---|---|

|

|

|

|

|

|

|

| PKI(Public Key Infrastructure) 제품의 핵심에 있는 대규모 JAVA 스택 추적 |

|

| PKI 제품의 감사 로그 |

| 인증서를 사용하는 서비스 주체, 호스트 및 기타 엔티티에 대한 인증서 작업의 낮은 수준의 디버그 데이터 |

선택적 CA 구성 요소를 설치하는 동안 전체 IdM 서버 설치에 실패하면 CA에 대한 세부 정보가 기록되지 않습니다. /var/log/ipaserver-install.log 파일에 로그인되어 전체 설치 프로세스가 실패했음을 나타냅니다. CA 설치 실패와 관련된 세부 사항은 위에 나열된 로그 파일을 검토합니다.

이 동작에 대한 유일한 예외는 CA 서비스를 설치하고 루트 CA가 외부 CA인 경우입니다. 외부 CA에서 인증서에 문제가 있는 경우 /var/log/ipaserver-install.log 에 오류가 기록됩니다.

추가 리소스

9.3. 첫 번째 IdM CA 서버에서 CA 설치 오류 검토

실패한 IdM CA 설치 문제를 해결하려면 첫 번째 IdM CA 서버의 CA 설치 오류 로그 파일 끝에 있는 오류를 검토하고 이 정보를 사용하여 해당 문제를 해결합니다.

사전 요구 사항

-

IdM 로그 파일의 내용을 표시하려면

root권한이 있어야 합니다.

절차

로그 파일을 대화형으로 검토하려면

less유틸리티를 사용하여 로그 파일의 끝을 열고ScriptError항목을 검색하는 동안 kbd:[] 화살표 키를 사용하여 이동합니다. 다음 예제에서는/var/log/pki/pki-ca-spawn.$TIME_OF_INSTALLATION.log를 엽니다.sudo less -N +G /var/log/pki/pki-ca-spawn.20200527185902.log

[user@server ~]$ sudo less -N +G /var/log/pki/pki-ca-spawn.20200527185902.logCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 위에 나열된 모든 로그 파일과 함께 이 검토 프로세스를 반복하여 추가 문제 해결 정보를 수집합니다.

추가 리소스

-

실패한 IdM 서버 설치를 확인할 수 없고 Red Hat 기술 지원 서브스크립션이 있는 경우 Red Hat 고객 포털에서 기술 지원 케이스를 열고

sosreport의 서버를 제공합니다. -

sosreport유틸리티는 RHEL 시스템에서 구성 세부 정보, 로그 및 시스템 정보를 수집합니다.sosreport유틸리티에 대한 자세한 내용은 Red Hat Knowledgebase 솔루션 What is an sosreport and how to create one in Red Hat Enterprise Linux? 를 참조하십시오.

9.4. 부분적인 IdM 서버 설치 제거

IdM 서버 설치에 실패하면 일부 구성 파일을 그대로 유지할 수 있습니다. IdM 서버 설치 시도에 대한 추가 시도가 실패하고 설치 스크립트에서 IPA가 이미 구성되어 있다고 보고합니다.

기존 부분 IdM 구성이 있는 시스템 예

이 문제를 해결하려면 부분적인 IdM 서버 구성을 제거하고 설치 프로세스를 다시 시도합니다.

사전 요구 사항

-

root권한이 있어야 합니다.

절차

IdM 서버로 구성하려는 호스트에서 IdM 서버 소프트웨어를 설치 제거합니다.

ipa-server-install --uninstall

[root@server ~]# ipa-server-install --uninstallCopy to Clipboard Copied! Toggle word wrap Toggle overflow 반복적으로 실패한 설치로 인해 IdM 서버를 설치하는 데 어려움이 있는 경우 운영 체제를 다시 설치하십시오.

IdM 서버를 설치하기 위한 요구 사항 중 하나는 사용자 지정이 없는 클린 시스템입니다. 실패한 설치로 인해 시스템 파일을 예기치 않게 수정하여 호스트의 무결성이 손상될 수 있습니다.

추가 리소스

- IdM 서버 설치 제거에 대한 자세한 내용은 IdM 서버 제거를 참조하십시오.

-

반복된 제거 시도 후 설치가 실패하고 Red Hat 기술 지원 서브스크립션이 있는 경우 Red Hat 고객 포털에서 기술 지원 케이스를 열고

sosreport의 서버를 제공합니다. -

sosreport유틸리티는 RHEL 시스템에서 구성 세부 정보, 로그 및 시스템 정보를 수집합니다.sosreport유틸리티에 대한 자세한 내용은 Red Hat Knowledgebase 솔루션 What is an sosreport and how to create one in Red Hat Enterprise Linux? 를 참조하십시오.

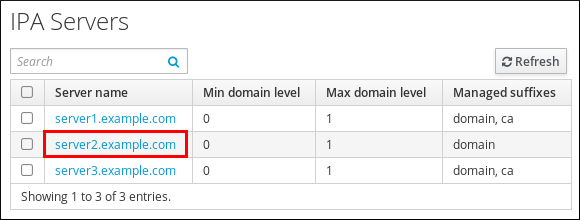

10장. IdM 서버 설치 제거

server123.idm.example.com (server123)이라는 IdM(Identity Management) 서버를 제거하려면 다음 절차를 따르십시오. 이 절차에서는 먼저 다른 서버가 중요한 서비스를 실행 중인지 확인하고 제거를 수행하기 전에 토폴로지가 계속 중복되도록 합니다.

사전 요구 사항

-

server123에 대한

루트액세스 권한이 있습니다. - IdM 관리자의 인증 정보가 있습니다.

절차

IdM 환경에서 통합 DNS를 사용하는 경우 server123이

활성화된유일한 DNS 서버가 아닌지 확인합니다.Copy to Clipboard Copied! Toggle word wrap Toggle overflow server123이 토폴로지의 나머지 DNS 서버인 경우 다른 IdM 서버에 DNS 서버 역할을 추가합니다. 자세한 내용은 시스템의

ipa-dns-install(1)매뉴얼 페이지를 참조하십시오.IdM 환경에서 통합 CA(인증 기관)를 사용하는 경우:

server123이 유일하게

활성화된CA 서버가 아닌지 확인합니다.Copy to Clipboard Copied! Toggle word wrap Toggle overflow server123이 토폴로지의 유일한 나머지 CA 서버인 경우 다른 IdM 서버에 CA 서버 역할을 추가합니다. 자세한 내용은 시스템의

ipa-ca-install(1)매뉴얼 페이지를 참조하십시오.IdM 환경에서 자격 증명 모음을 활성화한 경우, server123.idm.example.com이 유일하게

활성화된KMS 복구 기관(KRA) 서버가 아닌지 확인합니다.Copy to Clipboard Copied! Toggle word wrap Toggle overflow server123이 토폴로지에 있는 유일한 KRA 서버인 경우 다른 IdM 서버에 KRA 서버 역할을 추가합니다. 자세한 내용은

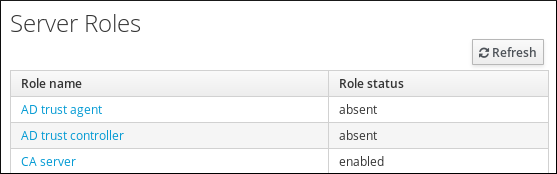

man ipa-kra-install(1)에서 참조하십시오.server123.idm.example.com이 CA 갱신 서버가 아닌지 확인합니다.

ipa config-show | grep 'CA renewal' IPA CA renewal master: r8server.idm.example.com

[root@server123 ~]# ipa config-show | grep 'CA renewal' IPA CA renewal master: r8server.idm.example.comCopy to Clipboard Copied! Toggle word wrap Toggle overflow server123이 CA 갱신 서버인 경우 CA 갱신 서버 역할을 다른 서버로 이동하는 방법에 대한 자세한 내용은 IdM CA 갱신 서버 변경 및 재설정 을 참조하십시오.

server123.idm.example.com이 현재 인증서 해지 목록(CRL) 게시자가 아닌지 확인합니다.

ipa-crlgen-manage status CRL generation: disabled

[root@server123 ~]# ipa-crlgen-manage status CRL generation: disabledCopy to Clipboard Copied! Toggle word wrap Toggle overflow 출력에 server123에서 CRL 생성이 활성화되어 있는 경우 CRL 게시자 역할을 다른 서버로 이동하는 방법에 대한 자세한 내용은 IdM CA 서버에서 CRL 생성 을 참조하십시오.

토폴로지의 다른 IdM 서버에 연결합니다.

ssh idm_user@server456

$ ssh idm_user@server456Copy to Clipboard Copied! Toggle word wrap Toggle overflow 서버에서 IdM 관리자의 자격 증명을 가져옵니다.

kinit admin

[idm_user@server456 ~]$ kinit adminCopy to Clipboard Copied! Toggle word wrap Toggle overflow 토폴로지의 서버에 할당된 DNA ID 범위를 확인합니다.

ipa-replica-manage dnarange-show server123.idm.example.com: 1001-1500 server456.idm.example.com: 1501-2000 [...]

[idm_user@server456 ~]$ ipa-replica-manage dnarange-show server123.idm.example.com: 1001-1500 server456.idm.example.com: 1501-2000 [...]Copy to Clipboard Copied! Toggle word wrap Toggle overflow 출력에서는 DNA ID 범위가 server123과 server456 모두에 할당되었음을 보여줍니다.

server123이 DNA ID 범위가 할당된 토폴로지의 유일한 IdM 서버인 경우 server456에 테스트 IdM 사용자를 생성하여 서버에 DNA ID 범위가 할당되어 있는지 확인합니다.

ipa user-add test_idm_user

[idm_user@server456 ~]$ ipa user-add test_idm_userCopy to Clipboard Copied! Toggle word wrap Toggle overflow 토폴로지에서 server123.idm.example.com을 삭제합니다.

ipa server-del server123.idm.example.com

[idm_user@server456 ~]$ ipa server-del server123.idm.example.comCopy to Clipboard Copied! Toggle word wrap Toggle overflow 중요server123을 삭제하면 연결이 끊긴 토폴로지가 발생하는 경우 스크립트에서 해당 토폴로지에 대해 경고합니다. 삭제를 진행할 수 있도록 나머지 복제본 간에 복제 계약을 생성하는 방법에 대한 자세한 내용은 CLI를 사용하여 두 서버 간 복제 설정을 참조하십시오.

참고ipa server-del명령을 실행하면도메인및ca접미사 모두 server123과 관련된 모든 복제 데이터 및 계약이 제거됩니다. 이는 처음에는ipa-replica-manage del server123명령을 사용하여 이러한 데이터를 제거해야 하는 도메인 수준 0 IdM 토폴로지와 다릅니다. 도메인 수준 0 IdM 토폴로지는 RHEL 7.2 이하에서 실행되는 IdM 토폴로지입니다.ipa domainlevel-get명령을 사용하여 현재 도메인 수준을 확인합니다.server123.idm.example.com으로 돌아가 기존 IdM 설치를 제거합니다.

ipa-server-install --uninstall ... Are you sure you want to continue with the uninstall procedure? [no]: true

[root@server123 ~]# ipa-server-install --uninstall ... Are you sure you want to continue with the uninstall procedure? [no]: trueCopy to Clipboard Copied! Toggle word wrap Toggle overflow - server123.idm.example.com을 가리키는 모든 이름 서버(NS) DNS 레코드가 DNS 영역에서 삭제되었는지 확인합니다. 이는 IdM 또는 외부 DNS에서 관리하는 통합 DNS를 사용하는지 여부에 관계없이 적용됩니다. IdM에서 DNS 레코드를 삭제하는 방법에 대한 자세한 내용은 IdM CLI에서 DNS 레코드 삭제를 참조하십시오.

11장. IdM 서버 이름 변경

기존 IdM(Identity Management) 서버의 호스트 이름은 변경할 수 없습니다. 그러나 서버를 다른 이름의 복제본으로 교체할 수 있습니다.

절차

기존 서버를 대체할 새 복제본을 설치하여 복제본에 필요한 호스트 이름과 IP 주소가 있는지 확인합니다. 자세한 내용은 IdM 복제본 설치를 참조하십시오.

중요설치 제거 중인 서버가 CRL(인증서 해지 목록) 게시자 서버인 경우 계속하기 전에 다른 서버를 CRL 게시자 서버로 만듭니다.

마이그레이션 절차의 컨텍스트에서 이 작업을 수행하는 방법에 대한 자세한 내용은 다음 섹션을 참조하십시오.

기존 IdM 서버 인스턴스를 중지합니다.

ipactl stop

[root@old_server ~]# ipactl stopCopy to Clipboard Copied! Toggle word wrap Toggle overflow - IdM 서버 설치 제거에 설명된 대로 기존 서버를 설치 제거합니다.

12장. IdM 업데이트 및 다운그레이드

12.1. IdM 패키지 업데이트

yum 유틸리티를 사용하여 시스템의 IdM(Identity Management) 패키지를 업데이트할 수 있습니다.

사전 요구 사항

- RHEL 시스템과 관련된 이전에 릴리스된 모든 에라타를 적용해야 합니다. 자세한 내용은 How do I apply package updates to my RHEL system에서 참조하십시오. KCS 문서.

절차

다음 옵션 중 하나를 선택합니다.

프로필과 관련된 모든 IdM 패키지를 업데이트하고 사용 가능한 업데이트가 있는 경우 다음을 수행합니다.

yum upgrade ipa-*

# yum upgrade ipa-*Copy to Clipboard Copied! Toggle word wrap Toggle overflow 활성화된 리포지토리에서 프로필에 사용 가능한 최신 버전과 일치하도록 패키지를 설치하거나 업데이트하려면 다음을 수행합니다.

yum distro-sync ipa-*

# yum distro-sync ipa-*Copy to Clipboard Copied! Toggle word wrap Toggle overflow

하나 이상의 서버에서 IdM 패키지를 업데이트한 후 토폴로지의 다른 모든 서버는 패키지를 업데이트하지 않은 경우에도 업데이트된 스키마를 수신합니다. 이렇게 하면 새 스키마를 사용하는 새 항목을 다른 서버에 복제할 수 있습니다.

여러 IdM 서버를 업데이트할 때 다른 서버를 업데이트하기 전에 한 서버를 업데이트한 후 10분 이상 기다립니다. 그러나 서버의 성공적인 업데이트에 필요한 실제 시간은 배포된 토폴로지, 연결 대기 시간, 업데이트로 생성된 변경 사항 수에 따라 달라집니다.

두 개 이상의 서버가 동시에 업데이트되거나 업그레이드 간에 짧은 간격으로 업데이트되는 경우 토폴로지 전체에서 업그레이드 후 데이터 변경 사항을 복제할 수 있는 충분한 시간이 없으므로 복제 이벤트가 충돌할 수 있습니다.

다음 버전으로만 업그레이드합니다. 예를 들어 RHEL 8.8의 IdM으로 업그레이드하려면 RHEL 8.7용 IdM에서 업그레이드합니다. 이전 버전에서 업그레이드하면 문제가 발생할 수 있습니다.

12.2. IdM 패키지 downgrading

Red Hat은 Identity Management 다운그레이드를 지원하지 않습니다.

13장. IdM 클라이언트 설치를 위한 시스템 준비

이 장에서는 IdM(Identity Management) 클라이언트를 설치하기 위해 시스템이 충족해야 하는 조건에 대해 설명합니다.

13.1. IdM 클라이언트 설치를 위해 지원되는 RHEL 버전

Red Hat Enterprise Linux 8의 최신 마이너 버전에서 IdM 서버가 실행되고 있는 Identity Management 배포는 의 최신 마이너 버전에서 실행되는 클라이언트를 지원합니다.

- RHEL 7

- RHEL 8

- RHEL 9

다른 클라이언트 시스템(예: Ubuntu)은 IdM 8 서버에서 작동할 수 있지만 Red Hat은 이러한 클라이언트에 대한 지원을 제공하지 않습니다.

IdM 배포 FIPS를 준수하려는 경우 Red Hat은 환경을 RHEL 9로 마이그레이션하는 것이 좋습니다. RHEL 9는 FIPS 140-3과 호환되는 첫 번째 주요 RHEL 버전입니다.

13.2. IdM 클라이언트의 DNS 요구 사항

기본적으로 클라이언트 설치 프로그램은 _ldap._tcp.DOMAIN DNS SRV 레코드를 검색합니다. 호스트 이름의 상위 도메인에 대한 DNS SRV 레코드입니다. 예를 들어 클라이언트 시스템에 호스트 이름 client1.idm.example.com 이 있는 경우 설치 관리자는 각각 _ldap._tcp.idm.example.com,_ldap._tcp.example.com 및 _ldap._tcp.com DNS SRV 레코드에서 IdM 서버 호스트 이름을 검색하려고 합니다. 그런 다음 검색된 도메인을 사용하여 시스템에서 클라이언트 구성 요소(예: SSSD 및 Kerberos 5 구성)를 구성합니다.

그러나 IdM 클라이언트의 호스트 이름이 기본 DNS 도메인의 일부일 필요는 없습니다. 클라이언트 시스템 호스트 이름이 IdM 서버의 하위 도메인에 없는 경우 ipa-client-install 명령의 --domain 옵션으로 IdM 도메인을 전달합니다. 이 경우 클라이언트를 설치한 후 SSSD 및 Kerberos 구성 요소 모두 구성 파일에 도메인이 설정되어 IdM 서버를 자동으로 검색하는 데 사용합니다.

13.3. IdM 클라이언트의 포트 요구 사항

IdM(Identity Management) 클라이언트는 서비스와 통신하기 위해 IdM 서버의 여러 포트에 연결합니다.

IdM 클라이언트에서 이러한 포트가 발신 방향으로 열려 있어야 합니다. firewalld 와 같이 발신 패킷을 필터링하지 않는 방화벽을 사용하는 경우 해당 포트는 발신 방향으로 이미 사용 가능합니다.

13.4. IdM 클라이언트의 IPv6 요구 사항

IdM(Identity Management)에서는 IdM에 등록하려는 호스트의 커널에서 IPv6 프로토콜을 활성화할 필요가 없습니다. 예를 들어 내부 네트워크가 IPv4 프로토콜만 사용하는 경우 IPv4 를 사용하여 IdM 서버와 통신하도록 SSSD(System Security Services Daemon)를 구성할 수 있습니다. /etc/sssd/sssd.conf 파일의 [domain/NAME] 섹션에 다음 행을 삽입하면 됩니다.

lookup_family_order = ipv4_only

lookup_family_order = ipv4_only13.5. idm:client 스트림에서 IdM 클라이언트 패키지 설치

Red Hat Enterprise Linux 8에서는 IdM(Identity Management) 클라이언트를 설치하는 데 필요한 패키지가 모듈로 제공됩니다.

idm:client 스트림은 idm 모듈의 기본 스트림입니다. 시스템에 서버 구성 요소를 설치할 필요가 없는 경우 이 스트림을 사용하여 IdM 클라이언트 패키지를 다운로드합니다. 서버 구성 요소가 필요하지 않은 경우 특히 장기간 지원되는 IdM 클라이언트 소프트웨어를 지속적으로 사용해야 하는 경우 idm:client 스트림을 사용하는 것이 좋습니다.

호스트에 IdM 복제본을 설치하려는 경우 idm:client 스트림을 사용하지 마십시오. 이 경우에는 idm:DL1 스트림을 대신 사용합니다.

사전 요구 사항

이전에

idm:DL1스트림을 활성화하여 패키지에서 다운로드한 후idm:client스트림으로 전환할 때 먼저 모든 관련 콘텐츠를 명시적으로 제거하고idm:DL1스트림을 활성화하기 전에idm:DL1 스트림을 비활성화해야 합니다.진행 방법에 대한 자세한 내용은 이후 스트림으로 전환을 참조하십시오.

중요현재 스트림을 비활성화하지 않고 새 스트림을 활성화하면 오류가 발생합니다.

절차

IdM 클라이언트 설치에 필요한 패키지를 다운로드하려면 다음을 수행합니다.

yum module install idm

# yum module install idmCopy to Clipboard Copied! Toggle word wrap Toggle overflow

13.6. idm:DL1 스트림에서 IdM 클라이언트 패키지 설치

Red Hat Enterprise Linux 8에서는 IdM(Identity Management) 클라이언트를 설치하는 데 필요한 패키지가 모듈로 제공됩니다.

idm:DL1 스트림을 사용하도록 설정해야 패키지를 다운로드할 수 있습니다. IdM 서버 구성 요소를 시스템에 설치해야 하는 경우 이 스트림을 사용하여 IdM 클라이언트 패키지를 다운로드합니다.

사전 요구 사항

이전에

idm:DL1idm:client진행 방법에 대한 자세한 내용은 이후 스트림으로 전환을 참조하십시오.

중요현재 스트림을 비활성화하지 않고 새 스트림을 활성화하면 오류가 발생합니다.

절차

idm:DL1스트림을 통해 제공되는 RPM으로 전환하려면 다음을 수행합니다.yum module enable idm:DL1 yum distro-sync

# yum module enable idm:DL1 # yum distro-syncCopy to Clipboard Copied! Toggle word wrap Toggle overflow IdM 클라이언트 설치에 필요한 패키지를 다운로드하려면 다음을 수행합니다.

yum module install idm:DL1/client

# yum module install idm:DL1/clientCopy to Clipboard Copied! Toggle word wrap Toggle overflow

14장. IdM 클라이언트 설치

다음 섹션에서는 ipa-client-install 유틸리티를 사용하여 시스템을 IdM(Identity Management) 클라이언트로 구성하는 방법을 설명합니다. 시스템을 IdM 클라이언트로 구성하여 IdM 도메인에 등록하고, 시스템이 도메인의 IdM 서버에서 IdM 서비스를 사용할 수 있도록 합니다.

IdM(Identity Management) 클라이언트를 성공적으로 설치하려면 클라이언트를 등록하는 데 사용할 수 있는 인증 정보를 제공해야 합니다.

14.1. 사전 요구 사항

- IdM 클라이언트 설치를 위한 시스템을 준비했습니다. 자세한 내용은 IdM 클라이언트 설치 시스템 준비를 참조하십시오.

14.2. 사용자 자격 증명을 사용하여 클라이언트 설치: 대화형 설치

다음 절차에 따라 권한이 있는 사용자의 자격 증명을 사용하여 시스템을 도메인에 등록하여 대화형으로 IdM(Identity Management) 클라이언트를 설치합니다.

사전 요구 사항

-

클라이언트를 IdM 도메인에 등록할 수 있는 사용자의 인증 정보가 있는지 확인합니다. 예를 들어 Enrollment Administrator 역할이 있는

hostadmin사용자일 수 있습니다.

절차

IdM 클라이언트로 구성하려는 시스템에서

ipa-client-install유틸리티를 실행합니다.ipa-client-install --mkhomedir

# ipa-client-install --mkhomedirCopy to Clipboard Copied! Toggle word wrap Toggle overflow 다음 조건 중 하나가 적용되는 경우

--enable-dns-updates옵션을 추가하여 클라이언트 시스템의 IP 주소로 DNS 레코드를 업데이트합니다.- 클라이언트가 등록된 IdM 서버는 통합된 DNS를 사용하여 설치됨

- 네트워크의 DNS 서버는 GSS-TSIG 프로토콜을 사용하여 DNS 항목 업데이트를 허용합니다.

ipa-client-install --enable-dns-updates --mkhomedir

# ipa-client-install --enable-dns-updates --mkhomedirCopy to Clipboard Copied! Toggle word wrap Toggle overflow 클라이언트가 DNS 업데이트를 활성화하는 경우 유용합니다.

- 동적 호스트 구성 프로토콜을 사용하여 발행된 동적 IP 주소 보유

- 고정 IP 주소가 있지만 할당되었지만 IdM 서버는 이에 대해 알 수 없습니다.

설치 스크립트는 DNS 레코드와 같은 모든 필요한 설정을 자동으로 가져옵니다.

IdM DNS 영역에 SRV 레코드가 올바르게 설정된 경우 스크립트에서 다른 모든 필수 값을 자동으로 검색하고 표시합니다. 확인하려면

yes를 입력합니다.Copy to Clipboard Copied! Toggle word wrap Toggle overflow 다른 값으로 시스템을 설치하려면

no를 입력합니다. 그런 다음ipa-client-install을 다시 실행하고ipa-client-install에 명령줄 옵션을 추가하여 필요한 값을 지정합니다. 예를 들면 다음과 같습니다.-

--hostname -

--realm -

--domain -

--server -

--mkhomedir

중요정규화된 도메인 이름은 유효한 DNS 이름이어야 합니다.

-

숫자, 영문자 및 하이픈(

-)만 허용됩니다. 예를 들어 밑줄은 허용되지 않으며 DNS 오류가 발생할 수 있습니다. - 호스트 이름은 모두 소문자여야 합니다. 대문자는 사용할 수 없습니다.

-

- 스크립트에서 일부 설정을 자동으로 가져오지 못하면 값을 입력하라는 메시지를 표시합니다.

이 스크립트는 ID가 클라이언트를 등록하는 데 사용할 사용자의 메시지를 표시합니다. 예를 들어 Enrollment Administrator 역할이 있는

hostadmin사용자일 수 있습니다.User authorized to enroll computers: hostadmin Password for hostadmin@EXAMPLE.COM:

User authorized to enroll computers: hostadmin Password for hostadmin@EXAMPLE.COM:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 이제 설치 스크립트가 클라이언트를 구성합니다. 작업이 완료될 때까지 기다립니다.

Client configuration complete.

Client configuration complete.Copy to Clipboard Copied! Toggle word wrap Toggle overflow

14.3. 일회성 암호를 사용하여 클라이언트 설치: 대화형 설치

일회성 암호를 사용하여 시스템을 도메인에 등록하여 IdM(Identity Management) 클라이언트를 대화식으로 설치하려면 다음 절차를 따르십시오.

사전 요구 사항

도메인의 서버에서 향후 클라이언트 시스템을 IdM 호스트로 추가합니다.

ipa host-add명령과 함께--random옵션을 사용하여 등록에 사용할 일회성 임의 암호를 생성합니다.참고ipa host-add <client_fqdn> 명령을 사용하려면 DNS를 통해 클라이언트 FQDN을 확인할 수 있어야 합니다. 확인할 수 없는 경우--ip address옵션을 사용하여 IdM 클라이언트 시스템의 IP 주소를 제공하거나--force옵션을 사용합니다.Copy to Clipboard Copied! Toggle word wrap Toggle overflow 참고시스템을 IdM 도메인에 등록한 후 생성된 암호가 무효화됩니다. 등록 완료 후 적절한 호스트 키탭으로 교체됩니다.

절차

IdM 클라이언트로 구성하려는 시스템에서

ipa-client-install유틸리티를 실행합니다.일회성 임의 암호를 제공하려면

--password옵션을 사용합니다. 암호에는 종종 특수 문자가 포함되어 있으므로 작은따옴표(')로 묶습니다.ipa-client-install --mkhomedir --password=password

# ipa-client-install --mkhomedir --password=passwordCopy to Clipboard Copied! Toggle word wrap Toggle overflow 다음 조건 중 하나가 적용되는 경우

--enable-dns-updates옵션을 추가하여 클라이언트 시스템의 IP 주소로 DNS 레코드를 업데이트합니다.- 클라이언트가 등록된 IdM 서버는 통합된 DNS를 사용하여 설치됨

- 네트워크의 DNS 서버는 GSS-TSIG 프로토콜을 사용하여 DNS 항목 업데이트를 허용합니다.

ipa-client-install --password 'W5YpARl=7M.n' --enable-dns-updates --mkhomedir

# ipa-client-install --password 'W5YpARl=7M.n' --enable-dns-updates --mkhomedirCopy to Clipboard Copied! Toggle word wrap Toggle overflow 클라이언트가 DNS 업데이트를 활성화하는 경우 유용합니다.

- 동적 호스트 구성 프로토콜을 사용하여 발행된 동적 IP 주소 보유

- 고정 IP 주소가 있지만 할당되었지만 IdM 서버는 이에 대해 알 수 없습니다.

설치 스크립트는 DNS 레코드와 같은 모든 필요한 설정을 자동으로 가져옵니다.

IdM DNS 영역에 SRV 레코드가 올바르게 설정된 경우 스크립트에서 다른 모든 필수 값을 자동으로 검색하고 표시합니다. 확인하려면

yes를 입력합니다.Copy to Clipboard Copied! Toggle word wrap Toggle overflow 다른 값으로 시스템을 설치하려면

no를 입력합니다. 그런 다음ipa-client-install을 다시 실행하고ipa-client-install에 명령줄 옵션을 추가하여 필요한 값을 지정합니다. 예를 들면 다음과 같습니다.-

--hostname -

--realm -

--domain -

--server -

--mkhomedir

중요정규화된 도메인 이름은 유효한 DNS 이름이어야 합니다.

-

숫자, 영문자 및 하이픈(

-)만 허용됩니다. 예를 들어 밑줄은 허용되지 않으며 DNS 오류가 발생할 수 있습니다. - 호스트 이름은 모두 소문자여야 합니다. 대문자는 사용할 수 없습니다.

-

- 스크립트에서 일부 설정을 자동으로 가져오지 못하면 값을 입력하라는 메시지를 표시합니다.

이제 설치 스크립트가 클라이언트를 구성합니다. 작업이 완료될 때까지 기다립니다.

Client configuration complete.

Client configuration complete.Copy to Clipboard Copied! Toggle word wrap Toggle overflow

14.4. 클라이언트 설치: 비대화형 설치

비대화식 설치의 경우 명령줄 옵션을 사용하여 ipa-client-install 유틸리티에 필요한 모든 정보를 제공해야 합니다. 다음 섹션에서는 비대화형 설치에 필요한 최소 옵션에 대해 설명합니다.

- 클라이언트 등록을 위한 인증 방법 옵션

사용 가능한 옵션은 다음과 같습니다.

-

--principal및--password: 클라이언트를 등록할 권한이 있는 사용자의 인증 정보를 지정합니다. -

--random: 클라이언트에 대해 생성된 일회성 임의 암호를 지정합니다. -

--keytab을 사용하여 이전 등록의 키탭을 지정합니다.

-

- 자동 설치 옵션

--unattended옵션을 사용하면 사용자 확인 없이도 설치를 실행할 수 있습니다.IdM DNS 영역에 SRV 레코드가 올바르게 설정된 경우 스크립트에서 다른 모든 필수 값을 자동으로 검색합니다. 스크립트가 값을 자동으로 검색할 수 없는 경우 다음과 같은 명령줄 옵션을 사용하여 값을 제공하십시오.

--hostname: 클라이언트 시스템에 대해 정적 정규화된 도메인 이름(FQDN)을 지정합니다.중요FQDN은 유효한 DNS 이름이어야 합니다.

- 숫자, 영문자 및 하이픈(-)만 허용됩니다. 예를 들어 밑줄은 허용되지 않으며 DNS 오류가 발생할 수 있습니다.

- 호스트 이름은 모두 소문자여야 합니다. 대문자는 사용할 수 없습니다.

-

기존 IdM 배포의 기본 DNS 도메인(예:

example.com)을 지정하는--domain입니다. 이름은 IdM Kerberos 영역 이름의 소문자 버전입니다. -

연결할 IdM 서버의 FQDN을 지정하는

--server입니다. 이 옵션을 사용하면 Kerberos의 DNS 자동 검색이 비활성화되고 고정 list of NetNamespace 및 Admin servers가 구성됩니다. 정상적인 상황에서는 서버 목록이 기본 IdM DNS 도메인에서 검색되므로 이 옵션이 필요하지 않습니다. -

--realm: 기존 IdM 배포의 Kerberos 영역을 지정합니다. 일반적으로 IdM 설치에서 사용하는 기본 DNS 도메인의 대문자 버전입니다. 정상적인 상황에서는 영역 이름이 IdM 서버에서 검색되므로 이 옵션이 필요하지 않습니다.

비대화형 설치를 위한 기본 ipa-client-install 명령의 예:

ipa-client-install --password 'W5YpARl=7M.n' --mkhomedir --unattended

# ipa-client-install --password 'W5YpARl=7M.n' --mkhomedir --unattended

추가 옵션을 지정하여 비대화식 설치를 위한 ipa-client-install 명령의 예입니다.

ipa-client-install --password 'W5YpARl=7M.n' --domain idm.example.com --server server.idm.example.com --realm IDM.EXAMPLE.COM --mkhomedir --unattended

# ipa-client-install --password 'W5YpARl=7M.n' --domain idm.example.com --server server.idm.example.com --realm IDM.EXAMPLE.COM --mkhomedir --unattended14.5. 클라이언트를 설치한 후 사전-IdM 구성 제거

ipa-client-install 스크립트는 /etc/openldap/ldap.conf 및 /etc/sssd/sssd.conf 파일에서 이전 LDAP 및 SSSD(System Security Services Daemon) 구성을 제거하지 않습니다. 클라이언트를 설치하기 전에 이러한 파일에서 구성을 수정한 경우 스크립트에서 새 클라이언트 값을 추가하지만 주석 처리합니다. 예를 들어 다음과 같습니다.

BASE dc=example,dc=com URI ldap://ldap.example.com #URI ldaps://server.example.com # modified by IPA #BASE dc=ipa,dc=example,dc=com # modified by IPA

BASE dc=example,dc=com

URI ldap://ldap.example.com

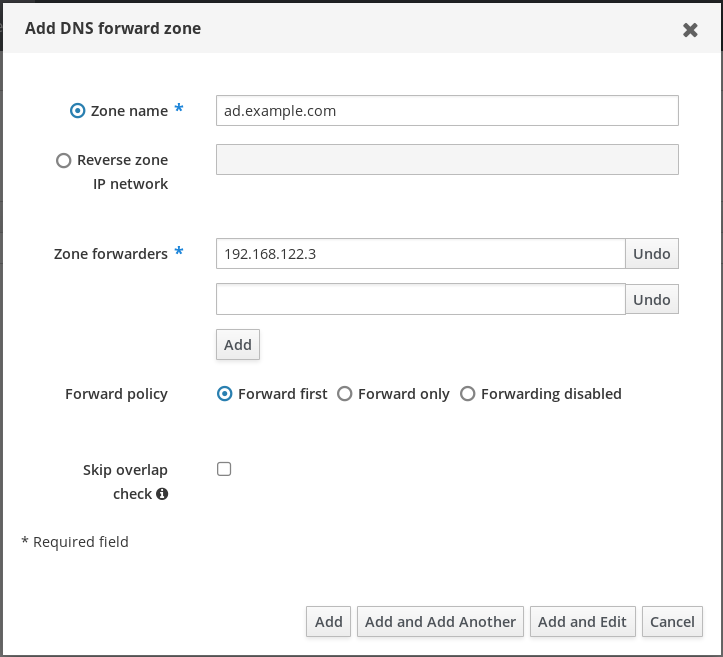

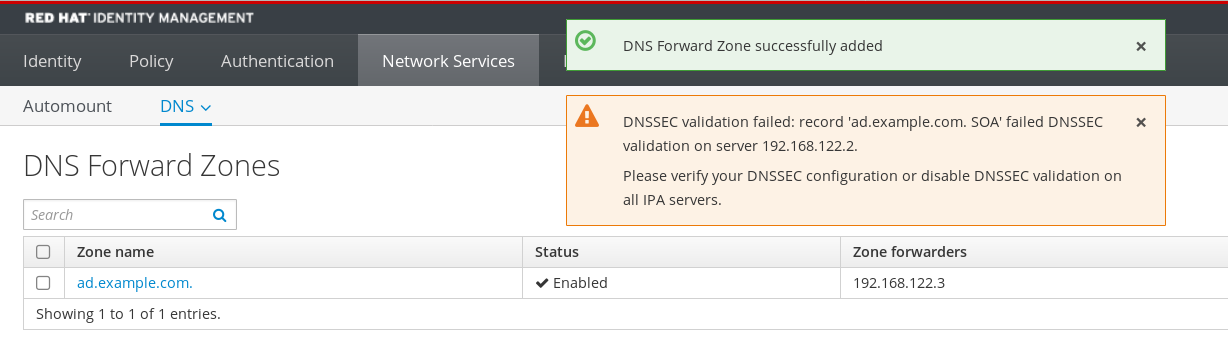

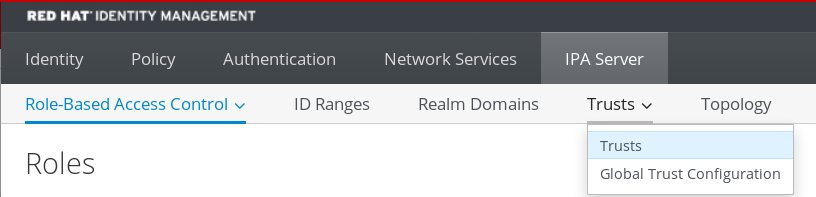

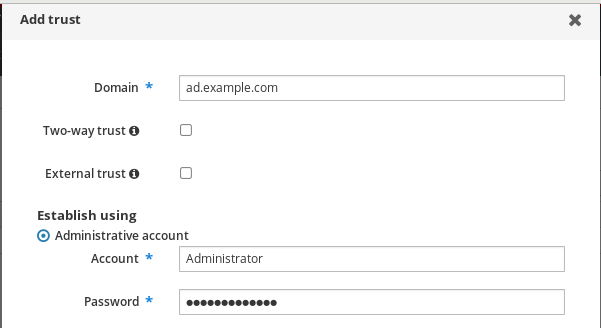

#URI ldaps://server.example.com # modified by IPA