SELinux 사용

SELinux(Security-Enhanced Linux)를 사용하여 사용자와 프로세스에서 파일 및 장치와 무단 상호 작용을 수행하지 못하도록 합니다.

초록

Red Hat 문서에 관한 피드백 제공

문서에 대한 피드백에 감사드립니다. 어떻게 개선할 수 있는지 알려주십시오.

Jira를 통해 피드백 제출 (등록 필요)

- Jira 웹 사이트에 로그인합니다.

- 상단 탐색 모음에서 생성 을 클릭합니다.

- Summary (요약) 필드에 설명 제목을 입력합니다.

- Description (설명) 필드에 개선을 위한 제안을 입력합니다. 문서의 관련 부분에 대한 링크를 포함합니다.

- 대화 상자 하단에서 생성 을 클릭합니다.

1장. SELinux 시작하기

SELinux(Security Enhanced Linux)는 추가 시스템 보안 계층을 제공합니다. SELinux는 기본적으로 질문에 대답합니다. <subject>는 <action>에서 <object>?로 실행할 수 있습니다. 예를 들면 다음과 같습니다. 웹 서버가 사용자의 홈 디렉토리에 있는 파일에 액세스할 수 있습니까?

1.1. SELinux 소개

DAC(Degretionary Access Control)라고 하는 사용자, 그룹 및 기타 권한을 기반으로 하는 표준 액세스 정책에서는 시스템 관리자가 로그 파일을 볼 수 있도록 특정 애플리케이션을 제한하는 것과 같은 포괄적이고 세분화된 보안 정책을 생성할 수 없습니다. 또한 다른 애플리케이션에서는 로그 파일에 새 데이터를 추가할 수 없습니다.

SELinux(Security Enhanced Linux)는 MAC(강제적 액세스 제어)를 구현합니다. 모든 프로세스 및 시스템 리소스에는 SELinux 컨텍스트 라는 특수 보안 레이블이 있습니다. SELinux 레이블이라고도 하는 SELinux 컨텍스트는 시스템 수준 세부 정보를 추상화하고 엔터티의 보안 속성에 중점을 두는 식별자입니다. 이렇게 하면 SELinux 정책에서 오브젝트를 참조하는 일관된 방법을 제공할 뿐만 아니라 다른 식별 방법에서 볼 수 있는 모호성이 제거됩니다. 예를 들어, 파일은 바인드 마운트를 사용하는 시스템에서 여러 개의 유효한 경로 이름을 가질 수 있습니다.

SELinux 정책은 프로세스가 서로 상호 작용하는 방법과 다양한 시스템 리소스와 상호 작용하는 방법을 정의하는 일련의 규칙에서 이러한 컨텍스트를 사용합니다. 기본적으로 정책은 규칙에서 명시적으로 액세스 권한을 부여하지 않는 한 상호 작용을 허용하지 않습니다.

DAC 규칙 다음에 SELinux 정책 규칙을 확인합니다. DAC 규칙이 먼저 액세스를 거부하면 SELinux 정책 규칙이 사용되지 않습니다. 즉, 기존 DAC 규칙이 액세스를 차단하는 경우 SELinux 거부가 기록되지 않습니다.

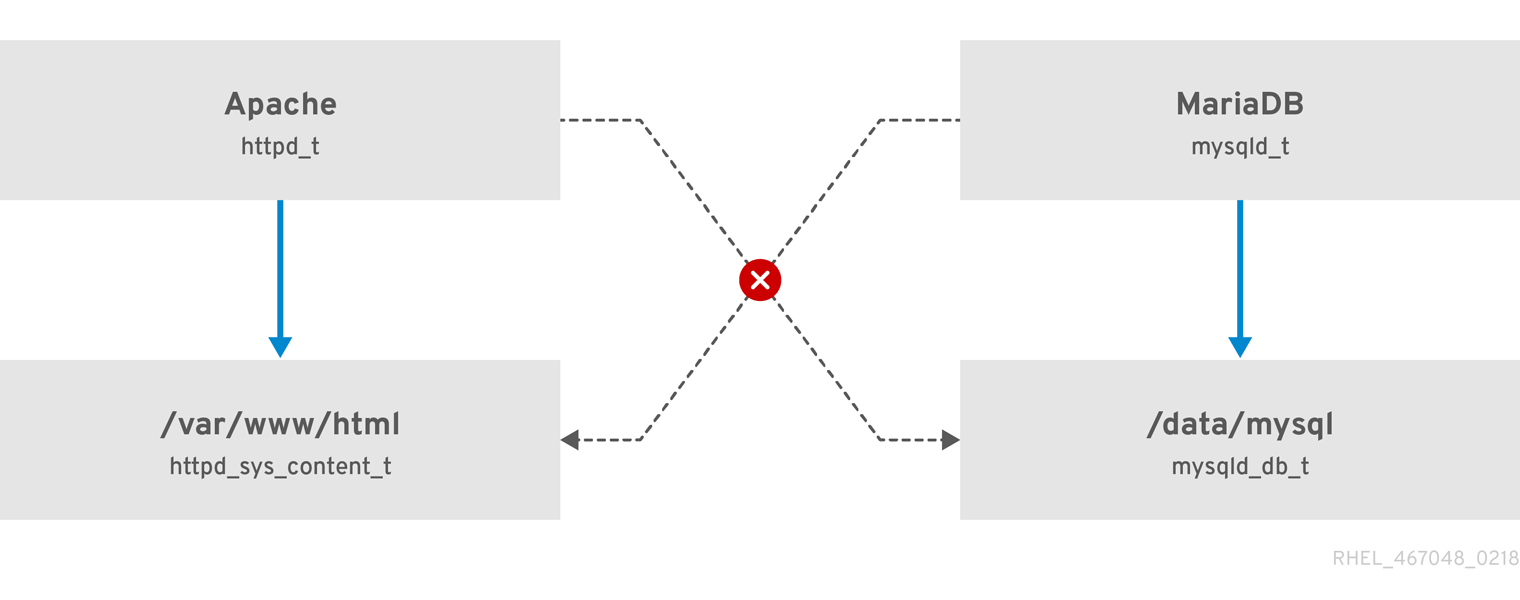

SELinux 컨텍스트에는 사용자, 역할, 유형, 보안 수준 등 여러 필드가 있습니다. SELinux 유형 정보는 전체 SELinux 컨텍스트가 아니라 프로세스와 시스템 리소스 간에 허용되는 상호 작용을 정의하는 가장 일반적인 정책 규칙이므로 SELinux 정책과 관련하여 가장 중요한 정보일 수 있습니다. SELinux 유형은 _t 로 끝납니다. 예를 들어 웹 서버의 유형 이름은 httpd_t 입니다. /var/www/html/ 에서 일반적으로 발견되는 파일 및 디렉토리의 유형 컨텍스트는 httpd_sys_content_t 입니다. /tmp 및 . 웹 서버 포트의 유형 컨텍스트는 /var/tmp/ 에서 일반적으로 발견되는 파일 및 디렉토리에 대한 유형 컨텍스트는 tmp_t 입니다http_port_t 입니다.

Apache(httpd _t로 실행하는 웹 서버 프로세스)가 /var/www/html/ 및 기타 웹 서버 디렉터리(httpd_sys_content_t)에서 일반적으로 발견되는 컨텍스트의 파일 및 디렉터리에 액세스할 수 있도록 허용하는 정책 규칙이 있습니다. /tmp 및 액세스가 허용되지 않습니다. SELinux를 사용하면 Apache가 손상되어 악의적인 스크립트에서 액세스를 제공하더라도 /var/tmp/ 에서 일반적으로 발견되는 파일에 대한 정책에 허용 규칙이 없으므로/tmp 디렉토리에 액세스할 수 없습니다.

그림 1.1. SELinux가 안전한 방식으로 Apache 및 MariaDB를 실행하는 데 어떤 도움을 줄 수 있는지의 예는 다음과 같습니다.

이전 체계에서 볼 수 있듯이 SELinux를 사용하면 httpd_t 로 실행되는 Apache 프로세스가 /var/www/html/ 디렉터리에 액세스할 수 있으며 httpd_t 및 유형 컨텍스트에 대한 허용 규칙이 없기 때문에 mysqld_db_t /data/mysql/ 디렉터리에 액세스하는 프로세스가 거부됩니다. 반면 mysqld_t 로 실행되는 MariaDB 프로세스는 /data/mysql/ 디렉터리에 액세스할 수 있으며 SELinux도 mysqld_t 유형의 프로세스를 올바르게 거부하여 로 레이블이 지정된 httpd_sys_content_t /var/www/html/ 디렉터리에 액세스합니다.

1.2. SELinux 실행의 이점

SELinux는 다음과 같은 이점을 제공합니다.

- 모든 프로세스와 파일에 레이블이 지정됩니다. SELinux 정책 규칙은 프로세스가 파일과 상호 작용하는 방법과 프로세스가 서로 상호 작용하는 방식을 정의합니다. 액세스는 특별히 허용하는 SELinux 정책 규칙이 있는 경우에만 허용됩니다.

- SELinux는 세분화된 액세스 제어를 제공합니다. 사용자 재량에 Linux 사용자 및 그룹 ID에 따라 제어되는 기존 UNIX 권한을 벗어나 SELinux 액세스 결정은 SELinux 사용자, 역할, 유형 및 선택적으로 보안 수준과 같은 사용 가능한 모든 정보를 기반으로 합니다.

- SELinux 정책은 관리 방식으로 정의되고 시스템 전체에 적용됩니다.

- SELinux는 권한 에스컬레이션 공격을 완화할 수 있습니다. 프로세스는 도메인에서 실행되므로 서로 분리됩니다. SELinux 정책 규칙은 프로세스가 파일 및 기타 프로세스에 액세스하는 방법을 정의합니다. 프로세스가 손상되면 공격자는 해당 프로세스의 일반 기능에만 액세스할 수 있으며 프로세스가 액세스하도록 구성된 파일에만 액세스할 수 있습니다. 예를 들어 Apache HTTP 서버가 손상되면 공격자는 특정 SELinux 정책 규칙을 추가하거나 이러한 액세스를 허용하도록 구성하지 않은 한 해당 프로세스를 사용하여 사용자 홈 디렉토리의 파일을 읽을 수 없습니다.

- SELinux는 데이터 기밀성과 무결성을 강제 적용할 수 있으며 신뢰할 수 없는 입력에서 프로세스를 보호할 수 있습니다.

SELinux는 안티바이러스 소프트웨어, 보안 암호, 방화벽 또는 기타 보안 시스템을 대체하지 않고 기존 보안 솔루션을 개선하도록 설계되었습니다. SELinux를 실행하는 경우에도 분석하기 어려운 암호 및 방화벽을 사용하여 소프트웨어를 최신 상태로 유지하는 등 모범적인 보안 사례를 계속 따르는 것이 중요합니다.

1.3. SELinux 예

다음 예제에서는 SELinux가 보안을 강화하는 방법을 보여줍니다.

- 기본 작업은 deny입니다. 파일을 여는 프로세스와 같이 액세스를 허용하기 위한 SELinux 정책 규칙이 없으면 액세스가 거부됩니다.

-

SELinux는 Linux 사용자를 제한할 수 있습니다. SELinux 정책에는 많은 제한된 SELinux 사용자가 있습니다. 제한된 SELinux 사용자에게 Linux 사용자를 매핑하여 보안 규칙 및 메커니즘을 활용할 수 있습니다. 예를 들어 Linux 사용자를 SELinux

user_u사용자에게 매핑하면 sudo 및 su와 같은sudo및su와 같은 사용자 ID(setuid) 애플리케이션을 설정하지 않으면 Linux 사용자가 실행되지 않습니다. - 프로세스 및 데이터 분리 증가. SELinux 도메인 개념을 사용하면 특정 파일 및 디렉터리에 액세스할 수 있는 프로세스를 정의할 수 있습니다. 예를 들어, SELinux를 실행할 때 공격자는 Samba 서버를 손상시킬 수 없으며 MariaDB 데이터베이스와 같은 다른 프로세스에서 사용하는 파일을 읽고 쓸 수 있는 공격 벡터로 해당 Samba 서버를 사용할 수 없습니다.

-

SELinux를 사용하면 구성 실수로 인한 손상을 완화할 수 있습니다. DNS(Domain Name System) 서버는 영역 전송에서 서로 간에 정보를 복제하는 경우가 많습니다. 공격자는 영역 전송을 사용하여 false 정보로 DNS 서버를 업데이트할 수 있습니다. RHEL의 DNS 서버로 Berkeley Internet Name Domain(BIND)을 실행하는 경우 관리자가 영역 전송을 수행할 수 있는 서버를 제한하는 것을 잊어버리더라도 기본 SELinux 정책은 영역 파일 업데이트를 방지합니다. [1] 영역 전송을 사용하는 경우 데몬 자체 및 기타 프로세스에 의해

이름이 지정된BIND입니다. -

SELinux가 없으면 공격자는 Apache 웹 서버의 traversal을 라우팅하기 위해 취약점을 악용할 수 있으며, .

/와 같은 특수 요소를 사용하여 파일 시스템에 저장된 파일 및 디렉터리에 액세스할 수 있습니다. 공격자가 강제 모드에서 SELinux로 실행되는 서버를 공격하는 경우 SELinux는httpd프로세스가 액세스할 수 없는 파일에 대한 액세스를 거부합니다. SELinux는 이러한 유형의 공격을 완전히 차단할 수는 없지만 효과적으로 완화합니다. -

강제 모드의 SELinux는 비SMAP 플랫폼에서 커널 NULL 포인터 역참조 연산자(CVE-2019-9213)를 악용하지 않습니다. 공격자는

mmap함수의 취약점을 악용하여 null 페이지의 매핑을 확인하지 않고 이 페이지에 임의의 코드를 배치합니다. -

enforcing 모드에서

deny_ptraceSELinux 부울 및 SELinux는 PTRACE_TRACEME 취약점(CVE-2019-13272)으로부터 시스템을 보호합니다. 이러한 구성으로 인해 공격자가root권한을 얻을 수 있는 시나리오가 방지됩니다. -

nfs_export_all_rw및nfs_export_all_roSELinux 부울을 사용하면 실수로/home디렉터리와 같은 NFS(Network File System)의 잘못된 설정을 방지하기 위해 사용하기 쉬운 툴이 제공됩니다.

1.4. SELinux 아키텍처 및 패키지

SELinux는 Linux 커널에 빌드된 Linux 보안 모듈(LSM)입니다. 커널의 SELinux 하위 시스템은 관리자가 제어하고 부팅 시 로드하는 보안 정책에 의해 구동됩니다. 시스템의 모든 보안 관련 커널 수준 액세스 작업은 SELinux에서 가로채고 로드된 보안 정책 컨텍스트에서 검사합니다. 로드된 정책에서 작업을 허용하면 작업을 계속합니다. 그렇지 않으면 작업이 차단되고 프로세스가 오류를 수신합니다.

액세스 허용 또는 허용하지 않기와 같은 SELinux 결정은 캐시됩니다. 이 캐시를 AVC(액세스 벡터 캐시)라고 합니다. 이러한 캐시된 의사 결정을 사용할 때는 SELinux 정책 규칙을 보다 적게 확인하여 성능이 향상되어야 합니다. DAC 규칙이 먼저 액세스를 거부하면 SELinux 정책 규칙이 적용되지 않습니다. 원시 감사 메시지는 /var/log/audit/audit.log 에 기록되며 type=AVC 문자열로 시작합니다.

RHEL 8에서 시스템 서비스는 systemd 데몬에 의해 제어됩니다. systemd 는 모든 서비스를 시작하고 중지하며 사용자 및 프로세스는 systemctl 유틸리티를 사용하여 systemd 와 통신합니다. systemd 데몬은 SELinux 정책을 참조하여 호출 프로세스의 레이블과 호출자가 관리하려는 유닛 파일의 레이블을 확인한 다음, 호출자가 액세스할 수 있는지 여부를 SELinux에 요청할 수 있습니다. 이 접근 방식을 통해 시스템 서비스의 시작 및 중지를 비롯한 중요한 시스템 기능에 대한 액세스 제어를 강화합니다.

systemd 데몬은 SELinux 액세스 관리자로도 작동합니다. systemctl 을 실행하는 프로세스 또는 D-Bus 메시지를 systemd 로 보낸 프로세스의 레이블을 검색합니다. 그런 다음 데몬은 프로세스가 구성하려는 유닛 파일의 레이블을 조회합니다. 마지막으로 SELinux 정책에서 프로세스 레이블과 유닛 파일 레이블 간의 특정 액세스를 허용하는 경우 systemd 는 커널에서 정보를 검색할 수 있습니다. 즉, 특정 서비스의 systemd 와 상호 작용해야 하는 손상된 애플리케이션은 이제 SELinux에서 제한할 수 있습니다. 정책 작성자는 이러한 세분화된 제어를 사용하여 관리자를 제한할 수도 있습니다.

프로세스가 D-Bus 메시지를 다른 프로세스로 보내고 SELinux 정책에서 두 프로세스의 D-Bus 통신을 허용하지 않는 경우 시스템은 USER_AVC 거부 메시지를 출력하고 D-Bus 통신 시간이 초과됩니다. 두 프로세스 간의 D-Bus 통신은 양방향으로 작동합니다.

잘못된 SELinux 레이블 지정 및 후속 문제를 방지하려면 systemctl start 명령을 사용하여 서비스를 시작해야 합니다.

RHEL 8에서는 SELinux 작업을 위한 다음 패키지를 제공합니다.

-

policy:

selinux-policy-targeted,selinux-policy-mls -

툴:

policycoreutils,policycoreutils-gui,libselinux-utils,policycoreutils-python-utils,setools-console,checkpolicy

1.5. SELinux 상태 및 모드

SELinux는 세 가지 모드(강제, 허용 또는 비활성화) 중 하나로 실행될 수 있습니다.

- 강제 모드는 기본 및 권장되는 작업 모드입니다. 강제 모드에서 SELinux는 정상적으로 작동하여 전체 시스템에서 로드된 보안 정책을 적용합니다.

- 허용 모드에서는 SELinux가 개체에 레이블을 지정하고 로그에 액세스 거부 항목을 내보내는 등 로드된 보안 정책을 적용하는 것처럼 동작하지만 실제로는 어떤 작업도 거부하지 않습니다. 프로덕션 시스템에는 권장되지 않지만 허용 모드는 SELinux 정책 개발 및 디버깅에 유용할 수 있습니다.

- 비활성화 모드는 강력하지 않습니다. 시스템이 SELinux 정책을 적용하지 않을 뿐만 아니라 파일과 같은 영구 오브젝트의 레이블을 방지하여 나중에 SELinux를 활성화하기가 어렵습니다.

setenforce 유틸리티를 사용하여 강제 모드와 허용 모드 간에 변경합니다. setenforce 를 사용한 변경 사항은 재부팅 시 유지되지 않습니다. 강제 모드로 변경하려면 Linux root 사용자로 setenforce 1 명령을 입력합니다. 허용 모드로 변경하려면 setenforce 0 명령을 입력합니다. getenforce 유틸리티를 사용하여 현재 SELinux 모드를 확인합니다.

getenforce Enforcing

# getenforce

Enforcingsetenforce 0 getenforce Permissive

# setenforce 0

# getenforce

Permissivesetenforce 1 getenforce Enforcing

# setenforce 1

# getenforce

EnforcingRed Hat Enterprise Linux에서는 시스템이 강제 모드로 실행되는 동안 개별 도메인을 허용 모드로 설정할 수 있습니다. 예를 들어 httpd_t 도메인을 허용하려면 다음을 수행합니다.

semanage permissive -a httpd_t

# semanage permissive -a httpd_t허용 도메인은 시스템의 보안을 손상시킬 수 있는 강력한 도구입니다. 예를 들어 특정 시나리오를 디버깅하는 경우 허용 도메인을 주의해서 사용하는 것이 좋습니다.

2장. SELinux 상태 및 모드 변경

활성화되면 SELinux를 강제 또는 허용 모드의 두 가지 모드 중 하나로 실행할 수 있습니다. 다음 섹션에서는 이러한 모드로 영구적으로 변경하는 방법을 보여줍니다.

2.1. SELinux 상태 및 모드의 영구 변경

SELinux 상태 및 모드에서 설명한 대로 SELinux를 활성화하거나 비활성화할 수 있습니다. 활성화되는 경우 SELinux에는 강제 및 허용 모드의 두 가지 모드가 있습니다.

getenforce 또는 sestatus 명령을 사용하여 SELinux가 실행 중인 모드를 확인합니다. getenforce 명령은 Enforcing,Permissive 또는 Disabled 를 반환합니다.

sestatus 명령은 SELinux 상태 및 사용 중인 SELinux 정책을 반환합니다.

시스템이 허용 모드에서 SELinux를 실행하는 경우 사용자와 프로세스는 다양한 파일 시스템 오브젝트에 잘못 레이블을 지정할 수 있습니다. SELinux가 비활성화되는 동안 생성된 파일 시스템 오브젝트는 레이블로 지정되지 않습니다. 이 동작은 SELinux가 파일 시스템 오브젝트의 올바른 레이블을 사용하므로 강제 모드로 변경할 때 문제가 발생합니다.

레이블이 지정되지 않은 파일에 잘못 레이블이 지정되지 않은 파일을 방지하기 위해 SELinux는 비활성화 상태에서 허용 또는 강제 모드로 변경될 때 파일 시스템의 레이블을 자동으로 다시 지정합니다. 다음 재부팅 시 파일의 레이블을 다시 지정하려면 root로 fixfiles -F onboot 명령을 사용하여 -F 옵션이 포함된 /.autorelabel 파일을 만듭니다.

레이블을 다시 지정하기 위해 시스템을 재부팅하기 전에, 예를 들어 enforcing=0 커널 옵션을 사용하여 허용 모드로 부팅되는지 확인합니다. 이렇게 하면 selinux-autorelabel 서비스를 시작하기 전에 시스템에 systemd 에 필요한 레이블이 지정되지 않은 파일이 포함된 경우 시스템이 부팅되지 않습니다. 자세한 내용은 RHBZ#2021835 를 참조하십시오.

2.2. SELinux를 허용 모드로 변경

SELinux가 허용 모드로 실행 중이면 SELinux 정책이 적용되지 않습니다. 시스템이 작동 상태로 남아 있으며 SELinux는 작업을 거부하지 않고 AVC 메시지만 기록합니다. 그러면 문제 해결, 디버깅 및 SELinux 정책 개선에 사용할 수 있습니다. 각 AVC는 이 경우 한 번만 로깅됩니다.

사전 요구 사항

-

selinux-policy-targeted,libselinux-utils및policycoreutils패키지가 시스템에 설치됩니다. -

selinux=0또는enforcing=0커널 매개 변수는 사용되지 않습니다.

절차

선택한 텍스트 편집기에서

/etc/selinux/config파일을 엽니다. 예를 들면 다음과 같습니다.vi /etc/selinux/config

# vi /etc/selinux/configCopy to Clipboard Copied! Toggle word wrap Toggle overflow SELINUX=permissive옵션을 구성합니다.Copy to Clipboard Copied! Toggle word wrap Toggle overflow 시스템을 다시 시작하십시오.

reboot

# rebootCopy to Clipboard Copied! Toggle word wrap Toggle overflow

검증

시스템이 다시 시작되면

getenforce명령이Permissive를 반환하는지 확인합니다.getenforce Permissive

$ getenforce PermissiveCopy to Clipboard Copied! Toggle word wrap Toggle overflow

2.3. SELinux를 강제 모드로 변경

SELinux가 강제 모드에서 실행 중인 경우 SELinux 정책을 적용하고 SELinux 정책 규칙에 따라 액세스를 거부합니다. RHEL에서는 SELinux를 사용하여 처음 시스템을 설치할 때 강제 모드가 기본적으로 활성화됩니다.

사전 요구 사항

-

selinux-policy-targeted,libselinux-utils및policycoreutils패키지가 시스템에 설치됩니다. -

selinux=0또는enforcing=0커널 매개 변수는 사용되지 않습니다.

절차

선택한 텍스트 편집기에서

/etc/selinux/config파일을 엽니다. 예를 들면 다음과 같습니다.vi /etc/selinux/config

# vi /etc/selinux/configCopy to Clipboard Copied! Toggle word wrap Toggle overflow SELINUX=enforcing옵션을 구성합니다.Copy to Clipboard Copied! Toggle word wrap Toggle overflow 변경 사항을 저장하고 시스템을 다시 시작하십시오.

reboot

# rebootCopy to Clipboard Copied! Toggle word wrap Toggle overflow 다음 부팅 시 SELinux는 시스템 내의 모든 파일과 디렉터리의 레이블을 다시 지정하고 SELinux가 비활성화될 때 생성된 파일과 디렉토리에 대해 SELinux 컨텍스트를 추가합니다.

검증

시스템이 다시 시작되면

getenforce명령이Enforcing:getenforce Enforcing

$ getenforce EnforcingCopy to Clipboard Copied! Toggle word wrap Toggle overflow

문제 해결

강제 모드로 변경한 후 SELinux는 올바르지 않거나 누락된 SELinux 정책 규칙으로 인해 일부 작업을 거부할 수 있습니다.

SELinux 거부 작업을 보려면 root로 다음 명령을 입력합니다.

ausearch -m AVC,USER_AVC,SELINUX_ERR,USER_SELINUX_ERR -ts today

# ausearch -m AVC,USER_AVC,SELINUX_ERR,USER_SELINUX_ERR -ts todayCopy to Clipboard Copied! Toggle word wrap Toggle overflow 또는

se rsh-server패키지가 설치되어 있으면 다음을 입력합니다.grep "SELinux is preventing" /var/log/messages

# grep "SELinux is preventing" /var/log/messagesCopy to Clipboard Copied! Toggle word wrap Toggle overflow SELinux가 활성화되어 있고 감사 데몬(

auditd)이 시스템에서 실행되지 않는 경우dmesg명령의 출력에서 특정 SELinux 메시지를 검색합니다.dmesg | grep -i -e type=1300 -e type=1400

# dmesg | grep -i -e type=1300 -e type=1400Copy to Clipboard Copied! Toggle word wrap Toggle overflow

자세한 내용은 SELinux와 관련된 문제 해결을 참조하십시오.

2.4. 이전에 비활성화한 시스템에서 SELinux 활성화

이전에 비활성화한 시스템에서 SELinux를 활성화하거나 처리할 수 없는 시스템과 같은 문제를 방지하려면 허용 모드에서 AVC(Access Vector Cache) 메시지를 먼저 해결합니다.

시스템이 허용 모드에서 SELinux를 실행하는 경우 사용자와 프로세스는 다양한 파일 시스템 오브젝트에 잘못 레이블을 지정할 수 있습니다. SELinux가 비활성화되는 동안 생성된 파일 시스템 오브젝트는 레이블로 지정되지 않습니다. 이 동작은 SELinux가 파일 시스템 오브젝트의 올바른 레이블을 사용하므로 강제 모드로 변경할 때 문제가 발생합니다.

레이블이 지정되지 않은 파일에 잘못 레이블이 지정되지 않은 파일을 방지하기 위해 SELinux는 비활성화 상태에서 허용 또는 강제 모드로 변경될 때 파일 시스템의 레이블을 자동으로 다시 지정합니다.

레이블을 다시 지정하기 위해 시스템을 재부팅하기 전에, 예를 들어 enforcing=0 커널 옵션을 사용하여 허용 모드로 부팅되는지 확인합니다. 이렇게 하면 selinux-autorelabel 서비스를 시작하기 전에 시스템에 systemd 에 필요한 레이블이 지정되지 않은 파일이 포함된 경우 시스템이 부팅되지 않습니다. 자세한 내용은 RHBZ#2021835 를 참조하십시오.

절차

- 허용 모드에서 SELinux를 활성화합니다. 자세한 내용은 허용 모드로 변경에서 참조하십시오.

시스템을 다시 시작하십시오.

reboot

# rebootCopy to Clipboard Copied! Toggle word wrap Toggle overflow - SELinux 거부 메시지를 확인합니다. 자세한 내용은 SELinux 거부 식별 을 참조하십시오.

다음 재부팅 시 파일의 레이블을 다시 지정했는지 확인합니다.

fixfiles -F onboot

# fixfiles -F onbootCopy to Clipboard Copied! Toggle word wrap Toggle overflow 이렇게 하면

-F옵션이 포함된/.autorelabel파일이 생성됩니다.주의fixfiles -F onboot명령을 시작하기 전에 항상 허용 모드로 전환합니다.기본적으로

autorelabel은 시스템에 사용 가능한 CPU 코어만큼 많은 스레드를 병렬로 사용합니다. 자동 레이블을 다시 지정하는 동안 단일 스레드만 사용하려면fixfiles -T 1 onboot명령을 사용합니다.- 거부가 없는 경우 강제 모드로 전환합니다. 자세한 내용은 부팅 시 SELinux 모드 변경을 참조하십시오.

검증

시스템이 다시 시작되면

getenforce명령이Enforcing:getenforce Enforcing

$ getenforce EnforcingCopy to Clipboard Copied! Toggle word wrap Toggle overflow

다음 단계

SELinux를 강제 모드로 사용자 지정 애플리케이션을 실행하려면 다음 시나리오 중 하나를 선택하십시오.

-

unconfined_service_t도메인에서 애플리케이션을 실행합니다. - 애플리케이션에 대한 새 정책을 작성합니다. 자세한 내용은 사용자 지정 SELinux 정책 작성 섹션을 참조하십시오.

2.5. SELinux 비활성화

SELinux를 비활성화하면 시스템이 SELinux 정책을 로드하지 않습니다. 결과적으로 시스템은 SELinux 정책을 적용하지 않고 AVC(Access Vector Cache) 메시지를 기록하지 않습니다. 따라서 SELinux 실행의 모든 이점이 사라집니다.

성능이 취약한 보안으로 인해 상당한 위험이 발생하지 않는 시스템과 같이 특정 시나리오를 제외하고 SELinux를 비활성화하지 마십시오.

프로덕션 환경에서 디버깅을 수행해야 하는 경우 SELinux를 영구적으로 비활성화하는 대신 허용 모드를 일시적으로 사용합니다. 허용 모드에 대한 자세한 내용은 허용 모드로 변경을 참조하십시오.

사전 요구 사항

grubby패키지가 설치되어 있습니다.rpm -q grubby grubby-<version>

$ rpm -q grubby grubby-<version>Copy to Clipboard Copied! Toggle word wrap Toggle overflow

절차

selinux=0을 커널 명령줄에 추가하도록 부트 로더를 구성합니다.sudo grubby --update-kernel ALL --args selinux=0

$ sudo grubby --update-kernel ALL --args selinux=0Copy to Clipboard Copied! Toggle word wrap Toggle overflow 시스템을 다시 시작하십시오.

reboot

$ rebootCopy to Clipboard Copied! Toggle word wrap Toggle overflow

검증

재부팅 후

getenforce명령이Disabled:을 반환하는지 확인합니다.getenforce Disabled

$ getenforce DisabledCopy to Clipboard Copied! Toggle word wrap Toggle overflow

대체 방법

RHEL 8에서는 /etc/selinux/config 파일에서 SELINUX=disabled 옵션을 사용하여 더 이상 사용되지 않는 SELinux를 비활성화하는 방법을 계속 사용할 수 있습니다. 그러면 SELinux가 활성화된 상태로 커널이 부팅되고 부팅 프로세스 후반부에서 비활성화 모드로 전환됩니다. 결과적으로 커널 패닉을 유발하는 메모리 누수 및 경쟁 조건이 발생할 수 있었습니다. 이 방법을 사용하려면 다음을 수행합니다.

선택한 텍스트 편집기에서

/etc/selinux/config파일을 엽니다. 예를 들면 다음과 같습니다.vi /etc/selinux/config

# vi /etc/selinux/configCopy to Clipboard Copied! Toggle word wrap Toggle overflow SELINUX=disabled옵션을 구성합니다.Copy to Clipboard Copied! Toggle word wrap Toggle overflow 변경 사항을 저장하고 시스템을 다시 시작하십시오.

reboot

# rebootCopy to Clipboard Copied! Toggle word wrap Toggle overflow

2.6. 부팅 시 SELinux 모드 변경

부팅 시 다음 커널 매개변수를 설정하여 SELinux가 실행되는 방식을 변경할 수 있습니다.

enforcing=0이 매개 변수를 설정하면 시스템이 허용 모드로 시작되므로 문제를 해결할 때 유용합니다. 파일 시스템이 너무 손상된 경우 허용 모드를 사용하는 것이 문제를 감지하는 유일한 옵션일 수 있습니다. 또한 허용 모드에서 시스템은 라벨을 올바르게 만듭니다. 이 모드에서 생성되는 AVC 메시지는 강제 모드에서와 다를 수 있습니다.

허용 모드에서는 일련의 동일한 거부 중 첫 번째 거부만 보고됩니다. 그러나 강제 모드에서는 디렉터리 읽기와 관련된 거부가 발생할 수 있으며 애플리케이션이 중지될 수 있습니다. 허용 모드에서는 동일한 AVC 메시지가 표시되지만 애플리케이션은 디렉토리에 있는 파일을 계속 읽고 각 거부에 대해 AVC도 받습니다.

selinux=0이 매개 변수를 사용하면 커널이 SELinux 인프라의 일부를 로드하지 않습니다. init 스크립트는 시스템이

selinux=0매개 변수로 부팅되었으며/.autorelabel파일을 터치합니다. 이로 인해 SELinux를 활성화한 다음 부팅할 때 시스템이 자동으로 레이블을 다시 지정합니다.중요프로덕션 환경에서는

selinux=0매개변수를 사용하지 마십시오. 시스템을 디버깅하려면 SELinux를 비활성화하는 대신 일시적으로 허용 모드를 사용합니다.autorelabel=1이 매개변수는 시스템에서 다음 명령과 유사하게 레이블을 다시 지정하도록 강제 적용합니다.

touch /.autorelabel reboot

# touch /.autorelabel # rebootCopy to Clipboard Copied! Toggle word wrap Toggle overflow 파일 시스템에 레이블이 잘못 지정된 오브젝트가 많은 경우 허용 모드로 시스템을 시작하여 자동 레이블 프로세스가 성공적으로 수행됩니다.

3장. 제한된 사용자 및 제한되지 않은 사용자 관리

각 Linux 사용자는 SELinux 정책의 규칙에 따라 SELinux 사용자에게 매핑됩니다. 관리자는 semanage 로그인 유틸리티를 사용하거나 Linux 사용자를 특정 SELinux 사용자에게 직접 할당하여 이러한 규칙을 수정할 수 있습니다. 따라서 Linux 사용자에게는 SELinux 사용자가 할당되는 제한 사항이 있습니다. SELinux 사용자에게 할당된 Linux 사용자가 프로세스를 시작하면 다른 규칙에서 다른 역할 또는 유형을 지정하지 않는 한 이 프로세스는 SELinux 사용자의 제한 사항을 상속합니다.

3.1. SELinux에서 제한되거나 제한되지 않은 사용자

기본적으로 관리 권한이 있는 사용자를 포함하여 Red Hat Enterprise Linux의 모든 Linux 사용자는 제한되지 않은 SELinux 사용자 unconfined_u 에 매핑됩니다. SELinux 제한 사용자에게 사용자를 할당하여 시스템의 보안을 개선할 수 있습니다.

Linux 사용자의 보안 컨텍스트는 SELinux 사용자, SELinux 역할 및 SELinux 유형으로 구성됩니다. 예를 들면 다음과 같습니다.

user_u:user_r:user_t

user_u:user_r:user_t다음과 같습니다.

user_u- SELinux 사용자입니다.

user_r- SELinux 역할입니다.

user_t- SELinux 유형입니다.

Linux 사용자가 로그인하면 SELinux 사용자는 변경할 수 없습니다. 그러나 해당 유형과 역할은 예를 들어 전환 중에 변경될 수 있습니다.

시스템에서 SELinux 사용자 매핑을 보려면 루트로 semanage login -l 명령을 사용합니다.

semanage login -l Login Name SELinux User MLS/MCS Range Service __default__ unconfined_u s0-s0:c0.c1023 * root unconfined_u s0-s0:c0.c1023 *

# semanage login -l

Login Name SELinux User MLS/MCS Range Service

__default__ unconfined_u s0-s0:c0.c1023 *

root unconfined_u s0-s0:c0.c1023 *

Red Hat Enterprise Linux에서 Linux 사용자는 기본적으로 SELinux __default__ 로그인에 매핑되며 SELinux unconfined_u 사용자에게 매핑됩니다. 다음 행은 기본 매핑을 정의합니다.

default unconfined_u s0-s0:c0.c1023 *

default unconfined_u s0-s0:c0.c1023 *제한된 사용자는 현재 SELinux 정책에 명시적으로 정의된 SELinux 규칙에 의해 제한됩니다. 제한되지 않은 사용자는 SELinux에 의해 최소한의 제한만 적용됩니다.

제한된 Linux 사용자 및 제한되지 않은 Linux 사용자는 실행 가능하고 쓰기 가능한 메모리 검사의 영향을 받으며 MCS 또는 MLS에도 제한됩니다.

사용 가능한 SELinux 사용자를 나열하려면 다음 명령을 입력합니다.

이러한 info 명령은 기본적으로 설치되지 않는 setools-console 패키지에서 제공합니다.

제한되지 않은 Linux 사용자가 SELinux 정책에서 unconfined_t 도메인에서 자체 제한된 도메인으로 전환할 수 있는 애플리케이션으로 정의하는 애플리케이션을 실행하는 경우 unconfined Linux 사용자는 여전히 제한된 도메인의 제한 사항을 받습니다. 이 경우의 보안 이점은 Linux 사용자가 제한되지 않고 있는 경우에도 애플리케이션이 제한되어 있다는 것입니다. 따라서 애플리케이션에서 결함을 악용하는 것은 정책에 의해 제한될 수 있습니다.

마찬가지로 제한된 사용자에게 이러한 검사를 적용할 수 있습니다. 제한된 각 사용자는 제한된 사용자 도메인에 의해 제한됩니다. SELinux 정책은 제한된 사용자 도메인에서 대상 제한 도메인으로의 전환을 정의할 수도 있습니다. 이러한 경우 제한된 사용자에게는 해당 대상 제한된 도메인의 제한이 적용됩니다. 주요 점은 특별 권한이 역할에 따라 제한된 사용자와 연결되어 있다는 것입니다.

3.2. SELinux 사용자의 역할 및 액세스 권한

SELinux 정책은 각 Linux 사용자를 SELinux 사용자에게 매핑합니다. 이를 통해 Linux 사용자는 SELinux 사용자의 제한을 상속할 수 있습니다.

정책의 부울을 조정하여 특정 요구 사항에 따라 SELinux 정책에서 제한된 사용자에 대한 권한을 사용자 지정할 수 있습니다. semanage boolean -l 명령을 사용하여 이러한 부울의 현재 상태를 확인할 수 있습니다. 모든 SELinux 사용자, SELinux 역할, MLS 및 MCS의 수준 및 범위를 나열하려면 semanage user -l 명령을 root 로 사용합니다.

| 사용자 | 기본 역할 | 추가 역할 |

|---|---|---|

|

|

|

|

|

|

| |

|

|

| |

|

|

| |

|

|

|

|

|

| ||

|

| ||

|

|

| |

|

|

|

|

|

| ||

|

| ||

|

|

|

system_u 는 시스템 프로세스 및 개체의 특수 사용자 ID이며 system_r 은 관련 역할입니다. 관리자는 이 system _u 사용자와 역할을 Linux 사용자에게 연결해서는 안 됩니다. 또한 system_ runconfined_u 및 root 는 제한되지 않은 사용자입니다. 이러한 이유로 이러한 SELinux 사용자와 관련된 역할은 다음 SELinux 역할의 유형 및 액세스 권한에 포함되지 않습니다.

각 SELinux 역할은 SELinux 유형에 해당하며 특정 액세스 권한을 제공합니다.

| Role | 유형 | X 윈도우 시스템을 사용하여 로그인합니다 | su 및 sudo | 홈 디렉토리 및 /tmp 에서 실행 (기본값) | 네트워킹 |

|---|---|---|---|---|---|

|

|

| 제공됨 | 제공됨 | 제공됨 | 제공됨 |

|

|

| 아니요 | 아니요 | 제공됨 | 아니요 |

|

|

| 제공됨 | 아니요 | 제공됨 | 웹 브라우저만 (M#159illa Firefox, GNOME 웹) |

|

|

| 제공됨 | 아니요 | 제공됨 | 제공됨 |

|

|

| 제공됨 |

| 제공됨 | 제공됨 |

|

|

| 제공됨 | 제공됨 | 제공됨 | |

|

|

| 제공됨 | 제공됨 | 제공됨 | |

|

|

| 제공됨 | 제공됨 | 제공됨 | |

|

|

| 제공됨 | 제공됨 | 제공됨 | |

|

|

| 제공됨 | 제공됨 | 제공됨 | |

|

|

|

| 제공됨 | 제공됨 | 제공됨 |

관리자가 아닌 역할에 대한 자세한 내용은 SELinux에서 관리자 역할이 아닌 역할을 참조하십시오.

관리자 역할에 대한 자세한 내용은 SELinux에서 관리자 역할 확인을 참조하십시오.

사용 가능한 모든 역할을 나열하려면 seinfo -r 명령을 입력합니다.

이러한 info 명령은 기본적으로 설치되지 않는 setools-console 패키지에서 제공합니다.

3.3. SELinux에서 제한된 비관리자 역할

SELinux에서 제한된 비관리자 역할은 특정 권한 및 권한을 부여하여 사용자에게 할당된 Linux 사용자에게 특정 작업을 수행할 수 있는 권한을 부여합니다. 제한된 별도의 관리자가 아닌 역할을 할당하면 개별 사용자에게 특정 권한을 할당할 수 있습니다. 이는 각각 다른 수준의 권한 부여를 가진 여러 사용자가 있는 시나리오에서 유용합니다.

시스템에서 관련 SELinux 부울을 변경하여 SELinux 역할의 권한을 사용자 지정할 수도 있습니다. SELinux 부울 및 해당 현재 상태를 보려면 semanage boolean -l 명령을 root로 사용합니다. selinux-policy-devel 패키지를 설치하는 경우 자세한 설명을 얻을 수 있습니다.

SELinux 정책에서 허용하는 경우 user_t,guest_t, xguest_t 도메인의 Linux 사용자는 설정된 사용자 ID(setuid) 애플리케이션만 실행할 수 있습니다(예: passwd). 이러한 사용자는 setuid 애플리케이션 su 및 sudo 를 실행할 수 없으므로 이러한 애플리케이션을 사용하여 root가 될 수 없습니다.

기본적으로 staff_t, 도메인의 Linux 사용자는 홈 디렉토리 및 user_t,guest_t 및 xguest_t /tmp 에서 애플리케이션을 실행할 수 있습니다. 애플리케이션은 이를 실행한 사용자의 권한을 상속합니다.

guest_t 및 xguest_t 사용자가 쓰기 액세스 권한이 있는 디렉터리에서 애플리케이션을 실행하지 않으려면 guest_exec_content 및 xguest_exec_content 부울을 off 로 설정합니다.

SELinux에는 다음과 같은 제한된 관리자가 아닌 역할이 있으며 각각 특정 권한 및 제한이 있습니다.

guest_r매우 제한된 권한이 있습니다. 이 역할에 할당된 사용자는 네트워크에 액세스할 수 없지만

/tmp및/home디렉토리에서 파일을 실행할 수 있습니다.관련 부울:

SELinux boolean State Default Description guest_exec_content (on , on) Allow guest to exec content

SELinux boolean State Default Description guest_exec_content (on , on) Allow guest to exec contentCopy to Clipboard Copied! Toggle word wrap Toggle overflow xguest_r제한된 권한이 있습니다. 이 역할에 할당된 사용자는 X Window에 로그인하고 네트워크 브라우저를 사용하여 웹 페이지에 액세스하며 미디어에 액세스할 수 있습니다. 또한

/tmp및/home디렉토리에서 파일을 실행할 수도 있습니다.관련 부울:

SELinux boolean State Default Description xguest_connect_network (on , on) Allow xguest users to configure Network Manager and connect to apache ports xguest_exec_content (on , on) Allow xguest to exec content xguest_mount_media (on , on) Allow xguest users to mount removable media xguest_use_bluetooth (on , on) Allow xguest to use blue tooth devices

SELinux boolean State Default Description xguest_connect_network (on , on) Allow xguest users to configure Network Manager and connect to apache ports xguest_exec_content (on , on) Allow xguest to exec content xguest_mount_media (on , on) Allow xguest users to mount removable media xguest_use_bluetooth (on , on) Allow xguest to use blue tooth devicesCopy to Clipboard Copied! Toggle word wrap Toggle overflow user_r전체 사용자 권한으로 권한이 없는 액세스 권한을 갖습니다. 이 역할에 할당된 사용자는 관리 권한이 필요하지 않은 대부분의 작업을 수행할 수 있습니다.

관련 부울:

SELinux boolean State Default Description unprivuser_use_svirt (off , off) Allow unprivileged user to create and transition to svirt domains.

SELinux boolean State Default Description unprivuser_use_svirt (off , off) Allow unprivileged user to create and transition to svirt domains.Copy to Clipboard Copied! Toggle word wrap Toggle overflow staff_ruser_r및 추가 권한과 유사한 권한이 있습니다. 특히 이 역할에 할당된 사용자는sudo를 실행하여 일반적으로root사용자로 예약된 관리 명령을 실행할 수 있습니다. 이 명령은 역할 및 유효 사용자 ID(EUID)를 변경하지만 SELinux 사용자는 변경하지 않습니다.관련 부울:

SELinux boolean State Default Description staff_exec_content (on , on) Allow staff to exec content staff_use_svirt (on , on) allow staff user to create and transition to svirt domains.

SELinux boolean State Default Description staff_exec_content (on , on) Allow staff to exec content staff_use_svirt (on , on) allow staff user to create and transition to svirt domains.Copy to Clipboard Copied! Toggle word wrap Toggle overflow

3.4. SELinux에서 제한된 관리자 역할

SELinux에서 제한된 관리자 역할은 할당된 Linux 사용자에게 특정 작업을 수행할 수 있는 특정 권한 및 권한을 부여합니다. 제한된 별도의 관리자 역할을 할당하면 다양한 시스템 관리 영역에 따라 권한을 개별 사용자에게 나눌 수 있습니다. 이 기능은 각각 별도의 도메인이 있는 여러 관리자가 있는 시나리오에서 유용합니다.

semanage user 명령을 사용하여 SELinux 사용자에게 이러한 역할을 할당할 수 있습니다.

SELinux에는 다음과 같은 제한된 관리자 역할이 있습니다.

auditadm_r감사 관리자 역할을 사용하면 감사 하위 시스템과 관련된 프로세스를 관리할 수 있습니다.

관련 부울:

SELinux boolean State Default Description auditadm_exec_content (on , on) Allow auditadm to exec content

SELinux boolean State Default Description auditadm_exec_content (on , on) Allow auditadm to exec contentCopy to Clipboard Copied! Toggle word wrap Toggle overflow dbadm_r데이터베이스 관리자 역할을 통해 MariaDB 및 PostgreSQL 데이터베이스를 관리할 수 있습니다.

관련 부울:

SELinux boolean State Default Description dbadm_exec_content (on , on) Allow dbadm to exec content dbadm_manage_user_files (off , off) Determine whether dbadm can manage generic user files. dbadm_read_user_files (off , off) Determine whether dbadm can read generic user files.

SELinux boolean State Default Description dbadm_exec_content (on , on) Allow dbadm to exec content dbadm_manage_user_files (off , off) Determine whether dbadm can manage generic user files. dbadm_read_user_files (off , off) Determine whether dbadm can read generic user files.Copy to Clipboard Copied! Toggle word wrap Toggle overflow logadm_r로그 관리자 역할을 사용하면 Rsyslog 로깅 서비스 및 감사 하위 시스템과 관련된 로그, 특히 SELinux 유형을 관리할 수 있습니다.

관련 부울:

SELinux boolean State Default Description logadm_exec_content (on , on) Allow logadm to exec content

SELinux boolean State Default Description logadm_exec_content (on , on) Allow logadm to exec contentCopy to Clipboard Copied! Toggle word wrap Toggle overflow webadm_r웹 관리자는 Apache HTTP Server를 관리할 수 있습니다.

관련 부울:

SELinux boolean State Default Description webadm_manage_user_files (off , off) Determine whether webadm can manage generic user files. webadm_read_user_files (off , off) Determine whether webadm can read generic user files.

SELinux boolean State Default Description webadm_manage_user_files (off , off) Determine whether webadm can manage generic user files. webadm_read_user_files (off , off) Determine whether webadm can read generic user files.Copy to Clipboard Copied! Toggle word wrap Toggle overflow secadm_r보안 관리자 역할을 통해 SELinux 데이터베이스를 관리할 수 있습니다.

관련 부울:

SELinux boolean State Default Description secadm_exec_content (on , on) Allow secadm to exec content

SELinux boolean State Default Description secadm_exec_content (on , on) Allow secadm to exec contentCopy to Clipboard Copied! Toggle word wrap Toggle overflow sysadm_r시스템 관리자 역할을 사용하면 이전에 나열된 역할의 모든 작업을 수행할 수 있으며 추가 권한이 있습니다. 기본이 아닌 구성에서는 SELinux 정책에서

sysadm_secadm모듈을 비활성화하여 보안 관리를 시스템 관리와 분리할 수 있습니다. 자세한 내용은 MLS의 보안 관리에서 시스템 관리 분리를 참조하십시오.sysadm_u사용자는 SSH를 사용하여 직접 로그인할 수 없습니다.sysadm_u에 대한 SSH 로그인을 활성화하려면ssh_sysadm_login부울을on으로 설정합니다.setsebool -P ssh_sysadm_login on

# setsebool -P ssh_sysadm_login onCopy to Clipboard Copied! Toggle word wrap Toggle overflow 관련 부울:

SELinux boolean State Default Description ssh_sysadm_login (on , on) Allow ssh logins as sysadm_r:sysadm_t sysadm_exec_content (on , on) Allow sysadm to exec content xdm_sysadm_login (on , on) Allow the graphical login program to login directly as sysadm_r:sysadm_t

SELinux boolean State Default Description ssh_sysadm_login (on , on) Allow ssh logins as sysadm_r:sysadm_t sysadm_exec_content (on , on) Allow sysadm to exec content xdm_sysadm_login (on , on) Allow the graphical login program to login directly as sysadm_r:sysadm_tCopy to Clipboard Copied! Toggle word wrap Toggle overflow

3.5. SELinux unconfined_u 사용자에게 자동 매핑되는 새 사용자 추가

다음 절차에서는 새 Linux 사용자를 시스템에 추가하는 방법을 설명합니다. 사용자는 SELinux unconfined_u 사용자에게 자동으로 매핑됩니다.

사전 요구 사항

-

root사용자는 Red Hat Enterprise Linux에서 기본적으로 수행되므로 제한되지 않습니다.

절차

다음 명령을 입력하여 이라는 새 Linux 사용자를 생성합니다

<example_user>.useradd <example_user>

# useradd <example_user>Copy to Clipboard Copied! Toggle word wrap Toggle overflow Linux

<example_user>사용자에게 암호를 할당하려면 다음을 수행합니다.passwd <example_user> Changing password for user <example_user>. New password: Retype new password: passwd: all authentication tokens updated successfully.

# passwd <example_user> Changing password for user <example_user>. New password: Retype new password: passwd: all authentication tokens updated successfully.Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 현재 세션에서 로그아웃합니다.

-

Linux

<example_user>사용자로 로그인합니다. 로그인할 때pam_selinuxPAM 모듈은 Linux 사용자를 SELinux 사용자(이 경우unconfined_u)에 자동으로 매핑하고 결과 SELinux 컨텍스트를 설정합니다. 그런 다음 Linux 사용자의 쉘이 이 컨텍스트를 사용하여 시작됩니다.

검증

사용자로

<example_user>로그인하면 Linux 사용자의 컨텍스트를 확인합니다.id -Z unconfined_u:unconfined_r:unconfined_t:s0-s0:c0.c1023

$ id -Z unconfined_u:unconfined_r:unconfined_t:s0-s0:c0.c1023Copy to Clipboard Copied! Toggle word wrap Toggle overflow

3.6. SELinux 제한 사용자로 새 사용자 추가

다음 단계를 사용하여 새 SELinux 제한 사용자를 시스템에 추가합니다. 이 예제 절차에서는 사용자 계정을 생성하기 위해 명령을 사용하여 사용자를 SELinux staff_u 사용자에게 매핑합니다.

사전 요구 사항

-

root사용자는 Red Hat Enterprise Linux에서 기본적으로 수행되므로 제한되지 않습니다.

절차

다음 명령을 입력하여 라는

<example_user>새 Linux 사용자를 생성하고 SELinuxstaff_u사용자에게 매핑합니다.useradd -Z staff_u <example_user>

# useradd -Z staff_u <example_user>Copy to Clipboard Copied! Toggle word wrap Toggle overflow Linux

<example_user>사용자에게 암호를 할당하려면 다음을 수행합니다.passwd <example_user> Changing password for user <example_user>. New password: Retype new password: passwd: all authentication tokens updated successfully.

# passwd <example_user> Changing password for user <example_user>. New password: Retype new password: passwd: all authentication tokens updated successfully.Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 현재 세션에서 로그아웃합니다.

-

Linux

<example_user>사용자로 로그인합니다. 사용자의 쉘은staff_u컨텍스트로 시작됩니다.

검증

사용자로

<example_user>로그인하면 Linux 사용자의 컨텍스트를 확인합니다.id -Z uid=1000(<example_user>) gid=1000(<example_user>) groups=1000(<example_user>) context=staff_u:staff_r:staff_t:s0-s0:c0.c1023

$ id -Z uid=1000(<example_user>) gid=1000(<example_user>) groups=1000(<example_user>) context=staff_u:staff_r:staff_t:s0-s0:c0.c1023Copy to Clipboard Copied! Toggle word wrap Toggle overflow

3.7. SELinux에서 일반 사용자 제한

user_u SELinux 사용자에게 매핑하여 시스템에서 모든 일반 사용자를 제한할 수 있습니다.

기본적으로 관리 권한이 있는 사용자를 포함하여 Red Hat Enterprise Linux의 모든 Linux 사용자는 제한되지 않은 SELinux 사용자 unconfined_u 에 매핑됩니다. SELinux 제한 사용자에게 사용자를 할당하여 시스템의 보안을 개선할 수 있습니다. 이 명령은 V-71971 보안 기술 구현 가이드를 준수하는 데 유용합니다.

절차

SELinux 로그인 레코드 목록을 표시합니다. 목록에는 SELinux 사용자에 대한 Linux 사용자의 매핑이 표시됩니다.

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 명시적 매핑 없이 모든 사용자를

user_uSELinux 사용자에게 매핑하는__default__사용자를 매핑합니다.semanage login -m -s user_u -r s0 __default__

# semanage login -m -s user_u -r s0 __default__Copy to Clipboard Copied! Toggle word wrap Toggle overflow

검증

__default__사용자가user_uSELinux 사용자에게 매핑되었는지 확인합니다.Copy to Clipboard Copied! Toggle word wrap Toggle overflow 새 사용자의 프로세스가

user_u:user_r:user_t:s0SELinux 컨텍스트에서 실행되는지 확인합니다.새 사용자를 생성합니다.

adduser <example_user>

# adduser <example_user>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 다음과 같은 암호를 정의합니다

<example_user>.passwd <example_user>

# passwd <example_user>Copy to Clipboard Copied! Toggle word wrap Toggle overflow -

root로 로그아웃하고 새 사용자로 로그인합니다. 사용자 ID의 보안 컨텍스트를 표시합니다.

[<example_user>@localhost ~]$ id -Z user_u:user_r:user_t:s0

[<example_user>@localhost ~]$ id -Z user_u:user_r:user_t:s0Copy to Clipboard Copied! Toggle word wrap Toggle overflow 사용자의 현재 프로세스의 보안 컨텍스트를 표시합니다.

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

3.8. sysadm_u에 매핑하여 관리자 제한

사용자를 sysadm_u SELinux 사용자에게 직접 매핑하여 관리자 권한으로 사용자를 제한할 수 있습니다. 사용자가 로그인하면 세션이 sysadm_u:sysadm_r:sysadm_t SELinux 컨텍스트에서 실행됩니다.

기본적으로 관리 권한이 있는 사용자를 포함하여 Red Hat Enterprise Linux의 모든 Linux 사용자는 제한되지 않은 SELinux 사용자 unconfined_u 에 매핑됩니다. SELinux 제한 사용자에게 사용자를 할당하여 시스템의 보안을 개선할 수 있습니다. 이 명령은 V-71971 보안 기술 구현 가이드를 준수하는 데 유용합니다.

사전 요구 사항

-

root사용자는 제한되지 않은 상태로 실행됩니다. 이는 Red Hat Enterprise Linux 기본값입니다.

절차

선택 사항:

sysadm_u사용자가 SSH를 사용하여 시스템에 연결할 수 있도록 하려면 다음을 수행합니다.setsebool -P ssh_sysadm_login on

# setsebool -P ssh_sysadm_login onCopy to Clipboard Copied! Toggle word wrap Toggle overflow 새 사용자 또는 기존 사용자를

sysadm_uSELinux 사용자에게 매핑합니다.새 사용자를 매핑하려면 새 사용자를

wheel사용자 그룹에 추가하고 사용자를sysadm_uSELinux 사용자에게 매핑합니다.adduser -G wheel -Z sysadm_u <example_user>

# adduser -G wheel -Z sysadm_u <example_user>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 기존 사용자를 매핑하려면 사용자를

wheel사용자 그룹에 추가하고 사용자를sysadm_uSELinux 사용자에게 매핑합니다.usermod -G wheel -Z sysadm_u <example_user>

# usermod -G wheel -Z sysadm_u <example_user>Copy to Clipboard Copied! Toggle word wrap Toggle overflow

사용자 홈 디렉터리의 컨텍스트를 복원합니다.

restorecon -R -F -v /home/<example_user>

# restorecon -R -F -v /home/<example_user>Copy to Clipboard Copied! Toggle word wrap Toggle overflow

검증

가

<example_user>sysadm_uSELinux 사용자에게 매핑되었는지 확인합니다.semanage login -l | grep <example_user> <example_user> sysadm_u s0-s0:c0.c1023 *

# semanage login -l | grep <example_user> <example_user> sysadm_u s0-s0:c0.c1023 *Copy to Clipboard Copied! Toggle word wrap Toggle overflow 예를 들어 SSH를 사용하여 로

<example_user>로그인하고 사용자의 보안 컨텍스트를 표시합니다.[<example_user>@localhost ~]$ id -Z sysadm_u:sysadm_r:sysadm_t:s0-s0:c0.c1023

[<example_user>@localhost ~]$ id -Z sysadm_u:sysadm_r:sysadm_t:s0-s0:c0.c1023Copy to Clipboard Copied! Toggle word wrap Toggle overflow root 사용자로 전환합니다.sudo -i [sudo] password for <example_user>:

$ sudo -i [sudo] password for <example_user>:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 보안 컨텍스트가 변경되지 않은 상태로 남아 있는지 확인합니다.

id -Z sysadm_u:sysadm_r:sysadm_t:s0-s0:c0.c1023

# id -Z sysadm_u:sysadm_r:sysadm_t:s0-s0:c0.c1023Copy to Clipboard Copied! Toggle word wrap Toggle overflow 예를 들어

sshd서비스를 다시 시작하는 등 관리 작업을 시도합니다.systemctl restart sshd

# systemctl restart sshdCopy to Clipboard Copied! Toggle word wrap Toggle overflow 출력이 없으면 명령이 성공적으로 완료되었습니다.

명령이 성공적으로 완료되지 않으면 다음 메시지가 출력됩니다.

Failed to restart sshd.service: Access denied See system logs and 'systemctl status sshd.service' for details.

Failed to restart sshd.service: Access denied See system logs and 'systemctl status sshd.service' for details.Copy to Clipboard Copied! Toggle word wrap Toggle overflow

3.9. sudo 및 sysadm_r 역할을 사용하여 관리자 제한

관리 권한이 있는 특정 사용자를 staff_u SELinux 사용자에게 매핑하고 사용자가 sysadm_r SELinux 관리자 역할을 얻을 수 있도록 sudo 를 구성할 수 있습니다. 이 역할을 사용하면 사용자가 SELinux 거부 없이 관리 작업을 수행할 수 있습니다. 사용자가 로그인하면 세션이 staff_u:staff_r:staff_t SELinux 컨텍스트에서 실행되지만 사용자가 sudo 를 사용하여 명령을 입력하면 세션이 staff_u:sysadm_r:sysadm_t 컨텍스트로 변경됩니다.

기본적으로 관리 권한이 있는 사용자를 포함하여 Red Hat Enterprise Linux의 모든 Linux 사용자는 제한되지 않은 SELinux 사용자 unconfined_u 에 매핑됩니다. SELinux 제한 사용자에게 사용자를 할당하여 시스템의 보안을 개선할 수 있습니다. 이 명령은 V-71971 보안 기술 구현 가이드를 준수하는 데 유용합니다.

사전 요구 사항

-

root사용자는 제한되지 않은 상태로 실행됩니다. 이는 Red Hat Enterprise Linux 기본값입니다.

절차

새 사용자 또는 기존 사용자를

staff_uSELinux 사용자에게 매핑합니다.새 사용자를 매핑하려면 새 사용자를

wheel사용자 그룹에 추가하고 사용자를staff_uSELinux 사용자에게 매핑합니다.adduser -G wheel -Z staff_u <example_user>

# adduser -G wheel -Z staff_u <example_user>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 기존 사용자를 매핑하려면 사용자를

wheel사용자 그룹에 추가하고 사용자를staff_uSELinux 사용자에게 매핑합니다.usermod -G wheel -Z staff_u <example_user>

# usermod -G wheel -Z staff_u <example_user>Copy to Clipboard Copied! Toggle word wrap Toggle overflow

사용자 홈 디렉터리의 컨텍스트를 복원합니다.

restorecon -R -F -v /home/<example_user>

# restorecon -R -F -v /home/<example_user>Copy to Clipboard Copied! Toggle word wrap Toggle overflow SELinux 관리자 역할을 얻을 수 있도록

<example_user>하려면/etc/sudoers.d/디렉터리에 새 파일을 만듭니다. 예를 들면 다음과 같습니다.visudo -f /etc/sudoers.d/<example_user>

# visudo -f /etc/sudoers.d/<example_user>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 새 파일에 다음 행을 추가합니다.

<example_user> ALL=(ALL) TYPE=sysadm_t ROLE=sysadm_r ALL

<example_user> ALL=(ALL) TYPE=sysadm_t ROLE=sysadm_r ALLCopy to Clipboard Copied! Toggle word wrap Toggle overflow

검증

staff_uSELinux 사용자에게 매핑되었는지<example_user>확인합니다.semanage login -l | grep <example_user> <example_user> staff_u s0-s0:c0.c1023 *

# semanage login -l | grep <example_user> <example_user> staff_u s0-s0:c0.c1023 *Copy to Clipboard Copied! Toggle word wrap Toggle overflow 예를 들어 SSH를 사용하여 로

<example_user>로그인하고root사용자로 전환합니다.[<example_user>@localhost ~]$ sudo -i [sudo] password for <example_user>:

[<example_user>@localhost ~]$ sudo -i [sudo] password for <example_user>:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 루트보안 컨텍스트를 표시합니다.id -Z staff_u:sysadm_r:sysadm_t:s0-s0:c0.c1023

# id -Z staff_u:sysadm_r:sysadm_t:s0-s0:c0.c1023Copy to Clipboard Copied! Toggle word wrap Toggle overflow 예를 들어

sshd서비스를 다시 시작하는 등 관리 작업을 시도합니다.systemctl restart sshd

# systemctl restart sshdCopy to Clipboard Copied! Toggle word wrap Toggle overflow 출력이 없으면 명령이 성공적으로 완료되었습니다.

명령이 성공적으로 완료되지 않으면 다음 메시지가 출력됩니다.

Failed to restart sshd.service: Access denied See system logs and 'systemctl status sshd.service' for details.

Failed to restart sshd.service: Access denied See system logs and 'systemctl status sshd.service' for details.Copy to Clipboard Copied! Toggle word wrap Toggle overflow

4장. 비표준 구성을 사용하여 애플리케이션 및 서비스에 대한 SELinux 구성

SELinux가 강제 모드인 경우 기본 정책은 타겟 정책입니다. 다음 섹션에서는 프로세스에 대한 구성 기본값(예: 포트, 데이터베이스 위치 또는 파일 시스템 권한)을 변경한 후 다양한 서비스에 대한 SELinux 정책 설정 및 구성에 대한 정보를 제공합니다.

비표준 포트에 대한 SELinux 유형을 변경하고, 기본 디렉터리 변경의 잘못된 레이블을 식별 및 수정하고, SELinux 부울을 사용하여 정책을 조정하는 방법을 학습합니다.

4.1. 비표준 구성에서 Apache HTTP 서버에 대한 SELinux 정책 사용자 정의

다른 포트에서 수신 대기하고 기본이 아닌 디렉터리에 콘텐츠를 제공하도록 Apache HTTP 서버를 구성할 수 있습니다. 이에 상응하는 SELinux 거부를 방지하려면 다음 절차의 단계에 따라 시스템의 SELinux 정책을 조정하십시오.

사전 요구 사항

-

httpd패키지가 설치되고 Apache HTTP 서버는 TCP 포트 3131에서 수신 대기하고 기본 /var/www/ 디렉터리 대신 /var/test_www/디렉터리를 사용하도록 구성되어 있습니다. -

policycoreutils-python-utils및setroubleshoot-server패키지가 시스템에 설치됩니다.

절차

httpd서비스를 시작하고 상태를 확인합니다.Copy to Clipboard Copied! Toggle word wrap Toggle overflow SELinux 정책은

httpd가 포트 80에서 실행된다고 가정합니다.Copy to Clipboard Copied! Toggle word wrap Toggle overflow 포트 3131의 SELinux 유형을 포트 80과 일치하도록 변경합니다.

semanage port -a -t http_port_t -p tcp 3131

# semanage port -a -t http_port_t -p tcp 3131Copy to Clipboard Copied! Toggle word wrap Toggle overflow httpd를 다시 시작하십시오.systemctl start httpd

# systemctl start httpdCopy to Clipboard Copied! Toggle word wrap Toggle overflow 그러나 컨텐츠는 액세스할 수 없습니다.

wget localhost:3131/index.html … HTTP request sent, awaiting response... 403 Forbidden …

# wget localhost:3131/index.html … HTTP request sent, awaiting response... 403 Forbidden …Copy to Clipboard Copied! Toggle word wrap Toggle overflow sealert도구를 사용하여 이유를 찾습니다.sealert -l "*" ... SELinux is preventing httpd from getattr access on the file /var/test_www/html/index.html. …

# sealert -l "*" ... SELinux is preventing httpd from getattr access on the file /var/test_www/html/index.html. …Copy to Clipboard Copied! Toggle word wrap Toggle overflow matchpathcon도구를 사용하여 표준 및 새 경로에 대한 SELinux 유형을 비교합니다.matchpathcon /var/www/html /var/test_www/html /var/www/html system_u:object_r:httpd_sys_content_t:s0 /var/test_www/html system_u:object_r:var_t:s0

# matchpathcon /var/www/html /var/test_www/html /var/www/html system_u:object_r:httpd_sys_content_t:s0 /var/test_www/html system_u:object_r:var_t:s0Copy to Clipboard Copied! Toggle word wrap Toggle overflow 새로운

/var/test_www/html/콘텐츠 디렉터리의 SELinux 유형을 기본/var/www/html디렉터리의 유형으로 변경합니다.semanage fcontext -a -e /var/www /var/test_www

# semanage fcontext -a -e /var/www /var/test_wwwCopy to Clipboard Copied! Toggle word wrap Toggle overflow /var디렉토리의 레이블을 재귀적으로 다시 지정합니다.restorecon -Rv /var/ ... Relabeled /var/test_www/html from unconfined_u:object_r:var_t:s0 to unconfined_u:object_r:httpd_sys_content_t:s0 Relabeled /var/test_www/html/index.html from unconfined_u:object_r:var_t:s0 to unconfined_u:object_r:httpd_sys_content_t:s0

# restorecon -Rv /var/ ... Relabeled /var/test_www/html from unconfined_u:object_r:var_t:s0 to unconfined_u:object_r:httpd_sys_content_t:s0 Relabeled /var/test_www/html/index.html from unconfined_u:object_r:var_t:s0 to unconfined_u:object_r:httpd_sys_content_t:s0Copy to Clipboard Copied! Toggle word wrap Toggle overflow

검증

httpd서비스가 실행 중인지 확인합니다.Copy to Clipboard Copied! Toggle word wrap Toggle overflow Apache HTTP 서버에서 제공하는 콘텐츠에 액세스할 수 있는지 확인합니다.

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

4.2. SELinux 부울을 사용하여 NFS 및 CIFS 볼륨 공유를 위한 정책 조정

SELinux 정책 작성에 대한 지식 없이도 런타임 시 부울을 사용하여 SELinux 정책 부분을 변경할 수 있습니다. 이렇게 하면 SELinux 정책을 다시 로드하거나 다시 컴파일하지 않고도 NFS 볼륨에 대한 서비스 액세스 허용 등의 변경 사항이 가능합니다. 다음 절차에서는 SELinux 부울을 나열하고 정책에 필요한 변경을 수행하도록 구성하는 방법을 설명합니다.

클라이언트쪽의 NFS 마운트는 NFS 볼륨의 정책에서 정의한 기본 컨텍스트로 레이블이 지정됩니다. RHEL에서 이 기본 컨텍스트는 nfs_t 유형을 사용합니다. 또한 클라이언트측에 마운트된 Samba 공유에는 정책에서 정의한 기본 컨텍스트로 레이블이 지정됩니다. 이 기본 컨텍스트에서는 cifs_t 유형을 사용합니다. 부울을 활성화하거나 비활성화하여 nfs_t 및 유형에 액세스할 수 있는 서비스를 제어할 수 있습니다.

cifs_t

Apachehttpd(HTTP 서버 서비스)가 NFS 및 CIFS 볼륨에 액세스하고 공유할 수 있도록 하려면 다음 단계를 수행합니다.

사전 요구 사항

-

선택적으로

selinux-policy-devel패키지를 설치하여semanage boolean -l명령의 출력에서 SELinux 부울에 대한 자세한 설명을 가져옵니다.

절차

NFS, CIFS 및 Apache와 관련된 SELinux 부울을 식별합니다.

semanage boolean -l | grep 'nfs\|cifs' | grep httpd httpd_use_cifs (off , off) Allow httpd to access cifs file systems httpd_use_nfs (off , off) Allow httpd to access nfs file systems

# semanage boolean -l | grep 'nfs\|cifs' | grep httpd httpd_use_cifs (off , off) Allow httpd to access cifs file systems httpd_use_nfs (off , off) Allow httpd to access nfs file systemsCopy to Clipboard Copied! Toggle word wrap Toggle overflow 부울의 현재 상태를 나열합니다.

getsebool -a | grep 'nfs\|cifs' | grep httpd httpd_use_cifs --> off httpd_use_nfs --> off

$ getsebool -a | grep 'nfs\|cifs' | grep httpd httpd_use_cifs --> off httpd_use_nfs --> offCopy to Clipboard Copied! Toggle word wrap Toggle overflow 식별된 부울을 활성화합니다.

setsebool httpd_use_nfs on setsebool httpd_use_cifs on

# setsebool httpd_use_nfs on # setsebool httpd_use_cifs onCopy to Clipboard Copied! Toggle word wrap Toggle overflow 참고재시작 시 변경 사항이 지속되도록 하려면

-P옵션과 함께setsebool을 사용합니다.setsebool -P명령은 전체 정책을 다시 빌드해야 하며 구성에 따라 다소 시간이 걸릴 수 있습니다.

검증

부울이

있는지확인합니다.getsebool -a | grep 'nfs\|cifs' | grep httpd httpd_use_cifs --> on httpd_use_nfs --> on

$ getsebool -a | grep 'nfs\|cifs' | grep httpd httpd_use_cifs --> on httpd_use_nfs --> onCopy to Clipboard Copied! Toggle word wrap Toggle overflow

4.3. 비표준 디렉터리에 대한 액세스를 관리하기 위한 올바른 SELinux 유형 찾기

기본 SELinux 정책이 다루지 않는 access-control 규칙을 설정해야 하는 경우 사용 사례와 일치하는 부울을 검색하여 시작합니다. 적절한 부울을 찾을 수 없는 경우 일치하는 SELinux 유형을 사용하거나 로컬 정책 모듈을 생성할 수도 있습니다.

사전 요구 사항

-

selinux-policy-doc및setools-console패키지가 시스템에 설치되어 있습니다.

절차

모든 SELinux 관련 주제를 나열하고 결과를 구성하려는 구성 요소로 제한합니다. 예를 들면 다음과 같습니다.

man -k selinux | grep samba samba_net_selinux (8) - Security Enhanced Linux Policy for the samba_net processes samba_selinux (8) - Security Enhanced Linux Policy for the smbd processes …

# man -k selinux | grep samba samba_net_selinux (8) - Security Enhanced Linux Policy for the samba_net processes samba_selinux (8) - Security Enhanced Linux Policy for the smbd processes …Copy to Clipboard Copied! Toggle word wrap Toggle overflow 시나리오에 해당하는 도움말 페이지에서 관련 SELinux 부울, 포트 유형 및 파일 유형을 찾습니다.

selinux-policy-doc패키지를 설치한 후에만man -k selinux또는apropos selinux명령을 사용할 수 있습니다.선택 사항:

semanage fcontext -l명령을 사용하여 기본 위치에 프로세스의 기본 매핑을 표시할 수 있습니다. 예를 들면 다음과 같습니다.Copy to Clipboard Copied! Toggle word wrap Toggle overflow sesearch명령을 사용하여 기본 SELinux 정책에 규칙을 표시합니다. 해당 규칙을 나열하여 사용할 유형 및 부울을 찾을 수 있습니다. 예를 들면 다음과 같습니다.sesearch -A | grep samba | grep httpd … allow httpd_t cifs_t:dir { getattr open search }; [ use_samba_home_dirs && httpd_enable_homedirs ]:True …$ sesearch -A | grep samba | grep httpd … allow httpd_t cifs_t:dir { getattr open search }; [ use_samba_home_dirs && httpd_enable_homedirs ]:True …Copy to Clipboard Copied! Toggle word wrap Toggle overflow SELinux 부울은 구성 문제에 가장 간단한 솔루션일 수 있습니다.

getsebool -a명령을 사용하여 사용 가능한 부울 및 해당 값을 모두 표시할 수 있습니다. 예를 들면 다음과 같습니다.Copy to Clipboard Copied! Toggle word wrap Toggle overflow 예를 들어

sesearch명령을 사용하여 선택한 부울이 정확히 원하는 작업을 수행하는지 확인할 수 있습니다.sesearch -A | grep httpd_enable_homedirs … allow httpd_suexec_t autofs_t:dir { getattr open search }; [ use_nfs_home_dirs && httpd_enable_homedirs ]:True allow httpd_suexec_t autofs_t:dir { getattr open search }; [ use_samba_home_dirs && httpd_enable_homedirs ]:True …$ sesearch -A | grep httpd_enable_homedirs … allow httpd_suexec_t autofs_t:dir { getattr open search }; [ use_nfs_home_dirs && httpd_enable_homedirs ]:True allow httpd_suexec_t autofs_t:dir { getattr open search }; [ use_samba_home_dirs && httpd_enable_homedirs ]:True …Copy to Clipboard Copied! Toggle word wrap Toggle overflow 부울이 시나리오와 일치하지 않는 경우 케이스에 맞는 SELinux 유형을 찾습니다.

sesearch를 사용하여 기본 정책에서 해당 규칙을 쿼리하여 파일의 유형을 찾을 수 있습니다. 예를 들면 다음과 같습니다.sesearch -A -s httpd_t -c file -p read … allow httpd_t httpd_t:file { append getattr ioctl lock open read write }; allow httpd_t httpd_tmp_t:file { append create getattr ioctl link lock map open read rename setattr unlink write }; …$ sesearch -A -s httpd_t -c file -p read … allow httpd_t httpd_t:file { append getattr ioctl lock open read write }; allow httpd_t httpd_tmp_t:file { append create getattr ioctl link lock map open read rename setattr unlink write }; …Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 이전 솔루션이 시나리오를 다루지 않는 경우 SELinux 정책에 사용자 지정 규칙을 추가할 수 있습니다. 자세한 내용은 로컬 SELinux 정책 모듈 생성 섹션을 참조하십시오.

6장. 다단계 보안(MLS) 사용

MLS(Multi-Level Security) 정책은 미국 국방 커뮤니티에서 원래 설계된 레벨의 수준을 사용합니다. MLS는 군사와 같이 철저하게 제어되는 환경에서 정보 관리를 기반으로 매우 한정된 보안 요구 사항을 충족합니다.

MLS 사용은 복잡하며 일반적인 사용 사례 시나리오에 매핑되지 않습니다.

6.1. 다단계 보안(MLS)

MLS(Multi-Level Security) 기술은 정보 보안 수준을 사용하여 계층적 분류로 데이터를 분류합니다. 예를 들면 다음과 같습니다.

- [최저] 분류되지 않음

- [낮음] 기밀

- [높음] 시크릿

- [최고] top secret

기본적으로 MLS SELinux 정책은 16개의 민감도 수준을 사용합니다.

-

s0이 가장 민감합니다. -

s15가 가장 민감합니다.

MLS는 민감도 수준을 해결하기 위해 특정 용어를 사용합니다.

- 사용자 및 프로세스를 제목이라고 하며, 민감도 수준을 적용한다고 합니다.

- 시스템의 파일, 장치 및 기타 패시브 구성 요소를 개체 라고 하며 민감도 수준을 분류 라고 합니다.

SELinux는 MLS를 구현하기 위해 BLP(La Padula Model ) 모델을 사용합니다. 이 모델은 각 주체 및 개체에 연결된 레이블을 기반으로 시스템 내에서 정보가 이동하는 방식을 지정합니다.

BLP의 기본 원칙은 "읽기 없음, 쓰기 없음"입니다."즉, 사용자는 자신의 민감도 레벨에서 낮은 수준의 파일을 읽을 수 있고 데이터는 하위 수준에서 높은 수준으로만 이동할 수 있으며 그 반대는 절대 없습니다.

RHEL에서 MLS를 구현하는 MLS SELinux 정책은 쓰기 같음을 사용하여 Bell-La Padula 라는 수정된 원칙을 적용합니다. 즉, 사용자가 고유 민감도 수준에서 파일을 읽을 수 있지만 정확하게 고유 수준에서만 쓸 수 있습니다. 따라서, 예를 들어 소문자를 가진 사용자가 상위 비밀 파일에 콘텐츠를 쓰는 것을 방지할 수 있습니다.

예를 들어 기본적으로 명확한 수준 s2 를 가진 사용자:

-

민감도 수준

s0,s1,s2로 파일을 읽을 수 있습니다. -

민감도 수준

s3이상이 있는 파일을 읽을 수 없습니다. -

정확히

s2의 민감도 수준으로 파일을 수정할 수 있습니다. -

s2이외의 민감도 수준으로 파일을 수정할 수 없습니다.

보안 관리자는 시스템의 SELinux 정책을 수정하여 이 동작을 조정할 수 있습니다. 예를 들어 사용자가 더 낮은 수준에서 파일을 수정할 수 있도록 허용하여 파일의 민감도 수준을 사용자의 명확한 수준으로 높일 수 있습니다.

실제로 사용자는 일반적으로 광범위한 명확한 레벨(예: s1-s2 )에 할당됩니다. 사용자는 사용자의 최대 수준보다 민감도 수준이 낮은 파일을 읽고 해당 범위 내의 모든 파일에 쓸 수 있습니다.

예를 들어 기본적으로 범위가 s1-s2 인 사용자는 다음을 수행합니다.

-

민감도 수준

s0및s1을 사용하여 파일을 읽을 수 있습니다. -

민감도 수준

s2이상의 파일을 읽을 수 없습니다. -

민감도 수준

s1로 파일을 수정할 수 있습니다. -

s1이외의 민감도 수준으로 파일을 수정할 수 없습니다. -

자신의 명료 수준을

s2로 변경할 수 있습니다.

MLS 환경에서 권한이 없는 사용자의 보안 컨텍스트는 다음과 같습니다.

user_u:user_r:user_t:s1

user_u:user_r:user_t:s1다음과 같습니다.

user_u- SELinux 사용자입니다.

user_r- SELinux 역할입니다.

user_t- SELinux 유형입니다.

s1- MLS 민감도 수준의 범위입니다.

시스템은 항상 MLS 액세스 규칙을 기존 파일 액세스 권한과 결합합니다. 예를 들어 "Secret"의 보안 수준이 있는 사용자가 DAC(Despretionary Access Control)를 사용하여 다른 사용자의 파일에 대한 액세스를 차단하는 경우 "Top Secret" 사용자도 해당 파일에 액세스할 수 없습니다. 높은 보안으로 인해 사용자가 전체 파일 시스템을 자동으로 검색할 수 없습니다.

최상위 레벨의 사용자는 다단계 시스템에 대한 관리 권한을 자동으로 획득하지 못합니다. 시스템에 대한 모든 중요한 정보에 액세스할 수 있지만 이는 관리 권한이 있는 것과 다릅니다.

또한 관리 권한은 중요한 정보에 대한 액세스 권한을 제공하지 않습니다. 예를 들어 root 로 로그인하는 경우에도 top-secret 정보를 읽을 수 없습니다.

카테고리를 사용하여 MLS 시스템 내에서 액세스를 추가로 조정할 수 있습니다. MCS(Multi-Category Security)를 사용하면 프로젝트 또는 부서와 같은 범주를 정의할 수 있으며 사용자는 할당된 카테고리의 파일에만 액세스할 수 있습니다. 자세한 내용은 데이터 기밀성에 대한 MCCS(Multi-Category Security) 사용을 참조하십시오.

6.2. MLS에서 SELinux 역할

SELinux 정책은 각 Linux 사용자를 SELinux 사용자에게 매핑합니다. 이를 통해 Linux 사용자는 SELinux 사용자의 제한을 상속할 수 있습니다.

MLS 정책에는 제한되지 않은 사용자, 유형 및 역할을 포함하여 제한되지 않은 모듈이 포함되어 있지 않습니다. 그 결과 root 를 포함한 제한되지 않은 사용자는 모든 오브젝트에 액세스할 수 없으며 목표 정책에서 수행할 수 있는 모든 작업을 수행할 수 없습니다.

정책의 부울을 조정하여 특정 요구 사항에 따라 SELinux 정책에서 제한된 사용자에 대한 권한을 사용자 지정할 수 있습니다. semanage boolean -l 명령을 사용하여 이러한 부울의 현재 상태를 확인할 수 있습니다. 모든 SELinux 사용자, SELinux 역할, MLS/MCS 수준 및 범위를 나열하려면 semanage user -l 명령을 root 로 사용합니다.

| 사용자 | 기본 역할 | 추가 역할 |

|---|---|---|

|

|

| |

|

|

| |

|

|

| |

|

|

|

|

|

| ||

|

| ||

|

| ||

|

|

| |

|

|

|

|

|

| ||

|

| ||

|

| ||

|

|

|

system_u 는 시스템 프로세스 및 개체의 특수 사용자 ID이며 system_r 은 관련 역할입니다. 관리자는 이 system _u 사용자와 역할을 Linux 사용자에게 연결해서는 안 됩니다. 또한 system_ runconfined_u 및 root 는 제한되지 않은 사용자입니다. 이러한 이유로 이러한 SELinux 사용자와 연결된 역할은 다음 표 유형 및 SELinux 역할에 대한 액세스에 포함되지 않습니다.

각 SELinux 역할은 SELinux 유형에 해당하며 특정 액세스 권한을 제공합니다.

| Role | 유형 | X 윈도우 시스템을 사용하여 로그인 | su 및 sudo | 홈 디렉토리 및 /tmp 에서 실행 (기본값) | 네트워킹 |

|---|---|---|---|---|---|

|

|

| 아니요 | 아니요 | 제공됨 | 아니요 |

|

|

| 제공됨 | 아니요 | 제공됨 | 웹 브라우저만 해당 (Firefox, GNOME Web) |

|

|

| 제공됨 | 아니요 | 제공됨 | 제공됨 |

|

|

| 제공됨 |

| 제공됨 | 제공됨 |

|

|

| 제공됨 | 제공됨 | 제공됨 | |

|

|

| 제공됨 | 제공됨 | 제공됨 | |

|

|

|

| 제공됨 | 제공됨 | 제공됨 |

-

기본적으로 HEALTH

_r역할에는secadm_r역할의 권한이 있습니다. 즉, sensitive_r역할의 사용자는 보안 정책을 관리할 수 있습니다. 사용 사례와 일치하지 않는 경우 정책에서sysadm_secadm모듈을 비활성화하여 두 역할을 분리할 수 있습니다. 자세한 내용은 MLS의 보안 관리에서 시스템 관리 분리를 참조하십시오. -

로그인이 아닌 역할

dbadm_r,logadm_r및webadm_r은 관리 작업의 하위 집합에 사용할 수 있습니다. 기본적으로 이러한 역할은 SELinux 사용자와 연결되어 있지 않습니다.

6.3. MLS로 SELinux 정책 전환

다음 단계를 사용하여 SELinux 정책을 MLS(Multi-Level Security) 대상에서 전환합니다.

X Window System을 실행하는 시스템에서 MLS 정책을 사용하지 마십시오. 또한 MLS 레이블을 사용하여 파일 시스템의 레이블을 다시 지정하면 제한된 도메인에 대한 액세스가 방지되어 시스템이 올바르게 시작되지 않을 수 있습니다. 따라서 파일에 레이블을 다시 지정하기 전에 SELinux를 허용 모드로 전환해야 합니다. 대부분의 시스템에서 MLS로 전환한 후 많은 SELinux 거부가 표시되며, 대부분 수정하기 쉽지 않습니다.

절차

selinux-policy-✓s패키지를 설치합니다.yum install selinux-policy-mls

# yum install selinux-policy-mlsCopy to Clipboard Copied! Toggle word wrap Toggle overflow 선택한 텍스트 편집기에서

/etc/selinux/config파일을 엽니다. 예를 들면 다음과 같습니다.vi /etc/selinux/config

# vi /etc/selinux/configCopy to Clipboard Copied! Toggle word wrap Toggle overflow 강제 모드에서 허용으로 SELinux 모드를 변경하고 대상 정책에서 MLS로 전환합니다.

SELINUX=permissive SELINUXTYPE=mls

SELINUX=permissive SELINUXTYPE=mlsCopy to Clipboard Copied! Toggle word wrap Toggle overflow 변경 사항을 저장하고 편집기를 종료합니다.

MLS 정책을 활성화하기 전에 MLS 레이블을 사용하여 파일 시스템의 각 파일의 레이블을 다시 지정해야 합니다.

fixfiles -F onboot System will relabel on next boot

# fixfiles -F onboot System will relabel on next bootCopy to Clipboard Copied! Toggle word wrap Toggle overflow 시스템을 다시 시작하십시오.

reboot

# rebootCopy to Clipboard Copied! Toggle word wrap Toggle overflow SELinux 거부를 확인합니다.

ausearch -m AVC,USER_AVC,SELINUX_ERR,USER_SELINUX_ERR -ts recent -i

# ausearch -m AVC,USER_AVC,SELINUX_ERR,USER_SELINUX_ERR -ts recent -iCopy to Clipboard Copied! Toggle word wrap Toggle overflow 이전 명령은 모든 시나리오를 다루지 않으므로 SELinux 와 관련된 문제 해결을 참조하십시오. SELinux 거부 식별, 분석 및 수정에 대한 지침은 SELinux와 관련된 문제 해결을 참조하십시오.

시스템에서 SELinux와 관련된 문제가 없는지 확인한 후

/etc/selinux/config에서 해당 옵션을 변경하여 SELinux를 강제 모드로 다시 전환합니다.SELINUX=enforcing

SELINUX=enforcingCopy to Clipboard Copied! Toggle word wrap Toggle overflow 시스템을 다시 시작하십시오.

reboot

# rebootCopy to Clipboard Copied! Toggle word wrap Toggle overflow

MLS로 전환한 후 시스템이 시작되지 않거나 로그인할 수 없는 경우 커널 명령행에 enforcing=0 매개변수를 추가합니다. 자세한 내용은 부팅 시 SELinux 모드 변경을 참조하십시오.

또한 MLS에서 sysadm_r SELinux 역할에 매핑된 에서 root 사용자로 SSH 로그인은 staff_r root 로 로그인하는 것과 다릅니다. MLS에서 시스템을 처음으로 시작하기 전에 ssh_sysadm_login SELinux 부울을 로 SSH 로그인을 허용하는 것이 좋습니다. 나중에 1 로 설정하여 sysadm_ rssh_sysadm_login 을 이미 MLS에 사용하려면 staff_r에 에서 root 로 로그인하고 newrole -r sysadm_r 명령을 사용하여 sysadm_rroot 로 전환한 다음 부울을 1 로 설정해야 합니다.

검증

SELinux가 강제 모드에서 실행되는지 확인합니다.

getenforce Enforcing

# getenforce EnforcingCopy to Clipboard Copied! Toggle word wrap Toggle overflow SELinux 상태가

mls값을 반환하는지 확인합니다.sestatus | grep mls Loaded policy name: mls

# sestatus | grep mls Loaded policy name: mlsCopy to Clipboard Copied! Toggle word wrap Toggle overflow

6.4. MLS에 사용자 활성화 설정

SELinux 정책을 MLS로 전환한 후에는 제한된 SELinux 사용자에게 매핑하여 사용자에게 보안 표시 수준을 할당해야 합니다. 기본적으로 지정된 보안 명확한 사용자가 있습니다.

- 민감도가 높은 객체를 읽을 수 없습니다.

- 다른 민감도 수준에서 오브젝트에 쓸 수 없습니다.

사전 요구 사항

-

SELinux 정책은

mls로 설정됩니다. -

SELinux 모드는

enforcing으로 설정됩니다. -

policycoreutils-python-utils패키지가 설치되어 있습니다. SELinux 제한 사용자에게 할당된 사용자:

-

user_u에 할당된 권한이 없는 사용자의 경우 다음 절차의example_user 입니다. -

권한이 있는 사용자의 경우

staff_u(다음 절차의담당자 )에 할당되었습니다.

-

MLS 정책이 활성 상태일 때 사용자가 생성되었는지 확인합니다. 다른 SELinux 정책에서 생성된 사용자는 MLS에서 사용할 수 없습니다.

절차

선택 사항: SELinux 정책에 오류를 추가하지 않으려면 허용되는 SELinux 모드로 전환

하여문제를 쉽게 해결할 수 있습니다.setenforce 0

# setenforce 0Copy to Clipboard Copied! Toggle word wrap Toggle overflow 허용 모드에서 SELinux는 활성 정책을 적용하지 않지만 문제 해결 및 디버깅에 사용할 수 있는 AVC(Access Vector Cache) 메시지만 기록합니다.

staff_uSELinux 사용자에 대한 범위를 정의합니다. 예를 들어 이 명령은 s1에서s이 기본 수준인15까지의 경우 s1s1범위를 설정합니다.semanage user -m -L s1 -r s1-s15 staff_u

# semanage user -m -L s1 -r s1-s15 staff_uCopy to Clipboard Copied! Toggle word wrap Toggle overflow 사용자 홈 디렉토리에 대한 SELinux 파일 컨텍스트 구성 항목을 생성합니다.

genhomedircon

# genhomedirconCopy to Clipboard Copied! Toggle word wrap Toggle overflow 파일 보안 컨텍스트를 기본값으로 복원합니다.

restorecon -R -F -v /home/ Relabeled /home/staff from staff_u:object_r:user_home_dir_t:s0 to staff_u:object_r:user_home_dir_t:s1 Relabeled /home/staff/.bash_logout from staff_u:object_r:user_home_t:s0 to staff_u:object_r:user_home_t:s1 Relabeled /home/staff/.bash_profile from staff_u:object_r:user_home_t:s0 to staff_u:object_r:user_home_t:s1 Relabeled /home/staff/.bashrc from staff_u:object_r:user_home_t:s0 to staff_u:object_r:user_home_t:s1

# restorecon -R -F -v /home/ Relabeled /home/staff from staff_u:object_r:user_home_dir_t:s0 to staff_u:object_r:user_home_dir_t:s1 Relabeled /home/staff/.bash_logout from staff_u:object_r:user_home_t:s0 to staff_u:object_r:user_home_t:s1 Relabeled /home/staff/.bash_profile from staff_u:object_r:user_home_t:s0 to staff_u:object_r:user_home_t:s1 Relabeled /home/staff/.bashrc from staff_u:object_r:user_home_t:s0 to staff_u:object_r:user_home_t:s1Copy to Clipboard Copied! Toggle word wrap Toggle overflow 사용자에게 수준 지정:

semanage login -m -r s1 example_user

# semanage login -m -r s1 example_userCopy to Clipboard Copied! Toggle word wrap Toggle overflow 여기서

s1은 사용자에게 할당된 수준입니다.사용자의 홈 디렉터리의 레이블을 사용자 레벨로 다시 지정합니다.

chcon -R -l s1 /home/example_user

# chcon -R -l s1 /home/example_userCopy to Clipboard Copied! Toggle word wrap Toggle overflow 선택 사항: 이전에

허용 SELinux 모드로전환하고 모든 항목이 예상대로 작동하는지 확인한 후강제 SELinux 모드로다시 전환합니다.setenforce 1

# setenforce 1Copy to Clipboard Copied! Toggle word wrap Toggle overflow

검증

사용자가 올바른 SELinux 사용자에게 매핑되고 올바른 수준이 할당되었는지 확인합니다.

semanage login -l Login Name SELinux User MLS/MCS Range Service __default__ user_u s0-s0 * example_user user_u s1 * …

# semanage login -l Login Name SELinux User MLS/MCS Range Service __default__ user_u s0-s0 * example_user user_u s1 * …Copy to Clipboard Copied! Toggle word wrap Toggle overflow - MLS 내에서 사용자로 로그인합니다.

사용자의 보안 수준이 올바르게 작동하는지 확인합니다.

주의구성이 잘못되어 사용자가 실제로 권한 없이 파일에 액세스할 수 있는 경우 중요한 정보를 확인하는 데 사용하는 파일에 중요한 정보가 포함되어서는 안 됩니다.

- 사용자가 더 높은 수준의 민감도를 가진 파일을 읽을 수 없는지 확인합니다.

- 사용자가 동일한 민감도로 파일에 쓸 수 있는지 확인합니다.

- 사용자가 더 낮은 수준의 민감도를 사용하여 파일을 읽을 수 있는지 확인합니다.

6.5. MLS에서 정의된 보안 범위 내에서 사용자의 명확한 수준 변경

Multi-Level Security (MLS)의 사용자는 관리자가 할당한 범위 내에서 현재 명확한 수준을 변경할 수 있습니다. 범위의 상한을 초과하거나 범위의 낮은 한도 미만의 수준을 줄일 수 없습니다. 이렇게 하면 예를 들어 민감도 수준을 최고 수준의 명확한 수준으로 늘리지 않고도 낮은 수준의 민감도 파일을 수정할 수 있습니다.

예를 들어, 범위 s1-s3 에 할당된 사용자는 다음과 같습니다.

-

레벨

s1,s2,s3으로 전환할 수 있습니다. -

s1-s2및s2-s3범위로 전환할 수 있습니다. -

s0-s3또는s1-s4범위로 전환할 수 없습니다.

다른 수준으로 전환하면 다른 명확한 설명이 포함된 새 쉘이 열립니다. 즉, 원래의 명확한 수준으로 돌아가는 것과 동일한 방식으로 돌아갈 수 없습니다. 그러나 exit 를 입력하여 항상 이전 쉘로 돌아갈 수 있습니다.

사전 요구 사항

-

SELinux 정책은

mls로 설정됩니다. -

SELinux 모드는

enforcing으로 설정되어 있습니다. - 다양한 MLS clearance 수준에 할당된 사용자로 로그인할 수 있습니다.

절차

보안 터미널에서 사용자로 로그인합니다.

보안 터미널은

/etc/selinux/mls/contexts/securetty_types파일에 정의되어 있습니다. 기본적으로 콘솔은 보안 터미널이지만 SSH는 그렇지 않습니다.현재 사용자의 보안 컨텍스트를 확인합니다.

id -Z user_u:user_r:user_t:s0-s2

$ id -Z user_u:user_r:user_t:s0-s2Copy to Clipboard Copied! Toggle word wrap Toggle overflow 이 예에서 사용자는

user_uSELinux 사용자,user_r역할,user_t유형 및 MLS 보안 범위s0-s2에 할당됩니다.현재 사용자의 보안 컨텍스트를 확인합니다.

id -Z user_u:user_r:user_t:s1-s2

$ id -Z user_u:user_r:user_t:s1-s2Copy to Clipboard Copied! Toggle word wrap Toggle overflow 사용자 명확한 범위 내에서 다른 보안 명확한 범위로 전환합니다.

newrole -l s1

$ newrole -l s1Copy to Clipboard Copied! Toggle word wrap Toggle overflow 최대 범위가 더 낮거나 할당된 범위와 동일한 모든 범위로 전환할 수 있습니다. 단일 수준 범위를 입력하면 할당된 범위의 하한 제한이 변경됩니다. 예를 들어

s0-s2범위가 있는 사용자로newrole -l s1을 입력하는 것은newrole -l s1-s2를 입력하는 것과 동일합니다.

검증

현재 사용자의 보안 컨텍스트를 표시합니다.

id -Z user_u:user_r:user_t:s1-s2

$ id -Z user_u:user_r:user_t:s1-s2Copy to Clipboard Copied! Toggle word wrap Toggle overflow 현재 쉘을 종료하여 원래 범위로 이전 쉘로 돌아갑니다.

exit

$ exitCopy to Clipboard Copied! Toggle word wrap Toggle overflow

6.6. MLS에서 파일 민감성 수준 증가

기본적으로 Multi-Level Security (MLS) 사용자는 파일 민감도 수준을 높일 수 없습니다. 그러나 보안 관리자(secadm_r)는 사용자가 시스템의 SELinux 정책에 로컬 모듈 mlsfilewrite 를 추가하여 파일의 민감성을 높일 수 있도록 이 기본 동작을 변경할 수 있습니다. 그런 다음 policy 모듈에 정의된 SELinux 유형에 할당된 사용자는 파일을 수정하여 파일 분류 수준을 늘릴 수 있습니다. 사용자가 파일을 수정할 때마다 파일의 민감도 수준이 사용자의 현재 보안 범위 값으로 늘어납니다.

보안 관리자는 secadm_r 역할에 할당된 사용자로 로그인하면 chcon -l s0 /path/to/file 명령을 사용하여 파일의 보안 수준을 변경할 수 있습니다. 자세한 내용은 MLS에서 파일 민감도 변경을 참조하십시오.

사전 요구 사항

-

SELinux 정책은

mls로 설정됩니다. -

SELinux 모드는

enforcing으로 설정되어 있습니다. -

policycoreutils-python-utils패키지가 설치되어 있습니다. -

mlsfilewrite로컬 모듈이 SELinux MLS 정책에 설치됩니다. MLS에서 다음과 같은 사용자로 로그인했습니다.

-

정의된 보안 범위에 할당됩니다. 이 예에서는 보안 범위

s0-s2가 있는 사용자를 보여줍니다. -

mlsfilewrite모듈에 정의된 동일한 SELinux 유형에 할당됩니다. 이 예제에서는(attributeset mlsfilewrite(user_t))모듈이 필요합니다.

-

정의된 보안 범위에 할당됩니다. 이 예에서는 보안 범위

절차

선택 사항: 현재 사용자의 보안 컨텍스트를 표시합니다.

id -Z user_u:user_r:user_t:s0-s2

$ id -Z user_u:user_r:user_t:s0-s2Copy to Clipboard Copied! Toggle word wrap Toggle overflow 사용자의 MLS 지우기 범위의 하위 수준을 파일에 할당할 수준으로 변경합니다.

newrole -l s1-s2

$ newrole -l s1-s2Copy to Clipboard Copied! Toggle word wrap Toggle overflow 선택 사항: 현재 사용자의 보안 컨텍스트를 표시합니다.

id -Z user_u:user_r:user_t:s1-s2

$ id -Z user_u:user_r:user_t:s1-s2Copy to Clipboard Copied! Toggle word wrap Toggle overflow 선택 사항: 파일의 보안 컨텍스트를 표시합니다.

ls -Z /path/to/file user_u:object_r:user_home_t:s0 /path/to/file

$ ls -Z /path/to/file user_u:object_r:user_home_t:s0 /path/to/fileCopy to Clipboard Copied! Toggle word wrap Toggle overflow 파일을 수정하여 파일의 민감도 수준을 사용자의 명확한 수준으로 변경합니다.

touch /path/to/file

$ touch /path/to/fileCopy to Clipboard Copied! Toggle word wrap Toggle overflow 중요restorecon명령이 시스템에서 사용되는 경우 분류 수준은 기본값으로 되돌립니다.선택 사항: 쉘을 종료하여 사용자의 이전 보안 범위로 돌아갑니다.

exit

$ exitCopy to Clipboard Copied! Toggle word wrap Toggle overflow

검증

파일의 보안 컨텍스트를 표시합니다.

ls -Z /path/to/file user_u:object_r:user_home_t:s1 /path/to/file

$ ls -Z /path/to/file user_u:object_r:user_home_t:s1 /path/to/fileCopy to Clipboard Copied! Toggle word wrap Toggle overflow

6.7. MLS에서 파일 민감도 변경

MLS SELinux 정책에서 사용자는 자체 민감도 수준에서 파일만 수정할 수 있습니다. 이는 매우 민감한 정보가 낮은 수준의 사용자에게 노출되는 것을 방지하기 위한 것입니다. 또한, 사용량이 낮은 사용자가 높은 민감도 문서를 생성하는 것을 방지하기 위한 것입니다. 그러나 관리자는 파일을 높은 수준에서 처리하기 위해 파일의 분류를 수동으로 늘릴 수 있습니다.

사전 요구 사항

-

SELinux 정책이

mls로 설정됨. - SELinux 모드가 enforcing으로 설정됩니다.

보안 관리 권한이 있으므로 다음 중 하나에 할당됩니다.

-

secadm_r역할. -

sysadm_secadm모듈이 활성화된 경우sysadm_r역할에 액세스합니다.sysadm_secadm모듈은 기본적으로 활성화되어 있습니다.

-

-

policycoreutils-python-utils패키지가 설치되어 있습니다. 모든 레벨에 할당된 사용자. 자세한 내용은 MLS에서 사용자 설정 수준을 참조하십시오.

이 예제에서

User1의 수준은s1입니다.분류 수준이 할당되고 사용자가 액세스할 수 있는 파일.

이 예에서

/path/to/file의 분류 수준은s1입니다.

절차

파일의 분류 수준을 확인합니다.

ls -lZ /path/to/file -rw-r-----. 1 User1 User1 user_u:object_r:user_home_t:s1 0 12. Feb 10:43 /path/to/file

# ls -lZ /path/to/file -rw-r-----. 1 User1 User1 user_u:object_r:user_home_t:s1 0 12. Feb 10:43 /path/to/fileCopy to Clipboard Copied! Toggle word wrap Toggle overflow 파일의 기본 분류 수준을 변경합니다.

semanage fcontext -a -r s2 /path/to/file

# semanage fcontext -a -r s2 /path/to/fileCopy to Clipboard Copied! Toggle word wrap Toggle overflow 파일의 SELinux 컨텍스트 레이블을 강제 다시 지정합니다.

restorecon -F -v /path/to/file Relabeled /path/to/file from user_u:object_r:user_home_t:s1 to user_u:object_r:user_home_t:s2

# restorecon -F -v /path/to/file Relabeled /path/to/file from user_u:object_r:user_home_t:s1 to user_u:object_r:user_home_t:s2Copy to Clipboard Copied! Toggle word wrap Toggle overflow

검증

파일의 분류 수준을 확인합니다.

ls -lZ /path/to/file -rw-r-----. 1 User1 User1 user_u:object_r:user_home_t:s2 0 12. Feb 10:53 /path/to/file

# ls -lZ /path/to/file -rw-r-----. 1 User1 User1 user_u:object_r:user_home_t:s2 0 12. Feb 10:53 /path/to/fileCopy to Clipboard Copied! Toggle word wrap Toggle overflow 선택 사항: 소문자로 된 사용자가 파일을 읽을 수 없는지 확인합니다.

cat /path/to/file cat: file: Permission denied

$ cat /path/to/file cat: file: Permission deniedCopy to Clipboard Copied! Toggle word wrap Toggle overflow

6.8. MLS의 보안 관리와 시스템 관리 분리

기본적으로 HEALTH _r 역할에는 secadm_r 역할의 권한이 있습니다. 즉, sensitive _r 역할의 사용자는 보안 정책을 관리할 수 있습니다. 보안 권한을 보다 잘 제어해야 하는 경우 Linux 사용자를 secadm_r 역할에 할당하고 SELinux 정책에서 etcdctl _secadm 모듈을 비활성화하여 보안 관리에서 시스템 관리를 분리할 수 있습니다.

사전 요구 사항

-

SELinux 정책은

mls로 설정됩니다. -

SELinux 모드는

enforcing으로 설정됩니다. -

policycoreutils-python-utils패키지가 설치되어 있습니다. secadm_r역할에 할당할 Linux 사용자:-

사용자가

staff_uSELinux 사용자에게 할당됩니다. - 이 사용자의 암호가 정의되었습니다.

주의secadm역할에 할당할 사용자로 로그인할 수 있는지 확인합니다. 그러지 않으면 시스템의 SELinux 정책을 향후 수정하는 것을 방지할 수 있습니다.-

사용자가

절차

/etc/sudoers.d디렉토리에 사용자의 새sudoers파일을 만듭니다.visudo -f /etc/sudoers.d/<sec_adm_user>

# visudo -f /etc/sudoers.d/<sec_adm_user>Copy to Clipboard Copied! Toggle word wrap Toggle overflow sudoers파일을 정리하여 유지하려면 <sec_adm_user>를secadm역할에 할당할 Linux 사용자로 바꿉니다./etc/sudoers.d/ <sec_adm_user> 파일에 다음 내용을 추가합니다.<sec_adm_user> ALL=(ALL) TYPE=secadm_t ROLE=secadm_r ALL

<sec_adm_user> ALL=(ALL) TYPE=secadm_t ROLE=secadm_r ALLCopy to Clipboard Copied! Toggle word wrap Toggle overflow 이 행은 모든 호스트에서 <

secadmuser>를 인증하여 모든 명령을 수행하고 기본적으로 사용자를secadmSELinux 유형 및 역할에 매핑합니다.< sec_adm_user> 사용자로 로그인합니다.

SELinux 컨텍스트(SELinux 사용자, 역할 및 유형으로 구성됨)가 변경되었는지 확인하려면

ssh, 콘솔 또는xdm을 사용하여 로그인합니다.su및sudo와 같은 다른 방법은 전체 SELinux 컨텍스트를 변경할 수 없습니다.사용자의 보안 컨텍스트를 확인합니다.

id uid=1000(<sec_adm_user>) gid=1000(<sec_adm_user>) groups=1000(<sec_adm_user>) context=staff_u:staff_r:staff_t:s0-s15:c0.c1023

$ id uid=1000(<sec_adm_user>) gid=1000(<sec_adm_user>) groups=1000(<sec_adm_user>) context=staff_u:staff_r:staff_t:s0-s15:c0.c1023Copy to Clipboard Copied! Toggle word wrap Toggle overflow root 사용자에 대해 대화형 쉘을 실행합니다.

sudo -i [sudo] password for <sec_adm_user>:

$ sudo -i [sudo] password for <sec_adm_user>:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 현재 사용자의 보안 컨텍스트를 확인합니다.

id uid=0(root) gid=0(root) groups=0(root) context=staff_u:secadm_r:secadm_t:s0-s15:c0.c1023

# id uid=0(root) gid=0(root) groups=0(root) context=staff_u:secadm_r:secadm_t:s0-s15:c0.c1023Copy to Clipboard Copied! Toggle word wrap Toggle overflow 정책에서

cryptsetup_secadm모듈을 비활성화합니다.semodule -d sysadm_secadm

# semodule -d sysadm_secadmCopy to Clipboard Copied! Toggle word wrap Toggle overflow 중요semodule -r명령을 사용하여 시스템 정책 모듈을 제거하는 대신semodule -d명령을 사용합니다.semodule -r명령은 시스템 스토리지에서 모듈을 삭제합니다. 즉selinux-policy-mls패키지를 다시 설치하지 않고도 다시 로드할 수 없습니다.

검증

secadm역할에 할당된 사용자로 root 사용자의 대화형 쉘에서 보안 정책 데이터에 액세스할 수 있는지 확인합니다.seinfo -xt secadm_t Types: 1 type secadm_t, can_relabelto_shadow_passwords, (…) userdomain;

# seinfo -xt secadm_t Types: 1 type secadm_t, can_relabelto_shadow_passwords, (…) userdomain;Copy to Clipboard Copied! Toggle word wrap Toggle overflow root 쉘에서 로그아웃합니다.

logout

# logoutCopy to Clipboard Copied! Toggle word wrap Toggle overflow <

sec_adm_user> 사용자로부터 로그아웃합니다.logout Connection to localhost closed.

$ logout Connection to localhost closed.Copy to Clipboard Copied! Toggle word wrap Toggle overflow 현재 보안 컨텍스트를 표시합니다.

id uid=0(root) gid=0(root) groups=0(root) context=root:sysadm_r:sysadm_t:s0-s15:c0.c1023

# id uid=0(root) gid=0(root) groups=0(root) context=root:sysadm_r:sysadm_t:s0-s15:c0.c1023Copy to Clipboard Copied! Toggle word wrap Toggle overflow authorization

_secadm모듈을 활성화합니다. 이 명령은 실패합니다.Copy to Clipboard Copied! Toggle word wrap Toggle overflow GDM

_t SELinux 유형에 대한 세부정보를 표시하려고 합니다. 이 명령은 실패합니다.seinfo -xt sysadm_t [Errno 13] Permission denied: '/sys/fs/selinux/policy'

# seinfo -xt sysadm_t [Errno 13] Permission denied: '/sys/fs/selinux/policy'Copy to Clipboard Copied! Toggle word wrap Toggle overflow

6.9. MLS에서 보안 터미널 정의

SELinux 정책은 사용자가 연결된 터미널 유형을 확인하고, 예를 들어 newrole 과 같이 보안 터미널에서만 특정 SELinux 애플리케이션을 실행할 수 있습니다. 비보안 터미널에서 이 작업을 시도하면 오류가 발생합니다. 오류: 보안 이외의 터미널에서 수준을 변경할 수 없습니다..

/etc/selinux/mls/contexts/securetty_types 파일은 MLS(Multi-Level Security) 정책에 대한 보안 터미널을 정의합니다.

파일의 기본 콘텐츠:

보안 터미널 목록에 터미널 유형을 추가하면 시스템이 보안 위험에 노출될 수 있습니다.

사전 요구 사항

-

SELinux 정책이

mls로 설정됨. - 이미 보안된 터미널에서 연결되어 있거나 SELinux가 허용 모드에 있습니다.

보안 관리 권한이 있으므로 다음 중 하나에 할당됩니다.

-

secadm_r역할. -

sysadm_secadm모듈이 활성화된 경우sysadm_r역할에 액세스합니다.sysadm_secadm모듈은 기본적으로 활성화되어 있습니다.

-

-

policycoreutils-python-utils패키지가 설치되어 있습니다.

절차

현재 터미널 유형을 확인합니다.

ls -Z `tty` root:object_r:user_devpts_t:s0 /dev/pts/0

# ls -Z `tty` root:object_r:user_devpts_t:s0 /dev/pts/0Copy to Clipboard Copied! Toggle word wrap Toggle overflow 이 예제 출력에서

user_devpts_t는 현재 터미널 유형입니다.-

/etc/selinux/mls/contexts/securetty_types파일의 새 행에 관련 SELinux 유형을 추가합니다. 선택 사항: SELinux를 강제 모드로 전환합니다.

setenforce 1

# setenforce 1Copy to Clipboard Copied! Toggle word wrap Toggle overflow

검증

-

이전에 안전하지 않은 터미널에서

/etc/selinux/mls/contexts/securetty_types파일에 추가했습니다.

6.10. MLS 사용자가 더 낮은 수준에서 파일을 편집 가능

기본적으로 MLS 사용자는 클리어스 범위의 낮은 값보다 민감도 수준이 있는 파일에 쓸 수 없습니다. 사용자가 더 낮은 수준에서 파일을 편집하도록 허용하는 경우 로컬 SELinux 모듈을 생성하여 이를 수행할 수 있습니다. 그러나 파일에 쓰는 경우 민감도 수준이 사용자의 현재 범위보다 낮은 값으로 증가합니다.

사전 요구 사항

-

SELinux 정책은

mls로 설정됩니다. -

SELinux 모드는

enforcing으로 설정됩니다. -

policycoreutils-python-utils패키지가 설치되어 있습니다. -

확인을 위한

setools-console및감사패키지입니다.

절차

선택 사항: 문제 해결을 위해 허용 모드로 전환합니다.

setenforce 0

# setenforce 0Copy to Clipboard Copied! Toggle word wrap Toggle overflow 텍스트 편집기로 새

.cil파일(예:~/local_mlsfilewrite.cil)을 열고 다음 사용자 지정 규칙을 삽입합니다.(typeattributeset mlsfilewrite (_staff_t_))

(typeattributeset mlsfilewrite (_staff_t_))Copy to Clipboard Copied! Toggle word wrap Toggle overflow staff_t를 다른 SELinux 유형으로 교체할 수 있습니다. SELinux 유형을 지정하면 하위 수준 파일을 편집할 수 있는 SELinux 역할을 제어할 수 있습니다.로컬 모듈을 더 잘 정리하려면 로컬 SELinux 정책 모듈의 이름에

local_접두사를 사용합니다.policy 모듈을 설치합니다.

semodule -i ~/local_mlsfilewrite.cil

# semodule -i ~/local_mlsfilewrite.cilCopy to Clipboard Copied! Toggle word wrap Toggle overflow 참고로컬 정책 모듈을 제거하려면

semodule -r ~/local_mlsfilewrite를 사용합니다..cil접미사 없이 모듈 이름을 참조해야 합니다.선택 사항: 이전에 허용 모드로 다시 전환한 경우 강제 모드로 돌아갑니다.

setenforce 1

# setenforce 1Copy to Clipboard Copied! Toggle word wrap Toggle overflow

검증

설치된 SELinux 모듈 목록에서 로컬 모듈을 찾습니다.

semodule -lfull | grep "local_mls" 400 local_mlsfilewrite cil

# semodule -lfull | grep "local_mls" 400 local_mlsfilewrite cilCopy to Clipboard Copied! Toggle word wrap Toggle overflow 로컬 모듈에는 우선 순위가

400이므로semodule -lfull | grep -v ^100명령을 사용하여 나열할 수도 있습니다.-

사용자 지정 규칙에 정의된 유형에 할당된 사용자로 로그인합니다(예:

staff_t). 민감도 수준이 낮은 파일에 쓰기를 시도합니다. 이렇게 하면 파일의 분류 수준이 사용자의 명확한 수준으로 증가합니다.

중요구성이 잘못되어 사용자가 실제로 권한 없이 파일에 액세스할 수 있는 경우 중요한 정보를 확인하는 데 사용하는 파일에 중요한 정보가 포함되어서는 안 됩니다.

7장. 데이터 기밀성에 MCCS(Multi-Category Security) 사용

MCS를 사용하여 데이터를 분류한 다음 특정 프로세스와 사용자에게 특정 카테고리에 대한 액세스 권한을 부여하여 시스템의 데이터 기밀성을 향상시킬 수 있습니다.

7.1. MCCS(Multi-Category Security)

MCCS(Multi-Category Security)는 프로세스 및 파일에 할당된 카테고리를 사용하는 액세스 제어 메커니즘입니다. 그런 다음 동일한 카테고리에 할당된 프로세스에서만 파일에 액세스할 수 있습니다. MCS의 목적은 시스템에서 데이터 기밀성을 유지하는 것입니다.

MCS 카테고리는 c0 에서 c1023 에 의해 정의되지만, "Personnel", "ProjectX" 또는 "ProjectX.Personnel"과 같은 카테고리의 각 카테고리에 대한 텍스트 레이블을 정의할 수도 있습니다. 그런 다음 MCS Translation 서비스(mcstrans)는 범주 값을 시스템 입력 및 출력의 적절한 레이블로 교체하여 사용자가 카테고리 값 대신 이러한 레이블을 사용할 수 있도록 합니다.

사용자가 카테고리에 할당되면 할당된 카테고리로 모든 파일에 레이블을 지정할 수 있습니다.

MCS는 간단한 원칙에 따라 작동합니다. 파일에 액세스하려면 사용자에게 파일에 할당된 모든 카테고리에 할당되어야 합니다. MCS 검사는 일반적인 Linux Discretionary Access Control (DAC) 및 SELinux Type Enforcement(TE) 규칙 이후에 적용되므로 기존 보안 구성만 추가로 제한할 수 있습니다.

Multi-Level Security 내에서의 MCS

중성적이지 않은 시스템으로 MCS를 사용하거나 계층 시스템 내의 다단계 보안 (MLS)과 함께 사용할 수 있습니다.

MLS 내의 MCS의 예는 다음과 같이 분류되는 비밀 연구 조직일 수 있습니다.

| 보안 수준 | 카테고리 | |||

| 지정되지 않음 | 프로젝트 X | 프로젝트 Y | 프로젝트 Z | |

| unclassified |

|

|

|

|

| confidential |

|

|

|

|

| Secret |

|

|

|

|

| 최상위 시크릿 |

|

|

|

|

범위 s0:c0.1023 이 있는 사용자는 DAC 또는 유형 적용 정책 규칙과 같은 다른 보안 메커니즘에서 액세스를 금지하지 않는 한 레벨 s0 의 모든 카테고리에 할당된 모든 파일에 액세스할 수 있습니다.

파일 또는 프로세스의 결과 보안 컨텍스트는 다음과 같은 조합입니다.

- SELinux 사용자

- SELinux 역할

- SELinux 유형

- MLS 민감도 수준

- MCS 카테고리

예를 들어, 민감도 수준 1 및 MLS/MCS 환경에서 카테고리 2에 액세스할 수 있는 권한이 없는 사용자는 다음과 같은 SELinux 컨텍스트를 가질 수 있습니다.

user_u:user_r:user_t:s1:c2

user_u:user_r:user_t:s1:c27.2. 데이터 기밀성에 대한 Multi-Category 보안 구성

기본적으로 MCS(Multi-Category Security)는 대상 및 mls SELinux 정책에서 활성화되지만 사용자에게는 구성되지 않습니다. 대상 정책에서 MCS는 다음을 위해서만 구성됩니다.

- OpenShift

- virt

- sandbox

- 네트워크 레이블 지정

-

containers (

container-selinux)

유형 적용 외에도 MCS 규칙에 따라 user_t SELinux 유형을 제한하는 규칙으로 로컬 SELinux 모듈을 생성하여 사용자를 분류하도록 MCS를 구성할 수 있습니다.

특정 파일의 카테고리를 변경하면 일부 서비스가 작동하지 않을 수 있습니다. 전문가가 아닌 경우 Red Hat 영업 담당자에게 문의하고 컨설팅 서비스를 요청하십시오.

사전 요구 사항

-

SELinux 모드는

enforcing으로 설정되어 있습니다. -

SELinux 정책은

targeted또는mls로 설정됩니다. -

policycoreutils-python-utils및setools-console패키지가 설치됩니다.

절차

이름이 인 새 파일을 만듭니다 (예:

local_mcs_user.cil):vim local_mcs_user.cil

# vim local_mcs_user.cilCopy to Clipboard Copied! Toggle word wrap Toggle overflow 다음 규칙을 삽입합니다.

(typeattributeset mcs_constrained_type (user_t))

(typeattributeset mcs_constrained_type (user_t))Copy to Clipboard Copied! Toggle word wrap Toggle overflow policy 모듈을 설치합니다.

semodule -i local_mcs_user.cil

# semodule -i local_mcs_user.cilCopy to Clipboard Copied! Toggle word wrap Toggle overflow

검증

각 사용자 도메인에 대해 모든 구성 요소에 대한 추가 세부 정보를 표시합니다.

seinfo -xt user_t Types: 1 type user_t, application_domain_type, nsswitch_domain, corenet_unlabeled_type, domain, kernel_system_state_reader, mcs_constrained_type, netlabel_peer_type, privfd, process_user_target, scsi_generic_read, scsi_generic_write, syslog_client_type, pcmcia_typeattr_1, user_usertype, login_userdomain, userdomain, unpriv_userdomain, userdom_home_reader_type, userdom_filetrans_type, xdmhomewriter, x_userdomain, x_domain, dridomain, xdrawable_type, xcolormap_type;

# seinfo -xt user_t Types: 1 type user_t, application_domain_type, nsswitch_domain, corenet_unlabeled_type, domain, kernel_system_state_reader, mcs_constrained_type, netlabel_peer_type, privfd, process_user_target, scsi_generic_read, scsi_generic_write, syslog_client_type, pcmcia_typeattr_1, user_usertype, login_userdomain, userdomain, unpriv_userdomain, userdom_home_reader_type, userdom_filetrans_type, xdmhomewriter, x_userdomain, x_domain, dridomain, xdrawable_type, xcolormap_type;Copy to Clipboard Copied! Toggle word wrap Toggle overflow

7.3. MCS에서 카테고리 레이블 정의

setrans.conf 파일을 편집하여 시스템에서 MCS 카테고리의 레이블을 관리 및 유지 관리할 수 있습니다. 이 파일에서 SELinux는 내부 민감도와 카테고리 수준과 사람이 읽을 수 있는 레이블 간의 매핑을 유지 관리합니다.

범주 레이블은 사용자가 카테고리만 더 쉽게 사용할 수 있도록 합니다. MCS는 라벨을 정의하든지 여부에 관계없이 동일하게 작동합니다.

사전 요구 사항

-

SELinux 모드는

enforcing으로 설정됩니다. -

SELinux 정책은

targeted또는mls로 설정됩니다. -

policycoreutils-python-utils및mcstrans패키지가 설치됩니다.

절차

기존 카테고리를 수정하거나 텍스트 편집기에서

/etc/selinux/<selinuxpolicy>/setrans.conf파일을 편집하여 새 카테고리를 만듭니다. 사용하는 SELinux 정책에 따라 <selinuxpolicy> 를대상또는mls로 바꿉니다. 예를 들면 다음과 같습니다.vi /etc/selinux/targeted/setrans.conf

# vi /etc/selinux/targeted/setrans.confCopy to Clipboard Copied! Toggle word wrap Toggle overflow 정책에 대한

setrans.conf파일에서s_<security level>_:c_<category number>_=<category.name>구문을 사용하여 시나리오에 필요한 카테고리 조합을 정의합니다.예를 들면 다음과 같습니다.s0:c0=Marketing s0:c1=Finance s0:c2=Payroll s0:c3=Personnel

s0:c0=Marketing s0:c1=Finance s0:c2=Payroll s0:c3=PersonnelCopy to Clipboard Copied! Toggle word wrap Toggle overflow -

c0에서c1023으로 카테고리 번호를 사용할 수 있습니다. -

대상정책에서s0보안 수준을 사용합니다. -

Ml

s 정책에서민감도 수준 및 카테고리의 각 조합에 라벨을 지정할 수 있습니다.

-

-

선택 사항:

setrans.conf파일에서 MLS 민감도 수준에 레이블을 지정할 수도 있습니다. - 파일을 저장하고 종료합니다.

변경 사항을 적용하려면 MCS 번역 서비스를 다시 시작하십시오.

systemctl restart mcstrans

# systemctl restart mcstransCopy to Clipboard Copied! Toggle word wrap Toggle overflow

검증

현재 카테고리를 표시합니다.

chcat -L

# chcat -LCopy to Clipboard Copied! Toggle word wrap Toggle overflow 위의 예제에서는 다음 출력을 생성합니다.

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

7.4. MCS의 사용자에게 카테고리 할당

Linux 사용자에게 카테고리를 할당하여 사용자 권한을 정의할 수 있습니다. 할당된 카테고리가 있는 사용자는 사용자 카테고리의 하위 집합이 있는 파일에 액세스하고 수정할 수 있습니다. 사용자는 또한 할당된 카테고리에 소유한 파일을 할당할 수 있습니다.

Linux 사용자는 관련 SELinux 사용자에게 정의된 보안 범위를 벗어나는 카테고리에 할당할 수 없습니다.

카테고리 액세스 권한은 로그인 중에 할당됩니다. 따라서 사용자는 다시 로그인할 때까지 새로 할당된 카테고리에 액세스할 수 없습니다. 마찬가지로 카테고리에 대한 사용자의 액세스를 취소하는 경우 사용자가 다시 로그인한 후에만 적용됩니다.

사전 요구 사항

-

SELinux 모드는

enforcing으로 설정됩니다. -

SELinux 정책은

targeted또는mls로 설정됩니다. -

policycoreutils-python-utils패키지가 설치되어 있습니다. Linux 사용자는 SELinux 제한 사용자에게 할당됩니다.

-

권한이 없는 사용자는

user_u에 할당됩니다. -

권한 있는 사용자는

staff_u에 할당됩니다.

-

권한이 없는 사용자는

절차

SELinux 사용자의 보안 범위를 정의합니다.

semanage user -m -rs0:c0,c1-s0:c0.c9 <user_u>

# semanage user -m -rs0:c0,c1-s0:c0.c9 <user_u>Copy to Clipboard Copied! Toggle word wrap Toggle overflow setrans.conf파일에 정의된 범주 번호c0에서c1023또는 카테고리 라벨을 사용합니다. 자세한 내용은 MCS의 카테고리 라벨 정의를 참조하십시오.Linux 사용자에게 MCS 카테고리를 할당합니다. 관련 SELinux 사용자에게 정의된 범위 내에서 범위만 지정할 수 있습니다.

semanage login -m -rs0:c1 <Linux.user1>

# semanage login -m -rs0:c1 <Linux.user1>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 참고chcat명령을 사용하여 Linux 사용자로부터 카테고리를 추가하거나 제거할 수 있습니다. 다음 예제에서는<category1>을 추가하고<Linux.user1>및<Linux.user2>에서<category2>를 제거합니다.chcat -l -- +<category1>,-<category2> <Linux.user1>,<Linux.user2>

# chcat -l -- +<category1>,-<category2> <Linux.user1>,<Linux.user2>Copy to Clipboard Copied! Toggle word wrap Toggle overflow - <category> 구문을 사용하기 전에 명령줄에서--를 지정해야 합니다. 그렇지 않으면chcat명령은 카테고리 제거를 명령 옵션으로 잘못 해석합니다.

검증

Linux 사용자에게 할당된 카테고리 나열:

chcat -L -l <Linux.user1>,<Linux.user2> <Linux.user1>: <category1>,<category2> <Linux.user2>: <category1>,<category2>

# chcat -L -l <Linux.user1>,<Linux.user2> <Linux.user1>: <category1>,<category2> <Linux.user2>: <category1>,<category2>Copy to Clipboard Copied! Toggle word wrap Toggle overflow

7.5. MCS의 파일에 카테고리 할당

사용자에게 카테고리를 할당하려면 관리자 권한이 필요합니다. 그러면 사용자는 파일에 카테고리를 할당할 수 있습니다. 파일 카테고리를 수정하려면 사용자는 해당 파일에 대한 액세스 권한이 있어야 합니다. 사용자는 파일에 할당된 카테고리에만 할당할 수 있습니다.

이 시스템은 카테고리 액세스 규칙과 기존 파일 액세스 권한을 결합합니다. 예를 들어, 카테고리가 있는 사용자가 Discretionary Access Control (DAC)을 사용하여 다른 사용자가 파일에 대한 액세스를 차단하면 다른 사용자는 해당 파일에 액세스할 수 없습니다. 사용 가능한 모든 카테고리에 할당된 사용자는 전체 파일 시스템에 액세스하지 못할 수 있습니다.

bigfoot

사전 요구 사항

-

SELinux 모드는

enforcing으로 설정됩니다. -

SELinux 정책은

targeted또는mls로 설정됩니다. -

policycoreutils-python-utils패키지가 설치되어 있습니다. Linux 사용자에게 액세스 및 사용 권한:

- SELinux 사용자에게 할당됩니다.

- 파일을 할당할 카테고리에 할당됩니다. 자세한 내용은 MCS의 사용자에게 카테고리 할당을 참조하십시오.

- 카테고리에 추가하려는 파일에 대한 액세스 및 사용 권한.

- 확인 목적의 경우: 이 카테고리에 할당되지 않은 Linux 사용자에게 액세스 및 사용 권한

절차

파일에 카테고리 추가:

chcat -- +<category1>,+<category2> <path/to/file1>

$ chcat -- +<category1>,+<category2> <path/to/file1>Copy to Clipboard Copied! Toggle word wrap Toggle overflow setrans.conf파일에 정의된 범주 번호c0에서c1023또는 카테고리 라벨을 사용합니다. 자세한 내용은 MCS의 카테고리 라벨 정의를 참조하십시오.동일한 구문을 사용하여 파일에서 카테고리를 제거할 수 있습니다.

chcat -- -<category1>,-<category2> <path/to/file1>

$ chcat -- -<category1>,-<category2> <path/to/file1>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 참고범주를 제거할 때

-<category>구문을 사용하기 전에 명령줄에서--를 지정해야 합니다. 그렇지 않으면chcat명령은 카테고리 제거를 명령 옵션으로 잘못 해석합니다.

검증

파일의 보안 컨텍스트를 표시하여 올바른 카테고리가 있는지 확인합니다.

ls -lZ <path/to/file> -rw-r--r-- <LinuxUser1> <Group1> root:object_r:user_home_t:_<sensitivity>_:_<category>_ <path/to/file>

$ ls -lZ <path/to/file> -rw-r--r-- <LinuxUser1> <Group1> root:object_r:user_home_t:_<sensitivity>_:_<category>_ <path/to/file>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 파일의 특정 보안 컨텍스트는 다를 수 있습니다.

선택 사항: 파일과 동일한 카테고리에 할당되지 않은 Linux 사용자로 로그인할 때 파일 액세스를 시도합니다.

cat <path/to/file> cat: <path/to/file>: Permission Denied

$ cat <path/to/file> cat: <path/to/file>: Permission DeniedCopy to Clipboard Copied! Toggle word wrap Toggle overflow

8장. 사용자 지정 SELinux 정책 작성

SELinux에 의해 제한된 애플리케이션을 실행하려면 사용자 지정 정책을 작성하고 사용해야 합니다.

8.2. 사용자 지정 애플리케이션에 대한 SELinux 정책 생성 및 실행

SELinux로 애플리케이션을 제한하여 호스트 시스템 및 사용자 데이터의 보안을 강화할 수 있습니다. 각 애플리케이션에는 특정 요구 사항이 있으므로 사용 사례에 따라 간단한 데몬을 제한하는 SELinux 정책을 생성하기 위한 이 예제 절차를 수정합니다.

사전 요구 사항

-

selinux-policy-devel패키지 및 해당 종속 항목은 시스템에 설치됩니다.

절차

이 예제 절차의 경우 쓰기를 위해

/var/log/messages파일을 여는 간단한 데몬을 준비합니다.새 파일을 생성하고 선택한 텍스트 편집기에서 엽니다.