Apache Karaf 보안 가이드

Apache Karaf 컨테이너 보안

초록

보다 포괄적 수용을 위한 오픈 소스 용어 교체

Red Hat은 코드, 문서, 웹 속성에서 문제가 있는 용어를 교체하기 위해 최선을 다하고 있습니다. 먼저 마스터(master), 슬레이브(slave), 블랙리스트(blacklist), 화이트리스트(whitelist) 등 네 가지 용어를 교체하고 있습니다. 이러한 변경 작업은 작업 범위가 크므로 향후 여러 릴리스에 걸쳐 점차 구현할 예정입니다. 자세한 내용은 CTO Chris Wright의 메시지에서 참조하십시오.

1장. 보안 아키텍처

초록

OSGi 컨테이너에서는 다양한 보안 기능을 지원하는 애플리케이션을 배포할 수 있습니다. 현재 JAAS(Java Authentication and Authorization Service)만 공통 컨테이너 단위 인프라를 기반으로 합니다. 기타 보안 기능은 컨테이너에 배포된 개별 제품 및 구성 요소에 의해 별도로 제공됩니다.

1.1. OSGi 컨테이너 보안

1.1.1. 개요

그림 1.1. “OSGi 컨테이너 보안 아키텍처” 컨테이너에 사용되고 컨테이너에 배포된 모든 번들에 액세스할 수 있는 보안 인프라에 대한 개요를 보여줍니다. 현재 이 공통 보안 인프라는 모든 애플리케이션 번들에서 JAAS 영역(또는 로그인 모듈)을 사용할 수 있도록 하는 메커니즘으로 구성되어 있습니다.

그림 1.1. OSGi 컨테이너 보안 아키텍처

1.1.2. JAAS 영역

JAAS 영역 또는 로그인 모듈은 JAAS( Java Authentication and Authorization Service ) 사양에 정의된 Java 애플리케이션에 인증 및 권한 부여 데이터를 제공하는 플러그인 모듈입니다.

Red Hat Fuse는 컨테이너의 모든 번들에 로그인 모듈에 액세스할 수 있도록 하는 JAAS 로그인 모듈(일프링 또는 블루프린트 파일)을 정의하는 특수 메커니즘을 지원합니다. 이를 통해 OSGi 컨테이너에서 실행되는 여러 애플리케이션이 보안 데이터를 단일 JAAS 영역에 쉽게 통합할 수 있습니다.

1.1.3. Karaf 영역

OSGi 컨테이너에는 karaf 영역인 JAAS 영역이 사전 정의되어 있습니다. Red Hat Fuse는 karaf 영역을 사용하여 OSGi 런타임의 원격 관리, Fuse Management Console 및 Cryostat 관리에 대한 인증을 제공합니다. karaf 영역은 인증 데이터가 InstallDir/etc/users.properties 파일에 저장되는 간단한 파일 기반 리포지토리를 사용합니다.

자체 애플리케이션에서 karaf 영역을 사용할 수 있습니다. 간단하게 karaf 를 사용하려는 JAAS 영역의 이름으로 구성합니다. 그런 다음 애플리케이션은 users.properties 파일의 데이터를 사용하여 인증을 수행합니다.

1.1.4. 콘솔 포트

Karaf 클라이언트와 함께 콘솔 포트에 연결하거나 Karaf ssh:ssh 명령을 사용하여 OSGi 컨테이너를 원격으로 관리할 수 있습니다. 콘솔 포트는 karaf 영역에 연결하는 JAAS 로그인 기능으로 보호됩니다. 콘솔 포트에 연결을 시도하는 사용자는 karaf 영역의 계정 중 하나와 일치해야 하는 사용자 이름과 암호를 입력하라는 메시지가 표시됩니다.

1.1.5. Cryostat 포트

Cryostat 포트에 연결하여 OSGi 컨테이너를 관리할 수 있습니다(예: Java의 JConsole 사용). Cryostat 포트는 karaf 영역에 연결하는 JAAS 로그인 기능으로도 보호됩니다.

1.1.6. 애플리케이션 번들 및 JAAS 보안

OSGi 컨테이너에 배포하는 모든 애플리케이션 번들은 컨테이너의 JAAS 영역에 액세스할 수 있습니다. 애플리케이션 번들은 기존 JAAS 영역 중 하나를 이름으로 참조합니다(JAAS 로그인 모듈의 인스턴스에 해당).

그러나 기본적으로 JAAS 영역은 OSGi 컨테이너의 자체 로그인 구성 메커니즘을 사용하여 정의되어야 합니다. 기본적으로 Java는 간단한 파일 기반 로그인 구성 구현을 제공하지만 OSGi 컨테이너의 컨텍스트에서는 이 구현을 사용할 수 없습니다.

1.2. Apache Camel Security

1.2.1. 개요

그림 1.2. “Apache Camel Security Architecture” Apache Camel 엔드포인트 간 안전하게 라우팅하기 위한 기본 옵션에 대한 개요를 보여줍니다.

그림 1.2. Apache Camel Security Architecture

1.2.2. Apache Camel 보안 대안

그림 1.2. “Apache Camel Security Architecture” 에 표시된 대로 메시지 보안을 위한 다음과 같은 옵션이 있습니다.

엔드포인트 security-part (a)는 보안 엔드포인트가 있는 두 경로 간에 전송되는 메시지를 표시합니다. 왼쪽의 생산자 엔드포인트는 오른쪽에 있는 소비자 엔드포인트에 대한 보안 연결(일반적으로 SSL/TLS 사용)을 엽니다. 두 끝점 모두 이 시나리오에서 보안을 지원합니다.

엔드포인트 보안을 사용하면 일반적으로 일부 형태의 피어 인증(및 경우에 따라 권한 부여)을 수행할 수 있습니다.

payload security-part (b)는 끝점이 모두 안전하지 않은 두 경로 간에 전송된 메시지를 표시합니다. 이 경우 무단 스누핑으로부터 메시지를 보호하려면 메시지를 수신한 후 메시지를 보내고 암호 해독하기 전에 메시지를 암호화하는 페이로드 프로세서를 사용합니다.

페이로드 보안의 제한은 모든 종류의 인증 또는 권한 부여 메커니즘을 제공하지 않는다는 것입니다.

1.2.3. 엔드포인트 보안

보안 기능을 지원하는 Camel 구성 요소가 여러 가지가 있습니다. 그러나 이러한 보안 기능은 Camel 코어가 아닌 개별 구성 요소로 구현된다는 점에 유의해야 합니다. 따라서 지원되는 보안 기능 및 구현의 세부 사항은 구성 요소에 따라 다릅니다. 현재 보안을 지원하는 Camel 구성 요소 중 일부는 다음과 같습니다.

- client-to-broker 및 broker-to-broker 통신을 위한 JMS 및 ActiveMQ-SSL/TLS 보안 및 JAAS 보안.

- Cryostatty-HTTP 기본 인증 및 SSL/TLS 보안.

- CXF-SSL/TLS 보안 및 WS-Security.

- 메시지 무결성을 보장하기 위해 crypto-creates 및 디지털 서명을 확인합니다.

- Netty-SSL/TLS 보안

- M Cryostat-SSL/TLS 보안.

- Cometd-SSL/TLS 보안

- Google 애플리케이션 컨텍스트에서 glogin 및 gauth-authorization.

1.2.4. 페이로드 보안

Apache Camel은 암호화 및 암호 해독 단계가 마샬링() 및 unmarshal 작업에 데이터 형식으로 노출되는 다음 페이로드 보안 구현을 제공합니다.

1.2.5. XMLSecurity 데이터 형식

XMLSecurity 데이터 형식은 특히 XML 페이로드를 암호화하도록 설계되었습니다. 이 데이터 형식을 사용하는 경우 암호화할 XML 요소를 지정할 수 있습니다. 기본 동작은 모든 XML 요소를 암호화하는 것입니다. 이 기능은 대칭 암호화 알고리즘을 사용합니다.

자세한 내용은 http://camel.apache.org/xmlsecurity-dataformat.html 을 참조하십시오.

1.2.6. 암호화 데이터 형식

암호화 데이터 형식은 모든 종류의 페이로드를 암호화할 수 있는 범용 암호화 기능입니다. Java Cryptographic Extension을 기반으로 하며 대칭(공유 키) 암호화 및 암호 해독만 구현합니다.

자세한 내용은 http://camel.apache.org/crypto.html 을 참조하십시오.

2장. Apache Karaf 컨테이너 보안

초록

Apache Karaf 컨테이너는 JAAS를 사용하여 보호됩니다. JAAS 영역을 정의하면 사용자 자격 증명을 검색하는 데 사용되는 메커니즘을 구성할 수 있습니다. 기본 역할을 변경하여 컨테이너의 관리 인터페이스에 대한 액세스를 구체화할 수도 있습니다.

2.1. JAAS 인증

초록

JAAS(Java Authentication and Authorization Service)는 Java 애플리케이션에서 인증을 구현하기 위한 일반 프레임워크를 제공합니다. 인증 구현은 모듈식이며 개별 JAAS 모듈(또는 플러그인)은 인증 구현을 제공합니다.

JAAS에 대한 배경 정보는 JAAS 참조 가이드를 참조하십시오.

2.1.1. 기본 JAAS Cryostat

이 섹션에서는 Karaf 컨테이너에서 기본 JAAS 영역에 대한 사용자 데이터를 관리하는 방법을 설명합니다.

2.1.1.1. 기본 JAAS 영역

Karaf 컨테이너에는 기본적으로 컨테이너의 모든 측면을 보호하는 데 사용되는 karaf 영역인 사전 정의된 JAAS 영역이 있습니다.

2.1.1.2. JAAS와 애플리케이션을 통합하는 방법

자체 애플리케이션에서 karaf 영역을 사용할 수 있습니다. 간단하게 karaf 를 사용하려는 JAAS 영역의 이름으로 구성합니다.

2.1.1.3. 기본 JAAS 로그인 모듈

Karaf 컨테이너를 처음 시작하면 karaf 기본 영역을 사용하도록 구성됩니다. 이 기본 구성에서 karaf 영역은 동시에 활성화된 5개의 JAAS 로그인 모듈을 배포합니다. 배포된 로그인 모듈을 보려면 다음과 같이 jaas:realms console 명령을 입력합니다.

사용자가 로그인을 시도할 때마다 인증은 5개의 모듈을 목록순으로 진행합니다. 각 모듈의 플래그 값은 인증이 성공하려면 모듈이 성공적으로 완료되어야 하는지 여부를 지정합니다. 또한 플래그 값은 모듈이 완료된 후 인증 프로세스가 중지되는지 또는 다음 모듈을 진행할지 여부를 지정합니다.

선택적 플래그는 5개의 인증 모듈 모두에 대해 설정됩니다. Optional 플래그 설정을 사용하면 현재 모듈이 성공적으로 완료되었는지 여부와 관계없이 인증 프로세스가 항상 한 모듈에서 다음으로 전달됩니다. Karaf JAAS 영역의 플래그 값은 하드 코딩되며 변경할 수 없습니다. 플래그에 대한 자세한 내용은 표 2.1. “JAAS 모듈 정의 플래그” 을 참조하십시오.

Karaf 컨테이너에서 properties 로그인 모듈과 공개 키 로그인 모듈이 모두 활성화됩니다. JAAS가 사용자를 인증하면 먼저 properties 로그인 모듈을 사용하여 사용자를 인증하려고 합니다. 실패하는 경우 공개 키 로그인 모듈을 사용하여 사용자를 인증하려고 합니다. 이 모듈이 실패하면 오류가 발생합니다.

2.1.1.1. 인증 감사 로깅 모듈

Karaf 컨테이너의 기본 모듈 목록 내에서 처음 두 모듈만 사용자 ID를 확인하는 데 사용됩니다. 나머지 모듈은 성공 및 실패한 로그인 시도의 감사 추적을 기록하는 데 사용됩니다. 기본 영역에는 다음과 같은 감사 로깅 모듈이 포함됩니다.

- org.apache.karaf.jaas.modules.audit.LogAuditLoginModule

-

이 모듈은

etc/org.ops4j.pax.logging.cfg의 Pax 로깅 인프라에 대해 구성된 로거를 사용하여 인증 시도에 대한 정보를 기록합니다. 자세한 내용은 JAAS 로그 로그인 모듈을 참조하십시오. - org.apache.karaf.jaas.modules.audit.FileAuditLoginModule

- 이 모듈은 사용자가 지정하는 파일에 대한 인증 시도에 대한 정보를 직접 기록합니다. 로깅 인프라를 사용하지 않습니다. 자세한 내용은 JAAS 파일 감사 로그인 모듈을 참조하십시오.

- org.apache.karaf.jaas.modules.audit.EventAdminAuditLoginModule

- 이 모듈은 OSGi 이벤트 관리 서비스를 사용하여 인증 시도를 추적합니다.

2.1.1.4. properties 로그인 모듈에서 사용자 구성

properties 로그인 모듈은 사용자 이름/암호 자격 증명을 플랫 파일 형식으로 저장하는 데 사용됩니다. properties 로그인 모듈에서 새 사용자를 생성하려면 텍스트 편집기를 사용하여 InstallDir/etc/users.properties 파일을 열고 다음 구문으로 행을 추가합니다.

Username=Password[,UserGroup|Role][,UserGroup|Role]...

Username=Password[,UserGroup|Role][,UserGroup|Role]...

예를 들어 암호, topsecret, 역할인 admin 을 사용하여 jdoe 사용자를 생성하려면 다음과 같은 항목을 생성할 수 있습니다.

jdoe=topsecret,admin

jdoe=topsecret,admin

admin 역할이 jdoe 사용자에게 전체 관리 권한을 제공하는 경우.

2.1.1.5. properties 로그인 모듈에서 사용자 그룹 구성

사용자에게 직접 역할을 할당하는 대신 속성 로그인 모듈에서 사용자 그룹에 사용자를 추가하는 옵션도 있습니다. properties 로그인 모듈에서 사용자 그룹을 생성하려면 텍스트 편집기를 사용하여 InstallDir/etc/users.properties 파일을 열고 다음 구문으로 행을 추가합니다.

_g_\:GroupName=Role1,Role2,...

_g_\:GroupName=Role1,Role2,...

예를 들어 역할, 그룹 및 admin 을 사용하여 admin 사용자 그룹을 생성하려면 다음과 같은 항목을 생성할 수 있습니다.

group

_g_\:admingroup=group,admin

_g_\:admingroup=group,admin

그런 다음 다음 사용자 항목을 생성하여 majorclanger 사용자를 admingroup 에 추가할 수 있습니다.

majorclanger=secretpass,_g_:admingroup

majorclanger=secretpass,_g_:admingroup2.1.1.6. 공개 키 로그인 모듈 구성

공개 키 로그인 모듈은 SSH 공개 키 자격 증명을 플랫 파일 형식으로 저장하는 데 사용됩니다. 공개 키 로그인 모듈에서 새 사용자를 생성하려면 텍스트 편집기를 사용하여 InstallDir/etc/keys.properties 파일을 열고 다음 구문으로 행을 추가합니다.

Username=PublicKey[,UserGroup|Role][,UserGroup|Role]...

Username=PublicKey[,UserGroup|Role][,UserGroup|Role]...

예를 들어 InstallDir/etc/keys.properties 파일에 다음 항목을 추가하여 admin 역할이 있는 jdoe 사용자를 생성할 수 있습니다.

jdoe=AAAAB3NzaC1kc3MAAACBAP1/U4EddRIpUt9KnC7s5Of2EbdSPO9EAMMeP4C2USZpRV1AIlH7WT2NWPq/xfW6MPbLm1Vs14E7gB00b/JmYLdrmVClpJ+f6AR7ECLCT7up1/63xhv4O1fnfqimFQ8E+4P208UewwI1VBNaFpEy9nXzrith1yrv8iIDGZ3RSAHHAAAAFQCXYFCPFSMLzLKSuYKi64QL8Fgc9QAAAnEA9+GghdabPd7LvKtcNrhXuXmUr7v6OuqC+VdMCz0HgmdRWVeOutRZT+ZxBxCBgLRJFnEj6EwoFhO3zwkyjMim4TwWeotifI0o4KOuHiuzpnWRbqN/C/ohNWLx+2J6ASQ7zKTxvqhRkImog9/hWuWfBpKLZl6Ae1UlZAFMO/7PSSoAAACBAKKSU2PFl/qOLxIwmBZPPIcJshVe7bVUpFvyl3BbJDow8rXfskl8wO63OzP/qLmcJM0+JbcRU/53Jj7uyk31drV2qxhIOsLDC9dGCWj47Y7TyhPdXh/0dthTRBy6bqGtRPxGa7gJov1xm/UuYYXPIUR/3x9MAZvZ5xvE0kYXO+rx,admin

jdoe=AAAAB3NzaC1kc3MAAACBAP1/U4EddRIpUt9KnC7s5Of2EbdSPO9EAMMeP4C2USZpRV1AIlH7WT2NWPq/xfW6MPbLm1Vs14E7gB00b/JmYLdrmVClpJ+f6AR7ECLCT7up1/63xhv4O1fnfqimFQ8E+4P208UewwI1VBNaFpEy9nXzrith1yrv8iIDGZ3RSAHHAAAAFQCXYFCPFSMLzLKSuYKi64QL8Fgc9QAAAnEA9+GghdabPd7LvKtcNrhXuXmUr7v6OuqC+VdMCz0HgmdRWVeOutRZT+ZxBxCBgLRJFnEj6EwoFhO3zwkyjMim4TwWeotifI0o4KOuHiuzpnWRbqN/C/ohNWLx+2J6ASQ7zKTxvqhRkImog9/hWuWfBpKLZl6Ae1UlZAFMO/7PSSoAAACBAKKSU2PFl/qOLxIwmBZPPIcJshVe7bVUpFvyl3BbJDow8rXfskl8wO63OzP/qLmcJM0+JbcRU/53Jj7uyk31drV2qxhIOsLDC9dGCWj47Y7TyhPdXh/0dthTRBy6bqGtRPxGa7gJov1xm/UuYYXPIUR/3x9MAZvZ5xvE0kYXO+rx,admin

id_rsa.pub 파일의 전체 내용을 여기에 삽입하지 마십시오. 공개 키 자체를 나타내는 기호 블록을 삽입합니다.

2.1.1.7. 공개 키 로그인 모듈에서 사용자 그룹 구성

사용자에게 직접 역할을 할당하는 대신 공개 키 로그인 모듈에서 사용자 그룹에 사용자를 추가하는 옵션도 있습니다. 공개 키 로그인 모듈에서 사용자 그룹을 생성하려면 텍스트 편집기를 사용하여 InstallDir/etc/keys.properties 파일을 열고 다음 구문으로 행을 추가합니다.

_g_\:GroupName=Role1,Role2,...

_g_\:GroupName=Role1,Role2,...

예를 들어 역할, 그룹 및 admin 을 사용하여 admin 사용자 그룹을 생성하려면 다음과 같은 항목을 생성할 수 있습니다.

group

_g_\:admingroup=group,admin

_g_\:admingroup=group,admin

그런 다음 다음 사용자 항목을 생성하여 admingroup 에 jdoe 사용자를 추가할 수 있습니다.

jdoe=AAAAB3NzaC1kc3MAAACBAP1/U4EddRIpUt9KnC7s5Of2EbdSPO9EAMMeP4C2USZpRV1AIlH7WT2NWPq/xfW6MPbLm1Vs14E7gB00b/JmYLdrmVClpJ+f6AR7ECLCT7up1/63xhv4O1fnfqimFQ8E+4P208UewwI1VBNaFpEy9nXzrith1yrv8iIDGZ3RSAHHAAAAFQCXYFCPFSMLzLKSuYKi64QL8Fgc9QAAAnEA9+GghdabPd7LvKtcNrhXuXmUr7v6OuqC+VdMCz0HgmdRWVeOutRZT+ZxBxCBgLRJFnEj6EwoFhO3zwkyjMim4TwWeotifI0o4KOuHiuzpnWRbqN/C/ohNWLx+2J6ASQ7zKTxvqhRkImog9/hWuWfBpKLZl6Ae1UlZAFMO/7PSSoAAACBAKKSU2PFl/qOLxIwmBZPPIcJshVe7bVUpFvyl3BbJDow8rXfskl8wO63OzP/qLmcJM0+JbcRU/53Jj7uyk31drV2qxhIOsLDC9dGCWj47Y7TyhPdXh/0dthTRBy6bqGtRPxGa7gJov1xm/UuYYXPIUR/3x9MAZvZ5xvE0kYXO+rx,_g_:admingroup

jdoe=AAAAB3NzaC1kc3MAAACBAP1/U4EddRIpUt9KnC7s5Of2EbdSPO9EAMMeP4C2USZpRV1AIlH7WT2NWPq/xfW6MPbLm1Vs14E7gB00b/JmYLdrmVClpJ+f6AR7ECLCT7up1/63xhv4O1fnfqimFQ8E+4P208UewwI1VBNaFpEy9nXzrith1yrv8iIDGZ3RSAHHAAAAFQCXYFCPFSMLzLKSuYKi64QL8Fgc9QAAAnEA9+GghdabPd7LvKtcNrhXuXmUr7v6OuqC+VdMCz0HgmdRWVeOutRZT+ZxBxCBgLRJFnEj6EwoFhO3zwkyjMim4TwWeotifI0o4KOuHiuzpnWRbqN/C/ohNWLx+2J6ASQ7zKTxvqhRkImog9/hWuWfBpKLZl6Ae1UlZAFMO/7PSSoAAACBAKKSU2PFl/qOLxIwmBZPPIcJshVe7bVUpFvyl3BbJDow8rXfskl8wO63OzP/qLmcJM0+JbcRU/53Jj7uyk31drV2qxhIOsLDC9dGCWj47Y7TyhPdXh/0dthTRBy6bqGtRPxGa7gJov1xm/UuYYXPIUR/3x9MAZvZ5xvE0kYXO+rx,_g_:admingroup2.1.1.8. 저장된 암호 암호화

기본적으로 암호는 InstallDir/etc/users.properties 파일에 일반 텍스트 형식으로 저장됩니다. 이 파일에서 암호를 보호하려면 관리자만 읽을 수 있도록 users.properties 파일의 파일 권한을 설정해야 합니다. 추가 보호를 제공하기 위해 메시지 다이제스트 알고리즘을 사용하여 저장된 암호를 선택적으로 암호화할 수 있습니다.

암호 암호화 기능을 활성화하려면 InstallDir/etc/org.apache.karaf.jaas.cfg 파일을 편집하고 주석에 설명된 대로 암호화 속성을 설정합니다. 예를 들어 다음 설정은 MD5 메시지 다이제스트 알고리즘을 사용하여 기본 암호화를 활성화합니다.

org.apache.karaf.jaas.cfg 파일의 암호화 설정은 Karaf 컨테이너의 기본 karaf 영역에 만 적용됩니다. 사용자 지정 영역에는 영향을 미치지 않습니다.

암호 암호화에 대한 자세한 내용은 2.1.10절. “저장된 암호 암호화” 을 참조하십시오.

2.1.1.9. 기본 영역 덮어쓰기

JAAS 영역을 사용자 정의하려는 경우 가장 편리한 방법은 더 높은 순위의 karaf 영역을 정의하여 기본 karaf 영역을 재정의하는 것입니다. 이렇게 하면 모든 Red Hat Fuse 보안 구성 요소가 사용자 지정 영역을 사용하도록 전환됩니다. 사용자 지정 JAAS 영역을 정의하고 배포하는 방법에 대한 자세한 내용은 2.1.2절. “JAAS Cryostats 정의” 을 참조하십시오.

2.1.2. JAAS Cryostats 정의

OSGi 컨테이너에 JAAS 영역을 정의할 때 기존 JAAS 로그인 구성 파일에 정의를 배치할 수 없습니다. 대신 OSGi 컨테이너는 블루프린트 구성 파일에서 JAAS 영역을 정의하는 데 특수 jaas:config 요소를 사용합니다. 이러한 방식으로 정의된 JAAS 영역은 컨테이너에 배포된 모든 애플리케이션 번들에서 사용할 수 있으므로 전체 컨테이너에서 JAAS 보안 인프라를 공유할 수 있습니다.

2.1.2.1. 네임스페이스

jaas:config 요소는 http://karaf.apache.org/xmlns/jaas/v1.0.0 네임스페이스에 정의되어 있습니다. JAAS 영역을 정의할 때 예 2.1. “JAAS 블루프린트 네임스페이스” 에 표시된 행을 포함해야 합니다.

예 2.1. JAAS 블루프린트 네임스페이스

xmlns:jaas="http://karaf.apache.org/xmlns/jaas/v1.0.0"

xmlns:jaas="http://karaf.apache.org/xmlns/jaas/v1.0.0"2.1.2.2. JAAS 영역 구성

jaas:config 요소의 구문은 예 2.2. “블루프린트 XML에서 JAAS Cryostat 정의” 에 표시됩니다.

예 2.2. 블루프린트 XML에서 JAAS Cryostat 정의

요소는 다음과 같이 사용됩니다.

jaas:configJAAS 영역을 정의합니다. 다음과 같은 속성이 있습니다.

-

name- JAAS 영역의 이름을 지정합니다. -

rank- JAAS 영역 간의 이름 지정 충돌을 해결하기 위한 선택적 순위를 지정합니다. 두 개 이상의 JAAS 영역이 동일한 이름으로 등록되면 OSGi 컨테이너는 항상 가장 높은 순위의 realm 인스턴스를 선택합니다. 기본 영역인karaf를 재정의하려면 이전에 설치한 모든karaf영역을 덮어쓰도록100개 이상의순위를지정해야 합니다.

-

jaas:module현재 영역에서 JAAS 로그인 모듈을 정의합니다.

JAAS:module에는 다음과 같은 속성이 있습니다.-

className- JAAS 로그인 모듈의 정규화된 클래스 이름입니다. 지정된 클래스는 번들 클래스 로더에서 사용할 수 있어야 합니다. 플래그- 로그인 작업의 성공 또는 실패 시 발생하는 작업을 결정합니다. 표 2.1. “JAAS 모듈 정의 플래그” 유효한 값을 설명합니다.Expand 표 2.1. JAAS 모듈 정의 플래그 현재의 설명 required이 로그인 모듈의 인증이 성공해야 합니다. 성공 또는 실패와 관계없이 항상 이 항목의 다음 로그인 모듈로 이동합니다.

필수 조건이 로그인 모듈의 인증이 성공해야 합니다. 성공하면 다음 로그인 모듈로 진행합니다. 실패하는 경우 나머지 로그인 모듈을 처리하지 않고 즉시 돌아갑니다.

충분합니다.이 로그인 모듈의 인증이 성공하려면 필요하지 않습니다. 성공하면 나머지 로그인 모듈을 처리하지 않고 즉시 돌아갑니다. 실패하는 경우 다음 로그인 모듈로 진행합니다.

optional이 로그인 모듈의 인증이 성공하려면 필요하지 않습니다. 성공 또는 실패와 관계없이 항상 이 항목의 다음 로그인 모듈로 이동합니다.

jaas:module요소의 내용은 공백으로 구분된 속성 설정 목록으로, JAAS 로그인 모듈 인스턴스를 초기화하는 데 사용됩니다. 특정 속성은 JAAS 로그인 모듈에 의해 결정되며 적절한 형식으로 입력해야 합니다.참고영역에 여러 로그인 모듈을 정의할 수 있습니다.

-

2.1.2.3. 표준 JAAS 로그인 속성을 XML로 변환

Red Hat Fuse는 표준 Java 로그인 구성 파일과 동일한 속성을 사용하지만 Red Hat Fuse를 사용하려면 약간 다르게 지정해야 합니다. 표준 Java 로그인 구성 파일 방식과 비교하여 JAAS 영역을 정의하는 Red Hat Fuse 접근 방식은 예 2.3. “표준 JAAS 속성” 에 표시된 로그인 구성을 변환하는 방법을 고려하십시오. 이 방법은 Red Hat Fuse 속성 로그인 모듈 클래스인 을 사용하여 PropertiesLogin 영역을 정의합니다.

PropertiesLogin Module

예 2.3. 표준 JAAS 속성

PropertiesLogin {

org.apache.activemq.jaas.PropertiesLoginModule required

org.apache.activemq.jaas.properties.user="users.properties"

org.apache.activemq.jaas.properties.group="groups.properties";

};

PropertiesLogin {

org.apache.activemq.jaas.PropertiesLoginModule required

org.apache.activemq.jaas.properties.user="users.properties"

org.apache.activemq.jaas.properties.group="groups.properties";

};

블루프린트 파일에서 jaas:config 요소를 사용하는 동등한 JAAS 영역 정의는 예 2.4. “블루프린트 JAAS 속성” 에 표시됩니다.

예 2.4. 블루프린트 JAAS 속성

블루프린트 구성에서는 JAAS 속성에 큰따옴표를 사용하지 마십시오.

2.1.2.4. 예제

Red Hat Fuse는 JAAS 인증 데이터를 X.500 서버에 저장할 수 있는 어댑터도 제공합니다. 예 2.5. “JAAS Cryostat 구성” ldap://localhost:10389 에 있는 LDAP 서버에 연결하는 Red Hat Fuse의 클래스를 사용할 LDAPLogin 영역을 정의합니다.

LDAPLogin Module

예 2.5. JAAS Cryostat 구성

LDAP 로그인 모듈 사용에 대한 자세한 설명 및 예제는 2.1.7절. “JAAS LDAP 로그인 모듈” 에서 참조하십시오.

2.1.3. JAAS 속성 로그인 모듈

JAAS 속성 로그인 모듈은 사용자 데이터를 플랫 파일 형식으로 저장합니다(저장된 암호는 메시지 다이제스트 알고리즘을 사용하여 선택적으로 암호화할 수 있음). 사용자 데이터는 간단한 텍스트 편집기를 사용하여 직접 편집하거나 jaas:* 콘솔 명령을 사용하여 관리할 수 있습니다.

예를 들어 Karaf 컨테이너는 기본적으로 JAAS 속성 로그인 모듈을 사용하고 관련 사용자 데이터를 InstallDir/etc/users.properties 파일에 저장합니다.

2.1.3.1. 지원되는 인증 정보

JAAS 속성 로그인 모듈은 사용자 이름/암호 자격 증명을 인증하고 인증된 사용자와 연결된 역할 목록을 반환합니다.

2.1.3.2. 구현 클래스

다음 클래스는 JAAS 속성 로그인 모듈을 구현합니다.

org.apache.karaf.jaas.modules.properties.PropertiesLoginModule- JAAS 로그인 모듈을 구현합니다.

org.apache.karaf.jaas.modules.properties.PropertiesBackingEngineFactory-

OSGi 서비스로 노출되어야 합니다. 이 서비스를 사용하면 Apache Karaf 쉘에서

jaas:*콘솔 명령을 사용하여 사용자 데이터를 관리할 수 있습니다( Apache Karaf 콘솔 참조 참조 참조).

2.1.3.3. 옵션

JAAS 속성 로그인 모듈은 다음 옵션을 지원합니다.

사용자- 사용자 속성 파일의 위치입니다.

2.1.3.4. 사용자 속성 파일의 형식

사용자 속성 파일은 properties 로그인 모듈에 대한 사용자 이름, 암호 및 역할 데이터를 저장하는 데 사용됩니다. 각 사용자는 사용자 속성 파일에서 한 줄로 표시됩니다. 여기서 한 줄의 형식은 다음과 같습니다.

Username=Password[,UserGroup|Role][,UserGroup|Role]...

Username=Password[,UserGroup|Role][,UserGroup|Role]...사용자 그룹은 이 파일에서도 정의할 수 있습니다. 여기서 각 사용자 그룹은 다음 형식으로 한 줄로 표시됩니다.

_g_\:GroupName=Role1[,Role2]...

_g_\:GroupName=Role1[,Role2]...

예를 들어 다음과 같이 user, bigcheese 및 guest, 사용자 그룹, admingroup 및 guestgroup 을 정의할 수 있습니다.

2.1.3.5. 샘플 블루프린트 구성

다음 블루프린트 구성은 속성 로그인 모듈을 사용하여 새 karaf 영역을 정의하는 방법을 보여줍니다. 여기서 기본 karaf 영역은 rank 속성을 200 으로 설정하여 재정의됩니다.

jaas:* console 명령에서 사용자 데이터를 관리할 수 있도록 BackingEngineFactory 8080을 OSGi 서비스로 내보내야 합니다.

2.1.4. JAAS OSGi Config 로그인 모듈

2.1.4.1. 개요

JAAS OSGi 구성 로그인 모듈은 OSGi Config Admin Service 를 활용하여 사용자 데이터를 저장합니다. 이 로그인 모듈은 JAAS 속성 로그인 모듈(예: 사용자 항목의 구문)과 매우 유사하지만 사용자 데이터를 검색하는 메커니즘은 OSGi Config Admin Service를 기반으로 합니다.

사용자 데이터는 해당 OSGi 구성 파일 etc/PersistentID.cfg 또는 OSGi Config Admin Service에서 지원하는 구성 방법을 사용하여 직접 편집할 수 있습니다. 그러나 jaas:* 콘솔 명령은 지원되지 않습니다.

2.1.4.2. 지원되는 인증 정보

JAAS OSGi 구성 로그인 모듈은 사용자 이름/암호 인증 정보를 인증하고 인증된 사용자와 연결된 역할 목록을 반환합니다.

2.1.4.3. 구현 클래스

다음 클래스는 JAAS OSGi config 로그인 모듈을 구현합니다.

org.apache.karaf.jaas.modules.osgi.OsgiConfigLoginModule- JAAS 로그인 모듈을 구현합니다.

OSGi 구성 로그인 모듈에 대한 백업 엔진 팩토리가 없으므로 이 모듈은 jaas:* 콘솔 명령을 사용하여 관리할 수 없습니다.

2.1.4.4. 옵션

JAAS OSGi 구성 로그인 모듈은 다음 옵션을 지원합니다.

pid- 사용자 데이터를 포함하는 OSGi 구성의 영구 ID 입니다. OSGi Config Admin 표준에서 영구 ID는 관련 구성 속성 세트를 참조합니다.

2.1.4.5. 구성 파일의 위치

구성 파일의 위치는 영구 ID의 구성이 다음 파일에 저장되는 일반 규칙을 따릅니다.

InstallDir/etc/PersistentID.cfg

InstallDir/etc/PersistentID.cfg2.1.4.6. 구성 파일의 형식

PersistentID.cfg 구성 파일은 OSGi 구성 로그인 모듈에 대한 사용자 이름, 암호 및 역할 데이터를 저장하는 데 사용됩니다. 각 사용자는 구성 파일의 한 줄로 표시됩니다. 여기서 행은 다음과 같습니다.

Username=Password[,Role][,Role]...

Username=Password[,Role][,Role]...JAAS OSGi 구성 로그인 모듈에서는 사용자 그룹이 지원되지 않습니다.

2.1.4.7. 샘플 블루프린트 구성

다음 블루프린트 구성은 OSGi config 로그인 모듈을 사용하여 새 karaf 영역을 정의하는 방법을 보여줍니다. 여기서 기본 karaf 영역은 rank 속성을 200 으로 설정하여 재정의됩니다.

이 예에서 사용자 데이터는 InstallDir/etc/org.jboss.example.osgiconfigloginmodule.cfg 에 저장되며 jaas:* 콘솔 명령을 사용하여 구성을 편집할 수 없습니다.

2.1.5. JAAS 공개 키 로그인 모듈

JAAS 공개 키 로그인 모듈은 사용자 데이터를 단순 텍스트 편집기를 사용하여 직접 편집할 수 있는 플랫 파일 형식으로 저장합니다. 그러나 jaas:* 콘솔 명령은 지원되지 않습니다.

예를 들어 Karaf 컨테이너는 기본적으로 JAAS 공개 키 로그인 모듈을 사용하고 관련 사용자 데이터를 InstallDir/etc/keys.properties 파일에 저장합니다.

2.1.5.1. 지원되는 인증 정보

JAAS 공개 키 로그인 모듈은 SSH 키 자격 증명을 인증합니다. 사용자가 로그인을 시도하면 SSH 프로토콜은 저장된 공개 키를 사용하여 사용자에게 챌린지를 수행합니다. 사용자는 챌린지에 응답하기 위해 해당 개인 키를 보유해야 합니다. 로그인에 성공하면 로그인 모듈에서 사용자와 연결된 역할 목록을 반환합니다.

2.1.5.2. 구현 클래스

다음 클래스는 JAAS 공개 키 로그인 모듈을 구현합니다.

org.apache.karaf.jaas.modules.publickey.PublickeyLoginModule- JAAS 로그인 모듈을 구현합니다.

공개 키 로그인 모듈에 대한 백업 엔진 팩토리가 없으므로 이 모듈은 jaas:* 콘솔 명령을 사용하여 관리할 수 없습니다.

2.1.5.3. 옵션

JAAS 공개 키 로그인 모듈은 다음 옵션을 지원합니다.

사용자- 공개 키 로그인 모듈에 대한 사용자 속성 파일의 위치입니다.

2.1.5.4. 키 속성 파일의 형식

keys.properties 파일은 공개 키 로그인 모듈에 대한 사용자 이름, 공개 키 및 역할 데이터를 저장하는 데 사용됩니다. 각 사용자는 키 속성 파일에서 한 줄로 표시됩니다. 여기서 한 줄의 양식은 다음과 같습니다.

Username=PublicKey[,UserGroup|Role][,UserGroup|Role]...

Username=PublicKey[,UserGroup|Role][,UserGroup|Role]...

여기서 PublicKey 는 SSH 키 쌍의 공개 키 부분입니다(일반적으로 UNIX 시스템의 ~/.ssh/id_rsa.pub 의 사용자 홈 디렉터리에 있음).

예를 들어 admin 역할을 사용하여 사용자 jdoe 를 생성하려면 다음과 같은 항목을 생성합니다.

jdoe=AAAAB3NzaC1kc3MAAACBAP1/U4EddRIpUt9KnC7s5Of2EbdSPO9EAMMeP4C2USZpRV1AIlH7WT2NWPq/xfW6MPbLm1Vs14E7gB00b/JmYLdrmVClpJ+f6AR7ECLCT7up1/63xhv4O1fnfqimFQ8E+4P208UewwI1VBNaFpEy9nXzrith1yrv8iIDGZ3RSAHHAAAAFQCXYFCPFSMLzLKSuYKi64QL8Fgc9QAAAnEA9+GghdabPd7LvKtcNrhXuXmUr7v6OuqC+VdMCz0HgmdRWVeOutRZT+ZxBxCBgLRJFnEj6EwoFhO3zwkyjMim4TwWeotifI0o4KOuHiuzpnWRbqN/C/ohNWLx+2J6ASQ7zKTxvqhRkImog9/hWuWfBpKLZl6Ae1UlZAFMO/7PSSoAAACBAKKSU2PFl/qOLxIwmBZPPIcJshVe7bVUpFvyl3BbJDow8rXfskl8wO63OzP/qLmcJM0+JbcRU/53Jj7uyk31drV2qxhIOsLDC9dGCWj47Y7TyhPdXh/0dthTRBy6bqGtRPxGa7gJov1xm/UuYYXPIUR/3x9MAZvZ5xvE0kYXO+rx,admin

jdoe=AAAAB3NzaC1kc3MAAACBAP1/U4EddRIpUt9KnC7s5Of2EbdSPO9EAMMeP4C2USZpRV1AIlH7WT2NWPq/xfW6MPbLm1Vs14E7gB00b/JmYLdrmVClpJ+f6AR7ECLCT7up1/63xhv4O1fnfqimFQ8E+4P208UewwI1VBNaFpEy9nXzrith1yrv8iIDGZ3RSAHHAAAAFQCXYFCPFSMLzLKSuYKi64QL8Fgc9QAAAnEA9+GghdabPd7LvKtcNrhXuXmUr7v6OuqC+VdMCz0HgmdRWVeOutRZT+ZxBxCBgLRJFnEj6EwoFhO3zwkyjMim4TwWeotifI0o4KOuHiuzpnWRbqN/C/ohNWLx+2J6ASQ7zKTxvqhRkImog9/hWuWfBpKLZl6Ae1UlZAFMO/7PSSoAAACBAKKSU2PFl/qOLxIwmBZPPIcJshVe7bVUpFvyl3BbJDow8rXfskl8wO63OzP/qLmcJM0+JbcRU/53Jj7uyk31drV2qxhIOsLDC9dGCWj47Y7TyhPdXh/0dthTRBy6bqGtRPxGa7gJov1xm/UuYYXPIUR/3x9MAZvZ5xvE0kYXO+rx,admin

id_rsa.pub 파일의 전체 내용을 여기에 삽입하지 마십시오. 공개 키 자체를 나타내는 기호 블록을 삽입합니다.

사용자 그룹은 이 파일에서도 정의할 수 있습니다. 여기서 각 사용자 그룹은 다음 형식으로 한 줄로 표시됩니다.

_g_\:GroupName=Role1[,Role2]...

_g_\:GroupName=Role1[,Role2]...2.1.5.5. 샘플 블루프린트 구성

다음 블루프린트 구성은 공개 키 로그인 모듈을 사용하여 새 karaf 영역을 정의하는 방법을 보여줍니다. 여기서 기본 karaf 영역은 rank 속성을 200 으로 설정하여 재정의됩니다.

이 예에서 사용자 데이터는 InstallDir/etc/keys.properties 파일에 저장되며 jaas:* 콘솔 명령을 사용하여 구성을 편집할 수 없습니다.

2.1.6. JAAS JDBC 로그인 모듈

2.1.6.1. 개요

JAAS JDBC 로그인 모듈을 사용하면 JDBC(Java Database Connectivity)를 사용하여 데이터베이스에 연결할 수 있는 데이터베이스 백엔드에 사용자 데이터를 저장할 수 있습니다. 따라서 JDBC를 지원하는 데이터베이스를 사용하여 사용자 데이터를 저장할 수 있습니다. 사용자 데이터를 관리하려면 네이티브 데이터베이스 클라이언트 도구 또는 jaas:* 콘솔 명령(지원 엔진에서 구성된 SQL 쿼리를 사용하여 관련 데이터베이스 업데이트를 수행하는 위치)을 사용할 수 있습니다.

인증 및 권한 부여 구성 요소를 모두 제공하는 각 로그인 모듈과 여러 로그인 모듈을 결합할 수 있습니다. 예를 들어 기본 PropertiesLoginModule 과 JDBCLoginModule 을 결합하여 시스템에 대한 액세스를 보장할 수 있습니다.

사용자 그룹은 JAAS JDBC 로그인 모듈에서는 지원되지 않습니다.

2.1.6.2. 지원되는 인증 정보

JAAS JDBC 로그인 모듈은 사용자 이름/암호 자격 증명을 인증하고 인증된 사용자와 관련된 역할 목록을 반환합니다.

2.1.6.3. 구현 클래스

다음 클래스는 JAAS JDBC 로그인 모듈을 구현합니다.

org.apache.karaf.jaas.modules.jdbc.JDBCLoginModule- JAAS 로그인 모듈을 구현합니다.

org.apache.karaf.jaas.modules.jdbc.JDBCBackingEngineFactory-

OSGi 서비스로 노출되어야 합니다. 이 서비스를 사용하면 Apache Karaf 쉘에서

jaas:*콘솔 명령을 사용하여 사용자 데이터를 관리할 수 있습니다( olink:FMQCommandRef/Consolejaas참조).

2.1.6.4. 옵션

JAAS JDBC 로그인 모듈은 다음 옵션을 지원합니다.

- 데이터 소스

OSGi 서비스 또는 JNDI 이름으로 지정된 JDBC 데이터 소스입니다. 다음 구문을 사용하여 데이터 소스의 OSGi 서비스를 지정할 수 있습니다.

osgi:ServiceInterfaceName[/ServicePropertiesFilter]

osgi:ServiceInterfaceName[/ServicePropertiesFilter]Copy to Clipboard Copied! Toggle word wrap Toggle overflow ServiceInterfaceName 은 데이터 소스의 OSGi 서비스(일반적으로

javax.sql.DataSource)에서 내보낸 인터페이스 또는 클래스입니다.Karaf 컨테이너에서 여러 데이터 소스를 OSGi 서비스로 내보낼 수 있으므로 일반적으로 원하는 특정 데이터 소스를 선택하려면 필터인 ServicePropertiesFilter 를 지정해야 합니다. OSGi 서비스의 필터는 서비스 속성 설정에 적용되며 LDAP 필터 구문에서 빌린 구문을 따릅니다.

- query.password

-

사용자 암호를 검색하는 SQL 쿼리입니다. 쿼리는 런타임에 사용자 이름으로 대체되는 단일 물음표 문자

?를 포함할 수 있습니다. - query.role

-

사용자의 역할을 검색하는 SQL 쿼리입니다. 쿼리는 런타임에 사용자 이름으로 대체되는 단일 물음표 문자

?를 포함할 수 있습니다. - insert.user

-

새 사용자 항목을 만드는 SQL 쿼리입니다. 쿼리에는 두 개의 물음표가 포함될 수 있습니다.

?, 문자는 첫 번째 물음표가 사용자 이름으로 대체되고 두 번째 물음표는 런타임에 암호로 대체됩니다. - insert.role

-

사용자 항목에 역할을 추가하는 SQL 쿼리입니다. 쿼리는 두 개의 물음표(

?)를 포함할 수 있습니다. 첫 번째 물음표는 사용자 이름으로 대체되고 두 번째 물음표는 런타임 시 역할로 대체됩니다. - delete.user

-

사용자 항목을 삭제하는 SQL 쿼리입니다. 쿼리는 런타임에 사용자 이름으로 대체되는 단일 물음표 문자

?를 포함할 수 있습니다. - delete.role

-

사용자 항목에서 역할을 삭제하는 SQL 쿼리입니다. 쿼리는 두 개의 물음표(

?)를 포함할 수 있습니다. 첫 번째 물음표는 사용자 이름으로 대체되고 두 번째 물음표는 런타임 시 역할로 대체됩니다. - delete.roles

-

사용자 항목에서 여러 역할을 삭제하는 SQL 쿼리입니다. 쿼리는 런타임에 사용자 이름으로 대체되는 단일 물음표 문자

?를 포함할 수 있습니다.

2.1.6.5. JDBC 로그인 모듈 설정 예

JDBC 로그인 모듈을 설정하려면 다음 주요 단계를 수행합니다.

2.1.6.6. 데이터베이스 테이블 만들기

JDBC 로그인 모듈을 설정하려면 먼저 사용자 데이터를 저장하려면 백업 데이터베이스에 사용자 테이블 및 역할 테이블을 설정해야 합니다. 예를 들어 다음 SQL 명령은 적절한 사용자 테이블 및 역할 테이블을 만드는 방법을 보여줍니다.

users 테이블은 사용자 이름/암호 데이터를 저장하고 roles 테이블은 사용자 이름을 하나 이상의 역할과 연결합니다.

2.1.6.7. 데이터 소스 생성

JDBC 로그인 모듈에서 JDBC 데이터 소스를 사용하려면 데이터 소스 인스턴스를 생성하고 데이터 소스를 OSGi 서비스로 내보내는 것이 좋습니다. 그런 다음 JDBC 로그인 모듈은 내보낸 OSGi 서비스를 참조하여 데이터 소스에 액세스할 수 있습니다. 예를 들어 MySQL 데이터 소스 인스턴스를 생성하고 블루프린트 파일에서 다음과 같은 코드를 사용하여 OSGi 서비스(Java x.sql.DataSource 유형)로 노출할 수 있습니다.

위의 블루프린트 구성은 Karaf 컨테이너에 OSGi 번들로 패키지하고 설치해야 합니다.

2.1.6.8. OSGi 서비스로 데이터 소스 지정

데이터 소스를 인스턴스화하고 OSGi 서비스로 내보낸 후 JDBC 로그인 모듈을 구성할 준비가 된 것입니다. 특히 JDBC 로그인 모듈의 데이터 소스 옵션은 다음 구문을 사용하여 데이터 소스의 OSGi 서비스를 참조할 수 있습니다.

osgi:javax.sql.DataSource/(osgi.jndi.service.name=jdbc/karafdb)

osgi:javax.sql.DataSource/(osgi.jndi.service.name=jdbc/karafdb)

여기서 javax.sql.DataSource 는 내보낸 OSGi 서비스의 인터페이스 유형이며 필터 (osgi.jndi.service.name=jdbc/karafdb). 여기서 osgi.jndi.service.name 서비스 속성에 값이 jdbc/karafdb 인 특정 javax.sql.DataSource 인스턴스를 선택합니다.

예를 들어 다음 블루프린트 구성을 사용하여 샘플 MySQL 데이터 소스를 참조하는 JDBC 로그인 모듈로 karaf 영역을 재정의할 수 있습니다.

이전 구성에 표시된 SQL 설명은 실제로 이러한 옵션의 기본값입니다. 따라서 이러한 SQL 문과 일치하는 사용자 및 역할 테이블을 생성하는 경우 옵션 설정을 생략하고 기본값을 사용할 수 있습니다.

JDBCLoginModule을 생성하는 것 외에도 이전 블루프린트 구성은 JDBCBackingEngineFactory 인스턴스를 인스턴스화하고 내보냅니다. 이를 통해 jaas:* 콘솔 명령을 사용하여 사용자 데이터를 관리할 수 있습니다.

2.1.7. JAAS LDAP 로그인 모듈

2.1.7.1. 개요

JAAS LDAP 로그인 모듈을 사용하면 사용자 데이터를 LDAP 데이터베이스에 저장할 수 있습니다. 저장된 사용자 데이터를 관리하려면 표준 LDAP 클라이언트 툴을 사용합니다. jaas:* 콘솔 명령은 지원되지 않습니다.

Red Hat Fuse에서 LDAP를 사용하는 방법에 대한 자세한 내용은 LDAP 인증 튜토리얼을 참조하십시오.

사용자 그룹은 JAAS LDAP 로그인 모듈에서는 지원되지 않습니다.

2.1.7.2. 지원되는 인증 정보

JAAS LDAP 로그인 모듈은 사용자 이름/암호 자격 증명을 인증하고 인증된 사용자와 연결된 역할 목록을 반환합니다.

2.1.7.3. 구현 클래스

다음 클래스는 JAAS LDAP 로그인 모듈을 구현합니다.

org.apache.karaf.jaas.modules.ldap.LDAPLoginModule- JAAS 로그인 모듈을 구현합니다. Karaf 컨테이너에 미리 로드되므로 번들을 설치할 필요가 없습니다.

LDAP 로그인 모듈에 대한 백업 엔진 팩토리가 없으므로 이 모듈은 jaas:* 콘솔 명령을 사용하여 관리할 수 없습니다.

2.1.7.4. 옵션

JAAS LDAP 로그인 모듈은 다음 옵션을 지원합니다.

인증LDAP 서버에 바인딩할 때 사용되는 인증 방법을 지정합니다. 유효한 값은

-

simple- 사용자 이름 및 암호 인증에 바인딩하여connection.username및connection.password속성을 설정해야 합니다. 아니요, 파키스탄에 묶습니다. 이 경우connection.username및connection.password속성은 할당되지 않은 상태로 둘 수 있습니다.참고디렉터리 서버에 대한 연결은 검색 수행에만 사용됩니다. 이 경우 인증된 바인딩보다 빠르기 때문에 익명 바인딩이 선호되는 경우가 많습니다(예: 방화벽 뒤에 배치하여 디렉터리 서버가 충분히 보호되는지 확인해야 합니다).

-

connection.urlldap URL, ldap://호스트:포트 를 사용하여 디렉터리 서버의 위치를 지정합니다. 선택적으로 디렉토리 트리에 있는 특정 노드의 DN을 추가한 후 슬래시(

/)를 추가하여 이 URL을 지정할 수 있습니다. 연결에 SSL 보안을 활성화하려면 URL에ldaps:scheme을 지정해야 합니다(예: ldaps://Host:포트 ). 여러 URL을 공백으로 구분된 목록으로 지정할 수도 있습니다. 예를 들면 다음과 같습니다.connection.url=ldap://10.0.0.153:2389 ldap://10.10.178.20:389

connection.url=ldap://10.0.0.153:2389 ldap://10.10.178.20:389Copy to Clipboard Copied! Toggle word wrap Toggle overflow connection.username-

디렉터리 서버에 대한 연결을 여는 사용자의 DN을 지정합니다. 예:

uid=admin,ou=system. DN에 공백이 포함된 경우LDAPLoginModule을 구문 분석할 수 없습니다. 유일한 해결책은 공백을 포함하는 DN 이름 주위에 큰따옴표를 추가한 다음 백슬래시를 추가하여 따옴표를 이스케이프하는 것입니다. 예:uid=admin,ou=\"system index\". connection.password-

connection.username에서 DN과 일치하는 암호를 지정합니다. 디렉터리 서버에서 암호는 일반적으로 해당 디렉터리 항목에userPassword속성으로 저장됩니다. context.com.sun.jndi.ldap.connect.pool-

true인 경우 LDAP 연결에 대한 연결 풀링을 활성화합니다. 기본값은false입니다. context.com.sun.jndi.ldap.connect.timeout- LDAP 서버에 대한 TCP 연결을 생성하는 시간 제한을 밀리초 단위로 지정합니다. 기본값은 무한이므로 중단된 연결 시도를 초래할 수 있으므로 이 속성을 명시적으로 설정하는 것이 좋습니다.

context.com.sun.jndi.ldap.read.timeout- LDAP 작업의 읽기 제한 시간을 밀리초 단위로 지정합니다. 기본값은 무한이므로 이 속성을 명시적으로 설정하는 것이 좋습니다.We recommend that you set this property explicitly, because the default value is infinite.

context.java.naming.referralLDAP 추천 은 일부 LDAP 서버에서 지원하는 간접 경로의 한 유형입니다. LDAP 추천은 하나 이상의 URL(일반적으로 다른 LDAP 서버에서 노드 또는 노드 참조)이 포함된 LDAP 서버의 항목입니다.

context.java.naming.referral속성을 사용하여 다음에 추천을 활성화하거나 비활성화할 수 있습니다. 다음 값 중 하나로 설정할 수 있습니다.-

추천에

따라(LDAP 서버에서 지원한다고 가정함) -

모든 추천을 자동으로 무시하도록 무시하십시오.

-

추천이 발생할 때마다

PartialResultException을throw합니다.

-

추천에

disableCache-

이 속성을

true로 설정하여 사용자 및 역할 캐시를 비활성화할 수 있습니다. 기본값은false입니다. initial.context.factory-

LDAP 서버에 연결하는 데 사용되는 컨텍스트 팩토리의 클래스를 지정합니다. 항상

com.sun.jndi.ldap.LdapCtxFactory로 설정해야 합니다. role.base.dn-

역할 항목을 검색할 DIT의 하위 트리의 DN을 지정합니다. 예를 들어

ou=groups,ou=system. role.filter역할을 찾는 데 사용되는 LDAP 검색 필터를 지정합니다.

role.base.dn에서 선택한 하위 트리에 적용됩니다. 예를 들면(member=uid=%u)입니다. LDAP 검색 작업에 전달하기 전에 값은 다음과 같이 문자열 대체를 따릅니다.-

%U는 들어오는 인증 정보에서 추출된 사용자 이름으로 교체되고, -

%DN은 LDAP 서버에서 해당 사용자의 RDN으로 교체됩니다(user.filter필터와 일치하여 검색됨). -

%FQDN은 LDAP 서버에서 해당 사용자의 DN으로 교체됩니다(user.filter필터와 일치하여 확인됨).

-

role.mappingLDAP 그룹과 JAAS 역할 간의 매핑을 지정합니다. 매핑을 지정하지 않으면 각 LDAP 그룹이 동일한 이름의 해당 JAAS 역할에 매핑되는 기본 매핑입니다. 역할 매핑은 다음 구문으로 지정됩니다.

ldap-group=jaas-role(,jaas-role)*(;ldap-group=jaas-role(,jaas-role)*)*

ldap-group=jaas-role(,jaas-role)*(;ldap-group=jaas-role(,jaas-role)*)*Copy to Clipboard Copied! Toggle word wrap Toggle overflow 여기서 각 LDAP 그룹

ldap-group은 CN(일반 이름)으로 지정됩니다.예를 들어 LDAP 그룹,

admin,devop,tester가 있는 경우 다음과 같이 JAAS 역할에 매핑할 수 있습니다.role.mapping=admin=admin;devop=admin,manager;tester=viewer

role.mapping=admin=admin;devop=admin,manager;tester=viewerCopy to Clipboard Copied! Toggle word wrap Toggle overflow role.name.attribute-

역할/그룹 이름이 포함된 역할 항목의 특성 유형을 지정합니다. 이 옵션을 생략하면 역할 검색 기능이 효과적으로 비활성화됩니다. 예를 들면

cn입니다. role.search.subtree-

역할 항목 검색 범위에

role.base.dn에서 선택한 트리의 하위 트리가 포함되어 있는지 여부를 지정합니다.true인 경우 역할 조회는 재귀(SUBTREE)입니다.false인 경우 역할 조회는 첫 번째 수준(ONELEVEL)에서만 수행됩니다. ssl-

LDAP 서버에 대한 연결이 SSL을 사용하여 보안되는지 여부를 지정합니다.

connection.url이 이 속성에 관계없이 ldaps:// SSL로 시작하는 경우. ssl.provider- LDAP 연결에 사용할 SSL 공급자를 지정합니다. 지정하지 않으면 기본 SSL 공급자가 사용됩니다.

ssl.protocol-

SSL 연결에 사용할 프로토콜을 지정합니다. SSLv3 프로토콜이 사용되지 않도록 하려면 이 속성을

TLSv1로 설정해야 합니다(POODLE). ssl.algorithm-

신뢰 저장소 관리자가 사용하는 알고리즘을 지정합니다. 예:

PKIX. ssl.keystore-

LDAP 클라이언트의 자체 X.509 인증서를 저장하는 키 저장소의 ID입니다(LDAP 서버에서 SSL 클라이언트 인증이 활성화된 경우에만 필요합니다). 키 저장소는

jaas:keystore요소를 사용하여 배포해야 합니다( “Apache DS의 설정 예”참조). ssl.keyalias-

LDAP 클라이언트 자체 X.509 인증서의 키 저장소 별칭입니다(

ssl.keystore에서 지정한 키 저장소에 두 개 이상의 인증서가 저장되어 있는 경우에만 필요합니다). ssl.truststore-

LDAP 서버의 인증서를 확인하는 데 사용되는 신뢰할 수 있는 CA 인증서를 저장하는 키 저장소의 ID입니다(LDAP 서버의 인증서 체인은 truststore의 인증서 중 하나에서 서명해야 함). 키 저장소는

jaas:keystore요소를 사용하여 배포해야 합니다. user.base.dn-

사용자 항목을 검색할 DIT의 하위 트리의 DN을 지정합니다. 예를 들어

ou=users,ou=system. user.filter사용자 인증 정보를 찾는 데 사용되는 LDAP 검색 필터를 지정합니다.

user.base.dn에서 선택한 하위 트리에 적용됩니다. 예:(uid=%u)LDAP 검색 작업에 전달하기 전에 값은 다음과 같이 문자열 대체를 따릅니다.-

%U는 들어오는 인증 정보에서 추출된 사용자 이름으로 교체됩니다.

-

user.search.subtree-

사용자 항목 검색 범위에

user.base.dn에서 선택한 트리의 하위 트리가 포함되어 있는지 여부를 지정합니다.true인 경우 사용자 조회는 재귀입니다(SUBTREE).false인 경우 사용자 조회는 첫 번째 수준(ONELEVEL)에서만 수행됩니다.

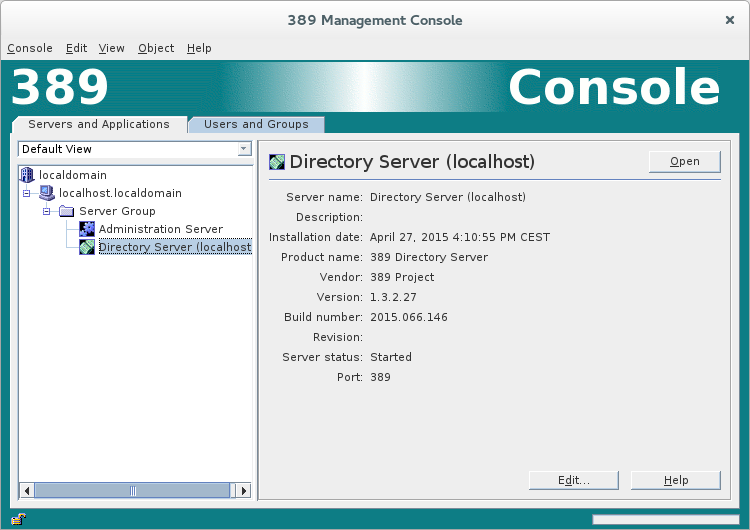

2.1.7.5. Apache DS의 설정 예

다음 블루프린트 구성은 LDAP 로그인 모듈을 사용하여 새 karaf 영역을 정의하는 방법을 보여줍니다. 여기서 기본 karaf 영역은 rank 속성을 200 으로 설정하여 재정의되고 LDAP 로그인 모듈은 Apache Directory 서버에 연결됩니다.

SSL을 활성화하려면 connection.url 설정에서 ldaps 스키마를 사용해야 합니다.

2.1.7.6. 다른 디렉터리 서버의 필터 설정

LDAP 로그인 모듈에서 필터 옵션을 설정하는 것과 관련하여 디렉터리 서버 간의 가장 중요한 차이점이 있습니다. 정확한 설정은 궁극적으로 DIT 조직에 의존하지만 다음 표에서는 다른 디렉터리 서버에 필요한 일반적인 역할 필터 설정에 대한 아이디어를 제공합니다.

| 디렉터리 서버 | 일반적인 필터 설정 |

|---|---|

| 389-DS Red Hat DS |

user.filter=(&(objectClass=InetOrgPerson)(uid=%u)) role.filter=(uniquemember=%fqdn) |

| MS Active Directory |

user.filter=(&(objectCategory=person)(samAccountName=%u)) role.filter=(uniquemember=%fqdn) |

| Apache DS |

user.filter=(uid=%u) role.filter=(member=uid=%u) |

| OpenLDAP |

user.filter=(uid=%u) role.filter=(member:=uid=%u) |

이전 표에서 & amp; 기호(Logical And operator 표시)는 블루프린트 XML 파일에 옵션 설정이 포함되므로 & 로 이스케이프됩니다.

2.1.8. JAAS 로그 감사 로그인 모듈

로그인 모듈 org.apache.karaf.jaas.modules.audit.LogAuditLoginModule 은 강력한 인증 시도를 로깅합니다. 최대 파일 크기, 로그 회전, 파일 압축 및 필터링 설정과 같은 표준 로그 관리 기능을 지원합니다. 로깅 구성 파일에서 이러한 옵션에 대한 설정을 설정합니다.

기본적으로 인증 감사 로깅은 비활성화되어 있습니다. 로깅을 활성화하려면 로깅 구성과 감사 구성을 정의한 다음 둘을 함께 연결해야 합니다. 로깅 구성에서 파일 appender 프로세스 및 로거 프로세스의 속성을 지정합니다. file appender는 인증 이벤트에 대한 정보를 지정된 파일에 게시합니다. 로거는 인증 이벤트에 대한 정보를 캡처하고 사용자가 지정하는 appender에서 사용할 수 있도록 하는 메커니즘입니다. 표준 Karaf Log4j 로깅 구성 파일 etc/org.ops4j.pax.logging.cfg 에 로깅 구성을 정의합니다.

감사 구성을 사용하면 감사 로깅 및 로깅 인프라에 대한 링크를 사용할 수 있습니다. etc/org.apache.karaf.jaas.cfg 에 감사 구성을 정의합니다.

2.1.8.1. appender 구성

기본적으로 표준 Karaf Log4j 구성 파일(etc/org.ops4j.pax.logging.cfg)은 AuditRollingFile 이라는 이름으로 감사 로깅 appender를 정의합니다.

샘플 구성 파일의 다음 발췌 내용은 ${karaf.data}/security/audit.log 에서 감사 로그 파일에 쓰는 appender의 속성을 보여줍니다.

appender를 사용하려면 appender가 로그 파일에 게시할 정보를 제공하는 로거를 구성해야 합니다.

2.1.8.2. 로거 구성

기본적으로 Karaf Log4j 구성 파일 etc/org.ops4j.pax.logging.cfg 는 org.apache.karaf.jaas.modules.audit 라는 이름으로 감사 로거를 설정합니다. 샘플 구성 파일에서 발췌한 다음에서 기본 로거는 인증 이벤트에 대한 정보를 AuditRollingFile 이라는 이름으로 appender에 제공하도록 구성됩니다.

log4j2.logger.audit.name = org.apache.karaf.jaas.modules.audit log4j2.logger.audit.level = INFO log4j2.logger.audit.additivity = false log4j2.logger.audit.appenderRef.AuditRollingFile.ref = AuditRollingFile

log4j2.logger.audit.name = org.apache.karaf.jaas.modules.audit

log4j2.logger.audit.level = INFO

log4j2.logger.audit.additivity = false

log4j2.logger.audit.appenderRef.AuditRollingFile.ref = AuditRollingFile

etc/org.ops .ref의 값이 일치해야 합니다.

4j.pax.logging.cfg 의 감사 파일 appender 섹션에 있는 log4j2.audit.ref의 log4j2.appender.audit.name 값과 log4j2.appenderRef

2.1.8.1. 인증 감사 로깅 활성화

로깅 구성을 설정한 후 감사 로깅을 켜고 로깅 구성을 감사 구성에 연결할 수 있습니다.

감사 로깅을 활성화하려면 etc/org.apache.karaf.jaas.cfg 에 다음 행을 삽입합니다.

audit.log.enabled = true audit.log.logger = <logger.name> audit.log.level = <level>

audit.log.enabled = true

audit.log.logger = <logger.name>

audit.log.level = <level>

< logger.name >은 Apache Log4J 및 Log4J2 라이브러리(예: org.jboss.fuse.audit 또는 com.example.audit )에 의해 설정된 표준 로거(category) 이름을 구분한 점 형식으로 나타냅니다. & lt;level>' 은 WARN,INFO,TRACE 또는 DEBUG 와 같은 로그 수준 설정을 나타냅니다.

예를 들어 샘플 감사 구성 파일에서 다음 발췌에서 감사 로그가 활성화되고 이름이 org.apache.karaf.jaas.modules.audit:로 감사 로거를 사용하도록 구성됩니다.

audit.log.enabled = true audit.log.logger = org.apache.karaf.jaas.modules.audit audit.log.level = INFO

audit.log.enabled = true

audit.log.logger = org.apache.karaf.jaas.modules.audit

audit.log.level = INFO

audit.log.logger 의 값은 Karaf Log4j 구성 파일(etc/org.ops4j.pax.logging.cfg)의 log4j2.logger.audit.name 값과 일치해야 합니다.

파일을 업데이트한 후 Apache Felix File Install 번들에서 변경 사항을 감지하고 Apache Felix 구성 관리 서비스(구성관리자 )에서 구성을업데이트합니다. 그러면 구성 관리자의 설정이 로깅 인프라에 전달됩니다.

2.1.1. 구성 파일을 업데이트하기 위한 Apache Karaf shell 명령

< FUSE_HOME>/etc 에서 구성 파일을 직접 편집하거나 Apache Karaf config:* 명령을 실행하여 구성 관리자를 업데이트할 수 있습니다.

config* 명령을 사용하여 구성을 업데이트하면 Apache Felix File Install 번들에 변경 사항에 대한 알림을 받고 관련 etc/*.cfg 파일을 자동으로 업데이트합니다.

예: config 명령을 사용하여 JAAS 영역의 속성 나열

쉘 프롬프트에서 JAAS 영역의 속성을 나열하려면 다음 명령을 입력합니다.

config:property-list --pid org.apache.karaf.jaas

이 명령은 영역의 현재 속성을 반환합니다. 예를 들면 다음과 같습니다.

예: config 명령을 사용하여 감사 로그 수준 변경

영역의 감사 로그 수준을 DEBUG 로 변경하려면 쉘 프롬프트에서 config:property-set --pid org.apache.karaf.jaas audit.log.level DEBUG명령을 입력합니다.

변경 사항이 유효한지 확인하려면 속성을 다시 나열하여 audit.log.level 값을 확인합니다.

2.1.9. JAAS 파일 감사 로그인 모듈

인증 모듈 org.apache.karaf.jaas.modules.audit.FileAuditLoginModule 은 인증 시도에 대한 기본 로깅을 제공합니다. 파일 감사 로그인 모듈은 지정된 파일에 직접 씁니다. Pax 로깅 인프라에 의존하지 않기 때문에 구성은 간단합니다. 그러나 로그 감사 로그인 모듈과 달리 패턴 필터링, 로그 파일 순환 등과 같은 로그 관리 기능은 지원되지 않습니다.

FileAuditLoginModule 을 사용하여 감사 로깅을 활성화하려면 etc/org.apache.karaf.jaas.cfg:에 다음 행을 삽입합니다.

audit.file.enabled = true

audit.file.file = ${karaf.data}/security/audit.log

audit.file.enabled = true

audit.file.file = ${karaf.data}/security/audit.log일반적으로 파일 감사 로그인 모듈과 로그 감사 로그인 모듈 모두를 통한 감사 로깅을 구성하지 않습니다. 두 모듈을 통한 로깅을 활성화하면 고유한 대상 로그 파일을 사용하도록 각 모듈을 구성하여 데이터 손실을 방지할 수 있습니다.

2.1.10. 저장된 암호 암호화

기본적으로 JAAS 로그인 모듈은 암호를 일반 텍스트 형식으로 저장합니다. 파일 권한을 적절하게 설정하여 이러한 데이터를 보호할 수 있지만 메시지 다이제스트 알고리즘을 사용하여 모호한 형식으로 저장하여 암호에 대한 추가 보호를 제공할 수 있습니다.

Red Hat Fuse는 암호 암호화를 활성화하는 일련의 옵션을 제공합니다. 이 모듈은 JAAS 로그인 모듈과 결합할 수 있습니다(필요하지 않은 공개 키 로그인 모듈 제외).

메시지 다이제스트 알고리즘은 해독하기 어렵지만 공격할 수 없는 것은 아닙니다(예: 암호화 해시 함수에 대한RADIUS 문서를참조하십시오). 항상 파일 권한을 사용하여 암호가 포함된 파일을 보호하고 암호 암호화를 사용합니다.

2.1.10.1. 옵션

선택적으로 다음 로그인 모듈 속성을 설정하여 JAAS 로그인 모듈에 대한 암호 암호화를 활성화할 수 있습니다. 이를 위해 InstallDir/etc/org.apache.karaf.jaas.cfg 파일을 편집하거나 “Jasypt 암호화를 사용하는 로그인 모듈의 예” 에 설명된 대로 자체 블루프린트 파일을 배포합니다.

encryption.enabled-

암호 암호화를 활성화하려면

true로 설정합니다. encryption.name- OSGi 서비스로 등록된 암호화 서비스의 이름입니다.

encryption.prefix- 암호화된 암호의 접두사입니다.

encryption.suffix- 암호화된 암호의 접미사입니다.

encryption.algorithm암호화 알고리즘의 이름을 지정합니다(예:

MD5또는SHA-1). 다음 암호화 알고리즘 중 하나를 지정할 수 있습니다.-

MD2 -

MD5 -

SHA-1 -

SHA-256 -

SHA-384 -

SHA-512

-

encryption.encoding-

암호화된 암호 인코딩:

16진수또는base64. encryption.providerName(Jasypt만 해당)-

다이제스트 알고리즘을 제공할

java.security.Provider인스턴스의 이름입니다. encryption.providerClassName(Jasypt만 해당)- 다이제스트 알고리즘을 제공하는 보안 공급자의 클래스 이름입니다.

Encryption.iterations(Jasypt만 해당)- 해시 함수를 재귀적으로 적용하는 횟수입니다.

encryption.saltSizeBytes(Jasypt only)- 다이제스트를 계산하는 데 사용되는 Salt 크기입니다.

encryption.saltGeneratorClassName(Jasypt only)- Salt Generator의 클래스 이름입니다.

role.policy-

역할 주체를 식별하는 정책을 지정합니다. 값이 있을 수 있습니다,

접두사또는그룹. role.discriminator- 역할 정책에서 사용할 discriminator 값을 지정합니다.

2.1.10.2. 암호화 서비스

Fuse에서 제공하는 두 가지 암호화 서비스가 있습니다.

-

encryption.name = “기본 암호화 서비스” 에 설명된 기본 -

“Jasypt 암호화” 에 설명된

encryption.name = jasypt.

자체 암호화 서비스를 생성할 수도 있습니다. 이렇게 하려면 다음을 수행해야 합니다.

-

org.apache.karaf.jaas.modules.EncryptionService인터페이스 구현 - 구현을 OSGI 서비스로 노출합니다.

다음 목록은 사용자 정의 암호화 서비스를 OSGI 컨테이너에 노출하는 방법을 보여줍니다.

2.1.10.3. 기본 암호화 서비스

기본 암호화 서비스는 기본적으로 Karaf 컨테이너에 설치되고 encryption.name 속성을 값, basic 로 설정하여 참조할 수 있습니다. 기본 암호화 서비스에서 메시지 다이제스트 알고리즘은 SUN 보안 공급자(Oracle JDK의 기본 보안 공급자)에서 제공합니다.

2.1.10.4. Jasypt 암호화

Jasypt 암호화 서비스는 일반적으로 Karaf에 기본적으로 설치됩니다. 필요한 경우 다음과 같이 jasypt-encryption 기능을 설치하여 명시적으로 설치할 수 있습니다.

JBossA-MQ:karaf@root> features:install jasypt-encryption

JBossA-MQ:karaf@root> features:install jasypt-encryption이 명령은 필수 Jasypt 번들을 설치하고 Jasypt 암호화를 OSGi 서비스로 내보내 JAAS 로그인 모듈에서 사용할 수 있도록 합니다.

Jasypt 암호화에 대한 자세한 내용은 Jasypt 설명서 를 참조하십시오.

2.1.10.5. Jasypt 암호화를 사용하는 로그인 모듈의 예

기본적으로 암호는 etc/users.properties 파일에 명확한 형식으로 저장됩니다. jasypt-encryption 기능을 설치하고 etc/org.apache.karaf.jaas.cfg 구성 파일을 수정하여 암호화를 활성화할 수 있습니다.

기능

jasypt-encryption를 설치합니다. 그러면jasypt서비스가 설치됩니다.karaf@root> features:install jasypt-encryption

karaf@root> features:install jasypt-encryptionCopy to Clipboard Copied! Toggle word wrap Toggle overflow 이제

jaas명령을 사용하여 사용자를 만들 수 있습니다.$FUSE_HOME/etc/org.apache.karaf.jaas.cfg파일을 열고 다음과 같이 수정합니다.encryption.enabled = true,encryption.name = jasypt를 설정하고 이 경우encryption.algorithm = SHA-256. 다른encryption.algorithm옵션을 사용할 수 있으며 요구 사항에 따라 설정할 수 있습니다.Copy to Clipboard Copied! Toggle word wrap Toggle overflow Karaf 콘솔에

jaas:realms명령을 입력하여 배포된 로그인 모듈을 확인합니다.Copy to Clipboard Copied! Toggle word wrap Toggle overflow 다음 명령을 입력하여 사용자를 생성합니다.

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 이제

$FUSE_HOME/etc/users.properties파일을 보면usertest사용자가 파일에 추가되었음을 확인할 수 있습니다.admin = {CRYPT}WXX+4PM2G7nT045ly4iS0EANsv9H/VwmStGIb9bcbGhFH5RgMuL0D3H/GVTigpga{CRYPT},_g_:admingroup _g_\:admingroup = group,admin,manager,viewer,systembundles,ssh usertest = {CRYPT}33F5E76E5FF97F3D27D790AAA1BEE36057410CCDBDBE2C792239BB2853D17654315354BB8B608AD5{CRYPT},_g_:admingroupadmin = {CRYPT}WXX+4PM2G7nT045ly4iS0EANsv9H/VwmStGIb9bcbGhFH5RgMuL0D3H/GVTigpga{CRYPT},_g_:admingroup _g_\:admingroup = group,admin,manager,viewer,systembundles,ssh usertest = {CRYPT}33F5E76E5FF97F3D27D790AAA1BEE36057410CCDBDBE2C792239BB2853D17654315354BB8B608AD5{CRYPT},_g_:admingroupCopy to Clipboard Copied! Toggle word wrap Toggle overflow -

이미

jaas:update명령을 실행하므로 다른 터미널에서 새로 생성된 로그인을 테스트할 수 있습니다.

2.1.11. JAAS와 HTTP 기본 인증 통합

Servlet REST를 사용하여 REST DSL을 사용하여 Camel 경로에서 REST 끝점을 정의할 수 있습니다. 다음 예제에서는 HTTP Basic Authentication으로 보호되는 REST 끝점을 Karaf JAAS 서비스에 사용자 인증을 위임하는 방법을 보여줍니다.

절차

CamelInstallDir에 Apache Camel을 설치했다고 가정하면 다음 디렉터리에서 예를 찾을 수 있습니다.CamelInstallDir/examples/camel-example-servlet-rest-karaf-jaas

CamelInstallDir/examples/camel-example-servlet-rest-karaf-jaasCopy to Clipboard Copied! Toggle word wrap Toggle overflow Maven을 사용하여 예제를 OSGi 번들로 빌드하고 설치합니다. 명령 프롬프트를 열고 현재 디렉터리를

CamelInstallDir/examples/camel-example-servlet-rest-karaf-jaas로 전환한 다음 다음 명령을 입력합니다.mvn install

mvn installCopy to Clipboard Copied! Toggle word wrap Toggle overflow 보안 구성 파일을

KARAF_HOME/etc폴더에 복사하려면 다음 명령을 입력합니다.cp src/main/resources/org.ops4j.pax.web.context-camelrestdsl.cfg $KARAF_HOME/etc

cp src/main/resources/org.ops4j.pax.web.context-camelrestdsl.cfg $KARAF_HOME/etcCopy to Clipboard Copied! Toggle word wrap Toggle overflow Karaf에 Apache Camel을 설치하려면 Karaf 쉘 콘솔에 다음 명령을 입력합니다.

feature:repo-add camel ${project.version} feature:install camelfeature:repo-add camel ${project.version} feature:install camelCopy to Clipboard Copied! Toggle word wrap Toggle overflow 다음 기능을 설치하려면

camel-servlet,camel-jackson및warKaraf 기능도 필요합니다.feature:install camel-servlet feature:install camel-jackson feature:install war

feature:install camel-servlet feature:install camel-jackson feature:install warCopy to Clipboard Copied! Toggle word wrap Toggle overflow camel-example-servlet-rest-karaf-jaas예제를 설치하려면 다음 명령을 입력합니다.install -s mvn:org.apache.camel.example/camel-example-servlet-rest-karaf-jaas/${project.version}install -s mvn:org.apache.camel.example/camel-example-servlet-rest-karaf-jaas/${project.version}Copy to Clipboard Copied! Toggle word wrap Toggle overflow

결과

애플리케이션이 실행 중인지 확인하려면 다음 명령을 입력하여 애플리케이션 로그 파일을 볼 수 있습니다(로그 후 중지하려면 ctrl+c 사용).

log:tail

log:tail

REST 사용자 끝점은 다음 작업을 지원합니다.

-

GET /user/{id}- 지정된 ID가 있는 사용자를 보기 -

GET /user/final- 모든 사용자를 볼 수 있습니다 -

PUT /user- 사용자를 업데이트/생성

뷰 작업에서는 HTTP GET 을 사용하고 업데이트 작업을 업데이트하여 HTTP PUT 을 사용합니다.

2.1.11.1. 웹 브라우저에서 REST 서비스에 액세스

웹 브라우저에서 다음 예제를 사용하여 서비스에 액세스할 수 있습니다(연락 대화 상자에서 admin 을 사용자로 입력하고 admin 을 암호로 입력해야 함).

예: 사용자 ID 123

http://localhost:8181/camel-example-servlet-rest-blueprint/rest/user/123

http://localhost:8181/camel-example-servlet-rest-blueprint/rest/user/123예: 모든 사용자 나열

http://localhost:8181/camel-example-servlet-rest-blueprint/rest/user/findAll

http://localhost:8181/camel-example-servlet-rest-blueprint/rest/user/findAll2.1.11.2. 명령줄에서 REST 서비스에 액세스

명령줄에서 다음 예와 같이 curl 을 사용하여 REST 사용자 엔드포인트에 액세스할 수 있습니다.

예: 사용자 ID 123

curl -X GET -H "Accept: application/json" --basic -u admin:admin http://localhost:8181/camel-example-servlet-rest-blueprint/rest/user/123

curl -X GET -H "Accept: application/json" --basic -u admin:admin http://localhost:8181/camel-example-servlet-rest-blueprint/rest/user/123예: 모든 사용자 보기

curl -X GET -H "Accept: application/json" --basic -u admin:admin http://localhost:8181/camel-example-servlet-rest-blueprint/rest/user/findAll

curl -X GET -H "Accept: application/json" --basic -u admin:admin http://localhost:8181/camel-example-servlet-rest-blueprint/rest/user/findAll예: 사용자 ID 234 만들기 또는 업데이트

curl -X PUT -d "{ \"id\": 234, \"name\": \"John Smith\"}" -H "Accept: application/json" --basic -u admin:admin http://localhost:8181/camel-example-servlet-rest-blueprint/rest/user

curl -X PUT -d "{ \"id\": 234, \"name\": \"John Smith\"}" -H "Accept: application/json" --basic -u admin:admin http://localhost:8181/camel-example-servlet-rest-blueprint/rest/user2.2. 역할 기반 액세스 제어

초록

이 섹션에서는 Karaf 컨테이너에서 기본적으로 활성화되어 있는 RBAC(역할 기반 액세스 제어) 기능에 대해 설명합니다. 표준 역할(예: 관리자 또는 ) 중 하나를 사용자의 자격 증명에 추가하여 RBAC 기능을 즉시 활용할 수 있습니다. 고급 용도의 경우 각 역할이 수행할 수 있는 작업을 정확하게 제어하기 위해 액세스 제어 목록을 사용자 지정할 수 있는 옵션이 있습니다. 마지막으로 사용자 정의 ACL을 자체 OSGi 서비스에 적용하는 옵션이 있습니다.

관리자

2.2.1. 역할 기반 액세스 제어 개요

기본적으로 Fuse 역할 기반 액세스 제어는 Fuse 관리 콘솔, Cryostat 연결 및 Karaf 명령 콘솔을 통해 액세스를 보호합니다. 기본 수준의 액세스 제어를 사용하려면 사용자 인증 데이터에 표준 역할을 추가합니다(예: users.properties 파일을 편집하여). 또한 관련 ACL(액세스 제어 목록) 파일을 편집하여 액세스 제어를 사용자 지정할 수도 있습니다.

2.2.1.1. 메커니즘

Karaf의 역할 기반 액세스 제어는 다음과 같은 메커니즘을 기반으로 합니다.

- Cryostat Guard

- Karaf 컨테이너는 들어오는 모든 Cryostat 호출을 가로채고 구성된 Cryostat 액세스 제어 목록을 통해 호출을 필터링하는 Cryostat 가드로 구성됩니다. Cryostat 가드는 JVM 수준에서 구성되므로 예외 없이 모든 Cryostat 호출을 가로챌 수 있습니다.

- OSGi Service Guard

- 모든 OSGi 서비스의 경우 OSGi 서비스 가드를 구성할 수 있습니다. OSGi 서비스 가드는 클라이언트와 원래 OSGi 서비스 간에 교차하는 프록시 오브젝트로 구현됩니다. 각 OSGi 서비스에 대해 OSGi 서비스 가드를 명시적으로 구성해야 합니다. 기본적으로 설치되지 않습니다(카운트 콘솔 명령을 나타내는 OSGi 서비스 제외).

2.2.1.2. 보호의 종류

역할 기반 액세스 제어의 Fuse 구현은 다음과 같은 유형의 보호 기능을 제공할 수 있습니다.

- Fuse 콘솔(Hawtio)

- Fuse 콘솔(Hawtio)을 통한 컨테이너 액세스는 Cryostat ACL 파일에 의해 제어됩니다. Fuse Console을 제공하는 REST/HTTP 서비스는 Jolokia 기술을 사용하여 구현되며, 위의 계층이 됩니다. 따라서 궁극적으로 모든 Fuse Console 호출은 Cryostat를 통과하고 Cryostat ACL에 의해 규제됩니다.

- JMX

- Karaf 컨테이너의 Cryostat 포트에 대한 직접 액세스는 Cryostat ACL에 의해 규제됩니다. 또한 Karaf 컨테이너에서 실행 중인 애플리케이션에서 열어 둔 추가 Cryostat 포트도 JVM 수준에서 설정되므로 Cryostat ACL에 의해 규제됩니다.

- Karaf 명령 콘솔

Karaf 명령 콘솔에 대한 액세스는 콘솔 ACL 파일에 의해 규제됩니다. Karaf 콘솔에 액세스하는 방법에 관계없이 액세스 제어가 적용됩니다. Fuse Console을 통해 명령 콘솔에 액세스하든 SSH 프로토콜을 통해 액세스 제어가 두 경우 모두 적용됩니다.

참고명령줄에서 Karaf 컨테이너를 직접 시작하고(예:

./bin/fuse스크립트 사용) 사용자 인증이 수행되지 않는 특수한 경우etc/system.properties파일의karaf.local.roles속성에 의해 지정된 역할을 자동으로 가져옵니다.- OSGi 서비스

- Karaf 컨테이너에 배포된 모든 OSGi 서비스의 경우 선택적으로 ACL 파일을 활성화하여 특정 역할에 대한 메서드 호출을 제한할 수 있습니다.

2.2.1.3. 사용자 역할 추가

역할 기반 액세스 제어 시스템에서 사용자 인증 데이터에 역할을 추가하여 사용자에게 권한을 부여할 수 있습니다. 예를 들어 etc/users.properties 파일의 다음 항목은 admin 사용자를 정의하고 admin 역할을 부여합니다.

admin = secretpass,group,admin,manager,viewer,systembundles,ssh

admin = secretpass,group,admin,manager,viewer,systembundles,ssh

또한 사용자 그룹을 정의한 다음 특정 사용자 그룹에 사용자를 할당할 수도 있습니다. 예를 들어 다음과 같이 admingroup 사용자 그룹을 정의하고 사용할 수 있습니다.

admin = secretpass, _g_:admingroup _g_\:admingroup = group,admin,manager,viewer,systembundles,ssh

admin = secretpass, _g_:admingroup

_g_\:admingroup = group,admin,manager,viewer,systembundles,ssh사용자 그룹은 모든 유형의 JAAS 로그인 모듈에서 지원되지 않습니다.

2.2.1.4. 표준 역할

표 2.2. “액세스 제어를 위한 표준 역할” Cryostat ACL 및 명령 콘솔 ACL 전체에서 사용되는 표준 역할을 나열하고 설명합니다.

| 역할 | 설명 |

|---|---|

|

| Karaf 컨테이너에 대한 읽기 전용 액세스 권한을 부여합니다. |

|

| 애플리케이션을 배포 및 실행하려는 일반 사용자에게 적절한 수준에서 읽기-쓰기 액세스 권한을 부여합니다. 그러나 중요한 Karaf 컨테이너 구성 설정에 대한 액세스를 차단합니다. |

|

| Karaf 컨테이너에 대한 무제한 액세스 권한을 부여합니다. |

|

| 사용자에게 Karaf 명령 콘솔(ssh 포트를 통해)에 연결할 수 있는 권한을 부여합니다. |

2.2.1.5. ACL 파일

표준 ACL 파일 세트는 다음과 같이 Fuse 설치의 etc/auth/ 디렉터리에 있습니다.

etc/auth/jmx.acl[.*].cfg- Cryostat ACL 파일.

etc/auth/org.apache.karaf.command.acl.*.cfg- 명령 콘솔 ACL 파일.

2.2.1.6. 역할 기반 액세스 제어 사용자 정의

전체 Cryostat ACL 파일 세트 및 명령 콘솔 ACL 파일은 기본적으로 제공됩니다. 시스템 요구 사항에 맞게 필요에 따라 이러한 ACL을 사용자 지정할 수 있습니다. 이 작업을 수행하는 방법에 대한 자세한 내용은 다음 섹션에서 확인할 수 있습니다.

2.2.1.7. 액세스 제어를 위한 추가 속성

etc 디렉토리 아래의 system.properties 파일은 Karaf 명령 콘솔 및 Fuse 콘솔(Hawtio)을 통해 액세스를 제어하기 위해 다음과 같은 추가 속성을 제공합니다.

karaf.local.roles- 사용자가 Karaf 컨테이너 콘솔을 로컬 로 시작할 때 적용되는 역할을 지정합니다(예: 스크립트 실행).

hawtio.roles- Fuse 콘솔을 통해 Karaf 컨테이너에 액세스할 수 있는 역할을 지정합니다. 이 제약 조건은 Cryostat ACL 파일에서 정의한 액세스 제어 외에도 적용됩니다.

karaf.secured.command.compulsory.roles-

Karaf console 명령을 호출하는 데 필요한 기본 역할을 지정합니다. console 명령이 명령 ACL 파일에 의해 명시적으로 구성되지 않은 경우

etc/auth/org.apache.karaf.command.acl.*.cfg.cfg .cfg . 명령을 호출하려면 목록에서 역할 중 하나 이상을 사용하여 사용자를 구성해야 합니다. 값은 쉼표로 구분된 역할 목록으로 지정됩니다.

2.2.2. Cryostat ACL 사용자 지정

Cryostat ACL은 OSGi Config Admin Service에 저장되며 일반적으로 etc/auth/jmx.acl.*.cfg.cfg 파일로 액세스할 수 있습니다. 이 섹션에서는 이러한 파일을 직접 편집하여 Cryostat ACL을 사용자 지정하는 방법을 설명합니다.

2.2.2.1. 아키텍처

그림 2.1. “Access Control Mechanism for Cryostat” Karaf 컨테이너에 대한 Cryostat 연결에 대한 역할 기반 액세스 제어 메커니즘에 대한 개요를 보여줍니다.

그림 2.1. Access Control Mechanism for Cryostat

2.2.2.2. 작동 방식

Cryostat 액세스 제어는 특수 javax.management.MBeanServer 오브젝트를 통해 Cryostat에 대한 원격 액세스를 제공하여 작동합니다. 이 오브젝트는 org.apache.karaf.management.KarafMBeanServerGuard 오브젝트를 호출하여 프록시 역할을 합니다. Cryostat 가드는 시작 파일에서 특별한 구성없이 사용할 수 있습니다.

Cryostat 액세스 제어는 다음과 같이 적용됩니다.

- 로컬이 아닌 모든 호출에 대해 Cryostat 가드를 실제 호출 전에 호출됩니다.

- Cryostat Guard는 사용자가 액세스하려고 하는 경우(이 경우 ACL이 OSGi Config Admin 서비스에 저장된)에 대한 관련 ACL을 조회합니다.

- ACL은 특정 호출을 수행할 수 있는 역할 목록을 반환합니다.

- Cryostat Guard는 현재 보안 주체에 대한 역할 목록을 확인하여 현재 사용자에게 필요한 역할이 있는지 여부를 확인합니다.

-

일치하는 역할이 없는 경우 Cryostat 호출이 차단되고

SecurityException이 발생합니다.

2.2.2.3. Cryostat ACL 파일의 위치

Cryostat ACL 파일은 InstallDir/etc/auth 디렉터리에 있습니다. 여기서 ACL 파일 이름은 다음 규칙을 따릅니다.

etc/auth/jmx.acl[.*].cfg

etc/auth/jmx.acl[.*].cfg

기술적으로 ACL은 패턴 jmx.acl[.*] 과 일치하는 OSGi 영구 ID(PID)에 매핑됩니다. 이는 Karaf 컨테이너가 기본적으로 etc/ 디렉터리 아래에 OSGi PID를 파일 PID.cfg 로 저장하는 것입니다.

2.2.2.4. ACL 파일 이름에 Cryostat 매핑

Cryostat Guard는 Cryostat를 통해 액세스하는 모든 Cryostat 클래스에 액세스 제어를 적용합니다(사용자의 애플리케이션 코드에서 정의한 모든 Cryostat 포함). 특정 Cryostat 클래스의 ACL 파일은 jmx.acl 접두사를 추가하여 Cryostat의 오브젝트 이름에서 파생됩니다. 예를 들어 org.apache.camel:type=context 에서 Object Name이 지정하는 Cryostat가 있는 경우 해당 PID는 다음과 같습니다.

jmx.acl.org.apache.camel.context

jmx.acl.org.apache.camel.contextOSGi Config Admin 서비스는 이 PID 데이터를 다음 파일에 저장합니다.

etc/auth/jmx.acl.org.apache.camel.context.cfg

etc/auth/jmx.acl.org.apache.camel.context.cfg2.2.2.5. ACL 파일 형식

Cryostat ACL 파일의 각 줄은 다음 형식의 항목입니다.

Pattern = Role1[,Role2][,Role3]...

Pattern = Role1[,Role2][,Role3]...

여기서 Pattern 은 ScanSetting의 메서드 호출과 일치하는 패턴이며, 등호 오른쪽은 사용자에게 해당 호출을 수행할 수 있는 권한을 부여하는 쉼표로 구분된 역할 목록입니다. 가장 간단한 경우 Pattern 은 단순히 메서드 이름입니다. 예를 들어 jmx.acl.hawtio.OSGiTools Cryostat에 대한 다음 설정과 마찬가지로 ( jmx.acl.hawtio.OSGiTools.cfg 파일에서)

getResourceURL = admin, manager, viewer getLoadClassOrigin = admin, manager, viewer

getResourceURL = admin, manager, viewer

getLoadClassOrigin = admin, manager, viewer

와일드카드 문자 * 를 사용하여 여러 메서드 이름과 일치시킬 수도 있습니다. 예를 들어 다음 항목은 set 로 시작하는 모든 메서드 이름을 호출할 수 있는 권한을 부여합니다.

set* = admin, manager, viewer

set* = admin, manager, viewer

그러나 ACL 구문은 메서드 호출에 대한 훨씬 더 세분화된 제어를 정의할 수 있습니다. 특정 인수와 함께 호출된 메서드 또는 정규식과 일치하는 인수와 일치하도록 패턴을 정의할 수 있습니다. 예를 들어 org.apache.karaf.config 에 대한 ACL은 일반 사용자가 민감한 구성 설정을 수정하지 못하도록 이 기능을 악용합니다. 이 패키지의 create 방법은 다음과 같이 제한됩니다.

create(java.lang.String)[/jmx[.]acl.*/] = admin create(java.lang.String)[/org[.]apache[.]karaf[.]command[.]acl.+/] = admin create(java.lang.String)[/org[.]apache[.]karaf[.]service[.]acl.+/] = admin create(java.lang.String) = admin, manager

create(java.lang.String)[/jmx[.]acl.*/] = admin

create(java.lang.String)[/org[.]apache[.]karaf[.]command[.]acl.+/] = admin

create(java.lang.String)[/org[.]apache[.]karaf[.]service[.]acl.+/] = admin

create(java.lang.String) = admin, manager

이 경우 manager 역할에는 일반적으로 create 메서드를 호출할 수 있는 권한이 있지만 admin 역할만 jmx.acl.*, org.apache.karaf.command.acl.* 또는 org.apache.karaf.service.* 와 일치하는 PID 인수를 사용하여 create 를 호출할 수 있는 권한이 있습니다.

ACL 파일 형식에 대한 자세한 내용은 etc/auth/jmx.acl.cfg 파일의 주석을 참조하십시오.

2.2.2.6. ACL 파일 계층 구조

모든 단일 Cryostat에 대해 ACL 파일을 제공하는 것이 비실용적인 경우가 많으므로 해당 패키지의 모든 Cryostat에 대한 기본 설정을 제공하는 Java 패키지 수준에서 ACL 파일을 지정하는 옵션이 있습니다. 예를 들어 org.apache.cxf.Bus Cryostat는 다음 PID 수준에서 ACL 설정의 영향을 받을 수 있습니다.

jmx.acl.org.apache.cxf.Bus jmx.acl.org.apache.cxf jmx.acl.org.apache jmx.acl.org jmx.acl

jmx.acl.org.apache.cxf.Bus

jmx.acl.org.apache.cxf

jmx.acl.org.apache

jmx.acl.org

jmx.acl가장 구체적인 PID(list의 상단)가 최소 특정 PID(list의 봇)보다 우선합니다.

2.2.2.7. 루트 ACL 정의

루트 ACL 파일인 jmx.acl.cfg 는 모든 Cryostat에 대한 기본 ACL 설정을 제공하므로 특별한 경우입니다. 루트 ACL에는 기본적으로 다음과 같은 설정이 있습니다.

list* = admin, manager, viewer get* = admin, manager, viewer is* = admin, manager, viewer set* = admin * = admin

list* = admin, manager, viewer

get* = admin, manager, viewer

is* = admin, manager, viewer

set* = admin

* = admin

이는 일반적인 읽기 방법 패턴(list*, get*, is*)은 모든 표준 역할에서 액세스할 수 있지만 일반적인 쓰기 방법 패턴 및 기타 메서드(설정* 및 )는 관리자 역할인 \*admin 에서만 액세스할 수 있습니다.

2.2.2.8. 패키지 ACL 정의

etc/auth/jmx.acl[.*].cfg 에 제공된 표준 Cryostat ACL 파일의 대부분은 Cryostat 패키지에 적용됩니다. 예를 들어 org.apache.camel.endpoints 에 대한 ACL은 다음 권한으로 정의됩니다.

is* = admin, manager, viewer get* = admin, manager, viewer set* = admin, manager

is* = admin, manager, viewer

get* = admin, manager, viewer

set* = admin, manager2.2.2.9. 사용자 지정 Cryostat에 대한 ACL

자체 애플리케이션에서 사용자 지정 Cryostat를 정의하는 경우 이러한 사용자 지정 Cryostat는 ACL 메커니즘과 자동으로 통합되고 Karaf 컨테이너에 배포할 때 Cryostat Guard에 의해 보호됩니다. 그러나 기본적으로 your Cryostat는 일반적으로 기본 루트 ACL 파일인 jmx.acl.cfg 에서만 보호됩니다. 보다 세분화된 ACL을 정의하려면 표준 Cryostat ACL 파일 이름 지정 규칙을 사용하여 etc/auth 아래에 새 ACL 파일을 만듭니다.

예를 들어 사용자 지정 Cryostat 클래스에 Cryostat 개체 이름, org.example:type=MyMBean 이 있는 경우 etc/auth 디렉터리에 새 ACL 파일을 생성합니다.

jmx.acl.org.example.MyMBean.cfg

jmx.acl.org.example.MyMBean.cfg2.2.2.10. 런타임에 동적 구성

OSGi Config Admin 서비스는 동적이므로 시스템이 실행되는 동안 ACL 설정을 변경할 수 있으며 특정 사용자가 로그인되는 경우에도 변경할 수 있습니다. 따라서 시스템이 실행되는 동안 보안 위반을 발견하면 Karaf 컨테이너를 다시 시작할 필요 없이 관련 ACL 파일을 편집하여 시스템의 특정 부분에 대한 액세스를 즉시 제한할 수 있습니다.

2.2.3. 명령 콘솔 ACL 사용자 정의

명령 콘솔 ACL은 OSGi Config Admin Service에 저장되며 일반적으로 etc/auth/org.apache.karaf.command.acl.*.cfg.cfg .cfg 로 액세스할 수 있습니다. 이 섹션에서는 이러한 파일을 직접 편집하여 명령 콘솔 ACL을 사용자 지정하는 방법을 설명합니다.

2.2.3.1. 아키텍처

그림 2.2. “OSGi 서비스의 제어 메커니즘 액세스” Karaf 컨테이너의 OSGi 서비스에 대한 역할 기반 액세스 제어 메커니즘에 대한 개요를 보여줍니다.

그림 2.2. OSGi 서비스의 제어 메커니즘 액세스

2.2.3.2. 작동 방식

실제로 명령 콘솔 액세스 제어 메커니즘은 OSGi 서비스의 일반 액세스 제어 메커니즘을 기반으로 합니다. 따라서 콘솔 명령이 구현되고 OSGi 서비스로 노출됩니다. Karaf 콘솔 자체는 OSGi 서비스 레지스트리를 통해 사용 가능한 명령을 검색하고 OSGi 서비스로 명령에 액세스합니다. 따라서 OSGi 서비스의 액세스 제어 메커니즘을 사용하여 콘솔 명령에 대한 액세스를 제어할 수 있습니다.

OSGi 서비스 보안을 위한 메커니즘은 OSGi 서비스 레지스트리 후크를 기반으로 합니다. 이는 특정 소비자의 OSGi 서비스를 숨기고 OSGi 서비스를 프록시 서비스로 교체할 수 있는 고급 OSGi 기능입니다.

서비스 가 특정 OSGi 서비스에 대해 배치되면 OSGi 서비스에서 클라이언트 호출이 다음과 같이 진행됩니다.

- 호출은 요청된 OSGi 서비스로 직접 이동하지 않습니다. 대신 요청은 원래 서비스와 동일한 서비스 속성(및 일부 추가)이 있는 대체 프록시 서비스로 라우팅됩니다.

- 서비스 가드에서 대상 OSGi 서비스에 대한 관련 ACL을 조회합니다(이 경우 ACL이 OSGi Config Admin 서비스에 저장된 위치).

- ACL은 이 특정 메서드 호출을 서비스에서 수행할 수 있는 역할 목록을 반환합니다.

-

이 명령에 대한 ACL을 찾을 수 없는 경우 서비스 가 기본적으로

etc/system.properties파일의karaf.secured.command.compulsory.roles속성에 지정된 역할 목록으로 설정됩니다. - 서비스 가드에서 현재 보안 주체에 대해 역할 목록을 확인하여 현재 사용자에게 필요한 역할이 있는지 여부를 확인합니다.

-

일치하는 역할이 없는 경우 메서드 호출이 차단되고

SecurityException이 발생합니다. - 또는 일치하는 역할이 있으면 메서드 호출이 원래 OSGi 서비스에 위임됩니다.

2.2.3.3. 기본 보안 역할 구성

해당 ACL 파일이 없는 명령에 대해 etc/system.properties 파일에서 karaf.secured.command.compulsory.roles 속성을 설정하여 보안 역할의 기본 목록을 지정합니다(콤마로 구분된 역할 목록으로 지정됨).

2.2.3.4. 명령 콘솔 ACL 파일의 위치

명령 콘솔 ACL 파일은 InstallDir/etc/auth 디렉터리에 있으며 접두사 org.apache.karaf.command.acl.

2.2.3.5. 명령 범위를 ACL 파일 이름에 매핑

명령 콘솔 ACL 파일 이름은 다음 규칙을 따릅니다.

etc/auth/org.apache.karaf.command.acl.CommandScope.cfg

etc/auth/org.apache.karaf.command.acl.CommandScope.cfg

여기서 CommandScope 는 특정 Karaf 콘솔 명령의 접두사에 해당합니다. 예를 들어 및 feature:installfeatures:uninstall 명령은 해당 ACL 파일 org.apache.karaf.command.acl.features.cfg 가 있는 feature 명령 범위에 속합니다.

2.2.3.6. ACL 파일 형식

명령 콘솔 ACL 파일의 각 줄은 다음 형식의 항목입니다.

Pattern = Role1[,Role2][,Role3]...

Pattern = Role1[,Role2][,Role3]...

여기서 Pattern 은 현재 명령 범위의 Karaf console 명령과 일치하는 패턴이며 등호 오른쪽은 사용자가 해당 호출을 수행할 수 있는 권한을 부여하는 쉼표로 구분된 역할 목록입니다. 가장 간단한 경우 Pattern 은 단순히 범위가 지정되지 않은 명령 이름입니다. 예를 들어 org.apache.karaf.command.acl.feature.cfg ACL 파일에는 기능 명령에 대한 다음 규칙이 포함됩니다.

특정 명령 이름에 일치하는 항목이 없는 경우 이 명령에 역할이 필요하지 않으며 모든 사용자가 호출할 수 있다고 가정합니다.

특정 인수와 함께 호출된 명령 또는 정규식과 일치하는 인수와 일치하도록 패턴을 정의할 수도 있습니다. 예를 들어 org.apache.karaf.command.acl.bundle.cfg ACL 파일은 일반 사용자가 -f (force) 플래그를 사용하여 bundle:start 및 bundle:stop 명령을 호출하지 못하도록 합니다(시스템 번들을 관리하도록 지정해야 함). 이 제한은 ACL 파일에서 다음과 같이 코딩됩니다.

start[/.*[-][f].*/] = admin start = admin, manager stop[/.*[-][f].*/] = admin stop = admin, manager

start[/.*[-][f].*/] = admin

start = admin, manager

stop[/.*[-][f].*/] = admin

stop = admin, manager

이 경우 manager 역할에는 일반적으로 bundle:start 및 bundle:stop 명령을 호출할 수 있는 권한이 있지만 admin 역할만 force 옵션 -f 를 사용하여 이러한 명령을 호출할 수 있는 권한이 있습니다.

ACL 파일 형식에 대한 자세한 내용은 etc/auth/org.apache.karaf.command.acl.bundle.cfg 파일에서 주석을 참조하십시오.

2.2.3.7. 런타임에 동적 구성

명령 콘솔 ACL 설정은 완전히 동적이므로 시스템이 실행되는 동안 ACL 설정을 변경할 수 있으며 변경 사항은 이미 로그인한 사용자에게도 몇 초 내에 적용됩니다.

2.2.4. OSGi 서비스에 대한 ACL 정의

모든 OSGi 서비스(시스템 수준 또는 애플리케이션 수준)에 대한 사용자 지정 ACL을 정의할 수 있습니다. 기본적으로 OSGi 서비스에는 액세스 제어가 활성화되지 않습니다(명령 콘솔 ACL 파일로 미리 구성된 Karaf 콘솔 명령을 노출하는 OSGi 서비스 제외). 이 섹션에서는 OSGi 서비스에 대한 사용자 지정 ACL을 정의하는 방법과 지정된 역할을 사용하여 해당 서비스에서 메서드를 호출하는 방법을 설명합니다.

2.2.4.1. ACL 파일 형식

OSGi 서비스 ACL 파일에는 다음과 같이 이 ACL이 적용되는 OSGi 서비스를 식별하는 특수 항목이 한 개 있습니다.

service.guard = (objectClass=InterfaceName)

service.guard = (objectClass=InterfaceName)

여기서 service.guard 는 일치하는 OSGi 서비스를 선택하기 위해 OSGi 서비스 속성의 레지스트리에 적용되는 LDAP 검색 필터입니다. 가장 간단한 유형의 필터 (objectClass=InterfaceName) 는 지정된 Java 인터페이스 이름 InterfaceName 을 사용하여 OSGi 서비스를 선택합니다.

ACL 파일의 나머지 항목은 다음과 같습니다.

Pattern = Role1[,Role2][,Role3]...

Pattern = Role1[,Role2][,Role3]...

Pattern 은 서비스 방법과 일치하는 패턴이며 등호 오른쪽은 사용자에게 해당 호출을 수행할 수 있는 권한을 부여하는 쉼표로 구분된 역할 목록입니다. 이러한 항목의 구문은 기본적으로 Cryostat ACL 파일의 항목과 동일합니다. “ACL 파일 형식” 을 참조하십시오.

2.2.4.2. 사용자 지정 OSGi 서비스에 대한 ACL을 정의하는 방법

사용자 지정 OSGi 서비스에 대한 ACL을 정의하려면 다음 단계를 수행합니다.

Java 인터페이스를 사용하여 OSGi 서비스를 정의하는 것이 일반적입니다(일반 Java 클래스를 사용할 수 있지만 권장되지 않음). 예를 들어 OSGi 서비스로 노출하려는 Java 인터페이스

MyService를 고려해 보십시오.package org.example; public interface MyService { void doit(String s); }package org.example; public interface MyService { void doit(String s); }Copy to Clipboard Copied! Toggle word wrap Toggle overflow Java 인터페이스를 OSGi 서비스로 노출하려면 일반적으로 OSGi 블루프린트 XML 파일에

service요소를 추가합니다. 블루프린트 XML 파일은 일반적으로 Maven 프로젝트의src/main/resources/OSGI-INF/blueprint디렉터리에 저장됩니다. 예를 들어MyServiceImplMyServiceOSGi 서비스를 노출할 수 있습니다.Copy to Clipboard Copied! Toggle word wrap Toggle overflow OSGi 서비스에 대한 ACL을 정의하려면

org.apache.karaf.service.acl접두사를 사용하여 OSGi Config Admin PID를 생성해야 합니다.예를 들어, Karaf 컨테이너(OSGi Config Admin PID)가

etc/auth/디렉터리에.cfg파일로 저장된 경우MyServiceOSGi 서비스에 대해 다음 ACL 파일을 생성할 수 있습니다.etc/auth/org.apache.karaf.service.acl.myservice.cfg

etc/auth/org.apache.karaf.service.acl.myservice.cfgCopy to Clipboard Copied! Toggle word wrap Toggle overflow 참고필요한 접두사인

org.apache.karaf.acl로 시작하는 한 이 파일의 이름을 정확하게 지정하는 것은 중요하지 않습니다. 이 ACL 파일의 해당 OSGi 서비스는 실제로 이 파일의 속성 설정에 의해 지정됩니다(다음 단계에서 볼 수 있음).ACL 파일의 내용을 다음과 같은 형식으로 지정합니다.

service.guard = (objectClass=InterfaceName) Pattern = Role1[,Role2][,Role3]...

service.guard = (objectClass=InterfaceName) Pattern = Role1[,Role2][,Role3]...Copy to Clipboard Copied! Toggle word wrap Toggle overflow service.guard설정은 OSGi 서비스의InterfaceName을 지정합니다(OSGi 서비스 속성에 적용되는 LDAP 검색 필터의 구문 사용). ACL 파일의 다른 항목은 일치하는 방법을 지정된 역할에 연결하는패턴메서드로 구성됩니다. 예를 들어org.apache.karaf.service.acl.myservice.cfg파일에서 다음 설정을 사용하여MyServiceOSGi 서비스에 대한 간단한 ACL을 정의할 수 있습니다.service.guard = (objectClass=org.example.MyService) doit = admin, manager, viewer

service.guard = (objectClass=org.example.MyService) doit = admin, manager, viewerCopy to Clipboard Copied! Toggle word wrap Toggle overflow 마지막으로 이 OSGi 서비스에 대한 ACL을 활성화하려면

etc/system.properties파일에서karaf.secured.services속성을 편집해야 합니다.karaf.secured.services속성의 값에는 LDAP 검색 필터 구문이 있습니다(OSGi 서비스 속성에 적용됨). 일반적으로 OSGi 서비스인ServiceInterface에 대해 ACL을 활성화하려면 다음과 같이 이 속성을 수정해야 합니다.karaf.secured.services=(|(objectClass=ServiceInterface)(...ExistingPropValue...))

karaf.secured.services=(|(objectClass=ServiceInterface)(...ExistingPropValue...))Copy to Clipboard Copied! Toggle word wrap Toggle overflow 예를 들어

MyServiceOSGi 서비스를 활성화하려면 다음을 수행합니다.karaf.secured.services=(|(objectClass=org.example.MyService)(&(osgi.command.scope=*)(osgi.command.function=*)))

karaf.secured.services=(|(objectClass=org.example.MyService)(&(osgi.command.scope=*)(osgi.command.function=*)))Copy to Clipboard Copied! Toggle word wrap Toggle overflow karaf.secured.services속성의 초기 값에는 명령 콘솔 ACL을 활성화하는 설정이 있습니다. 이러한 항목을 삭제하거나 손상시키면 명령 콘솔 ACL이 작동하지 않을 수 있습니다.

2.2.4.3. RBAC로 보안된 OSGi 서비스를 호출하는 방법

사용자 지정 OSGi 서비스(즉, OSGi 서비스의 클라이언트 구현)에서 메서드를 호출하기 위해 Java 코드를 작성하는 경우 Java 보안 API를 사용하여 서비스를 호출하는 데 사용 중인 역할을 지정해야 합니다. 예를 들어 manager 역할을 사용하여 MyService OSGi 서비스를 호출하려면 다음과 같은 코드를 사용할 수 있습니다.

이 예에서는 Karaf 역할 유형 org.apache.karaf.jaas.boot.principal.RolePrincipal 를 사용합니다. 필요한 경우 고유한 사용자 지정 역할 클래스를 대신 사용할 수 있지만, 이 경우 OSGi 서비스의 ACL 파일에서 className:roleName 구문을 사용하여 역할을 지정해야 합니다.

2.2.4.4. OSGi 서비스에 필요한 역할을 검색하는 방법

ACL로 보안된 OSGi 서비스에 대해 코드를 작성하는 경우 서비스를 호출할 수 있는 역할을 확인하는 것이 유용할 수 있습니다. 이를 위해 프록시 서비스는 추가 OSGi 속성 org.apache.karaf.service.guard.roles 를 내보냅니다. 이 속성의 값은 해당 서비스에서 메서드를 호출할 수 있는 모든 역할 목록을 포함하는 java.util.Collection 개체입니다.

2.3. 암호화된 속성 위치 소유자 사용 방법

Karaf 컨테이너를 보호하는 경우 구성 파일에 일반 텍스트 암호를 사용하지 마십시오. 일반 텍스트 암호를 사용하지 않는 한 가지 방법은 가능한 경우 암호화된 속성 자리 표시자를 사용하는 것입니다. 자세한 내용은 다음 항목을 참조하십시오.

2.3.1. 값을 암호화하기 위한 마스터 암호 정보

Jasypt를 사용하여 값을 암호화하려면 마스터 암호가 필요합니다. 마스터 암호를 선택하는 것은 귀하 또는 관리자에게 달려 있습니다. Jasypt는 마스터 암호를 설정하는 몇 가지 방법을 제공합니다.

한 가지 방법은 블루프린트 구성에서 일반 텍스트로 마스터 암호를 지정하는 것입니다. 예를 들면 다음과 같습니다.

일반 텍스트로 마스터 암호를 지정하는 대신 다음 중 하나를 수행할 수 있습니다.

환경 변수를 마스터 암호로 설정합니다. 블루프린트 구성 파일에서 이 환경 변수를

passwordEnvName속성 값으로 지정합니다. 예를 들어MASTER_PW환경 변수를 마스터 암호로 설정하면 블루프린트 구성 파일에 이 항목이 있습니다.<property name="passwordEnvName" value="MASTER_PW">Karaf 시스템 속성을 마스터 암호로 설정합니다. 블루프린트 구성 파일에서 이 시스템 속성을

passwordSys속성 값으로 지정합니다. 예를 들어karaf.password시스템 속성을 마스터 암호로 설정하면 블루프린트 구성 파일에 이 항목이 있습니다.<property name="passwordSys" value="karaf.password">

2.3.2. 암호화된 속성 자리 표시자 사용

Karaf 컨테이너를 보호할 때 블루프린트 구성 파일에서 암호화된 속성 자리 표시자를 사용합니다.

사전 요구 사항

- 값을 암호화하기 위한 마스터 암호를 알고 있습니다.

절차

기본 암호화 알고리즘인

PBEWithMD5AndDES를 사용하거나 다음과 같이 사용할 암호화 알고리즘을 선택합니다.jasypt:list-algorithms명령을 실행하여 현재 Java 환경에서 지원되는 알고리즘을 확인합니다.karaf@root()> jasypt:list-algorithms

karaf@root()> jasypt:list-algorithmsCopy to Clipboard Copied! Toggle word wrap Toggle overflow 인수 또는 옵션이 없습니다. 출력은 지원되는 다이제스트 및 PBE(암호 기반 암호화) 알고리즘에 대한 식별자 목록입니다. 목록에는 Bouncy Castle 라이브러리에서 제공하는 알고리즘이 포함되어 있으며 Fuse 7.11의 일부입니다. 이 목록은 길 수 있습니다. 이 중 일부는 다음과 같습니다.

Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 목록을 검사하고 사용하려는 암호화 알고리즘의 식별자를 찾습니다. 알고리즘을 선택하는 데 도움이 되도록 사이트의 보안 전문가와 상의할 수 있습니다.

구성 파일에서 사용할 암호와 같은 중요한 구성 값을 암호화하려면

jasypt:encrypt명령을 실행합니다. 명령의 형식은 다음과 같습니다.jasypt:encrypt [options] [input]옵션을 지정하지 않고 이 명령을 호출하고 암호화할 값을 지정하지 않으면 명령에서 마스터 암호를 입력하라는 메시지를 표시하고 값을 암호화하고 다른 옵션에 기본값을 적용합니다. 예를 들면 다음과 같습니다.

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 암호화하려는 각 값에 대해

jasypt:encrypt명령을 호출합니다.기본 동작을 변경하려면 다음 옵션 중 하나 이상을 지정합니다.

Expand 옵션 설명 예제 -w또는--password-property환경 변수 또는 마스터 암호 값으로 설정된 시스템 속성을 사용하여 이 옵션을 따릅니다. Jasypt는 암호화 알고리즘과 함께 이 값을 사용하여 암호화 키를 파생합니다.

명령을 호출한 후

-w또는-W옵션을 지정하지 않으면 마스터 암호를 입력하고 확인하라는 메시지를 표시합니다.-W MASTER_PW-w 또는--password선택한 마스터 암호의 일반 텍스트 값을 사용하여 이 옵션을 따르십시오. 마스터 암호의 일반 텍스트 값이 기록에 표시됩니다.

Jasypt는 암호화 알고리즘과 함께 이 값을 사용하여 암호화 키를 파생합니다.

명령을 호출한 후

-w또는-W옵션을 지정하지 않으면 마스터 암호를 입력하고 확인하라는 메시지를 표시합니다.-W "M@s!erP#"-a또는--algorithmjasypt:encrypt명령이 초기 암호화 키를 파생하는 데 사용할 알고리즘의 식별자로 이 옵션을 따릅니다. 기본값은PBEWithMD5AndDES입니다.목록에

jasypt-list-algorithms명령 출력이 지원되는 모든 알고리즘이 지원됩니다. 명령줄에서 알고리즘 이름을 지정할 때 자동 완성을 사용할 수 있습니다.예:

-a PBEWITHMD5ANDRC2-i또는--iterations초기 키의 해시를 반복적으로 생성하는 횟수를 나타내는 정수를 사용하여 이 옵션을 따릅니다. 각 반복은 이전 해시 결과를 가져와서 다시 해시합니다. 결과는 최종 암호화 키입니다. 기본값은 1000입니다.

예:

-i 5000-h또는--hex16진수 출력을 얻으려면 이 옵션을 지정합니다. 기본 출력은 Base64입니다.

예:

-h--help명령 구문 및 옵션에 대한 정보를 표시합니다.

jasypt:encrypt --helpjasypt:encrypt명령을 실행하여 얻은 암호화된 값이 포함된 속성 파일을 생성합니다.ENC()함수에서 각 암호화된 값을 래핑합니다.예를 들어, 일부 LDAP 자격 증명을

etc/ldap.properties파일에 저장한다고 가정합니다. 파일 콘텐츠는 다음과 같습니다.#ldap.properties ldap.password=ENC(VMJ5S566MEDhQ5r6jiIqTB+fao3NN4pKnQ9xU0wiDCg=) ldap.url=ldap://192.168.1.74:10389

#ldap.properties ldap.password=ENC(VMJ5S566MEDhQ5r6jiIqTB+fao3NN4pKnQ9xU0wiDCg=) ldap.url=ldap://192.168.1.74:10389Copy to Clipboard Copied! Toggle word wrap Toggle overflow 암호화된 속성 자리 표시자에 필요한 네임스페이스를

블루프린트.xml파일에 추가합니다. 이러한 네임스페이스는 Aries 확장 및 Apache Karaf Jasypt를 위한 것입니다. 예를 들면 다음과 같습니다.<blueprint xmlns="http://www.osgi.org/xmlns/blueprint/v1.0.0" xmlns:ext="http://aries.apache.org/blueprint/xmlns/blueprint-ext/v1.0.0" xmlns:enc="http://karaf.apache.org/xmlns/jasypt/v1.0.0"> ... </blueprint>

<blueprint xmlns="http://www.osgi.org/xmlns/blueprint/v1.0.0" xmlns:ext="http://aries.apache.org/blueprint/xmlns/blueprint-ext/v1.0.0" xmlns:enc="http://karaf.apache.org/xmlns/jasypt/v1.0.0"> ... </blueprint>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 사용한 Jasypt 암호화 알고리즘과 속성 파일의 위치를 구성합니다. 다음 예제에서는 다음을 수행하는 방법을 보여줍니다.

-

etc/ldap.properties파일에서 속성을 읽도록ext:property-placeholder요소를 구성합니다. enc:property-placeholder요소를 다음과 같이 구성합니다.-

PBEWithMD5AndDES암호화 알고리즘을 식별합니다. Karaf

bin/setenv파일에 정의된 환경 변수JASYPT_ENCRYPTION_PASSWORD에서 마스터 암호를 읽습니다.Copy to Clipboard Copied! Toggle word wrap Toggle overflow

-

-

초기화 벡터 속성 구성

다음 알고리즘에서는 블루프린트 구성에 ivGenerator 라는 초기화 벡터 속성을 추가해야 합니다.

다음 예제에서는 필요한 경우 ivGenerator 속성을 블루프린트 구성에 추가하는 방법을 보여줍니다.

암호화된 속성 자리 표시자를 사용하는 LDAP JAAS 영역 구성

다음 예제는 Jasypt 암호화된 속성 자리 표시자를 사용하는 LDAP JAAS 영역 구성을 표시하여 이전 예제의 블루프린트.xml 파일에 추가합니다.

이 항목에 설명된 프로세스를 사용하여 속성을 암호화하는 경우 @PropertyInject 주석을 사용하여 속성의 암호를 해독할 수 없습니다. 대신 이 블루프린트 예제와 같이 XML을 사용하여 Java 오브젝트에 속성을 삽입합니다.

이 예에서는 컨테이너 초기화 중에 ${ldap.password} 자리 표시자가 etc/ldap.properties 파일에서 ldap.password 속성의 해독된 값으로 교체됩니다.

환경 변수 또는 시스템 속성 지정의 예

값을 암호화할 때 일반 텍스트 마스터 암호를 지정하는 대신 환경 변수 또는 마스터 암호로 설정된 시스템 속성을 지정할 수 있습니다. 예를 들어 bin/setenv 파일에 다음이 포함되어 있다고 가정합니다.

export MASTER_PASSWORD=passw0rd

export MASTER_PASSWORD=passw0rd다음 명령을 사용하여 값을 암호화할 수 있습니다.

karaf@root()> jasypt:encrypt -w MASTER_PASSWORD "$en$!t!ve" Algorithm used: PBEWithMD5AndDES Encrypted data: /4DZCwqXD7cQ++TKQjt9QzmmcWv7TwmylCPkHumv2LQ=

karaf@root()> jasypt:encrypt -w MASTER_PASSWORD "$en$!t!ve"

Algorithm used: PBEWithMD5AndDES

Encrypted data: /4DZCwqXD7cQ++TKQjt9QzmmcWv7TwmylCPkHumv2LQ=

etc/system.properties 파일에 다음이 포함된 경우:

master.password=passw0rd

master.password=passw0rd다음 명령을 사용하여 값을 암호화할 수 있습니다.

karaf@root()> jasypt:encrypt -w master.password "$en$!t!ve" Algorithm used: PBEWithMD5AndDES Encrypted data: 03+8UTJJtEXxHaJkVCmzhqLMUYtT8TBG2RMvOBQlfmQ=

karaf@root()> jasypt:encrypt -w master.password "$en$!t!ve"

Algorithm used: PBEWithMD5AndDES

Encrypted data: 03+8UTJJtEXxHaJkVCmzhqLMUYtT8TBG2RMvOBQlfmQ=2.3.3. jasypt:digest 명령 호출

Jasypt 다이제스트는 MD5와 같은 암호화 해시 함수를 값에 적용한 결과입니다. 다이제스트를 생성하는 것은 단방향 암호화의 유형입니다. 다이제스트를 생성한 다음 다이제스트에서 원래 값을 재구성할 수 없습니다. 특히 민감한 값의 경우 값을 암호화하는 대신 다이제스트를 생성해야 할 수 있습니다. 그런 다음 다이제스트를 속성 자리 표시자로 지정할 수 있습니다.

다이제스트를 생성하기 위한 명령을 호출하는 형식은 다음과 같습니다.

jasypt:digest [options] [입력]

옵션을 지정하지 않고 다이제스트를 생성할 입력을 지정하지 않으면 명령에서 옵션에 기본값을 암호화하고 적용할 값을 지정하라는 메시지를 표시합니다. 예를 들면 다음과 같습니다.

karaf@root()> jasypt:digest Input data to digest: ******** Input data to digest (repeat): ******** Algorithm used: MD5 Digest value: 8D4C0B3D5EE133BCFD7585A90F15C586741F814BC527EAE2A386B9AA6609B926AD9B3C418937251373E08F18729AD2C93815A7F14D878AA0EF3268AA04729A614ECAE95029A112E9AD56FEDD3FD7E28B73291C932B6F4C894737FBDE21AB382

karaf@root()> jasypt:digest

Input data to digest: ********

Input data to digest (repeat): ********

Algorithm used: MD5

Digest value: 8D4C0B3D5EE133BCFD7585A90F15C586741F814BC527EAE2A386B9AA6609B926AD9B3C418937251373E08F18729AD2C93815A7F14D878AA0EF3268AA04729A614ECAE95029A112E9AD56FEDD3FD7E28B73291C932B6F4C894737FBDE21AB382

다음 예제에서는 명령줄에서 입력 인수의 사양을 보여줍니다.

karaf@root()> jasypt:digest ImportantPassword

karaf@root()> jasypt:digest ImportantPassword

이 명령은 기본 옵션을 적용하고 ImportantPassword 의 단방향 암호화를 제공하는 다이제스트를 생성합니다. 명령 출력은 다음과 같습니다.

karaf@root()> jasypt:digest ImportantPassword Algorithm used: MD5 Digest value: 0bL90nno/nHiTEdzx3dKa61LBDcWQQZMpjaONtY3b1fJBuDWbWTTtZ6tE5eOOPKh7orLTXS7XRt2blA2DrfnjWIlIETjge9n

karaf@root()> jasypt:digest ImportantPassword

Algorithm used: MD5

Digest value: 0bL90nno/nHiTEdzx3dKa61LBDcWQQZMpjaONtY3b1fJBuDWbWTTtZ6tE5eOOPKh7orLTXS7XRt2blA2DrfnjWIlIETjge9n

단방향 암호화를 원하는 각 값에 대해 jasypt:digest 명령을 호출합니다.

기본 동작을 변경하려면 다음 옵션 중 하나 이상을 지정합니다.

| 옵션 | 설명 | 예제 |

|---|---|---|

|

|

목록에 |

예: |

|

| 초기 다이제스트의 해시를 반복적으로 생성하는 횟수를 나타내는 정수와 함께 이 옵션을 따릅니다. 각 반복은 이전 해시 결과를 가져와서 다시 해시합니다. 결과는 최종 다이제스트입니다. 기본값은 1000입니다. |

예: |

|

|

다이제스트를 생성하기 위해 |

예: |

|

| 16진수 출력을 얻으려면 이 옵션을 지정합니다. 기본 출력은 Base64입니다. |

예: |

|

| 명령 구문 및 옵션에 대한 정보를 표시합니다. |

|

다이제스트를 가져온 후 암호화된 속성 자리 표시자 사용에서 설명한 것과 동일한 방식으로 사용할 수 있습니다.

기본값이 아닌 값을 사용하는 경우 계산 시간이 더 오래 걸립니다. 예를 들면 다음과 같습니다.

karaf@root()> jasypt:digest --iterations 1000000 --salt-size 32 -a SHA-512 --hex passw0rd Algorithm used: SHA-512 Digest value: 4007A85C4932A399D8376B4F2B3221E34F0AF349BB152BEAC80F03BEB2B368DA7900F0990C186DB36D61741FA147B96DC9F73481991506FAA3662EA1693642CDAB89EB7E6B1DC21E1443D06D70A5842EB2851D37E262D5FC77A1D0909B3B2783

karaf@root()> jasypt:digest --iterations 1000000 --salt-size 32 -a SHA-512 --hex passw0rd

Algorithm used: SHA-512

Digest value: 4007A85C4932A399D8376B4F2B3221E34F0AF349BB152BEAC80F03BEB2B368DA7900F0990C186DB36D61741FA147B96DC9F73481991506FAA3662EA1693642CDAB89EB7E6B1DC21E1443D06D70A5842EB2851D37E262D5FC77A1D0909B3B27832.3.4. jasypt:decrypt 명령 호출

암호화된 자리 표시자의 원래 값을 확인하려면 자리 표시자에서 jasypt:decrypt 명령을 사용합니다.

사전 요구 사항

-

jasypt:encrypt명령을 호출하여 자리 표시자를 생성해야 합니다.

다음을 알고 있어야 합니다.

- 마스터 암호 또는 마스터 암호로 사용하는 환경 변수 또는 시스템 속성입니다.

-

jasypt:encrypt와 함께 사용되는 암호화 알고리즘입니다. -

jasypt:encrypt반복 수입니다.

jasypt:decrypt 명령을 호출하는 형식은 다음과 같습니다.

jasypt:decrypt [options] [input]

옵션 및 입력을 지정하지 않고 명령을 실행할 수 있지만 기본값을 jasypt:encrypt 명령으로 사용하는 경우에만 실행합니다.

이 경우 마스터 암호와 암호를 해독할 값을 제공해야 합니다. 다른 모든 옵션에는 기본값이 있습니다.

예제

이 경우 프롬프트에 암호를 해독할 마스터 암호와 데이터를 입력합니다. 기본 알고리즘 PBEWithMD5AndDES 는 값을 해독하기 위한 암호 해독 키를 만듭니다.

karaf@root()> jasypt:decrypt Master password: ******** Data to decrypt: ******************************************** Algorithm used: PBEWithMD5AndDES Decrypted data: $en$!t!ve

karaf@root()> jasypt:decrypt

Master password: ********

Data to decrypt: ********************************************

Algorithm used: PBEWithMD5AndDES

Decrypted data: $en$!t!ve2.3.4.1. jasypt:decrypt에 대한 옵션 지정

기본 동작을 변경하려면 다음 옵션 중 하나 이상을 지정합니다.

| 옵션 | 설명 | 참고 | 예제 |

|---|---|---|---|

|

|

환경 변수 또는 마스터 암호 값으로 설정된 시스템 속성입니다. |

명령을 호출한 후 |

|

|

| 선택한 마스터 암호의 일반 텍스트 값을 사용하여 이 옵션을 따르십시오. 마스터 암호의 일반 텍스트 값이 기록에 표시됩니다.

|

명령을 호출한 후 |

|

|

|

|

|

|

|

| 초기 키의 해시를 반복적으로 생성하는 횟수를 나타내는 정수를 사용하여 이 옵션을 따릅니다. 각 반복은 이전 해시 결과를 가져와서 다시 해시합니다. 결과는 최종 암호 해독 키입니다. 기본값은 1000입니다. |

|

|

|

| 16진수 출력을 얻으려면 이 옵션을 지정합니다. 기본 출력은 Base64입니다. |

| |

|

| 이전 버전의 Jasypt로 암호화된 암호 해독에 고정 IV 생성기를 사용합니다. |

| |

|

| 명령 구문 및 옵션에 대한 정보를 표시합니다. |

|

2.3.4.2. 환경 변수 또는 시스템 속성 지정

명령에 값을 매개변수로 추가하는 대신 jasypt:decrypt 명령에 환경 변수 또는 시스템 속성을 사용할 수 있습니다.

2.3.4.2.1. 환경 변수 사용

환경 variable을 사용하려면 bin/setenv 파일에 매개 변수를 추가합니다.

예제

export MASTER_PASSWORD=passw0rd

export MASTER_PASSWORD=passw0rd

환경 변수 MASTER_PASSWORD 를 사용하여 값을 해독할 수 있습니다.

예제

karaf@root()> jasypt:decrypt -a -w MASTER_PASSWORD Data to decrypt: ******************************************** Algorithm used: PBEWithMD5AndDES Decrypted data: $en$!t!ve

karaf@root()> jasypt:decrypt -a -w MASTER_PASSWORD

Data to decrypt: ********************************************

Algorithm used: PBEWithMD5AndDES

Decrypted data: $en$!t!ve2.3.4.2.2. 시스템 속성 사용

환경 variablem을 사용하려면 매개 변수를 etc/system.properties 파일에 추가합니다.

예제

master.password=passw0rd

master.password=passw0rd

이 시스템 속성인 master.password 를 사용하여 값을 해독할 수 있습니다.

예제

karaf@root()> jasypt:decrypt -w master.password Data to decrypt: ******************************************** Algorithm used: PBEWithMD5AndDES Decrypted data: $en$!t!ve

karaf@root()> jasypt:decrypt -w master.password

Data to decrypt: ********************************************

Algorithm used: PBEWithMD5AndDES

Decrypted data: $en$!t!ve2.4. 원격#159 SSL 활성화

2.4.1. 개요

Red Hat JBoss Fuse는 Cryostat를 사용하여 Karaf 컨테이너의 원격 모니터링 및 관리를 허용하는 Cryostat 포트를 제공합니다. 그러나 기본적으로 Cryostat 연결을 통해 보내는 자격 증명은 암호화되지 않고 스누핑에 취약합니다. Cryostat 연결을 암호화하고 암호 스누핑으로부터 보호하려면 SSL을 통해 Cryostat 통신을 보호해야 합니다.

SSL을 통해 Cryostat를 구성하려면 다음 단계를 수행합니다.

SSL 액세스를 통해 Cryostat를 구성한 후에는 연결을 테스트해야 합니다.

SSL/TLS 보안을 활성화하려면 Poodle 취약점(CVE-2014-3566) 으로부터 보호하기 위해 SSLv3 프로토콜을 명시적으로 비활성화해야 합니다. 자세한 내용은 JBoss Fuse 6.x 및 JBoss A-MQ 6.x에서 SSLv3 비활성화 를 참조하십시오.

Red Hat JBoss Fuse가 실행되는 동안 SSL을 통해 Cryostat를 구성하는 경우 다시 시작해야 합니다.

2.4.2. 사전 요구 사항

아직 수행하지 않은 경우 다음을 수행해야 합니다.

-

JAVA_HOME환경 변수 설정 admin역할을 사용하여 Karaf 사용자 구성InstallDir/etc/users.properties파일을 편집하고 한 줄에 다음 항목을 추가합니다.admin=YourPassword,admin

admin=YourPassword,adminCopy to Clipboard Copied! Toggle word wrap Toggle overflow 그러면 사용자 이름,

admin, password,YourPassword,admin역할이 있는 새 사용자가 생성됩니다.

2.4.3. jbossweb.keystore 파일 생성

명령 프롬프트를 열고 Karaf 설치의 etc/ 디렉토리에 있는지 확인합니다.

cd etc

cd etc

명령줄에서 애플리케이션에 적합한 -dname 값(별시 이름)을 사용하여 다음 명령을 입력합니다.

$JAVA_HOME/bin/keytool -genkey -v -alias jbossalias -keyalg RSA -keysize 1024 -keystore jbossweb.keystore -validity 3650 -keypass JbossPassword -storepass JbossPassword -dname "CN=127.0.0.1, OU=RedHat Software Unit, O=RedHat, L=Boston, S=Mass, C=USA"

$JAVA_HOME/bin/keytool -genkey -v -alias jbossalias -keyalg RSA -keysize 1024 -keystore jbossweb.keystore -validity 3650 -keypass JbossPassword -storepass JbossPassword -dname "CN=127.0.0.1, OU=RedHat Software Unit, O=RedHat, L=Boston, S=Mass, C=USA"단일 명령줄에 전체 명령을 입력합니다.

이 명령은 다음과 같은 출력을 반환합니다.

InstallDir/etc 에 파일 jbossweb.keystore 가 포함되어 있는지 확인합니다.

2.4.4. keystore.xml 파일을 생성하고 배포합니다.

-

즐겨 찾는 XML 편집기를 사용하여 <

installDir> /jboss-fuse-7.11.1.fuse-7_11_1-00013-redhat-00003/etc디렉터리에keystore.xml파일을 생성하고 저장합니다. 이 텍스트를 파일에 포함합니다.

Copy to Clipboard Copied! Toggle word wrap Toggle overflow InstallDir/deploy디렉터리( hot deploy 디렉터리)에 복사하여keystore.xml파일을 Karaf 컨테이너에 배포합니다.참고이후

keystore.xml파일 배포를 취소해야 하는 경우 Karaf 컨테이너가 실행되는 동안deploy/디렉토리에서keystore.xml파일을 삭제하여 이를 수행할 수 있습니다.

2.4.5. org.apache.karaf.management.cfg에 필요한 속성을 추가합니다.

InstallDir/etc/org.apache.karaf.management.cfg 파일을 편집하여 파일 끝에 이러한 속성을 포함합니다.

secured = true secureProtocol = TLSv1 keyAlias = jbossalias keyStore = sample_keystore trustStore = sample_keystore

secured = true

secureProtocol = TLSv1

keyAlias = jbossalias

keyStore = sample_keystore

trustStore = sample_keystore

Poodle 취약점 (CVE-2014-3566)으로부터 보호하려면 secureProtocol 을 TLSv1 로 설정해야 합니다.

선택적으로 enabledCipherSuites 속성을 설정하여 Cryostat TLS 연결에 사용할 특정 암호화 제품군을 나열할 수 있습니다. 이 속성을 설정하면 기본 암호화 제품군이 재정의됩니다.

2.4.6. Karaf 컨테이너를 다시 시작

새 Cryostat SSL/TLS 설정을 적용하려면 Karaf 컨테이너를 다시 시작해야 합니다.

2.4.7. Secure Cryostat 연결 테스트

명령 프롬프트를 열고 Fuse 설치의

etc/디렉터리에 있는지 확인합니다.cd <installDir>/jboss-fuse-7.11.1.fuse-7_11_1-00013-redhat-00003/etc

cd <installDir>/jboss-fuse-7.11.1.fuse-7_11_1-00013-redhat-00003/etcCopy to Clipboard Copied! Toggle word wrap Toggle overflow 터미널을 열고 다음 명령을 입력하여 JConsole을 시작합니다.

jconsole -J-Djavax.net.debug=ssl -J-Djavax.net.ssl.trustStore=jbossweb.keystore -J-Djavax.net.ssl.trustStoreType=JKS -J-Djavax.net.ssl.trustStorePassword=JbossPassword

jconsole -J-Djavax.net.debug=ssl -J-Djavax.net.ssl.trustStore=jbossweb.keystore -J-Djavax.net.ssl.trustStoreType=JKS -J-Djavax.net.ssl.trustStorePassword=JbossPasswordCopy to Clipboard Copied! Toggle word wrap Toggle overflow J-Djavax.net.ssl.trustStore옵션이jbossweb.keystore파일의 위치를 지정합니다(이 위치가 올바르게 지정되었는지 확인하거나 SSL/TLS 핸드셰이크는 실패합니다).-J-Djavax.net.debug=ssl설정을 사용하면 SSL/TLS 핸드셰이크 메시지를 로깅할 수 있으므로 SSL/TLS가 성공적으로 활성화되었는지 확인할 수 있습니다.중요동일한 명령줄에 전체 명령을 입력합니다.

-

JConsole이 열리면

새 연결마법사에서Remote Process옵션을 선택합니다. Remote Process옵션에서service:jmx:<protocol>:<sap> 연결 URL에 대해 다음 값을 입력합니다.service:jmx:rmi://localhost:44444/jndi/rmi://localhost:1099/karaf-root

service:jmx:rmi://localhost:44444/jndi/rmi://localhost:1099/karaf-rootCopy to Clipboard Copied! Toggle word wrap Toggle overflow 그리고 유효한 JAAS 인증 정보(

etc/users.properties파일에 설정된)를 사용하여Username및Password필드를 작성합니다.Username: admin Password: YourPassword

Username: admin Password: YourPasswordCopy to Clipboard Copied! Toggle word wrap Toggle overflow

2.5. Elytron 인증 정보 저장소 사용

Fuse에는 JBoss EAP의 일부인 Elytron 자격 증명 저장소 기능이 포함되어 있습니다. 인증 정보 저장소는 스토리지 파일에서 암호화하여 중요한 텍스트 문자열을 안전하게 보호할 수 있습니다. 각 컨테이너에는 정확히 하나의 인증 정보 저장소가 있을 수 있습니다.

보안 구성에서 일반적인 문제는 암호를 저장하는 방법입니다. 예를 들어 다양한 애플리케이션에서 데이터베이스 액세스에 대한 암호를 고려하십시오. 여러 인증 방법의 경우 서버가 데이터베이스 서버에 자격 증명을 보내기 전에 암호를 일반 텍스트로 사용할 수 있어야 합니다. 일반적으로 텍스트 구성 파일에 일반 텍스트 암호를 저장하는 것은 좋지 않습니다.

Elytron 인증 정보 저장소는 이 문제를 해결합니다. PKCS#12 사양을 준수하는 암호화된 파일인 인증 정보 저장소에 암호 및 기타 중요한 값을 안전하게 저장합니다. 인증 정보 저장소는 암호화되지 않은 값을 저장하지 않습니다. 인증 정보 저장소는 PBE(암호 기반 암호화)를 사용하여 암호와 저장소 자체와 같은 중요한 값을 모두 암호화합니다.

다음 주제에서는 세부 정보를 제공합니다.

- 2.5.1절. “사용할 인증 정보 저장소 만들기”

- 2.5.2절. “시스템 속성이 인증 정보 저장소 구성을 보유할 때 동작”

- 2.5.3절. “인증 정보 저장소 시스템 속성 및 환경 변수 설명”

-

2.5.4절. “

credentials-store:create명령 참조” -

2.5.5절. “

credential-store:store명령 참조” -

2.5.6절. “

credentials-store:list명령 참조” -

2.5.7절. “

credential-store:remove명령 참조” - 2.5.8절. “인증 정보 저장소 사용을 활성화하는 구성 관리자 속성의 예”

2.5.1. 사용할 인증 정보 저장소 만들기

Fuse를 실행 중인 Apache Karaf 컨테이너에서 사용 자격 증명 저장소를 사용하고, 인증 정보 저장소를 생성 및 구성한 다음 값을 추가합니다. Fuse는 계속 실행되며 인증 정보 저장소를 사용할 수 있습니다.

사전 요구 사항

인증 정보 저장소를 생성할 때 다음 기본값을 사용합니다.

- PKCS#12 인증 정보 저장소를 생성합니다.

-

masked-SHA1-DES-EDE알고리즘을 적용하여 자격 증명 저장소를 암호화합니다. - 알고리즘을 200000 번 반복합니다.

-

${karaf.etc}/credential.store.p12에서 인증 정보 저장소를 찾습니다.

-

인증 정보 저장소 구성을

${karaf.etc}/system.properties에 저장하려고 합니다.

이러한 동작을 변경해야 하는 경우 credentials -store:create 명령 호출에 대한 정보를 참조하십시오.

절차

인증 정보 저장소 암호를 선택합니다.

나중에 인증 정보 저장소에 값을 추가하거나 값을 해독하려는 경우 인증 정보 저장소 명령에서는 인증 정보 저장소 암호를 사용하여 값을 암호화하고 암호 해독합니다.

credentials

-store:create명령을 호출하여 선택한 인증 정보 저장소 암호를 입력하라는 메시지를 표시합니다.Copy to Clipboard Copied! Toggle word wrap Toggle overflow 이 명령은

etc/system.properties에 다음과 같은 구성을 작성합니다.credential.store.location = /data/servers/fuse-karaf-7.4.0.fuse-740060/etc/credential.store.p12 credential.store.protection.algorithm = masked-SHA1-DES-EDE credential.store.protection.params = MDkEKFJId25PaXlVQldKUWw5R2tLclhZQndpTGhhVXJsWG5lNVJMbTFCZEMCAwMNQAQI0Whepb7H1BA= credential.store.protection = m+1BcfRyCnI=

credential.store.location = /data/servers/fuse-karaf-7.4.0.fuse-740060/etc/credential.store.p12 credential.store.protection.algorithm = masked-SHA1-DES-EDE credential.store.protection.params = MDkEKFJId25PaXlVQldKUWw5R2tLclhZQndpTGhhVXJsWG5lNVJMbTFCZEMCAwMNQAQI0Whepb7H1BA= credential.store.protection = m+1BcfRyCnI=Copy to Clipboard Copied! Toggle word wrap Toggle overflow 다음과 같이