43.5. Configuração de mapeamento de certificados se a entrada do usuário AD não contiver nenhum certificado ou dados de mapeamento

Esta história de usuário descreve os passos necessários para habilitar o mapeamento de certificados no IdM se a implantação do IdM estiver em confiança com o Active Directory (AD), o usuário é armazenado no AD e a entrada do usuário no AD não contém o certificado inteiro nem os dados de mapeamento do certificado.

Pré-requisitos

- O usuário não tem uma conta na IdM.

-

O usuário tem uma conta no AD que não contém nem o certificado completo nem o atributo

altSecurityIdentities, o equivalente do AD do atributo IdMcertmapdata. -

O administrador do IdM tem todo o certificado de usuário do AD para adicionar ao do usuário do AD

user ID overrideno IdM.

43.5.1. Adicionar uma regra de mapeamento de certificados se a entrada do usuário AD não contiver nenhum certificado ou dados de mapeamento

43.5.1.1. Adicionando uma regra de mapeamento de certificados na IDM web UI

- Entre na IDM web UI como administrador.

-

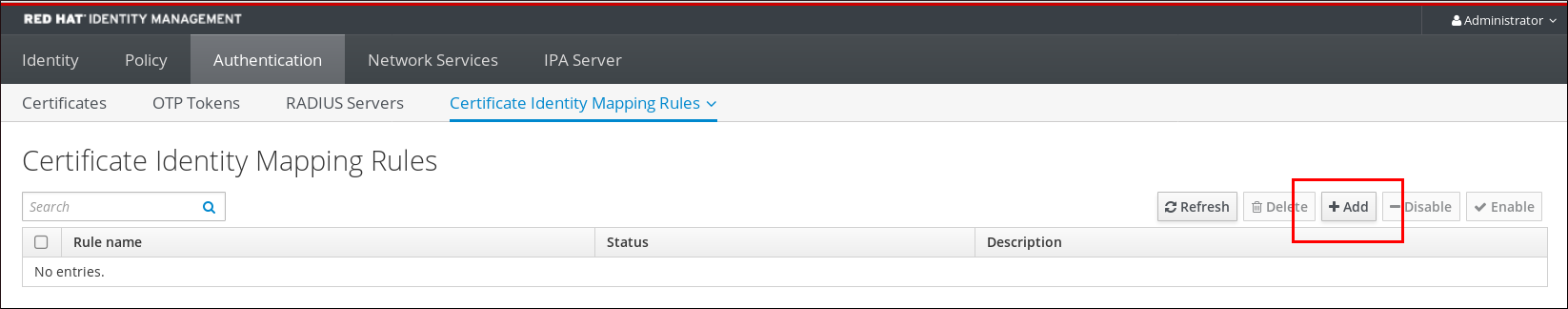

Navegue para

AuthenticationCertificate Identity Mapping RulesCertificate Identity Mapping Rules. Clique em

Add.Figura 43.9. Adicionando uma nova regra de mapeamento de certificados na interface web do IdM

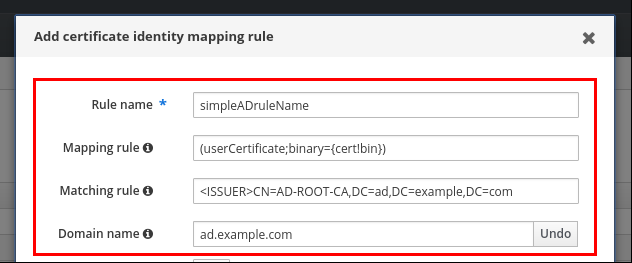

- Digite o nome da regra.

Insira a regra de mapeamento. Ter todo o certificado que é apresentado ao IdM para autenticação em comparação com o certificado armazenado na entrada de substituição do ID do usuário AD no IdM:

(userCertificate;binary={cert!bin})Insira a regra de correspondência. Por exemplo, para permitir somente a autenticação de certificados emitidos pelo

AD-ROOT-CAdo domínioAD.EXAMPLE.COM:<ISSUER>CN=AD-ROOT-CA,DC=ad,DC=example,DC=comDigite o nome do domínio. Por exemplo, para pesquisar usuários no domínio

ad.example.com:Figura 43.10. Regra de mapeamento de certificados para um usuário sem certificado ou dados cartográficos armazenados no AD

-

Clique em

Add. O System Security Services Daemon (SSSD) relê periodicamente as regras de mapeamento de certificados. Para forçar a regra recém-criada a ser carregada imediatamente, reinicie o SSSD no CLI:

# systemctl restart sssd

43.5.1.2. Adição de uma regra de mapeamento de certificados no IdM CLI

Obter as credenciais do administrador:

# kinit adminInsira a regra de mapeamento e a regra de correspondência na qual a regra de mapeamento se baseia. Ter todo o certificado que é apresentado para autenticação comparado com o certificado armazenado no ID do usuário, substituindo a entrada do usuário AD no IdM, permitindo somente a autenticação de certificados emitidos pelo

AD-ROOT-CAdo domínioAD.EXAMPLE.COM:# ipa certmaprule-addsimpleADrule--matchrule '<ISSUER>CN=AD-ROOT-CA,DC=ad,DC=example,DC=com' --maprule '(userCertificate;binary={cert!bin})' --domain ad.example.com ------------------------------------------------------- Added Certificate Identity Mapping Rule "simpleADrule" ------------------------------------------------------- Rule name: simpleADrule Mapping rule: (userCertificate;binary={cert!bin}) Matching rule: <ISSUER>CN=AD-ROOT-CA,DC=ad,DC=example,DC=com Domain name: ad.example.com Enabled: TRUEO System Security Services Daemon (SSSD) relê periodicamente as regras de mapeamento de certificados. Para forçar a regra recém-criada a ser carregada imediatamente, reinicie o SSSD:

# systemctl restart sssd