在 OpenShift 上部署 AMQ Broker

对于使用 AMQ Broker 7.10

摘要

使开源包含更多

红帽致力于替换我们的代码、文档和 Web 属性中存在问题的语言。我们从这四个术语开始:master、slave、黑名单和白名单。由于此项工作十分艰巨,这些更改将在即将推出的几个发行版本中逐步实施。有关更多详情,请参阅我们的首席技术官 Chris Wright 提供的消息。

第 1 章 OpenShift Container Platform 上 AMQ Broker 简介

Red Hat AMQ Broker 7.10 作为容器化镜像,用于 OpenShift Container Platform (OCP) 4.12、4.13、4.14 或 4.15。

AMQ Broker 基于 Apache ActiveMQ Artemis。它提供符合 JMS 的消息代理。设置初始代理 pod 后,您可以使用 OpenShift Container Platform 功能快速部署重复。

1.1. 版本兼容性和支持

有关 OpenShift Container Platform 镜像版本兼容性的详情,请参阅:

所有在 OpenShift Container Platform 上部署 AMQ Broker 现在都使用基于 RHEL 8 的镜像。

1.2. 不支持的功能

基于主从(master-slave)的高可用性

不支持通过配置主和从对来实现高可用性 (HA)。相反,AMQ Broker 使用 OpenShift Container Platform 中提供的 HA 功能。

外部客户端无法使用 AMQ Broker 提供的拓扑信息

当 AMQ 核心协议 JMS 客户端或 AMQ JMS 客户端连接到 OpenShift Container Platform 集群中的代理时,代理可以向客户端发送集群中所有其他代理的 IP 地址和端口信息,如果与当前代理的连接丢失,该列表充当客户端的故障转移列表。

每个代理提供的 IP 地址是一个内部 IP 地址,它不能被 OpenShift Container Platform 集群外部的客户端访问。要防止外部客户端尝试使用内部 IP 地址连接到代理,请在客户端使用的 URI 中设置以下配置,以初始连接到代理。

Expand 客户端 配置 AMQ 核心协议 JMS 客户端

useTopologyForLoadBalancing=falseAMQ JMS Client

failover.amqpOpenServerListAction=IGNORE

1.3. 文档惯例

本文档对 sudo 命令、文件路径和可替换值使用以下惯例:

sudo 命令

在本文档中,sudo 用于任何需要 root 特权的命令。使用 sudo 时,您应始终谨慎操作,因为任何更改都可能会影响整个系统。

有关使用 sudo 的更多信息,请参阅 sudo 命令。

关于在此文档中使用文件路径

在这个文档中,所有文件路径都对 Linux、UNIX 和类似操作系统(例如 /home/...)有效。如果您使用的是 Microsoft Windows,则应使用等效的 Microsoft Windows 路径(例如,C:\Users\...)。

可替换值

本文档有时会使用可替换值,您必须将这些值替换为特定于环境的值。可替换的值为小写,以尖括号(<>)括起,样式则使用斜体和 monospace 字体。用下划线(_)分隔多个词语。

例如,使用以下命令将 <project_name> 替换为您自己的项目名称。

oc new-project <project_name>

$ oc new-project <project_name>第 2 章 规划在 OpenShift Container Platform 上部署 AMQ Broker

本节论述了如何规划基于 Operator 的部署。

Operator 是使您能够打包、部署和管理 OpenShift 应用程序的程序。Operator 通常自动化常见或复杂任务。通常,Operator 旨在提供:

- 一致、可重复安装

- 系统组件的健康检查

- 无线 (OTA) 更新

- 受管升级

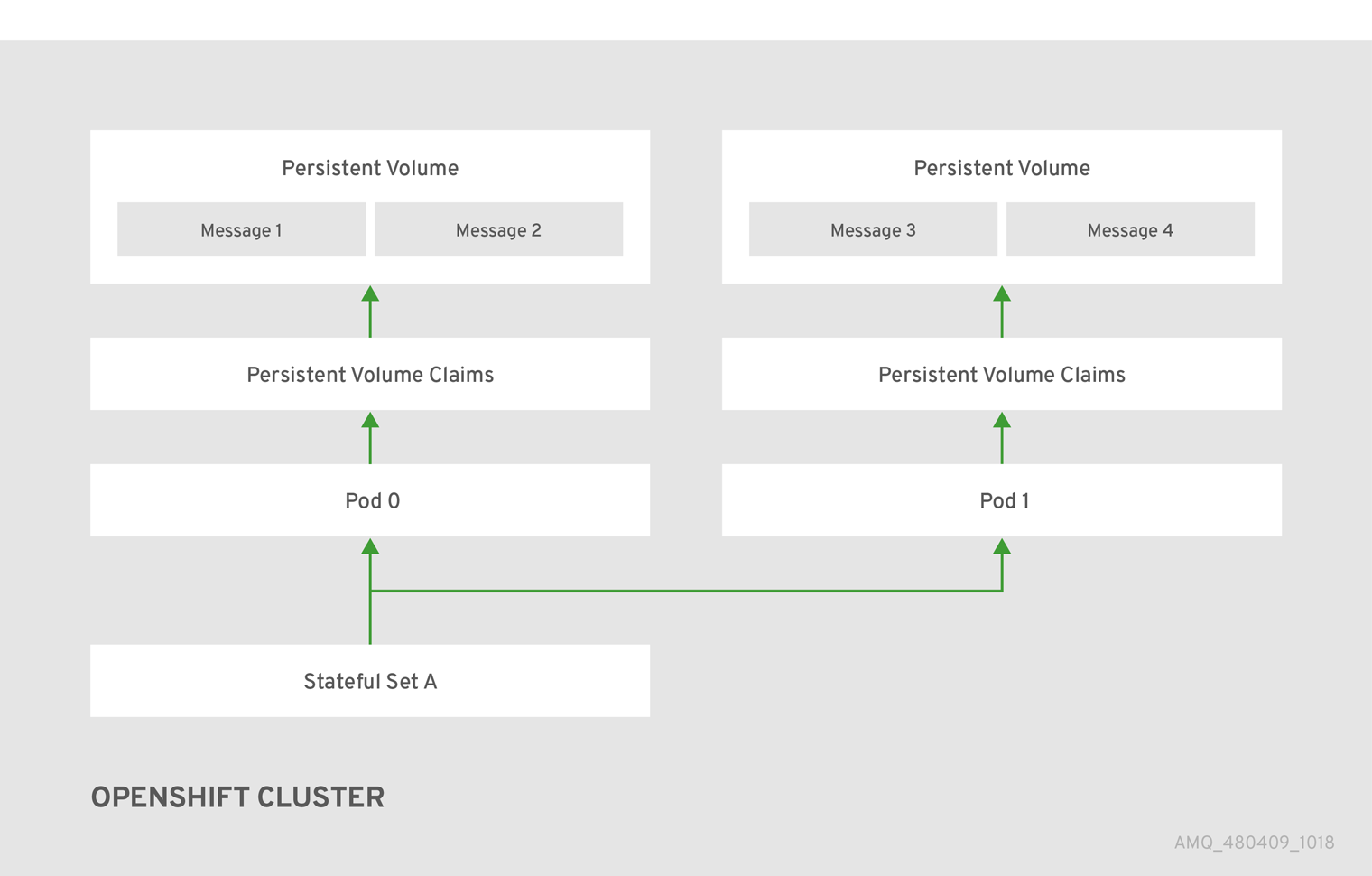

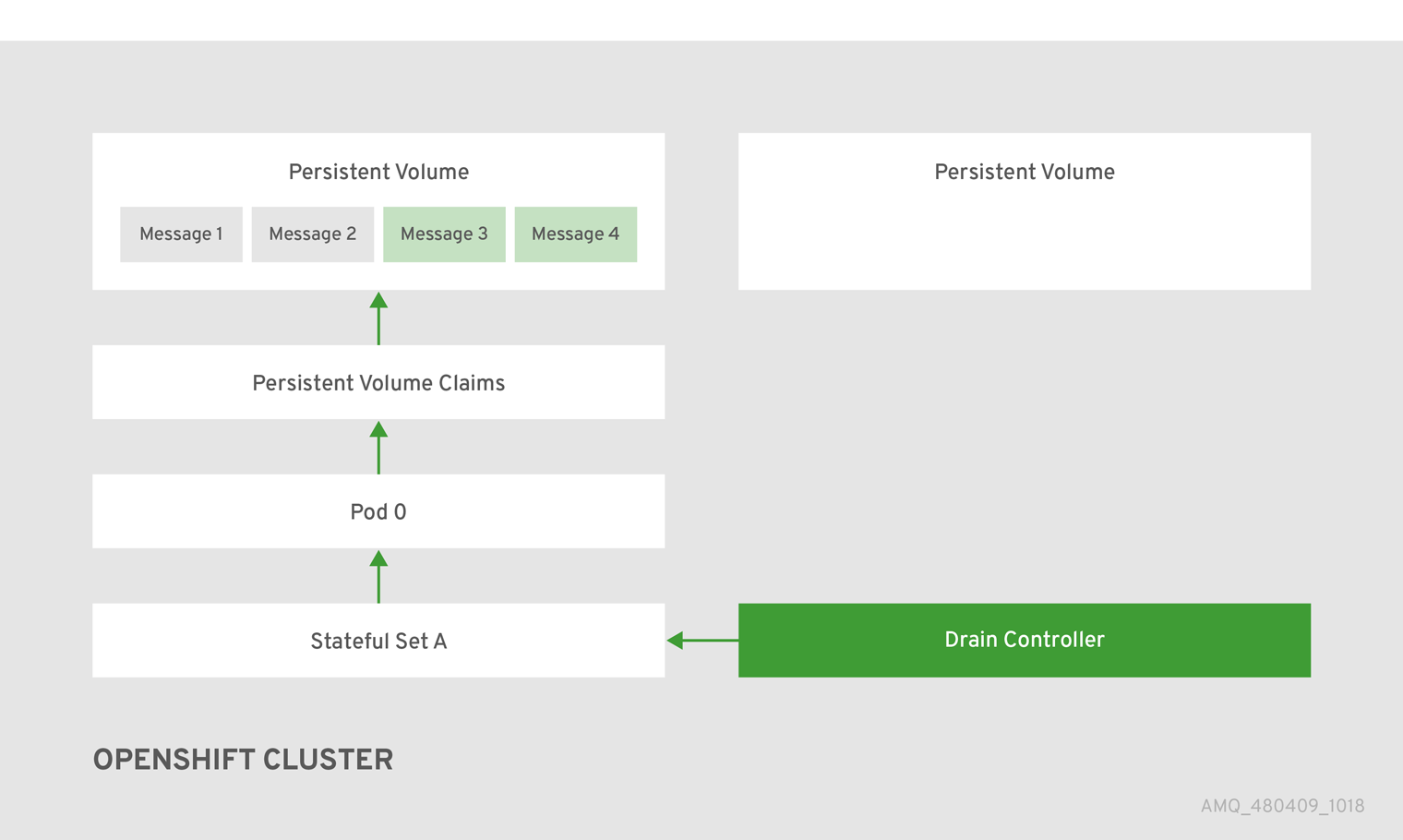

Operator 允许您在代理实例运行时进行更改,因为它们始终侦听您用来配置部署的自定义资源 (CR) 实例。当对 CR 进行更改时,Operator 会将更改与现有代理部署进行协调,并更新部署以反映更改。另外,Operator 提供了一个消息迁移功能,可确保消息数据的完整性。当因为部署有意缩减而在集群部署中代理关闭时,此功能会将信息迁移到仍然在同一代理集群中运行的代理 Pod。

2.1. AMQ Broker Operator 自定义资源定义概述

通常,自定义资源定义 (CRD) 是配置项目的模式,您可以针对通过 Operator 部署的自定义 OpenShift 对象进行修改。通过创建对应的自定义资源 (CR) 实例,您可以为 CRD 中的配置项目指定值。如果您是 Operator 开发人员,通过 CRD 公开的内容实际上就成为配置和使用对象的 API。您可以通过常规 HTTP curl 命令直接访问 CRD,因为 CRD 通过 Kubernetes 自动公开。

您可以使用 OpenShift 命令行界面 (CLI) 或 Operator Lifecycle Manager(OperatorHub 图形界面)安装 AMQ Broker Operator。在这两种情况下,AMQ Broker Operator 都会包括下面描述的 CRD。

- 主代理 CRD

您可以根据此 CRD 部署 CR 实例,以创建并配置代理部署。

根据您安装 Operator 的方式,此 CRD 为:

-

Operator 安装存档(OpenShift CLI 安装方法)的

crds目录中的broker_activemqartemis_crd文件 -

OpenShift Container Platform Web 控制台的

Custom Resource Definitions部分中的ActiveMQArtemisCRD(OperatorHub 安装方法)

-

Operator 安装存档(OpenShift CLI 安装方法)的

- 地址 CRD

您可以根据此 CRD 部署 CR 实例,为代理部署创建地址和队列。

根据您安装 Operator 的方式,此 CRD 为:

-

Operator 安装存档(OpenShift CLI 安装方法)的

crds目录中的broker_activemqartemisaddress_crd文件 -

OpenShift Container Platform Web 控制台的

Custom Resource Definitions部分中的ActiveMQArtemisAddresssCRD(OperatorHub 安装方法)

-

Operator 安装存档(OpenShift CLI 安装方法)的

- 安全 CRD

您可以基于此 CRD 部署 CR 实例,以创建用户并将这些用户与安全上下文关联。

根据您安装 Operator 的方式,此 CRD 为:

-

Operator 安装存档(OpenShift CLI 安装方法)的

crds目录中的broker_activemqartemissecurity_crd文件 -

OpenShift Container Platform Web 控制台的

Custom Resource Definitions部分中的ActiveMQArtemisSecurityCRD(OperatorHub 安装方法)。

-

Operator 安装存档(OpenShift CLI 安装方法)的

- scaleDown CRD

当实例化用于消息迁移的缩减控制器时,Operator 会根据这个 CRD 自动创建 CR 实例。

根据您安装 Operator 的方式,此 CRD 为:

-

Operator 安装存档(OpenShift CLI 安装方法)的

crds目录中的broker_activemqartemisscale_crd文件 -

OpenShift Container Platform Web 控制台的

Custom Resource Definitions部分中的ActiveMQArtemisScaledownCRD(OperatorHub 安装方法)。

-

Operator 安装存档(OpenShift CLI 安装方法)的

其他资源

要了解如何安装 AMQ Broker Operator(以及所有包含的 CRD):

- OpenShift CLI 请参阅 第 3.2 节 “使用 CLI 安装 Operator”

- Operator Lifecycle Manager 和 OperatorHub 图形界面,请参阅 第 3.3 节 “使用 OperatorHub 安装 Operator”。

有关基于主代理和地址 CRD 创建 CR 实例时使用的完整配置参考,请参阅:

2.2. AMQ Broker Operator 示例自定义资源概述

您在安装过程中下载和提取的 AMQ Broker Operator 归档包含 deploy/crs 目录中的示例自定义资源 (CR) 文件。这些 CR 文件示例可让您:

- 在没有 SSL 或集群的情况下部署最小代理。

- 定义地址。

您下载和提取的 broker Operator 归档还包括 deploy/examples 目录中部署示例 CR,如下所示。

artemis-basic-deployment.yaml- 基本代理部署。

artemis-persistence-deployment.yaml- 带有持久性存储的代理部署。

artemis-cluster-deployment.yaml- 部署集群代理。

artemis-persistence-cluster-deployment.yaml- 使用持久性存储部署集群代理。

artemis-ssl-deployment.yaml- 带有 SSL 安全性的代理部署。

artemis-ssl-persistence-deployment.yaml- 带有 SSL 安全性和持久性存储的代理部署。

artemis-aio-journal.yaml- 将异步 I/O (AIO) 与代理日志搭配使用。

address-queue-create.yaml- 地址和队列创建。

2.3. 观察 Cluster Operator 部署的选项

当 Cluster Operator 运行时,它开始 监视 AMQ Broker 自定义资源 (CR) 的更新。

您可以选择部署 Cluster Operator 来监视 CR:

- 单一命名空间(包含 Operator 的同一命名空间)

- 所有命名空间

如果您已经在集群中的命名空间中安装了 AMQ Broker Operator 的早期版本,红帽建议您不安装 AMQ Broker Operator 7.10 版本,以避免潜在的冲突。

2.4. Operator 如何选择容器镜像

为代理部署创建自定义资源 (CR) 实例时,您不需要在 CR 中明确指定代理或初始容器镜像名称。默认情况下,如果您部署 CR 且没有指定容器镜像值,Operator 会自动选择要使用的适当容器镜像。

如果使用 OpenShift 命令行界面安装 Operator,Operator 安装存档包括一个示例 CR 文件,名为 broker_activemqartemis_cr.yaml。在示例 CR 中,包含 spec.deploymentPlan.image 属性,并将其默认值设置为 placeholder。此值表示,在部署 CR 前,Operator 不会选择代理容器镜像。

spec.deploymentPlan.initImage 属性(用于指定 Init 容器镜像) 没有包括在 broker_activemqartemis_cr.yaml 示例 CR 文件中。如果您没有在 CR 中明确包含 spec.deploymentPlan.initImage 属性并指定值,Operator 会选择一个适当的内置初始容器镜像,以便在部署 CR 时使用。

本节中介绍了 Operator 选择这些镜像的方式。

要选择代理和初始容器镜像,Operator 首先决定镜像应与之对应的 AMQ Broker 版本。Operator 决定版本,如下所示:

-

如果主 CR 中的

spec.upgrades.enabled属性已设置为true,并且spec.version属性指定7.7.0,7.8.0,7.8.1, 或7.8.2,则 Operator 会使用指定的版本。 -

如果

spec.upgrades.enabled没有 设为true,或spec.version设置为早于7.7.0的 AMQ Broker 版本,Operator 将 使用最新版本的 AMQ Broker (即7.10.7)。

然后,Operator 会检测您的容器平台。AMQ Broker Operator 可以在以下容器平台中运行:

- OpenShift Container Platform (x86_64)

- IBM Z (s390x) 上的 OpenShift Container Platform

- IBM Power Systems (ppc64le) 上的 OpenShift Container Platform

然后,Operator 会根据 AMQ Broker 和容器平台的版本,在 operator.yaml 配置文件中引用两组环境变量。这些环境变量组为 AMQ Broker 的各种版本指定代理和初始容器镜像,如以下子章节中所述。

2.4.1. 代理容器镜像的环境变量

代理容器镜像的 operator.yaml 配置文件中包含的环境变量有以下命名规则:

- OpenShift Container Platform

-

RELATED_IMAGE_ActiveMQ_Artemis_Broker_Kubernetes_<AMQ_Broker_version_identifier> - IBM Z 上的 OpenShift Container Platform

-

RELATED_IMAGE_ActiveMQ_Artemis_Broker_Kubernetes_<AMQ_Broker_version_identifier>_s390x - IBM Power 系统上的 OpenShift Container Platform

-

RELATED_IMAGE_ActiveMQ_Artemis_Broker_Kubernetes_<AMQ_Broker_version_identifier>_ppc64le

表中会显示每个受支持的容器平台和特定 AMQ Broker 版本的环境变量名称。

| 容器平台 | 环境变量名称 |

|---|---|

| OpenShift Container Platform |

|

| IBM Z 上的 OpenShift Container Platform |

|

| IBM Power 系统上的 OpenShift Container Platform |

|

每个环境变量的值都指定可通过红帽使用的代理容器镜像。例如:

- name: RELATED_IMAGE_ActiveMQ_Artemis_Broker_Kubernetes_7100 #value: registry.redhat.io/amq7/amq-broker-rhel8:7.10 value: registry.redhat.io/amq7/amq-broker-rhel8@sha256:982ba18be1ac285722bc0ca8e85d2a42b8b844ab840b01425e79e3eeee6ee5b9

- name: RELATED_IMAGE_ActiveMQ_Artemis_Broker_Kubernetes_7100

#value: registry.redhat.io/amq7/amq-broker-rhel8:7.10

value: registry.redhat.io/amq7/amq-broker-rhel8@sha256:982ba18be1ac285722bc0ca8e85d2a42b8b844ab840b01425e79e3eeee6ee5b9因此,根据 AMQ Broker 版本和容器平台,Operator 会决定适用的环境变量名称。Operator 在启动代理容器时使用对应的镜像值。

在 operator.yaml 文件中,Operator 使用一个由 Secure Hash Algorithm (SHA) 值代表的镜像。注释行以数字符号 (#) 符号开头,注明 SHA 值对应于特定的容器镜像标签。

2.4.2. Init 容器镜像的环境变量

Init 容器镜像的 operator.yaml 配置文件中包含的环境变量有以下命名约定:

RELATED_IMAGE_ActiveMQ_Artemis_Broker_Init_<AMQ_Broker_version_identifier>

下面列出了特定 AMQ Broker 版本的环境变量名称。

-

RELATED_IMAGE_ActiveMQ_Artemis_Broker_Init_782 -

RELATED_IMAGE_ActiveMQ_Artemis_Broker_Init_790 -

RELATED_IMAGE_ActiveMQ_Artemis_Broker_Init_7100

每个环境变量的值都指定红帽提供的初始容器镜像。例如:

- name: RELATED_IMAGE_ActiveMQ_Artemis_Broker_Init_7100 #value: registry.redhat.io/amq7/amq-broker-init-rhel8:0.4-21 value: registry.redhat.io/amq7/amq-broker-init-rhel8@sha256:f37f98c809c6f29a83e3d5a3ac4494e28efe9b25d33c54f533c6a08662244622

- name: RELATED_IMAGE_ActiveMQ_Artemis_Broker_Init_7100

#value: registry.redhat.io/amq7/amq-broker-init-rhel8:0.4-21

value: registry.redhat.io/amq7/amq-broker-init-rhel8@sha256:f37f98c809c6f29a83e3d5a3ac4494e28efe9b25d33c54f533c6a08662244622因此,Operator 基于 AMQ Broker 版本,决定适用的环境变量名称。Operator 在启动初始容器时使用对应的镜像值。

如示例所示,Operator 使用一个由 Secure Hash Algorithm (SHA) 值表示的镜像。注释行以数字符号 (#) 符号开头,注明 SHA 值对应于特定的容器镜像标签。注意,对应的容器镜像标签为 0.4-21 的形式,因此不是浮动标签。这意味着 Operator 使用的容器镜像会保持固定。当它可以从红帽获得时,Operator 不会自动拉取并使用新的 micro 镜像版本(为 0.4-21-n,其中 n 是最新的 micro 版本)。

Init 容器镜像的 operator.yaml 配置文件中包含的环境变量有以下命名约定:

- OpenShift Container Platform

-

RELATED_IMAGE_ActiveMQ_Artemis_Broker_Init_<AMQ_Broker_version_identifier> - IBM Z 上的 OpenShift Container Platform

-

RELATED_IMAGE_ActiveMQ_Artemis_Broker_Init_s390x_<AMQ_Broker_version_identifier> - IBM Power 系统上的 OpenShift Container Platform

-

RELATED_IMAGE_ActiveMQ_Artemis_Broker_Init_ppc64le_<AMQ_Broker_version_identifier>

表中会显示每个受支持的容器平台和特定 AMQ Broker 版本的环境变量名称。

| 容器平台 | 环境变量名称 |

|---|---|

| OpenShift Container Platform |

|

| IBM Z 上的 OpenShift Container Platform |

|

| IBM Power 系统上的 OpenShift Container Platform |

|

每个环境变量的值都指定红帽提供的初始容器镜像。例如:

- name: RELATED_IMAGE_ActiveMQ_Artemis_Broker_Init_7100 #value: registry.redhat.io/amq7/amq-broker-init-rhel8:0.4-21-1 value: registry.redhat.io/amq7/amq-broker-init-rhel8@sha256:f37f98c809c6f29a83e3d5a3ac4494e28efe9b25d33c54f533c6a08662244622

- name: RELATED_IMAGE_ActiveMQ_Artemis_Broker_Init_7100

#value: registry.redhat.io/amq7/amq-broker-init-rhel8:0.4-21-1

value: registry.redhat.io/amq7/amq-broker-init-rhel8@sha256:f37f98c809c6f29a83e3d5a3ac4494e28efe9b25d33c54f533c6a08662244622因此,根据 AMQ Broker 版本和容器平台,Operator 会决定适用的环境变量名称。Operator 在启动初始容器时使用对应的镜像值。

如示例所示,Operator 使用一个由 Secure Hash Algorithm (SHA) 值表示的镜像。注释行以数字符号 (#) 符号开头,注明 SHA 值对应于特定的容器镜像标签。注意,对应的容器镜像标签为 0.4-21 的形式,因此不是浮动标签。这意味着 Operator 使用的容器镜像会保持固定。当它可以从红帽获得时,Operator 不会自动拉取并使用新的 micro 镜像版本(为 0.4-21-n,其中 n 是最新的 micro 版本)。

其他资源

- 要了解如何使用 AMQ Broker Operator 创建代理部署,请参阅 第 3 章 使用 AMQ Broker Operator 在 OpenShift Container Platform 上部署 AMQ Broker。

- 如需有关 Operator 如何使用初始容器生成代理配置的更多信息,请参阅 第 4.1 节 “Operator 如何生成代理配置”。

- 要了解如何构建和 指定自定义 初始容器镜像,请参阅 第 4.7 节 “指定自定义 Init 容器镜像”。

2.5. Operator 部署备注

本节论述了在规划基于 Operator 的部署时的一些重要事项

- 部署与 AMQ Broker Operator 相关的自定义资源定义(CRD)需要 OpenShift 集群的集群管理员特权。部署 Operator 时,非管理员用户可以通过对应的自定义资源(CR)创建代理实例。要启用常规用户来部署 CR,集群管理员必须首先为 CRD 分配角色和权限。如需更多信息,请参阅 OpenShift Container Platform 文档中的 为自定义资源定义创建集群角色。

- 当使用最新 Operator 版本的 CRD 更新集群时,这个更新会影响 集群中的所有项目。任何从之前版本的 Operator 部署的代理 Pod 都可能无法更新其状态。当您点击 OpenShift Container Platform Web 控制台中正在运行的代理 Pod 的 Logs 选项卡时,您会看到显示"UpdatePodStatus"的消息已失败。但是,该项目中的代理 Pod 和 Operator 将继续按预期工作。要为受影响的项目修复这个问题,您还必须升级该项目以使用 Operator 的最新版本。

虽然您可以通过部署多个自定义资源(CR)实例在给定 OpenShift 项目中创建多个代理部署,但通常会在项目中创建单个代理部署,然后为地址部署多个 CR 实例。

红帽建议您在单独的项目中创建代理部署。

如果您打算使用持久性存储部署代理,且 OpenShift 集群中没有容器原生存储,则需要手动置备持久性卷(PV),并确保 Operator 可以声明这些代理。例如,如果要创建具有持久性存储的两个代理的集群(即,在 CR 中设置

persistenceEnabled=true),则需要有两个持久性卷可用。默认情况下,每个代理实例都需要存储 2 GiB。如果您在 CR 中指定

persistenceEnabled=false,部署的代理 将使用临时存储。临时存储意味着每次重启代理 Pod 时都会丢失任何现有数据。有关在 OpenShift Container Platform 中置备持久性存储的更多信息,请参阅:

首次部署 CR 之前,您必须将以下列出的项目添加到主代理 CR 实例中。您无法将 这些项目的配置添加到已在运行的代理部署中。

-

如果您更新 CR 中的参数,Operator 无法在 StatefulSet 中动态更新,Operator 会删除 StatefulSet 并使用更新的参数值重新创建它。删除 StatefulSet 会导致删除所有 pod 被删除并重新创建,这会导致临时代理中断。如果您将

persistenceEnabled=false改为persistenceEnabled=true,则 Operator 无法动态更新的 CR 更新示例。

2.6. 识别由现有 Operator 监控的命名空间

如果集群已经包含 AMQ Broker 安装的 Operator,并且希望新的 Operator 监视所有或多个命名空间,您必须确保新 Operator 不会监视与现有 Operator 相同的命名空间。使用以下步骤识别现有 Operator 所监视的命名空间。

流程

- 在 OpenShift Container Platform Web 控制台的左侧窗格中,点 → 。

-

在 Project 下拉列表中,选择

All Projects。 在 Filter Name 框中,指定一个字符串,如

amq,以显示集群中安装的 AMQ Broker 的 Operator。注意namespace 列中显示 部署 每个 Operator 的命名空间。

检查安装了 AMQ Broker 的每个安装 Operator 的命名空间,以监视。

- 点 Operator 名称显示 Operator 详情并点击 YAML 选项卡。

搜索

WATCH_NAMESPACE并记录 Operator 监视的命名空间。-

如果

WATCH_NAMESPACE部分有一个fieldPath字段,其值为metadata.namespace,Operator 监视部署的命名空间。 如果

WATCH_NAMESPACE部分有一个具有命名空间列表的值字段,Operator 将监控指定的命名空间。例如:- name: WATCH_NAMESPACE value: "namespace1, namespace2"

- name: WATCH_NAMESPACE value: "namespace1, namespace2"Copy to Clipboard Copied! Toggle word wrap Toggle overflow 如果

WATCH_NAMESPACE部分有一个为空或带有一个星号的value字段时,Operator 会查看集群中的所有命名空间。例如:- name: WATCH_NAMESPACE value: ""

- name: WATCH_NAMESPACE value: ""Copy to Clipboard Copied! Toggle word wrap Toggle overflow 在这种情况下,在部署新 Operator 前,您必须卸载现有的 Operator 或重新配置它以监视特定的命名空间。

-

如果

下一节中的步骤演示了如何安装 Operator 并使用自定义资源(CR)在 OpenShift Container Platform 上创建代理部署。当您成功完成了流程后,您将让 Operator 在单独的 Pod 中运行。您创建的每个代理实例都会在与 Operator 相同的项目中作为单独的 Pod 运行。稍后,您将了解如何使用专用寻址 CR 在代理部署中定义地址。

3.1. 先决条件

- 在安装 Operator 并使用它来创建代理部署前,您应该参阅 第 2.5 节 “Operator 部署备注” 中的 Operator 部署备注。

3.2. 使用 CLI 安装 Operator

每个 Operator 发行版本都要求您下载最新的 AMQ Broker 7.10.7 Operator 安装和示例文件,如下所述。

本节中的步骤演示了如何使用 OpenShift 命令行界面(CLI)在给定的 OpenShift 项目中安装和部署 AMQ Broker 7.10 的最新版本。在随后的步骤中,您可以使用此 Operator 部署一些代理实例。

- 有关安装使用 OperatorHub 图形界面的 AMQ Broker Operator 的替代方法,请参考 第 3.3 节 “使用 OperatorHub 安装 Operator”。

- 要了解 升级 基于 Operator 的代理部署的信息,请参阅 第 6 章 升级基于 Operator 的代理部署。

3.2.1. 准备部署 Operator

在使用 CLI 部署 Operator 前,您必须下载 Operator 安装文件并准备部署。

流程

- 在 Web 浏览器中,导航到 AMQ Broker 7.10.7 发行版本的 Software Downloads 页面。

-

确保 Version 下拉列表的值设为

7.10.7,并且选择了 Releases 选项卡。 在 AMQ Broker 7.10.7 Operator Installation and Example Files 旁边,点 Download。

下载

amq-broker-operator-7.10.7-ocp-install-examples.zip压缩存档会自动开始。将存档移到您选择的目录。以下示例将存档 移到名为

~/broker/operator的目录。mkdir ~/broker/operator mv amq-broker-operator-7.10.7-ocp-install-examples.zip ~/broker/operator

$ mkdir ~/broker/operator $ mv amq-broker-operator-7.10.7-ocp-install-examples.zip ~/broker/operatorCopy to Clipboard Copied! Toggle word wrap Toggle overflow 在您选择的目录中,提取存档的内容。例如:

cd ~/broker/operator unzip amq-broker-operator-7.10.7-ocp-install-examples.zip

$ cd ~/broker/operator $ unzip amq-broker-operator-7.10.7-ocp-install-examples.zipCopy to Clipboard Copied! Toggle word wrap Toggle overflow 切换到提取存档时创建的目录。例如:

cd amq-broker-operator-7.10.7-ocp-install-examples

$ cd amq-broker-operator-7.10.7-ocp-install-examplesCopy to Clipboard Copied! Toggle word wrap Toggle overflow 以集群管理员身份登录 OpenShift Container Platform。例如:

oc login -u system:admin

$ oc login -u system:adminCopy to Clipboard Copied! Toggle word wrap Toggle overflow 指定要安装 Operator 的项目。您可以创建新项目或切换到现有项目。

创建一个新项目

oc new-project <project_name>

$ oc new-project <project_name>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 或者,切换到现有项目:

oc project <project_name>

$ oc project <project_name>Copy to Clipboard Copied! Toggle word wrap Toggle overflow

指定要与 Operator 搭配使用的服务帐户。

-

在您提取的 Operator 归档的

deploy目录中,打开service_account.yaml文件。 -

确保

kind元素设置为ServiceAccount。 -

如果要更改默认服务帐户名称,在

metadata部分中,将amq-broker-operator替换为自定义名称。 在项目中创建服务帐户。

oc create -f deploy/service_account.yaml

$ oc create -f deploy/service_account.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

-

在您提取的 Operator 归档的

为 Operator 指定角色名称。

-

打开

role.yaml文件。此文件指定 Operator 可以使用和修改资源。 -

确保

kind元素设为Role。 -

如果要更改默认角色名称,在

metadata部分中,将amq-broker-operator替换为自定义名称。 在项目中创建角色。

oc create -f deploy/role.yaml

$ oc create -f deploy/role.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

-

打开

为 Operator 指定角色绑定。角色绑定根据您指定的名称将之前创建的服务帐户绑定到 Operator 角色。

-

打开

role_binding.yaml文件。 确保

ServiceAccount和Role的name值与service_account.yaml和role.yaml文件中指定的匹配。例如:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 在项目中创建角色绑定。

oc create -f deploy/role_binding.yaml

$ oc create -f deploy/role_binding.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

-

打开

为 Operator 指定领导选举角色绑定。角色绑定根据您指定的名称将之前创建的服务帐户绑定到领导选举角色。

为 Operator 创建领导选举角色。

oc create -f deploy/election_role.yaml

$ oc create -f deploy/election_role.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow 在项目中创建领导选举角色绑定。

oc create -f deploy/election_role_binding.yaml

$ oc create -f deploy/election_role_binding.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

(可选)如果希望 Operator 监视多个命名空间,请完成以下步骤:

注意如果 OpenShift Container Platform 集群已经包含 AMQ Broker 安装的 Operator,您必须确保新的 Operator 不会监视与现有 Operator 相同的任何命名空间。有关如何识别现有 Operator 所监视的命名空间的信息,请参阅 识别现有 Operator 监视的命名空间。

-

在您下载并提取的 Operator 归档的 deploy 目录中,打开

operator_yaml文件。 如果您希望 Operator 监控集群中的所有命名空间,在

WATCH_NAMESPACE部分中添加一个value属性,并将值设为星号。注释掉WATCH_NAMESPACE部分中的现有属性。例如:- name: WATCH_NAMESPACE value: "*" # valueFrom: # fieldRef: # fieldPath: metadata.namespace

- name: WATCH_NAMESPACE value: "*" # valueFrom: # fieldRef: # fieldPath: metadata.namespaceCopy to Clipboard Copied! Toggle word wrap Toggle overflow 注意为了避免冲突,请确保多个 Operator 不会监视相同的命名空间。例如,如果您部署一个 Operator 来监控 集群中的所有命名空间,则无法部署另一个 Operator 来监控单独的命名空间。如果 Operator 已在集群中部署,您可以指定新 Operator 监视的命名空间列表,如下所述。

如果您希望 Operator 观察多个,但并非集群中的所有命名空间,在

WATCH_NAMESPACE部分指定命名空间列表。确保排除现有 Operator 监视的任何命名空间。例如:- name: WATCH_NAMESPACE value: "namespace1, namespace2"`.

- name: WATCH_NAMESPACE value: "namespace1, namespace2"`.Copy to Clipboard Copied! Toggle word wrap Toggle overflow -

在您下载并提取的 Operator 归档的 deploy 目录中,打开

cluster_role_binding.yaml文件。 在 Subjects 部分中,指定一个 与部署 Operator 的 OpenShift Container Platform 项目对应的命名空间。例如:

Subjects: - kind: ServiceAccount name: activemq-artemis-controller-manager namespace: operator-project

Subjects: - kind: ServiceAccount name: activemq-artemis-controller-manager namespace: operator-projectCopy to Clipboard Copied! Toggle word wrap Toggle overflow 注意如果您之前使用早期版本的 Operator 部署代理,并且希望部署 Operator 来监控多个命名空间,请参阅 升级前。

在项目中创建集群角色。

oc create -f deploy/cluster_role.yaml

$ oc create -f deploy/cluster_role.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow 在项目中创建集群角色绑定。

oc create -f deploy/cluster_role_binding.yaml

$ oc create -f deploy/cluster_role_binding.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

-

在您下载并提取的 Operator 归档的 deploy 目录中,打开

在下面的流程中,您要在项目中部署 Operator。

3.2.2. 使用 CLI 部署 Operator

本节中的步骤演示了如何使用 OpenShift 命令行界面(CLI)在 OpenShift 项目中部署 AMQ Broker 7.10 的最新版本。

先决条件

- 您必须已经为 Operator 部署准备了 OpenShift 项目。请参阅 第 3.2.1 节 “准备部署 Operator”。

- 从 AMQ Broker 7.3 开始,您可以使用红帽生态系统目录的新版本访问容器镜像。这个 registry 的新版本需要您成为经过身份验证的用户,然后才能访问镜像。在按照本节中的步骤操作前,您必须首先完成 Red Hat Container Registry 身份验证 中描述的步骤。

如果您打算使用持久性存储部署代理,且 OpenShift 集群中没有容器原生存储,则需要手动置备持久性卷(PV),并确保 Operator 可以声明这些代理。例如,如果要创建具有持久性存储的两个代理的集群(即,通过在自定义资源中设置

persistenceEnabled=true),则需要有两个 PV 可用。默认情况下,每个代理实例都需要存储 2 GiB。如果您在自定义资源中指定

persistenceEnabled=false,部署的代理 将使用临时存储。临时存储意味着每次重启代理 Pod 时都会丢失任何现有数据。有关置备持久性存储的更多信息,请参阅:

流程

在 OpenShift 命令行界面(CLI)中,以集群管理员的身份登录到 OpenShift。例如:

oc login -u system:admin

$ oc login -u system:adminCopy to Clipboard Copied! Toggle word wrap Toggle overflow 切换到您之前为 Operator 部署准备的项目。例如:

oc project <project_name>

$ oc project <project_name>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 切换到之前提取 Operator 安装存档时创建的目录。例如:

cd ~/broker/operator/amq-broker-operator-7.10.7-ocp-install-examples

$ cd ~/broker/operator/amq-broker-operator-7.10.7-ocp-install-examplesCopy to Clipboard Copied! Toggle word wrap Toggle overflow 部署 Operator 中包含的 CRD。您必须在部署和启动 Operator 前,在 OpenShift 集群中安装 CRD。

部署主代理 CRD。

oc create -f deploy/crds/broker_activemqartemis_crd.yaml

$ oc create -f deploy/crds/broker_activemqartemis_crd.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow 部署地址 CRD。

oc create -f deploy/crds/broker_activemqartemisaddress_crd.yaml

$ oc create -f deploy/crds/broker_activemqartemisaddress_crd.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow 部署 scaledown 控制器 CRD。

oc create -f deploy/crds/broker_activemqartemisscaledown_crd.yaml

$ oc create -f deploy/crds/broker_activemqartemisscaledown_crd.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow 部署安全 CRD:

oc create -f deploy/crds/broker_activemqartemissecurity_crd.yaml

$ oc create -f deploy/crds/broker_activemqartemissecurity_crd.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

将与 Red Hat Ecosystem Catalog 进行身份验证时使用的账户相关联的 pull secret 与您的 OpenShift 项目的

default,deployer, 和builder服务账户进行链接。oc secrets link --for=pull default <secret_name> oc secrets link --for=pull deployer <secret_name> oc secrets link --for=pull builder <secret_name>

$ oc secrets link --for=pull default <secret_name> $ oc secrets link --for=pull deployer <secret_name> $ oc secrets link --for=pull builder <secret_name>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 在您下载并提取的 Operator 归档的

deploy目录中,打开operator.yaml文件。确保spec.containers.image属性的值对应于 Operator 的 7.10.7-opr-1 版本,如下所示。Copy to Clipboard Copied! Toggle word wrap Toggle overflow 注意在

operator.yaml文件中,Operator 使用一个由 Secure Hash Algorithm (SHA) 值代表的镜像。注释行以数字符号 (#) 符号开头,注明 SHA 值对应于特定的容器镜像标签。部署 Operator。

oc create -f deploy/operator.yaml

$ oc create -f deploy/operator.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow 在 OpenShift 项目中,Operator 会在新 Pod 中启动。

在 OpenShift Container Platform Web 控制台中,Operator Pod 的 Events 选项卡的信息确认 OpenShift 已部署了您指定的 Operator 镜像,已向 OpenShift 集群中的节点分配新容器,并已启动新的容器。

另外,如果您点击 Pod 中的 Logs 选项卡,输出应包含以下几行:

... {"level":"info","ts":1553619035.8302743,"logger":"kubebuilder.controller","msg":"Starting Controller","controller":"activemqartemisaddress-controller"} {"level":"info","ts":1553619035.830541,"logger":"kubebuilder.controller","msg":"Starting Controller","controller":"activemqartemis-controller"} {"level":"info","ts":1553619035.9306898,"logger":"kubebuilder.controller","msg":"Starting workers","controller":"activemqartemisaddress-controller","worker count":1} {"level":"info","ts":1553619035.9311671,"logger":"kubebuilder.controller","msg":"Starting workers","controller":"activemqartemis-controller","worker count":1}... {"level":"info","ts":1553619035.8302743,"logger":"kubebuilder.controller","msg":"Starting Controller","controller":"activemqartemisaddress-controller"} {"level":"info","ts":1553619035.830541,"logger":"kubebuilder.controller","msg":"Starting Controller","controller":"activemqartemis-controller"} {"level":"info","ts":1553619035.9306898,"logger":"kubebuilder.controller","msg":"Starting workers","controller":"activemqartemisaddress-controller","worker count":1} {"level":"info","ts":1553619035.9311671,"logger":"kubebuilder.controller","msg":"Starting workers","controller":"activemqartemis-controller","worker count":1}Copy to Clipboard Copied! Toggle word wrap Toggle overflow 前面的输出确认新部署的 Operator 与 Kubernetes 通信,代理和寻址的控制器正在运行,这些控制器已启动一些 worker。

建议在一个给定的 OpenShift 项目中仅部署 AMQ Broker Operator 的一个单个实例。不建议将 Operator 部署的 spec.replicas 属性设置为大于 1 的值,或者不要 在同一项目中部署 Operator。

其他资源

- 有关安装使用 OperatorHub 图形界面的 AMQ Broker Operator 的替代方法,请参考 第 3.3 节 “使用 OperatorHub 安装 Operator”。

3.3. 使用 OperatorHub 安装 Operator

3.3.1. Operator Lifecycle Manager 概述

在 OpenShift Container Platform 4.5 及之后的版本中,Operator Lifecycle Manager (OLM)可帮助用户安装、更新并通常管理所有 Operator 以及在用户集群中运行的关联服务的生命周期。Operator Framework 的一部分,后者是一个开源工具包,用于以有效、自动化且可扩展的方式管理 Kubernetes 原生应用程序(Operator)。

OLM 默认在 OpenShift Container Platform 4.5 及之后的版本中运行,辅助集群管理员对集群上运行的 Operator 进行安装、升级和授予访问权。OpenShift Container Platform Web 控制台提供一些管理界面,供集群管理员安装 Operator,以及为特定项目授权以便使用集群上的可用 Operator 目录。

OperatorHub 是 OpenShift 集群管理员用来使用 OLM 发现、安装和升级 Operator 的图形界面。只需单击一次,即可从 OperatorHub 拉取(由 OperatorHub 安装)并由 OLM 管理,为工程团队在开发、测试和生产环境中自助管理软件。

部署 Operator 后,您可以使用自定义资源(CR)实例来创建代理部署,如独立和集群代理等。

3.3.2. 从 OperatorHub 部署 Operator

此流程演示了如何使用 OperatorHub 将 AMQ Broker 的 Operator 的最新版本部署到指定的 OpenShift 项目中。

在 OperatorHub 中,您只能安装每个频道提供的最新 Operator 版本。如果要安装 Operator 的早期版本,则必须使用 CLI 安装 Operator。更多信息请参阅 第 3.2 节 “使用 CLI 安装 Operator”。

先决条件

-

Red Hat Integration - 用于 RHEL 8(Multiarch)Operator 的 AMQ Broker必须在 OperatorHub 中提供。 - 您需要有集群管理员特权。

流程

- 以集群管理员身份登录 OpenShift Container Platform Web 控制台。

- 在左侧导航菜单中,点 → 。

- 在 OperatorHub 页面顶部的 Project 下拉菜单中,选择要在其上部署 Operator 的项目。

在 OperatorHub 页面中,使用 Filter by keyword… 复选框

为 RHEL 8(Multiarch)Operator 找到 Red Hat Integration - AMQ Broker。注意在 OperatorHub 中,您可能会发现多个 Operator 多于在其名称中包含

AMQ Broker。确保为 RHEL 8(Multiarch)Operator 点 Red Hat Integration - AMQ Broker。当点此 Operator 时,请查看打开的信息窗格。对于 AMQ Broker 7.10,Operator 的最新次要版本标签为7.10.7-opr-1。-

点

Red Hat Integration - AMQ Broker for RHEL 8(Multiarch)Operator。在出现的对话框中,点 Install。 在 Install Operator 页面中:

在 Update Channel 下,选择

7.10.x频道,以只接收版本 7.10 的更新。7.10.x频道是当前的 Long Term Support (LTS)频道。注意以下频道也可见:

-

7.x- 当前,此频道只为版本 7.9 提供更新。 -

7.8.x- 此频道仅为版本 7.8 提供更新,并且是之前的 Long Term Support (LTS)频道。 -

根据安装 OpenShift Container Platform 集群的时间,您可能还会看到

Alpha,currentandcurrent-76等频道,这些频道适用于较旧版本的 AMQ Broker,可以被忽略。

-

在 Installation Mode 下,选择 Operator 监视的命名空间:

- 集群上的特定命名空间 - Operator 已安装在该命名空间中,仅监控该命名空间以了解 CR 更改。

- All namespaces - Operator 会监控所有命名空间以了解 CR 更改。

注意如果您之前使用早期版本的 Operator 部署代理,而您希望部署 Operator 以观察多个命名空间,请参阅升级前的操作。

- 在 Installed Namespace 下拉菜单中选择您要在其中安装 Operator 的项目。

-

在 批准策略 下,确保选择了授权

Automatic的单选按钮。这个选项指定对 Operator 的更新不需要手动批准才能进行安装。 - 点 Install。

当 Operator 安装完成后,Installed Operators 页将打开。您应该会看到 Red Hat Integration - AMQ Broker for RHEL 8(Multiarch) Operator 已安装到您指定的项目命名空间中。

其他资源

- 要了解如何在安装了 AMQ Broker 的项目中创建代理部署,请参阅 第 3.4.1 节 “部署基本代理实例”。

3.4. 创建基于 Operator 的代理部署

3.4.1. 部署基本代理实例

以下流程演示了如何使用自定义资源(CR)实例创建基本代理部署。

虽然您可以通过部署多个自定义资源(CR)实例在给定 OpenShift 项目中创建多个代理部署,但通常会在项目中创建单个代理部署,然后为地址部署多个 CR 实例。

红帽建议您在单独的项目中创建代理部署。

在 AMQ Broker 7.10 中,如果要配置以下项目,您必须在第一次部署 CR 前将 适当的配置添加到主代理 CR 实例中。

先决条件

您必须已安装了 AMQ Broker Operator。

- 要使用 OpenShift 命令行界面(CLI)安装 AMQ Broker Operator,请参阅 第 3.2 节 “使用 CLI 安装 Operator”。

- 要使用 OperatorHub 图形界面安装 AMQ Broker Operator,请参阅 第 3.3 节 “使用 OperatorHub 安装 Operator”。

- 您应该了解如何选择用于代理部署的代理容器镜像。更多信息请参阅 第 2.4 节 “Operator 如何选择容器镜像”。

- 从 AMQ Broker 7.3 开始,您可以使用红帽生态系统目录的新版本访问容器镜像。这个 registry 的新版本需要您成为经过身份验证的用户,然后才能访问镜像。在按照本节中的步骤操作前,您必须首先完成 Red Hat Container Registry 身份验证 中描述的步骤。

流程

当您成功安装 Operator 时,Operator 会运行并侦听与 CR 相关的更改。本例的步骤演示了如何使用 CR 实例在项目中部署基本代理。

开始为代理部署配置自定义资源(CR)实例。

使用 OpenShift 命令行界面:

以有权在用于创建部署的项目中部署 CR 的用户身份登录 OpenShift。

oc login -u <user> -p <password> --server=<host:port>

oc login -u <user> -p <password> --server=<host:port>Copy to Clipboard Copied! Toggle word wrap Toggle overflow -

打开名为

broker_activemqartemis_cr.yaml的示例 CR 文件,该文件包含在您下载和提取的 Operator 安装存档的deploy/crs目录中。

使用 OpenShift Container Platform Web 控制台:

- 以有权在用于创建部署的项目中部署 CR 的用户登录到控制台。

- 根据主代理 CRD 启动一个新的 CR 实例。在左侧窗格中,单击 → 。

- 单击 ActiveMQArtemis CRD。

- 点 实例 选项卡。

单击 Create ActiveMQArtemis。

在控制台中,会打开 YAML 编辑器,供您配置 CR 实例。

对于基本的代理部署,配置可能类似以下示例。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 观察到

broker_activemqartemis_cr.yaml示例 CR 文件中,image属性设为占位符默认值。此值表示默认情况下,image属性不指定用于部署的代理容器镜像。要了解 Operator 如何确定要使用的适当代理容器镜像,请参阅 第 2.4 节 “Operator 如何选择容器镜像”。注意broker_activemqartemis_cr.yaml示例 CR 使用ex-aao的命名约定。这个命名惯例表示 CR 是 AMQ Broker Operator 的示例 资源。AMQ Broker 基于 ActiveMQ Artemis 项目。部署此示例 CR 时,生成的 StatefulSet 会使用名称ex-aao-s。另外,部署中的代理 Pod 直接基于 StatefulSet 名称,如ex-aao-s-0、ex-aao-s-1等等。CR 中的应用程序名称作为 StatefulSet 上的标签出现在部署中。例如,您可以在 Pod 选择器中使用该标签。-

size属性指定要部署的代理数量。指定为2个或更多个集群代理部署。但是,要部署单个代理实例,请确保该值设置为1。 部署 CR 实例。

使用 OpenShift 命令行界面:

- 保存 CR 文件。

切换到您要在其中创建代理部署的项目。

oc project <project_name>

$ oc project <project_name>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 创建 CR 实例。

oc create -f <path/to/custom_resource_instance>.yaml

$ oc create -f <path/to/custom_resource_instance>.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

使用 OpenShift Web 控制台:

- 配置完 CR 后,点 Create。

在 OpenShift Container Platform web 控制台中,点击 → 。您会看到一个名为

ex-aao-ss的新 StatefulSet。- 点 ex-aao-s StatefulSet。您会看到一个 Pod,对应于您在 CR 中定义的单个代理。

- 在 StatefulSet 中,点 Pods 选项卡。点 ex-aao-ss Pod。在运行 Pod 的 Events 选项卡中,您会看到 broker 容器已启动。Logs 选项卡显示代理本身正在运行。

要测试代理是否正常运行,请访问代理 Pod 中的 shell 来发送一些测试消息。

使用 OpenShift Container Platform Web 控制台:

- 单击 → 。

- 点 ex-aao-ss Pod。

- 点击 Terminal 选项卡。

使用 OpenShift 命令行界面:

获取项目的 Pod 名称和内部 IP 地址。

oc get pods -o wide NAME STATUS IP amq-broker-operator-54d996c Running 10.129.2.14 ex-aao-ss-0 Running 10.129.2.15

$ oc get pods -o wide NAME STATUS IP amq-broker-operator-54d996c Running 10.129.2.14 ex-aao-ss-0 Running 10.129.2.15Copy to Clipboard Copied! Toggle word wrap Toggle overflow 访问代理 Pod 的 shell。

oc rsh ex-aao-ss-0

$ oc rsh ex-aao-ss-0Copy to Clipboard Copied! Toggle word wrap Toggle overflow

在 shell 中,使用

artemis命令发送一些测试消息。在 URL 中指定代理 Pod 的内部 IP 地址。例如:./amq-broker/bin/artemis producer --url tcp://10.129.2.15:61616 --destination queue://demoQueue

sh-4.2$ ./amq-broker/bin/artemis producer --url tcp://10.129.2.15:61616 --destination queue://demoQueueCopy to Clipboard Copied! Toggle word wrap Toggle overflow 以上命令会在代理上自动创建一个名为

demoQueue的队列,并将默认数量 1000 个消息发送到队列。您应该看到类似如下的输出:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

其他资源

- 有关主代理自定义资源(CR)的完整配置引用,请参阅 第 8.1 节 “自定义资源配置参考”。

- 要了解如何将正在运行的代理连接到 AMQ 管理控制台,请参阅 第 5 章 连接到基于 Operator 的代理部署的 AMQ Management Console。

3.4.2. 部署集群代理

如果项目中正在运行两个或多个代理 Pod,Pod 会自动组成代理集群。集群配置可让代理互相连接并根据需要重新分发信息,以进行负载平衡。

以下流程演示了如何部署集群代理。默认情况下,本部署中的代理 需要需要 负载平衡,这意味着代理仅将信息转发给具有匹配消费者的其他代理。

先决条件

- 已部署了基本的代理实例。请参阅 第 3.4.1 节 “部署基本代理实例”。

流程

- 打开用于基本代理部署的 CR 文件。

对于集群的部署,请确保

deploymentPlan.size的值为2或更高。例如:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 注意在

metadata部分中,您需要包含namespace属性,只有在 使用 OpenShift Container Platform Web 控制台来创建 CR 实例时才指定一个值。您应该指定的值是代理部署的 OpenShift 项目的名称。- 保存修改后的 CR 文件。

以有权在项目中创建基本代理部署的项目中部署 CR 的用户身份登录 OpenShift。

oc login -u <user> -p <password> --server=<host:port>

$ oc login -u <user> -p <password> --server=<host:port>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 切换到您之前在其中创建基本代理部署的项目。

oc project <project_name>

$ oc project <project_name>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 在命令行中应用更改:

oc apply -f <path/to/custom_resource_instance>.yaml

$ oc apply -f <path/to/custom_resource_instance>.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow 在 OpenShift Container Platform Web 控制台中,根据 CR 中指定的数量,其他代理 Pod 会在您的项目中启动。默认情况下,在项目中运行的代理会被集群。

打开每个 Pod 的 Logs 选项卡。日志显示 OpenShift 在每个代理上建立了一个集群连接桥接。具体来说,日志输出包括如下一行:

targetConnector=ServerLocatorImpl (identity=(Cluster-connection-bridge::ClusterConnectionBridge@6f13fb88

targetConnector=ServerLocatorImpl (identity=(Cluster-connection-bridge::ClusterConnectionBridge@6f13fb88Copy to Clipboard Copied! Toggle word wrap Toggle overflow

3.4.3. 对运行代理部署应用自定义资源更改

以下是对运行代理部署应用自定义资源(CR)更改的一些重要事项:

-

您不能动态更新 CR 中的

persistenceEnabled属性。要更改此属性,将集群缩减为零的代理。删除现有的 CR。然后,使用您的更改重新创建和重新部署 CR,同时指定部署大小。 -

CR 中的

deploymentPlan.size属性的值会覆盖您通过oc scale命令进行代理部署的大小。例如,假设您使用oc scale将部署的大小从三个代理更改为两个,但 CR 中的deploymentPlan.size的值仍是3。在这种情况下,OpenShift 最初会将部署缩减到两个代理。但是,当 scaledown 操作完成后,Operator 会将部署恢复到三个代理(如 CR 中指定的)。 -

如 第 3.2.2 节 “使用 CLI 部署 Operator” 所述,如果您使用持久性存储(即,在 CR 中设置

persistenceEnabled=true)创建代理部署,您可能需要为 AMQ Broker Operator 置备持久性卷(PV)来声明代理 Pod。如果您缩减代理部署的大小,Operator 会释放之前声明用于关闭的代理 Pod 的 PV。但是,如果您通过删除 CR 来删除代理部署,AMQ Broker Operator 不会为在删除时仍在部署中的代理 Pod 释放 PVC。另外,这些未发布的 PV 在任何新部署中都不可用。在这种情况下,您需要手动释放卷。如需更多信息,请参阅 OpenShift 文档中的 发布持久性卷。 在 AMQ Broker 7.10 中,如果要配置以下项目,您必须在第一次部署 CR 之前,将适当的配置添加到主 CR 实例中。

- 在活跃的扩展事件中,您应用的任何进一步更改都由 Operator 排队,仅在扩展完成后执行。例如,假设您将部署的大小从四个代理缩减为一。然后,当进行缩减时,您也会更改代理管理员用户名和密码的值。在这种情况下,Operator 会将用户名和密码更改排队,直到部署在一个活跃的代理下运行。

-

所有 CR 更改 - 除更改部署的大小外,或更改

expose属性的值用于接收器、连接器或控制台 - 会导致现有代理重启。如果您的部署中有多个代理,则一次只会重启一个代理。

第 4 章 配置基于 Operator 的代理部署

4.1. Operator 如何生成代理配置

在使用自定义资源(CR)实例配置代理部署前,您应该了解 Operator 如何生成代理配置。

当您创建基于 Operator 的代理部署时,每个代理的 Pod 在 OpenShift 项目中的 StatefulSet 中运行。代理的应用程序容器在每个 Pod 中运行。

在初始化每个 Pod 时,Operator 会创建一个名为 Init 容器的容器。在 OpenShift Container Platform 中,初始容器是应用程序容器之前运行的专用容器。Init 容器可以包含没有存在于应用程序镜像中的实用程序或设置脚本。

默认情况下,AMQ Broker Operator 使用内置的初始容器。Init 容器使用部署的主 CR 实例来生成每个代理应用程序容器使用的配置。

如果您在 CR 中指定了地址设置,Operator 会生成一个默认配置,然后将该配置合并或替换为 CR 中指定的配置。此过程在后面的部分中进行说明。

4.1.1. Operator 如何生成地址设置配置

如果您在部署的主自定义资源(CR)实例中包含地址设置配置,Operator 会为每个代理生成地址设置配置,如下所述。

Operator 在代理应用程序容器前运行 Init 容器。Init 容器生成 默认 地址设置配置。默认地址设置配置如下所示。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 如果您在自定义资源(CR)实例中指定了地址设置配置,Init 容器进程会进行配置并将其转换为 XML。

-

根据 CR 中的

applyRule属性的值,Init 容器 合并 或者将 上面显示的默认地址设置配置替换为您在 CR 中指定的配置。这种合并或替换后是代理将使用的最终地址设置配置。 -

当 Init 容器完成生成代理配置(包括地址设置)时,代理应用程序容器会启动。开始时,代理容器会复制之前由 Init 容器使用的安装目录中的配置。您可以检查

broker.xml配置文件中的地址设置配置。对于正在运行的代理,这个文件位于/home/jboss/amq-broker/etc目录中。

其他资源

-

有关在 CR 中使用

applyRule属性的示例,请参阅 第 4.2.3 节 “将地址设置与基于 Operator 的代理部署中配置的地址匹配”。

4.1.2. 代理 Pod 的目录结构

当您创建基于 Operator 的代理部署时,每个代理的 Pod 在 OpenShift 项目中的 StatefulSet 中运行。代理的应用程序容器在每个 Pod 中运行。

在初始化每个 Pod 时,Operator 会创建一个名为 Init 容器的容器。在 OpenShift Container Platform 中,初始容器是应用程序容器之前运行的专用容器。Init 容器可以包含没有存在于应用程序镜像中的实用程序或设置脚本。

在为代理实例生成配置时,Init 容器将使用默认安装目录中包含的文件。这个安装目录位于 Operator 挂载到代理 Pod 的卷中,以及 Init Container 和 broker 容器共享。Init 容器用来挂载共享卷的路径在名为 CONFIG_INSTANCE_DIR 的环境变量中定义。CONFIG_INSTANCE_DIR 的默认值为 /amq/init/config。在文档中,此目录被称为 < install_dir>。

您无法更改 CONFIG_INSTANCE_DIR 环境变量的值。

默认情况下,安装目录有以下子目录:

| 子目录 | 内容 |

|---|---|

|

| 运行代理所需的二进制文件和脚本。 |

|

| 配置文件. |

|

| 代理日志。 |

|

| 运行代理所需的 JAR 和库。 |

|

| 代理日志文件。 |

|

| 临时 Web 应用文件。 |

当 Init 容器完成生成代理配置后,代理应用程序容器会启动。开始时,代理容器会复制之前由 Init 容器使用的安装目录中的配置。当代理 Pod 初始化并运行时,代理配置位于代理的 /home/jboss/amq-broker 目录中(和子目录)。

其他资源

- 如需有关 Operator 如何为内置 Init 容器选择容器镜像的更多信息,请参阅 第 2.4 节 “Operator 如何选择容器镜像”。

- 要了解如何构建和指定自定义初始容器镜像,请参阅 第 4.7 节 “指定自定义 Init 容器镜像”。

4.2. 为基于 Operator 的代理部署配置地址和队列

对于基于 Operator 的代理部署,您可以使用两个独立的自定义资源(CR)实例来配置地址和队列及其相关设置。

要在代理中创建地址和队列,您需要根据地址自定义资源定义(CRD)部署 CR 实例。

-

如果您使用 OpenShift 命令行界面(CLI)安装 Operator,则地址 CRD 是您下载并提取的 Operator 安装的

deploy/crds中的broker_activemqartemisaddress_crd.yaml文件。 -

如果使用 OperatorHub 安装 Operator,则地址 CRD 是 OpenShift Container Platform Web 控制台中的 → 下列出的

ActiveMQAretmisAddressCRD。

-

如果您使用 OpenShift 命令行界面(CLI)安装 Operator,则地址 CRD 是您下载并提取的 Operator 安装的

要配置与特定地址匹配的地址和队列设置,您可以在用于创建代理部署的主自定义资源(CR)实例中包含配置。

-

如果您使用 OpenShift CLI 安装 Operator,则主代理 CRD 是您下载并提取的 Operator 安装的

deploy/crds中的broker_activemqartemis_crd.yaml文件。 -

如果使用 OperatorHub 安装 Operator,则主代理 CRD 是 OpenShift Container Platform Web 控制台中的 → 下列出的

ActiveMQAretmisCRD。

通常,您可以为 OpenShift Container Platform 上的代理部署配置的地址和队列设置,完全相当于 Linux 或 Windows 上的独立代理部署。但是,您应该注意,这些设置是如何配置的一些变化。这些差别在以下子部分进行描述。

-

如果您使用 OpenShift CLI 安装 Operator,则主代理 CRD 是您下载并提取的 Operator 安装的

4.2.1. OpenShift 和独立代理部署之间配置地址和队列设置的不同

-

要为 OpenShift Container Platform 上代理部署配置地址和队列设置,您需要将配置添加到代理部署的主自定义资源(CR)实例的

addressSettings部分中。这与 Linux 或 Windows 中的独立部署进行比较,您已将配置添加到broker.xml配置文件中的address-settings元素中。 OpenShift Container Platform 和独立代理部署间的配置项名称的格式不同。对于 OpenShift Container Platform 部署,配置项名称位于 camel case 中,如

defaultQueueRoutingType。相反,独立部署的配置项名称是小写并使用横线(-)分隔符,例如default-queue-routing-type。下表显示了这种命名差别的一些更多示例。

Expand 独立代理部署的配置项 OpenShift 代理部署的配置项 address-full-policy

addressFullPolicy

auto-create-queues

autoCreateQueues

default-queue-routing-type

defaultQueueRoutingType

last-value-queue

lastValueQueue

其他资源

有关为 OpenShift Container Platform 代理部署创建地址和队列及匹配设置的示例,请参阅:

- 要了解 OpenShift Container Platform 代理部署的地址、队列和地址设置的所有配置选项,请参阅 第 8.1 节 “自定义资源配置参考”。

- 有关为独立代理部署配置地址、队列和相关地址设置的详细信息,请参阅配置 AMQ Broker 中的配置地址和队列。您可以使用这些信息为 OpenShift Container Platform 上的代理部署创建等效的配置。

4.2.2. 为基于 Operator 的代理部署创建地址和队列

以下流程演示了如何使用自定义资源(CR)实例将地址和相关队列添加到基于 Operator 的代理部署中。

要在代理部署中创建多个地址和/或队列,您需要创建单独的 CR 文件并单独部署,在每个情况下指定新地址和/或队列名称。另外,每个 CR 实例的 name 属性必须是唯一的。

先决条件

您必须已安装 AMQ Broker Operator,包括在您的代理上创建地址和队列所需的专用自定义资源定义(CRD)。有关安装 Operator 的两种替代方法的详情,请参考:

- 您应该熟悉如何使用 CR 实例创建基本代理部署。更多信息请参阅 第 3.4.1 节 “部署基本代理实例”。

流程

开始配置自定义资源(CR)实例,以定义代理部署的地址和队列。

使用 OpenShift 命令行界面:

以有权在项目中部署代理部署的 CR 的用户登录到 OpenShift。

oc login -u <user> -p <password> --server=<host:port>

oc login -u <user> -p <password> --server=<host:port>Copy to Clipboard Copied! Toggle word wrap Toggle overflow -

打开名为

broker_activemqartemisaddress_cr.yaml的示例 CR 文件,该文件包含在您下载和提取的 Operator 安装存档的deploy/crs目录中。

使用 OpenShift Container Platform Web 控制台:

- 以有权在项目中部署 CR 的用户登录到控制台,以进行代理部署。

- 根据地址 CRD 启动新的 CR 实例。在左侧窗格中,单击 → 。

- 单击 ActiveMQArtemisAddresss CRD。

- 点 实例 选项卡。

单击 Create ActiveMQArtemisAddress。

在控制台中,会打开 YAML 编辑器,供您配置 CR 实例。

在 CR 的

spec部分,添加行来定义地址、队列和路由类型。例如:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 上述配置定义了名为

myAddress0的地址,其队列名为myQueue0,以及任何广播路由类型。注意在

metadata部分中,您需要包含namespace属性,只有在 使用 OpenShift Container Platform Web 控制台来创建 CR 实例时才指定一个值。您应该指定的值是代理部署的 OpenShift 项目的名称。部署 CR 实例。

使用 OpenShift 命令行界面:

- 保存 CR 文件。

切换到代理部署的项目。

oc project <project_name>

$ oc project <project_name>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 创建 CR 实例。

oc create -f <path/to/address_custom_resource_instance>.yaml

$ oc create -f <path/to/address_custom_resource_instance>.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

使用 OpenShift Web 控制台:

- 配置完 CR 后,点 Create。

(可选)若要使用 CR 实例删除之前添加到部署的地址和队列,请使用以下命令:

oc delete -f <path/to/address_custom_resource_instance>.yaml

$ oc delete -f <path/to/address_custom_resource_instance>.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

4.2.3. 将地址设置与基于 Operator 的代理部署中配置的地址匹配

如果向客户端发送一条消息失败,您可能不希望代理进行持续尝试传递消息。要防止有限发送尝试,您可以定义 死信地址和 一个关联的 死信队列。在指定的发送尝试次数后,代理会从其原始队列中删除未发送的消息,并将消息发送到配置的死信地址。系统管理员可以在以后消耗来自死信队列的未发送的消息来检查消息。

以下示例演示了如何为基于 Operator 的代理部署配置死信地址和队列。以下示例演示了如何进行:

-

使用主代理自定义资源(CR)实例的

addressSetting部分来配置地址设置。 - 将这些地址设置与代理部署中的地址匹配。

先决条件

- 您应该熟悉如何使用 CR 实例创建基本代理部署。更多信息请参阅 第 3.4.1 节 “部署基本代理实例”。

- 您应该熟悉 Operator 合并或替换为 CR 实例中指定的配置 的默认 地址设置配置。更多信息请参阅 第 4.1.1 节 “Operator 如何生成地址设置配置”。

流程

开始配置 CR 实例,以添加死信地址和队列,以接收部署中的每个代理的消息。

使用 OpenShift 命令行界面:

以有权在项目中部署代理部署的 CR 的用户登录到 OpenShift。

oc login -u <user> -p <password> --server=<host:port>

oc login -u <user> -p <password> --server=<host:port>Copy to Clipboard Copied! Toggle word wrap Toggle overflow -

打开名为

broker_activemqartemisaddress_cr.yaml的示例 CR 文件,该文件包含在您下载和提取的 Operator 安装存档的deploy/crs目录中。

使用 OpenShift Container Platform Web 控制台:

- 以有权在项目中部署 CR 的用户登录到控制台,以进行代理部署。

- 根据地址 CRD 启动新的 CR 实例。在左侧窗格中,单击 → 。

- 单击 ActiveMQArtemisAddresss CRD。

- 点 实例 选项卡。

单击 Create ActiveMQArtemisAddress。

在控制台中,会打开 YAML 编辑器,供您配置 CR 实例。

在 CR 的

spec部分,添加行以指定死信地址和队列以接收未传输的消息。例如:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 上述配置定义了一个名为

myDeadLetterAddress的死信地址,其死信队列为myDeadLetterQueue和anycast路由类型。注意在

metadata部分中,您需要包含namespace属性,只有在 使用 OpenShift Container Platform Web 控制台来创建 CR 实例时才指定一个值。您应该指定的值是代理部署的 OpenShift 项目的名称。部署地址 CR 实例。

使用 OpenShift 命令行界面:

- 保存 CR 文件。

切换到代理部署的项目。

oc project <project_name>

$ oc project <project_name>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 创建地址 CR。

oc create -f <path/to/address_custom_resource_instance>.yaml

$ oc create -f <path/to/address_custom_resource_instance>.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

使用 OpenShift Web 控制台:

- 配置完 CR 后,点 Create。

启动为代理部署配置自定义资源(CR)实例。

在示例 CR 文件中:

-

打开名为

broker_activemqartemis_cr.yaml的示例 CR 文件,该文件包含在您下载和提取的 Operator 安装存档的deploy/crs目录中。

-

打开名为

使用 OpenShift Container Platform Web 控制台:

- 根据主代理 CRD 启动一个新的 CR 实例。在左侧窗格中,单击 → 。

- 单击 ActiveMQArtemis CRD。

- 点 实例 选项卡。

单击 Create ActiveMQArtemis。

在控制台中,会打开 YAML 编辑器,供您配置 CR 实例。

对于基本的代理部署,配置可能类似以下示例。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 观察到

broker_activemqartemis_cr.yaml示例 CR 文件中,image属性设为占位符默认值。此值表示默认情况下,image属性不指定用于部署的代理容器镜像。要了解 Operator 如何确定要使用的适当代理容器镜像,请参阅 第 2.4 节 “Operator 如何选择容器镜像”。注意在

metadata部分中,您需要包含namespace属性,只有在 使用 OpenShift Container Platform Web 控制台来创建 CR 实例时才指定一个值。您应该指定的值是代理部署的 OpenShift 项目的名称。在 CR 的

deploymentPlan部分中,添加一个包含单个addressSetting部分的新addressSettings部分,如下所示。Copy to Clipboard Copied! Toggle word wrap Toggle overflow 将

match属性的单个实例添加到addressSetting块。指定地址匹配表达式。例如:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 匹配-

指定代理将配置应用到的地址 或一组 地址。在本例中,

match属性的值与一个名为myAddress的单个地址对应。

添加与未传输的消息相关的属性并指定值。例如:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow deadLetterAddress- 代理发送未接收的消息的地址。

maxDeliveryAttempts代理在将消息移动到配置的死信地址前进行的最大交付尝试数。

在前面的示例中,如果代理失败试图将消息发送到以

myAddress开头的地址,代理会将消息移到指定的死信地址myDeadLetterAddress中。

(可选)将类似的配置应用到另一个地址或一组地址。例如:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 在本例中,第二个

match属性的值包含一个星号通配符。通配符字符表示上述配置应用于以字符串myOtherAddresses开头的任何地址。注意如果您使用通配符表达式作为

match属性的值,则必须将值放在单引号中,如'myOtherAddresses*'。在

addressSettings部分的开头,添加applyRule属性并指定一个值。例如:Copy to Clipboard Copied! Toggle word wrap Toggle overflow applyRule属性指定 Operator 如何为每个匹配地址或一组地址应用您添加到 CR 的配置。您可以指定的值有:merge_all对于 CR 中指定的地址设置,以及 符合相同地址或一组地址的默认配置:

- 将默认配置中指定的任何属性值替换为 CR 中指定的值。

- 保留在 CR 或 默认配置中指定的任何属性值。请在最终合并的配置中包含其中之一。

- 对于在 CR 中指定的地址设置,或者唯一匹配一个特定地址或一组地址的默认配置,将它们包括在最终合并的配置中。

merge_replace- 对于 CR 中指定的地址设置,以及 符合相同地址或一组地址的默认配置,请将 CR 中指定的设置包括在最终合并的配置中。不要 包括默认配置中指定的任何属性,即使 CR 中没有指定这些属性。

- 对于在 CR 中指定的地址设置,或者唯一匹配一个特定地址或一组地址的默认配置,将它们包括在最终合并的配置中。

replace_all- 使用在 CR 中指定的内容替换默认配置中指定的所有地址设置最后,合并的配置与 CR 中指定的完全相同。

注意如果您没有在 CR 中明确包含

applyRule属性,Operator 将使用默认值merge_all。部署代理 CR 实例。

使用 OpenShift 命令行界面:

- 保存 CR 文件。

创建 CR 实例。

oc create -f <path/to/broker_custom_resource_instance>.yaml

$ oc create -f <path/to/broker_custom_resource_instance>.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

使用 OpenShift Web 控制台:

- 配置完 CR 后,点 Create。

其他资源

- 要了解 OpenShift Container Platform 代理部署的地址、队列和地址设置的所有配置选项,请参阅 第 8.1 节 “自定义资源配置参考”。

如果您使用 OpenShift 命令行界面(CLI)安装 AMQ Broker Operator,则您下载并提取了一些额外的配置地址设置示例。在安装归档的

deploy/examples文件夹中,请参阅:-

artemis-basic-address-settings-deployment.yaml -

artemis-merge-replace-address-settings-deployment.yaml -

artemis-replace-address-settings-deployment.yaml

-

- 有关为独立代理部署配置地址、队列和相关地址设置的详细信息,请参阅配置 AMQ Broker 中的配置地址和队列。您可以使用这些信息为 OpenShift Container Platform 上的代理部署创建等效的配置。

- 如需有关 OpenShift Container Platform 中初始容器的更多信息,请参阅 OpenShift Container Platform 文档中的 部署 pod 前使用初始容器执行任务。

4.3. 为基于 Operator 的代理部署创建安全配置

4.3.1. 为基于 Operator 的代理部署创建安全配置

以下流程演示了如何使用自定义资源(CR)实例将用户和关联的安全配置添加到基于 Operator 的代理部署中。

先决条件

您必须已安装了 AMQ Broker Operator。有关安装 Operator 的两种替代方法的详情,请参考:

- 您应该熟悉代理安全,如安全 代理所述

- 您应该熟悉如何使用 CR 实例创建基本代理部署。更多信息请参阅 第 3.4.1 节 “部署基本代理实例”。

您可以在创建代理部署前或之后部署安全 CR。但是,如果您在创建代理部署后部署安全 CR,代理 Pod 将重启来接受新配置。

开始配置自定义资源(CR)实例,以定义代理部署的用户和相关安全配置。

使用 OpenShift 命令行界面:

以有权在项目中部署代理部署的 CR 的用户登录到 OpenShift。

oc login -u <user> -p <password> --server=<host:port>

oc login -u <user> -p <password> --server=<host:port>Copy to Clipboard Copied! Toggle word wrap Toggle overflow -

打开名为

broker_activemqartemissecurity_cr.yaml的示例 CR 文件,该文件包含在您下载和提取的 Operator 安装存档的deploy/crs目录中。

使用 OpenShift Container Platform Web 控制台:

- 以有权在项目中部署 CR 的用户登录到控制台,以进行代理部署。

- 根据地址 CRD 启动新的 CR 实例。在左侧窗格中,单击 → 。

- 单击 ActiveMQArtemisSecurity CRD。

- 点 实例 选项卡。

单击 Create ActiveMQArtemisSecurity。

在控制台中,会打开 YAML 编辑器,供您配置 CR 实例。

在 CR 的

spec部分,添加行来定义用户和角色。例如:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 注意始终为上例中的元素指定值。例如,如果没有为 role 指定

securityDomains.brokerDomain或 values 的值,则生成的配置可能会导致意外结果。上述配置定义了两个用户:

-

名为

prop-module的propertiesLoginModule定义一个名为sam的用户,角色名为sender。 -

名为

prop-module的propertiesLoginModule,它定义名为rob的角色以及名为receiver的角色。

这些角色的属性在

securityDomains的brokerDomain和broker部分中定义。例如,定义了send角色,以允许具有该角色的用户在任何地址上创建持久队列。默认情况下,配置会应用到当前命名空间中 CR 定义的所有已部署代理。要将配置限制为特定的代理部署,请使用 第 8.1.3 节 “安全自定义资源配置参考” 中描述的applyToCrNames选项。注意在

metadata部分中,您需要包含namespace属性,只有在 使用 OpenShift Container Platform Web 控制台来创建 CR 实例时才指定一个值。您应该指定的值是代理部署的 OpenShift 项目的名称。-

名为

部署 CR 实例。

使用 OpenShift 命令行界面:

- 保存 CR 文件。

切换到代理部署的项目。

oc project <project_name>

$ oc project <project_name>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 创建 CR 实例。

oc create -f <path/to/address_custom_resource_instance>.yaml

$ oc create -f <path/to/address_custom_resource_instance>.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

使用 OpenShift Web 控制台:

- 配置完 CR 后,点 Create。

4.3.2. 将用户密码存储在 secret 中

在 为基于 Operator 的代理部署流程创建安全配置中,用户密码存储在 ActiveMQArtemisSecurity CR 中的明文中。如果您不想在 CR 中以明文形式存储密码,您可以从 CR 中排除密码并将其存储在 secret 中。应用 CR 时,Operator 会从 secret 检索每个用户的密码,并将它插入到代理 pod 的 artemis-users.properties 文件中。

流程

使用

oc create secret命令创建 secret,并添加每个用户名和密码。secret 名称必须遵循security-properties-module name的命名约定,其中 module name 是 CR 中配置的登录模块的名称。例如:oc create secret generic security-properties-prop-module \ --from-literal=sam=samspassword \ --from-literal=rob=robspassword

oc create secret generic security-properties-prop-module \ --from-literal=sam=samspassword \ --from-literal=rob=robspasswordCopy to Clipboard Copied! Toggle word wrap Toggle overflow 在 CR 的

spec部分中,添加您在 secret 中指定的用户名以及角色信息,但不包括每个用户的密码。例如:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 部署 CR 实例。

使用 OpenShift 命令行界面:

- 保存 CR 文件。

切换到代理部署的项目。

oc project <project_name>

$ oc project <project_name>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 创建 CR 实例。

oc create -f <path/to/address_custom_resource_instance>.yaml

$ oc create -f <path/to/address_custom_resource_instance>.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

使用 OpenShift Web 控制台:

- 完成配置 CR 后,点 Create。

其他资源

如需有关 OpenShift Container Platform 中 secret 的更多信息,请参阅 OpenShift Container Platform 文档中的 向 pod 提供敏感数据。

4.4. 配置代理存储要求

要在基于 Operator 的代理部署中使用持久性存储,您可以在用于创建部署的自定义资源(CR)实例中将 persistenceEnabled 设置为 true。如果您的 OpenShift 集群中没有容器原生虚拟化,则需要手动置备持久性卷(PV),并确保 Operator 可以使用持久性卷声明(PVC)来声明它们。如果您想创建一个有两个带有持久性存储的代理集群,例如,您需要有两个 PV 可用。

当您在 OpenShift Container Platform 中手动置备 PV 时,请确保将每个 PV 的重新声明策略设置为 Retain。如果 PV 的重新声明策略没有设置为 Retain,并且 Operator 用于声明 PV 的 PVC 会被删除,则 PV 也会被删除。删除 PV 会导致卷上任何数据丢失。如需更多信息,请参阅 OpenShift Container Platform 文档中的了解持久性存储。

默认情况下,PVC 从为集群配置的默认存储类获取每个代理的 2 GiB 存储。您可以覆盖 PVC 中请求的默认大小和存储类,但仅在首次部署 CR 前 在 CR 中配置新值。

4.4.1. 配置代理存储大小和存储类

以下流程演示了如何为代理部署配置自定义资源(CR)实例,以指定每个用于持久性消息存储所需的持久性卷声明(PVC)的大小和存储类。

在首次部署 CR 之前,您必须将代理存储大小和存储类的配置添加到代理部署的主 CR 中。您无法将 配置添加到已在运行的代理部署中。

先决条件

- 您应该熟悉如何使用 CR 实例创建基本代理部署。请参阅 第 3.4.1 节 “部署基本代理实例”。

您必须已经置备持久性卷(PV),并由 Operator 声明这些持久性卷(PV)。例如,如果要创建带有持久性存储的两个代理集群,则需要有两个 PV 可用。

如需有关置备持久性存储的更多信息,请参阅 OpenShift Container Platform 文档中的了解持久性存储。

流程

开始为代理部署配置自定义资源(CR)实例。

使用 OpenShift 命令行界面:

以有权在用于创建部署的项目中部署 CR 的用户身份登录 OpenShift。

oc login -u <user> -p <password> --server=<host:port>

oc login -u <user> -p <password> --server=<host:port>Copy to Clipboard Copied! Toggle word wrap Toggle overflow -

打开名为

broker_activemqartemis_cr.yaml的示例 CR 文件,该文件包含在您下载和提取的 Operator 安装存档的deploy/crs目录中。

使用 OpenShift Container Platform Web 控制台:

- 以有权在用于创建部署的项目中部署 CR 的用户登录到控制台。

- 根据主代理 CRD 启动一个新的 CR 实例。在左侧窗格中,单击 → 。

- 单击 ActiveMQArtemis CRD。

- 点 实例 选项卡。

单击 Create ActiveMQArtemis。

在控制台中,会打开 YAML 编辑器,供您配置 CR 实例。

对于基本的代理部署,配置可能类似以下示例。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 观察到

broker_activemqartemis_cr.yaml示例 CR 文件中,image属性设为占位符默认值。此值表示默认情况下,image属性不指定用于部署的代理容器镜像。要了解 Operator 如何确定要使用的适当代理容器镜像,请参阅 第 2.4 节 “Operator 如何选择容器镜像”。要指定代理存储大小,在 CR 的

deploymentPlan部分中添加storage部分。添加size属性并指定值。例如:Copy to Clipboard Copied! Toggle word wrap Toggle overflow storage.size-

每个代理 Pod 需要用于持久性存储的持久性卷声明(PVC)大小(以字节为单位)。此属性仅在将

persistenceEnabled设为true时才适用。您指定的值 必须使用 字节表示法(例如 K、M、G)或者二进制等同的单元(Ki、Mi、Gi)。

要在

storage部分指定每个代理 Pod 需要持久性存储的存储类,请添加storageClassName属性并指定值。例如:Copy to Clipboard Copied! Toggle word wrap Toggle overflow storage.storageClassName在持久性卷声明(PVC)中请求的存储类的名称。存储类为管理员提供描述和分类可用存储的方法。例如,不同的存储类可能会映射到特定的服务质量级别、备份策略等。

如果没有指定存储类,则 PVC 声明具有为集群配置的默认存储类的持久性卷。

注意如果您指定了存储类,只有在卷的存储类与指定的存储类匹配时,PVC 才会声明持久性卷。

部署 CR 实例。

使用 OpenShift 命令行界面:

- 保存 CR 文件。

切换到您要在其中创建代理部署的项目。

oc project <project_name>

$ oc project <project_name>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 创建 CR 实例。

oc create -f <path/to/custom_resource_instance>.yaml

$ oc create -f <path/to/custom_resource_instance>.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

使用 OpenShift Web 控制台:

- 配置完 CR 后,点 Create。

4.5. 为基于 Operator 的代理部署配置资源限值和请求

创建基于 Operator 的代理部署时,部署中的代理 Pod 在 OpenShift 集群中的节点中运行。您可以为部署配置自定义资源(CR)实例,以指定每个 Pod 中运行的代理容器使用的 host-node 计算资源。通过为 CPU 和内存(RAM)指定限制和请求值,您可以确保代理 Pod 的性能不满意。

- 您必须先为代理部署的 CR 实例添加限制和请求的配置,然后再 第一次部署 CR。您无法将 配置添加到已在运行的代理部署中。

- 红帽无法为限制和请求推荐值,因为这些值取决于您的具体消息传递系统用例以及您实施的结果架构。但是,建议您在 为生产环境配置前测试和调整开发环境中的这些值。

- 在初始化每个代理 Pod 时,Operator 会创建一个名为 Init 容器的容器。每个代理容器配置的任何资源限值和请求也适用于每个初始容器。有关在代理部署中使用初始容器的更多信息,请参阅 第 4.1 节 “Operator 如何生成代理配置”。

您可以指定以下限制和请求值:

CPU 限制- 对于 Pod 中运行的每个代理容器,这个值是容器可以消耗的 host-node CPU 的最大数量。如果代理容器尝试超过指定的 CPU 限制,OpenShift 会节流容器。这样可确保容器具有一致的性能,无论节点上运行的 Pod 数量是什么。

内存限制- 对于 Pod 中运行的每个代理容器,这个值是容器可以使用的最大主机节点内存量。如果代理容器尝试超过指定的内存限值,OpenShift 会终止容器。代理 Pod 重启。

CPU 请求对于 Pod 中运行的每个代理容器,这个值是容器请求的 host-node CPU 量。OpenShift 调度程序在 Pod 放置过程中考虑 CPU 请求值,以将代理 Pod 绑定到具有足够计算资源的节点。

CPU 请求值是代理容器运行 的最小 CPU 量。但是,如果节点上没有 CPU 争用,容器可以使用所有可用的 CPU。如果指定了 CPU 限制,则容器不能超过该 CPU 用量。如果节点上有 CPU 争用,则 CPU 请求值提供了一种方法来让 OpenShift 消耗所有容器的 CPU 用量。

内存请求对于 Pod 中运行的每个代理容器,这个值是容器请求的 host-node 内存量。OpenShift 调度程序在 Pod 放置过程中会考虑内存请求值,将代理 Pod 绑定到具有足够计算资源的节点。

内存请求值是代理容器运行 的最小内存量。但是,容器可以尽可能消耗可用内存。如果指定了内存限制,则代理容器不能超过该内存用量。

CPU 以名为 millicores 的单位来衡量。OpenShift 集群中的每个节点检查操作系统,以确定节点上的 CPU 内核数。然后,节点将该值乘以 1000 以表示总容量。例如,如果节点有两个内核,则节点的 CPU 容量显示为 2000m。因此,如果您使用一个核心的单位,则指定一个值 100m。

内存单位为字节。您可以使用字节表示法(E、P、T、G、M、K)或二进制等同值(Ei、Pi、Ti、Gi、Mi、Ki)。您指定的值必须包含一个单元。

4.5.1. 配置代理资源限制和请求

以下示例演示了如何为代理部署配置主自定义资源(CR)实例,以便为部署中的 Pod 中运行的每个代理容器设置 CPU 和内存的限值和请求。

- 您必须先为代理部署的 CR 实例添加限制和请求的配置,然后再 第一次部署 CR。您无法将 配置添加到已在运行的代理部署中。

- 红帽无法为限制和请求推荐值,因为这些值取决于您的具体消息传递系统用例以及您实施的结果架构。但是,建议您在 为生产环境配置前测试和调整开发环境中的这些值。

先决条件

- 您应该熟悉如何使用 CR 实例创建基本代理部署。请参阅 第 3.4.1 节 “部署基本代理实例”。

流程

开始为代理部署配置自定义资源(CR)实例。

使用 OpenShift 命令行界面:

以有权在用于创建部署的项目中部署 CR 的用户身份登录 OpenShift。

oc login -u <user> -p <password> --server=<host:port>

oc login -u <user> -p <password> --server=<host:port>Copy to Clipboard Copied! Toggle word wrap Toggle overflow -

打开名为

broker_activemqartemis_cr.yaml的示例 CR 文件,该文件包含在您下载和提取的 Operator 安装存档的deploy/crs目录中。

使用 OpenShift Container Platform Web 控制台:

- 以有权在用于创建部署的项目中部署 CR 的用户登录到控制台。

- 根据主代理 CRD 启动一个新的 CR 实例。在左侧窗格中,单击 → 。

- 单击 ActiveMQArtemis CRD。

- 点 实例 选项卡。

单击 Create ActiveMQArtemis。

在控制台中,会打开 YAML 编辑器,供您配置 CR 实例。

对于基本的代理部署,配置可能类似以下示例。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 观察到

broker_activemqartemis_cr.yaml示例 CR 文件中,image属性设为占位符默认值。此值表示默认情况下,image属性不指定用于部署的代理容器镜像。要了解 Operator 如何确定要使用的适当代理容器镜像,请参阅 第 2.4 节 “Operator 如何选择容器镜像”。在 CR 的

deploymentPlan部分中,添加一个resources部分。添加limits和requests子项。在每个子部分中,添加一个cpu和memory属性并指定值。例如:Copy to Clipboard Copied! Toggle word wrap Toggle overflow limits.cpu- 在部署 Pod 中运行的每个代理容器都不能超过此数量 host-node CPU 用量。

limits.memory- 在部署 Pod 中运行的每个代理容器都不能超过此数量的主机节点内存用量。

requests.cpu- 在部署 Pod 中运行的每个代理容器都会请求这个数量 host-node CPU。这个值是代理容器运行 所需的最小 CPU 量。

requests.memory- 在部署 Pod 中运行的每个代理容器都会请求这个数量的主机节点内存。这个值是代理容器运行所需的 最小内存量。

部署 CR 实例。

使用 OpenShift 命令行界面:

- 保存 CR 文件。

切换到您要在其中创建代理部署的项目。

oc project <project_name>

$ oc project <project_name>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 创建 CR 实例。

oc create -f <path/to/custom_resource_instance>.yaml

$ oc create -f <path/to/custom_resource_instance>.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

使用 OpenShift Web 控制台:

- 配置完 CR 后,点 Create。

4.6. 覆盖代理的默认内存限值

您可以覆盖为代理设置的默认内存限值。默认情况下,代理被分配一个一半内存,内存可用于代理的 Java 虚拟机。以下流程演示了如何为代理部署配置自定义资源(CR)实例以覆盖默认内存限值。

先决条件

- 您应该熟悉如何使用 CR 实例创建基本代理部署。请参阅 第 3.4.1 节 “部署基本代理实例”。

流程

开始配置自定义资源(CR)实例以创建基本代理部署。

使用 OpenShift 命令行界面:

以有权在项目中部署代理部署的 CR 的用户登录到 OpenShift。

oc login -u <user> -p <password> --server=<host:port>

oc login -u <user> -p <password> --server=<host:port>Copy to Clipboard Copied! Toggle word wrap Toggle overflow -

打开名为

broker_activemqartemis_cr.yaml的示例 CR 文件,该文件包含在您下载和提取的 Operator 安装存档的deploy/crs目录中。

使用 OpenShift Container Platform Web 控制台:

- 以有权在项目中部署 CR 的用户登录到控制台,以进行代理部署。

- 根据主代理 CRD 启动一个新的 CR 实例。在左侧窗格中,单击 → 。

- 单击 ActiveMQArtemis CRD。

- 点 实例 选项卡。

单击 Create ActiveMQArtemis。

在控制台中,会打开 YAML 编辑器,供您配置 CR 实例。

例如,基本代理部署的 CR 可能类似以下:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

在 CR 的

spec部分,添加一个brokerProperties部分。在brokerProperties部分中,添加一个globalMaxSize属性并指定内存限制。例如:spec: ... brokerProperties: - globalMaxSize=500m ...spec: ... brokerProperties: - globalMaxSize=500m ...Copy to Clipboard Copied! Toggle word wrap Toggle overflow globalMaxSize属性的默认单元是字节。要更改默认单元,请将 m(for MB)或 g(用于 GB)的后缀添加到值。将更改应用到 CR。

使用 OpenShift 命令行界面:

- 保存 CR 文件。

切换到代理部署的项目。

oc project <project_name>

$ oc project <project_name>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 应用 CR。

oc apply -f <path/to/broker_custom_resource_instance>.yaml

$ oc apply -f <path/to/broker_custom_resource_instance>.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

使用 OpenShift Web 控制台:

- 编辑完 CR 后,点 Save。

(可选)验证您为

globalMaxSize属性设置的新值会覆盖分配给代理的默认内存限值。- 连接到 AMQ 管理控制台。更多信息请参阅 第 5 章 连接到基于 Operator 的代理部署的 AMQ Management Console。

- 从菜单中,选择 JMX。

- 选择 org.apache.activemq.artemis。

-

搜索

全局。 -

在显示的表中,确认 Global max 列中的值与您为

globalMaxSize属性配置的值相同。

4.7. 指定自定义 Init 容器镜像

如 第 4.1 节 “Operator 如何生成代理配置” 所述,AMQ Broker Operator 使用默认内置初始容器来生成代理配置。要生成配置,初始容器将主自定义资源(CR)实例用于您的部署。您可以在 CR 中指定的 唯一 项目是主代理自定义资源定义(CRD)中公开的项目。

然而,在有些情况下,您需要包含 未在 CRD 中未 公开的配置。在这种情况下,您可以在主 CR 实例中 指定自定义 Init 容器。自定义 Init 容器可以修改或添加到由 Operator 创建的配置中。例如,您可以使用自定义 Init 容器来修改代理日志记录设置。或者,您可以使用自定义 Init 容器在代理安装目录中包含额外的运行时依赖项(即 .jar 文件)。

在构建自定义初始容器镜像时,您必须遵循以下重要准则:

在为自定义镜像创建的构建脚本(例如,Docker Dockerfile 或 Podman Containerfile)中,

FROM指令必须指定 AMQ Broker Operator 内置初始容器作为基础镜像的最新版本。在脚本中包含以下行:FROM registry.redhat.io/amq7/amq-broker-init-rhel8:7.10

FROM registry.redhat.io/amq7/amq-broker-init-rhel8:7.10Copy to Clipboard Copied! Toggle word wrap Toggle overflow -

自定义镜像必须包含一个名为

post-config.sh的脚本,此脚本包含在名为/amq/scripts的目录中。post-config.sh脚本是您修改或添加到 Operator 生成的初始配置中。当您指定自定义 Init Container 时,Operator 在使用 CR 实例生成配置后,但在启动代理应用程序容器前运行post-config.sh脚本。 -

如 第 4.1.2 节 “代理 Pod 的目录结构” 所述,初始容器使用的安装目录的路径在名为

CONFIG_INSTANCE_DIR的环境变量中定义。post-config.sh脚本在引用安装目录时应使用此环境变量名称(例如:${CONFIG_INSTANCE_DIR}/lib) 而不是 此变量的实际值(如/amq/init/config/lib)。 -

如果要在自定义代理配置中包含其他资源(如

.xml或.jar文件),您必须确保它们已包含在自定义镜像中,并可以被post-config.sh脚本访问。

以下流程描述了如何指定自定义初始容器镜像。

先决条件

- 您必须构建了一个符合上述指南的自定义 Init 容器镜像。有关为 mlxCloud Operator 构建和指定自定义 Init 容器镜像的完整示例,请参阅 基于 JDBC 的持久性的自定义 Init 容器镜像。

- 要为 AMQ Broker Operator 提供自定义 Init 容器镜像,您需要将镜像添加到容器 registry 中的存储库中,如 Quay 容器 registry。

- 您应该了解 Operator 如何使用初始容器来生成代理配置。更多信息请参阅 第 4.1 节 “Operator 如何生成代理配置”。

- 您应该熟悉如何使用 CR 创建代理部署。更多信息请参阅 第 3.4 节 “创建基于 Operator 的代理部署”。

流程

开始为代理部署配置自定义资源(CR)实例。

使用 OpenShift 命令行界面:

以有权在用于创建部署的项目中部署 CR 的用户身份登录 OpenShift。

oc login -u <user> -p <password> --server=<host:port>

oc login -u <user> -p <password> --server=<host:port>Copy to Clipboard Copied! Toggle word wrap Toggle overflow -

打开名为

broker_activemqartemis_cr.yaml的示例 CR 文件,该文件包含在您下载和提取的 Operator 安装存档的deploy/crs目录中。

使用 OpenShift Container Platform Web 控制台:

- 以有权在用于创建部署的项目中部署 CR 的用户登录到控制台。

- 根据主代理 CRD 启动一个新的 CR 实例。在左侧窗格中,单击 → 。

- 单击 ActiveMQArtemis CRD。

- 点 实例 选项卡。

单击 Create ActiveMQArtemis。

在控制台中,会打开 YAML 编辑器,供您配置 CR 实例。

对于基本的代理部署,配置可能类似以下示例。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 观察到

broker_activemqartemis_cr.yaml示例 CR 文件中,image属性设为占位符默认值。此值表示默认情况下,image属性不指定用于部署的代理容器镜像。要了解 Operator 如何确定要使用的适当代理容器镜像,请参阅 第 2.4 节 “Operator 如何选择容器镜像”。在 CR 的

deploymentPlan部分中,添加initImage属性。Copy to Clipboard Copied! Toggle word wrap Toggle overflow 将

initImage属性的值设置为自定义初始容器镜像的 URL。Copy to Clipboard Copied! Toggle word wrap Toggle overflow initImage- 指定自定义初始容器镜像的完整 URL,您必须添加到容器 registry 中的存储库中。

部署 CR 实例。

使用 OpenShift 命令行界面:

- 保存 CR 文件。

切换到您要在其中创建代理部署的项目。

oc project <project_name>

$ oc project <project_name>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 创建 CR 实例。

oc create -f <path/to/custom_resource_instance>.yaml

$ oc create -f <path/to/custom_resource_instance>.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

使用 OpenShift Web 控制台:

- 配置完 CR 后,点 Create。

其他资源

- 有关为 mlxCloud Operator 构建和指定自定义 Init 容器镜像的完整示例,请参阅 基于 JDBC 的持久性的自定义 Init 容器镜像。

4.8. 为客户端连接配置基于 Operator 的代理部署

4.8.1. 配置接收器

要在 OpenShift 部署中启用到代理 Pod 的客户端连接,为部署定义 acceptors。acceptors 定义代理 Pod 如何接受连接。您可以在用于代理部署的主自定义资源(CR)中定义接收器。当您创建接受器时,您可以指定要启用接收器的信息,以及用于这些协议的代理 Pod 上的端口。

以下流程演示了如何在 CR 中为代理部署定义新的接受者。

流程

-

在初始安装过程中下载并提取的 Operator 归档中的

deploy/crs目录中,打开broker_activemqartemis_cr.yaml自定义资源(CR)文件。 在

acceptors元素中,添加命名的 acceptor。添加protocols和port参数。设置值,以指定接受者使用的消息传递协议,以及每个代理 Pod 上的端口来公开这些协议。例如:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 配置的接受器将端口 5672 公开给 AMQP 客户端。您可以在表中显示您可以为 protocol

参数指定的完整值。Expand 协议 值 核心协议

coreAMQP

amqpOpenWire

OpenWireMQTT

mqttSTOMP

STOMP所有支持的协议

all注意- 对于部署中的每个代理 Pod,Operator 还会创建一个使用端口 61616 的默认接受器。代理集群需要这个默认接受器,并启用了 Core Protocol。

- 默认情况下,AMQ Broker 管理控制台使用代理 Pod 上的端口 8161。部署中的每个代理 Pod 都有一个专用的服务,它提供对控制台的访问。更多信息请参阅 第 5 章 连接到基于 Operator 的代理部署的 AMQ Management Console。

要在同一接收器中使用另一个协议,请修改

protocol参数。指定以逗号分隔的协议列表。例如:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 配置的接收器现在将端口 5672 公开给 AMQP 和 OpenWire 客户端。

要指定接受器允许的并发客户端连接数量,请添加

connectionAllowed参数并设置值。例如:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 默认情况下,接受者仅公开给与代理部署相同的 OpenShift 集群中的客户端。要也会将接受者公开给 OpenShift 之外的客户端,请添加

expose参数,并将值设为true。Copy to Clipboard Copied! Toggle word wrap Toggle overflow 当您向 OpenShift 外部的客户端公开接收器时,Operator 会自动为部署中的每个代理 Pod 创建一个专用的服务和路由。

要启用与 OpenShift 外部客户端的接受器的安全连接,请添加

sslEnabled参数,并将值设为true。Copy to Clipboard Copied! Toggle word wrap Toggle overflow 当您启用 SSL(即,安全套接字层)安全性在接收器(或连接器)安全性时,您可以添加相关的配置,例如:

- 用于在 OpenShift 集群中存储身份验证凭据的机密名称。当您在 acceptor 上启用 SSL 时,需要一个 secret。有关生成此 secret 的更多信息,请参阅 第 4.8.2 节 “保护 broker-client 连接”。

-

用于安全网络通信的传输层安全(TLS)协议。TLS 是一个更新的、更加安全的 SSL 版本。您在

enabledProtocols参数中指定 TLS 协议。 -

接收器是否在代理和客户端之间使用双向 TLS(也称为 mutual 身份验证 )。您可以通过将

needClientAuth参数的值设置为true来指定。

其他资源

- 了解如何配置 TLS 来保护代理客户端连接,包括生成 secret 来存储身份验证凭据,请参阅 第 4.8.2 节 “保护 broker-client 连接”。

- 有关完整的自定义资源配置参考,包括配置接收器和连接器,请参阅 第 8.1 节 “自定义资源配置参考”。

4.8.2. 保护 broker-client 连接

如果您在接受者或连接器上启用了安全性(即,将 sslEnabled 设为 true),您必须配置传输层安全(TLS)以允许代理和客户端之间的基于证书的身份验证。TLS 是一个更新的、更加安全的 SSL 版本。有两个主要 TLS 配置:

- 单向 TLS

- 只有代理会显示一个证书。客户端使用该证书来验证代理。这是最常见的配置。

- 双向 TLS

- 代理和客户端都提供证书。这有时被称为 mutual 身份验证。

以下描述了以下部分:

对于单向和双向 TLS,您可以生成一个 secret,在代理和客户端之间存储成功 TLS 握手所需的凭证来完成配置。这是您必须在安全接收器或连接器的 sslSecret 参数中指定的 secret 名称。secret 必须包含 Base64 编码的代理密钥存储(单向和双向 TLS)、Base64 编码的代理信任存储(仅双向 TLS)以及这些文件的对应密码,以及 Base64 编码的。单向和双向 TLS 配置流程演示了如何生成此 secret。

如果您没有在受保护接收器或连接器的 sslSecret 参数中明确指定 secret 名称,接受者或连接器会假定默认 secret 名称。默认 secret 名称使用 < custom_resource_name> - <acceptor_name> -secret 或 < custom_resource_name> - <connector_name>-secret 的格式。例如,my-broker-deployment-my-acceptor-secret。

即使接受者或连接器假设默认 secrete 名称,您仍需要自己生成此 secret。它不会被自动创建。

4.8.2.1. 为主机名验证配置代理证书

本节介绍了在配置单向或双向 TLS 时必须生成的代理证书的一些要求。

当客户端尝试连接到部署中的代理 Pod 时,客户端连接 URL 中的 verifyHost 选项决定客户端是否将代理证书的通用名称(CN)与其主机名进行比较,以验证它们是否匹配。如果您指定了 verifyHost=true 或在客户端连接 URL 中类似,客户端会执行这个验证。

在罕见的情况下,如果您没有担心连接安全性,例如,如果在隔离的网络中的 OpenShift 集群上部署代理,则可能会省略这个验证。否则,建议客户端执行此验证。在这种情况下,正确的代理密钥存储证书配置是确保成功的客户端连接至关重要。

通常,当客户端使用主机验证时,您在生成代理证书时指定的 CN 必须与客户端要连接的代理 Pod 上的 Route 的完整主机名匹配。例如,如果您使用单个代理 Pod 部署,CN 可能类似如下:

CN=my-broker-deployment-0-svc-rte-my-openshift-project.my-openshift-domain

CN=my-broker-deployment-0-svc-rte-my-openshift-project.my-openshift-domain

为确保 CN 可以解析带有多个代理的的代理 Pod 中的任何代理,您可以指定一个星号(*)通配符字符来代替普通的代理 Pod。例如:

CN=my-broker-deployment-*-svc-rte-my-openshift-project.my-openshift-domain

CN=my-broker-deployment-*-svc-rte-my-openshift-project.my-openshift-domain

上例中显示的 CN 成功解析为 my-broker-deployment 部署中的任何代理 Pod。

另外,您在生成代理证书时指定的 Subject Alternative Name(SAN)必须单独 列出 部署中的所有代理 Pod,作为逗号分隔列表。例如:

"SAN=DNS:my-broker-deployment-0-svc-rte-my-openshift-project.my-openshift-domain,DNS:my-broker-deployment-1-svc-rte-my-openshift-project.my-openshift-domain,..."

"SAN=DNS:my-broker-deployment-0-svc-rte-my-openshift-project.my-openshift-domain,DNS:my-broker-deployment-1-svc-rte-my-openshift-project.my-openshift-domain,..."4.8.2.2. 配置单向 TLS

本节中的步骤演示了如何配置单向传输层安全(TLS)来保护 broker-client 连接。

在单向 TLS 中,只有代理会显示证书。客户端使用此证书验证代理。

先决条件

- 当客户端使用主机名验证时,您应该了解代理证书生成的要求。更多信息请参阅 第 4.8.2.1 节 “为主机名验证配置代理证书”。

流程

为代理密钥存储生成自签名证书。

keytool -genkey -alias broker -keyalg RSA -keystore ~/broker.ks

$ keytool -genkey -alias broker -keyalg RSA -keystore ~/broker.ksCopy to Clipboard Copied! Toggle word wrap Toggle overflow 从代理密钥存储导出证书,以便它与客户端共享。以 Base64 编码的

.pem格式导出证书。例如:keytool -export -alias broker -keystore ~/broker.ks -file ~/broker_cert.pem

$ keytool -export -alias broker -keystore ~/broker.ks -file ~/broker_cert.pemCopy to Clipboard Copied! Toggle word wrap Toggle overflow 在客户端上,创建一个导入代理证书的客户端信任存储。

keytool -import -alias broker -keystore ~/client.ts -file ~/broker_cert.pem

$ keytool -import -alias broker -keystore ~/client.ts -file ~/broker_cert.pemCopy to Clipboard Copied! Toggle word wrap Toggle overflow 以管理员身份登录 OpenShift Container Platform。例如:

oc login -u system:admin

$ oc login -u system:adminCopy to Clipboard Copied! Toggle word wrap Toggle overflow 切换到包含代理部署的项目。例如:

oc project <my_openshift_project>

$ oc project <my_openshift_project>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 创建用于存储 TLS 凭证的机密。例如:

oc create secret generic my-tls-secret \ --from-file=broker.ks=~/broker.ks \ --from-file=client.ts=~/client.ks \ --from-literal=keyStorePassword=<password> \ --from-literal=trustStorePassword=<password>

$ oc create secret generic my-tls-secret \ --from-file=broker.ks=~/broker.ks \ --from-file=client.ts=~/client.ks \ --from-literal=keyStorePassword=<password> \ --from-literal=trustStorePassword=<password>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 注意在生成 secret 时,OpenShift 要求您同时指定密钥存储和信任存储。信任存储密钥通常被命名为

client.ts。对于代理和客户端之间的单向 TLS,实际上并不需要信任存储。但是,若要成功生成 secret,您需要将 一些 有效的存储文件指定为client.ts的值。上一步通过重复使用之前生成的代理密钥存储文件为client.ts提供"dummy"值。这足以生成一个带有单向 TLS 所需的所有凭证的 secret。将 secret 链接到您在安装 Operator 时创建的服务帐户。例如:

oc secrets link sa/amq-broker-operator secret/my-tls-secret

$ oc secrets link sa/amq-broker-operator secret/my-tls-secretCopy to Clipboard Copied! Toggle word wrap Toggle overflow 在安全接受器或连接器的

sslSecret参数中指定 secret 名称。例如:Copy to Clipboard Copied! Toggle word wrap Toggle overflow

4.8.2.3. 配置双向 TLS

本节中的步骤演示了如何配置双向传输层安全(TLS)来保护 broker-client 连接。

在双向 TLS 中,代理和客户端都提供证书。代理和客户端使用这些证书在进程中相互验证,有时被称为 mutual身份验证。

先决条件

- 当客户端使用主机名验证时,您应该了解代理证书生成的要求。更多信息请参阅 第 4.8.2.1 节 “为主机名验证配置代理证书”。

流程

为代理密钥存储生成自签名证书。

keytool -genkey -alias broker -keyalg RSA -keystore ~/broker.ks

$ keytool -genkey -alias broker -keyalg RSA -keystore ~/broker.ksCopy to Clipboard Copied! Toggle word wrap Toggle overflow 从代理密钥存储导出证书,以便它与客户端共享。以 Base64 编码的

.pem格式导出证书。例如:keytool -export -alias broker -keystore ~/broker.ks -file ~/broker_cert.pem

$ keytool -export -alias broker -keystore ~/broker.ks -file ~/broker_cert.pemCopy to Clipboard Copied! Toggle word wrap Toggle overflow 在客户端上,创建一个导入代理证书的客户端信任存储。

keytool -import -alias broker -keystore ~/client.ts -file ~/broker_cert.pem

$ keytool -import -alias broker -keystore ~/client.ts -file ~/broker_cert.pemCopy to Clipboard Copied! Toggle word wrap Toggle overflow 在客户端上,为客户端密钥存储生成自签名证书。

keytool -genkey -alias broker -keyalg RSA -keystore ~/client.ks

$ keytool -genkey -alias broker -keyalg RSA -keystore ~/client.ksCopy to Clipboard Copied! Toggle word wrap Toggle overflow 在客户端上,从客户端密钥存储导出证书,以便它与代理共享。以 Base64 编码的

.pem格式导出证书。例如:keytool -export -alias broker -keystore ~/client.ks -file ~/client_cert.pem

$ keytool -export -alias broker -keystore ~/client.ks -file ~/client_cert.pemCopy to Clipboard Copied! Toggle word wrap Toggle overflow 创建导入客户端证书的代理信任存储。

keytool -import -alias broker -keystore ~/broker.ts -file ~/client_cert.pem

$ keytool -import -alias broker -keystore ~/broker.ts -file ~/client_cert.pemCopy to Clipboard Copied! Toggle word wrap Toggle overflow 以管理员身份登录 OpenShift Container Platform。例如:

oc login -u system:admin

$ oc login -u system:adminCopy to Clipboard Copied! Toggle word wrap Toggle overflow 切换到包含代理部署的项目。例如:

oc project <my_openshift_project>

$ oc project <my_openshift_project>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 创建用于存储 TLS 凭证的机密。例如:

oc create secret generic my-tls-secret \ --from-file=broker.ks=~/broker.ks \ --from-file=client.ts=~/broker.ts \ --from-literal=keyStorePassword=<password> \ --from-literal=trustStorePassword=<password>

$ oc create secret generic my-tls-secret \ --from-file=broker.ks=~/broker.ks \ --from-file=client.ts=~/broker.ts \ --from-literal=keyStorePassword=<password> \ --from-literal=trustStorePassword=<password>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 注意在生成 secret 时,OpenShift 要求您同时指定密钥存储和信任存储。信任存储密钥通常被命名为

client.ts。对于代理和客户端之间的双向 TLS,您必须生成一个包括代理信任存储的 secret,因为这包含客户端证书。因此,在前面的步骤中,您为client.ts键指定的值实际上是 代理 信任存储文件。将 secret 链接到您在安装 Operator 时创建的服务帐户。例如:

oc secrets link sa/amq-broker-operator secret/my-tls-secret

$ oc secrets link sa/amq-broker-operator secret/my-tls-secretCopy to Clipboard Copied! Toggle word wrap Toggle overflow 在安全接受器或连接器的

sslSecret参数中指定 secret 名称。例如:Copy to Clipboard Copied! Toggle word wrap Toggle overflow

4.8.3. 代理部署中的网络服务

在代理部署的 OpenShift Container Platform Web 控制台的 Networking 窗格中,有两个正在运行的服务: 无头服务 和一个 ping 服务。无头服务的默认名称使用格式为 < custom_resource_name>-hdls-svc,例如 my-broker-deployment-hdls-svc。ping 服务的默认名称使用 < custom_resource_name> -ping-svc 格式,如 'my-broker-deployment-ping-svc。

无头服务提供对端口 61616 的访问,它用于内部代理集群。

ping 服务由代理用于发现,并允许代理在 OpenShift 环境中组成集群。此服务在内部公开端口 8888。

4.8.4. 从内部和外部客户端连接到代理

本节中的示例演示了如何从内部客户端(即代理部署相同的 OpenShift 集群中的客户端)和外部客户端(即 OpenShift 集群外的客户端)连接到代理。

4.8.4.1. 从内部客户端连接到代理

要将内部客户端连接到代理(客户端连接详情中),请指定代理 Pod 的 DNS 可解析名称。例如:

tcp://ex–aao-ss-0:<port>

$ tcp://ex–aao-ss-0:<port>

如果内部客户端使用 Core 协议,且连接 URL 中未设置 useTopologyForLoadBalancing=false 密钥,在客户端第一次连接到代理后,代理可以告知集群中所有代理的地址的客户端。然后,客户端可以在所有代理之间对连接进行负载平衡。

如果您的代理有持久的订阅队列或请求/回复队列,请注意在客户端连接负载平衡时使用这些队列的相关注意事项。更多信息请参阅 第 4.8.4.4 节 “如果您有持久性订阅队列或回复/请求队列时,需要负载平衡客户端连接的问题”。

4.8.4.2. 从外部客户端连接到代理

当您向外部客户端公开一个接受者(即,通过将 expose 参数的值设置为 true时),Operator 会自动为部署中的每个代理 Pod 创建一个专用的服务和路由。

外部客户端可以通过指定为代理 pod 创建的路由的完整主机名连接到代理。您可以使用基本的 curl 命令测试对此完整主机名的外部访问。例如:

curl https://my-broker-deployment-0-svc-rte-my-openshift-project.my-openshift-domain

$ curl https://my-broker-deployment-0-svc-rte-my-openshift-project.my-openshift-domain

代理 Pod 的路由的完整主机名必须解析到托管 OpenShift 路由器的节点。OpenShift 路由器使用主机名来决定在 OpenShift 内部发送流量的位置。默认情况下,OpenShift 路由器通过监听端口 80 进行不安全保护(即非 SSL)流量和端口 443(即 SSL 加密)流量。对于 HTTP 连接,如果您指定了安全连接 URL(即 https),或者端口 80 直接将流量定向到端口 443(即 https),如果您指定了非安全连接 URL(即 http)。

如果您希望外部客户端在集群中的代理间负载均衡连接:

-

通过在每个代理 Pod 的 OpenShift 路由中配置

haproxy.router.openshift.io/balanceroundrobin 选项来启用负载均衡。 -

如果外部客户端默认使用 Core 协议,则

useTopologyForLoadBalancing配置选项将设为true。确保该值没有在连接 URL 中设置为 false。

如果您的代理有持久的订阅队列或请求/回复队列,请注意在负载平衡客户端连接时使用这些队列的相关注意事项。更多信息请参阅 第 4.8.4.4 节 “如果您有持久性订阅队列或回复/请求队列时,需要负载平衡客户端连接的问题”。

如果您不希望外部客户端在集群中的不同代理间进行负载均衡连接:

-

在每个客户端使用的连接 URL 中设置

useTopologyForLoadBalancing=false键。 - 在每个客户端的连接 URL 中,指定每个代理 pod 的路由的完整主机名。客户端尝试在连接 URL 中连接到第一个主机名。但是,如果第一个主机名不可用,客户端会自动连接到连接 URL 中的下一个主机名,以此类推。

对于非 HTTP 连接:

- 客户端必须明确指定端口号(例如,端口 443)作为连接 URL 的一部分。

- 对于单向 TLS,客户端必须指定信任存储的路径及其对应的密码,作为连接 URL 的一部分。

- 对于双向 TLS,客户端还必须指定其密钥存储的路径和对应的密码,作为连接 URL 的一部分。

一些客户端连接 URL 示例,适用于受支持的消息协议,如下所示。

外部核心客户端,使用单向 TLS

tcp://my-broker-deployment-0-svc-rte-my-openshift-project.my-openshift-domain:443?useTopologyForLoadBalancing=false&sslEnabled=true \ &trustStorePath=~/client.ts&trustStorePassword=<password>

tcp://my-broker-deployment-0-svc-rte-my-openshift-project.my-openshift-domain:443?useTopologyForLoadBalancing=false&sslEnabled=true \

&trustStorePath=~/client.ts&trustStorePassword=<password>

在连接 URL 中明确将 useTopologyForLoadBalancing 键明确设置为 false,因为外部 Core 客户端无法使用代理返回的拓扑信息。如果此键被设置为 true,或者您没有指定值,它会产生一个 DEBUG 日志消息。

外部核心客户端,使用双向 TLS

tcp://my-broker-deployment-0-svc-rte-my-openshift-project.my-openshift-domain:443?useTopologyForLoadBalancing=false&sslEnabled=true \ &keyStorePath=~/client.ks&keyStorePassword=<password> \ &trustStorePath=~/client.ts&trustStorePassword=<password>

tcp://my-broker-deployment-0-svc-rte-my-openshift-project.my-openshift-domain:443?useTopologyForLoadBalancing=false&sslEnabled=true \

&keyStorePath=~/client.ks&keyStorePassword=<password> \

&trustStorePath=~/client.ts&trustStorePassword=<password>外部 OpenWire 客户端,使用单向 TLS

ssl://my-broker-deployment-0-svc-rte-my-openshift-project.my-openshift-domain:443" # Also, specify the following JVM flags -Djavax.net.ssl.trustStore=~/client.ts -Djavax.net.ssl.trustStorePassword=<password>

ssl://my-broker-deployment-0-svc-rte-my-openshift-project.my-openshift-domain:443"

# Also, specify the following JVM flags

-Djavax.net.ssl.trustStore=~/client.ts -Djavax.net.ssl.trustStorePassword=<password>外部 OpenWire 客户端,使用双向 TLS

ssl://my-broker-deployment-0-svc-rte-my-openshift-project.my-openshift-domain:443" # Also, specify the following JVM flags -Djavax.net.ssl.keyStore=~/client.ks -Djavax.net.ssl.keyStorePassword=<password> \ -Djavax.net.ssl.trustStore=~/client.ts -Djavax.net.ssl.trustStorePassword=<password>

ssl://my-broker-deployment-0-svc-rte-my-openshift-project.my-openshift-domain:443"

# Also, specify the following JVM flags

-Djavax.net.ssl.keyStore=~/client.ks -Djavax.net.ssl.keyStorePassword=<password> \

-Djavax.net.ssl.trustStore=~/client.ts -Djavax.net.ssl.trustStorePassword=<password>外部 AMQP 客户端,使用单向 TLS

amqps://my-broker-deployment-0-svc-rte-my-openshift-project.my-openshift-domain:443?transport.verifyHost=true \ &transport.trustStoreLocation=~/client.ts&transport.trustStorePassword=<password>

amqps://my-broker-deployment-0-svc-rte-my-openshift-project.my-openshift-domain:443?transport.verifyHost=true \

&transport.trustStoreLocation=~/client.ts&transport.trustStorePassword=<password>外部 AMQP 客户端,使用双向 TLS

amqps://my-broker-deployment-0-svc-rte-my-openshift-project.my-openshift-domain:443?transport.verifyHost=true \ &transport.keyStoreLocation=~/client.ks&transport.keyStorePassword=<password> \ &transport.trustStoreLocation=~/client.ts&transport.trustStorePassword=<password>

amqps://my-broker-deployment-0-svc-rte-my-openshift-project.my-openshift-domain:443?transport.verifyHost=true \

&transport.keyStoreLocation=~/client.ks&transport.keyStorePassword=<password> \

&transport.trustStoreLocation=~/client.ts&transport.trustStorePassword=<password>4.8.4.3. 使用 NodePort 连接到代理

作为使用路由的替代选择,OpenShift 管理员可以将 NodePort 配置为从 OpenShift 外部的客户端连接到代理 Pod。NodePort 应映射到由为代理配置的接受器指定的一个协议特定端口之一。

默认情况下,NodePort 在 30000 到 32767 范围中,这意味着 NodePort 通常与代理 Pod 上的预期端口不匹配。

要通过 NodePort 从 OpenShift 外部客户端连接到代理,您需要以 <protocol>://<ocp_node_ip>:<node_port_number> 格式指定一个 URL。

4.8.4.4. 如果您有持久性订阅队列或回复/请求队列时,需要负载平衡客户端连接的问题

持久化订阅

持久化订阅以代理上的队列形式表示,并在意外的订阅者第一次连接到代理时创建。这个队列存在并接收消息,直到客户端退订。如果客户端重新连接了不同的代理,则在该代理上创建另一个持久的订阅队列。这可能导致以下问题。

| 问题 | 缓解方案 |

|---|---|

| 消息可能会发生在原始订阅队列中。 | 确保启用了消息 redistribution。如需更多信息,请参阅启用消息重新分发。 |

| 信息可能会以错误的顺序接收,因为当其他消息仍被路由时,消息会在消息重新分发时有一个窗口。 | 无。 |

| 当客户端取消订阅时,它会只删除它最近连接的代理上的队列。这意味着其他队列仍然可以存在并接收消息。 | 要删除其他可以被取消订阅的客户端的空队列,请配置以下这两个属性:

将 如需更多信息,请参阅配置自动创建和删除地址和队列。 |

Request/Reply 队列

当 JMS Producer 创建临时的回复队列时,队列会在代理上创建。如果从工作队列使用的客户端并回复临时队列连接到不同的代理,则可能会出现以下问题。

| 问题 | 缓解方案 |

|---|---|

| 由于客户端连接的代理中不存在答复队列,客户端可能会生成错误。 |

确保 |

| 发送到工作队列的消息可能无法分发。 |

通过将 |

其他资源

有关使用方法(如 Routes 和 NodePort)从 OpenShift 集群外部与集群中运行的服务进行通信的更多信息,请参阅:

- OpenShift Container Platform 文档中的配置集群入口流量概述。

4.9. 为 AMQP 消息配置大型消息处理

客户端可能会发送超过代理内部缓冲大小的大型 AMQP 信息,从而导致意外错误。要防止这种情况,您可以将代理配置为在消息大于指定最小值时存储信息。以这种方式处理大型消息意味着代理不会在内存中保存消息。相反,代理将信息存储在用于存储大型消息文件的专用目录中。

对于 OpenShift Container Platform 上的代理部署,大型消息目录为 /opt/ <custom_resource_name> /data/large-messages on the Persistent Volume(PV)用于消息存储。当代理将消息存储为大消息时,队列会保留对大型消息目录中的文件的引用。

对于 AMQ Broker 7.10 中的基于 Operator 的代理部署,大型消息处理仅适用于 AMQP 协议。

4.9.1. 为大型消息处理配置 AMQP 接受器

以下流程演示了如何配置接受器来处理大于指定大小作为较大消息的 AMQP 消息。

先决条件

- 您应该熟悉如何为基于 Operator 的代理部署配置接收器。请参阅 第 4.8.1 节 “配置接收器”。

要将大型 AMQP 消息存储在专用的大型消息目录中,代理部署必须使用持久性存储(即,在用于创建部署的自定义资源(CR)实例中将

persistenceEnabled设为true)。有关配置持久性存储的更多信息,请参阅:

流程

打开您之前定义 AMQP acceptor 的自定义资源(CR)实例。

使用 OpenShift 命令行界面:

oc edit -f <path/to/custom_resource_instance>.yaml

$ oc edit -f <path/to/custom_resource_instance>.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow 使用 OpenShift Container Platform Web 控制台:

- 在左侧导航菜单中点 →

-

单击

ActiveMQArtemisCRD。 -

点

Instances选项卡。 - 查找与项目命名空间对应的 CR 实例。

之前配置的 AMQP 接受程序可能类似如下:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 指定代理作为较大消息的 AMQP 消息的最小大小,以字节为单位。例如:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 在前面的示例中,代理配置为接受端口 5672 上的 AMQP 信息。根据

amqpMinLargeMessageSize的值,如果 acceptor 收到一个大于 204800 字节的 AMQP 消息(即 200 KB),代理会将消息存储为大消息。代理将消息存储在大型消息目录中(

/opt/ <custom_resource_name> /data/large-messages,默认为代理用于消息存储的持久性卷(PV))。如果您没有显式指定

amqpMinLargeMessageSize属性的值,则代理使用默认值 102400(即 100 KB)。如果将

amqpMinLargeMessageSize设置为-1,则会禁用 AMQP 消息的大型消息处理。

4.10. 配置代理健康检查

您可以使用存活度和就绪度探测在正在运行的代理容器上配置定期健康检查。存活度探测通过 ping 代理的 HTTP 端口来检查代理是否在运行。就绪度探测(Readiness probe)通过打开与为代理配置的每个接受器端口的连接来检查代理是否可以接受网络流量。

使用基本的存活度和就绪度探测打开与 HTTP 的连接,并接受器端口来验证代理的健康状况限制是这些检查无法识别底层问题,例如代理文件系统的问题。您可以将代理的命令行实用程序 artemis 合并到存活度或就绪度探测配置中,以创建包括向代理发送消息的更全面的健康检查。

4.10.1. 配置存活度和就绪度探测

以下示例演示了如何使用存活度和就绪度探测配置代理部署的主要自定义资源(CR)实例,以运行健康检查。

先决条件

- 您应该熟悉如何使用 CR 实例创建基本代理部署。请参阅 第 3.4.1 节 “部署基本代理实例”。

流程

创建 CR 实例。

使用 OpenShift 命令行界面:

以有权在项目中部署代理部署的 CR 的用户登录到 OpenShift。

oc login -u <user> -p <password> --server=<host:port>

oc login -u <user> -p <password> --server=<host:port>Copy to Clipboard Copied! Toggle word wrap Toggle overflow -

打开名为

broker_activemqartemis_cr.yaml的示例 CR 文件,该文件包含在您下载和提取的 Operator 安装存档的deploy/crs目录中。

使用 OpenShift Container Platform Web 控制台:

- 以有权在项目中部署 CR 的用户登录到控制台,以进行代理部署。

- 根据主代理 CRD 启动一个新的 CR 实例。在左侧窗格中,单击 → 。

- 单击 ActiveMQArtemis CRD。

- 点 实例 选项卡。

单击 Create ActiveMQArtemis。

在控制台中,会打开 YAML 编辑器,供您配置 CR 实例。

要配置存活度探测,在 CR 的

deploymentPlan部分中添加一个livenessProbe部分。例如:spec: deploymentPlan: livenessProbe: initialDelaySeconds: 5 periodSeconds: 5spec: deploymentPlan: livenessProbe: initialDelaySeconds: 5 periodSeconds: 5Copy to Clipboard Copied! Toggle word wrap Toggle overflow initialDelaySeconds-

探测在容器启动后运行前的延迟(以秒为单位)。默认值为

5。 periodSeconds探测运行的时间间隔(以秒为单位)。默认值为

5。注意如果您没有配置存活度探测,或者配置探测中缺少处理程序,AMQ Operator 会创建一个具有以下配置的默认 TCP 探测。默认 TCP 探测尝试打开指定端口上的代理容器的套接字。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

要配置就绪度探测,在 CR 的