服务器管理指南

使开源包含更多

红帽致力于替换我们的代码、文档和 Web 属性中存在问题的语言。我们从这四个术语开始:master、slave、黑名单和白名单。由于此项工作十分艰巨,这些更改将在即将推出的几个发行版本中逐步实施。有关更多详情,请参阅我们的首席技术官 Chris Wright 提供的消息。

第 1 章 红帽构建的 Keycloak 功能和概念

红帽构建的 Keycloak 是 Web 应用和 RESTful Web 服务的单点登录解决方案。红帽构建的 Keycloak 的目标是使安全简单,以便应用程序开发人员易于保护他们机构中部署的应用程序和服务。开发人员通常必须编写的安全功能开箱即用,并可方便地根据您的组织的需求进行定制。红帽构建的 Keycloak 为登录、注册、管理和帐户管理提供了可自定义的用户界面。您还可以使用红帽构建的 Keycloak 作为集成平台,将其插入到现有的 LDAP 和 Active Directory 服务器中。您还可以将身份验证委托给第三方身份提供程序,如 Ice 和 Google。

1.1. 功能

红帽构建的 Keycloak 提供以下功能:

- 浏览器应用程序的 Single-Sign On 和 Single-Sign Out。

- OpenID Connect 支持。

- OAuth 2.0 支持。

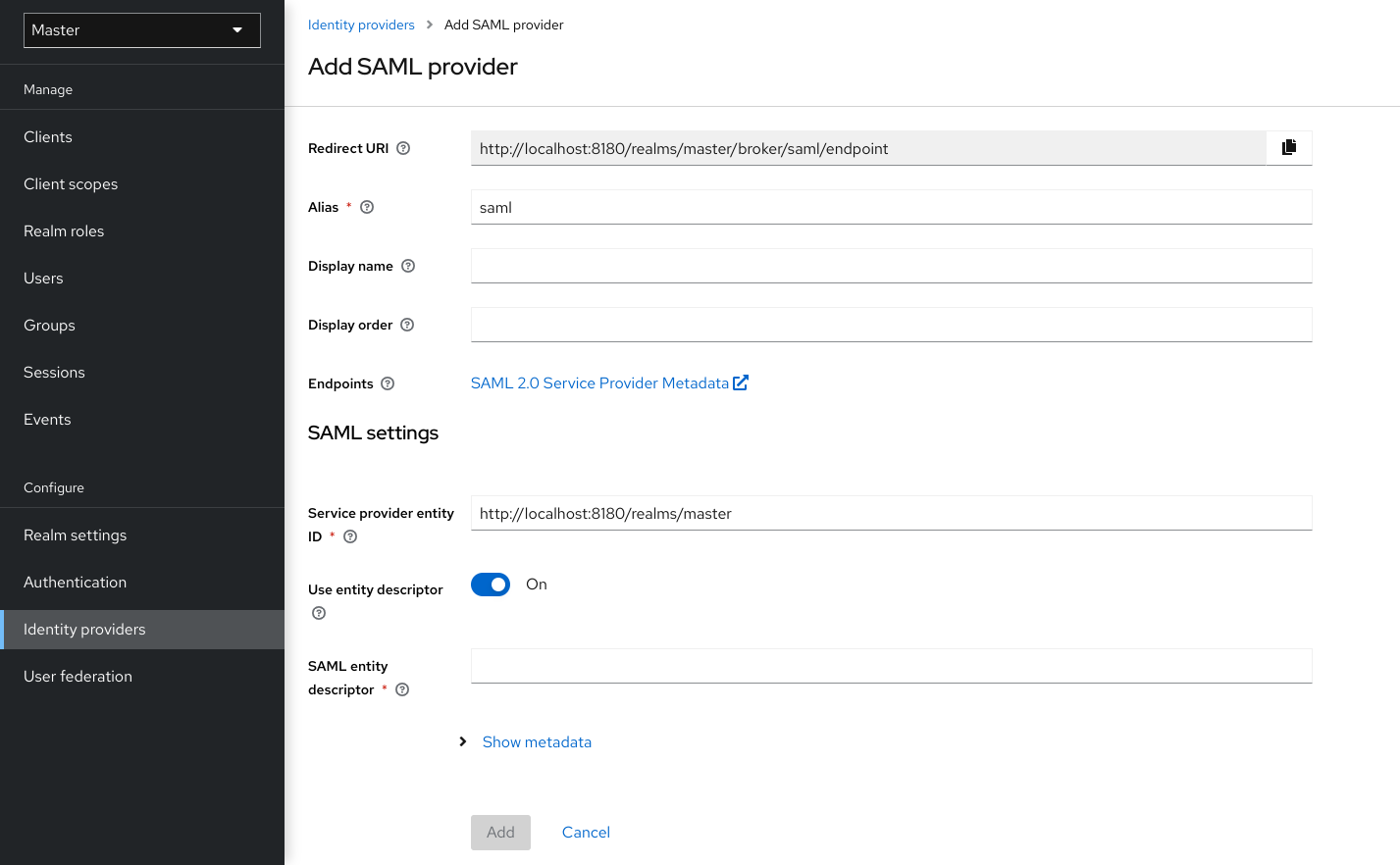

- SAML 支持。

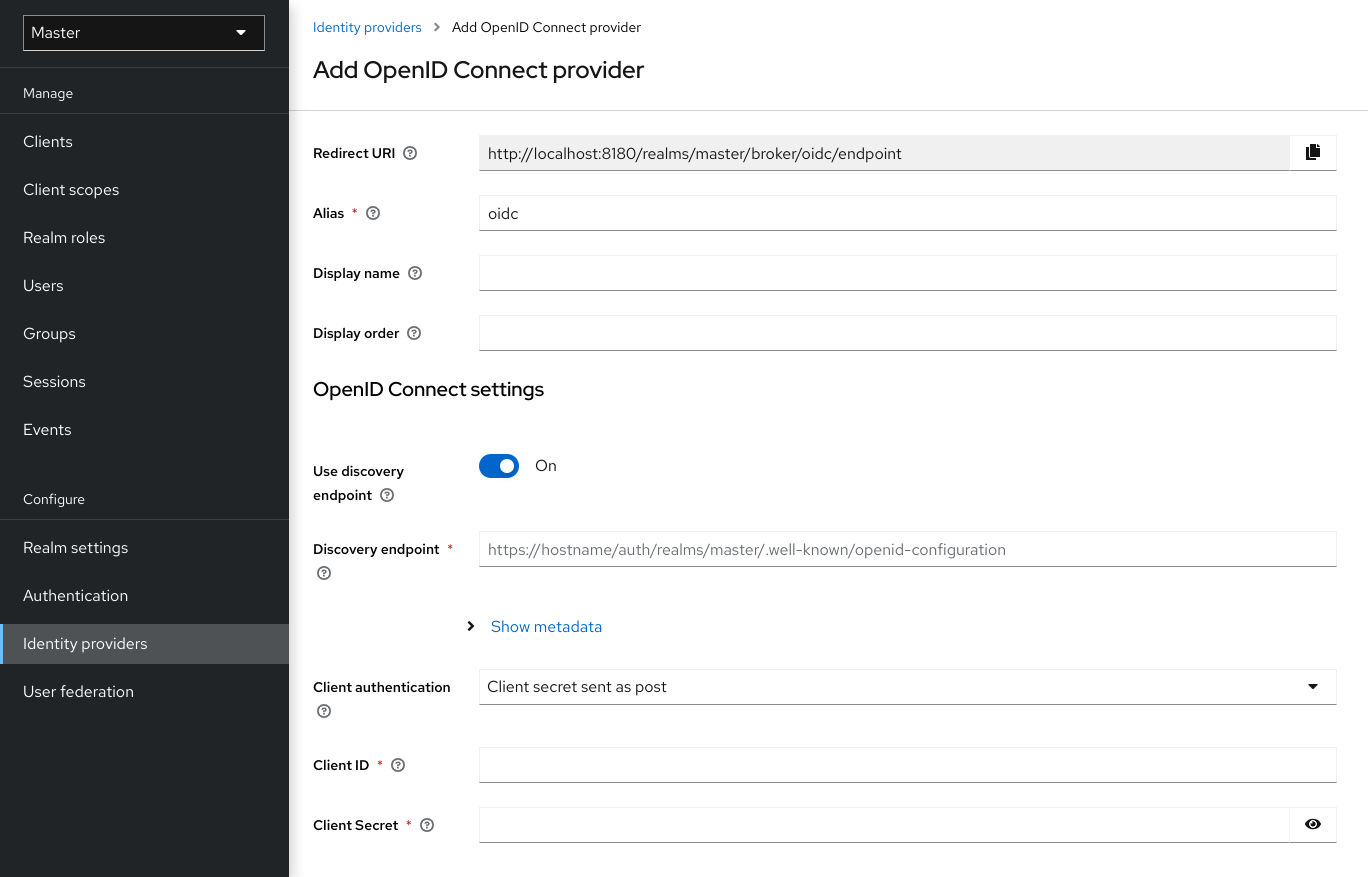

- Identity Brokering - 带有外部 OpenID Connect 或 SAML 身份提供程序的身份验证。

- 社交登录 - 使用 Google、GitHub、Facet、Facet 和其它社交网络启用登录。

- 用户联邦 - 从 LDAP 和 Active Directory 服务器同步用户。

- Kerberos 网桥 - 自动验证登录到 Kerberos 服务器的用户。

- Admin Console,用于集中管理用户、角色、角色映射、客户端和配置。

- 允许用户集中管理其帐户的帐户管理控制台。

- 主题支持 - 自定义面向所有用户的页面,以与您的应用程序和品牌集成。

- 双因素身份验证 - 通过 Google Authenticator 或 FreeOTP 支持 TOTP/HOTP。

- 登录流程 - 可选的用户自助注册、恢复密码、验证电子邮件、需要密码更新等。

- 会话管理 - 管理员和用户本身可以查看和管理用户会话。

- 令牌映射器 - 映射用户属性、角色等。如何放入令牌和声明中。

- not-在每个域、应用程序和用户撤销策略之前。

- CORS 支持 - 客户端适配器对 CORS 有内置支持。

- JavaScript 应用程序、JBoss EAP 等的客户端适配器。

- 支持任何具有 OpenID Connect Relying Party 库或 SAML 2.0 服务提供商库的平台/语言。

1.2. 基本红帽构建的 Keycloak 操作

红帽构建的 Keycloak 是您在网络上管理的单独服务器。应用程序配置为指向此服务器并受保护。红帽构建的 Keycloak 使用 OpenID Connect 或 SAML 2.0 等开放协议标准来保护您的应用程序。浏览器应用程序会将用户的浏览器从应用程序重定向到红帽构建的 Keycloak 身份验证服务器,在其中输入其凭证。此重定向很重要,因为用户完全与应用程序和应用程序完全隔离,因此用户永远不会看到用户的凭证。应用程序被赋予加密签名的身份令牌或断言。这些令牌可以包含用户名、地址、电子邮件和其他配置文件数据等身份信息。它们也可以保存权限数据,以便应用程序能够做出授权决策。这些令牌也可用于在基于 REST 的服务上进行安全调用。

1.3. 核心概念和术语

在尝试使用红帽构建的 Keycloak 来保护 Web 应用程序和 REST 服务前,请考虑这些核心概念和术语。

- users

- 用户是可以登录到系统的实体。它们可以拥有与自身关联的属性,如电子邮件、用户名、地址、电话号码和生日。它们可以被分配组成员资格,并为其分配特定的角色。

- 身份验证

- 识别和验证用户的过程。

- 授权

- 授予用户访问权限的过程。

- credentials

- 凭证是红帽构建的 Keycloak 用来验证用户身份的数据片段。有些示例包括密码、一次性密码、数字证书甚至指纹。

- roles

-

角色标识用户的类型或类别。

管理员、用户、经理和员工是机构中可能存在的所有典型角色。应用程序通常会将访问权限和权限分配给特定的角色,而非个人用户,因为处理用户的处理可能太精细且难以管理。 - 用户角色映射

- 用户角色映射定义了角色和用户之间的映射。用户可以与零个或多个角色关联。此角色映射信息可以封装到令牌和断言中,以便应用能够决定他们管理的不同资源的访问。

- 复合角色

-

复合角色是可与其他角色关联的角色。例如,

超级用户复合角色可以与Sales-admin和order-entry-admin角色关联。如果用户映射到超级用户角色,他们也会继承Sales-admin和order-entry-admin角色。 - groups

- 组管理用户组。可以为组定义属性。您还可以将角色映射到组。成为组成员的用户继承该组定义的属性和角色映射。

- realms

- 域管理一组用户、凭据、角色和组。用户从属于并登陆到的域。域彼此隔离,只能管理和验证其控制的用户。

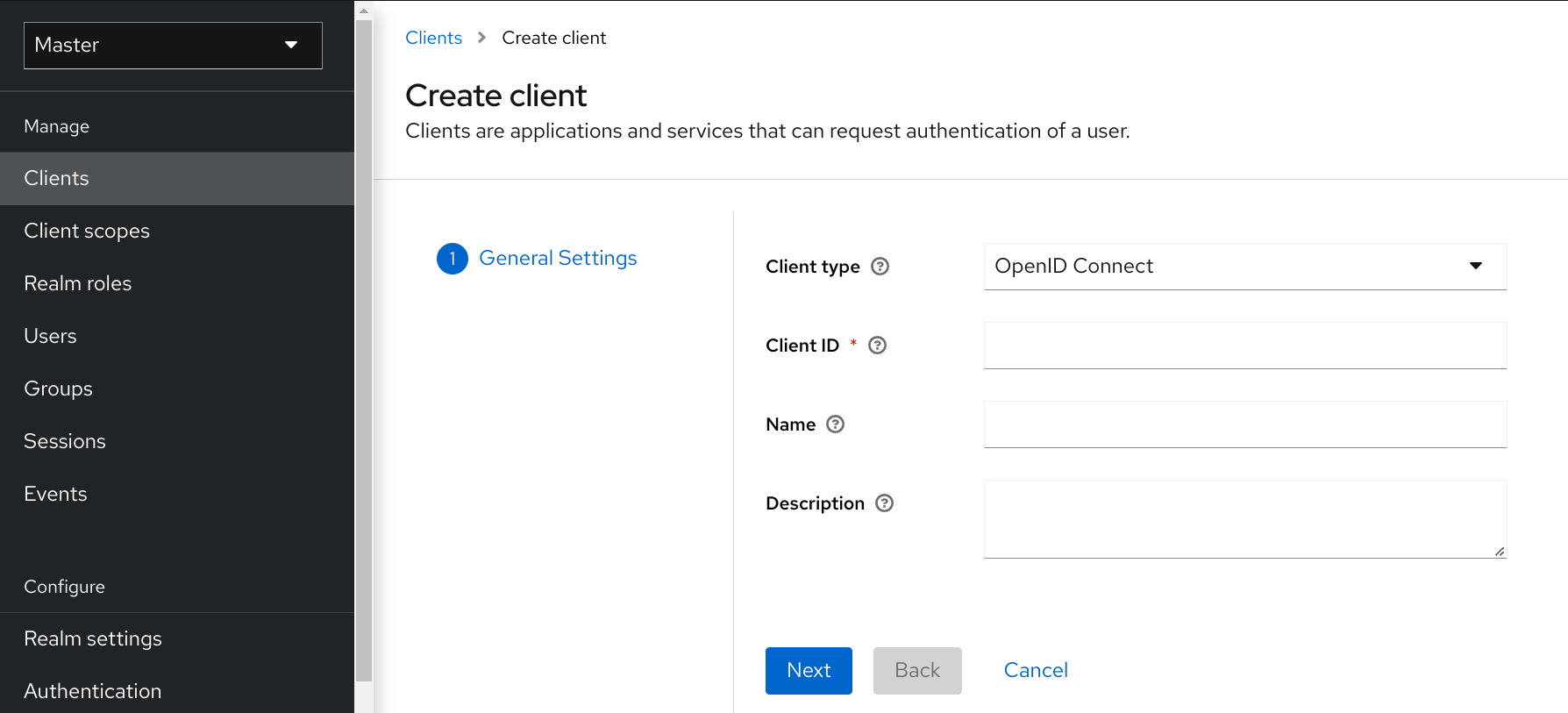

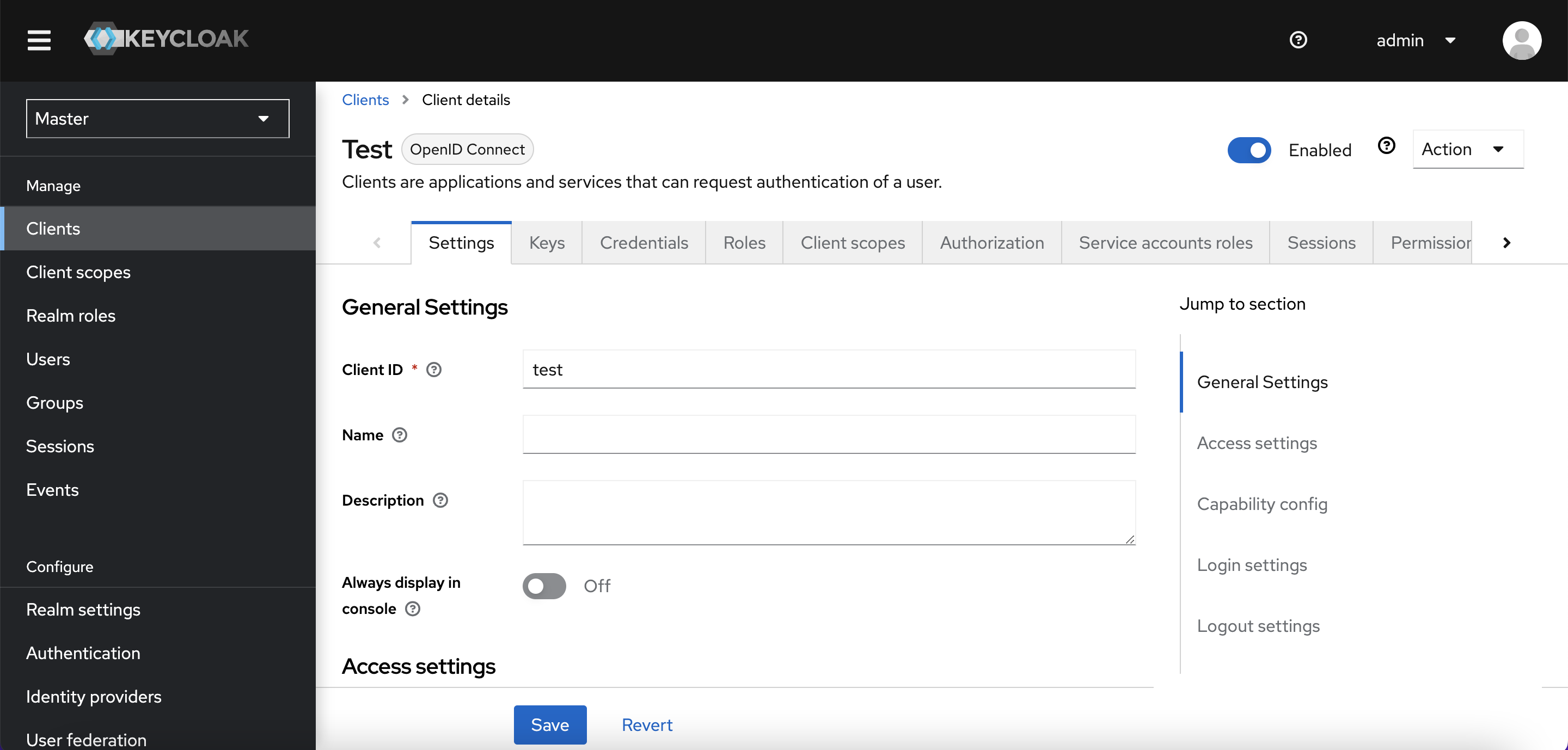

- 客户端

- 客户端是可以请求红帽构建的 Keycloak 验证用户身份的实体。大多数情况下,客户端都是希望使用红帽构建的 Keycloak 来保护自身并提供单点登录解决方案的应用程序和服务。客户端也可以是仅请求身份信息或访问令牌的实体,以便可以在由红帽构建 Keycloak 保护的网络上安全地调用其他服务。

- 客户端适配器

- 客户端适配器是安装到应用程序环境中的插件,以便能够由红帽构建的 Keycloak 进行通信和保护。Red Hat build of Keycloak 对于您可以下载的不同平台,有多个适配器。另外,对于没有涵盖的环境,您还可以获得第三方适配器。

- 同意

- 同意是作为管理员希望用户在客户端参与身份验证过程前为客户端授予权限。用户提供其凭证后,红帽构建的 Keycloak 将会弹出一个屏幕,标识客户端请求登录以及用户请求的身份信息。用户可以决定是否授予请求。

- 客户端范围

-

注册客户端后,您必须为该客户端定义协议映射器和角色范围映射。存储客户端范围通常很有用,通过共享一些常见设置来更轻松地创建新客户端。这也可用于根据

scope参数的值有条件地请求某些声明或角色。红帽构建的 Keycloak 提供了客户端范围的概念。 - 客户端角色

- 客户端可以定义特定于角色的角色。这基本上是一个专用于客户端的角色命名空间。

- 身份令牌

- 提供用户身份信息的令牌。OpenID Connect 规格的一部分。

- 访问令牌

- 作为 HTTP 请求的一部分提供的令牌,授予所调用的服务的访问权限。这是 OpenID Connect 和 OAuth 2.0 规范的一部分。

- assertion

- 有关用户的信息。这通常与 SAML 身份验证响应中包含的 XML blob 相关,该响应提供了经过身份验证的用户的身份元数据。

- 服务帐户

- 每个客户端都有一个内置服务帐户,允许它获取访问令牌。

- 直接授权

- 客户端通过 REST 调用代表用户获取访问令牌。

- 协议映射程序

- 对于每个客户端,您可以定制将哪些声明和断言存储在 OIDC 令牌或 SAML 断言中。您可以通过创建和配置协议映射程序来为每个客户端执行此操作。

- 会话

- 当用户登录时,会创建一个会话来管理登录会话。会话包含诸如用户登录以及该会话期间参与哪些应用程序时等信息。管理员和用户都可以查看会话信息。

- 用户联邦供应商

- 红帽构建的 Keycloak 可以存储和管理用户。通常,公司已经有存储用户和凭证信息的 LDAP 或 Active Directory 服务。您可以点红帽构建的 Keycloak 从这些外部存储验证凭证,并拉取身份信息。

- 身份供应商

- 身份提供程序(IDP)是一个可以验证用户的服务。红帽构建的 Keycloak 是一个 IDP。

- 身份提供程序联邦

- 红帽构建的 Keycloak 可以被配置为将身份验证委派给一个或多个 IDP。通过 Dan 或 Google+ 进行社交登录是身份提供程序联邦的示例。您还可以 hook 红帽构建的 Keycloak,将身份验证委托给任何其他 OpenID Connect 或 SAML 2.0 IDP。

- 身份提供程序映射器

- 在进行 IDP 联邦时,您可以将传入的令牌和断言映射到用户和会话属性。这有助于您将身份信息从外部 IDP 传播到请求身份验证的客户端。

- 所需操作

-

必要的操作是用户必须在身份验证过程中执行的操作。在这些操作完成之前,用户无法完成身份验证过程。例如,管理员可以调度用户,每月重置其密码。会为所有这些用户设置

更新密码所需的操作。 - 身份验证流

- 在与系统的某些方面交互时,身份验证流程是用户必须执行的。登录流可以定义需要哪些凭证类型。注册流程定义了用户必须输入的配置集信息,以及是否必须使用 reCAPTCHA 等内容来过滤 bot。凭证重置流定义了用户必须执行的操作,然后才能重置其密码。

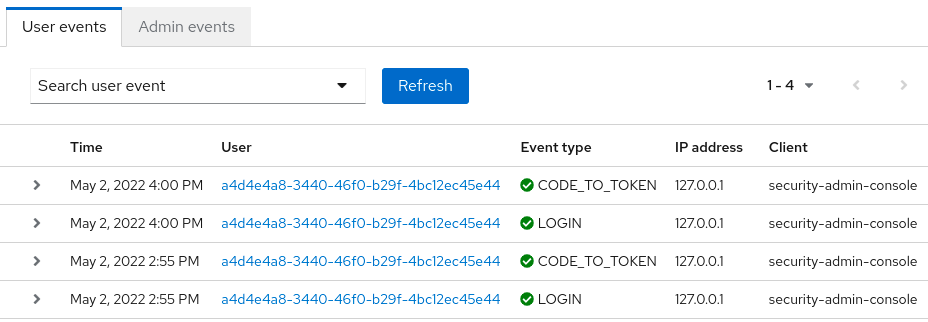

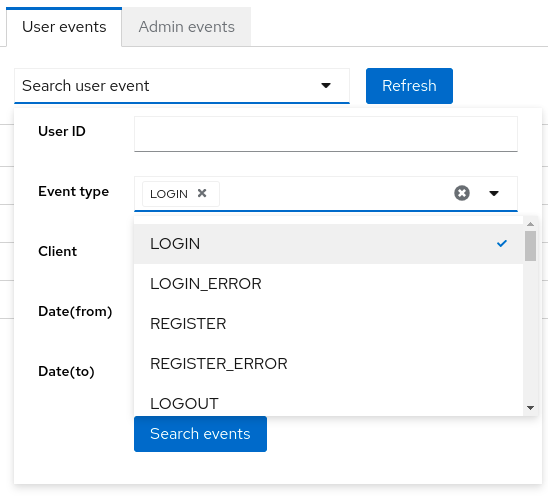

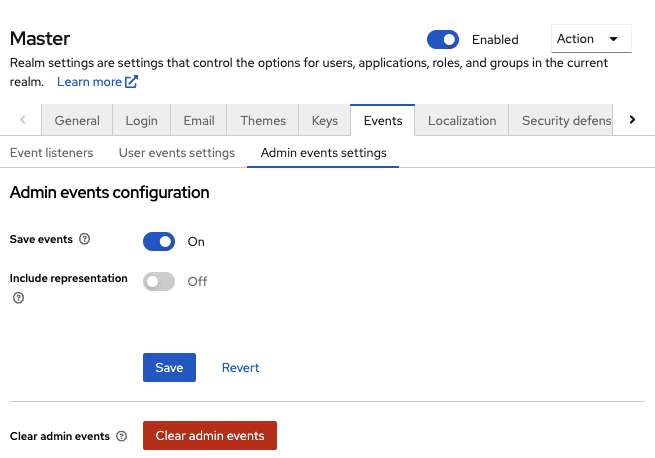

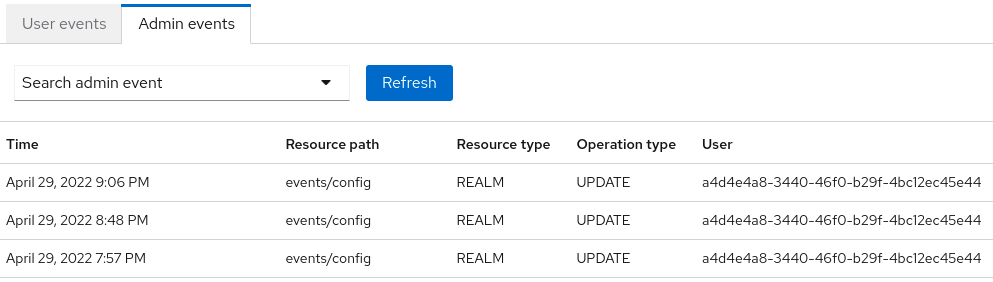

- 事件

- 事件是管理员可以查看和 hook 的审计流。

- themes

- 由红帽构建的 Keycloak 提供的每个屏幕都由一个主题支持。themes 定义 HTML 模板和样式表,您可以根据需要覆盖。

第 2 章 创建第一个管理员

安装红帽构建的 Keycloak 后,您需要一个管理员帐户,该帐户可以充当具有完整权限来管理红帽构建的 Keycloak 的 超级 管理员。使用这个帐户,您可以登录到红帽构建的 Keycloak 管理控制台,您可以在其中创建域和用户,并注册由红帽构建 Keycloak 保护的应用程序。

2.1. 在本地主机上创建帐户

如果您的服务器可从 localhost 访问,请执行以下步骤。

流程

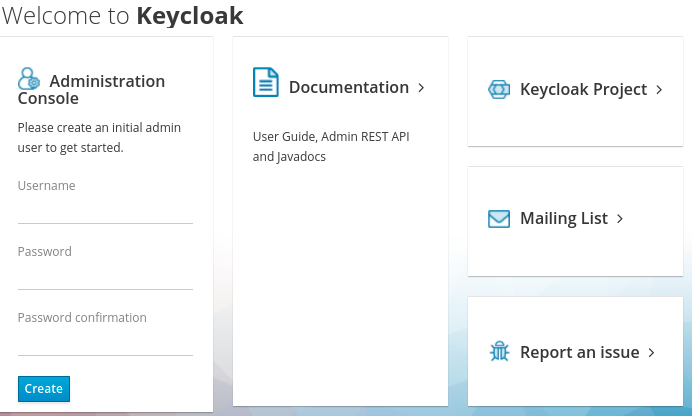

- 在网页浏览器中,进入 http://localhost:8080 URL。

提供您可以重新调用的用户名和密码。

欢迎页面

2.2. 远程创建帐户

如果无法从 localhost 地址访问服务器,或者只想从命令行启动 Keycloak 的红帽构建,请使用 KEYCLOAK_ADMIN 和 KEYCLOAK_ADMIN_PASSWORD 环境变量来创建初始 admin 帐户。

例如:

export KEYCLOAK_ADMIN=<username> export KEYCLOAK_ADMIN_PASSWORD=<password> bin/kc.[sh|bat] start

第 3 章 配置域

为管理控制台拥有管理帐户后,您可以配置域。域是管理对象的空间,包括用户、应用程序、角色和组。用户从属于并登陆到的域。一个红帽构建的 Keycloak 部署可以定义、存储和管理与数据库中的空间一样多的域。

3.1. 使用管理控制台

您可以在红帽构建的 Keycloak 管理控制台中配置域并执行大多数管理任务。

先决条件

- 您需要管理员帐户。请参阅创建第一个管理员。

流程

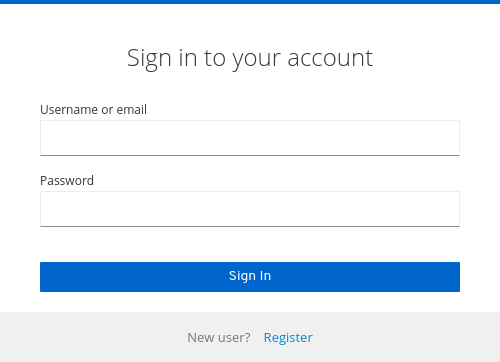

前往管理控制台的 URL。

例如,对于 localhost,请使用以下 URL :http://localhost:8080/admin/

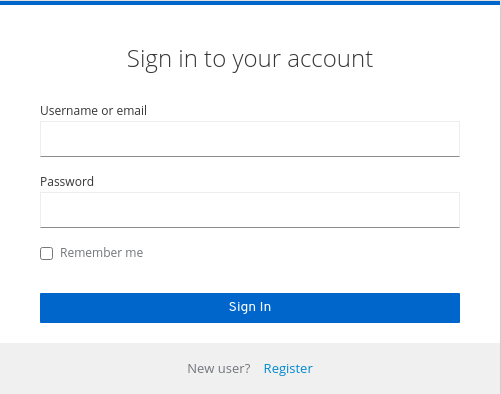

登录页面

在 Welcome Page 或 bin 目录中的

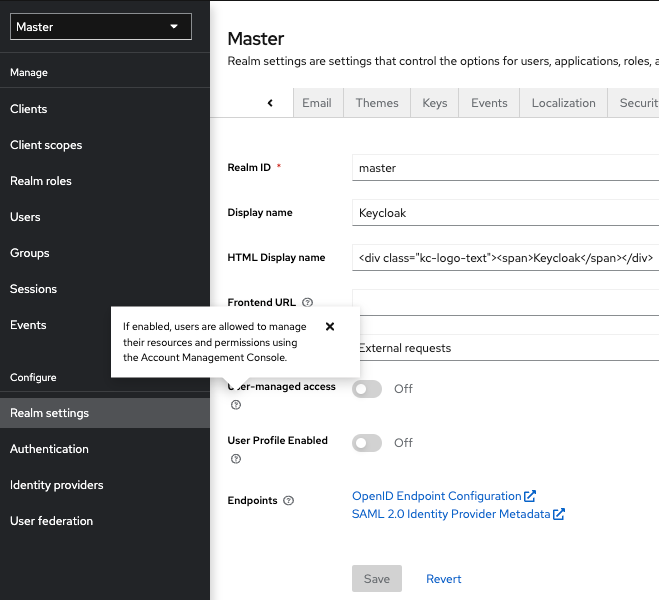

add-user-keycloak脚本中输入您创建的用户名和密码。此操作会显示管理控制台。管理控制台

请注意,您可以使用的菜单和其他选项:

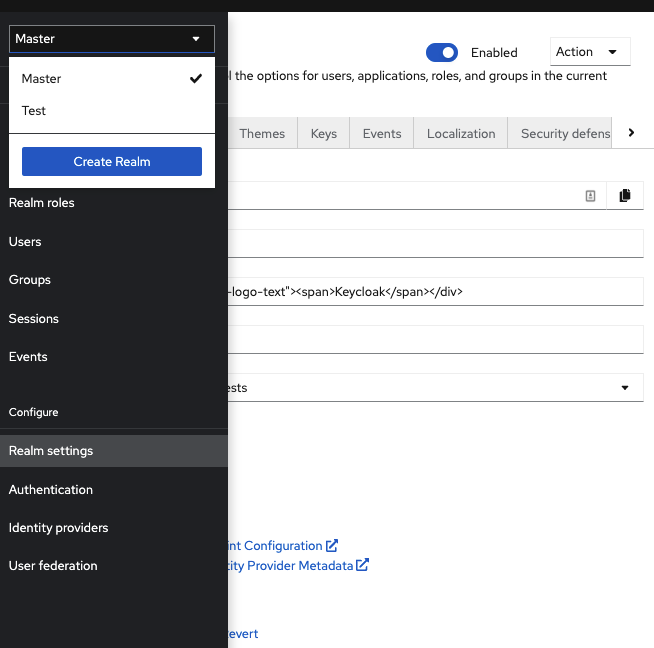

- 单击标记为 Master 的菜单,以选择要管理的域或创建新域。

- 点右上角的列表查看您的帐户或注销。

- 将鼠标悬停在问号 ? 图标上,以显示描述该字段的工具提示文本。上面的镜像显示了操作的工具提示。

- 点问号 ? 图标显示描述该字段的工具提示文本。上面的镜像显示了操作的工具提示。

从管理控制台导出文件不适用于服务器之间的备份或数据传输。只有引导导出适合服务器之间的备份或数据传输。

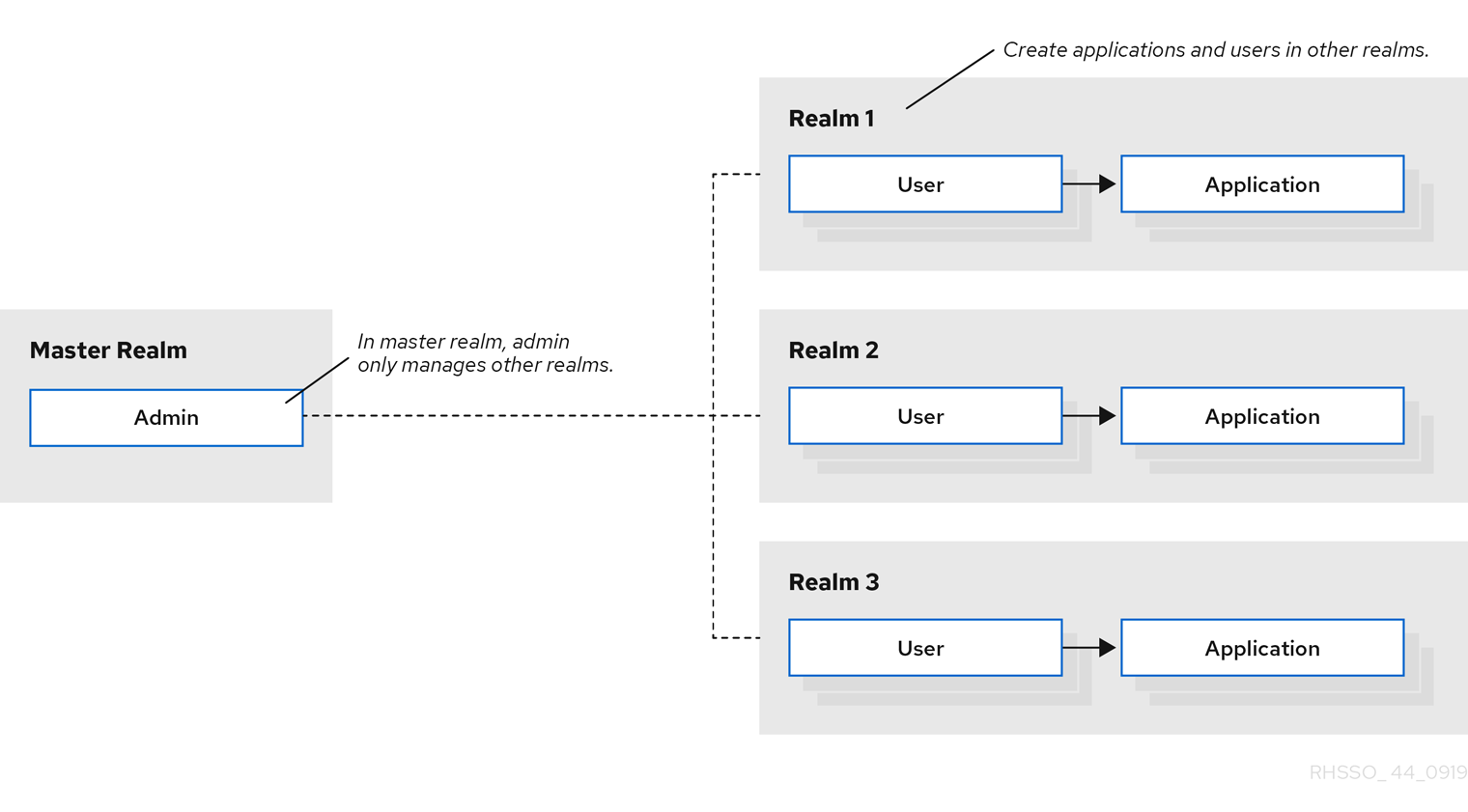

3.2. master 域

在管理控制台中,存在两种类型的域:

-

Master 域- 首次启动红帽 Keycloak 构建时,已为您创建此域。它包含您在第一次登录时创建的管理员帐户。仅使用 master 域来创建和管理系统中的域。 -

其他域- 这些域由 master 域中的管理员创建。在这些域中,管理员管理您的机构中的用户及其所需的应用程序。应用程序归用户所有。

域和应用程序

域彼此隔离,只能管理和验证其控制的用户。遵循此安全模型有助于防止意外更改,并遵循允许用户帐户访问成功完成当前任务所需的权限和电源。

其他资源

- 如果要禁用 master 域并在您创建的任何新域中定义管理员帐户,请参阅 Dedicated Realm Admin Consoles。每个域都有自己的专用管理控制台,您可以使用本地帐户登录。

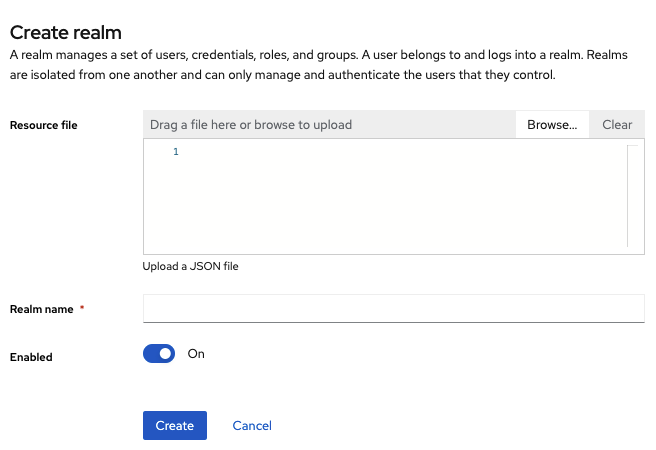

3.3. 创建域

您可以创建一个域来提供管理空间,您可以在其中创建用户,并授予他们使用应用程序的权限。首次登录时,您通常位于 master 域中,这是您创建的其他域的顶级域。

在决定您需要的域时,请考虑您要对用户和应用程序具有的隔离类型。例如,您可以为公司员工和客户的单独域创建一个域。您的员工将登录员工域,并且只能访问内部公司应用程序。客户会登录到客户域,并且只能与面向客户的应用程序交互。

流程

- 指向左侧窗格中的顶部。

单击 Create Realm。

添加 realm 菜单

- 输入域的名称。

点 Create。

创建 realm

当前域现在设置为您刚才创建的域。您可以点击菜单中的域名在域间切换。

3.4. 为域配置 SSL

每个域都有一个关联的 SSL 模式,它定义了与域交互的 SSL/HTTPS 要求。与域交互的浏览器和应用程序符合 SSL 模式定义的 SSL/HTTPS 要求,或者它们无法与服务器交互。

流程

- 单击菜单中的 Realm settings。

点击常规标签。

常规标签页

将 Require SSL 设置为以下 SSL 模式之一:

-

外部请求用户可以在没有 SSL 的情况下与红帽构建的 Keycloak 交互,只要他们坚持使用私有 IP 地址,如

localhost、192.127.0.0.1、10.x.x.x、192.168.x.x和172.16.x.x。如果您试图在没有非专用 IP 地址的情况下访问红帽 Keycloak 构建,则会出现错误。 - 没有 红帽构建的 Keycloak 不需要 SSL。仅当您进行试验且不计划支持此部署时,此选择才会在开发中应用。

- 所有请求 红帽构建的 Keycloak 需要 SSL 用于所有 IP 地址。

-

外部请求用户可以在没有 SSL 的情况下与红帽构建的 Keycloak 交互,只要他们坚持使用私有 IP 地址,如

3.5. 为域配置电子邮件

红帽构建的 Keycloak 向用户发送电子邮件,以便在用户忘记密码时或需要收到有关服务器事件的通知时验证其电子邮件地址。要启用红帽构建的 Keycloak 来发送电子邮件,您可以使用 SMTP 服务器设置提供红帽构建的 Keycloak。

流程

- 单击菜单中的 Realm settings。

单击 Email 选项卡。

电子邮件标签页

- 填写字段并根据需要切换开关。

模板

- from

- from 表示用于发送电子邮件的 From SMTP-Header 的地址。

- 从显示名称中

- 从显示名称 中,可以配置用户友好的电子邮件地址别名(可选)。如果没有设置普通 电子邮件地址,则电子邮件客户端中将显示。

- 回复

- 表示用于发送邮件的 Reply-To SMTP-Header 的地址(可选)。如果没有设置 明文 电子邮件地址。

- 回复显示名称

- 回复显示名称 允许配置用户友好的电子邮件地址别名(可选)。如果没有设置普通 Reply To email address,则会显示。

- 来自

- envelope 表示用于发送邮件的 returned -Path SMTP- Header 的 Bounce Address (可选)。

连接和身份验证

- 主机

- 主机 表示用于发送电子邮件的 SMTP 服务器主机名。

- 端口

- port 表示 SMTP 服务器端口。

- 加密

- 选择其中一个复选框来支持发送电子邮件以恢复用户名和密码,特别是在 SMTP 服务器位于外部网络时。您可能需要将端口更改为 465,这是 SSL/TLS 的默认端口。

- 身份验证

- 如果您的 SMTP 服务器需要身份验证,请将此开关设置为 ON。出现提示时,提供用户名和密码 。Password 字段的值可以从外部 密码库 引用值。

3.6. 配置主题

对于给定域,您可以使用它们更改红帽构建的 Keycloak 中任何 UI 的外观。

流程

- 单击菜单中的 Realm 设置。

点 Themes 选项卡。

themes 标签页

选择每个 UI 类别所需的主题,然后点 Save。

- 登录主题

- 用户名密码条目、OTP 条目、新用户注册和其他与登录相关的类似屏幕。

- 帐户主题

- 每个用户都有一个用户帐户管理 UI。

- 管理控制台主题

- 红帽构建的 Keycloak 管理控制台的偏移。

- 电子邮件主题

- 每当红帽构建的 Keycloak 必须发送电子邮件,它会使用此主题中定义的模板来制作电子邮件。

其他资源

- 服务器开发人员指南 描述了如何创建新主题或修改现有的主题。

3.7. 启用国际化

每个 UI 屏幕在 Red Hat build of Keycloak 中进行了国际化。默认语言为英语,但您可以选择您要支持的区域设置以及默认区域是什么。

流程

- 单击菜单中的 Realm Settings。

- 点 Localization 选项卡。

- 启用 国际化。

选择您要支持的语言。

本地化标签页

用户下次登录时,该用户可在登录页面中选择一个语言,以用于登录屏幕、帐户控制台和管理控制台。

其他资源

- 服务器开发人员指南 解释了如何提供额外的语言。由主题提供的所有国际化文本都可以被 Localization 选项卡上的特定于域的文本覆盖。

3.7.1. 用户区域设置选择

区域选择器供应商建议提供信息的最佳区域设置。但是,用户通常未知。因此,之前验证的用户的区域会在永久 Cookie 中记住。

选择区域设置的逻辑使用以下第一个可用:

- 用户选择 - 当用户使用下拉列表选择区域时

- 用户配置文件 - 当有经过身份验证的用户和用户有首选区域设置时

- client selected - 由客户端使用 ui_locales 参数传递

- cookie - 浏览器上选择的最后区域设置

- 接受的语言 - Accept-Language 标头中的区域设置

- realm default

- 如果没有以上内容,则回退到英语

当用户经过验证时,会触发一个操作来更新前面提到的持久性 Cookie 中的区域设置。如果用户已通过登录页面上的区域设置选择器主动切换区域,则用户区域设置在此时也会更新。

如果要更改选择区域设置的逻辑,您可以选择创建自定义 LocaleSelectorProvider。详情请查看 服务器开发人员指南。

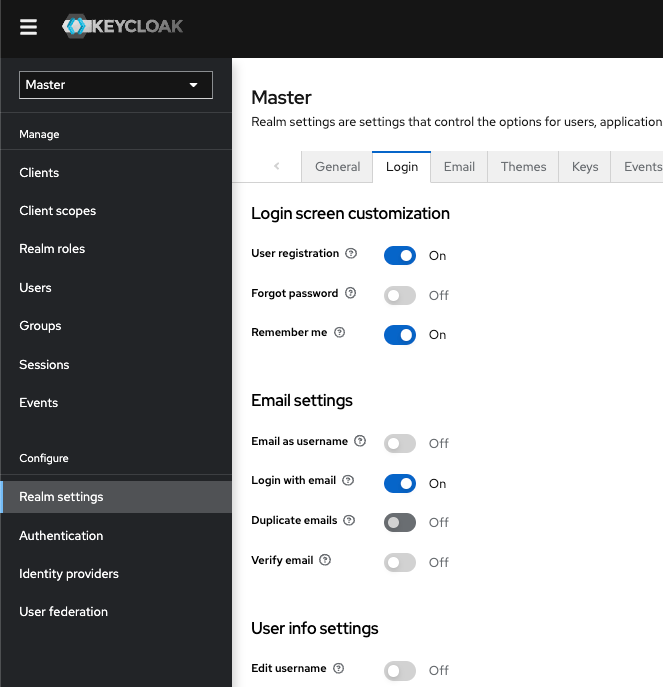

3.8. 控制登录选项

红帽构建的 Keycloak 包括几个内置登录页面功能。

3.8.1. 启用忘记密码

如果启用强制 密码,如果用户忘记密码 或丢失其 OTP 生成器,用户可以重置其登录凭证。

流程

- 单击菜单中的 Realm settings。

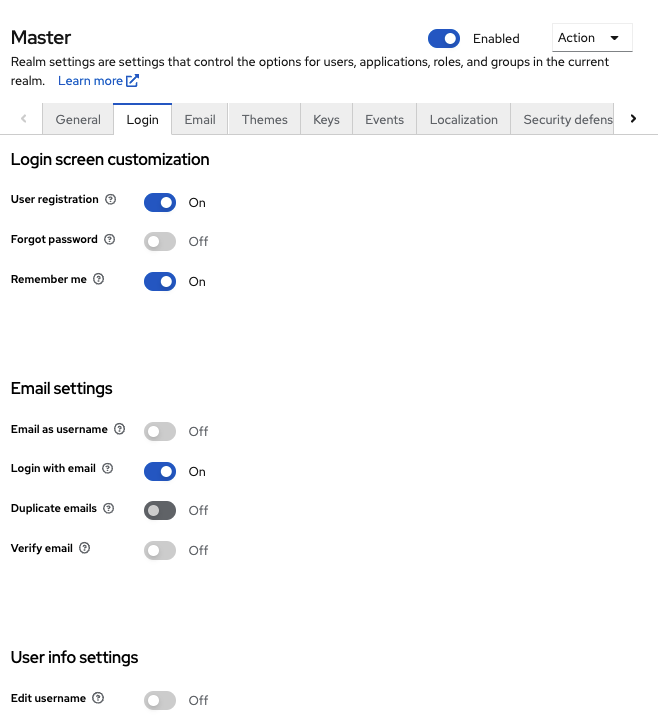

点 Login 选项卡。

登录标签页

将 Forgot 密码 切换为 ON。

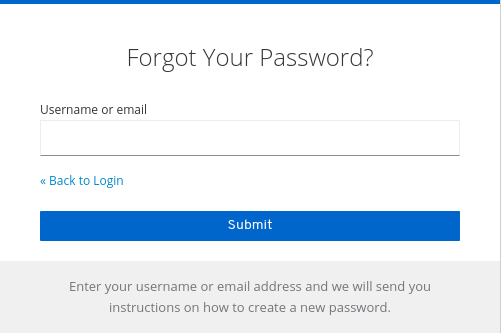

在登录页面中显示

Forgot Password?链接。忘记密码链接

-

在 Email 选项卡中指定

Host和From,以便 Keycloak 能够发送重置电子邮件。 单击此链接,带其用户名或电子邮件地址的用户,并接收带有链接的电子邮件地址以重置其凭证的电子邮件。

忘记密码页面

电子邮件中发送的文本是可配置的。如需更多信息,请参阅 服务器开发人员指南。

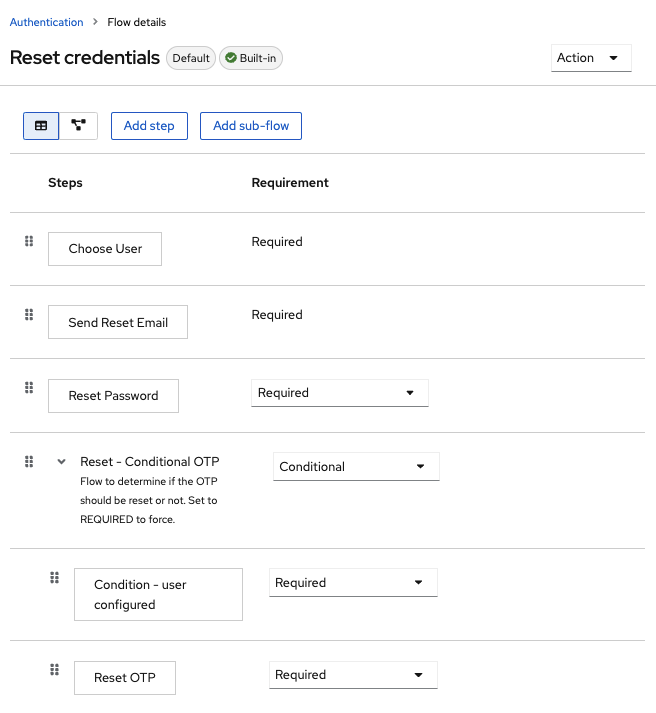

当用户点击电子邮件链接时,红帽构建的 Keycloak 会要求他们更新其密码,如果他们设置了 OTP 生成器,红帽构建的 Keycloak 会要求他们重新配置 OTP 生成器。根据您的组织的安全要求,您可能不希望用户通过电子邮件重置其 OTP 生成器。

要更改此行为,请执行以下步骤:

流程

- 点菜单中的 Authentication。

- 点 Flows 选项卡。

选择 重置凭证 流。

重置凭证流

如果您不想重置 OTP,请将

Reset OTP要求设置为 Disabled。- 点菜单中的 Authentication。

- 点 Required actions 选项卡。

确保启用了 Update Password。

所需操作

3.8.2. 启用 Remember Me

登录的用户关闭其浏览器会销毁其会话,并且该用户必须再次登录。如果该用户在登录时点 Remember Me 复选框,您可以设置 Red Hat build of Keycloak 来保持用户的登录会话打开。此操作将登录 Cookie 从仅会话 Cookie 变为持久性 Cookie。

流程

- 单击菜单中的 Realm settings。

- 点 Login 选项卡。

将 Remember Me 开关切换到 On。

登录标签页

当您保存此设置时,域登录页面中会显示一个

记住的 me复选框。请记住 Me

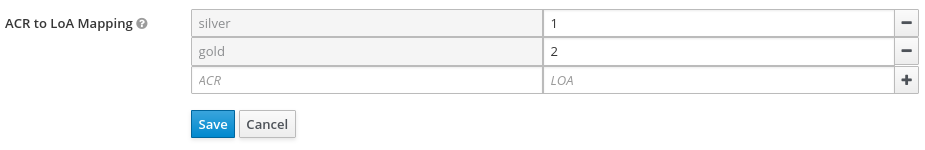

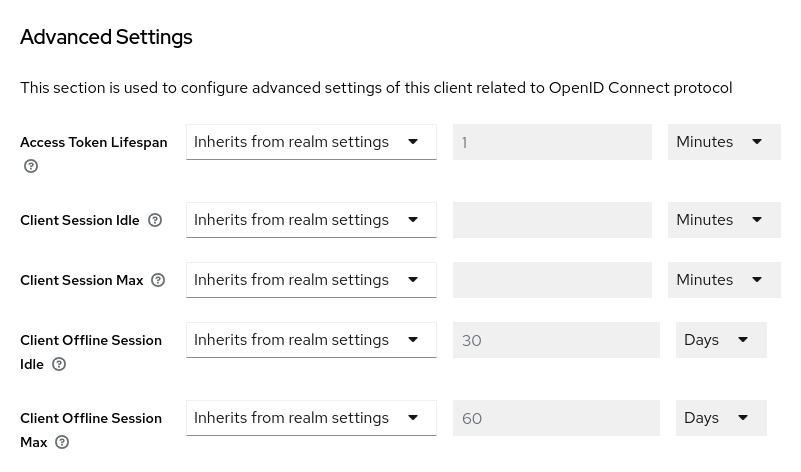

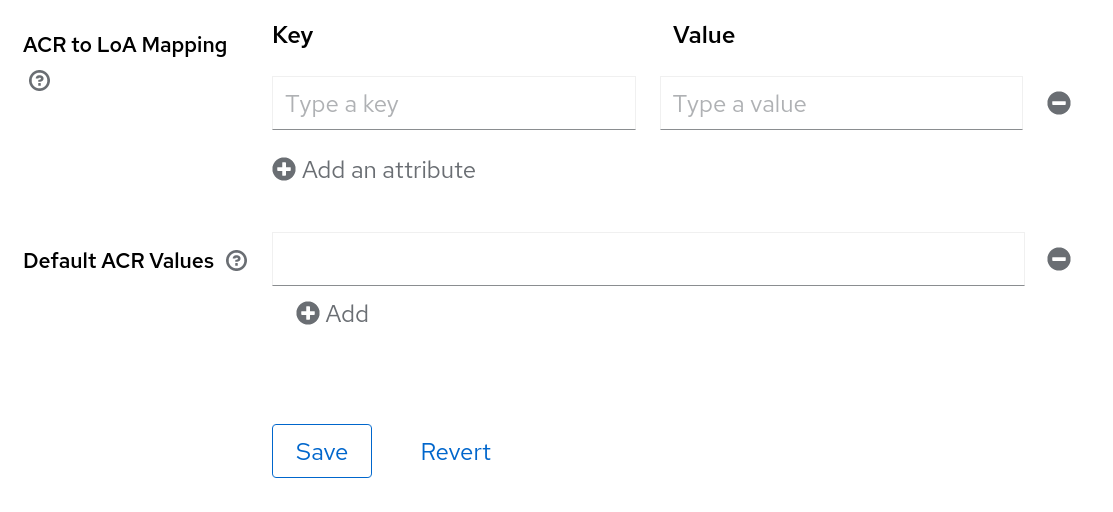

3.8.3. ACR 到身份验证级别(LoA)映射

在域的登录设置中,您可以定义哪个身份验证上下文 参考(ACR) 值映射到哪个级别的 身份验证(LoA)。ACR 可以是任何值,而 LoA 必须是数字。可以请求 acr 声明在 OIDC 请求中发送的 声明 或 acr_values 参数中,它也包含在访问令牌和 ID 令牌中。映射号在身份验证流条件中使用。

如果特定客户端需要使用与 realm 不同的值,可以在客户端级别指定映射。但是,最佳实践是回退到域映射。

详情请查看 步骤身份验证和 官方 OIDC 规格。

3.8.4. 更新电子邮件工作流(更新电子邮件)

借助此工作流,用户必须使用 UPDATE_EMAIL 操作来更改他们自己的电子邮件地址。

操作与单一电子邮件输入表单关联。如果域禁用了电子邮件验证,则此操作将在不验证的情况下更新电子邮件。如果域启用了电子邮件验证,该操作将向新电子邮件地址发送电子邮件更新操作令牌,而无需更改帐户电子邮件。只有操作令牌触发将完成电子邮件更新。

应用程序可以通过将 UPDATE_EMAIL 用作 AIA (Application Initiated Action)来将其用户发送到电子邮件更新表单。

UpdateEmail 是 技术预览,且不被支持。此功能默认为禁用。

使用 --features=preview 或 --features=update-email启用启动服务器

如果您启用此功能,且您要从以前的版本迁移,请在域中启用 Update Email required 操作。否则,用户无法更新其电子邮件地址。

3.9. 配置 realm 密钥

红帽构建的 Keycloak 使用的身份验证协议需要加密签名,有时加密。红帽构建的 Keycloak 使用非对称密钥对(一个私钥和公钥)来实现这一点。

红帽构建的 Keycloak 一次有一个活跃的密钥对,但也可以有多个被动密钥。主动密钥对用于创建新签名,而被动密钥对则可用于验证之前的签名。这样可以定期轮转密钥,而不会向用户造成停机或中断。

创建域时,会自动生成密钥对和自签名证书。

流程

- 单击菜单中的 Realm settings。

- 点 Keys。

- 从过滤器下拉菜单中选择 Passive key 来查看被动键。

- 从过滤器下拉菜单中选择 Disabled key 以查看禁用的密钥。

密钥对可以具有 Active 状态,但仍然不能选择为该域的当前活动密钥对。所选用于签名的活动对会根据提供活跃密钥对的优先级排序的第一个密钥提供程序来选择。

3.9.1. 轮转密钥

我们建议您定期轮转密钥。首先,创建优先级高于现有活动密钥的新密钥。您可以使用相同的优先级创建新密钥,并将以前的密钥设置为被动。

有新密钥可用后,所有新令牌和 Cookie 将用新密钥签名。当用户向应用进行身份验证时,SSO cookie 将使用新签名进行更新。当 OpenID Connect 令牌被刷新时,使用新密钥签名。最后,所有 Cookie 和令牌都使用新密钥,并在可以删除旧密钥时之后使用。

删除旧密钥的频率是安全性之间的利弊,并确保所有 Cookie 和令牌都已更新。在创建新密钥后,请考虑每三个月创建新密钥到六月,并在创建新密钥后向 2 个月删除旧密钥。如果用户在要添加的新密钥和正在删除旧密钥之间不活跃,则用户必须重新验证。

轮转密钥也适用于离线令牌。为确保更新它们,应用需要在删除旧密钥前刷新令牌。

3.9.2. 添加生成的密钥对

使用这个流程生成密钥对,包括自签名证书。

流程

- 选择 Admin 控制台中的域。

- 单击菜单中的 Realm settings。

- 点 Keys 选项卡。

- 点 Providers 选项卡。

- 单击 Add provider,再选择 rsa 生成的。

- 在 Priority 字段中输入数字。此数字决定了新密钥对是否成为活动密钥对。最高数字使密钥对处于活动状态。

- 为 AES Key size 选择一个值。

- 点 Save。

更改提供程序的优先级不会导致密钥被重新生成,但如果您想要更改您编辑提供程序的 keysize,并将生成新密钥。

3.9.3. 通过提取证书来轮转密钥

您可以通过从 RSA 生成的密钥对中提取证书并在新密钥存储中使用该证书来轮转密钥。

先决条件

- 生成的密钥对

流程

- 选择 Admin 控制台中的域。

- 单击 Realm Settings。

点 Keys 选项卡。

此时会出现 Active keys 列表。

在带有 RSA 密钥的行中,单击 Public Keys 下的 Certificate。

证书以文本形式出现。

将证书保存到文件中,并将其放在这些行中。

----Begin Certificate---- <Output> ----End Certificate----

- 使用 keytool 命令将密钥文件转换为 PEM 格式。

从密钥存储中删除当前的 RSA 公钥证书。

keytool -delete -keystore <keystore>.jks -storepass <password> -alias <key>

将新证书导入到密钥存储中

keytool -importcert -file domain.crt -keystore <keystore>.jks -storepass <password> -alias <key>

重新构建应用。

mvn clean install wildfly:deploy

3.9.4. 添加现有的密钥对和证书

要添加密钥对和在其他位置获取的证书,请选择 Providers,然后从下拉菜单中选择 rsa。您可以更改优先级,以确保新密钥对成为活跃的密钥对。

先决条件

- 私钥文件。文件必须是 PEM 格式。

流程

- 选择 Admin 控制台中的域。

- 单击 Realm settings。

- 点 Keys 选项卡。

- 点 Providers 选项卡。

- 单击 Add provider 并选择 rsa。

- 在 Priority 字段中输入数字。此数字决定了新密钥对是否成为活动密钥对。

- 点 Private RSA Key 旁边的 Browse… 上传私钥文件。

- 如果您有私钥的签名证书,请点击 X509 证书 旁的 Browse… 来上传证书文件。如果没有上传证书,Red Hat build of Keycloak 会自动生成一个自签名证书。

- 点 Save。

3.9.5. 从 Java Keystore 加载密钥

要添加存储在主机上的 Java 密钥存储文件中的密钥对和证书,请选择 Providers,然后从下拉菜单中选择 java-keystore。您可以更改优先级,以确保新密钥对成为活跃的密钥对。

要加载关联的证书链,必须将其导入到 Java 密钥存储文件中,并使用 相同的键 别名来加载密钥对。

流程

- 选择 Admin 控制台中的域。

- 单击菜单中的 Realm settings。

- 点 Keys 选项卡。

- 点 Providers 选项卡。

- 单击 Add provider 并选择 java-keystore。

- 在 Priority 字段中输入数字。此数字决定了新密钥对是否成为活动密钥对。

- 为 Keystore 输入一个值。

- 为 Keystore Password 输入一个值。

- 输入 Key Alias 的值。

- 输入 Key Password 的值。

- 点 Save。

3.9.6. 制作键被动

流程

- 选择 Admin 控制台中的域。

- 单击菜单中的 Realm settings。

- 点 Keys 选项卡。

- 点 Providers 选项卡。

- 单击您要进行被动的密钥的供应商。

- 将 Active 切换到 Off。

- 点 Save。

3.9.7. 禁用密钥

流程

- 选择 Admin 控制台中的域。

- 单击菜单中的 Realm settings。

- 点 Keys 选项卡。

- 点 Providers 选项卡。

- 单击您要进行被动的密钥的供应商。

- 将 Enabled 切换到 Off。

- 点 Save。

3.9.8. 被破坏的密钥

红帽构建的 Keycloak 具有仅本地存储的签名密钥,它们永远不会与客户端应用程序、用户或其他实体共享。但是,如果您认为您的域签名密钥已被破坏,您应当首先生成新密钥对,如上所述,然后立即删除被入侵的密钥对。

或者,您还可以从 Providers 表中删除该提供程序。

流程

- 点菜单中的 Clients。

- 点 security-admin-console。

- 向下滚动到 Access settings 部分。

- 填写 Admin URL 字段。

- 点 Advanced 标签页。

- 在 Revocation 部分点 Set to now。

- 点 Push。

推送 not-before 策略可确保客户端应用程序不接受被入侵密钥签名的现有令牌。客户端应用程序被强制从红帽构建的 Keycloak 下载新密钥对,因此由被破坏的密钥签名的令牌无效。

REST 和机密客户端必须设置 Admin URL,以便红帽构建的 Keycloak 能够向推送的 not-before 策略请求发送客户端。

第 4 章 使用外部存储

机构可以包含包含信息、密码和其他凭据的数据库。通常,您无法将现有数据存储迁移到红帽构建的 Keycloak 部署,以便红帽构建的 Keycloak 可以联合现有的外部用户数据库。红帽构建的 Keycloak 支持 LDAP 和 Active Directory,但您也可以使用红帽构建的 Keycloak User Storage SPI 对任何自定义用户数据库进行代码扩展。

当用户尝试登录时,红帽构建的 Keycloak 会检查该用户的存储以查找该用户。如果红帽构建的 Keycloak 找不到用户,红帽构建的 Keycloak 会迭代域的每个用户存储供应商,直到找到匹配项为止。然后,来自外部数据存储的数据会映射到红帽构建的 Keycloak 运行时使用的标准用户模型。然后,此用户模型映射到 OIDC 令牌声明和 SAML 断言属性。

外部数据库很少有支持红帽构建 Keycloak 的所有功能所需的数据,因此用户存储供应商可以选择在红帽构建的 Keycloak 用户数据存储中存储项目。供应商可以在本地导入用户,并定期与外部数据存储同步。这种方法取决于提供程序的功能以及提供程序的配置。例如,您的外部用户数据存储可能不支持 OTP。OTP 可以由红帽构建的 Keycloak 处理和存储,具体取决于供应商。

4.1. 添加供应商

要添加存储供应商,请执行以下步骤:

流程

在菜单中点 User Federation。

用户联邦

从列出的卡中选择供应商类型卡。

红帽构建的 Keycloak 会带您进入该供应商的配置页面。

4.2. 处理供应商故障

如果用户存储提供程序失败,您可能无法登录并查看管理控制台中的用户。在使用存储供应商查找用户时,红帽构建的 Keycloak 不会检测到失败,因此它会取消调用。如果您的存储提供程序在用户查找过程中失败,则登录或用户查询会失败,且不会切换到下一个配置的供应商。

Red Hat build of Keycloak 会首先搜索本地的 Keycloak 用户数据库构建,以便在任何 LDAP 或自定义用户存储供应商前解析用户。考虑创建一个存储在本地红帽构建的 Keycloak 用户数据库中的管理员帐户,以防连接到 LDAP 和后端的问题。

每个 LDAP 和自定义用户存储提供程序在其管理控制台页面上都有一个 启用 切换。禁用用户存储提供程序在执行查询时跳过提供程序,以便您可以查看并使用优先级较低的不同提供程序中的用户帐户登录。如果您的供应商使用导入策略并禁用,则导入的用户仍可以只读模式查找。

当 Storage Provider 查找失败时,红帽构建的 Keycloak 不会故障切换,因为用户数据库通常在它们之间有重复的用户名或重复电子邮件。重复用户名和电子邮件可能会导致问题,因为用户在管理员预期从另一个数据存储加载时,用户从一个外部数据存储加载。

4.3. 轻量级目录访问协议(LDAP)和 Active Directory

红帽构建的 Keycloak 包括 LDAP/AD 供应商。您可以在一个红帽构建的 Keycloak 域中进行多个不同的 LDAP 服务器,并将 LDAP 用户属性映射到红帽构建的 Keycloak 通用用户模型中。

默认情况下,红帽构建的 Keycloak 会映射用户名、电子邮件、名字和用户帐户姓氏,但您也可以配置额外的 映射。红帽构建的 Keycloak 的 LDAP/AD 供应商支持使用 LDAP/AD 协议和存储、编辑和同步模式进行密码验证。

4.3.1. 配置联邦 LDAP 存储

流程

在菜单中点 User Federation。

用户联邦

单击 Add LDAP provider。

红帽构建的 Keycloak 会进入 LDAP 配置页面。

4.3.2. 存储模式

红帽构建的 Keycloak 将用户从 LDAP 导入到红帽 Keycloak 用户数据库的本地构建。用户数据库的这个副本按需或通过定期后台任务同步。存在用于同步密码的异常。红帽构建的 Keycloak 永不导入密码。密码验证始终在 LDAP 服务器上进行。

同步的优点在于,所有红帽构建的 Keycloak 功能都高效工作,因为任何需要的额外用户数据都会存储在本地。缺点是,当红帽构建的 Keycloak 首次查询特定用户时,红帽构建的 Keycloak 都会执行对应的数据库插入。

您可以将导入与 LDAP 服务器同步。当 LDAP 映射程序始终从 LDAP 而不是数据库读取特定属性时,不需要导入同步。

您可以在红帽构建的 Keycloak 中使用 LDAP,而无需将用户导入到红帽 Keycloak 用户数据库中。LDAP 服务器备份红帽构建的 Keycloak 运行时使用的通用用户模型。如果 LDAP 不支持红帽构建的 Keycloak 功能需要的数据,该功能将无法正常工作。这种方法的优点是,您没有将 LDAP 用户的副本导入并同步到红帽 Keycloak 用户数据库的资源使用情况。

LDAP 配置页面上的 Import Users 切换控制此存储模式。要导入用户,请将此开关切换到 ON。

如果禁用 Import Users,则无法将用户配置集属性保存到红帽构建的 Keycloak 数据库中。另外,您无法保存元数据,但用户配置文件元数据映射到 LDAP。此元数据可以包含角色映射、组映射和其他基于 LDAP 映射器的配置的元数据。

当您试图更改非 LDAP 映射用户数据时,用户无法更新。例如,除非您 启用了 LDAP 的标记映射到 LDAP 属性,否则您无法禁用 LDAP 映射的用户。

4.3.3. 编辑模式

用户和管理员可以通过 帐户控制台和管理员修改用户元数据、用户,并通过管理控制台 修改用户元数据。LDAP 配置页面上的 Edit Mode 配置定义了用户的 LDAP 更新特权。

- READONLY

- 您无法更改用户名、电子邮件、名字、姓氏和其他映射的属性。红帽构建的 Keycloak 会在用户尝试更新这些字段时显示错误。不支持密码更新。

- WRITABLE

- 您可以更改用户名、电子邮件、名字、姓氏和其他映射的属性和密码,并将它们与 LDAP 存储自动同步。

- UNSYNCED

- 红帽构建的 Keycloak 存储了红帽构建的 Keycloak 本地存储中的用户名、电子邮件、名字、姓氏和密码,因此管理员必须将此数据同步回 LDAP。在这个模式中,红帽构建的 Keycloak 部署可以在只读 LDAP 服务器中更新用户元数据。这个选项也适用于将用户从 LDAP 导入到 Keycloak 用户数据库的本地红帽构建。

当红帽构建的 Keycloak 创建 LDAP 供应商时,红帽构建的 Keycloak 还会创建一组初始 LDAP 映射器。红帽构建的 Keycloak 根据 Vendor、Edit Mode 和 Import Users 交换机的组合来配置这些映射程序。例如,当编辑模式是 UNSYNCED 时,红帽构建的 Keycloak 会将映射器配置为从数据库读取特定用户属性,而不是从 LDAP 服务器读取。但是,如果您稍后更改了编辑模式,则映射器的配置不会改变,因为无法检测配置是否在 UNSYNCED 模式中有所变化。决定 创建 LDAP 提供程序时的编辑模式。本文档也适用于 Import Users 开关。

4.3.4. 其他配置选项

- 控制台显示名称

- 在管理控制台中显示的提供程序名称。

- 优先级

- 查找用户或添加用户的优先级。

- 同步注册

- 如果您希望红帽构建的 Keycloak 创建的新用户添加到 LDAP,请将此切换切换到 ON。

- 允许 Kerberos 身份验证

- 使用从 LDAP 置备的用户数据,在域中启用 Kerberos/SPNEGO 身份验证。如需更多信息,请参阅 Kerberos 部分。

- 其他选项

- 将鼠标指针悬停在管理控制台中的工具提示上,以查看这些选项的更多详情。

4.3.5. 通过 SSL 连接到 LDAP

当您配置到 LDAP 存储的安全连接 URL (例如ldaps://myhost.com:636)时,红帽构建的 Keycloak 使用 SSL 与 LDAP 服务器通信。在红帽构建的 Keycloak 服务器端配置信任存储,以便红帽构建的 Keycloak 可以信任与 LDAP 的 SSL 连接。

使用 Truststore SPI 为红帽构建的 Keycloak 配置全局信任存储。有关配置全局信任存储的更多信息,请参阅配置 Truststore 章节。如果您没有配置 Truststore SPI,则信任存储会返回 Java 提供的默认机制,可以是 javax.net.ssl.trustStore 系统属性提供的文件,或者 JDK 中的 cacerts 文件(如果系统属性未设置)。

在 LDAP 联邦提供程序配置中,使用 Truststore SPI 配置属性控制信任存储 SPI。默认情况下,红帽构建的 Keycloak 将属性设为 Always,这适用于大多数部署。如果将 URL 与 LDAP 的连接 URL 以 ldaps 开始,Red Hat build of Keycloak 将使用 Truststore SPI。

4.3.6. 将 LDAP 用户同步到红帽构建的 Keycloak

如果您设置了 Import Users 选项,LDAP Provider 会处理将 LDAP 用户导入到红帽 Keycloak 本地数据库的红帽构建中。当用户第一次登录时,或作为用户查询的一部分返回(例如,使用管理控制台中的 search 字段),LDAP 供应商会将 LDAP 用户导入到红帽 Keycloak 数据库的构建中。在身份验证过程中,会验证 LDAP 密码。

如果要将所有 LDAP 用户同步到红帽构建的 Keycloak 数据库,请在 LDAP 供应商配置页面中配置和启用 Sync Settings。

存在两种类型的同步:

- 定期完全同步

- 这个类型将所有 LDAP 用户同步到红帽构建的 Keycloak 数据库。在红帽构建的 Keycloak 中已存在 LDAP 用户,但在 LDAP 中有所不同,直接在红帽构建的 Keycloak 数据库中更新。

- 定期更改用户同步

- 同步时,红帽构建的 Keycloak 只会创建或更新用户在最后一次同步后创建或更新的用户。

同步的最佳方法是在首次创建 LDAP 提供程序时单击 同步所有用户,然后设置更改用户的定期同步。

4.3.7. LDAP 映射程序

LDAP 映射程序 由 LDAP 提供程序触发。它们为 LDAP 集成提供了另一个扩展点。在以下情况下触发 LDAP 映射程序:

- 用户使用 LDAP 登录。

- 用户最初注册。

- 管理控制台查询用户。

当您创建 LDAP Federation 供应商时,红帽构建的 Keycloak 会自动为 此 供应商提供一组映射程序。这个集合可以被用户更改,用户也可以开发映射程序或更新/删除现有映射程序。

- 用户属性映射程序

-

这个映射程序指定将哪些 LDAP 属性映射到红帽构建的 Keycloak 用户的属性。例如,您可以将

mailLDAP 属性配置为红帽构建的 Keycloak 数据库中的email属性。对于此映射程序实现,始终存在一对一的映射。 - fullname Mapper

-

此映射程序指定用户的全名。红帽构建的 Keycloak 将名称保存在 LDAP 属性中(通常为

cn),并将名称映射到红帽构建的 Keycloak 数据库中的firstName和lastname属性。使cn包含用户的全名是 LDAP 部署通用的。

当您在红帽构建的 Keycloak 和 Sync Registrations 中为 LDAP 供应商注册新用户时,fullName 映射器允许回退到用户名。在使用 Microsoft Active Directory (MSAD)时,这个回退很有用。MSAD 的常见设置是将 cn LDAP 属性配置为 fullName,同时使用 cn LDAP 属性与 LDAP 供应商配置中 RDN LDAP 属性。使用这个设置时,红帽构建的 Keycloak 会返回用户名。例如,如果您创建了红帽构建的 Keycloak 用户 "john123",并将 firstName 和 lastName 留空,那么 fullname 映射器会将 "john123" 保存为 LDAP 中的 cn 的值。当您为 firstName 和 lastName 输入 "John Doe" 时,全名称映射程序会将 LDAP cn 更新为 "John Doe" 值,因为回退到用户名是不需要的。

- 硬编码的属性映射程序

-

这个映射程序为与 LDAP 链接的每个红帽构建的 Keycloak 用户添加一个硬编码的属性值。此映射程序也可以强制

启用或电子邮件用户属性的值。 - 角色映射程序

-

这个映射程序配置从 LDAP 到红帽构建的 Keycloak 角色映射的角色映射。单个角色映射器可以将 LDAP 角色(通常是从 LDAP 树的特定分支的组)映射到与指定客户端的域角色或客户端角色对应的角色。您可以为同一 LDAP 供应商配置更多角色映射程序。例如,您可以指定从

ou=main,dc=example,dc=orgmap 到 realm 角色映射下的组映射到 realm 角色映射,并从ou=39),dc=example,dc=org下的组映射到客户端 的公共角色映射。 - 硬编码角色映射程序

- 这个映射程序向来自 LDAP 供应商的每个红帽构建的 Keycloak 用户授予指定的红帽构建的 Keycloak 角色。

- 组映射程序

- 这个映射程序将 LDAP 组从 LDAP 树的分支映射到红帽构建的 Keycloak 中的组。这个映射程序还会将用户组映射从 LDAP 传播到红帽构建的 Keycloak 中的用户组映射中。

- MSAD 用户帐户映射程序

-

这个映射程序特定于 Microsoft Active Directory (MSAD)。它可以将 MSAD 用户帐户状态集成到红帽构建的 Keycloak 帐户状态,如启用的帐户或过期密码。此映射程序使用

userAccountControl、pwdLastSetLDAP 属性,特定于 MSAD,而不是 LDAP 标准。例如,如果pwdLastSet的值为 0,则红帽构建的 Keycloak 用户必须更新其密码。结果是添加到用户的 UPDATE_PASSWORD 所需的操作。如果userAccountControl的值为514(禁用帐户),则禁用 Keycloak 用户的红帽构建。 - 证书映射程序

-

此映射器映射 X.509 证书。红帽构建的 Keycloak 将其与 X.509 身份验证和完整证书结合使用,

以 PEM 格式作为身份源。这个映射程序的行为与User Attribute Mapper类似,但红帽构建的 Keycloak 可以过滤存储 PEM 或 DER 格式的证书的 LDAP 属性。使用这个映射程序启用始终读值 LDAP。

将基本红帽构建的 Keycloak 用户属性(如用户名、名名、姓氏和电子邮件)映射到对应的 LDAP 属性的用户属性映射器。您可以扩展它们,并提供自己的额外属性映射。管理控制台提供了有助于配置对应的映射程序的工具。

4.3.8. 密码哈希

当红帽构建的 Keycloak 更新密码时,红帽构建的 Keycloak 以纯文本格式发送密码。此操作与更新内置红帽构建的 Keycloak 数据库中的密码不同,红帽构建的 Keycloak 哈希和 salt 密码会将其发送到数据库。对于 LDAP,红帽构建的 Keycloak 依赖于 LDAP 服务器来哈希和 salt 密码。

默认情况下,LDAP 服务器,如 MSAD、RHDS 或 FreeIPA 哈希和 salt 密码。其它 LDAP 服务器(如 OpenLDAP 或 ApacheDS)将密码以纯文本形式存储,除非您使用 LDAPv3 密码修改扩展操作,如 RFC3062 所述。在 LDAP 配置页面中启用 LDAPv3 密码修改扩展操作。如需了解更多详细信息,请参阅 LDAP 服务器的文档。

始终通过使用 ldapsearch 和 base64 解码 userPassword 属性值来检查更改的目录条目来验证用户密码是否已正确哈希且不存储为纯文本。

4.3.9. 故障排除

对于类别 org.keycloak.storage.ldap,将日志级别增加到 TRACE。使用这个设置时,许多日志消息都会发送到 TRACE 级别的服务器日志,包括记录所有查询到 LDAP 服务器和用于发送查询的参数。在 user forum 或 JIRA 上创建任何 LDAP 问题时,请考虑使用启用的 TRACE 日志记录来附加服务器日志。如果非常大,最好仅包含服务器日志中的代码片段,该消息被添加到日志中,这被添加到日志中,这会导致您出现问题。

- 当您创建 LDAP 供应商时,服务器日志中会出现一条信息,从以下开始:

Creating new LDAP Store for the LDAP storage provider: ...

它显示 LDAP 提供程序的配置。在询问问题或报告错误前,需要包含此消息来显示 LDAP 配置。最终,可以使用一些占位符值替换一些您不想包含的配置更改。一个例子是 bindDn=some-placeholder。对于 connectionUrl,最好不要替换它,但通常至少包含协议(LDAP 与 ldaps)。同样,包含 LDAP 映射程序配置的详情很有用,这些映射程序显示在 DEBUG 级别上的信息:

Mapper for provider: XXX, Mapper name: YYY, Provider: ZZZ ...

请注意,这些消息只显示启用的 DEBUG 日志记录。

-

要跟踪性能或连接池问题,请考虑将 LDAP 提供程序的属性

连接池调试级别设置为值all。这将在带有 LDAP 连接池的日志记录的服务器日志中添加大量额外的消息。这可用于跟踪与连接池或性能相关的问题。

更改连接池配置后,您可能需要重启 Keycloak 服务器来强制重新初始化 LDAP 供应商连接。

如果服务器重启后没有包括更多连接池的消息,这可能表示连接池无法使用您的 LDAP 服务器。

-

对于报告 LDAP 问题的情况,您可能会考虑将 LDAP 树的某些部分与目标数据附加,这会导致您的环境出现问题。例如,如果某些用户登录需要很多时间,您可以考虑附加其 LDAP 条目显示各种"组"条目的

成员属性计数。在这种情况下,如果这些组条目在红帽构建的 Keycloak 中映射到某些组 LDAP 映射器(或 Role LDAP Mapper)时,添加这些组条目可能很有用。

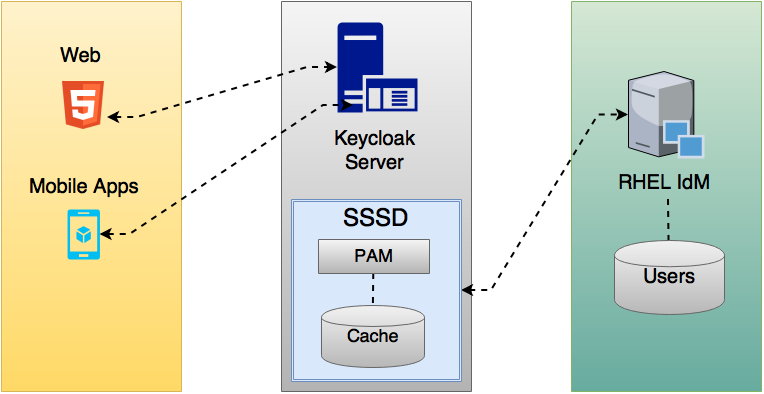

4.4. SSSD 和 FreeIPA 身份管理集成

红帽构建的 Keycloak 包括 系统安全服务守护进程(SSSD) 插件。SSSD 是 Fedora 和 Red Hat Enterprise Linux (RHEL)的一部分,它提供对多个身份和验证供应商的访问。SSSD 还提供故障转移和离线支持等优点。如需更多信息,请参阅 Red Hat Enterprise Linux Identity Management 文档。

SSSD 与 FreeIPA 身份管理(IdM)服务器集成,提供身份验证和访问控制。通过此集成,红帽构建的 Keycloak 可以针对特权访问管理(PAM)服务进行身份验证,并从 SSSD 检索用户数据。有关在 Linux 环境中使用 Red Hat Identity Management 的更多信息,请参阅 Red Hat Enterprise Linux Identity Management 文档。

红帽构建的 Keycloak 和 SSSD 通过只读 D-Bus 接口进行通信。因此,置备和更新用户的方法是使用 FreeIPA/IdM 管理界面。默认情况下,接口导入用户名、电子邮件、名字和姓氏。

红帽构建的 Keycloak 将自动注册组和角色,但不会同步它们。在红帽构建的 Keycloak 管理员中,红帽构建的 Keycloak 管理员所做的任何更改都与 SSSD 同步。

4.4.1. freeipa/IdM 服务器

FreeIPA 容器镜像位于 Quay.io。要设置 FreeIPA 服务器,请查看 FreeIPA 文档。

流程

使用以下命令运行 FreeIPA 服务器:

docker run --name freeipa-server-container -it \ -h server.freeipa.local -e PASSWORD=YOUR_PASSWORD \ -v /sys/fs/cgroup:/sys/fs/cgroup:ro \ -v /var/lib/ipa-data:/data:Z freeipa/freeipa-server

带有

server.freeipa.local的参数-h代表 FreeIPA/IdM 服务器主机名。将YOUR_PASSWORD更改为您自己的密码。容器启动后,将

/etc/hosts文件改为包括:x.x.x.x server.freeipa.local

如果没有进行此更改,您必须设置 DNS 服务器。

使用以下命令在 IPA 域中注册您的 Linux 服务器,以便 SSSD 联邦供应商在红帽构建的 Keycloak 上启动并运行:

ipa-client-install --mkhomedir -p admin -w password

在客户端上运行以下命令以验证安装是否正常工作:

kinit admin

- 输入您的密码。

使用以下命令向 IPA 服务器添加用户:

$ ipa user-add <username> --first=<first name> --last=<surname> --email=<email address> --phone=<telephoneNumber> --street=<street> --city=<city> --state=<state> --postalcode=<postal code> --password

使用 kinit 强制设置用户的密码。

kinit <username>

输入以下内容恢复普通 IPA 操作:

kdestroy -A kinit admin

4.4.2. SSSD 和 D-Bus

联邦供应商使用 D-BUS 从 SSSD 获取数据。它使用 PAM 验证数据。

流程

安装 sssd-dbus RPM。

$ sudo yum install sssd-dbus

运行以下置备脚本:

$ bin/federation-sssd-setup.sh

该脚本也可以用作为红帽构建的 Keycloak 配置 SSSD 和 PAM 的指南。它对

/etc/sssd/sssd.conf进行以下更改:[domain/your-hostname.local] ... ldap_user_extra_attrs = mail:mail, sn:sn, givenname:givenname, telephoneNumber:telephoneNumber ... [sssd] services = nss, sudo, pam, ssh, ifp ... [ifp] allowed_uids = root, yourOSUsername user_attributes = +mail, +telephoneNumber, +givenname, +sn

ifp服务添加到 SSSD 中,并配置为允许 OS 用户通过这个接口对 IPA 服务器进行干预。该脚本还会创建一个新的 PAM 服务

/etc/pam.d/keycloak以通过 SSSD 验证用户:auth required pam_sss.so account required pam_sss.so

运行

dbus-send以确保设置成功。dbus-send --print-reply --system --dest=org.freedesktop.sssd.infopipe /org/freedesktop/sssd/infopipe org.freedesktop.sssd.infopipe.GetUserAttr string:<username> array:string:mail,givenname,sn,telephoneNumber dbus-send --print-reply --system --dest=org.freedesktop.sssd.infopipe /org/freedesktop/sssd/infopipe org.freedesktop.sssd.infopipe.GetUserGroups string:<username>

如果设置成功,则每个命令分别显示用户的属性和组。如果有超时或错误,则在红帽构建的 Keycloak 上运行的联邦供应商无法检索任何数据。通常会发生此错误,因为服务器没有在 FreeIPA IdM 服务器中注册,或者没有访问 SSSD 服务的权限。

如果您没有访问 SSSD 服务的权限,请确保运行红帽构建的 Keycloak 服务器的用户位于以下部分的

/etc/sssd/sssd.conf文件中:[ifp] allowed_uids = root, yourOSUsername

ipaapi系统用户是在主机内创建的。ifp服务需要此用户。检查用户是否已在系统中创建。grep ipaapi /etc/passwd ipaapi:x:992:988:IPA Framework User:/:/sbin/nologin

4.4.3. 启用 SSSD 联邦供应商

红帽构建的 Keycloak 使用 DBus-Java 项目与 D-Bus 和 JNA 进行通信,以通过操作系统可插拔验证模块(PAM)进行身份验证。

虽然现在红帽构建的 Keycloak 包含运行 SSSD 供应商所需的所有库,但需要 JDK 版本 17。因此,只有在主机配置正确且 JDK 17 用于运行红帽构建的 Keycloak 时,才会显示 SSSD 供应商。

4.4.4. 配置联邦 SSSD 存储

安装后,配置联邦 SSSD 存储。

流程

- 在菜单中点 User Federation。

- 如果一切设置成功,则 Add Sssd providers 按钮将显示在页面中。点它。

- 为新提供程序分配名称。

- 点 Save。

现在,您可以使用 FreeIPA/IdM 用户和凭证与红帽构建 Keycloak 进行身份验证。

4.5. 自定义供应商

红帽构建的 Keycloak 具有用于 User Storage Federation 的 Service Provider Interface (SPI)来开发自定义供应商。您可以在 服务器开发人员指南 中找到有关开发客户供应商的文档。

第 5 章 管理用户

从管理控制台中,您可以执行各种操作来管理用户。

5.1. 创建用户

您可以在域中创建用户,在其中希望具有这些用户所需的应用程序。避免在 master 域中创建用户,这仅用于创建其他域。

前提条件

- 您位于 master 域以外的域中。

流程

- 点菜单中的 Users。

- 单击 Add User。

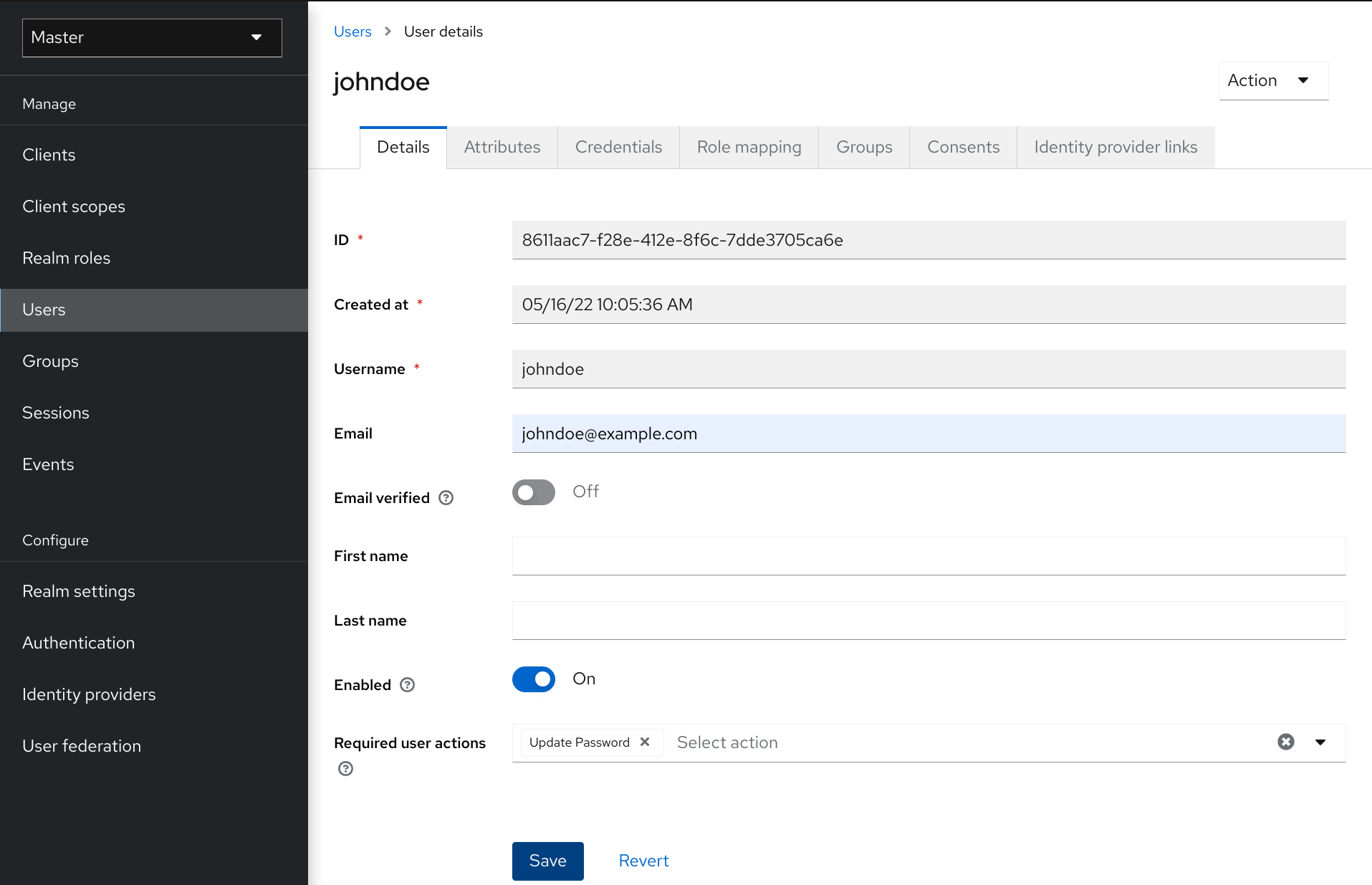

输入新用户的详细信息。

注意username 是唯一必填字段。

- 点 Save。保存详情后,会显示新用户的 Management 页面。

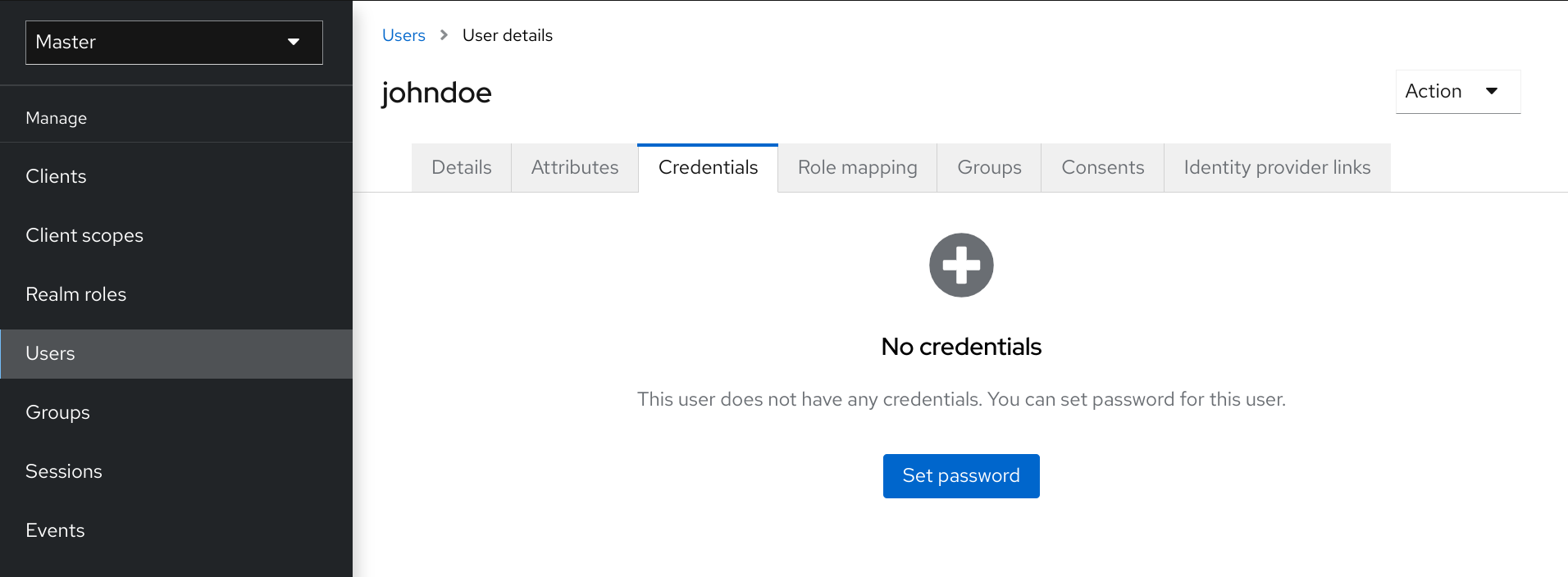

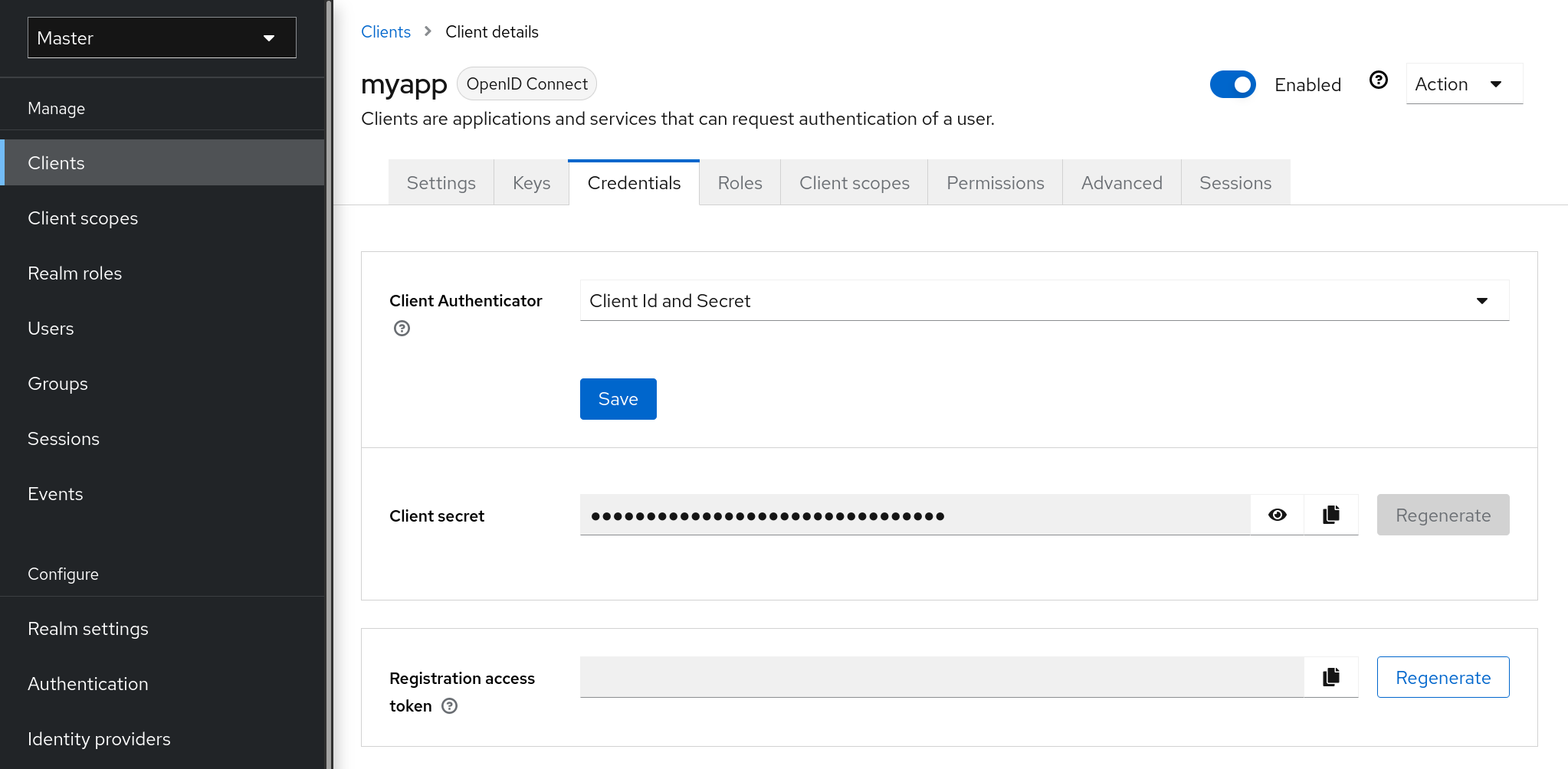

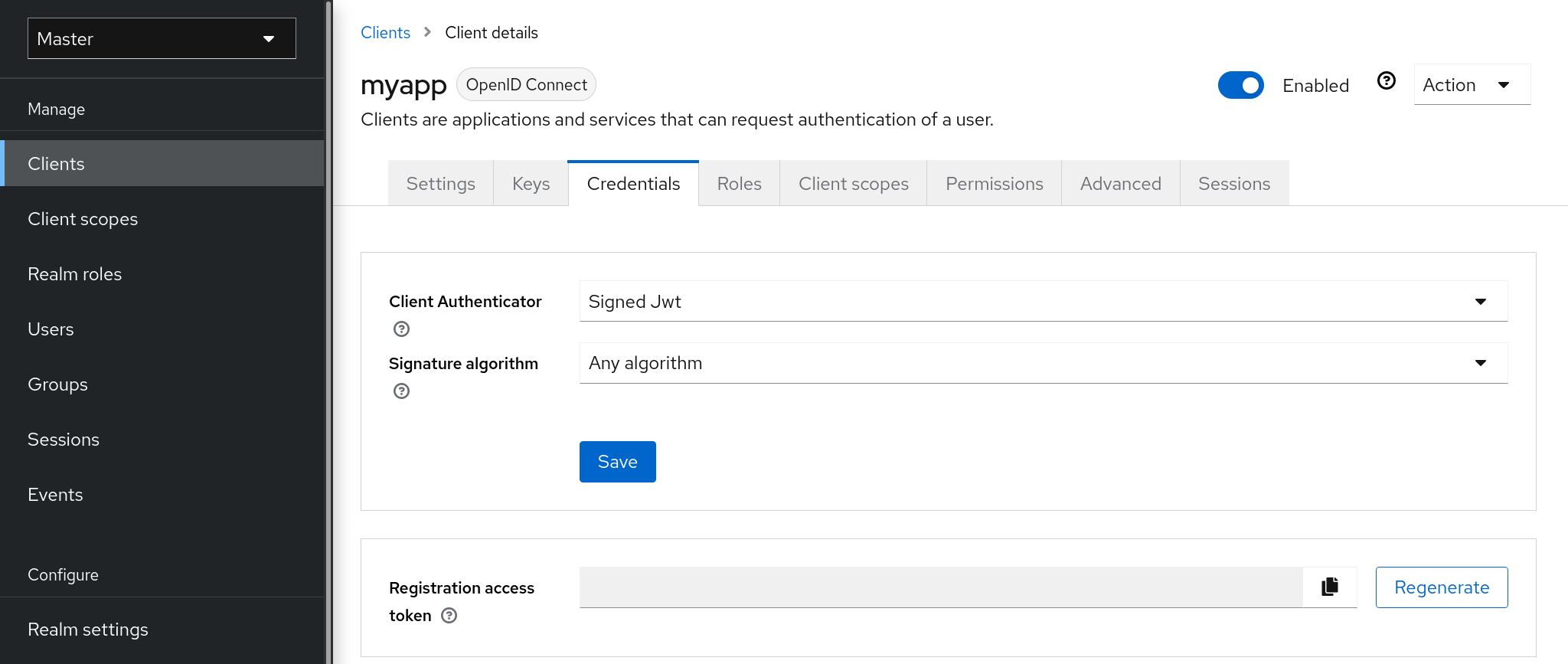

5.2. 定义用户凭证

您可以在 Credentials 选项卡中管理用户的凭证。

凭证管理

您可以通过拖放行来更改凭证的优先级。新顺序决定该用户的凭证的优先级。最顶层的凭证具有最高优先级。优先级决定在用户登录后首先显示哪个凭证。

- 类型

- 此列显示凭据的类型,如 password 或 OTP。

- 用户标签

- 这是一个可分配的标签,用于在登录时识别为选择选项来识别凭证。它可以设置为任何值来描述凭证。

- data

- 这是有关凭证的非机密技术信息。默认情况下,它会被隐藏。您可以点击 Show data… 来显示凭证的数据。

- Actions

- 单击 Reset password 以更改用户的密码,并删除 Delete 以删除凭证。

您不能为管理控制台中的特定用户配置其他类型的凭据;该任务是用户的责任。

当用户丢失 OTP 设备或者凭证是否已被破坏时,您可以删除用户的凭证。您只能在 Credentials 选项卡中删除用户的凭证。

5.2.1. 为用户设置密码

如果用户没有密码,或者删除了密码,则会显示 Set Password 部分。

如果用户已经有密码,可以在 重置密码部分重置。

流程

- 点菜单中的 Users。此时会显示 Users 页面。

- 选择一个用户。

- 点 Credentials 选项卡。

- 在 Set Password 部分输入新密码。

单击 Set Password。

注意如果 Temporary 是 ON,则用户必须首先更改密码。要允许用户保留提供的密码,请将 Temporary 设置为 OFF。用户必须单击 Set Password 以更改密码。

5.2.2. 请求用户重置密码

您还可以请求用户重置密码。

流程

- 点菜单中的 Users。此时会显示 Users 页面。

- 选择一个用户。

- 点 Credentials 选项卡。

- 单击 Credential Reset。

- 从列表中选择 Update Password。

- 单击 Send Email。发送的电子邮件包含一个将用户定向到 Update Password 窗口的链接。

- 另外,您可以设置电子邮件链接的有效性。这会在 Realm Settings 中的 Tokens 选项卡中设置为默认预设置。

5.2.3. 创建 OTP

如果 OTP 在您的域中是条件,用户必须导航到红帽构建的 Keycloak 帐户控制台,以重新配置新的 OTP 生成器。如果需要 OTP,则用户必须在登录时重新配置新的 OTP 生成器。

或者,您可以向请求用户重置 OTP 生成器的用户发送电子邮件。如果用户已经有 OTP 凭证,则也会应用以下流程。

前提条件

- 您已登录到适当的域。

流程

- 点主菜单中的 Users。此时会显示 Users 页面。

- 选择一个用户。

- 点 Credentials 选项卡。

- 单击 Credential Reset。

- 将 Reset Actions 设置为 Configure OTP。

- 单击 Send Email。发送的电子邮件包含一个将用户定向到 OTP 设置页面的链接。

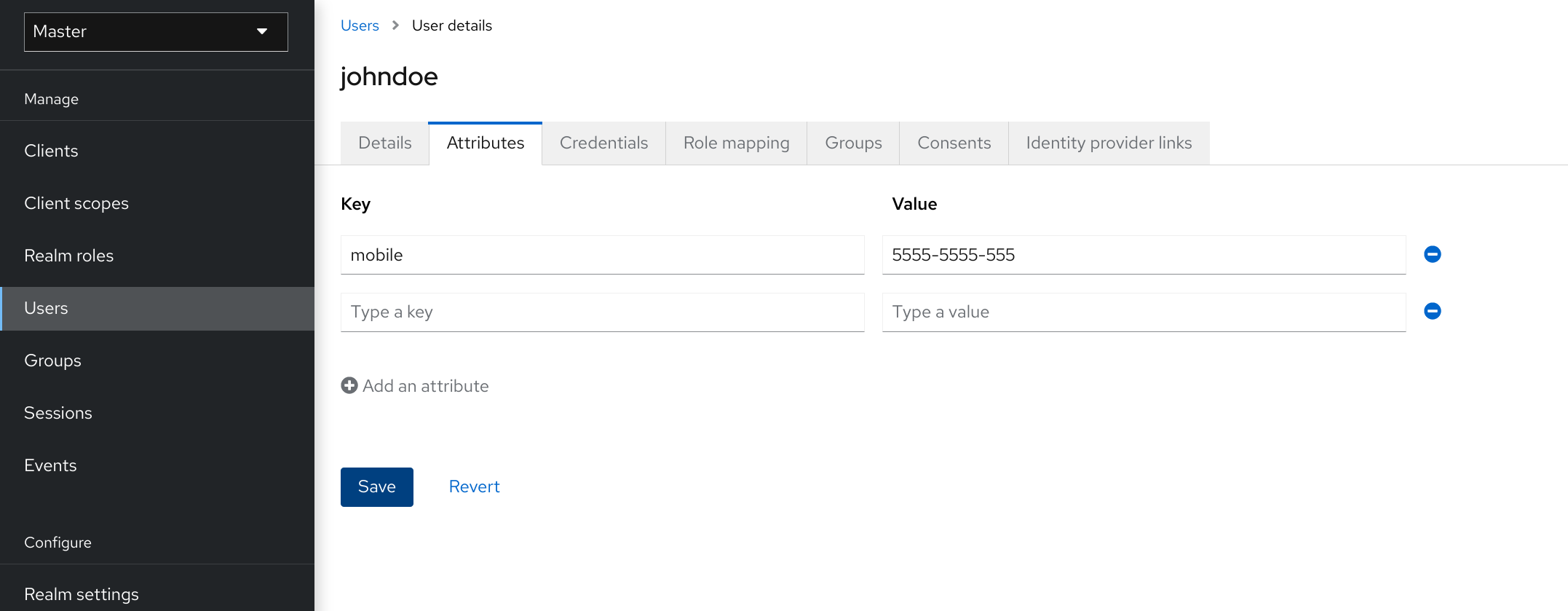

5.3. 配置用户属性

用户属性为每个用户提供自定义体验。您可以通过配置用户属性来在控制台中为每个用户创建个人身份。

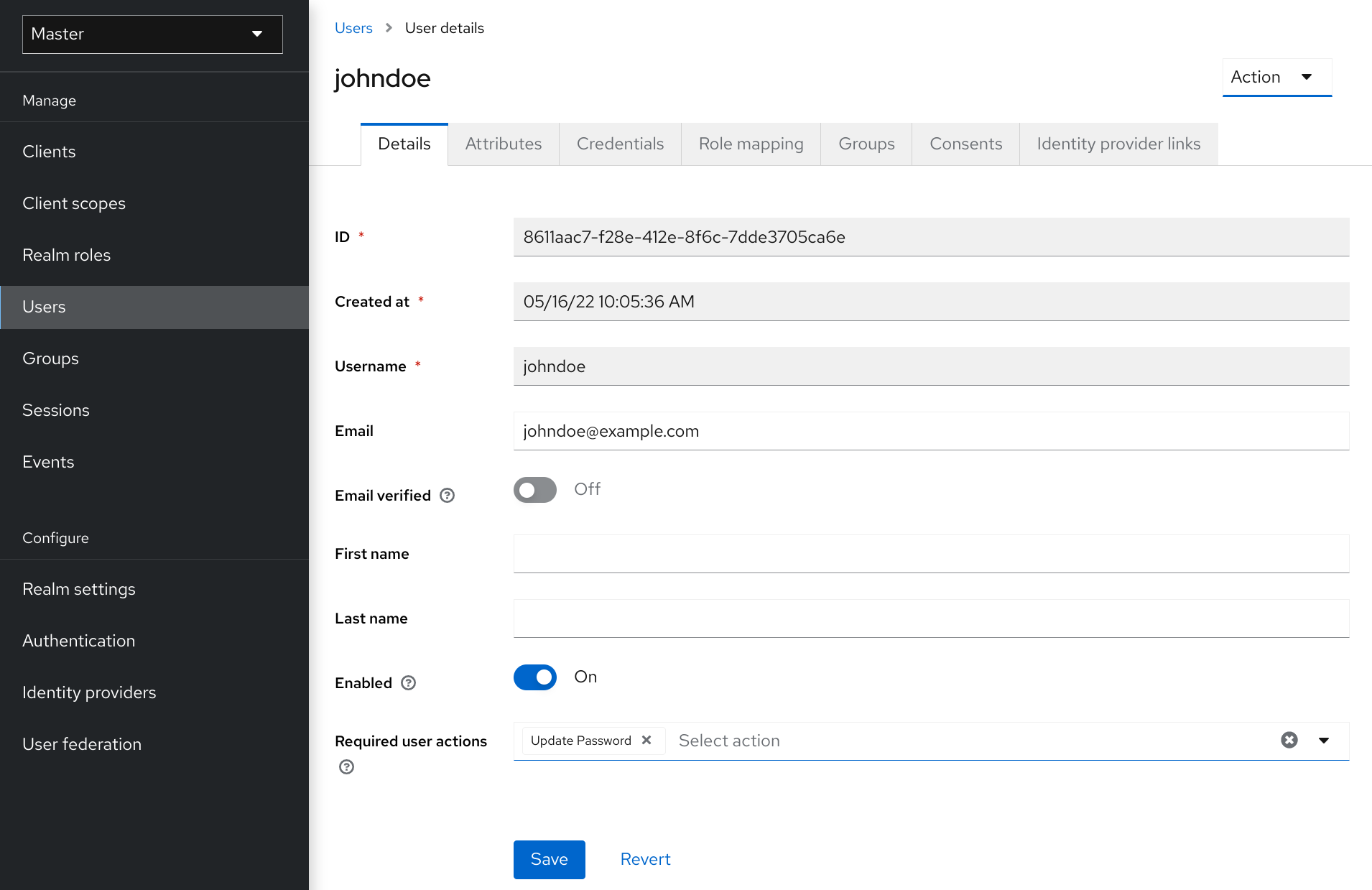

用户

前提条件

- 您位于用户所在的域中。

流程

- 点菜单中的 Users。

- 选择要管理的用户。

- 点 Attributes 选项卡。

- 在 Key 字段中输入属性名称。

- 在 Value 字段中输入属性值。

- 点 Save。

管理员不应更新一些只读属性。这包括设计仅读取的属性,如 LDAP_ID,这些属性由 LDAP 提供程序自动填充。由于安全原因,对于典型的用户管理员,其他一些属性应该为只读。请参阅 缓解安全威胁 一章中的详情。

5.4. 允许用户自助注册

您可以使用红帽构建的 Keycloak 作为第三方授权服务器来管理应用程序用户,包括自助注册的用户。如果启用自注册,登录页面会显示一个注册链接,以便用户可以创建一个帐户。

注册链接

用户必须在注册表单中添加配置集信息来完成注册。通过删除或添加用户必须由用户完成的字段来自定义注册表单。

对身份代理和管理 API 冲突

即使禁用了自助注册,新用户仍然可以添加到 Keycloak 的红帽构建中:

- 管理员可以使用管理控制台(或 admin REST API)添加新用户

- 启用身份代理后,身份提供程序验证的新用户可在红帽构建的 Keycloak 存储中自动添加/注册。如需更多信息 ,请参阅 Identity Brokering 章节中的第一个 登录流 部分。

另外,当启用特定用户存储时,来自第三方用户存储的用户 (如 LDAP)会在红帽构建的 Keycloak 中自动提供

其他资源

- 有关自定义用户注册的更多信息,请参阅 服务器开发人员指南。

5.4.1. 启用用户注册

允许用户自助注册。

流程

- 单击主菜单中的 Realm Settings。

- 点 Login 选项卡。

- 将用户 注册 切换为 ON。

启用此设置后,控制台的登录页面中会显示 Register 链接。

5.4.2. 以新用户身份注册

作为新用户,您必须完成注册表单才能第一次登录。您可以添加配置集信息和要注册的密码。

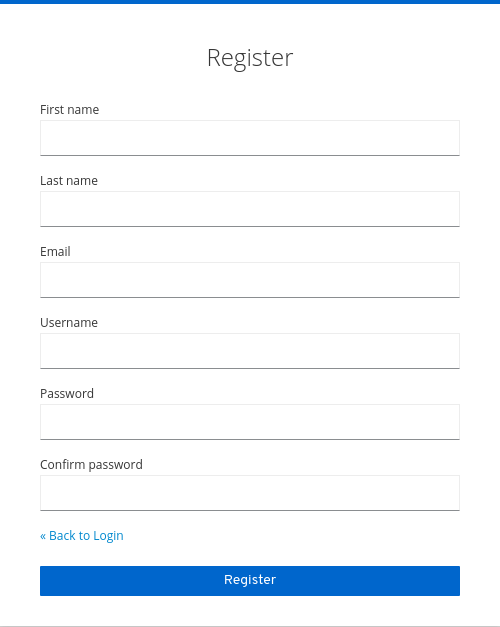

注册表单

前提条件

- 用户注册已启用。

流程

- 点登录页面中的 Register 链接。此时会显示注册页面。

- 输入用户配置文件信息。

- 输入新密码。

- 点 Register。

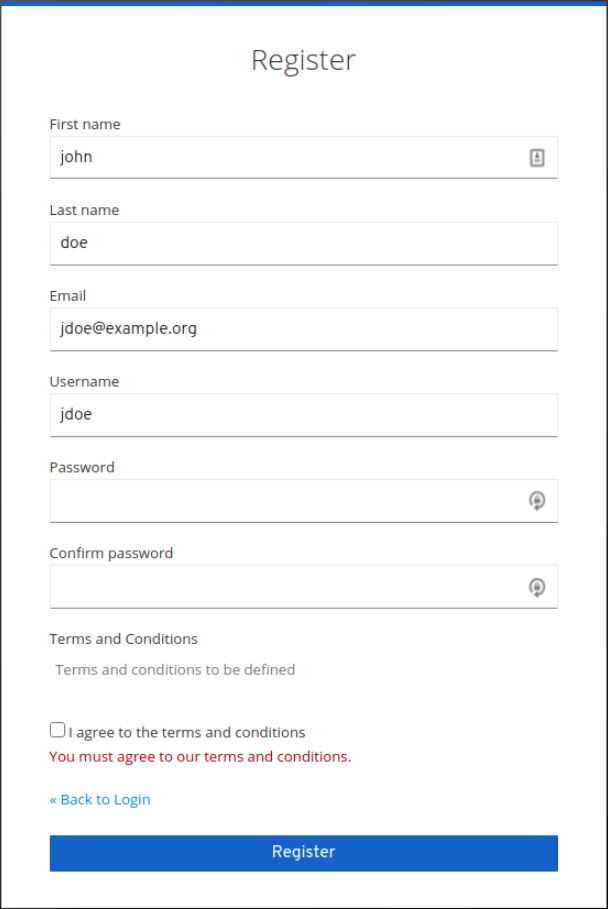

5.4.3. 要求用户在注册过程中同意条款和条件

要注册用户,您需要同意您的条款和条件。

符合所需条款和条件的注册表

前提条件

- 用户注册已启用。

- 启用所需操作的条款和条件。

流程

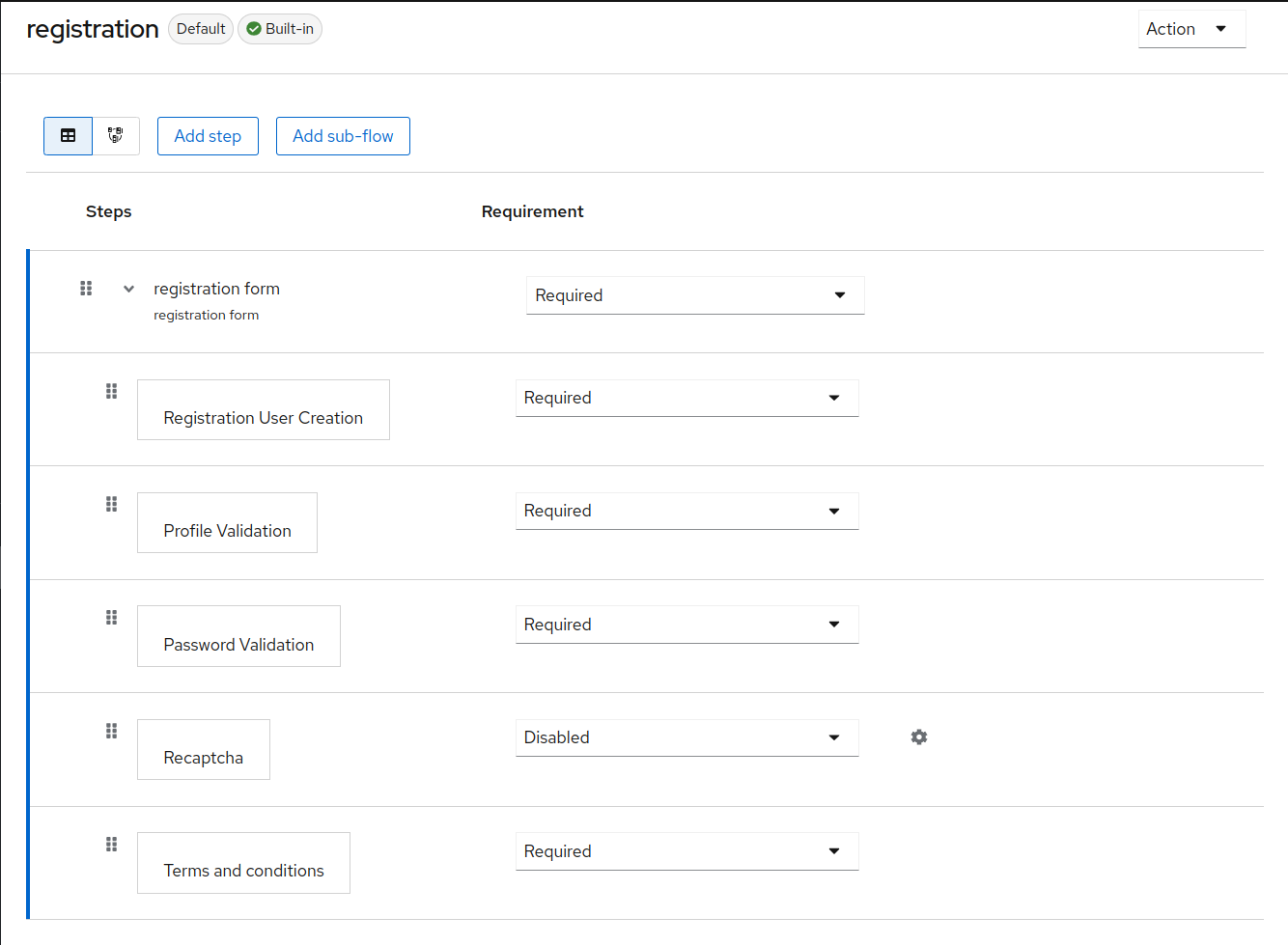

- 点菜单中的 Authentication。点 Flows 选项卡。

- 点 注册 流。

在 Conditions 和 Conditions 行中选择 Required。

在注册时进行所需的条款和条件协议

5.5. 定义登录时所需的操作

您可以设置用户在第一次登录时必须执行的操作。用户提供凭据后需要这些操作。第一次登录后,不再需要这些操作。您可以在该用户的 Details 选项卡中添加所需操作。

即使管理员没有明确添加到此用户,在登录期间会自动触发一些必要的操作。例如,如果以每 X 天更改用户密码的方式配置了 密码策略,则可以触发 更新密码 操作。或者,验证配置集 操作可能需要用户更新 User 配置集,只要某些用户属性根据用户配置集配置不匹配要求。

以下是所需操作类型的示例:

- 更新密码

- 用户必须更改密码。

- 配置 OTP

- 用户必须使用 Free OTP 或 Google Authenticator 应用程序在其移动设备上配置一次性密码生成器。

- 验证电子邮件

- 用户必须验证其电子邮件帐户。用户将发送电子邮件,其中包含必须点击的验证链接。成功完成后,用户就可以登录。

- 更新配置集

- 用户必须更新配置文件信息,如名称、地址、电子邮件和电话号码。

5.5.1. 为一个用户设置所需操作

您可以设置任何用户所需的操作。

流程

- 点菜单中的 Users。

- 从列表中选择一个用户。

导航到 Required User Actions 列表。

- 选择您要添加到帐户的所有操作。

- 单击操作名称旁边的 X,将其删除。

- 选择要添加的操作后,点 Save。

5.5.2. 为所有用户设置所需操作

您可以在首次登录所有用户前指定需要什么操作。要求适用于由 Users 页面上的 Add User 按钮创建的用户,或登录页面中的 Register 链接。

流程

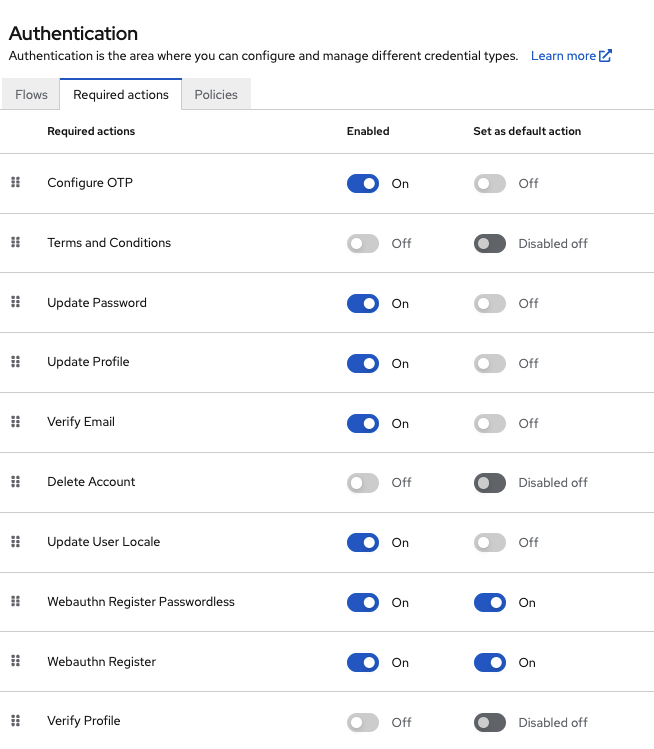

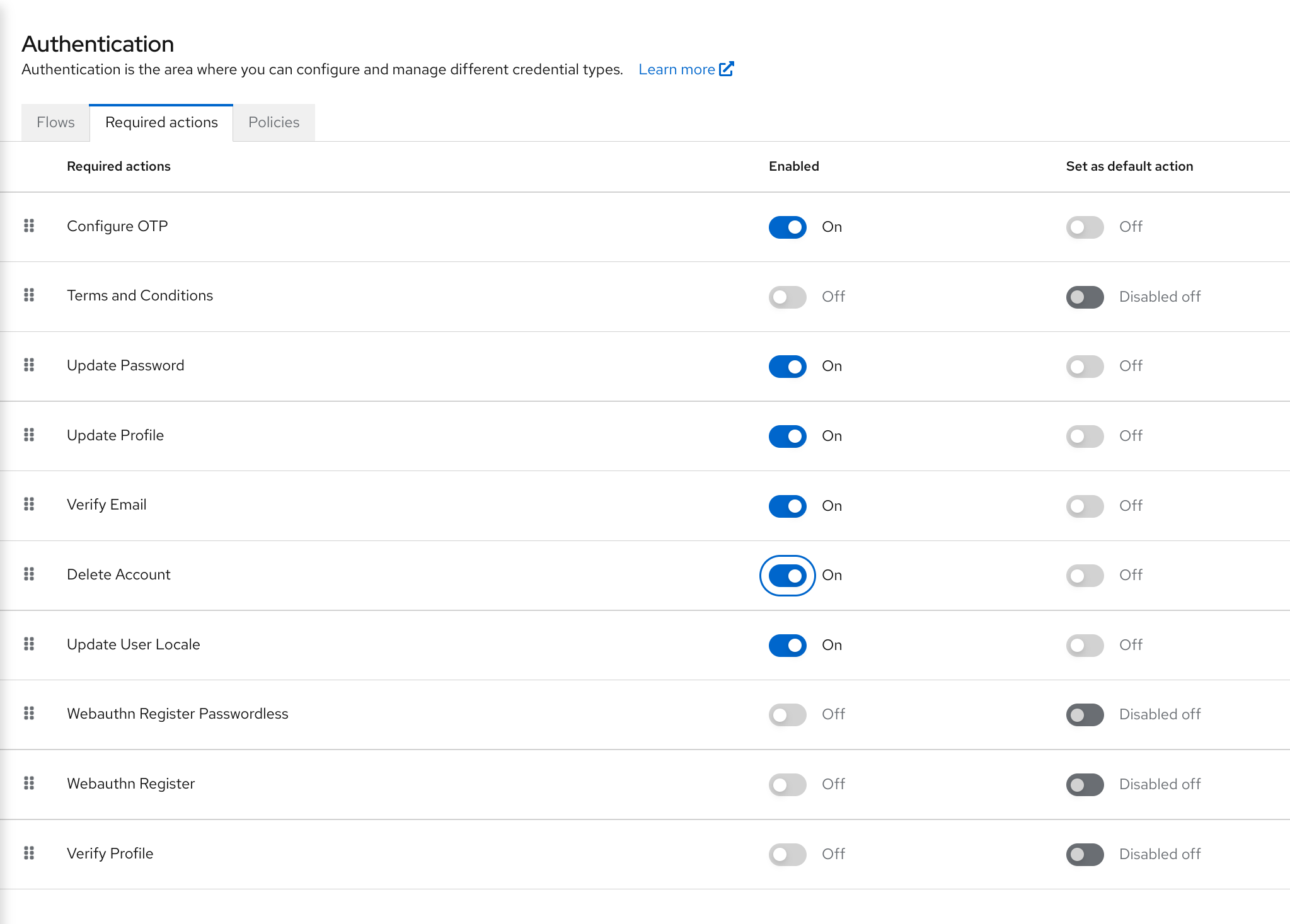

- 点菜单中的 Authentication。

- 点 Required Actions 选项卡。

- 单击 Set as default action 列中的复选框,用于一个或多个所需操作。第一次登录时,必须执行所选操作。

5.5.3. 启用条款和条件作为所需操作

您可以启用所需的操作,在首次登录到红帽构建的 Keycloak 之前,必须接受条款和条件。

流程

- 点菜单中的 Authentication。

- 点 Required Actions 选项卡。

- 启用 条款和条件 操作。

-

编辑基本登录主题中的 term

.ftl文件。

其他资源

- 有关扩展和创建主题的更多信息,请参阅 服务器开发人员指南。

5.6. 应用程序启动的操作

应用程序启动的操作(AIA)允许客户端应用程序请求用户在红帽构建的 Keycloak 端执行操作。通常,当 OIDC 客户端应用程序希望用户登录时,它会将该用户重定向到登录 URL,如 OIDC 部分所述。登录后,用户将重新重定向到客户端应用程序。用户执行管理员 在上一节中 描述所需的操作,然后立即重定向到应用程序。但是,AIA 允许客户端应用程序在登录期间从用户请求一些必要的操作。即使用户已在客户端上进行身份验证并且具有活跃的 SSO 会话,也可以执行此操作。它通过将 kc_action 参数添加到 OIDC 登录 URL 中触发,其值包含所请求操作的值。例如 kc_action=UPDATE_PASSWORD 参数。

kc_action 参数是红帽构建的 OIDC 规格不支持的 Keycloak 专有机制。

应用程序启动的操作只支持 OIDC 客户端。

因此,如果使用 AIA,则示例流类似如下:

-

客户端应用程序使用附加参数将用户重定向到 OIDC 登录 URL,如

kc_action=UPDATE_PASSWORD -

按照 Authentication flows 部分所述,始终触发

浏览器流。如果用户没有经过身份验证,则该用户在正常登录过程中需要以 身份进行身份验证。如果用户已经通过了身份验证,该用户可能会被 SSO cookie 自动重新验证,而无需主动重新验证并再次提供凭据。在这种情况下,该用户将直接重定向到带有特定操作(本例中为更新密码)的屏幕。然而,在某些情况下,即使用户有 SSO cookie (详情请参阅 下面), 也需要激活重新身份验证。 -

用户会显示具有特定操作的屏幕(本例中为

更新密码),以便用户需要执行特定操作 - 然后,用户被重定向到客户端应用程序

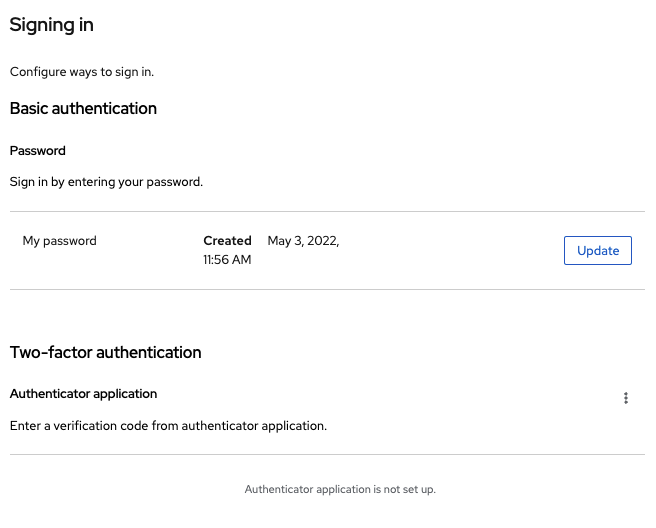

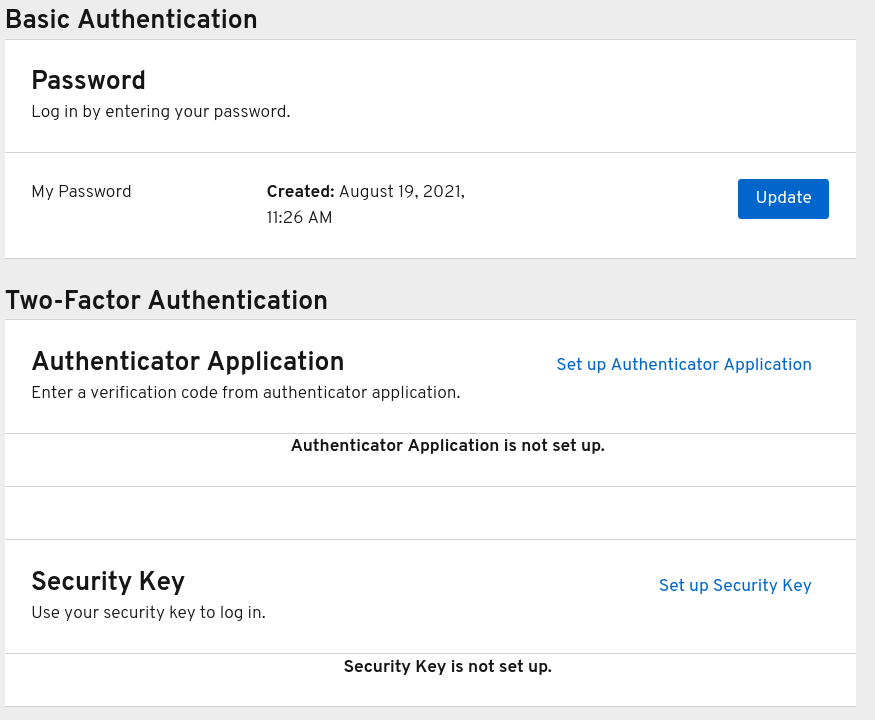

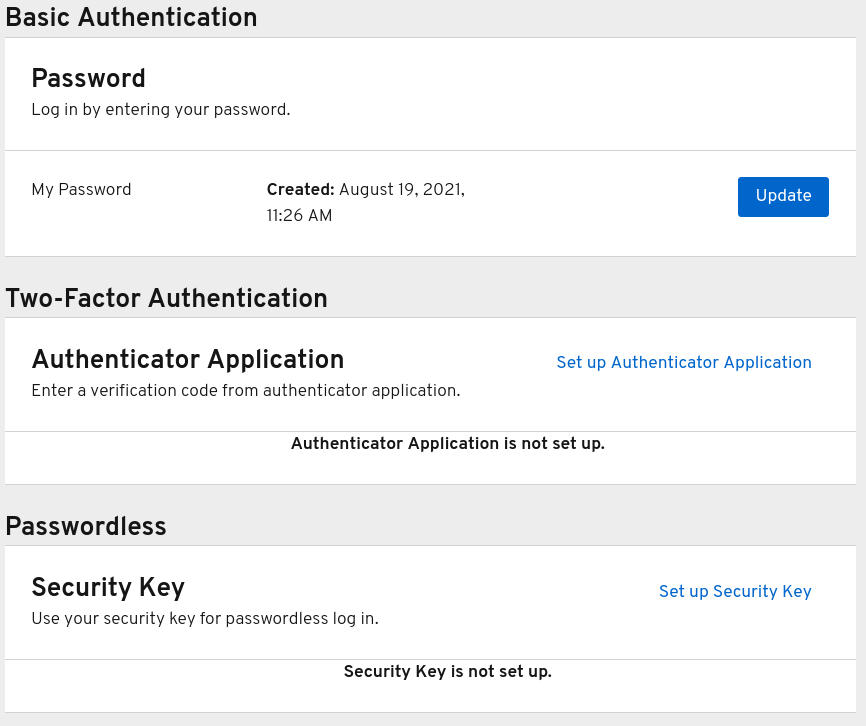

请注意,红帽构建的 Keycloak 帐户 控制台使用 AIA 来请求更新密码或重置 OTP 或 WebAuthn 等其他凭证。

即使使用了 kc_action 参数,也不足以假定用户始终执行该操作。例如,用户可以从浏览器 URL 中手动删除 kc_action 参数。因此,在客户端请求 kc_action=CONFIGURE_TOTP 后,用户不会保证用户具有 OTP。如果要验证用户配置了双因素验证器,则客户端应用程序可能需要检查它是否已配置。例如,通过检查令牌中的 acr 等声明。

5.6.1. AIA 期间重新进行身份验证

如果用户因为活跃的 SSO 会话而已通过身份验证,则该用户通常不需要主动重新验证。但是,如果该用户在五分钟以前被主动验证的时间超过五分钟,客户端仍然可以在请求一些 AIA 时请求重新身份验证。本指南行中存在例外,如下所示:

-

操作

delete_account将始终要求用户主动重新验证 -

如果要使用较短的重新身份验证,您仍可使用带有指定较短的值的

max_age等参数查询参数,或者最终提示=login,这始终需要用户来主动重新验证,如 OIDC 规范中所述。请注意,不支持将max_age比默认的五分钟长。目前,max_age只能用于使值比默认的五分钟短。

5.6.2. 可能的操作

要查看所有可用的操作,请登录到 Admin 控制台,再进入右上角,点 Realm info → tab Provider info → Find provider required-action。但请注意,这可以根据在 Required 操作选项卡中为您的域启用哪些操作 进行进一步限制。

5.7. 搜索用户

搜索用户以查看用户的详细信息,如用户组和角色。

前提条件

- 您位于用户所在的域中。

流程

- 点主菜单中的 Users。此时会显示这个 Users 页面。

在搜索框中输入您要搜索的用户的完整名称、姓氏、姓氏或电子邮件地址。搜索返回符合您条件的所有用户。

用于匹配用户的条件取决于搜索框中使用的语法:

-

"somevalue" -

*somevalue*→ 执行 infix 搜索, akin to aLIKE '%somevalue%'DB 查询; somevalue*或somevalue→ 执行前缀搜索,类似于LIKE 'somevalue%'DB 查询。注意在 Users 页面中执行搜索包括搜索红帽构建的 Keycloak 数据库和配置的用户联邦后端,如 LDAP。在联邦后端中找到的用户将导入到红帽构建的 Keycloak 数据库(如果它们尚不存在)。

其他资源

- 有关用户联邦的更多信息,请参阅 用户联邦。

-

5.8. 删除用户

您可以删除不再需要访问应用程序的用户。如果用户被删除,用户配置文件和数据也会被删除。

流程

- 点菜单中的 Users。此时会显示 Users 页面。

单击 View all users 以查找要删除的用户。

注意或者,您可以使用搜索栏查找用户。

- 从您要删除的用户旁的操作菜单中点击 Delete,并确认删除。

5.9. 启用用户删除帐户

如果您在管理控制台中启用了此功能,最终用户和应用程序可以在帐户控制台中删除其帐户。启用此功能后,您可以为特定用户授予该功能。

5.9.1. 启用删除帐户功能

您可以在 Required Actions 选项卡中启用此功能。

流程

- 点菜单中的 Authentication。

- 点 Required Actions 选项卡。

在 Delete Account 行中选择 Enabled。

删除所需操作选项卡的帐户

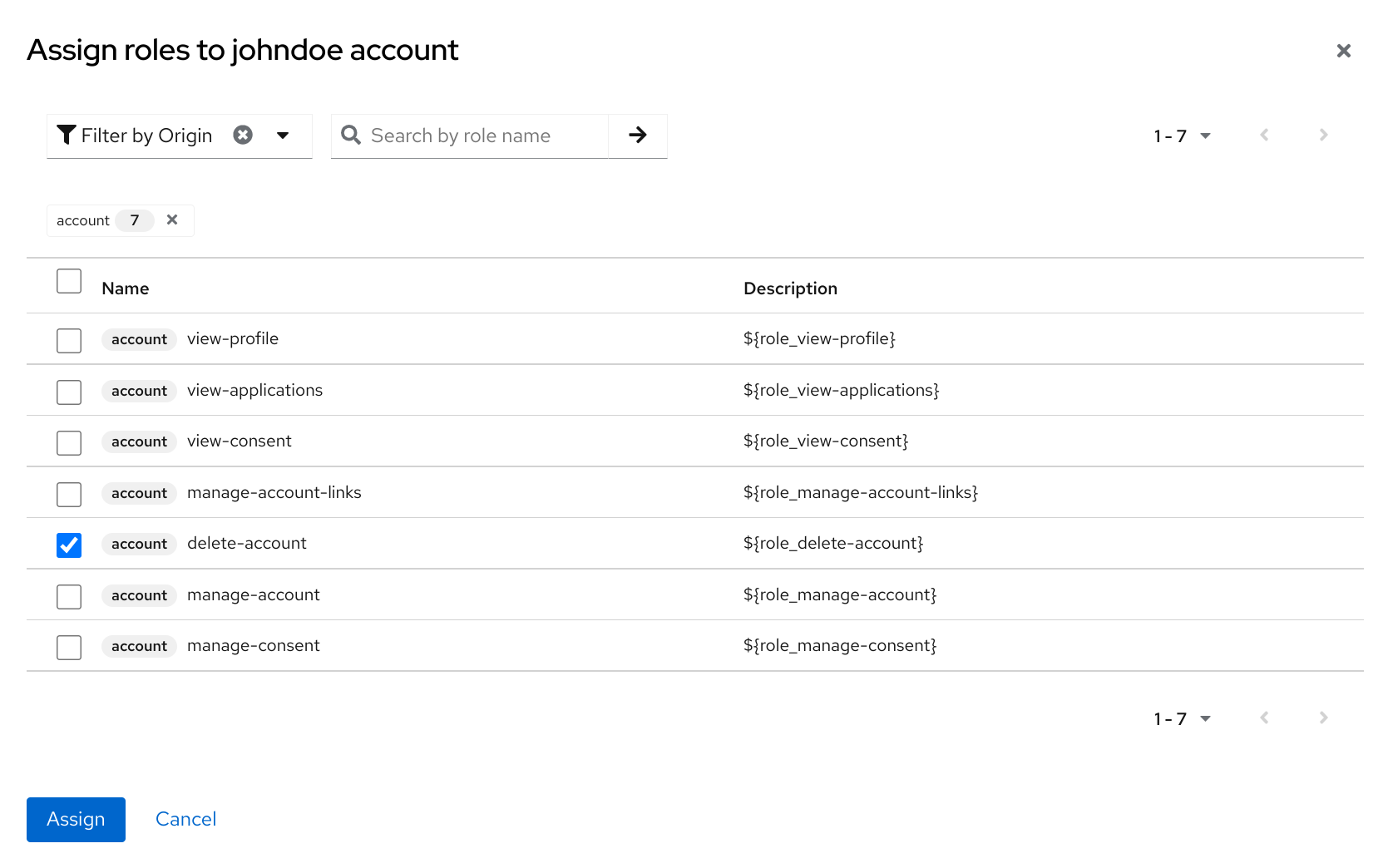

5.9.2. 授予用户 delete-account 角色

您可以为特定用户授予允许删除帐户的角色。

流程

- 点菜单中的 Users。

- 选择一个用户。

- 点 Role Mappings 选项卡。

- 点 Assign role 按钮。

- 单击 account delete-account。

点 Assign。

delete-account 角色

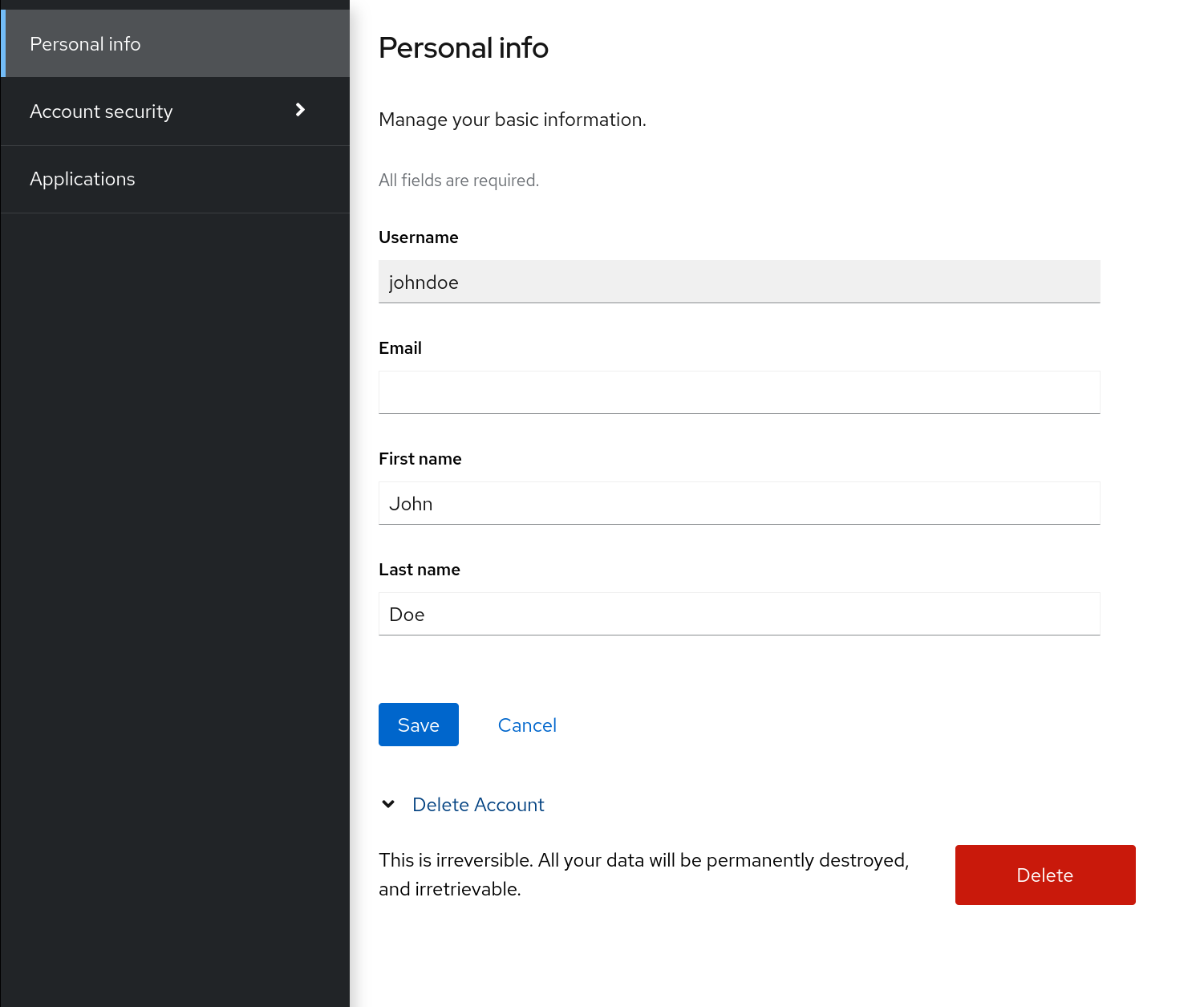

5.9.3. 删除您的帐户

具有 delete-account 角色后,您可以删除自己的帐户。

- 登录帐户控制台。

在 个人 Info 页面的底部,单击 Delete Account。

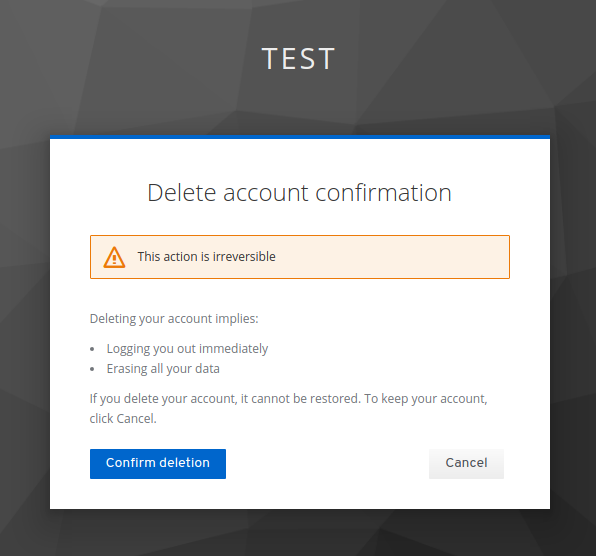

删除帐户页面

输入您的凭证并确认删除。

删除确认

注意

注意此操作不可逆。红帽构建的 Keycloak 中的所有数据都将被删除。

5.10. 模拟用户

具有适当权限的管理员可以模拟用户。例如,如果用户在应用程序中遇到错误,管理员可以模拟用户以调查或复制此问题。

域中具有 模拟 角色的任何用户都可以模拟用户。

流程

- 点菜单中的 Users。

- 单击要模拟的用户。

从 Actions 列表中,选择 Impersonate。

- 如果管理员和用户位于同一域中,则管理员将被注销并自动作为被模拟的用户登录。

- 如果管理员和用户位于不同的域中,管理员将保持登录状态,另外也会以该用户域中的用户身份登录。

在两个实例中,会显示模拟用户的 User Account Management 页面。

其他资源

- 有关分配管理权限的更多信息,请参阅 管理控制台访问控制 章节。

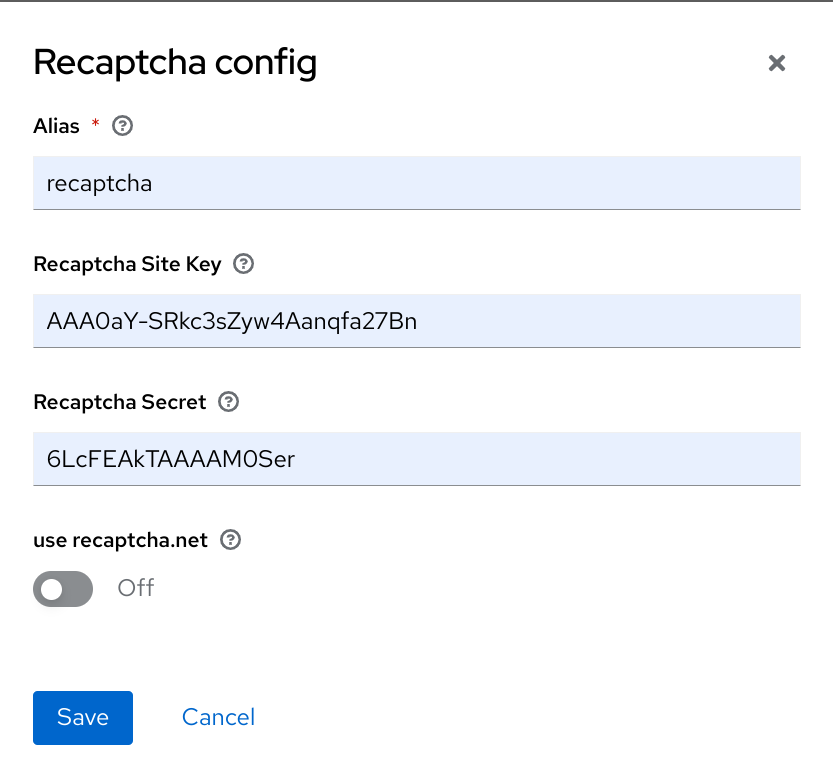

5.11. 启用 reCAPTCHA

为了保护注册,红帽构建的 Keycloak 与 Google reCAPTCHA 集成。

启用 reCAPTCHA 后,您可以编辑登录主题中的 register.ftl,以配置注册页面中的 reCAPTCHA 按钮的放置和停止。

流程

在浏览器中输入以下 URL:

https://developers.google.com/recaptcha/

创建一个 API 密钥来获取您的 reCAPTCHA 站点密钥和 secret。请注意 reCAPTCHA 站点密钥和 secret,用于此流程以后使用。

注意默认情况下,localhost 可以正常工作。您不必指定域。

- 导航到红帽构建的 Keycloak 管理控制台。

- 点菜单中的 Authentication。

- 点 Flows 选项卡。

- 从列表中选择 Registration。

- 将 reCAPTCHA 要求设置为 Required。这可启用 reCAPTCHA。

- 点 reCAPTCHA 行上的 齿轮图标 IANA。

点 Config 链接。

reCAPTCHA 配置页面

- 输入 Google reCAPTCHA 网站生成的 Recaptcha Site Key。

- 输入 Google reCAPTCHA 网站生成的 Recaptcha Secret。

授权 Google 使用注册页面作为 iframe。

注意在红帽构建的 Keycloak 中,网站不能在 iframe 中包含登录页面对话框。这个限制是防止意外攻击。您需要更改红帽构建的 Keycloak 中设置的默认 HTTP 响应标头。

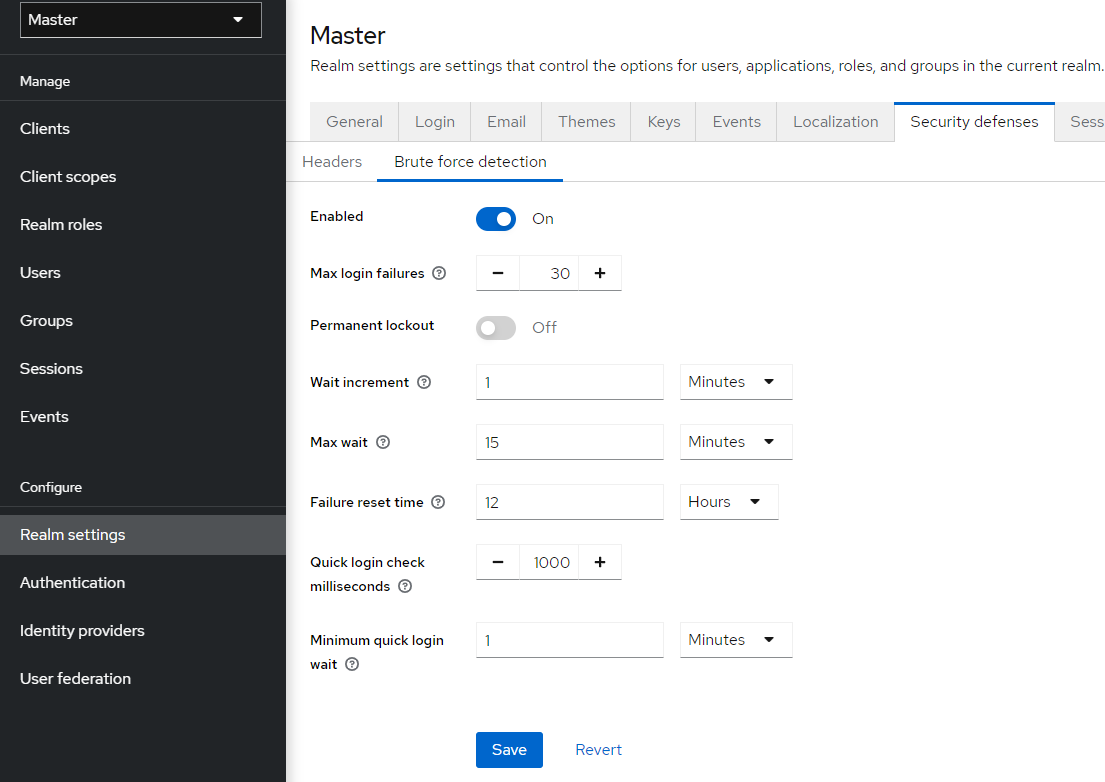

- 单击菜单中的 Realm Settings。

- 点 Security Defenses 选项卡。

-

在 X-Frame-Options 标头的字段中输入

https://www.google.com。 -

在 Content-Security-Policy 标头的字段中输入

https://www.google.com。

其他资源

- 有关扩展和创建主题的更多信息,请参阅 服务器开发人员指南。

5.12. 定义用户配置文件

在红帽构建的 Keycloak 中,用户与一组属性关联。这些属性用于更好地描述和识别红帽构建的 Keycloak 中的用户,以及将有关它们的额外信息传递给应用程序。

用户配置文件定义了定义良好的模式,用于代表用户属性以及如何在域中管理它们。通过对用户信息提供一致的视图,管理员可以控制管理属性的不同方面,并更轻松地扩展红帽构建的 Keycloak 以支持其他属性。

除了其他功能外,用户配置文件使管理员能够:

- 为用户属性定义模式

- 根据上下文信息(例如:仅对用户或管理员(或者管理员)或两者都需要,或者取决于请求的范围,定义属性是否是必需的。

- 定义用于查看和编辑用户属性的特定权限,可以遵守强隐私要求,因为第三方无法看到或更改某些属性(包括管理员)

- 动态强制实施用户配置文件合规性,以便始终更新用户信息,并遵守与属性关联的元数据和规则

- 使用内置验证器或编写自定义验证器来基于每个属性定义验证规则

- 根据属性定义,动态呈现用户与帐户控制台中的注册、更新配置集、代理和个人信息交互的表单,而无需手动更改它们。

用户配置文件功能由 User Profile SPI 支持。默认情况下,这些功能被禁用,域配置为使用与旧行为向后兼容的默认配置。

旧行为是保留红帽构建 Keycloak 的默认约束,在管理用户根属性(如用户名、电子邮件、名字和姓氏)时,而无需对管理自定义属性的任何限制。关于通过帐户控制台完成用户流,如注册、配置集更新、代理和管理帐户,用户会被限制为使用上述属性,并可能更改主题模板来支持其他属性。

如果您已使用红帽构建的 Keycloak,旧的行为是您目前为止。

与旧行为不同,声明性提供程序为您提供了通过管理控制台和明确定义的 JSON 模式向域定义用户配置文件配置的灵活性。

在下一小节中,我们将了解如何使用声明性供应商定义您自己的用户配置文件配置。

未来,红帽构建的 Keycloak 不再支持旧的行为。理想情况下,您应该开始查看用户配置文件提供的新功能,并相应地迁移您的域。

5.12.1. 启用用户配置文件

声明性用户配置文件 是技术预览,且不被支持。此功能默认为禁用。

使用 --features=preview 或 --features=declarative-user-profile启用启动服务器

除了启用 declarative_user_profile 功能外,您应该为域启用 User Profile。为此,请单击左侧菜单中的 Realm Settings 链接,再打开 User Profile Enabled 开关。

启用它并点击 Save 按钮后,您可以从中访问 User Profile 选项卡,您可以在其中管理用户属性的配置。

通过为域启用用户配置集,红帽构建的 Keycloak 将对如何根据用户配置集配置管理属性施加额外的限制。在概述中,以下是启用该功能时应该预期的列表:

-

从管理的角度来看,用户详细信息页面上的

Attributes选项卡将仅显示用户配置文件配置中定义的属性。在管理属性时,根据每个属性定义的条件也会考虑。 - 在帐户控制台中,面向用户的注册、更新配置文件、代理和个人信息等面向用户的表单将根据用户配置文件配置动态呈现。为此,红帽构建的 Keycloak 将依赖不同的模板来动态呈现这些表单。

在下一个主题中,我们将探索如何管理用户配置文件配置以及如何影响您的域。

5.12.2. 管理用户配置文件

用户配置文件配置基于每个域管理。为此,请单击左侧菜单中的 Realm Settings 链接,然后单击 User Profile 选项卡。

用户配置文件 Tab

在 Attributes 子选项卡中,您拥有与用户配置文件当前关联的属性的列表。默认情况下,配置会根据用户 root 属性创建,每个属性在验证和权限方面都配置了一些默认值。

在 Attribute Groups 子选项卡中,您可以管理属性组。属性组允许您关联属性,以便在呈现面向用户的表单时显示它们。

现在,属性组仅用于渲染目的,但将来也应该启用为它们链接到的属性定义顶级配置。

在 JSON Editor 子选项卡中,您可以使用定义良好的 JSON 模式查看和编辑配置。您在任何其他标签页中反映在此标签页中显示的 JSON 配置时所做的任何更改。

在下一部分中,您将了解如何从 Attributes 子选项卡管理配置。

5.12.3. 管理属性

在 Attributes 子选项卡中,您可以创建、编辑和删除与用户配置文件关联的属性。

要定义新属性并将其与用户配置文件关联,请单击 属性列表顶部的 Create 属性按钮。

属性配置

在配置属性时,您可以定义以下设置:

- Name

- 属性的名称。

- 显示名称

- 属性的用户友好名称,主要用于呈现面向用户的表单。它支持国际化,以便从消息捆绑包加载值。

- 属性组

- 属性所属的属性组(若有)。

- 在范围时启用

- 允许您定义范围列表来动态启用属性。如果没有设置,则属性总是被启用,在管理用户配置集以及呈现面向用户的表单时始终强制执行其限制。否则,只有当客户端请求列表中的任何范围时,才会应用相同的限制。

- 必需

- 根据需要设置属性。如果没有启用,则属性是可选的。否则,属性必须由用户和管理员提供,也可以使用户或管理员以及客户端请求的范围也需要的属性。

- 权限

- 在本节中,您可以为用户和管理员定义读写权限。

- 验证

- 在本小节中,您可以定义在管理属性值时要执行的验证。Red Hat build of Keycloak 提供了一组内置验证器,您可以选择它们可能会自行添加。

- 注解

- 在本节中,您可以将注解与属性关联。注解主要用于将其他元数据传递给前端,以满足呈现的目的。

5.12.3.1. 管理权限

在 Permission 部分中,您可以定义访问用户和管理员必须读取和写入属性。

属性权限

为此,您可以使用以下设置:

- 用户能否查看?

- 如果启用,用户可以查看属性。否则,用户无法访问该属性。

- 用户是否可以编辑?

- 如果启用,用户可以查看和编辑属性。否则,用户无法访问写入属性。

- 管理员视图吗?

- 如果启用,管理员可以查看属性。否则,管理员无法访问该属性。

- 管理员是否可以编辑?

- 如果启用,管理员可以查看和编辑属性。否则,管理员没有写入属性的访问权限。

当您创建属性时,不会将权限设置为属性。实际上,属性不能被用户或管理员访问。创建属性后,请确保将权限相应地设置为该属性仅由目标使用者可见。

权限对如何和谁管理属性以及属性是如何以面向用户的形式呈现的直接影响。

例如,通过将属性标记为只能被用户查看,管理员在通过管理控制台(而不是从用户 API)管理用户时无法访问该属性。另外,用户在更新其配置集时无法更改属性。如果用户属性从现有的身份存储(federation)获取,并且您只想使属性对用户可见,而无需通过源身份存储更新其他属性,则值得注意的配置。

同样,您也可以为具有只读访问权限的管理员将属性标记为可写。在这种情况下,只有管理员才可以管理属性。

根据您的隐私要求,您可能还需要管理员无法访问的属性,但用户具有读写权限。

每当您向用户配置文件配置添加新属性时,请确保设置正确的权限。

5.12.3.2. 管理验证

在 Validation 部分中,您可以从不同类型的验证中选择,以确保属性值符合特定规则。

属性验证

Red Hat build of Keycloak 提供不同的验证器:

| Name | 描述 | Configuration |

|---|---|---|

| length | 根据最小和最大长度检查字符串值的长度。 | Min :用来定义最小允许长度的整数。 最大 :用于定义允许的最大长度的整数。 trim-disabled :一个布尔值,用于定义在验证前是否修剪该值。 |

| 整数 | 检查该值是否为整数,并在较低和/或大写范围内。如果没有定义范围,验证器只检查该值是否为有效数字。 | Min: 定义较低范围的整数。 最大 :用来定义上限的整数。 |

| double | 检查该值是否为两倍,并在较低和/或上范围内。如果没有定义范围,验证器只检查该值是否为有效数字。 | Min: 定义较低范围的整数。 最大 :用来定义上限的整数。 |

| uri | 检查该值是否为有效的 URI。 | None |

| pattern | 检查该值是否与特定的 RegEx 模式匹配。 | Pattern :验证值时要使用的 RegEx 模式。 error-message : i18n 捆绑包中的错误消息的键。如果没有设置通用消息。 |

| | 检查该值是否具有有效的电子邮件格式。 | None |

| local-date | 检查该值是否具有基于 realm 和/或用户区域设置的有效格式。 | None |

| person-name-prohibited-characters | 检查该值是否为有效的人员名称,作为攻击的额外障碍,如脚本注入。验证基于默认的 RegEx 模式,它会阻止个人名称中不常见的字符。 | error-message : i18n 捆绑包中的错误消息的键。如果没有设置通用消息。 |

| username-prohibited-characters | 检查该值是否为有效用户名,作为安全攻击(如脚本注入)的额外障碍。验证基于默认的 RegEx 模式,它会阻止用户名中不常见的字符。 | error-message : i18n 捆绑包中的错误消息的键。如果没有设置通用消息。 |

| 选项 | 检查该值是否来自定义的允许值集合。有助于验证通过选择和多选字段输入的值。 | 选项 :包含允许值的字符串数组。 |

5.12.3.2.1. 管理注解

要将额外信息传递给前端,可以通过注解来解码属性,以指定如何呈现属性。当扩展红帽构建的 Keycloak 主题时,此功能主要有用,以根据与属性关联的注解动态呈现页面。此机制用于为 属性配置 Form input filed。

属性注解

5.12.4. 管理属性组

在 Attribute Groups 子选项卡中,您可以创建、编辑和删除属性组。属性组允许您为关联属性定义容器,以便在面向用户的表单下呈现它们。

属性组列表

您不能删除绑定到属性的属性组。为此,您应该首先更新属性以删除绑定。

若要创建新组,请单击属性组列表顶部的 Create attributes group 按钮。

属性组配置

在配置组时,您可以定义以下设置:

- Name

- 组的名称。

- 显示名称

- 组群的用户友好名称,主要用于呈现面向用户的表单。它支持国际化,以便从消息捆绑包加载值。

- 显示描述

- 在呈现面向用户的表单时,用户友好的文本将显示为工具提示。

- 注解

- 在本节中,您可以将注解与属性关联。注解主要用于将其他元数据传递给前端,以满足呈现的目的。

5.12.5. 使用 JSON 配置

用户配置文件配置使用定义良好的 JSON 模式存储。您可以通过单击 JSON Editor 子选项卡来选择直接编辑用户配置文件配置。

JSON 配置

JSON 模式定义如下:

{

"attributes": [

{

"name": "myattribute",

"required": {

"roles": [ "user", "admin" ],

"scopes": [ "foo", "bar" ]

},

"permissions": {

"view": [ "admin", "user" ],

"edit": [ "admin", "user" ]

},

"validations": {

"email": {},

"length": {

"max": 255

}

},

"annotations": {

"myannotation": "myannotation-value"

}

}

],

"groups": [

{

"name": "personalInfo",

"displayHeader": "Personal Information"

}

]

}模式根据需要支持多个属性。

对于每个属性,您应该定义一个 name,以及可选的、权限 和注解 设置。

5.12.5.1. 所需属性

所需的设置 定义是否需要属性。红帽构建的 Keycloak 允许您根据不同的条件设置属性。

当将 所需的设置 定义为空对象时,属性始终是必需的。

{

"attributes": [

{

"name": "myattribute",

"required": {}

]

}另一方面,您可以选择只为用户提供或管理员所需的属性。以及仅在 Red Hat build of Keycloak 进行身份验证时请求特定范围时,才需要标记属性。

要将属性标记为用户和/或管理员所需的属性,请设置 roles 属性,如下所示:

{

"attributes": [

{

"name": "myattribute",

"required": {

"roles": ["user"]

}

]

}

roles 属性需要一个数组,其值可以是用户或 admin,具体取决于用户还是管理员需要属性。

同样,您可以选择在验证用户时让客户端请求一个或多个范围时所需的属性。为此,您可以使用 scopes 属性,如下所示:

{

"attributes": [

{

"name": "myattribute",

"required": {

"scopes": ["foo"]

}

]

}

scopes 属性是一个数组,其值可以是代表客户端范围的任何字符串。

5.12.5.2. 权限属性

属性级 权限 属性可用于定义属性的读写权限。权限根据用户或管理员是否可以对属性或管理员执行这些操作来设置。

{

"attributes": [

{

"name": "myattribute",

"permissions": {

"view": ["admin"],

"edit": ["user"]

}

]

}

查看和编辑 属性都希望其值可以是用户或 admin 的数组,具体取决于属性是可查看还是可由用户还是管理员编辑。

授予权限时,会隐式授予 view 权限。

5.12.5.3. annotations 属性

property-level 注解 属性可用于将额外的元数据与属性关联。注解主要用于传递有关属性的额外信息,以根据用户配置文件配置呈现用户属性。每个注解都是键/值对。

{

"attributes": [

{

"name": "myattribute",

"annotations": {

"foo": ["foo-value"],

"bar": ["bar-value"]

}

]

}5.12.6. 使用动态表单

用户配置文件的主要功能之一是根据属性元数据动态呈现面向用户的表单。当您为域启用了功能时,将使用特定的主题模板渲染表单,以根据用户配置文件配置动态呈现页面。

这意味着,如果默认渲染机制满足您的需要,则应该不需要所有自定义模板。如果您仍然需要对主题进行自定义,您应该查看以下模板:

| 模板 | 描述 |

|---|---|

| base/login/update-user-profile.ftl | 呈现更新配置集页面的模板。 |

| base/login/register-user-profile.ftl | 呈现注册页面的模板。 |

| base/login/idp-review-user-profile.ftl | 在通过代理迭代用户时,呈现页面查看/更新用户配置集的模板。 |

| base/login/user-profile-commons.ftl | 根据属性配置以表单呈现输入字段的模板。在上述所有三个页面模板中使用。这里可以实施新的输入类型。 |

默认渲染机制提供以下功能:

- 根据将权限设置为属性,动态显示字段。

- 根据设置为属性的限制,动态呈现必填字段的标记。

- 动态呈现字段输入类型(text、date、number、选择、multiselect)设置为属性。

- 根据设置为属性的权限,动态呈现只读字段。

- 根据设置为属性的顺序,动态顺序字段。

- 动态组属于同一属性组的字段。

5.12.6.1. 排序属性

属性顺序通过将属性行拖放到属性列表页面中来设置。

排序属性

当字段以动态格式呈现时,会考虑您在此页面中设置的顺序。

5.12.6.2. 分组属性

在呈现动态表单时,它们将尝试对属于同一属性组的属性进行分组。

动态更新配置文件表单

当属性链接到属性组时,属性顺序也很重要,确保同一组中的属性在同一组标头中关闭。否则,如果组中的属性没有顺序顺序,您可能有相同的组标头以动态形式呈现多次。

5.12.6.3. 为属性配置表单输入文件

红帽构建的 Keycloak 提供内置注解,来配置将哪些输入类型用于动态形式及其视觉化的其他方面。

可用的注解有:

| Name | 描述 |

|---|---|

| inputType | 表单输入字段的类型。下表描述了可用类型。 |

| inputHelperTextBefore |

在(above)输入字段之前呈现的帮助文本。可以在此处使用直接文本或国际化模式(如 |

| inputHelperTextAfter |

输入字段后(在)输入字段后呈现的帮助程序文本。可以在此处使用直接文本或国际化模式(如 |

| inputOptionsFromValidation | 选择和多选类型的注解。自定义属性验证的可选名称,以便从中获取输入选项。请参见以下 详细描述。 |

| inputOptionLabelsI18nPrefix | 选择和多选类型的注解。国际化密钥前缀,以在 UI 中呈现选项。请参见以下 详细描述。 |

| inputOptionLabels | 选择和多选类型的注解。可选映射,为选项(直接或使用国际化)定义 UI 标签。请参见以下 详细描述。 |

| inputTypePlaceholder |

应用到字段的 HTML 输入 |

| inputTypeSize |

应用到字段的 HTML 输入 |

| inputTypeCols |

应用到字段的 HTML 输入并置属性 - 指定 |

| inputTypeRows |

应用到字段的 HTML 输入 |

| inputTypePattern |

应用到提供客户端侧验证的字段的 HTML 输入 |

| inputTypeMaxLength |

HTML 输入 |

| inputTypeMinLength |

适用于提供客户端侧验证的字段的 HTML 输入 |

| inputTypeMax |

HTML 输入 |

| inputTypeMin |

HTML 输入 |

| inputTypeStep |

应用到字段的 HTML 输入 |

字段类型使用 HTML 表单字段标签和属性 - 它们的行为取决于 HTML 规格和浏览器支持。

视觉渲染还取决于使用的主题中应用的 css 风格。

可用的 inputType 注解值:

| Name | 描述 | 使用的 HTML 标签 |

|---|---|---|

| text | 单行文本输入。 | 输入 |

| 文本area | 多行文本输入。 | 文本area |

| select | 常见单选输入。请参见以下方法配置选项。 | select |

| select-radiobuttons | 通过一组单选按钮选择输入。请参见以下方法配置选项。 | 输入组 |

| 多选 | 常见多选输入。请参见以下方法配置选项。 | select |

| multiselect-checkboxes | 通过多组复选框进行多选输入。请参见以下方法配置选项。 | 输入组 |

| html5-email | 基于 HTML 5 spec 的电子邮件地址的单行文本输入。 | 输入 |

| html5-tel | 基于 HTML 5 spec 的电话号码输入单行文本。 | 输入 |

| html5-url | 基于 HTML 5 spec 的单行文本输入 URL。 | 输入 |

| html5-number |

根据 | 输入 |

| html5-range | 根据 HTML 5 spec 输入的数字滑块。 | 输入 |

| html5-datetime-local | 基于 HTML 5 规范的日期时间输入。 | 输入 |

| html5-date | 基于 HTML 5 规格的日期输入。 | 输入 |

| html5-month | 基于 HTML 5 规格的月份输入。 | 输入 |

| html5-week | 基于 HTML 5 规格的每周输入。 | 输入 |

| html5-time | 基于 HTML 5 规格的时间输入。 | 输入 |

5.12.6.3.1. 为选择和多选字段定义选项

选择和多选字段的选项从应用于属性的验证中获取,以确保 UI 中显示的验证和字段选项始终一致。默认情况下,从内置选项验证中获取 选项。

您可以使用各种方法为选择和多选选项提供人类可读的标签。最简单的情况是属性值与 UI 标签相同时。在这种情况下不需要额外的配置。

选项值与 UI 标签相同

当属性值是不适用于 UI 的 ID 类型时,您可以使用 输入OptionLabelsI18nPrefix 注解提供的简单国际化支持。它为国际化键定义前缀,选项值会附加到这个前缀中。

使用 i18n 键前缀简单的 UI 标签国际化

选项值的本地化 UI 标签文本必须由 userprofile.jobtitle.sweng 和 userprofile.jobtitle.swarch 键提供,然后使用常见的本地化机制。

您还可以使用 inputOptionLabels 注解为单个选项提供标签。它包含选项的标签映射 - 映射中的键是 options 值(在验证中定义),映射中的值是 UI 标签文本本身,或者其国际化模式(如 ${i18n.key})用于该选项。

您必须使用 User Profile JSON Editor 将 map 输入为 inputOptionLabels 注解值。

在没有国际化的情况下,为单个选项直接输入标签示例:

"attributes": [

<...

{

"name": "jobTitle",

"validations": {

"options": {

"options":[

"sweng",

"swarch"

]

}

},

"annotations": {

"inputType": "select",

"inputOptionLabels": {

"sweng": "Software Engineer",

"swarch": "Software Architect"

}

}

}

...

]单个选项的国际化标签示例:

"attributes": [

...

{

"name": "jobTitle",

"validations": {

"options": {

"options":[

"sweng",

"swarch"

]

}

},

"annotations": {

"inputType": "select-radiobuttons",

"inputOptionLabels": {

"sweng": "${jobtitle.swengineer}",

"swarch": "${jobtitle.swarchitect}"

}

}

}

...

]

本地化文本必须由 jobtitle.swengineer 和 jobtitle.swarchitect 键提供,然后使用常见的本地化机制。

由于 inputOptionsFromValidation 属性注解,可以使用自定义验证器来提供选项。此验证必须具有提供选项数组 的选项 配置选项。国际化的工作方式与内置选项验证 提供的选项 相同。

自定义验证器提供的选项

5.12.7. 强制用户配置文件合规性

为确保用户配置集符合配置,管理员可以使用 VerifyProfile 所需的操作最终强制用户在向 Keycloak 进行身份验证时更新其配置集。

VerifyProfile 操作类似于 UpdateProfile 操作。但是,它会利用用户配置文件提供的所有功能来自动强制符合用户配置文件配置。

启用后,当用户验证时,VerifyProfile 操作将执行以下步骤:

- 检查用户配置文件是否与设置为 realm 的用户配置文件配置完全兼容。

- 如果没有,请在身份验证过程中执行额外的步骤,以便用户可以更新任何缺少的或无效属性。

- 如果用户配置文件符合配置,则不会执行额外的步骤,用户将继续使用身份验证过程。

默认情况下禁用 VerifyProfile 操作。要启用它,请点击左侧菜单中的 Authentication 链接,然后单击 Required Actions 选项卡。在此选项卡中,选择 VerifyProfile 操作的 Enabled 开关。

注册 VerifyProfile 必需的操作

5.12.8. 迁移到用户配置文件

在为域启用用户配置文件功能前,您应该了解一些重要的注意事项。通过提供单一位置来管理属性元数据,这个功能对于可以将其设置为用户的属性及其管理方式非常严格。

就用户管理而言,管理员只能管理用户配置文件配置中定义的属性。任何设置为用户,并且尚未在用户配置文件配置中定义的其他属性都无法访问。建议您使用您要向用户或管理员公开的所有用户属性更新您的用户配置文件配置。

同样适用于访问 User REST API 的建议,以查询用户信息。

对于红帽构建的 Keycloak 内部用户属性,如 LDAP_ID、LDAP_ENTRY_DN 或 KERBEROS_PRINCIPAL,如果您要访问这些属性,您应该将其作为用户配置集配置中的属性。建议将这些属性标记为只能向管理员查看,以便您可以在通过管理控制台管理用户属性时查看它们,或通过 User API 查询用户。

值得注意的是,如果您已自定义旧模板(使用用户 root 属性硬编码)您的自定义模板,则在呈现面向用户的表单时不会被使用,但动态呈现这些表单的新模板。理想情况下,您应该避免对模板进行任何自定义,并尝试使用这些新模板提供的行为来动态为您呈现表单。如果他们仍不足以满足您的要求,您可以对其进行自定义或向我们提供任何反馈,以便我们讨论是否对新模板有意义。

5.13. 红帽构建的 Keycloak 收集的个人数据

默认情况下,红帽构建的 Keycloak 会收集以下数据:

- 基本用户配置文件数据,如用户电子邮件、名字和姓氏。

- 使用社交登录时,用于社交帐户的基本用户配置文件数据,以及对社交帐户的引用。

- 为审计和安全目的收集的设备信息,如 IP 地址、操作系统名称和浏览器名称。

红帽构建的 Keycloak 中收集的信息可高度自定义。自定义时适用以下指南:

- 注册和帐户表单可以包含自定义字段,如 birthday、gender 和 nationality。管理员可以配置红帽构建的 Keycloak,以从社交供应商或用户存储供应商(如 LDAP)检索数据。

- Red Hat build of Keycloak 会收集用户凭证,如 password、OTP Code 和 WebAuthn 公钥。这些信息会被加密并保存到数据库中,因此红帽构建的 Keycloak 管理员不可见。每种凭证类型都可以包括对管理员可见的非机密元数据,如用于哈希密码的算法以及用于哈希密码的散列迭代数。

- 启用授权服务和 UMA 支持后,红帽构建的 Keycloak 可以包含有关特定用户是所有者的一些对象的信息。

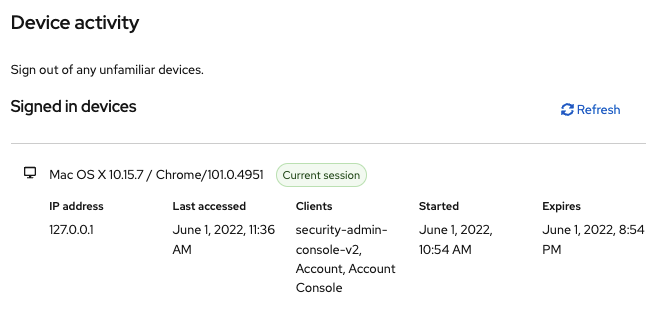

第 6 章 管理用户会话

当用户登录到域时,红帽构建的 Keycloak 会为每个用户维护一个用户会话,并记住会话中用户访问的每个客户端。域管理员可以对每个用户会话执行多个操作:

- 查看域的登录统计信息。

- 查看活动用户及其登录位置。

- 从其会话注销用户。

- 撤销令牌。

- 设置令牌超时。

- 设置会话超时。

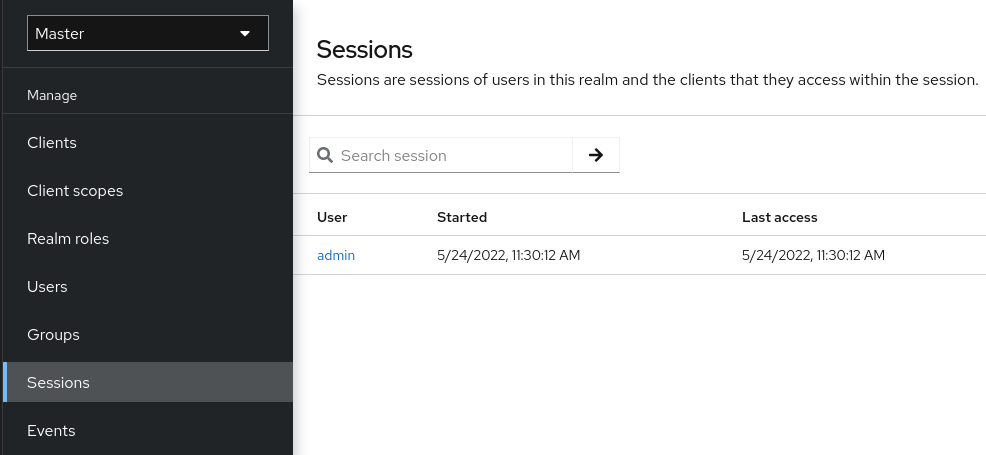

6.1. 管理会话

要查看红帽构建的 Keycloak 中活跃客户端和会话的顶级视图,请点击菜单中的 Session。

会话

6.1.1. 注销所有活跃会话

您可以注销域中的所有用户。从 Action 列表中,选择 Sign out all active session。所有 SSO cookie 都无效。红帽构建的 Keycloak 通过使用红帽构建的 Keycloak OIDC 客户端适配器通知客户端。在活跃浏览器会话中请求身份验证的客户端必须再次登录。SAML 等客户端类型不会接收后通道注销请求。

点 Sign out all active session 不会撤销未完成的访问令牌。未完成的令牌必须自然过期。对于使用红帽构建的 Keycloak OIDC 客户端适配器的客户端,您可以推送 撤销策略来 撤销令牌,但这不适用于其他适配器。

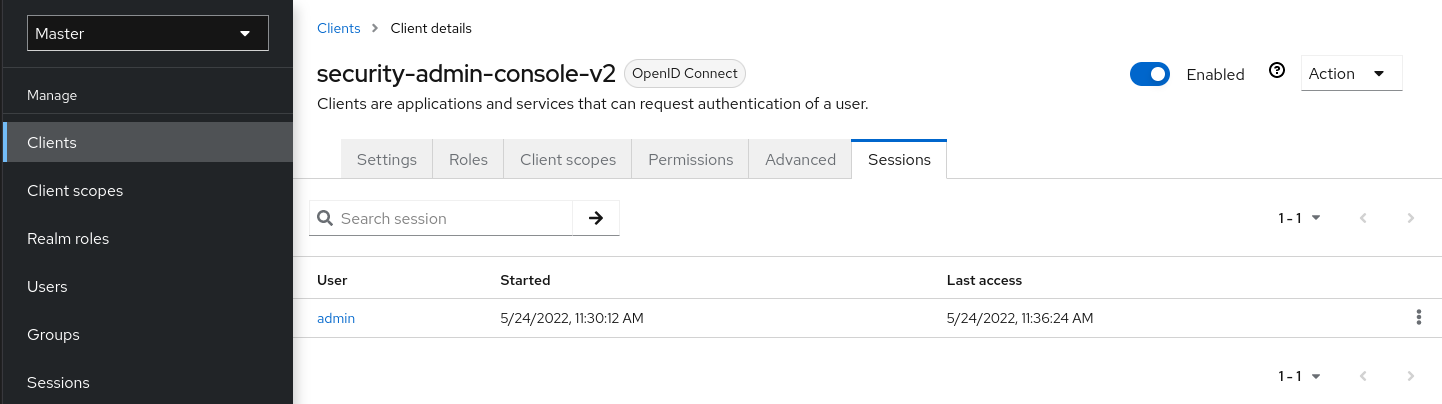

6.1.2. 查看客户端会话

流程

- 点菜单中的 Clients。

- 点 Session 标签页。

点客户端查看客户端的会话。

客户端会话

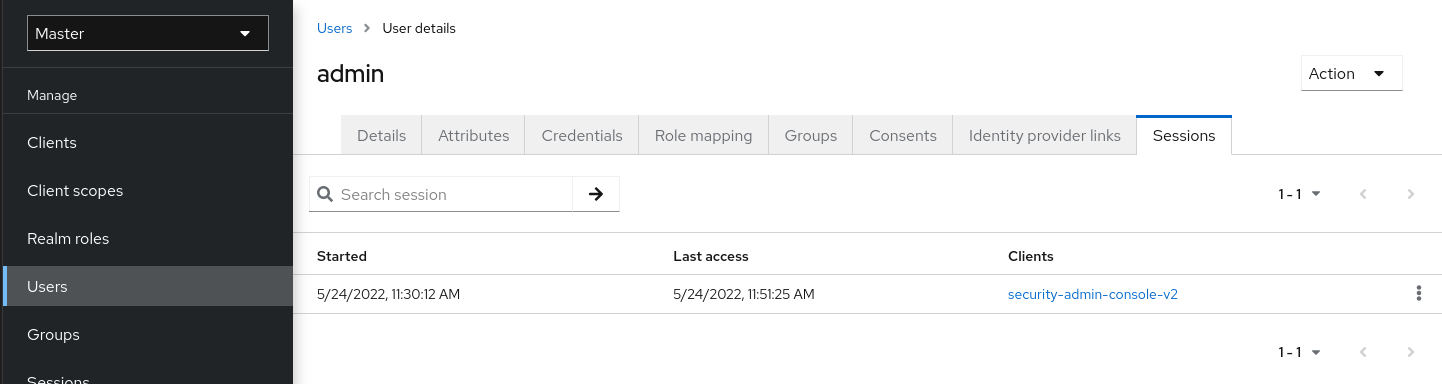

6.1.3. 查看用户会话

流程

- 点菜单中的 Users。

- 点 Session 标签页。

点用户查看该用户会话。

用户会话

6.2. 撤销活跃会话

如果您的系统被破坏,您可以撤销所有活跃的会话和访问令牌。

流程

- 点 菜单中的 Session。

在 Actions 列表中,选择 Revocation。

吊销

使用这个控制台指定在时间和日期无效前的会话或令牌无效时间和日期。

- 点 Set 现在 将策略设置为当前时间和日期。

- 点 Push 将这个撤销策略推送到使用红帽构建的 Keycloak OIDC 客户端适配器的任何注册的 OIDC 客户端。

6.3. 会话和令牌超时

红帽构建的 Keycloak 包括通过 Realm 设置 菜单中的 Sessions 和 Tokens 选项卡控制会话、Cookie 和令牌超时。

Session 标签页

| Configuration | 描述 |

|---|---|

| SSO 会话 Idle | 此设置仅适用于 OIDC 客户端。如果用户不活跃的时间超过这个超时时间,则用户会话无效。当客户端请求身份验证或发送刷新令牌请求时,这个超时值会重置。Red Hat build of Keycloak 会在会话无效生效前为闲置超时时间添加一个时间窗。请参见本节稍后 的备注。 |

| SSO 会话最大 | 用户会话过期前的最长时间。 |

| SSO Session Idle Remember Me | 此设置与标准 SSO Session Idle 配置类似,但特定于启用了 Remember Me 的登录。当用户登录时点 Remember Me 时,用户可以指定较长的会话闲置超时。此设置是一个可选配置,如果其值不大于零,它会使用与 SSO Session Idle 配置相同的空闲超时。 |

| SSO Session Max Remember Me | 此设置与标准 SSO Session Max 类似,但特定于 Remember Me login。当用户登录时点击 Remember Me 时,用户可以指定较长的会话。此设置是一个可选配置,如果其值不大于零,它会使用与 SSO Session Max 配置相同的会话生命周期。 |

| 客户端会话 Idle | 客户端会话的闲置超时。如果用户不活跃的时间超过这个超时时间,客户端会话将无效,刷新令牌请求会禁止闲置超时。此设置永远不会影响一般的 SSO 用户会话,这是唯一的。请注意,SSO 用户会话是零个或多个客户端会话的父,会为用户登录的每个不同的客户端应用创建一个客户端会话。这个值应该指定比 SSO Session Idle 更短的空闲超时。用户可以在 Advanced Settings client 选项卡中覆盖单个客户端。此设置是一个可选配置,当设为零时,在 SSO Session Idle 配置中使用相同的闲置超时。 |

| 客户端会话最大 | 客户端会话以及刷新令牌过期和无效前的最长时间。与上一个选项中所示,此设置永远不会影响 SSO 用户会话,并且应指定比 SSO Session Max 更短的值。用户可以在 Advanced Settings client 选项卡中覆盖单个客户端。此设置是一个可选配置,当设为零时,在 SSO Session Max 配置中使用相同的最大超时。

|

| 离线会话 Idle | 此设置用于 离线访问。在 Red Hat build of Keycloak 撤销其离线令牌前,会话保持闲置的时间长度。Red Hat build of Keycloak 会在会话无效生效前为闲置超时时间添加一个时间窗。请参见本节稍后 的备注。

|

| offline Session Max Limited | 此设置用于 离线访问。如果此标志已启用,则 Offline Session Max 可以控制离线令牌保持活动状态的最长时间,而不考虑用户活动。如果标志为 Disabled,则离线会话永远不会通过 lifespan 过期,仅通过 idle 过期。激活此选项后,可以配置 Offline Session Max (域级别上的global 选项)和 Client Offline Session Max ( 高级设置选项卡中的 特定客户端级别选项)。

|

| offline Session Max | 此设置用于 离线访问,这是红帽构建的 Keycloak 撤销对应的离线令牌前的最长时间。这个选项控制离线令牌保持活跃的最长时间,而不考虑用户活动。 |

| 登录超时 | 登录必须花费的总时间。如果身份验证需要更长的时间,用户必须再次启动身份验证过程。 |

| 登录操作超时 | 在身份验证过程中,用户可以在任何页面上花费最长时间。 |

令牌标签页

| Configuration | 描述 |

|---|---|

| 默认签名算法 | 用于为域分配令牌的默认算法。

|

| 撤销刷新令牌 | 启用后,红帽构建的 Keycloak 会撤销刷新令牌,并发出客户端必须使用的另一个令牌。此操作适用于执行刷新令牌流的 OIDC 客户端。 |

| 访问令牌生命周期 | 当红帽构建的 Keycloak 创建 OIDC 访问令牌时,这个值会控制令牌的生命周期。 |

| 访问令牌生命周期用于 Implicit 流 | 使用 Implicit 流,红帽构建的 Keycloak 不提供刷新令牌。存在单独的超时,用于 Implicit Flow 创建的访问令牌。 |

| 客户端登录超时 | 客户端必须在 OIDC 中完成授权代码流前的最大时间。 |

| 用户初始操作生命周期 | 用户操作权限过期前的最长时间。保持这个值短,因为用户通常会快速响应自创建的操作。 |

| 默认管理员初始操作生命周期 | 管理员向用户发送的操作权限前的最大时间。保持这个值长,以便管理员可以向离线用户发送电子邮件。在发出令牌前,管理员可以覆盖默认超时。 |

| 电子邮件验证 | 指定电子邮件验证的独立超时。 |

| IdP 帐户电子邮件验证 | 为 IdP 帐户电子邮件验证指定独立超时。 |

| 忘记密码 | 为强制密码指定独立超时。 |

| 执行操作 | 指定执行操作的独立超时。 |

对于闲置超时,会话处于活跃状态的两分钟窗口。例如,当您将超时设置为 30 分钟时,它将在会话过期前为 32 分钟。

对于集群和跨数据中心环境的某些场景,在过期前刷新令牌会在过期前刷新,而其他集群节点会错误地将会话视为过期,因为它们还没有收到从刷新节点成功刷新的消息。

6.4. 离线访问

在 离线访问 登录过程中,客户端应用程序会请求离线令牌,而不是刷新令牌。客户端应用程序会保存此离线令牌,如果用户退出,则可以使用它来在以后登录。如果您的应用程序需要代表用户执行离线操作,即使用户没有在线,这个操作也很有用。例如,常规数据备份。

客户端应用程序负责将离线令牌保留在存储中,然后使用它从红帽构建的 Keycloak 服务器检索新的访问令牌。

刷新令牌和离线令牌之间的区别是离线令牌永远不会过期,且不受 SSO Session Idle timeout 和 SSO Session Max Lifespan 的影响。用户退出或服务器重启后,离线令牌有效。您必须使用离线令牌进行刷新令牌操作,每 30 天或 Offline Session Idle 的值至少一次。

如果启用了 Offline Session Max Limited,离线令牌会在 60 天后过期,即使您使用离线令牌操作。您可以在管理门户中更改此值 Offline Session Max。

使用离线访问时,客户端闲置和最大超时可在 客户端级别 覆盖。在 client Advanced Settings 选项卡中,选项 Client Offline Session Idle and Client Offline Session Max 可让您为特定应用程序有较短的离线超时。请注意,客户端会话值也控制刷新令牌过期,但它们永远不会影响全局离线用户 SSO 会话。只有在 realm 级别中 Offline Session Max Limited 被设置为 Enabled 时,选项 Client Offline Session Max 才会被评估。

如果启用 Revoke Refresh Token 选项,则只能使用每个离线令牌。刷新后,您必须从刷新响应而不是上一个令牌存储新的离线令牌。

用户可以在用户帐户控制台中查看和撤销红帽构建的 Keycloak 的 离线令牌。管理员可以在 Consents 选项卡中为 Admin Console 中单个用户撤销离线令牌。管理员可以查看每个客户端的 Offline Access 选项卡中发出的所有离线令牌。管理员可以通过设置撤销 策略来撤销离线令牌。

要发出离线令牌,用户必须具有 realm 级别 offline_access 角色的角色映射。客户端还必须在其范围内具有该角色。客户端必须将 offline_access 客户端范围作为 可选客户端范围 添加到角色,这是默认完成的。

当向红帽构建的 Keycloak 发送授权请求时,客户端可以通过添加参数 scope=offline_access 来请求离线令牌。当您用来访问应用程序的安全 URL (如 http://localhost:8080/customer-portal/secured?scope=offline_access)时,红帽构建的 Keycloak OIDC 客户端适配器会自动添加此参数。如果您在身份验证请求正文中包含 scope=offline_access,则直接访问授予和服务帐户支持离线令牌。

离线会话与存储在数据库中的 Infinispan 缓存旁边。每当红帽构建的 Keycloak 服务器被重启或离线会话都会从 Infinispan 缓存驱除时,它仍然在数据库中可用。一旦尝试访问离线会话,都将从数据库加载会话,还会将其导入到 Infinispan 缓存。为降低内存要求,我们引入了一个配置选项,用于缩短导入的离线会话的生命周期。这些会话将在指定生命周期后从 Infinispan 缓存驱除,但仍然在数据库中可用。这将降低内存消耗,特别是对于有大量离线会话的部署。目前,离线会话生命周期覆盖被默认禁用。要为离线用户会话指定生命周期覆盖,请使用以下参数启动红帽构建的 Keycloak 服务器:

--spi-user-sessions-infinispan-offline-session-cache-entry-lifespan-override=<lifespan-in-seconds>

与离线客户端会话类似:

--spi-user-sessions-infinispan-offline-client-session-cache-entry-lifespan-override=<lifespan-in-seconds>

6.5. 离线会话预加载

除了 Infinispan 缓存外,离线会话存储在数据库中,这意味着即使在服务器重启后也会可用。默认情况下,在服务器启动过程中,离线会话不会从数据库加载到 Infinispan 缓存中,因为如果很多离线会话被预加载,则这种方法存在缺陷。它可以显著减慢服务器启动时间。因此,离线会话默认从数据库获取。

但是,红帽构建的 Keycloak 可以配置为在服务器启动期间将离线会话从数据库加载到 Infinispan 缓存中。这可以通过将 userSessions SPI 中的 preloadOfflineSessionsFromDatabase 属性设置为 true 来实现。

以下示例演示了如何配置离线会话预加载。

bin/kc.[sh|bat] start --spi-user-sessions-infinispan-preload-offline-sessions-from-database=true

6.6. 临时会话

您可以在红帽构建的 Keycloak 中进行临时会话。当使用临时会话时,Red Hat build of Keycloak 不会在成功身份验证后创建用户会话。红帽构建的 Keycloak 创建一个临时的临时会话,用于成功验证用户的当前请求的范围。红帽构建的 Keycloak 可以在身份验证后使用临时会话运行 协议 映射程序。

在临时会话中,客户端应用程序无法刷新令牌、内省令牌或验证特定会话。有时,这些操作是不必要的,因此您可以避免使用保留用户会话的其他资源。此会话可节省性能、内存和网络通信(在集群和跨数据中心环境中)资源。

第 7 章 使用角色和组分配权限

角色和组具有类似目的,即授予用户使用应用程序的访问权限和权限。组是应用角色和属性的用户集合。角色定义特定的应用权限和访问控制。

角色通常适用于一种用户。例如,组织可能包括 admin、用户、经理 和员工角色。应用程序可以为角色分配访问权限和权限,然后将多个用户分配给该角色,以便用户具有相同的访问权限和权限。例如,管理控制台具有授予用户访问管理控制台不同部分权限的用户的权限。

角色有一个全局命名空间,每个客户端也具有可定义角色的专用命名空间。

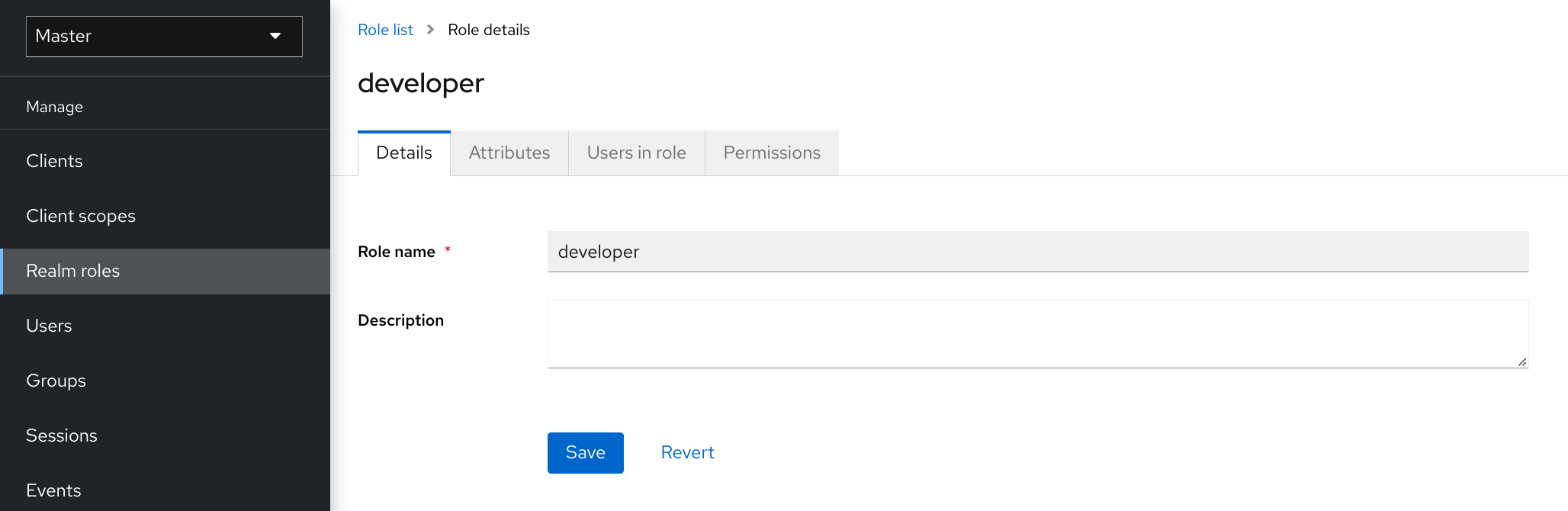

7.1. 创建域角色

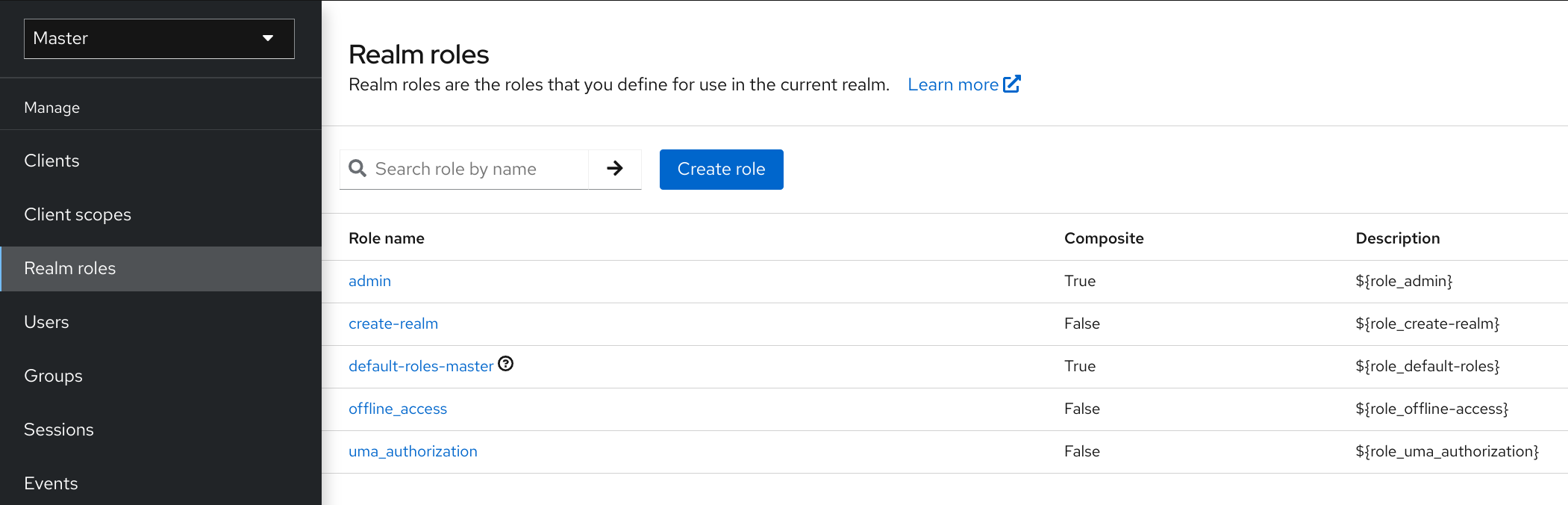

realm 级别角色是用于定义角色的命名空间。要查看角色列表,请单击菜单中的 Realm Roles。

流程

- 点 Create Role。

- 输入 角色名称。

- 输入 描述。

- 点 Save。

添加角色

description 字段可以通过用 ${var-name} 字符串指定替换变量来本地化。本地化值配置在 themes 属性文件中的主题。如需了解更多详细信息 ,请参阅 服务器开发人员指南。

7.2. 客户端角色

客户端角色是专用于客户端的命名空间。每个客户端获得自己的命名空间。客户端角色由每个客户端的 Roles 选项卡下进行管理。您与此 UI 交互,这与域级别角色相同。

7.3. 将角色转换为复合角色

任何 realm 或 client 级别角色都可以成为 复合角色。复合角色是一个角色,它具有与其关联的一个或多个额外角色。当组合角色映射到用户时,该用户将获得与复合角色关联的角色。这种继承性是递归的,因此用户也会继承任何复合的组合。但是,我们建议复合角色不会被过度使用。

流程

- 单击菜单中的 Realm Roles。

- 点击您要转换的角色。

- 从 Action 列表中,选择 Add associated roles。

复合角色

角色选择 UI 在页面中显示,您可以将 realm 级别和客户端级别角色与您要创建的复合角色关联。

在本例中,employee realm-level 角色 与开发人员 复合角色关联。具有 开发人员 角色的任何用户也会继承 员工 角色。

在创建令牌和 SAML 断言时,任何复合也将其关联角色添加到发送到客户端的身份验证响应的声明和断言中。

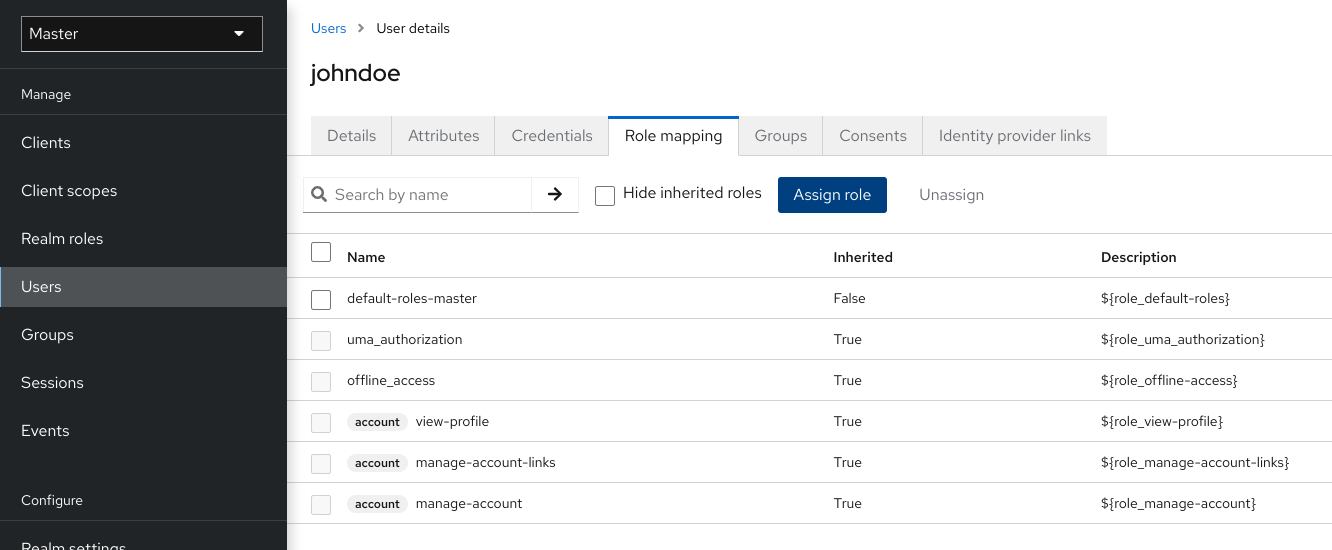

7.4. 分配角色映射

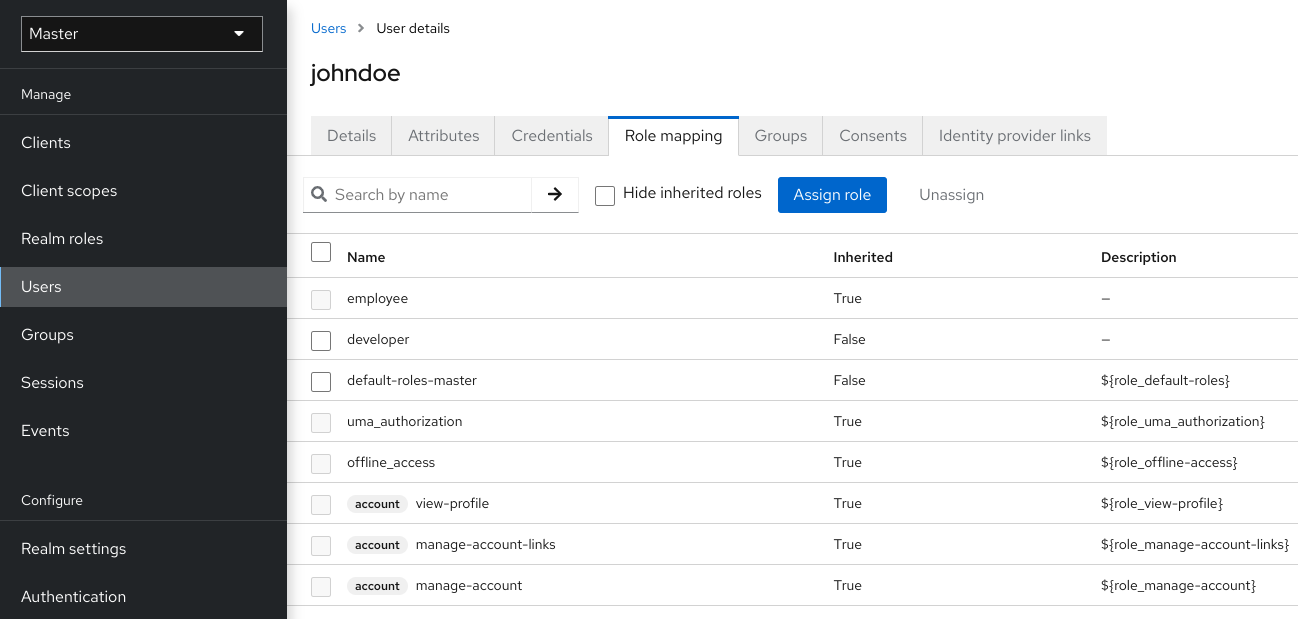

您可以通过该用户的 Role Mappings 选项卡将角色映射分配给用户。

流程

- 点菜单中的 Users。

- 点击您要在其上执行角色映射的用户。

- 点 Role mappings 选项卡。

- 点 Assign role。

- 从对话框中选择您要分配给用户的角色。

- 点 Assign。

角色映射

在上例中,我们将组合角色 开发人员 分配给用户。该角色在 Composite Roles 主题中创建。

有效的角色映射

分配 开发人员 角色时,与开发人员复合关联的 员工 角色会显示 Inherited "True"。继承 的角色是明确分配给从复合继承的用户和角色的角色。

7.5. 使用默认角色

当用户通过 Identity Brokering 创建或导入用户时,使用默认角色映射。

流程

- 单击菜单中的 Realm settings。

点 User registration 选项卡。

默认角色

此屏幕截图显示一些 默认角色 已存在。

7.6. 角色范围映射

在创建 OIDC 访问令牌或 SAML 断言时,用户角色映射将变为令牌或断言中的声明。应用程序使用这些声明对应用程序控制的资源做出访问决策。Red Hat build of Keycloak 数字签名访问令牌和应用程序重新使用它们调用远程保护的 REST 服务。但是,这些令牌具有相关的风险。攻击者可以获取这些令牌,并使用其权限破坏您的网络。要防止这种情况,请使用 角色范围映射。

角色范围 映射限制访问令牌中声明的角色。当客户端请求用户身份验证时,它们收到的访问令牌仅包含为客户端范围显式指定的角色映射。其结果是,您可以限制每个单独的访问令牌的权限,而不是向客户端授予对所有用户权限的访问权限。

默认情况下,每个客户端获取用户的所有角色映射。您可以查看客户端的角色映射。

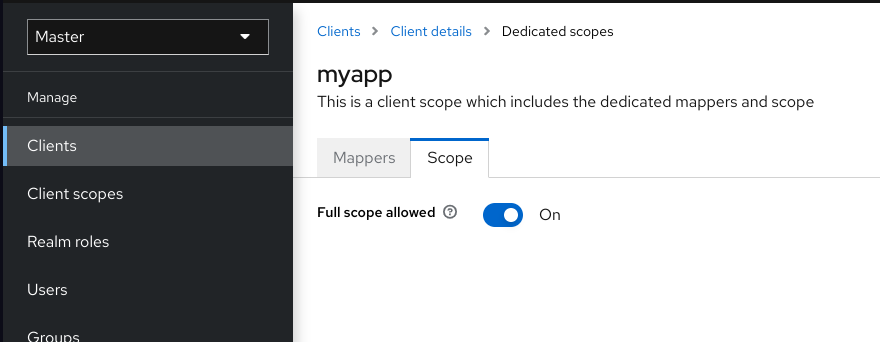

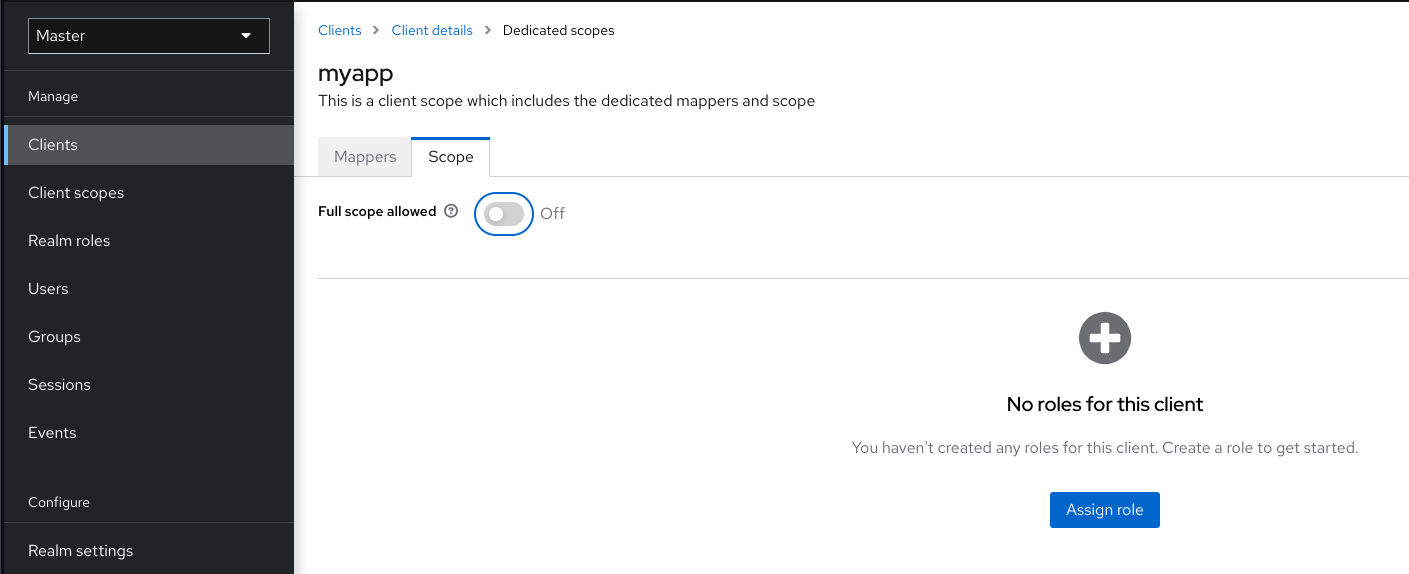

流程

- 点菜单中的 Clients。

- 单击客户端,以转至详细信息。

- 点 Client scopes 选项卡。

- 点 此客户端的带有 Dedicated 范围和映射器的行中的链接

- 点 Scope 选项卡。

完整范围

默认情况下,范围的有效角色都是域中每个声明的角色。要更改此默认行为,请将 Full Scope Allowed 切换到 OFF 并声明每个客户端中您想要的特定角色。您还可以使用 客户端范围为 一组客户端定义相同的角色范围映射。

部分范围

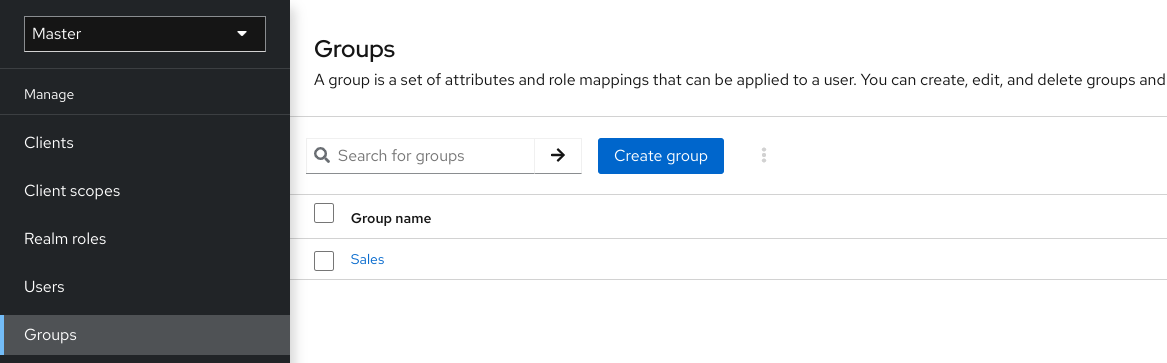

7.7. 组

红帽构建的 Keycloak 中的组为每个用户管理一组通用的属性和角色映射。用户可以是任意数量的组的成员,并继承分配给每个组的属性和角色映射。

要管理组,请单击菜单中的 Groups。

组

组是分级的。组可以有多个子组,但组只能有一个父组。子组从其父项继承属性和角色映射。用户也从其父项继承属性和角色映射。

如果您有父组和子组,并且仅属于子组的用户,则子组中的用户继承父组和子组的属性和角色映射。

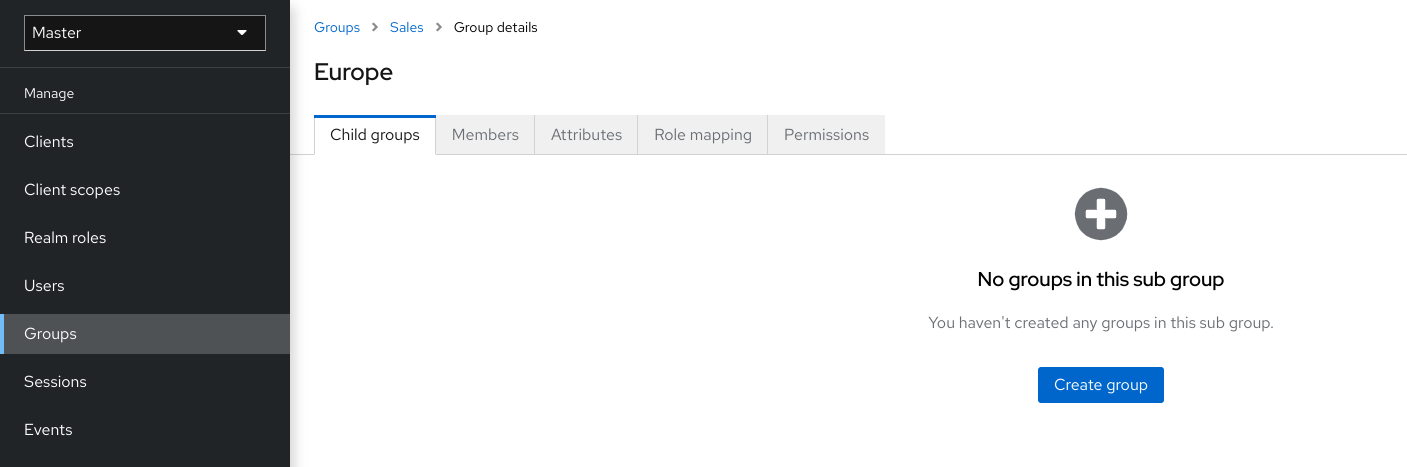

以下示例包括顶级 销售组 和子 北美 子组。

添加组:

- 点组。

- 点 Create group。

- 输入组名称。

- 点 Create。

点组名称。

此时会显示组管理页面。

组

您定义的属性和角色映射由属于组的成员的组和用户继承。

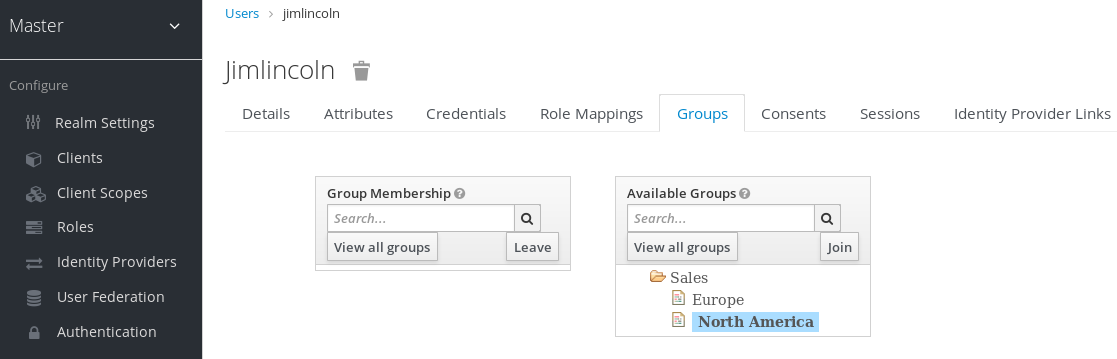

将用户添加到组中:

- 点菜单中的 Users。

- 点击您要在其上执行角色映射的用户。如果没有显示该用户,请单击 View all users。

点 Groups。

用户组

- 单击 join Group。

- 从对话框中选择一个组。

- 从 Available Groups 树中选择一个组。

- 点 Join。

从用户中删除组:

- 点菜单中的 Users。

- 单击要从组中删除的用户。

- 点 组表行上的 Leave。

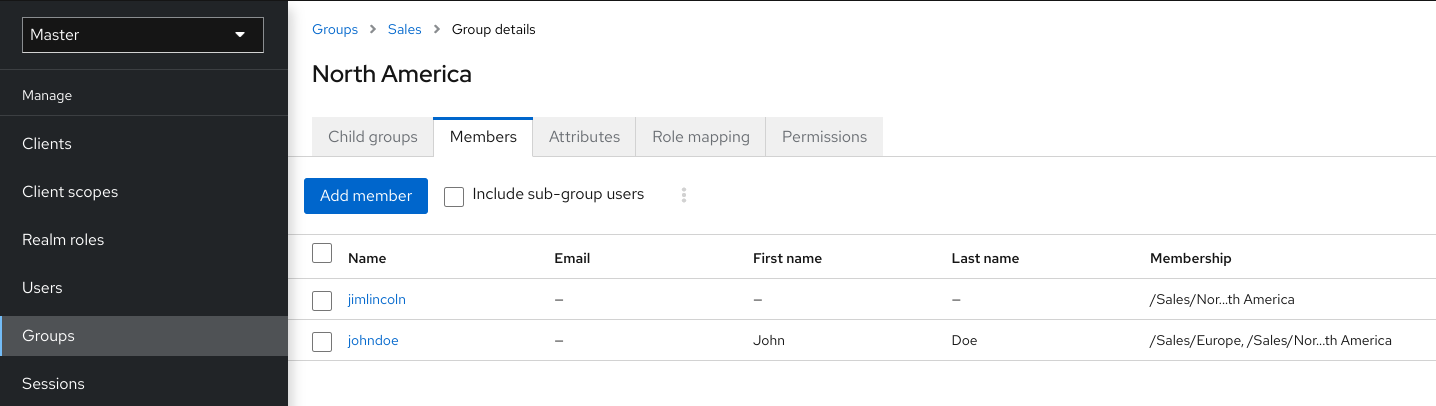

在本例中,用户 jimlincoln 位于 北美 组中。您可以在组的 Members 选项卡下看到 jimlincoln。

组成员身份

7.7.1. 与角色相比的组

组和角色有一些相似性和差异。在红帽构建的 Keycloak 中,组是应用角色和属性的用户集合。角色定义用户和应用程序的类型,为角色分配权限和访问控制。

复合角色 与组类似,因为它们提供相同的功能。它们之间的区别是概念化。复合角色将权限模型应用到一组服务和应用程序。使用复合角色来管理应用程序和服务。

组专注于机构中用户及其角色的集合。使用组来管理用户。

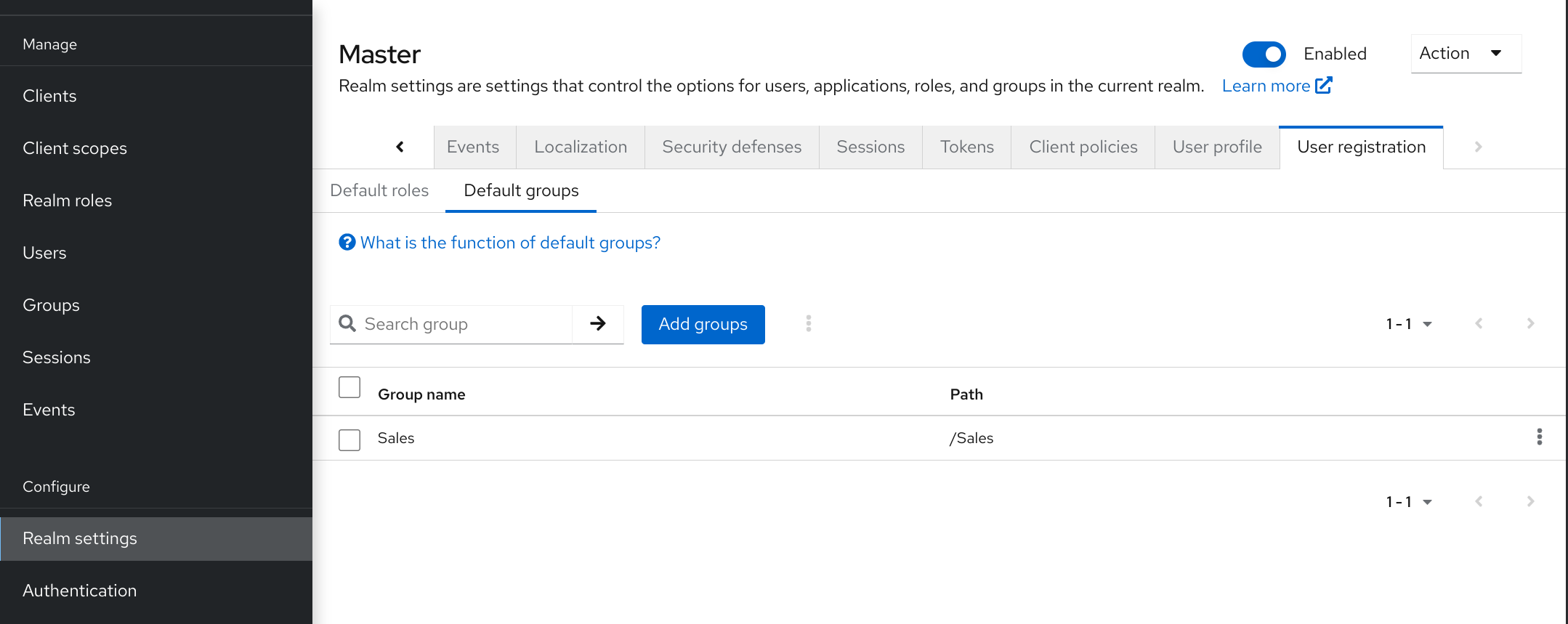

7.7.2. 使用默认组

要自动将组成员资格分配给创建或通过 Identity Brokering 导入的任何用户,您可以使用默认组。

- 单击菜单中的 Realm settings。

- 点 User registration 选项卡。

点 Default Groups 选项卡。

默认组

此屏幕截图显示一些 默认组 已存在。

第 8 章 配置身份验证

本章涵盖了几个身份验证主题。这些主题包括:

- 强制严格的密码和一次性密码(OTP)策略。

- 管理不同的凭证类型。

- 使用 Kerberos 登录。

- 禁用并启用内置凭证类型。

8.1. 密码策略

当红帽构建的 Keycloak 创建一个域时,它不会将密码策略与域关联。您可以设置一个简单的密码,且对长度、安全性或复杂性没有限制。在生产环境中不能接受简单的密码。红帽构建的 Keycloak 通过管理控制台提供一组密码策略。

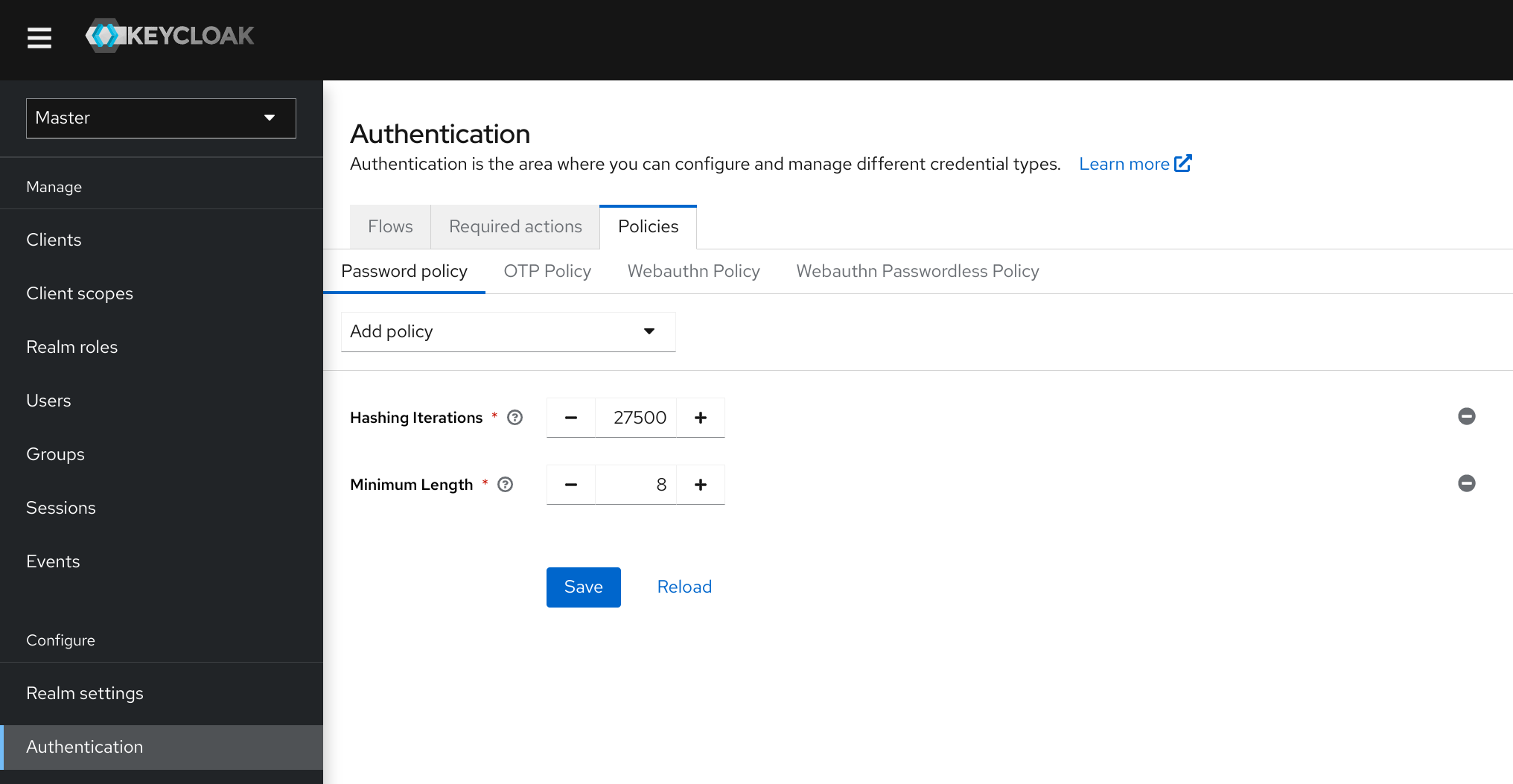

流程

- 点菜单中的 Authentication。

- 点 Policies 选项卡。

- 在 Add policy 下拉菜单中选择要添加的策略。

- 输入应用到所选策略的值。

点 Save。

密码策略

保存策略后,红帽构建的 Keycloak 会为新用户强制执行策略。

新策略对现有用户无效。因此,请确保从创建域开始设置密码策略,或者向现有用户添加"Update password",或使用"Expire password"来确保用户在下一个"N"天内更新其密码,这将实际调整为新的密码策略。

8.1.1. 密码策略类型

8.1.1.1. hashAlgorithm

密码不存储在明文中。在存储或验证之前,红帽使用标准哈希算法构建 Keycloak 哈希密码。PBKDF2 是唯一可用的内置和默认算法。有关如何添加您自己的哈希算法,请参阅 服务器开发人员指南。

如果您更改了哈希算法,则存储中的密码哈希不会更改,直到用户登录为止。

8.1.1.2. 哈希迭代

指定红帽在存储或验证前的 Keycloak 哈希密码构建的次数。默认值为 27,500。

红帽构建的 Keycloak 哈希密码,以确保可访问密码数据库的主机操作者无法通过反向工程读取密码。

高散列迭代值可能会影响性能,因为它需要更高的 CPU 电源。

8.1.1.3. 数字

密码字符串中所需的数字数字数。

8.1.1.4. 小写字符

密码字符串所需的小写字母数。

8.1.1.5. 大写字符

密码字符串中所需的大写字母数。

8.1.1.6. 特殊字符

密码字符串所需的特殊字符数。

8.1.1.7. Not username

密码不能与用户名相同。

8.1.1.8. Not email

密码不能与用户的电子邮件地址相同。

8.1.1.9. 正则表达式

密码必须与一个或多个定义的正则表达式模式匹配。

8.1.1.10. 密码过期

密码有效的天数。当天数已过期后,用户必须更改其密码。

8.1.1.11. 最近没有使用

用户不能使用密码。红帽构建的 Keycloak 存储了已用密码的历史记录。存储的旧密码数量可在红帽构建的 Keycloak 中进行配置。

8.1.1.12. 密码黑名单

密码不能位于黑名单文件中。

- 黑名单文件是 UTF-8 纯文本文件,其中带有 Unix 行结尾。每行代表列入黑名单的密码。

- 红帽构建的 Keycloak 以区分大小写的方式比较密码。黑名单中的所有密码都必须是小写。

-

blacklist 文件的名称必须是黑名单文件的名称,例如

100k_passwords.txt。 默认将文件解析为

${kc.home.dir}/data/password-blacklists/。使用以下方法自定义这个路径:-

keycloak.password.blacklists.path系统属性。 -

passwordBlacklist策略 SPI 配置的blacklistsPath属性。要使用 CLI 配置黑名单文件夹,请使用--spi-password-policy-password-blacklist-blacklists-path=/path/to/blacklists\":\"。

-

有关 False Positives 的备注

当前实施使用 BloomFilter 进行快速且内存有效的包含检查,如给定密码是否包含在黑名单中,且可能是假的正状态。

-

默认情况下,使用

0.01%的假概率。 -

要更改 CLI 配置的错误正概率,请使用

--spi-password-policy-password-blacklist-false-positive-probability=0.00001

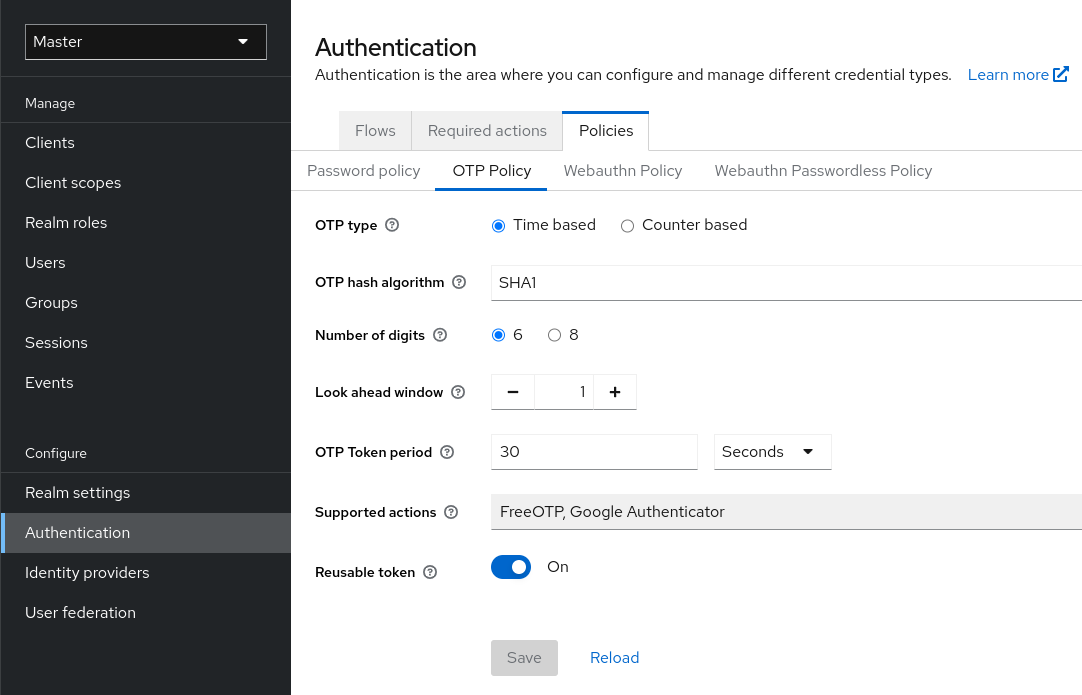

8.2. 一次性密码(OTP)策略

红帽构建的 Keycloak 有几个策略用于设置 FreeOTP 或 Google Authenticator 一次性密码生成器。

流程

- 点菜单中的 Authentication。

- 点 Policy 选项卡。

- 点 OTP Policy 选项卡。

OTP 策略

Red Hat build of Keycloak 根据 OTP Policy 选项卡中配置的信息,在 OTP 设置页面中生成一个 QR 代码。FreeOTP 和 Google Authenticator 在配置 OTP 时扫描 QR 代码。

8.2.1. 基于时间或基于计数器的一次性密码

红帽为 OTP 生成器的 Keycloak 提供的算法基于时间和基于计数器的算法。

使用基于时间的一次性密码(TOTP),令牌生成器将哈希当前时间和共享 secret。服务器通过将时间内的哈希值与提交的值进行比较来验证 OTP。TOTP 在短时间内有效。

使用基于计数器的一次性密码(HOTP),红帽构建的 Keycloak 使用共享计数器而不是当前的时间。红帽构建的 Keycloak 服务器会在每次成功 OTP 登录时递增计数器。成功登录后有效的 OTP 已更改。

TOTP 更安全,因为可匹配的 OTP 在短时间内有效,而 OTPP 的 OTP 在非确定时间内有效。与 TOTP 相比,PP 更为友好,因为没有时间限制来进入 OTP。

当服务器每次递增计数器时,ChatP 都需要一个数据库更新。在这个版本中,在负载过重的过程中,身份验证服务器上的性能排空。为提高效率,TOTP 不会记住使用的密码,因此无需执行数据库更新。缺陷是可以在有效时间间隔中重复使用 TOTP。

8.2.2. TOTP 配置选项

8.2.2.1. OTP 哈希算法

默认算法是 SHA1。另一个更安全的选项是 SHA256 和 SHA512。

8.2.2.2. 位数

OTP 的长度。简短的 OTP 是用户友好、易于键入的、易于记住的。OTP 比更短的 OTP 更安全。

8.2.2.3. 查看窗口

服务器尝试与哈希匹配的间隔数。如果 TOTP 生成器或身份验证服务器的时钟不同步,则 Red Hat build of Keycloak 中存在这个选项。默认值为 1。例如,如果令牌的时间间隔为 30 秒,则默认值 1 表示它将接受 90 秒窗口中的有效令牌(间隔 30 秒 + 查找前 30 秒 + 在 30 秒后面)。每次递增此值都会将有效窗口增加到 60 秒(大约有 30 秒 + 查找 30 秒)。

8.2.2.4. OTP 令牌周期

服务器与哈希匹配的时间间隔(以秒为单位)。每次间隔通过时,令牌生成器都会生成一个 TOTP。

8.2.2.5. 可重复使用的代码

确定在身份验证过程中是否可以重复使用 OTP 令牌,或者用户需要等待下一个令牌。用户默认无法重复使用这些令牌,管理员需要明确指定这些令牌可以被重复使用。

8.2.3. slirpP 配置选项

8.2.3.1. OTP 哈希算法

默认算法是 SHA1。另一个更安全的选项是 SHA256 和 SHA512。

8.2.3.2. 位数

OTP 的长度。简短 OTP 是用户友好、易于键入的、易于记住的。OTP 比更短的 OTP 更安全。

8.2.3.3. 查看窗口

服务器尝试与哈希匹配的前和以下间隔数。如果 TOTP 生成器或身份验证服务器的时钟不同步,则 Red Hat build of Keycloak 中存在这个选项。默认值为 1。当用户的计数器在服务器前面时,红帽构建的 Keycloak 中存在这个选项。

8.2.3.4. 初始计数器

初始计数器的值。

8.3. 身份验证流

身份验证流程 是在登录、注册和其他红帽构建的 Keycloak 工作流期间验证、屏幕和操作的容器。

8.3.1. 内置流

红帽构建的 Keycloak 有几个内置流。您无法修改这些流,但您可以更改流程的要求以满足您的需要。

流程

- 点菜单中的 Authentication。

- 单击列表中的 Browser 项,以查看详细信息。

浏览器流

8.3.1.1. 身份验证类型

身份验证的名称或要执行的操作。如果身份验证缩进,则代表它位于子流中。它可能或可能无法执行,具体取决于其父级的行为。

cookie

当用户成功登录时,红帽构建的 Keycloak 会设置一个会话 Cookie。如果已经设置了 Cookie,这个验证类型会成功。由于 Cookie 供应商返回成功,并且在这个流程级别上执行每个执行都是,因此红帽构建的 Keycloak 不会执行任何其他执行。这会导致成功登录。

Kerberos

此验证器默认为禁用,在浏览器流期间跳过。

身份供应商重定向器

此操作通过 Actions > Config 链接进行配置。它重定向到另一个 IdP 的 身份代理。

表单

由于此子流标记为 替代,因此如果 Cookie 身份验证类型通过,则不会执行它。此子流包含需要执行的额外验证类型。红帽构建的 Keycloak 会加载这个子流的执行并处理它们。

第一次执行是 Username Password Form,它是一个呈现用户名和密码页面的身份验证类型。它被标记为 必需,因此用户必须输入有效的用户名和密码。

第二个执行是 浏览器 - Conditional OTP 子流。此子流具有 条件,并根据 条件 - 用户配置执行的结果执行。如果结果为 true,红帽构建的 Keycloak 会加载这个子流的执行并处理它们。

下一次执行是 Condition - User Configured 身份验证。此身份验证检查红帽构建的 Keycloak 是否在用户流中配置了其他执行。浏览器 - 只有用户配置了 OTP 凭证时,才会执行条件 OTP 子流。

最后的执行是 OTP Form。红帽构建的 Keycloak 将这个执行标记为 需要,但只有用户在因为 条件 子流中的设置而设置了 OTP 凭证时才运行。如果没有,用户不会看到 OTP 表单。

8.3.1.2. 要求

一组控制执行操作执行的单选按钮。

8.3.1.2.1. 必需

流中的所有 所需 元素都必须成功执行。如果所需元素失败,流会终止。

8.3.1.2.2. 替代方案

只有单个元素必须成功执行,才能成功评估。由于 所需的 流元素足以将流标记为成功,所以 包含所需 流元素的流中的任何替代 flow 元素都将执行。

8.3.1.2.3. Disabled

元素没有计数将流标记为成功。

8.3.1.2.4. 条件

此要求类型只在子流上设置。

- Conditional 子流包含执行。这些执行必须评估逻辑语句。

- 如果所有执行都评估为 true,Conditional 子流将充当 所需的。

- 如果有任何执行评估为 false,Conditional 子流将充当 Disabled。

- 如果您没有设置执行,Conditional 子流将充当 Disabled。

- 如果流包含执行,且流没有设置为 Conditional,则红帽构建的 Keycloak 不会评估执行,执行被视为功能 禁用。

8.3.2. 创建流

在设计流时,会应用重要的功能和安全注意事项。

要创建流,请执行以下操作:

流程

- 点菜单中的 Authentication。

- 点 Create flow。

您可以复制,然后修改现有流。单击"Action 列表" (行末尾的三个点),单击 Duplicate,然后为新流输入一个名称。

在创建新流时,您必须首先使用以下选项创建一个顶层流:

- Name

- 流的名称。

- 描述

- 您可以设置为流的描述。

- 顶级流类型

- 流的类型。类型 客户端仅用于客户端 (应用程序)的身份验证。对于所有其他情况,请选择 基本。

创建顶层流

当红帽构建的 Keycloak 创建流时,Red Hat build of Keycloak 会显示 Add step, 和 Add sub-flow 按钮。

空新流

三个因素决定了流和子流的行为。

- 流和子流的结构。

- 流中的执行

- 在子流和执行中设置的要求。

执行具有各种操作,从发送重置电子邮件以验证 OTP。使用 Add step 按钮添加执行。

添加身份验证执行

存在两种类型的执行,即自动执行 和交互式执行。自动执行 与 Cookie 执行类似,并将在流中自动执行其操作。交互式执行 会停止流以获取输入。执行成功将其状态设置为 成功。要完成流程,它至少需要一个 成功 状态的执行。

您可以使用 Add sub-flow 按钮将子流添加到顶层流中。Add sub-flow 按钮显示 Create Execution Flow 页面。本页类似于 Create Top Level Form 页面。区别在于 Flow Type 可以是 basic (默认)或 表单。表单 类型构造为用户生成表单的子流,类似于内置的 注册流程。子流成功取决于它们的执行方式,包括其子流。如需了解子流的工作方式,请参阅执行 要求部分。

添加执行后,检查要求是否具有正确的值。

流中的所有元素在元素旁边都有一个 Delete 选项。有些执行有一个 HBAC 菜单项(齿轮图标)来配置执行。也可以使用 Add 步骤和 Add sub-flow 链接将执行和子流 添加到子流中。

由于执行顺序非常重要,因此您可以通过拖动名称来移动执行和下移操作。

在配置身份验证流时,请确保正确测试您的配置,以确认设置中不存在安全漏洞。我们建议您测试各种问题。例如,当您在身份验证前从用户帐户中删除各种凭据时,请考虑测试用户的身份验证行为。

例如,当双因素验证器(如 OTP Form 或 WebAuthn Authenticator)在流中配置为 REQUIRED 且用户没有特定类型的凭证时,用户可以在身份验证本身期间设置特定的凭证。这种情况意味着用户不会使用这个凭证进行身份验证,因为在身份验证过程中设置它。因此,对于浏览器身份验证,请确保使用一些第一因素凭证(如 Password 或 WebAuthn Passwordless Authenticator)来配置您的身份验证流。

8.3.3. 创建无密码浏览器登录流

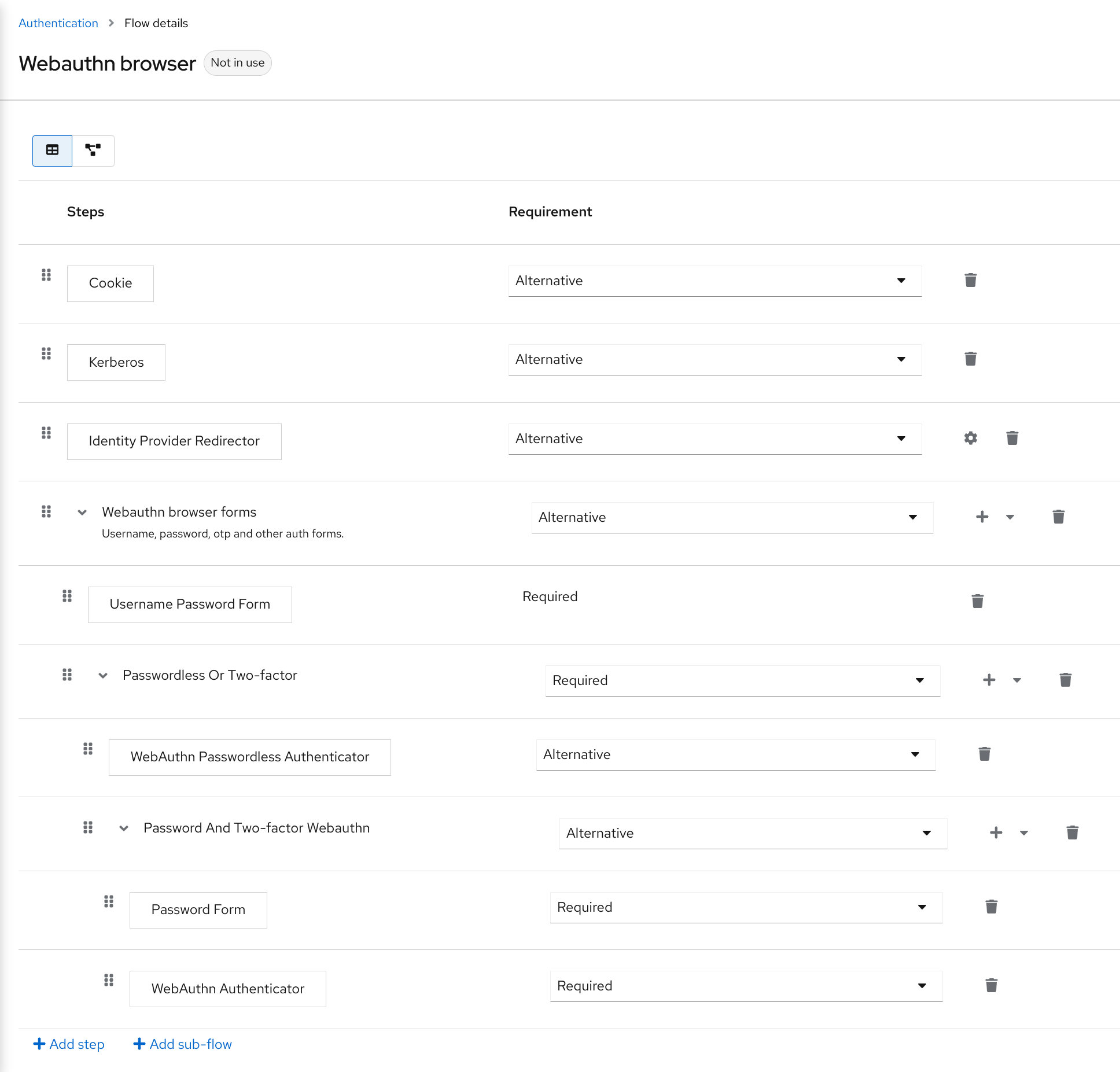

为了说明流的创建,本节描述了创建高级浏览器登录流。此流的目的是允许用户在使用 WebAuthn 或带有密码和 OTP 的双因素身份验证登录之间选择。

流程

- 点菜单中的 Authentication。

- 点 Flows 选项卡。

- 点 Create flow。

-

输入

Browser Password-less作为名称。 - 点 Create。

- 单击 Add execution。

- 从列表中选择 Cookie。

- 点 Add。

- 选择 Cookie 身份验证类型 的替代方案,将其要求设置为替代方案。

- 点 Add step。

- 从列表中选择 Kerberos。

- 点 Add。

- 点 Add step。

- 从列表中选择 Identity Provider Redirector。

- 点 Add。

- 选择 Identity Provider Redirector 身份验证类型的替代方案,将其要求设置为 alternatives。

- 单击 Add sub-flow。

- 输入 Forms 作为名称。

- 点 Add。

选择 Forms 身份验证类型的替代方案,将其要求设置为 alternatives。

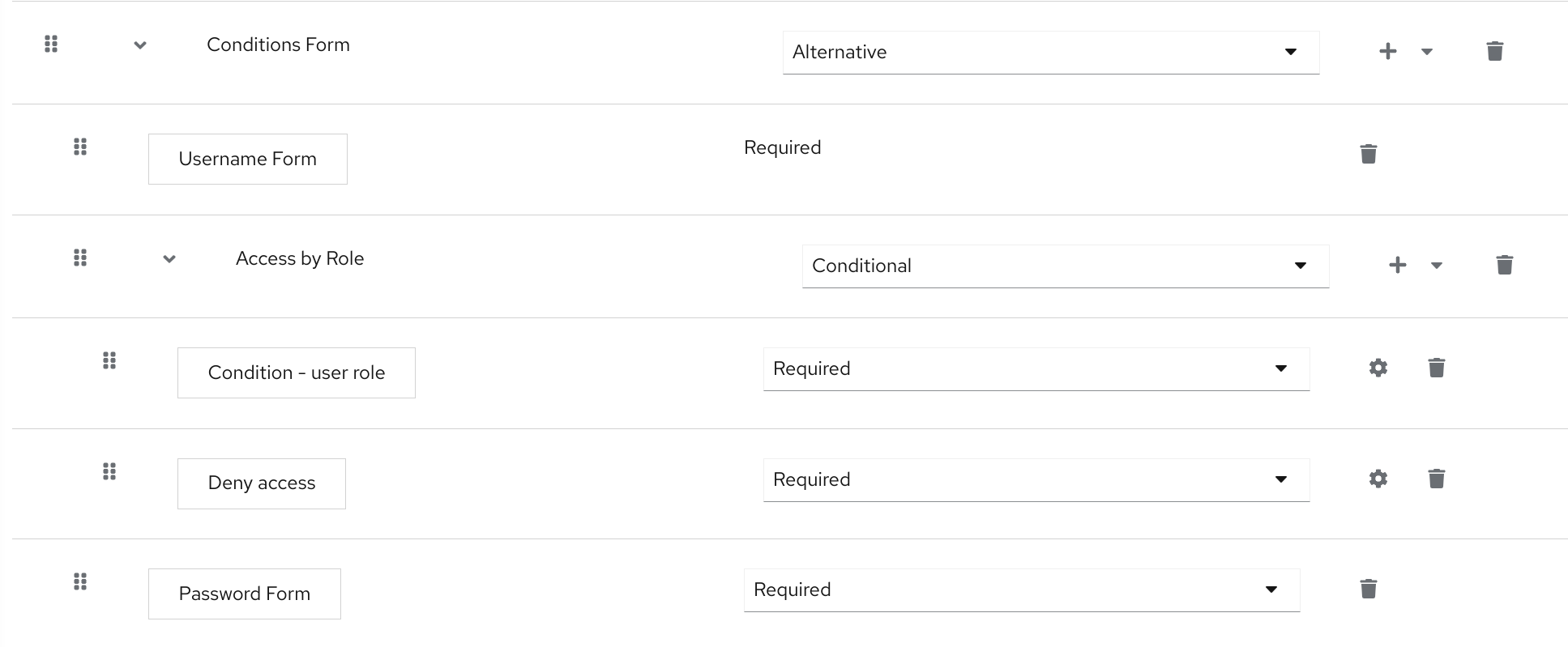

浏览器流的常见部分

- 点 Forms 执行的 + 菜单。

- 选择 添加步骤。

- 从列表中选择 Username Form。

- 点 Add。

在这个阶段,表单需要一个用户名,但不需要密码。我们必须启用密码身份验证以避免安全风险。

- 单击 Forms 子流的 + 菜单。

- 单击 Add sub-flow。

-

输入

Authentication作为名称。 - 点 Add。

- 为 Authentication 身份验证类型选择 Required,以将其要求设置为 required。

- 单击 Authentication 子流的 + 菜单。

- 点 Add step。

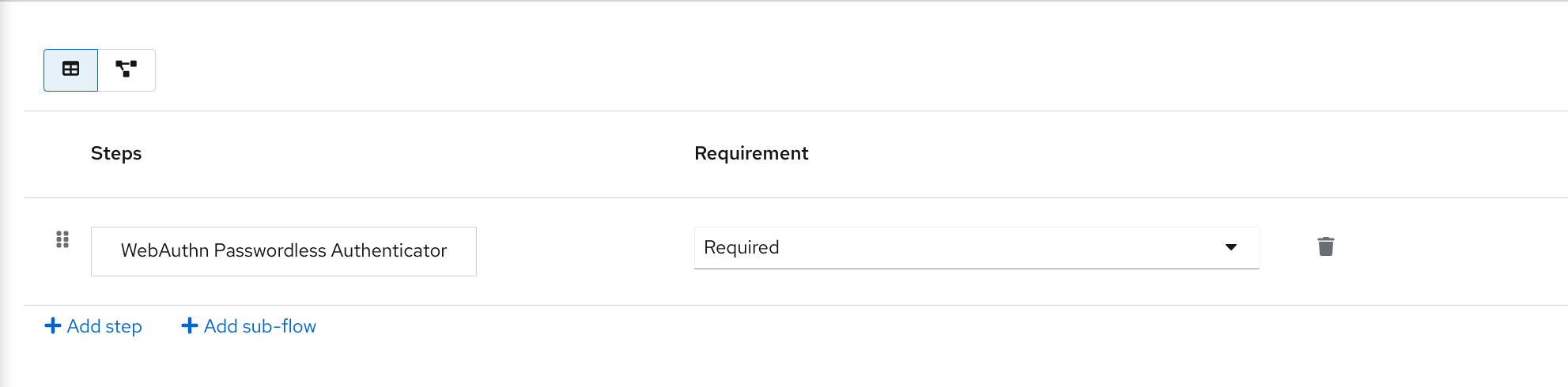

- 从列表中选择 WebAuthn Passwordless Authenticator。

- 点 Add。

- 选择 Webauthn Passwordless Authenticator 身份验证类型的替代方案,将其要求设置为替代方案。

- 单击 Authentication 子流的 + 菜单。

- 单击 Add sub-flow。

-

使用 OTP 作为名称输入 Password。 - 点 Add。

- 选择 Password with OTP 身份验证类型的替代方案,将其要求设置为 alternatives。

- 单击 Password with OTP 子流的 + 菜单。

- 点 Add step。

- 从列表中选择 Password Form。

- 点 Add。

- 为 Password Form authentication type 选择 Required,以将其要求设置为 required。

- 单击 Password with OTP 子流的 + 菜单。

- 点 Add step。

- 从列表中选择 OTP Form。

- 点 Add。

- 点 OTP Form authentication type 的 Required 来将其要求设置为 required。

最后,更改绑定。

- 单击屏幕顶部的 Action 菜单。

- 从菜单中选择 Bind flow。

- 单击 Browser Flow 下拉列表。

- 点 Save。

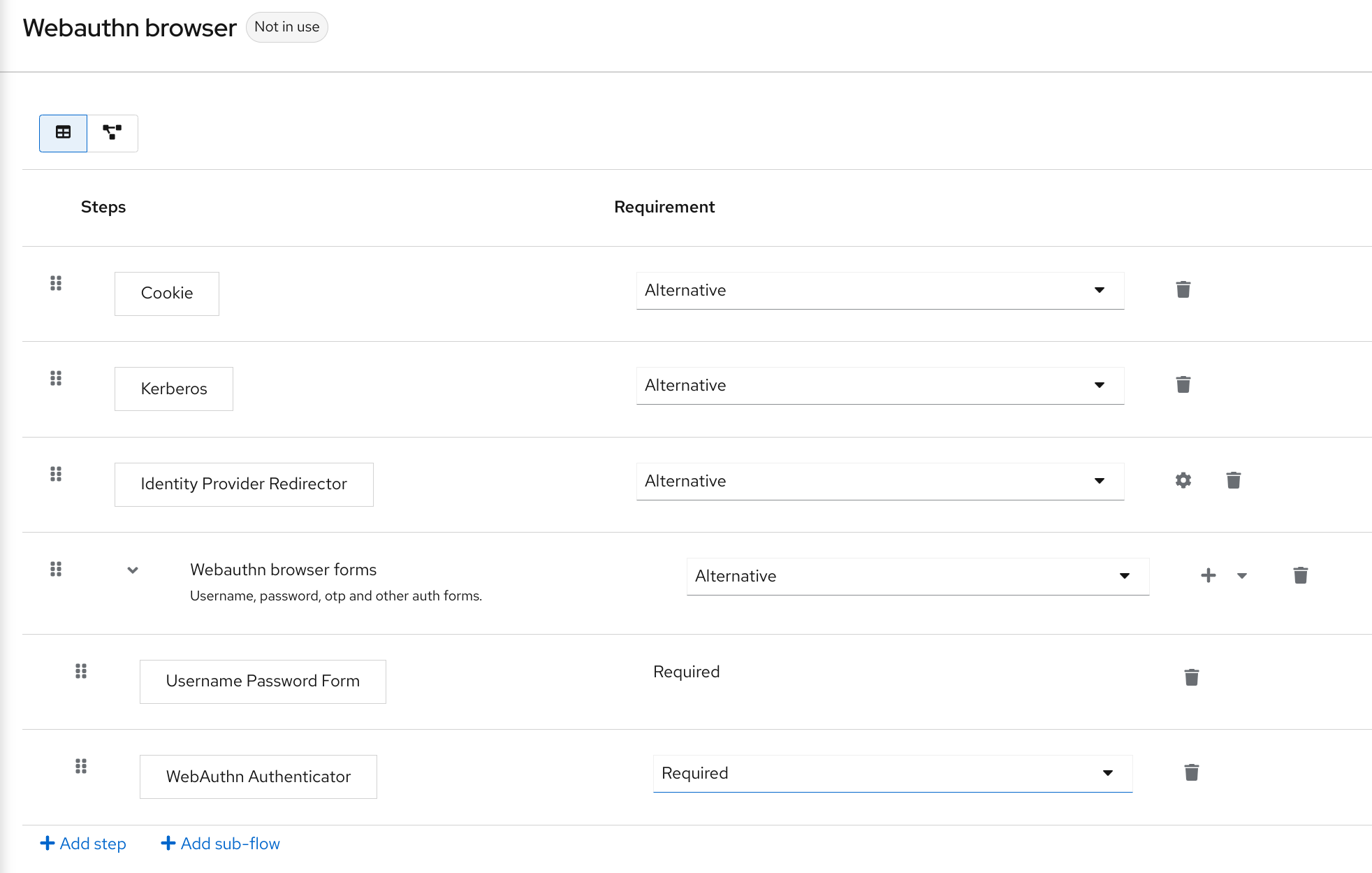

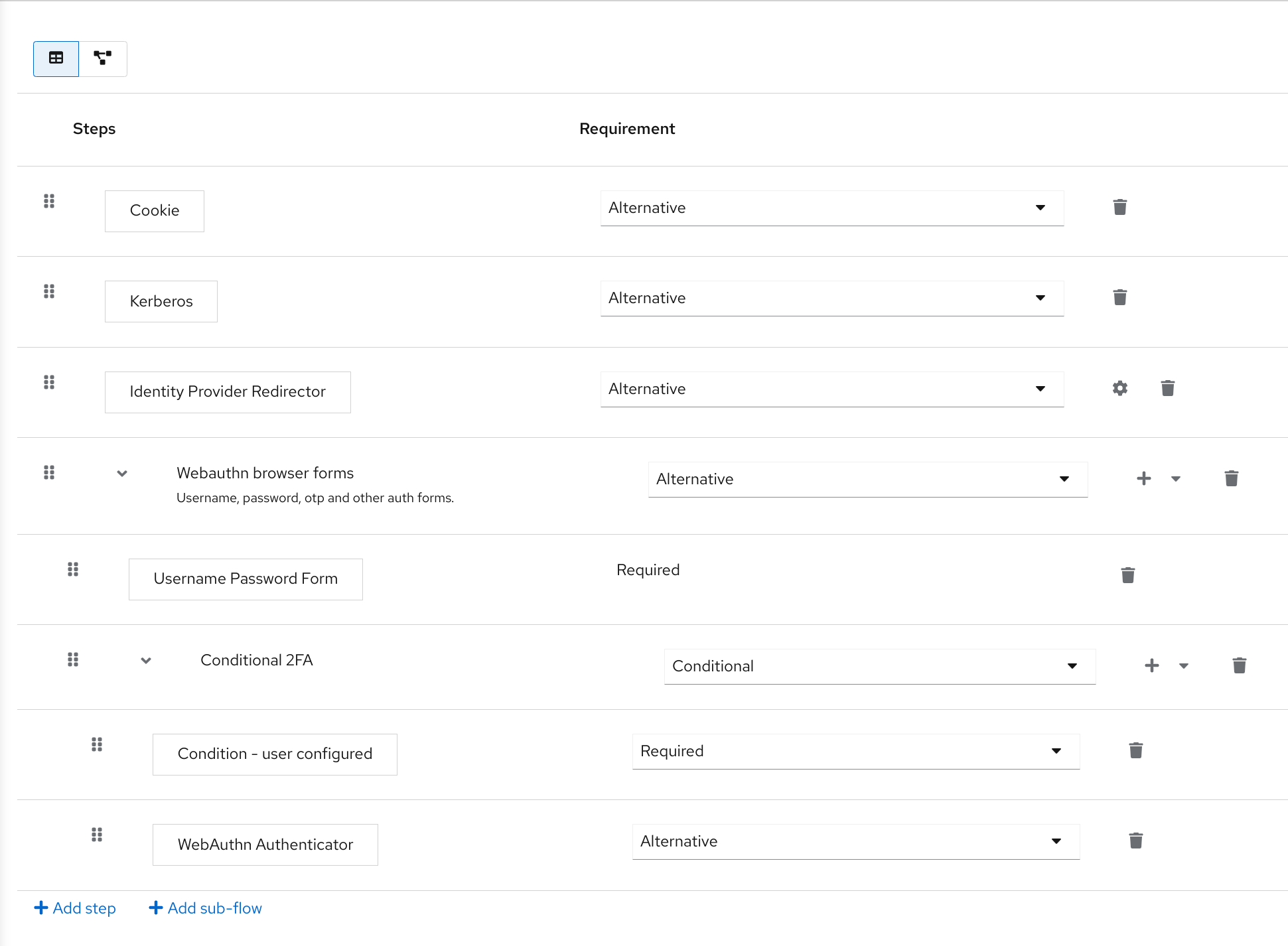

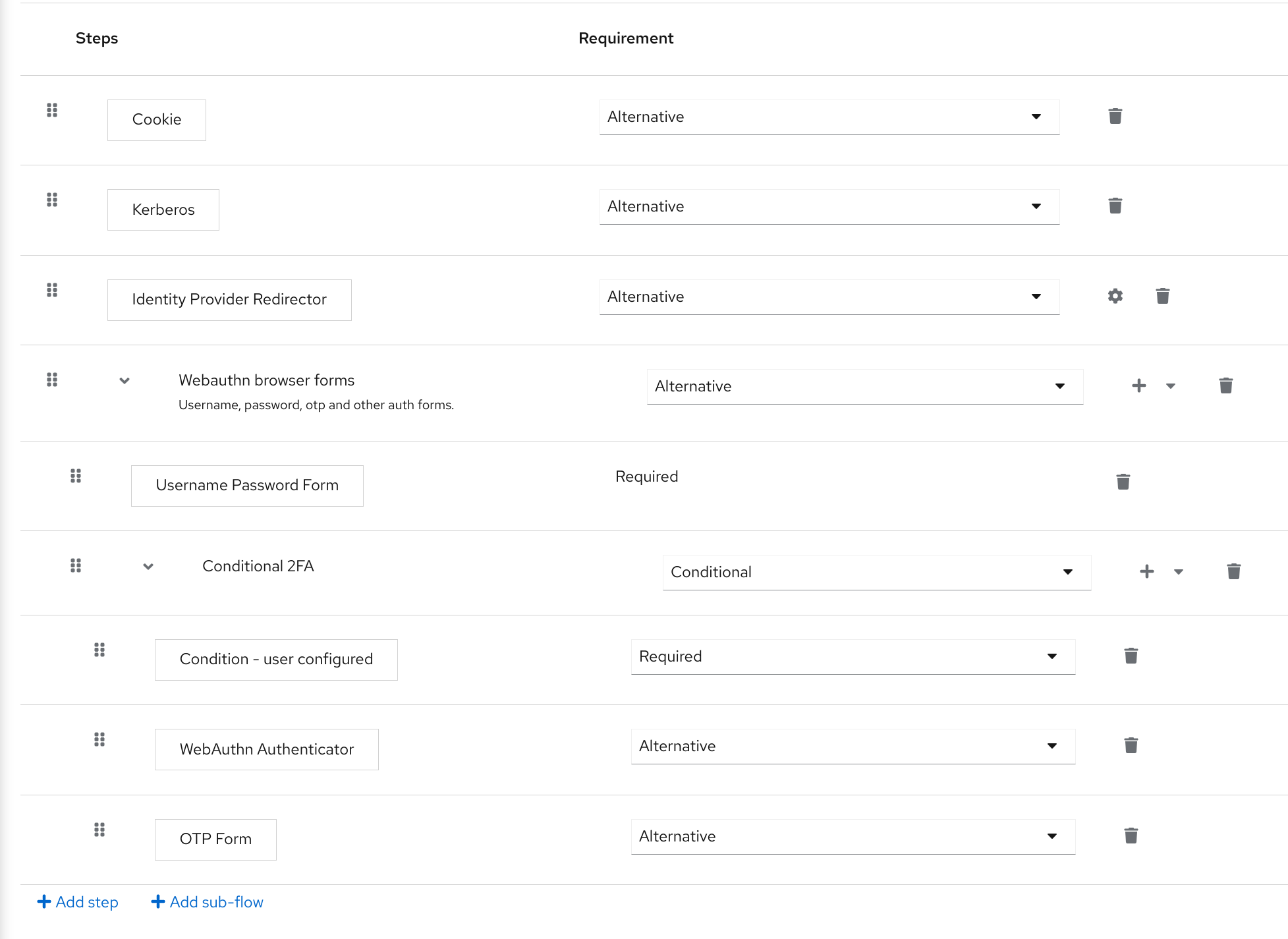

无密码浏览器登录

输入用户名后,流可以正常工作:

如果用户有 WebAuthn 免密码凭据,他们可以使用这些凭证直接登录。这是无密码登录。用户也可以选择 Password with OTP ,因为 WebAuthn Passwordless 执行,带有 OTP 流的 Password 设置为 Alternative。如果它们设为 Required,用户必须输入 WebAuthn、密码和 OTP。

如果用户选择了带有 WebAuthn 免密码身份验证的 Try 另一种方式,用户可以在 Password and Security Key ( WebAuthn passwordless )之间进行选择。设置密码时,用户需要继续并使用分配的 OTP 登录。如果用户没有 WebAuthn 凭据,用户必须输入密码,然后是 OTP。如果用户没有 OTP 凭证,则会要求记录它们。

由于 WebAuthn Passwordless 执行被设置为 Alternative 而不是 Required,因此此流不会要求用户注册 WebAuthn 凭据。要使用户具有 Webauthn 凭证,管理员必须为用户添加必要的操作。通过以下方法完成此操作:

创建高级流,如这样可能会产生副作用。例如,如果您能够为用户重置密码,这将可从密码表单访问。在默认的 Reset Credentials 流中,用户必须输入其用户名。由于用户已在 浏览器无密码 流中输入了用户名,因此对于用户体验,这个操作对于红帽构建的 Keycloak 和子优化是不需要的。要修复这个问题,您可以:

-

重复

重置凭证流。将它的名称设置为Reset Credentials for password-less,例如: - 单击 Choose user 步骤的 Delete (trash 图标)。

- 在 Action 菜单中,从下拉菜单中选择 Bind flow,然后从下拉菜单中选择 Reset credentials flow,然后点 Save

8.3.4. 使用步骤机制创建浏览器登录流

这部分论述了如何使用步骤机制创建高级浏览器登录流程。步骤身份验证的目的是允许根据用户的特定身份验证级别访问客户端或资源。

流程

- 点菜单中的 Authentication。

- 点 Flows 选项卡。

- 点 Create flow。

-

输入

Browser Incl Step up Mechanism作为名称。 - 点 Save。

- 单击 Add execution。

- 从列表中选择 Cookie。

- 点 Add。

- 选择 Cookie 身份验证类型 的替代方案,将其要求设置为替代方案。

- 单击 Add sub-flow。

- 输入 Auth Flow 作为名称。

- 点 Add。

- 点 Auth Flow 身份验证类型的 alternatives,将其要求设置为 alternatives。

现在,您可以为第一个身份验证级别配置流。

- 单击 Auth Flow 的 + 菜单。

- 单击 Add sub-flow。

-

输入

1st Condition Flow作为名称。 - 点 Add。

- 为 1st Condition Flow 验证类型点 Conditional,将其要求设置为 conditions。

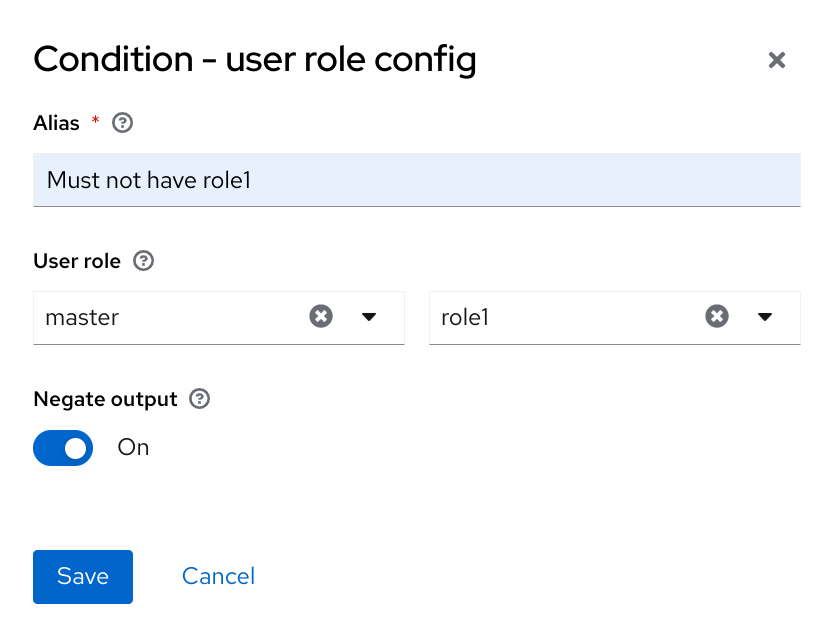

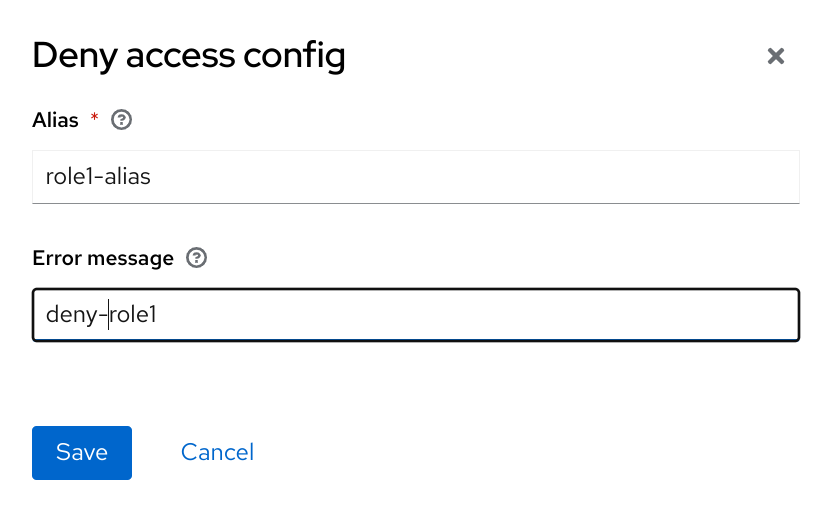

- 点 1st Condition Flow 的 + 菜单。

- 点 Add condition。

- 从列表中选择 Conditional - Level Of Authentication。

- 点 Add。

- 点 条件条件的 Required - Level Of Authentication authentication type,将其要求设置为 required。

- 点 IANA 站 (gear 图标)。

-

输入

Level 1作为别名。 -

在身份验证级别(LoA)输入

1。 -

将 Max Age 设置为 36000。这个值以秒为单位,相当于 10 小时,这是域中设置的默认

SSO Session Maxtimeout。因此,当用户使用此级别进行身份验证时,后续的 SSO 登录可以重新使用此级别,用户不需要在此级别进行身份验证,直到用户会话结束(默认为 10 小时)。 点 Save

为第一个身份验证级别配置条件

- 点 1st Condition Flow 的 + 菜单。

- 点 Add step。

- 从列表中选择 Username Password Form。

- 点 Add。

现在,您可以为第二个身份验证级别配置流。

- 单击 Auth Flow 的 + 菜单。

- 单击 Add sub-flow。

-

输入

2nd Condition Flow作为别名。 - 点 Add。

- 为 2nd Condition Flow 验证类型点 Conditional,将其要求设置为 conditions。

- 单击 第二代条件流的 + 菜单。

- 点 Add condition。

- 从项目列表中选择 Conditional - Level Of Authentication。

- 点 Add。

- 点 条件条件的 Required - Level Of Authentication authentication type,将其要求设置为 required。

- 点 IANA 站 (gear 图标)。

-

输入

Level 2作为别名。 -

为身份验证级别(LoA)输入

2。 - 将 Max Age 设置为 0。因此,当用户验证时,此级别只对当前身份验证有效,而不是后续 SSO 身份验证。因此,当请求此级别时,用户始终需要使用此级别再次进行身份验证。

点 Save

为第二个身份验证级别配置条件

- 单击 第二代条件流的 + 菜单。

- 点 Add step。

- 从列表中选择 OTP Form。

- 点 Add。

- 点 OTP Form authentication type 的 Required 来将其要求设置为 required。

最后,更改绑定。

- 单击屏幕顶部的 Action 菜单。

- 从列表中选择 Bind flow。

- 从下拉菜单中选择 浏览器流。

- 点 Save。

使用步骤机制的浏览器登录

请求特定身份验证级别

要使用步骤机制,您可以在身份验证请求中指定请求的身份验证级别(LoA)。claim 参数用于这一目的:

https://{DOMAIN}/realms/{REALMNAME}/protocol/openid-connect/auth?client_id={CLIENT-ID}&redirect_uri={REDIRECT-URI}&scope=openid&response_type=code&response_mode=query&nonce=exg16fxdjcu&claims=%7B%22id_token%22%3A%7B%22acr%22%3A%7B%22essential%22%3Atrue%2C%22values%22%3A%5B%22gold%22%5D%7D%7D%7D

claim 参数指定为 JSON 表示:

claims= {

"id_token": {

"acr": {

"essential": true,

"values": ["gold"]

}

}

}红帽构建的 Keycloak javascript 适配器支持轻松构建此 JSON 并在登录请求中发送它。如需了解更多详细信息,请参阅 Javascript 适配器文档。

您还可以使用更简单的参数 acr_values 而不是 claim 参数以非必要方式请求特定的级别。这在 OIDC 规格中提到。

您还可以为特定客户端配置默认级别,当参数 acr_values 或带有 acr 声明 的参数声明不存在时使用。如需了解更多详细信息,请参阅 客户端 ACR 配置。

要将 acr_values 视为文本(如 金级)而不是数字值,您可以配置 ACR 和 LoA 之间的映射。可以在域级别(推荐)或客户端级别进行配置。有关配置,请参阅 ACR 到 LoA Mapping。

如需了解更多详细信息,请参阅 官方 OIDC 规格。

流逻辑

之前配置的身份验证流的逻辑如下:

如果客户端请求一个高身份验证级别,这意味着身份验证 2 级(LoA 2),用户必须执行完整的双因素身份验证:Username/Password + OTP。但是,如果用户已在 Keycloak 中有一个会话,则会使用用户名和密码(LoA 1)登录,则仅要求用户第二个身份验证因素(OTP)。

条件中的 Max Age 选项决定了后续身份验证级别有效的时长(秒数)。此设置有助于确定在后续身份验证过程中是否要求用户再次显示身份验证因素。如果 声明 或 acr_values 参数请求特定的级别 X,并且已通过级别 X 进行身份验证,但它已过期(例如,最大期限被配置为 300,在 310 秒之前验证的用户),则要求用户重新进行身份验证,并带有特定级别。但是,如果该级别尚未过期,则用户将自动被视为使用该级别进行身份验证。

将 Max Age 与值 0 表示,该特定级别仅对这个单一身份验证有效。因此,请求该级别的每个重新身份验证都需要再次使用该级别进行身份验证。这对在应用程序(如发送支付)中需要更高的安全性的操作有用,并且始终需要与特定级别进行身份验证。

请注意,当通过用户浏览器将登录请求从客户端发送到 Keycloak 的红帽构建时,URL 中的用户可能会更改 声明 或 cr_ value 等参数。如果客户端使用 PAR (获得授权请求)、请求对象或其他防止用户在 URL 中重写参数的机制,则可以缓解这种情况。因此,在身份验证后,建议检查 ID 令牌以重复检查令牌中的相应与预期级别。

如果参数没有请求显式级别,则红帽构建的 Keycloak 将需要使用身份验证流中找到的第一个 LoA 条件进行身份验证,如上例中的 Username/Password。当用户已经通过该级别进行身份验证且级别过期时,用户不需要重新验证,但 令牌中 的中间值将为 0。这个结果只被视为基于 长期浏览器 Cookie 的身份验证,如 OIDC Core 1.0 规范的第 2 节中所述。

当管理员指定了多个流,为每个流设置不同的 LoA 级别,并为不同的客户端分配流时,可能会出现冲突情况。但是,该规则始终相同:如果用户有一定级别,则只需要该级别才能连接到客户端。管理员可以确保 LoA 一致。

示例情境

- 对于级别 1 条件,最大期限配置为 300 秒。

-

在不请求任何 acr 的情况下发送登录请求。将使用 1 级,用户需要使用用户名和密码进行身份验证。令牌将具有

acr=1。 -

另一个登录请求会在 100 秒后发送。由于 SSO,用户会自动验证,令牌将返回

cr=1。 -

另一个登录请求会在 201 秒后发送(从点 2 中的身份验证开始 301 秒)。由于 SSO,用户会自动验证,但令牌将返回

acr=0,因为级别 1 被视为过期。 -

发送另一个登录请求,但现在它将在 Claim 参数中明确请求 ACR 级别 1。

用户将被要求重新验证用户名/密码,然后在令牌中返回cr=1。

令牌中的 ACR 声明

ACR 声明由 acr 客户端范围中定义的 acr loa 级别 协议映射程序添加到令牌中。此客户端范围是 realm 默认客户端范围,因此将添加到域中所有新创建的客户端。

如果您不希望令牌内声明 , 或者您需要一些自定义逻辑来添加它,您可以从客户端中删除客户端范围。

请注意,当登录请求请求一个带有 claims 参数作为 基本 声明时,红帽构建的 Keycloak 将始终返回指定级别之一。如果无法返回指定级别中的一个(例如,如果请求的级别未知或大于身份验证流中配置的条件),则红帽构建的 Keycloak 将会抛出错误。

8.3.5. 客户端请求注册或重置凭证

通常,当用户从客户端应用程序重定向到 Keycloak 的红帽构建时,会触发 浏览器 流。如果启用了域 注册,则此流程可以允许用户注册,用户点击登录屏幕上的 Register。另外,如果为域启用了 Forget 密码,用户可以在登录屏幕上点 Forget 密码,这会触发 Reset credentials 流,用户可以在电子邮件地址确认后重置凭证。

有时,客户端应用程序直接重定向到 注册屏幕或重置 凭据 流会很有用。当用户在正常登录屏幕上点 Register 或 Forget 密码时,生成的操作将与 的操作匹配。自动重定向到注册或重置凭证屏幕,如下所示:

-

当客户端希望用户直接重定向到注册时,OIDC 客户端应将 OIDC 登录 URL 路径(

/auth)中的最后一个片断替换为/registrations。因此,完整 URL 可能类似如下:https://keycloak.example.com/realms/your_realm/protocol/openid-connect/registrations。 -

当客户端希望用户直接重定向到

Reset 凭证流时,OIDC 客户端应使用替换 OIDC 登录 URL 路径(/forgot-credentials/auth)中的最后一个片断。

前面的步骤是客户端唯一支持的方法来直接请求注册或重置凭证流。为了安全起见,不支持它,推荐客户端应用程序绕过 OIDC/SAML 流,并直接重定向到其他红帽构建的 Keycloak 端点(如 /realms/realm_name/login-actions 或 /realms/realm_name/broker)。

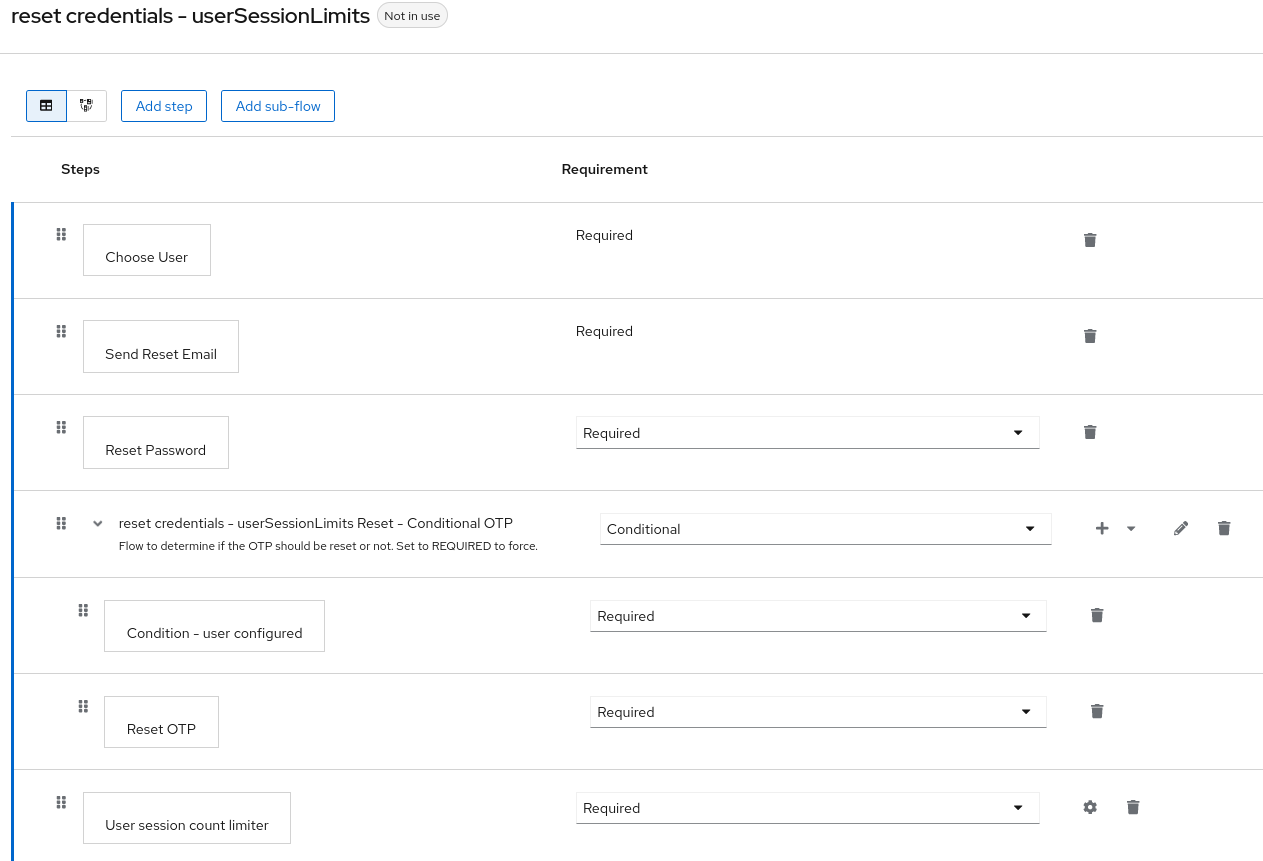

8.4. 用户会话限制

对用户可以配置的会话数量的限值。会话可以限制每个域或每个客户端。

要为流添加会话限制,请执行以下步骤。

- 点 Add step for the flow。

- 从 项目列表中选择 User session count limiter。

- 点 Add。

- 为 User Session Count Limiter 身份验证类型点 Required 将其要求设置为 required。

- 在 User Session Count Limiter 中点 这个附件(gear 图标)。

- 输入此配置的别名。

- 输入用户在此域中可以具有的所需最大会话数。例如,如果 2 是值,2 SSO 会话是每个用户在此域中可以具有的最大值。如果 0 是值,则会禁用此检查。

-

输入用户可为客户端具有所需的最大会话数。例如,如果 2 是值,则 2 个 SSO 会话是每个客户端此域中的最大值。因此,当用户试图向客户端

foo进行身份验证,但该用户已在 2 个 SSO 会话中对客户端foo进行身份验证时,身份验证将被拒绝,或者现有会话将根据配置的行为被终止。如果使用 0 值,则会禁用此检查。如果同时启用了会话限制和客户端会话限制,则通常将客户端会话限制始终低于会话限制。每个客户端的限制永远不会超过此用户的所有 SSO 会话的限制。 选择用户在达到限制后尝试创建会话时所需的行为。可用的行为有:

- 拒绝新会话 - 当请求新会话并且达到会话限制时,就无法创建新的会话。

- 终止最旧的会话 - 当请求新会话并且达到会话限制时,会删除最旧的会话并创建新会话。

- (可选)添加要在达到限制时显示的自定义错误消息。

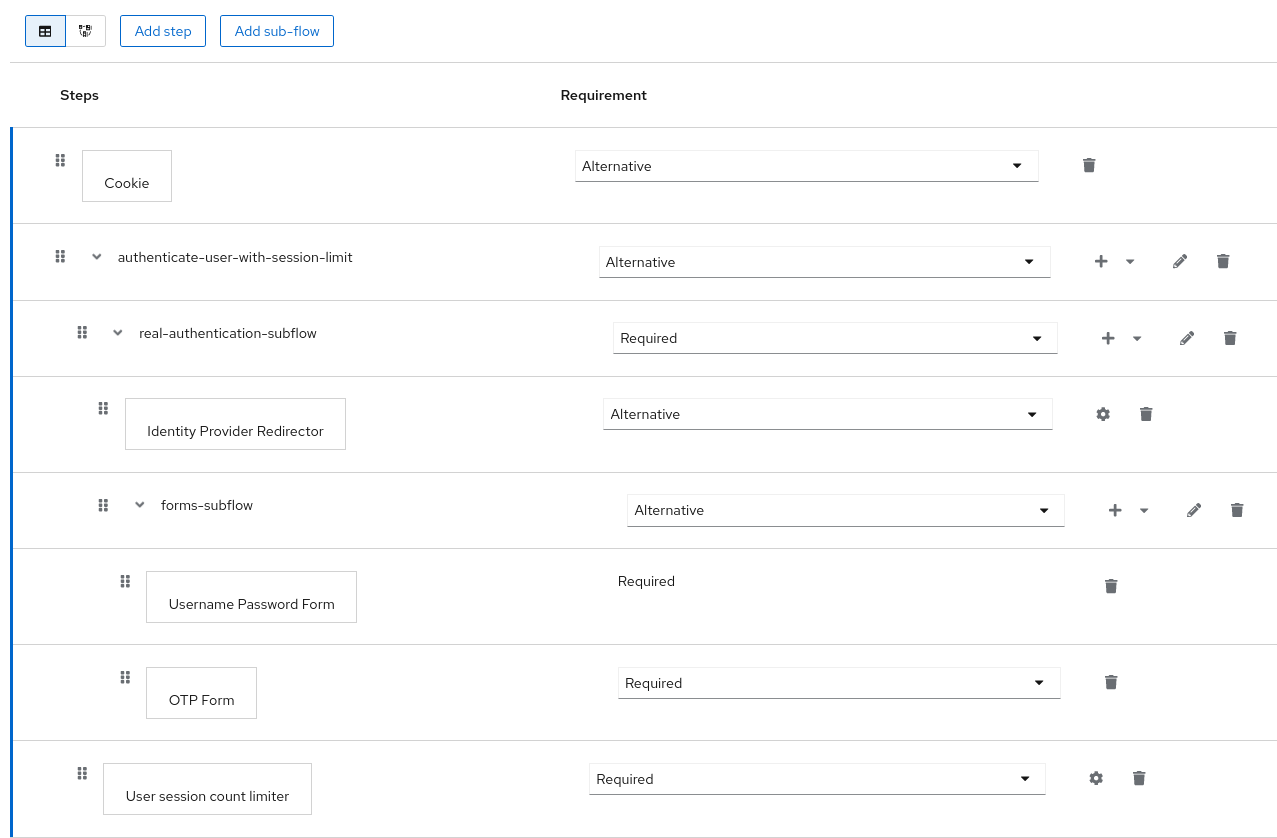

请注意,用户会话限制应添加到绑定 浏览器流、直接授权流、重置凭据 以及任何 Post 代理登录流。当用户在身份验证期间知道时(通常是身份验证流的末尾)并且通常为 REQUIRED 时,应添加验证器。请注意,无法在同一级别上进行 ALTERNATIVE 和 REQUIRED 执行。

对于(如 Direct grant flow、Reset credentials 或 Post broker login flow )等大多数验证器,建议在身份验证流的末尾将验证器作为 REQUIRED 添加。以下是 重置凭证 流的示例:

对于 浏览器 流,请考虑不要在顶级流中添加会话限制验证器。本建议是因为 Cookie 身份验证器,它根据 SSO cookie 自动重新验证用户。它是顶层,最好在 SSO 重新身份验证期间不检查会话限制,因为用户会话已存在。相反,请考虑添加单独的 ALTERNATIVE 子流,如以下 authentication -user-with-session-limit 示例,如 Cookie 相同的级别。然后,您可以在以下 real-authentication-subflow'example 中添加 REQUIRED 子流,作为 'authenticate-user-with-session-limit 的嵌套子流,并在相同的级别上添加用户会话限制。在 real-authentication-subflow 中,您可以使用类似于默认浏览器流的方式添加实际验证器。以下示例流程允许用户使用身份提供程序或使用密码和 OTP 进行身份验证:

关于 Post Broker 登录流,您可以在身份验证流中添加 User Session Limits 作为身份验证流的唯一验证器,只要您没有在身份提供程序验证后触发的其他验证器。但是,请确保此流在身份提供程序中被配置为 Post Broker 流。这个要求存在,以便与身份提供程序进行身份验证也会参与会话限制。

目前,管理员负责在不同配置之间保持一致性。因此,请确保您的所有流都使用相同的 配置用户会话限制。

CIBA 不提供用户会话限制功能。

8.5. Kerberos

红帽构建的 Keycloak 支持通过 Simple 和 Protected GSSAPI Negotiation Mechanism (SPNEGO)协议登录。用户验证会话后,SPNEGO 通过 Web 浏览器进行透明验证。对于非 Web 情况,或者在登录期间没有票据时,红帽构建的 Keycloak 支持使用 Kerberos 用户名和密码登录。

Web 身份验证的典型用例如下:

- 用户登录桌面。

- 用户使用浏览器访问由红帽构建的 Keycloak 保护的 Web 应用程序。

- 应用程序重定向到红帽 Keycloak 登录的构建。

-

Red Hat build of Keycloak 呈现 HTML 登录屏幕,其状态为 401 和 HTTP 标头

WWW-Authenticate: Negotiate -

如果浏览器有来自桌面登录的 Kerberos 票据,浏览器会将桌面登录信息传送到标题

授权中的 Keycloak 的红帽构建: Negotiate 'spnego-token'。否则,它将显示标准登录屏幕,用户输入登录凭证。 - 红帽构建的 Keycloak 从浏览器验证令牌并验证用户。

- 如果使用带有 Kerberos 身份验证支持的 LDAPFederationProvider,红帽构建的 Keycloak 会置备来自 LDAP 的用户数据。如果使用 KerberosFederationProvider,红帽构建的 Keycloak 可让用户更新配置集并预先填充登录数据。

- 红帽构建的 Keycloak 返回应用程序。红帽构建的 Keycloak 和应用程序通过 OpenID Connect 或 SAML 消息进行通信。红帽构建的 Keycloak 充当 Kerberos/SPNEGO 登录的代理。因此,红帽通过 Kerberos 进行身份验证的 Keycloak 在应用程序中是隐藏的。

执行以下步骤来设置 Kerberos 身份验证:

- Kerberos 服务器的设置和配置(KDC)。

- 红帽构建的 Keycloak 服务器的设置和配置。

- 客户端机器的设置和配置。

8.5.1. Kerberos 服务器的设置

设置 Kerberos 服务器的步骤取决于操作系统(OS)和 Kerberos 供应商。有关设置和配置 Kerberos 服务器的说明,请参阅 Windows Active Directory、MIT Kerberos 和您的操作系统文档。

在设置过程中,执行以下步骤:

- 在您的 Kerberos 数据库中添加一些用户主体。您还可以将 Kerberos 与 LDAP 集成,以便从 LDAP 服务器调配用户帐户。

为 "HTTP" 服务添加服务主体。例如,如果红帽构建的 Keycloak 服务器在

www.mydomain.org上运行,请添加服务主体HTTP/www.mydomain.org@<kerberos realm>。在 MIT Kerberos 中,您将运行 "kadmin" 会话。在带有 MIT Kerberos 的机器上,您可以使用以下命令:

sudo kadmin.local

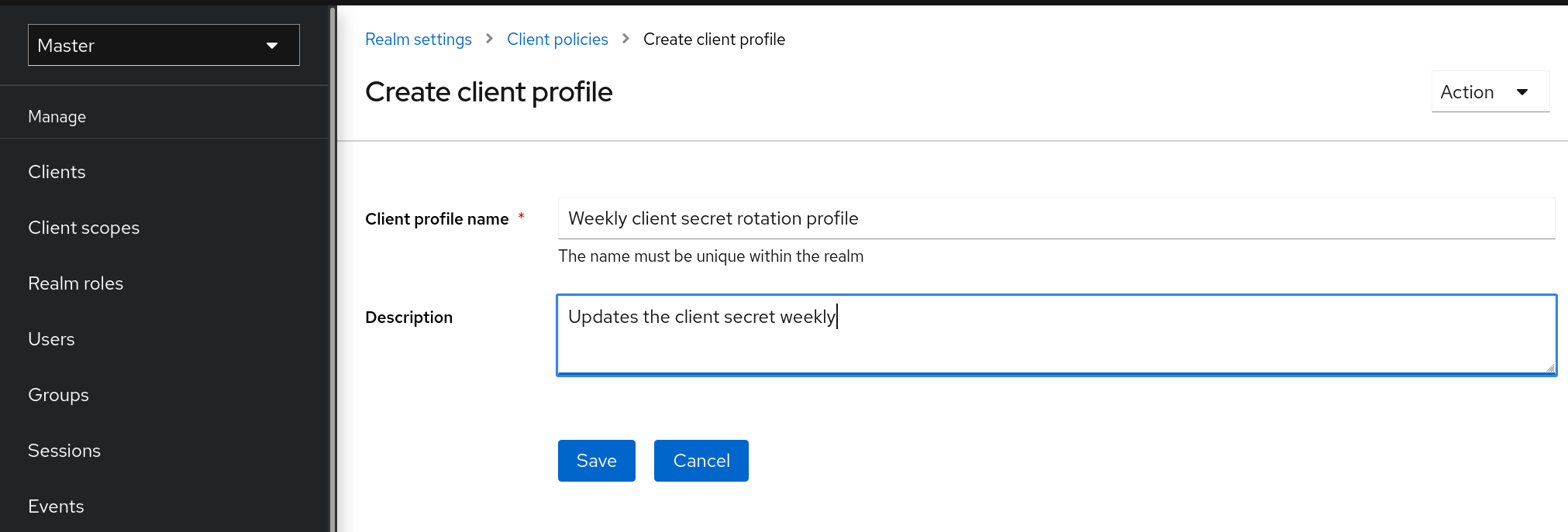

然后,通过以下命令添加 HTTP 主体并将其密钥导出到 keytab 文件中,例如: