发行注记

Red Hat Certificate System 9

突出显示与 Red Hat Certificate System 9 (9.0 - 9.7)相关的功能和更新

摘要

本发行注记包含与 Red Hat Certificate System 9.7 相关的重要信息,它们目前在产品文档指南中可能不可用。此处解决了新功能、系统要求、安装说明、已知问题、资源和其他当前问题。在部署 Red Hat Certificate System 9.7 前,您应该仔细阅读这些发行注记。

第 1 章 Red Hat Certificate System 9.7

复制链接链接已复制到粘贴板!

这部分论述了 Red Hat Certificate System 9.7 中的更改。

1.1. 硬件要求

复制链接链接已复制到粘贴板!

这部分论述了证书系统 9.7 的最小和推荐硬件。请注意,根据您的环境,可能需要更多资源。

最低要求

- CPU:2 个线程

- RAM:2 GB

- 磁盘空间:20 GB

最低要求基于 Red Hat Enterprise Linux 7 最低要求。详情请查看 Red Hat Enterprise Linux 技术功能和限制。

推荐的要求

- CPU:4 个或更多线程,AES-NI 支持

- RAM:4 GB 或更高

- 磁盘空间: 80 GB 或更高

1.2. 支持的平台

复制链接链接已复制到粘贴板!

这部分论述了 Red Hat Certificate System 9.7 支持的不同服务器平台、硬件、令牌和软件。

1.2.1. 服务器支持

复制链接链接已复制到粘贴板!

Red Hat Enterprise Linux 7.9 及更新的版本支持运行证书颁发机构(CA)、密钥恢复授权机构(KRA)、在线证书状态协议(OCSP)、令牌密钥服务(TKS)和令牌处理系统(TPS)子系统。支持的目录服务器版本为 10.6 及更新的版本。

注意

证书系统 9.7 支持在认证的虚拟机监控程序上的 Red Hat Enterprise Linux 虚拟客户端上运行。详情请查看 哪个 hypervisor 经过认证可运行 Red Hat Enterprise Linux? 解决方案文章。

1.2.2. 客户端支持

复制链接链接已复制到粘贴板!

企业级安全客户端(ESC)支持:

- Red Hat Enterprise Linux 7.

- Red Hat Enterprise Linux 5 和 6 的最新版本。虽然这些平台不支持 Red Hat Certificate System 9.7,但这些客户端可与 Red Hat Certificate System 9.7 中的令牌管理系统(TMS)系统一起使用。

1.2.3. 支持的 Web 浏览器

复制链接链接已复制到粘贴板!

证书系统 9.7 支持以下浏览器:

| 平台 | 代理服务 | 最终用户页面 |

|---|---|---|

| Red Hat Enterprise Linux | Firefox 60 及更新的版本 [a] | Firefox 60 及更新的版本 [a] |

| Windows 7 | Firefox 60 及更新的版本 [a] |

Firefox 60 及更新的版本

[a] |

[a]

此 Firefox 版本不再支持用于从浏览器中生成和归档密钥的加密 Web 对象。 | ||

注意

基于 HTML 的实例配置的唯一完全支持的浏览器是 Mozilla Firefox。

1.2.4. 支持的智能卡

复制链接链接已复制到粘贴板!

企业安全客户端(ESC)支持全局平台 2.01- 兼容智能卡和 JavaCard 2.1 或更高版本。

证书系统子系统已使用以下令牌进行测试:

- Gemalto TOP IM FIPS CY2 64K 令牌(SCP01)

- Giesecke & Devrient (G&D) SmartCafe the 7.0 (SCP03)

- SafeNet Assured Technologies SC-650 (SCP01)

证书系统唯一支持的卡管理器小程序是 CoolKey 小程序,这是 Red Hat Certificate System 中的 pki-tps 软件包的一部分。

1.2.5. 支持的硬件安全模块

复制链接链接已复制到粘贴板!

下表列出了 Red Hat Certificate System 支持的硬件安全模块(HSM):

| HSM | firmware | 设备软件 | 客户端软件 |

|---|---|---|---|

| nCipher nShield Connect 6000 | 2.61.2 | CipherTools-linux64-dev-12.30.00 | CipherTools-linux64-dev-12.30.00 |

|

Gemalto SafeNet Luna SA 1700 / 7000 (limited)

(有限的支持 [a] )

| 6.24.0 | 6.2.0-15 | libcryptoki-6.2.x86_64 |

[a]

有关支持的功能的详情,请参考 第 1.2.5.1 节 “Gemalto SafeNet Luna SA 1700 / 7000 (limited)”。

| |||

1.2.5.1. Gemalto SafeNet Luna SA 1700 / 7000 (limited)

复制链接链接已复制到粘贴板!

本节提供有关使用 Gemalto SafeNet Luna SA 1700 / 7000 HSM 时支持的功能的信息。

Gemalto SafeNet Luna SA 仅支持 CKE 中的 PKI 私钥提取 - 密钥导出模型,且仅在非FIPS 模式中。FIPS 模式中的 Luna SA Cloning 模型和 CKE 模型不支持 PKI 私钥提取。当 Luna SA CKE - 密钥导出模型处于 FIPS 模式时,无法提取 PKI 私钥。

- CL - Cloning Model

- 克隆对称密钥和对象:其他 Luna SAs/G5 或 Luna Backup HSM

- 克隆非对称(私有)密钥和对象:其他 Luna SAs/G5 或 Luna Backup HSM

- 对称密钥和对象的复制:在 HA 组中配置时复制所有对称密钥和对象

- 非对称密钥和对象的复制 :在 HA 组中配置所有非对称密钥和对象

- 在 HSM 中嵌套私有(asymmetric)密钥: Not possible

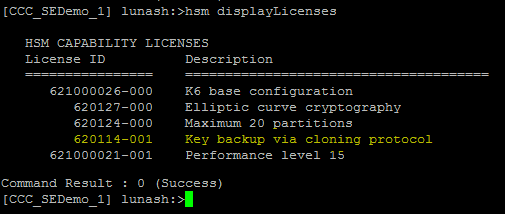

图 1.1. Cloning Model 示例

- CKE - 密钥导出模型

- 克隆对称密钥和对象:其他 Luna SAs/G5 或 Luna Backup HSM

- 克隆非对称(私钥)密钥和对象:不可可能

- 对称密钥和对象的复制:在 HA 组中配置时复制所有对称密钥和对象

- 非对称密钥和对象的复制:无法进行

- 使用 HSM: Possible 嵌套私有(asymmetric)密钥

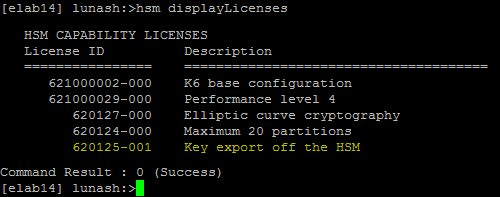

图 1.2. 密钥导出模型示例

1.3. 突出显示更新和新功能

复制链接链接已复制到粘贴板!

本节记录了 Red Hat Certificate System 9.7 中的新功能和重要更新:

证书系统软件包 rebase 到版本 10.5.18

pki-core、redhat-pki、redhat-pki-theme 和 pki-console 软件包已升级到上游版本 10.5.18,它提供了很多程序错误修复和增强。

在 pki-core 软件包中突出显示 Updates 和 New features

Red Hat Certificate System 中的功能包括在 pki-core 软件包中,记录在 Red Hat Enterprise Linux 7.9 发行注记 中:

1.4. 程序错误修复

复制链接链接已复制到粘贴板!

这部分论述了 Red Hat Certificate System 9.7 中修复的、对用户有严重影响的错误:

现有 TPS 安装中缺少 TPS 审核员组

在以前的版本中,LDAP 丢失了 TPS 特定审核员的组条目。因此,现有实例需要手动 LDAP 流程才能使用 TPS 审核员组。这不会影响新的安装。

要更正此问题,请运行 ldapmodify 以连接到问题中的 LDAP 服务器,并添加缺少的对象:

将 {rootSuffix} 替换为 TPS 配置文件的基本 DN (pki_ds_base_dn)。例如 dc=tks,dc=pki,dc={DOMAIN...},dc={TLD}。

因此,现有 TPS 安装可以使用审核员组以及新的 TPS 安装。

pki-core 软件包中的程序错误修复

Red Hat Certificate System 中的程序错误修复包括在 pki-core 软件包中,请参阅 Red Hat Enterprise Linux 7.9 发行注记 :

1.5. 弃用的功能

复制链接链接已复制到粘贴板!

本节论述了证书系统 9.7 中的已弃用的功能:

证书系统中的 SCP01 支持已弃用

在 Red Hat Certificate System 的下一个主发行版本中,将删除对安全频道协议 01 (SCP01)的支持。红帽建议使用支持 SCP03 的智能卡。

第 2 章 Red Hat Certificate System 9.6

复制链接链接已复制到粘贴板!

这部分论述了 Red Hat Certificate System 9.6 中的更改。

2.1. 硬件要求

复制链接链接已复制到粘贴板!

这部分论述了证书系统 9.6 的最小和最大推荐硬件。请注意,根据您的环境,可能需要更多资源。

最低要求

- CPU:2 个线程

- RAM:2 GB

- 磁盘空间:20 GB

最低要求基于 Red Hat Enterprise Linux 7 最低要求。详情请查看 Red Hat Enterprise Linux 技术功能和限制。

推荐的要求

- CPU:4 个或更多线程,AES-NI 支持

- RAM:4 GB 或更高

- 磁盘空间: 80 GB 或更高

2.2. 支持的平台

复制链接链接已复制到粘贴板!

这部分论述了 Red Hat Certificate System 9.6 支持的不同服务器平台、硬件、令牌和软件。

2.2.1. 服务器支持

复制链接链接已复制到粘贴板!

Red Hat Enterprise Linux 7.8 及更新的版本支持运行证书颁发机构(CA)、密钥恢复授权机构(KRA)、在线证书状态协议(OCSP)、令牌密钥服务(TKS)和令牌处理系统(TPS)子系统。支持的目录服务器版本为 10.5 及更新的版本。

注意

证书系统 9.6 支持在认证的虚拟机监控程序上的 Red Hat Enterprise Linux 虚拟客户端上运行。详情请查看 哪个 hypervisor 经过认证可运行 Red Hat Enterprise Linux? 解决方案文章。

2.2.2. 客户端支持

复制链接链接已复制到粘贴板!

企业级安全客户端(ESC)支持:

- Red Hat Enterprise Linux 7.

- Red Hat Enterprise Linux 5 和 6 的最新版本。虽然这些平台不支持 Red Hat Certificate System 9.6,但这些客户端可与 Red Hat Certificate System 9.6 中的令牌管理系统(TMS)系统一起使用。

2.2.3. 支持的 Web 浏览器

复制链接链接已复制到粘贴板!

证书系统 9.6 支持以下浏览器:

| 平台 | 代理服务 | 最终用户页面 |

|---|---|---|

| Red Hat Enterprise Linux | Firefox 60 及更新的版本 [a] | Firefox 60 及更新的版本 [a] |

| Windows 7 | Firefox 60 及更新的版本 [a] |

Firefox 60 及更新的版本

[a] |

[a]

此 Firefox 版本不再支持用于从浏览器中生成和归档密钥的加密 Web 对象。 | ||

注意

基于 HTML 的实例配置的唯一完全支持的浏览器是 Mozilla Firefox。

2.2.4. 支持的智能卡

复制链接链接已复制到粘贴板!

企业安全客户端(ESC)支持全局平台 2.01- 兼容智能卡和 JavaCard 2.1 或更高版本。

证书系统子系统已使用以下令牌进行测试:

- Gemalto TOP IM FIPS CY2 64K 令牌(SCP01)

- Giesecke & Devrient (G&D) SmartCafe the 7.0 (SCP03)

- SafeNet Assured Technologies SC-650 (SCP01)

证书系统唯一支持的卡管理器小程序是 CoolKey 小程序,这是 Red Hat Certificate System 中的 pki-tps 软件包的一部分。

2.2.5. 支持的硬件安全模块

复制链接链接已复制到粘贴板!

下表列出了 Red Hat Certificate System 支持的硬件安全模块(HSM):

| HSM | firmware | 设备软件 | 客户端软件 |

|---|---|---|---|

| Thales nCipher nShield Connect 6000 | 2.61.2 | CipherTools-linux64-dev-12.30.00 | CipherTools-linux64-dev-12.30.00 |

|

Gemalto SafeNet Luna SA 1700 / 7000 (limited)

(有限的支持 [a] )

| 6.24.0 | 6.2.0-15 | libcryptoki-6.2.x86_64 |

[a]

有关支持的功能的详情,请参考 第 2.2.5.1 节 “Gemalto SafeNet Luna SA 1700 / 7000 (limited)”。

| |||

2.2.5.1. Gemalto SafeNet Luna SA 1700 / 7000 (limited)

复制链接链接已复制到粘贴板!

本节提供有关使用 Gemalto SafeNet Luna SA 1700 / 7000 HSM 时支持的功能的信息。

Gemalto SafeNet Luna SA 仅支持 CKE 中的 PKI 私钥提取 - 密钥导出模型,且仅在非FIPS 模式中。FIPS 模式中的 Luna SA Cloning 模型和 CKE 模型不支持 PKI 私钥提取。当 Luna SA CKE - 密钥导出模型处于 FIPS 模式时,无法提取 PKI 私钥。

- CL - Cloning Model

- 克隆对称密钥和对象:其他 Luna SAs/G5 或 Luna Backup HSM

- 克隆非对称(私有)密钥和对象:其他 Luna SAs/G5 或 Luna Backup HSM

- 对称密钥和对象的复制:在 HA 组中配置时复制所有对称密钥和对象

- 非对称密钥和对象的复制 :在 HA 组中配置所有非对称密钥和对象

- 在 HSM 中嵌套私有(asymmetric)密钥: Not possible

图 2.1. Cloning Model 示例

- CKE - 密钥导出模型

- 克隆对称密钥和对象:其他 Luna SAs/G5 或 Luna Backup HSM

- 克隆非对称(私钥)密钥和对象:不可可能

- 对称密钥和对象的复制:在 HA 组中配置时复制所有对称密钥和对象

- 非对称密钥和对象的复制:无法进行

- 使用 HSM: Possible 嵌套私有(asymmetric)密钥

图 2.2. 密钥导出模型示例

2.3. 突出显示更新和新功能

复制链接链接已复制到粘贴板!

本节记录了 Red Hat Certificate System 9.6 中的新功能和重要的更新:

证书系统软件包 rebase 到版本 10.5.17

pki-core、redhat-pki、redhat-pki-theme 和 pki-console 软件包已升级到上游版本 10.5.17,它提供了很多程序错误修复和增强。

2.4. 程序错误修复

复制链接链接已复制到粘贴板!

这部分论述了 Red Hat Certificate System 9.6 中修复的、对用户有严重影响的错误:

证书系统现在完全支持 SCP03 的 AES 密钥派生

在以前的版本中,令牌管理系统(TMS)子系统(TPS 和 TKS)支持安全频道协议 3 (SCP03),但功能有限。在这个版本中,管理员可以管理需要完全 AES 密钥派生支持的 SCP03 卡。管理员也可以使用新的 'pistool' 工具创建基于 AES 的主密钥,创建安全频道到令牌,并使用 AES 主密钥升级令牌上设置的密钥。

pki-core 软件包中的程序错误修复

Red Hat Certificate System 中的程序错误修复包括在 pki-core 软件包中,请参阅 Red Hat Enterprise Linux 7.8 发行注记 :

2.5. 弃用的功能

复制链接链接已复制到粘贴板!

本节论述了证书系统 9.6 中的已弃用的功能:

证书系统中的 SCP01 支持已弃用

在 Red Hat Certificate System 的下一个主发行版本中,将删除对安全频道协议 01 (SCP01)的支持。红帽建议使用支持 SCP03 的智能卡。

第 3 章 Red Hat Certificate System 9.5

复制链接链接已复制到粘贴板!

这部分论述了 Red Hat Certificate System 9.5 中的更改。

3.1. 硬件要求

复制链接链接已复制到粘贴板!

这部分论述了证书系统 9.5 的最小和最大推荐硬件。请注意,根据您的环境,可能需要更多资源。

最低要求

- CPU:2 个线程

- RAM:2 GB

- 磁盘空间:20 GB

最低要求基于 Red Hat Enterprise Linux 7 最低要求。详情请查看 Red Hat Enterprise Linux 技术功能和限制。

推荐的要求

- CPU:4 个或更多线程,AES-NI 支持

- RAM:4 GB 或更高

- 磁盘空间: 80 GB 或更高

3.2. 支持的平台

复制链接链接已复制到粘贴板!

这部分论述了 Red Hat Certificate System 9.5 支持的不同服务器平台、硬件、令牌和软件。

3.2.1. 服务器支持

复制链接链接已复制到粘贴板!

Red Hat Enterprise Linux 7.7 及更新的版本支持运行证书颁发机构(CA)、密钥恢复授权机构(KRA)、在线证书状态协议(OCSP)、令牌密钥服务(TKS)和令牌处理系统(TPS)子系统。支持的目录服务器版本为 10.4 及更新的版本。

注意

证书系统 9.5 支持在认证的虚拟机监控程序上的 Red Hat Enterprise Linux 虚拟客户端上运行。详情请查看 哪个 hypervisor 经过认证可运行 Red Hat Enterprise Linux? 解决方案文章。

3.2.2. 客户端支持

复制链接链接已复制到粘贴板!

企业级安全客户端(ESC)支持:

- Red Hat Enterprise Linux 7.

- Red Hat Enterprise Linux 5 和 6 的最新版本。虽然这些平台不支持 Red Hat Certificate System 9.5,但这些客户端可与 Red Hat Certificate System 9.5 中的令牌管理系统(TMS)系统一起使用。

3.2.3. 支持的 Web 浏览器

复制链接链接已复制到粘贴板!

证书系统 9.5 支持以下浏览器:

| 平台 | 代理服务 | 最终用户页面 |

|---|---|---|

| Red Hat Enterprise Linux | Firefox 60 及更新的版本 [a] | Firefox 60 及更新的版本 [a] |

| Windows 7 | Firefox 60 及更新的版本 [a] |

Firefox 60 及更新的版本

[a] |

[a]

此 Firefox 版本不再支持用于从浏览器中生成和归档密钥的加密 Web 对象。 | ||

注意

基于 HTML 的实例配置的唯一完全支持的浏览器是 Mozilla Firefox。

3.2.4. 支持的智能卡

复制链接链接已复制到粘贴板!

企业安全客户端(ESC)支持全局平台 2.01- 兼容智能卡和 JavaCard 2.1 或更高版本。

证书系统子系统已使用以下令牌进行测试:

- Gemalto TOP IM FIPS CY2 64K 令牌(SCP01)

- Giesecke & Devrient (G&D) SmartCafe the 7.0 (SCP03)

- SafeNet Assured Technologies SC-650 (SCP01)

证书系统唯一支持的卡管理器小程序是 CoolKey 小程序,这是 Red Hat Certificate System 中的 pki-tps 软件包的一部分。

3.2.5. 支持的硬件安全模块

复制链接链接已复制到粘贴板!

下表列出了 Red Hat Certificate System 支持的硬件安全模块(HSM):

| HSM | firmware | 设备软件 | 客户端软件 |

|---|---|---|---|

| Thales nCipher nShield Connect 6000 | 2.61.2 | CipherTools-linux64-dev-12.30.00 | CipherTools-linux64-dev-12.30.00 |

|

Gemalto SafeNet Luna SA 1700 / 7000 (limited)

(有限的支持 [a] )

| 6.24.0 | 6.2.0-15 | libcryptoki-6.2.x86_64 |

[a]

有关支持的功能的详情,请参考 第 3.2.5.1 节 “Gemalto SafeNet Luna SA 1700 / 7000 (limited)”。

| |||

3.2.5.1. Gemalto SafeNet Luna SA 1700 / 7000 (limited)

复制链接链接已复制到粘贴板!

本节提供有关使用 Gemalto SafeNet Luna SA 1700 / 7000 HSM 时支持的功能的信息。

Gemalto SafeNet Luna SA 仅支持 CKE 中的 PKI 私钥提取 - 密钥导出模型,且仅在非FIPS 模式中。FIPS 模式中的 Luna SA Cloning 模型和 CKE 模型不支持 PKI 私钥提取。当 Luna SA CKE - 密钥导出模型处于 FIPS 模式时,无法提取 PKI 私钥。

- CL - Cloning Model

- 克隆对称密钥和对象:其他 Luna SAs/G5 或 Luna Backup HSM

- 克隆非对称(私有)密钥和对象:其他 Luna SAs/G5 或 Luna Backup HSM

- 对称密钥和对象的复制:在 HA 组中配置时复制所有对称密钥和对象

- 非对称密钥和对象的复制 :在 HA 组中配置所有非对称密钥和对象

- 在 HSM 中嵌套私有(asymmetric)密钥: Not possible

图 3.1. Cloning Model 示例

- CKE - 密钥导出模型

- 克隆对称密钥和对象:其他 Luna SAs/G5 或 Luna Backup HSM

- 克隆非对称(私钥)密钥和对象:不可可能

- 对称密钥和对象的复制:在 HA 组中配置时复制所有对称密钥和对象

- 非对称密钥和对象的复制:无法进行

- 使用 HSM: Possible 嵌套私有(asymmetric)密钥

图 3.2. 密钥导出模型示例

3.3. 突出显示更新和新功能

复制链接链接已复制到粘贴板!

本节记录了 Red Hat Certificate System 9.5 中的新功能和重要更新:

证书系统软件包 rebase 到版本 10.5.16

pki-core、redhat-pki、redhat-pki-theme 和 pki-console 软件包已升级到上游版本 10.5.16,它提供了很多程序错误修复和增强。

在 pki-core 软件包中突出显示 Updates 和 New features

Red Hat Certificate System 中的功能包括在 pki-core 软件包中,记录在 Red Hat Enterprise Linux 7.7 发行注记 中:

3.4. 程序错误修复

复制链接链接已复制到粘贴板!

这部分论述了 Red Hat Certificate System 9.5 中修复的、对用户有严重影响的错误:

pki-core 软件包中的程序错误修复

Red Hat Certificate System 中的程序错误修复包括在 pki-core 软件包中,请参阅 Red Hat Enterprise Linux 7.7 发行注记 :

3.5. 弃用的功能

复制链接链接已复制到粘贴板!

本节论述了证书系统 9.5 中已弃用的功能:

证书系统中的 SCP01 支持已弃用

在 Red Hat Certificate System 的下一个主发行版本中,将删除对安全频道协议 01 (SCP01)的支持。红帽建议使用支持 SCP03 的智能卡。

第 4 章 Red Hat Certificate System 9.4

复制链接链接已复制到粘贴板!

这部分论述了 Red Hat Certificate System 9.4 中的更改。

4.1. 硬件要求

复制链接链接已复制到粘贴板!

这部分论述了证书系统 9.4 的最小和推荐硬件。请注意,根据您的环境,可能需要更多资源。

最低要求

- CPU:2 个线程

- RAM:2 GB

- 磁盘空间:20 GB

最低要求基于 Red Hat Enterprise Linux 7 最低要求。详情请查看 Red Hat Enterprise Linux 技术功能和限制。

推荐的要求

- CPU:4 个或更多线程,AES-NI 支持

- RAM:4 GB 或更高

- 磁盘空间: 80 GB 或更高

4.2. 支持的平台

复制链接链接已复制到粘贴板!

这部分论述了 Red Hat Certificate System 9.4 支持的不同服务器平台、硬件、令牌和软件。

4.2.1. 服务器支持

复制链接链接已复制到粘贴板!

Red Hat Enterprise Linux 7.6 及更新的版本支持运行证书颁发机构(CA)、密钥恢复授权机构(KRA)、在线证书状态协议(OCSP)、令牌密钥服务(TKS)和令牌处理系统(TPS)子系统。支持的目录服务器版本为 10.3 及更新的版本。

注意

证书系统 9.4 支持在认证的 hypervisor 上的 Red Hat Enterprise Linux 虚拟客户端上运行。详情请查看 哪个 hypervisor 经过认证可运行 Red Hat Enterprise Linux? 解决方案文章。

4.2.2. 客户端支持

复制链接链接已复制到粘贴板!

企业级安全客户端(ESC)支持:

- Red Hat Enterprise Linux 7.

- Red Hat Enterprise Linux 5 和 6 的最新版本。虽然这些平台不支持 Red Hat Certificate System 9.4,但这些客户端可与 Red Hat Certificate System 9.4 中的令牌管理系统(TMS)系统一起使用。

4.2.3. 支持的 Web 浏览器

复制链接链接已复制到粘贴板!

证书系统 9.4 支持以下浏览器:

| 平台 | 代理服务 | 最终用户页面 |

|---|---|---|

| Red Hat Enterprise Linux | Firefox 60 及更新的版本 [a] | Firefox 60 及更新的版本 [a] |

| Windows 7 | Firefox 60 及更新的版本 [a] |

Firefox 60 及更新的版本

Internet Explorer 10 [b]

|

[a]

此 Firefox 版本不再支持用于从浏览器中生成和归档密钥的加密 Web 对象。 [b]

Red Hat Certificate System 9 目前不支持 Internet Explorer 11,因为此网页浏览器的注册代码依赖于 Visual Basic Script,它在 Internet Explorer 11 中已被弃用。

| ||

注意

基于 HTML 的实例配置的唯一完全支持的浏览器是 Mozilla Firefox。

4.2.4. 支持的智能卡

复制链接链接已复制到粘贴板!

企业安全客户端(ESC)支持全局平台 2.01- 兼容智能卡和 JavaCard 2.1 或更高版本。

证书系统子系统已使用以下令牌进行测试:

- Gemalto TOP IM FIPS CY2 64K 令牌(SCP01)

- Giesecke & Devrient (G&D) SmartCafe the 7.0 (SCP03)

- SafeNet Assured Technologies SC-650 (SCP01)

证书系统唯一支持的卡管理器小程序是 CoolKey 小程序,这是 Red Hat Certificate System 中的 pki-tps 软件包的一部分。

4.2.5. 支持的硬件安全模块

复制链接链接已复制到粘贴板!

下表列出了 Red Hat Certificate System 支持的硬件安全模块(HSM):

| HSM | firmware | 设备软件 | 客户端软件 |

|---|---|---|---|

| Thales nCipher nShield Connect 6000 | 2.61.2 | CipherTools-linux64-dev-12.30.00 | CipherTools-linux64-dev-12.30.00 |

|

Gemalto SafeNet Luna SA 1700 / 7000 (limited)

(有限的支持 [a] )

| 6.24.0 | 6.2.0-15 | libcryptoki-6.2.x86_64 |

[a]

有关支持的功能的详情,请参考 第 4.2.5.1 节 “Gemalto SafeNet Luna SA 1700 / 7000 (limited)”。

| |||

4.2.5.1. Gemalto SafeNet Luna SA 1700 / 7000 (limited)

复制链接链接已复制到粘贴板!

本节提供有关使用 Gemalto SafeNet Luna SA 1700 / 7000 HSM 时支持的功能的信息。

Gemalto SafeNet Luna SA 仅支持 CKE 中的 PKI 私钥提取 - 密钥导出模型,且仅在非FIPS 模式中。FIPS 模式中的 Luna SA Cloning 模型和 CKE 模型不支持 PKI 私钥提取。当 Luna SA CKE - 密钥导出模型处于 FIPS 模式时,无法提取 PKI 私钥。

- CL - Cloning Model

- 克隆对称密钥和对象:其他 Luna SAs/G5 或 Luna Backup HSM

- 克隆非对称(私有)密钥和对象:其他 Luna SAs/G5 或 Luna Backup HSM

- 对称密钥和对象的复制:在 HA 组中配置时复制所有对称密钥和对象

- 非对称密钥和对象的复制 :在 HA 组中配置所有非对称密钥和对象

- 在 HSM 中嵌套私有(asymmetric)密钥: Not possible

图 4.1. Cloning Model 示例

- CKE - 密钥导出模型

- 克隆对称密钥和对象:其他 Luna SAs/G5 或 Luna Backup HSM

- 克隆非对称(私钥)密钥和对象:不可可能

- 对称密钥和对象的复制:在 HA 组中配置时复制所有对称密钥和对象

- 非对称密钥和对象的复制:无法进行

- 使用 HSM: Possible 嵌套私有(asymmetric)密钥

图 4.2. 密钥导出模型示例

4.3. 突出显示更新和新功能

复制链接链接已复制到粘贴板!

本节记录了 Red Hat Certificate System 9.4 中的新功能和重要的更新:

证书系统软件包 rebase 到版本 10.5.9

pki-core、redhat-pki、redhat-pki-theme 和 pki-console 软件包已升级到上游版本 10.5.9,它比之前的版本提供了很多程序错误修复和增强。

在 pki-core 软件包中突出显示 Updates 和 New features

Red Hat Certificate System 中的功能包括在 pki-core 软件包中,记录在 Red Hat Enterprise Linux 7.6 发行注记 中:

4.4. 程序错误修复

复制链接链接已复制到粘贴板!

这部分论述了 Red Hat Certificate System 9.4 中修复的、对用户有严重影响的错误:

服务器端密钥生成成功,只有一个身份类型证书

在以前的版本中,如果用户试图部署启用了服务器端密钥生成的自定义令牌注册配置集,并且只请求一个身份类型证书,服务器端密钥生成请求会失败。在这个版本中,证书系统可以成功执行服务器端密钥生成,因此,在上述场景中注册令牌会成功。

pki-core 软件包中的程序错误修复

Red Hat Certificate System 中的程序错误修复包括在 pki-core 软件包中,记录在 Red Hat Enterprise Linux 7.6 发行注记 中:

4.5. 弃用的功能

复制链接链接已复制到粘贴板!

本节论述了证书系统 9.4 中已弃用的功能:

证书系统中的 SCP01 支持已弃用

在 Red Hat Certificate System 的下一个主发行版本中,将删除对安全频道协议 01 (SCP01)的支持。红帽建议使用支持 SCP03 的智能卡。

第 5 章 Red Hat Certificate System 9.3

复制链接链接已复制到粘贴板!

这部分论述了 Red Hat Certificate System 9.3 中的更改。

5.1. 支持的平台

复制链接链接已复制到粘贴板!

这部分论述了 Red Hat Certificate System 9.3 支持的不同服务器平台、硬件、令牌和软件。

5.1.1. 服务器支持

复制链接链接已复制到粘贴板!

Red Hat Enterprise Linux 7.5 及更新的版本支持运行证书颁发机构(CA)、密钥恢复授权机构(KRA)、在线证书状态协议(OCSP)、令牌密钥服务(TKS)和令牌处理系统(TPS)子系统。支持的目录服务器版本为 10.2 及更新的版本。

注意

证书系统 9.3 支持在认证的 hypervisor 上的 Red Hat Enterprise Linux 虚拟客户端上运行。详情请查看 哪个 hypervisor 经过认证可运行 Red Hat Enterprise Linux? 解决方案文章。

5.1.2. 客户端支持

复制链接链接已复制到粘贴板!

企业级安全客户端(ESC)支持:

- Red Hat Enterprise Linux 7.

- Red Hat Enterprise Linux 5 和 6 的最新版本。虽然这些平台不支持 Red Hat Certificate System 9.3,但这些客户端可与 Red Hat Certificate System 9.3 中的令牌管理系统(TMS)系统一起使用。

5.1.3. 支持的 Web 浏览器

复制链接链接已复制到粘贴板!

证书系统 9.3 支持以下浏览器:

| 平台 | 代理服务 | 最终用户页面 |

|---|---|---|

| Red Hat Enterprise Linux | Firefox 52 及更新的版本 [a] | Firefox 52 及更新的版本 [a] |

| Windows 7 | Firefox 52 及更新的版本 [a] |

Firefox 52 及更新的版本

Internet Explorer 10 [b]

|

[a]

此 Firefox 版本不再支持用于从浏览器中生成和归档密钥的加密 Web 对象。 [b]

Red Hat Certificate System 9 目前不支持 Internet Explorer 11,因为此网页浏览器的注册代码依赖于 Visual Basic Script,它在 Internet Explorer 11 中已被弃用。

| ||

注意

基于 HTML 的实例配置的唯一完全支持的浏览器是 Mozilla Firefox。

5.1.4. 支持的智能卡

复制链接链接已复制到粘贴板!

企业安全客户端(ESC)支持全局平台 2.01- 兼容智能卡和 JavaCard 2.1 或更高版本。

证书系统子系统已使用以下令牌进行测试:

- Gemalto TOP IM FIPS CY2 64K 令牌(SCP01)

- Giesecke & Devrient (G&D) SmartCafe the 6.0 (SCP03)

- SafeNet Assured Technologies SC-650 (SCP01)

证书系统唯一支持的卡管理器小程序是 CoolKey 小程序,这是 Red Hat Certificate System 中的 pki-tps 软件包的一部分。

5.1.5. 支持的硬件安全模块

复制链接链接已复制到粘贴板!

下表列出了 Red Hat Certificate System 支持的硬件安全模块(HSM):

| HSM | firmware | 设备软件 | 客户端软件 |

|---|---|---|---|

| Thales nCipher nShield Connect 6000 | 2.61.2 | CipherTools-linux64-dev-12.30.00 | CipherTools-linux64-dev-12.30.00 |

|

Gemalto SafeNet Luna SA 1700 / 7000 (limited)

(有限的支持 [a] )

| 6.24.0 | 6.2.0-15 | libcryptoki-6.2.x86_64 |

[a]

有关支持的功能的详情,请参考 第 5.1.5.1 节 “Gemalto SafeNet Luna SA 1700 / 7000 (limited)”。

| |||

5.1.5.1. Gemalto SafeNet Luna SA 1700 / 7000 (limited)

复制链接链接已复制到粘贴板!

本节提供有关使用 Gemalto SafeNet Luna SA 1700 / 7000 HSM 时支持的功能的信息。

Gemalto SafeNet Luna SA 仅支持 CKE 中的 PKI 私钥提取 - 密钥导出模型,且仅在非FIPS 模式中。FIPS 模式中的 Luna SA Cloning 模型和 CKE 模型不支持 PKI 私钥提取。当 Luna SA CKE - 密钥导出模型处于 FIPS 模式时,无法提取 PKI 私钥。

- CL - Cloning Model

- 克隆对称密钥和对象:其他 Luna SAs/G5 或 Luna Backup HSM

- 克隆非对称(私有)密钥和对象:其他 Luna SAs/G5 或 Luna Backup HSM

- 对称密钥和对象的复制:在 HA 组中配置时复制所有对称密钥和对象

- 非对称密钥和对象的复制 :在 HA 组中配置所有非对称密钥和对象

- 在 HSM 中嵌套私有(asymmetric)密钥: Not possible

图 5.1. Cloning Model 示例

- CKE - 密钥导出模型

- 克隆对称密钥和对象:其他 Luna SAs/G5 或 Luna Backup HSM

- 克隆非对称(私钥)密钥和对象:不可可能

- 对称密钥和对象的复制:在 HA 组中配置时复制所有对称密钥和对象

- 非对称密钥和对象的复制:无法进行

- 使用 HSM: Possible 嵌套私有(asymmetric)密钥

图 5.2. 密钥导出模型示例

5.2. 突出显示更新和新功能

复制链接链接已复制到粘贴板!

本节记录了 Red Hat Certificate System 9.3 中的新功能和重要更新:

证书系统软件包 rebase 到版本 10.5.1

pki-core、redhat-pki、redhat-pki-theme 和 pki-console 软件包已升级到上游版本 10.5.1,它提供了很多程序错误修复和增强。值得注意的是,这个更新解决了认证颁发机构版本 2.1 的通用标准保护配置文件的要求。

证书系统现在与 RFC 5272 兼容

有了这个增强,证书系统现在与 RFC 5272 - 证书管理 CMS (CMC)兼容。

因此,添加了几个 CMC 功能,比如以下内容:

- 使用同一实体拥有的另一个证书签名,以支持注册、续订和撤销

- 使用 Shared Secret 进行注册和撤销的

IdentityProof V2控制 - 支持共享 Secret 的识别控制

- 非

签名证书的 EncryptedPOP 和DecryptedPOP控制 POPLinkWitnessV2控制- 自签名 CMC 请求的 TLS 客户端身份验证强制

CMCStatusInfoV2响应

另外,

CMCRequest 和 CMCResponse 工具已被更新来支持这些新功能,并引进了 CMCSharedToken 工具来支持 CMC 共享 Secret 功能。

在 pki-core 软件包中突出显示 Updates 和 New features

Red Hat Certificate System 中的功能包括在 pki-core 软件包中,记录在 Red Hat Enterprise Linux 7.5 发行注记 中:

5.3. 程序错误修复

复制链接链接已复制到粘贴板!

这部分论述了 Red Hat Certificate System 9.3 中修复的、对用户有严重影响的错误:

TPS 子系统的原位升级现在将 externalRegISEtoken 配置集添加到 CS.cfg 文件中

以前对证书系统的更新会将

externalRegISEtoken Token Processing System (TPS)配置集添加到默认的 /usr/share/pki/tps/conf/CS.cfg TPS 配置文件中。但是,当管理员对旧 TPS 系统执行原位升级时,新配置不会添加到 /var/lib/pki/pki-instance_name/tps/conf/CS.cfg 文件中。因此,升级的 TPS 系统不使用新配置。在这个版本中解决了这个问题。现在,在执行原位升级时,令牌配置集会自动添加到 TPS 配置中。

pki-core 软件包中的程序错误修复

Red Hat Certificate System 中的程序错误修复包括在 pki-core 软件包中,请参阅 Red Hat Enterprise Linux 7.5 发行注记 :

5.4. 已知问题

复制链接链接已复制到粘贴板!

这部分论述了已知问题,如果适用,在 Red Hat Certificate System 9.3 中临时解决方案:

pki-core 软件包中的已知问题

Red Hat Certificate System 中的已知问题包括在 pki-core 软件包中,记录在 Red Hat Enterprise Linux 7.5 发行注记 中:

第 6 章 Red Hat Certificate System 9.2

复制链接链接已复制到粘贴板!

以下小节详细介绍了 Red Hat Certificate System 9.2 的更改。

6.1. 支持的平台

复制链接链接已复制到粘贴板!

本节涵盖 Red Hat Certificate System 9.2 支持的不同服务器平台、硬件、令牌和软件。

6.1.1. 服务器和客户端支持

复制链接链接已复制到粘贴板!

Red Hat Enterprise Linux 7.4 及更新的版本支持证书系统 9.2 子系统(CA、KRA、TKS、TKS 和 TPS)。

Red Hat Enterprise Linux 7 还支持管理最终用户智能卡的企业安全客户端(ESC)。

ESC 也支持最新版本的 Red Hat Enterprise Linux 5 和 6。虽然这些平台不支持 Red Hat Certificate System 9.2,但这些客户端可用于 Red Hat Certificate System 9.2 中的 TMS 系统。

6.1.2. 支持的 Web 浏览器

复制链接链接已复制到粘贴板!

子系统的服务页面需要一个支持 SSL/TLS 的 Web 浏览器。强烈建议代理或管理员等用户使用 Mozilla Firefox 访问代理服务页面。常规用户应使用 Mozilla Firefox 。

注意

对基于 HTML 的实例配置完全支持的唯一浏览器是 Mozilla Firefox。

| 平台 | 代理服务 | 最终用户页面 |

|---|---|---|

| Red Hat Enterprise Linux | Firefox 38 及更新的版本 | Firefox 38 及更新的版本 |

| Windows 7 | Firefox 40 及更新的版本 |

Firefox 40 及更新的版本

Internet Explorer 10

|

| Windows Server 2012 | Firefox 40 及更新的版本 |

Firefox 40 及更新的版本

|

警告

在所有平台上,Firefox 版本 33、35 及更新的版本不再支持用于从浏览器中生成和归档密钥的加密 Web 对象。

注意

Red Hat Certificate System 9 目前不支持 Internet Explorer 11,因为此网页浏览器的注册代码依赖于 VBScript,它在 Internet Explorer 11 中已被弃用。

6.1.3. 支持的智能卡

复制链接链接已复制到粘贴板!

企业安全客户端支持全局平台 2.01- 兼容智能卡和 JavaCard 2.1 或更高版本。

证书系统子系统已使用以下令牌进行测试:

- Gemalto TOP IM FIPS CY2 64K 令牌,同时作为智能卡和 GemPCKey USB 表单因素键

- SafeNet39)Technologies Smart Card 650 (SC-650),支持 SCP01

- g&D Smart Cafe 6.0 for SCP03

请注意,所有版本的 SC-650 需要 Omnikey 3121 读取器。旧智能卡可与 SCM SCR331 CCID 读取器一起使用。

证书系统唯一支持的卡管理器小程序是 CoolKey 小程序,这是 Red Hat Certificate System 中的 pki-tps 软件包的一部分。

6.1.4. 支持的 HSM

复制链接链接已复制到粘贴板!

Red Hat Certificate System 9.2 已经过测试以支持两个硬件安全模块(HSM):nCipher NShield connect 6000 和 Gemalto SafeNet Luna SA 1700。

| HSM | firmware | 设备软件 | 客户端软件 |

|---|---|---|---|

| nCipher nShield connect 6000 | 0.4.11cam2 | CipherTools-linux64-dev-11.70.00 | CipherTools-linux64-dev-11.70.00 |

| Gemalto SafeNet Luna SA 1700 | 6.22.0 | 6.0.0-41 | libcryptoki-5.4.1-2.x86_64 |

6.2. 突出显示更新和新功能

复制链接链接已复制到粘贴板!

Red Hat Certificate System 9.2 包括以下新功能和重要的更新:

重要

请注意,本文档仅包含基本 Red Hat Enterprise Linux 7.4 版本中不提供的功能的发行注记。Red Hat Certificate System 中的许多新功能都位于 pki-core 中,它们记录在 Red Hat Enterprise Linux 7.4 发行注记 中。

为 Red Hat Certificate System 服务器上的 SSL/TLS 会话事件添加了新的审计事件

Red Hat Certificate System 现在支持几个与

SSL 和 TLS 会话事件相关的新审计日志事件,即成功和失败的连接建立和连接终止。

新日志事件有:

- ACCESS_SESSION_ESTABLISH_SUCCESS 用于成功连接

- ACCESS_SESSION_ESTABLISH_FAILURE 用于失败的连接

- 用于终止连接的 ACCESS_SESSION_TERMINATED

这些新事件默认记录在服务器审计日志文件中。使用

CS.cfg 文件进一步配置这些设置。(BZ#1404080)

Red Hat Certificate System 现在可以在安全连接开始时显示自定义横幅

在 Red Hat Certificate System 中添加了新的配置选项,以便在安全连接开始时显示自定义横幅。这允许组织显示关于未授权用途的公告通知和警告消息等消息。每次 PKI 客户端(PKI 命令行、Web 用户界面或 PKI 控制台)使用

SSL 或 TLS 连接连接到服务器时,将显示该消息。将提示连接的用户,以确认他们在恢复普通客户端操作前读取横幅。

要启用此功能,请在

/etc/pki/pki-tomcat/banner.txt 中创建一个文件,并将您要显示的消息放在此文件中。确保文件编码为 UTF-8,并由 pkiuser 用户帐户读取。要删除横幅,请删除上述文件。不需要服务器重启来添加、更改或删除横幅。(BZ#1404085)

从 Red Hat Certificate System 服务器检索审计日志的新工具

在 Red Hat Certificate System 中添加了新的工具来获取审计日志,以允许审核员在本地检索审计日志,以检查和验证。

要列出现有的审计日志文件,请使用以下命令:

pki <subsystem>-audit-file-find

pki <subsystem>-audit-file-find

要检索特定的审计日志文件,请使用以下命令:

pki <subsystem>-audit-file-retrieve <filename>

pki <subsystem>-audit-file-retrieve <filename>

获取审计日志后,使用 grep 等标准工具搜索特定的日志条目,以及 audit Verify 工具来验证其真实性。有关这些工具的更多信息,请参阅其相应的 man page。(BZ#1417307)

PKI 控制台的新会话超时参数

新参数

keepAliveTimeout 已添加到证书系统的服务器配置文件中。此参数控制 PKI 控制台的会话超时周期。PKI 控制台将在这个参数中指定时间段后自动与服务器断开连接;然后控制台将显示错误消息并终止。

超时在

server.xml 文件中配置,接受一个整数,该整数以 miliseconds 为单位指定超时周期。默认值为 300000,即 5 分钟。(BZ#1446877)

证书系统现在支持启用了 SCP03 的令牌

有了这个增强,证书系统现在支持启用了 Giesecke & Devrient (G&D)智能捕获 6 和令牌管理系统(TMS)的安全通道协议 03 (SCP03)。这允许 TMS 用户在响应 SCP03 的智能卡上执行令牌格式和注册,这会在令牌令牌操作过程中使用高级加密标准(AES)提供额外的安全性。(BZ#1274086)

6.3. 程序错误修复

复制链接链接已复制到粘贴板!

Red Hat Certificate System 9.2 包括以下重要的程序错误修复:

重要

请注意,本文档仅包含基本 Red Hat Enterprise Linux 7.4 版本中不提供的功能的发行注记。Red Hat Certificate System 的许多程序错误修复都位于 pki-core 中,它们记录在 Red Hat Enterprise Linux 7.4 发行注记 中。

现在,在删除密钥和证书后会清理令牌内存

在以前的版本中,在使用新证书和密钥重新注册令牌时,令牌处理系统(TPS)在某些情况下会在令牌的 Coolkey 小程序中保留旧数据。这个程序错误现已解决,且只有与证书关联的数据(实际在令牌上)会在成功重新注册后保留。(BZ#1405655)

第 7 章 Red Hat Certificate System 9.1

复制链接链接已复制到粘贴板!

以下小节详细介绍了 Red Hat Certificate System 9.1 的更改。

7.1. 支持的平台

复制链接链接已复制到粘贴板!

本节涵盖 Red Hat Certificate System 9.2 支持的不同服务器平台、硬件、令牌和软件。

7.1.1. 服务器和客户端支持

复制链接链接已复制到粘贴板!

Red Hat Enterprise Linux 7.3 及更新的版本支持证书系统 9.1 子系统(CA、KRA、TKS、TKS 和 TPS)。

Red Hat Enterprise Linux 7.3 及更新的版本还支持管理最终用户智能卡的企业安全客户端(ESC)。

ESC 也支持最新版本的 Red Hat Enterprise Linux 5 和 6。虽然这些平台不支持 Red Hat Certificate System 9.1,但这些客户端可用于 Red Hat Certificate System 9.1 中的 TMS 系统。

7.1.2. 支持的 Web 浏览器

复制链接链接已复制到粘贴板!

子系统的服务页面需要一个支持 SSL/TLS 的 Web 浏览器。强烈建议代理或管理员等用户使用 Mozilla Firefox 访问代理服务页面。常规用户应使用 Mozilla Firefox 。

注意

对基于 HTML 的实例配置完全支持的唯一浏览器是 Mozilla Firefox。

| 平台 | 代理服务 | 最终用户页面 |

|---|---|---|

| Red Hat Enterprise Linux | Firefox 38 及更新的版本 | Firefox 38 及更新的版本 |

| Windows 7 | Firefox 40 及更新的版本 |

Firefox 40 及更新的版本

Internet Explorer 10

|

| Windows Server 2012 | Firefox 40 及更新的版本 |

Firefox 40 及更新的版本

|

警告

在所有平台上,Firefox 版本 33、35 及更新的版本不再支持用于从浏览器中生成和归档密钥的加密 Web 对象。

注意

Red Hat Certificate System 9 目前不支持 Internet Explorer 11,因为此网页浏览器的注册代码依赖于 VBScript,它在 Internet Explorer 11 中已被弃用。

7.1.3. 支持的智能卡

复制链接链接已复制到粘贴板!

企业安全客户端支持全局平台 2.01- 兼容智能卡和 JavaCard 2.1 或更高版本。

证书系统子系统已使用以下令牌进行测试:

- Gemalto TOP IM FIPS CY2 64K 令牌,同时作为智能卡和 GemPCKey USB 表单因素键

- SafeNet\":\" Technologies Smart Card 650 (SC-650),支持 SCP01 和 SCP02

请注意,所有版本的 SC-650 需要 Omnikey 3121 读取器。旧智能卡可与 SCM SCR331 CCID 读取器一起使用。

证书系统唯一支持的卡管理器小程序是 CoolKey 小程序,这是 Red Hat Certificate System 中的 pki-tps 软件包的一部分。

7.1.4. 支持的 HSM

复制链接链接已复制到粘贴板!

Red Hat Certificate System 9.1 已被测试以支持两个硬件安全模块(HSM):nCipher NShield connect 6000 和 Gemalto SafeNet Luna SA 1700。

| HSM | firmware | 设备软件 | 客户端软件 |

|---|---|---|---|

| nCipher nShield connect 6000 | 0.4.11cam2 | CipherTools-linux64-dev-11.70.00 | CipherTools-linux64-dev-11.70.00 |

| Gemalto SafeNet Luna SA 1700 | 6.22.0 | 6.0.0-41 | libcryptoki-5.4.1-2.x86_64 |

7.2. 有关令牌处理系统升级的备注

复制链接链接已复制到粘贴板!

因为 Red Hat Certificate System 9.0 中的令牌处理系统(TPS)子系统作为技术预览提供,所以不支持升级到 Red Hat Certificate System 9.1 或更高版本。TPS 子系统需要从 Red Hat Certificate System 9.0 卸载,然后在 Red Hat Certificate System 9.1 中重新安装。有关安装和卸载说明,请参阅 Red Hat Certificate System Planning、安装和部署指南。

7.3. 突出显示更新和新功能

复制链接链接已复制到粘贴板!

Red Hat Certificate System 9.1 包括以下新功能和重要的更新:

重要

请注意,本文档只包含基本 Red Hat Enterprise Linux 7.3 发行版本中不提供的功能的发行注记。Red Hat Certificate System 中的许多新功能都位于 pki-core 中,它们记录在 Red Hat Enterprise Linux 7.3 发行注记 中。

新的基于 Java 的令牌处理系统

Red Hat Certificate System 9.1 将基于 Apache HTTPD 的令牌处理系统(TPS)替换为基于 Java Tomcat 的 TPS。新的基于 Java 的 TPS 保留了基于 C 的现有实现的功能奇偶校验,并提供新的用户界面以更好地用户体验。

注意

此功能在之前的 Red Hat Certificate System 版本中作为技术预览提供。此发行版本将功能状态更改为完全支持。

令牌处理系统中的全局平台 2.1.1

最新版本的 Global Platform 已包含在 Red Hat Certificate System 9 附带的 TPS 版本中。TPS 现在能够调配支持较新版本的 Global Platform 和最新的加密操作的卡。特别是,引入了

gp211 applet,它提供了对安全频道协议 02 (SCP02)的支持。SCP02 已使用 SafeNet the Technologies Smart Card 650 进行测试。

注意

此功能在之前的 Red Hat Certificate System 版本中作为技术预览提供。此发行版本将功能状态更改为完全支持。

证书系统现在支持为单个安装设置 SSL 密码

在以前的版本中,如果现有证书 服务器设置 了与安装过程中使用的默认密码重叠的自定义密码,则无法安装新实例来与现有实例一起工作。有了这个更新,证书系统允许您使用两步安装自定义

SSL 密码,从而避免了此问题。

要在证书系统实例安装过程中设置密码:

- 准备包含

pki_skip_configuration=True选项的部署配置文件。 - 将部署配置文件传递给 pkispawn 命令,以启动安装的初始部分。

- 在

/var/lib/pki/instance/conf/server.xml文件中的sslRangeCiphers选项中设置密码。将 instance 替换为实例名称。 - 将第一步中设置的

pki_skip_configuration=True选项替换为部署配置文件中的pki_skip_installation=True。 - 运行相同的 pkispawn 命令以完成安装。

man page 更新

在此发行版本中,添加了 Red Hat Certificate System 9 提供的许多工具的 man page。Red Hat Certificate System 9 命令行工具指南中已发布的重要信息现在已在 man page 中,确保可以在安装证书系统的任何系统上访问此信息,即使没有互联网访问。同时,命令行工具指南已弃用 Red Hat Certificate System 9.1,且不会在红帽客户门户网站中发布。

证书系统现在使用特定的 JDK 和版本,且不再支持替代方案

Red Hat Certificate System 9.1 不再依赖于使用 /usr/sbin/alternatives 机制的系统 java 选择。反之,Red Hat Certificate System 9.1 始终使用其自身指定的 JDK 和版本。对于 Red Hat Certificate System 9.1,此 JDK 是 java-1.8.0-openjdk,版本为 1:1.8.0。

7.4. 程序错误修复

复制链接链接已复制到粘贴板!

Red Hat Certificate System 9.1 包括以下重要的程序错误修复:

重要

请注意,本文档只包含基本 Red Hat Enterprise Linux 7.3 发行版本中不提供的功能的发行注记。Red Hat Certificate System 的许多程序错误修复都位于 pki-core 中,它们记录在 Red Hat Enterprise Linux 7.3 发行注记 中。

安装 redhat-pki 软件包不再需要 Server-optional 存储库

在以前的版本中,redhat-pki 软件包依赖于 jss-javadoc 软件包,该软件包只包括在

Server-optional 存储库中。因此,在没有启用此软件仓库的系统中安装会失败。

在这个版本中,redhat-pki 软件包不再依赖于 jss-javadoc,因此不需要

Server-optional 存储库来安装 redhat-pki。jss-javadoc 软件包仍然由 Server-optional 提供,该软件包必须在安装软件包前使用 Subscription Manager 启用。

7.5. 已知问题

复制链接链接已复制到粘贴板!

Red Hat Certificate System 9.1 受到以下已知问题的影响:

重要

请注意,本文档只包含基本 Red Hat Enterprise Linux 7.3 发行版本中不提供的功能的发行注记。Red Hat Certificate System 中的一些已知问题包括在 pki-core 中,它们记录在 Red Hat Enterprise Linux 7.3 发行注记 中。

除非设置了宽限期,无法在控制台中配置 CRL 来更新每个撤销或发行版本

目前,无法只根据证书撤销事件配置证书撤销列表(CRL)更新。当设置 full 和 delta CRL 调度时,每次从 hold 选项撤销或发布证书时,Update CRL 都需要填写两个 宽限期 设置。

因此,要选择这个选项,您需要首先选择 Update CRL per 选项,并为 Next update grace period 一 分钟 输入数字。

Firefox 无法同时注册签名和归档证书

caDualCert.cfg 配置集之前使用 Mozilla 加密对象创建两个请求,一个用于签名证书,另一个用于加密密钥,并为加密密钥指定。由于 Mozilla 删除了 generateCRMFRequest () 对象,因此 Red Hat Certificate System 无法再支持浏览器中的这类注册。

以下流程指定如何使用 pki 命令行界面(CLI)工具生成相同的两个证书。它描述了手动用户签名和加密分区注册。

- 注册仅签名的证书:

- 使用

certutil创建证书签名请求(CSR):certutil -R -k rsa -g 2048 -s "CN=John Smith,O=Example Corp,L=Mountain View,ST=California,C=US" -d ./ -a -o cert.cer

certutil -R -k rsa -g 2048 -s "CN=John Smith,O=Example Corp,L=Mountain View,ST=California,C=US" -d ./ -a -o cert.cerCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 使用

caSigningUserCert配置集将请求发送到证书颁发机构(CA):pki ca cert-request-submit --csr-file ./cert.cer --profile caSigningUserCert --subject "CN=John Smith,O=Example Corp,L=Mountain View,ST=California,C=US"

pki ca cert-request-submit --csr-file ./cert.cer --profile caSigningUserCert --subject "CN=John Smith,O=Example Corp,L=Mountain View,ST=California,C=US"Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 最终的证书可以使用产品的标准端点(EE)图形用户界面来检索:

- 注册只加密的证书:

- 从密钥恢复授权(KRA)获取传输证书:

pki -C "" -U 'https://localhost:8443/ca' cert-show 0x07 --encoded --output transport.pem

pki -C "" -U 'https://localhost:8443/ca' cert-show 0x07 --encoded --output transport.pemCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 通过咨询产品的最终实体接口,可以确保证书

0x07实际上是 KRA 的传输证书。如果证书发生具有不同的 ID,请使用那个 ID 而不是0x07。 - 使用 CRMFPopClient 命令为加密密钥创建 CSR,该证书会将私钥归档到 KRA。在这里,我们使用

caEncUserCert配置集来获取此证书:CRMFPopClient -d . -p password "secret123" -o csr -a rsa -l 2048 -n "UID=username" -f caEncUserCert -b transport.pem

CRMFPopClient -d . -p password "secret123" -o csr -a rsa -l 2048 -n "UID=username" -f caEncUserCert -b transport.pemCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 获取

caEncUserCert配置集的注册模板:pki -v -C "secret123" -U https://localhost:8443/ca cert-request-profile-show caEncUserCert --output encuser.xml

pki -v -C "secret123" -U https://localhost:8443/ca cert-request-profile-show caEncUserCert --output encuser.xmlCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 清理您刚才创建的

csr文件中结尾的行:dos2unix csr

dos2unix csrCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 按如下所示填写注册模板:

cert_request_type = crmf cert_request = <copied certificate request blob from the file csr> sn_cn = <your cn value>

cert_request_type = crmf cert_request = <copied certificate request blob from the file csr> sn_cn = <your cn value>Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 向 CA 提交最终请求:

pki -v -C "secret123" -U https://localhost.localdomain:8443/ca cert-request-submit encuser.xml

pki -v -C "secret123" -U https://localhost.localdomain:8443/ca cert-request-submit encuser.xmlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

终端应该打印成功或注册失败。

如果注册成功,代理可以批准此请求,从而发布证书。请注意,批准将触发加密密钥归档到 KRA。

产品的 EE 接口可用于获取新的加密密钥。

使用 Internet Explorer 10 的 caUserCert 配置集请求会导致 Invalid request 错误

目前,当使用来自 Windows 7 的 Internet Explorer 10 的

caUserCert 配置集提交请求时,请求会导致 "Invalid request" 错误。以下流程指定如何解决这个问题。

- 进入 Internet Options/Advanced/Security 部分,再取消选中 TLS 1.2 复选框以连接到 SSL 端口。

- 进入 End Entity 页面,允许下载和导入 CA 证书链。将 CA 证书添加到 受信任的 CA 列表。

- 进入 Internet Options 并输入 Security 选项卡。将 SSL url 添加到 受信任的 Sites 列表中。将安全滑块设置为中型高或选择中等(如果尝试对问题进行故障排除)。

- 点右侧的 工具 下拉菜单进入 Compatibility View Settings 设置,并将站点添加到列表中。或者,为网站站点或所有站点启用视图。

- 进入常见的双使用配置集注册页面。浏览器可能会发出加密操作要发生的警告。通过单击ign OK 接受这一操作。此时,显示应当有一个下拉列表,其 key size 列表包含通信服务提供程序(CSP)。如果此列表不为空,请尝试注册。

每次从 hold 选项撤销或发布证书时,控制台不会启用 Update CRL 单独选择

目前,当设置 full 和 delta CRL 调度时 ,每次从 hold 选项撤销或发布证书时,Update CRL 都需要填写两个 宽限期 设置。因此,若要 在每次从 hold 选项撤销或发布证书时选择 Update CRL,您需要首先选择 Update CRL 每个 选项,并为 Next 更新宽限期 输入数字。

卸载 TPS 时需要的其他步骤

由于一个已知问题,在卸载之前版本中不需要的令牌处理系统时,您必须执行一些额外的步骤。具体步骤请查看

pkidestroy (8) 手册页。

第 8 章 Red Hat Certificate System 9.0

复制链接链接已复制到粘贴板!

Red Hat Certificate System 9.0 是产品的主版本,新的、整合的功能已被添加,且已有的功能也更加强大且灵活。

8.1. 支持的平台

复制链接链接已复制到粘贴板!

本节涵盖 Red Hat Certificate System 9.0 支持的不同服务器平台、硬件、令牌和软件。

8.1.1. 服务器和客户端支持

复制链接链接已复制到粘贴板!

Red Hat Certificate System 子系统(CA、KRA、KRA、TKS 和 TPS)在 Red Hat Enterprise Linux 7.1 及更高版本(64 位)平台上被支持。

Red Hat Enterprise Linux 7.1 及更新的版本(64 位)平台上也支持管理最终用户智能卡的企业安全客户端(ESC)。

ESC 也支持最新版本的 Red Hat Enterprise Linux 5 和 6。虽然这些平台不支持 Red Hat Certificate System 9,但这些客户端可用于 Red Hat Certificate System 9 中的 TMS 系统。

8.1.2. 支持的 Web 浏览器

复制链接链接已复制到粘贴板!

子系统的服务页面需要一个支持 SSL/TLS 的 Web 浏览器。强烈建议代理或管理员等用户使用 Mozilla Firefox 访问代理服务页面。常规用户应使用 Mozilla Firefox。

注意

对基于 HTML 的实例配置完全支持的唯一浏览器是 Mozilla Firefox。

| 平台 | 代理服务 | 最终用户页面 |

|---|---|---|

| Red Hat Enterprise Linux | Firefox 38 及更新的版本 | Firefox 38 及更新的版本 |

| Windows 7 | Firefox 40 及更新的版本 |

Firefox 40 及更新的版本

Internet Explorer 10

|

| Windows Server 2012 | Firefox 40 及更新的版本 |

Firefox 40 及更新的版本

|

警告

在所有平台上,Firefox 版本 33、35 及更新的版本不再支持用于从浏览器中生成和归档密钥的加密 Web 对象。

注意

Red Hat Certificate System 9 目前不支持 Internet Explorer 11,因为此网页浏览器的注册代码依赖于 VBScript,它在 Internet Explorer 11 中已被弃用。

8.1.3. 支持的智能卡

复制链接链接已复制到粘贴板!

企业安全客户端支持全局平台 2.01- 兼容智能卡和 JavaCard 2.1 或更高版本。

Red Hat Certificate System 子系统已使用以下令牌进行测试:

- Gemalto TOP IM FIPS CY2 64K 令牌,同时作为智能卡和 GemPCKey USB 表单因素键

- SafeNet\":\" Technologies Smart Card 650 (SC-650),支持 SCP01 和 SCP02

请注意,所有版本的 SC-650 需要 Omnikey 3121 读取器。旧智能卡可与 SCM SCR331 CCID 读取器一起使用。

Red Hat Certificate System 支持的卡管理器小程序是 CoolKey 小程序,它是 Red Hat Certificate System 中的 pki-tps 软件包的一部分。

8.1.4. 支持的 HSM

复制链接链接已复制到粘贴板!

Red Hat Certificate System 9 已被测试以支持两个硬件安全模块(HSM):nCipher NShield connect 6000 和 Gemalto SafeNet Luna SA 1700。

| HSM | firmware | 设备软件 | 客户端软件 |

|---|---|---|---|

| nCipher nShield connect 6000 | 0.4.11cam2 | CipherTools-linux64-dev-11.70.00 | CipherTools-linux64-dev-11.70.00 |

| Gemalto SafeNet Luna SA 1700 | 6.22.0 | 6.0.0-41 | libcryptoki-5.4.1-2.x86_64 |

8.2. 安装 Red Hat Certificate System 子系统

复制链接链接已复制到粘贴板!

以下小节包含有关安装 Red Hat Certificate System 子系统的先决条件和步骤的信息,包括开始安装软件包的基本信息。基本安装过程如下:

- 安装具有活跃网络连接的 Red Hat Enterprise Linux 7.1 服务器。注意虽然不需要,对于大多数真实部署,推荐的方法是在安装了 Red Hat Enterprise Linux 7.1 的独立机器上安装 Red Hat Directory Server 和 Red Hat Certificate System。如果在部署中使用单独的机器,除非另有说明,请在两台计算机上执行以下命令序列。

- 使用 Red Hat Subscription Manager 订阅系统并附加提供 Red Hat Certificate System 的订阅:

subscription-manager register # subscription-manager list --available --all

# subscription-manager register # subscription-manager list --available --allCopy to Clipboard Copied! Toggle word wrap Toggle overflow 记录提供 Red Hat Certificate System 的池 ID。另外,所有证书子系统还需要访问 Red Hat Directory Server:subscription-manager attach --pool=POOL_ID_CERT_SYSTEM # subscription-manager attach --pool=POOL_ID_DIR_SERVER

# subscription-manager attach --pool=POOL_ID_CERT_SYSTEM # subscription-manager attach --pool=POOL_ID_DIR_SERVERCopy to Clipboard Copied! Toggle word wrap Toggle overflow 对于证书系统所在的机器,还要确保为 Red Hat Enterprise Linux Server 附加订阅,然后启用 Red Hat Enterprise Linux Optional 软件仓库:subscription-manager attach --pool=POOL_ID_Red_Hat_Enterprise_Linux_Server # subscription-manager repos --enable rhel-7-server-optional-rpms

# subscription-manager attach --pool=POOL_ID_Red_Hat_Enterprise_Linux_Server # subscription-manager repos --enable rhel-7-server-optional-rpmsCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 启用证书系统和目录服务器存储库。

- 在它所在的机器上启用证书服务器存储库:

subscription-manager repos --enable=rhel-7-server-rhcs-9-rpms

# subscription-manager repos --enable=rhel-7-server-rhcs-9-rpmsCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 在它所在的机器上启用目录服务器存储库:

subscription-manager repos --enable=rhel-7-server-rhds-10-rpms

# subscription-manager repos --enable=rhel-7-server-rhds-10-rpmsCopy to Clipboard Copied! Toggle word wrap Toggle overflow

- 在继续操作前,请确定您所使用的每个 Red Hat Enterprise Linux 7.1 系统都应用了最新的更新:

yum update

# yum updateCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 在它所在的机器中,安装目录服务器软件包:

yum install redhat-ds

# yum install redhat-dsCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 确保在每个

/etc/resolv.conf文件中指定一个实际域名,并在每个/etc/hosts文件中设置主机名。 - 在它所在的机器上,运行目录服务器安装脚本,根据需要选择默认值或自定义:

/usr/sbin/setup-ds-admin.pl

# /usr/sbin/setup-ds-admin.plCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 在它所在的机器中安装证书系统软件包:

yum install redhat-pki

# yum install redhat-pkiCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 在证书服务器所在的机器上,运行

pkispawn脚本来创建和配置子系统实例。在配置任何类型的子系统之前,必须至少安装和配置一个 CA 子系统。详情请查看 pkispawn man page。 - 要访问各种 Red Hat Certificate System 子系统的代理界面,请使用正确配置的本地或远程 Mozilla Firefox Web 浏览器。

规划、安装和部署指南 中详细介绍了安装和配置 Red Hat Certificate System 子系统。

8.2.1. 验证 JDK 版本

复制链接链接已复制到粘贴板!

Red Hat Certificate System 支持并自动安装 OpenJDK 1.7.0。

如果您需要另一个版本,可以使用 yum 或直接从 http://openjdk.java.net/install/ 下载软件包来安装 OpenJDK。例如:

yum install java-1.7.0-openjdk

# yum install java-1.7.0-openjdk

安装 JDK 后,以 root 用户身份运行 /usr/sbin/alternatives,以确保正确的 JDK 可用,并使用 Red Hat Certificate System 9:

使用 /usr/sbin/alternatives 命令配置适当的选择(如果尚未选中)。

8.2.2. 通过 yum安装

复制链接链接已复制到粘贴板!

要在 Red Hat Enterprise Linux 7.1 上安装子系统,请对每个子系统运行以下命令:

yum install pki-subsystem

# yum install pki-subsystem

子系统 可以是任何 Red Hat Certificate System 子系统:

证书管理器的 CA。KRA用于密钥恢复授权。- 在线证书状态协议接收者的 OCSP。

忘记令牌密钥系统。用于令牌处理系统的 TPS。- Java 控制台的控制台。

要安装所有 Red Hat Certificate System 9 证书服务器 PKI 软件包,请输入:

yum install redhat-pki

# yum install redhat-pki8.2.3. 从 ISO 镜像安装

复制链接链接已复制到粘贴板!

Red Hat Certificate System 9 可以从 Content Delivery Network 下载,作为 ISO 镜像。此 ISO 镜像包含一个

RPMS/ 目录,可用作本地 yum 存储库。

对于证书系统所在的机器,请确保为 Red Hat Enterprise Linux Server 附加订阅,然后启用 Red Hat Enterprise Linux Optional 软件仓库:

subscription-manager attach --pool=POOL_ID_Red_Hat_Enterprise_Linux_Server # subscription-manager repos --enable rhel-7-server-optional-rpms

# subscription-manager attach --pool=POOL_ID_Red_Hat_Enterprise_Linux_Server

# subscription-manager repos --enable rhel-7-server-optional-rpms

将

RPMS/ 目录放在 web 服务器上,然后将 yum 配置为使用该位置作为存储库。之后,安装 Red Hat Certificate System,如 第 8.2.2 节 “通过 yum安装” 所述。

红帽目录服务器也可以作为 ISO 镜像获得。详情请查看目录服务器文档。

8.3. 突出显示更新和新功能

复制链接链接已复制到粘贴板!

Red Hat Enterprise Linux 7.1 上的 Red Hat Certificate System 9.0 需要 可选软件仓库中的 软件包

当在 Red Hat Enterprise Linux 7.1 上部署 Red Hat Certificate System 9.0 层次产品时,它需要访问 Red Hat Enterprise Linux

Optional 软件仓库中仅存在的软件包。以下是所需的软件包:

resteasy-base-client >= 3.0.6-1 is needed by pki-base-10.2.4-2.el7.noarch resteasy-base-jackson-provider >= 3.0.6-1 is needed by pki-base-10.2.4-2.el7.noarch libsvrcore.so.0()(64bit) is needed by pki-tps-10.2.4-2.el7.x86_64 jss-javadoc >= 4.2.6-35 is needed by redhat-pki-10.2.4-1.el7.noarch nuxwdog-client-java >= 1.0.1-11 is needed by pki-server-10.2.4-2.el7.noarch

resteasy-base-client >= 3.0.6-1 is needed by pki-base-10.2.4-2.el7.noarch

resteasy-base-jackson-provider >= 3.0.6-1 is needed by pki-base-10.2.4-2.el7.noarch

libsvrcore.so.0()(64bit) is needed by pki-tps-10.2.4-2.el7.x86_64

jss-javadoc >= 4.2.6-35 is needed by redhat-pki-10.2.4-1.el7.noarch

nuxwdog-client-java >= 1.0.1-11 is needed by pki-server-10.2.4-2.el7.noarch注意

请注意,从 Red Hat Enterprise Linux 7.2 开始,这些软件包将添加到常见依赖项中,从而消除使用

Optional 软件仓库的要求。

新的 pki 命令行工具

Red Hat Certificate System 9 引入了一个新的

pki 命令行工具,它为访问 PKI 服务器上的 PKI 服务提供了一个界面。该工具的主要目的是:

- 允许将常用的 CA 和 KRA 功能从命令行用于最终用户,以及用于简单脚本和自动化目的。

- 从命令行使用新的 REST API 操作。

有关

pki 工具程序的详情请参考 pki man page。

简化安装和部署

Red Hat Certificate System 9.0 中引入了一些简化安装和部署的新功能,以提供以下功能:

- 使用类似 INI 的配置文件而不是命令行参数简化静默安装

- 实例创建和配置可以在单一自动操作中执行

- 多个子系统可以部署到单个 Tomcat 实例中。

有关安装和部署改进的详情,请参考 pkispawn man page。

技术预览:TPS 的全局平台 2.1.1

注意

请注意,这个功能作为技术预览提供,提供对即将推出的产品功能的早期访问,且还没有在订阅协议中被完全支持。

最新版本的 Global Platform 已包含在 Red Hat Certificate System 9 附带的 TPS 版本中。TPS 现在能够调配支持较新版本的 Global Platform 和最新的加密操作的卡。特别是,引入了

gp211 applet,它提供了对安全频道协议 02 (SCP02)的支持。SCP02 已使用 SafeNet the Technologies Smart Card 650 进行测试。

REST Web Service API

Red Hat Certificate System 9 提供了一组新的 REST API,用于访问证书系统的各种 Web 服务。它还提供 Java 和 Python 客户端库,以便更容易与其他应用程序集成。

技术预览:新的基于 Java 的令牌处理系统

注意

请注意,这个功能作为技术预览提供,提供对即将推出的产品功能的早期访问,且还没有在订阅协议中被完全支持。

Red Hat Certificate System 9 将基于 Apache HTTPD 的 TPS 替换为基于 Java Tomcat 的 TPS。新的基于 Java 的 TPS 保留了基于 C 的现有实现的功能奇偶校验,并提供新的用户界面以更好地用户体验。

KRA 增强

在以前的版本中,只有在 CA 中使用某些配置文件注册证书时,Key Recovery Authority (KRA)只归档私有(asymmetric)加密密钥。在 Red Hat Certificate System 9 中,KRA 已扩展来归档其他类型的 secret,如密码短语或对称密钥。这些密钥可以通过代理直接联系新的 KRA REST 接口来存档和检索。

此功能允许 KRA 作为所有类型的 secret 的安全、审计的密码库运行。实际上,KRA 充当红帽身份管理中 Vault 功能的安全后端存储。

此外,KRA 能够生成和归档非对称密钥,以支持 TMS 工作流的服务器端密钥生成,以允许生成对称密钥。此功能也公开给 KRA REST 接口。

支持 KRA 传输密钥轮转

在带有克隆证书系统实例的大型企业环境中使用传输密钥轮转可能并不切实际,因为它需要关闭。Red Hat Certificate System 9 引入了 KRA 传输密钥轮转功能,允许使用当前和新传输密钥在 CA/KRA 子系统实例之间进行无缝过渡。此功能允许 KRA 传输密钥定期轮转以增强安全性,方法是在转换期间同时允许旧和新的传输密钥运行;单个子系统实例依次配置,而其他克隆仍不会停机。

外部授权 LDAP 服务器

Red Hat Certificate System 9 引入了"外部授权"机制,用于在注册期间与基于目录的身份验证结合使用。当定义了任何基于目录的身份验证时,也可以定义与用户组评估相关的新参数。此功能通过授权增强了身份验证方法,以便在需要时,某些配置文件注册可以仅限于外部身份验证/授权 LDAP 服务器中定义的特定组的用户。

在安装过程中将 SAN 添加到服务器证书

在以前的版本中,管理员无法控制用于系统 SSL 证书的 Subject Alternative (SAN)扩展。在这个发行版本中,添加了一个新功能,以便管理员在

pkispawn 配置中指定 SAN 扩展。

常见标准评估

Red Hat Certificate System 9 尚未针对通用标准进行评估。

基于 GUI 的安装向导中的 PKI 配置 Has Been Removed

在以前的版本中,证书系统为公钥基础架构(PKI)配置提供了一个 Web 界面。由于 Firefox 中与 GUI 相关的功能不明确支持,PKI 配置已从 Red Hat Certificate System 9.0 中删除。要安装和配置 PKI 实例,请使用 pkispawn 工具。

8.4. 已知问题

复制链接链接已复制到粘贴板!

Red Hat Certificate System 的 9.0 版本中已知的问题。当可用后,会包括临时解决方案。

- BZ#1041414

- 由于一个错误,证书系统在安装 TPS 时设置不正确的 CA 配置文件 ID。要临时解决这个问题,请手动将

/var/lib/pki/instance_name/tps/conf/CS.cfg文件中的op.enroll.delegateISEtoken.keyGen.encryption.ca.profileId参数设置为 caTokenUserDelegateAuthKeyEnrollment :op.enroll.delegateISEtoken.keyGen.encryption.ca.profileId=caTokenUserDelegateAuthKeyEnrollment

op.enroll.delegateISEtoken.keyGen.encryption.ca.profileId=caTokenUserDelegateAuthKeyEnrollmentCopy to Clipboard Copied! Toggle word wrap Toggle overflow - BZ#1256901

- 当在启用了

TLS_ECDHE_RSA 密码时使用某些 HSM 时,子系统会遇到通信问题。在以下情况下出现这个问题:- 安装 CA 且安装第二个子系统并尝试将 CA 作为安全域联系后,从而防止安装成功。

- 在 CA 上执行证书注册时,当需要归档时,CA 会遇到与 KRA 相同的通信问题。只有在安装临时禁用外密码时,才会发生这种情况。

要临时解决这个问题,请尽可能关闭TLS_ECDHE_RSAthe 密码。请注意,虽然 Perfect Forward Secrecy 通过使用TLS_ECDHE_RSA114密码提供安全性,但每个 SSL 会话大约需要三次时间才能建立。另外,默认的TLS_RSAthe 密码足以满足证书系统操作要求。 - 上游问题跟踪

- Red Hat Certificate System 9 仅使用 RSA 传输证书提供 SCEP 注册。如果需要使用 SCEP 发布 ECC 证书,管理员应设置用于传输目的的 RSA 系统证书,而不是 CA 签名证书。

- BZ#1202527

- 如果客户端提供的 CUID 没有以格式正确转换,则

tokenType和keySet映射解析器框架有时无法正确评估 CUID 范围的映射过滤器(tokenCUID.start / tokenCUID.end)。 - BZ#1256984

- 目前,外部注册恢复不会计算每个密钥的大小来单独恢复,且默认仅适用于 1024 位密钥。例如,在尝试恢复带有 2048 位私钥的证书时,将失败。要临时解决这个问题,请在

CS.cfg文件中的externalRegAddToToken配置集中添加以下设置:op.enroll.externalRegAddToToken.keyGen.encryption.keySize=2048

op.enroll.externalRegAddToToken.keyGen.encryption.keySize=2048Copy to Clipboard Copied! Toggle word wrap Toggle overflow 如果所有需要的certificates 添加的大小都有相同大小的密钥,则此配置将可以正常工作。 - BZ#1255963

- 当使用支持

scp01智能卡的最新 TPS applet 版本时,SafeNet 330 Java (330J)智能卡上的格式操作会失败。请注意,TPS 服务器当前作为技术预览提供,且在订阅协议中未被完全支持。 - BZ#1202526

- 令牌终止会强制撤销令牌中的所有证书,且之前,无法自定义该进程。Red Hat Certificate System 添加了对对证书执行操作的精细控制。但是,为了正常工作,此功能需要将以下参数列表添加到所有令牌类型的 TPS

CS.cfg文件中:op.enroll.tokenType.keyGen.keyType.recovery.terminated.revokeCert op.enroll.tokenType.keyGen.keyType.recovery.terminated.revokeCert.reason op.enroll.tokenType.keyGen.keyType.recovery.terminated.scheme

op.enroll.tokenType.keyGen.keyType.recovery.terminated.revokeCert op.enroll.tokenType.keyGen.keyType.recovery.terminated.revokeCert.reason op.enroll.tokenType.keyGen.keyType.recovery.terminated.schemeCopy to Clipboard Copied! Toggle word wrap Toggle overflow 以上参数可确保终止和密钥组合状态可以配置为具有不同的撤销原因。op.enroll.tokenType.keyGen.keyType.recovery.endState.holdRevocationUntilLastCredential = true/false

op.enroll.tokenType.keyGen.keyType.recovery.endState.holdRevocationUntilLastCredential = true/falseCopy to Clipboard Copied! Toggle word wrap Toggle overflow 以上每个令牌的新参数集合都允许设置行为,以便在证书由多个令牌共享时,不会撤销该证书,直到包含该证书的最后令牌终止或丢失。如果证书最终在最后令牌上撤销,则所有其他令牌的状态也会设置为 revoke。op.enroll.tokenType.keyGen.keyType.recovery.state.revokeExpiredCerts = true/false

op.enroll.tokenType.keyGen.keyType.recovery.state.revokeExpiredCerts = true/falseCopy to Clipboard Copied! Toggle word wrap Toggle overflow 以上为每个令牌类型的新参数集合允许设置行为,以便过期的证书不会被撤销。 - BZ#1255192

- 在 证书管理器 - 证书配置文件 中,如果您选择禁用的配置文件实例并点击 Edit/View 获取 证书配置文件规则编辑器 窗口,则不会应用对输入的更改。

- BZ#1253502

- 发布

caDirUserCert证书时,当启用发布的证书的作业通知时,作业通知电子邮件不会被发送。 - BZ#1252952

- 当将 SCP02 令牌与

gp211Coolkey 小程序(目前作为技术预览提供)一起使用时,尝试重新注册操作会导致在进程末尾接近失败。要临时解决这个问题,请在重新注册前执行格式操作。 - BZ#1254804

- Firefox 33、35 或更高版本不再支持 CRMF 密钥生成请求类型。因此,无法再执行基于浏览器的注册,特别是在密钥归档功能中。请注意,对于没有执行密钥归档的配置集,现在对基于 keygen 的简单注册提供有限的支持。要临时解决这个问题,请通过

pkiCLI 实用程序执行注册。在 Red Hat Certificate System 9 中,client-cert-request 命令同时支持 PKCS the10 和 CRMF 证书请求。要使用密钥归档生成并提交 CRMF 证书请求,首先下载传输证书:pki cert-find --name "<KRA Transport certificate's subject common name>" # pki cert-show serial_number --output transport.pem

# pki cert-find --name "<KRA Transport certificate's subject common name>" # pki cert-show serial_number --output transport.pemCopy to Clipboard Copied! Toggle word wrap Toggle overflow 然后,提交证书请求:pki -c password client-init # pki -c password client-cert-request subject_DN --profile caDualCert --type crmf --transport transport.pem

# pki -c password client-init # pki -c password client-cert-request subject_DN --profile caDualCert --type crmf --transport transport.pemCopy to Clipboard Copied! Toggle word wrap Toggle overflow - BZ#1257670

- 当安装了带有 KRA 的 CA 并尝试通过启用了归档的 CA 配置集进行归档尝试时,如果 CA 和 KRA 之间的连接被试图使用

pkidbuser用户而不是子系统用户,则归档尝试会失败。要临时解决这个问题,将pkidbuser用户添加到 Trusted Managers 组中。 - BZ#1244965

- 在 Red Hat Certificate System 9 中弃用了同步密钥恢复机制。红帽建议使用异步密钥恢复。

- BZ#1250741

- 当克隆 CA 且设置了

serialCloneTransferNumber=0的 master CA 时,pkispawn工具目前不会返回正确的错误消息,因为应该一样。 - BZ#1255431

- 与身份验证插件接口协议不兼容会导致

UdnPwdDirAuth插件在 Red Hat Certificate System 9.0 中无法正常工作,因此此插件目前无法放置到任何配置文件中。 - BZ#1250734

- 克隆 CA 时,如果序列号范围小于

serialCloneTransferNumber的值,pkispawn工具会以异常而不是返回正确的错误消息来终止。 - BZ#1252621

pkispawn工具使用以下默认端口,如/etc/pki/default.cfg中定义的:pki_https_port=8443 pki_http_port=8080

pki_https_port=8443 pki_http_port=8080Copy to Clipboard Copied! Toggle word wrap Toggle overflow 虽然pkispawn允许高度灵活的自定义,但任何尝试使用预先分配给其他用途的端口覆盖默认端口值都可能会导致安装或配置失败,并显示类似如下的错误消息:pkispawn : DEBUG ....... Error Type: Exception pkispawn : DEBUG ....... Error Message: port 9180 has invalid selinux context pki_ca_port_t

pkispawn : DEBUG ....... Error Type: Exception pkispawn : DEBUG ....... Error Message: port 9180 has invalid selinux context pki_ca_port_tCopy to Clipboard Copied! Toggle word wrap Toggle overflow 运行以下命令可以检查给定端口的可用性:semanage port -l | grep 9180 pki_ca_port_t tcp 829, 9180, 9701, 9443-9447 # semanage port -l | grep 18443 (if the port is unused, nothing will be displayed)

# semanage port -l | grep 9180 pki_ca_port_t tcp 829, 9180, 9701, 9443-9447 # semanage port -l | grep 18443 (if the port is unused, nothing will be displayed)Copy to Clipboard Copied! Toggle word wrap Toggle overflow 注意Red Hat Certificate System 9 主要使用http_port_tSELinux 上下文,即使默认的 HTTP 端口 8080 使用http_cache_port_t。对于以前的 Red Hat Certificate System 版本,以下端口及其 SELinux 上下文被添加到系统策略中,因此不能用于 Red Hat Certificate System 9:Copy to Clipboard Copied! Toggle word wrap Toggle overflow - BZ#1246635

- pki user-cert-add 命令提供了一个选项,可直接从 CA 导入用户证书。但是,如果命令因为客户端库初始化而通过 SSL 端口执行,这个选项将无法正常工作。因此,命令会失败并显示以下错误消息:

javax.net.ssl.SSLPeerUnverifiedException: peer not authenticated.

javax.net.ssl.SSLPeerUnverifiedException: peer not authenticated.Copy to Clipboard Copied! Toggle word wrap Toggle overflow 要临时解决这个问题,请使用 pki cert-show 命令将证书从 CA 下载到文件中,然后使用 pki user-cert-add 命令从文件中上传证书。 - BZ#1247410

- 目前,

ocspResponderURL配置参数在使用 HTTPS 安全端口时无法正常工作。因此,尝试使用 CA 的安全端口从 KRA (密钥恢复授权)子系统启用 OCSP 检查会导致在 KRA 重启过程中自我测试失败。要临时解决这个问题,您可以安全地使用不安全的 HTTP 端口,因为响应经过签名和时间戳。 - BZ#1251581

- 当使用

Manual User Signing & Encryption Certificates Enrollment配置集使用 End-Entity 页面提交注册请求时,CA 将生成加密和解密证书。但是,当使用CRMFPopClient或pki工具提交请求时,CA 只生成加密密钥。要临时解决这个问题,可以单独请求签名证书。 - BZ#1231261

pkispawn工具有一个交互模式,主要可帮助用户部署最直接的配置,并熟悉 Red Hat Certificate System。因此,pkispawn目前没有为 HSM、克隆子系统、子 CA 和外部签名 CA 提供交互式会话。作为临时调整,用户在交互式pkispawn会话中正确告知用户,因为该功能尚不支持,以防止混淆其他相关错误消息。- BZ#753311

- 重启 CA 时,SELinux 会返回 AVC 拒绝的错误消息。CA 最终会正确重启,因此可以忽略这些错误。

- BZ#699456

- 如果管理员创建自定义日志类型,对文件或日志文件配置所做的任何修改都不会记录在审计日志中。这意味着日志文件不安全 。

- BZ#693412

- 使用 KRA 代理页面搜索待处理的恢复请求不会返回待处理的请求列表。使用提交恢复请求时给出的参考号搜索特定的恢复请求。根据参考号搜索成功返回恢复请求记录。在那里,点 按钮来批准请求。

- BZ#678320

- 使用小升级操作重置令牌中的密码无法正常工作。密码重置操作和小升级操作都失败。要临时解决这个问题,在 PIN 重置配置集中禁用 applet 升级。

- BZ#673182

- 对审计日志的签名不支持 ECC 密钥。服务器和 audit Verify 工具都支持签名的审计日志文件的 ECC 密钥。要临时解决这个问题,请使用 RSA 密钥签名审计日志。

- BZ#664594

- 批准密钥恢复请求并完成后,恢复请求页面会显示 KRA 代理批准恢复的列表。相反,Restore Approving Agents 字段会留空。代理用来批准请求的恢复页面会使用批准代理列表进行更新。该页面可以被引用。

- BZ#616532

- 当尝试恢复密钥时,如果您根据密钥标识符搜索待处理请求并点击 按钮,它会返回一个错误,它存在一个处理请求的问题。用于提交搜索请求的表单发送不正确的请求,这会导致无效的 X.509 证书错误。要临时解决这个问题,在搜索标准表单中粘贴完整证书 Blob 中搜索恢复证书。

- BZ#512029

- 如果将同一 HSM 分区用于多个 Red Hat Certificate System 子系统实例,则实例名称不能多次使用,即使实例位于不同的主机上。如果用户尝试配置与现有实例相同的名称(包括默认选项)的新实例,则配置过程会在密钥生成步骤中停止,并显示证书主题名称已存在的错误。要临时解决这个问题,在使用 HSM 时,请始终指定不同的

pki_XYZ_subject_dn。 - BZ#226823

server.xml文件中的 <Connector > 条目中的一个错误会导致服务器启动并侦听该连接器端口,但不提供任何服务。如果系统被配置为使用 HSM,而不是内部令牌,且可通过 Tomcat 服务器返回的以下 JSS 配置错误来识别这个问题:Failed to create jss service: java.lang.SecurityException: Unable to initialize security library

Failed to create jss service: java.lang.SecurityException: Unable to initialize security libraryCopy to Clipboard Copied! Toggle word wrap Toggle overflow - BZ#454559

- 尝试使用

wget工具或 HTTP POST 连接到在线证书状态管理器,以超时发送 OCSP 请求。要临时解决这个问题,请使用OCSPClient实用程序发送状态请求。

附录 A. 修订历史记录

复制链接链接已复制到粘贴板!

请注意,修订号与该手册版本相关,而不是 Red Hat Certificate System 的版本号。

| 修订历史 | |||

|---|---|---|---|

| 修订 9.7-0 | Tue Sep 29 2020 | ||

| |||

| 修订 9.6-0 | Wed Apr 01 2020 | ||

| |||

| 修订 9.5-0 | Tue Aug 06 2019 | ||

| |||

| 修订 9.4-0 | Thu Oct 25 2018 | ||

| |||

| 修订 9.3-1 | Tue Apr 10 2018 | ||

| |||

| 修订 9.2-1 | Tue Dec 12 2017 | ||

| |||

| 修订 9.2-0 | Tue Aug 01 2017 | ||

| |||

| 修订 9.1-1 | Thu Mar 09 2017 | ||

| |||

| 修订 9.1-0 | Tue Nov 01 2016 | ||

| |||

| 修订 9.0-1 | Fri Sep 04 2015 | ||

| |||

| 修订 9.0-0 | Fri Aug 28 2015 | ||

| |||

法律通告

复制链接链接已复制到粘贴板!

2020 © Red Hat, Inc.

本文档由红帽根据 Creati ve Commons Attribution-ShareAlike 3.0 Unported License 许可。如果您发布本文档或修改的版本,则必须向 Red Hat, Inc. 提供相关内容,并提供到原始链接。如果修改了文档,则必须删除所有红帽商标。

作为本文档的许可者,红帽可能会放弃强制制执行 CC-BY-SA 第4d 条款,且不声明该条款在适用条款允许的最大限度内有效。

Red Hat、Red Hat Enterprise Linux、SVVP 徽标、红帽徽标、JBoss、OpenShift、Fedora、Infinity 商标,Red Hat, Inc. 在美国和其他国家的注册商标。

Linux® 是 Linus Torvalds 在美国和其它国家的注册商标。

Java® 是 Oracle 和/或其关系的注册商标。

XFS® 是 Silicon Graphics International Corp. 或其子公司在美国和/或其他国家的商标。

MySQL® 是 MySQL AB 在美国、美国和其他国家的注册商标。

Node.js® 是 Joyent 的官方商标。红帽与官方 Joyent Node.js 开源社区或商业项目没有正式关联。

OpenStack® Word Mark 和 OpenStack 徽标是 OpenStack Foundation 在美国及其他国家的注册商标/服务标记或商标/服务标记,可根据 OpenStack Foundation 授权使用。我们不附属于 OpenStack Foundation 或 OpenStack 社区。

所有其他商标均由其各自所有者所有。