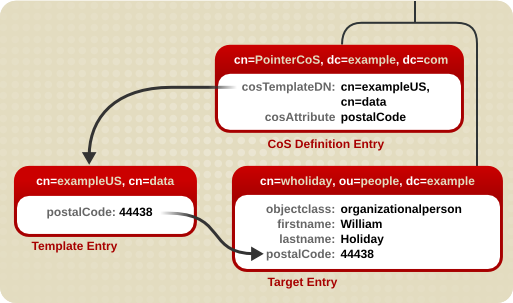

管理指南

使开源更包含

第 1 章 常规目录服务器管理任务

1.1. 系统要求

1.2. 文件位置

1.3. 配置目录服务器的支持方法

- 目录服务器提供的命令行工具

- Web 控制台

1.4. 使用 Web 控制台登录目录服务器

- 使用浏览器并连接到在 Directory Server 主机上端口 9090 上运行的 Web 控制台。例如:

https://server.example.com:9090

https://server.example.com:9090Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 以

root用户身份登录,或以具有sudo权限的用户身份登录。 - 选择

Red Hat Directory Server条目。

1.5. 启动和停止目录服务器实例

1.5.1. 使用命令行启动和停止目录服务器实例

- 启动实例:

dsctl instance_name start

# dsctl instance_name startCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 停止实例:

dsctl instance_name stop

# dsctl instance_name stopCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 重启实例:

dsctl instance_name restart

# dsctl instance_name restartCopy to Clipboard Copied! Toggle word wrap Toggle overflow

- 对于单个实例:

systemctl enable dirsrv@instance_name

# systemctl enable dirsrv@instance_nameCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 对于服务器中的所有实例:

systemctl enable dirsrv.target

# systemctl enable dirsrv.targetCopy to Clipboard Copied! Toggle word wrap Toggle overflow

1.5.2. 使用 Web 控制台启动和停止目录服务器实例

- 在 web 控制台中打开 Directory Server 用户界面。请参阅 第 1.4 节 “使用 Web 控制台登录目录服务器”。

- 选择实例。

- 点 按钮并选择要执行的操作:

- 启动实例

- 停止实例

- 重启实例

1.6. 创建新目录服务器实例

1.7. 删除目录服务器实例

/var/lib/dirsrv/slapd-instance_name/ 和 /etc/dirsrv/slapd-instance_name/ 目录的内容会被删除。

/var/lib/dirsrv/slapd-instance_name/ 目录包含数据库,以及备份和恢复目录。/etc/dirsrv/slapd-instance_name/ 目录包含实例配置和网络安全服务(NSS)数据库。在删除实例之前,请备份此数据。

1.7.1. 使用命令行删除实例

dsctl instance_name remove --do-it Removing instance ... Completed instance removal

# dsctl instance_name remove --do-it

Removing instance ...

Completed instance removal1.7.2. 使用 Web 控制台删除实例

- 在 web 控制台中打开 Directory Server 用户界面。请参阅 第 1.4 节 “使用 Web 控制台登录目录服务器”。

- 选择实例。

- 单击 按钮,再选择 Remove instance。

1.8. 设置目录服务器配置参数

1.8.1. 管理配置参数

- 使用

dsconf工具:注意红帽建议使用dsconf实用程序来管理目录服务器配置。例 1.1. 使用

dsconf设置配置参数例如,要将错误日志级别设置为 16384,请使用dsconf工具更新nsslapd-errorlog-level参数:dsconf -D "cn=Directory Manager" ldap://server.example.com config replace nsslapd-errorlog-level=16384

# dsconf -D "cn=Directory Manager" ldap://server.example.com config replace nsslapd-errorlog-level=16384Copy to Clipboard Copied! Toggle word wrap Toggle overflow 有关使用dsconf的详情,请查看 dsconf(8) man page。 - 使用 LDAP 接口:

例 1.2. 使用 LDAP 接口设置配置参数

例如,要将错误日志级别设置为 16384,请使用 LDAP 接口更新nsslapd-errorlog-level参数:ldapmodify -D "cn=Directory Manager" -W -x -H ldap://server.example.com:389 dn: cn=config replace: nsslapd-errorlog-level nsslapd-errorlog-level: 16384

# ldapmodify -D "cn=Directory Manager" -W -x -H ldap://server.example.com:389 dn: cn=config replace: nsslapd-errorlog-level nsslapd-errorlog-level: 16384Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 编辑

/etc/dirsrv/slapd-instance_name/dse.ldif文件。警告只要实例成功启动,请不要手动编辑此文件,因为这可能导致 Directory 服务器按预期工作,否则实例可能无法启动。

1.8.2. 目录服务器存储其配置

/etc/dirsrv/slapd-instance_name/dse.ldif 文件中存储 cn=config 条目的配置。服务器仅存储您在此文件中修改的参数。未列出的属性,使用它们的默认值。这可让您通过显示 /etc/dirsrv/slapd-instance_name/dse.ldif 文件来识别在这个实例中设置的所有配置参数。

/etc/dirsrv/slapd-instance_name/dse.ldif 文件,只要实例成功启动。

1.8.3. 使用默认值的好处

passwordStorageScheme 属性,Directory 服务器会自动使用强大的受支持密码存储方案可用。如果将来的更新更改了默认值以提高安全性,当用户设置密码时,密码将使用新的存储方案自动加密。

1.8.3.1. 删除参数以使用默认值

dsconf -D "cn=Directory Manager" ldap://server.example.com config delete parameter_name

# dsconf -D "cn=Directory Manager" ldap://server.example.com config delete parameter_namensslapd-secureport 将它们重置为默认值。如果您尝试删除它们,服务器会拒绝对服务器的请求 执行(53) 错误。

1.8.4. dsconf config backend 命令限制

dsconf config backend 命令检索和设置后端配置。该命令具有以下参数:

- get

- set

dsconf config backend get 命令使用设置值检索所有服务器后端配置属性,例如:

dsconf config backend get 命令获取完整的属性值,而不是指定属性的值。

dsconf config backend set 命令分别设置后端配置属性。要设置值,请指定与 LDAP 属性名称匹配的选项,例如:

dsconf -D "cn=Directory Manager" ldap://server.example.com:389 backend config set --lookthroughlimit 4000 --cache-autosize-split 24

# dsconf -D "cn=Directory Manager" ldap://server.example.com:389 backend config set --lookthroughlimit 4000 --cache-autosize-split 24

dsconf backend config set 命令选项和 LDAP 属性名称映射:

dsconf backend config set 命令选项 | LDAP 属性名称 |

|---|---|

| --lookthroughlimit | nsslapd-lookthroughlimit |

| --mode | nsslapd-mode |

| --idlistscanlimit | nsslapd-idlistscanlimit |

| --directory | nsslapd-directory |

| --dbcachesize | nsslapd-dbcachesize |

| --logdirectory | nsslapd-db-logdirectory |

| --txn-wait | nsslapd-db-transaction-wait |

| --checkpoint-interval | nsslapd-db-checkpoint-interval |

| --compactdb-interval | nsslapd-db-compactdb-interval |

| --compactdb-time | nsslapd-db-compactdb-time |

| --txn-batch-val | nsslapd-db-transaction-batch-val |

| --txn-batch-min | nsslapd-db-transaction-batch-min-wait |

| --txn-batch-max | nsslapd-db-transaction-batch-max-wait |

| --logbufsize | nsslapd-db-logbuf-size |

| --locks | nsslapd-db-locks |

| --locks-monitoring-enabled | nsslapd-db-locks-monitoring-enabled |

| --locks-monitoring-threshold | nsslapd-db-locks-monitoring-threshold |

| --locks-monitoring-pause | nsslapd-db-locks-monitoring-pause |

| --import-cache-autosize | nsslapd-import-cache-autosize |

| --import-cachesize | nsslapd-import-cachesize |

| --cache-autosize | nsslapd-cache-autosize |

| --cache-autosize-split | nsslapd-cache-autosize-split |

| --exclude-from-export | nsslapd-exclude-from-export |

| --pagedlookthroughlimit | nsslapd-pagedlookthroughlimit |

| --pagedidlistscanlimit | nsslapd-pagedidlistscanlimit |

| --rangelookthroughlimit | nsslapd-rangelookthroughlimit |

| --backend-opt-level | nsslapd-backend-opt-level |

| --deadlock-policy | nsslapd-db-deadlock-policy |

| --db-home-directory | nsslapd-db-home-directory |

| --db-lib | nsslapd-backend-implement |

1.9. 更改 LDAP 和 LDAPS 端口号

1.9.1. 使用命令行更改端口号

nsslapd-port:存储实例用于 LDAP 协议的端口号。nsslapd-secureport:存储实例用于 LDAPS 协议的端口号。

- 另外,还可显示实例当前配置的端口号:

dsconf -D "cn=Directory Manager" ldap://server.example.com config get nsslapd-port nsslapd-secureport nsslapd-port: 389 nsslapd-secureport: 636

# dsconf -D "cn=Directory Manager" ldap://server.example.com config get nsslapd-port nsslapd-secureport nsslapd-port: 389 nsslapd-secureport: 636Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 更改 LDAP 端口:

- 设置 LDAP 协议的端口。例如,将其设置为

1389:dsconf -D "cn=Directory Manager" ldap://server.example.com config replace nsslapd-port=1389 Successfully replaced "nsslapd-port"

# dsconf -D "cn=Directory Manager" ldap://server.example.com config replace nsslapd-port=1389 Successfully replaced "nsslapd-port"Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 为您在上一步中分配的 LDAP 端口设置

ldap_port_t类型:semanage port -a -t ldap_port_t -p tcp 1389

# semanage port -a -t ldap_port_t -p tcp 1389Copy to Clipboard Copied! Toggle word wrap Toggle overflow

- 更改 LDAPS 端口:

- 设置 LDAPS 协议的端口。例如,将其设置为

1636:dsconf -D "cn=Directory Manager" ldap://server.example.com config replace nsslapd-secureport=1636 Successfully replaced "nsslapd-secureport"

# dsconf -D "cn=Directory Manager" ldap://server.example.com config replace nsslapd-secureport=1636 Successfully replaced "nsslapd-secureport"Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 为您在上一步中分配的 LDAPS 端口设置

ldap_port_t类型:semanage port -a -t ldap_port_t -p tcp 1636

# semanage port -a -t ldap_port_t -p tcp 1636Copy to Clipboard Copied! Toggle word wrap Toggle overflow

- 重启实例:

dsctl instance_name restart

# dsctl instance_name restartCopy to Clipboard Copied! Toggle word wrap Toggle overflow

1.9.2. 使用 Web 控制台更改端口号

- 在 web 控制台中打开 Directory Server 用户界面。请参阅 第 1.4 节 “使用 Web 控制台登录目录服务器”。

- 选择实例。

- 更改 LDAP 端口:

- 打开 菜单。

- 在 Server Settings 选项卡上,将新端口号填写到 LDAP Port 字段中。

- 点击 。

- 更改 LDAPS 端口:

- 打开 菜单。

- 在 General Settings 选项卡中,将新端口号填写到 LDAPS Port 字段中。

- 点击 。

- 重新启动实例。请参阅 第 1.5.2 节 “使用 Web 控制台启动和停止目录服务器实例”。

1.10. 使用目录服务器插件

1.10.1. 列出可用的插件

1.10.1.1. 使用命令行列出可用的插件

dsconf -D "cn=Directory Manager" ldap://server.example.com plugin list 7-bit check Account Policy Plugin ...

# dsconf -D "cn=Directory Manager" ldap://server.example.com plugin list

7-bit check

Account Policy Plugin

...1.10.1.2. 使用 Web 控制台列出可用的插件

- 在 web 控制台中打开 Directory Server 用户界面。请参阅 第 1.4 节 “使用 Web 控制台登录目录服务器”。

- 选择实例。

- 选择 菜单。

1.10.2. 启用和禁用插件

1.10.2.1. 使用命令行启用和禁用插件

- 启用插件:

dsconf -D "cn=Directory Manager" ldap://server.example.com plugin automember enable

# dsconf -D "cn=Directory Manager" ldap://server.example.com plugin automember enableCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 重启实例:

dsctl instance_name restart

# dsctl instance_name restartCopy to Clipboard Copied! Toggle word wrap Toggle overflow

1.10.2.2. 使用 Web 控制台启用和禁用插件

- 在 web 控制台中打开 Directory Server 用户界面。请参阅 第 1.4 节 “使用 Web 控制台登录目录服务器”。

- 选择实例。

- 选择 菜单。

- 选择 All Plugins 选项卡。

- 单击您要启用或禁用插件右侧的 按钮。

- 将状态更改为 ON,以启用或更改为 OFF 来禁用插件。

- 重新启动实例。请参阅 第 1.5.2 节 “使用 Web 控制台启动和停止目录服务器实例”。

1.10.3. 配置插件

1.10.3.1. 使用命令行配置插件

dsconf -D "cn=Directory Manager" ldap://server.example.com plugin \

plug-in-specific_subcommand ...

# dsconf -D "cn=Directory Manager" ldap://server.example.com plugin \

plug-in-specific_subcommand ...dsconf -D "cn=Directory Manager" ldap://server.example.com plugin --help

# dsconf -D "cn=Directory Manager" ldap://server.example.com plugin --help1.10.3.2. 使用 Web 控制台配置插件

- 在 web 控制台中打开 Directory Server 用户界面。请参阅 第 1.4 节 “使用 Web 控制台登录目录服务器”。

- 选择实例。

- 选择 菜单。

- 选择 All Plugins 选项卡。

- 选择插件,然后单击 Show Advanced Settings。

- 打开特定于插件的选项卡。

- 设置适当的设置。

- 重新启动实例。请参阅 第 1.5.2 节 “使用 Web 控制台启动和停止目录服务器实例”。

1.10.4. 设置插件优先级

1.10.4.1. 使用命令行设置插件优先级

- 设置插件的优先级。例如,要将

example插件的优先级设置为 1 :dsconf -D "cn=Directory Manager" ldap://server.example.com plugin edit example --precedence 1

# dsconf -D "cn=Directory Manager" ldap://server.example.com plugin edit example --precedence 1Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 重启实例:

dsctl instance_name restart

# dsctl instance_name restartCopy to Clipboard Copied! Toggle word wrap Toggle overflow

1.10.4.2. 使用 Web 控制台设置插件优先级

- 在 web 控制台中打开 Directory Server 用户界面。请参阅 第 1.4 节 “使用 Web 控制台登录目录服务器”。

- 选择实例。

- 打开 菜单。

- 选择所有插件。

- 按您要为其配置优先级值的插件旁边的 按钮。

- 更新 Plugin Precedence 字段中的值。

- 点击 。

- 重新启动实例。请参阅 第 1.5.2 节 “使用 Web 控制台启动和停止目录服务器实例”。

1.11. 创建并使用 .dsrc File 为目录服务器命令行实用程序设置默认选项

~/.dsrc 文件简化了使用 Directory Server 命令行工具的命令。默认情况下,这些工具需要您传递,例如 LDAP URL 或将可分辨名称(DN)绑定到该命令。如果您将这些设置存储在 ~/dsrc 文件中,您可以使用命令行工具,而无需每次指定这些设置。

1.11.1. .dsrc 文件如何简化命令

~/.dsrc 文件示例:

[server1] uri = ldap://server1.example.com binddn = cn=Directory Manager basedn = dc=example,dc=com

[server1]

uri = ldap://server1.example.com

binddn = cn=Directory Manager

basedn = dc=example,dc=comdsidm server1 user create

# dsidm server1 user create~/.dsrc 文件,则必须在命令中指定绑定 DN、LDAP URL 和基本 DN:

dsidm -D cn=Directory Manager ldap://server1.example.com -b "dc=example,dc=com" user create

# dsidm -D cn=Directory Manager ldap://server1.example.com -b "dc=example,dc=com" user create1.11.2. 使用 dsctl 实用程序创建 .dsrc 文件

dsctl 工具创建它,而不是手动创建 ~/.dsrc 文件:

dsctl instance_name dsrc create ...

# dsctl instance_name dsrc create ...--URI:设置实例的 URL,格式为 protocol://host_name_or_IP_address_or_socket。示例:--uri ldap://server.example.com--uri = ldaps://server.example.com--uri = ldapi://%%2fvar%%2frun%%2fslapd-instance_name.socket如果您设置了目录服务器套接字的路径,请在路径中使用 %%02 而不是斜杠(/)。重要如果您使用 ldapi URL,服务器会识别运行 Directory Server 命令行实用程序的用户 ID (UID)和组 ID (GID)。如果您以root用户身份运行该命令,UID 和 GID 为 0, Directory 服务器会自动作为cn=Directory Manager进行身份验证,而无需输入对应的密码。

--STARTTLS :设置将实用程序配置为连接到 LDAP 端口,然后发送 STARTTLS 命令来切换到加密连接。--baseDN :设置基础区分名称(DN)。例如:--basedn dc=example,dc=com--bindDN :设置绑定 DN。例如:--binddn cn=Directory Manager--pwdfile:设置包含绑定 DN 密码的文件的路径。例如:--pwdfile /root/rhds.pwd--TLS-cacertdir:当您使用 LDAPS 连接时,此参数中设置的路径定义验证服务器证书所需的证书颁发机构(CA)证书的目录。例如:--tls-cacertdir /etc/pki/CA/certs/请注意,在将 CA 证书复制到指定目录后,您必须使用 c_rehash /etc/pki/CA/certs/ 命令。--TLS-cert:设置服务器证书的绝对路径。例如:--tls-cert /etc/dirsrv/slapd-instance_name/Server-Cert.crt--TLS-key:设置服务器私钥的绝对路径。例如:--tls-key /etc/dirsrv/slapd-instance_name/Server-Cert.key--TLS-reqcert:设置客户端实用程序在 TLS 会话中的服务器证书执行的检查的内容。例如:--tls-reqcert hard可用的参数如下:- Never :实用程序不请求或检查服务器证书。

- Allow: 工具会忽略证书错误,并建立连接。

- hard: 实用程序终止证书错误的连接。

--saslmech: 设置用于 PLAIN 或 EXTERNAL 的 SASL 机制。例如:--saslmech PLAIN

1.11.3. 使用目录服务器实用程序时的远程和本地连接解析

/etc/openldap/ldap.conf 配置文件以及系统范围的设置以继续命令。

~/.dsrc 文件是否存在,并应用以下逻辑来继续:

- 如果

~/.dsrc文件存在并同时包含实例名称和 LDAP URL,目录服务器会将其视为远程连接,并检查/etc/openldap/ldap.conf配置文件和系统范围的设置。 - 如果

~/.dsrc文件存在,且仅包含指定的实例名称,或者~/.dsrc文件不存在,则目录服务器将其视为本地连接,并使用本地dse.ldif文件中的nsslapd-certdir设置来保护连接。如果没有nsslapd-certdir,服务器将使用默认路径/etc/dirsrv/slapd-instance_name/来存储实例的网络安全服务(NSS)数据库。

nsslapd-certdir 参数的更多信息,请参阅 nsslapd-certdir (Certificate and Key Database Directory) 部分。

第 2 章 配置目录数据库

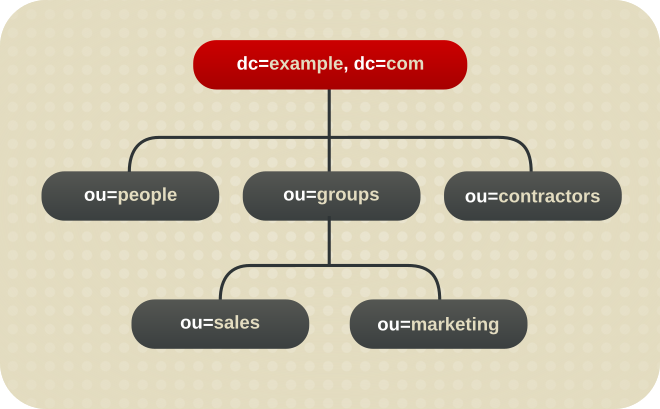

2.1. 创建和维护后缀

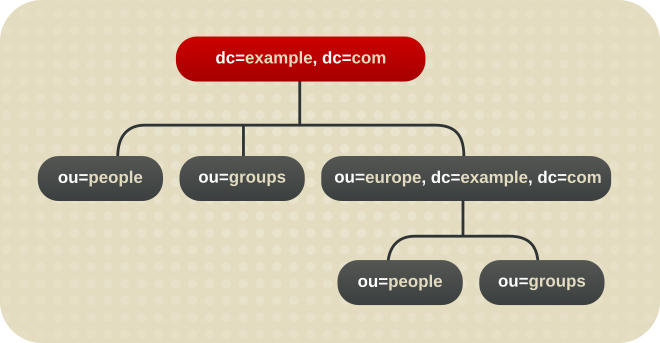

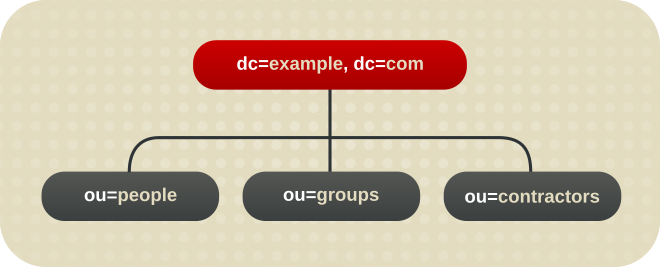

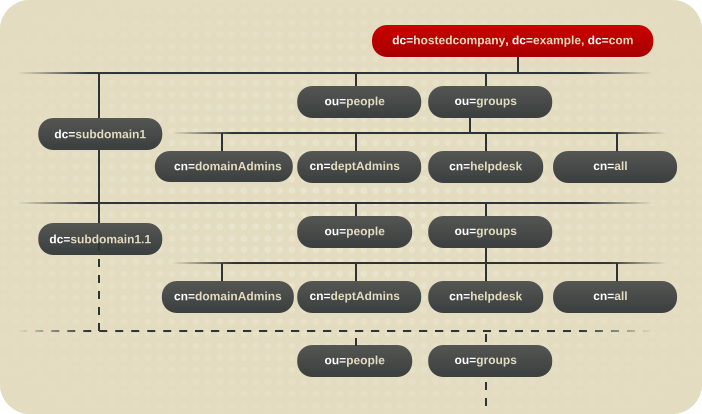

图 2.1. 带有一个根后缀的目录树

ou=people 后缀以及其下的所有条目和节点可能存储在一个数据库中,而 ou=groups 后缀存储在另一个数据库中,而 ou=contractors 后缀则存储在另一个数据库中。

2.1.1. 创建后缀

2.1.1.1. 创建根后缀

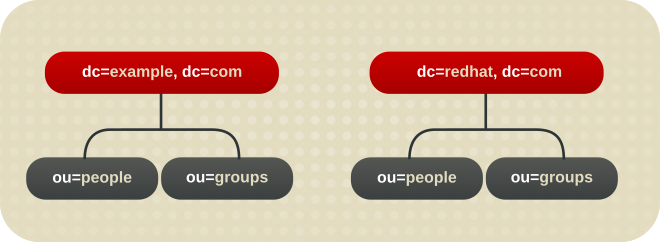

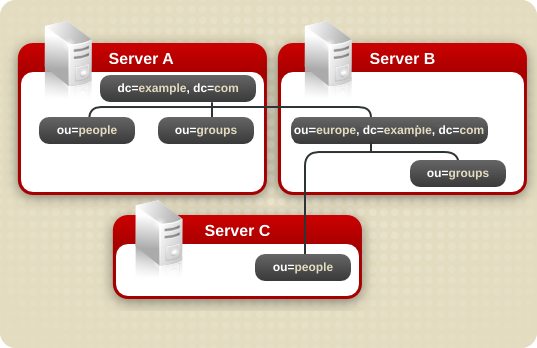

example.com,另一个用于 redhat.com。在这种情况下,需要两个 root 后缀。对应于 dc=example,dc=com 命名上下文,对应于 dc=redhat,dc=com 命名上下文,如下图所示:

图 2.2. 有两个根后缀的目录

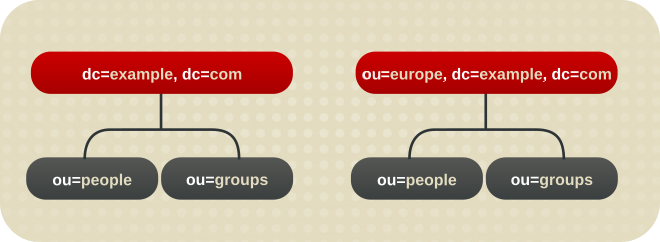

dc=example,dc=com,一个根后缀对应于其目录树的欧洲分支 ou=europe,dc=example,dc=com。从客户端应用程序的角度来看,目录树如下所示:

图 2.3. 搜索操作有 Root Suffix Off 限制的目录

dc=example,dc=com 分支上执行的搜索不会返回目录 ou=europe,dc=example,dc=com 分支中的条目,因为它是单独的 root 后缀。

2.1.1.1.1. 使用命令行创建根后缀

- 可选:识别已使用的后缀和后端数据库:

dsconf -D "cn=Directory Manager" ldap://server.example.com backend suffix list dc=example,dc=com (userroot)

# dsconf -D "cn=Directory Manager" ldap://server.example.com backend suffix list dc=example,dc=com (userroot)Copy to Clipboard Copied! Toggle word wrap Toggle overflow 括号中的名称是存储相应后缀数据的后端数据库。在下一步中创建根后缀时,您无法使用现有数据库名称。 - 在

example后端数据库中创建 dc=example,dc=net root 后缀:dsconf -D "cn=Directory Manager" ldap://server.example.com backend create \ --suffix="dc=example,dc=net" --be-name="example"# dsconf -D "cn=Directory Manager" ldap://server.example.com backend create \ --suffix="dc=example,dc=net" --be-name="example"Copy to Clipboard Copied! Toggle word wrap Toggle overflow

2.1.1.1.2. 使用 Web 控制台创建根后缀

- 在 web 控制台中打开 Directory Server 用户界面。请参阅 第 1.4 节 “使用 Web 控制台登录目录服务器”。

- 选择实例。

- 打开 菜单。

- 点 。

- 输入后缀 DN 和后端名称。例如:

- 选择 Create The Top Suffix Entry。

- 点 。

2.1.1.2. 创建 Sub-suffix

图 2.4. 带有 Sub Suffix 的目录树

2.1.1.2.1. 使用命令行创建子后缀

- 可选:识别已使用的后缀和后端数据库:

dsconf -D "cn=Directory Manager" ldap://server.example.com backend suffix list dc=example,dc=com (userroot)

# dsconf -D "cn=Directory Manager" ldap://server.example.com backend suffix list dc=example,dc=com (userroot)Copy to Clipboard Copied! Toggle word wrap Toggle overflow 括号中的名称是存储相应后缀数据的后端数据库。在下一步中创建子后缀时,您无法使用现有数据库名称。 - 创建子后缀。例如,要创建 ou=People,dc=example,dc=com 子后缀以及

example后端数据库,请输入:dsconf -D "cn=Directory Manager" ldap://server.example.com backend create \ --suffix="ou=People,dc=example,dc=com" --be-name="example" \ --parent-suffix="dc=example,dc=com"# dsconf -D "cn=Directory Manager" ldap://server.example.com backend create \ --suffix="ou=People,dc=example,dc=com" --be-name="example" \ --parent-suffix="dc=example,dc=com"Copy to Clipboard Copied! Toggle word wrap Toggle overflow

2.1.1.2.2. 使用 Web 控制台创建 Sub-suffix

- 在 web 控制台中打开 Directory Server 用户界面。请参阅 第 1.4 节 “使用 Web 控制台登录目录服务器”。

- 选择实例。

- 打开 菜单。

- 选择您要在其中创建子后缀的后缀,点 ,然后选择 。

- 输入子后缀 DN 和后端名称。例如:

- 选择 Create The Top The Top-Suffix Entry。

- 点 。

2.1.2. 维护后缀

2.1.2.1. 查看默认命名上下文

nsslapd-defaultnamingcontext 属性中设置。这个值会被传播到 root DSE (Directory Server Agent Service Entry),客户端可以通过检查根 DSE 中的 defaultnamingcontext 属性来匿名查询:

ldapsearch -p 389 -h server.example.com -x -b "" -s base | egrep namingcontext namingContexts: dc=example,dc=com namingContexts: dc=example,dc=net namingContexts: dc=redhat,dc=com defaultnamingcontext: dc=example,dc=com

# ldapsearch -p 389 -h server.example.com -x -b "" -s base | egrep namingcontext

namingContexts: dc=example,dc=com

namingContexts: dc=example,dc=net

namingContexts: dc=redhat,dc=com

defaultnamingcontext: dc=example,dc=comnsslapd-allowed-to-delete-attrs 列表中删除 nsslapd-defaultnamingcontext 属性。

nsslapd-defaultnamingcontext 属性包含在可以被删除的属性列表中,在 nsslapd-allowed-to-delete-attrs 属性中。这允许删除当前的默认后缀,并相应地更新服务器配置。

nsslapd-defaultnamingcontext 属性会从可以删除的配置属性列表中删除,则不会保留对该属性的更改。如果删除了默认后缀,则该更改无法传播到服务器配置。这意味着 nsslapd-defaultnamingcontext 属性保留旧信息,而不是为空(删除),这是正确的和当前配置。

2.1.2.2. 禁用后缀

2.1.2.2.1. 使用命令行禁用后缀

- 显示后缀及其对应的后端:

dsconf -D "cn=Directory Manager" ldap://server.example.com backend suffix list dc=example,dc=com (userroot) o=test (test_database)

# dsconf -D "cn=Directory Manager" ldap://server.example.com backend suffix list dc=example,dc=com (userroot) o=test (test_database)Copy to Clipboard Copied! Toggle word wrap Toggle overflow 这个命令显示每个后缀旁的后端数据库名称。在下一步中需要后缀的数据库名称。 - 禁用后缀:

dsconf -D "cn=Directory Manager" ldap://server.example.com backend \ suffix set --disable "test_database"# dsconf -D "cn=Directory Manager" ldap://server.example.com backend \ suffix set --disable "test_database"Copy to Clipboard Copied! Toggle word wrap Toggle overflow

2.1.2.3. 删除后缀

2.1.2.3.1. 使用命令行删除后缀

- 显示后缀及其对应的后端:

dsconf -D "cn=Directory Manager" ldap://server.example.com backend suffix list dc=example,dc=com (userroot) o=test (test_database)

# dsconf -D "cn=Directory Manager" ldap://server.example.com backend suffix list dc=example,dc=com (userroot) o=test (test_database)Copy to Clipboard Copied! Toggle word wrap Toggle overflow 这个命令显示每个后缀旁的后端数据库名称。在下一步中需要后缀的数据库名称。 - 删除后端数据库和对应的后缀:

dsconf -D "cn=Directory Manager" ldap://server.example.com backend delete test_database Deleting Backend cn=test_database,cn=ldbm database,cn=plugins,cn=config : Type 'Yes I am sure' to continue: Yes I am sure The database, and any sub-suffixes, were successfully deleted

# dsconf -D "cn=Directory Manager" ldap://server.example.com backend delete test_database Deleting Backend cn=test_database,cn=ldbm database,cn=plugins,cn=config : Type 'Yes I am sure' to continue: Yes I am sure The database, and any sub-suffixes, were successfully deletedCopy to Clipboard Copied! Toggle word wrap Toggle overflow

2.1.2.3.2. 使用 Web 控制台删除后缀

- 在 web 控制台中打开 Directory Server 用户界面。请参阅 第 1.4 节 “使用 Web 控制台登录目录服务器”。

- 选择实例。

- 打开 菜单。

- 选择后缀,点 ,然后选择 Delete Suffix。

- 单击 以确认。

2.2. 创建和维护数据库

dsconf 实用程序或 web 控制台来创建后缀,Directory 服务器会自动创建数据库。

2.2.1. 创建数据库

- 每个后缀有一个数据库。每个后缀的数据都包含在单独的数据库中。

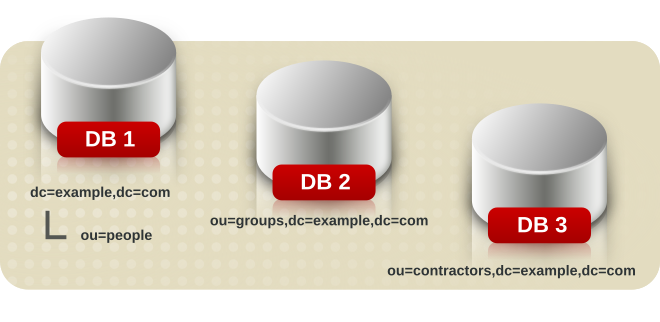

- 添加三个数据库以存储独立后缀中包含的数据:

树单元的这个划分与三个数据库对应,例如:

树单元的这个划分与三个数据库对应,例如: 在本例中,DB1 包含 ou=people 的数据以及 dc=example,dc=com 的数据,以便客户端可以根据 dc=example,dc=com 执行搜索。但是,DB2 仅包含 ou=groups 的数据,DB3 仅包含 ou=contractors 的数据:

在本例中,DB1 包含 ou=people 的数据以及 dc=example,dc=com 的数据,以便客户端可以根据 dc=example,dc=com 执行搜索。但是,DB2 仅包含 ou=groups 的数据,DB3 仅包含 ou=contractors 的数据:

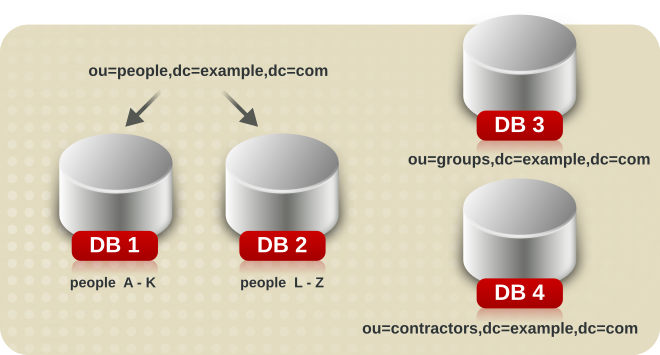

- 一个后缀的多个数据库。

- 假设目录树的 ou=people 分支中的条目数量比较大,因此需要两个数据库来存储它们。在这种情况下,ou=people 中包含的数据可以在两个数据库中分布:

DB1 包含来自

DB1 包含来自A-K、DB2 的名称的人员,DB2 则包含来自L-Z的人。DB3 包含 ou=groups 数据,DB4 包含 ou=contractors 数据。自定义插件将数据从单一后缀分布到多个数据库。有关如何为目录服务器创建分发逻辑的信息,请联系红帽咨询。

2.2.1.1. 使用命令行为单一后缀创建新数据库

ldapmodify 命令行工具将新数据库添加到目录配置文件中。数据库配置信息存储在 cn=ldbm database,cn=plugins,cn=config 条目中。添加新数据库:

- 运行 ldapmodify 并为新数据库创建条目。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 添加的条目对应于名为 UserData 的数据库,其中包含 root 或 sub-suffix ou=people,dc=example,dc=com 的数据。 - 创建 root 或子修复,如 第 2.1.1.1.1 节 “使用命令行创建根后缀” 和 第 2.1.1.2.1 节 “使用命令行创建子后缀” 所述。DN 属性中指定的数据库名称必须与后缀条目的

nsslapd-backend属性中的值对应。

2.2.1.2. 为单一后缀添加多个数据库

- 部署条目分发后无法更改分发功能。

- 如果导致将条目分发到不同的数据库中,则无法使用 LDAP modrdn 操作来重命名条目。

- 无法复制分布式本地数据库。

- 如果使 ldapmodify 操作被分发到不同的数据库中,则无法使用 ldapmodify 操作来更改条目。

- 运行 ldapmodify。

ldapmodify -D "cn=Directory Manager" -W -p 389 -h server.example.com -x

# ldapmodify -D "cn=Directory Manager" -W -p 389 -h server.example.com -xCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 在后缀条目本身中添加以下属性,提供有关自定义分发逻辑的信息:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow nsslapd-backend属性指定与此后缀关联的所有数据库。nsslapd-distribution-plugin属性指定插件使用的库的名称。nsslapd-distribution-funct属性提供分发功能本身的名称。

2.2.2. 维护目录数据库

2.2.2.1. 在只读模式下设置数据库

2.2.2.1.1. 使用命令行以只读模式设置数据库

o=test 后缀的数据库:

- 显示后缀及其对应的后端:

dsconf -D "cn=Directory Manager" ldap://server.example.com backend suffix list dc=example,dc=com (userroot) o=test (test_database)

# dsconf -D "cn=Directory Manager" ldap://server.example.com backend suffix list dc=example,dc=com (userroot) o=test (test_database)Copy to Clipboard Copied! Toggle word wrap Toggle overflow 这个命令显示每个后缀旁的后端数据库名称。在下一步中需要后缀的数据库名称。 - 以只读模式设置数据库:

dsconf -D "cn=Directory Manager" ldap://server.example.com backend suffix set --enable-readonly "test_database"

# dsconf -D "cn=Directory Manager" ldap://server.example.com backend suffix set --enable-readonly "test_database"Copy to Clipboard Copied! Toggle word wrap Toggle overflow

2.2.2.1.2. 使用 Web 控制台在只读模式中设置数据库

- 在 web 控制台中打开 Directory Server 用户界面。请参阅 第 1.4 节 “使用 Web 控制台登录目录服务器”。

- 选择实例。

- 打开 菜单。

- 选择后缀条目。

- 选择 Database Read-Only Mode。

- 单击 。

2.2.2.2. 将目录服务器置于只读模式

2.2.2.2.1. 使用命令行将目录服务器设置为只读模式

- 在 上将

nsslapd-readonly参数设置为:dsconf -D "cn=Directory Manager" ldap://server.example.com config replace nsslapd-readonly=on

# dsconf -D "cn=Directory Manager" ldap://server.example.com config replace nsslapd-readonly=onCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 重启实例:

dsctl instance_name restart

# dsctl instance_name restartCopy to Clipboard Copied! Toggle word wrap Toggle overflow

2.2.2.2.2. 使用 Web 控制台将目录服务器设置为只读模式

- 在 web 控制台中打开 Directory Server 用户界面。请参阅 第 1.4 节 “使用 Web 控制台登录目录服务器”。

- 选择实例。

- 打开 菜单,然后选择 Server Settings 条目。

- 在 Advanced Settings 选项卡中,选择 Server Read-Only。

- 点击 Save。

2.2.2.3. 删除数据库

2.2.2.3.1. 使用命令行删除数据库

o=test 后缀的数据库:

- 显示后缀及其对应的后端:

dsconf -D "cn=Directory Manager" ldap://server.example.com backend suffix list dc=example,dc=com (userroot) o=test (test_database)

# dsconf -D "cn=Directory Manager" ldap://server.example.com backend suffix list dc=example,dc=com (userroot) o=test (test_database)Copy to Clipboard Copied! Toggle word wrap Toggle overflow 您需要后端数据库的名称,该数据库在下一步中在后缀旁边显示。 - 删除数据库:

dsconf -D "cn=Directory Manager" ldap://server.example.com backend delete "test_database"

# dsconf -D "cn=Directory Manager" ldap://server.example.com backend delete "test_database"Copy to Clipboard Copied! Toggle word wrap Toggle overflow

2.2.2.3.2. 使用 Web 控制台删除数据库

- 在 web 控制台中打开 Directory Server 用户界面。请参阅 第 1.4 节 “使用 Web 控制台登录目录服务器”。

- 选择实例。

- 打开 菜单。

- 选择要删除的后缀,点 ,然后选择 Delete Suffix。

- 单击 以确认。

2.2.2.4. 更改事务日志目录

- 停止 Directory Server 实例:

dsctl instance_name stop

# dsctl instance_name stopCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 为事务日志创建一个新位置。例如:

mkdir -p /srv/dirsrv/instance_name/db/

# mkdir -p /srv/dirsrv/instance_name/db/Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 将权限设置为只启用 Directory Server 以访问目录:

chown dirsrv:dirsrv /srv/dirsrv/instance_name/db/ chmod 770 /srv/dirsrv/instance_name/db/

# chown dirsrv:dirsrv /srv/dirsrv/instance_name/db/ # chmod 770 /srv/dirsrv/instance_name/db/Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 从以前的事务日志目录中删除所有

__dbsignal 文件。例如:rm /var/lib/dirsrv/slapd-instance_name/db/__db.*

# rm /var/lib/dirsrv/slapd-instance_name/db/__db.*Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 将前一个

中的所有 logSetConfiguration 文件移动到新的事务日志目录中。例如:mv /var/lib/dirsrv/slapd-instance_name/db/log.* \ /srv/dirsrv/instance_name/db/# mv /var/lib/dirsrv/slapd-instance_name/db/log.* \ /srv/dirsrv/instance_name/db/Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 如果 SELinux 在 enforcing 模式下运行,请在目录中设置

dirsrv_var_lib_t上下文:semanage fcontext -a -t dirsrv_var_lib_t /srv/dirsrv/instance_name/db/ restorecon -Rv /srv/dirsrv/instance_name/db/

# semanage fcontext -a -t dirsrv_var_lib_t /srv/dirsrv/instance_name/db/ # restorecon -Rv /srv/dirsrv/instance_name/db/Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 编辑

/etc/dirsrv/slapd-instance_name/dse.ldif文件,并更新 cn=config,cn=ldbm database,cn=plugins,cn=config 条目下的nsslapd-db-logdirectory参数。例如:dn: cn=config,cn=ldbm database,cn=plugins,cn=config ... nsslapd-db-logdirectory: /srv/dirsrv/instance_name/db/

dn: cn=config,cn=ldbm database,cn=plugins,cn=config ... nsslapd-db-logdirectory: /srv/dirsrv/instance_name/db/Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 启动实例:

dsctl instance_name start

# dsctl instance_name startCopy to Clipboard Copied! Toggle word wrap Toggle overflow

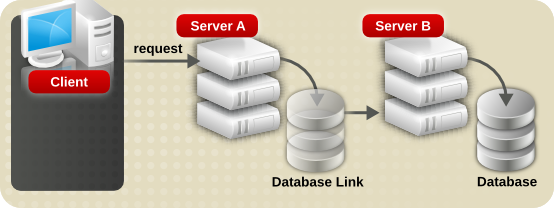

2.3. 创建和维护数据库链接

2.3.1. 创建新数据库链接

- 后缀信息。在由数据库链接管理的目录树中创建后缀,而不是常规数据库。此后缀与包含数据的远程服务器上的后缀对应。

- 绑定凭据。当数据库链接绑定到远程服务器时,它会模拟用户,这指定了用于与远程服务器绑定的每个数据库链接的 DN 和凭据。

- LDAP URL。这提供了数据库链接连接的远程服务器的 LDAP URL。URL 由服务器的协议(ldap 或 ldaps)、主机名或 IP 地址(IPv4 或 IPv6)组成,以及端口。

- 故障转移服务器列表。这提供了数据库链接的替代服务器列表,以便在出现故障时进行联系。此配置项是可选的。

2.3.1.1. 使用命令行创建新数据库链接

dsconf -D "cn=Directory Manager" ldap://server.example.com chaining link-create --suffix="ou=Customers,dc=example,dc=com" --server-url="ldap://remote_server.example.com:389" --bind-mech="" --bind-dn="cn=proxy_user,cn=config" --bind-pw="password" "example_chain_name"

# dsconf -D "cn=Directory Manager" ldap://server.example.com chaining link-create --suffix="ou=Customers,dc=example,dc=com" --server-url="ldap://remote_server.example.com:389" --bind-mech="" --bind-dn="cn=proxy_user,cn=config" --bind-pw="password" "example_chain_name"ou=Customers,dc=example,dc=com 创建名为 example_chain_name 的数据库链接。该链接指的是服务器 ldap://remote_server.example.com:389,并使用指定的绑定 DN 和密码进行验证。由于 --bind-mech 为空,因此链接使用简单身份验证。

dc=example,dc=com 后缀中创建代理 ACI 条目。如何进行此操作,请参阅 部分 第 2.3.1.4 节 “创建数据库链接时所需的设置的附加信息”

dsconf -D "cn=Directory Manager" ldap://server.example.com chaining link-create --help

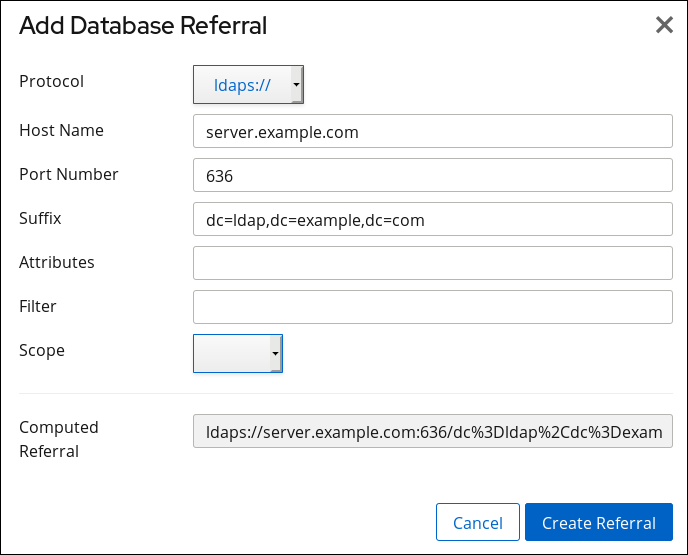

# dsconf -D "cn=Directory Manager" ldap://server.example.com chaining link-create --help2.3.1.2. 使用 Web 控制台创建新数据库链接

- 在 web 控制台中打开 Directory Server 用户界面。请参阅 第 1.4 节 “使用 Web 控制台登录目录服务器”。

- 选择实例。

- 打开 菜单。

- 按照 第 2.1.1 节 “创建后缀” 所述创建新后缀。

- 选择后缀,点 ,然后选择 Create Database Link。

- 使用与远程服务器连接的详情填写字段。例如:

- 单击 。

2.3.1.3. 管理新数据库链接的默认配置

dsconf -D "cn=Directory Manager" ldap://server.example.com chaining config-get-def

# dsconf -D "cn=Directory Manager" ldap://server.example.com chaining config-get-defresponse-delay 参数设置为 30,请运行:

dsconf -D "cn=Directory Manager" ldap://server.example.com chaining config-set-def --response-delay 30

# dsconf -D "cn=Directory Manager" ldap://server.example.com chaining config-set-def --response-delay 30dsconf -D "cn=Directory Manager" ldap://server.example.com chaining config-set-def --help

# dsconf -D "cn=Directory Manager" ldap://server.example.com chaining config-set-def --help2.3.1.4. 创建数据库链接时所需的设置的附加信息

后缀信息

绑定凭证

creatorsName 和 modifiersName 不会反映条目的实际创建者或修饰符。这些属性包含授予代理对远程数据服务器的授权权限的管理用户名称。

- 为数据库链接创建一个管理用户,如

cn=proxy_user,cn=config。有关添加条目的详情,请参考 第 3 章 管理目录条目。 - 为在由数据库链接链的子树中创建的管理用户提供代理访问权限。有关配置 ACI 的更多信息,请参阅 第 18 章 管理访问控制例如,以下 ACI 授予对

cn=proxy_admin,cn=config用户的只读访问权限,以便仅访问设置 ACI 的子树中所含的数据。aci: (targetattr = "*")(version 3.0; acl "Proxied authorization for database links"; allow (proxy) userdn = "ldap:///cn=proxy_admin ,cn=config";)aci: (targetattr = "*")(version 3.0; acl "Proxied authorization for database links"; allow (proxy) userdn = "ldap:///cn=proxy_admin ,cn=config";)Copy to Clipboard Copied! Toggle word wrap Toggle overflow

LDAP URL

ldaps://africa.example.com:636/

ldaps://africa.example.com:636/绑定机制

- 通过标准 LDAP 端口

- 专用 LDAPS 端口

- 使用 STARTTLS,这是标准端口的安全连接

- 空 :如果没有设置绑定机制,则服务器执行简单的身份验证,并且需要绑定 DN 和密码。

- EXTERNAL :这使用 TLS 证书向远程服务器验证场服务器。farm 服务器 URL 必须设置为安全 URL (ldaps),或者必须将

nsUseStartTLS属性设置为。另外,远程服务器必须配置为将 farm 服务器的证书映射到其绑定身份,如 红帽目录服务器配置、命令和文件参考中的 certmap.conf 部分所述。 - DIGEST-MD5 :这使用带有 DIGEST-MD5 加密的 SASL 身份验证。与简单身份验证一样,这需要

nsMultiplexorBindDN和nsMultiplexorCredentials属性来提供绑定信息。 - GSSAPI :这通过 SASL 使用基于 Kerberos 的身份验证。场服务器必须配置有 Kerberos keytab,并且远程服务器必须具有场服务器的绑定身份定义的 SASL 映射。第 9.10 节 “设置 SASL 身份映射” 中描述了设置 Kerberos keytabs 和 SASL 映射。

2.3.2. 配置链策略

2.3.2.1. 链组件操作

- ACI 插件

- 此插件实施访问控制。用于检索和更新 ACI 属性的操作不会被串联,因为它无法安全地混合使用本地和远程 ACI 属性。但是,通过设置链组件属性,可以串联用于检索用户条目的请求:

nsActiveChainingComponents: cn=ACI Plugin,cn=plugins,cn=config

nsActiveChainingComponents: cn=ACI Plugin,cn=plugins,cn=configCopy to Clipboard Copied! Toggle word wrap Toggle overflow 权限: Read、search 和 compare - 资源限值组件

- 此组件根据用户绑定 DN 设置服务器限制。如果允许资源限制组件链,则可以对远程用户应用资源限制。要串联资源限制组件操作,请添加链组件属性:

nsActiveChainingComponents: cn=resource limits,cn=components,cn=config

nsActiveChainingComponents: cn=resource limits,cn=components,cn=configCopy to Clipboard Copied! Toggle word wrap Toggle overflow 权限: Read、search 和 compare - 基于证书的身份验证检查组件

- 使用外部 bind 方法时使用此组件。它从远程服务器上的数据库检索用户证书。允许此组件串联意味着基于证书的身份验证可以使用数据库链接。要串联此组件的操作,请添加串联组件属性:

nsActiveChainingComponents: cn=certificate-based authentication,cn=components,cn=config

nsActiveChainingComponents: cn=certificate-based authentication,cn=components,cn=configCopy to Clipboard Copied! Toggle word wrap Toggle overflow 权限: Read、search 和 compare - 密码策略组件

- 此组件用于允许 SASL 绑定到远程服务器。某种形式的 SASL 身份验证需要使用用户名和密码进行身份验证。启用密码策略可让服务器验证和实施请求的特定身份验证方法,并应用适当的密码策略。要串联此组件的操作,请添加串联组件属性:

nsActiveChainingComponents: cn=password policy,cn=components,cn=config

nsActiveChainingComponents: cn=password policy,cn=components,cn=configCopy to Clipboard Copied! Toggle word wrap Toggle overflow 权限: Read、search 和 compare - SASL 组件

- 此组件用于允许 SASL 绑定到远程服务器。要串联此组件的操作,请添加串联组件属性:

nsActiveChainingComponents: cn=password policy,cn=components,cn=config

nsActiveChainingComponents: cn=password policy,cn=components,cn=configCopy to Clipboard Copied! Toggle word wrap Toggle overflow 权限: Read、search 和 compare - 参考完整性插件

- 此插件可确保对包含 DN 的属性进行更新被传播到包含属性指针的所有条目。例如,当删除属于组成员的条目时,该条目会自动从组中删除。通过将此插件与串联一起使用有助于在组成员远程到静态组定义时简化静态组的管理。要串联此组件的操作,请添加串联组件属性:

nsActiveChainingComponents: cn=referential integrity postoperation,cn=plugins,cn=config

nsActiveChainingComponents: cn=referential integrity postoperation,cn=plugins,cn=configCopy to Clipboard Copied! Toggle word wrap Toggle overflow 权限: Read、search 和 compare - 属性唯一插件

- 此插件检查指定属性的所有值是否是唯一的(无重复)。如果此插件被串联,它会确认属性值在通过数据库链接更改的属性中是唯一的。要串联此组件的操作,请添加串联组件属性:

nsActiveChainingComponents: cn=attribute uniqueness,cn=plugins,cn=config

nsActiveChainingComponents: cn=attribute uniqueness,cn=plugins,cn=configCopy to Clipboard Copied! Toggle word wrap Toggle overflow 权限: Read、search 和 compare - 角色组件

- 此组件串联了数据库中条目的角色和角色分配。将这个组件串联即使在串联的数据库中也保持角色。要串联此组件的操作,请添加串联组件属性:

nsActiveChainingComponents: cn=roles,cn=components,cn=config

nsActiveChainingComponents: cn=roles,cn=components,cn=configCopy to Clipboard Copied! Toggle word wrap Toggle overflow 权限: Read、search 和 compare

- roles 插件

- 密码策略组件

- 复制控制器

- 参考完整性插件

2.3.2.1.1. 使用命令行串联组件操作

- 指定要包含在链中的组件。例如,要配置引用完整性组件可以串联操作:

dsconf -D "cn=Directory Manager" ldap://server.example.com chaining config-set \ --add-comp="cn=referential integrity postoperation,cn=components,cn=config"# dsconf -D "cn=Directory Manager" ldap://server.example.com chaining config-set \ --add-comp="cn=referential integrity postoperation,cn=components,cn=config"Copy to Clipboard Copied! Toggle word wrap Toggle overflow 有关可串联的组件列表,请参阅 第 2.3.2.1 节 “链组件操作”。 - 重启实例:

dsctl instance_name restart

# dsctl instance_name restartCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 在远程服务器上的后缀中创建一个 ACI,其中将将操作链接到其中。例如,要为 Referential Integrity 插件创建一个 ACI:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

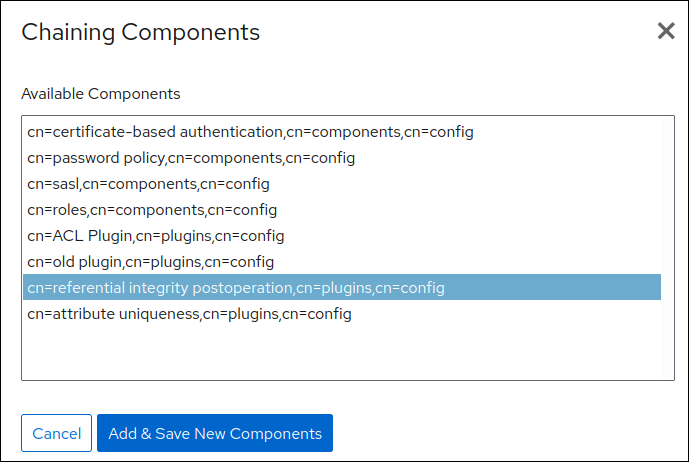

2.3.2.1.2. 使用 Web 控制台串联组件操作

- 在 web 控制台中打开 Directory Server 用户界面。请参阅 第 1.4 节 “使用 Web 控制台登录目录服务器”。

- 选择实例。

- 打开 选项卡。

- 在左侧的导航中,选择 条目。

- 单击 Components to Chain 字段下的 按钮。

- 选择组件,然后点 。

- 在远程服务器上的后缀中创建一个 ACI,其中将将操作链接到其中。例如,要为 Referential Integrity 插件创建一个 ACI:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

2.3.2.2. 链 LDAP 控制

- 虚拟列表视图(VLV)。此控制提供了条目的部分列表,而不是返回所有条目信息。

- 服务器端排序.此控制根据其属性值对条目进行排序,通常使用特定的匹配规则。

- 解引用。此控制从引用条目拉取指定的属性信息,并使用其余搜索结果返回此信息。

- 受管 DSA.这个控制返回智能引用作为条目,而不是遵循引用,因此智能引用本身可以被更改或删除。

- 循环检测。此控制会跟踪服务器与其他服务器链的次数。当计数到达配置的数量时,会检测到循环,并通知客户端应用程序。有关使用此控制的更多信息,请参阅 第 2.4.3 节 “检测循环”。

| 控制名称 | OID |

|---|---|

| 虚拟列表视图(VLV) | 2.16.840.1.113730.3.4.9 |

| 服务器端排序 | 1.2.840.113556.1.4.473 |

| Managed DSA | 2.16.840.1.113730.3.4.2 |

| 循环检测 | 1.3.6.1.4.1.1466.29539.12 |

| 解引用搜索 | 1.3.6.1.4.1.4203.666.5.16 |

2.3.2.2.1. 使用命令行串联 LDAP 控制

dsconf -D "cn=Directory Manager" ldap://server.example.com chaining \

config-set --add-control="2.16.840.1.113730.3.4.9"

# dsconf -D "cn=Directory Manager" ldap://server.example.com chaining \

config-set --add-control="2.16.840.1.113730.3.4.9"2.3.2.2.2. 使用 Web 控制台串联 LDAP 控制

- 在 web 控制台中打开 Directory Server 用户界面。请参阅 第 1.4 节 “使用 Web 控制台登录目录服务器”。

- 选择实例。

- 打开 菜单。

- 选择 。

- 单击 Forwarded LDAP Controls 字段下的 按钮。

- 选择 LDAP 控制并点击 。

如果目录服务器的客户端创建自己的控制,并且其操作应该链接到远程服务器,请添加自定义控制的对象标识符(OID)。有关可以串联的 LDAP 控制列表及其 OID,请参阅 表 2.1 “LDAP 控制及其 OID”。

如果目录服务器的客户端创建自己的控制,并且其操作应该链接到远程服务器,请添加自定义控制的对象标识符(OID)。有关可以串联的 LDAP 控制列表及其 OID,请参阅 表 2.1 “LDAP 控制及其 OID”。 - 点击 。

2.3.3. 数据库链接和访问控制评估

- 并非所有类型的访问控制都可使用。例如,基于角色的或基于过滤器的 ACI 需要访问用户条目。由于数据通过数据库链接访问,因此只能验证代理控制中的数据。考虑以确保用户条目位于与用户数据相同的数据库中的方式设计该目录。

- 所有访问控制都基于客户端的 IP 地址或 DNS 域,因为客户端的原始域在链过程中会丢失。远程服务器将客户端应用程序视为位于同一 IP 地址和与数据库链接相同的 DNS 域中。注意目录服务器支持 IPv4 和 IPv6 IP 地址。

- ACI 必须位于它们使用的任何组。如果组是动态的,则组中的所有用户都必须通过 ACI 和组找到。如果组是静态的,它会链接到远程用户。

- ACI 必须位于它们使用的任何角色定义中,以及任何希望具有这些角色的用户。

- 如果用户是远程的,链接到用户条目的值(如 userattr 主题规则)的 ACI 可以正常工作。

- 在访问控制评估过程中,用户条目的内容不一定可用(例如,如果在包含数据库链接的服务器上评估访问控制,该条目位于远程服务器上)。出于性能考虑,客户端无法进行远程查询并评估访问控制。

- 数据库链接不一定有权访问由客户端应用程序修改的条目。在执行修改操作时,数据库链接无法访问存储在远程服务器上的完整条目。如果执行删除操作,数据库链接仅了解条目的 DN。如果访问控制指定了特定的属性,则通过数据库链接执行时删除操作将失败。

nsCheckLocalACI 属性。但是,不建议评估包含数据库链接的服务器上的访问控制,但级联链除外。

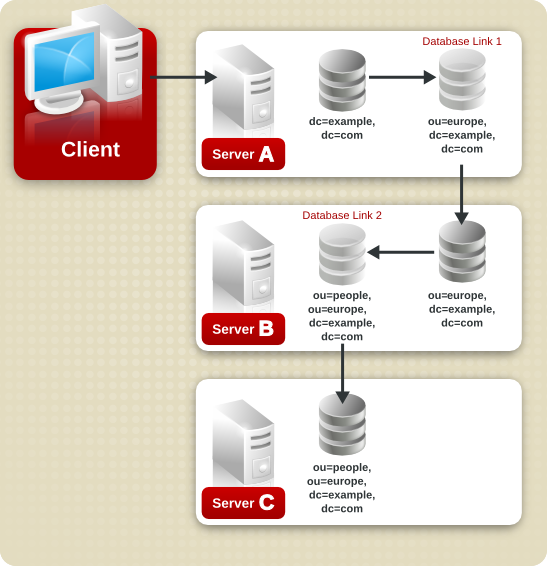

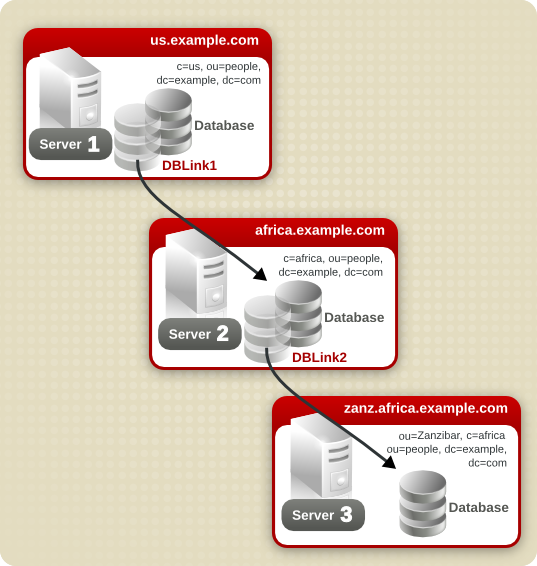

2.4. 配置 Cascading Chaining

2.4.1. Cascading 链概述

2.4.2. 使用命令行配置 Cascading Chaining

Server 1 中的配置步骤

- 创建后缀 c=africa,ou=people,dc=example,dc=com :

dsconf -D "cn=Directory Manager" ldap://server1.example.com backend create --parent-suffix="ou=people,dc=example,dc=com" --suffix="c=africa,ou=people,dc=example,dc=com"

# dsconf -D "cn=Directory Manager" ldap://server1.example.com backend create --parent-suffix="ou=people,dc=example,dc=com" --suffix="c=africa,ou=people,dc=example,dc=com"Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 创建 DBLink1 数据库链接:

dsconf -D "cn=Directory Manager" ldap://server1.example.com chaining link-create --suffix="c=africa,ou=people,dc=example,dc=com" --server-url="ldap://africa.example.com:389/" --bind-mech="" --bind-dn="cn=server1 proxy admin,cn=config" --bind-pw="password" --check-aci="off" "DBLink1"

# dsconf -D "cn=Directory Manager" ldap://server1.example.com chaining link-create --suffix="c=africa,ou=people,dc=example,dc=com" --server-url="ldap://africa.example.com:389/" --bind-mech="" --bind-dn="cn=server1 proxy admin,cn=config" --bind-pw="password" --check-aci="off" "DBLink1"Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 启用循环检测:

dsconf -D "cn=Directory Manager" ldap://server1.example.com chaining config-set --add-control="1.3.6.1.4.1.1466.29539.12"

# dsconf -D "cn=Directory Manager" ldap://server1.example.com chaining config-set --add-control="1.3.6.1.4.1.1466.29539.12"Copy to Clipboard Copied! Toggle word wrap Toggle overflow

Server 2 中的配置步骤

- 在服务器 2 上为服务器 1 创建代理管理用户,以用于代理授权:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 重要为了安全起见,请不要使用cn=Directory Manager帐户。 - 创建后缀 ou=Zanzibar,c=africa,ou=people,dc=example,dc=com :

dsconf -D "cn=Directory Manager" ldap://server2.example.com backend create --parent-suffix="c=africaou=people,dc=example,dc=com" --suffix="ou=Zanzibar,c=africa,ou=people,dc=example,dc=com"

# dsconf -D "cn=Directory Manager" ldap://server2.example.com backend create --parent-suffix="c=africaou=people,dc=example,dc=com" --suffix="ou=Zanzibar,c=africa,ou=people,dc=example,dc=com"Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 创建 DBLink2 数据库链接:

dsconf -D "cn=Directory Manager" ldap://server2.example.com chaining link-create --suffix="ou=Zanzibar,c=africa,ou=people,dc=example,dc=com" --server-url="ldap://zanz.africa.example.com:389/" --bind-mech="" --bind-dn="server2 proxy admin,cn=config" --bind-pw="password" --check-aci="on "DBLink2"

# dsconf -D "cn=Directory Manager" ldap://server2.example.com chaining link-create --suffix="ou=Zanzibar,c=africa,ou=people,dc=example,dc=com" --server-url="ldap://zanz.africa.example.com:389/" --bind-mech="" --bind-dn="server2 proxy admin,cn=config" --bind-pw="password" --check-aci="on "DBLink2"Copy to Clipboard Copied! Toggle word wrap Toggle overflow 因为DBLink2链接是级联链配置中的中间数据库链接,因此启用 ACL 检查以允许服务器检查它是否应该允许客户端和代理管理用户访问数据库链接。 - 启用循环检测:

dsconf -D "cn=Directory Manager" ldap://server2.example.com chaining config-set --add-control="1.3.6.1.4.1.1466.29539.12"

# dsconf -D "cn=Directory Manager" ldap://server2.example.com chaining config-set --add-control="1.3.6.1.4.1.1466.29539.12"Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 启用代理授权控制:

dsconf -D "cn=Directory Manager" ldap://server2.example.com chaining config-set --add-control="2.16.840.1.113730.3.4.12"

# dsconf -D "cn=Directory Manager" ldap://server2.example.com chaining config-set --add-control="2.16.840.1.113730.3.4.12"Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 添加本地代理授权 ACI:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 添加一个 ACI,在 server 1 上启用 c=us,ou=body,dc=example,dc=com 中的带有

uid属性设置的用户,以便在服务器 3 的 ou=Zanzibar,c=africa,ou=people,dc=example,dc=com 后缀数中执行任何类型的操作:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 如果 server 3 上的用户在不同的后缀下需要额外权限,则需要在服务器 2 上添加额外的客户端 ACI。

Server 3 中的配置步骤

- 在服务器 3 上为服务器 2 创建代理管理用户,以用于代理授权:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 重要为了安全起见,请不要使用cn=Directory Manager帐户。 - 添加本地代理授权 ACI:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 添加一个 ACI,在 server 1 上启用 c=us,ou=body,dc=example,dc=com 中的带有

uid属性设置的用户,以便在服务器 3 的 ou=Zanzibar,c=africa,ou=people,dc=example,dc=com 后缀数中执行任何类型的操作:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 如果 server 3 上的用户在不同的后缀下需要额外权限,则需要在服务器 2 上添加额外的客户端 ACI。

2.4.3. 检测循环

nsHopLimit 参数定义的跃点数。默认情况下,参数设置为 10。例如,将 example 链的 hop 限制设置为 5 :

dsconf -D "cn=Directory Manager" ldap://server.example.com chaining link-set --hop-limit 5 example

# dsconf -D "cn=Directory Manager" ldap://server.example.com chaining link-set --hop-limit 5 example2.5. 使用引用

2.5.1. 以引用模式启动服务器

ns-slapd refer -D /etc/dirsrv/slapd-instance_name [-p port] -r referral_url

# ns-slapd refer -D /etc/dirsrv/slapd-instance_name [-p port] -r referral_url/etc/dirsrv/slapd-instance_name/ 是目录服务器配置文件所在的目录。这是 Red Hat Enterprise Linux 中的默认位置。- port 是以引用模式启动的目录服务器的可选端口号。

- referral_url 是返回到客户端的引用。LDAP URL 的格式包含在 附录 C, LDAP URL 中。

2.5.2. 设置默认引用

2.5.2.1. 使用命令行设置默认引用

nsslapd-referral 参数中设置默认引用。例如,将 ldap://directory.example.com/ 设置为默认引用:

dsconf -D "cn=Directory Manager" ldap://server.example.com config replace nsslapd-referral="ldap://directory.example.com/"

# dsconf -D "cn=Directory Manager" ldap://server.example.com config replace nsslapd-referral="ldap://directory.example.com/"2.5.3. 创建智能引用

2.5.3.1. 使用命令行创建智能引用

ref 属性设置为引用 LDAP URL。

ldap://directory.europe.example.com/cn=user,ou=people,ou=europe,dc=example,dc=com:

-M 选项与 ldapadd 一起使用。有关智能引用的更多信息,请参阅 目录服务器部署指南。

2.5.4. 创建后缀引用

2.5.4.1. 使用命令行创建后缀引用

- (可选)创建一个 root 或 sub-suffix (如果不存在)。详情请查看 第 2.1.1 节 “创建后缀”。

- 将引用添加到后缀。例如:

dsconf -D "cn=Directory Manager" ldap://server.example.com backend suffix set --add-referral="ldap://directory.example.com/" database_name

# dsconf -D "cn=Directory Manager" ldap://server.example.com backend suffix set --add-referral="ldap://directory.example.com/" database_nameCopy to Clipboard Copied! Toggle word wrap Toggle overflow

2.5.4.2. 使用 Web 控制台创建后缀引用

- 在 web 控制台中打开 Directory Server 用户界面。请参阅 第 1.4 节 “使用 Web 控制台登录目录服务器”。

- 选择实例。

- 打开 菜单。

- (可选)创建一个 root 或 sub-suffix (如果不存在)。详情请查看 第 2.1.1 节 “创建后缀”。

- 从列表中选择后缀,并打开 Referrals 选项卡。

- 单击 。

- 填写字段以创建引用 URL。

- 单击 。

2.6. 验证后端数据库的完整性

userroot 数据库:

- 另外,还可列出实例的后端数据库:

dsconf -D "cn=Directory Manager" ldap://server.example.com backend suffix list dc=example,dc=com (userroot)

# dsconf -D "cn=Directory Manager" ldap://server.example.com backend suffix list dc=example,dc=com (userroot)Copy to Clipboard Copied! Toggle word wrap Toggle overflow 在后续步骤中,您需要数据库的名称。 - 停止 Directory 服务器实例:

dsctl instance_name stop

# dsctl instance_name stopCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 验证数据库:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 如果验证过程报告了任何问题,请手动修复或恢复备份。

- 启动 Directory 服务器实例:

dsctl instance_name start

# dsctl instance_name startCopy to Clipboard Copied! Toggle word wrap Toggle overflow

第 3 章 管理目录条目

3.1. 使用命令行管理目录条目

- 添加新条目

- 向现有条目添加新属性

- 更新现有条目和属性

- 从条目中删除条目和属性

- 执行批量操作

yum install openldap-clients

# yum install openldap-clients3.1.1. 为 ldapadd、ldapmodify 和 ldapdelete 实用程序提供输入

3.1.1.1. 使用互动模式提供输入

- 在不创建文件的情况下输入 LDIF 语句:

例 3.1. 使用 ldapmodify 互动模式输入 LDIF 声明

以下示例以交互模式启动 ldapmodify,删除telephoneNumber属性,并使用 cn=manager_name,ou=body,dc=example,dc=com 值添加到 uid=user,ou=body,dc=com 条目。在最后的声明后按 Ctrl+D 退出交互模式。Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 要将 LDIF 语句重定向到目录服务器,由其他命令输出:

例 3.2. 使用带有重定向内容的 ldapmodify 互动模式

以下示例将 command_that_outputs_LDIF 命令的输出重定向到 ldapmodify。交互模式会在重定向的命令退出后自动退出。command_that_outputs_LDIF | ldapmodify -D "cn=Directory Manager" \ -W -p 389 -h server.example.com -x# command_that_outputs_LDIF | ldapmodify -D "cn=Directory Manager" \ -W -p 389 -h server.example.com -xCopy to Clipboard Copied! Toggle word wrap Toggle overflow

3.1.1.2. 使用 LDIF 文件提供输入

例 3.3. 将带有 LDIF 声明的文件传递给 ldapmodify

- 使用 LDIF 语句创建一个文件。例如,使用以下语句创建

~/example.ldif文件:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 本例删除telephoneNumber属性,并将带有 cn=manager_name,ou=body,dc=example,dc=com 值的 manager 属性添加到 uid=user,ou=body,dc=example,dc=com 条目。 - 使用

-f file_name选项将文件传递给 ldapmodify 命令:ldapmodify -D "cn=Directory Manager" -W -p 389 -h server.example.com -x \ -f ~/example.ldif# ldapmodify -D "cn=Directory Manager" -W -p 389 -h server.example.com -x \ -f ~/example.ldifCopy to Clipboard Copied! Toggle word wrap Toggle overflow

3.1.2. 持续操作模式

-c 选项传给 ldapadd 和 ldapmodify。例如:

ldpamodify -c -D "cn=Directory Manager" -W -p 389 -h server.example.com -x

# ldpamodify -c -D "cn=Directory Manager" -W -p 389 -h server.example.com -x3.1.3. 添加条目

/bin/ldapmodify 的符号链接。因此,ldapadd 执行与 ldapmodify -a 相同的操作。

3.1.3.1. 使用 ldapadd添加条目

3.1.3.2. 使用 ldapmodify 添加一个条目

-a 选项传给 ldapmodify 命令时,实用程序会自动执行 changetype: add operation。因此,您不需要在 LDIF 语句中指定 changetype: add。

3.1.3.3. 创建根条目

cn=Directory Manager 用户绑定并添加该条目。

-n back_end 选项的 ldif2db 工具来设置保存新条目的数据库。详情请查看 第 6.1.2 节 “使用命令行导入”。

3.1.4. 更新目录条目

ldapmodify -D "cn=Directory Manager" -W -p 389 -h server.example.com -x

# ldapmodify -D "cn=Directory Manager" -W -p 389 -h server.example.com -x3.1.4.1. 在条目中添加属性

telephoneNumber 属性添加到 uid=user,ou=People,dc=example,dc=com 条目:

telephoneNumber 属性一次添加到 uid=user,ou=People,dc=example,dc=com :

3.1.4.2. 更新属性的值

更新单值属性

manager 属性:

更新多值属性的特定值

telephoneNumber 属性:

3.1.4.3. 从条目中删除属性

删除属性

manager 属性:

ldapmodify -D "cn=Directory Manager" -W -p 389 -h server.example.com -x dn: uid=user,ou=People,dc=example,dc=com changetype: modify delete: manager

# ldapmodify -D "cn=Directory Manager" -W -p 389 -h server.example.com -x

dn: uid=user,ou=People,dc=example,dc=com

changetype: modify

delete: manager删除多值属性的特定值

telephoneNumber 属性:

3.1.5. 删除条目

3.1.5.1. 使用 ldapdelete 删除一个条目

ldapdelete -D "cn=Directory Manager" -W -p 389 -h server.example.com -x "uid=user,ou=People,dc=example,dc=com"

# ldapdelete -D "cn=Directory Manager" -W -p 389 -h server.example.com -x "uid=user,ou=People,dc=example,dc=com"ldapdelete -D "cn=Directory Manager" -W -p 389 -h server.example.com -x \

"uid=user1,ou=People,dc=example,dc=com" \

"uid=user2,ou=People,dc=example,dc=com"

# ldapdelete -D "cn=Directory Manager" -W -p 389 -h server.example.com -x \

"uid=user1,ou=People,dc=example,dc=com" \

"uid=user2,ou=People,dc=example,dc=com"3.1.5.2. 使用 ldapmodify 删除一个条目

ldapmodify -D "cn=Directory Manager" -W -p 389 -h server.example.com -x dn: uid=user,ou=People,dc=example,dc=com changetype: delete

# ldapmodify -D "cn=Directory Manager" -W -p 389 -h server.example.com -x

dn: uid=user,ou=People,dc=example,dc=com

changetype: delete3.1.6. 重命名和移动条目

- 重命名条目

- 如果您重命名条目,modrdn 操作会更改条目的 Relative Distinguished Name (RDN):

- 重命名子条目

- 对于子树条目,modrdn 操作重命名子树以及子条目的 DN 组件:

请注意,对于大型子树,这个过程可能需要大量时间和资源。

请注意,对于大型子树,这个过程可能需要大量时间和资源。 - 将条目移到新父条目

- 重命名子树的类似操作是将条目从一个子树移到另一个子树。这是 modrdn 操作的扩展类型,同时重命名条目并设置

newSuperior属性,它将条目从一个父项移到另一个父项:

3.1.6.1. 重命名条目的注意事项

- 您无法重命名 root 后缀。

- 子树重命名操作对复制的影响最小。复制协议应用于整个数据库,而不是数据库中的子树。因此,子树重命名操作不需要重新配置复制协议。子树重命名操作之后的所有名称都会正常进行复制。

- 重命名子树可能需要重新配置任何同步协议。同步协议在后缀或子树级别上设置。因此,重命名子树可能会破坏同步。

- 重命名子树要求手动重新配置子树设置的所有子树级别访问控制指令(ACI),以及为子树的子条目设置的任何条目级别 ACI。

- 尝试更改子树的组件(如从

ou移到dc)可能会失败,并显示模式违反情况。例如,organizationUnit 对象类需要ou属性。如果作为重命名子树的一部分删除了该属性,则操作会失败。 - 如果您移动组,MemberOf 插件会自动更新

memberOf属性。但是,如果您移动包含组的子树,您必须在 cn=memberof 任务条目中手动创建任务,或使用 fixup-memberof.pl 更新相关的memberOf属性。有关清理memberOf属性引用的详情,请参考 第 8.1.4.8 节 “重新生成memberOf值”。

3.1.6.2. 重命名用户、组、POSIX 组和 OUs

dsidm 工具可以重命名多种类型的对象:

- Users:

dsidm -D "cn=Directory Manager" ldap://server.example.com -b "dc=example,dc=com" user rename current_user_name new_user_name

# dsidm -D "cn=Directory Manager" ldap://server.example.com -b "dc=example,dc=com" user rename current_user_name new_user_nameCopy to Clipboard Copied! Toggle word wrap Toggle overflow 请注意,dsidm user rename 命令会自动将 ou=People 放置到您指定的基本 DN 前面。 - groups:

dsidm -D "cn=Directory Manager" ldap://server.example.com -b "dc=example,dc=com" group rename current_group_name new_group_name

# dsidm -D "cn=Directory Manager" ldap://server.example.com -b "dc=example,dc=com" group rename current_group_name new_group_nameCopy to Clipboard Copied! Toggle word wrap Toggle overflow 请注意,dsidm group rename 命令会自动将 ou=Groups 放置到您指定的基本 DN 前面。 - POSIX 组:

dsidm -D "cn=Directory Manager" ldap://server.example.com -b "dc=example,dc=com" posixgroup rename current_posix_group_name new_posix_group_name

# dsidm -D "cn=Directory Manager" ldap://server.example.com -b "dc=example,dc=com" posixgroup rename current_posix_group_name new_posix_group_nameCopy to Clipboard Copied! Toggle word wrap Toggle overflow 请注意,dsidm posixgroup rename 命令会在您指定的基本 DN 之前自动放置 ou=Groups。 - 机构单元(OU)

dsidm -D "cn=Directory Manager" ldap://server.example.com -b "dc=example,dc=com" organizationalunit rename current_ou_name new_ou_name

# dsidm -D "cn=Directory Manager" ldap://server.example.com -b "dc=example,dc=com" organizationalunit rename current_ou_name new_ou_nameCopy to Clipboard Copied! Toggle word wrap Toggle overflow dsidm organizationalunit rename 命令直接在您指定的基本 DN 中执行重命名操作。

3.1.6.3. 使用 LDIF 声明重命名条目时 deleteOldRDN 参数

deleteOldRDN 参数控制是否删除或保留旧的 RDN。

deleteOldRDN: 0- 现有 RDN 保留为新条目中的值。生成的条目包含两个

cn属性:一个具有旧属性,另一个具有新的通用名称(CN)。例如,以下属性属于从 cn=old_group,dc=example,dc=com 重命名为 cn=new_group,dc=example,dc=com 的组,它设置了 deleteOldRDN: 0。dn: cn=new_group,ou=Groups,dc=example,dc=com objectClass: top objectClass: groupOfUniqueNames cn: old_group cn: new_group

dn: cn=new_group,ou=Groups,dc=example,dc=com objectClass: top objectClass: groupOfUniqueNames cn: old_group cn: new_groupCopy to Clipboard Copied! Toggle word wrap Toggle overflow deleteOldRDN: 1- 目录服务器删除旧条目,并使用新的 RDN 创建新条目。新条目仅包含新条目的

cn属性。例如,以下组被重命名为 cn=new_group,dc=example,dc=com,设置了 deleteOldRDN: 1 参数:dn: cn=new_group,ou=Groups,dc=example,dc=com objectClass: top objectClass: groupofuniquenames cn: new_group

dn: cn=new_group,ou=Groups,dc=example,dc=com objectClass: top objectClass: groupofuniquenames cn: new_groupCopy to Clipboard Copied! Toggle word wrap Toggle overflow

3.1.6.4. 使用 LDIF 声明重命名条目或子树

newrdn 属性中设置新的 RDN。

deleteOldRDN 的详情,请参考 第 3.1.6.3 节 “使用 LDIF 声明重命名条目时 deleteOldRDN 参数”。

3.1.6.5. 使用 LDIF 声明将条目移动到新父条目

newrdn- 设置移动条目的 RDN。您必须设置此条目,即使 RDN 保持不变。

Eopuperior- 设置新父条目的 DN。

deleteOldRDN 的详情,请参考 第 3.1.6.3 节 “使用 LDIF 声明重命名条目时 deleteOldRDN 参数”。

3.1.7. 使用特殊 Characters

cn=Directory Manager 用户身份进行身份验证,请将用户的 DN 包括在引号中:

ldapmodify -a -D "cn=Directory Manager" -W -p 389 -h server.example.com -x

# ldapmodify -a -D "cn=Directory Manager" -W -p 389 -h server.example.com -xuid= 用户身份进行身份验证,ou=People,dc=example.com Chicago, IL 用户:

ldapmodify -a -D "cn=uid=user,ou=People,dc=example.com Chicago\, IL" \

-W -p 389 -h server.example.com -x

# ldapmodify -a -D "cn=uid=user,ou=People,dc=example.com Chicago\, IL" \

-W -p 389 -h server.example.com -x3.1.8. 使用二进制属性

jpegPhoto 属性。当您添加或更新此类属性时,工具会从文件中读取属性的值。要添加或更新此类属性,您可以使用 ldapmodify 工具。

jpegPhoto 属性添加到 uid=user,ou=People,dc=example,dc=com 条目,并从 /home/user_name/photo.jpg 文件中读取属性的值,请输入:

3.1.9. 更新国际目录中的条目

3.2. 使用 Web 控制台管理目录条目

3.2.1. 使用 Web 控制台添加 LDAP 条目

- users

- groups

- roles

- 机构单元(OUs)

- 自定义条目

cn=John Smith,ou=people,dc=example,dc=com。

先决条件

- 已登陆到 Directory Server web 控制台。

- 父条目存在。例如:

ou=people,dc=example,dc=com。

流程

- 在 Web 控制台中,打开 菜单,以显示现有后缀的列表。

- 使用 或 视图,展开您要创建用户的父条目

ou=people,dc=example,dc=com。 - 点 并选择 来打开向导窗口。

- 选择 选项,再单击 。

- 对于用户条目,选择 类型,然后单击 。

- 可选:选择附加属性,如

userPassword,然后点 。您可以通过扩展步骤名称旁边的下拉列表来查看所有选择的属性。

- 为每个属性设置值:

- 单击属性的铅笔图标,再添加一个值。

请注意,当您设置

请注意,当您设置userPassword值时,会打开一个单独的菜单。该值会填充星号,以隐藏纯文本。 - 单击复选框按钮以保存更改。

- 可选:点 → 。

- 设置所有值后,点 。

- 验证所有条目详细信息都正确,然后单击 。目录服务器为 POSIX 用户创建具有强制属性的条目,并将密码设置为它。您可以点击 来修改条目设置,或者点击 以取消条目创建。

- 查看 ,然后单击 。

验证

- 导航到 → 。

- 选择包含条目的数据库后缀,如

dc=example,cd=com。 - 在字段中输入您的搜索条件,如

John,然后按 键。 - 查找您最近在条目列表中创建的条目。

3.2.2. 使用 Web 控制台编辑 LDAP 条目

cn=John Smith,ou=people,dc=example,dc=com :

- 添加电话号码

556778987和556897445。 - 添加电子邮件

jsmith@example.com. - 更改密码。

先决条件

流程

- 在 Web 控制台中,打开 菜单,以显示现有后缀的列表。

- 使用 或 视图,展开您要编辑的条目,如

cn=John Smith,ou=people,dc=example,dc=com。 - 点 ,然后选择 以打开向导窗口。

- 可选:在 步骤中,为条目添加或删除对象类。点 。

- 在 步骤中,在条目中添加

telephoneNumber和mail属性,然后点 。如果没有看到您要添加到条目的属性,这表示您没有在上一步中添加对应的对象类。注意在这一步中,您无法删除所选对象类的强制属性。 - 在 步骤中,将

telephoneNumber设置为556778987和556897445,mail设为jsmith@example.com,并更改userPassword值:- 单击属性的铅笔图标,并添加或更改新值。

- 单击复选框按钮以保存更改。

- 可选:点 → 。本例中

telephoneNumber属性有两个值。设置所有值时,请单击 。

- 检查您的更改 。

- 若要编辑条目,请单击 。您可以点击 来修改条目设置,或者点击 以取消条目编辑。

- 查看 并点 。

验证

- 展开条目详情,并查看条目属性中出现的新更改。

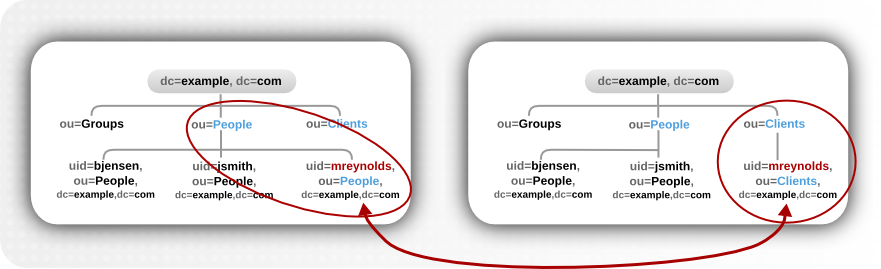

3.2.3. 使用 Web 控制台重命名和重新定位 LDAP 条目或子树

cn=John Smith,ou=people,dc=example,dc=com 重新命名并重新定位到 cn=Tom Smith,ou=clients,dc=example,dc=com。

先决条件

流程

- 在 Web 控制台中,打开 菜单,以显示现有后缀的列表。

- 使用 或 视图,展开您要修改的条目,如

cn=John Smith,ou=people,dc=example,dc=com。 - 点 并选择 以打开向导窗口。

- 步骤中:

- 为 naming 属性

cn设置一个新的值Tom Smith,然后单击 。 - 可选:从下拉菜单中选择另一个命名属性。

- 可选: 如果您要删除旧条目并使用新的 RDN 创建新条目,请检查 。

- 在 步骤中,选择新位置的父条目,然后单击 。

- 检查您对条目所做的更改,然后点 。

- 如果条目详情正确,点 。您可以单击 以对条目进行其他更改,或者单击 以取消条目修改。

- 检查 并点 。

验证

- 展开条目详情,并检查更新的条目。

3.2.4. 使用 Web 控制台删除 LDAP 条目

cn=Tom Smith,ou=clients,dc=example,dc=com。

先决条件

流程

- 在 Web 控制台中,打开 菜单,以显示现有后缀的列表。

- 使用 或 视图,展开您要删除的条目,如

cn=Tom Smith,ou=clients,dc=example,dc=com。 - 点 并选择 以打开向导窗口。

- 在查看您要删除的条目的数据后,点 。

- 在删除步骤中,将开关切换为 位置,然后单击 。您可以单击 以取消删除条目。

- 查看 并点 。

验证

- 导航到 → 。

- 选择之前存在条目的后缀,如

dc=example,cd=com。 - 在字段中输入您的搜索条件,如

Tom,然后按 键。 - 验证已删除的条目已不再存在。

第 4 章 跟踪对目录条目的修改

- 使用更改序列号来跟踪对数据库的更改。这与修改复制和同步中使用的序列号操作类似。每个普通目录操作都会触发序列号。

- 分配创建和修改信息。这些属性记录了创建和最近修改条目的用户的名称,以及创建和修改条目的时间戳。

4.1. 通过更新序列号跟踪数据库修改

4.1.1. 条目序列号概述

4.1.1.1. Local 和 Global USNs

entryUSN 操作属性中对该条目的最后一个修改的更改号。有关操作属性的详情,请参考 第 14.4.7 节 “搜索过期属性”。

例 4.1. Entry USN 示例

uid=example,ou=People,dc=example,dc=com 用户条目的 entryusn 属性:

ldapsearch -D "cn=Directory Manager" -W -H ldap://server.example.com:389 -x -b "uid=example,ou=People,dc=example,dc=com" -s base -x entryusn dn: uid=example,ou=People,dc=example,dc=com entryusn: 17653

# ldapsearch -D "cn=Directory Manager" -W -H ldap://server.example.com:389 -x -b "uid=example,ou=People,dc=example,dc=com" -s base -x entryusn

dn: uid=example,ou=People,dc=example,dc=com

entryusn: 17653- 在 local 模式中,每个后端数据库都有一个 USN 插件的实例,其带有特定于该后端数据库的 USN 计数器。这是默认的设置。

- 在全局模式中,有 USN 插件的全局实例,其具有适用于整个目录进行的全局 USN 计数器。

lastusn 属性中数据库中的任何条目的最新 USN。当 USN 插件设置为 local 模式时,每个数据库都有自己的本地 USN 计数器,最后一个USN 会显示分配了 USN 和 USN 的数据库:

lastusn;database_name:USN

lastusn;database_name:USNlastusn;example1: 2130 lastusn;example2: 2070

lastusn;example1: 2130

lastusn;example2: 2070lastUSN 属性仅显示最新的 USN :

lastusn: 4200

lastusn: 42004.1.1.2. 导入 USN 条目

nsslapd-entryusn-import-initval 属性来检查条目是否已分配了 USN。如果 nsslapd-entryusn-import-initval 的值为数字,导入的条目将使用此数字值作为条目的 USN。如果 nsslapd-entryusn-import-initval 的值不是数字,则 USN 插件将使用 lastUSN 属性的值,并以一作为导入条目的 USN 递增。

4.1.2. 启用 USN 插件

4.1.2.1. 使用命令行启用 USN 插件

- 使用

dsconf工具启用插件:dsconf -D "cn=Directory Manager" ldap://server.example.com plugin usn enable

# dsconf -D "cn=Directory Manager" ldap://server.example.com plugin usn enableCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 重启实例:

dsctl instance_name restart

# dsctl instance_name restartCopy to Clipboard Copied! Toggle word wrap Toggle overflow

4.1.2.2. 使用 Web 控制台启用 USN 插件

- 在 web 控制台中打开 Directory Server 用户界面。请参阅 第 1.4 节 “使用 Web 控制台登录目录服务器”。

- 选择实例。

- 选择 菜单。

- 选择 USN 插件。

- 将状态更改为 ON 以启用插件。

- 重新启动实例。请参阅 第 1.5.2 节 “使用 Web 控制台启动和停止目录服务器实例”。

4.1.3. 全球 USNs

4.1.3.1. 识别是否启用全局 USN

4.1.3.1.1. 使用命令行确定是否启用全局 USN

dsconf -D "cn=Directory Manager" ldap://server.example.com plugin usn global USN global mode is disabled

# dsconf -D "cn=Directory Manager" ldap://server.example.com plugin usn global

USN global mode is disabled4.1.3.1.2. 使用 Web 控制台确定是否启用全局 USN

- 在 web 控制台中打开 Directory Server 用户界面。请参阅 第 1.4 节 “使用 Web 控制台登录目录服务器”。

- 选择实例。

- 选择 菜单。

- 选择 USN 插件。

- 验证 开关是否已设置为 On。

4.1.3.2. 启用全局 USNs

4.1.3.2.1. 使用命令行启用全局 USN

- 启用全局 USNs:

dsconf -D "cn=Directory Manager" ldap://server.example.com plugin usn global on

# dsconf -D "cn=Directory Manager" ldap://server.example.com plugin usn global onCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 重启实例:

dsctl instance_name restart

# dsctl instance_name restartCopy to Clipboard Copied! Toggle word wrap Toggle overflow

4.1.3.2.2. 使用 Web 控制台启用全局 USN

- 在 web 控制台中打开 Directory Server 用户界面。请参阅 第 1.4 节 “使用 Web 控制台登录目录服务器”。

- 选择实例。

- 打开 菜单。

- 选择 USN 插件。

- 将插件的状态更改为 On。

- 将 USN Global status 更改为 On。

- 重新启动实例。请参阅 第 1.5.2 节 “使用 Web 控制台启动和停止目录服务器实例”。

4.1.4. 清理 USN Tombstone 条目

- 在将服务器转换为副本前

- 为服务器释放内存

4.1.4.1. 使用命令行清理 USN Tombstone 条目

dsconf -D "cn=Directory Manager" ldap://server.example.com plugin usn cleanup -s "dc=example,dc=com"

# dsconf -D "cn=Directory Manager" ldap://server.example.com plugin usn cleanup -s "dc=example,dc=com"-o max_USN 选项传给命令,以删除 USN tombstone 条目,最高为指定的值。

4.1.4.2. 使用 Web 控制台清理 USN Tombstone 条目

- 在 web 控制台中打开 Directory Server 用户界面。请参阅 第 1.4 节 “使用 Web 控制台登录目录服务器”。

- 选择实例。

- 打开 菜单。

- 选择 USN 插件。

- 按 按钮。

- 填写字段,然后按 。

4.2. 通过操作属性跟踪条目修改

creatorsName:最初创建该条目的用户的可分辨名称(DN)。createTimestamp: 创建条目时 Greenwich Mean Time (GMT)格式的时间戳。modifiersName:最后一次修改条目的用户的可分辨名称。modifyTimestamp:当条目上次修改时,GMT 格式的时间戳。

nsUniqueID 属性中分配的唯一 ID,且复制无法正常工作。

4.2.1. 条目已修改或由数据库链接创建

creatorsName 和 modifiersName 属性包含对远程服务器授予代理授权权限的用户的名称。在这种情况下,属性不显示条目的原始创建者或最新的修饰符。但是,访问日志同时显示代理用户(dn)和原始用户(authzid)。例如:

[23/May/2018:18:13:56.145747965 +051800] conn=1175 op=0 BIND dn="cn=proxy admin,ou=People,dc=example,dc=com" method=128 version=3 [23/May/2018:18:13:56.575439751 +051800] conn=1175 op=0 RESULT err=0 tag=97 nentries=0 etime=0 dn="cn=proxy admin,ou=people,dc=example,dc=com" [23/May/2018:18:13:56.744359706 +051800] conn=1175 op=1 SRCH base="dc=example,dc=com" scope=2 filter="(objectClass=*)" attrs=ALL authzid="uid=user_name,ou=People,dc=example,dc=com"

[23/May/2018:18:13:56.145747965 +051800] conn=1175 op=0 BIND dn="cn=proxy admin,ou=People,dc=example,dc=com" method=128 version=3

[23/May/2018:18:13:56.575439751 +051800] conn=1175 op=0 RESULT err=0 tag=97 nentries=0 etime=0 dn="cn=proxy admin,ou=people,dc=example,dc=com"

[23/May/2018:18:13:56.744359706 +051800] conn=1175 op=1 SRCH base="dc=example,dc=com" scope=2 filter="(objectClass=*)" attrs=ALL authzid="uid=user_name,ou=People,dc=example,dc=com"4.2.2. 启用修改

4.2.2.1. 使用命令行启用修改

- 在 上将

nsslapd-lastmod参数设置为:dsconf -D "cn=Directory Manager" ldap://server.example.com config replace nsslapd-lastmod=on

# dsconf -D "cn=Directory Manager" ldap://server.example.com config replace nsslapd-lastmod=onCopy to Clipboard Copied! Toggle word wrap Toggle overflow - (可选)重新生成缺少的

nsUniqueID属性:- 将数据库导出到 LDAP 数据交换格式(LDIF)文件中。请参阅 第 6.2.1 节 “使用命令行将数据导出到 LDIF 文件中”。

- 从 LDIF 文件导入数据库。请参阅 第 6.1.2 节 “使用命令行导入”。

4.3. 跟踪用于插件初始更新的绑定 DN

dn: cn=example_group,ou=groups,dc=example,dc=com modifiersname: uid=example,ou=people,dc=example,dc=com dn: uid=example,ou=people,dc=example,dc=com modifiersname: cn=memberOf plugin,cn=plugins,cn=config

dn: cn=example_group,ou=groups,dc=example,dc=com

modifiersname: uid=example,ou=people,dc=example,dc=com

dn: uid=example,ou=people,dc=example,dc=com

modifiersname: cn=memberOf plugin,cn=plugins,cn=confignsslapd-plugin-binddn-tracking 参数使服务器能够跟踪哪个用户源自更新操作,以及实际执行它的内部插件。绑定的用户显示在 modifiersname 和 creatorsname 操作属性中,而执行的插件则显示在 internalModifiersname 和 internalCreatorsname 操作属性中。例如:

dn: uid=example,ou=people,dc=example,dc=com modifiersname: uid=admin,ou=people,dc=example,dc=com internalModifiersname: cn=memberOf plugin,cn=plugins,cn=config

dn: uid=example,ou=people,dc=example,dc=com

modifiersname: uid=admin,ou=people,dc=example,dc=com

internalModifiersname: cn=memberOf plugin,cn=plugins,cn=confignsslapd-plugin-binddn-tracking 参数跟踪和维护绑定用户和为该连接执行的任何更新之间的关系。

internalModifiersname 和 internalCreatorsname 属性始终显示一个插件作为身份。此插件可以是额外的插件,如 MemberOf 插件。如果更改由核心目录服务器进行,则插件是数据库插件,cn=ldbm database,cn=plugins,cn=config。

4.3.1. 使用命令行启用 Bind DN for Plug-in Initiated Updates

- 在 上,将

nsslapd-plugin-binddn-tracking参数设置为:dsconf -D "cn=Directory Manager" ldap://server.example.com config replace nsslapd-plugin-binddn-tracking=on

# dsconf -D "cn=Directory Manager" ldap://server.example.com config replace nsslapd-plugin-binddn-tracking=onCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 重启实例:

dsctl instance_name restart

# dsctl instance_name restartCopy to Clipboard Copied! Toggle word wrap Toggle overflow

4.3.2. 使用 Web 控制台为插件初始更新启用绑定 DN

- 在 web 控制台中打开 Directory Server 用户界面。请参阅 第 1.4 节 “使用 Web 控制台登录目录服务器”。

- 选择实例。

- 打开 菜单,然后选择 Server Settings 条目。

- 在 Advanced Settings 选项卡中,选择 Enable Plugin Bind DN Tracking。

- 点击 。

- 重新启动实例。请参阅 第 1.5.2 节 “使用 Web 控制台启动和停止目录服务器实例”。

4.4. 跟踪密码更改时间

passwordTrackUpdateTime 属性告知服务器最后一次为条目更新密码的时间戳。密码更改时间本身作为操作属性存储在用户条目 pwdUpdateTime 中(与 modifyTimestamp 或 lastModified 操作属性分开)。

passwordTrackUpdateTime 属性可以设置为全局密码策略的一部分,也可以在子树或用户级别策略中设置,具体取决于客户端需要访问密码更改时间。设置密码策略在 第 20.4 节 “管理密码策略” 中进行了描述。

第 5 章 维护引用完整性

5.1. 引用完整性的工作方式

- 对于标记为已删除的日志文件中的条目,目录中的对应属性会被删除。

- 对于在日志文件中标记为重命名或移动的条目,目录中对应属性值被重命名。

member, uniquemember, owner, and seeAlso 属性执行完整性更新。但是,您可以配置 referential Integrity Postoperation 插件的行为,以几种不同方式满足目录的需求:

- 在复制更改日志中记录引用完整性更新。

- 修改更新间隔。

- 选择要应用引用完整性的属性。

- 禁用引用完整性.

nsIndexType: pres nsIndexType: eq nsIndexType: sub

nsIndexType: pres

nsIndexType: eq

nsIndexType: sub5.2. 在复制中使用引用完整性

- 永远不会 在专用的消费者服务器上启用它(仅包含只读副本的服务器)。

- 切勿 在包含读写和只读副本的组合的服务器上启用它。

- 在 仅包含 读写副本的供应商服务器上启用它。

- 在多层次复制拓扑中为每个供应商服务器启用插件。插件配置在所有供应商服务器上必须相同。

5.3. 启用引用完整性

5.3.1. 使用命令行启用引用完整性

- 使用

dsconf工具启用插件:dsconf -D "cn=Directory Manager" ldap://server.example.com plugin referential-integrity enable

# dsconf -D "cn=Directory Manager" ldap://server.example.com plugin referential-integrity enableCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 重启实例:

dsctl instance_name restart

# dsctl instance_name restartCopy to Clipboard Copied! Toggle word wrap Toggle overflow

5.3.2. 使用 Web 控制台启用引用完整性

- 在 web 控制台中打开 Directory Server 用户界面。请参阅 第 1.4 节 “使用 Web 控制台登录目录服务器”。

- 选择实例。

- 选择 Plugins 菜单。

- 选择 Referential Integrity 插件,然后单击 Show Advanced Settings。

- 将状态更改为 ON 以启用插件。

5.4. referential Integrity Update Interval

- 0 :立即执行引用完整性的检查。

- -1 :不执行引用完整性的检查。

5.4.1. 使用命令行显示更新间隔

dsconf -D "cn=Directory Manager" ldap://server.example.com plugin referential-integrity show referint-update-delay: 0 ...

# dsconf -D "cn=Directory Manager" ldap://server.example.com plugin referential-integrity show

referint-update-delay: 0

...5.4.2. 使用 Web 控制台显示更新间隔

- 在 web 控制台中打开 Directory Server 用户界面。请参阅 第 1.4 节 “使用 Web 控制台登录目录服务器”。

- 选择实例。

- 打开 菜单。

- 选择 参考完整性 插件。

- 如需更新间隔,请参阅 Update Delay 字段。

5.4.3. 使用命令行修改更新间隔

- 将更新间隔设置为 0 :

dsconf -D "cn=Directory Manager" ldap://server.example.com plugin referential-integrity set --update-delay=0

# dsconf -D "cn=Directory Manager" ldap://server.example.com plugin referential-integrity set --update-delay=0Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 重启实例:

dsctl instance_name restart

# dsctl instance_name restartCopy to Clipboard Copied! Toggle word wrap Toggle overflow

5.4.4. 使用 Web 控制台修改 Update Interval

- 在 web 控制台中打开 Directory Server 用户界面。请参阅 第 1.4 节 “使用 Web 控制台登录目录服务器”。

- 选择实例。

- 打开 菜单。

- 选择 参考完整性 插件。

- 在 Update Delay 字段中设置间隔。

- 按 。

- 重启实例。请参阅 第 1.5.2 节 “使用 Web 控制台启动和停止目录服务器实例”。

5.5. 显示和修改属性列表

成员、唯一的成员、所有者和 seeAlso 属性。您可以使用命令行或 Web 控制台来添加或删除要更新的属性。

5.5.1. 使用命令行显示属性列表

dsconf -D "cn=Directory Manager" ldap://server.example.com plugin referential-integrity show

# dsconf -D "cn=Directory Manager" ldap://server.example.com plugin referential-integrity show5.5.2. 使用 Web 控制台显示属性列表

- 在 web 控制台中打开 Directory Server 用户界面。请参阅 第 1.4 节 “使用 Web 控制台登录目录服务器”。

- 选择实例。

- 打开 菜单。

- 选择 参考完整性 插件。

- 有关属性列表,请参阅 Membership Attribute 字段。

5.5.3. 使用命令行配置属性列表

- (可选)显示当前的属性列表。请参阅 第 5.5.1 节 “使用命令行显示属性列表”。

- 更新属性列表:

- 设置应由插件检查和更新的属性列表:

dsconf -D "cn=Directory Manager" ldap://server.example.com plugin referential-integrity set --membership-attr attribute_name_1 attribute_name_2

# dsconf -D "cn=Directory Manager" ldap://server.example.com plugin referential-integrity set --membership-attr attribute_name_1 attribute_name_2Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 删除插件不再检查和更新的所有属性:

dsconf -D "cn=Directory Manager" ldap://server.example.com plugin referential-integrity set --membership-attr delete

# dsconf -D "cn=Directory Manager" ldap://server.example.com plugin referential-integrity set --membership-attr deleteCopy to Clipboard Copied! Toggle word wrap Toggle overflow

- 重启实例:

dsctl instance_name restart

# dsctl instance_name restartCopy to Clipboard Copied! Toggle word wrap Toggle overflow

5.5.4. 使用 Web 控制台配置属性列表

- 在 web 控制台中打开 Directory Server 用户界面。请参阅 第 1.4 节 “使用 Web 控制台登录目录服务器”。

- 选择实例。

- 打开 菜单。

- 选择 参考完整性 插件。

- 更新 Membership Attribute 字段,以设置属性。

- 要添加属性,请在 Membership Attribute 字段中输入名称。

- 要删除属性,请在 Membership Attribute 字段中按属性名称右边的 按钮。

- 按 。

5.6. 为参考完整性配置范围

dc=example,dc=com,包含两个子树: ou=active users,dc=example,dc=com 和 ou=deleted users,dc=example,dc=com。对于参考完整性,不应处理 已删除用户 中的条目。

5.6.1. 控制引用完整性范围的参数

nsslapd-pluginEntryScope- 此多值参数控制已删除或重命名的条目的范围。它定义了 参考完整性后 插件查找用户条目删除或重命名操作的子树。如果用户被删除或重命名在定义的子树下不存在,则插件会忽略该操作。参数允许您指定插件应应用该操作的数据库分支。

nsslapd-pluginExcludeEntryScope- 这个参数还控制已删除或重命名的条目的范围。它定义了 参考完整性后插件会 忽略任何删除或重命名用户的操作的子树。

nsslapd-pluginContainerScope- 此参数控制更新引用的组范围。删除用户后,参考完整性后 插件会查找用户所属的组并相应地更新它们。参数指定插件搜索用户所属的组的分支。参考完整性后 插件仅更新指定容器分支下的组,并保留所有其他组没有更新。

5.6.2. 使用命令行显示参考完整性范围

dsconf -D "cn=Directory Manager" ldap://server.example.com plugin referential-integrity show ... nsslapd-pluginEntryScope: DN nsslapd-pluginExcludeEntryScope: DN nsslapd-pluginContainerScope: DN

# dsconf -D "cn=Directory Manager" ldap://server.example.com plugin referential-integrity show

...

nsslapd-pluginEntryScope: DN

nsslapd-pluginExcludeEntryScope: DN

nsslapd-pluginContainerScope: DN5.6.3. 使用 Web 控制台显示参考完整性范围

- 在 web 控制台中打开 Directory Server 用户界面。请参阅 第 1.4 节 “使用 Web 控制台登录目录服务器”。

- 选择实例。

- 打开 菜单。

- 选择 参考完整性 插件。

- 有关当前配置的范围,请参阅 Entry Scope、Exclude Entry Scope、和 Container Scope 字段。

5.6.4. 使用命令行配置参考完整性范围

- 另外,还可显示范围设置。请参阅 第 5.6.2 节 “使用命令行显示参考完整性范围”。

- 以下命令显示如何使用命令行配置单个引用完整性范围设置:

- 要设置可分辨名称(DN):

- 到

nsslapd-pluginEntryScope参数:dsconf -D "cn=Directory Manager" ldap://server.example.com plugin referential-integrity set --entry-scope="DN"

# dsconf -D "cn=Directory Manager" ldap://server.example.com plugin referential-integrity set --entry-scope="DN"Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 到

nsslapd-pluginExcludeEntryScope参数:dsconf -D "cn=Directory Manager" ldap://server.example.com plugin referential-integrity set --exclude-entry-scope="DN"

# dsconf -D "cn=Directory Manager" ldap://server.example.com plugin referential-integrity set --exclude-entry-scope="DN"Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 到

nsslapd-pluginContainerScope参数:dsconf -D "cn=Directory Manager" ldap://server.example.com plugin referential-integrity set --container-scope="DN"

# dsconf -D "cn=Directory Manager" ldap://server.example.com plugin referential-integrity set --container-scope="DN"Copy to Clipboard Copied! Toggle word wrap Toggle overflow

- 删除 DN:

- 在

nsslapd-pluginEntryScope参数中:dsconf -D "cn=Directory Manager" ldap://server.example.com plugin referential-integrity set --entry-scope=delete

# dsconf -D "cn=Directory Manager" ldap://server.example.com plugin referential-integrity set --entry-scope=deleteCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 在

nsslapd-pluginExcludeEntryScope参数中:dsconf -D "cn=Directory Manager" ldap://server.example.com plugin referential-integrity set --exclude-entry-scope=delete

# dsconf -D "cn=Directory Manager" ldap://server.example.com plugin referential-integrity set --exclude-entry-scope=deleteCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 在

nsslapd-pluginContainerScope参数中:dsconf -D "cn=Directory Manager" ldap://server.example.com plugin referential-integrity set --container-scope=delete

# dsconf -D "cn=Directory Manager" ldap://server.example.com plugin referential-integrity set --container-scope=deleteCopy to Clipboard Copied! Toggle word wrap Toggle overflow

- 重启实例:

dsctl instance_name restart

# dsctl instance_name restartCopy to Clipboard Copied! Toggle word wrap Toggle overflow

5.6.5. 使用 Web 控制台配置参考完整性范围

- 在 web 控制台中打开 Directory Server 用户界面。请参阅 第 1.4 节 “使用 Web 控制台登录目录服务器”。

- 选择实例。

- 选择 菜单。

- 选择 参考完整性 插件。

- 在 Entry Scope、Exclude Entry Scope 和 Container Scope 字段中设置范围。

- 单击 。

第 6 章 填充目录数据库

6.1. 导入数据

- 导入数据重要要导入数据,您必须将您要导入的 LDIF 文件存储在

/var/lib/dirsrv/slapd-instance_name/ldif/目录中。目录服务器默认使用PrivateTmpsystemd 指令。因此,如果您将 LDIF 文件导出到/tmp/或/var/tmp/系统目录中,Directory 服务器在导入过程中不会看到这些 LDIF 文件。有关PrivateTmp的更多信息,请参阅systemd.exec (5)手册页。 - 为复制初始化数据库

| 操作 | Import | 初始化数据库 |

|---|---|---|

| 覆盖数据库 | 否 | 是 |

| LDAP 操作 | 添加、修改、删除 | 仅添加 |

| 性能 | 更多耗时 | 速度快 |

| 分区特殊 | 适用于所有分区 | 仅本地分区 |

| 对服务器故障的响应 | 最佳工作(所有对故障点所做的更改仍保留) | Atomic (所有更改都将在失败后丢失) |

| LDIF 文件位置 | Web 控制台本地 | 到 web 控制台或服务器本地 |

| 导入配置信息(cn=config) | 是 | 否 |

6.1.1. 在导入过程中设置 EntryUSN Initial 值

nsslapd-entryusn-import-initval 参数来实现,该参数为所有导入的条目设置开始 USN。

nsslapd-entryusn-import-initval 有两个可能的值:

- 整数,这是用于每个导入条目的显式开始号。

- 接下来,这意味着每个导入的条目都会在导入操作前在服务器上使用最高条目 USN 值的任何值,由一递增。

nsslapd-entryusn-import-initval,则所有条目 USNs 从零开始。

例 6.1. nsslapd-entryusn-import-initval 参数的工作方式

nsslapd-entryusn-import-initval 值是 下一个,则每个导入的条目都会被分配一个 1001 的 USN:

nsslapd-entryusn-import-initval 参数添加到要导入数据的服务器或将执行初始化的供应商服务器。例如:

dsconf -D "cn=Directory Manager" ldap://server.example.com config replace nsslapd-entryusn-import-initval=next

# dsconf -D "cn=Directory Manager" ldap://server.example.com config replace nsslapd-entryusn-import-initval=nextnsslapd-entryusn-import-initval 参数。这意味着必须明确设置该值,以针对哪个供应商服务器用于初始化副本。

1 主机将 nsslapd-entryusn-import-initval 设置为 下一个,并且用于初始化副本,则导入的条目的 USN 的条目具有最高的值加上一个值。如果 Vendor2 主机没有 nsslapd-entryusn-import-initval 设置,并且用于初始化副本,那么导入条目的 USN 的所有条目都以零开始 - 即使 Vendor 1 和 Vendor2 之间有多层次复制协议。

6.1.2. 使用命令行导入

- 如果实例正在运行,请使用以下方法之一:

- 使用 dsconf backend import 命令。请参阅 第 6.1.2.1.1 节 “使用 dsconf 后端导入命令”。

- 创建 cn=tasks 条目。请参阅 第 6.1.2.1.2 节 “使用 cn=tasks Entry 导入数据”。

- 如果实例离线,请使用 dsctl ldif2db 命令。请参阅 第 6.1.2.2 节 “在服务器离线的情况下导入数据”。

UTF-8 字符设置编码。导入操作不会将数据从本地字符设置编码转换为 UTF-8。另外,所有导入的 LDIF 文件必须包含 root 后缀条目。

dirsrv 用户身份运行导入操作。因此,LDIF 文件的权限必须允许此用户读取该文件。

6.1.2.1. 在服务器正在运行的情况下导入数据

6.1.2.1.1. 使用 dsconf 后端导入命令

/var/lib/dirsrv/slapd-instance_name/ldif/instance_name-database_name-time_stamp.ldif 文件导入到 userRoot 数据库中:

- 如果后缀不存在,则进行创建。详情请查看 第 2.1.1 节 “创建后缀”。

- 如果要导入的 LDIF 不包含添加后缀条目的语句,请手动创建此条目,如 第 3.1.3.3 节 “创建根条目” 所述。

- 导入 LDIF 文件:

dsconf -D "cn=Directory Manager" ldap://server.example.com backend import userRoot /var/lib/dirsrv/slapd-instance_name/ldif/instance_name-database_name-time_stamp.ldif The import task has finished successfully

# dsconf -D "cn=Directory Manager" ldap://server.example.com backend import userRoot /var/lib/dirsrv/slapd-instance_name/ldif/instance_name-database_name-time_stamp.ldif The import task has finished successfullyCopy to Clipboard Copied! Toggle word wrap Toggle overflow dsconf backend import 命令支持附加选项,例如排除特定的后缀。要显示所有可用的选项,请输入:dsconf ldap://server.example.com backend import --help

# dsconf ldap://server.example.com backend import --helpCopy to Clipboard Copied! Toggle word wrap Toggle overflow

6.1.2.1.2. 使用 cn=tasks Entry 导入数据

cn: 设置任务的唯一名称。nsFilename:设置要导入的 LDIF 文件的名称。nsInstance:设置应导入该文件的数据库的名称。

/var/lib/dirsrv/slapd-instance_name/ldif/example.ldif 文件的内容导入到 userRoot 数据库中的任务:

- 如果后缀不存在,则进行创建。详情请查看 第 2.1.1 节 “创建后缀”。

- 如果要导入的 LDIF 不包含添加后缀条目的语句,请手动创建此条目,如 第 3.1.3.3 节 “创建根条目” 所述。

- 添加导入任务:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

6.1.2.2. 在服务器离线的情况下导入数据

- 如果后缀不存在,则进行创建。详情请查看 第 2.1.1 节 “创建后缀”。

- 如果要导入的 LDIF 不包含添加后缀条目的语句,请手动创建此条目,如 第 3.1.3.3 节 “创建根条目” 所述。

- 停止实例:

dsctl instance_name stop

# dsctl instance_name stopCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 从 LDIF 文件中导入数据。例如,要将

/var/lib/dirsrv/slapd-instance_name/ldif/example.ldif文件导入到userRoot数据库中:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 警告如果命令中指定的数据库与 LDIF 文件中包含的后缀不匹配,则数据库中包含的所有数据都会被删除,导入会失败。 - 启动实例:

dsctl instance_name start

# dsctl instance_name startCopy to Clipboard Copied! Toggle word wrap Toggle overflow

6.1.3. 使用 Web 控制台导入数据

- 如果后缀不存在,则进行创建。详情请查看 第 2.1.1 节 “创建后缀”。

- 如果要导入的 LDIF 不包含添加后缀条目的语句,请手动创建此条目,如 第 3.1.3.3 节 “创建根条目” 所述。

- 将您要导入的 LDIF 文件存储在

/var/lib/dirsrv/slapd-instance_name/ldif/目录中。 - 在 web 控制台中打开 Directory Server 用户界面。请参阅 第 1.4 节 “使用 Web 控制台登录目录服务器”。

- 选择实例。

- 打开 菜单。

- 选择后缀条目。

- 点 ,然后选择 Initialize Suffix。

- 选择要导入或输入文件的完整路径的 LDIF 文件。

- 选择 Yes, I am sure.,然后单击 确认。

6.2. 导出数据

- 备份数据库中的数据。

- 将数据复制到其他目录服务器.

- 将数据导出到另一个应用程序。

- 在更改目录拓扑后重新填充数据库。例如,如果目录包含一个数据库,并且其内容应分割为两个数据库,那么两个新数据库应通过导出旧数据库的内容并导入到两个新数据库中来接收其数据,如 图 6.1 “将数据库内容分成两个数据库” 所示。

图 6.1. 将数据库内容分成两个数据库

dirsrv 用户身份运行导出操作。因此,目标目录的权限必须允许此用户写入该文件。

6.2.1. 使用命令行将数据导出到 LDIF 文件中

- 如果实例正在运行,请使用以下方法之一:

- 使用 dsconf backend export 命令。请参阅 第 6.2.1.1.1 节 “使用 dsconf backend export 命令导出数据库”。

- 创建 cn=tasks 条目。请参阅 第 6.2.1.1.2 节 “使用 cn=tasks Entry 导出数据库”。

- 如果实例离线,请使用 dsctl db2ldif 命令。请参阅 第 6.2.1.2 节 “导出数据库,但服务器处于离线状态”。

/tmp 或 /var /tmp/ 目录中:

- 目录服务器默认使用

systemd的PrivateTmp功能。如果您将 LDIF 文件放在/tmp或/var/tmp/系统目录中,目录服务器在导入过程中不会看到这些 LDIF 文件。有关PrivateTmp的更多信息,请参阅systemd.exec (5)手册页。 - LDIF 文件通常包含敏感数据,如用户密码。因此,您不能使用临时系统目录来存储这些文件。

6.2.1.1. 导出数据库,但服务器正在运行

6.2.1.1.1. 使用 dsconf backend export 命令导出数据库

userRoot 数据库:

dsconf -D "cn=Directory Manager" ldap://server.example.com backend export userRoot The export task has finished successfully

# dsconf -D "cn=Directory Manager" ldap://server.example.com backend export userRoot

The export task has finished successfullydsconf 将导出存储在 /var/lib/dirsrv/slapd -instance_name/export/ 目录中的名为instance_name_database_name-time_stamp.ldif 的文件中。或者,在命令中添加 the -l file_name 选项来指定不同的位置。

dsconf ldap://server.example.com backend export --help

# dsconf ldap://server.example.com backend export --help6.2.1.1.2. 使用 cn=tasks Entry 导出数据库

cn: 设置任务的唯一名称。nsInstance:设置要导出的数据库的名称。nsFilename:设置应将导出存储到的文件的名称。

userRoot 数据库内容导出到 /var/lib/dirsrv/slapd-instance_name/ldif/example.ldif 文件的任务:

6.2.1.2. 导出数据库,但服务器处于离线状态

- 停止实例:

dsctl instance_name stop

# dsctl instance_name stopCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 将数据库导出到 LDIF 文件中。例如,要将

userRoot数据库导出到/var/lib/dirsrv/slapd-instance_name/ldif/example.ldif文件中:Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 启动实例:

dsctl instance_name start

# dsctl instance_name startCopy to Clipboard Copied! Toggle word wrap Toggle overflow

6.2.2. 使用 Web 控制台将后缀导出到 LDIF 文件

- 在 web 控制台中打开 Directory Server 用户界面。请参阅 第 1.4 节 “使用 Web 控制台登录目录服务器”。

- 选择实例。

- 打开 菜单。

- 选择后缀条目。

- 点 ,并选择 Export Suffix。

- 输入您要在其中存储导出的 LDIF 文件的名称。目录服务器将使用指定文件名将文件存储在

/var/lib/dirsrv/slapd-instance_name/ldif/目录中。

- 单击 。

6.2.3. 启用组成员以导出数据并执行导出为组成员之一

cn=Directory Manager 的凭证。另外,您可以通过修改组来轻松授予和撤销导出权限。

6.2.3.1. 启用组来导出数据

cn=export_users,ou=groups,dc=example,dc=com 组,并启用此组的成员来创建导出任务。

流程

- 创建

cn=export_users,ou=groups,dc=example,dc=com组:dsidm -D "cn=Directory Manager" ldap://server.example.com -b "dc=example,dc=com" group create --cn export_users

# dsidm -D "cn=Directory Manager" ldap://server.example.com -b "dc=example,dc=com" group create --cn export_usersCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 添加允许

cn=export_users,ou=groups,dc=example,dc=com组的成员创建导出任务的访问控制指令(ACI):Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 创建用户:

- 创建用户帐户:

dsidm -D "cn=Directory Manager" ldap://server.example.com -b "dc=example,dc=com" user create --uid="example" --cn="example" --uidNumber="1000" --gidNumber="1000" --homeDirectory="/home/example/" --displayName="Example User"

# dsidm -D "cn=Directory Manager" ldap://server.example.com -b "dc=example,dc=com" user create --uid="example" --cn="example" --uidNumber="1000" --gidNumber="1000" --homeDirectory="/home/example/" --displayName="Example User"Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 在用户帐户中设置密码:

dsidm -D "cn=Directory Manager" ldap://server.example.com -b "dc=example,dc=com" account reset_password "uid=example,ou=People,dc=example,dc=com" "password"

# dsidm -D "cn=Directory Manager" ldap://server.example.com -b "dc=example,dc=com" account reset_password "uid=example,ou=People,dc=example,dc=com" "password"Copy to Clipboard Copied! Toggle word wrap Toggle overflow

- 将

uid=example,ou=People,dc=example,dc=com用户添加到cn=export_users,ou=groups,dc=example,dc=com组中:dsidm -D "cn=Directory Manager" ldap://server.example.com -b "dc=example,dc=com" group add_member export_users uid=example,ou=People,dc=example,dc=com

# dsidm -D "cn=Directory Manager" ldap://server.example.com -b "dc=example,dc=com" group add_member export_users uid=example,ou=People,dc=example,dc=comCopy to Clipboard Copied! Toggle word wrap Toggle overflow

验证

- 显示 cn=config 上设置的 ACI: