部署不同类型的服务器

设置和配置 Web 服务器及反向代理、网络文件服务、数据库服务器、邮件传输代理和打印机

摘要

对红帽文档提供反馈

我们感谢您对我们文档的反馈。让我们了解如何改进它。

通过 Jira 提交反馈(需要帐户)

- 登录到 Jira 网站。

- 单击顶部导航栏中的 Create。

- 在 Summary 字段中输入描述性标题。

- 在 Description 字段中输入您对改进的建议。包括文档相关部分的链接。

- 点对话框底部的 Create。

第 1 章 设置 Apache HTTP web 服务器

1.1. Apache HTTP web 服务器简介

Web 服务器是一个通过 Web 向客户端提供内容的网络服务。这通常是网页,但也可以提供任何其他文档。Web 服务器也称为 HTTP 服务器,因为它们使用 超文本传输协议 (HTTP)。

Apache HTTP 服务器 httpd 是由 Apache Software Foundation 开发的开源 Web 服务器。

如果您要从之前的 Red Hat Enterprise Linux 版本升级,您必须相应地更新 httpd 服务配置。本节介绍了一些新添加的功能,并指导您完成之前的配置文件的更新。

1.2. Apache HTTP 服务器中的显著变化

Apache HTTP 服务器 已从 RHEL 7 中的 2.4.6 版本更新至 RHEL 8 中的 2.4.37 版本。这个版本包括了几个新功能,但在外部模块的配置和应用程序二进制接口(ABI)级别上保持与 RHEL 7 版本的向后兼容性。

新特性包括:

-

HTTP/2支持现在由mod_http2软件包提供,这是httpd模块的一部分。 -

支持 systemd 套接字激活。详情请查看

httpd.socket(8)手册页。

添加了多个新模块:

-

mod_proxy_hcheck- 代理健康检查模块 -

mod_proxy_uwsgi- Web 服务器网关接口(WSGI)代理 -

mod_proxy_fdpass- 支持将客户端套接字传递给另一个进程 -

mod_cache_socache- 使用的 HTTP 缓存,如 memcache backend -

mod_md- ACME 协议 SSL/TLS 证书服务

-

现在默认载入以下模块:

-

mod_request -

mod_macro -

mod_watchdog

-

-

添加了一个新的子

软件包 httpd-filesystem,其中包含 Apache HTTP 服务器 的基本目录布局,包括目录的正确权限。 -

引入了实例化服务支持

httpd@.service。如需更多信息,请参阅httpd.serviceman page。

-

新的

httpd-init.service替换%post 脚本来创建自签名的mod_ssl密钥对。

-

mod_md软件包现在支持使用自动证书管理环境(ACME)协议进行自动 TLS 证书置备和续订(用于Let 的加密等证书提供商)。 -

Apache HTTP 服务器 现在支持直接从

PKCS#11模块的硬件安全令牌加载 TLS 证书和私钥。现在,mod_ssl配置可以使用PKCS#11URL 来标识 TLS 私钥,(可选)以及SSLCertificateKeyFile和SSLCertificateFile指令中的 TLS 证书。 现在,支持

/etc/httpd/conf/httpd.conf文件中的ListenFree指令。与

Listen指令类似,listenFree也提供有关服务器侦听的 IP 地址、端口或 IP 地址和端口组合的信息。但是,使用ListenFree时,默认启用IP_FREEBIND套接字选项。因此,允许httpd绑定到非本地 IP 地址或尚不存在的 IP 地址。这允许httpd侦听套接字,无需在httpd尝试绑定到底层网络接口或指定的动态 IP 地址处于在线状态。请注意,

ListenFree指令目前仅在 RHEL 8 中可用。有关

ListenFree的详情,请查看下表:Expand 表 1.1. ListenFree 指令的语法、状态和模块 语法 状态 模块 ListenFree [IP-address:]portnumber [protocol]

MPM

event、worker、prefork、mpm_winnt、mpm_netware、mpmt_os2

其他显著变化包括:

删除了以下模块:

-

mod_file_cache mod_nss使用

mod_ssl作为替换。有关从mod_nss迁移的详情,请参考 第 1.14 节 “从 NSS 数据库导出私钥和证书,以便在 Apache Web 服务器配置中使用它们”。-

mod_perl

-

-

在 RHEL 8 中,Apache HTTP 服务器 使用的默认 DBM 验证数据库已经从

SDBM改为db5。 -

Apache HTTP 服务器的

mod_wsgi模块已更新为 Python 3。WSGI 应用程序现在只支持 Python 3,且必须从 Python 2 中迁移。 默认情况下,使用 Apache HTTP 服务器配置 的多处理模块(MPM)从多进程(称为

prefork)的派生模型更改为高性能多线程模型事件。任何不是线程的第三方模块都需要被替换或删除。要更改配置的 MPM,请编辑

/etc/httpd/conf.modules.d/00-mpm.conf文件。详情请查看httpd.service(8)手册页。- 现在,suEXEC 允许的用户的 UID 和 GID 最少为 1000 和 500(之前为 100 和 100)。

-

/etc/sysconfig/httpd文件不再被支持用来为httpd服务设置环境变量。为 systemd 服务添加了httpd.service(8)手册页。 -

现在,停止

httpd服务默认使用"正常停止"。 -

mod_auth_kerb模块已被mod_auth_gssapi模块替代。

1.3. 更新配置

要从 Red Hat Enterprise Linux 7 中使用的 Apache HTTP 服务器版本更新配置文件,请选择以下选项之一:

-

如果

/etc/sysconfig/httpd用于设置环境变量,请创建一个 systemd drop-in文件。 - 如果使用任何第三方模块,请确保它们与线程 MPM 兼容。

- 如果使用 suexec,请确保用户和组群 ID 满足新的最小值。

您可以使用以下命令检查配置中的错误:

apachectl configtest

# apachectl configtest

Syntax OK1.4. Apache 配置文件

默认情况下,httpd 在启动后读取配置文件。您可以在下表中查看配置文件的位置列表。

| 路径 | 描述 |

|---|---|

|

| 主配置文件。 |

|

| 主配置文件中包含的配置文件的辅助目录。 |

|

| 用于载入 Red Hat Enterprise Linux 中打包动态模块的配置文件的辅助目录。在默认配置中,首先会处理这些配置文件。 |

虽然默认配置适用于大多数情况,但您也可以使用其他配置选项。要让任何更改生效,请首先重启 web 服务器。

要检查配置中的可能错误,在 shell 提示符后输入以下内容:

apachectl configtest

# apachectl configtest

Syntax OK要更方便地从错误中恢复,请在编辑前复制原始文件。

1.5. 管理 httpd 服务

本节描述了如何启动、停止和重新启动 httpd 服务。

先决条件

- 已安装 Apache HTTP 服务器。

流程

要启动

httpd服务,请输入:systemctl start httpd

# systemctl start httpdCopy to Clipboard Copied! Toggle word wrap Toggle overflow 要停止

httpd服务,请输入:systemctl stop httpd

# systemctl stop httpdCopy to Clipboard Copied! Toggle word wrap Toggle overflow 要重启

httpd服务,请输入:systemctl restart httpd

# systemctl restart httpdCopy to Clipboard Copied! Toggle word wrap Toggle overflow

1.6. 设置单实例 Apache HTTP 服务器

您可以设置单实例 Apache HTTP 服务器来提供静态 HTML 内容。

如果 Web 服务器应该为与服务器关联的所有域提供相同的内容,请按照以下流程操作。如果要为不同的域提供不同的内容,请设置基于名称的虚拟主机。详情请参阅 配置 Apache 基于名称的虚拟主机。

流程

安装

httpd软件包:yum install httpd

# yum install httpdCopy to Clipboard Copied! Toggle word wrap Toggle overflow 如果使用

firewalld,请在本地防火墙中打开 TCP 端口80:firewall-cmd --permanent --add-port=80/tcp firewall-cmd --reload

# firewall-cmd --permanent --add-port=80/tcp # firewall-cmd --reloadCopy to Clipboard Copied! Toggle word wrap Toggle overflow 启用并启动

httpd服务:systemctl enable --now httpd

# systemctl enable --now httpdCopy to Clipboard Copied! Toggle word wrap Toggle overflow 可选:将 HTML 文件添加到

/var/www/html/目录中。注意在 向

/var/www/html/添加内容时,在httpd默认运行的情况下,文件和目录必须可被用户读取。内容所有者可以是root用户和root用户组,也可以是管理员选择的其他用户或组。如果内容所有者是root用户和root用户组,则文件必须可被其他用户读取。所有文件和目录的 SELinux 上下文必须为httpd_sys_content_t,其默认应用于/var/www目录中的所有内容。

验证

使用 Web 浏览器连接到

http://server_IP_or_host_name/。如果

/var/www/html/目录为空,或者不包含index.html或index.htm文件,则 Apache 会显示Red Hat Enterprise Linux 测试页面。如果/var/www/html/包含具有不同名称的 HTML 文件,您可以通过输入该文件的 URL 来加载它们,如http://server_IP_or_host_name/example.html。

1.7. 配置基于 Apache 名称的虚拟主机

基于名称的虚拟主机可让 Apache 为解析到服务器 IP 地址的不同域提供不同的内容。

您可以使用单独的文档根目录为 example.com 和 example.net 域设置虚拟主机。两个虚拟主机都提供静态 HTML 内容。

先决条件

客户端和 Web 服务器将

example.com和example.net域解析为 Web 服务器的 IP 地址。请注意,您必须手动将这些条目添加到 DNS 服务器中。

流程

安装

httpd软件包:yum install httpd

# yum install httpdCopy to Clipboard Copied! Toggle word wrap Toggle overflow 编辑

/etc/httpd/conf/httpd.conf文件:为

example.com域添加以下虚拟主机配置:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 这些设置配置以下内容:

-

<VirtualHost *:80>指令中的所有设置都是针对这个虚拟主机的。 -

DocumentRoot设置虚拟主机的 Web 内容的路径。 ServerName设置此虚拟主机为其提供内容服务的域。要设置多个域,请在配置中添加

ServerAlias参数,并在此参数中指定用空格分开的额外域。-

CustomLog设置虚拟主机的访问日志的路径。 ErrorLog设置虚拟主机错误日志的路径。注意Apache 还将配置中找到的第一个虚拟主机用于与

ServerName和Server Alias参数中设置的任何域不匹配的请求。这还包括发送到服务器 IP 地址的请求。

-

为

example.net域添加类似的虚拟主机配置:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 为两个虚拟主机创建文档根目录:

mkdir /var/www/example.com/ mkdir /var/www/example.net/

# mkdir /var/www/example.com/ # mkdir /var/www/example.net/Copy to Clipboard Copied! Toggle word wrap Toggle overflow 如果您在

DocumentRoot参数中设置的路径不在/var/www/中,请在两个文档根中设置httpd_sys_content_t上下文:semanage fcontext -a -t httpd_sys_content_t "/srv/example.com(/.*)?" restorecon -Rv /srv/example.com/ semanage fcontext -a -t httpd_sys_content_t "/srv/example.net(/.\*)?" restorecon -Rv /srv/example.net/

# semanage fcontext -a -t httpd_sys_content_t "/srv/example.com(/.*)?" # restorecon -Rv /srv/example.com/ # semanage fcontext -a -t httpd_sys_content_t "/srv/example.net(/.\*)?" # restorecon -Rv /srv/example.net/Copy to Clipboard Copied! Toggle word wrap Toggle overflow 这些命令在

/srv/example.com/和/srv/ example.net/目录中设置httpd_sys_content_t上下文。请注意,您必须安装

policycoreutils-python-utils软件包才能运行restorecon命令。如果您使用

firewalld,请在本地防火墙中打开端口80:firewall-cmd --permanent --add-port=80/tcp firewall-cmd --reload

# firewall-cmd --permanent --add-port=80/tcp # firewall-cmd --reloadCopy to Clipboard Copied! Toggle word wrap Toggle overflow 启用并启动

httpd服务:systemctl enable --now httpd

# systemctl enable --now httpdCopy to Clipboard Copied! Toggle word wrap Toggle overflow

验证

在每个虚拟主机的文档 root 中创建不同的示例文件:

echo "vHost example.com" > /var/www/example.com/index.html echo "vHost example.net" > /var/www/example.net/index.html

# echo "vHost example.com" > /var/www/example.com/index.html # echo "vHost example.net" > /var/www/example.net/index.htmlCopy to Clipboard Copied! Toggle word wrap Toggle overflow -

使用浏览器并连接到

http://example.comWeb 服务器显示example.com虚拟主机中的示例文件。 -

使用浏览器并连接到

http://example.netWeb 服务器显示example.net虚拟主机中的示例文件。

1.8. 为 Apache HTTP web 服务器配置 Kerberos 验证

要在 Apache HTTP web 服务器中执行 Kerberos 身份验证,RHEL 8 使用 mod_auth_gssapi Apache 模块。Generic Security Services API(GSSAPI)是请求使用安全库(如 Kerberos)的应用程序的接口。gssproxy 服务允许对 httpd 服务器实施特权分离,从安全的角度来看,这优化了此过程。

mod_auth_gssapi 模块取代了已删除的 mod_auth_kerb 模块。

先决条件

-

httpd和gssproxy软件包已经安装。 -

Apache Web 服务器已设置,并且

httpd服务在运行。

1.8.1. 在 IdM 环境中设置 GSS-Proxy

这个流程描述了如何设置 GSS-Proxy ,以便在 Apache HTTP Web 服务器中执行 Kerberos 身份验证。

流程

通过创建服务主体来启用对 HTTP/<SERVER_NAME>@realm 主体的

keytab文件的访问:ipa service-add HTTP/<SERVER_NAME>

# ipa service-add HTTP/<SERVER_NAME>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 检索存储在

/etc/gssproxy/http.keytab文件中的主体的keytab:ipa-getkeytab -s $(awk '/^server =/ {print $3}' /etc/ipa/default.conf) -k /etc/gssproxy/http.keytab -p HTTP/$(hostname -f)# ipa-getkeytab -s $(awk '/^server =/ {print $3}' /etc/ipa/default.conf) -k /etc/gssproxy/http.keytab -p HTTP/$(hostname -f)Copy to Clipboard Copied! Toggle word wrap Toggle overflow 此步骤将权限设置为 400,因此只有

root用户有访问keytab文件的权限。apache用户无法访问。使用以下内容创建

/etc/gssproxy/80-httpd.conf文件:[service/HTTP] mechs = krb5 cred_store = keytab:/etc/gssproxy/http.keytab cred_store = ccache:/var/lib/gssproxy/clients/krb5cc_%U euid = apache

[service/HTTP] mechs = krb5 cred_store = keytab:/etc/gssproxy/http.keytab cred_store = ccache:/var/lib/gssproxy/clients/krb5cc_%U euid = apacheCopy to Clipboard Copied! Toggle word wrap Toggle overflow 重启并启用

gssproxy服务:systemctl restart gssproxy.service systemctl enable gssproxy.service

# systemctl restart gssproxy.service # systemctl enable gssproxy.serviceCopy to Clipboard Copied! Toggle word wrap Toggle overflow

1.9. 在Apache HTTP服务器上配置TLS加密

默认情况下,Apache 使用未加密的 HTTP 连接向客户端提供内容。这部分论述了如何在 Apache HTTP 服务器上启用 TLS 加密和配置常用的与加密相关的设置。

先决条件

- Apache HTTP 服务器已安装并运行。

1.9.1. 在 Apache HTTP 服务器中添加 TLS 加密

您可以在 Apache HTTP 服务器上为 example.com 域启用 TLS 加密。

先决条件

- Apache HTTP 服务器已安装并运行。

私钥存储在

/etc/pki/tls/private/example.com.key文件中。有关创建私钥和证书签名请求(CSR)的详细信息,以及如何从证书颁发机构(CA)请求证书,请参阅您的 CA 文档。或者,如果您的 CA 支持 ACME 协议,您可以使用

mod_md模块自动检索和调配 TLS 证书。-

TLS 证书存储在

/etc/pki/tls/certs/example.com.crt文件中。如果您使用其他路径,请调整该流程的对应步骤。 -

CA 证书存储在

/etc/pki/tls/certs/ca.crt文件中。如果您使用其他路径,请调整该流程的对应步骤。 - 客户端和网页服务器会将服务器的主机名解析为 web 服务器的 IP 地址。

流程

安装

mod_ssl软件包:yum install mod_ssl

# yum install mod_sslCopy to Clipboard Copied! Toggle word wrap Toggle overflow 编辑

/etc/httpd/conf.d/ssl.conf文件,并将以下设置添加到<VirtualHost _default_:443>指令中:设置服务器名称:

ServerName example.com

ServerName example.comCopy to Clipboard Copied! Toggle word wrap Toggle overflow

服务器名称必须与证书的 Common Name字段中设置的条目匹配。

可选:如果证书在

Subject Alt Names(SAN)字段中包含额外的主机名,您可以 配置mod_ssl来为这些主机名提供 TLS 加密。要配置此功能,请添加具有对应名称的ServerAliases参数:ServerAlias www.example.com server.example.com

ServerAlias www.example.com server.example.comCopy to Clipboard Copied! Toggle word wrap Toggle overflow 设置到私钥、服务器证书和 CA 证书的路径:

SSLCertificateKeyFile "/etc/pki/tls/private/example.com.key" SSLCertificateFile "/etc/pki/tls/certs/example.com.crt" SSLCACertificateFile "/etc/pki/tls/certs/ca.crt"

SSLCertificateKeyFile "/etc/pki/tls/private/example.com.key" SSLCertificateFile "/etc/pki/tls/certs/example.com.crt" SSLCACertificateFile "/etc/pki/tls/certs/ca.crt"Copy to Clipboard Copied! Toggle word wrap Toggle overflow 出于安全考虑,配置成只有

root用户才可以访问私钥文件:chown root:root /etc/pki/tls/private/example.com.key chmod 600 /etc/pki/tls/private/example.com.key

# chown root:root /etc/pki/tls/private/example.com.key # chmod 600 /etc/pki/tls/private/example.com.keyCopy to Clipboard Copied! Toggle word wrap Toggle overflow 警告如果私钥被设置为可以被未授权的用户访问,则需要撤销证书,然后再创建一个新私钥并请求一个新证书。否则,TLS 连接就不再安全。

如果您使用

firewalld,请在本地防火墙中打开端口443:firewall-cmd --permanent --add-port=443/tcp firewall-cmd --reload

# firewall-cmd --permanent --add-port=443/tcp # firewall-cmd --reloadCopy to Clipboard Copied! Toggle word wrap Toggle overflow 重启

httpd服务:systemctl restart httpd

# systemctl restart httpdCopy to Clipboard Copied! Toggle word wrap Toggle overflow

注意如果您使用密码来保护私钥文件,则必须在每次

httpd服务启动时都输入此密码。

验证

-

使用浏览器并连接到

https://example.com。

1.9.2. 在 Apache HTTP 服务器中设置支持的 TLS 协议版本

默认情况下,RHEL 上的 Apache HTTP 服务器使用系统范围的加密策略来定义安全默认值,这些值也与最新的浏览器兼容。例如,DEFAULT 策略定义 TLSv1.2 和 TLSv1.3 协议版本仅在 apache 中启用。

您可以手动配置 Apache HTTP 服务器支持哪个 TLS 协议版本。如果您的环境只需要启用特定的 TLS 协议版本,请按照以下步骤操作,例如:

-

如果您的环境要求客户端也可以使用弱

TLS1(TLSv1.0)或TLS1.1协议。 -

如果你想将 Apache 配置为只支持

TLSv1.2或TLSv1.3协议。

先决条件

- TLS 加密在服务器上启用,如 将 TLS 加密添加到 Apache HTTP 服务器 中所述。

流程

编辑

/etc/httpd/conf/httpd.conf文件,并将以下设置添加到您要为其设置 TLS 协议版本的<VirtualHost>指令中。例如,只启用TLSv1.3协议:SSLProtocol -All TLSv1.3

SSLProtocol -All TLSv1.3Copy to Clipboard Copied! Toggle word wrap Toggle overflow 重启

httpd服务:systemctl restart httpd

# systemctl restart httpdCopy to Clipboard Copied! Toggle word wrap Toggle overflow

验证

使用以下命令来验证服务器是否支持

TLSv1.3:openssl s_client -connect example.com:443 -tls1_3

# openssl s_client -connect example.com:443 -tls1_3Copy to Clipboard Copied! Toggle word wrap Toggle overflow 使用以下命令来验证服务器是否不支持

TLSv1.2:openssl s_client -connect example.com:443 -tls1_2

# openssl s_client -connect example.com:443 -tls1_2Copy to Clipboard Copied! Toggle word wrap Toggle overflow 如果服务器不支持该协议,命令会返回一个错误:

140111600609088:error:1409442E:SSL routines:ssl3_read_bytes:tlsv1 alert protocol version:ssl/record/rec_layer_s3.c:1543:SSL alert number 70

140111600609088:error:1409442E:SSL routines:ssl3_read_bytes:tlsv1 alert protocol version:ssl/record/rec_layer_s3.c:1543:SSL alert number 70Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 可选:重复用于其他 TLS 协议版本的命令。

1.9.3. 在 Apache HTTP 服务器中设置支持的密码

默认情况下,Apache HTTP 服务器使用定义安全默认值的系统范围的加密策略,这些值也与最新的浏览器兼容。有关系统范围加密允许的密码列表,请查看/etc/crypto-policies/back-ends/openssl.config 文件。

您可以手动配置 Apache HTTP 服务器支持哪种密码。如果您的环境需要特定的加密系统,请按照以下步骤操作。

先决条件

- TLS 加密在服务器上启用,如 将 TLS 加密添加到 Apache HTTP 服务器 中所述。

流程

编辑

/etc/httpd/conf/httpd.conf文件,并将SSLCipherSuite参数添加到您要为其设置 TLS 密码的<VirtualHost>指令中:SSLCipherSuite "EECDH+AESGCM:EDH+AESGCM:AES256+EECDH:AES256+EDH:!SHA1:!SHA256"

SSLCipherSuite "EECDH+AESGCM:EDH+AESGCM:AES256+EECDH:AES256+EDH:!SHA1:!SHA256"Copy to Clipboard Copied! Toggle word wrap Toggle overflow 这个示例只启用

EECDH+AESGCM、EDH+AESGCM、AES256+EECDH和AES256+EDH密码,并禁用所有使用SHA1和SHA256消息身份验证码(MAC)的密码。重启

httpd服务:systemctl restart httpd

# systemctl restart httpdCopy to Clipboard Copied! Toggle word wrap Toggle overflow

验证

显示 Apache HTTP 服务器支持的密码列表:

安装

nmap软件包:yum install nmap

# yum install nmapCopy to Clipboard Copied! Toggle word wrap Toggle overflow 使用

nmap工具来显示支持的加密:Copy to Clipboard Copied! Toggle word wrap Toggle overflow

1.10. 配置 TLS 客户端证书身份验证

客户端证书身份验证可让管理员只允许使用证书进行身份验证的用户访问 web 服务器上的资源。您可以为 /var/www/html/Example/ 目录配置客户端证书身份验证。

如果 Apache HTTP 服务器使用 TLS 1.3 协议,某些客户端将需要额外的配置。例如,在 Firefox 中,将about:config菜单中的security.tls.enable_post_handshake_auth参数设置为true。

先决条件

- TLS 加密在服务器上启用,如 将 TLS 加密添加到 Apache HTTP 服务器 中所述。

流程

编辑

/etc/httpd/conf/httpd.conf文件,并将以下设置添加到你要为其配置客户端验证的<VirtualHost>指令中:<Directory "/var/www/html/Example/"> SSLVerifyClient require </Directory>

<Directory "/var/www/html/Example/"> SSLVerifyClient require </Directory>Copy to Clipboard Copied! Toggle word wrap Toggle overflow SSLVerifyClient require设置定义了服务器必须成功验证客户端证书,然后客户端才能访问/var/www/html/Example/目录中的内容。重启

httpd服务:systemctl restart httpd

# systemctl restart httpdCopy to Clipboard Copied! Toggle word wrap Toggle overflow

验证

使用

curl工具在没有客户端身份验证的情况下访问https://example.com/Example/URL:curl https://example.com/Example/

$ curl https://example.com/Example/ curl: (56) OpenSSL SSL_read: error:1409445C:SSL routines:ssl3_read_bytes:tlsv13 alert certificate required, errno 0Copy to Clipboard Copied! Toggle word wrap Toggle overflow 这个错误表示 web 服务器需要客户端证书验证。

将客户端私钥和证书以及 CA 证书传递给

curl以便使用客户端身份验证来访问相同的URL:curl --cacert ca.crt --key client.key --cert client.crt https://example.com/Example/

$ curl --cacert ca.crt --key client.key --cert client.crt https://example.com/Example/Copy to Clipboard Copied! Toggle word wrap Toggle overflow 如果请求成功,

curl会显示存储在/var/www/html/Example/目录中的index.html文件。

1.11. 使用 ModSecurity 在 web 服务器上保护 Web 应用程序

ModSecurity 是一个开源 Web 应用程序防火墙(WAF),受到各种 web 服务器(如 Apache、Nginx 和 IIS)支持,它可以降低 web 应用程序中的安全风险。ModSecurity 为配置服务器提供了可自定义的规则集。

mod_security-crs 软件包包含核心规则集(CRS),针对跨 Web 站点脚本、错误的用户代理、SQL 注入、Trojans、会话劫持和其他利用的规则。

1.11.1. 为 Apache 部署基于 web 的 ModSecurity 应用程序防火墙

要通过部署 ModSecurity 来降低在 web 服务器上运行的基于 Web 的应用程序的风险,请为 Apache HTTP 服务器安装 mod_security 和 mod_security_crs 软件包。mod_security_crs 软件包为 ModSecurity 基于 Web 的应用程序防火墙(WAF)模块提供核心规则集(CRS)。

流程

安装

mod_security、mod_security_crs和httpd软件包:yum install -y mod_security mod_security_crs httpd

# yum install -y mod_security mod_security_crs httpdCopy to Clipboard Copied! Toggle word wrap Toggle overflow 启动

httpd服务器:systemctl restart httpd

# systemctl restart httpdCopy to Clipboard Copied! Toggle word wrap Toggle overflow

验证

验证 Apache HTTP 服务器上是否启用了 ModSecurity 基于 web 的应用程序防火墙:

httpd -M | grep security

# httpd -M | grep security security2_module (shared)Copy to Clipboard Copied! Toggle word wrap Toggle overflow 检查

/etc/httpd/modsecurity.d/activated_rules/目录是否包含由mod_security_crs提供的规则:ls /etc/httpd/modsecurity.d/activated_rules/

# ls /etc/httpd/modsecurity.d/activated_rules/ ... REQUEST-921-PROTOCOL-ATTACK.conf REQUEST-930-APPLICATION-ATTACK-LFI.conf ...Copy to Clipboard Copied! Toggle word wrap Toggle overflow

1.11.2. 向 ModSecurity 中添加自定义规则

如果 ModSecurity 核心规则集(CRS)中包含的规则不能适合您的场景,如果您想要阻止其他可能的攻击,则可以将自定义规则添加到 ModSecurity 基于 web 的应用防火墙使用的规则集中。以下示例演示了添加一条简单的规则。有关创建更复杂的规则,请参阅 ModSecurity Wiki 网站上的参考手册。

先决条件

- ModSecurity for Apache 已安装并启用。

流程

在您选择的文本编辑器中打开

/etc/httpd/conf.d/mod_security.conf文件,例如:vi /etc/httpd/conf.d/mod_security.conf

# vi /etc/httpd/conf.d/mod_security.confCopy to Clipboard Copied! Toggle word wrap Toggle overflow 在以

SecRuleEngine On开头的行后添加以下示例规则:SecRule ARGS:data "@contains evil" "deny,status:403,msg:'param data contains evil data',id:1"

SecRule ARGS:data "@contains evil" "deny,status:403,msg:'param data contains evil data',id:1"Copy to Clipboard Copied! Toggle word wrap Toggle overflow 如果

data参数包含evil字符串,则前面的规则禁止用户使用资源。- 保存更改,退出编辑器。

重启

httpd服务器:systemctl restart httpd

# systemctl restart httpdCopy to Clipboard Copied! Toggle word wrap Toggle overflow

验证

创建一个

test.html页面:echo "mod_security test" > /var/www/html/test.html

# echo "mod_security test" > /var/www/html/test.htmlCopy to Clipboard Copied! Toggle word wrap Toggle overflow 重启

httpd服务器:systemctl restart httpd

# systemctl restart httpdCopy to Clipboard Copied! Toggle word wrap Toggle overflow 请求

test.html,而在 HTTP 请求的GET变量没有恶意数据:curl http://localhost/test.html?data=good

$ curl http://localhost/test.html?data=good mod_security testCopy to Clipboard Copied! Toggle word wrap Toggle overflow 请求

test.html,而在 HTTP 请求的GET变量中带有恶意数据:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 检查

/var/log/httpd/error_log文件,并找到带有param data containing an evil data信息的拒绝访问的日志条目:[Wed May 25 08:01:31.036297 2022] [:error] [pid 5839:tid 139874434791168] [client ::1:45658] [client ::1] ModSecurity: Access denied with code 403 (phase 2). String match "evil" at ARGS:data. [file "/etc/httpd/conf.d/mod_security.conf"] [line "4"] [id "1"] [msg "param data contains evil data"] [hostname "localhost"] [uri "/test.html"] [unique_id "Yo4amwIdsBG3yZqSzh2GuwAAAIY"]

[Wed May 25 08:01:31.036297 2022] [:error] [pid 5839:tid 139874434791168] [client ::1:45658] [client ::1] ModSecurity: Access denied with code 403 (phase 2). String match "evil" at ARGS:data. [file "/etc/httpd/conf.d/mod_security.conf"] [line "4"] [id "1"] [msg "param data contains evil data"] [hostname "localhost"] [uri "/test.html"] [unique_id "Yo4amwIdsBG3yZqSzh2GuwAAAIY"]Copy to Clipboard Copied! Toggle word wrap Toggle overflow

1.12. 安装 Apache HTTP 服务器手册

您可以安装 Apache HTTP 服务器手册。手册提供了详细信息,例如:

- 配置参数和指令

- 性能调整

- 身份验证设置

- 模块

- 内容缓存

- 安全提示

- 配置 TLS 加密

安装后,您可以使用 Web 浏览器显示手册。

先决条件

- Apache HTTP 服务器已安装并运行。

流程

安装

httpd-manual软件包:yum install httpd-manual

# yum install httpd-manualCopy to Clipboard Copied! Toggle word wrap Toggle overflow 可选:默认情况下,所有连接到 Apache HTTP 服务器的客户端都可以显示手册。要限制对特定 IP 范围的访问,如

192.0.2.0/24子网,编辑/etc/httpd/conf.d/manual.conf文件,并将Require ip 192.0.2.0/24设置添加到<Directory "/usr/share/httpd/manual">指令中:<Directory "/usr/share/httpd/manual"> ... Require ip 192.0.2.0/24 ... </Directory><Directory "/usr/share/httpd/manual"> ... Require ip 192.0.2.0/24 ... </Directory>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 重启

httpd服务:systemctl restart httpd

# systemctl restart httpdCopy to Clipboard Copied! Toggle word wrap Toggle overflow

验证

-

要显示 Apache HTTP 服务器手册,使用 Web 浏览器连接到

http://host_name_or_IP_address/manual/

1.13. 使用 Apache 模块

httpd 服务是一个模块化应用程序,您可以使用多个 Dynamic Shared Objects (DSOs)对其进行扩展。Dynamic Shared Objects 是您可以可以根据需要在运行时动态加载或卸载的模块。您可以在 /usr/lib64/httpd/modules/ 目录中找到这些模块。

1.13.1. 载入 DSO 模块

作为管理员,您可以通过配置服务器应加载哪个模块来选择要包含在服务器中的功能。若要载入特定的 DSO 模块,可使用LoadModule 指令。请注意,由单独的包提供的模块通常在/etc/httpd/conf.modules.d/目录中有自己的配置文件。

先决条件

-

您已安装了

httpd软件包。

流程

在

/etc/httpd/conf.modules.d/目录中的配置文件中搜索模块名称:grep mod_ssl.so /etc/httpd/conf.modules.d/*

# grep mod_ssl.so /etc/httpd/conf.modules.d/*Copy to Clipboard Copied! Toggle word wrap Toggle overflow 编辑在其中找到了模块名称的配置文件,然后取消对模块的

LoadModule指令的注释:LoadModule ssl_module modules/mod_ssl.so

LoadModule ssl_module modules/mod_ssl.soCopy to Clipboard Copied! Toggle word wrap Toggle overflow 如果没有找到模块,例如,因为 RHEL 软件包没有提供该模块,请创建一个配置文件,如

/etc/httpd/conf.modules.d/30-example.conf:LoadModule ssl_module modules/<custom_module>.so

LoadModule ssl_module modules/<custom_module>.soCopy to Clipboard Copied! Toggle word wrap Toggle overflow 重启

httpd服务:systemctl restart httpd

# systemctl restart httpdCopy to Clipboard Copied! Toggle word wrap Toggle overflow

1.13.2. 编译自定义 Apache 模块

您可以创建自己的模块,并使用 httpd-devel 软件包帮助构建,该软件包包含 include 文件、头文件以及编译模块所需的 APache eXtenSion (pxs)工具。

先决条件

-

您已安装了

httpd-devel软件包。

流程

使用以下命令构建自定义模块:

apxs -i -a -c module_name.c

# apxs -i -a -c module_name.cCopy to Clipboard Copied! Toggle word wrap Toggle overflow

验证

- 加载模块的方式与 加载 DSO 模块 中所述的方法一样。

1.14. 从 NSS 数据库导出私钥和证书,以便在 Apache Web 服务器配置中使用它们

RHEL 8 不再为 Apache web 服务器提供mod_nss 模块,红帽建议使用mod_ssl模块。如果您将私钥和证书存储在网络安全服务(NSS)数据库中,例如,因为您将 web 服务器从 RHEL 7 迁移了到 RHEL 8,请按照以下步骤以 Privacy Enhanced Mail(PEM)格式提取密钥和证书。然后,您可以使用 mod_ssl 配置中的文件,如 在 Apache HTTP 服务器上配置 TLS 加密 中所述。

这个过程假设 NSS 数据库存储在 /etc/httpd/alias/中,并将导出的私钥和证书存储在/etc/pki/tls/目录中。

先决条件

- 私钥、证书和证书颁发机构(CA)证书存储在 NSS 数据库中。

流程

列出 NSS 数据库中的证书:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 在下一步中需要证书的别名。

要提取私钥,您必须临时将密钥导出到一个 PKCS #12 文件:

使用与私钥关联的证书的别名,将密钥导出到一个 PKCS #12 文件:

pk12util -o /etc/pki/tls/private/export.p12 -d /etc/httpd/alias/ -n "Example Server Certificate"

# pk12util -o /etc/pki/tls/private/export.p12 -d /etc/httpd/alias/ -n "Example Server Certificate" Enter password for PKCS12 file: password Re-enter password: password pk12util: PKCS12 EXPORT SUCCESSFULCopy to Clipboard Copied! Toggle word wrap Toggle overflow 请注意,您必须在 PKCS #12 文件中设置一个密码。下一步需要这个密码。

从 PKCS #12 文件中导出私钥:

openssl pkcs12 -in /etc/pki/tls/private/export.p12 -out /etc/pki/tls/private/server.key -nocerts -nodes

# openssl pkcs12 -in /etc/pki/tls/private/export.p12 -out /etc/pki/tls/private/server.key -nocerts -nodes Enter Import Password: password MAC verified OKCopy to Clipboard Copied! Toggle word wrap Toggle overflow 删除临时 PKCS #12 文件:

rm /etc/pki/tls/private/export.p12

# rm /etc/pki/tls/private/export.p12Copy to Clipboard Copied! Toggle word wrap Toggle overflow

对

/etc/pki/tls/private/server.key设置权限,以确保只有root用户才可以访问该文件:chown root:root /etc/pki/tls/private/server.key chmod 0600 /etc/pki/tls/private/server.key

# chown root:root /etc/pki/tls/private/server.key # chmod 0600 /etc/pki/tls/private/server.keyCopy to Clipboard Copied! Toggle word wrap Toggle overflow 使用 NSS 数据库中的服务器证书的别名导出 CA 证书:

certutil -d /etc/httpd/alias/ -L -n "Example Server Certificate" -a -o /etc/pki/tls/certs/server.crt

# certutil -d /etc/httpd/alias/ -L -n "Example Server Certificate" -a -o /etc/pki/tls/certs/server.crtCopy to Clipboard Copied! Toggle word wrap Toggle overflow 对

/etc/pki/tls/certs/server.crt设置权限,以确保只有root用户才可以访问该文件:chown root:root /etc/pki/tls/certs/server.crt chmod 0600 /etc/pki/tls/certs/server.crt

# chown root:root /etc/pki/tls/certs/server.crt # chmod 0600 /etc/pki/tls/certs/server.crtCopy to Clipboard Copied! Toggle word wrap Toggle overflow 使用 NSS 数据库中 CA 证书的别名导出 CA 证书:

certutil -d /etc/httpd/alias/ -L -n "Example CA" -a -o /etc/pki/tls/certs/ca.crt

# certutil -d /etc/httpd/alias/ -L -n "Example CA" -a -o /etc/pki/tls/certs/ca.crtCopy to Clipboard Copied! Toggle word wrap Toggle overflow 按照 在 Apache HTTP 服务器上配置 TLS 加密 来配置 Apache web 服务器,并:

-

将

SSLCertificateKeyFile参数设置为/etc/pki/tls/private/server.key。 -

将

SSLCertificateFile参数设置为/etc/pki/tls/certs/server.crt。 -

将

SSLCACertificateFile参数设置为/etc/pki/tls/certs/ca.crt。

-

将

第 2 章 设置和配置 NGINX

NGINX 是一个高性能和模块化的服务器,可作为:

- Web 服务器

- 反向代理服务器

- 负载均衡器

2.1. 安装并准备 NGINX

红帽使用 Application Streams 来提供不同的 NGINX 版本。您可以执行以下操作:

- 选择流并安装 NGINX

- 在防火墙中打开所需端口

-

启用并启动

nginx服务

使用默认配置,NGINX 作为 Web 服务器在端口80上运行,并提供/usr/share/nginx/html/目录中的内容。

先决条件

- 已安装了 RHEL 8。

- 主机订阅了红帽客户门户网站。

-

firewalld服务已启用并已启动

流程

显示可用的 NGINX 模块流:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 如果要安装与默认流不同的流,请选择相关的流:

yum module enable nginx:stream_version

# yum module enable nginx:stream_versionCopy to Clipboard Copied! Toggle word wrap Toggle overflow 安装

nginx软件包:yum install nginx

# yum install nginxCopy to Clipboard Copied! Toggle word wrap Toggle overflow 打开 NGINX 应该在其防火墙中提供其服务的端口。例如,要在

firewalld中为HTTP(端口 80)和 HTTPS(端口 443)开放默认端口,请输入:firewall-cmd --permanent --add-port={80/tcp,443/tcp} firewall-cmd --reload# firewall-cmd --permanent --add-port={80/tcp,443/tcp} # firewall-cmd --reloadCopy to Clipboard Copied! Toggle word wrap Toggle overflow 设置

nginx服务在系统启动时自动启动:systemctl enable nginx

# systemctl enable nginxCopy to Clipboard Copied! Toggle word wrap Toggle overflow 可选:启动

nginx服务:systemctl start nginx

# systemctl start nginxCopy to Clipboard Copied! Toggle word wrap Toggle overflow 如果您不想使用默认配置,请跳过这一步,并在启动该服务前相应地配置 NGINX。

PHP 模块需要一个特定的 NGINX 版本。使用不兼容的版本可能会在升级到较新的 NGNIX 流时导致冲突。使用 PHP 7.2 流和 NGNIX 1.24 流时,您可以通过在安装 NGINX 之前启用较新的 PHP 流 7.4 来解决此问题。

验证

使用

yum工具来验证是否已安装了nginx软件包:yum list installed nginx

# yum list installed nginx Installed Packages nginx.x86_64 1:1.14.1-9.module+el8.0.0+4108+af250afe @rhel-8-for-x86_64-appstream-rpmsCopy to Clipboard Copied! Toggle word wrap Toggle overflow 确保在 firewalld 中打开了 NGINX 需要的端口:

firewall-cmd --list-ports

# firewall-cmd --list-ports 80/tcp 443/tcpCopy to Clipboard Copied! Toggle word wrap Toggle overflow 验证

nginx服务是否已启用:systemctl is-enabled nginx

# systemctl is-enabled nginx enabledCopy to Clipboard Copied! Toggle word wrap Toggle overflow

2.2. 将 NGINX 配置为一个为不同域提供不同内容的 web 服务器

默认情况下,NGINX 作为 web 服务器,为与服务器的 IP 地址关联的所有域名提供相同的内容。此流程解释了如何配置 NGINX 来实现一下情况:

-

使用

/var/www/example.com/目录中的内容提供对example.com域的请求 -

使用

/var/www/example.net/目录中的内容为example.net域提供请求 -

使用

/usr/share/nginx/html/目录中的内容为所有其他请求提供服务,例如,向服务器的IP地址或与服务器的IP地址相关联的其他域发送请求

先决条件

- NGINX 已安装

客户端和 Web 服务器将

example.com和example.net域解析为 Web 服务器的 IP 地址。请注意,您必须手动将这些条目添加到 DNS 服务器中。

流程

编辑

/etc/nginx/nginx.conf文件:默认情况下,

/etc/nginx/nginx.conf文件已包含catch-all配置。如果您已从配置中删除了这部分,请将以下server块重新添加到/etc/nginx/nginx.conf文件中的http块中:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 这些设置配置以下内容:

-

listen指令定义服务监听的 IP 地址和端口。在本例中,NGINX 监听所有 IPv4 和 IPv6 地址的80端口 。default_server参数表示,NGINX 使用此server块作为匹配 IP 地址和端口的请求的默认值。 -

server_name参数定义此server块所负责的主机名。将server_name设置为_,会将NGINX配置为接受这个server块的任何主机名。 -

root指令设置此server块的 Web 内容的路径。

-

将类似于

example.com域的server块添加到http块中:Copy to Clipboard Copied! Toggle word wrap Toggle overflow -

access_log指令为此域定义一个单独的访问日志文件。 -

error_log指令为此域定义单独的错误日志文件。

-

将类似于

example.com域的一个server块添加到http块中:Copy to Clipboard Copied! Toggle word wrap Toggle overflow

为这两个域创建根目录:

mkdir -p /var/www/example.com/ mkdir -p /var/www/example.net/

# mkdir -p /var/www/example.com/ # mkdir -p /var/www/example.net/Copy to Clipboard Copied! Toggle word wrap Toggle overflow 在两个根目录中设置

httpd_sys_content_t上下文:semanage fcontext -a -t httpd_sys_content_t "/var/www/example.com(/.*)?" restorecon -Rv /var/www/example.com/ semanage fcontext -a -t httpd_sys_content_t "/var/www/example.net(/.\*)?" restorecon -Rv /var/www/example.net/

# semanage fcontext -a -t httpd_sys_content_t "/var/www/example.com(/.*)?" # restorecon -Rv /var/www/example.com/ # semanage fcontext -a -t httpd_sys_content_t "/var/www/example.net(/.\*)?" # restorecon -Rv /var/www/example.net/Copy to Clipboard Copied! Toggle word wrap Toggle overflow 这些命令在

/var/www/example.com/和/var/www/example.net/目录中设置httpd_sys_content_t上下文。请注意,您必须安装

policycoreutils-python-utils软件包才能运行restorecon命令。为这两个域创建日志目录:

mkdir /var/log/nginx/example.com/ mkdir /var/log/nginx/example.net/

# mkdir /var/log/nginx/example.com/ # mkdir /var/log/nginx/example.net/Copy to Clipboard Copied! Toggle word wrap Toggle overflow 重启

nginx服务:systemctl restart nginx

# systemctl restart nginxCopy to Clipboard Copied! Toggle word wrap Toggle overflow

验证

在每个虚拟主机的文档 root 中创建不同的示例文件:

echo "Content for example.com" > /var/www/example.com/index.html echo "Content for example.net" > /var/www/example.net/index.html echo "Catch All content" > /usr/share/nginx/html/index.html

# echo "Content for example.com" > /var/www/example.com/index.html # echo "Content for example.net" > /var/www/example.net/index.html # echo "Catch All content" > /usr/share/nginx/html/index.htmlCopy to Clipboard Copied! Toggle word wrap Toggle overflow -

使用浏览器并连接到

http://example.comWeb 服务器显示/var/www/example.com/index.html文件中的示例内容。 -

使用浏览器并连接到

http://example.netWeb 服务器显示/var/www/example.net/index.html文件中的示例内容。 -

使用浏览器连接到

http://IP_address_of_the_server。Web 服务器显示/usr/share/nginx/html/index.html文件中的示例内容。

2.3. 在 NGINX web 服务器中添加 TLS 加密

您可以在 NGINX web 服务器上为example.com 域启用 TLS 加密。

先决条件

- NGINX 已安装。

私钥存储在

/etc/pki/tls/private/example.com.key文件中。有关创建私钥和证书签名请求(CSR)的详细信息,以及如何从证书颁发机构(CA)请求证书,请参阅您的 CA 文档。

-

TLS 证书存储在

/etc/pki/tls/certs/example.com.crt文件中。如果您使用其他路径,请调整该流程的对应步骤。 - CA 证书已附加到服务器的 TLS 证书文件中。

- 客户端和网页服务器会将服务器的主机名解析为 web 服务器的 IP 地址。

-

在本地防火墙中打开端口

443。

流程

编辑

/etc/nginx/nginx.conf文件,并将以下server块添加到配置中的http块中:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 出于安全考虑,配置成只有

root用户才可以访问私钥文件:chown root:root /etc/pki/tls/private/example.com.key chmod 600 /etc/pki/tls/private/example.com.key

# chown root:root /etc/pki/tls/private/example.com.key # chmod 600 /etc/pki/tls/private/example.com.keyCopy to Clipboard Copied! Toggle word wrap Toggle overflow 警告如果私钥被设置为可以被未授权的用户访问,则需要撤销证书,然后再创建一个新私钥并请求一个新证书。否则,TLS 连接就不再安全。

重启

nginx服务:systemctl restart nginx

# systemctl restart nginxCopy to Clipboard Copied! Toggle word wrap Toggle overflow

验证

-

使用浏览器连接到

https://example.com

2.4. 将 NGINX 配置为 HTTP 流量的反向代理

您可以将 NGINX web 服务器配置为作为 HTTP 流量的反向代理。例如,您可以使用此功能将请求转发到远程服务器上的特定子目录。从客户端的角度来看,客户端从它所访问的主机加载内容。但是 NGINX 会从远程服务器加载实际内容并将其转发给客户端。

这个流程解释了如何将流向web 服务器上的/example目录的流量转发到URLhttps://example.com。

先决条件

- NGINX 已安装,如 安装和准备 NGINX 中所述。

- 可选:反向代理上启用了 TLS 加密。

流程

编辑

/etc/nginx/nginx.conf文件,并将以下设置添加到提供反向代理的server块中:location /example { proxy_pass https://example.com; }location /example { proxy_pass https://example.com; }Copy to Clipboard Copied! Toggle word wrap Toggle overflow location块定义了 NGINX 将/example目录中的所有请求传给https://example.com。将

httpd_can_network_connectSELinux 布尔值参数设置为1,以便将 SELinux 设置为允许 NGINX 转发流量:setsebool -P httpd_can_network_connect 1

# setsebool -P httpd_can_network_connect 1Copy to Clipboard Copied! Toggle word wrap Toggle overflow 重启

nginx服务:systemctl restart nginx

# systemctl restart nginxCopy to Clipboard Copied! Toggle word wrap Toggle overflow

验证

-

使用浏览器连接到

http://host_name/example,就会显示https://example.com的内容。

2.5. 将 NGINX 配置为 HTTP 负载均衡器

您可以使用 NGINX 反向代理功能进行负载均衡流量。这个步骤描述了如何将 NGINX 配置为 HTTP 负载均衡器。它会根据服务器上的活跃连接的数量,将请求发送到不同服务器(发送到活跃连接数量最小的服务器)。如果两个服务器都不可用,这个过程还定义了第三个主机用于回退。

先决条件

- NGINX 已安装,如 安装和准备 NGINX 中所述。

流程

编辑

/etc/nginx/nginx.conf文件并添加以下设置:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 在名为

backend的主机组中的least_conn指令定义了 NGINX 将请求发送到server1.example.com或server2.example.com,具体取决于哪个主机具有最少的活动连接数。NGINX 仅在其他两个主机不可用时使用server3.example.com作为备份。proxy_pass指令设置为http://backend时,NGINX 充当反向代理,并使用backend主机组根据该组的设置分发请求。您还可以指定其他方法,而不是

least_conn负载均衡方法:- 不指定方法,使用轮询的方式在服务器间平均分发请求。

-

ip_hash根据从 IPv4 地址的前三个八位字节或客户端的整个 IPv6 地址计算的哈希值将来自一个客户端地址的请求发送到同一台服务器。 -

hash,根据用户定义的密钥(可以是字符串、变量或两者的组合)来确定服务器。用consistent参数来进行配置,NGINX可根据用户定义的哈希密钥值向所有的服务器分发请求。 -

random将请求发送到随机挑选的服务器。

重启

nginx服务:systemctl restart nginx

# systemctl restart nginxCopy to Clipboard Copied! Toggle word wrap Toggle overflow

第 3 章 使用 Samba 作为服务器

Samba 在Red Hat Enterprise Linux中实现了服务器消息块(SMB)协议。SMB 协议用于访问服务器上的资源,如文件共享和共享打印机。此外,Samba 实现了Microsoft Windows 使用的分布式计算环境远程过程调用(DCE RPC)协议。

您可以以以下方式运行 Samba:

- Active Directory(AD)或 NT4 域成员

- 独立服务器

NT4 主域控制器(PDC)或备份域控制器(BDC)

注意红帽支持仅在支持 NT4 域的 Windows 版本的现有安装中支持 PDC 和 BDC 模式。红帽建议不要设置新的 Samba NT4 域,因为 Windows 7 和 Windows Server 2008 R2之后的Microsoft操作系不支持 NT4 域。

红帽不支持将 Samba 作为 AD 域控制器(DC)来运行。

有别于安装模式,您可以选择共享目录和打印机。这可让 Samba 充当文件和打印服务器。

3.1. 了解不同的 Samba 服务和模式

samba 软件包提供多个服务。根据您的环境和您要配置的场景,您需要一个或多个这些服务,并在不同模式下配置 Samba。

3.1.1. Samba 服务

Samba 提供以下服务:

smbd此服务使用 SMB 协议提供文件共享和打印服务。另外,该服务负责资源锁定和验证连接用户。要对域成员进行身份验证,

smbd需要winbindd。smbsystemd 服务启动并停止smbd守护进程。要使用

smbd服务,请安装samba软件包。nmbd此服务通过 IPv4 协议使用 NetBIOS 提供主机名和 IP 解析。除了名字解析之外,

nmbd服务还支持浏览 SMB 网络来查找域、工作组、主机、文件共享和打印机。为此,服务可将此信息直接报告给广播客户端,或者将其转发到本地或主浏览器。nmbsystemd 服务启动并停止nmbd守护进程。请注意,现代 SMB 网络使用 DNS 来解析客户端和 IP 地址。对于 Kerberos,需要一个正常工作的 DNS 设置。

要使用

nmbd服务,请安装samba软件包。winbindd该服务为名字服务交换机(NSS)提供了一个接口,以便使用本地系统上的 AD 或 NT4 域用户和组。例如,这使域用户能够对在 Samba 服务器上托管的服务或其他本地服务进行身份验证。

winbindsystemd 服务启动并停止winbindd守护进程。如果将 Samba 设置为域成员,则必须在

smbd服务运行之前启动winbindd。否则,本地系统将无法使用域用户和组。要使用

winbindd服务,请安装samba-winbind软件包。重要红帽仅支持将 Samba 作为带有

winbindd服务的服务器运行,以便为本地系统提供域用户和组。由于某些限制,如缺少 Windows 访问控制列表(ACL)支持和 NT LAN Manager(NTLM)回退,目前不支持 SSSD。

3.1.2. Samba 安全服务

/etc/samba/smb.conf文件中的[global]部分中的security参数管理 Samba 如何验证连接到该服务的用户的身份。根据您在其中安装 Samba 的模式,参数必须设为不同的值:

- 对于 AD 域成员,设置

security = ads 在这个模式中,Samba 使用 Kerberos 来验证 AD 用户。

有关将 Samba 设置为域成员的详情,请参考 将 Samba 设置为 AD 域成员服务器。

- 对于单独服务器,设置

security = user 在这个模式中,Samba 使用本地数据库验证连接用户。

有关将 Samba 设置为独立服务器的详情,请参考 将 Samba 设置为独立服务器。

- 对于NT4 PDC 或 BDC ,设置

security = user - 在此模式中,Samba 将用户身份验证到本地或 LDAP 数据库。

- 对于 NT4 域成员,设置

security = domain 在此模式中,Samba 将连接的用户验证到 NT4 PDC 或 BDC。您不能在 AD 域成员中使用这个模式。

有关将 Samba 设置为域成员的详情,请参考 将 Samba 设置为 AD 域成员服务器。

3.1.3. Samba 服务和 Samba 客户端工具加载并重新载入其配置的情况

下面描述了 Samba 服务和工具加载并重新载入其配置:

Samba 服务在以下情况下重新载入其配置:

- 每 3 分钟自动进行

-

在手动请求时,例如运行

smbcontrol all reload-config命令。

- Samba 客户端实用程序仅在启动时读取其配置。

请注意,某些参数(如security )需要重启smb服务才能生效,而重新载入不足以生效。

3.1.4. 以安全的方式编辑 Samba 配置

Samba 服务每 3 分钟自动重新载入其配置。要防止服务在您使用 testparm 工具验证配置前重新载入更改,您可以以安全的方式编辑 Samba 配置。

先决条件

- 已安装 Samba。

流程

创建

/etc/samba/smb.conf文件的副本:cp /etc/samba/smb.conf /etc/samba/samba.conf.copy

# cp /etc/samba/smb.conf /etc/samba/samba.conf.copyCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 编辑复制的文件,并进行必要的更改。

验证

/etc/samba/samba.conf.copy文件中的配置:testparm -s /etc/samba/samba.conf.copy

# testparm -s /etc/samba/samba.conf.copyCopy to Clipboard Copied! Toggle word wrap Toggle overflow 如果

testparm报告错误,请修复这些错误,然后再次运行该命令。使用新配置覆盖

/etc/samba/smb.conf文件:mv /etc/samba/samba.conf.copy /etc/samba/smb.conf

# mv /etc/samba/samba.conf.copy /etc/samba/smb.confCopy to Clipboard Copied! Toggle word wrap Toggle overflow 等待 Samba 服务自动重新载入其配置或手动重新载入配置:

smbcontrol all reload-config

# smbcontrol all reload-configCopy to Clipboard Copied! Toggle word wrap Toggle overflow

3.2. 使用 testparm 工具验证 smb.conf 文件

testparm工具验证/etc/samba/smb.conf文件中的 Samba 配置是否正确。该工具不但检测无效的参数和值,还检测不正确的设置,如 ID 映射。如果testparm报告没有问题,Samba 服务将成功加载/etc/samba/smb.conf文件。请注意,testparm无法验证配置的服务是否可用或按预期工作。

红帽建议在每次修改此文件后,使用testparm来验证/etc/samba/smb.conf文件。

先决条件

- 已安装 Samba。

-

退出

/etc/samba/smb.conf文件。

流程

以

root用户身份运行testparm工具:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 前面的示例输出会报告不存在的参数以及不正确的 ID 映射配置。

-

如果

testparm报告了配置中不正确的参数、值或其他错误,请修复问题并再次运行该工具。

3.3. 将 Samba 设置为独立服务器

您可以将 Samba 设置为不是域成员的服务器。在此安装模式中,Samb身份验证到本地数据库,而不是中央DC。另外,您可以启用客户机访问,允许用户在没有身份验证的情况下连接到一个或多个服务。

3.3.1. 为独立服务器设置服务器配置

您可以为 Samba 独立服务器设置服务器配置。

流程

安装

samba软件包:yum install samba

# yum install sambaCopy to Clipboard Copied! Toggle word wrap Toggle overflow 编辑

/etc/samba/smb.conf文件并设置以下参数:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 此配置在

Example-learning工作组里定义了一个名为Server的独立服务器。此外,此配置启用了最小级别(1)的日志记录,日志文件将存储在/var/log/samba/目录中。Samba 将把日志文件参数中的%m宏扩展到连接客户端的 NetBIOS 名称。这可为每个客户端启用独立的日志文件。可选:配置文件或打印机共享。请参阅:

验证

/etc/samba/smb.conf文件:testparm

# testparmCopy to Clipboard Copied! Toggle word wrap Toggle overflow 如果您设置了需要身份验证的共享,请创建用户帐户。

详情请参阅 创建和启用本地用户帐户。

打开所需的端口并使用

firewall-cmd工具重新载入防火墙配置:firewall-cmd --permanent --add-service=samba firewall-cmd --reload

# firewall-cmd --permanent --add-service=samba # firewall-cmd --reloadCopy to Clipboard Copied! Toggle word wrap Toggle overflow 启用并启动

smb服务:systemctl enable --now smb

# systemctl enable --now smbCopy to Clipboard Copied! Toggle word wrap Toggle overflow

3.3.2. 创建并启用本地用户帐户

要让用户在连接到共享时进行身份验证,您必须在 Samba 主机上的操作系统和 Samba 数据库中创建帐户。Samba 要求操作系统帐户验证文件系统对象上的访问控制列表(ACL)和 Samba 帐户,来验证连接用户的身份。

如果您使用了passdb backend = tdbsam 默认设置,Samba 会将用户帐户存储在/var/lib/samba/private/passdb.tdb数据库中。

您可以创建一个名为 example 的本地 Samba 用户。

先决条件

- Samba 已安装,并配置为独立服务器。

流程

创建操作系统帐户:

useradd -M -s /sbin/nologin example

# useradd -M -s /sbin/nologin exampleCopy to Clipboard Copied! Toggle word wrap Toggle overflow 此命令添加了

example帐户,而不创建主目录如果帐户仅用于对 Samba 进行身份验证,请将/sbin/nologin命令指定为 shell,以防止帐户在本地登录。为操作系统帐户设置密码以启用它:

passwd example

# passwd example Enter new UNIX password: password Retype new UNIX password: password passwd: password updated successfullyCopy to Clipboard Copied! Toggle word wrap Toggle overflow Samba 不会使用操作系统帐户中的密码集进行身份验证。然而,您需要设置密码才能启用帐户。如果一个帐户被禁用,当这个用户连接时,Samba 会拒绝访问。

将用户添加到 Samba 数据库,并为帐户设置密码:

smbpasswd -a example

# smbpasswd -a example New SMB password: password Retype new SMB password: password Added user example.Copy to Clipboard Copied! Toggle word wrap Toggle overflow 当使用此帐户连接到 Samba 共享时,使用此密码进行验证。

启用 Samba 帐户:

smbpasswd -e example

# smbpasswd -e example Enabled user example.Copy to Clipboard Copied! Toggle word wrap Toggle overflow

3.4. 了解并配置 Samba ID 映射

Windows 域通过唯一安全标识符(SID)来区分用户和组。但是,Linux 需要为每个用户和组群有唯一的 UID 和 GID。如果您以域成员身份运行 Samba,winbindd服务负责向操作系统提供域用户和组的信息。

要启用winbindd服务来向 Linux提供唯一的用户和组ID,您必须在/etc/samba/smb.conf文件中为以下情况配置 ID 映射:

- 本地数据库(默认域)

- Samba 服务器所属的 AD 或 NT4 域

- 每个用户必须能够访问这个 Samba 服务器上的资源的可信域

Samba 为特定配置提供不同的 ID 映射后端。最常用的后端是:

| 后端 | 使用案例 |

|---|---|

|

|

|

|

| 仅限 AD 域 |

|

| AD 和 NT4 域 |

|

|

AD、NT4 和 |

3.4.1. 规划 Samba ID 范围

无论您在 AD 中是否存储了 Linux UID 和 GID,还是将 Samba 配置为生成它们,每个域配置都需要一个唯一的 ID 范围,其不得与任何其他域重叠。

如果您设置了重叠 ID 范围,Samba 无法正常工作。

例 3.1. 唯一的 ID 范围

以下显示了默认(*)、AD-DOM和TRUST-DOM域的非重叠 ID 映射范围。

每个域只能分配一个范围。因此,在域范围之间有足够的空间。这可让您在域扩展后扩展范围。

如果您稍后给某个域分配了一个不同的范围,那么之前由这些用户和组创建的文件和目录的所有权将会丢失。

3.4.2. * 默认域

在域环境中,您可以为以下每个情况添加一个 ID 映射配置:

- Samba 服务器所属的域

- 每个可以访问 Samba 服务器的可信域

但是,对于所有其他对象,Samba 会从默认域分配 ID。这包括:

- 本地 Samba 用户和组

-

Samba 内置帐户和组,如

BUILTIN\Administrators

您必须按照描述配置默认域,以便使 Samba 正确运行。

默认域后端必须可写,才能永久存储分配的 ID。

对于默认域,您可以使用以下后端之一:

tdb当您将默认域配置为使用

tdb后端时,请设置一个足够大的 ID 范围,以包含将来要创建的对象,这些对象不属于已定义的域ID映射配置的一部分。例如,在

/etc/samba/smb.conf文件中的[global]部分中设置以下内容:idmap config * : backend = tdb idmap config * : range = 10000-999999

idmap config * : backend = tdb idmap config * : range = 10000-999999Copy to Clipboard Copied! Toggle word wrap Toggle overflow 详情请查看 使用 TDB ID 映射后端。

autorid当您将默认域配置为使用

autorid后端时,为域添加额外的 ID 映射配置是可选的。例如,在

/etc/samba/smb.conf文件中的[global]部分中设置以下内容:idmap config * : backend = autorid idmap config * : range = 10000-999999

idmap config * : backend = autorid idmap config * : range = 10000-999999Copy to Clipboard Copied! Toggle word wrap Toggle overflow 详情请查看 使用 autorid ID 映射后端。

3.4.3. 使用 tdb ID 映射后端

winbindd服务默认使用可写的tdb ID 映射后端来存储安全标识符(SID)、UID 以及 GID 映射表。这包括本地用户、组和内置主体。

仅将此后端用于*默认域。例如:

idmap config * : backend = tdb idmap config * : range = 10000-999999

idmap config * : backend = tdb

idmap config * : range = 10000-9999993.4.4. 使用 ad ID 映射后端

您可以将 Samba AD 成员配置为使用 ad ID 映射后端。

ad ID 映射后端实现了一个只读 API,以便从 AD 读取帐户和组信息。它具有以下优点:

- 所有用户和组群设置都集中存储在 AD 中。

- 使用这个后端的所有 Samba 服务器中的用户和组群 ID 是一致的。

- ID 不会存储在本地数据库中(本地数据库可能会被损坏),因此文件所有者不会丢失。

ad ID 映射后端不支持具有单向信任的Active Directory域。如果您使用单向信任在 Active Directory 中配置域成员,请使用以下一种 ID 映射后端: tdb、delete 或 autorid。

后端从 AD 读取以下属性:

| AD 属性名称 | 对象类型 | 映射到 |

|---|---|---|

|

| 用户和组群 | 用户和组名称,取决于对象 |

|

| 用户 | 用户 ID(UID) |

|

| 组 | 组 ID(GID) |

|

| 用户 | 用户 shell 的路径 |

|

| 用户 | 用户主目录的路径 |

|

| 用户 | 主组群 ID |

[a]

如果您设置了 idmap config DOMAIN:unix_nss_info = yes,则 Samba 只读取这个属性。

[b]

如果您设置了 idmap config DOMAIN:unix_primary_group = yes,则 Samba 只读取这个属性。

| ||

先决条件

-

用户和组必须在 AD 中设置唯一的 ID,并且 ID 必须在

/etc/samba/smb.conf文件中配置的范围之内。其ID 不在范围之内的对象在 Samba 服务器上不可用。 - 用户和组必须在 AD 中设置所有必需的属性。如果缺少所需的属性,该用户或组将无法在 Samba 服务器中可用。所需的属性取决于您的配置。

- 已安装 Samba。

-

Samba 配置(除了ID 映射)位于

/etc/samba/smb.conf文件中。

流程

编辑

/etc/samba/smb.conf文件中的[global]部分:如果默认域(

*)不存在,请为其添加 ID 映射配置。例如:idmap config * : backend = tdb idmap config * : range = 10000-999999

idmap config * : backend = tdb idmap config * : range = 10000-999999Copy to Clipboard Copied! Toggle word wrap Toggle overflow 为 AD 域启用

adID 映射后端:idmap config DOMAIN : backend = ad

idmap config DOMAIN : backend = adCopy to Clipboard Copied! Toggle word wrap Toggle overflow 设置分配给 AD 域中用户和组的 ID 范围。例如:

idmap config DOMAIN : range = 2000000-2999999

idmap config DOMAIN : range = 2000000-2999999Copy to Clipboard Copied! Toggle word wrap Toggle overflow 重要范围不得与这个服务器上的任何其他域配置重叠。此外,范围必须足够大,以便包含将来分配的所有 ID。详情请查看 规划 Samba ID 范围。

当从AD读取属性时,使用RFC 2307模式来设置 Samba:

idmap config DOMAIN : schema_mode = rfc2307

idmap config DOMAIN : schema_mode = rfc2307Copy to Clipboard Copied! Toggle word wrap Toggle overflow 要让 Samba 从对应的 AD 属性读取登录 shell 和用户主目录的路径,请设置:

idmap config DOMAIN : unix_nss_info = yes

idmap config DOMAIN : unix_nss_info = yesCopy to Clipboard Copied! Toggle word wrap Toggle overflow 或者,您可以设置适用于所有用户的统一的域范围的主目录路径和登录 shell。例如:

template shell = /bin/bash template homedir = /home/%U

template shell = /bin/bash template homedir = /home/%UCopy to Clipboard Copied! Toggle word wrap Toggle overflow 默认情况下,Samba 使用用户对象的

primaryGroupID属性作为 Linux 上用户的主组。或者,您可以将 Samba 配置为使用gidNumber属性中设置的值:idmap config DOMAIN : unix_primary_group = yes

idmap config DOMAIN : unix_primary_group = yesCopy to Clipboard Copied! Toggle word wrap Toggle overflow

验证

/etc/samba/smb.conf文件:testparm

# testparmCopy to Clipboard Copied! Toggle word wrap Toggle overflow 重新载入 Samba 配置:

smbcontrol all reload-config

# smbcontrol all reload-configCopy to Clipboard Copied! Toggle word wrap Toggle overflow

3.4.5. 使用网格 ID 映射后端

您可以将 Samba 域成员配置为使用 rid ID 映射后端。

Samba 可以使用 Windows SID 的相对标识符(RID),以便在 Red Hat Enterprise Linux 上生成 ID。

RID 是 SID 的最后部分。例如,如果用户的 SID 是S-1-5-21-5421822485-1151247151-421485315-30014,那么30014是对应的 RID。

ridID映射后端实施了一个只读 API,以便根据 AD 和 NT4 域的算法映射方案计算帐户和组信息。当配置后端时,您必须在 idmap config DOMAIN : range参数中设置最低和最高的 RID。Samba 不会映射比这个参数中设置低或更高 RID 的用户或组。

作为只读后端,rid无法分配新的ID,例如为BUILTIN组。因此,请勿将此后端用于 * 默认域。

使用网格后端的好处

- 所有在配置范围内具有 RID 的域用户和组都会自动在域成员中可用。

- 您不需要手动分配 ID、主目录和登录 shell。

使用网格后端的缺陷

- 所有域用户可以获得相同的登录 shell 和主目录。但是,您可以使用变量。

-

如果它们都使用具有相同ID范围设置的

rid后端,那么用户和组ID只在 Samba 域成员之间是相同的。 - 您不能阻止单独的用户或组在域成员中可用。只有超出配置范围以外的用户和组才会包括。

-

根据

winbindd服务用于计算 ID 的公式,如果不同域中的对象有相同的 RID,那么在多域环境中可能会有重复ID的事情发生 。

先决条件

- 您已安装了 Samba。

-

Samba 配置(除了ID 映射)位于

/etc/samba/smb.conf文件中。

流程

编辑

/etc/samba/smb.conf文件中的[global]部分:如果默认域(

*)不存在,请为其添加 ID 映射配置。例如:idmap config * : backend = tdb idmap config * : range = 10000-999999

idmap config * : backend = tdb idmap config * : range = 10000-999999Copy to Clipboard Copied! Toggle word wrap Toggle overflow 为域启用

ridID映射后端:idmap config DOMAIN : backend = rid

idmap config DOMAIN : backend = ridCopy to Clipboard Copied! Toggle word wrap Toggle overflow 设置一个足够大的范围,以包括将来将要分配的所有RID。例如:

idmap config DOMAIN : range = 2000000-2999999

idmap config DOMAIN : range = 2000000-2999999Copy to Clipboard Copied! Toggle word wrap Toggle overflow Samba 会忽略此域中其RID不在范围内的用户和组。

重要范围不得与这个服务器上的任何其他域配置重叠。此外,范围必须足够大,以便包含将来分配的所有 ID。详情请查看 规划 Samba ID 范围。

设置分配给所有映射用户的 shell 和主目录路径。例如:

template shell = /bin/bash template homedir = /home/%U

template shell = /bin/bash template homedir = /home/%UCopy to Clipboard Copied! Toggle word wrap Toggle overflow

验证

/etc/samba/smb.conf文件:testparm

# testparmCopy to Clipboard Copied! Toggle word wrap Toggle overflow 重新载入 Samba 配置:

smbcontrol all reload-config

# smbcontrol all reload-configCopy to Clipboard Copied! Toggle word wrap Toggle overflow

3.4.6. 使用自动 ID 映射后端

您可以将 Samba 域成员配置为使用 autorid ID 映射后端。

autorid后端的工作方式与ridID 映射后端类似,但可以为不同的域自动分配 ID。这可让您在以下情况下使用autorid后端:

-

仅用于

*默认域 -

对于

*默认域和附加域,不需要为每个附加域创建 ID 映射配置 - 只适用于特定域

如果您对默认域使用autorid,为域添加额外的 ID 映射配置是可选的。

本节的部分内容来自在 Samba Wiki 中发布的 idmap config autorid 文档。许可证: CC BY 4.0。作者和贡献者:请参阅 Wiki页面上的历史选项卡。

使用自动扩展后端的好处

- 所有在配置范围内计算 UID 和 GID 的域用户和组都会在域成员中自动可用。

- 您不需要手动分配 ID、主目录和登录 shell。

- 没有重复的 ID,即使多域环境中的多个对象有相同的 RID。

缺陷

- 在 Samba 域成员中用户和组群 ID 不相同。

- 所有域用户可以获得相同的登录 shell 和主目录。但是,您可以使用变量。

- 您不能阻止单独的用户或组在域成员中可用。只有计算 UID 或 GID 不在配置范围内的用户和组才会包括。

先决条件

- 您已安装了 Samba。

-

Samba 配置(除了ID 映射)位于

/etc/samba/smb.conf文件中。

流程

编辑

/etc/samba/smb.conf文件中的[global]部分:为

*默认域启用autoridID映射后端:idmap config * : backend = autorid

idmap config * : backend = autoridCopy to Clipboard Copied! Toggle word wrap Toggle overflow 设置一个足够大的范围来为所有现有和将来的对象分配 ID。例如:

idmap config * : range = 10000-999999

idmap config * : range = 10000-999999Copy to Clipboard Copied! Toggle word wrap Toggle overflow Samba 忽略在此域中计算 ID 不在范围范围内的用户和组。

警告设置范围并开始使用 Samba 后,您只能增加范围的上限。对范围的任何其他变化都可能会导致分配新的 ID,从而会丢失文件的所有者信息。

可选:设置范围大小。例如:

idmap config * : rangesize = 200000

idmap config * : rangesize = 200000Copy to Clipboard Copied! Toggle word wrap Toggle overflow Samba 会为每个域的对象分配这个连续的ID号,直到

idmap config * : range参数中设置的范围内的所有ID分配完。注意如果设置了 rangesize,则需要相应地调整 range。range 必须是 rangesize 的倍数。

设置分配给所有映射用户的 shell 和主目录路径。例如:

template shell = /bin/bash template homedir = /home/%U

template shell = /bin/bash template homedir = /home/%UCopy to Clipboard Copied! Toggle word wrap Toggle overflow 可选:为域添加额外的 ID 映射配置。如果没有针对单个域的配置,Samba 则使用之前配置的

*默认域中的autorid后端设置来计算 ID。重要范围不得与这个服务器上的任何其他域配置重叠。此外,范围必须足够大,以便包含将来分配的所有 ID。详情请查看 规划 Samba ID 范围。

验证

/etc/samba/smb.conf文件:testparm

# testparmCopy to Clipboard Copied! Toggle word wrap Toggle overflow 重新载入 Samba 配置:

smbcontrol all reload-config

# smbcontrol all reload-configCopy to Clipboard Copied! Toggle word wrap Toggle overflow

3.5. 将 Samba 设置为 AD 域成员服务器

如果您正在运行 AD 或 NT4 域,请使用 Samba 将 Red Hat Enterprise Linux 服务器添加为域的成员,以便可以:

- 访问其他域成员上的域资源

-

对本地服务(如

sshd)验证域用户 - 托管在服务器上的共享目录和打印机,以充当文件和打印服务器

3.5.1. 将 RHEL 系统添加到 AD 域中

Samba Winbind 是系统安全服务守护进程(SSSD)的替代方案,用于将 Red Hat Enterprise Linux(RHEL)系统与活动目录(AD)进行连接。您可以使用 realmd 将 RHEL 系统加入到 AD 域来配置 Samba Winbind 。

先决条件

- 主机使用 DNS 服务器来解析 AD 域。

- 主机上的时间与 AD 中的时间同步,时区设置是正确的。

流程

如果您的 AD 需要弃用的 RC4 加密类型进行 Kerberos 验证,请在 RHEL 中启用对这些密码的支持:

update-crypto-policies --set DEFAULT:AD-SUPPORT

# update-crypto-policies --set DEFAULT:AD-SUPPORTCopy to Clipboard Copied! Toggle word wrap Toggle overflow 安装以下软件包:

yum install realmd oddjob-mkhomedir oddjob samba-winbind-clients \ samba-winbind samba-common-tools samba-winbind-krb5-locator krb5-workstation# yum install realmd oddjob-mkhomedir oddjob samba-winbind-clients \ samba-winbind samba-common-tools samba-winbind-krb5-locator krb5-workstationCopy to Clipboard Copied! Toggle word wrap Toggle overflow 要在域成员中共享目录或打印机,请安装

samba软件包:yum install samba

# yum install sambaCopy to Clipboard Copied! Toggle word wrap Toggle overflow 备份现有的

/etc/samba/smb.confSamba 配置文件:mv /etc/samba/smb.conf /etc/samba/smb.conf.bak

# mv /etc/samba/smb.conf /etc/samba/smb.conf.bakCopy to Clipboard Copied! Toggle word wrap Toggle overflow 加入域。例如,要加入名为

ad.example.com的域:realm join --membership-software=samba --client-software=winbind ad.example.com

# realm join --membership-software=samba --client-software=winbind ad.example.comCopy to Clipboard Copied! Toggle word wrap Toggle overflow 使用上面的命令,

realm工具会自动:-

为

ad.example.com域中的成员创建/etc/samba/smb.conf文件 -

将用于用户和组查找的

winbind模块添加到/etc/nsswitch.conf文件中 -

更新

/etc/pam.d/目录中的可插拔验证模块(PAM)配置文件 -

启动

winbind服务,并使服务在系统引导时启动

-

为

可选:在

/etc/samba/smb.conf文件中设置备用的 ID 映射后端或自定义 ID 映射设置。详情请参阅 了解并配置 Samba ID 映射。

验证

winbind服务是否运行:systemctl status winbind

# systemctl status winbind ... Active: active (running) since Tue 2018-11-06 19:10:40 CET; 15s agoCopy to Clipboard Copied! Toggle word wrap Toggle overflow 重要要启用 Samba 来查询域用户和组信息,必须在启动

smb之前运行winbind服务。如果您安装了

samba软件包来共享目录和打印机,请启用并启动smb服务:systemctl enable --now smb

# systemctl enable --now smbCopy to Clipboard Copied! Toggle word wrap Toggle overflow -

如果您要向活动目录验证本地登录,请启用

winbind_krb5_localauth插件。请参阅 对 MIT Kerberos 使用本地授权插件。

验证

显示 AD 用户的详情,如 AD 域中的 AD 管理员帐户:

getent passwd "AD\administrator"

# getent passwd "AD\administrator" AD\administrator:*:10000:10000::/home/administrator@AD:/bin/bashCopy to Clipboard Copied! Toggle word wrap Toggle overflow 查询 AD 域中的域用户组成员:

getent group "AD\Domain Users"

# getent group "AD\Domain Users" AD\domain users:x:10000:user1,user2Copy to Clipboard Copied! Toggle word wrap Toggle overflow 可选:验证在对文件和目录设置权限时,您是否可以使用域用户和组。例如,将

/srv/samba/example.txt文件的所有者设置为AD\administrator,组设置为AD\Domain Users:chown "AD\administrator":"AD\Domain Users" /srv/samba/example.txt

# chown "AD\administrator":"AD\Domain Users" /srv/samba/example.txtCopy to Clipboard Copied! Toggle word wrap Toggle overflow 验证 Kerberos 验证是否如预期正常工作:

对于 AD 域成员,为

administrator@AD.EXAMPLE.COM主体获取一个ticket:kinit administrator@AD.EXAMPLE.COM

# kinit administrator@AD.EXAMPLE.COMCopy to Clipboard Copied! Toggle word wrap Toggle overflow 显示缓存的 Kerberos ticket:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

显示可用域:

wbinfo --all-domains

# wbinfo --all-domains BUILTIN SAMBA-SERVER ADCopy to Clipboard Copied! Toggle word wrap Toggle overflow

3.5.2. 使用 MIT Kerberos 的本地授权插件

winbind服务向域成员提供Active Directory用户。在某些情况下,管理员希望域用户能够对域成员上运行的本地服务(如SSH服务器)启用身份验证。当使用 Kerberos 来验证域用户时,启用winbind_krb5_localauth插件,通过winbind 服务将 Kerberos 主体正确映射到Active Directory帐户。

例如,如果Active Directory用户的sAMAccountName属性设置为EXAMPLE,并且用户尝试使用小写的用户名进行日志记录,Kerberos将返回大写的用户名。因此,条目不匹配,身份验证失败。

使用winbind_krb5_localauth插件时,帐户名称会被正确映射。请注意,这只适用于 GSSAPI 身份验证,不适用于获取初始票据授权票据(TGT)。

先决条件

- Samba 配置为 Active Directory 的成员。

- Red Hat Enterprise Linux 对 Active Directory 进行身份验证。

-

winbind服务在运行。

流程

编辑/etc/krb5.conf文件,并添加以下部分:

[plugins]

localauth = {

module = winbind:/usr/lib64/samba/krb5/winbind_krb5_localauth.so

enable_only = winbind

}

[plugins]

localauth = {

module = winbind:/usr/lib64/samba/krb5/winbind_krb5_localauth.so

enable_only = winbind

}3.6. 在 IdM 域成员中设置 Samba

您可以在加入到 Red Hat Identity Management (IdM)域的主机上设置 Samba。来自IdM的用户,以及来自受信任的 Active Directory(AD)域的用户(如果有的话)可以访问 Samba 提供的共享和打印机服务。

对 IdM 域成员使用 Samba 是一种不受支持的技术预览特性,且包含了某些限制。例如,IdM 信任控制器不支持活动目录全局目录服务,并且不支持使用分布式计算环境/远程过程调用(DCE/RPC)协议解析 IdM 组。因此,AD 用户在登录到其他 IdM 客户端时只能访问托管在 IdM 客户端上的 Samba 共享和打印机;登录到 Windows 机器的 AD 用户无法访问托管在 IdM 域成员上的 Samba 共享。

我们鼓励在 IdM 域成员中部署 Samba 的用户向红帽提供反馈意见。

如果 AD 域中的用户需要访问 Samba 提供的共享和打印机服务,请确保在 AD 中启用了 AES 加密类型。如需更多信息,请参阅 使用 GPO 在活动目录中启用 AES 加密类型。

先决条件

- 主机作为 IdM 域的客户端加入。

- IdM 服务器和客户端必须在 RHEL 8.1 或更高版本中运行。

3.6.1. 准备 IdM 域以便在域成员中安装 Samba

在IdM客户端上设置Samba之前,必须在IdM服务器上使用ipa-adtrust-install工具来准备IdM域。

运行ipa-adtrust-install命令的任何系统都会自动成为 AD 信任控制器。但是,您只能在 IdM 服务器上运行ipa-adtrust-install一次。

先决条件

- IdM 服务器已安装。

- 您有 root 特权来安装软件包和重启 IdM 服务。

流程

安装所需的软件包:

yum install ipa-server-trust-ad samba-client

[root@ipaserver ~]# yum install ipa-server-trust-ad samba-clientCopy to Clipboard Copied! Toggle word wrap Toggle overflow 以 IdM 管理用户身份进行身份验证:

kinit admin

[root@ipaserver ~]# kinit adminCopy to Clipboard Copied! Toggle word wrap Toggle overflow 运行

ipa-adtrust-install工具:ipa-adtrust-install

[root@ipaserver ~]# ipa-adtrust-installCopy to Clipboard Copied! Toggle word wrap Toggle overflow 如果 IdM 安装了集成的 DNS 服务器,则会自动创建 DNS 服务记录。

如果您安装的IdM没有集成 DNS 服务器,

ipa-adtrust-install会打印一个服务记录列表,您必须手动将其添加到DNS后才能继续操作。该脚本会提示您

/etc/samba/smb.conf已存在,并将被重写:WARNING: The smb.conf already exists. Running ipa-adtrust-install will break your existing Samba configuration. Do you wish to continue? [no]: yes

WARNING: The smb.conf already exists. Running ipa-adtrust-install will break your existing Samba configuration. Do you wish to continue? [no]: yesCopy to Clipboard Copied! Toggle word wrap Toggle overflow 该脚本提示您配置

slapi-nis插件,这是一个兼容性插件,允许旧的 Linux 客户端与受信任的用户一起工作:Do you want to enable support for trusted domains in Schema Compatibility plugin? This will allow clients older than SSSD 1.9 and non-Linux clients to work with trusted users. Enable trusted domains support in slapi-nis? [no]: yes

Do you want to enable support for trusted domains in Schema Compatibility plugin? This will allow clients older than SSSD 1.9 and non-Linux clients to work with trusted users. Enable trusted domains support in slapi-nis? [no]: yesCopy to Clipboard Copied! Toggle word wrap Toggle overflow 提示时,输入 IdM 域的 NetBIOS 名称,或者按 Enter 接受推荐的名称:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 系统会提示您运行 SID 生成任务,以便为任何现有用户创建 SID:

Do you want to run the ipa-sidgen task? [no]: yes

Do you want to run the ipa-sidgen task? [no]: yesCopy to Clipboard Copied! Toggle word wrap Toggle overflow 这是一个资源密集型任务,因此如果您有大量的用户,您可以在其他时间运行此任务。

可选:默认情况下,对于 Windows Server 2008 及更高版本,动态 RPC 端口范围定义为

49152-65535。如果您需要为您的环境定义不同的动态 RPC 端口范围,请将 Samba 配置为使用不同的端口,并在防火墙设置中开放这些端口。以下示例将端口范围设置为55000-65000。net conf setparm global 'rpc server dynamic port range' 55000-65000 firewall-cmd --add-port=55000-65000/tcp firewall-cmd --runtime-to-permanent

[root@ipaserver ~]# net conf setparm global 'rpc server dynamic port range' 55000-65000 [root@ipaserver ~]# firewall-cmd --add-port=55000-65000/tcp [root@ipaserver ~]# firewall-cmd --runtime-to-permanentCopy to Clipboard Copied! Toggle word wrap Toggle overflow 重启

ipa服务:ipactl restart

[root@ipaserver ~]# ipactl restartCopy to Clipboard Copied! Toggle word wrap Toggle overflow 使用

smbclient工具来验证 Samba 是否响应 IdM 端的 Kerberos 身份验证:Copy to Clipboard Copied! Toggle word wrap Toggle overflow

3.6.2. 在 IdM 客户端中安装和配置 Samba 服务器

您可以在 IdM 域中注册的客户端上安装和配置 Samba。

先决条件

- IdM 服务器和客户端必须在 RHEL 8.1 或更高版本中运行。

- 已准备好 IdM 域,如 为在域成员上安装 Samba 准备 IdM 域 中所述。

- 如果 IdM 具有配置了 AD 的信任,请为 Kerberos 启用 AES 加密类型。例如,使用组策略对象(GPO)来启用 AES 加密类型。详情请参阅 使用 GPO 在活动目录中启用 AES 加密。

流程

安装

ipa-client-samba软件包:yum install ipa-client-samba

[root@idm_client]# yum install ipa-client-sambaCopy to Clipboard Copied! Toggle word wrap Toggle overflow 使用

ipa-client-samba工具准备客户端并创建初始 Samba 配置:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 默认情况下,

ipa-client-samba会自动将[homes]部分添加到/etc/samba/smb.conf文件中,该文件在用户连接时动态共享用户的主目录。如果用户在这个服务器上没有主目录,或者您不想共享主目录,请从/etc/samba/smb.conf中删除以下行:[homes] read only = no[homes] read only = noCopy to Clipboard Copied! Toggle word wrap Toggle overflow 共享目录和打印机。详情请查看:

在本地防火墙中打开 Samba 客户端所需的端口:

firewall-cmd --permanent --add-service=samba-client firewall-cmd --reload

[root@idm_client]# firewall-cmd --permanent --add-service=samba-client [root@idm_client]# firewall-cmd --reloadCopy to Clipboard Copied! Toggle word wrap Toggle overflow 启用并启动

smb和winbind服务:systemctl enable --now smb winbind

[root@idm_client]# systemctl enable --now smb winbindCopy to Clipboard Copied! Toggle word wrap Toggle overflow

验证

在安装了 samba-client 软件包的不同 IdM 域成员上运行以下验证步骤:

使用 Kerberos 身份验证列出 Samba 服务器中的共享:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

3.6.3. 如果 IdM 信任新域,请手动添加 ID 映射配置

Samba 需要一个 ID 映射配置,用户可从该域访问资源。在 IdM 客户端上运行的现有 Samba 服务器上,在管理员向 Active Directory(AD)域添加了新的信任后,您必须手动添加 ID 映射配置。

先决条件

- 您在 IdM 客户端中配置了 Samba。之后,IdM 增加了一个新的信任。

- 在可信 AD 域中必须禁用 Kerberos 的 DES 和 RC4 加密类型。为了安全起见,RHEL 8 不支持这些弱加密类型。

流程

使用主机的 keytab 进行身份验证:

kinit -k

[root@idm_client]# kinit -kCopy to Clipboard Copied! Toggle word wrap Toggle overflow 使用

ipa idrange-find命令来显示新域的基本 ID 和 ID 范围大小。例如,以下命令显示了ad.example.com域的值:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 在后续步骤中,您需要

ipabaseid和ipaidrangesize属性的值。要计算可用最高的 ID,请使用以下公式:

maximum_range = ipabaseid + ipaidrangesize - 1

maximum_range = ipabaseid + ipaidrangesize - 1Copy to Clipboard Copied! Toggle word wrap Toggle overflow 使用上一步中的值,

ad.example.com域的最大可用 ID 是1918599999(1918400000 + 200000 - 1)。编辑

/etc/samba/smb.conf文件,并将域的 ID 映射配置添加到[global]部分:idmap config AD : range = 1918400000 - 1918599999 idmap config AD : backend = sss

idmap config AD : range = 1918400000 - 1918599999 idmap config AD : backend = sssCopy to Clipboard Copied! Toggle word wrap Toggle overflow 将

ipabaseid属性的值指定为最小值,将上一步中的计算值指定为该范围的最大值。重启

smb和winbind服务:systemctl restart smb winbind

[root@idm_client]# systemctl restart smb winbindCopy to Clipboard Copied! Toggle word wrap Toggle overflow

验证

使用 Kerberos 身份验证列出 Samba 服务器中的共享:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

3.13. 为 macOS 客户端配置 Samba

fruit 虚拟文件系统(VFS)Samba 模块提供了与 Apple 服务器消息块(SMB)客户端增强了的兼容性。

3.15. 将 Samba 设置为打印服务器

如果您将 Samba 设置为打印服务器,那么网络中的客户端可以使用 Samba 进行打印。此外,如果进行了配置, Windows 客户端可以从 Samba 服务器下载驱动程序。

本节的部分内容摘自在 Samba Wiki 中发布的将Samba设置为打印服务器文档。许可证: CC BY 4.0。作者和贡献者:请参阅 Wiki 页面上的历史选项卡。

先决条件

Samba 采用以下模式之一设置:

3.15.1. 在 Samba 中启用打印服务器支持

默认情况下,在 Samba 中不启用打印服务器支持。要将 Samba 用作打印服务器,您必须相应地配置 Samba。

打印作业和打印机操作需要远程过程调用(RPC)。默认情况下,Samba 根据需要启动 rpcd_spools 服务来管理 RPC。在第一个 RPC 调用过程中,或者当您更新 CUPS 中的打印机列表时,Samba 会从 CUPS 检索打印机信息。每个打印机可能需要 1 秒。因此,如果您有超过 50 个打印机,请调优 rpcd_spools 设置。

先决条件

打印机是在 CUPS 服务器中配置的。

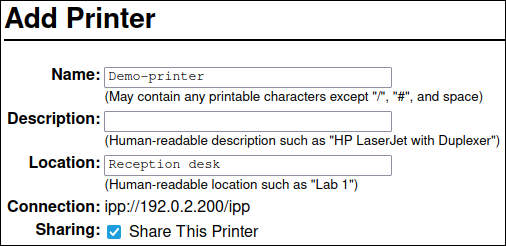

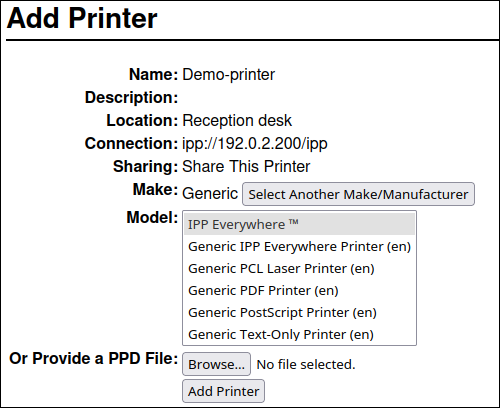

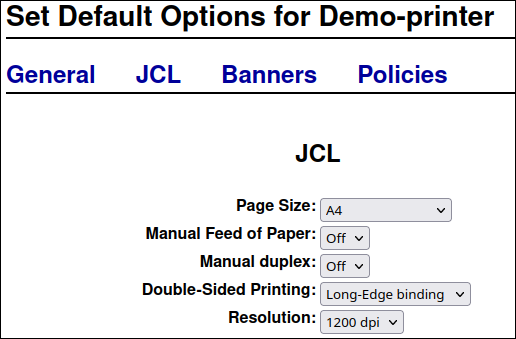

有关在 CUPS 中配置打印机的详情,请查看打印服务器上 CUPS Web 控制台(https://printserver:631/help)中提供的文档。

流程

编辑

/etc/samba/smb.conf文件:添加

[printers]部分,以在 Samba 中启用打印后端:[printers] comment = All Printers path = /var/tmp/ printable = yes create mask = 0600[printers] comment = All Printers path = /var/tmp/ printable = yes create mask = 0600Copy to Clipboard Copied! Toggle word wrap Toggle overflow 重要[printers]共享名称是写死的,不能更改。如果 CUPS 服务器运行在不同的主机或端口,请在

[printers]部分中指定设置:cups server = printserver.example.com:631

cups server = printserver.example.com:631Copy to Clipboard Copied! Toggle word wrap Toggle overflow 如果您有许多打印机,将空闲秒数设置为高于连接到 CUPS 的打印机数。例如,如果您有 100 台打印机,请在

[global]部分中设置:rpcd_spoolss:idle_seconds = 200

rpcd_spoolss:idle_seconds = 200Copy to Clipboard Copied! Toggle word wrap Toggle overflow 如果这个设置在您的环境中没有缩放,请在

[global]部分中增加rpcd_spoolsworker 的数量:rpcd_spoolss:num_workers = 10

rpcd_spoolss:num_workers = 10Copy to Clipboard Copied! Toggle word wrap Toggle overflow 默认情况下,

rpcd_spools启动 5 个 worker。

验证

/etc/samba/smb.conf文件:testparm

# testparmCopy to Clipboard Copied! Toggle word wrap Toggle overflow 打开所需的端口,并使用

firewall-cmd工具重新加载防火墙配置:firewall-cmd --permanent --add-service=samba firewall-cmd --reload

# firewall-cmd --permanent --add-service=samba # firewall-cmd --reloadCopy to Clipboard Copied! Toggle word wrap Toggle overflow 重启

smb服务:systemctl restart smb

# systemctl restart smbCopy to Clipboard Copied! Toggle word wrap Toggle overflow 重启服务后,Samba 会自动共享在 CUPS 后端中配置的所有打印机。如果想要仅手动共享特定打印机,请参阅 手动共享特定的打印机。

验证

提交打印作业。例如,要打印 PDF 文件,请输入:

smbclient -Uuser //sambaserver.example.com/printer_name -c "print example.pdf"

# smbclient -Uuser //sambaserver.example.com/printer_name -c "print example.pdf"Copy to Clipboard Copied! Toggle word wrap Toggle overflow

3.15.2. 手动共享特定的打印机

如果您将 Samba 配置为打印服务器,默认情况下,Samba 会共享在 CUPS 后端中配置的所有打印机。以下流程解释了如何只共享特定的打印机。

先决条件

- Samba 被设置为打印服务器

流程

编辑

/etc/samba/smb.conf文件:在

[global]部分中,通过以下设置禁用自动打印机共享:load printers = no

load printers = noCopy to Clipboard Copied! Toggle word wrap Toggle overflow 为您要共享的每个打印机添加一段。例如,要在 Samba 中将 CUPS 后端中名为

example的打印机共享为Example-Printer,请添加以下部分:[Example-Printer] path = /var/tmp/ printable = yes printer name = example[Example-Printer] path = /var/tmp/ printable = yes printer name = exampleCopy to Clipboard Copied! Toggle word wrap Toggle overflow 您不需要为每个打印机单独设置 spool 目录。您可以在打印机的

path参数中设置与您在[printers]部分中设置的完全相同的 spool 目录。

验证

/etc/samba/smb.conf文件:testparm

# testparmCopy to Clipboard Copied! Toggle word wrap Toggle overflow 重新载入 Samba 配置:

smbcontrol all reload-config

# smbcontrol all reload-configCopy to Clipboard Copied! Toggle word wrap Toggle overflow

3.16. 在 Samba 打印服务器中为 Windows 客户端设置自动打印机驱动程序下载

如果您在为 Windows 客户端运行 Samba 打印服务器,你可以上传驱动程序并预配置打印机。如果用户连接到打印机,Windows 会自动在客户端本地下载并安装驱动程序。用户不需要本地管理员权限进行安装。另外,Windows 应用预配置的驱动程序设置,如纸匣的数量。

本节的部分内容摘自 Samba Wiki 上发布的为 Windows 客户端设置自动打印机驱动程序下载文档。许可证: CC BY 4.0。作者和贡献者:请参阅 Wiki 页面上的历史选项卡。

先决条件

- Samba 被设置为打印服务器

3.16.1. 有关打印机驱动程序的基本信息

本节提供有关打印机驱动程序的一般信息。

支持的驱动程序模型版本

Samba 只支持 Windows 2000 及更高版本支持的,以及 Windows Server 2000 及更高版本支持的打印机驱动程序模型版本 3。Samba 不支持 Windows 8 和 Windows Server 2012 中引入的驱动程序模型版本 4。但是,这些及之后的 Windows 版本也支持版本 3 驱动程序。

包感知驱动程序

Samba 不支持包感知驱动程序。

准备上传的打印机驱动程序

在您将驱动程序上传到 Samba 打印服务器之前:

- 如果驱动程序采用压缩格式提供,请解包它。

有些驱动程序需要启动一个设置应用程序,以便在 Windows 主机上本地安装驱动程序。在某些情况下,安装程序会在设置运行期间将单个文件提取到操作系统的临时文件夹中。使用驱动程序文件上传:

- 启动安装程序。

- 将临时文件夹中的文件复制到新位置。

- 取消安装。

请您的打印机厂商提供支持上传到打印服务器的驱动程序。

为客户端提供 32 位和 64 位驱动

要为 32 位和 64 位 Windows 客户端提供打印机的驱动程序,您必须上传两个架构具有完全相同名称的驱动程序。例如,如果您上传名为Example PostScript的 32 位驱动程序和名为Example PostScript (v1.0) 的 64 位驱动程序,则名称不匹配。因此,您只能为打印机分配其中一个驱动程序,且该驱动程序无法对这两个架构都适用。

3.16.2. 启用用户上传和预配置驱动程序

要上传和预配置打印机驱动程序,用户或组需要被赋予 SePrintOperatorPrivilege 特权。用户必须被添加到 printadmin 组中。在安装 samba 软件包时,Red Hat Enterprise Linux 会自动创建这个组。printadmin 组被分配了低于 1000 的最小可用动态系统 GID。

流程

例如,要对

printadmin组赋予SePrintOperatorPrivilege特权:net rpc rights grant "printadmin" SePrintOperatorPrivilege -U "DOMAIN\administrator"

# net rpc rights grant "printadmin" SePrintOperatorPrivilege -U "DOMAIN\administrator" Enter DOMAIN\administrator's password: Successfully granted rights.Copy to Clipboard Copied! Toggle word wrap Toggle overflow 注意在域环境中,将

SePrintOperatorPrivilege赋予域组。这可让您通过更新用户的组成员资格来集中管理特权。列出所有被赋予了

SePrintOperatorPrivilege的用户和组:net rpc rights list privileges SePrintOperatorPrivilege -U "DOMAIN\administrator"

# net rpc rights list privileges SePrintOperatorPrivilege -U "DOMAIN\administrator" Enter administrator's password: SePrintOperatorPrivilege: BUILTIN\Administrators DOMAIN\printadminCopy to Clipboard Copied! Toggle word wrap Toggle overflow

3.16.4. 创建 GPO 以启用客户端信任 Samba 打印服务器

出于安全考虑,最近的 Windows 操作系统会阻止客户端从不受信任的服务器下载非包感知的打印机驱动程序。如果您的打印服务器是 AD 中的成员,您可以在域中创建一个组策略对象(GPO)来信任 Samba 服务器。

先决条件

- Samba 打印服务器是 AD 域的成员。

- 您用来创建 GPO 的 Windows 计算机必须安装有 Windows 远程服务器管理工具(RSAT)。详情请查看 Windows 文档。

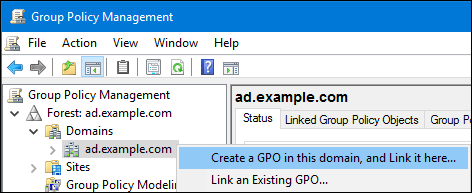

流程

-

使用允许编辑组策略的帐户(如 AD 域

Administrator用户)登录到 Windows 计算机。 -

打开

组策略管理控制台。 右键单击 AD 域并选择

创建此域中的 GPO,并链接到此处。-

为 GPO 输入一个名称,如

Legacy Printer Driver Policy,并点击OK。新的 GPO 将在域条目下显示。 -

右键单击新创建的 GPO,然后选择

编辑以打开组策略管理编辑器。 进入 → → → 。

在窗口的右侧,双击

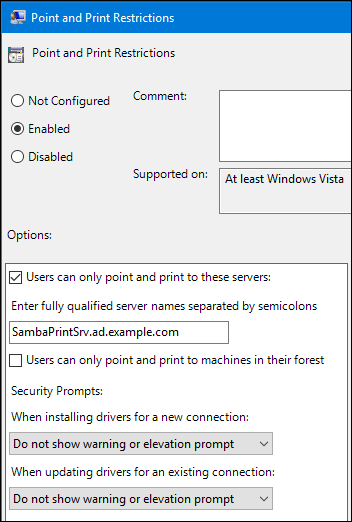

指向和打印限制来编辑策略:启用策略并设置以下选项:

-

选择

用户只能指向并打印到这些服务器,再将 Samba 打印服务器的完全限定域名(FQDN)输入到此选项旁边的字段。 在

安全提示下的两个复选框中,选择不显示警告 或 高程提示。

-

选择

- 点击确定。

双击

包指向和打印 - 已批准的服务器来编辑策略:-

启用策略并单击

显示按钮。 输入 Samba 打印服务器的 FQDN。

-

单击

OK,关闭显示内容和策略的属性窗口。

-

启用策略并单击

-

关闭

组策略管理编辑器。 -

关闭

组策略管理控制台。

在 Windows 域成员应用了组策略后,用户连接到打印机时会自动从 Samba 服务器下载打印机驱动程序。

3.16.5. 上传驱动程序和预配置打印机

在 Windows 客户端使用 打印管理 应用程序上传托管在 Samba 打印服务器上的驱动程序和预配置打印机。详情请查看 Windows 文档。

3.17. 在启用了 FIPS 模式的服务器上运行 Samba

本节概述了在启用了 FIPS 模式的情况下运行 Samba 的限制。还提供了在运行 Samba 的 Red Hat Enterprise Linux 主机上启用 FIPS 模式的流程。

3.17.1. 在 FIPS 模式中使用 Samba 的限制

在指定条件下,以下 Samba 模式和功能在 FIPS 模式下工作:

- Samba 仅在活动目录(AD)或带有使用 AES 密码的 Kerberos 身份验证的 Red Hat Enterprise Linux 身份管理(IdM)环境中作为域成员。

- Samba 作为 Active Directory 域成员上的文件服务器。但是,这需要客户端使用 Kerberos 向服务器进行身份验证。

由于 FIPS 的安全性增强,如果启用了 FIPS 模式,以下 Samba 特性和模式将无法正常工作:

- NT LAN Manager(NTLM)验证,因为 RC4 密码已被阻止

- 服务器消息块版本 1(SMB1)协议

- 独立文件服务器模式,因为它使用了 NTLM 身份验证

- NT4 风格的域控制器

- NT4 风格的域成员.请注意,红帽继续支持后台使用的主域控制器(PDC)功能 IdM。

- 针对Samba 服务器的密码修改.您只能对 Active Directory 域控制器使用 Kerberos 进行密码修改。

以下特性没有在 FIPS 模式下测试,因此红帽不支持:

- 将 Samba 作为打印服务器来运行

3.17.2. 在 FIPS 模式下使用 Samba

您可以在运行 Samba 的 RHEL 主机上启用 FIPS 模式。

先决条件

- 在 Red Hat Enterprise Linux 主机上配置了Samba 。

- Samba 以 FIPS 模式支持的模式运行。

流程

在 RHEL 中启用 FIPS 模式:

fips-mode-setup --enable

# fips-mode-setup --enableCopy to Clipboard Copied! Toggle word wrap Toggle overflow 重启服务器:

reboot

# rebootCopy to Clipboard Copied! Toggle word wrap Toggle overflow 使用

testparm工具来验证配置:testparm -s

# testparm -sCopy to Clipboard Copied! Toggle word wrap Toggle overflow 如果命令显示任何错误或不兼容,请修复它们以确保 Samba 正常工作。

3.18. 调整 Samba 服务器的性能

了解在某些情况下,哪些设置可以提高 Samba 的性能,以及哪些设置可能会对性能有负面影响。

本节的部分内容来自在 Samba Wiki 中发布的 Performance Tuning 文档。许可证: CC BY 4.0。作者和贡献者:请参阅 Wiki 页面上的历史选项卡。

先决条件

- Samba 被设置为文件或打印服务器

3.18.1. 设置 SMB 协议版本

每个新的 SMB 版本都添加了特性并提高了协议的性能。最新的 Windows 和 Windows 服务器操作系统始终支持最新的协议版本。如果 Samba 也使用最新的协议版本,那么连接到 Samba 的 Windows 客户端将从性能改进中受益。在 Samba 中,server max protocol的默认值被设置为最新支持的稳定的 SMB 协议版本。

要始终拥有最新的稳定的 SMB 协议版本,请不要设置 server max protocol 参数。如果手动设置参数,则需要修改 SMB 协议的每个新版本的设置,以便启用最新的协议版本。

以下流程解释了如何对 server max protocol 参数使用默认值。

流程

-

从

/etc/samba/smb.conf文件的[global]部分中删除server max protocol参数。 重新载入 Samba 配置

smbcontrol all reload-config

# smbcontrol all reload-configCopy to Clipboard Copied! Toggle word wrap Toggle overflow

3.18.3. 可能会对性能造成负面影响的设置

默认情况下,Red Hat Enterprise Linux 中的内核会根据高网络性能进行了微调。例如,内核对缓冲区大小使用自动轮询机制。在 /etc/samba/smb.conf 文件中设置 socket options 参数会覆盖这些内核设置。因此,设置此参数会在大多数情况下降低 Samba 网络性能。

要使用内核的优化的设置,请从 /etc/samba/smb.conf 中的 [global] 部分删除 socket options 参数。

3.19. 将 Samba 配置为与需要 SMB 版本低于默认版本的客户端兼容

Samba 对它支持的最小服务器消息块(SMB)版本使用合理的安全默认值。但是,如果您的客户端需要较旧的 SMB 版本,您可以配置 Samba 来支持它。

3.19.1. 设置 Samba 服务器支持的最小 SMB 协议版本

在 Samba 中,/etc/samba/smb.conf 文件中的 server min protocol 参数定义了 Samba 服务器支持的最小服务器消息块(SMB)协议版本。您可以更改最小 SMB 协议版本。

默认情况下,RHEL 8.2 及之后版本上的 Samba 只支持 SMB2 和更新的协议版本。红帽建议不要使用已弃用的 SMB1 协议。但是,如果您的环境需要 SMB1,您可以手动将 server min protocol 参数设置为 NT1 来重新启用 SMB1。

先决条件

- 已安装并配置 Samba。

流程

编辑

/etc/samba/smb.conf文件,添加server min protocol参数,并将参数设置为服务器应支持的最小 SMB 协议版本。例如,要将 SMB 协议的最小版本设置为SMB3,请添加:server min protocol = SMB3

server min protocol = SMB3Copy to Clipboard Copied! Toggle word wrap Toggle overflow 重启

smb服务:systemctl restart smb

# systemctl restart smbCopy to Clipboard Copied! Toggle word wrap Toggle overflow

3.20. 经常使用 Samba 命令行工具

本章论述了使用 Samba 服务器时经常使用的命令。

3.20.1. 使用 net ads join 和 net rpc join 命令

使用 net 工具的 join 子命令,您可以将 Samba 加入到 AD 或 NT4 域。要加入域,您必须手动创建 /etc/samba/smb.conf 文件,并有选择地更新其他配置,如 PAM。

红帽建议使用 realm 工具来加入域。realm 工具自动更新所有涉及的配置文件。

流程

使用以下设置手动创建

/etc/samba/smb.conf文件:对于 AD 域成员:

[global] workgroup = domain_name security = ads passdb backend = tdbsam realm = AD_REALM

[global] workgroup = domain_name security = ads passdb backend = tdbsam realm = AD_REALMCopy to Clipboard Copied! Toggle word wrap Toggle overflow 对于 NT4 域成员:

[global] workgroup = domain_name security = user passdb backend = tdbsam

[global] workgroup = domain_name security = user passdb backend = tdbsamCopy to Clipboard Copied! Toggle word wrap Toggle overflow

-

为

*默认域和要加入到/etc/samba/smb.conf文件中[global] 部分的域添加 ID 映射配置。 验证

/etc/samba/smb.conf文件:testparm

# testparmCopy to Clipboard Copied! Toggle word wrap Toggle overflow 以域管理员身份加入域:

加入 AD 域:

net ads join -U "DOMAIN\administrator"

# net ads join -U "DOMAIN\administrator"Copy to Clipboard Copied! Toggle word wrap Toggle overflow 要加入 NT4 域:

net rpc join -U "DOMAIN\administrator"

# net rpc join -U "DOMAIN\administrator"Copy to Clipboard Copied! Toggle word wrap Toggle overflow

将

winbind源追加到/etc/nsswitch.conf文件中的passwd和group数据库条目中:passwd: files winbind group: files winbind

passwd: files winbind group: files winbindCopy to Clipboard Copied! Toggle word wrap Toggle overflow 启用并启动

winbind服务:systemctl enable --now winbind

# systemctl enable --now winbindCopy to Clipboard Copied! Toggle word wrap Toggle overflow 可选:使用

authselect工具配置 PAM。详情请查看您系统上的

authselect (8)手册页。可选:对于 AD 环境,请配置 Kerberos 客户端。

详情请查看您的 Kerberos 客户端文档。

3.20.2. 使用 net rpc right 命令

在 Windows 中,您可以为帐户和组分配特权来执行特殊操作,如对共享设置 ACL 或上传打印机驱动程序。在 Samba 服务器上,您可以使用 net rpc permissions 命令来管理特权。

列出您可以设置的权限

若要列出所有可用的特权及其所有者,可使用 net rpc permissions list 命令。例如:

授予权限

若要为帐户或组赋予特权,可使用 net rpc rights grant 命令。

例如,将SePrintOperatorPrivilege 特权赋予 DOMAIN\printadmin 组 :

net rpc rights grant "DOMAIN\printadmin" SePrintOperatorPrivilege -U "DOMAIN\administrator"

# net rpc rights grant "DOMAIN\printadmin" SePrintOperatorPrivilege -U "DOMAIN\administrator"

Enter DOMAIN\administrator's password:

Successfully granted rights.撤销权限

若要从帐户或组撤销特权,可使用 net rpc rights revoke 命令。

例如,要对DOMAIN\printadmin 组撤销 SePrintOperatorPrivilege 特权:

net rpc rights remoke "DOMAIN\printadmin" SePrintOperatorPrivilege -U "DOMAIN\administrator"

# net rpc rights remoke "DOMAIN\printadmin" SePrintOperatorPrivilege -U "DOMAIN\administrator"

Enter DOMAIN\administrator's password:

Successfully revoked rights.3.20.4. 使用 net user 命令

net user 命令允许您在 AD DC 或 NT4 PDC 中执行以下操作:

- 列出所有用户帐户

- 添加用户

- 删除用户

只有在列出域用户帐户时,才需要指定连接方法,如 AD 域的ads 或 NT4 域的rpc 。其他用户相关的子命令可以自动探测连接方法。

将 -U user_name 参数传给命令,以指定允许执行所请求的操作的用户。

列出域用户帐户

列出 AD 域中的所有用户:

net ads user -U "DOMAIN\administrator"

# net ads user -U "DOMAIN\administrator"列出 NT4 域中的所有用户:

net rpc user -U "DOMAIN\administrator"

# net rpc user -U "DOMAIN\administrator"在域中添加用户帐户

在 Samba 域成员中,您可以使用 net user add 命令将用户帐户添加到域。

例如,将 user 账户添加到域:

添加帐户:

net user add user password -U "DOMAIN\administrator"

# net user add user password -U "DOMAIN\administrator" User user addedCopy to Clipboard Copied! Toggle word wrap Toggle overflow 可选:使用远程过程调用(RPC) shell 来启用 AD DC 或 NT4 PDC 上的帐户。例如:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

从域中删除用户帐户

对于 Samba 域成员,您可以使用 net user delete 命令从域中删除用户帐户。

例如,从域中删除 user 账户:

net user delete user -U "DOMAIN\administrator"

# net user delete user -U "DOMAIN\administrator"

User user deleted3.20.5. 使用 rpcclient 工具

The rpcclient 工具可让您在本地或远程 SMB 服务器上手动执行客户端 Microsoft 远程过程调用(MS-RPC)功能。但是,大部分特性都已集成到 Samba 提供的单独工具中。使用 rpcclient 只用于测试 MS-PRC 功能。

先决条件

-

samba-client软件包已安装。

示例

例如,您可以使用 rpcclient 工具来:

管理打印机假脱机子系统(SPOOLSS)。

例 3.7. 将驱动程序分配给打印机

rpcclient server_name -U "DOMAIN\administrator" -c 'setdriver "printer_name" "driver_name"'

# rpcclient server_name -U "DOMAIN\administrator" -c 'setdriver "printer_name" "driver_name"' Enter DOMAIN\administrators password: Successfully set printer_name to driver driver_name.Copy to Clipboard Copied! Toggle word wrap Toggle overflow 检索有关 SMB 服务器的信息。

例 3.8. 列出所有文件共享和共享的打印机

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 使用安全帐户管理器远程(SAMR)协议来执行操作。

例 3.9. 在 SMB 服务器中列出用户

rpcclient server_name -U "DOMAIN\administrator" -c 'enumdomusers'

# rpcclient server_name -U "DOMAIN\administrator" -c 'enumdomusers' Enter DOMAIN\administrators password: user:[user1] rid:[0x3e8] user:[user2] rid:[0x3e9]Copy to Clipboard Copied! Toggle word wrap Toggle overflow 如果您针对独立服务器或域成员运行命令,它将列出本地数据库中的用户。针对 AD DC 或 NT4 PDC 运行命令列出域用户。

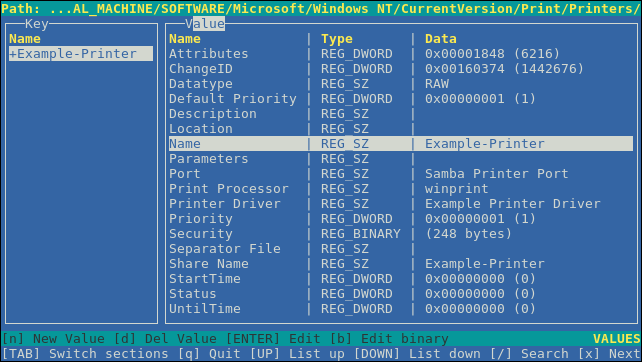

3.20.6. 使用 samba-regedit 应用程序

某些设置(如打印机配置)存储在 Samba 服务器上的注册表中。您可以使用基于 ncurses 的 samba-regedit 应用程序来编辑 Samba 服务器的注册表。

先决条件

-

samba-client软件包已安装。

流程

要启动应用程序,请输入:

samba-regedit

# samba-regedit使用以下键:

- 上键和下键:在注册表树和值中进行导航。

- Enter:打开关键字或编辑值。

-

选项卡 :在

Key和Value窗格间切换。 - Ctrl+C:关闭应用程序。

3.20.7. 使用 smbcontrol 工具

smbcontrol 工具允许您向 smbd、nmbd、winbindd 或 所有这些服务发送命令消息。这些控制消息指示服务重新载入其配置。

先决条件

-

samba-common-tools软件包已安装。

流程

-

通过将

reload-config消息类型发送到所有目的地,来重新载入smbd、nmbd、winbindd服务的配置:

smbcontrol all reload-config

# smbcontrol all reload-config3.20.8. 使用 smbpasswd 工具

smbpasswd 工具管理本地 Samba 数据库中的用户帐户和密码。

先决条件

-

samba-common-tools软件包已安装。

流程

如果您以用户身份运行命令,

smbpasswd将修改运行命令的用户的 Samba 密码。例如:smbpasswd

[user@server ~]$ smbpasswd New SMB password: password Retype new SMB password: passwordCopy to Clipboard Copied! Toggle word wrap Toggle overflow 如果以

root用户身份运行smbpasswd,例如,您可以使用该工具来:创建一个新用户:

smbpasswd -a user_name

[root@server ~]# smbpasswd -a user_name New SMB password: password Retype new SMB password: password Added user user_name.Copy to Clipboard Copied! Toggle word wrap Toggle overflow 注意在将用户添加到 Samba 数据库之前,您必须先在本地操作系统中创建帐户。请参阅配置基本系统设置指南中的 从命令行添加新用户 部分。

启用 Samba 用户:

smbpasswd -e user_name

[root@server ~]# smbpasswd -e user_name Enabled user user_name.Copy to Clipboard Copied! Toggle word wrap Toggle overflow 禁用 Samba 用户:

smbpasswd -x user_name

[root@server ~]# smbpasswd -x user_name Disabled user user_nameCopy to Clipboard Copied! Toggle word wrap Toggle overflow 删除用户:

smbpasswd -x user_name

[root@server ~]# smbpasswd -x user_name Deleted user user_name.Copy to Clipboard Copied! Toggle word wrap Toggle overflow

3.20.9. 使用 smbstatus 工具

smbstatus 工具报告,关于:

-

每个

smbd守护进程的每个 PID 到 Samba 服务器的连接。此报告包括用户名、主组群、SMB 协议版本、加密和签名信息。 -

每个 Samba 共享的连接。此报告包括

smbd守护进程的 PID、连接机器的 IP、连接建立的时间戳、加密和签名信息。 - 锁定文件列表。报告条目包括更多详情,如 Opportunistic lock(oplock)类型

先决条件

-

samba软件包已安装。 -

smbd服务在运行。

流程

3.20.10. 使用 smbtar 工具

smbtar 工具备份 SMB 共享的内容或其子目录,并将内容存储在 tar 存档中。或者,您可以将内容写入磁带设备。

先决条件

-

samba-client软件包已安装。

流程

使用以下命令备份

//server/example/共享中demo目录的内容,并将内容存储在/root/example.tar归档中:smbtar -s server -x example -u user_name -p password -t /root/example.tar

# smbtar -s server -x example -u user_name -p password -t /root/example.tarCopy to Clipboard Copied! Toggle word wrap Toggle overflow

3.20.11. 使用 wbinfo 工具

wbinfo 工具查询并返回 winbindd 服务创建和使用的信息。

先决条件