安装身份管理

安装 IdM 服务器和客户端的方法

摘要

对红帽文档提供反馈

我们感谢您对我们文档的反馈。让我们了解如何改进它。

通过 Jira 提交反馈(需要帐户)

- 登录到 Jira 网站。

- 单击顶部导航栏中的 Create。

- 在 Summary 字段中输入描述性标题。

- 在 Description 字段中输入您对改进的建议。包括文档相关部分的链接。

- 点对话框底部的 Create。

第 1 章 如何使用本指南

身份管理(IdM)域包括 IdM 服务器,也称为副本和 IdM 客户端。虽然 安装 IdM 部署 总是以安装主 IdM 服务器开始,但下一个安装步骤的顺序取决于目标拓扑。例如,您可以在安装 IdM 客户端之前或之后安装 IdM 副本。另外,某些 IdM 部署需要 与活动目录的信任,而其他 IdM 部署则不需要。

其他资源

部分 I. 安装身份管理

第 2 章 为 IdM 服务器安装准备系统

以下章节列出了安装身份管理(IdM)服务器的要求。在安装前,请验证您的系统满足这些要求。

2.1. 先决条件

-

您需要

root特权才能在主机上安装身份管理(IdM)服务器。

2.2. 硬件建议

对于性能调整,RAM 是最重要的硬件。请确定您的系统有足够可用 RAM。典型的 RAM 要求是:

- 对于 10,000 个用户和 100 个组:至少 4 GB RAM 和 4 GB 交换(swap)空间

- 对于 100,000 个用户和 50,000 个组:至少 16 GB RAM 和 4 GB swap 空间

对于较大的部署,增加 RAM 比增加磁盘空间更有效,因为大部分数据存储在缓存中。通常,对于大型部署,添加更多 RAM 会因为有更多的缓存使系统具有更好的性能。在虚拟环境中,必须禁用内存膨胀,或者必须为客户机 IdM 服务器保留完整的 RAM。

基本用户条目或带有证书的简单主机条目大约是 5-10 kB 大小。

2.3. IdM 的自定义配置要求

在干净的系统上安装身份管理(IdM)服务器,无需为 DNS、Kerberos、Apache 或 Directory Server 等服务进行任何自定义配置。

IdM 服务器安装覆盖了系统文件来设置 IdM 域。IdM 将原始系统文件备份到 /var/lib/ipa/sysrestore/。当在生命周期结束时卸载 IdM 服务器时,会恢复这些文件。

IdM 中的 IPv6 要求

IdM 系统必须在内核中启用 IPv6 协议,并且 localhost (::1)能够使用它。如果禁用 IPv6,IdM 服务使用的 CLDAP 插件将无法初始化。

不必在网络中启用 IPv6。如果需要,可以启用 IPv6 堆栈而不启用 IPv6 地址。

支持 IdM 中的加密类型

Red Hat Enterprise Linux (RHEL)使用 Kerberos 协议版本 5,它支持加密类型,如高级加密标准(AES)、Camellia 和数据加密标准(DES)。

支持的加密类型列表

虽然 IdM 服务器和客户端上的 Kerberos 库可能会支持更多的加密类型,但 IdM Kerberos 分发中心(KDC)只支持以下加密类型:

-

aes256-cts:normal -

aes256-cts:special(默认) -

aes128-cts:normal -

aes128-cts:special(默认) -

aes128-sha2:normal -

aes128-sha2:special -

aes256-sha2:normal -

aes256-sha2:special -

camellia128-cts-cmac:normal -

camellia128-cts-cmac:special -

camellia256-cts-cmac:normal -

camellia256-cts-cmac:special

默认禁用 RC4 加密类型

RHEL 8 中已弃用并默认禁用以下 RC4 加密类型,因为它们被视为不如较新的 AES-128 和 AES-256 加密类型安全:

-

arcfour-hmac:normal -

arcfour-hmac:special

有关手动启用 RC4 支持以与旧活动目录环境兼容的更多信息,请参阅 确保在 AD 和 RHEL 中对通用加密类型的支持。

删除了对 DES 和 3DES 加密的支持

由于安全考虑,在 RHEL 7 中弃用了对 DES 算法的支持。RHEL 8.3.0 中最近重新构建的 Kerberos 软件包从 RHEL 8 中删除了对 single-DES(DES)和 triple-DES(3DES)加密类型的支持。

标准 RHEL 8 IdM 安装默认不使用 DES 或 3DES 加密类型,且不受 Kerberos 升级的影响。

如果您手动配置任何服务或用户只使用DES或 3DES 加密(例如,对于遗留的客户端),您可能会在升级到最新的 Kerberos 软件包后遇到服务中断,例如:

- Kerberos 验证错误

-

unknown enctype加密错误 -

带有 DES 加密数据库主密钥 (

K/M) 的 KDC 无法启动

不要在您的环境中使用 DES 或 3DES 加密。

如果您将环境配置成了使用DES和3DES加密类型,则只需要禁用它们。

支持 IdM 中系统范围的加密策略

IdM 使用 DEFAULT 系统范围的加密策略。此政策为当前威胁模型提供安全设置。它允许 TLS 1.2 和 1.3 协议,以及 IKEv2 和 SSH2 协议。如果 RSA 密钥和 Diffie-Hellman 参数至少是 2048 位,则可以接受它们。此策略不允许 DES、3DES、RC4、DSA、TLS v1.0 和其他较弱的算法。

您不能使用 FUTURE 系统范围的加密策略来安装 IdM 服务器。安装 IdM 服务器时,请确保您使用的是 DEFAULT 系统范围的加密策略。

其它资源

- 系统范围的加密策略

- man IPV6(7)

2.4. FIPS 合规性

有了 RHEL 8.3.0 或更高版本,您可以在启用了联邦信息处理标准(FIPS) 140 模式的系统上安装新的 IdM 服务器或副本。

要在 FIPS 模式下安装 IdM,首先在主机上启用 FIPS 模式,然后安装 IdM。IdM 安装脚本会检测是否启用了 FIPS,并将 IdM 配置为只使用符合 FIPS 140 标准的加密类型:

-

aes256-cts:normal -

aes256-cts:special -

aes128-cts:normal -

aes128-cts:special -

aes128-sha2:normal -

aes128-sha2:special -

aes256-sha2:normal -

aes256-sha2:special

要使 IdM 环境符合 FIPS,所有 IdM 副本都必须启用 FIPS 模式。

您还应该在 IdM 客户端中启用 FIPS 模式,特别是如果您想将这些客户端提升到 IdM 副本。最终,由管理员来决定它们如何满足 FIPS 要求;红帽不强制执行 FIPS 标准。

迁移到符合 FIPS 的 IdM

您无法将现有 IdM 安装从非 FIPS 环境迁移到符合 FIPS 的安装。这不是技术问题,而是法律和监管限制。

要操作符合 FIPS 的系统,必须在 FIPS 模式下创建所有加密密钥资料。另外,加密密钥材料不得离开 FIPS 环境,除非它被安全包装,且永远不会在非 FIPS 环境中解封。

如果您的场景需要将非 FIPS IdM 领域迁移到符合 FIPS 的领域,您必须:

- 在 FIPS 模式下创建一个新 IdM 领域

- 使用阻止所有密钥材料的过滤器,从非 FIPS 领域执行到新 FIPS 模式领域的数据迁移

迁移过滤器必须阻止:

- KDC 主密钥、keytab 以及所有相关 Kerberos 密钥材料

- 用户密码

- 所有证书,包括 CA、服务和用户证书

- OTP 令牌

- SSH 密钥和指纹

- DNSSEC KSK 和 ZSK

- 所有 vault 条目

- 与 AD 信任相关的密钥材料

实际上,新的 FIPS 安装是一种不同的安装。即使具有严格的过滤,此类迁移可能无法通过 FIPS 140 认证。您的 FIPS 审核员可能会标记这个迁移。

其它资源

- 有关 RHEL 操作系统中 FIPS 140 实现的更多信息,请参阅 RHEL 安全强化 文档中的 联邦信息处理标准 140 和 FIPS 模式。

2.5. 支持启用了 FIPS 模式的跨林信任

要在启用了 FIPS 模式的同时建立与 Active Directory(AD)域的跨林信任,您必须满足以下要求:

- IdM 服务器位于 RHEL 8.4.0 或更高版本中。

- 在设置信任时,您必须使用 AD 管理帐户验证。在启用 FIPS 模式时,您无法使用共享 secret 建立信任。

RADIUS 身份验证不符合 FIPS ,因为 RADIUS 协议使用 MD5 哈希函数来在客户端和服务器之间加密密码,在 FIPS 模式下,OpenSSL 禁用 MD5 摘要算法的使用。但是,如果 RADIUS 服务器与 IdM 服务器在同一台主机上运行,您可以临时解决这个问题,并通过执行红帽知识库解决方案 如何在 FIPS 模式下配置 FreeRADIUS 身份验证 中描述的步骤来启用 MD5。

其它资源

- 有关在 RHEL 操作系统中 FIPS 模式的更多信息,请参阅 安全强化 文档中的 在 FIPS 模式下安装系统。

- 有关 FIPS 140-2 标准的详情,请查看国家标准与技术研究院(NIST)网站上的 加密模块的安全要求 。

2.6. IdM 的时间服务要求

以下章节讨论了使用 chronyd 来使 IdM 主机与中央时间源同步:

2.6.1. IdM 如何使用 chronyd 进行同步

您可以使用 chronyd 使 IdM 主机与中央时间源同步,如下所述。

Kerberos 是 IdM 中的底层验证机制,使用时间戳作为其协议的一部分。如果 IdM 客户端的系统时间与密钥发布中心(KDC)的系统时间相差超过 5 分钟,则 Kerberos 身份验证会失败。

为确保 IdM 服务器和客户端与中央时间源同步,IdM 安装脚本会自动配置 chronyd 网络时间协议(NTP)客户端软件。

如果您没有将任何 NTP 选项传给 IdM 安装命令,安装程序将搜索指向网络中 NTP 服务器的 _ntp._udp DNS 服务(SRV)记录,并使用该 IP 地址配置 chrony。如果您没有任何 _ntp._udp SRV 记录,chronyd 会使用 chrony 软件包提供的配置。

因为 ntpd 在RHEL 8 中已被弃用,取而代之的是 chronyd ,所以 IdM 服务器不再被配置为网络时间协议(NTP)服务器,只被配置为 NTP 客户端。RHEL 7 NTP 服务器 IdM 服务器角色在 RHEL 8 中也已被弃用。

2.6.2. IdM 安装命令的 NTP 配置选项列表

您可以使用 chronyd 使 IdM 主机与中央时间源同步。

您可以在任何 IdM 安装命令(ipa-server-install、ipa-replica-install、ipa-client-install)中指定以下选项来在设置过程中配置 chronyd 客户端软件。

| 选项 | 行为 |

|---|---|

|

| 使用它指定一个 NTP 服务器。您可以多次使用它来指定多个服务器。 |

|

| 使用它指定一个解析为主机名的多个 NTP 服务器池。 |

|

|

不要配置、启动或启用 |

2.6.3. 确保 IdM 可以引用您的 NTP 时间服务器

您可以验证您是否有必要的配置,以使 IdM 能够与您的网络时间协议(NTP)时间服务器同步。

先决条件

-

您已在环境中配置了 NTP 时间服务器。在本例中,之前配置的时间服务器的主机名为

ntpserver.example.com。

流程

对您环境中的 NTP 服务器执行 DNS 服务(SRV)记录搜索。

[user@server ~]$ dig +short -t SRV _ntp._udp.example.com 0 100 123 ntpserver.example.com.

-

如果之前的

dig搜索没有返回您的时间服务器,请添加一个指向时间服务器123端口的_ntp._udpSRV 记录。这个过程取决于您的 DNS 解决方案。

验证

在您执行搜索

_ntp._udpSRV 记录时,DNS 验证您的时间服务器的123端口是否返回一条记录。[user@server ~]$ dig +short -t SRV _ntp._udp.example.com 0 100 123 ntpserver.example.com.

2.7. 满足 IdM 的 DNS 主机名和 DNS 要求

以下概述了服务器和副本系统的主机名和 DNS 要求,以及如何验证系统是否满足要求。

DNS 记录对于几乎所有身份管理(IdM)域功能至关重要,包括运行的 LDAP 目录服务、Kerberos 和活动目录集成。请非常小心,并确保:

- 您有一个经过测试且可以正常工作的 DNS 服务

- 该服务已被正确配置

这个要求适用于 有 和没有集成 DNS 的所有 IdM 服务器。

- 验证服务器主机名

主机名必须是完全限定域名,如

server.idm.example.com。重要不要使用单标签域名,例如

.company: IdM 域必须由一个或多个子域和一个顶级域组成,如example.com或company.example.com。完全限定域名必须满足以下条件:

- 它是一个有效的 DNS 名称,即只允许数字、字母字符和连字符(-)。主机名中的其他字符(如下划线(_))会导致 DNS 失败。

- 都是小写。不允许使用大写字母。

-

它无法解析回送地址。它必须解析系统的公共 IP 地址,而不是

127.0.0.1。

要验证主机名,在您要安装的系统中使用

hostname工具:# hostname server.idm.example.comhostname的输出不能是localhost或localhost6。- 验证转发和反向 DNS 配置

获取服务器的 IP 地址。

ip addr show命令显示 IPv4 和 IPv6 地址。在以下示例中,相关的 IPv6 地址为2001:DB8::1111,因为其范围是全局的:[root@server ~]# ip addr show ... 2: eth0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast state UP group default qlen 1000 link/ether 00:1a:4a:10:4e:33 brd ff:ff:ff:ff:ff:ff inet 192.0.2.1/24 brd 192.0.2.255 scope global dynamic eth0 valid_lft 106694sec preferred_lft 106694sec inet6 2001:DB8::1111/32 scope global dynamic valid_lft 2591521sec preferred_lft 604321sec inet6 fe80::56ee:75ff:fe2b:def6/64 scope link valid_lft forever preferred_lft forever ...

使用

dig工具证正向 DNS 配置。运行

dig +short server.idm.example.com A命令。返回的 IPv4 地址必须与ip addr show返回的 IP 地址匹配:[root@server ~]# dig +short server.idm.example.com A 192.0.2.1运行

dig +short server.idm.example.com AAAA命令。如果返回一个地址,它必须与ip addr show返回的 IPv6 地址匹配:[root@server ~]# dig +short server.idm.example.com AAAA 2001:DB8::1111注意如果

dig没有返回 AAAA 记录的任何输出,那么这并不表示配置不正确。没有输出只表示系统在 DNS 中没有配置 IPv6 地址。如果您不打算在网络中使用 IPv6 协议,则可以继续进行安装。

验证反向 DNS 配置(PTR 记录)。使用

dig工具并添加 IP 地址。如果以下命令显示不同的主机名或没有主机名,则反向 DNS 配置不正确。

运行

dig +short -x IPv4_address命令。输出必须显示服务器主机名。例如:[root@server ~]# dig +short -x 192.0.2.1 server.idm.example.com如果上一步中的

dig +short -x server.idm.example.com AAAA命令返回 IPv6 地址,请使用dig查询 IPv6 地址。输出必须显示服务器主机名。例如:[root@server ~]# dig +short -x 2001:DB8::1111 server.idm.example.com注意如果上一步中的

dig +short server.idm.example.com AAAA没有显示任何 IPv6 地址,则查询 AAAA 记录不会输出任何内容。在这种情况下,这是正常的行为,不代表配置不正确。警告如果反向 DNS(PTR 记录)搜索返回多个主机名,那么

httpd和其他与 IdM 关联的软件可能会显示无法预测的行为。红帽强烈建议每个 IP 只配置一个 PTR 记录。

- 验证 DNS 正向解析器的标准合规性(仅集成DNS需要)

确保您要与 IdM DNS 服务器一起使用的所有 DNS 转发器都符合 DNS 的扩展机制(EDNS0)。要做到这一点,请分别检查每个正向解析器的以下命令的输出:

$ dig @IP_address_of_the_DNS_forwarder . SOA命令显示的预期输出包含以下信息:

-

状态:

NOERROR -

标记:

ra

如果输出中缺少其中任何一项,请检查您的 DNS 转发器的文档,并验证是否支持并启用了 EDNS0。

-

状态:

- 确定您的 DNS 安全扩展(DNSSEC)策略(仅集成 DNS 需要)

- 警告

DNSSEC 仅在 IdM 中作为技术预览提供。

默认情况下,DNSSEC 验证在 IdM 集成的 DNS 服务器中启用。如果在您的 IdM 部署中不需要 DNSSEC 功能,请在安装主 IdM 服务器和 IdM 副本时将

--no-dnssec-validation选项添加到ipa-server-install --setup-dns和ipa-replica-install --setup-dns命令中。如果您确实想使用 DNSSEC,请确保您要与 IdM DNS 服务器一起使用的所有 DNS 转发器都符合 DNSSEC 标准。要做到这一点,请分别检查每个正向解析器的以下命令的输出:

$ dig +dnssec @IP_address_of_the_DNS_forwarder . SOA命令显示的预期输出包含以下信息:

-

状态:

NOERROR -

标记:

ra -

EDNS 标志:

do -

RRSIG记录必须在ANSWER部分中存在

如果输出中缺少这些项中的任何一个,请检查您的 DNS 转发器文档,并验证 DNSSEC 是否支持并已启用。在最新版本的 BIND 服务器中,

dnssec-enable yes;选项必须在/etc/named.conf文件中设置。dig +dnssec产成的预期输出的示例:;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 48655 ;; flags: qr rd ra ad; QUERY: 1, ANSWER: 2, AUTHORITY: 0, ADDITIONAL: 1 ;; OPT PSEUDOSECTION: ; EDNS: version: 0, flags: do; udp: 4096 ;; ANSWER SECTION: . 31679 IN SOA a.root-servers.net. nstld.verisign-grs.com. 2015100701 1800 900 604800 86400 . 31679 IN RRSIG SOA 8 0 86400 20151017170000 20151007160000 62530 . GNVz7SQs [...]

注意在已部署的 IdM 服务器上,您可以通过搜索

/etc/named/ipa-options-ext.conf文件中的dnssec-validation布尔值选项来检查 DNSSEC 验证是否已启用。 -

状态:

- 验证

/etc/hosts文件 验证

/etc/hosts文件是否满足以下条件之一:- 该文件不包含主机的条目。它只列出主机的 IPv4 和 IPv6 localhost 条目。

该文件包含主机条目,并且文件满足以下所有条件:

- 前两个条目是 IPv4 和 IPv6 localhost 条目。

- 下一个条目指定 IdM 服务器 IPv4 地址和主机名。

-

IdM 服务器的

FQDN位于 IdM 服务器的短名称之前。 - IdM 服务器主机名不是 localhost 条目的一部分。

以下是正确配置的

/etc/hosts文件示例:

127.0.0.1 localhost localhost.localdomain \ localhost4 localhost4.localdomain4 ::1 localhost localhost.localdomain \ localhost6 localhost6.localdomain6 192.0.2.1 server.idm.example.com server 2001:DB8::1111 server.idm.example.com server

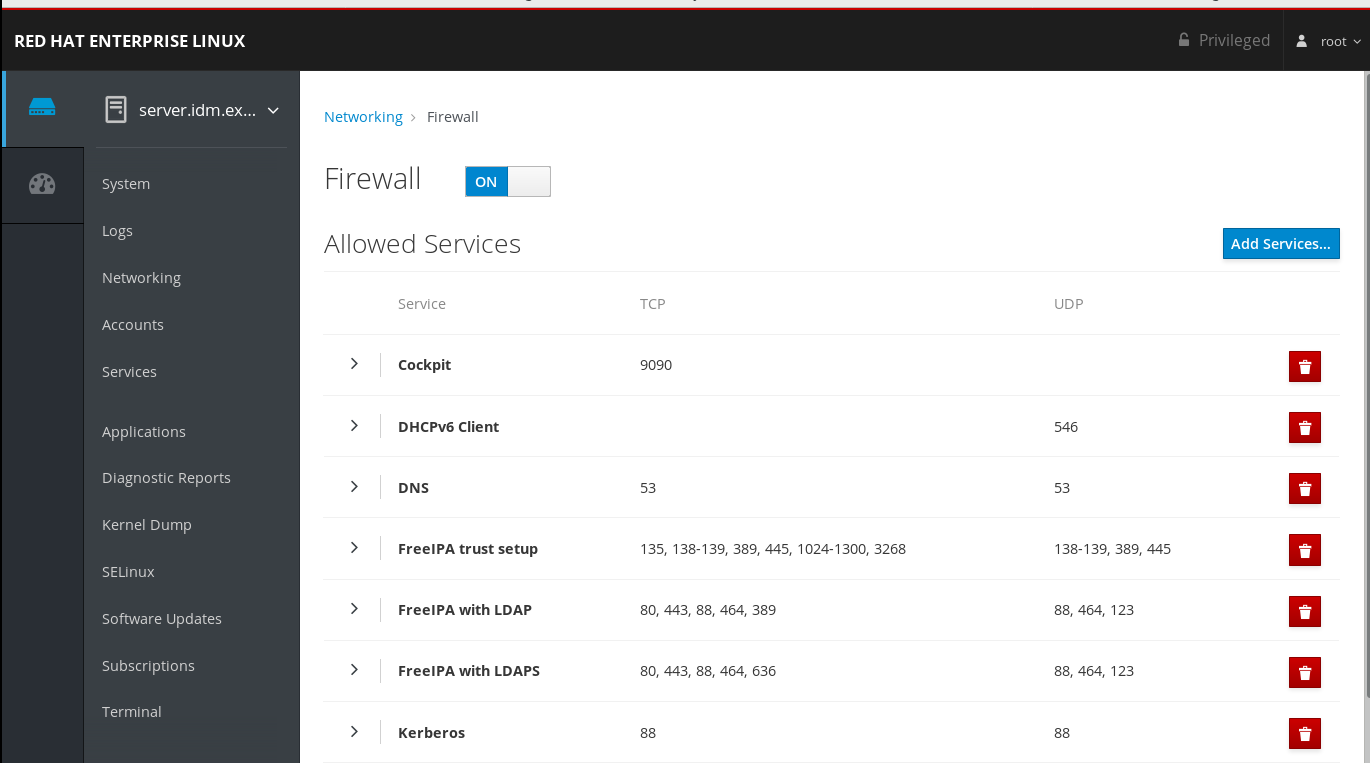

2.8. IdM 的端口要求

身份管理(IdM)使用多个端口 来与其服务进行通信。这些端口必须是开放的,并可用于 IdM 服务器的传入连接,这样 IdM 才能工作。。它们目前不被其他服务使用,或者被 防火墙 阻止。

| 端口 | 端口 | 协议 |

|---|---|---|

| HTTP/HTTPS | 80, 443 | TCP |

| LDAP/LDAPS | 389, 636 | TCP |

| Kerberos | 88, 464 | TCP 和 UDP |

| DNS | 53 | TCP 和 UDP(可选) |

IdM 使用端口 80 和 389。这是一种安全的做法,因为以下保障措施:

- IdM 通常将到达端口 80 的请求重定向到端口 443。端口 80(HTTP)仅用于提供在线证书状态协议(OCSP)响应和证书撤销列表(CRL)。两者均是数字签名的,因此可防止中间人攻击。

- 端口 389(LDAP)使用 STARTTLS 和通用安全服务 API(GSSAPI)进行加密。

另外,端口 8080 和 8443 在内部被 pki-tomcat 使用,并在防火墙中阻止了它们以防止被其他服务使用。端口 749 用于 Kerberos 服务器的远程管理,只有在您打算使用远程管理时才打开。

| 服务名称 | 详情请查看: |

|---|---|

|

|

|

|

|

|

2.9. 打开 IdM 所需的端口

您可以打开 IdM 用来与其服务进行通信所需的端口。

流程

验证

firewalld服务是否正在运行。查看

firewalld当前是否正在运行:# systemctl status firewalld.service

启动

firewalld并将其配置为在系统引导时自动启动:# systemctl start firewalld.service # systemctl enable firewalld.service

使用

firewall-cmd工具打开所需的端口。选择以下选项之一:使用

firewall-cmd --add-port命令在防火墙中添加各个端口。例如,要在默认区中打开端口:# firewall-cmd --permanent --add-port={80/tcp,443/tcp,389/tcp,636/tcp,88/tcp,88/udp,464/tcp,464/udp,53/tcp,53/udp}使用

firewall-cmd --add-service命令在防火墙中添加firewalld服务。例如,要在默认区中打开端口:# firewall-cmd --permanent --add-service={freeipa-4,dns}有关使用

firewall-cmd开放系统上端口的详情,请参考 firewall-cmd(1)手册页。

重新载入

firewall-cmd配置以确保修改立即生效:# firewall-cmd --reload

请注意,在生产环境的系统上重新载入

firewalld可能会导致 DNS 连接超时。如果需要,为了避免超时的风险并在运行的系统上永久保留修改,请使用firewall-cmd命令的--runtime-to-permanent选项,例如:# firewall-cmd --runtime-to-permanent

验证

登录到客户端子网上的主机,并使用

nmap或nc工具连接到打开的端口或运行端口扫描。例如,要扫描 TCP 流量所需的端口:

$ nmap -p 80,443,389,636,88,464,53 server.idm.example.com [...] PORT STATE SERVICE 53/tcp open domain 80/tcp open http 88/tcp open kerberos-sec 389/tcp open ldap 443/tcp open https 464/tcp open kpasswd5 636/tcp open ldapssl

要扫描 UDP 流量所需的端口:

# nmap -sU -p 88,464,53 server.idm.example.com [...] PORT STATE SERVICE 53/udp open domain 88/udp open|filtered kerberos-sec 464/udp open|filtered kpasswd5

您还必须为传入和传出流量打开基于网络的防火墙。

2.10. 安装 IdM 服务器所需的软件包

在 Red Hat Enterprise Linux 8 中,安装身份管理(IdM)服务器所需的软件包作为一个模块提供。IdM 服务器模块流称为 DL1 流,您需要先启用这个流,然后才能从此流下载软件包。以下流程演示了如何下载设置您选择的 IdM 环境所需的软件包。

先决条件

- 您有一个新安装的 RHEL 系统。

您已提供所需的软件仓库:

如果您的 RHEL 系统不是在云中运行,您已将您的系统注册到 Red Hat Subscription Manager(RHSM)。详情请查看 订阅中心。您还可以启用 IdM 使用的

BaseOS和AppStream软件仓库:# subscription-manager repos --enable=rhel-8-for-x86_64-baseos-rpms # subscription-manager repos --enable=rhel-8-for-x86_64-appstream-rpms

有关如何使用 RHSM 启用和禁用特定存储库的详情,请参阅 订阅中心。

- 如果您的 RHEL 系统在云中运行请跳过注册。所需的软件仓库已通过 Red Hat Update Infrastructure(RHUI)提供。

- 您之前还没有启用 IdM 模块流。

流程

启用

idm:DL1流:# yum module enable idm:DL1切换到通过

idm:DL1流提供的 RPM:# yum distro-sync根据您的 IdM 要求选择以下选项之一:

要下载在没有集成 DNS 的情况下安装 IdM 服务器所需的软件包:

# yum module install idm:DL1/server要下载安装带有集成 DNS 的 IdM 服务器所需的软件包:

# yum module install idm:DL1/dns要下载安装与 Active Directory 具有信任协议的 IdM 服务器所需的软件包:

# yum module install idm:DL1/adtrust要从多个配置集下载软件包,如

adtrust和dns配置集:# yum module install idm:DL1/{dns,adtrust}要下载安装 IdM 客户端所需的软件包:

# yum module install idm:DL1/client

当您启用了其他流并从中下载软件包后,当切换到新的模块流时,需要首先明确删除所有安装的相关内容,并在启用新模块流前禁用当前模块流。在不禁用当前流的情况下尝试启用新流会导致错误。有关如何继续操作的详情,请参阅 切换到以后的流。

虽然可以从模块单独安装软件包,但请注意,如果您安装的任何软件包来自于未列为该模块“API”的模块,则该软件包只能在该模块的上下文中被红帽所支持。例如,如果您直接从存储库安装 bind-dyndb-ldap,以用于自定义 389 目录服务器设置,则您遇到的任何问题都会被忽略,除非 IdM 也出现这些问题。

2.11. 为 IdM 安装设置正确的文件模式创建掩码

身份管理(IdM)安装过程要求将 root 帐户的文件模式创建掩码(umask)设为 0022。这允许除了 root 之外的用户可以读取在安装过程中创建的文件。如果设置了不同的 umask,IdM 服务器的安装会显示一个警告。如果继续安装,则服务器的一些功能将无法正常工作。例如,您无法从这个服务器安装 IdM 副本。安装后,您可以将 umask 设回其原始值。

先决条件

-

您有

root特权。

流程

可选:显示当前的

umask:# umask 0027

将

umask设为0022:# umask 0022

可选:在 IdM 安装完成后,将

umask设置回其原始值:# umask 0027

2.12. 确保 fapolicyd 规则不会阻止 IdM 安装和操作

如果您在 RHEL 主机上使用 fapolicyd 软件框架来根据用户定义的策略控制应用程序的执行,则身份管理(IdM)服务器的安装会失败。由于安装和操作需要 Java 程序成功完成,因此,请确保 Java 和 Java 类没有被任何 fapolicyd 规则阻止。

如需更多信息,请参阅红帽知识库解决方案 fapolicy 限制导致 IdM 安装失败。

2.13. IdM 安装命令的选项

ipa-server-install、ipa-replica-install、ipa-dns-install 和 ipa-ca-install 等命令有大量的选项,您可以用来为交互式安装提供额外的信息。您还可以使用这些选项来编写无人值守的安装脚本。

下表显示了不同组件的一些最常见的选项。特定组件的选项可在多个命令间共享。例如,您可以在 ipa-ca-install 和 ipa-server-install 命令中使用 --ca-subject 选项。

有关选项的详细列表,请查看 ipa-server-install(1)、ipa-replica-install(1)、ipa-dns-install (1) 和 ipa-ca-install (1) 手册页。

| 参数 | 描述 |

|---|---|

|

| 启用 debug 日志记录来获得更详细的输出。 |

|

| 启用不提示用户输入的无人值守安装会话。 |

|

| IdM 服务器机器的完全限定域名。只允许数字、小写字符和连字符(-)。 |

|

| 指定服务器的 IP 地址。这个选项只接受与本地接口关联的 IP 地址。 |

|

| 用于修改目录服务器实例配置的 LDIF 文件的路径。 |

|

| 用于 IdM 域的 LDAP 服务器域名。这通常基于 IdM 服务器的主机名。 |

|

|

LDAP 服务的超级用户 |

|

|

|

|

|

为 IdM 域创建的 Kerberos 域的名称为大写,如 |

|

| 告知安装脚本在 IdM 域中设置 DNS 服务。 |

|

|

在此副本上安装和配置 CA。如果没有配置 CA,证书操作将转发给安装了 CA 的另一个副本。对于 |

| 参数 | 描述 |

|---|---|

|

| 指定 CA 证书主题可辨识名称(默认为: CN=Certificate Authority,O=REALM.NAME)。相对可辨识名称(RDN)采用 LDAP 顺序,首先是最特定的 RDN。 |

|

| 指定 IdM 发布的证书的主题基础(默认 O=REALM.NAME)。相对可辨识名称(RDN)采用 LDAP 顺序,首先是最特定的 RDN。 |

|

| 生成要由外部 CA 签名的证书签名请求。 |

|

|

指定 IdM CA 证书的签名算法。可能的值为 SHA1withRSA, SHA256withRSA, SHA512withRSA。默认值为 SHA256withRSA。如果外部 CA 不支持默认的签名算法,请将这个选项与 |

| 参数 | 描述 |

|---|---|

|

| 指定要与 DNS 服务一起使用的 DNS 转发器。要指定多个转发器,请多次使用这个选项。 |

|

| 使用带有 DNS 服务而不是转发器的 root 服务器。 |

|

| 设置 DNS 域时,不要创建反向 DNS 区域。如果已经配置了反向 DNS 区域,则使用现有的反向 DNS 区域。

如果没有使用这个选项,则默认值为 |

其他资源

-

您系统上的

ipa-server-install (1)和ipa-replica-install (1)手册页 -

您系统上的

ipa-dns-install (1)和ipa-ca-install (1)手册页

第 3 章 安装 IdM 服务器:使用集成的 DNS,集成的 CA 作为 root CA

安装带有集成 DNS 的新的身份管理(IdM)服务器有以下优点:

- 您可以使用原生 IdM 工具自动执行大多数维护和 DNS 记录管理。例如:在设置过程中自动创建 DNS SRV 记录,之后会自动更新。

- 您可以在安装 IdM 服务器过程中为稳定的外部互联网连接配置全局转发器。全局转发器对 Active Directory 的信任也很有用。

- 您可以设置 DNS 反向区域,以防止来自您的域的电子邮件被 IdM 域之外的电子邮件服务器视为垃圾邮件。

安装带有集成 DNS 的 IdM 有一定的限制:

- IdM DNS 并不意味着用作通用的 DNS 服务器。不支持某些高级 DNS 功能。如需更多信息,请参阅 IdM 服务器中提供的 DNS 服务。

本章描述了如何安装带有集成证书颁发机构(CA)作为根 CA的新 IdM 服务器。

ipa-server-install 命令的默认配置是集成的 CA 作为根CA。如果没有 CA 选项,如指定了 --external-ca 或 --ca-less,则 IdM 服务器将安装为带有集成的 CA。

3.1. 交互式安装

在使用 ipa-server-install 工具进行交互式安装过程中,您需要提供系统的基本配置,如 realm、管理员的密码和目录管理器的密码。

ipa-server-install 安装脚本在 /var/log/ipaserver-install.log 中创建一个日志文件。如果安装失败,日志可帮助您辨别问题。

流程

运行 ipa-server-install 工具程序。

# ipa-server-install此脚本提示配置集成的 DNS 服务。输入

yes。Do you want to configure integrated DNS (BIND)? [no]:

yes该脚本提示输入一些必需的设置,并在括号中提供推荐的默认值。

- 要接受默认值,请按 Enter 键。

要提供自定义值,请输入所需的值。

Server host name [server.idm.example.com]: Please confirm the domain name [idm.example.com]: Please provide a realm name [IDM.EXAMPLE.COM]:

警告仔细规划这些名称。安装完成后您将无法更改它们。

输入目录服务器超级用户(

cn=Directory Manager)以及身份管理(IdM)管理系统用户帐户(admin)的密码。Directory Manager password: IPA admin password:

脚本提示每台服务器的 DNS 转发器。

Do you want to configure DNS forwarders? [yes]:

要配置每台服务器的 DNS 转发器,请输入

yes,然后按照命令行中的说明操作。安装过程会将转发器 IP 地址添加到 IdM LDAP。-

有关正向解析策略的默认设置,请查看 ipa-dns-install(1)手册页中的

--forward-policy描述。

-

有关正向解析策略的默认设置,请查看 ipa-dns-install(1)手册页中的

如果您不想使用 DNS 正向解析,请输入

no。如果没有 DNS 转发器,您 IdM 域中的主机将不能解析来自基础架构中其他的、内部的、DNS 域的名称。主机将只剩下公共 DNS 服务器来解析其 DNS 查询。

脚本会提示检查是否需要配置与服务器关联的 IP 地址的任何 DNS 反向(PTR)记录。

Do you want to search for missing reverse zones? [yes]:

如果您运行搜索并发现丢失了反向区,脚本会询问您是否创建反向区以及 PTR 记录。

Do you want to create reverse zone for IP 192.0.2.1 [yes]: Please specify the reverse zone name [2.0.192.in-addr.arpa.]: Using reverse zone(s) 2.0.192.in-addr.arpa.

注意使用 IdM 管理反向区是可选的。您可以改为使用外部 DNS 服务来实现这一目的。

输入

yes以确认服务器配置。Continue to configure the system with these values? [no]:

yes- 安装脚本现在配置服务器。等待操作完成。

安装脚本完成后,使用以下方法更新您的 DNS 记录:

将父域中的 DNS 委托程序添加到 IdM DNS 域。例如,如果 IdM DNS 域是

idm.example.com,请在example.com父域中添加一个名字服务器(NS)记录。重要每次安装 IdM DNS 服务器后都会重复这个步骤。

-

将时间服务器的

_ntp._udp服务(SRV)记录添加到您的 IdM DNS。IdM DNS 中新安装的 IdM 服务器的时间服务器的 SRV 记录可确保将来的副本和客户端安装会自动配置为与此主 IdM 服务器使用的时间服务器同步。

3.2. 非互动安装

ipa-server-install 安装脚本在 /var/log/ipaserver-install.log 中创建一个日志文件。如果安装失败,日志可帮助您辨别问题。

流程

使用选项运行 ipa-server-install 程序来提供所有所需信息。非互动安装的最低所需选项是:

-

--realm提供 Kerberos 领域名 -

--ds-password为目录管理者(DM)(目录服务器超级用户)提供密码 -

--admin-password为admin(身份管理(IdM)管理员)提供密码 -

--unattended,让安装进程为主机名和域名选择默认选项

要安装使用集成 DNS 的服务器,还要添加以下选项:

-

--setup-dns用于配置集成 DNS -

--forwarder或--no-forwarders,取决于您是否要配置 DNS 正向解析器 -

--auto-reverse或--no-reverse,取决于您是否要配置在 IdM DNS 中创建的反向 DNS 区域的自动检测,或者不需要反向区域自动检测

例如:

# ipa-server-install --realm IDM.EXAMPLE.COM --ds-password DM_password --admin-password admin_password --unattended --setup-dns --forwarder 192.0.2.1 --no-reverse-

安装脚本完成后,使用以下方法更新您的 DNS 记录:

将父域中的 DNS 委托程序添加到 IdM DNS 域。例如,如果 IdM DNS 域是

idm.example.com,请在example.com父域中添加一个名字服务器(NS)记录。重要每次安装 IdM DNS 服务器后都会重复这个步骤。

-

将时间服务器的

_ntp._udp服务(SRV)记录添加到您的 IdM DNS。IdM DNS 中新安装的 IdM 服务器的时间服务器的 SRV 记录可确保将来的副本和客户端安装会自动配置为与此主 IdM 服务器使用的时间服务器同步。

其他资源

-

如需 ipa-server-install 接受的选项的完整列表,请运行

ipa-server-install --help命令。 - IdM 中的故障转移、负载均衡和高可用性。

第 4 章 安装 IdM 服务器:具有集成的 DNS,具有外部 CA 作为根CA

安装带有集成 DNS 的新的身份管理(IdM)服务器有以下优点:

- 您可以使用原生 IdM 工具自动执行大多数维护和 DNS 记录管理。例如:在设置过程中自动创建 DNS SRV 记录,之后会自动更新。

- 您可以在安装 IdM 服务器过程中为稳定的外部互联网连接配置全局转发器。全局转发器对 Active Directory 的信任也很有用。

- 您可以设置 DNS 反向区域,以防止来自您的域的电子邮件被 IdM 域之外的电子邮件服务器视为垃圾邮件。

安装带有集成 DNS 的 IdM 有一定的限制:

- IdM DNS 并不意味着用作通用的 DNS 服务器。不支持某些高级 DNS 功能。如需更多信息,请参阅 IdM 服务器中提供的 DNS 服务。

本章描述了如何安装具有外部证书颁发机构(CA)作为根CA的新 IdM 服务器。

4.1. 交互式安装

在使用 ipa-server-install 工具进行交互式安装过程中,您需要提供系统的基本配置,如 realm、管理员的密码和目录管理器的密码。

ipa-server-install 安装脚本在 /var/log/ipaserver-install.log 中创建一个日志文件。如果安装失败,日志可帮助您辨别问题。

按照以下流程安装服务器:

- 带有集成的 DNS

- 使用外部证书颁发机构(CA)作为 root CA

先决条件

-

您已确定了要通过

--external-ca-type选项指定的外部 CA 的类型。详情请查看ipa-server-install(1)手册页。 如果您使用 Microsoft Certificate Services 证书颁发机构(MS CS CA)作为外部 CA:您已确定要通过

--external-ca-profile选项指定的证书配置文件或模板。默认情况下使用SubCA模板。有关

--external-ca-type和--external-ca-profile选项的更多信息,请参阅 在安装外部 CA 作为根 CA 的 IdM CA 时使用的选项。

流程

使用

--external-ca选项来运行 ipa-server-install 工具。# ipa-server-install --external-ca如果您使用 Microsoft 证书服务(MS CS) CA,还使用

--external-ca-type选项,并可选使用--external-ca-profile选项:[root@server ~]# ipa-server-install --external-ca --external-ca-type=ms-cs --external-ca-profile=<oid>/<name>/default如果您没有使用 MS CS 为 IdM CA 生成签名证书,则不需要其他选项:

# ipa-server-install --external-ca

此脚本提示配置集成的 DNS 服务。输入

yes或no。在此过程中,我们安装了带有集成 DNS 的服务器。Do you want to configure integrated DNS (BIND)? [no]:

yes注意如果您要安装没有集成 DNS 的服务器,安装脚本将不会提示您进行 DNS 配置,如下面步骤所述。如需了解安装没有 DNS 的服务器的步骤的详情,请参阅 第 6 章 安装 IdM 服务器: 在不集成 DNS 的情况,将集成的 CA 作为 root CA。

该脚本提示输入一些必需的设置,并在括号中提供推荐的默认值。

- 要接受默认值,请按 Enter 键。

要提供自定义值,请输入所需的值。

Server host name [

server.idm.example.com]: Please confirm the domain name [idm.example.com]: Please provide a realm name [IDM.EXAMPLE.COM]:警告仔细规划这些名称。安装完成后您将无法更改它们。

输入目录服务器超级用户(

cn=Directory Manager)以及身份管理(IdM)管理系统用户帐户(admin)的密码。Directory Manager password: IPA admin password:

脚本提示每台服务器的 DNS 转发器。

Do you want to configure DNS forwarders? [yes]:

要配置每台服务器的 DNS 转发器,请输入

yes,然后按照命令行中的说明操作。安装过程会将转发器 IP 地址添加到 IdM LDAP。-

有关正向解析策略的默认设置,请查看 ipa-dns-install(1)手册页中的

--forward-policy描述。

-

有关正向解析策略的默认设置,请查看 ipa-dns-install(1)手册页中的

如果您不想使用 DNS 正向解析,请输入

no。如果没有 DNS 转发器,您 IdM 域中的主机将不能解析来自基础架构中其他的、内部的、DNS 域的名称。主机将只剩下公共 DNS 服务器来解析其 DNS 查询。

脚本会提示检查是否需要配置与服务器关联的 IP 地址的任何 DNS 反向(PTR)记录。

Do you want to search for missing reverse zones? [yes]:

如果您运行搜索并发现丢失了反向区,脚本会询问您是否创建反向区以及 PTR 记录。

Do you want to create reverse zone for IP 192.0.2.1 [yes]: Please specify the reverse zone name [2.0.192.in-addr.arpa.]: Using reverse zone(s) 2.0.192.in-addr.arpa.

注意使用 IdM 管理反向区是可选的。您可以改为使用外部 DNS 服务来实现这一目的。

输入

yes以确认服务器配置。Continue to configure the system with these values? [no]:

yes在证书系统实例配置过程中,该工具会打印证书签名请求(CSR)的位置:

/root/ipa.csr:... Configuring certificate server (pki-tomcatd): Estimated time 3 minutes 30 seconds [1/8]: creating certificate server user [2/8]: configuring certificate server instance The next step is to get /root/ipa.csr signed by your CA and re-run /sbin/ipa-server-install as: /sbin/ipa-server-install --external-cert-file=/path/to/signed_certificate --external-cert-file=/path/to/external_ca_certificate

当发生这种情况时:

-

将位于

/root/ipa.csr中的 CSR 提交给外部 CA。这个过程根据要用作外部 CA 的服务的不同而有所不同。 在基础 64 编码 blob 中检索颁发的证书和颁发 CA 的 CA 证书链(Windows CA 的 PEM 文件或 Base_64 证书)。同样,不同的证书服务的进程会有所不同。通常,网页或通知电子邮件中的下载链接允许管理员下载所有需要的证书。

重要确保获取 CA 的完整证书链,而不只是 CA 证书。

再次运行

ipa-server-install,这次指定新发布的 CA 证书和 CA 链文件的位置和名称。例如:# ipa-server-install --external-cert-file=/tmp/servercert20170601.pem --external-cert-file=/tmp/cacert.pem

-

将位于

- 安装脚本现在配置服务器。等待操作完成。

安装脚本完成后,使用以下方法更新您的 DNS 记录:

将父域中的 DNS 委托程序添加到 IdM DNS 域。例如,如果 IdM DNS 域是

idm.example.com,请在example.com父域中添加一个名字服务器(NS)记录。重要每次安装 IdM DNS 服务器后都会重复这个步骤。

-

将时间服务器的

_ntp._udp服务(SRV)记录添加到您的 IdM DNS。IdM DNS 中新安装的 IdM 服务器的时间服务器的 SRV 记录可确保将来的副本和客户端安装会自动配置为与此主 IdM 服务器使用的时间服务器同步。

ipa-server-install --external-ca 命令有时可能会失败,并显示以下错误:

ipa : CRITICAL failed to configure ca instance Command '/usr/sbin/pkispawn -s CA -f /tmp/configuration_file' returned non-zero exit status 1

Configuration of CA failed

当设置 *_proxy 环境变量时,会发生此失败。有关此问题的解决方案,请参阅 故障排除:外部 CA 安装失败。

4.2. 故障排除:外部 CA 安装失败

ipa-server-install --external-ca 命令失败并显示以下错误:

ipa : CRITICAL failed to configure ca instance Command '/usr/sbin/pkispawn -s CA -f /tmp/configuration_file' returned non-zero exit status 1

Configuration of CA failed

env|grep proxy 命令显示如下变量:

# env|grep proxy

http_proxy=http://example.com:8080

ftp_proxy=http://example.com:8080

https_proxy=http://example.com:8080这意味着:

*_proxy 环境变量会阻止安装服务器。

解决此问题:

使用以下 shell 脚本取消设置

*_proxy环境变量:# for i in ftp http https; do unset ${i}_proxy; done运行

pkidestroy工具来删除失败的证书颁发机构(CA)子系统的安装:# pkidestroy -s CA -i pki-tomcat; rm -rf /var/log/pki/pki-tomcat /etc/sysconfig/pki-tomcat /etc/sysconfig/pki/tomcat/pki-tomcat /var/lib/pki/pki-tomcat /etc/pki/pki-tomcat /root/ipa.csr删除失败的身份管理(IdM)服务器的安装:

# ipa-server-install --uninstall-

重新运行

ipa-server-install --external-ca。

其他资源

第 5 章 安装 IdM 服务器:使用集成的 DNS,没有 CA

安装带有集成 DNS 的新的身份管理(IdM)服务器有以下优点:

- 您可以使用原生 IdM 工具自动执行大多数维护和 DNS 记录管理。例如:在设置过程中自动创建 DNS SRV 记录,之后会自动更新。

- 您可以在安装 IdM 服务器过程中为稳定的外部互联网连接配置全局转发器。全局转发器对 Active Directory 的信任也很有用。

- 您可以设置 DNS 反向区域,以防止来自您的域的电子邮件被 IdM 域之外的电子邮件服务器视为垃圾邮件。

安装带有集成 DNS 的 IdM 有一定的限制:

- IdM DNS 并不意味着用作通用的 DNS 服务器。不支持某些高级 DNS 功能。如需更多信息,请参阅 IdM 服务器中提供的 DNS 服务。

本章描述了如何安装没有证书颁发机构(CA)的新 IdM 服务器。

5.1. 安装没有 CA 的 IdM 服务器所需的证书

您需要提供安装没有证书颁发机构(CA)的身份管理(IdM)服务器所需的证书。通过使用描述的命令行选项,您可以将这些证书提供给 ipa-server-install 工具。

您不能使用自签名的第三方服务器证书来安装服务器或副本,因为导入的证书文件必须包含签发 LDAP 和 Apache 服务器证书的 CA 的完整 CA 证书链。

- LDAP 服务器证书和私钥

-

--dirsrv-cert-file用于 LDAP 服务器证书的证书和私钥文件 -

--dirsrv-pin用于访问--dirsrv-cert-file中指定的文件中的私钥的密码

-

- Apache 服务器证书和私钥

-

--http-cert-file用于 Apache 服务器证书的证书和私钥文件 -

--http-pin,用于访问--http-cert-file中指定的文件中的私钥的密码

-

- 发布 LDAP 和 Apache 服务器证书的 CA 完整 CA 证书链

-

--dirsrv-cert-file和--http-cert-file用于具有完整 CA 证书链或部分证书链的证书文件

-

您可以提供在 --dirsrv-cert-file 和 --http-cert-file 选项中指定的以下格式的文件:

- Privacy-Enhanced Mail(PEM)编码的证书(RFC 7468)。请注意,身份管理安装程序接受串联的 PEM 编码的对象。

- 区分编码规则(DER)

- PKCS #7 证书链对象

- PKCS #8 私钥对象

- PKCS #12 归档

您可以多次指定 --dirsrv-cert-file 和 --http-cert-file 选项来指定多个文件。

- 完成完整 CA 证书链的证书文件(某些环境中不需要)

-

--ca-cert-file用于包含签发 LDAP、Apache 服务器和 Kerberos KDC 证书的 CA 证书的一个或多个文件。如果其他选项提供的证书文件中没有 CA 证书,请使用这个选项。

-

使用 --dirsrv-cert-file 和 --http-cert-file 以及 --ca-cert-file 提供的文件必须包含签发 LDAP 和 Apache 服务器证书的 CA 的完整 CA 证书链。

- Kerberos 密钥分发中心(KDC) PKINIT 证书和私钥

如果您有 PKINIT 证书,请使用以下 2 个选项:

-

--pkinit-cert-file用于 Kerberos KDC SSL 证书和私钥 -

--pkinit-pin用于访问--pkinit-cert-file文件中指定的 Kerberos KDC 私钥的密码

-

如果您没有 PKINIT 证书,并希望使用带有自签名证书的本地 KDC 配置 IdM 服务器,请使用以下选项:

-

--no-pkinit用于禁用 pkinit 设置步骤

-

其他资源

-

有关证书文件接受哪些选项的详情,请参见

ipa-server-install(1)手册页。 - RHEL IdM PKINIT KDC 证书和扩展 (红帽知识库)

5.2. 交互式安装

在使用 ipa-server-install 工具进行交互式安装过程中,您需要提供系统的基本配置,如 realm、管理员的密码和目录管理器的密码。

ipa-server-install 安装脚本在 /var/log/ipaserver-install.log 中创建一个日志文件。如果安装失败,日志可帮助您辨别问题。

流程

运行

ipa-server-install工具,并提供所有所需的证书。例如:[root@server ~]# ipa-server-install \ --http-cert-file /tmp/server.crt \ --http-cert-file /tmp/server.key \ --http-pin secret \ --dirsrv-cert-file /tmp/server.crt \ --dirsrv-cert-file /tmp/server.key \ --dirsrv-pin secret \ --ca-cert-file ca.crt

有关提供的证书的详情,请参阅 安装 IdM 服务器所需的不带 CA 的证书 。

此脚本提示配置集成的 DNS 服务。输入

yes或no。在此过程中,我们安装了带有集成 DNS 的服务器。Do you want to configure integrated DNS (BIND)? [no]:

yes注意如果您要安装没有集成 DNS 的服务器,安装脚本将不会提示您进行 DNS 配置,如下面步骤所述。如需了解安装不带 DNS 的服务器的详细步骤,请参阅 安装 IdM 服务器:没有集成的 DNS,集成的 CA 作为根 CA。

该脚本提示输入一些必需的设置,并在括号中提供推荐的默认值。

- 要接受默认值,请按 Enter 键。

要提供自定义值,请输入所需的值。

Server host name [server.idm.example.com]: Please confirm the domain name [idm.example.com]: Please provide a realm name [IDM.EXAMPLE.COM]:

警告仔细规划这些名称。安装完成后您将无法更改它们。

输入目录服务器超级用户(

cn=Directory Manager)以及身份管理(IdM)管理系统用户帐户(admin)的密码。Directory Manager password: IPA admin password:

脚本提示每台服务器的 DNS 转发器。

Do you want to configure DNS forwarders? [yes]:

要配置每台服务器的 DNS 转发器,请输入

yes,然后按照命令行中的说明操作。安装过程会将转发器 IP 地址添加到 IdM LDAP。-

有关正向解析策略的默认设置,请查看 ipa-dns-install(1)手册页中的

--forward-policy描述。

-

有关正向解析策略的默认设置,请查看 ipa-dns-install(1)手册页中的

如果您不想使用 DNS 正向解析,请输入

no。如果没有 DNS 转发器,您 IdM 域中的主机将不能解析来自基础架构中其他的、内部的、DNS 域的名称。主机将只剩下公共 DNS 服务器来解析其 DNS 查询。

脚本会提示检查是否需要配置与服务器关联的 IP 地址的任何 DNS 反向(PTR)记录。

Do you want to search for missing reverse zones? [yes]:

如果您运行搜索并发现丢失了反向区,脚本会询问您是否创建反向区以及 PTR 记录。

Do you want to create reverse zone for IP 192.0.2.1 [yes]: Please specify the reverse zone name [2.0.192.in-addr.arpa.]: Using reverse zone(s) 2.0.192.in-addr.arpa.

注意使用 IdM 管理反向区是可选的。您可以改为使用外部 DNS 服务来实现这一目的。

输入

yes以确认服务器配置。Continue to configure the system with these values? [no]:

yes- 安装脚本现在配置服务器。等待操作完成。

安装脚本完成后,使用以下方法更新您的 DNS 记录:

将父域中的 DNS 委托程序添加到 IdM DNS 域。例如,如果 IdM DNS 域是

idm.example.com,请在example.com父域中添加一个名字服务器(NS)记录。重要每次安装 IdM DNS 服务器后都会重复这个步骤。

-

将时间服务器的

_ntp._udp服务(SRV)记录添加到您的 IdM DNS。IdM DNS 中新安装的 IdM 服务器的时间服务器的 SRV 记录可确保将来的副本和客户端安装会自动配置为与此主 IdM 服务器使用的时间服务器同步。

第 6 章 安装 IdM 服务器: 在不集成 DNS 的情况,将集成的 CA 作为 root CA

本章描述了如何安装没有集成 DNS 的新的身份管理(IdM)服务器。

红帽强烈建议在 IdM 部署中为基本用途安装集成 IdM 的 DNS:当 IdM 服务器也管理 DNS 时,DNS 和原生 IdM 工具之间存在紧密集成,从而实现一些 DNS 记录管理的自动化。

如需了解更多详细信息,请参阅 规划 DNS 服务和主机名。

6.1. 交互式安装

在使用 ipa-server-install 工具进行交互式安装过程中,您需要提供系统的基本配置,如 realm、管理员的密码和目录管理器的密码。

ipa-server-install 安装脚本在 /var/log/ipaserver-install.log 中创建一个日志文件。如果安装失败,日志可帮助您辨别问题。

这个过程安装服务器:

- 没有集成的 DNS

- 集成身份管理(IdM)证书颁发机构(CA)作为根CA,这是默认的 CA 配置

流程

运行

ipa-server-install工具。# ipa-server-install

此脚本提示配置集成的 DNS 服务。按 Enter 键选择默认的

no选项。Do you want to configure integrated DNS (BIND)? [no]:

该脚本提示输入一些必需的设置,并在括号中提供推荐的默认值。

- 要接受默认值,请按 Enter 键。

要提供自定义值,请输入所需的值。

Server host name [server.idm.example.com]: Please confirm the domain name [idm.example.com]: Please provide a realm name [IDM.EXAMPLE.COM]:

警告仔细规划这些名称。安装完成后您将无法更改它们。

输入目录服务器超级用户(

cn=Directory Manager)和 IdM 管理系统用户帐户(admin)的密码。Directory Manager password: IPA admin password:

该脚本提示输入一些必需的设置,并在括号中提供推荐的默认值。

- 要接受默认值,请按 Enter 键。

要提供自定义值,请输入所需的值。

NetBIOS domain name [EXAMPLE]: Do you want to configure chrony with NTP server or pool address? [no]:

输入

yes以确认服务器配置。Continue to configure the system with these values? [no]:

yes- 安装脚本现在配置服务器。等待操作完成。

安装脚本生成包含 DNS 资源记录的文件:下面示例输出中的

/tmp/ipa.system.records.UFRPto.db文件。将这些记录添加到现有的外部 DNS 服务器中。更新 DNS 记录的过程因特定的 DNS 解决方案而异。... Restarting the KDC Please add records in this file to your DNS system: /tmp/ipa.system.records.UFRBto.db Restarting the web server ...

重要在将 DNS 记录添加到现有 DNS 服务器之前,服务器安装不会完成。

其他资源

- 有关您必须添加到 DNS 系统中的 DNS 资源记录的更多信息,请参阅 外部 DNS 系统的 IdM DNS 记录 。

6.2. 非互动安装

您可以安装没有集成 DNS 的服务器,或集成身份管理(IdM)证书颁发机构(CA)作为根 CA 的服务器,这是默认的 CA 配置。

ipa-server-install 安装脚本在 /var/log/ipaserver-install.log 中创建一个日志文件。如果安装失败,日志可帮助您辨别问题。

流程

运行带有选项的

ipa-server-install工具以提供所有必需的信息。非互动安装的最低所需选项是:-

--realm提供 Kerberos 领域名 -

--ds-password为目录管理者(DM)(目录服务器超级用户)提供密码 -

--admin-password为admin(IdM 管理员)提供密码 -

--unattended,让安装进程为主机名和域名选择默认选项

例如:

# ipa-server-install --realm IDM.EXAMPLE.COM --ds-password DM_password --admin-password admin_password --unattended-

安装脚本生成包含 DNS 资源记录的文件:下面示例输出中的

/tmp/ipa.system.records.UFRPto.db文件。将这些记录添加到现有的外部 DNS 服务器中。更新 DNS 记录的过程因特定的 DNS 解决方案而异。... Restarting the KDC Please add records in this file to your DNS system: /tmp/ipa.system.records.UFRBto.db Restarting the web server ...

重要在将 DNS 记录添加到现有 DNS 服务器之前,服务器安装不会完成。

其他资源

- 有关您必须添加到 DNS 系统中的 DNS 资源记录的更多信息,请参阅 外部 DNS 系统的 IdM DNS 记录 。

-

如需 ipa-server-install 接受的选项的完整列表,请运行

ipa-server-install --help命令。

6.3. 外部 DNS 系统的 IdM DNS 记录

在安装了没有集成 DNS 的 IdM 服务器后,您必须将 IdM 服务器的 LDAP 和 Kerberos DNS 资源记录添加到外部 DNS 系统中。

ipa-server-install 安装脚本生成一个包含 DNS 资源记录列表的文件,其中文件名格式为 /tmp/ipa.system.records.<random_characters>.db ,并打印添加这些记录的指令:

Please add records in this file to your DNS system: /tmp/ipa.system.records.6zdjqxh3.db这是文件内容的示例:

_kerberos-master._tcp.example.com. 86400 IN SRV 0 100 88 server.example.com. _kerberos-master._udp.example.com. 86400 IN SRV 0 100 88 server.example.com. _kerberos._tcp.example.com. 86400 IN SRV 0 100 88 server.example.com. _kerberos._udp.example.com. 86400 IN SRV 0 100 88 server.example.com. _kerberos.example.com. 86400 IN TXT "EXAMPLE.COM" _kpasswd._tcp.example.com. 86400 IN SRV 0 100 464 server.example.com. _kpasswd._udp.example.com. 86400 IN SRV 0 100 464 server.example.com. _ldap._tcp.example.com. 86400 IN SRV 0 100 389 server.example.com.

在将 IdM 服务器的 LDAP 和 Kerberos DNS 资源记录添加到 DNS 系统后,请确保 DNS 管理工具没有为 ipa-ca 添加 PTR 记录。DNS 中出现 ipa-ca 的 PTR 记录可能会导致后续的 IdM 副本安装失败。

第 7 章 安装 IdM 服务器: 在不集成 DNS 的情况下,使用外部 CA 作为 root CA

您可以安装一个没有集成 DNS 的新身份管理(IdM)服务器,该服务器使用外部证书颁发机构(CA)作为根 CA。

为 IdM 部署中的基本用途安装集成了 IdM 的 DNS。当 IdM 服务器也管理 DNS 时,DNS 和原生 IdM 工具之间有紧密集成,这实现了一些 DNS 记录管理的自动化。

如需了解更多详细信息,请参阅 规划 DNS 服务和主机名。

7.1. 安装外部 CA 作为根 CA 的 IdM CA 时使用的选项

如果满足以下条件之一,您可能希望安装一个外部 CA 作为根 CA 的身份管理 IdM 证书颁发机构(CA):

-

您正在使用

ipa-server-install命令安装新的 IdM 服务器或副本。 -

您正在使用

ipa-ca-install命令将 CA 组件安装到现有的 IdM 服务器中。

在安装外部 CA 作为根 CA 的 IdM CA 时,您可以对两个命令使用以下选项来创建证书签名请求(CSR)。

- --external-ca-type=TYPE

-

外部 CA 的类型。可能的值是

generic和ms-cs。默认值为generic。使用ms-cs来在生成的 CSR 中包含 Microsoft 证书服务(MS CS)所需的模板名称。要使用非默认配置文件,请将--external-ca-profile选项与--external-ca-type=ms-cs结合使用。 - --external-ca-profile=PROFILE_SPEC

在为 IdM CA 发布证书时,请指定您希望 MS CS 应用的证书配置文件或模板。

请注意,如果

--external-ca-type是 ms-cs ,则只能使用--external-ca-profile选项。您可以通过以下方法之一识别 MS CS 模板:

-

<oid>:<majorVersion>[:<minorVersion>]。您可以通过其对象标识符(OID)和主版本来指定证书模板。您还可以选择指定次版本。 -

<name>。您可以根据其名称指定证书模板。名称不能包含任何 : 字符,不能是 OID,否则基于 OID 的模板指定符语法优先。 -

default。如果您使用这个指定符,则会使用模板名称SubCA。

-

在某些情场景中,活动目录(AD)管理员可以使用 下级证书机构 (SCA)模板(这是 AD CS 中的内置模板)来创建一个唯一的模板,来更好地满足组织的需求。例如,新模板可以具有自定义的有效期和自定义的扩展。关联的对象标识符(OID)可以在 AD 证书模板 控制台中找到。

如果 AD 管理员禁用了原始的、内置的模板,则您在为 IdM CA 请求证书时,必须指定新模板的 OID 或名称。请您的 AD 管理员为您提供新模板的名称或 OID。

如果原始的 SCA AD CS 模板仍然被启用,则您可以通过指定 --external-ca-type=ms-cs 来使用它,而无需额外使用 --external-ca-profile 选项。在这种情况下,会使用 subCA 外部 CA 配置文件,它是与 SCA AD CS 模板对应的默认 IdM 模板。

7.2. 交互式安装

在使用 ipa-server-install 工具进行交互式安装过程中,您需要提供系统的基本配置,如 realm、管理员的密码和目录管理器的密码。

ipa-server-install 安装脚本在 /var/log/ipaserver-install.log 中创建一个日志文件。如果安装失败,日志可帮助您辨别问题。

按照以下流程安装服务器:

- 没有集成的 DNS

- 使用外部证书颁发机构(CA)作为 root CA

先决条件

-

您已确定了要通过

--external-ca-type选项指定的外部 CA 的类型。详情请查看ipa-server-install(1)手册页。 如果您使用 Microsoft Certificate Services 证书颁发机构(MS CS CA)作为外部 CA:您已确定要通过

--external-ca-profile选项指定的证书配置文件或模板。默认情况下使用SubCA模板。有关

--external-ca-type和--external-ca-profile选项的更多信息,请参阅 在安装外部 CA 作为根 CA 的 IdM CA 时使用的选项。

流程

使用

--external-ca选项来运行 ipa-server-install 工具。如果您使用 Microsoft 证书服务(MS CS) CA,还使用

--external-ca-type选项,并可选使用--external-ca-profile选项:[root@server ~]# ipa-server-install --external-ca --external-ca-type=ms-cs --external-ca-profile=<oid>/<name>/default如果您没有使用 MS CS 为 IdM CA 生成签名证书,则不需要其他选项:

# ipa-server-install --external-ca

此脚本提示配置集成的 DNS 服务。按 Enter 键选择默认的

no选项。Do you want to configure integrated DNS (BIND)? [no]:

该脚本提示输入一些必需的设置,并在括号中提供推荐的默认值。

- 要接受默认值,请按 Enter 键。

要提供自定义值,请输入所需的值。

Server host name [

server.idm.example.com]: Please confirm the domain name [idm.example.com]: Please provide a realm name [IDM.EXAMPLE.COM]:警告仔细规划这些名称。安装完成后您将无法更改它们。

输入目录服务器超级用户(

cn=Directory Manager)和 IdM 管理系统用户帐户(admin)的密码。Directory Manager password: IPA admin password:

输入

yes以确认服务器配置。Continue to configure the system with these values? [no]:

yes在证书系统实例配置过程中,该工具会打印证书签名请求(CSR)的位置:

/root/ipa.csr:... Configuring certificate server (pki-tomcatd): Estimated time 3 minutes 30 seconds [1/8]: creating certificate server user [2/8]: configuring certificate server instance The next step is to get /root/ipa.csr signed by your CA and re-run /sbin/ipa-server-install as: /sbin/ipa-server-install --external-cert-file=/path/to/signed_certificate --external-cert-file=/path/to/external_ca_certificate

当发生这种情况时:

-

将位于

/root/ipa.csr中的 CSR 提交给外部 CA。这个过程根据要用作外部 CA 的服务的不同而有所不同。 在基础 64 编码 blob 中检索颁发的证书和颁发 CA 的 CA 证书链(Windows CA 的 PEM 文件或 Base_64 证书)。同样,不同的证书服务的进程会有所不同。通常,网页或通知电子邮件中的下载链接允许管理员下载所有需要的证书。

重要确保获取 CA 的完整证书链,而不只是 CA 证书。

再次运行

ipa-server-install,这次指定新发布的 CA 证书和 CA 链文件的位置和名称。例如:# ipa-server-install --external-cert-file=/tmp/servercert20170601.pem --external-cert-file=/tmp/cacert.pem

-

将位于

- 安装脚本现在配置服务器。等待操作完成。

安装脚本生成包含 DNS 资源记录的文件:下面示例输出中的

/tmp/ipa.system.records.UFRPto.db文件。将这些记录添加到现有的外部 DNS 服务器中。更新 DNS 记录的过程因特定的 DNS 解决方案而异。... Restarting the KDC Please add records in this file to your DNS system: /tmp/ipa.system.records.UFRBto.db Restarting the web server ...

重要在将 DNS 记录添加到现有 DNS 服务器之前,服务器安装不会完成。

其他资源

- 有关您必须添加到 DNS 系统中的 DNS 资源记录的更多信息,请参阅 外部 DNS 系统的 IdM DNS 记录 。

ipa-server-install --external-ca命令有时可能会失败,并显示以下错误:ipa : CRITICAL failed to configure ca instance Command '/usr/sbin/pkispawn -s CA -f /tmp/pass:quotes[configuration_file]' returned non-zero exit status 1 Configuration of CA failed当设置

*_proxy环境变量时,会发生此失败。有关此问题的解决方案,请参阅 故障排除:外部 CA 安装失败。

7.3. 非互动安装

这个过程安装服务器:

- 没有集成的 DNS

- 使用外部证书颁发机构(CA)作为 root CA

ipa-server-install 安装脚本在 /var/log/ipaserver-install.log 中创建一个日志文件。如果安装失败,日志可帮助您辨别问题。

先决条件

-

您已确定了要通过

--external-ca-type选项指定的外部 CA 的类型。详情请查看ipa-server-install(1)手册页。 如果您使用 Microsoft Certificate Services 证书颁发机构(MS CS CA)作为外部 CA:您已确定要通过

--external-ca-profile选项指定的证书配置文件或模板。默认情况下使用SubCA模板。有关

--external-ca-type和--external-ca-profile选项的更多信息,请参阅 在安装外部 CA 作为根 CA 的 IdM CA 时使用的选项。

流程

运行带有选项的

ipa-server-install工具以提供所有必需的信息。使用外部 CA 的 IdM 服务器非互动安装的最低必需选项是:-

--external-ca用于指定外部 CA 是根CA -

--realm提供 Kerberos 领域名 -

--ds-password为目录管理者(DM)(目录服务器超级用户)提供密码 -

--admin-password为admin(IdM 管理员)提供密码 --unattended,让安装进程为主机名和域名选择默认选项例如:

# ipa-server-install --external-ca --realm IDM.EXAMPLE.COM --ds-password DM_password --admin-password admin_password --unattended

如果您使用 Microsoft 证书服务(MS CS) CA,也使用

--external-ca-type选项,并选择使用--external-ca-profile选项。如需更多信息,请参阅 安装外部 CA 作为根 CA 的 IdM CA 时使用的选项。-

在证书系统实例配置过程中,该工具会打印证书签名请求(CSR)的位置:

/root/ipa.csr:... Configuring certificate server (pki-tomcatd). Estimated time: 3 minutes [1/11]: configuring certificate server instance The next step is to get /root/ipa.csr signed by your CA and re-run /usr/sbin/ipa-server-install as: /usr/sbin/ipa-server-install --external-cert-file=/path/to/signed_certificate --external-cert-file=/path/to/external_ca_certificate The ipa-server-install command was successful

当发生这种情况时:

-

将位于

/root/ipa.csr中的 CSR 提交给外部 CA。这个过程根据要用作外部 CA 的服务的不同而有所不同。 在基础 64 编码 blob 中检索颁发的证书和颁发 CA 的 CA 证书链(Windows CA 的 PEM 文件或 Base_64 证书)。同样,不同的证书服务的进程会有所不同。通常,网页或通知电子邮件中的下载链接允许管理员下载所有需要的证书。

重要确保获取 CA 的完整证书链,而不只是 CA 证书。

再次运行

ipa-server-install,这次指定新发布的 CA 证书和 CA 链文件的位置和名称。例如:# ipa-server-install --external-cert-file=/tmp/servercert20170601.pem --external-cert-file=/tmp/cacert.pem --realm IDM.EXAMPLE.COM --ds-password DM_password --admin-password admin_password --unattended

-

将位于

- 安装脚本现在配置服务器。等待操作完成。

安装脚本生成包含 DNS 资源记录的文件:下面示例输出中的

/tmp/ipa.system.records.UFRPto.db文件。将这些记录添加到现有的外部 DNS 服务器中。更新 DNS 记录的过程因特定的 DNS 解决方案而异。... Restarting the KDC Please add records in this file to your DNS system: /tmp/ipa.system.records.UFRBto.db Restarting the web server ...

在将 DNS 记录添加到现有 DNS 服务器之前,服务器安装不会完成。

其他资源

- 有关您必须添加到 DNS 系统中的 DNS 资源记录的更多信息,请参阅 外部 DNS 系统的 IdM DNS 记录 。

7.4. 外部 DNS 系统的 IdM DNS 记录

在安装了没有集成 DNS 的 IdM 服务器后,您必须将 IdM 服务器的 LDAP 和 Kerberos DNS 资源记录添加到外部 DNS 系统中。

ipa-server-install 安装脚本生成一个包含 DNS 资源记录列表的文件,其中文件名格式为 /tmp/ipa.system.records.<random_characters>.db ,并打印添加这些记录的指令:

Please add records in this file to your DNS system: /tmp/ipa.system.records.6zdjqxh3.db这是文件内容的示例:

_kerberos-master._tcp.example.com. 86400 IN SRV 0 100 88 server.example.com. _kerberos-master._udp.example.com. 86400 IN SRV 0 100 88 server.example.com. _kerberos._tcp.example.com. 86400 IN SRV 0 100 88 server.example.com. _kerberos._udp.example.com. 86400 IN SRV 0 100 88 server.example.com. _kerberos.example.com. 86400 IN TXT "EXAMPLE.COM" _kpasswd._tcp.example.com. 86400 IN SRV 0 100 464 server.example.com. _kpasswd._udp.example.com. 86400 IN SRV 0 100 464 server.example.com. _ldap._tcp.example.com. 86400 IN SRV 0 100 389 server.example.com.

在将 IdM 服务器的 LDAP 和 Kerberos DNS 资源记录添加到 DNS 系统后,请确保 DNS 管理工具没有为 ipa-ca 添加 PTR 记录。DNS 中出现 ipa-ca 的 PTR 记录可能会导致后续的 IdM 副本安装失败。

第 8 章 使用 LDIF 文件中的自定义数据库设置安装 IdM 服务器或副本

您可以使用活动目录数据库的自定义设置安装 IdM 服务器和 IdM 副本。以下流程演示了如何使用数据库设置创建 LDAP 数据交换格式(LDIF)文件,以及如何将这些设置传递给 IdM 服务器和副本安装命令。

先决条件

- 您已确定了可改进 IdM 环境性能的自定义目录服务器设置。请参阅 调整 IdM 目录服务器性能。

流程

使用自定义数据库设置,创建一个 LDIF 格式的文本文件。使用短划线(-)分隔 LDAP 属性修改。这个示例为空闲超时和最大文件描述符设置了非默认值。

dn: cn=config changetype: modify replace: nsslapd-idletimeout nsslapd-idletimeout: 1800 - replace: nsslapd-maxdescriptors nsslapd-maxdescriptors: 8192

使用

--dirsrv-config-file参数将 LDIF 文件传递给安装脚本。要安装 IdM 服务器:

# ipa-server-install --dirsrv-config-file filename.ldif要安装 IdM 副本:

# ipa-replica-install --dirsrv-config-file filename.ldif

第 9 章 IdM 服务器安装故障排除

以下章节节介绍了如何收集有关失败的 IdM 服务器安装的信息,以及如何解决常见的安装问题。

9.1. 查看 IdM 服务器安装错误日志

安装身份管理(IdM)服务器时,调试信息会附加到以下日志文件中:

-

/var/log/ipaserver-install.log -

/var/log/httpd/error_log -

/var/log/dirsrv/slapd-INSTANCE-NAME/access -

/var/log/dirsrv/slapd-INSTANCE-NAME/errors

日志文件的最后几行报告成功或失败,而 ERROR 和 DEBUG 条目则提供额外的上下文。

要解决 IdM 服务器安装失败的问题,请查看日志文件末尾的错误,并使用这些信息来解决任何相应的问题。

先决条件

-

您必须具有

root特权才能显示 IdM 日志文件中的内容。

流程

使用

tail命令来显示日志文件的最后几行。以下示例显示了/var/log/ipaserver-install.log的最后 10 行。[user@server ~]$ sudo tail -n 10 /var/log/ipaserver-install.log [sudo] password for user: value = gen.send(prev_value) File "/usr/lib/python3.6/site-packages/ipapython/install/common.py", line 65, in _install for unused in self._installer(self.parent): File "/usr/lib/python3.6/site-packages/ipaserver/install/server/init.py", line 564, in main master_install(self) File "/usr/lib/python3.6/site-packages/ipaserver/install/server/install.py", line 291, in decorated raise ScriptError() 2020-05-27T22:59:41Z DEBUG The ipa-server-install command failed, exception: ScriptError: 2020-05-27T22:59:41Z ERROR The ipa-server-install command failed. See /var/log/ipaserver-install.log for more information

要以交互方式查看日志文件,请使用

less工具打开日志文件的末尾,然后使用↑ 和 ↓ 箭头键来导航。以下示例以交互方式打开/var/log/ipaserver-install.log文件。[user@server ~]$ sudo less -N +G /var/log/ipaserver-install.log通过使用剩余的日志文件重复此查看过程来收集额外的故障排除信息。

[user@server ~]$ sudo less -N +G /var/log/httpd/error_log [user@server ~]$ sudo less -N +G /var/log/dirsrv/slapd-INSTANCE-NAME/access [user@server ~]$ sudo less -N +G /var/log/dirsrv/slapd-INSTANCE-NAME/errors

其他资源

-

如果您无法解决失败的 IdM 服务器安装,且您有一个红帽技术支持订阅,请在 红帽客户门户网站 中创建一个技术支持问题单,并提供服务器的

sosreport。 -

sosreport工具从 RHEL 系统收集配置详情、日志和系统信息。有关sosreport工具的更多信息,请参阅红帽知识库解决方案 什么是 sosreport 以及如何在 Red Hat Enterprise Linux 中创建它?

9.2. 检查 IdM CA 安装错误

在身份管理(IdM)服务器上安装证书颁发机构(CA)服务时,调试信息会被附加到以下位置(按照推荐的优先级顺序):

| 位置 | 描述 |

|---|---|

|

|

|

|

|

|

|

| 公钥基础设施(PKI)产品核心中的大型 JAVA 堆栈跟踪活动 |

|

| PKI 产品的审计日志 |

| 用于服务主体、主机和其它使用证书实体的证书操作的低级调试数据 |

如果在安装可选 CA 组件时整个 IdM 服务器安装失败,则不会记录有关 CA 的详情;会在 /var/log/ipaserver-install.log 文件中记录一条信息,表示整个安装过程失败。查看上面列出的日志文件,以了解特定于 CA 安装失败的详情。

唯一例外是您要安装 CA 服务,root CA 是外部 CA。如果来自外部 CA 的证书出现问题,则会在 /var/log/ipaserver-install.log 中记录错误。

要解决 IdM CA 安装失败的问题,请查看这些日志文件末尾的错误,并使用这些信息来解决任何相应的问题。

先决条件

-

您必须具有

root特权才能显示 IdM 日志文件中的内容。

流程

要以交互方式查看日志文件,请使用

less程序打开日志文件的末尾,并在搜索ScriptError条目时,使用↑ 和 ↓箭头键来导航。以下示例将打开/var/log/pki/pki-ca-spawn.$TIME_OF_INSTALLATION.log。[user@server ~]$ sudo less -N +G /var/log/pki/pki-ca-spawn.20200527185902.log- 通过使用以上列出的所有日志文件重复此查看过程来收集额外的故障排除信息。

其他资源

-

如果您无法解决失败的 IdM 服务器安装,且您有一个红帽技术支持订阅,请在 红帽客户门户网站 中创建一个技术支持问题单,并提供服务器的

sosreport。 -

sosreport工具从 RHEL 系统收集配置详情、日志和系统信息。有关sosreport工具的更多信息,请参阅红帽知识库解决方案 什么是 sosreport 以及如何在 Red Hat Enterprise Linux 中创建它?

9.3. 删除部分 IdM 服务器安装

如果 IdM 服务器安装失败,可以保留一些配置文件。其他尝试安装 IdM 服务器会失败,安装脚本会报告 IPA 已配置。

带有现有部分 IdM 配置的系统示例

[root@server ~]# ipa-server-install The log file for this installation can be found in /var/log/ipaserver-install.log IPA server is already configured on this system. If you want to reinstall the IPA server, please uninstall it first using 'ipa-server-install --uninstall'. The ipa-server-install command failed. See /var/log/ipaserver-install.log for more information

要解决这个问题,请卸载部分 IdM 服务器配置并重试安装过程。

先决条件

-

您必须有

root权限。

流程

从您要配置为 IdM 服务器的主机中卸载 IdM 服务器软件。

[root@server ~]# ipa-server-install --uninstall如果您因为重复安装失败而无法安装 IdM 服务器,请重新安装操作系统。

安装 IdM 服务器的要求之一是使用一个没有自定义的“干净”系统。失败的安装可能会因为意外修改系统文件而破坏主机的完整性。

其他资源

- 有关卸载 IdM 服务器的详情,请参考卸载 IdM 服务器。

-

如果重复卸载后尝试安装失败,且您有一个红帽技术支持订阅,请在 红帽客户门户网站 中创建一个技术支持问题单,并提供服务器的

sosreport。 -

sosreport工具从 RHEL 系统收集配置详情、日志和系统信息。有关sosreport工具的更多信息,请参阅红帽知识库解决方案 什么是 sosreport 以及如何在 Red Hat Enterprise Linux 中创建它?

9.4. 其他资源

第 10 章 卸载 IdM 服务器

按照以下流程卸载名为 server123.idm.example.com (server123)的身份管理(IdM)服务器。在流程中,您首先确保其他服务器运行关键服务,并且在执行卸载前拓扑将继续是冗余的。

先决条件

-

您有访问 server123 的

root权限。 - 您有 IdM 管理员的凭证。

流程

如果您的 IdM 环境使用集成的 DNS,请确保 server123 不是唯一

启用的DNS 服务器:[root@server123 ~]# ipa server-role-find --role 'DNS server' ---------------------- 2 server roles matched ---------------------- Server name: server456.idm.example.com Role name: DNS server Role status: enabled [...] ---------------------------- Number of entries returned 2 ----------------------------

如果 server123 是拓扑中唯一剩余的 DNS 服务器,请将 DNS 服务器角色添加到另一台 IdM 服务器。如需更多信息,请参阅您系统上的

ipa-dns-install (1)手册页。如果您的 IdM 环境使用集成证书颁发机构(CA):

确保 server123 不是唯一

启用的CA 服务器:[root@server123 ~]# ipa server-role-find --role 'CA server' ---------------------- 2 server roles matched ---------------------- Server name: server123.idm.example.com Role name: CA server Role status: enabled Server name: r8server.idm.example.com Role name: CA server Role status: enabled ---------------------------- Number of entries returned 2 ----------------------------

如果 server123 是拓扑中唯一剩余的 CA 服务器,请将 CA 服务器角色添加到另一台 IdM 服务器。如需更多信息,请参阅您系统上的

ipa-ca-install (1)手册页。如果您在 IdM 环境中已经启用了 vault,请确保 server123.idm.example.com 不是唯一

启用的密钥恢复机构(KRA)服务器:[root@server123 ~]# ipa server-role-find --role 'KRA server' ---------------------- 2 server roles matched ---------------------- Server name: server123.idm.example.com Role name: KRA server Role status: enabled Server name: r8server.idm.example.com Role name: KRA server Role status: enabled ---------------------------- Number of entries returned 2 ----------------------------

如果 server123 是拓扑中唯一剩余的 KRA 服务器,请将 KRA 服务器角色添加到另一台 IdM 服务器。如需更多信息,请参阅

man ipa-kra-install(1)。确保 server123.idm.example.com 不是 CA 续订服务器:

[root@server123 ~]# ipa config-show | grep 'CA renewal' IPA CA renewal master: r8server.idm.example.com

如果 server123 是 CA 续订服务器,请参阅 更改和重置 IdM CA 续订服务器,以了解有关如何将 CA 续订服务器角色移到另一台服务器的更多信息。

确保 server123.idm.example.com 不是当前证书撤销列表(CRL)发布者:

[root@server123 ~]# ipa-crlgen-manage status CRL generation: disabled

如果输出显示已在 server123 上启用了 CRL 生成,请参阅 在 IdM CA 服务器上生成 CRL ,以了解有关如何将 CRL 发布者角色移到另一台服务器的更多信息。

连接到拓扑中的另一台 IdM 服务器:

$ ssh idm_user@server456在服务器上,获取 IdM 管理员的凭证:

[idm_user@server456 ~]$ kinit admin查看拓扑中分配给服务器的 DNA ID 范围:

[idm_user@server456 ~]$ ipa-replica-manage dnarange-show server123.idm.example.com: 1001-1500 server456.idm.example.com: 1501-2000 [...]输出显示分配给 server123 和 server456 的一个 DNA ID 范围。

如果 server123 是分配了 DNA ID 范围的拓扑中唯一的 IdM 服务器,请在 server456 上创建一个测试 IdM 用户,以确保服务器已分配了 DNA ID 范围:

[idm_user@server456 ~]$ ipa user-add test_idm_user从拓扑中删除 server123.idm.example.com:

[idm_user@server456 ~]$ ipa server-del server123.idm.example.com重要如果删除 server123 会导致断开连接的拓扑,则脚本会发出警告。有关如何在剩余的副本之间创建复制协议,以便删除可以继续的信息,请参阅 使用 CLI 在两个服务器之间设置复制。

注意运行

ipa server-del命令会删除与domain和ca后缀的 server123 相关的所有复制数据和协议。这与域级别 0 IdM 拓扑正相反,其中您最初需要使用ipa-replica-manage del server123命令删除这些数据。域级别 0 IdM 拓扑是运行在 RHEL 7.2 及更早的版本中的拓扑。使用ipa domainlevel-get命令查看当前域级别。返回到 server123.idm.example.com ,并卸载现有的 IdM 安装:

[root@server123 ~]# ipa-server-install --uninstall ... Are you sure you want to continue with the uninstall procedure? [no]: true- 确定指向 server123.idm.example.com 的所有名称服务器(NS)DNS 记录已从您的 DNS 区域中删除。无论您使用由 IdM 还是外部 DNS 管理的集成 DNS,这个均适用。有关如何从 IdM 中删除 DNS 记录的更多信息,请参阅 在 IdM CLI 中删除 DNS 记录。

其他资源

- RHEL 7 文档中的 显示和提升域级别

- 规划副本拓扑

- IdM CA 续订服务器说明

- 在 IdM CA 服务器上生成 CRL

第 11 章 重命名 IdM 服务器

您不能修改现有身份管理(IdM)服务器的主机名。但是,您可以将服务器替换为不同名称的副本。

流程

安装将替换现有服务器的新副本,确保副本具有所需的主机名和 IP 地址。详情请参阅 安装 IdM 副本。

重要如果您要卸载的服务器是证书撤销列表(CRL)发布者服务器,请在继续操作前,将另一台服务器作为 CRL 发布者服务器。

有关在迁移过程中如何进行此操作的详情,请查看以下部分:

停止现有的 IdM 服务器实例。

[root@old_server ~]# ipactl stop- 卸载现有服务器,如 卸载 IdM 服务器 中所述。

第 12 章 更新和降级 IdM

12.1. 更新 IdM 软件包

您可以使用 yum 工具更新系统上的身份管理(IdM)软件包。

先决条件

- 确保您已应用了所有以前发布的与 RHEL 系统相关的勘误表。如需更多信息,请参阅 如何向我的 RHEL 系统应用软件包更新?KCS 文章。

流程

选择以下选项之一:

更新所有与您的配置集相关且有可用更新的 IdM 软件包:

# yum upgrade ipa-*要安装或更新软件包以匹配任何启用的存储库中可用的配置文件的最新版本:

# yum distro-sync ipa-*

在至少一个服务器中更新 IdM 软件包后,拓扑中的所有其他服务器都会接收更新的模式,即使您没有更新它们的软件包。这将确保任何使用新模式的新条目都可以在其他服务器之间复制。

当更新多个 IdM 服务器时,请在更新一个服务器后至少等待 10 分钟后再更新另一个服务器。但是,服务器成功更新所需的实际时间取决于部署的拓扑、连接的延迟以及更新所生成的修改数量。

当两个或更多个服务器同时更新,或在不同更新之间只能简短的间隔,则可能没有足够的时间来在整个拓扑间复制升级后的数据变化,从而会导致复制事件冲突。

仅升级到下一个版本。例如,如果要升级到 RHEL 8.8 的 IdM,请从 RHEL 8.7 的 IdM 升级。从早期版本升级可能会导致问题。

其他资源

-

您系统上的

yum (8)手册页

12.2. 降级 IdM 软件包

红帽不支持降级身份管理。

第 13 章 为 IdM 客户端安装准备系统

本章描述了您的系统在安装身份管理(IdM)客户端时必须满足的条件。

13.1. 安装 IdM 客户端支持的 RHEL 版本

在 Red Hat Enterprise Linux 8 的最新次版本上运行的 IdM 服务器中的身份管理部署支持运行在最新次版本上的客户端:

- RHEL 7

- RHEL 8

- RHEL 9

虽然其他客户端系统(如 Ubuntu)可以与 IdM 8 服务器一起使用,但红帽不提供对这些客户端的支持。

如果您计划使 IdM 部署遵守 FIPS ,红帽强烈建议将您的环境迁移到 RHEL 9。RHEL 9 是计划符合 FIPS 140-3 的第一个主要 RHEL 版本。

13.2. IdM 客户端的 DNS 要求

默认情况下,客户端安装程序会尝试为其主机名的父域搜索 _ldap._tcp.DOMAIN DNS SRV 记录。例如,如果客户端机器具有主机名 client1.idm.example.com,安装程序将尝试分别从 _ldap._tcp.idm.example.com、_ldap._tcp.example.com 和 _ldap._tcp.com DNS SRV 记录中检索 IdM 服务器主机名。然后,使用发现的域来在机器上配置客户端组件(如 SSSD 和 Kerberos 5 配置)。

但是,IdM 客户端的主机名不必是主 DNS 域的一部分。如果客户端机器主机名不在 IdM 服务器的子域中,请将 IdM 域作为 ipa-client-install 命令的 --domain 选项传递。在这种情况下,安装客户端后,SSSD 和 Kerberos 组件的配置文件中都会有域设置,并使用它来自动发现 IdM 服务器。

其他资源

- 有关 IdM 中 DNS 要求的详情,请参阅 IdM 的主机名和 DNS 要求。

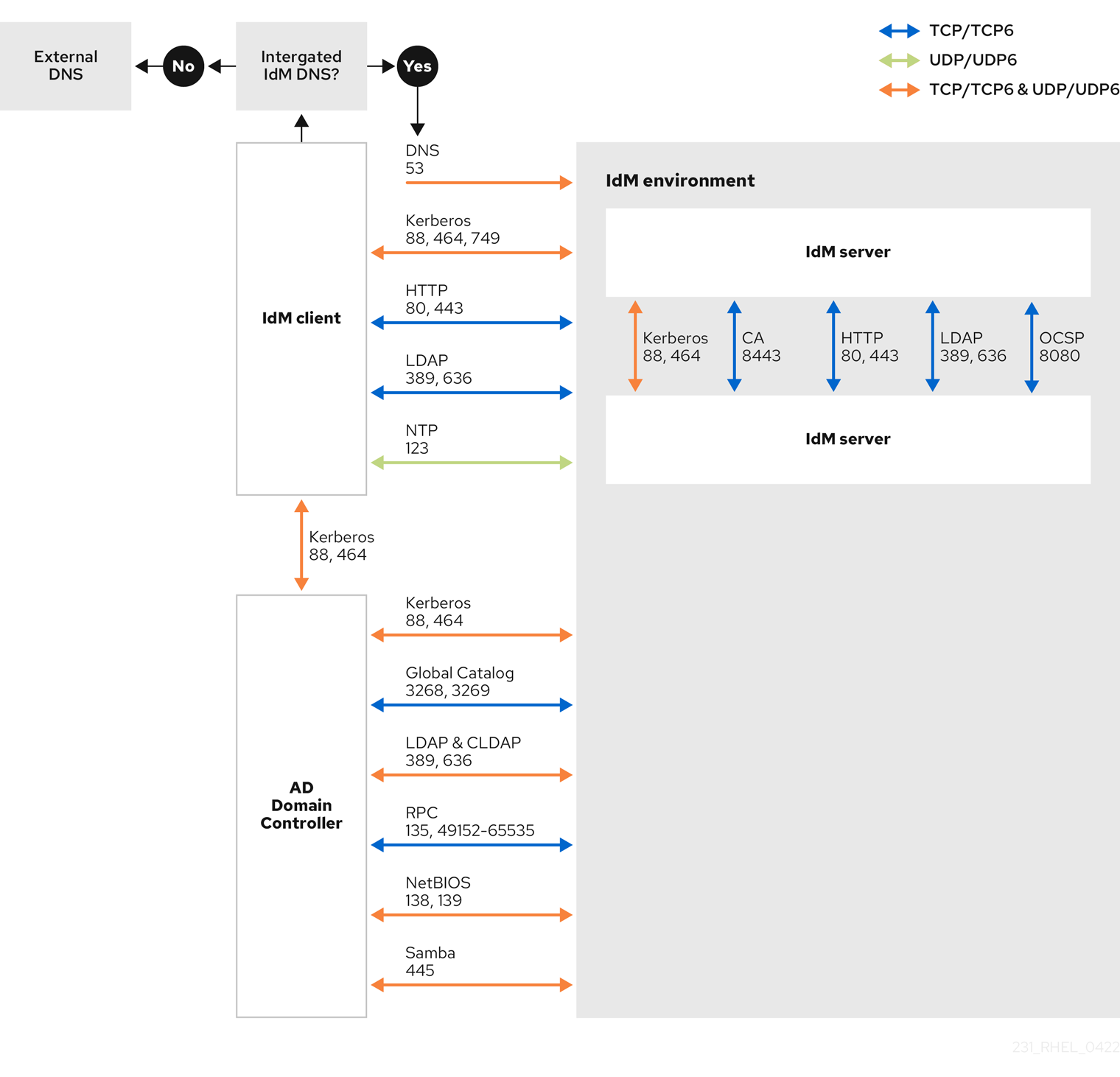

13.3. IdM 客户端的端口要求

身份管理(IdM)客户端连接到 IdM 服务器上的多个端口,来与其服务进行通信。

在 IdM 客户端中,这些端口必须在出站方向被打开。如果您使用的防火墙不过滤传出数据包,如 firewalld,这些端口已在传出方向中可用。

其他资源

- 有关使用哪些特定端口的详情,请参阅 IdM 的端口要求。

13.4. IdM 客户端的 IPv6 要求

身份管理(IdM)不需要在您想要注册到 IdM 的主机的内核中启用 IPv6 协议。例如,如果您的内部网络只使用 IPv4 协议,那么您可以将系统安全服务守护进程(SSSD)配置为只使用 IPv4 来与 IdM 服务器进行通信。要做到这一点,您可以将以下行插入到 /etc/sssd/sssd.conf 文件的 [domain/NAME] 部分 :

lookup_family_order = ipv4_only其他资源

-

有关

lookup_family_order选项的更多信息,请参阅您系统上的sssd.conf (5)手册页。

13.5. 从 idm:client 流安装 IdM 客户端软件包

在 Red Hat Enterprise Linux 8 中,安装身份管理(IdM)客户端所需的软件包作为一个模块提供。

idm:client 流是 idm 模块的默认流。如果您不需要在机器上安装服务器组件,请使用这个流来下载 IdM 客户端软件包。如果您需要持续使用长期支持的 IdM 客户端软件,则特别推荐使用 idm:client 流,前提是您不需要服务器组件。

如果您计划在主机上安装 IdM 副本,请不要使用 idm:client 流。在这种情况下,使用 idm:DL1 流。

先决条件

在之前启用了

idm:DL1流,并从中下载了软件包之后,切换到idm:client流时,您需要首先明确删除所有安装的相关内容,并在启用idm:client流之前禁用idm:DL1流。有关如何继续操作的详情,请参阅 切换到以后的流。

重要在不禁用当前流的情况下尝试启用新流会导致错误。

流程

要下载安装 IdM 客户端所需的软件包:

# yum module install idm

13.6. 从 idm:DL1 流安装 IdM 客户端软件包

在 Red Hat Enterprise Linux 8 中,安装身份管理(IdM)客户端所需的软件包作为一个模块提供。

您需要先启用 idm:DL1 流,然后才能从中下载软件包。如果您需要在机器上安装 IdM 服务器组件,请使用此流下载 IdM 客户端软件包。

先决条件

在之前启用了

idm: client流,并从中下载了软件包之后,当切换到idm: DL1流时,您需要首先明确删除所有安装的相关内容,并在启用idm:DL1流前禁用idm: client流。有关如何继续操作的详情,请参阅 切换到以后的流。

重要在不禁用当前流的情况下尝试启用新流会导致错误。

流程

切换到通过

idm:DL1流提供的 RPM:# yum module enable idm:DL1 # yum distro-sync

要下载安装 IdM 客户端所需的软件包:

# yum module install idm:DL1/client

第 14 章 安装 IdM 客户端

以下章节介绍了如何通过使用 ipa-client-install 工具将系统配置为身份管理(IdM)客户端。将系统配置为 IdM 客户端将其注册到 IdM 域中,并让系统在域中的 IdM 服务器中使用 IdM 服务。

要成功安装身份管理(IdM)客户端,您必须提供可用于注册客户端的凭证。

14.1. 先决条件

- 您已为 IdM 客户端安装准备了系统。详情请参阅 为 IdM 客户端安装准备系统。

14.2. 使用用户凭证安装客户端: 交互式安装

按照以下流程,使用授权用户的凭证以交互方式安装身份管理(IdM)客户端,来将系统注册到域中。

先决条件

-

确定您有用户授权将客户端注册到 IdM 域的凭证。例如,这可以是具有注册管理员角色的

hostadmin用户。

流程

在您要配置为 IdM 客户端的系统中运行

ipa-client-install工具。# ipa-client-install --mkhomedir添加

--enable-dns-updates选项,以便在以下任何一个条件适用时,使用客户端系统的 IP 地址更新 DNS 记录:- 已安装带有集成的 DNS 的 IdM 服务器

- 网络中的 DNS 服务器接受使用 GSS-TSIG 协议的 DNS 条目更新

# ipa-client-install --enable-dns-updates --mkhomedir启用 DNS 更新对以下客户端很有用:

- 具有使用动态主机配置协议发布的动态 IP 地址

- 有一个已分配的静态 IP 地址,但 IdM 服务器不知道它

安装脚本尝试自动获取所有所需的设置,如 DNS 记录。

如果在 IdM DNS 区域中正确设置了 SRV 记录,该脚本会自动发现所有其他必要的值并显示它们。输入

yes以确认。Client hostname: client.example.com Realm: EXAMPLE.COM DNS Domain: example.com IPA Server: server.example.com BaseDN: dc=example,dc=com Continue to configure the system with these values? [no]: yes要使用不同的值安装系统,请输入

no。然后再次运行ipa-client-install,并通过在ipa-client-install中添加命令行选项来指定所需的值,例如:-

--hostname -

--realm -

--domain -

--server -

--mkhomedir

重要完全限定域名必须是有效的 DNS 名称:

-

仅允许数字、字母字符和连字符(

-)。例如,不允许使用下划线,这可能导致 DNS 失败。 - 主机名必须都是小写。不允许使用大写字母。

-

- 如果脚本自动获取一些设置,它会提示您输入这些值。

该脚本提示其身份用于注册客户端的用户。例如,这可能是具有注册管理员角色的

hostadmin用户:User authorized to enroll computers:

hostadminPassword forhostadmin@EXAMPLE.COM:安装脚本现在配置客户端。等待操作完成。

Client configuration complete.

其他资源

-

有关客户端安装脚本如何搜索 DNS 记录的详情,请查看

ipa-client-install(1)手册页中的DNS 自动发现部分。

14.3. 使用一次性密码安装客户端:交互式安装

按照以下流程,使用一次性密码以交互方式安装身份管理(IdM)客户端,来将系统注册到域中。

先决条件

在域中的服务器上,将未来的客户端系统添加为 IdM 主机。在

ipa host-add命令中使用--random选项,来为注册生成一次性随机密码。注意ipa host-add <client_fqdn>命令要求客户端 FQDN 可通过 DNS 解析。如果无法解析,请使用--ip address选项或其它选项提供 IdM 客户端系统的 IP 地址,并使用--force选项。$ ipa host-add client.example.com --random -------------------------------------------------- Added host "client.example.com" -------------------------------------------------- Host name: client.example.com Random password: W5YpARl=7M.n Password: True Keytab: False Managed by: server.example.com

注意当使用生成的密码将机器注册到 IdM 域后,生成的密码将变为无效。注册完成后,它将被一个正确的主机 keytab 替换。

流程

在您要配置为 IdM 客户端的系统中运行

ipa-client-install工具。使用

--password选项来提供一次性随机密码。由于密码通常包含特殊字符,因此用单引号(')括起来。# ipa-client-install --mkhomedir --password=password添加

--enable-dns-updates选项,以便在以下任何一个条件适用时,使用客户端系统的 IP 地址更新 DNS 记录:- 已安装带有集成的 DNS 的 IdM 服务器

- 网络中的 DNS 服务器接受使用 GSS-TSIG 协议的 DNS 条目更新

# ipa-client-install --password 'W5YpARl=7M.n' --enable-dns-updates --mkhomedir启用 DNS 更新对以下客户端很有用:

- 具有使用动态主机配置协议发布的动态 IP 地址

- 有一个已分配的静态 IP 地址,但 IdM 服务器不知道它

安装脚本尝试自动获取所有所需的设置,如 DNS 记录。

如果在 IdM DNS 区域中正确设置了 SRV 记录,该脚本会自动发现所有其他必要的值并显示它们。输入

yes以确认。Client hostname: client.example.com Realm: EXAMPLE.COM DNS Domain: example.com IPA Server: server.example.com BaseDN: dc=example,dc=com Continue to configure the system with these values? [no]: yes要使用不同的值安装系统,请输入

no。然后再次运行ipa-client-install,并通过在ipa-client-install中添加命令行选项来指定所需的值,例如:-

--hostname -

--realm -

--domain -

--server -

--mkhomedir

重要完全限定域名必须是有效的 DNS 名称:

-

仅允许数字、字母字符和连字符(

-)。例如,不允许使用下划线,这可能导致 DNS 失败。 - 主机名必须都是小写。不允许使用大写字母。

-

- 如果脚本自动获取一些设置,它会提示您输入这些值。

安装脚本现在配置客户端。等待操作完成。

Client configuration complete.

其他资源

-

有关客户端安装脚本如何搜索 DNS 记录的详情,请查看

ipa-client-install(1)手册页中的DNS 自动发现部分。

14.4. 安装客户端: 非互动安装

对于非交互式安装,您必须使用命令行选项为 ipa-client-install 工具提供所有必需的信息。以下小节描述了非互动安装的最低所需选项。

- 客户端注册的预期验证方法选项

可用的选项有:

-

--principal和--password指定授权注册客户端的用户的凭证 -

--random指定为客户端生成的一次性随机密码 -

--keytab指定之前注册的 keytab

-

- 无人看守安装的选项

--unattended选项允许在不需要用户确认的情况下运行安装。如果在 IdM DNS 区域中正确设置了 SRV 记录,该脚本会自动发现所有其他必要的值。如果脚本无法自动发现这些值,请使用命令行选项提供它们,例如:

--hostname,指定客户端机器的静态完全限定域名(FQDN)。重要FQDN 必须是一个有效的 DNS 名称:

- 只允许数字、字母字符和连字符(-)。例如,不允许使用下划线,这可能导致 DNS 失败。

- 主机名必须都是小写。不允许使用大写字母。

-

--domain指定现有 IdM 部署的主 DNS 域,如example.com。该名称是 IdM Kerberos 域名的小写版本。 -

--server指定要连接的 IdM 服务器的 FQDN。使用此选项时,会禁用 Kerberos 的 DNS 自动发现,并配置 KDC 和 Admin 服务器的固定列表。在正常情况下,不需要这个选项,因为服务器列表是从主 IdM DNS 域检索的。 -

--realm指定现有 IdM 部署的 Kerberos 域。通常,它是 IdM 安装所使用的主 DNS 域的大写版本。。在正常情况下,不需要这个选项,因为域名是从 IdM 服务器检索的。

非交互式安装的基本的 ipa-client-install 命令示例:

# ipa-client-install --password 'W5YpARl=7M.n' --mkhomedir --unattended

带有更多选项的用于非互动安装的 ipa-client-install 命令示例:

# ipa-client-install --password 'W5YpARl=7M.n' --domain idm.example.com --server server.idm.example.com --realm IDM.EXAMPLE.COM --mkhomedir --unattended其他资源

-

有关

ipa-client-install可接受的选项的完整列表,请查看 ipa-client-install(1)手册页。

14.5. 安装客户端后删除前 IdM 配置

ipa-client-install 脚本不会从 /etc/openldap/ldap.conf 和 /etc/sssd/sssd.conf 文件中删除任何以前的 LDAP 和系统安全服务守护进程(SSSD)配置。如果在安装客户端前修改了这些文件中的配置,该脚本会添加新的客户端值,但会将它们注释掉。例如:

BASE dc=example,dc=com URI ldap://ldap.example.com #URI ldaps://server.example.com # modified by IPA #BASE dc=ipa,dc=example,dc=com # modified by IPA

流程

应用新的身份管理(IdM)} 配置值:

-

打开

/etc/openldap/ldap.conf和/etc/sssd/sssd.conf。 - 删除前面的配置。

- 取消对新 IdM 配置的注释。

-

依赖于系统范围的 LDAP 配置的服务器进程可能需要重启来应用更改。使用

openldap库的应用程序通常会在启动时导入配置。

14.6. 测试 IdM 客户端

命令行通知您 ipa-client-install 成功,但您也可以做自己的测试。

要测试身份管理(IdM)客户端是否可以获取服务器上定义的用户的信息,请检查您是否能够解析服务器上定义的用户。例如,检查默认的 admin 用户:

[user@client ~]$ id admin

uid=1254400000(admin) gid=1254400000(admins) groups=1254400000(admins)

要测试身份验证是否正常工作,请从非 root 用户 su 到 root 用户:

[user@client ~]$ su -

Last login: Thu Oct 18 18:39:11 CEST 2018 from 192.168.122.1 on pts/0

[root@client ~]#14.7. 在 IdM 客户端安装过程中执行的连接

在 IdM 客户端安装过程中执行的请求 列出了身份管理(IdM)客户端安装工具 ipa-client-install 执行的操作。

| 操作 | 使用的协议 | 目的 |

|---|---|---|

| 针对客户端系统中配置的 DNS 解析器的 DNS 解析 | DNS | 发现 IdM 服务器的 IP 地址;(可选)添加 A/AAAA 和 SSHFP 记录 |

| 对 IdM 副本上的端口 88(TCP/TCP6 和 UDP/UDP6)的请求 | Kerberos | 要获得 Kerberos ticket |

| JSON-RPC 在已发现或配置的 IdM 服务器中调用基于 IdM Apache 的 web-service | HTTPS | IdM 客户端注册;如果 LDAP 方法失败,检索 CA 证书链;根据需要请求证书验证 |

| 使用 SASL GSSAPI 身份验证、普通 LDAP 或两者,通过 TCP/TCP6 向 IdM 服务器上的 389 端口发请求。 | LDAP | IdM 客户端注册;通过 SSSD 进程进行身份检索;对主机主体的 Kerberos 密钥进行检索 |

| 网络时间协议(NTP)发现和解析(可选) | NTP | 将客户端系统和 NTP 服务器之间的时间同步 |

14.8. IdM 客户端在安装后部署过程中与服务器的通信

身份管理(IdM)框架的客户端通过两个不同的应用程序来实现:

-

ipa命令行界面(CLI) - (可选)基于浏览器的 Web UI

CLI 安装后操作 显示了 IdM 客户端安装后部署过程中 CLI 执行的操作。Web UI 安装后操作 显示了 IdM 客户端安装后部署过程中 Web UI 执行的操作。

| 操作 | 使用的协议 | 目的 |

|---|---|---|

| 针对客户端系统中配置的 DNS 解析器的 DNS 解析 | DNS | 发现 IdM 服务器的 IP 地址 |

| 对 IdM 副本上的端口 88(TCP/TCP6 和 UDP/UDP6)和 464(TCP/TCP6 和 UDP/UDP6)的请求 | Kerberos | 要获取 Kerberos 票据 ; 更改 Kerberos 密码 ; 与 IdM Web UI 进行身份验证 |

| JSON-RPC 在已发现或配置的 IdM 服务器中调用基于 IdM Apache 的 web-service | HTTPS |

任何 |

| 操作 | 使用的协议 | 目的 |

|---|---|---|

| JSON-RPC 在已发现或配置的 IdM 服务器中调用基于 IdM Apache 的 web-service | HTTPS | 检索 IdM Web UI 页面 |

其他资源

-

请参考 SSSD 通信模式 以了解有关

SSSD守护进程如何与 IdM 和活动目录服务器上提供的服务进行通信的更多信息。 -

请参考 certmonger 通信模式 以了解有关

certmonger守护进程如何与 IdM 和活动目录服务器上提供的服务进行通信的更多信息。

14.9. SSSD 通信模式

系统安全服务守护程序(SSSD)是一种用于访问远程目录和身份验证机制的系统服务。如果在身份管理 IdM 客户端上配置了,它将连接到 IdM 服务器,该服务器提供身份验证、授权和其他身份和策略信息。如果 IdM 服务器与 Active Directory(AD)是信任关系,SSSD 也会连接到 AD,使用 Kerberos 协议为 AD 用户执行身份验证。默认情况下,SSSD 使用 Kerberos 验证任何非本地用户。特殊情况下,SSSD 可能会被配置为使用 LDAP 协议。

SSSD 可以配置为与多个服务器通信。下表显示了 IdM 中 SSSD 的常见通信模式。

| 操作 | 使用的协议 | 目的 |

|---|---|---|

| 针对客户端系统中配置的 DNS 解析器的 DNS 解析 | DNS | 发现 IdM 服务器的 IP 地址 |

| 向身份管理副本和 Active Directory 域控制器上的端口 88(TCP/TCP6 和 UDP/UDP6)、464(TCP/TCP6 和 UDP/UDP6)和 749(TCP/TCP6)发请求 | Kerberos | 获取 Kerberos 票据 ; 修改 Kerberos 密码 |

| 使用 SASL GSSAPI 身份验证、普通 LDAP 或两者,通过 TCP/TCP6 向 IdM 服务器上的 389 端口发请求。 | LDAP | 要获取有关 IdM 用户和主机的信息,请下载 HBAC 和 sudo 规则、自动挂载映射、SELinux 用户上下文、公共 SSH 密钥以及存储在 IdM LDAP 中的其他信息 |

| (可选)如果是智能卡身份验证,则请求在线证书状态协议(OCSP)响应器(如果已配置)。这通常通过端口 80 完成,但它取决于客户端证书中的 OCSP 响应程序 URL 的实际值。 | HTTP | 获取在智能卡中安装的证书状态的信息 |

| 操作 | 使用的协议 | 目的 |

|---|---|---|

| 针对客户端系统中配置的 DNS 解析器的 DNS 解析 | DNS | 发现 IdM 服务器的 IP 地址 |

| 向身份管理副本和 Active Directory 域控制器上的端口 88(TCP/TCP6 和 UDP/UDP6)、464(TCP/TCP6 和 UDP/UDP6)和 749(TCP/TCP6)发请求 | Kerberos | 要获得 Kerberos 票据 ; 更改 Kerberos 密码 ; 远程管理 Kerberos |

| 向端口 389(TCP/TCP6 和 UDP/UDP6)和 3268(TCP/TCP6)发请求. | LDAP | 查询 Active Directory 用户和组群信息 ; 发现 Active Directory 域控制器 |

| (可选)如果是智能卡身份验证,则请求在线证书状态协议(OCSP)响应器(如果已配置)。这通常通过端口 80 完成,但它取决于客户端证书中的 OCSP 响应程序 URL 的实际值。 | HTTP | 获取在智能卡中安装的证书状态的信息 |

14.10. certmonger 通讯特征

Certmonger 是一个运行在身份管理(IdM)服务器和 IdM 客户端上的守护进程,允许及时续订与主机上的服务相关联的 SSL 证书。表 14.6 “certmonger 通讯特征” 显示 IdM 服务器上 certmonger 工具执行的操作。

| 操作 | 使用的协议 | 目的 |

|---|---|---|

| 针对客户端系统中配置的 DNS 解析器的 DNS 解析 | DNS | 发现 IdM 服务器的 IP 地址 |

| 对 IdM 副本上的端口 88(TCP/TCP6 和 UDP/UDP6)和 464(TCP/TCP6 和 UDP/UDP6)的请求 | Kerberos | 要获得 Kerberos ticket |

| JSON-RPC 在已发现或配置的 IdM 服务器中调用基于 IdM Apache 的 web-service | HTTPS | 请求新证书 |

| 通过 IdM 服务器的端口 8080(TCP/TCP6)进行访问 | HTTP | 为了获得在线证书状态协议(OCSP)响应器和证书状态 |

| (在第一个安装的服务器或传输了证书跟踪的服务器上)通过 IdM 服务器的端口 8443(TCP/TCP6)进行访问 | HTTPS |

要在 IdM 服务器上管理证书颁发机构(只在 IdM 服务器和副本安装过程中)。服务器上的 |

第 15 章 使用 Kickstart 安装 IdM 客户端

在安装 Red Hat Enterprise Linux 时,Kickstart 注册会自动将新系统添加到身份管理(IdM)域。

15.1. 使用 Kickstart 安装客户端

按照以下流程,使用 Kickstart 文件安装身份管理(IdM)客户端。

先决条件

-

在 kickstart 注册之前,请勿启动

sshd服务。在注册客户端前启动sshd会自动生成 SSH 密钥,但 第 15.2 节 “用于客户端安装的 Kickstart 文件” 中的 Kickstart 文件会使用脚本来实现相同的目的,这是首选的解决方案。

流程

在 IdM 服务器上预先创建主机条目,并为该条目设置临时密码:

$ ipa host-add client.example.com --password=secretKickstart 使用密码在客户端安装过程中进行验证,并在第一次验证尝试后过期。成功安装客户端后,它会使用它的 keytab 进行验证。

-

创建一个包含 第 15.2 节 “用于客户端安装的 Kickstart 文件” 中描述的内容的 Kickstart 文件。使用

network命令,确保在 Kickstart 文件中正确配置了网络。 - 使用 Kickstart 文件安装 IdM 客户端。

15.2. 用于客户端安装的 Kickstart 文件

您可以使用 Kickstart 文件安装身份管理(IdM)客户端。此处概述的 Kickstart 文件的内容必须满足某些要求。

- 要安装软件包列表中的

ipa-client软件包 将

ipa-client软件包添加到 Kickstart 文件的 %packages 部分。例如:%packages ...

ipa-client...- IdM 客户端的安装后说明

安装后的说明必须包括:

- 确保 SSH 密钥在注册前生成的说明

运行

ipa-client-install工具的指令,同时指定:- 访问和配置 IdM 域服务所需的所有信息

- 在 IdM 服务器中预创建客户端主机时设置的密码。在 第 15.1 节 “使用 Kickstart 安装客户端” 中。

例如:使用一次性密码的 Kickstart 安装后说明,以及从命令行而不是通过 DNS 检索所需的选项,如下所示:

%post --log=/root/ks-post.log # Generate SSH keys; ipa-client-install uploads them to the IdM server by default /usr/libexec/openssh/sshd-keygen rsa # Run the client install script /usr/sbin/ipa-client-install --hostname=client.example.com --domain=EXAMPLE.COM --enable-dns-updates --mkhomedir -w secret --realm=EXAMPLE.COM --server=server.example.com

另外,您还可以在 Kickstart 文件中包括其他选项,例如:

-

对于非交互式安装,将

--unattended选项添加到ipa-client-install。 要让客户端安装脚本为机器请求证书:

-

将

--request-cert选项添加到ipa-client-install。 将 Kickstart

chroot环境中的getcert和ipa-client-install工具的系统总线地址设为/dev/null。要做到这一点,在ipa-client-install指令前将这些行添加到 Kickstart 文件中的安装后说明中:# env DBUS_SYSTEM_BUS_ADDRESS=unix:path=/dev/null getcert list # env DBUS_SYSTEM_BUS_ADDRESS=unix:path=/dev/null ipa-client-install

-

将

15.3. 测试 IdM 客户端

命令行通知您 ipa-client-install 成功,但您也可以做自己的测试。

要测试身份管理(IdM)客户端是否可以获取服务器上定义的用户的信息,请检查您是否能够解析服务器上定义的用户。例如,检查默认的 admin 用户:

[user@client ~]$ id admin

uid=1254400000(admin) gid=1254400000(admins) groups=1254400000(admins)

要测试身份验证是否正常工作,请从非 root 用户 su 到 root 用户:

[user@client ~]$ su -

Last login: Thu Oct 18 18:39:11 CEST 2018 from 192.168.122.1 on pts/0

[root@client ~]#第 16 章 IdM 客户端安装故障排除

以下小节论述了如何收集有关无法安装 IdM 客户端的信息,以及如何解决常见安装问题。

16.1. 检查 IdM 客户端安装错误

安装身份管理(IdM)客户端时,调试信息会附加到 /var/log/ipaclient-install.log 中。如果客户端安装失败,安装程序会记录失败并回滚更改以撤销对主机的任何修改。安装失败的原因可能不是在日志文件的末尾,因为安装程序也会记录回滚过程。

要解决 IdM 客户端安装失败的问题,请查看 /var/log/ipaclient-install.log 文件中标有 ScriptError 的行,并使用这些信息来解决任何相应的问题。

先决条件

-

您必须具有

root特权才能显示 IdM 日志文件中的内容。

流程

使用

grep工具从/var/log/ipaserver-install.log文件中检索任何出现关键字ScriptError的内容。[user@server ~]$ sudo grep ScriptError /var/log/ipaclient-install.log [sudo] password for user: 2020-05-28T18:24:50Z DEBUG The ipa-client-install command failed, exception: ScriptError: One of password / principal / keytab is required.

要以交互方式查看日志文件,请使用

less工具打开日志文件的末尾,然后使用↑ 和 ↓ 箭头键来导航。[user@server ~]$ sudo less -N +G /var/log/ipaclient-install.log

其他资源

-

如果您无法解决失败的 IdM 客户端安装,且您有一个红帽技术支持订阅,请在 红帽客户门户网站 中创建一个技术支持问题单,并提供客户端的

sosreport。 -

sosreport工具从 RHEL 系统收集配置详情、日志和系统信息。有关sosreport工具的更多信息,请参阅红帽知识库解决方案 什么是 sosreport 以及如何在 Red Hat Enterprise Linux 中创建它?

16.2. 解决客户端安装无法更新 DNS 记录时的问题

IdM 客户端安装程序会使用 nsupdate 命令来创建 PTR、SSHFP 和其他 DNS 记录。但是,如果客户端在安装和配置了客户端软件后无法更新 DNS 记录,则安装过程会失败。

要解决这个问题,请验证配置,并查看 /var/log/client-install.log 中的 DNS 错误。

先决条件

- 您使用 IdM DNS 作为 IdM 环境的 DNS 解决方案

流程

确保客户端所在的 DNS 区的动态更新已被启用:

[user@server ~]$ ipa dnszone-mod idm.example.com. --dynamic-update=TRUE确保运行 DNS 服务的 IdM 服务器对 TCP 和 UDP 协议开放了端口 53。

[user@server ~]$ sudo firewall-cmd --permanent --add-port=53/tcp --add-port=53/udp [sudo] password for user: success [user@server ~]$ firewall-cmd --runtime-to-permanent success

使用

grep工具从/var/log/client-install.log中检索nsupdate命令的内容,以查看哪个 DNS 记录更新失败了。[user@server ~]$ sudo grep nsupdate /var/log/ipaclient-install.log

其他资源

-

如果您无法解决失败的安装,且您有红帽技术支持订阅,请在 红帽客户门户网站 中创建一个技术支持问题单,并提供客户端的

sosreport。 -

sosreport工具从 RHEL 系统收集配置详情、日志和系统信息。有关sosreport工具的更多信息,请参阅红帽知识库解决方案 什么是 sosreport 以及如何在 Red Hat Enterprise Linux 中创建它?

16.3. 解决客户端安装无法加入 IdM Kerberos 域时的问题

如果客户端无法加入 IdM Kerberos 域,IdM 客户端安装过程会失败。

Joining realm failed: Failed to add key to the keytab child exited with 11 Installation failed. Rolling back changes.

这个失败可能是由空 Kerberos keytab 造成的。

先决条件

-

删除系统文件需要

root特权。

流程

删除

/etc/krb5.keytab。[user@client ~]$ sudo rm /etc/krb5.keytab [sudo] password for user: [user@client ~]$ ls /etc/krb5.keytab ls: cannot access '/etc/krb5.keytab': No such file or directory- 重试 IdM 客户端安装。

其他资源

-

如果您无法解决失败的安装,且您有红帽技术支持订阅,请在 红帽客户门户网站 中创建一个技术支持问题单,并提供客户端的

sosreport。 -

sosreport工具从 RHEL 系统收集配置详情、日志和系统信息。有关sosreport工具的更多信息,请参阅红帽知识库解决方案 什么是 sosreport 以及如何在 Red Hat Enterprise Linux 中创建它?

16.4. 解决客户端安装无法配置自动挂载的问题

在 RHEL 7 中,您可以在客户端安装过程中为客户端配置一个自动挂载位置。在 RHEL 8 中,运行带有 --automount-location <raleigh> 的 ipa-client-install 命令无法配置自动挂载位置。但是,由于剩下的安装成功,在安装后运行 /usr/sbin/ipa-client-automount <raleigh> 来为客户端正确配置一个自动挂载位置。

先决条件

除了配置自动挂载位置外,IdM 客户端安装一切正常。CLI 输出为:

The ipa-client-install command was successful.

流程

配置自动挂载位置:

/usr/sbin/ipa-client-automount -U --location <raleigh>

其他资源

-

man

ipa-client-automount

16.5. 其他资源

- 要解决安装第一个 IdM 服务器的问题,请参阅 IdM 服务器安装故障排除。

- 要排除安装 IdM 副本的问题,请参阅故障排除 IdM 副本安装。

第 17 章 重新注册 IdM 客户端

如果客户端计算机因为客户端的硬件故障而被破坏并失去了与 IdM 服务器的连接,但您仍然拥有其 keytab,那么您可以重新注册客户端。在这种情况下,您希望使用相同的主机名将客户端恢复回 IdM 环境。

17.1. IdM 中的客户端重新注册

如果客户端计算机因为客户端的硬件故障而被破坏并失去了与 IdM 服务器的连接,但您仍然拥有其 keytab,那么您可以重新注册客户端。在这种情况下,您希望使用相同的主机名将客户端恢复回 IdM 环境。

在重新注册过程中,客户端会生成一个新的 Kerberos 密钥和 SSH 密钥,但 LDAP 数据库中客户端的身份保持不变。重新注册后,在机器与 IdM 服务器失去连接之前,主机像以前一样,其密钥和其他信息放在具有相同 FQDN 的同一 LDAP 对象中。

您只能重新注册域条目仍然活跃的客户端。如果您卸载了客户端(使用 ipa-client-install --uninstall)或者禁用了其主机条目(使用 ipa host-disable),则无法重新注册它。

您不能在重命名客户端后重新注册客户端。这是因为在 IdM 中,LDAP 中客户端条目的关键属性是客户端的主机名,即其 FQDN。与重新注册客户端(在此期间客户端的 LDAP 对象保持不变)不同,重命名客户端的结果是,客户端的密钥和其他信息位于具有新 FQDN 的不同的 LDAP 对象中。因此,重命名客户端的唯一方法是从 IdM 卸载主机,更改主机的主机名,并使用新名称将其安装为 IdM 客户端。有关如何重命名客户端的详情,请参阅 重命名 IdM 客户端系统。

客户端重新注册过程中会发生什么

在重新启用过程中,IdM:

- 撤销原始主机证书

- 创建新 SSH 密钥

- 生成一个新的 keytab

17.2. 使用用户凭证重新注册客户端: 交互式重新注册

使用授权用户的凭证以交互方式重新注册身份管理(IdM)客户端。

步骤

- 重新创建具有相同主机名的客户端机器。

在客户端机器上运行

ipa-client-install --force-join命令:# ipa-client-install --force-join该脚本提示其身份用于重新注册客户端的用户。例如,这可能是具有注册管理员角色的

hostadmin用户:User authorized to enroll computers:

hostadminPassword forhostadmin@EXAMPLE.COM:

其他资源

- 有关使用授权用户凭证注册客户端的详细流程,请参阅 使用用户凭证安装客户端:交互式安装。

17.3. 使用 client keytab: Non-interactive reenrollment 重新注册客户端

您可以使用之前部署中的客户端系统的 krb5.keytab keytab 文件,以非交互方式重新注册身份管理(IdM)客户端。例如,使用客户端 keytab 重新注册适用于自动安装。

先决条件

- 您已在另一个系统上从以前的部署中备份了客户端的 keytab。

步骤

- 重新创建具有相同主机名的客户端机器。

将 keytab 文件从备份位置复制到重新创建的客户端机器,例如

/tmp/目录。重要不要将 keytab 放在

/etc/krb5.keytab文件中,因为在执行ipa-client-install安装脚本过程中,已从这个位置删除了旧密钥。使用

ipa-client-install工具重新注册客户端。使用--keytab选项指定 keytab 位置:# ipa-client-install --keytab /tmp/krb5.keytab注意--keytab选项中指定的 keytab 仅在验证时使用,以进行重新注册。在重新注册过程中,IdM 为客户端生成一个新的 keytab。

17.4. 测试 IdM 客户端

命令行通知您 ipa-client-install 成功,但您也可以做自己的测试。

要测试身份管理(IdM)客户端是否可以获取服务器上定义的用户的信息,请检查您是否能够解析服务器上定义的用户。例如,检查默认的 admin 用户:

[user@client ~]$ id admin

uid=1254400000(admin) gid=1254400000(admins) groups=1254400000(admins)

要测试身份验证是否正常工作,请从非 root 用户 su 到 root 用户:

[user@client ~]$ su -

Last login: Thu Oct 18 18:39:11 CEST 2018 from 192.168.122.1 on pts/0

[root@client ~]#第 18 章 卸载 IdM 客户端

作为管理员,您可以从环境中删除身份管理(IdM)客户端。

18.1. 卸载 IdM 客户端

卸载客户端会从身份管理(IdM)域中移除客户端,以及系统服务的所有特定的 IdM 配置,如系统安全服务守护进程(SSSD)。这会恢复客户端系统的以前的配置。

流程

输入

ipa-client-install --uninstall命令:[root@client ~]# ipa-client-install --uninstall可选:检查您是否能为 IdM 用户获得 Kerberos 单据授予单(TGT):

[root@client ~]# kinit admin kinit: Client 'admin@EXAMPLE.COM' not found in Kerberos database while getting initial credentials [root@client ~]#如果成功返回 Kerberos TGT 单,请遵循 卸载 IdM 客户端:多次安装后的其它步骤 中的其他卸载步骤。

在客户端上,从每个已识别的 keytab ,而不是

/etc/krb5.keytab中删除旧的 Kerberos 主体:[root@client ~]# ipa-rmkeytab -k /path/to/keytab -r EXAMPLE.COM在 IdM 服务器中,从 IdM 中删除客户端主机的所有 DNS 条目:

[root@server ~]# ipa dnsrecord-del Record name: old-client-name Zone name: idm.example.com No option to delete specific record provided. Delete all? Yes/No (default No): true ------------------------ Deleted record "old-client-name"在 IdM 服务器中,从 IdM LDAP 服务器中删除客户端主机条目。这会删除所有服务并撤销为该主机发布的所有证书:

[root@server ~]# ipa host-del client.idm.example.com重要如果您认为将来可能会使用不同的 IP 地址或不同的主机名来重新注册客户端,那么从 IdM LDAP 服务器中删除客户端主机条目至关重要。

18.2. 卸载 IdM 客户端:在以前的安装后执行额外的步骤

如果您多次将主机作为身份管理(IdM)客户端来安装和卸载,那么卸载过程可能无法恢复 IdM 之前的 Kerberos 配置。

在这种情况下,您必须手动删除 IdM Kerberos 配置。在某些情况下,您必须重新安装操作系统。

先决条件

-

您已使用

ipa-client-install --uninstall命令来从主机中卸载 IdM 客户端配置。但是,您仍然可以从 IdM 服务器获得 IdM 用户的 Kerberos 单据授予单(TGT)。 -

您已检查了

/var/lib/ipa-client/sysrestore目录是否为空,因此您不能使用目录中的文件来恢复系统的 IdM 客户端之前的配置。

流程

检查

/etc/krb5.conf.ipa文件:如果

/etc/krb5.conf.conf.ipa文件的内容与安装 IdM 客户端之前的krb5.conf文件的内容相同,您可以:删除

/etc/krb5.conf文件:# rm /etc/krb5.conf将

/etc/krb5.conf.ipa文件重命名为/etc/krb5.conf:# mv /etc/krb5.conf.ipa /etc/krb5.conf

-

如果

/etc/krb5.conf.ipa文件的内容与安装 IdM 客户端之前的krb5.conf文件的内容不同,那么您可以至少将 Kerberos 配置直接恢复到安装操作系统之后的状态:

重新安装

krb5-libs软件包:# yum reinstall krb5-libs作为依赖项,此命令还将重新安装

krb5-workstation软件包和/etc/krb5.conf文件的原始版本。

-

删除

var/log/ipaclient-install.log文件(如果存在的话)。

验证

尝试获取 IdM 用户凭证。这应该失败:

[root@r8server ~]# kinit admin kinit: Client 'admin@EXAMPLE.COM' not found in Kerberos database while getting initial credentials [root@r8server ~]#

/etc/krb5.conf 文件现在恢复到其出厂状态。因此,您无法为主机上的 IdM 用户获取 Kerberos TGT。

第 19 章 重命名 IdM 客户端系统

您可以更改身份管理(IdM)客户端系统的主机名。

重新命名客户端是一个手动过程。除非绝对需要修改主机名,否则请勿执行此操作。

19.1. 准备 IdM 客户端以进行重命名

在卸载当前客户端之前,请记下客户端的某些设置。在使用新的主机名重新注册计算机后,您将应用此配置。

确定在机器上运行哪些服务:

使用

ipa service-find命令,并在输出中识别带有证书的服务:$ ipa service-find old-client-name.example.com-

此外,每个主机都有一个默认 主机服务 ,该服务不会出现在

ipa service-find输出中。主机服务的服务主体(也称为 主机主体)是host/old-client-name.example.com。

对于

ipa service-find old-client-name.example.com显示的所有服务主体,请确定old-client-name.example.com系统上相应的 keytab 的位置:# find / -name "*.keytab"客户端系统上的每个服务都有一个格式为 service_name/host_name@REALM 的 Kerberos 主体,例如

ldap/old-client-name.example.com@EXAMPLE.COM.识别机器所属的所有主机组。

# ipa hostgroup-find old-client-name.example.com

19.2. 卸载 IdM 客户端

卸载客户端会从身份管理(IdM)域中移除客户端,以及系统服务的所有特定的 IdM 配置,如系统安全服务守护进程(SSSD)。这会恢复客户端系统的以前的配置。

流程

输入

ipa-client-install --uninstall命令:[root@client ~]# ipa-client-install --uninstall可选:检查您是否能为 IdM 用户获得 Kerberos 单据授予单(TGT):

[root@client ~]# kinit admin kinit: Client 'admin@EXAMPLE.COM' not found in Kerberos database while getting initial credentials [root@client ~]#如果成功返回 Kerberos TGT 票据,请遵循 卸载 IdM 客户端:多次安装后的其他步骤 中的其他卸载步骤。

在客户端上,从每个已识别的 keytab ,而不是

/etc/krb5.keytab中删除旧的 Kerberos 主体:[root@client ~]# ipa-rmkeytab -k /path/to/keytab -r EXAMPLE.COM在 IdM 服务器中,从 IdM 中删除客户端主机的所有 DNS 条目:

[root@server ~]# ipa dnsrecord-del Record name: old-client-name Zone name: idm.example.com No option to delete specific record provided. Delete all? Yes/No (default No): true ------------------------ Deleted record "old-client-name"在 IdM 服务器中,从 IdM LDAP 服务器中删除客户端主机条目。这会删除所有服务并撤销为该主机发布的所有证书:

[root@server ~]# ipa host-del client.idm.example.com重要如果您认为将来可能会使用不同的 IP 地址或不同的主机名来重新注册客户端,那么从 IdM LDAP 服务器中删除客户端主机条目至关重要。

19.3. 卸载 IdM 客户端:在以前的安装后执行额外的步骤

如果您多次将主机作为身份管理(IdM)客户端来安装和卸载,那么卸载过程可能无法恢复 IdM 之前的 Kerberos 配置。

在这种情况下,您必须手动删除 IdM Kerberos 配置。在某些情况下,您必须重新安装操作系统。

先决条件

-

您已使用

ipa-client-install --uninstall命令来从主机中卸载 IdM 客户端配置。但是,您仍然可以从 IdM 服务器获得 IdM 用户的 Kerberos 单据授予单(TGT)。 -

您已检查了

/var/lib/ipa-client/sysrestore目录是否为空,因此您不能使用目录中的文件来恢复系统的 IdM 客户端之前的配置。

流程

检查

/etc/krb5.conf.ipa文件:如果

/etc/krb5.conf.conf.ipa文件的内容与安装 IdM 客户端之前的krb5.conf文件的内容相同,您可以:删除

/etc/krb5.conf文件:# rm /etc/krb5.conf将

/etc/krb5.conf.ipa文件重命名为/etc/krb5.conf:# mv /etc/krb5.conf.ipa /etc/krb5.conf

-

如果

/etc/krb5.conf.ipa文件的内容与安装 IdM 客户端之前的krb5.conf文件的内容不同,那么您可以至少将 Kerberos 配置直接恢复到安装操作系统之后的状态:

重新安装

krb5-libs软件包:# yum reinstall krb5-libs作为依赖项,此命令还将重新安装

krb5-workstation软件包和/etc/krb5.conf文件的原始版本。

-

删除

var/log/ipaclient-install.log文件(如果存在的话)。

验证

尝试获取 IdM 用户凭证。这应该失败:

[root@r8server ~]# kinit admin kinit: Client 'admin@EXAMPLE.COM' not found in Kerberos database while getting initial credentials [root@r8server ~]#

/etc/krb5.conf 文件现在恢复到其出厂状态。因此,您无法为主机上的 IdM 用户获取 Kerberos TGT。

19.4. 重命名主机系统

根据需要重命名机器。例如:

# hostnamectl set-hostname new-client-name.example.com现在,您可以使用新的主机名将身份验证(IdM)客户端重新安装到 IdM 域。

19.5. 重新安装 IdM 客户端

按照 安装客户端 中描述的流程,在重命名的主机上安装客户端。

19.6. 重新添加服务、重新生成证书和重新添加主机组

流程

您可以在身份管理(IdM)服务器上重新添加服务、重新生成证书和重新添加主机组。

在身份管理服务器上,为 准备 IdM 客户端以便重命名 中标识的每个服务添加新的 keytab。

[root@server ~]# ipa service-add service_name/new-client-name为 准备 IdM 客户端以进行重命名 中分配了证书的服务生成证书。您可以做到这一点:

- 使用 IdM 管理工具

-

使用

certmonger工具

- 将客户端重新添加到 准备 IdM 客户端以进行重命名 中标识的主机组中。

第 20 章 为 IdM 副本安装准备系统

以下链接列出了安装身份验证(IdM)副本的要求。在安装前,请验证您的系统满足这些要求。

- 确保 目标系统满足 IdM 服务器安装的一般要求。

- 确保 目标系统满足 IdM 副本安装的额外的版本要求。

授权目标系统注册到 IdM 域。如需更多信息,请参阅以下章节中最适合您需要的内容:

其他资源

20.1. 副本版本要求

Red Hat Enterprise Linux(RHEL)8 副本只适用于运行在 RHEL 7.4 及更高版本上的身份验证(IdM)服务器。在将运行在 RHEL 8 上的 IdM 副本引入到现有的部署中之前,请将所有 IdM 服务器升级到 RHEL 7.4 或更高版本,并将域级别改为 1。

另外,副本必须运行相同的或更新的 IdM 版本。例如:

- 您已在 Red Hat Enterprise Linux 8 中安装了 IdM 服务器,并使用 IdM 4.x 软件包。

- 您必须在 Red Hat Enterprise Linux 8 或更高版本上安装副本,并使用 IdM 版本 4.x 或更高版本。

这样可确保把配置从服务器正确复制到副本。

有关如何显示 IdM 软件版本的详情,请参阅 显示 IdM 软件版本的方法 。

20.2. 显示 IdM 软件版本的方法

您可以使用以下命令显示 IdM 版本号:

- The IdM WebUI

-

ipa命令 -

rpm命令

- 通过 WebUI 显示版本

在 IdM Web UI 中,可以通过从右上角的用户名菜单中选择

About来显示软件版本。

- 使用

ipa命令显示版本 在命令行中使用

ipa --version命令。[root@server ~]# ipa --version VERSION: 4.8.0, API_VERSION: 2.233

- 使用

rpm命令显示版本 如果 IdM 服务工作不正常,您可以使用

rpm工具来确定当前安装的ipa-server软件包的版本号。[root@server ~]# rpm -q ipa-server ipa-server-4.8.0-11.module+el8.1.0+4247+9f3fd721.x86_64

20.3. 授权在 IdM 客户端上安装副本

通过运行 ipa-replica-install 工具,在现有的身份管理(IdM)客户端上 安装副本 时,请选择下面的 方法 1 或 方法 2 来授权副本安装。如果以下任何一个适用,请选择 方法 1 :

- 您希望高级系统管理员执行流程的初始部分,初级管理员执行其余部分。

- 您希望自动执行副本安装。

- 方法 1:

ipaservers主机组 以 IdM admin 用户身份登录到任何一台 IdM 主机:

$ kinit admin将客户端机器添加到

ipaservers主机组中:$ ipa hostgroup-add-member ipaservers --hosts client.idm.example.com Host-group: ipaservers Description: IPA server hosts Member hosts: server.idm.example.com, client.idm.example.com ------------------------- Number of members added 1 -------------------------

注意ipaservers组中的成员授予机器类似于管理员凭证的提升特权。因此,在下一步中,初级系统管理员可以在主机上成功运行ipa-replica-install工具。- 方法 2:特权用户的凭证

通过提供特权用户的凭证,选择以下任何一种方法来授权副本安装:

-

启动