配置和管理网络

管理网络接口和高级网络功能

摘要

- 您可以配置绑定、VLAN、网桥、隧道和其他网络类型,以将主机连接到网络。

- IPsec 和 WireGuard 在主机和网络之间提供安全 VPN。

- RHEL 还支持高级网络功能,如基于策略的路由和多路径 TCP (MPTCP)。

对红帽文档提供反馈

我们感谢您对我们文档的反馈。让我们了解如何改进它。

通过 Jira 提交反馈(需要帐户)

- 登录到 Jira 网站。

- 在顶部导航栏中点 Create

- 在 Summary 字段中输入描述性标题。

- 在 Description 字段中输入您对改进的建议。包括文档相关部分的链接。

- 点对话框底部的 Create。

第 1 章 实现一致的网络接口命名

udev 设备管理器在 Red Hat Enterprise Linux 中实现一致的设备命名。设备管理器支持不同的命名方案,默认情况下,根据固件、拓扑和位置信息分配固定的名称。

如果没有一致的设备命名,Linux 内核通过组合固定前缀和索引来为网络接口分配名称。当内核初始化网络设备时,索引会增加。例如:eth0 代表启动时探测到的第一个以太网设备。如果您在系统中添加了另一个网络接口控制器,则内核设备名称的分配不再固定,因为重启后,设备可以以不同的顺序初始化。在这种情况下,内核可以以不同的方式命名设备。

要解决这个问题,udev 需分配一致的设备名称。它有以下优点:

- 设备名称在重启后是稳定的。

- 即使添加或删除了硬件,设备名称也会保持不变。

- 因此,有问题的硬件可以被无缝地替换。

- 网络命名是无状态的,不需要显式配置文件。

通常,红帽不支持禁用了一致设备命名的系统。有关例外情况,请参阅红帽知识库解决方案 设置 net.ifnames=0 安全吗。

1.1. udev 设备管理器如何重命名网络接口

udev 设备管理器处理一组规则,以便为网络接口实施一致的命名方案。

规则文件顺序:

可选:

/usr/lib/udev/rules.d/60-net.rules只有在安装

initscripts-rename-device软件包时,该文件才存在。定义了弃用的/usr/lib/udev/rename_device助手工具的/usr/lib/udev/rules.d/60-net.rules文件在/etc/sysconfig/network-scripts/ifcfg-*文件中查找HWADDR参数。如果变量中设置的值与接口的 MAC 地址匹配,则助手工具会将接口重命名为ifcfg文件的DEVICE参数中设置的名称。如果系统只使用 keyfile 格式的 NetworkManager 连接配置文件,

udev会跳过这一步。只在 Dell 系统上:

/usr/lib/udev/rules.d/71-biosdevname.rules只有安装了

biosdevname软件包,且规则文件定义了biosdevname工具根据其命名策略重命名了接口,如果其没有在之前的步骤中被重命名,该文件才存在。注意仅在 Dell 系统上安装和使用

biosdevname。/usr/lib/udev/rules.d/75-net-description.rules此文件定义了

udev如何检查网络接口,并在udev-internal 变量中设置属性。然后,这些变量由/usr/lib/udev/rules.d/80-net-setup-link.rules文件在下一步中进行处理。其中一些属性可以未定义。/usr/lib/udev/rules.d/80-net-setup-link.rules此文件调用

udev服务的net_setup_linkbuiltin,并且udev根据/usr/lib/systemd/network/99-default.link文件中NamePolicy参数中策略的顺序重命名接口。详情请查看 网络接口命名策略。如果没有应用任何策略,则

udev不会重命名接口。

1.2. 网络接口命名策略

默认情况下,udev 设备管理器使用 /usr/lib/systemd/network/99-default.link 文件来确定它如何重命名接口。此文件中的 NamePolicy 参数定义哪个命名策略 udev 应用以及顺序。

默认顺序:

NamePolicy=keep kernel database onboard slot path

NamePolicy=keep kernel database onboard slot path

根据哪个策略与 NamePolicy 参数指定的首先匹配,下表描述了 udev 的不同操作:

| policy | 描述 | 名称示例 |

|---|---|---|

| keep |

如果设备在用户空间中已有分配的名称,则 | |

| kernel |

如果内核表示设备名称是可预测的,则 |

|

| database |

此策略根据 |

|

| onboard | 设备名称包含固件或者 BIOS 提供的索引号,用于板上的设备。 |

|

| slot | 设备名称包含固件或 BIOS 提供的 PCI Express (PCIe)热插拔插槽索引号。 |

|

| path | 设备名称包含硬件连接器的物理位置。 |

|

| mac | 设备名称包含 MAC 地址。默认情况下,Red Hat Enterprise Linux 不使用此策略,但管理员可以启用它。 |

|

1.3. 网络接口命名方案

udev 设备管理器使用设备驱动程序提供的某些稳定的接口属性,来生成一致的设备名称。

如果新的 udev 版本更改了服务如何为某些接口创建名称的方式,红帽会添加一个新的方案版本,并在您系统上的 systemd.net-naming-scheme (7) 手册页中记录详细信息。默认情况下,Red Hat Enterprise Linux (RHEL) 9 使用 rhel-9.0 命名方案,即使您安装或升级到更新的 RHEL 次版本。

为了防止新驱动程序为网络接口提供更多或其他属性,rhel-net-naming-sysattrs 软件包提供了 /usr/lib/udev/hwdb.d/50-net-naming-sysattr-allowlist.hwdb 数据库。此数据库定义了 udev 服务可使用哪些 sysfs 值来创建网络接口名称。数据库中的条目也是版本控制的,并受到方案版本影响。

在 RHEL 9.4 及更高版本上,您还可以使用所有 rhel-8.* 命名方案。

如果要使用默认方案以外的方案,您可以 切换网络接口命名方案。

有关不同设备类型和平台的命名方案的详情,请查看您系统上的 systemd.net-naming-scheme (7) 手册页。

1.4. 切换到不同的网络接口命名方案

默认情况下,(RHEL)使用 rhel-9.0 命名方案,即使您安装或升级到更新的 RHEL 次版本。虽然在大多数情况下,默认命名方案适合使用,但可能存在切换到其他方案版本的原因。

您必须更改命名方案时的示例:

- 如果其向接口名称添加了额外的属性(如插槽号),则新方案可以帮助更好地识别设备。

-

新方案可以防止

udev回退到内核分配的设备名称(eth*)。如果驱动程序没有为两个或多个接口提供足够的唯一属性,来为它们生成唯一名称,则会发生这种情况。

先决条件

- 您可以访问服务器的控制台。

步骤

列出网络接口:

ip link show 2: eno1: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc fq_codel state UP mode DEFAULT group default qlen 1000 link/ether 00:00:5e:00:53:1a brd ff:ff:ff:ff:ff:ff ...# ip link show 2: eno1: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc fq_codel state UP mode DEFAULT group default qlen 1000 link/ether 00:00:5e:00:53:1a brd ff:ff:ff:ff:ff:ff ...Copy to Clipboard Copied! Toggle word wrap Toggle overflow 记录接口的 MAC 地址。

可选:显示网络接口的

ID_NET_NAMING_SCHEME属性,来识别 RHEL 当前使用的命名方案:udevadm info --query=property --property=ID_NET_NAMING_SCHEME /sys/class/net/eno1 ID_NET_NAMING_SCHEME=rhel-9.0

# udevadm info --query=property --property=ID_NET_NAMING_SCHEME /sys/class/net/eno1 ID_NET_NAMING_SCHEME=rhel-9.0Copy to Clipboard Copied! Toggle word wrap Toggle overflow 请注意,属性在

loloopback 设备上不可用。将

net.naming-scheme=<scheme>选项附加到所有安装的内核的命令行中,例如:grubby --update-kernel=ALL --args=net.naming-scheme=rhel-9.4

# grubby --update-kernel=ALL --args=net.naming-scheme=rhel-9.4Copy to Clipboard Copied! Toggle word wrap Toggle overflow 重启系统。

reboot

# rebootCopy to Clipboard Copied! Toggle word wrap Toggle overflow 根据您记录的 MAC 地址,识别因不同的命名方案而更改的网络接口的新名称:

ip link show 2: eno1np0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc fq_codel state UP mode DEFAULT group default qlen 1000 link/ether 00:00:5e:00:53:1a brd ff:ff:ff:ff:ff:ff ...# ip link show 2: eno1np0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc fq_codel state UP mode DEFAULT group default qlen 1000 link/ether 00:00:5e:00:53:1a brd ff:ff:ff:ff:ff:ff ...Copy to Clipboard Copied! Toggle word wrap Toggle overflow 切换方案后,

udev将具有指定 MAC 地址的设备命名为eno1np0,而之前被命名为eno1。确定哪个 NetworkManager 连接配置文件使用之前名称的接口:

nmcli -f device,name connection show DEVICE NAME eno1 example_profile ...

# nmcli -f device,name connection show DEVICE NAME eno1 example_profile ...Copy to Clipboard Copied! Toggle word wrap Toggle overflow 将连接配置文件中的

connection.interface-name属性设置为新接口名称:nmcli connection modify example_profile connection.interface-name "eno1np0"

# nmcli connection modify example_profile connection.interface-name "eno1np0"Copy to Clipboard Copied! Toggle word wrap Toggle overflow 重新激活连接配置文件:

nmcli connection up example_profile

# nmcli connection up example_profileCopy to Clipboard Copied! Toggle word wrap Toggle overflow

验证

通过显示网络接口的

ID_NET_NAMING_SCHEME属性来识别 RHEL 现在使用的命名方案:udevadm info --query=property --property=ID_NET_NAMING_SCHEME /sys/class/net/eno1np0 ID_NET_NAMING_SCHEME=_rhel-9.4

# udevadm info --query=property --property=ID_NET_NAMING_SCHEME /sys/class/net/eno1np0 ID_NET_NAMING_SCHEME=_rhel-9.4Copy to Clipboard Copied! Toggle word wrap Toggle overflow

1.5. 在安装过程中为以太网接口自定义前缀

如果您不想将默认 device-naming 策略用于以太网接口,您可以在 Red Hat Enterprise Linux (RHEL)安装过程中设置一个自定义设备前缀。

只有您在 RHEL 安装过程中设置了前缀,红帽才支持带有自定义以太网前缀的系统。不支持在已部署的系统上使用 prefixdevname 工具。

如果您在安装过程中设置了设备前缀,则 udev 服务在安装后对以太网接口使用 <prefix><index> 格式。例如,如果您设置了前缀 net,服务会将名称 net0、net1 等分配给以太网接口。

udev 服务将索引附加到自定义前缀,并保留已知以太网接口的索引值。如果您添加一个接口,udev 会为新接口分配一个比之前分配的索引值大的索引值。

先决条件

- 前缀由 ASCII 字符组成。

- 前缀是一个字母数字字符串。

- 前缀少于 16 个字符。

-

前缀不会与任何其他熟知的网络接口前缀冲突,如

eth、eno、ens和em。

步骤

- 引导 Red Hat Enterprise Linux 安装介质。

在引导管理器中,请按照以下步骤操作:

-

选择

Install Red Hat Enterprise Linux <version>条目。 - 按 Tab 编辑条目。

-

将

net.ifnames.prefix=<prefix>追加到在内核选项中。 - 按 Enter 启动安装程序。

-

选择

- 安装 Red Hat Enterprise Linux。

验证

要验证接口名称,请显示网络接口:

ip link show ... 2: net0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc fq_codel state UP mode DEFAULT group default qlen 1000 link/ether 00:00:5e:00:53:1a brd ff:ff:ff:ff:ff:ff ...# ip link show ... 2: net0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc fq_codel state UP mode DEFAULT group default qlen 1000 link/ether 00:00:5e:00:53:1a brd ff:ff:ff:ff:ff:ff ...Copy to Clipboard Copied! Toggle word wrap Toggle overflow

1.6. 使用 udev 规则配置用户定义的网络接口名称

您可以使用 udev 规则来实现反映您机构要求的自定义网络接口名称。

流程

识别您要重命名的网络接口:

ip link show ... enp1s0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc fq_codel state UP mode DEFAULT group default qlen 1000 link/ether 00:00:5e:00:53:1a brd ff:ff:ff:ff:ff:ff ...# ip link show ... enp1s0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc fq_codel state UP mode DEFAULT group default qlen 1000 link/ether 00:00:5e:00:53:1a brd ff:ff:ff:ff:ff:ff ...Copy to Clipboard Copied! Toggle word wrap Toggle overflow 记录接口的 MAC 地址。

显示接口的设备类型 ID:

cat /sys/class/net/enp1s0/type 1

# cat /sys/class/net/enp1s0/type 1Copy to Clipboard Copied! Toggle word wrap Toggle overflow 创建

/etc/udev/rules.d/70-persistent-net.rules文件,并为您要重命名的每个接口添加一个规则:SUBSYSTEM=="net",ACTION=="add",ATTR{address}=="<MAC_address>",ATTR{type}=="<device_type_id>",NAME="<new_interface_name>"SUBSYSTEM=="net",ACTION=="add",ATTR{address}=="<MAC_address>",ATTR{type}=="<device_type_id>",NAME="<new_interface_name>"Copy to Clipboard Copied! Toggle word wrap Toggle overflow 重要如果您在引导过程中需要一致的设备名称,则只使用

70-persistent-net.rules作为文件名。如果您重新生成 RAM 磁盘镜像,则dracut工具会在initrd镜像中添加具有此名称的文件。例如,使用以下规则将 MAC 地址为

00:00:5e:00:53:1a的接口重命名为provider0:SUBSYSTEM=="net",ACTION=="add",ATTR{address}=="00:00:5e:00:53:1a",ATTR{type}=="1",NAME="provider0"SUBSYSTEM=="net",ACTION=="add",ATTR{address}=="00:00:5e:00:53:1a",ATTR{type}=="1",NAME="provider0"Copy to Clipboard Copied! Toggle word wrap Toggle overflow 可选:重新生成

initrdRAM 磁盘镜像:dracut -f

# dracut -fCopy to Clipboard Copied! Toggle word wrap Toggle overflow 只有在 RAM 磁盘中需要网络功能时才需要这一步。例如,如果 root 文件系统存储在网络设备上,如 iSCSI,则是这种情况。

确定哪个 NetworkManager 连接配置文件使用您要重命名的接口:

nmcli -f device,name connection show DEVICE NAME enp1s0 example_profile ...

# nmcli -f device,name connection show DEVICE NAME enp1s0 example_profile ...Copy to Clipboard Copied! Toggle word wrap Toggle overflow 在连接配置文件中取消

connection.interface-name属性的设置:nmcli connection modify example_profile connection.interface-name ""

# nmcli connection modify example_profile connection.interface-name ""Copy to Clipboard Copied! Toggle word wrap Toggle overflow 临时配置连接配置文件,以匹配新的和以前的接口名称:

nmcli connection modify example_profile match.interface-name "provider0 enp1s0"

# nmcli connection modify example_profile match.interface-name "provider0 enp1s0"Copy to Clipboard Copied! Toggle word wrap Toggle overflow 重启系统:

reboot

# rebootCopy to Clipboard Copied! Toggle word wrap Toggle overflow 验证具有您在链接文件中指定的 MAC 地址的设备已重命名为

provider0:ip link show provider0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc mq state UP mode DEFAULT group default qlen 1000 link/ether 00:00:5e:00:53:1a brd ff:ff:ff:ff:ff:ff ...# ip link show provider0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc mq state UP mode DEFAULT group default qlen 1000 link/ether 00:00:5e:00:53:1a brd ff:ff:ff:ff:ff:ff ...Copy to Clipboard Copied! Toggle word wrap Toggle overflow 将连接配置文件配置为仅匹配新接口名称:

nmcli connection modify example_profile match.interface-name "provider0"

# nmcli connection modify example_profile match.interface-name "provider0"Copy to Clipboard Copied! Toggle word wrap Toggle overflow 现在,您已从连接配置文件中删除了旧接口名称。

重新激活连接配置文件:

nmcli connection up example_profile

# nmcli connection up example_profileCopy to Clipboard Copied! Toggle word wrap Toggle overflow

1.7. 使用 systemd 链接文件配置用户定义的网络接口名称

您可以使用 systemd 链接文件来实现反映您机构要求的自定义网络接口名称。

先决条件

- 您必须满足以下条件之一: NetworkManager 不管理这个接口,或者使用 keyfile 格式的相应的连接配置文件。

流程

识别您要重命名的网络接口:

ip link show ... enp1s0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc fq_codel state UP mode DEFAULT group default qlen 1000 link/ether 00:00:5e:00:53:1a brd ff:ff:ff:ff:ff:ff ...# ip link show ... enp1s0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc fq_codel state UP mode DEFAULT group default qlen 1000 link/ether 00:00:5e:00:53:1a brd ff:ff:ff:ff:ff:ff ...Copy to Clipboard Copied! Toggle word wrap Toggle overflow 记录接口的 MAC 地址。

如果不存在,请创建

/etc/systemd/network/目录:mkdir -p /etc/systemd/network/

# mkdir -p /etc/systemd/network/Copy to Clipboard Copied! Toggle word wrap Toggle overflow 对于您要重命名的每个接口,请在

/etc/systemd/network/目录中,使用如下内容创建一个70-*.link文件:[Match] MACAddress=<MAC_address> [Link] Name=<new_interface_name>

[Match] MACAddress=<MAC_address> [Link] Name=<new_interface_name>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 重要使用具有

70-前缀的文件名,使文件名与基于udev规则的解决方案一致。例如,使用以下内容创建

/etc/systemd/network/70-provider0.link文件,将 MAC 地址为00:00:5e:00:53:1a的接口重命名为provider0:[Match] MACAddress=00:00:5e:00:53:1a [Link] Name=provider0

[Match] MACAddress=00:00:5e:00:53:1a [Link] Name=provider0Copy to Clipboard Copied! Toggle word wrap Toggle overflow 可选:重新生成

initrdRAM 磁盘镜像:dracut -f

# dracut -fCopy to Clipboard Copied! Toggle word wrap Toggle overflow 只有在 RAM 磁盘中需要网络功能时才需要这一步。例如,如果 root 文件系统存储在网络设备上,如 iSCSI,则是这种情况。

确定哪个 NetworkManager 连接配置文件使用您要重命名的接口:

nmcli -f device,name connection show DEVICE NAME enp1s0 example_profile ...

# nmcli -f device,name connection show DEVICE NAME enp1s0 example_profile ...Copy to Clipboard Copied! Toggle word wrap Toggle overflow 在连接配置文件中取消

connection.interface-name属性的设置:nmcli connection modify example_profile connection.interface-name ""

# nmcli connection modify example_profile connection.interface-name ""Copy to Clipboard Copied! Toggle word wrap Toggle overflow 临时配置连接配置文件,以匹配新的和以前的接口名称:

nmcli connection modify example_profile match.interface-name "provider0 enp1s0"

# nmcli connection modify example_profile match.interface-name "provider0 enp1s0"Copy to Clipboard Copied! Toggle word wrap Toggle overflow 重启系统:

reboot

# rebootCopy to Clipboard Copied! Toggle word wrap Toggle overflow 验证具有您在链接文件中指定的 MAC 地址的设备已重命名为

provider0:ip link show provider0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc mq state UP mode DEFAULT group default qlen 1000 link/ether 00:00:5e:00:53:1a brd ff:ff:ff:ff:ff:ff ...# ip link show provider0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc mq state UP mode DEFAULT group default qlen 1000 link/ether 00:00:5e:00:53:1a brd ff:ff:ff:ff:ff:ff ...Copy to Clipboard Copied! Toggle word wrap Toggle overflow 将连接配置文件配置为仅匹配新接口名称:

nmcli connection modify example_profile match.interface-name "provider0"

# nmcli connection modify example_profile match.interface-name "provider0"Copy to Clipboard Copied! Toggle word wrap Toggle overflow 现在,您已从连接配置文件中删除了旧接口名称。

重新激活连接配置文件。

nmcli connection up example_profile

# nmcli connection up example_profileCopy to Clipboard Copied! Toggle word wrap Toggle overflow

1.8. 使用 systemd 链接文件将替代名称分配给网络接口

通过替代接口命名,内核可以将额外名称分配给网络接口。您可以使用这些替代名称,方式与需要网络接口名称的命令中的普通接口名称相同。

先决条件

- 您必须对替代名称使用 ASCII 字符。

- 备用名称必须小于 128 个字符。

流程

显示网络接口名称及其 MAC 地址:

ip link show ... enp1s0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc fq_codel state UP mode DEFAULT group default qlen 1000 link/ether 00:00:5e:00:53:1a brd ff:ff:ff:ff:ff:ff ...# ip link show ... enp1s0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc fq_codel state UP mode DEFAULT group default qlen 1000 link/ether 00:00:5e:00:53:1a brd ff:ff:ff:ff:ff:ff ...Copy to Clipboard Copied! Toggle word wrap Toggle overflow 记录您要为其分配替代名称的接口的 MAC 地址。

如果不存在,请创建

/etc/systemd/network/目录:mkdir -p /etc/systemd/network/

# mkdir -p /etc/systemd/network/Copy to Clipboard Copied! Toggle word wrap Toggle overflow 对于必须有备用名称的每个接口,在

/etc/systemd/network/目录中创建一个具有唯一名称和.link后缀的/usr/lib/systemd/network/99-default.link文件的副本,例如:cp /usr/lib/systemd/network/99-default.link /etc/systemd/network/98-lan.link

# cp /usr/lib/systemd/network/99-default.link /etc/systemd/network/98-lan.linkCopy to Clipboard Copied! Toggle word wrap Toggle overflow 修改您在上一步中创建的文件。按如下所示重写

[Match]部分,并将AlternativeName条目附加到[Link]部分:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 例如,使用以下内容创建

/etc/systemd/network/70-altname.link文件,来将provider作为替代名称分配给 MAC 地址为00:00:5e:00:53:1a的接口:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 重新生成

initrdRAM 磁盘镜像:dracut -f

# dracut -fCopy to Clipboard Copied! Toggle word wrap Toggle overflow 重启系统:

reboot

# rebootCopy to Clipboard Copied! Toggle word wrap Toggle overflow

验证

使用替代接口名称。例如,显示具有替代名称

provider的设备的 IP 地址设置:ip address show provider 2: enp1s0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc fq_codel state UP group default qlen 1000 link/ether 00:00:5e:00:53:1a brd ff:ff:ff:ff:ff:ff altname provider ...# ip address show provider 2: enp1s0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc fq_codel state UP group default qlen 1000 link/ether 00:00:5e:00:53:1a brd ff:ff:ff:ff:ff:ff altname provider ...Copy to Clipboard Copied! Toggle word wrap Toggle overflow

第 2 章 配置以太网连接

NetworkManager 为主机上安装的每个以太网适配器创建一个连接配置文件。默认情况下,此配置文件将 DHCP 用于 IPv4 和 IPv6 连接。

修改此自动创建的配置文件,或在以下情况下添加新配置文件:

- 网络需要自定义设置,如静态 IP 地址配置。

- 您需要多个配置文件,因为主机在不同的网络中漫游。

Red Hat Enterprise Linux 为管理员提供不同的选项来配置以太网连接。例如:

-

在命令行中使用

nmcli配置连接。 -

使用

nmtui在基于文本的用户界面中配置连接。 -

使用 GNOME Settings 菜单或

nm-connection-editor应用程序在图形界面中配置连接。 -

使用

nmstatectl通过nmstateAPI 配置连接。 - 使用 RHEL 系统角色自动化一个或多个主机上连接的配置。

如果要对运行在 Microsoft Azure 云中的主机手动配置以太网连接,请禁用 cloud-init 服务或将其配置为忽略从云环境检索到的网络设置。否则,cloud-init 将在下次重启时覆盖您手动配置的网络设置。

2.1. 使用 nmcli 配置以太网连接

如果您通过以太网将主机连接到网络,您可以使用 nmcli 工具在命令行上管理连接的设置。

先决条件

- 服务器配置中存在物理或虚拟以太网网络接口控制器(NIC)。

步骤

列出 NetworkManager 连接配置文件:

nmcli connection show NAME UUID TYPE DEVICE Wired connection 1 a5eb6490-cc20-3668-81f8-0314a27f3f75 ethernet enp1s0

# nmcli connection show NAME UUID TYPE DEVICE Wired connection 1 a5eb6490-cc20-3668-81f8-0314a27f3f75 ethernet enp1s0Copy to Clipboard Copied! Toggle word wrap Toggle overflow 默认情况下,NetworkManager 为主机中的每个 NIC 创建一个配置文件。如果您计划仅将这个 NIC 连接到特定的网络,请调整自动创建的配置文件。如果您计划使用不同的设置将这个 NIC 连接到网络,请为每个网络创建单独的配置文件。

如果要创建额外的连接配置文件,请输入:

nmcli connection add con-name <connection-name> ifname <device-name> type ethernet

# nmcli connection add con-name <connection-name> ifname <device-name> type ethernetCopy to Clipboard Copied! Toggle word wrap Toggle overflow 跳过此步骤来修改现有的配置文件。

可选:重命名连接配置文件:

nmcli connection modify "Wired connection 1" connection.id "Internal-LAN"

# nmcli connection modify "Wired connection 1" connection.id "Internal-LAN"Copy to Clipboard Copied! Toggle word wrap Toggle overflow 在有多个配置文件的主机上,有意义的名称可以更容易识别配置文件的用途。

显示连接配置文件的当前设置:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 配置 IPv4 设置:

要使用 DHCP,请输入:

nmcli connection modify Internal-LAN ipv4.method auto

# nmcli connection modify Internal-LAN ipv4.method autoCopy to Clipboard Copied! Toggle word wrap Toggle overflow 如果

ipv4.method已设置为auto(默认),请跳过这一步。要设置静态 IPv4 地址、网络掩码、默认网关、DNS 服务器和搜索域,请输入:

nmcli connection modify Internal-LAN ipv4.method manual ipv4.addresses 192.0.2.1/24 ipv4.gateway 192.0.2.254 ipv4.dns 192.0.2.200 ipv4.dns-search example.com

# nmcli connection modify Internal-LAN ipv4.method manual ipv4.addresses 192.0.2.1/24 ipv4.gateway 192.0.2.254 ipv4.dns 192.0.2.200 ipv4.dns-search example.comCopy to Clipboard Copied! Toggle word wrap Toggle overflow

配置 IPv6 设置:

要使用无状态地址自动配置(SLAAC),请输入:

nmcli connection modify Internal-LAN ipv6.method auto

# nmcli connection modify Internal-LAN ipv6.method autoCopy to Clipboard Copied! Toggle word wrap Toggle overflow 如果

ipv6.method已设置为auto(默认),请跳过这一步。要设置静态 IPv6 地址、网络掩码、默认网关、DNS 服务器和搜索域,请输入:

nmcli connection modify Internal-LAN ipv6.method manual ipv6.addresses 2001:db8:1::fffe/64 ipv6.gateway 2001:db8:1::fffe ipv6.dns 2001:db8:1::ffbb ipv6.dns-search example.com

# nmcli connection modify Internal-LAN ipv6.method manual ipv6.addresses 2001:db8:1::fffe/64 ipv6.gateway 2001:db8:1::fffe ipv6.dns 2001:db8:1::ffbb ipv6.dns-search example.comCopy to Clipboard Copied! Toggle word wrap Toggle overflow

要在配置文件中自定义其他设置,请使用以下命令:

nmcli connection modify <connection-name> <setting> <value>

# nmcli connection modify <connection-name> <setting> <value>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 用空格或分号将值括起来。

激活配置文件:

nmcli connection up Internal-LAN

# nmcli connection up Internal-LANCopy to Clipboard Copied! Toggle word wrap Toggle overflow

验证

显示 NIC 的 IP 设置:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 显示 IPv4 默认网关:

ip route show default default via 192.0.2.254 dev enp1s0 proto static metric 102

# ip route show default default via 192.0.2.254 dev enp1s0 proto static metric 102Copy to Clipboard Copied! Toggle word wrap Toggle overflow 显示 IPv6 默认网关:

ip -6 route show default default via 2001:db8:1::fffe dev enp1s0 proto static metric 102 pref medium

# ip -6 route show default default via 2001:db8:1::fffe dev enp1s0 proto static metric 102 pref mediumCopy to Clipboard Copied! Toggle word wrap Toggle overflow 显示 DNS 设置:

cat /etc/resolv.conf search example.com nameserver 192.0.2.200 nameserver 2001:db8:1::ffbb

# cat /etc/resolv.conf search example.com nameserver 192.0.2.200 nameserver 2001:db8:1::ffbbCopy to Clipboard Copied! Toggle word wrap Toggle overflow 如果多个连接配置文件同时处于活跃状态,则

nameserver条目的顺序取决于这些配置文件中的 DNS 优先级值和连接类型。使用

ping工具验证这个主机是否可以向其他主机发送数据包:ping <host-name-or-IP-address>

# ping <host-name-or-IP-address>Copy to Clipboard Copied! Toggle word wrap Toggle overflow

故障排除

- 验证网线是否插入到主机和交换机。

- 检查链路失败是否只存在于此主机上,或者连接到同一交换机的其它主机上。

- 验证网络电缆和网络接口是否如预期工作。执行硬件诊断步骤,并替换缺陷的网线和网络接口卡。

- 如果磁盘中的配置与设备中的配置不匹配,则启动或重启 NetworkManager 会创建一个代表该设备的配置的内存连接。有关详情以及如何避免此问题,请参阅红帽知识库解决方案 在重启 NetworkManager 服务后,NetworkManager 复制了连接。

2.2. 使用 nmcli 交互式编辑器配置以太网连接

如果您通过以太网将主机连接到网络,您可以使用 nmcli 工具在命令行上管理连接的设置。

先决条件

- 服务器配置中存在物理或虚拟以太网网络接口控制器(NIC)。

步骤

列出 NetworkManager 连接配置文件:

nmcli connection show NAME UUID TYPE DEVICE Wired connection 1 a5eb6490-cc20-3668-81f8-0314a27f3f75 ethernet enp1s0

# nmcli connection show NAME UUID TYPE DEVICE Wired connection 1 a5eb6490-cc20-3668-81f8-0314a27f3f75 ethernet enp1s0Copy to Clipboard Copied! Toggle word wrap Toggle overflow 默认情况下,NetworkManager 为主机中的每个 NIC 创建一个配置文件。如果您计划仅将这个 NIC 连接到特定的网络,请调整自动创建的配置文件。如果您计划使用不同的设置将这个 NIC 连接到网络,请为每个网络创建单独的配置文件。

以互动模式启动

nmcli:要创建额外的连接配置文件,请输入:

nmcli connection edit type ethernet con-name "<connection-name>"

# nmcli connection edit type ethernet con-name "<connection-name>"Copy to Clipboard Copied! Toggle word wrap Toggle overflow 要修改现有的连接配置文件,请输入:

nmcli connection edit con-name "<connection-name>"

# nmcli connection edit con-name "<connection-name>"Copy to Clipboard Copied! Toggle word wrap Toggle overflow

可选:重命名连接配置文件:

nmcli> set connection.id Internal-LAN

nmcli> set connection.id Internal-LANCopy to Clipboard Copied! Toggle word wrap Toggle overflow 在有多个配置文件的主机上,有意义的名称可以更容易识别配置文件的用途。

不要使用引号来设置包含空格的 ID,以避免

nmcli将引号作为名称的一部分。例如,要将Example Connection设置为 ID,请输入set connection.id Example Connection。显示连接配置文件的当前设置:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 如果创建一个新的连接配置文件,请设置网络接口:

nmcli> set connection.interface-name enp1s0

nmcli> set connection.interface-name enp1s0Copy to Clipboard Copied! Toggle word wrap Toggle overflow 配置 IPv4 设置:

要使用 DHCP,请输入:

nmcli> set ipv4.method auto

nmcli> set ipv4.method autoCopy to Clipboard Copied! Toggle word wrap Toggle overflow 如果

ipv4.method已设置为auto(默认),请跳过这一步。要设置静态 IPv4 地址、网络掩码、默认网关、DNS 服务器和搜索域,请输入:

nmcli> ipv4.addresses 192.0.2.1/24 Do you also want to set 'ipv4.method' to 'manual'? [yes]: yes nmcli> ipv4.gateway 192.0.2.254 nmcli> ipv4.dns 192.0.2.200 nmcli> ipv4.dns-search example.com

nmcli> ipv4.addresses 192.0.2.1/24 Do you also want to set 'ipv4.method' to 'manual'? [yes]: yes nmcli> ipv4.gateway 192.0.2.254 nmcli> ipv4.dns 192.0.2.200 nmcli> ipv4.dns-search example.comCopy to Clipboard Copied! Toggle word wrap Toggle overflow

配置 IPv6 设置:

要使用无状态地址自动配置(SLAAC),请输入:

nmcli> set ipv6.method auto

nmcli> set ipv6.method autoCopy to Clipboard Copied! Toggle word wrap Toggle overflow 如果

ipv6.method已设置为auto(默认),请跳过这一步。要设置静态 IPv6 地址、网络掩码、默认网关、DNS 服务器和搜索域,请输入:

nmcli> ipv6.addresses 2001:db8:1::fffe/64 Do you also want to set 'ipv6.method' to 'manual'? [yes]: yes nmcli> ipv6.gateway 2001:db8:1::fffe nmcli> ipv6.dns 2001:db8:1::ffbb nmcli> ipv6.dns-search example.com

nmcli> ipv6.addresses 2001:db8:1::fffe/64 Do you also want to set 'ipv6.method' to 'manual'? [yes]: yes nmcli> ipv6.gateway 2001:db8:1::fffe nmcli> ipv6.dns 2001:db8:1::ffbb nmcli> ipv6.dns-search example.comCopy to Clipboard Copied! Toggle word wrap Toggle overflow

保存并激活连接:

nmcli> save persistent

nmcli> save persistentCopy to Clipboard Copied! Toggle word wrap Toggle overflow 保留为互动模式:

nmcli> quit

nmcli> quitCopy to Clipboard Copied! Toggle word wrap Toggle overflow

验证

显示 NIC 的 IP 设置:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 显示 IPv4 默认网关:

ip route show default default via 192.0.2.254 dev enp1s0 proto static metric 102

# ip route show default default via 192.0.2.254 dev enp1s0 proto static metric 102Copy to Clipboard Copied! Toggle word wrap Toggle overflow 显示 IPv6 默认网关:

ip -6 route show default default via 2001:db8:1::fffe dev enp1s0 proto static metric 102 pref medium

# ip -6 route show default default via 2001:db8:1::fffe dev enp1s0 proto static metric 102 pref mediumCopy to Clipboard Copied! Toggle word wrap Toggle overflow 显示 DNS 设置:

cat /etc/resolv.conf search example.com nameserver 192.0.2.200 nameserver 2001:db8:1::ffbb

# cat /etc/resolv.conf search example.com nameserver 192.0.2.200 nameserver 2001:db8:1::ffbbCopy to Clipboard Copied! Toggle word wrap Toggle overflow 如果多个连接配置文件同时处于活跃状态,则

nameserver条目的顺序取决于这些配置文件中的 DNS 优先级值和连接类型。使用

ping工具验证这个主机是否可以向其他主机发送数据包:ping <host-name-or-IP-address>

# ping <host-name-or-IP-address>Copy to Clipboard Copied! Toggle word wrap Toggle overflow

故障排除

- 验证网线是否插入到主机和交换机。

- 检查链路失败是否只存在于此主机上,或者连接到同一交换机的其它主机上。

- 验证网络电缆和网络接口是否如预期工作。执行硬件诊断步骤,并替换缺陷的网线和网络接口卡。

- 如果磁盘中的配置与设备中的配置不匹配,则启动或重启 NetworkManager 会创建一个代表该设备的配置的内存连接。有关详情以及如何避免此问题,请参阅红帽知识库解决方案 在重启 NetworkManager 服务后,NetworkManager 复制了连接。

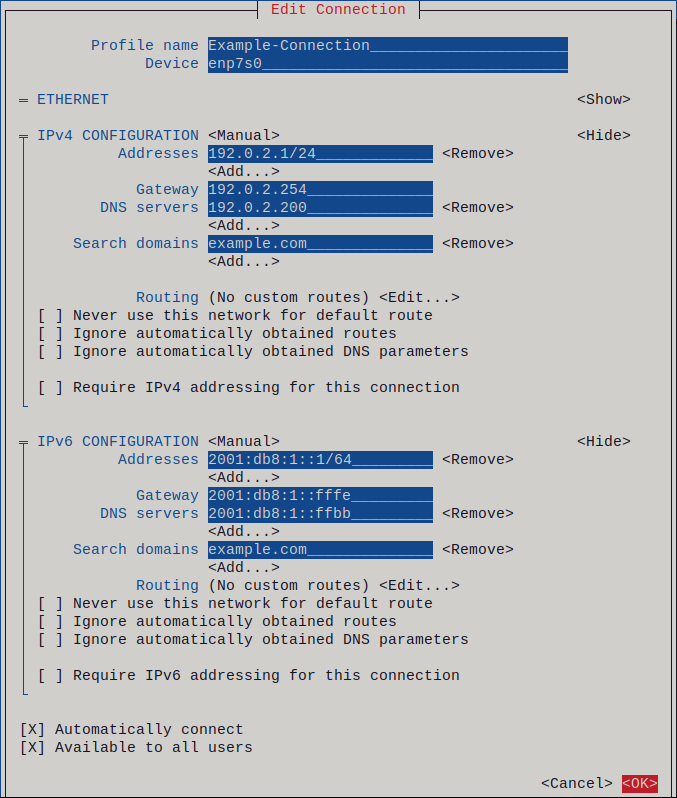

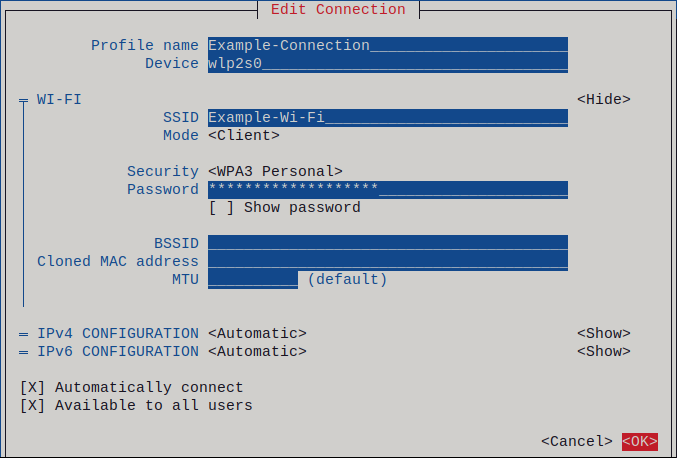

2.3. 使用 nmtui 配置以太网连接

如果您将主机连接到以太网网络,您可以在基于文本的用户界面中管理连接的设置。使用 nmtui 应用程序创建新配置集,并在没有图形界面的主机上更新现有配置集。

在 nmtui 中:

- 使用光标键导航。

- 选择一个按钮并按 Enter 键。

- 使用 空格 选择和清除复选框。

- 要返回上一个屏幕,请使用 ESC。

先决条件

- 服务器配置中存在物理或虚拟以太网网络接口控制器(NIC)。

流程

如果您不知道连接中使用的网络设备名称,显示可用的设备:

nmcli device status DEVICE TYPE STATE CONNECTION enp1s0 ethernet unavailable -- ...

# nmcli device status DEVICE TYPE STATE CONNECTION enp1s0 ethernet unavailable -- ...Copy to Clipboard Copied! Toggle word wrap Toggle overflow 启动

nmtui:nmtui

# nmtuiCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 选择 Edit a connection,然后按 Enter。

选择是否添加新连接配置文件或修改现有连接配置文件:

要创建新配置文件:

- 按 Add。

- 从网络类型列表中选择 Ethernet,然后按 Enter 。

- 要修改现有的配置文件,请从列表中选择配置文件,然后按 Enter。

可选:更新连接配置文件的名称。

在有多个配置文件的主机上,有意义的名称可以更容易识别配置文件的用途。

- 如果创建新连接配置文件,清在 Device 字段中输入网络设备名称。

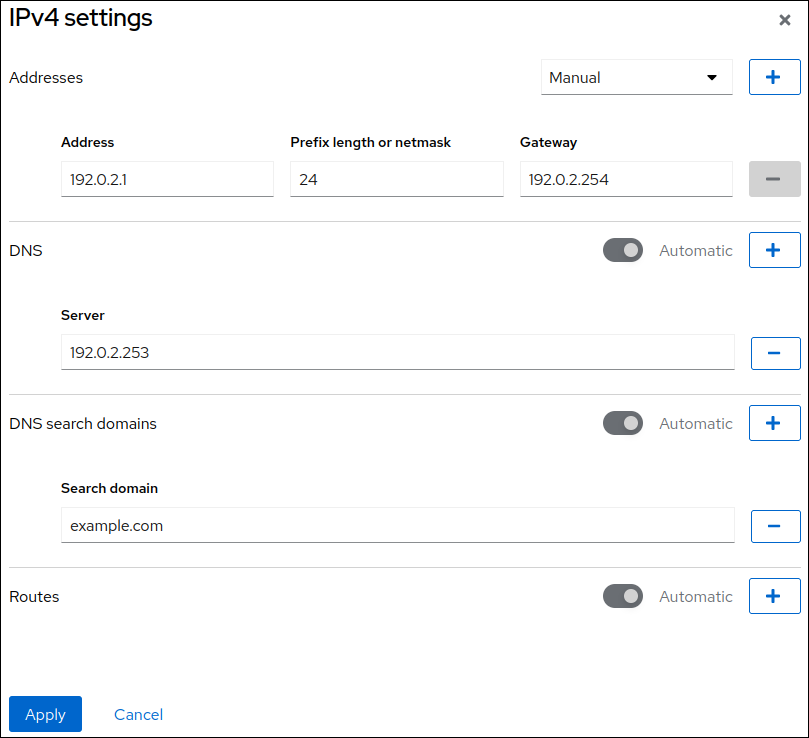

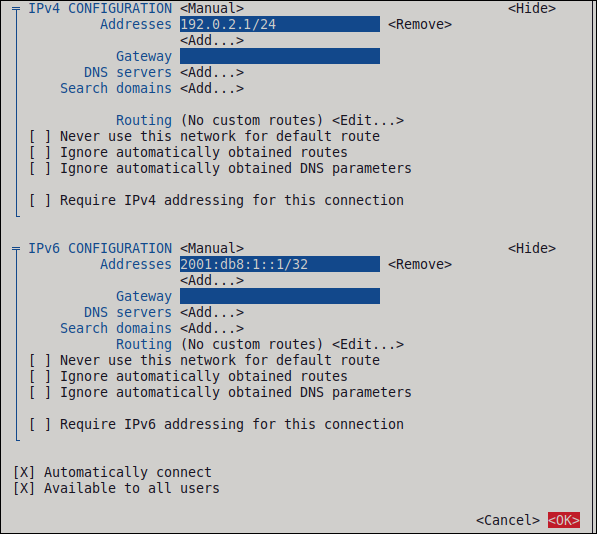

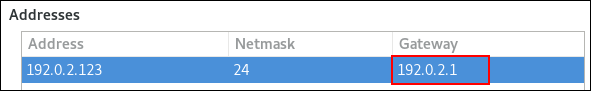

根据您的环境,相应地在

IPv4 configuration和IPv6 configuration区中配置 IP 地址。为此,请按这些区域旁边的按钮,并选择:- Disabled,如果此连接不需要 IP 地址。

- Automatic,如果 DHCP 服务器动态为这个 NIC 分配一个 IP 地址。

Manual,如果网络需要静态 IP 地址设置。在这种情况下,您必须填写更多字段:

- 在您要配置的协议旁边按 Show 以显示其他字段。

按 Addresses 旁边的 Add,并输入无类别域间路由(CIDR)格式的 IP 地址和子网掩码。

如果没有指定子网掩码,NetworkManager 会为 IPv4 地址设置

/32子网掩码,并为 IPv6 地址设置/64。- 输入默认网关的地址。

- 按 DNS servers 旁边的 Add,并输入 DNS 服务器地址。

- 按 Search domains 旁边的 Add,并输入 DNS 搜索域。

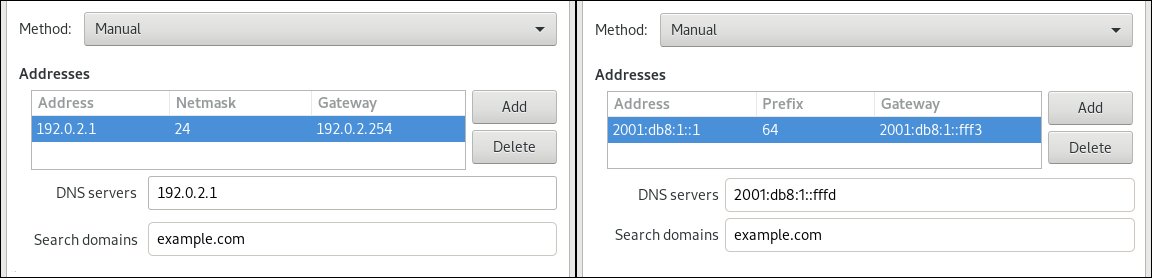

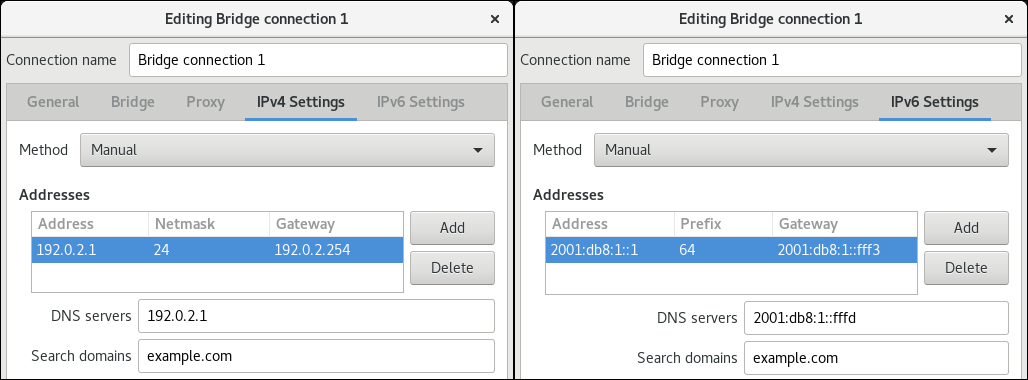

图 2.1. 使用静态 IP 地址设置的以太网连接示例

- 按 OK 创建并自动激活新连接。

- 按 Back 返回到主菜单。

-

选择 Quit,然后按 Enter 键关闭

nmtui应用程序。

验证

显示 NIC 的 IP 设置:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 显示 IPv4 默认网关:

ip route show default default via 192.0.2.254 dev enp1s0 proto static metric 102

# ip route show default default via 192.0.2.254 dev enp1s0 proto static metric 102Copy to Clipboard Copied! Toggle word wrap Toggle overflow 显示 IPv6 默认网关:

ip -6 route show default default via 2001:db8:1::fffe dev enp1s0 proto static metric 102 pref medium

# ip -6 route show default default via 2001:db8:1::fffe dev enp1s0 proto static metric 102 pref mediumCopy to Clipboard Copied! Toggle word wrap Toggle overflow 显示 DNS 设置:

cat /etc/resolv.conf search example.com nameserver 192.0.2.200 nameserver 2001:db8:1::ffbb

# cat /etc/resolv.conf search example.com nameserver 192.0.2.200 nameserver 2001:db8:1::ffbbCopy to Clipboard Copied! Toggle word wrap Toggle overflow 如果多个连接配置文件同时处于活跃状态,则

nameserver条目的顺序取决于这些配置文件中的 DNS 优先级值和连接类型。使用

ping工具验证这个主机是否可以向其他主机发送数据包:ping <host-name-or-IP-address>

# ping <host-name-or-IP-address>Copy to Clipboard Copied! Toggle word wrap Toggle overflow

故障排除

- 验证网线是否插入到主机和交换机。

- 检查链路失败是否只存在于此主机上,或者连接到同一交换机的其它主机上。

- 验证网络电缆和网络接口是否如预期工作。执行硬件诊断步骤,并替换缺陷的网线和网络接口卡。

- 如果磁盘中的配置与设备中的配置不匹配,则启动或重启 NetworkManager 会创建一个代表该设备的配置的内存连接。有关详情以及如何避免此问题,请参阅红帽知识库解决方案 在重启 NetworkManager 服务后,NetworkManager 复制了连接。

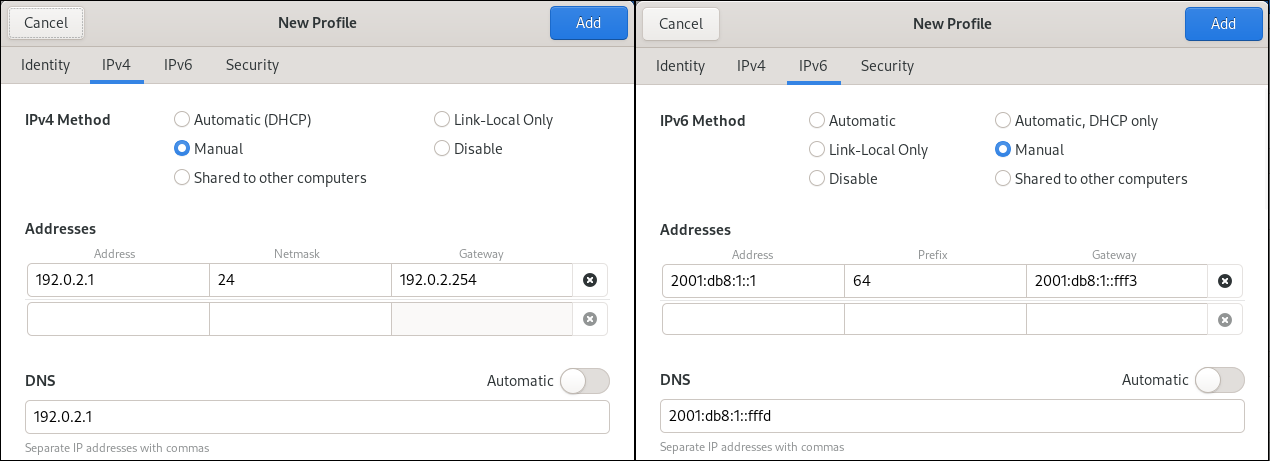

2.4. 使用控制中心配置以太网连接

如果您通过以太网将主机连接到网络,您可以使用 GNOME Settings 菜单,通过图形界面管理连接的设置。

请注意,control-center 不支持与 nm-connection-editor 应用程序或 nmcli 实用程序一样多的配置选项。

先决条件

- 服务器配置中存在物理或虚拟以太网网络接口控制器(NIC)。

- 已安装了 GNOME。

步骤

-

按 Super 键,输入

Settings,然后按 Enter 键。 - 在左侧导航中选择 Network。

选择是否添加新连接配置文件或修改现有连接配置文件:

- 要创建新配置文件,请单击 Ethernet 条目旁边的 按钮。

- 要修改现有配置文件,请点击配置文件条目旁的齿轮图标。

可选:在 Identity 选项卡中,更新连接配置文件的名称。

在有多个配置文件的主机上,有意义的名称可以更容易识别配置文件的用途。

根据您的环境,相应地在 IPv4 和 IPv6 标签页中配置 IP 地址设置:

-

要使用 DHCP 或 IPv6 无状态地址自动配置(SLAAC),请选择

Automatic (DHCP)作为方法(默认)。 要设置静态 IP 地址、网络掩码、默认网关、DNS 服务器和搜索域,请选择

Manual作为方法,并在标签页中填写字段:

-

要使用 DHCP 或 IPv6 无状态地址自动配置(SLAAC),请选择

根据您是否添加或修改连接配置文件,点 或 按钮保存连接。

GNOME

control-center会自动激活连接。

验证

显示 NIC 的 IP 设置:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 显示 IPv4 默认网关:

ip route show default default via 192.0.2.254 dev enp1s0 proto static metric 102

# ip route show default default via 192.0.2.254 dev enp1s0 proto static metric 102Copy to Clipboard Copied! Toggle word wrap Toggle overflow 显示 IPv6 默认网关:

ip -6 route show default default via 2001:db8:1::fffe dev enp1s0 proto static metric 102 pref medium

# ip -6 route show default default via 2001:db8:1::fffe dev enp1s0 proto static metric 102 pref mediumCopy to Clipboard Copied! Toggle word wrap Toggle overflow 显示 DNS 设置:

cat /etc/resolv.conf search example.com nameserver 192.0.2.200 nameserver 2001:db8:1::ffbb

# cat /etc/resolv.conf search example.com nameserver 192.0.2.200 nameserver 2001:db8:1::ffbbCopy to Clipboard Copied! Toggle word wrap Toggle overflow 如果多个连接配置文件同时处于活跃状态,则

nameserver条目的顺序取决于这些配置文件中的 DNS 优先级值和连接类型。使用

ping工具验证这个主机是否可以向其他主机发送数据包:ping <host-name-or-IP-address>

# ping <host-name-or-IP-address>Copy to Clipboard Copied! Toggle word wrap Toggle overflow

故障排除步骤

- 验证网线是否插入到主机和交换机。

- 检查链路失败是否只存在于此主机上,或者连接到同一交换机的其它主机上。

- 验证网络电缆和网络接口是否如预期工作。执行硬件诊断步骤,并替换缺陷的网线和网络接口卡。

- 如果磁盘中的配置与设备中的配置不匹配,则启动或重启 NetworkManager 会创建一个代表该设备的配置的内存连接。有关详情以及如何避免此问题,请参阅红帽知识库解决方案 在重启 NetworkManager 服务后,NetworkManager 复制了连接。

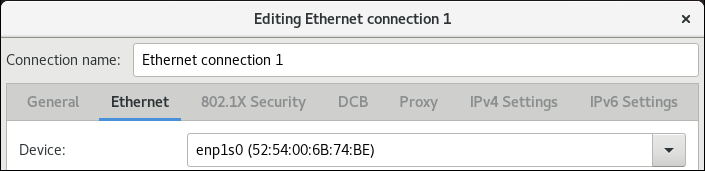

2.5. 使用 nm-connection-editor 配置以太网连接

如果通过以太网将主机连接到网络,您可以通过 nm-connection-editor 应用程序,使用图形界面管理连接的设置。

先决条件

- 服务器配置中存在物理或虚拟以太网网络接口控制器(NIC)。

- 已安装了 GNOME。

流程

打开终端窗口,输入:

nm-connection-editor

$ nm-connection-editorCopy to Clipboard Copied! Toggle word wrap Toggle overflow 选择是否添加新连接配置文件或修改现有连接配置文件:

要创建新配置文件:

- 点 按钮

- 选择 Ethernet 作为连接类型,然后单击 。

- 要修改现有配置文件,请双击配置文件条目。

可选:在 Connection Name 字段中更新配置文件的名称。

在有多个配置文件的主机上,有意义的名称可以更容易识别配置文件的用途。

如果您创建新配置文件,请在

Ethernet选项卡中选择设备:

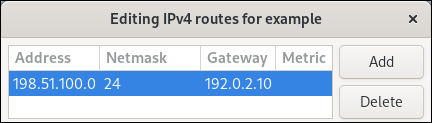

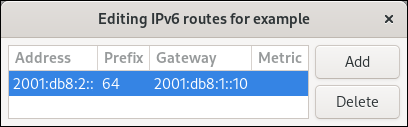

根据您的环境,相应地在 IPv4 Settings 和 IPv6 Settings 选项卡中配置 IP 地址设置:

-

要使用 DHCP 或 IPv6 无状态地址自动配置(SLAAC),请选择

Automatic (DHCP)作为方法(默认)。 要设置静态 IP 地址、网络掩码、默认网关、DNS 服务器和搜索域,请选择

Manual作为方法,并在标签页中填写字段:

-

要使用 DHCP 或 IPv6 无状态地址自动配置(SLAAC),请选择

- 点击 。

- 关闭 nm-connection-editor。

验证

显示 NIC 的 IP 设置:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 显示 IPv4 默认网关:

ip route show default default via 192.0.2.254 dev enp1s0 proto static metric 102

# ip route show default default via 192.0.2.254 dev enp1s0 proto static metric 102Copy to Clipboard Copied! Toggle word wrap Toggle overflow 显示 IPv6 默认网关:

ip -6 route show default default via 2001:db8:1::fffe dev enp1s0 proto static metric 102 pref medium

# ip -6 route show default default via 2001:db8:1::fffe dev enp1s0 proto static metric 102 pref mediumCopy to Clipboard Copied! Toggle word wrap Toggle overflow 显示 DNS 设置:

cat /etc/resolv.conf search example.com nameserver 192.0.2.200 nameserver 2001:db8:1::ffbb

# cat /etc/resolv.conf search example.com nameserver 192.0.2.200 nameserver 2001:db8:1::ffbbCopy to Clipboard Copied! Toggle word wrap Toggle overflow 如果多个连接配置文件同时处于活跃状态,则

nameserver条目的顺序取决于这些配置文件中的 DNS 优先级值和连接类型。使用

ping工具验证这个主机是否可以向其他主机发送数据包:ping <host-name-or-IP-address>

# ping <host-name-or-IP-address>Copy to Clipboard Copied! Toggle word wrap Toggle overflow

故障排除步骤

- 验证网线是否插入到主机和交换机。

- 检查链路失败是否只存在于此主机上,或者连接到同一交换机的其它主机上。

- 验证网络电缆和网络接口是否如预期工作。执行硬件诊断步骤,并替换缺陷的网线和网络接口卡。

- 如果磁盘中的配置与设备中的配置不匹配,则启动或重启 NetworkManager 会创建一个代表该设备的配置的内存连接。有关详情以及如何避免此问题,请参阅红帽知识库解决方案 在重启 NetworkManager 服务后,NetworkManager 复制了连接。

2.6. 使用nmstatectl 和接口名称配置具有静态 IP 地址的以太网连接

您可以使用声明 Nmstate API 配置带有静态 IP 地址、网关和 DNS 设置的以太网连接,并将它们分配给指定的接口名称。nmstate 可确保结果与配置文件匹配或回滚更改。

先决条件

- 服务器配置中存在物理或虚拟以太网网络接口控制器(NIC)。

-

nmstate软件包已安装。

步骤

创建包含以下内容的 YAML 文件,如

~/create-ethernet-profile.yml:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 这些设置使用以下设置为

enp1s0设备定义一个以太网连接配置文件:-

静态 IPv4 地址 -

192.0.2.1,子网掩码为/24 -

静态 IPv6 地址 -

2001:db8:1::1,子网掩码为/64 -

IPv4 默认网关 -

192.0.2.254 -

IPv6 默认网关 -

2001:db8:1::fffe -

IPv4 DNS 服务器 -

192.0.2.200 -

IPv6 DNS 服务器 -

2001:db8:1::ffbb -

DNS 搜索域 -

example.com

-

静态 IPv4 地址 -

可选:您可以在

interfaces属性中定义identifier: mac-address和mac-address: <mac_address>属性,来通过其 MAC 地址而不是其名称来识别网络接口卡,例如:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 将设置应用到系统:

nmstatectl apply ~/create-ethernet-profile.yml

# nmstatectl apply ~/create-ethernet-profile.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

验证

以 YAML 格式显示当前状态:

nmstatectl show enp1s0

# nmstatectl show enp1s0Copy to Clipboard Copied! Toggle word wrap Toggle overflow 显示 NIC 的 IP 设置:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 显示 IPv4 默认网关:

ip route show default default via 192.0.2.254 dev enp1s0 proto static metric 102

# ip route show default default via 192.0.2.254 dev enp1s0 proto static metric 102Copy to Clipboard Copied! Toggle word wrap Toggle overflow 显示 IPv6 默认网关:

ip -6 route show default default via 2001:db8:1::fffe dev enp1s0 proto static metric 102 pref medium

# ip -6 route show default default via 2001:db8:1::fffe dev enp1s0 proto static metric 102 pref mediumCopy to Clipboard Copied! Toggle word wrap Toggle overflow 显示 DNS 设置:

cat /etc/resolv.conf search example.com nameserver 192.0.2.200 nameserver 2001:db8:1::ffbb

# cat /etc/resolv.conf search example.com nameserver 192.0.2.200 nameserver 2001:db8:1::ffbbCopy to Clipboard Copied! Toggle word wrap Toggle overflow 如果多个连接配置文件同时处于活跃状态,则

nameserver条目的顺序取决于这些配置文件中的 DNS 优先级值和连接类型。使用

ping工具验证这个主机是否可以向其他主机发送数据包:ping <host-name-or-IP-address>

# ping <host-name-or-IP-address>Copy to Clipboard Copied! Toggle word wrap Toggle overflow

2.7. 使用带有 PCI 地址的 nmstatectl 配置带有静态 IP 地址的以太网连接

您可以使用声明 Nmstate API 配置带有静态 IP 地址、网关和 DNS 设置的以太网连接,并将它们分配给基于其 PCI 地址的设备。nmstate 可确保结果与配置文件匹配或回滚更改。

先决条件

- 服务器配置中存在物理以太网网络接口控制器(NIC)。

-

您知道设备的 PCI 地址。您可以使用

ethtool -i < interface_name> | grep bus-info命令显示 PCI 地址。 -

nmstate软件包已安装。

步骤

创建包含以下内容的 YAML 文件,如

~/create-ethernet-profile.yml:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 这些设置通过以下设置为 ID 为

0000:00:14.3的设备定义以太网连接配置文件:-

静态 IPv4 地址 -

192.0.2.1,子网掩码为/24 -

静态 IPv6 地址 -

2001:db8:1::1,子网掩码为/64 -

IPv4 默认网关 -

192.0.2.254 -

IPv6 默认网关 -

2001:db8:1::fffe -

IPv4 DNS 服务器 -

192.0.2.200 -

IPv6 DNS 服务器 -

2001:db8:1::ffbb -

DNS 搜索域 -

example.com

-

静态 IPv4 地址 -

将设置应用到系统:

nmstatectl apply ~/create-ethernet-profile.yml

# nmstatectl apply ~/create-ethernet-profile.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

验证

以 YAML 格式显示当前状态:

nmstatectl show <interface_name>

# nmstatectl show <interface_name>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 显示 NIC 的 IP 设置:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 显示 IPv4 默认网关:

ip route show default default via 192.0.2.254 dev <interface_name> proto static metric 102

# ip route show default default via 192.0.2.254 dev <interface_name> proto static metric 102Copy to Clipboard Copied! Toggle word wrap Toggle overflow 显示 IPv6 默认网关:

ip -6 route show default default via 2001:db8:1::fffe dev <interface_name> proto static metric 102 pref medium

# ip -6 route show default default via 2001:db8:1::fffe dev <interface_name> proto static metric 102 pref mediumCopy to Clipboard Copied! Toggle word wrap Toggle overflow 显示 DNS 设置:

cat /etc/resolv.conf search example.com nameserver 192.0.2.200 nameserver 2001:db8:1::ffbb

# cat /etc/resolv.conf search example.com nameserver 192.0.2.200 nameserver 2001:db8:1::ffbbCopy to Clipboard Copied! Toggle word wrap Toggle overflow 使用

ping工具验证这个主机是否可以向其他主机发送数据包:ping <host-name-or-IP-address>

# ping <host-name-or-IP-address>Copy to Clipboard Copied! Toggle word wrap Toggle overflow

2.8. 使用 network RHEL 系统角色和接口名称,配置具有静态 IP 地址的以太网连接

您可以使用 network RHEL 系统角色配置具有静态 IP 地址、网关和 DNS 的以太网连接,并将它们分配给指定的接口名称。

要将 Red Hat Enterprise Linux 主机连接到以太网网络,请为网络设备创建一个 NetworkManager 连接配置文件。通过使用 Ansible 和 network RHEL 系统角色,您可以自动化此过程,并在 playbook 中定义的主机上远程配置连接配置文件。

通常,管理员希望重复使用 playbook,且不会为 Ansible 应该为其分配静态 IP 地址的每个主机维护单独的 playbook。在本例中,您可以在 playbook 中使用变量,并在清单中维护设置。因此,您只需要一个 playbook 来动态地将单个设置分配给多个主机。

先决条件

- 您已准备好控制节点和受管节点。

- 您以可在受管主机上运行 playbook 的用户身份登录到控制节点。

-

您用于连接到受管节点的帐户对它们具有

sudo权限。 - 物理或者虚拟以太网设备在服务器配置中存在。

- 受管节点使用 NetworkManager 配置网络。

流程

编辑

~/inventory文件,并将特定于主机的设置附加到主机条目中:managed-node-01.example.com interface=enp1s0 ip_v4=192.0.2.1/24 ip_v6=2001:db8:1::1/64 gateway_v4=192.0.2.254 gateway_v6=2001:db8:1::fffe managed-node-02.example.com interface=enp1s0 ip_v4=192.0.2.2/24 ip_v6=2001:db8:1::2/64 gateway_v4=192.0.2.254 gateway_v6=2001:db8:1::fffe

managed-node-01.example.com interface=enp1s0 ip_v4=192.0.2.1/24 ip_v6=2001:db8:1::1/64 gateway_v4=192.0.2.254 gateway_v6=2001:db8:1::fffe managed-node-02.example.com interface=enp1s0 ip_v4=192.0.2.2/24 ip_v6=2001:db8:1::2/64 gateway_v4=192.0.2.254 gateway_v6=2001:db8:1::fffeCopy to Clipboard Copied! Toggle word wrap Toggle overflow 创建一个包含以下内容的 playbook 文件,如

~/playbook.yml:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 此 playbook 从清单文件中动态读取每个主机的某些值,并在 playbook 中对所有主机相同的设置使用静态值。

有关 playbook 中使用的所有变量的详情,请查看控制节点上的

/usr/share/ansible/roles/rhel-system-roles.network/README.md文件。验证 playbook 语法:

ansible-playbook --syntax-check ~/playbook.yml

$ ansible-playbook --syntax-check ~/playbook.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow 请注意,这个命令只验证语法,不能防止错误的、但有效的配置。

运行 playbook:

ansible-playbook ~/playbook.yml

$ ansible-playbook ~/playbook.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

验证

查询受管节点的 Ansible 事实,并验证活跃的网络设置:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

2.9. 使用 network RHEL 系统角色和设备路径,配置具有静态 IP 地址的以太网连接

您可以使用 network RHEL 系统角色配置带有静态 IP 地址、网关和 DNS 设置的以太网连接,并根据其路径而不是其名称将它们分配给设备。

要将 Red Hat Enterprise Linux 主机连接到以太网网络,请为网络设备创建一个 NetworkManager 连接配置文件。通过使用 Ansible 和 network RHEL 系统角色,您可以自动化此过程,并在 playbook 中定义的主机上远程配置连接配置文件。

先决条件

- 您已准备好控制节点和受管节点。

- 您以可在受管主机上运行 playbook 的用户身份登录到控制节点。

-

您用于连接到受管节点的帐户对它们具有

sudo权限。 - 服务器配置中有一个物理或者虚拟以太网设备。

- 受管节点使用 NetworkManager 配置网络。

-

您知道设备的路径。您可以使用

udevadm info /sys/class/net/<device_name> | grep ID_PATH=命令显示设备路径。

流程

创建一个包含以下内容的 playbook 文件,如

~/playbook.yml:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 示例 playbook 中指定的设置包括如下:

match-

定义一个应用设置所必须满足的条件。您只能将此变量与

path选项一起使用。 path-

定义设备的持久路径。您可以将它设置为固定路径或表达式。其值可以包含修饰符和通配符。这个示例将设置应用到与 PCI ID

0000:00:0[1-3].0而不是0000:00:02.0匹配的设备。

有关 playbook 中使用的所有变量的详情,请查看控制节点上的

/usr/share/ansible/roles/rhel-system-roles.network/README.md文件。验证 playbook 语法:

ansible-playbook --syntax-check ~/playbook.yml

$ ansible-playbook --syntax-check ~/playbook.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow 请注意,这个命令只验证语法,不能防止错误的、但有效的配置。

运行 playbook:

ansible-playbook ~/playbook.yml

$ ansible-playbook ~/playbook.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

验证

查询受管节点的 Ansible 事实,并验证活跃的网络设置:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

2.10. 使用 nmstatectl 和接口名称配置具有动态 IP 地址的以太网连接

您可以使用声明 Nmstate API 配置带有静态 IP 地址、网关和 DNS 设置的以太网连接,并根据其 PCI 地址将配置分配给设备。nmstate 可确保结果与配置文件匹配或回滚更改。

先决条件

- 服务器配置中存在物理或虚拟以太网网络接口控制器(NIC)。

- 网络中有 DHCP 服务器。

-

nmstate软件包已安装。

步骤

创建包含以下内容的 YAML 文件,如

~/create-ethernet-profile.yml:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 这些设置为

enp1s0设备定义了一个以太网连接配置文件。连接从 DHCP 服务器检索 IPv4 地址、IPv6 地址、默认网关、路由、DNS 服务器和搜索域,以及 IPv6 无状态地址自动配置(SLAAC)。可选:您可以在

interfaces属性中定义identifier: mac-address和mac-address: <mac_address>属性,来通过其 MAC 地址而不是其名称来识别网络接口卡,例如:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 将设置应用到系统:

nmstatectl apply ~/create-ethernet-profile.yml

# nmstatectl apply ~/create-ethernet-profile.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

验证

以 YAML 格式显示当前状态:

nmstatectl show enp1s0

# nmstatectl show enp1s0Copy to Clipboard Copied! Toggle word wrap Toggle overflow 显示 NIC 的 IP 设置:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 显示 IPv4 默认网关:

ip route show default default via 192.0.2.254 dev enp1s0 proto static metric 102

# ip route show default default via 192.0.2.254 dev enp1s0 proto static metric 102Copy to Clipboard Copied! Toggle word wrap Toggle overflow 显示 IPv6 默认网关:

ip -6 route show default default via 2001:db8:1::fffe dev enp1s0 proto static metric 102 pref medium

# ip -6 route show default default via 2001:db8:1::fffe dev enp1s0 proto static metric 102 pref mediumCopy to Clipboard Copied! Toggle word wrap Toggle overflow 显示 DNS 设置:

cat /etc/resolv.conf search example.com nameserver 192.0.2.200 nameserver 2001:db8:1::ffbb

# cat /etc/resolv.conf search example.com nameserver 192.0.2.200 nameserver 2001:db8:1::ffbbCopy to Clipboard Copied! Toggle word wrap Toggle overflow 如果多个连接配置文件同时处于活跃状态,则

nameserver条目的顺序取决于这些配置文件中的 DNS 优先级值和连接类型。使用

ping工具验证这个主机是否可以向其他主机发送数据包:ping <host-name-or-IP-address>

# ping <host-name-or-IP-address>Copy to Clipboard Copied! Toggle word wrap Toggle overflow

2.11. 使用带有 PCI 地址的 nmstatectl 使用动态 IP 地址配置以太网连接

您可以使用声明 Nmstate API 配置 DHCP 和 IPv6 无状态地址自动配置(SLAAC)的以太网连接,并根据其 PCI 地址将配置分配给设备。nmstate 可确保结果与配置文件匹配或回滚更改。

先决条件

- 服务器配置中存在物理以太网设备。

- 网络中有 DHCP 服务器和 SLAAC。

- 受管主机使用 NetworkManager 配置网络。

-

您知道设备的 PCI 地址。您可以使用

ethtool -i < interface_name> | grep bus-info命令显示 PCI 地址。 -

nmstate软件包已安装。

步骤

创建包含以下内容的 YAML 文件,如

~/create-ethernet-profile.yml:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 这些设置为 ID 为

0000:00:14.3的设备定义以太网连接配置文件。连接从 DHCP 服务器检索 IPv4 地址、IPv6 地址、默认网关、路由、DNS 服务器和搜索域,以及 IPv6 无状态地址自动配置(SLAAC)。将设置应用到系统:

nmstatectl apply ~/create-ethernet-profile.yml

# nmstatectl apply ~/create-ethernet-profile.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

验证

以 YAML 格式显示当前状态:

nmstatectl show <interface_name>

# nmstatectl show <interface_name>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 显示 NIC 的 IP 设置:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 显示 IPv4 默认网关:

ip route show default default via 192.0.2.254 dev <interface_name> proto static metric 102

# ip route show default default via 192.0.2.254 dev <interface_name> proto static metric 102Copy to Clipboard Copied! Toggle word wrap Toggle overflow 显示 IPv6 默认网关:

ip -6 route show default default via 2001:db8:1::fffe dev <interface_name> proto static metric 102 pref medium

# ip -6 route show default default via 2001:db8:1::fffe dev <interface_name> proto static metric 102 pref mediumCopy to Clipboard Copied! Toggle word wrap Toggle overflow 显示 DNS 设置:

cat /etc/resolv.conf search example.com nameserver 192.0.2.200 nameserver 2001:db8:1::ffbb

# cat /etc/resolv.conf search example.com nameserver 192.0.2.200 nameserver 2001:db8:1::ffbbCopy to Clipboard Copied! Toggle word wrap Toggle overflow 使用

ping工具验证这个主机是否可以向其他主机发送数据包:ping <host-name-or-IP-address>

# ping <host-name-or-IP-address>Copy to Clipboard Copied! Toggle word wrap Toggle overflow

2.12. 使用 network RHEL 系统角色和接口名称,配置具有动态 IP 地址的以太网连接

您可以使用 network RHEL 系统角色配置以太网连接,该连接从 DHCP 服务器检索其 IP 地址、网关和 DNS 设置,以及 IPv6 无状态地址自动配置(SLAAC)。使用此角色,您可以将连接配置文件分配给指定的接口名称。

要将 Red Hat Enterprise Linux 主机连接到以太网网络,请为网络设备创建一个 NetworkManager 连接配置文件。通过使用 Ansible 和 network RHEL 系统角色,您可以自动化此过程,并在 playbook 中定义的主机上远程配置连接配置文件。

先决条件

- 您已准备好控制节点和受管节点。

- 您以可在受管主机上运行 playbook 的用户身份登录到控制节点。

-

您用于连接到受管节点的帐户对它们具有

sudo权限。 - 物理或者虚拟以太网设备在服务器配置中存在。

- 网络中有 DHCP 服务器和 SLAAC。

- 受管节点使用 NetworkManager 服务来配置网络。

流程

创建一个包含以下内容的 playbook 文件,如

~/playbook.yml:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 示例 playbook 中指定的设置包括如下:

dhcp4: yes- 启用来自 DHCP、PPP 或类似服务的自动 IPv4 地址分配。

auto6: yes-

启用 IPv6 自动配置。默认情况下,NetworkManager 使用路由器公告。如果路由器宣布

managed标记,则 NetworkManager 会从 DHCPv6 服务器请求 IPv6 地址和前缀。

有关 playbook 中使用的所有变量的详情,请查看控制节点上的

/usr/share/ansible/roles/rhel-system-roles.network/README.md文件。验证 playbook 语法:

ansible-playbook --syntax-check ~/playbook.yml

$ ansible-playbook --syntax-check ~/playbook.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow 请注意,这个命令只验证语法,不能防止错误的、但有效的配置。

运行 playbook:

ansible-playbook ~/playbook.yml

$ ansible-playbook ~/playbook.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

验证

查询受管节点的 Ansible 事实,并验证接口是否收到 IP 地址和 DNS 设置:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

2.13. 使用 network RHEL 系统角色和设备路径,配置具有动态 IP 地址的以太网连接

通过使用 network RHEL 系统角色,您可以配置以太网连接,以从 DHCP 服务器和 IPv6 无状态地址自动配置(SLAAC)检索其 IP 地址、网关和 DNS 设置。角色可以通过设备的路径分配配置集。

要将 Red Hat Enterprise Linux 主机连接到以太网网络,请为网络设备创建一个 NetworkManager 连接配置文件。通过使用 Ansible 和 network RHEL 系统角色,您可以自动化此过程,并在 playbook 中定义的主机上远程配置连接配置文件。

先决条件

- 您已准备好控制节点和受管节点。

- 您以可在受管主机上运行 playbook 的用户身份登录到控制节点。

-

您用于连接到受管节点的帐户对它们具有

sudo权限。 - 服务器配置中有一个物理或者虚拟以太网设备。

- 网络中有 DHCP 服务器和 SLAAC。

- 受管主机使用 NetworkManager 配置网络。

-

您知道设备的路径。您可以使用

udevadm info /sys/class/net/<device_name> | grep ID_PATH=命令显示设备路径。

流程

创建一个包含以下内容的 playbook 文件,如

~/playbook.yml:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 示例 playbook 中指定的设置包括如下:

match: path-

定义一个应用设置所必须满足的条件。您只能将此变量与

path选项一起使用。 path: <path_and_expressions>-

定义设备的持久路径。您可以将它设置为固定路径或表达式。其值可以包含修饰符和通配符。这个示例将设置应用到与 PCI ID

0000:00:0[1-3].0而不是0000:00:02.0匹配的设备。 dhcp4: yes- 启用来自 DHCP、PPP 或类似服务的自动 IPv4 地址分配。

auto6: yes-

启用 IPv6 自动配置。默认情况下,NetworkManager 使用路由器公告。如果路由器宣布

managed标记,则 NetworkManager 会从 DHCPv6 服务器请求 IPv6 地址和前缀。

有关 playbook 中使用的所有变量的详情,请查看控制节点上的

/usr/share/ansible/roles/rhel-system-roles.network/README.md文件。验证 playbook 语法:

ansible-playbook --syntax-check ~/playbook.yml

$ ansible-playbook --syntax-check ~/playbook.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow 请注意,这个命令只验证语法,不能防止错误的、但有效的配置。

运行 playbook:

ansible-playbook ~/playbook.yml

$ ansible-playbook ~/playbook.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

验证

查询受管节点的 Ansible 事实,并验证接口是否收到 IP 地址和 DNS 设置:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

2.14. 按接口名称,使用单个连接配置文件配置多个以太网接口

NetworkManager 支持将通配符用于连接配置文件中的接口名称。这可让您为多个以太网接口创建一个配置文件,这在带有动态 IP 地址分配的以太网网络间漫长时很有用。

先决条件

- 服务器配置中存在多个物理或虚拟以太网设备。

- 网络中有 DHCP 服务器。

- 主机上不存在连接配置文件。

流程

添加可应用于以

enp开头的所有接口名称的连接配置文件:nmcli connection add con-name "Wired connection 1" connection.multi-connect multiple match.interface-name enp* type ethernet

# nmcli connection add con-name "Wired connection 1" connection.multi-connect multiple match.interface-name enp* type ethernetCopy to Clipboard Copied! Toggle word wrap Toggle overflow

验证

显示单个连接配置文件的所有设置:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 3表示接口在特定的时间可以被多次激活。连接配置文件使用与match.interface-name参数中的模式匹配的所有设备,因此连接配置文件具有相同的通用唯一识别符(UUID)。显示连接的状态:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

第 4 章 配置 NIC team

网络接口控制器(NIC)team 是一种组合或聚合物理和虚拟网络接口的方法,以提供具有高吞吐量或冗余的逻辑接口。NIC team 使用小内核模块来实现数据包流的快速处理和用于其他任务的用户空间服务。这样,NIC team 是一种用于负载平衡和冗余要求的易于扩展和伸缩的解决方案。

Red Hat Enterprise Linux 为管理员提供不同的选项来配置团队设备。例如:

-

使用

nmcli使用命令行配置团队连接。 - 使用 RHEL web 控制台使用 Web 浏览器配置组连接。

-

使用

nm-connection-editor应用程序在图形界面中配置组连接。

NIC team 在 Red Hat Enterprise Linux 9 中已弃用。考虑使用网络绑定驱动程序作为替代方案。详情请参阅 配置网络绑定。

4.1. 将 NIC team 配置迁移到网络绑定

网络接口控制器(NIC)team 在 Red Hat Enterprise Linux 9 中已弃用。如果您已经配置了一个可工作的 NIC team,例如,因为您从较早的 RHEL 版本升级了,您可以将配置迁移到由 NetworkManager 管理的网络绑定。

team2bond 工具仅将 team 配置转换为绑定。之后,您必须手动配置绑定的进一步设置,如 IP 地址和 DNS 配置。

先决条件

-

team-team0NetworkManager 连接配置集被配置并管理team0设备。 -

已安装

teamd软件包。

流程

可选:显示

team-team0NetworkManager 连接的 IP 配置:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 将

team0设备的配置导出到 JSON 文件中:teamdctl team0 config dump actual > /tmp/team0.json

# teamdctl team0 config dump actual > /tmp/team0.jsonCopy to Clipboard Copied! Toggle word wrap Toggle overflow 删除 NIC team 。例如,如果您在 NetworkManager 中配置了团队,请删除

team-team0连接配置集以及相关端口的配置集:nmcli connection delete team-team0 nmcli connection delete team-team0-port1 nmcli connection delete team-team0-port2

# nmcli connection delete team-team0 # nmcli connection delete team-team0-port1 # nmcli connection delete team-team0-port2Copy to Clipboard Copied! Toggle word wrap Toggle overflow 以空运行模式运行

team2bond程序,显示nmcli命令,该命令使用类似设置的网络绑定设置为团队设备:team2bond --config=/tmp/team0.json --rename=bond0 nmcli con add type bond ifname bond0 bond.options "mode=active-backup,num_grat_arp=1,num_unsol_na=1,resend_igmp=1,miimon=100,miimon=100" nmcli con add type ethernet ifname enp7s0 controller bond0 nmcli con add type ethernet ifname enp8s0 controller bond0

# team2bond --config=/tmp/team0.json --rename=bond0 nmcli con add type bond ifname bond0 bond.options "mode=active-backup,num_grat_arp=1,num_unsol_na=1,resend_igmp=1,miimon=100,miimon=100" nmcli con add type ethernet ifname enp7s0 controller bond0 nmcli con add type ethernet ifname enp8s0 controller bond0Copy to Clipboard Copied! Toggle word wrap Toggle overflow 第一个命令包含两个

miimon选项,因为团队配置文件包含两个link_watch条目。请注意,这不会影响创建绑定。如果您将服务绑定到团队的设备名称并希望避免更新或破坏这些服务,请省略

--rename=bond0选项。在这种情况下,team2bond为绑定使用与团队相同的接口名称。-

验证推荐

team2bond工具的绑定选项是否正确。 创建绑定。您可以执行建议的

nmcli命令,或使用--exec-cmd选项重新运行team2bond命令:team2bond --config=/tmp/team0.json --rename=bond0 --exec-cmd Connection 'bond-bond0' (0241a531-0c72-4202-80df-73eadfc126b5) successfully added. Connection 'bond-port-enp7s0' (38489729-b624-4606-a784-1ccf01e2f6d6) successfully added. Connection 'bond-port-enp8s0' (de97ec06-7daa-4298-9a71-9d4c7909daa1) successfully added.

# team2bond --config=/tmp/team0.json --rename=bond0 --exec-cmd Connection 'bond-bond0' (0241a531-0c72-4202-80df-73eadfc126b5) successfully added. Connection 'bond-port-enp7s0' (38489729-b624-4606-a784-1ccf01e2f6d6) successfully added. Connection 'bond-port-enp8s0' (de97ec06-7daa-4298-9a71-9d4c7909daa1) successfully added.Copy to Clipboard Copied! Toggle word wrap Toggle overflow 下一步需要绑定连接配置集的名称(

bond-bond0)。将之前在

team-team0中配置的 IPv4 设置设置为bond-bond0连接:nmcli connection modify bond-bond0 ipv4.addresses '192.0.2.1/24' nmcli connection modify bond-bond0 ipv4.gateway '192.0.2.254' nmcli connection modify bond-bond0 ipv4.dns '192.0.2.253' nmcli connection modify bond-bond0 ipv4.dns-search 'example.com' nmcli connection modify bond-bond0 ipv4.method manual

# nmcli connection modify bond-bond0 ipv4.addresses '192.0.2.1/24' # nmcli connection modify bond-bond0 ipv4.gateway '192.0.2.254' # nmcli connection modify bond-bond0 ipv4.dns '192.0.2.253' # nmcli connection modify bond-bond0 ipv4.dns-search 'example.com' # nmcli connection modify bond-bond0 ipv4.method manualCopy to Clipboard Copied! Toggle word wrap Toggle overflow 将之前在

team-team0中配置的 IPv6 设置设置为bond-bond0连接:nmcli connection modify bond-bond0 ipv6.addresses '2001:db8:1::1/64' nmcli connection modify bond-bond0 ipv6.gateway '2001:db8:1::fffe' nmcli connection modify bond-bond0 ipv6.dns '2001:db8:1::fffd' nmcli connection modify bond-bond0 ipv6.dns-search 'example.com' nmcli connection modify bond-bond0 ipv6.method manual

# nmcli connection modify bond-bond0 ipv6.addresses '2001:db8:1::1/64' # nmcli connection modify bond-bond0 ipv6.gateway '2001:db8:1::fffe' # nmcli connection modify bond-bond0 ipv6.dns '2001:db8:1::fffd' # nmcli connection modify bond-bond0 ipv6.dns-search 'example.com' # nmcli connection modify bond-bond0 ipv6.method manualCopy to Clipboard Copied! Toggle word wrap Toggle overflow 激活连接:

nmcli connection up bond-bond0

# nmcli connection up bond-bond0Copy to Clipboard Copied! Toggle word wrap Toggle overflow

验证

显示

bond-bond0NetworkManager 连接的 IP 配置:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 显示绑定状态:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 在这个示例中,两个端口都是上线的。

验证绑定故障切换是否正常工作:

- 从主机中临时删除网络电缆。请注意,无法使用命令行正确测试链路失败事件。

显示绑定状态:

cat /proc/net/bonding/bond0

# cat /proc/net/bonding/bond0Copy to Clipboard Copied! Toggle word wrap Toggle overflow

4.2. 了解控制器和端口接口的默认行为

在管理绑定端口接口时了解 NetworkManager 的默认行为可帮助您更有效地对问题进行故障排除。

默认行为:

- 启动控制器接口不会自动启动端口接口。

- 启动端口接口总会启动控制器接口。

- 停止控制器接口也会停止端口接口。

- 没有端口的控制器可以启动静态 IP 连接。

- 没有端口的控制器在启动 DHCP 连接时会等待端口。

- 当您添加具有载体的端口时,等待端口且具有 DHCP 连接的控制器会完成。

- 当您添加没有载体的端口时,等待端口的具有 DHCP 连接的控制器将继续等待。

4.3. 了解 teamd 服务、运行程序和 link-watchers

团队服务 teamd 控制团队驱动程序的一个实例。这个驱动的实例添加硬件设备驱动程序实例组成一个网络接口组。团队驱动程序向内核提供一个网络接口,如 team0。

teamd 服务对所有团队方法实现通用逻辑。这些功能对不同的负载共享和备份方法(如循环)是唯一的,并由称为 runners 的单独的代码单元来实现。管理员以 JavaScript 对象表示法(JSON)格式指定runners ,在创建实例时,JSON 代码被编译到 teamd 实例中。另外,在使用 NetworkManager 时,您可以在 team.runner 参数中设置 runner ,NetworkManager 会自动创建对应的 JSON 代码。

可用的 runner 如下:

-

broadcast:转换所有端口上的数据。 -

roundrobin:依次转换所有端口上的数据。 -

activebackup:转换一个端口上的数据,而其他端口上的数据则作为备份保留。 -

loadbalance:转换所有具有活跃的 Tx 负载均衡和基于 Berkeley 数据包过滤器(BPF)的 Tx 端口选择器的端口上的数据。 -

random:转换随机选择的端口上的数据。 -

lacp:实现 802.3ad 链路聚合控制协议(LACP)。

teamd 服务使用链路监视器来监控从属设备的状态。可用的 link-watchers 如下:

-

ethtool:libteam库使用ethtool工具来监视链接状态的变化。这是默认的 link-watcher。 -

arp_ping:libteam库使用arp_ping工具来监控使用地址解析协议(ARP)的远端硬件地址是否存在。 -

nsna_ping: 在 IPv6 连接上,libteam库使用来自 IPv6 邻居发现协议的邻居广告和邻居请求功能来监控邻居接口的存在。

每个 runner 都可以使用任何链接监视器,但 lacp 除外。此 runner 只能使用 ethtool 链接监视器。

4.4. 使用 nmcli 配置 NIC team

要在命令行上配置网络接口控制器(NIC)team ,请使用 nmcli 工具。

NIC team 在 Red Hat Enterprise Linux 9 中已弃用。考虑使用网络绑定驱动程序作为替代方案。详情请参阅 配置网络绑定。

先决条件

-

已安装

teamd和NetworkManager-team软件包。 - 在服务器中安装两个或者两个以上物理或者虚拟网络设备。

- 要将以太网设备用作组的端口,必须在服务器中安装物理或者虚拟以太网设备并连接到交换机。

要使用 bond、bridge 或 VLAN 设备作为团队的端口,您可以在创建团队时创建这些设备,或者预先创建它们,如下所述:

流程

创建团队接口:

nmcli connection add type team con-name team0 ifname team0 team.runner activebackup

# nmcli connection add type team con-name team0 ifname team0 team.runner activebackupCopy to Clipboard Copied! Toggle word wrap Toggle overflow 此命令创建一个名为

team0的 NIC team,它使用activebackuprunner 。可选:设置链接监视程序。例如,要在

team0连接配置文件中设置ethtool链接监视器:nmcli connection modify team0 team.link-watchers "name=ethtool"

# nmcli connection modify team0 team.link-watchers "name=ethtool"Copy to Clipboard Copied! Toggle word wrap Toggle overflow 链路监视器支持不同的参数。要为链路监视器设置参数,请在

name属性中以空格分隔的方式来指定它们。请注意,name 属性必须用引号括起来。例如,要使用ethtool链接监视器,并将其delay-up参数设置为2500毫秒(2.5 秒):nmcli connection modify team0 team.link-watchers "name=ethtool delay-up=2500"

# nmcli connection modify team0 team.link-watchers "name=ethtool delay-up=2500"Copy to Clipboard Copied! Toggle word wrap Toggle overflow 要设置多个链路监视器,每个都使用特定的参数,不同的连接监视器以逗号分隔。以下示例使用

delay-up参数设置ethtool链接监视器,使用source-host和target-host参数设置arp_ping链路监视器:nmcli connection modify team0 team.link-watchers "name=ethtool delay-up=2, name=arp_ping source-host=192.0.2.1 target-host=192.0.2.2"

# nmcli connection modify team0 team.link-watchers "name=ethtool delay-up=2, name=arp_ping source-host=192.0.2.1 target-host=192.0.2.2"Copy to Clipboard Copied! Toggle word wrap Toggle overflow 显示网络接口,并记录您要添加到团队中的接口名称:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 在本例中:

-

没有配置

enp7s0和enp8s0。要将这些设备用作端口,请在下一步中添加连接配置集。请注意,您只能在没有分配给任何连接的团队中使用以太网接口。 -

bond0和bond1已有连接配置文件。要将这些设备用作端口,请在下一步中修改其配置集。

-

没有配置

为团队分配端口接口:

如果没有配置您要分配给团队的接口,为其创建新的连接配置集:

nmcli connection add type ethernet port-type team con-name team0-port1 ifname enp7s0 controller team0 nmcli connection add type ethernet port--type team con-name team0-port2 ifname enp8s0 controller team0

# nmcli connection add type ethernet port-type team con-name team0-port1 ifname enp7s0 controller team0 # nmcli connection add type ethernet port--type team con-name team0-port2 ifname enp8s0 controller team0Copy to Clipboard Copied! Toggle word wrap Toggle overflow 这些命令为

enp7s0和enp8s0创建配置文件,并将它们添加到team0连接中。将现有的连接配置文件分配给团队:

将这些连接的

controller参数设置为team0:nmcli connection modify bond0 controller team0 nmcli connection modify bond1 controller team0

# nmcli connection modify bond0 controller team0 # nmcli connection modify bond1 controller team0Copy to Clipboard Copied! Toggle word wrap Toggle overflow 这些命令将名为

bond0和bond1的现有连接配置文件分配给team0连接。重新激活连接:

nmcli connection up bond0 nmcli connection up bond1

# nmcli connection up bond0 # nmcli connection up bond1Copy to Clipboard Copied! Toggle word wrap Toggle overflow

配置 IPv4 设置:

要为

team0连接设置静态 IPv4 地址、网络掩码、默认网关和 DNS 服务器设置,请输入:nmcli connection modify team0 ipv4.addresses '192.0.2.1/24' ipv4.gateway '192.0.2.254' ipv4.dns '192.0.2.253' ipv4.dns-search 'example.com' ipv4.method manual

# nmcli connection modify team0 ipv4.addresses '192.0.2.1/24' ipv4.gateway '192.0.2.254' ipv4.dns '192.0.2.253' ipv4.dns-search 'example.com' ipv4.method manualCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 要使用 DHCP,不需要任何操作。

- 如果您计划将此团队设备用作其它设备的端口,则不需要任何操作。

配置 IPv6 设置:

要为

team0连接设置静态 IPv6 地址、网络掩码、默认网关和 DNS 服务器设置,请输入:nmcli connection modify team0 ipv6.addresses '2001:db8:1::1/64' ipv6.gateway '2001:db8:1::fffe' ipv6.dns '2001:db8:1::fffd' ipv6.dns-search 'example.com' ipv6.method manual

# nmcli connection modify team0 ipv6.addresses '2001:db8:1::1/64' ipv6.gateway '2001:db8:1::fffe' ipv6.dns '2001:db8:1::fffd' ipv6.dns-search 'example.com' ipv6.method manualCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 如果您计划将此团队设备用作其它设备的端口,则不需要任何操作。

- 要使用无状态地址自动配置(SLAAC),不需要采取任何操作。

激活连接:

nmcli connection up team0

# nmcli connection up team0Copy to Clipboard Copied! Toggle word wrap Toggle overflow

验证

显示团队状态:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 在这个示例中,两个端口都是上线的。

4.5. 使用 RHEL web 控制台配置 NIC team

如果您喜欢使用基于 Web 浏览器的界面管理网络设置,那么请使用 RHEL web 控制台配置网络接口控制器(NIC)team 。

NIC team 在 Red Hat Enterprise Linux 9 中已弃用。考虑使用网络绑定驱动程序作为替代方案。详情请参阅 配置网络绑定。

先决条件

-

已安装

teamd和NetworkManager-team软件包。 - 在服务器中安装两个或者两个以上物理或者虚拟网络设备。

- 要将以太网设备用作组的端口,必须在服务器中安装物理或者虚拟以太网设备并连接到交换机。

要将 bond、bridge 或 VLAN 设备用作团队的端口,请预先创建它们,如下所述:

- 您已安装了 RHEL 9 web 控制台。

- 您已启用了 cockpit 服务。

您的用户帐户被允许登录到 web 控制台。

具体步骤请参阅安装并启用 Web 控制台。

流程

登录到 RHEL 9 web 控制台。

详情请参阅 登录到 web 控制台。

-

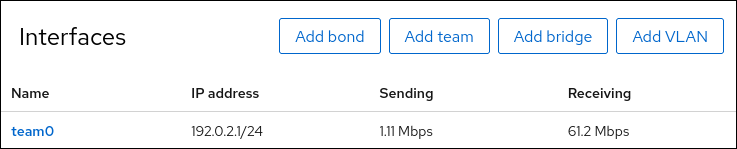

在屏幕左侧的导航中选择

Networking选项卡。 -

在

Interfaces部分点 。 - 输入您要创建的团队设备名称。

- 选择应该是团队端口的接口。

选择团队的运行程序。

如果您选择

Load balancing或802.3ad LACP,Web 控制台会显示额外的Balancer字段。设置链接监视器:

-

如果您选择

Ethtool,请设置链接并关闭延迟。 -

如果您设置了

ARP ping或NSNA ping,还要设置 ping 间隔并 ping 目标。

-

如果您选择

- 点。

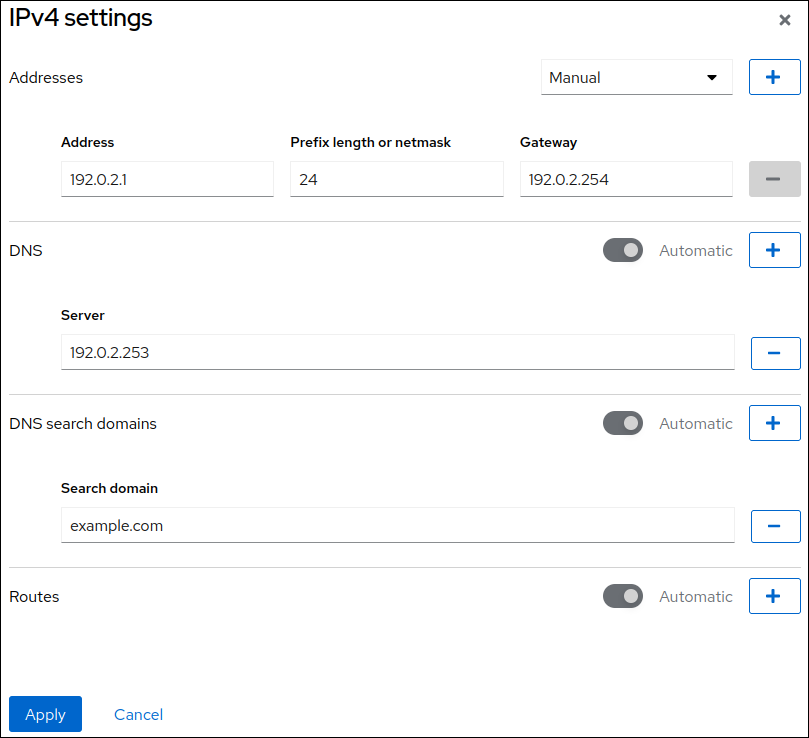

默认情况下,团队使用动态 IP 地址。如果要设置静态 IP 地址:

-

在

Interfaces部分点团队的名称。 -

点您要配置的协议旁的

Edit。 -

选择

Addresses旁的Manual,并输入 IP 地址、前缀和默认网关。 -

在

DNS部分,点 按钮,并输入 DNS 服务器的 IP 地址。重复此步骤来设置多个 DNS 服务器。 -

在

DNS search domains部分中,点 按钮并输入搜索域。 如果接口需要静态路由,请在

Routes部分配置它们。

- 点

-

在

验证

在屏幕左侧的导航中选择

Networking选项卡,并检查接口上是否有传入和传出流量。

显示团队状态:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 在这个示例中,两个端口都是上线的。

4.6. 使用 nm-connection-editor 配置 NIC team

如果使用带有图形界面的 Red Hat Enterprise Linux,您可以使用 nm-connection-editor 应用程序配置网络接口控制器(NIC)team 。

请注意:nm-connection-editor 只能向团队添加新端口。要使用现有连接配置文件作为端口,请使用 nmcli 工具创建 team ,如 使用 nmcli 配置 NIC team 中所述。

NIC team 在 Red Hat Enterprise Linux 9 中已弃用。考虑使用网络绑定驱动程序作为替代方案。详情请参阅 配置网络绑定。

先决条件

-

已安装

teamd和NetworkManager-team软件包。 - 在服务器中安装两个或者两个以上物理或者虚拟网络设备。

- 要将以太网设备用作组的端口,必须在服务器中安装物理或者虚拟以太网设备。

- 要使用 team、bond 或 VLAN 设备作为团队的端口,请确保这些设备还没有配置。

流程

打开一个终端,输入

nm-connection-editor:nm-connection-editor

$ nm-connection-editorCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 点击 按钮来添加一个新的连接。

- 选择 Team 连接类型,然后单击 。

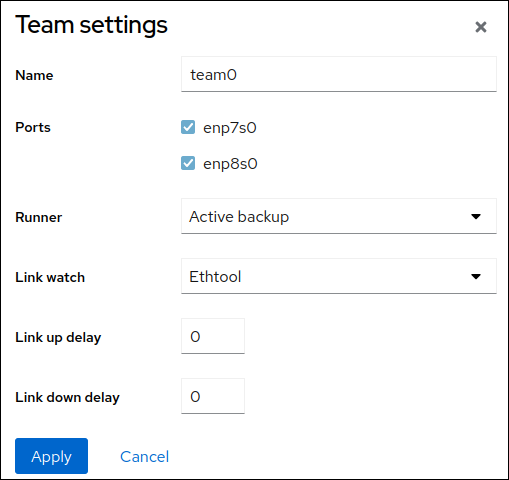

在 Team 选项卡中:

- 可选:在 Interface name 字段中设置团队接口的名称。

点 按钮为网络接口添加新连接配置集,并将配置集作为端口添加到团队。

- 选择接口的连接类型。例如,为有线连接选择 Ethernet。

- 可选:为端口设置连接名称。

- 如果您为以太网设备创建连接配置文件,请打开 Ethernet 选项卡,在 Device 字段中选择您要作为端口添加到团队的网络接口。如果您选择了不同的设备类型,请相应地进行配置。请注意,您只能在没有分配给任何连接的团队中使用以太网接口。

- 点 。

对您要添加到团队的每个接口重复前面的步骤。

点 按钮将高级选项设置为团队连接。

- 在 Runner 选项卡中,选择 runner。

- 在 Link Watcher 选项卡中,设置链接监视器及其可选设置。

- 点 。

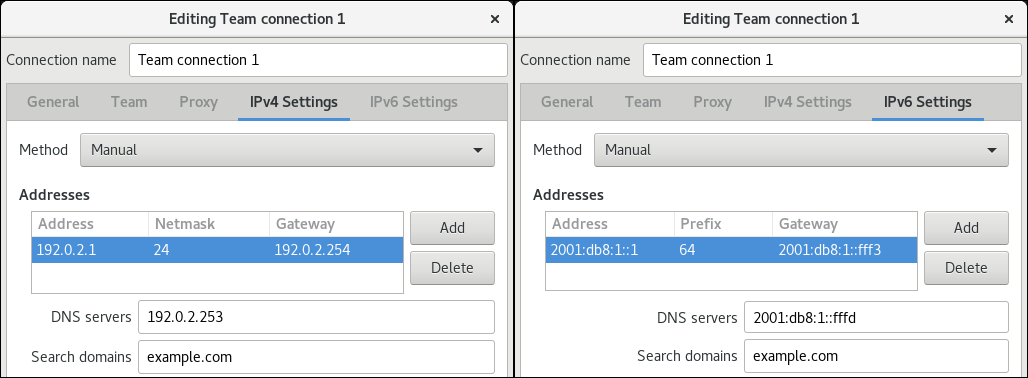

在 IPv4 Settings 和 IPv6 Settings 标签页中配置 IP 地址设置:

- 如果您计划将此网桥设备用作其它设备的端口,请将 Method 字段设置为 Disabled。

- 要使用 DHCP,请将 Method 字段保留为默认值 Automatic (DHCP)。

要使用静态 IP 设置,请将 Method 字段设置为 Manual,并相应地填写字段:

- 点击 。

-

关闭

nm-connection-editor。

验证

显示团队状态:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

第 5 章 配置 VLAN 标记

Virtual Local Area Network (VLAN) 是物理网络中的一个逻辑网络。当 VLAN 接口通过接口时,VLAN 接口标签带有 VLAN ID 的数据包,并删除返回的数据包的标签。

您可以在另一个接口(如以太网、绑定或桥接设备)上创建 VLAN 接口。这些接口称为 父接口。

Red Hat Enterprise Linux 为管理员提供不同的选项来配置 VLAN 设备。例如:

-

使用

nmcli使用命令行配置 VLAN 标记。 - 通过 RHEL web 控制台使用 Web 浏览器配置 VLAN 标记。

-

使用

nmtui在基于文本的用户界面中配置 VLAN 标记。 -

使用

nm-connection-editor应用程序在图形界面中配置连接。 -

使用

nmstatectl通过 Nmstate API 配置连接。 - 使用 RHEL 系统角色自动化一个或多个主机上的 VLAN 配置。

5.1. 使用 nmcli 配置 VLAN 标记

您可以使用 nmcli 实用程序在命令行中配置 Virtual Local Area Network (VLAN) 标记。

先决条件

- 您计划用作虚拟 VLAN 接口的父接口支持 VLAN 标签。

如果您在绑定接口之上配置 VLAN:

- 绑定的端口是上线的。

-

这个绑定没有使用

fail_over_mac=follow选项进行配置。VLAN 虚拟设备无法更改其 MAC 地址以匹配父设备的新 MAC 地址。在这种情况下,流量仍会与不正确的源 MAC 地址一同发送。 -

这个绑定通常不会预期从 DHCP 服务器或 IPv6 自动配置获取 IP 地址。在创建绑定时通过设置

ipv4.method=disable和ipv6.method=ignore选项来确保它。否则,如果 DHCP 或 IPv6 自动配置在一段时间后失败,接口可能会关闭。

- 主机连接到的交换机被配置为支持 VLAN 标签。详情请查看您的交换机文档。

流程

显示网络接口:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 创建 VLAN 接口。例如,要创建一个使用

enp1s0作为其父接口,使用 VLAN ID10标记数据包,名为vlan10的 VLAN 接口,请输入:nmcli connection add type vlan con-name vlan10 ifname vlan10 vlan.parent enp1s0 vlan.id 10

# nmcli connection add type vlan con-name vlan10 ifname vlan10 vlan.parent enp1s0 vlan.id 10Copy to Clipboard Copied! Toggle word wrap Toggle overflow 请注意,VLAN 必须在范围

0到4094之间。默认情况下,VLAN 连接会继承上级接口的最大传输单元(MTU)。另外,还可设置不同的 MTU 值:

nmcli connection modify vlan10 ethernet.mtu 2000

# nmcli connection modify vlan10 ethernet.mtu 2000Copy to Clipboard Copied! Toggle word wrap Toggle overflow 配置 IPv4 设置:

要为

vlan10连接设置静态 IPv4 地址、网络掩码、默认网关和 DNS 服务器设置,请输入:nmcli connection modify vlan10 ipv4.addresses '192.0.2.1/24' ipv4.gateway '192.0.2.254' ipv4.dns '192.0.2.253' ipv4.method manual

# nmcli connection modify vlan10 ipv4.addresses '192.0.2.1/24' ipv4.gateway '192.0.2.254' ipv4.dns '192.0.2.253' ipv4.method manualCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 要使用 DHCP,不需要任何操作。

- 如果您计划将此 VLAN 设备用作其它设备的端口,则不需要执行任何操作。

配置 IPv6 设置:

要为

vlan10连接设置静态 IPv6 地址、网络掩码、默认网关和 DNS 服务器设置,请输入:nmcli connection modify vlan10 ipv6.addresses '2001:db8:1::1/32' ipv6.gateway '2001:db8:1::fffe' ipv6.dns '2001:db8:1::fffd' ipv6.method manual

# nmcli connection modify vlan10 ipv6.addresses '2001:db8:1::1/32' ipv6.gateway '2001:db8:1::fffe' ipv6.dns '2001:db8:1::fffd' ipv6.method manualCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 要使用无状态地址自动配置(SLAAC),不需要采取任何操作。

- 如果您计划将此 VLAN 设备用作其它设备的端口,则不需要执行任何操作。

激活连接:

nmcli connection up vlan10

# nmcli connection up vlan10Copy to Clipboard Copied! Toggle word wrap Toggle overflow

验证

验证设置:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

5.2. 使用 nmcli 配置嵌套 VLAN

802.1ad 是用于虚拟局域网(VLAN)标记的协议。它也被称为 Q-in-Q 标记。您可以使用此技术在单个以太网范围内创建多个 VLAN 标签。

单一帧中多个 VLAN 标签的好处:

- 通过在 VLAN 中创建多个隔离网络段来提高网络可扩展性。这可让您将大型网络分段并组织成较小的、可管理的单元。

- 通过隔离和控制不同类型的网络流量,改进了流量管理。这可以提高网络性能并减少网络拥塞。

- 通过创建较小的,多个目标网络段,实现高效资源利用率。

- 通过隔离网络流量,降低未授权访问敏感数据的风险,提高了安全性。

先决条件

- 您计划用作虚拟 VLAN 接口的父接口支持 VLAN 标签。

如果您在绑定接口之上配置 VLAN:

- 绑定的端口是上线的。

-

这个绑定没有使用

fail_over_mac=follow选项进行配置。VLAN 虚拟设备无法更改其 MAC 地址以匹配父设备的新 MAC 地址。在这种情况下,流量仍会与不正确的源 MAC 地址一同发送。 -

这个绑定通常不会预期从 DHCP 服务器或 IPv6 自动配置获取 IP 地址。在创建绑定时通过设置

ipv4.method=disable和ipv6.method=ignore选项来确保它。否则,如果 DHCP 或 IPv6 自动配置在一段时间后失败,接口可能会关闭。

- 主机连接到的交换机被配置为支持 VLAN 标签。详情请查看您的交换机文档。

流程

显示物理网络设备:

nmcli device status DEVICE TYPE STATE CONNECTION enp1s0 ethernet connected enp1s0 ...

# nmcli device status DEVICE TYPE STATE CONNECTION enp1s0 ethernet connected enp1s0 ...Copy to Clipboard Copied! Toggle word wrap Toggle overflow 创建基础 VLAN 接口。例如,要创建一个名为

vlan10的基本 VLAN 接口,它使用enp1s0作为其父接口,以及 VLAN ID 为10的标记数据包,请输入:nmcli connection add type vlan con-name vlan10 dev enp1s0 vlan.id 10

# nmcli connection add type vlan con-name vlan10 dev enp1s0 vlan.id 10Copy to Clipboard Copied! Toggle word wrap Toggle overflow 请注意,VLAN 必须在范围

0到4094之间。默认情况下,VLAN 连接会继承上级接口的最大传输单元(MTU)。另外,还可设置不同的 MTU 值:

nmcli connection modify vlan10 ethernet.mtu 2000

# nmcli connection modify vlan10 ethernet.mtu 2000Copy to Clipboard Copied! Toggle word wrap Toggle overflow 在基本 VLAN 接口之上创建嵌套的 VLAN 接口:

nmcli connection add type vlan con-name vlan10.20 dev enp1s0.10 id 20 vlan.protocol 802.1ad

# nmcli connection add type vlan con-name vlan10.20 dev enp1s0.10 id 20 vlan.protocol 802.1adCopy to Clipboard Copied! Toggle word wrap Toggle overflow 此命令会在父 VLAN 连接

vlan10上创建一个新的 VLAN 连接,名称为vlan10.20,VLAN ID 为20。dev选项指定父网络设备。在本例中,是enp1s0.10。vlan.protocol选项指定 VLAN 封装协议。在本例中,它是802.1ad(Q-in-Q)。配置嵌套 VLAN 接口的 IPv4 设置:

- 要使用 DHCP,不需要任何操作。

要为

vlan10.20连接设置静态 IPv4 地址、网络掩码、默认网关和 DNS 服务器设置,请输入:nmcli connection modify vlan10.20 ipv4.method manual ipv4.addresses 192.0.2.1/24 ipv4.gateway 192.0.2.254 ipv4.dns 192.0.2.200

# nmcli connection modify vlan10.20 ipv4.method manual ipv4.addresses 192.0.2.1/24 ipv4.gateway 192.0.2.254 ipv4.dns 192.0.2.200Copy to Clipboard Copied! Toggle word wrap Toggle overflow

配置嵌套 VLAN 接口的 IPv6 设置:

- 要使用无状态地址自动配置(SLAAC),不需要采取任何操作。

要为 vlan10 连接设置静态 IPv6 地址、网络掩码、默认网关和 DNS 服务器设置,请输入:

nmcli connection modify bridge0 ipv6.addresses '2001:db8:1::1/64' ipv6.gateway '2001:db8:1::fffe' ipv6.dns '2001:db8:1::fffd' ipv6.dns-search 'example.com' ipv6.method manual

# nmcli connection modify bridge0 ipv6.addresses '2001:db8:1::1/64' ipv6.gateway '2001:db8:1::fffe' ipv6.dns '2001:db8:1::fffd' ipv6.dns-search 'example.com' ipv6.method manualCopy to Clipboard Copied! Toggle word wrap Toggle overflow

激活配置文件:

nmcli connection up vlan10.20

# nmcli connection up vlan10.20Copy to Clipboard Copied! Toggle word wrap Toggle overflow

验证

验证嵌套 VLAN 接口的配置:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

5.3. 使用 RHEL web 控制台配置 VLAN 标记

如果您更喜欢在 RHEL web 控制台中使用基于 Web 浏览器的界面管理网络设置,您可以配置 VLAN 标记。

前提条件

- 您计划用作虚拟 VLAN 接口的父接口支持 VLAN 标签。

如果您在绑定接口之上配置 VLAN:

- 绑定的端口是上线的。

-

这个绑定没有使用

fail_over_mac=follow选项进行配置。VLAN 虚拟设备无法更改其 MAC 地址以匹配父设备的新 MAC 地址。在这种情况下,流量仍会与不正确的源 MAC 地址一同发送。 - 这个绑定通常不会预期从 DHCP 服务器或 IPv6 自动配置获取 IP 地址。禁用 IPv4 和 IPv6 协议创建绑定以确保它。否则,如果 DHCP 或 IPv6 自动配置在一段时间后失败,接口可能会关闭。

- 主机连接到的交换机被配置为支持 VLAN 标签。详情请查看您的交换机文档。

- 您已安装了 RHEL 9 web 控制台。

- 您已启用了 cockpit 服务。

您的用户帐户被允许登录到 web 控制台。

具体步骤请参阅安装并启用 Web 控制台。

流程

登录到 RHEL 9 web 控制台。

详情请参阅 登录到 web 控制台。

-

在屏幕左侧的导航中选择

Networking选项卡。 -

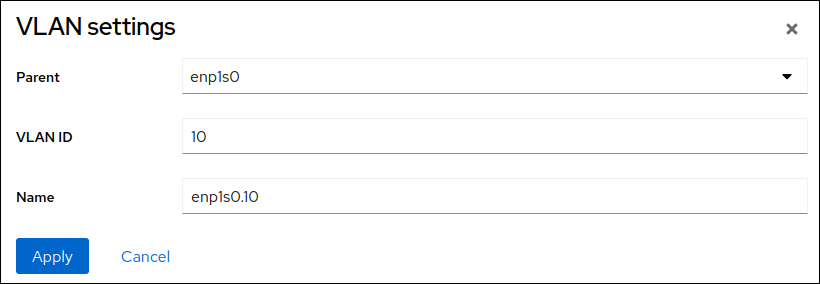

在

Interfaces部分点 。 - 选择父设备。

- 输入 VLAN ID。

输入 VLAN 设备的名称,或保留自动生成的名称。

- 点。

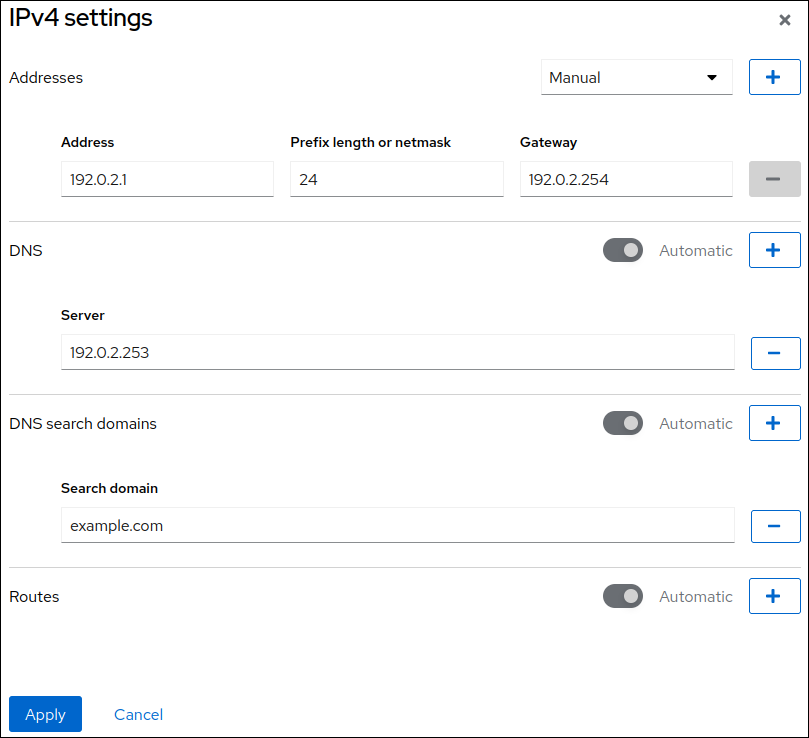

默认情况下,VLAN 设备使用动态 IP 地址。如果要设置静态 IP 地址:

-

点

Interfaces部分中的 VLAN 设备名称。 -

点您要配置的协议旁的

Edit。 -

选择

Addresses旁的Manual,并输入 IP 地址、前缀和默认网关。 -

在

DNS部分,点 按钮,并输入 DNS 服务器的 IP 地址。重复此步骤来设置多个 DNS 服务器。 -

在

DNS search domains部分中,点 按钮并输入搜索域。 如果接口需要静态路由,请在

Routes部分配置它们。

- 点

-

点

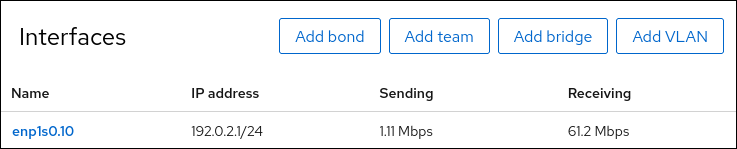

验证

在屏幕左侧的导航中选择

Networking选项卡,并检查接口上是否有传入和传出流量:

5.4. 使用 nmtui 配置 VLAN 标记

nmtui 应用程序为 NetworkManager 提供了一个基于文本的用户界面。您可以使用 nmtui 在没有图形界面的主机上配置 VLAN 标签。

在 nmtui 中:

- 使用光标键导航。

- 选择一个按钮并按 Enter 键。

- 使用 Space 选择并清除复选框。

- 要返回上一个屏幕,请使用 ESC。

前提条件

- 您计划用作虚拟 VLAN 接口的父接口支持 VLAN 标签。

如果您在绑定接口之上配置 VLAN:

- 绑定的端口是上线的。

-

这个绑定没有使用

fail_over_mac=follow选项进行配置。VLAN 虚拟设备无法更改其 MAC 地址以匹配父设备的新 MAC 地址。在这种情况下,流量仍会与不正确的源 MAC 地址一同发送。 -

这个绑定通常不会预期从 DHCP 服务器或 IPv6 自动配置获取 IP 地址。在创建绑定时通过设置

ipv4.method=disable和ipv6.method=ignore选项来确保它。否则,如果 DHCP 或 IPv6 自动配置在一段时间后失败,接口可能会关闭。

- 主机连接到的交换机被配置为支持 VLAN 标签。详情请查看您的交换机文档。

流程

如果您不知道要在其上配置 VLAN 标签的网络设备名称,请显示可用的设备:

nmcli device status DEVICE TYPE STATE CONNECTION enp1s0 ethernet unavailable -- ...

# nmcli device status DEVICE TYPE STATE CONNECTION enp1s0 ethernet unavailable -- ...Copy to Clipboard Copied! Toggle word wrap Toggle overflow 启动

nmtui:nmtui

# nmtuiCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 选择 Edit a connection,然后按 Enter。

- 按 Add。

- 从网络类型的列表中选择 VLAN,然后按 Enter 键。

可选:为要创建的 NetworkManager 配置文件输入一个名称。

在具有多个配置文件的主机上,有意义的名称可以更容易识别配置文件的用途。

- 在 Device 字段中输入要创建的 VLAN 设备的名称。

- 在 Parent 字段中输入您要在其上配置 VLAN 标记的设备的名称。

-

输入 VLAN ID。ID 必须在

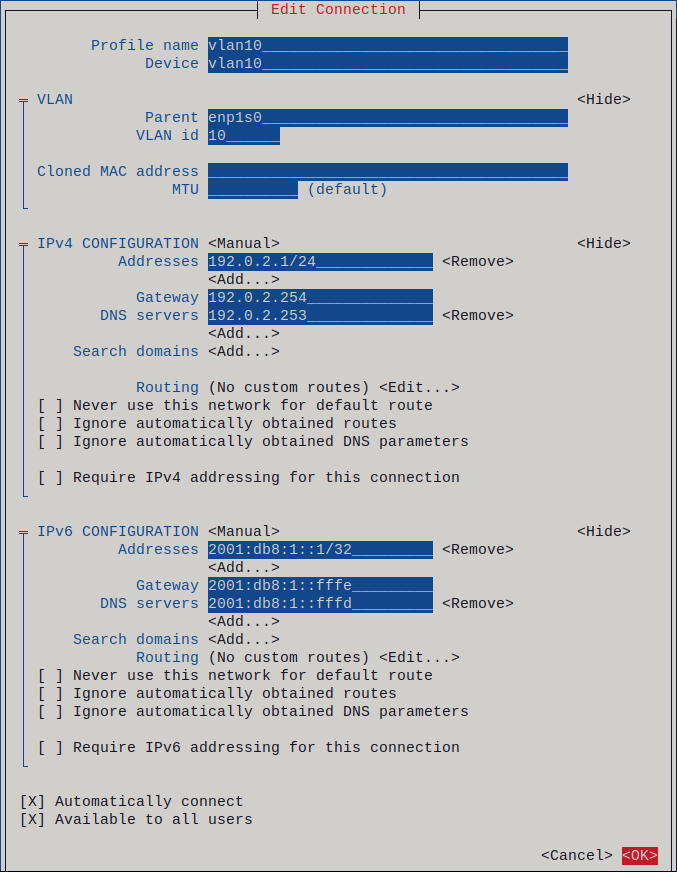

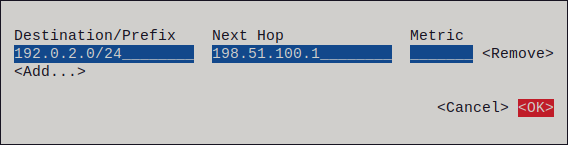

0到4094之间。 根据您的环境,在 IPv4 configuration 和 IPv6 configuration 区域中相应地配置 IP 地址设置。为此,请按这些区域旁边的按钮,并选择:

-

Disabled,如果此 VLAN 设备不需要 IP 地址,或者您想要将其用作其它设备的端口。 -

Automatic,如果 DHCP 服务器或无状态地址自动配置(SLAAC)为 VLAN 设备动态分配一个 IP 地址。 Manual,如果网络需要静态 IP 地址设置。在这种情况下,您必须填写更多字段:- 按您要配置的协议旁边的 Show 来显示其他字段。

按 Addresses 旁边的 Add,并输入无类别域间路由(CIDR)格式的 IP 地址和子网掩码。

如果没有指定子网掩码,NetworkManager 会为 IPv4 地址设置

/32子网掩码,为 IPv6 地址设置/64子网掩码。- 输入默认网关的地址。

- 按 DNS servers 旁边的 Add,并输入 DNS 服务器地址。

- 按 Search domains 旁边的 Add,并输入 DNS 搜索域。

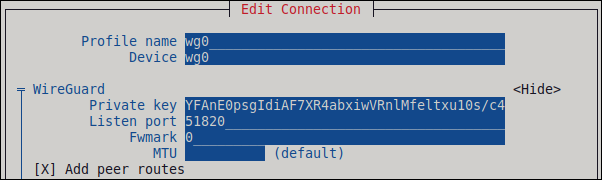

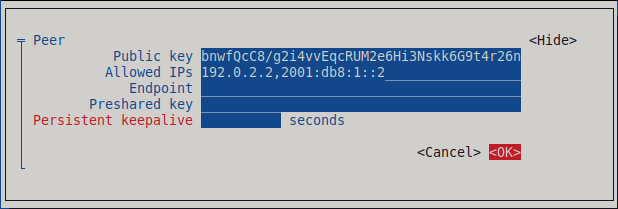

图 5.1. 具有静态 IP 地址设置的 VLAN 连接示例

-

- 按 OK 创建并自动激活新连接。

- 按 Back 返回到主菜单。

-

选择 Quit,然后按 Enter 关闭

nmtui应用程序。

验证

验证设置:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

5.5. 使用 nm-connection-editor 配置 VLAN 标记

您可以使用 nm-connection-editor 应用程序在图形界面中配置 Virtual Local Area Network (VLAN) 标记。

前提条件

- 您计划用作虚拟 VLAN 接口的父接口支持 VLAN 标签。

如果您在绑定接口之上配置 VLAN:

- 绑定的端口是上线的。

-

这个绑定没有使用

fail_over_mac=follow选项进行配置。VLAN 虚拟设备无法更改其 MAC 地址以匹配父设备的新 MAC 地址。在这种情况下,流量仍会与不正确的源 MAC 地址一同发送。

- 主机已连接,以支持 VLAN 标签。详情请查看您的交换机文档。

流程

打开一个终端,输入

nm-connection-editor:nm-connection-editor

$ nm-connection-editorCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 点击 按钮来添加一个新的连接。

- 选择 VLAN 连接类型,然后单击 。

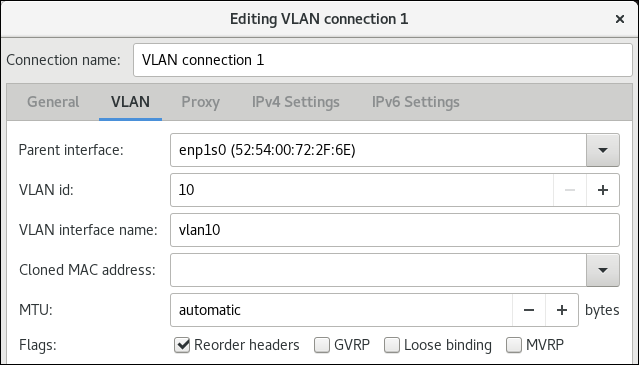

在 VLAN 选项卡中:

- 选择上级接口。

- 选择 VLAN ID。请注意,VLAN 必须在 0 到 4094 范围内。

- 默认情况下,VLAN 连接会继承上级接口的最大传输单元(MTU)。另外,还可设置不同的 MTU 值。

可选:设置 VLAN 接口的名称以及其它特定于 VLAN 的选项。

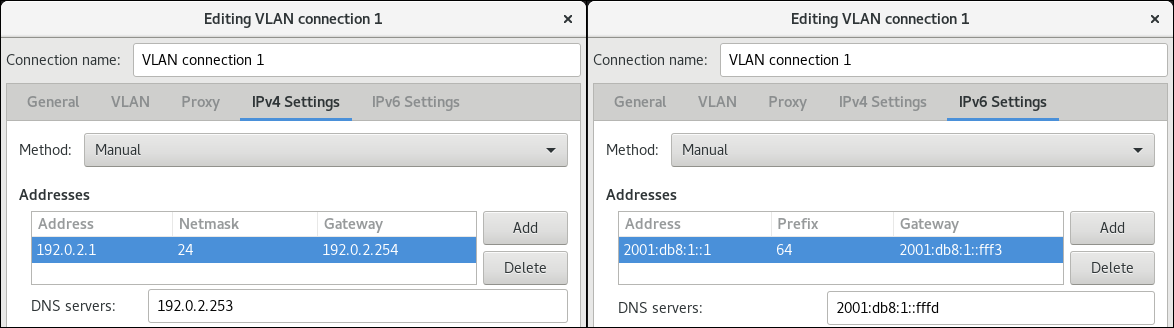

在 IPv4 Settings 和 IPv6 Settings 标签页中配置 IP 地址设置:

- 如果您计划将此网桥设备用作其它设备的端口,请将 Method 字段设置为 Disabled。

- 要使用 DHCP,请将 Method 字段保留为默认值 Automatic (DHCP)。

要使用静态 IP 设置,请将 Method 字段设置为 Manual,并相应地填写字段:

- 点击 。

-

关闭

nm-connection-editor。

验证

验证设置:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

5.6. 使用 nmstatectl 配置 VLAN 标记

您可以使用声明性 Nmstate API 来配置 Virtual Local Area Network VLAN。nmstate 可确保结果与配置文件匹配或回滚更改。

根据您的环境,相应地调整 YAML 文件。例如,要使用与 VLAN 中以太网适配器不同的设备,请调整您在 VLAN 中使用的端口的 base-iface 属性和 type 属性。

先决条件

- 要将以太网设备用作 VLAN 中的端口,必须在服务器中安装物理或者虚拟以太网设备。

-

nmstate软件包已安装。

流程

创建一个包含以下内容的 YAML 文件,如

~/create-vlan.yml:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 这些设置定义一个 ID 为 10 的 VLAN,它使用

enp1s0设备。作为子设备,VLAN 连接有以下设置:-

静态 IPv4 地址 -

192.0.2.1,子网掩码为/24 -

静态 IPv6 地址 -

2001:db8:1::1,子网掩码为/64 -

IPv4 默认网关 -

192.0.2.254 -

IPv6 默认网关 -

2001:db8:1::fffe -

IPv4 DNS 服务器 -

192.0.2.200 -

IPv6 DNS 服务器 -

2001:db8:1::ffbb -

DNS 搜索域 -

example.com

-

静态 IPv4 地址 -

将设置应用到系统:

nmstatectl apply ~/create-vlan.yml

# nmstatectl apply ~/create-vlan.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

验证

显示设备和连接的状态:

nmcli device status DEVICE TYPE STATE CONNECTION vlan10 vlan connected vlan10

# nmcli device status DEVICE TYPE STATE CONNECTION vlan10 vlan connected vlan10Copy to Clipboard Copied! Toggle word wrap Toggle overflow 显示连接配置集的所有设置:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 以 YAML 格式显示连接设置:

nmstatectl show vlan10

# nmstatectl show vlan10Copy to Clipboard Copied! Toggle word wrap Toggle overflow

5.7. 使用 network RHEL 系统角色配置 VLAN 标记

您可以使用 network RHEL 系统角色配置 VLAN 标记,如果 VLAN 的父设备的连接配置文件不存在,则角色也可以创建它。

如果您的网络使用 Virtual Local Area Networks (VLAN)将网络流量分隔到逻辑网络中,请创建一个 NetworkManager 连接配置文件来配置 VLAN 标记。通过使用 Ansible 和 network RHEL 系统角色,您可以自动化此过程,并在 playbook 中定义的主机上远程配置连接配置文件。

如果 VLAN 设备需要一个 IP 地址、默认网关和 DNS 设置,请在 VLAN 设备上,而不是在父设备上配置它们。

先决条件

- 您已准备好控制节点和受管节点。

- 您以可在受管主机上运行 playbook 的用户身份登录到控制节点。

-

您用于连接到受管节点的帐户对它们具有

sudo权限。

流程

创建一个包含以下内容的 playbook 文件,如

~/playbook.yml:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 示例 playbook 中指定的设置包括如下:

type: <profile_type>- 设置要创建的配置文件的类型。示例 playbook 创建两个连接配置文件:一个用于父以太网设备,另一个用于 VLAN 设备。

dhcp4: <value>-

如果设置为

yes,则启用从 DHCP、PPP 或类似服务的自动 IPv4 地址分配。禁用父设备上的 IP 地址配置。 auto6: <value>-

如果设置为

yes,则启用 IPv6 自动配置。在这种情况下,NetworkManager 默认使用路由器公告,如果路由器宣布managed标志,则 NetworkManager 会从 DHCPv6 服务器请求 IPv6 地址和前缀。禁用父设备上的 IP 地址配置。 parent: <parent_device>- 设置 VLAN 连接配置文件的父设备。在示例中,父设备是以太网接口。

有关 playbook 中使用的所有变量的详情,请查看控制节点上的

/usr/share/ansible/roles/rhel-system-roles.network/README.md文件。验证 playbook 语法:

ansible-playbook --syntax-check ~/playbook.yml

$ ansible-playbook --syntax-check ~/playbook.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow 请注意,这个命令只验证语法,不能防止错误的、但有效的配置。

运行 playbook:

ansible-playbook ~/playbook.yml

$ ansible-playbook ~/playbook.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

验证

验证 VLAN 设置:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

第 6 章 配置网络桥接

网桥是一个链路层设备,它通过使用 MAC 地址表在网络之间转发流量。例如,您可以使用软件网桥将虚拟机连接到与主机相同的网络。

桥接需要在桥接应该连接的每个网络中有一个网络设备。当您配置网桥时,网桥被称为 controller,其使用的设备为 ports。

您可以在不同类型的设备中创建桥接,例如:

- 物理和虚拟以太网设备

- 网络绑定

- 网络团队(team)

- VLAN 设备

由于 IEEE 802.11 标准指定在 Wi-Fi 中使用 3 个地址帧以便有效地使用随机时间,您无法通过 Ad-Hoc 或者 Infrastructure 模式中的 Wi-Fi 网络配置网桥。

6.1. 使用 nmcli 配置网桥

要在命令行上配置网桥,请使用 nmcli 工具。

先决条件

- 在服务器中安装两个或者两个以上物理或者虚拟网络设备。

-

主机在 Red Hat Enterprise Linux 9.4 或更高版本上运行。此版本引入了在此流程中使用的

port-type,controller,connection.autoconnect-ports选项。以前的 RHEL 版本使用slave-type、master和connection.autoconnect-slaves。 - 要将以太网设备用作网桥的端口,必须在服务器中安装物理或者虚拟以太网设备。

要使用 team、bond 或 VLAN 设备作为网桥的端口,您可以在创建桥接时创建这些设备,或者预先创建它们,如:

流程

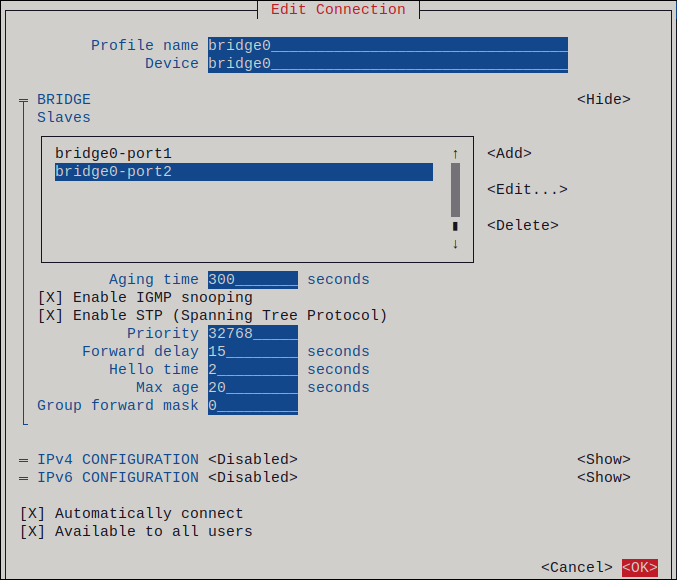

创建网桥接口:

nmcli connection add type bridge con-name bridge0 ifname bridge0

# nmcli connection add type bridge con-name bridge0 ifname bridge0Copy to Clipboard Copied! Toggle word wrap Toggle overflow 此命令创建一个名为

bridge0的网桥。显示网络接口,并记录您要添加到网桥中的接口名称:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 在本例中:

-

没有配置

enp7s0和enp8s0。要将这些设备用作端口,请在下一步中添加连接配置集。 -

bond0和bond1已有连接配置文件。要将这些设备用作端口,请在下一步中修改其配置集。

-

没有配置

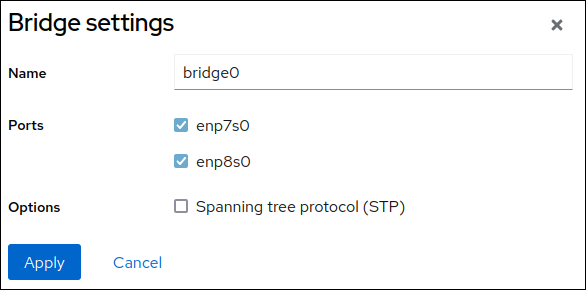

将接口分配给网桥。

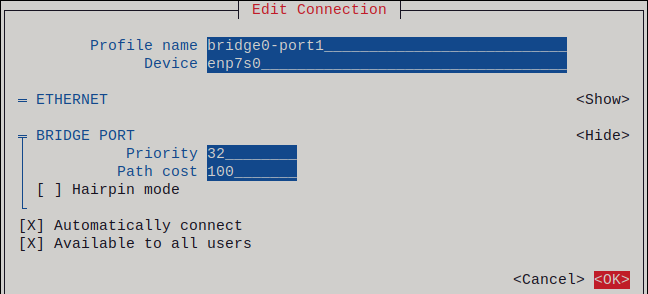

如果没有配置您要分配给网桥的接口,为其创建新的连接配置集:

nmcli connection add type ethernet port-type bridge con-name bridge0-port1 ifname enp7s0 controller bridge0 nmcli connection add type ethernet port-type bridge con-name bridge0-port2 ifname enp8s0 controller bridge0

# nmcli connection add type ethernet port-type bridge con-name bridge0-port1 ifname enp7s0 controller bridge0 # nmcli connection add type ethernet port-type bridge con-name bridge0-port2 ifname enp8s0 controller bridge0Copy to Clipboard Copied! Toggle word wrap Toggle overflow 这些命令为

enp7s0和enp8s0创建配置文件,并将它们添加到bridge0连接中。如果要将现有的连接配置文件分配给网桥:

将这些连接的

controller参数设置为bridge0:nmcli connection modify bond0 controller bridge0 nmcli connection modify bond1 controller bridge0