管理指南

涵盖管理任务,如添加用户、请求、续订和撤销证书;发布 CRL;以及管理智能卡。

摘要

第 1 章 Red Hat Certificate System 子系统概述

1.1. 证书使用

1.2. 证书系统子系统的审阅

企业安全客户端

1.3. A Look at manage Certificates (Non-TMS)

1.4. 令牌管理系统(TMS)的 Look

1.5. Red Hat Certificate System 服务

部分 I. Red Hat Certificate System 用户界面

第 2 章 用户界面

2.1. 用户界面概述

- PKI 命令行界面和其他命令行工具

- PKI 控制台图形界面

- 证书系统 Web 界面。

~/.dogtag/nssdb/ 目录中的 NSS 数据库。第 2.5.1.1 节 “pki CLI 初始化” 提供使用管理员证书和密钥初始化 NSS 数据库的详细步骤。第 2.5.1.2 节 “使用 "pki" CLI” 中描述了使用 PKI 命令行工具的一些示例。在指南的其余部分中显示了其他示例。

PKCS10Client创建 CSR”。

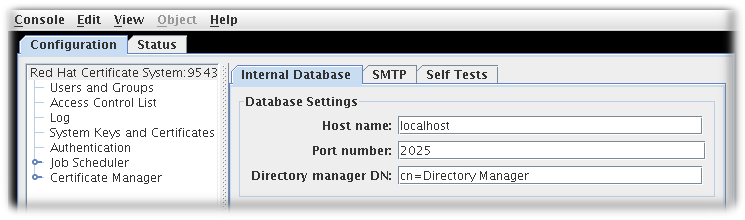

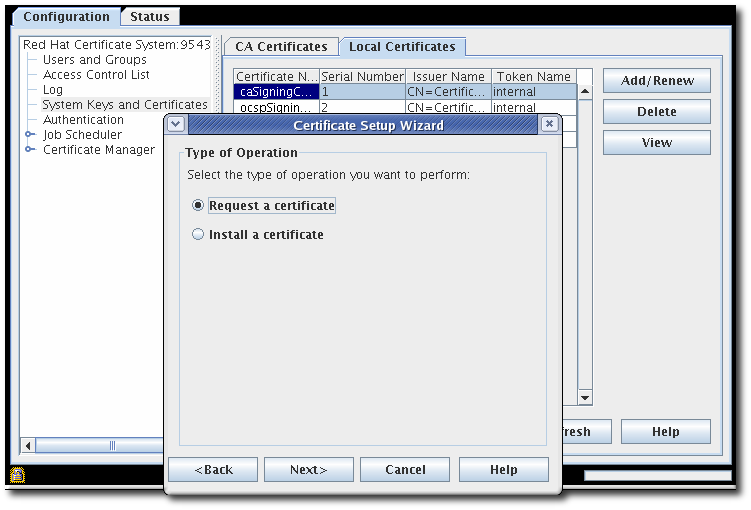

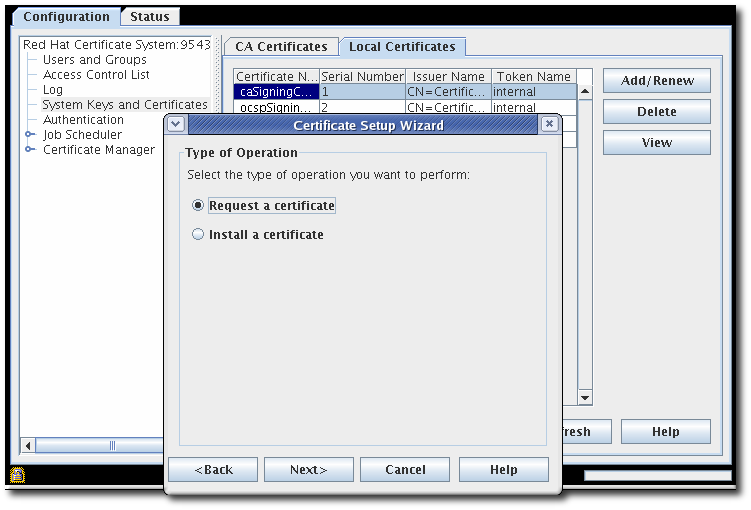

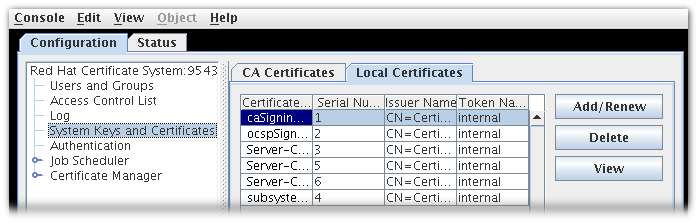

pkiconsole 初始化” 描述了如何初始化这个控制台界面。第 2.3.2 节 “将 pkiconsole 用于 CA、OCSP、KRA 和 TKS 子系统” 提供有关使用它的概述。后续部分,如 第 3.2.2 节 “使用基于 Java 的管理控制台管理证书注册配置文件” 为特定操作进行了更详细的信息。

2.2. 客户端 NSS 数据库初始化

- 为客户端准备 NSS 数据库。这可以是新数据库或现有数据库。

- 导入 CA 证书链并信任它们。

- 具有证书和对应密钥。它们可以在 NSS 数据库中生成,或者从其它位置导入,例如从 PKCS the 文件中导入。

2.3. 图形界面

pkiconsole 已被弃用。

pkiconsole 是一个图形界面,专为具有管理员角色权限的用户而设计,以管理子系统本身。这包括添加用户、配置日志、管理配置集和插件以及许多其他功能。此实用程序使用客户端身份验证通过 TLS 与证书系统服务器通信,并可用于远程管理服务器。

2.3.1. pkiconsole 初始化

pkiconsole 接口,请指定新密码并使用以下命令:

$ pki -c password -d ~/.redhat-idm-console client-init

~/.redhat-idm-console/ 目录中创建新客户端 NSS 数据库。

.p12 文件中提取 admin 客户端证书:

$ openssl pkcs12 -in file -clcerts -nodes -nokeys -out file.crt

$ PKICertImport -d ~/.redhat-idm-console -n "nickname" -t ",," -a -i file.crt -u C

$ pki -c password -d ~/.redhat-idm-console pkcs12-import --pkcs12-file file --pkcs12-password pkcs12-password

$ certutil -V -u C -n "nickname" -d ~/.redhat-idm-console

2.3.2. 将 pkiconsole 用于 CA、OCSP、KRA 和 TKS 子系统

pkiconsole https://server.example.com:admin_port/subsystem_type

https://192.0.2.1:8443/ca https://[2001:DB8::1111]:8443/ca

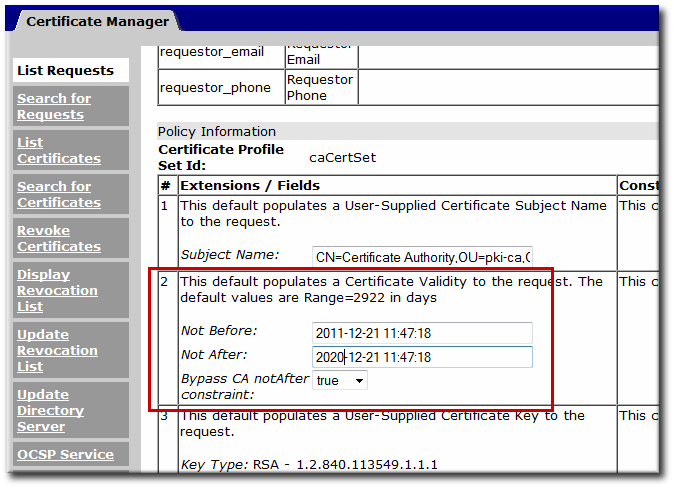

图 2.1. 证书系统控制台

- 用户和组

- 访问控制列表

- 日志配置

- 子系统证书(例如,在安全域或审计签名中)签发到子系统的证书。

2.4. Web 界面

2.4.1. 浏览器初始化

导入 CA 证书

- 点 → → → 。

- 选择 "权限 "选项卡,然后单击 按钮。

- 选择

ca.crt文件并点击 。

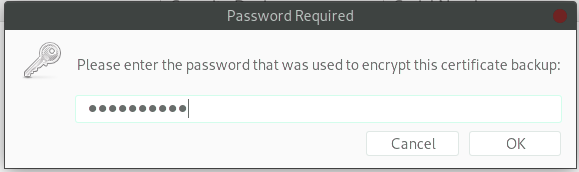

导入客户端证书

- 点 → → → 。

- 选择 Your Certificates 选项卡。

- 单击 ,再选择客户端 p12 文件,如

ca_admin_cert.p12。 - 在提示符处输入客户端证书的密码。

- 点。

- 验证您的证书下是否添加了 条目。

访问 Web 控制台

2.4.2. 管理接口

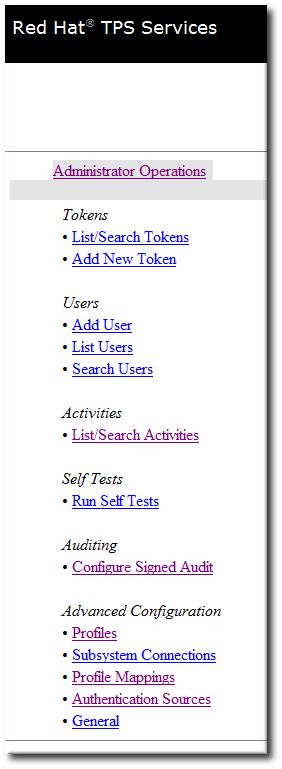

图 2.2. TPS Admin Page

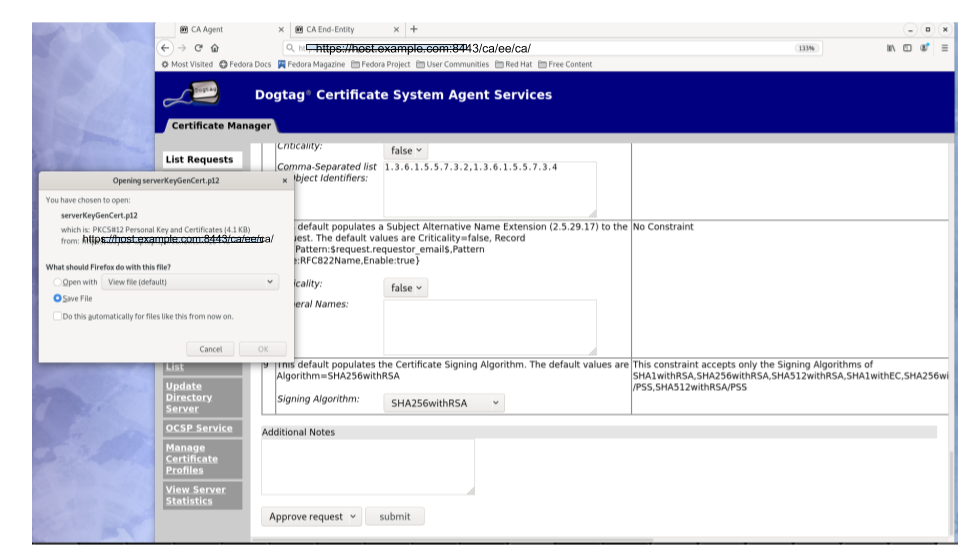

2.4.3. 代理接口

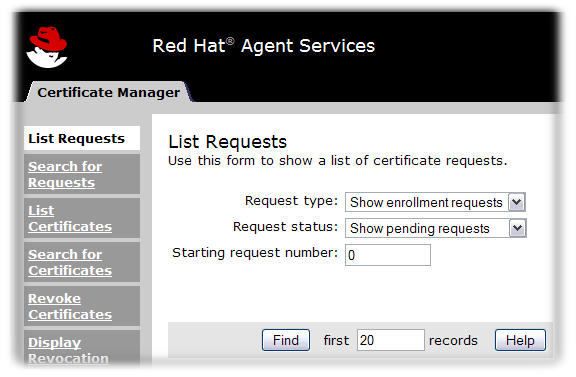

图 2.3. 证书管理器的代理服务页面

- 证书管理器代理服务包括批准证书请求(签发证书)、撤销证书以及发布证书和 CRL。CA 发布的所有证书都可以通过其代理服务页面进行管理。

- TPS 代理服务(如 CA 代理服务)管理已格式化且已通过 TPS 向它们发布证书的所有令牌。令牌可以被代理注册、暂停和删除。另外两个角色(operator 和 admin)可在 Web 服务页面中查看令牌,但不能对令牌执行任何操作。

- KRA 代理服务页面处理密钥恢复请求,如果证书丢失,该请求是否允许使用现有密钥对来签发证书。

- OCSP 代理服务页面允许代理配置将 CRL 发布到 OCSP 的 CA,手动将 CRL 加载到 OCSP,并查看客户端 OCSP 请求的状态。

2.4.4. 最终用户页面

图 2.4. 证书管理器的端到端页面

2.5. 命令行界面

2.5.1. "pki" CLI

$ pki [CLI options] <command> [command parameters]2.5.1.1. pki CLI 初始化

$ pki -c <password> client-init~/.dogtag/nssdb 目录中创建新客户端 NSS 数据库。在使用客户端 NSS 数据库的所有 CLI 操作中必须指定密码。或者,如果密码存储在文件中,您可以使用 -C 选项指定该文件。例如:

$ pki -C password_file client-init.p12 文件中提取 admin 客户端证书:

$ openssl pkcs12 -in file -clcerts -nodes -nokeys -out file.crt

$ PKICertImport -d ~/.dogtag/nssdb -n "nickname" -t ",," -a -i file.crt -u C

$ pki -c <password> pkcs12-import --pkcs12-file <file> --pkcs12-password <password>certutil -V -u C -n "nickname" -d ~/.dogtag/nssdb

2.5.1.2. 使用 "pki" CLI

$ pki$ pki ca$ pki ca-cert--help 选项:

$ pki --help$ pki ca-cert-find --help$ pki help$ pki help ca-cert-find$ pki ca-cert-find$ pki -U <server URL> -n <nickname> -c <password> <command> [command parameters]$ pki -n jsmith -c password ca-user-find ...http://local_host_name:8080 与服务器通信。要在不同位置与服务器通信,请使用 -U 选项指定 URL,例如:

$ pki -U https://server.example.com:8443 -n jsmith -c password ca-user-find2.5.2. AtoB

$ AtoB input.ascii output.bin2.5.3. AuditVerify

$ AuditVerify -d ~jsmith/auditVerifyDir -n Log Signing Certificate -a ~jsmith/auditVerifyDir/logListFile -P "" -v

~jsmith/auditVerifyDir NSS 数据库(-d)中的 Log Signing Certificate (-n)验证审计日志。要验证的日志列表(-a)位于 ~jsmith/auditVerifyDir/logListFile 文件中,用逗号分开和排序。前面带有证书和密钥数据库文件名的前缀(-P)为空。输出为详细(-v)。

2.5.4. BtoA

$ BtoA input.bin output.ascii2.5.5. CMCRequest

$ CMCRequest example.cfgCMCRequest吊销证书” 请求和接收证书。

2.5.6. CMCRevoke

2.5.8. CRMFPopClient

CRMFPopClient 工具是使用 NSS 数据库的证书请求消息格式(CRMF)客户端,并提供 Possession 的参与。

$ CRMFPopClient -d . -p password -n "cn=subject_name" -q POP_SUCCESS -b kra.transport -w "AES/CBC/PKCS5Padding" -t false -v -o /user_or_entity_database_directory/example.csr

-d)中创建一个带有 cn=subject_name 主题 DN (-n) 的新 CSR,用于指定用于传输 kra.transport (-b)的证书,即 AES/CBC/PKCS5Padding key wrap 算法详细输出(-v) 生成的 CSR 被写入 /user_or_entity_database_directory/example.csr 文件(-o)。

CMCRequest吊销证书”。

2.5.9. HttpClient

HttpClient 实用程序是用于提交 CMC 请求的 NSS 感知 HTTP 客户端。

$ HttpClient request.cfg

request.cfg 文件中。如需更多信息,请参阅 HttpClient --help 命令的输出。

2.5.10. OCSPClient

$ OCSPClient -h server.example.com -p 8080 -d /etc/pki/pki-tomcat/alias -c "caSigningCert cert-pki-ca" --serial 2

-p)上查询 server.example.com OCSP 服务器(-h),以检查由 caSigningcet cert-pki-ca (-c)签名的证书是否有效。 /etc/pki/pki-tomcat/alias 目录中的 NSS 数据库。

2.5.11. PKCS10Client

PKCS10Client 工具为 RSA 和 EC 密钥创建一个 PKCS10 格式的 CSR,可选在 HSM 上。

$ PKCS10Client -d /etc/dirsrv/slapd-instance_name/ -p password -a rsa -l 2048 -o ~/ds.csr -n "CN=$HOSTNAME"

/etc/dirsrv/slapd-instance_name/ 目录中创建一个新的 RSA (-a)密钥,其 2048 位(-l~/ds.cfg 文件(-o)中,证书 DN 为 CN=$HOSTNAME (-n)。

2.5.12. PrettyPrintCert

$ PrettyPrintCert ascii_data.cert

ascii_data.cert 文件的输出,并以人类可读格式显示其内容。输出包括签名算法、exponent、modulus 和证书扩展等信息。

2.5.13. PrettyPrintCrl

$ PrettyPrintCrl ascii_data.crl

ascii_data.crl 的输出,并以人类可读格式显示其内容。输出包括信息,如撤销签名算法、撤销的签发者以及撤销的证书列表及其原因。

2.5.14. TokenInfo

$ TokenInfo ./nssdb/

2.5.15. tkstool

tkstool 工具与令牌密钥服务(TKS)子系统交互。

$ tkstool -M -n new_master -d /var/lib/pki/pki-tomcat/alias -h token_name

令牌_name上的 /var/lib/pki/pki-tomcat/alias NSS 数据库中创建一个名为 new_master (-n)的新主密钥(-M)

2.6. 企业安全客户端

- 支持 JavaCard 2.1 或更高版本卡和全局平台 2.01- 兼容智能卡,如 Safenet 的 330J 智能卡。

- 支持 Gemalto TOP IM FIPS CY2 令牌,包括智能卡和 GemPCKey USB 格式工厂键。

- 支持 SafeNet Smart Card 650 (SC650)。

- 注册安全令牌,以便 TPS 识别它们。

- 维护安全令牌,如使用 TPS 重新注册令牌。

- 提供有关被管理令牌或令牌的当前状态的信息。

- 支持服务器端密钥生成,以便在令牌丢失时在单独的令牌上存档并恢复密钥。

- 允许用户注册安全令牌,以便被 TPS 识别。

- 允许用户维护安全令牌。例如,企业安全客户端使得可以使用 TPS 重新注册令牌。

- 通过默认和自定义令牌配置集提供对多种不同类型的令牌的支持。默认情况下,TPS 可以自动注册用户密钥、设备密钥和安全密钥;可以添加额外的配置文件,以便用于不同用途的令牌(通过令牌 CUID 等属性识别)可以根据适当的配置集自动注册。

- 提供有关被管理令牌的当前状态的信息。

部分 II. 设置证书服务

第 3 章 为颁发证书(证书配置文件)进行规则

3.1. 关于证书配置文件

- 身份验证。每个认证配置文件中都可以指定身份验证方法。

- 授权。每个认证配置文件中都可以指定一个授权方法。

- 配置集输入。配置集输入是请求证书时提交到 CA 的参数和值。配置集输入包括证书请求的公钥,以及证书的最终实体所请求的证书主题名称。

- 配置集输出。配置集输出是参数和值,用于指定向最终实体提供证书的格式。当请求成功时,配置集输出是 CMC 响应,其中包含 PKCS the7 证书链。

- 证书内容。每个证书定义内容信息,如为其分配的实体名称(主题名称)、其签名算法及其有效期周期。证书中包含的内容在 X.509 标准中定义。使用 X509 标准的版本 3 时,证书也可以包含扩展。有关证书扩展的详情,请参考 ???。有关证书配置文件的所有信息都在配置文件配置文件中配置文件策略的

设置条目中定义。当同时请求多个证书时,可以在配置文件策略中定义多个设置条目来满足每个证书的需求。每个策略集由多个策略规则组成,每个策略规则描述了证书内容中的一个字段。策略规则可包括以下部分:- 配置集默认值。这些是预定义的参数和允许的值,用于证书中包含的信息。配置集默认包括证书的有效性周期,以及每个发布的证书类型的证书扩展。

- 配置集限制。用于发布证书的约束设置规则或策略。另一方面,配置集限制包括要求证书主题名称至少有一个 CN 组件的规则,将证书的有效性设置为最多 360 天,来定义续订允许的宽限期,或要求 主题altname 扩展始终设为 true。

3.1.1. Enrollment Profile

例 3.1. caCMCUserCert Profile 示例

desc=This certificate profile is for enrolling user certificates by using the CMC certificate request with CMC Signature authentication. visible=true enable=true enableBy=admin name=Signed CMC-Authenticated User Certificate Enrollment

auth.instance_id= 条目意味着使用此配置集,不需要进行身份验证来提交注册请求。但是,需要由授权的 CA 代理手动批准才能获得颁发。

input.list=i1 input.i1.class_id=cmcCertReqInputImp

output.list=o1 output.o1.class_id=certOutputImpl

policyset.list=userCertSet policyset.userCertSet.list=1,10,2,3,4,5,6,7,8,9 ... policyset.userCertSet.6.constraint.class_id=keyUsageExtConstraintImpl policyset.userCertSet.6.constraint.name=Key Usage Extension Constraint policyset.userCertSet.6.constraint.params.keyUsageCritical=true policyset.userCertSet.6.constraint.params.keyUsageDigitalSignature=true policyset.userCertSet.6.constraint.params.keyUsageNonRepudiation=true policyset.userCertSet.6.constraint.params.keyUsageDataEncipherment=false policyset.userCertSet.6.constraint.params.keyUsageKeyEncipherment=true policyset.userCertSet.6.constraint.params.keyUsageKeyAgreement=false policyset.userCertSet.6.constraint.params.keyUsageKeyCertSign=false policyset.userCertSet.6.constraint.params.keyUsageCrlSign=false policyset.userCertSet.6.constraint.params.keyUsageEncipherOnly=false policyset.userCertSet.6.constraint.params.keyUsageDecipherOnly=false policyset.userCertSet.6.default.class_id=keyUsageExtDefaultImpl policyset.userCertSet.6.default.name=Key Usage Default policyset.userCertSet.6.default.params.keyUsageCritical=true policyset.userCertSet.6.default.params.keyUsageDigitalSignature=true policyset.userCertSet.6.default.params.keyUsageNonRepudiation=true policyset.userCertSet.6.default.params.keyUsageDataEncipherment=false policyset.userCertSet.6.default.params.keyUsageKeyEncipherment=true policyset.userCertSet.6.default.params.keyUsageKeyAgreement=false policyset.userCertSet.6.default.params.keyUsageKeyCertSign=false policyset.userCertSet.6.default.params.keyUsageCrlSign=false policyset.userCertSet.6.default.params.keyUsageEncipherOnly=false policyset.userCertSet.6.default.params.keyUsageDecipherOnly=false ...

3.1.2. 证书扩展:默认和约束

policyset.caCertSet.5.default.name=Basic Constraints Extension Default policyset.caCertSet.5.default.params.basicConstraintsCritical=true policyset.caCertSet.5.default.params.basicConstraintsIsCA=true policyset.caCertSet.5.default.params.basicConstraintsPathLen=-1

policyset.caCertSet.5.constraint.class_id=basicConstraintsExtConstraintImpl policyset.caCertSet.5.constraint.name=Basic Constraint Extension Constraint policyset.caCertSet.5.constraint.params.basicConstraintsCritical=true policyset.caCertSet.5.constraint.params.basicConstraintsIsCA=true policyset.caCertSet.5.constraint.params.basicConstraintsMinPathLen=-1 policyset.caCertSet.5.constraint.params.basicConstraintsMaxPathLen=-1

3.1.3. 输入和输出

3.2. 设置证书配置文件

- 使用 PKI 命令行界面

- 使用基于 Java 的管理控制台

3.2.1. 使用 PKI 命令行界面管理证书注册配置文件

pki 工具管理证书配置文件。详情请查看 pki-ca-profile(1) man page。

3.2.1.1. 启用和禁用证书配置文件

caCMCECserverCert 证书配置文件:

# pki -c password -n caagent ca-profile-disable caCMCECserverCert

caCMCECserverCert 证书配置文件:

# pki -c password -n caagent ca-profile-enable caCMCECserverCert

3.2.1.2. 以 Raw 格式创建证书配置文件

# pki -c password -n caadmin ca-profile-add profile_name.cfg --raw

profileId=profile_name

3.2.1.3. 以 Raw 格式编辑证书配置文件

caCMCECserverCert 配置集:

# pki -c password -n caadmin ca-profile-edit caCMCECserverCert

VI 编辑器中打开它。当您关闭编辑器时,配置集配置会在服务器上更新。

例 3.2. 以 RAW 格式编辑证书配置文件

caCMCserverCert 配置集以接受多个用户提供的扩展:

- 禁用配置集作为 CA 代理:

# pki -c password -n caagemt ca-profile-disable caCMCserverCert

- 以 CA 管理员身份编辑配置集:

- 在

VI编辑器中下载并打开配置集:# pki -c password -n caadmin ca-profile-edit caCMCserverCert

- 更新配置以接受扩展。详情请查看 ???。

- 启用配置集作为 CA 代理:

# pki -c password -n caagent ca-profile-enable caCMCserverCert

3.2.1.4. 删除证书配置文件

# pki -c password -n caadmin ca-profile-del profile_name

3.2.2. 使用基于 Java 的管理控制台管理证书注册配置文件

pkiconsole 已被弃用。

3.2.2.1. 通过 CA 控制台创建证书配置文件

- 登录证书系统 CA 子系统控制台。

pkiconsole https://server.example.com:8443/ca

- 在 Configuration 选项卡中,选择 Certificate Manager,然后选择 Certificate Profiles。Certificate Profile Instances Management 选项卡(列出配置的证书配置文件)将打开。

- 若要创建新证书配置文件,请单击 。在 Select Certificate Profile Plugin Implementation 窗口中,选择创建配置集的证书类型。

- 在 Certificate Profile Instance Editor 中填写配置文件信息。

- 证书配置文件实例 ID.这是系统用来识别配置文件的 ID。

- 证书配置文件名称.这是配置文件的用户友好的名称。

- 证书配置文件描述.

- 最终用户证书配置文件.这会设置请求是否必须通过配置文件的输入表单进行。这通常设为 true。把它设置为 false,允许通过证书管理器的证书配置文件框架处理签名的请求,而不是通过证书配置文件的输入页面进行处理。

- 证书配置文件身份验证.这会设置身份验证方法。通过为身份验证实例提供实例 ID 来设置自动身份验证。如果此字段为空,则身份验证方法是代理批准的注册;请求将提交到代理服务接口的请求队列中。除非是 TMS 子系统,否则管理员必须选择以下身份验证插件之一:

- CMCAuth :当 CA 代理必须批准并提交注册请求时,使用此插件。

- CMCUserSignedAuth :使用此插件使非代理用户能够注册自己的证书。

- 点。插件编辑器关闭,新的配置集列在 profile 选项卡中。

- 为新配置集配置策略、输入和输出。从列表中选择新配置集,然后单击 。

- 在证书配置文件 规则编辑器 窗口的 Policies 选项卡中设置策略。Policies 选项卡列出了已为配置集类型默认设置的策略。

- 要添加策略,请点击 。

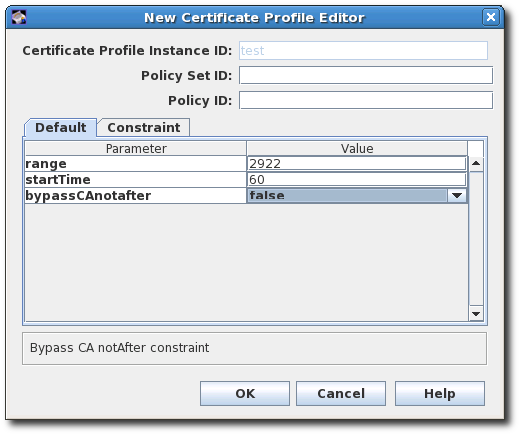

- 从 Default 字段中选择默认值,在 Constraints 字段中选择与该策略关联的约束,然后单击 。

- 填写策略设置 ID。在发布双密钥对时,单独的策略集会定义与每个证书关联的策略。然后,填写证书配置文件策略 ID,证书配置文件策略的名称或标识符。

- 在 Defaults 和 Constraints 选项卡中配置任何参数。

Default 定义填充证书请求的属性,后者决定证书的内容。这些可以是扩展、有效期或证书中包含的其他字段。约束 定义默认值的有效值。如需了解每个默认或约束的详情,请查看 第 B.1 节 “默认参考” 和 第 B.2 节 “约束参考”。

Default 定义填充证书请求的属性,后者决定证书的内容。这些可以是扩展、有效期或证书中包含的其他字段。约束 定义默认值的有效值。如需了解每个默认或约束的详情,请查看 第 B.1 节 “默认参考” 和 第 B.2 节 “约束参考”。

要修改现有策略,请选择策略,然后单击 。然后编辑该策略的默认和限制。要删除策略,请选择策略,然后单击 。 - 在证书配置文件 编辑器 窗口的 Inputs 选项卡中设置输入。配置集可以有多个输入类型。注意除非为 TMS 子系统配置配置文件,否则请选择 cmcCertReqInput,并通过选择它们并单击 按钮来删除其他配置集。

- 要添加输入,请点击 。

- 从列表中选择输入,。如需了解默认输入的详情,请查看 第 A.1 节 “输入参考”。

- 此时会打开 New Certificate Profile Editor 窗口。设置输入 ID,然后单击 。

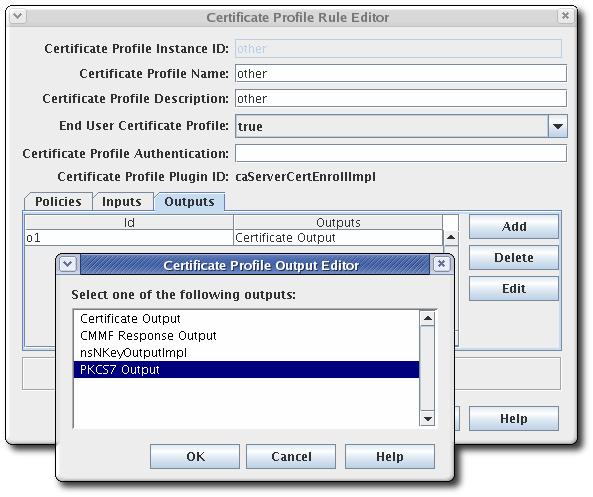

可以添加和删除输入。可以选择为输入选择编辑,但因为输入没有参数或其他设置,因此无需配置。要删除输入,请选择输入,然后单击 。 - 在证书配置文件 规则编辑器 窗口的 Outputs 选项卡中设置 输出。必须为使用自动验证方法的任何证书配置文件设置输出;不需要为使用代理验证的任何证书配置文件设置输出。默认情况下,所有配置集都会设置证书输出类型,并自动添加到自定义配置集中。除非为 TMS 子系统配置配置文件,否则仅选择证书 输出。

可以添加和删除输出。可以为输出选择编辑,但因为输出没有参数或其他设置,因此无需配置。

可以添加和删除输出。可以为输出选择编辑,但因为输出没有参数或其他设置,因此无需配置。- 要添加输出,请单击 。

- 从列表中选择输出,。

- 为输出指定名称或标识符,然后单击 。此输出将在输出标签页中列出。您可以编辑它,以便为此输出中的参数提供值。

若要删除输出,可从列表中选择输出,然后单击 。 - 重启 CA 以应用新配置集。

systemctl restart pki-tomcatd-nuxwdog@instance_name.service

- 将配置集作为管理员创建后,CA 代理必须批准代理服务页面中的配置集来启用配置集。

- 打开 CA 的服务页面。

https://server.example.com:8443/ca/services

- 单击 Manage Certificate Profiles 链接。本页列出了管理员(活跃和不活跃)设置的所有证书配置文件。

- 单击要批准的证书配置文件的名称。

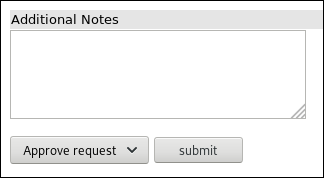

- 在页面底部,单击 按钮。

3.2.2.2. 在控制台中编辑证书配置文件

- 登录到代理服务页面并禁用配置集。代理启用证书配置文件后,该证书配置文件会在证书配置文件 实例管理 选项卡中被标记为启用,并且无法通过控制台以任何方式编辑证书配置文件。

- 登录证书系统 CA 子系统控制台。

pkiconsole https://server.example.com:8443/ca

- 在 Configuration 选项卡中,选择 Certificate Manager,然后选择 Certificate Profiles。

- 选择证书配置文件,然后单击 。

- 此时会出现 Certificate Profile Rule Editor 窗口。对默认值、约束、输入或输出的任何更改。注意无法修改配置集实例 ID。如有必要,通过拔出窗口其中一个角来放大窗口。

- 重启 CA 以应用更改。

- 在代理服务页面中,重新启用配置集。

3.2.3. 列出证书注册配置文件

pki 实用程序。例如:

# pki -c password -n caadmin ca-profile-find ------------------ 59 entries matched ------------------ Profile ID: caCMCserverCert Name: Server Certificate Enrollment using CMC Description: This certificate profile is for enrolling server certificates using CMC. Profile ID: caCMCECserverCert Name: Server Certificate wth ECC keys Enrollment using CMC Description: This certificate profile is for enrolling server certificates with ECC keys using CMC. Profile ID: caCMCECsubsystemCert Name: Subsystem Certificate Enrollment with ECC keys using CMC Description: This certificate profile is for enrolling subsystem certificates with ECC keys using CMC. Profile ID: caCMCsubsystemCert Name: Subsystem Certificate Enrollment using CMC Description: This certificate profile is for enrolling subsystem certificates using CMC. ... ----------------------------- Number of entries returned 20

3.2.4. 显示证书注册配置文件的详情

caECFullCMCUserSignedCert :

$ pki -c password -n caadmin ca-profile-show caECFullCMCUserSignedCert

-----------------------------------

Profile "caECFullCMCUserSignedCert"

-----------------------------------

Profile ID: caECFullCMCUserSignedCert

Name: User-Signed CMC-Authenticated User Certificate Enrollment

Description: This certificate profile is for enrolling user certificates with EC keys by using the CMC certificate request with non-agent user CMC authentication.

Name: Certificate Request Input

Class: cmcCertReqInputImpl

Attribute Name: cert_request

Attribute Description: Certificate Request

Attribute Syntax: cert_request

Name: Certificate Output

Class: certOutputImpl

Attribute Name: pretty_cert

Attribute Description: Certificate Pretty Print

Attribute Syntax: pretty_print

Attribute Name: b64_cert

Attribute Description: Certificate Base-64 Encoded

Attribute Syntax: pretty_print

caECFullCMCUserSignedCert,格式为 raw:

$ pki -c password -n caadmin ca-profile-show caECFullCMCUserSignedCert --raw #Wed Jul 25 14:41:35 PDT 2018 auth.instance_id=CMCUserSignedAuth policyset.cmcUserCertSet.1.default.params.name= policyset.cmcUserCertSet.4.default.class_id=authorityKeyIdentifierExtDefaultImpl policyset.cmcUserCertSet.6.default.params.keyUsageKeyCertSign=false policyset.cmcUserCertSet.10.default.class_id=noDefaultImpl policyset.cmcUserCertSet.10.constraint.name=Renewal Grace Period Constraint output.o1.class_id=certOutputImpl ...

3.3. 在配置集中定义密钥默认值

policyset.set1.p3.constraint.class_id=noConstraintImpl policyset.set1.p3.constraint.name=No Constraint policyset.set1.p3.default.class_id=subjectKeyIdentifierExtDefaultImpl policyset.set1.p3.default.name=Subject Key Identifier Default ... policyset.set1.p11.constraint.class_id=keyConstraintImpl policyset.set1.p11.constraint.name=Key Constraint policyset.set1.p11.constraint.params.keyType=RSA policyset.set1.p11.constraint.params.keyParameters=1024,2048,3072,4096 policyset.set1.p11.default.class_id=userKeyDefaultImpl policyset.set1.p11.default.name=Key Default

policyset.set1.list=p1,p2,p11,p3,p4,p5,p6,p7,p8,p9,p103.4. 配置配置集以启用续订

policyset.cmcUserCertSet.10.constraint.class_id=renewGracePeriodConstraintImpl policyset.cmcUserCertSet.10.constraint.name=Renewal Grace Period Constraint policyset.cmcUserCertSet.10.constraint.params.renewal.graceBefore=30 policyset.cmcUserCertSet.10.constraint.params.renewal.graceAfter=30 policyset.cmcUserCertSet.10.default.class_id=noDefaultImpl policyset.cmcUserCertSet.10.default.name=No Default

3.4.1. 使用相同密钥续订

allowSameKeyRenewal 参数设置为 true。例如:

policyset.cmcUserCertSet.9.constraint.class_id=uniqueKeyConstraintImpl policyset.cmcUserCertSet.9.constraint.name=Unique Key Constraint policyset.cmcUserCertSet.9.constraint.params.allowSameKeyRenewal=true policyset.cmcUserCertSet.9.default.class_id=noDefaultImpl policyset.cmcUserCertSet.9.default.name=No Default

3.4.2. 使用新密钥续订

subjectDN。

3.5. 为证书设置签名算法

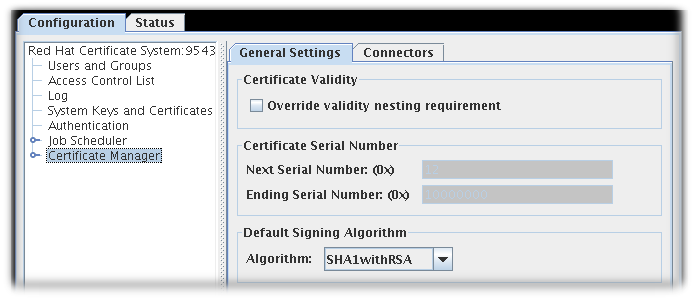

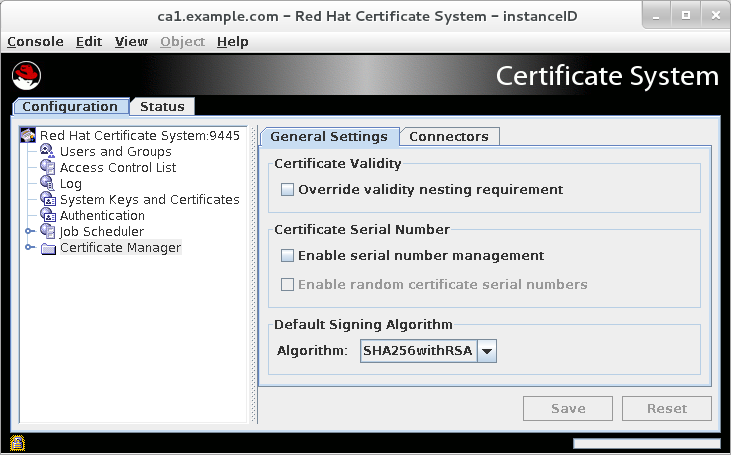

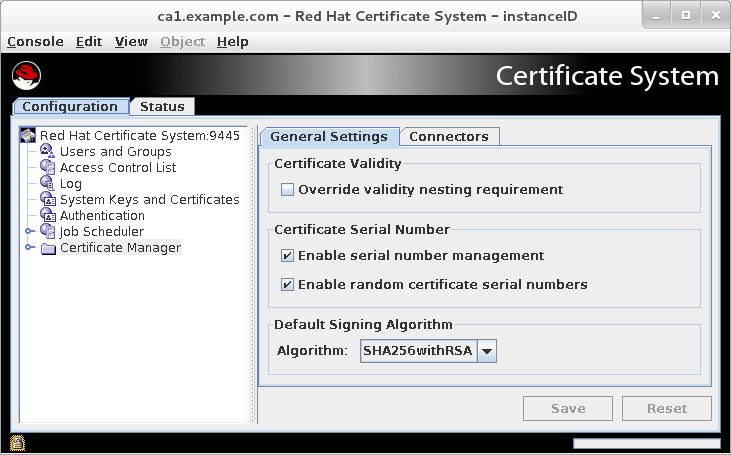

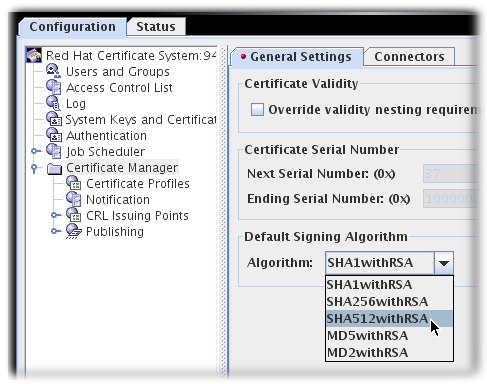

3.5.1. 设置 CA 的默认签名算法

- 打开 CA 控制台。

pkiconsole https://server.example.com:8443/ca

- 在 Configuration 选项卡中,展开 证书管理器 树。

- 在 General Settings 选项卡中,在 Algorithm 下拉菜单中选择要使用的算法。

pkiconsole 已被弃用。

3.5.2. 在配置文件中设置签名算法默认值

.cfg 文件中,算法使用两个参数设置:

policyset.cmcUserCertSet.8.constraint.class_id=signingAlgConstraintImpl policyset.cmcUserCertSet.8.constraint.name=No Constraint policyset.cmcUserCertSet.8.constraint.params.signingAlgsAllowed=SHA256withRSA,SHA512withRSA,SHA256withEC,SHA384withRSA,SHA384withEC,SHA512withEC policyset.cmcUserCertSet.8.default.class_id=signingAlgDefaultImpl policyset.cmcUserCertSet.8.default.name=Signing Alg policyset.cmcUserCertSet.8.default.params.signingAlg=-

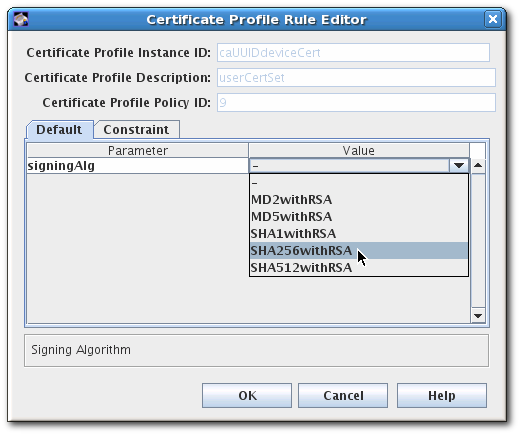

- 打开 CA 控制台。

pkiconsole https://server.example.com:8443/ca

- 在 Configuration 选项卡中,展开 证书管理器 树。

- 点 Certificate Profiles 项。

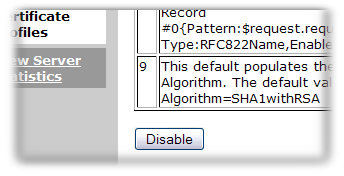

- 点 Policies 选项卡。

- 选择 Signing Alg 策略,然后单击 按钮。

- 要设置默认签名算法,请在 Defaults 选项卡中设置值。如果设置为 -,则配置文件将使用 CA 的默认值。

- 要设置可在证书请求中可接受的允许签名算法列表,请打开 Constraints 选项卡,并在 Value 字段中为 signingAlgsAllowed 设置算法列表。约束的可能值列在 第 B.2.10 节 “签名算法约束” 中。

pkiconsole 已被弃用。

3.7. 管理主题名称和主题备用名称

3.7.1. 在 Subject Name 中使用 Requester CN 或 UID

cn 或 uid 值可用于构建发布的证书的主题名称。本节演示了一个配置集,它在证书请求中存在 Subject Name Constraint 中需要指定 naming 属性(CN 或 UID)。如果缺少 naming 属性,则请求将被拒绝。

- CN 或 UID 格式在 Subject Name Constraint 的模式 配置中设置。

- 主题 DN 的格式(包括 CN 或 UID 令牌)和证书的特定后缀在 Subject Name Default 中设置。

policyset.serverCertSet.1.constraint.class_id=subjectNameConstraintImpl policyset.serverCertSet.1.constraint.name=Subject Name Constraint policyset.serverCertSet.1.constraint.params.pattern=CN=[^,]+,.+policyset.serverCertSet.1.constraint.params.accept=true policyset.serverCertSet.1.default.class_id=subjectNameDefaultImpl policyset.serverCertSet.1.default.name=Subject Name Default policyset.serverCertSet.1.default.params.name=CN=$request.req_subject_name.cn$,DC=example, DC=com

policyset.serverCertSet.1.constraint.class_id=subjectNameConstraintImpl policyset.serverCertSet.1.constraint.name=Subject Name Constraint policyset.serverCertSet.1.constraint.params.pattern=UID=[^,]+,.+policyset.serverCertSet.1.constraint.params.accept=true policyset.serverCertSet.1.default.class_id=subjectNameDefaultImpl policyset.serverCertSet.1.default.name=Subject Name Default policyset.serverCertSet.1.default.params.name=UID=$request.req_subject_name.uid$,DC=example, DC=com

3.7.2. 将 LDAP 目录属性值和其他信息插入到主题 Alt 名称

policyset.userCertSet.8.default.class_id=subjectAltNameExtDefaultImpl policyset.userCertSet.8.default.name=Subject Alt Name Constraint policyset.userCertSet.8.default.params.subjAltNameExtCritical=false policyset.userCertSet.8.default.params.subjAltExtType_0=RFC822Name policyset.userCertSet.8.default.params.subjAltExtPattern_0=$request.requestor_email$ policyset.userCertSet.8.default.params.subjAltExtGNEnable_0=true

- 插入 LDAP 属性值需要启用用户目录身份验证插件 SharedSecret。

- 打开 CA 控制台。

pkiconsole https://server.example.com:8443/ca

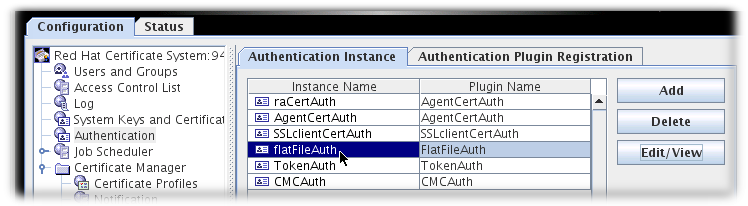

- 在左侧导航树中选择 Authentication。

- 在 Authentication Instance 选项卡中,点 ,再添加 SharedSecret 身份验证插件的实例。

- 输入以下信息:

Authentication InstanceID=SharedToken shrTokAttr=shrTok ldap.ldapconn.host=server.example.com ldap.ldapconn.port=636 ldap.ldapconn.secureConn=true ldap.ldapauth.bindDN=cn=Directory Manager password=password ldap.ldapauth.authtype=BasicAuth ldap.basedn=ou=People,dc=example,dc=org

- 保存新的插件实例。

注意pkiconsole已被弃用。有关设置 CMC 共享令牌的详情,请参考 第 10.4.2 节 “设置 CMC 共享 Secret”。 - ldapStringAttributes 参数指示身份验证插件从用户的 LDAP 条目读取

mail属性的值,并将该值放在证书请求中。当值位于请求中时,证书配置文件策略可以设置为插入扩展值的值。 - 要让 CA 在证书扩展中插入 LDAP 属性值,请编辑配置文件的配置文件,并为扩展插入策略设置参数。例如,要在

caFullCMCSharedTokenCert配置集中的 Subject Alternative Name 扩展中插入mail属性值,请更改以下代码:policyset.setID.8.default.params.

subjAltExtPattern_0=$request.auth_token.mail[0]$有关编辑配置集的详情,请参考 第 3.2.1.3 节 “以 Raw 格式编辑证书配置文件”。 - 重启 CA。

systemctl restart pki-tomcatd-nuxwdog@instance_name.service

caFullCMCSharedTokenCert 配置集注册表单提交的证书将添加 Subject Alternative Name 扩展,并带有请求者 的邮件 LDAP 属性的值。例如:

Identifier: Subject Alternative Name - 2.5.29.17

Critical: no

Value:

RFC822Name: jsmith@example.com| 策略设置令牌 | 描述 |

|---|---|

| $request.auth_token.cn[0]$ | 请求证书的用户的 LDAP 通用名称(cn)属性。 |

| $request.auth_token.mail[0]$ | 请求证书的用户的 LDAP 电子邮件(mail)属性值。 |

| $request.auth_token.tokencertsubject$ | 证书主题名称。 |

| $request.auth_token.uid$ | 请求证书的用户的 LDAP 用户 ID (uid)属性。 |

| $request.auth_token.userdn$ | 请求证书的用户的用户 DN。 |

| $request.auth_token.userid$ | 请求证书的用户的用户 ID 属性的值。 |

| $request.uid$ | 请求证书的用户的用户 ID 属性的值。 |

| $request.requestor_email$ | 提交请求的人员的电子邮件地址。 |

| $request.requestor_name$ | 提交请求的人员。 |

| $request.upn$ | Microsoft UPN。它具有格式 (UTF8String) 1.3.6.1.4.1.311.20.2.3,$request.upn$。 |

| $server.source$ | 指示服务器在主题名称中生成版本 4 UUID (随机号)组件。这始终具有格式 (IA5String) 1.2.3.4,$server.source$。 |

| $request.auth_token.user$ | 当请求由 TPS 提交时使用。请求证书的 TPS 子系统可信管理器。 |

| $request.subject$ | 当请求由 TPS 提交时使用。TPS 已解析和请求的实体的主题名称 DN。例如: cn=John.Smith.123456789,o=TMS Org |

3.7.3. 在 SAN 扩展中使用 CN 属性

dNSName Subject Alternative Name (SAN)值。

dNSName 值附加到现有的 SAN 中。

- 禁用配置集:

# pki -c password -p 8080 \ -n "PKI Administrator for example.com" ca-profile-disable profile_name - 编辑配置集:

# pki -c password -p 8080 \ -n "PKI Administrator for example.com" ca-profile-edit profile_name- 使用配置集的唯一设置号添加以下配置。例如:

policyset.serverCertSet.12.constraint.class_id=noConstraintImpl policyset.serverCertSet.12.constraint.name=No Constraint policyset.serverCertSet.12.default.class_id=commonNameToSANDefaultImpl policyset.serverCertSet.12.default.name=Copy Common Name to Subject前面的示例使用 12 作为集合号。 - 将新策略集号附加到

policyset.userCertSet.list参数。例如:policyset.userCertSet.list=1,10,2,3,4,5,6,7,8,9,12 - 保存配置集。

- 启用配置集:

# pki -c password -p 8080 \ -n "PKI Administrator for example.com" ca-profile-enable profile_name

commonNameToSANDefaultImpl 默认。

3.7.4. 接受 CSR 的 SAN 扩展

3.7.4.1. 配置配置文件以从 CSR 中检索 SAN

caCMCECserverCert :

prefix.constraint.class_id=noConstraintImpl prefix.constraint.name=No Constraint prefix.default.class_id=userExtensionDefaultImpl prefix.default.name=User supplied extension in CSR prefix.default.params.userExtOID=2.5.29.17

3.7.4.2. 使用 SAN 生成 CSR

certutil 工具生成带有两个 SAN 的 CSR:

# certutil -R -k ec -q nistp256 -d . -s "cn=Example Multiple SANs" --extSAN dns:www.example.com,dns:www.example.org -a -o /root/request.csr.p10

第 4 章 设置 Key Archival 和恢复

4.1. 在控制台中配置代理应用密钥恢复

CS.cfg 文件中设置。控制台默认使用 密钥恢复授权代理组。

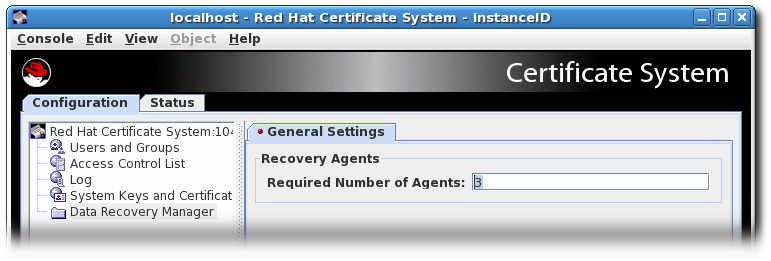

- 打开 KRA 的控制台。例如:

pkiconsole https://server.example.com:8443/kra

- 单击左侧导航树中的 Key Recovery Authority 链接。

- 在 所需的 Agents 字段中输入用于批准密钥恢复的代理数量。

CS.cfg 文件中配置代理批准密钥恢复的更多信息,请参阅 Red Hat Certificate System 规划、安装和部署指南中的 命令行配置 密钥恢复部分。

4.2. 测试密钥 Archival 和恢复设置

- 使用 CA 的 Manual User Signing and Encryption Certificates Enrollment 表单注册 双证书。

- 提交请求。登录代理服务页面,并批准请求。

- 登录到端到端页面,并检查是否已发布了证书。在证书列表中,应该有两个带有连续序列号的新证书。

- 将证书导入到 Web 浏览器。

- 确认密钥已存档。在 KRA 的代理服务页面中,选择 Show completed requests。如果密钥成功存档,则会提供有关该密钥的信息。如果没有显示密钥,请检查日志并修正问题。如果密钥已成功存档,请关闭浏览器窗口。

- 验证密钥。发送签名和加密的电子邮件。收到电子邮件后,打开该邮件并查看其是否签名并加密。消息窗口右上角应当有一个安全图标,表示消息已签名并加密。

- 删除证书。再次检查加密的电子邮件;邮件客户端不应解密邮件。

- 测试归档的密钥是否可以成功恢复:

- 打开 KRA 的代理服务页面,然后单击 Recover Keys 链接。按密钥所有者、序列号或公钥搜索密钥。如果密钥成功存档,则会显示密钥信息。

- 点 。

- 在出现的表单中,输入与要恢复的私钥对应的 base-64 编码证书;使用 CA 获取此信息。如果通过提供 base-64 编码证书来搜索归档的密钥,则不必在此处提供证书。

- 确保选择了 Async Recovery 复选框,以便在恢复持续时关闭浏览器会话。TIPasync 恢复是执行密钥恢复的默认方法。如果要执行同步密钥恢复,则无法关闭浏览器窗口,在恢复过程中无法停止 KRA。

- 根据代理方案,指定数量的代理必须授权这个密钥恢复。使代理搜索要恢复的密钥,然后批准启动的恢复。

- 当所有代理都授权恢复后,下一屏幕会请求密码以使用证书加密 PKCS the 文件。

- 下一屏幕返回一个链接,以下载包含恢复的密钥对的 PKCS the blob。按照链接操作,并将 blob 保存到文件中。重要在某些情况下,直接从

gcr-viewer工具的浏览器中打开 PKCS the 文件可能会失败。要临时解决这个问题,请下载该文件并在gcr-viewer中手动打开该文件。

- 将密钥恢复到浏览器的数据库。将 .p12 文件导入到浏览器和邮件客户端。

- 打开测试电子邮件。消息应再次显示。

第 5 章 请求、注册和管理证书

5.1. 关于注册和续订证书

- 生成证书请求(CSR)。

- 证书请求提交到 CA。

- 通过验证请求它的实体并验证请求,并确认请求满足用于提交它的证书配置文件规则。

- 请求已批准。

- 请求方检索新证书。

5.2. 创建证书签名请求

- 使用命令行工具生成 CSR

- 在支持浏览器中生成 CSR

- 在应用程序内生成 CSR,如服务器的安装程序

- 命令行工具

- 服务器端密钥生成

5.2.1. 使用命令行工具生成 CSR

certutil:支持创建 PKCS the10 请求。PKCS10Client:支持创建 PKCS the10 请求。CRMFPopClient:支持创建 CRMF 请求。pki client-cert-request:支持 PKCS the10 和 CRMF 请求。

5.2.1.1. 使用 certutil创建 CSR

certutil 工具创建 CSR 的示例。

certutil 的详情,请参考:

- certutil(1) man page

- certutil --help 命令的输出

5.2.1.1.1. 使用 certutil 创建带有 EC 密钥的 CSR

certutil 工具创建 Elliptic Curve (EC)密钥对和 CSR:

- 切换到正在请求证书的用户或实体的证书数据库目录,例如:

$ cd /user_or_entity_database_directory/

- 创建二进制 CSR,并将其存储在

/user_or_entity_database_directory/request.csr文件中:$ certutil -d . -R -k ec -q nistp256 -s "CN=subject_name" -o /user_or_entity_database_directory/request-bin.csr

提示时输入所需的 NSS 数据库密码。有关参数的详情,请查看 certutil(1) man page。 - 将创建的二进制格式 CSR 转换为 PEM 格式:

$ BtoA /user_or_entity_database_directory/request-bin.csr /user_or_entity_database_directory/request.csr

- (可选)验证 CSR 文件是否正确:

$ cat /user_or_entity_database_directory/request.csr MIICbTCCAVUCAQAwKDEQMA4GA1UEChMHRXhhbXBsZTEUMBIGA1UEAxMLZXhhbXBs ...

这是一个 PKCS the10 PEM 证书请求。

5.2.1.1.2. 使用 certutil 创建带有用户定义的扩展的 CSR

certutil 工具创建带有用户定义的扩展的 CSR。

- 切换到正在请求证书的用户或实体的证书数据库目录,例如:

$ cd /user_or_entity_database_directory/

- 使用用户定义的密钥用法扩展创建 CSR,以及用户定义的扩展密钥用法扩展,并将其存储在

/user_or_entity_database_directory/request.csr文件中:$ certutil -d . -R -k rsa -g 1024 -s "CN=subject_name" --keyUsage keyEncipherment,dataEncipherment,critical --extKeyUsage timeStamp,msTrustListSign,critical -a -o /user_or_entity_database_directory/request.csr

提示时输入所需的 NSS 数据库密码。有关参数的详情,请查看 certutil(1) man page。 - (可选)验证 CSR 文件是否正确:

$ cat /user_or_entity_database_directory/request.csr Certificate request generated by Netscape certutil Phone: (not specified) Common Name: user 4-2-1-2 Email: (not specified) Organization: (not specified) State: (not specified) Country: (not specified)

这是一个 PKCS the10 PEM 证书请求。

5.2.1.2. 使用 PKCS10Client创建 CSR

PKCS10Client 工具创建 CSR 的示例。

PKCS10Client 的详情,请参考:

- PKCS10Client(1) man page

- PKCS10Client --help 命令的输出

5.2.1.2.1. 使用 PKCS10Client 创建 CSR

PKCS10Client 工具创建 Elliptic Curve (EC)密钥对和 CSR:

- 切换到正在请求证书的用户或实体的证书数据库目录,例如:

$ cd /user_or_entity_database_directory/

- 创建 CSR 并将其存储在

/user_or_entity_database_directory/example.csr文件中:$ PKCS10Client -d . -p NSS_password -a ec -c nistp256 -o /user_or_entity_database_directory/example.csr -n "CN=subject_name"

有关参数的详情,请查看 PKCS10Client(1) man page。 - (可选)验证 CSR 是否正确:

$ cat /user_or_entity_database_directory/example.csr -----BEGIN CERTIFICATE REQUEST----- MIICzzCCAbcCAQAwgYkx ... -----END CERTIFICATE REQUEST-----

5.2.1.2.2. 使用 PKCS10Client 为基于 SharedSecret 的 CMC 创建 CSR

PKCS10Client 工具为基于 SharedSecret 的 CMC 创建 RSA 密钥对和 CSR。它只将其用于 CMC Shared Secret 验证方法,默认情况下,由 caFullCMCSharedTokenCert 和 caECFullCMCSharedTokenCert 配置集处理。

- 切换到正在请求证书的用户或实体的证书数据库目录,例如:

$ cd /user_or_entity_database_directory/

- 创建 CSR 并将其存储在

/user_or_entity_database_directory/example.csr文件中:$ PKCS10Client -d . -p NSS_password -o /user_or_entity_database_directory/example.csr -y true -n "CN=subject_name"

有关参数的详情,请查看 PKCS10Client(1) man page。 - (可选)验证 CSR 是否正确:

$ cat /user_or_entity_database_directory/example.csr -----BEGIN CERTIFICATE REQUEST----- MIICzzCCAbcCAQAwgYkx ... -----END CERTIFICATE REQUEST-----

5.2.1.3. 使用 CRMFPopClient创建 CSR

CRMFPopClient 工具创建 CSR 的示例。

CRMFPopClient 的详情,请查看 CRMFPopClient(1) man page。

5.2.1.3.1. 使用 CRMFPopClient 创建带有密钥 Archival 的 CSR

CRMFPopClient 工具创建 RSA 密钥对和带有 key archive 选项的 CSR:

- 切换到正在请求证书的用户或实体的证书数据库目录,例如:

$ cd /user_or_entity_database_directory/

- 检索 KRA 传输证书:

$ pki ca-cert-find --name "DRM Transport Certificate" --------------- 1 entries found --------------- Serial Number: 0x7 Subject DN: CN=DRM Transport Certificate,O=EXAMPLE Status: VALID Type: X.509 version 3 Key A lgorithm: PKCS #1 RSA with 2048-bit key Not Valid Before: Thu Oct 22 18:26:11 CEST 2015 Not Valid After: Wed Oct 11 18:26:11 CEST 2017 Issued On: Thu Oct 22 18:26:11 CEST 2015 Issued By: caadmin ---------------------------- Number of entries returned 1

- 导出 KRA 传输证书:

$ pki ca-cert-show 0x7 --output kra.transport

- 创建 CSR 并将其存储在

/user_or_entity_database_directory/example.csr文件中:$ CRMFPopClient -d . -p password -n "cn=subject_name" -q POP_SUCCESS -b kra.transport -w "AES/CBC/PKCS5Padding" -v -o /user_or_entity_database_directory/example.csr

要创建 Elliptic Curve (EC)密钥对和 CSR,请将-a ec -t false选项传给命令。有关参数的详情,请查看 CRMFPopClient(1) man page。 - (可选)验证 CSR 是否正确:

$ cat /user_or_entity_database_directory/example.csr -----BEGIN CERTIFICATE REQUEST----- MIICzzCCAbcCAQAwgYkx ... -----END CERTIFICATE REQUEST-----

5.2.1.3.2. 使用 CRMFPopClient 为基于 SharedSecret 的 CMC 创建 CSR

CRMFPopClient 工具为基于 SharedSecret 的 CMC 创建 RSA 密钥对和 CSR。它只将其用于 CMC Shared Secret 验证方法,默认情况下,由 caFullCMCSharedTokenCert 和 caECFullCMCSharedTokenCert 配置集处理。

- 切换到正在请求证书的用户或实体的证书数据库目录,例如:

$ cd /user_or_entity_database_directory/

- 检索 KRA 传输证书:

$ pki ca-cert-find --name "DRM Transport Certificate" --------------- 1 entries found --------------- Serial Number: 0x7 Subject DN: CN=DRM Transport Certificate,O=EXAMPLE Status: VALID Type: X.509 version 3 Key A lgorithm: PKCS #1 RSA with 2048-bit key Not Valid Before: Thu Oct 22 18:26:11 CEST 2015 Not Valid After: Wed Oct 11 18:26:11 CEST 2017 Issued On: Thu Oct 22 18:26:11 CEST 2015 Issued By: caadmin ---------------------------- Number of entries returned 1

- 导出 KRA 传输证书:

$ pki ca-cert-show 0x7 --output kra.transport

- 创建 CSR 并将其存储在

/user_or_entity_database_directory/example.csr文件中:$ CRMFPopClient -d . -p password -n "cn=subject_name" -q POP_SUCCESS -b kra.transport -w "AES/CBC/PKCS5Padding" -y -v -o /user_or_entity_database_directory/example.csr

要创建 EC 密钥对和 CSR,请将-a ec -t false选项传给命令。有关参数的详情,请查看 CRMFPopClient --help 命令的输出。 - (可选)验证 CSR 是否正确:

$ cat /user_or_entity_database_directory/example.csr -----BEGIN CERTIFICATE REQUEST----- MIICzzCCAbcCAQAwgYkx ... -----END CERTIFICATE REQUEST-----

5.2.1.4. 在 PKI CLI 中使用 client-cert-request 创建 CSR

pki命令行工具也可以与 client-cert-request 命令一起使用来生成 CSR。但是,与前面讨论的工具不同,使用 pki 生成的 CSR 将直接提交到 CA。可以同时生成 PKCS11410 或 CRMF 请求。

pki -d user token db directory -P https -p 8443 -h host.test.com -c user token db passwd client-cert-request "uid=test2" --length 4096 --type pkcs10

pki -d user token db directory -P https -p 8443 -h host.test.com -c user token db passwd client-cert-request "uid=test2" --length 4096 --type crmf

ca-cert-request-approve 命令批准它。

pki -d agent token db directory -P https -p 8443 -h host.test.com -c agent token db passwd -n <CA agent cert nickname> ca-cert-request-approve request id

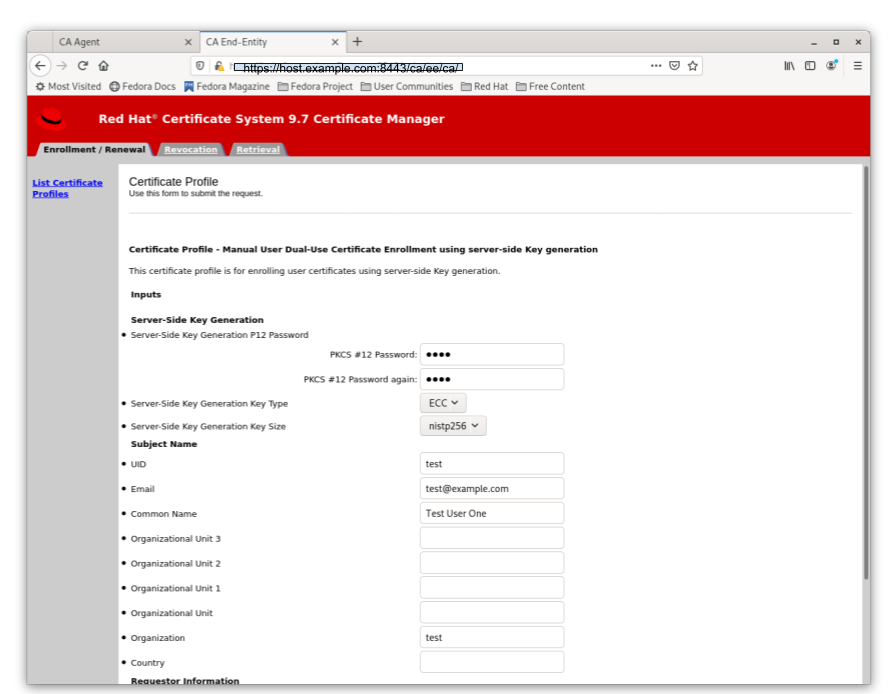

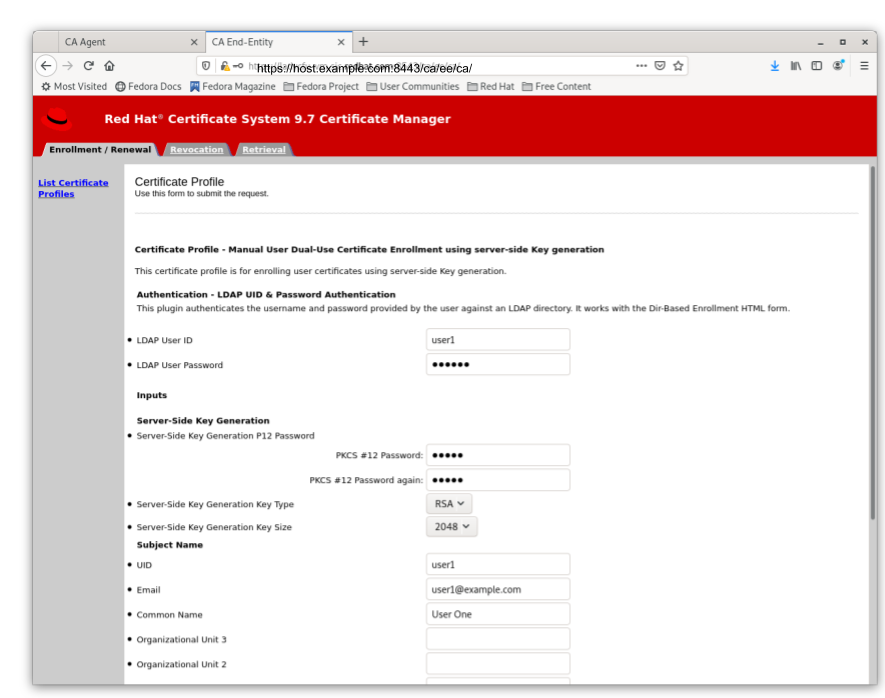

5.2.2. 使用服务器端密钥生成 CSR

CRMFPopClient (请参阅 CRMFPopClient --help)或 pki (请参阅 pki client-cert-request --help)等 CLI 可以用作临时解决方案。

5.2.2.1. 功能高

- 证书请求密钥在 KRA 上生成(注意:必须安装 KRA 才能使用 CA)

- 配置集默认插件

serverKeygenUserKeyDefaultImpl提供了启用或禁用密钥归档(例如,enableArchival 参数)的选择。 - 支持 RSA 和 EC 密钥

- 支持手动(代理)批准和自动批准(例如,基于密码的目录)

5.2.2.2. 使用服务器端密钥注册证书

使用服务器端密钥生成手动用户双用途证书注册

图 5.1. 需要代理手动批准的服务器-Side Keygen Enrollment

使用服务器端密钥生成目录验证的用户双用途证书注册

图 5.2. 成功 LDAP uid/pwd 身份验证时自动批准服务器-Side Keygen Enrollment

- 如果进行手动批准,PKKKKKM 文件将返回到批准请求的 CA 代理;然后代理应该将 PKCS the 文件转发到用户。

- 如果进行自动批准,PKKKKKKT 将会返回到提交请求的用户

图 5.3. 代理手动批准的注册

pkcs12util )将此文件导入到每个应用程序自己的用户内部证书/密钥数据库中。例如,用户的 Firefox nss 数据库。

5.2.2.3. 密钥恢复

5.2.2.4. 其它信息

5.2.2.4.1. KRA 请求记录

- 一个请求类型 asymkeyGenRequest此请求类型不能使用 KRA 代理页面上的 List Requests 来过滤;您可以选择 Show All Requests 来查看列出它们。

- 一个请求类型 恢复

5.2.2.4.2. 审计记录

- SERVER_SIDE_KEYGEN_ENROLL_KEYGEN_REQUEST

- SERVER_SIDE_KEYGEN_ENROLL_KEY_RETRIEVAL_REQUEST

- SERVER_SIDE_KEYGEN_ENROLL_KEYGEN_REQUEST_PROCESSED

- SERVER_SIDE_KEYGEN_ENROLL_KEY_RETRIEVAL_REQUEST_PROCESSED (还没有实现)

5.3. 请求和接收证书

5.3.1. 通过最终用户页面请求和接收证书

- 证书请求类型。这是 PKCS the10 或 CRMF。通过子系统管理控制台创建的证书请求是 PKCS04710 ;那些通过 certutil 工具创建的证书请求通常是 PKCS the10。

- 证书请求.粘贴 base-64 编码 blob,包括 -----BEGIN NEW CERTIFICATE REQUEST----- 和 -----END NEW CERTIFICATE REQUEST----- 标记行。

- 请求者名称。这是请求证书的个人的常见名称。

- 请求者电子邮件.这是请求者的电子邮件地址。在签发证书时,代理或 CA 系统将使用此地址联系请求者。例如: jdoe@someCompany.com。

- 请求者电话.这是请求者的联系人电话号码。

- 打开 Certificate Manager 端到端页面,例如:

http

s://server.example.com:8443/ca/ee/ca - 点 Retrieval 选项卡。

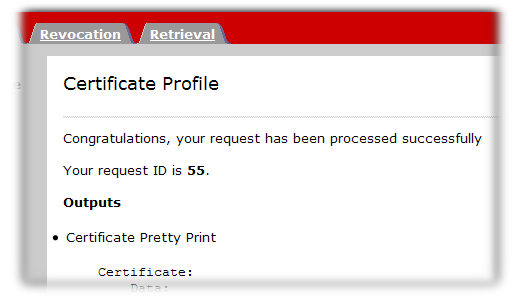

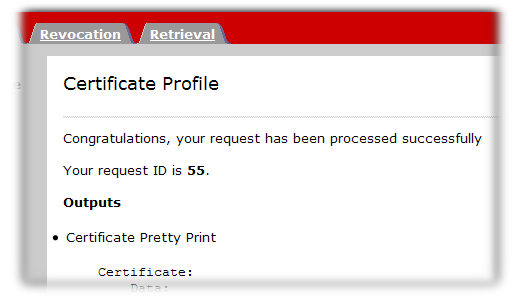

- 填写提交证书请求时创建的请求 ID 号,然后单击 。

- 下一页显示证书请求的状态。如果状态 完成,则有指向证书的链接。点 Issued certificate 链接。

- 新证书信息以用户为print 格式显示,采用 base-64 编码格式,并且以 PKCS the7 格式显示。

可以通过此页面执行以下操作:

可以通过此页面执行以下操作:- 要在服务器或其他应用程序上安装此证书,请在 Server 部分向下滚动到安装此证书,其中包含 base-64 编码证书。

- 将 base-64 编码证书(包括 -----BEGIN CERTIFICATE----- 和 -----END CERTIFICATE----- 标记行)复制到文本文件。保存文本文件,并使用它来将证书的副本存储在私钥所在的实体的安全模块中。请参阅 第 15.3.2.1 节 “创建用户”。

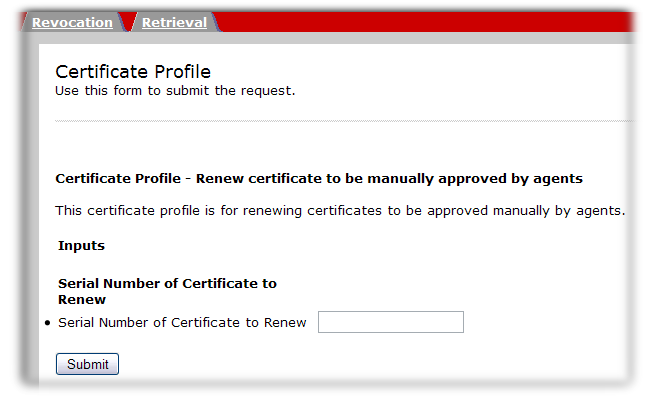

5.4. 续订证书

- 相同的密钥续订 取证书的原始密钥、配置集和请求,并使用相同密钥重新创建具有新有效期和过期日期的新证书。这可以通过以下任一方法完成:

- 通过原始配置文件重新提交原始证书请求(CSR),或者

- 使用 certutil 等支持工具使用原始密钥重新生成 CSR

- 重新加密证书需要使用相同的信息重新生成证书请求,以便生成新的密钥对。然后,CSR 通过原始配置集提交。

5.4.1. 相同的密钥续订

5.4.1.1. 重新使用 CSR

- agent-approved 方法需要提交要续订的证书的序列号;此方法需要 CA 代理的批准。

- 基于目录的续订需要提交要续订的证书的序列号,并且 CA 从其当前证书目录条目中提取信息。如果 ldap uid/pwd 成功验证,则会自动批准该证书。

- 基于证书的续订使用浏览器数据库中的证书进行身份验证,并使用相同的证书重新发布。

5.4.1.1.1. agent-Approved 或基于目录的续订

- 打开签发证书的 CA 的最终服务页面(或克隆)。

http

s://server.example.com:8443/ca/ee/ca - 单击要使用的续订表单的名称。

- 输入要续订的证书的序列号。这可以采用十进制形式或十六进制形式。

- 点续订按钮。

- 请求已提交。对于基于目录的续订,会自动返回更新的证书。否则,续订请求将由代理批准。

5.4.1.1.2. 基于证书的续订

- 打开签发证书的 CA 的最终服务页面(或克隆)。

http

s://server.example.com:8443/ca/ee/ca - 单击要使用的续订表单的名称。

- 没有输入字段,因此点 按钮。

- 出现提示时,选择要更新的证书。

- 请求被提交,并自动返回更新的证书。

5.4.1.2. 使用同一密钥生成 CSR 续订

certutil 工具允许一个使用相同的密钥重新生成 CSR,只要密钥对位于 NSS 数据库中。这可以通过执行以下操作来实现:

- 在 NSS db 中查找对应的密钥 ID:

Certutil -d <nssdb dir> -K

- 使用特定密钥生成 CSR:

Certutil -d <nssdb dir> -R -k <key id> -s <subject DN> -o <CSR output file>

- 使用现有 nickname 生成 CSR:

Certutil -d <nssdb dir> -R -k <nickname> -s <subject DN> -o <CSR output file>

5.4.2. 通过密钥证书续订

5.5. 使用 CMC 提交证书请求

- Red Hat Certificate System Planning, Installation and Deployment Guide 中的 Configuring CMC 部分。

- Red Hat Certificate System Planning, Installation and Deployment Guide 中的 Enrolling with CMC 部分。

- CMCRequest(1) man page

- CMCResponse(1) man page

5.5.1. 使用 CMC 注册

.cfg 输入文件中提供的配置:

CMCRequest /path/to/file.cfg

CMCEnroll -d /agent's/certificate/directory -h password -n cert_nickname -r certrequest.file -p certDB_passwd [-c "comment"]

CMCEnroll (1) man page 中进行了更详细的描述。

5.5.1.1. 测试 CMCEnroll

- 使用 certutil 工具创建证书请求。

- 将 PKCS the10 ASCII 输出复制到文本文件。

- 运行 CMCEnroll 工具。例如,如果名为

request34.txt的输入文件,代理证书存储在浏览器数据库中,代理证书的证书通用名称为 CertificateManagerAgentsCert,证书数据库的密码为 secret,如下所示:CMCEnroll -d ~jsmith/.mozilla/firefox/1234.jsmith -n "CertificateManagerAgentsCert" -r /export/requests/request34.txt -p secret

此命令的输出存储在一个文件中,其文件名相同,且 .out 附加到文件名中。 - 通过终端实体页面提交签名证书。

- 打开 end-entities 页面。

http

s://server.example.com:8443/ca/ee/ca - 从证书配置文件列表中选择 CMC 注册表单。

- 将输出文件的内容粘贴到此表单的 证书请求 文本区域。

- 从粘贴内容中删除 -----BEGIN NEW CERTIFICATE REQUEST----- 和 ----END NEW CERTIFICATE REQUEST-----。

- 填写联系信息并提交表单。

- 证书会立即处理并返回。

- 使用 agent 页面搜索新证书。

5.5.2. CMC 注册过程

- 使用以下格式之一创建证书签名请求(CSR):

- PKCS the10 格式

- 证书请求消息格式(CRMF)格式

有关以这些格式创建 CSR 的详情,请参考 第 5.2 节 “创建证书签名请求”。 - 将 admin 证书导入到客户端 NSS 数据库中。例如:

- 执行以下命令,从

.p12文件中提取 admin 客户端证书:$openssl pkcs12 -in /root/.dogtag/instance/ca_admin_cert.p12 -clcerts -nodes -nokeys -out /root/.dogtag/instance/ca_admin_cert.crt - 根据 Red Hat Certificate System Planning, Installation, installation, and Deployment Guide 中的 Managing Certificate/Key Crypto Token 部分的指导来验证并导入 admin 客户端证书:

$PKICertImport -d . -n "CA Admin - Client Certificate" -t ",," -a -i /root/.dogtag/instance/ca_admin_cert.crt -u C重要在导入 CA Admin 客户端证书前,请确保所有中间证书和 root CA 证书都已导入。 - 导入与证书关联的私钥。

$ pki -c password pkcs12-import --pkcs12-file /root/.dogtag/instance/ca_admin_cert.p12 --pkcs12-password-file /root/.dogtag/instance/ca/pkcs12_password.conf

- 为 CMC 请求创建一个配置文件,如

/home/user_name/cmc-request.cfg,其内容如下:# NSS database directory where CA agent certificate is stored dbdir=/home/user_name/.dogtag/nssdb/ # NSS database password password=password # Token name (default is internal) tokenname=internal # Nickname for signing certificate nickname=subsystem_admin # Request format: pkcs10 or crmf format=pkcs10 # Total number of PKCS10/CRMF requests numRequests=1 # Path to the PKCS10/CRMF request # The content must be in Base-64 encoded format. # Multiple files are supported. They must be separated by space. input=/home/user_name/file.csr # Path for the CMC request output=/home/user_name/cmc-request.bin

详情请查看 CMCRequest(1) man page。 - 创建 CMC 请求:

$ CMCRequest /home/user_name/cmc-request.cfg

如果命令成功,CMCRequest 工具会将 CMC 请求存储在请求配置文件中的output参数中指定的文件中。 - 为

HttpClient创建配置文件,如/home/user_name/cmc-submit.cfg,稍后的步骤中使用该文件向 CA 提交 CMC 请求。在创建的文件中添加以下内容:# PKI server host name host=server.example.com # PKI server port number port=8443 # Use secure connection secure=true # Use client authentication clientmode=true # NSS database directory where the CA agent certificate is stored. dbdir=/home/user_name/.dogtag/nssdb/ # NSS database password password=password # Token name (default: internal) tokenname=internal # Nickname of signing certificate nickname=subsystem_admin # Path for the CMC request input=/home/user_name/cmc-request.bin # Path for the CMC response output=/home/user_name/cmc-response.bin

重要nickname 参数中指定的证书nickname必须与之前用于 CMC 请求的证书匹配。 - 根据您请求的证书类型,将以下参数添加到上一步中创建的配置文件中:

servlet=/ca/ee/ca/profileSubmitCMCFull?profileId=profile_name

例如,对于 CA 签名证书:servlet=/ca/ee/ca/profileSubmitCMCFull?profileId=caCMCcaCert

重要当代理在下一步中提交 CMC 请求时,此参数中指定的配置集必须使用CMCAuth身份验证插件。在用户发起的注册中,配置集必须使用CMCUserSignedAuth插件。详情请查看 第 10.3 节 “CMC 身份验证插件”。 - 向 CA 提交 CMC 请求:

$ HttpClient /home/user_name/cmc-submit.cfg

- 要将 CMC 响应转换为 PKCS the7 证书链,请将 CMC 响应文件传递给

CMCResponse工具的-i参数。例如:$ CMCResponse -i /home/user_name/cmc-response.bin -o /home/user_name/cert_chain.crt

5.5.3. 实际 CMC 注册场景

5.5.3.1. 获取系统和服务器证书

- 注册配置集

- 代理必须使用 第 10.3 节 “CMC 身份验证插件” 中列出的现有 CMC 配置集之一,或者创建一个使用

CMCAuth验证机制的自定义配置集。 - CMC 签名证书

- 对于系统证书,CA 代理必须生成并签署 CMC 请求。为此,将

CMCRequest配置文件中的nickname参数设置为 CA 代理的别名。注意CA 代理必须有权访问自己的私钥。 httpclient TLS ClientNickname- 使用同一证书在

CMCRequest工具的配置文件中签名,与HttpClient的配置文件中的 TLS 客户端身份验证相同。 HttpClientservletParameter- 传递给

HttpClient实用程序的配置文件中的servlet指的是 CMC servlet 和处理请求的注册配置文件。根据您请求的证书类型,在上一步中创建的配置文件中添加以下条目之一:- 对于 CA 签名证书:

servlet=/ca/ee/ca/profileSubmitCMCFull?profileId=caCMCcaCert

- 对于 KRA 传输证书:

servlet=/ca/ee/ca/profileSubmitCMCFull?profileId=caCMCkraTransportCert

- 对于 OCSP 签名证书:

servlet=/ca/ee/ca/profileSubmitCMCFull?profileId=caCMCocspCert

- 对于审计签名证书:

servlet=/ca/ee/ca/profileSubmitCMCFull?profileId=caCMCauditSigningCert

- 对于子系统证书:

- 对于 RSA 证书:

servlet=/ca/ee/ca/profileSubmitCMCFull?profileId=caCMCsubsystemCert

- 对于 ECC 证书:

servlet=/ca/ee/ca/profileSubmitCMCFull?profileId=caCMCECCsubsystemCert

- 对于 TLS 服务器证书:

- 对于 RSA 证书:

servlet=/ca/ee/ca/profileSubmitCMCFull?profileId=caCMCserverCert

- 对于 ECC 证书:

servlet=/ca/ee/ca/profileSubmitCMCFull?profileId=caCMCECCserverCert

- 对于管理员证书:

servlet=/ca/ee/ca/profileSubmitCMCFull?profileId=caFullCMCUserCert

- 当代理预签名 CSR 时,会被视为已建立 Identification,因为代理会检查 CSR 进行验证。不需要额外的 CMC 特定标识验证。

- PKCS the10 文件已经提供 Possession 信息,且不需要额外的 Possession (POP)。

- 在代理预批准的请求中,必须禁用

PopLinkWittnessV2功能,因为代理会检查识别。

5.5.3.2. 获取用户的第一个签名证书

- 代理为 CMC 请求签名。请参阅 第 5.5.3.2.1 节 “使用代理证书签名 CMC 请求”。

- 证书注册通过使用 Shared Secret 进行身份验证。请参阅 第 5.5.3.2.2 节 “使用共享 Secret 验证证书注册”。

5.5.3.2.1. 使用代理证书签名 CMC 请求

5.5.3.3. 获取用户只加密的证书

- 使用存储在网络安全服务(NSS)数据库或包含用户签名证书和密钥的智能卡中的加密令牌。

- 以 PKCS the10 或 CRMF 格式生成 CSR。注意如果需要密钥归档,请使用 CRMF 格式。

- 生成 CMC 请求。由于这是仅加密的证书,私钥无法签名。因此,不包含参与 Of Possession (POP)。因此,注册需要两个步骤:如果初始请求成功,则会导致带有

EncryptedPOP控制的 CMC 状态。然后,用户使用响应并生成包含DecryptedPOP控制的 CMC 请求,并在第二个步骤中提交它。- 对于第一步,除了默认参数外,用户还必须在传递给

CMCRequest工具的配置文件中设置以下参数:identification.enablewitness.sharedSecretidentityProofV2.enableidentityProofV2.hashAlgidentityProofV2.macAlg- CA 需要

popLinkWitnessV2.enable - CA 需要

popLinkWitnessV2.keyGenAlg - CA 需要

popLinkWitnessV2.macAlg request.privKeyId

详情请查看 CMCRequest(1) man page。响应包含:- CMC 加密的 POP 控制

- 带有 POP 所需的 错误的

CMCStatusInfoV2控制 - 请求 ID

- 对于第二个步骤,除了默认参数外,用户还必须在传递给

CMCRequest工具的配置文件中设置以下参数:decryptedPop.enableencryptedPopResponseFiledecryptedPopRequestFilerequest.privKeyId

详情请查看 CMCRequest(1) man page。

5.5.3.3.1. 使用 Key Archival 仅包含只加密证书的示例

-q POP_SUCCESS 选项而不是 -q POP_NONE 传递给 single-trip aresuance 的 CRMFPopClient 工具。

CRMFPoPClient 的说明,请参考 第 5.2.1.3.1 节 “使用 CRMFPopClient 创建带有密钥 Archival 的 CSR” 和 第 5.2.1.3.2 节 “使用 CRMFPopClient 为基于 SharedSecret 的 CMC 创建 CSR”。

- 搜索 KRA 传输证书。例如:

$ pki cert-find --name KRA_transport_certificate_subject_CN

- 使用您在上一步中检索到的 KRA 传输证书的序列号,将证书存储在文件中。例如,要将带有 12345 序列号的证书存储在

/home/user_name/kra.cert文件中:$ pki cert-show 12345 --output /home/user_name/kra.cert

- 使用

CRMFPopClient工具来:- 使用密钥归档创建 CSR:

- 切换到正在请求证书的用户或实体的证书数据库目录,例如:

$ cd /home/user_name/

- 使用

CRMFPopClient实用程序创建 CRMF 请求,其中 RSA 私钥由 KRA 传输证书嵌套。例如,要将请求存储在/home/user_name/crmf.req文件中:$ CRMFPopClient -d . -p token_password -n subject_DN -q POP_NONE \ -b /home/user_name/kra.cert -w "AES/CBC/PKCS5Padding" \ -v -o /home/user_name/crmf.req

请注意命令显示的私钥的 ID。后续步骤中需要 ID,作为第二个往返的配置文件中的request.privKeyId参数的值。

- 为

CRMRequest工具创建一个配置文件,如/home/user_name/cmc.cfg,其内容如下:#numRequests: Total number of PKCS10 requests or CRMF requests. numRequests=1 #input: full path for the PKCS10 request or CRMF request, #the content must be in Base-64 encoded format input=/home/user_name/crmf.req #output: full path for the CMC request in binary format output=/home/user_name/cmc.req #tokenname: name of token where agent signing cert can be found #(default is internal) tokenname=internal #nickname: nickname for user certificate which will be used #to sign the CMC full request. nickname=signing_certificate #dbdir: directory for cert9.db, key4.db and pkcs11.txt dbdir=/home/user_name/.dogtag/nssdb/ #password: password for cert9.db which stores the agent certificate password=password #format: request format, either pkcs10 or crmf format=crmf

- 创建 CMC 请求:

$ CMCRequest /home/user_name/cmc.cfg

如果命令成功,CMCRequest 工具会将 CMC 请求存储在请求配置文件中的output参数中指定的文件中。 - 为

HttpClient创建配置文件,如/home/user_name/cmc-submit.cfg,稍后的步骤中使用该文件向 CA 提交 CMC 请求。在创建的文件中添加以下内容:#host: host name for the http server host=server.example.com #port: port number port=8443 #secure: true for secure connection, false for nonsecure connection secure=true #input: full path for the enrollment request, the content must be in #binary format input=/home/user_name/cmc.req #output: full path for the response in binary format output=/home/user_name/cmc-response_round_1.bin #tokenname: name of token where TLS client authentication cert can be found #(default is internal) #This parameter will be ignored if secure=false tokenname=internal #dbdir: directory for cert9.db, key4.db and pkcs11.txt #This parameter will be ignored if secure=false dbdir=/home/user_name/.dogtag/nssdb/ #clientmode: true for client authentication, false for no client authentication #This parameter will be ignored if secure=false clientmode=true #password: password for cert9.db #This parameter will be ignored if secure=false and clientauth=false password=password #nickname: nickname for client certificate #This parameter will be ignored if clientmode=false nickname=signing_certificate #servlet: servlet name servlet=/ca/ee/ca/profileSubmitUserSignedCMCFull?profileId=caFullCMCUserSignedCert

- 向 CA 提交 CMC 请求:

$ HttpClient /home/user_name/cmc-submit.cfg

如果命令成功,HTTPClient 实用程序会将 CMC 响应存储在配置文件中output参数指定的文件中。 - 通过将响应文件传递给

CMCResponse工具来验证响应。例如:$ CMCResponse -d /home/user_name/.dogtag/nssdb/ -i /home/user_name/cmc-response_round_1.bin

如果第一个往返成功,CMCResponse会显示类似如下的输出:Certificates: Certificate: Data: Version: v3 Serial Number: 0x1 Signature Algorithm: SHA256withRSA - 1.2.840.113549.1.1.11 Issuer: CN=CA Signing Certificate,OU=pki-tomcat,O=unknown00262DFC6A5E Security Domain Validity: Not Before: Wednesday, May 17, 2017 6:06:50 PM PDT America/Los_Angeles Not After: Sunday, May 17, 2037 6:06:50 PM PDT America/Los_Angeles Subject: CN=CA Signing Certificate,OU=pki-tomcat,O=unknown00262DFC6A5E Security Domain ... Number of controls is 3 Control #0: CMC encrypted POP OID: {1 3 6 1 5 5 7 7 9} encryptedPOP decoded Control #1: CMCStatusInfoV2 OID: {1 3 6 1 5 5 7 7 25} BodyList: 1 OtherInfo type: FAIL failInfo=POP required Control #2: CMC ResponseInfo requestID: 15 - 对于第二个往返,请为

DecryptedPOP创建配置文件,如/home/user_name/cmc_DecryptedPOP.cfg,稍后的步骤中使用它。在创建的文件中添加以下内容:#numRequests: Total number of PKCS10 requests or CRMF requests. numRequests=1 #input: full path for the PKCS10 request or CRMF request, #the content must be in Base-64 encoded format #this field is actually unused in 2nd trip input=/home/user_name/crmf.req #output: full path for the CMC request in binary format #this field is actually unused in 2nd trip output=/home/user_name/cmc2.req #tokenname: name of token where agent signing cert can be found #(default is internal) tokenname=internal #nickname: nickname for agent certificate which will be used #to sign the CMC full request. nickname=signing_certificate #dbdir: directory for cert9.db, key4.db and pkcs11.txt dbdir=/home/user_name/.dogtag/nssdb/ #password: password for cert9.db which stores the agent #certificate password=password #format: request format, either pkcs10 or crmf format=crmf decryptedPop.enable=true encryptedPopResponseFile=/home/user_name/cmc-response_round_1.bin request.privKeyId=-25aa0a8aad395ebac7e6a19c364f0dcb5350cfef decryptedPopRequestFile=/home/user_name/cmc.DecryptedPOP.req

- 创建

DecryptPOPCMC 请求:$ CMCRequest /home/user_name/cmc.DecryptedPOP.cfg

如果命令成功,CMCRequest 工具会将 CMC 请求存储在请求配置文件中的decryptPopRequestFile参数指定的文件中。 - 为

HttpClient创建配置文件,如/home/user_name/decrypted_POP_cmc-submit.cfg,稍后的步骤中使用它向 CA 提交DecryptedPOPCMC 请求。在创建的文件中添加以下内容:#host: host name for the http server host=server.example.com #port: port number port=8443 #secure: true for secure connection, false for nonsecure connection secure=true #input: full path for the enrollment request, the content must be in binary format input=/home/user_name/cmc.DecryptedPOP.req #output: full path for the response in binary format output=/home/user_name/cmc-response_round_2.bin #tokenname: name of token where TLS client authentication cert can be found (default is internal) #This parameter will be ignored if secure=false tokenname=internal #dbdir: directory for cert9.db, key4.db and pkcs11.txt #This parameter will be ignored if secure=false dbdir=/home/user_name/.dogtag/nssdb/ #clientmode: true for client authentication, false for no client authentication #This parameter will be ignored if secure=false clientmode=true #password: password for cert9.db #This parameter will be ignored if secure=false and clientauth=false password=password #nickname: nickname for client certificate #This parameter will be ignored if clientmode=false nickname=singing_certificate #servlet: servlet name servlet=/ca/ee/ca/profileSubmitUserSignedCMCFull?profileId=caFullCMCUserCert

- 向 CA 提交

DecryptedPOPCMC 请求:$ HttpClient /home/user_name/decrypted_POP_cmc-submit.cfg

如果命令成功,HTTPClient 实用程序会将 CMC 响应存储在配置文件中output参数指定的文件中。 - 要将 CMC 响应转换为 PKCS the7 证书链,请将 CMC 响应文件传递给

CMCResponse工具的-i参数。例如:$ CMCResponse -i /home/user_name/cmc-response_round_2.bin -o /home/user_name/certs.p7

或者,要以 PEM 格式显示单个证书,请将-v传递给实用程序。如果第二个往返成功,CMCResponse会显示类似如下的输出:Certificates: Certificate: Data: Version: v3 Serial Number: 0x2D Signature Algorithm: SHA256withRSA - 1.2.840.113549.1.1.11 Issuer: CN=CA Signing Certificate,OU=pki-tomcat,O=unknown00262DFC6A5E Security Domain Validity: Not Before: Thursday, June 15, 2017 3:43:45 PM PDT America/Los_Angeles Not After: Tuesday, December 12, 2017 3:43:45 PM PST America/Los_Angeles Subject: CN=user_name,UID=example,OU=keyArchivalExample ... Number of controls is 1 Control #0: CMCStatusInfo OID: {1 3 6 1 5 5 7 7 1} BodyList: 1 Status: SUCCESS

5.6. 执行 Bulksuance

- 由于此过程被脚本化,因此需要设置多个变量来标识 CA (主机、端口)和用于身份验证的项目(代理证书和数据库)。例如,通过在终端中导出变量来为会话设置这些变量:

export d=/var/tmp/testDir export p=password export f=/var/tmp/server.csr.txt export nick="CA agent cert" export cahost=1.2.3.4 export caport=8443

注意本地系统必须具有有效的安全数据库,其中有一个代理的证书。设置数据库:- 从浏览器中导出或下载代理用户证书和密钥,并保存到文件中,如

agent.p12。 - 如有必要,为安全数据库创建一个新目录。

mkdir ${d} - 如有必要,创建新的安全数据库。

certutil -N -d ${d} - 停止证书系统实例。

pki-server stop instance_name

- 使用 pk12util 导入证书。

# pk12util -i /tmp/agent.p12 -d ${d} -W p12filepassword如果过程成功,该命令会打印以下输出:pk12util: PKCS12 IMPORT SUCCESSFUL

- 启动证书系统实例。

pki-server start instance_name

- 必须设置两个额外变量。用于标识用于处理请求的 CA 配置集的变量,以及用于发送 post 语句的变量,以提供配置文件表单的信息。

export post="cert_request_type=pkcs10&xmlOutput=true&profileId=caAgentServerCert&cert_request=" export url="/ca/ee/ca/profileSubmitSSLClient"

注意本例向 caAgentServerCert 配置集提交证书请求(在 post 语句的 profileId 项中标识)。可以使用任何证书配置文件,包括自定义配置集。 - 测试变量配置。

echo ${d} ${p} ${f} ${nick} ${cahost} ${caport} ${post} ${url} - 使用(例如,)PCS 10Client 生成证书请求 :

time for i in {1..10}; do /usr/bin/PKCS10Client -d ${d} -p ${p} -o ${f}.${i} -s "cn=testms${i}.example.com"; cat ${f}.${i} >> ${f}; done perl -pi -e 's/\r\n//;s/\+/%2B/g;s/\//%2F/g' ${f} wc -l ${f} - 使用 sslget 将步骤 4 中创建的批量证书请求文件提交到 CA 配置集接口。例如:

cat ${f} | while read thisreq; do /usr/bin/sslget -n "${nick}" -p ${p} -d ${d} -e ${post}${thisreq} -v -r ${url} ${cahost}:${caport}; done

5.7. 在 Cisco 路由器上注册证书

5.7.1. 启用 SCEP 注册

- 停止 CA 服务器,以便您可以编辑配置文件。

pki-server stop instance_name

- 打开 CA 的

CS.cfg文件。vim

/var/lib/pki/instance_name/ca/conf/CS.cfg - 将

ca.scep.enable设置为 true。如果没有该参数,则使用 参数添加一行。ca.scep.enable=true

- 重启 CA 服务器。

pki-server start instance_name

5.7.2. 为 SCEP 配置安全设置

| 参数 | 描述 |

|---|---|

| ca.scep.encryptionAlgorithm | 设置默认或首选加密算法。 |

| ca.scep.allowedEncryptionAlgorithms | 设置以逗号分隔的加密算法列表。 |

| ca.scep.hashAlgorithm | 设置默认或首选哈希算法。 |

| ca.scep.allowedHashAlgorithms | 设置以逗号分隔的哈希算法列表。 |

| ca.scep.nickname | 提供用于 SCEP 通信的证书 nickname。除非设置了此参数,否则默认使用 CA 的密钥对和证书。 |

| ca.scep.nonceSizeLimit | 设置 SCEP 请求允许的最大非ce 大小(以字节为单位)。默认值为 16 字节。 |

- 停止 CA 服务器,以便您可以编辑配置文件。

pki-server stop instance_name

- 打开 CA 的

CS.cfg文件。vim

/var/lib/pki/instance_name/ca/conf/CS.cfg - 设置所需的安全参数,如 表 5.1 “SCEP 安全性的配置参数” 中列出的。如果该参数不存在,请将其添加到

CS.cfg文件中。ca.scep.encryptionAlgorithm=DES3 ca.scep.allowedEncryptionAlgorithms=DES3 ca.scep.hashAlgorithm=SHA1 ca.scep.allowedHashAlgorithms=SHA1,SHA256,SHA512 ca.scep.nickname=Server-Cert ca.scep.nonceSizeLimit=20

- 重启 CA 服务器。

pki-server start instance_name

5.7.3. 为 SCEP 注册配置路由器

- 路由器必须使用 IP 地址、DNS 服务器和路由信息进行配置。

- 路由器的日期/时间必须正确。

- 必须配置路由器的主机名和 dnsname。

5.7.4. 为路由器生成 SCEP 证书

- 选择一个随机 PIN。

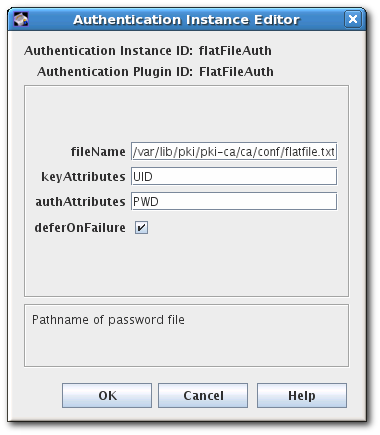

- 将 PIN 和路由器的 ID 添加到

flatfile.txt文件中,以便路由器可以直接对 CA 进行身份验证。例如:vim /var/lib/pki/instance_name/ca/conf/flatfile.txt UID:172.16.24.238 PWD:Uojs93wkfd0IS

务必在 PWD 行后插入空行。路由器的 IP 地址可以是 IPv4 地址或 IPv6 地址。第 10.2.4 节 “配置平面文件身份验证” 中描述了使用平面文件身份验证。 - 登录路由器的控制台。在本例中,路由器的名称为 scep :

scep>

- 启用特权命令。

scep> enable

- 进入配置模式。

scep# conf t

- 从 root 开始,为证书链中的每个 CA 导入 CA 证书。例如,以下命令将链中的两个 CA 证书导入到路由器中:

scep(config)# crypto ca trusted-root1 scep(ca-root)# root CEP http://server.example.com:8080/ca/cgi-bin/pkiclient.exe scep(ca-root)# crl optional scep(ca-root)# exit scep(config)# cry ca authenticate 1 scep(config)# crypto ca trusted-root0 scep(ca-root)# root CEP http://server.example.com:8080/ca/cgi-bin/pkiclient.exe scep(ca-root)# crl optional scep(ca-root)# exit scep(config)# cry ca authenticate 0

- 设置 CA 身份,并输入用于访问 SCEP 注册配置文件的 URL。例如,对于 CA:

scep(config)# crypto ca identity CA scep(ca-identity)# enrollment url http://server.example.com:8080/ca/cgi-bin scep(ca-identity)# crl optional

- 获取 CA 的证书。

scep(config)# crypto ca authenticate CA Certificate has the following attributes: Fingerprint: 145E3825 31998BA7 F001EA9A B4001F57 % Do you accept this certificate? [yes/no]: yes

- 生成 RSA 密钥对。

scep(config)# crypto key generate rsa The name for the keys will be: scep.server.example.com Choose the size of the key modulus in the range of 360 to 2048 for your General Purpose Keys. Choosing a key modulus greater than 512 may take a few minutes. How many bits in the modulus [512]: Generating RSA keys ... [OK]

- 最后,在路由器上生成证书。

scep(config)# crypto ca enroll CA % % Start certificate enrollment .. % Create a challenge password. You will need to verbally provide this password to the CA Administrator in order to revoke your certificate. For security reasons your password will not be saved in the configuration. Please make a note of it. Password: secret Re-enter password: secret % The subject name in the certificate will be: scep.server.example.com % Include the router serial number in the subject name? [yes/no]: yes % The serial number in the certificate will be: 57DE391C % Include an IP address in the subject name? [yes/no]: yes % Interface: Ethernet0/0 % Request certificate from CA? [yes/no]: yes % Certificate request sent to Certificate Authority % The certificate request fingerprint will be displayed. % The 'show crypto ca certificate' command will also show the fingerprint. % Fingerprint:D89DB555 E64CC2F7 123725B4 3DBDF263 Jan 12 13:41:17.348: %CRYPTO-6-CERTRET: Certificate received from Certificate

- 关闭配置模式。

scep(config)# exit

- 为确保路由器已正确注册,请列出路由器中存储的所有证书。

scep# show crypto ca certificates Certificate Status: Available Certificate Serial Number: 0C Key Usage: General Purpose Issuer: CN = Certificate Authority O = Sfbay Red hat Domain 20070111d12 Subject Name Contains: Name: scep.server.example.com IP Address: 10.14.1.94 Serial Number: 57DE391C Validity Date: start date: 21:42:40 UTC Jan 12 2007 end date: 21:49:50 UTC Dec 31 2008 Associated Identity: CA CA Certificate Status: Available Certificate Serial Number: 01 Key Usage: Signature Issuer: CN = Certificate Authority O = Sfbay Red hat Domain 20070111d12 Subject: CN = Certificate Authority O = Sfbay Red hat Domain 20070111d12 Validity Date: start date: 21:49:50 UTC Jan 11 2007 end date: 21:49:50 UTC Dec 31 2008 Associated Identity: CA

5.7.5. 使用子 CA

scep(config)# crypto ca trusted-root1 scep(ca-root)# root CEP http://server.example.com:8080/ca/cgi-bin/pkiclient.exe scep(ca-root)# crl optional scep(ca-root)# exit scep(config)# cry ca authenticate 1 scep(config)# crypto ca trusted-root0 scep(ca-root)# root CEP http://server.example.com:8080/ca/cgi-bin/pkiclient.exe scep(ca-root)# crl optional scep(ca-root)# exit scep(config)# cry ca authenticate 0

scep(ca-root)# crl optional

5.7.6. 重新注册路由器

- 删除(零化)现有密钥。

scep(config)# crypto key zeroize rsa % Keys to be removed are named scep.server.example.com. Do you really want to remove these keys? [yes/no]: yes

- 删除 CA 身份。

scep(config)# no crypto ca identity CA % Removing an identity will destroy all certificates received from the related Certificate Authority. Are you sure you want to do this? [yes/no]: yes % Be sure to ask the CA administrator to revoke your certificates. No enrollment sessions are currently active.

5.7.7. 启用调试

scep# debug crypto pki callbacksCrypto PKI callbacks debugging is onscep# debug crypto pki messagesCrypto PKI Msg debugging is onscep# debug crypto pki transactionsCrypto PKI Trans debugging is onscep#debug crypto verboseverbose debug output debugging is on

5.7.8. 使用 SCEP 发布 ECC 证书

- 加密/解密证书 - 指定具有加密/解密功能的 RSA 证书;(以下示例中的scepRSAcert)

- 签名证书 - 获取在客户端中使用的 RSA 证书以签名目的,而不是自签名;(以下示例中的signingCert 证书)

sscep enroll -c ca.crt -e scepRSAcert.crt -k local.key -r local.csr -K sign.key -O sign.crt -E 3des -S sha256 -l cert.crt -u 'http://example.example.com:8080/ca/cgi-bin/pkiclient.exe'

5.8. 使用证书转换

5.8.1. 测试证书转换

openssl 验证其 SCT 扩展。CS.cfg 文件中的测试配置如下:

ca.certTransparency.mode=enabled ca.certTransparency.log.1.enable=true ca.certTransparency.log.1.pubKey=MFkwEwYHKoZIzj0CAQYIKoZIzj0DAQcDQgAEw8i8S7qiGEs9NXv0ZJFh6uuOm<snip> ca.certTransparency.log.1.url=http://ct.googleapis.com:80/testtube/ ca.certTransparency.log.1.version=1 ca.certTransparency.log.2.enable=true ca.certTransparency.log.2.pubKey=MFkwEwYHKoZIzj0CAQYIKoZIzj0DAQcDQgAEKATl2B3SAbxyzGOfNRB+AytNTG<snip> ca.certTransparency.log.2.url=http://ct.googleapis.com:80/logs/crucible/ ca.certTransparency.log.2.version=1 ca.certTransparency.log.3.enable=false ca.certTransparency.log.3.pubKey=MFkwEwYHKoZIzj0CAQYIKoZIzj0DAQcDQgAEiKfWtuoWCPMEzSKySjMjXpo38W<snip> ca.certTransparency.log.3.url=http://ct.googleapis.com:80/logs/solera2020/ ca.certTransparency.log.3.version=1 ca.certTransparency.log.num=3

- 首先,生成一个 CSR,例如:

# PKCS10Client -d . -p passwd -l 2048 -n "cn=user.test.domain.com,OU=user-TEST,O=TestDomain" -o pkcs10-TLS.req

- 接下来,根据

CS.cfg中的ca.certTransparency.mode参数定义的 CT 模式将 CSR 提交到注册配置集:- 如果参数设为 enabled,则使用任何注册配置集

- 如果该参数设为 perProfile,请使用其中一个 CT 配置集:例如 caServerCertWithSCT

- 将发布的 b64 证书复制到一个文件中,如

.ct1.pem。 - 将 pem 转换为二进制:

# AtoB ct1.pem ct1.bin

- 显示 DER 证书内容:

# openssl x509 -noout -text -inform der -in ct1.bin

- 观察 SCT 扩展存在,例如:

CT Precertificate SCTs: Signed Certificate Timestamp: Version : v1 (0x0) Log ID : B0:CC:83:E5:A5:F9:7D:6B:AF:7C:09:CC:28:49:04:87: 2A:C7:E8:8B:13:2C:63:50:B7:C6:FD:26:E1:6C:6C:77 Timestamp : Jun 11 23:07:14.146 2020 GMT Extensions: none Signature : ecdsa-with-SHA256 30:44:02:20:6E:E7:DC:D6:6B:A6:43:E3:BB:8E:1D:28: 63:C6:6B:03:43:4E:7A:90:0F:D6:2B:E8:ED:55:1D:5F: 86:0C:5A:CE:02:20:53:EB:75:FA:75:54:9C:9F:D3:7A: D4:E7:C6:6C:9B:33:2A:75:D8:AB:DE:7D:B9:FA:2B:19: 56:22:BB:EF:19:AD Signed Certificate Timestamp: Version : v1 (0x0) Log ID : C3:BF:03:A7:E1:CA:88:41:C6:07:BA:E3:FF:42:70:FC: A5:EC:45:B1:86:EB:BE:4E:2C:F3:FC:77:86:30:F5:F6 Timestamp : Jun 11 23:07:14.516 2020 GMT Extensions: none Signature : ecdsa-with-SHA256 30:44:02:20:4A:C9:4D:EF:64:02:A7:69:FF:34:4E:41: F4:87:E1:6D:67:B9:07:14:E6:01:47:C2:0A:72:88:7A: A9:C3:9C:90:02:20:31:26:15:75:60:1E:E2:C0:A3:C2: ED:CF:22:A0:3B:A4:10:86:D1:C1:A3:7F:68:CC:1A:DD: 6A:5E:10:B2:F1:8F

或者,通过运行 asn1 转储来验证 SCT:# openssl asn1parse -i -inform der -in ct1.bin

观察十六进制转储,例如:740:d=4 hl=4 l= 258 cons: SEQUENCE 744:d=5 hl=2 l= 10 prim: OBJECT :CT Precertificate SCTs 756:d=5 hl=3 l= 243 prim: OCTET STRING [HEX DUMP]:0481F000EE007500B0CC83E5A5F97D6B<snip>

第 6 章 使用和配置令牌管理系统:TPS 和 TKS

6.1. TPS 配置集

CS.cfg 中定义。

op.<explicit op>.<profile id>.<implicit op>.<key type>.*

op.enroll.userKey.keyGen.encryption.*

6.2. TPS 操作

显式操作

显式操作 是用户调用的操作。显式操作包括 Register (op.enrollö)、format (op.formatö)和 pinReset (op.pinReset)。

隐式操作

隐式操作是 一个操作,它会在处理显式操作时发生令牌的策略或状态。隐式操作包括 keyGen (op.enroll.userKey.keyGenü), renewal (op.enroll.userKey.renewal047), update.applet (op.enroll.userKey.update.applet), 和 key update (op.enroll.userKey.update.symmetricKeys945)。

恢复、serverKeygen 和 撤销。

op.enroll.userKey.keyGen.encryption.serverKeygen.archive=true op.enroll.userKey.keyGen.encryption.serverKeygen.drm.conn=kra1 op.enroll.userKey.keyGen.encryption.serverKeygen.enable=true

1 吊销认证:

op.enroll.userKey.keyGen.encryption.recovery.keyCompromise.revokeCert=true op.enroll.userKey.keyGen.encryption.recovery.keyCompromise.revokeCert.reason=1

| 原因 | 代码 |

|---|---|

| 未指定 | 0 |

| keyCompromise | 1 |

| CACompromise | 2 |

| affiliationChanged | 3 |

| 被取代 | 4 |

| cessationOfOperation | 5 |

| certificateHold | 6 |

| removeFromCRL | 8 |

| privilegeWithdrawn | 9 |

| AACompromise | 10 |

6.3. 令牌策略

;"")分隔。每个策略都可以使用关键字 YES 或 NO 打开或关闭。以下列表中的每个策略都会被引入其默认值 - 如果策略字符串中没有设置,则 TPS 所执行的操作。

- RE_ENROLL=YES

- 此策略控制令牌是否允许重新注册操作。这允许重新注册令牌(使用证书)并授予新的令牌。如果设置为

NO,服务器将在尝试重新注册时返回错误。此策略不需要特殊配置。注册将继续执行标准注册配置文件,该配置文件可能最初注册令牌。 - RENEW=NO;RENEW_KEEP_OLD_ENC_CERTS=YES

- 续订允许令牌生成的证书被续订,以放置到令牌中。如果将

RENEW设置为YES,则来自企业安全客户端(ESC)的简单注册将导致续订,而不是重新注册。RENEW_KEEP_OLD_ENC_CERTS设置决定续订操作是否保留以前的加密证书版本。保留前面的证书后,用户可以访问使用旧证书加密的数据。将这个选项设置为NO将意味着任何使用旧证书加密的证书都将无法再恢复。配置:op.enroll.userKey.renewal.encryption.ca.conn=ca1 op.enroll.userKey.renewal.encryption.ca.profileId=caTokenUserEncryptionKeyRenewal op.enroll.userKey.renewal.encryption.certAttrId=c2 op.enroll.userKey.renewal.encryption.certId=C2 op.enroll.userKey.renewal.encryption.enable=true op.enroll.userKey.renewal.encryption.gracePeriod.after=30 op.enroll.userKey.renewal.encryption.gracePeriod.before=30 op.enroll.userKey.renewal.encryption.gracePeriod.enable=false op.enroll.userKey.renewal.keyType.num=2 op.enroll.userKey.renewal.keyType.value.0=signing op.enroll.userKey.renewal.keyType.value.1=encryption op.enroll.userKey.renewal.signing.ca.conn=ca1 op.enroll.userKey.renewal.signing.ca.profileId=caTokenUserSigningKeyRenewal op.enroll.userKey.renewal.signing.certAttrId=c1 op.enroll.userKey.renewal.signing.certId=C1 op.enroll.userKey.renewal.signing.enable=true op.enroll.userKey.renewal.signing.gracePeriod.after=30 op.enroll.userKey.renewal.signing.gracePeriod.before=30 op.enroll.userKey.renewal.signing.gracePeriod.enable=false

这种类型的续订配置使用特定于续订的一些添加的设置,对基本userKey标准注册配置集进行了镜像(mirror)。这个奇偶校验是必需的,因为我们开始在续订前,准确续订了最初注册到令牌的证书的数量和类型。 - FORCE_FORMAT=NO

- 如果启用,此策略会导致每个注册操作提示格式操作。这是一个最后一步选项,允许在无需将其返回到管理员的情况下重置令牌。如果设置为

YES,用户发起的每个注册操作将导致格式发生,因此机密将令牌重置为格式化的状态。不需要额外的配置。发生一个简单的格式时,将执行标准格式操作的同一 TPS 配置文件。 - PIN_RESET=NO

- 此策略决定已经注册的令牌是否可以使用 ESC 执行显式"固定重置"更改。这个值必须设置为

YES,否则尝试的操作将被拒绝,并显示错误。配置:op.enroll.userKey.pinReset.enable=true op.enroll.userKey.pinReset.pin.maxLen=10 op.enroll.userKey.pinReset.pin.maxRetries=127 op.enroll.userKey.pinReset.pin.minLen=4

在上例中,minLen和maxLen的设置会对所选密码长度进行限制,maxRetries设置将令牌设置为仅在锁定前允许给定重试次数。

POLICYNAME>=YES 或 & lt;POLICYNAME> =NO 才能被 TPS 识别。

6.4. 令牌操作和策略处理

- æ ¼å¼�

- 格式操作(user-initiated)采用一个完全空白状态的令牌,如制造商提供的,并在其上载入 Coolkey 小程序。配置示例:

#specify that we want authentication for format. We almost always want this at true: op.format.userKey.auth.enable=true #specify the ldap authentication configuration, so TPS knows where to validate credentials: op.format.userKey.auth.id=ldap1 #specify the connection the the CA op.format.userKey.ca.conn=ca1 #specify id of the card manager applet on given token op.format.userKey.cardmgr_instance=A0000000030000 #specify if we need to match the visa cuid to the nist sp800sp derivation algorithm KDD value. Mostly will be false: op.format.userKey.cuidMustMatchKDD=false #enable ability to restrict key changoever to a specific range of key set: op.format.userKey.enableBoundedGPKeyVersion=true #enable the phone home url to write to the token: op.format.userKey.issuerinfo.enable=true #actual home url to write to token: op.format.userKey.issuerinfo.value=http://server.example.com:8080/tps/phoneHome #specify whether to request a login from the client. Mostly true, external reg may want this to be false: op.format.userKey.loginRequest.enable=true #Actual range of desired keyset numbers: op.format.userKey.maximumGPKeyVersion=FF op.format.userKey.minimumGPKeyVersion=01 #Whether or not to revoke certs on the token after a format, and what the reason will be if so: op.format.userKey.revokeCert=true op.format.userKey.revokeCert.reason=0 #This will roll back the reflected keyyset version of the token in the tokendb. After a failed key changeover operation. This is to keep the value in sync with reality in the tokendb. Always false, since this version of TPS avoids this situation now: op.format.userKey.rollbackKeyVersionOnPutKeyFailure=false #specify connection to the TKS: op.format.userKey.tks.conn=tks1 #where to get the actual applet file to write to the token: op.format.userKey.update.applet.directory=/usr/share/pki/tps/applets #Allows a completely blank token to be recognized by TPS. Mostly should be true: op.format.userKey.update.applet.emptyToken.enable=true #Always should be true, not supported: op.format.userKey.update.applet.encryption=true #Actual version of the applet file we want to upgrade to. This file will have a name something like: 1.4.54de7a99.ijc: op.format.userKey.update.applet.requiredVersion=1.4.54de790f #Symm key changeover: op.format.userKey.update.symmetricKeys.enable=false op.format.userKey.update.symmetricKeys.requiredVersion=1 #Make sure the token db is in sync with reality. Should always be true: op.format.userKey.validateCardKeyInfoAgainstTokenDB=true

- 注册

- 基本注册操作采用格式化的令牌,并将证书和密钥放在令牌中,以便定制令牌。以下配置示例将解释了如何控制它。示例显示了不处理续订和内部恢复的基本注册。此处未讨论的设置在 Format 部分中介绍,或者不重要。

op.enroll.userKey.auth.enable=true op.enroll.userKey.auth.id=ldap1 op.enroll.userKey.cardmgr_instance=A0000000030000 op.enroll.userKey.cuidMustMatchKDD=false op.enroll.userKey.enableBoundedGPKeyVersion=true op.enroll.userKey.issuerinfo.enable=true op.enroll.userKey.issuerinfo.value=http://server.example.com:8080/tps/phoneHome #configure the encryption cert and keys we want on the token: #connection the the CA, which issues the certs: op.enroll.userKey.keyGen.encryption.ca.conn=ca1 #Profile id we want the CA to use to issue our encrytion cert: op.enroll.userKey.keyGen.encryption.ca.profileId=caTokenUserEncryptionKeyEnrollment #These two cover the indexes of the certs written to the token. Each cert needs a unique index or “slot”. In our sample the enc cert will occupy slot 2 and the signing cert, shown later, will occupy slot 1. Avoid overlap with these numbers: op.enroll.userKey.keyGen.encryption.certAttrId=c2 op.enroll.userKey.keyGen.encryption.certId=C2 op.enroll.userKey.keyGen.encryption.cuid_label=$cuid$ #specify size of generated private key: op.enroll.userKey.keyGen.encryption.keySize=1024 op.enroll.userKey.keyGen.encryption.keyUsage=0 op.enroll.userKey.keyGen.encryption.keyUser=0 #specify pattern for what the label of the cert will look like when the cert nickname is displayed in browsers and mail clients: op.enroll.userKey.keyGen.encryption.label=encryption key for $userid$ #specify if we want to overwrite certs on a re-enrollment operation. This is almost always the case: op.enroll.userKey.keyGen.encryption.overwrite=true #The next several settings specify the capabilities that the private key on the final token will inherit. For instance this will determine if the cert can be used for encryption or digital signatures. There are settings for both the private and public key. op.enroll.userKey.keyGen.encryption.private.keyCapabilities.decrypt=true op.enroll.userKey.keyGen.encryption.private.keyCapabilities.derive=false op.enroll.userKey.keyGen.encryption.private.keyCapabilities.encrypt=false op.enroll.userKey.keyGen.encryption.private.keyCapabilities.private=true op.enroll.userKey.keyGen.encryption.private.keyCapabilities.sensitive=true op.enroll.userKey.keyGen.encryption.private.keyCapabilities.sign=false op.enroll.userKey.keyGen.encryption.private.keyCapabilities.signRecover=false op.enroll.userKey.keyGen.encryption.private.keyCapabilities.token=true op.enroll.userKey.keyGen.encryption.private.keyCapabilities.unwrap=true op.enroll.userKey.keyGen.encryption.private.keyCapabilities.verify=false op.enroll.userKey.keyGen.encryption.private.keyCapabilities.verifyRecover=false op.enroll.userKey.keyGen.encryption.private.keyCapabilities.wrap=false op.enroll.userKey.keyGen.encryption.privateKeyAttrId=k4 op.enroll.userKey.keyGen.encryption.privateKeyNumber=4 op.enroll.userKey.keyGen.encryption.public.keyCapabilities.decrypt=false op.enroll.userKey.keyGen.encryption.public.keyCapabilities.derive=false op.enroll.userKey.keyGen.encryption.public.keyCapabilities.encrypt=true op.enroll.userKey.keyGen.encryption.public.keyCapabilities.private=false op.enroll.userKey.keyGen.encryption.public.keyCapabilities.sensitive=false op.enroll.userKey.keyGen.encryption.public.keyCapabilities.sign=false op.enroll.userKey.keyGen.encryption.public.keyCapabilities.signRecover=false op.enroll.userKey.keyGen.encryption.public.keyCapabilities.token=true op.enroll.userKey.keyGen.encryption.public.keyCapabilities.unwrap=false op.enroll.userKey.keyGen.encryption.public.keyCapabilities.verify=false op.enroll.userKey.keyGen.encryption.public.keyCapabilities.verifyRecover=false op.enroll.userKey.keyGen.encryption.public.keyCapabilities.wrap=true #The following index numbers correspond to the index or slot that the private and public keys occupy. The common formula we use is that the public key index will be 2 * cert id + 1, and the private key index, shown above will be 2 * cert id. In this example the cert id is 2, so the key ids will be 4 and 5 respectively. When composing these, be careful not to create conflicts. This applies to the signing key section below. op.enroll.userKey.keyGen.encryption.publicKeyAttrId=k5 op.enroll.userKey.keyGen.encryption.publicKeyNumber=5 #specify if, when a certificate is slated for revocation, based on other rules, we want to check to see if some other token is using this cert in a shared situation. If this is set to true, and this situation is found the cert will not be revoked until the last token wants to revoke this cert: op.enroll.userKey.keyGen.encryption.recovery.destroyed.holdRevocationUntilLastCredential=false #specify, if we want server side keygen, if we want to have that generated key archived to the drm. This is almost always the case, since we want the ability to later recover a cert and its encryption private key back to a new token: op.enroll.userKey.keyGen.encryption.serverKeygen.archive=true #connection to drm to generate the key for us: op.enroll.userKey.keyGen.encryption.serverKeygen.drm.conn=kra1 #specify server side keygen of the encryption private key. This most often will be desired: op.enroll.userKey.keyGen.encryption.serverKeygen.enable=true #This setting tells us how many certs we want to enroll for this TPS profile, in the case “userKey”. Here we want 2 total certs. The next values then go on to index into the config what two types of certs we want, signing and encryption: op.enroll.userKey.keyGen.keyType.num=2 op.enroll.userKey.keyGen.keyType.value.0=signing op.enroll.userKey.keyGen.keyType.value.1=encryption #configure the signing cert and keys we want on the token the settings for these are similar to the encryption settings already discussed, except the capability flags presented below, since this is a signing key. op.enroll.userKey.keyGen.signing.ca.conn=ca1 op.enroll.userKey.keyGen.signing.ca.profileId=caTokenUserSigningKeyEnrollment op.enroll.userKey.keyGen.signing.certAttrId=c1 op.enroll.userKey.keyGen.signing.certId=C1 op.enroll.userKey.keyGen.signing.cuid_label=$cuid$ op.enroll.userKey.keyGen.signing.keySize=1024 op.enroll.userKey.keyGen.signing.keyUsage=0 op.enroll.userKey.keyGen.signing.keyUser=0 op.enroll.userKey.keyGen.signing.label=signing key for $userid$ op.enroll.userKey.keyGen.signing.overwrite=true op.enroll.userKey.keyGen.signing.private.keyCapabilities.decrypt=false op.enroll.userKey.keyGen.signing.private.keyCapabilities.derive=false op.enroll.userKey.keyGen.signing.private.keyCapabilities.encrypt=false op.enroll.userKey.keyGen.signing.private.keyCapabilities.private=true op.enroll.userKey.keyGen.signing.private.keyCapabilities.sensitive=true op.enroll.userKey.keyGen.signing.private.keyCapabilities.sign=true op.enroll.userKey.keyGen.signing.private.keyCapabilities.signRecover=true op.enroll.userKey.keyGen.signing.private.keyCapabilities.token=true op.enroll.userKey.keyGen.signing.private.keyCapabilities.unwrap=false op.enroll.userKey.keyGen.signing.private.keyCapabilities.verify=false op.enroll.userKey.keyGen.signing.private.keyCapabilities.verifyRecover=false op.enroll.userKey.keyGen.signing.private.keyCapabilities.wrap=false op.enroll.userKey.keyGen.signing.privateKeyAttrId=k2 op.enroll.userKey.keyGen.signing.privateKeyNumber=2 op.enroll.userKey.keyGen.signing.public.keyCapabilities.decrypt=false op.enroll.userKey.keyGen.signing.public.keyCapabilities.derive=false op.enroll.userKey.keyGen.signing.public.keyCapabilities.encrypt=false op.enroll.userKey.keyGen.signing.public.keyCapabilities.private=false op.enroll.userKey.keyGen.signing.public.keyCapabilities.sensitive=false op.enroll.userKey.keyGen.signing.public.keyCapabilities.sign=false op.enroll.userKey.keyGen.signing.public.keyCapabilities.signRecover=false op.enroll.userKey.keyGen.signing.public.keyCapabilities.token=true op.enroll.userKey.keyGen.signing.public.keyCapabilities.unwrap=false op.enroll.userKey.keyGen.signing.public.keyCapabilities.verify=true op.enroll.userKey.keyGen.signing.public.keyCapabilities.verifyRecover=true op.enroll.userKey.keyGen.signing.public.keyCapabilities.wrap=false op.enroll.userKey.keyGen.signing.publicKeyAttrId=k3 op.enroll.userKey.keyGen.signing.publicKeyNumber=3

- pin Reset

- 第 6.3 节 “令牌策略” 中讨论了固定重置的配置,因为 pin reset 依赖于一个策略来确定是否被法律执行。

- 续订

- 第 6.3 节 “令牌策略” 中讨论了续订的配置,因为续订依赖于一个策略来确定它是否是要执行还是在已经注册的令牌时执行。

- 恢复

- 当 TPS 用户界面的用户将一个之前活跃的令牌标记为不可屏蔽的状态,如 "lost" 或 "destroyed" 时,恢复会被隐式设置为 motion。发生这种情况后,同一用户新令牌的下一次注册将遵循以下配置,将用户的旧令牌从用户的旧令牌恢复到此新令牌。此操作的最终结果是用户会有一个新的物理令牌,该令牌可能包含从旧令牌中恢复的加密密钥,以便用户可以根据需要继续加密和解密数据。新的签名证书通常也会放置在这个令牌上,如下例所示。以下是可手动将令牌放置到 TPS 用户界面中的支持状态列表,如配置中所示:

tokendb._069=114-DAMAGED (1): Corresponds 在恢复配置中销毁。当令牌被物理损坏时使用。tokendb._070=114-PERM_LOST (2): 在恢复配置中将 Corresponds 变为keyCompromise。当令牌永久丢失时,使用。tokendb._071=114-SUSPENDED (3): Corresponds toonHoldin the recovery configuration.当令牌被临时错误替换时,会使用它,但用户需要再次找到它。tokendb._072=114-TERMINATED (6): Corresponds toterminatedin the recovery configuration.用于因为内部原因使令牌不足。

恢复配置示例:#When a token is marked destroyed, don’t revoke the certs on the token unless all other tokens do not have the certs included: op.enroll.userKey.keyGen.encryption.recovery.destroyed.holdRevocationUntilLastCredential=false #specify if we even want to revoke certs a token is marked destroyed: op.enroll.userKey.keyGen.encryption.recovery.destroyed.revokeCert=false #if we want to revoke any certs here, specify the reason for revocation that will be sent to the CA: op.enroll.userKey.keyGen.encryption.recovery.destroyed.revokeCert.reason=0 #speficy if we want to revoke expired certs when marking the token destroyed: op.enroll.userKey.keyGen.encryption.recovery.destroyed.revokeExpiredCerts=false

其他设置用于指定在对新令牌执行恢复操作时使用的静态恢复类型(当原始令牌被标记为销毁时)。支持以下方案:- 恢复 Last (

RecoverLast):恢复要放置到令牌的最新加密证书。 - generate New Key and Recover Last (

GenerateNewKeyAndRecoverLast): 与 Recover Last 相同,但还会生成新的加密证书并将其上传到令牌。然后,新令牌将有两个证书。 - 生成新密钥(

GenerateNewKey):生成新的加密密钥并将其放在令牌中。不要恢复任何旧证书。

例如:op.enroll.userKey.keyGen.encryption.recovery.destroyed.scheme=RecoverLast

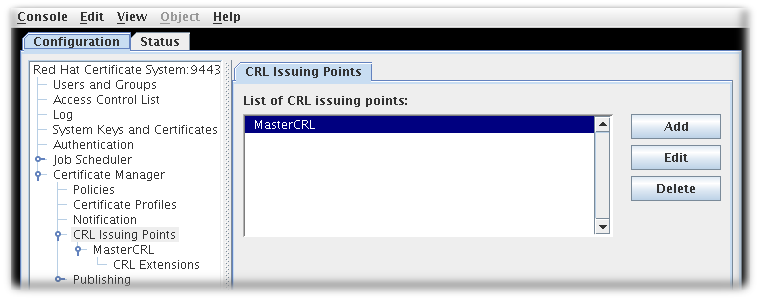

以下配置示例决定如何恢复标记为永久丢失的令牌:op.enroll.userKey.keyGen.encryption.recovery.keyCompromise.holdRevocationUntilLastCredential=false op.enroll.userKey.keyGen.encryption.recovery.keyCompromise.revokeCert=true op.enroll.userKey.keyGen.encryption.recovery.keyCompromise.revokeCert.reason=1 op.enroll.userKey.keyGen.encryption.recovery.keyCompromise.revokeExpiredCerts=false op.enroll.userKey.keyGen.encryption.recovery.keyCompromise.scheme=GenerateNewKey # Section when a token is marked terminated. op.enroll.userKey.keyGen.encryption.recovery.terminated.holdRevocationUntilLastCredential=false op.enroll.userKey.keyGen.encryption.recovery.terminated.revokeCert=true op.enroll.userKey.keyGen.encryption.recovery.terminated.revokeCert.reason=1 op.enroll.userKey.keyGen.encryption.recovery.terminated.revokeExpiredCerts=false op.enroll.userKey.keyGen.encryption.recovery.terminated.scheme=GenerateNewKey # This section details the recovery profile with respect to which certs and of what kind get recovered on the token. op.enroll.userKey.keyGen.recovery.destroyed.keyType.num=2 op.enroll.userKey.keyGen.recovery.destroyed.keyType.value.0=signing op.enroll.userKey.keyGen.recovery.destroyed.keyType.value.1=encryption