集群

了解如何跨云供应商创建、导入和管理集群。

摘要

第 1 章 管理集群

了解如何使用 Red Hat Advanced Cluster Management for Kubernetes 控制台在云供应商中创建、导入和管理集群。通过以下主题了解如何在跨供应商环境中管理集群:

1.1. 集群生命周期架构

Red Hat Advanced Cluster Management for Kubernetes 有两个主要类型的集群: hub 集群和受管集群。

hub 集群是在其上安装的 Red Hat Advanced Cluster Management for Kubernetes 的主集群。您可以使用 hub 集群创建、管理和监控其他 Kubernetes 集群。

受管集群是由 hub 集群管理的 Kubernetes 集群。您可以使用 Red Hat Advanced Cluster Management hub 集群创建一些集群,同时也可以导入现有集群由 hub 集群管理。

当使用 Red Hat Advanced Cluster Management 创建受管集群时,集群会使用 Hive 资源的 Red Hat OpenShift Container Platform 集群安装程序创建。您可以通过阅读 OpenShift Container Platform 文档中的 OpenShift Container Platform 安装概述来了解更多有关使用 OpenShift Container Platform 安装程序安装集群的过程的信息。

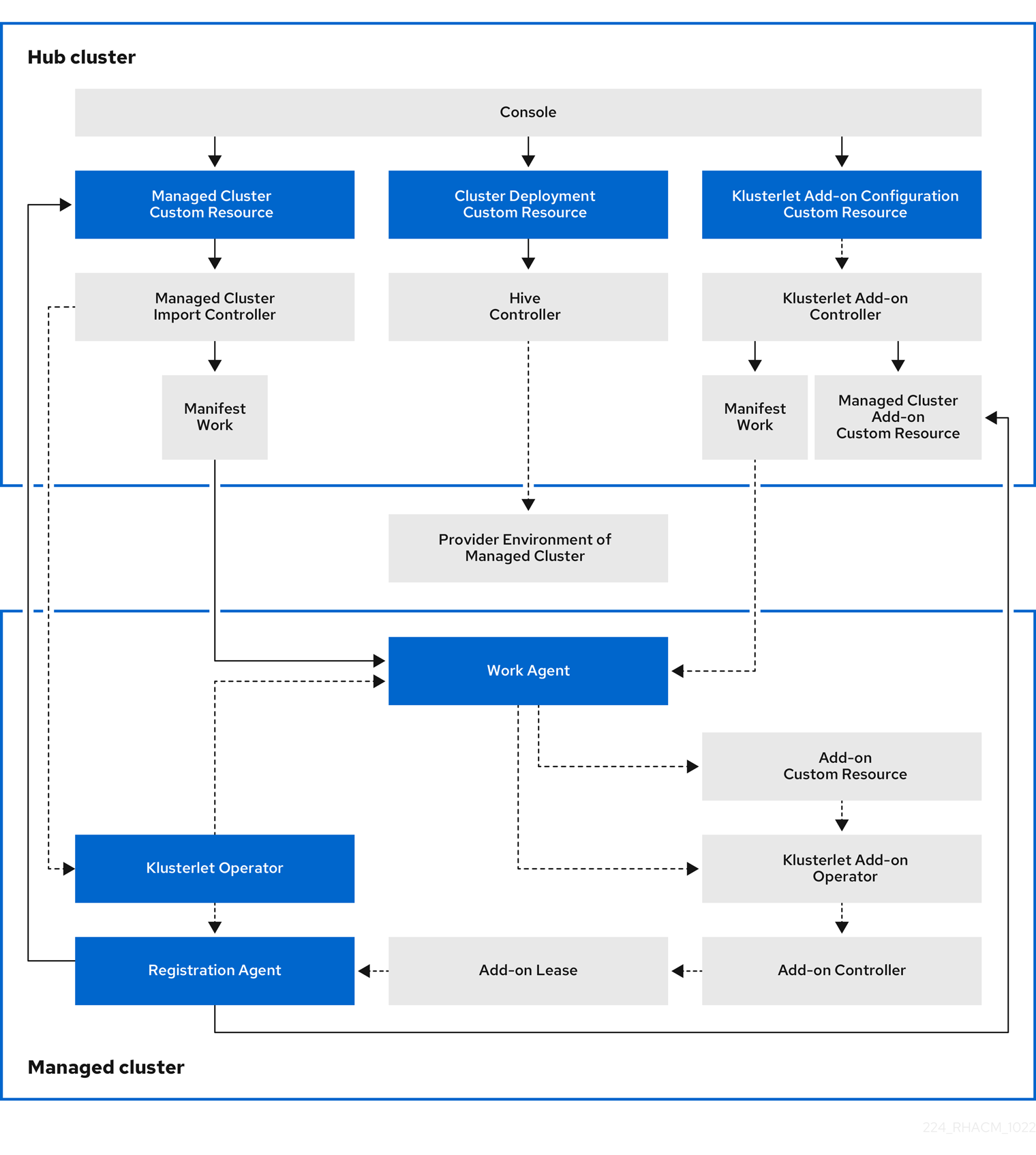

下图显示了安装 Red Hat Advanced Cluster Management for 集群管理的组件:

集群生命周期管理架构的组件包括以下项目:

hub 集群上的组件:

- 控制台:提供基于 Web 的界面,以管理 Red Hat Advanced Cluster Management 受管集群的集群生命周期。

- Hive Controller:置备使用 Red Hat Advanced Cluster Management 创建的集群。Hive Controller 还会分离并销毁由 Red Hat Advanced Cluster Management 创建的受管集群。

- Managed Cluster Import Controller:将 klusterlet operator 部署到受管集群。

- Klusterlet Add-on Controller:将 klusterlet 附加组件 Operator 部署到受管集群。

受管集群中的组件:

- Klusterlet Operator:在受管集群中部署注册和工作控制器。

Registration Agent:将受管集群注册到 hub 集群。会自动创建以下权限来允许受管集群访问 hub 集群:

Clusterrole

- 允许代理轮转其证书

-

允许代理

get/list/update/watch由 hub 集群管理的集群 - 允许代理更新 hub 集群管理的集群状态

在 hub 集群的 hub 集群命名空间中创建的角色

-

允许受管集群注册代理

get或updatecoordination.k8s.io租期 -

允许代理

get/list/watch受管集群附加组件 - 允许代理更新受管集群附加组件的状态

-

允许受管集群注册代理

Work Agent:将清单应用到受管集群。会自动创建以下权限来允许受管集群访问 hub 集群:

在 hub 集群的 hub 集群命名空间中创建的角色

- 允许 Work Agent 将事件发送到 hub 集群

-

允许代理

get/list/watch/updatemanifestworks资源 -

允许代理更新

manifestworks资源的状态

1.2. 扩展受管集群(技术预览)

对于由 Red Hat Advanced Cluster Management 创建的集群,您可以自定义并调整受管集群规格,如虚拟机大小和节点数量。要扩展从其他供应商导入的受管集群,请参阅 供应商受管集群扩展。

技术预览:许多由 Red Hat Advanced Cluster Management for Kubernetes 管理的集群可以使用 Red Hat Advanced Cluster Management 控制台或命令行和 MachinePool 资源进行扩展。

-

使用

MachinePool资源是 Red Hat Advanced Cluster Management 创建的裸机集群不支持的功能。 -

MachinePool资源是 Hub 集群上的 Kubernetes 资源,用于将MachineSet资源分组到受管集群上。 -

MachinePool资源统一配置一组计算机资源,包括区配置、实例类型和 root 存储。 -

使用

MachinePool,您可以手动配置所需的节点数量,或者配置受管集群中的节点的自动扩展。

1.2.1. 自动缩放

配置自动扩展可让集群根据需要进行扩展,从而降低资源成本,在流量较低时进行缩减,并通过向上扩展以确保在资源需求较高时有足够的资源。

1.2.1.1. 启用自动扩展

要使用 Red Hat Advanced Cluster Management 控制台在

MachinePool资源上启用自动扩展,请完成以下步骤:- 在 Red Hat Advanced Cluster Management 导航中,选择 Infrastructure > Clusters。

- 点目标集群的名称并选择 Machine pool 选项卡。

- 在 machine pool 页中,从目标机器池的 Options 菜单中选择 Enable autoscale。

选择机器设置副本的最小和最大数量。计算机集副本直接映射到集群中的节点。

在点 Scale 后,更改可能需要几分钟时间来反映控制台。您可以通过单击 Machine pools 中的通知中的 View machines 来查看扩展操作的状态。

要使用命令行在

MachinePool资源上启用自动扩展,请完成以下步骤:输入以下命令查看您的机器池列表:

oc get machinepools -n <managed-cluster-namespace>

将

managed-cluster-namespace替换为目标受管集群的命名空间。输入以下命令为机器池编辑 YAML 文件:

oc edit machinepool <name-of-MachinePool-resource> -n <namespace-of-managed-cluster>

将

name-of-MachinePool-resource替换为MachinePool资源的名称。将

namespace-of-managed-cluster替换为受管集群的命名空间的名称。-

从 YAML 文件删除

spec.replicas字段。 -

在资源 YAML 中添加

spec.autoscaling.minReplicas设置和spec.autoscaling.maxReplicas项。 -

将最小副本数添加到

minReplicas设置。 -

将最大副本数添加到

maxReplicas设置中。 - 保存文件以提交更改。

为机器池启用自动扩展。

1.2.1.2. 禁用自动扩展

您可以使用控制台或命令行禁用自动扩展。

要使用 Red Hat Advanced Cluster Management 控制台禁用自动扩展,请完成以下步骤:

- 在 Red Hat Advanced Cluster Management 导航中,选择 Infrastructure > Clusters。

- 点目标集群的名称并选择 Machine pool 选项卡。

- 在 machine pool 页面中,从目标机器池的 Options 菜单中选择 Disable autoscale。

选择您想要的机器集副本数量。机器集副本直接与集群中的节点映射。

在点 Scale 后,在控制台中显示可能需要几分钟时间。您可以点 Machine pools 选项卡中的通知中的 View machine 来查看扩展的状态。

要使用命令行禁用自动扩展,请完成以下步骤:

输入以下命令查看您的机器池列表:

oc get machinepools -n <managed-cluster-namespace>

将

managed-cluster-namespace替换为目标受管集群的命名空间。输入以下命令为机器池编辑 YAML 文件:

oc edit machinepool <name-of-MachinePool-resource> -n <namespace-of-managed-cluster>

将

name-of-MachinePool-resource替换为MachinePool资源的名称。将

namespace-of-managed-cluster替换为受管集群的命名空间的名称。-

从 YAML 文件中删除

spec.autoscaling字段。 -

将

spec.replicas字段添加到资源 YAML。 -

将副本数添加到

replicas设置中。 - 保存文件以提交更改。

禁用自动扩展。

1.2.2. 手动扩展集群

如果您不想启用集群自动扩展,可以使用 Red Hat Advanced Cluster Management 控制台或命令行更改您希望集群维护的静态副本数。这有助于根据需要增加或缩小大小。

要使用 Red Hat Advanced Cluster Management 控制台手动扩展

MachinePool资源,请完成以下步骤:- 在 Red Hat Advanced Cluster Management 导航中,选择 Infrastructure > Clusters。

点目标集群的名称并选择 Machine pool 选项卡。

注: 如果 Autoscale 字段中的值是

Enabled,您必须首先通过完成禁用自动扩展中的步骤来禁用自动扩展功能,然后再继续。- 从机器池的 Options 菜单中,选择 Scale 机器池。

- 调整机器设置副本数量,以扩展计算机池。

要使用命令行扩展

MachinePool资源,请完成以下步骤:输入以下命令查看您的机器池列表:

oc get machinepools -n <managed-cluster-namespace>

将

managed-cluster-namespace替换为目标受管集群的命名空间。输入以下命令为机器池编辑 YAML 文件:

oc edit machinepool <name-of-MachinePool-resource> -n <namespace-of-managed-cluster>

将

name-of-MachinePool-resource替换为MachinePool资源的名称。将

namespace-of-managed-cluster替换为受管集群的命名空间的名称。-

将 YAML 中的

spec.replicas配置更新为副本数。 - 保存文件以提交更改。

注:导入的受管集群没有与 Red Hat Advanced Cluster Management 创建的集群相同的资源。因此,扩展集群的步骤有所不同。请参阅您的供应商的产品文档,其中包含有关如何扩展导入集群的信息。

例如,参阅适用于您使用版本的 OpenShift Container Platform 文档中的推荐的集群扩展实践和手动扩展 MachineSet。

1.3. 发行镜像

当使用 Red Hat Advanced Cluster Management for Kubernetes 在供应商处创建集群时,您必须指定用于新集群的发行镜像。发行镜像指定使用哪个版本的 Red Hat OpenShift Container Platform 来构建集群。

引用发行镜像的文件是在 acm-hive-openshift-releases GitHub 仓库中维护的 YAML 文件。Red Hat Advanced Cluster Management 使用这些文件在控制台中创建可用发行镜像的列表。这包括 OpenShift Container Platform 的最新快速频道镜像。控制台仅显示三个 OpenShift Container Platform 最新版本的最新发行镜像。例如,您可能在控制台选项中看到以下发行镜像:

- quay.io/openshift-release-dev/ocp-release:4.6.23-x86_64

- quay.io/openshift-release-dev/ocp-release:4.10.1-x86_64

注:只有带有标签为: visible: 'true' 的发行镜像才可以在控制台中创建集群时选择。ClusterImageSet 资源中的此标签示例在以下内容中提供:

apiVersion: config.openshift.io/v1

kind: ClusterImageSet

metadata:

labels:

channel: fast

visible: 'true'

name: img4.10.1-x86-64-appsub

spec:

releaseImage: quay.io/openshift-release-dev/ocp-release:4.10.1-x86_64

存储了额外的发行镜像,但无法在控制台中看到。要查看所有可用发行镜像,请在 CLI 中运行 kubectl get clusterimageset。控制台中只有最新版本可促进创建带有最新发行镜像的集群。在某些情况下,您可能需要创建特定版本的集群,因此还会继续提供老版本。Red Hat Advanced Cluster Management 使用这些文件在控制台中创建可用发行镜像的列表。这包括 OpenShift Container Platform 的最新快速频道镜像。

仓库中包含 clusterImageSets 目录和 subscription 目录,它们是您使用发行镜像时使用的目录。

clusterImageSets 目录包含以下目录:

- Fast : 包含引用每个受支持 OpenShift Container Platform 版本的最新发行镜像版本的文件。此目录中的发行镜像经过测试、验证和支持。

- Releases : 包含引用每个 OpenShift Container Platform 版本(table、fast 和 candidate 频道)的所有发行镜像的文件 请注意:这些版本并没有经过测试并确定是稳定的。

- Stable : 包含引用每个受支持 OpenShift Container Platform 版本的最新两个稳定发行镜像版本的文件。

注: 默认情况下,当前发行镜像列表被更新一次。升级产品后,列表最多可能需要一小时,以反映该产品的新版本的建议发行镜像版本。

您可以通过三种方式对自己的 ClusterImageSet 进行策展:

这三种方法中的第一个步骤都是禁用包含自动更新最新快速频道镜像的订阅。使用 multiclusterhub 资源中的安装程序参数可以禁用对最新的 fast ClusterImageSet 的自动策展。通过切换 spec.disableUpdateClusterImageSets 参数为 true 和 false,Red Hat Advanced Cluster Management 安装的订阅会相应地被启用和禁用。如果要策展自己的镜像,请将 spec.disableUpdateClusterImageSets 设置为 true,以禁用订阅。

选项 1: 指定要在控制台创建集群时使用的特定 ClusterImageSet 的镜像引用。您指定的每个新条目都会保留,并可用于将来的所有集群置备。一个示例为:quay.io/openshift-release-dev/ocp-release:4.6.8-x86_64.

选项 2: 手动创建并应用来自 acm-hive-openshift-releases GitHub 仓库的 ClusterImageSets YAML 文件。

选项 3: 遵循 acm-hive-openshift-releases GitHub 仓库中的 README.md,启用对来自 fork 的 GitHub 仓库的 ClusterImageSets 的自动更新。

subscription 目录包含指定从哪里拉取发行镜像列表的文件。

Red Hat Advanced Cluster Management 的默认发行镜像位于 Quay.io 目录中。

被发行版本 2.5 的 acm-hive-openshift-releases GitHub 仓库中引用的文件。

1.3.1. 创建发行镜像以在不同构架中部署集群

您可以通过手动创建包含这两个架构文件的发行镜像,在与 hub 集群架构不同的架构中创建集群。

例如,您可以从 ppc64le、aarch64 或 s390x 架构上运行的 hub 集群创建一个 x86_64 集群。如果使用两组文件创建发行镜像,集群创建成功,因为新发行镜像启用 OpenShift Container Platform 发行 registry 来提供多架构镜像清单。

要创建发行镜像,请按照以下构架类型完成类似如下的步骤:

在 OpenShift Container Platform release registry 中,创建一个 清单列表,其中包含

x86_64、s390x、aarch64和ppc64le发行镜像。使用以下命令,从 Quay 仓库拉取环境中这两个架构的清单列表:

podman pull quay.io/openshift-release-dev/ocp-release:4.10.1-x86_64 podman pull quay.io/openshift-release-dev/ocp-release:4.10.1-ppc64le podman pull quay.io/openshift-release-dev/ocp-release:4.10.1-s390x podman pull quay.io/openshift-release-dev/ocp-release:4.10.1-aarch64

登录到维护镜像的私有存储库:

podman login <private-repo>

使用存储库的路径替换

private-repo。运行以下命令,将发行镜像清单添加到私有存储库中:

podman push quay.io/openshift-release-dev/ocp-release:4.10.1-x86_64 <private-repo>/ocp-release:4.10.1-x86_64 podman push quay.io/openshift-release-dev/ocp-release:4.10.1-ppc64le <private-repo>/ocp-release:4.10.1-ppc64le podman push quay.io/openshift-release-dev/ocp-release:4.10.1-s390x <private-repo>/ocp-release:4.10.1-s390x podman push quay.io/openshift-release-dev/ocp-release:4.10.1-aarch64 <private-repo>/ocp-release:4.10.1-aarch64

使用存储库的路径替换

private-repo。为新信息创建清单:

podman manifest create mymanifest

将两个发行镜像的引用添加到清单列表中:

podman manifest add mymanifest <private-repo>/ocp-release:4.10.1-x86_64 podman manifest add mymanifest <private-repo>/ocp-release:4.10.1-ppc64le podman manifest add mymanifest <private-repo>/ocp-release:4.10.1-s390x podman manifest add mymanifest <private-repo>/ocp-release:4.10.1-aarch64

使用存储库的路径替换

private-repo。将清单列表中的列表与现有清单合并:

podman manifest push mymanifest docker://<private-repo>/ocp-release:4.10.1

使用存储库的路径替换

private-repo。

在 hub 集群中,创建一个发行版本镜像来引用存储库中的清单。

创建一个 YAML 文件,其中包含类似以下示例的信息:

apiVersion: hive.openshift.io/v1 kind: ClusterImageSet metadata: labels: channel: fast visible: "true" name: img4.10.1-appsub spec: releaseImage: <private-repo>/ocp-release:4.10.1使用存储库的路径替换

private-repo。在 hub 集群中运行以下命令以应用更改:

oc apply -f <file-name>.yaml

将

file-name替换为您刚才创建的 YAML 文件的名称。

- 在创建 OpenShift Container Platform 集群时选择新的发行镜像。

- 如果使用 Red Hat Advanced Cluster Management 控制台部署受管集群,在集群创建过程中在 Architecture 字段中指定受管集群的架构。

创建流程使用合并的发行镜像来创建集群。

1.3.2. 同步可用发行镜像

版本镜像会频繁更新,因此可能需要同步发行镜像列表,以确保可以选择最新的可用版本。发行镜像位于用于发行版本 2.5 的 acm-hive-openshift-releases GitHub 仓库中。

发行镜像有三个级别的稳定性:

| 类别 | 描述 |

| stable | 已确认用于正确安装和构建集群的完整测试镜像。 |

| fast | 部分进行了测试,但稳定性可能低于稳定版本。 |

| candidate | 最新镜像,但未经测试。可能会有一些程序错误。 |

完成以下步骤以刷新列表:

-

如果启用了安装程序管理的

acm-hive-openshift-releases订阅,在multiclusterhub资源中将disableUpdateClusterImageSets的值设置为true来禁用订阅。 - 克隆用于发行版本 2.5 的 acm-hive-openshift-releases GitHub 仓库。

输入以下命令删除订阅:

oc delete -f subscribe/subscription-fast

输入以下命令连接到稳定版本镜像并同步您的 Red Hat Advanced Cluster Management for Kubernetes hub 集群:

make subscribe-stable

注意:您只能在使用 Linux 或者 MacOS 操作系统时运行这个

make命令。大约一分钟后,最新的

stable镜像列表将可用。要同步并显示快速发行镜像,请输入以下命令:

make subscribe-fast

注意:您只能在使用 Linux 或者 MacOS 操作系统时运行这个

make命令。运行此命令后,当前可用的镜像会在约一分钟内在可用的

stable和fast发行镜像列表中出现。要同步并显示

candidate发行镜像,请输入以下命令:make subscribe-candidate

注意:您只能在使用 Linux 或者 MacOS 操作系统时运行这个

make命令。运行该命令后,当前可用的镜像会更新可用的

stable、fast和candidate发行镜像列表。

- 在创建集群时,查看 Red Hat Advanced Cluster Management 控制台中当前可用发行镜像的列表。

使用以下格式输入命令来从这些频道中取消订阅以停止查看更新:

oc delete -f subscribe/subscription-fast

1.3.3. 连接时维护自定义的发行镜像列表

您可能希望确保所有集群都使用同一发行镜像。为简化操作,您可以创建自己的自定义列表,在其中包含创建集群时可用的发行镜像。完成以下步骤以管理可用发行镜像:

-

如果启用了安装程序管理的

acm-hive-openshift-releases订阅,在multiclusterhub资源中将disableUpdateClusterImageSets的值设置为true来禁用它。 - 对 acm-hive-openshift-releases GitHub 仓库 2.5 分支 进行分叉(fork)。

通过将

spec: pathname更改为访问已分叉的仓库的 GitHub 名称,而不是stolostron,更新./subscribe/channel.yaml文件。此步骤指定 hub 集群在哪里检索发行镜像。您更新的内容应类似以下示例:spec: type: Git pathname: https://github.com/<forked_content>/acm-hive-openshift-releases.git

将

forked_content替换为已分叉仓库的路径。使用 Red Hat Advanced Cluster Management for Kubernetes 控制台创建集群时可用的镜像,将 YAML 文件添加到 ./clusterImageSets/stable/* 或 ./clusterImageSets/fast/* 目录中。

提示: 您可以通过将更改合并到已分叉的存储库,从主存储库检索可用的 YAML 文件。

- 将更改提交并合并到您的已分叉仓库。

在克隆了

acm-hive-openshift-releases仓库后,使用以下命令来更新 fast 镜像后同步 fast 发行镜像列表:make subscribe-fast

注意:您只能在使用 Linux 或者 MacOS 操作系统时运行这个

make命令。运行此命令后,可用快速镜像列表会在约 1 分钟内更新为当前可用镜像。

默认情况下,只列出 fast 镜像。要同步并显示稳定的发行镜像,请输入以下命令:

make subscribe-stable

注意:您只能在使用 Linux 或者 MacOS 操作系统时运行这个

make命令。运行此命令后,可用稳定镜像列表会在约 1 分钟内更新为当前可用镜像。

默认情况下,Red Hat Advanced Cluster Management 会预加载几个 ClusterImageSets。您可以使用以下命令列出可用内容并删除默认值。

oc get clusterImageSets oc delete clusterImageSet <clusterImageSet_NAME>

注: 如果您还没有通过将

multiclusterhub资源中的disableUpdateClusterImageSets的值设置为true来禁用安装程序管理的ClusterImageSet的自动更新,则您删除的任何镜像都会被自动重新创建。- 在创建集群时,查看 Red Hat Advanced Cluster Management 控制台中当前可用发行镜像的列表。

1.3.4. 断开连接时维护自定义的发行镜像列表

在某些情况下,当节点集群没有互联网连接时,您需要维护一个自定义的发行镜像列表。您可以创建自己的自定义列表,在其中包含创建集群时可用的发行镜像。完成以下步骤以在断开连接的情况下管理可用发行镜像:

- 在连接的系统中时,导航到 acm-hive-openshift-releases GitHub 仓库,以访问可用于版本 2.5 的集群镜像集。

-

将

clusterImageSets目录复制到可以访问断开连接的 Red Hat Advanced Cluster Management for Kubernetes hub 集群的系统中。 通过完成以下步骤,添加受管集群和带有集群镜像的断开连接的存储库之间的映射:

-

对于 OpenShift Container Platform 受管集群,请参阅配置镜像 registry 存储库镜像 以了解有关使用

ImageContentSourcePolicy对象完成映射的信息。 -

对于不是 OpenShift Container Platform 集群的受管集群,使用

ManageClusterImageRegistryCRD 覆盖镜像集的位置。如需有关如何为映射覆盖集群的信息,请参阅使用自定义 ManagedClusterImageRegistry CRD 导入集群。

-

对于 OpenShift Container Platform 受管集群,请参阅配置镜像 registry 存储库镜像 以了解有关使用

-

使用 Red Hat Advanced Cluster Management 控制台手动添加

clusterImageSetYAML 内容,为在创建集群时可用的镜像添加 YAML 文件。 修改 OpenShift Container Platform 发行镜像的

clusterImageSetYAML 文件,以引用存储镜像的正确离线存储库。您的更新应类似以下示例:apiVersion: hive.openshift.io/v1 kind: ClusterImageSet metadata: name: img4.4.0-rc.6-x86-64 spec: releaseImage: IMAGE_REGISTRY_IPADDRESS_or_DNSNAME/REPO_PATH/ocp-release:4.4.0-rc.6-x86_64确保在 YAML 文件中引用的离线镜像 registry 中载入镜像。

通过为每个

YAML文件输入以下命令来创建每个 clusterImageSets:oc create -f <clusterImageSet_FILE>

将

clusterImageSet_FILE替换为集群镜像集文件的名称。例如:oc create -f img4.9.9-x86_64.yaml

在为您要添加的每个资源运行此命令后,可用发行镜像列表将变为可用。

- 另外,您还可以将镜像 URL 直接粘贴到 Red Hat Advanced Cluster Management 的创建集群控制台中。如果镜像 URL 不存在,添加镜像 URL 会创建新的 clusterImageSet。

- 在创建集群时,查看 Red Hat Advanced Cluster Management 控制台中当前可用发行镜像的列表。

1.4. 创建和修改裸机资产

弃用通知: 使用裸机资产创建裸机集群的步骤已弃用。请参阅在内部环境中为创建集群。

裸机资产是您配置为运行 OpenShift Container Platform 集群的虚拟或物理服务器。Red Hat Advanced Cluster Management for Kubernetes 会连接到管理员创建的裸机资产。然后您可以在受管集群中部署裸机资产。

hub 集群清单控制器定义一个名为 BareMetalAsset 的自定义资源定义 (CRD),其中包含裸机资产清单记录。在置备受管集群时,清单控制器会将 BareMetalAsset 清单记录与受管集群中对应的 BareMetalHost 资源协调。

Red Hat Advanced Cluster Management 使用 BareMetalAsset CR 根据配置管理数据库 (CMDB) 或类似的系统中输入的记录置备集群硬件。外部工具或自动化轮询 CMDB,并使用 Red Hat Advanced Cluster Management API 在 hub 集群中创建对应的 BareMetalAsset 和对应的 Secret 资源,以便后续在受管集群中部署。

使用以下步骤为由 Red Hat Advanced Cluster Management 管理的集群创建和管理裸机资产。

1.4.1. 先决条件

创建裸机资产前需要满足以下先决条件:

- 在 OpenShift Container Platform 版本 4.6 或更高版本上部署了 Red Hat Advanced Cluster Management hub 集群。

- 访问 Red Hat Advanced Cluster Management hub 集群以连接到裸机资产。

配置了裸机资产,以及登录凭证(包含登录和管理该资产所需的权限)。

注:裸机资产凭证包括您的管理员提供的资产的以下项:用户名密码 Baseboard Management Controller (BMC) Address 引导 NIC MAC 地址

1.4.2. 使用控制台创建裸机资产

要使用 Red Hat Advanced Cluster Management for Kubernetes 控制台创建裸机资产,请进入 Infrastructure > Bare metal assets。选择 Create bare metal asset,并在控制台中完成这个流程。

裸机资产的名称在创建集群时标识它。

裸机资产、受管裸机集群及其相关 secret 必须位于同一命名空间中。

+ 有权访问此命名空间的用户可以在创建集群时将此资产与集群相关联。

基板管理控制器地址是启用与主机通信的控制器。支持以下协议:

- IPMI,如需更多信息,请参阅 IPMI 2.0 规格。

- iDRAC,如需更多信息,请参阅Dell Remote Access Controller 9(iDRAC9)的支持。

- iRMC,如需更多信息,请参阅数据手册:FUJITSU Software ServerView Suite 集成远程管理控制器 - iRMC S5。

- Redfish,如需更多信息,请参阅 Redfish 规格。

引导 NIC MAC 地址是主机网络连接 NIC 的 MAC 地址,用于在裸机资产上置备主机。

您可以继续在裸机上创建集群。

1.4.3. 使用 CLI 创建裸机资产

使用 BareMetalAsset CR 为集群中的特定命名空间创建裸机资产。每个 BareMetalAsset 都有一个对应的 Secret,其中包含 Baseboard Management Controller (BMC) 凭证以及同一命名空间中的 secret 名称。

1.4.3.1. 先决条件

- 在 hub 集群中安装 Red Hat Advanced Cluster Management for Kubernetes。

- 安装 Red Hat OpenShift CLI (oc)。

-

以具有

cluster-admin权限的用户身份登录。

1.4.3.2. 创建裸机资产

- 在您的环境中安装并置备裸机资产。

- 打开 BMC,并记录硬件的 IPMI 或 Redfish BMC 地址和 MAC 地址。

创建以下

BareMetalAsset和SecretCR,并将文件保存为baremetalasset-cr.yaml:apiVersion: inventory.open-cluster-management.io/v1alpha1 kind: BareMetalAsset metadata: name: <baremetalasset-machine> namespace: <baremetalasset-namespace> spec: bmc: address: ipmi://<out_of_band_ip>:<port> credentialsName: baremetalasset-machine-secret bootMACAddress: "00:1B:44:11:3A:B7" hardwareProfile: "hardwareProfile" role: "<role>" clusterName: "<cluster name>" --- apiVersion: v1 kind: Secret metadata: name: baremetalasset-machine-secret type: Opaque data: username: <username> password: <password>-

使用裸机资产所在机器的名称替换

baremetalasset-machine。创建后,受管集群中的BareMetalHost的名称与 hub 集群上对应的BareMetalAsset的名称相同。BareMetalHost名称应始终与对应的BareMetalAsset名称匹配。 -

使用创建裸机资产的集群命名空间替换

baremetalasset-namespace。 -

将

out_of_band_ip和port替换为裸机资产的地址和端口。对于 Redfish 寻址,请使用以下地址格式:redfish://<out-band-ip>/redfish/v1/Systems/1。 -

根据计算机角色类型,将

role替换为worker、master或保留为空。role设置用于将裸机资产与集群中的特定机器角色类型匹配。BareMetalAsset资源不应用于指定机器角色类型来填充另一个角色。role角色值被用作键为inventory.open-cluster-management.io/role的标签的值。这可让集群管理应用程序或用户查询用于特定角色的清单。 -

使用集群的名称替换

cluster_name,集群管理应用程序或用户使用该名称查询与特定集群关联的清单。保留这个值为空以创建裸机资产,而不将其添加到集群部署中。 -

使用您的 secret 的用户名替换

username。 -

将

password替换为您的 secret 的密码。

-

使用裸机资产所在机器的名称替换

运行以下命令来创建

BareMetalAssetCR:oc create -f baremetalasset-cr.yaml

检查

BareMetalAsset是否已成功创建:oc get baremetalassets -A

输出示例:

NAMESPACE NAME AGE ocp-example-bm baremetalasset-machine 2m ocp-example-bm csv-f24-h27-000-r630-master-1-1 4d21h

1.4.4. 使用控制台批量导入裸机资产

您可以使用 CSV 格式列表使用 Red Hat Advanced Cluster Management for Kubernetes 控制台批量导入裸机资产。

1.4.4.1. 先决条件

- 在一个管理一个或多个 spoke 集群的 hub 集群上安装 Red Hat Advanced Cluster Management。

- 安装 OpenShift Container Platform CLI(oc)。

-

以具有

cluster-admin权限的用户身份登录。

1.4.4.2. 导入资产

要导入一组裸机资产,请完成以下步骤:

- 在 Red Hat Advanced Cluster Management 控制台中,在导航菜单中选择 Cluster management > Bare metal asset。

选择 Import asset,并导入包含裸机资产数据的 CSV 文件。CSV 文件必须具有以下标题列:

hostName, hostNamespace, bmcAddress, macAddress, role (optional), username, password

1.4.5. 修改裸机资产

如果您需要修改裸机资产的设置,请完成以下步骤:

- 在 Red Hat Advanced Cluster Management for Kubernetes 控制台导航中,选择: Infrastructure > Bare metal assets。

- 选择表中您要修改的资产的选项菜单。

- 选择 Edit asset。

1.4.6. 删除裸机资产

当裸机资产不再用于任何集群时,您可以将其从可用的裸机资产列表中删除。删除未使用的资产既可以简化您的可用资产列表,又可以防止意外选择该资产。

要在控制台中删除裸机资产,请完成以下步骤:

- 在 Red Hat Advanced Cluster Management for Kubernetes 控制台导航中,选择: Infrastructure > Bare metal assets。

- 选择表中要删除的资产的选项菜单。

- 选择 Delete asset。

1.4.7. 使用 REST API 创建裸机资产

您可以使用 OpenShift Container Platform REST API 管理要在 Red Hat Advanced Cluster Management 集群中使用的裸机资产。当您有单独的 CMDB 应用程序或数据库来管理环境中的裸机资产时,这很有用。

1.4.7.1. 先决条件

- 在 hub 集群中安装 Red Hat Advanced Cluster Management for Kubernetes。

- 安装 OpenShift Container Platform CLI(oc)。

-

以具有

cluster-admin权限的用户身份登录。

1.4.7.2. 创建裸机资产

要使用 REST API 创建裸机资产,请执行以下操作:

获取 hub 集群的登录令牌,并通过命令行登录集群。例如:

oc login --token=<login_token> --server=https://<hub_cluster_api_url>:6443

使用您要添加到集群的裸机资产详情修改以下 curl 命令,并运行命令。

$ curl --location --request POST '<hub_cluster_api_url>:6443/apis/inventory.open-cluster-management.io/v1alpha1/namespaces/<bare_metal_asset_namespace>/baremetalassets?fieldManager=kubectl-create' \ --header 'Authorization: Bearer <login_token>' \ --header 'Content-Type: application/json' \ --data-raw '{ "apiVersion": "inventory.open-cluster-management.io/v1alpha1", "kind": "BareMetalAsset", "metadata": { "name": "<baremetalasset_name>", "namespace": "<bare_metal_asset_namespace>" }, "spec": { "bmc": { "address": "ipmi://<ipmi_address>", "credentialsName": "<credentials-secret>" }, "bootMACAddress": "<boot_mac_address>", "clusterName": "<cluster_name>", "hardwareProfile": "hardwareProfile", "role": "worker" } }'-

Replacebaremetalasset-name使用裸机资产的名称。创建后,受管集群中的BareMetalHost的名称与 hub 集群上对应的BareMetalAsset的名称相同。BareMetalHost名称应始终与对应的BareMetalAsset名称匹配。 -

使用创建裸机资产的集群命名空间替换

baremetalasset-namespace。 -

将

out_of_band_ip和port替换为裸机资产的地址和端口。对于 Redfish 寻址,请使用以下地址格式:redfish://<out-band-ip>/redfish/v1/Systems/1。 -

根据计算机角色类型,将

role替换为worker、master或保留为空。role设置用于将裸机资产与集群中的特定机器角色类型匹配。BareMetalAsset资源不应用于指定机器角色类型来填充另一个角色。role角色值被用作键为inventory.open-cluster-management.io/role的标签的值。这可让集群管理应用程序或用户查询用于特定角色的清单。 使用集群的名称替换

cluster_name,集群管理应用程序或用户使用该名称查询与特定集群关联的清单。保留这个值为空以创建裸机资产,而不将其添加到集群部署中。注:对于上一个 curl 命令,假设 API 服务器通过 HTTPS 提供,并可以安全地访问。在开发或测试环境中,您可以传递

--insecure参数。

-

提示: 您可以将 --v=9 附加到 oc 命令来查看生成的操作的原始输出。这对于确定 oc 命令的 REST API 路由非常有用。

1.5. 创建基础架构环境

您可以使用 Red Hat Advanced Cluster Management for Kubernetes 控制台创建一个基础架构环境,以管理主机并在这些主机上创建集群。

基础架构环境支持以下功能:

- 集群的零接触置备:使用脚本部署集群。如需更多信息,请参阅 Red Hat OpenShift Container Platform 文档中的在断开连接的环境中部署分布式单元。

- 最后绑定:启用主机由基础架构管理员引导,并且集群的创建者可以稍后将集群绑定到该主机。在使用较晚绑定时,集群创建者不需要具有基础架构的管理员特权。

-

双堆栈:部署具有 IPv4 和 IPv6 地址的集群。双堆栈使用

OVN-Kubernetes网络实现来支持多个子网。 - 添加远程 worker 节点:在集群创建并运行后向集群添加远程 worker 节点,从而提供在其他位置添加节点以进行备份的灵活性。

- 使用 NMState 的静态 IP:使用 NMState API 为您的环境定义静态 IP 地址。

1.5.1. 先决条件

在创建基础架构环境前,请查看以下先决条件:

- 您必须在 hub 集群中部署了 OpenShift Container Platform。

- 对于联网环境,通过互联网访问 Red Hat Advanced Cluster Management hub 集群;对于非联网环境,连接到一个可访问互联网的内部或镜像 registry,以获取创建环境所需的镜像。

- hub 集群中中央基础架构管理 (CIM) 功能配置的实例。请参阅启用中央基础架构管理服务。

- 您需要 OpenShift Container Platform pull secret。如需更多信息,请参阅使用镜像 pull secret。

-

默认情况下,您的 SSH 密钥位于

~/.ssh/id_rsa.pub文件中。 - 您需要一个配置的存储类。

- 断开连接的环境: 完成 OpenShift Container Platform 文档中的准备断开连接的环境的步骤。

1.5.2. 启用中央基础架构管理服务

Central Infrastructure Management 服务随 {mce-short} 提供,并部署 OpenShift Container Platform 集群。当您在 hub 集群上启用 MultiClusterHub Operator 时,CIM 被部署,但必须启用。

要启用 CIM 服务,请完成以下步骤:

重要: 只有在以下其中一个平台上安装了 hub 集群:裸机、Red Hat OpenStack Platform、VMware vSphere 或使用用户置备的基础架构(UPI)方法安装,且平台为 None,请完成以下步骤。如果您的 hub 集群位于任何其他平台上,请跳过这一步。

运行以下命令,修改

Provisioning资源以允许 Bare Metal Operator 监视所有命名空间:oc patch provisioning provisioning-configuration --type merge -p '{"spec":{"watchAllNamespaces": true }}'对于断开连接的环境: 在与基础架构 Operator 相同的命名空间中创建一个

ConfigMap,为您的镜像 registry 指定ca-bundle.crt和registry.conf的值。您的文件ConfigMap应该类似以下示例:apiVersion: v1 kind: ConfigMap metadata: name: <mirror-config> namespace: "<infrastructure-operator-namespace>" labels: app: assisted-service data: ca-bundle.crt: | -----BEGIN CERTIFICATE----- certificate contents -----END CERTIFICATE----- registries.conf: | unqualified-search-registries = ["registry.access.redhat.com", "docker.io"] [[registry]] prefix = "" location = "quay.io/edge-infrastructure" mirror-by-digest-only = false [[registry.mirror]] location = "mirror1.registry.corp.com:5000/edge-infrastructure"

1.5.2.1. 创建 AgentServiceConfig 自定义资源

通过完成以下步骤来创建 AgentServiceConfig 自定义资源:

仅限断开连接的环境: 在

agent_service_config.yaml文件中保存以下YAML内容,并根据需要替换值:apiVersion: agent-install.openshift.io/v1beta1 kind: AgentServiceConfig metadata: name: agent spec: databaseStorage: accessModes: - ReadWriteOnce resources: requests: storage: <db_volume_size> filesystemStorage: accessModes: - ReadWriteOnce resources: requests: storage: <fs_volume_size> mirrorRegistryRef: name: <mirror_config> unauthenticatedRegistries: - <unauthenticated_registry> imageStorage: accessModes: - ReadWriteOnce resources: requests: storage: <img_volume_size> osImages: - openshiftVersion: "<ocp_version>" version: "<ocp_release_version>" url: "<iso_url>" rootFSUrl: "<root_fs_url>" cpuArchitecture: "x86_64"将

mirror_config替换为包含您的镜像 registry 配置详情的ConfigMap名称。如果您使用不需要身份验证的镜像 registry,请包含可选的

unauthenticated_registry参数。此列表上的条目不会被验证,或者需要在 pull secret 中有一个条目。仅限连接的环境: 在

agent_service_config.yaml文件中保存以下YAML内容:apiVersion: agent-install.openshift.io/v1beta1 kind: AgentServiceConfig metadata: name: agent spec: databaseStorage: accessModes: - ReadWriteOnce resources: requests: storage: <db_volume_size> filesystemStorage: accessModes: - ReadWriteOnce resources: requests: storage: <fs_volume_size> imageStorage: accessModes: - ReadWriteOnce resources: requests: storage: <img_volume_size>使用

databaseStorage字段的卷大小替换db_volume_size,如10Gi。这个值指定为存储集群分配的存储量,如数据库表和数据库视图。如果有多个集群,您可能需要使用较高的值。将

fs_volume_size替换为filesystemStorage字段的卷大小,例如,每个集群200M和每个支持的 OpenShift Container Platform 版本2-3G。所需的最小值为100G。这个值指定为存储集群的日志、清单和kubeconfig文件分配了多少存储。如果有多个集群,您可能需要使用较高的值。将

img_volume_size替换为imageStorage字段的卷大小,例如每个操作系统镜像的2G。最小值为50G。这个值指定为集群镜像分配多少存储。您需要为每个运行的 Red Hat Enterprise Linux CoreOS 实例提供 1 GB 的镜像存储。如果 Red Hat Enterprise Linux CoreOS 有多个集群和实例,您可能需要使用更高的值。将

ocp_version替换为要安装的 OpenShift Container Platform 版本,如4.9。将

ocp_release_version替换为特定的安装版本,例如:49.83.202103251640-0。使用 ISO url 替换

iso_url,例如https://mirror.openshift.com/pub/openshift-v4/x86_64/dependencies/rhcos/4.10/4.10.3/rhcos-4.10.3-x86_64-live.x86_64.iso。您可以在以下位置找到其他值:https://mirror.openshift.com/pub/openshift-v4/x86_64/dependencies/rhcos/4.10/4.10.3/。使用 root FS 镜像 URL 替换

root_fs_url,例如https://mirror.openshift.com/pub/openshift-v4/x86_64/dependencies/rhcos/4.10/4.10.3/rhcos-4.10.3-x86_64-live-rootfs.x86_64.img。您可以在以下位置找到其他值:https://mirror.openshift.com/pub/openshift-v4/x86_64/dependencies/rhcos/4.10/4.10.3/。运行以下命令来创建

AgentServiceConfig自定义资源:oc create -f agent_service_config.yaml

输出可能类似以下示例:

agentserviceconfig.agent-install.openshift.io/agent created

您可以通过检查 assisted-service 和 assisted-image-service 部署,确定 pod 已就绪并在运行,来验证其状态是否正常。使用控制台继续创建基础架构环境。

1.5.2.2. 手动创建 Provisioning 自定义资源 (CR)

使用以下命令手动创建 Provisioning CR 来为自动置备启用服务:

oc create -f provisioning-configuration.yaml

您的 CR 可能类似以下示例:

apiVersion: metal3.io/v1alpha1 kind: Provisioning metadata: name: provisioning-configuration spec: provisioningNetwork: Disabled watchAllNamespaces: true

1.5.2.3. 在 Amazon Web Services 上启用中央基础架构管理

如果您在 Amazon Web Services 上运行 hub 集群并希望启用 CIM 服务,请在 启用 CIM 后完成以下步骤:

确保已在 hub 中登录,并通过运行以下命令查找在

assisted-image-service上配置的唯一域:oc get routes --all-namespaces | grep assisted-image-service

您的域可能类似以下示例:

assisted-image-service-multicluster-engine.apps.<yourdomain>.com确保已在 hub 中登录,并使用

NLBtype参数创建带有唯一域的新IngressController。请参见以下示例:apiVersion: operator.openshift.io/v1 kind: IngressController metadata: name: ingress-controller-with-nlb namespace: openshift-ingress-operator spec: domain: nlb-apps.<domain>.com routeSelector: matchLabels: router-type: nlb endpointPublishingStrategy: type: LoadBalancerService loadBalancer: scope: External providerParameters: type: AWS aws: type: NLB-

将

<yourdomain>添加到IngressController中的domain参数,方法是使用<yourdomain>替换nlb-apps.<domain>.com的<domain>。 使用以下命令应用新的

IngressController:oc apply -f ingresscontroller.yaml

运行以下命令来编辑

assisted-image-service路由以使用nlb-apps位置:oc edit route assisted-image-service -n <namespace>

提示:默认命名空间是您安装 :mce: 的位置。

在

assisted-image-service路由中添加以下行:metadata: labels: router-type: nlb name: assisted-image-service在

assisted-image-service路由中,找到spec.host的 URL 值。URL 可能类似以下示例:assisted-image-service-multicluster-engine.apps.<yourdomain>.com-

将 URL 中的

apps替换为nlb-apps,以匹配新IngressController中配置的域。

要验证 CIM 服务是否在 Amazon Web Services 上启用,请完成以下步骤:

运行以下命令验证 pod 是否健康:

oc get pods -n multicluster-engine | grep assist

-

创建新的基础架构环境,并确保下载 URL 使用新的

nlb-appsURL。

1.5.3. 使用控制台创建基础架构环境

要从 Red Hat Advanced Cluster Management 控制台创建基础架构环境,请完成以下步骤:

- 在导航菜单中导航到 Infrastructure > Infrastructure environments,再点 Create infrastructure environment。

在您的基础架构环境设置中添加以下信息:

- 名称:您的环境的唯一名称。

- 网络类型:指定可以将哪些类型的主机添加到您的环境中。您只能在使用裸机主机时使用静态 IP 选项。

- 位置:指定主机的地理位置。地理位置可用于在创建集群时轻松确定集群中的数据的存储位置。

- 标签:您可以在基础架构环境中添加标签的可选字段,以便您可以更轻松地将环境与具有特征的其他环境进行分组。您为网络类型和位置所做的选择将自动添加到标签列表中。

- pull secret:用于访问 OpenShift Container Platform 资源的 OpenShift Container Platform pull secret。

-

SSH 公钥:实现与主机安全通信的 SSH 密钥。默认情况下,这通常在您的

~/.ssh/id_rsa.pub文件中。 如果要在所有集群中启用代理设置,请选择设置来启用它。这要求您输入以下信息:

- HTTP 代理 URL:在访问发现服务时使用的 URL。

-

HTTPS 代理 URL:访问发现服务时应使用的安全代理 URL。请注意,格式必须是

http,因为尚不支持https。 -

无代理域:应当绕过代理的以逗号分隔的域列表。使用一个句点 (

.) 开始的域名,包含该域中的所有子域。添加星号 (*) 以绕过所有目的地的代理。

现在,您可以通过将主机添加到基础架构环境来继续。

要访问基础架构环境,请在控制台中选择 Infrastructure > Host inventory。从列表中选择您的基础架构环境,以查看该基础架构环境的详细信息和主机。

1.5.4. 将主机添加到基础架构环境中

您可以使用 Red Hat Advanced Cluster Management for Kubernetes 控制台将主机添加到基础架构环境中。通过添加主机,可以在创建集群时选择已配置的主机。

完成以下步骤以添加主机:

- 在 Red Hat Advanced Cluster Management 导航中,选择 Infrastructure > Infrastructure environments。

- 选择您要添加主机以查看其设置的基础架构环境。

- 选择 Hosts 选项卡来查看已添加到该环境中的主机并添加主机。可用主机可能需要几分钟时间才会出现在表中。

- 选择 Discovery ISO 或 Baseboard Management Controller(BMC) 来输入主机的信息。

如果您选择了 Discovery ISO 选项,请完成以下步骤:

- 复制控制台中提供的命令,以下载 ISO 或选择 Download Discovery ISO。

- 在可引导设备上运行 命令,以启动每个主机。

- 若要提高安全性,您需要为每个发现的主机选择批准主机。这一额外步骤可在您的 ISO 文件由未经授权的人员更改并运行时提供一些保护。

-

将主机(即

localhost)重命名为唯一名称。

如果您选择 Baseboard Management Controller(BMC) 选项,请完成以下步骤:

注:只有 Red Hat Advanced Cluster Management hub 集群平台为裸机、Red Hat OpenStack Platform、VMware vSphere 或是使用用户置备的基础架构(UPI)方法安装的,可以使用添加主机的 BMC 选项,平台为

None。- 添加主机的 BMC 连接详情。

选择 Add host 以开始引导过程。主机通过使用发现 ISO 镜像自动引导,并在主机启动时添加到主机列表中。

当您使用 BMC 选项添加主机时,该主机会被自动批准。

现在,您可以在此基础架构环境中创建一个内部集群。如需了解更多与创建集群相关的信息,请参阅在内部环境中创建集群。

1.6. 创建集群

了解如何使用 Red Hat Advanced Cluster Management for Kubernetes 跨云供应商创建 Red Hat OpenShift Container Platform 集群。

multicluster-engine 使用 OpenShift Container Platform 提供的 Hive operator 为除内部集群和托管 control plane 之外的所有供应商置备集群。在置备内部集群时,multicluster-engine 使用 OpenShift Container Platform 提供的中央基础架构管理 (CIM) 和辅助安装程序功能。托管 control plane 托管的集群使用 HyperShift operator 置备。

1.6.1. 在集群创建过程中配置额外清单

您可以在创建集群的过程中配置额外的 Kubernetes 资源清单。如果您需要为配置网络或设置负载均衡器等场景配置额外清单,这可以提供帮助。

在创建集群前,您需要添加对 ClusterDeployment 资源的引用,该资源指定包含其他资源清单的 ConfigMap。

注: ClusterDeployment 资源和 ConfigMap 必须位于同一命名空间中。以下示例演示了您的内容看起来如何。

带有资源清单的 ConfigMap

包含具有另一个

ConfigMap资源的清单的ConfigMap。资源清单ConfigMap可以包含多个键,并在data.<resource_name>\.yaml模式中添加资源配置。kind: ConfigMap apiVersion: v1 metadata: name: <my-baremetal-cluster-install-manifests> namespace: <mynamespace> data: 99_metal3-config.yaml: | kind: ConfigMap apiVersion: v1 metadata: name: metal3-config namespace: openshift-machine-api data: http_port: "6180" provisioning_interface: "enp1s0" provisioning_ip: "172.00.0.3/24" dhcp_range: "172.00.0.10,172.00.0.100" deploy_kernel_url: "http://172.00.0.3:6180/images/ironic-python-agent.kernel" deploy_ramdisk_url: "http://172.00.0.3:6180/images/ironic-python-agent.initramfs" ironic_endpoint: "http://172.00.0.3:6385/v1/" ironic_inspector_endpoint: "http://172.00.0.3:5150/v1/" cache_url: "http://192.168.111.1/images" rhcos_image_url: "https://releases-art-rhcos.svc.ci.openshift.org/art/storage/releases/rhcos-4.3/43.81.201911192044.0/x86_64/rhcos-43.81.201911192044.0-openstack.x86_64.qcow2.gz"使用引用的资源清单

ConfigMap的 ClusterDeployment资源清单

ConfigMap在spec.provisioning.manifestsConfigMapRef下引用。apiVersion: hive.openshift.io/v1 kind: ClusterDeployment metadata: name: <my-baremetal-cluster> namespace: <mynamespace> annotations: hive.openshift.io/try-install-once: "true" spec: baseDomain: test.example.com clusterName: <my-baremetal-cluster> controlPlaneConfig: servingCertificates: {} platform: baremetal: libvirtSSHPrivateKeySecretRef: name: provisioning-host-ssh-private-key provisioning: installConfigSecretRef: name: <my-baremetal-cluster-install-config> sshPrivateKeySecretRef: name: <my-baremetal-hosts-ssh-private-key> manifestsConfigMapRef: name: <my-baremetal-cluster-install-manifests> imageSetRef: name: <my-clusterimageset> sshKnownHosts: - "10.1.8.90 ecdsa-sha2-nistp256 AAAAE2VjZHNhLXvVVVKUYVkuyvkuygkuyTCYTytfkufTYAAAAIbmlzdHAyNTYAAABBBKWjJRzeUVuZs4yxSy4eu45xiANFIIbwE3e1aPzGD58x/NX7Yf+S8eFKq4RrsfSaK2hVJyJjvVIhUsU9z2sBJP8=" pullSecretRef: name: <my-baremetal-cluster-pull-secret>

1.6.2. 在 Amazon Web Services 上创建集群

您可以使用 Red Hat Advanced Cluster Management for Kubernetes 控制台在 Amazon Web Services (AWS) 上创建一个 Red Hat OpenShift Container Platform 集群。

在创建集群时,创建过程使用 Hive 资源中的 OpenShift Container Platform 安装程序。如果在完成此步骤后集群创建有疑问,请参阅 OpenShift Container Platform 文档中的在 AWS 上安装 有关流程的更多信息。

1.6.2.1. 先决条件

在 AWS 上创建集群前请查看以下先决条件:

- 您必须已部署 Red Hat Advanced Cluster Management for Kubernetes hub 集群。

- 您需要对 Red Hat Advanced Cluster Management for Kubernetes hub 集群的互联网访问,以便它在 Amazon Web Services 上创建 Kubernetes 集群。

- 您需要 AWS 凭证。如需更多信息,请参阅为 Amazon Web Services 创建凭证。

- 您在 AWS 中需要配置的域。有关如何配置域的说明,请参阅配置 AWS 帐户。

- 您需要具有 Amazon Web Services (AWS) 登录凭证,其中包括用户名、密码、访问密钥 ID 和 secret 访问密钥。请参阅了解和获取您的安全凭证。

- 您必须具有 OpenShift Container Platform 镜像 pull secret。请参阅使用镜像 pull secret。

注:如果更改了云供应商访问密钥,则必须手动更新置备的集群访问密钥。如需更多信息,请参阅已知问题,不支持置备的集群的自动 secret 更新。

1.6.2.2. 使用控制台创建集群

要从 Red Hat Advanced Cluster Management 控制台创建集群,请进入 Infrastructure > Clusters。在 Clusters 页面上,点 Create cluster 并完成控制台中的步骤。

注: 此过程用于创建集群。如果您有一个要导入的现有集群,请参阅将目标受管集群导入到 hub 集群以了解这些步骤。

如果您需要创建凭证,请参阅为 Amazon Web Services 创建凭证。

集群的主机名用于集群的主机名。

重要: 当您创建集群时,Red Hat Advanced Cluster Management 控制器为集群及其资源创建一个命名空间。确保只在该命名空间中包含该集群实例的资源。销毁集群会删除命名空间和所有资源。

提示: 在控制台中输入信息时,选择 YAML: On 查看内容更新。

1.6.2.3. 将集群添加到现有集群集合中

如果要将集群添加到现有的集群集中,则需要在集群设置上具有正确的权限来添加它。如果在创建集群时没有 cluster-admin 权限,则必须选择一个具有 clusterset-admin 权限的集群集。如果您在指定的集群集中没有正确的权限,集群创建会失败。如果您没有任何集群集选项,请联络您的集群管理员,为集群集提供 clusterset-admin 权限。

每个受管集群都必须与受管集群集关联。如果您没有将受管集群分配给 ManagedClusterSet,则会自动添加到 default 受管集群集中。

如果已有与您使用 AWS 帐户配置的所选凭证关联的基本 DNS 域,则该值会在字段中填充。您可以修改它的值来覆盖它。此名称用于集群的主机名。如需更多信息,请参阅配置 AWS 帐户。

发行镜像标识用于创建集群的 OpenShift Container Platform 镜像的版本。如果要使用的版本可用,您可以从镜像列表中选择镜像。如果您要使用的镜像不是标准镜像,您可以输入您要使用的镜像的 URL。有关发行镜像的更多信息,请参阅发行镜像。

节点池包括 control plane 池和 worker 池。control plane 节点共享集群活动的管理。该信息包括以下字段:

- 架构: 如果受管集群的架构类型与 hub 集群的架构不同,请为池中机器的说明集合架构输入一个值。有效值为 amd64, ppc64le, s390x, 和 arm64。

- Zones:指定您要运行 control plane 池的位置。您可以为更分布式的 control plane 节点选择区域中的多个区。距离更近的区域可能会提供更快的性能,但距离更远的区域可能更为分散。

- 实例类型:指定 control plane 节点的实例类型。您可以在实例创建后更改实例的类型和大小。

- 根存储:指定要为集群分配的 root 存储量。

您可以在 worker 池中创建零个或多个 worker 节点,以运行集群的容器工作负载。它们可以位于单个 worker 池中,也可以分布在多个 worker 池中。如果指定了零个 worker 节点,control plane 节点也充当 worker 节点。可选信息包括以下字段:

- Zones:指定您要运行 worker 池的位置。您可以为更加分散的节点组群选择区域中的多个区。距离更近的区域可能会提供更快的性能,但距离更远的区域可能更为分散。

- 实例类型:指定 worker 池的实例类型。您可以在实例创建后更改实例的类型和大小。

- 节点数:指定 worker 池的节点计数。定义 worker 池时需要此设置。

- 根存储:指定分配给 worker 池的根存储量。定义 worker 池时需要此设置。

集群需要网络详情,并使用 IPv6 需要多个网络。您可以通过点 Add network 来添加额外网络。

凭证中提供的代理信息会自动添加到代理字段中。您可以使用信息原样,覆盖这些信息,或者在要启用代理时添加信息。以下列表包含创建代理所需的信息:

-

HTTP 代理 URL:指定应当用作

HTTP流量的代理的 URL。 -

HTTPS 代理 URL:指定用于

HTTPS流量的安全代理 URL。如果没有提供值,则使用相同的值HTTP Proxy URL,用于HTTP和HTTPS。 -

无代理域:应当绕过代理的以逗号分隔的域列表。使用一个句点 (

.) 开始的域名,包含该域中的所有子域。添加一个星号*以绕过所有目的地的代理。 - Additional trust bundle:指定访问镜像 registry 所需的证书文件内容。

当您在创建集群前查看信息并选择性地自定义它时,您可以选择 YAML: On 查看面板中的 install-config.yaml 文件内容。如果有更新,您可以使用自定义设置编辑 YAML 文件。

注: 您不必运行 kubectl 命令,它为导入集群提供集群详情。当您创建集群时,它由 Red Hat Advanced Cluster Management 管理自动配置。

如需了解更多与访问集群相关的信息,继续访问集群。

1.6.3. 在 Microsoft Azure 上创建集群

您可以使用 Red Hat Advanced Cluster Management for Kubernetes 控制台在 Microsoft Azure 或 Microsoft Azure Government 上部署 Red Hat OpenShift Container Platform 集群。

在创建集群时,创建过程使用 Hive 资源中的 OpenShift Container Platform 安装程序。如果在完成此步骤后集群创建有疑问,请参阅 OpenShift Container Platform 文档中的在 Azure 上安装 有关流程的更多信息。

1.6.3.1. 先决条件

在 Azure 上创建集群前请查看以下先决条件:

- 您必须已部署 Red Hat Advanced Cluster Management for Kubernetes hub 集群。

- 可通过互联网访问 Red Hat Advanced Cluster Management for Kubernetes hub 集群,以便它在 Azure 或 Azure Government 上创建 Kubernetes 集群

- 您需要一个 Azure 凭证。如需更多信息,请参阅为 Microsoft Azure 创建凭证。

- 您需要在 Azure 或 Azure Government 中配置了域。有关如何配置域的说明,请参阅为 Azure 云服务配置自定义域名。

- 您需要 Azure 登录凭证,其中包括用户名和密码。请参阅 Microsoft Azure Portal。

-

您需要 Azure 服务主体,其中包括

clientId、clientSecret和tenantId。请参阅 azure.microsoft.com。 - 您需要 OpenShift Container Platform 镜像 pull secret。请参阅使用镜像 pull secret。

注:如果更改了云供应商访问密钥,则必须手动更新置备的集群访问密钥。如需更多信息,请参阅已知问题,不支持置备的集群的自动 secret 更新。

1.6.3.2. 使用控制台创建集群

要从 Red Hat Advanced Cluster Management for Kubernetes 控制台创建集群,请进入 Infrastructure > Clusters。在 Clusters 页面上,点 Create cluster 并完成控制台中的步骤。

注: 此过程用于创建集群。如果您有一个要导入的现有集群,请参阅将目标受管集群导入到 hub 集群以了解这些步骤。

如果您需要创建凭证,请参阅为 Microsoft Azure 创建凭证。

集群的主机名用于集群的主机名。

重要: 当您创建集群时,Red Hat Advanced Cluster Management 控制器为集群及其资源创建一个命名空间。确保只在该命名空间中包含该集群实例的资源。销毁集群会删除命名空间和所有资源。

提示: 在控制台中输入信息时,选择 YAML: On 查看内容更新。

1.6.3.3. 将集群添加到现有集群集合中

如果要将集群添加到现有的集群集中,则需要在集群设置上具有正确的权限来添加它。如果在创建集群时没有 cluster-admin 权限,则必须选择一个具有 clusterset-admin 权限的集群集。如果您在指定的集群集中没有正确的权限,集群创建会失败。如果您没有任何集群集选项,请联络您的集群管理员,为集群集提供 clusterset-admin 权限。

每个受管集群都必须与受管集群集关联。如果您没有将受管集群分配给 ManagedClusterSet,则会自动添加到 default 受管集群集中。

如果已有与您为 Azure 帐户配置的所选凭证关联的基本 DNS 域,则该值会在那个字段中填充。您可以修改它的值来覆盖它。如需更多信息,请参阅为 Azure 云服务配置自定义域名。此名称用于集群的主机名。

发行镜像标识用于创建集群的 OpenShift Container Platform 镜像的版本。如果要使用的版本可用,您可以从镜像列表中选择镜像。如果您要使用的镜像不是标准镜像,您可以输入您要使用的镜像的 URL。有关发行镜像的更多信息,请参阅发行镜像。

Node 池包括 control plane 池和 worker 池。control plane 节点共享集群活动的管理。该信息包括以下可选字段:

- region:指定一个您要运行节点池的区域。您可以为更分布式的 control plane 节点选择区域中的多个区。距离更近的区域可能会提供更快的性能,但距离更远的区域可能更为分散。

- 架构: 如果受管集群的架构类型与 hub 集群的架构不同,请为池中机器的说明集合架构输入一个值。有效值为 amd64, ppc64le, s390x, 和 arm64。

- control plane 池的实例类型和 Root 存储分配(必需)。您可以在实例创建后更改实例的类型和大小。

您可以在 worker 池中创建一个或多个 worker 节点,以运行集群的容器工作负载。它们可以位于单个 worker 池中,也可以分布在多个 worker 池中。如果指定了零个 worker 节点,control plane 节点也充当 worker 节点。该信息包括以下字段:

- Zones:指定您要运行 worker 池的位置。您可以为更加分散的节点组群选择区域中的多个区。距离更近的区域可能会提供更快的性能,但距离更远的区域可能更为分散。

- 实例类型:您可以在实例创建后更改实例的类型和大小。

您可以通过点 Add network 来添加额外网络。如果您使用的是 IPv6 地址,您必须有多个网络。

凭证中提供的代理信息会自动添加到代理字段中。您可以使用信息原样,覆盖这些信息,或者在要启用代理时添加信息。以下列表包含创建代理所需的信息:

-

HTTP 代理 URL:用作

HTTP流量的代理的 URL。 -

HTTPS 代理 URL:用于

HTTPS流量的安全代理 URL。如果没有提供值,则使用相同的值HTTP Proxy URL,用于HTTP和HTTPS。 -

无代理域:应当绕过代理的以逗号分隔的域列表。使用一个句点 (

.) 开始的域名,包含该域中的所有子域。添加一个星号*以绕过所有目的地的代理。 - Additional trust bundle:访问镜像 registry 所需的证书文件内容。

当您在创建集群前查看信息并选择性地自定义它时,您可以点 YAML 切换 On 查看面板中的 install-config.yaml 文件内容。如果有更新,您可以使用自定义设置编辑 YAML 文件。

注: 您不必运行 kubectl 命令,它为导入集群提供集群详情。当您创建集群时,它由 Red Hat Advanced Cluster Management 管理自动配置。

如需了解更多与访问集群相关的信息,继续访问集群。

1.6.4. 在 Google Cloud Platform 上创建集群

按照步骤在 Google Cloud Platform (GCP) 上创建 Red Hat OpenShift Container Platform 集群有关 GCP 的更多信息,请参阅 Google Cloud Platform。

在创建集群时,创建过程使用 Hive 资源中的 OpenShift Container Platform 安装程序。如果您在完成此步骤后集群创建有疑问,请参阅 OpenShift Container Platform 文档中的在 GCP 上安装以了解有关此过程的更多信息。

1.6.4.1. 先决条件

在 GCP 上创建集群前请查看以下先决条件:

- 您必须已部署 Red Hat Advanced Cluster Management for Kubernetes hub 集群。

- 您需要对 Red Hat Advanced Cluster Management for Kubernetes hub 集群的互联网访问,以便它在 GCP 上创建 Kubernetes 集群。

- 您必须具有 GCP 凭证。如需更多信息,请参阅为 Google Cloud Platform 创建凭证。

- 您必须在 GCP 中配置了域。有关如何配置域的说明,请参阅设置自定义域。

- 您需要 GCP 登录凭证,其中包括用户名和密码。

- 您必须具有 OpenShift Container Platform 镜像 pull secret。请参阅使用镜像 pull secret。

注:如果更改了云供应商访问密钥,则必须手动更新置备的集群访问密钥。如需更多信息,请参阅已知问题,不支持置备的集群的自动 secret 更新。

1.6.4.2. 使用控制台创建集群

要从 Red Hat Advanced Cluster Management for Kubernetes 控制台创建集群,请进入 Infrastructure > Clusters。在 Clusters 页面上,点 Create cluster 并完成控制台中的步骤。

注: 此过程用于创建集群。如果您有一个要导入的现有集群,请参阅将目标受管集群导入到 hub 集群以了解这些步骤。

如果您需要创建凭证,请参阅为 Google Cloud Platform 创建凭证。如需更多信息,请参阅为 Google Cloud Platform 创建凭证。

集群名称用于集群的主机名。在命名 GCP 集群时有一些限制。这些限制包括,名称不要以 goog 开始;名称的任何部分都不要包含与 google 类似的内容。如需了解完整的限制列表,请参阅 Bucket 命名指南。

重要: 当您创建集群时,Red Hat Advanced Cluster Management 控制器为集群及其资源创建一个命名空间。确保只在该命名空间中包含该集群实例的资源。销毁集群会删除命名空间和所有资源。

提示: 在控制台中输入信息时,选择 YAML: On 查看内容更新。

1.6.4.3. 将集群添加到现有集群集合中

如果要将集群添加到现有的集群集中,则需要在集群设置上具有正确的权限来添加它。如果在创建集群时没有 cluster-admin 权限,则必须选择一个具有 clusterset-admin 权限的集群集。如果您在指定的集群集中没有正确的权限,集群创建会失败。如果您没有任何集群集选项,请联络您的集群管理员,为集群集提供 clusterset-admin 权限。

每个受管集群都必须与受管集群集关联。如果您没有将受管集群分配给 ManagedClusterSet,则会自动添加到 default 受管集群集中。

如果已有与 GCP 帐户所选凭证关联的基本 DNS 域,则该值会在字段中填充。您可以修改它的值来覆盖它。如需更多信息,请参阅设置自定义域。此名称用于集群的主机名。

发行镜像标识用于创建集群的 OpenShift Container Platform 镜像的版本。如果要使用的版本可用,您可以从镜像列表中选择镜像。如果您要使用的镜像不是标准镜像,您可以输入您要使用的镜像的 URL。有关发行镜像的更多信息,请参阅发行镜像。

Node 池包括 control plane 池和 worker 池。control plane 节点共享集群活动的管理。该信息包括以下字段:

- Region:指定您要运行 control plane 池的区域。距离更近的区域可能会提供更快的性能,但距离更远的区域可能更为分散。

- 架构: 如果受管集群的架构类型与 hub 集群的架构不同,请为池中机器的说明集合架构输入一个值。有效值为 amd64, ppc64le, s390x, 和 arm64。

- 实例类型:您可以在实例创建后更改实例的类型和大小。

您可以在 worker 池中创建一个或多个 worker 节点,以运行集群的容器工作负载。它们可以位于单个 worker 池中,也可以分布在多个 worker 池中。如果指定了零个 worker 节点,control plane 节点也充当 worker 节点。该信息包括以下字段:

- 实例类型:您可以在实例创建后更改实例的类型和大小。

- 节点数:定义 worker 池时需要此设置。

网络详细信息是必需的,需要使用 IPv6 地址的多个网络。您可以通过点 Add network 来添加额外网络。

凭证中提供的代理信息会自动添加到代理字段中。您可以使用信息原样,覆盖这些信息,或者在要启用代理时添加信息。以下列表包含创建代理所需的信息:

-

HTTP 代理 URL:用作

HTTP流量的代理的 URL。 -

HTTPS 代理 URL:用于

HTTPS流量的安全代理 URL。如果没有提供值,则使用相同的值HTTP Proxy URL,用于HTTP和HTTPS。 -

无代理域:应当绕过代理的以逗号分隔的域列表。使用一个句点 (

.) 开始的域名,包含该域中的所有子域。添加一个星号*以绕过所有目的地的代理。 - Additional trust bundle:访问镜像 registry 所需的证书文件内容。

当您在创建集群前查看信息并选择性地自定义它时,您可以选择 YAML: On 查看面板中的 install-config.yaml 文件内容。如果有更新,您可以使用自定义设置编辑 YAML 文件。

注: 您不必运行 kubectl 命令,它为导入集群提供集群详情。当您创建集群时,它由 Red Hat Advanced Cluster Management 管理自动配置。

如需了解更多与访问集群相关的信息,继续访问集群。

1.6.5. 在 VMware vSphere 上创建集群

您可以使用 Red Hat Advanced Cluster Management for Kubernetes 控制台在 VMware vSphere 上部署 Red Hat OpenShift Container Platform 集群。

在创建集群时,创建过程使用 Hive 资源中的 OpenShift Container Platform 安装程序。如果在完成此步骤后集群创建有疑问,请参阅 OpenShift Container Platform 文档中的在 vSphere 上安装 有关流程的更多信息。

1.6.5.1. 先决条件

在 vSphere 上创建集群前请查看以下先决条件:

- 您必须在 OpenShift Container Platform 版本 4.6 或更高版本上部署了 Red Hat Advanced Cluster Management hub 集群。

- 您需要对 Red Hat Advanced Cluster Management hub 集群的互联网访问,以便它在 vSphere 上创建 Kubernetes 集群。

- 您需要 vSphere 凭证。如需更多信息,请参阅为 VMware vSphere 创建凭证。

- 您需要 OpenShift Container Platform 镜像 pull secret。请参阅使用镜像 pull secret。

您必须具有要部署的 VMware 实例的以下信息:

- API 和 Ingress 实例所需的静态 IP 地址

以下的 DNS 记录:

-

api.<cluster_name>.<base_domain>,它必须指向静态 API VIP -

*.apps.<cluster_name>.<base_domain>,它必须指向 Ingress VIP 的静态 IP 地址

-

备注:当使用 VMware vSphere 或 Red Hat OpenStack Platform 供应商和断开连接的安装创建集群时,如果需要一个证书才能访问镜像 registry,您必须在为断开连接的安装配置部分的附加信任捆绑包字段中输入它。您不能在集群创建控制台编辑器中输入它们。

1.6.5.2. 使用控制台创建集群

要从 Red Hat Advanced Cluster Management for Kubernetes 控制台创建集群,请进入 Infrastructure > Clusters。在 Clusters 页面上,点 Create cluster 并完成控制台中的步骤。

注: 此过程用于创建集群。如果您有一个要导入的现有集群,请参阅将目标受管集群导入到 hub 集群以了解这些步骤。

如果您需要创建凭证,请参阅为 VMware vSphere 创建凭证,以了解有关创建凭证的更多信息。

集群名称用于集群的主机名。

重要: 当您创建集群时,Red Hat Advanced Cluster Management 控制器为集群及其资源创建一个命名空间。确保只在该命名空间中包含该集群实例的资源。销毁集群会删除命名空间和所有资源。

提示: 在控制台中输入信息时,选择 YAML: On 查看内容更新。

1.6.5.3. 将集群添加到现有集群集合中

如果要将集群添加到现有的集群集中,则需要在集群设置上具有正确的权限来添加它。如果在创建集群时没有 cluster-admin 权限,则必须选择一个具有 clusterset-admin 权限的集群集。如果您在指定的集群集中没有正确的权限,集群创建会失败。如果您没有任何集群集选项,请联络您的集群管理员,为集群集提供 clusterset-admin 权限。

每个受管集群都必须与受管集群集关联。如果您没有将受管集群分配给 ManagedClusterSet,则会自动添加到 default 受管集群集中。

如果已有与您为 vSphere 帐户配置的所选凭证关联的基域,则该值会在字段中填充。您可以修改它的值来覆盖它。如需更多信息,请参阅使用自定义在 vSphere 上安装集群。这个值必须与创建 prerequisites 部分中列出的 DNS 记录的名称匹配。此名称用于集群的主机名。

发行镜像标识用于创建集群的 OpenShift Container Platform 镜像的版本。如果要使用的版本可用,您可以从镜像列表中选择镜像。如果您要使用的镜像不是标准镜像,您可以输入您要使用的镜像的 URL。有关发行镜像的更多信息,请参阅发行镜像

注: 仅支持 OpenShift Container Platform 版本 4.5.x 或更高版本的发行镜像。

节点池包括 control plane 池和 worker 池。control plane 节点共享集群活动的管理。该信息包括 Architecture 字段。查看以下字段描述:

- 架构: 如果受管集群的架构类型与 hub 集群的架构不同,请为池中机器的说明集合架构输入一个值。有效值为 amd64, ppc64le, s390x, 和 arm64。

您可以在 worker 池中创建一个或多个 worker 节点,以运行集群的容器工作负载。它们可以位于单个 worker 池中,也可以分布在多个 worker 池中。如果指定了零个 worker 节点,control plane 节点也充当 worker 节点。信息包括每个插槽的内核数, CPU, Memory_min MB, _Disk size(GiB 为单位)和节点数。

需要网络信息。使用 IPv6 需要多个网络。一些所需网络信息包括以下字段:

- vSphere 网络名:指定 VMware vSphere 网络名称。

API VIP:指定用于内部 API 通信的 IP 地址。

注: 这个值必须与您用来创建 prerequisites 部分中列出的 DNS 记录的名称匹配。如果没有提供,DNS 必须预先配置,以便

api.可以正确解析。Ingress VIP:指定用于入口流量的 IP 地址。

注: 这个值必须与您用来创建 prerequisites 部分中列出的 DNS 记录的名称匹配。如果没有提供,则必须预先配置 DNS,以便

test.apps可以被正确解析。

您可以通过点 Add network 来添加额外网络。如果您使用的是 IPv6 地址,您必须有多个网络。

凭证中提供的代理信息会自动添加到代理字段中。您可以使用信息原样,覆盖这些信息,或者在要启用代理时添加信息。以下列表包含创建代理所需的信息:

-

HTTP 代理 URL:指定应当用作

HTTP流量的代理的 URL。 -

HTTPS 代理 URL:指定用于

HTTPS流量的安全代理 URL。如果没有提供值,则使用相同的值HTTP Proxy URL,用于HTTP和HTTPS。 -

没有代理域:提供以逗号分隔的域列表,这些域应绕过代理。使用一个句点 (

.) 开始的域名,包含该域中的所有子域。添加一个星号*以绕过所有目的地的代理。 - Additional trust bundle:指定访问镜像 registry 所需的证书文件内容。

您可以点 Disconnected 安装来定义断开连接的安装镜像。有关限制的详情 ,请参阅 Disconnected installation settings for cluster creation cannot be entered or are ignored if entered。

您可以点击 Add Automation template 来创建模板。

当您在创建集群前查看信息并选择性地自定义它时,您可以点 YAML 切换 On 查看面板中的 install-config.yaml 文件内容。如果有更新,您可以使用自定义设置编辑 YAML 文件。

注: 您不必运行 kubectl 命令,它为导入集群提供集群详情。当您创建集群时,它由 Red Hat Advanced Cluster Management 管理自动配置。

如需了解更多与访问集群相关的信息,继续访问集群。

1.6.6. 在 Red Hat OpenStack Platform 上创建集群

您可以使用 Red Hat Advanced Cluster Management for Kubernetes 控制台在 Red Hat OpenStack Platform 上部署 Red Hat OpenShift Container Platform 集群。

在创建集群时,创建过程使用 Hive 资源中的 OpenShift Container Platform 安装程序。如果在完成此步骤后集群创建问题,请参阅 OpenShift Container Platform 文档中的在 OpenStack 上安装 OpenStack 以了解有关流程的更多信息。

1.6.6.1. 先决条件

在 Red Hat OpenStack Platform 上创建集群前请查看以下先决条件:

- 您必须在 OpenShift Container Platform 版本 4.6 或更高版本上部署了 Red Hat Advanced Cluster Management hub 集群。

- 您需要可通过互联网访问 Red Hat Advanced Cluster Management hub 集群,以便它在 Red Hat OpenStack Platform 上创建 Kubernetes 集群。

- 您必须具有 Red Hat OpenStack Platform 凭证。如需更多信息,请参阅为 Red Hat OpenStack Platform 创建凭证。

- 您需要 OpenShift Container Platform 镜像 pull secret。请参阅使用镜像 pull secret。

您要部署的 Red Hat OpenStack Platform 实例需要以下信息:

-

control plane 和 worker 实例的 flavor 名称,如

m1.xlarge - 外部网络的网络名称,以提供浮动 IP 地址

- API 和入口实例所需的浮动 IP 地址

以下的 DNS 记录:

-

api.<cluster_name>.<base_domain>,它必须指向 API 的浮动 IP 地址 -

*.apps.<cluster_name>.<base_domain>,它必须指向 ingress 的浮动 IP 地址

-

-

control plane 和 worker 实例的 flavor 名称,如

1.6.6.2. 使用控制台创建集群

要从 Red Hat Advanced Cluster Management for Kubernetes 控制台创建集群,请进入 Infrastructure > Clusters。在 Clusters 页面上,点 Create cluster 并完成控制台中的步骤。

注: 此过程用于创建集群。如果您有一个要导入的现有集群,请参阅将目标受管集群导入到 hub 集群以了解这些步骤。

如果需要创建凭证,请参阅为 Red Hat OpenStack Platform 创建凭证。

集群的主机名用于集群的主机名。名称必须包含少于 15 个字符。这个值必须与创建凭证先决条件中列出的 DNS 记录的名称匹配。

重要: 当您创建集群时,Red Hat Advanced Cluster Management 控制器为集群及其资源创建一个命名空间。确保只在该命名空间中包含该集群实例的资源。销毁集群会删除命名空间和所有资源。

提示: 在控制台中输入信息时,选择 YAML: On 查看内容更新。

1.6.6.3. 将集群添加到现有集群集合中

如果要将集群添加到现有的集群集中,则需要在集群设置上具有正确的权限来添加它。如果在创建集群时没有 cluster-admin 权限,则必须选择一个具有 clusterset-admin 权限的集群集。如果您在指定的集群集中没有正确的权限,集群创建会失败。如果您没有任何集群集选项,请联络您的集群管理员,为集群集提供 clusterset-admin 权限。

每个受管集群都必须与受管集群集关联。如果您没有将受管集群分配给 ManagedClusterSet,则会自动添加到 default 受管集群集中。

如果已有与您为 Red Hat OpenStack Platform 帐户配置的所选凭证关联的基本 DNS 域,则该值会在字段中填充。您可以修改它的值来覆盖它。如需更多信息,请参阅 Red Hat OpenStack Platform 文档中的管理域。此名称用于集群的主机名。

发行镜像标识用于创建集群的 OpenShift Container Platform 镜像的版本。如果要使用的版本可用,您可以从镜像列表中选择镜像。如果您要使用的镜像不是标准镜像,您可以输入您要使用的镜像的 URL。有关发行镜像的更多信息,请参阅发行镜像。仅支持 OpenShift Container Platform 版本 4.6.x 或更高版本的发行镜像。

节点池包括 control plane 池和 worker 池。control plane 节点共享集群活动的管理。该信息包括以下字段:

- 可选架构: 如果受管集群的架构类型与 hub 集群的架构不同,请为池中机器的说明集合架构输入一个值。有效值为 amd64, ppc64le, s390x, 和 arm64。

- control plane 池的实例类型:您可以在实例创建后更改实例的类型和大小。

您可以在 worker 池中创建一个或多个 worker 节点,以运行集群的容器工作负载。它们可以位于单个 worker 池中,也可以分布在多个 worker 池中。如果指定了零个 worker 节点,control plane 节点也充当 worker 节点。该信息包括以下字段:

- 实例类型:您可以在实例创建后更改实例的类型和大小。

- 节点数:指定 worker 池的节点数。定义 worker 池时需要此设置。

集群需要网络详情。您必须为 IPv4 网络提供一个或多个网络的值。对于 IPv6 网络,您必须定义多个网络。

您可以通过点 Add network 来添加额外网络。如果您使用的是 IPv6 地址,您必须有多个网络。

凭证中提供的代理信息会自动添加到代理字段中。您可以使用信息原样,覆盖这些信息,或者在要启用代理时添加信息。以下列表包含创建代理所需的信息:

-

HTTP 代理 URL:指定应当用作

HTTP流量的代理的 URL。 -

HTTPS 代理 URL:用于

HTTPS流量的安全代理 URL。如果没有提供值,则使用相同的值HTTP Proxy URL,用于HTTP和HTTPS。 -

无代理域:定义应绕过代理的域列表。使用一个句点 (

.) 开始的域名,包含该域中的所有子域。添加一个星号*以绕过所有目的地的代理。 - Additional trust bundle:指定访问镜像 registry 所需的证书文件内容。

您可以点 Disconnected 安装来定义断开连接的安装镜像。有关限制的详情 ,请参阅 Disconnected installation settings for cluster creation cannot be entered or are ignored if entered。

当您在创建集群前查看信息并选择性地自定义它时,您可以点 YAML 切换 On 查看面板中的 install-config.yaml 文件内容。如果有更新,您可以使用自定义设置编辑 YAML 文件。

注: 您不必运行 kubectl 命令,它为导入集群提供集群详情。当您创建集群时,它由 Red Hat Advanced Cluster Management 管理自动配置。

如需了解更多与访问集群相关的信息,继续访问集群。

1.6.7. 在 Red Hat Virtualization 上创建集群

您可以使用 Red Hat Advanced Cluster Management for Kubernetes 控制台在 Red Hat Virtualization 上创建一个 Red Hat OpenShift Container Platform 集群。

在创建集群时,创建过程使用 Hive 资源中的 OpenShift Container Platform 安装程序。如果在完成此步骤后集群创建有疑问,请参阅 OpenShift Container Platform 文档中的在 RHV 上安装 有关流程的更多信息。

1.6.7.1. 先决条件

在 Red Hat Virtualization 上创建集群前请查看以下先决条件:

- 您必须已部署 Red Hat Advanced Cluster Management for Kubernetes hub 集群。

- 您需要对 Red Hat Advanced Cluster Management for Kubernetes hub 集群的互联网访问,以便它在 Red Hat Virtualization 上创建 Kubernetes 集群。

- 您需要 Red Hat Virtualization 凭证。如需更多信息,请参阅为 Red Hat Virtualization 创建凭证。

- 您需要 oVirt Engine 虚拟机配置的域和虚拟机代理。有关如何配置域的说明,请参阅 Red Hat OpenShift Container Platform 文档中的在 RHV 上安装。

- 您必须具有 Red Hat Virtualization 登录凭证,其中包括您的红帽客户门户网站用户名和密码。

- 您需要 OpenShift Container Platform 镜像 pull secret。您可以从以下位置下载 pull secret: Pull secret。如需有关 pull secret 的更多信息,请参阅使用镜像 pull secret。

注:如果更改了云供应商访问密钥,则必须手动更新置备的集群访问密钥。如需更多信息,请参阅已知问题,不支持置备的集群的自动 secret 更新。

1.6.7.2. 使用控制台创建集群

要从 Red Hat Advanced Cluster Management for Kubernetes 控制台创建集群,请进入 Infrastructure > Clusters。在 Clusters 页面上,点 Create cluster 并完成控制台中的步骤。

注: 此过程用于创建集群。如果您有一个要导入的现有集群,请参阅将目标受管集群导入到 hub 集群以了解这些步骤。

如果您需要创建凭证,请参阅为 Red Hat Virtualization 创建凭证。

集群名称用于集群的主机名。

重要: 当您创建集群时,Red Hat Advanced Cluster Management 控制器为集群及其资源创建一个命名空间。确保只在该命名空间中包含该集群实例的资源。销毁集群会删除命名空间和所有资源。

提示: 在控制台中输入信息时,选择 YAML: On 查看内容更新。

1.6.7.3. 将集群添加到现有集群集合中

如果要将集群添加到现有的集群集中,则需要在集群设置上具有正确的权限来添加它。如果在创建集群时没有 cluster-admin 权限,则必须选择一个具有 clusterset-admin 权限的集群集。如果您在指定的集群集中没有正确的权限,集群创建会失败。如果您没有任何集群集选项,请联络您的集群管理员,为集群集提供 clusterset-admin 权限。

每个受管集群都必须与受管集群集关联。如果您没有将受管集群分配给 ManagedClusterSet,则会自动添加到 default 受管集群集中。

如果已有与您为 Red Hat Virtualization 帐户配置的所选凭证关联的基本 DNS 域,则该值会在那个字段中填充。您可以覆盖该值来更改它。

发行镜像标识用于创建集群的 OpenShift Container Platform 镜像的版本。如果要使用的版本可用,您可以从镜像列表中选择镜像。如果您要使用的镜像不是标准镜像,您可以输入您要使用的镜像的 URL。有关发行镜像的更多信息,请参阅发行镜像。

节点池的信息包括 control plane 池的内核、插槽、内存和磁盘大小。这三个 control plane 节点共享集群活动的管理。该信息包括 Architecture 字段。查看以下字段描述:

- 架构: 如果受管集群的架构类型与 hub 集群的架构不同,请为池中机器的说明集合架构输入一个值。有效值为 amd64, ppc64le, s390x, 和 arm64。

worker 池信息需要池名称、内核数量、内存分配、磁盘大小分配和 worker 池的节点数。worker 池中的 worker 节点可以在单个 worker 池中,也可以分布到多个 worker 池中。

您预先配置的 oVirt 环境中需要以下网络详情。

- ovirt 网络名称

API VIP:指定用于内部 API 通信的 IP 地址。

注: 这个值必须与您用来创建 prerequisites 部分中列出的 DNS 记录的名称匹配。如果没有提供,DNS 必须预先配置,以便

api.可以正确解析。Ingress VIP:指定用于入口流量的 IP 地址。

注: 这个值必须与您用来创建 prerequisites 部分中列出的 DNS 记录的名称匹配。如果没有提供,则必须预先配置 DNS,以便

test.apps可以被正确解析。-

Network type:默认值为

OpenShiftSDN。OVNKubernetes 是使用 IPv6 的必要设置。 -

Cluster network CIDR:此 IP 地址可用于 pod IP 地址的数量和列表。这个块不能与另一个网络块重叠。默认值为

10.128.0.0/14。 -

网络主机前缀:为每个节点设置子网前缀长度。默认值为

23。 -

Service network CIDR:为服务提供 IP 地址块。这个块不能与另一个网络块重叠。默认值为

172.30.0.0/16。 Machine CIDR:提供 OpenShift Container Platform 主机使用的 IP 地址块。这个块不能与另一个网络块重叠。默认值为

10.0.0.0/16。您可以通过点 Add network 来添加额外网络。如果您使用的是 IPv6 地址,您必须有多个网络。

凭证中提供的代理信息会自动添加到代理字段中。您可以使用信息原样,覆盖这些信息,或者在要启用代理时添加信息。以下列表包含创建代理所需的信息:

-

HTTP 代理 URL:指定应当用作

HTTP流量的代理的 URL。 -

HTTPS 代理 URL:指定用于

HTTPS流量的安全代理 URL。如果没有提供值,则使用相同的值HTTP Proxy URL,用于HTTP和HTTPS。 -

没有代理域:提供以逗号分隔的域列表,这些域应绕过代理。使用一个句点 (

.) 开始的域名,包含该域中的所有子域。添加一个星号*以绕过所有目的地的代理。 - Additional trust bundle:指定访问镜像 registry 所需的证书文件内容。

当您在创建集群前查看信息并选择性地自定义它时,您可以点 YAML 切换 On 查看面板中的 install-config.yaml 文件内容。如果有更新,您可以使用自定义设置编辑 YAML 文件。

注: 您不必运行 kubectl 命令,它为导入集群提供集群详情。当您创建集群时,它由 Red Hat Advanced Cluster Management 管理自动配置。

如需了解更多与访问集群相关的信息,继续访问集群。

1.6.8. 在裸机上创建集群

您可以使用 Red Hat Advanced Cluster Management for Kubernetes 控制台在裸机环境中创建一个 Red Hat OpenShift Container Platform 集群。

弃用通知: 使用裸机资产创建裸机集群的步骤已弃用。裸机资产将在以后的版本中删除。

在创建集群时,请注意,创建过程会将 OpenShift Container Platform 安装程序与 Hive 资源一起使用。如果您在完成此步骤后集群创建有疑问,请参阅在 OpenShift Container Platform 文档中的在裸机上安装来获得更详细的信息。

1.6.8.1. 先决条件

在裸机环境中创建集群前请查看以下先决条件:

- 您必须在 OpenShift Container Platform 版本 4.6 或更高版本上部署了 Red Hat Advanced Cluster Management for Kubernetes hub 集群。

- 您需要对 Red Hat Advanced Cluster Management for Kubernetes hub 集群(连接)或连接到连接到互联网(断开连接)的内部或镜像 registry 的连接,以检索创建集群所需的镜像。

- 您需要一个运行 bootstrap 虚拟机的临时外部 KVM 主机,用于创建 Hive 集群。如需更多信息,请参阅准备置备主机。

- 部署的 Red Hat Advanced Cluster Management for Kubernetes hub 集群必须能够路由到 provisioning 网络。

- 您需要裸机服务器登录凭证,其中包括上一项目中 bootstrap 虚拟机的 libvirt URI、SSH 私钥以及 SSH 已知主机列表。如需更多信息,请参阅为 OpenShift 安装设置环境。

- 您需要配置一个配置的裸机凭证。如需更多信息,请参阅为裸机创建凭证。

- 您必须有裸机环境的登录凭证,其中包括用户名、密码和基板管理控制器地址。

- 如果您要启用证书验证,则需要配置一个裸机资产。如需更多信息,请参阅创建和修改裸机资产。

您需要 OpenShift Container Platform 镜像 pull secret。如需更多信息,请参阅使用镜像 pull secret。

备注:

- 裸机资产、受管裸机集群及其相关 secret 必须位于同一命名空间中。

- 如果更改了云供应商访问密钥,则必须手动更新置备的集群访问密钥。如需更多信息,请参阅已知问题,不支持置备的集群的自动 secret 更新。

- 当使用裸机供应商并以断开连接安装的方式创建集群时,您必须将所有设置保存在 Configuration for disconnected installation 部分的凭证中。您不能在集群创建控制台编辑器中输入它们。

1.6.8.2. 创建裸机集群

要从 Red Hat Advanced Cluster Management for Kubernetes 控制台创建集群,请进入 Infrastructure > Clusters。在 Clusters 页面上,点 Create cluster 并完成控制台中的步骤。

注: 此过程用于创建集群。如果您有一个要导入的现有集群,请参阅将目标受管集群导入到 hub 集群以了解这些步骤。

如果您需要创建凭证,请参阅为裸机创建凭证,以了解有关创建凭证的更多信息。

对于裸机集群,集群名称不能是一个任意名称。它与集群 URL 相关联。确保使用的集群名称与您的 DNS 和网络设置一致。

重要: 当您创建集群时,Red Hat Advanced Cluster Management 控制器为集群及其资源创建一个命名空间。确保只在该命名空间中包含该集群实例的资源。销毁集群会删除命名空间和所有资源。

提示: 在控制台中输入信息时,选择 YAML: On 查看内容更新。

如果要将集群添加到现有的集群集中,则需要在集群设置上具有正确的权限来添加它。如果在创建集群时没有 cluster-admin 权限,则必须选择一个具有 clusterset-admin 权限的集群集。如果您在指定的集群集中没有正确的权限,集群创建会失败。如果您没有任何集群集选项,请联络您的集群管理员,为集群集提供 clusterset-admin 权限。

每个受管集群都必须与受管集群集关联。如果您没有将受管集群分配给 ManagedClusterSet,则会自动添加到 default 受管集群集中。

此基础域用于创建到 OpenShift Container Platform 集群组件的路由。它在集群供应商的 DNS 中被配置为授权起始(SOA)记录。此名称用于集群的主机名。

如果已有与您为裸机供应商帐户配置的所选凭证关联的基本 DNS 域,则该值会在那个字段中填充。您可以通过覆盖它来更改值,但无法在创建集群后更改名称。如需更多信息,请参阅 OpenShift Container Platform 文档中的在裸机上安装。

发行镜像标识用于创建集群的 OpenShift Container Platform 镜像的版本。如果您要使用的镜像不是标准镜像,您可以输入您要使用的镜像的 URL。有关发行镜像的更多信息,请参阅发行镜像。

主机列表从现有的裸机资产生成,并与您的凭证相关联。确保您在裸机主机上运行最新的固件,或者置备可能会失败。您必须最少选择三个与虚拟机监控程序在同一网桥网络上的裸机资产。如果您没有创建任何裸机资产,您可以在继续创建或导入它们前创建或导入它们,方法是选择 Import asset。有关创建裸机资产的更多信息,请参阅创建和修改裸机资产。或者,您可以选择 Disable certificate verify 来忽略要求。

下表显示了网络选项及其描述:

| 参数 | 描述 | 必需/可选 |

|---|---|---|

| 置备网络 CIDR | 用于置备的网络的 CIDR。示例格式为: 172.30.0.0/16。 | 必需 |

| 置备网络接口 | 连接到置备网络的 control plane 节点上的网络接口名称。 | 必需 |

| 置备网络桥接 | 附加到置备网络中的桥接名称。 | 必需 |

| 外部网络桥接 | 附加到外部网络的管理程序桥接名称。 | 必需 |

| API VIP |

用于内部 API 通信的虚拟 IP。DNS 必须预先配置为有 A/AAAA 或 CNAME 记录,以便 | 必需 |

| Ingress VIP |

用于入口流量的虚拟 IP。DNS 必须预先配置为有 A/AAAA 或 CNAME 记录,以便 | 选填 |

| Network type |

要部署的 Pod 网络供应商插件。OpenShiftSDN 插件是 OpenShift Container Platform 4.3 中唯一支持的插件。OVNKubernetes 插件在 OpenShift Container Platform 版本 4.3、4.4 和 4.5 中仅以技术预览提供。它通常包括在 OpenShift Container Platform 版本 4.6 及更高版本中。OVNKubernetes 必须和 IPv6 一起使用。默认值为 | 必需 |

| Cluster network CIDR | 从其中分配 Pod IP 地址的 IP 地址块。OpenShiftSDN 网络插件支持多个集群网络。多个集群网络的地址块不得互相重叠。请选择足够大的地址池,以适配预期的工作负载。默认值为 10.128.0.0/14。 | 必需 |

| Network host prefix | 分配给每个单独节点的子网前缀长度。例如,如果 hostPrefix 设为 23,则每个节点从给定的 CIDR 中分配一个 /23 子网,允许 510(2^(32-23)-2)个 pod IP 地址。默认值为 23。 | 必需 |

| Service network CIDR | 服务的 IP 地址块。OpenShiftSDN 只允许一个 serviceNetwork 块。该地址不能与任何其他网络块相重叠。默认值为 172.30.0.0/16。 | 必需 |

| Machine CIDR | OpenShift Container Platform 主机使用的 IP 地址块。该地址块不得与任何其他网络块重叠。默认值为 10.0.0.0/16。 | 必需 |

如果您使用的是 IPv6 地址,您必须有多个网络。

凭证中提供的代理信息会自动添加到代理字段中。您可以使用信息原样,覆盖这些信息,或者在要启用代理时添加信息。以下列表包含创建代理所需的信息:

-

HTTP 代理 URL:用作

HTTP流量的代理的 URL。 -

HTTPS 代理 URL:用于

HTTPS流量的安全代理 URL。如果没有提供值,则使用相同的值HTTP Proxy URL,用于HTTP和HTTPS。 -

无代理域:应当绕过代理的以逗号分隔的域列表。使用一个句点 (

.) 开始的域名,包含该域中的所有子域。添加一个星号*以绕过所有目的地的代理。 - Additional trust bundle:访问镜像 registry 所需的证书文件内容。

当您在创建集群前查看信息并选择性地自定义它时,您可以选择 YAML: On 查看面板中的 install-config.yaml 文件内容。如果有更新,您可以使用自定义设置编辑 YAML 文件。

注: 您不必运行 kubectl 命令,它为导入集群提供集群详情。创建集群时,它由 Red Hat Advanced Cluster Management 管理自动配置。

如需了解更多与访问集群相关的信息,继续访问集群。

1.6.9. 在内部环境中创建集群

您可以使用 Red Hat Advanced Cluster Management for Kubernetes 控制台创建内部 Red Hat OpenShift Container Platform 集群。建议使用这个进程,而不是弃用的裸机进程。

最佳实践:使用此流程创建单节点 OpenShift(SNO)集群。您可以在 VMware vSphere、Red Hat OpenStack、Red Hat Virtualization Platform 和裸机环境中创建单节点 OpenShift 集群。没有与安装集群的平台集成,因为平台值设置为 platform=none。单节点 OpenShift 集群仅包含一个节点,用于托管 control plane 服务和用户工作负载。当您要最小化集群资源占用空间时,此配置很有用。

您还可以使用零接触置备功能测试在边缘资源中置备多个单节点 OpenShift 集群的步骤,它在 Red Hat OpenShift Container Platform 中是一个技术预览功能。有关该流程的更多信息,请参阅 OpenShift Container Platform 文档中的在断开连接的环境中部署分布式单元。

1.6.9.1. 先决条件

在内部环境中创建集群前需要满足以下先决条件:

- 您必须在 OpenShift Container Platform 版本 4.9 或更高版本上部署了 Red Hat Advanced Cluster Management hub 集群。

- 您需要配置了主机的基础架构环境。如需更多信息,请参阅 创建基础架构环境。

- 您需要对 Red Hat Advanced Cluster Management for Kubernetes hub 集群(连接)或连接到连接到互联网(断开连接)的内部或镜像 registry 的连接,以检索创建集群所需的镜像。

- 您需要配置了内部凭证。如需更多信息,请参阅为内部环境创建凭证。

- 您需要 OpenShift Container Platform 镜像 pull secret。如需更多信息,请参阅使用镜像 pull secret。

1.6.9.2. 使用控制台创建集群

要从 Red Hat Advanced Cluster Management for Kubernetes 控制台创建集群,请进入 Infrastructure > Clusters。在 Clusters 页面上,点 Create cluster 并完成控制台中的步骤。

以下选项可用于您的支持安装:

- 使用现有的发现的主机 :从现有基础架构环境中的主机列表中选择您的主机。

- 发现新主机 :发现不在现有基础架构环境中的主机。发现您自己的主机,而不是使用已在基础架构环境中的主机。

如果您需要创建凭证,请参阅为内部环境创建凭证。

集群的名称用于集群的主机名。

重要: 当您创建集群时,Red Hat Advanced Cluster Management 控制器为集群及其资源创建一个命名空间。确保只在该命名空间中包含该集群实例的资源。销毁集群会删除命名空间和所有资源。

提示: 在控制台中输入信息时,选择 YAML: On 查看内容更新。

如果要将集群添加到现有的集群集中,则需要在集群设置上具有正确的权限来添加它。如果在创建集群时没有 cluster-admin 权限,则必须选择一个具有 clusterset-admin 权限的集群集。如果您在指定的集群集中没有正确的权限,集群创建会失败。如果您没有任何集群集选项,请联络您的集群管理员,为集群集提供 clusterset-admin 权限。

每个受管集群都必须与受管集群集关联。如果您没有将受管集群分配给 ManagedClusterSet,则会自动添加到 default 受管集群集中。

如果已有与您为供应商帐户配置的所选凭证关联的基本 DNS 域,则该值会在那个字段中填充。您可以通过覆盖它来更改值,但创建集群后无法更改此设置。此基础域用于创建到 OpenShift Container Platform 集群组件的路由。它在集群供应商的 DNS 中被配置为授权起始(SOA)记录。

OpenShift 版本 标识用于创建集群的 OpenShift Container Platform 镜像的版本。如果要使用的版本可用,您可以从镜像列表中选择镜像。如果您要使用的镜像不是标准镜像,您可以输入您要使用的镜像的 URL。有关发行镜像的更多信息,请参阅发行镜像。

当您选择 4.9 或更高版本的 OpenShift 版本时,会显示 Install single node OpenShift(SNO) 的选项。单节点 OpenShift 集群仅包含一个节点,用于托管 control plane 服务和用户工作负载。您不能在创建后向单节点 OpenShift 集群添加附加节点。

如果您希望集群是一个单节点 OpenShift 集群,请选择单节点 OpenShift 选项。

注: 单节点 OpenShift control plane 需要 8 个 CPU 内核,而多节点 control plane 集群的 control plane 节点只需要 4 个 CPU 内核。

查看并保存集群后,您的集群将保存为集群草稿。您可以通过在 Clusters 页面中选择集群名称来关闭创建过程,并在稍后完成该过程。

如果您使用的是现有主机,请选择是否要自行选择主机,还是自动选择它们。主机数量取决于您选择的节点数量。例如,SNO 集群只需要一个主机,而标准的三节点集群需要三个主机。

主机位置列表中显示了满足此集群要求的可用主机位置。对于主机的分发和更加高可用性的配置,请选择多个位置。

如果您发现新主机没有现存基础架构环境,请完成将主机添加到基础架构环境,从第 4 步开始以定义您的主机。

绑定主机以及验证通过后,通过添加以下 IP 地址完成集群的网络信息:

API VIP:指定用于内部 API 通信的 IP 地址。

注: 这个值必须与您用来创建 prerequisites 部分中列出的 DNS 记录的名称匹配。如果没有提供,DNS 必须预先配置,以便

api.可以正确解析。Ingress VIP:指定用于入口流量的 IP 地址。

注: 这个值必须与您用来创建 prerequisites 部分中列出的 DNS 记录的名称匹配。如果没有提供,则必须预先配置 DNS,以便

test.apps可以被正确解析。

您可以在 Clusters 导航页面中查看安装状态。

如需了解更多与访问集群相关的信息,继续访问集群。

1.6.10. 休眠创建的集群(技术预览)

您可以休眠使用 Red Hat Advanced Cluster Management for Kubernetes 创建的集群来节省资源。休眠集群需要的资源比正在运行的资源要少得多,因此您可以通过将集群移入和停止休眠状态来降低供应商成本。此功能只适用于在以下环境中由 Red Hat Advanced Cluster Management 创建的集群:

- Amazon Web Services

- Microsoft Azure

- Google Cloud Platform

1.6.10.1. 使用控制台休眠集群

要使用 Red Hat Advanced Cluster Management 控制台休眠由 Red Hat Advanced Cluster Management 创建的集群,请完成以下步骤:

- 在 Red Hat Advanced Cluster Management 导航菜单中选择 Infrastructure > Clusters。确保已选中 Manage cluster 选项卡。

- 从集群的 Options 菜单中选择 Hibernate cluster。注:如果 Hibernate cluster 选项不可用,您就无法休眠该群集。当集群被导入且不是由 Red Hat Advanced Cluster Management 创建时,会出现这种情况。

当进程完成后,Clusters 页面中的集群状态为 Hibernating。

提示:您可以通过在 Clusters 页面上选择要休眠的集群并选择 Actions > Hibernate clusters来休眠多个集群。

您选择的集群正在休眠。

1.6.10.2. 使用 CLI Hibernate 集群

要使用 CLI 休眠由 Red Hat Advanced Cluster Management 创建的集群,请完成以下步骤:

输入以下命令编辑您要休眠的集群设置:

oc edit clusterdeployment <name-of-cluster> -n <namespace-of-cluster>

将

name-of-cluster替换为您要休眠的集群的名称。将

namespace-of-cluster替换为您要休眠的集群的命名空间。-

将

spec.powerState的值改为Hibernating。 输入以下命令查看集群的状态:

oc get clusterdeployment <name-of-cluster> -n <namespace-of-cluster> -o yaml

将

name-of-cluster替换为您要休眠的集群的名称。将

namespace-of-cluster替换为您要休眠的集群的命名空间。当集群休眠过程完成时,集群的 type 值为

type=Hibernating。

您选择的集群正在休眠。

1.6.10.3. 使用控制台恢复休眠集群的一般操作

要使用 Red Hat Advanced Cluster Management 控制台恢复一个休眠集群的正常操作,请完成以下步骤:

- 在 Red Hat Advanced Cluster Management 导航菜单中选择 Infrastructure > Clusters。确保已选中 Manage cluster 选项卡。

- 从您要恢复的集群的 Options 菜单中选择 Resume cluster。

当进程完成后,Clusters 页面中的集群状态为 Ready。

提示:您可以通过在 Clusters 页面上选择要恢复的集群并选择 Actions > Resume clusters来休眠多个集群。

所选集群恢复正常操作。

1.6.10.4. 使用 CLI 恢复休眠集群的一般操作

要使用 CLI 恢复休眠集群的一般操作,请完成以下步骤:

输入以下命令来编辑集群的设置:

oc edit clusterdeployment <name-of-cluster> -n <namespace-of-cluster>

将

name-of-cluster替换为您要休眠的集群的名称。将

namespace-of-cluster替换为您要休眠的集群的命名空间。-

将

spec.powerState的值改为Running。 输入以下命令查看集群的状态:

oc get clusterdeployment <name-of-cluster> -n <namespace-of-cluster> -o yaml

将

name-of-cluster替换为您要休眠的集群的名称。将

namespace-of-cluster替换为您要休眠的集群的命名空间。完成恢复集群的过程后,集群的 type 值为

type=Running。

所选集群恢复正常操作。

1.7. 将目标受管集群导入到 hub 集群

您可以从不同的 Kubernetes 云供应商导入集群。导入后,目标集群就成为 Red Hat Advanced Cluster Management for Kubernetes hub 集群的受管集群。除非另有指定,否则在可以访问 hub 集群和目标受管集群的任意位置完成导入任务。

hub 集群无法管理任何其他 hub 集群,但可以管理自己。hub 集群被配置为自动导入和自助管理。您不需要手动导入 hub 集群。

但是,如果您删除 hub 集群并尝试再次导入它,则需要添加 local-cluster:true 标签。

从以下说明中进行选择以通过控制台或 CLI 设置受管集群:

所需的用户类型或访问权限级别:集群管理员

1.7.1. 使用控制台导入现有集群

安装 Red Hat Advanced Cluster Management for Kubernetes 后,就可以导入集群来进行管理。您可以从控制台和 CLI 导入。

按照以下步骤从控制台导入。在此过程中,您需要通过终端来进行身份验证。

1.7.1.1. 先决条件

- 您需要一个已部署的 Red Hat Advanced Cluster Management for Kubernetes hub 集群。如果要导入裸机集群,则必须在 Red Hat OpenShift Container Platform 版本 4.8 或更高版本上安装了 hub 集群。

- 您需要一个要管理的集群,以及互联网连接。

-

安装

kubectl。要安装kubectl,请参阅 Kubernetes 文档中的安装和设置 kubectl。 -

您需要

base64命令行工具。 注: 如果要导入不是由 OpenShift Container Platform 创建的集群,则需要定义

multiclusterhub.spec.imagePullSecret。安装 Red Hat Advanced Cluster Management 时可能会创建此 secret。如果您需要创建新服务,请完成以下步骤:

- 从 cloud.redhat.com 下载 Kubernetes pull secret。

- 将 pull secret 添加到 hub 集群的命名空间。

运行以下命令,在 hub 集群的命名空间中创建新 secret:

oc create secret generic pull-secret -n <open-cluster-management> --from-file=.dockerconfigjson=<path-to-pull-secret> --type=kubernetes.io/dockerconfigjson

将

open-cluster-management替换为 hub 集群的命名空间的名称。hub 集群的默认命名空间是open-cluster-management。将

path-to-pull-secret替换为您下载的 pull secret 的路径。在导入时,secret 会自动复制到受管集群。

如需了解更多与 pull secret 相关的信息,请参阅使用镜像 pull secret 或了解并创建服务帐户。

如需有关如何定义此 secret 的更多信息,请参阅自定义镜像 pull secret。

-

确保您要导入的集群中已删除代理。必须删除

open-cluster-management-agent和open-cluster-management-agent-addon命名空间以避免错误。 有关在 Red Hat OpenShift Dedicated 环境中导入,请参阅以下备注:

- 您必须在 Red Hat OpenShift Dedicated 环境中部署了 hub 集群。

-

Red Hat OpenShift Dedicated 的默认权限是 dedicated-admin,但不包含创建命名空间的所有权限。您必须具有

cluster-admin权限才能使用 Red Hat Advanced Cluster Management for Kubernetes 导入和管理集群。

所需的用户类型或访问权限级别:集群管理员

1.7.1.2. 导入集群

您可以从 Red Hat Advanced Cluster Management for Kubernetes 控制台中为每个可用的云供应商导入现有集群。

注: hub 集群无法管理不同的 hub 集群。hub 集群被设置为自动导入和管理自身,因此您不必手动导入 hub 集群来管理自己。

- 在导航菜单中选择 Infrastructure > Clusters。

- 在 Managed cluster 选项卡中,点 Import cluster。

- 为集群提供名称。默认情况下,命名空间用于集群名称和命名空间。

重要: 当您创建集群时,Red Hat Advanced Cluster Management 控制器为集群及其资源创建一个命名空间。确保只在该命名空间中包含该集群实例的资源。销毁集群会删除命名空间和所有资源。

如果要将其添加到现有集群集 中,请指定 Cluster set,则指定具有

cluster-admin权限的现有集群集。如果在创建集群时没有cluster-admin权限,则必须选择一个具有clusterset-admin权限的集群集。如果您在指定的集群集中没有正确的权限,集群创建会失败。如果没有要选择的集群设置选项,请联系集群管理员,为集群集提供clusterset-admin权限。每个受管集群都必须与受管集群集关联。如果您没有将受管集群分配给

ManagedClusterSet,则会自动添加到default受管集群集中。可选: 添加任何 附加标签。

注: 如果您导入 Red Hat OpenShift Dedicated 集群,且没有添加

vendor=OpenShiftDedicated标签指定一个厂商,或者添加了vendor=auto-detect标签,则managed-by=platform标签会自动添加到集群中。您可以使用此添加标签将集群标识为一个 Red Hat OpenShift Dedicated 集群,并作为一个组来获取 Red Hat OpenShift Dedicated 集群。选择您要用来标识从以下选项导入的集群的导入模式 :

手动运行导入命令:根据您提供的信息生成可复制和运行的导入命令。点 Save import and generate code 生成用于部署

open-cluster-management-agent-addon的命令。此时会显示确认信息。在 Import an existing cluster 窗口中,选择 Copy 命令将生成的命令和令牌复制到剪贴板。

重要:命令中包含复制到每个导入集群的 pull secret 信息。具有访问导入集群权限的所有用户都可以查看 pull secret 信息。考虑在 https://cloud.redhat.com/ 创建一个二级 pull secret,或创建一个服务帐户来保护个人凭证。

- 登录到您要导入的受管集群。

对于 Red Hat OpenShift Dedicated 环境:完成以下步骤:

-

创建

open-cluster-management-agent和open-cluster-management命名空间或受管集群上的项目。 - 在 OpenShift Container Platform 目录中找到 klusterlet Operator。

在

open-cluster-management命名空间中或您创建的项目中安装它。重要: 不要在

open-cluster-management-agent命名空间中安装 Operator。通过完成以下步骤,从导入命令中提取 bootstrap secret:

生成导入命令:

- 从 Red Hat Advanced Cluster Management 控制台主导航中选择 Infrastructure > Clusters。

- 选择 Add a cluster > Import an existing cluster。

- 添加集群信息,选择 Save import and generate code。

- 复制导入命令。

-

将导入命令粘贴到您创建的名为

import-command的文件中。 运行以下命令以将内容插入新文件中:

cat import-command | awk '{split($0,a,"&&"); print a[3]}' | awk '{split($0,a,"|"); print a[1]}' | sed -e "s/^ echo //" | base64 -d-

在输出中找到并复制名为

bootstrap-hub-kubeconfig的 secret。 -

将 secret 应用到受管集群上的

open-cluster-management-agent命名空间。 使用安装的 Operator 中的示例创建 klusterlet 资源,clusterName 应该与导入过程中设置的集群名称相同。

注: 当

managedcluster资源在 hub 中成功注册时,会安装两个 klusterlet operator。一个 klusterlet operator 位于open-cluster-management命名空间中,另一个位于open-cluster-management-agent命名空间中。多个 operator 并不会影响 klusterlet 的功能。

-

创建

对于不在 Red Hat OpenShift Dedicated 环境中的集群导入,请完成以下步骤:

如有必要,为您的受管集群配置

kubectl命令。请参阅支持的供应商以了解如何配置

kubectl命令行界面。-

要将

open-cluster-management-agen-addon部署到受管集群,请运行您复制的命令和令牌。

- 选择 View cluster 在 Overview 页面中查看集群概述。

- 为现有集群输入服务器 URL 和 API 令牌 :提供您要导入的集群的服务器 URL 和 API 令牌。

-

kubeconfig :复制并粘贴您要导入的集群

kubeconfig文件的内容。

可选: 在集群详情页中配置 Cluster API address,它为运行

oc get managedcluster命令时在表中显示的 URL。-

使用具有

cluster-admin权限的 ID 登录到 hub 集群。 为目标受管集群配置

kubectl。请参阅支持的供应商了解如何配置

kubectl。输入以下命令编辑您要导入的集群的受管集群条目:

oc edit managedcluster <cluster-name>

使用受管集群的名称替换

cluster-name。在 YAML 文件中的

ManagedClusterspec 中添加ManagedClusterClientConfigs,如下例所示:spec: hubAcceptsClient: true managedClusterClientConfigs: - url: https://multicloud-console.apps.new-managed.dev.redhat.com

将 URL 值替换为提供对您要导入的受管集群的外部访问的 URL。

-

使用具有

集群已导入。您可以选择 Import another 来导入另一个。

1.7.1.3. 删除导入的集群

完成以下步骤以删除导入的集群以及在受管集群上创建的 open-cluster-management-agent-addon。

在 Clusters 页面上,点 Actions > Detach cluster 从管理中删除集群。

注意: 如果您试图分离名为 local-cluster 的 hub 集群,请注意 disableHub selfManagement 的默认设置为 false 。此设置会导致 hub 集群在分离时会重新导入自己并管理自己,并协调 MultiClusterHub 控制器。hub 集群可能需要几小时时间来完成分离过程并重新导入。如果要在等待进程完成后重新导入 hub 集群,您可以输入以下命令来重启 multiclusterhub-operator pod 并更快地重新导入:

oc delete po -n open-cluster-management `oc get pod -n open-cluster-management | grep multiclusterhub-operator| cut -d' ' -f1`

您可以通过将 disableHubSelfManagement 值改为 true 来更改 hub 集群的值,使其不会自动导入。如需更多信息,请参阅 disableHubSelfManagement 主题。

1.7.2. 使用 CLI 导入受管集群

安装 Red Hat Advanced Cluster Management for Kubernetes 后,就可以使用 Red Hat OpenShift Container Platform CLI 导入集群来管理。您可以使用您要导入的集群的 kubeconfig 文件导入集群,也可以在要导入的集群中手动运行导入命令。这两个流程都已被记录在文档中。

重要: hub 集群无法管理不同的 hub 集群。hub 集群被设置为自动导入并管理自己。您不必手动导入 hub 集群来自己管理。

但是,如果您删除 hub 集群并尝试再次导入它,则需要添加 local-cluster:true 标签。

1.7.2.1. 先决条件

- 您需要一个已部署的 Red Hat Advanced Cluster Management for Kubernetes hub 集群。如果要导入裸机集群,则必须在 Red Hat OpenShift Container Platform 版本 4.6 或更高版本上安装了 hub 集群。

- 您需要一个需要管理的独立集群,且具有互联网连接。

-

您需要 Red Hat OpenShift Container Platform CLI 版本 4.6 或更高版本来运行

oc命令。如需有关安装和配置 Red Hat OpenShift Container Platform CLIoc的信息,请参阅 OpenShift CLI 入门。 您需要安装 Kubernetes CLI

kubectl。要安装kubectl,请参阅 Kubernetes 文档中的安装和设置 kubectl。注: 通过控制台下载 CLI 工具的安装文件。

-

如果您导入不是由 OpenShift Container Platform 创建的集群,则需要定义一个

multiclusterhub.spec.imagePullSecret。安装 Red Hat Advanced Cluster Management for Kubernetes 时可能已创建此 secret。如需有关定义 secret 的更多信息,请参阅自定义 Image Pull Secret。

1.7.2.2. 支持的构架

- Linux (x86_64, s390x, ppc64le)

- macOS

1.7.2.3. 准备导入

运行以下命令登录到您的 hub 集群 :

oc login

在 hub 集群中运行以下命令以创建项目和命名空间: 请注意:

CLUSTER_NAME中定义的集群名称也用作 YAML 文件和命令中的集群命名空间:oc new-project ${CLUSTER_NAME}重要:

cluster.open-cluster-management.io/managedCluster标签会自动添加到受管集群命名空间中并从中删除。不要手动将其添加到受管集群或从受管集群中删除。使用以下示例内容,创建一个名为

managed-cluster.yaml的文件:apiVersion: cluster.open-cluster-management.io/v1 kind: ManagedCluster metadata: name: ${CLUSTER_NAME} labels: cloud: auto-detect vendor: auto-detect spec: hubAcceptsClient: true当

cloud和vendor的值被设置为auto-detect时,Red Hat Advanced Cluster Management 会检测您要导入的集群的云和厂商类型。您可以选择将auto-detect的值替换为集群的 cloud 和 vendor 值。请参见以下示例:cloud: Amazon vendor: OpenShift

输入以下命令将 YAML 文件应用到

ManagedCluster资源:oc apply -f managed-cluster.yaml

使用自动导入 secret 或使用手动命令导入集群继续导入集群。

1.7.2.4. 使用自动导入 secret 导入集群

要使用自动导入 secret,您必须创建一个 secret,其中包含集群的 kubeconfig 文件或 kube API 服务器和集群的令牌对。

-

检索您要导入的集群的

kubeconfig文件或 kube API 服务器和令牌。请参阅 Kubernetes 集群的文档,了解在哪里可以找到您的kubeconfig文件或 kube API 服务器和令牌。 在 ${CLUSTER_NAME} 命名空间中创建

auto-import-secret.yaml文件。创建名为

auto-import-secret.yaml的 YAML 文件,其中包含类似以下模板的内容:apiVersion: v1 kind: Secret metadata: name: auto-import-secret namespace: <cluster_name> stringData: autoImportRetry: "5" # If you are using the kubeconfig file, add the following value for the kubeconfig file # that has the current context set to the cluster to import: kubeconfig: |- <kubeconfig_file> # If you are using the token/server pair, add the following two values instead of # the kubeconfig file: token: <Token to access the cluster> server: <cluster_api_url> type: Opaque

使用以下命令应用 ${CLUSTER_NAME} 命名空间中的 YAML 文件:

oc apply -f auto-import-secret.yaml

注:默认情况下,自动导入 secret 只使用一次,在导入过程完成后会被删除。如果要保留自动导入 secret,请将

managedcluster-import-controller.open-cluster-management.io/keeping-auto-import-secret添加到 secret。您可以运行以下命令来添加它:

oc -n <cluster_name> annotate secrets auto-import-secret managedcluster-import-controller.open-cluster-management.io/keeping-auto-import-secret=""

验证您的导入集群的

JOINED和AVAILABLE状态。在 hub 集群中运行以下命令:oc get managedcluster ${CLUSTER_NAME}在受管集群中运行以下命令来登录到受管集群:

oc login

运行以下命令,以验证您要导入的集群中的 pod 状态:

oc get pod -n open-cluster-management-agent

1.7.2.5. 使用手动命令导入集群

重要: 导入命令包含复制到每个导入集群的 pull secret 信息。具有访问导入集群权限的所有用户都可以查看 pull secret 信息。

运行以下命令,获取由导入控制器在 hub 集群上生成的

klusterlet-crd.yaml文件:oc get secret ${CLUSTER_NAME}-import -n ${CLUSTER_NAME} -o jsonpath={.data.crds\\.yaml} | base64 --decode > klusterlet-crd.yaml运行以下命令,获取导入控制器在 hub 集群上生成的

import.yaml文件:oc get secret ${CLUSTER_NAME}-import -n ${CLUSTER_NAME} -o jsonpath={.data.import\\.yaml} | base64 --decode > import.yaml在要导入的集群中执行以下步骤:

输入以下命令登录到您导入的受管集群:

oc login

运行以下命令应用您在第 1 步中生成的

klusterlet-crd.yaml:oc apply -f klusterlet-crd.yaml

运行以下命令应用您之前生成的

import.yaml文件:oc apply -f import.yaml

验证您要导入的集群的

JOINED和AVAILABLE状态。在 hub 集群中运行以下命令:oc get managedcluster ${CLUSTER_NAME}

1.7.2.6. 导入 klusterlet 附加组件

您可以通过完成以下步骤来创建并应用 klusterlet 附加组件配置文件:

创建一个类似以下示例的 YAML 文件:

apiVersion: agent.open-cluster-management.io/v1 kind: KlusterletAddonConfig metadata: name: <cluster_name> namespace: <cluster_name> spec: applicationManager: enabled: true certPolicyController: enabled: true iamPolicyController: enabled: true policyController: enabled: true searchCollector: enabled: true-

将文件保存为

klusterlet-addon-config.yaml。 运行以下命令来应用 YAML:

oc apply -f klusterlet-addon-config.yaml

ManagedCluster-Import-Controller 将生成一个名为

${CLUSTER_NAME}-import的 secret。${CLUSTER_NAME}-importsecret 包括import.yaml,用户会把它应用到一个受管集群来安装 klusterlet.附加组件安装在您导入的集群后为

AVAILABLE。运行以下命令,验证您要导入的集群上附加组件的 pod 状态:

oc get pod -n open-cluster-management-agent-addon

集群现已导入。

1.7.2.7. 使用 CLI 删除导入的集群

要删除集群,请运行以下命令:

oc delete managedcluster ${CLUSTER_NAME}

将 cluster_name 替换为集群的名称。

您的集群现已被删除。

1.7.3. 使用自定义 ManagedClusterImageRegistry CRD 导入集群

有时您可能需要覆盖您要导入的受管集群中的镜像 registry。您可以通过创建一个 ManagedClusterImageRegistry 自定义资源定义(CRD)来完成此操作。

ManagedClusterImageRegistry CRD 是一个命名空间范围的资源。

ManagedClusterImageRegistry CRD 为要选择的放置指定一组受管集群,但需要与自定义镜像 registry 不同的镜像。使用新镜像更新受管集群后,会在每个受管集群中添加以下标签进行识别: open-cluster-management.io/image-registry=<namespace>.<managedClusterImageRegistryName>。

以下示例显示了 ManagedClusterImageRegistry CRD:

apiVersion: imageregistry.open-cluster-management.io/v1alpha1

kind: ManagedClusterImageRegistry

metadata:

name: <imageRegistryName>

namespace: <namespace>

spec:

placementRef:

group: cluster.open-cluster-management.io

resource: placements

name: <placementName>

pullSecret:

name: <pullSecretName>

registries:

- mirror: <mirrored-image-registry-address>

source: <image-registry-address>

- mirror: <mirrored-image-registry-address>

source: <image-registry-address>

在 spec 部分中:

-

将

placementName替换为选择一组受管集群的放置名称。 -

将

pullSecretName替换为用于从自定义镜像 registry 中拉取镜像的 pull secret 名称。 列出每个

source和mirrorregistry 的值。将mirrored-image-registry-address和image-registry-address替换为每个 registry 的mirror和source的值。示例 1:要将名为

registry.redhat.io/rhacm2的源 registry 替换为localhost:5000/rhacm2,并将registry.redhat.io/multicluster-engine替换为localhost:5000/multicluster-engine,请使用以下示例:registries: - mirror: localhost:5000/rhacm2/ source: registry.redhat.io/rhacm2 - mirror: localhost:5000/multicluster-engine source: registry.redhat.io/multicluster-engine示例 2: 要将源镜像

registry.redhat.io/rhacm2/registration-rhel8-operator替换为localhost:5000/rhacm2-registration-rhel8-operator,请使用以下示例:registries: - mirror: localhost:5000/rhacm2-registration-rhel8-operator source: registry.redhat.io/rhacm2/registration-rhel8-operator

1.7.3.1. 使用 ManagedClusterImageRegistry CRD 导入集群

完成以下步骤,使用 ManagedClusterImageRegistry CRD 导入集群:

在您要导入集群的命名空间中创建 pull secret。对于这些步骤,是

myNamespace。$ kubectl create secret docker-registry myPullSecret \ --docker-server=<your-registry-server> \ --docker-username=<my-name> \ --docker-password=<my-password>

在您创建的命名空间中创建一个放置。

apiVersion: cluster.open-cluster-management.io/v1beta1 kind: Placement metadata: name: myPlacement namespace: myNamespace spec: clusterSets: - myClusterSet tolerations: - key: "cluster.open-cluster-management.io/unreachable" operator: Exists注: 需要

unreachable容限才能使配置来选择集群。创建一个

ManagedClusterSet资源,并将其绑定到命名空间。apiVersion: cluster.open-cluster-management.io/v1beta1 kind: ManagedClusterSet metadata: name: myClusterSet --- apiVersion: cluster.open-cluster-management.io/v1beta1 kind: ManagedClusterSetBinding metadata: name: myClusterSet namespace: myNamespace spec: clusterSet: myClusterSet

在命名空间中创建

ManagedClusterImageRegistryCRD。apiVersion: imageregistry.open-cluster-management.io/v1alpha1 kind: ManagedClusterImageRegistry metadata: name: myImageRegistry namespace: myNamespace spec: placementRef: group: cluster.open-cluster-management.io resource: placements name: myPlacement pullSecret: name: myPullSecret registry: myRegistryAddress- 从 Red Hat Advanced Cluster Management 控制台导入受管集群,并将其添加到受管集群集中。

-

在标签

open-cluster-management.io/image-registry=myNamespace.myImageRegistry添加到受管集群后,在受管集群中复制并运行导入命令。

1.7.4. 修改集群的 klusterlet 附加组件设置

您可以使用 hub 集群修改 KlusterletAddonConfig 的设置,以更改您的配置。

KlusterletAddonConfig 控制器根据 klusterletaddonconfigs.agent.open-cluster-management.io Kubernetes 资源中的设置管理启用和禁用的功能。查看以下 KlusterletAddonConfig 示例:

apiVersion: agent.open-cluster-management.io/v1

kind: KlusterletAddonConfig

metadata:

name: <cluster-name>

namespace: <cluster-name>

spec:

clusterName: <cluster-name>

clusterNamespace: <cluster-name>

clusterLabels:

cloud: auto-detect

vendor: auto-detect

applicationManager:

enabled: true

certPolicyController:

enabled: true

iamPolicyController:

enabled: true

policyController:

enabled: true

searchCollector:

enabled: false

version: 2.5.01.7.4.1. klusterlet 附加组件设置描述

以下设置可以在 klusterletaddonconfigs.agent.open-cluster-management.io Kubernetes 资源中更新:

| 设置名称 | 值 | 描述 |

|---|---|---|

| applicationmanager |

| 此控制器在受管集群中管理应用程序订阅生命周期。 |

| certPolicyController |

| 此控制器在受管集群中强制实施基于证书的策略。 |

| iamPolicyController |

| 此控制器在受管集群上强制实施基于 IAM 的策略生命周期。 |

| policyController |

| 此控制器在受管集群上强制执行所有其他策略规则。 |

| searchCollector |

| 此控制器用于定期将资源索引数据推送回 hub 集群。 |

1.7.4.2. 使用 hub 集群中的控制台进行修改

您可以使用 hub 集群修改 klusterletaddonconfigs.agent.open-cluster-management.io 资源设置。完成以下步骤以更改设置:

- 登录到 hub 集群的 Red Hat Advanced Cluster Management for Kubernetes 控制台。

- 在 hub 集群控制台的标头菜单中选择 Search 图标。

-

在搜索参数中输入以下值:

kind:klusterletaddonconfigs - 选择您要更新的端点资源。