Configuración de los ajustes básicos del sistema

Una guía para configurar los ajustes básicos del sistema en Red Hat Enterprise Linux 8

Resumen

Hacer que el código abierto sea más inclusivo

Red Hat se compromete a sustituir el lenguaje problemático en nuestro código, documentación y propiedades web. Estamos empezando con estos cuatro términos: maestro, esclavo, lista negra y lista blanca. Debido a la enormidad de este esfuerzo, estos cambios se implementarán gradualmente a lo largo de varias versiones próximas. Para más detalles, consulte el mensaje de nuestro CTO Chris Wright.

Proporcionar comentarios sobre la documentación de Red Hat

Agradecemos su opinión sobre nuestra documentación. Por favor, díganos cómo podemos mejorarla. Para ello:

Para comentarios sencillos sobre pasajes concretos:

- Asegúrese de que está viendo la documentación en el formato Multi-page HTML. Además, asegúrese de ver el botón Feedback en la esquina superior derecha del documento.

- Utilice el cursor del ratón para resaltar la parte del texto que desea comentar.

- Haga clic en la ventana emergente Add Feedback que aparece debajo del texto resaltado.

- Siga las instrucciones mostradas.

Para enviar comentarios más complejos, cree un ticket de Bugzilla:

- Vaya al sitio web de Bugzilla.

- Como componente, utilice Documentation.

- Rellene el campo Description con su sugerencia de mejora. Incluya un enlace a la(s) parte(s) pertinente(s) de la documentación.

- Haga clic en Submit Bug.

Capítulo 1. Introducción a la administración del sistema

Las siguientes secciones proporcionan una visión general de las tareas básicas de administración en el sistema instalado.

Las siguientes tareas básicas de administración pueden incluir elementos que normalmente se realizan ya durante el proceso de instalación, pero no tienen que hacerse necesariamente, como el registro del sistema. Las secciones que tratan de dichas tareas ofrecen un resumen de cómo puede lograr los mismos objetivos durante la instalación.

Para obtener información sobre la instalación de Red Hat Enterprise Linux, consulte Cómo realizar una instalación estándar de RHEL.

Aunque puede realizar todas las tareas de post-instalación a través de la línea de comandos, también puede utilizar la consola web de RHEL 8 para realizar algunas de ellas.

1.1. Cómo empezar a utilizar la consola web de RHEL

Instale la consola web en Red Hat Enterprise Linux 8 y aprenda a añadir hosts remotos y a supervisarlos en la consola web de RHEL 8.

Requisitos previos

- Instalado Red Hat Enterprise Linux 8.

- Red activada.

Sistema registrado con la correspondiente suscripción adjunta.

Para obtener una suscripción, consulte Gestión de suscripciones en la consola web.

1.1.1. ¿Qué es la consola web de RHEL?

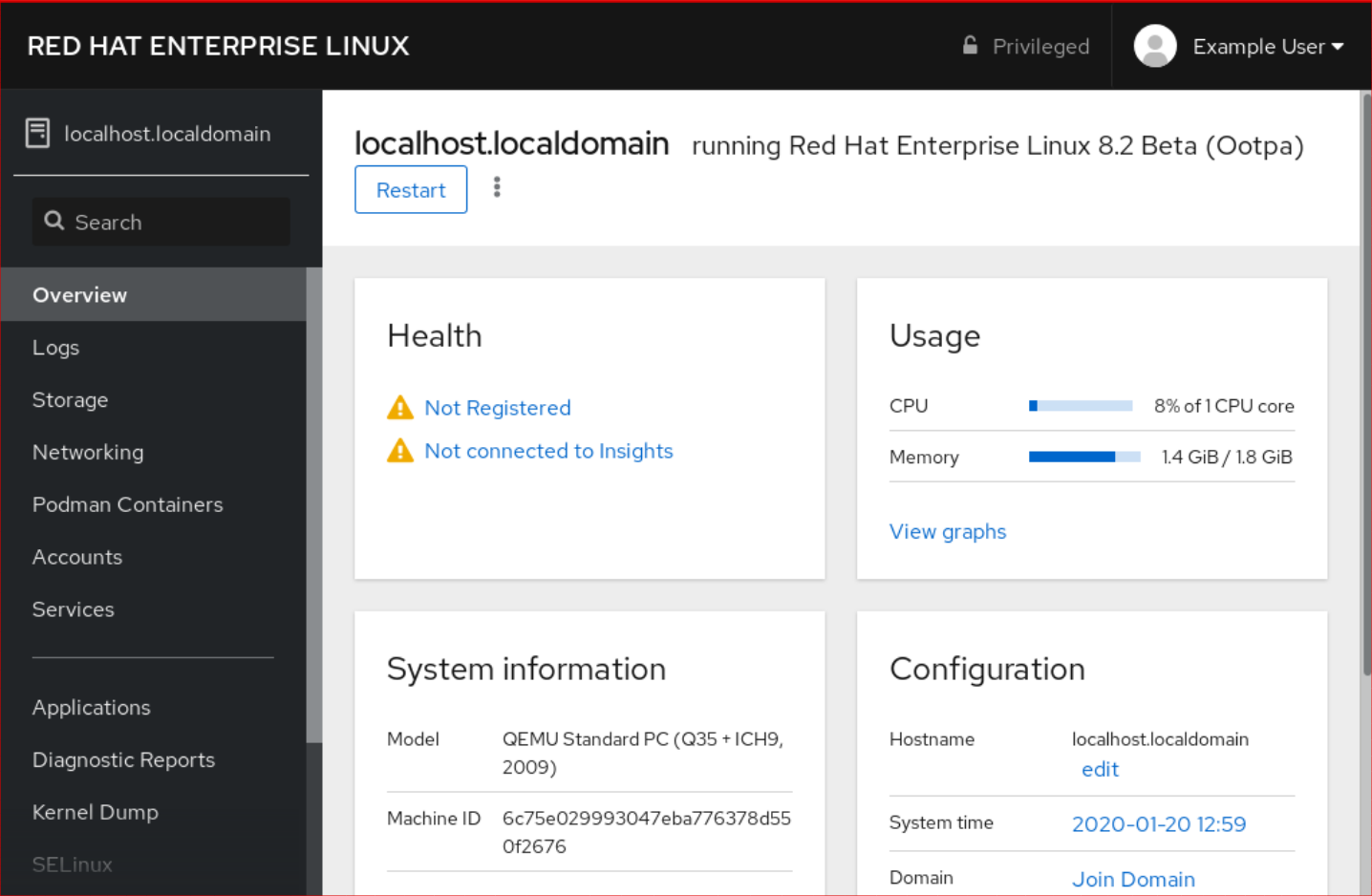

La consola web de RHEL es una interfaz basada en la web de Red Hat Enterprise Linux 8 diseñada para gestionar y supervisar su sistema local, así como los servidores Linux ubicados en su entorno de red.

La consola web de RHEL le permite una amplia gama de tareas de administración, incluyendo

- Gestión de servicios

- Gestión de cuentas de usuario

- Gestión y supervisión de los servicios del sistema

- Configuración de las interfaces de red y del cortafuegos

- Revisión de los registros del sistema

- Gestión de máquinas virtuales

- Creación de informes de diagnóstico

- Establecer la configuración del volcado del núcleo

- Configuración de SELinux

- Actualización del software

- Gestión de las suscripciones al sistema

La consola web de RHEL utiliza las mismas APIs del sistema que en un terminal, y las acciones realizadas en un terminal se reflejan inmediatamente en la consola web de RHEL.

Puede supervisar los registros de los sistemas en el entorno de la red, así como su rendimiento, mostrado en forma de gráficos. Además, puedes cambiar la configuración directamente en la consola web o a través del terminal.

1.1.2. Instalación y habilitación de la consola web

Para acceder a la consola web de RHEL 8, primero hay que habilitar el servicio cockpit.socket.

Red Hat Enterprise Linux 8 incluye la consola web de RHEL 8 instalada por defecto en muchas variantes de instalación. Si este no es el caso en su sistema, instale el paquete cockpit antes de habilitar el servicio cockpit.socket.

Procedimiento

Si la consola web no está instalada por defecto en su variante de instalación, instale manualmente el paquete

cockpit:# yum install cockpitHabilite e inicie el servicio

cockpit.socket, que ejecuta un servidor web:# systemctl enable --now cockpit.socketSi la consola web no estaba instalada por defecto en su variante de instalación y está utilizando un perfil de cortafuegos personalizado, añada el servicio

cockpitafirewalldpara abrir el puerto 9090 en el cortafuegos:# firewall-cmd --add-service=cockpit --permanent # firewall-cmd --reload

Pasos de verificación

- Para verificar la instalación y configuración anteriores, abra la consola web.

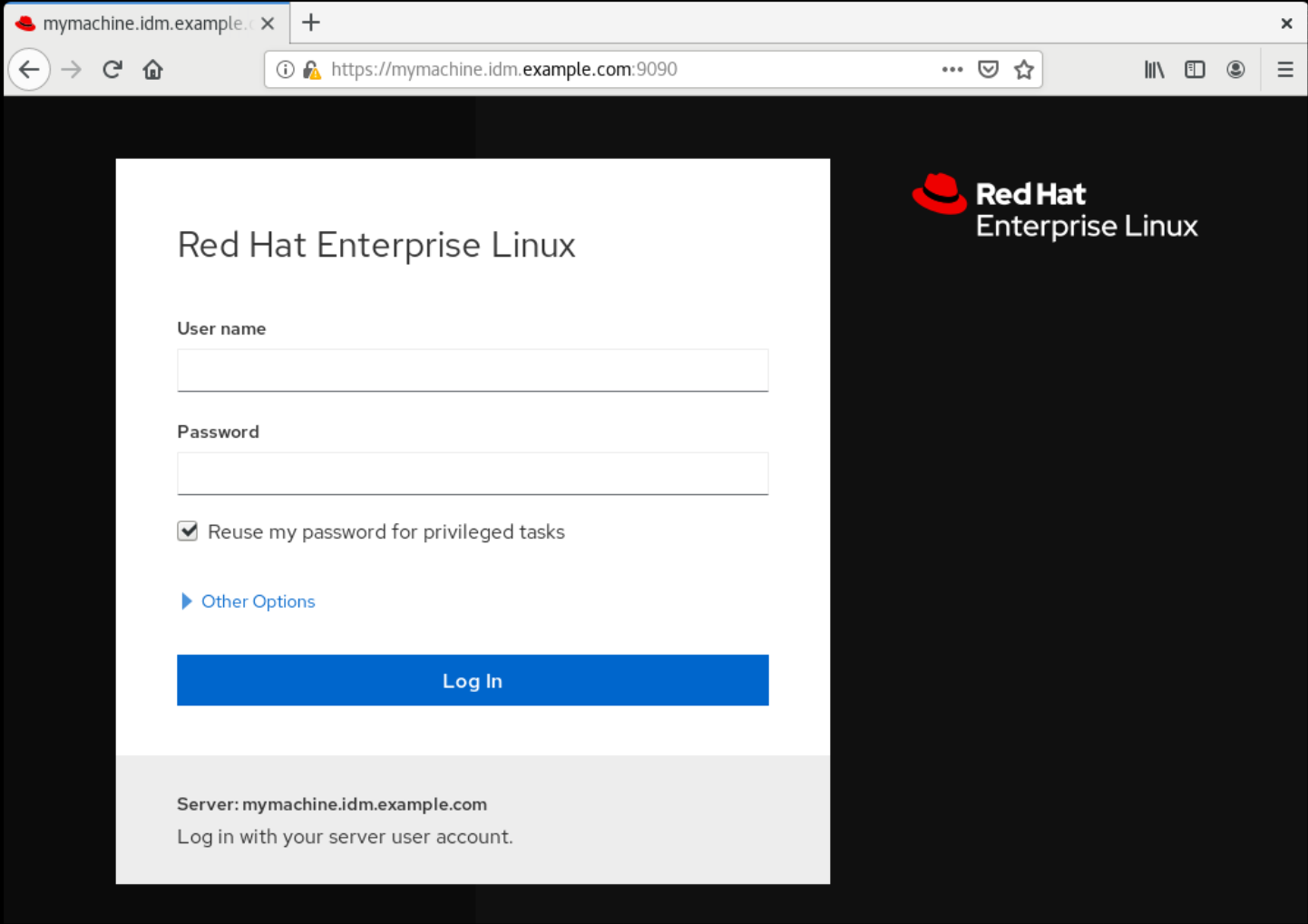

1.1.3. Iniciar sesión en la consola web

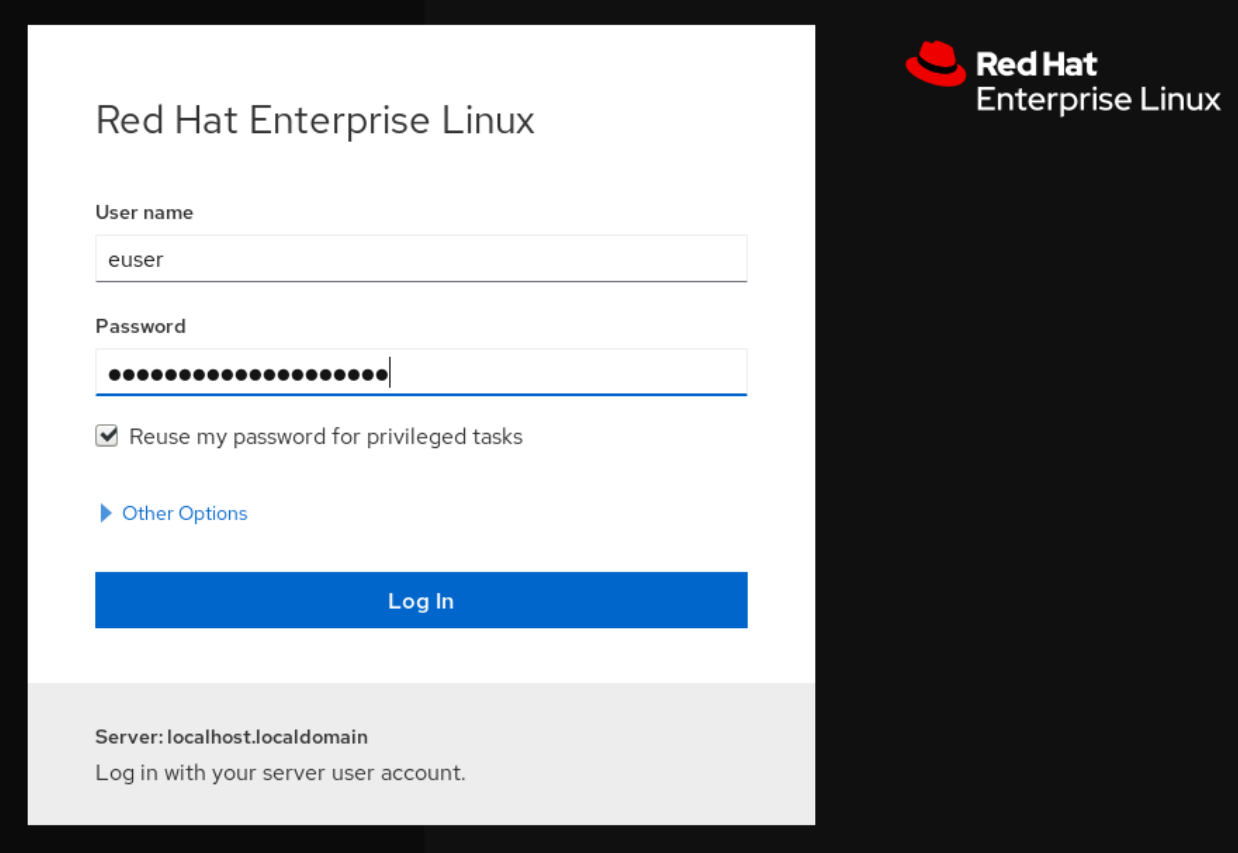

Siga los pasos de este procedimiento para acceder por primera vez a la consola web de RHEL utilizando un nombre de usuario y una contraseña del sistema.

Requisitos previos

Utilice uno de los siguientes navegadores para abrir la consola web:

- Mozilla Firefox 52 y posteriores

- Google Chrome 57 y posteriores

- Microsoft Edge 16 y posteriores

Credenciales de la cuenta de usuario del sistema

La consola web de RHEL utiliza una pila PAM específica ubicada en

/etc/pam.d/cockpit. La autenticación con PAM permite iniciar la sesión con el nombre de usuario y la contraseña de cualquier cuenta local del sistema.

Procedimiento

Abra la consola web en su navegador:

-

A nivel local

https://localhost:9090 -

De forma remota con el nombre del servidor

https://example.com:9090 De forma remota con la dirección IP del servidor

https://192.0.2.2:9090Si utiliza un certificado autofirmado, el navegador emite una advertencia. Compruebe el certificado y acepte la excepción de seguridad para proceder al inicio de sesión.

La consola carga un certificado desde el directorio

/etc/cockpit/ws-certs.dy utiliza el último archivo con extensión.certen orden alfabético. Para evitar tener que conceder excepciones de seguridad, instale un certificado firmado por una autoridad de certificación (CA).

-

A nivel local

En la pantalla de inicio de sesión, introduzca el nombre de usuario y la contraseña del sistema.

Opcionalmente, haga clic en la opción Reuse my password for privileged tasks.

Si la cuenta de usuario que está utilizando para iniciar la sesión tiene privilegios sudo, esto hace posible realizar tareas privilegiadas en la consola web, como la instalación de software o la configuración de SELinux.

- Haga clic en Log In.

Después de la autenticación exitosa, se abre la interfaz de la consola web de RHEL.

1.1.4. Conexión a la consola web desde una máquina remota

Es posible conectarse a la interfaz de su consola web desde cualquier sistema operativo cliente y también desde teléfonos móviles o tabletas.

Requisitos previos

Dispositivo con un navegador de Internet compatible, como:

- Mozilla Firefox 52 y posteriores

- Google Chrome 57 y posteriores

- Microsoft Edge 16 y posteriores

- El servidor RHEL 8 al que desea acceder con una consola web instalada y accesible. Para obtener más información sobre la instalación de la consola web, consulte Instalación de la consola web.

Procedimiento

- Abra su navegador web.

Escriba la dirección del servidor remoto en uno de los siguientes formatos:

-

Con el nombre del servidor

server.hostname.example.com:port_number -

Con la dirección IP del servidor

server.IP_address:port_number

-

Con el nombre del servidor

- Después de que se abra la interfaz de acceso, inicie la sesión con las credenciales de su máquina RHEL.

1.1.5. Iniciar sesión en la consola web con una contraseña de un solo uso

Si su sistema forma parte de un dominio de gestión de identidades (IdM) con una configuración de contraseña de un solo uso (OTP) habilitada, puede utilizar una OTP para iniciar sesión en la consola web de RHEL.

Es posible iniciar la sesión con una contraseña de un solo uso sólo si su sistema forma parte de un dominio de Gestión de Identidades (IdM) con la configuración de OTP activada. Para obtener más información sobre OTP en IdM, consulte Contraseña de un solo uso en la gestión de identidades.

Requisitos previos

Se ha instalado la consola web de RHEL.

Para más detalles, véase Instalación de la consola web.

Un servidor de gestión de identidades con la configuración OTP activada.

Para más detalles, véase Contraseña única en Gestión de identidades.

- Un dispositivo de hardware o software configurado que genera tokens OTP.

Procedimiento

Abra la consola web de RHEL en su navegador:

-

A nivel local

https://localhost:PORT_NUMBER -

De forma remota con el nombre del servidor

https://example.com:PORT_NUMBER De forma remota con la dirección IP del servidor

https://EXAMPLE.SERVER.IP.ADDR:PORT_NUMBERSi utiliza un certificado autofirmado, el navegador emite una advertencia. Compruebe el certificado y acepte la excepción de seguridad para proceder al inicio de sesión.

La consola carga un certificado desde el directorio

/etc/cockpit/ws-certs.dy utiliza el último archivo con extensión.certen orden alfabético. Para evitar tener que conceder excepciones de seguridad, instale un certificado firmado por una autoridad de certificación (CA).

-

A nivel local

- Se abre la ventana de inicio de sesión. En la ventana de inicio de sesión, introduzca el nombre de usuario y la contraseña del sistema.

- Genere una contraseña de un solo uso en su dispositivo.

- Introduzca la contraseña de un solo uso en un nuevo campo que aparece en la interfaz de la consola web después de confirmar la contraseña.

- Haga clic en Log in.

- Al iniciar la sesión con éxito, se accede a la página Overview de la interfaz de la consola web.

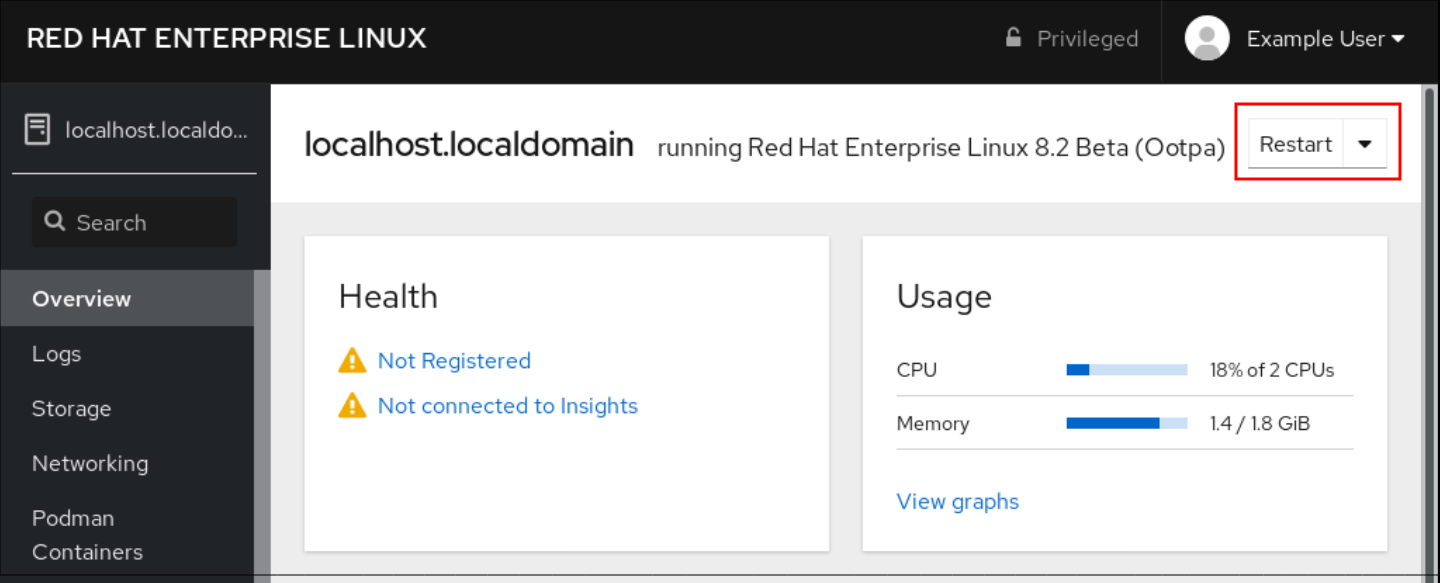

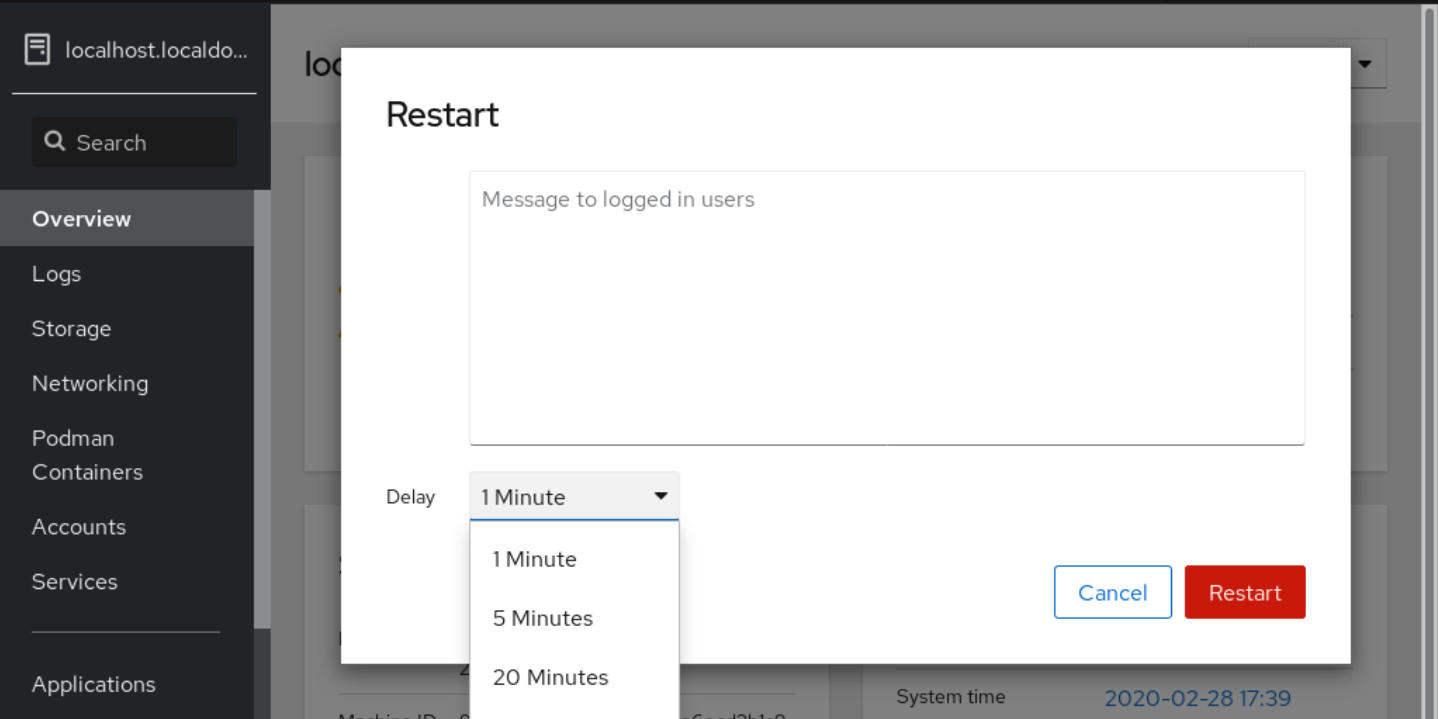

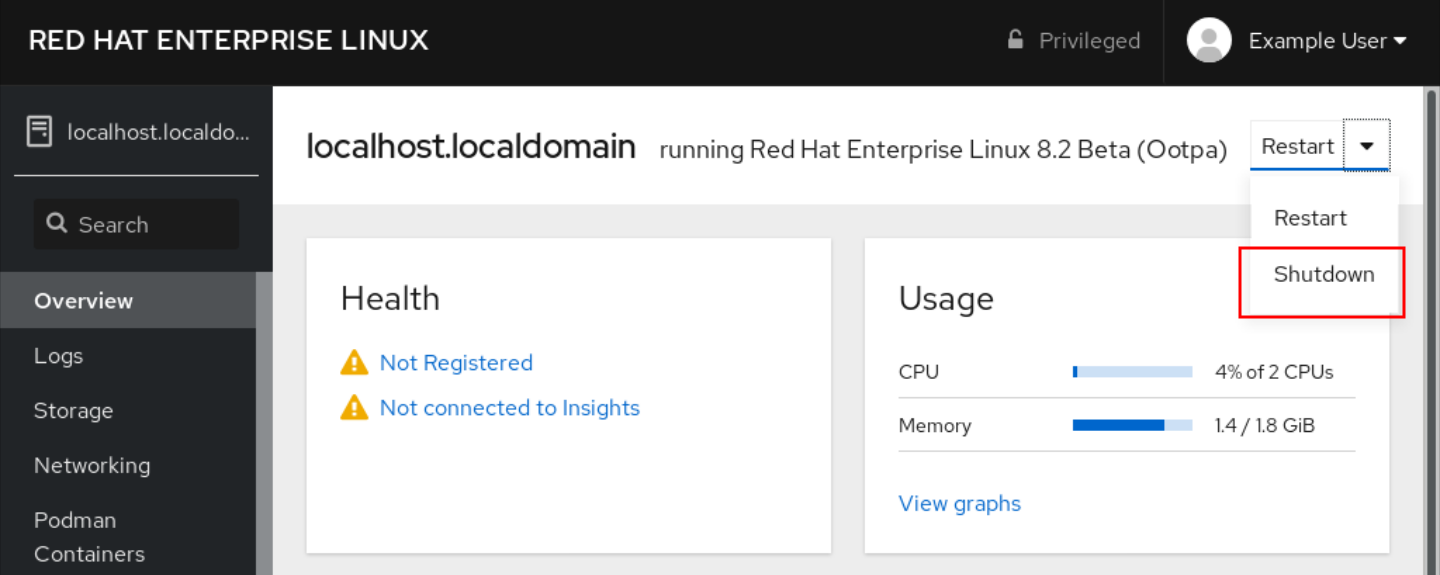

1.1.6. Reiniciar el sistema mediante la consola web

Puede utilizar la consola web para reiniciar un sistema RHEL al que esté conectada la consola web.

Requisitos previos

La consola web está instalada y accesible.

Para más detalles, véase Instalación de la consola web.

Procedimiento

Inicie sesión en la consola web de RHEL 8.

Para más detalles, consulte Iniciar sesión en la consola web.

- Haga clic en Overview.

Haga clic en el botón de reinicio Restart.

- Si hay usuarios registrados en el sistema, escriba una razón para el reinicio en el cuadro de diálogo Restart.

Opcional: En la lista desplegable Delay, seleccione un intervalo de tiempo.

- Haga clic en Restart.

1.1.7. Apagar el sistema mediante la consola web

Puede utilizar la consola web para apagar un sistema RHEL al que esté conectada la consola web.

Requisitos previos

La consola web está instalada y accesible.

Para más detalles, véase Instalación de la consola web.

Procedimiento

Inicie sesión en la consola web de RHEL 8.

Para más detalles, consulte Iniciar sesión en la consola web.

- Haga clic en Overview.

En la lista desplegable Restart, seleccione Shut Down.

- Si hay usuarios conectados al sistema, escriba una razón para el cierre en el cuadro de diálogo Shut Down.

- Opcional: En la lista desplegable Delay, seleccione un intervalo de tiempo.

- Haga clic en Shut Down.

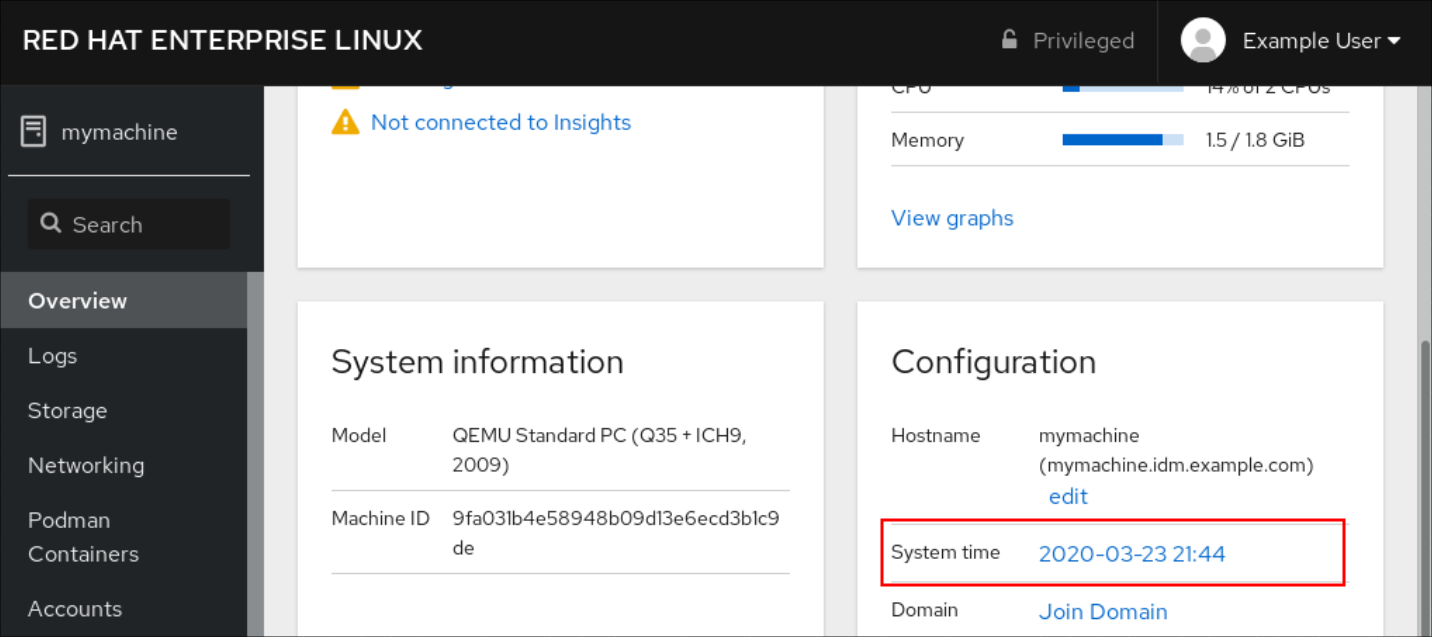

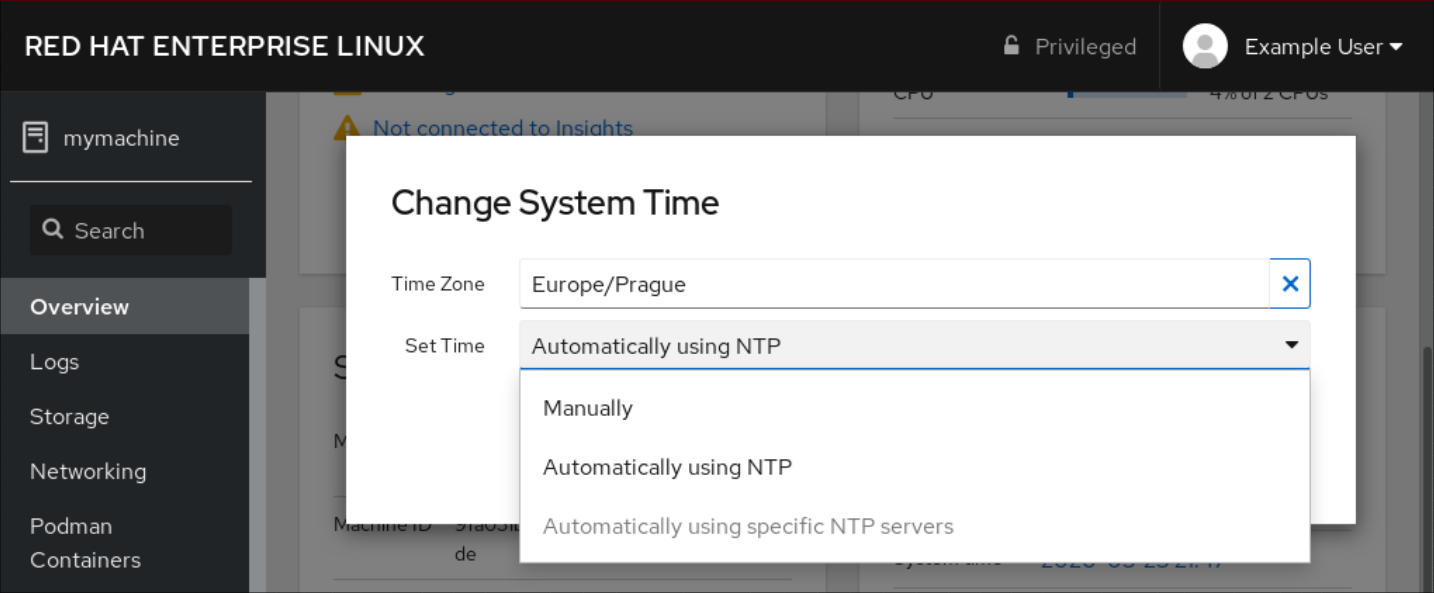

1.1.8. Configuración de los ajustes de la hora mediante la consola web

Puede establecer una zona horaria y sincronizar la hora del sistema con un servidor de Protocolo de Tiempo de Red (NTP).

Requisitos previos

La consola web está instalada y accesible.

Para más detalles, véase Instalación de la consola web.

Procedimiento

Inicie sesión en la consola web de RHEL 8.

Para más detalles, consulte Iniciar sesión en la consola web.

Pulse la hora actual del sistema en Overview.

- En el cuadro de diálogo Change System Time, cambie la zona horaria si es necesario.

En el menú desplegable Set Time, seleccione una de las siguientes opciones:

- Manualmente

- Utilice esta opción si necesita ajustar la hora manualmente, sin un servidor NTP.

- Uso automático del servidor NTP

- Esta es una opción por defecto, que sincroniza la hora automáticamente con los servidores NTP preestablecidos.

- Uso automático de servidores NTP específicos

- Utilice esta opción sólo si necesita sincronizar el sistema con un servidor NTP específico. Especifique el nombre DNS o la dirección IP del servidor.

Haga clic en Change.

Pasos de verificación

- Compruebe la hora del sistema que aparece en la pestaña System.

Recursos adicionales

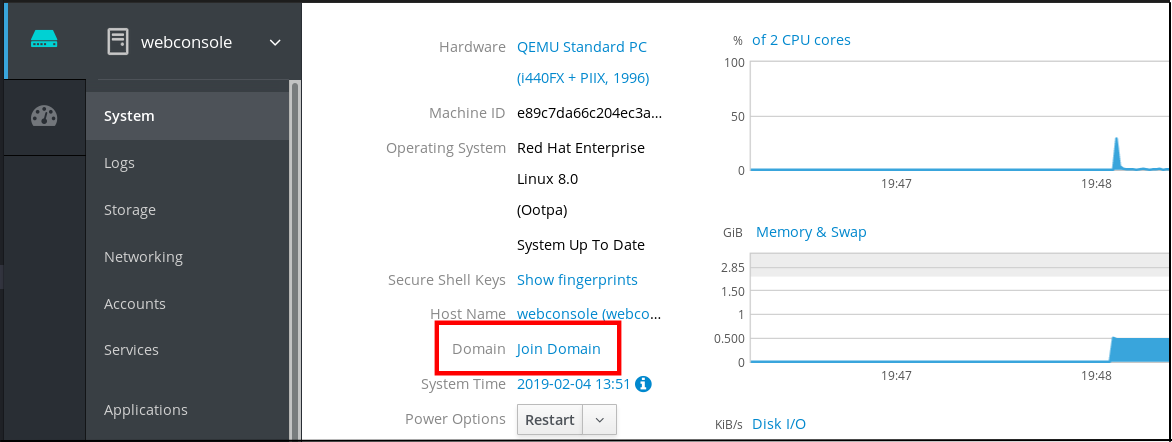

1.1.9. Cómo unir un sistema RHEL 8 a un dominio IdM mediante la consola web

Puede utilizar la consola web para unir el sistema Red Hat Enterprise Linux 8 al dominio de gestión de identidades (IdM).

Requisitos previos

- El dominio IdM está funcionando y es accesible desde el cliente al que se quiere unir.

- Tienes las credenciales de administrador del dominio IdM.

Procedimiento

Inicie sesión en la consola web de RHEL.

Para más detalles, consulte Iniciar sesión en la consola web.

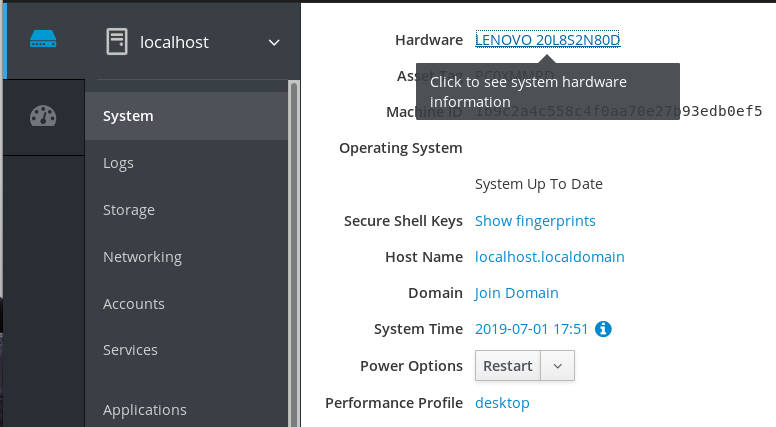

- Abra la pestaña System.

Haga clic en .

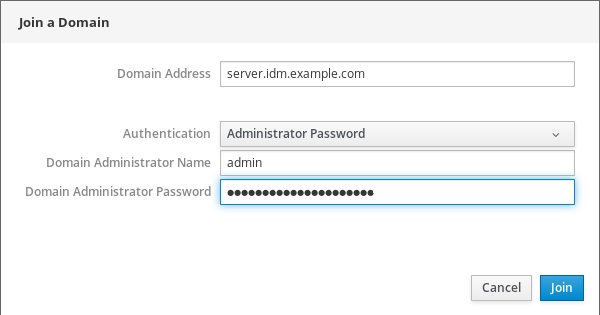

- En el cuadro de diálogo Join a Domain, introduzca el nombre del servidor IdM en el campo Domain Address.

En la lista desplegable Authentication, seleccione si desea utilizar una contraseña o una contraseña de un solo uso para la autenticación.

- En el campo Domain Administrator Name, introduzca el nombre de usuario de la cuenta de administración de IdM.

- En el campo de la contraseña, añada la contraseña o la contraseña de un solo uso según lo que haya seleccionado antes en la lista desplegable Authentication.

Haz clic en .

Pasos de verificación

- Si la consola web de RHEL 8 no muestra ningún error, el sistema se ha unido al dominio IdM y puede ver el nombre del dominio en la pantalla System.

Para verificar que el usuario es miembro del dominio, haga clic en la página Terminal y escriba el comando

id:$ id euid=548800004(example_user) gid=548800004(example_user) groups=548800004(example_user) context=unconfined_u:unconfined_r:unconfined_t:s0-s0:c0.c1023

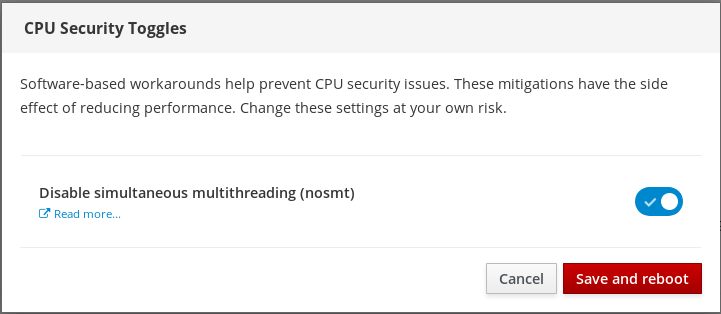

1.1.10. Desactivación de SMT para evitar problemas de seguridad de la CPU mediante la consola web

Desactivar el Multi Threading Simultáneo (SMT) en caso de ataques que abusen del SMT de la CPU. Desactivar SMT puede mitigar las vulnerabilidades de seguridad, como L1TF o MDS.

Desactivar el SMT puede reducir el rendimiento del sistema.

Requisitos previos

La consola web debe estar instalada y accesible.

Para más detalles, véase Instalación de la consola web.

Procedimiento

Inicie sesión en la consola web de RHEL 8.

Para más detalles, consulte Iniciar sesión en la consola web.

- Haga clic en System.

En el elemento Hardware, haga clic en la información sobre el hardware.

En el elemento CPU Security, haga clic en Mitigations.

Si este enlace no está presente, significa que su sistema no soporta SMT, y por lo tanto no es vulnerable.

En la página CPU Security Toggles, active la opción Disable simultaneous multithreading (nosmt).

- Haga clic en el botón Save and reboot.

Tras el reinicio del sistema, la CPU deja de utilizar el SMT.

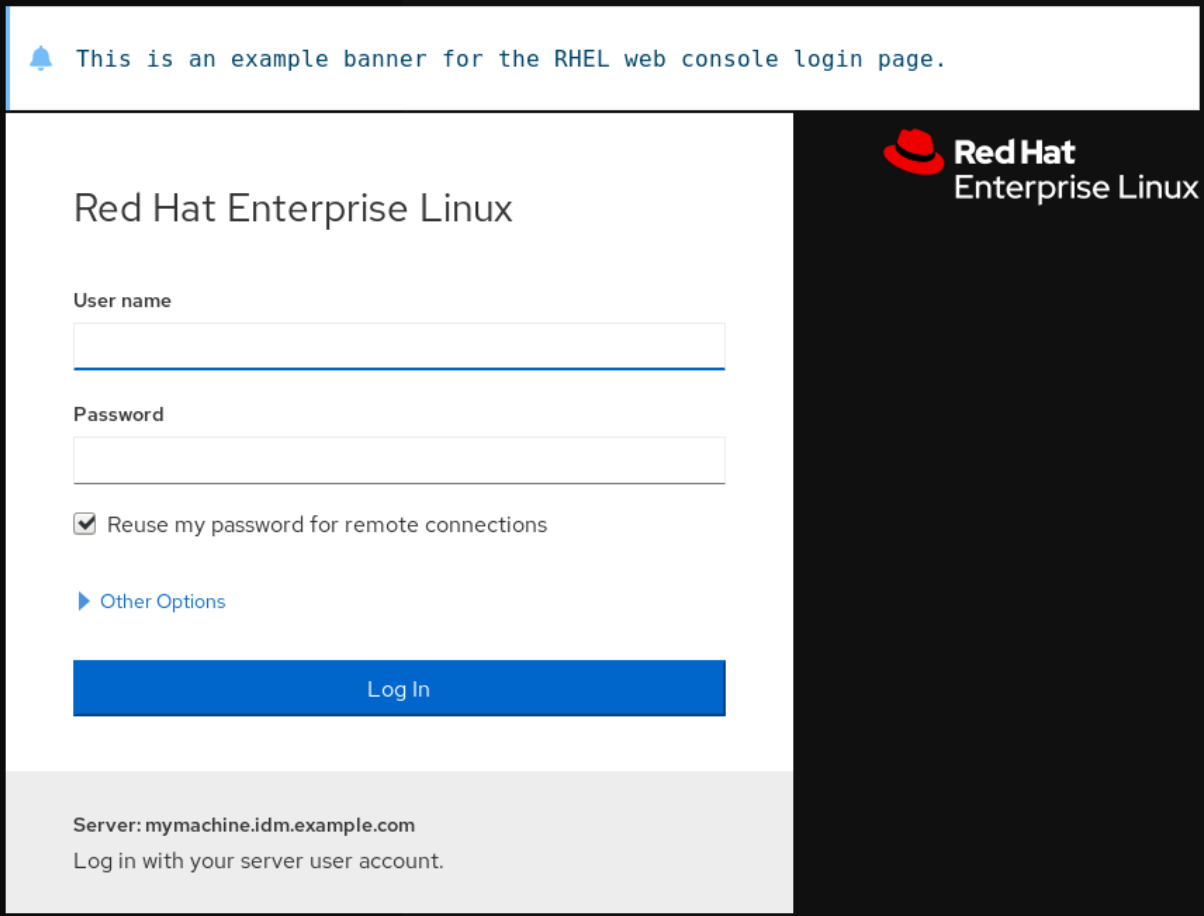

1.1.11. Añadir un banner a la página de inicio de sesión

A veces, las empresas o los organismos necesitan mostrar una advertencia de que el uso del ordenador es para fines legales, que el usuario está sujeto a vigilancia y que se perseguirá a quien lo traspase. La advertencia debe ser visible antes de iniciar la sesión. De manera similar a SSH, la consola web puede mostrar opcionalmente el contenido de un archivo de banner en la pantalla de inicio de sesión. Para habilitar los banners en las sesiones de la consola web, es necesario modificar el archivo /etc/cockpit/cockpit.conf. Tenga en cuenta que el archivo no es necesario y puede que tenga que crearlo manualmente.

Requisitos previos

- La consola web está instalada y accesible. Para más detalles, consulte Instalación de la consola web.

- Debes tener privilegios de sudo.

Procedimiento

Cree el archivo

/etc/issue.cockpiten un editor de texto de su preferencia si aún no lo tiene. Añade al archivo el contenido que quieres mostrar como banner.No incluya ninguna macro en el archivo, ya que no se realiza ningún reformateo entre el contenido del archivo y el contenido visualizado. Utilice los saltos de línea previstos. Es posible utilizar el arte ASCII.

- Guarda el archivo.

Abra o cree el archivo

cockpit.confen el directorio/etc/cockpit/en un editor de texto de su preferencia.$ sudo vi cockpit.conf

Añade el siguiente texto al archivo:

[Session] Banner=/etc/issue.cockpit

- Guarda el archivo.

Reinicie la consola web para que los cambios surtan efecto.

# systemctl try-restart cockpit

Pasos de verificación

- Vuelva a abrir la pantalla de inicio de sesión de la consola web para comprobar que el banner es ahora visible.

Ejemplo 1.1. Añadir un banner de ejemplo a la página de inicio de sesión

Cree un archivo

/etc/issue.cockpitcon el texto deseado utilizando un editor de texto:Este es un ejemplo de banner para la página de inicio de sesión de la consola web de RHEL.

Abra o cree el archivo

/etc/cockpit/cockpit.confy añada el siguiente texto:[Session] Banner=/etc/issue.cockpit

- Reinicie la consola web.

Vuelva a abrir la pantalla de inicio de sesión de la consola web.

1.1.12. Configuración del bloqueo automático de inactividad en la consola web

Por defecto, no hay ningún tiempo de espera establecido en la interfaz de la consola web. Si desea habilitar un tiempo de espera en su sistema, puede hacerlo modificando el archivo de configuración /etc/cockpit/cockpit.conf. Tenga en cuenta que el archivo no es necesario y puede que tenga que crearlo manualmente.

Requisitos previos

La consola web debe estar instalada y accesible.

Para más detalles, véase Instalación de la consola web.

- Debes tener privilegios de sudo.

Procedimiento

Abra o cree el archivo

cockpit.confen el directorio/etc/cockpit/en un editor de texto de su preferencia.$ sudo vi cockpit.conf

Añade el siguiente texto al archivo:

[Session] IdleTimeout=X

Sustituya X por un número para un período de tiempo de su elección en minutos.

- Guarda el archivo.

Reinicie la consola web para que los cambios surtan efecto.

# systemctl try-restart cockpit

Pasos de verificación

- Comprueba si la sesión se cierra después de un periodo de tiempo determinado.

1.2. Configurar el nombre de host en la consola web

Aprenda a utilizar la consola web de RHEL 8 para configurar diferentes formas del nombre del host en el sistema al que está conectada la consola web.

1.2.1. Nombre del anfitrión

El nombre de host identifica el sistema. Por defecto, el nombre de host se establece en localhost, pero puede cambiarlo.

Un nombre de host consta de dos partes:

- Nombre del anfitrión

- Es un nombre único que identifica a un sistema.

- Dominio

- Añade el dominio como sufijo detrás del nombre de host cuando utilices un sistema en una red y cuando uses nombres en lugar de sólo direcciones IP.

Un nombre de host con un nombre de dominio adjunto se denomina nombre de dominio completo (FQDN). Por ejemplo: mymachine.example.com.

Los nombres de los hosts se almacenan en el archivo /etc/hostname.

1.2.2. Nombre de host bonito en la consola web

Puede configurar un nombre de host bonito en la consola web de RHEL. El nombre de host bonito es un nombre de host con letras mayúsculas, espacios, etc.

El nombre bonito del host se muestra en la consola web, pero no tiene por qué corresponder con el nombre del host.

Ejemplo 1.2. Formatos de nombres de host en la consola web

- Nombre de host bonito

-

My Machine - Nombre del anfitrión

-

mymachine - Nombre de host real - nombre de dominio completo (FQDN)

-

mymachine.idm.company.com

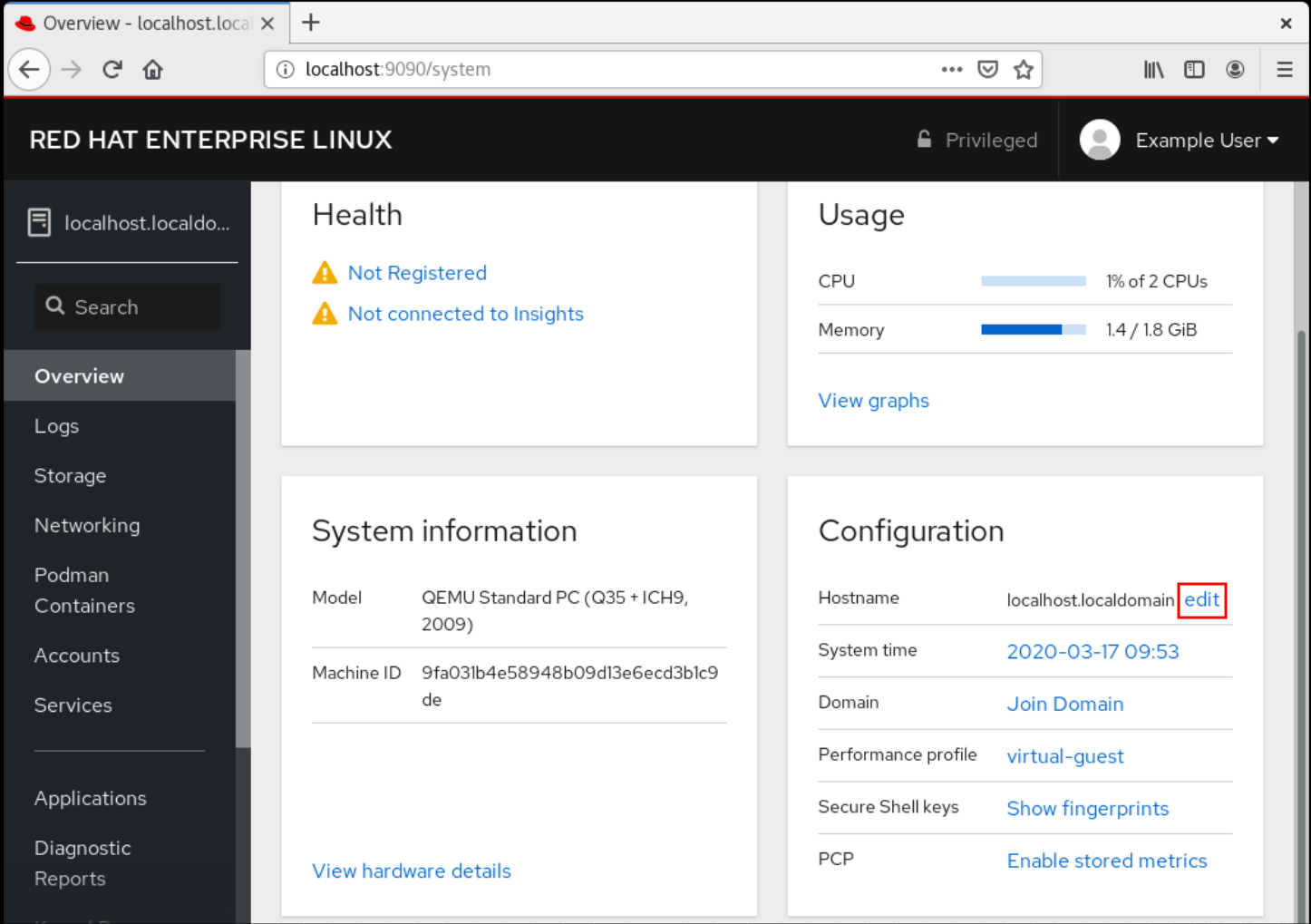

1.2.3. Configurar el nombre del host mediante la consola web

Este procedimiento establece el nombre de host real o el nombre de host bonito en la consola web.

Requisitos previos

La consola web está instalada y accesible.

Para más detalles, véase Instalación de la consola web.

Procedimiento

Inicie sesión en la consola web de RHEL 8.

Para más detalles, consulte Iniciar sesión en la consola web.

- Haga clic en .

Haga clic en junto al nombre del host actual.

- En el cuadro de diálogo Change Host Name, introduzca el nombre del host en el campo Pretty Host Name.

El campo Real Host Name adjunta un nombre de dominio al nombre bonito.

Puedes cambiar el nombre real del host manualmente si no se corresponde con el nombre bonito del host.

Haga clic en .

Pasos de verificación

- Cierre la sesión de la consola web.

Vuelva a abrir la consola web introduciendo una dirección con el nuevo nombre de host en la barra de direcciones de su navegador.

1.3. Complementos de la consola web de Red Hat

Instale los complementos en la consola web de RHEL 8 y conozca las aplicaciones complementarias disponibles para usted.

1.3.1. Instalación de complementos

El paquete cockpit forma parte de Red Hat Enterprise Linux 8 por defecto. Para poder utilizar aplicaciones complementarias debe instalarlas por separado.

Requisitos previos

-

Instalado y habilitado el paquete

cockpit. Si necesita instalar primero la consola web, consulte la sección de instalación.

Procedimiento

Instala un complemento.

# yum install <add-on>

1.3.2. Complementos para la consola web de RHEL 8

La siguiente tabla enumera las aplicaciones complementarias disponibles para la consola web de RHEL 8.

| Nombre de la característica | Nombre del paquete | Uso |

|---|---|---|

| Compositor | cockpit-composer | Creación de imágenes de SO personalizadas |

| Tablero de mandos | cabina de mando-tablero | Gestión de varios servidores en una sola interfaz de usuario |

| Máquinas | cabina-máquinas | Gestión de máquinas virtuales libvirt |

| PackageKit | cockpit-packagekit | Actualizaciones de software e instalación de aplicaciones (normalmente se instalan por defecto) |

| PCP | cabina-pcp | Datos de rendimiento persistentes y más detallados (instalados a petición de la interfaz de usuario) |

| podman | cabina-podman | Gestión de contenedores podman (disponible desde RHEL 8.1) |

| Grabación de la sesión | sesión de cabina-grabación | Grabación y gestión de las sesiones de los usuarios |

1.4. Optimización del rendimiento del sistema mediante la consola web

Aprenda a establecer un perfil de rendimiento en la consola web de RHEL 8 para optimizar el rendimiento del sistema para una tarea seleccionada.

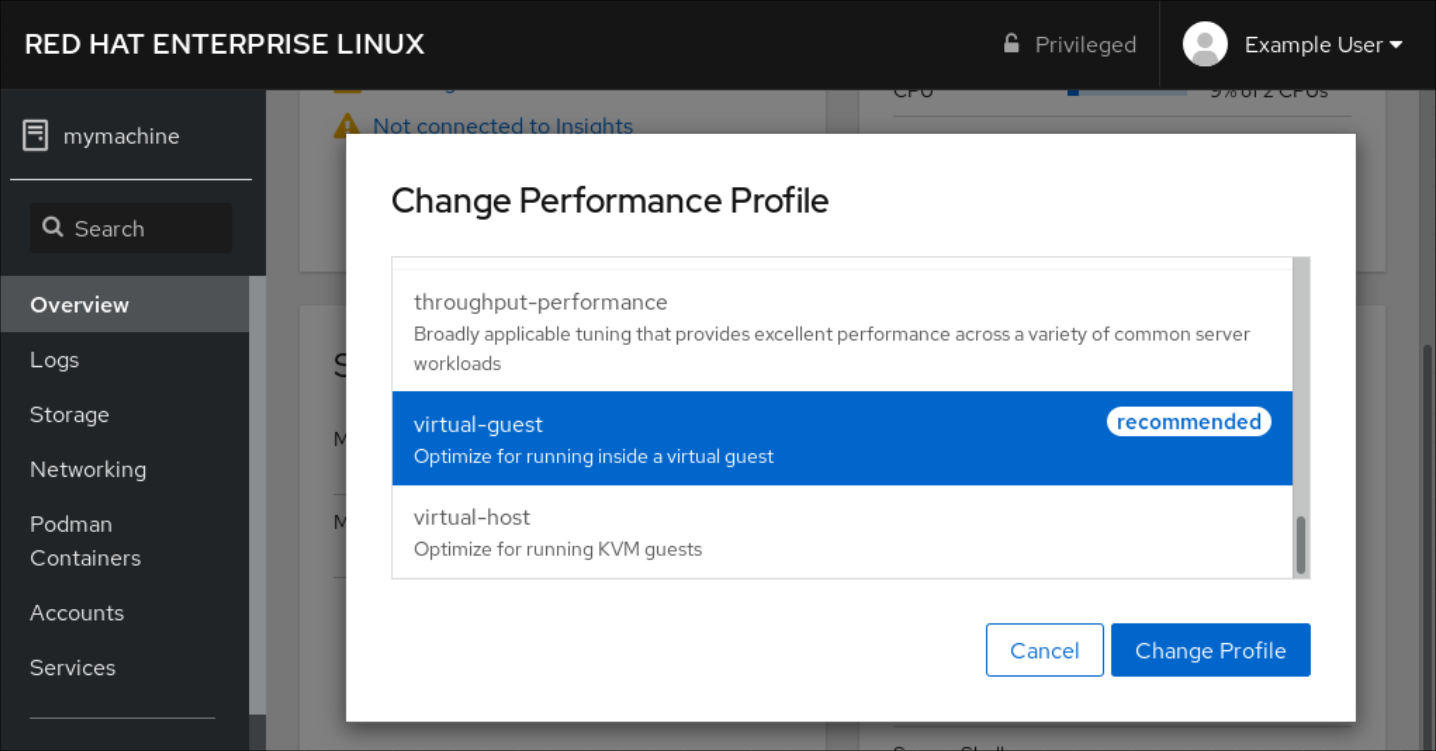

1.4.1. Opciones de ajuste del rendimiento en la consola web

Red Hat Enterprise Linux 8 proporciona varios perfiles de rendimiento que optimizan el sistema para las siguientes tareas:

- Sistemas que utilizan el escritorio

- Rendimiento de la producción

- Rendimiento de la latencia

- Rendimiento de la red

- Bajo consumo de energía

- Máquinas virtuales

El servicio tuned optimiza las opciones del sistema para ajustarse al perfil seleccionado.

En la consola web, puedes establecer qué perfil de rendimiento utiliza tu sistema.

Recursos adicionales

-

Para más detalles sobre el servicio

tuned, véase Supervisión y gestión del estado y el rendimiento del sistema.

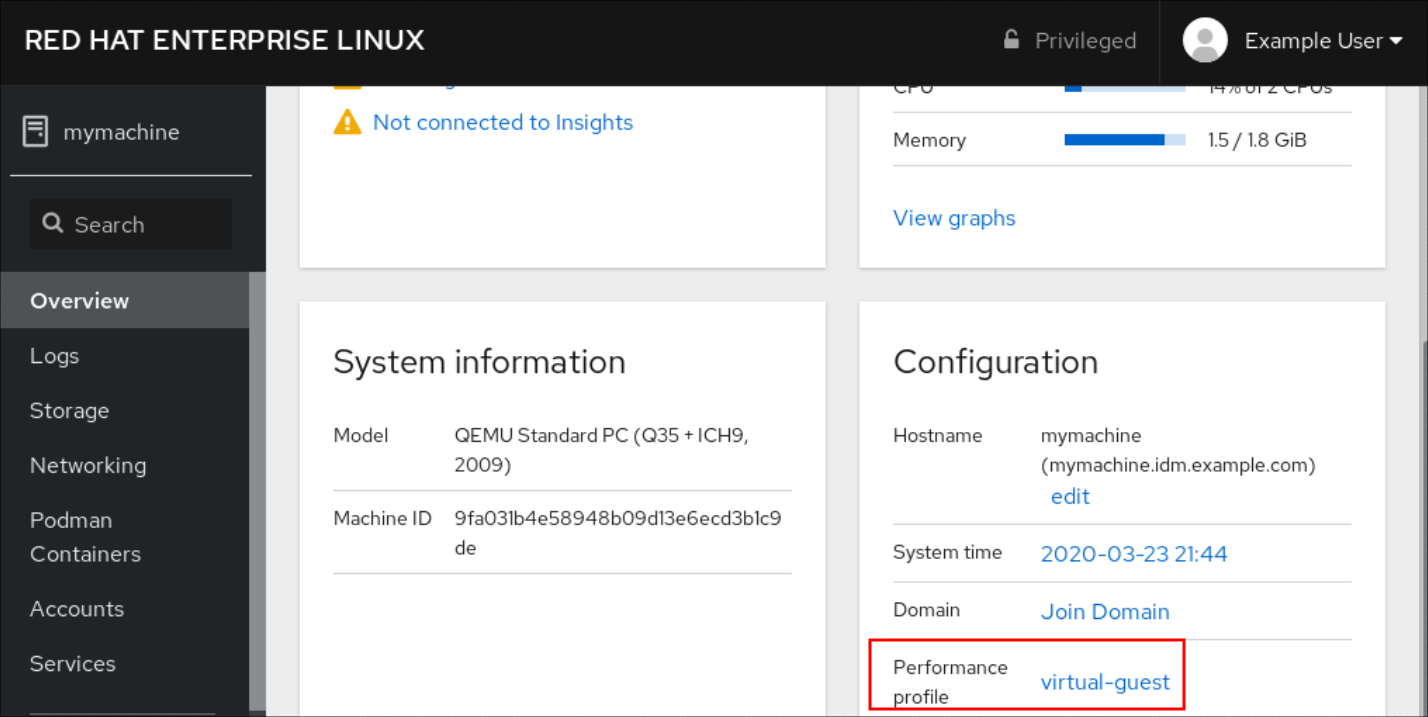

1.4.2. Establecer un perfil de rendimiento en la consola web

Este procedimiento utiliza la consola web para optimizar el rendimiento del sistema para una tarea seleccionada.

Requisitos previos

La consola web está instalada y accesible.

Para más detalles, véase Instalación de la consola web.

Procedimiento

Inicie sesión en la consola web de RHEL 8.

Para más detalles, consulte Iniciar sesión en la consola web.

- Haga clic en Overview.

En el campo Performance Profile, haga clic en el perfil de rendimiento actual.

- En el cuadro de diálogo Change Performance Profile, cambie el perfil si es necesario.

Haga clic en Change Profile.

Pasos de verificación

- La pestaña Overview muestra ahora el perfil de rendimiento seleccionado.

1.5. Introducción a los roles de sistema de RHEL

En esta sección se explica qué son los roles de sistema de RHEL. Además, se describe cómo aplicar un rol particular a través de un playbook de Ansible para realizar varias tareas de administración del sistema.

1.5.1. Introducción a los roles del sistema RHEL

RHEL System Roles es una colección de roles y módulos de Ansible. RHEL System Roles proporciona una interfaz de configuración para gestionar de forma remota varios sistemas RHEL. La interfaz permite gestionar las configuraciones del sistema en varias versiones de RHEL, así como adoptar nuevas versiones principales.

En Red Hat Enterprise Linux 8, la interfaz consta actualmente de los siguientes roles:

- kdump

- red

- selinux

- almacenamiento

- certificado

- kernel_settings

- registro

- métrica

- nbde_client y nbde_server

- timesync

- tlog

Todos estos roles son proporcionados por el paquete rhel-system-roles disponible en el repositorio AppStream.

Recursos adicionales

- Para obtener una visión general de las funciones del sistema RHEL, consulte el artículo de la base de conocimientos de Red Hat Enterprise Linux (RHEL) sobre las funciones del sistema.

-

Para obtener información sobre una función concreta, consulte la documentación en el directorio

/usr/share/doc/rhel-system-roles. Esta documentación se instala automáticamente con el paqueterhel-system-roles. - Introducción al rol del sistema SELinux

- Introducción a la función de almacenamiento

1.5.2. Terminología de los roles del sistema RHEL

Puede encontrar los siguientes términos en esta documentación:

Terminología de los roles del sistema

- Libro de jugadas de Ansible

- Los playbooks son el lenguaje de configuración, despliegue y orquestación de Ansible. Pueden describir una política que desea que sus sistemas remotos apliquen, o un conjunto de pasos en un proceso general de TI.

- Nodo de control

- Cualquier máquina con Ansible instalado. Puedes ejecutar comandos y playbooks, invocando /usr/bin/ansible o /usr/bin/ansible-playbook, desde cualquier nodo de control. Puedes usar cualquier ordenador que tenga Python instalado como nodo de control: ordenadores portátiles, escritorios compartidos y servidores pueden ejecutar Ansible. Sin embargo, no puedes usar una máquina Windows como nodo de control. Puedes tener varios nodos de control.

- Inventario

- Una lista de nodos gestionados. Un archivo de inventario también se llama a veces "archivo de host". Su inventario puede especificar información como la dirección IP para cada nodo gestionado. Un inventario también puede organizar los nodos gestionados, creando y anidando grupos para facilitar el escalado. Para obtener más información sobre el inventario, consulte la sección Trabajar con el inventario.

- Nodos gestionados

- Los dispositivos de red, servidores, o ambos, que gestionas con Ansible. Los nodos gestionados también se denominan a veces "hosts". Ansible no se instala en los nodos gestionados.

1.5.3. Aplicar un papel

El siguiente procedimiento describe cómo aplicar un rol particular.

Requisitos previos

El paquete

rhel-system-rolesestá instalado en el sistema que se quiere utilizar como nodo de control:# yum install rhel-system-rolesEl repositorio del motor Ansible está habilitado y el paquete

ansibleestá instalado en el sistema que desea utilizar como nodo de control. Necesita el paqueteansiblepara ejecutar playbooks que utilicen RHEL System Roles.Si no dispone de una suscripción a Red Hat Ansible Engine, puede utilizar una versión soportada limitada de Red Hat Ansible Engine proporcionada con su suscripción a Red Hat Enterprise Linux. En este caso, siga estos pasos:

Habilite el repositorio del motor Ansible de RHEL:

# subscription-manager refresh # subscription-manager repos --enable ansible-2-for-rhel-8-x86_64-rpms

Instale el motor Ansible:

# yum install ansible

- Si tiene una suscripción a Red Hat Ansible Engine, siga el procedimiento descrito en ¿Cómo descargo e instalo Red Hat Ansible Engine?

Puedes crear un playbook de Ansible.

Los playbooks representan el lenguaje de configuración, despliegue y orquestación de Ansible. Mediante el uso de playbooks, puedes declarar y gestionar configuraciones de máquinas remotas, desplegar múltiples máquinas remotas u orquestar pasos de cualquier proceso manual ordenado.

Un playbook es una lista de uno o más

plays. Cadaplaypuede incluir variables, tareas o roles de Ansible.Los libros de jugadas son legibles para las personas y se expresan en el formato

YAML.Para más información sobre los playbooks, consulte la documentación de Ansible.

Procedimiento

Cree un playbook de Ansible que incluya el rol requerido.

El siguiente ejemplo muestra cómo utilizar los roles a través de la opción

roles:para un determinadoplay:--- - hosts: webservers roles: - rhel-system-roles.network - rhel-system-roles.timesyncPara más información sobre el uso de roles en los playbooks, consulte la documentación de Ansible.

Consulte los ejemplos de Ansible para ver ejemplos de playbooks.

NotaCada rol incluye un archivo README, que documenta cómo usar el rol y los valores de los parámetros soportados. También puede encontrar un ejemplo de libro de jugadas para un rol en particular en el directorio de documentación del rol. Este directorio de documentación se proporciona por defecto con el paquete

rhel-system-roles, y se puede encontrar en la siguiente ubicación:/usr/share/doc/rhel-system-roles/SUBSYSTEM/Sustituya SUBSYSTEM por el nombre del rol requerido, como

selinux,kdump,network,timesync, ostorage.Verifique la sintaxis del libro de jugadas:

#

ansible-playbook --syntax-check name.of.the.playbookEl comando

ansible-playbookofrece una opción--syntax-checkque puede utilizar para verificar la sintaxis de un libro de jugadas.Ejecute el libro de jugadas en los hosts seleccionados ejecutando el comando

ansible-playbook:#

ansible-playbook -i name.of.the.inventory name.of.the.playbookUn inventario es una lista de sistemas con los que trabaja Ansible. Para más información sobre cómo crear un inventario y cómo trabajar con él, consulte la documentación de Ansible.

Si no tiene un inventario, puede crearlo en el momento de ejecutar

ansible-playbook:Si sólo tiene un host de destino contra el que desea ejecutar el libro de jugadas, utilice:

# ansible-playbook -i host1, name.of.the.playbookSi tiene varios hosts de destino contra los que desea ejecutar el libro de jugadas, utilice:

# ansible-playbook -i host1,host2,....,hostn name.of.the.playbook

Recursos adicionales

-

Para obtener información más detallada sobre el uso del comando

ansible-playbook, consulte la página de manualansible-playbook.

1.5.4. Recursos adicionales

- Para obtener una visión general de las funciones del sistema RHEL, consulte el artículo de la base de conocimientos de Red Hat Enterprise Linux (RHEL) sobre las funciones del sistema.

- Gestión del almacenamiento local mediante los roles de sistema de RHEL

- Despliegue de la misma configuración de SELinux en múltiples sistemas usando RHEL System Roles

1.6. Cambio de la configuración básica del entorno

La configuración de los ajustes básicos del entorno forma parte del proceso de instalación. Las siguientes secciones le guiarán cuando las modifique posteriormente. La configuración básica del entorno incluye:

- Fecha y hora

- Localidades del sistema

- Disposición del teclado

- Idioma

1.6.1. Configurar la fecha y la hora

La precisión en la medición del tiempo es importante por varias razones. En Red Hat Enterprise Linux, el mantenimiento de la hora está garantizado por el protocolo NTP, que está implementado por un demonio que se ejecuta en el espacio de usuario. El demonio del espacio de usuario actualiza el reloj del sistema que se ejecuta en el kernel. El reloj del sistema puede mantener la hora utilizando varias fuentes de reloj.

Red Hat Enterprise Linux 8 utiliza el demonio chronyd para implementar NTP. chronyd está disponible en el paquete chrony paquete. Para más información, consulte Uso de la suite chrony para configurar NTP.

1.6.1.1. Visualización de la fecha y la hora actuales

Para mostrar la fecha y la hora actuales, utilice cualquiera de estos pasos.

Procedimiento

Introduzca el comando

date:$ date Mon Mar 30 16:02:59 CEST 2020Para ver más detalles, utilice el comando

timedatectl:$ timedatectl Local time: Mon 2020-03-30 16:04:42 CEST Universal time: Mon 2020-03-30 14:04:42 UTC RTC time: Mon 2020-03-30 14:04:41 Time zone: Europe/Prague (CEST, +0200) System clock synchronized: yes NTP service: active RTC in local TZ: no

Recursos adicionales

-

Para más información, consulte las páginas de manual

date(1)ytimedatectl(1).

1.6.1.2. Recursos adicionales

- Para más información sobre la configuración de la hora en la consola web, consulte Uso de la consola web para configurar la hora.

1.6.2. Configuración de la configuración regional del sistema

La configuración regional de todo el sistema se almacena en el archivo /etc/locale.conf, que el demonio systemd lee al inicio del sistema. Cada servicio o usuario hereda la configuración regional configurada en /etc/locale.conf, a menos que los programas individuales o los usuarios individuales la anulen.

Esta sección describe cómo gestionar la configuración regional del sistema.

Procedimiento

Para listar la configuración regional del sistema disponible:

$ localectl list-locales C.utf8 aa_DJ aa_DJ.iso88591 aa_DJ.utf8 ...Para mostrar el estado actual de la configuración de locales del sistema:

$ localectl statusPara establecer o cambiar la configuración regional predeterminada del sistema, utilice un subcomando de

localectl set-localecomo usuario deroot. Por ejemplo:# localectl set-locale LANG=en-US

Recursos adicionales

-

Para más información, consulte las páginas de manual

localectl(1),locale(7), ylocale.conf(5).

1.6.3. Configurar la disposición del teclado

La configuración de la disposición del teclado controla la disposición utilizada en la consola de texto y en las interfaces gráficas de usuario.

Procedimiento

Para listar los mapas de teclas disponibles:

$ localectl list-keymaps ANSI-dvorak al al-plisi amiga-de amiga-us ...Para mostrar el estado actual de la configuración de los mapas de teclas:

$ localectl status ... VC Keymap: us ...Para establecer o cambiar el mapa de teclas por defecto del sistema, utilice un subcomando

localectl set-keymapcomo usuario deroot. Por ejemplo:# localectl set-keymap us

Recursos adicionales

-

Para más información, consulte las páginas de manual

localectl(1),locale(7), ylocale.conf(5).

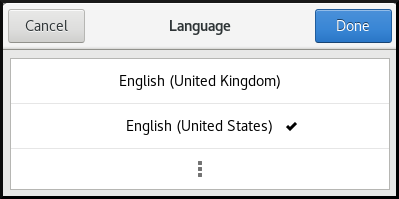

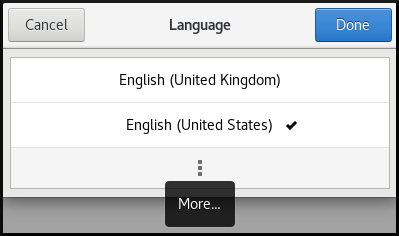

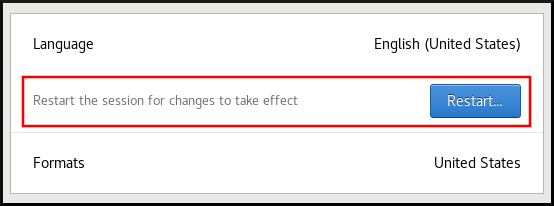

1.6.4. Cambio de idioma mediante la GUI del escritorio

Esta sección describe cómo cambiar el idioma del sistema utilizando la GUI del escritorio.

Requisitos previos

- Los paquetes de idiomas necesarios están instalados en su sistema

Procedimiento

Abra el

GNOME Control Centerdesde elSystem menuhaciendo clic en su icono.

-

En la página

GNOME Control Center, seleccioneRegion & Languageen la barra vertical de la izquierda. Haga clic en el menú Language.

Seleccione la región y el idioma deseado en el menú.

Si su región e idioma no aparecen en la lista, desplácese hacia abajo y haga clic en More para seleccionar las regiones e idiomas disponibles.

- Haga clic en Done.

Haga clic en Restart para que los cambios surtan efecto.

Algunas aplicaciones no admiten ciertos idiomas. El texto de una aplicación que no puede traducirse al idioma seleccionado permanece en inglés estadounidense.

Recursos adicionales

-

Para más información sobre cómo lanzar el

GNOME Control Center, consulte los enfoques descritos en Lanzamiento de aplicaciones

1.6.5. Recursos adicionales

- Para obtener más información sobre la configuración de los parámetros básicos del entorno, consulte Cómo realizar una instalación estándar de RHEL.

1.7. Configurar y gestionar el acceso a la red

Esta sección describe diferentes opciones sobre cómo añadir conexiones Ethernet en Red Hat Enterprise Linux.

1.7.1. Configurar la red y el nombre de host en el modo de instalación gráfica

Siga los pasos de este procedimiento para configurar su red y su nombre de host.

Procedimiento

- En la ventana Installation Summary, haga clic en .

- En la lista del panel izquierdo, seleccione una interfaz. Los detalles se muestran en el panel derecho.

Activa el interruptor para activar o desactivar la interfaz seleccionada.

NotaEl programa de instalación detecta automáticamente las interfaces accesibles localmente, y no se pueden añadir o eliminar manualmente.

- Haga clic en para añadir una interfaz de red virtual, que puede ser: Equipo, Enlace, Puente o VLAN.

- Haga clic en para eliminar una interfaz virtual.

- Haga clic en para cambiar los ajustes como las direcciones IP, los servidores DNS o la configuración de enrutamiento para una interfaz existente (tanto virtual como física).

Introduzca un nombre de host para su sistema en el campo Host Name.

Nota-

Existen varios tipos de estándares de denominación de dispositivos de red que se utilizan para identificar los dispositivos de red con nombres persistentes, por ejemplo,

em1ywl3sp0. Para obtener información sobre estos estándares, consulte el Configuring and managing networking documento. -

El nombre de host puede ser un nombre de dominio completamente calificado (FQDN) en el formato hostname.domainname, o un nombre de host corto sin nombre de dominio. Muchas redes tienen un servicio de Protocolo de Configuración Dinámica de Host (DHCP) que proporciona automáticamente a los sistemas conectados un nombre de dominio. Para permitir que el servicio DHCP asigne el nombre de dominio a esta máquina, especifique sólo el nombre de host corto. El valor

localhost.localdomainsignifica que no se configura ningún nombre de host estático específico para el sistema de destino, y que el nombre de host real del sistema instalado se configura durante el procesamiento de la configuración de la red, por ejemplo, medianteNetworkManagerutilizando DHCP o DNS.

-

Existen varios tipos de estándares de denominación de dispositivos de red que se utilizan para identificar los dispositivos de red con nombres persistentes, por ejemplo,

- Haga clic en para aplicar el nombre del host al entorno.

Recursos e información adicionales

- Para obtener detalles sobre la configuración de los ajustes de red y el nombre del host cuando se utiliza un archivo Kickstart, consulte el apéndice correspondiente en Realización de una instalación avanzada de RHEL.

-

Si instala Red Hat Enterprise Linux utilizando el modo de texto del programa de instalación

Anaconda, utilice la opción para configurar la red.

1.7.2. Configuración de una conexión Ethernet estática mediante nmcli

Este procedimiento describe la adición de una conexión Ethernet con la siguiente configuración utilizando la utilidad nmcli:

-

Una dirección IPv4 estática -

192.0.2.1con una máscara de subred/24 -

Una dirección IPv6 estática -

2001:db8:1::1con una máscara de subred/64 -

Una pasarela por defecto IPv4 -

192.0.2.254 -

Una pasarela por defecto IPv6 -

2001:db8:1::fffe -

Un servidor DNS IPv4 -

192.0.2.200 -

Un servidor DNS IPv6 -

2001:db8:1::ffbb -

Un dominio de búsqueda DNS -

example.com

Procedimiento

Añade un nuevo perfil de conexión NetworkManager para la conexión Ethernet:

#

nmcli connection add con-name Example-Connection ifname enp7s0 type ethernetLos pasos siguientes modifican el perfil de conexión

Example-Connectionque ha creado.Establezca la dirección IPv4:

#

nmcli connection modify Example-Connection ipv4.addresses 192.0.2.1/24Establezca la dirección IPv6:

#

nmcli connection modify Example-Connection ipv6.addresses 2001:db8:1::1/64Establezca el método de conexión IPv4 e IPv6 en

manual:#

nmcli connection modify Example-Connection ipv4.method manual#nmcli connection modify Example-Connection ipv6.method manualEstablezca las pasarelas por defecto IPv4 e IPv6:

#

nmcli connection modify Example-Connection ipv4.gateway 192.0.2.254#nmcli connection modify Example-Connection ipv6.gateway 2001:db8:1::fffeEstablezca las direcciones de los servidores DNS IPv4 e IPv6:

#

nmcli connection modify Example-Connection ipv4.dns "192.0.2.200"#nmcli connection modify Example-Connection ipv6.dns "2001:db8:1::ffbb"Para establecer varios servidores DNS, especifíquelos separados por espacios y encerrados entre comillas.

Establezca el dominio de búsqueda DNS para la conexión IPv4 e IPv6:

#

nmcli connection modify Example-Connection ipv4.dns-search example.com#nmcli connection modify Example-Connection ipv6.dns-search example.comActivar el perfil de conexión:

#

nmcli connection up Example-ConnectionConnection successfully activated (D-Bus active path: /org/freedesktop/NetworkManager/ActiveConnection/13)

Pasos de verificación

Muestra el estado de los dispositivos y las conexiones:

#

nmcli device statusDEVICE TYPE STATE CONNECTION enp7s0 ethernet connected Example-ConnectionPara mostrar todos los ajustes del perfil de conexión:

#

nmcli connection show Example-Connectionconnection.id: Example-Connection connection.uuid: b6cdfa1c-e4ad-46e5-af8b-a75f06b79f76 connection.stable-id: -- connection.type: 802-3-ethernet connection.interface-name: enp7s0 ...Utilice la utilidad

pingpara verificar que este host puede enviar paquetes a otros hosts.Hacer ping a una dirección IP en la misma subred.

Para IPv4:

#

ping 192.0.2.3Para IPv6:

#

ping 2001:db8:2::1Si el comando falla, verifique la configuración de la IP y la subred.

Hacer ping a una dirección IP en una subred remota.

Para IPv4:

#

ping 198.162.3.1Para IPv6:

#

ping 2001:db8:2::1Si el comando falla, haga un ping a la puerta de enlace por defecto para verificar la configuración.

Para IPv4:

#

ping 192.0.2.254Para IPv6:

#

ping 2001:db8:1::fffe

Utilice la utilidad

hostpara verificar que la resolución de nombres funciona. Por ejemplo:#

host client.example.comSi el comando devuelve algún error, como

connection timed outono servers could be reached, verifique su configuración de DNS.

Pasos para la resolución de problemas

Si la conexión falla o si la interfaz de red cambia entre un estado de subida y de bajada:

- Asegúrese de que el cable de red está conectado al host y a un conmutador.

- Compruebe si el fallo de enlace existe sólo en este host o también en otros hosts conectados al mismo switch al que está conectado el servidor.

- Compruebe que el cable de red y la interfaz de red funcionan como se espera. Realice los pasos de diagnóstico de hardware y sustituya los cables y las tarjetas de interfaz de red defectuosos.

Recursos adicionales

-

Consulte la página de manual

nm-settings(5)para obtener más información sobre las propiedades del perfil de conexión y su configuración. -

Para más detalles sobre la utilidad

nmcli, consulte la página de manualnmcli(1). - Si la configuración del disco no coincide con la del dispositivo, al iniciar o reiniciar NetworkManager se crea una conexión en memoria que refleja la configuración del dispositivo. Para más detalles y cómo evitar este problema, consulte NetworkManager duplica una conexión después de reiniciar el servicio NetworkManager.

-

Si la conexión no tiene una puerta de enlace predeterminada, consulte Configuración de NetworkManager para evitar el uso de un perfil específico para proporcionar una puerta de enlace predeterminada en la documentación de

Configuring and managing networking.

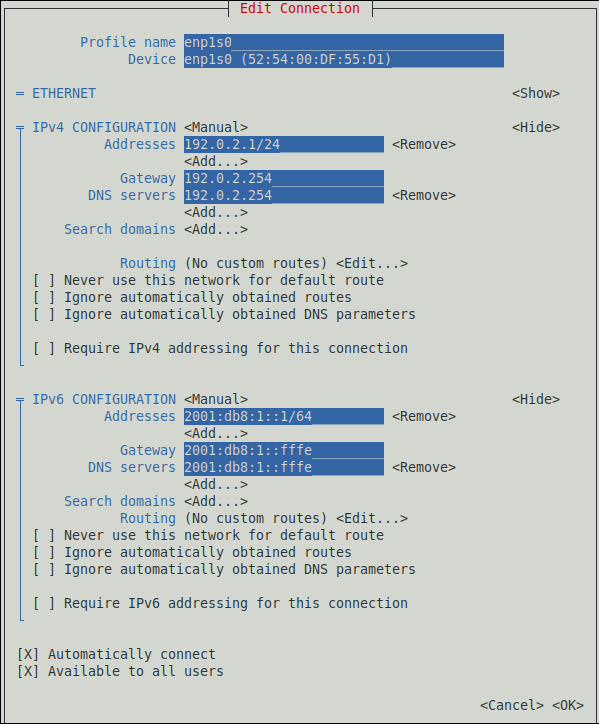

1.7.3. Añadir un perfil de conexión mediante nmtui

La aplicación nmtui proporciona una interfaz de usuario de texto para NetworkManager. Este procedimiento describe cómo añadir un nuevo perfil de conexión.

Requisitos previos

-

El paquete

NetworkManager-tuiestá instalado.

Procedimiento

Inicie la utilidad de interfaz de usuario de texto NetworkManager:

#

nmtui-

Seleccione la entrada del menú

Edit a connectiony pulse Intro. - Seleccione el botón y pulse Intro.

-

Seleccione

Ethernety pulse Intro. Rellene los campos con los detalles de la conexión.

- Seleccione para guardar los cambios.

-

Seleccione

Backpara volver al menú principal. -

Seleccione

Activate a connectiony pulse Intro. - Seleccione la nueva entrada de conexión y pulse Enter para activar la conexión.

- Seleccione para volver al menú principal.

-

Seleccione

Quit.

Pasos de verificación

Muestra el estado de los dispositivos y las conexiones:

#

nmcli device statusDEVICE TYPE STATE CONNECTION enp1s0 ethernet connected Example-ConnectionPara mostrar todos los ajustes del perfil de conexión:

#

nmcli connection show Example-Connectionconnection.id: Example-Connection connection.uuid: b6cdfa1c-e4ad-46e5-af8b-a75f06b79f76 connection.stable-id: -- connection.type: 802-3-ethernet connection.interface-name: enp1s0 ...

Recursos adicionales

-

Para obtener más información sobre la comprobación de las conexiones, consulte Prueba de la configuración básica de la red en

Configuring and managing networking. -

Para más detalles sobre la aplicación

nmtui, consulte la página mannmtui(1). - Si la configuración del disco no coincide con la del dispositivo, al iniciar o reiniciar NetworkManager se crea una conexión en memoria que refleja la configuración del dispositivo. Para más detalles y cómo evitar este problema, consulte NetworkManager duplica una conexión después de reiniciar el servicio NetworkManager.

1.7.4. Gestión de la red en la consola web de RHEL 8

En la consola web, el menú le permite:

- Para mostrar los paquetes recibidos y enviados actualmente

- Para mostrar las características más importantes de las interfaces de red disponibles

- Para mostrar el contenido de los registros de red.

- Para añadir varios tipos de interfaces de red (enlace, equipo, puente, VLAN)

Figura 1.1. Gestión de la red en la consola web de RHEL 8

1.7.5. Gestión de la red mediante los roles de sistema de RHEL

Puede configurar las conexiones de red en varias máquinas de destino utilizando el rol network.

El rol network permite configurar los siguientes tipos de interfaces:

- Ethernet

- Puente

- Vinculado

- VLAN

- MacVLAN

- Infiniband

Las conexiones de red necesarias para cada host se proporcionan como una lista dentro de la variable network_connections.

El rol network actualiza o crea todos los perfiles de conexión en el sistema de destino exactamente como se especifica en la variable network_connections. Por lo tanto, el rol network elimina las opciones de los perfiles especificados si las opciones sólo están presentes en el sistema pero no en la variable network_connections.

El siguiente ejemplo muestra cómo aplicar el rol network para asegurar que existe una conexión Ethernet con los parámetros requeridos:

Ejemplo 1.3. Un ejemplo de libro de jugadas aplicando el rol de red para configurar una conexión Ethernet con los parámetros requeridos

# SPDX-License-Identifier: BSD-3-Clause

---

- hosts: network-test

vars:

network_connections:

# Create one ethernet profile and activate it.

# The profile uses automatic IP addressing

# and is tied to the interface by MAC address.

- name: prod1

state: up

type: ethernet

autoconnect: yes

mac: "00:00:5e:00:53:00"

mtu: 1450

roles:

- rhel-system-roles.networkPara más información sobre la aplicación de un rol de sistema, consulte Introducción a los roles de sistema de RHEL.

1.7.6. Recursos adicionales

- Para obtener más detalles sobre la configuración de la red, como la configuración de la unión de redes y la formación de equipos, consulte el título Configuración y gestión de redes.

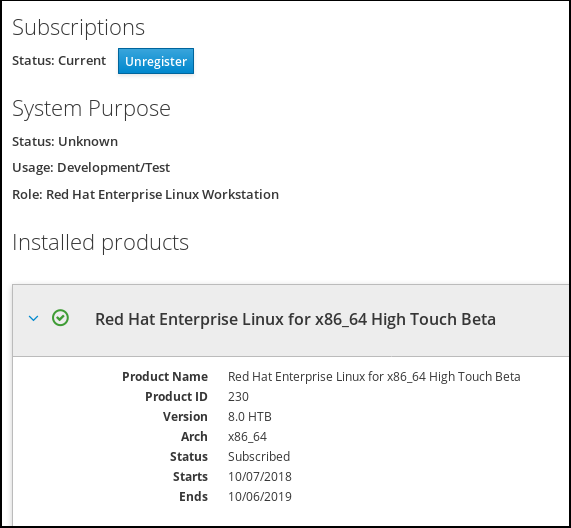

1.8. Registro del sistema y gestión de las suscripciones

Las suscripciones cubren los productos instalados en Red Hat Enterprise Linux, incluido el propio sistema operativo.

Puede utilizar una suscripción a Red Hat Content Delivery Network para realizar un seguimiento:

- Sistemas registrados

- Productos instalados en sus sistemas

- Suscripciones vinculadas a los productos instalados

1.8.1. Registrar el sistema después de la instalación

Utilice el siguiente procedimiento para registrar su sistema si no lo ha registrado ya durante el proceso de instalación.

Requisitos previos

- Una cuenta de usuario válida en el Portal del Cliente de Red Hat.

- Consulte la página Crear un inicio de sesión de Red Hat.

- Una suscripción activa para el sistema RHEL.

- Para obtener más información sobre el proceso de instalación, consulte Cómo realizar una instalación estándar de RHEL.

Procedimiento

Registre y suscriba automáticamente su sistema en un solo paso:

# subscription-manager register --username <username> --password <password> --auto-attach Registering to: subscription.rhsm.redhat.com:443/subscription The system has been registered with ID: 37to907c-ece6-49ea-9174-20b87ajk9ee7 The registered system name is: client1.idm.example.com Installed Product Current Status: Product Name: Red Hat Enterprise Linux for x86_64 Status: SubscribedEl comando le pide que introduzca su nombre de usuario y contraseña del Portal del Cliente de Red Hat.

Si el proceso de registro falla, puede registrar su sistema con un pool específico. Para obtener orientación sobre cómo hacerlo, siga los siguientes pasos:

Determine el ID de grupo de una suscripción que necesite:

# subscription-manager list --availableEste comando muestra todas las suscripciones disponibles para su cuenta de Red Hat. Para cada suscripción, se muestran varias características, incluyendo el ID del pool.

Adjunte la suscripción adecuada a su sistema sustituyendo pool_id por el ID de la piscina determinado en el paso anterior:

# subscription-manager attach --pool=pool_id

Recursos adicionales

-

Para obtener más detalles sobre el registro de sistemas RHEL mediante la opción

--auto-attach, consulte la sección Comprender las suscripciones automáticas en el Portal del Cliente. - Para obtener más detalles sobre el registro manual de los sistemas RHEL, consulte la sección Comprender el registro manual y la suscripción en el Portal del Cliente.

1.8.2. Registro de suscripciones con credenciales en la consola web

Siga los siguientes pasos para registrar un Red Hat Enterprise Linux recién instalado mediante la consola web de RHEL 8.

Requisitos previos

Una cuenta de usuario válida en el Portal del Cliente de Red Hat.

Consulte la página Crear un inicio de sesión de Red Hat.

- Suscripción activa para su sistema RHEL.

Procedimiento

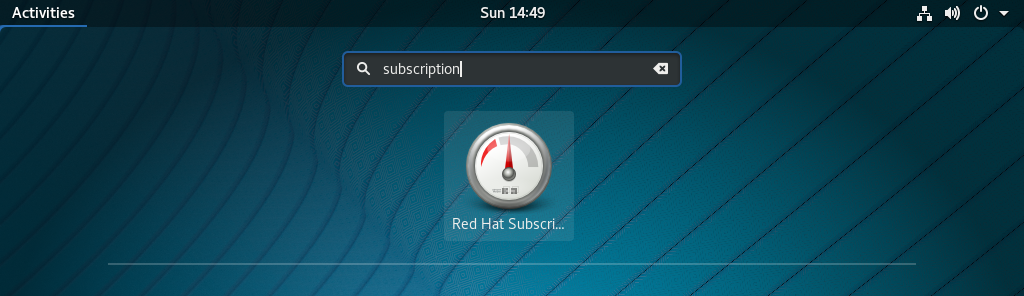

Escriba suscripción en el campo de búsqueda y pulse la tecla Enter.

También puede iniciar sesión en la consola web de RHEL 8. Para más detalles, consulte Iniciar sesión en la consola web.

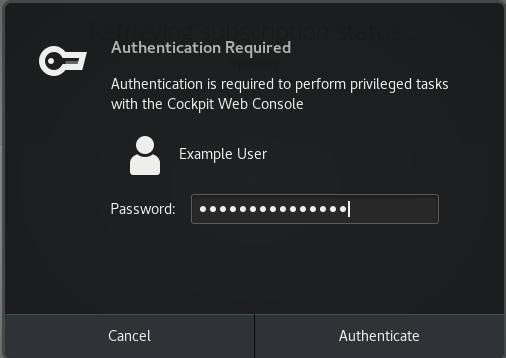

En el diálogo de autenticación

polkitpara tareas privilegiadas, añada la contraseña correspondiente al nombre de usuario que aparece en el diálogo.

- Haga clic en Autenticar.

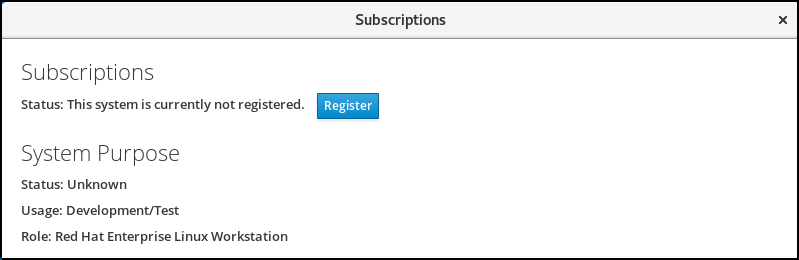

En el cuadro de diálogo Subscriptions, haga clic en Registrar.

Introduzca sus credenciales del Portal del Cliente.

Introduzca el nombre de su organización.

Si tiene más de una cuenta en el Portal del Cliente de Red Hat, tiene que añadir el nombre de la organización o el ID de la organización. Para obtener el ID de la organización, diríjase a su punto de contacto de Red Hat.

- Haga clic en el botón de registro.

En este punto, su sistema Red Hat Enterprise Linux 8 ha sido registrado con éxito.

1.8.3. Registro de un sistema utilizando la cuenta de Red Hat en GNOME

Siga los pasos de este procedimiento para registrar su sistema con su cuenta de Red Hat.

Requisitos previos

Una cuenta válida en el portal de clientes de Red Hat.

Consulte la página Crear un inicio de sesión de Red Hat para el registro de nuevos usuarios.

Procedimiento

- Vaya a la página system menu, a la que puede acceder desde la esquina superior derecha de la pantalla, y haga clic en el icono Settings.

- En la sección → sección, haga clic en .

- Seleccione Registration Server.

- Si no está utilizando el servidor de Red Hat, introduzca la dirección del servidor en el campo URL.

- En el menú Registration Type, seleccione Red Hat Account.

En Registration Details:

- Introduzca el nombre de usuario de su cuenta Red Hat en el campo Login,

- Introduzca la contraseña de su cuenta Red hat en el campo Password.

- Introduzca el nombre de su organización en el campo Organization.

- Haga clic en .

1.8.4. Registro de un sistema mediante una clave de activación en GNOME

Siga los pasos de este procedimiento para registrar su sistema con una clave de activación. Puede obtener la clave de activación del administrador de su organización.

Requisitos previos

Clave o claves de activación.

Consulte la página de claves de activación para crear nuevas claves de activación.

Procedimiento

- Vaya a la página system menu, a la que puede acceder desde la esquina superior derecha de la pantalla, y haga clic en el icono Settings.

- En la sección → sección, haga clic en .

- Seleccione Registration Server.

- Introduzca URL en el servidor personalizado, si no está utilizando el servidor de Red Hat.

- En el menú Registration Type, seleccione Activation Keys.

En Registration Details:

Entre en Activation Keys.

Separe varias claves con una coma (,).

- Introduzca el nombre o la identificación de su organización en el campo Organization.

- Haga clic en

1.9. Hacer que los servicios de systemd se inicien en el arranque

Systemd es un gestor de sistemas y servicios para sistemas operativos Linux que introduce el concepto de unidades systemd.

Esta sección proporciona información sobre cómo asegurarse de que un servicio está activado o desactivado en el momento del arranque. También explica cómo gestionar los servicios a través de la consola web.

1.9.1. Activar o desactivar los servicios mediante la CLI

Puede determinar qué servicios se activan o desactivan en el momento del arranque ya durante el proceso de instalación. También puede activar o desactivar un servicio en un sistema operativo instalado.

Esta sección describe los pasos para activar o desactivar esos servicios en un sistema operativo ya instalado:

Requisitos previos

- Debe tener acceso a la raíz del sistema.

Procedimiento

Para activar un servicio, utilice la opción

enable:# systemctl enable service_nameSustituya service_name por el servicio que desea activar.

También puede habilitar e iniciar un servicio en un solo comando:

# systemctl enable --now service_namePara desactivar un servicio, utilice la opción

disable:# systemctl disable service_nameSustituya service_name por el servicio que desea desactivar.

No se puede habilitar un servicio que haya sido previamente enmascarado. Primero hay que desenmascararlo:

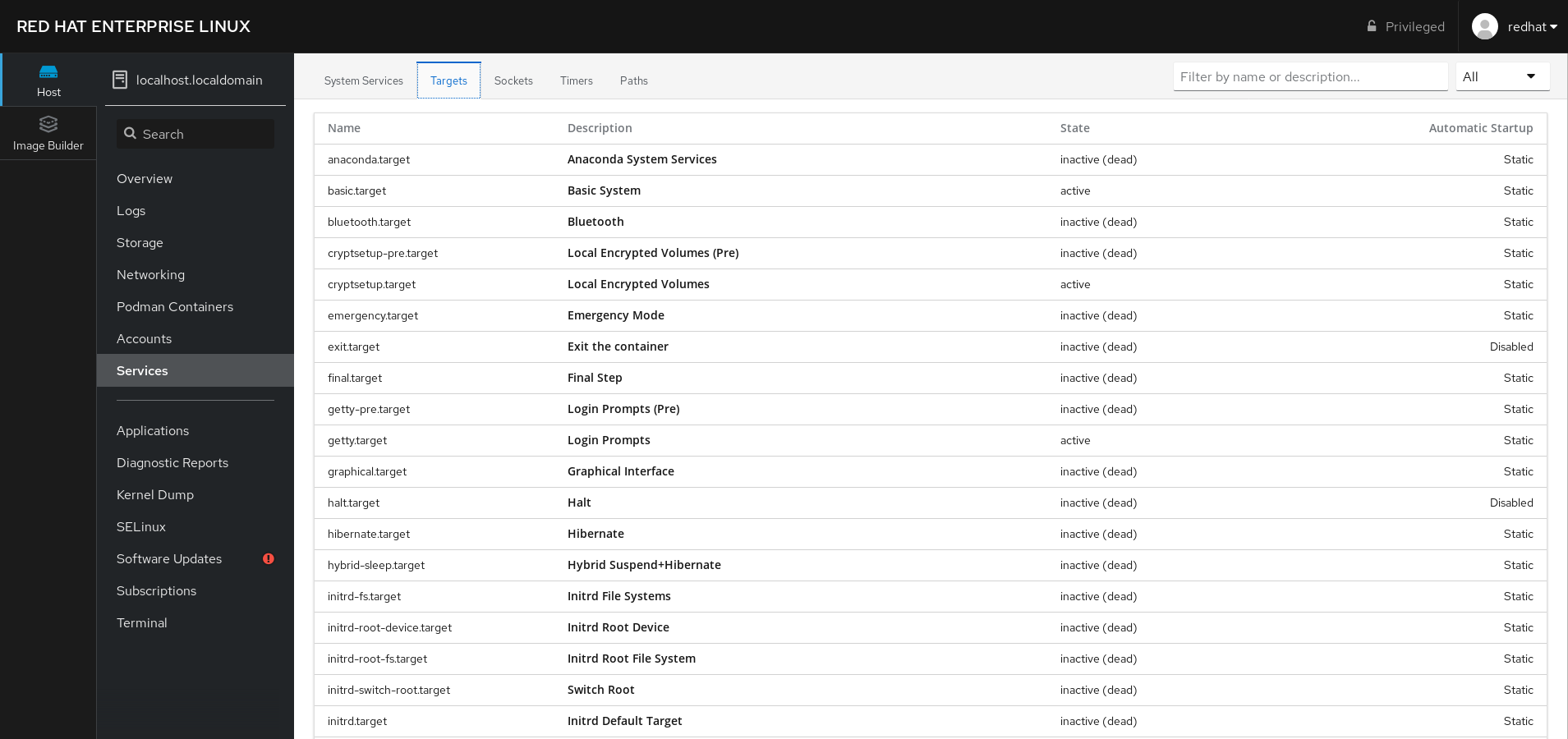

# systemctl unmask service_name1.9.2. Gestión de servicios en la consola web de RHEL 8

Esta sección describe cómo puede también habilitar o deshabilitar un servicio usando la consola web. Puedes gestionar los objetivos systemd, los servicios, los sockets, los temporizadores y las rutas. También puede comprobar el estado del servicio, iniciar o detener servicios, habilitarlos o deshabilitarlos.

Requisitos previos

- Debe tener acceso a la raíz del sistema.

Procedimiento

-

Abra

https://localhost:9090/en un navegador web de su preferencia. - Acceda a la consola web con sus credenciales de root en el sistema.

Para mostrar el panel de la consola web, haga clic en el icono

Host, que se encuentra en la esquina superior izquierda de la ventana.

En el menú, haga clic en .

Puedes gestionar los objetivos de systemd, los servicios, los sockets, los temporizadores y las rutas.

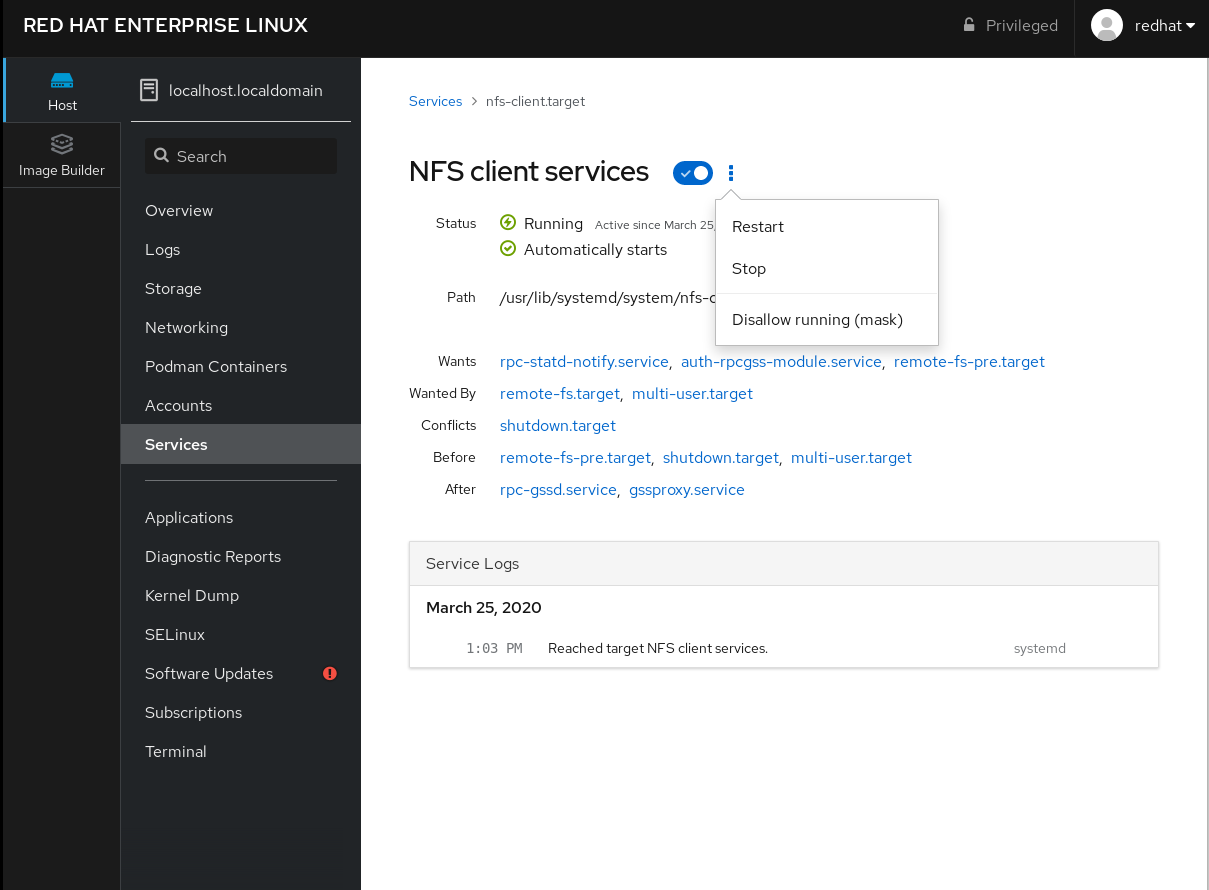

Por ejemplo, para gestionar el servicio NFS client services:

- Haga clic en .

- Seleccione el servicio NFS client services.

- Para activar o desactivar el servicio, haga clic en el botón .

Para detener el servicio, haga clic en el botón y elija la opción 'Detener'.

1.10. Configurar la seguridad del sistema

La seguridad informática es la protección de los sistemas informáticos y su hardware, software, información y servicios frente a robos, daños, interrupciones y desvíos. Garantizar la seguridad informática es una tarea esencial, en particular en las empresas que procesan datos sensibles y manejan transacciones comerciales.

Esta sección cubre solamente las características básicas de seguridad que puede configurar después de la instalación del sistema operativo. Para obtener información detallada sobre la seguridad de Red Hat Enterprise Linux, consulte la sección Security en la Documentación del producto para Red Hat Enterprise Linux 8.

1.10.1. Mejorar la seguridad del sistema con un cortafuegos

Un cortafuegos es un sistema de seguridad de red que supervisa y controla el tráfico de red entrante y saliente según las reglas de seguridad configuradas. Un cortafuegos suele establecer una barrera entre una red interna segura de confianza y otra red externa.

El servicio firewalld, que proporciona un cortafuegos en Red Hat Enterprise Linux, se activa automáticamente durante la instalación.

1.10.1.1. Habilitación del servicio firewalld

Para activar el servicio firewalld, siga este procedimiento.

Procedimiento

Muestra el estado actual de

firewalld:$ systemctl status firewalld ● firewalld.service - firewalld - dynamic firewall daemon Loaded: loaded (/usr/lib/systemd/system/firewalld.service; disabled; vendor preset: enabled) Active: inactive (dead) ...Si

firewalldno está habilitado y en ejecución, cambie al usuarioroot, e inicie el serviciofirewalldy habilite para que se inicie automáticamente después de reiniciar el sistema:# systemctl enable --now firewalld

Pasos de verificación

Compruebe que

firewalldse está ejecutando y está habilitado:$ systemctl status firewalld ● firewalld.service - firewalld - dynamic firewall daemon Loaded: loaded (/usr/lib/systemd/system/firewalld.service; enabled; vendor preset: enabled) Active: active (running) ...

Recursos adicionales

-

Para más información, consulte la página de manual

firewalld(1).

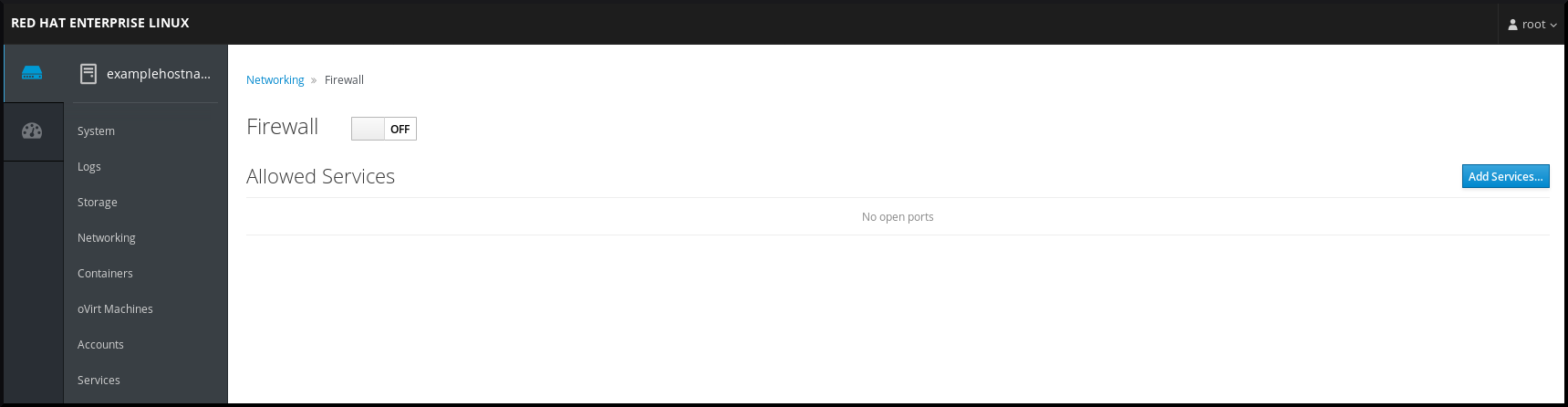

1.10.1.2. Gestión del cortafuegos en la consola web de RHEL 8

Para configurar el servicio firewalld en la consola web, navegue hasta → .

Por defecto, el servicio firewalld está activado.

Procedimiento

Para activar o desactivar

firewallden la consola web, cambie el botón de alternancia .

Además, puede definir un acceso más detallado a través del cortafuegos a un servicio utilizando el botón ....

1.10.1.3. Recursos adicionales

- Para obtener información detallada sobre la configuración y el uso de un cortafuegos, consulte Uso y configuración de cortafuegos.

1.10.2. Gestión de la configuración básica de SELinux

Security-Enhanced Linux (SELinux) es una capa adicional de seguridad del sistema que determina qué procesos pueden acceder a qué archivos, directorios y puertos. Estos permisos se definen en las políticas de SELinux. Una política es un conjunto de reglas que guían el motor de seguridad de SELinux.

1.10.2.1. Estados y modos de SELinux

SELinux tiene dos estados posibles:

- Discapacitados

- Activado

Cuando SELinux está activado, se ejecuta en uno de los siguientes modos:

Activado

- Aplicación de

- Permiso

En enforcing mode, SELinux aplica las políticas cargadas. SELinux deniega el acceso basándose en las reglas de las políticas de SELinux y habilita sólo las interacciones que están explícitamente permitidas. El modo Enforcing es el modo más seguro de SELinux y es el modo por defecto después de la instalación.

En permissive mode, SELinux no aplica las políticas cargadas. SELinux no niega el acceso, pero informa de las acciones que rompen las reglas al registro /var/log/audit/audit.log. El modo permisivo es el modo por defecto durante la instalación. El modo permisivo también es útil en algunos casos específicos, por ejemplo cuando se solucionan problemas.

Recursos adicionales

- Para más información sobre SELinux, consulte Uso de SELinux.

1.10.2.2. Garantizar el estado requerido de SELinux

Por defecto, SELinux funciona en modo reforzado. Sin embargo, en escenarios específicos, puedes poner SELinux en modo permisivo o incluso desactivarlo.

Red Hat recomienda mantener su sistema en modo de refuerzo. Para propósitos de depuración, puede poner SELinux en modo permisivo.

Siga este procedimiento para cambiar el estado y el modo de SELinux en su sistema.

Procedimiento

Muestra el modo actual de SELinux:

$ getenforcePara configurar temporalmente SELinux:

Al modo de ejecución:

# setenforce EnforcingA modo de permiso:

# setenforce PermissiveNotaDespués de reiniciar, el modo SELinux se establece en el valor especificado en el archivo de configuración

/etc/selinux/config.

Para establecer que el modo SELinux persista a través de los reinicios, modifique la variable

SELINUXen el archivo de configuración/etc/selinux/config.Por ejemplo, para cambiar SELinux al modo de refuerzo:

# This file controls the state of SELinux on the system. # SELINUX= can take one of these three values: # enforcing - SELinux security policy is enforced. # permissive - SELinux prints warnings instead of enforcing. # disabled - No SELinux policy is loaded. SELINUX=enforcing ...

AvisoDesactivar SELinux reduce la seguridad del sistema. Evite deshabilitar SELinux usando la opción

SELINUX=disableden el archivo/etc/selinux/configporque esto puede resultar en fugas de memoria y condiciones de carrera causando pánicos en el kernel. En su lugar, desactive SELinux añadiendo el parámetroselinux=0a la línea de comandos del kernel, tal y como se describe en Cambio de los modos de SELinux en el arranque.

Recursos adicionales

- Para más información sobre los cambios permanentes de los modos de SELinux, consulte Cambio de estados y modos de SELinux.

1.10.2.3. Cambiar los modos de SELinux en la consola web de RHEL 8

Puede configurar el modo SELinux a través de la consola web de RHEL 8 en el elemento de menú SELinux.

Por defecto, la política de aplicación de SELinux en la consola web está activada, y SELinux funciona en modo de aplicación. Al desactivarla, se cambia SELinux al modo permisivo. Tenga en cuenta que esta selección se revierte automáticamente en el siguiente arranque a la configuración definida en el archivo /etc/sysconfig/selinux.

Procedimiento

En la consola web, utilice el botón de conmutación de la en el elemento de menú SELinux para activar o desactivar la política de aplicación de SELinux.

1.10.2.4. Próximos pasos

-

Puede gestionar varias personalizaciones locales de SELinux en varios sistemas de destino utilizando el rol de sistema

selinux. Para más información, consulte la sección Desplegar la misma configuración de SELinux en varios sistemas.

1.10.3. Próximos pasos

1.11. Introducción a la gestión de cuentas de usuario

Red Hat Enterprise Linux es un sistema operativo multiusuario, que permite a varios usuarios en diferentes ordenadores acceder a un único sistema instalado en una máquina.

Cada usuario opera bajo su propia cuenta, y la gestión de las cuentas de usuario representa por tanto un elemento central de la administración del sistema Red Hat Enterprise Linux.

1.11.1. Visión general de las cuentas y grupos de usuarios

Esta sección proporciona una visión general de las cuentas de usuario y los grupos. A continuación se presentan los diferentes tipos de cuentas de usuario:

Cuentas de usuario normales:

Las cuentas normales se crean para los usuarios de un determinado sistema. Estas cuentas pueden añadirse, eliminarse y modificarse durante la administración normal del sistema.

Cuentas de usuario del sistema

Las cuentas de usuario del sistema representan un identificador de aplicaciones particular en un sistema. Estas cuentas generalmente se añaden o manipulan sólo en el momento de la instalación del software, y no se modifican posteriormente.

AvisoSe supone que las cuentas del sistema están disponibles localmente en un sistema. Si estas cuentas se configuran y se proporcionan de forma remota, como en el caso de una configuración LDAP, pueden producirse roturas del sistema y fallos en el inicio del servicio.

Para las cuentas del sistema, los ID de usuario inferiores a 1000 están reservados. Para las cuentas normales, se pueden utilizar identificadores a partir de 1000. Sin embargo, la práctica recomendada es asignar ID a partir de 5000.

Grupo

Un grupo en una entidad que vincula varias cuentas de usuario con un propósito común, como la concesión de acceso a determinados archivos.

- Para más información, consulte

-

Para asignar los identificadores, consulte el archivo

/etc/login.defs.

1.11.2. Gestión de cuentas y grupos mediante herramientas de línea de comandos

Esta sección describe las herramientas básicas de la línea de comandos para gestionar las cuentas y los grupos de usuarios.

Para mostrar las identificaciones de usuarios y grupos:

$ id uid=1000(example.user) gid=1000(example.user) groups=1000(example.user),10(wheel) context=unconfined_u:unconfined_r:unconfined_t:s0-s0:c0.c1023Para crear una nueva cuenta de usuario:

# useradd example.userPara asignar una nueva contraseña a una cuenta de usuario perteneciente a example.user:

# passwd example.userPara añadir un usuario a un grupo:

# usermod -a -G example.group example.user

Recursos adicionales

-

Las páginas de manual

useradd(8),passwd(1), yusermod(8).

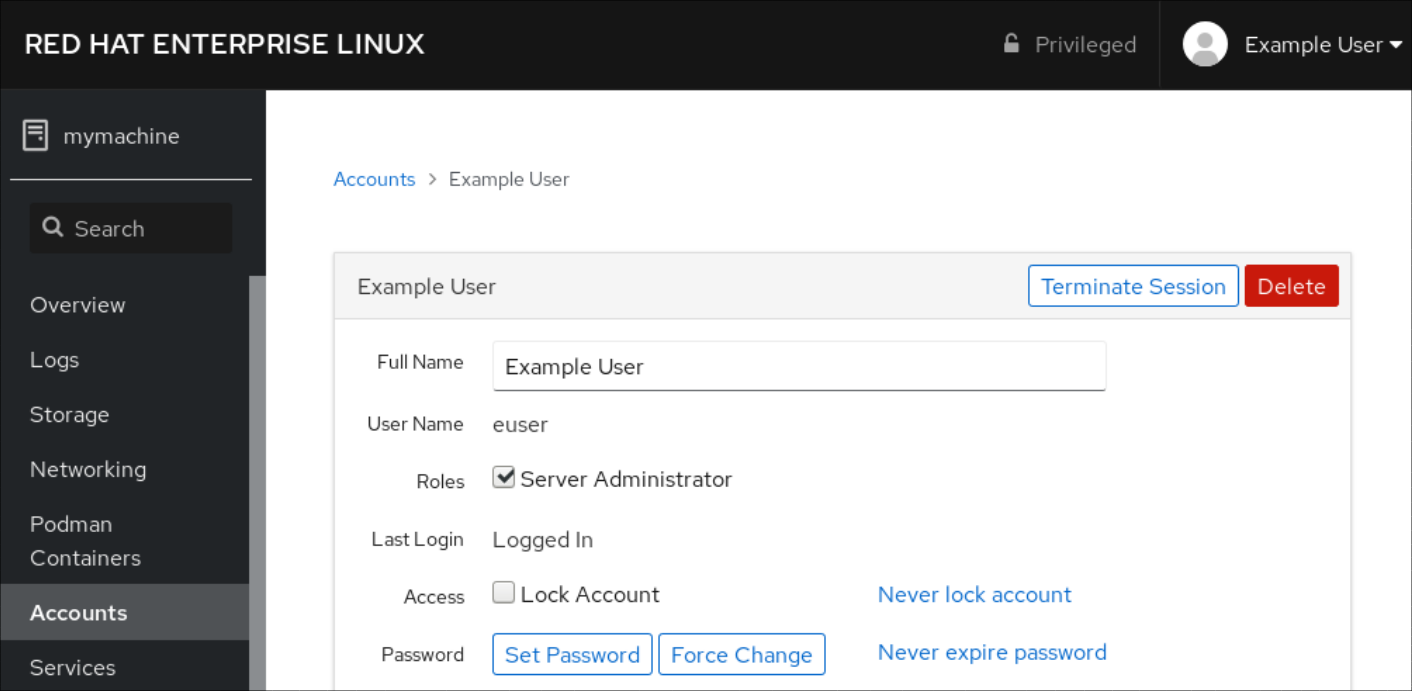

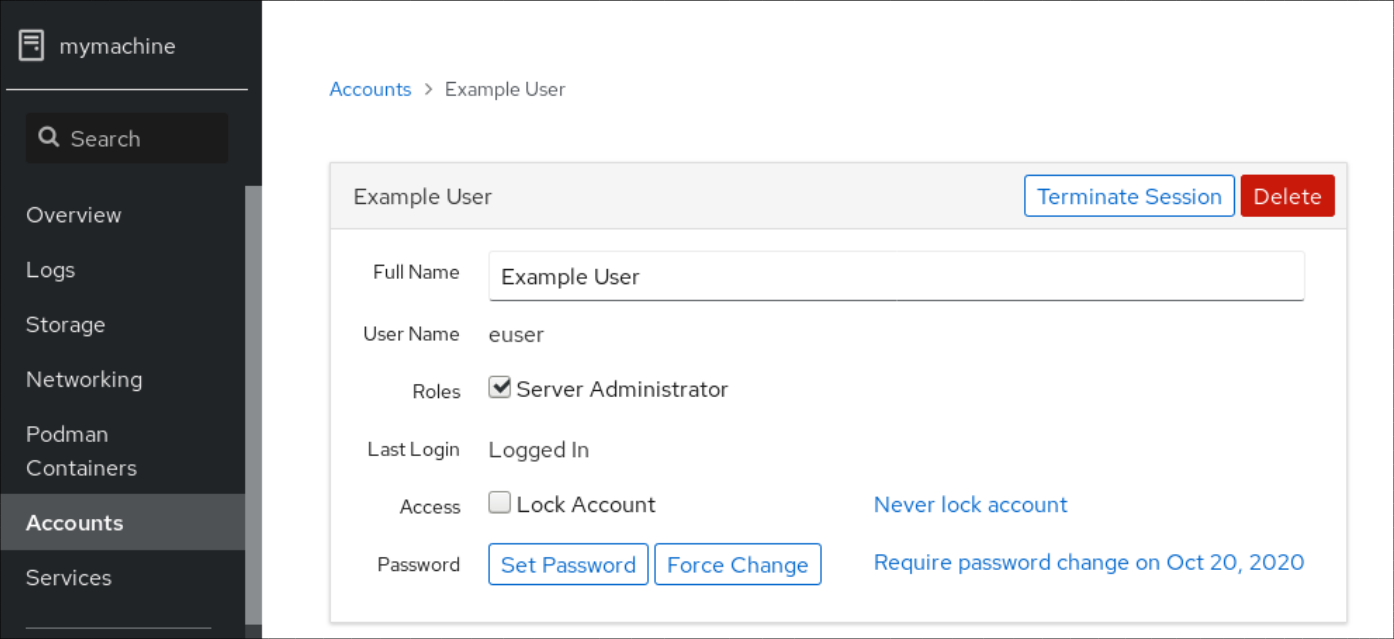

1.11.3. Cuentas de usuario del sistema gestionadas en la consola web

Con las cuentas de usuario que se muestran en la consola web de RHEL se puede:

- Autenticar a los usuarios al acceder al sistema.

- Establezca los derechos de acceso al sistema.

La consola web de RHEL muestra todas las cuentas de usuario ubicadas en el sistema. Por lo tanto, puede ver al menos una cuenta de usuario justo después del primer inicio de sesión en la consola web.

Después de iniciar sesión en la consola web de RHEL, puede realizar las siguientes operaciones:

- Crear nuevas cuentas de usuario.

- Cambia sus parámetros.

- Bloquea las cuentas.

- Terminar las sesiones de los usuarios.

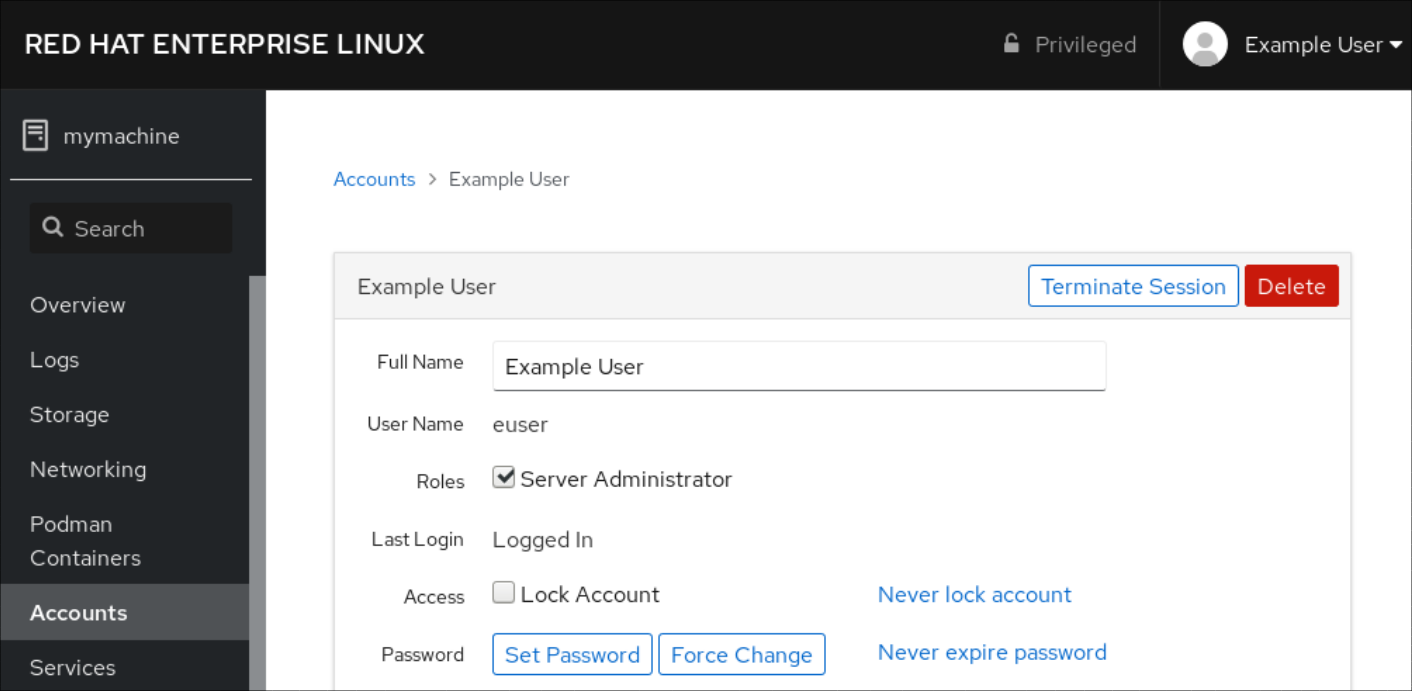

1.11.4. Añadir nuevas cuentas mediante la consola web

Siga los siguientes pasos para añadir cuentas de usuario al sistema y establecer los derechos de administración de las cuentas a través de la consola web de RHEL.

Requisitos previos

- La consola web de RHEL debe estar instalada y accesible. Para más detalles, consulte Instalación de la consola web.

Procedimiento

- Inicie sesión en la consola web de RHEL.

- Haga clic en .

- Haga clic en .

En el campo Full Name, introduzca el nombre completo del usuario.

La consola web de RHEL sugiere automáticamente un nombre de usuario a partir del nombre completo y lo rellena en el campo User Name. Si no desea utilizar la convención de nomenclatura original que consiste en la primera letra del nombre y el apellido completo, actualice la sugerencia.

En los campos de Password/Confirm, introduzca la contraseña y vuelva a escribirla para verificar que es correcta.

La barra de color situada debajo de los campos muestra el nivel de seguridad de la contraseña introducida, lo que no permite crear un usuario con una contraseña débil.

- Haga clic en para guardar la configuración y cerrar el cuadro de diálogo.

- Seleccione la cuenta recién creada.

Seleccione Server Administrator en el elemento Roles.

Ahora puede ver la nueva cuenta en la configuración de Accounts y puede utilizar las credenciales para conectarse al sistema.

1.12. Volcado de un núcleo accidentado para su posterior análisis

Para analizar por qué se ha colgado un sistema, puede utilizar el servicio kdump para guardar el contenido de la memoria del sistema para su posterior análisis.

Esta sección proporciona una breve introducción a kdump, e información sobre la configuración de kdump usando la consola web de RHEL o usando el correspondiente rol de sistema de RHEL.

1.12.1. Qué es kdump

kdump es un servicio que proporciona un mecanismo de volcado de fallos. El servicio permite guardar el contenido de la memoria del sistema para su posterior análisis. kdump utiliza la llamada al sistema kexec para arrancar en el segundo núcleo (un capture kernel) sin reiniciar; y luego captura el contenido de la memoria del núcleo accidentado (un crash dump o un vmcore) y lo guarda. El segundo núcleo reside en una parte reservada de la memoria del sistema.

Un volcado del kernel puede ser la única información disponible en caso de fallo del sistema (un error crítico). Por lo tanto, asegurarse de que kdump está operativo es importante en entornos de misión crítica. Red Hat aconseja que los administradores de sistemas actualicen y prueben regularmente kexec-tools en su ciclo normal de actualización del kernel. Esto es especialmente importante cuando se implementan nuevas características del kernel.

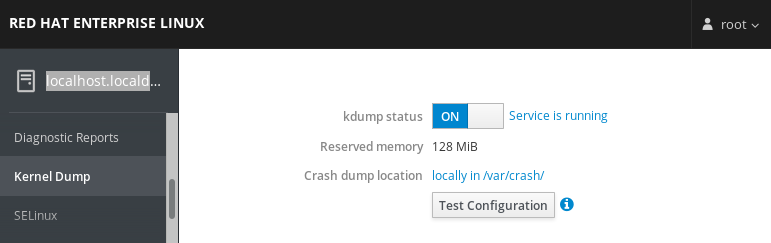

1.12.2. Configurar el uso de memoria de kdump y la ubicación del objetivo en la consola web

El procedimiento siguiente le muestra cómo utilizar la pestaña Kernel Dump en la interfaz de la consola web de Red Hat Enterprise Linux para configurar la cantidad de memoria que se reserva para el kernel kdump. El procedimiento también describe cómo especificar la ubicación de destino del archivo de volcado de vmcore y cómo probar su configuración.

Requisitos previos

- Introducción al funcionamiento del web console

Procedimiento

-

Abra la pestaña

Kernel Dumpe inicie el serviciokdump. -

Configure el uso de la memoria de

kdumpa través del command line. Haga clic en el enlace junto a la opción

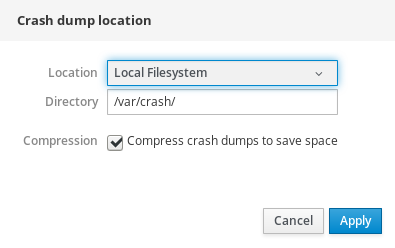

Crash dump location.

Seleccione la opción

Local Filesystemen el menú desplegable y especifique el directorio en el que desea guardar el volcado.

Alternativamente, seleccione la opción

Remote over SSHdel menú desplegable para enviar el vmcore a una máquina remota utilizando el protocolo SSH.Rellene los campos

Server,ssh key, yDirectorycon la dirección de la máquina remota, la ubicación de la clave ssh y un directorio de destino.Otra opción es seleccionar la opción

Remote over NFSen el desplegable y rellenar el campoMountpara enviar el vmcore a una máquina remota utilizando el protocolo NFS.NotaMarque la casilla

Compressionpara reducir el tamaño del archivo vmcore.

Pruebe su configuración haciendo fallar el kernel.

Aviso

AvisoEste paso interrumpe la ejecución del kernel y provoca la caída del sistema y la pérdida de datos.

Recursos adicionales

-

Para obtener una lista completa de los objetivos actualmente admitidos en

kdump, consulte Supported kdump targets. - Para obtener información sobre cómo configurar un servidor SSH y establecer una autenticación basada en claves, consulte Using secure communications between two systems with OpenSSH.

1.12.3. Configuración de kdump mediante los roles de sistema de RHEL

RHEL System Roles es una colección de roles y módulos de Ansible que proporcionan una interfaz de configuración consistente para gestionar remotamente múltiples sistemas RHEL. El rol kdump le permite configurar los parámetros básicos de volcado del kernel en varios sistemas.

El rol kdump reemplaza la configuración kdump de los hosts administrados por completo, reemplazando el archivo /etc/kdump.conf. Además, si se aplica el rol kdump, también se reemplazan todas las configuraciones anteriores de kdump, aunque no estén especificadas por las variables del rol, reemplazando el archivo /etc/sysconfig/kdump.

El siguiente ejemplo de libro de jugadas muestra cómo aplicar el rol de sistema kdump para establecer la ubicación de los archivos de volcado de fallos:

---

- hosts: kdump-test

vars:

kdump_path: /var/crash

roles:

- rhel-system-roles.kdumpRecursos adicionales

-

Para una referencia detallada sobre las variables de rol de

kdump, instale el paqueterhel-system-roles, y vea los archivosREADME.mdoREADME.htmlen el directorio/usr/share/doc/rhel-system-roles/kdump. - Para obtener más información sobre las funciones del sistema RHEL, consulte Introducción a las funciones del sistema RHEL

1.12.4. Recursos adicionales

-

Para obtener información más detallada sobre

kdump, consulte Instalación y configuración de kdump.

1.13. Recuperación y restauración de un sistema

Para recuperar y restaurar un sistema utilizando una copia de seguridad existente, Red Hat Enterprise Linux proporciona la utilidad Relax-and-Recover (ReaR).

Puede utilizar la utilidad como solución de recuperación de desastres y también para la migración del sistema.

La utilidad le permite realizar las siguientes tareas:

- Producir una imagen de arranque y restaurar el sistema desde una copia de seguridad existente, utilizando la imagen.

- Replica la disposición original del almacén.

- Restaurar los archivos del usuario y del sistema.

- Restaurar el sistema en un hardware diferente.

Además, para la recuperación de desastres, también puede integrar cierto software de copia de seguridad con ReaR.

La configuración de ReaR implica los siguientes pasos de alto nivel:

- Instalar ReaR.

- Crear un sistema de rescate.

- Modificar el archivo de configuración de ReaR, para añadir los detalles del método de copia de seguridad.

- Generar archivos de copia de seguridad.

1.13.1. Configuración de ReaR

Siga los siguientes pasos para instalar los paquetes para utilizar la utilidad Relax-and-Recover (ReaR), crear un sistema de rescate, configurar y generar una copia de seguridad.

Requisitos previos

Las configuraciones necesarias según el plan de restauración de la copia de seguridad están listas.

Tenga en cuenta que puede utilizar el método de copia de seguridad

NETFS, un método totalmente integrado e incorporado en ReaR.

Procedimiento

Instale ReaR, el programa de premasterización

genisomage, y el paquetesyslinuxque proporciona un conjunto de cargadores de arranque:# yum install rear genisoimage syslinuxCrear un sistema de rescate:

# rear mkrescueModifique el archivo de configuración de ReaR en un editor de su elección, por ejemplo:

# vi /etc/rear/local.confAñada los detalles de la configuración de la copia de seguridad a

/etc/rear/local.conf. Por ejemplo, en el caso del método de copia de seguridadNETFS, añada las siguientes líneas:BACKUP=NETFS BACKUP_URL=backup.locationSustituya backup.location por la URL de la ubicación de su copia de seguridad.

Para configurar ReaR para que conserve los archivos de copia de seguridad anteriores cuando se creen los nuevos, añada también la siguiente línea al archivo de configuración:

NETFS_KEEP_OLD_BACKUP_COPY=y

Para que las copias de seguridad sean incrementales, es decir, que sólo se haga una copia de seguridad de los archivos modificados en cada ejecución, añada la siguiente línea:

BACKUP_TYPE=incremental

- Realice una copia de seguridad según el plan de restauración.

1.14. Solución de problemas mediante archivos de registro

Los archivos de registro contienen mensajes sobre el sistema, incluyendo el kernel, los servicios y las aplicaciones que se ejecutan en él. Contienen información que ayuda a solucionar problemas o a supervisar las funciones del sistema. El sistema de registro en Red Hat Enterprise Linux está basado en el protocolo incorporado syslog. Los programas particulares utilizan este sistema para registrar eventos y organizarlos en archivos de registro, los cuales son útiles cuando se audita el sistema operativo y se solucionan diversos problemas.

1.14.1. Servicios que gestionan los mensajes syslog

Los dos servicios siguientes gestionan los mensajes de syslog:

-

El demonio

systemd-journald -

El servicio

Rsyslog

El demonio systemd-journald recoge los mensajes de varias fuentes y los reenvía a Rsyslog para su posterior procesamiento. El demonio systemd-journald recoge mensajes de las siguientes fuentes:

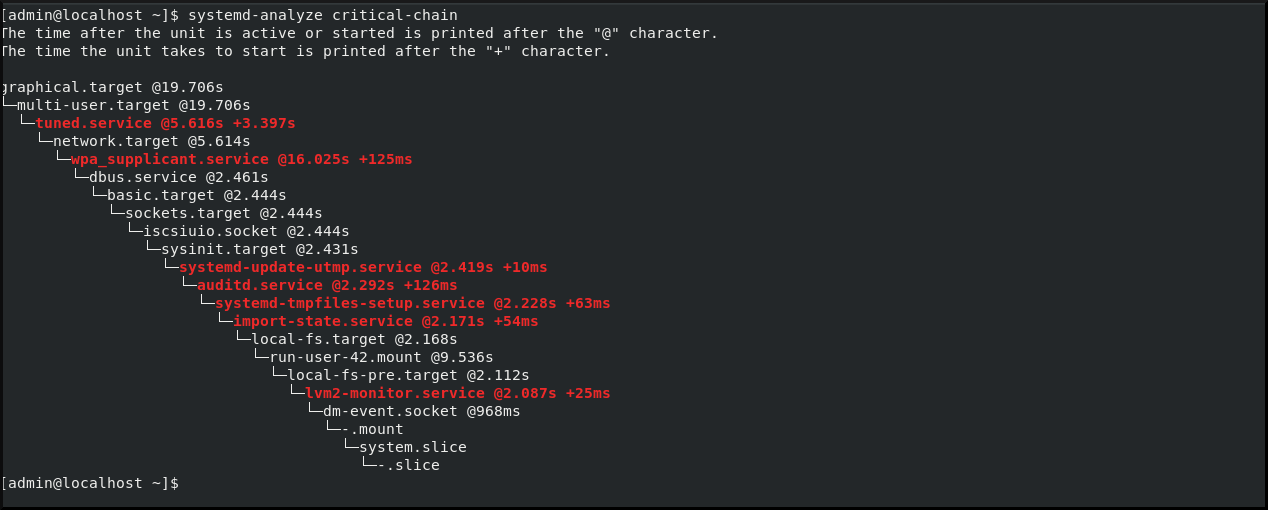

- Núcleo