Clusters dédiés à OpenShift sur GCP

Installation de clusters dédiés OpenShift sur GCP

Résumé

Chapitre 1. Aperçu du service privé Connect

Il est possible de créer un cluster privé OpenShift dédié sur Google Cloud Platform (GCP) à l’aide de la fonctionnalité de mise en réseau renforcée par la sécurité de Google Cloud Private Service Connect (PSC).

1.1. Comprendre la connexion du service privé

Le Private Service Connect (PSC), une capacité de mise en réseau Google Cloud, permet la communication privée entre les services de différents projets ou organisations au sein de GCP. Les utilisateurs qui implémentent PSC dans le cadre de leur connectivité réseau peuvent déployer des clusters OpenShift dédiés dans un environnement privé et sécurisé au sein de Google Cloud Platform (GCP) sans aucune ressource cloud accessible au public.

Consultez la section Private Service Connect pour obtenir de plus amples renseignements sur la CFP.

La CFP n’est disponible que sur OpenShift Dedicated version 4.17 et ultérieure, et n’est prise en charge que par le type d’infrastructure d’abonnement au cloud client (CCS).

1.2. Conditions préalables

En plus des conditions préalables à remplir avant de déployer un cluster OpenShift dédié sur Google Cloud Platform (GCP), vous devez également remplir les conditions préalables suivantes pour déployer un cluster privé à l’aide de Private Service Connect (PSC):

Le cloud privé virtuel (VPC) pré-créé avec les sous-réseaux suivants dans la même région Google Cloud Platform (GCP) où votre cluster sera déployé:

- Le sous-réseau d’un plan de contrôle

- Le sous-réseau du travailleur

Le sous-réseau utilisé pour la pièce jointe du service de la CFP avec l’objectif défini à Private Service Connect.

ImportantLe masque de sous-réseau pour la pièce jointe du service de la CFP doit être /29 ou plus et doit être dédié à un cluster dédié à OpenShift individuel. De plus, le sous-réseau doit être contenu dans la gamme CIDR de machine utilisée lors de l’approvisionnement du cluster OpenShift dédié.

Afin de savoir comment créer un VPC sur Google Cloud Platform (GCP), consultez Créer et gérer les réseaux VPC dans la documentation Google Cloud.

- Fournissez un chemin d’accès du cluster dédié OpenShift à Internet pour les domaines et ports listés dans les prérequis du pare-feu GCP dans la section Ressources supplémentaires.

- API Proxy Cloud Identity-Aware activée au niveau du projet Google Cloud Platform (GCP).

En plus des exigences énumérées ci-dessus, les clusters configurés avec le type d’authentification de compte de service doivent accorder le rôle d’utilisateur de tunnel sécurisé IAP au compte de service osd-ccs-admin.

Afin d’obtenir plus d’informations sur les conditions préalables à remplir avant le déploiement d’un OpenShift dédié sur Google Cloud Platform (GCP), consultez Exigences clients.

Le PSC est pris en charge uniquement avec le type d’infrastructure d’abonnement au cloud client (CCS). Afin de créer un OpenShift dédié sur Google Cloud Platform (GCP) à l’aide de PSC, voir Création d’un cluster sur GCP avec Workload Identity Federation.

1.3. Architecture de connexion de service privé

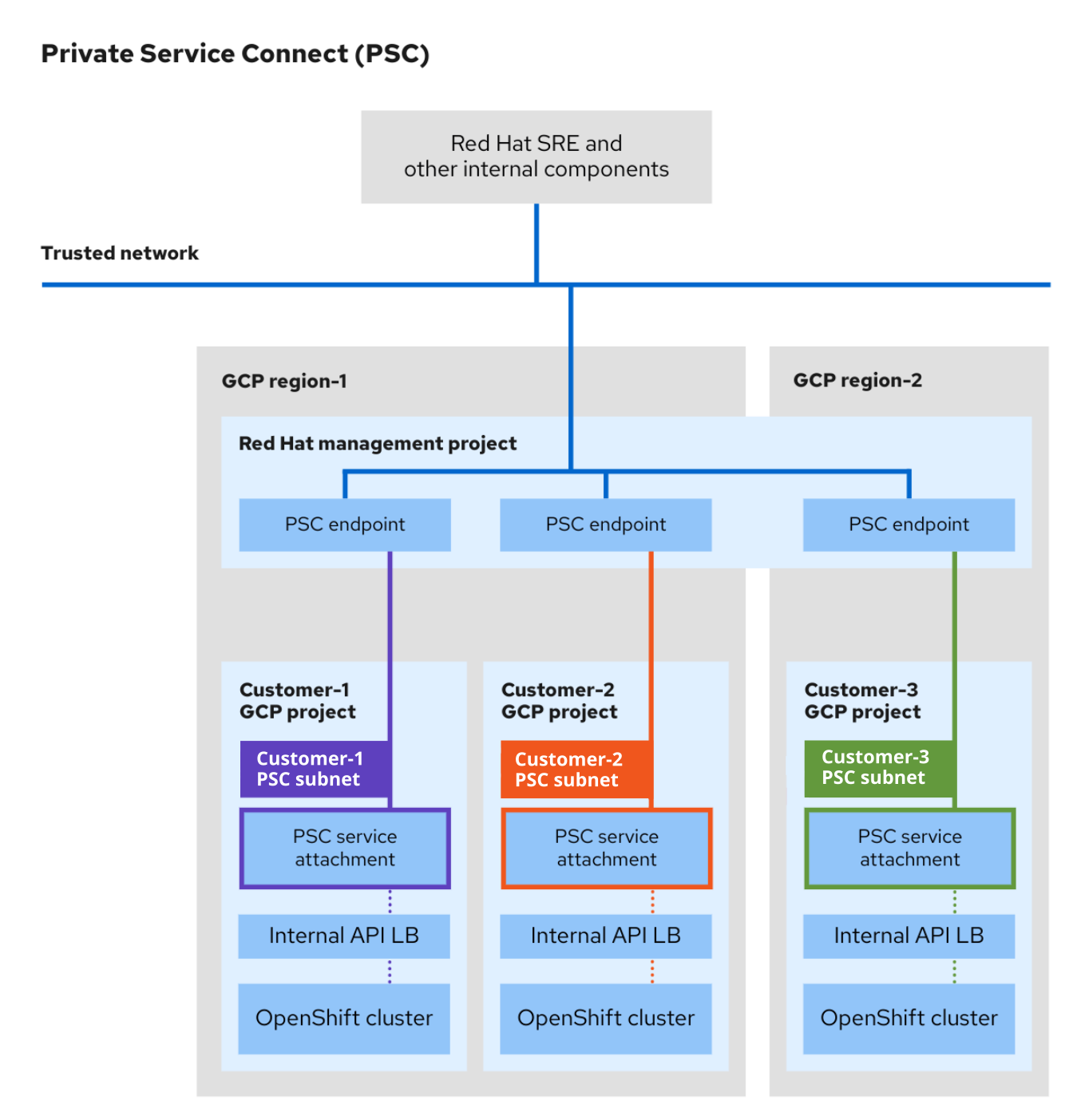

L’architecture de la CFP comprend les services aux producteurs et les services aux consommateurs. En utilisant la CFP, les consommateurs peuvent accéder aux services aux producteurs en privé à partir de l’intérieur de leur réseau VPC. De même, il permet aux producteurs d’héberger des services dans leurs propres réseaux VPC séparés et d’offrir une connexion privée à leurs consommateurs.

L’image suivante illustre la façon dont les SRE Red HAT et d’autres grappes internes d’accès aux ressources et de soutien ont été créées à l’aide de la CFP.

- Chaque cluster OSD du projet GCP client crée une pièce jointe de service PSC unique. La pièce jointe du service PSC pointe vers l’équilibreur de charge du serveur API cluster créé dans le projet GCP client.

- Comme les pièces jointes de service, un point de terminaison PSC unique est créé dans le projet Red Hat Management GCP pour chaque cluster OSD.

- Le sous-réseau dédié à GCP Private Service Connect est créé dans le réseau du cluster au sein du projet GCP client. Il s’agit d’un type de sous-réseau spécial où les services de producteurs sont publiés via des pièces jointes de service de la CFP. Ce sous-réseau est utilisé pour Source NAT (SNAT) requêtes entrantes au serveur API cluster. De plus, le sous-réseau de la CFP doit se trouver dans la plage CIDR Machine et ne peut pas être utilisé dans plus d’une pièce jointe de service.

- Les ressources internes Red Hat et les SRE accèdent à des clusters OSD privés en utilisant la connectivité entre un point de terminaison PSC et une pièce jointe du service. Bien que le trafic transite plusieurs réseaux VPC, il reste entièrement dans Google Cloud.

- L’accès aux pièces jointes du service de la CFP n’est possible que via le projet Red Hat Management.

Figure 1.1. Aperçu de l’architecture de la CFP

1.4. Les prochaines étapes

- Afin d’en savoir plus sur les prérequis du cluster OpenShift Dedicated on Google Cloud Platform (GCP), consultez Exigences clients.

- Afin de configurer vos pare-feu, consultez les prérequis du pare-feu GCP.

- Afin de créer un OpenShift dédié sur Google Cloud Platform (GCP) à l’aide de PSC avec le type d’authentification de la Fédération d’identité de charge de travail, consultez Créer un cluster sur GCP avec l’authentification de la Fédération de l’identité de charge de travail.

Chapitre 2. Création d’un cluster sur GCP avec authentification de la Fédération des identités de travail

2.1. Aperçu de la Fédération de l’identité de la charge de travail

Loadload Identity Federation (WIF) est une fonctionnalité de gestion des identités et des accès (IAM) de Google Cloud Platform (GCP) qui fournit à des tiers une méthode sécurisée pour accéder aux ressources sur le compte cloud d’un client. Le WIF élimine le besoin de clés de compte de service et est la méthode d’authentification d’identification préférée de Google Cloud.

Bien que les clés de compte de service puissent fournir un accès puissant à vos ressources Google Cloud, elles doivent être maintenues par l’utilisateur final et peuvent constituer un risque de sécurité s’ils ne sont pas gérés correctement. Le WIF n’utilise pas les clés de service comme méthode d’accès pour vos ressources Google Cloud. Au lieu de cela, WIF accorde l’accès en utilisant des informations d’identification provenant de fournisseurs d’identité externes pour générer des informations d’identification de courte durée pour les charges de travail. Les charges de travail peuvent ensuite utiliser ces informations d’identification pour usurper temporairement les comptes de service et accéder aux ressources Google Cloud. Cela élimine le fardeau d’avoir à maintenir correctement les clés de compte de service et élimine le risque que les utilisateurs non autorisés aient accès aux clés de compte de service.

Les éléments suivants fournissent un aperçu de base du processus de la Fédération de l’identité de la charge de travail:

- Le propriétaire du projet Google Cloud Platform (GCP) configure un pool d’identités de charge de travail avec un fournisseur d’identité, permettant à OpenShift Dedicated d’accéder aux comptes de services associés du projet en utilisant des informations d’identification de courte durée.

- Ce pool d’identités de charge de travail est configuré pour authentifier les demandes à l’aide d’un fournisseur d’identité (IP) que l’utilisateur définit.

- Afin que les applications aient accès aux ressources cloud, elles transmettent d’abord des informations d’identification au service de jetons de sécurité (STS) de Google. Le STS utilise le fournisseur d’identité spécifié pour vérifier les informations d’identification.

- Lorsque les informations d’identification sont vérifiées, STS retourne un jeton d’accès temporaire à l’appelant, donnant à l’application la possibilité d’imiter le compte de service lié à cette identité.

Les opérateurs ont également besoin d’accéder aux ressources cloud. En utilisant WIF au lieu des clés de compte de service pour accorder cet accès, la sécurité des clusters est encore renforcée, car les clés de compte de service ne sont plus stockées dans le cluster. Au lieu de cela, les opérateurs reçoivent des jetons d’accès temporaires qui se font passer pour les comptes de service. Ces jetons sont de courte durée et régulièrement tournés.

Consultez la documentation Google Cloud Platform pour plus d’informations sur Workload Identity Federation.

La Fédération de l’identité de la charge de travail (WIF) n’est disponible que sur OpenShift Dedicated version 4.17 et ultérieure, et n’est prise en charge que par le type d’infrastructure d’abonnement au cloud client (CCS).

2.2. Conditions préalables

Il faut remplir les conditions préalables suivantes avant de créer un cluster de la Fédération d’identité de charge de travail à l’aide de OpenShift Cluster Manager et de créer un cluster de la Fédération d’identité de charge de travail à l’aide de l’OCM CLI.

En effet, vous avez confirmé que votre compte Google Cloud dispose des quotas de ressources et des limites nécessaires pour prendre en charge la taille de cluster souhaitée en fonction des besoins en ressources de cluster.

NoteAfin d’obtenir de plus amples renseignements sur les quotas et les limites de ressources, voir Ressources supplémentaires.

- Découvrez l’introduction à OpenShift Dedicated et la documentation sur les concepts d’architecture.

- Les options de déploiement de cloud dédiés à OpenShift ont été revues.

- Il a lu et complété la procédure client requise.

Le WIF prend en charge le déploiement d’un cluster privé OpenShift Dedicated on Google Cloud Platform (GCP) avec Private Service Connect (PSC). Le Red Hat recommande d’utiliser la CFP lors du déploiement de clusters privés. Afin d’obtenir de plus amples renseignements sur les conditions préalables à la CFP, consultez Prerequisites for Private Service Connect.

2.3. Création d’un cluster de la Fédération d’identité de la charge de travail à l’aide d’OpenShift Cluster Manager

Procédure

- Connectez-vous à OpenShift Cluster Manager et cliquez sur Créer un cluster sur la carte dédiée OpenShift.

Dans le modèle de facturation, configurez le type d’abonnement et le type d’infrastructure.

- Choisissez un type d’abonnement. En ce qui concerne les options d’abonnement dédiées à OpenShift, consultez les abonnements Cluster et l’inscription dans la documentation OpenShift Cluster Manager.

- Choisissez le type d’infrastructure d’abonnement au cloud client.

- Cliquez sur Next.

- Choisissez Exécuter sur Google Cloud Platform.

Choisissez Workload Identity Federation comme type d’authentification.

- Lisez et complétez toutes les conditions préalables requises.

- Cliquez sur la case indiquant que vous avez lu et rempli toutes les conditions préalables requises.

Afin de créer une nouvelle configuration WIF, ouvrez une fenêtre terminale et exécutez la commande OCM CLI suivante.

ocm gcp create wif-config --name <wif_name> \ --project <gcp_project_id> \

$ ocm gcp create wif-config --name <wif_name> \1 --project <gcp_project_id> \2 Copy to Clipboard Copied! Toggle word wrap Toggle overflow - Choisissez une configuration WIF configurée dans la liste déroulante de configuration WIF. Lorsque vous souhaitez sélectionner la configuration WIF que vous avez créée dans la dernière étape, cliquez sur Refresh First.

- Cliquez sur Next.

Dans la page Détails, indiquez un nom pour votre cluster et spécifiez les détails du cluster:

- Dans le champ Nom du cluster, entrez un nom pour votre cluster.

Facultatif: Création de cluster génère un préfixe de domaine en tant que sous-domaine pour votre cluster provisionné sur openshiftapps.com. Lorsque le nom du cluster est inférieur ou égal à 15 caractères, ce nom est utilisé pour le préfixe de domaine. Lorsque le nom du cluster est supérieur à 15 caractères, le préfixe de domaine est généré au hasard en tant que chaîne de 15 caractères.

Afin de personnaliser le préfixe de sous-domaine, sélectionnez la case à cocher Créer un préfixe de domaine personnalisé et entrez le nom de préfixe de domaine dans le champ Préfixe de domaine. Le préfixe de domaine ne peut pas dépasser 15 caractères, doit être unique au sein de votre organisation et ne peut pas être modifié après la création de clusters.

Choisissez une version de cluster dans le menu déroulant Version.

NoteLa Fédération de l’identité de la charge de travail (WIF) n’est prise en charge que sur OpenShift Dedicated version 4.17 et ultérieure.

- Choisissez une région fournisseur de cloud dans le menu déroulant Région.

- Choisissez une configuration de zone unique ou multi-zone.

Facultatif: Sélectionnez Activer la prise en charge du démarrage sécurisé des machines virtuelles blindées pour utiliser des machines virtuelles blindées lors de l’installation de votre cluster. Consultez les machines virtuelles blindées pour plus d’informations.

ImportantAfin de créer avec succès un cluster, vous devez sélectionner la prise en charge Enable Secure Boot pour les machines virtuelles protégées si votre organisation dispose des contraintes de contrainte de stratégie/compute.requireShieldedVm activée. Afin d’obtenir de plus amples renseignements sur les contraintes de politique organisationnelle du PCG, voir les contraintes de politique de l’Organisation.

- Laissez activer la surveillance de la charge de travail de l’utilisateur sélectionnée pour surveiller vos propres projets indépendamment des métriques de la plate-forme Red Hat Site Reliability Engineer (SRE). Cette option est activée par défaut.

Facultatif: Expandez le chiffrement avancé pour apporter des modifications aux paramètres de chiffrement.

- Choisissez Utilisez les touches KMS personnalisées pour utiliser des clés KMS personnalisées. Lorsque vous préférez ne pas utiliser les touches KMS personnalisées, laissez le paramètre par défaut Utilisez les clés KMS par défaut.

Avec les touches KMS personnalisées sélectionnées:

- Choisissez l’emplacement d’un porte-clés dans le menu déroulant de l’emplacement de l’anneau clé.

- Choisissez un porte-clés dans le menu déroulant Key Ring.

- Choisissez un nom de clé dans le menu déroulant Nom de la clé.

- Fournissez le compte de service KMS.

Facultatif: Sélectionnez Activer la cryptographie FIPS si vous exigez que votre cluster soit validé FIPS.

NoteLorsque la cryptographie FIPS est sélectionnée, Activer le chiffrement etcd supplémentaire est activé par défaut et ne peut pas être désactivé. Activez le chiffrement supplémentaire etcd sans sélectionner Activer la cryptographie FIPS.

Facultatif: Sélectionnez Activer le chiffrement supplémentaire etcd si vous avez besoin d’un cryptage de valeur clé etcd. Avec cette option, les valeurs de clé etcd sont cryptées, mais pas les clés. Cette option s’ajoute au chiffrement de stockage de plan de contrôle qui chiffre les volumes etcd dans les clusters dédiés OpenShift par défaut.

NoteEn activant le chiffrement etcd pour les valeurs clés dans etcd, vous engagez un surcharge de performance d’environ 20%. Les frais généraux sont le résultat de l’introduction de cette deuxième couche de chiffrement, en plus du chiffrement de stockage de plan de contrôle par défaut qui crypte les volumes etcd. Envisagez d’activer le chiffrement etcd seulement si vous en avez spécifiquement besoin pour votre cas d’utilisation.

- Cliquez sur Next.

- Dans la page de pool Machine, sélectionnez un type d’instance de nœud de calcul et un nombre de nœuds de calcul. Le nombre et les types de nœuds disponibles dépendent de votre abonnement OpenShift dédié. Lorsque vous utilisez plusieurs zones de disponibilité, le nombre de nœuds de calcul est par zone.

En option: Expandez Ajoutez des étiquettes pour ajouter des étiquettes à vos nœuds. Cliquez sur Ajouter une étiquette supplémentaire pour ajouter d’autres étiquettes de nœuds.

ImportantCette étape se réfère aux étiquettes de Kubernetes, et non de Google Cloud. En savoir plus sur les étiquettes Kubernetes, voir Labels et Selectors.

- Cliquez sur Next.

- Dans la boîte de dialogue de confidentialité Cluster, sélectionnez Public ou Privé pour utiliser des points de terminaison API publics ou privés et des itinéraires d’application pour votre cluster. Lorsque vous sélectionnez Private Service Connect, Utilisez le service privé Connect est sélectionné par défaut et ne peut pas être désactivé. Le Private Service Connect (PSC) est la fonctionnalité de mise en réseau renforcée par la sécurité de Google Cloud.

Facultatif: Pour installer le cluster dans un GCP Virtual Private Cloud (VPC) existant:

Choisissez Installer dans un VPC existant.

ImportantLe service privé Connect est pris en charge uniquement avec Install dans un VPC existant.

Lorsque vous installez dans un VPC existant et que vous souhaitez activer un proxy HTTP ou HTTPS pour votre cluster, sélectionnez Configurer un proxy à l’échelle du cluster.

ImportantAfin de configurer un proxy à l’échelle du cluster pour votre cluster, vous devez d’abord créer la traduction d’adresse réseau Cloud (NAT) et un routeur Cloud. Consultez la section Ressources supplémentaires pour plus d’informations.

Acceptez les paramètres d’entrée de l’application par défaut, ou pour créer vos propres paramètres personnalisés, sélectionnez Paramètres personnalisés.

- Facultatif: Fournir le sélecteur d’itinéraire.

- Facultatif: Fournir des espaces de noms exclus.

- Choisissez une politique de propriété d’espace de noms.

Choisissez une politique de wildcard.

Cliquez sur l’icône d’information fournie pour chaque paramètre.

- Cliquez sur Next.

Facultatif: Pour installer le cluster dans un PCV partagé GCP, suivez ces étapes.

ImportantLe propriétaire de VPC du projet hôte doit activer un projet en tant que projet hôte dans sa console Google Cloud et ajouter les rôles d’administrateur de réseau informatique, d’administrateur de la sécurité de calcul et d’administrateur DNS aux comptes de service suivants avant l’installation du cluster:

- déploiement d’OSD

- avion de contrôle OSD

- caractéristiques OpenShift-machine-api-gcp

Le fait de ne pas le faire fera entrer le cluster dans l’état d’attente de l’installation. Dans ce cas, vous devez contacter le propriétaire de VPC du projet hôte pour attribuer les rôles aux comptes de service énumérés ci-dessus. Le propriétaire du VPC du projet hôte dispose de 30 jours pour accorder les autorisations énumérées avant l’échec de la création de cluster. Cliquez ici pour plus d’informations sur Activer un projet hôte et Provision Shared VPC.

- Choisissez Installer dans GCP Shared VPC.

- Indiquez l’ID du projet Host. Lorsque l’ID du projet hôte spécifié est incorrect, la création de cluster échoue.

Lorsque vous avez choisi d’installer le cluster dans un VPC GCP existant, fournissez vos paramètres de sous-réseau Virtual Private Cloud (VPC) et sélectionnez Suivant. Il faut avoir créé la traduction d’adresse réseau Cloud (NAT) et un routeur Cloud. Consultez les ressources supplémentaires pour obtenir des informations sur les NAT Cloud et les VPC Google.

NoteLorsque vous installez un cluster dans un VPC partagé, le nom et les sous-réseaux VPC sont partagés à partir du projet hôte.

- Cliquez sur Next.

Lorsque vous avez choisi de configurer un proxy à l’échelle du cluster, fournissez les détails de la configuration de votre proxy sur la page proxy à l’échelle du cluster:

Entrez une valeur dans au moins un des champs suivants:

- Indiquez une URL proxy HTTP valide.

- Indiquez une URL proxy HTTPS valide.

- Dans le champ Autres paquets de confiance, fournissez un paquet de certificats X.509 codé PEM. Le paquet est ajouté au magasin de certificats de confiance pour les nœuds de cluster. Il est nécessaire d’obtenir un fichier de groupe de confiance supplémentaire si vous utilisez un proxy d’inspection TLS à moins que le certificat d’identité du proxy ne soit signé par une autorité du groupe de confiance Red Hat Enterprise Linux CoreOS (RHCOS). Cette exigence s’applique indépendamment du fait que le proxy soit transparent ou nécessite une configuration explicite en utilisant les arguments http-proxy et https-proxy.

Cliquez sur Next.

De plus amples informations sur la configuration d’un proxy avec OpenShift Dedicated, voir Configuration d’un proxy à l’échelle du cluster.

Dans la boîte de dialogue des plages CIDR, configurez des gammes de routage interdomaine sans classe (CIDR) ou utilisez les valeurs par défaut fournies.

ImportantLes configurations CIDR ne peuvent pas être modifiées ultérieurement. Confirmez vos sélections avec votre administrateur réseau avant de procéder.

Lorsque la confidentialité du cluster est définie sur Private, vous ne pouvez pas accéder à votre cluster tant que vous n’avez pas configuré des connexions privées dans votre fournisseur de cloud.

Dans la page Stratégie de mise à jour Cluster, configurez vos préférences de mise à jour:

Choisissez une méthode de mise à jour de cluster:

- Choisissez des mises à jour individuelles si vous souhaitez planifier chaque mise à jour individuellement. C’est l’option par défaut.

Choisissez les mises à jour récurrentes pour mettre à jour votre cluster le jour de votre choix et l’heure de début, lorsque des mises à jour sont disponibles.

NoteConsultez les dates de fin de vie dans la documentation du cycle de vie de la mise à jour pour OpenShift Dedicated. Consultez OpenShift Dedicated cycle de vie pour plus d’informations.

Fournir l’approbation de l’administrateur en fonction de votre méthode de mise à jour de cluster:

- Les mises à jour individuelles: Si vous sélectionnez une version de mise à jour qui nécessite l’approbation, fournissez la reconnaissance d’un administrateur et cliquez sur Approuver et continuer.

- Les mises à jour récurrentes : Si vous avez sélectionné des mises à jour récurrentes pour votre cluster, fournissez la reconnaissance d’un administrateur et cliquez sur Approuver et continuer. Le gestionnaire de cluster OpenShift ne démarre pas les mises à jour programmées du flux y pour les versions mineures sans recevoir la reconnaissance d’un administrateur.

- Lorsque vous avez opté pour des mises à jour récurrentes, sélectionnez un jour préféré de la semaine et mettez à niveau l’heure de début en UTC dans les menus déroulants.

- Facultatif: Vous pouvez définir un délai de grâce pour le drainage des nœuds pendant les mises à niveau de cluster. Le délai de grâce d’une heure est fixé par défaut.

Cliquez sur Next.

NoteEn cas de problèmes de sécurité critiques qui ont un impact significatif sur la sécurité ou la stabilité d’un cluster, Red Hat Site Reliability Engineering (SRE) pourrait programmer des mises à jour automatiques de la dernière version z-stream qui n’est pas affectée. Les mises à jour sont appliquées dans les 48 heures suivant la notification des clients. La description de la cote de sécurité d’impact critique, voir Comprendre les cotes de sécurité Red Hat.

- Examinez le résumé de vos sélections et cliquez sur Créer un cluster pour démarrer l’installation du cluster. L’installation prend environ 30 à 40 minutes à compléter.

Facultatif: Dans l’onglet Aperçu, vous pouvez activer la fonction de protection de suppression en sélectionnant Activer, qui est situé directement sous Supprimer Protection: Désactiver. Cela empêchera votre cluster d’être supprimé. Afin de désactiver la protection, sélectionnez Désactiver. Les clusters sont créés par défaut avec la fonction de protection de suppression désactivée.

La vérification

- Dans la page Aperçu de votre cluster, vous pouvez suivre l’avancement de l’installation. Les journaux d’installation sont affichés sur la même page. Le cluster est prêt lorsque l’état dans la section Détails de la page est listé comme prêt.

2.4. Création d’un cluster de la Fédération d’identité de la charge de travail à l’aide de l’OCM CLI

Avec Workload Identity Federation (WIF), vous pouvez créer un cluster OpenShift Dedicated on Google Cloud Platform (GCP) à l’aide de l’OpenShift Cluster Manager CLI (ocm) en mode interactif ou non interactif.

Cliquez ici pour télécharger la dernière version de OpenShift Cluster Manager CLI (ocm) pour votre système d’exploitation à partir de la page Téléchargements sur OpenShift Cluster Manager.

L’interface de ligne de commande de l’API OpenShift Cluster Manager (ocm) est uniquement une fonctionnalité d’aperçu technologique. En savoir plus sur la portée du support des fonctionnalités de Red Hat Technology Preview, voir la portée du support des fonctionnalités d’aperçu de la technologie.

Avant de créer le cluster, vous devez d’abord créer une configuration WIF.

La migration d’un cluster non-WIF existant vers une configuration WIF n’est pas prise en charge. Cette fonctionnalité ne peut être activée que lors de la création de nouveaux clusters.

2.4.1. Création d’une configuration WIF

Procédure

Il est possible de créer une configuration WIF en utilisant le mode automatique ou le mode manuel.

Le mode automatique vous permet de créer automatiquement les comptes de service pour les composants OpenShift dédiés ainsi que d’autres ressources IAM.

Alternativement, vous pouvez utiliser le mode manuel. En mode manuel, vous disposez de commandes dans un fichier script.sh que vous utilisez pour créer manuellement les comptes de service pour les composants OpenShift dédiés ainsi que d’autres ressources IAM.

En fonction de votre préférence de mode, exécutez l’une des commandes suivantes pour créer une configuration WIF:

Créez une configuration WIF en mode automatique en exécutant la commande suivante:

ocm gcp create wif-config --name <wif_name> \ --project <gcp_project_id> \ --version <osd_version>

$ ocm gcp create wif-config --name <wif_name> \1 --project <gcp_project_id> \2 --version <osd_version>3 Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

- <wif_name> par le nom de votre configuration WIF.

- 2

- Le remplacement par <gcp_project_id> l’ID du projet Google Cloud Platform (GCP) où la configuration WIF sera implémentée.

- 3

- Facultatif: Remplacer <osd_version> par la version OpenShift Dedicated souhaitée, le wif-config devra prendre en charge. Dans le cas où vous ne spécifiez pas une version, le wif-config prendra en charge la dernière version OpenShift Dedicated y-stream ainsi que les trois dernières versions OpenShift Dedicated y-stream prises en charge (en commençant par la version 4.17).

Exemple de sortie

Copy to Clipboard Copied! Toggle word wrap Toggle overflow Créez une configuration WIF en mode manuel en exécutant la commande suivante:

ocm gcp create wif-config --name <wif_name> \ --project <gcp_project_id> \ --mode=manual

$ ocm gcp create wif-config --name <wif_name> \1 --project <gcp_project_id> \2 --mode=manualCopy to Clipboard Copied! Toggle word wrap Toggle overflow Lorsque le WIF est configuré, les comptes de service, les rôles et les groupes suivants sont créés.

Expand Tableau 2.1. Comptes de service de configuration WIF, groupe et rôles Compte/Groupe de service GCP rôles prédéfinis et rôles personnalisés Red Hat déploiement d’OSD

accueil > osd_deployer_v4.18

avion de contrôle OSD

- calcul.instanceAdmin

- calcul.networkAdmin

- calcul.securityAdmin

- calcul.storageAdmin

le travailleur de l’OSD

- calcul.storageAdmin

- calcul.viewer

cloud-credential-operator-gcp-ro-creds

cloud_credential_operator_gcp_ro_creds_v4

accueil > OpenShift-cloud-network-config-controller-gcp

accueil > Openshift_cloud_network_config_controller_gcp_v4

à propos de OpenShift-gcp-ccm

accueil Openshift_gcp_ccm_v4

exploitant OpenShift-gcp-pd-csi-driver

- calcul.storageAdmin

- IAM.serviceAccountUser

- gestionnaire de ressources.tagUser

- accueil > Openshift_gcp_pd_csi_driver_operator_v4

informations sur OpenShift-image-registry-gcp

accueil Openshift_image_registry_gcs_v4

caractéristiques OpenShift-ingress-gcp

accueil > Openshift_ingress_gcp_v4

caractéristiques OpenShift-machine-api-gcp

accueil > Openshift_machine_api_gcp_v4

Accès via SRE group:sd-sre-platform-gcp-access

accueil > Sre_managed_support

De plus amples détails sur les rôles de configuration WIF et leurs autorisations attribuées, voir Manag-cluster-config.

2.4.2. Création d’un cluster WIF

Procédure

Il est possible de créer un cluster WIF en utilisant le mode interactif ou le mode non interactif.

En mode interactif, les attributs de cluster s’affichent automatiquement sous forme d’invites lors de la création du cluster. Entrez les valeurs de ces instructions en fonction des exigences spécifiées dans les champs fournis.

En mode non interactif, vous spécifiez les valeurs de paramètres spécifiques dans la commande.

En fonction de votre préférence de mode, exécutez l’une des commandes suivantes pour créer un cluster OpenShift Dedicated on (GCP) avec configuration WIF:

Créez un cluster en mode interactif en exécutant la commande suivante:

ocm create cluster --interactive

$ ocm create cluster --interactive1 Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

- le mode interactif vous permet de spécifier les options de configuration dans les instructions interactives.

Créez un cluster en mode non interactif en exécutant la commande suivante:

NoteL’exemple suivant est constitué de paramètres facultatifs et requis et peut différer de votre commande en mode non interactif. Des paramètres non identifiés comme optionnels sont requis. Afin d’obtenir des détails supplémentaires sur ces paramètres et d’autres, exécutez la commande Ocm create cluster --help flag dans votre fenêtre terminale.

Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

- <cluster_name> par un nom pour votre cluster.

- 2

- Définissez la valeur à gcp.

- 3

- Définissez la valeur à true.

- 4

- <wif_name> par le nom de votre configuration WIF.

- 5

- Le remplacement <gcp_region> par la région Google Cloud Platform (GCP) où le nouveau cluster sera déployé.

- 6

- Facultatif: Le modèle de facturation d’abonnement pour le cluster.

- 7

- Facultatif : Si vous avez fourni une valeur de market-gcp pour le paramètre de type abonnement, market-gcp-terms doit être égal à true.

- 8

- Facultatif: La version souhaitée OpenShift Dedicated.

- 9

- Facultatif: Déployez vers plusieurs centres de données.

- 10

- Facultatif: Activer l’autoscaling des nœuds de calcul.

- 11

- Facultatif: Nombre minimum de nœuds de calcul.

- 12

- Facultatif: Nombre maximal de nœuds de calcul.

- 13

- Facultatif : Le démarrage sécurisé permet l’utilisation de machines virtuelles protégées dans la plate-forme Google Cloud.

Lorsqu’une version dédiée à OpenShift est spécifiée, la version doit également être prise en charge par la configuration WIF assignée. Lorsqu’une version est spécifiée qui n’est pas prise en charge par la configuration WIF assignée, la création de cluster échouera. Dans ce cas, mettez à jour la configuration WIF assignée vers la version souhaitée ou créez une nouvelle configuration WIF avec la version souhaitée dans le champ --version <osd_version>.

2.4.3. Liste des clusters WIF

Afin de répertorier tous vos clusters dédiés OpenShift qui ont été déployés à l’aide du type d’authentification WIF, exécutez la commande suivante:

ocm list clusters --parameter search="gcp.authentication.wif_config_id != ''"

$ ocm list clusters --parameter search="gcp.authentication.wif_config_id != ''"Afin de répertorier tous vos clusters dédiés OpenShift qui ont été déployés à l’aide d’une configuration wif-config spécifique, exécutez la commande suivante:

ocm list clusters --parameter search="gcp.authentication.wif_config_id = '<wif_config_id>'"

$ ocm list clusters --parameter search="gcp.authentication.wif_config_id = '<wif_config_id>'" - 1

- <wif_config_id> par l’ID de la configuration WIF.

2.4.4. La mise à jour d’une configuration WIF

La mise à jour d’une configuration WIF n’est applicable qu’aux mises à jour du flux y. Afin d’obtenir un aperçu du processus de mise à jour, y compris des détails concernant la sémantique des versions, consultez The Ultimate Guide to OpenShift Release and Upgrade Process for Cluster Administrators.

Avant de mettre à niveau un cluster OpenShift dédié à WIF vers une version plus récente, vous devez également mettre à jour la configuration wif vers cette version. Lorsque vous ne mettez pas à jour la version wif-config avant de tenter de mettre à niveau la version du cluster, la mise à niveau de la version cluster échouera.

En exécutant la commande suivante, vous pouvez mettre à jour un wif-config vers une version spécifique d’OpenShift Dedicated:

ocm gcp update wif-config <wif_name> \ --version <version>

ocm gcp update wif-config <wif_name> \

--version <version> - 1

- <wif_name> par le nom de la configuration WIF que vous souhaitez mettre à jour.

- 2

- Facultatif: Remplacer <version> par la version OpenShift Dedicated y-stream que vous prévoyez de mettre à jour le cluster vers. Dans le cas où vous ne spécifiez pas une version, la configuration wif-config sera mise à jour pour prendre en charge la dernière version OpenShift Dedicated y-stream ainsi que les trois dernières versions de Y-stream prises en charge par OpenShift Dedicated (en commençant par la version 4.17).

2.4.5. La vérification d’une configuration WIF

La configuration des ressources associées à une configuration WIF est correcte en exécutant la commande ocm gcp Vérifier wif-config. Lorsqu’une mauvaise configuration est trouvée, la sortie fournit des détails sur la mauvaise configuration et vous recommande de mettre à jour la configuration WIF.

Il vous faut le nom et l’identifiant de la configuration WIF que vous souhaitez vérifier avant la vérification. Afin d’obtenir le nom et l’ID de vos configurations WIF actives, exécutez la commande suivante:

ocm gcp list wif-configs

$ ocm gcp list wif-configsAfin de déterminer si la configuration WIF que vous souhaitez vérifier est configurée correctement, exécutez la commande suivante:

ocm gcp verify wif-config <wif_config_name>|<wif_config_id>

$ ocm gcp verify wif-config <wif_config_name>|<wif_config_id> - 1

- <wif_config_name> et <wif_config_id> par le nom et l’ID de votre configuration WIF, respectivement.

Exemple de sortie

Error: verification failed with error: missing role 'compute.storageAdmin'. Running 'ocm gcp update wif-config' may fix errors related to cloud resource misconfiguration. exit status 1.

Error: verification failed with error: missing role 'compute.storageAdmin'.

Running 'ocm gcp update wif-config' may fix errors related to cloud resource misconfiguration.

exit status 1.2.5. Ressources supplémentaires

- En ce qui concerne les clusters dédiés à OpenShift utilisant un modèle d’abonnement au cloud client (CCS) sur Google Cloud Platform (GCP), consultez les exigences du client.

- À titre d’information sur les quotas de ressources, les quotas de ressources par projet.

- À titre d’information sur les limites, les limites du compte GCP.

- Afin d’obtenir des informations sur les API requises, consultez la procédure client requise.

- En ce qui concerne la gestion des pools d’identités de charge de travail, consultez Gérer les pools d’identités et les fournisseurs de charge de travail.

- Afin d’obtenir des informations sur la gestion des rôles et des autorisations dans votre compte Google Cloud, consultez Rôles et autorisations.

- En ce qui concerne la liste des maximums pris en charge, voir Cluster maximums.

- Afin d’obtenir des informations sur la configuration des fournisseurs d’identité, consultez Configuring Identity Provider.

- Afin d’obtenir de l’information sur la révocation des privilèges de cluster, consultez les privilèges Revoking et l’accès à un cluster dédié OpenShift.

Chapitre 3. Création d’un cluster sur GCP avec l’authentification du compte de service

3.1. Aperçu de l’authentification du compte de service

Le type d’authentification du compte de service utilise une clé privée à des fins d’authentification. Les comptes de service utilisent des paires de clés RSA, qui consistent en une clé publique et privée, la clé privée étant la clé de compte de service. La partie publique de la paire de clés est stockée sur Google Cloud, tandis que la clé privée est conservée par l’utilisateur. La clé privée permet aux utilisateurs de s’authentifier en tant que compte de service et d’accéder aux actifs et ressources associés à ce compte de service.

Les clés de compte de service sont un risque de sécurité si elles ne sont pas gérées avec soin. Les utilisateurs doivent régulièrement faire pivoter leurs clés de compte de service afin de réduire le risque de fuite ou de vol de clés.

En raison du risque potentiel de sécurité lors de l’utilisation du type d’authentification de compte de service, Red Hat recommande d’utiliser GCP Workload Identity Federation (WIF) comme type d’authentification pour l’installation et l’interaction avec le cluster dédié OpenShift déployé sur Google Cloud Platform (GCP) car il fournit une sécurité accrue. Afin d’obtenir de plus amples informations, voir Création d’un cluster sur GCP avec l’authentification de la Fédération de l’identité de la charge de travail dans la section Ressources supplémentaires.

3.2. Conditions préalables

- Découvrez l’introduction à OpenShift Dedicated et la documentation sur les concepts d’architecture.

- Les options de déploiement de cloud dédiés à OpenShift ont été revues.

- L’examen et l’achèvement de la procédure client requise.

3.3. Création d’un cluster avec authentification de compte de service à l’aide d’OpenShift Cluster Manager

Procédure

- Connectez-vous à OpenShift Cluster Manager et cliquez sur Créer un cluster.

- Dans la page Créer un cluster OpenShift, sélectionnez Créer un cluster dans la ligne Red Hat OpenShift dédiée.

Dans le modèle de facturation, configurez le type d’abonnement et le type d’infrastructure:

Choisissez un type d’abonnement. En ce qui concerne les options d’abonnement dédiées à OpenShift, consultez les abonnements Cluster et l’inscription dans la documentation OpenShift Cluster Manager.

NoteLes types d’abonnement qui vous sont disponibles dépendent de vos abonnements OpenShift dédiés et des quotas de ressources. Le Red Hat recommande de déployer votre cluster avec le type d’abonnement à la demande acheté via la plateforme Google Cloud Platform (GCP) Marketplace. Cette option offre une facturation flexible basée sur la consommation, la consommation de capacité supplémentaire est sans friction, et aucune intervention Red Hat n’est requise.

Contactez votre représentant commercial ou votre support Red Hat pour plus d’informations.

- Choisissez le type d’infrastructure d’abonnement au cloud client pour déployer OpenShift Dedicated dans un compte de fournisseur de cloud existant que vous possédez.

- Cliquez sur Next.

- Choisissez Exécuter sur Google Cloud Platform.

Choisissez Compte de service comme type d’authentification.

NoteLe Red Hat recommande d’utiliser Workload Identity Federation comme type d’authentification. Afin d’obtenir de plus amples informations, voir Création d’un cluster sur GCP avec l’authentification de la Fédération de l’identité de la charge de travail dans la section Ressources supplémentaires.

- Examinez et complétez les Prérequis listés.

- Choisissez la case à cocher pour reconnaître que vous avez lu et rempli toutes les conditions préalables.

- Fournissez votre clé privée de votre compte de service GCP au format JSON. Cliquez sur Parcourir pour localiser et joindre un fichier JSON ou ajouter les détails dans le champ JSON du compte Service.

- Cliquez sur Suivant pour valider votre compte de fournisseur de cloud et accédez à la page Détails du cluster.

Dans la page Détails du cluster, fournissez un nom pour votre cluster et spécifiez les détails du cluster:

- Ajoutez un nom de cluster.

Facultatif: Création de cluster génère un préfixe de domaine en tant que sous-domaine pour votre cluster provisionné sur openshiftapps.com. Lorsque le nom du cluster est inférieur ou égal à 15 caractères, ce nom est utilisé pour le préfixe de domaine. Lorsque le nom du cluster est supérieur à 15 caractères, le préfixe de domaine est généré au hasard sur une chaîne de 15 caractères.

Afin de personnaliser le sous-domaine, sélectionnez la case à cocher Créer un préfixe de domaine, puis entrez le nom de préfixe de domaine dans le champ Préfixe de domaine. Le préfixe de domaine ne peut pas dépasser 15 caractères, doit être unique au sein de votre organisation et ne peut pas être modifié après la création de clusters.

Choisissez une version de cluster dans le menu déroulant Version.

ImportantLes clusters configurés avec Private Service Connect (PSC) ne sont pris en charge que sur OpenShift Dedicated version 4.17 et ultérieure. De plus amples renseignements sur la CFP, voir Aperçu du service privé dans la section Ressources supplémentaires.

- Choisissez une région fournisseur de cloud dans le menu déroulant Région.

- Choisissez une configuration de zone unique ou multi-zone.

Facultatif: Sélectionnez Activer le démarrage sécurisé pour les machines virtuelles blindées pour utiliser des machines virtuelles blindées lors de l’installation de votre cluster. Consultez les machines virtuelles blindées pour plus d’informations.

ImportantAfin de créer avec succès un cluster, vous devez sélectionner la prise en charge Enable Secure Boot pour les machines virtuelles protégées si votre organisation dispose des contraintes de contrainte de stratégie/compute.requireShieldedVm activée. Afin d’obtenir de plus amples renseignements sur les contraintes de politique organisationnelle du PCG, voir les contraintes de politique de l’Organisation.

- Laissez activer la surveillance de la charge de travail de l’utilisateur sélectionnée pour surveiller vos propres projets indépendamment des métriques de la plate-forme Red Hat Site Reliability Engineer (SRE). Cette option est activée par défaut.

Facultatif: Expandez le chiffrement avancé pour apporter des modifications aux paramètres de chiffrement.

Choisissez Utilisez les touches KMS personnalisées pour utiliser des clés KMS personnalisées. Lorsque vous préférez ne pas utiliser les touches KMS personnalisées, laissez le paramètre par défaut Utilisez les clés KMS par défaut.

ImportantAfin d’utiliser des clés KMS personnalisées, le compte de service IAM osd-ccs-admin doit être accordé au rôle Cloud KMS CryptoKey Encrypter/Décrypteur. Afin d’obtenir de plus amples renseignements sur l’octroi de rôles sur une ressource, consultez les rôles de subvention sur une ressource.

Avec les touches KMS personnalisées sélectionnées:

- Choisissez l’emplacement d’un porte-clés dans le menu déroulant de l’emplacement de l’anneau clé.

- Choisissez un porte-clés dans le menu déroulant Key Ring.

- Choisissez un nom de clé dans le menu déroulant Nom de la clé.

- Fournissez le compte de service KMS.

Facultatif: Sélectionnez Activer la cryptographie FIPS si vous exigez que votre cluster soit validé FIPS.

NoteLorsque la cryptographie FIPS est sélectionnée, Activer le chiffrement etcd supplémentaire est activé par défaut et ne peut pas être désactivé. Activez le chiffrement supplémentaire etcd sans sélectionner Activer la cryptographie FIPS.

Facultatif: Sélectionnez Activer le chiffrement supplémentaire etcd si vous avez besoin d’un cryptage de valeur clé etcd. Avec cette option, les valeurs de clé etcd sont cryptées, mais pas les clés. Cette option s’ajoute au chiffrement de stockage de plan de contrôle qui chiffre les volumes etcd dans les clusters dédiés OpenShift par défaut.

NoteEn activant un chiffrement supplémentaire etcd, vous subirez des frais généraux de performance d’environ 20%. Les frais généraux sont le résultat de l’introduction de cette deuxième couche de chiffrement, en plus du chiffrement de stockage de plan de contrôle par défaut qui crypte les volumes etcd. Envisagez d’activer le chiffrement etcd seulement si vous en avez spécifiquement besoin pour votre cas d’utilisation.

- Cliquez sur Next.

- Dans la page de pool machine par défaut, sélectionnez un type d’instance de nœud de calcul dans le menu déroulant.

Facultatif: Sélectionnez la case à cocher Autoscaling pour activer l’autoscaling.

- Cliquez sur Modifier les paramètres d’autoscaling du cluster pour apporter des modifications aux paramètres de mise à l’échelle automatique.

- Lorsque vous avez apporté vos modifications souhaitées, cliquez sur Fermer.

- Choisissez un nombre minimum et maximum de nœuds. Les nombres de nœuds peuvent être sélectionnés en engageant les signes plus et moins disponibles ou en entrant le nombre de nœuds souhaité dans le champ d’entrée du nombre.

Choisissez un nombre de nœuds de calcul dans le menu déroulant.

NoteLorsque vous utilisez plusieurs zones de disponibilité, le nombre de nœuds de calcul est par zone. Après la création de votre cluster, vous pouvez modifier le nombre de nœuds de calcul dans votre cluster, mais vous ne pouvez pas modifier le type d’instance de nœud de calcul dans un pool de machines. Le nombre et les types de nœuds à votre disposition dépendent de votre abonnement OpenShift dédié.

En option: Expandez Ajoutez des étiquettes pour ajouter des étiquettes à vos nœuds. Cliquez sur Ajouter une étiquette supplémentaire pour ajouter une étiquette de nœud supplémentaire et sélectionnez Suivant.

ImportantCette étape se réfère aux étiquettes de Kubernetes, et non de Google Cloud. En savoir plus sur les étiquettes Kubernetes, voir Labels et Selectors.

Dans la page de configuration réseau, sélectionnez Public ou Privé pour utiliser des points de terminaison API publics ou privés et des itinéraires d’application pour votre cluster.

Lorsque vous sélectionnez PrivateShift Dedicated version 4.17 ou version ultérieure en tant que version de cluster, Utilisez Private Service Connect est sélectionné par défaut. Le Private Service Connect (PSC) est la fonctionnalité de mise en réseau renforcée par la sécurité de Google Cloud. En cliquant sur la case Utiliser le service privé Connect, vous pouvez désactiver PSC.

NoteLe Red Hat recommande d’utiliser Private Service Connect lors du déploiement d’un cluster privé OpenShift dédié sur Google Cloud. Le service privé Connect garantit une connectivité privée sécurisée entre l’infrastructure Red Hat, l’ingénierie de fiabilité du site (SRE) et les clusters privés OpenShift dédiés.

ImportantLorsque vous utilisez des points de terminaison d’API privés, vous ne pouvez pas accéder à votre cluster tant que vous n’avez pas mis à jour les paramètres réseau de votre compte fournisseur de cloud.

Facultatif: Pour installer le cluster dans un GCP Virtual Private Cloud (VPC) existant:

Choisissez Installer dans un VPC existant.

ImportantLe service privé Connect est pris en charge uniquement avec Install dans un VPC existant.

Lorsque vous installez dans un VPC existant et que vous souhaitez activer un proxy HTTP ou HTTPS pour votre cluster, sélectionnez Configurer un proxy à l’échelle du cluster.

ImportantAfin de configurer un proxy à l’échelle du cluster pour votre cluster, vous devez d’abord créer la traduction d’adresse réseau Cloud (NAT) et un routeur Cloud. Consultez la section Ressources supplémentaires pour plus d’informations.

Acceptez les paramètres d’entrée de l’application par défaut, ou pour créer vos propres paramètres personnalisés, sélectionnez Paramètres personnalisés.

- Facultatif: Fournir le sélecteur d’itinéraire.

- Facultatif: Fournir des espaces de noms exclus.

- Choisissez une politique de propriété d’espace de noms.

Choisissez une politique de wildcard.

Cliquez sur l’icône d’information fournie pour chaque paramètre.

- Cliquez sur Next.

Facultatif: Pour installer le cluster dans un PCV partagé GCP:

ImportantAfin d’installer un cluster dans un PCV partagé, vous devez utiliser OpenShift Dedicated version 4.13.15 ou ultérieure. De plus, le propriétaire de VPC du projet hôte doit activer un projet en tant qu’hôte dans sa console Google Cloud. Consultez Activer un projet hôte pour plus d’informations.

- Choisissez Installer dans GCP Shared VPC.

Indiquez l’ID du projet Host. Lorsque l’ID du projet hôte spécifié est incorrect, la création de cluster échoue.

ImportantLorsque vous avez terminé les étapes de l’assistant de configuration du cluster et cliquez sur Créer un cluster, le cluster entrera dans l’état "Installation en attente". À ce stade, vous devez contacter le propriétaire de VPC du projet hôte, qui doit attribuer au compte de service généré dynamiquement les rôles suivants : Administrateur réseau de calcul, administrateur de sécurité de calcul, administrateur de projet IAM et administrateur DNS. Le propriétaire du VPC du projet hôte dispose de 30 jours pour accorder les autorisations énumérées avant l’échec de la création de cluster. Afin d’obtenir de l’information sur les autorisations VPC partagées, consultez Provision Shared VPC.

Lorsque vous avez choisi d’installer le cluster dans un VPC GCP existant, fournissez vos paramètres de sous-réseau Virtual Private Cloud (VPC) et sélectionnez Suivant. Il faut avoir créé la traduction d’adresse réseau Cloud (NAT) et un routeur Cloud. Consultez la section « Ressources supplémentaires » pour obtenir des informations sur les NAT Cloud et les VPC Google.

NoteLorsque vous installez un cluster dans un VPC partagé, le nom et les sous-réseaux VPC sont partagés à partir du projet hôte.

Lorsque vous avez choisi de configurer un proxy à l’échelle du cluster, fournissez les détails de la configuration de votre proxy sur la page proxy à l’échelle du cluster:

Entrez une valeur dans au moins un des champs suivants:

- Indiquez une URL proxy HTTP valide.

- Indiquez une URL proxy HTTPS valide.

- Dans le champ Autres paquets de confiance, fournissez un paquet de certificats X.509 codé PEM. Le paquet est ajouté au magasin de certificats de confiance pour les nœuds de cluster. Il est nécessaire d’obtenir un fichier de groupe de confiance supplémentaire si vous utilisez un proxy d’inspection TLS à moins que le certificat d’identité du proxy ne soit signé par une autorité du groupe de confiance Red Hat Enterprise Linux CoreOS (RHCOS). Cette exigence s’applique indépendamment du fait que le proxy soit transparent ou nécessite une configuration explicite en utilisant les arguments http-proxy et https-proxy.

Cliquez sur Next.

De plus amples informations sur la configuration d’un proxy avec OpenShift Dedicated, voir Configuration d’un proxy à l’échelle du cluster.

Dans la boîte de dialogue des plages CIDR, configurez des gammes de routage interdomaine sans classe (CIDR) ou utilisez les valeurs par défaut fournies.

NoteLorsque vous installez dans un VPC, la gamme Machine CIDR doit correspondre aux sous-réseaux VPC.

ImportantLes configurations CIDR ne peuvent pas être modifiées ultérieurement. Confirmez vos sélections avec votre administrateur réseau avant de procéder.

Dans la page Stratégie de mise à jour Cluster, configurez vos préférences de mise à jour:

Choisissez une méthode de mise à jour de cluster:

- Choisissez des mises à jour individuelles si vous souhaitez planifier chaque mise à jour individuellement. C’est l’option par défaut.

Choisissez les mises à jour récurrentes pour mettre à jour votre cluster le jour de votre choix et l’heure de début, lorsque des mises à jour sont disponibles.

NoteConsultez les dates de fin de vie dans la documentation du cycle de vie de la mise à jour pour OpenShift Dedicated. Consultez OpenShift Dedicated cycle de vie pour plus d’informations.

Fournir l’approbation de l’administrateur en fonction de votre méthode de mise à jour de cluster:

- Les mises à jour individuelles: Si vous sélectionnez une version de mise à jour qui nécessite l’approbation, fournissez la reconnaissance d’un administrateur et cliquez sur Approuver et continuer.

- Les mises à jour récurrentes : Si vous avez sélectionné des mises à jour récurrentes pour votre cluster, fournissez la reconnaissance d’un administrateur et cliquez sur Approuver et continuer. Le gestionnaire de cluster OpenShift ne démarre pas les mises à jour programmées du flux y pour les versions mineures sans recevoir la reconnaissance d’un administrateur.

- Lorsque vous avez opté pour des mises à jour récurrentes, sélectionnez un jour préféré de la semaine et mettez à niveau l’heure de début en UTC dans les menus déroulants.

- Facultatif: Vous pouvez définir un délai de grâce pour le drainage des nœuds pendant les mises à niveau de cluster. Le délai de grâce d’une heure est fixé par défaut.

Cliquez sur Next.

NoteEn cas de problèmes de sécurité critiques qui ont un impact significatif sur la sécurité ou la stabilité d’un cluster, Red Hat Site Reliability Engineering (SRE) pourrait programmer des mises à jour automatiques de la dernière version z-stream qui n’est pas affectée. Les mises à jour sont appliquées dans les 48 heures suivant la notification des clients. La description de la cote de sécurité d’impact critique, voir Comprendre les cotes de sécurité Red Hat.

- Examinez le résumé de vos sélections et cliquez sur Créer un cluster pour démarrer l’installation du cluster. L’installation prend environ 30 à 40 minutes à compléter.

Facultatif: Dans l’onglet Aperçu, vous pouvez activer la fonction de protection de suppression en sélectionnant Activer, qui est situé directement sous Supprimer Protection: Désactiver. Cela empêchera votre cluster d’être supprimé. Afin de désactiver la protection, sélectionnez Désactiver. Les clusters sont créés par défaut avec la fonction de protection de suppression désactivée.

NoteLorsque vous supprimez un cluster installé dans un PCV partagé GCP, informez le propriétaire de VPC du projet hôte de supprimer les rôles de stratégie IAM attribués au compte de service référencé lors de la création de cluster.

La vérification

- Dans la page Aperçu de votre cluster, vous pouvez suivre l’avancement de l’installation. Les journaux d’installation sont affichés sur la même page. Le cluster est prêt lorsque l’état dans la section Détails de la page est listé comme prêt.

3.4. Ressources supplémentaires

- Afin d’obtenir des informations sur Workload Identity Federation, consultez Création d’un cluster sur GCP avec l’authentification de la Fédération de l’identité de la charge de travail.

- Afin d’obtenir de l’information sur Private Service Connect (PSC), consultez la vue d’ensemble du service privé Connect.

- Afin d’obtenir des informations sur la configuration d’un proxy avec OpenShift Dedicated, consultez Configurer un proxy à l’échelle du cluster.

- En ce qui concerne le stockage persistant d’OpenShift Dedicated, consultez la section Stockage dans la définition du service dédié OpenShift.

- En ce qui concerne les équilibreurs de charge pour OpenShift Dedicated, consultez la section Balanceurs de charge dans la définition du service dédié OpenShift.

- Consultez la définition du service de cryptage etcd pour plus d’informations sur le chiffrement etc.

- En ce qui concerne les dates de fin de vie pour les versions dédiées à OpenShift, consultez le cycle de vie de la mise à jour de OpenShift Dedicated.

- En ce qui concerne les informations générales sur la traduction d’adresses réseau Cloud (NAT) requises pour le proxy à l’échelle du cluster, consultez la vue d’ensemble Cloud NAT dans la documentation Google.

- En ce qui concerne les informations générales sur les routeurs Cloud qui sont nécessaires pour le proxy à l’échelle du cluster, consultez la vue d’ensemble du routeur Cloud dans la documentation Google.

- Afin d’obtenir des informations sur la création de VPC dans votre compte Google Cloud Provider, consultez Créer et gérer les réseaux VPC dans la documentation Google.

- Afin d’obtenir des informations sur la configuration des fournisseurs d’identité, consultez Configuring Identity Provider.

- Afin d’obtenir de l’information sur la révocation des privilèges de cluster, consultez les privilèges Revoking et l’accès à un cluster dédié OpenShift.

Chapitre 4. Création d’un cluster sur GCP avec un compte cloud Red Hat

Grâce à OpenShift Cluster Manager, vous pouvez créer un cluster dédié OpenShift sur Google Cloud Platform (GCP) à l’aide d’un compte de fournisseur de cloud standard appartenant à Red Hat.

4.1. Conditions préalables

- Découvrez l’introduction à OpenShift Dedicated et la documentation sur les concepts d’architecture.

- Les options de déploiement de cloud dédiés à OpenShift ont été revues.

4.2. Création d’un cluster sur GCP avec un compte Red Hat Cloud à l’aide d’OpenShift Cluster Manager

Grâce à OpenShift Cluster Manager, vous pouvez créer un cluster dédié OpenShift sur Google Cloud Platform (GCP) à l’aide d’un compte de fournisseur de cloud standard appartenant à Red Hat.

Procédure

- Connectez-vous à OpenShift Cluster Manager et cliquez sur Créer un cluster.

- Dans l’onglet Cloud, cliquez sur Créer un cluster dans la ligne Red Hat OpenShift dédiée.

Dans le modèle de facturation, configurez le type d’abonnement et le type d’infrastructure:

Choisissez le type d’abonnement annuel. Le type d’abonnement annuel n’est disponible que lorsque vous déployez un cluster à l’aide d’un compte cloud Red Hat.

En ce qui concerne les options d’abonnement dédiées à OpenShift, consultez les abonnements Cluster et l’inscription dans la documentation OpenShift Cluster Manager.

NoteLe quota de ressources requis pour le type d’abonnement annuel doit être disponible. Contactez votre représentant commercial ou votre support Red Hat pour plus d’informations.

- Choisissez le type d’infrastructure de compte cloud Red Hat pour déployer OpenShift Dedicated dans un compte de fournisseur de cloud appartenant à Red Hat.

- Cliquez sur Next.

- Choisissez Exécuter sur Google Cloud Platform et cliquez sur Suivant.

Dans la page Détails du cluster, fournissez un nom pour votre cluster et spécifiez les détails du cluster:

- Ajoutez un nom de cluster.

Facultatif: Création de cluster génère un préfixe de domaine en tant que sous-domaine pour votre cluster provisionné sur openshiftapps.com. Lorsque le nom du cluster est inférieur ou égal à 15 caractères, ce nom est utilisé pour le préfixe de domaine. Lorsque le nom du cluster est supérieur à 15 caractères, le préfixe de domaine est généré au hasard en tant que chaîne de 15 caractères.

Afin de personnaliser le sous-domaine, sélectionnez la case à cocher Créer un préfixe de domaine personnalisé et entrez le nom de préfixe de domaine dans le champ Préfixe de domaine. Le préfixe de domaine ne peut pas dépasser 15 caractères, doit être unique au sein de votre organisation et ne peut pas être modifié après la création de clusters.

- Choisissez une version de cluster dans le menu déroulant Version.

- Choisissez une région fournisseur de cloud dans le menu déroulant Région.

- Choisissez une configuration de zone unique ou multi-zone.

- Choisissez une capacité de stockage persistante pour le cluster. Consultez la section Stockage dans la définition du service dédié OpenShift.

- Indiquez le nombre d’équilibreurs de charge dont vous avez besoin pour votre cluster. Consultez la section Balanceurs de charge dans la définition du service dédié OpenShift.

Facultatif: Sélectionnez Activer le démarrage sécurisé pour les machines virtuelles blindées pour utiliser des machines virtuelles blindées lors de l’installation de votre cluster. Consultez les machines virtuelles blindées pour plus d’informations.

ImportantAfin de créer avec succès un cluster, vous devez sélectionner la prise en charge Enable Secure Boot pour les machines virtuelles protégées si votre organisation dispose des contraintes de contrainte de stratégie/compute.requireShieldedVm activée. Afin d’obtenir de plus amples renseignements sur les contraintes de politique organisationnelle du PCG, voir les contraintes de politique de l’Organisation.

- Laissez activer la surveillance de la charge de travail de l’utilisateur sélectionnée pour surveiller vos propres projets indépendamment des métriques de la plate-forme Red Hat Site Reliability Engineer (SRE). Cette option est activée par défaut.

Facultatif: Expandez le chiffrement avancé pour apporter des modifications aux paramètres de chiffrement.

Facultatif: Sélectionnez Activer la cryptographie FIPS si vous exigez que votre cluster soit validé FIPS.

NoteLorsque la cryptographie FIPS est sélectionnée, Activer le chiffrement etcd supplémentaire est activé par défaut et ne peut pas être désactivé. Activez le chiffrement supplémentaire etcd sans sélectionner Activer la cryptographie FIPS.

Facultatif: Sélectionnez Activer le chiffrement supplémentaire etcd si vous avez besoin d’un cryptage de valeur clé etcd. Avec cette option, les valeurs de clé etcd sont cryptées, mais pas les clés. Cette option s’ajoute au chiffrement de stockage de plan de contrôle qui chiffre les volumes etcd dans les clusters dédiés OpenShift par défaut.

NoteEn activant le chiffrement etcd pour les valeurs clés dans etcd, vous subirez un surcharge de performance d’environ 20%. Les frais généraux sont le résultat de l’introduction de cette deuxième couche de chiffrement, en plus du chiffrement de stockage de plan de contrôle par défaut qui crypte les volumes etcd. Envisagez d’activer le chiffrement etcd seulement si vous en avez spécifiquement besoin pour votre cas d’utilisation.

- Cliquez sur Next.

Dans la page de pool machine par défaut, sélectionnez un type d’instance de nœud de calcul et un nombre de nœuds de calcul. Le nombre et les types de nœuds disponibles dépendent de votre abonnement OpenShift dédié. Lorsque vous utilisez plusieurs zones de disponibilité, le nombre de nœuds de calcul est par zone.

NoteAprès la création de votre cluster, vous pouvez modifier le nombre de nœuds de calcul, mais vous ne pouvez pas modifier le type d’instance de nœud de calcul dans un pool de machines. Dans le cas des clusters utilisant le modèle CCS, vous pouvez ajouter des pools de machines après l’installation qui utilisent un type d’instance différent. Le nombre et les types de nœuds à votre disposition dépendent de votre abonnement OpenShift dédié.

- En option: Expandez les étiquettes de nœuds pour ajouter des étiquettes à vos nœuds. Cliquez sur Ajouter une étiquette pour ajouter d’autres étiquettes de nœuds et sélectionnez Suivant.

- Dans la boîte de dialogue de confidentialité Cluster, sélectionnez Public ou Privé pour utiliser des points de terminaison API publics ou privés et des itinéraires d’application pour votre cluster.

- Cliquez sur Next.

Dans la boîte de dialogue des plages CIDR, configurez des gammes de routage interdomaine sans classe (CIDR) ou utilisez les valeurs par défaut fournies.

ImportantLes configurations CIDR ne peuvent pas être modifiées ultérieurement. Confirmez vos sélections avec votre administrateur réseau avant de procéder.

Lorsque la confidentialité du cluster est définie sur Private, vous ne pouvez pas accéder à votre cluster tant que vous n’avez pas configuré des connexions privées dans votre fournisseur de cloud.

Dans la page Stratégie de mise à jour Cluster, configurez vos préférences de mise à jour:

Choisissez une méthode de mise à jour de cluster:

- Choisissez des mises à jour individuelles si vous souhaitez planifier chaque mise à jour individuellement. C’est l’option par défaut.

Choisissez les mises à jour récurrentes pour mettre à jour votre cluster le jour de votre choix et l’heure de début, lorsque des mises à jour sont disponibles.

NoteConsultez les dates de fin de vie dans la documentation du cycle de vie de la mise à jour pour OpenShift Dedicated. Consultez OpenShift Dedicated cycle de vie pour plus d’informations.

Fournir l’approbation de l’administrateur en fonction de votre méthode de mise à jour de cluster:

- Les mises à jour individuelles: Si vous sélectionnez une version de mise à jour qui nécessite l’approbation, fournissez la reconnaissance d’un administrateur et cliquez sur Approuver et continuer.

- Les mises à jour récurrentes : Si vous avez sélectionné des mises à jour récurrentes pour votre cluster, fournissez la reconnaissance d’un administrateur et cliquez sur Approuver et continuer. Le gestionnaire de cluster OpenShift ne démarre pas les mises à jour programmées du flux y pour les versions mineures sans recevoir la reconnaissance d’un administrateur.

- Lorsque vous avez opté pour des mises à jour récurrentes, sélectionnez un jour préféré de la semaine et mettez à niveau l’heure de début en UTC dans les menus déroulants.

- Facultatif: Vous pouvez définir un délai de grâce pour le drainage des nœuds pendant les mises à niveau de cluster. Le délai de grâce d’une heure est fixé par défaut.

Cliquez sur Next.

NoteEn cas de problèmes de sécurité critiques qui ont un impact significatif sur la sécurité ou la stabilité d’un cluster, Red Hat Site Reliability Engineering (SRE) pourrait programmer des mises à jour automatiques de la dernière version z-stream qui n’est pas affectée. Les mises à jour sont appliquées dans les 48 heures suivant la notification des clients. La description de la cote de sécurité d’impact critique, voir Comprendre les cotes de sécurité Red Hat.

- Examinez le résumé de vos sélections et cliquez sur Créer un cluster pour démarrer l’installation du cluster. L’installation prend environ 30 à 40 minutes à compléter.

Facultatif: Dans l’onglet Aperçu, vous pouvez activer la fonction de protection de suppression en sélectionnant Activer, qui est situé directement sous Supprimer Protection: Désactiver. Cela empêchera votre cluster d’être supprimé. Afin de désactiver la protection, sélectionnez Désactiver. Les clusters sont créés par défaut avec la fonction de protection de suppression désactivée.

La vérification

- Dans la page Aperçu de votre cluster, vous pouvez suivre l’avancement de l’installation. Les journaux d’installation sont affichés sur la même page. Le cluster est prêt lorsque l’état dans la section Détails de la page est listé comme prêt.

4.3. Les prochaines étapes

- Afin d’en savoir plus sur la configuration des fournisseurs d’identité pour votre cluster, consultez Configuring Identity Providers.

- Afin d’en savoir plus sur l’octroi de privilèges d’administrateur à un utilisateur pour votre cluster, consultez les privilèges d’administrateur concédant à un utilisateur.

Chapitre 5. La suppression d’un cluster OpenShift dédié sur GCP

En tant que propriétaire de clusters, vous pouvez supprimer vos clusters dédiés OpenShift.

5.1. La suppression de votre cluster

Dans Red Hat OpenShift Cluster Manager, vous pouvez supprimer votre cluster OpenShift Dedicated.

Conditions préalables

- Connectez-vous à OpenShift Cluster Manager.

- Création d’un cluster OpenShift dédié.

Procédure

- À partir d’OpenShift Cluster Manager, cliquez sur le cluster que vous souhaitez supprimer.

- Choisissez Supprimer le cluster dans le menu déroulant Actions.

Entrez le nom du cluster en gras, puis cliquez sur Supprimer. La suppression de cluster se produit automatiquement.

NoteLorsque vous supprimez un cluster installé dans un PCV partagé GCP, informez le propriétaire de VPC du projet hôte de supprimer les rôles de stratégie IAM attribués au compte de service référencé lors de la création de cluster.

Legal Notice

Copyright © 2025 Red Hat

OpenShift documentation is licensed under the Apache License 2.0 (https://www.apache.org/licenses/LICENSE-2.0).

Modified versions must remove all Red Hat trademarks.

Portions adapted from https://github.com/kubernetes-incubator/service-catalog/ with modifications by Red Hat.

Red Hat, Red Hat Enterprise Linux, the Red Hat logo, the Shadowman logo, JBoss, OpenShift, Fedora, the Infinity logo, and RHCE are trademarks of Red Hat, Inc., registered in the United States and other countries.

Linux® is the registered trademark of Linus Torvalds in the United States and other countries.

Java® is a registered trademark of Oracle and/or its affiliates.

XFS® is a trademark of Silicon Graphics International Corp. or its subsidiaries in the United States and/or other countries.

MySQL® is a registered trademark of MySQL AB in the United States, the European Union and other countries.

Node.js® is an official trademark of Joyent. Red Hat Software Collections is not formally related to or endorsed by the official Joyent Node.js open source or commercial project.

The OpenStack® Word Mark and OpenStack logo are either registered trademarks/service marks or trademarks/service marks of the OpenStack Foundation, in the United States and other countries and are used with the OpenStack Foundation’s permission. We are not affiliated with, endorsed or sponsored by the OpenStack Foundation, or the OpenStack community.

All other trademarks are the property of their respective owners.