Chapitre 6. Ports nécessaires à la communication entre IdM et AD

Pour permettre la communication entre vos environnements Active Directory (AD) et Identity Management (IdM), ouvrez les ports suivants sur les pare-feu de vos contrôleurs de domaine AD et de vos serveurs IdM.

| Service | Port | Protocol |

|---|---|---|

| Résolution des points d'extrémité portmapper | 135 | TCP |

| NetBIOS-DGM | 138 | TCP et UDP |

| NetBIOS-SSN | 139 | TCP et UDP |

| Microsoft-DS | 445 | TCP et UDP |

| RPC dynamique | 49152-65535 | TCP |

| Catalogue général AD | 3268 | TCP |

| LDAP | 389 | TCP et UDP |

Il n'est pas nécessaire que le port TCP 389 soit ouvert sur les serveurs IdM pour la confiance, mais il est nécessaire pour les clients qui communiquent avec le serveur IdM.

Pour ouvrir des ports, vous pouvez utiliser les méthodes suivantes :

Service Firewalld - vous pouvez activer les ports particuliers ou les services suivants qui incluent les ports :

- Création d'un trust FreeIPA

- FreeIPA avec LDAP

- Kerberos

- DNS

Pour plus d'informations, voir Contrôle des ports à l'aide de l'interface CLI.

Si vous utilisez RHEL 8.2 ou une version antérieure, le service freeipa-trust Firewalld inclut une plage de ports RPC de 1024-1300, ce qui est incorrect. Sur RHEL 8.2 et les versions antérieures, vous devez ouvrir manuellement la plage de ports TCP 49152-65535 en plus d'activer le service freeipa-trust Firewalld.

Ce problème a été corrigé pour RHEL 8.3 et les versions ultérieures dans le bogue 1850418 - mise à jour de la définition de freeipa-trust.xml pour inclure la plage RPC dynamique correcte.

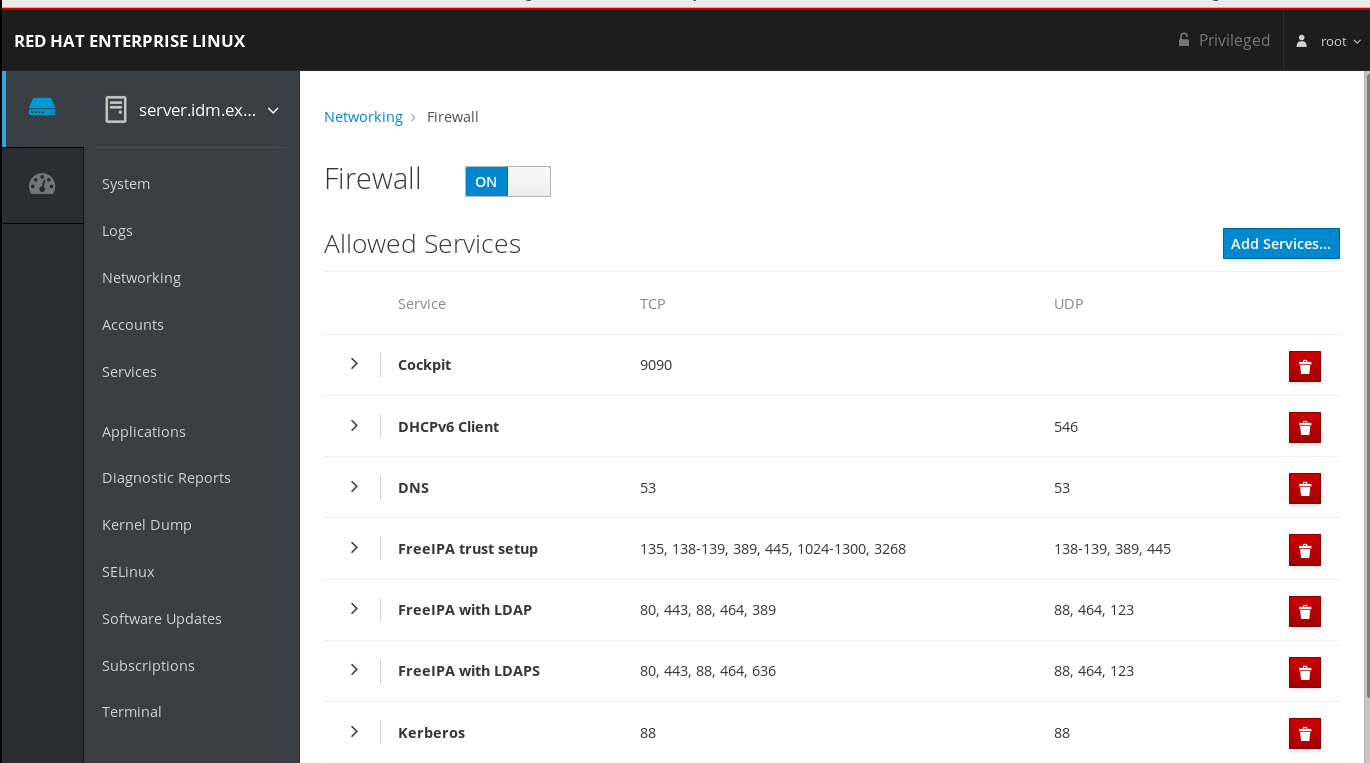

La console web RHEL, qui est une interface utilisateur avec des paramètres de pare-feu basés sur le service

firewalld.

Pour plus d'informations sur la configuration du pare-feu via la console web, voir Activation des services sur le pare-feu à l'aide de la console web

NoteSi vous utilisez RHEL 8.2 ou une version antérieure, le service

FreeIPA Trust Setupinclut une plage de ports RPC de1024-1300, ce qui est incorrect. Sur RHEL 8.2 et les versions antérieures, vous devez ouvrir manuellement la plage de ports TCP49152-65535en plus d'activer le serviceFreeIPA Trust Setupdans la console web RHEL.Ce problème a été corrigé pour RHEL 8.3 et les versions ultérieures dans le bogue 1850418 - mise à jour de la définition de freeipa-trust.xml pour inclure la plage RPC dynamique correcte.

| Service | Port | Protocol |

|---|---|---|

| Kerberos | 88, 464 | TCP et UDP |

| LDAP | 389 | TCP |

| DNS | 53 | TCP et UDP |

| Service | Port | Protocol |

|---|---|---|

| Kerberos | 88 | UDP et TCP |

La bibliothèque libkrb5 utilise le protocole UDP et revient au protocole TCP si les données envoyées par le centre de distribution de clés (KDC) sont trop volumineuses. Active Directory associe un certificat d'attribut de privilège (PAC) au ticket Kerberos, ce qui augmente la taille du ticket et nécessite l'utilisation du protocole TCP. Afin d'éviter de devoir renvoyer la demande, SSSD dans Red Hat Enterprise Linux 7.4 et les versions ultérieures utilise par défaut le protocole TCP pour l'authentification de l'utilisateur. Si vous souhaitez configurer la taille avant que libkrb5 n'utilise TCP, définissez udp_preference_limit dans le fichier /etc/krb5.conf. Pour plus de détails, consultez la page de manuel krb5.conf(5).

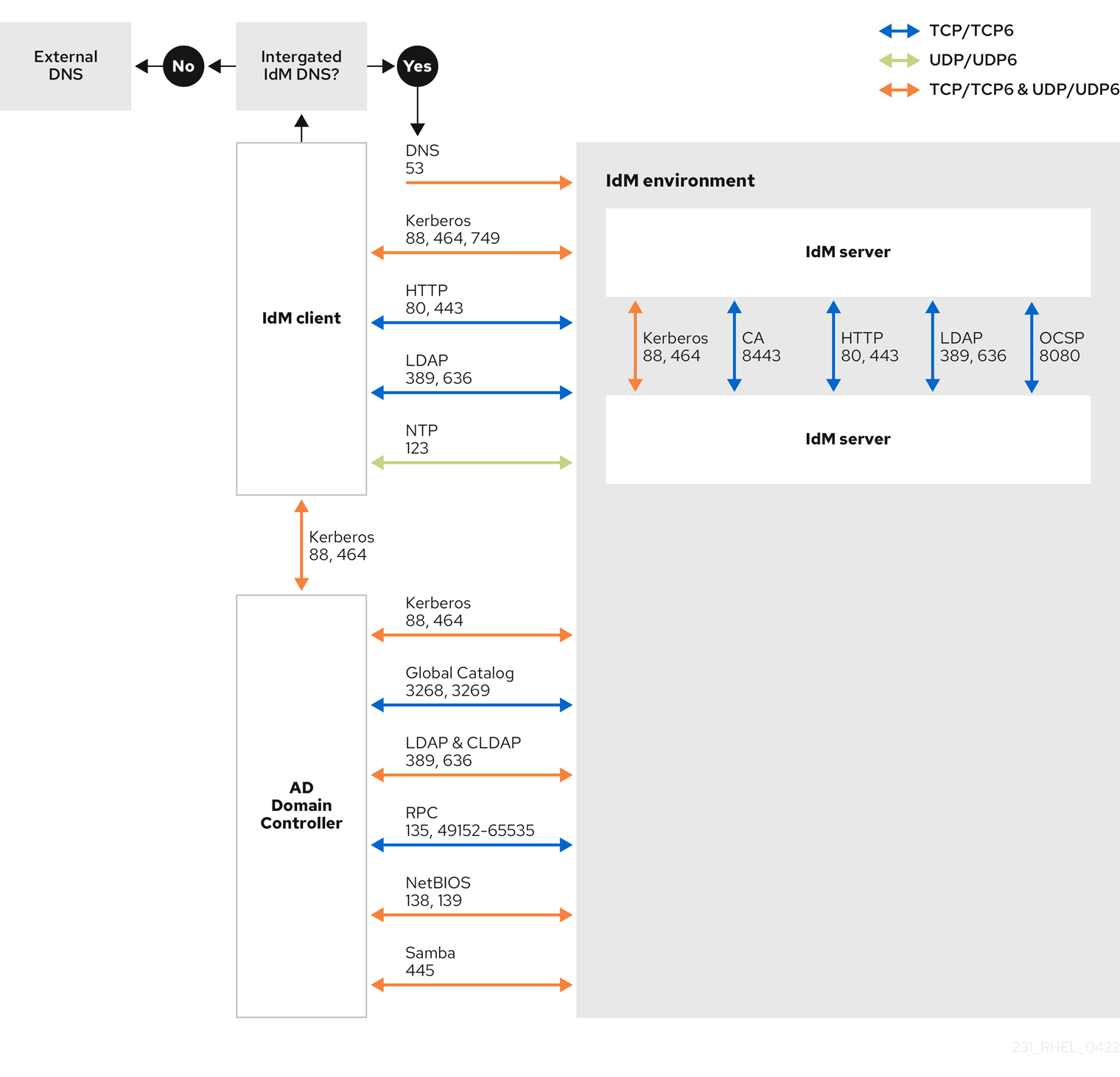

Le diagramme suivant montre les communications envoyées par les clients IdM, et reçues et répondues par les serveurs IdM et les contrôleurs de domaine AD. Pour définir les ports et protocoles entrants et sortants sur votre pare-feu, Red Hat recommande d'utiliser le service firewalld, qui contient déjà des définitions pour les services FreeIPA.

Ressources supplémentaires

- Pour plus d'informations sur la plage de ports RPC dynamique dans Windows Server 2008 et les versions ultérieures, voir La plage de ports dynamiques par défaut pour TCP/IP a changé depuis Windows Vista et dans Windows Server 2008.