システム管理者のガイド

RHEL 7 の導入、設定、および管理

概要

パート I. システムの基本設定

ここでは、キーボードの設定、日付と時刻の設定、ユーザーとグループの管理、権限の取得など、インストール後の基本的なタスクおよび基本的なシステム管理タスクを取り上げます。

第1章 はじめに

本章では、Red Hat Enterprise Linux 7 のインストール直後に実行する必要のある基本的なタスクを説明します。

これらのアイテムには、通常はインストールプロセス中に実行済みとなるタスクが含まれている可能性がありますが、システムの登録など、実行する必要がないものもあることに注意してください。本章の各セクションではこのようなタスクを扱い、インストール中に必要な方法と、別セクションにある関連ドキュメントへのリンクを紹介します。

Red Hat Enterprise Linux 7 のインストールに関する詳細は Red Hat Enterprise Linux 7 インストールガイド を参照してください。

本章では、実行すべきコマンドをいくつか紹介します。root 権限が必要なコマンドには # がついており、一般ユーザーが実行できるコマンドには $ がついています。

インストール後の一般的なタスクの詳細は、インストールガイドの Red Hat Enterprise Linux 7 インストール後 を参照してください。

インストール後のタスクはすべてコマンドラインから実行できますが、一部のコマンドは Web コンソール から実行することもできます。

Web コンソールの概要および使用できるタスク

Web コンソール はシステム管理ツールで、Web ブラウザーを通して監視サーバーおよび管理サーバーのユーザーインターフェイスを提供します。

Web コンソール は、以下のタスクを実行できます。

- ハードウェア、インターネット接続、パフォーマンスの特徴など、基本的なシステム機能の監視

- システムログファイルのコンテンツの分析

- インターフェイス、ネットワークログ、パケットサイズなど、基本的なネットワーキング機能の設定

- ユーザーアカウントの管理

- システムサービスの監視および設定

- 診断レポートの作成

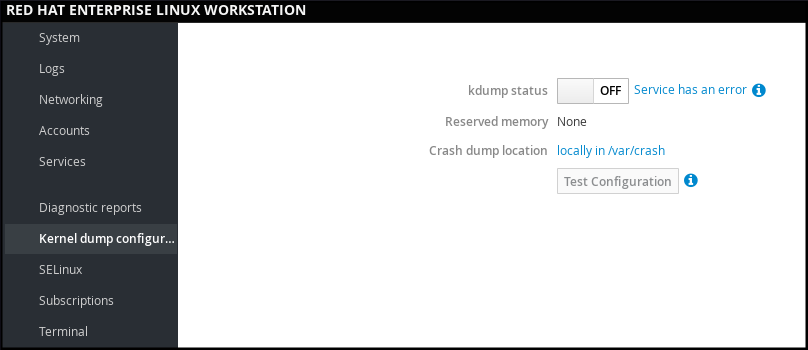

- カーネルダンプ設定の設定

- SELinux の設定

- システムサブスクリプションの管理

- ターミナルへのアクセス

Web コンソール のインストールおよび使用の詳細は RHEL 7 の Web コンソールを使用したシステムの管理 を参照してください。

1.1. 環境の基本設定

環境の基本設定には以下が含まれます。

- 日付と時刻

- システムロケール

- キーボードのレイアウト

通常、これらのアイテムの設定は、インストールプロセスに含まれます。

詳細は、インストール方法に応じた適切な資料を参照してください。

Anaconda インストーラーを使用してインストールする場合は、以下を参照してください。

Red Hat Enterprise Linux 7 インストールガイドの 日付と時刻、言語サポート、および キーボードの設定。

キックスタートファイルを使用してインストールする場合は、以下を参照してください。

Red Hat Enterprise Linux 7 インストールガイドの キックスタートのコマンドとオプション

インストール後に、環境の基本的な特徴を再設定する必要がある場合は、このセクションの指示に従います。

1.1.1. 日付と時刻の設定について

正確な時間を維持することは、様々な理由で重要です。Red Hat Enterprise Linux 7 では、NTP プロトコルにより、時間の正確さが確保されます。ユーザー領域のデーモンは、カーネルで実行しているシステムクロックを更新します。システムクロックは、さまざまなクロックソースを使用して時間を維持します。

Red Hat Enterprise Linux 7 は以下のデーモンを使用して、NTP を実装します。

chronydデフォルトでは、

chronydデーモンを使用します。これは chrony パッケージから利用できます。chronydでNTPを設定および使用する方法は、18章chrony スイートを使用した NTP 設定 を参照してください。ntpdntpdデーモンは、ntp パッケージから利用できます。ntpdを使用したNTPの設定および使用に関する詳細は 19章ntpd を使用した NTP 設定 を参照してください。

デフォルトの chronyd ではなく ntpd を使用する場合は、chronyd を無効にし、19章ntpd を使用した NTP 設定 に従って ntpd をインストールして有効にし、設定する必要があります。

システムの現在日時の表示

システムの現在日時を表示するには、以下のいずれかのコマンドを使用します。

date

~]$ datetimedatectl

~]$ timedatectl

timedatectl コマンドを使用すると、より詳細な出力が得られます。出力には、ユニバーサル時間、現在使用しているタイムゾーン、Network Time Protocol (NTP) 設定ステータスなどの情報が含まれます。

日付と時刻の設定に関する詳細は、3章日付と時刻の設定 を参照してください。

1.1.2. システムロケールの設定について

システム全体にわたるロケール設定は /etc/locale.conf ファイルに保存され、システム起動の初期段階で systemd デーモンにより読み込まれます。/etc/locale.conf に設定したロケール設定は、個別のプログラムやユーザーが上書きしない限り、すべてのサービスやユーザーに継承されます。

システムロケールを処理する基本的なタスク

利用可能なシステムロケール設定のリスト表示

localectl list-locales

~]$ localectl list-localesCopy to Clipboard Copied! Toggle word wrap Toggle overflow システムロケール設定の現行ステータスの表示

localectl status

~]$ localectl statusCopy to Clipboard Copied! Toggle word wrap Toggle overflow デフォルトのシステムロケール設定または変更

localectl set-locale LANG=locale

~]# localectl set-locale LANG=localeCopy to Clipboard Copied! Toggle word wrap Toggle overflow

システムロケールの設定に関する詳細は、2章システムロケールおよびキーボード設定 を参照してください。

1.1.3. キーボードレイアウトの設定

キーボードレイアウト設定では、テキストコンソールとグラフィカルユーザーインターフェイスで使用するレイアウトを管理します。

キーボードレイアウトを処理する基本的なタスクには、以下が含まれます。

利用可能なキーマップのリスト表示

localectl list-keymaps

~]$ localectl list-keymapsCopy to Clipboard Copied! Toggle word wrap Toggle overflow キーマップ設定の現行ステータスの表示

localectl status

~]$ localectl statusCopy to Clipboard Copied! Toggle word wrap Toggle overflow デフォルトのシステムキーマップの設定または変更

localectl set-keymap

~]# localectl set-keymapCopy to Clipboard Copied! Toggle word wrap Toggle overflow

キーボードレイアウトの設定に関する詳細は、2章システムロケールおよびキーボード設定 を参照してください。

1.2. ネットワークアクセスの設定および検査

通常、ネットワークアクセスはインストールプロセス中に設定されます。しかし、インストールプロセスでは、一部の共通インストールパスでネットワークインターフェイスの設定を求めるプロンプトは表示されません。その結果、インストール後にネットワークアクセスが設定されていない可能性があります。その場合は、インストール後にネットワークアクセスを設定します。

インストール中のネットワークアクセスの設定に関するクイックスタートは 「インストールプロセス時のネットワークアクセスの設定」 を参照してください。インストール後にネットワークアクセスを設定するには、Red Hat Enterprise Linux 7 ネットワークガイド で説明されている nmcli コマンドラインユーティリティーか、Red Hat Enterprise Linux 7 ネットワークガイド で説明されている テキスト形式のユーザーインターフェイスユーティリティー nmtui のいずれかを使用できます。

nmcli および nmtui ユーティリティーは、1 つ以上の新しいネットワーク接続を追加するだけでなく、既存接続の変更および調査も可能にします。nmcli を使用してネットワーク接続を作成し、管理する場合は「nmcli を使用したインストールプロセス後のネットワーク接続管理」を参照してください。nmtui を使用してネットワーク接続を作成し、管理する場合は 「nmtui を使用したインストールプロセス後のネットワーク接続管理」 を参照してください。

1.2.1. インストールプロセス時のネットワークアクセスの設定

インストールプロセス時のネットワークアクセスの設定方法

- Anaconda インストールプログラムにおけるグラフィカルユーザーインターフェイスのインストール概要画面に表示される メニュー

- Anaconda インストールプログラムのテキストモードの オプション

- キックスタートファイル

インストール完了後に初めてシステムを起動すると、インストール中に設定したネットワークインターフェイスが自動的にアクティブになります。

インストールプロセス中のネットワークアクセスの設定に関する詳細は Red Hat Enterprise Linux 7 インストールガイド を参照してください。

1.2.2. nmcli を使用したインストールプロセス後のネットワーク接続管理

nmcli ユーティリティーを使用してネットワーク接続を管理するには、root として以下のコマンドを実行します。

接続を新規作成するには、以下を実行します。

nmcli con add type type of the connection "con-name" connection name ifname ifname interface-name the name of the interface ipv4 address ipv4 address gw4 address gateway address

~]# nmcli con add type type of the connection "con-name" connection name ifname ifname interface-name the name of the interface ipv4 address ipv4 address gw4 address gateway address既存の接続を修正するには、以下を実行します。

nmcli con mod "con-name"

~]# nmcli con mod "con-name"すべての接続を表示するには、以下を実行します。

nmcli con show

~]# nmcli con showアクティブな接続を表示するには、以下を実行します。

nmcli con show --active

~]# nmcli con show --active特定の接続の設定をすべて表示するには、以下を実行します。

nmcli con show "con-name"

~]# nmcli con show "con-name"nmcli コマンドラインユーティリティーに関する詳細は Red Hat Enterprise Linux 7 ネットワークガイドの Red Hat Enterprise Linux 7 ネットワークガイド を参照してください。

1.2.3. nmtui を使用したインストールプロセス後のネットワーク接続管理

NetworkManager テキストユーザーインターフェイス (TUI) のユーティリティー (nmtui) は、NetworkManager を制御してネットワークを設定するテキストインターフェイスを提供します。

テキスト形式のインターフェイスツールである nmtui のインストールおよび使用に関する詳細は Red Hat Enterprise Linux 7 ネットワークガイド を参照してください。

1.2.4. Web コンソールでのネットワークの管理

Web コンソール の メニューでは、以下が可能です。

- 最近送受信したパケットの表示

- 利用可能なネットワークインターフェイスの最も重要な特徴の表示

- ネットワーキングログのコンテンツの表示

- ネットワークインターフェイスの様々なタイプ (ボンディング、チーム、ブリッジ、VLAN) の追加

図1.1 Web コンソールでのネットワークの管理

1.3. システム登録およびサブスクリプション管理の基本

1.3.1. Red Hat サブスクリプションの概要、およびサブスクリプションを使用できるタスク

Red Hat Enterprise Linux 7 オペレーティングシステムと、そこにインストールされている製品は、サブスクリプションでカバーされています。

Red Hat コンテンツ配信ネットワーク (CDN) サブスクリプションを使用して、以下を追跡します。

- 登録したシステム

- 登録したシステムにインストールされている製品

- インストールされている製品に割り当てられているサブスクリプション

1.3.2. インストール時のシステム登録

本セクションでは、インストールプロセス中に行う Red Hat Enterprise Linux 7 の登録について簡単な概要を説明します。インストールしてもオペレーティングシステムが登録されていない場合は、本セクションを読むことで、インストール中に設定しなかった項目を確認できます。詳細は Red Hat Enterprise Linux 7 インストールガイド を参照してください。

基本的に、インストール中にシステムを登録する方法は 2 つあります。

- 通常、登録は、初期設定の設定プロセスで行います。詳細は Red Hat Enterprise Linux 7 インストールガイド を参照してください。

- または、インストール後のスクリプトでサブスクリプションマネージャー を実行して行います。この場合は、インストールの完了と同時 (システムが最初の再起動を実施する前) に、自動登録を実行します。これを行うには、キックスタートファイルの %post セクションを変更します。インストール後のスクリプトとしてサブスクリプションマネージャーを実行する場合は Red Hat Enterprise Linux 7 インストールガイド を参照してください。

1.3.3. インストール後のシステムの登録

インストールプロセス中にシステムの登録をしなかった場合は、以下の手順に従ってインストール後に登録できます。この手順で紹介するコマンドはすべて root で実行する必要があります。

システムの登録およびサブスクリプションの割り当て

システムを登録します。

subscription-manager register

~]# subscription-manager registerCopy to Clipboard Copied! Toggle word wrap Toggle overflow コマンドを実行すると、Red Hat カスタマーポータルのユーザー名とパスワードの入力を求めるプロンプトが表示されます。

必要なサブスクリプションのプール ID を確認します。

subscription-manager list --available

~]# subscription-manager list --availableCopy to Clipboard Copied! Toggle word wrap Toggle overflow このコマンドは、使用している Red Hat アカウントで利用可能なサブスクリプションをすべて表示します。サブスクリプションごとに、プール ID を含むさまざまな情報が表示されます。

pool_id を、確認したプール ID に置き換えて、適切なサブスクリプションをシステムに割り当てます。

subscription-manager attach --pool=pool_id

~]# subscription-manager attach --pool=pool_idCopy to Clipboard Copied! Toggle word wrap Toggle overflow

システムの登録および Red Hat コンテンツ配信ネットワークサブスクリプションの割り当て方法は、7章システム登録およびサブスクリプション管理 を参照してください。

1.3.4. システムの EUS コンテンツへの登録

延長更新サポート (EUS) コンテンツにアクセスするには、以下のようにシステムを登録します。

EUS エンタイトルメントが利用可能であることを確認します。

subscription-manager list --available --matches="*Extended Update Support"

~]# subscription-manager list --available --matches="*Extended Update Support"Copy to Clipboard Copied! Toggle word wrap Toggle overflow Copy to Clipboard Copied! Toggle word wrap Toggle overflow プール ID を使用して該当サブスクリプションを割り当てます。

subscription-manager attach --pool 8a99f9ac7238188b01723d9c8a8a06a9

~]# subscription-manager attach --pool 8a99f9ac7238188b01723d9c8a8a06a9Copy to Clipboard Copied! Toggle word wrap Toggle overflow システムに有効なデフォルトのリポジトリーを EUS バリアントに置き換えます。

subscription-manager repos --disable \*

~]# subscription-manager repos --disable \*Copy to Clipboard Copied! Toggle word wrap Toggle overflow 使用中の RHEL リビジョンの EUS コンテンツセットを表すリポジトリーを有効にします。

subscription-manager repos --enable rhel-7-server-eus-rpms

~]# subscription-manager repos --enable rhel-7-server-eus-rpmsCopy to Clipboard Copied! Toggle word wrap Toggle overflow エンドシステムで必要な、サポート対象のリリースを選択します。

subscription-manager release --set 7.6

~]# subscription-manager release --set 7.6Copy to Clipboard Copied! Toggle word wrap Toggle overflow

現在サポートされている EUS リリースについては、Extended Update Support Add-on を参照してください。

1.3.5. システムを E4S コンテンツに登録する

以下の手順では、システムを登録して E4S コンテンツを使用する方法を説明します。

以下のコマンドを使用してシステムを登録します。

subscription-manager register

~]# subscription-manager registerCopy to Clipboard Copied! Toggle word wrap Toggle overflow E4S エンタイトルメントが利用可能であることを確認します。

subscription-manager list --available --matches="*Update Services for SAP Solutions*"

~]# subscription-manager list --available --matches="*Update Services for SAP Solutions*"Copy to Clipboard Copied! Toggle word wrap Toggle overflow Copy to Clipboard Copied! Toggle word wrap Toggle overflow プール ID を使用して該当サブスクリプションを割り当てます。

subscription-manager attach --pool=#################

~]# subscription-manager attach --pool=#################Copy to Clipboard Copied! Toggle word wrap Toggle overflow システムに有効なデフォルトのリポジトリーを EUS バリアントに置き換えます。

subscription-manager repos --disable="*"

~]# subscription-manager repos --disable="*"Copy to Clipboard Copied! Toggle word wrap Toggle overflow 使用中の RHEL リビジョンの E4S コンテンツセットを表すリポジトリーを有効にします。

subscription-manager --enable=rhel-7-server-e4s-rpms

~]# subscription-manager --enable=rhel-7-server-e4s-rpmsCopy to Clipboard Copied! Toggle word wrap Toggle overflow リポジトリーキャッシュをクリアし、システムのロックを、有効なリリース (SAP アプリケーションをサポートする E4S) にリリースします。

yum clean all && subscription-manager release --set=7.7

~]# yum clean all && subscription-manager release --set=7.7Copy to Clipboard Copied! Toggle word wrap Toggle overflow

1.4. ソフトウェアのインストール

本セクションでは、Red Hat Enterprise Linux 7 システムにソフトウェアをインストールする際の基本的な内容を紹介します。「ソフトウェアインストールの前提条件」 では、ソフトウェアをインストールできるようにするために実行すべき前提条件を説明します。「ソフトウェアパッケージングとソフトウェアリポジトリーのシステム」 では、ソフトウェアパッケージングとソフトウェアリポジトリーに関する基本情報を説明します。また、「サブスクリプションマネージャーおよび yum を使用したソフトウェアインストールの基本タスクの管理」 では、ソフトウェアのインストールに関連する基本的なタスクの実行方法を説明します。

1.4.1. ソフトウェアインストールの前提条件

Red Hat コンテンツ配信ネットワークのサブスクリプションサービスは、Red Hat のソフトウェアインベントリーを処理するメカニズムを提供し、ソフトウェアを追加でインストールしたり、インストール済みのパッケージを更新したりできるようにします。「システム登録およびサブスクリプション管理の基本」 に従って、システムの登録とサブスクリプションの割り当てを完了したら、ソフトウェアのインストールを開始できます。

1.4.2. ソフトウェアパッケージングとソフトウェアリポジトリーのシステム

Red Hat Enterprise Linux システムにあるすべてのソフトウェアは、RPM パッケージに分類されます。RPM パッケージは、特定のリポジトリーに置かれています。Red Hat コンテンツ配信ネットワークにシステムをサブスクライブすると、/etc/yum.repos.d/ ディレクトリーにリポジトリーファイルが作成されます。

パッケージ操作を管理するには、yum ユーティリティーを使用します。

- パッケージに関する情報の検索

- パッケージのインストール

- パッケージの更新

- パッケージの削除

- 現在利用可能なリポジトリーのリストの確認

- リポジトリーの追加または削除

- リポジトリーの有効化または無効化

ソフトウェアのインストールに関連する基本的なタスクの詳細は 「サブスクリプションマネージャーおよび yum を使用したソフトウェアインストールの基本タスクの管理」 を参照してください。ソフトウェアリポジトリーの管理に関する詳細は 「ソフトウェアリポジトリーの管理」 を参照してください。yum ユーティリティーの使用に関する詳細は、9章Yum を参照してください。

1.4.3. サブスクリプションマネージャーおよび yum を使用したソフトウェアインストールの基本タスクの管理

以下は、オペレーティングシステムのインストール後に必要になる可能性がある最も基本的なソフトウェアインストールタスクです。

利用可能なリポジトリーをすべて表示します。

subscription-manager repos --list

~]# subscription-manager repos --listCopy to Clipboard Copied! Toggle word wrap Toggle overflow 現在有効になっているリポジトリーをすべて表示します。

yum repolist

~]$ yum repolistCopy to Clipboard Copied! Toggle word wrap Toggle overflow リポジトリーを有効または無効にします。

subscription-manager repos --enable repository

~]# subscription-manager repos --enable repositoryCopy to Clipboard Copied! Toggle word wrap Toggle overflow subscription-manager repos --disable repository

~]# subscription-manager repos --disable repositoryCopy to Clipboard Copied! Toggle word wrap Toggle overflow 特定の文字列に一致するパッケージを検索します。

yum search string

~]$ yum search stringCopy to Clipboard Copied! Toggle word wrap Toggle overflow パッケージをインストールします。

yum install package_name

~]# yum install package_nameCopy to Clipboard Copied! Toggle word wrap Toggle overflow パッケージおよびその依存関係をすべて更新します。

yum update

~]# yum updateCopy to Clipboard Copied! Toggle word wrap Toggle overflow パッケージを更新します。

yum update package_name

~]# yum update package_nameCopy to Clipboard Copied! Toggle word wrap Toggle overflow パッケージおよびそれに依存しているパッケージをすべてアンインストールします。

yum remove package_name

~]# yum remove package_nameCopy to Clipboard Copied! Toggle word wrap Toggle overflow インストール済みで利用可能なパッケージの情報をすべて表示します。

yum list all

~]$ yum list allCopy to Clipboard Copied! Toggle word wrap Toggle overflow インストール済みパッケージの情報をすべて表示します。

yum list installed

~]$ yum list installedCopy to Clipboard Copied! Toggle word wrap Toggle overflow

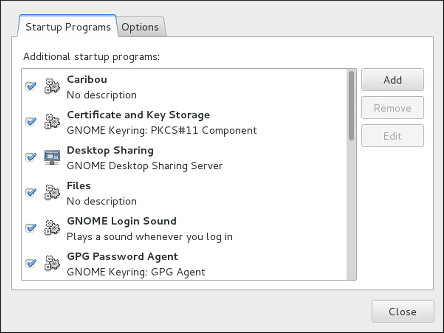

1.5. 起動時の systemd サービスの開始

systemd は、Linux オペレーティングシステム用のシステムおよびサービスのマネージャーで、systemd ユニットの概念が使用されています。systemd に関する詳細は 「systemd の概要」 を参照してください。

本セクションでは、システムの起動時にサービスを有効または無効にする方法を説明します。また、Web コンソール を使用してサービスを管理する方法も説明します。

1.5.1. サービスの有効化/無効化

インストールプロセス時に、システムの起動時に有効または無効にするサービスを設定できます。インストール済みのオペレーティングシステムでサービスを有効または無効にすることもできます。

インストールプロセスで、システムの起動時に有効または無効にするサービスのリストを作成する場合は、キックスタートファイルの services オプションを使用します。

services [--disabled=list] [--enabled=list]

services [--disabled=list] [--enabled=list]無効にするサービスのリストは、有効にするサービスのリストの前に処理されます。したがって、同じサービスが両方のリストに記載されていると、そのサービスは有効になります。サービスのリストはコンマ区切りのフォーマットで指定する必要があります。サービスのリストには空白文字を使用しないでください。詳細は Red Hat Enterprise Linux 7 インストールガイド を参照してください。

インストール後に、オペレーティングシステムのサービスを有効または無効にするには、以下を実行します。

systemctl enableservice_name

~]# systemctl enableservice_namesystemctl disableservice_name

~]# systemctl disableservice_name詳細は、「システムサービスの管理」 を参照してください。

1.5.2. Web コンソールでのサービスの管理

systemd のターゲット、サービス、ソケット、タイマー、およびパスを管理するには、Web コンソール で を選択します。ここでステータス確認、開始または停止、もしくは有効化または無効化を設定できます。

図1.2 Web コンソールでのサービスの管理

1.5.3. systemd サービス関連情報

systemd に関する詳細は 10章systemd によるサービス管理 を参照してください。

1.6. ファイアーウォール、SELinux、および SSH ログインを使用したシステムセキュリティーの強化

コンピューターセキュリティーとは、盗難やダメージからハードウェア、ソフトウェア、または情報を保護したり、提供するサービスの中断や誤りからコンピューターシステムを保護したりすることです。したがって、コンピューターセキュリティーの保護は、機密データやビジネストランザクションを扱う企業だけではなく、すべてのお客様に欠かせないタスクになります。

コンピューターのセキュリティーには、多種多様の機能およびツールがあります。本セクションでは、オペレーティングシステムのインストール後に設定が必要な基本的なセキュリティー機能のみを説明します。Red Hat Enterprise Linux 7 のセキュリティー保護に関する詳細は Red Hat Enterprise Linux 7 セキュリティーガイド を参照してください。

1.6.1. ファイアウォールが有効で実行しているのを確認

1.6.1.1. ファイアウォールの概要およびシステムセキュリティーの強化方法

ファイアウォールは、デフォルトのセキュリティールールに基づいてネットワークトラフィックの送受信の監視および制御を行うネットワークセキュリティーシステムです。ファイアウォールは、通常、信頼できる安全な内部ネットワークと、その他の外部ネットワークとの間に壁を作ります。

Red Hat Enterprise Linux 7 では、firewalld サービスがファイアーウォールを提供します。このサービスは、Red Hat Enterprise Linux のインストール時に自動的に有効になりますが、キックスタートの設定などでこのサービスを明示的に無効にした場合は、「ファイアウォールサービスの再有効化」 に従って、再度有効にすることができます。Kickstart ファイルにおけるファイアーウォールの設定オプションの概要は Red Hat Enterprise Linux 7 インストールガイド を参照してください。

1.6.1.2. ファイアウォールサービスの再有効化

インストール後に firewalld サービスが無効になっている場合は、再度有効にすることを Red Hat は推奨します。

一般ユーザー権限で、firewalld の現在のステータスを表示します。

systemctl status firewalld

~]$ systemctl status firewalld

firewalld が無効で未実行の場合は、root ユーザーに切り替えて、そのステータスを変更します。

systemctl start firewalld

~]# systemctl start firewalldsystemctl enable firewalld

~]# systemctl enable firewalld

firewalld に関するインストール後の手順は Red Hat Enterprise Linux 7 セキュリティーガイド を参照してください。ファイアーウォールの設定および使用に関する詳細は Red Hat Enterprise Linux 7 セキュリティーガイド を参照してください。

1.6.2. SELinux の適切な状態の確認

1.6.2.1. SELinux の概要およびシステムセキュリティーの強化方法

Security Enhanced Linux (SELinux) は、どのプロセスがどのファイル、ディレクトリー、ポートにアクセスできるのかを指定するシステムセキュリティーの追加レイヤーです。

SELinux のステータス

SELinux のステータスには、以下の 2 つがあります。

- 有効

- 無効

SELinux が無効の場合は、Discretionary Access Control (DAC) ルールだけが使用されます。

SELinux モード

SELinux が有効な場合は、以下のいずれのモードで実行できます。

- Enforcing

- Permissive

Enforcing モードは、SELinux のポリシーが強制されることを意味します。SELinux は、SELinux ポリシールールに基づいてアクセスを拒否し、特別に許可された対話だけを有効にします。Enforcing モードは、インストール後のデフォルトモードで、最も安全な SELinux モードです。

Permissive モードは、SELinux のポリシーが強制されていないことを意味します。SELinux はアクセスを拒否しませんが、Enforcing モードでは拒否されたであろうアクションの拒否がログに記録されません。Permissive モードは、インストール時のデフォルトのモードです。Permissive モードは、問題のトラブルシューティング時に AVC (アクセスベクターキャッシュ) へのアクセスを拒否する必要がある場合など、特定のケースで役立ちます。

Red Hat Enterprise Linux 7 の SELinux に関する詳細は Red Hat Enterprise Linux 7 SELinux ユーザーおよび管理者のガイド を参照してください。

1.6.2.2. SELinux の状態の確認

デフォルトでは、SELinux は、インストール時には Permissive モードで動作し、インストールが完了すると Enforcing モードで動作します。

ただし、SELinux を明示的に Permissive モードに設定している場合や、インストール済みのオペレーティングシステムで無効になっている場合もあります。これは、たとえば、キックスタート設定で設定できます。キックスタートファイルにおける SELinux 設定オプションの概要は Red Hat Enterprise Linux 7 インストールガイド を参照してください。

Red Hat は、Enforcing モードでシステムを使用することを推奨します。

現在の SELinux モードを表示し、必要に応じてモードを設定するには、以下を実行します。

SELinux の状態の確認

現在有効な SELinux モードを表示します。

getenforce

~]$ getenforceCopy to Clipboard Copied! Toggle word wrap Toggle overflow 必要に応じて SELinux モードを切り替えます。

切り替えは、一時的または永続的を選択できます。一時的な切り替えでは、システムを再起動すると設定が元に戻りますが、永続的に切り替えると、システムの再起動後もその設定が持続します。

一時的に Enforcing モードまたは Permissive モードのいずれかに切り替えるには、以下を実行します。

setenforce Enforcing

~]# setenforce EnforcingCopy to Clipboard Copied! Toggle word wrap Toggle overflow setenforce Permissive

~]# setenforce PermissiveCopy to Clipboard Copied! Toggle word wrap Toggle overflow SELinux モードを永続的に設定するには、

/etc/selinux/config設定ファイルで SELINUX 変数を変更します。たとえば、SELinux を Enforcing モードに切り替えるには、以下のように設定します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

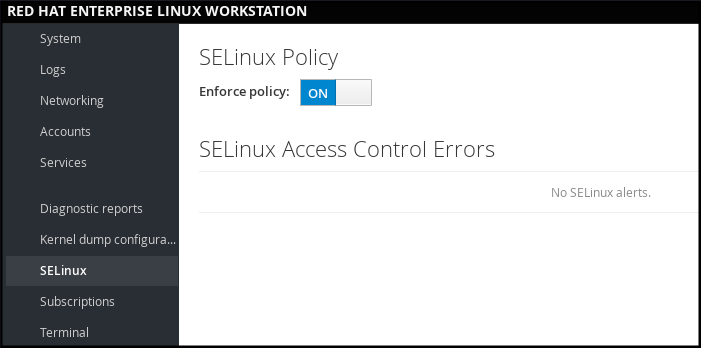

1.6.2.3. Web コンソールでの SELinux の管理

Web コンソール で、 オプションを使用して SELinux の Enforcing ポリシーを有効または無効にします。

デフォルトでは、Web コンソール の SELinux の Enforcing ポリシーが有効になっており、SELinux が Enforcing モードで動作します。このモードを無効にして、SELinux を Permissive モードに切り替えることができます。このように、/etc/sysconfig/selinux ファイルのデフォルト設定から変更した内容は、次回システムを起動すると自動的に元に戻ります。

図1.3 Web コンソールでの SELinux の管理

1.6.3. SSH ベースの認証の使用

1.6.3.1. SSH ベースの認証の概要およびシステムセキュリティーの強化方法

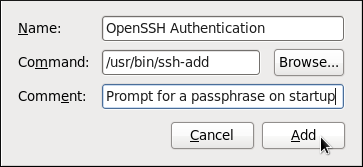

別のコンピューターとの通信の安全性を確保したい場合は、SSH ベースの認証を使用できます。

SSH (Secure Shell) は、クライアントとサーバーとの間の通信を容易にし、SSH を実行するホストシステムにユーザーがリモートでログインできるようにするプロトコルです。SSH は接続を暗号化します。クライアントは、暗号化した認証情報をサーバーへ送信します。セッション中に送受信したすべてのデータは暗号化されて転送されます。

SSH は、パスワードなしでユーザーが認証できるようにします。SSH で、公開鍵/秘密鍵のスキームを使用してこれを行います。

SSH の保護手段に関する詳細は 「主な特長」 を参照してください。

1.6.3.2. SSH 接続の確立

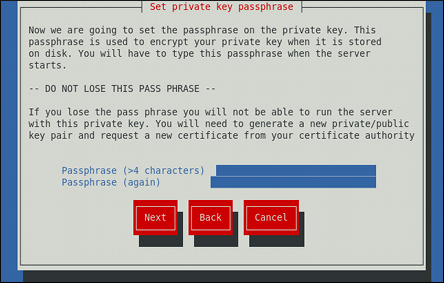

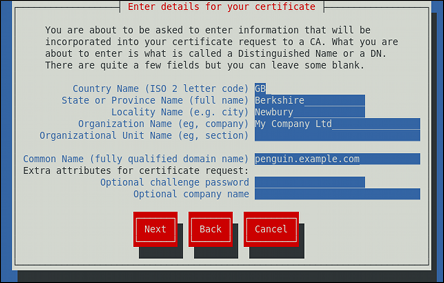

SSH 接続を使用できるようにするには、公開鍵と秘密鍵からなる鍵ペアを作成します。

鍵ファイルを作成してサーバーへコピー

公開鍵と秘密鍵を生成するには、以下を実行します。

ssh-keygen

~]$ ssh-keygenCopy to Clipboard Copied! Toggle word wrap Toggle overflow この鍵はともに

~/.ssh/ディレクトリーに保存されます。-

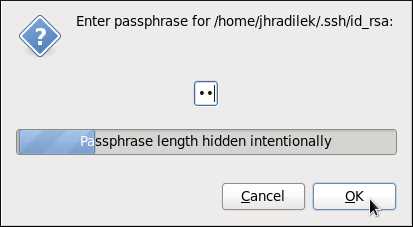

~/.ssh/id_rsa.pub: 公開鍵 ~/.ssh/id_rsa: 秘密鍵公開鍵が秘密である必要はありません。秘密鍵の確認に使用されます。秘密鍵は秘密となります。秘密鍵を、鍵の生成プロセスで指定するパスフレーズで保護するように選択できます。パスフレーズにより認証はさらに安全となりますが、これを設定するとパスワードが毎回必要になります。パスワードを毎回入力するのを回避するには、

ssh-agentコマンドを利用します。これにより、パスフレーズを入力するのはセッション開始時の 1 回のみとなります。ssh-agent設定に関する詳細は 「鍵ベース認証の使用」 を参照してください。

-

最近変更した公開鍵を、ログインするリモートマシンにコピーします。

ssh-copy-id USER@hostname

~]# ssh-copy-id USER@hostnameCopy to Clipboard Copied! Toggle word wrap Toggle overflow その結果、パスワードを入力することなく、安全な方法でシステムにログインできるようになります。

1.6.3.3. SSH root ログインの無効化

デフォルトで有効になっている root ユーザーの SSH アクセスを無効にすることで、システムセキュリティーを高めることができます。

このトピックに関する詳細は Red Hat Enterprise Linux 7 セキュリティーガイド を参照してください。

SSH root ログインの無効化

/etc/ssh/sshd_configファイルにアクセスします。vi /etc/ssh/sshd_config

~]# vi /etc/ssh/sshd_configCopy to Clipboard Copied! Toggle word wrap Toggle overflow #PermitRootLogin yesと書かれた行を以下のように変更します。PermitRootLogin no

PermitRootLogin noCopy to Clipboard Copied! Toggle word wrap Toggle overflow sshdサービスを再起動します。systemctl restart sshd

~]# systemctl restart sshdCopy to Clipboard Copied! Toggle word wrap Toggle overflow

1.7. ユーザーアカウント管理の基礎

Red Hat Enterprise Linux 7 は、マルチユーザー向けのオペレーティングシステムです。つまり、1 台のマシンにインストールされた 1 つのシステムに、複数のユーザーが別々のコンピューターからアクセスできます。各ユーザーは自身のアカウントで操作します。このような方法でユーザーアカウントを管理することは、Red Hat Enterprise Linux のシステム管理の中心的要素になります。

通常のアカウントおよびシステムアカウント

通常のアカウントは特定システムのユーザー用に作成されます。このようなアカウントは、通常のシステム管理中に追加、削除、および修正できます。

システムアカウントは、システムで特定のアプリケーション識別子を表します。このようなアカウントは通常、ソフトウェアのインストール時にのみ追加または操作され、後で変更することはありません。

システムアカウントは、システムでローカルに利用できると想定されています。アカウントがリモートで設定され、提供されている (LDAP の設定など) と、システムが破損したり、サービスが開始できない場合があります。

システムアカウント用に、1000 番未満のユーザー ID が予約されています。通常のアカウントには、1000 から始まる ID を使用できます。ただし、5000 以降の ID を割り当てることが推奨されます。詳細は、「ユーザーとグループの概要」 を参照してください。ID 割り当てのガイドラインは /etc/login.defs ファイルで参照できます。

グループの概要およびその使用目的

グループとは、複数のユーザーアカウントを共通目的 (特定のファイルにアクセス権を与えるなど) で統合するエンティティーです。

1.7.1. ユーザーアカウントとグループを管理する最も基本的なコマンドラインツール

ユーザーアカウントとグループを管理する最も基本的なタスク、および適切なコマンドラインツールは、以下のとおりです。

ユーザー ID およびグループ ID を表示します。

id

~]$ idCopy to Clipboard Copied! Toggle word wrap Toggle overflow ユーザーアカウントを新規作成します。

useradd [options] user_name

~]# useradd [options] user_nameCopy to Clipboard Copied! Toggle word wrap Toggle overflow username に属するユーザーアカウントに、新しいパスワードを割り当てます。

passwd user_name

~]# passwd user_nameCopy to Clipboard Copied! Toggle word wrap Toggle overflow グループにユーザーを追加します。

usermod -a -G group_name user_name

~]# usermod -a -G group_name user_nameCopy to Clipboard Copied! Toggle word wrap Toggle overflow

ユーザーおよびグループの管理方法は 4章ユーザーとグループの管理 を参照してください。

ユーザーおよびグループの管理に GUI (グラフィカルユーザーインターフェイス) を使用する場合は 「グラフィカル環境でのユーザーの管理」 を参照してください。

1.7.2. Web コンソールでのユーザーアカウントの管理

Web コンソール でアカウントを管理するには、 メニューを選択します。

図1.4 Web コンソールでのユーザーアカウントの管理

1.8. kdump メカニズムを使用したクラッシュカーネルのダンプ

本セクションは、kdump と呼ばれるカーネルクラッシュダンプメカニズムの概要を説明します。「kdump の概要と使用できるタスク」 では、kdump で使用されるものを簡単に説明します。

kdump サービスの有効化はインストールプロセスで行われ、デフォルトではインストール時に kdump が有効になります。本セクションでは、「インストールプロセス中の kdump の有効化および実行」 で、インストール時に kdump を有効にする方法を説明し、「インストールプロセス後に kdump のインストールと有効化」 で、インストール後に無効の kdump サービスを手動で有効にする方法を説明します。

Web コンソール を使用して kdump を設定できます。詳細は、「Web コンソールでの kdump の設定」 を参照してください。

1.8.1. kdump の概要と使用できるタスク

システムがクラッシュした場合は、kdump と呼ばれるカーネルクラッシュダンプのメカニズムを利用できます。これにより、システムのメモリー内容を保存し、後で分析することができるようになります。kdump では、kexec システムコールにより、別のカーネルのコンテキストから Linux カーネルを起動し、BIOS を迂回して、通常は失われてしまう 1 番目のカーネルメモリーの内容を維持するメカニズムを採用しています。

カーネルクラッシュが発生すると、kdump は kexec を使用して 2 番目のカーネル (キャプチャーカーネル) で起動します。この 2 番目のカーネルはシステムメモリーの予約部分にあり、1 番目のカーネルからはアクセスできません。2 番目のカーネルが起動すると、クラッシュしたカーネルメモリーの内容 (クラッシュダンプ) をキャプチャーして保存します。

1.8.2. インストールプロセス中の kdump の有効化および実行

インストール中の kdump の有効化および実行は、Anaconda インストーラー、またはキックスタートファイルの %addon com_redhat_kdump コマンドのいずれかを使用して行います。

詳細は、インストール方法に応じた適切な資料を参照してください。

Anaconda インストーラーを使用してインストールする場合は、以下を参照してください。

Red Hat Enterprise Linux 7 インストールガイドの Anaconda を使用したインストール

キックスタートファイルを使用してインストールする場合は、以下を参照してください。

Red Hat Enterprise Linux 7 インストールガイドの キックスタートのコマンドとオプション

1.8.3. インストールプロセス後に kdump のインストールと有効化

kdump がインストールされているのを確認し、設定するには、以下を行います。

kdump がインストールされたかどうかの確認、および kdump の設定

システムに kdump がインストールされているかどうかを確認するには、以下のコマンドを実行します。

rpm -q kexec-tools

~]$ rpm -q kexec-toolsCopy to Clipboard Copied! Toggle word wrap Toggle overflow kdump がインストールされていない場合は、

rootで以下のコマンドを実行すればインストールできます。yum install kexec-tools

~]# yum install kexec-toolsCopy to Clipboard Copied! Toggle word wrap Toggle overflow kdump を設定するには、以下を行います。

コマンドラインまたはグラフィカルユーザーインターフェイスのいずれかを使用します。

両方のオプションの詳細は Red Hat Enterprise Linux 7 カーネルクラッシュダンプガイド を参照してください。

グラフィカル設定ツールをインストールする必要がある場合は、以下を実行します。

yum install system-config-kdump

~]# yum install system-config-kdumpCopy to Clipboard Copied! Toggle word wrap Toggle overflow

1.8.4. Web コンソールでの kdump の設定

Web コンソール で、 を選択して以下を確認します。

- kdump ステータス

- kdump に予約されているメモリー量

- クラッシュダンプファイルの場所

図1.5 Web コンソールでの kdump の設定

1.8.5. kdump 関連情報

kdump に関する詳細は Red Hat Enterprise Linux 7 カーネルクラッシュダンプガイド を参照してください。

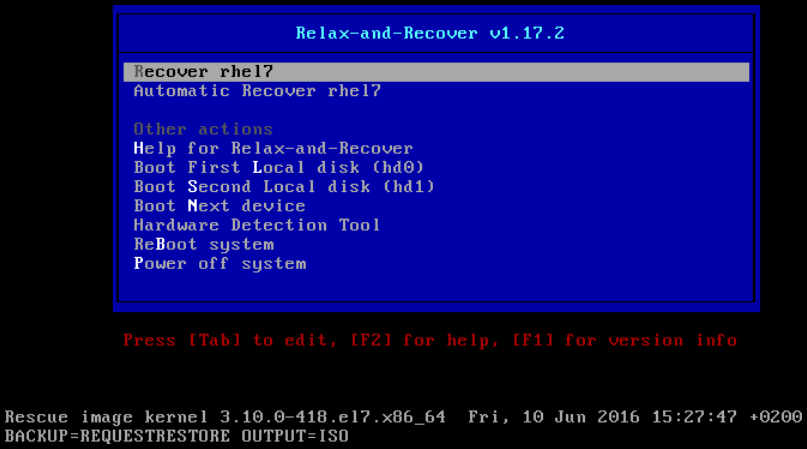

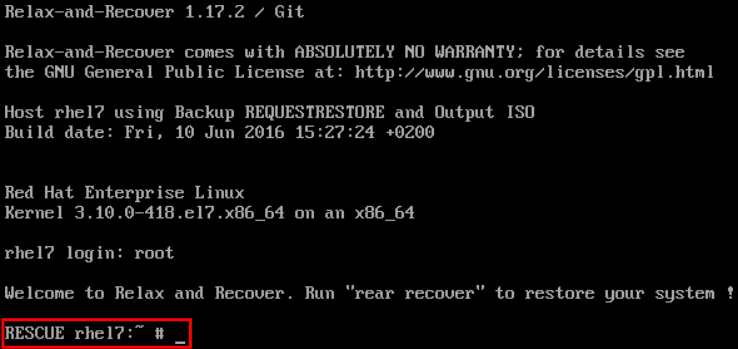

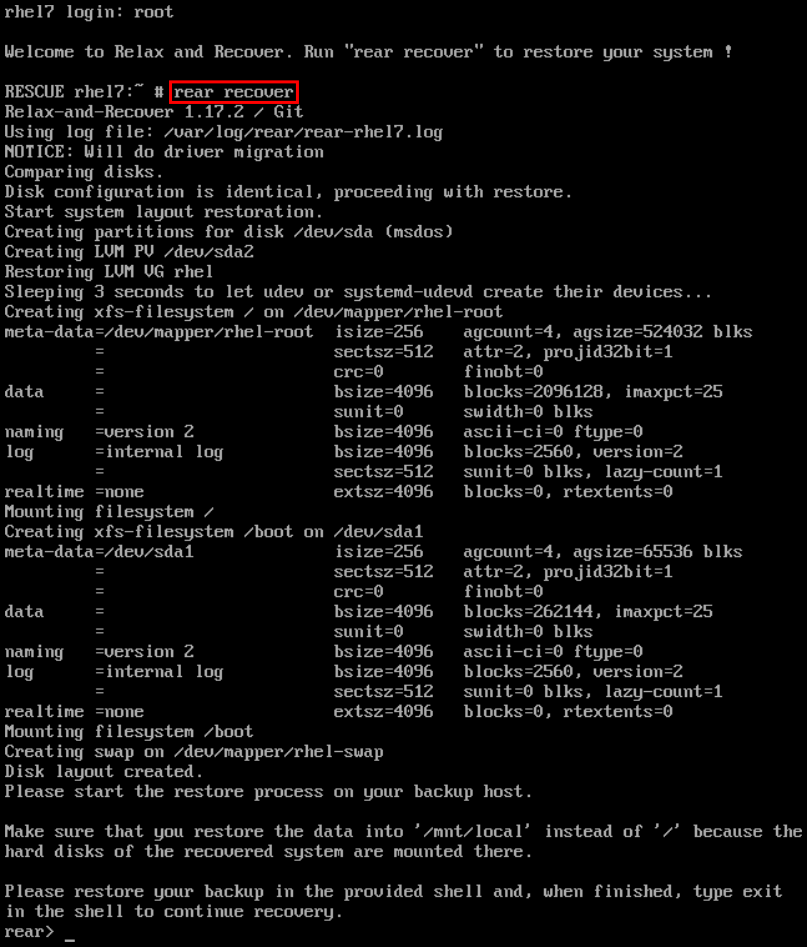

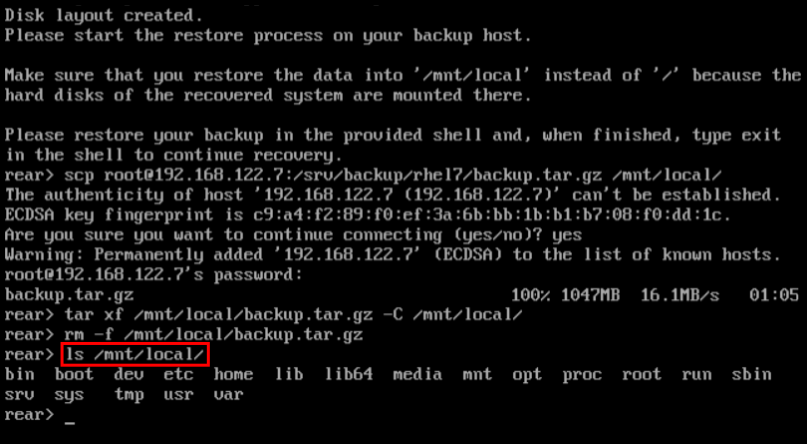

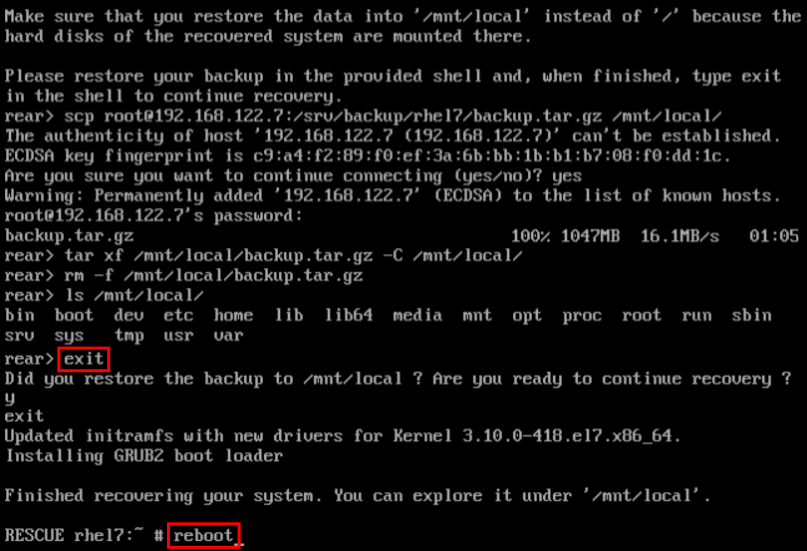

1.9. ReaR を使用したシステムレスキューの実行およびシステムバックアップの作成

ソフトウェアやハードウェアの不具合でオペレーティングシステムが破損した場合は、システムを元に戻すためのメカニズムが必要です。システムの復旧にも、バックアップが役に立ちます。Red Hat は、この両方のニーズを満たすために、ReaR (Relax-and-Recover) ツールの使用を推奨します。

1.9.1. ReaR の概要および使用できるタスク

ReaR は、完全なレスキューシステムの作成を実現する障害復旧およびシステム移行ユーティリティーです。デフォルトでは、このレスキューシステムは、ストレージのレイアウトとブートローダーのみを復元し、実際のユーザーおよびシステムファイルは復元しません。

バックアップソフトウェアを使用すると、障害復旧向けに ReaR を統合できます。

ReaR を使用すると、以下のタスクを実行できます。

- 新規ハードウェア上でレスキューシステムを起動する

- オリジナルのストレージレイアウトを複製する

- ユーザーおよびシステムファイルを復元する

1.9.2. ReaR のインストールおよび設定のクイックスタート

ReaR をインストールするには、root ユーザーになり、以下のコマンドを実行します。

yum install rear

~]# yum install rear

/etc/rear/local.conf ファイルの設定を使用して、ReaR を設定します。

詳細は、「基本的な ReaR の使用方法」 を参照してください。

1.9.3. ReaR を使用したレスキューシステム作成のクイックスタート

- レスキューシステムを作成するには、

rootユーザーになり、以下のコマンドを実行します。

rear mkrescue

~]# rear mkrescueReaR を使用したレスキューシステムの作成方法は 「レスキューシステムの作成」 を参照してください。

1.9.4. バックアップソフトウェアを使用して ReaR を設定するクイックスタート

ReaR には、NETFS と呼ばれる、完全に統合されたビルトインまたは内部のバックアップメソッドが含まれます。

ReaR が内部のバックアップメソッドを使用するように設定するには、/etc/rear/local.conf ファイルに以下の行を追加します。

BACKUP=NETFS BACKUP_URL=backup location

BACKUP=NETFS

BACKUP_URL=backup location

/etc/rear/local.conf に以下の行を追加すると、新規バックアップの作成時にこれまでのバックアップアーカイブを維持しておくように ReaR を設定できます。

NETFS_KEEP_OLD_BACKUP_COPY=y

NETFS_KEEP_OLD_BACKUP_COPY=y

増分バックアップ (実行するたびに変更されたファイルのみがバックアップされる) を設定する場合は、以下の行を /etc/rear/local.conf に追加します。

BACKUP_TYPE=incremental

BACKUP_TYPE=incrementalReaR NETFS の内部バックアップメソッドの使用方法は 「ビルトインバックアップの場合」 を参照してください。

サポート対象の外部バックアップメソッドおよびサポート対象外のバックアップメソッドの詳細は 「サポート対象のバックアップメソッド」 および 「サポート対象外のバックアップメソッド」 を参照してください。

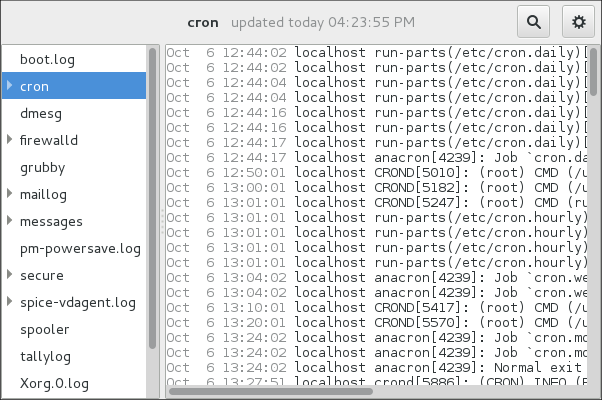

1.10. 問題のトラブルシューティングにおけるログファイルの使用

問題をトラブルシューティングする際に、オペレーティングシステムに関するさまざまな情報とメッセージが含まれるログファイルを利用できます。Red Hat Enterprise Linux 7 におけるロギングシステムは、ビルトインの syslog プロトコルに基づいています。特定のプログラムがこのシステムを使用してイベントを記録し、ログファイルに分類します。 これは、オペレーティングシステムの監査およびさまざまな問題のトラブルシューティングに役立ちます。

ログファイルの詳細は、23章ログファイルの表示と管理 を参照してください。

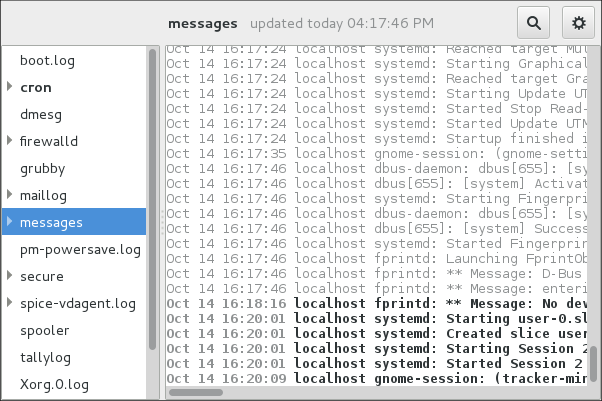

1.10.1. syslog メッセージを処理するサービス

syslog メッセージは、2 つのサービスで処理されます。

-

systemd-journaldデーモン: カーネル、システムの起動プロセスの初期段階、デーモンを開始して実行する際の標準出力およびエラー、syslog からのメッセージを収集し、それらのメッセージをさらに処理するためにrsyslogサービスに転送します。 -

rsyslogサービスは、タイプおよび優先順で syslog のメッセージを分類し、/var/logディレクトリー内のファイルに書き込みます。 ここでは、ログが永続的に保存されます。

1.10.2. syslog メッセージを保存するサブディレクトリー

syslog メッセージは、そこに含まれるメッセージやログの種類に応じて、/var/log ディレクトリー配下のさまざまなサブディレクトリーに保存されます。

-

var/log/messages- 以下に挙げるものを除いたすべての syslog メッセージ -

var/log/secure- セキュリティーおよび認証に関連するメッセージおよびエラー -

var/log/maillog- メールサーバーに関連するメッセージおよびエラー -

var/log/cron- 定期的に実行されるタスクに関連するログファイル -

var/log/boot.log- システムの起動に関連するログファイル

1.11. Red Hat サポートへのアクセス

Red Hat サポートを利用する場合は、Red Hat カスタマーポータル にアクセスしてください。カスタマーポータルでは、サブスクリプションで利用可能なものをすべて提供します。

このセクションでは、以下について説明します。

- Red Hat のサポートを利用する場合は 「Red Hat カスタマーポータルで利用できる Red Hat サポート」 を参照してください。

- SOS レポート を使用した問題のトラブルシューティングは 「SOS レポートを使用した問題のトラブルシューティング」 を参照してください。

1.11.1. Red Hat カスタマーポータルで利用できる Red Hat サポート

Red Hat カスタマーポータル を使用すると、以下のことができます。

- 新しいサポートケースの作成

- Red Hat 専門スタッフとのライブチャットを開始する

- 電話または電子メールで Red Hat 専門スタッフに問い合わせる

Red Hat カスタマーポータルには、https://access.redhat.com からアクセスしてください。

Red Hat カスタマーポータルサービスでは、以下の方法で Red Hat サポートをご利用いただけます。

- Web ブラウザー

- Red Hat Support Tool

1.11.1.1. Red Hat Support Tool の概要および利用できるタスク

Red Hat Support Tool は、サブスクリプションベースの Red Hat アクセスサービスにテキストコンソールインターフェイスを提供するコマンドラインベースのツールです。このツールは、redhat-support-tool パッケージに含まれています。

Red Hat Support Tool を利用すると、以下のようなサポート関連のタスクを実行できるようになります。

- サポートケースの作成または更新

- Red Hat ナレッジベースソリューションでの検索

- Python および Java のエラーの分析

インタラクティブモードでツールを起動するには、以下のコマンドを入力します。

redhat-support-tool Welcome to the Red Hat Support Tool. Command (? for help):

~]$ redhat-support-tool

Welcome to the Red Hat Support Tool.

Command (? for help):インタラクティブモードで を入力すると、利用可能なコマンドが表示されます。

Command (? for help): ?

Command (? for help): ?Red Hat Support Tool のインストールおよび利用に関する詳細は、8章Red Hat Support Tool を使用したサポートへのアクセス および Red Hat ナレッジベースの記事 Red Hat Access の Red Hat Support Tool を参照してください。

1.11.2. SOS レポートを使用した問題のトラブルシューティング

SOS レポート は設定の詳細、システム情報、および診断情報を Red Hat Enterprise Linux システムから収集します。サポートケースを作成する際にその SOS レポートを添付してください。

SOS レポート は、sos パッケージで提供されています。 これは、Red Hat Enterprise Linux 7 のデフォルトの最小インストールでは提供されません。

sos パッケージをインストールするには、以下のコマンドを実行します。

yum install sos

~]# yum install sosSOS レポート を生成するには、以下のコマンドを実行します。

sosreport

~]# sosreportサポートケースに SOS レポート を添付する方法は、Red Hat ナレッジベースの記事 How can I attach a file to a Red Hat support case? を参照してください。SOS レポート を添付すると、サポートケース番号の入力を促すプロンプトが表示されます。

SOS レポート の詳細は、Red Hat ナレッジベースの記事 Red Hat Enterprise Linux 4.6 以降における sosreport のロールと取得方法 を参照してください。

第2章 システムロケールおよびキーボード設定

システムロケール では、システムサービスおよびユーザーインターフェイスの言語設定を指定します。キーボードレイアウト の設定では、テキストコンソールおよびグラフィカルユーザーインターフェイスで使用するレイアウトを管理します。

これらの設定は、/etc/locale.conf 設定ファイルを修正するか localectl ユーティリティーを使用して行います。グラフィカルユーザーインターフェイスを使用して設定することもできます。詳細は Red Hat Enterprise Linux 7 インストールガイド を参照してください。

2.1. システムロケールの設定

システム全体にわたるロケール設定は /etc/locale.conf ファイルに保存され、システム起動の初期段階で systemd デーモンにより読み込まれます。/etc/locale.conf に設定したロケール設定は、個別のプログラムやユーザーが上書きしない限り、すべてのサービスやユーザーに継承されます。

/etc/locale.conf の基本的なファイル形式は、改行で区切られた変数割り当てのリストです。たとえば、ロケールがドイツ語でメッセージが英語の場合、/etc/locale.conf は以下のようになります。

LANG=de_DE.UTF-8 LC_MESSAGES=C

LANG=de_DE.UTF-8

LC_MESSAGES=C

ここでは LC_MESSAGES オプションを使用して、標準エラー出力に書き出される診断メッセージ用ロケールを決定します。/etc/locale.conf でさらにロケール設定を指定するには、いくつかのオプションが使用でき、関連性の高いものが 表2.1「/etc/locale.conf で設定可能なオプション」 にまとめられています。これらのオプションの詳細は、man ページの locale(7) を参照してください。/etc/locale.conf には、すべてのオプションを可能にする LC_ALL オプションは設定しないように注意してください。

| オプション | 詳細 |

|---|---|

| LANG | システムロケールのデフォルト値になります。 |

| LC_COLLATE | ローカルのアルファベット文字列を比較する機能の動作を変更します。 |

| LC_CTYPE | 文字処理、分類機能、マルチバイト文字機能の動作を変更します。 |

| LC_NUMERIC | 数値が通常出力される方法を設定します (小数点を表すコンマなど)。 |

| LC_TIME | 現在の時間表記を、24 時間表記または 12 時間表記に変更します。 |

| LC_MESSAGES | 標準エラー出力に書き出される診断メッセージに使用されるロケールを決定します。 |

2.1.1. 現行ステータスの表示

localectl コマンドを使用すると、システムロケールおよびキーボードレイアウト設定へのクエリーまたは変更が可能になります。現在の設定を表示するには、status オプションを使用します。

localectl status

localectl status例2.1 現行ステータスの表示

上記のコマンドを実行すると、ロケールの現行設定と、コンソールおよび X11 ウィンドウシステムに設定されているキーボードレイアウトが出力されます。

localectl status

System Locale: LANG=en_US.UTF-8

VC Keymap: us

X11 Layout: n/a

~]$ localectl status

System Locale: LANG=en_US.UTF-8

VC Keymap: us

X11 Layout: n/a2.1.2. 利用可能なロケールのリスト表示

ご使用のシステムで利用可能なロケールをリスト表示するには、以下を入力します。

localectl list-locales

localectl list-locales例2.2 ロケールのリスト表示

特定の英語ロケールを選択するとき、そのロケールがシステムで利用可能であるかどうかわからないとします。以下のコマンドを使用すると、英語ロケールのリストを表示することで確認できます。

2.1.3. ロケールの設定

デフォルトのシステムロケールを設定するには、root で以下のコマンドを使用します。

localectl set-locale LANG=locale

localectl set-locale LANG=locale

locale を、localectl list-locales コマンドで見つかったロケール名に置き換えます。上記の構文は、表2.1「/etc/locale.conf で設定可能なオプション」 のパラメーター設定にも使用できます。

例2.3 デフォルトロケールの変更

たとえば、イギリス英語をデフォルトのロケールに設定する場合は、最初に list-locales を使用して、このロケールの名前を見つけます。次に、root で以下の形式のコマンドを入力します。

localectl set-locale LANG=en_GB.utf8

~]# localectl set-locale LANG=en_GB.utf82.1.4. キックスタートを使用したインストール時にシステムロケールの設定を永続化

Red Hat キックスタートインストールを使用して Red Hat Enterprise Linux をインストールすると、オペレーティングシステムをアップグレードした後にシステムロケールの設定が永続化されないことがあります。

キックスタートファイルの %packages セクションに --instLang オプションが含まれる場合は、_install_langs RPM マクロはこのインストールの特定の値に設定され、インストールしたロケールのセットが調整されます。ただし、この設定は今回のインストールにのみ影響し、その後のアップグレードには影響しません。アップグレードの際に glibc パッケージを再インストールすると、インストール中にユーザーがリクエストしたロケールではなく、ロケール全体がアップグレードされます。

これを回避するには、永続化させるロケールを選択します。次のような方法があります。

- キックスタートインストールを開始する前であれば、キックスタートインストール中に RPM マクロの設定 の手順に従ってキックスタートファイルを修正し、RPM マクロをグローバルに設定する指示を追加します。

- システムをすでにインストールしている場合は、システム全体に RPM マクロの設定 の手順に従って、RPM マクロをシステム全体に設定します。

キックスタートインストール中に RPM マクロの設定

キックスタートファイルの

%postセクションを変更します。LANG=en_US echo "%_install_langs $LANG" > /etc/rpm/macros.language-conf yum-config-manager --setopt=override_install_langs=$LANG --save

LANG=en_US echo "%_install_langs $LANG" > /etc/rpm/macros.language-conf yum-config-manager --setopt=override_install_langs=$LANG --saveCopy to Clipboard Copied! Toggle word wrap Toggle overflow キックスタートファイルの

%packagesセクションを変更します。%packages yum-utils* %end

%packages yum-utils* %endCopy to Clipboard Copied! Toggle word wrap Toggle overflow

システム全体に RPM マクロの設定

以下の設定を追加した RPM 設定ファイルを

/etc/rpm/macros.language-confに作成します。%_install_langs LANG

%_install_langs LANGCopy to Clipboard Copied! Toggle word wrap Toggle overflow LANG は、

instLangオプションの値です。以下を使用して、

/etc/yum.confファイルを更新します。override_install_langs=LANG

override_install_langs=LANGCopy to Clipboard Copied! Toggle word wrap Toggle overflow

2.2. キーボードレイアウトの変更

キーボードレイアウト設定では、ユーザーはテキストコンソールとグラフィカルユーザーインターフェイスで使用するレイアウトを管理できます。

2.2.1. 現行設定の表示

上記の説明にあるように、現行のキーボードレイアウト設定は、以下のコマンドで確認できます。

localectl status

localectl status例2.4 キーボード設定の表示

以下の出力では、仮想コンソールおよび X11 ウィンドウシステム用に設定されているキーボードレイアウトが表示されています。

localectl status

System Locale: LANG=en_US.utf8

VC Keymap: us

X11 Layout: us

~]$ localectl status

System Locale: LANG=en_US.utf8

VC Keymap: us

X11 Layout: us2.2.2. 利用可能なキーマップのリスト表示

システムに設定可能なキーボードレイアウトのリストを表示するには、以下を入力します。

localectl list-keymaps

localectl list-keymaps例2.5 特定のキーマップの検索

grep を使用すると、上記のコマンド出力から特定のキーマップ名を探すことができます。現在設定されているロケールと互換性のあるキーマップが複数存在する場合も少なくありません。たとえば、利用可能な Czech キーボードレイアウトを見つけるには、以下のコマンドを実行します。

2.2.3. キーマップの設定

システムでデフォルトのキーボードレイアウトを設定するには、root で以下のコマンドを使用します。

localectl set-keymap map

localectl set-keymap map

map を、localectl list-keymaps コマンドの出力から取得したキーマップの名前に置き換えます。--no-convert オプションが渡されない限り、選択した設定は、最も一致する X11 キーボードマッピングに変換してから X11 ウィンドウシステムのデフォルトのキーボードマッピングにも適用されます。これは逆の方法でも適用できます。root で以下のコマンドを実行すると、両方のキーマップを指定できます。

localectl set-x11-keymap map

localectl set-x11-keymap map

このコンソールレイアウトを X11 レイアウトに設定しない場合は、--no-convert オプションを使用します。

localectl --no-convert set-x11-keymap map

localectl --no-convert set-x11-keymap mapこのオプションを使用すると、X11 キーマップではこれまでのコンソールレイアウト設定が引き続き使用されます。

例2.6 X11 キーマップの個別設定

グラフィカルインターフェイスでは German キーボードレイアウトを使用し、コンソール操作では引き続き US キーマップを使用します。これを実行するには、root で次のコマンドを実行します。

localectl --no-convert set-x11-keymap de

~]# localectl --no-convert set-x11-keymap deステータスで、設定が正常に行われたかを確認できます。

localectl status

System Locale: LANG=de_DE.UTF-8

VC Keymap: us

X11 Layout: de

~]$ localectl status

System Locale: LANG=de_DE.UTF-8

VC Keymap: us

X11 Layout: deキーボードレイアウト (map) の他に、以下の 3 つのオプションが指定できます。

localectl set-x11-keymap map model variant options

localectl set-x11-keymap map model variant options

model はキーボードのモデル名、variant はキーボードのバリアント、そして options はオプションコンポーネントに置き換えます。このコマンドを使用すると、キーボードの動作を強化できます。これらのオプションは、デフォルトでは設定されていません。X11 モデル、X11 バリアント、および X11 オプションの詳細は、man ページの kbd(4) を参照してください。

2.3. 関連情報

Red Hat Enterprise Linux でキーボードレイアウトを設定する方法は、以下を参照してください。

インストールされているドキュメント

-

localectl(1):localectlコマンドラインユーティリティーの man ページには、このツールを使用してシステムロケールとキーボードレイアウトを設定する方法が説明されています。 -

loadkeys(1):loadkeysコマンドの man ページには、このツールを使用して仮想コンソールでキーボードレイアウトを変更する方法が説明されています。

関連項目

-

6章権限の取得 では、

suおよびsudoコマンドを使用して管理者権限を取得する方法を説明しています。 -

10章systemd によるサービス管理 では、

systemdの詳細情報と、systemctlコマンドを使用してシステムサービスを管理する方法が説明されています。

第3章 日付と時刻の設定

最新のオペレーティングシステムは、以下の 2 つのタイプのクロックを区別します。

- リアルタイムクロック (RTC) は、一般に ハードウェアクロック と呼ばれ、通常、システムボード上の集積回路で、オペレーティングシステムの状態からは完全に独立しており、コンピューターがシャットダウンしても稼働します。

- システムクロック は ソフトウェアクロック とも呼ばれ、カーネルが維持し、その初期値はリアルタイムクロックに基づいています。システムが起動するとシステムクロックは初期化され、リアルタイムクロックからは完全に独立したものになります。

システム時間は常に 協定世界時 (UTC) で維持され、必要に応じてアプリケーション内でローカル時間に変換されます。ローカルタイム は、夏時間 (DST) を考慮に入れた現行タイムゾーンの実際の時刻です。リアルタイムクロックは UTC またはローカルタイムのいずれかを使用できます。これは推奨オプションです。

Red Hat Enterprise Linux 7 は、システムの日付と時刻に関する情報を設定および表示するのに使用できる 3 つのコマンドラインツールを提供します。

-

timedatectlユーティリティー (Red Hat Enterprise Linux 7 の新機能で、systemdに含まれる)。 -

従来の

dateコマンド -

ハードウェアクロックにアクセスするための

hwclockユーティリティー

3.1. timedatectl コマンドの使用

timedatectl ユーティリティーは、systemd システムおよびサービスマネージャーの一部として配布されており、システムクロック設定を確認および変更できます。このツールを使用すると、現在の日付および時間の変更、タイムゾーンの設定、リモートサーバーとシステムクロックとの自動同期の有効化が可能になります。

カスタマイズした形式で現在の日付と時間を表示する方法は 「date コマンドの使用」 も参照してください。

3.1.1. システムの現在日時の表示

現在の日時をシステムおよびハードウェアクロック設定の詳細情報と共に表示するには、timedatectl コマンドをオプションなしで実行します。

timedatectl

timedatectl

これで、ローカル時間、ユニバーサル時間、現在使用しているタイムゾーン、ネットワーク時刻プロトコル (NTP) 設定、DST に関する追加情報が表示されます。

例3.1 システムの現在日時の表示

以下の例は、システムクロックとリモートサーバーの同期に NTP を使用しないシステムで timedatectl コマンドを実行したときの出力です。

timedatectl は、chrony または ntpd のステータスへの変更を即座に認識しません。これらのツールの設定またはステータスを変更した場合は、以下のコマンドを実行します。

systemctl restart systemd-timedated.service

~]# systemctl restart systemd-timedated.service3.1.2. システムの現在時刻の変更

システムの現在時刻を変更するには、root でシェルプロンプトに以下を入力します。

timedatectl set-time HH:MM:SS

timedatectl set-time HH:MM:SSHH は時間、MM は分、SS は秒 (すべて 2 桁) の数字に置き換えます。

このコマンドは、システム時間とハードウェアクロックの両方を更新します。結果は、date --set および hwclock --systohc コマンドの両方を使用する場合と同様になります。

NTP サービスが有効になっていると、このコマンドは失敗します。このサービスを一時的に無効にする方法は 「システムクロックのリモートサーバーとの同期」 を参照してください。

例3.2 システムの現在時刻の変更

システムの現在時刻を午後 11 時 26 分に変更するには、root で以下のコマンドを実行します。

timedatectl set-time 23:26:00

~]# timedatectl set-time 23:26:00

デフォルトでは、システムは UTC を使用するように設定されています。ローカルタイムでクロックを維持するようにシステムを設定するには、root 権限で、set-local-rtc オプションとともに timedatectl コマンドを実行します。

timedatectl set-local-rtc boolean

timedatectl set-local-rtc boolean

ローカルタイムでクロックを維持するようにシステムを設定するには、boolean を yes (または y、true、t、または 1) に置き換えます。UTC を使用するようにシステムを設定するには、boolean を no (または n、false、f、または 0) に置き換えます。デフォルトオプションは no です。

3.1.3. システムの現在日の変更

システムの現在の日付を変更するには、root でシェルプロンプトに以下を入力します。

timedatectl set-time YYYY-MM-DD

timedatectl set-time YYYY-MM-DDYYYY は 4 桁の年に、MM と DD は 2 桁の月と日に置き換えます。

時間を指定せずに日付を変更すると、時間は 00:00:00 に設定されることに注意してください。

例3.3 システムの現在日の変更

システムの現在日を 2017 年 6 月 2 日に変更し、現在時刻は変更しない (午後 11:26) 場合は、root で以下のコマンドを実行します。

timedatectl set-time "2017-06-02 23:26:00"

~]# timedatectl set-time "2017-06-02 23:26:00"3.1.4. タイムゾーンの変更

利用可能なタイムゾーンのリストを表示するには、シェルプロンプトで以下を入力します。

timedatectl list-timezones

timedatectl list-timezones

現在使用中のタイムゾーンを変更するには、root で以下を入力します。

timedatectl set-timezone time_zone

timedatectl set-timezone time_zone

time_zone を、timedatectl list-timezones コマンドで表示される値に置き換えます。

例3.4 タイムゾーンの変更

現在の場所に最も適したタイムゾーンを特定するには、timedatectl コマンドに list-timezones オプションを付けて実行します。たとえば、ヨーロッパのタイムゾーンのリストを表示するには、以下のコマンドを実行します。

タイムゾーンを Europe/Prague に変更するには、root で以下を入力します。

timedatectl set-timezone Europe/Prague

~]# timedatectl set-timezone Europe/Prague3.1.5. システムクロックのリモートサーバーとの同期

上記の説明にある手動での調整の他に、timedatectl コマンドで NTP プロトコルを使用して、システムクロックを自動でリモートサーバーのグループと同期させる方法もあります。NTP を有効にすると、chronyd サービスまたは ntpd サービスのうち、インストールされている方が有効になります。

NTP サービスは、以下のコマンドを使用して有効または無効にできます。

timedatectl set-ntp boolean

timedatectl set-ntp boolean

システムでシステムクロックをリモートの NTP サーバーと同期させるには、boolean を yes に置き換えます (デフォルトのオプション)。この機能を無効にするには、boolean を no に置き換えます。

例3.5 システムクロックのリモートサーバーとの同期

システムクロックとリモートサーバーの自動同期を有効にするには、以下を入力します。

timedatectl set-ntp yes

~]# timedatectl set-ntp yes

このコマンドは、NTP サービスがインストールされていないと失敗します。詳細は、「chrony のインストール」 を参照してください。

3.2. date コマンドの使用

date ユーティリティーはすべての Linux システムで利用可能で、システムの現在日時の表示および設定を可能にします。システムクロックに関する詳細情報をカスタマイズされた形式で表示するために、スクリプト内で使用されることがよくあります。

タイムゾーンの変更、またはシステムクロックとリモートサーバーの自動同期を有効にする方法は 「timedatectl コマンドの使用」 を参照してください。

3.2.1. システムの現在日時の表示

現在の日時を表示するには、date コマンドをオプションを付けずに実行します。

date

dateこのコマンドを実行すると、曜日、日付、ローカルタイム、タイムゾーンの省略形、年が表示されます。

date コマンドは、デフォルトではローカルタイムを表示します。UTC の時間を表示するには、コマンドラインオプション --utc または -u を指定してコマンドを実行します。

date --utc

date --utc

また、+"format" オプションをコマンドラインに指定することで、表示される情報のフォーマットをカスタマイズすることもできます。

date +"format"

date +"format"

例3.6「システムの現在日時の表示」 を参考にして、フォーマットを、サポートされる 1 つまたは複数のコントロールシーケンスに置き換えます。よく使用されるフォーマットオプションのリストは 表3.1「よく使われるコントロールシーケンス」 を参照してください。これらのオプションの完全なリストは、man ページの date(1) を参照してください。

| コントロールシーケンス | 詳細 |

|---|---|

|

|

HH フォーマットでの時間 (例: |

|

|

MM フォーマットでの分 (例: |

|

|

SS フォーマットでの秒 (例: |

|

|

DD フォーマットでの日 (例: |

|

|

MM フォーマットでの月 (例: |

|

|

YYYY フォーマットでの年 (例: |

|

|

タイムゾーンの省略形 (例: |

|

|

非省略形の YYYY-MM-DD フォーマットでの日付 (例: |

|

|

非省略形の HH:MM:SS フォーマットでの時間 (例: 17:30:24)。このオプションは、 |

例3.6 システムの現在日時の表示

現在日とローカル時間を表示するには、シェルプロンプトで以下を入力します。

date Mon Sep 16 17:30:24 CEST 2016

~]$ date

Mon Sep 16 17:30:24 CEST 2016UTC で現在日時を表示するには、シェルプロンプトで以下を入力します。

date --utc Mon Sep 16 15:30:34 UTC 2016

~]$ date --utc

Mon Sep 16 15:30:34 UTC 2016

date コマンドの出力をカスタマイズするには、以下を入力します。

date +"%Y-%m-%d %H:%M" 2016-09-16 17:30

~]$ date +"%Y-%m-%d %H:%M"

2016-09-16 17:303.2.2. システムの現在時刻の変更

システムの現在時刻を変更するには、root で date コマンドに --set オプションまたは -s オプションを指定して実行します。

date --set HH:MM:SS

date --set HH:MM:SSHH は時間、MM は分、SS は秒 (すべて 2 桁) の数字に置き換えます。

date コマンドは、デフォルトでは、システムクロックをローカルタイムに設定します。システムクロックを UTC で設定するには、コマンドラインオプション --utc または -u を指定してコマンドを実行します。

date --set HH:MM:SS --utc

date --set HH:MM:SS --utc例3.7 システムの現在時刻の変更

システムの現在時刻を午後 11 時 26 分に変更するには、root で以下のコマンドを実行します。

date --set 23:26:00

~]# date --set 23:26:003.2.3. システムの現在日の変更

現在の日付を変更するには、root で --set または -s を指定して date コマンドを実行します。

date --set YYYY-MM-DD

date --set YYYY-MM-DDYYYY は 4 桁の年に、MM と DD は 2 桁の月と日に置き換えます。

時間を指定せずに日付を変更すると、時間は 00:00:00 に設定されることに注意してください。

例3.8 システムの現在日の変更

システムの現在日を 2017 年 6 月 2 日に変更し、現在時刻は変更しない (午後 11:26) 場合は、root で以下のコマンドを実行します。

date --set "2017-06-02 23:26:00"

~]# date --set "2017-06-02 23:26:00"3.3. hwclock コマンドの使用

hwclock は、ハードウェアクロックにアクセスするためのユーティリティーです。これは、リアルタイムクロック (RTC) とも呼ばれています。ハードウェアクロックは使用中のオペレーティングシステムから独立しており、マシンがシャットダウンしても作動します。このユーティリティーは、ハードウェアクロックからの時間を表示するために使用されます。また、hwclock には、ハードウェアクロック内のシステム上のドリフトを補正する機能も含まれています。

ハードウェアクロックタイムは、年、月、日、時間、分、秒の値を保存します。ローカルタイムや協定世界時 (UTC) の時刻を保存したり、夏時間 (DST) を設定したりすることはできません。

hwclock ユーティリティーは、/etc/adjtime ファイルにその設定を保存します。このファイルは、時刻を手動で設定したり、ハードウェアクロックをシステム時間に同期したりするなどの初回の変更時に作成されます。

Red Hat Enterprise Linux バージョン 6 から 7 の間の hwclock の動作の変更については、Red Hat Enterprise Linux 7 移行計画ガイド を参照してください。

3.3.1. システムの現在日時の表示

root ユーザーで、オプションを付けずに hwclock を実行すると、標準出力にローカルタイムの日時が返されます。

hwclock

hwclock

hwclock コマンドで --utc オプションまたは --localtime オプションを指定しても、ハードウェアクロック時間が UTC またはローカルタイムで表示される訳ではないことに注意してください。これらのオプションは、ハードウェアクロックのいずれかの設定を変更するために使用されます。この時間は常にローカル時間で表示されます。したがって、hwclock --utc または hwclock --local コマンドを実行しても、/etc/adjtime 保存された設定が変更されるわけではありません。このコマンドは、/etc/adjtime に保存されている設定が正しくないことを把握していて設定を変更したくない場合に便利です。一方、このコマンドを誤った方法で使用すると、誤解を招く情報を受け取る可能性があります。詳細は、hwclock(8) man ページを参照してください。

例3.9 システムの現在日時の表示

ハードウェアクロックからシステムの現在の日付およびローカルタイムを表示するには、root で以下を実行します。

hwclock Tue 15 Apr 2017 04:23:46 PM CEST -0.329272 seconds

~]# hwclock

Tue 15 Apr 2017 04:23:46 PM CEST -0.329272 secondsCEST は 中央ヨーロッパ夏時間 (Central European Summer Time) の省略形です。

タイムゾーンの変更方法は 「タイムゾーンの変更」 を参照してください。

3.3.2. 日付と時刻の設定

ハードウェアクロックは、日付と時刻を表示するほかに、手動で特定の時刻に設定することができます。

ハードウェアクロックの日時を変更する場合は、コマンドに --set および --date オプションを追加します。

hwclock --set --date "dd mmm yyyy HH:MM"

hwclock --set --date "dd mmm yyyy HH:MM"dd は日 (2 桁)、mmm は月の省略形 (3 文字) に、yyyy は年 (4 桁)、HH は時間 (2 桁)、MM は分 (2 桁) に置き換えます。

同時に、--utc または --localtime オプションをそれぞれ追加して、UTC またはローカルタイムのいずれかで時刻を維持するようにハードウェアクロックを設定することもできます。この場合、UTC または LOCAL は /etc/adjtime ファイルに記録されます。

例3.10 ハードウェアクロックの特定の日時への設定

たとえば、日時を 2016 年 10 月 21 日 21:17 に設定し、UTC のハードウェアクロックを維持する場合は、root で以下のコマンドを実行します。

hwclock --set --date "21 Oct 2016 21:17" --utc

~]# hwclock --set --date "21 Oct 2016 21:17" --utc3.3.3. 日付と時刻の同期

ハードウェアクロックとシステムの現在時刻の同期を両方向で実行できます。

以下のコマンドを使用して、ハードウェアクロックを、システムの現在時刻に設定できます。

hwclock --systohc

hwclock --systohcCopy to Clipboard Copied! Toggle word wrap Toggle overflow NTP を使用すると、ハードウェアクロックは 11 分ごとにシステムクロックに自動的に同期されるため、このコマンドは、システムのブート時に、妥当な初期のシステム時間を取得するためにのみ役立つことに注意してください。

または、以下のコマンドを使用してハードウェアクロックからシステム時間を設定できます。

hwclock --hctosys

hwclock --hctosysCopy to Clipboard Copied! Toggle word wrap Toggle overflow

ハードウェアクロックとシステム時間を同期する場合は、--utc または --localtime を追加してローカルタイムまたは UTC でハードウェアクロックを保持するかどうかを指定できます。--set の使用と同様に、UTC または LOCAL は /etc/adjtime ファイルに記録されます。

hwclock --systohc --utc コマンドは timedatectl set-local-rtc false に機能的に類似しており、hwclock --systohc --local コマンドは timedatectl set-local-rtc true の代替コマンドになります。

例3.11 システムタイムへのハードウェアクロックの同期

ハードウェアクロックをシステムの現在時刻に設定し、ハードウェアクロックをローカルタイムで維持するには、root で以下のコマンドを実行します。

hwclock --systohc --localtime

~]# hwclock --systohc --localtimeタイムゾーンおよび DST の切り替えに関する問題を避けるには、ハードウェアクロックを UTC で維持することを推奨します。例3.11「システムタイムへのハードウェアクロックの同期」 は、Windows システムとのマルチブートの場合などに役立ちます。この場合、デフォルトでハードウェアクロックがローカルタイムで実行されることが想定され、その他のシステムもすべてローカルタイムを使用して対応する必要があります。同様に仮想マシンでも必要になる場合があります。ホストが提供する仮想ハードウェアクロックがローカルタイムで実行中の場合は、ゲストシステムもローカルタイムを使用するように設定する必要があります。

3.4. 関連情報

Red Hat Enterprise Linux 7 でキーボードレイアウトを設定する方法は、以下を参照してください。

インストールされているドキュメント

-

timedatectl(1):timedatectlコマンドラインユーティリティーの man ページでは、このツールを使用して、システムクロックおよびその設定をクエリーして変更する方法が説明されています。 -

date(1):dateコマンドの man ページでは、サポートされるオプションの完全なリストが提供されます。 -

hwclock(8):hwclockコマンドの man ページでは、サポートされるオプションの完全なリストが提供されます。

関連項目

- 2章システムロケールおよびキーボード設定 では、キーボードレイアウトの設定方法を説明しています。

-

6章権限の取得 では、

suおよびsudoコマンドを使用して管理者権限を取得する方法を説明しています。 -

10章systemd によるサービス管理 では、systemd の詳細情報と、

systemctlコマンドを使用してシステムサービスを管理する方法が説明されています。

第4章 ユーザーとグループの管理

ユーザーとグループの制御は、Red Hat Enterprise Linux システム管理の中核となる要素です。本章では、グラフィカルユーザーインターフェイスおよびコマンドラインを使用してユーザーとグループを追加、管理、削除する方法を説明し、グループディレクトリーの作成などの高度なトピックを扱います。

4.1. ユーザーとグループの概要

ユーザーは、人 (物理的なユーザーに結び付けられたアカウント)、または使用する特定のアプリケーションに対して存在するアカウントのいずれかを指し、グループは、共通の目的でユーザーをまとめた組織の論理的表現です。グループ内のユーザーは、そのグループが所有するファイルの読み取り、書き込み、実行を行う権限を共有します。

各ユーザーは、ユーザー ID (UID) と呼ばれる一意の数値 ID に関連付けられています。同様に、各グループは グループ ID (GID) に関連付けられています。ファイルを作成するユーザーは、そのファイルの所有者であり、グループ所有者でもあります。ファイルには、所有者、グループ、その他に対して読み取り、書き込み、実行のパーミッションが別々に割り当てられます。ファイル所有者の変更ができるのは root のみです。アクセスパーミッションは、root ユーザーとファイル所有者の両方が変更できます。

さらに、Red Hat Enterprise Linux はファイルとディレクトリーに対する アクセス制御リスト (ACL) をサポートします。これにより、所有者以外の特定のユーザーにパーミッションを設定できます。この機能の詳細は 5章アクセス制御リスト を参照してください。

予備のユーザーとグループ ID

Red Hat Enterprise Linux は、1000 以下のユーザー ID とグループ ID を、システムユーザーとグループ用に予約しています。ユーザー管理 には、デフォルトではシステムユーザーが表示されません。予約されているユーザー ID およびグループ ID の詳細は、setup パッケージに記載されています。このドキュメントを表示するには、以下のコマンドを実行します。

cat /usr/share/doc/setup*/uidgid

cat /usr/share/doc/setup*/uidgid

予約に使用される ID の範囲は今後広がる可能性があるため、ID には 5,000 以降の番号を割り当てることが推奨されます。新規ユーザーに割り当てる ID を 5,000 から始まるようにするには、/etc/login.defs ファイルのディレクティブ UID_MIN および GID_MIN を変更します。

[file contents truncated] UID_MIN 5000 [file contents truncated] GID_MIN 5000 [file contents truncated]

[file contents truncated]

UID_MIN 5000

[file contents truncated]

GID_MIN 5000

[file contents truncated]

UID_MIN ディレクティブおよび GID_MIN ディレクティブを変更する前に作成したユーザーの UID は、デフォルトの 1,000 から開始します。

新規ユーザーおよびグループの ID を 5,000 から始まるようにした場合でも、システムが予約する ID が 1000 より上にならないようにすることが推奨されます。こうすることで、1000 を上限とするシステムとの競合を避けることができます。

4.1.1. ユーザープライベートグループ

Red Hat Enterprise Linux では、UPG (ユーザープライベートグループ) スキームが使用されているため、UNIX グループを簡単に管理できます。ユーザープライベートグループは、新規ユーザーがシステムに追加されるたびに作成されます。ユーザープライベートグループは作成したユーザーと同じ名前となり、そのユーザーがそのユーザープライベートグループの唯一のメンバーになります。

ユーザープライベートグループを使用すると、新規に作成したファイルやディレクトリーに対して確実にデフォルトのパーミッションを設定できます。作成したユーザーと、そのユーザーのグループ の両方がファイルやディレクトリーを修正できるようになります。

新規に作成するファイルまたはディレクトリーに適用される権限を決める設定は umask と呼ばれ、/etc/bashrc ファイルで設定します。従来の UNIX ベースのシステムでは、umask は 022 に設定されており、ファイルまたはディレクトリーを作成したユーザーしか変更できませんでした。このスキームでは、作成者のグループのメンバーなど、他のユーザーは変更できませんでした。ただし、UPG スキームでは、すべてのユーザーがそれぞれプライベートグループを持つため、このグループ保護は必須ではなくなりました。詳細は、「umask を使用した、新規ファイルのデフォルト権限の設定」 を参照してください。

グループのリストは、/etc/group 設定ファイルに保存されます。

4.1.2. シャドウパスワード

マルチユーザー環境では、shadow-utils パッケージで提供される シャドウパスワード を使用することが非常に重要です。これを使用することで、システムの認証ファイルのセキュリティーを強化できます。このため、インストールプログラムでは、デフォルト設定でシャドウパスワードを有効にしています。

以下は、UNIX ベースシステムでパスワードを格納する従来の方法と比べた場合のシャドウパスワードの利点です。

-

シャドウパスワードは、暗号化されたパスワードハッシュを、あらゆるユーザーが読み取り可能な

/etc/passwdファイルから、rootユーザーのみが読み取り可能な/etc/shadowに移動して、システムセキュリティーを向上させます。 - シャドウパスワードは、パスワードエージングに関する情報を保存します。

-

シャドウパスワードを使用すると、

/etc/login.defsファイルで設定したセキュリティーポリシーの実施が可能になります。

shadow-utils パッケージが提供するほとんどのユーティリティーは、シャドウパスワードが有効かどうかに関わらず適切に動作します。ただし、パスワードエージングの情報は /etc/shadow ファイルにのみ格納されているため、シャドウパスワードを有効にしないと、以下のユーティリティーとコマンドは動作しません。

-

パスワードエージングパラメーターを設定する

chageユーティリティー詳細は、Red Hat Enterprise Linux 7 セキュリティーガイドの Password Security セクションをご覧ください。 -

/etc/groupファイルを管理するgpasswdユーティリティー -

-e, --expiredateオプションまたは-f (--inactive)オプションを使用したusermodコマンド -

-e, --expiredateオプションまたは-f, --inactiveオプションを使用したuseraddコマンド

4.2. グラフィカル環境でのユーザーの管理

Users ユーティリティーは、グラフィカルユーザーインターフェイスで、ローカルユーザーを表示、編集、追加、削除できます。

4.2.1. ユーザー設定ツールの使用

Super キーを押してアクティビティーの概要に入り、Users と入力して Enter を押します。ユーザー 設定ツールが表示されます。Super キーはキーボードや他のハードウェアによって外見が異なりますが、通常はスペースバーの左側にある Windows キーまたは Command キーになります。また、画面の右上にある自分のユーザー名をクリックし、設定メニューから ユーザー ユーティリティーを開くこともできます。

ユーザーアカウントに変更を加えるには、最初に ボタンを選択し、表示されたダイアログボックスに従って自身を認証します。スーパーユーザー特権がない場合は、root で認証するよう求められます。ユーザーを追加および削除するには、 ボタンと ボタンをそれぞれクリックします。管理グループ wheel にユーザーを追加するには、アカウントの種類を Standard から Administrator に変更します。ユーザーの言語設定を編集するには、言語を選択します (ドロップダウンメニューが表示されます)。

図4.1 ユーザー設定ツール

新しいユーザーを作成しても、パスワードを設定するまでアカウントは無効になります。Password (パスワード) ドロップダウンメニュー (図4.2「パスワードメニュー」 を参照) には、管理者がすぐにパスワードを設定できるオプションが含まれます。最初のログイン時にユーザーがパスワードを選択するか、ログインパスワードなしでゲストアカウントを作成します。また、このメニューからアカウントを無効または有効にすることもできます。

図4.2 パスワードメニュー

4.3. コマンドラインツールの使用

「グラフィカル環境でのユーザーの管理」 で説明されている Users 設定ツール (ユーザーの基本的な管理用) のほかに、表4.1「ユーザーとグループを管理するためのコマンドラインユーティリティー」 に挙げられているユーザーとグループの管理コマンドラインツールを使用できます。

| ユーティリティー | 詳細 |

|---|---|

|

| ユーザー ID およびグループ ID を表示します。 |

|

| ユーザーアカウントを追加、修正、削除する標準ユーティリティーです。 |

|

| グループを追加、修正、削除する標準ユーティリティーです。 |

|

|

ユーティリティーは、主に、 |

|

| パスワード、グループ、関連シャドウファイルを検証するユーティリティーです。 |

|

| 通常のパスワードをシャドウパスワードに変換する、またはシャドウパスワードから通常のパスワードに変換するユーティリティーです。 |

|

| pwconv、pwunconv と同様、このユーティリティーは、グループアカウントのシャドウ化された情報を変換するのに使用できます。 |

4.3.1. 新規ユーザーの追加

システムにユーザーを追加するには、root で次のコマンドを実行します。

useradd options username

useradd options usernameここで、options は 表4.2「一般的な useradd コマンドラインオプション」 で説明されているコマンドラインオプションです。

デフォルトでは、useradd コマンドは、ロックされたユーザーアカウントを作成します。アカウントをアンロックするには、root で次のコマンドを実行して、パスワードを割り当てます。

passwd username

passwd usernameオプションで、パスワードエージングポリシーを設定できます。詳細は、Red Hat Enterprise Linux 7 セキュリティーガイド の Password Security セクションをご覧ください。

| オプション | |

|---|---|

|

| comment にはどの文字列でも使用できます。このオプションは、通常、ユーザーの氏名を指定するのに使用されます。 |

|

|

デフォルトの |

|

| YYYY-MM-DD の形式でアカウントを無効にする日付です。 |

|

|

パスワードが失効してからアカウントが無効になるまでの日数です。 |

|

| ユーザーのデフォルト (プライマリー) グループ用のグループ名またはグループ番号です。グループは、ここで指定するよりも前に作成されている必要があります。 |

|

| ユーザーがメンバーとなる追加 (補助、デフォルト以外のもの) のグループ名またはグループ番号のリストで、コンマで区切ります。グループは、ここで指定する前に作成しておく必要があります。 |

|

| ホームディレクトリーがない場合は、これを作成します。 |

|

| ホームディレクトリーを作成しません。 |

|

| ユーザー用のユーザープライベートグループを作成しません。 |

|

|

|

|

| UID が 1000 未満でホームディレクトリーがないシステムアカウントを作成します。 |

|

|

ユーザーのログインシェルです。デフォルトは |

|

| ユーザーのユーザー ID です。一意の番号で 999 より大きい数でなければなりません。 |

Red Hat Enterprise Linux 7 では、システムユーザーおよび通常のユーザーのデフォルトの ID 範囲が変更になりました。以前はシステムユーザーに UID 1 ~ 499 が使用され、それよりも上の値が通常のユーザーに使用されていました。変更後は、システムユーザーのデフォルト範囲が 1 ~ 999 になりました。この変更により、既存のユーザーの UID と GID に 500 ~ 999 を使用している場合に Red Hat Enterprise Linux 7 に移行すると、問題が発生する場合があります。UID と GID のデフォルトの範囲は /etc/login.defs ファイルで変更できます。

プロセスの説明

以下の手順は、シャドウパスワードが有効なシステムで useradd juan コマンドを実行したときに発生する内容を解説したものです。

juan用の新しい行が/etc/passwdに作成されます。juan:x:1001:1001::/home/juan:/bin/bash

juan:x:1001:1001::/home/juan:/bin/bashCopy to Clipboard Copied! Toggle word wrap Toggle overflow この行には以下の特徴があります。

-

ユーザー名

juanで始まります。 -

パスワードフィールドには

xが表示されます。これは、システムがシャドウパスワードを使用していることを示しています。 - 999 より大きい UID が作成されます。Red Hat Enterprise Linux 7 では、1000 未満の UID は、システムが使用するために予約されています。1000 未満の UID をユーザーに割り当てないでください。

- 999 より大きい GID が作成されます。Red Hat Enterprise Linux 7 では、1000 未満の GID は、システムが使用するために予約されています。1000 未満の GID はユーザーに割り当てないでください。

- オプションの GECOS 情報は空白のままになっています。GECOS フィールドは、氏名や電話番号などユーザーの追加情報を提供するために使用されます。

-

juanのホームディレクトリーが、/home/juan/に設定されます。 -

デフォルトシェルは

/bin/bashに設定されます。

-

ユーザー名

juan用の新しい行が/etc/shadowに作成されます。juan:!!:14798:0:99999:7:::

juan:!!:14798:0:99999:7:::Copy to Clipboard Copied! Toggle word wrap Toggle overflow この行には以下の特徴があります。

-

ユーザー名

juanで始まります。 /etc/shadowファイルのパスワードフィールドには 2 つの感嘆符 (!!) が表示され、アカウントがロックされていることを示しています。注記暗号化したパスワードを、

-pフラグを使用して渡す場合は、そのユーザー用に、/etc/shadowファイルに新しい行が追加されます。- パスワードは有効期限なしで設定されています。

-

ユーザー名

juanという名前のグループ用に、新しい行が/etc/groupに作成されます。juan:x:1001:

juan:x:1001:Copy to Clipboard Copied! Toggle word wrap Toggle overflow ユーザーと同じ名前のグループは、ユーザープライベートグループ と呼ばれます。ユーザープライベートグループの詳細は「ユーザープライベートグループ」を参照してください。

/etc/groupに作成した行には、以下の特徴があります。-

グループ名

juanで始まります。 -

パスワードフィールドには

xが表示されます。これは、システムがシャドウグループパスワードを使用していることを示しています。 -

GID は、

/etc/passwdで設定されているjuanのプライマリーグループに記載されているものと一致します。

-

グループ名

juanという名前のグループ用の新しい行が/etc/gshadowに作成されました。juan:!::

juan:!::Copy to Clipboard Copied! Toggle word wrap Toggle overflow この行には以下の特徴があります。

-

グループ名

juanで始まります。 -

/etc/gshadowファイルのパスワードフィールドには 1 つの感嘆符 (!) が表示され、グループがロックされていることを示しています。 - その他のフィールドはすべて空白です。

-

グループ名

/homeディレクトリーに、ユーザーjuanのディレクトリーが作成されます。ls -ld /home/juan drwx------. 4 juan juan 4096 Mar 3 18:23 /home/juan

~]# ls -ld /home/juan drwx------. 4 juan juan 4096 Mar 3 18:23 /home/juanCopy to Clipboard Copied! Toggle word wrap Toggle overflow このディレクトリーは、ユーザー

juanおよびグループjuanが所有します。このディレクトリーの 読み取り、書き込み、および 実行 の権限は、juanユーザーにのみ割り当てられます。その他のパーミッションは拒否されます。(デフォルトユーザー設定を含む)

/etc/skel/ディレクトリーが、新しい/home/juan/ディレクトリーにコピーされます。Copy to Clipboard Copied! Toggle word wrap Toggle overflow

この時点では、juan という名前のロックされたアカウントがシステムに存在します。このアカウントをアクティブにするには、管理者が passwd コマンドを使用して、このアカウントにパスワードを割り当てる必要があります。オプションでパスワードエージングのガイドラインを設定することもできます (詳細は Red Hat Enterprise Linux 7 セキュリティーガイド の パスワードセキュリティー を参照)。

4.3.2. 新規グループの追加

システムに新しいグループを追加するには、root で次のコマンドを実行します。

groupadd options group_name

groupadd options group_nameここで、options は 表4.3「一般的な groupadd コマンドラインオプション」 で説明されているコマンドラインオプションです。

| オプション | 説明 |

|---|---|

|

|

|

|

| グループのグループ ID です。一意の番号で 999 より大きい数でなければなりません。 |

|

|

|

|

| GID が重複するグループの作成を許可します。 |

|

| 新規グループ用にこの暗号化されたパスワードを使用します。 |

|

| GID が 1000 未満のシステムグループを作成します。 |

4.3.3. 既存グループへの既存ユーザーの追加

usermod ユーティリティーを使用して、既存のユーザーを既存のグループに追加します。

usermod のさまざまなオプションは、ユーザーのプライマリーグループと補助グループにさまざまな影響を与えます。

ユーザーのプライマリーグループを上書きするには、root で以下のコマンドを実行します。

usermod -g group_name user_name

~]# usermod -g group_name user_name

ユーザーの補助グループを上書きするには、root で以下のコマンドを実行します。

usermod -G group_name1,group_name2,... user_name

~]# usermod -G group_name1,group_name2,... user_nameこの場合、ユーザーの補助グループは、すべて新しいグループに置き換えられます。

ユーザーの補助グループにグループを追加するには、root で以下のコマンドのいずれかを実行します。

usermod -aG group_name1,group_name2,... user_name

~]# usermod -aG group_name1,group_name2,... user_nameusermod --append -G group_name1,group_name2,... user_name

~]# usermod --append -G group_name1,group_name2,... user_nameこの場合は、新しいグループが、ユーザーの現在の補助グループに追加されます。

4.3.4. グループディレクトリーの作成

システム管理者は、通常、主要なプロジェクトに対してそれぞれグループを作成し、そのプロジェクトのファイルにアクセスする必要がある場合に、そのユーザーをグループに割り当てる傾向があります。こうした従来型のスキームの場合は、誰かがファイルを作成すると、そのユーザーが属するプライマリーグループにそのファイルが関連付けられるため、ファイル管理は困難になります。このため、1 人のユーザーが複数のプロジェクトに関わっている場合に、正しいファイルを正しいグループに関連付けることは難しくなります。一方、UPG スキームを使用すると、グループは setgid ビットセットを持つディレクトリーに作成されたファイルに自動的に割り当てられます。setgid ビットにより、共通のディレクトリーを共有するグループプロジェクトを非常に簡単に管理できます。ユーザーがディレクトリー内で作成するすべてのファイルは、ディレクトリーを所有するグループが所有するためです。

たとえば、あるグループが /opt/myproject/ ディレクトリーのファイルを作業する必要があるとします。グループの中には、このディレクトリーのコンテンツの修正を信頼して任せられる人もいますが、全員ではありません。

rootで以下のコマンドを実行して、/opt/myproject/ディレクトリーを作成します。mkdir /opt/myproject

mkdir /opt/myprojectCopy to Clipboard Copied! Toggle word wrap Toggle overflow myprojectグループをシステムに追加します。groupadd myproject

groupadd myprojectCopy to Clipboard Copied! Toggle word wrap Toggle overflow /opt/myproject/ディレクトリーのコンテンツを、myprojectグループに関連付けます。chown root:myproject /opt/myproject

chown root:myproject /opt/myprojectCopy to Clipboard Copied! Toggle word wrap Toggle overflow グループのユーザーがそのディレクトリーにファイルを作成し、setgid ビットを設定できるようにします。

chmod 2775 /opt/myproject

chmod 2775 /opt/myprojectCopy to Clipboard Copied! Toggle word wrap Toggle overflow この設定により、ユーザーがファイルを作成するたびに、管理者がファイルのパーミッションを変更しなくても、

myprojectグループの全メンバーが/opt/myproject/ディレクトリーにファイルを作成および編集できます。パーミッションが正しく設定されていることを確認するには、以下のコマンドを実行します。ls -ld /opt/myproject drwxrwsr-x. 3 root myproject 4096 Mar 3 18:31 /opt/myproject

~]# ls -ld /opt/myproject drwxrwsr-x. 3 root myproject 4096 Mar 3 18:31 /opt/myprojectCopy to Clipboard Copied! Toggle word wrap Toggle overflow myprojectグループにユーザーを追加します。usermod -aG myproject username

usermod -aG myproject usernameCopy to Clipboard Copied! Toggle word wrap Toggle overflow

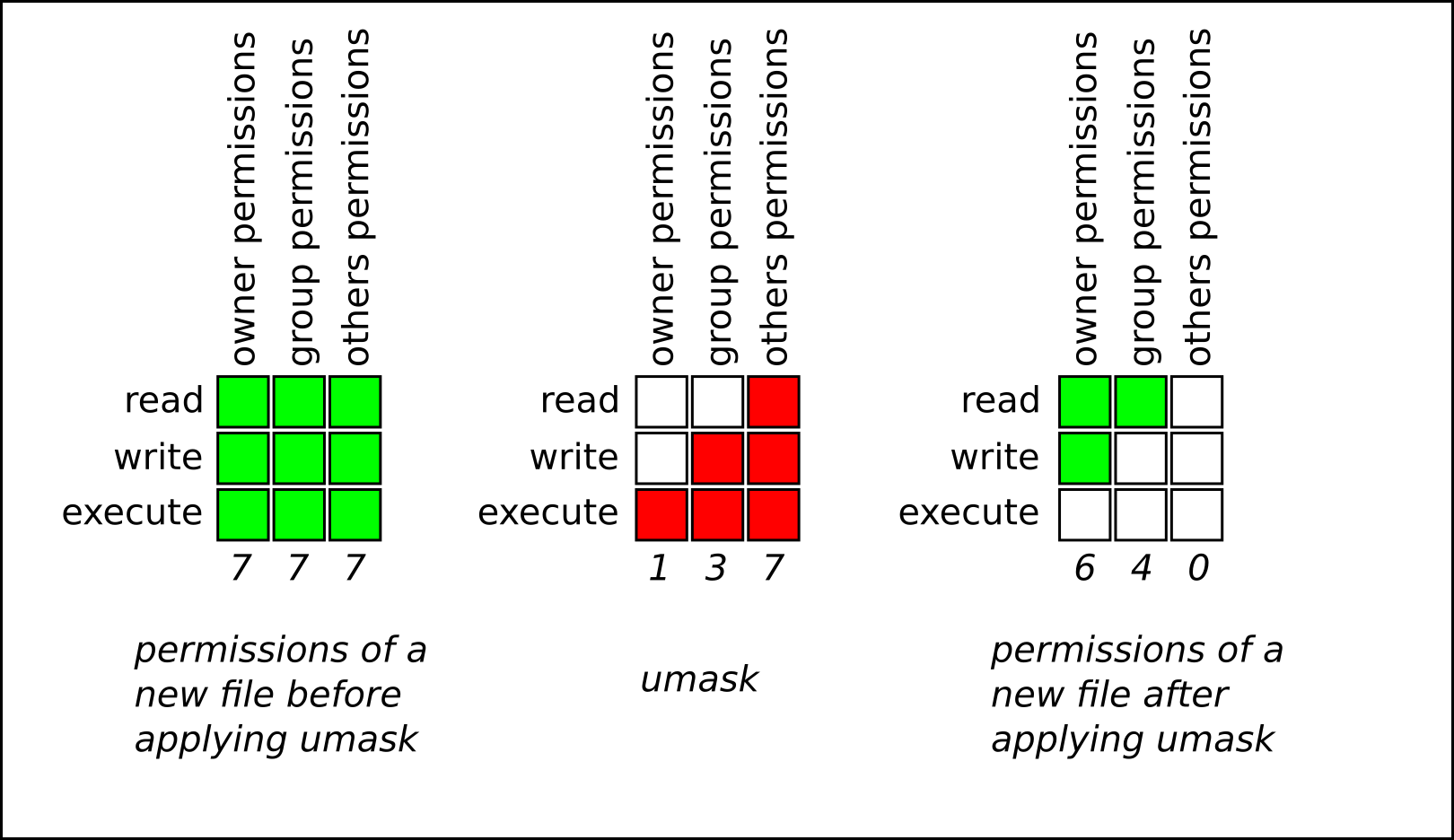

4.3.5. umask を使用した、新規ファイルのデフォルト権限の設定

プロセスがファイルを作成すると、そのファイルにはデフォルト権限 (-rw-rw-r-- など) が設定されます。こうした初期権限は、ファイルモード作成マスク (ファイル権限マスク または umask とも呼ばれる) で部分的に定義されます。たとえば、bash の umask は、デフォルトで 0022 となるなど、すべてのプロセスにそれぞれの umask が設定されています。プロセスの umask は変更できます。

umask を設定するもの

umask は、標準のファイル権限に対応するビットで設定されています。たとえば、umask 0137 の場合、その数字は次のような意味になります。

-

0= 意味なし。必ず0になります (umask は特別なビットに影響しません)。 -

1= オーナーの権限。実行ビットが設定されます。 -

3= グループの権限。実行ビットおよび書き込みビットが設定されます。 -

7= その他のユーザーの権限。実行ビット、書き込みビット、読み取りビットが設定されます。

umask では 2 進法、8 進法、またはシンボリック表示が使用できます。たとえば、8 進法の 0137 はシンボリック表示では u=rw-,g=r--,o=--- となります。シンボリック表示は 8 進法表示とは異なり、禁止権限ではなく、許可された権限を示します。

umask の仕組み

umask は、ファイルに パーミッションを付与するのを禁止する ようにします。

- umask に設定しているビットは、ファイルには設定されません。

- umask に設定していないビットは、他の要素にもよりますが、ファイルに設定されます。

以下の図は、umask 0137 が新しいファイルの作成にどのように影響するかを示しています。

図4.3 ファイルの作成時に umask を適用

セキュリティー上の理由から、レギュラーファイルにはデフォルトで実行権限が設定されていません。したがって、umask がいかなる権限も禁止しない 0000 であっても、新しいレギュラーファイルは実行権限を持ちません。ただし、ディレクトリーは実行権限を持つ状態で作成できます。

4.3.5.1. シェルで umask の管理

bash、ksh、zsh、tcsh などのよく使用されるシェルでは、umask は、umask シェルの builtin を使用して管理されます。シェルから起動したプロセスは、その umask を継承します。

現在のマスクの表示

現在の umask を 8 進法で表示するには、以下のコマンドを実行します。

umask 0022

~]$ umask

0022現在の umask をシンボリック表示で表示するには、以下のコマンドを実行します。

umask -S u=rwx,g=rx,o=rx

~]$ umask -S

u=rwx,g=rx,o=rxumask を使用したシェルにおけるマスクの設定

8 進法を使用して、現行シェルセッションに umask を設定するには、以下のコマンドを実行します。

umask octal_mask

~]$ umask octal_mask

octal_mask を、0 から 7 の 4 桁以下の数値に置き換えます。3 桁以下の数値を指定すると、頭に 0 が付いた 4 桁の数値として権限が設定されます。たとえば、入力したコマンドが umask 7 であれば、そのコマンドの数値は 0007 として解釈されます。

例4.1 8 進法を使用した umask の設定

新しいファイルで、オーナーとグループに書き込み権限と実行権限を持たせず、その他のユーザーにはいかなる権限も持たせないようにするには、以下を実行します。

umask 0337

~]$ umask 0337もしくは、簡潔に次のコマンドを実行します。

umask 337

~]$ umask 337シンボリック表記法を使用して、現行シェルセッションの umask を設定するには、以下のコマンドを実行します。

umask -S symbolic_mask

~]$ umask -S symbolic_mask例4.2 シンボリック表示を使用した umask の設定

シンボリック表記法を使用して umask 0337 を設定するには、次のコマンドを実行します。

umask -S u=r,g=r,o=

~]$ umask -S u=r,g=r,o=デフォルトシェルの umask での作業

シェルには、通常、デフォルトの umask が設定されている設定ファイルがあります。bash の場合は /etc/bashrc です。デフォルトの bash の umask を表示するには、以下のコマンドを実行します。

grep -i -B 1 umask /etc/bashrc

~]$ grep -i -B 1 umask /etc/bashrc

出力では、umask の設定が、umask コマンドまたは UMASK 変数のいずれかを使用して行われていることが示されます。以下の例では、umask コマンドを使用して、umask が 022 に設定されています。

bash のデフォルト umask を変更するには、/etc/bashrc で umask コマンドの呼び出し、または UMASK 変数の割り当てを変更します。この例では、デフォルトの umask を 0227 に変更します。

if [ $UID -gt 199 ] && [ “id -gn” = “id -un” ]; then

umask 002

else

umask 227

if [ $UID -gt 199 ] && [ “id -gn” = “id -un” ]; then

umask 002

else

umask 227特定ユーザーのデフォルトシェルの umask での作業

デフォルトでは、新規ユーザーのデフォルトの bash の umask は、/etc/bashrc に定義したものに設定されます。

特定ユーザーの bash umask を変更するには、そのユーザーの $HOME/.bashrc ファイルで、umask コマンドの呼び出しを追加します。たとえば、ユーザー john の bash の umask を 0227 に変更するには、次のコマンドを実行します。

john@server ~]$ echo 'umask 227' >> /home/john/.bashrc

john@server ~]$ echo 'umask 227' >> /home/john/.bashrc新しく作成されたホームディレクトリーのデフォルト権限設定

作成したユーザーホームディレクトリーの権限を変更するには、/etc/login.defs ファイルで UMASK 変数を変更します。

# The permission mask is initialized to this value. If not specified, # the permission mask will be initialized to 022. UMASK 077

# The permission mask is initialized to this value. If not specified,

# the permission mask will be initialized to 022.

UMASK 0774.4. 関連情報

Red Hat Enterprise Linux でユーザーとグループを管理する方法は、下記の資料を参照してください。

インストールされているドキュメント

ユーザーおよびグループの管理に使用する各種ユーティリティーの詳細情報は、以下の man ページを参照してください。

-

useradd(8):useraddコマンドの man ページでは、新しいユーザーを作成する方法が説明されています。 -

userdel(8):userdelコマンドの man ページでは、ユーザーを削除する方法が説明されています。 -

usermod(8):usermodコマンドの man ページでは、ユーザーを変更する方法が説明されています。 -

groupadd(8):groupaddコマンドの man ページでは、新しいグループを作成する方法が説明されています。 -

groupdel(8):groupdelコマンドの man ページでは、グループを削除する方法が説明されています。 -

groupmod(8):groupmodコマンドの man ページでは、グループのメンバーシップを修正する方法が説明されています。 -

gpasswd(1):gpasswdコマンドの man ページでは、/etc/groupファイルを管理する方法が説明されています。 -

grpck(8):grpckコマンドの man ページでは、/etc/groupファイルの統合を確認する方法が説明されています。 -

pwck(8):pwckコマンドの man ページでは、/etc/passwdファイルおよび/etc/shadowファイルの統合を確認する方法が説明されています。 -

pwconv(8):pwconv、pwunconv、grpconv、およびgrpunconvの各コマンドの man ページでは、パスワードおよびグループ用にシャドウ情報を変換する方法が説明されています。 -

id(1):idコマンドの man ページでは、ユーザー ID およびグループ ID を表示する方法が説明されています。 -

umask(2):umaskコマンドの man ページでは、ファイルモード作成マスクの使用方法が説明されています。

関連する設定ファイルの詳細は、以下をご覧ください。

-

group(5):/etc/groupファイルの man ページでは、システムグループを定義する方法が説明されています。 -

passwd(5):/etc/passwdファイルの man ページでは、このファイルを使用して、ユーザー情報を定義する方法が説明されています。 -

shadow(5):/etc/shadowファイルの man ページでは、システムでパスワードおよびアカウントの有効期限情報を設定する方法が説明されています。

オンラインドキュメント

- Red Hat Enterprise Linux 7 セキュリティーガイド: Red Hat Enterprise Linux 7 の セキュリティーガイド では、パスワードのエージングとユーザーアカウントのロックを有効にして、パスワードとワークステーションのセキュリティーを高める追加情報を提供しています。

関連項目

-

6章権限の取得 では、

suおよびsudoコマンドを使用して管理者権限を取得する方法を説明しています。

第5章 アクセス制御リスト

ファイルとディレクトリーには、ファイルの所有者、そのファイルに関連したグループ、およびシステムを使用する他のすべてのユーザーの権限セットが設定されます。しかし、これらの権限には制限があります。たとえば、ユーザーごとに異なる権限を設定することはできません。そのため アクセス制御リスト (ACL) が実装されています。

Red Hat Enterprise Linux カーネルは、ext3 ファイルシステムと NFS でエクスポートしたファイルシステムに対して ACL サポートを提供します。ACL は、Samba 経由でアクセスする ext3 ファイルシステムでも認識されます。

ACL の実装には、カーネルでのサポートと acl パッケージが必要になります。このパッケージには、ACL 情報の追加、修正、削除および、取得のためのユーティリティーが同梱されています。

cp コマンドと mv コマンドは、ファイルとディレクトリーに関連するすべての ACL のコピーまたは移動を実行します。

5.1. ファイルシステムのマウント

ファイルやディレクトリー用に ACL を使用する前に、そのファイルまたはディレクトリーのパーティションを ACL サポートでマウントする必要があります。ローカルの ext3 ファイルシステムの場合は、以下のコマンドでマウントできます。

mount -t ext3 -o acl device-name partition

以下に例を示します。

mount -t ext3 -o acl /dev/VolGroup00/LogVol02 /work

もしくは、パーティションが /etc/fstab ファイルにリストされている場合は、パーティションのエントリーに acl オプションを含むことができます。

LABEL=/work /work ext3 acl 1 2

LABEL=/work /work ext3 acl 1 2

Samba 経由で ext3 ファイルシステムにアクセスし、そのアクセスに対して ACL が有効になっている場合は、ACL が認識されます。これは、--with-acl-support オプションでコンパイルされているためです。Samba 共有のアクセス時またはマウント時に特別なフラグは必要ありません。

5.1.1. NFS

デフォルトでは、NFS サーバーでエクスポートされているファイルシステムが ACL をサポートし、NFS クライアントが ACL を読み込める場合は、クライアントシステムで ACL が使用されています。

サーバーを設定する際に NFS 共有上の ACL を無効にするには、/etc/exports ファイルに no_acl オプションを追加します。クライアントに NFS 共有をマウントする際に ACL を無効にするには、コマンドライン経由、または /etc/fstab ファイルに no_acl オプションを追加してマウントします。

5.2. アクセス ACL の設定

ACL には、アクセス ACL と デフォルト ACL と 2 つのタイプがあります。アクセス ACL は、特定のファイルまたはディレクトリーに対するアクセス制御リストです。デフォルト ACL は、ディレクトリーにのみ適用されます。ディレクトリー内のファイルにアクセス ACL が設定されていない場合は、そのディレクトリーにデフォルト ACL のルールが適用されます。デフォルト ACL は任意です。

ACL は以下のように設定できます。

- 各ユーザー

- 各グループ

- 実効権マスクを使用して

- ファイルのユーザーグループに属さないユーザーに対して

setfacl ユーティリティーは、ファイルとディレクトリー用の ACL を設定します。-m オプションを使用すると、ファイルまたはディレクトリーの ACL を追加または修正できます。

setfacl -m rules files

# setfacl -m rules filesルール (rules) は、以下の形式で指定する必要があります。複数のルールをコンマで区切って同じコマンドに指定することもできます。

u:uid:perms- ユーザーにアクセス ACL を設定します。ユーザー名または UID を指定できます。システムで有効な任意のユーザーを指定できます。

g:gid:perms- グループにアクセス ACL を設定します。グループ名または GID を指定できます。システムで有効な任意のグループを指定できます。

m:perms- 実効権マスクを設定します。このマスクは、所有グループの全権限と、ユーザーおよびグループの全エントリーを結合したものです。

o:perms- ファイルのグループに属さないユーザーにアクセス ACL を設定します。

権限 (perms) は、読み取り、書き込み、および実行を表す r、w、および x の文字の組み合わせで表示されます。

ファイルまたはディレクトリーにすでに ACL が設定されている状態で、setfacl コマンドを使用した場合は、設定するルールが既存の ACL に追加されるか、既存のルールが修正されます。

例5.1 読み取りと書き込みの権限付与

たとえば、ユーザー andrius に読み取りと書き込みの権限を付与するには以下を実行します。

setfacl -m u:andrius:rw /project/somefile

# setfacl -m u:andrius:rw /project/somefile

ユーザー、グループ、またはその他のユーザーからすべての権限を削除するには、-x オプションにいずれの権限も指定せずにコマンドを実行します。

setfacl -x rules files

# setfacl -x rules files例5.2 すべての権限の削除

たとえば、UID 500 のユーザーからすべての権限を削除するには以下を実行します。

setfacl -x u:500 /project/somefile

# setfacl -x u:500 /project/somefile5.3. デフォルト ACL の設定

デフォルト ACL を設定するには、d: をルールの前に追加してから、ファイル名ではなくディレクトリー名を指定します。

例5.3 デフォルト ACL の設定

たとえば、/share/ ディレクトリーにデフォルト ACL を設定し、ユーザーグループに属さないユーザーの読み取りと実行を設定するには、以下のコマンドを実行します (これにより、個別ファイルのアクセス ACL が上書きされます)。

setfacl -m d:o:rx /share

# setfacl -m d:o:rx /share5.4. ACL の取り込み

ファイルまたはディレクトリーに設定されている ACL を確認するには、getfacl コマンドを使用します。以下の例では、getfacl でファイルの既存 ACL を確認します。

例5.4 ACL の取り込み

getfacl home/john/picture.png

# getfacl home/john/picture.png上記のコマンドは、次のような出力を返します。

ディレクトリーにデフォルト ACL が指定されている場合は、以下のようにデフォルト ACL も表示されます。たとえば、getfacl home/sales/ を実行すると以下のような出力になります。

5.5. ACL が設定されているファイルシステムのアーカイブ作成

デフォルトでは、dump コマンドによるバックアップ操作時に ACL が保存されます。tar コマンドで、ファイルまたはファイルシステムのアーカイブを作成する場合は、--acls オプションを付けて ACL を保存します。同様に、cp コマンドで、ACL が設定されているファイルをコピーする場合は、--preserve=mode オプションを付けて ACL もコピーされるようにします。さらに、cp の -a オプション (-dR --preserve=all と同等) も、バックアップ時にタイムスタンプ、SELinux コンテキストなどの情報と一緒に ACL を保存します。dump、tar、または cp の詳細は、それぞれの man ページを参照してください。

star ユーティリティーは、ファイルのアーカイブ生成に使用される点で tar ユーティリティーと似ています。しかし、一部のオプションは異なります。最も一般的に使用されるオプションのリストは 表5.1「star のコマンドラインオプション」 を参照してください。すべての利用可能なオプションは、man star を参照してください。このユーティリティーを使用するには star パッケージが必要になります。

| オプション | 説明 |

|---|---|

|

| アーカイブファイルを作成します。 |

|

|

ファイルを抽出しません。 |

|

| アーカイブ内のファイルを入れ替えます。パスとファイル名が同じファイルが置き換えられ、アーカイブファイルの末尾に書き込まれます。 |

|

| アーカイブファイルのコンテンツを表示します。 |

|

| アーカイブファイルを更新します。アーカイブにファイルが存在しない場合や、アーカイブ内にある同名のファイルよりも新しい場合は、そのファイルがアーカイブの末尾に書き込まれます。このオプションは、アーカイブがファイルか、バックスペース可能な非ブロックテープの場合にのみ機能します。 |

|

|

アーカイブからファイルを抽出します。 |

|

| 最も重要なオプションを表示します。 |

|

| 最も重要ではないオプションを表示します。 |

|

| アーカイブからファイルを抽出する際に、ファイル名から先頭のスラッシュを削除します。デフォルトでは、ファイルの抽出時に先頭のスラッシュが削除されます。 |

|

| 作成時または抽出時に、ファイルとディレクトリーに関連付けられているすべての ACL をアーカイブするか、復元します。 |

5.6. 旧システムとの互換性

指定したファイルシステムのいずかのファイルに ACL が設定されている場合、そのファイルシステムは ext_attr 属性を持ちます。この属性は、以下のコマンドを使用すると確認できます。

tune2fs -l filesystem-device

# tune2fs -l filesystem-device

ext_attr 属性を持つファイルシステムは古いカーネルでマウントできますが、それらのカーネルは設定されている ACL を強制しません。

バージョン 1.22 以降の e2fsprogs パッケージ (Red Hat Enterprise Linux 2.1 および 4 のバージョンも含む) に含まれている e2fsck ユーティリティーのバージョンは、ext_attr 属性を使用してファイルシステムを確認できます。古いバージョンではこの確認が拒否されます。

5.7. ACL 参照情報

詳細情報は以下の man ページを参照してください。

-

man acl: ACL の説明 -

man getfacl: ファイルアクセス制御リストの取得方法 -

man setfacl: ファイルアクセス制御リストの設定方法 -

man star:starユーティリティーとそのオプションの詳細説明

第6章 権限の取得

システム管理者は (時にはユーザーも)、管理者アクセスでタスクを実行する必要があります。システムに root ユーザーでアクセスすることは危険を伴う可能性があり、システムおよびデータの著しい破損につながる場合もあります。本章では、su や sudo といった setuid プログラムを使用して管理者権限を取得する方法を説明します。これらのプログラムを使用すると、高レベルの制御およびシステムセキュリティーを維持しつつ、通常は root ユーザーしかできないタスクを特定のユーザーが実行できます。

管理者制御や潜在的な危険、特権アクセスの不適切な使用によるデータ破損を回避する方法は Red Hat Enterprise Linux 7 セキュリティーガイドを参照してください。

6.1. su ユーティリティーを使用した管理アクセスの設定

ユーザーは、su を実行すると root パスワードを求められます。認証されると root シェルプロンプトが表示されます。

su コマンドでログインすると、そのユーザーは root ユーザーとなり、システムへの絶対管理アクセスを持つことになります。このアクセスが有効になっている場合は、SELinux によって課される制限が適用されることに注意してください。また、ユーザーが root になったら、パスワードを求められることなく、su コマンドを使用してシステム上の他のユーザーに変更を加えることができます。

このプログラムは非常に強力なので、組織内の管理者はこのコマンドにアクセスできるユーザーを制限してください。

簡単な制限方法は、wheel と呼ばれる特別な管理グループにユーザーを追加することです。これを実行するには、root で以下のコマンドを実行します。

usermod -a -G wheel username

~]# usermod -a -G wheel username

このコマンドで、username を、wheel グループに追加するユーザー名に置き換えます。

また、Users 設定ツールを使用して以下のようにグループのメンバーを修正することもできます。この手順を実行するには、管理者権限が必要なことに注意してください。

-

Super キーを押してアクティビティーの概要に入り、

Usersと入力して Enter を押します。ユーザー 設定ツールが表示されます。Super キーはキーボードまたはその他のハードウェアに応じて様々なキーで表示されますが、多くの場合、Windows または Command キーとして通常は Spacebar の左側に表示されます。 - 変更を有効にするには、 ボタンをクリックし、有効な管理者パスワードを入力します。

- 左側の列でユーザーアイコンをクリックし、右側のペインでユーザーのプロパティーを表示します。

-

アカウントの種類を

StandardからAdministratorに変更します。これにより、ユーザーがwheelグループに追加されます。

Users ツールの詳細は 「グラフィカル環境でのユーザーの管理」 を参照してください。

wheel グループにユーザーを追加したら、この追加した特定のユーザーにのみ su コマンドの使用を許可することが推奨されます。それには、su の PAM (プラグ可能な認証モジュール) 設定ファイル (/etc/pam.d/su) を編集する必要があります。このファイルをテキストエディターで開き、以下の行の # 文字を削除してコメント設定を解除します。

#auth required pam_wheel.so use_uid

#auth required pam_wheel.so use_uid

この変更で、wheel の管理グループメンバーのみが、su コマンドを使用して別のユーザーに切り換えることができるようになります。

6.2. sudo ユーティリティーを使用した管理アクセスを設定

ユーザーに管理アクセスを付与する別のアプローチとして sudo コマンドを利用できます。信頼されるユーザーが、管理コマンドの前に sudo を付けると、このユーザー自身の パスワードが要求されます。ユーザーが認証され、コマンドが許可されると、管理コマンドは root 権限で実行されます。

sudo コマンドの基本的なフォーマットは、以下のとおりです。

sudo command

sudo command

上記の例の command の部分を、通常は root ユーザーのみが使用する mount といったコマンドに置き換えます。

sudo コマンドでは、ハイレベルの柔軟性が可能になります。たとえば、/etc/sudoers 設定ファイルに記載されているユーザーのみが sudo コマンドを使うことができ、root シェルではなく、そのユーザーの シェルでコマンドが実行されます。これは、Red Hat Enterprise Linux 7 セキュリティーガイド に示されるように、root シェルを完全に無効にできることを意味します。

sudo コマンドを使用した正常な認証のログはすべて /var/log/messages ファイルに記録され、このコマンドを実行したユーザー名で実行されたコマンドは /var/log/secure ファイルに記録されます。新たなログが必要な場合は、以下の行を /etc/pam.d/system-auth ファイルに追加して、pam_tty_audit モジュールで特定ユーザーの TTY 監査を有効にします。

session required pam_tty_audit.so disable=pattern enable=pattern

session required pam_tty_audit.so disable=pattern enable=pattern

pattern で表示されるのはコンマで区切ったユーザーのリストで、オプションでグロブを使用できます。たとえば、以下の設定は、root ユーザーの TTY 監査を有効にし、その他のユーザーについては無効にします。

session required pam_tty_audit.so disable=* enable=root

session required pam_tty_audit.so disable=* enable=root

TTY の監査システムの pam_tty_audit PAM モジュールを設定すると、TTY 入力のみが記録されます。つまり、監査されるユーザーがログインすると、pam_tty_audit には、/var/log/audit/audit.log ファイルに記録されるキーストロークと同じ内容が記録されます。詳細は、man ページの pam_tty_audit(8) を参照してください。

sudo コマンドのもう一つの利点は、各ユーザーのニーズに応じて特定のコマンドへのアクセスを管理者が許可できることです。

管理者が sudo 設定ファイルである /etc/sudoers を編集する場合は、visudo コマンドを使用することが推奨されます。

他のユーザーに完全な管理権限を付与する場合は、visudo と入力し、ユーザー権限の指定セクションに以下の行を追加します。

juan ALL=(ALL) ALL

juan ALL=(ALL) ALL

この例では、ユーザーの juan は、sudo を使用すればどのホストからでもどのコマンドを実行できることを示しています。

以下の例では、sudo を設定する際に可能な粒度を示しています。

%users localhost=/usr/sbin/shutdown -h now

%users localhost=/usr/sbin/shutdown -h now

この例が示しているのは、コンソールからであれば、 users システムグループのどのユーザーでも、/sbin/shutdown -h now コマンドを実行できるということです。

sudoers の man ページには、このファイルのオプションの詳細なリストが記載されています。

/etc/sudoers ファイルで NOPASSWD オプションを指定して、パスワードを指定する必要がない sudo ユーザーを設定することもできます。

user_name ALL=(ALL) NOPASSWD: ALL

user_name ALL=(ALL) NOPASSWD: ALL

ただし、このようなユーザーであっても、sudo は PAM (Pluggable Authentication Module) アカウント管理モジュールを実行します。これにより、認証フェーズ外で PAM モジュールに課せられた制限を確認できるようになります。これにより、PAM モジュールが正しく動作するようになります。たとえば、pam_time モジュールの場合、時間ベースのアカウント制限は失敗しません。

PAM ベースのすべてのアクセス制御ルールで、sudo を、許可されるサービスのリストに常に含めるようにしてください。そうしないと、ユーザーが sudo にアクセスしようとしたときに permission denied エラーメッセージが表示されますが、現行のアクセス制御ルールに基づいてアクセスが禁止されます。

詳細は、Red Hat ナレッジベースの記事 After patching to Red Hat Enterprise Linux 7.6 sudo gives a permission denied error. を参照してください。

sudo コマンドの使用時には、潜在的なリスクがいくつか存在することを覚えておく必要があります。このリスクは、上記のように visudo を使用して /etc/sudoers 設定ファイルを編集することで回避できます。/etc/sudoers ファイルをデフォルトの状態にしておくと、wheel グループのユーザー全員に無制限の root アクセスを与えることになります。

sudoは、デフォルトで 5 分間、パスワードを保存します。この間はコマンドを続けて使用しても、ユーザーはパスワードを要求されません。このため、ユーザーがログイン状態のままワークステーションを離れたりロックしない状態にしておくと、攻撃者に悪用されかねません。この動作は、以下の行を/etc/sudoersファイルに追加することで変更できます。Defaults timestamp_timeout=value

Defaults timestamp_timeout=valueCopy to Clipboard Copied! Toggle word wrap Toggle overflow value には、指定するタイムアウトの分数を入れます。value を 0 にすると

sudoは毎回パスワードを要求します。sudo 使用者のアカウントが侵害されると、攻撃者は

sudoを使用して管理権限のある新たなシェルを開くことができます。sudo /bin/bash

sudo /bin/bashCopy to Clipboard Copied! Toggle word wrap Toggle overflow この方法や同様の方法で

rootとして新たなシェルを開くと、/etc/sudoersファイルで指定されたタイムアウト時間を無視し、新たに開かれたセッションが閉じられるまで攻撃者にsudoパスワード入力を要求することがないため、理論上は時間の制限なく攻撃者に管理アクセスを与えることになります。

6.3. 関連情報

ユーザーに管理者権限を与えるプログラムは潜在的なセキュリティーリスクでありますが、セキュリティーの説明は本ガイドの対象外となります。セキュリティーや管理者アクセスに関する情報は、以下に挙げる資料を参照してください。

インストールされているドキュメント

-

su(1):suの man ページには、このコマンドで利用可能なオプションの情報があります。 -

sudo(8):sudoの man ページには、このコマンドの動作のカスタマイズで利用可能なオプションのリストがあります。 -

pam(8): この man ページでは、Linux 向け Pluggable Authentication Modules (PAM) の使用方法が説明されています。

オンラインドキュメント

-

Red Hat Enterprise Linux 7 セキュリティーガイド: Red Hat Enterprise Linux 7 の セキュリティーガイド では、

setuidプログラムに関する潜在的なセキュリティー問題の詳細と、そのリスクを低減するテクニックを紹介します。

関連項目

- 4章ユーザーとグループの管理 では、グラフィカルユーザーインターフェイスとコマンドラインを使用したシステムユーザーとグループの管理方法を説明します。

パート II. サブスクリプションおよびサポート

Red Hat Enterprise Linux システムのソフトウェアへの更新を受け取るには、Red Hat Content Delivery Network (CDN)、および有効で適切なリポジトリーをサブスクライブしている必要があります。ここでは、システムを Red Hat Content Delivery Network にサブスクライブする方法を説明します。

Red Hat は カスタマーポータル からサポートを提供していますが、このサポートには、Red Hat Support Tool を使用してコマンドラインから直接アクセスできます。ここでは、そのコマンドラインツールの使用方法を説明します。

第7章 システム登録およびサブスクリプション管理

サブスクリプションサービスは、Red Hat ソフトウェアインベントリーを処理するメカニズムを提供し、yum パッケージマネージャーを使用して追加のソフトウェアをインストールしたり、インストールされているプログラムを新規バージョンに更新したりすることを可能にします。Red Hat Enterprise Linux 7 で、システムを登録し、サブスクリプションを割り当てる方法としては Red Hat サブスクリプション管理 の使用が推奨されます。

7.1. システム登録およびサブスクリプションの割り当て

Red Hat Subscription Management を使用してシステムを登録し、1 つ以上のサブスクリプションを割り当てる手順を完了してください。subscription-manager コマンドはすべて root で実行することに注意してください。

以下のコマンドを実行してシステムを登録します。ユーザー名とパスワードを入力するように求められます。ユーザー名とパスワードは、Red Hat カスタマーポータルのログイン認証情報と同じであることに注意してください。

subscription-manager register

subscription-manager registerCopy to Clipboard Copied! Toggle word wrap Toggle overflow 必要なサブスクリプションのプール ID を確認します。これを行うには、シェルプロンプトで以下のコマンドを入力し、システムで利用できるサブスクリプションのリストを表示します。

subscription-manager list --available

subscription-manager list --availableCopy to Clipboard Copied! Toggle word wrap Toggle overflow このコマンドは、利用可能な各サブスクリプションの名前、固有 ID、有効期限、およびそのサブスクリプションに関連するその他の詳細情報を表示します。全アーキテクチャー向けのサブスクリプションをリスト表示するには、

--allオプションを追加します。プール ID は、Pool IDで始まる行にリスト表示されます。以下のコマンドを実行して、該当するサブスクリプションをシステムに割り当てます。

subscription-manager attach --pool=pool_id

subscription-manager attach --pool=pool_idCopy to Clipboard Copied! Toggle word wrap Toggle overflow pool_id を、直前のステップで確認したプール ID に置き換えます。

システムに割り当てているサブスクリプションのリストを随時確認するには、以下を実行します。

subscription-manager list --consumed

subscription-manager list --consumedCopy to Clipboard Copied! Toggle word wrap Toggle overflow

Red Hat Subscription Management を使用してシステムを登録し、サブスクリプションに関連付ける方法は、Red Hat Subscription-Manager を使用して Red Hat カスタマーポータルにシステムを登録してサブスクライブする を参照してください。サブスクリプションに関する包括的な情報は Red Hat Subscription Management のガイドを参照してください。

7.2. ソフトウェアリポジトリーの管理

Red Hat コンテンツ配信ネットワークにシステムをサブスクライブすると、/etc/yum.repos.d/ ディレクトリーにリポジトリーファイルが作成されます。これを確認するには、yum を使用して有効にしたリポジトリーのリストを表示します。

yum repolist

yum repolistRed Hat Subscription Management を使用すると、Red Hat が提供するソフトウェアリポジトリーを手動で有効にしたり、無効にしたりすることもできます。利用可能なリポジトリーのリストを表示するには、以下のコマンドを実行します。

subscription-manager repos --list

subscription-manager repos --listリポジトリー名は、使用している Red Hat Enterprise Linux のバージョンによって異なり、以下のフォーマットに基づいています。

rhel-version-variant-rpms rhel-version-variant-debug-rpms rhel-version-variant-source-rpms

rhel-version-variant-rpms

rhel-version-variant-debug-rpms

rhel-version-variant-source-rpms

ここで、version は Red Hat Enterprise Linux システムのバージョン (6 または 7) を示し、variant は Red Hat Enterprise Linux システムのバリアント (server または workstation) を示します。以下は例になります。

rhel-7-server-rpms rhel-7-server-debug-rpms rhel-7-server-source-rpms

rhel-7-server-rpms

rhel-7-server-debug-rpms

rhel-7-server-source-rpmsリポジトリーを有効にするには、以下のコマンドを入力します。

subscription-manager repos --enable repository

subscription-manager repos --enable repositoryrepository を、有効にするリポジトリーの名前に置き換えます。

同様に、リポジトリーを無効にするには以下のコマンドを使用します。

subscription-manager repos --disable repository