This documentation is for a release that is no longer maintained

See documentation for the latest supported version 3 or the latest supported version 4.1.8. ServiceMeshControlPlane の作成

1.8.1. About ServiceMeshControlPlane

コントロールプレーンには、Istiod、Ingress および Egress Gateway、Kiali や Jaeger などのその他コンポーネントが含まれます。コントロールプレーンは、Service Mesh Operator やデータプレーンアプリケーションおよびサービスとは別の namespace にデプロイする必要があります。OpenShift Container Platform Web コンソールまたはコマンドラインから oc クライアントツールを使用して、ServiceMeshControlPlane (SMCP) の基本的なインストールをデプロイできます。

この基本インストールは、デフォルトの OpenShift Container Platform 設定に基づいて設定されており、実稼働環境での使用を目的として設計されていません。このデフォルトのインストールを使用してインストールを確認し、環境に合わせて ServiceMeshControlPlane 設定を設定します。

Red Hat OpenShift Service on AWS (ROSA) では、リソースを作成できる場所に関して追加の制限が適用されるので、デフォルトのデプロイメントは機能しません。ROSA 環境に SMCP をデプロイメントする前の追加要件は、「Red Hat OpenShift Service on AWS へのサービスメッシュのインストール」を参照してください。

Service Mesh に関するドキュメントは istio-system をサンプルプロジェクトとして使用しますが、サービスメッシュを任意のプロジェクトにデプロイできます。

1.8.1.1. Web コンソールからの Service Mesh コントロールプレーンのデプロイ

Web コンソールを使用して基本的な ServiceMeshControlPlane をデプロイできます。この例では、istio-system が Service Mesh コントロールプレーンプロジェクトの名前となります。

前提条件

- Red Hat OpenShift Service Mesh Operator がインストールされている必要がある。

-

cluster-adminロールを持つアカウントがある。

手順

-

cluster-adminロールを持つユーザーとして OpenShift Container Platform Web コンソールにログインします。(Red Hat OpenShift Dedicated を使用する場合)dedicated-adminロールがあるアカウント。 istio-systemという名前のプロジェクトを作成します。-

Home

Projects に移動します。 - Create Project をクリックします。

Nameフィールドに istio-system と入力します。ServiceMeshControlPlaneリソースは、マイクロサービスおよび Operator とは異なるプロジェクトにインストールする必要があります。これらのステップは

istio-systemを例として使用しますが、サービスが含まれるプロジェクトから分離されない限り、Service Mesh コントロールプレーンを任意のプロジェクトにデプロイできます。- Create をクリックします。

-

Home

-

Operators

Installed Operators に移動します。 - Red Hat OpenShift Service Mesh Operator をクリックした後に、Istio Service Mesh Control Plane をクリックします。

- Istio Service Mesh Control Plane タブで Create ServiceMeshControlPlane をクリックします。

Create ServiceMeshControlPlane ページで、デフォルトの Service Mesh コントロールプレーンバージョンを受け入れて、製品の最新バージョンで利用可能な機能を活用します。コントロールプレーンのバージョンは、Operator のバージョンに関係なく利用可能な機能を判別します。

-

Create をクリックします。Operator は、設定パラメーターに基づいて Pod、サービス、Service Mesh コントロールプレーンのコンポーネントを作成します。

ServiceMeshControlPlane設定は後で設定できます。

-

Create をクリックします。Operator は、設定パラメーターに基づいて Pod、サービス、Service Mesh コントロールプレーンのコンポーネントを作成します。

Istio Service Mesh Control Plane タブをクリックしてコントロールプレーンが正常にインストールされることを確認します。

- 新規コントロールプレーンの名前をクリックします。

- Resources タブをクリックして、Red Hat OpenShift Service Mesh コントロールプレーンリソース (Operator が作成し、設定したもの) を表示します。

1.8.1.2. CLI を使用した Service Mesh コントロールプレーンのデプロイ

コマンドラインから基本的な ServiceMeshControlPlane をデプロイできます。

前提条件

- Red Hat OpenShift Service Mesh Operator がインストールされている必要がある。

-

OpenShift CLI (

oc) へのアクセスがある。

手順

cluster-adminロールを持つユーザーとして OpenShift Container Platform CLI にログインします。(Red Hat OpenShift Dedicated を使用する場合)dedicated-adminロールがあるアカウント。oc login --username=<NAMEOFUSER> https://<HOSTNAME>:6443

$ oc login --username=<NAMEOFUSER> https://<HOSTNAME>:6443Copy to Clipboard Copied! Toggle word wrap Toggle overflow istio-systemという名前のプロジェクトを作成します。oc new-project istio-system

$ oc new-project istio-systemCopy to Clipboard Copied! Toggle word wrap Toggle overflow 以下の例を使用して

istio-installation.yamlという名前のServiceMeshControlPlaneファイルを作成します。Service Mesh コントロールプレーンのバージョンは、Operator のバージョンに関係なく利用可能な機能を判別します。バージョン 2.4 istio-installation.yaml の例

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 以下のコマンドを実行して Service Mesh コントロールプレーンをデプロイします。ここで、

<istio_installation.yaml>にはファイルへの完全パスが含まれます。oc create -n istio-system -f <istio_installation.yaml>

$ oc create -n istio-system -f <istio_installation.yaml>Copy to Clipboard Copied! Toggle word wrap Toggle overflow Pod のデプロイメントの進行状況を監視するには、次のコマンドを実行します。

oc get pods -n istio-system -w

$ oc get pods -n istio-system -wCopy to Clipboard Copied! Toggle word wrap Toggle overflow 以下のような出力が表示されるはずです。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

1.8.1.3. CLI を使用した SMCP インストールの検証

コマンドラインから ServiceMeshControlPlane の作成を検証できます。

手順

cluster-adminロールを持つユーザーとして OpenShift Container Platform CLI にログインします。(Red Hat OpenShift Dedicated を使用する場合)dedicated-adminロールがあるアカウント。oc login https://<HOSTNAME>:6443

$ oc login https://<HOSTNAME>:6443Copy to Clipboard Copied! Toggle word wrap Toggle overflow 次のコマンドを実行して、Service Mesh コントロールプレーンのインストールを確認します。

istio-systemは、Service Mesh コントロールプレーンをインストールした namespace です。oc get smcp -n istio-system

$ oc get smcp -n istio-systemCopy to Clipboard Copied! Toggle word wrap Toggle overflow STATUS列がComponentsReadyの場合は、インストールが正常に終了しています。NAME READY STATUS PROFILES VERSION AGE basic 10/10 ComponentsReady ["default"] 2.1.1 66m

NAME READY STATUS PROFILES VERSION AGE basic 10/10 ComponentsReady ["default"] 2.1.1 66mCopy to Clipboard Copied! Toggle word wrap Toggle overflow

1.8.2. コントロールプレーンコンポーネントとインフラストラクチャーノードについて

インフラストラクチャーノードは、次の 2 つの主な目的のためにインフラストラクチャーのワークロードを分離する方法を提供します。

- サブスクリプション数に対する請求コストの発生を防ぐため

- インフラストラクチャーのワークロードの保守と管理を分離するため

サービスメッシュコントロールプレーンコンポーネントの一部またはすべてをインフラストラクチャーノード上で実行するように設定できます。

1.8.2.1. Web コンソールを使用してインフラストラクチャーノード上で実行されるようにすべてのコントロールプレーンコンポーネントを設定する

サービスメッシュコントロールプレーンによってデプロイされたすべてのコンポーネントがインフラストラクチャーノードで実行される場合は、このタスクを実行します。これらのデプロイされたコンポーネントには、Istiod、Ingress Gateway、Egress Gateway、および Prometheus、Grafana、Distributed Tracing などのオプションのアプリケーションが含まれます。

コントロールプレーンをワーカーノード上で実行する場合は、このタスクを省略してください。

前提条件

- Red Hat OpenShift Service Mesh Operator がインストールされています。

-

cluster-adminロールを持つユーザーとしてログインしています。Red Hat OpenShift Dedicated を使用する場合は、dedicated-adminロールを持つユーザーとしてログインします。

手順

- OpenShift Container Platform Web コンソールにログインします。

-

Operators

Installed Operators に移動します。 - Red Hat OpenShift Service Mesh Operator をクリックし、次に Istio Service Mesh Control Plane をクリックします。

-

コントロールプレーンリソースの名前をクリックします。たとえば、

basicです。 - YAML をクリックします。

次の例に示すように、

nodeSelectorフィールドとtolerationsフィールドをServiceMeshControlPlaneリソースのspec.runtime.defaults.pod仕様に追加します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow - Save をクリックします。

- Reload をクリックします。

1.8.2.2. Web コンソールを使用してインフラストラクチャーノード上で実行されるように個別のコントロールプレーンコンポーネントを設定する

サービスメッシュコントロールプレーンによってデプロイされた個々のコンポーネントがインフラストラクチャーノードで実行される場合は、このタスクを実行します。これらのデプロイされたコンポーネントには、Istiod、Ingress Gateway、および Egress Gateway が含まれます。

コントロールプレーンをワーカーノード上で実行する場合は、このタスクを省略してください。

前提条件

- Red Hat OpenShift Service Mesh Operator がインストールされています。

-

cluster-adminロールを持つユーザーとしてログインしています。Red Hat OpenShift Dedicated を使用する場合は、dedicated-adminロールを持つユーザーとしてログインします。

手順

- OpenShift Container Platform Web コンソールにログインします。

-

Operators

Installed Operators に移動します。 - Red Hat OpenShift Service Mesh Operator をクリックし、次に Istio Service Mesh Control Plane をクリックします。

-

コントロールプレーンリソースの名前をクリックします。たとえば、

basicです。 - YAML をクリックします。

次の例に示すように、

nodeSelector フィールドとtolerationsフィールドをServiceMeshControlPlaneリソースのspec.runtime.components.pilot.pod仕様に追加します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow 次の例に示すように、

nodeSelectorフィールドとtolerationsフィールドをServiceMeshControlPlaneリソースのspec.gateways.ingress.runtime.podおよびspec.gateways.egress.runtime.pod仕様に追加します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow - Save をクリックします。

- Reload をクリックします。

1.8.2.3. CLI を使用してインフラストラクチャーノード上で実行されるようにすべてのコントロールプレーンコンポーネントを設定する

サービスメッシュコントロールプレーンによってデプロイされたすべてのコンポーネントがインフラストラクチャーノードで実行される場合は、このタスクを実行します。これらのデプロイされたコンポーネントには、Istiod、Ingress Gateway、Egress Gateway、および Prometheus、Grafana、Distributed Tracing などのオプションのアプリケーションが含まれます。

コントロールプレーンをワーカーノード上で実行する場合は、このタスクを省略してください。

前提条件

- Red Hat OpenShift Service Mesh Operator がインストールされています。

-

cluster-adminロールを持つユーザーとしてログインしています。Red Hat OpenShift Dedicated を使用する場合は、dedicated-adminロールを持つユーザーとしてログインします。

手順

ServiceMeshControlPlaneリソースを YAML ファイルとして開きます。oc -n istio-system edit smcp <name>

$ oc -n istio-system edit smcp <name>1 Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

<name>は、ServiceMeshControlPlaneリソースの名前を表します。

ServiceMeshControlPlaneによってデプロイされたすべての Service Mesh コンポーネントをインフラストラクチャーノードで実行するには、ServiceMeshControlPlaneリソースのspec.runtime.defaults.pod仕様にnodeSelectorフィールドとtolerationsフィールドを追加します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow

1.8.2.4. CLI を使用してインフラストラクチャーノード上で実行されるように個別のコントロールプレーンコンポーネントを設定する

サービスメッシュコントロールプレーンによってデプロイされた個々のコンポーネントがインフラストラクチャーノードで実行される場合は、このタスクを実行します。これらのデプロイされたコンポーネントには、Istiod、Ingress Gateway、および Egress Gateway が含まれます。

コントロールプレーンをワーカーノード上で実行する場合は、このタスクを省略してください。

前提条件

- Red Hat OpenShift Service Mesh Operator がインストールされています。

-

cluster-adminロールを持つユーザーとしてログインしています。Red Hat OpenShift Dedicated を使用する場合は、dedicated-adminロールを持つユーザーとしてログインします。

手順

ServiceMeshControlPlaneリソースを YAML ファイルとして開きます。oc -n istio-system edit smcp <name>

$ oc -n istio-system edit smcp <name>1 Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

<name>は、ServiceMeshControlPlaneリソースの名前を表します。

インフラストラクチャーノードで Istiod コンポーネントを実行するには、

ServiceMeshControlPlaneリソースのspec.runtime.components.pilot.pod仕様にnodeSelectorフィールドとtolerationsフィールドを追加します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow Ingress Gateway と Egress Gateway をインフラストラクチャーノードで実行する場合は、

ServiceMeshControlPlaneリソースのspec.gateways.ingress.runtime.pod仕様とspec.gateways.egress.runtime.pod仕様に、nodeSelectorフィールドとtolerationsフィールドを追加します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow

1.8.2.5. Service Mesh コントロールプレーンがインフラストラクチャーノードで実行されていることの検証

手順

Istiod、Ingress Gateway、Egress Gateway Pod に関連付けられたノードがインフラストラクチャーノードであることを確認します。

oc -n istio-system get pods -owide

$ oc -n istio-system get pods -owideCopy to Clipboard Copied! Toggle word wrap Toggle overflow

1.8.3. コントロールプレーンとクラスター全体のデプロイメントについて

クラスター全体のデプロイメントには、クラスター全体のリソースを監視する Service Mesh Control Plane が含まれます。クラスター全体のリソースの監視は、コントロールプレーンがすべての名前空間にわたって単一のクエリーを使用して Istio および Kubernetes リソースを監視するという点で、Istio の機能によく似ています。その結果、クラスター全体のデプロイメントにより、API サーバーに送信されるリクエストの数が減少します。

OpenShift Container Platform Web コンソールまたは CLI を使用して、クラスター全体のデプロイメント用に Service Mesh コントロールプレーンを設定できます。

1.8.3.1. Web コンソールを使用したクラスター全体のデプロイメント用のコントロールプレーンの設定

OpenShift Container Platform Web コンソールを使用して、クラスター全体のデプロイメント用に ServiceMeshControlPlane リソースを設定できます。この例では、istio-system が Service Mesh コントロールプレーンプロジェクトの名前となります。

前提条件

- Red Hat OpenShift Service Mesh Operator がインストールされています。

-

cluster-adminロールを持つアカウントを使用してログインしているか、Red Hat OpenShift Dedicated をdedicated-adminロールを持つアカウントを使用してログインしています。

手順

istio-systemという名前のプロジェクトを作成します。-

Home

Projects に移動します。 - Create Project をクリックします。

Nameフィールドに istio-system と入力します。ServiceMeshControlPlaneリソースは、マイクロサービスおよび Operator とは異なるプロジェクトにインストールする必要があります。これらの手順では、

istio-systemをサンプルとして使用します。Service Mesh コントロールプレーンは、サービスが含まれるプロジェクトから分離されている限り、任意のプロジェクトにデプロイできます。- Create をクリックします。

-

Home

-

Operators

Installed Operators に移動します。 - Red Hat OpenShift Service Mesh Operator をクリックした後に、Istio Service Mesh Control Plane をクリックします。

- Istio Service Mesh Control Plane タブで Create ServiceMeshControlPlane をクリックします。

- YAML view をクリックします。Service Mesh コントロールプレーンのバージョンは、Operator のバージョンに関係なく利用可能な機能を判別します。

YAML ファイルの

spec.modeフィールドを変更して、Clusterwideを指定します。バージョン 2.4 istio-installation.yaml の例

Copy to Clipboard Copied! Toggle word wrap Toggle overflow -

Create をクリックします。Operator は、設定パラメーターに基づいて Pod、サービス、Service Mesh コントロールプレーンのコンポーネントを作成します。

ServiceMeshMemberRollがデフォルト設定の一部として存在しないと、オペレーターは ServiceMeshMemberRoll も作成します。 Istio Service Mesh Control Plane タブをクリックしてコントロールプレーンが正常にインストールされることを確認します。

-

新しい

ServiceMeshControlPlaneオブジェクトの名前をクリックします。 - Resources タブをクリックして、Red Hat OpenShift Service Mesh コントロールプレーンリソース (Operator が作成し、設定したもの) を表示します。

-

新しい

このモジュールは次のアセンブリに含まれています: * service_mesh/v2x/ossm-create-smcp.adoc :_content-type: PROCEDURE

1.8.3.2. CLI を使用したクラスター全体のデプロイメント用のコントロールプレーンの設定

CLI を使用して、クラスター全体のデプロイメント用に ServiceMeshControlPlane リソースを設定できます。この例では、istio-system はサービスメッシュコントロールプレーンの名前空間の名前です。

前提条件

- Red Hat OpenShift Service Mesh Operator がインストールされています。

-

OpenShift CLI (

oc) にアクセスできる。

手順

cluster-adminロールを持つユーザーとして OpenShift Container Platform CLI にログインします。(Red Hat OpenShift Dedicated を使用する場合)dedicated-adminロールがあるアカウント。oc login --username=<NAMEOFUSER> https://<HOSTNAME>:6443

$ oc login --username=<NAMEOFUSER> https://<HOSTNAME>:6443Copy to Clipboard Copied! Toggle word wrap Toggle overflow istio-systemという名前のプロジェクトを作成します。oc new-project istio-system

$ oc new-project istio-systemCopy to Clipboard Copied! Toggle word wrap Toggle overflow 以下の例を使用して

istio-installation.yamlという名前のServiceMeshControlPlaneファイルを作成します。バージョン 2.4 istio-installation.yaml の例

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 以下のコマンドを実行して Service Mesh コントロールプレーンをデプロイします。ここで、

<istio_installation.yaml>にはファイルへの完全パスが含まれます。oc create -n istio-system -f <istio_installation.yaml>

$ oc create -n istio-system -f <istio_installation.yaml>Copy to Clipboard Copied! Toggle word wrap Toggle overflow Pod のデプロイの進行状況を監視するには、次のコマンドを実行します。

oc get pods -n istio-system -w

$ oc get pods -n istio-system -wCopy to Clipboard Copied! Toggle word wrap Toggle overflow 次の例のような出力が表示されるはずです。

出力例

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

このモジュールは次のアセンブリに含まれています: * service_mesh/v2x/ossm-create-smcp.adoc

1.8.3.3. クラスター全体のメッシュのメンバーロールのカスタマイズ

クラスター全体モードでは、ServiceMeshControlPlane リソースを作成すると、ServiceMeshMemberRoll リソースも作成されます。ServiceMeshMemberRoll リソースは、作成後に変更できます。リソースを変更すると、Service Mesh オペレーターはそのリソースを変更しなくなります。OpenShift Container Platform Web コンソールを使用して ServiceMeshMemberRoll リソースを変更する場合は、変更を上書きするプロンプトを受け入れます。

または、ServiceMeshControlPlane リソースをデプロイする前に ServiceMeshMemberRoll リソースを作成することもできます。ServiceMeshControlPlane リソースを作成するとき、Service Mesh Operator は ServiceMeshMemberRoll を変更しません。

ServiceMeshMemberRoll リソース名には、default という名前を付け、ServiceMeshControlPlane リソースと同じプロジェクト名前空間に作成する必要があります。

メッシュに名前空間を追加するには 2 つの方法があります。spec.members リストで名前を指定して名前空間を追加することも、ラベルに基づいて名前空間を含めるか除外するように一連の名前空間ラベルセレクターを設定することもできます。

ServiceMeshMemberRoll リソースでメンバーがどのように指定されているかに関係なく、各名前空間に ServiceMeshMember リソースを作成してメッシュにメンバーを追加することもできます。

1.8.4. Kiali を使用した SMCP インストールの検証

Kiali コンソールを使用して、Service Mesh のインストールを検証できます。Kiali コンソールには、Service Mesh コンポーネントが適切にデプロイおよび設定されていることを検証する方法がいくつかあります。

手順

-

cluster-admin 権限を持つユーザーとして OpenShift Container Platform Web コンソールにログインします。(Red Hat OpenShift Dedicated を使用する場合)

dedicated-adminロールがあるアカウント。 -

Networking

Routes に移動します。 Routes ページで、Namespace メニューから Service Mesh コントロールプレーンプロジェクトを選択します (例:

istio-system)。Location 列には、各ルートのリンク先アドレスが表示されます。

- 必要に応じて、フィルターを使用して Kiali コンソールのルートを見つけます。ルートの Location をクリックしてコンソールを起動します。

Log In With OpenShift をクリックします。

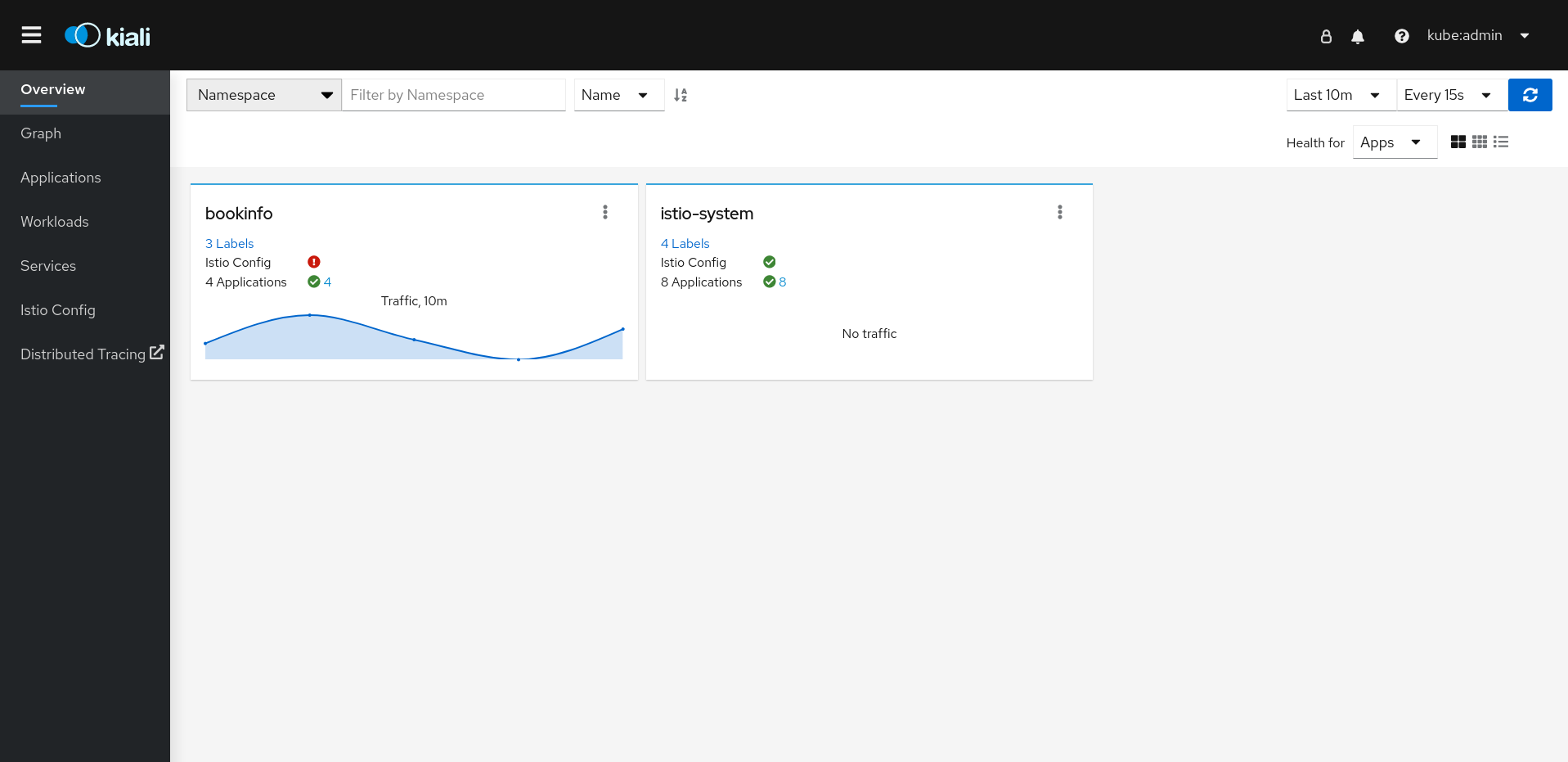

初回の Kiali コンソールへのログイン時に、表示するパーミッションを持つサービスメッシュ内のすべての namespace を表示する Overview ページが表示されます。概要 ページに複数の namespace が表示されている場合は、Kiali は最初に正常性または検証に問題がある namespace を表示します。

図1.1 Kiali の概要ページ

各 namespace のタイルには、ラベルの数、Istio Config の状態、アプリケーション の状態と数、namespace の トラフィック が表示されます。コンソールのインストールを検証中で、namespace がまだメッシュに追加されていないと、

istio-system以外のデータは表示されない可能性があります。Kiali には、Service Mesh コントロールプレーンがインストールされている namespace 専用のダッシュボードが 4 つあります。これらのダッシュボードを表示するには、オプション メニューをクリックします

コントロールプレーン namespace のタイル (例:

コントロールプレーン namespace のタイル (例: istio-system) で、次のいずれかのオプションを選択します。- Istio メッシュダッシュボード

- Istio コントロールプレーンダッシュボード

- Istio パフォーマンスダッシュボード

Istio Wasm Exetension ダッシュボード

図1.2 GrafanaIstio コントロールプレーンダッシュボード

Kiali は、Grafana ホームページ から入手できる追加の Grafana ダッシュボード 2 つもインストールします。

- Istio ワークロードダッシュボード

- Istio サービスダッシュボード

Service Mesh コントロールプレーンノードを表示するには、グラフ ページをクリックし、メニューから

ServiceMeshControlPlaneをインストールした Namespace を選択します (例:istio-system)。- 必要に応じて、Display idle nodes をクリックします。

- グラフ ページの詳細は、グラフツアー リンクをクリックしてください。

- メッシュトポロジーを表示するには、namespace メニューの Service Mesh メンバーロールから追加の namespace を 1 つまたは複数選択します。

istio-systemnamespace 内のアプリケーションのリストを表示するには、アプリケーション ページをクリックします。Kiali は、アプリケーションの状態を表示します。- 情報アイコンの上にマウスをかざすと、詳細 列に記載されている追加情報が表示されます。

istio-systemnamespace のワークロードのリストを表示するには、ワークロード ページをクリックします。Kiali は、ワークロードの状態を表示します。- 情報アイコンの上にマウスをかざすと、詳細 列に記載されている追加情報が表示されます。

istio-systemnamespace のサービスのリストを表示するには、サービス ページをクリックします。Kiali は、サービスと設定の状態を表示します。- 情報アイコンの上にマウスをかざすと、詳細 列に記載されている追加情報が表示されます。

istio-systemnamespace の Istio 設定オブジェクトのリストを表示するには、Istio Config ページをクリックします。Kiali は、設定の正常性を表示します。- 設定エラーがある場合は、行をクリックすると、Kiali が設定ファイルを開き、エラーが強調表示されます。

1.8.5. Red Hat OpenShift Service on AWS (ROSA) へのインストール

バージョン 2.2 以降、Red Hat OpenShift Service Mesh は Red Hat OpenShift Service on AWS (ROSA) へのインストールがサポートされます。このセクションでは、このプラットフォームに Service Mesh をインストールする際の追加の要件を説明します。

1.8.5.1. インストールの場所

Red Hat OpenShift Service Mesh をインストールし、ServiceMeshControlPlane を作成する際に、istio-system などの新規 namespace を作成する必要があります。

1.8.5.2. 必要な Service Mesh コントロールプレーンの設定

ServiceMeshControlPlane ファイルのデフォルト設定は ROSA クラスターでは機能しません。Red Hat OpenShift Service on AWS にインストールする場合は、デフォルトの SMCP を変更し、spec.security.identity.type=ThirdParty を設定する必要があります。

ROSA 用の ServiceMeshControlPlane リソースの例

1.8.5.3. Kiali 設定の制限

Red Hat OpenShift Service on AWS では、リソースを作成できる場所に関して追加の制限が適用され、Red Hat 管理の namespace に Kiali リソースを作成することはできません。

つまり、ROSA クラスターでは、spec.deployment.accessible_namespaces の以下の共通設定は許可されません。

-

['**'](すべての namespaces) -

default -

codeready-* -

openshift-* -

redhat-*

検証エラーメッセージでは、制限されたすべての namespace の完全なリストが提供されます。

ROSA 用の Kiali リソースの例

1.8.7. 次のステップ

- プロジェクトを Service Mesh に追加してアプリケーションを利用可能にします。詳細は、Service Mesh へのサービスの追加 を参照してください。