7.5. 既知の問題

Red Hat Certificate System 9.1 は、次の既知の問題の影響を受けます。

重要

このドキュメントには、Red Hat Enterprise Linux 7.3 のベースリリースでは利用できない機能のリリースノートのみが含まれていることに注意してください。Red Hat Certificate System の既知の問題の一部は、pki-coreこれらは Red Hat Enterprise Linux 7.3 リリースノート に記載されています。

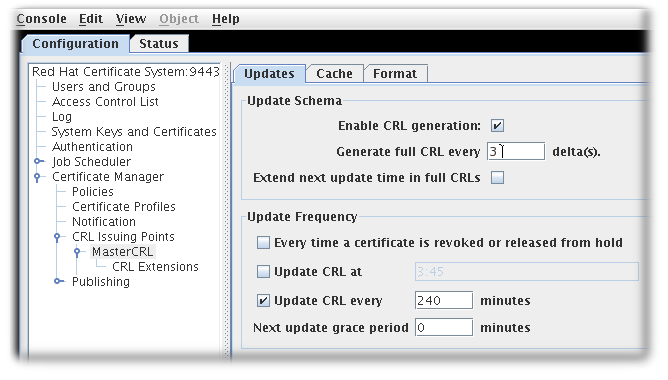

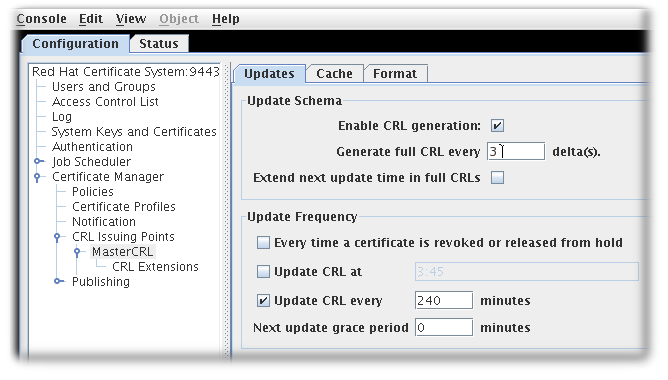

猶予期間が設定されていない限り、失効または保留が解除されるたびに更新されるようにコンソールで CRL を設定することはできません

現在、証明書失効リスト (CRL) 更新は、証明書失効イベントのみに基づいて設定できません。フル CRL スケジュールとデルタ CRL スケジュールを設定する場合、証明書が取り消されるか保留状態から解放されるたびに CRL を更新する オプションでも、2 つの 猶予期間 設定を入力する必要があります。

したがって、このオプションを選択するには、まず CRL を更新する間隔 オプションを選択し、次回の更新猶予期間 # 分 ボックスに数値を入力する必要があります。

Firefox は署名証明書とアーカイブ証明書を同時に登録できなくなりました

caDualCert.cfg プロファイルは以前、Mozilla 暗号化オブジェクトを使用して 2 つの要求 (1 つは署名証明書用、もう 1 つは暗号化証明書用) を作成し、暗号化証明書には秘密キーのアーカイブが指定されていました。Mozilla が generateCRMFRequest () オブジェクトを削除したため、Red Hat Certificate System はブラウザー内でこのタイプの登録をサポートできなくなりました。

次の手順では、pki コマンドラインインターフェイス (CLI) ツールを使用して同じ 2 つの証明書を生成する方法を示します。手動によるユーザー署名と暗号化証明書の登録について説明します。

- 署名専用証明書を登録します。

certutilを使用して証明書署名リクエスト (CSR) を作成します。certutil -R -k rsa -g 2048 -s "CN=John Smith,O=Example Corp,L=Mountain View,ST=California,C=US" -d ./ -a -o cert.cer

certutil -R -k rsa -g 2048 -s "CN=John Smith,O=Example Corp,L=Mountain View,ST=California,C=US" -d ./ -a -o cert.cerCopy to Clipboard Copied! Toggle word wrap Toggle overflow caSigningUserCertプロファイルを使用して、要求を認証局 (CA) に送信します。pki ca cert-request-submit --csr-file ./cert.cer --profile caSigningUserCert --subject "CN=John Smith,O=Example Corp,L=Mountain View,ST=California,C=US"

pki ca cert-request-submit --csr-file ./cert.cer --profile caSigningUserCert --subject "CN=John Smith,O=Example Corp,L=Mountain View,ST=California,C=US"Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 最終的な証明書は、製品の標準エンドエンティティー (EE) グラフィカルユーザーインターフェイスを使用して取得できます。

- 暗号化専用証明書を登録します。

- Key Recovery Authority (KRA) からトランスポート証明書を取得します。

pki -C "" -U 'https://localhost:8443/ca' cert-show 0x07 --encoded --output transport.pem

pki -C "" -U 'https://localhost:8443/ca' cert-show 0x07 --encoded --output transport.pemCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 製品のエンドエンティティーインターフェイスを調べることで、証明書

0x07 が実際に KRA のトランスポート証明書であることを確認できます。証明書の ID が異なる場合は、0x07の代わりにその ID を使用します。 - CRMFPopClient コマンドを使用して、秘密キーを KRA にアーカイブする暗号化証明書の CSR を作成します。ここでは、

caEncUserCertプロファイルを使用してこの証明書を取得します。CRMFPopClient -d . -p password "secret123" -o csr -a rsa -l 2048 -n "UID=username" -f caEncUserCert -b transport.pem

CRMFPopClient -d . -p password "secret123" -o csr -a rsa -l 2048 -n "UID=username" -f caEncUserCert -b transport.pemCopy to Clipboard Copied! Toggle word wrap Toggle overflow caEncUserCertプロファイルの登録テンプレートを取得します。pki -v -C "secret123" -U https://localhost:8443/ca cert-request-profile-show caEncUserCert --output encuser.xml

pki -v -C "secret123" -U https://localhost:8443/ca cert-request-profile-show caEncUserCert --output encuser.xmlCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 作成した

CSRファイルの行末をサニタイズします。dos2unix csr

dos2unix csrCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 登録テンプレートに次のように入力します。

cert_request_type = crmf cert_request = <copied certificate request blob from the file csr> sn_cn = <your cn value>

cert_request_type = crmf cert_request = <copied certificate request blob from the file csr> sn_cn = <your cn value>Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 最終リクエストを CA に送信します。

pki -v -C "secret123" -U https://localhost.localdomain:8443/ca cert-request-submit encuser.xml

pki -v -C "secret123" -U https://localhost.localdomain:8443/ca cert-request-submit encuser.xmlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

端末には登録の成功または失敗が出力されます。

登録が成功すると、エージェントはこのリクエストを承認し、証明書を発行できます。承認により、暗号化キーの KRA へのアーカイブがトリガーされることに注意してください。

製品の EE インターフェイスを使用して、新しい暗号化証明書を取得できます。

Internet Explorer 10 を使用した caUserCert プロファイル要求により、無効な要求エラーが発生する

現在、Windows 7 から Internet Explorer 10 を使用して

caUserCert プロファイルを使用してリクエストを送信しようとすると、リクエストにより無効なリクエストエラーが発生します。次の手順では、この問題を回避する方法を示します。

- インターネットオプション、詳細設定、セキュリティー セクションに移動し、TLS 1.2 ボックスのチェックを外して SSL ポートに接続します。

- エンドエンティティー ページに移動すると、CA 証明書チェーンをダウンロードしてインポートできます。CA 証明書を 信頼できる CA リスト に追加します。

- インターネットオプション に移動し、セキュリティー タブに入ります。SSL URL を 信頼済みサイトの リストに追加します。問題のトラブルシューティングを行う場合は、セキュリティースライダーを中高に設定するか、中以下を選択します。

- 右側の ツール ドロップダウンメニューをクリックして 互換表示設定 設定に移動し、サイトをリストに追加します。あるいは、イントラネットサイトまたはすべてのサイトのビューを有効にします。

- 通常のデュアルユースプロファイル登録ページに移動します。ブラウザーはおそらく、暗号化操作が行われようとしているという警告を発行します。OK をクリックしてそれを受け入れます。この時点で、キーサイズリストの隣に、通信サービスプロバイダー (CSP) を含むドロップダウンリストが表示されます。このリストが空でない場合は、登録を試みてください。

コンソールでは、証明書が取り消されるか保留から解放されるたびに CRL を更新するオプションを個別にチェックすることはできません。

現在、フル CRL スケジュールとデルタ CRL スケジュールを設定する場合、証明書が取り消されるか保留から解放されるたびに CRL を更新する オプションでも、2 つの 猶予期間 設定を入力する必要があります。したがって、証明書が取り消されるたび、または保留が解除されるたびにCRL を更新するオプションを選択するには、まず CRL を更新するたび に CRL を更新するオプションを選択し、次回の更新猶予期間 # 分 ボックスに数値を入力する必要があります。

TPS をアンインストールするときに必要な追加手順

既知の問題により、トークン処理システムをアンインストールする際には、以前のバージョンでは必要のなかったいくつかの追加手順を実行する必要があります。手順については、

pkidestroy (8) の マニュアルページを参照してください。