4.3.8. 外部 RH-SSO インストールを使用するように CodeReady Workspaces を設定する

デフォルトでは、CodeReady Workspaces インストールには、専用の RH-SSO インスタンスのデプロイメントが含まれます。ただし、外部の RH-SSO を使用することも可能です。このオプションは、すでに定義されたユーザーを含む既存の RH-SSO インスタンス (複数のアプリケーションが使用する会社全体の RH-SSO サーバーなど) がある場合に役立ちます。

|

| CodeReady Workspaces で使用することが意図されたアイデンティティープロバイダーのレルム名 |

|

|

|

|

| 外部 RH-SSO サーバーのベース URL |

前提条件

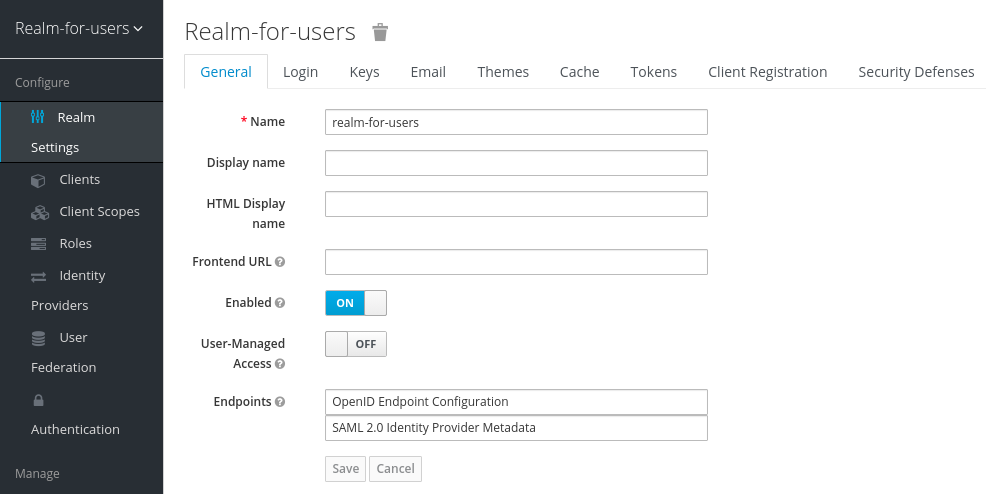

RH-SSO の外部インストールの管理コンソールで、CodeReady Workspaces に接続することが意図されたユーザーが含まれるレルムを定義します。

この

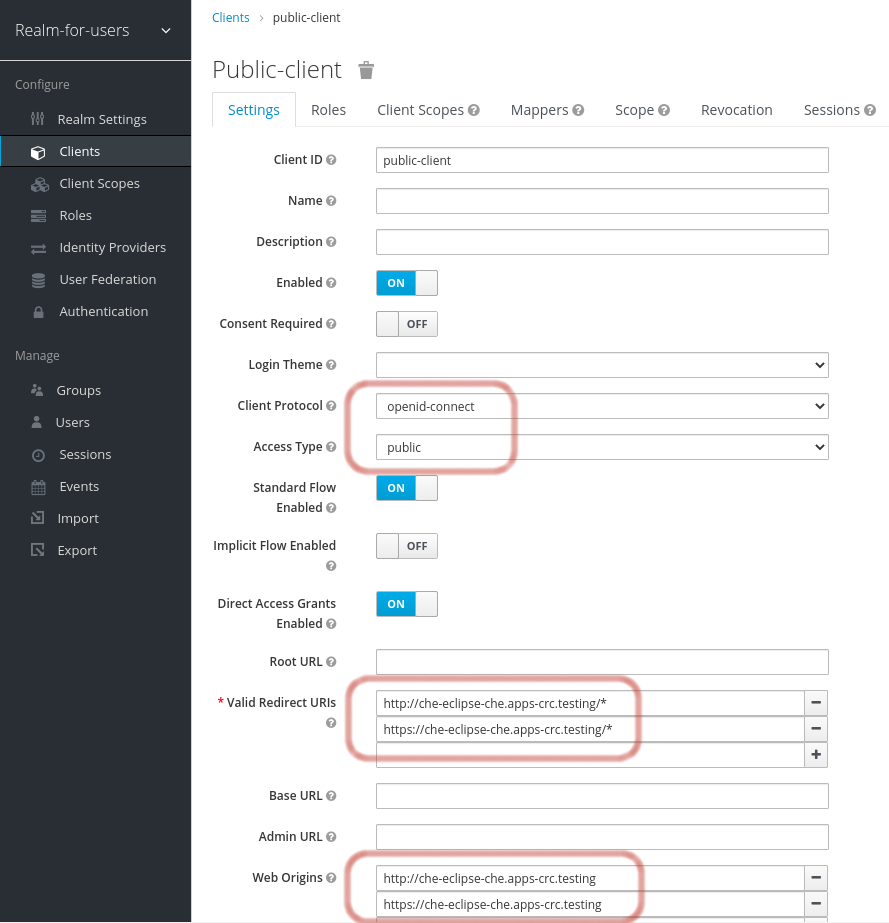

realmでは、CodeReady Workspaces がユーザーの認証に使用する OIDC クライアントを定義します。以下は、正しい設定のあるクライアントの例です。 注記

注記-

Client Protocol は

openid-connectである必要があります。 -

Access Type は

publicである必要があります。CodeReady Workspaces はpublicアクセスタイプのみをサポートします。 -

Valid Redirect URIs には、

httpプロトコルを使用する URL とhttpsを使用する URL の 2 つ以上の CodeReady Workspaces サーバーに関連する URI が含まれる必要があります。これらの URI には CodeReady Workspaces サーバーのベース URL (この後に/*ワイルドカードが続く) が含まれる必要があります。 Web Origins には、

httpプロトコルを使用する URI とhttpsを使用する URI の 2 つ以上の CodeReady Workspaces サーバーに関連する URI が含まれる必要があります。これらの URI には、CodeReady Workspaces サーバーのベース URL (ホストの後はパスがない) が含まれる必要があります。URI の数は、インストールされている製品ツールの数によって異なります。

-

Client Protocol は

デフォルトの OpenShift OAuth サポートを使用する CodeReady Workspaces では、ユーザー認証は、OpenShift OAuth と RH-SSO の統合に依存します。これにより、ユーザーは OpenShift ログインで CodeReady Workspaces にログインでき、独自のワークスペースを個人の OpenShift プロジェクトに作成することができます。

これには、OpenShift アイデンティティープロバイダーを RH-SSO で設定する必要があります。外部 RH-SSO を使用する場合は、アイデンティティープロバイダーを手動で設定します。手順については、以下のいずれかのリンクについての該当する RH-SSO ドキュメントを参照してください:OpenShift 3[OpenShift 3] または OpenShift 4[OpenShift 4]

- 設定済みのアイデンティティープロバイダーでは、Store Tokens および Stored Tokens Readable オプションが有効にされている必要があります。

手順

CheClusterカスタムリソース (CR) に以下のプロパティーを設定します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow OpenShift OAuth サポートを有効にして CodeReady Workspaces をインストールする場合は、

CheClusterカスタムリソース (CR) に以下のプロパティーを設定します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow