9.3.8. 外部の RH-SSO インストールを使用する CodeReady Workspaces の設定

デフォルトでは、CodeReady Workspaces インストールには、専用の RH-SSO インスタンスのデプロイメントが含まれます。ただし、外部の RH-SSO を使用することも可能です。このオプションは、すでに定義されたユーザーを含む既存の RH-SSO インスタンス (複数のアプリケーションが使用する会社全体の RH-SSO サーバーなど) がある場合に役立ちます。

|

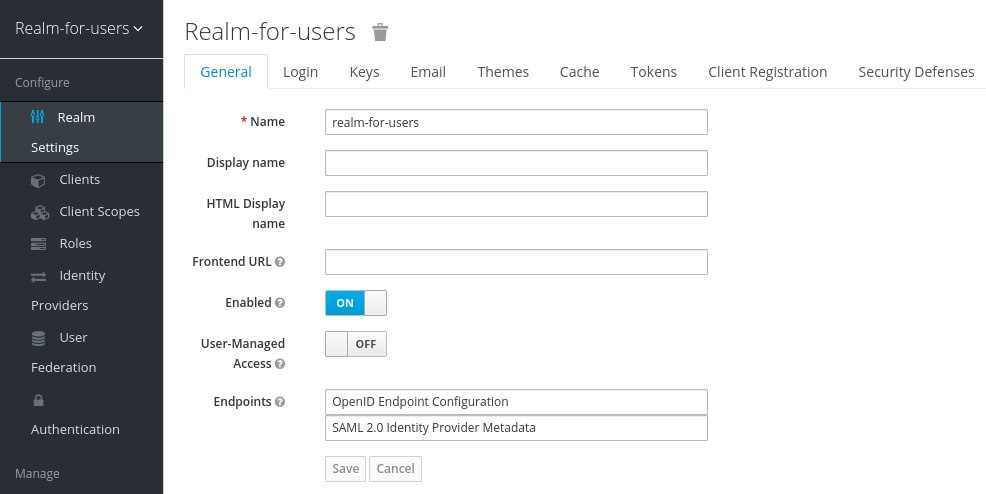

| CodeReady Workspaces で使用することが意図された RH-SSO レルム名 |

|

|

|

|

| 外部 RH-SSO サーバーのベース URL |

前提条件

RH-SSO の外部インストールの管理コンソールで、CodeReady Workspaces に接続することが意図されたユーザーが含まれるレルムを定義します。

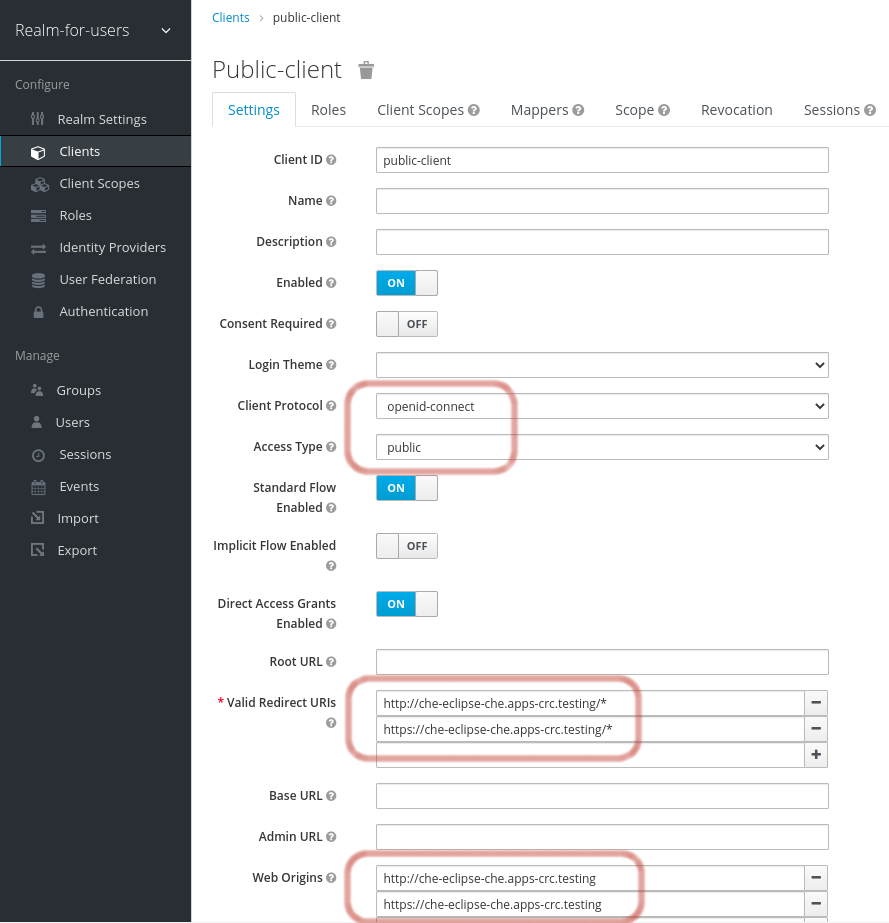

このレルムで、CodeReady Workspaces がユーザーの認証に使用される OIDC クライアントを定義します。以下は、正しい設定のあるクライアントの例です。注記-

Client Protocol は

openid-connect にする必要があります。 -

Access Type は

publicでなければなりません。CodeReady Workspacesはパブリックアクセスタイプのみをサポートします。 -

Valid Redirect URIs には、http

プロトコルと他のhttpsを使用する URI の 2 つ以上の CodeReady Workspaces サーバーに関連する URI が含まれる必要があります。これらの URI には CodeReady Workspaces サーバーのベース URL が含まれ、その後に/*ワイルドカードが必要です。 Web Origins には、http

プロトコルと他のhttpsを使用する URI の 2 つ以上の CodeReady Workspaces サーバーに関連する URI が含まれる必要があります。これらの URI には、CodeReady Workspaces サーバーのベース URL (ホストの後はパスがない) が含まれる必要があります。URI の数は、インストールされている製品ツールの数によって異なります。

-

Client Protocol は

デフォルトの OpenShift OAuth サポートを使用する CodeReady Workspaces では、ユーザー認証は、OpenShift OAuth と RH-SSO の統合に依存します。これにより、ユーザーは OpenShift ログインで CodeReady Workspaces にログインでき、独自のワークスペースを個人の OpenShift プロジェクトに作成することができます。

これには、OpenShift "RH-SSO Identity Provider" を設定する必要があります。外部 RH-SSO を使用する場合は、RH-SSO を手動で設定します。手順については、OpenShift 3 [OpenShift3] または OpenShift4 [OpenShift4] の適切な RH-SSO ドキュメントを参照してください。

- 設定した RH-SSO では、ストアトークンとストア トークンの読み取り専用オプションが有効になります。

手順

CheCluster カスタムリソース(CR)に以下のプロパティーを設定します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow OpenShift OAuth サポートを有効にして CodeReady Workspaces

をインストールする場合は、CheCluster カスタムリソース(CR)に以下のプロパティーを設定します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow