2 要素認証の使用

2 要素認証を使用した Red Hat ユーザーアカウントへのアクセス

概要

はじめに

2 要素認証は、ログインプロセスにセキュリティーの層を追加します。Red Hat ログインと強力なパスワードに加えて、ログイン操作を完了するには、ワンタイムパスワードが必要です。スマートフォンの認証アプリケーションによって生成されるワンタイムコードです。リカバリーコード認証は、認証アプリケーションが利用できない場合にバックアップとして使用できるワンタイムコードのリストを生成します。

多様性を受け入れるオープンソースの強化

Red Hat では、コード、ドキュメント、Web プロパティーにおける配慮に欠ける用語の置き換えに取り組んでいます。まずは、マスター (master)、スレーブ (slave)、ブラックリスト (blacklist)、ホワイトリスト (whitelist) の 4 つの用語の置き換えから始めます。この取り組みは膨大な作業を要するため、用語の置き換えは、今後の複数のリリースにわたって段階的に実施されます。詳細は、Red Hat CTO である Chris Wright のメッセージ をご覧ください。

第1章 Red Hat ユーザーアカウントの 2 要素認証 (2FA) について

Red Hat を使用すると、ユーザーは Red Hat ユーザーアカウントにログインするための追加セキュリティーレイヤーとして 2 要素認証を有効にできます。2 要素認証を有効にすると、パスワードおよびワンタイムパスワードを使用してアカウントにログインします。ワンタイムコードは 2 番目の認証要素です。

2 要素認証機能は、次の 2 つの方法のいずれかで利用できます。

- 組織の 2 要素認証。組織で 2 要素認証が有効になっている場合、特定の組織アカウントに属するすべてのユーザーは、認証するたびに 2 つ目の要素を使用する必要があります。組織アカウントが登録された後の最初のログイン試行時に、ユーザーは 2 要素認証を有効にするように求められます。

- 個別のオプトイン 2 要素認証。個々のユーザーは、Red Hat アカウントの 2 要素認証を有効または無効にすることができます。組織の 2 要素認証を有効にすると、各ユーザーはこれを無効にできません。

2 要素認証の現在の実装は、ブラウザーベースの認証フローを使用するアプリケーションにのみ適用されます。コマンドラインの認証フローには適用されません。

1.1. 組織の 2 要素認証

アカウントの組織管理者は、組織全体の 2 要素認証を有効にできます。有効にすると、そのアカウントのすべてのユーザーが、ログイン時に認証に 2 要素認証を使用する必要があります。「組織全体の認証要素の設定」 を参照してください。

1.2. 2 要素認証およびトークンのサポート

2 要素認証に対するトークンのサポートは、スマートフォンまたはその他のデバイスに限定され、以下のアプリケーションのいずれかを Apple App Store または Google Play からインストールできます。

- Google Authenticator

- FreeOTP Authenticator

Google Authenticator および FreeOTP Authenticator は、唯一サポートされているトークンジェネレーターです。ハードウェアトークン、SMS (テキストメッセージ) トークン、およびその他のアプリはサポートされていません。

第2章 2 要素認証の使用

2 要素認証の使用は、以下のアクティビティーで構成されます。

-

組織全体の 2 要素認証を設定する組織管理者。

「組織全体の認証要素の設定」 -

アカウント情報の確認 (必要に応じて)。

「アカウント情報の確認」 -

Red Hat ユーザーログインの 2FA の有効化。

「Red Hat ユーザーアカウントの 2 要素認証の有効化」 -

2FA 認証コードを使用したログイン。

「2 要素認証でログイン」 -

ユーザーログインの 2FA の無効化。

「Red Hat ユーザーアカウントの 2 要素認証 (2FA) の削除」

Google Authenticator および FreeOTP Authenticator は、2 要素認証の 1 回限りのコードを提供する唯一のサポートされているトークンジェネレーターです。ハードウェアトークン、SMS (テキストメッセージ) トークン、およびその他のアプリはサポートされていません。これらのアプリケーションは、スマートフォン、もしくはその他の互換性のある Android デバイスまたは iOS デバイスにインストールできます。

サインインオプションを更新する際に、再度ログインするよう求められる場合があります。これは通常のアクションであり、アカウントのセキュリティーを強化するために提供されています。

2.1. 組織全体の認証要素の設定

組織管理者は、組織内のすべてのユーザーに対して 2 要素認証を有効にできます。これを有効にすると、ユーザーが Red Hat ユーザーアカウントにログインするためのパスワードに加えて、2 要素認証を使用する必要があります。

すべてのユーザーに対して 2 要素認証を有効にすると、ユーザーは認証アプリケーションを設定してから続行することを求めるプロンプトが出されます。2 要素認証の設定を完了すると、ログインするたびにオーセンティケーターアプリケーションからワンタイムコードを使用する必要があります。

ユーザーが必要に応じて、Signing 設定でユーザーアカウントの 2 要素認証を有効にすることを選択した場合は、組織の 2 要素認証設定に関係なく、アカウントに対して 2 要素認証が有効になります。

前提条件

- 組織全体の 2 要素認証を有効にすることができるのは、組織管理者権限を持つユーザーのみです。

手順

- 組織管理者権限を持つユーザーとして Red Hat Hybrid Cloud Console にログインします。

- ログイン後にホームページから、⚙ (Settings) をクリックします。

- Authentication Policy をクリックします。

- Authentication Policy ウィンドウが表示されたら、Authentication Factors をクリックします。

- Authentication factors ページで、Enable two-factor authentication for your organization をオンにします。

- Save をクリックします。

組織のすべてのユーザーには、2 要素認証が必要になりました。

2.2. アカウント情報の確認

2 要素認証を有効にする前に、アカウント情報を確認することが求められる場合があります。Red Hat は、二要素認証を有効にする前に確認されたメールアドレスとそれに関連付けられている電話番号がアカウントに設定されていることを確認します。電話番号が必要です。また、アカウントを回復する必要がある場合に電話コールを直接受け取れるようにしておく必要があります。

2.2.1. メール情報の確認

Red Hat ポータルへのログイン中に確認リクエストが表示された場合は、現在のメールアドレスを確認します。メールアドレスがまだ確認されていない場合は、警告メッセージ "Your email address has not been verified." が表示されます。

前提条件

- 登録済みの Red Hat ユーザーアカウント。

- 確認通知を受け取ったメールアドレス。

手順

Red Hat ポータルへのログイン時にメールの確認リクエスト通知を受け取った場合は、次の手順に従ってください。

- Red Hat ユーザーアカウントにログインします。

- 確認の警告メッセージが表示され、確認メールを受け取っていない場合は、Resend verification email をクリックします。

-

no-reply@redhat.comからのメール確認メッセージを確認します。 - メールの指示に従って、メールアドレスを確認します。

- 手順を完了すると、確認ウィンドウが表示されます。

2.2.2. 電話番号の確認

アカウントに電話番号がない場合は、電話番号の提供を尋ねる確認通知が表示されることがあります。

電話番号が必要です。また、アカウントを回復する必要がある場合に電話コールを直接受け取れるようにしておく必要があります。

前提条件

- 登録済みの Red Hat ユーザーアカウント。

- ダイレクト音声コールを受け取ることができる電話番号

手順

Red Hat ポータルにログインする際に電話番号の検証に関する通知が表示される場合には、以下の手順に従います。

- Red Hat ユーザーアカウントにログインします。

- 検証ウィンドウで、国コードを含む連絡先電話番号を入力します。

- Submit をクリックします。

2.3. Red Hat ユーザーアカウントの 2 要素認証の有効化

アカウントの組織管理者は、組織全体の 2 要素認証を有効にできます。この場合、組織内のすべてのユーザーがサインイン時に 2 要素認証を使用する必要があります。

お客様の企業ポリシーで Red Hat アカウントへのアクセスに 2 要素認証が必要であるにもかかわらず、2 要素認証を有効にしていない場合は、ログイン直後に 2 要素認証を有効にする手順が表示されます。

組織全体の 2 要素認証が必要ない場合は、Red Hat ユーザーアカウントの 2 要素認証を有効にするか、オンにすることができます。2 要素認証を有効にした後に、Red Hat ログインおよびパスワードに加えてワンタイムコードを使用して Red Hat アカウントにログインします。ワンタイムコードは、スマートフォンまたはその他のサポートされているデバイスにインストールするオーセンティケーターアプリにより生成されます。

前提条件

- 登録済みの Red Hat ユーザーアカウント。

- Google Authenticator アプリまたは FreeOTP アプリがインストールされているスマートフォンまたはその他のデバイス。

手順

以下の手順は、サポートされるオーセンティケーターアプリがインストールされていることを前提としています。

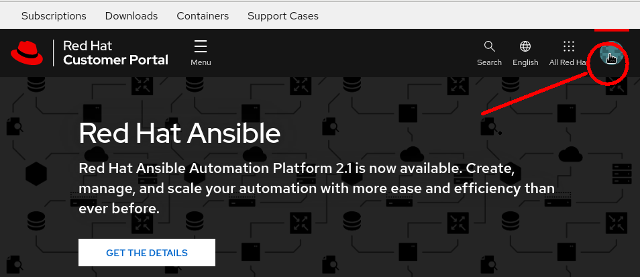

- Red Hat カスタマーポータル などの Red Hat サイトで Red Hat ユーザーアカウントにログインします。

パネルの右上にあるユーザーアバターをクリックします。

- Account details をクリックします。アカウント情報を編集できるページが表示されます。

Red Hat Hybrid Cloud Console からログインする場合は、ユーザーアバターの下にある My profile をクリックしてアカウント情報を編集します。

アカウント情報を確認できるページが開きます。

注記使用するログインポータルによっては、別のアイコンが表示される場合があります。

- Login & password をクリックします。

- Login & password ページで、Manage two-factor authentication をクリックします。Signing in ページが開きます。

- Signing in ページで、Set up authenticator application をクリックします。Enable two-factor authentication ページが表示される前に、再度ログインしてアカウントを確認する必要があります。

スマートフォンで認証アプリを開き、トークンを追加するオプションを選択します。これらの方法のいずれかを使用して、Red Hat の 2 要素認証にトークンを追加できます。

- オーセンティケーターアプリケーションを使用して、2 要素認証 ページで開いている QR コードをスキャンします。

- または、Unable to scan?Enter the key instead をクリックすることで、オーセンティケーターアプリに入力する必要のある 32 文字のキー文字列を表示します。

- QR コードをスキャンした後 (またはキー文字列を入力した後)、認証システムアプリは最初のワンタイムの 6 桁のコードを作成します。このコードを One-time code フィールドに入力します。

Device name フィールドにオプションの名前を入力します。この名前により、どのモバイルデバイスにこのログインのオーセンティケーターアプリがあるかを確認できます。

- 2 要素認証の設定を完了するには、Enable をクリックします。

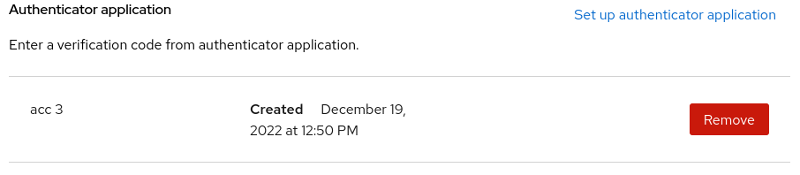

検証

サインインページには、認証アプリが設定された日時と、アプリに付けたオプションの名前が表示されます。

2.4. 2 要素認証でログイン

認証アプリによって提供されるワンタイムコードを使用して、Red Hat カスタマーポータル などの任意の Red Hat サイトで Red Hat ユーザーアカウントにログインします。オーセンティケーターアプリは 30 秒ごとにワンタイムコードを更新します。タイミングにより、最初のコードが機能しない場合は、更新コードを入力しないといけない場合があります。

前提条件

-

2 要素認証が有効になっている登録済みの Red Hat ユーザーアカウント。

「Red Hat ユーザーアカウントの 2 要素認証の有効化」 - Google Authenticator アプリまたは FreeOTP アプリがインストールされているスマートフォンまたはその他のデバイス。

手順

- オーセンティケーターアプリを開きます。

- ブラウザーを使用して、Red Hat カスタマーポータル などの Red Hat サイトに移動します。

- Red Hat のログインを入力します。

- Red Hat パスワードを入力します。2 要素認証を確認するためにページが開きます。

-

オーセンティケーターアプリから One-time code ボックスに 6 桁のワンタイムコードを入力し、Log in をクリックします。

Red Hat アカウントの greeting ページが開きます。

検証

6 桁のワンタイムコードが受け入れられないと、検証ページに留まります。以下のアクションを試すことができます。

- 数秒待ってから、オーセンティケーターアプリから新しいコードを入力します。

- オーセンティケーターアプリで複数のトークンを有効にしている場合は、Red Hat アカウントのトークンを使用していることを確認してください。たとえば、Google アカウント、銀行アカウント、および Red Hat アカウントに 2 要素認証トークンがある場合があります。

- 2 要素認証を有効にして Red Hat にログインできない場合は、アカウントのリセットについて Red Hat Support チームまでお問い合わせください。

2.5. Red Hat ユーザーアカウントの 2 要素認証 (2FA) の削除

Red Hat ユーザーアカウントの 2 要素認証を削除できます。組織管理者が 2 要素認証を有効にするのにユーザーアカウントを必要とするポリシーを設定している場合は、次に 2 要素認証を削除したら、ユーザーログインに対して 2 要素認証を再度有効にする必要があります。

ユーザーログインの 2 要素認証を再度有効にするたびに、新しいトークンをオーセンティケーターアプリに追加します。スマートフォンで無効にしたトークンを管理するのはユーザー次第です。

オーセンティケーターデバイスを紛失し、Red Hat Support チームに 2 要素認証を取り消してもらう必要がある場合は、4章オーセンティケーターデバイスを紛失した場合の 2 要素認証の取り消し を参照してください。

前提条件

- 登録済みの Red Hat ユーザーアカウント。

- Google Authenticator アプリまたは FreeOTP アプリがインストールされているスマートフォンまたはその他のデバイス。

- 2 要素認証が有効になっている Red Hat ユーザーアカウント。

手順

-

2 要素認証を使用して Red Hat ユーザーアカウントにログインします。

「2 要素認証でログイン」 ページの右上のユーザーアバターをクリックします。

- Account details をクリックします。アカウント情報を編集できるページが表示されます。

- Red Hat Hybrid Cloud Console からログインする場合は、ユーザーアバターの下にある My profile をクリックしてアカウント情報を編集します。

+ アカウント情報を確認できるページが開きます。

注記使用するログインポータルによっては、別のアイコンが表示される場合があります。

- Login & password をクリックします。

- Login & password ページで、Manage 2-factor authentication をクリックします。Signing in ページが開きます。

Delete をクリックして、ユーザーログインの 2 要素認証を削除します。

注記Delete ボタンをクリックすると、ユーザーログインの 2 要素認証が無効になります。2 要素認証を再度有効にすると、有効化する認証手順を繰り返して、新しいトークンをオーセンティケーターアプリに追加します。無効にされたオーセンティケーターに関連付けられたトークンは機能しなくなります。

- 確認のために、2 要素認証を使用して再度ログインする必要があります。ユーザーアカウントから 2 要素認証を削除するには、CONFIRM DELETION をクリックするページが表示されます。削除を確認すると、Signing in ページに戻ります。

第3章 2 要素認証に回復コードの使用

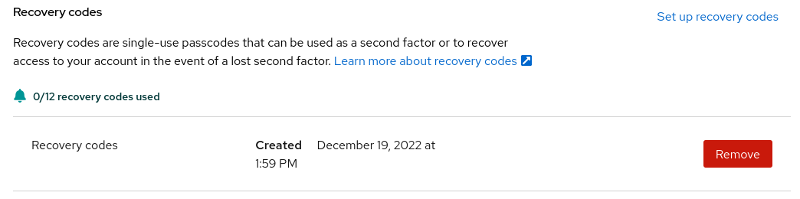

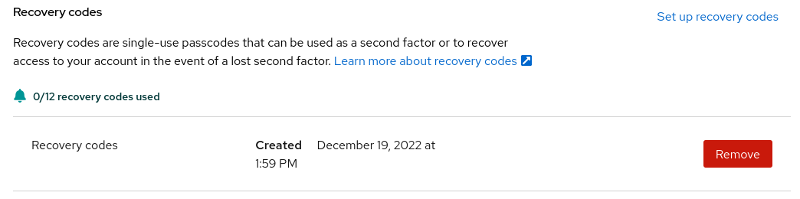

リカバリーコードは、認証アプリが利用できない場合に 2 要素認証を確認するための代替方法を提供します。リカバリーコードを設定すると、ログインに固有のコードのリストが表示されます。各コードは 1 回しか使用できず、システムは各コードが使用されるたびに追跡します。ユーザーアカウントのリカバリーコードを削除することもできます。

リカバリーコードをセカンダリー 2 要素認証として使用することも、スマートフォンで認証アプリを設定せずにプライマリー 2 要素認証として使用することもできます。ただし、推奨されるアクションは、リカバリーコードを認証アプリのバックアップとして使用することです。

サインインオプションを更新する際に、再度ログインするよう求められる場合があります。これは通常のアクションであり、アカウントのセキュリティーを強化するために提供されています。

リカバリーコードを有効にして Red Hat に正常にログインできない場合は、Red Hat Support チームに連絡して、アカウントのリセットに関する支援を受けてください。

3.1. 2 要素認証用のリカバリーコードの作成

アカウントの 2 要素認証を有効にした後、リカバリーコードを作成します。認証デバイスを紛失した場合は、リカバリーコードを使用して認証し、アカウントにログインできます。

リカバリーコードを設定しないことを選択した場合、アカウントにアクセスできなくなる可能性があります。

前提条件

-

アカウントの 2 要素認証を有効にします。

「Red Hat ユーザーアカウントの 2 要素認証の有効化」

手順

- Red Hat カスタマーポータル などの Red Hat サイトで Red Hat ユーザーアカウントにログインします。

ページの右上のユーザーアバターをクリックします。

- Account details をクリックします。アカウント情報を編集できるページが表示されます。

- Red Hat Hybrid Cloud Console からログインする場合は、ユーザーアバターの下にある My profile をクリックしてアカウント情報を編集します。

+ アカウント情報を確認できるページが開きます。

注記使用するログインポータルによっては、別のアイコンが表示される場合があります。

- Account details をクリックします。アカウント情報を編集できるページが表示されます。

- Login & password をクリックします。

- Login & password ページで、2-factor authentication まで下にスクロールし、Manage 2-factor authentication をクリックします。Signing in ページが開きます。

- Set up recovery codes をクリックします。

- リカバリーコード ページが開き、一意のコードのリストが表示されます。

このページの指示に従って、コードのリストを印刷、ダウンロード、またはコピーしてください。

重要リカバリーコードは安全な場所に保管してください。リカバリーコードを有効にすると、次回のログイン時にリカバリーコードの入力を求められます。

- Complete setup をクリックして、Signing in ページに戻ります。

サインイン ページでは、リカバリーコードを作成した日時と、使用した数を確認します。

3.2. 2 要素認証のリカバリーコードを使用してログインする

リカバリーコードを使用して、Red Hat アカウントにログインします。

前提条件

-

2 要素認証が有効になっている登録済みの Red Hat ユーザーアカウント。

「Red Hat ユーザーアカウントの 2 要素認証の有効化」 -

リカバリーコードへのアクセスが必要です。

「2 要素認証用のリカバリーコードの作成」

手順

- ブラウザーを使用して、Red Hat カスタマーポータル などの Red Hat サイトに移動します。

- Red Hat ログインを使用してログインします。

- Red Hat パスワードを入力します。2 要素認証を確認するページが開き、ワンタイムコードが要求されます。

-

Try another way をクリックします。

リカバリーコードを選択するよう求められます。 -

リストからリカバリーコードを入力し、Log in をクリックします。

Red Hat アカウントの greeting ページが開きます。

3.3. 2 要素認証のリカバリーコードの削除

既存のリカバリーコードを削除できます。アカウントのリカバリーコードを削除すると、Red Hat アカウントにログインするときに、代わりにリカバリーコードを使用する ように求められません。

前提条件

-

Red Hat アカウントのリカバリーコードを作成している。

「2 要素認証用のリカバリーコードの作成」 - ユーザーアカウントにログインできる。

手順

- Red Hat カスタマーポータル などの Red Hat サイトで Red Hat ユーザーアカウントにログインします。

パネルの右上にあるユーザーアバターをクリックします。

- Account details をクリックします。アカウント情報を編集できるページが表示されます。

- Red Hat Hybrid Cloud Console からログインする場合は、ユーザーアバターの下にある My profile をクリックしてアカウント情報を編集します。

+ アカウント情報を確認できるページが開きます。

注記使用するログインポータルによっては、別のアイコンが表示される場合があります。

- Account details をクリックします。アカウント情報を編集できるページが表示されます。

- Login & password をクリックします。

- Login & password ページで、2-factor authentication まで下にスクロールし、Manage 2-factor authentication をクリックします。Signing in ページが開きます。

- Recovery codes まで下にスクロールします。

Remove をクリックします。

リカバリーコードを削除したら、新しいセットを作成できます。

第4章 オーセンティケーターデバイスを紛失した場合の 2 要素認証の取り消し

オーセンティケーターデバイスを紛失して利用可能なリカバリーコードがない場合、または 2 要素認証を有効にしてアカウントにログインする他の方法がない場合は、Red Hat アカウントの 2 要素認証保護を取り消すことができます。Red Hat Support チームは、電話の場合は即時、メールの場合は 7 日以内に対応いたします。2 要素認証を取り消すリクエストはすべて電話で行う必要があります。メールでのリクエストやその他のオンラインでのリクエストでは、2 要素認証を取り消すことはできません。

連絡先電話番号の設定は、「アカウント情報の確認」 を参照してください。

Red Hat Support チームからお客様のアカウントの電話番号への通話によるアカウント認証は、2 要素認証設定を迅速に取り消すために Red Hat Security チームによって承認されている唯一の方法です。このプロセスには例外はありません。

パスワードのリセットは、アカウントのメールアドレスを使用してメールで行われます。メールで 2 要素認証を取り消すことはできません。また、電話でパスワードをリセットすることもできません。

4.1. 2 要素認証の即時取り消し

アカウントの 2 要素認証の即時取り消しには、電話での対応が必要です。お客様のアカウントに登録されている電話番号に Red Hat Support チームが連絡いたします。この発信による確認を含む 2 段階のプロセスにより、お客様のアカウントのセキュリティーが保護されます。これは、Red Hat Security チームによって承認された、電話で 2 要素認証設定を取り消すことができる唯一の方法です。

Red Hat Support チームからの電話に応じることができない場合は、アカウントの 2 要素認証の即時取り消しはできません。

2 要素認証が取り消された後は、有効なパスワードを使用してログインできます。組織のポリシーによっては、ログイン後すぐに 2 要素認証を有効にすることが求められる場合があります。

4.2. 7 日間の待機期間後の 2 要素認証取り消し

アカウントに登録されている電話番号に応答できない場合、Red Hat Support チームは、アカウントに関連付けられたメールアドレスにメール通知を送信します。このメールは、2 要素認証が 7 日後に取り消されることをアカウント所有者に通知します。2 要素認証を取り消す必要がない場合は、通知メールに返信できます。