RHEL 7.9 の RHEL システムロールを使用したシステム管理の自動化

Red Hat Ansible Automation Platform Playbook を使用して複数のホストに RHEL をデプロイするための一貫性および反復性のある設定

概要

多様性を受け入れるオープンソースの強化

Red Hat では、コード、ドキュメント、Web プロパティーにおける配慮に欠ける用語の置き換えに取り組んでいます。まずは、マスター (master)、スレーブ (slave)、ブラックリスト (blacklist)、ホワイトリスト (whitelist) の 4 つの用語の置き換えから始めます。この取り組みは膨大な作業を要するため、今後の複数のリリースで段階的に用語の置き換えを実施して参ります。詳細は、Red Hat CTO である Chris Wright のメッセージ をご覧ください。

Red Hat ドキュメントへのフィードバック (英語のみ)

Red Hat ドキュメントに関するご意見やご感想をお寄せください。また、改善点があればお知らせください。

Jira からのフィードバック送信 (アカウントが必要)

- Jira の Web サイトにログインします。

- 上部のナビゲーションバーで Create をクリックします。

- Summary フィールドにわかりやすいタイトルを入力します。

- Description フィールドに、ドキュメントの改善に関するご意見を記入してください。ドキュメントの該当部分へのリンクも追加してください。

- ダイアログの下部にある Create をクリックします。

第1章 RHEL システムロールの概要

RHEL システムロールを使用すると、RHEL のメジャーバージョンにまたがる複数の RHEL システムのシステム設定をリモートで管理できます。RHEL システムロールは、Ansible ロールおよびモジュールのコレクションです。これを使用してシステムを設定するには、次のコンポーネントを使用する必要があります。

- コントロールノード

- コントロールノードは、Ansible コマンドと Playbook を実行するシステムです。コントロールノードには、Ansible Automation Platform、Red Hat Satellite、または RHEL 9、8、または 7 ホストを使用できます。詳細は、RHEL 8 でのコントロールノードの準備 を参照してください。

- マネージドノード

- 管理対象ノードは、Ansible で管理するサーバーとネットワークデバイスです。管理対象ノードは、ホストと呼ばれることもあります。管理対象ノードに Ansible をインストールする必要はありません。詳細は、管理対象ノードの準備 を参照してください。

- Ansible Playbook

- Playbook では、管理対象ノード上で実現したい設定、または管理対象ノード上のシステムが実行する一連の手順を定義します。Playbook は、Ansible の設定、デプロイメント、およびオーケストレーションの言語です。

- インベントリー

- インベントリーファイルでは、管理対象ノードをリストし、各管理対象ノードの IP アドレスなどの情報を指定します。インベントリーでは、管理対象ノードを整理し、グループを作成およびネストして、スケーリングを容易にすることもできます。インベントリーファイルは、ホストファイルと呼ばれることもあります。

Red Hat Enterprise Linux 8 では、AppStream リポジトリーで入手可能な rhel-system-roles パッケージによって提供される次のロールを使用できます。

| ロール名 | ロールの説明 | 章のタイトル |

|---|---|---|

|

| 証明書の発行および更新 | RHEL システムロールを使用した証明書の要求 |

|

| Web コンソール | Cockpit RHEL システムロールを使用した Web コンソールのインストールと設定 |

|

| システム全体の暗号化ポリシー | システム間でのカスタム暗号化ポリシーの設定 |

|

| Firewalld | システムロールを使用した firewalld の設定 |

|

| HA クラスター | システムロールを使用した高可用性クラスターの設定 |

|

| カーネルダンプ | RHEL システムロールを使用した kdump の設定 |

|

| カーネル設定 | Ansible ロールを使用したカーネルパラメーターの永続的な設定 |

|

| ロギング | ロギングシステムロールの使用 |

|

| メトリック (PCP) | RHEL システムロールを使用したパフォーマンスの監視 |

|

| Microsoft SQL Server | microsoft.sql.server Ansible ロールを使用した Microsoft SQL Server の設定 |

|

| ネットワーク | ネットワーク RHEL システムロールを使用した InfiniBand 接続の管理 |

|

| ネットワークバインドディスク暗号化クライアント | nbde_client および nbde_server システムロールの使用 |

|

| ネットワークバインドディスク暗号化サーバー | nbde_client および nbde_server システムロールの使用 |

|

| postfix | システムロールの postfix ロールの変数 |

|

| SELinux | システムロールを使用した SElinux の設定 |

|

| SSH クライアント | ssh システムロールを使用した安全な通信の設定 |

|

| SSH サーバー | ssh システムロールを使用した安全な通信の設定 |

|

| ストレージ | RHEL システムロールを使用したローカルストレージの管理 |

|

| ターミナルセッションの録画 | tlog RHEL システムロールを使用したセッション記録用システムの設定 |

|

| 時間同期 | RHEL システムロールを使用した時刻同期の設定 |

|

| VPN | vpn RHEL システムロールを使用した IPsec との VPN 接続の設定 |

第2章 RHEL システムロールを使用するためのコントロールノードと管理対象ノードの準備

個々の RHEL システムロールを使用してサービスと設定を管理するには、その前に、コントロールノードと管理対象ノードを準備する必要があります。

2.1. RHEL 8 でのコントロールノードの準備

RHEL システムロールを使用する前に、コントロールノードを設定する必要があります。次に、このシステムは、Playbook に従ってインベントリーから管理対象ホストを設定します。

前提条件

- RHEL 7.9 がインストールされている。RHEL のインストールの詳細は、インストールガイド を参照してください。

- システムはカスタマーポータルに登録されます。

-

Red Hat Enterprise Linux Serverサブスクリプションがシステムにアタッチされている。 -

カスタマーポータルのアカウントで利用可能な場合は、

Ansible Automation Platformサブスクリプションがシステムにアタッチされている。

手順

rhel-system-rolesパッケージをインストールします。yum install rhel-system-roles

[root@control-node]# yum install rhel-system-rolesCopy to Clipboard Copied! Toggle word wrap Toggle overflow このコマンドは、

ansible-coreパッケージを依存関係としてインストールします。Playbook を管理および実行するための

ansibleという名前のユーザーを作成します。useradd ansible

[root@control-node]# useradd ansibleCopy to Clipboard Copied! Toggle word wrap Toggle overflow 新しく作成した

ansibleユーザーに切り替えます。su - ansible

[root@control-node]# su - ansibleCopy to Clipboard Copied! Toggle word wrap Toggle overflow このユーザーとして残りの手順を実行します。

SSH の公開鍵と秘密鍵を作成します。

ssh-keygen

[ansible@control-node]$ ssh-keygen Generating public/private rsa key pair. Enter file in which to save the key (/home/ansible/.ssh/id_rsa): <password> ...Copy to Clipboard Copied! Toggle word wrap Toggle overflow キーファイルの推奨されるデフォルトの場所を使用します。

- オプション: 接続を確立するたびに Ansible が SSH キーのパスワードを要求しないように、SSH エージェントを設定します。

~/.ansible.cfgファイルを次の内容で作成します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow 注記~/.ansible.cfgファイルの設定は優先度が高く、グローバルな/etc/ansible/ansible.cfgファイルの設定をオーバーライドします。これらの設定を使用して、Ansible は次のアクションを実行します。

- 指定されたインベントリーファイルでホストを管理します。

-

管理対象ノードへの SSH 接続を確立するときに、

remote_userパラメーターで設定されたアカウントを使用します。 -

sudoユーティリティーを使用して、rootユーザーとして管理対象ノードでタスクを実行します。 - Playbook を適用するたびに、リモートユーザーの root パスワードの入力を求められます。これは、セキュリティー上の理由から推奨されます。

管理対象ホストのホスト名をリストする

~/inventoryファイルを INI または YAML 形式で作成します。インベントリーファイルでホストのグループを定義することもできます。たとえば、以下は、3 つのホストとUSという名前の 1 つのホストグループを含む INI 形式のインベントリーファイルです。managed-node-01.example.com [US] managed-node-02.example.com ansible_host=192.0.2.100 managed-node-03.example.com

managed-node-01.example.com [US] managed-node-02.example.com ansible_host=192.0.2.100 managed-node-03.example.comCopy to Clipboard Copied! Toggle word wrap Toggle overflow コントロールノードはホスト名を解決できる必要があることに注意してください。DNS サーバーが特定のホスト名を解決できない場合は、ホストエントリーの横に

ansible_hostパラメーターを追加して、その IP アドレスを指定します。

次のステップ

- 管理対象ノードを準備します。詳細は、管理対象ノードの準備 を参照してください。

2.2. 管理対象ノードの準備

管理対象ノードはインベントリーにリストされているシステムであり、Playbook に従ってコントロールノードによって設定されます。管理対象ホストに Ansible をインストールする必要はありません。

前提条件

- コントロールノードを準備している。詳細は、RHEL 8 でのコントロールノードの準備 を参照してください。

コントロールノードから SSH アクセスできる。

重要rootユーザーとしての直接 SSH アクセスはセキュリティーリスクを引き起こします。このリスクを軽減するには、管理対象ノードを準備するときに、このノード上にローカルユーザーを作成し、sudoポリシーを設定します。続いて、コントロールノードの Ansible は、ローカルユーザーアカウントを使用して管理対象ノードにログインし、rootなどの別のユーザーとして Playbook を実行できます。

手順

ansibleという名前のユーザーを作成します。useradd ansible

[root@managed-node-01]# useradd ansibleCopy to Clipboard Copied! Toggle word wrap Toggle overflow コントロールノードは後でこのユーザーを使用して、このホストへの SSH 接続を確立します。

ansibleユーザーのパスワードを設定します。passwd ansible

[root@managed-node-01]# passwd ansible Changing password for user ansible. New password: <password> Retype new password: <password> passwd: all authentication tokens updated successfully.Copy to Clipboard Copied! Toggle word wrap Toggle overflow Ansible が

sudoを使用してrootユーザーとしてタスクを実行する場合は、このパスワードを入力する必要があります。ansibleユーザーの SSH 公開鍵を管理対象ノードにインストールします。ansibleユーザーとしてコントロールノードにログインし、SSH 公開鍵を管理対象ノードにコピーします。ssh-copy-id managed-node-01.example.com

[ansible@control-node]$ ssh-copy-id managed-node-01.example.com /usr/bin/ssh-copy-id: INFO: Source of key(s) to be installed: "/home/ansible/.ssh/id_rsa.pub" The authenticity of host 'managed-node-01.example.com (192.0.2.100)' can't be established. ECDSA key fingerprint is SHA256:9bZ33GJNODK3zbNhybokN/6Mq7hu3vpBXDrCxe7NAvo.Copy to Clipboard Copied! Toggle word wrap Toggle overflow プロンプトが表示されたら、

yesと入力して接続します。Are you sure you want to continue connecting (yes/no/[fingerprint])? yes /usr/bin/ssh-copy-id: INFO: attempting to log in with the new key(s), to filter out any that are already installed /usr/bin/ssh-copy-id: INFO: 1 key(s) remain to be installed -- if you are prompted now it is to install the new keys

Are you sure you want to continue connecting (yes/no/[fingerprint])? yes /usr/bin/ssh-copy-id: INFO: attempting to log in with the new key(s), to filter out any that are already installed /usr/bin/ssh-copy-id: INFO: 1 key(s) remain to be installed -- if you are prompted now it is to install the new keysCopy to Clipboard Copied! Toggle word wrap Toggle overflow プロンプトが表示されたら、パスワードを入力します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow コントロールノードでコマンドをリモートで実行して、SSH 接続を確認します。

ssh <managed-node-01.example.com> whoami

[ansible@control-node]$ ssh <managed-node-01.example.com> whoami ansibleCopy to Clipboard Copied! Toggle word wrap Toggle overflow

ansibleユーザーのsudo設定を作成します。visudoコマンドを使用して、/etc/sudoers.d/ansibleファイルを作成および編集します。visudo /etc/sudoers.d/ansible

[root@managed-node-01]# visudo /etc/sudoers.d/ansibleCopy to Clipboard Copied! Toggle word wrap Toggle overflow 通常のエディターと比べて

visudoを使用する利点は、このユーティリティーがファイルをインストールする前に基本的な健全性チェックと解析エラーのチェックを提供することです。/etc/sudoers.d/ansibleファイルで、要件に応じたsudoersポリシーを設定します。次に例を示します。ansibleユーザーのパスワードを入力した後、このホスト上で任意のユーザーおよびグループとしてすべてのコマンドを実行する権限をansibleユーザーに付与するには、以下を使用します。ansible ALL=(ALL) ALL

ansible ALL=(ALL) ALLCopy to Clipboard Copied! Toggle word wrap Toggle overflow ansibleユーザーのパスワードを入力せずに、このホスト上で任意のユーザーおよびグループとしてすべてのコマンドを実行する権限をansibleユーザーに付与するには、以下を使用します。ansible ALL=(ALL) NOPASSWD: ALL

ansible ALL=(ALL) NOPASSWD: ALLCopy to Clipboard Copied! Toggle word wrap Toggle overflow

または、セキュリティー要件に合わせてより細かいポリシーを設定します。

sudoersポリシーの詳細は、sudoers (5)man ページを参照してください。

検証

すべての管理対象ノード上のコントロールノードからコマンドを実行できることを確認します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow ハードコーディングされたすべてのホストグループには、インベントリーファイルにリストされているすべてのホストが動的に含まれます。

Ansible

commandモジュールを使用して管理対象ホスト上でwhoamiユーティリティーを実行し、権限昇格が正しく機能することを確認します。ansible managed-node-01.example.com -m command -a whoami

[ansible@control-node]$ ansible managed-node-01.example.com -m command -a whoami BECOME password: <password> managed-node-01.example.com | CHANGED | rc=0 >> rootCopy to Clipboard Copied! Toggle word wrap Toggle overflow コマンドが root を返した場合、管理対象ノード上で

sudoが正しく設定されています。

第3章 コレクションのインストールおよび使用

3.1. Ansible コレクションの概要

Ansible コレクションは、新たな方法で自動化を配布、メンテナンス、および使用します。Playbook、ロール、モジュール、プラグインなど、複数のタイプの Ansible コンテンツを組み合わせることで、柔軟性とスケーラビリティーが向上します。

Ansible Collections は、従来の RHEL システムロール形式に対するオプションです。Ansible Collection 形式で RHEL システムロールを使用するのは、従来の RHEL システムロール形式での使用とほぼ同じです。相違点は、Ansible Collections は 完全修飾コレクション名 (FQCN) という概念を使用する点です。このコレクション名は、namespace と コレクション名 で設定されます。使用する namespace は redhat で、コレクション名 は rhel_system_roles です。したがって、kernel_settings ロールの従来の RHEL システムロール形式は (ダッシュを付けて) rhel-system-roles.kernel_settings と表示されますが、kernel_settings ロールの fully qualified collection name コレクションを使用すると、(アンダースコアを付けて) redhat.rhel_system_roles.kernel_settings と表示されます。

namespace と コレクション名 を組み合わせると、確実にオブジェクトが一意になります。また、オブジェクトが競合せずに Ansible Collections および namespace 間で共有されます。

3.2. コレクションの構造

コレクションは、Ansible コンテンツのパッケージ形式です。データ構造は以下のようになります。

- docs/: 例も含めてコレクションについてまとめたローカルドキュメント。(ロールがドキュメントを提供する場合)

- galaxy.yml: Ansible Collection パッケージに含まれる MANIFEST.json のソースデータ

Playbook/: Playbook はこちらで利用できます。

- tasks/: include_tasks/import_tasks の使用状況に関する task list files を保管します。

plugins/: Ansible プラグインおよびモジュールはすべてこちらの各サブディレクトリーから入手できます。

- modules/: Ansible モジュール

- modules_utils/: モジュール開発用の共通コード

- lookup/: プラグインの検索

- filter/: Jinja2 フィルタープラグイン

- connection/: 接続プラグインはデフォルトを使用していない場合に必要です。

- roles/: Ansible ロール用ディレクトリー

- tests/: コレクションの内容のテスト

3.3. CLI を使用したコレクションのインストール

コレクションは、Playbook、ロール、モジュール、およびプラグインなど、Ansible コンテンツのディストリビューション形式です。

コレクションは、Ansible Galaxy、ブラウザーまたはコマンドラインを使用してインストールできます。

前提条件

- 1 つ以上の 管理対象ノード へのアクセスとパーミッション。

コントロールノード (このシステムから Red Hat Ansible Core は他のシステムを設定) へのアクセスおよびパーミッション。

コントロールノードでは、

-

ansible-coreパッケージおよびrhel-system-rolesパッケージがインストールされている。 - マネージドノードが記載されているインベントリーファイルがある。

-

手順

RPM パッケージからコレクションをインストールします。

yum install rhel-system-roles

# yum install rhel-system-rolesCopy to Clipboard Copied! Toggle word wrap Toggle overflow

インストールが完了すると、ロールは redhat.rhel_system_roles.<role_name> として利用できます。また、各ロールのドキュメントは /usr/share/ansible/collections/ansible_collections/redhat/rhel_system_roles/roles/<role_name>/README.md で確認できます。

検証手順

インストールを確認するには、localhost で check モードで kernel_settings ロールを実行します。Ansible package モジュールに必要な --become パラメーターも使用する必要があります。ただし、パラメーターはシステムを変更しません。

以下のコマンドを実行します。

ansible-playbook -c local -i localhost, --check --become /usr/share/ansible/collections/ansible_collections/redhat/rhel_system_roles/tests/kernel_settings/tests_default.yml

$ ansible-playbook -c local -i localhost, --check --become /usr/share/ansible/collections/ansible_collections/redhat/rhel_system_roles/tests/kernel_settings/tests_default.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

コマンド出力の最後の行には、値 failed=0 が含まれている必要があります。

localhost の後のコンマは必須です。リストにホストが 1 つしかない場合でも、追加する必要があります。これがないと、ansible-playbook は localhost をファイルまたはディレクトリーとして識別します。

3.4. Automation Hub からのコレクションのインストール

Automation Hub を使用している場合は、Automation Hub でホストされている RHEL システムロールコレクションをインストールできます。

前提条件

- 1 つ以上の 管理対象ノード へのアクセスとパーミッション。

コントロールノード (このシステムから Red Hat Ansible Core は他のシステムを設定) へのアクセスおよびパーミッション。

コントロールノードでは、

-

ansible-coreパッケージおよびrhel-system-rolesパッケージがインストールされている。 - マネージドノードが記載されているインベントリーファイルがある。

-

手順

-

ansible.cfg設定ファイルでコンテンツのデフォルトソースとして Red Hat Automation Hub を定義します。コンテンツについては、プライマリーソースとしての Red Hat Automation Hub の設定 を参照してください。 Automation Hub から

redhat.rhel_system_rolesコレクションをインストールします。ansible-galaxy collection install redhat.rhel_system_roles

# ansible-galaxy collection install redhat.rhel_system_rolesCopy to Clipboard Copied! Toggle word wrap Toggle overflow インストールが完了すると、ロールは

redhat.rhel_system_roles.<role_name>として利用できます。また、各ロールのドキュメントは/usr/share/ansible/collections/ansible_collections/redhat/rhel_system_roles/roles/<role_name>/README.mdで確認できます。

検証手順

インストールを確認するには、localhost で check モードで kernel_settings ロールを実行します。Ansible package モジュールに必要な --become パラメーターも使用する必要があります。ただし、パラメーターはシステムを変更しません。

以下のコマンドを実行します。

ansible-playbook -c local -i localhost, --check --become /usr/share/ansible/collections/ansible_collections/redhat/rhel_system_roles/tests/kernel_settings/tests_default.yml

$ ansible-playbook -c local -i localhost, --check --become /usr/share/ansible/collections/ansible_collections/redhat/rhel_system_roles/tests/kernel_settings/tests_default.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

コマンド出力の最後の行には、値 failed=0 が含まれている必要があります。

localhost の後のコンマは必須です。リストにホストが 1 つしかない場合でも、追加する必要があります。これがないと、ansible-playbook は localhost をファイルまたはディレクトリーとして識別します。

3.5. コレクションを使用したローカルロギングシステムロールの適用

以下の例では、コレクションを使用して Ansible Playbook を準備および適用し、別個のマシンにロギングソリューションを設定します。

前提条件

- rhel-system-roles のコレクション形式は、rpm パッケージまたは Automation Hub のいずれかからインストールされます。

手順

必要なロールを定義する Playbook を作成します。

新しい YAML ファイルを作成し、これをテキストエディターで開きます。以下に例を示します。

vi logging-playbook.yml

# vi logging-playbook.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow 以下の内容を YAML ファイルに挿入します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

特定のインベントリーで Playbook を実行します。

ansible-playbook -i inventory-file logging-playbook.yml

# ansible-playbook -i inventory-file logging-playbook.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow ここで、

- inventory-file は、インベントリーファイルの名前に置き換えます。

- logging-playbook.yml は、使用する Playbook に置き換えます。

検証手順

設定ファイル

/etc/rsyslog.confおよび/etc/rsyslog.dの構文をテストします。rsyslogd -N 1

# rsyslogd -N 1 rsyslogd: version 8.1911.0-6.el8, config validation run (level 1), master config /etc/rsyslog.conf rsyslogd: End of config validation run. Bye.Copy to Clipboard Copied! Toggle word wrap Toggle overflow システムがログにメッセージを送信していることを確認します。

テストメッセージを送信します。

logger test

# logger testCopy to Clipboard Copied! Toggle word wrap Toggle overflow /var/log/messages ログを表示します。以下に例を示します。cat /var/log/messages Aug 5 13:48:31 hostname root[6778]: test

# cat /var/log/messages Aug 5 13:48:31 hostname root[6778]: testCopy to Clipboard Copied! Toggle word wrap Toggle overflow hostnameはクライアントシステムのホスト名です。ログには、logger コマンドを入力したユーザーの名前 (この場合はroot) が表示されます。

第4章 RHEL の Ansible IPMI モジュール

4.1. rhel_mgmt コレクション

Intelligent Platform Management Interface (IPMI) は、ベースボード管理コントローラー (BMC) デバイスと通信するための一連の標準プロトコルの仕様です。IPMI モジュールを使用すると、ハードウェア管理の自動化を有効にしてサポートできます。IPMI モジュールは次の場所で使用できます。

-

rhel_mgmtコレクション。パッケージ名はansible-collection-redhat-rhel_mgmtです。 -

新しい

ansible-collection-redhat-rhel_mgmtパッケージの一部である RHEL 7.9 AppStream。

次の IPMI モジュールが rhel_mgmt コレクションで使用可能です。

-

ipmi_boot: ブートデバイスの順序の管理 -

ipmi_power: マシンの電力管理

IPMI モジュールに使用される必須パラメーターは次のとおりです。

-

ipmi_bootパラメーター:

| モジュール名 | 説明 |

|---|---|

| name | BMC のホスト名または IP アドレス。 |

| password | BMC に接続するためのパスワード |

| bootdev | 次回起動時に使用するデバイス * network * floppy * hd * safe * optical * setup * default |

| User | BMC に接続するためのユーザー名 |

-

ipmi_powerパラメーター:

| モジュール名 | 説明 |

|---|---|

| name | BMC ホスト名または IP アドレス |

| password | BMC に接続するためのパスワード |

| user | BMC に接続するためのユーザー名 |

| State | マシンが目的のステータスにあるかどうかを確認します * on * off * shutdown * reset * boot |

4.2. CLI を使用した rhel mgmt コレクションのインストール

コマンドラインを使用して rhel_mgmt コレクションをインストールできます。

前提条件

-

ansible-coreパッケージがインストールされている。

手順

RPM パッケージからコレクションをインストールします。

yum install ansible-collection-redhat-rhel_mgmt

# yum install ansible-collection-redhat-rhel_mgmtCopy to Clipboard Copied! Toggle word wrap Toggle overflow インストールが完了すると、IPMI モジュールは

redhat.rhel_mgmtAnsible コレクションで使用できるようになります。

4.3. ipmi_boot モジュールの使用例

次の例は、Playbook で ipmi_boot モジュールを使用して、次回の起動用に起動デバイスを設定する方法を示しています。わかりやすくするために、ここに示す例では Ansible コントロールホストおよびマネージドホストと同じホストを使用しているため、Playbook が実行されるのと同じホストでモジュールを実行します。

前提条件

- rhel_mgmt コレクションがインストールされている。

python3-pyghmiパッケージのpyghmiライブラリーが、次のいずれかの場所にインストールされている。- Playbook を実行するホスト。

-

マネージドホスト。localhost をマネージドホストとして使用する場合は、代わりに、Playbook を実行するホストに

python3-pyghmiパッケージをインストールします。

- 制御する IPMI BMC は、Playbook を実行するホスト、またはマネージドホスト (localhost をマネージドホストとして使用していない場合) からネットワーク経由でアクセスできます。モジュールが IPMI プロトコルを使用してネットワーク経由で BMC に接続するため、通常、モジュールによって BMC が設定されているホストはモジュールが実行されているホスト (Ansible マネージドホスト) とは異なることに注意してください。

- 適切なレベルのアクセスで BMC にアクセスするためのクレデンシャルがあります。

手順

以下のコンテンツを含む新しい playbook.yml ファイルを作成します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow localhost に対して Playbook を実行します。

ansible-playbook playbook.yml

# ansible-playbook playbook.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

その結果、出力は値 success を返します。

4.4. ipmi_power モジュールの使用例

この例は、Playbook で ipmi_boot モジュールを使用して、システムがオンになっているかどうかを確認する方法を示しています。わかりやすくするために、ここに示す例では Ansible コントロールホストおよびマネージドホストと同じホストを使用しているため、Playbook が実行されるのと同じホストでモジュールを実行します。

前提条件

- rhel_mgmt コレクションがインストールされている。

python3-pyghmiパッケージのpyghmiライブラリーが、次のいずれかの場所にインストールされている。- Playbook を実行するホスト。

-

マネージドホスト。localhost をマネージドホストとして使用する場合は、代わりに、Playbook を実行するホストに

python3-pyghmiパッケージをインストールします。

- 制御する IPMI BMC は、Playbook を実行するホスト、またはマネージドホスト (localhost をマネージドホストとして使用していない場合) からネットワーク経由でアクセスできます。モジュールが IPMI プロトコルを使用してネットワーク経由で BMC に接続するため、通常、モジュールによって BMC が設定されているホストはモジュールが実行されているホスト (Ansible マネージドホスト) とは異なることに注意してください。

- 適切なレベルのアクセスで BMC にアクセスするためのクレデンシャルがあります。

手順

以下のコンテンツを含む新しい playbook.yml ファイルを作成します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow Playbook を実行します。

ansible-playbook playbook.yml

# ansible-playbook playbook.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

出力は値 true を返します。

第5章 RHEL の Redfish モジュール

デバイスのリモート管理用の Redfish モジュールは、redhat.rhel_mgmt Ansible コレクションの一部になりました。Redfish モジュールを使用すると、標準の HTTPS トランスポートと JSON 形式を使用して、サーバーに関する情報を取得したり、帯域外 (OOB) コントローラーを介してそれらを制御したりして、ベアメタルサーバーとプラットフォームハードウェアで管理の自動化を簡単に使用できます。

5.1. Redfish モジュール

redhat.rhel_mgmt Ansible コレクションは、Redfish 上の Ansible でのハードウェア管理をサポートする Redfish モジュールを提供します。redhat.rhel_mgmt コレクションは ansible-collection-redhat-rhel_mgmt パッケージで利用できます。インストールするには、CLI を使用した redhat.rhel_mgmt コレクションのインストール を参照してください。

次の Redfish モジュールは、redhat.rhel_mgmt コレクションで利用できます。

-

redfish_info:redfish_infoモジュールは、システムインベントリーなどのリモートアウトオブバンド (OOB) コントローラーに関する情報を取得します。 -

redfish_command:redfish_commandモジュールは、ログ管理やユーザー管理などの帯域外 (OOB) コントローラー操作と、システムの再起動、電源のオンとオフなどの電源操作を実行します。 -

redfish_config:redfish_configモジュールは、OOB 設定の変更や BIOS 設定の設定などの OOB コントローラー操作を実行します。

5.2. Redfish モジュールのパラメーター

Redfish モジュールに使用されるパラメーターは次のとおりです。

redfish_info パラメーター: | 説明 |

|---|---|

|

| (必須) - OOB コントローラーのベース URI。 |

|

| (必須) - OOB コントローラーで実行するカテゴリーのリスト。デフォルト値は ["Systems"] です。 |

|

| (必須) - OOB コントローラーで実行するコマンドのリスト。 |

|

| OOB コントローラーへの認証用のユーザー名。 |

|

| OOB コントローラーへの認証用のパスワード。 |

redfish_command パラメーター: | 説明 |

|---|---|

|

| (必須) - OOB コントローラーのベース URI。 |

|

| (必須) - OOB コントローラーで実行するカテゴリーのリスト。デフォルト値は ["Systems"] です。 |

|

| (必須) - OOB コントローラーで実行するコマンドのリスト。 |

|

| OOB コントローラーへの認証用のユーザー名。 |

|

| OOB コントローラーへの認証用のパスワード。 |

redfish_config パラメーター: | 説明 |

|---|---|

|

| (必須) - OOB コントローラーのベース URI。 |

|

| (必須) - OOB コントローラーで実行するカテゴリーのリスト。デフォルト値は ["Systems"] です。 |

|

| (必須) - OOB コントローラーで実行するコマンドのリスト。 |

|

| OOB コントローラーへの認証用のユーザー名。 |

|

| OOB コントローラーへの認証用のパスワード。 |

|

| 更新する BIOS 属性。 |

5.3. redfish_info モジュールの使用

次の例は、Playbook で redfish_info モジュールを使用して CPU インベントリーに関する情報を取得する方法を示しています。わかりやすくするために、ここに示す例では Ansible コントロールホストおよび管理対象ホストと同じホストを使用しているため、Playbook が実行されるのと同じホストでモジュールを実行します。

前提条件

-

redhat.rhel_mgmtコレクションがインストールされます。 -

python3-pyghmiパッケージのpyghmiライブラリーが管理対象ホストにインストールされます。管理対象ホストとして localhost を使用する場合は、Playbook を実行するホストにpython3-pyghmiパッケージをインストールします。 - OOB コントローラーアクセスの詳細。

手順

以下のコンテンツを含む新しい playbook.yml ファイルを作成します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow localhost に対して Playbook を実行します。

ansible-playbook playbook.yml

# ansible-playbook playbook.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

その結果、出力は CPU インベントリーの詳細を返します。

5.4. redfish_command モジュールの使用

次の例は、playbook で redfish_command モジュールを使用してシステムをオンにする方法を示しています。わかりやすくするために、ここに示す例では Ansible コントロールホストおよび管理対象ホストと同じホストを使用しているため、Playbook が実行されるのと同じホストでモジュールを実行します。

前提条件

-

redhat.rhel_mgmtコレクションがインストールされます。 -

python3-pyghmiパッケージのpyghmiライブラリーが管理対象ホストにインストールされます。管理対象ホストとして localhost を使用する場合は、Playbook を実行するホストにpython3-pyghmiパッケージをインストールします。 - OOB コントローラーアクセスの詳細。

手順

以下のコンテンツを含む新しい playbook.yml ファイルを作成します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow localhost に対して Playbook を実行します。

ansible-playbook playbook.yml

# ansible-playbook playbook.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

その結果、システムの電源が入ります。

5.5. redfish_config モジュールの使用

次の例は、Playbook で redfish_config モジュールを使用して、UEFI で起動するようにシステムを設定する方法を示しています。わかりやすくするために、ここに示す例では Ansible コントロールホストおよび管理対象ホストと同じホストを使用しているため、Playbook が実行されるのと同じホストでモジュールを実行します。

前提条件

-

redhat.rhel_mgmtコレクションがインストールされます。 -

python3-pyghmiパッケージのpyghmiライブラリーが管理対象ホストにインストールされます。管理対象ホストとして localhost を使用する場合は、Playbook を実行するホストにpython3-pyghmiパッケージをインストールします。 - OOB コントローラーアクセスの詳細。

手順

以下のコンテンツを含む新しい playbook.yml ファイルを作成します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow localhost に対して Playbook を実行します。

ansible-playbook playbook.yml

# ansible-playbook playbook.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

その結果、システムの起動モードは UEFI に設定されます。

第6章 kernel_settings RHEL システムロールを使用したカーネルパラメーターの永続的な設定

Red Hat Ansible の詳しい知識がある経験のあるユーザーは、kernel_settings ロールを使用して、複数のクライアントにカーネルパラメーターを一度に設定することができます。この解決策は以下のとおりです。

- 効率的な入力設定を持つ使いやすいインターフェイスを提供します。

- すべてのカーネルパラメーターを 1 か所で保持します。

コントロールマシンから kernel_settings ロールを実行すると、カーネルパラメーターはすぐに管理システムに適用され、再起動後も維持されます。

RHEL チャネルで提供される RHEL システムロールは、デフォルトの App Stream リポジトリーの RPM パッケージとして RHEL のお客様が利用できることに注意してください。RHEL システムロールは、Ansible Automation Hub を介して Ansible サブスクリプションを使用しているお客様のコレクションとしても利用できます。

6.1. kernel_settings ロールの概要

RHEL システムロールは、複数のシステムをリモートで管理する、一貫した設定インターフェイスを提供する一連のロールです。

kernel_settings システムロールを使用して、カーネルの自動設定に RHEL システムロールが導入されました。rhel-system-roles パッケージには、このシステムロールと参考ドキュメントも含まれます。

カーネルパラメーターを自動的に 1 つ以上のシステムに適用するには、Playbook で選択したロール変数を 1 つ以上使用して、kernel_settings ロールを使用します。Playbook は人間が判読でき、YAML 形式で記述される 1 つ以上のプレイのリストです。

インベントリーファイルを使用して、Ansible が Playbook に従って設定するシステムセットを定義することができます。

kernel_settings ロールを使用して、以下を設定できます。

-

kernel_settings_sysctlロールを使用したカーネルパラメーター -

kernel_settings_sysfsロールを使用したさまざまなカーネルサブシステム、ハードウェアデバイス、およびデバイスドライバー -

systemdサービスマネージャーの CPU アフィニティーを、kernel_settings_systemd_cpu_affinityロール変数を使用してフォーク処理します。 -

kernel_settings_transparent_hugepagesおよびkernel_settings_transparent_hugepages_defragのロール変数を使用したカーネルメモリーサブシステムの Transparent Huge Page

6.2. kernel_settings ロールを使用した選択したカーネルパラメーターの適用

以下の手順に従って、Ansible Playbook を準備および適用し、複数の管理システムで永続化の影響でカーネルパラメーターをリモートに設定します。

前提条件

-

root権限がある。 -

RHEL サブスクリプションの資格を取得して、

ansible-coreおよびrhel-system-rolesパッケージをコントロールマシンにインストールしている。 - マネージドホストのインベントリーが制御マシンに存在し、Ansible から接続できる。

手順

必要に応じて、図の目的で

inventoryファイルを確認します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow ファイルは

[testingservers]グループと他のグループを定義します。これにより、特定のシステムセットに対して Ansible をより効果的に実行できます。設定ファイルを作成して、Ansible 操作のデフォルトと特権昇格を設定します。

新しい YAML ファイルを作成し、これをテキストエディターで開きます。以下に例を示します。

vi /home/jdoe/<ansible_project_name>/ansible.cfg

# vi /home/jdoe/<ansible_project_name>/ansible.cfgCopy to Clipboard Copied! Toggle word wrap Toggle overflow 以下の内容をファイルに挿入します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow [defaults]セクションは、マネージドホストのインベントリーファイルへのパスを指定します。[privilege_escalation]セクションでは、指定したマネージドホストのユーザー権限がrootに移行されることを定義します。これは、カーネルパラメーターを正常に設定するために必要です。Ansible Playbook を実行すると、ユーザーパスワードの入力が求められます。マネージドホストへの接続後に、sudoによりrootに自動的に切り替わります。

kernel_settingsロールを使用する Ansible Playbook を作成します。新しい YAML ファイルを作成し、これをテキストエディターで開きます。以下に例を示します。

vi /home/jdoe/<ansible_project_name>/kernel-roles.yml

# vi /home/jdoe/<ansible_project_name>/kernel-roles.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow このファイルは Playbook を表し、通常は、

inventoryファイルから選択した特定のマネージドホストに対して実行される、プレイ とも呼ばれるタスクの順序付きリストが含まれます。以下の内容をファイルに挿入します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow nameキーは任意です。任意の文字列をラベルとしてプレイに関連付け、プレイの対象を特定します。プレイのhostsキーは、プレイを実行するホストを指定します。このキーの値または値は、マネージドホストの個別名またはinventoryファイルで定義されているホストのグループとして指定できます。varsセクションは、設定する必要がある、選択したカーネルパラメーター名および値が含まれる変数のリストを表します。rolesキーは、varsセクションで説明されているパラメーターおよび値を設定するシステムロールを指定します。注記必要に応じて、Playbook のカーネルパラメーターとその値を変更することができます。

必要に応じて、プレイ内の構文が正しいことを確認します。

ansible-playbook --syntax-check kernel-roles.yml

# ansible-playbook --syntax-check kernel-roles.yml playbook: kernel-roles.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow 以下の例では、Playbook の検証が成功したことを示しています。

Playbook を実行します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow Ansible が Playbook を実行する前に、パスワードの入力を求められます。これにより、マネージドホストのユーザーが

rootに切り替わります。これは、カーネルパラメーターの設定に必要です。recap セクションは、すべてのマネージドホストのプレイが正常に終了したこと (

failed=0)、および 4 つのカーネルパラメーターが適用されたこと (changed=4) を示しています。- マネージドホストを再起動して、影響を受けるカーネルパラメーターをチェックし、変更が適用され、再起動後も維持されていることを確認します。

第7章 rhc システムロールを使用したシステムの登録

rhc RHEL システムロールを使用すると、管理者は Red Hat Subscription Management (RHSM) および Satellite サーバーへの複数のシステムの登録を自動化できます。このロールは、Ansible を使用することで、Insights 関連の設定タスクおよび管理タスクもサポートします。

7.1. rhc システムのロールの概要

RHEL システムロールは、複数のシステムをリモートで管理する、一貫した設定インターフェイスを提供する一連のロールです。リモートホスト設定 (rhc) システムロールを使用すると、管理者は RHEL システムを Red Hat Subscription Management (RHSM) サーバーおよび Satellite サーバーに簡単に登録できます。デフォルトでは、rhc システムロールを使用してシステムを登録すると、システムは Insights に接続されます。さらに、rhc システムロールを使用すると、次のことが可能になります。

- Red Hat Insights への接続の設定

- リポジトリーの有効化および無効化

- 接続に使用するプロキシーの設定

- Insights Remediation と自動更新の設定

- システムのリリースの設定

- Insights タグの設定

7.2. rhc システムロールを使用したシステムの登録

rhc RHEL システムロールを使用して、システムを Red Hat に登録できます。デフォルトでは、rhc RHEL システムロールは、システムを登録するときに Red Hat Insights に接続します。

前提条件

- 管理対象ノードで Playbook を実行できるユーザーとしてコントロールノードにログインしている。

-

管理対象ノードへの接続に使用するアカウントには、そのノードに対する

sudo権限がある。 - この Playbook を実行する管理対象ノードまたは管理対象ノードのグループが、Ansible インベントリーファイルにリストされている。

手順

機密情報を保存する vault を作成します。

ansible-vault create secrets.yml

$ ansible-vault create secrets.yml New Vault password: password Confirm New Vault password: passwordCopy to Clipboard Copied! Toggle word wrap Toggle overflow ansible-vault createコマンドは、暗号化された vault ファイルを作成し、これをエディターで開きます。vault に保存したい機密データを入力します。以下に例を示します。activationKey: activation_key username: username password: password

activationKey: activation_key username: username password: passwordCopy to Clipboard Copied! Toggle word wrap Toggle overflow 変更を保存して、エディターを閉じます。Ansible は vault 内のデータを暗号化します。

後で

ansible-vault edit secrets.ymlコマンドを使用して、vault 内のデータを編集できます。オプション: vault の内容を表示します。

ansible-vault view secrets.yml

$ ansible-vault view secrets.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow Playbook ファイル (例:

~/registration.yml)を作成し、実行するアクションに応じて次のオプションのいずれかを使用します。アクティベーションキーと組織 ID を使用して登録するには (推奨)、次の Playbook を使用します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow ユーザー名とパスワードを使用して登録するには、次の Playbook を使用します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

Playbook を実行します。

ansible-playbook ~/registration.yml --ask-vault-pass

# ansible-playbook ~/registration.yml --ask-vault-passCopy to Clipboard Copied! Toggle word wrap Toggle overflow

7.3. rhc システムロールを使用した Satellite へのシステムの登録

組織が Satellite を使用してシステムを管理する場合、Satellite を介してシステムを登録する必要があります。rhc RHEL システムロールを使用して、システムを Satellite にリモートで登録できます。

前提条件

- 管理対象ノードで Playbook を実行できるユーザーとしてコントロールノードにログインしている。

-

管理対象ノードへの接続に使用するアカウントには、そのノードに対する

sudo権限がある。 - この Playbook を実行する管理対象ノードまたは管理対象ノードのグループが、Ansible インベントリーファイルにリストされている。

手順

機密情報を保存する vault を作成します。

ansible-vault create secrets.yml

$ ansible-vault create secrets.yml New Vault password: password Confirm New Vault password: passwordCopy to Clipboard Copied! Toggle word wrap Toggle overflow ansible-vault createコマンドは暗号化されたファイルを作成し、これをエディターで開きます。vault に保存したい機密データを入力します。以下に例を示します。activationKey: activation_key

activationKey: activation_keyCopy to Clipboard Copied! Toggle word wrap Toggle overflow 変更を保存して、エディターを閉じます。Ansible は vault 内のデータを暗号化します。

後で

ansible-vault edit secrets.ymlコマンドを使用して、vault 内のデータを編集できます。オプション: vault の内容を表示します。

ansible-vault view secrets.yml

$ ansible-vault view secrets.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow -

Playbook ファイル (例:

~/registration-sat.yml)を作成します。 アクティベーションキーと組織 ID を使用してシステムを登録するには、

~/registration-sat.ymlで次のテキストを使用します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow Playbook を実行します。

ansible-playbook ~/registration-sat.yml --ask-vault-pass

# ansible-playbook ~/registration-sat.yml --ask-vault-passCopy to Clipboard Copied! Toggle word wrap Toggle overflow

7.4. rhc システムロールを使用した登録後の Insights への接続の無効化

rhc RHEL システムロールを使用してシステムを登録すると、このロールはデフォルトで Red Hat Insights への接続を有効にします。必要ない場合は、rhc システムロールを使用して無効にすることができます。

前提条件

- 管理対象ノードで Playbook を実行できるユーザーとしてコントロールノードにログインしている。

-

管理対象ノードへの接続に使用するアカウントには、そのノードに対する

sudo権限がある。 - この Playbook を実行する管理対象ノードまたは管理対象ノードのグループが、Ansible インベントリーファイルにリストされている。

- システムはすでに登録されています。

手順

Playbook ファイル

(~/dis-insights.ymlなど) を作成し、その中に次のコンテンツを追加します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow Playbook を実行します。

ansible-playbook ~/dis-insights.yml

# ansible-playbook ~/dis-insights.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

7.5. rhc システムロールを使用したリポジトリーの有効化

rhc RHEL システムロールを使用して、管理対象ノード上のリポジトリーをリモートで有効または無効にできます。

前提条件

- 管理対象ノードで Playbook を実行できるユーザーとしてコントロールノードにログインしている。

-

管理対象ノードへの接続に使用するアカウントには、そのノードに対する

sudo権限がある。 - この Playbook を実行する管理対象ノードまたは管理対象ノードのグループが、Ansible インベントリーファイルにリストされている。

- 管理対象ノード上で有効または無効にするリポジトリーの詳細を把握している。

- システムを登録している。

手順

Playbook ファイルを作成します (例:

~/configure-repos.yml)。リポジトリーを有効にするには、以下を行います。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow リポジトリーを無効にするには、以下を行います。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

Playbook を実行します。

ansible-playbook ~/configure-repos.yml

# ansible-playbook ~/configure-repos.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

7.6. rhc システムロールを使用したリリースバージョンの設定

最新バージョンではなく、特定のマイナー RHEL バージョンのリポジトリーのみを使用するようにシステムを制限できます。このようにして、システムを特定のマイナー RHEL バージョンにロックできます。

前提条件

- 管理対象ノードで Playbook を実行できるユーザーとしてコントロールノードにログインしている。

-

管理対象ノードへの接続に使用するアカウントには、そのノードに対する

sudo権限がある。 - この Playbook を実行する管理対象ノードまたは管理対象ノードのグループが、Ansible インベントリーファイルにリストされている。

- システムをロックする RHEL のマイナーバージョンを把握している。システムをロックできるのは、ホストが現在実行している RHEL マイナーバージョン、またはそれ以降のマイナーバージョンのみである点に注意してください。

- システムを登録している。

手順

Playbook ファイル (例:

~/release.yml) を作成します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow Playbook を実行します。

ansible-playbook ~/release.yml

# ansible-playbook ~/release.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

7.7. rhc システムロールを使用してホストを登録する際のプロキシーサーバーの使用

セキュリティー制限により、プロキシーサーバー経由でのみインターネットへのアクセスが許可されている場合は、rhc RHEL システムロールを使用してシステムを登録するときに、Playbook でプロキシーの設定を指定できます。

前提条件

- 管理対象ノードで Playbook を実行できるユーザーとしてコントロールノードにログインしている。

-

管理対象ノードへの接続に使用するアカウントには、そのノードに対する

sudo権限がある。 - この Playbook を実行する管理対象ノードまたは管理対象ノードのグループが、Ansible インベントリーファイルにリストされている。

手順

機密情報を保存する vault を作成します。

ansible-vault create secrets.yml

$ ansible-vault create secrets.yml New Vault password: password Confirm New Vault password: passwordCopy to Clipboard Copied! Toggle word wrap Toggle overflow ansible-vault createコマンドは暗号化されたファイルを作成し、これをエディターで開きます。vault に保存したい機密データを入力します。以下に例を示します。username: username password: password proxy_username: proxyusernme proxy_password: proxypassword

username: username password: password proxy_username: proxyusernme proxy_password: proxypasswordCopy to Clipboard Copied! Toggle word wrap Toggle overflow 変更を保存して、エディターを閉じます。Ansible は vault 内のデータを暗号化します。

後で

ansible-vault edit secrets.ymlコマンドを使用して、vault 内のデータを編集できます。オプション: vault の内容を表示します。

ansible-vault view secrets.yml

$ ansible-vault view secrets.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow Playbook ファイルを作成します (例:

~/configure-proxy.yml)。プロキシーを使用して RHEL カスタマーポータルに登録するには、以下を実行します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow Red Hat Subscription Manager サービスの設定からプロキシーサーバーを削除するには、以下を実行します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

Playbook を実行します。

ansible-playbook ~/configure-proxy.yml --ask-vault-pass

# ansible-playbook ~/configure-proxy.yml --ask-vault-passCopy to Clipboard Copied! Toggle word wrap Toggle overflow

7.8. rhc システムロールを使用した Insights ルールの自動更新の無効化

rhc RHEL システムロールを使用して、Red Hat Insights の自動収集ルール更新を無効にできます。デフォルトでは、システムを Red Hat Insights に接続すると、このオプションが有効になります。rhc RHEL システムロールを使用すると、これを無効にできます。

この機能を無効にする場合は、古いルール定義ファイルを使用し、最新の検証更新を取得しないリスクがあります。

前提条件

- 管理対象ノードで Playbook を実行できるユーザーとしてコントロールノードにログインしている。

-

管理対象ノードへの接続に使用するアカウントには、そのノードに対する

sudo権限がある。 - この Playbook を実行する管理対象ノードまたは管理対象ノードのグループが、Ansible インベントリーファイルにリストされている。

- システムを登録している。

手順

機密情報を保存する vault を作成します。

ansible-vault create secrets.yml

$ ansible-vault create secrets.yml New Vault password: password Confirm New Vault password: passwordCopy to Clipboard Copied! Toggle word wrap Toggle overflow ansible-vault createコマンドは暗号化されたファイルを作成し、これをエディターで開きます。vault に保存したい機密データを入力します。以下に例を示します。username: username password: password

username: username password: passwordCopy to Clipboard Copied! Toggle word wrap Toggle overflow 変更を保存して、エディターを閉じます。Ansible は vault 内のデータを暗号化します。

後で

ansible-vault edit secrets.ymlコマンドを使用して、vault 内のデータを編集できます。オプション: vault の内容を表示します。

ansible-vault view secrets.yml

$ ansible-vault view secrets.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow Playbook ファイル (例:

~/auto-update.yml) を作成し、次のコンテンツを追加します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow Playbook を実行します。

ansible-playbook ~/auto-update.yml --ask-vault-pass

# ansible-playbook ~/auto-update.yml --ask-vault-passCopy to Clipboard Copied! Toggle word wrap Toggle overflow

7.9. rhc RHEL システムロールを使用した Insights Remediation の無効化

rhc RHEL システムロールを使用して、動的設定を自動的に更新するようにシステムを設定できます。システムを Red Hat Insights に接続すると、デフォルトで有効になります。必要ない場合は無効にすることができます。

rhc システムロールで修復を有効にすると、Red Hat に直接接続したときにシステムが確実に修復できるようにします。Satellite または Capsule に接続されているシステムの場合は、修復を有効にするために別の方法を実行する必要があります。Red Hat Insights Remediation の詳細は、Red Hat Insights Remediations Guide を参照してください。

前提条件

- 管理対象ノードで Playbook を実行できるユーザーとしてコントロールノードにログインしている。

-

管理対象ノードへの接続に使用するアカウントには、そのノードに対する

sudo権限がある。 - この Playbook を実行する管理対象ノードまたは管理対象ノードのグループが、Ansible インベントリーファイルにリストされている。

- Insights 修復が有効になっています。

- システムを登録している。

手順

修復を有効にするには、Playbook ファイル (例:

~/remediation.yml) を作成します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow Playbook を実行します。

ansible-playbook ~/remediation.yml

# ansible-playbook ~/remediation.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

7.10. rhc システムロールを使用した Insights タグの設定

タグを使用して、システムのフィルタリングとグループ化を行うことができます。要件に基づいて、タグをカスタマイズすることもできます。

前提条件

- 管理対象ノードで Playbook を実行できるユーザーとしてコントロールノードにログインしている。

-

管理対象ノードへの接続に使用するアカウントには、そのノードに対する

sudo権限がある。 - この Playbook を実行する管理対象ノードまたは管理対象ノードのグループが、Ansible インベントリーファイルにリストされている。

手順

機密情報を保存する vault を作成します。

ansible-vault create secrets.yml

$ ansible-vault create secrets.yml New Vault password: password Confirm New Vault password: passwordCopy to Clipboard Copied! Toggle word wrap Toggle overflow ansible-vault createコマンドは暗号化されたファイルを作成し、これをエディターで開きます。vault に保存したい機密データを入力します。以下に例を示します。username: username password: password

username: username password: passwordCopy to Clipboard Copied! Toggle word wrap Toggle overflow 変更を保存して、エディターを閉じます。Ansible は vault 内のデータを暗号化します。

後で

ansible-vault edit secrets.ymlコマンドを使用して、vault 内のデータを編集できます。オプション: vault の内容を表示します。

ansible-vault view secrets.yml

$ ansible-vault view secrets.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow Playbook ファイル (例:

~/tags.yml) を作成し、次のコンテンツを追加します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow Playbook を実行します。

ansible-playbook ~/remediation.yml --ask-vault-pass

# ansible-playbook ~/remediation.yml --ask-vault-passCopy to Clipboard Copied! Toggle word wrap Toggle overflow

7.11. RHC システムロールを使用したシステムの登録解除

サブスクリプションサービスが不要になった場合は、Red Hat からシステムの登録を解除できます。

前提条件

- 管理対象ノードで Playbook を実行できるユーザーとしてコントロールノードにログインしている。

-

管理対象ノードへの接続に使用するアカウントには、そのノードに対する

sudo権限がある。 - この Playbook を実行する管理対象ノードまたは管理対象ノードのグループが、Ansible インベントリーファイルにリストされている。

- システムはすでに登録されています。

手順

登録を解除するには、Playbook ファイル (例:

~/unregister.yml) を作成し、次のコンテンツを追加します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow Playbook を実行します。

ansible-playbook ~/unregister.yml

# ansible-playbook ~/unregister.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

第8章 RHEL システムロールを使用したネットワーク設定

管理者は、network RHEL システムロールを使用して、ネットワーク関連の設定および管理タスクを自動化できます。

8.1. ネットワーク RHEL システムロールとインターフェイス名を使用した静的 IP アドレスでのイーサネット接続設定

network RHEL システムロールを使用して、イーサネット接続をリモートで設定できます。

たとえば、以下の手順では、以下の設定で enp7s0 デバイスの NetworkManager 接続プロファイルを作成します。

-

静的 IPv4 アドレス: サブネットマスクが

/24の192.0.2.1 -

静的 IPv6 アドレス -

2001:db8:1::1(/64サブネットマスクあり) -

IPv4 デフォルトゲートウェイ -

192.0.2.254 -

IPv6 デフォルトゲートウェイ -

2001:db8:1::fffe -

IPv4 DNS サーバー -

192.0.2.200 -

IPv6 DNS サーバー -

2001:db8:1::ffbb -

DNS 検索ドメイン -

example.com

Ansible コントロールノードで以下の手順を実行します。

前提条件

- 制御ノードと管理ノードを準備している

- 管理対象ノードで Playbook を実行できるユーザーとしてコントロールノードにログインしている。

-

管理対象ノードへの接続に使用するアカウントには、そのノードに対する

sudo権限がある。 - この Playbook を実行する管理対象ノードまたは管理対象ノードのグループが、Ansible インベントリーファイルにリストされている。

- サーバーに、物理または仮想のイーサネットデバイスが設定されている。

- 管理対象ノードが NetworkManager を使用してネットワークを設定している。

手順

~/ethernet-static-IP.ymlなどの Playbook ファイルを次の内容で作成します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow Playbook を実行します。

ansible-playbook ~/ethernet-static-IP.yml

# ansible-playbook ~/ethernet-static-IP.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

8.2. ネットワーク RHEL システムロールとデバイスパスを使用した静的 IP アドレスでのイーサネット接続設定

network RHEL システムロールを使用して、イーサネット接続をリモートで設定できます。

デバイスパスは、次のコマンドで識別できます。

udevadm info /sys/class/net/<device_name> | grep ID_PATH=

# udevadm info /sys/class/net/<device_name> | grep ID_PATH=

たとえば、以下の手順では、PCI ID 0000:00:0[1-3].0 式に一致するが、0000:00:02.0 は一致しないデバイスに対して、以下の設定で NetworkManager 接続プロファイルを作成します。

-

静的 IPv4 アドレス: サブネットマスクが

/24の192.0.2.1 -

静的 IPv6 アドレス -

2001:db8:1::1(/64サブネットマスクあり) -

IPv4 デフォルトゲートウェイ -

192.0.2.254 -

IPv6 デフォルトゲートウェイ -

2001:db8:1::fffe -

IPv4 DNS サーバー -

192.0.2.200 -

IPv6 DNS サーバー -

2001:db8:1::ffbb -

DNS 検索ドメイン -

example.com

Ansible コントロールノードで以下の手順を実行します。

前提条件

- 制御ノードと管理ノードを準備している

- 管理対象ノードで Playbook を実行できるユーザーとしてコントロールノードにログインしている。

-

管理対象ノードへの接続に使用するアカウントには、そのノードに対する

sudo権限がある。 - この Playbook を実行する管理対象ノードまたは管理対象ノードのグループが、Ansible インベントリーファイルにリストされている。

- サーバーに、物理または仮想のイーサネットデバイスが設定されている。

- 管理対象ノードが NetworkManager を使用してネットワークを設定している。

手順

~/ethernet-static-IP.ymlなどの Playbook ファイルを次の内容で作成します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow この例の

matchパラメーターは、Ansible が PCI ID0000:00:0[1-3].0に一致するデバイスに再生を適用するが、0000:00:02.0には適用しないことを定義します。使用できる特殊な修飾子およびワイルドカードの詳細は、/usr/share/ansible/roles/rhel-system-roles.network/README.mdファイルーのmatchパラメーターの説明を参照してください。Playbook を実行します。

ansible-playbook ~/ethernet-static-IP.yml

# ansible-playbook ~/ethernet-static-IP.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

8.3. ネットワーク RHEL システムロールとインターフェイス名を使用した動的 IP アドレスでのイーサネット接続設定

network RHEL システムロールを使用して、イーサネット接続をリモートで設定できます。動的 IP アドレス設定との接続の場合、NetworkManager は、DHCP サーバーから接続の IP 設定を要求します。

Ansible コントロールノードで以下の手順を実行します。

前提条件

- 制御ノードと管理ノードを準備している

- 管理対象ノードで Playbook を実行できるユーザーとしてコントロールノードにログインしている。

-

管理対象ノードへの接続に使用するアカウントには、そのノードに対する

sudo権限がある。 - この Playbook を実行する管理対象ノードまたは管理対象ノードのグループが、Ansible インベントリーファイルにリストされている。

- サーバーに、物理または仮想のイーサネットデバイスが設定されている。

- DHCP サーバーをネットワークで使用できる。

- 管理対象ノードが NetworkManager を使用してネットワークを設定している。

手順

~/ethernet-dynamic-IP.ymlなどの Playbook ファイルを次の内容で作成します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow Playbook を実行します。

ansible-playbook ~/ethernet-dynamic-IP.yml

# ansible-playbook ~/ethernet-dynamic-IP.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

8.4. ネットワーク RHEL システムロールとデバイスパスを使用した動的 IP アドレスでのイーサネット接続設定

network RHEL システムロールを使用して、イーサネット接続をリモートで設定できます。動的 IP アドレス設定との接続の場合、NetworkManager は、DHCP サーバーから接続の IP 設定を要求します。

デバイスパスは、次のコマンドで識別できます。

udevadm info /sys/class/net/<device_name> | grep ID_PATH=

# udevadm info /sys/class/net/<device_name> | grep ID_PATH=Ansible コントロールノードで以下の手順を実行します。

前提条件

- 制御ノードと管理ノードを準備している

- 管理対象ノードで Playbook を実行できるユーザーとしてコントロールノードにログインしている。

-

管理対象ノードへの接続に使用するアカウントには、そのノードに対する

sudo権限がある。 - この Playbook を実行する管理対象ノードまたは管理対象ノードのグループが、Ansible インベントリーファイルにリストされている。

- サーバーに、物理または仮想のイーサネットデバイスが設定されている。

- DHCP サーバーをネットワークで使用できる。

- 管理対象ホストは、NetworkManager を使用してネットワークを設定します。

手順

~/ethernet-dynamic-IP.ymlなどの Playbook ファイルを次の内容で作成します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow この例の

matchパラメーターは、Ansible が PCI ID0000:00:0[1-3].0に一致するデバイスに再生を適用するが、0000:00:02.0には適用しないことを定義します。使用できる特殊な修飾子およびワイルドカードの詳細は、/usr/share/ansible/roles/rhel-system-roles.network/README.mdファイルーのmatchパラメーターの説明を参照してください。Playbook を実行します。

ansible-playbook ~/ethernet-dynamic-IP.yml

# ansible-playbook ~/ethernet-dynamic-IP.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

8.5. ネットワーク RHEL システムロールを使用した VLAN タギングの設定

network RHEL システムロールを使用して、VLAN タグ付けを設定できます。この例では、イーサネット接続と、このイーサネット接続の上に ID 10 の VLAN を追加します。子デバイスの VLAN 接続には、IP、デフォルトゲートウェイ、および DNS の設定が含まれます。

環境に応じて、プレイを適宜調整します。以下に例を示します。

-

ボンディングなどの他の接続でポートとして VLAN を使用する場合は、

ip属性を省略し、子設定で IP 設定を行います。 -

VLAN でチーム、ブリッジ、またはボンディングデバイスを使用するには、

interface_nameと VLAN で使用するポートのtype属性を調整します。

Ansible コントロールノードで以下の手順を実行します。

前提条件

- 制御ノードと管理ノードを準備している

- 管理対象ノードで Playbook を実行できるユーザーとしてコントロールノードにログインしている。

-

管理対象ノードへの接続に使用するアカウントには、そのノードに対する

sudo権限がある。 - この Playbook を実行する管理対象ノードまたは管理対象ノードのグループが、Ansible インベントリーファイルにリストされている。

手順

~/vlan-ethernet.ymlなどの Playbook ファイルを次の内容で作成します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow VLAN プロファイルの

parent属性は、enp1s0デバイス上で動作する VLAN を設定します。Playbook を実行します。

ansible-playbook ~/vlan-ethernet.yml

# ansible-playbook ~/vlan-ethernet.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

8.6. ネットワーク RHEL システムロールを使用したネットワークブリッジの設定

network RHEL システムロールを使用して、Linux ブリッジを設定できます。たとえば、2 つのイーサネットデバイスを使用するネットワークブリッジを設定し、IPv4 アドレスおよび IPv6 アドレス、デフォルトゲートウェイ、および DNS 設定を設定します。

Linux ブリッジのポートではなく、ブリッジに IP 設定を指定します。

Ansible コントロールノードで以下の手順を実行します。

前提条件

- 制御ノードと管理ノードを準備している

- 管理対象ノードで Playbook を実行できるユーザーとしてコントロールノードにログインしている。

-

管理対象ノードへの接続に使用するアカウントには、そのノードに対する

sudo権限がある。 - この Playbook を実行する管理対象ノードまたは管理対象ノードのグループが、Ansible インベントリーファイルにリストされている。

- サーバーに、2 つ以上の物理ネットワークデバイスまたは仮想ネットワークデバイスがインストールされている。

手順

~/bridge-ethernet.ymlなどの Playbook ファイルを次の内容で作成します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow Playbook を実行します。

ansible-playbook ~/bridge-ethernet.yml

# ansible-playbook ~/bridge-ethernet.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

8.7. ネットワーク RHEL システムロールを使用したネットワークボンディングの設定

network の RHEL システムロールを使用して、Linux ボンディングを設定できます。たとえば、2 つのイーサネットデバイスを使用する active-backup モードでネットワークボンディングを設定し、IPv4 アドレスおよび IPv6 アドレス、デフォルトゲートウェイ、および DNS 設定を設定します。

Linux ボンディングのポートではなく、ボンディングに IP 設定を設定します。

Ansible コントロールノードで以下の手順を実行します。

前提条件

- 制御ノードと管理ノードを準備している

- 管理対象ノードで Playbook を実行できるユーザーとしてコントロールノードにログインしている。

-

管理対象ノードへの接続に使用するアカウントには、そのノードに対する

sudo権限がある。 - この Playbook を実行する管理対象ノードまたは管理対象ノードのグループが、Ansible インベントリーファイルにリストされている。

- サーバーに、2 つ以上の物理ネットワークデバイスまたは仮想ネットワークデバイスがインストールされている。

手順

~/bond-ethernet.ymlなどの Playbook ファイルを次の内容で作成します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow Playbook を実行します。

ansible-playbook ~/bond-ethernet.yml

# ansible-playbook ~/bond-ethernet.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

8.8. ネットワーク RHEL システムロールを使用した IPoIB 接続の設定

network RHEL システムロールを使用して、IP over InfiniBand (IPoIB) デバイスの NetworkManager 接続プロファイルをリモートで作成できます。たとえば、Ansible Playbook を実行して、次の設定で mlx4_ib0 インターフェイスの InfiniBand 接続をリモートで追加します。

-

IPoIB デバイス -

mlx4_ib0.8002 -

パーティションキー

p_key-0x8002 -

静的

IPv4アドレス -192.0.2.1と/24サブネットマスク -

静的

IPv6アドレス -2001:db8:1::1と/64サブネットマスク

Ansible コントロールノードで以下の手順を実行します。

前提条件

- コントロールノードと管理対象ノードを準備している。

- 管理対象ノードで Playbook を実行できるユーザーとしてコントロールノードにログインしている。

-

管理対象ノードへの接続に使用するアカウントには、そのノードに対する

sudo権限がある。 - この Playbook を実行する管理対象ノードまたは管理対象ノードのグループが、Ansible インベントリーファイルにリストされている。

-

mlx4_ib0という名前の InfiniBand デバイスが管理対象ノードにインストールされている。 - 管理対象ノードが NetworkManager を使用してネットワークを設定している。

手順

~/IPoIB.ymlなどの Playbook ファイルを次の内容で作成します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow この例のように

p_keyパラメーターを設定する場合は、IPoIB デバイスでinterface_nameパラメーターを設定しないでください。Playbook を実行します。

ansible-playbook ~/IPoIB.yml

# ansible-playbook ~/IPoIB.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

検証

managed-node-01.example.comホストで、mlx4_ib0.8002デバイスの IP 設定を表示します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow mlx4_ib0.8002デバイスのパーティションキー (P_Key) を表示します。cat /sys/class/net/mlx4_ib0.8002/pkey 0x8002

# cat /sys/class/net/mlx4_ib0.8002/pkey 0x8002Copy to Clipboard Copied! Toggle word wrap Toggle overflow mlx4_ib0.8002デバイスのモードを表示します。cat /sys/class/net/mlx4_ib0.8002/mode datagram

# cat /sys/class/net/mlx4_ib0.8002/mode datagramCopy to Clipboard Copied! Toggle word wrap Toggle overflow

8.9. ネットワーク RHEL システムロールを使用した特定のサブネットから別のデフォルトゲートウェイへのトラフィックのルーティング

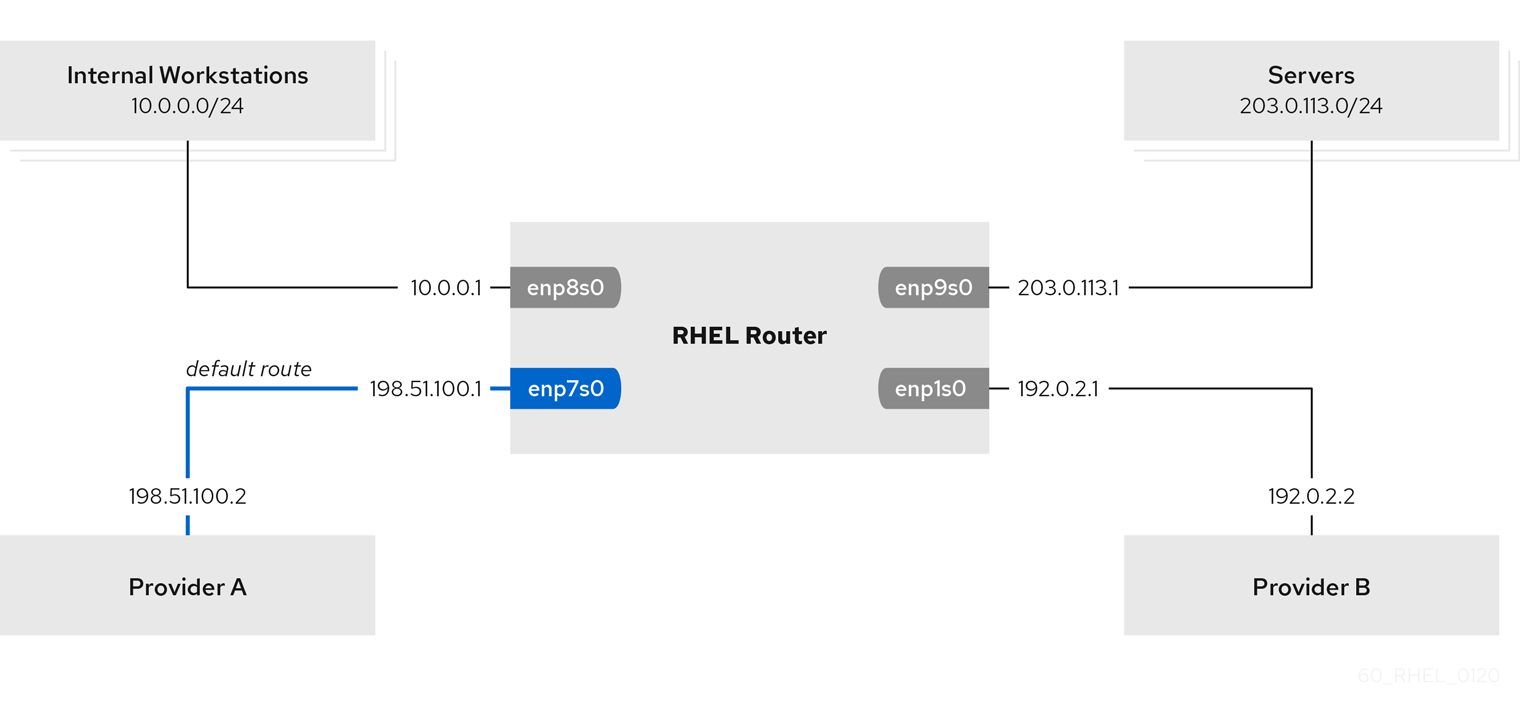

ポリシーベースのルーティングを使用して、特定のサブネットからのトラフィックに対して別のデフォルトゲートウェイを設定できます。たとえば、デフォルトルートを使用してすべてのトラフィックをインターネットプロバイダー A にルーティングするルーターとして RHEL を設定できます。ただし、内部ワークステーションサブネットから受信したトラフィックはプロバイダー B にルーティングされます。

ポリシーベースのルーティングをリモートで複数のノードに設定するには、RHEL network システムロールを使用できます。Ansible コントロールノードで以下の手順を実行します。

この手順では、次のネットワークトポロジーを想定しています。

前提条件

- 制御ノードと管理ノードを準備している

- 管理対象ノードで Playbook を実行できるユーザーとしてコントロールノードにログインしている。

-

管理対象ノードへの接続に使用するアカウントには、そのノードに対する

sudo権限がある。 - この Playbook を実行する管理対象ノードまたは管理対象ノードのグループが、Ansible インベントリーファイルにリストされている。

-

管理対象ノードは、

NetworkManagerおよびfirewalldサービスを使用します。 設定する管理対象ノードには、次の 4 つのネットワークインターフェイスがあります。

-

enp7s0インターフェイスはプロバイダー A のネットワークに接続されます。プロバイダーのネットワークのゲートウェイ IP は198.51.100.2で、ネットワークは/30ネットワークマスクを使用します。 -

enp1s0インターフェイスはプロバイダー B のネットワークに接続されます。プロバイダーのネットワークのゲートウェイ IP は192.0.2.2で、ネットワークは/30ネットワークマスクを使用します。 -

enp8s0インターフェイスは、内部ワークステーションで10.0.0.0/24サブネットに接続されています。 -

enp9s0インターフェイスは、会社のサーバーで203.0.113.0/24サブネットに接続されています。

-

-

内部ワークステーションのサブネット内のホストは、デフォルトゲートウェイとして

10.0.0.1を使用します。この手順では、この IP アドレスをルーターのenp8s0ネットワークインターフェイスに割り当てます。 -

サーバーサブネット内のホストは、デフォルトゲートウェイとして

203.0.113.1を使用します。この手順では、この IP アドレスをルーターのenp9s0ネットワークインターフェイスに割り当てます。

手順

~/pbr.ymlなどの Playbook ファイルを次の内容で作成します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow Playbook を実行します。

ansible-playbook ~/pbr.yml

# ansible-playbook ~/pbr.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

検証

内部ワークステーションサブネットの RHEL ホストで、以下を行います。

tracerouteパッケージをインストールします。yum install traceroute

# yum install tracerouteCopy to Clipboard Copied! Toggle word wrap Toggle overflow tracerouteユーティリティーを使用して、インターネット上のホストへのルートを表示します。traceroute redhat.com

# traceroute redhat.com traceroute to redhat.com (209.132.183.105), 30 hops max, 60 byte packets 1 10.0.0.1 (10.0.0.1) 0.337 ms 0.260 ms 0.223 ms 2 192.0.2.1 (192.0.2.1) 0.884 ms 1.066 ms 1.248 ms ...Copy to Clipboard Copied! Toggle word wrap Toggle overflow コマンドの出力には、ルーターがプロバイダー B のネットワークである

192.0.2.1経由でパケットを送信することが表示されます。

サーバーのサブネットの RHEL ホストで、以下を行います。

tracerouteパッケージをインストールします。yum install traceroute

# yum install tracerouteCopy to Clipboard Copied! Toggle word wrap Toggle overflow tracerouteユーティリティーを使用して、インターネット上のホストへのルートを表示します。traceroute redhat.com

# traceroute redhat.com traceroute to redhat.com (209.132.183.105), 30 hops max, 60 byte packets 1 203.0.113.1 (203.0.113.1) 2.179 ms 2.073 ms 1.944 ms 2 198.51.100.2 (198.51.100.2) 1.868 ms 1.798 ms 1.549 ms ...Copy to Clipboard Copied! Toggle word wrap Toggle overflow コマンドの出力には、ルーターがプロバイダー A のネットワークである

198.51.100.2経由でパケットを送信することが表示されます。

RHEL システムロールを使用して設定した RHEL ルーターで、次の手順を実行します。

ルールのリストを表示します。

ip rule list

# ip rule list 0: from all lookup local 5: from 10.0.0.0/24 lookup 5000 32766: from all lookup main 32767: from all lookup defaultCopy to Clipboard Copied! Toggle word wrap Toggle overflow デフォルトでは、RHEL には、

localテーブル、mainテーブル、およびdefaultテーブルのルールが含まれます。テーブル

5000のルートを表示します。ip route list table 5000

# ip route list table 5000 0.0.0.0/0 via 192.0.2.2 dev enp1s0 proto static metric 100 10.0.0.0/24 dev enp8s0 proto static scope link src 192.0.2.1 metric 102Copy to Clipboard Copied! Toggle word wrap Toggle overflow インターフェイスとファイアウォールゾーンを表示します。

firewall-cmd --get-active-zones

# firewall-cmd --get-active-zones external interfaces: enp1s0 enp7s0 trusted interfaces: enp8s0 enp9s0Copy to Clipboard Copied! Toggle word wrap Toggle overflow externalゾーンでマスカレードが有効になっていることを確認します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow

8.10. ネットワーク RHEL システムロールを使用した 802.1X ネットワーク認証による静的イーサネット接続の設定

network RHEL システムロールを使用して、802.1X 規格を使用してクライアントを認証するイーサネット接続の作成を自動化できます。たとえば、Ansible Playbook を実行して、以下の設定で enp1s0 インターフェイスのイーサネット接続をリモートで追加します。

-

静的 IPv4 アドレス: サブネットマスクが

/24の192.0.2.1 -

静的 IPv6 アドレス -

2001:db8:1::1(/64サブネットマスクあり) -

IPv4 デフォルトゲートウェイ -

192.0.2.254 -

IPv6 デフォルトゲートウェイ -

2001:db8:1::fffe -

IPv4 DNS サーバー -

192.0.2.200 -

IPv6 DNS サーバー -

2001:db8:1::ffbb -

DNS 検索ドメイン -

example.com -

TLSExtensible Authentication Protocol (EAP) を使用した 802.1X ネットワーク認証

Ansible コントロールノードで以下の手順を実行します。

前提条件

- 制御ノードと管理ノードを準備している

- 管理対象ノードで Playbook を実行できるユーザーとしてコントロールノードにログインしている。

-

管理対象ノードへの接続に使用するアカウントには、そのノードに対する

sudo権限がある。 - この Playbook を実行する管理対象のノードまたは管理対象のノードのグループは、Ansible インベントリーファイルにリストされています。

- ネットワークは 802.1X ネットワーク認証をサポートしている。

- 管理対象ノードは NetworkManager を使用します。

TLS 認証に必要な以下のファイルがコントロールノードにある。

-

クライアントキーは、

/srv/data/client.keyファイルに保存されます。 -

クライアント証明書は

/srv/data/client.crtファイルに保存されます。 -

認証局 (CA) 証明書は、

/srv/data/ca.crtファイルに保存されます。

-

クライアントキーは、

手順

~/enable-802.1x.ymlなどの Playbook ファイルを次の内容で作成します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow Playbook を実行します。

ansible-playbook ~/enable-802.1x.yml

# ansible-playbook ~/enable-802.1x.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

8.11. ネットワーク RHEL システムロールを使用した既存の接続でのデフォルトゲートウェイの設定

network の RHEL システムロールを使用して、デフォルトゲートウェイを設定できます。

network の RHEL システムロールを使用する再生を実行すると、設定値が再生で指定されたものと一致しない場合に、システムロールが同じ名前の既存の接続プロファイルを上書きします。したがって、IP 設定がすでに存在している場合でも、プレイでネットワーク接続プロファイルの設定全体を指定する必要があります。それ以外の場合は、ロールはこれらの値をデフォルト値にリセットします。

この手順では、すでに存在するかどうかに応じて、以下の設定で enp1s0 接続プロファイルを作成または更新します。

-

静的 IPv4 アドレス -

/24サブネットマスクを持つ198.51.100.20 -

静的 IPv6 アドレス -

2001:db8:1::1(/64サブネットマスクあり) -

IPv4 デフォルトゲートウェイ -

198.51.100.254 -

IPv6 デフォルトゲートウェイ -

2001:db8:1::fffe -

IPv4 DNS サーバー -

198.51.100.200 -

IPv6 DNS サーバー -

2001:db8:1::ffbb -

DNS 検索ドメイン -

example.com

Ansible コントロールノードで以下の手順を実行します。

前提条件

- 制御ノードと管理ノードを準備している

- 管理対象ノードで Playbook を実行できるユーザーとしてコントロールノードにログインしている。

-

管理対象ノードへの接続に使用するアカウントには、そのノードに対する

sudo権限がある。 - この Playbook を実行する管理対象ノードまたは管理対象ノードのグループが、Ansible インベントリーファイルにリストされている。

手順

~/ethernet-connection.ymlなどの Playbook ファイルを次の内容で作成します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow Playbook を実行します。

ansible-playbook ~/ethernet-connection.yml

# ansible-playbook ~/ethernet-connection.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

8.12. ネットワーク RHEL システムロールを使用した静的ルートの設定

network RHEL システムロールを使用して、静的ルートを設定できます。

network の RHEL システムロールを使用する再生を実行すると、設定値が再生で指定されたものと一致しない場合に、システムロールが同じ名前の既存の接続プロファイルを上書きします。したがって、IP 設定がすでに存在している場合でも、プレイでネットワーク接続プロファイルの設定全体を指定する必要があります。それ以外の場合は、ロールはこれらの値をデフォルト値にリセットします。

この手順では、すでに存在するかどうかに応じて、以下の設定で enp7s0 接続プロファイルを作成または更新します。

-

静的 IPv4 アドレス: サブネットマスクが

/24の192.0.2.1 -

静的 IPv6 アドレス -

2001:db8:1::1(/64サブネットマスクあり) -

IPv4 デフォルトゲートウェイ -

192.0.2.254 -

IPv6 デフォルトゲートウェイ -

2001:db8:1::fffe -

IPv4 DNS サーバー -

192.0.2.200 -

IPv6 DNS サーバー -

2001:db8:1::ffbb -

DNS 検索ドメイン -

example.com 静的ルート:

-

198.51.100.0/24のゲートウェイ192.0.2.10 -

2001:db8:2::/64とゲートウェイ2001:db8:1::10

-

Ansible コントロールノードで以下の手順を実行します。

前提条件

- 制御ノードと管理ノードを準備している

- 管理対象ノードで Playbook を実行できるユーザーとしてコントロールノードにログインしている。

-

管理対象ノードへの接続に使用するアカウントには、そのノードに対する

sudo権限がある。 - この Playbook を実行する管理対象ノードまたは管理対象ノードのグループが、Ansible インベントリーファイルにリストされている。

手順

~/add-static-routes.ymlなどの Playbook ファイルを次の内容で作成します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow Playbook を実行します。

ansible-playbook ~/add-static-routes.yml

# ansible-playbook ~/add-static-routes.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

検証

管理対象ノードで以下を行います。

IPv4 ルートを表示します。

ip -4 route

# ip -4 route ... 198.51.100.0/24 via 192.0.2.10 dev enp7s0Copy to Clipboard Copied! Toggle word wrap Toggle overflow IPv6 ルートを表示します。

ip -6 route

# ip -6 route ... 2001:db8:2::/64 via 2001:db8:1::10 dev enp7s0 metric 1024 pref mediumCopy to Clipboard Copied! Toggle word wrap Toggle overflow

8.13. ネットワーク RHEL システムロールを使用した ethtool オフロード機能の設定

network の RHEL システムロールを使用して、NetworkManager 接続の ethtool 機能を設定できます。

network の RHEL システムロールを使用する再生を実行すると、設定値が再生で指定されたものと一致しない場合に、システムロールが同じ名前の既存の接続プロファイルを上書きします。したがって、IP 設定などがすでに存在している場合でも、常にネットワーク接続プロファイルの設定全体をプレイで指定します。それ以外の場合は、ロールはこれらの値をデフォルト値にリセットします。

この手順では、すでに存在するかどうかに応じて、以下の設定で enp1s0 接続プロファイルを作成または更新します。

-

静的

IPv4アドレス -/24サブネットマスクを持つ198.51.100.20 -

静的

IPv6アドレス -2001:db8:1::1と/64サブネットマスク -

IPv4デフォルトゲートウェイ -198.51.100.254 -

IPv6デフォルトゲートウェイ -2001:db8:1::fffe -

IPv4DNS サーバー -198.51.100.200 -

IPv6DNS サーバー -2001:db8:1::ffbb -

DNS 検索ドメイン -

example.com ethtool機能:- 汎用受信オフロード (GRO): 無効

- Generic segmentation offload(GSO): 有効化

- TX stream control transmission protocol (SCTP) segmentation: 無効

Ansible コントロールノードで以下の手順を実行します。

前提条件

- 制御ノードと管理ノードを準備している

- 管理対象ノードで Playbook を実行できるユーザーとしてコントロールノードにログインしている。

-

管理対象ノードへの接続に使用するアカウントには、そのノードに対する

sudo権限がある。 - この Playbook を実行する管理対象ノードまたは管理対象ノードのグループが、Ansible インベントリーファイルにリストされている。

手順

Playbook ファイル (例:

~/configure-ethernet-device-with-ethtool-features.yml) を次の内容で作成します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow Playbook を実行します。

ansible-playbook ~/configure-ethernet-device-with-ethtool-features.yml

# ansible-playbook ~/configure-ethernet-device-with-ethtool-features.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

8.14. ネットワーク RHEL システムロールのネットワーク状態

network RHEL システムロールは、Playbook でデバイスを設定するための状態設定をサポートしています。これには、network_state 変数の後に状態設定を使用します。

Playbook で network_state 変数を使用する利点:

- 状態設定で宣言型の方法を使用すると、インターフェイスを設定でき、NetworkManager はこれらのインターフェイスのプロファイルをバックグラウンドで作成します。

-

network_state変数を使用すると、変更が必要なオプションを指定できます。他のすべてのオプションはそのまま残ります。ただし、network_connections変数を使用して、ネットワーク接続プロファイルを変更するには、すべての設定を指定する必要があります。

たとえば、動的 IP アドレス設定でイーサネット接続を作成するには、Playbook で次の vars ブロックを使用します。

| 状態設定を含むPlaybook | 通常のPlaybook |

|

|

|

たとえば、上記のように作成した動的 IP アドレス設定の接続ステータスのみを変更するには、Playbook で次の vars ブロックを使用します。

| 状態設定を含むPlaybook | 通常のPlaybook |

|

|

|

第9章 システムロールを使用した firewalld の設定

firewall システムロールを使用すると、一度に複数のクライアントに firewalld サービスを設定できます。この解決策は以下のとおりです。

- 入力設定が効率的なインターフェイスを提供する。

-

目的の

firewalldパラメーターを 1 か所で保持する。

コントロールノードで firewall ロールを実行すると、システムロールは firewalld パラメーターをマネージドノードに即座に適用し、再起動後も維持されます。

9.1. RHEL システムロール firewall の概要

RHEL システムロールは、Ansible 自動化ユーティリティーのコンテンツセットです。このコンテンツは、Ansible 自動化ユーティリティーとともに、複数のシステムをリモートで管理するための一貫した設定インターフェイスを提供します。

firewalld サービスの自動設定に、RHEL システムロールからの rhel-system-roles.firewall ロールが導入されました。rhel-system-roles パッケージには、このシステムロールと参考ドキュメントも含まれます。

firewalld パラメーターを自動化された方法で 1 つ以上のシステムに適用するには、Playbook で firewall システムロール変数を使用します。Playbook は、テキストベースの YAML 形式で記述された 1 つ以上のプレイのリストです。

インベントリーファイルを使用して、Ansible が設定するシステムセットを定義できます。

firewall ロールを使用すると、以下のような異なる firewalld パラメーターを設定できます。

- ゾーン。

- パケットが許可されるサービス。

- ポートへのトラフィックアクセスの付与、拒否、または削除。

- ゾーンのポートまたはポート範囲の転送。

9.2. ファイアウォール RHEL システムロールを使用した firewalld 設定のリセット

firewall RHEL システムロールを使用すると、firewalld 設定をデフォルトの状態にリセットできます。previous:replaced パラメーターを変数リストに追加すると、システムロールは既存のユーザー定義の設定をすべて削除し、firewalld をデフォルトにリセットします。previous:replaced パラメーターを他の設定と組み合わせると、firewall ロールは新しい設定を適用する前に既存の設定をすべて削除します。

Ansible コントロールノードで以下の手順を実行します。

前提条件

- 制御ノードと管理ノードを準備している

- 管理対象ノードで Playbook を実行できるユーザーとしてコントロールノードにログインしている。

-

管理対象ノードへの接続に使用するアカウントには、そのノードに対する

sudo権限がある。 - この Playbook を実行する管理対象ノードまたは管理対象ノードのグループが、Ansible インベントリーファイルにリストされている。

手順

~/reset-firewalld.ymlなどの Playbook ファイルを次の内容で作成します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow Playbook を実行します。

ansible-playbook ~/configuring-a-dmz.yml

# ansible-playbook ~/configuring-a-dmz.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

検証

管理対象ノードで

rootとして次のコマンドを実行し、すべてのゾーンを確認します。firewall-cmd --list-all-zones

# firewall-cmd --list-all-zonesCopy to Clipboard Copied! Toggle word wrap Toggle overflow

9.3. 別のローカルポートへの着信トラフィックの転送

firewall ロールを使用すると、複数の管理対象ホストで設定が永続化されるので firewalld パラメーターをリモートで設定できます。

Ansible コントロールノードで以下の手順を実行します。

前提条件

- 制御ノードと管理ノードを準備している

- 管理対象ノードで Playbook を実行できるユーザーとしてコントロールノードにログインしている。

-

管理対象ノードへの接続に使用するアカウントには、そのノードに対する

sudo権限がある。 - この Playbook を実行する管理対象ノードまたは管理対象ノードのグループが、Ansible インベントリーファイルにリストされている。

手順

~/port_forwarding.ymlなどの Playbook ファイルを次の内容で作成します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow Playbook を実行します。

ansible-playbook ~/port_forwarding.yml

# ansible-playbook ~/port_forwarding.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

検証

管理対象ホストで、

firewalld設定を表示します。firewall-cmd --list-forward-ports

# firewall-cmd --list-forward-portsCopy to Clipboard Copied! Toggle word wrap Toggle overflow

9.4. システムロールを使用したポートの設定

RHEL firewall システムロールを使用すると、着信トラフィックに対してローカルファイアウォールでポートを開くか閉じて、再起動後に新しい設定を永続化できます。たとえば、HTTPS サービスの着信トラフィックを許可するようにデフォルトゾーンを設定できます。

Ansible コントロールノードで以下の手順を実行します。

前提条件

- 制御ノードと管理ノードを準備している

- 管理対象ノードで Playbook を実行できるユーザーとしてコントロールノードにログインしている。

-

管理対象ノードへの接続に使用するアカウントには、そのノードに対する

sudo権限がある。 - この Playbook を実行する管理対象ノードまたは管理対象ノードのグループが、Ansible インベントリーファイルにリストされている。

手順

~/opening-a-port.ymlなどの Playbook ファイルを次の内容で作成します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow permanent: trueオプションを使用すると、再起動後も新しい設定が維持されます。Playbook を実行します。

ansible-playbook ~/opening-a-port.yml

# ansible-playbook ~/opening-a-port.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

検証

管理対象ノードで、

HTTPSサービスに関連付けられた443/tcpポートが開いていることを確認します。firewall-cmd --list-ports

# firewall-cmd --list-ports 443/tcpCopy to Clipboard Copied! Toggle word wrap Toggle overflow

9.5. firewalld RHEL システムロールを使用した DMZ firewalld ゾーンの設定

システム管理者は、firewall システムロールを使用して、enp1s0 インターフェイスで dmz ゾーンを設定し、ゾーンへの HTTPS トラフィックを許可できます。これにより、外部ユーザーが Web サーバーにアクセスできるようにします。

Ansible コントロールノードで以下の手順を実行します。

前提条件

- 制御ノードと管理ノードを準備している

- 管理対象ノードで Playbook を実行できるユーザーとしてコントロールノードにログインしている。

-

管理対象ノードへの接続に使用するアカウントには、そのノードに対する

sudo権限がある。 - この Playbook を実行する管理対象ノードまたは管理対象ノードのグループが、Ansible インベントリーファイルにリストされている。

手順

~/configuring-a-dmz.ymlなどの Playbook ファイルを次の内容で作成します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow Playbook を実行します。

ansible-playbook ~/configuring-a-dmz.yml

# ansible-playbook ~/configuring-a-dmz.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

検証

管理ノードで、

dmzゾーンに関する詳細情報を表示します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow

第10章 システムロールの postfix ロールの変数

postfix ロール変数により、ユーザーは postfix Mail Transfer Agent (MTA) をインストール、設定、および起動できます。

以下のロール変数がこのセクションで定義されています。

-

postfix_conf: 対応しているpostfix設定パラメーターすべてのキー/値のペアが含まれます。初期設定では、このpostfix_confには値が設定されていません。

postfix_conf: relayhost: example.com

postfix_conf:

relayhost: example.com

シナリオで既存の設定を削除し、必要な設定を Postfix のクリーンインストールの上に適用する必要がある場合は、postfix_conf ディクショナリー内で previous: replaced オプションを指定します。

previous: replaced オプション:

postfix_conf: relayhost: example.com previous: replaced

postfix_conf:

relayhost: example.com

previous: replaced-

postfix_check: 設定変更を検証するために、postfixの起動前に確認が実行されたかどうかを判断します。デフォルト値は true です。

以下に例を示します。

postfix_check: true

postfix_check: true-

postfix_backup: 設定のバックアップコピーが 1 つ作成されているかどうかを決定します。デフォルトでは、postfix_backupの値は false です。

以前のバックアップを上書きする場合は、以下のコマンドを実行します。

*cp /etc/postfix/main.cf /etc/postfix/main.cf.backup*

# *cp /etc/postfix/main.cf /etc/postfix/main.cf.backup*

postfix_backup の値を true に変更した場合は、postfix_backup_multiple の値も false に設定する必要があります。

以下に例を示します。

postfix_backup: true postfix_backup_multiple: false

postfix_backup: true

postfix_backup_multiple: false-

postfix_backup_multiple: ロールが設定のタイムスタンプ付きバックアップコピーを作成するかどうかを決定します。

複数のバックアップコピーを保持するには、次のコマンドを実行します。

*cp /etc/postfix/main.cf /etc/postfix/main.cf.$(date -Isec)*

# *cp /etc/postfix/main.cf /etc/postfix/main.cf.$(date -Isec)*

デフォルトでは、postfix_backup_multiple の値は true です。postfix_backup_multiple:true 設定は postfix_backup をオーバーライドします。postfix_backup を使用する場合は、postfix_backup_multiple:false を設定する必要があります。

-

postfix_manage_firewall:postfixロールをfirewallロールと統合して、ポートアクセスを管理します。デフォルトでは、変数はfalseに設定されます。postfixロールからポートアクセスを自動的に管理する場合は、変数をtrueに設定します。 -

postfix_manage_selinux:postfixロールをselinuxロールと統合して、ポートアクセスを管理します。デフォルトでは、変数はfalseに設定されます。postfixロールからポートアクセスを自動的に管理する場合は、変数をtrueに設定します。

設定パラメーターは削除できません。postfix ロールを実行する前に、postfix_conf を必要なすべての設定パラメーター設定し、ファイルモジュールを使用して /etc/postfix/main.cf を削除します。

第11章 システムロールを使用した SElinux の設定

11.1. selinux システムロールの概要

RHEL システムロールは、複数の RHEL システムをリモートで管理する一貫した設定インターフェイスを提供する Ansible ロールおよびモジュールの集合です。selinux システムロールでは、以下の操作が可能になります。

- SELinux ブール値、ファイルコンテキスト、ポート、およびログインに関連するローカルポリシーの変更を消去します。

- SELinux ポリシーブール値、ファイルコンテキスト、ポート、およびログインの設定

- 指定されたファイルまたはディレクトリーでファイルコンテキストを復元します。

- SELinux モジュールの管理

以下の表は、selinux システムロールで利用可能な入力変数の概要を示しています。

| ロール変数 | 説明 | CLI の代替手段 |

|---|---|---|

| selinux_policy | ターゲットプロセスまたは複数レベルのセキュリティー保護を保護するポリシーを選択します。 |

|

| selinux_state | SELinux モードを切り替えます。 |

|

| selinux_booleans | SELinux ブール値を有効または無効にします。 |

|

| selinux_fcontexts | SELinux ファイルコンテキストマッピングを追加または削除します。 |

|

| selinux_restore_dirs | ファイルシステムツリー内の SELinux ラベルを復元します。 |

|

| selinux_ports | ポートに SELinux ラベルを設定します。 |

|

| selinux_logins | ユーザーを SELinux ユーザーマッピングに設定します。 |

|

| selinux_modules | SELinux モジュールのインストール、有効化、無効化、または削除を行います。 |

|

rhel-system-roles パッケージによりインストールされる /usr/share/doc/rhel-system-roles/selinux/example-selinux-playbook.yml のサンプル Playbook は、Enforcing モードでターゲットポリシーを設定する方法を示しています。Playbook は、複数のローカルポリシーの変更を適用し、tmp/test_dir/ ディレクトリーのファイルコンテキストを復元します。

selinux ロール変数の詳細は、rhel-system-roles パッケージをインストールし、/usr/share/doc/rhel-system-roles/selinux/ ディレクトリーの README.md または README.html ファイルを参照してください。

11.2. selinux システムロールを使用した、複数のシステムでの SELinux 設定の適用

以下の手順に従って、検証した SELinux 設定を使用して Ansible Playbook を準備し、適用します。

前提条件

-

1 つまたは複数の 管理対象ノード へのアクセスとパーミッション (

selinuxシステムロールで設定するシステム)。 コントロールノード (このシステムから Red Hat Ansible Core は他のシステムを設定) へのアクセスおよびパーミッション。

コントロールノードでは、

-

ansible-coreパッケージおよびrhel-system-rolesパッケージがインストールされている。 - マネージドノードが記載されているインベントリーファイルがある。

-

RHEL 8.0-8.5 では、別の Ansible リポジトリーへのアクセス権を指定されており、Ansible をベースにする自動化用の Ansible Engine 2.9 が含まれています。Ansible Engine には、ansible、ansible-playbook などのコマンドラインユーティリティー、docker や podman などのコネクター、プラグインとモジュールが多く含まれています。Ansible Engine を入手してインストールする方法の詳細は、ナレッジベースのアーティクル記事 How to download and install Red Hat Ansible Engine を参照してください。

RHEL 8.6 および 9.0 では、Ansible Core (ansible-core パッケージとして提供) が導入されました。これには、Ansible コマンドラインユーティリティー、コマンド、およびビルトイン Ansible プラグインのセットが含まれています。RHEL は、AppStream リポジトリーを介してこのパッケージを提供し、サポート範囲は限定的です。詳細については、ナレッジベースの Scope of support for the Ansible Core package included in the RHEL 9 and RHEL 8.6 and later AppStream repositories を参照してください。

- マネージドノードが記載されているインベントリーファイルがある。

手順

Playbook を準備します。ゼロから開始するか、

rhel-system-rolesパッケージの一部としてインストールされたサンプル Playbook を変更してください。cp /usr/share/doc/rhel-system-roles/selinux/example-selinux-playbook.yml my-selinux-playbook.yml vi my-selinux-playbook.yml

# cp /usr/share/doc/rhel-system-roles/selinux/example-selinux-playbook.yml my-selinux-playbook.yml # vi my-selinux-playbook.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow シナリオに合わせて Playbook の内容を変更します。たとえば、次の部分では、システムが SELinux モジュール

selinux-local-1.ppをインストールして有効にします。selinux_modules: - { path: "selinux-local-1.pp", priority: "400" }selinux_modules: - { path: "selinux-local-1.pp", priority: "400" }Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 変更を保存し、テキストエディターを終了します。

host1、host2 および host3 システムで Playbook を実行します。

ansible-playbook -i host1,host2,host3 my-selinux-playbook.yml

# ansible-playbook -i host1,host2,host3 my-selinux-playbook.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

第12章 RHEL システムロールを使用したロギングの設定

システム管理者は、Logging システムロールを使用して、RHEL ホストをロギングサーバーとして設定し、多くのクライアントシステムからログを収集できます。

12.1. Logging システムロール

Logging システムロールを使用すると、ローカルおよびリモートホストにロギング設定をデプロイできます。

Logging システムロールを 1 つ以上のシステムに適用するには、Playbook でロギング設定を定義します。Playbook は、1 つ以上の play のリストです。Playbook は YAML 形式で表現され、人が判読できるようになっています。Playbook の詳細は、Ansible ドキュメントの Working with playbooks を参照してください。

Playbook に従って設定するシステムのセットは、インベントリーファイル で定義されます。インベントリーの作成および使用に関する詳細は、Ansible ドキュメントの How to build your inventory を参照してください。

ロギングソリューションは、ログと複数のロギング出力を読み取る複数の方法を提供します。

たとえば、ロギングシステムは以下の入力を受け取ることができます。

- ローカルファイル

-

systemd/journal - ネットワーク上で別のロギングシステム

さらに、ロギングシステムでは以下を出力できます。

-

/var/logディレクトリーのローカルファイルに保存されているログ - Elasticsearch に送信されたログ

- 別のロギングシステムに転送されたログ

Logging システムロールでは、シナリオに合わせて入出力を組み合わせることができます。たとえば、journal からの入力をローカルのファイルに保存しつつも、複数のファイルから読み込んだ入力を別のロギングシステムに転送してそのローカルのログファイルに保存するようにロギングソリューションを設定できます。

12.2. Logging システムロールのパラメーター

logging システムロール Playbook では、logging_inputs パラメーターで入力を、logging_outputs パラメーターで出力を、そして logging_flows パラメーターで入力と出力の関係を定義します。Logging システムロールは、ロギングシステムの追加設定オプションで、上記の変数を処理します。暗号化や自動ポート管理を有効にすることもできます。

現在、Logging システムロールで利用可能な唯一のロギングシステムは Rsyslog です。

logging_inputs: ロギングソリューションの入力リスト。-

name: 入力の一意の名前。logging_flowsでの使用: 入力リストおよび生成されたconfigファイル名の一部で使用されます。 type: 入力要素のタイプ。type は、roles/rsyslog/{tasks,vars}/inputs/のディレクトリー名に対応するタスクタイプを指定します。basics:systemdジャーナルまたはunixソケットからの入力を設定する入力。-

kernel_message:trueに設定されている場合にimklogを読み込みます。デフォルトはfalseです。 -

use_imuxsock:imjournalではなくimuxsockを使用します。デフォルトはfalseです。 -

ratelimit_burst:ratelimit_interval内に出力できるメッセージの最大数。use_imuxsockが false の場合、デフォルトで20000に設定されます。use_imuxsockが true の場合、デフォルトで200に設定されます。 -

ratelimit_interval:ratelimit_burstを評価する間隔。use_imuxsockが false の場合、デフォルトで 600 秒に設定されます。use_imuxsockが true の場合、デフォルトで 0 に設定されます。0 はレート制限がオフであることを示します。 -

persist_state_interval: ジャーナルの状態は、valueメッセージごとに永続化されます。デフォルトは10です。use_imuxsockが false の場合のみ、有効です。

-

-

files: ローカルファイルからの入力を設定する入力。 -

Remote: ネットワークを介して他のロギングシステムからの入力を設定する入力。

-

状態: 設定ファイルの状態。presentまたはabsent。デフォルトはpresentです。

-

logging_outputs: ロギングソリューションの出力リスト。-

files: ローカルファイルへの出力を設定する出力。 -

forwards: 別のロギングシステムへの出力を設定する出力。 -

remote_files: 別のロギングシステムからの出力をローカルファイルに設定する出力。

-

logging_flows:logging_inputsおよびlogging_outputsの関係を定義するフローのリスト。logging_flows変数には以下が含まれます。-

name: フローの一意の名前。 -

inputs:logging_inputs名の値のリスト。 -

outputs:logging_outputs名の値のリスト。

-

-

logging_manage_firewall:trueに設定すると、変数はfirewallロールを使用して、loggingロール内からのポートアクセスを自動的に管理します。 -

logging_manage_selinux:trueに設定すると、変数はselinuxロールを使用して、loggingロール内からポートアクセスを自動的に管理します。

12.3. ローカルの Logging システムロールの適用

Ansible Playbook を準備して適用し、別のマシンにロギングソリューションを設定します。各マシンはログをローカルに記録します。

前提条件

-

Logging システムロールを設定する

管理対象ノード1 つ以上へのアクセスおよびパーミッション。 コントロールノード (このシステムから Red Hat Ansible Core は他のシステムを設定) へのアクセスおよびパーミッション。

コントロールノードでは、

-

ansible-coreパッケージおよびrhel-system-rolesパッケージがインストールされている。

-

RHEL 8.0-8.5 では、別の Ansible リポジトリーへのアクセス権を指定されており、Ansible をベースにする自動化用の Ansible Engine 2.9 が含まれています。Ansible Engine には、ansible、ansible-playbook などのコマンドラインユーティリティー、docker や podman などのコネクター、プラグインとモジュールが多く含まれています。Ansible Engine を入手してインストールする方法の詳細は、ナレッジベースのアーティクル記事 How to download and install Red Hat Ansible Engine を参照してください。

RHEL 8.6 および 9.0 では、Ansible Core (ansible-core パッケージとして提供) が導入されました。これには、Ansible コマンドラインユーティリティー、コマンド、およびビルトイン Ansible プラグインのセットが含まれています。RHEL は、AppStream リポジトリーを介してこのパッケージを提供し、サポート範囲は限定的です。詳細については、ナレッジベースの Scope of support for the Ansible Core package included in the RHEL 9 and RHEL 8.6 and later AppStream repositories を参照してください。

- マネージドノードが記載されているインベントリーファイルがある。

デプロイメント時にシステムロールが rsyslog をインストールするため、rsyslog パッケージをインストールする必要はありません。

手順

必要なロールを定義する Playbook を作成します。

新しい YAML ファイルを作成し、これをテキストエディターで開きます。以下に例を示します。

vi logging-playbook.yml

# vi logging-playbook.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow 以下の内容を挿入します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

特定のインベントリーで Playbook を実行します。

ansible-playbook -i inventory-file /path/to/file/logging-playbook.yml

# ansible-playbook -i inventory-file /path/to/file/logging-playbook.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow 詳細は以下のようになります。

-

inventory-fileはインベントリーファイルに置き換えます。 -

logging-playbook.ymlは、使用する Playbook に置き換えます。

-

検証

/etc/rsyslog.confファイルの構文をテストします。rsyslogd -N 1

# rsyslogd -N 1 rsyslogd: version 8.1911.0-6.el8, config validation run... rsyslogd: End of config validation run. Bye.Copy to Clipboard Copied! Toggle word wrap Toggle overflow システムがログにメッセージを送信していることを確認します。

テストメッセージを送信します。

logger test

# logger testCopy to Clipboard Copied! Toggle word wrap Toggle overflow /var/log/messages ログを表示します。以下に例を示します。cat /var/log/messages Aug 5 13:48:31 hostname root[6778]: test

# cat /var/log/messages Aug 5 13:48:31 hostname root[6778]: testCopy to Clipboard Copied! Toggle word wrap Toggle overflow `hostname` はクライアントシステムのホスト名です。ログには、logger コマンドを入力したユーザーのユーザー名 (この場合は

root) が含まれていることに注意してください。

12.4. ローカルの Logging システムロールでのログのフィルタリング

rsyslog プロパティーベースのフィルターをもとにログをフィルターするロギングソリューションをデプロイできます。

前提条件

-

Logging システムロールを設定する

管理対象ノード1 つ以上へのアクセスおよびパーミッション。 コントロールノード (このシステムから Red Hat Ansible Core は他のシステムを設定) へのアクセスおよびパーミッション。

コントロールノードでは、

- Red Hat Ansible Core がインストールされている。

-

rhel-system-rolesパッケージがインストールされている。 - マネージドノードが記載されているインベントリーファイルがある。

デプロイメント時にシステムロールが rsyslog をインストールするため、rsyslog パッケージをインストールする必要はありません。

手順

以下の内容を含む新しい

playbook.ymlファイルを作成します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow この設定を使用すると、

error文字列を含むメッセージはすべて/var/log/errors.logに記録され、その他のメッセージはすべて/var/log/others.logに記録されます。errorプロパティーの値はフィルタリングする文字列に置き換えることができます。設定に合わせて変数を変更できます。

オプション: Playbook の構文を確認します。

ansible-playbook --syntax-check playbook.yml

# ansible-playbook --syntax-check playbook.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow インベントリーファイルで Playbook を実行します。

ansible-playbook -i inventory_file /path/to/file/playbook.yml

# ansible-playbook -i inventory_file /path/to/file/playbook.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

検証

/etc/rsyslog.confファイルの構文をテストします。rsyslogd -N 1

# rsyslogd -N 1 rsyslogd: version 8.1911.0-6.el8, config validation run... rsyslogd: End of config validation run. Bye.Copy to Clipboard Copied! Toggle word wrap Toggle overflow システムが

error文字列を含むメッセージをログに送信していることを確認します。テストメッセージを送信します。

logger error

# logger errorCopy to Clipboard Copied! Toggle word wrap Toggle overflow 以下のように

/var/log/errors.logログを表示します。cat /var/log/errors.log Aug 5 13:48:31 hostname root[6778]: error

# cat /var/log/errors.log Aug 5 13:48:31 hostname root[6778]: errorCopy to Clipboard Copied! Toggle word wrap Toggle overflow hostnameはクライアントシステムのホスト名に置き換えます。ログには、logger コマンドを入力したユーザーのユーザー名 (この場合はroot) が含まれていることに注意してください。

12.5. Logging システムロールを使用したリモートロギングソリューションの適用

以下の手順に従って、Red Hat Ansible Core Playbook を準備および適用し、リモートロギングソリューションを設定します。この Playbook では、1 つ以上のクライアントが systemd-journal からログを取得し、リモートサーバーに転送します。サーバーは、remote_rsyslog および remote_files からリモート入力を受信し、リモートホスト名によって名付けられたディレクトリーのローカルファイルにログを出力します。

前提条件

-

Logging システムロールを設定する

管理対象ノード1 つ以上へのアクセスおよびパーミッション。 コントロールノード (このシステムから Red Hat Ansible Core は他のシステムを設定) へのアクセスおよびパーミッション。

コントロールノードでは、

-

ansible-coreパッケージおよびrhel-system-rolesパッケージがインストールされている。 - マネージドノードが記載されているインベントリーファイルがある。

-

デプロイメント時にシステムロールが rsyslog をインストールするため、rsyslog パッケージをインストールする必要はありません。

手順

必要なロールを定義する Playbook を作成します。

新しい YAML ファイルを作成し、これをテキストエディターで開きます。以下に例を示します。

vi logging-playbook.yml

# vi logging-playbook.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow 以下の内容をファイルに挿入します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow host1.example.comはロギングサーバーに置き換えます。注記必要に応じて、Playbook のパラメーターを変更することができます。

警告ロギングソリューションは、サーバーまたはクライアントシステムの SELinux ポリシーで定義され、ファイアウォールで開放されたポートでしか機能しません。デフォルトの SELinux ポリシーには、ポート 601、514、6514、10514、および 20514 が含まれます。別のポートを使用するには、クライアントシステムおよびサーバーシステムで SELinux ポリシーを変更 します。

サーバーおよびクライアントをリスト表示するインベントリーファイルを作成します。

新しいファイルを作成してテキストエディターで開きます。以下に例を示します。

vi inventory.ini

# vi inventory.iniCopy to Clipboard Copied! Toggle word wrap Toggle overflow 以下のコンテンツをインベントリーファイルに挿入します。

[servers] server ansible_host=host1.example.com [clients] client ansible_host=host2.example.com

[servers] server ansible_host=host1.example.com [clients] client ansible_host=host2.example.comCopy to Clipboard Copied! Toggle word wrap Toggle overflow 詳細は以下のようになります。

-

host1.example.comはロギングサーバーです。 -

host2.example.comはロギングクライアントです。

-

インベントリーで Playbook を実行します。

ansible-playbook -i /path/to/file/inventory.ini /path/to/file/_logging-playbook.yml