セキュリティーガイド

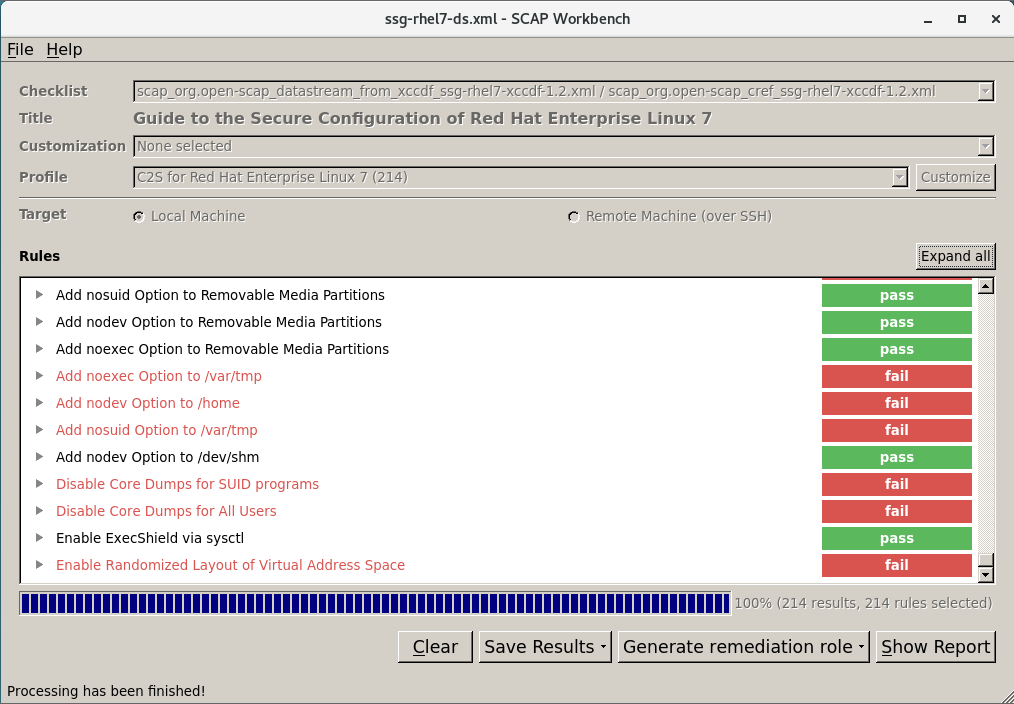

RHEL サーバーとワークステーションをセキュアにする概念と手法

概要

第1章 セキュリティーの概要

/lib ディレクトリー内のファイルにいくつかの参照を行います。64 ビットシステムを使用する場合は、上記のファイルの一部は /lib64 にある可能性があります。

1.1. コンピューターセキュリティーとは

1.1.1. セキュリティーの標準化

- 機密性 - 機密情報は、事前に定義された個人だけが利用できるようにする必要があります。許可されていない情報の送信や使用は、制限する必要があります。たとえば、情報に機密性があれば、権限のない個人が顧客情報や財務情報を悪意のある目的 (ID 盗難やクレジット詐欺など) で入手できません。

- 保全性 - 情報は、改ざんして不完全または不正確なものにすべきではありません。承認されていないユーザーが、機密情報を変更したり破壊したりする機能を使用できないように制限する必要があります。

- 可用性 - 情報は、認証されたユーザーが必要な時にいつでもアクセスできるようにする必要があります。可用性は、合意した頻度とタイミングで情報を入手できることを保証します。これは、パーセンテージで表されることが多く、ネットワークサービスプロバイダーやその企業顧客が使用するサービスレベルアグリーメント (SLA) で正式に合意となります。

1.1.2. 暗号化ソフトウェアおよび認定

1.2. セキュリティーコントロール

- 物理的

- 技術的

- 管理的

1.2.1. 物理的コントロール

- 有線監視カメラ

- 動作または温度の感知アラームシステム

- 警備員

- 写真付き身分証明書

- 施錠された、デッドボルト付きのスチールドア

- バイオメトリクス (本人確認を行うための指紋、声、顔、虹彩、筆跡などの自動認識方法が含まれます)

1.2.2. 技術的コントロール

- 暗号化

- スマートカード

- ネットワーク認証

- アクセス制御リスト (ACL)

- ファイルの完全性監査ソフトウェア

1.2.3. 管理的コントロール

- トレーニングおよび認識の向上

- 災害準備および復旧計画

- 人員採用と分離の戦略

- 人員登録とアカウンティング

1.3. 脆弱性のアセスメント

- 技術の設定、監視、および保守を行うスタッフの専門知識

- サービスとカーネルのパッチ、および更新を迅速かつ効率的に行う能力

- ネットワーク上での警戒を常に怠らない担当者の能力

1.3.1. アセスメントとテストの定義

- 情報セキュリティーに事前にフォーカスできる

- クラッカーが発見する前に潜在的な不正使用を発見できる

- システムを最新の状態に維持し、パッチを適用できる

- スタッフの成長と専門知識の開発を促す

- 経済的な損失や否定的な評判を減らす

1.3.2. 脆弱性評価に関する方法論の確立

- https://www.owasp.org/ — 『The Open Web Application Security Project』

1.3.3. 脆弱性アセスメントのツール

README ファイルまたは man ページを参照してください。さらに、インターネット上でそのツールに関する記事、ステップバイステップのガイド、あるいはメーリングリストなど、より多くの情報を検索してください。

1.3.3.1. Nmap を使用したホストのスキャン

root で yum install nmap コマンドを実行します。

1.3.3.1.1. Nmap の使用

IP アドレスを入力すると実行できます。

nmap <hostname>

nmap <hostname>foo.example.com のマシンをスキャンするには、シェルプロンプトで以下を入力します。

nmap foo.example.com

~]$ nmap foo.example.com1.3.3.2. Nessus

1.3.3.3. OpenVAS

1.3.3.4. Nikto

1.4. セキュリティーへの脅威

1.4.1. ネットワークセキュリティーへの脅威

セキュリティーが十分ではないアーキテクチャー

ブロードキャストネットワーク

集中化サーバー

1.4.2. サーバーセキュリティーへの脅威

未使用のサービスと開かれたポート

パッチが適用されないサービス

管理における不注意

本質的に安全ではないサービス

1.4.3. ワークステーションおよび家庭用 PC のセキュリティーに対する脅威

不適切なパスワード

脆弱なクライアントアプリケーション

1.5. 一般的な不正使用と攻撃

| 不正使用 | 説明 | 注記 |

|---|---|---|

| 空またはデフォルトのパスワード | 管理パスワードを空白のままにしたり、製品ベンダーが設定したデフォルトのパスワードをそのまま使用します。これは、ルーターやファイアウォールなどのハードウェアで最もよく見られますが、Linux で実行するサービスにはデフォルトの管理者パスワードが指定されているものがあります (ただし Red Hat Enterprise Linux 7 には含まれません)。 |

一般的に、ルーター、ファイアウォール、VPN、ネットワーク接続ストレージ (NAS) の機器など、ネットワークハードウェアに関連するものです。

多数のレガシーオペレーティングシステム、特にサービスをバンドルしたオペレーティングシステム (UNIX や Windows など) でよく見られます。

管理者が急いで特権ユーザーアカウントを作成したためにパスワードが空白のままになっていることがありますが、このような空白のパスワードは、このアカウントを発見した悪意のあるユーザーが利用できる絶好のエントリーポイントとなります。

|

| デフォルトの共有鍵 | セキュアなサービスでは、開発や評価テスト向けにデフォルトのセキュリティー鍵がパッケージ化されていることがあります。この鍵を変更せずにインターネットの実稼働環境に置いた場合は、同じデフォルトの鍵を持つ すべての ユーザーがその共有鍵のリソースや、そこにあるすべての機密情報にアクセスできるようになります。 |

無線アクセスポイントや、事前設定済みでセキュアなサーバー機器に最も多く見られます。

|

| IP スプーフィング | リモートマシンがローカルネットワークのノードのように動作し、サーバーに脆弱性を見つけるとバックドアプログラムまたはトロイの木馬をインストールして、ネットワークリソース全体へのコントロールを得ようとします。 |

スプーフィングは、攻撃者が標的となるシステムへの接続を調整するのに、TCP/IP シーケンス番号を予測しなければならないため、かなり難しくなりますが、クラッカーの脆弱性の攻撃を支援する利用可能なツールがいくつかあります。

ソースベース の認証技術を使用するサービス( rsh、telnet、FTP など)を使用するターゲットシステムの実行サービスに依存します。これは、ssh または SSL/TLS で使用される PKI またはその他の形式の暗号化認証と比較すると推奨されません。

|

| 盗聴 | 2 つのノード間の接続を盗聴することにより、ネットワーク上のアクティブなノード間を行き交うデータを収集します。 |

この種類の攻撃には大抵、Telnet、FTP、HTTP 転送などのプレーンテキストの転送プロトコルが使用されます。

リモートの攻撃者がこのような攻撃を仕掛けるには、LAN で、攻撃するシステムへのアクセス権が必要になります。通常、クラッカーは、LAN 上にあるシステムを危険にさらすためにアクティブ攻撃 (IP スプーフィングや中間者攻撃など) を仕掛けます。

パスワードのなりすましに対する防護策としては、暗号化鍵交換、ワンタイムパスワード、または暗号化された認証によるサービス使用が挙げられます。通信中は強力な暗号化を実施することをお勧めします。

|

| サービスの脆弱性 | 攻撃者はインターネットで実行しているサービスの欠陥や抜け穴を見つけます。攻撃者がこの脆弱性を利用する場合は、システム全体と格納されているデータを攻撃するだけでなく、ネットワーク上の他のシステムも攻撃する可能性があります。 |

CGI などの HTTP ベースのサービスは、リモートのコマンド実行やインタラクティブなシェルアクセスに対しても脆弱です。HTTP サービスが nobody などの権限のないユーザーとして実行している場合でも、設定ファイルやネットワークマップなどの情報が読み取られる可能性があります。または、攻撃者がサービス拒否攻撃を開始して、システムのリソースを浪費させたり、他のユーザーが利用できないようにする可能性もあります。

開発時およびテスト時には気が付かない脆弱性がサービスに含まれることがあります。(アプリケーションのメモリーバッファー領域をあふれさせ、任意のコマンドを実行できるようなインタラクティブなコマンドプロンプトを攻撃者に提供するように、攻撃者が任意の値を使用してサービスをクラッシュさせる バッファーオーバーフローなどの) 脆弱性は、完全な管理コントロールを攻撃者に与えるものとなる可能性があります。

管理者は、root 権限でサービスが実行されないようにし、ベンダー、または CERT、CVE などのセキュリティー組織がアプリケーション用のパッチやエラータ更新を提供していないかを常に注意する必要があります。

|

| アプリケーションの脆弱性 | 攻撃者は、デスクトップやワークステーションのアプリケーション (電子メールクライアントなど) に欠陥を見つけ出し、任意のコードを実行したり、将来のシステム侵害のためにトロイの木馬を移植したり、システムを破壊したりします。攻撃を受けたワークステーションがネットワークの残りの部分に対して管理特権を持っている場合は、さらなる不正使用が起こる可能性があります。 |

ワークステーションとデスクトップは、ユーザーが侵害を防いだり検知するための専門知識や経験を持たないため、不正使用の対象になりやすくなります。認証されていないソフトウェアをインストールしたり、要求していないメールの添付ファイルを開く際には、それに伴うリスクについて個々に通知することが必須です。

電子メールクライアントソフトウェアが添付ファイルを自動的に開いたり、実行したりしないようにするといった、予防手段を取ることが可能です。さらに、Red Hat Network や他のシステム管理サービスなどからワークステーションのソフトウェアを自動更新することにより、マルチシートのセキュリティーデプロイメントの負担を軽減できます。

|

| サービス拒否攻撃 (DoS: Denial of Service) | 単独の攻撃者または攻撃者のグループは、目標のホスト (サーバー、ルーター、ワークステーションのいずれか) に認証されていないパケットを送り、組織のネットワークまたはサーバーのリソースに対して攻撃を仕掛けます。これにより、正当なユーザーがリソースを使用できなくなります。 |

米国で最も多く報告された DOS の問題は、2000 年に発生しました。この時、通信量が非常に多い民間および政府のサイトが一部が利用できなくなりました。ゾンビ (zombie) や、リダイレクトされたブロードキャストノードとして動作する高帯域幅接続を有し、セキュリティー侵害された複数のシステムを使用して、調整された ping フラッド攻撃が行われたためです。

通常ソースパケットは、真の攻撃元を調査するのが難しくなるよう、偽装 (または再ブロードキャスト) されています。

iptables および snort などのネットワーク侵入検知システムを使用したイングレスフィルターリング(IETF rfc2267)の進進は、管理者が分散 DoS 攻撃を追跡し、防止するのに役立ちます。

|

第2章 インストール時におけるセキュリティーのヒント

2.1. BIOS のセキュア化

2.1.1. BIOS パスワード

- BIOS 設定の変更を防止する - 侵入者が BIOS にアクセスした場合は、CD-ROM やフラッシュドライブから起動するように設定できます。このようにすると、侵入者がレスキューモードやシングルユーザーモードに入ることが可能になり、システムで任意のプロセスを開始したり、機密性の高いデータをコピーできるようになってしまいます。

- システムの起動を防止する - BIOS の中には起動プロセスをパスワードで保護できるものもあります。これを有効にすると、攻撃者は BIOS がブートローダーを開始する前にパスワード入力を求められます。

2.1.1.1. 非 BIOS ベースのシステムの保護

2.2. ディスクのパーティション設定

/boot ディレクトリー、/ ディレクトリー、/home ディレクトリー、/ tmp ディレクトリー、および / var /tmp / ディレクトリーに個別のパーティションを作成することを推奨します。各パーティションを作成する理由は以下のようになります。

/boot- このパーティションは、システムの起動時にシステムが最初に読み込むパーティションです。Red Hat Enterprise Linux 7 でシステムを起動するのに使用するブートローダーとカーネルイメージはこのパーティションに保存されます。このパーティションは暗号化しないでください。このパーティションが / に含まれており、そのパーティションが暗号化されているなどの理由で利用できなくなると、システムを起動できなくなります。

/home- ユーザーデータ(

/home)が別のパーティションではなく/に保存されている場合、パーティションが満杯になり、オペレーティングシステムが不安定になる可能性があります。また、システムを Red Hat Enterprise Linux 7 の次のバージョンにアップグレードする際に、/homeパーティションにデータを保存できると、このデータはインストール時に上書きされないため、はるかに簡単になります。ルートパーティション(/)が破損すると、データが完全に失われる可能性があります。したがって、パーティションを分けることが、データ損失に対する保護につながります。また、このパーティションを、頻繁にバックアップを作成する対象にすることも可能です。 /tmpおよび/var/tmp//tmpディレクトリーおよび/var/tmp/ディレクトリーは、どちらも長期間保存する必要がないデータを保存するために使用されます。しかし、このいずれかのディレクトリーでデータがあふれると、ストレージ領域がすべて使用されてしまう可能性があります。これが発生し、これらのディレクトリーが/に保存されていると、システムが不安定になり、クラッシュする可能性があります。そのため、このディレクトリーは個別のパーティションに移動することが推奨されます。

2.3. 必要なパッケージの最小限のインストール

2.4. インストールプロセス時のネットワーク接続の制限

2.5. インストール後の手順

- システムを更新します。root で以下のコマンドを入力します。

yum update

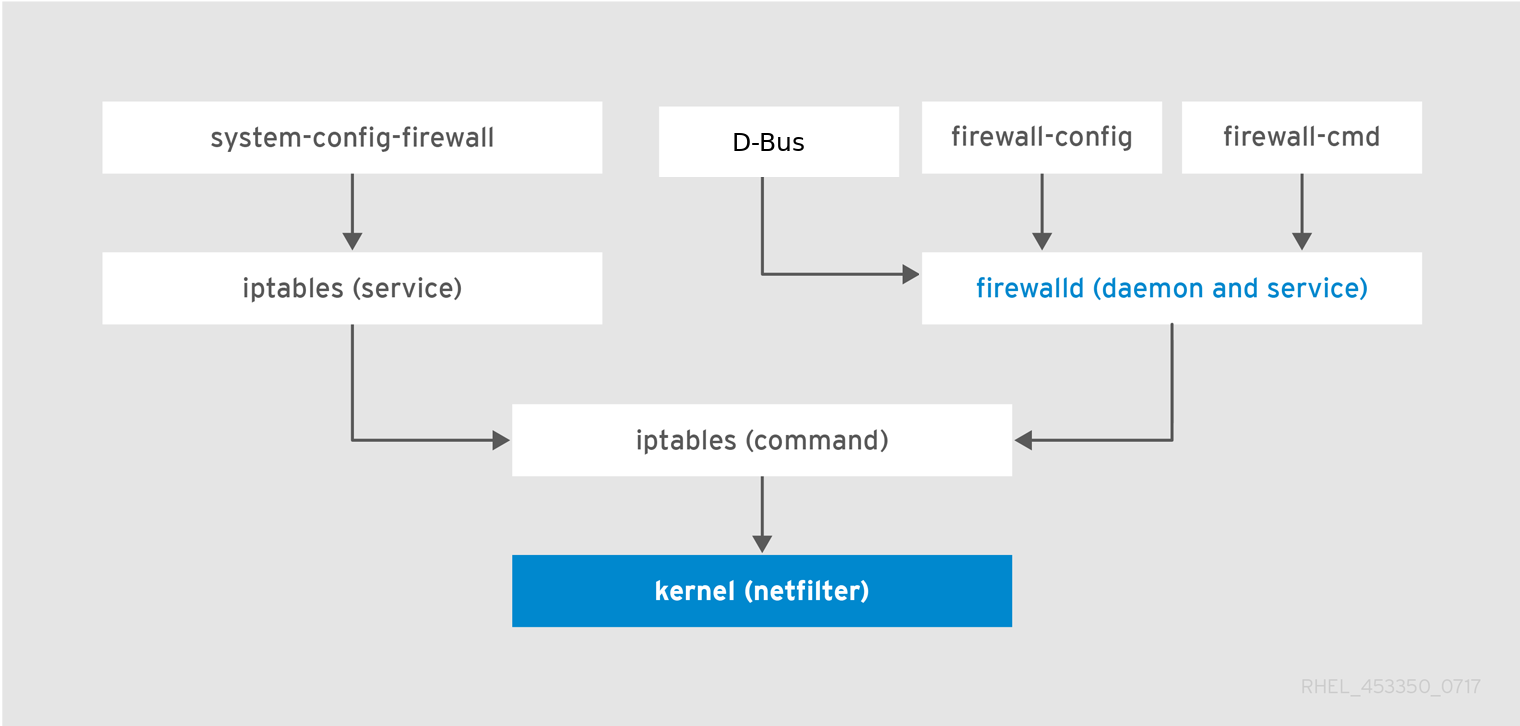

~]# yum updateCopy to Clipboard Copied! Toggle word wrap Toggle overflow - ファイアウォールサービスの

firewalldは、Red Hat Enterprise Linux のインストールで自動的に有効になっていますが、キックスタート設定などで明示的に無効となっている場合もあります。このような場合は、ファイアウォールを再度有効にすることが推奨されます。firewalldを開始するには、root で次のコマンドを実行します。systemctl start firewalld systemctl enable firewalld

~]# systemctl start firewalld ~]# systemctl enable firewalldCopy to Clipboard Copied! Toggle word wrap Toggle overflow - セキュリティーを強化するために、不要なサービスは無効にしてください。たとえば、コンピューターにプリンターがインストールされていない場合は、以下のコマンドを使用して cups サービスを無効にします。

systemctl disable cups

~]# systemctl disable cupsCopy to Clipboard Copied! Toggle word wrap Toggle overflow アクティブなサービスを確認するには、次のコマンドを実行します。systemctl list-units | grep service

~]$ systemctl list-units | grep serviceCopy to Clipboard Copied! Toggle word wrap Toggle overflow

2.6. 関連情報

第3章 システムを最新の状態に保つ

3.1. インストール済みソフトウェアのメンテナーンス

3.1.1. セキュリティーの更新の立案と設定

3.1.1.1. Yum のセキュリティー機能の使用

root で以下のコマンドを入力します。

yum check-update --security Loaded plugins: langpacks, product-id, subscription-manager rhel-7-workstation-rpms/x86_64 | 3.4 kB 00:00:00 No packages needed for security; 0 packages available

~]# yum check-update --security

Loaded plugins: langpacks, product-id, subscription-manager

rhel-7-workstation-rpms/x86_64 | 3.4 kB 00:00:00

No packages needed for security; 0 packages availableyum update --security

~]# yum update --security| コマンド | 説明 | |

|---|---|---|

| [アドバイザリー] | 1 つ以上のアドバイザリーに関する情報を表示します。advisories をアドバイザリー番号に置き換えます。 | |

| cves | CVE (Common Vulnerabilities and Exposures) に関連する情報のサブセットを表示します。 | |

| セキュリティー または 秒 | すべてのセキュリティー関連情報を表示します。 | |

| severity [severity_level] または sev [severity_level] | 指定された severity_level のセキュリティー関連パッケージに関する情報を表示します。 |

3.1.2. パッケージの更新とインストール

3.1.2.1. 署名パッケージの検証

/etc/yum.conf 設定ファイルで gpgcheck 設定ディレクティブが 1 に設定されていることを確認します。

rpmkeys --checksig package_file.rpm

rpmkeys --checksig package_file.rpm3.1.2.2. 署名パッケージのインストール

root で yum install コマンドを実行します。

yum install package_file.rpm

yum install package_file.rpm.rpm パッケージをインストールします。

yum install *.rpm

yum install *.rpm3.1.3. インストールされた更新によって導入された変更の適用

- アプリケーション

- ユーザースペースアプリケーションとは、ユーザーが起動することができるすべてのプログラムのことです。通常、このようなアプリケーションは、ユーザー、スクリプト、または自動タスクユーティリティーが、これらのアプリケーションを起動したときにのみ使用されます。このようなユーザースペースのアプリケーションが更新されたら、システム上のアプリケーションのインスタンスをすべて停止し、プログラムを再度起動して更新されたバージョンを使用します。

- カーネル

- カーネルは、Red Hat Enterprise Linux 7 オペレーティングシステムの中核となるソフトウェアコンポーネントです。メモリー、プロセッサー、周辺機器へのアクセスを管理し、すべてのタスクをスケジューリングします。カーネルはその中心的なロールを担っているため、コンピューターを再起動せずにカーネルを再起動することはできません。そのため、システムを再起動するまで、更新されたバージョンのカーネルを使用することはできません。

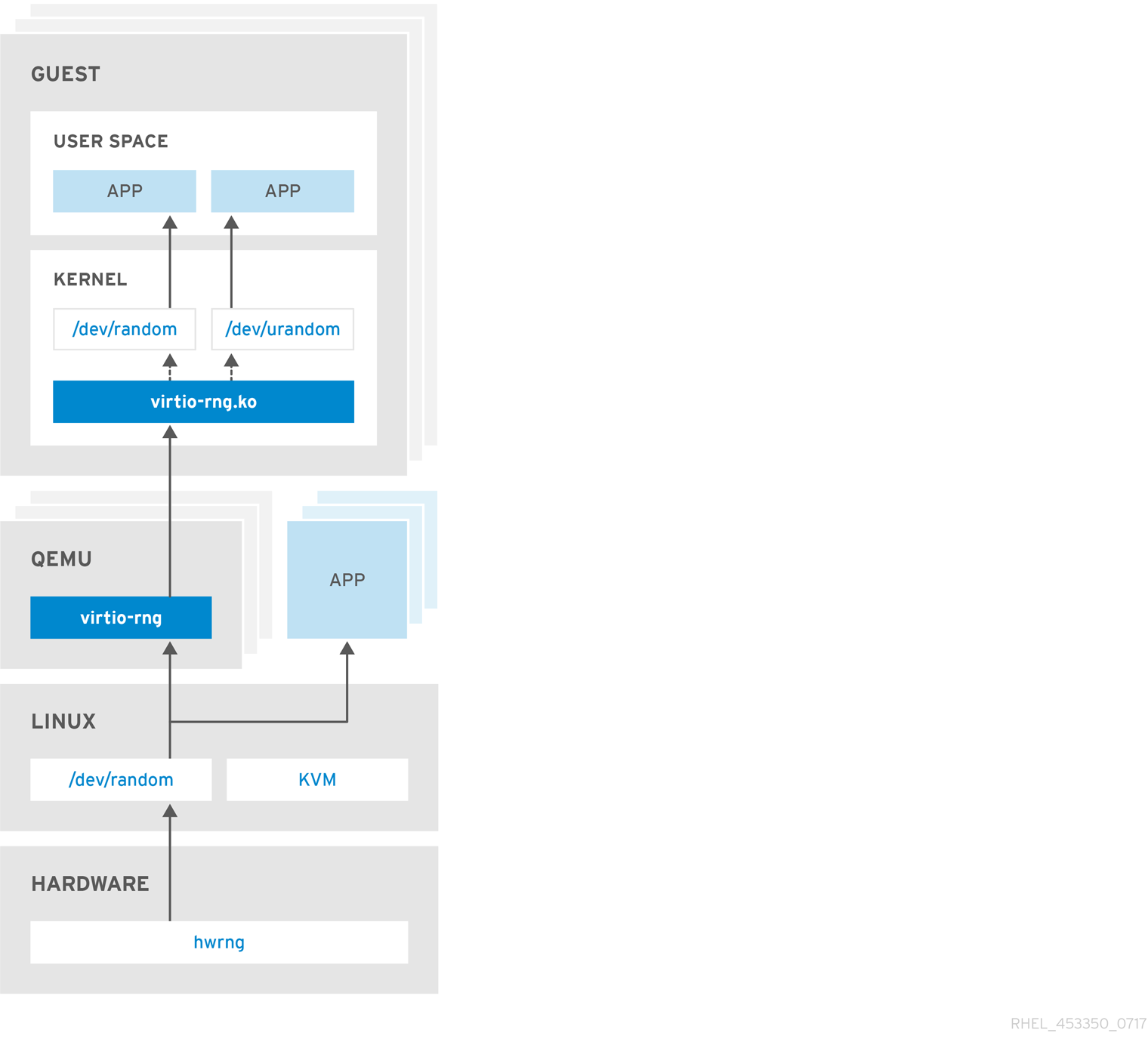

- KVM

- qemu-kvm および libvirt のパッケージが更新されると、すべてのゲスト仮想マシンを停止して、関連の仮想化モジュールを再読み込みし (またはホストシステムを再起動し)、仮想マシンを再起動する必要があります。lsmod コマンドを使用して、kvm、

kvm-intel、またはkvm-amdCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 共有ライブラリー

- 共有ライブラリーは、多くのアプリケーションやサービスで使用される

glibcなどのコードの単位です。共有ライブラリーを利用するアプリケーションは、通常、アプリケーションの初期化時に共有コードをロードするため、更新されたライブラリーを利用するアプリケーションはすべて、一旦停止して再スタートする必要があります。実行中のどのアプリケーションが特定のライブラリーにリンクするかを確認するには、lsof コマンドを使用します。lsof library

lsof libraryCopy to Clipboard Copied! Toggle word wrap Toggle overflow たとえば、実行中のアプリケーションがlibwrap.so.0ライブラリーにリンクするものを確認するには、以下を入力します。lsof /lib64/libwrap.so.0 COMMAND PID USER FD TYPE DEVICE SIZE/OFF NODE NAME pulseaudi 12363 test mem REG 253,0 42520 34121785 /usr/lib64/libwrap.so.0.7.6 gnome-set 12365 test mem REG 253,0 42520 34121785 /usr/lib64/libwrap.so.0.7.6 gnome-she 12454 test mem REG 253,0 42520 34121785 /usr/lib64/libwrap.so.0.7.6

~]# lsof /lib64/libwrap.so.0 COMMAND PID USER FD TYPE DEVICE SIZE/OFF NODE NAME pulseaudi 12363 test mem REG 253,0 42520 34121785 /usr/lib64/libwrap.so.0.7.6 gnome-set 12365 test mem REG 253,0 42520 34121785 /usr/lib64/libwrap.so.0.7.6 gnome-she 12454 test mem REG 253,0 42520 34121785 /usr/lib64/libwrap.so.0.7.6Copy to Clipboard Copied! Toggle word wrap Toggle overflow このコマンドは、ホストアクセス制御にTCPラッパーを使用する実行中のすべてのプログラムの一覧を返します。したがって、tcp_wrappers パッケージの更新時に一覧表示されるプログラムをすべて停止し、再起動する必要があります。 - systemd サービス

- systemd サービスは通常ブートプロセス中に起動する永続的なサーバープログラムです。systemd サービスの例としては、

sshdまたはvsftpdなどがあります。これらのプログラムは通常、マシンが実行されている限りメモリーに保持されるため、更新された各 systemd サービスは、パッケージがアップグレードされた後に停止して再起動する必要があります。これは、systemctl コマンドを使用して、rootユーザーとして実行できます。systemctl restart service_name

systemctl restart service_nameCopy to Clipboard Copied! Toggle word wrap Toggle overflow service_name を、sshdなど、再起動するサービスの名前に置き換えます。 - 他のソフトウェア

- 下のアプリケーションを正しく更新するには、以下のリンク先のリソースに記載されている手順に従ってください。

- Red Hat Directory Server - 問題の Red Hat Directory Server バージョンの 『リリースノート』 ( https://access.redhat.com/documentation/ja-JP/Red_Hat_Directory_Server/ )を参照してください。

- Red Hat Enterprise Virtualization Manager - 問題となっている Red Hat Enterprise Virtualization のバージョンの 『インストールガイド』 ( https://access.redhat.com/documentation/ja-JP/Red_Hat_Enterprise_Virtualization/ )を参照してください。

3.2. Red Hat カスタマーポータルの使用

3.2.1. カスタマーポータルでのセキュリティーアドバイザリーの表示

3.2.3. 問題の重大度の分類を理解する

3.3. 関連情報

インストールされているドキュメント

- yum(8) : Yum パッケージマネージャーの man ページには、Yum を使用してシステムにパッケージをインストール、更新、および削除する方法に関する情報が記載されています。

- rpmkeys(8) : rpmkeys ユーティリティーの man ページでは、このプログラムを使用してダウンロードしたパッケージの信頼性を検証する方法が説明されています。

オンラインドキュメント

- Red Hat Enterprise Linux 7 システム管理者のガイド: Red Hat Enterprise Linux 7 『のシステム管理者ガイド』 では、Red Hat Enterprise Linux 7 システムでパッケージのインストール、更新、および削除に使用する Yum コマンドおよび rpm コマンドの使用について説明しています。

- Red Hat Enterprise Linux 7 SELinux ユーザーおよび管理者のガイド: Red Hat Enterprise Linux 7 『の SELinux ユーザーおよび管理者のガイド』 では、SELinux の 強制アクセス制御 メカニズムの設定が説明されています。

Red Hat カスタマーポータル

- Red Hat カスタマーポータル (セキュリティー) — カスタマーポータルのセキュリティーセクションには、Red Hat CVE データベースなどの最も重要なリソースへのリンクのほか、Red Hat 製品セキュリティーの連絡先が含まれています。

- Red Hat セキュリティーブログ — Red Hat のセキュリティー専門家による最新のセキュリティー問題に関する記事。

関連項目

- 2章インストール時におけるセキュリティーのヒント は、最初からシステムを安全に設定し、後で追加のセキュリティー設定を簡単に実装する方法について説明しています。

- 「GPG 鍵の作成」 では、通信を認証するための個人 GPG キーのセットを作成する方法を説明します。

第4章 ツールとサービスでシステムを強化する

4.1. デスクトップのセキュリティー

4.1.1. パスワードセキュリティー

/etc/passwd ファイルに一方向ハッシュとして保存されます。これにより、システムはオフラインのパスワードクラッキング攻撃に対して脆弱になります。侵入者が通常のユーザーとしてマシンにアクセスできる場合は、/etc/passwd ファイルを自分のマシンにコピーし、それに対して任意の数のパスワードクラッキングプログラムを実行できます。ファイル内に安全でないパスワードがあれば、パスワードクラッカーに発見されるのは時間の問題です。

/etc/shadow にパスワードハッシュを保存することで、このタイプの攻撃を排除します。

4.1.1.1. 強固なパスワードの作成

randomword1 randomword2 randomword3 randomword4

randomword1 randomword2 randomword3 randomword41!を追加するなどして簡単に変更できます。このような変更は、パスフレーズのセキュリティーを大幅に 向上させるものではない ことに注意してください。

/dev/urandom からプルされます。指定できる最小のビット数は 56 ビットで、ブルートフォース攻撃がまれなシステムやサービスのパスワードとしては十分と言えます。攻撃者がパスワードハッシュファイルに直接アクセスできないアプリケーションでは、64 ビットで十分です。攻撃者がパスワードハッシュを直接入手する可能性がある場合や、パスワードを暗号化キーとして使用する場合は、80 ビットから 128 ビットを使用する必要があります。無効な数のエントロピービットを指定すると、pwmake はデフォルトのビットを使用します。128 ビットのパスワードを作成する場合は、次のコマンドを入力します。

pwmake 128

pwmake 128- 辞書の単語 1 つ、外国語の単語 1 つ、倒置語、または数字のみを使用すること。

- パスワードまたはパスフレーズが 10 文字未満であること。

- キーボードレイアウトの一連のキーを使用すること。

- パスフレーズを書き留めること。

- 生年月日、記念日、家族の名前、またはペットの名前など、個人情報をパスワードに使用すること。

- 複数のマシンで同じパスフレーズやパスワードを使用すること。

4.1.1.2. 強固なパスワードの強制

pam_pwquality.so PAM モジュールにより実行されます。

pam_pwquality が、パスワード品質チェックのデフォルトモジュールとして Red Hat Enterprise Linux 6 で使用されていました。pam_splunk と同じバックエンドを使用します。

pam_pwquality モジュールは、パスワード強度を一連のルールに対してチェックするために使用されます。その手順は 2 つのステップで設定されています。最初に、提供されたパスワードが辞書にあるかどうかをチェックします。辞書にない場合は、さらにいくつものチェックを続けます。pam_pwquality は、/etc/pam.d/passwd ファイルの password コンポーネント内の他の PAM モジュールとともにスタックされ、ルールのカスタムセットは /etc/security/pwquality.conf 設定ファイルで指定します。これらのチェックの完全なリストについては、pwquality.conf (8) の man ページを参照してください。

例4.1 pwquality.confでパスワードの強度チェックの設定

pam_quality の使用を有効にするには、以下の行を /etc/pam.d/passwd ファイルの パスワード スタックに追加します。

password required pam_pwquality.so retry=3

password required pam_pwquality.so retry=3/etc/security/pwquality.conf ファイルに追加します。

minlen = 8 minclass = 4

minlen = 8

minclass = 4/etc/security/pwquality.conf に追加します。

maxsequence = 3 maxrepeat = 3

maxsequence = 3

maxrepeat = 3abcd などの単調なシーケンスで 3 文字以上を含み、1111 などの同一の 3 文字を超える連続した文字を含めることはできません。

4.1.1.3. パスワードエージングの設定

-M オプションは、パスワードの最大有効日数を指定します。たとえば、ユーザーのパスワードを 90 日間で期限切れになるように設定するには、以下のコマンドを使用します。

chage -M 90 username

chage -M 90 username-M オプションの 後に -1 の値を使用します。

| オプション | 説明 |

|---|---|

-d days | 1970 年 1 月 1 日以降にパスワードを変更した日数を指定します。 |

-E date | アカウントがロックされる日付を YYYY-MM-DD のフォーマットで指定します。日付の代わりに、1970 年 1 月 1 日からの日数を使うこともできます。 |

-I days | パスワードの有効期限後、アカウントをロックするまでの非アクティブ日数を指定します。値が 0 の場合、パスワードが失効してもアカウントはロックされません。 |

-l | 現在のアカウントエージングの設定を一覧表示します。 |

-m days | ユーザーがパスワードを変更しなければならない最短日数を指定します。値が 0 の場合、パスワードは期限切れになりません。 |

-M days | パスワードの最大有効日数を指定します。このオプションで指定した日数と、-d オプションで指定した日数を足した日数が、現在の日数より少ない場合、ユーザーはアカウントを使用する前にパスワードを変更する必要があります。 |

-W days | パスワードの有効期限の何日前にユーザーに警告を発するかを指定します。 |

chage <username>

chage <username>- 初期パスワードを設定します。デフォルトのパスワードを割り当てるには、

rootで次のコマンドを実行します。passwd username

passwd usernameCopy to Clipboard Copied! Toggle word wrap Toggle overflow 警告passwd ユーティリティーには、null パスワードを設定するオプションがあります。null パスワードの使用は便利ですが、安全ではありません。第三者がログインして、安全でないユーザー名を使用してシステムにアクセスする可能性があるためです。null パスワードの使用は可能な限り避けてください。避けられない場合は、null パスワードでアカウントのロックを解除する前に、ユーザーがログインする準備ができていることを常に確認してください。 rootで以下のコマンドを実行して、パスワードの即時有効期限を強制します。chage -d 0 username

chage -d 0 usernameCopy to Clipboard Copied! Toggle word wrap Toggle overflow このコマンドは、パスワードが最後に変更された日付の値をエポック (1970 年 1 月 1 日) に設定します。この値は、パスワードエージングポリシーがある場合、それに関係なく、パスワードの即時期限切れを強制します。

4.1.2. アカウントのロック

pam_faillock PAM モジュールを使用すると、システム管理者は、指定された回数試行の失敗後にユーザーアカウントをロックアウトできます。ユーザーのログイン試行を制限することは、主に、ユーザーのアカウントパスワードを取得することを目的としたブルートフォース攻撃の可能性を防ぐことを目的としたセキュリティー対策として機能します。

pam_faillock モジュールでは、失敗したログイン試行が、各ユーザーの個別のファイル( /var/run/faillock ディレクトリー内)に保存されます。

even_deny_root オプションが使用されると、root ユーザーアカウントを含むすべてのユーザーアカウントがロックされる可能性があります。

- 3 回失敗した後に root 以外のユーザーをロックアウトし、10 分後にそのユーザーのロックを解除するには、

/etc/pam.d/system-ファイルおよびauth/etc/pam.d/password-authファイルの auth セクションに 2 行を追加します。編集後、両方のファイルのauthセクション全体は以下のようになります。Copy to Clipboard Copied! Toggle word wrap Toggle overflow 2 行目、4 行目が追加されました。 - 前の手順で指定した両方のファイルの

accountセクションに、以下の行を追加します。account required pam_faillock.so

account required pam_faillock.soCopy to Clipboard Copied! Toggle word wrap Toggle overflow - root ユーザーのアカウントロックを適用するには、

/etc/pam.d/system-authファイルおよび/etc/pam.d/password-authファイルのpam_faillockエントリーにeven_deny_rootオプションを追加します。auth required pam_faillock.so preauth silent audit deny=3 even_deny_root unlock_time=600 auth sufficient pam_unix.so nullok try_first_pass auth [default=die] pam_faillock.so authfail audit deny=3 even_deny_root unlock_time=600 account required pam_faillock.so

auth required pam_faillock.so preauth silent audit deny=3 even_deny_root unlock_time=600 auth sufficient pam_unix.so nullok try_first_pass auth [default=die] pam_faillock.so authfail audit deny=3 even_deny_root unlock_time=600 account required pam_faillock.soCopy to Clipboard Copied! Toggle word wrap Toggle overflow

john が 3 回ログインに失敗した後に 4 回目のログインを試みると、4 回目のアカウントはロックされます。

su - john Account locked due to 3 failed logins su: incorrect password

~]$ su - john

Account locked due to 3 failed logins

su: incorrect password/etc/pam.d/system-auth と /etc/pam.d/password-auth の両方で、pam_faillock が初めて呼び出される行のすぐ上に以下の行を追加します。また、user1、user2、および user3 を実際のユーザー名に置き換えます。

auth [success=1 default=ignore] pam_succeed_if.so user in user1:user2:user3

auth [success=1 default=ignore] pam_succeed_if.so user in user1:user2:user3root で次のコマンドを実行します。

faillock john: When Type Source Valid 2013-03-05 11:44:14 TTY pts/0 V

~]$ faillock

john:

When Type Source Valid

2013-03-05 11:44:14 TTY pts/0 Vroot で次のコマンドを実行します。

faillock --user <username> --reset

faillock --user <username> --reset

cron ジョブを実行すると、cron ジョブを実行しているユーザーの pam_faillock の失敗カウンターがリセットされるため、pam_faillock は cron 用に設定しないでください。詳細は、Knowledge Centered Support (KCS) solution を参照してください。

authconfig でのカスタム設定の保持

system-auth および password-auth ファイルは authconfig ユーティリティーの設定で上書きされます。これは、authconfig が認識して上書きしない設定ファイルの代わりにシンボリックリンクを作成することで回避できます。設定ファイルと authconfig でカスタム設定を同時に使用するには、以下の手順に従ってアカウントロックを設定します。

system-authファイルとpassword-authファイルがすでにsystem-auth-acおよびpassword-auth-acを指すシンボリックリンクであるかどうかを確認します(これはシステムのデフォルトです)。ls -l /etc/pam.d/{password,system}-auth~]# ls -l /etc/pam.d/{password,system}-authCopy to Clipboard Copied! Toggle word wrap Toggle overflow 以下のような出力であれば、シンボリックリンクは正しく設定されているので、手順 3 までスキップできます。lrwxrwxrwx. 1 root root 16 24. Feb 09.29 /etc/pam.d/password-auth -> password-auth-ac lrwxrwxrwx. 1 root root 28 24. Feb 09.29 /etc/pam.d/system-auth -> system-auth-ac

lrwxrwxrwx. 1 root root 16 24. Feb 09.29 /etc/pam.d/password-auth -> password-auth-ac lrwxrwxrwx. 1 root root 28 24. Feb 09.29 /etc/pam.d/system-auth -> system-auth-acCopy to Clipboard Copied! Toggle word wrap Toggle overflow system-authおよびpassword-authファイルがシンボリックリンクでない場合は、次の手順に進みます。- 設定ファイルの名前を変更します。

mv /etc/pam.d/system-auth /etc/pam.d/system-auth-ac mv /etc/pam.d/password-auth /etc/pam.d/password-auth-ac

~]# mv /etc/pam.d/system-auth /etc/pam.d/system-auth-ac ~]# mv /etc/pam.d/password-auth /etc/pam.d/password-auth-acCopy to Clipboard Copied! Toggle word wrap Toggle overflow - カスタム設定で設定ファイルを作成します。

vi /etc/pam.d/system-auth-local

~]# vi /etc/pam.d/system-auth-localCopy to Clipboard Copied! Toggle word wrap Toggle overflow /etc/pam.d/system-auth-localファイルには、次の行が含まれている必要があります。Copy to Clipboard Copied! Toggle word wrap Toggle overflow vi /etc/pam.d/password-auth-local

~]# vi /etc/pam.d/password-auth-localCopy to Clipboard Copied! Toggle word wrap Toggle overflow /etc/pam.d/password-auth-localファイルには、次の行が含まれている必要があります。Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 以下のシンボリックリンクを作成します。

ln -sf /etc/pam.d/system-auth-local /etc/pam.d/system-auth ln -sf /etc/pam.d/password-auth-local /etc/pam.d/password-auth

~]# ln -sf /etc/pam.d/system-auth-local /etc/pam.d/system-auth ~]# ln -sf /etc/pam.d/password-auth-local /etc/pam.d/password-authCopy to Clipboard Copied! Toggle word wrap Toggle overflow

pam_faillock 設定オプションの詳細は、pam_faillock(8) の man ページを参照してください。

nullok オプションの削除

/etc/shadow ファイルのパスワードフィールドが空の場合、ユーザーは空のパスワードでログインできるようにする nullok オプションがデフォルトで有効になります。nullok オプションを無効にするには、/etc/pam.d/ ディレクトリーの設定ファイル( /etc/pam.d/ system-auth、/etc/pam.d/password-auth など)から nullok 文字列を削除します。

nullok option allow users to login without entering a password? を参照してください。詳細は、KCS ソリューションを参照してください。

4.1.3. セッションのロック

4.1.3.1. vlock を使った仮想コンソールのロック

yum install kbd

~]# yum install kbdvlock -a

vlock -a-a オプションは他の仮想コンソールに切り替えることを防ぎます。

vlock (1) man ページを参照してください。

4.1.4. リムーバブルメディアの読み取り専用マウントの強制

udev ルールを使用してリムーバブルメディアを検出し、blockdev ユーティリティーを使用して読み取り専用にマウントするように設定できます。これは、物理メディアの読み取り専用マウントを強制するには十分です。

リムーバブルメディアの読み取り専用マウントを強制するための blockdev の使用法

/etc/ udev /rules.d/ ディレクトリーに、80-readonly-removables.rules などの新しい udev 設定ファイルを以下の内容で作成します。

SUBSYSTEM=="block",ATTRS{removable}=="1",RUN{program}="/sbin/blockdev --setro %N"

SUBSYSTEM=="block",ATTRS{removable}=="1",RUN{program}="/sbin/blockdev --setro %N"udev ルールは、新しく接続されたリムーバブルブロック(ストレージ)デバイスが、blockdev ユーティリティーを使用して読み取り専用として自動的に設定されます。

新しい udev 設定の適用

udev ルールを適用する必要があります。udev サービスは設定ファイルへの変更を自動的に検出しますが、既存のデバイスには新しい設定が適用されません。新しい設定の影響を受けるのは、新しく接続されたデバイスのみです。そのため、次に接続したときに新しい設定が適用されるように、接続されているすべてのリムーバブルメディアをアンマウントして取り外す必要があります。

udev を強制するには、root で次のコマンドを実行します。

~# udevadm trigger

~# udevadm triggerudev がすべてのルールを再適用するように強制しても、すでにマウントされているストレージデバイスには影響がないことに注意してください。

udev がすべてのルールを再ロードするように強制するには(何らかの理由で新しいルールが自動的に検出されない場合)、次のコマンドを使用します。

~# udevadm control --reload

~# udevadm control --reload4.2. Root アクセスの制御

root ユーザーとして実行するか、sudo や su などの setuid プログラムを使用して有効な root 権限を取得する必要があります。setuid プログラムとは、プログラムを操作するユーザーではなく、プログラムの所有者のユーザー ID(UID) で動作するプログラムのことです。このようなプログラムは、以下の例のように、長い形式一覧の所有者セクションの s で示されます。

ls -l /bin/su -rwsr-xr-x. 1 root root 34904 Mar 10 2011 /bin/su

~]$ ls -l /bin/su

-rwsr-xr-x. 1 root root 34904 Mar 10 2011 /bin/sus は大文字または小文字になります。大文字で表示されている場合は、基になる許可ビットが設定されていないことを意味します。

pam_console.so と呼ばれる PAM モジュールを介して、リムーバブルメディアの再起動やマウントなど、通常は root ユーザーに対してのみ予約されている一部のアクティビティーは、物理コンソールにログインする最初のユーザーに許可されます。 しかし、ネットワーク設定の変更、新しいマウスの設定、ネットワークデバイスのマウントなど、その他の重要なシステム管理タスクは、管理者権限がなければできません。その結果、システム管理者は、ネットワーク上のユーザーがどの程度のアクセスを受けるべきかを決定する必要があります。

4.2.1. Root アクセスの拒否

root としてログインできないようにする場合は、root パスワードを秘密にして、ブートローダーのパスワード保護によりランレベル 1 または単一ユーザーモードへのアクセスを禁止する必要があります(本トピックの詳細については、「ブートローダーのセキュア化」 を参照してください)。

root ログインを許可しないようにできます。

- root シェルの変更

- ユーザーが

rootとして直接ログインできないようにするために、システム管理者は、/etc/passwdファイルでrootアカウントのシェルを /sbin/nologin に設定します。Expand 表4.2 Root シェルの無効化 影響あり 影響なし rootシェルへのアクセスを阻止し、そのような試みをログに記録します。以下のプログラムはrootアカウントにアクセスできません。- login

- gdm

- kdm

- xdm

- su

- ssh

- scp

- sftp

FTP クライアント、メールクライアント、多くの setuid プログラムなど、シェルを必要としないプログラム。以下のプログラムはrootアカウントにアクセスでき ません。- sudo

- FTP クライアント

- Email クライアント

- 任意のコンソールデバイス (tty) を使用した root アクセスの無効化

rootアカウントへのアクセスをさらに制限するために、管理者は/etc/securettyファイルを編集してコンソールでrootログインを無効にできます。このファイルは、rootユーザーがログインできるすべてのデバイスを一覧表示します。ファイルがまったく存在しない場合、rootユーザーは、コンソールまたは raw ネットワークインターフェイスを介して、システム上の任意の通信デバイスを介してログインできます。これは危険です。これは、ユーザーが Telnet を使用してrootとしてマシンにログインできるため、ネットワーク経由でプレーンテキストでパスワードを送信します。デフォルトでは、Red Hat Enterprise Linux 7 の/etc/securettyファイルでは、マシンに物理的に接続されているコンソールでrootユーザーがログインすることしかできません。rootユーザーがログインできないようにするには、rootでシェルプロンプトで以下のコマンドを入力して、このファイルの内容を削除します。echo > /etc/securetty

echo > /etc/securettyCopy to Clipboard Copied! Toggle word wrap Toggle overflow KDM、GDM、および XDM ログインマネージャーでsecurettyサポートを有効にするには、以下の行を追加します。auth [user_unknown=ignore success=ok ignore=ignore default=bad] pam_securetty.so

auth [user_unknown=ignore success=ok ignore=ignore default=bad] pam_securetty.soCopy to Clipboard Copied! Toggle word wrap Toggle overflow 追加対象のファイルは以下のとおりです。/etc/pam.d/gdm/etc/pam.d/gdm-autologin/etc/pam.d/gdm-fingerprint/etc/pam.d/gdm-password/etc/pam.d/gdm-smartcard/etc/pam.d/kdm/etc/pam.d/kdm-np/etc/pam.d/xdm

警告空の/etc/securettyファイルでは、rootユーザーが OpenSSH ツールスイートを使用してリモートでログインでき ませ ん。これは、認証後までコンソールが開かれないためです。Expand 表4.3 Root ログインの無効化 影響あり 影響なし コンソールまたはネットワークを使用してrootアカウントにアクセスできないようにします。以下のプログラムはrootアカウントにアクセスできません。- login

- gdm

- kdm

- xdm

- tty を開くその他のネットワークサービス

rootとしてログインしないが、setuid またはその他のメカニズムを使用して管理タスクを実行するプログラム。以下のプログラムはrootアカウントにアクセスでき ません。- su

- sudo

- ssh

- scp

- sftp

- Root SSH ログインの無効化

- SSH プロトコルを介した

rootログインを防ぐには、SSH デーモンの設定ファイル/etc/ssh/sshd_configを編集し、以下の行を変更します。#PermitRootLogin yes

#PermitRootLogin yesCopy to Clipboard Copied! Toggle word wrap Toggle overflow の行を以下のように変更します。PermitRootLogin no

PermitRootLogin noCopy to Clipboard Copied! Toggle word wrap Toggle overflow Expand 表4.4 Root SSH ログインの無効化 影響あり 影響なし ツールの OpenSSH スイートを使用したrootアクセスを防ぎます。以下のプログラムはrootアカウントにアクセスできません。- ssh

- scp

- sftp

OpenSSH のツール群に含まれないプログラム。 - PAM を使用して、サービスへの root アクセスを制限する

- PAM は、

/lib/security/pam_listfile.soモジュールを通じて、特定のアカウントを拒否するための優れた柔軟性を提供します。管理者は、このモジュールを使用して、ログインを許可されていないユーザーのリストを参照できます。システムサービスへのrootアクセスを制限するには、/etc/pam.d/ディレクトリーの target サービスのファイルを編集し、pam_listfile.soモジュールが認証に必要であることを確認します。以下は、/etc/pam.d/vsftpdPAM 設定ファイルの vsftpd FTP サーバーに モジュールを使用する方法の例です(ディレクティブが 1 行にある場合は最初の行の最後にある\文字は必要あり ません )。auth required /lib/security/pam_listfile.so item=user \ sense=deny file=/etc/vsftpd.ftpusers onerr=succeed

auth required /lib/security/pam_listfile.so item=user \ sense=deny file=/etc/vsftpd.ftpusers onerr=succeedCopy to Clipboard Copied! Toggle word wrap Toggle overflow これにより、PAM は/etc/vsftpd.ftpusersファイルを参照し、一覧表示されたユーザーのサービスへのアクセスを拒否します。管理者はこのファイルの名前を変更することができ、各サービスごとに個別のリストを保持することも、1 つの中央リストを使用して複数のサービスへのアクセスを拒否することもできます。管理者が複数のサービスへのアクセスを拒否する場合は、同様の行を PAM 設定ファイル(メールクライアントの場合は/etc/pam.d/popおよび/etc/pam.d/imap、SSH クライアントの場合は/etc/pam.d/sshなど)に追加できます。PAM の詳細は、/usr/share/doc/pam-<version>/html/ ディレクトリーにある 『The Linux-』 PAM System Administrator's Guideを参照してください。Expand 表4.5 PAM を使用した root の無効化 影響あり 影響なし PAM が認識しているネットワークサービスへのrootアクセスを防ぎます。以下のサービスは、rootアカウントにアクセスできません。- login

- gdm

- kdm

- xdm

- ssh

- scp

- sftp

- FTP クライアント

- Email クライアント

- すべての PAM 対応サービス

PAM を意識していないプログラム、サービス。

4.2.2. Root アクセスの許可

root アクセスを許可することが問題ではない可能性があります。ユーザーによる root アクセスの許可とは、デバイスの追加やネットワークインターフェイスの設定などのマイナーなアクティビティーを個々のユーザーが処理できるため、システム管理者はネットワークセキュリティーやその他の重要な問題に対処できます。

root アクセスを付与すると、次の問題が発生する可能性があります。

- マシン の設定ミス -

rootアクセスを持つユーザーはマシンの設定を誤設定でき、問題の解決に支援が必要になる場合があります。さらに悪いことに、知らずにセキュリティーホールを発生させてしまう可能性があります。 - 安全で ないサービス の実行 -

rootアクセスを持つユーザーは、FTP や Telnet などのマシン上で安全でないサーバーを実行する可能性があり、ユーザー名とパスワードが危険にさらされる可能性があります。これらのサービスは、この情報をプレーンテキストでネットワーク経由で送信します。 - 電子メールの添付ファイルを root で実行 — まれにですが、Linux に影響を与える電子メールウィルスが存在します。悪意のあるプログラムは、

rootユーザーによって実行されると、最大の脅威となります。 - 監査証跡の維持 -

rootアカウントは複数のユーザーが共有されるため、複数のシステム管理者がシステムを保守できるため、特定の時点でどのユーザーがrootであったかを把握することはできません。セパレートログインの場合、ユーザーがログインしたアカウントと、セッション追跡のための一意の番号がタスク構造に入れられ、ユーザーが起動するすべてのプロセスに継承されます。同時ログインを使用する場合、一意の番号を使用して、特定のログインへのアクションを追跡することができます。アクションが監査イベントを生成すると、その一意な番号に関連するログインアカウントとセッションが記録されます。これらのログインとセッションを表示するには、aulast コマンドを使用します。aulast コマンドの--proofオプションを使用すると、特定の ausearch クエリーを提案し、特定のセッションによって生成された監査可能なイベントを分離できます。監査システムの詳細については、7章システム監査を参照してください。

4.2.3. Root アクセスの制限

root ユーザーへのアクセスを拒否するのではなく、su または sudo などの setuid プログラムを介したアクセスのみを許可したい場合があります。su および sudo の詳細は、Red Hat Enterprise Linux 7 System Administrator's Guide の Gaining Privileges の章および su (1) および sudo (8 )の man ページを参照してください。

4.2.4. 自動ログアウトの有効化

root としてログインすると、無人ログインセッションが重大なセキュリティーリスクを引き起こす可能性があります。このリスクを減らすために、一定時間後にアイドル状態のユーザーを自動的にログアウトさせるようにシステムを設定することができます。

rootとして、/etc/profileファイルの先頭に次の行を追加して、このファイルの処理が中断されないようにします。trap "" 1 2 3 15

trap "" 1 2 3 15Copy to Clipboard Copied! Toggle word wrap Toggle overflow rootとして、以下の行を/etc/profileファイルに追加し、120 秒後に自動的にログアウトします。export TMOUT=120 readonly TMOUT

export TMOUT=120 readonly TMOUTCopy to Clipboard Copied! Toggle word wrap Toggle overflow TMOUT変数は、指定された秒数のアクティビティーがない場合にシェルを終了します(上記の例では120に設定)。特定のインストールのニーズに応じて、制限を変更することができます。

4.2.5. ブートローダーのセキュア化

- シングルユーザーモードへのアクセスの防止 - 攻撃者がシステムをシングルユーザーモードで起動できる場合、

rootパスワードを求められることなく、rootとして自動的にログインします。警告/etc/sysconfig/initファイルのSINGLEパラメーターを編集して、パスワードを使用してシングルユーザーモードへのアクセスを保護することは推奨されません。攻撃者は、GRUB 2 のカーネルコマンドラインでカスタム初期コマンド(init=パラメーターを使用)を指定することにより、パスワードをバイパスできます。Red Hat Enterprise Linux 7 System Administrator's Guide の Protecting GRUB 2 with a Password の章に記載されているように、GRUB 2 ブートローダーをパスワードで保護することが推奨されています。 - GRUB 2 コンソールへのアクセスの防止 - マシンがブートローダーとして GRUB 2 を使用する場合、攻撃者は GRUB 2 エディターインターフェイスを使用して設定を変更したり、cat コマンドを使用して情報を収集したりできます。

- 安全でないオペレーティングシステムへのアクセスの防止 — デュアルブートシステムの場合、攻撃者は、たとえば DOS のような、アクセス制御およびファイルパーミッションを無視するオペレーティングシステムを起動時に選択することができます。

4.2.5.1. インタラクティブスタートアップの無効化

root としてユーザーが対話的にシステムを起動しないようにするには、/etc/sysconfig/init ファイルの PROMPT パラメーターを無効にします。

PROMPT=no

PROMPT=no4.2.6. ハードリンクおよびシンボリックリンクの保護

- ユーザーは、リンク先のファイルを所有しています。

- ユーザーは、リンク先のファイルに対して、すでに読み取りと書き込みのアクセス権を持っています。

- シンボリックリンクに続くプロセスが、シンボリックリンクの所有者となります。

- ディレクトリーの所有者は、シンボリックリンクの所有者と同じになります。

/usr/lib/sysctl.d/50-default.conf ファイルの以下のオプションによって制御されます。

fs.protected_hardlinks = 1 fs.protected_symlinks = 1

fs.protected_hardlinks = 1

fs.protected_symlinks = 1/etc/sysctl .d/ ディレクトリーに 51-no-protect-links.conf などの新しい設定ファイルを作成します。

fs.protected_hardlinks = 0 fs.protected_symlinks = 0

fs.protected_hardlinks = 0

fs.protected_symlinks = 0.conf 拡張子が必要で、デフォルトのシステムファイルの 後 に読み込む必要があることに注意してください(ファイルは辞書的な順序で読み取られます)。そのため、ファイル名の最初に番号が大きいファイルに含まれる設定が優先されます。

sysctl メカニズムを使用した起動時のカーネルパラメーターの設定についての詳細は、sysctl.d(5) の man ページを参照してください。

4.3. サービスのセキュア化

4.3.1. サービスへのリスク

- サービス拒否攻撃 (DoS) — サービスにリクエストをフラッディングさせると、サービスは各リクエストをログに記録して応答しようとするため、サービス拒否攻撃はシステムを使用不能にすることができます。

- 分散型サービス拒否攻撃 (DDoS) — DoS 攻撃の一種で、セキュリティーを侵害された複数のマシン (多くは数千台以上) を使用して、サービスに協調攻撃を仕掛け、リクエストをフラッディングさせて使用不能にするものです。

- スクリプト脆弱性攻撃 — Web サーバーが一般的に行うように、サーバーが、サーバーサイドのアクションを実行するためにスクリプトを使用している場合、攻撃者は不適切に記述されたスクリプトをターゲットにすることができます。これらのスクリプトの脆弱性攻撃により、バッファーオーバーフロー状態が発生したり、攻撃者がシステム上のファイルを変更したりできます。

- バッファーオーバーフロー攻撃 - ポート 1 から 1023 をリッスンするサービスは、管理者権限で開始するか、

CAP_NET_BIND_SERVICE機能を設定する必要があります。プロセスがポートにバインドされ、そのポートをリッスンするようになると、権限または機能がドロップされることがよくあります。権限や機能がドロっプされず、アプリケーションに悪用可能なバッファーオーバーフローがある場合、攻撃者はデーモンを実行しているユーザーとしてシステムにアクセスできる可能性があります。悪用可能なバッファーオーバーフローが存在するため、クラッカーは自動化ツールを使って脆弱性のあるシステムを特定し、アクセス権を獲得した後は、自動化ルートキットを使ってシステムへのアクセス権を維持します。

4.3.2. サービスの識別と設定

- cups - Red Hat Enterprise Linux 7 のデフォルトのプリントサーバー。

- cups-lpd - 代替のプリントサーバー。

- xinetd - gssftp や telnet など、さまざまな下位サーバーへの接続を制御するスーパーサーバー。

- sshd - OpenSSH サーバー。Telnet の安全な代替です。

4.3.3. 安全でないサービス

- 暗号化されていないネットワーク上でのユーザー名とパスワードの送信 — Telnet や FTP などの多くの古いプロトコルは、認証セッションを暗号化しないため、可能な限り避ける必要があります。

- 暗号化されていないネットワーク上での機密データの送信 — 多くのプロトコルは、暗号化されていないネットワーク上でデータを送信します。これらのプロトコルには、Telnet、FTP、HTTP、および SMTP が含まれます。NFS や SMB などの多くのネットワークファイルシステムも、暗号化されていないネットワークを介して情報を送信します。これらのプロトコルを使用する場合、ユーザーの責任において、送信されるデータの種類を制限する必要があります。

SSH を優先して、すべてのリモートログインおよびシェルプログラム(rlogin、rsh、および telnet)を回避する必要があります。sshd の詳細は、「SSH のセキュア化」 を参照してください。

FTP は、リモートシェルほどシステムのセキュリティーに本質的に危険ではありませんが、問題を回避するために、FTP サーバーは慎重に設定し、監視する必要があります。FTP サーバーのセキュリティー保護に関する詳細は、「FTP のセキュア化」 を参照してください。

- auth

- nfs-server

- smb および nbm (Samba)

- yppasswdd

- ypserv

- ypxfrd

4.3.4. rpcbind のセキュア化

4.3.4.1. TCP Wrapper による rpcbind の保護

4.3.4.2. firewalld による rpcbind の保護

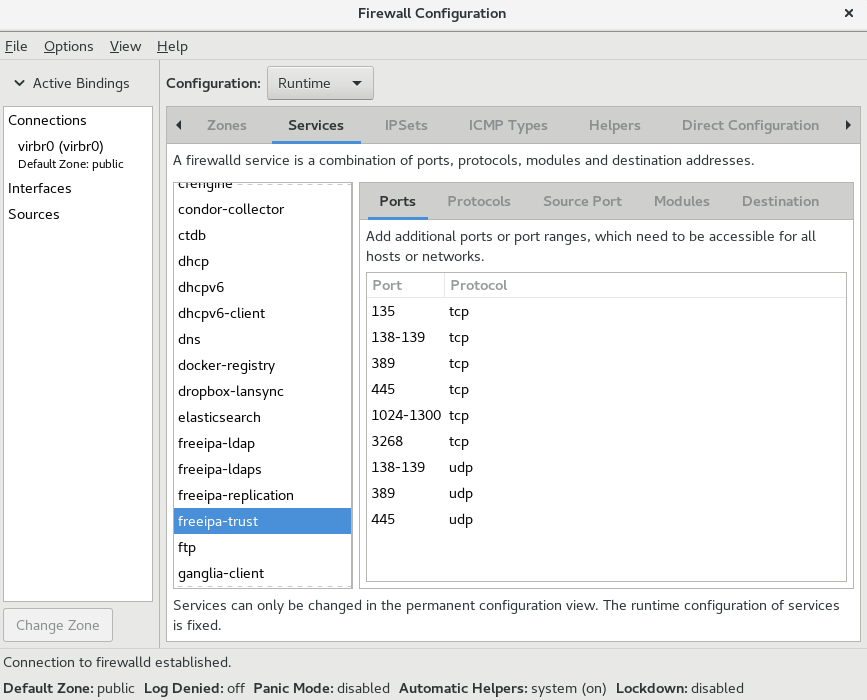

firewalld ルールを追加し、特定のネットワークへのアクセスを制限することが推奨されます。

firewalld リッチ言語コマンドの例です。1 つ目は、192.168.0.0/24 ネットワークからポート 111 ( rpcbind サービスで使用される)への TCP 接続を許可します。2 つ目は、localhost から同じポートへの TCP 接続を許可します。 それ以外のパケットはすべてドロップされます。

firewall-cmd --add-rich-rule='rule family="ipv4" port port="111" protocol="tcp" source address="192.168.0.0/24" invert="True" drop' firewall-cmd --add-rich-rule='rule family="ipv4" port port="111" protocol="tcp" source address="127.0.0.1" accept'

~]# firewall-cmd --add-rich-rule='rule family="ipv4" port port="111" protocol="tcp" source address="192.168.0.0/24" invert="True" drop'

~]# firewall-cmd --add-rich-rule='rule family="ipv4" port port="111" protocol="tcp" source address="127.0.0.1" accept'firewall-cmd --add-rich-rule='rule family="ipv4" port port="111" protocol="udp" source address="192.168.0.0/24" invert="True" drop'

~]# firewall-cmd --add-rich-rule='rule family="ipv4" port port="111" protocol="udp" source address="192.168.0.0/24" invert="True" drop'4.3.5. rpc.mountd のセキュア化

rpc.mountd デーモンは、NFS バージョン 2 (RFC 1904)および NFS バージョン 3 (『RFC』1813)が使用するプロトコルである NFS MOUNT プロトコルのサーバー側を実装します。

4.3.5.1. TCP ラッパーによる rpc.mountd の保護

IP アドレス のみ を使用してください。ホスト名は DNS ポイズニングなどの方法で偽造される可能性があるため、使用しないでください。

4.3.5.2. firewalld による rpc.mountd の保護

firewalld リッチ言語ルールを追加し、特定のネットワークへのアクセスを制限します。

firewalld リッチ言語コマンドの例です。1 つ目は、192.168.0.0/24 ネットワークから mountd 接続を許可します。2 つ目は、ローカルホストからの mountd 接続を許可します。他のパケットはすべて遮断されます。

firewall-cmd --add-rich-rule 'rule family="ipv4" source NOT address="192.168.0.0/24" service name="mountd" drop' firewall-cmd --add-rich-rule 'rule family="ipv4" source address="127.0.0.1" service name="mountd" accept'

~]# firewall-cmd --add-rich-rule 'rule family="ipv4" source NOT address="192.168.0.0/24" service name="mountd" drop'

~]# firewall-cmd --add-rich-rule 'rule family="ipv4" source address="127.0.0.1" service name="mountd" accept'4.3.6. NIS のセキュア化

- /usr/sbin/rpc.yppasswdd - yppasswdd サービスとも呼ばれるこのデーモンにより、ユーザーは NIS パスワードを変更できます。

- /usr/sbin/rpc.ypxfrd - ypxfrd サービスとも呼ばれるこのデーモンは、ネットワークを介した NIS マップ転送を行います。

- /usr/sbin/ypserv - これは NIS サーバーデーモンです。

4.3.6.1. ネットワークの注意深いプランニング

4.3.6.2. パスワードのような NIS ドメイン名とホスト名の使用

ypcat -d <NIS_domain> -h <DNS_hostname> passwd

ypcat -d <NIS_domain> -h <DNS_hostname> passwdypcat -d <NIS_domain> -h <DNS_hostname> shadow

ypcat -d <NIS_domain> -h <DNS_hostname> shadowo7hfawtgmhwg.domain.com などの DNS ホスト名にランダムな文字列を作成します。同様に、異なるランダムな NIS ドメイン名を作成します。これにより、攻撃者が NIS サーバーにアクセスすることがより困難になります。

4.3.6.3. /var/yp/securenets ファイルの編集

/var/yp/securenets ファイルが空白であるか、存在しない場合(デフォルトのインストール後の場合)、NIS はすべてのネットワークをリッスンします。最初の作業の 1 つは、ネットマスク/ネットワークのペアを ファイルに配置して、ypserv が適切なネットワークからの要求にのみ応答するようにすることです。

/var/yp/securenets ファイルからのエントリーの例です。

255.255.255.0 192.168.0.0

255.255.255.0 192.168.0.0/var/yp/securenets ファイルを作成せずに、NIS サーバーを初めて起動しないでください。

4.3.6.4. 静的ポートの割り当てとリッチ言語ルールの使用

/etc/sysconfig/network に追加します。

YPSERV_ARGS="-p 834" YPXFRD_ARGS="-p 835"

YPSERV_ARGS="-p 834"

YPXFRD_ARGS="-p 835"firewalld ルールを使用して、サーバーがこれらのポートをリッスンするネットワークを適用できます。

firewall-cmd --add-rich-rule='rule family="ipv4" source address="192.168.0.0/24" invert="True" port port="834-835" protocol="tcp" drop' firewall-cmd --add-rich-rule='rule family="ipv4" source address="192.168.0.0/24" invert="True" port port="834-835" protocol="udp" drop'

~]# firewall-cmd --add-rich-rule='rule family="ipv4" source address="192.168.0.0/24" invert="True" port port="834-835" protocol="tcp" drop'

~]# firewall-cmd --add-rich-rule='rule family="ipv4" source address="192.168.0.0/24" invert="True" port port="834-835" protocol="udp" drop'192.168.0.0/24 ネットワークから送信された場合にのみ、サーバーがポート 834 および 835 への接続を許可することを意味します。最初のルールは TCP 用で、2 つ目は UDP のルールです。

4.3.6.5. Kerberos 認証の使用

/etc/shadow マップからのパスワードハッシュがネットワーク経由で送信されることです。侵入者が NIS ドメインにアクセスし、ネットワークトラフィックを盗聴した場合、侵入者はユーザー名とパスワードハッシュを収集できます。十分な時間があれば、パスワードクラッキングプログラムは弱いパスワードを推測することができ、攻撃者はネットワーク上の有効なアカウントにアクセスすることができます。

4.3.7. NFS のセキュア化

RPCSEC_GSS カーネルモジュールの一部として Kerberos ユーザーおよびグループ認証をサポートします。Red Hat Enterprise Linux 7 は rpcbind を使用する NFSv3 をサポートしているため、rpcbind に関する情報は引き続き含まれています。

4.3.7.1. ネットワークの注意深いプランニング

4.3.7.2. NFS マウントオプションのセキュア化

/etc/fstab ファイルでの mount コマンドの 使用については、Red Hat Enterprise Linux 7 Storage Administration Guide の Using the mount command の章で説明されています。セキュリティー管理の観点からは、NFS マウントオプションは /etc/nfsmount.conf でも指定できます。これは、カスタムのデフォルトオプションを設定するために使用できます。

4.3.7.2.1. NFS サーバーのレビュー

exports (5) man ページのサブツリーチェックに関するセクションを参照してください)。

ro オプションを使用し、可能な限りファイルシステムを読み取り専用としてエクスポートし、マウントされたファイルシステムに書き込むことができるユーザー数を削減します。特に必要な場合にのみ rw オプションを使用してください。詳細は、exports (5) の man ページを参照してください。書き込みアクセスを許可すると、たとえばシンボリックリンク攻撃によるリスクが高まります。これには、/tmp や /usr /tmp などの一時ディレクトリーが含まれます。

rw オプションでマウントする必要がある場合は、リスクを減らすために、可能な限りディレクトリーを誰でも書き込み可能にすることは避けてください。一部のアプリケーションでは、パスワードをクリアテキストまたは弱い暗号化形式で保存するため、ホームディレクトリーのエクスポートもリスクがあると見なされます。このリスクは、アプリケーションコードの見直しや改善によって減少しています。SSH 鍵にパスワードを設定しないユーザーもいるので、これもホームディレクトリーのリスクとなることを意味します。パスワードの使用を強制するか、Kerberos を使用すると、このリスクが軽減されます。

secure オプションは、「予約済み」 ポートへのエクスポートを制限するために使用されるサーバー側のエクスポートオプションです。デフォルトでは、サーバーは 「予約済み」 ポート (1024 未満の番号のポート) からのクライアント通信のみを許可します。これは、従来からクライアントは、「信頼できる」 コード (カーネル内の NFS クライアントなど) のみがこれらのポートを使用するように許可していたためです。しかし、多くのネットワークでは、一部のクライアントで root ユーザーになることは難しくないので、予約されたポートからの通信が権限付きであるとサーバーが想定することは安全ではありません。そのため、予約ポートの制限は効果が限定的です。Kerberos、ファイアウォール、および特定クライアントへのエクスポートを制限することに依存すると良いでしょう。

4.3.7.2.2. NFS クライアントのレビュー

nosuid オプションを使用して、setuid プログラムの使用を無効にします。nosuid オプションは、set-user-identifier ビットまたは set-group-identifier ビットを無効にします。これにより、リモートユーザーは、setuid プログラムを実行してより高い権限を取得できなくなります。このオプションは、クライアント側とサーバー側で使用します。

noexec オプションは、クライアント上のすべての実行可能ファイルを無効にします。これを使用して、ユーザーが共有されているファイルシステムに置かれているファイルを誤って実行しないようにします。nosuid および noexec オプションは、すべてではないにしても、ほとんどのファイルシステムの標準オプションです。

nodev オプションを使用して、「デバイスファイル」 がクライアントによってハードウェアデバイスとして処理されないようにします。

resvport オプションはクライアント側のマウントオプションで、secure は対応するサーバー側のエクスポートオプションです (上記の説明を参照してください)。これは、通信を予約済みポートに制限します。予約済みポートまたは既知のポートは、root ユーザーなどの特権ユーザーおよびプロセス用に予約されています。このオプションを設定すると、クライアントは予約済みソースポートを使用してサーバーと通信します。

sec=krb5 です。

krb5i、プライバシー保護にkrb5pを用いた Kerberos によるマウントをサポートしています。これらは、sec=krb5でマウントする際に使用されますが、NFS サーバーで設定する必要があります。詳細は、exports の man ページを参照してください(man 5 exports)。

man 5 nfs)には、NFSv4 のセキュリティー強化を説明する 「SECURITY CONSIDERATIONS」 セクションがあり、NFS 固有のマウントオプションがすべて含まれています。

4.3.7.3. 構文エラーに注意

/etc/exports ファイルを使って、エクスポートするファイルシステムと、これらのディレクトリーをエクスポートするホストを決定します。このファイルを編集する際には、余計なスペースを加えないように注意してください。

/etc/exports ファイルの次の行は、ディレクトリー /tmp/nfs/ を、読み取り/書き込みパーミッションでホスト bob.example.com と共有します。

/tmp/nfs/ bob.example.com(rw)

/tmp/nfs/ bob.example.com(rw)/etc/exports ファイルの次の行は、同じディレクトリーを読み取り専用パーミッションでホスト bob.example.com と共有し、ホスト名の後の 1 つのスペース文字が原因で読み取り/書き込みパーミッションで ワールド と共有します。

/tmp/nfs/ bob.example.com (rw)

/tmp/nfs/ bob.example.com (rw)showmount -e <hostname>

showmount -e <hostname>4.3.7.4. no_root_squash オプションを使用しないでください

4.3.7.5. NFS ファイアウォールの設定

NFSv3 用のポート設定

rpcbind サービスによって動的に割り当てられるため、ファイアウォールルールの作成時に問題が発生する可能性があります。このプロセスを簡素化するには、/etc/sysconfig/nfs ファイルを使用して、使用するポートを指定します。

MOUNTD_PORT— mountd (rpc.mountd) 用の TCP および UDP ポートSTATD_PORT— ステータス (rpc.statd) 用の TCP および UDP ポート

/etc/modprobe.d/lockd.conf ファイルに NFS ロックマネージャー(nlockmgr)の TCP および UDP ポートを設定します。

nlm_tcpport— nlockmgr (rpc.lockd) 用の TCP ポートnlm_udpport— UDP ポート nlockmgr (rpc.lockd)

/etc/modprobe.d/lockd.conf を参照してください。

4.3.7.6. Red Hat Identity Management による NFS のセキュリティー保護

4.3.8. HTTP サーバーのセキュリティー保護

4.3.8.1. Apache HTTP Server のセキュリティー保護

chown root <directory_name>

chown root <directory_name>chmod 755 <directory_name>

chmod 755 <directory_name>/etc/httpd/conf/httpd.confで設定)を使用する場合は注意が必要です。

FollowSymLinks- このディレクティブはデフォルトで有効になっていますので、Web サーバーのドキュメント root へのシンボリックリンクを作成する場合は注意が必要です。たとえば、

/へのシンボリックリンクを提供することは適切ではありません。 Indexes- このディレクティブはデフォルトで有効になっていますが、望ましくない場合もあります。訪問者がサーバー上のファイルを閲覧できないようにするには、このディレクティブを削除してください。

UserDirUserDirディレクティブは、システム上にユーザーアカウントが存在することを確認できるため、デフォルトでは無効になっています。サーバーでユーザーディレクトリーの閲覧を可能にするには、以下のディレクティブを使用します。UserDir enabled UserDir disabled root

UserDir enabled UserDir disabled rootCopy to Clipboard Copied! Toggle word wrap Toggle overflow これらのディレクティブは、/root/以外のすべてのユーザーディレクトリーの閲覧を有効にします。無効化されたアカウントのリストにユーザーを追加するには、UserDir disabled行にスペースで区切られたユーザーのリストを追加します。ServerTokensServerTokensディレクティブは、クライアントに送り返されるサーバー応答ヘッダーフィールドを制御します。これには、以下のパラメーターを使用してカスタマイズできるさまざまな情報が含まれています。ServerTokens Full(デフォルトオプション) — 利用可能なすべての情報 (OS タイプや使用モジュール) を提供します。以下に例を示します。Apache/2.0.41 (Unix) PHP/4.2.2 MyMod/1.2

Apache/2.0.41 (Unix) PHP/4.2.2 MyMod/1.2Copy to Clipboard Copied! Toggle word wrap Toggle overflow ServerTokens ProdまたはServerTokens ProductOnly— 以下の情報を提供します。Apache

ApacheCopy to Clipboard Copied! Toggle word wrap Toggle overflow ServerTokens Major— 以下の情報を提供します。Apache/2

Apache/2Copy to Clipboard Copied! Toggle word wrap Toggle overflow ServerTokens Minor— 以下の情報を提供します。Apache/2.0

Apache/2.0Copy to Clipboard Copied! Toggle word wrap Toggle overflow ServerTokens MinまたはServerTokens Minimal— 以下の情報を提供します。Apache/2.0.41

Apache/2.0.41Copy to Clipboard Copied! Toggle word wrap Toggle overflow ServerTokens OS— 以下の情報を提供します。Apache/2.0.41 (Unix)

Apache/2.0.41 (Unix)Copy to Clipboard Copied! Toggle word wrap Toggle overflow

攻撃者がシステムに関する重要な情報を得ることがないように、ServerTokens Prodオプションを使用することをお勧めします。

IncludesNoExec ディレクティブを削除しないでください。デフォルトでは、Server-Side Includes (SSI) モジュールは、コマンドを実行できません。この設定は、攻撃者がシステム上でコマンドを実行できるようになる可能性があるため、絶対に必要な場合を除き、変更しないことを推奨します。

httpd モジュールの削除

httpd モジュールを削除することが有益です。これを行うには、/etc/httpd/conf.modules.d ディレクトリーの設定ファイルを編集します。たとえば、プロキシーモジュールを削除するためには、以下のコマンドを実行します。

echo '# All proxy modules disabled' > /etc/httpd/conf.modules.d/00-proxy.conf

echo '# All proxy modules disabled' > /etc/httpd/conf.modules.d/00-proxy.conf/etc/httpd/conf.d/ ディレクトリーには、モジュールの読み込みにも使用される設定ファイルが含まれていることに注意してください。

httpd および SELinux

4.3.8.2. NGINX のセキュリティー保護

server セクションで、以下の設定変更をすべて実行します。

バージョン文字列の無効化

server_tokens off;

server_tokens off;nginx を単に報告するという効果があります。

curl -sI http://localhost | grep Server Server: nginx

$ curl -sI http://localhost | grep Server

Server: nginx追加のセキュリティー関連ヘッダーを含む

add_header X-Frame-Options SAMEORIGIN;- このオプションは、ドメイン外のページが NGINX が提供するコンテンツをフレーム化するように拒否し、クリックジャッキング攻撃を効果的に軽減します。add_header X-Content-Type-Options nosniff;- このオプションは、特定の古いブラウザーで MIME タイプのスニッフィングを防ぎます。add_header X-XSS-Protection "1; mode=block";- このオプションは、クロスサイトスクリプティング(XSS)フィルターリングを有効にします。これにより、ブラウザーは NGINX の応答に含まれる潜在的に悪意のあるコンテンツをレンダリングできなくなります。

潜在的に有害な HTTP メソッドを無効にする

# Allow GET, PUT, POST; return "405 Method Not Allowed" for all others.

if ( $request_method !~ ^(GET|PUT|POST)$ ) {

return 405;

}

# Allow GET, PUT, POST; return "405 Method Not Allowed" for all others.

if ( $request_method !~ ^(GET|PUT|POST)$ ) {

return 405;

}SSL の設定

4.3.9. FTP のセキュア化

- Red Hat Content Accelerator (tux): FTP 機能を持つカーネルスペースの Web サーバー。

- vsftpd: スタンドアロンの、セキュリティー指向の FTP サービスの実装。

4.3.9.1. FTP グリーティングバナー

/etc/vsftpd/vsftpd.conf ファイルに追加します。

ftpd_banner=<insert_greeting_here>

ftpd_banner=<insert_greeting_here>/etc/banners/ という新しいディレクトリーに配置します。この例の FTP 接続のバナーファイルは /etc/banners/ftp.msg です。以下は、このようなファイルの例です。

######### Hello, all activity on ftp.example.com is logged. #########

######### Hello, all activity on ftp.example.com is logged. #########/etc/vsftpd/vsftpd.conf ファイルに追加します。

banner_file=/etc/banners/ftp.msg

banner_file=/etc/banners/ftp.msg4.3.9.2. 匿名アクセス

/var/ftp/ ディレクトリーが存在すると、匿名アカウントが有効になります。

vsftpd パッケージをインストールすることです。本パッケージは、匿名ユーザーのためのディレクトリーツリーを構築し、匿名ユーザーのためにディレクトリーのパーミッションを読み取り専用に設定します。

4.3.9.2.1. 匿名のアップロード

/var/ftp/pub/ 内に書き込み専用ディレクトリーを作成することが推奨されます。root で以下のコマンドを実行します。

mkdir /var/ftp/pub/upload

~]# mkdir /var/ftp/pub/uploadchmod 730 /var/ftp/pub/upload

~]# chmod 730 /var/ftp/pub/uploadls -ld /var/ftp/pub/upload drwx-wx---. 2 root ftp 4096 Nov 14 22:57 /var/ftp/pub/upload

~]# ls -ld /var/ftp/pub/upload

drwx-wx---. 2 root ftp 4096 Nov 14 22:57 /var/ftp/pub/upload/etc/vsftpd/vsftpd.conf ファイルに追加します。

anon_upload_enable=YES

anon_upload_enable=YES4.3.9.3. ユーザーアカウント

/etc/vsftpd/vsftpd.conf に追加します。

local_enable=NO

local_enable=NO4.3.9.3.1. ユーザーアカウントの制限

/etc/pam.d/vsftpd です。

/etc/vsftpd/ftpusersに追加します。

4.3.9.4. TCP Wrapper を使用してアクセスを制御する

4.3.10. Postfix のセキュア化

4.3.10.1. サービス拒否攻撃を制限する

/etc/postfix/main.cf ファイルのディレクティブの制限を設定することで制限できます。すでにあるディレクティブの値を変更したり、必要なディレクティブを以下のような形式で好きな値で追加したりすることができます。

<directive> = <value>

<directive> = <value>- smtpd_client_connection_rate_limit - 時間単位ごとにクライアントがこのサービスに対して実行できる接続試行の最大数(以下で説明)。デフォルト値は 0 です。これは、クライアントが時間単位で Postfix が受け入れることができる数と同じ数の接続を行うことができることを意味します。デフォルトでは、信頼できるネットワーク内のクライアントは除外されます。

- anvil_rate_time_unit: この時間単位は、レート制限の計算に使用されます。デフォルト値は、60 秒です。

- smtpd_client_event_limit_exceptions - 接続およびレート制限コマンドから除外されるクライアント。デフォルトでは、信頼できるネットワーク内のクライアントは除外されます。

- smtpd_client_message_rate_limit - クライアントが時間単位ごとに要求できるメッセージ配信の最大数(Postfix が実際にこれらのメッセージを受け入れるかどうかに関係なく)。

- default_process_limit: 指定されたサービスを提供する Postfix 子プロセスのデフォルトの最大数。この制限は、

master.cfファイルの特定サービスに対してオーバーライドできます。デフォルト値は 100 です。 - queue_minfree - メールを受信するために必要なキューファイルシステムの空き領域の最小空き容量(バイト単位)。これは現在、Postfix SMTP サーバーがメールをまったく受け取らないかどうかを決定するために使用されています。デフォルトでは、Postfix SMTP サーバーは、空き容量が message_size_limit の 1.5 倍未満の場合、MAIL FROM コマンドを拒否します。空き容量の最小値をこれよりも高く指定するには、message_size_limit の 1.5 倍以上の queue_minfree 値を指定します。デフォルトの queue_minfree 値は 0 です。

- header_size_limit: メッセージヘッダーを保存するためのメモリーの最大量(バイト単位)。ヘッダーの方が大きい場合、超過分は破棄されます。デフォルト値は 102400 です。

- message_size_limit: エンベロープ情報を含むメッセージの最大サイズ(バイト単位)。デフォルト値は 10240000 です。

4.3.10.2. NFS と Postfix

/var/spool/postfix/ を NFS 共有ボリュームに配置しないでください。NFSv2 および NFSv3 では、ユーザー ID およびグループ ID の管理を行わないため、2 人以上のユーザーが同じ UID を持ち、互いのメールを受信および読み取ることができます。

SECRPC_GSS カーネルモジュールは UID ベースの認証を使用しないため、これは当てはまりません。しかし、メールスプールディレクトリーを NFS 共有ボリュームに 置かない ことは、引き続きグッドプラクティスとされています。

4.3.10.3. メール専用ユーザー

/etc/passwd ファイルのすべてのユーザーシェルは /sbin/nologin に設定する必要があります(root ユーザーを除く可能性があります)。

4.3.10.4. Postfix ネットワークリスニングの無効化

/etc/postfix/main.cf ファイルを表示します。

/etc/postfix/main.cf ファイルを表示して、以下の inet_interfaces 行のみが表示されることを確認します。

inet_interfaces = localhost

inet_interfaces = localhostinet_interfaces = all 設定を使用できます。

4.3.10.5. Postfix が SASL を使用する設定

SASL 実装を使用できます。SMTP 認証は Simple Mail Transfer Protocol の拡張機能です。有効にすると、SMTP クライアントは、サーバーとクライアントの両方でサポートおよび許可される認証方法を使用して SMTP サーバーに対して認証する必要があります。本セクションでは、Dovecot SASL 実装を利用するように Postfix を設定する方法について説明します。

POP/IMAP サーバーをインストールし、システムで Dovecot SASL 実装を利用できるようにするには、root ユーザーとして次のコマンドを発行します。

yum install dovecot

~]# yum install dovecotSMTP サーバーは、UNIX ドメインソケットまたは TCP ソケット のいずれかを使用して、Dovecot SASL 実装と通信できます。後者の方法は、Postfix と Dovecot のアプリケーションが別々のマシンで実行されている場合にのみ必要です。このガイドでは、プライバシーを強化する UNIX ドメインソケット方式を優先しています。

SASL 実装を使用するように指示するには、両方のアプリケーションに対して多くの設定変更を実行する必要があります。以下の手順に従ってください。

Dovecot のセットアップ

- メインの Dovecot 設定ファイル

/etc/dovecot/conf.d/10-master.confを変更して、次の行を含めます(デフォルトの設定ファイルにほとんどの関連セクションがすでに含まれているため、その行はコメント解除する必要があります)。Copy to Clipboard Copied! Toggle word wrap Toggle overflow 上記の例では、Postfix と Dovecot の間の通信に UNIX ドメインソケットを使用することを前提としています。また、/var/spool/postfix/ディレクトリーにあるメールキューを含む PostfixSMTPサーバーのデフォルト設定と、postfixユーザーおよびグループで実行されているアプリケーションを想定しています。このようにして、読み取りおよび書き込みのパーミッションはpostfixユーザーおよびグループに制限されます。または、以下の設定を使用して、TCPを介して Postfix 認証要求をリッスンするように Dovecot を設定できます。service auth { inet_listener { port = 12345 } }service auth { inet_listener { port = 12345 } }Copy to Clipboard Copied! Toggle word wrap Toggle overflow 上記の例では、12345を使用するポートの数に置き換えます。 /etc/dovecot/conf.d/10-auth.conf設定ファイルを編集して、PostfixSMTPサーバーにplainおよびlogin認証メカニズムを提供するように Dovecot に指示します。auth_mechanisms = plain login

auth_mechanisms = plain loginCopy to Clipboard Copied! Toggle word wrap Toggle overflow

Postfix のセットアップ

/etc/postfix/main.cf のみを変更する必要があります。以下の設定ディレクティブを設定できます。

- Postfix

SMTPサーバーで SMTP 認証を有効にします。smtpd_sasl_auth_enable = yes

smtpd_sasl_auth_enable = yesCopy to Clipboard Copied! Toggle word wrap Toggle overflow - SMTP 認証に Dovecot

SASL実装を使用するように Postfix に指示します。smtpd_sasl_type = dovecot

smtpd_sasl_type = dovecotCopy to Clipboard Copied! Toggle word wrap Toggle overflow - Postfix キューディレクトリーに相対的な認証パスを指定します(相対パスを使用すると、Postfix サーバーが chroot で実行されているかどうかに関係なく設定が機能することが保証されます)。

smtpd_sasl_path = private/auth

smtpd_sasl_path = private/authCopy to Clipboard Copied! Toggle word wrap Toggle overflow この手順では、Postfix と Dovecot の間の通信に UNIX ドメインソケットを使用することを前提としています。通信にTCPソケットを使用する場合に、別のマシンで Dovecot を検索するように Postfix を設定するには、以下のような設定値を使用します。smtpd_sasl_path = inet:127.0.0.1:12345

smtpd_sasl_path = inet:127.0.0.1:12345Copy to Clipboard Copied! Toggle word wrap Toggle overflow 上記の例では、127.0.0.1を Dovecot マシンのIPアドレスに置き換え、12345を Dovecot の/etc/dovecot/conf.d/10-master.conf設定ファイルで指定されたポートに置き換える必要があります。 - Postfix

SMTPサーバーがクライアントに提供するSASLメカニズムを指定します。暗号化されたセッションと暗号化されていないセッションで、異なるメカニズムを指定できることに注意してください。smtpd_sasl_security_options = noanonymous, noplaintext smtpd_sasl_tls_security_options = noanonymous

smtpd_sasl_security_options = noanonymous, noplaintext smtpd_sasl_tls_security_options = noanonymousCopy to Clipboard Copied! Toggle word wrap Toggle overflow 上記の例では、暗号化されていないセッションの間、匿名認証は許可されず、暗号化されていないユーザー名やパスワードを送信するメカニズムも許可されないことを指定しています。暗号化されたセッション(TLSを使用)の場合、非匿名認証メカニズムのみが許可されます。許可されるSASLメカニズムを制限するためにサポートされるすべてのポリシーの一覧は、http://www.postfix.org/SASL_README.html#smtpd_sasl_security_options を参照してください。

関連情報

SASL による Postfix SMTP 認証の設定に役立つ追加情報を提供します。

- http://wiki2.dovecot.org/HowTo/PostfixAndDovecotSASL - SMTP 認証に Dovecot

SASL実装を使用するように Postfix を設定する方法に関する情報が含まれています。 - http://www.postfix.org/SASL_README.html#server_sasl - SMTP 認証用の Dovecot または Cyrus

SASL実装を使用するように Postfix を設定する方法に関する情報が含まれています。

4.3.11. SSH のセキュア化

SSH を介した送信は暗号化され、傍受から保護されます。SSH プロトコルおよび Red Hat Enterprise Linux 7 での SSH サービスの使用に関する一般的な情報は、Red Hat Enterprise Linux 7 システム管理者のガイドの OpenSSH の章を参照してください。

SSH 設定を保護するための最も一般的な方法について説明します。この提案された対策のリストは、完璧または決定的なものと見なされるべきではありません。sshd デーモンの動作を変更するために利用できるすべての設定ディレクティブの説明については、sshd _config (5 )を参照してください。また、SSH の基本的な概念については ssh (1) を参照してください。

4.3.11.1. 暗号化ログイン

SSH は、コンピューターにログインするための暗号鍵の使用をサポートしています。これは、パスワードのみを使用するよりもはるかに安全です。この方法を他の認証方法と組み合わせると、多要素認証と見なすことができます。複数の認証方法を使用する場合の詳細は、「複数の認証方法」 を参照してください。

/etc/ssh/sshd_config ファイルの PubkeyAuthentication 設定ディレクティブを yes に設定する必要があります。これがデフォルト設定であることに注意してください。PasswordAuthentication ディレクティブを no に設定して、ログインにパスワードを使用する可能性を無効にします。

SSH キーは、ssh-keygen コマンドを使用して生成できます。追加の引数なしで呼び出されると、2048 ビットの RSA キーセットが作成されます。鍵はデフォルトで ~/.ssh/ ディレクトリーに保存されます。-b スイッチを利用すると、キーのビット強度を変更できます。通常、2048 ビットのキーを使用するだけで十分です。Red Hat Enterprise Linux 7 システム管理者ガイドの Configuring OpenSSH の章には、キーペアの生成に関する詳細な情報が記載されています。

~/.ssh/ ディレクトリーに 2 つのキーが表示されるはずです。ssh-keygen コマンドの実行時にデフォルトを受け入れた場合、生成されたファイルの名前は id_rsa と id_rsa.pub で、それぞれ秘密鍵と公開鍵が含まれます。秘密鍵は、ファイルの所有者以外には読めないようにして、常に漏洩から保護する必要があります。ただし、公開鍵は、ログインするシステムに転送する必要があります。ssh-copy-id コマンドを使用して、鍵をサーバーに転送できます。

ssh-copy-id -i [user@]server

~]$ ssh-copy-id -i [user@]server~/.ssh/authorized_keys ファイルに自動的に追加します。sshd デーモンは、サーバーにログインしようとするとこのファイルをチェックします。

SSH キーを定期的に変更する必要があります。その場合は、authorized_keys ファイルから未使用のキーが削除されていることを確認してください。

4.3.11.2. 複数の認証方法

/etc/ssh/sshd_config ファイルの AuthenticationMethods 設定ディレクティブを使用して、使用する認証方法を指定します。このディレクティブを使用して、必要な認証方法のリストを複数定義できることに注意してください。その場合、ユーザーは少なくとも 1 つのリストのすべてのメソッドを完了する必要があります。リストは空白で区切る必要があり、リスト内の個々の認証方法名はコンマで区切る必要があります以下に例を示します。

AuthenticationMethods publickey,gssapi-with-mic publickey,keyboard-interactive

AuthenticationMethods publickey,gssapi-with-mic publickey,keyboard-interactiveAuthenticationMethods ディレクティブを使用して設定された sshd デーモンは、ログインしようとしているユーザーが publickey 認証の後に gssapi-with-mic 認証または keyboard-interactive 認証のいずれかが正常に完了した場合にのみアクセスを許可します。要求された各認証方法は、/etc/ssh/sshd_config ファイルの対応する設定ディレクティブ( PubkeyAuthenticationなど)を使用して明示的に有効にする必要があります。利用可能な認証方法の一般的な一覧は、ssh (1) の 『AUTHENTICATION』 セクションを参照してください。

4.3.11.3. SSH の他のセキュア化

プロトコルのバージョン

SSH プロトコルの実装は、SSH クライアント用の SSH-1 バージョンと SSH-2 バージョンの両方をサポートしますが、可能な限り後者のみを使用する必要があります。SSH-2 バージョンには、古い SSH-1 に比べて多くの改良が含まれており、高度な設定オプションの大部分は、SSH-2 を使用している場合にのみ使用できます。

SSH -2 を使用することを推奨します。sshd デーモンがサポートするプロトコルのバージョンは、/etc/ssh/sshd_config ファイルの Protocol 設定ディレクティブを使用して指定できます。デフォルト設定は 2 です。SSH-2 バージョンは、Red Hat Enterprise Linux 7 SSH サーバーでサポートされている唯一のバージョンであることに注意してください。

鍵のタイプ

-t オプションを使用して、DSA 鍵または ECDSA 鍵を生成するように指示することもできます。ECDSA (Elliptic Curve Digital Signature Algorithm) は、同等の対称鍵長で RSA よりも優れたパフォーマンスを提供します。また、短いキーも生成します。

デフォルト以外のポート

sshd デーモンは TCP ポート 22 をリッスンします。ポートを変更すると、自動ネットワークスキャンに基づく攻撃にシステムがさらされる可能性が減るため、あいまいさによりセキュリティーが向上します。ポートは、/etc/ssh/sshd_config 設定ファイルの Port ディレクティブを使用して指定できます。また、デフォルト以外のポートを使用できるようにするためには、デフォルトの SELinux ポリシーを変更する必要があることに注意してください。これを行うには、root で以下のコマンドを入力して、ssh_port_t SELinux タイプを変更します。

semanage -a -t ssh_port_t -p tcp port_number

~]# semanage -a -t ssh_port_t -p tcp port_numberPort ディレクティブを使用して指定された新しいポート番号に置き換えます。

root ログインなし

root ユーザーとしてログインする必要がない場合は、/etc/ssh/sshd_config ファイルで PermitRootLogin 設定ディレクティブを no に設定することを検討してください。root ユーザーとしてログインする可能性を無効にすることで、管理者は、通常のユーザーとしてログインし、root 権限を取得した後に、どのユーザーがどの特権コマンドを実行するかを監査できます。

X セキュリティー拡張機能の使用

/etc/ssh/ssh_config ファイルの ForwardX11Trusted オプションが yes に設定され、ssh -X remote_machine (信頼できないホスト)コマンドと ssh -Y remote_machine (信頼できるホスト)コマンドには違いがありません。

4.3.12. PostgreSQL のセキュリティー確保

postgresql-server パッケージは PostgreSQL を提供します。インストールされていない場合は、root ユーザーになり、以下のコマンドを入力してインストールします。

yum install postgresql-server

~]# yum install postgresql-server-D オプションで示されます。以下に例を示します。

initdb -D /home/postgresql/db1

~]$ initdb -D /home/postgresql/db1pg_hba.conf ファイルの以下の行により、認証されたローカルユーザーはユーザー名を使用してデータベースにアクセスできます。

local all all trust

local all all trustpg_hba.conf ファイルからこの行を削除します。

4.3.13. Docker のセキュリティー確保

4.3.14. DDoS 攻撃からの memcached の保護

memcached の脆弱性

memcached の強化

- LAN にファイアウォールを設定してください。ローカルネットワーク内からのみ、memcached サーバーにアクセスできるようにする必要がある場合は、memcached が使用するポートへの外部トラフィックを許可しないでください。たとえば、許可されているポートのリストから、デフォルトで memcached によって使用されるポート 11211 を削除します。特定の IP 範囲にポート 11211 の使用を許可する

firewall-cmd --remove-port=11211/udp firewall-cmd --runtime-to-permanent

~]# firewall-cmd --remove-port=11211/udp ~]# firewall-cmd --runtime-to-permanentCopy to Clipboard Copied! Toggle word wrap Toggle overflow firewalldコマンドについては、「ゾーンを使用し、ソースに応じた着信トラフィックの管理」 を参照してください。 - クライアントが本当にこのプロトコルを必要としない限り、

/etc/sysconfig/memcachedファイルのOPTIONS変数に-U 0 -p 11211値を追加して UDP を無効にします。OPTIONS="-U 0 -p 11211"

OPTIONS="-U 0 -p 11211"Copy to Clipboard Copied! Toggle word wrap Toggle overflow - アプリケーションと同じマシンで単一の memcached サーバーを使用する場合、ローカルホストトラフィックのみをリッスンするように memcached を設定します。

-l 127.0.0.1,::1 の値を/etc/sysconfig/memcachedのOPTIONSに追加します。OPTIONS="-l 127.0.0.1,::1"

OPTIONS="-l 127.0.0.1,::1"Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 認証の変更が可能な場合は、SASL (Simple Authentication and Security Layer) 認証を有効にしてください。

/etc/sasl2/memcached.conf ファイルで を変更または追加します。sasldb_path: /path.to/memcached.sasldb

sasldb_path: /path.to/memcached.sasldbCopy to Clipboard Copied! Toggle word wrap Toggle overflow - SASL データベースにアカウントを追加します。

saslpasswd2 -a memcached -c cacheuser -f /path.to/memcached.sasldb

~]# saslpasswd2 -a memcached -c cacheuser -f /path.to/memcached.sasldbCopy to Clipboard Copied! Toggle word wrap Toggle overflow - memcached のユーザーとグループがデータベースにアクセスできることを確認します。

chown memcached:memcached /path.to/memcached.sasldb

~]# chown memcached:memcached /path.to/memcached.sasldbCopy to Clipboard Copied! Toggle word wrap Toggle overflow /etc/sysconfig/memcachedに-S値をOPTIONSに追加して、memcached で SASL サポートを有効にします。OPTIONS="-S"

OPTIONS="-S"Copy to Clipboard Copied! Toggle word wrap Toggle overflow - memcached サーバーを再起動して、変更を適用します。

- SASL データベースで作成したユーザー名とパスワードを、お使いのアプリケーションの memcached クライアント設定に追加します。

- memcached クライアントとサーバー間の通信を stunnel で暗号化します。memcached は TLS をサポートしていないため、回避策は、memcached プロトコルの上に TLS を提供する stunnel などのプロキシーを使用することです。PSK (Pre Shared Keys)を使用するか、ユーザー証明書を使用するように stunnel を設定できます。証明書を使用する場合、認証されたユーザーのみがお使いの memcached サーバーにアクセスでき、トラフィックは暗号化されます。重要トンネルを使用して memcached にアクセスする場合は、サービスがローカルホストでのみリッスンしているか、ファイアウォールがネットワークから memcached ポートへのアクセスを阻止しているかを確認してください。詳細は、「stunnel の使用」 を参照してください。

4.4. ネットワークアクセスのセキュア化

4.4.1. TCP Wrapper と xinetd を使用したサービスの保護

4.4.1.1. TCP Wrapper と接続バナー

banner オプションを使用します。

/etc/banners/vsftpd と呼ばれ、以下の行が含まれます。

220-Hello, %c 220-All activity on ftp.example.com is logged. 220-Inappropriate use will result in your access privileges being removed.

220-Hello, %c

220-All activity on ftp.example.com is logged.

220-Inappropriate use will result in your access privileges being removed./etc/hosts.allow ファイルに追加します。

vsftpd : ALL : banners /etc/banners/

vsftpd : ALL : banners /etc/banners/4.4.1.2. TCP Wrapper と攻撃警告

/etc/hosts.deny ファイルに以下の行を追加して、そのネットワークからの接続試行を拒否し、その試行を特別なファイルに記録します。

ALL : 206.182.68.0 : spawn /bin/echo `date` %c %d >> /var/log/intruder_alert

ALL : 206.182.68.0 : spawn /bin/echo `date` %c %d >> /var/log/intruder_alert/etc/hosts.allow ファイルに配置します。

4.4.1.3. TCP Wrapper とロギングの強化

/etc/hosts.deny に配置します。

in.telnetd : ALL : severity emerg

in.telnetd : ALL : severity emerg4.4.2. リッスンしているポートの確認

開いているポートスキャンでの netstat の使用

root で以下のコマンドを入力して、ネットワークからの接続をリッスンしているポートを確認します。

-l オプションを使用して、リッスンしているサーバーソケットのみを表示します。

開いているポートスキャンでの ss の使用

UNCONN 状態は、UDP リスニングモードのポートを示します。

-6 オプションを使用します。

(-sT) は、TCP SYN スキャン (-sS) がオプションでない場合のデフォルトの TCP スキャンタイプです。-O オプションは、ホストのオペレーティングシステムを検出します。

netstat と ss を使用して開いている SCTP ポートのスキャン

root で以下のコマンドを入力します。

netstat -nl -A inet,inet6 | grep 2500 sctp 0.0.0.0:2500 LISTEN

~]# netstat -nl -A inet,inet6 | grep 2500

sctp 0.0.0.0:2500 LISTENss -an | grep 2500 sctp LISTEN 0 5 *:2500 *:*

~]# ss -an | grep 2500

sctp LISTEN 0 5 *:2500 *:*4.4.3. ソースルーティングの無効化

accept_source_route オプションを使用すると、ネットワークインターフェイスが Strict Source Routing (SSR) または Loose Source Routing (LSR) のオプションが設定されたパケットを受け入れます。ソースルーティングされたパケットの受け入れは、sysctl の設定によって制御されます。SSR または LSR オプションが設定されたパケットをドロップするために、root で次のコマンドを発行します。

/sbin/sysctl -w net.ipv4.conf.all.accept_source_route=0

~]# /sbin/sysctl -w net.ipv4.conf.all.accept_source_route=0/sbin/sysctl -w net.ipv4.conf.all.forwarding=0

~]# /sbin/sysctl -w net.ipv4.conf.all.forwarding=0/sbin/sysctl -w net.ipv6.conf.all.forwarding=0

~]# /sbin/sysctl -w net.ipv6.conf.all.forwarding=0/sbin/sysctl -w net.ipv4.conf.all.mc_forwarding=0

~]# /sbin/sysctl -w net.ipv4.conf.all.mc_forwarding=0/sbin/sysctl -w net.ipv6.conf.all.mc_forwarding=0

~]# /sbin/sysctl -w net.ipv6.conf.all.mc_forwarding=0/sbin/sysctl -w net.ipv4.conf.all.accept_redirects=0

~]# /sbin/sysctl -w net.ipv4.conf.all.accept_redirects=0/sbin/sysctl -w net.ipv6.conf.all.accept_redirects=0

~]# /sbin/sysctl -w net.ipv6.conf.all.accept_redirects=0/sbin/sysctl -w net.ipv4.conf.all.secure_redirects=0

~]# /sbin/sysctl -w net.ipv4.conf.all.secure_redirects=0/sbin/sysctl -w net.ipv4.conf.all.send_redirects=0

~]# /sbin/sysctl -w net.ipv4.conf.all.send_redirects=00 の値に設定するようにしてください。新しいインターフェイスを追加するたびに ICMP リクエストの送信を自動的に無効にするには、次のコマンドを入力します。

/sbin/sysctl -w net.ipv4.conf.default.send_redirects=0

~]# /sbin/sysctl -w net.ipv4.conf.default.send_redirects=0/etc/sysctl.conf ファイルを変更します。たとえば、すべてのインターフェイスですべての IPv4 ICMP リダイレクトパケットの受け入れを無効にするには、root ユーザーとして実行しているエディターで /etc/sysctl.conf ファイルを開き、以下の行を追加します。 net.ipv4.conf.all.send_redirects=0

net.ipv4.conf.all.send_redirects=0sysctl (8) を参照してください。ソースベースのルーティングとそのバリアントに関連するインターネットオプションの説明については、RFC791 を参照してください。

4.4.3.1. 逆方向パス転送

IP アドレスのスプーフィングを防ぎ、DDoS 攻撃の可能性を低減するため、必要であると分からない限り、有効にすることが最適です。

-

rp_filter - 逆方向パス転送は、

rp_filterディレクティブによって有効になります。sysctl ユーティリティーを使用すると、実行中のシステムに変更を加えることができます。永続的な変更は、行を/etc/sysctl.confファイルに追加することで実行できます。rp_filterオプションは、カーネルに 3 つのモードのうち 1 つを選択するよう指示するために使用されます。一時的なグローバル変更を行うには、rootで以下のコマンドを入力します。sysctl -w net.ipv4.conf.default.rp_filter=integer sysctl -w net.ipv4.conf.all.rp_filter=integer

sysctl -w net.ipv4.conf.default.rp_filter=integer sysctl -w net.ipv4.conf.all.rp_filter=integerCopy to Clipboard Copied! Toggle word wrap Toggle overflow ここで、integer は、以下のいずれかになります。0- ソースの検証がありません。1- RFC 3704 で定義された厳密なモード。2- RFC 3704 で定義された疎結合モード。

この設定は、以下のように net.ipv4.conf. interface .rp_filter コマンドを使用して、ネットワークインターフェイス ごとに上書きできます。sysctl -w net.ipv4.conf.interface.rp_filter=integer

sysctl -w net.ipv4.conf.interface.rp_filter=integerCopy to Clipboard Copied! Toggle word wrap Toggle overflow 注記これらの設定を再起動後も保持するには、/etc/sysctl.confファイルを変更します。たとえば、すべてのインターフェイスのモードを変更するには、rootユーザーとして実行しているエディターで/etc/sysctl.confファイルを開き、以下の行を追加します。net.ipv4.conf.all.rp_filter=2

net.ipv4.conf.all.rp_filter=2Copy to Clipboard Copied! Toggle word wrap Toggle overflow -

IPv6_rpfilter IPv6プロトコルの場合、firewalld デーモンはデフォルトで逆方向パス転送に適用されます。この設定は、/etc/firewalld/firewalld.confファイルで確認できます。IPv6_rpfilterオプションを設定することで、firewalld の動作を変更できます。逆方向パス転送のカスタム設定が必要な場合は、以下のように ip6tables コマンドを使用して、firewalld デーモン なし でこれを実行できます。このルールは、特にステートフルマッチングルールの前にすべてのトラフィックに適用されるように、raw/PREROUTING チェーンの先頭の近くに挿入される必要があります。iptables サービスおよび ip6tables サービスの詳細は、「ip6tables -t raw -I PREROUTING -m rpfilter --invert -j DROP

ip6tables -t raw -I PREROUTING -m rpfilter --invert -j DROPCopy to Clipboard Copied! Toggle word wrap Toggle overflow iptablesを使用した IP セットの設定および制御」 を参照してください。

パケット転送の有効化

root としてログインし、/etc/sysctl.conf ファイルの net.ipv4.ip_forward = 0 を読み取る行を以下のように変更します。

net.ipv4.ip_forward = 1

net.ipv4.ip_forward = 1/etc/sysctl.conf ファイルから変更を読み込むには、以下のコマンドを入力します。

/sbin/sysctl -p

/sbin/sysctl -proot で以下のコマンドを実行します。

/sbin/sysctl net.ipv4.ip_forward

/sbin/sysctl net.ipv4.ip_forward1 を返すと、IP 転送が有効になります。0 を返す場合は、以下のコマンドを使用して手動でオンにできます。

/sbin/sysctl -w net.ipv4.ip_forward=1

/sbin/sysctl -w net.ipv4.ip_forward=14.4.3.2. 関連情報

- インストールされているドキュメント

/usr/share/doc/kernel-doc-バージョン/Documentation/networking/ip-sysctl.txt: このファイルには、ディレクトリーで利用可能なファイルとオプションの完全なリストが含まれています。カーネルのドキュメントに初めてアクセスする前に、rootで以下のコマンドを入力します。yum install kernel-doc

~]# yum install kernel-docCopy to Clipboard Copied! Toggle word wrap Toggle overflow - オンラインドキュメントマルチホームネットワークの Ingress フィルターリングの説明については、RFC 3704 を参照してください。

4.5. DNSSEC を使用した DNS トラフィックのセキュア化

4.5.1. DNS の概要

DNS クライアントが DNS ネームサーバーからの応答の整合性を認証およびチェックし、発信元を検証し、転送中に改ざんされているかどうかを判断できるようにします。

4.5.2. DNSSEC について

HTTPS を使用して安全に接続する機能が提供されるようになりました。ただし、HTTPS Web サーバーに接続する前に、IP アドレスを直接入力しない限り、DNS ルックアップを実行する必要があります。これらの DNS ルックアップは安全 ではなく、認証がないため、中間者 攻撃の対象となります。つまり、DNS クライアントは、特定の DNS ネームサーバーから送られるように見える応答が本物であり、改ざんされていないことを確信できません。さらに重要なことに、再帰的ネームサーバーは、他のネームサーバーから取得したレコードが本物であることを確認できません。DNS プロトコルは、クライアントが中間者攻撃を受けないようにするためのメカニズムを提供していませんでした。DNSSEC は、DNS を使用してドメイン名を解決する際に認証および整合性チェックの欠如に対処するために導入されました。DNSSEC は、機密性の問題には対処しません。

DNS リソースレコードのデジタル署名や、DNS リゾルバーが信頼の階層チェーンを構築できるようにするなどの方法で公開鍵を配布することが含まれます。すべての DNS リソースレコードのデジタル署名が生成され、デジタル署名リソースレコード(RRSIG)としてゾーンに追加されます。ゾーンの公開鍵は、DNSKEY リソースレコードとして追加されます。階層的な連鎖を構築するために、DNSKEY のハッシュをDS(Delegation of Signing) リソースレコードとして親ゾーンで公開します。消極的事実の証明を容易にするために、NextSECure (NSEC) および NSEC3 リソースレコードが使用されます。DNSSEC 署名付きゾーンでは、各 リソースレコードセット (RRset) には対応する RRSIG リソースレコードがあります。子ゾーンへの委任に使用されるレコード (NS レコードおよび glue レコード) は署名されないことに注意してください。これらのレコードは子ゾーンに表示され、そこに署名されています。

.com の DS レコードに署名しています。ルートゾーンは、.com ネームサーバーの NS レコードおよび glue レコードも提供します。リゾルバーはこの委譲に従い、これらの委譲されたネームサーバーを使用して .com の DNSKEY レコードをクエリーします。取得した DNSKEY レコードのハッシュは、root ゾーンの DS レコードと一致する必要があります。その場合、リゾルバーは .com の取得した DNSKEY を信頼します。 .com ゾーンでは、RRSIG レコードは .com DNSKEY によって作成されます。このプロセスは、redhat.com など、.com 内の委譲についても同様に繰り返されます。この方法を使用すると、検証用 DNS リゾルバーは、通常の操作中に世界中から多くの DNSKEY を収集する間、1 つのルートキーでのみ設定する必要があります。暗号チェックに失敗した場合、リゾルバーはアプリケーションに SERVFAIL を返します。

DNS 応答を検出すると、アプリケーションに引き続き SERVFAIL エラーを返します。DNSSEC は、DNS サーバー(権威および再帰的)間のデータの整合性を保護します。これは、アプリケーションとリゾルバー間のセキュリティーを提供しません。したがって、アプリケーションにリゾルバーへの安全なトランスポートを提供することが重要です。これを実現する最も簡単な方法は、DNSSEC 対応のリゾルバーを localhost で実行し、/etc/resolv.conf で 127.0.0.1 を使用することです。または、リモート DNS サーバーへの VPN 接続を使用することもできます。

ホットスポットの問題について

DNS を乗っ取る傾向があります。「」VPN に接続するユーザーは、企業ネットワーク外に存在しないリソースを見つけるために、「内部のみ」 の DNS サーバーを使用することがよくあります。これには、ソフトウェアによる追加の処理が必要です。たとえば、dnssec-trigger を使用して、ホットスポットが DNS クエリーを乗っ取っているかどうかを検出でき、unbound は DNSSEC クエリーを処理するプロキシーネームサーバーとして機能できます。

DNSSEC 対応の再帰的リゾルバーの選択

unbound のいずれかを使用できます。いずれもデフォルトで DNSSEC を有効にし、DNSSEC root キーで設定されています。サーバーで DNSSEC を有効にするには、どちらのサーバーも機能しますが、ノートブックなどのモバイルデバイスでは、ローカルユーザーが動的に DNSSEC オーバーライドを再設定できるため、dnssec-trigger を使用する際にローカルユーザーが Hotspot に必要な DNSSEC オーバーライドを動的に再設定し、Libreswan を使用する場合は VPN 向けに を使用することが推奨されます。unbound デーモンは、サーバーとモバイルデバイスの両方で役立つ etc/unbound/*.d/ ディレクトリーにリストされている DNSSEC 例外のデプロイメントをさらにサポートします。

4.5.3. Dnssec-trigger について

unbound が /etc/resolv.conf にインストールされ、設定されると、アプリケーションからの DNS クエリーはすべて unbound によって処理されます。dnssec-trigger は、トリガーされた場合にのみ unbound リゾルバーを再設定します。これは、ノートパソコンなど、異なる Wi-Fi ネットワークに接続するローミングクライアントマシンに主に適用されます。プロセスは以下のようになります。

- NetworkManager は、新しい

DNSサーバーがDHCP経由で取得されたときに dnssec-trigger を 「トリガー」 します。 - dnssec-trigger は、サーバーに対して多くのテストを実行し、DNSSEC を適切にサポートしているかどうかを判断します。

- その場合、dnssec-trigger は

unboundを再設定し、そのDNSサーバーをすべてのクエリーのフォワーダーとして使用します。 - テストが失敗した場合、dnssec-trigger は新しい

DNSサーバーを無視し、いくつかの利用可能なフォールバック方法を試します。 - 無制限のポート 53 (

UDPおよびTCP)が使用可能であると判断した場合、フォワーダーを使用せずに完全な再帰DNSサーバーになるようにunboundに指示します。 - これが不可能な場合(たとえば、ポート 53 がネットワークの

DNSサーバー自体に到達する場合を除きすべてについてファイアウォールによってブロックされている場合)は、DNSを使用してポート 80 に到達するか、またはTLSでポート 443 にカプセル化されたDNSを使用しようとします。ポート 80 および 443 でDNSを実行しているサーバーは、/etc/dnssec-trigger/dnssec-trigger.confで設定できます。コメントアウトされた例は、デフォルトの設定ファイルで利用できるはずです。 - これらのフォールバック方法も失敗すると、dnssec-trigger は、DNSSEC を完全にバイパスする安全でない方法で動作するか、新しい

DNSクエリーを試行しないが、キャッシュ内にすでに存在するすべてのものに応答する 「cache only」 モードで実行することを提案します。

dnssec-trigger デーモンは、10 秒ごとに DNSSEC リゾルバーのプローブを続行します。dnssec-trigger グラフィカルユーティリティーの使用方法は、「Dnssec-trigger の使用」 を参照してください。

4.5.4. VPN が提供されるドメインサーバーおよびネームサーバー

unbound なdnssec-trigger と NetworkManager の組み合わせは、VPN ソフトウェアが提供するドメインおよびネームサーバーを適切にサポートできます。VPN トンネルが起動すると、受信したドメイン名のすべてのエントリーに対してローカルの unbound キャッシュがフラッシュされるため、ドメイン名内の名前に対するクエリーは VPN を使用して到達した内部ネームサーバーから新たにフェッチされます。VPN トンネルが終了すると、バインド されていないキャッシュが再度フラッシュされ、ドメインに対するクエリーが以前に取得したプライベート IP アドレスではなくパブリック IP アドレスを返すようにします。「接続が提供されるドメインの DNSSEC 検証の設定」を参照してください。

4.5.5. 推奨される命名プラクティス

host.example.com などの DNS 内のマシンに使用される完全修飾ドメイン 名(FQDN)と一致することを推奨します。

.yourcompanyなど)をパブリックレジスターに追加することがあります。このため、Red Hat では、プライベートネットワーク上であっても委任されていないドメイン名を使用しないことを強く推奨しています。その結果、ネットワークリソースは利用できなくなります。また、委任されていないドメイン名を使うと、DNSSEC の実装および維持がより困難になります。これは、ドメイン名の競合が DNSSEC 検証の有効化に手動の設定ペナルティーを必要とするためです。この問題の詳細は、ドメイン名の衝突に関する ICANN のよくある質問を参照してください。

4.5.6. トラストアンカーについて

DNS 名と公開鍵(または公開鍵のハッシュ)で設定されます。これは、base 64 でエンコードされたキーとして表されます。DNS レコードの検証および認証に使用できる公開鍵を含む情報を交換する手段である点で、証明書と似ています。RFC 4033 は、トラストアンカーを設定された DNSKEY RR または DNSKEY RR の DS RR ハッシュと定義しています。検証用セキュリティー対応リゾルバーは、この公開鍵またはハッシュを、署名された DNS 応答への認証チェーンを構築するための開始点として使用します。一般に、検証用リゾルバーは、DNS プロトコルの外部にある安全な手段または信頼できる手段を介してトラストアンカーの初期値を取得する必要があります。トラストアンカーの存在はまた、リゾルバーがトラストアンカーが指すゾーンが署名されていることを想定すべきことを意味します。

4.5.7. DNSSEC のインストール

4.5.7.1. unbound のインストール

DNS を検証するには、DNS リゾルバーを unbound (または bind )にインストールする必要があります。モバイルデバイスに dnssec-trigger をインストールするだけで済みます。サーバーの場合は、サーバーが置かれている場所(LAN またはインターネット)によってはローカルドメインの転送設定が必要になる場合がありますが、unbound で十分です。dnssec-trigger は現在、グローバルパブリック DNS ゾーンでのみ役立ちます。NetworkManager、dhclient、VPN アプリケーションは、多くの場合、ドメインリスト(およびネームサーバーリスト)を自動的に収集できますが、dnssec-trigger や unbound は収集できません。

unbound をインストールするには、root ユーザーとして次のコマンドを入力します。

yum install unbound

~]# yum install unbound4.5.7.2. unbound の稼働確認

unbound デーモンが実行中かどうかを確認するには、次のコマンドを入力します。

systemctl status unbound unbound.service - Unbound recursive Domain Name Server Loaded: loaded (/usr/lib/systemd/system/unbound.service; disabled) Active: active (running) since Wed 2013-03-13 01:19:30 CET; 6h ago

~]$ systemctl status unbound

unbound.service - Unbound recursive Domain Name Server

Loaded: loaded (/usr/lib/systemd/system/unbound.service; disabled)

Active: active (running) since Wed 2013-03-13 01:19:30 CET; 6h agoバインド されていないサービスが実行されていない場合に、unbound を Active: inactive (dead) として報告します。

4.5.7.3. unbound の起動

unbound デーモンを起動するには、root ユーザーとして次のコマンドを入力します。

systemctl start unbound

~]# systemctl start unboundunbound が起動するようにします。

systemctl enable unbound

~]# systemctl enable unboundunbound デーモンは、以下のディレクトリーを使用したローカルデータまたはオーバーライドの設定を許可します。

/etc/unbound/conf.dディレクトリーは、特定のドメイン名の設定を追加するために使用されます。これは、ドメイン名のクエリーを特定のDNSサーバーにリダイレクトするために使用されます。これは、企業の WAN 内にのみ存在するサブドメインによく使われます。/etc/unbound/keys.dディレクトリーは、特定のドメイン名のトラストアンカーを追加するために使用されます。これは、内部のみの名前が DNSSEC 署名されているが、信頼のパスを構築するための公開されている DS レコードがない場合に必要です。もう一つのユースケースは、あるドメインの内部バージョンが、企業 WAN の外で一般に利用可能な名前とは異なる DNSKEY を使用して署名されている場合になります。/etc/unbound/local.dディレクトリーは、特定のDNSデータをローカルオーバーライドとして追加するために使用されます。これは、ブラックリストを作成したり、手動オーバーライドを作成したりするために使用できます。このデータはunboundによってクライアントに返されますが、DNSSEC 署名としてマークされません。

unbound.conf (5) の man ページを参照してください。

4.5.7.4. Dnssec-trigger のインストール

dnssec-triggerd として実行されます。dnssec-trigger をインストールするには、root ユーザーとして次のコマンドを入力します。

yum install dnssec-trigger

~]# yum install dnssec-trigger4.5.7.5. dnssec-trigger デーモンが動作しているかどうかの確認

dnssec-triggerd が実行されているかどうかを確認するには、次のコマンドを入力します。

systemctl status dnssec-triggerd systemctl status dnssec-triggerd.service dnssec-triggerd.service - Reconfigure local DNS(SEC) resolver on network change Loaded: loaded (/usr/lib/systemd/system/dnssec-triggerd.service; enabled) Active: active (running) since Wed 2013-03-13 06:10:44 CET; 1h 41min ago

~]$ systemctl status dnssec-triggerd

systemctl status dnssec-triggerd.service

dnssec-triggerd.service - Reconfigure local DNS(SEC) resolver on network change

Loaded: loaded (/usr/lib/systemd/system/dnssec-triggerd.service; enabled)

Active: active (running) since Wed 2013-03-13 06:10:44 CET; 1h 41min agodnssec-triggerd デーモンが実行していない場合は、systemctl status コマンドは dnssec-triggerd を Active: inactive (dead) として報告します。現行セッションで起動するには、root ユーザーとして次のコマンドを入力します。

systemctl start dnssec-triggerd

~]# systemctl start dnssec-triggerddnssec-triggerd が起動するようにします。

systemctl enable dnssec-triggerd

~]# systemctl enable dnssec-triggerd4.5.8. Dnssec-trigger の使用

resolv.conf は 127.0.0.1 を指します。Hotspot Sign-On パネルで をクリックすると、これが変更されます。DNS サーバーは NetworkManager からクエリーされ、resolv.conf に配置されます。これで、Hotspot のサインオンページで認証ができるようになりました。アンカーアイコンには、DNS クエリーが安全ではないことを警告するために、大きな赤い感嘆符が表示されます。認証されると、dnssec-trigger は自動的にこれを検出し、セキュアモードに戻す必要がありますが、場合によってはユーザーではなく、ユーザーは Reprobe を選択して手動でこれを行う必要があります。

resolv.conf ファイルへの変更について unbound に通知します。

4.5.9. DNSSEC における dig の使用

DNS ユーティリティー nslookup および host は廃止されているため、使用しないでください。

+dnssec がコマンドに追加されます。以下に例を示します。

unbound サーバーは、上部の flags: セクションの ad ビットを返して、データが DNSSEC 認証されていることを示しています。

+cd オプションを指定して DNSSEC チェックを無効にすることができます。

unbound デーモンはこれらのエラーを以下のように syslog に記録します。 Aug 22 22:04:52 laptop unbound: [3065:0] info: validation failure badsign-a.test.dnssec-tools.org. A IN

Aug 22 22:04:52 laptop unbound: [3065:0] info: validation failure badsign-a.test.dnssec-tools.org. A IN4.5.10. Dnssec-trigger の Hotspot 検出インフラストラクチャーのセットアップ

- インターネット上で公開されているマシンに Web サーバーをセットアップします。Red Hat Enterprise Linux 7 システム管理者ガイドの Web Servers の章を参照してください。

- サーバーを実行したら、既知のコンテンツを含む static ページを公開します。ページは有効な HTML ページである必要はありません。たとえば、文字列

OKのみを含むhotspot.txtという名前のプレーンテキストファイルを使用できます。サーバーがexample.comにあり、Web サーバーのdocument_root/static/サブディレクトリーにhotspot.txtファイルをパブリッシュした場合、静的 Web ページのアドレスはexample.com/static/hotspot.txtになります。Red Hat Enterprise Linux 7 システム管理者のガイドの Web サーバー の章の DocumentRoot ディレクティブを参照してください。 /etc/dnssec-trigger/dnssec-trigger.confファイルに以下の行を追加します。このコマンドは、url: "http://example.com/static/hotspot.txt OK"

url: "http://example.com/static/hotspot.txt OK"Copy to Clipboard Copied! Toggle word wrap Toggle overflow HTTP(ポート 80)を使用してプローブされる URL を追加します。最初の部分は、解決される URL とダウンロードされるページです。コマンドの 2 番目の部分は、ダウンロードされた Web ページが含むと予想されるテキスト文字列です。

dnssec-trigger.conf (8)を参照してください。

4.5.11. 接続が提供されるドメインの DNSSEC 検証の設定

unbound に自動的に追加されます。デフォルトでは、unbound に追加されたすべての転送ゾーンは DNSSEC 検証済みです。

/etc/dnssec.conf の validate_connection_provided_zones 変数を変更します。root ユーザーとして、以下のように行を開いて編集します: validate_connection_provided_zones=no

validate_connection_provided_zones=no4.5.11.1. Wi-Fi 提供ドメインの DNSSEC 検証の設定

/etc/dnssec.conf の add_wifi_provided_zones 変数を変更します。root ユーザーとして、以下のように行を開いて編集します: add_wifi_provided_zones=yes

add_wifi_provided_zones=yesunbound に追加をオンにすると、以下のようなセキュリティー 上 の影響が生じる可能性があります。

- Wi-Fi アクセスポイントは、権限を持たない

DHCPを介してドメインを意図的に提供し、すべてのDNSクエリーをDNSサーバーにルーティングできます。 - 正引きゾーンの DNSSEC 検証が オフ になっている場合、Wi-Fi が提供する

DNSサーバーは、知らなくても提供されたドメインからドメイン名のIPアドレスをスプーフィングできます。

4.5.12. 関連情報

4.5.12.1. インストールされているドキュメント

dnssec-trigger (8)man ページ -dnssec-triggerd、dnssec-trigger-control、dnssec-trigger-panel のコマンドオプションを説明しています。dnssec-trigger.conf (8)man ページ -dnssec-triggerdの設定オプションを説明しています。unbound (8)man ページ:unboundのコマンドオプションを説明しています。これは、DNS検証リゾルバーです。unbound.conf (5)man ページ -unboundの設定方法に関する情報が含まれています。resolv.conf (5)man ページ - リゾルバールーチンが読み込む情報が含まれています。

4.5.12.2. オンラインドキュメント

- http://tools.ietf.org/html/rfc4033

- RFC 4033 DNS Security Introduction and Requirements.

- http://www.dnssec.net/

- DNSSEC に関する多くのリソースへのリンクがある Web サイト。

- http://www.dnssec-deployment.org/

- 米国国土安全保障省が後援する DNSSEC デプロイメントイニシアチブには、多くの DNSSEC 情報が含まれており、DNSSEC のデプロイメントに関する問題を議論するためのメーリングリストもあります。

- http://www.internetsociety.org/deploy360/dnssec/community/

- DNSSEC のデプロイメントを刺激し、調整するための Internet Society の 「Deploy 360」 イニシアチブは、世界中のコミュニティーと DNSSEC 活動を見つけるための優れたリソースです。

- http://www.unbound.net/

- 本書には、

バインドされていないDNSサービスに関する一般的な情報が記載されています。 - http://www.nlnetlabs.nl/projects/dnssec-trigger/

- 本書には、dnssec-trigger に関する一般的な情報が記載されています。

4.6. Libreswan を使った仮想プライベートネットワーク (VPN) の保護

IPsec プロトコルを使用して、仮想プライベートネットワーク (VPN)を設定できます。Libreswan は、Openswan アプリケーションの継続であり、Openswan ドキュメントの多くの例は Libreswan と相互に置き換え可能です。NetworkManager IPsec プラグインは、NetworkManager-libreswan と呼ばれます。GNOME Shell をお使いの方は、NetworkManager-libreswan を依存関係に持つ NetworkManager-libreswan-gnome パッケージをインストールする必要があります。NetworkManager-libreswan-gnome パッケージは、オプションチャネルからのみ利用可能であることに注意してください。Enabling Supplementary and Optional Repositoriesを参照してください。

IPsec プロトコル自体は、Internet Key Exchange (IKE)プロトコルを使用して設定されます。IPsec と IKE は同義語です。IPsec VPN は、IKE VPN、IKEv2 VPN、XAUTH VPN、Cisco VPN、または IKE/IPsec VPN とも呼ばれます。Level 2 Tunneling Protocol (L2TP)も使用する IPsec VPN のバリアントは、通常 L2TP/IPsec VPN と呼ばれます。これには、Optional チャンネル xl2tpd アプリケーションが必要です。

IKE 実装です。IKE バージョン 1 および 2 は、ユーザーレベルのデーモンとして実装されます。IKE プロトコル自体も暗号化されています。IPsec プロトコルは Linux カーネルで実装され、Libreswan は、VPN トンネル設定を追加および削除するようにカーネルを設定します。

IKE プロトコルは UDP ポート 500 および 4500 を使用します。IPsec プロトコルは、プロトコル番号 50 を持つ Encapsulated Security Payload (ESP)とプロトコル番号 51 の Authenticated Header (AH)の 2 つの異なるプロトコルで設定されます。AH プロトコルの使用は推奨されません。AH のユーザーは、null 暗号化で ESP に移行することが推奨されます。

IPsec プロトコルには、Tunnel Mode (デフォルト)と Transport Mode の 2 つの異なる操作モードがあります。IKE を使用せずに IPsec を使用してカーネルを設定できます。これは 手動キー設定 と呼ば れます。ip xfrm コマンドを使用して手動キーを設定することは可能ですが、セキュリティー上の理由から、これは強く推奨されません。Libreswan は、netlink を使用して Linux カーネルとインターフェイスします。Linux カーネルでパケットの暗号化と復号が行われます。

IKE/IPsec VPN は、Red Hat Enterprise Linux 7 での使用が推奨される唯一の VPN 技術です。その他の VPN 技術は、そのリスクを理解せずに使用しないでください。

4.6.1. Libreswan のインストール

root で以下のコマンドを入力します。

yum install libreswan

~]# yum install libreswanyum info libreswan

~]$ yum info libreswansystemctl stop ipsec rm /etc/ipsec.d/*db

~]# systemctl stop ipsec

~]# rm /etc/ipsec.d/*dbroot で以下のコマンドを入力します。

ipsec initnss Initializing NSS database

~]# ipsec initnss

Initializing NSS databaseipsec デーモンを起動するには、root で以下のコマンドを実行します。

systemctl start ipsec

~]# systemctl start ipsecroot で以下のコマンドを実行します。

systemctl enable ipsec

~]# systemctl enable ipsecipsec サービスを許可します。ファイアウォールと特定のサービスの通過許可についての詳細は、5章ファイアウォールの使用 を参照してください。Libreswan では、ファイアウォールで以下のパケットを許可する必要があります。

Internet Key Exchange(IKE)プロトコルのUDPポート 500 および 4500Encapsulated Security Payload(ESP)IPsecパケットのプロトコル 50Authenticated Header(AH)IPsecパケットのプロトコル 51 (一般的ではありません)

IPsec VPN を設定する 3 つの例を示します。最初の例は、2 つのホストを接続し、安全に通信するためのものです。2 つ目の例では、2 つのサイトを接続して 1 つのネットワークを形成します。3 番目の例は、このコンテキストでは ロードウォリアー と呼ばれるリモートユーザーをサポートすることです。

4.6.2. Libreswan を使用した VPN 設定の作成

- Pre-Shared Keys (PSK) は、最も簡単な認証メソッドです。PSK はランダムな文字で設定されており、長さが 20 文字以上になります。FIPS モードでは、PSK が、使用する整合性アルゴリズムにより、最低強度の要件を満たす必要があります。PSK の値は 64 文字以上にすることが推奨されます。

- Raw RSA 鍵は、静的なホスト間またはサブネット間の

IPsec設定で一般的に使用されます。ホストは、相互の公開 RSA 鍵を使用して手動で設定します。この方法は、数十以上のホストがすべて互いにIPsecトンネルを設定する必要がある場合、適切にスケーリングされません。 - X.509 証明書は、共通の

IPsecゲートウェイに接続する必要があるホストが多数ある大規模なデプロイメントで一般的に使用されます。中央の 認証局 (CA) は、ホストまたはユーザーの RSA 証明書の署名に使用されます。この中央 CA は、個別のホストまたはユーザーの取り消しを含む、信頼のリレーを行います。 - NULL 認証は、認証なしでメッシュの暗号化を取得するために使用されます。これは、パッシブ攻撃は防ぎますが、アクティブ攻撃は防ぎません。ただし、

IKEv2は非対称認証メソッドを許可するため、NULL 認証は、インターネットスケール Opportunistic IPsec にも使用できます。この場合、クライアントはサーバーを認証しますが、サーバーはクライアントを認証しません。このモデルは、TLS(https:// websites としても知られている)を使用してセキュアな Web サイトと似ています。

4.6.3. Libreswan を使用したホスト間 VPN の作成

IPsec VPN を作成するように設定するには、両ホスト(「 『左』 」 および 「 『右』 」の)で以下のコマンドを root として入力し、新しい生の RSA 鍵ペアを作成します。

ipsec newhostkey --output /etc/ipsec.d/hostkey.secrets Generated RSA key pair with CKAID 14936e48e756eb107fa1438e25a345b46d80433f was stored in the NSS database

~]# ipsec newhostkey --output /etc/ipsec.d/hostkey.secrets