SELinux ユーザーおよび管理者のガイド

SELinux (Security-Enhanced Linux) の基本設定および高度な設定

概要

パート I. SELinux

第1章 導入部分

_t を付けます。たとえば、Web サーバーのタイプ名は httpd_t です。/var/www/html/ にあるファイルおよびディレクトリーのタイプコンテキストは、通常 httpd_sys_content_t です。/tmp および / var /tmp / にあるファイルおよびディレクトリーのタイプコンテキストは、通常 tmp_t です。Web サーバーポートのタイプコンテキストは http_port_t です。

httpd_t として実行する Web サーバープロセス) を許可するポリシールールがあります。このルールでは、通常 /var/www/html/ にあるコンテキストを持つファイルおよびディレクトリーと、その他の Web サーバーディレクトリー (httpd_sys_content_t) へのアクセスを許可します。通常、/tmp および / var /tmp / に含まれるファイルのポリシーには、許可ルールがないため、アクセスは許可されません。SELinux を使用すれば、Apache が危険にさらされ、悪意のあるスクリプトがアクセスを得た場合でも、/tmp ディレクトリーにアクセスすることはできなくなります。

図1.1 SELinux は、httpd_t として実行している Apache プロセスが /var/www/html/ ディレクトリーにアクセスするのは許可しますが、同じ Apache プロセスが /data/mysql/ ディレクトリーにアクセスするのは拒否します。これは、httpd_t タイプコンテキストと mysqld_db_t タイプコンテキストに許可ルールがないのが原因です。一方、mysqld_t として実行する MariaDB プロセスは /data/mysql/ ディレクトリーにアクセスでき、SELinux は、mysqld_t タイプを持つプロセスが、httpd_sys_content_t というラベルが付いた /var/www/html/ ディレクトリーにアクセスすることも適切に拒否します。

関連情報

- apropos

selinuxコマンドで表示される man ページの selinux (8) - selinux-policy-doc パッケージをインストールしている場合は、man -k _selinux コマンドで表示される man ページ。詳細は、「サービスの man ページ」 を参照してください。

1.1. SELinux を実行する利点

- プロセスとファイルにはすべてラベルが付いています。SELinux ポリシーにより、プロセスがファイルと相互作用する方法と、プロセスが互いに相互作用する方法が定義されます。アクセスは、それを特別に許可する SELinux ポリシールールが存在する場合に限り許可されます。

- アクセス制御がより詳細に設定できるようになりました。SELinux のアクセスは、ユーザーの裁量と、Linux のユーザー ID およびグループ ID に基づいて制御される従来の UNIX アクセス権だけでなく、SELinux のユーザー、ロール、タイプなど (必要に応じてセキュリティーレベルも) の、入手可能なすべての情報に基づいて決定されます。

- SELinux ポリシーは管理者が定義し、システム全体に適用されます。

- 権限昇格攻撃に対する軽減策が向上しました。プロセスはドメインで実行するため、互いに分離しています。SELinux ポリシールールは、プロセスがどのようにファイルやその他のプロセスにアクセスするかを定義します。プロセスへのアクセスが不正に行われても、攻撃者は、そのプロセスの通常の機能と、そのプロセスがアクセスするように設定されているファイルにしかアクセスできません。たとえば、Apache HTTP Server へのアクセスが不正に行われても、そのアクセスを許可する特別な SELinux ポリシールールが追加されたり、設定された場合を除き、ユーザーのホームディレクトリーにあるファイルを読み込むプロセスを攻撃者が利用することはできません。

- SELinux は、データの機密性と完全性、並びに信頼されていない入力からの保護プロセスを強化するのに使用できます。

- ウイルス対策ソフトウェア

- パスワード、ファイアウォールなどのセキュリティーシステムの代替

- 一体型のセキュリティーソリューション

1.2. 例

- デフォルトのアクションは拒否です。アクセスを許可する SELinux のポリシールール (ファイルを開くプロセスなど) が存在しない場合は、アクセスが拒否されます。

- SELinux は、Linux ユーザーに制限をかけられます。SELinux ポリシーには、制限がかけられた SELinux ユーザーが多数含まれます。Linux ユーザーを、制限がかけられた SELinux ユーザーにマッピングして、SELinux ユーザーに適用されているセキュリティールールおよびメカニズムを利用できます。たとえば、Linux ユーザーを SELinux

user_uユーザーにマッピングすると、sudo や su などのユーザー ID (setuid) アプリケーションを設定しない限り、Linux ユーザーを実行できなくなります。詳細は、「制限のあるユーザーおよび制限のないユーザー」 を参照してください。 - プロセスとデータの分離が向上します。プロセスは独自のドメインで実行され、プロセスが他のプロセスによって使用されているファイルにアクセスできないようにします。また、プロセスが他のプロセスにアクセスできないようにします。たとえば、SELinux を実行している場合に、(許可が設定されていない限り) 攻撃者は Samba サーバーを危険にさらすことはできず、その Samba サーバーを攻撃ベクトルとして使用して、その他のプロセス (MariaDB など) が使用するファイルの読み書きを行うことはできません。

- SELinux は、設定ミスによるダメージを軽減します。Domain Name System (DNS) サーバーはゾーン転送として知られている機能で、互いに頻繁に情報を複製します。攻撃者は、ゾーン転送を使用して、虚偽の情報で DNS サーバーを更新できます。Red Hat Enterprise Linux で BIND (Berkeley Internet Name Domain) を DNS サーバーとして実行すると、ゾーン転送を実行できるサーバーを管理者が制限した場合でも、デフォルトの SELinux ポリシーによりゾーンファイルが阻止されます。 [1] BIND

namedデーモン自体、およびその他のプロセスによって、ゾーン転送を使用して更新中です。 - NetworkWorld.com の記事 A seatbelt for server software: SELinux blocks real-world exploits を参照してください。[2]SELinux に関する背景情報と、SELinux が阻止したさまざまな不正使用に関する情報です。

1.3. SELinux Architecture

1.4. SELinux のステータスおよびモード

getenforce

~]# getenforce

Enforcingsetenforce 0 getenforce

~]# setenforce 0

~]# getenforce

Permissivesetenforce 1 getenforce

~]# setenforce 1

~]# getenforce

Enforcinghttpd_t ドメインを Permissive に設定するには、以下のコマンドを実行します。

semanage permissive -a httpd_t

~]# semanage permissive -a httpd_t1.5. 関連情報

第2章 SELinux コンテキスト

ls -Z file1

~]$ ls -Z file1

-rwxrw-r-- user1 group1 unconfined_u:object_r:user_home_t:s0 file1

- SELinux ユーザー

- SELinux ユーザー ID は、特定のロールセットと特定の MLS/MCS 範囲に対して承認されるポリシーに既知の ID です。各 Linux ユーザーは、SELinux ポリシーを使用して SELinux ユーザーにマッピングされます。これにより、Linux ユーザーは SELinux ユーザーの制限を継承できます。マップされた SELinux ユーザー ID は、開始できるロールとレベルを定義するために、そのセッションのプロセスに対して SELinux コンテキストで使用されます。root で以下のコマンドを入力して、SELinux と Linux ユーザーアカウントのマッピングのリストを表示します (policycoreutils-pythonパッケージがインストールされている必要があります)。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 出力は、システムごとにわずかに異なる場合がありますLogin Name列には、Linux ユーザーがリスト表示されます。SELinux User列には、Linux ユーザーがマッピングされている SELinux ユーザーがリスト表示されます。プロセスの場合、SELinux ユーザーはアクセス可能なロールとレベルを制限します。MLS/MCS Range列は、MLS(Multi-Level Security) および Multi-Category Security(MCS) で使用されるレベルです。Service列は、Linux ユーザーがシステムにログインする予定の正しい SELinux コンテキストを決定します。デフォルトでは、任意のサービスを表すアスタリスク (*) 文字が使用されます。

- role

- SELinux の一部は、ロールベースのアクセス制御 (RBAC) セキュリティーモデルです。ロールは RBAC の属性です。SELinux ユーザーはロールに対して許可され、ロールはドメインに対して承認されます。このロールは、ドメインと SELinux ユーザーの仲介として機能します。入力可能なロールによって入力できるドメインが決まります。最終的には、アクセス可能なオブジェクトタイプを制御します。これにより、権限昇格攻撃への脆弱性が軽減されます。

- type

- タイプは、Type Enforcement の属性です。タイプは、プロセスのドメインとファイルのタイプを定義します。SELinux ポリシールールは、タイプにアクセスするドメインであるか、別のドメインにアクセスするドメインであるかにかかわらず、タイプが相互にアクセスできる方法を定義します。アクセスは、それを許可する特定の SELinux ポリシールールが存在する場合にのみ許可されます。

- level

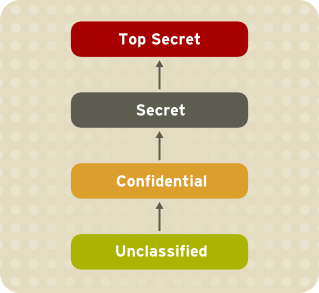

- このレベルは MLS と MCS の属性です。MLS の範囲はレベルのペアで、レベルが異なる場合は lowlevel-highlevel と記述され、レベルが同一である場合は lowlevel と記述されます (

s0-s0はs0と同じ)。各レベルは機密カテゴリーのペアで、カテゴリーはオプションになります。カテゴリーがある場合、レベルは sensitivity:category-set として記述されます。カテゴリーがない場合は、sensitivity と記述されます。カテゴリーセットが連続したシリーズの場合は、省略できます。たとえば、c0.c3はc0,c1,c2,c3と同じです。/etc/selinux/targeted/setrans.confファイルはレベル (s0:c0) を人間が判読できる形式 (CompanyConfidential) にマップします。Red Hat Enterprise Linux では、Targeted ポリシーが MCS を強制し、MCS では 1 つの機密レベル (s0) があります。Red Hat Enterprise Linux の MCS は、1024 の異なるカテゴリー(c0からc1023まで)に対応しています。s0-s0:c0.c1023は機密レベルs0で、すべてのカテゴリーに対して承認されます。MLS は Bell-La Padula Mandatory Access Model を強制し、LSPP(Labeled Security Protection Profile) 環境で使用されます。MLS の制限を使用するには、selinux-policy-mls パッケージをインストールし、MLS がデフォルトの SELinux ポリシーになるように設定します。Red Hat Enterprise Linux に同梱されている MLS ポリシーは、評価された設定に含まれなかった多くのプログラムドメインを省略するため、デスクトップワークステーションの MLS は使用できません(X Window System のサポートはありません)。ただし、アップストリームの SELinux 参照ポリシー から、すべてのプログラムドメインを含む MLS ポリシーを構築することができます。MLS 設定の詳細は、「Multi-Level Security (MLS)」 を参照してください。

2.1. ドメインの移行

entrypoint タイプを持つアプリケーションを実行することにより、別のドメインに移行します。entrypoint パーミッションは、SELinux ポリシーで使用され、どのアプリケーションがドメインに入るために使用できるかを制御します。以下の例は、ドメイン移行を示しています。

手順2.1 ドメイン移行の例

- ユーザーがパスワードを変更したい。これを実行するには、

passwdユーティリティーを実行します。/usr/bin/passwd実行可能ファイルには、passwd_exec_tタイプのラベルが付けられます。ls -Z /usr/bin/passwd

~]$ ls -Z /usr/bin/passwd -rwsr-xr-x root root system_u:object_r:passwd_exec_t:s0 /usr/bin/passwdCopy to Clipboard Copied! Toggle word wrap Toggle overflow passwdユーティリティーは、shadow_tタイプのラベルが付けられた/etc/shadowにアクセスします。ls -Z /etc/shadow

~]$ ls -Z /etc/shadow -r--------. root root system_u:object_r:shadow_t:s0 /etc/shadowCopy to Clipboard Copied! Toggle word wrap Toggle overflow - SELinux ポリシールールでは、

passwd_tドメインで実行しているプロセスが、shadow_tタイプのラベルが付けられたファイルに読み取りと書き込みが許可されていることを示しています。shadow_tタイプは、パスワードの変更に必要なファイルにのみ適用されます。これには、/etc/gshadow、/etc/shadow、およびバックアップファイルが含まれます。 - SELinux ポリシールールは、

passwd_tドメインのentrypointパーミッションがpasswd_exec_tタイプに設定されていることを示しています。 - ユーザーが

passwdユーティリティーを実行すると、ユーザーのシェルプロセスはpasswd_tドメインに移行します。SELinux では、デフォルトのアクションは否定することで、passwd_tドメインで実行しているアプリケーションがshadow_tタイプでラベル付けされたファイルにアクセスできるようにするルールが存在するため、passwdアプリケーションは/etc/shadowにアクセスし、ユーザーのパスワードを更新します。

passwd_t ドメインで実行しているサブジェクトが shadow_t ファイルタイプでラベル付けされたオブジェクトにアクセスできるようにする実際のルールがありますが、サブジェクトが新しいドメインに移行する前に、その他の SELinux ポリシールールを満たす必要があります。この例では、Type Enforcement により以下が確保されます。

passwd_tドメインを入力できるのは、passwd_exec_tタイプのラベルが付けられたアプリケーションを実行する場合のみです。これは、lib_tタイプなどの承認された共有ライブラリーからのみ実行でき、他のアプリケーションは実行できません。passwd_tなどの承認されたドメインのみが、shadow_tタイプのラベルが付けられたファイルに書き込みできます。他のプロセスがスーパーユーザー権限で実行されている場合でも、これらのプロセスはpasswd_tドメインで実行されていないため、shadow_tタイプのラベルが付けられたファイルに書き込みできません。- 承認されたドメインのみが

passwd_tドメインに移行できます。たとえば、sendmail_tドメインで実行するsendmailプロセスには passwd を実行する適切な理由がないため、passwd_tドメインに移行することはできません。 passwd_tドメインで実行しているプロセスは、etc_tまたはshadow_tタイプのラベルが付けられたファイルなど、承認されたタイプに対する読み書きのみが可能です。これにより、passwdアプリケーションが任意のファイルの読み書きを行うのを防ぎます。

2.2. プロセスの SELinux コンテキスト

手順2.2 passwd ユーティリティーの SELinux コンテキストの表示

- → → などのターミナルを開きます。

passwdユーティリティーを実行します。新しいパスワードは入力しないでください。passwd

~]$ passwd Changing password for user user_name. Changing password for user_name. (current) UNIX password:Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 新しいタブまたは別の端末を開き、以下のコマンドを入力します。出力は以下の例のようになります。

ps -eZ | grep passwd

~]$ ps -eZ | grep passwd unconfined_u:unconfined_r:passwd_t:s0-s0:c0.c1023 13212 pts/1 00:00:00 passwdCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 最初のタブ/ターミナルで

Ctrl+Cを押してpasswdユーティリティーをキャンセルします。

passwd_exec_t タイプのラベルが付けられた) passwd ユーティリティーが実行されると、ユーザーのシェルプロセスは passwd_t ドメインに移行します。タイプはプロセスのドメインとファイルのタイプを定義することに注意してください。

ps ユーティリティーを再度実行します。以下は出力の省略された例であり、お使いのシステムでは異なる場合があります。

system_r ロールは、デーモンなどのシステムプロセスに使用されます。Enforcement と入力してから、各ドメインを分けます。

2.3. ユーザーの SELinux コンテキスト

id -Z

~]$ id -Z

unconfined_u:unconfined_r:unconfined_t:s0-s0:c0.c1023

unconfined_u ユーザーにマッピングされ、unconfined_r ロールとして実行され、unconfined_t ドメインで実行されていることを示しています。s0-s0 は MLS 範囲で、この場合は s0 と同じです。ユーザーがアクセスできるカテゴリーはc0.c1023 で定義されます。これは、すべてのカテゴリー (c0 から c1023) です。

第3章 Targeted ポリシー

unconfined_t ドメインで実行され、init によって起動されたシステムプロセスは unconfined_service_t ドメインで実行されます。これらのドメインはどちらも制限されません。

3.1. 制限のあるプロセス

sshd や httpd などのネットワーク上でリッスンするほぼすべてのサービスは、Red Hat Enterprise Linux に制限されます。また、root ユーザーで実行され、passwd ユーティリティーなどのユーザーのタスクを実行するほとんどのプロセスには制限があります。プロセスが制限されると、httpd_t ドメインで実行している httpd プロセスのように、独自のドメインで実行されます。制限のあるプロセスが攻撃者によって侵害された場合、SELinux ポリシーの設定に応じて、攻撃者のリソースへのアクセスと、攻撃者が行う可能性のある損害は制限されます。

手順3.1 SELinux の状態を確認する方法

- SELinux が有効になり、Enforcing モードで実行されていること、および Targeted ポリシーが使用されていることを確認します。正しい出力は以下のようになります。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow SELinux モードの変更に関する詳細は、「SELinux のステータスおよびモードの永続的変更」 を参照してください。 - root として、

/var/www/html/ディレクトリーにファイルを作成します。touch /var/www/html/testfile

~]# touch /var/www/html/testfileCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 以下のコマンドを入力して、新規作成されたファイルの SELinux コンテキストを表示します。

ls -Z /var/www/html/testfile

~]$ ls -Z /var/www/html/testfile -rw-r--r-- root root unconfined_u:object_r:httpd_sys_content_t:s0 /var/www/html/testfileCopy to Clipboard Copied! Toggle word wrap Toggle overflow デフォルトでは、Linux ユーザーは Red Hat Enterprise Linux で制限なしで実行されます。そのため、testfileファイルには SELinuxunconfined_uユーザーのラベルが付けられます。RBAC は、ファイルではなくプロセスに使用されます。ロールには意味がありません。object_rロールはファイル (永続ストレージおよびネットワークファイルシステム上) に使用される汎用ロールです。/procディレクトリー下では、プロセスに関連するファイルはsystem_rロールを使用する場合があります。httpd_sys_content_tタイプを使用すると、httpdプロセスがこのファイルにアクセスできるようになります。

httpd) を防ぐ方法を示しています。これはサンプルであり、本番環境では使用しないでください。httpd パッケージと wget パッケージがインストールされ、SELinux Targeted ポリシーが使用され、SELinux が Enforcing モードで動作していることを前提とします。

手順3.2 競合するプロセスの例

- root で

httpdデーモンを起動します。systemctl start httpd.service

~]# systemctl start httpd.serviceCopy to Clipboard Copied! Toggle word wrap Toggle overflow サービスが実行中であることを確認します。出力には以下の情報が含まれている必要があります (タイムスタンプのみは異なります)。systemctl status httpd.service

~]$ systemctl status httpd.service httpd.service - The Apache HTTP Server Loaded: loaded (/usr/lib/systemd/system/httpd.service; disabled) Active: active (running) since Mon 2013-08-05 14:00:55 CEST; 8s agoCopy to Clipboard Copied! Toggle word wrap Toggle overflow - Linux ユーザーが書き込み権限を持つディレクトリーに移動し、以下のコマンドを入力します。デフォルト設定が変更されない限り、このコマンドは成功します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow - chcon コマンドによってファイルが再ラベル付けされます。ただし、このようなラベルの変更は、ファイルシステムの再ラベル付け時に維持されません。ファイルシステムの再ラベル付け後も存続する永続的な変更については、

semanageユーティリティーを使用します。これについては後述します。root で以下のコマンドを実行して、タイプを Samba が使用するタイプに変更します。chcon -t samba_share_t /var/www/html/testfile

~]# chcon -t samba_share_t /var/www/html/testfileCopy to Clipboard Copied! Toggle word wrap Toggle overflow 以下のコマンドを入力して、変更を表示します。ls -Z /var/www/html/testfile

~]$ ls -Z /var/www/html/testfile -rw-r--r-- root root unconfined_u:object_r:samba_share_t:s0 /var/www/html/testfileCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 現在の DAC パーミッションでは、

httpdプロセスがtestfileにアクセスできるようになります。ユーザーの書き込み権限があるディレクトリーに移動し、以下のコマンドを入力します。デフォルト設定が変更されない限り、このコマンドは失敗します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow - root で

testfileを削除します。rm -i /var/www/html/testfile

~]# rm -i /var/www/html/testfileCopy to Clipboard Copied! Toggle word wrap Toggle overflow httpdを実行する必要がない場合は、root で以下のコマンドを実行して停止します。systemctl stop httpd.service

~]# systemctl stop httpd.serviceCopy to Clipboard Copied! Toggle word wrap Toggle overflow

httpd プロセスが testfile へアクセスすることが許可されましたが、httpd プロセスがアクセス権を持たないタイプでファイルがラベル付けされているため、SELinux ではアクセスが拒否されました。

auditd デーモンが実行している場合は、以下のようなエラーが /var/log/audit/audit.log に記録されます。

type=AVC msg=audit(1220706212.937:70): avc: denied { getattr } for pid=1904 comm="httpd" path="/var/www/html/testfile" dev=sda5 ino=247576 scontext=unconfined_u:system_r:httpd_t:s0 tcontext=unconfined_u:object_r:samba_share_t:s0 tclass=file

type=SYSCALL msg=audit(1220706212.937:70): arch=40000003 syscall=196 success=no exit=-13 a0=b9e21da0 a1=bf9581dc a2=555ff4 a3=2008171 items=0 ppid=1902 pid=1904 auid=500 uid=48 gid=48 euid=48 suid=48 fsuid=48 egid=48 sgid=48 fsgid=48 tty=(none) ses=1 comm="httpd" exe="/usr/sbin/httpd" subj=unconfined_u:system_r:httpd_t:s0 key=(null)

type=AVC msg=audit(1220706212.937:70): avc: denied { getattr } for pid=1904 comm="httpd" path="/var/www/html/testfile" dev=sda5 ino=247576 scontext=unconfined_u:system_r:httpd_t:s0 tcontext=unconfined_u:object_r:samba_share_t:s0 tclass=file

type=SYSCALL msg=audit(1220706212.937:70): arch=40000003 syscall=196 success=no exit=-13 a0=b9e21da0 a1=bf9581dc a2=555ff4 a3=2008171 items=0 ppid=1902 pid=1904 auid=500 uid=48 gid=48 euid=48 suid=48 fsuid=48 egid=48 sgid=48 fsgid=48 tty=(none) ses=1 comm="httpd" exe="/usr/sbin/httpd" subj=unconfined_u:system_r:httpd_t:s0 key=(null)

/var/log/httpd/error_log に記録されます。

[Wed May 06 23:00:54 2009] [error] [client 127.0.0.1] (13)Permission denied: access to /testfile denied

[Wed May 06 23:00:54 2009] [error] [client 127.0.0.1] (13)Permission denied: access to /testfile denied

3.2. 制限のないプロセス

init によって実行される制限のないサービスは unconfined_service_t ドメインで実行され、カーネルによって実行される制限のないサービスは kernel_t ドメインで実行され、制限のない Linux ユーザーによって実行される制限のないサービスは、unconfined_t ドメインで実行されます。制限のないプロセスの場合、SELinux ポリシールールが適用されますが、制限のないドメインで実行しているプロセスを許可するポリシールールが存在します。制限のないドメインで実行されているプロセスは、DAC ルールだけを使用するようにフォールバックされます。制限のないプロセスが侵害された場合、SELinux は攻撃者がシステムリソースやデータにアクセスすることを防ぎませんが、もちろん、DAC ルールは引き続き使用されます。SELinux は、DAC ルールに加えたセキュリティー強化です。DAC ルールを置き換えるものではありません。

httpd) が Samba が使用するデータにアクセスする方法を示しています。Red Hat Enterprise Linux では、httpd プロセスはデフォルトで制限のある httpd_t ドメインで実行されます。これはサンプルであり、本番環境では使用しないでください。httpd、wget、dbus、および audit パッケージがインストールされ、SELinux Targeted ポリシーが使用され、SELinux が Enforcing モードで実行されていることを前提としています。

手順3.3 制限のないプロセスの例

- chcon コマンドによってファイルが再ラベル付けされます。ただし、このようなラベルの変更は、ファイルシステムの再ラベル付け時に維持されません。ファイルシステムの再ラベル付け後も存続する永続的な変更については、

semanageユーティリティーを使用します。これについては後述します。root ユーザーとして以下のコマンドを実行し、タイプを Samba が使用するタイプに変更します。chcon -t samba_share_t /var/www/html/testfile

~]# chcon -t samba_share_t /var/www/html/testfileCopy to Clipboard Copied! Toggle word wrap Toggle overflow 変更を表示します。ls -Z /var/www/html/testfile

~]$ ls -Z /var/www/html/testfile -rw-r--r-- root root unconfined_u:object_r:samba_share_t:s0 /var/www/html/testfileCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 以下のコマンドを実行して、

httpdプロセスが実行されていないことを確認します。systemctl status httpd.service

~]$ systemctl status httpd.service httpd.service - The Apache HTTP Server Loaded: loaded (/usr/lib/systemd/system/httpd.service; disabled) Active: inactive (dead)Copy to Clipboard Copied! Toggle word wrap Toggle overflow 出力が異なる場合は、root で以下のコマンドを実行して、httpdプロセスを停止します。systemctl stop httpd.service

~]# systemctl stop httpd.serviceCopy to Clipboard Copied! Toggle word wrap Toggle overflow httpdプロセスが制限なしで実行されるようにするには、root で以下のコマンドを実行して、/usr/sbin/httpdファイルのタイプを、制限のあるドメインに移行しないタイプに変更します。chcon -t bin_t /usr/sbin/httpd

~]# chcon -t bin_t /usr/sbin/httpdCopy to Clipboard Copied! Toggle word wrap Toggle overflow /usr/sbin/httpdにbin_tタイプのラベルが付けられていることを確認します。ls -Z /usr/sbin/httpd

~]$ ls -Z /usr/sbin/httpd -rwxr-xr-x. root root system_u:object_r:bin_t:s0 /usr/sbin/httpdCopy to Clipboard Copied! Toggle word wrap Toggle overflow - root で、

httpdプロセスを開始して、正常に起動したことを確認します。systemctl start httpd.service

~]# systemctl start httpd.serviceCopy to Clipboard Copied! Toggle word wrap Toggle overflow systemctl status httpd.service

~]# systemctl status httpd.service httpd.service - The Apache HTTP Server Loaded: loaded (/usr/lib/systemd/system/httpd.service; disabled) Active: active (running) since Thu 2013-08-15 11:17:01 CEST; 5s agoCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 以下のコマンドを入力して、

unconfined_service_tドメインで実行しているhttpdを表示します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow - Linux ユーザーが書き込み権限を持つディレクトリーに移動し、以下のコマンドを入力します。デフォルト設定が変更されない限り、このコマンドは成功します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow httpdプロセスはsamba_share_tタイプのラベル付けされたファイルにアクセスできませんが、httpdは制限のないunconfined_service_tドメインで実行され、DAC ルールの使用にフォールバックします。したがって、wget コマンドは成功します。httpdが制限のあるhttpd_tドメインで実行されていた場合、wget コマンドは失敗していました。 restoreconユーティリティーは、ファイルのデフォルトの SELinux コンテキストを復元します。root で次のコマンドを実行して、/usr/sbin/httpdのデフォルトの SELinux コンテキストを復元します。restorecon -v /usr/sbin/httpd

~]# restorecon -v /usr/sbin/httpd restorecon reset /usr/sbin/httpd context system_u:object_r:unconfined_exec_t:s0->system_u:object_r:httpd_exec_t:s0Copy to Clipboard Copied! Toggle word wrap Toggle overflow /usr/sbin/httpdにhttpd_exec_tタイプのラベルが付けられていることを確認します。ls -Z /usr/sbin/httpd

~]$ ls -Z /usr/sbin/httpd -rwxr-xr-x root root system_u:object_r:httpd_exec_t:s0 /usr/sbin/httpdCopy to Clipboard Copied! Toggle word wrap Toggle overflow - root で次のコマンドを実行して

httpdを再起動します。再起動したら、制限のあるhttpd_tドメインでhttpdが実行されていることを確認します。systemctl restart httpd.service

~]# systemctl restart httpd.serviceCopy to Clipboard Copied! Toggle word wrap Toggle overflow Copy to Clipboard Copied! Toggle word wrap Toggle overflow - root で

testfileを削除します。rm -i /var/www/html/testfile

~]# rm -i /var/www/html/testfile rm: remove regular empty file `/var/www/html/testfile'? yCopy to Clipboard Copied! Toggle word wrap Toggle overflow httpdを実行する必要がない場合は、root で以下のコマンドを実行してhttpdを停止します。systemctl stop httpd.service

~]# systemctl stop httpd.serviceCopy to Clipboard Copied! Toggle word wrap Toggle overflow

3.3. 制限のあるユーザーおよび制限のないユーザー

__default__ ログインにマッピングされ、これは、SELinux unconfined_u ユーザーにマッピングされます。以下の行は、デフォルトのマッピングを定義します。

__default__ unconfined_u s0-s0:c0.c1023

__default__ unconfined_u s0-s0:c0.c1023

unconfined_u ユーザーにマッピングする方法を説明します。これは、デフォルトで Red Hat Enterprise Linux でそうであるように、root ユーザーが制限なしで実行されていることを前提としています。

手順3.4 新しい Linux ユーザーの SELinux unconfined_u ユーザーへのマッピング

- root で以下のコマンドを入力し、

newuserという名前の Linux ユーザーを作成します。useradd newuser

~]# useradd newuserCopy to Clipboard Copied! Toggle word wrap Toggle overflow - Linux

newuserユーザーにパスワードを割り当てるには、以下を実行します。root で以下のコマンドを実行します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 現在のセッションからログアウトし、Linux

newuserユーザーとしてログインします。ログインすると、PAM モジュール pam_selinux は Linux ユーザーを SELinux ユーザー(この場合はunconfined_u)に自動的にマッピングし、作成された SELinux コンテキストを設定します。Linux ユーザーのシェルはこのコンテキストで起動します。以下のコマンドを入力して、Linux ユーザーのコンテキストを表示します。id -Z

[newuser@localhost ~]$ id -Z unconfined_u:unconfined_r:unconfined_t:s0-s0:c0.c1023Copy to Clipboard Copied! Toggle word wrap Toggle overflow 注記システムでnewuserユーザーが不要になった場合は、Linuxnewuserのセッションからログアウトし、アカウントにログインして root で userdel -r newuser コマンドを実行します。これにより、newuserが自分のホームディレクトリーとともに削除されます。

unconfined_t ドメインから自身の制限のあるドメインに移行できるものとして SELinux ポリシーが定義するアプリケーションを実行すると、制限のない Linux ユーザーは制限のあるドメインの制限を引き続き受けます。このセキュリティー上の利点は、Linux ユーザーが制限なしで実行している場合でも、アプリケーションは制限されたままになります。したがって、アプリケーションにおける不具合の悪用はポリシーによって制限できます。

| ユーザー | ロール | ドメイン | X Window System | su または sudo | ホームディレクトリーおよび /tmp (デフォルト) での実行 | ネットワーク |

|---|---|---|---|---|---|---|

| sysadm_u | sysadm_r | sysadm_t | はい | su および sudo | はい | はい |

| staff_u | staff_r | staff_t | はい | sudoのみ | はい | はい |

| user_u | user_r | user_t | はい | いいえ | はい | はい |

| guest_u | guest_r | guest_t | いいえ | いいえ | はい | いいえ |

| xguest_u | xguest_r | xguest_t | はい | いいえ | はい | Firefox のみ |

user_tドメイン、guest_t ドメイン、およびxドメインの Linux ユーザーは、SELinux ポリシーで許可されている場合にのみ、setuid (set user ID)アプリケーションを実行できます(guest_tpasswdなど)。これらのユーザーは、su および sudo setuid アプリケーションを実行できないため、これらのアプリケーションを使用して root になることはできません。sysadm_tドメイン、staff_tドメイン、user_tドメイン、およびxguest_tドメインの Linux ユーザーは、X Window System とターミナルを使用してログインできます。- デフォルトで、

staff_t、user_t、guest_t、およびxguest_tドメインの Linux ユーザーは、ホームディレクトリーと/tmpでアプリケーションを実行できます。これらのユーザーが、ユーザーのパーミッションを継承するアプリケーションを実行できないようにするには、書き込みアクセス権のあるディレクトリーでguest_exec_contentおよびxguest_exec_contentブール値をoffに設定します。これにより、不具合のあるアプリケーションや悪意のあるアプリケーションがユーザーのファイルを変更できなくなります。ユーザーがホームディレクトリーおよび/tmpでアプリケーションを実行するのを許可および禁止する方法については、「アプリケーションを実行するユーザーに対するブール値」 を参照してください。 xguest_tドメインの Linux ユーザーにアクセスできる唯一のネットワークアクセスは、Web ページに接続する Firefox です。

system_u は、システムプロセスおよびオブジェクトの特別なユーザー ID であることに注意してください。これは、Linux ユーザーに関連付けることはできません。また、unconfined_u および root は制限のないユーザーです。このような理由により、これらのユーザーは、前述の SELinux ユーザー機能の表には含まれていません。

webadm_rは、Apache HTTP Server に関連する SELinux タイプの処理のみが可能です。詳細は、「タイプ」 を参照してください。logadm_rは、syslogおよびauditlogプロセスに関連する SELinux タイプの処理のみが可能です。secadm_rcan only administrate SELinux.auditadm_rは、auditサブシステムに関連するプロセスのみを管理できます。

seinfo -r

~]$ seinfo -r3.3.1. sudo 移行および SELinux ロール

staff_u および sysadm_u SELinux の制限のあるユーザーのみになります。このようなユーザーが sudo でコマンドを実行すると、/etc/sudoers 設定ファイルで指定されたルールに基づいて、または、/etc/sudoers.d/ ディレクトリーのそれぞれのファイル (このようなファイルが存在する場合) に基づいて、ロールを変更することができます。

手順3.5 sudo 移行の設定

- 新しい SELinux ユーザーを作成し、このユーザーにデフォルトの SELinux ロールと、補助制限のある管理者ロールを指定します。

semanage user -a -r s0-s0:c0.c1023 -R "default_role_r administrator_r" SELinux_user_u

~]# semanage user -a -r s0-s0:c0.c1023 -R "default_role_r administrator_r" SELinux_user_uCopy to Clipboard Copied! Toggle word wrap Toggle overflow - デフォルトの SElinux ポリシーコンテキストファイルを設定します。たとえば、SELinux ユーザー

staff_uと同じ SELinux ルールを設定するには、staff_uコンテキストファイルをコピーします。cp /etc/selinux/targeted/contexts/users/staff_u /etc/selinux/targeted/contexts/users/SELinux_user_u

~]# cp /etc/selinux/targeted/contexts/users/staff_u /etc/selinux/targeted/contexts/users/SELinux_user_uCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 新たに作成した SELinux ユーザーを既存の Linux ユーザーにマッピングします。

semanage login -a -s SELinux_user_u -rs0:c0.c1023 linux_user

semanage login -a -s SELinux_user_u -rs0:c0.c1023 linux_userCopy to Clipboard Copied! Toggle word wrap Toggle overflow /etc/sudoers.d/ディレクトリーに Linux ユーザーと同じ名前で新しい設定ファイルを作成し、以下の文字列を追加します。echo "linux_user ALL=(ALL) TYPE=administrator_t ROLE=administrator_r /bin/bash " > /etc/sudoers.d/linux_user

~]# echo "linux_user ALL=(ALL) TYPE=administrator_t ROLE=administrator_r /bin/bash " > /etc/sudoers.d/linux_userCopy to Clipboard Copied! Toggle word wrap Toggle overflow restoreconユーティリティーを使用して、linux_user ホームディレクトリーのラベルを変更します。restorecon -FR -v /home/linux_user

~]# restorecon -FR -v /home/linux_userCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 新たに作成した Linux ユーザーとしてシステムにログインし、ユーザーにデフォルトの SELinux ロールのラベルがあることを確認します。

id -Z

~]$ id -Z SELinux_user_u:default_role_r:SELinux_user_t:s0:c0.c1023Copy to Clipboard Copied! Toggle word wrap Toggle overflow - sudo を実行して、ユーザーの SELinux コンテキストを、

/etc/sudoers.d/linux_userで指定した補助 SELinux ロールに変更します。sudo で使用する-iオプションは、対話式シェルが実行される原因となっていました。sudo -i id -Z

~]$ sudo -i ~]# id -Z SELinux_user_u:administrator_r:administrator_t:s0:c0.c1023Copy to Clipboard Copied! Toggle word wrap Toggle overflow

例3.1 sudo 移行の設定

staff_r と、confined_u のロールを staff_r から webadm_r に変更するように設定された sudo を使用して、新しい SELinux ユーザー confined_u を作成します。

- root ユーザーとして、

sysadm_rロールまたはunconfined_rロールで以下のコマンドをすべて入力します。semanage user -a -r s0-s0:c0.c1023 -R "staff_r webadm_r" confined_u cp /etc/selinux/targeted/contexts/users/staff_u /etc/selinux/targeted/contexts/users/confined_u semanage login -a -s confined_u -rs0:c0.c1023 linux_user restorecon -FR -v /home/linux_user echo "linux_user ALL=(ALL) ROLE=webadm_r TYPE=webadm_t /bin/bash " > /etc/sudoers.d/linux_user

~]# semanage user -a -r s0-s0:c0.c1023 -R "staff_r webadm_r" confined_u ~]# cp /etc/selinux/targeted/contexts/users/staff_u /etc/selinux/targeted/contexts/users/confined_u ~]# semanage login -a -s confined_u -rs0:c0.c1023 linux_user ~]# restorecon -FR -v /home/linux_user ~]# echo "linux_user ALL=(ALL) ROLE=webadm_r TYPE=webadm_t /bin/bash " > /etc/sudoers.d/linux_userCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 新たに作成した Linux ユーザーとしてシステムにログインし、ユーザーにデフォルトの SELinux ロールのラベルがあることを確認します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

第4章 SELinux の使用

4.1. SELinux パッケージ

- policycoreutils は、SELinux の運用および管理用に

restorecon、secon、setfiles、semodule、load_policy、およびsetseboolなどのユーティリティーを提供します。 - selinux-policy は、 基本的なディレクトリー構造、

selinux-policy.confファイル、RPM マクロを提供します。 - selinux-policy-targeted は、SELinux の Targeted ポリシーを提供します。

- libselinux - SELinux アプリケーションの API を提供します。

- libselinux-utils は

avcstat、getenforce、getsebool、matchpathcon、selinuxconlist、selinuxdefcon、selinuxenabled、およびsetenforceユーティリティーを提供します。 - libselinux-python は、SELinux アプリケーションを開発するための Python バインディングを提供します。

- selinux-policy-devel は、カスタムの SELinux ポリシーおよびポリシーモジュールを作成するユーティリティーを提供します。

- selinux-policy-doc では、さまざまなサービスで SELinux を完全に設定する方法を説明する man ページを提供します。

- selinux-policy-mls は、MLS(Multi-Level Security)SELinux ポリシーを提供します。

- setroubleshoot-server は、SELinux がアクセスが拒否されたときに生成される拒否メッセージを、sealert ユーティリティーで表示できる詳細の説明 (このパッケージでも提供) に変換します。

- setools-console は、Tresys Technology SETools ディストリビューション、ポリシーを分析およびクエリーするためのユーティリティーとライブラリー、監査ログの監視とレポート、およびファイルコンテキスト管理を提供します。 setools パッケージは、SETools のメタパッケージです。setools-gui パッケージは、

apolユーティリティーおよびseauditユーティリティーを提供します。setools-console パッケージは、sechecker、sediff、seinfo、sesearchおよびfindconコマンドラインユーティリティーを提供します。setools および setools-gui パッケージは、Red Hat Network Optional チャンネルが有効にされている場合にのみ使用できることに注意してください。詳細は、Scope of Coverage Details を参照してください。 - mcstrans は、

s0-s0:c0.c1023などのレベルを、SystemLow-SystemHighなどの読みやすい形式に変換します。 - policycoreutils-python は、SELinux の操作および管理用に semanage、audit2allow、audit2why、chcat などのユーティリティーを提供します。

- policycoreutils-gui は、SELinux を管理するためのグラフィカルユーティリティーである system-config-selinux を提供します。

4.2. どのログファイルが使用されるか

auditd デーモンが実行している場合は、以下のような SELinux 拒否メッセージが、デフォルトで /var/log/audit/audit.log に書き込まれます。

type=AVC msg=audit(1223024155.684:49): avc: denied { getattr } for pid=2000 comm="httpd" path="/var/www/html/file1" dev=dm-0 ino=399185 scontext=unconfined_u:system_r:httpd_t:s0 tcontext=system_u:object_r:samba_share_t:s0 tclass=file

type=AVC msg=audit(1223024155.684:49): avc: denied { getattr } for pid=2000 comm="httpd" path="/var/www/html/file1" dev=dm-0 ino=399185 scontext=unconfined_u:system_r:httpd_t:s0 tcontext=system_u:object_r:samba_share_t:s0 tclass=file

/var/log/message ファイルに書き込まれます。

May 7 18:55:56 localhost setroubleshoot: SELinux is preventing httpd (httpd_t) "getattr" to /var/www/html/file1 (samba_share_t). For complete SELinux messages. run sealert -l de7e30d6-5488-466d-a606-92c9f40d316d

May 7 18:55:56 localhost setroubleshoot: SELinux is preventing httpd (httpd_t) "getattr" to /var/www/html/file1 (samba_share_t). For complete SELinux messages. run sealert -l de7e30d6-5488-466d-a606-92c9f40d316d

setroubleshootd はサービスとして継続的に実行されなくなりました。ただし、AVC メッセージの分析には依然として使用されます。2 つの新しいプログラムは、必要に応じて setroubleshoot を開始するメソッドとして機能します。

sedispatchユーティリティーは、監査サブシステムの一部として実行します。AVC 拒否メッセージが返されると、sedispatchはdbusを使用してメッセージを送信します。これらのメッセージは、すでに実行中の場合はsetroubleshootdに直接表示されます。これが実行されていない場合、sedispatchは自動的に起動します。seappletユーティリティーはシステムツールバーで実行され、setroubleshootdの dbus メッセージをリッスンします。通知バブルを起動し、ユーザーが AVC メッセージを確認できるようにします。

手順4.1 デーモンの自動起動

auditdデーモンおよびrsyslogデーモンが、システムの起動時に自動的に起動するように設定するには、root で次のコマンドを実行します。systemctl enable auditd.service

~]# systemctl enable auditd.serviceCopy to Clipboard Copied! Toggle word wrap Toggle overflow systemctl enable rsyslog.service

~]# systemctl enable rsyslog.serviceCopy to Clipboard Copied! Toggle word wrap Toggle overflow - デーモンが有効になっていることを確認するには、シェルプロンプトで以下のコマンドを入力します。

systemctl is-enabled auditd

~]$ systemctl is-enabled auditd enabledCopy to Clipboard Copied! Toggle word wrap Toggle overflow systemctl is-enabled rsyslog

~]$ systemctl is-enabled rsyslog enabledCopy to Clipboard Copied! Toggle word wrap Toggle overflow または、systemctl status service-name.service コマンドを使用して、コマンド出力でenabledキーワードを検索します。以下に例を示します。systemctl status auditd.service | grep enabled

~]$ systemctl status auditd.service | grep enabled auditd.service - Security Auditing Service Loaded: loaded (/usr/lib/systemd/system/auditd.service; enabled)Copy to Clipboard Copied! Toggle word wrap Toggle overflow

systemd デーモンによるシステムサービスの管理方法の詳細は、System Administrator's Guide の Managing System Services の章を参照してください。

4.3. 主要設定ファイル

/etc/selinux/config ファイルは、主な SELinux 設定ファイルです。これは、SELinux が有効/無効であるか、SELinux モードと SELinux ポリシーを使用するかどうかを制御します。

SELINUX=SELINUXオプションは、SELinux の無効化、有効化、およびモード (Enforcing または Permissive) が実行されるかどうかを設定します。SELINUX=enforcingを使用すると、SELinux ポリシーが適用され、SELinux ポリシールールが SELinux ポリシーに基づいてアクセスを拒否します。拒否メッセージがログに記録されます。SELINUX=permissiveを使用すると、SELinux ポリシーは強制されません。SELinux はアクセスを拒否しませんが、SELinux を Enforcing モードで実行した場合に拒否されたであろうアクションの拒否がログに記録されます。SELINUX=disabledを使用すると、SELinux は無効になり、SELinux モジュールは Linux カーネルに登録されず、DAC ルールだけが使用されます。

SELINUXTYPE=SELINUXTYPEオプションは、使用する SELinux ポリシーを設定します。Targeted ポリシーはデフォルトのポリシーです。MLS ポリシーを使用する場合は、このオプションを変更します。MLS ポリシーを有効にする方法は、「SELinux での MLS の有効化」 を参照してください。

4.4. SELinux のステータスおよびモードの永続的変更

Enforcing、Permissive、または Disabled を返します。

4.4.1. SELinux の有効化

- SELinux を Permissive モードで有効にします。詳細は、「Permissive モードに設定する場合:」 を参照してください。

- システムを再起動します。

- SELinux 拒否メッセージを確認します。詳細は、「拒否の検索と表示」を参照してください。

- 拒否がない場合は、Enforcing モードに切り替えます。詳細は、「Enforcing モードに設定する場合:」 を参照してください。

unconfined_service_tドメインでアプリケーションを実行します。詳細は、「制限のないプロセス」 を参照してください。- アプリケーションに新しいポリシーを記述します。詳細は、ナレッジベースの記事 カスタム SELinux ポリシーの作成 を参照してください。

4.4.1.1. Permissive モードに設定する場合:

手順4.2 Permissive モードへの変更

- 以下のように

/etc/selinux/configファイルを編集します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow - システムを再起動します。

reboot

~]# rebootCopy to Clipboard Copied! Toggle word wrap Toggle overflow

4.4.1.2. Enforcing モードに設定する場合:

手順4.3 Enforcing モードへの変更

rpm -q package_name

rpm -q package_name- 以下のように

/etc/selinux/configファイルを編集します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow - システムを再起動します。

reboot

~]# rebootCopy to Clipboard Copied! Toggle word wrap Toggle overflow 次にシステムを起動する際に、SELinux はシステム内のファイルおよびディレクトリーのラベルを再設定し、SELinux が無効になっている間に作成したファイルおよびディレクトリーに SELinux コンテキストを追加します。

ausearch -m AVC,USER_AVC,SELINUX_ERR -ts today

~]# ausearch -m AVC,USER_AVC,SELINUX_ERR -ts todaygrep "SELinux is preventing" /var/log/messages

~]# grep "SELinux is preventing" /var/log/messages4.4.2. SELinux の無効化

手順4.4 SELinux の無効化

/etc/selinux/configファイルにSELINUX=disabledを設定します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow - システムを再起動します。再起動したら、getenforce コマンドが

Disabledを返すことを確認します。getenforce

~]$ getenforce DisabledCopy to Clipboard Copied! Toggle word wrap Toggle overflow

4.5. システムの起動時での SELinux モードの変更

- enforcing=0

- このパラメーターを設定すると、システムを起動する際に、Permissive モードで起動します。これは、問題のトラブルシューティングを行うときに便利です。ファイルシステムの破損がひどい場合は、Permissive モードを使用することが、問題を検出するための唯一の選択肢となるかもしれません。また、Permissive モードでは、ラベルの作成が適切に行われます。このモードで作成した AVC メッセージは、Enforcing モードと同じになるとは限りません。Permissive モードでは、一連の同じ拒否の最初の拒否のみが報告されます。一方、Enforcing モードでは、ディレクトリーの読み込みに関する拒否が発生し、アプリケーションが停止する場合がします。Permissive モードでは、表示される AVC メッセージは同じですが、アプリケーションは、ディレクトリー内のファイルを読み続け、拒否が発生するたびに AVC を取得します。

- selinux=0

- このパラメーターにより、カーネルは、SELinux インフラストラクチャーのどの部分も読み込まないようになります。init スクリプトは、システムが

selinux=0パラメーターで起動したことを認識し、/.autorelabelファイルを変更します。これにより、次回 SELinux を有効にしてシステムを起動する際にシステムのラベルが自動的に再設定されます。重要Red Hat では、selinux=0パラメーターを使用することは推奨されません。システムをデバッグする場合は、Permissive モードを使用することが推奨されます。 - autorelabel=1

- このパラメーターにより、システムで、以下のコマンドと同様の再ラベルが強制的に行われます。システムのラベリングに多数のエラーが含まれる場合は、自動再ラベルが正常に実行されるために Permissive モードで起動する必要がある場合があります。

touch /.autorelabel reboot

~]# touch /.autorelabel ~]# rebootCopy to Clipboard Copied! Toggle word wrap Toggle overflow

checkreqprot などの追加の SELinux 関連のカーネルブートパラメーターは、/usr/share/doc/kernel-doc-<KERNEL_VER>/Documentation/kernel-parameters.txt ファイルを参照してください。このドキュメントは、kernel-doc パッケージでインストールされます。<KERNEL_VER> 文字列をインストール済みカーネルのバージョン番号に置き換えます。以下に例を示します。

yum install kernel-doc less /usr/share/doc/kernel-doc-3.10.0/Documentation/kernel-parameters.txt

~]# yum install kernel-doc

~]$ less /usr/share/doc/kernel-doc-3.10.0/Documentation/kernel-parameters.txt4.6. ブール値

4.6.1. ブール値のリスト表示

SELinux boolean 列には、ブール値名がリスト表示されます。Description コラムには、ブール値がオンまたはオフであるかと、その実行内容が記載されています。

getsebool -a

~]$ getsebool -a

cvs_read_shadow --> off

daemons_dump_core --> on

getsebool cvs_read_shadow

~]$ getsebool cvs_read_shadow

cvs_read_shadow --> off

getsebool cvs_read_shadow daemons_dump_core

~]$ getsebool cvs_read_shadow daemons_dump_core

cvs_read_shadow --> off

daemons_dump_core --> on

4.6.2. ブール値の設定

setsebool ユーティリティーを実行し、ブール値を有効または無効にします。

httpd_can_network_connect_db ブール値の設定を示しています。

手順4.5 ブール値の設定

- デフォルトでは、

httpd_can_network_connect_dbブール値はオフになっています。Apache HTTP Server スクリプトおよびモジュールがデータベースサーバーに接続できません。getsebool httpd_can_network_connect_db

~]$ getsebool httpd_can_network_connect_db httpd_can_network_connect_db --> offCopy to Clipboard Copied! Toggle word wrap Toggle overflow - Apache HTTP Server スクリプトおよびモジュールがデータベースサーバーに一時的に接続できるようにするには、root で以下のコマンドを入力します。

setsebool httpd_can_network_connect_db on

~]# setsebool httpd_can_network_connect_db onCopy to Clipboard Copied! Toggle word wrap Toggle overflow getseboolユーティリティーを使用して、ブール値が有効であることを確認します。getsebool httpd_can_network_connect_db

~]$ getsebool httpd_can_network_connect_db httpd_can_network_connect_db --> onCopy to Clipboard Copied! Toggle word wrap Toggle overflow これにより、Apache HTTP Server スクリプトおよびモジュールはデータベースサーバーに接続できます。- この変更は、再起動後は維持されません。再起動後も変更を永続化するには、root で setsebool -P boolean-name on コマンドを実行します。[3]

setsebool -P httpd_can_network_connect_db on

~]# setsebool -P httpd_can_network_connect_db onCopy to Clipboard Copied! Toggle word wrap Toggle overflow

4.6.3. シェル自動完了

getsebool ユーティリティー、setsebool ユーティリティー、および semanage ユーティリティーを使用すると、シェルの自動完了を使用できます。getsebool と setsebool のオートコンプリートを使用して、コマンドラインパラメーターとブール値の両方を完了します。コマンドラインパラメーターのみをリスト表示するには、コマンド名の後にハイフン文字 ("-") を追加して、Tab キーを押します。

setsebool -[Tab]

~]# setsebool -[Tab]

-P

getsebool samba_[Tab]

~]$ getsebool samba_[Tab]

samba_create_home_dirs samba_export_all_ro samba_run_unconfined

samba_domain_controller samba_export_all_rw samba_share_fusefs

samba_enable_home_dirs samba_portmapper samba_share_nfs

setsebool -P virt_use_[Tab]

~]# setsebool -P virt_use_[Tab]

virt_use_comm virt_use_nfs virt_use_sanlock

virt_use_execmem virt_use_rawip virt_use_usb

virt_use_fusefs virt_use_samba virt_use_xserver

semanage ユーティリティーは、複数のコマンドライン引数で 1 つずつ完了したもので使用されます。semanage コマンドの最初の引数はオプションです。これは、マネージドの SELinux ポリシーの一部を指定します。

semanage [Tab]

~]# semanage [Tab]

boolean export import login node port

dontaudit fcontext interface module permissive user

semanage port -a -t http_port_t -p tcp 81

~]# semanage port -a -t http_port_t -p tcp 814.7. SELinux コンテキスト - ファイルのラベル付け

ls -Z file1

~]$ ls -Z file1

-rw-rw-r-- user1 group1 unconfined_u:object_r:user_home_t:s0 file1

unconfined_u)、ロール (object_r)、タイプ (user_home_t)、およびレベル (s0) を提供します。この情報は、アクセス制御の決定を行うために使用されます。DAC システムでは、アクセスは Linux ユーザーおよびグループ ID に基づいて制御されます。SELinux ポリシールールは、DAC ルールの後にチェックされます。DAC ルールがアクセスを拒否する場合は、SELinux ポリシールールは使用されません。

etc_t タイプのラベルが付けられた /etc ディレクトリーに新しいファイルを作成する場合、新しいファイルは同じタイプを継承します。

ls -dZ - /etc

~]$ ls -dZ - /etc

drwxr-xr-x. root root system_u:object_r:etc_t:s0 /etc

touch /etc/file1

~]# touch /etc/file1ls -lZ /etc/file1

~]# ls -lZ /etc/file1

-rw-r--r--. root root unconfined_u:object_r:etc_t:s0 /etc/file1

matchpathcon など、ファイルシステムのラベリングを管理するための複数のコマンドを提供します。

4.7.1. 一時的な変更: chcon

クイックリファレンス

- chcon -t type file-name コマンドを実行して、ファイルタイプを変更します。type は SELinux タイプです。たとえば、

httpd_sys_content_tで、file-name はファイルまたはディレクトリー名になります。chcon -t httpd_sys_content_t file-name

~]$ chcon -t httpd_sys_content_t file-nameCopy to Clipboard Copied! Toggle word wrap Toggle overflow - chcon -R -t type directory-name コマンドを実行して、ディレクトリーのタイプとそのコンテンツを変更します。type は SELinux タイプです。たとえば、

httpd_sys_content_tで、directory-name はディレクトリー名になります。chcon -R -t httpd_sys_content_t directory-name

~]$ chcon -R -t httpd_sys_content_t directory-nameCopy to Clipboard Copied! Toggle word wrap Toggle overflow

手順4.6 ファイルまたはディレクトリーのタイプの変更

file1 がディレクトリーである場合など、ディレクトリーに対して同じように動作します。

- ホームディレクトリーに移動します。

- 新しいファイルを作成して、その SELinux コンテキストを表示します。

touch file1

~]$ touch file1Copy to Clipboard Copied! Toggle word wrap Toggle overflow ls -Z file1

~]$ ls -Z file1 -rw-rw-r-- user1 group1 unconfined_u:object_r:user_home_t:s0 file1Copy to Clipboard Copied! Toggle word wrap Toggle overflow この例では、file1の SELinux コンテキストには、SELinux のunconfined_uユーザー、object_rロール、user_home_tタイプ、およびs0レベルが含まれます。SELinux コンテキストの各部分の説明は、2章SELinux コンテキスト を参照してください。 - 次のコマンドを実行して、タイプを

samba_share_tに変更します。-tオプションはタイプを変更します。次に、変更を表示します。chcon -t samba_share_t file1

~]$ chcon -t samba_share_t file1Copy to Clipboard Copied! Toggle word wrap Toggle overflow ls -Z file1

~]$ ls -Z file1 -rw-rw-r-- user1 group1 unconfined_u:object_r:samba_share_t:s0 file1Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 以下のコマンドを使用して、

file1ファイルの SELinux コンテキストを復元します。変更を確認するには、-vオプションを使用します。restorecon -v file1

~]$ restorecon -v file1 restorecon reset file1 context unconfined_u:object_r:samba_share_t:s0->system_u:object_r:user_home_t:s0Copy to Clipboard Copied! Toggle word wrap Toggle overflow この例では、前のタイプsamba_share_tは正しいタイプuser_home_tタイプに復元されます。Targeted ポリシー (Red Hat Enterprise Linux のデフォルトの SELinux ポリシー) を使用する場合、restorecon コマンドは/etc/selinux/targeted/contexts/files/ディレクトリーのファイルを読み取り、どの SELinux コンテキストファイルが存在するかを確認します。

手順4.7 ディレクトリーとそのコンテンツタイプの変更

/var/www/html/ の代わりに) 別のドキュメント root を使用する場合に使用します。

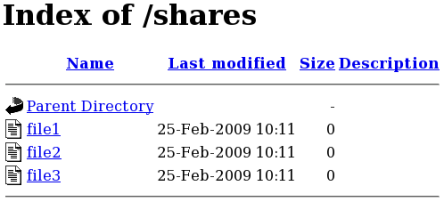

- root ユーザーとして、このディレクトリー内に新しい

web/ディレクトリーを作成し、3 つの空のファイル (file1、file2、およびfile3) を作成します。web/ディレクトリーおよびそのファイルには、default_tタイプのラベルが付けられます。mkdir /web

~]# mkdir /webCopy to Clipboard Copied! Toggle word wrap Toggle overflow touch /web/file{1,2,3}~]# touch /web/file{1,2,3}Copy to Clipboard Copied! Toggle word wrap Toggle overflow ls -dZ /web

~]# ls -dZ /web drwxr-xr-x root root unconfined_u:object_r:default_t:s0 /webCopy to Clipboard Copied! Toggle word wrap Toggle overflow ls -lZ /web

~]# ls -lZ /web -rw-r--r-- root root unconfined_u:object_r:default_t:s0 file1 -rw-r--r-- root root unconfined_u:object_r:default_t:s0 file2 -rw-r--r-- root root unconfined_u:object_r:default_t:s0 file3Copy to Clipboard Copied! Toggle word wrap Toggle overflow - root で次のコマンドを実行して、

web/ディレクトリー (とそのコンテンツ) のタイプをhttpd_sys_content_tに変更します。chcon -R -t httpd_sys_content_t /web/

~]# chcon -R -t httpd_sys_content_t /web/Copy to Clipboard Copied! Toggle word wrap Toggle overflow ls -dZ /web/

~]# ls -dZ /web/ drwxr-xr-x root root unconfined_u:object_r:httpd_sys_content_t:s0 /web/Copy to Clipboard Copied! Toggle word wrap Toggle overflow ls -lZ /web/

~]# ls -lZ /web/ -rw-r--r-- root root unconfined_u:object_r:httpd_sys_content_t:s0 file1 -rw-r--r-- root root unconfined_u:object_r:httpd_sys_content_t:s0 file2 -rw-r--r-- root root unconfined_u:object_r:httpd_sys_content_t:s0 file3Copy to Clipboard Copied! Toggle word wrap Toggle overflow - デフォルトの SELinux コンテキストを復元するには、root で

restoreconユーティリティーを使用します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow

4.7.2. 永続的な変更 - semanage fcontext

semanage fcontext -C -l

~]# semanage fcontext -C -lsetfiles ユーティリティーは、ファイルシステムに再ラベル付けされ、restorecon ユーティリティーがデフォルトの SELinux コンテキストを復元するときに使用されます。つまり、ファイルシステムが再ラベル付けされても、semanage fcontext による変更は永続します。SELinux ポリシーは、ユーザーが任意のファイルの SELinux コンテキストを変更できるかどうかを制御します。

クイックリファレンス

- 次のコマンドを入力します。ファイルまたはディレクトリーのフルパスを使用することを忘れないでください。

semanage fcontext -a options file-name|directory-name

~]# semanage fcontext -a options file-name|directory-nameCopy to Clipboard Copied! Toggle word wrap Toggle overflow restoreconユーティリティーを使用して、コンテキストの変更を適用します。restorecon -v file-name|directory-name

~]# restorecon -v file-name|directory-nameCopy to Clipboard Copied! Toggle word wrap Toggle overflow

semanage fcontext での正規表現の使用

PCRE2_DOTALL です。これにより、. ワイルドカードは、改行を含むあらゆるものにマッチします。パスを表す文字列はバイトとして処理されます。つまり、ASCII 以外の文字は、1 つのワイルドカードで一致しません。

file_contexts.local に保存されているローカルファイルコンテキストの変更の優先度は、ポリシーモジュールで指定されているものよりも高くなります。つまり、指定したファイルパスが file_contexts.local で一致するものが見つかるたびに、その他のファイルコンテキスト定義は考慮されません。

semanage-fcontext(8) を参照してください。

手順4.8 ファイルまたはディレクトリーのタイプの変更

file1 がディレクトリーであった場合など、ディレクトリーに対しても同じように機能します。

- root ユーザーで、

/etcディレクトリーに新しいファイルを作成します。デフォルトでは、/etcに新規に作成されたファイルにはetc_tタイプのラベルが付けられます。touch /etc/file1

~]# touch /etc/file1Copy to Clipboard Copied! Toggle word wrap Toggle overflow ls -Z /etc/file1

~]$ ls -Z /etc/file1 -rw-r--r-- root root unconfined_u:object_r:etc_t:s0 /etc/file1Copy to Clipboard Copied! Toggle word wrap Toggle overflow ディレクトリーの情報をリスト表示するには、次のコマンドを使用します。ls -dZ directory_name

~]$ ls -dZ directory_nameCopy to Clipboard Copied! Toggle word wrap Toggle overflow - root で次のコマンドを実行して、

file1タイプをsamba_share_tに変更します。-aオプションは新しいレコードを追加し、-tオプションはタイプ (samba_share_t) を定義します。このコマンドを実行すると、タイプを直接変更しません。file1には、まだetc_tタイプのラベルが付けられています。semanage fcontext -a -t samba_share_t /etc/file1

~]# semanage fcontext -a -t samba_share_t /etc/file1Copy to Clipboard Copied! Toggle word wrap Toggle overflow ls -Z /etc/file1

~]# ls -Z /etc/file1 -rw-r--r-- root root unconfined_u:object_r:etc_t:s0 /etc/file1Copy to Clipboard Copied! Toggle word wrap Toggle overflow semanage fcontext -C -l

~]$ semanage fcontext -C -l /etc/file1 unconfined_u:object_r:samba_share_t:s0Copy to Clipboard Copied! Toggle word wrap Toggle overflow - root で

restoreconユーティリティーを使用してタイプを変更します。semanageにより、/etc/file1のfile_contexts.localにエントリーが追加されたため、restoreconによりタイプがsamba_share_tに変わります。restorecon -v /etc/file1

~]# restorecon -v /etc/file1 restorecon reset /etc/file1 context unconfined_u:object_r:etc_t:s0->system_u:object_r:samba_share_t:s0Copy to Clipboard Copied! Toggle word wrap Toggle overflow

手順4.9 ディレクトリーとそのコンテンツタイプの変更

/var/www/html/ の代わりに別のドキュメント root を使用する場合に使用します。

- root ユーザーとして、このディレクトリー内に新しい

web/ディレクトリーを作成し、3 つの空のファイル (file1、file2、およびfile3) を作成します。web/ディレクトリーおよびそのファイルには、default_tタイプのラベルが付けられます。mkdir /web

~]# mkdir /webCopy to Clipboard Copied! Toggle word wrap Toggle overflow touch /web/file{1,2,3}~]# touch /web/file{1,2,3}Copy to Clipboard Copied! Toggle word wrap Toggle overflow ls -dZ /web

~]# ls -dZ /web drwxr-xr-x root root unconfined_u:object_r:default_t:s0 /webCopy to Clipboard Copied! Toggle word wrap Toggle overflow ls -lZ /web

~]# ls -lZ /web -rw-r--r-- root root unconfined_u:object_r:default_t:s0 file1 -rw-r--r-- root root unconfined_u:object_r:default_t:s0 file2 -rw-r--r-- root root unconfined_u:object_r:default_t:s0 file3Copy to Clipboard Copied! Toggle word wrap Toggle overflow - root で次のコマンドを実行して、

web/ディレクトリーのタイプとその中のファイルをhttpd_sys_content_tに変更します。-aオプションは新しいレコードを追加し、-tオプションはタイプを定義します (httpd_sys_content_t)。"/web(/.*)?"正規表現を使用すると、semanageは、web/およびその中のファイルに変更を適用します。このコマンドを実行しても、タイプを直接変更しません。web/ファイルおよびこのファイルには、default_tタイプのラベルが付けられます。semanage fcontext -a -t httpd_sys_content_t "/web(/.*)?"

~]# semanage fcontext -a -t httpd_sys_content_t "/web(/.*)?"Copy to Clipboard Copied! Toggle word wrap Toggle overflow ls -dZ /web

~]$ ls -dZ /web drwxr-xr-x root root unconfined_u:object_r:default_t:s0 /webCopy to Clipboard Copied! Toggle word wrap Toggle overflow ls -lZ /web

~]$ ls -lZ /web -rw-r--r-- root root unconfined_u:object_r:default_t:s0 file1 -rw-r--r-- root root unconfined_u:object_r:default_t:s0 file2 -rw-r--r-- root root unconfined_u:object_r:default_t:s0 file3Copy to Clipboard Copied! Toggle word wrap Toggle overflow semanage fcontext -a -t httpd_sys_content_t "/web(/.*)?" コマンドは、以下のエントリーを/etc/selinux/targeted/contexts/files/file_contexts.localに追加します。/web(/.*)? system_u:object_r:httpd_sys_content_t:s0

/web(/.*)? system_u:object_r:httpd_sys_content_t:s0Copy to Clipboard Copied! Toggle word wrap Toggle overflow - root で

restoreconユーティリティーを使用して、web/のタイプと、その中のすべてのファイルを変更します。-Rは再帰用です。これは、web/の下にあるすべてのファイルおよびディレクトリーにhttpd_sys_content_tタイプのラベルが付けられることを意味します。semanageにより、/web(/.*)?のfile.contexts.localにエントリーが追加されたため、restoreconによりタイプがhttpd_sys_content_tに変わります。Copy to Clipboard Copied! Toggle word wrap Toggle overflow デフォルトでは、新規作成されたファイルおよびディレクトリーは親ディレクトリーの SELinux タイプを継承する点に注意してください。

手順4.10 追加したコンテキストの削除

/web(/.*)? のように、コンテキストが正規表現の一部である場合は、正規表現を引用符で囲んでください。

semanage fcontext -d "/web(/.*)?"

~]# semanage fcontext -d "/web(/.*)?"- コンテキストを削除するには、root で次のコマンドを実行します。

file_contexts.localの最初の部分は file-name|directory-name です。semanage fcontext -d file-name|directory-name

~]# semanage fcontext -d file-name|directory-nameCopy to Clipboard Copied! Toggle word wrap Toggle overflow 以下は、file_contexts.localのコンテキストの例になります。/test system_u:object_r:httpd_sys_content_t:s0

/test system_u:object_r:httpd_sys_content_t:s0Copy to Clipboard Copied! Toggle word wrap Toggle overflow 最初のパートはtestです。restorecon の実行後、またはファイルシステムの再ラベル付け後に、test/ディレクトリーにhttpd_sys_content_tのラベルが付けられないようにするには、root で次のコマンドを実行して、file_contexts.localからコンテキストを削除します。semanage fcontext -d /test

~]# semanage fcontext -d /testCopy to Clipboard Copied! Toggle word wrap Toggle overflow - root で、

restoreconユーティリティーを使用して、デフォルトの SELinux コンテキストを復元します。

4.7.3. ファイルコンテキストの決定方法

.fcファイル) で指定されているファイルコンテキスト定義に基づいて行われます。semanage は、システムポリシーに基づいて、file_contexts.homedirs ファイルと file_contexts ファイルを生成します。

file_contexts.local ファイルに保存されます。

matchpathcon または restorecon などのラベリングユーティリティーが、指定されたパスに適したラベルを決定する場合は、最初にローカル変更 (file_contexts.local) を検索します。一致するパターンが見つからない場合は、file_contexts.homedirsファイルが検索され、最後にfile_contextsファイルが検索されます。ただし、指定したファイルパスに一致するものが見つかると、検索が終了します。このユーティリティーは、追加の file-context 定義を検索します。つまり、ホームディレクトリー関連のファイルコンテキストの優先度は、その他のファイルコンテキストの優先度よりも高く、ローカルのカスタマイズによりシステムポリシーが上書きされます。

system policy で指定されるファイルコンテキストの定義 (file_contexts.homedirs ファイルおよび file_contexts ファイルのコンテンツ) は、評価前に stem (ワイルドカードの前のパスの接頭辞) の長さでソートされます。つまり、最も具体的なパスが選択されます。ただし、semanage fcontext を使用して指定したファイルコンテキスト定義は、定義された方法とは逆の順序で評価されます。つまり、直近のエントリーは、stem の長さに関係なく最初に評価されます。

chconを使用してファイルコンテキストを変更する方法は、「一時的な変更: chcon」 を参照してください。- semanage fcontext を使用したファイルコンテキストの定義の変更および追加は、「永続的な変更 - semanage fcontext」 を参照してください。

- システムポリシーオペレーションを介してファイルコンテキスト定義を変更して追加する場合は、「SELinux ラベルの維持」 または 「SELinux ポリシーモジュールの優先付けと無効化」 を参照してください。

4.8. file_t タイプおよび default_t タイプ

file_t タイプは EA 値がまだ割り当てられていないファイルのデフォルトタイプになります。このタイプはこの目的にのみ使用され、正しくラベル付けされたファイルシステムには存在しません。SELinux を実行しているシステム上のすべてのファイルには適切な SELinux コンテキストがあり、file_t タイプは file-context 設定では使用されません。[4].

default_t タイプは、file-context 設定のパターンと一致しないファイルで使用されます。そのため、このようなファイルはディスクにコンテキストを持たないファイルから区別でき、通常は制限のあるドメインからアクセスできなくなります。たとえば、mydirectory/ などの新しい最上位のディレクトリーを作成した場合には、このディレクトリーには default_t タイプのラベルが付けられます。サービスがこのディレクトリーにアクセスする必要がある場合は、この場所の file-contexts 設定を更新する必要があります。file-context 設定にコンテキストを追加する方法は、「永続的な変更 - semanage fcontext」 を参照してください。

/etc/selinux/targeted/contexts/files/ ディレクトリーのファイルは、ファイルおよびディレクトリーのコンテキストを定義します。このディレクトリーのファイルは、restorecon ユーティリティーおよび setfiles ユーティリティーにより読み込まれ、ファイルおよびディレクトリーをデフォルトコンテキストに復元します。

4.9. ファイルシステムのマウント

context オプションで指定したコンテキストはディスクに書き込まれません。元のコンテキストは保持され、ファイルシステムに拡張属性がある場合は、context なしでマウントすると確認できます。

4.9.1. コンテキストマウント

nfs_t タイプを使用します。追加のマウントオプションがないと、Apache HTTP サーバーなどの他のサービスを使用した NFS ボリュームの共有を防ぐことができます。以下の例は、Apache HTTP Server を使用して共有できるように NFS ボリュームをマウントしています。

mount server:/export /local/mount/point -o \ context="system_u:object_r:httpd_sys_content_t:s0"

~]# mount server:/export /local/mount/point -o \ context="system_u:object_r:httpd_sys_content_t:s0"-o context で指定した SELinux コンテキストがあるようです。ただし、これらの変更はディスクには書き込まれないため、このオプションで指定したコンテキストはマウント間で維持されません。したがって、必要なコンテキストを維持するには、すべてのマウント時に指定したコンテキストでこのオプションを使用する必要があります。コンテキストマウントを永続化する方法の詳細は、「コンテキストマウントの永続化」 を参照してください。

-o context コンテキストで SELinux コンテキストを上書きする場合は、SELinux の system_u ユーザーおよび object_r ロールを使用し、タイプに集中します。MLS ポリシーまたは複数カテゴリーのセキュリティーを使用していない場合は、s0 レベルを使用します。

context オプションでマウントされると、ユーザーおよびプロセスによるコンテキストの変更が禁止されます。たとえば、context オプションでマウントされたファイルシステムで chcon コマンドを実行すると、Operation not supported のエラーが発生します。

4.9.2. デフォルトコンテキストの変更

file_t タイプを使用します。別のデフォルトコンテキストを使用する場合は、defcontext オプションでファイルシステムをマウントします。

/dev/sda2 上で新しく作成したファイルシステムを、新しく作成した test/ ディレクトリーにマウントします。/etc/selinux/targeted/contexts/files/ には、test/ ディレクトリーのコンテキストを定義するルールがないことを前提とします。

mount /dev/sda2 /test/ -o defcontext="system_u:object_r:samba_share_t:s0"

~]# mount /dev/sda2 /test/ -o defcontext="system_u:object_r:samba_share_t:s0"defcontextオプションでは、system_u:object_r:samba_share_t:s0が "the default security context for unlabeled files" であると定義されています。[5].- マウント時に、ファイルシステムの root ディレクトリー (

test/) は、defcontextで指定されたコンテキストでラベル付けされているかのように扱われます (このラベルはディスクには保存されません)。これは、test/で作成されるファイルのラベリングに影響します。新しいファイルはsamba_share_tタイプを継承します。これらのラベルはディスクに保存されます。 - ファイルシステムが

defcontextでマウントされているときにtest/で作成されたファイルは、そのラベルが保持されます。

4.9.3. NFS ボリュームのマウント

nfs_t タイプを使用します。ポリシー設定によっては、Apache HTTP Server や MariaDB などのサービスは、nfs_t タイプのラベルが付けられたファイルを読み取ることができません。これにより、このタイプのラベルが付けられたファイルシステムがマウントされ、他のサービスによって読み込まれたりエクスポートしたりできなくなる可能性があります。

context オプションを使用して nfs_t タイプを上書きします。以下のコンテキストオプションを使用して NFS ボリュームをマウントし、Apache HTTP サーバーを使用して共有できるようにします。

mount server:/export /local/mount/point -o context="system_u:object_r:httpd_sys_content_t:s0"

~]# mount server:/export /local/mount/point -o context="system_u:object_r:httpd_sys_content_t:s0"context オプションを使用してファイルシステムをマウントする代わりに、ブール値を有効にして、nfs_t タイプのラベルが付けられたファイルシステムへのサービスアクセスを許可できます。nfs_t タイプへのサービスアクセスを許可するブール値の設定方法については、パートII「制限のあるサービスの管理」 を参照してください。

4.9.4. 複数の NFS マウント

web/ と database/ の 2 つのサブディレクトリーを持つ 1 つのエクスポート export/ があります。以下のコマンドは、1 つの NFS エクスポートから 2 つのマウントを試み、各マウントに対してコンテキストを上書きしようとします。

mount server:/export/web /local/web -o context="system_u:object_r:httpd_sys_content_t:s0"

~]# mount server:/export/web /local/web -o context="system_u:object_r:httpd_sys_content_t:s0"mount server:/export/database /local/database -o context="system_u:object_r:mysqld_db_t:s0"

~]# mount server:/export/database /local/database -o context="system_u:object_r:mysqld_db_t:s0"/var/log/messages に記録されます。

kernel: SELinux: mount invalid. Same superblock, different security settings for (dev 0:15, type nfs)

kernel: SELinux: mount invalid. Same superblock, different security settings for (dev 0:15, type nfs)

-o nosharecache,context オプションを使用します。以下の例では、1 つの NFS エクスポートから複数のマウントをマウントし、各マウントに異なるコンテキストを使用しています (各マウントに 1 つのサービスアクセスを許可します)。

mount server:/export/web /local/web -o nosharecache,context="system_u:object_r:httpd_sys_content_t:s0"

~]# mount server:/export/web /local/web -o nosharecache,context="system_u:object_r:httpd_sys_content_t:s0"mount server:/export/database /local/database -o \ nosharecache,context="system_u:object_r:mysqld_db_t:s0"

~]# mount server:/export/database /local/database -o \ nosharecache,context="system_u:object_r:mysqld_db_t:s0"server:/export/web が /local/web/ ディレクトリーにローカルにマウントされ、すべてのファイルに httpd_sys_content_t タイプのラベルが付けられ、Apache HTTP Server へのアクセスが許可されます。server:/export/database は /local/database/ にローカルにマウントされ、すべてのファイルに mysqld_db_t タイプのラベルが付けられ、MariaDB アクセスが許可されます。これらのタイプの変更はディスクには書き込まれません。

nosharecache オプションを使用すると、/export/web/ を複数回マウントするなど、異なるコンテキストで、エクスポートの同じサブディレクトリーを複数回マウントできます。異なるコンテキストのエクスポートから同じサブディレクトリーを複数回マウントしないでください。マウントと重複するマウントが作成され、ファイルには 2 つの異なるコンテキストでアクセスできます。

4.9.5. コンテキストマウントの永続化

/etc/fstab ファイルまたはオートマウントマップでファイルシステムのエントリーを追加し、マウントオプションとして必要なコンテキストを使用します。以下の例では、NFS コンテキストマウントの /etc/fstab にエントリーを追加します。

server:/export /local/mount/ nfs context="system_u:object_r:httpd_sys_content_t:s0" 0 0

server:/export /local/mount/ nfs context="system_u:object_r:httpd_sys_content_t:s0" 0 0

4.10. SELinux ラベルの維持

4.10.1. ファイルおよびディレクトリーのコピー

user_home_t タイプのラベルが付けられます。

touch file1

~]$ touch file1ls -Z file1

~]$ ls -Z file1

-rw-rw-r-- user1 group1 unconfined_u:object_r:user_home_t:s0 file1

/etc などの別のディレクトリーにコピーすると、/etc のデフォルトのラベル付けルールに従って、新しいファイルが作成されます。追加オプションなしでファイルをコピーすると、元のコンテキストが保持されない場合があります。

ls -Z file1

~]$ ls -Z file1

-rw-rw-r-- user1 group1 unconfined_u:object_r:user_home_t:s0 file1

cp file1 /etc/

~]# cp file1 /etc/ls -Z /etc/file1

~]$ ls -Z /etc/file1

-rw-r--r-- root root unconfined_u:object_r:etc_t:s0 /etc/file1

file1 を /etc にコピーする際に、/etc/file1 が存在しない場合は、/etc/file1 が新規に作成されます。上記の例で示すように、/etc/file1 には、default-labeling ルールに基づいて etc_t タイプのラベルが付けられます。

--preserve=context など、元のファイルのコンテキストを保持するためにユーザーがcpオプションを指定しない限り、既存ファイルのコンテキストが保持されます。SELinux ポリシーは、コピー中にコンテキストが保持されないことがあります。

手順4.11 SELinux コンテキストを保持せずにコピーする

- ユーザーのホームディレクトリーにファイルを作成します。ファイルには、

user_home_tタイプのラベルが付けられます。touch file1

~]$ touch file1Copy to Clipboard Copied! Toggle word wrap Toggle overflow ls -Z file1

~]$ ls -Z file1 -rw-rw-r-- user1 group1 unconfined_u:object_r:user_home_t:s0 file1Copy to Clipboard Copied! Toggle word wrap Toggle overflow /var/www/html/ディレクトリーには、以下のコマンドのようにhttpd_sys_content_tタイプのラベルが付けられます。ls -dZ /var/www/html/

~]$ ls -dZ /var/www/html/ drwxr-xr-x root root system_u:object_r:httpd_sys_content_t:s0 /var/www/html/Copy to Clipboard Copied! Toggle word wrap Toggle overflow file1が/var/www/html/にコピーされると、httpd_sys_content_tタイプを継承します。cp file1 /var/www/html/

~]# cp file1 /var/www/html/Copy to Clipboard Copied! Toggle word wrap Toggle overflow ls -Z /var/www/html/file1

~]$ ls -Z /var/www/html/file1 -rw-r--r-- root root unconfined_u:object_r:httpd_sys_content_t:s0 /var/www/html/file1Copy to Clipboard Copied! Toggle word wrap Toggle overflow

手順4.12 コピー時の SELinux コンテキストの保持

--preserve=context オプションを使用して、コピー時にコンテキストを保持する方法を説明します。

- ユーザーのホームディレクトリーにファイルを作成します。ファイルには、

user_home_tタイプのラベルが付けられます。touch file1

~]$ touch file1Copy to Clipboard Copied! Toggle word wrap Toggle overflow ls -Z file1

~]$ ls -Z file1 -rw-rw-r-- user1 group1 unconfined_u:object_r:user_home_t:s0 file1Copy to Clipboard Copied! Toggle word wrap Toggle overflow /var/www/html/ディレクトリーには、以下のコマンドのようにhttpd_sys_content_tタイプのラベルが付けられます。ls -dZ /var/www/html/

~]$ ls -dZ /var/www/html/ drwxr-xr-x root root system_u:object_r:httpd_sys_content_t:s0 /var/www/html/Copy to Clipboard Copied! Toggle word wrap Toggle overflow --preserve=contextオプションを使用すると、コピー操作時に SELinux コンテキストが保持されます。以下に示すように、ファイルが/var/www/html/にコピーされると、user_home_tタイプのfile1が保持されます。cp --preserve=context file1 /var/www/html/

~]# cp --preserve=context file1 /var/www/html/Copy to Clipboard Copied! Toggle word wrap Toggle overflow ls -Z /var/www/html/file1

~]$ ls -Z /var/www/html/file1 -rw-r--r-- root root unconfined_u:object_r:user_home_t:s0 /var/www/html/file1Copy to Clipboard Copied! Toggle word wrap Toggle overflow

手順4.13 コンテキストのコピーと変更

--context オプションを使用して宛先コピーのコンテキストを変更する方法を説明します。以下の例は、ユーザーのホームディレクトリーで実行されます。

- ユーザーのホームディレクトリーにファイルを作成します。ファイルには、

user_home_tタイプのラベルが付けられます。touch file1

~]$ touch file1Copy to Clipboard Copied! Toggle word wrap Toggle overflow ls -Z file1

~]$ ls -Z file1 -rw-rw-r-- user1 group1 unconfined_u:object_r:user_home_t:s0 file1Copy to Clipboard Copied! Toggle word wrap Toggle overflow --contextオプションを使用して SELinux コンテキストを定義します。cp --context=system_u:object_r:samba_share_t:s0 file1 file2

~]$ cp --context=system_u:object_r:samba_share_t:s0 file1 file2Copy to Clipboard Copied! Toggle word wrap Toggle overflow --contextがない場合、file2にはunconfined_u:object_r:user_home_tコンテキストでラベルが付けられます。ls -Z file1 file2

~]$ ls -Z file1 file2 -rw-rw-r-- user1 group1 unconfined_u:object_r:user_home_t:s0 file1 -rw-rw-r-- user1 group1 system_u:object_r:samba_share_t:s0 file2Copy to Clipboard Copied! Toggle word wrap Toggle overflow

手順4.14 既存ファイルを介したファイルのコピー

- root として、

/etcディレクトリーに新しいファイルfile1を作成します。以下に示すように、ファイルにはetc_tタイプのラベルが付けられています。touch /etc/file1

~]# touch /etc/file1Copy to Clipboard Copied! Toggle word wrap Toggle overflow ls -Z /etc/file1

~]$ ls -Z /etc/file1 -rw-r--r-- root root unconfined_u:object_r:etc_t:s0 /etc/file1Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 別のファイル

file2を/tmpディレクトリーに作成します。以下に示すように、ファイルにはuser_tmp_tタイプのラベルが付けられます。touch /tmp/file2

~]$ touch /tmp/file2Copy to Clipboard Copied! Toggle word wrap Toggle overflow ~$ ls -Z /tmp/file2 -rw-r--r-- root root unconfined_u:object_r:user_tmp_t:s0 /tmp/file2

~$ ls -Z /tmp/file2 -rw-r--r-- root root unconfined_u:object_r:user_tmp_t:s0 /tmp/file2Copy to Clipboard Copied! Toggle word wrap Toggle overflow file1をfile2で上書きします。cp /tmp/file2 /etc/file1

~]# cp /tmp/file2 /etc/file1Copy to Clipboard Copied! Toggle word wrap Toggle overflow - コピーした後、次のコマンドを実行すると、

/etc/file1を置き換えた/tmp/file2のuser_tmp_tタイプではなく、etc_tタイプのラベルが付けられたfile1が表示されます。ls -Z /etc/file1

~]$ ls -Z /etc/file1 -rw-r--r-- root root unconfined_u:object_r:etc_t:s0 /etc/file1Copy to Clipboard Copied! Toggle word wrap Toggle overflow

4.10.2. ファイルとディレクトリーの移動

/var/www/html/ ディレクトリーにファイルを移動する方法を示しています。ファイルは移動されるため、正しい SELinux コンテキストは継承されません。

手順4.15 ファイルとディレクトリーの移動

- ホームディレクトリーに移動し、そこでファイルを作成します。ファイルには、

user_home_tタイプのラベルが付けられます。touch file1

~]$ touch file1Copy to Clipboard Copied! Toggle word wrap Toggle overflow ls -Z file1

~]$ ls -Z file1 -rw-rw-r-- user1 group1 unconfined_u:object_r:user_home_t:s0 file1Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 以下のコマンドを入力して、

/var/www/html/ディレクトリーの SELinux コンテキストを表示します。ls -dZ /var/www/html/

~]$ ls -dZ /var/www/html/ drwxr-xr-x root root system_u:object_r:httpd_sys_content_t:s0 /var/www/html/Copy to Clipboard Copied! Toggle word wrap Toggle overflow デフォルトでは、/var/www/html/にはhttpd_sys_content_tタイプのラベルが付けられます。/var/www/html/に作成されたファイルおよびディレクトリーは、このタイプを継承します。 - root で

file1を/var/www/html/に移動します。このファイルは移動したので、現在のuser_home_tタイプを保持します。mv file1 /var/www/html/

~]# mv file1 /var/www/html/Copy to Clipboard Copied! Toggle word wrap Toggle overflow ls -Z /var/www/html/file1

~]# ls -Z /var/www/html/file1 -rw-rw-r-- user1 group1 unconfined_u:object_r:user_home_t:s0 /var/www/html/file1Copy to Clipboard Copied! Toggle word wrap Toggle overflow

user_home_t タイプのラベルが付けられたファイルを読み取ることができません。Web ページを含むすべてのファイルに user_home_t タイプのラベルが付けられている場合、または Apache HTTP Server が読み取れない別のタイプの場合、Mozilla Firefox などの Web ブラウザーを使用してそれらにアクセスしようとすると、パーミッションが拒否されます。

4.10.3. デフォルトの SELinux コンテキストの確認

matchpathcon ユーティリティーを使用して、ファイルおよびディレクトリーに正しい SELinux コンテキストがあるかどうかを確認します。このユーティリティーは、system policy にクエリーを行い、ファイルパスに関連付けられたデフォルトのセキュリティーコンテキストを提供します。[6] 以下の例では、matchpathcon を使用して、/var/www/html/ディレクトリーのファイルに正しくラベル付けされていることを確認します。

手順4.16 matchpathconを使用したデフォルトの SELinux Conxtext の確認

- root ユーザーとして、

/var/www/html/ディレクトリーに 3 つのファイル (file1、file2、およびfile3) を作成します。これらのファイルは、/var/www/html/からhttpd_sys_content_tタイプを継承します。touch /var/www/html/file{1,2,3}~]# touch /var/www/html/file{1,2,3}Copy to Clipboard Copied! Toggle word wrap Toggle overflow ls -Z /var/www/html/

~]# ls -Z /var/www/html/ -rw-r--r-- root root unconfined_u:object_r:httpd_sys_content_t:s0 file1 -rw-r--r-- root root unconfined_u:object_r:httpd_sys_content_t:s0 file2 -rw-r--r-- root root unconfined_u:object_r:httpd_sys_content_t:s0 file3Copy to Clipboard Copied! Toggle word wrap Toggle overflow - root で、

file1タイプをsamba_share_tに変更します。Apache HTTP Server は、samba_share_tタイプのラベルが付けられたファイルまたはディレクトリーを読み取ることができないことに注意してください。chcon -t samba_share_t /var/www/html/file1

~]# chcon -t samba_share_t /var/www/html/file1Copy to Clipboard Copied! Toggle word wrap Toggle overflow matchpathcon-Vオプションは、現在の SELinux コンテキストを SELinux ポリシー内の正しいデフォルトコンテキストと比較します。以下のコマンドを実行して、/var/www/html/ディレクトリー内の全ファイルをチェックします。matchpathcon -V /var/www/html/*

~]$ matchpathcon -V /var/www/html/* /var/www/html/file1 has context unconfined_u:object_r:samba_share_t:s0, should be system_u:object_r:httpd_sys_content_t:s0 /var/www/html/file2 verified. /var/www/html/file3 verified.Copy to Clipboard Copied! Toggle word wrap Toggle overflow

file1 には samba_share_t タイプのラベルが付けられていますが、httpd_sys_content_t タイプのラベルが付けられている必要があります。

/var/www/html/file1 has context unconfined_u:object_r:samba_share_t:s0, should be system_u:object_r:httpd_sys_content_t:s0

/var/www/html/file1 has context unconfined_u:object_r:samba_share_t:s0, should be system_u:object_r:httpd_sys_content_t:s0file1 にアクセスできるようにするには、restorecon ユーティリティーを使用します。

restorecon -v /var/www/html/file1

~]# restorecon -v /var/www/html/file1

restorecon reset /var/www/html/file1 context unconfined_u:object_r:samba_share_t:s0->system_u:object_r:httpd_sys_content_t:s0

4.10.4. tarによるファイルのアーカイブ

tar ユーティリティーは、デフォルトで拡張属性を保持しません。SELinux コンテキストは拡張属性に保存されるため、ファイルのアーカイブ時にコンテキストが失われる可能性があります。tar --selinux コマンドを使用して、コンテキストを保持するアーカイブを作成し、アーカイブからファイルを復元します。tar アーカイブに拡張属性のないファイルが含まれる場合、または拡張属性がシステムのデフォルトと一致するようにするには、restorecon ユーティリティーを使用します。

tar -xvf archive.tar | restorecon -f -

~]$ tar -xvf archive.tar | restorecon -f -restorecon を実行するためには、root ユーザーでなければならない場合があることに注意してください。

tar アーカイブの作成を示しています。

手順4.17 tar アーカイブの作成

/var/www/html/ディレクトリーに移動し、その SELinux コンテキストを表示します。cd /var/www/html/

~]$ cd /var/www/html/Copy to Clipboard Copied! Toggle word wrap Toggle overflow html]$ ls -dZ /var/www/html/ drwxr-xr-x. root root system_u:object_r:httpd_sys_content_t:s0 .

html]$ ls -dZ /var/www/html/ drwxr-xr-x. root root system_u:object_r:httpd_sys_content_t:s0 .Copy to Clipboard Copied! Toggle word wrap Toggle overflow - root で、

/var/www/html/に 3 つのファイル (file1、file2、およびfile3) を作成します。これらのファイルは、/var/www/html/からhttpd_sys_content_tタイプを継承します。html]# touch file{1,2,3}html]# touch file{1,2,3}Copy to Clipboard Copied! Toggle word wrap Toggle overflow html]$ ls -Z /var/www/html/ -rw-r--r-- root root unconfined_u:object_r:httpd_sys_content_t:s0 file1 -rw-r--r-- root root unconfined_u:object_r:httpd_sys_content_t:s0 file2 -rw-r--r-- root root unconfined_u:object_r:httpd_sys_content_t:s0 file3

html]$ ls -Z /var/www/html/ -rw-r--r-- root root unconfined_u:object_r:httpd_sys_content_t:s0 file1 -rw-r--r-- root root unconfined_u:object_r:httpd_sys_content_t:s0 file2 -rw-r--r-- root root unconfined_u:object_r:httpd_sys_content_t:s0 file3Copy to Clipboard Copied! Toggle word wrap Toggle overflow - root で、以下のコマンドを実行して、

test.tarという名前のtarアーカイブを作成します。SELinux コンテキストを維持するには、--selinuxを使用します。html]# tar --selinux -cf test.tar file{1,2,3}html]# tar --selinux -cf test.tar file{1,2,3}Copy to Clipboard Copied! Toggle word wrap Toggle overflow - root で

test/という名前の新規ディレクトリーを作成し、すべてのユーザーによる完全なアクセスを許可します。mkdir /test

~]# mkdir /testCopy to Clipboard Copied! Toggle word wrap Toggle overflow chmod 777 /test/

~]# chmod 777 /test/Copy to Clipboard Copied! Toggle word wrap Toggle overflow test.tarファイルをtest/にコピーします。cp /var/www/html/test.tar /test/

~]$ cp /var/www/html/test.tar /test/Copy to Clipboard Copied! Toggle word wrap Toggle overflow test/ディレクトリーに移動します。このディレクトリーに移動し、以下のコマンドを実行してtarアーカイブをデプロイメントします。--selinuxオプションを再度指定すると、SELinux コンテキストがdefault_tに変更されます。cd /test/

~]$ cd /test/Copy to Clipboard Copied! Toggle word wrap Toggle overflow test]$ tar --selinux -xvf test.tar

test]$ tar --selinux -xvf test.tarCopy to Clipboard Copied! Toggle word wrap Toggle overflow - SELinux コンテキストを表示します。

httpd_sys_content_tタイプはdefault_tに変更されず、保持されました。これは、--selinuxが使用されていなかったとしたら、変更されていたでしょう。Copy to Clipboard Copied! Toggle word wrap Toggle overflow test/ディレクトリーが必要なくなった場合は、root で以下のコマンドを実行して、そのディレクトリー内のすべてのファイルも削除します。rm -ri /test/

~]# rm -ri /test/Copy to Clipboard Copied! Toggle word wrap Toggle overflow

--xattrs オプションなどのtar の詳細は、tar(1) man ページを参照してください。

4.10.5. starを使用したファイルのアーカイブ

star ユーティリティーは、デフォルトで拡張属性を保持しません。SELinux コンテキストは拡張属性に保存されるため、ファイルのアーカイブ時にコンテキストが失われる可能性があります。star -xattr -H=exustar コマンドを使用して、コンテキストを保持するアーカイブを作成します。star パッケージはデフォルトでインストールされません。star をインストールするには、root ユーザーとして yum install star を実行します。

star アーカイブの作成を示しています。

手順4.18 star アーカイブの作成

- root で、

/var/www/html/に 3 つのファイル (file1、file2、およびfile3) を作成します。これらのファイルは、/var/www/html/からhttpd_sys_content_tタイプを継承します。touch /var/www/html/file{1,2,3}~]# touch /var/www/html/file{1,2,3}Copy to Clipboard Copied! Toggle word wrap Toggle overflow ls -Z /var/www/html/

~]# ls -Z /var/www/html/ -rw-r--r-- root root unconfined_u:object_r:httpd_sys_content_t:s0 file1 -rw-r--r-- root root unconfined_u:object_r:httpd_sys_content_t:s0 file2 -rw-r--r-- root root unconfined_u:object_r:httpd_sys_content_t:s0 file3Copy to Clipboard Copied! Toggle word wrap Toggle overflow /var/www/html/ディレクトリーに変更します。このディレクトリーに、root で以下のコマンドを実行して、test.starという名前のstarアーカイブを作成します。cd /var/www/html

~]$ cd /var/www/htmlCopy to Clipboard Copied! Toggle word wrap Toggle overflow html]# star -xattr -H=exustar -c -f=test.star file{1,2,3} star: 1 blocks + 0 bytes (total of 10240 bytes = 10.00k).html]# star -xattr -H=exustar -c -f=test.star file{1,2,3} star: 1 blocks + 0 bytes (total of 10240 bytes = 10.00k).Copy to Clipboard Copied! Toggle word wrap Toggle overflow - root で

test/という名前の新規ディレクトリーを作成し、すべてのユーザーによる完全なアクセスを許可します。mkdir /test

~]# mkdir /testCopy to Clipboard Copied! Toggle word wrap Toggle overflow chmod 777 /test/

~]# chmod 777 /test/Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 次のコマンドを実行して、

test.starファイルをtest/にコピーします。cp /var/www/html/test.star /test/

~]$ cp /var/www/html/test.star /test/Copy to Clipboard Copied! Toggle word wrap Toggle overflow test/に移動します。このディレクトリーに移動したら、以下のコマンドを実行してstarアーカイブをデプロイメントします。cd /test/

~]$ cd /test/Copy to Clipboard Copied! Toggle word wrap Toggle overflow test]$ star -x -f=test.star star: 1 blocks + 0 bytes (total of 10240 bytes = 10.00k).

test]$ star -x -f=test.star star: 1 blocks + 0 bytes (total of 10240 bytes = 10.00k).Copy to Clipboard Copied! Toggle word wrap Toggle overflow - SELinux コンテキストを表示します。

httpd_sys_content_tタイプはdefault_tに変更されず、保持されています。これは、-xattr -H=exustarオプションが使用されていなかったとしたら、変更されていたでしょう。Copy to Clipboard Copied! Toggle word wrap Toggle overflow test/ディレクトリーが必要なくなった場合は、root で以下のコマンドを実行して、そのディレクトリー内のすべてのファイルも削除します。rm -ri /test/

~]# rm -ri /test/Copy to Clipboard Copied! Toggle word wrap Toggle overflow starが不要になった場合は、root でパッケージを削除します。yum remove star

~]# yum remove starCopy to Clipboard Copied! Toggle word wrap Toggle overflow

star の詳細は、star(1) man ページを参照してください。

4.11. 情報収集ツール

avcstat

/sys/fs/selinux/avc/cache_stats であるため、-f /path/to/file で別のキャッシュファイルを指定できます。

avcstat

~]# avcstat

lookups hits misses allocs reclaims frees

47517410 47504630 12780 12780 12176 12275

seinfo

seinfo は、policy.conf ファイル、バイナリーポリシーファイル、モジュール形式のポリシーパッケージリスト、またはポリシーリストファイルを入力として使用するコマンドラインユーティリティーです。seinfo ユーティリティーを使用するには、setools-console パッケージがインストールされている必要があります。

seinfo の出力はバイナリーファイルとソースファイルで異なります。たとえば、ポリシーソースファイルでは、{ }括弧を使用して複数のルール要素を 1 行にグループ化します。同様の効果は、単一の属性が 1 つまたは複数のタイプにデプロイメントされる属性で行われます。これらはデプロイメントされ、バイナリーポリシーファイルでは関連性がなくなったため、検索結果での戻り値はゼロになります。ただし、括弧を使用した 1 行ルールが複数行になったため、ルールの数が大幅に増えています。

seinfo ユーティリティーは、ドメイン属性でタイプ数をリスト表示することもできます。これにより、さまざまな制限のあるプロセスの数を見積もります。

seinfo -adomain -x | wc -l

~]# seinfo -adomain -x | wc -l

550unconfined_domain 属性を使用します。

seinfo -aunconfined_domain_type -x | wc -l

~]# seinfo -aunconfined_domain_type -x | wc -l

52

--permissive オプションでカウントできます。

seinfo --permissive -x | wc -l

~]# seinfo --permissive -x | wc -l

31

sesearch

sesearch ユーティリティーを使用して、ポリシー内の特定のルールを検索できます。ポリシーソースファイルまたはバイナリーファイルのいずれかを検索できます。以下に例を示します。

sesearch ユーティリティーは、allow ルールの数を提供できます。

sesearch --allow | wc -l

~]# sesearch --allow | wc -l

262798

sesearch --dontaudit | wc -l

~]# sesearch --dontaudit | wc -l

156712

4.12. SELinux ポリシーモジュールの優先付けと無効化

/etc/selinux/ の SELinux モジュールストレージでは、SELinux モジュールで優先度を使用できます。root で次のコマンドを実行すると、異なる優先度の 2 つのモジュールディレクトリーが表示されます。

ls /etc/selinux/targeted/active/modules

~]# ls /etc/selinux/targeted/active/modules

100 400 disabled例4.1 SELinux ポリシーモジュールの優先度の使用

sandbox.pp を使用します。

semodule -X 400 -i sandbox.pp semodule --list-modules=full | grep sandbox

~]# semodule -X 400 -i sandbox.pp

~]# semodule --list-modules=full | grep sandbox

400 sandbox pp

100 sandbox ppsemodule -X 400 -r sandbox

~]# semodule -X 400 -r sandbox

libsemanage.semanage_direct_remove_key: sandbox module at priority 100 is now active.システムポリシーモジュールの無効化

system policy を無効にするには、root で以下のコマンドを実行します。

semodule -d MODULE_NAME

semodule -d MODULE_NAMEsystem policy モジュールを削除すると、システムのストレージから削除されるため、再度読み込むことができません。すべてのsystem policy モジュールを復元するために、selinux-policy-targeted パッケージが不必要に再インストールされないようにするには、代わりにsemodule -d を使用します。

4.13. Multi-Level Security (MLS)

図4.1 クリアランスのレベル

図4.2 MLS を使用した許可されたデータフロー

4.13.1. MLS およびシステム権限

4.13.2. SELinux での MLS の有効化

手順4.19 SELinux MLS ポリシーの有効化

- selinux-policy-mls パッケージをインストールします。

yum install selinux-policy-mls

~]# yum install selinux-policy-mlsCopy to Clipboard Copied! Toggle word wrap Toggle overflow - MLS ポリシーを有効にする前に、ファイルシステムの各ファイルに、MLS ラベルで再ラベル付けする必要があります。ファイルシステムに再ラベル付けすると、制限されたドメインのアクセスが拒否される可能性があります。これにより、システムが正しく起動しなくなる可能性があります。これを防ぐには、

/etc/selinux/configファイルでSELINUX=permissiveを設定します。また、SELINUXTYPE=mlsを設定して、MLS ポリシーを有効にします。設定ファイルは以下のようになります。Copy to Clipboard Copied! Toggle word wrap Toggle overflow - SELinux が Permissive モードで実行していることを確認します。

setenforce 0

~]# setenforce 0Copy to Clipboard Copied! Toggle word wrap Toggle overflow getenforce

~]$ getenforce PermissiveCopy to Clipboard Copied! Toggle word wrap Toggle overflow - fixfiles スクリプトを使用して、

-Fオプションを含む/.autorelabelファイルを作成し、次回のシステムの再起動時にファイルに再ラベル付けされるようにします。fixfiles -F onboot

~]# fixfiles -F onbootCopy to Clipboard Copied! Toggle word wrap Toggle overflow - システムを再起動します。次回の起動時に、MLS ポリシーに従って、すべてのファイルシステムに再ラベル付けされます。ラベルプロセスは、適切な SELinux コンテキストを使用して、すべてのファイルにラベルを付けます。

*** Warning -- SELinux mls policy relabel is required. *** Relabeling could take a very long time, depending on file *** system size and speed of hard drives. ***********

*** Warning -- SELinux mls policy relabel is required. *** Relabeling could take a very long time, depending on file *** system size and speed of hard drives. ***********Copy to Clipboard Copied! Toggle word wrap Toggle overflow 一番下の行にある*(アスタリスク) 文字は、ラベル付けされている 1000 ファイルを表します。上記の例では、11 の*文字が、ラベルが付けられた 11000 ファイルを表しています。すべてのファイルにラベルを付けるのにかかる時間は、システムのファイル数と、ハードディスクドライブの速度により異なります。最新のシステムでは、このプロセスに 10 分程度かかる場合があります。ラベリングプロセスが終了すると、システムが自動的に再起動します。 - Permissive モードでは SELinux ポリシーは強制されませんが、Enforcing モードで実行された場合に拒否されたであろうアクションの拒否は引き続きログに記録されます。Enforcing モードに切り替える前に、root で次のコマンドを実行して、システムの最後の起動時に SELinux がアクションを拒否しなかったことを確認します。最後のシステムの起動時に SELinux がアクションを拒否しなかった場合に、このコマンドを実行しても出力は返されません。システムの起動時に SELinux がアクセスを拒否された場合のトラブルシューティングは、11章トラブルシューティング を参照してください。

grep "SELinux is preventing" /var/log/messages

~]# grep "SELinux is preventing" /var/log/messagesCopy to Clipboard Copied! Toggle word wrap Toggle overflow /var/log/messagesファイルに拒否メッセージがないか、すでに拒否を解決している場合は、/etc/selinux/configファイルにSELINUX=enforcingを設定します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow - システムを再起動し、SELinux が Enforcing モードで実行していることを確認します。

getenforce

~]$ getenforce EnforcingCopy to Clipboard Copied! Toggle word wrap Toggle overflow MLS ポリシーが有効になっていることも確認します。sestatus |grep mls

~]# sestatus |grep mls Policy from config file: mlsCopy to Clipboard Copied! Toggle word wrap Toggle overflow

4.13.3. 特定の MLS 範囲を持つユーザーの作成

手順4.20 特定の MLS 範囲を持つユーザーの作成

- useradd コマンドを使用して新しい Linux ユーザーを追加し、その新しい Linux ユーザーを既存の SELinux ユーザー (この例では

staff_u) にマッピングします。useradd -Z staff_u john

~]# useradd -Z staff_u johnCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 新しく作成した Linux ユーザーにパスワードを割り当てます。

prompt~]# passwd john

prompt~]# passwd johnCopy to Clipboard Copied! Toggle word wrap Toggle overflow - root で次のコマンドを実行し、SELinux ユーザーと Linux ユーザー間のマッピングを表示します。出力は、以下のようになります。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow - ユーザー

johnに指定範囲を定義します。semanage login --modify --range s2:c100 john

~]# semanage login --modify --range s2:c100 johnCopy to Clipboard Copied! Toggle word wrap Toggle overflow - SELinux ユーザーと Linux ユーザー間のマッピングを再度表示します。ユーザー

johnには、指定した MLS レンジが定義されていることに注意してください。Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 必要に応じて、john のホームディレクトリーのラベルを修正するには、次のコマンドを入力します。

chcon -R -l s2:c100 /home/john

~]# chcon -R -l s2:c100 /home/johnCopy to Clipboard Copied! Toggle word wrap Toggle overflow

4.13.4. Polyinstantiated ディレクトリーの設定

/tmp ディレクトリーおよび /var/tmp/ ディレクトリーは、通常、すべてのプログラム、サービス、およびユーザーが一時的に保存するために使用されます。ただし、このような設定を行うと、競合状態攻撃や、ファイル名に基づく情報漏えいに対して脆弱になります。SELinux は、polyinstantiated ディレクトリーの形式でソリューションを提供します。これは、事実上、/tmp と /var/tmp/ の両方がインスタンス化され、各ユーザーに対して非公開になっていることを意味します。ディレクトリーのインスタンス化を有効にすると、各ユーザーの /tmp ディレクトリーおよび /var/tmp/ ディレクトリーが、/tmp-inst および /var/tmp/tmp-inst に自動的にマウントされます。

手順4.21 ポリインスタンス化ディレクトリーの有効化

/etc/security/namespace.confファイルの最後の 3 行のコメントを解除して、/tmp、/var/tmp/、およびユーザーのホームディレクトリーのインスタンス化を有効にします。tail -n 3 /etc/security/namespace.conf

~]$ tail -n 3 /etc/security/namespace.conf /tmp /tmp-inst/ level root,adm /var/tmp /var/tmp/tmp-inst/ level root,adm $HOME $HOME/$USER.inst/ levelCopy to Clipboard Copied! Toggle word wrap Toggle overflow /etc/pam.d/loginファイルーで、pam_namespace.soモジュールが session 用に設定されていることを確認します。grep namespace /etc/pam.d/login

~]$ grep namespace /etc/pam.d/login session required pam_namespace.soCopy to Clipboard Copied! Toggle word wrap Toggle overflow - システムを再起動します。

4.14. ファイル名の推移

A_t というラベルの付いたプロセスが、B_t というラベルの付いたディレクトリーに指定したオブジェクトクラスを作成し、指定されたオブジェクトクラスの名前が objectname である場合は、ラベル C_t を取得します。このメカニズムにより、システム上のプロセスをより詳細に制御できます。

- デフォルトでは、オブジェクトは親ディレクトリーからラベルを継承します。たとえば、

etc_tのラベルが付いたディレクトリーにファイルを作成すると、そのファイルにはetc_tのラベルも付きます。ただし、この方法は、異なるラベルのディレクトリー内に複数のファイルがあることが望ましい場合には役に立ちません。 - ポリシーの作成者は、ことを示すルールをポリシーに作成できます。タイプ

A_tのプロセスがB_tというラベルが付いたディレクトリーに指定のオブジェクトクラスを作成すると、オブジェクトは新しいC_tラベルを取得します。この方法は、1 つのプログラムが、各オブジェクトに個別のラベルが必要な同じディレクトリーに複数のオブジェクトを作成する場合に問題になります。また、作成されるオブジェクトの名前が指定されていないため、このルールでは部分的な制御しか行われません。 - 特定のアプリケーションでは、SELinux が、このようなアプリケーションがシステムに、特定のパスのラベルを尋ねられるように認識しています。その後、このようなアプリケーションは、カーネルに、必要なラベルを持つオブジェクトを作成するように要求します。SELinux 対応のアプリケーションの例としては、rpm パッケージマネージャー、restorecon ユーティリティー、または udev デバイスマネージャーが挙げられます。ただし、SELinux 対応のファイルまたはディレクトリーを作成するアプリケーションをすべて指示することはできません。作成後、多くの場合、オブジェクトに正しいラベルを付け直す必要があります。制限されているドメインがオブジェクトを使用しようとすると、AVC メッセージが返されます。

strcmp() 機能による完全一致が使用されることに注意してください。正規表現またはワイルドカード文字の使用は考慮されません。

例4.2 ファイル名の推移で記述されるポリシールールの例

filetrans_pattern(unconfined_t, admin_home_t, ssh_home_t, dir, ".ssh")

filetrans_pattern(unconfined_t, admin_home_t, ssh_home_t, dir, ".ssh")unconfined_t タイプのプロセスが admin_home_t のラベルが付いたディレクトリーに ~/.ssh/ ディレクトリーを作成すると、~/.ssh/ ディレクトリーはラベル ssh_home_t を取得します。

filetrans_pattern(staff_t, user_home_dir_t, httpd_user_content_t, dir, "public_html") filetrans_pattern(thumb_t, user_home_dir_t, thumb_home_t, file, "missfont.log") filetrans_pattern(kernel_t, device_t, xserver_misc_device_t, chr_file, "nvidia0") filetrans_pattern(puppet_t, etc_t, krb5_conf_t, file, "krb5.conf")

filetrans_pattern(staff_t, user_home_dir_t, httpd_user_content_t, dir, "public_html")

filetrans_pattern(thumb_t, user_home_dir_t, thumb_home_t, file, "missfont.log")

filetrans_pattern(kernel_t, device_t, xserver_misc_device_t, chr_file, "nvidia0")

filetrans_pattern(puppet_t, etc_t, krb5_conf_t, file, "krb5.conf")

4.15. ptrace() の無効化

ptrace() システムコールを使用すると、あるプロセスで別のプロセスの実行を監視および制御し、そのメモリーとレジスターを変更できます。この呼び出しは、strace ユーティリティーの使用など、デバッグ中の開発者が主に使用します。ptrace() が必要ない場合は無効にして、システムセキュリティーを向上させることができます。これは、deny_ptrace ブール値を有効にすると実行できます。これにより、unconfined_tのドメインで実行しているプロセスであっても、他のプロセスでptrace() を使用できなくなります。

deny_ptrace ブール値は、デフォルトでは無効になっています。これを有効にするには、root で setsebool -P deny_ptrace on を実行します。

setsebool -P deny_ptrace on

~]# setsebool -P deny_ptrace ongetsebool deny_ptrace

~]$ getsebool deny_ptrace

deny_ptrace --> on

setsebool -P deny_ptrace off

~]# setsebool -P deny_ptrace off-P オプションを使用しないでください。

ptrace() システムコールを使用できます。ptrace() の使用が許可されているドメインをすべてリスト表示するには、次のコマンドを実行します。setools-console パッケージは、sesearch ユーティリティーを提供し、パッケージはデフォルトではインストールされないことに注意してください。

sesearch -A -p ptrace,sys_ptrace -C | grep -v deny_ptrace | cut -d ' ' -f 5

~]# sesearch -A -p ptrace,sys_ptrace -C | grep -v deny_ptrace | cut -d ' ' -f 54.16. サムネイルの保護

- /usr/bin/evince-thumbnailer

- /usr/bin/ffmpegthumbnailer

- /usr/bin/gnome-exe-thumbnailer.sh

- /usr/bin/gnome-nds-thumbnailer

- /usr/bin/gnome-xcf-thumbnailer

- /usr/bin/gsf-office-thumbnailer

- /usr/bin/raw-thumbnailer

- /usr/bin/shotwell-video-thumbnailer

- /usr/bin/totem-video-thumbnailer

- /usr/bin/whaaw-thumbnailer

- /usr/lib/tumbler-1/tumblerd

- /usr/lib64/tumbler-1/tumblerd

第5章 sepolicy スイート

sepolicy ユーティリティーは、インストールした SELinux ポリシーをクエリーする一連の機能を提供します。このような機能は、新しく追加されたものか、以前は sepolgen または setrans などの別のユーティリティーで提供されていました。このスイートにより、移行レポート、man ページ、または新しいポリシーモジュールを生成できるようになり、ユーザーのアクセスが容易になり、SELinux ポリシーをより深く理解できるようになります。

sepolicy を提供します。sepolicy をインストールする場合は、root で以下のコマンドを実行します。

yum install policycoreutils-devel

~]# yum install policycoreutils-develsepolicy スイートは、コマンドラインパラメーターとして呼び出される以下の機能を提供します。

| 機能 | 説明 |

|---|---|

| ブール値 | ブール値の説明を表示するには、SELinux ポリシーをクエリーします。 |

| 通信 | SELinux ポリシーをクエリーして、ドメインが互いに通信できるかどうかを確認します。 |

| generate | SELinux ポリシーモジュールテンプレートの生成 |

| gui | SELinux ポリシーのグラフィカルユーザーインターフェイス |

| interface | SELinux ポリシーのインターフェイスのリストを表示する |