基本的なシステム設定

システムに必要な機能の設定とシステム環境のカスタマイズ

概要

Red Hat ドキュメントへのフィードバック (英語のみ)

Red Hat ドキュメントに関するご意見やご感想をお寄せください。また、改善点があればお知らせください。

Jira からのフィードバック送信 (アカウントが必要)

- Jira の Web サイトにログインします。

- 上部のナビゲーションバーで Create をクリックします。

- Summary フィールドにわかりやすいタイトルを入力します。

- Description フィールドに、ドキュメントの改善に関するご意見を記入してください。ドキュメントの該当部分へのリンクも追加してください。

- ダイアログの下部にある Create をクリックします。

第1章 基本的なネットワークアクセスの設定と管理

NetworkManager は、ホストにインストールされている各イーサネットアダプターの接続プロファイルを作成します。デフォルトでは、このプロファイルは IPv4 接続と IPv6 接続の両方に DHCP を使用します。次の場合は、この自動作成されたプロファイルを変更するか、新しいプロファイルを追加してください。

- ネットワークに、静的 IP アドレス設定などのカスタム設定が必要な場合

- ホストが異なるネットワーク間をローミングするため、複数のプロファイルが必要な場合

Red Hat Enterprise Linux では、管理者はさまざまな方法でイーサネット接続を設定できます。以下に例を示します。

- nmcli を使用して、コマンドラインで接続を設定する。

- nmtui を使用して、テキストベースのユーザーインターフェイスで接続を設定する。

- GNOME 設定メニューまたは nm-connection-editor アプリケーションを使用して、グラフィカルインターフェイスで接続を設定する。

- nmstatectl を使用して、Nmstate API を介して接続を設定する。

- RHEL システムロールを使用して、1 つまたは複数のホストで接続の設定を自動化する。

1.1. グラフィカルインストールモードでのネットワークおよびホスト名の設定

以下の手順に従って、ネットワークとホスト名を設定します。

手順

- インストール概要 画面から、 をクリックします。

- 左側のペインのリストから、インターフェイスを選択します。詳細が右側のペインに表示されます。

スイッチを切り替えて、選択したインターフェイスを有効または無効にします。

インターフェイスを手動で追加または削除することはできません。

- をクリックして、仮想ネットワークインターフェイスを追加します。仮想ネットワークインターフェイスは、チーム、ボンド、ブリッジ、または VLAN のいずれかです。

- を選択して、仮想インターフェイスを削除します。

- をクリックして、既存のインターフェイスの IP アドレス、DNS サーバー、またはルーティング設定 (仮想と物理の両方) などの設定を変更します。

ホスト名 フィールドに、システムのホスト名を入力します。

ホスト名は、

hostname.domainname形式の完全修飾ドメイン名 (FQDN)、またはドメインなしの短縮ホスト名のいずれかにします。多くのネットワークには、自動的に接続したシステムにドメイン名を提供する DHCP (Dynamic Host Configuration Protocol) サービスがあります。DHCP サービスがこのシステムにドメイン名を割り当てるようにするには、短縮ホスト名のみを指定します。ホスト名に使用できるのは、英数字と

-または.のみです。ホスト名は 64 文字以下である必要があります。ホスト名は、-および.で開始したり終了したりできません。DNS に準拠するには、FQDN の各部分は 63 文字以下で、ドットを含む FQDN の合計の長さは 255 文字を超えることができません。localhostの値は、ターゲットシステムの静的ホスト名が指定されておらず、(たとえば、DHCP または DNS を使用する NetworkManager による) ネットワーク設定時に、インストールされるシステムの実際のホスト名が設定されることを示しています。静的 IP およびホスト名の設定を使用する場合、短縮名または FQDN を使用するかどうかは、計画したシステムのユースケースによって異なります。Red Hat Identity Management はプロビジョニング時に FQDN を設定しますが、サードパーティーのソフトウェア製品によっては短縮名が必要になる場合があります。いずれの場合も、すべての状況で両方のフォームの可用性を確保するには、

IP FQDN short-aliasの形式で/etc/hostsにホストのエントリーを追加します。- をクリックして、ホスト名をインストーラー環境に適用します。

- また、ネットワークおよびホスト名 画面では、ワイヤレスオプションを選択できます。右側のペインで をクリックして Wifi 接続を選択します。必要に応じてパスワードを入力し、 をクリックします。

1.2. nmcli を使用したイーサネット接続の設定

イーサネット経由でホストをネットワークに接続する場合は、nmcli ユーティリティーを使用してコマンドラインで接続の設定を管理できます。

前提条件

- 物理または仮想イーサネットネットワークインターフェイスコントローラー (NIC) がサーバーに設定されている。

手順

NetworkManager 接続プロファイルをリストします。

nmcli connection show NAME UUID TYPE DEVICE Wired connection 1 a5eb6490-cc20-3668-81f8-0314a27f3f75 ethernet enp1s0

# nmcli connection show NAME UUID TYPE DEVICE Wired connection 1 a5eb6490-cc20-3668-81f8-0314a27f3f75 ethernet enp1s0Copy to Clipboard Copied! Toggle word wrap Toggle overflow デフォルトでは、NetworkManager はホスト内の各 NIC のプロファイルを作成します。この NIC を特定のネットワークにのみ接続する予定がある場合は、自動作成されたプロファイルを調整してください。この NIC をさまざまな設定のネットワークに接続する予定がある場合は、ネットワークごとに個別のプロファイルを作成してください。

追加の接続プロファイルを作成する場合は、次のように実行します。

nmcli connection add con-name <connection-name> ifname <device-name> type ethernet

# nmcli connection add con-name <connection-name> ifname <device-name> type ethernetCopy to Clipboard Copied! Toggle word wrap Toggle overflow 既存のプロファイルを変更するには、この手順をスキップしてください。

オプション: 接続プロファイルの名前を変更します。

nmcli connection modify "Wired connection 1" connection.id "Internal-LAN"

# nmcli connection modify "Wired connection 1" connection.id "Internal-LAN"Copy to Clipboard Copied! Toggle word wrap Toggle overflow ホストに複数のプロファイルがある場合は、わかりやすい名前を付けると、プロファイルの目的を識別しやすくなります。

接続プロファイルの現在の設定を表示します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow IPv4 を設定します。

DHCP を使用するには、次のように実行します。

nmcli connection modify Internal-LAN ipv4.method auto

# nmcli connection modify Internal-LAN ipv4.method autoCopy to Clipboard Copied! Toggle word wrap Toggle overflow ipv4.methodがすでにauto(デフォルト) に設定されている場合は、この手順をスキップしてください。静的 IPv4 アドレス、ネットワークマスク、デフォルトゲートウェイ、DNS サーバー、および検索ドメインを設定するには、次のように実行します。

nmcli connection modify Internal-LAN ipv4.method manual ipv4.addresses 192.0.2.1/24 ipv4.gateway 192.0.2.254 ipv4.dns 192.0.2.200 ipv4.dns-search example.com

# nmcli connection modify Internal-LAN ipv4.method manual ipv4.addresses 192.0.2.1/24 ipv4.gateway 192.0.2.254 ipv4.dns 192.0.2.200 ipv4.dns-search example.comCopy to Clipboard Copied! Toggle word wrap Toggle overflow

IPv6 設定を行います。

ステートレスアドレス自動設定 (SLAAC) を使用するには、次のように実行します。

nmcli connection modify Internal-LAN ipv6.method auto

# nmcli connection modify Internal-LAN ipv6.method autoCopy to Clipboard Copied! Toggle word wrap Toggle overflow ipv6.methodがすでにauto(デフォルト) に設定されている場合は、この手順をスキップしてください。静的 IPv6 アドレス、ネットワークマスク、デフォルトゲートウェイ、DNS サーバー、および検索ドメインを設定するには、次のように実行します。

nmcli connection modify Internal-LAN ipv6.method manual ipv6.addresses 2001:db8:1::fffe/64 ipv6.gateway 2001:db8:1::fffe ipv6.dns 2001:db8:1::ffbb ipv6.dns-search example.com

# nmcli connection modify Internal-LAN ipv6.method manual ipv6.addresses 2001:db8:1::fffe/64 ipv6.gateway 2001:db8:1::fffe ipv6.dns 2001:db8:1::ffbb ipv6.dns-search example.comCopy to Clipboard Copied! Toggle word wrap Toggle overflow

プロファイルの他の設定をカスタマイズするには、次のコマンドを使用します。

nmcli connection modify <connection-name> <setting> <value>

# nmcli connection modify <connection-name> <setting> <value>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 値はスペースまたはセミコロンで引用符で囲みます。

プロファイルをアクティブ化します。

nmcli connection up Internal-LAN

# nmcli connection up Internal-LANCopy to Clipboard Copied! Toggle word wrap Toggle overflow

検証

NIC の IP 設定を表示します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow IPv4 デフォルトゲートウェイを表示します。

ip route show default default via 192.0.2.254 dev enp1s0 proto static metric 102

# ip route show default default via 192.0.2.254 dev enp1s0 proto static metric 102Copy to Clipboard Copied! Toggle word wrap Toggle overflow IPv6 デフォルトゲートウェイを表示します。

ip -6 route show default default via 2001:db8:1::fffe dev enp1s0 proto static metric 102 pref medium

# ip -6 route show default default via 2001:db8:1::fffe dev enp1s0 proto static metric 102 pref mediumCopy to Clipboard Copied! Toggle word wrap Toggle overflow DNS 設定を表示します。

cat /etc/resolv.conf search example.com nameserver 192.0.2.200 nameserver 2001:db8:1::ffbb

# cat /etc/resolv.conf search example.com nameserver 192.0.2.200 nameserver 2001:db8:1::ffbbCopy to Clipboard Copied! Toggle word wrap Toggle overflow 複数の接続プロファイルが同時にアクティブな場合、

nameserverエントリーの順序は、これらのプロファイルの DNS 優先度の値と接続タイプによって異なります。pingユーティリティーを使用して、このホストがパケットを他のホストに送信できることを確認します。ping <host-name-or-IP-address>

# ping <host-name-or-IP-address>Copy to Clipboard Copied! Toggle word wrap Toggle overflow

トラブルシューティング

- ネットワークケーブルがホストとスイッチに差し込まれていることを確認します。

- リンク障害がこのホストだけに存在するか、同じスイッチに接続された他のホストにも存在するかを確認します。

- ネットワークケーブルとネットワークインターフェイスが予想どおりに機能していることを確認します。ハードウェア診断手順を実行し、不具合のあるケーブルとネットワークインターフェイスカードを交換します。

- ディスクの設定がデバイスの設定と一致しない場合は、NetworkManager を起動するか再起動して、インメモリー接続を作成することで、デバイスの設定を反映します。この問題の詳細と回避方法は、Red Hat ナレッジベースソリューション NetworkManager duplicates a connection after restart of NetworkManager service を参照してください。

1.3. nmtui を使用したイーサネット接続の設定

イーサネット経由でホストをネットワークに接続する場合は、nmtui アプリケーションを使用して、テキストベースのユーザーインターフェイスで接続の設定を管理できます。nmtui では、グラフィカルインターフェイスを使用せずに、新しいプロファイルの作成や、ホスト上の既存のプロファイルの更新を行います。

nmtui で以下を行います。

- カーソルキーを使用してナビゲートします。

- ボタンを選択して Enter を押します。

- Space を使用してチェックボックスをオンまたはオフにします。

- 前の画面に戻るには、ESC を使用します。

前提条件

- 物理または仮想イーサネットネットワークインターフェイスコントローラー (NIC) がサーバーに設定されている。

手順

接続に使用するネットワークデバイス名がわからない場合は、使用可能なデバイスを表示します。

nmcli device status DEVICE TYPE STATE CONNECTION enp1s0 ethernet unavailable -- ...

# nmcli device status DEVICE TYPE STATE CONNECTION enp1s0 ethernet unavailable -- ...Copy to Clipboard Copied! Toggle word wrap Toggle overflow nmtuiを開始します。nmtui

# nmtuiCopy to Clipboard Copied! Toggle word wrap Toggle overflow - Edit a connection 選択し、Enter を押します。

新しい接続プロファイルを追加するか、既存の接続プロファイルを変更するかを選択します。

新しいプロファイルを作成するには、以下を実行します。

- Add を押します。

- ネットワークタイプのリストから Ethernet を選択し、Enter を押します。

- 既存のプロファイルを変更するには、リストからプロファイルを選択し、Enter を押します。

オプション: 接続プロファイルの名前を更新します。

ホストに複数のプロファイルがある場合は、わかりやすい名前を付けると、プロファイルの目的を識別しやすくなります。

- 新しい接続プロファイルを作成する場合は、ネットワークデバイス名を connection フィールドに入力します。

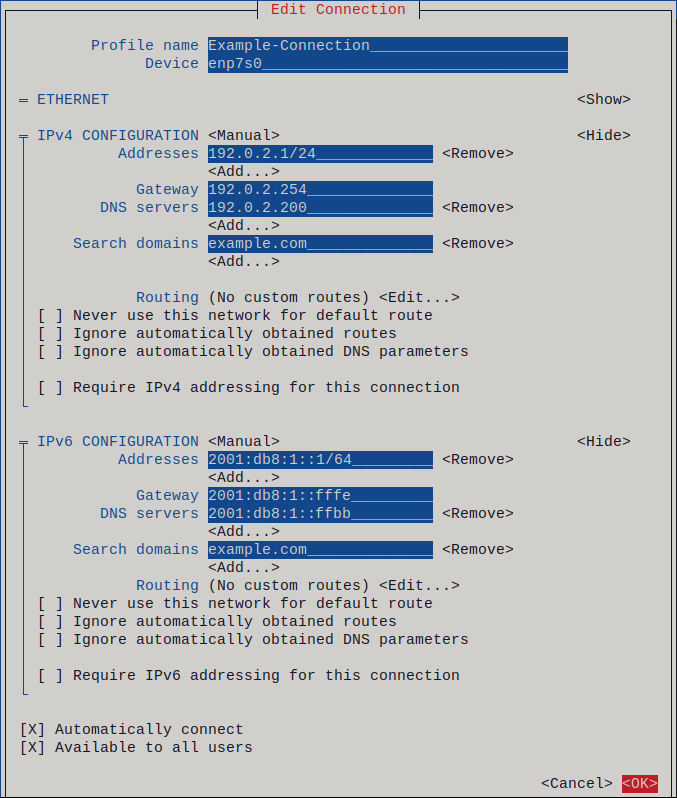

環境に応じて、

IPv4 configurationおよびIPv6 configuration領域に IP アドレス設定を設定します。これを行うには、これらの領域の横にあるボタンを押して、次を選択します。- この接続に IP アドレスが必要ない場合は、Disabled にします。

- DHCP サーバーが IP アドレスをこの NIC に動的に割り当てる場合は、Automatic にします。

ネットワークで静的 IP アドレス設定が必要な場合は、Manual にします。この場合、さらにフィールドに入力する必要があります。

- 設定するプロトコルの横にある Show を押して、追加のフィールドを表示します。

Addresses の横にある Add を押して、IP アドレスとサブネットマスクを Classless Inter-Domain Routing (CIDR) 形式で入力します。

サブネットマスクを指定しない場合、NetworkManager は IPv4 アドレスに

/32サブネットマスクを設定し、IPv6 アドレスに/64サブネットマスクを設定します。- デフォルトゲートウェイのアドレスを入力します。

- DNS servers の横にある Add を押して、DNS サーバーのアドレスを入力します。

- Search domains の横にある Add を押して、DNS 検索ドメインを入力します。

図1.1 静的 IP アドレス設定によるイーサネット接続の例

- OK を押すと、新しい接続が作成され、自動的にアクティブ化されます。

- Back を押してメインメニューに戻ります。

-

Quit を選択し、Enter キーを押して

nmtuiアプリケーションを閉じます。

検証

NIC の IP 設定を表示します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow IPv4 デフォルトゲートウェイを表示します。

ip route show default default via 192.0.2.254 dev enp1s0 proto static metric 102

# ip route show default default via 192.0.2.254 dev enp1s0 proto static metric 102Copy to Clipboard Copied! Toggle word wrap Toggle overflow IPv6 デフォルトゲートウェイを表示します。

ip -6 route show default default via 2001:db8:1::fffe dev enp1s0 proto static metric 102 pref medium

# ip -6 route show default default via 2001:db8:1::fffe dev enp1s0 proto static metric 102 pref mediumCopy to Clipboard Copied! Toggle word wrap Toggle overflow DNS 設定を表示します。

cat /etc/resolv.conf search example.com nameserver 192.0.2.200 nameserver 2001:db8:1::ffbb

# cat /etc/resolv.conf search example.com nameserver 192.0.2.200 nameserver 2001:db8:1::ffbbCopy to Clipboard Copied! Toggle word wrap Toggle overflow 複数の接続プロファイルが同時にアクティブな場合、

nameserverエントリーの順序は、これらのプロファイルの DNS 優先度の値と接続タイプによって異なります。pingユーティリティーを使用して、このホストがパケットを他のホストに送信できることを確認します。ping <host-name-or-IP-address>

# ping <host-name-or-IP-address>Copy to Clipboard Copied! Toggle word wrap Toggle overflow

トラブルシューティング

- ネットワークケーブルがホストとスイッチに差し込まれていることを確認します。

- リンク障害がこのホストだけに存在するか、同じスイッチに接続された他のホストにも存在するかを確認します。

- ネットワークケーブルとネットワークインターフェイスが予想どおりに機能していることを確認します。ハードウェア診断手順を実行し、不具合のあるケーブルとネットワークインターフェイスカードを交換します。

- ディスクの設定がデバイスの設定と一致しない場合は、NetworkManager を起動するか再起動して、インメモリー接続を作成することで、デバイスの設定を反映します。この問題の詳細と回避方法は、Red Hat ナレッジベースソリューション NetworkManager duplicates a connection after restart of NetworkManager service を参照してください。

1.4. network RHEL システムロールとインターフェイス名を使用した動的 IP アドレスでのイーサネット接続の設定

Red Hat Enterprise Linux ホストをイーサネットネットワークに接続するには、ネットワークデバイスの NetworkManager 接続プロファイルを作成します。Ansible と network RHEL システムロールを使用すると、このプロセスを自動化し、Playbook で定義されたホスト上の接続プロファイルをリモートで設定できます。

network RHEL システムロールを使用すると、DHCP サーバーおよび IPv6 ステートレスアドレス自動設定 (SLAAC) から IP アドレス、ゲートウェイ、および DNS 設定を取得するイーサネット接続を設定できます。このロールを使用すると、指定のインターフェイス名に接続プロファイルを割り当てることができます。

前提条件

- コントロールノードと管理対象ノードの準備が完了している。

- 管理対象ノードで Playbook を実行できるユーザーとしてコントロールノードにログインしている。

-

管理対象ノードへの接続に使用するアカウントに、そのノードに対する

sudo権限がある。 - サーバーの構成に物理または仮想イーサネットデバイスが存在する。

- ネットワーク内で DHCP サーバーと SLAAC が利用できる。

- 管理対象ノードが NetworkManager サービスを使用してネットワークを設定している。

手順

次の内容を含む Playbook ファイル (例:

~/playbook.yml) を作成します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow サンプル Playbook で指定されている設定は次のとおりです。

dhcp4: yes- DHCP、PPP、または同様のサービスからの自動 IPv4 アドレス割り当てを有効にします。

auto6: yes-

IPv6 自動設定を有効にします。デフォルトでは、NetworkManager はルーター広告を使用します。ルーターが

managedフラグを通知すると、NetworkManager は DHCPv6 サーバーに IPv6 アドレスと接頭辞を要求します。

Playbook で使用されるすべての変数の詳細は、コントロールノードの

/usr/share/ansible/roles/rhel-system-roles.network/README.mdファイルを参照してください。Playbook の構文を検証します。

ansible-playbook --syntax-check ~/playbook.yml

$ ansible-playbook --syntax-check ~/playbook.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow このコマンドは構文を検証するだけであり、有効だが不適切な設定から保護するものではないことに注意してください。

Playbook を実行します。

ansible-playbook ~/playbook.yml

$ ansible-playbook ~/playbook.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

検証

管理対象ノードの Ansible fact をクエリーし、インターフェイスが IP アドレスと DNS 設定を受信したことを確認します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

第2章 システム登録およびサブスクリプション管理

Red Hat Enterprise Linux オペレーティングシステムと、そこにインストールされている製品は、サブスクリプションの対象となります。システムを登録していない場合、RHEL リポジトリーにアクセスすることはできません。セキュリティー、バグ修正などのソフトウェア更新をインストールすることはできません。Self-Support サブスクリプションをお持ちの場合でも、ナレッジベースにアクセスできます。一方、サブスクリプションがない場合は、多くのリソースを利用できません。サブスクリプションを購入し、Red Hat コンテンツ配信ネットワーク (CDN) を使用すると、次のものを追跡できます。

- 登録したシステム

- 登録したシステムにインストールされた製品

- インストール済みの製品に割り当てられているサブスクリプション

2.1. コマンドラインを使用したシステムの登録

Red Hat Enterprise Linux オペレーティングシステムと、そこにインストールされている製品は、サブスクリプションの対象となります。システムを登録していない場合、RHEL リポジトリーにアクセスすることはできません。セキュリティー、バグ修正などのソフトウェア更新をインストールすることはできません。Self-Support サブスクリプションをお持ちの場合でも、ナレッジベースにアクセスできます。一方、サブスクリプションがない場合は、多くのリソースを利用できません。Red Hat アカウントの Red Hat Enterprise Linux サブスクリプションを有効化および管理するには、システムを登録する必要があります。

Red Hat Insights にシステムを登録するには、rhc connect ユーティリティーを使用できます。詳細は、リモートホスト設定のセットアップ を参照してください。

前提条件

- Red Hat Enterprise Linux システムの有効なサブスクリプションを持っている。

手順

システムを登録してサブスクライブします。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow このコマンドを実行すると、Red Hat カスタマーポータルアカウントのユーザー名とパスワードの入力を求められます。

登録プロセスが失敗した場合は、特定のプールにシステムを登録できます。詳細を確認するには、次の手順に進んでください。

サブスクリプションのプール ID を確認します。

subscription-manager list --available --all

# subscription-manager list --available --allCopy to Clipboard Copied! Toggle word wrap Toggle overflow このコマンドは、使用している Red Hat アカウントで利用可能なサブスクリプションをすべて表示します。サブスクリプションごとに、プール ID を含むさまざまな情報が表示されます。

<example_pool_id> を前のステップで確認したプール ID に置き換えて、適切なサブスクリプションをシステムに割り当てします。

subscription-manager attach --pool=<example_pool_id>

# subscription-manager attach --pool=<example_pool_id>Copy to Clipboard Copied! Toggle word wrap Toggle overflow

検証

- Hybrid Cloud Console の → でシステムを確認します。

2.2. Web コンソールを使用したシステムの登録

Red Hat Enterprise Linux オペレーティングシステムと、そこにインストールされている製品は、サブスクリプションの対象となります。システムを登録していない場合、RHEL リポジトリーにアクセスすることはできません。セキュリティー、バグ修正などのソフトウェア更新をインストールすることはできません。Self-Support サブスクリプションをお持ちの場合でも、ナレッジベースにアクセスできます。一方、サブスクリプションがない場合は、多くのリソースを利用できません。Red Hat Web コンソールでアカウント認証情報を使用して、新しくインストールした Red Hat Enterprise Linux を登録できます。

前提条件

- RHEL システムの有効なサブスクリプションを持っている。

- RHEL 8 Web コンソールがインストールされている。

- cockpit サービスが有効になっている。

ユーザーアカウントが Web コンソールにログインできる。

手順は、Web コンソールのインストールおよび有効化 を参照してください。

手順

- ブラウザーで https://<ip_address_or_hostname>:9090 を開き、Web コンソールにログインします。

- Overview ページの Health フィールドで、Not registered の警告をクリックするか、メインメニューの Subscriptions をクリックして、サブスクリプション情報を含むページに移動します。

- Overview フィールドで、 をクリックします。

Register system ダイアログで、登録方法を選択します。

オプション: 組織の名前または ID を入力します。アカウントが Red Hat カスタマーポータルで複数の組織に所属している場合には、組織名または ID を追加する必要があります。組織 ID を取得する場合は、Red Hat のテクニカルアカウントマネージャーに確認してください。

- システムを Red Hat Insights に接続しない場合は、Insights チェックボックスをオフにします。

- をクリックします。

検証

- Hybrid Cloud Console でサブスクリプションの詳細を確認します。

2.3. GNOME デスクトップ環境でのシステムの登録

Red Hat Enterprise Linux オペレーティングシステムと、そこにインストールされている製品は、サブスクリプションの対象となります。システムを登録していない場合、RHEL リポジトリーにアクセスすることはできません。セキュリティー、バグ修正などのソフトウェア更新をインストールすることはできません。Self-Support サブスクリプションをお持ちの場合でも、ナレッジベースにアクセスできます。一方、サブスクリプションがない場合は、多くのリソースを利用できません。以下の手順に従って、システムを Red Hat アカウントに登録します。

前提条件

- Red Hat アカウント が作成されている。

- root ユーザーであり、GNOME デスクトップ環境にログインしている。詳細は、RHEL システムを Red Hat Subscription Manager に登録してサブスクライブする方法 を参照してください。

手順

画面の右上隅からアクセスできる システムメニュー を開き、設定 アイコンをクリックします。

- → セクションで、 をクリックします。

- Registration Server を選択します。

- Red Hat サーバーを使用しない場合は、URL フィールドにサーバーアドレスを入力します。

- Registration Type メニューで、Red Hat Account を選択します。

Registration Details で以下を行います。

- Login フィールドに、Red Hat アカウントのユーザー名を入力します。

- Password フィールドに、Red Hat アカウントのパスワードを入力します。

- Organization フィールドに組織の名前を入力します。

- をクリックします。

2.4. インストーラー GUI を使用した RHEL 8 の登録

RHEL インストーラーの GUI を使用して Red Hat Enterprise Linux 9 を登録できます。

前提条件

- Red Hat カスタマーポータルに有効なユーザーアカウントがある。Create a Red Hat Login ページを参照してください。

- 有効なアクティベーションキーと組織 ID を持っている。

手順

- Installation Summary 画面の Software で、Connect to Red Hat をクリックします。

- Account または Activation Key オプションを使用して、Red Hat アカウントを認証します。

オプション: Set System Purpose フィールドで、設定する Role、SLA、および Usage 属性をドロップダウンメニューから選択します。

この時点で、Red Hat Enterprise Linux 8 システムが正常に登録されました。

第3章 Red Hat サポートへのアクセス

問題のトラブルシューティングについてサポートが必要な場合は、Red Hat サポートにお問い合わせください。

手順

Red Hat サポートの Web サイトにログインし、次のいずれかの方法を選択します。

- サポートケースを作成する

- Red Hat 専門スタッフとのライブチャットを開始する

- 電話または電子メールで Red Hat 専門スタッフに問い合わせる

3.1. sosreport ユーティリティーを使用してシステムに関する診断情報を収集し、サポートチケットに添付する

sosreport コマンドは設定の詳細、システム情報、および診断情報を Red Hat Enterprise Linux システムから収集します。

次のセクションでは、sosreport コマンドを使用して、サポートケースのレポートを作成する方法を説明します。

前提条件

- Red Hat カスタマーポータルに有効なユーザーアカウントがある。Red Hat ログインの作成 を参照してください。

- RHEL システムに使用するアクティブなサブスクリプションがある。

- サポートケース番号。

手順

sosパッケージをインストールするには、以下のコマンドを実行します。yum install sos

# yum install sosCopy to Clipboard Copied! Toggle word wrap Toggle overflow レポートを生成します。

sosreport

# sosreportCopy to Clipboard Copied! Toggle word wrap Toggle overflow 必要に応じて、コマンドに

--uploadオプションを渡すと、レポートが自動的にアップロードされ、サポートケースに添付されます。これにはインターネットアクセスとカスタマーポータル認証情報が必要です。オプション: レポートをサポートケースに手動で添付します。

詳細は、Red Hat ナレッジベースソリューション How can I attach a file to a Red Hat support case? を参照してください。

第4章 基本的な環境設定の変更

基本的な環境設定は、インストールプロセスの一部です。以下のセクションでは、後での変更する時に説明します。環境の基本設定には、以下が含まれます。

- 日付と時刻

- システムロケール

- キーボードのレイアウト

- 言語

4.1. 日付および時刻の設定

正確な時間管理は、いくつかの理由で重要です。Red Hat Enterprise Linux では、NTP プロトコルにより、時間管理が保証されます。これは、デーモンにより、ユーザー領域に実装されます。ユーザー領域のデーモンは、カーネルで実行しているシステムクロックを更新します。システムクロックは、さまざまなクロックソースを使用して時間を維持します。

Red Hat Enterprise Linux 8 は、chronyd デーモンを使用して NTP を実装します。chronyd は chrony パッケージから利用できます。詳細は、chrony スイートを使用した NTP の設定 を参照してください。

4.1.1. 日付、時刻、およびタイムゾーン設定の手動設定

現在の日時を表示するには、以下のいずれかの手順を行います。

手順

オプション: タイムゾーンをリスト表示します。

timedatectl list-timezones Europe/Berlin

# timedatectl list-timezones Europe/BerlinCopy to Clipboard Copied! Toggle word wrap Toggle overflow タイムゾーンを設定します。

timedatectl set-timezone <time_zone>

# timedatectl set-timezone <time_zone>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 日付と時刻を設定します。

timedatectl set-time <YYYY-mm-dd HH:MM:SS>

# timedatectl set-time <YYYY-mm-dd HH:MM:SS>Copy to Clipboard Copied! Toggle word wrap Toggle overflow

検証

日付、時刻、タイムゾーンを表示します。

date Mon Mar 30 16:02:59 CEST 2020

# date Mon Mar 30 16:02:59 CEST 2020Copy to Clipboard Copied! Toggle word wrap Toggle overflow 詳細を表示するには、timedatectl コマンドを使用します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

4.2. Web コンソールを使用した時間の設定

RHEL Web コンソールでタイムゾーンを設定し、システム時間を Network Time Protocol (NTP) サーバーと同期できます。

前提条件

- RHEL 8 Web コンソールがインストールされている。

- cockpit サービスが有効になっている。

ユーザーアカウントが Web コンソールにログインできる。

手順は、Web コンソールのインストールおよび有効化 を参照してください。

手順

RHEL 8 Web コンソールにログインします。

詳細は、Web コンソールへのログイン を参照してください。

- 概要 で現在のシステム時間をクリックします。

- System time をクリックします。

- 必要に応じて、システム時間の変更 ダイアログボックスで、タイムゾーンを変更します。

Set Time ドロップダウンメニューで、以下のいずれかを選択します。

- 手動

- NTP サーバーなしで手動で時間を設定する必要がある場合は、このオプションを使用します。

- NTP サーバーの自動使用

- これはデフォルトのオプションで、既存の NTP サーバーと時間を自動同期します。

- 特定の NTP サーバーの自動使用

- このオプションは、システムを特定の NTP サーバーと同期する必要がある場合に限り使用してください。サーバーの DNS 名または IP アドレスを指定します。

- Change をクリックします。

検証

- システム タブに表示されるシステム時間を確認します。

4.3. システムロケールの設定

システム全体にわたるロケール設定は /etc/locale.conf ファイルに保存され、システム起動の初期段階で systemd デーモンにより読み込まれます。/etc/locale.conf に設定したロケール設定は、個別のプログラムやユーザーが上書きしない限り、すべてのサービスやユーザーに継承されます。

手順

オプション: 現在のシステムロケール設定を表示します。

localectl status System Locale: LANG=en_US.UTF-8 VC Keymap: de-nodeadkeys X11 Layout: de X11 Variant: nodeadkeys

# localectl status System Locale: LANG=en_US.UTF-8 VC Keymap: de-nodeadkeys X11 Layout: de X11 Variant: nodeadkeysCopy to Clipboard Copied! Toggle word wrap Toggle overflow 利用可能なシステムロケール設定をリスト表示します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow - システムのロケール設定を更新します。

以下に例を示します。

+

localectl set-locale LANG=en_US.UTF-8

# localectl set-locale LANG=en_US.UTF-8GNOME ターミナルは、UTF8 以外のシステムロケールをサポートしていません。詳細は、Red Hat ナレッジベースソリューション The gnome-terminal application fails to start when the system locale is set to non-UTF8 を参照してください。

4.4. キーボードレイアウトの設定

キーボードレイアウト設定では、テキストコンソールとグラフィカルユーザーインターフェイスで使用するレイアウトを管理します。

手順

利用可能なキーマップをリスト表示するには、以下を実行します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow キーマップ設定の現在のステータスを表示するには、次のコマンドを実行します。

localectl status ... VC Keymap: us ...

$ localectl status ... VC Keymap: us ...Copy to Clipboard Copied! Toggle word wrap Toggle overflow デフォルトのシステムキーマップを設定または変更します。以下に例を示します。

localectl set-keymap us

# localectl set-keymap usCopy to Clipboard Copied! Toggle word wrap Toggle overflow

4.5. テキストコンソールモードでフォントサイズの変更

仮想コンソールでフォントサイズを変更できます。

手順

現在使用されているフォントファイルを表示します。

cat /etc/vconsole.conf FONT="eurlatgr"

# cat /etc/vconsole.conf FONT="eurlatgr"Copy to Clipboard Copied! Toggle word wrap Toggle overflow 利用可能なフォントファイルをリスト表示します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow お使いの文字セットとコードページをサポートするフォントファイルを選択します。

オプション: フォントファイルをテストするには、一時的に読み込みます。

setfont LatArCyrHeb-16.psfu.gz

# setfont LatArCyrHeb-16.psfu.gzCopy to Clipboard Copied! Toggle word wrap Toggle overflow setfontユーティリティーによってフォントファイルが直ちに適用されます。再起動するか別のフォントファイルを適用するまで、ターミナルで新しいフォントサイズが使用されます。-

/etc/vconsole.confで定義されたフォントファイルに戻すには、パラメーターなしでsetfontと入力します。 /etc/vconsole.confファイルを編集し、FONT変数を、RHEL が起動時にロードするフォントファイルに設定します。次に例を示します。FONT=LatArCyrHeb-16

FONT=LatArCyrHeb-16Copy to Clipboard Copied! Toggle word wrap Toggle overflow ホストを再起動します。

reboot

# rebootCopy to Clipboard Copied! Toggle word wrap Toggle overflow

第5章 2 台のシステム間で OpenSSH を使用した安全な通信の使用

SSH (Secure Shell) は、クライアント/サーバーアーキテクチャーを使用する 2 つのシステム間で安全な通信を提供し、ユーザーがリモートでサーバーホストシステムにログインできるようにするプロトコルです。FTP や Telnet などの他のリモート通信プロトコルとは異なり、SSH はログインセッションを暗号化します。これにより、侵入者が接続から暗号化されていないパスワードを収集するのを防ぎます。

5.1. SSH 鍵ペアの生成

ローカルシステムで SSH 鍵ペアを生成し、生成された公開鍵を OpenSSH サーバーにコピーすることで、パスワードを入力せずに OpenSSH サーバーにログインできます。鍵を作成する各ユーザーは、この手順を実行する必要があります。

システムを再インストールした後も以前に生成した鍵ペアを保持するには、新しい鍵を作成する前に ~/.ssh/ ディレクトリーをバックアップします。再インストール後に、このディレクトリーをホームディレクトリーにコピーします。これは、(root を含む) システムの全ユーザーで実行できます。

前提条件

- OpenSSH サーバーに鍵を使用して接続するユーザーとしてログインしている。

- OpenSSH サーバーが鍵ベースの認証を許可するように設定されている。

手順

ECDSA 鍵ペアを生成します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow パラメーターなしで

ssh-keygenコマンドを使用して RSA 鍵ペアを生成することも、ssh-keygen -t ed25519コマンドを入力して Ed25519 鍵ペアを生成することもできます。Ed25519 アルゴリズムは FIPS-140 に準拠しておらず、FIPS モードでは OpenSSH は Ed25519 鍵で機能しないことに注意してください。公開鍵をリモートマシンにコピーします。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow <username>@<ssh-server-example.com>は、認証情報に置き換えます。セッションで

ssh-agentプログラムを使用しない場合は、上記のコマンドで、最後に変更した~/.ssh/id*.pub公開鍵をコピーします (インストールされていない場合)。別の公開キーファイルを指定したり、ssh-agentにより、メモリーにキャッシュされた鍵よりもファイル内の鍵の方が優先順位を高くするには、-iオプションを指定してssh-copy-idコマンドを使用します。

検証

鍵ファイルを使用して OpenSSH サーバーにログインします。

ssh -o PreferredAuthentications=publickey <username>@<ssh-server-example.com>

$ ssh -o PreferredAuthentications=publickey <username>@<ssh-server-example.com>Copy to Clipboard Copied! Toggle word wrap Toggle overflow

5.2. OpenSSH サーバーで鍵ベースの認証を唯一の方法として設定する

システムのセキュリティーを強化するには、OpenSSH サーバーでパスワード認証を無効にして鍵ベースの認証を有効にします。

前提条件

-

openssh-serverパッケージがインストールされている。 -

サーバーで

sshdデーモンが実行している。 鍵を使用して OpenSSH サーバーに接続できる。

詳細は、SSH 鍵ペアの生成 セクションを参照してください。

手順

テキストエディターで

/etc/ssh/sshd_config設定を開きます。以下に例を示します。vi /etc/ssh/sshd_config

# vi /etc/ssh/sshd_configCopy to Clipboard Copied! Toggle word wrap Toggle overflow PasswordAuthenticationオプションをnoに変更します。PasswordAuthentication no

PasswordAuthentication noCopy to Clipboard Copied! Toggle word wrap Toggle overflow -

新しいデフォルトインストール以外のシステムでは、

PubkeyAuthenticationパラメーターが設定されていないか、yesに設定されていることを確認します。 ChallengeResponseAuthenticationディレクティブをnoに設定します。設定ファイル内では対応するエントリーがコメントアウトされていること、およびデフォルト値が

yesであることに注意してください。NFS がマウントされたホームディレクトリーで鍵ベースの認証を使用するには、SELinux ブール値

use_nfs_home_dirsを有効にします。setsebool -P use_nfs_home_dirs 1

# setsebool -P use_nfs_home_dirs 1Copy to Clipboard Copied! Toggle word wrap Toggle overflow - リモートで接続している場合は、コンソールもしくは帯域外アクセスを使用せず、パスワード認証を無効にする前に、鍵ベースのログインプロセスをテストします。

sshdデーモンを再読み込みし、変更を適用します。systemctl reload sshd

# systemctl reload sshdCopy to Clipboard Copied! Toggle word wrap Toggle overflow

5.3. ssh-agent を使用した SSH 認証情報のキャッシュ

SSH 接続を開始するたびにパスフレーズを入力しなくても済むように、ssh-agent ユーティリティーを使用して、ログインセッションの SSH 秘密鍵をキャッシュできます。エージェントが実行中で、鍵のロックが解除されている場合、鍵のパスワードを再入力することなく、この鍵を使用して SSH サーバーにログインできます。秘密鍵とパスフレーズのセキュリティーが確保されます。

前提条件

- SSH デーモンが実行されており、ネットワーク経由でアクセスできるリモートホストがある。

- リモートホストにログインするための IP アドレスまたはホスト名および認証情報を把握している。

パスフレーズで SSH キーペアを生成し、公開鍵をリモートマシンに転送している。

詳細は、SSH 鍵ペアの生成 セクションを参照してください。

手順

セッションで

ssh-agentを自動的に起動するためのコマンドを~/.bashrcファイルに追加します。任意のテキストエディターで

~/.bashrcを開きます。次に例を示します。vi ~/.bashrc

$ vi ~/.bashrcCopy to Clipboard Copied! Toggle word wrap Toggle overflow 以下の行をファイルに追加します。

eval $(ssh-agent)

eval $(ssh-agent)Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 変更を保存し、エディターを終了します。

~/.ssh/configファイルに次の行を追加します。AddKeysToAgent yes

AddKeysToAgent yesCopy to Clipboard Copied! Toggle word wrap Toggle overflow セッションでこのオプションを使用して

ssh-agentが起動されると、エージェントはホストに初めて接続するときにのみパスワードを要求します。

検証

エージェントにキャッシュされた秘密鍵に対応する公開鍵を使用するホストにログインします。次に例を示します。

ssh <example.user>@<ssh-server@example.com>

$ ssh <example.user>@<ssh-server@example.com>Copy to Clipboard Copied! Toggle word wrap Toggle overflow パスフレーズを入力する必要がないことに注意してください。

5.4. スマートカードに保存した SSH 鍵による認証

スマートカードに ECDSA 鍵と RSA 鍵を作成して保存し、そのスマートカードを使用して OpenSSH クライアントで認証することができます。スマートカード認証は、デフォルトのパスワード認証に代わるものです。

前提条件

-

クライアントで、

openscパッケージをインストールして、pcscdサービスを実行している。

手順

PKCS #11 の URI を含む OpenSC PKCS #11 モジュールが提供する鍵のリストを表示し、その出力を

keys.pubファイルに保存します。ssh-keygen -D pkcs11: > keys.pub

$ ssh-keygen -D pkcs11: > keys.pubCopy to Clipboard Copied! Toggle word wrap Toggle overflow 公開鍵をリモートサーバーに転送します。

ssh-copy-idコマンドを使用し、前の手順で作成したkeys.pubファイルを指定します。ssh-copy-id -f -i keys.pub <username@ssh-server-example.com>

$ ssh-copy-id -f -i keys.pub <username@ssh-server-example.com>Copy to Clipboard Copied! Toggle word wrap Toggle overflow ECDSA 鍵を使用して <ssh-server-example.com> に接続します。鍵を一意に参照する URI のサブセットのみを使用することもできます。次に例を示します。

ssh -i "pkcs11:id=%01?module-path=/usr/lib64/pkcs11/opensc-pkcs11.so" <ssh-server-example.com> Enter PIN for 'SSH key': [ssh-server-example.com] $

$ ssh -i "pkcs11:id=%01?module-path=/usr/lib64/pkcs11/opensc-pkcs11.so" <ssh-server-example.com> Enter PIN for 'SSH key': [ssh-server-example.com] $Copy to Clipboard Copied! Toggle word wrap Toggle overflow OpenSSH は

p11-kit-proxyラッパーを使用し、OpenSC PKCS #11 モジュールがp11-kitツールに登録されているため、前のコマンドを簡略化できます。ssh -i "pkcs11:id=%01" <ssh-server-example.com> Enter PIN for 'SSH key': [ssh-server-example.com] $

$ ssh -i "pkcs11:id=%01" <ssh-server-example.com> Enter PIN for 'SSH key': [ssh-server-example.com] $Copy to Clipboard Copied! Toggle word wrap Toggle overflow PKCS #11 の URI の

id=の部分を飛ばすと、OpenSSH が、プロキシーモジュールで利用可能な鍵をすべて読み込みます。これにより、必要な入力の量を減らすことができます。ssh -i pkcs11: <ssh-server-example.com> Enter PIN for 'SSH key': [ssh-server-example.com] $

$ ssh -i pkcs11: <ssh-server-example.com> Enter PIN for 'SSH key': [ssh-server-example.com] $Copy to Clipboard Copied! Toggle word wrap Toggle overflow オプション:

~/.ssh/configファイルで同じ URI 文字列を使用して、設定を永続的にすることができます。cat ~/.ssh/config IdentityFile "pkcs11:id=%01?module-path=/usr/lib64/pkcs11/opensc-pkcs11.so" $ ssh <ssh-server-example.com> Enter PIN for 'SSH key': [ssh-server-example.com] $

$ cat ~/.ssh/config IdentityFile "pkcs11:id=%01?module-path=/usr/lib64/pkcs11/opensc-pkcs11.so" $ ssh <ssh-server-example.com> Enter PIN for 'SSH key': [ssh-server-example.com] $Copy to Clipboard Copied! Toggle word wrap Toggle overflow sshクライアントユーティリティーが、この URI とスマートカードの鍵を自動的に使用するようになります。

第6章 ロギングの設定

Red Hat Enterprise Linux のサービスの大半は、ステータスメッセージ、警告、エラーをログに記録します。rsyslogd サービスを使用して、これらのエントリーをローカルファイルまたはリモートロギングサーバーに記録できます。

6.1. リモートロギングソリューションの設定

環境内の各種マシンからのログをロギングサーバーに集中的に記録するために、クライアントシステムからサーバーに特定の基準に合致するログを記録するように Rsyslog アプリケーションを設定できます。

6.1.1. Rsyslog ロギングサービス

Rsyslog アプリケーションは、systemd-journald サービスと組み合わせて、Red Hat Enterprise Linux でローカルおよびリモートのロギングサポートを提供します。rsyslogd デーモンは、ジャーナルから systemd-journald サービスが受信した syslog メッセージを継続的に読み取ります。rsyslogd は、syslog イベントをフィルタリングして処理し、rsyslog ログファイルに記録するか、設定に応じて他のサービスに転送します。

rsyslogd デーモンは、拡張されたフィルタリング、暗号化で保護されたメッセージのリレー、入出力モジュール、TCP プロトコルおよび UDP プロトコルを使用した転送のサポートも提供します。

rsyslog の主な設定ファイルである /etc/rsyslog.conf では、どの rsyslogd がメッセージを処理するかに応じてルールを指定できます。通常は、ソースおよびトピック (ファシリティー) 別および緊急度 (優先度) 別にメッセージを分類し、メッセージがその基準に合致したときに実行するアクションを割り当てることができます。

/etc/rsyslog.conf では、rsyslogd が維持するログファイルのリストも確認できます。ほとんどのログファイルは /var/log/ ディレクトリーにあります。httpd、samba などの一部のアプリケーションは、ログファイルを /var/log/ 内のサブディレクトリーに保存します。

6.1.2. Rsyslog ドキュメントのインストール

Rsyslog アプリケーションには、https://www.rsyslog.com/doc/ で利用可能な詳細なオンラインドキュメントがありますが、rsyslog-doc ドキュメントパッケージをローカルにインストールすることもできます。

前提条件

-

システムで

AppStreamリポジトリーをアクティベートしている。 -

sudoを使用して新規パッケージをインストールする権限がある。

手順

rsyslog-docパッケージをインストールします。yum install rsyslog-doc

# yum install rsyslog-docCopy to Clipboard Copied! Toggle word wrap Toggle overflow

検証

任意のブラウザーで

/usr/share/doc/rsyslog/html/index.htmlファイルを開きます。次に例を示します。firefox /usr/share/doc/rsyslog/html/index.html &

$ firefox /usr/share/doc/rsyslog/html/index.html &Copy to Clipboard Copied! Toggle word wrap Toggle overflow

6.1.3. TCP でのリモートロギング用のサーバーの設定

Rsyslog アプリケーションを使用すると、ロギングサーバーを実行し、個別のシステムがログファイルをロギングサーバーに送信するように設定できます。TCP 経由でリモートロギングを使用するには、サーバーとクライアントの両方を設定します。サーバーは、クライアントシステムにより送信されたログを収集し、分析します。

Rsyslog アプリケーションを使用すると、ログメッセージがネットワークを介してサーバーに転送される中央ロギングシステムを維持できます。サーバーが利用できない場合にメッセージが失われないようにするには、転送アクションのアクションキューを設定します。これにより、送信に失敗したメッセージは、サーバーが再度到達可能になるまでローカルに保存されます。このようなキューは、UDP プロトコルを使用する接続用に設定できないことに注意してください。

omfwd プラグインは、UDP または TCP による転送を提供します。デフォルトのプロトコルは UDP です。このプラグインは組み込まれているため、読み込む必要はありません。

デフォルトでは、rsyslog はポート 514 で TCP を使用します。

前提条件

- rsyslog がサーバーシステムにインストールされている。

-

サーバーに

rootとしてログインしている。 -

policycoreutils-python-utilsパッケージは、semanageコマンドを使用して任意の手順でインストールします。 -

firewalldサービスが実行している。

手順

必要に応じて、

rsyslogトラフィックに別のポートを使用するには、SELinux タイプsyslogd_port_tをポートに追加します。たとえば、ポート30514を有効にします。semanage port -a -t syslogd_port_t -p tcp 30514

# semanage port -a -t syslogd_port_t -p tcp 30514Copy to Clipboard Copied! Toggle word wrap Toggle overflow 必要に応じて、

rsyslogトラフィックに別のポートを使用するには、firewalldがそのポートでの着信rsyslogトラフィックを許可するように設定します。たとえば、ポート30514で TCP トラフィックを許可します。firewall-cmd --zone=<zone-name> --permanent --add-port=30514/tcp success firewall-cmd --reload

# firewall-cmd --zone=<zone-name> --permanent --add-port=30514/tcp success # firewall-cmd --reloadCopy to Clipboard Copied! Toggle word wrap Toggle overflow /etc/rsyslog.d/ディレクトリーに新規ファイル (例:remotelog.conf) を作成し、以下のコンテンツを挿入します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow -

/etc/rsyslog.d/remotelog.confファイルへの変更を保存します。 /etc/rsyslog.confファイルの構文をテストします。rsyslogd -N 1 rsyslogd: version 8.1911.0-2.el8, config validation run... rsyslogd: End of config validation run. Bye.

# rsyslogd -N 1 rsyslogd: version 8.1911.0-2.el8, config validation run... rsyslogd: End of config validation run. Bye.Copy to Clipboard Copied! Toggle word wrap Toggle overflow Rsyslogサービスがロギングサーバーで実行中で、有効になっていることを確認します。systemctl status rsyslog

# systemctl status rsyslogCopy to Clipboard Copied! Toggle word wrap Toggle overflow rsyslogサービスを再起動します。systemctl restart rsyslog

# systemctl restart rsyslogCopy to Clipboard Copied! Toggle word wrap Toggle overflow 必要に応じて、

rsyslogが有効になっていない場合は、再起動後にrsyslogサービスが自動的に起動するようにします。systemctl enable rsyslog

# systemctl enable rsyslogCopy to Clipboard Copied! Toggle word wrap Toggle overflow

環境内の他のシステムからログファイルを受け取り、保存するように、ログサーバーが設定されています。

6.1.4. TCP 経由のサーバーへのリモートロギングの設定

TCP プロトコル経由でログメッセージをサーバーに転送するようにシステムを設定できます。omfwd プラグインは、UDP または TCP による転送を提供します。デフォルトのプロトコルは UDP です。プラグインは組み込まれているのでロードする必要はありません。

前提条件

-

rsyslogパッケージが、サーバーに報告する必要のあるクライアントシステムにインストールされている。 - リモートロギング用にサーバーを設定している。

- 指定したポートが SELinux で許可され、ファイアウォールで開いている。

-

システムには、

policycoreutils-python-utilsパッケージが含まれています。このパッケージは、標準以外のポートを SELinux 設定に追加するためのsemanageコマンドを提供します。

手順

/etc/rsyslog.d/ディレクトリーに新規ファイル (例:10-remotelog.conf) を作成し、以下のコンテンツを挿入します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow ここでは、以下のようになります。

-

queue.type="linkedlist"設定は、LinkedList インメモリーキューを有効にします。 -

queue.filename設定は、ディスクストレージを定義します。バックアップファイルは、前のグローバルのworkDirectoryディレクティブで指定された作業ディレクトリーにexample_fwd接頭辞を付けて作成されます。 -

action.resumeRetryCount -1設定は、サーバーが応答しない場合に接続を再試行するときにrsyslogがメッセージを破棄しないようにします。 -

queue.saveOnShutdown="on"設定は、rsyslogがシャットダウンした場合にインメモリーデータを保存します。 最後の行は、受信したすべてのメッセージをロギングサーバーに転送します。ポートの指定は任意です。

この設定では、

rsyslogはメッセージをサーバーに送信しますが、リモートサーバーに到達できない場合には、メッセージをメモリーに保持します。ディスク上にあるファイルは、設定されたメモリーキュー領域がrsyslogで不足するか、シャットダウンする必要がある場合にのみ作成されます。これにより、システムパフォーマンスが向上します。

注記Rsyslog は設定ファイル

/etc/rsyslog.d/を字句順に処理します。-

rsyslogサービスを再起動します。systemctl restart rsyslog

# systemctl restart rsyslogCopy to Clipboard Copied! Toggle word wrap Toggle overflow

検証

クライアントシステムがサーバーにメッセージを送信することを確認するには、以下の手順に従います。

クライアントシステムで、テストメッセージを送信します。

logger test

# logger testCopy to Clipboard Copied! Toggle word wrap Toggle overflow サーバーシステムで、

/var/log/messagesログを表示します。以下に例を示します。cat /var/log/remote/msg/hostname/root.log Feb 25 03:53:17 hostname root[6064]: test

# cat /var/log/remote/msg/hostname/root.log Feb 25 03:53:17 hostname root[6064]: testCopy to Clipboard Copied! Toggle word wrap Toggle overflow hostname はクライアントシステムのホスト名です。ログには、

loggerコマンドを入力したユーザーのユーザー名 (この場合はroot) が含まれていることに注意してください。

6.1.5. TLS 暗号化リモートロギングの設定

デフォルトでは、Rsyslog はプレーンテキスト形式でリモートロギング通信を送信します。シナリオでこの通信チャネルのセキュリティーを確保する必要がある場合は、TLS を使用して暗号化できます。

TLS を介した暗号化されたトランスポートを使用するには、サーバーとクライアントの両方を設定します。サーバーは、クライアントシステムにより送信されたログを収集し、分析します。

ossl ネットワークストリームドライバー (OpenSSL) または gtls ストリームドライバー (GnuTLS) のいずれかを使用できます。

ネットワークに接続されていない、厳格な認可を受けているなど、セキュリティーが強化された別のシステムがある場合は、その別のシステムを認証局 (CA) として使用します。

サーバー側では global、module、input レベルで、クライアント側では global および action レベルで、ストリームドライバーを使用して接続設定をカスタマイズできます。より具体的な設定は、より一般的な設定よりも優先されます。そのため、たとえば、ほとんどの接続のグローバル設定で ossl を使用し、特定の接続の入力とアクション設定で gtls を使用することができます。

前提条件

-

クライアントシステムとサーバーシステムの両方に

rootにアクセスできる。 サーバーおよびクライアントシステムに次のパッケージがインストールされている。

-

rsyslogパッケージ -

osslネットワークストリームドライバー用のrsyslog-opensslパッケージ -

gtlsネットワークストリームドライバー用のrsyslog-gnutlsパッケージ -

certtoolコマンドを使用して証明書を生成するためのgnutls-utilsパッケージ

-

ログサーバーの

/etc/pki/ca-trust/source/anchors/ディレクトリーには、次の証明書があり、update-ca-trustコマンドを使用してシステム設定を更新します。-

ca-cert.pem- ログサーバーとクライアントで鍵と証明書を検証できる CA 証明書。 -

server-cert.pem- ロギングサーバーの公開鍵。 -

server-key.pem- ロギングサーバーの秘密鍵。

-

ログクライアントでは、次の証明書が

/etc/pki/ca-trust/source/anchors/ディレクトリーにあり、update-ca-trustを使用してシステム設定を更新します。-

ca-cert.pem- ログサーバーとクライアントで鍵と証明書を検証できる CA 証明書。 -

client-cert.pem- クライアントの公開鍵。 -

client-key.pem- クライアントの秘密鍵。

-

手順

クライアントシステムから暗号化したログを受信するようにサーバーを設定します。

-

/etc/rsyslog.d/ディレクトリーに、新規ファイル (securelogser.confなど) を作成します。 通信を暗号化するには、設定ファイルに、サーバーの証明書ファイルへのパス、選択した認証方法、および TLS 暗号化に対応するストリームドライバーが含まれている必要があります。

/etc/rsyslog.d/securelogser.confに以下の行を追加します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow 注記GnuTLS ドライバーが必要な場合は、

StreamDriver.Name="gtls"設定オプションを使用します。x509/nameよりも厳密ではない認証モードの詳細は、rsyslog-docにインストールされているドキュメントを参照してください。-

変更を

/etc/rsyslog.d/securelogser.confファイルに保存します。 /etc/rsyslog.confファイルの構文と/etc/rsyslog.d/ディレクトリー内のすべてのファイルを確認します。rsyslogd -N 1 rsyslogd: version 8.1911.0-2.el8, config validation run (level 1)... rsyslogd: End of config validation run. Bye.

# rsyslogd -N 1 rsyslogd: version 8.1911.0-2.el8, config validation run (level 1)... rsyslogd: End of config validation run. Bye.Copy to Clipboard Copied! Toggle word wrap Toggle overflow Rsyslogサービスがロギングサーバーで実行中で、有効になっていることを確認します。systemctl status rsyslog

# systemctl status rsyslogCopy to Clipboard Copied! Toggle word wrap Toggle overflow rsyslogサービスを再起動します。systemctl restart rsyslog

# systemctl restart rsyslogCopy to Clipboard Copied! Toggle word wrap Toggle overflow オプション: Rsyslog が有効になっていない場合は、再起動後に

rsyslogサービスが自動的に起動されることを確認してください。systemctl enable rsyslog

# systemctl enable rsyslogCopy to Clipboard Copied! Toggle word wrap Toggle overflow

-

暗号化したログをサーバーに送信するようにクライアントを設定するには、以下のコマンドを実行します。

-

クライアントシステムで、

/etc/rsyslog.d/ディレクトリーに、新規ファイル (securelogcli.confなど) を作成します。 /etc/rsyslog.d/securelogcli.confに以下の行を追加します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow 注記GnuTLS ドライバーが必要な場合は、

StreamDriver.Name="gtls"設定オプションを使用します。-

変更を

/etc/rsyslog.d/securelogcli.confファイルに保存します。 /etc/rsyslog.confファイルの構文と/etc/rsyslog.d/ディレクトリー内のその他のファイルを確認します。rsyslogd -N 1 rsyslogd: version 8.1911.0-2.el8, config validation run (level 1)... rsyslogd: End of config validation run. Bye.

# rsyslogd -N 1 rsyslogd: version 8.1911.0-2.el8, config validation run (level 1)... rsyslogd: End of config validation run. Bye.Copy to Clipboard Copied! Toggle word wrap Toggle overflow Rsyslogサービスがロギングサーバーで実行中で、有効になっていることを確認します。systemctl status rsyslog

# systemctl status rsyslogCopy to Clipboard Copied! Toggle word wrap Toggle overflow rsyslogサービスを再起動します。systemctl restart rsyslog

# systemctl restart rsyslogCopy to Clipboard Copied! Toggle word wrap Toggle overflow オプション: Rsyslog が有効になっていない場合は、再起動後に

rsyslogサービスが自動的に起動されることを確認してください。systemctl enable rsyslog

# systemctl enable rsyslogCopy to Clipboard Copied! Toggle word wrap Toggle overflow

-

クライアントシステムで、

検証

クライアントシステムがサーバーにメッセージを送信することを確認するには、以下の手順に従います。

クライアントシステムで、テストメッセージを送信します。

logger test

# logger testCopy to Clipboard Copied! Toggle word wrap Toggle overflow サーバーシステムで、

/var/log/messagesログを表示します。以下に例を示します。cat /var/log/remote/msg/<hostname>/root.log Feb 25 03:53:17 <hostname> root[6064]: test

# cat /var/log/remote/msg/<hostname>/root.log Feb 25 03:53:17 <hostname> root[6064]: testCopy to Clipboard Copied! Toggle word wrap Toggle overflow <hostname>はクライアントシステムのホスト名です。ログには、logger コマンドを入力したユーザーのユーザー名 (この場合はroot) が含まれていることに注意してください。

6.1.6. UDP でリモートロギング情報を受信するためのサーバー設定

Rsyslog アプリケーションを使用すると、リモートシステムからロギング情報を受信するようにシステムを設定できます。UDP 経由でリモートロギングを使用するには、サーバーとクライアントの両方を設定します。受信サーバーは、クライアントシステムが送信したログの収集および分析を行います。デフォルトでは、rsyslog はポート 514 で UDP を使用して、リモートシステムからログ情報を受信します。

以下の手順に従って、UDP プロトコルでクライアントシステムが送信したログの収集および分析を行うサーバーを設定します。

前提条件

- rsyslog がサーバーシステムにインストールされている。

-

サーバーに

rootとしてログインしている。 -

policycoreutils-python-utilsパッケージは、semanageコマンドを使用して任意の手順でインストールします。 -

firewalldサービスが実行している。

手順

必要に応じて、デフォルトのポート

514以外のrsyslogトラフィックに別のポートを使用するには、次のコマンドを実行します。SELinux ポリシー設定に

syslogd_port_tSELinux タイプを追加し、portnoはrsyslogで使用するポート番号に置き換えます。semanage port -a -t syslogd_port_t -p udp portno

# semanage port -a -t syslogd_port_t -p udp portnoCopy to Clipboard Copied! Toggle word wrap Toggle overflow rsyslogの受信トラフィックを許可するようにfirewalldを設定します。portnoはポート番号に、zoneはrsyslogが使用するゾーンに置き換えます。firewall-cmd --zone=zone --permanent --add-port=portno/udp success firewall-cmd --reload

# firewall-cmd --zone=zone --permanent --add-port=portno/udp success # firewall-cmd --reloadCopy to Clipboard Copied! Toggle word wrap Toggle overflow ファイアウォールルールを再読み込みします。

firewall-cmd --reload

# firewall-cmd --reloadCopy to Clipboard Copied! Toggle word wrap Toggle overflow

/etc/rsyslog.d/ディレクトリーに.confの新規ファイル (例:remotelogserv.conf) を作成し、以下のコンテンツを挿入します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow 514は、rsyslogがデフォルトで使用するポート番号です。代わりに別のポートを指定できます。/etc/rsyslog.confファイルの構文と/etc/rsyslog.d/ディレクトリー内の全.confファイルを確認します。rsyslogd -N 1 rsyslogd: version 8.1911.0-2.el8, config validation run...

# rsyslogd -N 1 rsyslogd: version 8.1911.0-2.el8, config validation run...Copy to Clipboard Copied! Toggle word wrap Toggle overflow rsyslogサービスを再起動します。systemctl restart rsyslog

# systemctl restart rsyslogCopy to Clipboard Copied! Toggle word wrap Toggle overflow 必要に応じて、

rsyslogが有効になっていない場合は、再起動後にrsyslogサービスが自動的に起動するようにします。systemctl enable rsyslog

# systemctl enable rsyslogCopy to Clipboard Copied! Toggle word wrap Toggle overflow

6.1.7. UDP 経由のサーバーへのリモートロギングの設定

UDP プロトコル経由でログメッセージをサーバーに転送するようにシステムを設定できます。omfwd プラグインは、UDP または TCP による転送を提供します。デフォルトのプロトコルは UDP です。プラグインは組み込まれているのでロードする必要はありません。

前提条件

-

rsyslogパッケージが、サーバーに報告する必要のあるクライアントシステムにインストールされている。 - UDP でリモートロギング情報を受信するためのサーバー設定 で説明されているように、リモートロギング用にサーバーを設定している。

手順

/etc/rsyslog.d/ディレクトリーに.confの新規ファイル (例:10-remotelogcli.conf) を作成し、以下のコンテンツを挿入します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow ここでは、以下のようになります。

-

queue.type="linkedlist"設定は、LinkedList インメモリーキューを有効にします。 -

queue.filename設定は、ディスクストレージを定義します。バックアップファイルは、前のグローバルのworkDirectoryディレクティブで指定された作業ディレクトリーにexample_fwd接頭辞を付けて作成されます。 -

action.resumeRetryCount -1設定は、サーバーが応答しない場合に接続を再試行するときにrsyslogがメッセージを破棄しないようにします。 -

queue.saveOnShutdown="on"設定を有効にすると、rsyslogがシャットダウンした場合にインメモリーデータが保存されます。 -

portno値は、rsyslogで使用するポート番号です。デフォルト値は514です。 最後の行は受信メッセージをすべてロギングサーバーに転送します。ポートの指定は任意です。

この設定では、

rsyslogはメッセージをサーバーに送信しますが、リモートサーバーに到達できない場合には、メッセージをメモリーに保持します。ディスク上にあるファイルは、設定されたメモリーキュー領域がrsyslogで不足するか、シャットダウンする必要がある場合にのみ作成されます。これにより、システムパフォーマンスが向上します。

注記Rsyslog は設定ファイル

/etc/rsyslog.d/を字句順に処理します。-

rsyslogサービスを再起動します。systemctl restart rsyslog

# systemctl restart rsyslogCopy to Clipboard Copied! Toggle word wrap Toggle overflow 必要に応じて、

rsyslogが有効になっていない場合は、再起動後にrsyslogサービスが自動的に起動するようにします。systemctl enable rsyslog

# systemctl enable rsyslogCopy to Clipboard Copied! Toggle word wrap Toggle overflow

検証

クライアントシステムがサーバーにメッセージを送信することを確認するには、以下の手順に従います。

クライアントシステムで、テストメッセージを送信します。

logger test

# logger testCopy to Clipboard Copied! Toggle word wrap Toggle overflow サーバーシステムで、

/var/log/remote/msg/hostname/root.logログを表示します。以下に例を示します。cat /var/log/remote/msg/hostname/root.log Feb 25 03:53:17 hostname root[6064]: test

# cat /var/log/remote/msg/hostname/root.log Feb 25 03:53:17 hostname root[6064]: testCopy to Clipboard Copied! Toggle word wrap Toggle overflow hostnameはクライアントシステムのホスト名です。ログには、logger コマンドを入力したユーザーのユーザー名 (この場合はroot) が含まれていることに注意してください。

6.1.8. Rsyslog の負荷分散ヘルパー

Rsyslog をクラスターで使用する場合、RebindInterval 設定を変更することで Rsyslog の負荷分散を改善できます。

RebindInterval では、現在の接続を切断して再確立する間隔を指定します。この設定は、TCP、UDP、および RELP のトラフィックに適用されます。ロードバランサーはこれを新しい接続と認識し、メッセージを別の物理ターゲットシステムに転送します。

RebindInterval は、ターゲットシステムの IP アドレスが変更された場合に役立ちます。Rsyslog アプリケーションは、接続の確立時に IP アドレスをキャッシュするため、メッセージは同じサーバーに送信されます。IP アドレスが変更されると、Rsyslog サービスが再起動するまで UDP パケットが失われます。接続を再確立すると、IP が DNS により再度解決されます。

TCP、UDP、および RELP トラフィックに対する RebindInterval の使用例

action(type="omfwd" protocol="tcp" RebindInterval="250" target="example.com" port="514" …) action(type="omfwd" protocol="udp" RebindInterval="250" target="example.com" port="514" …) action(type="omrelp" RebindInterval="250" target="example.com" port="6514" …)

action(type="omfwd" protocol="tcp" RebindInterval="250" target="example.com" port="514" …)

action(type="omfwd" protocol="udp" RebindInterval="250" target="example.com" port="514" …)

action(type="omrelp" RebindInterval="250" target="example.com" port="6514" …)6.1.9. 信頼できるリモートロギングの設定

Reliable Event Logging Protocol (RELP) を使用すると、メッセージ損失のリスクを大幅に軽減して TCP で syslog メッセージを送受信できます。RELP は、信頼できるイベントメッセージを配信するので、メッセージ損失が許されない環境で有用です。RELP を使用するには、imrelp の入力モジュール (サーバー上での実行とログの受信) と omrelp 出力モジュール (クライアント上での実行とロギングサーバーへのログの送信) を設定します。

前提条件

-

rsyslogパッケージ、librelpパッケージ、およびrsyslog-relpパッケージをサーバーおよびクライアントシステムにインストールしている。 - 指定したポートが SELinux で許可され、ファイアウォール設定で開放されている。

手順

信頼できるリモートロギング用にクライアントシステムを設定します。

クライアントシステムの

/etc/rsyslog.d/ディレクトリーに、relpclient.confなどと名前を指定して新しい.confファイルを作成し、以下のコンテンツを挿入します。module(load="omrelp") *.* action(type="omrelp" target="_target_IP_" port="_target_port_")

module(load="omrelp") *.* action(type="omrelp" target="_target_IP_" port="_target_port_")Copy to Clipboard Copied! Toggle word wrap Toggle overflow ここでは、以下のようになります。

-

target_IPは、ロギングサーバーの IP アドレスに置き換えます。 -

target_portはロギングサーバーのポートに置き換えます。

-

-

変更を

/etc/rsyslog.d/relpclient.confファイルに保存します。 rsyslogサービスを再起動します。systemctl restart rsyslog

# systemctl restart rsyslogCopy to Clipboard Copied! Toggle word wrap Toggle overflow 必要に応じて、

rsyslogが有効になっていない場合は、再起動後にrsyslogサービスが自動的に起動するようにします。systemctl enable rsyslog

# systemctl enable rsyslogCopy to Clipboard Copied! Toggle word wrap Toggle overflow

信頼できるリモートロギング用にサーバーシステムを設定します。

サーバーシステムの

/etc/rsyslog.d/ディレクトリーに、relpserv.confなどと名前を指定して新しい.confファイルを作成し、以下のコンテンツを挿入します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow ここでは、以下のようになります。

-

log_pathは、メッセージを保存するパスを指定します。 -

target_portはロギングサーバーのポートに置き換えます。クライアント設定ファイルと同じ値を使用します。

-

-

/etc/rsyslog.d/relpserv.confファイルへの変更を保存します。 rsyslogサービスを再起動します。systemctl restart rsyslog

# systemctl restart rsyslogCopy to Clipboard Copied! Toggle word wrap Toggle overflow 必要に応じて、

rsyslogが有効になっていない場合は、再起動後にrsyslogサービスが自動的に起動するようにします。systemctl enable rsyslog

# systemctl enable rsyslogCopy to Clipboard Copied! Toggle word wrap Toggle overflow

検証

クライアントシステムがサーバーにメッセージを送信することを確認するには、以下の手順に従います。

クライアントシステムで、テストメッセージを送信します。

logger test

# logger testCopy to Clipboard Copied! Toggle word wrap Toggle overflow サーバーシステムで、指定された

log_pathでログを表示します。以下に例を示します。cat /var/log/remote/msg/hostname/root.log Feb 25 03:53:17 hostname root[6064]: test

# cat /var/log/remote/msg/hostname/root.log Feb 25 03:53:17 hostname root[6064]: testCopy to Clipboard Copied! Toggle word wrap Toggle overflow hostnameはクライアントシステムのホスト名です。ログには、logger コマンドを入力したユーザーのユーザー名 (この場合はroot) が含まれていることに注意してください。

6.1.10. サポート対象の Rsyslog モジュール

Rsyslog アプリケーションの機能を拡張するために、特定のモジュールを使用できます。モジュールは、追加の入力 (入力モジュール)、出力 (出力モジュール)、およびその他の機能を提供します。モジュールは、モジュールの読み込み後に利用可能な設定ディレクティブを追加で提供することも可能です。

以下のコマンドを使用して、システムにインストールされている入出力モジュールをリスト表示できます。

ls /usr/lib64/rsyslog/{i,o}m*

# ls /usr/lib64/rsyslog/{i,o}m*

rsyslog-doc パッケージをインストールした後、/usr/share/doc/rsyslog/html/configuration/modules/idx_output.html ファイルで使用可能なすべての rsyslog モジュールのリストを表示できます。

6.1.11. カーネルメッセージをリモートホストに記録するように netconsole サービスを設定

ディスクへのログインやシリアルコンソールの使用ができない場合は、netconsole カーネルモジュールおよび同じ名前のサービスを使用して、ネットワーク経由でカーネルメッセージをリモートの rsyslog サービスに記録できます。

前提条件

-

rsyslogなどのシステムログサービスがリモートホストにインストールされている。 - リモートシステムログサービスは、このホストから受信ログエントリーを受け取るように設定されています。

手順

netconsole-serviceパッケージをインストールします。yum install netconsole-service

# yum install netconsole-serviceCopy to Clipboard Copied! Toggle word wrap Toggle overflow /etc/sysconfig/netconsoleファイルを編集し、SYSLOGADDRパラメーターをリモートホストの IP アドレスに設定します。SYSLOGADDR=192.0.2.1

# SYSLOGADDR=192.0.2.1Copy to Clipboard Copied! Toggle word wrap Toggle overflow netconsoleサービスを有効にして起動します。systemctl enable --now netconsole

# systemctl enable --now netconsoleCopy to Clipboard Copied! Toggle word wrap Toggle overflow

検証

-

リモートシステムログサーバーの

/var/log/messagesファイルを表示します。

6.2. logging システムロールの使用

システム管理者は、logging システムロールを使用して、Red Hat Enterprise Linux ホストをロギングサーバーとして設定し、多数のクライアントシステムからログを収集できます。

6.2.1. logging RHEL システムロールを使用したローカルログメッセージのフィルタリング

logging RHEL システムロールのプロパティーベースのフィルターを使用すると、さまざまな条件に基づいてローカルログメッセージをフィルタリングできます。その結果、たとえば以下を実現できます。

- 明確なログ: トラフィック量の多い環境では、ログが急増することがあります。エラーなどの特定のメッセージに注目することで、問題をより早く特定できるようになります。

- システムパフォーマンスの最適化: ログの量が多すぎると、通常、システムパフォーマンスが低下します。重要なイベントのみを選択的にログに記録することで、リソースの枯渇を防ぎ、システムをより効率的に運用できます。

- セキュリティーの強化: システムエラーやログイン失敗などのセキュリティーメッセージを効率的にフィルタリングすることで、関連するログのみを取得できます。これは、違反を検出し、コンプライアンス基準を満たすために重要です。

前提条件

- コントロールノードと管理対象ノードの準備が完了している。

- 管理対象ノードで Playbook を実行できるユーザーとしてコントロールノードにログインしている。

-

管理対象ノードへの接続に使用するアカウントに、そのノードに対する

sudo権限がある。

手順

次の内容を含む Playbook ファイル (例:

~/playbook.yml) を作成します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow サンプル Playbook で指定されている設定は次のとおりです。

logging_inputs-

ロギングの入力ディクショナリーのリストを定義します。

type: basicsオプションを指定すると、systemdジャーナルまたは Unix ソケットからの入力が対象になります。 logging_outputs-

ロギングの出力ディクショナリーのリストを定義します。

type: filesオプションにより、ローカルファイル (通常は/var/log/ディレクトリー内) にログを保存できます。property: msg、property: contains、およびproperty_value: errorオプションを指定すると、error文字列を含むすべてのログが/var/log/errors.logファイルに保存されます。property: msg、property: !contains、およびproperty_value: errorオプションを指定すると、他のすべてのログが/var/log/others.logファイルに保存されます。error値は、フィルタリングする必要がある文字列に置き換えることができます。 logging_flows-

ロギングのフローディクショナリーのリストを定義して、

logging_inputsとlogging_outputsの関係を指定します。inputs: [files_input]オプションは、ログの処理を開始する入力のリストを指定します。outputs: [files_output0, files_output1]オプションは、ログ送信先の出力のリストを指定します。

Playbook で使用されるすべての変数の詳細は、コントロールノードの

/usr/share/ansible/roles/rhel-system-roles.logging/README.mdファイルを参照してください。Playbook の構文を検証します。

ansible-playbook --syntax-check ~/playbook.yml

$ ansible-playbook --syntax-check ~/playbook.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow このコマンドは構文を検証するだけであり、有効だが不適切な設定から保護するものではないことに注意してください。

Playbook を実行します。

ansible-playbook ~/playbook.yml

$ ansible-playbook ~/playbook.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

検証

管理対象ノードで、

/etc/rsyslog.confファイルの構文をテストします。rsyslogd -N 1 rsyslogd: version 8.1911.0-6.el8, config validation run... rsyslogd: End of config validation run. Bye.

# rsyslogd -N 1 rsyslogd: version 8.1911.0-6.el8, config validation run... rsyslogd: End of config validation run. Bye.Copy to Clipboard Copied! Toggle word wrap Toggle overflow 管理対象ノードで、システムが

error文字列を含むメッセージをログに送信することを確認します。テストメッセージを送信します。

logger error

# logger errorCopy to Clipboard Copied! Toggle word wrap Toggle overflow 以下のように

/var/log/errors.logログを表示します。cat /var/log/errors.log Aug 5 13:48:31 hostname root[6778]: error

# cat /var/log/errors.log Aug 5 13:48:31 hostname root[6778]: errorCopy to Clipboard Copied! Toggle word wrap Toggle overflow hostnameはクライアントシステムのホスト名に置き換えます。ログには、logger コマンドを入力したユーザーのユーザー名 (この場合はroot) が含まれていることに注意してください。

6.2.2. logging RHEL システムロールを使用したリモートロギングソリューションの適用

logging RHEL システムロールを使用して、1 つ以上のクライアントで systemd-journal サービスからログを取得し、リモートサーバーに転送するリモートロギングソリューションを設定できます。このサーバーは、remote_rsyslog および remote_files 設定からリモート入力を受け取り、リモートホスト名によって指定されたディレクトリー内のローカルファイルにログを出力します。

その結果、たとえば次のようなユースケースに対応できます。

- ログの集中管理: 複数のマシンのログメッセージを 1 つのストレージポイントから収集、アクセス、管理することで、日々の監視とトラブルシューティングのタスクが簡素化されます。また、このユースケースでは、ログメッセージを確認するために個々のマシンにログインする必要性が軽減されます。

- セキュリティーの強化: ログメッセージを 1 カ所に集中して保存すると、セキュアで改ざん不可能な環境にログを保存しやすくなります。このような環境により、セキュリティーインシデントをより効果的に検出して対応し、監査要件を満たすことが容易になります。

- ログ分析の効率向上: 複数のマシンまたはサービスにまたがる複雑な問題を迅速にトラブルシューティングするには、複数のシステムからのログメッセージを相関させることが重要です。これにより、さまざまなソースからのイベントをすばやく分析し、相互参照することができます。

前提条件

- コントロールノードと管理対象ノードの準備が完了している。

- 管理対象ノードで Playbook を実行できるユーザーとしてコントロールノードにログインしている。

-

管理対象ノードへの接続に使用するアカウントに、そのノードに対する

sudo権限がある。 - サーバーまたはクライアントシステムの SELinux ポリシーでポートを定義し、それらのポートのファイアウォールを開く。デフォルトの SELinux ポリシーには、ポート 601、514、6514、10514、および 20514 が含まれます。別のポートを使用するには、クライアントおよびサーバーシステムの SELinux ポリシーの変更 を参照してください。

手順

次の内容を含む Playbook ファイル (例:

~/playbook.yml) を作成します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow サンプル Playbook の最初のプレイで指定されている設定は次のとおりです。

logging_inputs-

ロギングの入力ディクショナリーのリストを定義します。

type: remoteオプションを指定すると、ネットワークを介した他のロギングシステムからのリモート入力が対象になります。udp_ports: [ 601 ]オプションは、監視する UDP ポート番号のリストを定義します。tcp_ports: [ 601 ]オプションは、監視する TCP ポート番号のリストを定義します。udp_portsとtcp_portsの両方が設定されている場合、udp_portsが使用され、tcp_portsは削除されます。 logging_outputs-

ロギングの出力ディクショナリーのリストを定義します。

type: remote_filesオプションを指定すると、ログの送信元であるリモートホストとプログラム名ごとに、出力がローカルファイルに保存されます。 logging_flows-

ロギングのフローディクショナリーのリストを定義して、

logging_inputsとlogging_outputsの関係を指定します。inputs: [remote_udp_input、remote_tcp_input]オプションは、ログの処理を開始する入力のリストを指定します。outputs: [remote_files_output]オプションは、ログ送信先の出力のリストを指定します。

サンプル Playbook の 2 番目のプレイで指定されている設定は次のとおりです。

logging_inputs-

ロギングの入力ディクショナリーのリストを定義します。

type: basicsオプションを指定すると、systemdジャーナルまたは Unix ソケットからの入力が対象になります。 logging_outputs-

ロギングの出力ディクショナリーのリストを定義します。

type: forwardsオプションにより、ネットワーク経由でリモートログサーバーにログを送信できます。severity: infoオプションは、重大度が情報のログメッセージを示します。facility: mailオプションは、ログメッセージを生成するシステムプログラムの種類を示します。target: <host1.example.com>オプションは、リモートログサーバーのホスト名を指定します。udp_port: 601/tcp_port: 601オプションは、リモートログサーバーがリッスンする UDP/TCP ポートを定義します。 logging_flows-

ロギングのフローディクショナリーのリストを定義して、

logging_inputsとlogging_outputsの関係を指定します。inputs: [basic_input]オプションは、ログの処理を開始する入力のリストを指定します。outputs: [forward_output0, forward_output1]オプションは、ログ送信先の出力のリストを指定します。

Playbook で使用されるすべての変数の詳細は、コントロールノードの

/usr/share/ansible/roles/rhel-system-roles.logging/README.mdファイルを参照してください。Playbook の構文を検証します。

ansible-playbook --syntax-check ~/playbook.yml

$ ansible-playbook --syntax-check ~/playbook.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow このコマンドは構文を検証するだけであり、有効だが不適切な設定から保護するものではないことに注意してください。

Playbook を実行します。

ansible-playbook ~/playbook.yml

$ ansible-playbook ~/playbook.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

検証

クライアントとサーバーシステムの両方で、

/etc/rsyslog.confファイルの構文をテストします。rsyslogd -N 1 rsyslogd: version 8.1911.0-6.el8, config validation run (level 1), master config /etc/rsyslog.conf rsyslogd: End of config validation run. Bye.

# rsyslogd -N 1 rsyslogd: version 8.1911.0-6.el8, config validation run (level 1), master config /etc/rsyslog.conf rsyslogd: End of config validation run. Bye.Copy to Clipboard Copied! Toggle word wrap Toggle overflow クライアントシステムがサーバーにメッセージを送信することを確認します。

クライアントシステムで、テストメッセージを送信します。

logger test

# logger testCopy to Clipboard Copied! Toggle word wrap Toggle overflow サーバーシステムで、

/var/log/<host2.example.com>/messagesログを表示します。次に例を示します。cat /var/log/<host2.example.com>/messages Aug 5 13:48:31 <host2.example.com> root[6778]: test

# cat /var/log/<host2.example.com>/messages Aug 5 13:48:31 <host2.example.com> root[6778]: testCopy to Clipboard Copied! Toggle word wrap Toggle overflow <host2.example.com>は、クライアントシステムのホスト名に置き換えます。ログには、logger コマンドを入力したユーザーのユーザー名 (この場合はroot) が含まれていることに注意してください。

6.2.3. TLS を使用した logging RHEL システムロールの使用

Transport Layer Security (TLS) は、コンピューターネットワーク上でセキュアな通信を可能にするために設計された暗号化プロトコルです。

RHEL システムロールの logging を使用すると、ログメッセージのセキュアな転送を設定して、1 つ以上のクライアントで systemd-journal サービスからログを取得し、TLS を使用してリモートサーバーに転送できます。

通常、リモートロギングソリューションでログを転送するための TLS は、インターネットなどの信頼性の低いネットワークやパブリックネットワーク経由で機密データを送信する場合に使用されます。また、TLS で証明書を使用することで、クライアントから正しい信頼できるサーバーにログを確実に転送できます。これにより、"中間者攻撃" などの攻撃を防ぐことができます。

6.2.3.1. TLS を使用したクライアントロギングの設定

logging RHEL システムロールを使用すると、RHEL クライアントでのロギングを設定し、TLS 暗号化を使用してログをリモートロギングシステムに転送できます。

この手順では、秘密鍵と証明書を作成します。その後、Ansible インベントリーのクライアントグループ内の全ホストに TLS を設定します。TLS プロトコルは、メッセージ送信を暗号化し、ネットワーク経由でログを安全に転送します。

証明書を作成するために、Playbook で certificate RHEL システムロールを呼び出す必要はありません。このロールは、logging_certificates 変数が設定されている場合、logging RHEL システムロールによって自動的に呼び出されます。

CA が作成された証明書に署名できるようにするには、管理対象ノードが IdM ドメインに登録されている必要があります。

前提条件

- コントロールノードと管理対象ノードの準備が完了している。

- 管理対象ノードで Playbook を実行できるユーザーとしてコントロールノードにログインしている。

-

管理対象ノードへの接続に使用するアカウントに、そのノードに対する

sudo権限がある。 - 管理対象ノードが IdM ドメインに登録されている。

手順

次の内容を含む Playbook ファイル (例:

~/playbook.yml) を作成します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow サンプル Playbook で指定されている設定は次のとおりです。

logging_certificates-

このパラメーターの値は、

certificateRHEL システムロールのcertificate_requestsに渡され、秘密鍵と証明書の作成に使用されます。 logging_pki_filesこのパラメーターを使用すると、TLS に使用する CA、証明書、および鍵ファイルを検索するためにロギングで使用するパスとその他の設定 (サブパラメーター

ca_cert、ca_cert_src、cert、cert_src、private_key、private_key_src、およびtlsで指定) を設定できます。注記logging_certificatesを使用して管理対象ノードにファイルを作成する場合は、ca_cert_src、cert_src、およびprivate_key_srcを使用しないでください。これらは、logging_certificatesによって作成されていないファイルのコピーに使用されます。ca_cert-

管理対象ノード上の CA 証明書ファイルへのパスを表します。デフォルトのパスは

/etc/pki/tls/certs/ca.pemで、ファイル名はユーザーが設定します。 cert-

管理対象ノード上の証明書ファイルへのパスを表します。デフォルトのパスは

/etc/pki/tls/certs/server-cert.pemで、ファイル名はユーザーが設定します。 private_key-

管理対象ノード上の秘密鍵ファイルへのパスを表します。デフォルトのパスは

/etc/pki/tls/private/server-key.pemで、ファイル名はユーザーが設定します。 ca_cert_src-

ターゲットホストの

ca_certで指定された場所にコピーされる、コントロールノード上の CA 証明書ファイルへのパスを表します。logging_certificatesを使用する場合は、これを使用しないでください。 cert_src-

ターゲットホストの

certで指定された場所にコピーされる、コントロールノード上の証明書ファイルへのパスを表します。logging_certificatesを使用する場合は、これを使用しないでください。 private_key_src-

ターゲットホストの

private_keyで指定された場所にコピーされる、コントロールノード上の秘密鍵ファイルへのパスを表します。logging_certificatesを使用する場合は、これを使用しないでください。 tls-

このパラメーターを

trueに設定すると、ネットワーク上でログがセキュアに転送されます。セキュアなラッパーが必要ない場合は、tls: falseに設定します。

Playbook で使用されるすべての変数の詳細は、コントロールノードの

/usr/share/ansible/roles/rhel-system-roles.logging/README.mdファイルを参照してください。Playbook の構文を検証します。

ansible-playbook --syntax-check ~/playbook.yml

$ ansible-playbook --syntax-check ~/playbook.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow このコマンドは構文を検証するだけであり、有効だが不適切な設定から保護するものではないことに注意してください。

Playbook を実行します。

ansible-playbook ~/playbook.yml

$ ansible-playbook ~/playbook.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

関連情報

-

/usr/share/ansible/roles/rhel-system-roles.logging/README.mdファイル -

/usr/share/doc/rhel-system-roles/logging/ディレクトリー -

/usr/share/ansible/roles/rhel-system-roles.certificate/README.mdファイル -

/usr/share/doc/rhel-system-roles/certificate/ディレクトリー - RHEL システムロールを使用した証明書の要求

-

rsyslog.conf(5)およびsyslog(3)man ページ

6.2.3.2. TLS を使用したサーバーロギングの設定

logging RHEL システムロールを使用すると、RHEL サーバーでのロギングを設定し、TLS 暗号化を使用してリモートロギングシステムからログを受信するようにサーバーを設定できます。

この手順では、秘密鍵と証明書を作成します。その後、Ansible インベントリーのサーバーグループ内の全ホストに TLS を設定します。

証明書を作成するために、Playbook で certificate RHEL システムロールを呼び出す必要はありません。logging RHEL システムロールがこのロールを自動的に呼び出します。

CA が作成された証明書に署名できるようにするには、管理対象ノードが IdM ドメインに登録されている必要があります。

前提条件

- コントロールノードと管理対象ノードの準備が完了している。

- 管理対象ノードで Playbook を実行できるユーザーとしてコントロールノードにログインしている。

-

管理対象ノードへの接続に使用するアカウントに、そのノードに対する

sudo権限がある。 - 管理対象ノードが IdM ドメインに登録されている。

手順

次の内容を含む Playbook ファイル (例:

~/playbook.yml) を作成します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow サンプル Playbook で指定されている設定は次のとおりです。

logging_certificates-

このパラメーターの値は、

certificateRHEL システムロールのcertificate_requestsに渡され、秘密鍵と証明書の作成に使用されます。 logging_pki_filesこのパラメーターを使用すると、TLS に使用する CA、証明書、および鍵ファイルを検索するためにロギングで使用するパスとその他の設定 (サブパラメーター

ca_cert、ca_cert_src、cert、cert_src、private_key、private_key_src、およびtlsで指定) を設定できます。注記logging_certificatesを使用して管理対象ノードにファイルを作成する場合は、ca_cert_src、cert_src、およびprivate_key_srcを使用しないでください。これらは、logging_certificatesによって作成されていないファイルのコピーに使用されます。ca_cert-

管理対象ノード上の CA 証明書ファイルへのパスを表します。デフォルトのパスは

/etc/pki/tls/certs/ca.pemで、ファイル名はユーザーが設定します。 cert-

管理対象ノード上の証明書ファイルへのパスを表します。デフォルトのパスは

/etc/pki/tls/certs/server-cert.pemで、ファイル名はユーザーが設定します。 private_key-

管理対象ノード上の秘密鍵ファイルへのパスを表します。デフォルトのパスは

/etc/pki/tls/private/server-key.pemで、ファイル名はユーザーが設定します。 ca_cert_src-

ターゲットホストの

ca_certで指定された場所にコピーされる、コントロールノード上の CA 証明書ファイルへのパスを表します。logging_certificatesを使用する場合は、これを使用しないでください。 cert_src-

ターゲットホストの

certで指定された場所にコピーされる、コントロールノード上の証明書ファイルへのパスを表します。logging_certificatesを使用する場合は、これを使用しないでください。 private_key_src-

ターゲットホストの

private_keyで指定された場所にコピーされる、コントロールノード上の秘密鍵ファイルへのパスを表します。logging_certificatesを使用する場合は、これを使用しないでください。 tls-

このパラメーターを

trueに設定すると、ネットワーク上でログがセキュアに転送されます。セキュアなラッパーが必要ない場合は、tls: falseに設定します。

Playbook で使用されるすべての変数の詳細は、コントロールノードの

/usr/share/ansible/roles/rhel-system-roles.logging/README.mdファイルを参照してください。Playbook の構文を検証します。

ansible-playbook --syntax-check ~/playbook.yml

$ ansible-playbook --syntax-check ~/playbook.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow このコマンドは構文を検証するだけであり、有効だが不適切な設定から保護するものではないことに注意してください。

Playbook を実行します。

ansible-playbook ~/playbook.yml

$ ansible-playbook ~/playbook.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

6.2.4. RELP で logging RHEL システムロールの使用

Reliable Event Logging Protocol (RELP) とは、TCP ネットワークを使用する、データとメッセージロギング用のネットワーキングプロトコルのことです。イベントメッセージを確実に配信するので、メッセージの損失が許されない環境で使用できます。

RELP の送信側はコマンド形式でログエントリーを転送し、受信側は処理後に確認応答します。RELP は、一貫性を保つために、転送されたコマンドごとにトランザクション番号を保存し、各種メッセージの復旧します。

RELP Client と RELP Server の間に、リモートロギングシステムを検討することができます。RELP Client はリモートロギングシステムにログを転送し、RELP Server はリモートロギングシステムから送信されたすべてのログを受け取ります。このユースケースを実現するには、logging RHEL システムロールを使用して、ログエントリーが確実に送受信されるようにロギングシステムを設定できます。

6.2.4.1. RELP を使用したクライアントロギングの設定

logging RHEL システムロールを使用すると、ローカルに保存されたログメッセージを RELP を使用してリモートロギングシステムに転送するように設定できます。

この手順では、Ansible インベントリーの clients グループ内の全ホストに RELP を設定します。RELP 設定は Transport Layer Security (TLS) を使用して、メッセージ送信を暗号化し、ネットワーク経由でログを安全に転送します。

前提条件

- コントロールノードと管理対象ノードの準備が完了している。

- 管理対象ノードで Playbook を実行できるユーザーとしてコントロールノードにログインしている。

-

管理対象ノードへの接続に使用するアカウントに、そのノードに対する

sudo権限がある。

手順

次の内容を含む Playbook ファイル (例:

~/playbook.yml) を作成します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow サンプル Playbook で指定されている設定は次のとおりです。

target- リモートロギングシステムが稼働しているホスト名を指定する必須パラメーターです。

ポート- リモートロギングシステムがリッスンしているポート番号です。

tlsネットワーク上でログをセキュアに転送します。セキュアなラッパーが必要ない場合は、

tls変数をfalseに設定します。デフォルトではtlsパラメーターは true に設定されますが、RELP を使用する場合には鍵/証明書およびトリプレット {ca_cert、cert、private_key} や {ca_cert_src、cert_src、private_key_src} が必要です。-

{

ca_cert_src、cert_src、private_key_src} のトリプレットを設定すると、デフォルトの場所 (/etc/pki/tls/certsと/etc/pki/tls/private) が、コントロールノードからファイルを転送するため、管理対象ノードの宛先として使用されます。この場合、ファイル名はトリプレットの元の名前と同じです。 -

{

ca_cert、cert、private_key} トリプレットが設定されている場合は、ファイルはロギング設定の前にデフォルトのパスに配置されている必要があります。 - トリプレットの両方が設定されている場合には、ファイルはコントロールノードのローカルのパスから管理対象ノードの特定のパスへ転送されます。

-

{

ca_cert-

CA 証明書へのパスを表します。デフォルトのパスは

/etc/pki/tls/certs/ca.pemで、ファイル名はユーザーが設定します。 cert-

証明書へのパスを表します。デフォルトのパスは

/etc/pki/tls/certs/server-cert.pemで、ファイル名はユーザーが設定します。 private_key-

秘密鍵へのパスを表します。デフォルトのパスは

/etc/pki/tls/private/server-key.pemで、ファイル名はユーザーが設定します。 ca_cert_src-

ローカルの CA 証明書ファイルパスを表します。これは管理対象ノードにコピーされます。

ca_certを指定している場合は、その場所にコピーされます。 cert_src-

ローカルの証明書ファイルパスを表します。これは管理対象ノードにコピーされます。

certを指定している場合には、その証明書が場所にコピーされます。 private_key_src-

ローカルキーファイルのパスを表します。これは管理対象ノードにコピーされます。

private_keyを指定している場合は、その場所にコピーされます。 pki_authmode-

nameまたはfingerprintの認証モードを使用できます。 permitted_servers- ロギングクライアントが、TLS 経由での接続およびログ送信を許可するサーバーのリスト。

inputs- ロギング入力ディクショナリーのリスト。

outputs- ロギング出力ディクショナリーのリスト。

Playbook で使用されるすべての変数の詳細は、コントロールノードの

/usr/share/ansible/roles/rhel-system-roles.logging/README.mdファイルを参照してください。Playbook の構文を検証します。

ansible-playbook --syntax-check ~/playbook.yml

$ ansible-playbook --syntax-check ~/playbook.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow このコマンドは構文を検証するだけであり、有効だが不適切な設定から保護するものではないことに注意してください。

Playbook を実行します。

ansible-playbook ~/playbook.yml

$ ansible-playbook ~/playbook.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

6.2.4.2. RELP を使用したサーバーログの設定

logging RHEL システムロールを使用すると、ログメッセージを RELP を使用してリモートロギングシステムから受信するようにサーバーを設定できます。

以下の手順では、Ansible インベントリーの server グループ内の全ホストに RELP を設定します。RELP 設定は TLS を使用して、メッセージ送信を暗号化し、ネットワーク経由でログを安全に転送します。

前提条件

- コントロールノードと管理対象ノードの準備が完了している。

- 管理対象ノードで Playbook を実行できるユーザーとしてコントロールノードにログインしている。

-

管理対象ノードへの接続に使用するアカウントに、そのノードに対する

sudo権限がある。

手順

次の内容を含む Playbook ファイル (例:

~/playbook.yml) を作成します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow サンプル Playbook で指定されている設定は次のとおりです。

ポート- リモートロギングシステムがリッスンしているポート番号です。

tlsネットワーク上でログをセキュアに転送します。セキュアなラッパーが必要ない場合は、

tls変数をfalseに設定します。デフォルトではtlsパラメーターは true に設定されますが、RELP を使用する場合には鍵/証明書およびトリプレット {ca_cert、cert、private_key} や {ca_cert_src、cert_src、private_key_src} が必要です。-

{

ca_cert_src、cert_src、private_key_src} のトリプレットを設定すると、デフォルトの場所 (/etc/pki/tls/certsと/etc/pki/tls/private) が、コントロールノードからファイルを転送するため、管理対象ノードの宛先として使用されます。この場合、ファイル名はトリプレットの元の名前と同じです。 -

{

ca_cert、cert、private_key} トリプレットが設定されている場合は、ファイルはロギング設定の前にデフォルトのパスに配置されている必要があります。 - トリプレットの両方が設定されている場合には、ファイルはコントロールノードのローカルのパスから管理対象ノードの特定のパスへ転送されます。

-

{

ca_cert-

CA 証明書へのパスを表します。デフォルトのパスは

/etc/pki/tls/certs/ca.pemで、ファイル名はユーザーが設定します。 cert-

証明書へのパスを表します。デフォルトのパスは

/etc/pki/tls/certs/server-cert.pemで、ファイル名はユーザーが設定します。 private_key-

秘密鍵へのパスを表します。デフォルトのパスは

/etc/pki/tls/private/server-key.pemで、ファイル名はユーザーが設定します。 ca_cert_src-

ローカルの CA 証明書ファイルパスを表します。これは管理対象ノードにコピーされます。

ca_certを指定している場合は、その場所にコピーされます。 cert_src-

ローカルの証明書ファイルパスを表します。これは管理対象ノードにコピーされます。

certを指定している場合には、その証明書が場所にコピーされます。 private_key_src-

ローカルキーファイルのパスを表します。これは管理対象ノードにコピーされます。

private_keyを指定している場合は、その場所にコピーされます。 pki_authmode-

nameまたはfingerprintの認証モードを使用できます。 permitted_clients- ロギングサーバーが TLS 経由での接続およびログ送信を許可するクライアントのリスト。

inputs- ロギング入力ディクショナリーのリスト。

outputs- ロギング出力ディクショナリーのリスト。

Playbook で使用されるすべての変数の詳細は、コントロールノードの

/usr/share/ansible/roles/rhel-system-roles.logging/README.mdファイルを参照してください。Playbook の構文を検証します。

ansible-playbook --syntax-check ~/playbook.yml

$ ansible-playbook --syntax-check ~/playbook.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow このコマンドは構文を検証するだけであり、有効だが不適切な設定から保護するものではないことに注意してください。

Playbook を実行します。

ansible-playbook ~/playbook.yml

$ ansible-playbook ~/playbook.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

第7章 ログファイルを使用した問題のトラブルシューティング

ログファイルは、システム (カーネル、サービス、および実行中のアプリケーションなど) に関するメッセージが含まれるファイルです。ログファイルには、問題のトラブルシューティングやシステム機能の監視に役立つ情報が含まれています。Red Hat Enterprise Linux におけるロギングシステムは、組み込みの syslog プロトコルに基づいています。特定のプログラムがこのシステムを使用してイベントを記録し、ログファイルに分類します。これは、オペレーティングシステムの監査およびさまざまな問題のトラブルシューティングに役立ちます。

7.1. syslog メッセージを処理するサービス

以下の 2 つのサービスは、syslog メッセージを処理します。

-

systemd-journaldデーモン

systemd-journald デーモンは、さまざまなソースからメッセージを収集し、収集したメッセージを処理するために Rsyslog に転送します。systemd-journald デーモンは、以下のソースからメッセージを収集します。

- カーネル

- ブートプロセスの初期段階

- 起動時および実行時のデーモンの標準出力とエラー

-

Syslog -

Rsyslogサービス

Rsyslog サービスは、タイプおよび優先順で syslog のメッセージを分類し、/var/log ディレクトリー内のファイルに書き込みます。/var/log ディレクトリーは、ログメッセージを永続的に保存します。

7.2. syslog メッセージを保存するログファイル

/var/log ディレクトリーの次のログファイルには、syslog メッセージが保存されます。

-

/var/log/messages- 以下を除くすべてのsyslogメッセージ -

/var/log/secure- セキュリティーおよび認証に関連するメッセージおよびエラー -

/var/log/maillog- メールサーバーに関連するメッセージおよびエラー -

/var/log/cron- 定期的に実行されるタスクに関連するログファイル -

/var/log/boot.log- システムの起動に関連するログファイル

上記のリストには一部のファイルのみが含まれています。/var/log/ ディレクトリー内の実際のファイルリストは、このディレクトリーにログインするサービスとアプリケーションによって異なります。

7.3. コマンドラインでのログの表示

Journal は、ログファイルの表示および管理に役立つ systemd のコンポーネントです。従来のロギングに関連する問題に対処し、システムの他の部分と密接に統合されており、さまざまなロギングテクノロジーとログエントリーのアクセス管理をサポートします。

journalctl コマンドを使用すると、コマンドラインからシステムジャーナル内のメッセージを表示できます。

| コマンド | 説明 |

|---|---|

|

| 収集されたジャーナルエントリーをすべて表示します。 |

|

|

特定のファイルに関連するログを表示します。たとえば、 |

|

| 現在のブートのログを表示します。 |

|

| 現在のブートのカーネルログを表示します。 |

| コマンド | 説明 |

|---|---|

|

|

ログをフィルターして、 |

|

|

一致を組み合わせます。たとえば、このコマンドは、 |

|

|

プラス記号 (+) セパレーターは、論理 OR で 2 つの式を組み合わせます。たとえば、このコマンドは |

|

|

このコマンドは、同じフィールドを参照し、いずれかの式に一致するエントリーをすべて表示します。このコマンドは、systemd-unit |

| コマンド | 説明 |

|---|---|

|

| ブート番号、その ID、およびブートに関する最初のメッセージと最後のメッセージのタイムスタンプの表形式リストが表示されます。以下のコマンドの ID を使用して詳細情報を表示できます。 |

|

| 指定したブート ID に関する情報を表示します。 |

7.4. Web コンソールでログの確認

RHEL Web コンソールでログへのアクセス、確認、およびフィルタリングの方法を説明します。

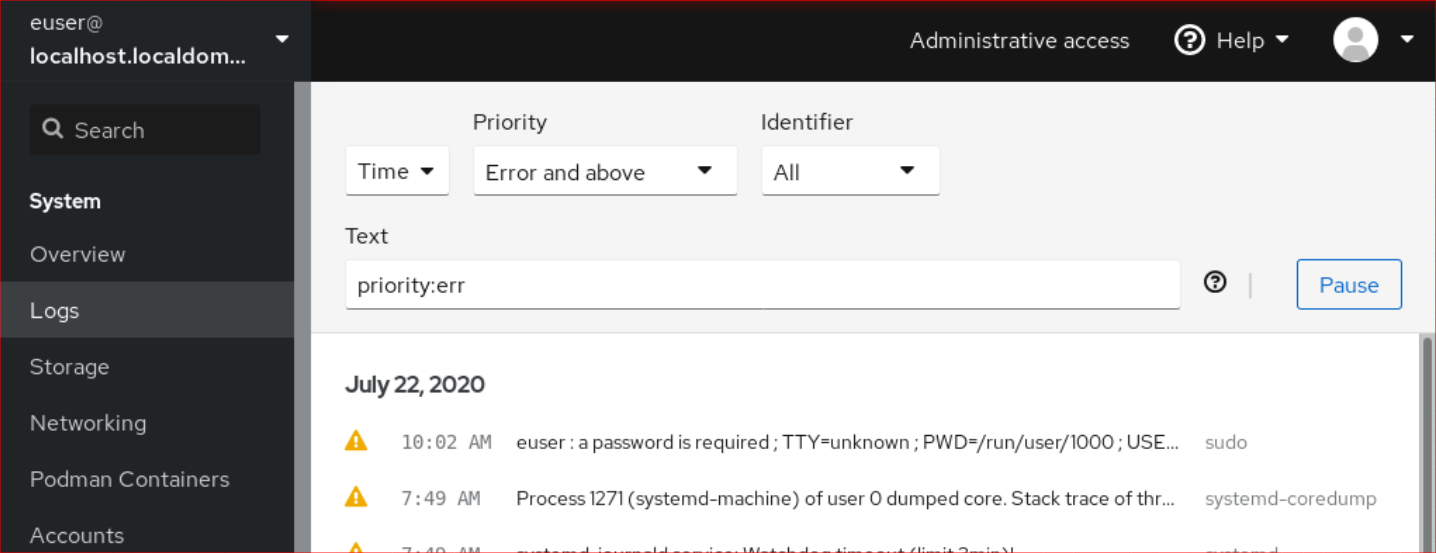

7.4.1. Web コンソールでログの確認

RHEL 8 Web コンソールのログセクションは、journalctl ユーティリティーの UI です。Web コンソールインターフェイスで、システムログにアクセスできます。

前提条件

- RHEL 8 Web コンソールがインストールされている。

- cockpit サービスが有効になっている。

ユーザーアカウントが Web コンソールにログインできる。

手順は、Web コンソールのインストールおよび有効化 を参照してください。

手順

RHEL 8 Web コンソールにログインします。

詳細は、Web コンソールへのログイン を参照してください。

Logs をクリックします。

- リストからログを確認するログエントリーをクリックして、ログエントリーの詳細を開きます。

ボタンを使用すると、新しいログエントリーが表示されないように一時停止できます。新しいログエントリーを再開すると、Web コンソールは、 ボタンを使用した後に報告されたすべてのログエントリーを読み込みます。

Priority 時間、優先順位、または識別子でログをフィルタリングできます。詳細は、Web コンソールでのログのフィルタリング を参照してください。

7.4.2. Web コンソールでのログのフィルタリング

Web コンソールでログエントリーをフィルタリングできます。

前提条件

- RHEL 8 Web コンソールがインストールされている。

- cockpit サービスが有効になっている。

ユーザーアカウントが Web コンソールにログインできる。

手順は、Web コンソールのインストールおよび有効化 を参照してください。

手順

RHEL 8 Web コンソールにログインします。

詳細は、Web コンソールへのログイン を参照してください。

- Logs をクリックします。

- コンソールデフォルトでは、Web コンソールには最新のログエントリーが表示されます。別の時間範囲でフィルタリングするには、Time ドロップダウンメニューをクリックして、希望するオプションを選択します。

- 重大度ログのリストは、デフォルトで エラー以上のレベル が表示されます。優先度のフィルタリングを変更するには、ドロップダウンメニューの エラー以上のレベル をクリックして、優先度を選択します。

- デフォルトでは、Web コンソールにはすべての識別子のログが表示されます。特定のサービスのログをフィルタリングするには、All ドロップダウンメニューをクリックして、識別子を選択します。

- ログエントリーを開くには、選択したログをクリックします。

7.4.3. Web コンソールでログをフィルターするためのテキスト検索オプション

テキスト検索オプション機能では、ログをフィルタリングするためのさまざまなオプションを利用できます。テキスト検索を使用してログをフィルタリングする場合は、3 つのドロップダウンメニューに定義した事前定義オプションを使用するか、自分で検索全体を入力できます。

ドロップダウンメニュー

検索のメインパラメーターを指定するのに使用できるドロップダウンメニューには、以下の 3 つがあります。

- 時間: このドロップダウンメニューには、検索のさまざまな時間範囲が事前定義されます。

-

優先度: このドロップダウンメニューでは、さまざまな優先度のオプションを利用できます。

journalctl --priorityオプションに対応します。デフォルトの優先度の値は Error and above です。これは、他の優先度を指定しないと毎回設定されます。 -

識別子: このドロップダウンメニューでは、フィルタリングする ID を選択します。

journalctl --identifierオプションに対応します。

量記号

検索を指定するのに使用できる量記号は 6 つあります。これらは、ログテーブルをフィルタリングするための Options で説明されています。

ログフィールド

特定のログフィールドを検索する場合は、フィールドとその内容を指定することができます。

ログメッセージでの自由形式のテキスト検索

ログメッセージで任意のテキスト文字列をフィルタリングできます。文字列は、正規表現の形式にすることもできます。

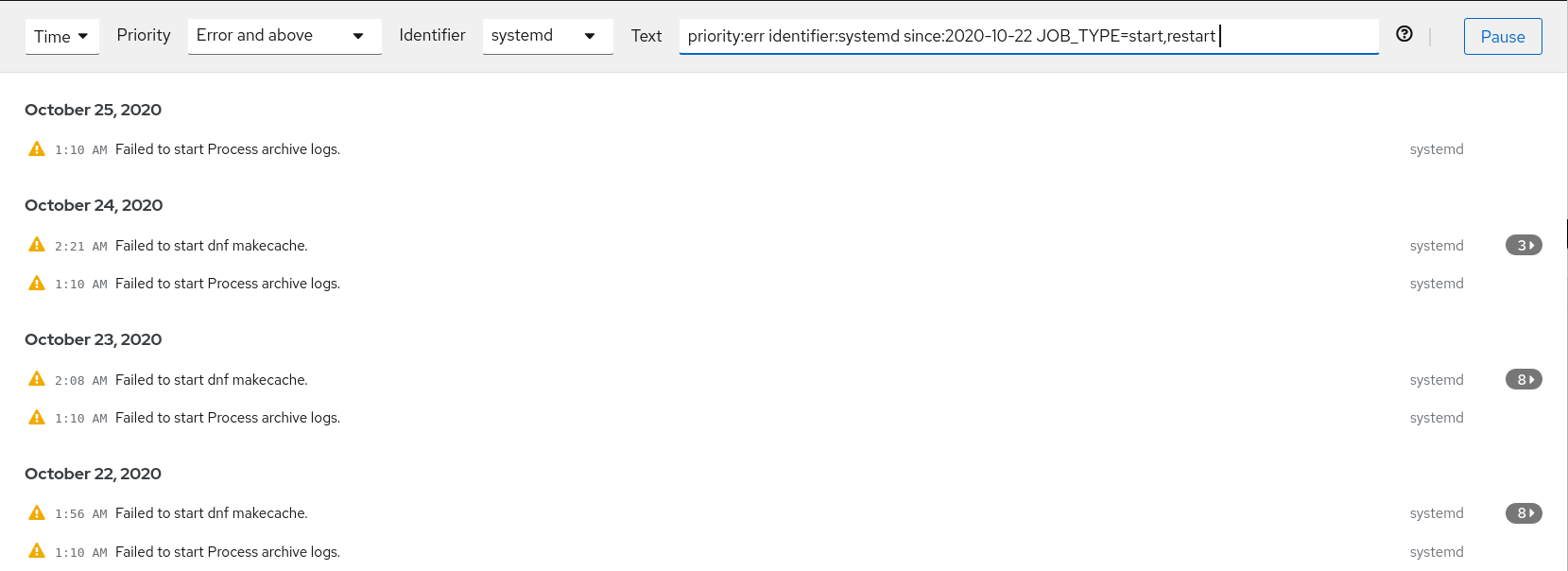

高度なログのフィルタリング I

2020 年 10 月 22 日深夜以降に発生した 'systemd' によって識別されるすべてのログメッセージをフィルターします。ジャーナルフィールド 'JOB_TYPE' は 'start' または 'restart' のいずれかです。

-

フィールドを検索するには、

identifier:systemd since:2020-10-22 JOB_TYPE=start,restartと入力します。 結果を確認します。

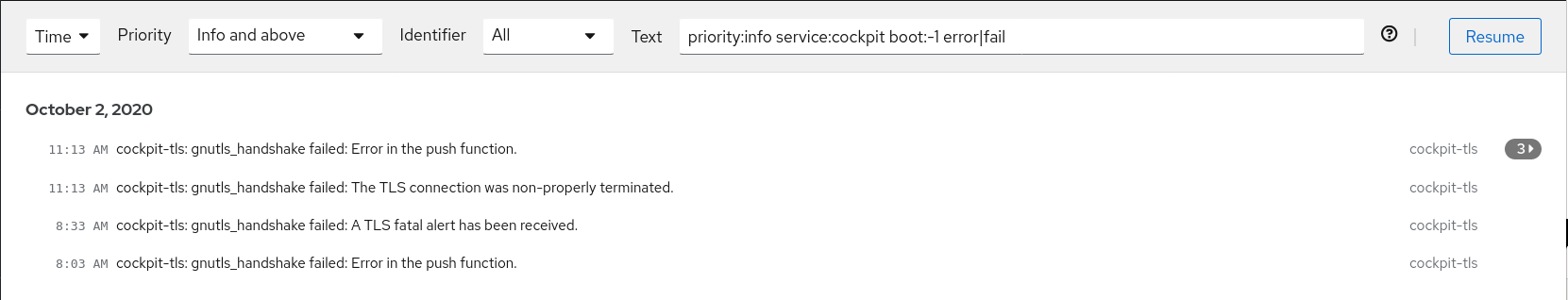

高度なログフィルタリング II

最後の前に起動で 'cockpit.service' systemd ユニットから送信されたすべてのログメッセージ、およびメッセージのボディーに "error" または "fail" が含まれるログメッセージをすべてフィルターします。

-

検索フィールドに

service:cockpit boot:-1 error|failと入力します。 結果を確認します。

7.4.4. テキストボックスのボックスを使用した Web コンソールでのログのフィルター

Web コンソールのテキスト検索ボックスを使用して、さまざまなパラメーターに基づいてログをフィルタリングできます。検索では、フィルタリングドロップダウンメニュー、数量詞、ログフィールド、および自由形式の文字列検索を組み合わせて使用します。

前提条件

- RHEL 8 Web コンソールがインストールされている。

- cockpit サービスが有効になっている。

ユーザーアカウントが Web コンソールにログインできる。

手順は、Web コンソールのインストールおよび有効化 を参照してください。

手順

RHEL Web コンソールにログインします。

詳細は、Web コンソールへのログイン を参照してください。

- Logs をクリックします。

ドロップダウンメニューを使用して、3 つの主要なフィルタリング対象の数量 (時間範囲、優先順位、識別子) (フィルタリングする) を指定します。

優先順位 の数量には常に値が必要です。これを指定しない場合、Error and above の優先度が自動的にフィルターされます。テキスト検索ボックスに、設定したオプションに注目してください。

フィルターするログフィールドを指定します。

ログフィールドは複数追加できます。

- 自由形式文字列を使用して他の文字を検索できます。検索ボックスにも正規表現も使用できます。

7.4.5. ログフィルタリングのオプション

複数の journalctl オプションがあり、Web コンソールでのログのフィルタリングに使用できます。これは便利な場合があります。これらの一部は、Web コンソールインターフェイスのドロップダウンメニューですでに扱われています。

| オプション名 | 用途 | 備考 |

|---|---|---|

|

| メッセージの優先度による出力をフィルタリングします。単一数値またはテキストログレベルを取ります。ログレベルは、通常の syslog ログレベルです。単一のログレベルが指定されている場合、このログレベルまたは低い (より重要な) ログレベルを持つすべてのメッセージが表示されます。 | 優先順位 ドロップダウンメニューで説明されます。 |

|

| 指定された syslog 識別子 SYSLOG_IDENTIFIER のメッセージを表示します。複数回指定できます。 | 識別子 ドロップダウンメニューで説明されています。 |

|

| 最新のジャーナルエントリーのみを表示し、ジャーナルに追加されるように新しいエントリーを継続的に出力します。 | ドロップダウンで説明しません。 |

|

|

指定した |

ドロップダウンで説明されません。 |

|

| 特定のブートのメッセージを表示します。 正の整数は、ジャーナルの最初から起動を探し、ゼロ以下の整数は、ジャーナルの最後から起動を探します。このため、1 は、時系列順でジャーナルで見つかった最初の起動を意味し、2 は次に見つかったものと続きます。また、-0 は最後の起動、-1 は最後の起動の 1 つ前などとなります。 | 時間 ドロップダウンメニューでは、現在の起動 または 以前の起動 としてのみ説明されています。その他のオプションは手動で書き込む必要があります。 |

|

| 指定の日付以降のエントリーまたは指定の日付以前のエントリーを示します。日付は、"2012-10-30 18:17:16" の形式にする必要があります。時間部分を省略すると、"00:00:00" が想定されます。2 番目のコンポーネントのみを省略すると、":00" が想定されます。日付コンポーネントを省略すると、現在の日付が想定されます。"yesterday"、"today"、"tomorrow" も利用できます。それぞれ、現在の日付けの前の 00:00:00、現在の日付け、現在の日付けの後の日を参照します。"now" は、現在時刻を意味します。最後に、相対時間は"-" または "+" を前に付けてを指定できます。これは、現在時間の前または後の時間を参照します。 | ドロップダウンで説明しません。 |

第8章 ユーザーおよびグループの管理

ファイルやプロセスへの不正アクセスを防止するには、ユーザーとグループを正確に管理する必要があります。アカウントを一元管理していない場合、または特定のシステム上でのみユーザーアカウントやグループが必要な場合は、ホスト上でローカルにユーザーアカウントやグループを作成できます。

8.1. ユーザーアカウントおよびグループアカウントの管理の概要

ユーザーとグループの制御は、Red Hat Enterprise Linux (RHEL) システム管理の中核となる要素です。各 RHEL ユーザーには各種ログイン認証情報があり、さまざまなグループに割り当ててシステム権限をカスタマイズすることができます。

8.1.1. ユーザーとグループの概要

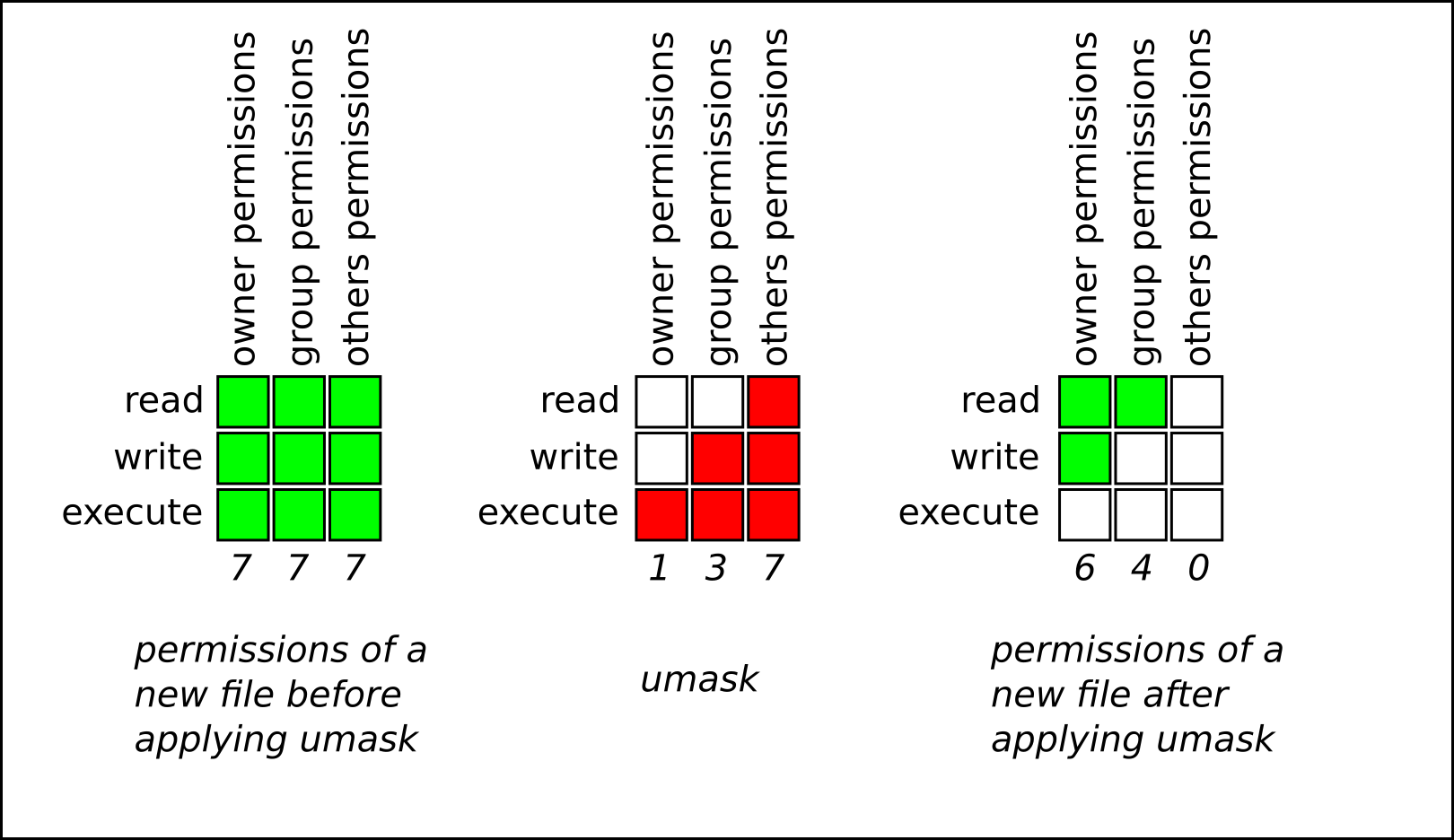

ファイルを作成するユーザーは、そのファイルの所有者 および グループ所有者です。ファイルには、所有者、グループ、およびそのグループ外のユーザーに対して読み取り、書き込み、実行のパーミッションが別々に割り当てられます。ファイルの所有者は、root ユーザーのみが変更できます。ファイルへのアクセス権限を変更できるのは、root ユーザー、ファイル所有者の両方です。通常ユーザーは、所有するファイルのグループ所有権を、所属するグループに変更できます。

各ユーザーは、ユーザー ID (UID) と呼ばれる一意の数値 ID に関連付けられています。各グループは グループ ID (GID) に関連付けられています。グループ内のユーザーは、そのグループが所有するファイルの読み取り、書き込み、実行を行う権限を共有します。

8.1.2. 予約ユーザーおよびグループ ID の設定

デフォルトでは、RHEL は 1000 未満のユーザー ID とグループ ID をシステムユーザーとグループ用に予約します。予約済みのユーザー ID とグループ ID は、setup パッケージで確認できます。UID_MIN および GID_MIN 値を変更する前に作成されたユーザーおよびグループの UID および GID は変更されません。予約済みのユーザー ID とグループ ID については、次のドキュメントに記載されています。

/usr/share/doc/setup/uidgid

/usr/share/doc/setup/uidgid将来的に予約済みの範囲が拡大する可能性があるため、新しいユーザーとグループには、5000 以降の ID を割り当てます。

デフォルト (1000) 以外の開始 ID を定義するには、/etc/login.defs ファイルの UID_MIN および GID_MIN パラメーターを変更します。

上限が 1000 のシステムとの競合を回避するため、SYS_UID_MAX を変更して、システムが予約している ID を 1000 以上にしないようにしてください。

手順

-

エディターで

/etc/login.defsファイルを開きます。 UID_MIN変数を設定します。次に例を示します。# Min/max values for automatic uid selection in useradd # UID_MIN 5000

# Min/max values for automatic uid selection in useradd # UID_MIN 5000Copy to Clipboard Copied! Toggle word wrap Toggle overflow GID_MIN変数を設定します。次に例を示します。# Min/max values for automatic gid selection in groupadd # GID_MIN 5000

# Min/max values for automatic gid selection in groupadd # GID_MIN 5000Copy to Clipboard Copied! Toggle word wrap Toggle overflow 通常のユーザーに動的に割り当てられる UID と GID は、5000 から始まります。

8.1.3. ユーザープライベートグループ

RHEL では ユーザープライベートグループ (UPG) システム設定を使用するため、Linux グループの管理が容易です。ユーザープライベートグループは、新規ユーザーがシステムに追加されるたびに作成されます。ユーザープライベートグループは作成したユーザーと同じ名前となり、そのユーザーがそのユーザープライベートグループの唯一のメンバーになります。

UPG は、複数ユーザー間のプロジェクトの連携を簡素化します。さらに、UPG のシステム設定では、ユーザーおよびこのユーザーが所属するグループ両方がファイルまたはディレクトリーを変更できるので、新規作成されたファイルまたはディレクトリーのデフォルトの権限を安全に設定できます。

ローカルグループのリストは、すべて /etc/group 設定ファイルに保存されます。

8.2. ユーザーアカウントの管理

Red Hat Enterprise Linux は、マルチユーザー向けのオペレーティングシステムです。つまり、1 台のマシンにインストールされた 1 つのシステムに、複数のユーザーが別々のコンピューターからアクセスできます。各ユーザーは自身のアカウントで操作します。このような方法でユーザーアカウントを管理することは、Red Hat Enterprise Linux のシステム管理の中心的要素になります。

以下に各種ユーザーアカウントを紹介します。

通常のユーザーアカウント

通常のアカウントは特定システムのユーザー用に作成されます。このようなアカウントは、通常のシステム管理中に追加、削除、および修正できます。

システムユーザーアカウント:

システムユーザーアカウントは、システムで特定のアプリケーション識別子を表します。このようなアカウントは通常、ソフトウェアのインストール時にのみ追加または操作され、後で変更することはありません。

警告システムアカウントは、システムでローカルに利用できると想定されています。アカウントがリモートで設定され、提供されている (LDAP の設定など) と、システムが破損したり、サービスが開始できない場合があります。

システムアカウント用に、1000 番未満のユーザー ID が予約されています。通常のアカウントには、1000 から始まる ID を使用できます。ユーザーとグループ、システムユーザーとシステムグループの最小/最大 ID を定義するには、

/etc/login.defs ファイルを参照してください。グループ:

グループとは、複数のユーザーアカウントを共通目的 (特定のファイルにアクセス権を与えるなど) で統合するエンティティーです。

8.2.1. コマンドラインツールを使用したアカウントとグループの管理

ユーザーアカウントとグループを管理するには、次の基本的なコマンドラインツールを使用します。

手順

ユーザーアカウントを新規作成します。

useradd example.user

# useradd example.userCopy to Clipboard Copied! Toggle word wrap Toggle overflow example.user に属するユーザーアカウントに新しいパスワードを割り当てます。

passwd example.user

# passwd example.userCopy to Clipboard Copied! Toggle word wrap Toggle overflow ユーザーをグループに追加します。

usermod -a -G example.group example.user

# usermod -a -G example.group example.userCopy to Clipboard Copied! Toggle word wrap Toggle overflow

8.3. コマンドラインからのユーザーの管理

コマンドラインインターフェイス (CLI) を使用してユーザーおよびグループを管理できます。これにより、Red Hat Enterprise Linux 環境でユーザーおよびユーザーグループを追加、削除、および変更できます。

8.3.1. コマンドラインでの新規ユーザーの追加

useradd ユーティリティーを使用して、新規ユーザーを追加できます。

前提条件

-

Rootアクセス権がある。

手順

新しいユーザーを追加するには、次のコマンドを使用します。

useradd <options> <username>

# useradd <options> <username>Copy to Clipboard Copied! Toggle word wrap Toggle overflow options は

useraddコマンドのコマンドラインオプションに、username はユーザー名に置き換えます。例8.1 新規ユーザーの追加

ユーザー ID が

5000のユーザーsarahを追加するには、以下を使用します。useradd -u 5000 sarah

# useradd -u 5000 sarahCopy to Clipboard Copied! Toggle word wrap Toggle overflow

検証

新規ユーザーが追加されたことを確認するには、

idユーティリティーを使用します。id sarah

# id sarahCopy to Clipboard Copied! Toggle word wrap Toggle overflow このコマンドは以下の出力を返します。

uid=5000(sarah) gid=5000(sarah) groups=5000(sarah)

uid=5000(sarah) gid=5000(sarah) groups=5000(sarah)Copy to Clipboard Copied! Toggle word wrap Toggle overflow

8.3.2. コマンドラインでの新規グループの追加

groupadd ユーティリティーを使用して、新規グループを追加できます。

前提条件

-

Rootアクセス権がある。

手順