IdM での証明書の管理

証明書の発行、証明書ベースの認証の設定、および証明書の有効性の制御

概要

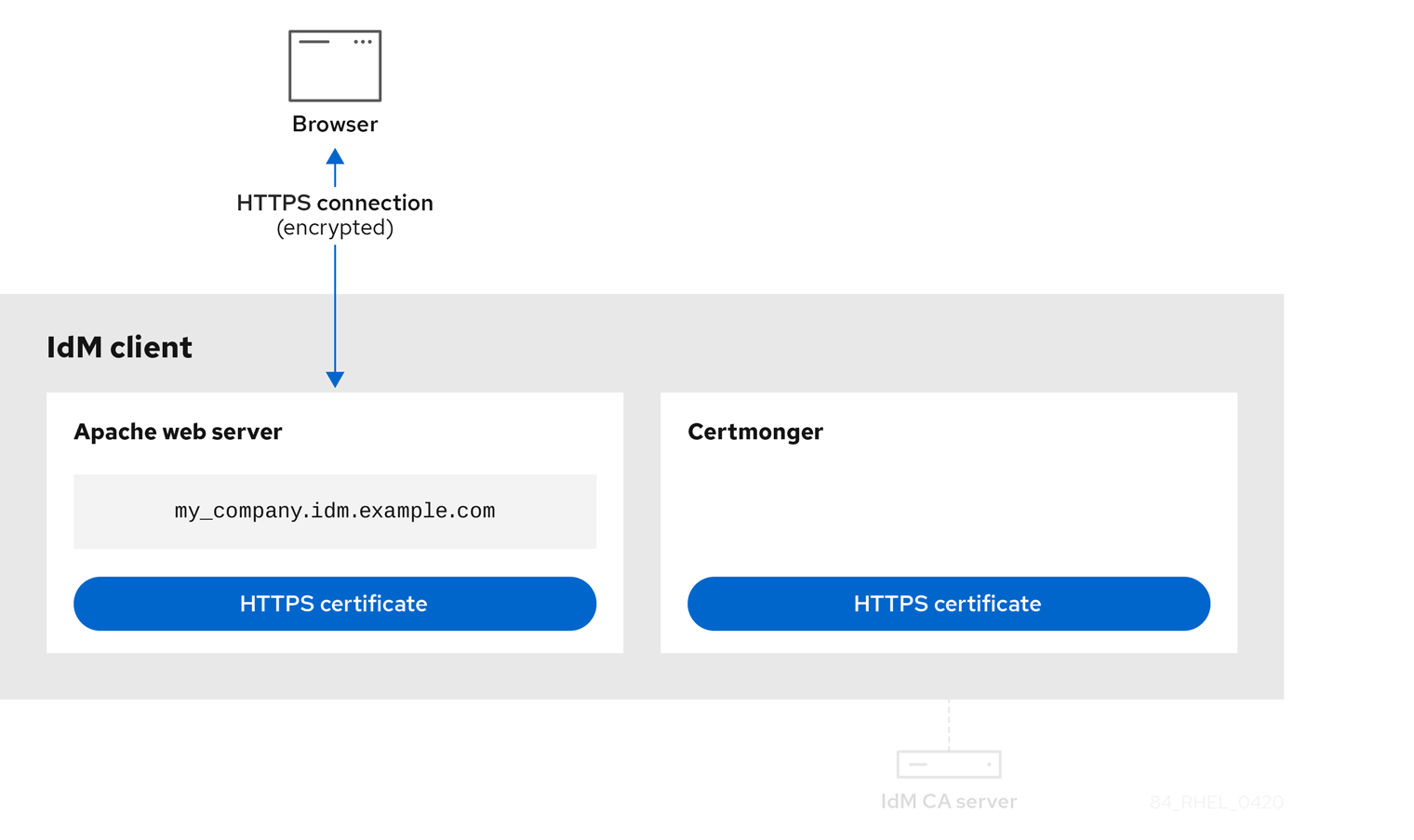

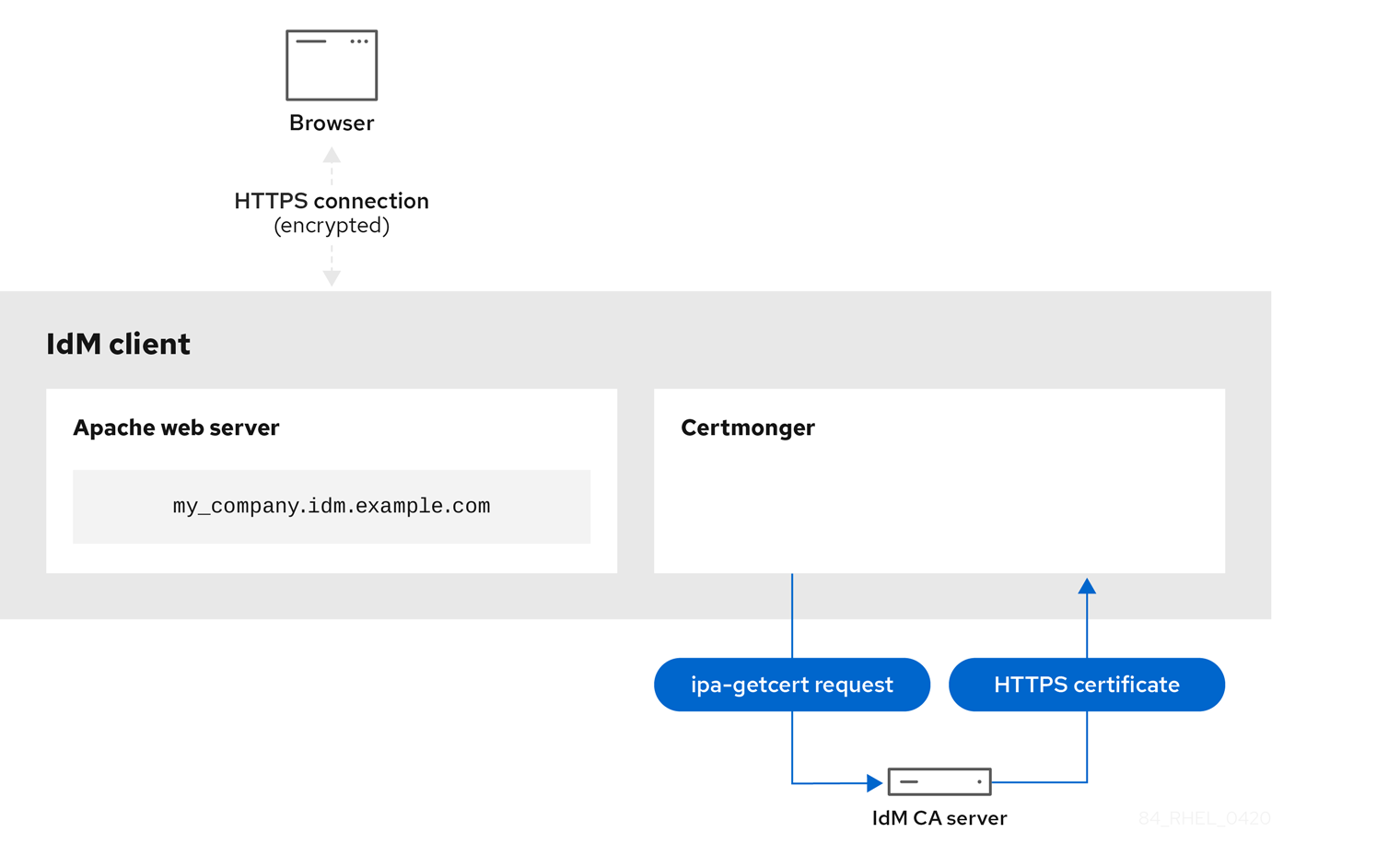

certmonger サービス、certutil ツール、または Ansible Playbook を使用して、証明書を要求および更新できます。IdM サーバーの Web サーバー証明書と LDAP サーバー証明書を置き換えるには、手動アクションを実行する必要があります。

Red Hat ドキュメントへのフィードバック (英語のみ)

Red Hat ドキュメントに関するご意見やご感想をお寄せください。また、改善点があればお知らせください。

Jira からのフィードバック送信 (アカウントが必要)

- Jira の Web サイトにログインします。

- 上部のナビゲーションバーで Create をクリックします。

- Summary フィールドにわかりやすいタイトルを入力します。

- Description フィールドに、ドキュメントの改善に関するご意見を記入してください。ドキュメントの該当部分へのリンクも追加してください。

- ダイアログの下部にある Create をクリックします。

第1章 Identity Management の公開鍵証明書

X.509 公開鍵証明書は、Identity Management (IdM) のユーザー、ホスト、およびサービスを認証するために使用されます。X.509 証明書は、認証のほかに、デジタル署名と暗号化も可能にし、プライバシー、完全性、否認不可を実現します。

証明書には、以下の情報が含まれます。

- 証明書が認証する発行先

- 証明書を署名した CA の発行元

- 証明書の有効性の開始日と終了日

- 証明書の有効な用途

- 発行先の公開鍵

公開鍵により暗号化したメッセージは、対応した秘密鍵により複号できます。証明書および、勝目所に含まれる公開鍵は、公開できますが、ユーザー、ホスト、またはサービスは、対応の秘密鍵を秘密にしておく必要があります。

1.1. IdM の認証局

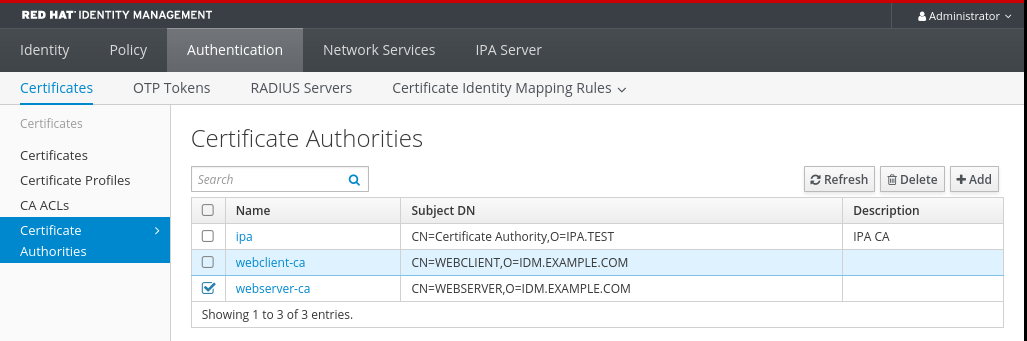

認証局は信頼の階層で機能します。内部認証局 (CA) がある IdM 環境では、CA が署名している正しい証明書を、すべての IdM ホスト、ユーザー、およびサービスが信頼します。このルート CA とは別に、IdM は、ルート CA から証明書に署名する権限を付与されたサブ CA にも対応します。多くの場合、このようなサブ CA が署名できる証明書は、VPN 証明書など、特定の種類の証明書です。最後に、IdM は外部 CA の使用に対応します。以下の表に、IdM の各種 CA の用途に関する詳細を示します。

| CA の名前 | 説明 | 用途 | 関連リンク |

|---|---|---|---|

|

| Dogtag アップストリームプロジェクトをベースとする統合 CA | 統合 CA は、ユーザー、ホスト、およびサービスの証明書の作成、取り消し、および発行が可能です。 | |

| IdM サブ CA |

|

IdM サブ CA は、 | |

| 外部 CA | 外部 CA は、統合 IdM CA またはそのサブ CA 以外の CA です。 | IdM ツールを使用して、これらの CA が発行する証明書をユーザー、サービス、またはホストに対して追加し、削除します。 |

証明書の観点からは、自己署名 IdM CA と、外部署名の間に違いがありません。

CA のロールの目的は以下のとおりです。

- デジタル証明書を発行する。

- 証明書を署名して、証明書に名前のある発行先が公開鍵を所有することを認定する。発行先は、ユーザー、ホスト、またはサービスのいずれかです。

- 証明書をキャンセルして、証明書失効リスト (CRL) および Online Certificate Status Protocol (OCSP) で失効ステータスを提供できる。

1.2. 証明書および Kerberos の比較

証明書は、Kerberos チケットが実行したのと同様の機能を実行します。Kerberos は、セキュアでないネットワーク上で通信するノードが、安全な方法で互いに ID を証明できるように、チケットベースで機能するコンピューターネットワーク認証プロトコルです。以下の表では、Kerberos および X.509 の証明書を比較します。

| 特徴 | Kerberos | X.509 |

|

| はい | はい |

|

| 任意 | はい |

|

| 任意 | はい |

|

| 対称 | 非対称 |

|

| 短い (1 日) | 長い (2 年) |

デフォルトでは、Identity Management の Kerberos は、通信相手の ID のみを保証します。

1.3. IdM でユーザーを認証する証明書を使用する利点と問題点

IdM でユーザーを認証する証明書を使用する利点は次のとおりです。

- 通常、スマートカードの秘密鍵を保護する PIN は、通常のパスワードよりも簡単で覚えやすいものになります。

- デバイスによっては、スマートカードに保存されている秘密鍵をエクスポートできません。これによりセキュリティーが強化されます。

- スマートカードはログアウトを自動化できます。IdM は、ユーザーがリーダーからスマートカードを取り外すと、ユーザーをログアウトするように設定できます。

- 秘密鍵を盗むには、スマートカードへの物理的なアクセスが必要で、スマートカードはハッキング攻撃に対して安全になります。

- スマートカード認証は 2 要素認証の一例です。つまり、所有しているもの (カード) と、知っているもの (PIN) の両方が必要です。

- スマートカードは、電子メールの暗号化など、他の目的に使用できる鍵を提供するため、パスワードよりも柔軟性があります。

- IdM クライアントである共有マシンでスマートカードを使用しても、通常、システム管理者に対して追加で発生する問題はありません。実際、スマートカード認証は共有マシンにとって理想的な選択肢です。

IdM のユーザーを認証する証明書を使用する問題点は次のとおりです。

- スマートカードまたは証明書を紛失したり忘れたりすることで、実質的にロックアウトされる可能性があります。

- PIN を複数回誤入力すると、カードがロックされる可能性があります。

- 一般に、セキュリティー担当者や承認者などによる要求と承認の間には中間ステップがあります。セキュリティー担当者または管理者が、IdM で ipa cert-request コマンドを実行する必要があります。

- スマートカードとリーダーは、ベンダーとドライバーに固有である傾向があります。多くのリーダーはさまざまなカードに使用できますが、一部のベンダーのスマートカードは、別のベンダーのリーダーや、その目的で設計されていないリーダーでは機能しない場合があります。

- 証明書とスマートカードの場合は、管理者が短期間で習得しなければならない内容が多くなります。

第2章 統合 IdM CA を使用したユーザー、ホスト、およびサービスの証明書の管理

この章では、統合 CA、ipa CA、およびそのサブ CA を使用して、Identity Management (IdM) で証明書を管理する方法について説明します。

2.1. IdM Web UI でのユーザー、ホスト、またはサービスの新規証明書の要求

Identity Management (IdM) の Web UI を使用して、統合 IdM 認証局 (CA) から IdM エンティティー (ipa CA またはそのサブ CA) の新しい証明書を要求するするには、次の手順に従います。

IdM エンティティーには、以下が含まれます。

- ユーザー

- ホスト

- サービス

サービスは通常、秘密鍵の保存先となる専用のサービスノードで実行されます。サービスの秘密鍵を IdM サーバーにコピーすることは、安全ではないとみなされます。したがって、サービスの証明書を要求する場合には、サービスノードで証明書署名要求 (CSR) を作成します。

前提条件

- IdM デプロイメントに統合 CA が含まれている。

- IdM 管理者として IdM Web UI にログインしている。

手順

-

Identityタブで、Users、Hosts、またはServicesのサブタブを選択します。 ユーザー、ホスト、またはサービス名をクリックして、設定ページを開きます。

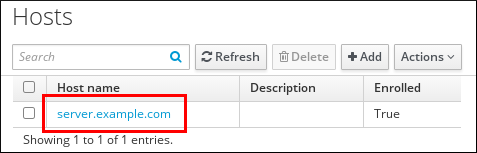

図2.1 ホストのリスト

- → をクリックします。

- 必要に応じて、発行元の CA およびプロファイル ID を選択します。

-

画面の

certutilコマンドライン (CLI) ユーティリティーの使用手順に従います。 - をクリックします。

2.2. certutil を使用した IdM CA からのユーザー、ホスト、またはサービスの新規証明書の要求

標準の IdM 状況で Identity Management (IdM) ユーザー、ホスト、またはサービスの証明書を要求するには、certutil ユーティリティーを使用できます。ホストまたはサービスの Kerberos エイリアスが証明書を使用できるようにするには、代わりに openssl ユーティリティーを使用して証明書を要求 します。

以下の手順に従って、certutil を使用して、ipa (IdM 認証局 (CA)) から IdM ユーザー、ホスト、またはサービスの証明書を要求します。

サービスは通常、秘密鍵の保存先となる専用のサービスノードで実行されます。サービスの秘密鍵を IdM サーバーにコピーすることは、安全ではないとみなされます。したがって、サービスの証明書を要求する場合には、サービスノードで証明書署名要求 (CSR) を作成します。

前提条件

- IdM デプロイメントに統合 CA が含まれている。

- IdM 管理者として IdM コマンドラインインターフェイス (CLI) にログインしている。

手順

証明書データベースの一時ディレクトリーを作成します。

mkdir ~/certdb/

# mkdir ~/certdb/Copy to Clipboard Copied! Toggle word wrap Toggle overflow 以下のように、新しい一時証明書データベースを作成します。

certutil -N -d ~/certdb/

# certutil -N -d ~/certdb/Copy to Clipboard Copied! Toggle word wrap Toggle overflow CSR を作成し、出力をファイルにリダイレクトします。たとえば、4096 ビット証明書の CSR を作成し、発行先を CN=server.example.com,O=EXAMPLE.COM に設定するには、以下を実行します。

certutil -R -d ~/certdb/ -a -g 4096 -s "CN=server.example.com,O=EXAMPLE.COM" -8 server.example.com > certificate_request.csr

# certutil -R -d ~/certdb/ -a -g 4096 -s "CN=server.example.com,O=EXAMPLE.COM" -8 server.example.com > certificate_request.csrCopy to Clipboard Copied! Toggle word wrap Toggle overflow IdM サーバーで実行している CA に証明書要求ファイルを送信します。新しく発行した証明書に関連付ける Kerberos プリンシパルを指定します。

ipa cert-request certificate_request.csr --principal=host/server.example.com

# ipa cert-request certificate_request.csr --principal=host/server.example.comCopy to Clipboard Copied! Toggle word wrap Toggle overflow IdM の

ipa cert-requestコマンドは、次のデフォルトを使用します。caIPAserviceCert証明書プロファイルカスタムプロファイルを選択するには、

--profile-idオプションを使用します。統合 IdM のルート CA (

ipa)サブ CA を選択するには、

--caオプションを使用します。

2.3. openssl を使用した IdM CA からのユーザー、ホスト、またはサービスの新規証明書の要求

ホストまたはサービスの Kerberos エイリアスが証明書を使用できるようにするには、openssl ユーティリティーを使用して、Identity Management (IdM) ホストまたはサービスの証明書を要求してください。標準の状況では、代わりに certutil ユーティリティーを使用して新しい証明書を要求 することを検討してください。

以下の手順に従って、openssl を使用して、IdM ホスト、または ipa (IdM 認証局) からサービスの証明書を要求します。

サービスは通常、秘密鍵の保存先となる専用のサービスノードで実行されます。サービスの秘密鍵を IdM サーバーにコピーすることは、安全ではないとみなされます。したがって、サービスの証明書を要求する場合には、サービスノードで証明書署名要求 (CSR) を作成します。

前提条件

- IdM デプロイメントに統合 CA が含まれている。

- IdM 管理者として IdM コマンドラインインターフェイス (CLI) にログインしている。

手順

- Kerberos プリンシパル test/server.example.com のエイリアスを 1 つ以上作成します。例: test1/server.example.com および test2/server.example.com

CSR で dnsName (server.example.com) と otherName (test2/server.example.com) の subjectAltName を追加します。これには、UPN otherName および subjectAltName を指定する以下の行を追加するように、

openssl.confファイルを設定します。otherName=1.3.6.1.4.1.311.20.2.3;UTF8:test2/server.example.com@EXAMPLE.COM DNS.1 = server.example.com

otherName=1.3.6.1.4.1.311.20.2.3;UTF8:test2/server.example.com@EXAMPLE.COM DNS.1 = server.example.comCopy to Clipboard Copied! Toggle word wrap Toggle overflow opensslを使用して証明書要求を作成します。openssl req -new -newkey rsa:2048 -keyout test2service.key -sha256 -nodes -out certificate_request.csr -config openssl.conf

openssl req -new -newkey rsa:2048 -keyout test2service.key -sha256 -nodes -out certificate_request.csr -config openssl.confCopy to Clipboard Copied! Toggle word wrap Toggle overflow IdM サーバーで実行している CA に証明書要求ファイルを送信します。新しく発行した証明書に関連付ける Kerberos プリンシパルを指定します。

ipa cert-request certificate_request.csr --principal=host/server.example.com

# ipa cert-request certificate_request.csr --principal=host/server.example.comCopy to Clipboard Copied! Toggle word wrap Toggle overflow IdM の

ipa cert-requestコマンドは、次のデフォルトを使用します。caIPAserviceCert証明書プロファイルカスタムプロファイルを選択するには、

--profile-idオプションを使用します。統合 IdM のルート CA (

ipa)サブ CA を選択するには、

--caオプションを使用します。

第3章 Ansible を使用した IdM 証明書の管理

ansible-freeipa ipacert モジュールを使用して、Identity Management (IdM) ユーザー、ホスト、およびサービスの SSL 証明書を要求、取り消し、および取得できます。保留された証明書を復元することもできます。

3.1. Ansible を使用した IdM ホスト、サービス、ユーザーの SSL 証明書の要求

ansible-freeipa ipacert モジュールを使用して、Identity Management (IdM) ユーザー、ホスト、およびサービスの SSL 証明書を要求できます。その後、これらの証明書を使用して IdM に対する認証を行うことができます。

Ansible Playbook を使用して IdM 認証局 (CA) から HTTP サーバーの証明書を要求するには、この手順を完了します。

前提条件

コントロールノード:

- Ansible バージョン 2.14 以降を使用している。

-

ansible-freeipaパッケージがインストールされている。 - ~/MyPlaybooks/ ディレクトリーに、IdM サーバーの完全修飾ドメイン名 (FQDN) を使用して Ansible インベントリーファイル を作成している。

-

secret.yml Ansible vault に

ipaadmin_passwordが保存されている。

- IdM デプロイメントに統合 CA がある。

手順

ユーザー、ホスト、またはサービスの証明書署名要求 (CSR) を生成します。たとえば、

opensslユーティリティーを使用して client.idm.example.com で実行されているHTTPサービスの CSR を生成するには、次のように入力します。openssl req -new -newkey rsa:2048 -days 365 -nodes -keyout new.key -out new.csr -subj '/CN=client.idm.example.com,O=IDM.EXAMPLE.COM'

# openssl req -new -newkey rsa:2048 -days 365 -nodes -keyout new.key -out new.csr -subj '/CN=client.idm.example.com,O=IDM.EXAMPLE.COM'Copy to Clipboard Copied! Toggle word wrap Toggle overflow その結果、CSR は new.csr に保存されます。

次の内容を含む Ansible Playbook ファイル request-certificate.yml を作成します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 証明書要求を new.csr の CSR に置き換えます。

証明書を要求します。

ansible-playbook --vault-password-file=password_file -v -i <path_to_inventory_directory>/hosts <path_to_playbooks_directory>/request-certificate.yml

$ ansible-playbook --vault-password-file=password_file -v -i <path_to_inventory_directory>/hosts <path_to_playbooks_directory>/request-certificate.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

3.2. Ansible を使用して IdM ホスト、サービス、ユーザーの SSL 証明書を取り消す

ansible-freeipa ipacert モジュールを使用して、Identity Management (IdM) ユーザー、ホスト、およびサービスが IdM への認証に使用する SSL 証明書を取り消すことができます。

Ansible Playbook を使用して HTTP サーバーの証明書を取り消すには、この手順を完了します。証明書を取り消す理由は “keyCompromise” です。

前提条件

コントロールノード:

- Ansible バージョン 2.14 以降を使用している。

-

ansible-freeipaパッケージがインストールされている。 - ~/MyPlaybooks/ ディレクトリーに、IdM サーバーの完全修飾ドメイン名 (FQDN) を使用して Ansible インベントリーファイル を作成している。

-

secret.yml Ansible vault に

ipaadmin_passwordが保存されている。 -

openssl x509 -noout -text -in <path_to_certificate>コマンドを入力するなどして、証明書のシリアル番号を取得している。この例では、証明書のシリアル番号は 123456789 です。

- IdM デプロイメントに統合 CA がある。

手順

次の内容を含む Ansible Playbook ファイル revoke-certificate.yml を作成します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 証明書を取り消します。

ansible-playbook --vault-password-file=password_file -v -i <path_to_inventory_directory>/hosts <path_to_playbooks_directory>/revoke-certificate.yml

$ ansible-playbook --vault-password-file=password_file -v -i <path_to_inventory_directory>/hosts <path_to_playbooks_directory>/revoke-certificate.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

3.3. Ansible を使用して IdM ユーザー、ホスト、およびサービスの SSL 証明書を復元する

ansible-freeipa ipacert モジュールを使用すると、Identity Management (IdM) ユーザー、ホスト、またはサービスが IdM への認証に以前に使用した、取り消された SSL 証明書を復元できます。

復元できるのは、保留された証明書のみです。たとえば、秘密キーを紛失したかどうかがわからないなどの理由で、秘密キーを保留した可能性があります。ただし、キーを回復し、回復までの間に誰もそのキーにアクセスしていないと確信しているため、証明書を復元したいと考えています。

Ansible Playbook を使用して、IdM に登録されたサービスの証明書を保留から解放するには、この手順を完了します。この例では、HTTP サービスの証明書の保留を解除する方法を説明します。

前提条件

コントロールノード:

- Ansible バージョン 2.14 以降を使用している。

-

ansible-freeipaパッケージがインストールされている。 - ~/MyPlaybooks/ ディレクトリーに、IdM サーバーの完全修飾ドメイン名 (FQDN) を使用して Ansible インベントリーファイル を作成している。

-

secret.yml Ansible vault に

ipaadmin_passwordが保存されている。

- IdM デプロイメントに統合 CA がある。

-

たとえば、

openssl x509 -noout -text -in path/to/certificateコマンドを入力するなどして、証明書のシリアル番号を取得している。この例では、証明書のシリアル番号は 123456789 です。

手順

次の内容を含む Ansible Playbook ファイル restore-certificate.yml を作成します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow Playbook を実行します。

ansible-playbook --vault-password-file=password_file -v -i <path_to_inventory_directory>/hosts <path_to_playbooks_directory>/restore-certificate.yml

$ ansible-playbook --vault-password-file=password_file -v -i <path_to_inventory_directory>/hosts <path_to_playbooks_directory>/restore-certificate.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

3.4. Ansible を使用して IdM ユーザー、ホスト、およびサービスの SSL 証明書を取得する

ansible-freeipa ipacert モジュールを使用すると、Identity Management (IdM) ユーザー、ホスト、またはサービスに対して発行された SSL 証明書を取得し、マネージドノード上のファイルに保存できます。

前提条件

コントロールノード:

- Ansible バージョン 2.14 以降を使用している。

-

ansible-freeipaパッケージがインストールされている。 - ~/MyPlaybooks/ ディレクトリーに、IdM サーバーの完全修飾ドメイン名 (FQDN) を使用して Ansible インベントリーファイル を作成している。

-

secret.yml Ansible vault に

ipaadmin_passwordが保存されている。

-

openssl x509 -noout -text -in <path_to_certificate>コマンドを入力するなどして、証明書のシリアル番号を取得している。この例では、証明書のシリアル番号は 123456789 で、取得した証明書を保存するファイルは cert.pem です。

手順

次の内容を含む Ansible Playbook ファイル retrieve-certificate.yml を作成します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 証明書を取得します。

ansible-playbook --vault-password-file=password_file -v -i <path_to_inventory_directory>/hosts <path_to_playbooks_directory>/retrieve-certificate.yml

$ ansible-playbook --vault-password-file=password_file -v -i <path_to_inventory_directory>/hosts <path_to_playbooks_directory>/retrieve-certificate.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

第4章 IdM ユーザー、ホスト、およびサービスの外部署名証明書の管理

この章では、Identity Management (IdM) コマンドラインインターフェイス (CLI) および IdM Web UI を使用して、外部認証局 (CA) によって発行されたユーザー、ホスト、またはサービス証明書を追加または削除する方法を説明します。

4.1. IdM CLI を使用した外部 CA からの IdM ユーザー、ホスト、またはサービスへの証明書の追加

Identity Management (IdM) 管理者は、Identity Management (IdM) CLI を使用して、外部署名証明書を IdM ユーザー、ホスト、またはサービスのアカウントに追加できます。

前提条件

- 管理ユーザーの Ticket-Granting Ticket を取得した。

手順

IdM ユーザーに証明書を追加するには、次のコマンドを実行します。

ipa user-add-cert user --certificate=MIQTPrajQAwg...

$ ipa user-add-cert user --certificate=MIQTPrajQAwg...Copy to Clipboard Copied! Toggle word wrap Toggle overflow このコマンドでは、以下の情報を指定する必要があります。

- ユーザーの名前。

- base64 でエンコードされた DER 証明書

証明書の内容をコマンドラインにコピーして貼り付ける代わりに、証明書を DER 形式に変換し、これを base64 に再プロビジョニングできます。たとえば、user_cert.pem 証明書を ユーザー に追加するには、次のコマンドを入力します。

ipa user-add-cert user --certificate="$(openssl x509 -outform der -in user_cert.pem | base64 -w 0)"

$ ipa user-add-cert user --certificate="$(openssl x509 -outform der -in user_cert.pem | base64 -w 0)"

ipa user-add-cert コマンドは、オプションを追加せずに対話的に実行できます。

IdM ホストに証明書を追加するには、次のコマンドを実行します。

-

ipa host-add-cert

IdM サービスに証明書を追加するには、次のコマンドを実行します。

-

ipa service-add-cert

4.2. IdM Web UI を使用した外部 CA からの IdM ユーザー、ホスト、またはサービスへの証明書の追加

Identity Management (IdM) 管理者は、Identity Management (IdM) Web UI を使用して、外部署名証明書を IdM ユーザー、ホスト、またはサービスのアカウントに追加できます。

前提条件

- 管理者として Identity Management (IdM) Web UI にログインしている。

手順

-

Identityタブを開き、Users、Hosts、またはServicesサブタブを選択します。 - ユーザー、ホスト、またはサービス名をクリックして、設定ページを開きます。

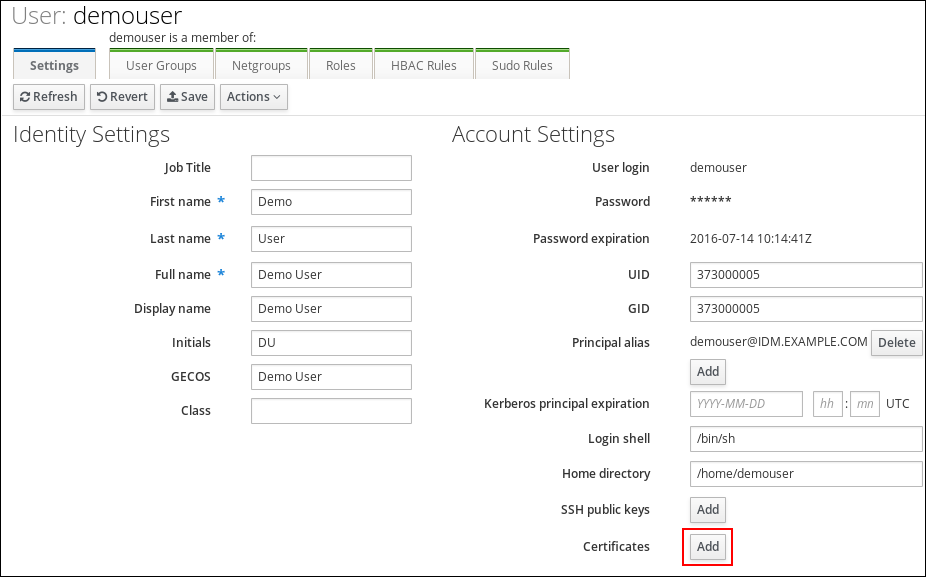

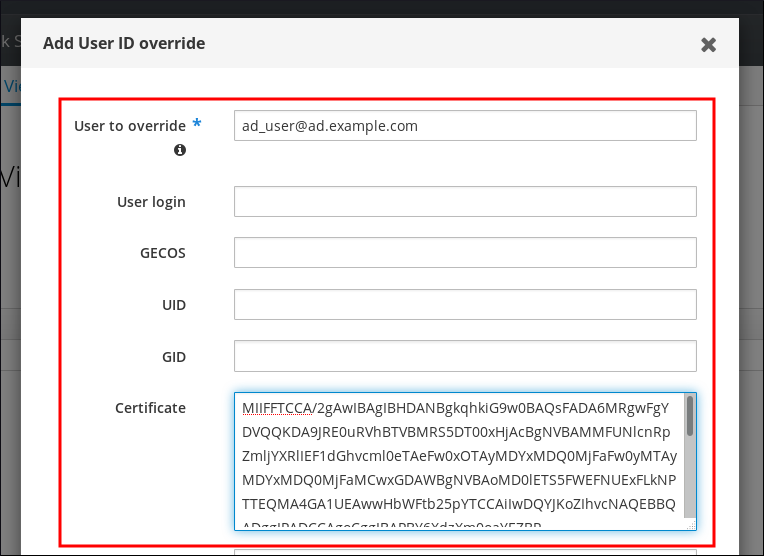

Certificatesエントリーの横にある をクリックします。図4.1 ユーザーアカウントへの証明書の追加

- Base64 または PEM でエンコードされた形式で証明書をテキストフィールドに貼り付け、 をクリックします。

- をクリックして変更を保存します。

4.3. IdM CLI を使用した IdM ユーザー、ホスト、またはサービスアカウントからの外部 CA 発行の証明書削除

Identity Management (IdM) 管理者は、Identity Management (IdM) CLI を使用して、外部署名証明書を IdM ユーザー、ホスト、またはサービスのアカウントから削除できます。

前提条件

- 管理ユーザーの Ticket-Granting Ticket を取得した。

手順

IdM ユーザーから証明書を削除するには、次のコマンドを実行します。

ipa user-remove-cert user --certificate=MIQTPrajQAwg...

$ ipa user-remove-cert user --certificate=MIQTPrajQAwg...Copy to Clipboard Copied! Toggle word wrap Toggle overflow このコマンドでは、以下の情報を指定する必要があります。

- ユーザーの名前。

- base64 でエンコードされた DER 証明書

証明書の内容をコマンドラインにコピーして貼り付ける代わりに、証明書を DER 形式に変換し、これを base64 に再プロビジョニングできます。たとえば、user_cert.pem 証明書を user から削除するには、次のように入力します。

ipa user-remove-cert user --certificate="$(openssl x509 -outform der -in user_cert.pem | base64 -w 0)"

$ ipa user-remove-cert user --certificate="$(openssl x509 -outform der -in user_cert.pem | base64 -w 0)"

ipa user-remove-cert コマンドは、オプションを追加せずに対話的に実行できます。

IdM ホストから証明書を削除するには、次のコマンドを実行します。

-

ipa host-remove-cert

IdM サービスから証明書を削除するには、次のコマンドを実行します。

-

ipa service-remove-cert

4.4. IdM Web UI を使用した IdM ユーザー、ホスト、またはサービスアカウントからの外部 CA 発行証明書の削除

Identity Management (IdM) 管理者は、Identity Management (IdM) Web UI を使用して、外部署名証明書を IdM ユーザー、ホスト、またはサービスのアカウントから削除できます。

前提条件

- 管理者として Identity Management (IdM) Web UI にログインしている。

手順

-

Identityタブを開き、Users、Hosts、またはServicesサブタブを選択します。 - ユーザー、ホスト、またはサービス名をクリックして、設定ページを開きます。

- 削除する証明書の横にある をクリックし、 を選択します。

- をクリックして変更を保存します。

第5章 IdM と機能する証明書形式への変換

このユーザーストーリーでは、IdM システム管理者が、特定の IdM コマンドで証明書の正しい形式を使用するようにする方法を説明します。これは、たとえば以下の状況で役に立ちます。

- ユーザープロファイルに外部証明書を読み込んでいる。詳細は、IdM ユーザーアカウントに読み込む外部証明書の変換 を参照してください。

- IdM サーバーをスマートカード認証用に設定する場合、または IdM クライアントをスマートカード認証用に設定する場合 に、外部 CA 証明書を使用して、ユーザーが外部認証局から発行された証明書を持つスマートカードを使用して、IdM を認証できるようにしている。

- NSS データベースから、証明書と秘密鍵の両方を含む pkcs #12 形式で、証明書をエクスポートしている。詳細は、NSS データベースから PKCS #12 ファイルへの証明書と秘密鍵のエクスポート を参照してください。

5.1. IdM での証明書の形式およびエンコード

IdM におけるスマートカード認証を含む証明書認証は、ユーザーが提示する証明書と、ユーザーの IdM プロファイルに保存されている証明書または証明書データを比較することによって進められます。

システムの設定

IdM プロファイルに格納されるものは証明書のみで、対応する秘密鍵ではありません。また、認証中に、ユーザーが、対応する秘密鍵の所有していることを表示する必要があります。ユーザーは、証明書と秘密鍵の両方が含まれる PKCS #12 ファイル、またはこれら 2 つのファイル (証明書が含まれるファイルと、秘密鍵が含まれているファイル) のいずれかを提示して行います。

したがって、ユーザープロファイルに証明書を読み込むなどのプロセスでは、秘密鍵を含まない証明書ファイルのみが使用できます。

同様に、システム管理者が外部の CA 証明書を提供している場合は、パブリックデータ (秘密鍵がない証明書) のみを提供します。スマートカード認証用の IdM サーバーまたは IdM クライアントを設定する ipa-advise ユーティリティーでは、外部 CA の証明書が含まれる入力ファイルが必要ですが、秘密鍵は必要ありません。

証明書のエンコーディング

2 つの一般的な証明書エンコーディング PEM (Privacy-enhanced Electronic Mail) および DER (Distinguished Encoding Rules) があります。base64 形式は PEM 形式とほぼ同じですが、ヘッダーおよびフッター (-----BEGIN CERTIFICATE----- および -----END CERTIFICATE-----) は含まれません。

DER を使用してエンコードされた証明書は、バイナリーファイルの X509 デジタル証明書です。証明書はバイナリーファイルで、人間は判読できません。DER ファイルは、ファイル名の拡張子 .der を使用することもありますが、ファイル名の拡張子 .crt および .cer が DER 証明書が含まれることもあります。鍵を含む DER ファイルの名前は .key です。

PEM Base64 を使用してエンコードされた証明書は、人間が判読できるファイルです。このファイルには、“-----BEGIN …” の行頭に付けられた ASCII (Base64) のデータが含まれます。PEM ファイルは、.pem ファイル拡張子を使用することもありますが、ファイル名の拡張子 .crt および .cer に PEM 証明書が含まれる場合もあります。鍵を含む PEM ファイルの名前は .key です。

ipa コマンドには、許可される証明書の種類に、さまざまな制限があります。たとえば、ipa user-add-cert コマンドでは、base64 形式でエンコードされた証明書しか使用できませんが、ipa-server-certinstall では、PEM、DER、PKCS #7、PKCS #8 および PKCS #12 の証明書を使用できます。

| エンコーディング形式 | 人間が判別可能 | 一般的なファイル名の拡張子 | エンコーディング形式を使用できる IdM コマンドの例 |

|---|---|---|---|

| PEM/base64 | はい | .pem、.crt、.cer | ipa user-add-cert、ipa-server-certinstall など |

| DER | いいえ | .der、.crt、.cer | ipa-server-certinstall など |

IdM の証明書関連のコマンドおよび形式 は、コマンドが受け入れる証明書形式を含むその他の ipa コマンドをリスト表示します。

ユーザー認証

ブラウザーのデータベースに秘密鍵と証明書の両方を保存することで、Web UI を使用して IdM にアクセスすると、証明書に対応する秘密鍵をユーザーが所有していることを証明します。

CLI を使用して IdM にアクセスすると、以下のいずれかの方法で、証明書に対応する秘密鍵をユーザーが所有していることを証明します。

ユーザーは、

kinit -XコマンドのX509_user_identityパラメーターの値として、証明書と鍵の両方が含まれるスマートカードに接続するスマートカードモジュールへのパスを追加します。kinit -X X509_user_identity='PKCS11:opensc-pkcs11.so' idm_user

$ kinit -X X509_user_identity='PKCS11:opensc-pkcs11.so' idm_userCopy to Clipboard Copied! Toggle word wrap Toggle overflow ユーザーは、

kinit -XコマンドのX509_user_identityパラメーターの値として、証明書が含まれるファイルと、秘密鍵が含まれるファイルの 2 つを追加します。kinit -X X509_user_identity='FILE:`/path/to/cert.pem,/path/to/cert.key`' idm_user

$ kinit -X X509_user_identity='FILE:`/path/to/cert.pem,/path/to/cert.key`' idm_userCopy to Clipboard Copied! Toggle word wrap Toggle overflow

便利な証明書コマンド

証明書データ (発行先や発行者など) を表示するには、次のコマンドを実行します。

openssl x509 -noout -text -in ca.pem

$ openssl x509 -noout -text -in ca.pem2 つの証明書で、異なる行を比較するには、次のコマンドを実行します。

diff cert1.crt cert2.crt

$ diff cert1.crt cert2.crt2 つの証明書の出力を 2 列で表示して、2 つの証明書で異なる行を比較するには、次のコマンドを実行します。

diff cert1.crt cert2.crt -y

$ diff cert1.crt cert2.crt -y5.2. IdM ユーザーアカウントに読み込む外部証明書の変換

このセクションでは、外部証明書がユーザーエントリーに追加される前に、適切にエンコードされおよび形式が正しいことを確認する方法を説明します。

5.2.1. 前提条件

-

証明書が Active Directory 認証局によって発行され、

PEMエンコーディングを使用する場合は、PEMファイルがUNIX形式に変換されていることを確認します。ファイルを変換するには、dos2unix パッケージが提供するdos2unixユーティリティーを使用します。

5.2.2. IdM CLI での外部証明書の変換および IdM ユーザーアカウントへの読み込み

IdM CLI では、最初の行および最後の行 (-----BEGIN CERTIFICATE----- および -----END CERTIFICATE-----) が削除された PEM 証明書のみが使用できます。

以下の手順に従って、外部証明書を PEM 形式に変換し、IdM CLI を使用して IdM ユーザーアカウントに追加します。

手順

証明書を

PEM形式に変換します。証明書が

DER形式の場合は、次のようになります。openssl x509 -in cert.crt -inform der -outform pem -out cert.pem

$ openssl x509 -in cert.crt -inform der -outform pem -out cert.pemCopy to Clipboard Copied! Toggle word wrap Toggle overflow ファイルが

PKCS #12形式で、共通のファイル名の拡張子が.pfxおよび.p12で、証明書、秘密鍵、およびその他のデータが含まれている場合は、openssl pkcs12ユーティリティーを使用して証明書をデプロイメントします。プロンプトが表示されたら、そのファイルに保存されている秘密鍵をパスワードで保護します。openssl pkcs12 -in cert_and_key.p12 -clcerts -nokeys -out cert.pem Enter Import Password:

$ openssl pkcs12 -in cert_and_key.p12 -clcerts -nokeys -out cert.pem Enter Import Password:Copy to Clipboard Copied! Toggle word wrap Toggle overflow

管理者の認証情報を取得します。

kinit admin

$ kinit adminCopy to Clipboard Copied! Toggle word wrap Toggle overflow 以下のいずれかの方法で、

IdM CLIを使用して証明書をユーザーアカウントに追加します。文字列を

ipa user-add-certコマンドに追加する前に、sedユーティリティーを使用してPEMファイルの最初の行および最後の行 (-----BEGIN CERTIFICATE----- および -----END CERTIFICATE-----) を削除します。ipa user-add-cert some_user --certificate="$(sed -e '/BEGIN CERTIFICATE/d;/END CERTIFICATE/d' cert.pem)"

$ ipa user-add-cert some_user --certificate="$(sed -e '/BEGIN CERTIFICATE/d;/END CERTIFICATE/d' cert.pem)"Copy to Clipboard Copied! Toggle word wrap Toggle overflow 最初の行と最後の行 (-----BEGIN CERTIFICATE----- および -----END CERTIFICATE-----) がない証明書ファイルのコンテンツを、

ipa user-add-certコマンドにコピーして貼り付けます。ipa user-add-cert some_user --certificate=MIIDlzCCAn+gAwIBAgIBATANBgkqhki...

$ ipa user-add-cert some_user --certificate=MIIDlzCCAn+gAwIBAgIBATANBgkqhki...Copy to Clipboard Copied! Toggle word wrap Toggle overflow 注記最初の行および最後の行 (-----BEGIN CERTIFICATE----- および -----END CERTIFICATE-----) を削除せずに、直接証明書を含む

PEMファイルを、ipa user-add-certコマンドへの入力として直接渡すことはできません。ipa user-add-cert some_user --cert=some_user_cert.pem

$ ipa user-add-cert some_user --cert=some_user_cert.pemCopy to Clipboard Copied! Toggle word wrap Toggle overflow このコマンドの結果、"ipa: ERROR: Base64 decoding failed: Incorrect padding" エラーメッセージが表示されます。

証明書がシステムによって許可されたかどうかを確認するには、次のコマンドを実行します。

ipa user-show some_user

[idm_user@r8server]$ ipa user-show some_userCopy to Clipboard Copied! Toggle word wrap Toggle overflow

5.2.3. IdM ユーザーアカウントに読み込むための IdM Web UI での外部証明書の変換

以下の手順に従って、外部証明書を PEM 形式に変換し、これを IdM Web UI の IdM ユーザーアカウントに追加します。

手順

CLIを使用して、証明書をPEM形式に変換します。証明書が

DER形式の場合は、次のようになります。openssl x509 -in cert.crt -inform der -outform pem -out cert.pem

$ openssl x509 -in cert.crt -inform der -outform pem -out cert.pemCopy to Clipboard Copied! Toggle word wrap Toggle overflow ファイルが

PKCS #12形式で、共通のファイル名の拡張子が.pfxおよび.p12で、証明書、秘密鍵、およびその他のデータが含まれている場合は、openssl pkcs12ユーティリティーを使用して証明書をデプロイメントします。プロンプトが表示されたら、そのファイルに保存されている秘密鍵をパスワードで保護します。openssl pkcs12 -in cert_and_key.p12 -clcerts -nokeys -out cert.pem Enter Import Password:

$ openssl pkcs12 -in cert_and_key.p12 -clcerts -nokeys -out cert.pem Enter Import Password:Copy to Clipboard Copied! Toggle word wrap Toggle overflow

-

エディターで証明書を開き、コンテンツをコピーします。IdM Web UI には

PEM形式およびbase64形式が使用できるため、ヘッダー行 "-----BEGIN CERTIFICATE-----" およびフッター行 "-----END CERTIFICATE-----" を含めることができます。 - IdM Web UI で、セキュリティー担当者としてログインします。

-

Identity→Users→some_userの順に選択します。 -

証明書の横にある追加をクリックします。 - 表示されるウインドウに、PEM 形式のコンテンツを貼り付けます。

-

Addをクリックします。

証明書がシステムに受け入れられる場合は、ユーザープロファイルの 証明書 間でリストに表示されるのを確認できます。

5.3. 証明書をブラウザーに読み込むための準備

ユーザー証明書をブラウザーにインポートする前に、証明書と対応する秘密鍵が PKCS #12 形式にあることを確認してください。その他の準備作業が必要な一般的な状況は、次の 2 つです。

- 証明書が NSS データベースにある。この状況での続行方法の詳細は、Exporting a certificate and private key from an NSS database into a PKCS #12 file を参照してください。

-

証明書と秘密鍵が別々の

PEMファイルにある。この状況での続行方法の詳細は、Combining certificate and private key PEM files into a PKCS #12 file を参照してください。

その後、PEM 形式の CA 証明書と、PKCS #12 形式のユーザー証明書をブラウザーにインポートするには、証明書認証を有効にするためのブラウザーの設定 および Identity Management ユーザーとして証明書を使用した Identity Management Web UI の認証 の手順に従います。

5.3.1. NSS データベースから PKCS #12 ファイルへの証明書と秘密鍵のエクスポート

手順

証明書を、NSS データベースから

PKCS12形式にエクスポートするには、pk12utilコマンドを使用します。たとえば、~/certdbディレクトリーに保存されている NSS データベースから、~/some_user.p12ファイルに、some_userニックネームを持つ証明書をエクスポートする場合は、次のコマンドを実行します。pk12util -d ~/certdb -o ~/some_user.p12 -n some_user Enter Password or Pin for "NSS Certificate DB": Enter password for PKCS12 file: Re-enter password: pk12util: PKCS12 EXPORT SUCCESSFUL

$ pk12util -d ~/certdb -o ~/some_user.p12 -n some_user Enter Password or Pin for "NSS Certificate DB": Enter password for PKCS12 file: Re-enter password: pk12util: PKCS12 EXPORT SUCCESSFULCopy to Clipboard Copied! Toggle word wrap Toggle overflow .p12ファイルに適切なパーミッションを設定します。chmod 600 ~/some_user.p12

# chmod 600 ~/some_user.p12Copy to Clipboard Copied! Toggle word wrap Toggle overflow PKCS #12ファイルには秘密鍵も含まれるため、その他のユーザーがファイルを使用できないように保護する必要があります。それ以外の場合は、ユーザー権限になりすますことができます。

5.3.2. 証明書と秘密鍵の PEM ファイルを PKCS #12 ファイルに統合

以下の手順に従って、証明書と、別の PEM ファイルに保存されている対応する鍵を PKCS #12 ファイルに組み合わせます。

手順

certfile.cerに保存されている証明書と、certfile.keyに保存されている鍵を、証明書および鍵の両方が含まれるcertfile.p12ファイルに追加します。openssl pkcs12 -export -in certfile.cer -inkey certfile.key -out certfile.p12

$ openssl pkcs12 -export -in certfile.cer -inkey certfile.key -out certfile.p12Copy to Clipboard Copied! Toggle word wrap Toggle overflow

5.4. IdM における証明書関連のコマンドおよび形式

次の表に、IdM における証明書関連のコマンドを、使用できる形式と共に示します。

| コマンド | 使用できる形式 | 備考 |

|---|---|---|

|

| base64 PEM 証明書 | |

|

| PEM および DER 証明書、PKCS#7 証明書チェーン、PKCS#8 および生の秘密鍵、PKCS#12 証明書および秘密鍵 | |

|

| DER、PEM、PKCS#7 | |

|

| PEM および DER 証明書、PKCS#7 証明書チェーン | |

|

| PEM および DER 証明書、PKCS#7 証明書チェーン | |

|

| 該当なし |

|

|

| 該当なし |

|

|

| 該当なし |

新しい証明書で、PEM 形式の |

|

| 該当なし |

新しい証明書で、PEM 形式の |

第6章 Identity Management での証明書プロファイルの作成および管理

証明書プロファイルは、証明書署名要求 (CSR) が受け入れ可能であるかどうかを判断するために、証明書の署名時に認証局 (CA) により使用されます。受け入れ可能な場合には、証明書にどのような機能および拡張機能が含まれるかを判断します。特定のタイプの証明書を発行するのに、証明書プロファイルを関連付けます。証明書プロファイルと CA アクセス制御リスト (ACL) を組み合わせることで、カスタム証明書プロファイルへのアクセスを定義し、制御できます。

証明書プロファイルの作成方法の説明では、例として S/MIME 証明書を使用します。一部のメールプログラムは、Secure Multipurpose Internet Mail Extension (S/MIME) プロトコルを使用して、デジタル署名および暗号化されたメールをサポートします。S/MIME を使用して電子メールメッセージに署名または暗号化するには、メッセージの送信者に S/MIME 証明書が必要です。

6.1. 証明書プロファイルの概要

証明書プロファイルを使用すると、証明書の内容や、以下のような証明書の発行時の制約を決定できます。

- 証明書署名要求をエンコードするために使用する署名アルゴリズム。

- 証明書のデフォルトの有効性。

- 証明書の取り消しに使用できる失効理由。

- プリンシパルのコモンネームをサブジェクト代替名フィールドにコピーするかどうか。

- 証明書に存在する必要がある機能およびエクステンション。

特定のタイプの証明書を発行するのに、証明書プロファイルを 1 つ関連付けます。IdM のユーザー、サービス、およびホストには、さまざまな証明書プロファイルを定義できます。IdM には、デフォルトで次の証明書プロファイルが含まれています。

-

caIPAserviceCert -

IECUserRoles -

KDCs_PKINIT_Certs(内部で使用)

さらに、特定の目的で証明書を発行できるカスタムプロファイルを作成およびインポートできます。たとえば、特定のプロファイルの使用を 1 つのユーザーまたはグループに制限し、他のユーザーやグループがそのプロファイルを使用して証明書を認証用に発行できないようにさせます。カスタム証明書プロファイルを作成するには、ipa certprofile コマンドを使用します。

6.2. 証明書プロファイルの作成

S/MIME 証明書を要求するプロファイル設定ファイルを作成して、コマンドラインから証明書プロファイルを作成するには、次の手順に従います。

手順

既存のデフォルトプロファイルをコピーしてカスタムプロファイルを作成します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow テキストエディターで新たに作成されたプロファイル設定ファイルを開きます。

vi smime.cfg

$ vi smime.cfgCopy to Clipboard Copied! Toggle word wrap Toggle overflow プロファイル IDは、smimeなど、プロファイルの用途を反映する名前に変更します。注記新しく作成されたプロファイルをインポートする場合、

profileIdフィールド (存在する場合) はコマンドラインで指定された ID と一致する必要があります。Extended Key Usage 設定を更新します。Extended Key Usage のデフォルト拡張設定は、TLS サーバーとクライアント認証向けです。たとえば、S/MIME の場合に、電子メール保護のために Extended Key Usage を設定する必要があります。

policyset.serverCertSet.7.default.params.exKeyUsageOIDs=1.3.6.1.5.5.7.3.4

policyset.serverCertSet.7.default.params.exKeyUsageOIDs=1.3.6.1.5.5.7.3.4Copy to Clipboard Copied! Toggle word wrap Toggle overflow 新しいプロファイルをインポートします。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

検証

新しい証明書プロファイルがインポートされたことを確認します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

6.3. CA アクセス制御リストの概要

認証局のアクセス制御リスト (CA ACL) ルールは、どのプリンシパルにどのプロファイルを使用して証明書を発行するかを定義します。これには、CA ACL を使用できます。以下に例を示します。

- 特定のプロファイルで証明書を発行できるユーザー、ホスト、またはサービスを決定します。

- 証明書を発行できる IdM 認証局またはサブ CA の特定

たとえば、CA ACL を使用して、ロンドンオフィス関連の IdM グループに所属するユーザーだけが、ロンドンのオフィスから作業する社員向けのプロファイルを使用するように限定できます。

CA ACL ルールを管理する ipa caacl ユーティリティーを使用すると、特権ユーザーは、指定した CA ACL を追加、表示、変更、または削除できます。

6.4. 証明書プロファイルへのアクセスを制御する CA ACL の定義

caacl ユーティリティーを使用して CA アクセス制御リスト (ACL) ルールを定義し、グループ内のユーザーがカスタム証明書プロファイルにアクセスできるようにするには、次の手順に従います。この場合は、S/MIME ユーザーのグループと CA ACL を作成し、そのグループのユーザーが smime 証明書プロファイルにアクセスできるようにする方法を説明します。

前提条件

- IdM 管理者の認証情報を取得していることを確認している。

手順

証明書プロファイルのユーザーに新しいグループを作成します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow smime_user_groupグループに追加する新規ユーザーを作成します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow smime_userはsmime_users_groupに追加します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow CA ACL を作成し、グループのユーザーが証明書プロファイルにアクセスできるようにします。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow CA ACL にユーザーグループを追加します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow CA ACL に証明書プロファイルを追加します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

検証

作成した CA ACL の詳細を表示します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

6.5. 証明書プロファイルおよび CA ACL を使用した証明書発行

認証局のアクセス制御リスト (CA ACL) が許可する場合は、証明書プロファイルを使用して証明書を要求できます。CA ACL 経由でアクセスが付与されたカスタム証明書プロファイルを使用して、ユーザーの S/MIME 証明書を要求するするには、次の手順に従います。

前提条件

- 証明書プロファイルが作成されている。

- ユーザーが必要な証明書プロファイルを使用して証明書を要求可能な CA ACL が作成されている。

cert-request コマンドを実行するユーザーが以下の条件に該当する場合には、CA ACL チェックを回避できます。

-

adminユーザーである。 -

Request Certificate ignoring CA ACLsパーミッションがある。

手順

ユーザーの証明書要求を生成します。例: OpenSSL の使用:

openssl req -new -newkey rsa:2048 -days 365 -nodes -keyout private.key -out cert.csr -subj '/CN=smime_user'

$ openssl req -new -newkey rsa:2048 -days 365 -nodes -keyout private.key -out cert.csr -subj '/CN=smime_user'Copy to Clipboard Copied! Toggle word wrap Toggle overflow IdM CA からユーザーの新しい証明書を要求します。

ipa cert-request cert.csr --principal=smime_user --profile-id=smime

$ ipa cert-request cert.csr --principal=smime_user --profile-id=smimeCopy to Clipboard Copied! Toggle word wrap Toggle overflow オプション: ルート CA ではなくサブ CA から証明書を要求するには、コマンドに --ca sub-CA_name オプションを渡します。

検証

新たに発行した証明書がユーザーに割り当てられていることを確認します。

ipa user-show user User login: user ... Certificate: MIICfzCCAWcCAQA... ...

$ ipa user-show user User login: user ... Certificate: MIICfzCCAWcCAQA... ...Copy to Clipboard Copied! Toggle word wrap Toggle overflow

6.6. 証明書プロファイルの変更

ipa certprofile-mod コマンドを使用して、コマンドラインで証明書プロファイルを直接変更するには、次の手順に従います。

手順

変更する証明書プロファイルの証明書プロファイル ID を確認します。IdM に現在保存されている証明書プロファイルをすべて表示するには、次のコマンドを実行します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 証明書プロファイルの説明を変更します。たとえば、既存のプロファイルを使用して S/MIME 証明書のカスタム証明書プロファイルを作成した場合は、説明を新しい使用方法に合わせて変更します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow テキストエディターでカスタマー証明書プロファイルファイルを開き、要件に合わせてを変更します。

vi smime.cfg

# vi smime.cfgCopy to Clipboard Copied! Toggle word wrap Toggle overflow 証明書プロファイルの設定ファイルで指定できるオプションの詳細は、証明書プロファイル設定パラメーター を参照してください。

既存の証明書プロファイルの設定ファイルを更新します。

ipa certprofile-mod _profile_ID_ --file=smime.cfg

# ipa certprofile-mod _profile_ID_ --file=smime.cfgCopy to Clipboard Copied! Toggle word wrap Toggle overflow

検証

証明書プロファイルが更新されたことを確認します。

ipa certprofile-show smime Profile ID: smime Profile description: New certificate profile description Store issued certificates: TRUE

$ ipa certprofile-show smime Profile ID: smime Profile description: New certificate profile description Store issued certificates: TRUECopy to Clipboard Copied! Toggle word wrap Toggle overflow

6.7. 証明書プロファイルの設定パラメーター

証明書プロファイル設定パラメーターは、CA プロファイルディレクトリー /var/lib/pki/pki-tomcat/ca/profiles/ca の profile_name ファイルに保存されます。プロファイルのパラメーター (defaults、inputs、outputs および constraints) はすべて、ポリシーセット 1 つで設定されます。証明書プロファイルのポリシーセットには policyset.policyName.policyNumber という名前があります。たとえば、ポリシーセット serverCertSet の場合、以下を実行します。

各ポリシーセットには、評価順で証明書プロファイルに設定されたポリシーのリスト (ポリシー ID 番号) が含まれます。サーバーは、受信するリクエストごとに各ポリシーセットを評価します。証明書要求を 1 つ受信すると、セット 1 つが評価され、その他のプロファイルセットは無視されます。デュアルキーペアが発行されると、最初の証明書要求に対して最初のポリシーセットが評価され、2 番目の証明書要求に対して 2 番目のセットが評価されます。デュアルキーペアを発行するときに、単一の証明書を発行する場合や 2 つ以上のセットを発行する場合は、複数のポリシーセットは必要ありません。

| パラメーター | 説明 |

|---|---|

| desc |

end-entities ページに表示される証明書プロファイルの説明 (フリーテキスト)。例: |

| enable |

プロファイルを有効にし、end-entities ページからアクセスできるようにします。例: |

| auth.instance_id |

証明書要求の認証に使用する認証マネージャープラグインを設定します。自動登録では、認証に成功すると、CA は証明書をすぐに発行します。認証に失敗した場合や、認証プラグインが指定されていない場合には、エージェントにより手動で承認されるように、要求はキューに配置されます。例: |

| authz.acl |

承認の制約を指定します。これは主に、グループ評価のアクセス制御リスト (ACL) を設定するために使用されます。たとえば、

ディレクトリーベースのユーザー証明書の更新では、このオプションを使用して、元の要求元と現在認証されているユーザーが同じであることを確認できます。エンティティーは、承認の評価前に認証を行う (バインドまたは基本的にはシステムにログイン) 必要があります。 |

| name |

証明書プロファイルの名前。たとえば、 |

| input.list |

証明書プロファイルが対応する入力を名前別に表示します。たとえば、 |

| input.input_id.class_id |

入力 ID (input.list にリスト表示される入力の名前) 別に入力の java クラス名を示します。例: |

| output.list |

証明書プロファイルの出力形式を名前別に表示します。例: |

| output.output_id.class_id |

output.list に名前が付けられた出力形式の Java クラス名を指定します。例: |

| policyset.list |

設定した証明書プロファイルルールをリスト表示します。デュアル証明書の場合には、1 セットのルールが署名鍵に、もう 1 つは暗号鍵に適用されます。単一の証明書は、証明書プロファイルルールのセットを 1 つだけ使用します。例: |

| policyset.policyset_id.list |

評価順で証明書プロファイルに設定されたポリシーのリスト (ポリシー ID 番号) を表示します。例: |

| policyset.policyset_id.policy_number.constraint.class_id | プロファイルルールにデフォルト設定された制約プラグインの java クラス名を指定します。例: policyset.serverCertSet.1.constraint.class_id=subjectNameConstraintImpl。 |

| policyset.policyset_id.policy_number.constraint.name | 制約のユーザー定義の名前を指定します。例: policyset.serverCertSet.1.constraint.name=Subject Name Constraint |

| policyset.policyset_id.policy_number.constraint.params.attribute | 制約で使用可能な属性値を指定します。設定可能な属性は、制約のタイプによって異なります。例: policyset.serverCertSet.1.constraint.params.pattern=CN=.* |

| policyset.policyset_id.policy_number.default.class_id | プロファイルルールに、デフォルトセットの java クラス名を指定します。例: policyset.serverCertSet.1.default.class_id=userSubjectNameDefaultImpl |

| policyset.policyset_id.policy_number.default.name | デフォルトのユーザー定義名を指定します。例: policyset.serverCertSet.1.default.name=Subject Name Default |

| policyset.policyset_id.policy_number.default.params.attribute | デフォルトに使用可能な属性の値を指定します。設定可能な属性は、デフォルトのタイプによって異なります。例: policyset.serverCertSet.1.default.params.name=CN=(Name)$request.requestor_name$ |

第7章 IdM での証明書の有効性の管理

Identity Management (IdM) では、既存の証明書と将来発行する証明書の両方の有効性を管理できますが、その方法は異なります。

7.1. IdM CA が発行した既存の証明書の効力の管理

IdM では、証明書の有効期限を表示する次の方法を使用できます。

IdM CA により発行した既存の証明書の効力を次の方法で管理できます。

元の証明書署名要求 (CSR) または秘密鍵から生成された新しい CSR を使用して新しい証明書を要求することにより、証明書を更新します。次のユーティリティーを使用して、新しい証明書を要求できます。

- certmonger

-

certmongerを使用して、サービス証明書を要求できます。証明書の有効期限が切れる前に、certmongerは証明書を自動的に更新するため、サービス証明書の継続的な効力が保証されます。詳細は、certmonger でサービスの IdM 証明書の取得 を参照してください。 - certutil

-

certutilを使用して、ユーザー、ホスト、およびサービスの証明書を更新できます。ユーザー証明書を要求する方法は、新しいユーザー証明書を要求し、クライアントにエクスポート を参照してください。 - openssl

-

opensslを使用して、ユーザー、ホスト、およびサービスの証明書を更新できます。

証明書を取り消します。詳細は、次を参照してください。

証明書が一時的に取り消された場合は、証明書を復元します。詳細は、次を参照してください。

7.2. IdM CA が発行する将来の証明書の効力の管理

IdM CA が発行する将来の証明書の効力を管理するには、証明書プロファイルを変更、インポート、または作成します。詳細は Identity Management での証明書プロファイルの作成および管理 を参照してください。

7.3. IdM WebUI での証明書の有効期限の表示

IdM WebUI を使用して、IdM CA が発行したすべての証明書の有効期限を表示できます。

前提条件

- 管理者の認証情報を取得していることを確認している。

手順

-

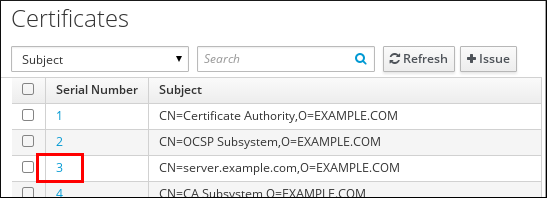

Authenticationメニューで、Certificates>Certificatesをクリックします。 証明書のシリアル番号をクリックして、証明書情報ページを開きます。

図7.1 証明書のリスト

-

証明書の情報ページで、

失効日情報を見つけます。

7.4. CLI での証明書の有効期限の表示

コマンドライン (CLI) を使用して、証明書の有効期限を表示できます。

手順

opensslユーティリティーを使用して、人間が読める形式でファイルを開きます。Copy to Clipboard Copied! Toggle word wrap Toggle overflow

7.5. 統合 IdM CA を使用した証明書の失効

7.5.1. 証明書失効の理由

失効した証明書は無効であり、認証に使用できません。理由 6 の 証明書の保留 を除き、すべての失効は永続的です。

デフォルトの失効理由は 0 (未指定) です。

| ID | 理由 | 説明 |

|---|---|---|

| 0 | 指定なし | |

| 1 | 鍵が侵害された | 証明書を発行した鍵が信頼されなくなった。 考えられる原因 - トークンの消失、ファイルへの不適切なアクセス。 |

| 2 | CA が侵害された | 証明書を発行した CA は信頼されなくなった。 |

| 3 | 所属が変更した | 考えられる原因: * 退職したか、別の部門に移動した。 * ホストまたはサービスが廃止された。 |

| 4 | 置き換え | 現在の証明書から新しい証明書に置き換えられた。 |

| 5 | 運用停止 | ホストまたはサービスの使用を停止している。 |

| 6 | 証明書が保留になっている | 証明書は一時的に取り消されている。証明書は後で復元できます。 |

| 8 | CRL から削除された | 証明書は、証明書失効リスト (CRL) に含まれていない。 |

| 9 | 特権が撤回された | ユーザー、ホスト、またはサービスは、証明書の使用を許可されなくなった。 |

| 10 | 侵害された属性機関 (Attribute Authority) | 属性機関証明書は信頼されなくなった。 |

7.5.2. IdM WebUI を使用して統合 IdM CA で証明書の失効

証明書の秘密鍵を紛失した場合は、証明書を無効にして不正使用を防ぐ必要があります。IdM CA が発行した証明書を IdM WebUI を使用して取り消すには、この手順を完了します。

手順

-

Authentication>Certificates>Certificatesをクリックします。 証明書のシリアル番号をクリックして、証明書情報ページを開きます。

図7.2 証明書のリスト

- 証明書情報ページで、 → をクリックします。

- 取り消しの理由を選択し、 をクリックします。詳細は 証明書失効の理由 を参照してください。

7.5.3. IdM CLI を使用した統合 IdM CA での証明書の失効

証明書の秘密鍵を紛失した場合は、証明書を無効にして不正使用を防ぐ必要があります。IdM CLI で、IdM CA が発行した証明書を取り消すには、以下の手順を行います。

手順

ipa cert-revokeコマンドを使用して、次を指定します。- 証明書のシリアル番号

- 失効理由の ID 番号。詳細は 証明書失効の理由 を参照してください。

たとえば、理由 1 (侵害された鍵) のためにシリアル番号 1032 の証明書を失効させるには、次のコマンドを実行します。

ipa cert-revoke 1032 --revocation-reason=1

$ ipa cert-revoke 1032 --revocation-reason=1新しい証明書の要求の詳細は、次のドキュメントを参照してください。

7.6. 統合 IdM CA を使用した証明書の復元

理由 6 (証明書の保留) のために証明書が失効し、証明書の秘密鍵が侵害されていない場合は、証明書を再度復元できます。証明書を復元するには、次のいずれかの手順を使用します。

7.6.1. IdM WebUI を使用して統合 IdM CA で証明書の復元

IdM WebUI を使用して、理由 6 (証明書の保留) のために取り消された IdM 証明書を復元するには、この手順を完了します。

手順

-

Authenticationメニューで、Certificates>Certificatesをクリックします。 証明書のシリアル番号をクリックして、証明書情報ページを開きます。

図7.3 証明書のリスト

- 証明書情報ページで、 → をクリックします。

7.6.2. IdM CA を使用して、統合 IdM CA で証明書の失効

IdM CLI を使用して、理由 6 (証明書の保留) のために取り消された IdM 証明書を復元するには、この手順を完了します。

手順

ipa cert-remove-holdコマンドを使用して、証明書のシリアル番号を指定します。以下に例を示します。ipa cert-remove-hold 1032

$ ipa cert-remove-hold 1032Copy to Clipboard Copied! Toggle word wrap Toggle overflow

第8章 スマートカード認証用の Identity Management の設定

Identity Management (IdM) では、以下によるスマートカード認証に対応しています。

- IdM 認証局が発行するユーザー証明書

- 外部認証局が発行するユーザー証明書

両方のタイプの証明書に対して、IdM でスマートカード認証を設定できます。このシナリオでは、rootca.pem CA 証明書は、信頼された外部の認証局の証明書を含むファイルです。

現在、IdM では、複数の CA が同じサブジェクト識別名 (DN) を共有していても、暗号的に異なる場合、それらの CA をインポートできません。

8.1. スマートカード認証用の IdM サーバーの設定

この手順では、Identity Management (IdM) の認証局 (CA) が信頼する <EXAMPLE.ORG> ドメインの CA によって証明書が発行されたユーザーに対して、スマートカード認証を有効にする方法について説明します。

前提条件

- IdM サーバーへの root アクセス権限がある。

ルート CA 証明書とすべての中間 CA 証明書がある。

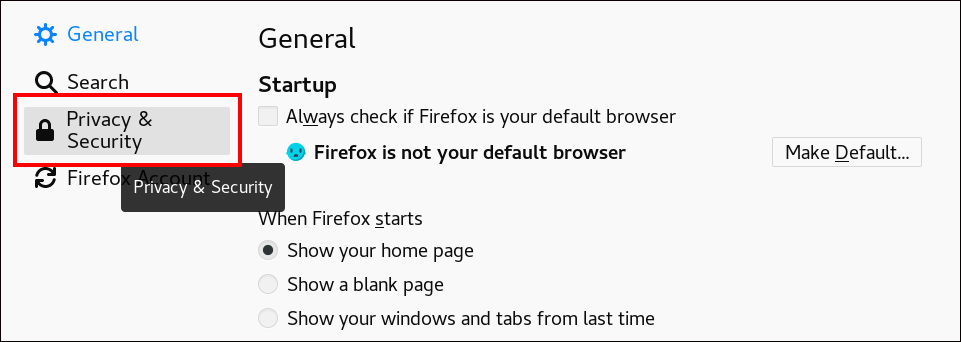

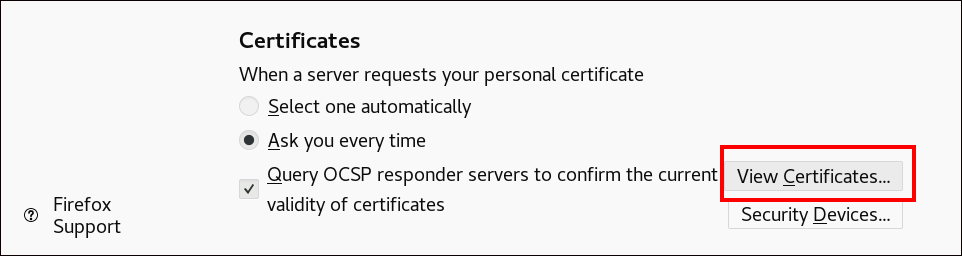

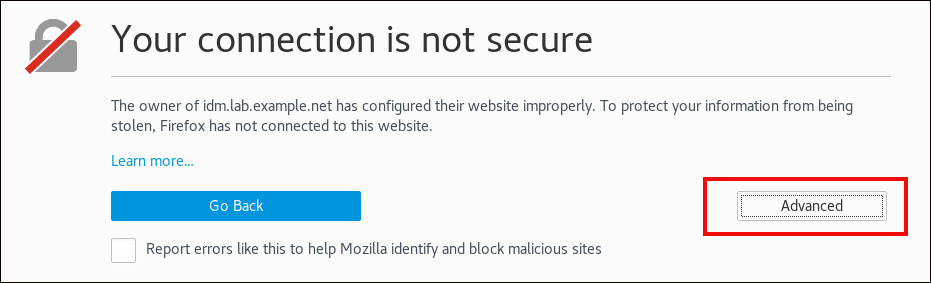

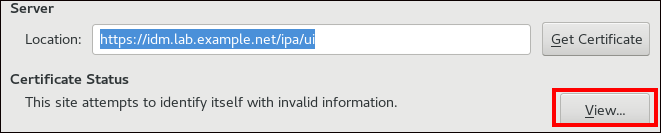

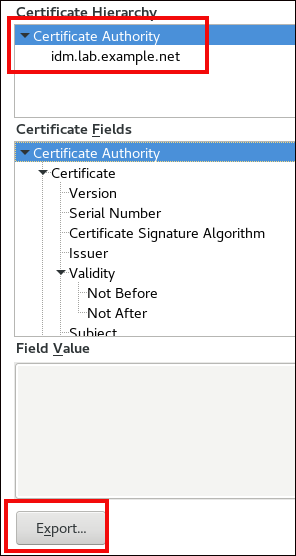

- <EXAMPLE.ORG> CA の証明書を直接、または 1 つ以上のサブ CA を通じて発行した root CA の証明書。証明書チェーンは、その CA が証明書を発行した Web ページからダウンロードできます。詳細は、証明書認証を有効にするためのブラウザーの設定 の手順 1 - 4a を参照してください。

-

IdM CA 証明書。IdM CA インスタンスが実行されている IdM サーバーの

/etc/ipa/ca.crtファイルから CA 証明書を取得できます。 - すべての中間 CA、つまり <EXAMPLE.ORG> CA と IdM CA の中間 CA の証明書。

手順

設定を行うディレクトリーを作成します。

mkdir ~/SmartCard/

[root@server]# mkdir ~/SmartCard/Copy to Clipboard Copied! Toggle word wrap Toggle overflow そのディレクトリーに移動します。

cd ~/SmartCard/

[root@server]# cd ~/SmartCard/Copy to Clipboard Copied! Toggle word wrap Toggle overflow PEM 形式のファイルに保存されている関連する CA 証明書を取得します。CA 証明書が DER などの異なる形式のファイルに保存されている場合は、これを PEM 形式に変換します。IdM 認証局の証明書は PEM 形式で、

/etc/ipa/ca.crtファイルにあります。DER ファイルを PEM ファイルに変換します。

openssl x509 -in <filename>.der -inform DER -out <filename>.pem -outform PEM

# openssl x509 -in <filename>.der -inform DER -out <filename>.pem -outform PEMCopy to Clipboard Copied! Toggle word wrap Toggle overflow 便宜上、設定を行うディレクトリーに証明書をコピーします。

cp /tmp/rootca.pem ~/SmartCard/ cp /tmp/subca.pem ~/SmartCard/ cp /tmp/issuingca.pem ~/SmartCard/

[root@server SmartCard]# cp /tmp/rootca.pem ~/SmartCard/ [root@server SmartCard]# cp /tmp/subca.pem ~/SmartCard/ [root@server SmartCard]# cp /tmp/issuingca.pem ~/SmartCard/Copy to Clipboard Copied! Toggle word wrap Toggle overflow オプション: 外部認証局の証明書を使用する場合は、

openssl x509ユーティリティーを使用してPEM形式のファイルの内容を表示し、IssuerとSubjectの値が正しいことを確認します。openssl x509 -noout -text -in rootca.pem | more

[root@server SmartCard]# openssl x509 -noout -text -in rootca.pem | moreCopy to Clipboard Copied! Toggle word wrap Toggle overflow 管理者の権限を使用して、組み込みの

ipa-adviseユーティリティーで設定スクリプトを生成します。kinit admin ipa-advise config-server-for-smart-card-auth > config-server-for-smart-card-auth.sh

[root@server SmartCard]# kinit admin [root@server SmartCard]# ipa-advise config-server-for-smart-card-auth > config-server-for-smart-card-auth.shCopy to Clipboard Copied! Toggle word wrap Toggle overflow config-server-for-smart-card-auth.shスクリプトは、以下の操作を実行します。- IdM Apache HTTP サーバーを設定します。

- キー配布センター (KDC) の Kerberos (PKINIT) で、初回認証用の公開鍵暗号化機能を有効にします。

- スマートカード認可要求を受け入れるように IdM Web UI を設定します。

スクリプトを実行し、root CA とサブ CA 証明書が含まれる PEM ファイルを引数として追加します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 注記ルート CA 証明書を、サブ CA 証明書の前に引数として追加します。また、CA またはサブ CA 証明書の有効期限が切れていないことを確認します。

オプション: ユーザー証明書を発行した認証局が Online Certificate Status Protocol (OCSP) レスポンダーを提供しない場合は、IdM Web UI への認証に対する OCSP チェックを無効にすることが必要になる場合があります。

/etc/httpd/conf.d/ssl.confファイルでSSLOCSPEnableパラメーターをoffに設定します。SSLOCSPEnable off

SSLOCSPEnable offCopy to Clipboard Copied! Toggle word wrap Toggle overflow 変更をすぐに有効にするには、Apache デーモン (httpd) を再起動します。

systemctl restart httpd

[root@server SmartCard]# systemctl restart httpdCopy to Clipboard Copied! Toggle word wrap Toggle overflow

警告IdM CA が発行したユーザー証明書のみを使用する場合は、OCSP チェックを無効にしないでください。OCSP レスポンダーは IdM に含まれます。

ユーザー証明書を発行した CA が、OCSP サービスリクエストをリッスンする場所に関する情報がユーザー証明書に含まれていない場合に、OCSP チェックを有効にしたまま、ユーザー証明書が IdM サーバーにより拒否されないようにする方法は、Apache mod_ssl 設定オプション の

SSLOCSPDefaultResponderディレクティブを参照してください。

これで、スマートカード認証にサーバーが設定されました。

トポロジー全体でスマートカード認証を有効にするには、各 IdM サーバーで手順を実行します。

8.2. Ansible を使用したスマートカード認証用の IdM サーバー設定

この手順では、Ansible を使用して、Identity Management (IdM) の認証局 (CA) が信頼する <EXAMPLE.ORG> ドメインの CA によって証明書が発行されたユーザーに対して、スマートカード認証を有効にします。

前提条件

-

IdM サーバーへの

rootアクセス権限がある。 -

IdM

adminのパスワードを把握している。 ルート CA 証明書、IdM CA 証明書、およびすべての中間 CA 証明書がある。

- <EXAMPLE.ORG> CA の証明書を直接、または 1 つ以上のサブ CA を通じて発行した root CA の証明書。証明書チェーンは、その CA が証明書を発行した Web ページからダウンロードできます。詳細は、証明書認証を有効にするためのブラウザーの設定 の手順 4 を参照してください。

-

IdM CA 証明書。CA 証明書は、任意の IdM CA サーバーの

/etc/ipa/ca.crtファイルから取得できます。 - <EXAMPLE.ORG> CA と IdM CA の中間にあるすべての CA の証明書。

次の要件を満たすように Ansible コントロールノードを設定している。

- Ansible バージョン 2.14 以降を使用している。

-

ansible-freeipaパッケージがインストールされている。 - ~/MyPlaybooks/ ディレクトリーに、IdM サーバーの完全修飾ドメイン名 (FQDN) を使用して Ansible インベントリーファイル を作成している (この例の場合)。

-

この例では、secret.yml Ansible Vault に

ipaadmin_passwordが保存されていることを前提としています。

-

ターゲットノード (

ansible-freeipaモジュールが実行されるノード) が、IdM クライアント、サーバー、またはレプリカとして IdM ドメインに含まれている。

手順

CA 証明書が

DERなどをはじめとする別の形式のファイルに保存されている場合、それらをPEM形式に変換します。openssl x509 -in <filename>.der -inform DER -out <filename>.pem -outform PEM

# openssl x509 -in <filename>.der -inform DER -out <filename>.pem -outform PEMCopy to Clipboard Copied! Toggle word wrap Toggle overflow IdM 認証局の証明書は

PEM形式で、/etc/ipa/ca.crtファイルにあります。オプション:

openssl x509ユーティリティーを使用してPEM形式のファイルの内容を表示し、IssuerとSubjectの値が正しいことを確認します。openssl x509 -noout -text -in root-ca.pem | more

# openssl x509 -noout -text -in root-ca.pem | moreCopy to Clipboard Copied! Toggle word wrap Toggle overflow ~/MyPlaybooks/ ディレクトリーに移動します。

cd ~/MyPlaybooks/

$ cd ~/MyPlaybooks/Copy to Clipboard Copied! Toggle word wrap Toggle overflow CA 証明書専用のサブディレクトリーを作成します。

mkdir SmartCard/

$ mkdir SmartCard/Copy to Clipboard Copied! Toggle word wrap Toggle overflow 便宜上、必要なすべての証明書を ~/MyPlaybooks/SmartCard/ ディレクトリーにコピーします。

cp /tmp/root-ca.pem ~/MyPlaybooks/SmartCard/ cp /tmp/intermediate-ca.pem ~/MyPlaybooks/SmartCard/ cp /etc/ipa/ca.crt ~/MyPlaybooks/SmartCard/ipa-ca.crt

# cp /tmp/root-ca.pem ~/MyPlaybooks/SmartCard/ # cp /tmp/intermediate-ca.pem ~/MyPlaybooks/SmartCard/ # cp /etc/ipa/ca.crt ~/MyPlaybooks/SmartCard/ipa-ca.crtCopy to Clipboard Copied! Toggle word wrap Toggle overflow Ansible インベントリーファイルで、以下を指定します。

- スマートカード認証用に設定する IdM サーバー。

- IdM 管理者パスワード。

CA の証明書へのパス (次の順序に従う)。

- ルート CA 証明書ファイル

- 中間 CA 証明書ファイル

- IdM CA 証明書ファイル

ファイルは次のようになります。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 次の内容で

install-smartcard-server.ymlplaybook を作成します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow - ファイルを保存します。

Ansible Playbook を実行します。Playbook ファイル、secret.yml ファイルを保護するパスワードを格納するファイル、およびインベントリーファイルを指定します。

ansible-playbook --vault-password-file=password_file -v -i inventory install-smartcard-server.yml

$ ansible-playbook --vault-password-file=password_file -v -i inventory install-smartcard-server.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow ipasmartcard_serverAnsible ロールは、次のアクションを実行します。- IdM Apache HTTP サーバーを設定します。

- キー配布センター (KDC) の Kerberos (PKINIT) で、初回認証用の公開鍵暗号化機能を有効にします。

- スマートカード認可要求を受け入れるように IdM Web UI を設定します。

オプション: ユーザー証明書を発行した認証局が Online Certificate Status Protocol (OCSP) レスポンダーを提供しない場合は、IdM Web UI への認証に対する OCSP チェックを無効にすることが必要になる場合があります。

rootとして IdM サーバーに接続します。ssh root@ipaserver.idm.example.com

ssh root@ipaserver.idm.example.comCopy to Clipboard Copied! Toggle word wrap Toggle overflow /etc/httpd/conf.d/ssl.confファイルでSSLOCSPEnableパラメーターをoffに設定します。SSLOCSPEnable off

SSLOCSPEnable offCopy to Clipboard Copied! Toggle word wrap Toggle overflow 変更をすぐに有効にするには、Apache デーモン (httpd) を再起動します。

systemctl restart httpd

# systemctl restart httpdCopy to Clipboard Copied! Toggle word wrap Toggle overflow

警告IdM CA が発行したユーザー証明書のみを使用する場合は、OCSP チェックを無効にしないでください。OCSP レスポンダーは IdM に含まれます。

ユーザー証明書を発行した CA が、OCSP サービスリクエストをリッスンする場所に関する情報がユーザー証明書に含まれていない場合に、OCSP チェックを有効にしたまま、ユーザー証明書が IdM サーバーにより拒否されないようにする方法は、Apache mod_ssl 設定オプション の

SSLOCSPDefaultResponderディレクティブを参照してください。

これで、インベントリーファイルにリストされているサーバーがスマートカード認証用に設定されました。

トポロジー全体でスマートカード認証を有効にするには、Ansible Playbook の hosts 変数を ipacluster に設定します。

--- - name: Playbook to setup smartcard for IPA server and replicas hosts: ipacluster [...]

---

- name: Playbook to setup smartcard for IPA server and replicas

hosts: ipacluster

[...]8.3. スマートカード認証用の IdM クライアントの設定

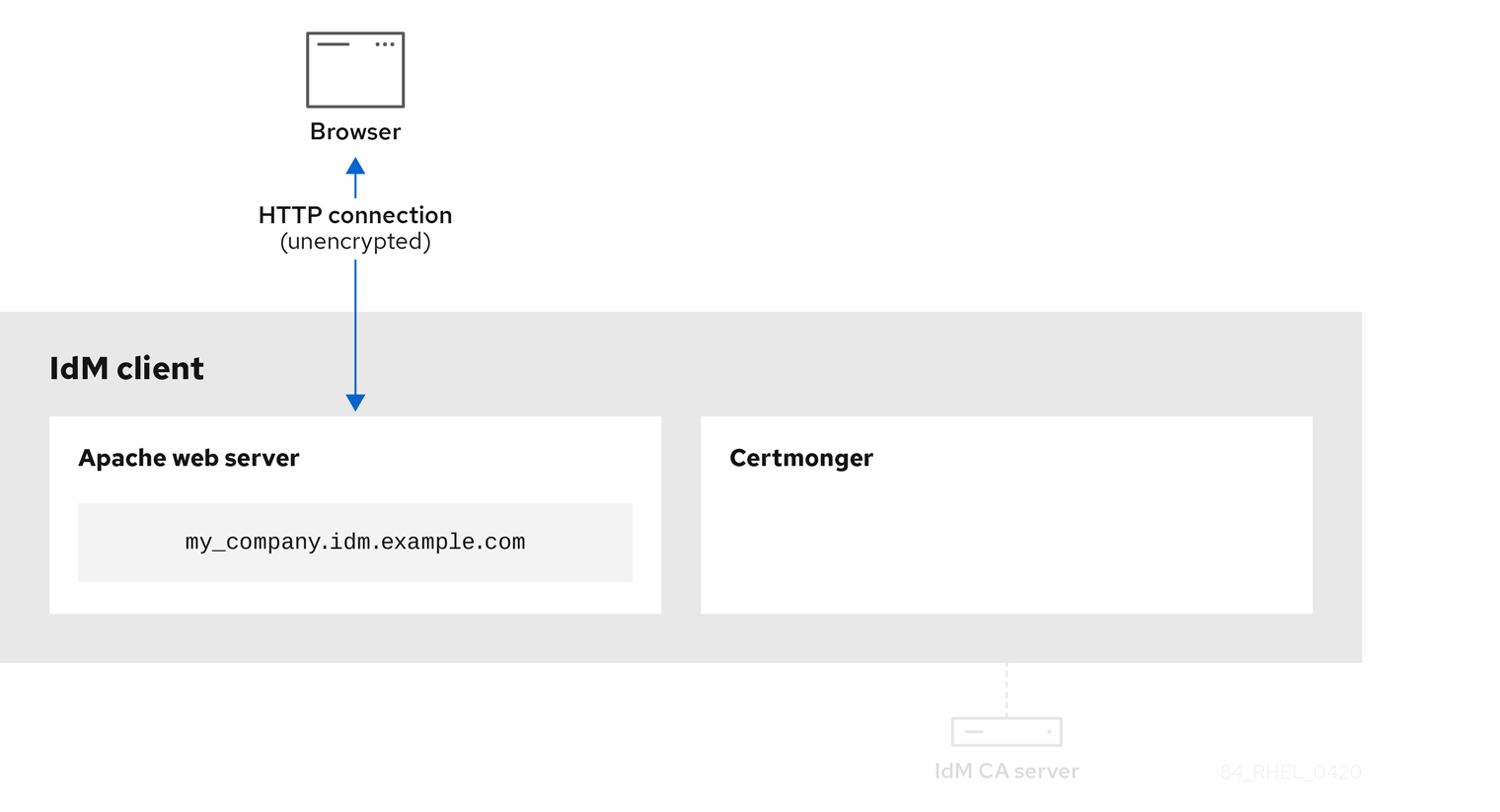

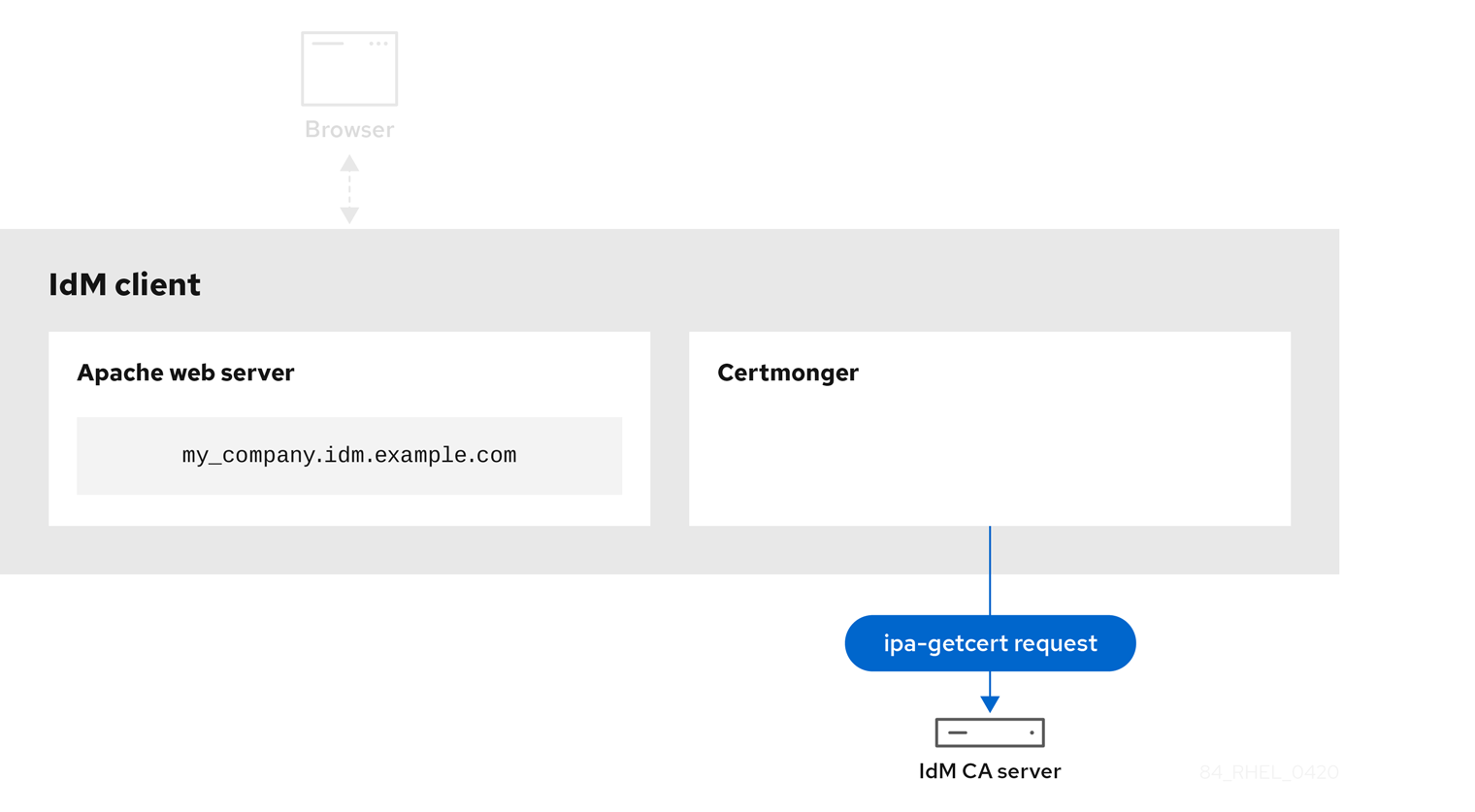

IdM クライアントをスマートカード認証用に設定できます。この手順は、認証にスマートカードを使用しているときに接続する各 IdM システム、クライアント、またはサーバーで実行する必要があります。たとえば、ホスト A からホスト B への ssh 接続を有効にするには、スクリプトをホスト B で実行する必要があります。

管理者として、以下を使用して、この手順でスマートカード認証を有効にします。

sshプロトコル詳細は、スマートカード認証を使用した SSH アクセスの設定 を参照してください。

- コンソールのログイン

- GNOME Display Manager (GDM)

-

suコマンド

この手順は、IdM Web UI に対する認証には必要ありません。IdM Web UI の認証には 2 つのホストが関係しますが、どちらも IdM クライアントである必要はありません。

- ブラウザーが実行されているマシン。マシンは IdM ドメインの外にある場合があります。

-

httpdが実行している IdM サーバー

以下の手順は、IdM サーバーではなく、IdM クライアントでスマートカード認証を設定していることを前提としています。このため、2 台のコンピューターが必要です。設定スクリプトを生成する IdM サーバーと、スクリプトを実行する IdM クライアントが必要になります。

前提条件

- スマートカード認証用の IdM サーバーの設定 に従って、IdM サーバーがスマートカード認証用に設定されている。

- IdM サーバーと IdM クライアントに root アクセス権限がある。

- ルート CA 証明書とすべての中間 CA 証明書があります。

-

--mkhomedirオプションを使用して IdM クライアントをインストールし、リモートユーザーが正常にログインできるようにしている。ホームディレクトリーを作成しない場合、デフォルトのログイン場所はディレクトリー構造のルート/になります。

手順

IdM サーバーで、管理者権限を使用して、

ipa-adviseで設定スクリプトを生成します。kinit admin ipa-advise config-client-for-smart-card-auth > config-client-for-smart-card-auth.sh

[root@server SmartCard]# kinit admin [root@server SmartCard]# ipa-advise config-client-for-smart-card-auth > config-client-for-smart-card-auth.shCopy to Clipboard Copied! Toggle word wrap Toggle overflow config-client-for-smart-card-auth.shスクリプトは、以下の操作を実行します。- スマートカードデーモンを設定する。

- システム全体のトラストストアを設定します。

- System Security Services Daemon (SSSD) を設定して、ユーザーがユーザー名とパスワード、またはスマートカードで認証できるようにします。スマートカード認証用の SSSD プロファイルオプションの詳細は、RHEL のスマートカード認証オプション を参照してください。

IdM サーバーから、IdM クライアントマシンの任意のディレクトリーに、スクリプトをコピーします。

scp config-client-for-smart-card-auth.sh root@client.idm.example.com:/root/SmartCard/ Password: config-client-for-smart-card-auth.sh 100% 2419 3.5MB/s 00:00

[root@server SmartCard]# scp config-client-for-smart-card-auth.sh root@client.idm.example.com:/root/SmartCard/ Password: config-client-for-smart-card-auth.sh 100% 2419 3.5MB/s 00:00Copy to Clipboard Copied! Toggle word wrap Toggle overflow 便宜上、IdM サーバーから、上の手順で使用した IdM クライアントマシンのディレクトリーに、PEM 形式の CA 証明書ファイルをコピーします。

scp {rootca.pem,subca.pem,issuingca.pem} root@client.idm.example.com:/root/SmartCard/ Password: rootca.pem 100% 1237 9.6KB/s 00:00 subca.pem 100% 2514 19.6KB/s 00:00 issuingca.pem 100% 2514 19.6KB/s 00:00[root@server SmartCard]# scp {rootca.pem,subca.pem,issuingca.pem} root@client.idm.example.com:/root/SmartCard/ Password: rootca.pem 100% 1237 9.6KB/s 00:00 subca.pem 100% 2514 19.6KB/s 00:00 issuingca.pem 100% 2514 19.6KB/s 00:00Copy to Clipboard Copied! Toggle word wrap Toggle overflow クライアントマシンで、スクリプトを実行し、CA 証明書を含む PEM ファイルを引数として追加します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 注記ルート CA 証明書を、サブ CA 証明書の前に引数として追加します。また、CA またはサブ CA 証明書の有効期限が切れていないことを確認します。

これで、クライアントがスマートカード認証に対して設定されました。

8.4. Ansible を使用したスマートカード認証用の IdM クライアント設定

ansible-freeipa ipasmartcard_client モジュールを使用して特定の Identity Management (IdM) クライアントを設定し、IdM ユーザーがスマートカードで認証できるようにするには、次の手順に従います。この手順を実行し、以下のいずれかを使用して IdM にアクセスする IdM ユーザーのスマートカード認証を有効にします。

sshプロトコル詳細は、スマートカード認証を使用した SSH アクセスの設定 を参照してください。

- コンソールのログイン

- GNOME Display Manager (GDM)

-

suコマンド

この手順は、IdM Web UI に対する認証には必要ありません。IdM Web UI の認証には 2 つのホストが関係しますが、どちらも IdM クライアントである必要はありません。

- ブラウザーが実行されているマシン。マシンは IdM ドメインの外にある場合があります。

-

httpdが実行している IdM サーバー

前提条件

- Ansible を使用したスマートカード認証用の IdM サーバー設定 に説明されているとおり、IdM サーバーがスマートカード認証用に設定されている。

- IdM サーバーと IdM クライアントに root アクセス権限がある。

- ルート CA 証明書、IdM CA 証明書、すべての中間 CA の証明書がある。

次の要件を満たすように Ansible コントロールノードを設定している。

- Ansible バージョン 2.14 以降を使用している。

-

ansible-freeipaパッケージがインストールされている。 - ~/MyPlaybooks/ ディレクトリーに、IdM サーバーの完全修飾ドメイン名 (FQDN) を使用して Ansible インベントリーファイル を作成している (この例の場合)。

-

この例では、secret.yml Ansible Vault に

ipaadmin_passwordが保存されていることを前提としています。

-

ターゲットノード (

ansible-freeipaモジュールが実行されるノード) が、IdM クライアント、サーバー、またはレプリカとして IdM ドメインに含まれている。

手順

CA 証明書が

DERなどをはじめとする別の形式のファイルに保存されている場合、それらをPEM形式に変換します。openssl x509 -in <filename>.der -inform DER -out <filename>.pem -outform PEM

# openssl x509 -in <filename>.der -inform DER -out <filename>.pem -outform PEMCopy to Clipboard Copied! Toggle word wrap Toggle overflow IdM CA 証明書は

PEM形式で、/etc/ipa/ca.crtファイルにあります。オプション:

openssl x509ユーティリティーを使用してPEM形式のファイルの内容を表示し、IssuerとSubjectの値が正しいことを確認します。openssl x509 -noout -text -in root-ca.pem | more

# openssl x509 -noout -text -in root-ca.pem | moreCopy to Clipboard Copied! Toggle word wrap Toggle overflow Ansible コントロールノードで、~/MyPlaybooks/ ディレクトリーに移動します。

cd ~/MyPlaybooks/

$ cd ~/MyPlaybooks/Copy to Clipboard Copied! Toggle word wrap Toggle overflow CA 証明書専用のサブディレクトリーを作成します。

mkdir SmartCard/

$ mkdir SmartCard/Copy to Clipboard Copied! Toggle word wrap Toggle overflow 便宜上、必要なすべての証明書を ~/MyPlaybooks/SmartCard/ ディレクトリーにコピーします。以下はその例です。

cp /tmp/root-ca.pem ~/MyPlaybooks/SmartCard/ cp /tmp/intermediate-ca.pem ~/MyPlaybooks/SmartCard/ cp /etc/ipa/ca.crt ~/MyPlaybooks/SmartCard/ipa-ca.crt

# cp /tmp/root-ca.pem ~/MyPlaybooks/SmartCard/ # cp /tmp/intermediate-ca.pem ~/MyPlaybooks/SmartCard/ # cp /etc/ipa/ca.crt ~/MyPlaybooks/SmartCard/ipa-ca.crtCopy to Clipboard Copied! Toggle word wrap Toggle overflow Ansible インベントリーファイルで、以下を指定します。

- スマートカード認証用に設定する IdM クライアント。

- IdM 管理者パスワード。

CA の証明書へのパス (次の順序に従う)。

- ルート CA 証明書ファイル

- 中間 CA 証明書ファイル

- IdM CA 証明書ファイル

ファイルは次のようになります。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 次の内容で

install-smartcard-clients.ymlplaybook を作成します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow - ファイルを保存します。

Ansible Playbook を実行します。Playbook とインベントリーファイルを指定します。

ansible-playbook --vault-password-file=password_file -v -i inventory install-smartcard-clients.yml

$ ansible-playbook --vault-password-file=password_file -v -i inventory install-smartcard-clients.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow ipasmartcard_clientAnsible ロールは、次のアクションを実行します。- スマートカードデーモンを設定する。

- システム全体のトラストストアを設定します。

- System Security Services Daemon (SSSD) を設定して、ユーザーがユーザー名とパスワード、またはスマートカードで認証できるようにします。スマートカード認証用の SSSD プロファイルオプションの詳細は、RHEL のスマートカード認証オプション を参照してください。

これで、インベントリーファイルの ipaclients セクションにリストされているクライアントがスマートカード認証用に設定されました。

--mkhomedir オプションを使用して IdM クライアントをインストールしている場合、リモートユーザーはホームディレクトリーにログインできます。それ以外の場合、デフォルトのログイン場所はディレクトリー構造のルート / です。

8.5. IdM Web UI でユーザーエントリーに証明書を追加する

IdM Web UI でユーザーエントリーに外部証明書を追加できます。

証明書全体をアップロードする代わりに、IdM のユーザーエントリーに証明書マッピングデータをアップロードすることもできます。システム管理者向けのスマートカード認証の設定を容易にするために、完全な証明書または証明書マッピングデータのいずれかが含まれるユーザーエントリーを、対応する証明書マッピングルールと併用できます。詳細は以下を参照してください。

ユーザーの証明書が IdM 認証局によって発行された場合、証明書はユーザーエントリーにすでに保存されているため、この手順に従う必要はありません。

前提条件

- ユーザーエントリーに追加できる証明書がある。

手順

- 別のユーザーに証明書を追加する場合は、管理者として IdM Web UI にログインします。独自のプロファイルに証明書を追加する場合は、管理者の認証情報が必要ありません。

-

Users→Active users→sc_userの順に移動します。 -

Certificateオプションを探して、Addをクリックします。 コマンドラインで、

catユーティリティーまたはテキストエディターを使用して、PEM形式の証明書を表示します。cat testuser.crt

[user@client SmartCard]$ cat testuser.crtCopy to Clipboard Copied! Toggle word wrap Toggle overflow - CLI で、証明書をコピーし、Web UI で開いたウィンドウにこれを貼り付けます。

-

Addをクリックします。

sc_user エントリーに外部証明書が含まれるようになりました。

8.6. IdM CLI でユーザーエントリーに証明書を追加する

IdM CLI でユーザーエントリーに外部証明書を追加できます。

証明書全体をアップロードする代わりに、IdM のユーザーエントリーに証明書マッピングデータをアップロードすることもできます。システム管理者向けのスマートカード認証の設定を容易にするために、完全な証明書または証明書マッピングデータのいずれかが含まれるユーザーエントリーを、対応する証明書マッピングルールと併用できます。詳細は、認証を設定するための証明書マッピングルール を参照してください。

ユーザーの証明書が IdM 認証局によって発行された場合、証明書はユーザーエントリーにすでに保存されているため、この手順に従う必要はありません。

前提条件

- ユーザーエントリーに追加できる証明書がある。

手順

別のユーザーに証明書を追加する場合は、管理者として IdM CLI にログインします。

kinit admin

[user@client SmartCard]$ kinit adminCopy to Clipboard Copied! Toggle word wrap Toggle overflow 独自のプロファイルに証明書を追加する場合は、管理者の認証情報が必要ありません。

kinit <smartcard_user>

[user@client SmartCard]$ kinit <smartcard_user>Copy to Clipboard Copied! Toggle word wrap Toggle overflow ヘッダーとフッターのある証明書を含む環境変数を作成し、1 行に連結します。これは、

ipa user-add-certコマンドで必要な形式です。export CERT=`openssl x509 -outform der -in testuser.crt | base64 -w0 -`

[user@client SmartCard]$ export CERT=`openssl x509 -outform der -in testuser.crt | base64 -w0 -`Copy to Clipboard Copied! Toggle word wrap Toggle overflow testuser.crtファイルの証明書は、PEM形式である必要があることに注意してください。ipa user-add-certコマンドを使用して、<smartcard_user> のプロファイルに証明書を追加します。ipa user-add-cert <smartcard_user> --certificate=$CERT

[user@client SmartCard]$ ipa user-add-cert <smartcard_user> --certificate=$CERTCopy to Clipboard Copied! Toggle word wrap Toggle overflow

<smartcard_user> エントリーに外部証明書が含まれるようになります。

8.7. スマートカードを管理および使用するツールのインストール

スマートカードを設定する前に、対応するツール (証明書を生成して pscd サービスを起動できるもの) をインストールする必要があります。

前提条件

-

root権限がある。

手順

openscパッケージおよびgnutls-utilsパッケージをインストールします。dnf -y install opensc gnutls-utils

# dnf -y install opensc gnutls-utilsCopy to Clipboard Copied! Toggle word wrap Toggle overflow pcscdサービスを開始します。systemctl start pcscd

# systemctl start pcscdCopy to Clipboard Copied! Toggle word wrap Toggle overflow

検証

pcscdサービスが起動して実行されていることを確認します。systemctl status pcscd

# systemctl status pcscdCopy to Clipboard Copied! Toggle word wrap Toggle overflow

8.8. スマートカードを準備し、証明書と鍵をスマートカードにアップロードする

pkcs15-init ツールを使用してスマートカードを設定するには、この手順に従います。このツールは、以下を設定するのに役立ちます。

- スマートカードの消去

- 新しい PIN および任意の PIN ブロック解除キー (PUK) の設定

- スマートカードでの新規スロットの作成

- スロットへの証明書、秘密鍵、および公開鍵の保存

- 必要に応じて、特定のスマートカードではこのタイプのファイナライズが必要なため、スマートカードの設定をロックします。

pkcs15-init ツールは、すべてのスマートカードで機能するとは限りません。使用しているスマートカードで動作するツールを使用する必要があります。

前提条件

pkcs15-initツールを含むopenscパッケージがインストールされている。詳細は スマートカードを管理および使用するツールのインストール を参照してください。

- カードがリーダーに挿入され、コンピューターに接続されている。

-

スマートカードに保存する秘密鍵、公開鍵、および証明書がある。この手順の

testuser.key、testuserpublic.key、およびtestuser.crtは、秘密鍵、公開鍵、および証明書に使用される名前です。 - 現在のスマートカードユーザー PIN およびセキュリティーオフィス PIN (SO-PIN)

手順

スマートカードを消去して PIN で自身を認証します。

pkcs15-init --erase-card --use-default-transport-keys Using reader with a card: Reader name PIN [Security Officer PIN] required. Please enter PIN [Security Officer PIN]:

$ pkcs15-init --erase-card --use-default-transport-keys Using reader with a card: Reader name PIN [Security Officer PIN] required. Please enter PIN [Security Officer PIN]:Copy to Clipboard Copied! Toggle word wrap Toggle overflow カードが削除されました。

スマートカードを初期化し、ユーザーの PIN と PUK を設定します。また、セキュリティー担当者の PIN と PUK を設定します。

pkcs15-init --create-pkcs15 --use-default-transport-keys \ --pin 963214 --puk 321478 --so-pin 65498714 --so-puk 784123 Using reader with a card: Reader name$ pkcs15-init --create-pkcs15 --use-default-transport-keys \ --pin 963214 --puk 321478 --so-pin 65498714 --so-puk 784123 Using reader with a card: Reader nameCopy to Clipboard Copied! Toggle word wrap Toggle overflow pcks15-initツールは、スマートカードに新しいスロットを作成します。スロットのラベルと認証 ID を設定します。

pkcs15-init --store-pin --label testuser \ --auth-id 01 --so-pin 65498714 --pin 963214 --puk 321478 Using reader with a card: Reader name$ pkcs15-init --store-pin --label testuser \ --auth-id 01 --so-pin 65498714 --pin 963214 --puk 321478 Using reader with a card: Reader nameCopy to Clipboard Copied! Toggle word wrap Toggle overflow ラベルは人間が判読できる値に設定されます (この場合は

testuser)。auth-idは 16 進数の値である必要があります。この場合、01に設定されます。スマートカードの新しいスロットに秘密鍵を保存し、ラベルを付けます。

pkcs15-init --store-private-key testuser.key --label testuser_key \ --auth-id 01 --id 01 --pin 963214 Using reader with a card: Reader name$ pkcs15-init --store-private-key testuser.key --label testuser_key \ --auth-id 01 --id 01 --pin 963214 Using reader with a card: Reader nameCopy to Clipboard Copied! Toggle word wrap Toggle overflow 注記--idに指定する値は、秘密鍵を保存するときと、次の手順で証明書を保存するときに同じである必要があります。--idに独自の値を指定することを推奨します。そうしないと、より複雑な値がツールによって計算されます。スマートカードの新しいスロットに証明書を保存し、ラベル付けします。

pkcs15-init --store-certificate testuser.crt --label testuser_crt \ --auth-id 01 --id 01 --format pem --pin 963214 Using reader with a card: Reader name$ pkcs15-init --store-certificate testuser.crt --label testuser_crt \ --auth-id 01 --id 01 --format pem --pin 963214 Using reader with a card: Reader nameCopy to Clipboard Copied! Toggle word wrap Toggle overflow オプション: スマートカードの新しいスロットに公開鍵を保存し、ラベルを付けます。

pkcs15-init --store-public-key testuserpublic.key \ --label testuserpublic_key --auth-id 01 --id 01 --pin 963214 Using reader with a card: Reader name$ pkcs15-init --store-public-key testuserpublic.key \ --label testuserpublic_key --auth-id 01 --id 01 --pin 963214 Using reader with a card: Reader nameCopy to Clipboard Copied! Toggle word wrap Toggle overflow 注記公開鍵が秘密鍵または証明書に対応する場合は、秘密鍵または証明書の ID と同じ ID を指定します。

オプション: スマートカードの中には、設定をロックしてカードをファイナライズする必要があるものもあります。

pkcs15-init -F

$ pkcs15-init -FCopy to Clipboard Copied! Toggle word wrap Toggle overflow この段階で、スマートカードの新しく作成されたスロットに、証明書、秘密鍵、公開鍵が含まれています。ユーザーの PIN と PUK、およびセキュリティー担当者の PIN と PUK も作成しました。

8.9. スマートカードを使用した IdM へのログイン

スマートカードを使用して IdM Web UI にログインできます。

前提条件

- Web ブラウザーが、スマートカード認証を使用できるように設定されている。

- IdM サーバーはスマートカード認証用に設定されています。

- スマートカードにインストールされた証明書は、IdM サーバーによって発行されるか、IdM のユーザーエントリーに追加されています。

- スマートカードのロックを解除するために必要な PIN を知っています。

- スマートカードがリーダーに挿入されました。

手順

- ブラウザーで IdM Web UI を開きます。

- Log In Using Certificate をクリックします。

Password Required ダイアログボックスが開いたら、スマートカードのロックを解除する PIN を追加して、OK ボタンをクリックします。

User Identification Request ダイアログボックスが開きます。

スマートカードに複数の証明書が含まれている場合は、Choose a certificate to present as identification の下にあるドロップダウンリストで、認証に使用する証明書を選択します。

- OK ボタンをクリックします。

これで、IdM Web UI に正常にログインできるようになりました。

8.10. IdM クライアントでスマートカード認証を使用して GDM にログインする

GNOME Desktop Manager (GDM) には認証が必要です。パスワードは使用できますが、認証にスマートカードを使用することもできます。

以下の手順に従って、スマートカード認証を使用して GDM にアクセスします。

前提条件

- システムはスマートカード認証用に設定されています。詳細は、スマートカード認証用の IdM クライアントの設定 を参照してください。

- スマートカードに、証明書と秘密鍵が含まれている。

- ユーザーアカウントは、IdM ドメインのメンバーです。

スマートカードの証明書は、以下を使用してユーザーエントリーにマッピングします。

- 特定のユーザーエントリーへの証明書の割り当て。詳細は、IdM Web UI でのユーザーエントリーへの証明書追加 または IdM CLI でのユーザーエントリーへの証明書追加 を参照してください。

- アカウントに適用される証明書マッピングデータ。詳細は、スマートカードにおける認証を設定するための証明書マッピングルール を参照してください。

手順

- スマートカードをリーダーに挿入します。

- スマートカード PIN を入力します。

- Sign In をクリックします。

RHEL システムにログインし、IdM サーバーが提供する TGT がある。

検証

端末 ウィンドウで

klistを入力し、結果を確認します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow

8.11. su コマンドでのスマートカード認証の使用

別のユーザーへの変更には認証が必要です。パスワードまたは証明書を使用できます。以下の手順に従って、su コマンドでスマートカードを使用します。これは、su コマンドを入力すると、スマートカード PIN の入力が求められます。

前提条件

IdM サーバーとクライアントがスマートカード認証用に設定されました。

- スマートカード認証用の IdM サーバーの設定 を参照してください。

- スマートカード認証用の IdM クライアントの設定 を参照してください。

- スマートカードに、証明書と秘密鍵が含まれている。スマートカードでの証明書の保存 を参照してください。

- カードがリーダーに挿入され、コンピューターに接続されている。

手順

端末で、

suコマンドで別のユーザーに移動します。su - <user_name> PIN for smart_card

$ su - <user_name> PIN for smart_cardCopy to Clipboard Copied! Toggle word wrap Toggle overflow 設定が正しい場合は、スマートカードの PIN を入力するよう求められます。

第9章 IdM でスマートカード認証用に ADCS が発行した証明書の設定

以下の場合は、Active Directory (AD) 証明書サービスによって証明書が発行されたユーザーに対して IdM でスマートカード認証を設定します。

- デプロイメントが、Identity Management (IdM) と Active Directory (AD) と間のフォレスト間の信頼に基づいている場合

- AD にアカウントが保存されているユーザーに対してスマートカード認証を許可する必要がある場合

- 証明書が Active Directory Certificate Services (ADCS) に作成および保存される場合

前提条件

Identity Management (IdM) および Active Directory (AD) 信頼がインストールされている。

詳細は、IdM と AD との間の信頼のインストール を参照してください。

- Active Directory Certificate Services (ADCS) がインストールされ、ユーザーの証明書が生成されている。

9.1. 信頼の設定と証明書の使用に必要な Windows Server 設定

Windows Server で以下を設定する必要があります。

- Active Directory Certificate Services (ADCS) をインストールする

- 認証局を作成する

- 認証局の Web 登録を使用する場合は、Internet Information Services (IIS) を設定する

エクスポートされた証明書が次の基準を満たしている必要があります。

-

鍵には

2048ビット以上が必要 - 秘密鍵を含める

Personal Information Exchange (

PKCS #12(.PFX)) の形式の証明書が必要- 証明書のプライバシーを有効にする

9.2. sftp を使用して Active Directory から証明書のコピー

スマートカード認証を使用できるようにするには、次の証明書ファイルをコピーする必要があります。

-

IdM サーバーにある

CER形式のルート CA 証明書 (adcs-winserver-ca.cer) -

IdM クライアントの

PFX形式の秘密鍵を持つユーザー証明書 (aduser1.pfx)

この手順では、SSH アクセスが許可されていることを想定しています。SSH が使用できない場合、ユーザーは AD サーバーから IdM サーバーおよびクライアントにファイルをコピーする必要があります。

手順

IdM サーバー から接続し、

adcs-winserver-ca.cerルート証明書を IdM サーバーにコピーします。Copy to Clipboard Copied! Toggle word wrap Toggle overflow IdM クライアント から接続し、

aduser1.pfxユーザー証明書をクライアントにコピーします。Copy to Clipboard Copied! Toggle word wrap Toggle overflow

これで、CA 証明書は IdM サーバーに保存され、ユーザー証明書はクライアントマシンに保存されます。

9.3. ADCS 証明書を使用したスマートカード認証用の IdM サーバーおよびクライアントの設定

IdM 環境でスマートカード認証を使用できるように、IdM (Identity Management) サーバーおよびクライアントを設定する必要があります。IdM には、以下に示す必要な変更をすべて行う ipa-advise スクリプトが含まれています。

- 必要なパッケージをインストールする

- IdM サーバーおよびクライアントを設定する

- CA 証明書を所定の場所にコピーする

IdM サーバーで ipa-advise を実行できるようになります。

以下の手順に従って、スマートカード認証用にサーバーとクライアントを設定します。

-

IdM サーバー -

ipa-adviseスクリプトを準備して、スマートカード認証用に IdM サーバーを設定します。 -

IdM サーバー -

ipa-adviseスクリプトを準備して、スマートカード認証用に IdM クライアントを設定します。 -

IdM サーバー - AD 証明書を使用して IdM サーバーに

ipa-adviseサーバースクリプトを適用します。 - クライアントスクリプトを IdM クライアントマシンに移動します。

-

IdM サーバー - AD 証明書を使用して IdM クライアントに

ipa-adviseクライアントスクリプトを適用します。

前提条件

- 証明書が IdM サーバーにコピーされている。

- Kerberos チケットを取得している。

- 管理者権限を持つユーザーとしてログインしている。

手順

IdM サーバーで、クライアントを設定する

ipa-adviseスクリプトを使用します。ipa-advise config-client-for-smart-card-auth > sc_client.sh

[root@idmserver ~]# ipa-advise config-client-for-smart-card-auth > sc_client.shCopy to Clipboard Copied! Toggle word wrap Toggle overflow IdM サーバーで、サーバーを設定する

ipa-adviseスクリプトを使用します。ipa-advise config-server-for-smart-card-auth > sc_server.sh

[root@idmserver ~]# ipa-advise config-server-for-smart-card-auth > sc_server.shCopy to Clipboard Copied! Toggle word wrap Toggle overflow IdM サーバーで、スクリプトを実行します。

sh -x sc_server.sh adcs-winserver-ca.cer

[root@idmserver ~]# sh -x sc_server.sh adcs-winserver-ca.cerCopy to Clipboard Copied! Toggle word wrap Toggle overflow - IdM Apache HTTP サーバーを設定します。

- キー配布センター (KDC) の Kerberos (PKINIT) で、初回認証用の公開鍵暗号化機能を有効にします。

- スマートカード認可要求を受け入れるように IdM Web UI を設定します。

sc_client.shスクリプトをクライアントシステムにコピーします。scp sc_client.sh root@client1.idm.example.com:/root Password: sc_client.sh 100% 2857 1.6MB/s 00:00

[root@idmserver ~]# scp sc_client.sh root@client1.idm.example.com:/root Password: sc_client.sh 100% 2857 1.6MB/s 00:00Copy to Clipboard Copied! Toggle word wrap Toggle overflow Windows 証明書をクライアントシステムにコピーします。

scp adcs-winserver-ca.cer root@client1.idm.example.com:/root Password: adcs-winserver-ca.cer 100% 1254 952.0KB/s 00:00

[root@idmserver ~]# scp adcs-winserver-ca.cer root@client1.idm.example.com:/root Password: adcs-winserver-ca.cer 100% 1254 952.0KB/s 00:00Copy to Clipboard Copied! Toggle word wrap Toggle overflow クライアントシステムで、クライアントスクリプトを実行します。

sh -x sc_client.sh adcs-winserver-ca.cer

[root@idmclient1 ~]# sh -x sc_client.sh adcs-winserver-ca.cerCopy to Clipboard Copied! Toggle word wrap Toggle overflow

CA 証明書が正しい形式で IdM サーバーおよびクライアントシステムにインストールされます。次のステップは、ユーザー証明書をスマートカード自体にコピーすることです。

9.4. PFX ファイルの変換

PFX (PKCS#12) ファイルをスマートカードに保存する前に、以下を行う必要があります。

- ファイルを PEM 形式に変換する

- 秘密鍵と証明書を 2 つの異なるファイルに抽出する

前提条件

- PFX ファイルが IdM クライアントマシンにコピーされます。

手順

IdM クライアントで、ファイルを PEM 形式に変換します。

openssl pkcs12 -in aduser1.pfx -out aduser1_cert_only.pem -clcerts -nodes Enter Import Password:

[root@idmclient1 ~]# openssl pkcs12 -in aduser1.pfx -out aduser1_cert_only.pem -clcerts -nodes Enter Import Password:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 鍵を別のファイルにデプロイメントします。

openssl pkcs12 -in adduser1.pfx -nocerts -out adduser1.pem > aduser1.key

[root@idmclient1 ~]# openssl pkcs12 -in adduser1.pfx -nocerts -out adduser1.pem > aduser1.keyCopy to Clipboard Copied! Toggle word wrap Toggle overflow パブリック証明書を別のファイルにデプロイメントします。

openssl pkcs12 -in adduser1.pfx -clcerts -nokeys -out aduser1_cert_only.pem > aduser1.crt

[root@idmclient1 ~]# openssl pkcs12 -in adduser1.pfx -clcerts -nokeys -out aduser1_cert_only.pem > aduser1.crtCopy to Clipboard Copied! Toggle word wrap Toggle overflow

この時点で、aduser1.key および aduser1.crt をスマートカードに保存できます。

9.5. スマートカードを管理および使用するツールのインストール

スマートカードを設定する前に、対応するツール (証明書を生成して pscd サービスを起動できるもの) をインストールする必要があります。

前提条件

-

root権限がある。

手順

openscパッケージおよびgnutls-utilsパッケージをインストールします。dnf -y install opensc gnutls-utils

# dnf -y install opensc gnutls-utilsCopy to Clipboard Copied! Toggle word wrap Toggle overflow pcscdサービスを開始します。systemctl start pcscd

# systemctl start pcscdCopy to Clipboard Copied! Toggle word wrap Toggle overflow

検証

pcscdサービスが起動して実行されていることを確認します。systemctl status pcscd

# systemctl status pcscdCopy to Clipboard Copied! Toggle word wrap Toggle overflow

9.6. スマートカードを準備し、証明書と鍵をスマートカードにアップロードする

pkcs15-init ツールを使用してスマートカードを設定するには、この手順に従います。このツールは、以下を設定するのに役立ちます。

- スマートカードの消去

- 新しい PIN および任意の PIN ブロック解除キー (PUK) の設定

- スマートカードでの新規スロットの作成

- スロットへの証明書、秘密鍵、および公開鍵の保存

- 必要に応じて、特定のスマートカードではこのタイプのファイナライズが必要なため、スマートカードの設定をロックします。

pkcs15-init ツールは、すべてのスマートカードで機能するとは限りません。使用しているスマートカードで動作するツールを使用する必要があります。

前提条件

pkcs15-initツールを含むopenscパッケージがインストールされている。詳細は スマートカードを管理および使用するツールのインストール を参照してください。

- カードがリーダーに挿入され、コンピューターに接続されている。

-

スマートカードに保存する秘密鍵、公開鍵、および証明書がある。この手順の

testuser.key、testuserpublic.key、およびtestuser.crtは、秘密鍵、公開鍵、および証明書に使用される名前です。 - 現在のスマートカードユーザー PIN およびセキュリティーオフィス PIN (SO-PIN)

手順

スマートカードを消去して PIN で自身を認証します。

pkcs15-init --erase-card --use-default-transport-keys Using reader with a card: Reader name PIN [Security Officer PIN] required. Please enter PIN [Security Officer PIN]:

$ pkcs15-init --erase-card --use-default-transport-keys Using reader with a card: Reader name PIN [Security Officer PIN] required. Please enter PIN [Security Officer PIN]:Copy to Clipboard Copied! Toggle word wrap Toggle overflow カードが削除されました。

スマートカードを初期化し、ユーザーの PIN と PUK を設定します。また、セキュリティー担当者の PIN と PUK を設定します。

pkcs15-init --create-pkcs15 --use-default-transport-keys \ --pin 963214 --puk 321478 --so-pin 65498714 --so-puk 784123 Using reader with a card: Reader name$ pkcs15-init --create-pkcs15 --use-default-transport-keys \ --pin 963214 --puk 321478 --so-pin 65498714 --so-puk 784123 Using reader with a card: Reader nameCopy to Clipboard Copied! Toggle word wrap Toggle overflow pcks15-initツールは、スマートカードに新しいスロットを作成します。スロットのラベルと認証 ID を設定します。

pkcs15-init --store-pin --label testuser \ --auth-id 01 --so-pin 65498714 --pin 963214 --puk 321478 Using reader with a card: Reader name$ pkcs15-init --store-pin --label testuser \ --auth-id 01 --so-pin 65498714 --pin 963214 --puk 321478 Using reader with a card: Reader nameCopy to Clipboard Copied! Toggle word wrap Toggle overflow ラベルは人間が判読できる値に設定されます (この場合は

testuser)。auth-idは 16 進数の値である必要があります。この場合、01に設定されます。スマートカードの新しいスロットに秘密鍵を保存し、ラベルを付けます。

pkcs15-init --store-private-key testuser.key --label testuser_key \ --auth-id 01 --id 01 --pin 963214 Using reader with a card: Reader name$ pkcs15-init --store-private-key testuser.key --label testuser_key \ --auth-id 01 --id 01 --pin 963214 Using reader with a card: Reader nameCopy to Clipboard Copied! Toggle word wrap Toggle overflow 注記--idに指定する値は、秘密鍵を保存するときと、次の手順で証明書を保存するときに同じである必要があります。--idに独自の値を指定することを推奨します。そうしないと、より複雑な値がツールによって計算されます。スマートカードの新しいスロットに証明書を保存し、ラベル付けします。

pkcs15-init --store-certificate testuser.crt --label testuser_crt \ --auth-id 01 --id 01 --format pem --pin 963214 Using reader with a card: Reader name$ pkcs15-init --store-certificate testuser.crt --label testuser_crt \ --auth-id 01 --id 01 --format pem --pin 963214 Using reader with a card: Reader nameCopy to Clipboard Copied! Toggle word wrap Toggle overflow オプション: スマートカードの新しいスロットに公開鍵を保存し、ラベルを付けます。

pkcs15-init --store-public-key testuserpublic.key \ --label testuserpublic_key --auth-id 01 --id 01 --pin 963214 Using reader with a card: Reader name$ pkcs15-init --store-public-key testuserpublic.key \ --label testuserpublic_key --auth-id 01 --id 01 --pin 963214 Using reader with a card: Reader nameCopy to Clipboard Copied! Toggle word wrap Toggle overflow 注記公開鍵が秘密鍵または証明書に対応する場合は、秘密鍵または証明書の ID と同じ ID を指定します。

オプション: スマートカードの中には、設定をロックしてカードをファイナライズする必要があるものもあります。

pkcs15-init -F

$ pkcs15-init -FCopy to Clipboard Copied! Toggle word wrap Toggle overflow この段階で、スマートカードの新しく作成されたスロットに、証明書、秘密鍵、公開鍵が含まれています。ユーザーの PIN と PUK、およびセキュリティー担当者の PIN と PUK も作成しました。

9.7. sssd.conf でタイムアウトの設定

スマートカード証明書による認証は、SSSD で使用されるデフォルトのタイムアウトよりも時間がかかる場合があります。タイムアウトの期限切れは次の原因で発生する可能性があります。

- 読み込みが遅い

- 物理デバイスから仮想環境への転送

- スマートカードに保存されている証明書が多すぎる

- OCSP レスポンダーからの応答が遅い (証明書の検証に OCSP (Online Certificate Status Protocol) を使用している場合)

この場合は、sssd.conf ファイルにある次のタイムアウトを、たとえば 60 秒まで延長できます。

-

p11_child_timeout -

krb5_auth_timeout

前提条件

- root としてログインしている。

手順

sssd.confファイルを開きます。vim /etc/sssd/sssd.conf

[root@idmclient1 ~]# vim /etc/sssd/sssd.confCopy to Clipboard Copied! Toggle word wrap Toggle overflow p11_child_timeoutの値を変更します。[pam] p11_child_timeout = 60

[pam] p11_child_timeout = 60Copy to Clipboard Copied! Toggle word wrap Toggle overflow krb5_auth_timeoutの値を変更します。[domain/IDM.EXAMPLE.COM] krb5_auth_timeout = 60

[domain/IDM.EXAMPLE.COM] krb5_auth_timeout = 60Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 設定を保存します。

これで、スマートカードとのやり取りを 1 分間 (60 秒) 実行できるようになります。1 分経過すると、タイムアウトで認証が失敗します。

9.8. スマートカード認証用の証明書マッピングルールの作成

AD (Active Directory) および IdM (Identity Management) にアカウントを持つユーザーに対して証明書を 1 つ使用する場合は、IdM サーバーで証明書マッピングルールを作成できます。

このようなルールを作成すると、ユーザーは両方のドメインのスマートカードで認証できます。

証明書マッピングルールの詳細は、認証を設定するための証明書マッピングルール を参照してください。

第10章 Identity Management での証明書マッピングルールの設定

証明書マッピングルールは、Identity Management (IdM) 管理者が特定のユーザーの証明書にアクセスしない場合に、シナリオで証明書を使用して認証できるため便利な方法です。これは通常、証明書が外部の認証局によって発行されたことが原因です。

10.1. 認証を設定するための証明書マッピングルール

次のシナリオでは、証明書マッピングルールの設定が必要になる場合があります。

- 証明書は、IdM ドメインが信頼関係にある Active Directory (AD) の証明書システムによって発行されています。

- 証明書は外部の認証局によって発行されています。

- IdM 環境は大規模で、多くのユーザーがスマートカードを使用しています。この場合、完全な証明書の追加は複雑になる可能性があります。件名と発行者はほとんどのシナリオで予測可能なため、完全な証明書よりも事前に追加する方が簡単です。

システム管理者は、証明書マッピングルールを作成し、特定のユーザーに証明書を発行する前に、ユーザーエントリーに証明書マッピングデータを追加できます。証明書を発行すると、完全な証明書がまだユーザーエントリーにアップロードされていなくても、ユーザーは証明書を使用してログインできます。

さらに、証明書は定期的に更新されるため、証明書マッピングルールにより管理オーバーヘッドが削減されます。ユーザーの証明書が更新される場合、管理者はユーザーエントリーを更新する必要はありません。たとえば、マッピングが Subject と Issuer の値に基づいている場合、および新しい証明書の Subject と Issuer が以前と同じ場合は、マッピングは引き続き適用されます。一方で、完全な証明書を使用した場合、管理者は古い証明書に置き換わる新しい証明書をユーザーエントリーにアップロードする必要があります。

証明書マッピングを設定するには、以下を実行します。

- 管理者は、証明書マッピングデータまたは完全な証明書をユーザーアカウントにロードする必要があります。

- 管理者は、証明書の情報と一致する証明書マッピングデータエントリーがアカウントに含まれているユーザーが IdM に正常にログインできるように、証明書マッピングルールを作成する必要があります。

証明書マッピングルールが作成されると、エンドユーザーが ファイルシステム または スマートカード に保存されている証明書を提示すると、認証は成功します。

キー配布センター (KDC) には、証明書マッピングルールのキャッシュがあります。キャッシュは最初の certauth 要求の際に入力され、タイムアウトは 300 秒にハードコーディングされています。KDC は、再起動するかキャッシュが期限切れにならない限り、証明書マッピングルールへの変更を認識しません。

証明書マッピングルールは、証明書を使用するユースケースに応じて異なります。たとえば、証明書を使用して SSH を使用している場合、証明書から公開鍵を抽出するには完全な証明書が必要です。

10.2. IdM における ID マッピングルールのコンポーネント

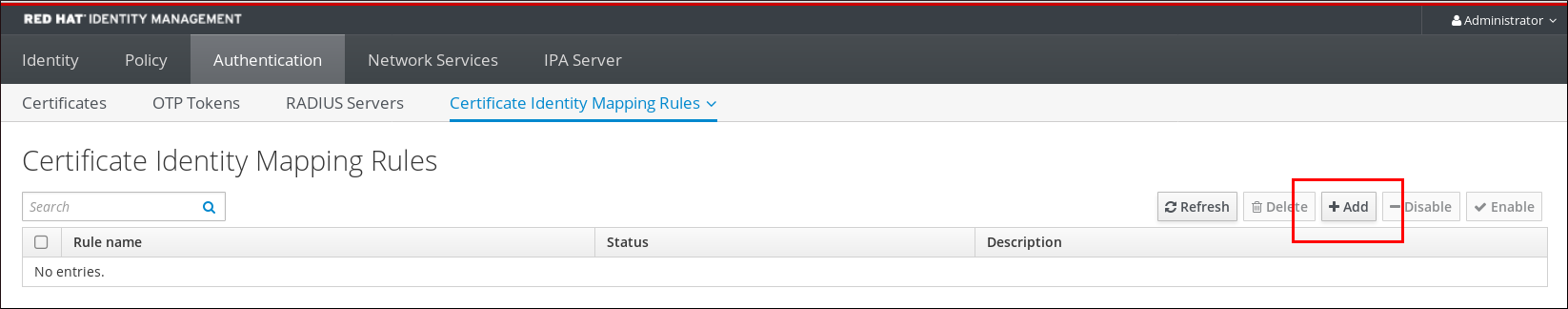

IdM で ID マッピングルール を作成する際に、異なるコンポーネントを設定します。各コンポーネントには、オーバーライドできるデフォルト値があります。コンポーネントは、Web UI または CLI のいずれかで定義できます。CLI では、ipa certmaprule-add コマンドを使用して、ID マッピングルールが作成されます。

- マッピングルール

マッピングルールコンポーネントでは、証明書を 1 人または複数のユーザーアカウントに関連付けます (または マップ します)。ルールは、証明書を目的のユーザーアカウントに関連付ける LDAP 検索フィルターを定義します。

さまざまな認証局 (CA) が発行する証明書にはさまざまなプロパティーがあり、さまざまなドメインで使用される可能性があります。そのため、IdM はマッピングルールを無条件に適用せず、適切な証明書にのみ適用されます。適切な証明書は、マッチングルール を使用して定義されます。

マッピングルールのオプションを空のままにすると、証明書は、DER でエンコードされたバイナリーファイルとして、

userCertificate属性で検索されることに注意してください。--mapruleオプションを使用して、CLI でマッピングルールを定義します。- マッチングルール

マッチングルールコンポーネントは、マッピングルールを適用する証明書を選択します。デフォルトのマッチングルールは、

digitalSignature 鍵の使用と、clientAuth 拡張鍵の使用で、証明書と一致します。マッチングのために、

DERでエンコードされたASN.1形式で保存されているサブジェクト名は、RFC 4514 に従って文字列に変換されます。そのため、最も詳細な名前の要素が先頭に来ることになります。--matchruleオプションを使用して、CLI にマッチングルールを定義します。たとえば、

ipa certmaprule-modでマッチングルールを<ISSUER>C=US,O=EXAMPLE.COM,CN=Global CA1と指定しても、このコマンドはissuer=C=US,O=EXAMPLE.COM,CN=Global CA1の証明書に対して機能しません。マッチングルールの正しい構文は、

<ISSUER>CN=Global CA1,O=EXAMPLE.COM,C=USです。最も詳細な要素であるCNとOがCの前に来ます。次に例を示します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow - ドメインリスト

ドメインリストは、ID マッピングルールの処理時に IdM がユーザーを検索する ID ドメインを指定します。このオプションを指定しないと、IdM は、IdM クライアントが所属しているローカルドメイン内でのみユーザーを検索します。

--domainオプションを使用して CLI にドメインを定義します。- 優先度

複数のルールが証明書に適用される場合は、最も優先度が高いルールが優先されます。その他のルールはすべて無視されます。

- 数値が低いほど、ID マッピングルールの優先度が高くなります。たとえば、優先度 1 のルールは、優先度 2 のルールよりも高く設定されています。

- ルールに優先度の値が定義されていないと、優先度が最も低くなります。

--priorityオプションを使用して、CLI にマッピングルールの優先度を定義します。

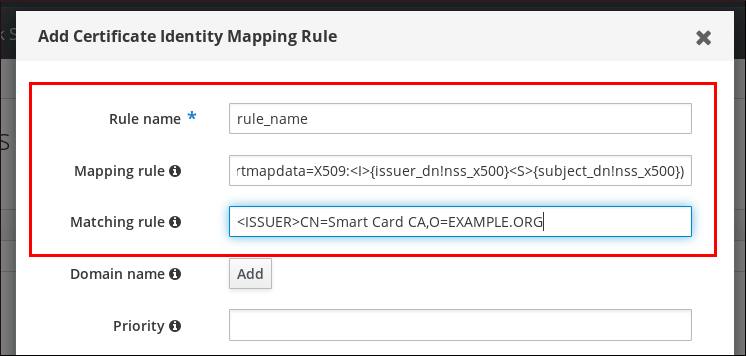

証明書マッピングルールの例 1

CLI を使用して、証明書の Subject が IdM のユーザーアカウントの certmapdata エントリーと一致する場合に、EXAMPLE.ORG 組織の Smart Card CA によって発行された証明書の認証を許可する simple_rule という証明書マッピングルールを定義するには、以下を実行します。

ipa certmaprule-add simple_rule --matchrule '<ISSUER>CN=Smart Card CA,O=EXAMPLE.ORG' --maprule '(ipacertmapdata=X509:<I>{issuer_dn!nss_x500}<S>{subject_dn!nss_x500})'

# ipa certmaprule-add simple_rule --matchrule '<ISSUER>CN=Smart Card CA,O=EXAMPLE.ORG' --maprule '(ipacertmapdata=X509:<I>{issuer_dn!nss_x500}<S>{subject_dn!nss_x500})'10.3. マッチングルールで使用する証明書からのデータの取得

この手順では、証明書からデータを取得して、そのデータをコピーして証明書マッピングルールの一致ルールに貼り付ける方法を説明します。一致ルールに必要なデータを取得するには、sssctl cert-show または sssctl cert-eval-rule コマンドを使用します。

前提条件

- PEM 形式のユーザー証明書があります。

手順

必要なデータを取得できるように、正しくエンコードされていることを確認する証明書を指す変数を作成します。

CERT=$(openssl x509 -in /path/to/certificate -outform der|base64 -w0)

# CERT=$(openssl x509 -in /path/to/certificate -outform der|base64 -w0)Copy to Clipboard Copied! Toggle word wrap Toggle overflow sssctl cert-eval-ruleを使用して、一致するデータを確認します。次の例では、証明書のシリアル番号が使用されています。sssctl cert-eval-rule $CERT --match='<ISSUER>CN=adcs19-WIN1-CA,DC=AD,DC=EXAMPLE,DC=COM' --map='LDAPU1:(altSecurityIdentities=X509:<I>{issuer_dn!ad_x500}<SR>{serial_number!hex_ur})' Certificate matches rule. Mapping filter: (altSecurityIdentities=X509:<I>DC=com,DC=example,DC=ad,CN=adcs19-WIN1-CA<SR>0F0000000000DB8852DD7B246C9C0F0000003B)# sssctl cert-eval-rule $CERT --match='<ISSUER>CN=adcs19-WIN1-CA,DC=AD,DC=EXAMPLE,DC=COM' --map='LDAPU1:(altSecurityIdentities=X509:<I>{issuer_dn!ad_x500}<SR>{serial_number!hex_ur})' Certificate matches rule. Mapping filter: (altSecurityIdentities=X509:<I>DC=com,DC=example,DC=ad,CN=adcs19-WIN1-CA<SR>0F0000000000DB8852DD7B246C9C0F0000003B)Copy to Clipboard Copied! Toggle word wrap Toggle overflow この場合、

altSecurityIdentities=以降のすべてをユーザーの AD のaltSecurityIdentities属性に追加します。SKI マッピングを使用する場合は、--map='LDAPU1:(altSecurityIdentities=X509:<SKI>{subject_key_id!hex_u})'を使用します。オプション: 証明書の発行者が

ad.example.comドメインのadcs19-WIN1-CAと一致し、証明書のシリアル番号がユーザーアカウントのaltSecurityIdentitiesエントリーと一致する必要があることを指定する一致ルールに基づいて、CLI で新しいマッピングルールを作成するには、以下を実行します。ipa certmaprule-add simple_rule --matchrule '<ISSUER>CN=adcs19-WIN1-CA,DC=AD,DC=EXAMPLE,DC=COM' --maprule 'LDAPU1:(altSecurityIdentities=X509:<I>{issuer_dn!ad_x500}<SR>{serial_number!hex_ur})'# ipa certmaprule-add simple_rule --matchrule '<ISSUER>CN=adcs19-WIN1-CA,DC=AD,DC=EXAMPLE,DC=COM' --maprule 'LDAPU1:(altSecurityIdentities=X509:<I>{issuer_dn!ad_x500}<SR>{serial_number!hex_ur})'Copy to Clipboard Copied! Toggle word wrap Toggle overflow

10.4. IdM に保存されたユーザーの証明書マッピングの設定