7.2. Red Hat Insights for Red Hat Enterprise Linux

7.2.1. 公開済みのブログおよびリソース

- ブログ: How Red Hat Insights tackles malware head-on (Alessandro Rossi、2023 年 10 月 13 日)

- ブログ: A complete view of systems vulnerabilities using Red Hat Insights (Mohit Goyal、2023 年 10 月 24 日)

7.2.2. インベントリー

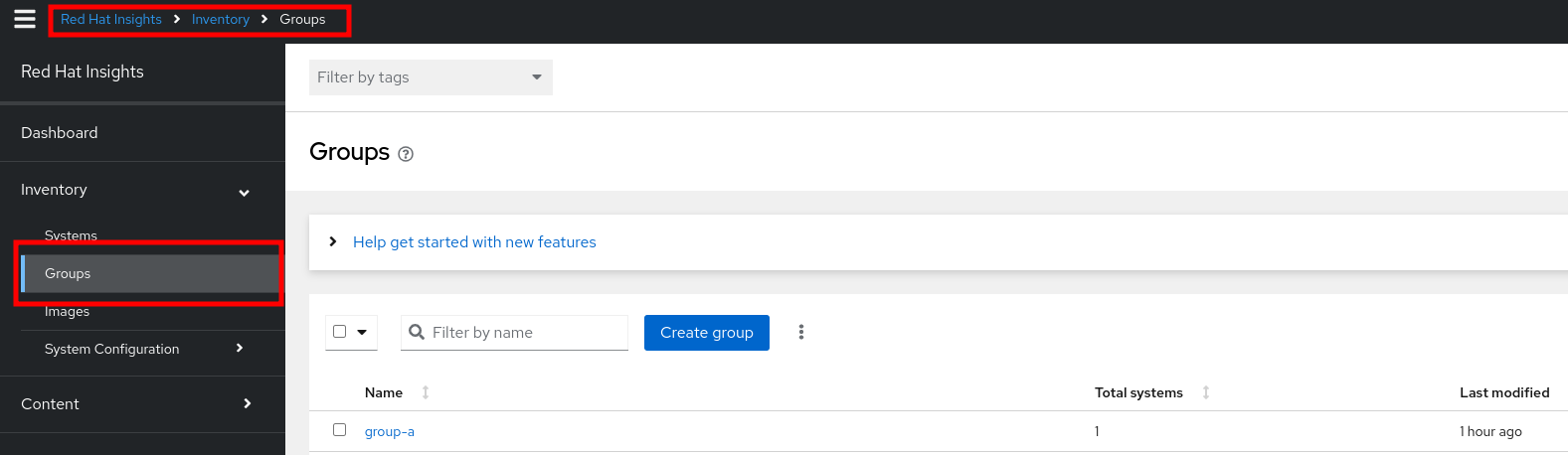

インベントリーグループが利用可能になりました。

Inventory Groups 機能を使用すると、インベントリーグループやシステムなどの特定のインベントリーオブジェクトに対して権限を設定できます。システムインベントリーをさまざまなグループに整理したり、各グループへのアクセスを特定のユーザーに制限したりできます。ユーザーアクセスを設定すると、それらのシステム権限はすべての Insights サービスで有効になります。

インベントリーグループの設定の詳細は、システムインベントリーの表示と管理 を参照してください。

7.2.3. Advisor

新しい推奨事項が追加されました。

- Transparent Huge Pages が有効になっている場合、InterSystems IRIS サーバーのパフォーマンスが影響を受ける可能性があります。

-

InterSystems IRIS のパフォーマンスを向上させるために、

hugepagesの推奨事項を適用します。 -

InterSystems IRIS のパフォーマンスを向上させるために、

shmmaxの推奨事項を適用します。 - i40e ドライバーを備えた Ethernet Controller X710 for 10GbE SFP+ を使用すると、RHEL 8.5 での DNS パフォーマンスが低下します。

-

OS がグラフィカルターゲットモードで起動する場合、

tunedは自動的に起動しません。 - e1000e ドライバーの既知のカーネルバグが原因でシステムがハングします。

- ファイル記述子が上限まで消費されると、アプリケーションの障害が発生します。

-

/etc/resolv.confファイルに対する読み取り権限がない場合、chronyサービスは NTP サーバーのホスト名を解決できません。 -

システム負荷が高い場合、

sendmailサービスはメールを拒否するかキューに入れます。

7.2.4. 脆弱性

ユーザーは、エラータ/アドバイザリーがない場合でも、環境に影響を与える CVE を表示できるようになりました。

関連するエラータ/アドバイザリーがないものの、環境に影響を与える可能性がある CVE を表示して評価できるようになりました。この機能により、組織は存在する CVE をすべて把握し、リスクを軽減するために必要な措置を講じることができます。

エラータ/アドバイザリーのない CVE の詳細は、こちらのブログ記事 を参照してください。

7.2.5. マルウェア検出

マルウェアシグネチャーの無効化/有効化機能

マルウェアサービスでは、ノイズを軽減し、重要で関連性のあるシグネチャーに集中できるように、環境に関係のないシグネチャーを無効にできるようになりました。

コンピューティングのフットプリントが拡大し、インフラストラクチャーを管理するリソースが縮小する中、この機能を使用することで、組織が重点を置くべき点をより適切な情報に基づいて決定することができます。