1.2. ユーザーシナリオ

このセクションには、インベントリーグループの機能を示す 2 つのシナリオが記載されています。これらのシナリオは手順の形式で記述されています。必要に応じて必須のステップを実行してテストできます。

1.2.1. シナリオ 1: 2 つの異なる IT チームが Insights を使用してシステムを管理する必要がある場合

このシナリオでは、同じ会社で働く 2 つの異なる IT チームが、Red Hat アカウント内で同じ Insights 組織を共有します。

- 各 IT チームは Red Hat Hybrid Cloud Console で自チームのシステムを完全に制御する必要がありますが、他のチームに属するシステムを表示したり変更したりすることはできません。

- 同じチーム内のすべてのユーザーは、インベントリーグループとシステムの両方に対して同じレベルのアクセス権を持ちます。アクセスレベルは必要に応じて調整できます。

- 両方の IT チームに属する通常のユーザーは、どのインベントリーグループにも属していないシステムを表示したり変更したりすることはできません。

- 組織管理者、またはインベントリーグループ管理者およびインベントリーホスト管理者のロールを持つユーザーは、インベントリー全体にアクセスできます。これらのロールを持たない他のユーザーは、インベントリー全体にはアクセスできません。

1.2.1.1. 初期段階

デフォルトでは、Red Hat Hybrid Cloud Console の組織管理者 (デフォルト管理者アクセスグループのメンバー) は、常にすべてのインベントリーグループへの読み取り/書き込みアクセス権と、すべてのシステムへの読み取り/書き込みアクセス権を持ちます。これには、インベントリーグループのオブジェクトとそれらに割り当てられたシステムに対して権限がどのように定義されているかは関係ありません。

これらのユーザーは、インベントリーグループのユーザーアクセスを設定できる唯一のユーザーです。通常のユーザーがユーザーアクセスを管理する必要がある場合、管理者はそのユーザーにインベントリーグループ管理者ロールとインベントリーホスト管理者ロールを個別に付与できます。

デフォルトでは、組織管理者ではないユーザーには、Default access グループからインベントリーホスト管理者ロールが割り当てられます。Default access グループは、これらのユーザーにインベントリー全体に対する inventory:hosts:read アクセス権および inventory:hosts:write アクセス権を付与します。これらの権限は、すべてのシステムおよびすべてのインベントリーグループに対する読み取り権限と書き込み権限を付与するものです。

Default access グループの詳細は、Default access グループ を参照してください。

1.2.1.2. アクセスの制限

前提条件

- デフォルト管理者アクセスグループのメンバーである。

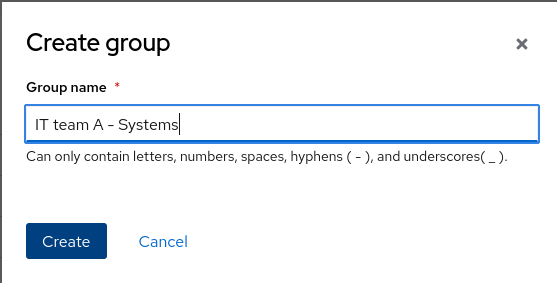

ステップ 1: インベントリーグループの作成

まず、2 つの個別のインベントリーグループを作成します。(この例では 2 つのグループを作成しますが、必要な数だけ作成できます。)

- インベントリーグループ 1: IT team A - Systems

- インベントリーグループ 2: IT team B - Systems

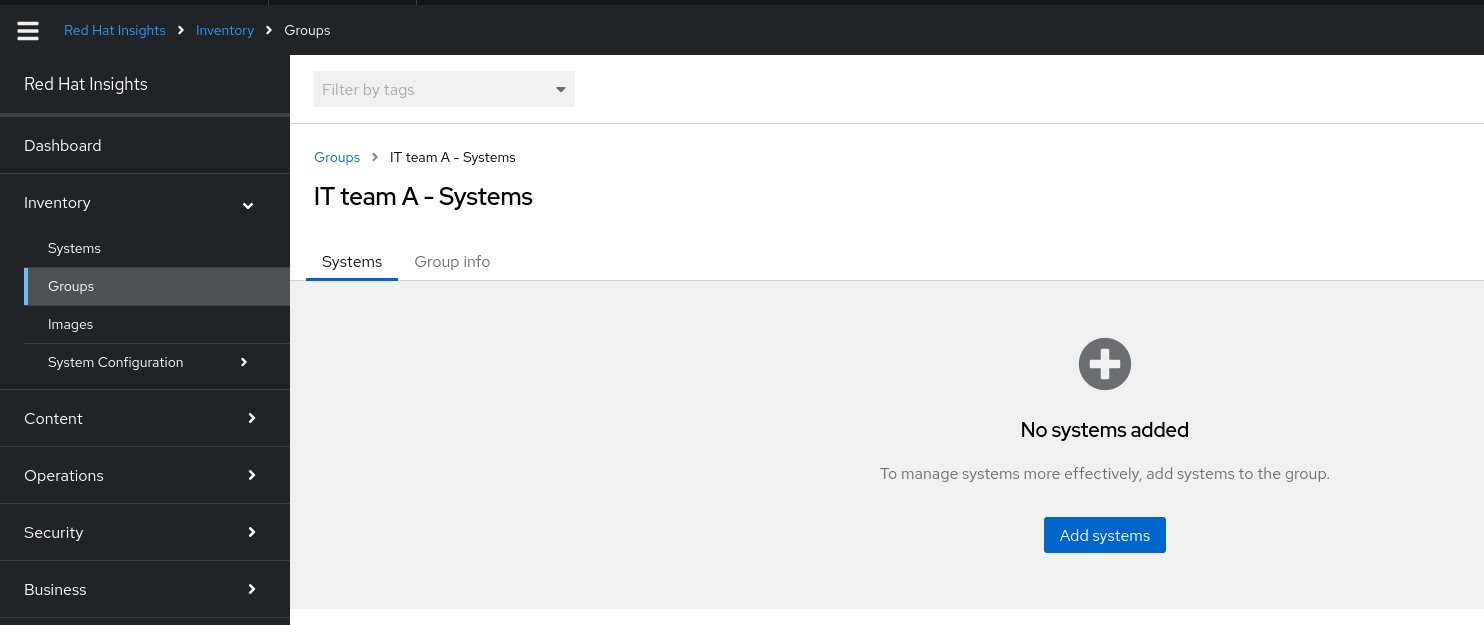

ステップ 2: インベントリーグループへのシステムの追加

グループを作成したら、グループにシステムを追加します。各グループをクリックし、Add systems を選択します。

この段階では、ユーザーが所属するグループに関係なく、すべてのユーザーがすべてのシステムにアクセスできます。これは、ユーザーがグループ化されているかどうかに関係なく、すべてのシステムの表示を許可するインベントリーホスト管理者ロールが、ユーザーにまだ付与されているためです。

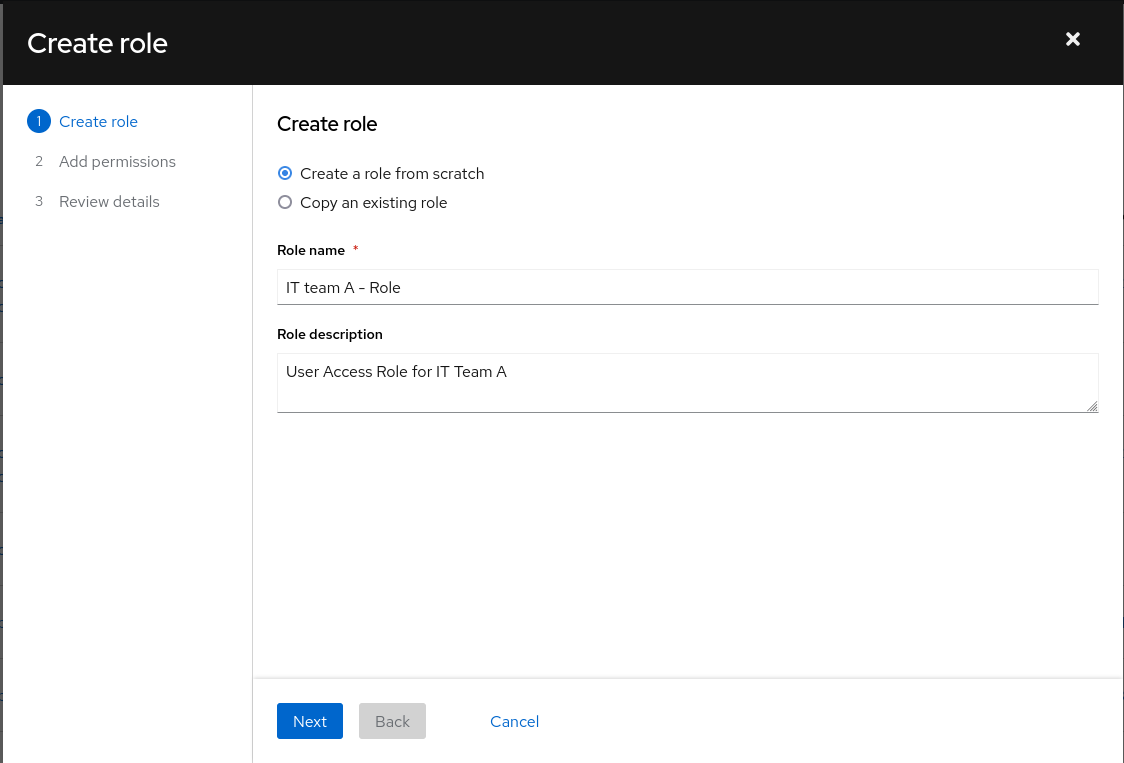

ステップ 3: カスタムロールの作成

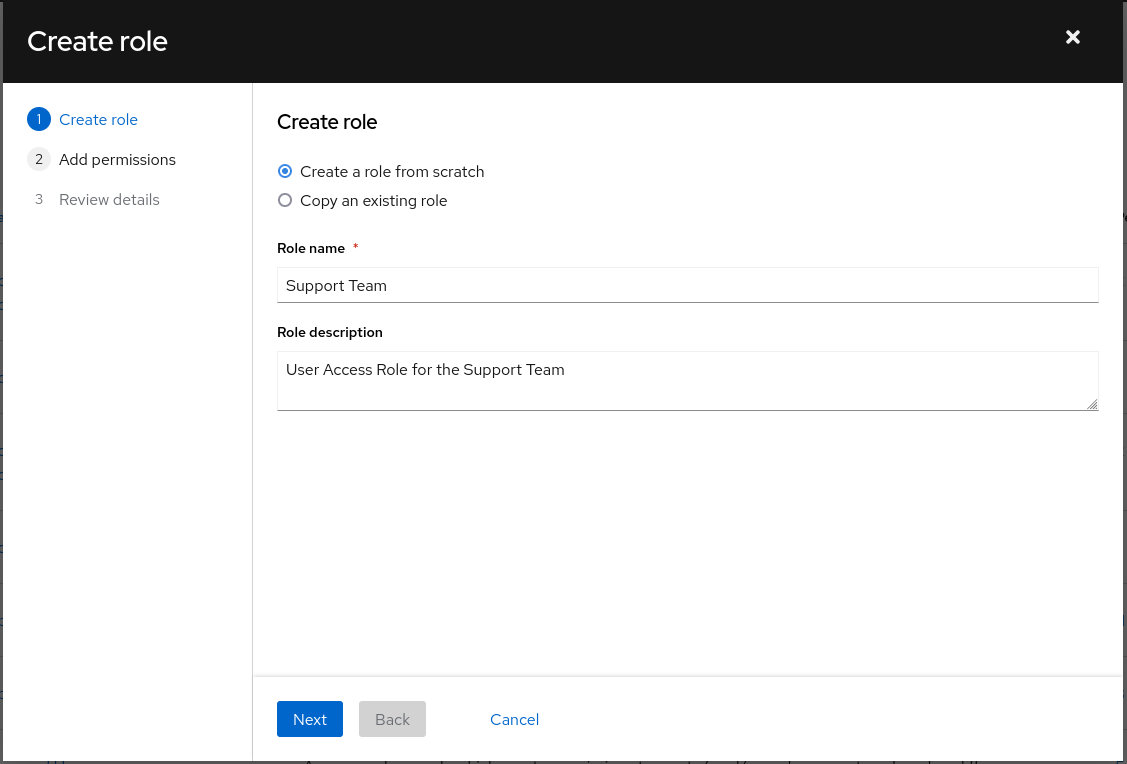

さまざまなインベントリーグループのアクセスをカスタマイズするには、それらのグループのカスタムロールを作成します。カスタムロールを作成するには、User Access > Roles に移動し、Create role をクリックします。ウィザードが開きます。ロールに名前を付け (例: IT Team - A Role)、Next をクリックします。

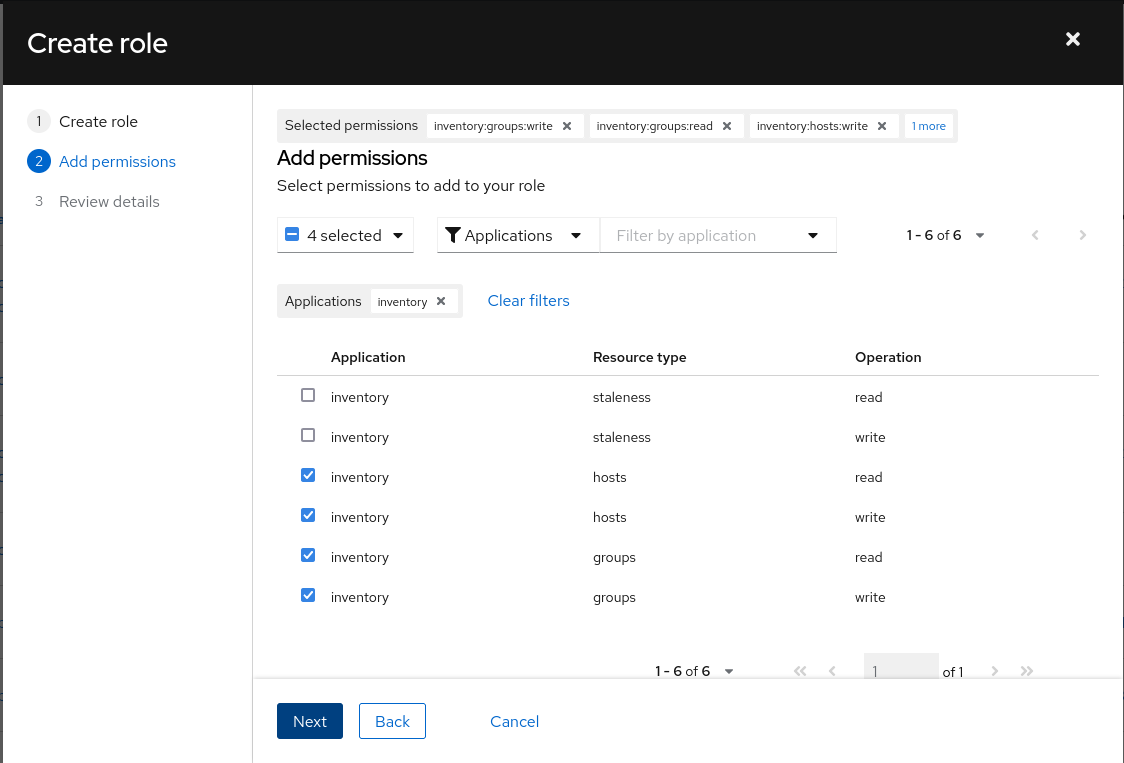

ステップ 3a: カスタムロールに追加する権限の選択

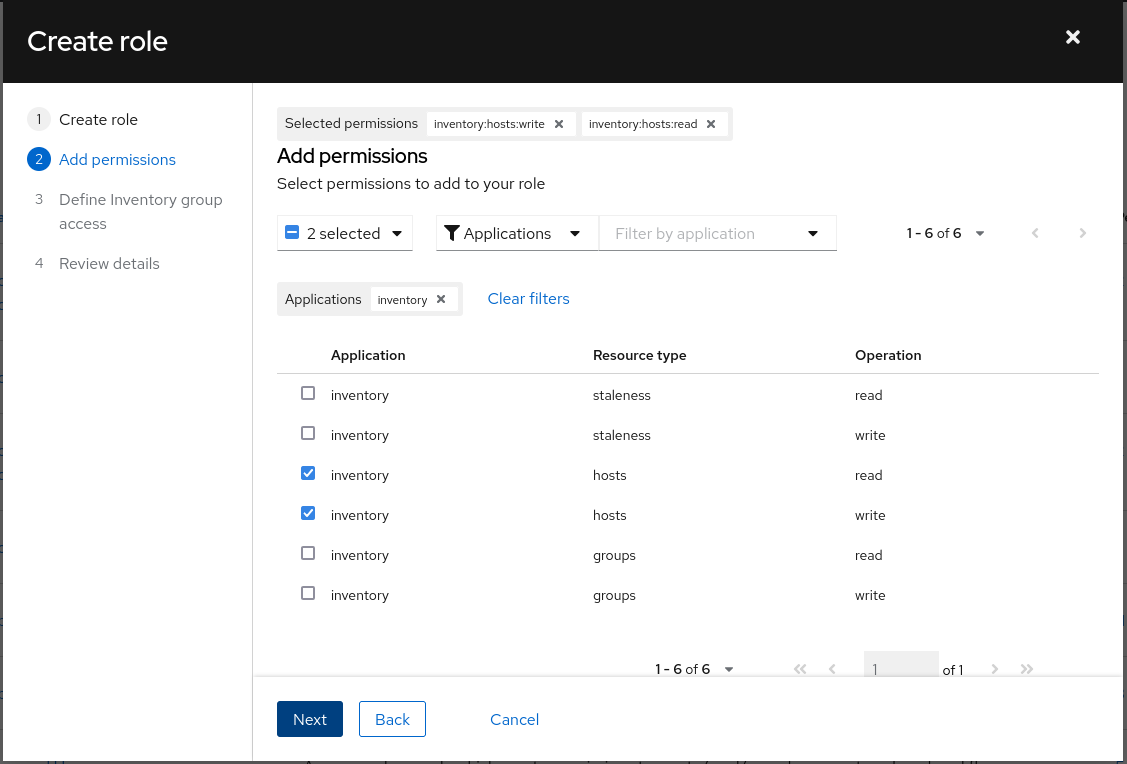

ウィザードに Add permissions ステップが表示されます。このステップには 4 つのインベントリー権限オプションがあります。必要なアクセスレベルに応じて選択します。

グループとそのシステムにへのフルアクセスを追加するには、次を選択します。

- inventory: groups: read

- inventory: groups: write

- inventory: hosts: read

- inventory: hosts: write

権限を選択したら、Next をクリックします。必要に応じて権限を調整できます。

権限の詳細は、「インベントリーグループへのユーザーアクセス」を参照してください。

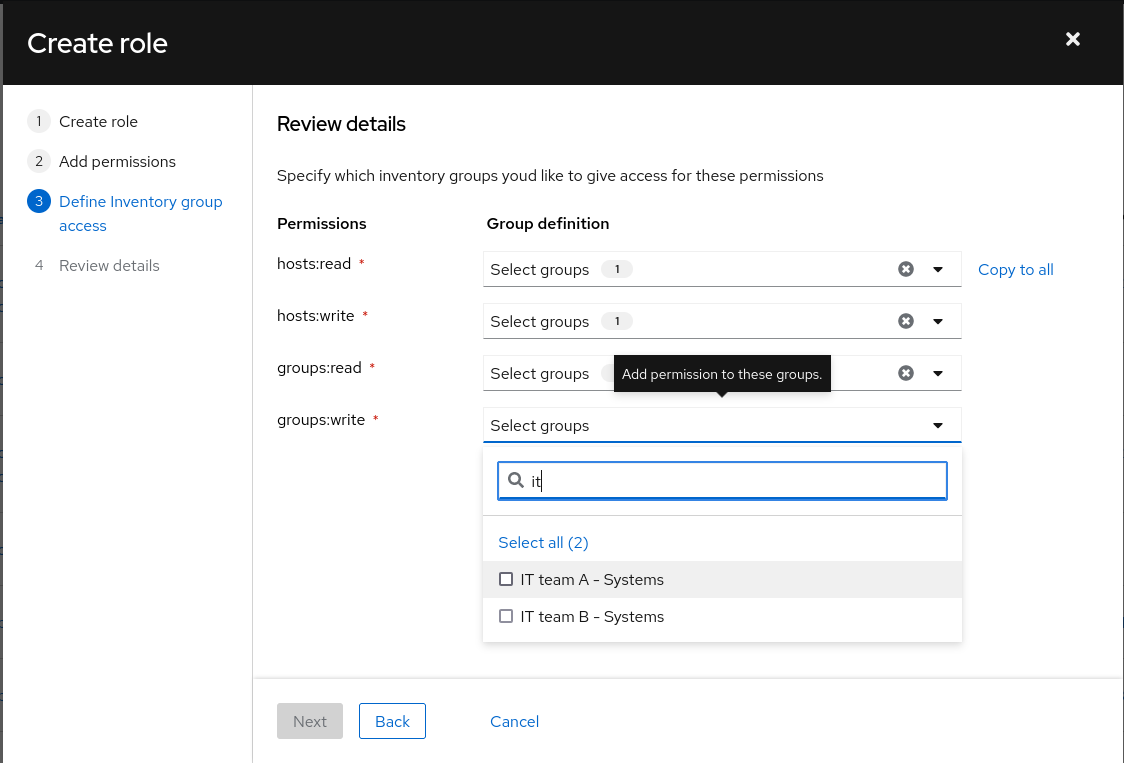

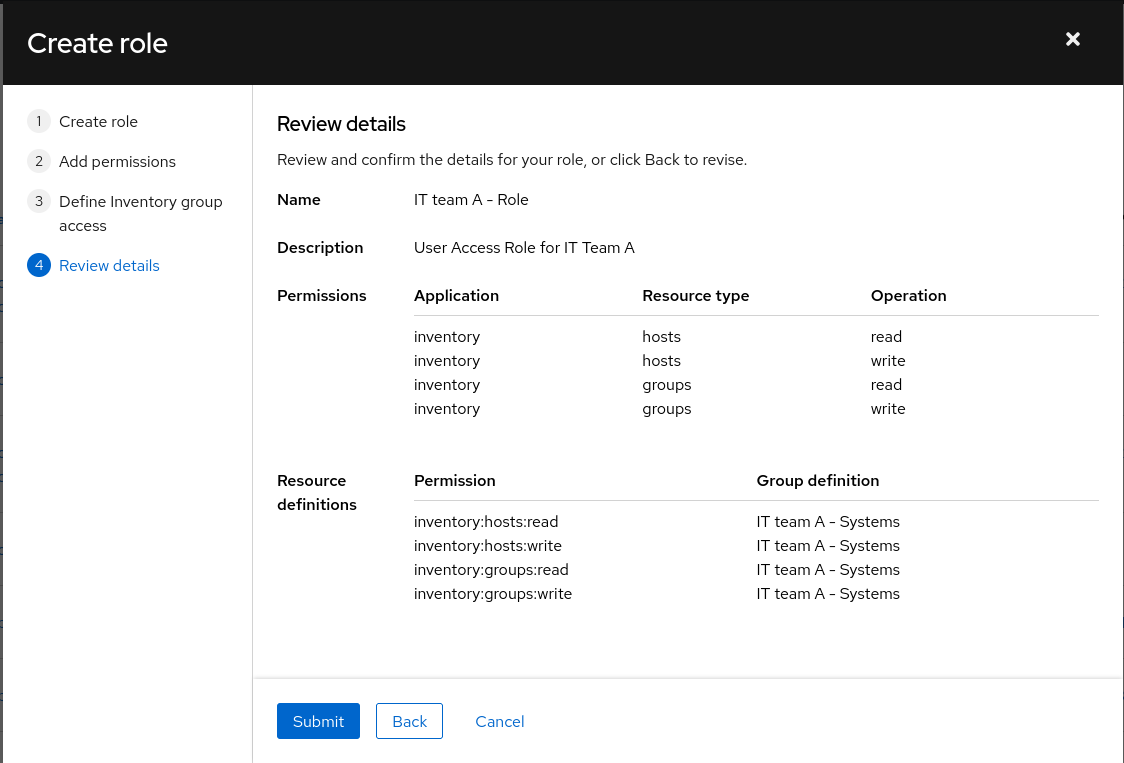

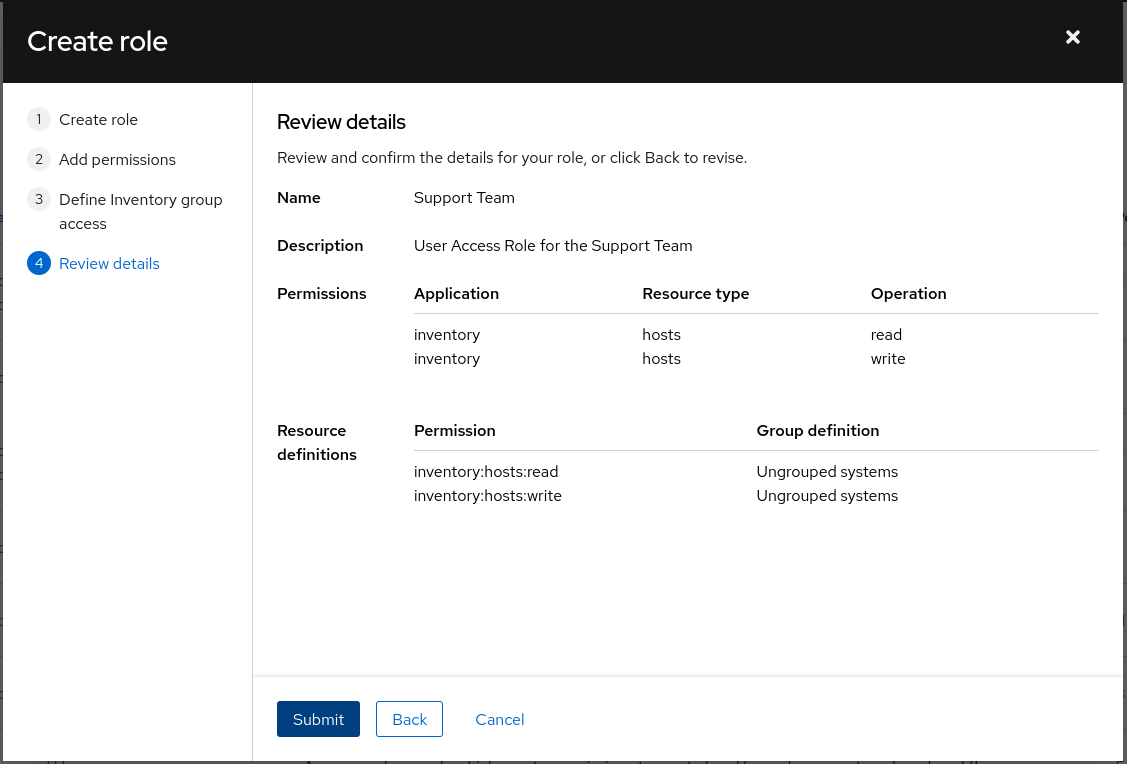

ステップ 3b: 選択したインベントリーグループへの権限の割り当て

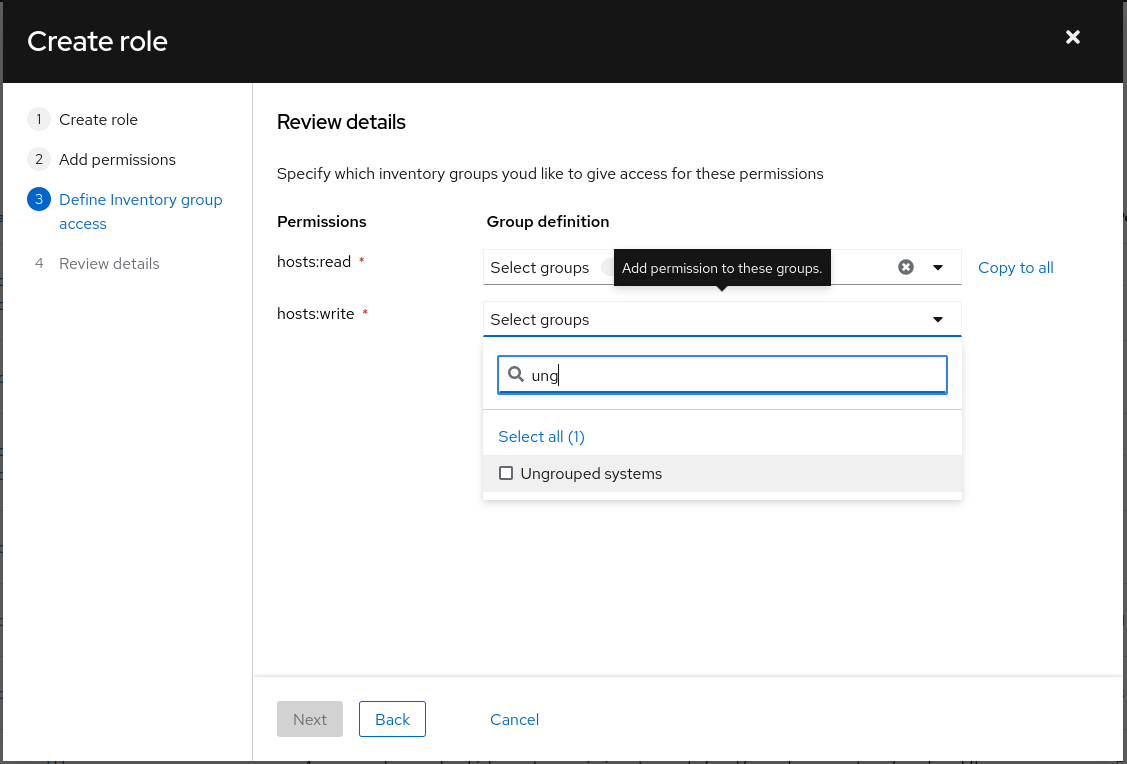

このステップでは、権限を付与するインベントリーグループを選択します。この例では、現在のロールに対応するインベントリーグループを選択する方法を示します。たとえば、ロール IT team A - Role を作成し、各権限にインベントリーグループ IT team A - Systems を指定します。

詳細を確認し、Submit をクリックします。

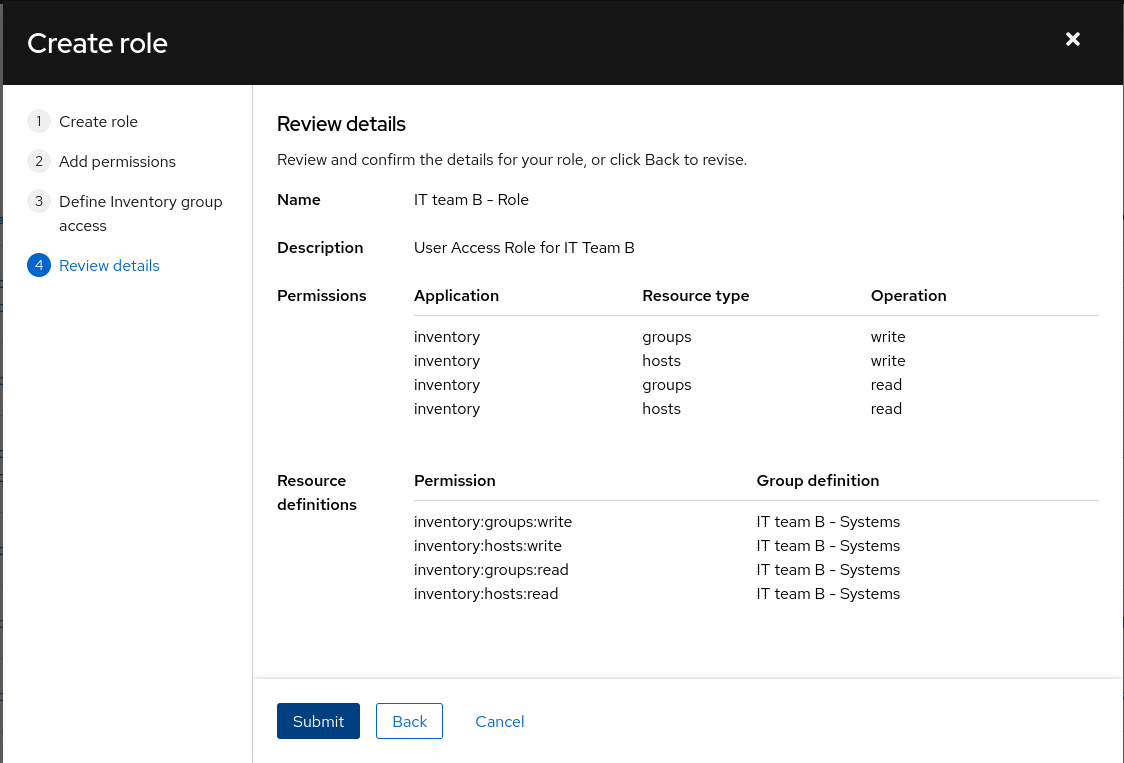

このセクションの手順を繰り返して、IT team B - Role という 2 番目のカスタムロールを作成し、IT team B - Systems インベントリーグループを選択します。

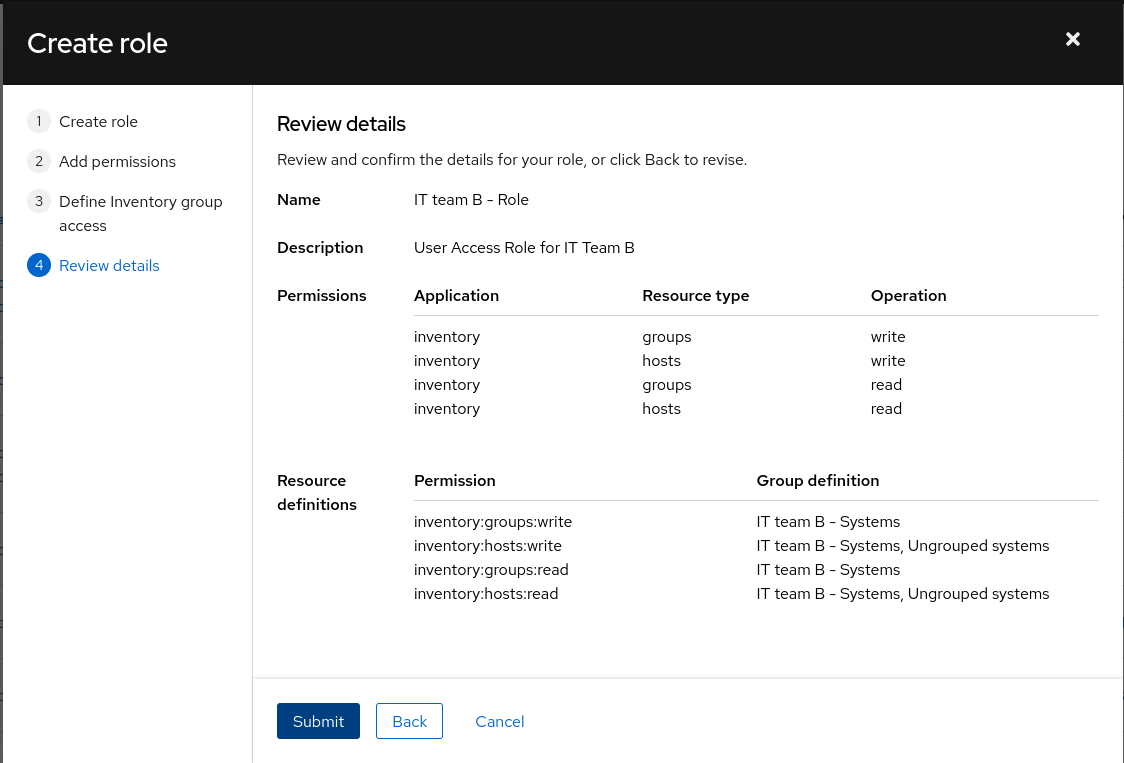

インベントリーグループに含まれていないシステムへのアクセス権を、一方または両方の IT チームに付与できます。このようなシステムを追加するには、ホスト権限のグループ定義に表示される、グループ化されていないシステムをカスタムロールに追加します。

ステップ 4: User Access グループを作成してユーザーにカスタムロールを割り当てる

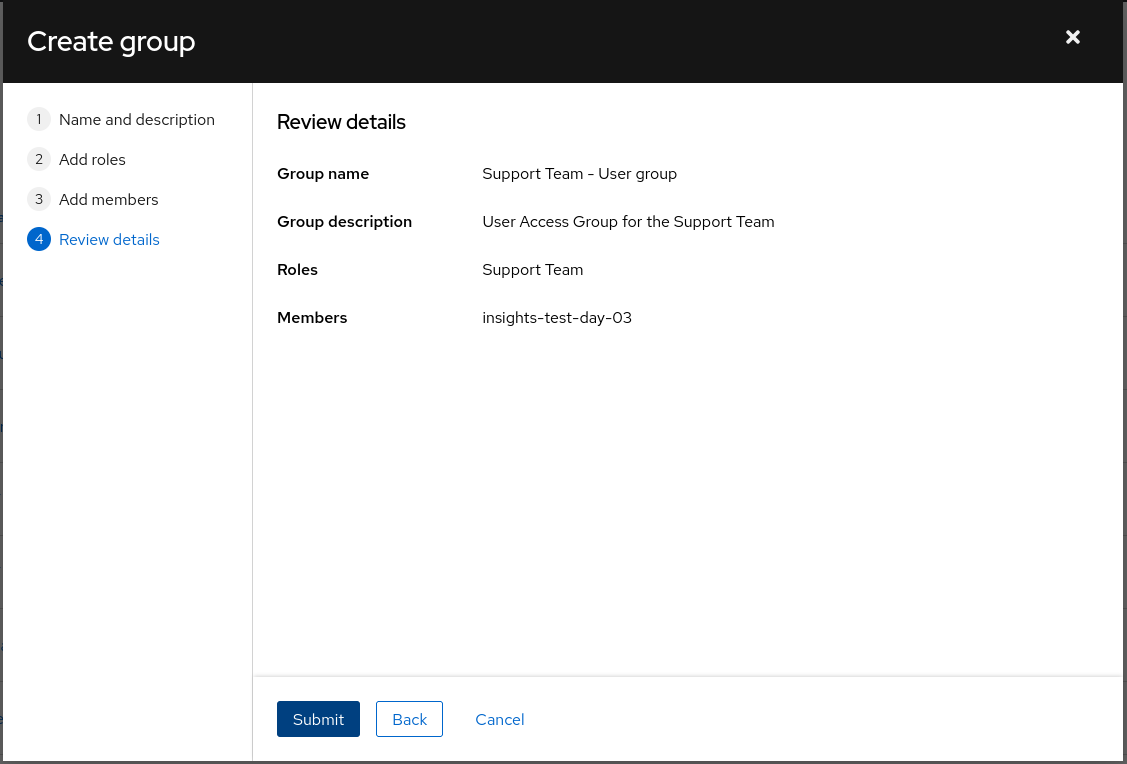

カスタムロールを作成したら、User Access グループを作成してカスタムロールをユーザーに割り当てます。

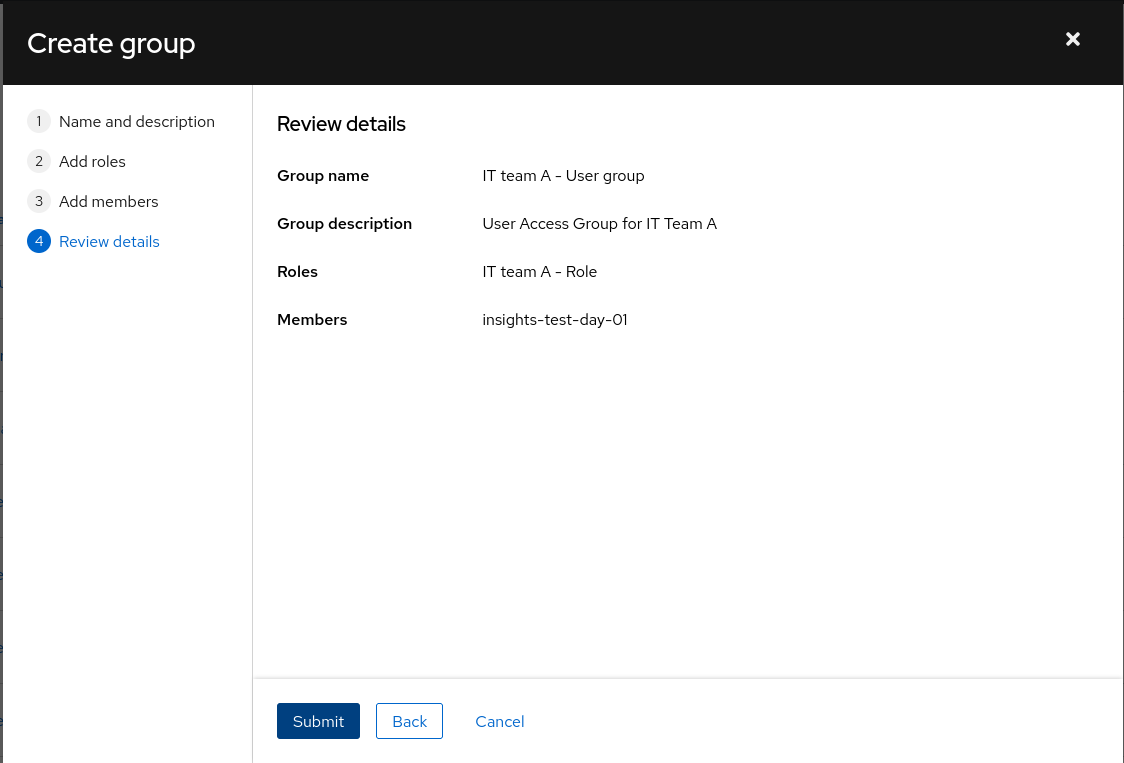

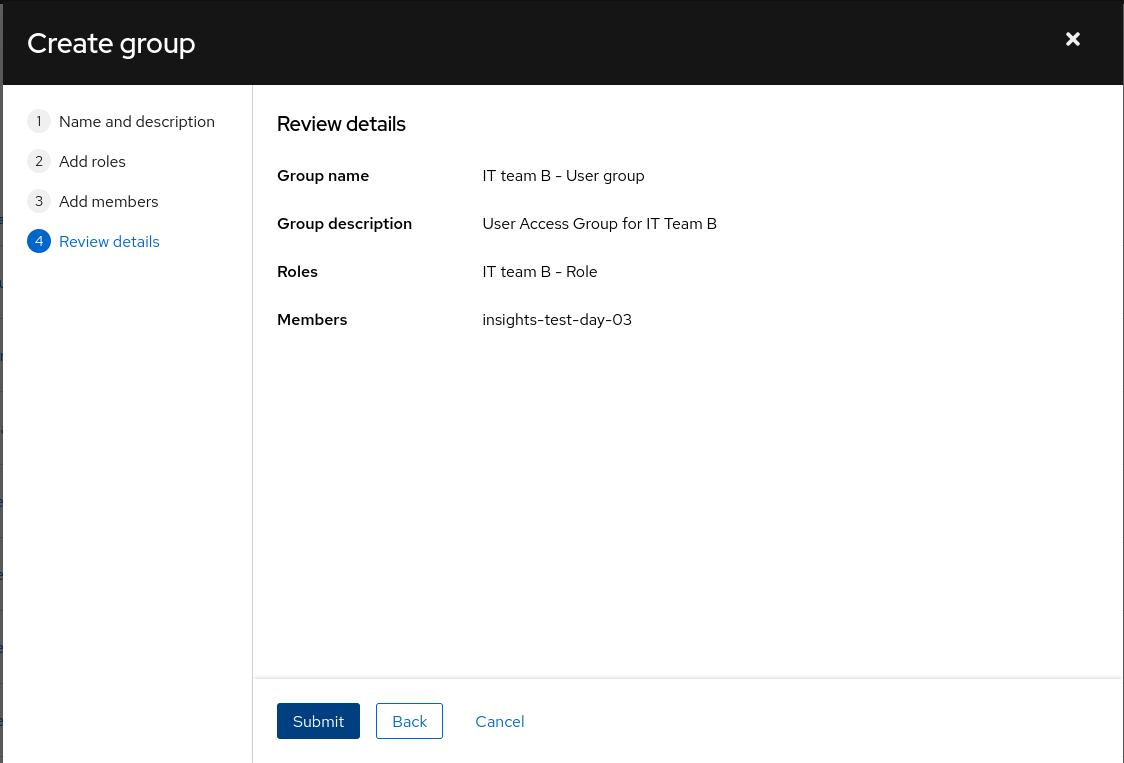

新しいグループを作成するには、User Access > Groups に移動し、Create group をクリックします。グループに名前を付け、新しく作成したロールを選択し、ロールを付与するユーザーを選択します。

たとえば、2 つの IT グループが次の権限を持っているとします。

- IT team A - user group

- IT team A - role

- IT team B - user group

- IT team B - role

これらのグループは次のように表示されます。

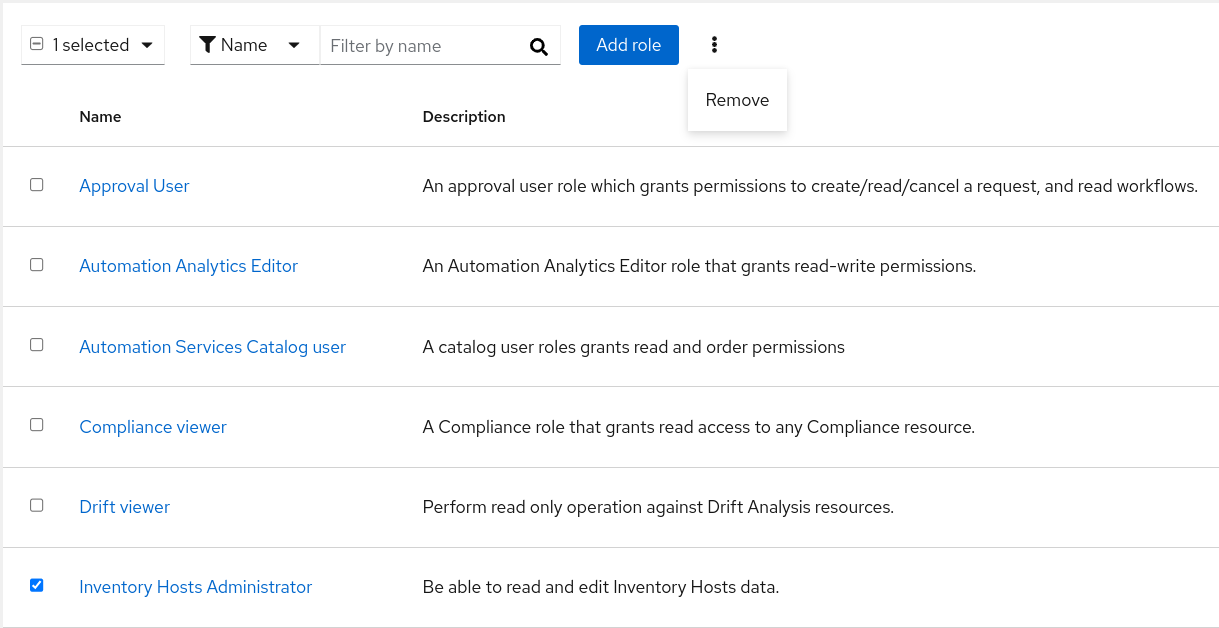

ステップ 5: Default access グループからのインベントリーホスト管理者ロールの削除

上記のすべての手順を実行しても、この段階では、ユーザーが所属するグループに関係なく、すべてのユーザーがすべてのシステムにアクセスできます。これは、ユーザーがグループ化されているかどうかに関係なく、すべてのシステムの表示を許可するインベントリーホスト管理者ロールが、ユーザーにまだ付与されているためです。

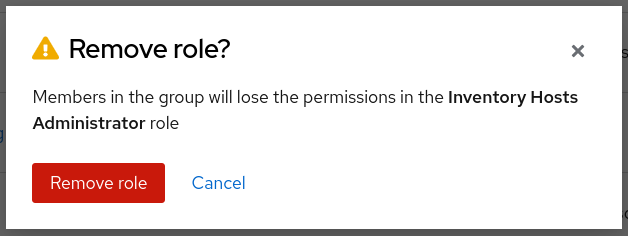

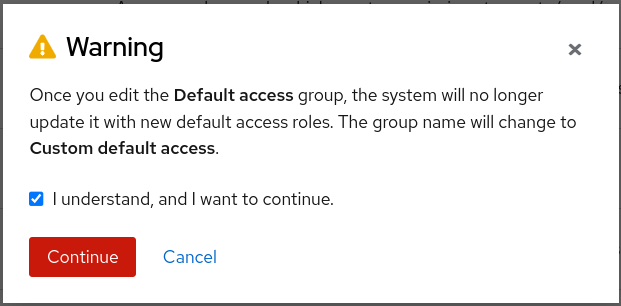

システムへのアクセスを制限するには、User Access > Groups に移動し、Default access グループを選択します。このグループからインベントリーホスト管理者のロールを削除します。

ユーザーがその他の User Access グループのメンバーでもある場合は、必要に応じて、必ずそれらのグループからインベントリーホスト管理者ロールを確認して削除してください。

ロールを削除すると、User Access 制御が期待どおりに動作します。特定のグループおよびシステムに表示を制限するカスタムロールを付与したユーザーには、それらのグループおよびシステムのみが表示されます。

1.2.1.3. 調整に関する考慮事項

- 3 つ以上の IT グループがある場合は、必要な数のカスタムロールとユーザーグループを作成できます。

- 同じユーザーに複数のインベントリーグループへの同じアクセス権を付与する場合は、複数のインベントリーグループを選択して、同じカスタムロール内で権限を付与できます。

- インベントリーグループに含まれていないシステムへのアクセス権を付与できます。ホスト権限のグループ定義のグループ化されていないシステムをカスタムロールに追加します。

- インベントリーホスト管理者ロールが Default access グループ内にある限り、そのロールを持つすべてのユーザーは引き続きすべてにアクセスできることに注意してください。

- カスタムロールでグループ化されていないシステムを選択しない場合、Default access グループからインベントリーホスト管理者権限を削除すると、そのカスタムロールを持つユーザーはグループ化されていないシステムを表示できなくなります。

1.2.2. シナリオ 2: グループ化されていないシステムへのアクセス

この例では、グループ化されたシステムではなく、グループ化されていないシステムへのアクセス権を、管理者がユーザーのグループに付与します。

ステップ 1: カスタムロールの作成

User Access > Roles に移動し、Create role をクリックします。Create Role ウィザードが表示されます。

ロール名と説明を設定し、Next をクリックします。

inventory:hosts 権限を追加し、Next をクリックします。

両方の権限を、Ungrouped systems という名前のグループ定義に適用するように設定します。Next をクリックします。

ロールの詳細を確認し、Submit をクリックします。

ステップ 2: RBAC グループへのカスタムロールの追加

カスタムロールを作成したら、User Access > Groups に移動し、Create Group をクリックして User Access (RBAC) グループを作成します。グループに名前を付け、新しいカスタムロールを選択し、このロールを割り当てるユーザーを選択します。

上記の手順は、ユーザーが Default access グループから割り当てられるインベントリーホスト管理者ロールを 持っていない 場合にのみ機能します。これを確認するには、User Access > Groups に移動し、上部の Default access グループをクリックします。インベントリーホスト管理者ロールがグループ内にある場合は、これを削除します。このロールにより、グループ化されていないシステムとグループ化されているシステムの両方を含むインベントリー全体へのアクセスがユーザーに付与されるためです。

ロールを削除すると、選択した一連のユーザーが、インベントリー内のグループ化されていないシステムにのみアクセスできるようになります。

1.2.3. 既知の制限

- 組織管理者 (デフォルト管理者アクセスグループのメンバー) であるユーザーは、常にシステムおよびインベントリーグループへのフルアクセス権を持ちます。

- システムに対する権限のないユーザーは、システムを修復に追加できません。ただし、アクティブなシステムを使用した既存の修復が過去に作成されている場合は、そのシステムで現在のユーザーに対して権限が削除されていても、ユーザーは引き続きそれを実行できます。

組織でインベントリーグループを有効にする前に、通知設定を確認して、適切なユーザーグループのみがメール通知を受信するように設定されていることを確認してください。通知設定を確認しないと、ユーザーのインベントリーグループからはアクセスできないシステムによってトリガーされたアラートをユーザーが受信する可能性があります。