클러스터 업데이트

OpenShift Container Platform 클러스터 업데이트

초록

1장. OpenShift 업데이트 이해

1.1. OpenShift 업데이트 소개

OpenShift Container Platform 4에서는 웹 콘솔 또는 OpenShift CLI(oc)를 사용하여 단일 작업으로 OpenShift Container Platform 클러스터를 업데이트할 수 있습니다. 플랫폼 관리자는 웹 콘솔에서 관리 → 클러스터 설정으로 이동하거나 oc adm upgrade 명령의 출력을 확인하여 새 업데이트 옵션을 볼 수 있습니다.

Red Hat은 공식 레지스트리의 OpenShift Container Platform 릴리스 이미지를 기반으로 하는 업데이트 가능성 그래프를 제공하는 OSUS(OpenShift Update Service)를 호스팅합니다. 그래프에는 모든 공용 OCP 릴리스에 대한 업데이트 정보가 포함되어 있습니다. OpenShift Container Platform 클러스터는 기본적으로 OSUS에 연결하도록 구성되며 OSUS는 알려진 업데이트 대상에 대한 정보를 사용하여 클러스터에 응답합니다.

클러스터 관리자 또는 자동 업데이트 컨트롤러가 새 버전으로 CVO(Cluster Version Operator)의 CR(사용자 정의 리소스)을 편집할 때 업데이트가 시작됩니다. 새로 지정된 버전으로 클러스터를 조정하기 위해 CVO는 이미지 레지스트리에서 대상 릴리스 이미지를 검색하고 변경 사항을 클러스터에 적용하기 시작합니다.

OLM(Operator Lifecycle Manager)을 통해 이전에 설치한 Operator는 업데이트에 대해 다른 프로세스를 따릅니다. 자세한 내용은 설치된 Operator 업데이트를 참조하십시오.

대상 릴리스 이미지에는 특정 OCP 버전을 구성하는 모든 클러스터 구성 요소에 대한 매니페스트 파일이 포함되어 있습니다. 클러스터를 새 버전으로 업데이트할 때 CVO는 Runlevels라는 별도의 단계에 매니페스트를 적용합니다. 대부분은 아니지만 일부 매니페스트는 클러스터 Operator 중 하나를 지원합니다. CVO는 클러스터 Operator에 매니페스트를 적용하므로 Operator에서 업데이트 작업을 수행하여 새 지정된 버전으로 조정할 수 있습니다.

CVO는 적용되는 각 리소스의 상태 및 모든 클러스터 Operator가 보고한 상태를 모니터링합니다. CVO는 활성 Runlevel의 모든 매니페스트 및 클러스터 Operator가 안정적인 상태에 도달하는 경우에만 업데이트를 진행합니다. CVO는 이 프로세스를 통해 전체 컨트롤 플레인을 업데이트한 후 MCO(Machine Config Operator)는 클러스터의 모든 노드의 운영 체제 및 구성을 업데이트합니다.

1.1.1. 업데이트 가용성에 대한 일반적인 질문

OpenShift Container Platform 클러스터에서 업데이트를 사용할 수 있는 경우 및 경우에 영향을 미치는 몇 가지 요소가 있습니다. 다음 목록은 업데이트 가용성에 대한 일반적인 질문을 제공합니다.

각 업데이트 채널의 차이점은 무엇입니까?

-

처음에 새 릴리스가

candidate채널에 추가됩니다. -

최종 테스트를 완료한 후

candidate채널의 릴리스가fast채널로 승격되고 에라타가 게시되고 릴리스가 완전히 지원됩니다. 지연 후

fast채널의 릴리스는 결국stable채널로 승격됩니다. 이 지연은fast채널과stable채널의 유일한 차이점입니다.참고최신 z-stream 릴리스의 경우 이 지연은 일반적으로 1주 또는 2주가 될 수 있습니다. 그러나 최신 마이너 버전에 대한 초기 업데이트 지연은 일반적으로 45-90일로 더 오래 걸릴 수 있습니다.

-

stable채널로 승격된 릴리스는 동시에eus채널로 확장됩니다.eus채널의 주요 목적은 컨트롤 플레인만 업데이트를 수행하는 클러스터의 편의를 제공하는 것입니다.

stable 채널의 릴리스가 fast 채널의 릴리스보다 안전하거나 더 지원됩니까?

-

fast채널의 릴리스에 대해 회귀 문제가 확인되면stable채널의 릴리스에 대해 해당 회귀가 식별된 경우와 동일한 범위로 확인되고 관리됩니다. -

fast및stable채널에서 릴리스의 유일한 차이점은 릴리스가 잠시 동안fast채널에 있는 후에만stable채널에 표시되므로 새로운 업데이트 위험을 더 많이 사용할 수 있다는 것입니다. -

fast채널에서 사용 가능한 릴리스는 이 지연 후stable채널에서 항상 사용할 수 있습니다.

업데이트에 알려진 문제가 있는 경우 어떻게 됩니까?

- Red Hat은 여러 소스의 데이터를 지속적으로 평가하여 한 버전에서 다른 버전으로의 업데이트에 선언된 문제가 있는지 확인합니다. 확인된 문제는 일반적으로 버전의 릴리스 노트에 설명되어 있습니다. 업데이트 경로에 알려진 문제가 있더라도 업데이트를 수행하는 경우에도 고객은 계속 지원됩니다.

Red Hat은 사용자가 특정 버전으로의 업데이트를 차단하지 않습니다. Red Hat은 특정 클러스터에 적용되거나 적용되지 않을 수 있는 조건부 업데이트 위험을 선언할 수 있습니다.

- 선언된 위험은 클러스터 관리자에게 지원되는 업데이트에 대한 자세한 컨텍스트를 제공합니다. 클러스터 관리자는 특정 대상 버전으로의 위험 및 업데이트를 계속 허용할 수 있습니다.

특정 릴리스에 대한 업데이트가 더 이상 권장되지 않는 경우 어떻게 해야 합니까?

- 문제 해결으로 인해 Red Hat이 지원되는 릴리스에서 업데이트 권장 사항을 제거하는 경우 회귀 문제를 수정하는 향후 버전에 후속 업데이트 권장 사항이 제공됩니다. 결함이 수정, 테스트 및 선택한 채널로 승격되는 동안 지연이 발생할 수 있습니다.

다음 z-stream 릴리스를 빠르고 안정적인 채널에서 사용할 수 있는 기간은 얼마나 됩니까?

특정 주기는 여러 요인에 따라 다를 수 있지만 최신 마이너 버전의 새로운 z-stream 릴리스는 일반적으로 매주 사용할 수 있습니다. 시간이 지남에 따라 더 안정적인 이전 마이너 버전은 새로운 z-stream 릴리스를 사용할 수 있도록 하는 데 시간이 오래 걸릴 수 있습니다.

중요이는 z-stream 릴리스에 대한 이전 데이터를 기반으로 하는 추정치일 뿐입니다. Red Hat은 필요에 따라 릴리스 빈도를 변경할 수 있는 권한을 갖습니다. 모든 문제는 이 릴리스 주기에서 불규칙성 및 지연을 유발할 수 있습니다.

-

z-stream 릴리스가 게시되면 해당 마이너 버전의

fast채널에도 표시됩니다. 지연 후 z-stream 릴리스는 해당 마이너 버전의stable채널에 표시될 수 있습니다.

1.1.2. OpenShift 업데이트 서비스 정보

OSUS(OpenShift Update Service)는 RHCOS(Red Hat Enterprise Linux CoreOS)를 포함하여 OpenShift Container Platform에 대한 업데이트 권장 사항을 제공합니다. 구성 요소 Operator의 정점과 이를 연결하는 에지를 포함하는 그래프 또는 다이어그램을 제공합니다. 그래프의 에지에는 안전하게 업데이트할 수 있는 버전이 표시됩니다. 정점은 관리형 클러스터 구성 요소의 상태를 지정하는 업데이트 페이로드입니다.

클러스터의 CVO (Cluster Version Operator)는 OpenShift Update Service를 확인하여 현재 구성 요소 버전 및 그래프의 정보를 기반으로 유효한 업데이트 및 업데이트 경로를 확인합니다. 업데이트를 요청하면 CVO는 해당 릴리스 이미지를 사용하여 클러스터를 업데이트합니다. 릴리스 아티팩트는 Quay에서 컨테이너 이미지로 호스팅됩니다.

OpenShift Update Service가 호환 가능한 업데이트만 제공할 수 있도록 자동화를 지원하는 버전 확인 파이프 라인이 제공됩니다. 각 릴리스 아티팩트는 지원되는 클라우드 플랫폼 및 시스템 아키텍처 및 기타 구성 요소 패키지와의 호환성 여부를 확인합니다. 파이프 라인에서 적용 가능한 버전이 있음을 확인한 후 OpenShift Update Service는 해당 버전 업데이트를 사용할 수 있음을 알려줍니다.

OSUS(OpenShift Update Service)는 하나의 릴리스 버전만 활성 상태이고 언제든지 지원되는 단일 스트림 릴리스 모델을 지원합니다. 새 릴리스가 배포되면 이전 릴리스를 완전히 대체합니다.

업데이트된 릴리스에서는 4.8부터 새 릴리스 버전으로의 모든 OpenShift Container Platform 버전에서 업그레이드를 지원합니다.

OpenShift Update Service는 현재 클러스터에 권장되는 모든 업데이트를 표시합니다. OpenShift Update Service에서 업데이트 경로를 권장하지 않는 경우, 비호환성 또는 가용성과 같은 업데이트 경로와 관련된 알려진 문제로 인해 발생할 수 있습니다.

연속 업데이트 모드에서는 두 개의 컨트롤러가 실행됩니다. 하나의 컨트롤러는 페이로드 매니페스트를 지속적으로 업데이트하여 매니페스트를 클러스터에 적용한 다음 Operator의 제어된 롤아웃 상태를 출력하여 사용 가능한지, 업그레이드했는지 또는 실패했는지의 여부를 나타냅니다. 두 번째 컨트롤러는 OpenShift Update Service를 폴링하여 업데이트를 사용할 수 있는지 확인합니다.

최신 버전으로만 업데이트할 수 있습니다. 클러스터를 이전 버전으로 되돌리거나 롤백을 수행하는 것은 지원되지 않습니다. 업데이트에 실패하면 Red Hat 지원에 문의하십시오.

업데이트 프로세스 중에 MCO(Machine Config Operator)는 새 설정을 클러스터 머신에 적용합니다. MCO는 머신 구성 풀의 maxUnavailable 필드에 지정된 노드 수를 제한하고 사용할 수 없음을 표시합니다. 기본적으로 이 값은 1로 설정됩니다. MCO는 topology.kubernetes.io/zone 레이블을 기반으로 영역별로 영향을 받는 노드를 업데이트합니다. 영역에 둘 이상의 노드가 있으면 가장 오래된 노드가 먼저 업데이트됩니다. 베어 메탈 배포에서와 같이 영역을 사용하지 않는 노드의 경우 노드가 수명에 따라 업데이트되며 가장 오래된 노드가 먼저 업데이트됩니다. MCO는 머신 구성 풀의 maxUnavailable 필드에 지정된 노드 수를 한 번에 업데이트합니다. MCO는 새 설정을 적용하여 컴퓨터를 다시 시작합니다.

maxUnavailable 의 기본 설정은 OpenShift Container Platform의 모든 머신 구성 풀에 대해 1 입니다. 이 값을 변경하지 않고 한 번에 하나의 컨트롤 플레인 노드를 업데이트하는 것이 좋습니다. 컨트롤 플레인 풀의 경우 이 값을 3 으로 변경하지 마십시오.

RHEL (Red Hat Enterprise Linux) 머신을 작업자로 사용하는 경우 먼저 시스템에서 OpenShift API를 업데이트해야하기 때문에 MCO는 이 머신에서 kubelet을 업데이트하지 않습니다.

새 버전의 사양이 이전 kubelet에 적용되므로 RHEL 머신을 Ready 상태로 되돌릴 수 없습니다. 컴퓨터를 사용할 수 있을 때까지 업데이트를 완료할 수 없습니다. 그러나 사용 불가능한 최대 노드 수를 설정하면 사용할 수 없는 머신의 수가 이 값을 초과하지 않는 경우에도 정상적인 클러스터 작업을 계속할 수 있습니다.

OpenShift Update Service는 Operator 및 하나 이상의 애플리케이션 인스턴스로 구성됩니다.

1.1.3. 클러스터 Operator 상태 유형 이해

클러스터 Operator 상태에는 Operator의 상태를 나타내는 상태 유형이 포함됩니다. 다음 정의는 몇 가지 일반적인 ClusterOperator 상태 유형의 목록을 다룹니다. 추가 조건 유형이 있고 Operator별 언어를 사용하는 Operator가 생략되었습니다.

CVO(Cluster Version Operator)는 클러스터 관리자가 OpenShift Container Platform 클러스터의 상태를 더 잘 이해할 수 있도록 클러스터 Operator에서 상태 조건을 수집합니다.

-

available:

사용 가능한 조건유형은 Operator가 작동하고 클러스터에서 사용 가능함을 나타냅니다. 상태가False이면 피연산자의 적어도 한 부분이 작동하지 않으며 관리자가 개입해야 합니다. 진행 중: 상태 유형

Progressing은 Operator가 적극적으로 새 코드를 롤아웃하고, 구성 변경 사항을 전파하거나, 그렇지 않으면 하나의 steady 상태에서 다른 상태로 이동 중임을 나타냅니다.Operator는 이전 알려진 상태를 조정할 때 상태 유형

Progressing을True로 보고하지 않습니다. 관찰된 클러스터 상태가 변경되고 Operator가 반응하고 있는 경우 상태가True로 다시 보고됩니다. 이는 하나의 연속 상태에서 다른 상태로 이동하기 때문입니다.degraded: 조건 유형

Degraded는 Operator에 일정 기간 동안 필요한 상태와 일치하지 않는 현재 상태가 있음을 나타냅니다. 기간의 기간은 구성 요소에 따라 다를 수 있지만성능이 저하된상태는 Operator의 상태에 대한 지속적인 관찰을 나타냅니다. 결과적으로 Operator는Degraded상태에서 변동하지 않습니다.한 상태에서 다른 상태로의 전환이

Degraded를 보고하기에 충분한 기간 동안 지속되지 않는 경우 다른 조건 유형이 있을 수 있습니다. Operator는 일반 업데이트 중에Degraded를 보고하지 않습니다. Operator는 최종 관리자 개입이 필요한 영구 인프라 장애에 대한 응답으로Degraded를 보고할 수 있습니다.참고이 조건 유형은 조사 및 수정이 필요할 수 있다는 표시일 뿐입니다. Operator를 사용할 수 있는 경우

Degraded상태로 인해 사용자 워크로드 실패 또는 애플리케이션 다운 타임이 발생하지 않습니다.Upgradeable:

Upgradeable조건 유형은 Operator가 현재 클러스터 상태에 따라 안전하게 업데이트되는지 여부를 나타냅니다. message 필드에는 관리자가 클러스터를 성공적으로 업데이트하려면 어떻게 해야 하는지에 대한 사람이 읽을 수 있는 설명이 포함되어 있습니다. CVO는 이 조건이True,알 수없거나 누락된 경우 업데이트를 허용합니다.Upgradeable상태가False인 경우 마이너 업데이트만 영향을 받으며 CVO는 강제 적용되지 않는 한 클러스터가 영향을 받는 업데이트를 수행하지 못하도록 합니다.

1.1.4. 클러스터 버전 조건 유형 이해

CVO(Cluster Version Operator)는 클러스터 Operator 및 기타 구성 요소를 모니터링하고 클러스터 버전과 해당 Operator의 상태를 수집합니다. 이 상태에는 OpenShift Container Platform 클러스터의 상태 및 현재 상태를 알려주는 조건 유형이 포함됩니다.

Available,Progressing, Upgradeable 외에도 클러스터 버전 및 Operator에 영향을 미치는 조건 유형이 있습니다.

-

실패: 클러스터 버전 조건

Failing은 클러스터가 원하는 상태에 도달할 수 없으며 비정상이며 관리자가 개입해야 함을 나타냅니다. -

잘못된: 클러스터 버전 조건 유형이

유효하지않음은 클러스터 버전에 서버가 작업을 수행하지 못하도록 하는 오류가 있음을 나타냅니다. CVO는 이 조건이 설정된 경우에만 현재 상태를 조정합니다. -

RetrievedUpdates: 클러스터 버전 조건 유형

RetrievedUpdates는 업스트림 업데이트 서버에서 사용 가능한 업데이트가 검색되었는지 여부를 나타냅니다. 검색 전에 조건을 알 수 없음, 업데이트를 최근에 실패했거나 검색할 수없는경우False또는availableUpdates필드가 recent 및 accurate인 경우True입니다. -

ReleaseAccepted:

True상태의 클러스터 버전 조건 유형ReleaseAccepted는 요청된 릴리스 페이로드가 이미지 확인 및 사전 조건 확인 중에 실패 없이 성공적으로 로드되었음을 나타냅니다. -

ImplicitlyEnabledCapabilities:

True상태의 클러스터 버전 조건 유형ImplicitlyEnabledCapabilities는 사용자가spec.capabilities를 통해 현재 요청하지 않는 활성화 기능이 있음을 나타냅니다. 관련 리소스가 이전에 CVO에서 관리된 경우 CVO는 기능 비활성화를 지원하지 않습니다.

1.1.5. 일반 용어

- 컨트롤 플레인

- 컨트롤 플레인 시스템으로 구성된 컨트롤 플레인은 OpenShift Container Platform 클러스터를 관리합니다. 컨트롤 플레인 머신에서는 작업자 머신이라고도 하는 컴퓨팅 머신의 워크로드를 관리합니다.

- Cluster Version Operator

- CVO( Cluster Version Operator )는 클러스터의 업데이트 프로세스를 시작합니다. 현재 클러스터 버전을 기반으로 OSUS를 확인하고 사용 가능한 업데이트 경로가 포함된 그래프를 검색합니다.

- Machine Config Operator

- MCO( Machine Config Operator )는 운영 체제 및 머신 구성을 관리하는 클러스터 수준 Operator입니다. 플랫폼 관리자는 MCO를 통해 작업자 노드에서 systemd, CRI-O 및 Kubelet, 커널, NetworkManager 및 기타 시스템 기능을 구성하고 업데이트할 수 있습니다.

- OpenShift 업데이트 서비스

- OSUS( OpenShift Update Service )는 RHCOS(Red Hat Enterprise Linux CoreOS)를 포함하여 OpenShift Container Platform에 대한 무선 업데이트를 제공합니다. 구성 요소 Operator의 정점과 이를 연결하는 에지를 포함하는 그래프 또는 다이어그램을 제공합니다.

- 채널

- 채널은 OpenShift Container Platform의 마이너 버전에 연결된 업데이트 전략을 선언합니다. OSUS는 이 구성된 전략을 사용하여 해당 전략과 일치하는 에지를 업데이트할 것을 권장합니다.

- 권장 업데이트 엣지

- 권장 업데이트 에지 는 OpenShift Container Platform 릴리스 간에 권장되는 업데이트입니다. 지정된 업데이트가 권장되는지 여부는 클러스터의 구성된 채널, 현재 버전, 알려진 버그 및 기타 정보에 따라 달라질 수 있습니다. OSUS는 모든 클러스터에서 실행되는 CVO에 권장 에지를 전달합니다.

1.2. 클러스터 업데이트 작동 방식

다음 섹션에서는 OCP(OpenShift Container Platform) 업데이트 프로세스의 각 주요 측면을 자세히 설명합니다. 업데이트가 작동하는 방법에 대한 일반적인 개요는 OpenShift 업데이트 소개를 참조하십시오.

1.2.1. Cluster Version Operator

CVO(Cluster Version Operator)는 OpenShift Container Platform 업데이트 프로세스를 오케스트레이션하고 용이하게 하는 주요 구성 요소입니다. 설치 및 표준 클러스터 작업 중에 CVO는 관리 클러스터 Operator의 매니페스트를 클러스터 내부 리소스와 지속적으로 비교하고 불일치를 조정하여 이러한 리소스의 실제 상태가 원하는 상태와 일치하는지 확인합니다.

1.2.1.1. ClusterVersion 오브젝트

CVO(Cluster Version Operator)에서 모니터링하는 리소스 중 하나는 ClusterVersion 리소스입니다.

관리자 및 OpenShift 구성 요소는 ClusterVersion 오브젝트를 통해 CVO와 통신하거나 상호 작용할 수 있습니다. 원하는 CVO 상태는 ClusterVersion 오브젝트를 통해 선언되며 현재 CVO 상태는 오브젝트 상태에 반영됩니다.

ClusterVersion 오브젝트를 직접 수정하지 마십시오. 대신 oc CLI 또는 웹 콘솔과 같은 인터페이스를 사용하여 업데이트 대상을 선언합니다.

CVO는 ClusterVersion 리소스의 spec 속성에 선언된 대상 상태로 클러스터를 지속적으로 조정합니다. 원하는 릴리스가 실제 릴리스와 다른 경우 조정이 클러스터를 업데이트합니다.

1.2.1.1.1. 가용성 데이터 업데이트

ClusterVersion 리소스에는 클러스터에서 사용할 수 있는 업데이트에 대한 정보도 포함되어 있습니다. 여기에는 클러스터에 적용되는 알려진 위험으로 인해 사용할 수 있지만 권장되지 않는 업데이트가 포함됩니다. 이러한 업데이트를 조건부 업데이트라고 합니다. CVO가 ClusterVersion 리소스의 사용 가능한 업데이트에 대한 이 정보를 유지 관리하는 방법에 대한 자세한 내용은 "업데이트 가용성 평가" 섹션을 참조하십시오.

다음 명령을 사용하여 사용 가능한 모든 업데이트를 검사할 수 있습니다.

oc adm upgrade --include-not-recommended

$ oc adm upgrade --include-not-recommendedCopy to Clipboard Copied! Toggle word wrap Toggle overflow 참고additional

--include-not-recommended매개변수에는 클러스터에 적용되는 알려진 문제에서 사용할 수 있는 업데이트가 포함되어 있습니다.출력 예

Copy to Clipboard Copied! Toggle word wrap Toggle overflow oc adm upgrade명령은ClusterVersion리소스에 사용 가능한 업데이트에 대한 정보를 쿼리하고 사용자가 읽을 수 있는 형식으로 제공합니다.CVO에서 생성한 기본 가용성 데이터를 직접 검사하는 한 가지 방법은 다음 명령을 사용하여

ClusterVersion리소스를 쿼리하는 것입니다.oc get clusterversion version -o json | jq '.status.availableUpdates'

$ oc get clusterversion version -o json | jq '.status.availableUpdates'Copy to Clipboard Copied! Toggle word wrap Toggle overflow 출력 예

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 유사한 명령을 사용하여 조건부 업데이트를 확인할 수 있습니다.

oc get clusterversion version -o json | jq '.status.conditionalUpdates'

$ oc get clusterversion version -o json | jq '.status.conditionalUpdates'Copy to Clipboard Copied! Toggle word wrap Toggle overflow 출력 예

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

1.2.1.2. 업데이트 가용성 평가

CVO(Cluster Version Operator)는 업데이트 가능성에 대한 최신 데이터에 대해 OSUS(OpenShift Update Service)를 주기적으로 쿼리합니다. 이 데이터는 클러스터의 서브스크립션 채널을 기반으로 합니다. 그런 다음 CVO는 업데이트 권장 사항에 대한 정보를 ClusterVersion 리소스의 availableUpdates 또는 conditionalUpdates 필드에 저장합니다.

CVO는 조건부 업데이트에서 업데이트 위험을 주기적으로 확인합니다. 이러한 위험은 OSUS에서 제공하는 데이터를 통해 전달되며, 여기에는 해당 버전으로 업데이트된 클러스터에 영향을 미칠 수 있는 알려진 문제에 대한 각 버전에 대한 정보가 포함되어 있습니다. 대부분의 위험은 특정 클라우드 플랫폼에 배포된 특정 크기 또는 클러스터가 있는 클러스터와 같이 특정 특성이 있는 클러스터로 제한됩니다.

CVO는 각 조건부 업데이트의 조건부 위험 정보에 대해 클러스터 특성을 지속적으로 평가합니다. CVO가 클러스터가 기준과 일치하도록 발견하면 CVO는 이 정보를 ClusterVersion 리소스의 conditionalUpdates 필드에 저장합니다. CVO가 클러스터가 업데이트 위험과 일치하지 않거나 업데이트와 관련된 위험이 없는 경우 ClusterVersion 리소스의 availableUpdates 필드에 대상 버전을 저장합니다.

사용자 인터페이스(웹 콘솔 또는 OpenShift CLI(oc))는 이 정보를 관리자에게 제목으로 지정합니다. 업데이트 경로와 관련된 알려진 각 문제에는 위험 관련 추가 리소스에 대한 링크가 포함되어 관리자가 업데이트에 대해 정보에 입각한 결정을 내릴 수 있습니다.

1.2.2. 이미지 릴리스

릴리스 이미지는 특정 OCP(OpenShift Container Platform) 버전에 대한 제공 메커니즘입니다. 릴리스 메타데이터, 릴리스 버전과 일치하는 CVO(Cluster Version Operator) 바이너리, 개별 OpenShift 클러스터 Operator를 배포하는 데 필요한 모든 매니페스트 및 이 OpenShift 버전을 구성하는 모든 컨테이너 이미지에 대한 SHA 다이제스트 버전 참조 목록이 포함되어 있습니다.

다음 명령을 실행하여 특정 릴리스 이미지의 콘텐츠를 검사할 수 있습니다.

oc adm release extract <release image>

$ oc adm release extract <release image>oc adm release extract quay.io/openshift-release-dev/ocp-release:4.12.6-x86_64 Extracted release payload from digest sha256:800d1e39d145664975a3bb7cbc6e674fbf78e3c45b5dde9ff2c5a11a8690c87b created at 2023-03-01T12:46:29Z

$ oc adm release extract quay.io/openshift-release-dev/ocp-release:4.12.6-x86_64

Extracted release payload from digest sha256:800d1e39d145664975a3bb7cbc6e674fbf78e3c45b5dde9ff2c5a11a8690c87b created at 2023-03-01T12:46:29Zls

$ ls1.2.3. 프로세스 워크플로 업데이트

다음 단계는 OCP(OpenShift Container Platform) 업데이트 프로세스의 자세한 워크플로를 나타냅니다.

-

대상 버전은 웹 콘솔 또는 CLI를 통해 관리할 수 있는

ClusterVersion리소스의spec.desiredUpdate.version필드에 저장됩니다. -

CVO(Cluster Version Operator)는

ClusterVersion리소스의desiredUpdate가 현재 클러스터 버전과 다른 것을 감지합니다. OpenShift Update Service의 그래프 데이터를 사용하여 CVO는 원하는 클러스터 버전을 릴리스 이미지의 가져오기 사양으로 확인합니다. - CVO는 릴리스 이미지의 무결성 및 진위 여부를 검증합니다. Red Hat은 이미지 SHA 다이제스트를 고유하고 변경할 수 없는 릴리스 이미지 식별자로 사용하여 사전 정의된 위치에서 게시된 릴리스 이미지에 대해 암호화 방식으로 서명합니다. CVO는 기본 제공 공개 키 목록을 사용하여 선택한 릴리스 이미지와 일치하는 문의 존재 및 서명을 검증합니다.

-

CVO는

openshift-cluster-version네임스페이스에version-$version-$hash라는 작업을 생성합니다. 이 작업은 릴리스 이미지를 실행하는 컨테이너를 사용하므로 클러스터는 컨테이너 런타임을 통해 이미지를 다운로드합니다. 그런 다음 이 작업은 릴리스 이미지의 매니페스트 및 메타데이터를 CVO에 액세스할 수 있는 공유 볼륨으로 추출합니다. - CVO는 추출된 매니페스트 및 메타데이터의 유효성을 검사합니다.

- CVO는 일부 사전 조건을 검사하여 클러스터에서 문제가 있는 상태가 탐지되지 않도록 합니다. 특정 조건은 업데이트가 진행되지 않도록 할 수 있습니다. 이러한 조건은 CVO 자체에 의해 결정되거나, Operator가 업데이트에 문제가 있다고 간주하는 클러스터에 대한 몇 가지 세부 정보를 감지하는 개별 클러스터 Operator에 의해 보고됩니다.

-

CVO는 허용되는 릴리스를

status.desired에 기록하고 새 업데이트에 대한status.history항목을 생성합니다. - CVO는 릴리스 이미지에서 매니페스트를 조정하기 시작합니다. 클러스터 Operator는 Runlevels라는 별도의 단계에서 업데이트되며 CVO는 다음 단계로 진행하기 전에 Runlevel 완료 업데이트의 모든 Operator를 확인합니다.

- CVO 자체에 대한 매니페스트는 프로세스 초기에 적용됩니다. CVO 배포가 적용되면 현재 CVO Pod가 중지되고 새 버전을 사용하는 CVO Pod가 시작됩니다. 새 CVO는 나머지 매니페스트를 조정합니다.

-

업데이트는 전체 컨트롤 플레인이 새 버전으로 업데이트될 때까지 진행됩니다. 개별 클러스터 Operator는 클러스터 도메인에서 업데이트 작업을 수행할 수 있으며 이렇게 하는 동안

Progressing=True조건을 통해 상태를 보고합니다. - MCO(Machine Config Operator) 매니페스트는 프로세스 종료에 적용됩니다. 그런 다음 업데이트된 MCO는 모든 노드의 시스템 구성 및 운영 체제를 업데이트하기 시작합니다. 워크로드를 다시 수락하기 전에 각 노드를 드레이닝, 업데이트 및 재부팅할 수 있습니다.

일반적으로 모든 노드가 업데이트되기 전에 클러스터는 컨트롤 플레인 업데이트가 완료된 후 업데이트된 것으로 보고합니다. 업데이트 후 CVO는 릴리스 이미지에서 전달된 상태와 일치하도록 모든 클러스터 리소스를 유지 관리합니다.

1.2.4. 업데이트 중에 매니페스트가 적용되는 방법 이해

릴리스 이미지에 제공된 일부 매니페스트는 둘 사이의 종속 항목으로 인해 특정 순서로 적용해야 합니다. 예를 들어 일치하는 사용자 지정 리소스보다 먼저 CustomResourceDefinition 리소스를 생성해야 합니다. 또한 클러스터 중단을 최소화하기 위해 개별 클러스터 Operator를 업데이트해야 하는 논리적 순서가 있습니다. CVO(Cluster Version Operator)는 Runlevels라는 개념을 통해 이 논리 순서를 구현합니다.

이러한 종속 항목은 릴리스 이미지에 있는 매니페스트의 파일 이름으로 인코딩됩니다.

0000_<runlevel>_<component>_<manifest-name>.yaml

0000_<runlevel>_<component>_<manifest-name>.yaml예를 들면 다음과 같습니다.

0000_03_config-operator_01_proxy.crd.yaml

0000_03_config-operator_01_proxy.crd.yamlCVO는 내부적으로 매니페스트에 대한 종속성 그래프를 빌드하며 CVO는 다음 규칙을 따릅니다.

- 업데이트 중에 더 낮은 Runlevel의 매니페스트가 더 높은 Runlevel의 매니페스트보다 먼저 적용됩니다.

- 하나의 Runlevel 내에서 다른 구성 요소에 대한 매니페스트를 병렬로 적용할 수 있습니다.

- 하나의 Runlevel 내에서 단일 구성 요소에 대한 매니페스트가 사전순으로 적용됩니다.

CVO는 생성된 종속성 그래프 다음에 매니페스트를 적용합니다.

일부 리소스 유형의 경우 CVO는 매니페스트가 적용된 후 리소스를 모니터링하고 리소스가 stable 상태에 도달한 후에만 성공적으로 업데이트되도록 간주합니다. 이 상태를 달성하는 데는 약간의 시간이 걸릴 수 있습니다. 이는 ClusterOperator 리소스에 특히 해당되며 CVO는 클러스터 Operator가 자체적으로 업데이트되고 ClusterOperator 상태를 업데이트할 때까지 대기합니다.

CVO는 Runlevel의 모든 클러스터 Operator가 다음 Runlevel으로 진행하기 전에 다음 조건을 충족할 때까지 기다립니다.

-

클러스터 Operator에는

Available=True조건이 있습니다. -

클러스터 Operator에는

Degraded=False조건이 있습니다.

- 클러스터 Operator는 ClusterOperator 리소스에서 원하는 버전을 달성했다고 선언합니다.

일부 작업은 완료하는 데 상당한 시간이 걸릴 수 있습니다. CVO는 후속 Runlevels가 안전하게 진행할 수 있도록 작업이 완료될 때까지 기다립니다. 처음에는 새 릴리스의 매니페스트를 조정하는 데 총 60~120분이 걸릴 것으로 예상됩니다. 업데이트 기간에 영향을 미치는 요인에 대한 자세한 내용은 OpenShift Container Platform 업데이트 기간 이해 를 참조하십시오.

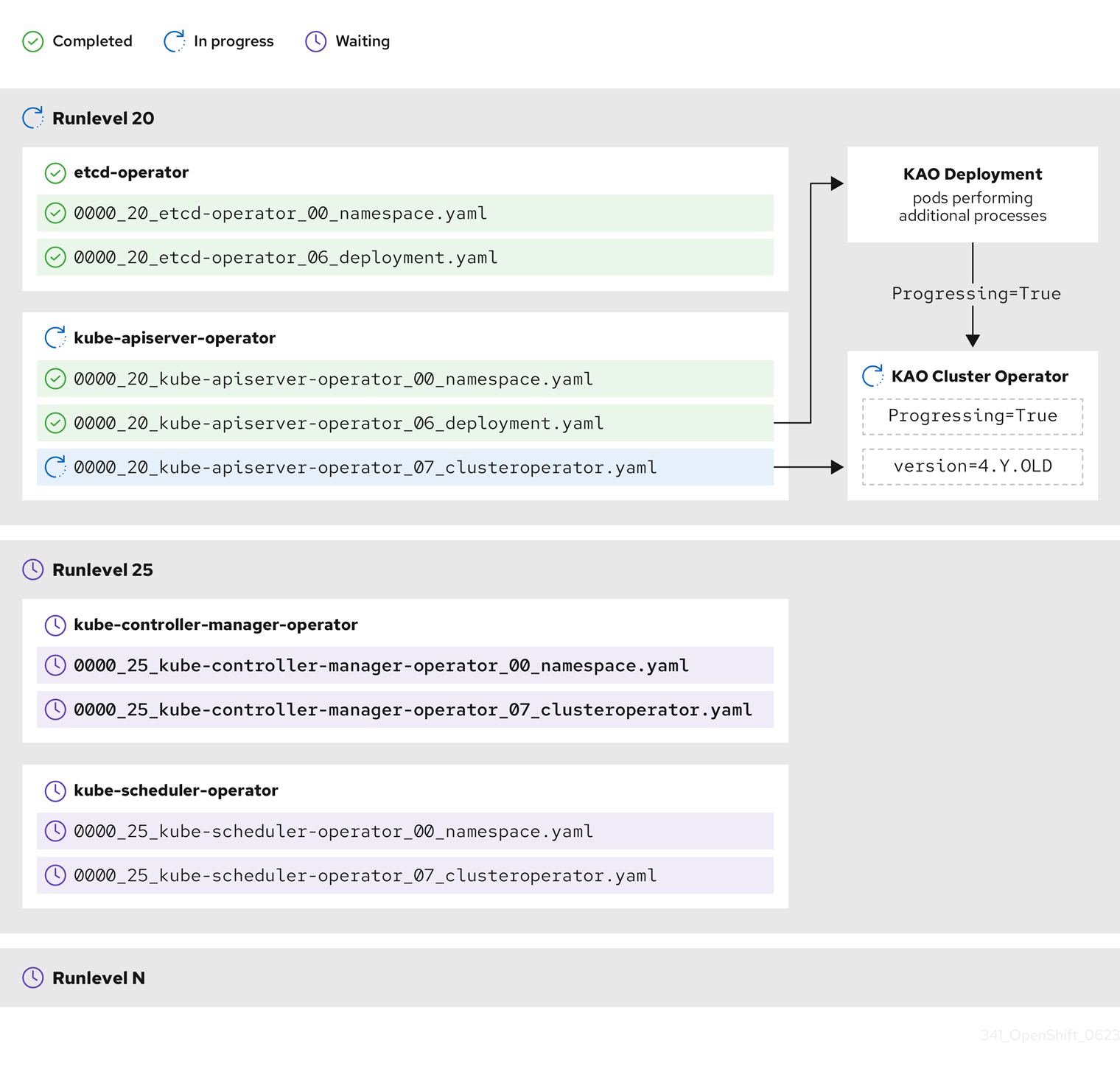

이전 예제 다이어그램에서 CVO는 Runlevel 20에서 모든 작업이 완료될 때까지 대기 중입니다. CVO는 Runlevel의 Operator에 모든 매니페스트를 적용했지만 kube-apiserver-operator ClusterOperator 는 새 버전이 배포된 후 일부 작업을 수행합니다. kube-apiserver-operator ClusterOperator 는 Progressing=True 조건을 통해 이 진행 상황을 선언하고 새 버전을 status.versions 에서 reconciled로 선언하지 않습니다. CVO는 ClusterOperator가 허용 가능한 상태를 보고할 때까지 기다린 다음 Runlevel 25에서 매니페스트를 조정하기 시작합니다.

1.2.5. Machine Config Operator가 노드를 업데이트하는 방법 이해

MCO(Machine Config Operator)는 각 컨트롤 플레인 노드 및 컴퓨팅 노드에 새 머신 구성을 적용합니다. 머신 구성 업데이트 중에 컨트롤 플레인 노드와 컴퓨팅 노드는 머신 풀이 병렬로 업데이트되는 자체 머신 구성 풀로 구성됩니다. 기본 값이 1 인 .spec.maxUnavailable 매개변수는 머신 구성 풀의 노드 수를 동시에 수행할 수 있는 업데이트 프로세스를 결정합니다.

maxUnavailable 의 기본 설정은 OpenShift Container Platform의 모든 머신 구성 풀에 대해 1 입니다. 이 값을 변경하지 않고 한 번에 하나의 컨트롤 플레인 노드를 업데이트하는 것이 좋습니다. 컨트롤 플레인 풀의 경우 이 값을 3 으로 변경하지 마십시오.

머신 구성 업데이트 프로세스가 시작되면 MCO는 풀에서 현재 사용할 수 없는 노드의 양을 확인합니다. .spec.maxUnavailable 의 값보다 적은 노드가 있는 경우 MCO는 풀에서 사용 가능한 노드에서 다음 작업 시퀀스를 시작합니다.

노드를 차단하고 드레이닝

참고노드가 차단되면 워크로드를 예약할 수 없습니다.

- 노드의 시스템 구성 및 운영 체제(OS) 업데이트

- 노드 재부팅

- 노드 차단 해제

이 프로세스를 수행하는 노드는 차단 해제되고 워크로드를 다시 예약할 수 없을 때까지 사용할 수 없습니다. MCO는 사용할 수 없는 노드 수가 .spec.maxUnavailable 과 동일할 때까지 노드 업데이트를 시작합니다.

노드가 업데이트를 완료하고 사용 가능하게 되면 머신 구성 풀에서 사용할 수 없는 노드 수가 다시 한 번 .spec.maxUnavailable 보다 적습니다. 업데이트해야 하는 노드가 남아 있는 경우 MCO는 .spec.maxUnavailable 제한에 다시 도달할 때까지 노드에서 업데이트 프로세스를 시작합니다. 이 프로세스는 각 컨트롤 플레인 노드와 컴퓨팅 노드가 업데이트될 때까지 반복됩니다.

다음 예제 워크플로우에서는 5개의 노드가 있는 머신 구성 풀에서 이 프로세스가 발생하는 방법을 설명합니다. 여기서 .spec.maxUnavailable 은 3이고 모든 노드를 처음 사용할 수 있습니다.

- MCO는 1, 2, 3 노드를 차단하고 드레이닝하기 시작합니다.

- 노드 2 드레이닝, 재부팅 및 다시 사용할 수 있게 됩니다. MCO는 노드 4를 차단하고 드레이닝을 시작합니다.

- 노드 1이 드레이닝, 재부팅 및 다시 사용할 수 있게 됩니다. MCO 노드 5를 차단하고 드레이닝을 시작합니다.

- 노드 3은 드레이닝을 완료, 재부팅, 다시 사용할 수 있게 됩니다.

- 노드 5 드레이닝, 재부팅 및 다시 사용할 수 있게 됩니다.

- 노드 4 드레이닝, 재부팅 및 다시 사용할 수 있게 됩니다.

각 노드의 업데이트 프로세스는 다른 노드와 독립적이므로 위 예제의 일부 노드는 MCO에 의해 차단된 순서대로 업데이트를 완료합니다.

다음 명령을 실행하여 머신 구성 업데이트의 상태를 확인할 수 있습니다.

oc get mcp

$ oc get mcp출력 예

NAME CONFIG UPDATED UPDATING DEGRADED MACHINECOUNT READYMACHINECOUNT UPDATEDMACHINECOUNT DEGRADEDMACHINECOUNT AGE master rendered-master-acd1358917e9f98cbdb599aea622d78b True False False 3 3 3 0 22h worker rendered-worker-1d871ac76e1951d32b2fe92369879826 False True False 2 1 1 0 22h

NAME CONFIG UPDATED UPDATING DEGRADED MACHINECOUNT READYMACHINECOUNT UPDATEDMACHINECOUNT DEGRADEDMACHINECOUNT AGE

master rendered-master-acd1358917e9f98cbdb599aea622d78b True False False 3 3 3 0 22h

worker rendered-worker-1d871ac76e1951d32b2fe92369879826 False True False 2 1 1 0 22h1.3. 업데이트 채널 및 릴리스 이해

업데이트 채널은 사용자가 클러스터를 업데이트하려는 OpenShift Container Platform 마이너 버전을 선언하는 메커니즘입니다. 또한 사용자는 빠른,안정적인 후보, 후보 및 eus 채널 옵션을 통해 자신의 업데이트의 타이밍 및 수준을 선택할 수 있습니다. Cluster Version Operator는 다른 조건부 정보와 함께 채널 선언을 기반으로 업데이트 그래프를 사용하여 클러스터에 사용 가능한 권장 조건 및 조건부 업데이트 목록을 제공합니다.

업데이트 채널은 OpenShift Container Platform의 마이너 버전에 해당합니다. 채널의 버전 번호는 클러스터의 현재 마이너 버전보다 높은 경우에도 클러스터가 결국 업데이트될 대상 마이너 버전을 나타냅니다.

예를 들어 OpenShift Container Platform 4.10 업데이트 채널에서는 다음과 같은 권장 사항을 제공합니다.

- 4.10 내의 업데이트

- 4.9 업데이트

- 4.9에서 4.10으로 업데이트되어 모든 4.9 클러스터가 최소 z-stream 버전 요구 사항을 즉시 충족하지 않더라도 4.10으로 업데이트할 수 있습니다.

-

EUS-4.10만 해당: 4.8 내의 업데이트입니다. -

EUS-4.10만: 4.8에서 4.9에서 4.10으로 업데이트되어 모든 4.8 클러스터를 4.10으로 업데이트할 수 있습니다.

4.10 업데이트 채널은 4.11 이상 릴리스에 대한 업데이트를 권장하지 않습니다. 이 전략을 사용하면 관리자가 OpenShift Container Platform의 다음 마이너 버전으로 업데이트할 것을 명시적으로 결정해야 합니다.

업데이트 채널은 릴리스 선택만 제어하며 설치하는 클러스터 버전에는 영향을 미치지 않습니다. 특정 버전의 OpenShift Container Platform의 openshift-install 바이너리 파일은 항상 해당 버전을 설치합니다.

OpenShift Container Platform 4.17은 다음과 같은 업데이트 채널을 제공합니다.

-

stable-4.17 -

EUS-4.y(EUS 버전에만 제공되며 EUS 버전 간의 업데이트를 용이하게 함) -

fast-4.17 -

candidate-4.17

Cluster Version Operator가 업데이트 권장 서비스에서 사용 가능한 업데이트를 가져오지 않도록 하려면 OpenShift CLI에서 oc adm upgrade channel 명령을 사용하여 빈 채널을 구성할 수 있습니다. 예를 들어 클러스터에 네트워크 액세스가 제한되어 있고 로컬에 연결할 수 있는 업데이트 권장 서비스가 없는 경우 이 구성이 유용할 수 있습니다.

Red Hat은 OpenShift Update Service에서 제안한 버전으로만 업데이트할 것을 권장합니다. 마이너 버전 업데이트의 경우 버전이 연속이어야 합니다. Red Hat은 일치하지 않는 버전에 대한 업데이트를 테스트하지 않으며 이전 버전과의 호환성을 보장할 수 없습니다.

1.3.1. 채널 업데이트

1.3.1.1. fast-4.17 채널

Red Hat이 정식 출시 버전 (GA) 릴리스로 선언하면 fast-4.17 채널이 새로운 버전의 OpenShift Container Platform 4.17으로 업데이트됩니다. 따라서 이러한 릴리스는 완전히 지원되며 프로덕션 환경에서 사용하기 위해 사용됩니다.

1.3.1.2. stable-4.17 채널

에라타가 출시되면 곧 fast-4.17 채널에 표시되지만 릴리스는 지연 후 stable-4.17 채널에 추가됩니다. 이러한 지연 동안 데이터는 여러 소스에서 수집되고 제품 회귀의 표시를 위해 분석됩니다. 상당한 수의 데이터 포인트가 수집되면 이러한 릴리스가 stable 채널에 추가됩니다.

상당한 수의 데이터 포인트를 얻는 데 필요한 시간은 여러 요인에 따라 달라지므로 빠른 채널과 안정적인 채널 간의 지연 기간에는 SLO(Service LeveL Objective)가 제공되지 않습니다. 자세한 내용은 "클러스터에 맞는 올바른 채널 관리"를 참조하십시오.

새로 설치된 클러스터는 기본적으로 안정적인 채널을 사용합니다.

1.3.1.3. EUS-4.y 채널

stable 채널 외에도 OpenShift Container Platform의 모든 짝수 마이너 버전은 EUS ( Extended Update Support )를 제공합니다. stable 채널로 승격된 릴리스도 EUS 채널로 동시에 승격됩니다. EUS 채널의 주요 목적은 컨트롤 플레인만 업데이트를 수행하는 클러스터의 편의를 제공하는 것입니다.

표준 및 EUS 이외의 구독자는 디버깅 및 빌드 드라이버와 같은 중요한 목적을 지원하기 위해 모든 EUS 리포지토리와 필요한 RPM(rhel-*-eus-rpms)에 액세스할 수 있습니다.

1.3.1.4. candidate-4.17 채널

candidate-4.17 채널에서는 빌드되는 즉시 지원되지 않는 초기 릴리스에 액세스할 수 있습니다. 후보 채널에만 있는 릴리스에는 GA 전에 최종 GA 릴리스 또는 기능의 전체 기능 세트가 포함되어 있지 않을 수 있습니다. 또한 이러한 릴리스는 전체 Red Hat Quality Assurance의 대상이 아니며 이후 GA 릴리스에 대한 업데이트 경로를 제공하지 않을 수 있습니다. 이러한 주의 사항을 고려하여 후보 채널은 클러스터를 제거하고 다시 생성하는 테스트 목적으로만 적합합니다.

1.3.1.5. 채널에서 권장 사항 업데이트

OpenShift Container Platform은 설치된 OpenShift Container Platform 버전과 다음 릴리스를 시작하기 위해 채널 내에서 취할 경로를 알고 있는 업데이트 권장 서비스를 유지 관리합니다. 업데이트 경로는 현재 선택한 채널 및 해당 승격 특성과 관련된 버전으로 제한됩니다.

채널에서 다음 릴리스를 확인할 수 있습니다.

- 4.17.0

- 4.17.1

- 4.17.3

- 4.17.4

이 서비스는 테스트되었으며 알려진 심각한 회귀 문제가 없는 업데이트만 권장합니다. 예를 들어 클러스터가 4.17.1에 있고 OpenShift Container Platform에서 4.17.4를 권장하는 경우 4.17.1에서 4.17.4로 업데이트하는 것이 좋습니다.

연속적인 패치 번호에 의존하지 않도록하십시오. 이 예에서 4.17.2는 채널에서 사용할 수 없으며 사용할 수 없으므로 4.17.2에 대한 업데이트는 권장되거나 지원되지 않습니다.

1.3.1.6. 권장 사항 및 조건부 업데이트 업데이트

Red Hat은 새로 릴리스된 버전 및 업데이트 경로를 지원 채널에 추가하기 전후에 모니터링합니다.

Red Hat이 지원되는 릴리스에서 업데이트 권장 사항을 제거하는 경우 회귀 문제를 수정하는 향후 버전에 대체 업데이트 권장 사항이 제공됩니다. 그러나 결함이 수정, 테스트 및 선택한 채널로 승격되는 동안 지연이 발생할 수 있습니다.

OpenShift Container Platform 4.10부터 업데이트 위험이 확인되면 관련 업데이트에 대한 조건부 업데이트 위험으로 선언됩니다. 알려진 각 위험은 모든 클러스터에 적용되거나 특정 조건과 일치하는 클러스터에만 적용될 수 있습니다. 일부 예로는 Platform을 None으로 설정하거나 CNI 공급자가 OpenShiftSDN 으로 설정되는 경우가 있습니다. CVO(Cluster Version Operator)는 현재 클러스터 상태에 대한 알려진 위험을 지속적으로 평가합니다. 위험이 일치하지 않으면 업데이트가 권장됩니다. 위험이 일치하는 경우 해당 업데이트 경로에 알려진 문제가 있는 업데이트로 레이블이 지정되고 알려진 문제에 대한 참조 링크가 제공됩니다. 참조 링크를 사용하면 클러스터 관리자가 위험을 수락하고 클러스터를 계속 업데이트할지 여부를 결정하는 데 도움이 됩니다.

Red Hat이 조건부 업데이트 위험을 선언하도록 선택하면 모든 관련 채널에서 동시에 해당 조치를 취할 수 있습니다. 조건부 업데이트 위험 선언은 업데이트가 지원되는 채널로 승격되기 전이나 후에 발생할 수 있습니다.

1.3.1.7. 클러스터에 적합한 채널 선택

적절한 채널을 선택하려면 두 가지 결정이 필요합니다.

먼저 클러스터 업데이트에 필요한 마이너 버전을 선택합니다. 현재 버전과 일치하는 채널을 선택하면 z-stream 업데이트만 적용되고 기능 업데이트가 제공되지 않습니다. 현재 버전보다 큰 버전이 있는 사용 가능한 채널을 선택하면 하나 이상의 업데이트 후 클러스터가 해당 버전으로 업데이트됩니다. 클러스터는 현재 버전, 다음 버전 또는 다음 EUS 버전과 일치하는 채널만 제공됩니다.

많은 마이너 버전 간의 업데이트 계획에 관련된 복잡성으로 인해 단일 컨트롤 플레인 이후 업데이트 계획에 도움이 되는 채널은 제공되지 않습니다.

두 번째, 원하는 롤아웃 전략을 선택해야 합니다. Red Hat이 fast 채널에서 선택하여 GA 릴리스를 선언하는 즉시 업데이트하거나 Red Hat이 stable 채널로 릴리스를 승격할 때까지 기다려야 할 수 있습니다. fast-4.17 및 stable-4.17 에서 제공되는 업데이트 권장 사항은 모두 완전히 지원되며 지속적인 데이터 분석의 이점을 제공합니다. stable 채널로 릴리스를 승격하기 전에 승격 지연은 두 채널 간의 유일한 차이점을 나타냅니다. 최신 z-stream 업데이트는 일반적으로 1주 또는 2주 이내에 stable 채널로 승격되지만, 최신 마이너에 대한 업데이트를 처음 출시할 때의 지연은 일반적으로 45-90일입니다. stable 채널로의 승격 대기가 일정 계획에 영향을 줄 수 있으므로 원하는 채널을 선택할 때 승격 지연을 고려하십시오.

또한 조직이 클러스터를 영구적으로 또는 일시적으로 다음을 포함하여 빠른 채널로 이동할 수 있는 몇 가지 요인이 있습니다.

- 지연 없이 환경에 영향을 미치는 것으로 알려진 특정 수정 사항을 적용하십시오.

- 지연 없이 CVE 수정 적용 CVE 수정으로 인해 회귀 문제가 발생할 수 있으므로 승격 지연은 CVE 수정을 통해 z-streams에 계속 적용됩니다.

- 내부 테스트 프로세스. 자격을 갖춘 데 몇 주가 걸리면 Red Hat의 프로모션 프로세스와 동시에 기다리는 것이 가장 좋습니다. 또한 Red Hat에 제공된 Telemetry 신호가 롤아웃에 영향을 미치므로 귀하와 관련된 문제를 보다 신속하게 수정할 수 있습니다.

1.3.1.8. 네트워크가 제한된 환경의 클러스터

OpenShift Container Platform 클러스터의 컨테이너 이미지를 직접 관리하는 경우 제품 릴리스와 관련된 Red Hat 에라타를 참조하고 업데이트에 영향을 미치는 의견을 기록해야 합니다. 업데이트 중에 사용자 인터페이스에서 이러한 버전 간 전환에 대해 경고할 수 있으므로 해당 경고를 무시하기 전에 적절한 버전을 선택해야 합니다.

1.3.1.9. 채널 간 전환

채널은 웹 콘솔에서 전환하거나 adm upgrade channel 명령을 통해 전환할 수 있습니다.

oc adm upgrade channel <channel>

$ oc adm upgrade channel <channel>현재 릴리스를 포함하지 않는 채널로 전환하면 웹 콘솔에 경고가 표시됩니다. 웹 콘솔은 현재 릴리스가 없는 채널에서 업데이트를 권장하지 않습니다. 하지만 언제든지 원래 채널로 돌아갈 수 있습니다.

채널을 변경하면 클러스터의 지원 가능성에 영향을 미칠 수 있습니다. 다음과 같은 조건이 적용될 수 있습니다.

-

stable-4.17채널에서fast-4.17채널로 변경해도 클러스터는 계속 지원됩니다. -

언제든지

candidate-4.17채널로 전환할 수 있지만 이 채널의 일부 릴리스는 지원되지 않을 수 있습니다. -

현재 릴리스가 정식 사용 버전 릴리스인 경우

candidate-4.17채널에서fast-4.17채널로 전환할 수 있습니다. -

fast-4.17채널에서stable-4.17채널로 전환할 수 있습니다. 현재 릴리스가 최근에 승격된 경우 릴리스가stable-4.17로 승격되기까지 최대 하루가 지연될 수 있습니다.

1.4. OpenShift Container Platform 업데이트 기간 이해

OpenShift Container Platform 업데이트 기간은 배포 토폴로지에 따라 다릅니다. 이 페이지에서는 업데이트 기간에 영향을 미치는 요인을 이해하고 환경에서 클러스터 업데이트가 걸리는 시간을 추정할 수 있습니다.

1.4.1. 업데이트 기간에 영향을 미치는 요소

다음 요인은 클러스터 업데이트 기간에 영향을 줄 수 있습니다.

MCO(Machine Config Operator)의 새 머신 구성으로 컴퓨팅 노드를 재부팅

머신 구성 풀에서

MaxUnavailable의 값주의maxUnavailable의 기본 설정은 OpenShift Container Platform의 모든 머신 구성 풀에 대해1입니다. 이 값을 변경하지 않고 한 번에 하나의 컨트롤 플레인 노드를 업데이트하는 것이 좋습니다. 컨트롤 플레인 풀의 경우 이 값을3으로 변경하지 마십시오.- PDB(Pod 중단 예산)에서 설정된 최소 복제본 수 또는 백분율

- 클러스터의 노드 수

- 클러스터 노드의 상태

1.4.2. 클러스터 업데이트 단계

OpenShift Container Platform에서 클러스터 업데이트는 다음 두 단계로 수행됩니다.

- CVO(Cluster Version Operator) 대상 업데이트 페이로드 배포

- MCO(Machine Config Operator) 노드 업데이트

1.4.2.1. Cluster Version Operator 대상 업데이트 페이로드 배포

CVO(Cluster Version Operator)는 대상 업데이트 릴리스 이미지를 검색하고 클러스터에 적용합니다. Pod로 실행되는 모든 구성 요소는 이 단계에서 업데이트되는 반면 호스트 구성 요소는 MCO(Machine Config Operator)에 의해 업데이트됩니다. 이 프로세스는 60~120분 정도 걸릴 수 있습니다.

업데이트의 CVO 단계는 노드를 재시작하지 않습니다.

1.4.2.2. Machine Config Operator 노드 업데이트

MCO(Machine Config Operator)는 각 컨트롤 플레인 및 컴퓨팅 노드에 새 머신 구성을 적용합니다. 이 프로세스 중에 MCO는 클러스터의 각 노드에서 다음 순차적 작업을 수행합니다.

- 모든 노드를 차단 및 드레이닝

- 운영 체제 업데이트 (OS)

- 노드 재부팅

- 모든 노드 차단 해제 및 노드에서 워크로드 예약

노드가 차단되면 워크로드를 예약할 수 없습니다.

이 프로세스를 완료하는 시간은 노드 및 인프라 구성을 포함한 여러 요인에 따라 달라집니다. 이 프로세스를 노드당 완료하는 데 5분 이상 걸릴 수 있습니다.

MCO 외에도 다음 매개변수의 영향을 고려해야 합니다.

- 컨트롤 플레인 워크로드는 정상적인 업데이트 및 빠른 드레이닝을 위해 조정되기 때문에 컨트롤 플레인 노드 업데이트 기간은 예측 가능하고 컴퓨팅 노드보다 짧은 경우가 많습니다.

-

MCP(Machine Config Pool)에서

maxUnavailable필드를1이상으로 설정하여 병렬로 컴퓨팅 노드를 업데이트할 수 있습니다. MCO는maxUnavailable에 지정된 노드 수를 제한하고 업데이트할 수 없음을 표시합니다. -

MCP에서

maxUnavailable을 늘리면 풀이 더 빨리 업데이트하는 데 도움이 될 수 있습니다. 그러나maxUnavailable을 너무 많이 설정하고 여러 노드가 동시에 차단되고 여러 노드가 동시에 차단되는 경우 복제본을 실행하는 데 예약 가능한 노드를 찾을 수 없기 때문에 Pod 중단 예산 (PDB) 보호 워크로드가 드레이닝되지 않을 수 있습니다. MCP에 대해maxUnavailable을 늘리면 PDB 보호 워크로드가 드레인할 수 있는 충분한 스케줄링 가능한 노드가 있는지 확인합니다. 업데이트를 시작하기 전에 모든 노드를 사용할 수 있는지 확인해야 합니다. 노드를 사용할 수 없는 경우

maxUnavailable및 Pod 중단 예산에 영향을 미치므로 사용할 수 없는 노드는 업데이트 기간에 큰 영향을 미칠 수 있습니다.터미널에서 노드 상태를 확인하려면 다음 명령을 실행합니다.

oc get node

$ oc get nodeCopy to Clipboard Copied! Toggle word wrap Toggle overflow 출력 예

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 노드 상태가

NotReady또는SchedulingDisabled인 경우 노드를 사용할 수 없으며 업데이트 기간에 영향을 미칩니다.컴퓨팅 → 노드를 확장하여 웹 콘솔의 관리자 화면에서 노드 상태를 확인할 수 있습니다.

1.4.2.3. 클러스터 Operator 업데이트 기간의 예

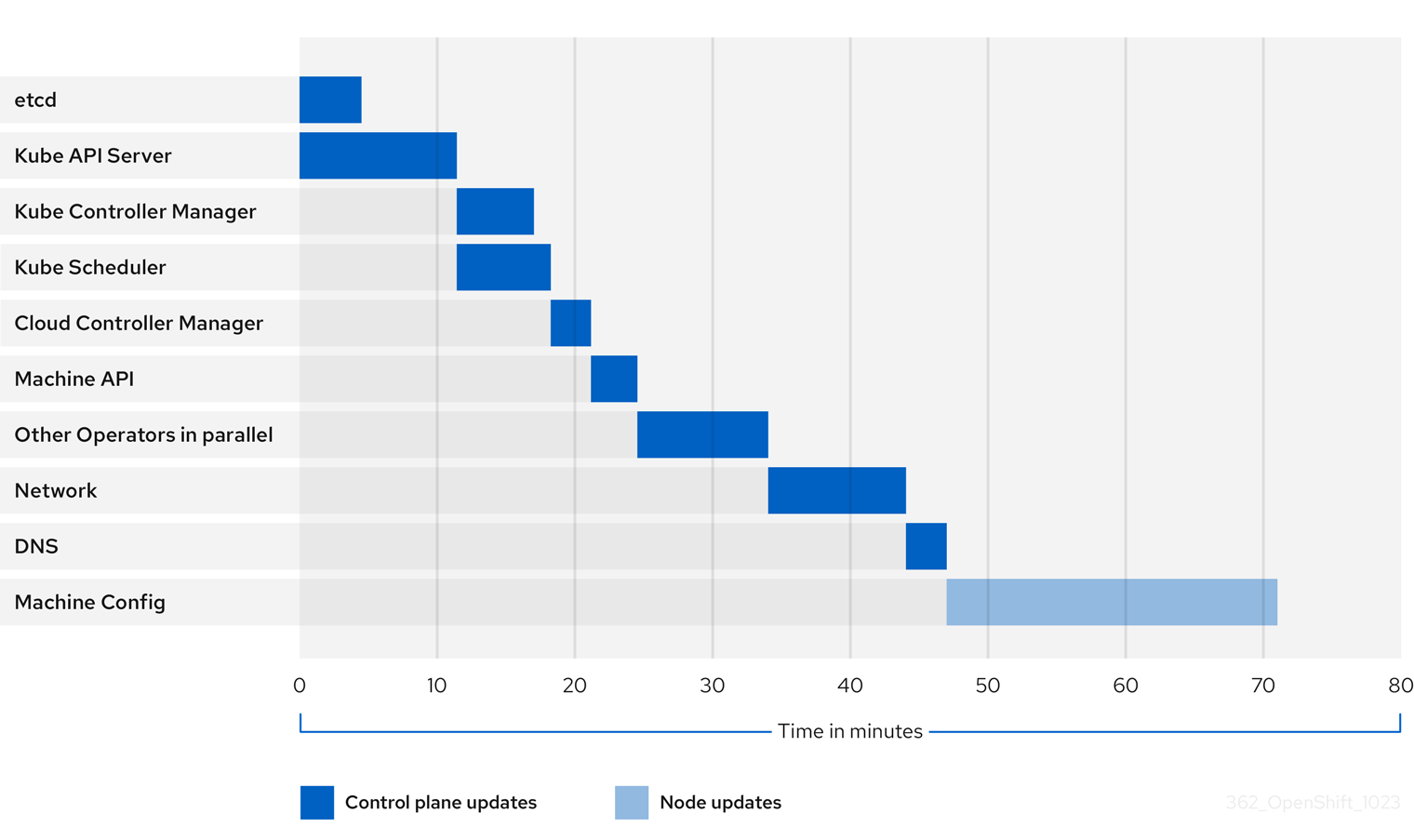

이전 다이어그램에서는 클러스터 Operator가 새 버전으로 업데이트하는 데 사용할 수 있는 시간의 예를 보여줍니다. 이 예제에서는 정상 컴퓨팅 MachineConfigPool 이 있고 4.13에서 4.14로 업데이트하는 데 오래 걸리는 워크로드가 없는 3-노드 AWS OVN 클러스터를 기반으로 합니다.

- 클러스터 및 Operator의 특정 업데이트 기간은 대상 버전, 노드 양, 노드에 예약된 워크로드 유형과 같은 여러 클러스터 특성에 따라 달라질 수 있습니다.

- Cluster Version Operator와 같은 일부 Operator는 짧은 시간 내에 자체적으로 업데이트합니다. 이러한 Operator는 다이어그램에서 생략되었거나 "Other Operators in parallel"이라는 광범위한 Operator 그룹에 포함되어 있습니다.

각 클러스터 Operator에는 자체 업데이트하는 데 걸리는 시간에 영향을 미치는 특성이 있습니다. 예를 들어 kube-apiserver 가 정상 종료 지원을 제공하므로 이 예제의 Kube API Server Operator는 업데이트하는 데 11분 이상 걸렸습니다. 즉 기존의 in-flight 요청이 정상적으로 완료될 수 있습니다. 이로 인해 kube-apiserver 가 더 오래 종료될 수 있습니다. 이 Operator의 경우 업데이트 속도가 향상되어 업데이트 중에 클러스터 기능 중단을 방지하고 제한하는 데 도움이 됩니다.

Operator의 업데이트 기간에 영향을 미치는 또 다른 특성은 Operator가 DaemonSets를 사용하는지 여부입니다. 네트워크 및 DNS Operator는 전체 클러스터 DaemonSet을 사용하므로 버전 변경 사항을 롤아웃하는 데 시간이 걸릴 수 있으며 이러한 Operator가 자체 업데이트하는 데 시간이 더 오래 걸릴 수 있는 몇 가지 이유 중 하나입니다.

일부 Operator의 업데이트 기간은 클러스터 자체의 특성에 따라 크게 달라집니다. 예를 들어 Machine Config Operator 업데이트는 클러스터의 각 노드에 머신 구성 변경 사항을 적용합니다. 많은 노드가 있는 클러스터에는 노드가 적은 클러스터에 비해 Machine Config Operator의 업데이트 기간이 길어집니다.

각 클러스터 Operator에는 업데이트할 수 있는 단계가 할당됩니다. 동일한 단계 내의 Operator는 동시에 업데이트할 수 있으며 지정된 단계의 Operator는 이전 단계가 모두 완료될 때까지 업데이트를 시작할 수 없습니다. 자세한 내용은 "추가 리소스" 섹션의 "업데이트 중에 매니페스트를 적용하는 방법 이해"를 참조하십시오.

1.4.3. 클러스터 업데이트 시간 추정

유사한 클러스터의 이전 업데이트 기간은 향후 클러스터 업데이트에 가장 적합한 추정치를 제공합니다. 그러나 기록 데이터를 사용할 수 없는 경우 다음 규칙을 사용하여 클러스터 업데이트 시간을 추정할 수 있습니다.

Cluster update time = CVO target update payload deployment time + (# node update iterations x MCO node update time)

Cluster update time = CVO target update payload deployment time + (# node update iterations x MCO node update time)

노드 업데이트 반복은 병렬로 업데이트되는 하나 이상의 노드로 구성됩니다. 컨트롤 플레인 노드는 항상 컴퓨팅 노드와 병렬로 업데이트됩니다. 또한 maxUnavailable 값에 따라 하나 이상의 컴퓨팅 노드를 병렬로 업데이트할 수 있습니다.

maxUnavailable 의 기본 설정은 OpenShift Container Platform의 모든 머신 구성 풀에 대해 1 입니다. 이 값을 변경하지 않고 한 번에 하나의 컨트롤 플레인 노드를 업데이트하는 것이 좋습니다. 컨트롤 플레인 풀의 경우 이 값을 3 으로 변경하지 마십시오.

예를 들어 업데이트 시간을 추정하려면 컨트롤 플레인 노드와 컴퓨팅 노드 6개가 있는 OpenShift Container Platform 클러스터를 고려하고 각 호스트를 재부팅하는 데 약 5분이 걸립니다.

특정 노드를 재부팅하는 데 걸리는 시간은 크게 다릅니다. 클라우드 인스턴스에서 재부팅에 약 1~2분이 걸릴 수 있지만 물리적 베어 메탈 호스트에서 재부팅 시간이 15분 이상 걸릴 수 있습니다.

scenario-1

컨트롤 플레인 및 컴퓨팅 노드 MCP(Machine Config Pool) 모두에 maxUnavailable 을 1 로 설정하면 각 반복에서 6개의 컴퓨팅 노드가 각각 하나씩 업데이트됩니다.

Cluster update time = 60 + (6 x 5) = 90 minutes

Cluster update time = 60 + (6 x 5) = 90 minutesscenario-2

컴퓨팅 노드 MCP에 maxUnavailable 을 2 로 설정하면 각 반복에서 두 개의 컴퓨팅 노드가 병렬로 업데이트됩니다. 따라서 모든 노드를 업데이트하려면 총 세 번의 반복이 필요합니다.

Cluster update time = 60 + (3 x 5) = 75 minutes

Cluster update time = 60 + (3 x 5) = 75 minutes

maxUnavailable 의 기본 설정은 OpenShift Container Platform의 모든 MCP에 대해 1 입니다. 컨트롤 플레인 MCP에서 maxUnavailable 을 변경하지 않는 것이 좋습니다.

1.4.4. RHEL(Red Hat Enterprise Linux) 컴퓨팅 노드

RHEL(Red Hat Enterprise Linux) 컴퓨팅 노드에는 노드 바이너리 구성 요소를 업데이트하기 위해 openshift-ansible 을 추가로 사용해야 합니다. RHEL 컴퓨팅 노드를 업데이트하는 데 걸리는 실제 시간은 RHCOS(Red Hat Enterprise Linux CoreOS) 컴퓨팅 노드와 크게 달라서는 안 됩니다.

2장. 클러스터 업데이트 준비

2.1. OpenShift Container Platform 4.17으로 업데이트 준비

클러스터 관리자가 업데이트를 성공적으로 초기화하기 위해 수행해야 하는 관리 작업과 성공적인 업데이트를 보장하기 위한 선택적 지침에 대해 자세히 알아보십시오.

2.1.1. Kubernetes API 제거

OpenShift Container Platform 4.17에는 Kubernetes API 제거가 없습니다.

2.1.2. 조건부 업데이트의 위험 평가

조건부 업데이트는 클러스터에 적용되는 알려진 위험으로 인해 사용할 수 있지만 권장되지 않는 업데이트 대상입니다. CVO(Cluster Version Operator)는 업데이트 권장 사항에 대한 최신 데이터에 대해 OSUS(OpenShift Update Service)를 주기적으로 쿼리하고 일부 잠재적인 업데이트 대상에는 관련 위험이 있을 수 있습니다.

CVO는 조건부 위험을 평가하고 위험이 클러스터에 적용되지 않으면 대상 버전을 클러스터에 권장되는 업데이트 경로로 사용할 수 있습니다. 위험이 적용 가능한 것으로 확인되거나 어떤 이유로 CVO가 위험을 평가할 수 없는 경우 업데이트 대상을 조건부 업데이트로 클러스터에 사용할 수 있습니다.

대상 버전으로 업데이트하려는 동안 조건부 업데이트가 발생하면 클러스터를 해당 버전으로 업데이트할 위험을 평가해야 합니다. 일반적으로 해당 대상 버전으로 업데이트할 특정 필요가 없는 경우 Red Hat에서 권장 업데이트 경로를 기다리는 것이 좋습니다.

그러나 중요한 CVE를 수정해야 하는 경우와 같이 해당 버전으로 업데이트해야 하는 강력한 이유가 있는 경우 CVE를 수정할 때 클러스터에 문제가 발생할 위험이 발생할 수 있습니다. 다음 작업을 완료하여 업데이트 위험에 대한 Red Hat 평가에 동의했는지 여부를 확인할 수 있습니다.

- 프로덕션 환경에서 업데이트를 쉽게 완료할 수 있도록 비프로덕션 환경에서 광범위한 테스트를 완료합니다.

- 조건부 업데이트 설명에 제공된 링크를 따르고 버그를 조사하고 클러스터에 문제가 발생할 가능성이 있는지 확인합니다. 위험을 이해하는 데 도움이 필요하면 Red Hat 지원에 문의하십시오.

2.1.3. 클러스터 업데이트 전 etcd 백업

etcd 백업은 클러스터의 상태와 모든 리소스 오브젝트를 기록합니다. 백업을 사용하여 현재 기능 상태의 클러스터를 복구할 수 없는 재해 시나리오에서 클러스터 상태를 복원할 수 있습니다.

업데이트 컨텍스트에서 업데이트로 인해 이전 클러스터 버전으로 되돌리지 않고 수정할 수 없는 치명적인 조건이 포함된 경우 클러스터의 etcd 복원을 시도할 수 있습니다. etcd 복원은 파괴적이고 실행 중인 클러스터로 불안정할 수 있으며 이를 마지막 수단으로만 사용합니다.

결과적으로 etcd 복원은 롤백 솔루션으로 사용되지 않습니다. 클러스터를 이전 버전으로 롤백하는 것은 지원되지 않습니다. 업데이트가 완료되지 않으면 Red Hat 지원에 문의하십시오.

etcd 복원의 실행 가능성에 영향을 미치는 몇 가지 요소가 있습니다. 자세한 내용은 " etcd 데이터 백업" 및 "이전 클러스터 상태로 복구"를 참조하십시오.

2.1.4. 클러스터 업데이트 모범 사례

OpenShift Container Platform은 업데이트 중에 워크로드 중단을 최소화하는 강력한 업데이트 환경을 제공합니다. 업데이트 요청 시 클러스터가 업그레이드 가능 상태가 되지 않으면 업데이트가 시작되지 않습니다.

이 설계에서는 업데이트를 시작하기 전에 몇 가지 주요 조건을 적용하지만 클러스터 업데이트가 성공할 가능성을 높이기 위해 수행할 수 있는 여러 작업이 있습니다.

2.1.4.1. OpenShift Update Service에서 권장 버전 선택

OSUS(OpenShift Update Service)는 클러스터의 구독 채널과 같은 클러스터 특성을 기반으로 업데이트 권장 사항을 제공합니다. Cluster Version Operator는 이러한 권장 사항을 권장 또는 조건부 업데이트로 저장합니다. OSUS에서 권장하지 않는 버전을 업데이트할 수는 있지만 권장 업데이트 경로에 따라 사용자가 알려진 문제가 발생하거나 의도하지 않은 결과가 발생하지 않도록 보호합니다.

성공적인 업데이트를 위해 OSUS에서 권장하는 업데이트 대상만 선택합니다.

2.1.4.2. 클러스터의 모든 심각한 경고 해결

중요한 경고는 항상 가능한 한 빨리 처리해야 하지만 클러스터 업데이트를 시작하기 전에 이러한 경고를 해결하고 문제를 해결하는 것이 특히 중요합니다. 업데이트를 시작하기 전에 중요한 경고를 해결하지 못하면 클러스터에 문제가 발생할 수 있습니다.

웹 콘솔의 관리자 화면에서 모니터링 → 경고로 이동하여 중요한 경고를 찾습니다.

2.1.4.3. 클러스터가 Upgradable 상태인지 확인합니다.

하나 이상의 Operator에서 업그레이드 가능 조건을 1시간 이상 True 로 보고하지 않으면 클러스터에서 ClusterNotUpgradeable 경고 경고가 트리거됩니다. 대부분의 경우 이 경고는 패치 업데이트를 차단하지 않지만 이 경고를 해결하고 모든 Operator에서 Upgradeable 을 True 로 보고할 때까지 마이너 버전 업데이트를 수행할 수 없습니다.

Upgradeable 조건에 대한 자세한 내용은 추가 리소스 섹션의 "클러스터 Operator 상태 유형 이해"를 참조하십시오.

2.1.4.3.1. SDN 지원 제거

OpenShift SDN 네트워크 플러그인은 4.15 및 4.16 버전에서 더 이상 사용되지 않습니다. 이번 릴리스에서는 SDN 네트워크 플러그인이 더 이상 지원되지 않으며 해당 콘텐츠가 문서에서 제거되었습니다.

OpenShift Container Platform 클러스터가 여전히 OpenShift SDN CNI를 사용하는 경우 OpenShift SDN 네트워크 플러그인에서 마이그레이션 을 참조하십시오.

OpenShift SDN 네트워크 플러그인을 사용하는 경우 OpenShift Container Platform 4.17로 클러스터를 업데이트할 수 없습니다. OpenShift Container Platform 4.17으로 업그레이드하기 전에 OVN-Kubernetes 플러그인으로 마이그레이션해야 합니다.

2.1.4.4. 충분한 예비 노드를 사용할 수 있는지 확인

특히 클러스터 업데이트를 시작할 때 예비 노드 용량이 거의 없는 클러스터를 실행하지 않아야 합니다. 실행 중이 아니며 사용 불가능한 노드는 클러스터 워크로드에 대한 중단을 최소화하여 클러스터 업데이트를 수행할 수 있는 기능을 제한할 수 있습니다.

클러스터의 maxUnavailable 사양의 구성된 값에 따라 사용 가능한 노드가 있는 경우 클러스터에서 머신 구성 변경 사항을 노드에 적용하지 못할 수 있습니다. 또한 컴퓨팅 노드에 여유 용량이 충분하지 않으면 첫 번째 노드가 오프라인 상태로 전환되는 동안 워크로드를 일시적으로 다른 노드로 전환하지 못할 수 있습니다.

노드 업데이트 가능성을 늘리려면 각 작업자 풀에 사용 가능한 노드와 컴퓨팅 노드에 충분한 예비 용량이 있는지 확인합니다.

maxUnavailable 의 기본 설정은 OpenShift Container Platform의 모든 머신 구성 풀에 대해 1 입니다. 이 값을 변경하지 않고 한 번에 하나의 컨트롤 플레인 노드를 업데이트하는 것이 좋습니다. 컨트롤 플레인 풀의 경우 이 값을 3 으로 변경하지 마십시오.

2.1.4.5. 클러스터의 PodDisruptionBudget이 올바르게 구성되었는지 확인합니다.

PodDisruptionBudget 오브젝트를 사용하여 언제든지 사용할 수 있어야 하는 최소 Pod 복제본 수 또는 백분율을 정의할 수 있습니다. 이 구성은 클러스터 업데이트와 같은 유지 관리 작업 중에 워크로드가 중단되지 않도록 보호합니다.

그러나 클러스터 업데이트 중에 노드가 드레이닝 및 업데이트되지 않도록 지정된 토폴로지에 대해 PodDisruptionBudget 을 구성할 수 있습니다.

클러스터 업데이트를 계획할 때 다음 요인에 대해 PodDisruptionBudget 오브젝트의 구성을 확인합니다.

-

고가용성 워크로드의 경우

PodDisruptionBudget에서 금지하지 않고 일시적으로 오프라인으로 전환할 수 있는 복제본이 있는지 확인합니다. -

고가용성이 아닌 워크로드의 경우

PodDisruptionBudget에 의해 보호되지 않았는지 확인하거나 정기적인 재시작 또는 보장된 최종 종료와 같이 이러한 워크로드를 드레이닝하기 위한 몇 가지 대체 메커니즘이 있는지 확인하십시오.

2.2. 수동으로 유지 관리되는 인증 정보로 클러스터 업데이트 준비

CCO(Cloud Credential Operator) 수동으로 유지 관리되는 인증 정보가 있는 클러스터의 Upgradable 상태는 기본적으로 False 입니다.

-

마이너 릴리스(예: 4.12에서 4.13로)의 경우 이 상태는 업데이트된 권한을 처리하고

CloudCredential리소스에 주석을 달아 권한이 다음 버전에 필요한 대로 업데이트됨을 나타낼 때까지 업데이트되지 않습니다. 이 주석은Upgradable상태를True로 변경합니다. - 예를 들어 4.13.0에서 4.13.1까지 z-stream 릴리스의 경우 권한이 추가되거나 변경되지 않으므로 업데이트가 차단되지 않습니다.

수동으로 유지 관리되는 인증 정보를 사용하여 클러스터를 업데이트하기 전에 업데이트 중인 OpenShift Container Platform 버전의 릴리스 이미지에 새 인증 정보 또는 변경된 인증 정보를 수용해야 합니다.

2.2.1. 수동으로 유지 관리되는 인증 정보를 사용하여 클러스터의 요구 사항 업데이트

CCO(Cloud Credential Operator)를 사용하여 수동으로 유지 관리되는 인증 정보를 사용하는 클러스터를 업데이트하기 전에 새 릴리스의 클라우드 공급자 리소스를 업데이트해야 합니다.

CCO 유틸리티(ccoctl)를 사용하여 클러스터의 클라우드 인증 정보 관리를 구성한 경우 ccoctl 유틸리티를 사용하여 리소스를 업데이트합니다. ccoctl 유틸리티 없이 수동 모드를 사용하도록 구성된 클러스터에는 리소스에 대한 수동 업데이트가 필요합니다.

클라우드 공급자 리소스를 업데이트한 후 클러스터의 upgradeable-to 주석을 업데이트하여 업데이트할 준비가 되었음을 표시해야 합니다.

클라우드 공급자 리소스를 업데이트하는 프로세스와 upgradeable-to 주석은 명령줄 툴을 사용하여 완료할 수 있습니다.

2.2.1.1. 클라우드 인증 정보 구성 옵션 및 플랫폼 유형별 업데이트 요구 사항

일부 플랫폼은 하나의 모드에서 CCO 사용을 지원합니다. 해당 플랫폼에 설치된 클러스터의 경우 플랫폼 유형에 따라 인증 정보 업데이트 요구 사항이 결정됩니다.

여러 모드에서 CCO 사용을 지원하는 플랫폼의 경우 클러스터가 사용하도록 구성된 모드를 결정하고 해당 구성에 필요한 작업을 수행해야 합니다.

그림 2.1. 플랫폼 유형별 인증 정보 업데이트 요구 사항

- Red Hat OpenStack Platform (RHOSP) 및 VMware vSphere

이러한 플랫폼은 수동 모드에서 CCO 사용을 지원하지 않습니다. 이러한 플랫폼의 클러스터는 클라우드 공급자 리소스의 변경 사항을 자동으로 처리하고

upgradeable-to주석을 업데이트할 필요가 없습니다.이러한 플랫폼의 클러스터 관리자는 업데이트 프로세스의 수동으로 유지 관리되는 인증 정보 섹션을 건너뛰어야 합니다.

- IBM Cloud 및 Nutanix

이러한 플랫폼에 설치된 클러스터는

ccoctl유틸리티를 사용하여 구성됩니다.이러한 플랫폼의 클러스터 관리자는 다음 작업을 수행해야 합니다.

-

새 릴리스에 대한

CredentialsRequestCR(사용자 정의 리소스)을 추출하고 준비합니다. -

새 릴리스에 대해

ccoctl유틸리티를 구성하고 이를 사용하여 클라우드 공급자 리소스를 업데이트합니다. -

클러스터를

upgradeable-to주석으로 업데이트할 준비가 되었음을 나타냅니다.

-

새 릴리스에 대한

- Microsoft Azure Stack Hub

이러한 클러스터는 장기 인증 정보와 함께 수동 모드를 사용하며

ccoctl유틸리티를 사용하지 않습니다.이러한 플랫폼의 클러스터 관리자는 다음 작업을 수행해야 합니다.

-

새 릴리스에 대한

CredentialsRequestCR(사용자 정의 리소스)을 추출하고 준비합니다. - 새 릴리스의 클라우드 공급자 리소스를 수동으로 업데이트합니다.

-

클러스터를

upgradeable-to주석으로 업데이트할 준비가 되었음을 나타냅니다.

-

새 릴리스에 대한

- AWS(Amazon Web Services), 글로벌 Microsoft Azure 및 Google Cloud

이러한 플랫폼에 설치된 클러스터는 여러 CCO 모드를 지원합니다.

필요한 업데이트 프로세스는 클러스터가 사용하도록 구성된 모드에 따라 다릅니다. CCO가 클러스터에서 사용하도록 구성된 모드가 확실하지 않은 경우 웹 콘솔 또는 CLI를 사용하여 이 정보를 확인할 수 있습니다.

2.2.1.2. 웹 콘솔을 사용하여 Cloud Credential Operator 모드 확인

웹 콘솔을 사용하여 CCO(Cloud Credential Operator)가 사용하도록 구성된 모드를 확인할 수 있습니다.

AWS(Amazon Web Services), 글로벌 Microsoft Azure 및 Google Cloud 클러스터만 여러 CCO 모드를 지원합니다.

사전 요구 사항

- 클러스터 관리자 권한이 있는 OpenShift Container Platform 계정에 액세스할 수 있습니다.

프로세스

-

cluster-admin역할의 사용자로 OpenShift Container Platform 웹 콘솔에 로그인합니다. - 관리 → 클러스터 설정으로 이동합니다.

- 클러스터 설정 페이지에서 구성 탭을 선택합니다.

- 구성 리소스에서 클라우드 인을 선택합니다.

- 클라우드 인증 세부 정보 페이지에서 YAML 탭을 선택합니다.

YAML 블록에서

spec.credentialsMode의 값을 확인합니다. 다음 값이 모든 플랫폼에서 지원되지는 않지만 모두 지원되는 것은 아닙니다.-

'': CCO가 기본 모드에서 작동합니다. 이 구성에서 CCO는 설치 중에 제공된 인증 정보에 따라 Mint 또는 passthrough 모드에서 작동합니다. -

Mint: CCO가 Mint 모드에서 작동합니다. -

passthrough: CCO가 passthrough 모드에서 작동합니다. -

Manual: CCO가 수동 모드에서 작동합니다.

중요'',Mint또는Manual의spec.credentialsMode가 있는 AWS, Google Cloud 또는 글로벌 Microsoft Azure 클러스터의 특정 구성을 확인하려면 추가 조사를 수행해야 합니다.AWS 및 Google Cloud 클러스터는 루트 시크릿이 삭제된 mint 모드 사용을 지원합니다. 클러스터가 mint 모드를 사용하도록 특별히 구성되었거나 기본적으로 mint 모드를 사용하는 경우 업데이트하기 전에 루트 시크릿이 클러스터에 있는지 확인해야 합니다.

수동 모드를 사용하는 AWS, Google Cloud 또는 글로벌 Microsoft Azure 클러스터는 AWS STS, Google Cloud Workload Identity 또는 Microsoft Entra Workload ID를 사용하여 클러스터 외부에서 클라우드 인증 정보를 생성하고 관리하도록 구성할 수 있습니다. 클러스터

Authentication오브젝트를 검사하여 클러스터에서 이 전략을 사용하는지 확인할 수 있습니다.-

Mint 모드를 사용하는 AWS 또는 Google Cloud 클러스터: 루트 시크릿 없이 클러스터가 작동하는지 확인하려면 워크로드 → 시크릿으로 이동하여 클라우드 공급자의 루트 시크릿을 찾습니다.

참고프로젝트 드롭다운이 모든 프로젝트로 설정되어 있는지 확인합니다.

Expand 플랫폼 시크릿 이름 AWS

aws-credsGoogle Cloud

gcp-credentials- 이러한 값 중 하나가 표시되면 클러스터에서 root 시크릿이 있는 mint 또는 passthrough 모드를 사용하는 것입니다.

- 이러한 값이 표시되지 않으면 클러스터는 루트 시크릿이 제거된 Mint 모드에서 CCO를 사용하는 것입니다.

AWS, Google Cloud 또는 수동 모드를 사용하는 글로벌 Microsoft Azure 클러스터: 클러스터 외부에서 클라우드 인증 정보를 생성하고 관리하도록 클러스터가 구성되었는지 확인하려면 클러스터

인증오브젝트 YAML 값을 확인해야 합니다.- 관리 → 클러스터 설정으로 이동합니다.

- 클러스터 설정 페이지에서 구성 탭을 선택합니다.

- 구성 리소스에서 인증을 선택합니다.

- 인증 세부 정보 페이지에서 YAML 탭을 선택합니다.

YAML 블록에서

.spec.serviceAccountIssuer매개변수 값을 확인합니다.-

클라우드 공급자와 연결된 URL이 포함된 값은 CCO가 구성 요소에 대한 단기 인증 정보가 있는 수동 모드를 사용하고 있음을 나타냅니다. 이러한 클러스터는 클러스터 외부에서 클라우드 인증 정보를 생성하고 관리하는 데

ccoctl유틸리티를 사용하여 구성됩니다. -

빈 값(

'')은 클러스터가 수동 모드에서 CCO를 사용하고 있지만ccoctl유틸리티를 사용하여 구성되지 않았음을 나타냅니다.

-

클라우드 공급자와 연결된 URL이 포함된 값은 CCO가 구성 요소에 대한 단기 인증 정보가 있는 수동 모드를 사용하고 있음을 나타냅니다. 이러한 클러스터는 클러스터 외부에서 클라우드 인증 정보를 생성하고 관리하는 데

다음 단계

- mint 또는 passthrough 모드에서 작동하는 CCO가 있고 루트 시크릿이 있는 클러스터를 업데이트하는 경우 클라우드 공급자 리소스를 업데이트할 필요가 없으며 업데이트 프로세스의 다음 부분으로 계속 수행할 수 있습니다.

- 클러스터에서 루트 시크릿이 제거된 mint 모드에서 CCO를 사용하는 경우 업데이트 프로세스의 다음 부분을 계속하기 전에 관리자 수준 인증 정보를 사용하여 인증 정보 시크릿을 다시 실행해야 합니다.

CCO 유틸리티(

ccoctl)를 사용하여 클러스터를 구성한 경우 다음 작업을 수행해야 합니다.-

새 릴리스에 대한

CredentialsRequestCR(사용자 정의 리소스)을 추출하고 준비합니다. -

새 릴리스에 대해

ccoctl유틸리티를 구성하고 이를 사용하여 클라우드 공급자 리소스를 업데이트합니다. -

upgradeable-to주석을 업데이트하여 클러스터를 업데이트할 준비가 되었음을 나타냅니다.

-

새 릴리스에 대한

클러스터에서 수동 모드에서 CCO를 사용하지만

ccoctl유틸리티를 사용하여 구성되지 않은 경우 다음 작업을 수행해야 합니다.-

새 릴리스에 대한

CredentialsRequestCR(사용자 정의 리소스)을 추출하고 준비합니다. - 새 릴리스의 클라우드 공급자 리소스를 수동으로 업데이트합니다.

-

upgradeable-to주석을 업데이트하여 클러스터를 업데이트할 준비가 되었음을 나타냅니다.

-

새 릴리스에 대한

2.2.1.3. CLI를 사용하여 Cloud Credential Operator 모드 확인

CLI를 사용하여 CCO(Cloud Credential Operator)가 사용하도록 구성된 모드를 확인할 수 있습니다.

AWS(Amazon Web Services), 글로벌 Microsoft Azure 및 Google Cloud 클러스터만 여러 CCO 모드를 지원합니다.

사전 요구 사항

- 클러스터 관리자 권한이 있는 OpenShift Container Platform 계정에 액세스할 수 있습니다.

-

OpenShift CLI(

oc)가 설치되어 있습니다.

프로세스

-

cluster-admin역할의 사용자로 클러스터에서oc에 로그인합니다. CCO가 사용하도록 구성된 모드를 결정하려면 다음 명령을 입력합니다.

oc get cloudcredentials cluster \ -o=jsonpath={.spec.credentialsMode}$ oc get cloudcredentials cluster \ -o=jsonpath={.spec.credentialsMode}Copy to Clipboard Copied! Toggle word wrap Toggle overflow 다음 출력 값을 사용할 수 있지만 모든 플랫폼에서 모두 지원되는 것은 아닙니다.

-

'': CCO가 기본 모드에서 작동합니다. 이 구성에서 CCO는 설치 중에 제공된 인증 정보에 따라 Mint 또는 passthrough 모드에서 작동합니다. -

Mint: CCO가 Mint 모드에서 작동합니다. -

passthrough: CCO가 passthrough 모드에서 작동합니다. -

Manual: CCO가 수동 모드에서 작동합니다.

중요'',Mint또는Manual의spec.credentialsMode가 있는 AWS, Google Cloud 또는 글로벌 Microsoft Azure 클러스터의 특정 구성을 확인하려면 추가 조사를 수행해야 합니다.AWS 및 Google Cloud 클러스터는 루트 시크릿이 삭제된 mint 모드 사용을 지원합니다. 클러스터가 mint 모드를 사용하도록 특별히 구성되었거나 기본적으로 mint 모드를 사용하는 경우 업데이트하기 전에 루트 시크릿이 클러스터에 있는지 확인해야 합니다.

수동 모드를 사용하는 AWS, Google Cloud 또는 글로벌 Microsoft Azure 클러스터는 AWS STS, Google Cloud Workload Identity 또는 Microsoft Entra Workload ID를 사용하여 클러스터 외부에서 클라우드 인증 정보를 생성하고 관리하도록 구성할 수 있습니다. 클러스터

Authentication오브젝트를 검사하여 클러스터에서 이 전략을 사용하는지 확인할 수 있습니다.-

mint 모드를 사용하는 AWS 또는 Google Cloud 클러스터: 루트 시크릿 없이 클러스터가 작동하는지 확인하려면 다음 명령을 실행합니다.

oc get secret <secret_name> \ -n=kube-system

$ oc get secret <secret_name> \ -n=kube-systemCopy to Clipboard Copied! Toggle word wrap Toggle overflow 여기서 &

lt;secret_name>은 AWS의aws-creds또는 Google Cloud의gcp-credentials입니다.루트 시크릿이 있으면 이 명령의 출력에서 보안에 대한 정보를 반환합니다. root 보안이 클러스터에 존재하지 않음을 나타내는 오류가 있습니다.

AWS, Google Cloud 또는 수동 모드를 사용하는 글로벌 Microsoft Azure 클러스터: 클러스터 외부에서 클라우드 인증 정보를 생성하고 관리하도록 클러스터가 구성되었는지 확인하려면 다음 명령을 실행합니다.

oc get authentication cluster \ -o jsonpath \ --template='{ .spec.serviceAccountIssuer }'$ oc get authentication cluster \ -o jsonpath \ --template='{ .spec.serviceAccountIssuer }'Copy to Clipboard Copied! Toggle word wrap Toggle overflow 이 명령은 클러스터

Authentication오브젝트에서.spec.serviceAccountIssuer매개변수 값을 표시합니다.-

클라우드 공급자와 연결된 URL의 출력은 CCO가 구성 요소에 대한 단기 인증 정보가 있는 수동 모드를 사용하고 있음을 나타냅니다. 이러한 클러스터는 클러스터 외부에서 클라우드 인증 정보를 생성하고 관리하는 데

ccoctl유틸리티를 사용하여 구성됩니다. -

빈 출력은 클러스터가 수동 모드에서 CCO를 사용하고 있지만

ccoctl유틸리티를 사용하여 구성되지 않았음을 나타냅니다.

-

클라우드 공급자와 연결된 URL의 출력은 CCO가 구성 요소에 대한 단기 인증 정보가 있는 수동 모드를 사용하고 있음을 나타냅니다. 이러한 클러스터는 클러스터 외부에서 클라우드 인증 정보를 생성하고 관리하는 데

다음 단계

- mint 또는 passthrough 모드에서 작동하는 CCO가 있고 루트 시크릿이 있는 클러스터를 업데이트하는 경우 클라우드 공급자 리소스를 업데이트할 필요가 없으며 업데이트 프로세스의 다음 부분으로 계속 수행할 수 있습니다.

- 클러스터에서 루트 시크릿이 제거된 mint 모드에서 CCO를 사용하는 경우 업데이트 프로세스의 다음 부분을 계속하기 전에 관리자 수준 인증 정보를 사용하여 인증 정보 시크릿을 다시 실행해야 합니다.

CCO 유틸리티(

ccoctl)를 사용하여 클러스터를 구성한 경우 다음 작업을 수행해야 합니다.-

새 릴리스에 대한

CredentialsRequestCR(사용자 정의 리소스)을 추출하고 준비합니다. -

새 릴리스에 대해

ccoctl유틸리티를 구성하고 이를 사용하여 클라우드 공급자 리소스를 업데이트합니다. -

upgradeable-to주석을 업데이트하여 클러스터를 업데이트할 준비가 되었음을 나타냅니다.

-

새 릴리스에 대한

클러스터에서 수동 모드에서 CCO를 사용하지만

ccoctl유틸리티를 사용하여 구성되지 않은 경우 다음 작업을 수행해야 합니다.-

새 릴리스에 대한

CredentialsRequestCR(사용자 정의 리소스)을 추출하고 준비합니다. - 새 릴리스의 클라우드 공급자 리소스를 수동으로 업데이트합니다.

-

upgradeable-to주석을 업데이트하여 클러스터를 업데이트할 준비가 되었음을 나타냅니다.

-

새 릴리스에 대한

2.2.2. 인증 정보 요청 리소스 추출 및 준비

수동 모드에서 CCO(Cloud Credential Operator)를 사용하는 클러스터를 업데이트하기 전에 새 릴리스에 대한 CredentialsRequest CR(사용자 정의 리소스)을 추출하고 준비해야 합니다.

사전 요구 사항

-

업데이트된 버전과 일치하는 OpenShift CLI (

oc)를 설치합니다. -

cluster-admin권한이 있는 사용자로 클러스터에 로그인합니다.

프로세스

다음 명령을 실행하여 적용할 업데이트에 대한 pull 사양을 가져옵니다.

oc adm upgrade

$ oc adm upgradeCopy to Clipboard Copied! Toggle word wrap Toggle overflow 이 명령의 출력에는 다음과 유사한 사용 가능한 업데이트에 대한 가져오기 사양이 포함됩니다.

부분 예제 출력

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 다음 명령을 실행하여 사용할 릴리스 이미지로

$RELEASE_IMAGE변수를 설정합니다.RELEASE_IMAGE=<update_pull_spec>

$ RELEASE_IMAGE=<update_pull_spec>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 여기서

<update_pull_spec>은 사용하려는 릴리스 이미지의 풀 사양입니다. 예를 들면 다음과 같습니다.quay.io/openshift-release-dev/ocp-release@sha256:6a899c54dda6b844bb12a247e324a0f6cde367e880b73ba110c056df6d018032

quay.io/openshift-release-dev/ocp-release@sha256:6a899c54dda6b844bb12a247e324a0f6cde367e880b73ba110c056df6d018032Copy to Clipboard Copied! Toggle word wrap Toggle overflow 다음 명령을 실행하여 OpenShift Container Platform 릴리스 이미지에서

CredentialsRequestCR(사용자 정의 리소스) 목록을 추출합니다.oc adm release extract \ --from=$RELEASE_IMAGE \ --credentials-requests \ --included \ --to=<path_to_directory_for_credentials_requests>

$ oc adm release extract \ --from=$RELEASE_IMAGE \ --credentials-requests \ --included \1 --to=<path_to_directory_for_credentials_requests>2 Copy to Clipboard Copied! Toggle word wrap Toggle overflow 이 명령을 수행하면 각

CredentialsRequest오브젝트에 대해 YAML 파일이 생성됩니다.릴리스 이미지의 각

CredentialsRequestCR에 대해spec.secretRef.namespace필드의 텍스트와 일치하는 네임스페이스가 클러스터에 있는지 확인합니다. 이 필드에는 인증 정보 구성을 보유하는 생성된 시크릿이 저장됩니다.샘플 AWS

CredentialsRequest오브젝트Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

- 이 필드는 생성된 보안을 유지하기 위해 존재해야 하는 네임스페이스를 나타냅니다.

다른 플랫폼의

CredentialsRequestCR에는 다른 플랫폼별 값이 있는 유사한 형식이 있습니다.클러스터에

spec.secretRef.namespace에 지정된 이름의 네임스페이스가 아직 없는CredentialsRequestCR의 경우 다음 명령을 실행하여 네임스페이스를 생성합니다.oc create namespace <component_namespace>

$ oc create namespace <component_namespace>Copy to Clipboard Copied! Toggle word wrap Toggle overflow

다음 단계

-

클러스터의 클라우드 인증 정보 관리가 CCO 유틸리티(

ccoctl)를 사용하여 구성된 경우 클러스터 업데이트에 대해ccoctl유틸리티를 구성하고 이를 사용하여 클라우드 공급자 리소스를 업데이트합니다. -

ccoctl유틸리티를 사용하여 클러스터가 구성되지 않은 경우 클라우드 공급자 리소스를 수동으로 업데이트합니다.

2.2.3. 클러스터 업데이트에 대한 Cloud Credential Operator 유틸리티 구성

수동 모드에서 CCO(Cloud Credential Operator)를 사용하여 클러스터 외부에서 클라우드 인증 정보를 생성하고 관리하는 클러스터를 업그레이드하려면 CCO 유틸리티(ccoctl) 바이너리를 추출하고 준비합니다.

ccoctl 유틸리티는 Linux 환경에서 실행해야 하는 Linux 바이너리입니다.

사전 요구 사항

- 클러스터 관리자 액세스 권한이 있는 OpenShift Container Platform 계정에 액세스할 수 있습니다.

-

OpenShift CLI(

oc)가 설치되어 있습니다.

-

클러스터 외부에서 클라우드 인증 정보를 생성하고 관리하기 위해

ccoctl유틸리티를 사용하여 클러스터가 구성되었습니다. -

OpenShift Container Platform 릴리스 이미지에서

CredentialsRequestCR(사용자 정의 리소스)을 추출하여spec.secretRef.namespace필드의 텍스트와 일치하는 네임스페이스가 클러스터에 있는지 확인했습니다.

프로세스

다음 명령을 실행하여 OpenShift Container Platform 릴리스 이미지의 변수를 설정합니다.

RELEASE_IMAGE=$(oc get clusterversion -o jsonpath={..desired.image})$ RELEASE_IMAGE=$(oc get clusterversion -o jsonpath={..desired.image})Copy to Clipboard Copied! Toggle word wrap Toggle overflow 다음 명령을 실행하여 OpenShift Container Platform 릴리스 이미지에서 CCO 컨테이너 이미지를 가져옵니다.

CCO_IMAGE=$(oc adm release info --image-for='cloud-credential-operator' $RELEASE_IMAGE -a ~/.pull-secret)

$ CCO_IMAGE=$(oc adm release info --image-for='cloud-credential-operator' $RELEASE_IMAGE -a ~/.pull-secret)Copy to Clipboard Copied! Toggle word wrap Toggle overflow 참고$RELEASE_IMAGE의 아키텍처가ccoctl툴을 사용할 환경의 아키텍처와 일치하는지 확인합니다.다음 명령을 실행하여 OpenShift Container Platform 릴리스 이미지 내에서

ccoctl바이너리를 추출합니다.oc image extract $CCO_IMAGE \ --file="/usr/bin/ccoctl.<rhel_version>" \ -a ~/.pull-secret

$ oc image extract $CCO_IMAGE \ --file="/usr/bin/ccoctl.<rhel_version>" \1 -a ~/.pull-secretCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

- &

lt;rhel_version> 의 경우 호스트가 사용하는 RHEL(Red Hat Enterprise Linux) 버전에 해당하는 값을 지정합니다. 값을 지정하지 않으면 기본적으로ccoctl.rhel8이 사용됩니다. 다음 값이 유효합니다.-

rhel8: RHEL 8을 사용하는 호스트에 대해 이 값을 지정합니다. -

rhel9: RHEL 9를 사용하는 호스트에 대해 이 값을 지정합니다.

-

참고ccoctl바이너리는/usr/bin/에서는 명령을 실행한 디렉터리에 생성됩니다. 디렉터리 이름을 바꾸거나ccoctl.<rhel_version> 바이너리를ccoctl으로 이동해야 합니다.다음 명령을 실행하여

ccoctl을 실행할 수 있도록 권한을 변경합니다.chmod 775 ccoctl

$ chmod 775 ccoctlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

검증

ccoctl을 사용할 준비가 되었는지 확인하려면 도움말 파일을 표시합니다. 명령을 실행할 때 상대 파일 이름을 사용합니다. 예를 들면 다음과 같습니다../ccoctl

$ ./ccoctlCopy to Clipboard Copied! Toggle word wrap Toggle overflow 출력 예

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

2.2.4. Cloud Credential Operator 유틸리티를 사용하여 클라우드 공급자 리소스 업데이트

CCO 유틸리티(ccoctl)를 사용하여 구성된 OpenShift Container Platform 클러스터를 업그레이드하는 프로세스는 설치 중에 클라우드 공급자 리소스를 생성하는 것과 유사합니다.

AWS 클러스터에서 일부 ccoctl 명령은 AWS API를 호출하여 AWS 리소스를 생성하거나 수정합니다. --dry-run 플래그를 사용하여 API 호출을 방지할 수 있습니다. 이 플래그를 사용하면 로컬 파일 시스템에 JSON 파일이 생성됩니다. JSON 파일을 검토 및 수정한 다음 --cli-input-json 매개변수를 사용하여 AWS CLI 툴로 적용할 수 있습니다.

사전 요구 사항

-

OpenShift Container Platform 릴리스 이미지에서

CredentialsRequestCR(사용자 정의 리소스)을 추출하여spec.secretRef.namespace필드의 텍스트와 일치하는 네임스페이스가 클러스터에 있는지 확인했습니다. -

릴리스 이미지에서

ccoctl바이너리를 추출하고 구성했습니다.

프로세스

다음 명령을 실행하여 출력 디렉터리가 없는 경우 출력 디렉터리를 생성합니다.

mkdir -p <path_to_ccoctl_output_dir>

$ mkdir -p <path_to_ccoctl_output_dir>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 다음 명령을 실행하여 클러스터에서 바인딩된 서비스 계정 서명 키를 추출하고 출력 디렉터리에 저장합니다.

oc get secret bound-service-account-signing-key \ -n openshift-kube-apiserver \ -ojsonpath='{ .data.service-account\.pub }' | base64 \ -d > <path_to_ccoctl_output_dir>/serviceaccount-signer.public$ oc get secret bound-service-account-signing-key \ -n openshift-kube-apiserver \ -ojsonpath='{ .data.service-account\.pub }' | base64 \ -d > <path_to_ccoctl_output_dir>/serviceaccount-signer.publicCopy to Clipboard Copied! Toggle word wrap Toggle overflow ccoctl툴을 사용하여 클라우드 공급자에 대해 명령을 실행하여 모든CredentialsRequest오브젝트를 처리합니다. 다음 명령은CredentialsRequest오브젝트를 처리합니다.예 2.1. AWS(Amazon Web Services)

Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

- AWS 리소스를 개별적으로 생성하려면 "사용자 지정" 컨텐츠로 "AWS에 클러스터 설치" 절차의 "AWS 리소스 생성" 절차를 사용하십시오. 이 옵션은 AWS 리소스를 수정하기 전에

ccoctl툴에서 생성하는 JSON 파일을 검토해야 하거나 ccoctl 툴에서 AWS 리소스를생성하는 데 사용하는 프로세스가 조직의 요구 사항을 자동으로 충족하지 않는 경우 유용할 수 있습니다. - 2

- 추적을 위해 생성된 클라우드 리소스에 태그를 지정하는 데 사용되는 이름을 지정합니다.

- 3

- 클라우드 리소스가 생성될 AWS 리전을 지정합니다.

- 4

- 구성 요소

CredentialsRequest오브젝트에 대한 파일이 포함된 디렉터리를 지정합니다. - 5

- 출력 디렉터리의 경로를 지정합니다.

- 6

- 클러스터에서 추출한

serviceaccount-signer.public파일의 경로를 지정합니다. - 7

- 선택사항: 기본적으로

ccoctl유틸리티는 공개 S3 버킷에 OIDC(OpenID Connect) 구성 파일을 저장하고 공개 OIDC 엔드포인트로 S3 URL을 사용합니다. OIDC 구성을 공용 CloudFront 배포 URL을 통해 IAM ID 공급자가 액세스하는 개인 S3 버킷에 저장하려면--create-private-s3-bucket매개변수를 사용합니다.

예 2.2. Google Cloud

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 예 2.3. IBM Cloud

ccoctl ibmcloud create-service-id \ --credentials-requests-dir=<path_to_credential_requests_directory> \ --name=<cluster_name> \ --output-dir=<installation_directory> \ --resource-group-name=<resource_group_name>

$ ccoctl ibmcloud create-service-id \ --credentials-requests-dir=<path_to_credential_requests_directory> \1 --name=<cluster_name> \2 --output-dir=<installation_directory> \3 --resource-group-name=<resource_group_name>4 Copy to Clipboard Copied! Toggle word wrap Toggle overflow 예 2.4. Microsoft Azure

Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

name매개변수의 값은 Azure 리소스 그룹을 생성하는 데 사용됩니다. 새 Azure 리소스 그룹을 생성하는 대신 기존 Azure 리소스 그룹을 사용하려면 기존 그룹 이름을 값으로 사용하여--oidc-resource-group-name인수를 지정합니다.- 2

- 출력 디렉터리의 경로를 지정합니다.

- 3

- 기존 클러스터의 리전을 지정합니다.

- 4

- 기존 클러스터의 서브스크립션 ID를 지정합니다.

- 5

- 구성 요소

CredentialsRequest오브젝트에 대한 파일이 포함된 디렉터리를 지정합니다. - 6

- 기존 클러스터의 OIDC 발행자 URL을 지정합니다. 다음 명령을 실행하여 이 값을 가져올 수 있습니다.

oc get authentication cluster \ -o jsonpath \ --template='{ .spec.serviceAccountIssuer }'$ oc get authentication cluster \ -o jsonpath \ --template='{ .spec.serviceAccountIssuer }'Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 7

- DNS 영역을 포함하는 리소스 그룹의 이름을 지정합니다.

- 8

- Azure 리소스 그룹 이름을 지정합니다. 다음 명령을 실행하여 이 값을 가져올 수 있습니다.

oc get infrastructure cluster \ -o jsonpath \ --template '{ .status.platformStatus.azure.resourceGroupName }'$ oc get infrastructure cluster \ -o jsonpath \ --template '{ .status.platformStatus.azure.resourceGroupName }'Copy to Clipboard Copied! Toggle word wrap Toggle overflow

예 2.5. Nutanix

ccoctl nutanix create-shared-secrets \ --credentials-requests-dir=<path_to_credentials_requests_directory> \ --output-dir=<ccoctl_output_dir> \ --credentials-source-filepath=<path_to_credentials_file>

$ ccoctl nutanix create-shared-secrets \ --credentials-requests-dir=<path_to_credentials_requests_directory> \1 --output-dir=<ccoctl_output_dir> \2 --credentials-source-filepath=<path_to_credentials_file>3 Copy to Clipboard Copied! Toggle word wrap Toggle overflow 각

CredentialsRequest오브젝트에 대해ccoctl은 OpenShift Container Platform 릴리스 이미지에서 각CredentialsRequest오브젝트에 정의된 대로 필요한 공급자 리소스 및 권한 정책을 생성합니다.다음 명령을 실행하여 클러스터에 보안을 적용합니다.

ls <path_to_ccoctl_output_dir>/manifests/*-credentials.yaml | xargs -I{} oc apply -f {}$ ls <path_to_ccoctl_output_dir>/manifests/*-credentials.yaml | xargs -I{} oc apply -f {}Copy to Clipboard Copied! Toggle word wrap Toggle overflow

검증

클라우드 공급자를 쿼리하여 필요한 공급자 리소스 및 권한 정책이 생성되었는지 확인할 수 있습니다. 자세한 내용은 역할 또는 서비스 계정 나열에 대한 클라우드 공급자 설명서를 참조하십시오.

다음 단계

-

upgradeable-to주석을 업데이트하여 클러스터를 업그레이드할 준비가 되었음을 나타냅니다.

2.2.5. 클라우드 공급자 리소스 수동 업데이트

수동으로 유지 관리되는 인증 정보를 사용하여 클러스터를 업그레이드하기 전에 업그레이드하려는 릴리스 이미지의 새 인증 정보에 대한 시크릿을 생성해야 합니다. 기존 인증 정보에 필요한 권한을 검토하고 해당 구성 요소의 새 릴리스에 새 권한 요구 사항을 충족해야 합니다.

사전 요구 사항

-

OpenShift Container Platform 릴리스 이미지에서

CredentialsRequestCR(사용자 정의 리소스)을 추출하여spec.secretRef.namespace필드의 텍스트와 일치하는 네임스페이스가 클러스터에 있는지 확인했습니다.

프로세스

새 릴리스 이미지가 추가하는

CredentialsRequest사용자 정의 리소스에 대한 시크릿을 사용하여 YAML 파일을 생성합니다. 시크릿은 각CredentialsRequest오브젝트의spec.secretRef에 정의된 네임 스페이스 및 시크릿 이름을 사용하여 저장해야 합니다.예 2.6. AWS YAML 파일 샘플

보안이 포함된 샘플 AWS

CredentialsRequest오브젝트Copy to Clipboard Copied! Toggle word wrap Toggle overflow 샘플 AWS

Secret오브젝트Copy to Clipboard Copied! Toggle word wrap Toggle overflow 예 2.7. Azure YAML 파일 샘플

참고글로벌 Azure 및 Azure Stack Hub는 동일한

CredentialsRequest오브젝트 및 시크릿 형식을 사용합니다.보안이 포함된 샘플 Azure

CredentialsRequest오브젝트Copy to Clipboard Copied! Toggle word wrap Toggle overflow Azure

Secret오브젝트 샘플Copy to Clipboard Copied! Toggle word wrap Toggle overflow 예 2.8. 샘플 Google Cloud YAML 파일

보안이 포함된 샘플 Google Cloud

CredentialsRequest오브젝트Copy to Clipboard Copied! Toggle word wrap Toggle overflow 샘플 Google Cloud

Secret오브젝트Copy to Clipboard Copied! Toggle word wrap Toggle overflow -

시크릿에 저장된 기존 인증 정보에 대한

CredentialsRequest사용자 정의 리소스에 변경된 권한 요구 사항이 있는 경우 필요에 따라 권한을 업데이트합니다.

다음 단계

-

upgradeable-to주석을 업데이트하여 클러스터를 업그레이드할 준비가 되었음을 나타냅니다.

2.2.6. 클러스터를 업그레이드할 준비가 되었음을 나타냅니다.

CCO(Cloud Credential Operator) 수동으로 유지 관리되는 인증 정보가 있는 클러스터의 Upgradable 상태는 기본적으로 False 입니다.

사전 요구 사항

-

업그레이드할 릴리스 이미지의 경우 새 인증 정보를 수동으로 처리하거나 Cloud Credential Operator 유틸리티(

ccoctl)를 사용하여 처리했습니다. -

OpenShift CLI(

oc)가 설치되어 있습니다.

프로세스

-

cluster-admin역할의 사용자로 클러스터에서oc에 로그인합니다. CloudCredential리소스를 편집하여 다음 명령을 실행하여metadata필드 내에upgradeable-to주석을 추가합니다.oc edit cloudcredential cluster

$ oc edit cloudcredential clusterCopy to Clipboard Copied! Toggle word wrap Toggle overflow 추가할 텍스트

... metadata: annotations: cloudcredential.openshift.io/upgradeable-to: <version_number> ...... metadata: annotations: cloudcredential.openshift.io/upgradeable-to: <version_number> ...Copy to Clipboard Copied! Toggle word wrap Toggle overflow 여기서

<version_number>는x.y.z형식으로 업그레이드할 버전입니다. 예를 들어 OpenShift Container Platform 4.12.2에는4.12.2를 사용합니다.주석을 추가한 후 업그레이드 가능 상태가 변경되는 데 몇 분이 소요될 수 있습니다.

검증

- 웹 콘솔의 관리자 화면에서 관리자 → 클러스터 설정으로 이동합니다.

CCO 상태 세부 정보를 보려면 Cluster Operators 목록에서 cloud-credential을 클릭합니다.

-

Conditions 섹션의 Upgradeable 상태가 False인 경우

upgradeable-to 주석에 오타 오류가 없는지 확인합니다.

-

Conditions 섹션의 Upgradeable 상태가 False인 경우

- Conditions 섹션의 Upgradeable 상태가 True 인 경우 OpenShift Container Platform 업그레이드를 시작합니다.

2.3. KMM(커널 모듈 관리) 모듈에 대한 preflight 검증

적용된 KMM 모듈을 사용하여 클러스터에서 업그레이드를 수행하기 전에 KMM을 사용하여 설치된 커널 모듈이 클러스터 업그레이드 및 커널 업그레이드 후 노드에 설치할 수 있는지 확인해야 합니다. preflight는 클러스터에 로드된 모든 Module을 병렬로 검증하려고 합니다. preflight는 다른 Module의 검증을 시작하기 전에 하나의 Module의 유효성 검사가 완료될 때까지 기다리지 않습니다.

2.3.1. 검증 시작

preflight 검증은 클러스터에 PreflightValidationOCP 리소스를 생성하여 트리거됩니다. 이 사양에는 두 개의 필드가 있습니다.

releaseImage- 클러스터가 업그레이드된 OpenShift Container Platform 버전의 릴리스 이미지 이름을 제공하는 필수 필드입니다.

pushBuiltImage-

true인 경우 Build 및 Sign 검증 중에 생성된 이미지가 해당 리포지토리로 푸시됩니다. 이 필드는 기본적으로false입니다.

2.3.2. 검증 라이프사이클

preflight 검증은 클러스터에 로드된 모든 모듈을 검증하려고 합니다. preflight는 검증에 성공한 후 모듈 리소스에서 검증을 중지합니다. 모듈 검증에 실패하면 모듈 정의를 변경할 수 있으며, Preflight는 다음 루프에서 모듈을 다시 검증하려고 합니다.

추가 커널에 대해 Preflight 검증을 실행하려면 해당 커널에 대한 다른 PreflightValidationOCP 리소스를 생성해야 합니다. 모든 모듈을 검증한 후에는 PreflightValidationOCP 리소스를 삭제하는 것이 좋습니다.

2.3.3. 검증 상태

PreflightValidationOCP 리소스는 클러스터에 있는 각 모듈의 상태 및 진행 상황을 .status.modules 목록에서 시도하거나 검증하려고 했습니다. 해당 목록의 요소에는 다음 필드가 포함됩니다.

lastTransitionTime-

모듈리소스 상태가 한 상태에서 다른 상태로 전환된 마지막 시간입니다. 기본 상태가 변경된 경우여야 합니다. 이를 알 수 없는 경우 API 필드가 변경된 시간을 사용합니다. name-

모듈리소스의 이름입니다. 네임스페이스-

모듈리소스의 네임스페이스입니다. statusReason- 상태에 대한 구두 설명입니다.

verificationStage실행되는 검증 단계를 설명합니다.

-

이미지: 이미지 존재 확인 -

Build: Build Process verification -

서명: 프로세스 확인 서명

-

verificationStatus모듈 확인의 상태:

-

True: 확인 -

false: 확인 실패 -

error: 확인 프로세스 중 오류 -

알 수 없음: 검증이 시작되지 않았습니다.

-

2.3.4. 모듈당 preflight 검증 단계

preflight는 클러스터에 있는 모든 KMM 모듈에 대해 다음 검증을 실행합니다.

- 이미지 검증 단계

- 빌드 검증 단계

- 검증 단계 서명

2.3.4.1. 이미지 검증 단계

이미지 검증은 실행할 사전 실행 검증의 첫 번째 단계입니다. 이미지 검증에 성공하면 해당 특정 모듈에서 다른 검증이 실행되지 않습니다.

이미지 검증은 다음 두 단계로 구성됩니다.

- 이미지 존재 및 접근성. 코드는 모듈에서 업그레이드된 커널에 대해 정의된 이미지에 액세스하여 매니페스트를 가져옵니다.

-

향후

modprobe실행을 위해Module에 정의된 커널 모듈이 올바른 경로에 있는지 확인합니다. 이 검증에 성공하면 커널 모듈이 올바른 Linux 헤더로 컴파일되었음을 의미합니다. 올바른 경로는 <dirname>/lib/modules/<upgraded_kernel>/입니다.

2.3.4.2. 빌드 검증 단계

빌드 유효성 검사는 이미지 유효성 검사가 실패하고 업그레이드된 커널과 관련된 Module에 build 섹션이 있는 경우에만 실행됩니다. 빌드 검증은 빌드 작업을 실행하고 성공적으로 완료되었는지 확인합니다.

다음과 같이 depmod 를 실행할 때 커널 버전을 지정해야 합니다.

RUN depmod -b /opt ${KERNEL_VERSION}

$ RUN depmod -b /opt ${KERNEL_VERSION}

Push builtImage 플래그가 PreflightValidationOCP CR(사용자 정의 리소스)에 정의된 경우 결과 이미지를 해당 리포지토리로 내보내려고 합니다. 결과 이미지 이름은 Module CR의 containerImage 필드 정의에서 가져옵니다.

업그레이드된 커널에 대해 sign 섹션이 정의된 경우 결과 이미지는 Module CR의 containerImage 필드가 아니라 결과 이미지가 Sign flow의 제품이어야 하므로 임시 이미지 이름이 됩니다.

2.3.4.3. 검증 단계 서명

서명 검증은 이미지 검증에 실패한 경우에만 실행됩니다. 업그레이드 커널과 관련된 모듈 리소스에 기호 섹션이 있으며 업그레이드된 커널과 관련된 모듈에 빌드 섹션이 있는 경우 빌드 유효성 검사가 성공적으로 완료됩니다. 유효성 검사 시도에서 서명 작업을 실행하고 성공적으로 완료되었는지 확인합니다.

PreflightValidationOCP CR에 Push builtImage 플래그가 정의된 경우 서명 검증도 결과 이미지를 레지스트리로 푸시하려고 합니다. 결과 이미지는 항상 모듈의 ContainerImage 필드에 정의된 이미지입니다. 입력 이미지는 Build 단계의 출력이거나 UnsignedImage 필드에 정의된 이미지입니다.

build 섹션이 있는 경우 sign 섹션 입력 이미지는 build 섹션의 출력 이미지입니다. 따라서 sign 섹션에 입력 이미지를 사용할 수 있으려면 PreflightValidationOCP CR에 Push builtImage 플래그를 정의해야 합니다.

2.3.5. PreflightValidationOCP 리소스의 예

이 섹션에서는 YAML 형식으로 PreflightValidationOCP 리소스의 예를 보여줍니다.

이 예제에서는 다음 릴리스 이미지가 가리키는 OpenShift Container Platform 릴리스 4.11.18에 포함된 향후 커널 버전에 대해 현재 존재하는 모든 모듈을 확인합니다.

quay.io/openshift-release-dev/ocp-release@sha256:22e149142517dfccb47be828f012659b1ccf71d26620e6f62468c264a7ce7863

quay.io/openshift-release-dev/ocp-release@sha256:22e149142517dfccb47be828f012659b1ccf71d26620e6f62468c264a7ce7863

.spec.push builtImage 가 true 로 설정되므로 KMM은 빌드/로그인의 결과 이미지를 정의된 리포지토리로 내보냅니다.

3장. 클러스터 업데이트 수행

3.1. CLI를 사용하여 클러스터 업데이트

OpenShift CLI(oc)를 사용하여 OpenShift Container Platform 클러스터에서 마이너 버전 및 패치 업데이트를 수행할 수 있습니다.

3.1.1. 사전 요구 사항

-

admin권한이 있는 사용자로 클러스터에 액세스합니다. RBAC를 사용하여 권한 정의 및 적용을 참조하십시오. - 업데이트가 실패할 경우 etcd 백업이 있어야 하며 클러스터를 이전 상태로 복원해야 합니다.

- Pod 실패로 인해 영구 볼륨을 복원해야 하는 경우 최신 CSI(Container Storage Interface) 볼륨 스냅샷 이 있어야 합니다.

- RHEL7 작업자는 RHEL8 또는 RHCOS 작업자로 교체됩니다. Red Hat은 RHEL 작업자의 RHEL7에서 RHEL8 업데이트를 지원하지 않습니다. 해당 호스트는 완전히 새로운 운영 체제 설치로 교체되어야 합니다.

- OLM(Operator Lifecycle Manager)을 통해 이전에 설치된 모든 Operator를 대상 릴리스와 호환되는 버전으로 업데이트했습니다. Operator를 업데이트하면 클러스터 업데이트 중에 기본 OperatorHub 카탈로그가 현재 마이너 버전에서 다음 버전으로 전환될 때 유효한 업데이트 경로가 있습니다. 호환성을 확인하고 필요한 경우 설치된 Operator를 업데이트하는 방법에 대한 자세한 내용은 설치된 Operator 업데이트를 참조하십시오.

- 모든 MCP(Machine config pool)가 실행 중이고 일시 중지되지 않는지 확인합니다. 업데이트 프로세스 중에 일시 중지된 MCP와 연결된 노드를 건너뜁니다. 카나리아 롤아웃 업데이트 전략을 수행하는 경우 MCP를 일시 중지할 수 있습니다.

- 클러스터에서 수동으로 유지 관리되는 인증 정보를 사용하는 경우 새 릴리스의 클라우드 공급자 리소스를 업데이트합니다. 클러스터의 요구 사항인지 확인하는 방법을 포함하여 자세한 내용은 수동으로 유지 관리되는 인증 정보를 사용하여 클러스터 업데이트 준비를 참조하십시오.

-

클러스터가 다음 마이너 버전으로 업데이트할 수 있도록 모든

Upgradeable=False조건을 처리해야 합니다. 업데이트할 수 없는 클러스터 Operator 가 하나 이상 있는 경우 클러스터 설정 페이지 상단에 경고가 표시됩니다. 현재 사용 중인 마이너 릴리스에 대해 사용 가능한 다음 패치 업데이트로 업데이트할 수 있습니다. -

Operator를 실행하거나 Pod 중단 예산으로 애플리케이션을 구성한 경우 업데이트 프로세스 중에 중단이 발생할 수 있습니다.

PodDisruptionBudget에서minAvailable이 1로 설정된 경우 제거 프로세스를 차단할 수 있는 보류 중인 머신 구성을 적용하기 위해 노드가 드레인됩니다. 여러 노드가 재부팅되면 모든 Pod가 하나의 노드에서만 실행될 수 있으며PodDisruptionBudget필드에는 노드가 드레이닝되지 않을 수 있습니다.

- 업데이트가 완료되지 않으면 CVO(Cluster Version Operator)에서 업데이트를 조정하는 동안 차단 구성 요소의 상태를 보고합니다. 클러스터를 이전 버전으로 롤백하는 것은 지원되지 않습니다. 업데이트가 완료되지 않으면 Red Hat 지원에 문의하십시오.

-

unsupportedConfigOverrides섹션을 사용하여 Operator 설정을 수정하는 것은 지원되지 않으며 클러스터 업데이트를 차단할 수 있습니다. 클러스터를 업데이트하려면 이 설정을 제거해야 합니다.

3.1.2. MachineHealthCheck 리소스 일시 중지

업데이트 프로세스 중에 클러스터의 노드를 일시적으로 사용할 수 없게 될 수 있습니다. 작업자 노드의 경우 MachineHealthCheck 리소스에서 이러한 노드를 비정상으로 식별하고 재부팅할 수 있습니다. 이러한 노드를 재부팅하지 않으려면 클러스터를 업데이트하기 전에 모든 MachineHealthCheck 리소스를 일시 중지합니다.

일부 MachineHealthCheck 리소스를 일시 중지하지 않아도 될 수 있습니다. MachineHealthCheck 리소스가 복구할 수 없는 조건에 의존하는 경우 MHC가 필요하지 않은 상태를 일시 중지합니다.

사전 요구 사항

-

OpenShift CLI(

oc)를 설치합니다.

프로세스

일시 중지하려는 사용 가능한

MachineHealthCheck리소스를 모두 나열하려면 다음 명령을 실행합니다.oc get machinehealthcheck -n openshift-machine-api

$ oc get machinehealthcheck -n openshift-machine-apiCopy to Clipboard Copied! Toggle word wrap Toggle overflow 머신 상태 점검을 일시 중지하려면

cluster.x-k8s.io/paused=""주석을MachineHealthCheck리소스에 추가합니다. 다음 명령을 실행합니다.oc -n openshift-machine-api annotate mhc <mhc-name> cluster.x-k8s.io/paused=""

$ oc -n openshift-machine-api annotate mhc <mhc-name> cluster.x-k8s.io/paused=""Copy to Clipboard Copied! Toggle word wrap Toggle overflow 주석이 지정된

MachineHealthCheck리소스는 다음 YAML 파일과 유사합니다.Copy to Clipboard Copied! Toggle word wrap Toggle overflow 중요클러스터를 업데이트한 후 머신 상태 점검을 다시 시작합니다. 검사를 다시 시작하려면 다음 명령을 실행하여

MachineHealthCheck리소스에서 일시 중지 주석을 제거합니다.oc -n openshift-machine-api annotate mhc <mhc-name> cluster.x-k8s.io/paused-

$ oc -n openshift-machine-api annotate mhc <mhc-name> cluster.x-k8s.io/paused-Copy to Clipboard Copied! Toggle word wrap Toggle overflow

3.1.3. 단일 노드 OpenShift Container Platform 업데이트 정보

콘솔 또는 CLI를 사용하여 단일 노드 OpenShift Container Platform 클러스터를 업데이트하거나 업그레이드할 수 있습니다.

그러나 다음과 같은 제한 사항에 유의하십시오.

-

상태 점검을 수행할 다른 노드가 없기 때문에

MachineHealthCheck리소스를 일시 중지하기 위한 사전 요구 사항은 필요하지 않습니다. - etcd 백업을 사용하여 단일 노드 OpenShift Container Platform 클러스터 복원은 공식적으로 지원되지 않습니다. 그러나 업데이트가 실패하는 경우 etcd 백업을 수행하는 것이 좋습니다. 컨트롤 플레인이 정상이면 백업을 사용하여 클러스터를 이전 상태로 복원할 수 있습니다.

단일 노드 OpenShift Container Platform 클러스터를 업데이트하려면 다운타임이 필요하며 자동 재부팅을 포함할 수 있습니다. 다운타임의 양은 다음 시나리오에 설명된 대로 업데이트 페이로드에 따라 다릅니다.

- 업데이트 페이로드에 재부팅이 필요한 운영 체제 업데이트가 포함된 경우 다운타임이 중요하며 클러스터 관리 및 사용자 워크로드에 영향을 미칩니다.

- 재부팅할 필요가 없는 머신 구성 변경 사항이 업데이트되면 다운타임이 줄어들고 클러스터 관리 및 사용자 워크로드에 미치는 영향이 줄어듭니다. 이 경우 워크로드를 다시 예약할 다른 노드가 없기 때문에 단일 노드 OpenShift Container Platform으로 노드 드레이닝 단계를 건너뜁니다.

- 업데이트 페이로드에 운영 체제 업데이트 또는 머신 구성이 변경되지 않으면 짧은 API 중단이 발생하고 신속하게 해결됩니다.

업데이트된 패키지의 버그와 같은 조건이 있으므로 재부팅 후 단일 노드가 재시작되지 않을 수 있습니다. 이 경우 업데이트가 자동으로 롤백되지 않습니다.

3.1.4. CLI를 사용하여 클러스터 업데이트

OpenShift CLI(oc)를 사용하여 클러스터 업데이트를 검토하고 요청할 수 있습니다.

사용 가능한 OpenShift Container Platform 권고 및 업데이트는 고객 포털의 에라타 섹션을 참조하십시오.

전제 조건

-

업데이트된 버전과 일치하는 OpenShift CLI (

oc)를 설치합니다. -

cluster-admin권한이 있는 사용자로 클러스터에 로그인합니다. -

모든

MachineHealthCheck리소스를 일시 중지합니다.

프로세스

사용 가능한 업데이트를 확인하고 적용하려는 업데이트의 버전 번호를 기록해 둡니다.

oc adm upgrade

$ oc adm upgradeCopy to Clipboard Copied! Toggle word wrap Toggle overflow 출력 예

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 참고- 권장 업데이트가 없는 경우 알려진 문제가 있는 업데이트를 계속 사용할 수 있습니다. 자세한 내용은 조건부 업데이트 경로를 따라업데이트를 참조하십시오.

-

컨트롤 플레인만업데이트하는 방법에 대한 자세한 내용 및 자세한 내용은 추가 리소스 섹션에 나열된 컨트롤 플레인만 업데이트 준비 페이지를 참조하십시오.

조직 요구 사항에 따라 적절한 업데이트 채널을 설정합니다. 예를 들어 채널을

stable-4.13또는fast-4.13으로 설정할 수 있습니다. 채널에 대한 자세한 내용은 추가 리소스 섹션에 나열된 업데이트 채널 및 릴리스 이해 를 참조하십시오.oc adm upgrade channel <channel>

$ oc adm upgrade channel <channel>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 예를 들어 채널을

stable-4.17로 설정하려면 다음을 수행합니다.oc adm upgrade channel stable-4.17

$ oc adm upgrade channel stable-4.17Copy to Clipboard Copied! Toggle word wrap Toggle overflow 중요프로덕션 클러스터의 경우

stable-*,eus-*또는fast-*채널에 가입해야 합니다.참고다음 마이너 버전으로 이동할 준비가 되면 해당 마이너 버전에 해당하는 채널을 선택합니다. 업데이트 채널이 더 빨리 선언될수록 클러스터가 대상 버전으로의 경로를 업데이트하는 것이 좋습니다. 클러스터는 사용 가능한 모든 업데이트를 평가하고 선택할 수 있는 최상의 업데이트 권장 사항을 제공하는 데 시간이 걸릴 수 있습니다. 업데이트 권장 사항은 당시 사용할 수 있는 업데이트 옵션을 기반으로 하므로 시간이 지남에 따라 변경될 수 있습니다.

대상 마이너 버전에 대한 업데이트 경로가 표시되지 않는 경우 경로에서 다음 마이너 버전을 사용할 수 있을 때까지 현재 버전의 최신 패치 릴리스로 클러스터를 계속 업데이트합니다.

업데이트를 적용합니다.

최신 버전으로 업데이트하려면 다음을 수행합니다.

oc adm upgrade --to-latest=true

$ oc adm upgrade --to-latest=true1 Copy to Clipboard Copied! Toggle word wrap Toggle overflow 특정 버전으로 업데이트하려면 다음을 수행합니다.

oc adm upgrade --to=<version>

$ oc adm upgrade --to=<version>1 Copy to Clipboard Copied! Toggle word wrap Toggle overflow 중요oc adm upgrade --help를 사용하는 경우--force에 대한 나열된 옵션이 있습니다.--force옵션을 사용하면 릴리스 확인 및 사전 조건 검사를 포함하여 클러스터 측 가드를 우회하므로 이는 바람직 하지 않습니다.--force를 사용하면 성공적인 업데이트가 보장되지 않습니다. 가드를 우회하면 클러스터가 위험하게 됩니다.

클러스터 버전 Operator의 상태를 확인합니다.

oc adm upgrade

$ oc adm upgradeCopy to Clipboard Copied! Toggle word wrap Toggle overflow 업데이트가 완료되면 클러스터 버전이 새 버전으로 업데이트되었는지 확인합니다.

oc adm upgrade

$ oc adm upgradeCopy to Clipboard Copied! Toggle word wrap Toggle overflow 출력 예

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 클러스터를 버전 X.y에서 X.(y+1)로 업데이트하는 경우 새 기능을 사용하는 워크로드를 배포하기 전에 노드가 업데이트되었는지 확인하는 것이 좋습니다.

oc get nodes

$ oc get nodesCopy to Clipboard Copied! Toggle word wrap Toggle overflow 출력 예

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

3.1.5. oc adm upgrade status를 사용하여 클러스터 업데이트 상태 수집 (기술 프리뷰)

클러스터를 업데이트할 때 업데이트 진행 방식을 이해하는 것이 유용합니다. oc adm upgrade 명령은 업데이트 상태에 대한 제한된 정보를 반환하는 반면 이 릴리스에서는 oc adm upgrade status 명령이 기술 프리뷰 기능으로 도입되었습니다. 이 명령은 oc adm upgrade 명령에서 상태 정보를 분리하고 컨트롤 플레인 및 작업자 노드 업데이트 상태를 포함하여 클러스터 업데이트에 대한 특정 정보를 제공합니다.

oc adm upgrade status 명령은 읽기 전용이며 클러스터의 상태를 변경하지 않습니다.

oc adm upgrade status 명령은 기술 프리뷰 기능 전용입니다. 기술 프리뷰 기능은 Red Hat 프로덕션 서비스 수준 계약(SLA)에서 지원되지 않으며 기능적으로 완전하지 않을 수 있습니다. 따라서 프로덕션 환경에서 사용하는 것은 권장하지 않습니다. 이러한 기능을 사용하면 향후 제품 기능을 조기에 이용할 수 있어 개발 과정에서 고객이 기능을 테스트하고 피드백을 제공할 수 있습니다.

Red Hat 기술 프리뷰 기능의 지원 범위에 대한 자세한 내용은 다음 링크를 참조하십시오.

oc adm upgrade status 명령은 버전 4.12에서 지원되는 최신 릴리스까지 클러스터에 사용할 수 있습니다.

클러스터가 기술 프리뷰 지원 클러스터일 필요는 없지만 OC_ENABLE_CMD_UPGRADE_STATUS 기술 프리뷰 환경 변수를 활성화해야 합니다. 그렇지 않으면 OpenShift CLI(oc)가 명령을 인식하지 못하고 기능을 사용할 수 없습니다.

프로세스

다음 명령을 실행하여

OC_ENABLE_CMD_UPGRADE_STATUS환경 변수를true로 설정합니다.export OC_ENABLE_CMD_UPGRADE_STATUS=true

$ export OC_ENABLE_CMD_UPGRADE_STATUS=trueCopy to Clipboard Copied! Toggle word wrap Toggle overflow oc adm upgrade status명령을 실행합니다.oc adm upgrade status

$ oc adm upgrade statusCopy to Clipboard Copied! Toggle word wrap Toggle overflow 예 3.1. 성공적으로 진행 중인 업데이트 출력 예

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 이 정보를 사용하면 업데이트를 진행하는 방법에 대한 정보에 입각한 결정을 내릴 수 있습니다.

3.1.6. 조건부 업데이트 경로를 따라 업데이트

웹 콘솔 또는 OpenShift CLI(oc)를 사용하여 권장 조건부 업데이트 경로를 따라 업데이트할 수 있습니다. 클러스터에 조건부 업데이트가 권장되지 않는 경우 OpenShift CLI (oc) 4.10 이상을 사용하여 조건부 업데이트 경로를 따라 업데이트할 수 있습니다.

프로세스

위험이 적용될 수 있으므로 권장되지 않는 경우 업데이트 설명을 보려면 다음 명령을 실행합니다.

oc adm upgrade --include-not-recommended

$ oc adm upgrade --include-not-recommendedCopy to Clipboard Copied! Toggle word wrap Toggle overflow 클러스터 관리자가 알려진 위험을 평가하고 현재 클러스터에 대해 허용 가능한 것으로 결정하는 경우 관리자는 안전 가드를 포기하고 다음 명령을 실행하여 업데이트를 진행할 수 있습니다.

oc adm upgrade --allow-not-recommended --to <version> <.>

$ oc adm upgrade --allow-not-recommended --to <version> <.>Copy to Clipboard Copied! Toggle word wrap Toggle overflow <.>

<version>은 이전 명령의 출력에서 얻은 업데이트 버전입니다. 이는 지원되지만 알려진 문제 또는 위험도 있습니다.

3.1.7. CLI를 사용하여 업데이트 서버 변경

업데이트 서버 변경은 선택 사항입니다. 로컬에 설치되어 구성된 OSUS(OpenShift Update Service)가 있는 경우 업데이트 중에 로컬 서버를 사용하도록 서버의 URL을 upstream으로 설정해야 합니다. upstream의 기본값은 https://api.openshift.com/api/upgrades_info/v1/graph입니다.

프로세스

클러스터 버전에서

upstream매개변수 값을 변경합니다.oc patch clusterversion/version --patch '{"spec":{"upstream":"<update-server-url>"}}' --type=merge$ oc patch clusterversion/version --patch '{"spec":{"upstream":"<update-server-url>"}}' --type=mergeCopy to Clipboard Copied! Toggle word wrap Toggle overflow <update-server-url>변수는 업데이트 서버의 URL을 지정합니다.출력 예

clusterversion.config.openshift.io/version patched

clusterversion.config.openshift.io/version patchedCopy to Clipboard Copied! Toggle word wrap Toggle overflow

3.2. 웹 콘솔을 사용하여 클러스터 업데이트

웹 콘솔을 사용하여 OpenShift Container Platform 클러스터에서 마이너 버전 및 패치 업데이트를 수행할 수 있습니다.

웹 콘솔 또는 oc adm upgrade channel <channel> 을 사용하여 업데이트 채널을 변경합니다. 4.17 채널을 변경한 후 CLI를 사용하여 클러스터 업데이트 단계를 실행할 수 있습니다.

3.2.1. OpenShift Container Platform 클러스터를 업데이트하기 전에

업데이트하기 전에 다음을 고려하십시오.

- 최근에 etcd를 백업했습니다.

-

PodDisruptionBudget에서minAvailable이1로 설정되면 제거 프로세스를 차단할 수 있는 보류 중인 머신 구성을 적용하기 위해 노드가 드레인됩니다. 여러 노드가 재부팅되면 모든 Pod가 하나의 노드에서만 실행될 수 있으며PodDisruptionBudget필드에는 노드가 드레이닝되지 않을 수 있습니다. - 클러스터가 수동으로 유지 관리되는 인증 정보를 사용하는 경우 새 릴리스의 클라우드 공급자 리소스를 업데이트해야 할 수 있습니다.

- 관리자 승인 요청을 검토하고 권장 작업을 수행하고 준비가 되면 승인을 제공해야 합니다.

- 업데이트하는 데 걸리는 시간을 수용하도록 작업자 또는 사용자 지정 풀 노드를 업데이트하여 부분 업데이트를 수행할 수 있습니다. 각 풀의 진행률 표시줄을 일시 중지하고 다시 시작할 수 있습니다.

- 업데이트가 완료되지 않으면 CVO(Cluster Version Operator)에서 업데이트를 조정하는 동안 차단 구성 요소의 상태를 보고합니다. 클러스터를 이전 버전으로 롤백하는 것은 지원되지 않습니다. 업데이트가 완료되지 않으면 Red Hat 지원에 문의하십시오.

-

unsupportedConfigOverrides섹션을 사용하여 Operator 설정을 수정하는 것은 지원되지 않으며 클러스터 업데이트를 차단할 수 있습니다. 클러스터를 업데이트하려면 이 설정을 제거해야 합니다.

3.2.2. 웹 콘솔을 사용하여 업데이트 서버 변경

업데이트 서버 변경은 선택 사항입니다. 로컬에 설치되어 구성된 OSUS(OpenShift Update Service)가 있는 경우 업데이트 중에 로컬 서버를 사용하도록 서버의 URL을 upstream으로 설정해야 합니다.

사전 요구 사항

-

cluster-admin권한이 있는 클러스터에 액세스할 수 있습니다. - OpenShift Container Platform 웹 콘솔에 액세스할 수 있습니다.

프로세스

- 관리 → 클러스터 설정으로 이동하여 버전을 클릭합니다.

YAML 탭을 클릭한 다음

업스트림매개변수 값을 편집합니다.출력 예

... spec: clusterID: db93436d-7b05-42cc-b856-43e11ad2d31a upstream: '<update-server-url>' ...... spec: clusterID: db93436d-7b05-42cc-b856-43e11ad2d31a upstream: '<update-server-url>'1 ...Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

<update-server-url>변수는 업데이트 서버의 URL을 지정합니다.

기본

upstream은https://api.openshift.com/api/upgrades_info/v1/graph입니다.- 저장을 클릭합니다.

3.2.3. 웹 콘솔을 사용하여 MachineHealthCheck 리소스 일시 중지

업데이트 프로세스 중에 클러스터의 노드를 일시적으로 사용할 수 없게 될 수 있습니다. 작업자 노드의 경우 시스템 상태 점검에서 이러한 노드를 비정상으로 식별하고 재부팅할 수 있습니다. 이러한 노드를 재부팅하지 않으려면 클러스터를 업데이트하기 전에 모든 MachineHealthCheck 리소스를 일시 중지합니다.

사전 요구 사항

-

cluster-admin권한이 있는 클러스터에 액세스할 수 있습니다. - OpenShift Container Platform 웹 콘솔에 액세스할 수 있습니다.

프로세스

- OpenShift Container Platform 웹 콘솔에 로그인합니다.

- Compute → MachineHealthChecks 로 이동합니다.

머신 상태 점검을 일시 중지하려면

cluster.x-k8s.io/paused=""주석을 각MachineHealthCheck리소스에 추가합니다. 예를 들어machine-api-termination-handler리소스에 주석을 추가하려면 다음 단계를 완료합니다.-

machine-api-termination-handler옆에 있는 옵션 메뉴 를 클릭하고 주석 편집을 클릭합니다.

를 클릭하고 주석 편집을 클릭합니다.

- 주석 편집 대화 상자에서 추가 를 클릭합니다.

-

키 및 값 필드에

cluster.x-k8s.io/paused및""값을 각각 추가하고 저장을 클릭합니다.

-

3.2.4. 웹 콘솔을 사용하여 클러스터 업데이트

사용 가능한 업데이트가 있으면 웹 콘솔에서 클러스터를 업데이트할 수 있습니다.

사용 가능한 OpenShift Container Platform 권고 및 업데이트는 고객 포털의 에라타 섹션을 참조하십시오.

사전 요구 사항

-

cluster-admin권한이 있는 사용자로 웹 콘솔에 액세스합니다. - OpenShift Container Platform 웹 콘솔에 액세스할 수 있습니다.

-

모든

MachineHealthCheck리소스를 일시 중지합니다. - OLM(Operator Lifecycle Manager)을 통해 이전에 설치된 모든 Operator를 대상 릴리스와 호환되는 버전으로 업데이트했습니다. Operator를 업데이트하면 클러스터 업데이트 중에 기본 OperatorHub 카탈로그가 현재 마이너 버전에서 다음 버전으로 전환될 때 유효한 업데이트 경로가 있습니다. 호환성을 확인하는 방법과 필요한 경우 설치된 Operator를 업데이트하는 방법에 대한 자세한 내용은 "추가 리소스" 섹션에서 "설치된 Operator 업그레이드"를 참조하십시오.

- MCP(Machine config pool)가 실행 중이고 일시 중지되지 않습니다. 업데이트 프로세스 중에 일시 중지된 MCP와 연결된 노드를 건너뜁니다. 카나리아 롤아웃 업데이트 전략을 수행하는 경우 MCP를 일시 중지할 수 있습니다.

- RHEL7 작업자는 RHEL8 또는 RHCOS 작업자로 교체됩니다. Red Hat은 RHEL 작업자의 RHEL7에서 RHEL8 업데이트를 지원하지 않습니다. 해당 호스트는 완전히 새로운 운영 체제 설치로 교체되어야 합니다.

프로세스

- 웹 콘솔에서 Administration → Cluster Settings을 클릭하고 Details 탭의 내용을 확인합니다.

프로덕션 클러스터의 경우

stable-4.17과 같이 업데이트할 버전에 대해 Channel 이 올바른 채널로 설정되어 있는지 확인합니다.중요프로덕션 클러스터의 경우

stable-*,eus-*또는fast-*채널에 가입해야 합니다.참고다음 마이너 버전으로 이동할 준비가 되면 해당 마이너 버전에 해당하는 채널을 선택합니다. 업데이트 채널이 더 빨리 선언될수록 클러스터가 대상 버전으로의 경로를 업데이트하는 것이 좋습니다. 클러스터는 사용 가능한 모든 업데이트를 평가하고 선택할 수 있는 최상의 업데이트 권장 사항을 제공하는 데 시간이 걸릴 수 있습니다. 업데이트 권장 사항은 당시 사용할 수 있는 업데이트 옵션을 기반으로 하므로 시간이 지남에 따라 변경될 수 있습니다.

대상 마이너 버전에 대한 업데이트 경로가 표시되지 않는 경우 경로에서 다음 마이너 버전을 사용할 수 있을 때까지 현재 버전의 최신 패치 릴리스로 클러스터를 계속 업데이트합니다.

- Update status 가 Updates available 이 아닌 경우 클러스터를 업데이트할 수 없습니다.

- Select channel은 클러스터가 실행 중이거나 업데이트 중인 클러스터 버전을 나타냅니다.

업데이트할 버전을 선택하고 저장을 클릭합니다.

입력 채널 Update Status가 Update to <product-version> in progress로 변경되고 Operator 및 노드의 진행률을 확인하여 클러스터 업데이트의 진행 상황을 검토할 수 있습니다.

참고예를 들어 버전 4.10에서 4.11로 클러스터를 업데이트하는 경우 새 기능을 사용하는 워크로드를 배포하기 전에 노드가 업데이트되었는지 확인합니다. 아직 업데이트되지 않은 작업자 노드가 있는 풀은 클러스터 설정 페이지에 표시됩니다.

업데이트가 완료되고 Cluster Version Operator가 사용 가능한 업데이트를 새로 고침한 후 현재 채널에서 사용 가능한 추가 업데이트가 있는지 확인합니다.

- 업데이트가 있는 경우 더 이상 업데이트할 수 없을 때까지 현재 채널에서 업데이트를 계속 수행합니다.

-

사용 가능한 업데이트가 없는 경우 채널을 다음 마이너 버전의

stable-*,eus-*또는fast-*채널로 변경하고 해당 채널에서 원하는 버전으로 업데이트합니다.

필요한 버전에 도달할 때까지 여러 중간 업데이트를 수행해야 할 수도 있습니다.

3.2.5. 웹 콘솔에서 조건부 업데이트 보기

조건부 업데이트를 통해 특정 업데이트와 관련된 위험을 확인하고 평가할 수 있습니다.

사전 요구 사항

-

cluster-admin권한이 있는 클러스터에 액세스할 수 있습니다. - OpenShift Container Platform 웹 콘솔에 액세스할 수 있습니다.

-

모든

MachineHealthCheck리소스를 일시 중지합니다. - OLM(Operator Lifecycle Manager)을 통해 이전에 설치된 모든 Operator를 대상 릴리스와 호환되는 버전으로 업데이트했습니다. Operator를 업데이트하면 클러스터 업데이트 중에 기본 OperatorHub 카탈로그가 현재 마이너 버전에서 다음 버전으로 전환될 때 유효한 업데이트 경로가 있습니다. 호환성을 확인하는 방법과 필요한 경우 설치된 Operator를 업데이트하는 방법에 대한 자세한 내용은 "추가 리소스" 섹션에서 "설치된 Operator 업그레이드"를 참조하십시오.

- MCP(Machine config pool)가 실행 중이고 일시 중지되지 않습니다. 업데이트 프로세스 중에 일시 중지된 MCP와 연결된 노드를 건너뜁니다. 카나리아 롤아웃, EUS 업데이트 또는 컨트롤 플레인 업데이트와 같은 고급 업데이트 전략을 수행하는 경우 MCP를 일시 중지할 수 있습니다.

프로세스

- 웹 콘솔에서 관리 → 클러스터 설정 페이지를 클릭하고 세부 정보 탭의 내용을 검토합니다.

업데이트 클러스터 모달의 새

버전 선택 드롭다운에서 알려진 문제 기능이 있는 버전포함 기능을 활성화하여 드롭다운 목록을 조건부 업데이트로 채울 수 있습니다.참고알려진 문제가 있는 버전을 선택하면 해당 버전과 관련된 잠재적인 위험이 더 많은 정보가 제공됩니다.

- 업데이트할 잠재적인 위험을 자세히 설명하는 알림을 검토하십시오.

3.2.6. 카나리아 롤아웃 업데이트 수행

일부 특정 사용 사례에서는 클러스터의 나머지 부분과 동시에 특정 노드를 업데이트하지 않도록 보다 제어된 업데이트 프로세스를 원할 수 있습니다. 이러한 사용 사례에는 다음이 포함되지만 이에 국한되지는 않습니다.

- 업데이트 중에 사용할 수 없는 미션크리티컬 애플리케이션이 있습니다. 업데이트 후 노드의 애플리케이션을 소규모로 천천히 테스트할 수 있습니다.

- 유지 보수 기간이 짧아서 모든 노드를 업데이트할 수 없거나 유지 보수 기간이 여러 개일 수 있습니다.

롤링 업데이트 프로세스는 일반적인 업데이트 워크플로우가 아닙니다. 대규모 클러스터를 사용하면 여러 명령을 실행해야 하는 시간이 많이 소요될 수 있습니다. 이러한 복잡성으로 인해 전체 클러스터에 영향을 줄 수 있는 오류가 발생할 수 있습니다. 롤링 업데이트를 사용할지 여부를 신중하게 고려하고 시작하기 전에 프로세스 구현을 신중하게 계획하는 것이 좋습니다.

이 주제에서 설명하는 롤링 업데이트 프로세스에는 다음이 포함됩니다.

- 하나 이상의 사용자 지정 MCP(Machine config pool) 생성.

- 해당 노드를 사용자 지정 MCP로 이동하기 위해 즉시 업데이트하지 않으려는 각 노드에 레이블을 지정.

- 해당 노드에 대한 업데이트를 방지하는 사용자 지정 MCP를 일시 중지.

- 클러스터 업데이트 수행.

- 해당 노드에서 업데이트를 트리거하는 하나의 사용자 지정 MCP를 일시 중지 해제.

- 해당 노드에서 애플리케이션을 테스트하여 새로 업데이트된 해당 노드에서 애플리케이션이 예상대로 작동하는지 확인.

- 선택적으로 나머지 노드에서 사용자 지정 레이블을 소규모 배치로 제거하고 해당 노드에서 애플리케이션을 테스트.

MCP 일시 중지는 신중하게 고려하고 짧은 기간 동안만 수행해야 합니다.

카나리아 롤아웃 업데이트 프로세스를 사용하려면 카나리아 롤아웃 업데이트 수행을 참조하십시오.

3.2.7. 단일 노드 OpenShift Container Platform 업데이트 정보

콘솔 또는 CLI를 사용하여 단일 노드 OpenShift Container Platform 클러스터를 업데이트하거나 업그레이드할 수 있습니다.

그러나 다음과 같은 제한 사항에 유의하십시오.

-

상태 점검을 수행할 다른 노드가 없기 때문에

MachineHealthCheck리소스를 일시 중지하기 위한 사전 요구 사항은 필요하지 않습니다. - etcd 백업을 사용하여 단일 노드 OpenShift Container Platform 클러스터 복원은 공식적으로 지원되지 않습니다. 그러나 업데이트가 실패하는 경우 etcd 백업을 수행하는 것이 좋습니다. 컨트롤 플레인이 정상이면 백업을 사용하여 클러스터를 이전 상태로 복원할 수 있습니다.

단일 노드 OpenShift Container Platform 클러스터를 업데이트하려면 다운타임이 필요하며 자동 재부팅을 포함할 수 있습니다. 다운타임의 양은 다음 시나리오에 설명된 대로 업데이트 페이로드에 따라 다릅니다.

- 업데이트 페이로드에 재부팅이 필요한 운영 체제 업데이트가 포함된 경우 다운타임이 중요하며 클러스터 관리 및 사용자 워크로드에 영향을 미칩니다.

- 재부팅할 필요가 없는 머신 구성 변경 사항이 업데이트되면 다운타임이 줄어들고 클러스터 관리 및 사용자 워크로드에 미치는 영향이 줄어듭니다. 이 경우 워크로드를 다시 예약할 다른 노드가 없기 때문에 단일 노드 OpenShift Container Platform으로 노드 드레이닝 단계를 건너뜁니다.

- 업데이트 페이로드에 운영 체제 업데이트 또는 머신 구성이 변경되지 않으면 짧은 API 중단이 발생하고 신속하게 해결됩니다.

업데이트된 패키지의 버그와 같은 조건이 있으므로 재부팅 후 단일 노드가 재시작되지 않을 수 있습니다. 이 경우 업데이트가 자동으로 롤백되지 않습니다.

3.3. 컨트롤 플레인만 업데이트 수행