2장. 기본 네트워크

2.1. 사용자 정의 네트워크 정보

UDN(사용자 정의 네트워크)을 구현하기 전에 OpenShift Container Platform의 OVN-Kubernetes CNI 플러그인은 기본 또는 기본 네트워크에서 계층 3 토폴로지만 지원했습니다. Kubernetes 설계 원칙으로 인해 모든 Pod는 기본 네트워크에 연결되어 있으며 모든 Pod는 IP 주소를 통해 서로 통신하며 Pod 간 트래픽은 네트워크 정책에 따라 제한됩니다.

Kubernetes 설계는 간단한 배포에 유용하지만 이 계층 3 토폴로지는 특히 최신 다중 테넌트 배포에 대해 기본 네트워크 세그먼트 구성의 사용자 지정을 제한합니다.

UDN은 이러한 모든 세그먼트가 기본적으로 격리되는 사용자 지정 계층 2 및 계층 3 네트워크 세그먼트를 활성화하여 Kubernetes Pod 네트워크에 대한 기본 계층 3 토폴로지의 유연성 및 분할 기능을 향상시킵니다. 이러한 세그먼트는 기본 OVN-Kubernetes CNI 플러그인을 사용하는 컨테이너 Pod 및 가상 머신의 기본 또는 보조 네트워크 역할을 합니다. UDN은 광범위한 네트워크 아키텍처 및 토폴로지를 지원하여 네트워크 유연성, 보안 및 성능을 향상시킵니다.

클러스터 관리자는 UDN을 사용하여 ClusterUserDefinedNetwork CR(사용자 정의 리소스)을 활용하여 클러스터 수준에서 여러 네임스페이스에 걸쳐 있는 기본 또는 보조 네트워크를 생성하고 정의할 수 있습니다. 또한 클러스터 관리자 또는 클러스터 사용자는 UDN을 사용하여 UserDefinedNetwork CR을 사용하여 네임스페이스 수준에서 보조 네트워크를 정의할 수 있습니다.

다음 섹션에서는 사용자 정의 네트워크의 이점 및 제한 사항, ClusterUserDefinedNetwork 또는 UserDefinedNetwork CR을 생성할 때 모범 사례, CR 생성 방법 및 배포와 관련된 추가 구성 세부 정보를 강조합니다.

2.1.1. 사용자 정의 네트워크의 이점

사용자 정의 네트워크는 다음과 같은 이점을 제공합니다.

보안을 위한 네트워크 격리 개선

- 테넌트 격리: 네임스페이스는 RHOSP(Red Hat OpenStack Platform)에서 테넌트를 분리하는 방법과 유사하게 격리된 기본 네트워크를 보유할 수 있습니다. 이렇게 하면 교차 테넌트 트래픽의 위험을 줄임으로써 보안이 향상됩니다.

네트워크 유연성

- 계층 2 및 3 계층 지원: 클러스터 관리자는 기본 네트워크를 계층 2 또는 계층 3 네트워크 유형으로 구성할 수 있습니다.

간소화된 네트워크 관리

- 네트워크 구성 복잡성 감소: 사용자 정의 네트워크를 사용하면 서로 다른 네트워크의 워크로드를 그룹화하여 격리를 수행할 수 있으므로 복잡한 네트워크 정책의 필요성이 제거됩니다.

고급 기능

- 일관되고 선택 가능한 IP 주소 지정: 사용자는 다른 네임스페이스 및 클러스터에서 IP 서브넷을 지정 및 재사용할 수 있으므로 일관된 네트워킹 환경을 제공할 수 있습니다.

- 다중 네트워크 지원: 사용자 정의 네트워킹 기능을 사용하면 관리자가 여러 네임스페이스를 단일 네트워크에 연결하거나 네임스페이스 집합마다 별도의 네트워크를 만들 수 있습니다.

RHOSP(Red Hat OpenStack Platform)에서 애플리케이션 마이그레이션 간소화

- 네트워크 패리티: 사용자 정의 네트워킹을 사용하면 유사한 네트워크 격리 및 구성 옵션을 제공하여 OpenStack에서 OpenShift Container Platform으로 애플리케이션을 마이그레이션할 수 있습니다.

개발자와 관리자는 사용자 정의 리소스를 사용하여 네임스페이스 범위를 지정하는 사용자 정의 네트워크를 만들 수 있습니다. 프로세스의 개요는 다음과 같습니다.

-

관리자는

k8s.ovn.org/primary-user-defined-network레이블을 사용하여 사용자 정의 네트워크의 네임스페이스를 생성합니다. -

UserDefinedNetworkCR은 클러스터 관리자 또는 사용자가 생성합니다. - 사용자는 네임스페이스에 Pod를 생성합니다.

2.1.2. 사용자 정의 네트워크의 제한 사항

UDN(사용자 정의 네트워크)은 사용자 정의 네트워크 구성 옵션을 제공하지만 클러스터 관리자와 개발자는 이러한 네트워크를 구현하고 관리할 때 알고 있어야 하는 제한 사항이 있습니다. UDN을 구현하기 전에 다음 제한 사항을 고려하십시오.

DNS 제한 사항:

- Pod의 DNS 조회는 클러스터 기본 네트워크의 Pod IP 주소로 확인됩니다. Pod가 사용자 정의 네트워크의 일부인 경우에도 DNS 조회는 해당 사용자 정의 네트워크에서 Pod의 IP 주소로 확인되지 않습니다. 그러나 서비스 및 외부 엔티티에 대한 DNS 조회가 예상대로 작동합니다.

- Pod가 기본 UDN에 할당되면 클러스터의 기본 네트워크의 Kubernetes API(KAPI) 및 DNS 서비스에 액세스할 수 있습니다.

- 초기 네트워크 할당: Pod를 생성하기 전에 네임스페이스와 네트워크를 생성해야 합니다. Pod가 포함된 네임스페이스를 새 네트워크에 할당하거나 기존 네임스페이스에서 UDN을 생성하는 것은 OVN-Kubernetes에서 허용되지 않습니다.

- 상태 점검 제한 사항: Kubelet 상태 점검은 Pod에서 기본 인터페이스의 네트워크 연결을 확인하지 않는 클러스터 기본 네트워크에서 수행됩니다. 결과적으로 기본 네트워크에서 pod가 정상으로 표시되지만 기본 인터페이스에서 연결이 끊어진 시나리오는 사용자 정의 네트워크를 사용할 수 있습니다.

- 네트워크 정책 제한: 다른 사용자 정의 기본 네트워크에 연결된 네임스페이스 간 트래픽을 활성화하는 네트워크 정책은 적용되지 않습니다. 이러한 트래픽 정책은 격리된 네트워크 간에 연결이 없기 때문에 적용되지 않습니다.

-

생성 및 수정 제한:

ClusterUserDefinedNetworkCR과UserDefinedNetworkCR은 생성된 후에는 수정할 수 없습니다. -

기본 네트워크 서비스 액세스: 사용자 정의 네트워크 Pod는 기본 네트워크와 분리되어 있으므로 대부분의 기본 네트워크 서비스에 액세스할 수 없습니다. 예를 들어 사용자 정의 네트워크 Pod는 현재 OpenShift Container Platform 이미지 레지스트리에 액세스할 수 없습니다. 이러한 제한으로 인해 사용자 정의 네트워크 네임스페이스에서 S2I(Source-to-Image) 빌드가 작동하지 않습니다. 또한

oc new-app <command>와 같은 Git 리포지토리의 소스 코드를 기반으로 애플리케이션을 생성하는 함수와 source-to-image 빌드를 사용하는 OpenShift Container Platform 템플릿에서 애플리케이션을 생성하는 함수를 포함하여 기타 기능이 작동하지 않습니다. 이 제한은 다른openshift-*.svc서비스에도 영향을 미칠 수 있습니다. - 연결 제한: 사용자 정의 네트워크에 대한 NodePort 서비스는 격리를 보장하지 않습니다. 예를 들어 Pod에서 동일한 노드의 서비스로의 NodePort 트래픽은 액세스할 수 없는 반면 다른 노드에 있는 Pod의 트래픽은 성공합니다.

-

IP 주소 소진에 대한 불명확한 오류 메시지: 사용자 정의 네트워크의 서브넷이 사용 가능한 IP 주소에서 실행되면 새 Pod가 시작되지 않습니다. 이 경우

경고: Pod 샌드박스를 생성하지 못했습니다. 이 오류 메시지는 IP 소모가 원인임을 명확하게 지정하지 않습니다. 이 문제를 확인하려면 OpenShift Container Platform 웹 콘솔의 Pod 네임스페이스의 Events 페이지를 확인할 수 있습니다. 여기서 서브넷 소진에 대한 명시적 메시지가 보고됩니다. Layer2 송신 IP 제한 사항:

- 송신 IP는 기본 게이트웨이 없이 작동하지 않습니다.

- 송신 IP는 Google Cloud에서 작동하지 않습니다.

- 송신 IP는 여러 게이트웨이에서 작동하지 않으며 대신 모든 트래픽을 단일 게이트웨이로 전달합니다.

2.1.3. 계층 2 및 3 계층 토폴로지

플랫 계층 2 토폴로지는 클러스터의 모든 노드에 분산된 가상 스위치를 생성합니다. 가상 머신과 Pod는 이 가상 스위치에 연결하여 이러한 모든 구성 요소가 동일한 서브넷 내에서 서로 통신할 수 있도록 합니다. 플랫 계층 2 토폴로지는 클러스터에 존재하는 노드 간에 가상 머신을 실시간 마이그레이션하는 데 유용합니다. 다음 다이어그램에서는 실시간 마이그레이션을 위해 가상 스위치를 사용하는 두 개의 노드가 있는 플랫 계층 2 토폴로지를 보여줍니다.

그림 2.1. 구성 요소 통신에 가상 스위치를 사용하는 플랫 계층 2 토폴로지

계층 2 서브넷을 지정하지 않으려면 클러스터의 각 Pod에 대해 IP 주소를 수동으로 구성해야 합니다. 계층 2 서브넷을 지정하지 않으면 포트 보안은 MAC(Media Access Control) 스푸핑만 방지하도록 제한되며 IP 스푸핑을 포함하지 않습니다. 계층 2 토폴로지는 대규모 네트워크 환경에서 어려움이 있을 수 있는 단일 브로드캐스트 도메인을 생성합니다. 여기서 토폴로지는 네트워크 성능을 저하시킬 수 있는 브로드캐스트 브랜덤을 유발할 수 있습니다.

네트워크에 대해 더 구성 가능한 옵션에 액세스하려면 계층 2 토폴로지를 UDN(사용자 정의 네트워크)과 통합할 수 있습니다. 다음 다이어그램에서는 각 노드에 존재하는 Pod를 포함하는 계층 2 토폴로지와 함께 UDN을 사용하는 두 개의 노드를 보여줍니다. 각 노드에는 두 개의 인터페이스가 포함됩니다.

- 네트워킹 구성 요소를 노드에 연결하는 계산 노드인 노드 인터페이스입니다.

-

포드가 서로 통신하고 리소스를 공유할 수 있도록 계층 2 OVN 스위치를 생성하는

br-ex와 같은 OVS(Open vSwitch) 브릿지입니다.

외부 스위치는 이러한 두 인터페이스를 연결하는 반면 게이트웨이 또는 라우터는 외부 스위치와 계층 2 OVN 스위치 간의 라우팅 트래픽을 처리합니다. 노드의 VM 및 Pod는 UDN을 사용하여 서로 통신할 수 있습니다. 계층 2 OVN 스위치는 UDN을 통한 노드 트래픽을 처리하므로 한 노드에서 다른 노드로 VM을 실시간 마이그레이션할 수 있습니다.

그림 2.2. 계층 2 토폴로지를 사용하는 UDN(사용자 정의 네트워크)

계층 3 토폴로지는 클러스터의 각 노드에 대해 고유한 계층 2 세그먼트를 생성합니다. 계층 3 라우팅 메커니즘은 서로 다른 노드에서 호스팅되는 가상 머신과 pod가 서로 통신할 수 있도록 이러한 세그먼트를 상호 연결합니다. 계층 3 토폴로지는 각 도메인을 특정 노드에 할당하여 대규모 브로드캐스트 도메인을 효과적으로 관리할 수 있으므로 브로드캐스트 트래픽의 범위가 줄어듭니다. 계층 3 토폴로지를 구성하려면 cidr 및 hostSubnet 매개변수를 구성해야 합니다.

2.1.4. ClusterUserDefinedNetwork CR 정보

UDN( ClusterUserDefinedNetwork ) CR(사용자 정의 리소스)은 관리자에게만 클러스터 범위의 네트워크 분할 및 격리를 제공합니다.

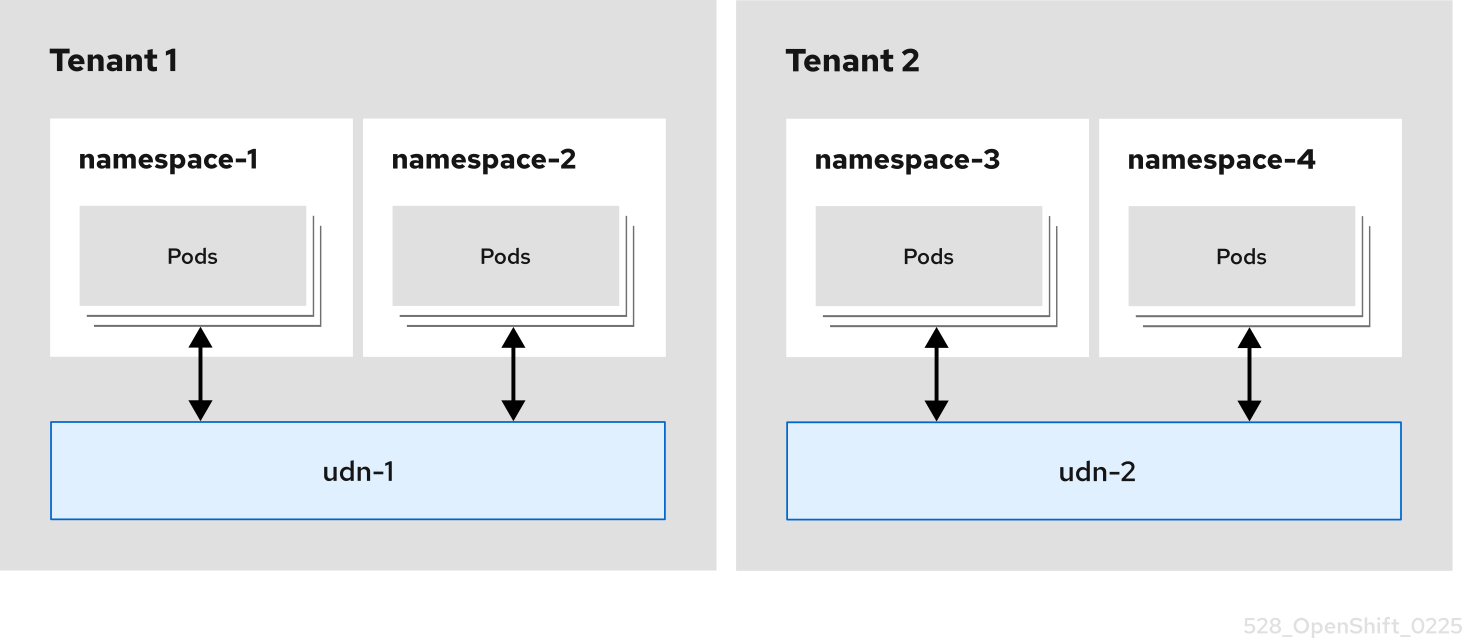

다음 다이어그램에서는 클러스터 관리자가 ClusterUserDefinedNetwork CR을 사용하여 테넌트 간에 네트워크 격리를 생성하는 방법을 보여줍니다. 이 네트워크 구성을 사용하면 네트워크가 여러 네임스페이스에 걸쳐 확장될 수 있습니다. 다이어그램에서 네트워크 격리는 두 개의 사용자 정의 네트워크 udn-1 및 udn-2 를 생성함으로써 달성됩니다. 이러한 네트워크는 연결되어 있지 않으며 spec.namespaceSelector.matchLabels 필드는 다른 네임스페이스를 선택하는 데 사용됩니다. 예를 들어 udn-1 은 namespace-1 및 namespace-2 에 대한 통신을 구성하고 격리하는 반면, udn-2 는 namespace-3 및 namespace-4 에 대한 통신을 구성하고 격리합니다. 격리된 테넌트(테넌트 1 및 테넌트 2)는 네임스페이스를 분리하고 동일한 네임스페이스의 Pod도 통신할 수 있도록 하여 생성됩니다.

그림 2.3. ClusterUserDefinedNetwork CR을 사용한 테넌트 격리

2.1.4.1. ClusterUserDefinedNetwork CR 모범 사례

ClusterUserDefinedNetwork CR(사용자 정의 리소스)을 설정하기 전에 사용자는 다음 정보를 고려해야 합니다.

-

ClusterUserDefinedNetworkCR은 클러스터 관리자가 사용하기 위한 것이며 관리자가 아닌 사용자는 사용해서는 안 됩니다. 잘못 사용한 경우 배포에 보안 문제가 발생하거나 중단을 유발하거나 클러스터 네트워크를 중단할 수 있습니다. -

ClusterUserDefinedNetworkCR은기본네임스페이스를 선택하지 않아야 합니다. 이로 인해 격리가 발생하지 않으며 이로 인해 클러스터에 보안 위험이 발생할 수 있습니다. -

ClusterUserDefinedNetworkCR은openshift-*네임스페이스를 선택하지 않아야 합니다. OpenShift Container Platform 관리자는 다음 조건 중 하나가 충족되면 클러스터의 모든 네임스페이스를 선택해야 합니다.

-

matchLabels선택기는 비어 있습니다. -

matchExpressions선택기는 비어 있습니다. -

namespaceSelector는 초기화되지만matchExpressions또는matchLabel은 지정하지 않습니다. 예:namespaceSelector: {}.

-

기본 네트워크의 경우

ClusterUserDefinedNetworkCR에 사용되는 네임스페이스에k8s.ovn.org/primary-user-defined-network레이블을 포함해야 합니다. 이 레이블은 업데이트할 수 없으며 네임스페이스를 생성할 때만 추가할 수 있습니다.k8s.ovn.org/primary-user-defined-network네임스페이스 라벨에 다음 조건이 적용됩니다.-

네임스페이스에

k8s.ovn.org/primary-user-defined-network레이블이 없고 Pod가 생성된 경우 Pod가 기본 네트워크에 직접 연결됩니다. -

네임스페이스에

k8s.ovn.org/primary-user-defined-network레이블이 없고 네임스페이스와 일치하는 기본ClusterUserDefinedNetworkCR이 생성되면 오류가 보고되고 네트워크가 생성되지 않습니다. -

네임스페이스에

k8s.ovn.org/primary-user-defined-network레이블이 없고 기본ClusterUserDefinedNetworkCR이 이미 존재하는 경우 네임스페이스의 Pod가 생성되어 기본 네트워크에 연결됩니다. -

네임스페이스에 라벨이 있고 기본

ClusterUserDefinedNetworkCR이 없으면ClusterUserDefinedNetworkCR이 생성될 때까지 네임스페이스의 Pod가 생성되지 않습니다.

-

네임스페이스에

ClusterUserDefinedNetworkCR을 사용하여localnet토폴로지를 생성하는 경우 관리자에게 모범 사례는 다음과 같습니다.-

CUDN CR을 생성할 때

spec.network.physicalNetworkName매개변수가 OVS(Open vSwitch) 브리지 매핑에서 구성한 매개변수와 일치하는지 확인해야 합니다. 이렇게 하면 실제 네트워크의 의도된 세그먼트에 연결할 수 있습니다. 동일한 브릿지 매핑을 사용하여 여러 CUDN CR을 배포하려면 동일한physicalNetworkName매개변수가 사용되는지 확인해야 합니다. -

물리적 네트워크와 기타 네트워크 인터페이스 간에 겹치는 서브넷을 사용하지 마십시오. 겹치는 네트워크 서브넷으로 인해 라우팅 충돌 및 네트워크 불안정성이 발생할 수 있습니다.

spec.network.localnet.subnets매개변수를 사용할 때 충돌을 방지하기 위해spec.network.localnet.excludeSubnets매개변수를 사용할 수 있습니다. -

VLAN(Virtual Local Area Network)을 구성할 때 기본 물리적 인프라(스위치, 라우터 등)가 모두 VLAN ID(VID)를 수락하도록 노드가 올바르게 구성되었는지 확인해야 합니다. 즉, 물리적 스위치를 통해 연결하는 물리적 네트워크 인터페이스(예:

eth1)를 VLAN의 액세스 포트(예:20)로 구성합니다. 또한 물리적 인터페이스가 OVN-Kubernetes에 올바르게 연결되어 있는지 확인하기 위해 OVS 브리지 매핑(예:eth1)이 노드에 있는지 확인해야 합니다.

-

CUDN CR을 생성할 때

2.1.4.2. CLI를 사용하여 ClusterUserDefinedNetwork CR 생성

다음 절차에서는 CLI를 사용하여 ClusterUserDefinedNetwork CR(사용자 정의 리소스)을 생성합니다. 사용 사례에 따라 Layer2 토폴로지 유형에 대한 cluster-layer-two-udn.yaml 예제 또는 Layer3 토폴로지 유형에 대한 cluster-layer-three-udn.yaml 예제를 사용하여 요청을 생성합니다.

-

ClusterUserDefinedNetworkCR은 클러스터 관리자가 사용하기 위한 것이며 관리자가 아닌 사용자는 사용해서는 안 됩니다. 잘못 사용한 경우 배포에 보안 문제가 발생하거나 중단을 유발하거나 클러스터 네트워크를 중단할 수 있습니다. -

OpenShift Virtualization은

Layer2및Localnet토폴로지만 지원합니다.

사전 요구 사항

-

cluster-admin권한이 있는 사용자로 로그인했습니다.

프로세스

선택 사항: 기본 네트워크를 사용하는

ClusterUserDefinedNetworkCR의 경우 다음 명령을 입력하여k8s.ovn.org/primary-user-defined-network레이블이 있는 네임스페이스를 생성합니다.Copy to Clipboard Copied! Toggle word wrap Toggle overflow Layer2또는Layer3토폴로지 유형에 대한 클러스터 전체 사용자 정의 네트워크를 생성합니다.cluster-layer-two-udn.yaml과 같은 YAML 파일을 생성하여 다음 예와 같이Layer2토폴로지에 대한 요청을 정의합니다.Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

ClusterUserDefinedNetworkCR의 이름입니다.- 2

- CUDN CR이 적용되는 네임스페이스 세트에 대한 라벨 쿼리입니다. 표준 Kubernetes

MatchLabel선택기를 사용합니다.default또는openshift-*네임스페이스를 가리키지 않아야 합니다. - 3

- terms가

AND관계로 평가되는matchLabels선택기 유형을 사용합니다. - 4 5

- 이 예에서 CUDN CR은 <label_1_

key>=<label_1_value> 및 <label_2_key>=<label_2_value> 라벨이 모두 포함된 네임스페이스에 배포됩니다. - 6

- 네트워크 구성을 설명합니다.

- 7

topology필드는 네트워크 구성을 설명합니다. 허용되는 값은Layer2및Layer3입니다.Layer2토폴로지 유형을 지정하면 모든 노드에서 공유하는 하나의 논리 스위치가 생성됩니다.- 8

- 이 필드는 토폴로지 구성을 지정합니다.

layer2또는layer3일 수 있습니다. - 9

기본또는 보조를지정합니다.primary는 4.20에서 지원되는 유일한역할사양입니다.- 10

Layer2토폴로지 유형의 경우 다음은subnet필드에 대한 구성 세부 정보를 지정합니다.- subnets 필드는 선택 사항입니다.

-

subnets 필드는

문자열유형이며 IPv4 및 IPv6 모두에 대한 표준 CIDR 형식을 허용합니다. -

subnets 필드에는 하나 또는 두 개의 항목을 사용할 수 있습니다. 두 가지 면에서는 다른 가족이어야 합니다. 예를 들어 서브넷 값은

10.100.0.0/16및2001:db8::/64입니다. -

Layer2서브넷은 생략할 수 있습니다. 생략하면 사용자는 Pod의 고정 IP 주소를 구성해야 합니다. 결과적으로 포트 보안은 MAC 스푸핑만 방지합니다. 자세한 내용은 "정정 IP 주소를 사용하여 Pod 구성"을 참조하십시오.

cluster-layer-three-udn.yaml과 같은 YAML 파일을 생성하여 다음 예와 같이Layer3토폴로지에 대한 요청을 정의합니다.Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

ClusterUserDefinedNetworkCR의 이름입니다.- 2

- 클러스터 UDN이 적용되는 네임스페이스 집합에 대한 라벨 쿼리입니다. 표준 Kubernetes

MatchLabel선택기를 사용합니다.default또는openshift-*네임스페이스를 가리키지 않아야 합니다. - 3

- terms는

OR관계로 평가되는matchExpressions선택기 유형을 사용합니다. - 4

- 일치시킬 레이블 키를 지정합니다.

- 5

- Operator를 지정합니다. 유효한 값에는

in,NotIn,Exists및DoesNotExist가 있습니다. - 6

matchExpressions유형이 사용되므로 또는<example_namespace_two>와 일치하는<example_namespace_one>네임스페이스를 프로비저닝합니다.- 7

- 네트워크 구성을 설명합니다.

- 8

topology필드는 네트워크 구성을 설명합니다. 허용되는 값은Layer2및Layer3입니다.Layer3토폴로지 유형을 지정하면 노드당 계층 2 세그먼트가 생성되며 각각 다른 서브넷이 있습니다. 계층 3 라우팅은 노드 서브넷을 상호 연결하는 데 사용됩니다.- 9

- 이 필드는 토폴로지 구성을 지정합니다. 유효한 값은

layer2또는layer3입니다. - 10

기본또는보조역할을 지정합니다.primary는 4.20에서 지원되는 유일한역할사양입니다.- 11

Layer3토폴로지 유형의 경우 다음에서는subnet필드에 대한 구성 세부 정보를 지정합니다.-

subnets필드는 필수입니다. subnets필드의 유형은cidr및hostSubnet:입니다.-

CIDR은 클러스터 서브넷이며 문자열 값을 허용합니다. -

HostSubnet은 클러스터 서브넷이 분할되는 노드 서브넷 접두사를 지정합니다. -

IPv6의 경우

/64길이만hostSubnet에서 지원됩니다.

-

-

다음 명령을 실행하여 요청을 적용합니다.

oc create --validate=true -f <example_cluster_udn>.yaml

$ oc create --validate=true -f <example_cluster_udn>.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow 여기서

<example_cluster_udn>.yaml은Layer2또는Layer3구성 파일의 이름입니다.다음 명령을 실행하여 요청이 성공했는지 확인합니다.

oc get clusteruserdefinednetwork <cudn_name> -o yaml

$ oc get clusteruserdefinednetwork <cudn_name> -o yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow 여기서

<cudn_name>은 클러스터 전체 사용자 정의 네트워크의 이름입니다.출력 예

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

2.1.4.3. Localnet 토폴로지에 대한 ClusterUserDefinedNetwork CR 생성

Localnet 토폴로지는 보조 네트워크를 물리적 오버레이에 연결합니다. 이를 통해 east-west 클러스터 트래픽과 클러스터 외부에서 실행되는 서비스에 액세스할 수 있습니다. 이 토폴로지 유형에는 클러스터 노드에서 기본 OVS(Open vSwitch) 시스템을 추가로 구성해야 합니다.

사전 요구 사항

-

cluster-admin권한이 있는 사용자로 로그인합니다. - OVS 브리지를 통해 논리 OVN-Kubernetes 네트워크를 물리적 노드 네트워크와 연결하도록 OVS(Open vSwitch) 브리지 매핑을 생성하고 구성했습니다. 자세한 내용은 "Localnet 전환 토폴로지 구성"을 참조하십시오.

프로세스

Localnet토폴로지를 사용하여 클러스터 전체 사용자 정의 네트워크를 생성합니다.cluster-udn-localnet.yaml과 같은 YAML 파일을 생성하여 다음 예와 같이Localnet토폴로지에 대한 요청을 정의합니다.Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

ClusterUserDefinedNetwork(CUDN) CR의 이름입니다.- 2

- 클러스터 CUDN CR이 적용되는 네임스페이스 세트에 대한 라벨 쿼리입니다. 표준 Kubernetes

MatchLabel선택기를 사용합니다.기본,openshift-*또는 기타 시스템 네임스페이스를 가리키지 않아야 합니다. - 3

- terms가

AND관계로 평가되는matchLabels선택기 유형을 사용합니다. - 4 5

- 이 예에서 CUDN CR은 <label_1_

key>=<label_1_value> 및 <label_2_key>=<label_2_value> 라벨이 모두 포함된 네임스페이스에 배포됩니다. - 6

- 네트워크 구성을 설명합니다.

- 7

Localnet토폴로지 유형을 지정하면 하나의 공급자 네트워크에 직접 브리지되는 논리 스위치 하나가 생성됩니다.- 8

- 이 필드는

localnet토폴로지를 지정합니다. - 9

- 네트워크 구성의

역할을지정합니다.secondary는localnet토폴로지에 지원되는 유일한역할사양입니다. - 10

Localnet토폴로지 유형의 경우 다음에서는subnet필드에 대한 구성 세부 정보를 지정합니다.- subnets 필드는 선택 사항입니다.

-

subnets 필드는

문자열유형이며 IPv4 및 IPv6 모두에 대한 표준 CIDR 형식을 허용합니다. -

subnets 필드에는 하나 또는 두 개의 항목을 사용할 수 있습니다. 두 항목의 경우 다른 IP 제품군이어야 합니다. 예를 들어 서브넷 값은

10.100.0.0/16및2001:db8::/64입니다. -

localnet서브넷은 생략할 수 있습니다. 생략하면 사용자는 Pod의 고정 IP 주소를 구성해야 합니다. 결과적으로 포트 보안은 MAC 스푸핑만 방지합니다. 자세한 내용은 "정정 IP 주소를 사용하여 Pod 구성"을 참조하십시오.

다음 명령을 실행하여 요청을 적용합니다.

oc create --validate=true -f <example_cluster_udn>.yaml

$ oc create --validate=true -f <example_cluster_udn>.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow 다음과 같습니다.

<example_cluster_udn>.yaml-

Localnet구성 파일의 이름입니다.

다음 명령을 실행하여 요청이 성공했는지 확인합니다.

oc get clusteruserdefinednetwork <cudn_name> -o yaml

$ oc get clusteruserdefinednetwork <cudn_name> -o yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow 다음과 같습니다.

<cudn_name>- 클러스터 전체 사용자 정의 네트워크의 이름입니다.

예 2.1. 출력 예

2.1.4.4. 웹 콘솔을 사용하여 ClusterUserDefinedNetwork CR 생성

OpenShift Container Platform 웹 콘솔에서 Layer2 토폴로지를 사용하여 ClusterUserDefinedNetwork CR(사용자 정의 리소스)을 생성할 수 있습니다.

현재 OpenShift Container Platform 웹 콘솔을 사용하는 경우 Layer3 토폴로지를 사용하여 ClusterUserDefinedNetwork CR 생성은 지원되지 않습니다.

사전 요구 사항

-

cluster-admin권한이 있는 사용자로 OpenShift Container Platform 웹 콘솔에 액세스할 수 있습니다. -

네임스페이스를 생성하고

k8s.ovn.org/primary-user-defined-network레이블을 적용했습니다.

프로세스

-

관리자 화면에서 네트워킹

사용자 정의 네트워크를 클릭합니다. - ClusterUserDefinedNetwork 를 클릭합니다.

- 이름 필드에서 클러스터 범위의 UDN을 지정합니다.

- Subnet 필드에 값을 지정합니다.

- Project(s) Match Labels 필드에서 적절한 레이블을 추가하여 클러스터 UDN이 적용되는 네임스페이스를 선택합니다.

- 생성을 클릭합니다. 클러스터 범위 UDN은 5단계에서 지정한 라벨이 포함된 네임스페이스에 있는 Pod의 기본 기본 네트워크 역할을 합니다.

2.1.5. UserDefinedNetwork CR 정보

UDN( UserDefinedNetwork ) CR(사용자 정의 리소스)은 사용자 및 관리자에게 고급 네트워크 분할 및 격리를 제공합니다.

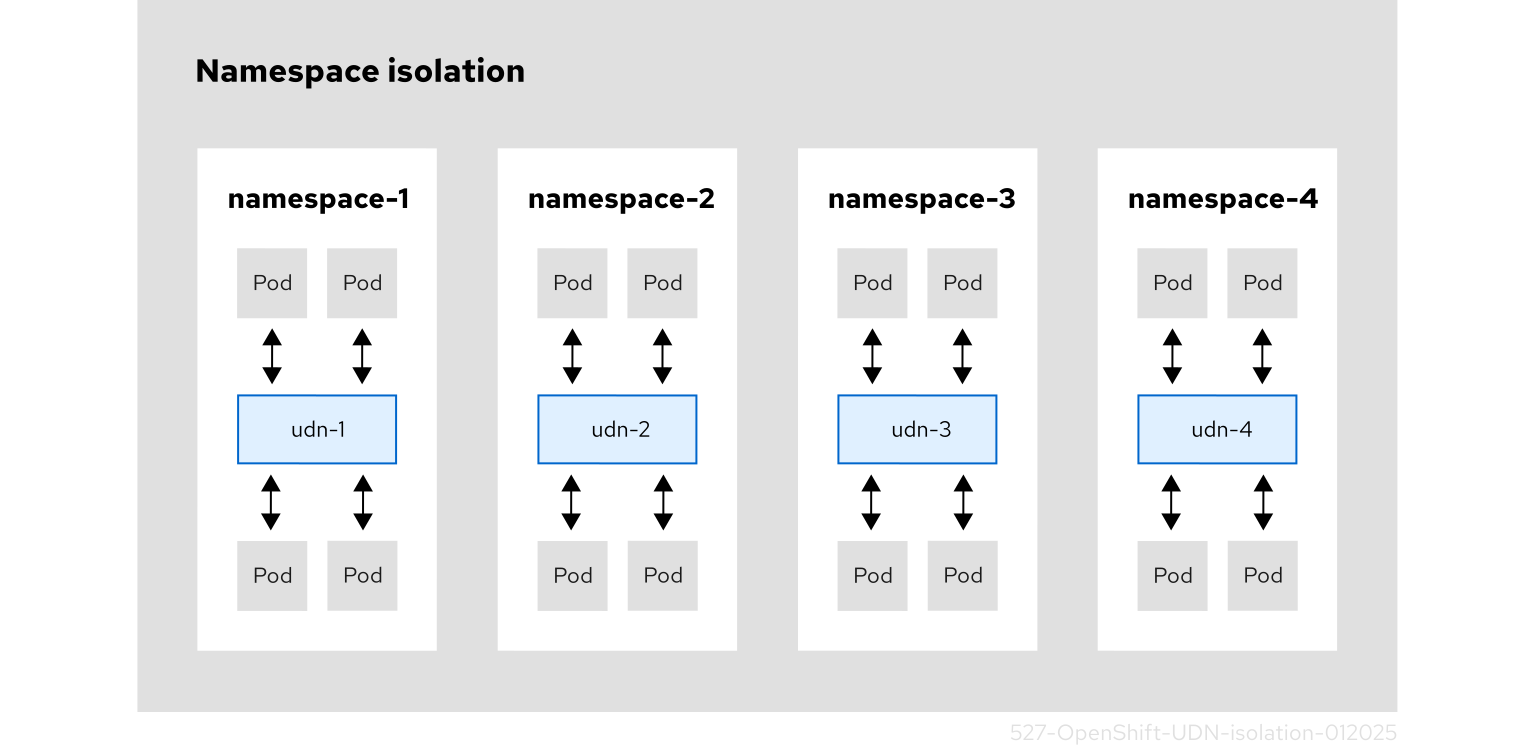

다음 다이어그램에서는 각 네임스페이스에 하나의 할당된 사용자 정의 네트워크(UDN)가 할당되고 각 UDN에는 Pod IP 할당에 대해 사용자 지정 서브넷이 할당되는 네 가지 클러스터 네임스페이스를 보여줍니다. OVN-Kubernetes는 겹치는 UDN 서브넷을 처리합니다. Kubernetes 네트워크 정책을 사용하지 않으면 UDN에 연결된 Pod는 해당 UDN의 다른 Pod와 통신할 수 있습니다. 기본적으로 이러한 Pod는 다른 UDN에 존재하는 Pod와 통신하지 않습니다. 마이크로 세분화의 경우 UDN 내에서 네트워크 정책을 적용할 수 있습니다. 네임스페이스에 하나의 기본 UDN만 제한하고 하나 이상의 네임스페이스를 UDN에 지정하여 하나 이상의 UDN을 네임스페이스에 할당할 수 있습니다.

그림 2.4. UserDefinedNetwork CR을 사용한 네임스페이스 격리

2.1.5.1. UserDefinedNetwork CR 모범 사례

UserDefinedNetwork CR(사용자 정의 리소스)을 설정하기 전에 다음 정보를 고려해야 합니다.

-

OpenShift-*네임스페이스는UserDefinedNetworkCR을 설정하는 데 사용해서는 안 됩니다. -

UserDefinedNetworkCR은 기본 네임스페이스에서 생성되지 않아야 합니다. 이로 인해 격리가 발생하지 않으며 이로 인해 클러스터에 보안 위험이 발생할 수 있습니다. 기본 네트워크의 경우

UserDefinedNetworkCR에 사용되는 네임스페이스에k8s.ovn.org/primary-user-defined-network레이블을 포함해야 합니다. 이 레이블은 업데이트할 수 없으며 네임스페이스를 생성할 때만 추가할 수 있습니다.k8s.ovn.org/primary-user-defined-network네임스페이스 라벨에 다음 조건이 적용됩니다.-

네임스페이스에

k8s.ovn.org/primary-user-defined-network레이블이 없고 Pod가 생성된 경우 Pod가 기본 네트워크에 직접 연결됩니다. -

네임스페이스에

k8s.ovn.org/primary-user-defined-network레이블이 없고 네임스페이스와 일치하는 기본UserDefinedNetworkCR이 생성되면 상태 오류가 보고되고 네트워크가 생성되지 않습니다. -

네임스페이스에

k8s.ovn.org/primary-user-defined-network레이블이 없고 기본UserDefinedNetworkCR이 이미 존재하는 경우 네임스페이스의 Pod가 생성되어 기본 네트워크에 연결됩니다. -

네임스페이스에 라벨이 있고 기본

UserDefinedNetworkCR이 없으면UserDefinedNetworkCR이 생성될 때까지 네임스페이스의 Pod가 생성되지 않습니다.

-

네임스페이스에

사용자 정의 네트워크에는 2개의 masquerade IP 주소가 필요합니다. 필요한 네트워크 수를 보유할 수 있을 만큼 충분히 커지도록 마스커레이드 서브넷을 재구성해야 합니다.

중요-

OpenShift Container Platform 4.17 이상의 경우 클러스터는 IPv4에

169.254.0.0/17을 사용하고 IPv6의 경우fd69::/112를 기본 masquerade 서브넷으로 사용합니다. 이러한 범위는 사용자가 피해야 합니다. 업데이트된 클러스터의 경우 기본 masquerade 서브넷이 변경되지 않습니다. -

프로젝트에 대해 사용자 정의 네트워크를 구성한 후에는 클러스터의 masquerade 서브넷을 변경할 수 없습니다.

UserDefinedNetworkCR을 설정한 후 masquerade 서브넷을 수정하면 네트워크 연결이 중단되고 구성 문제가 발생할 수 있습니다.

-

OpenShift Container Platform 4.17 이상의 경우 클러스터는 IPv4에

-

테넌트가

NetworkAttachmentDefinition(NAD) CR이 아닌UserDefinedNetwork리소스를 사용하고 있는지 확인합니다. 이렇게 하면 테넌트 간에 보안 위험이 발생할 수 있습니다. -

네트워크 분할을 생성할 때

UserDefinedNetworkCR을 사용하여 사용자 정의 네트워크 분할을 완료할 수 없는 경우에만NetworkAttachmentDefinitionCR을 사용해야 합니다. -

UserDefinedNetworkCR의 클러스터 서브넷 및 서비스 CIDR은 기본 클러스터 서브넷 CIDR과 중복될 수 없습니다. OVN-Kubernetes 네트워크 플러그인은 네트워크의 기본 조인 서브넷으로100.64.0.0/16을 사용합니다. 이 값을 사용하여UserDefinedNetworkCR의joinSubnets필드를 구성해서는 안 됩니다. 기본 주소 값이 클러스터의 네트워크 어디에서나 사용되는 경우joinSubnets필드를 설정하여 기본값을 재정의해야 합니다. 자세한 내용은 "사용자 정의 네트워크에 대한 추가 구성 세부 정보"를 참조하십시오.

2.1.5.2. CLI를 사용하여 UserDefinedNetwork CR 생성

다음 절차에서는 네임스페이스 범위인 UserDefinedNetwork CR을 생성합니다. 사용 사례에 따라 Layer2 토폴로지 유형에 대한 my-layer-two-udn.yaml 예제 또는 Layer3 토폴로지 유형에 대한 my-layer-three-udn.yaml 예제를 사용하여 요청을 생성합니다.

perquisites

-

cluster-admin권한으로 로그인했거나 RBAC(역할 기반 액세스 제어)를보고편집했습니다.

프로세스

선택 사항: 기본 네트워크를 사용하는

UserDefinedNetworkCR의 경우 다음 명령을 입력하여k8s.ovn.org/primary-user-defined-network레이블이 있는 네임스페이스를 생성합니다.Copy to Clipboard Copied! Toggle word wrap Toggle overflow Layer2또는Layer3토폴로지 유형에 대한 사용자 정의 네트워크를 만듭니다.my-layer-two-udn.yaml과 같은 YAML 파일을 생성하여 다음 예와 같이Layer2토폴로지에 대한 요청을 정의합니다.Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

UserDefinedNetwork리소스의 이름입니다. 이는기본값이거나 CNO(Cluster Network Operator)에서 생성한 글로벌 네임스페이스를 복제해서는 안 됩니다.- 2

topology필드는 네트워크 구성을 설명합니다. 허용되는 값은Layer2및Layer3입니다.Layer2토폴로지 유형을 지정하면 모든 노드에서 공유하는 하나의 논리 스위치가 생성됩니다.- 3

- 이 필드는 토폴로지 구성을 지정합니다.

layer2또는layer3일 수 있습니다. - 4

기본또는보조역할을 지정합니다.- 5

Layer2토폴로지 유형의 경우 다음은subnet필드에 대한 구성 세부 정보를 지정합니다.- subnets 필드는 선택 사항입니다.

-

subnets 필드는

문자열유형이며 IPv4 및 IPv6 모두에 대한 표준 CIDR 형식을 허용합니다. -

subnets 필드에는 하나 또는 두 개의 항목을 사용할 수 있습니다. 두 가지 면에서는 다른 가족이어야 합니다. 예를 들어 서브넷 값은

10.100.0.0/16및2001:db8::/64입니다. -

Layer2서브넷은 생략할 수 있습니다. 생략하면 사용자는 Pod의 IP 주소를 구성해야 합니다. 결과적으로 포트 보안은 MAC 스푸핑만 방지합니다. -

ipamLifecycle필드가 지정되면Layer2subnets필드는 필수입니다.

my-layer-three-udn.yaml과 같은 YAML 파일을 생성하여 다음 예와 같이Layer3토폴로지에 대한 요청을 정의합니다.Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

UserDefinedNetwork리소스의 이름입니다. 이는기본값이거나 CNO(Cluster Network Operator)에서 생성한 글로벌 네임스페이스를 복제해서는 안 됩니다.- 2

topology필드는 네트워크 구성을 설명합니다. 허용되는 값은Layer2및Layer3입니다.Layer3토폴로지 유형을 지정하면 노드당 계층 2 세그먼트가 생성되며 각각 다른 서브넷이 있습니다. 계층 3 라우팅은 노드 서브넷을 상호 연결하는 데 사용됩니다.- 3

- 이 필드는 토폴로지 구성을 지정합니다. 유효한 값은

layer2또는layer3입니다. - 4

기본또는보조역할을 지정합니다.- 5

Layer3토폴로지 유형의 경우 다음에서는subnet필드에 대한 구성 세부 정보를 지정합니다.-

subnets필드는 필수입니다. subnets필드의 유형은cidr및hostSubnet:입니다.-

CIDR은 클러스터의clusterNetwork구성 설정과 동일합니다. CIDR의 IP 주소는 사용자 정의 네트워크의 포드에 배포됩니다. 이 매개변수는 문자열 값을 허용합니다. -

HostSubnet은 노드별 서브넷 접두사를 정의합니다. -

IPv6의 경우

/64길이만hostSubnet에서 지원됩니다.

-

-

다음 명령을 실행하여 요청을 적용합니다.

oc apply -f <my_layer_two_udn>.yaml

$ oc apply -f <my_layer_two_udn>.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow 여기서

<my_layer_two_udn>.yaml은Layer2또는Layer3구성 파일의 이름입니다.다음 명령을 실행하여 요청이 성공했는지 확인합니다.

oc get userdefinednetworks udn-1 -n <some_custom_namespace> -o yaml

$ oc get userdefinednetworks udn-1 -n <some_custom_namespace> -o yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow 여기서

some_custom_namespace는 사용자 정의 네트워크에 대해 생성한 네임스페이스입니다.출력 예

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

2.1.5.3. 웹 콘솔을 사용하여 UserDefinedNetwork CR 생성

OpenShift Container Platform 웹 콘솔을 사용하여 Layer2 토폴로지 및 Primary 역할을 사용하여 UserDefinedNetwork CR(사용자 정의 리소스)을 생성할 수 있습니다.

현재 OpenShift Container Platform 웹 콘솔을 사용하는 경우 Layer3 토폴로지 또는 Secondary 역할을 사용하여 UserDefinedNetwork CR을 생성할 수 없습니다.

사전 요구 사항

-

cluster-admin권한이 있는 사용자로 OpenShift Container Platform 웹 콘솔에 액세스할 수 있습니다. -

네임스페이스를 생성하고

k8s.ovn.org/primary-user-defined-network레이블을 적용했습니다.

프로세스

-

관리자 화면에서 네트워킹

사용자 정의 네트워크를 클릭합니다. - Create UserDefinedNetwork 를 클릭합니다.

- 프로젝트 이름 목록에서 이전에 생성한 네임스페이스를 선택합니다.

- Subnet 필드에 값을 지정합니다.

- 생성을 클릭합니다. 사용자 정의 네트워크는 이 네임스페이스에서 생성하는 Pod의 기본 기본 네트워크 역할을 합니다.

2.1.6. 사용자 정의 네트워크에 대한 추가 구성 세부 정보

다음 표에서는 선택 사항인 ClusterUserDefinedNetwork 및 UserDefinedNetwork CR(사용자 정의 리소스)에 대한 추가 구성을 설명합니다. OVN-Kubernetes 네트워크 토폴로지의 명시적 필요 및 이해 없이 이러한 필드를 설정하지 않는 것이 좋습니다.

- 사용자 정의 네트워크에 대한 선택적 구성

| CUDN 필드 | UDN 필드 | 유형 | 설명 |

|

|

| object |

생략하면 플랫폼에서는 IPv4의 경우

|

|

|

| string |

|

|

|

| object |

이 선택적 필드는 고정 IP 할당을 위해 예약된 CIDR 목록을 지정하므로 자동 할당에서 제외됩니다. 생략하면 |

|

|

| object |

이 선택적 필드는 OVN-Kubernetes 내부 네트워크 인프라에 사용되는 주소를 지정합니다. 이러한 범위 내의 IP 주소를 워크로드에 할당할 수 없습니다. 생략하면 OVN-Kubernetes는 인프라 요구 사항에 맞게 |

|

|

| object |

이 필드는 선택 사항이며 게이트웨이에 대해 기본적으로 할당된 주소를 재정의하는 IP 주소를 지정합니다. 허용 가능한 값은 듀얼 스택 클러스터에 대해 IPv4 및 IPv6 주소입니다. 내부 OVN-Kubernetes 토폴로지에 사용되는 기본 게이트웨이 IP 주소를 지정합니다. 듀얼 스택 클러스터는 두 개의 IP 주소(각 IP 제품군마다 하나씩)를 설정할 수 있습니다. 그렇지 않으면 하나의 IP 주소만 사용할 수 있습니다. 이 필드는 |

|

|

| object |

|

|

|

| object |

enabled:

비활성화됨: |

|

|

| integer |

최대 전송 단위(MTU)입니다. 기본값은 |

|

| 해당 없음 | object | 이 필드는 선택 사항이며 VLAN(가상 로컬 영역 네트워크) 태그를 구성하고 물리적 네트워크를 여러 독립 브로드캐스트 도메인으로 분할할 수 있습니다. |

|

| 해당 없음 | object |

허용 가능한 값은 |

|

| 해당 없음 | string |

물리적 네트워크 인터페이스의 이름을 지정합니다. 지정한 값은 OVS(Open vSwitch) 브리지 매핑에 제공한 |

다음과 같습니다.

<topology>-

UserDefinedNetworkCR의layer2또는layer3일 수 있습니다.ClusterUserDefinedNetworkCR의 경우 토폴로지는Localnet이기도 합니다.

2.1.7. 사용자 정의 네트워크 상태 조건 유형

다음 표에서는 리소스를 설명할 때 ClusterUserDefinedNetwork 및 UserDefinedNetwork CR에 대해 반환되는 상태 조건 유형을 설명합니다. 이러한 조건을 사용하여 배포 문제를 해결할 수 있습니다.

| 조건 유형 | 상태 | 이유 및 메시지 | |

|---|---|---|---|

|

|

|

| |

| 이유 | 메시지 | ||

|

| 'NetworkAttachmentDefinition은 [example-namespace-1, example-namespace-2, example-namespace-3]'에서 생성되었습니다. | ||

|

|

|

| |

| 이유 | 메시지 | ||

|

|

| ||

|

|

| ||

|

|

| ||

|

|

| ||

|

|

| ||

|

|

| ||

|

|

| ||

| 조건 유형 | 상태 | 이유 및 메시지 | |

|---|---|---|---|

|

|

|

| |

| 이유 | 메시지 | ||

|

|

| ||

|

|

|

| |

| 이유 | 메시지 | ||

|

|

| ||

| 조건 유형 | 이유, 메시지, 해결 | ||

|---|---|---|---|

|

|

다음 메시지 중 하나는 | ||

| 이유 | 메시지 | 해결 | |

|

|

본문의 |

| |

|

|

body의 |

| |

|

IPv6 서브넷을 사용하는 경우 |

|

사용자 정의 네트워크 구성에 IPv6 서브넷이 정의된 경우 | |

| 조건 유형 | 이유, 메시지, 해결 | ||

|---|---|---|---|

|

|

다음 메시지 중 하나는 | ||

| 이유 | 메시지 | 해결 | |

| 실제 네트워크의 이름이 설정되지 않았습니다. |

|

| |

| 실제 네트워크의 이름이 최소 길이 요구 사항을 충족하지 않습니다. |

| 물리적 네트워크 이름을 길이가 하나 이상의 문자로 설정해야 합니다. | |

| 물리적 네트워크의 이름은 최대 253자 제한을 초과합니다. |

| 길이 253자를 초과하지 않도록 물리적 네트워크 이름을 설정해야 합니다. | |

|

물리적 네트워크의 이름은 다음을 포함하지 않아야 합니다. 또는 |

|

물리적 네트워크 이름에서 | |

| 조건 유형 | 이유, 메시지, 해결 | ||

|---|---|---|---|

|

|

| ||

| 이유 | 메시지 | 해결 | |

|

localnet 토폴로지에 대해 |

|

| |

|

|

|

Localnet 토폴로지의 | |

| 조건 유형 | 이유, 메시지, 해결 | ||

|---|---|---|---|

|

|

| ||

| 이유 | 메시지 | 해결 | |

|

선택적 필드, |

|

| |

|

|

|

| |

|

선택적 |

|

| |

|

|

|

| |

| CIDR 범위가 잘못되었습니다. |

|

| |

|

|

|

| |

|

|

| CIDR 범위 중 하나를 다른 IP 제품군으로 변경해야 합니다. | |

|

|

|

선택적 필드 | |

| 조건 유형 | 이유, 메시지, 해결 | ||

|---|---|---|---|

|

|

| ||

| 이유 | 메시지 | 해결 | |

|

|

|

| |

|

|

|

| |

|

|

|

| |

|

|

|

| |

|

|

|

| |

2.1.8. 사용자 정의 네트워크 Pod에서 기본 네트워크 포트 열기

기본적으로 UDN(사용자 정의 네트워크)의 Pod는 기본 네트워크와 격리됩니다. 즉, 모니터링 서비스(Prometheus 또는 Alertmanager) 또는 OpenShift Container Platform 이미지 레지스트리와 같은 기본 네트워크 Pod는 UDN pod에 대한 연결을 시작할 수 없습니다.

기본 네트워크 pod가 사용자 정의 네트워크 pod에 연결할 수 있도록 k8s.ovn.org/open-default-ports 주석을 사용하면 됩니다. 이 주석은 기본 네트워크에서 액세스할 수 있도록 사용자 정의 네트워크 Pod의 특정 포트를 엽니다.

다음 Pod 사양에서는 기본 네트워크에서 포트 53 의 포트 80 및 UDP 트래픽을 수신할 수 있습니다.

열려 있는 포트는 UDN 네트워크 IP가 아닌 Pod의 기본 네트워크 IP에서 액세스할 수 있습니다.