2.9. 대시보드용 Red Hat Single Sign-On을 사용하여 사용자 동기화

관리자는 LDAP(Lightweight Directory Access Protocol) 통합을 통해 Red Hat SSO(Single Sign-On)를 사용하여 Red Hat Ceph Storage 대시보드에서 사용자에게 액세스할 수 있습니다.

사전 요구 사항

- 실행 중인 Red Hat Ceph Storage 클러스터.

- 대시보드가 설치되어 있습니다.

- 대시보드에 대한 관리자 수준 액세스입니다.

- 사용자가 대시보드에 추가됩니다.

- 모든 노드에서 root 수준 액세스.

- Red hat Single Sign-On은 ZIP 파일에서 설치되었습니다. 자세한 내용은 zip 파일에서 Red Hat Single Sign-On 설치를 참조하십시오.

절차

- Red Hat Ceph Storage가 설치된 시스템에서 Red Hat Single Sign-On 7.4.0 Server 를 다운로드합니다.

폴더의 압축을 풉니다.

unzip rhsso-7.4.0.zip

[root@cephuser]# unzip rhsso-7.4.0.zipCopy to Clipboard Copied! Toggle word wrap Toggle overflow 독립 실행형/구성디렉터리로 이동하여 편집할standalone.xml을 엽니다.cd standalone/configuration vi standalone.xml

[root@cephuser]# cd standalone/configuration [root@cephuser configuration]# vi standalone.xmlCopy to Clipboard Copied! Toggle word wrap Toggle overflow -

localhost인스턴스와127.0.0.1의 두 개의 인스턴스를 Red Hat Single Sign-On이 설치된 시스템의 IP 주소로 바꿉니다. 선택 사항: Red Hat Enterprise Linux 8의 경우 사용자는 CA(인증 기관) 문제를 받을 수 있습니다. CA에서 사용자 정의 인증서를 가져와서 정확한 java 버전이 있는 키 저장소로 이동합니다.

예제

keytool -import -noprompt -trustcacerts -alias ca -file ../ca.cer -keystore /etc/java/java-1.8.0-openjdk/java-1.8.0-openjdk-1.8.0.272.b10-3.el8_3.x86_64/lib/security/cacert

[root@cephuser]# keytool -import -noprompt -trustcacerts -alias ca -file ../ca.cer -keystore /etc/java/java-1.8.0-openjdk/java-1.8.0-openjdk-1.8.0.272.b10-3.el8_3.x86_64/lib/security/cacertCopy to Clipboard Copied! Toggle word wrap Toggle overflow rh-sso-7.4폴더의bin디렉터리에서 서버를 시작하려면독립 실행형부팅 스크립트를 실행합니다../standalone.sh

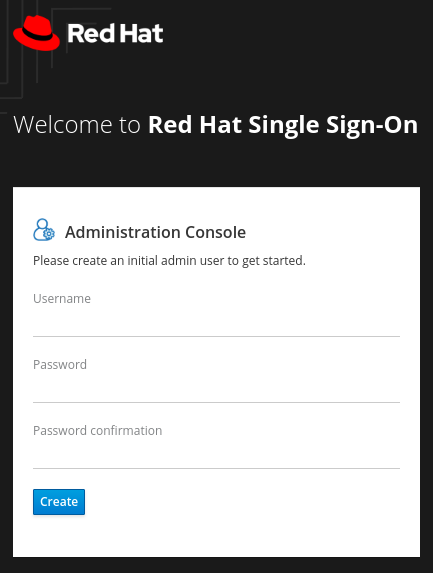

[root@cephuser bin]# ./standalone.shCopy to Clipboard Copied! Toggle word wrap Toggle overflow 사용자 이름과 암호를 사용하여 http:_IP_ADDRESS_:8080/auth에 admin 계정을 만듭니다.

참고

참고admin 계정은 콘솔에 처음 로그인할 때만 생성해야 합니다.

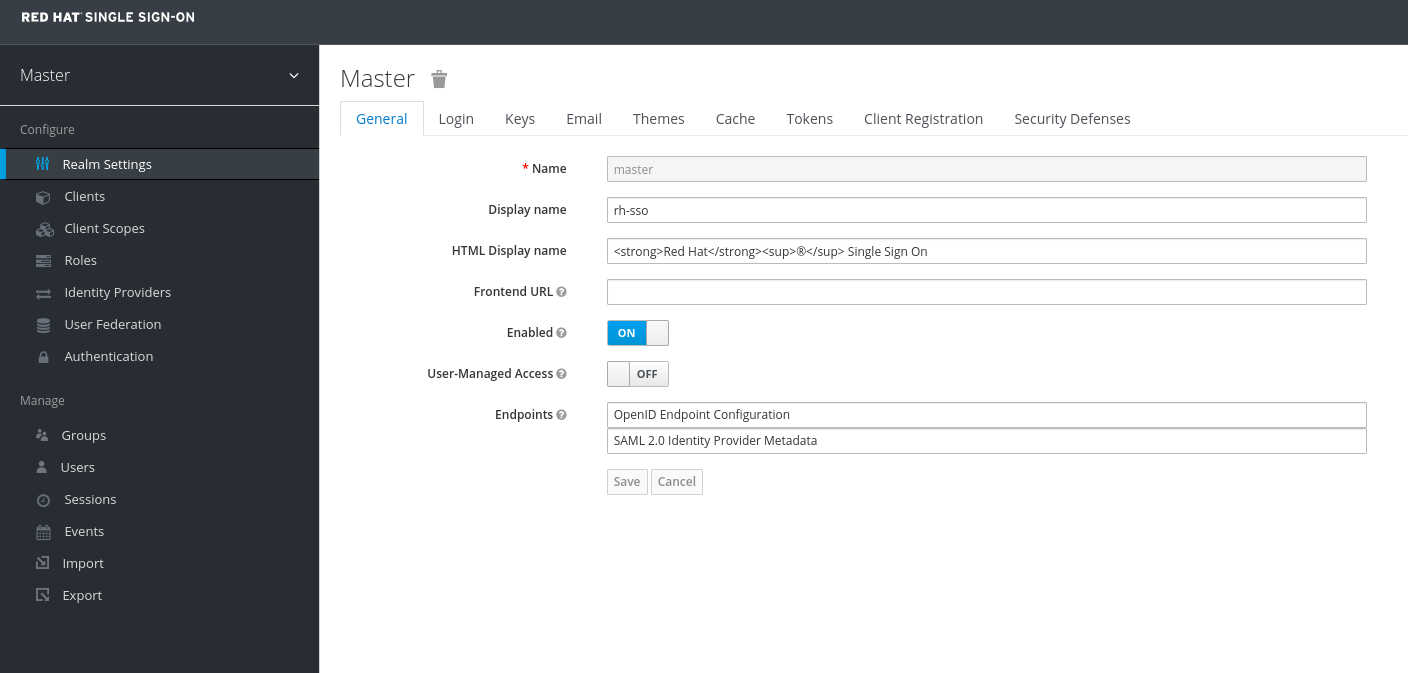

인증 정보가 생성되어 있는 관리 콘솔에 로그인합니다.

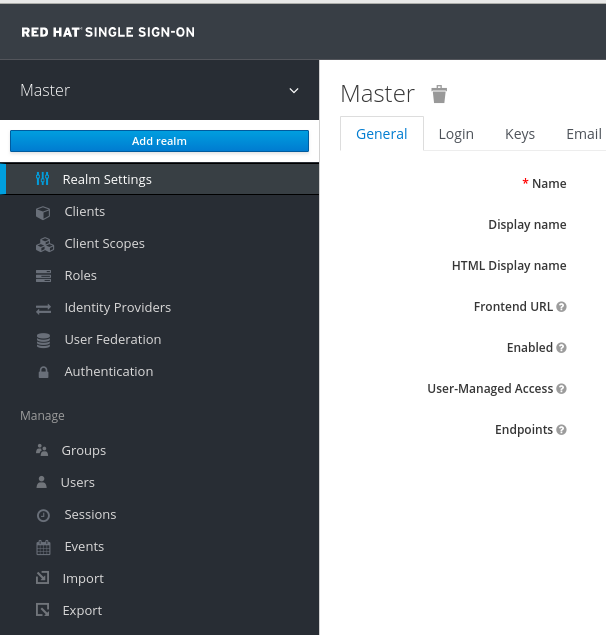

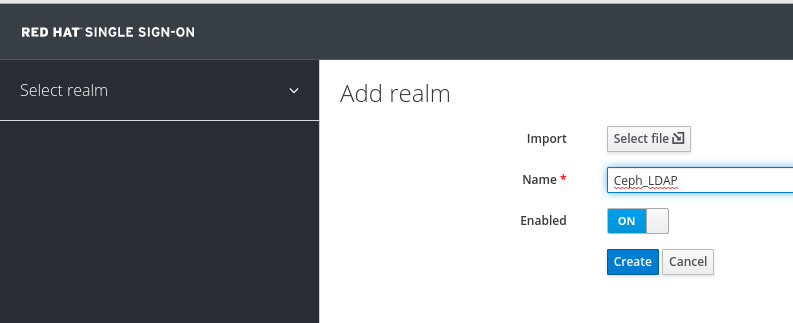

영역을 생성하려면 마스터 드롭다운을 클릭합니다. 이 영역에서 관리자는 사용자 및 애플리케이션에 대한 액세스를 제공합니다.

Add realm 창에서 영역의 이름을 입력하고 Enabled (활성화됨) 매개 변수를 ON으로 설정하고 Create를 클릭합니다.

참고

참고영역 이름은 대소문자를 구분합니다.

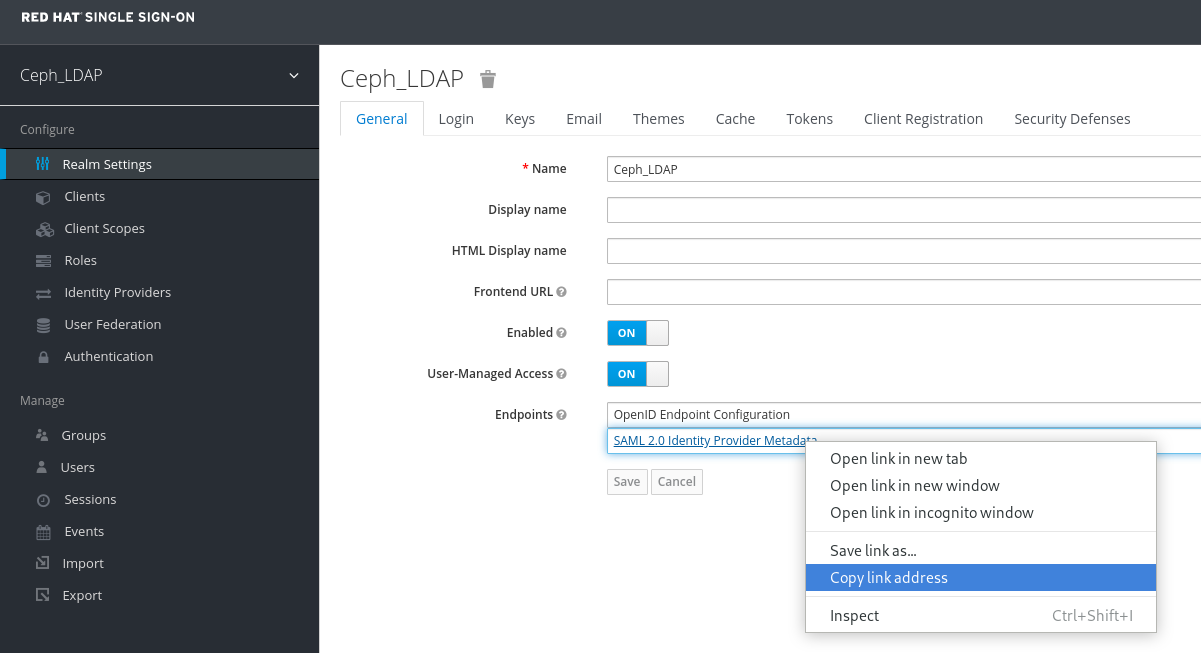

realm Settings 탭에서 다음 매개 변수를 설정하고 저장을 클릭합니다.

- 사용됨 - ON

- 사용자 관리 액세스 - 사용자 관리 액세스

SAML 2.0 ID 공급자 메타데이터의 링크 주소 복사

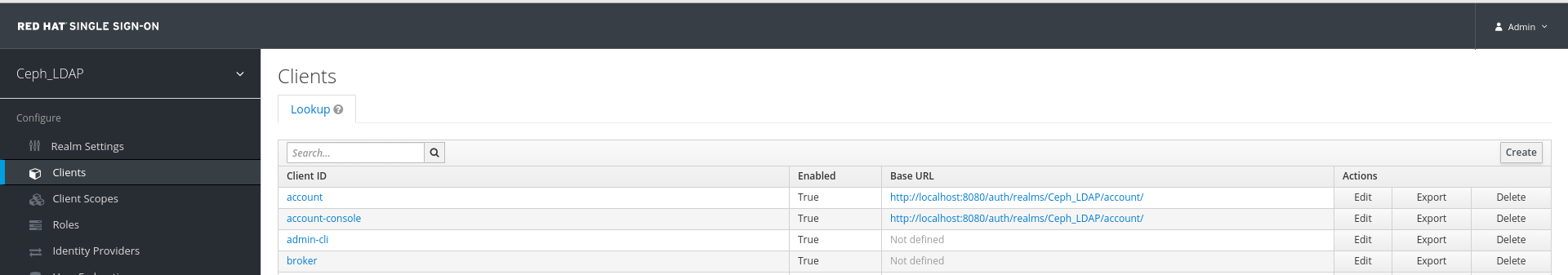

클라이언트 탭에서 생성을 클릭합니다.

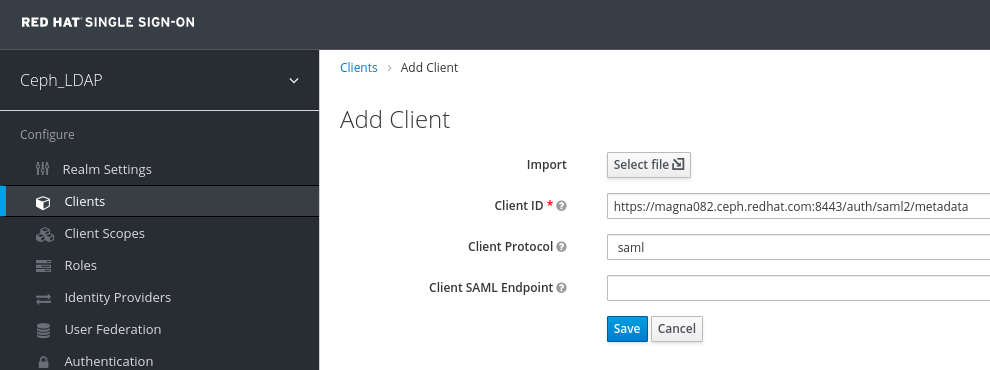

클라이언트 추가 창에서 다음 매개 변수를 설정하고 저장을 클릭합니다.In the Add Client window, set the following parameters and click Save:

Client ID - BASE_URL:8443/auth/saml2/metadata

예제

https://magna082.ceph.redhat.com:8443/auth/saml2/metadata

클라이언트 프로토콜 - saml

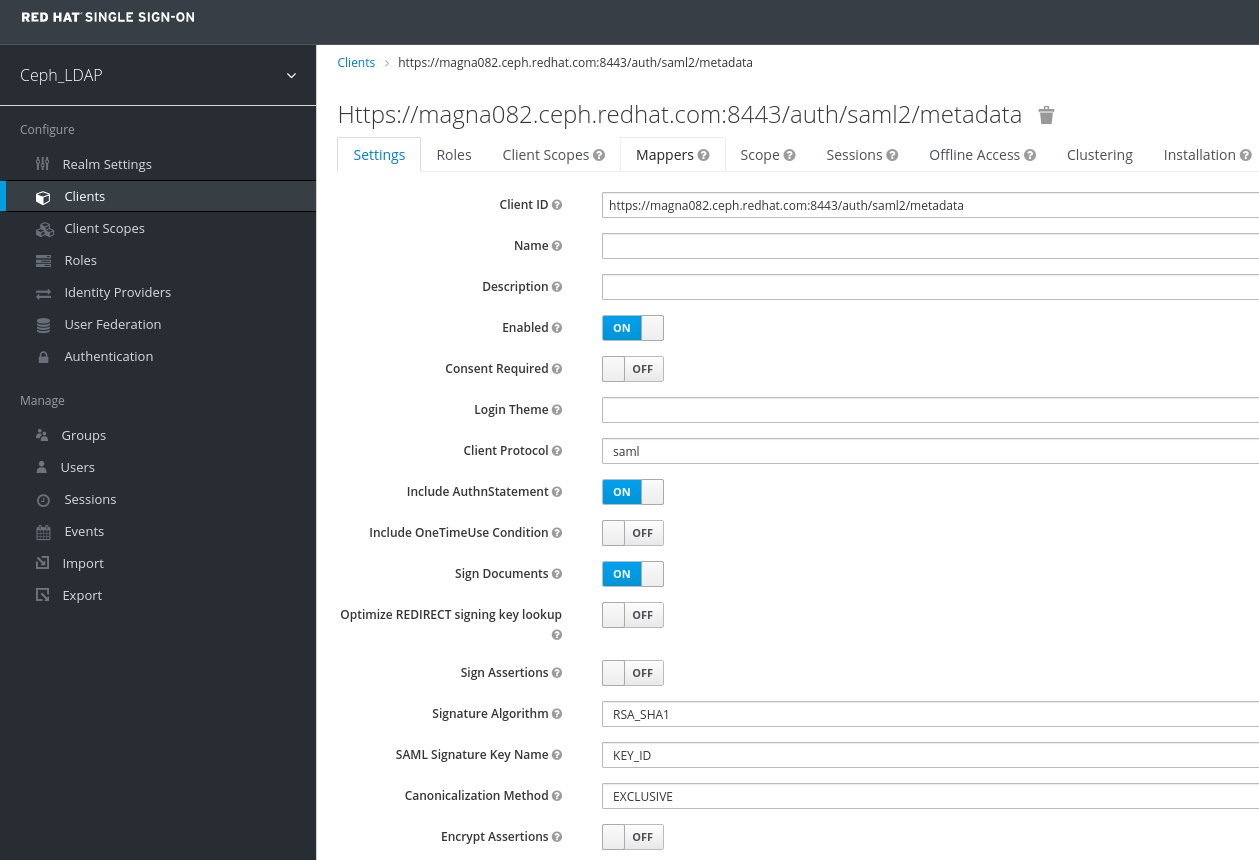

클라이언트 창의 설정 탭에서 다음 매개변수를 설정하고 저장을 클릭합니다.

Client ID - BASE_URL:8443/auth/saml2/metadata

예제

https://magna082.ceph.redhat.com:8443/auth/saml2/metadata

- 사용됨 - ON

- 클라이언트 프로토콜 - saml

- AuthnStatement 포함 - ON

- 로그인 문서 - ON

- 서명 알고리즘 - RSA_SHA1

- SAML 서명 키 이름 - KEY_ID

Valid Redirect URLs - BASE_URL:8443/*

예제

https://magna082.ceph.redhat.com:8443/*

Base URL - BASE_URL:8443

예제

https://magna082.ceph.redhat.com:8443/

마스터 SAML 처리 URL - http://localhost:8080/auth/realms/REALM_NAME/protocol/saml/descriptor

예제

http://localhost:8080/auth/realms/Ceph_LDAP/protocol/saml/descriptor

참고Realm 설정 탭에서 SAML 2.0 ID 공급자 메타데이터 링크를 붙여넣습니다.

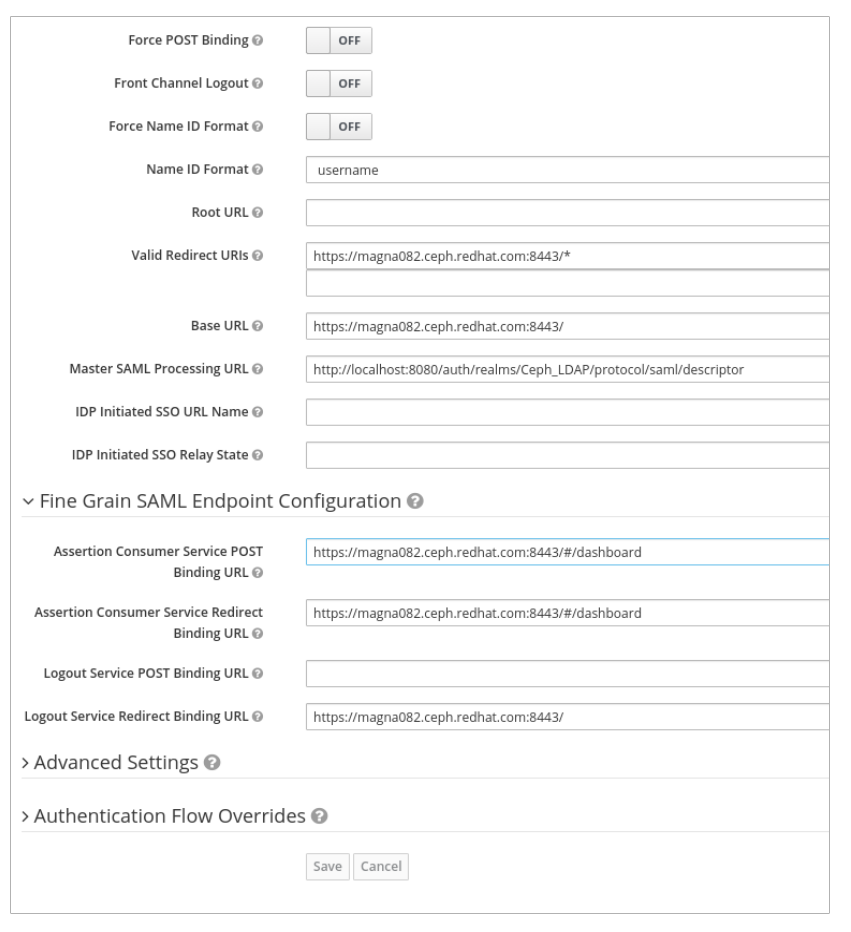

Fine Grain SAML Endpoint Configuration에서 매개변수를 설정합니다.

Assertion Consumer Service POST Binding URL - BASE_URL:8443/#/dashboard

예제

https://magna082.ceph.redhat.com:8443/#/dashboard

Assertion Consumer Service Redirect Binding URL - BASE_URL:8443/#/dashboard

예제

https://magna082.ceph.redhat.com:8443/#/dashboard

Logout Service Redirect Binding URL - BASE_URL:8443/

예제

https://magna082.ceph.redhat.com:8443/

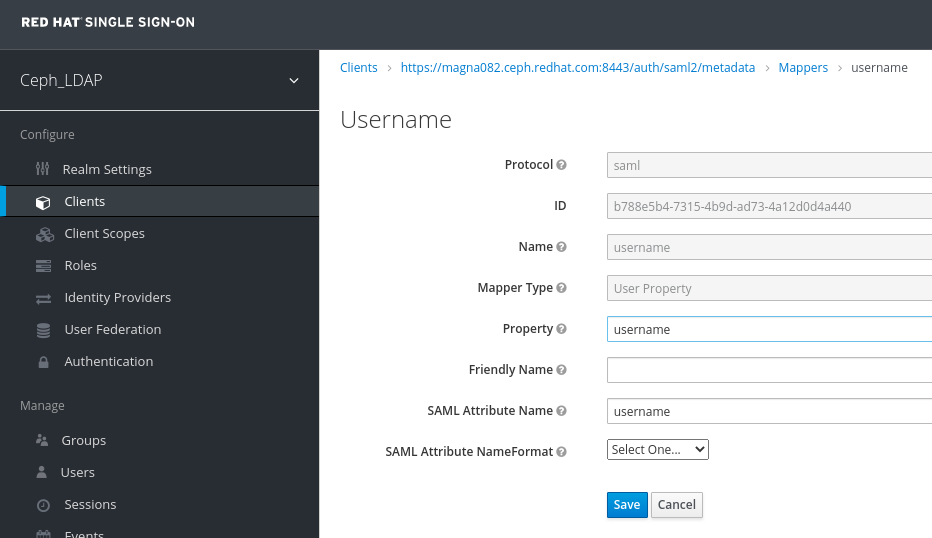

클라이언트 창에서 Mappers 탭을 클릭하고 다음 매개변수를 설정한 후 저장을 클릭합니다.

- 프로토콜 - saml

- 이름 - 사용자 이름

- 매퍼 속성 - 사용자 속성

- 속성 - 사용자 이름

SAML 속성 이름 - 사용자 이름

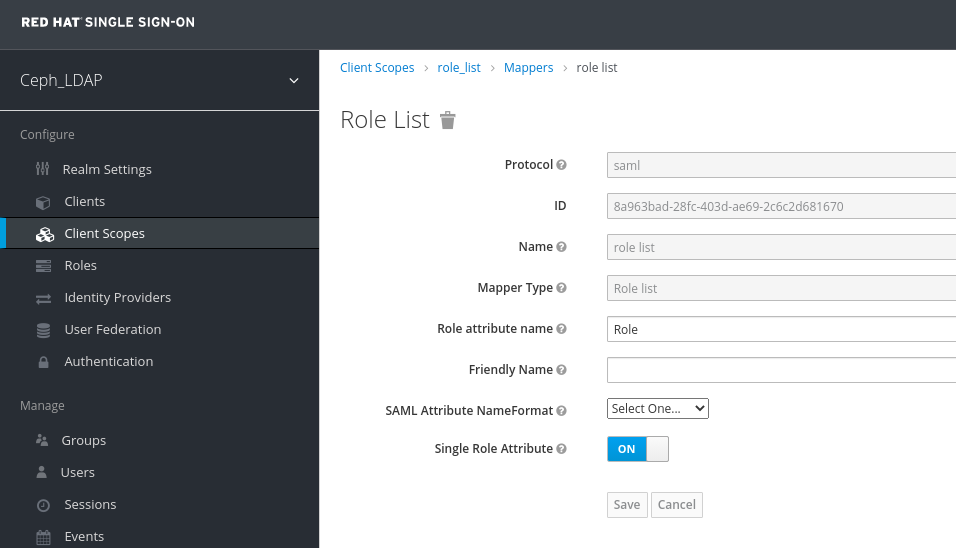

클라이언트 범위 탭에서 role_list:을 선택합니다.

Mappers 탭에서 역할 목록을 선택하고 Single Role Attribute 를 ON으로 설정합니다.

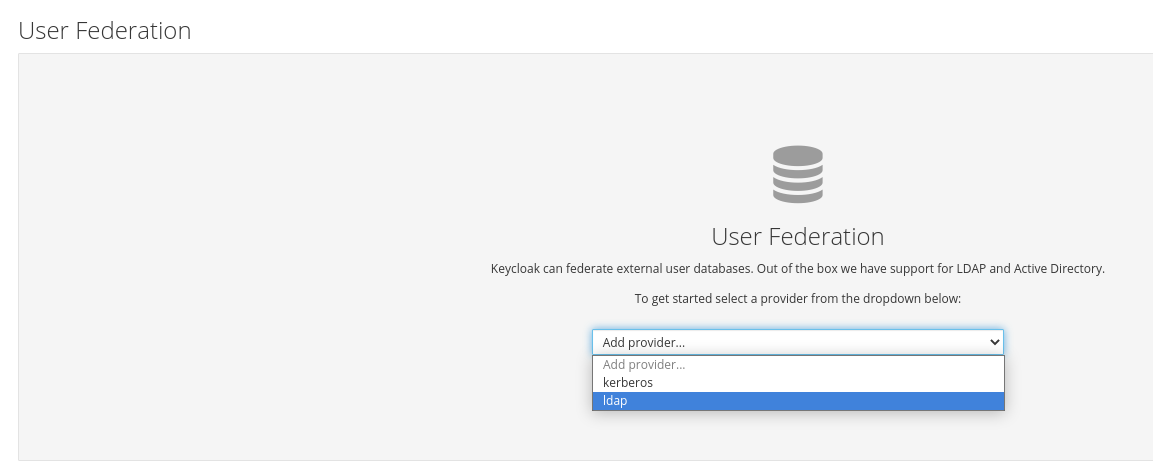

User_Federation 탭을 선택합니다.

사용자 페더레이션 창의 드롭다운에서 ldap 를 선택합니다.

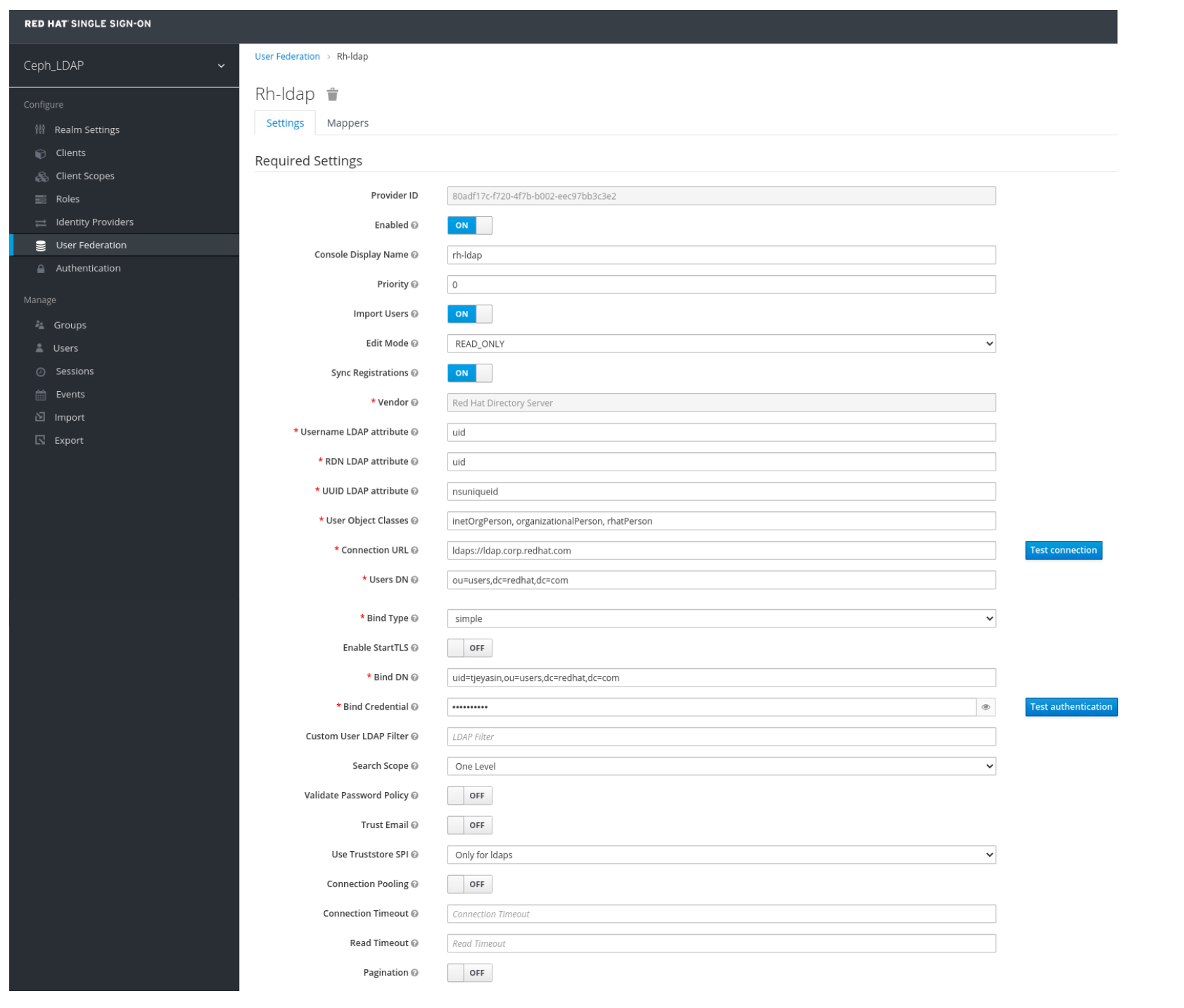

User_Federation 창에서 설정 탭에서 다음 매개변수를 설정하고 저장을 클릭합니다.

- 콘솔 디스플레이 이름 - rh-ldap

- 사용자 가져오기 - ON

- Edit_Mode - READ_ONLY

- 사용자 이름 LDAP 속성 - 사용자 이름

- RDN LDAP 속성 - 사용자 이름

- UUID LDAP 속성 - nsuniqueid

- 사용자 오브젝트 클래스 - inetOrgPerson, organizationalPerson, rhatPerson

연결 URL - ldap:://myldap.example.com

예제

ldap://ldap.corp.redhat.com

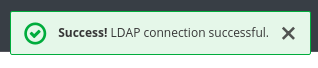

Test Connection (연결 테스트)을 클릭합니다.

LDAP 연결이 성공했음을 알리는 메시지가 표시됩니다.

사용자 DN - ou=users, dc=example, dc=com

예제

ou=users,dc=redhat,dc=com

바인딩 유형 - 단순

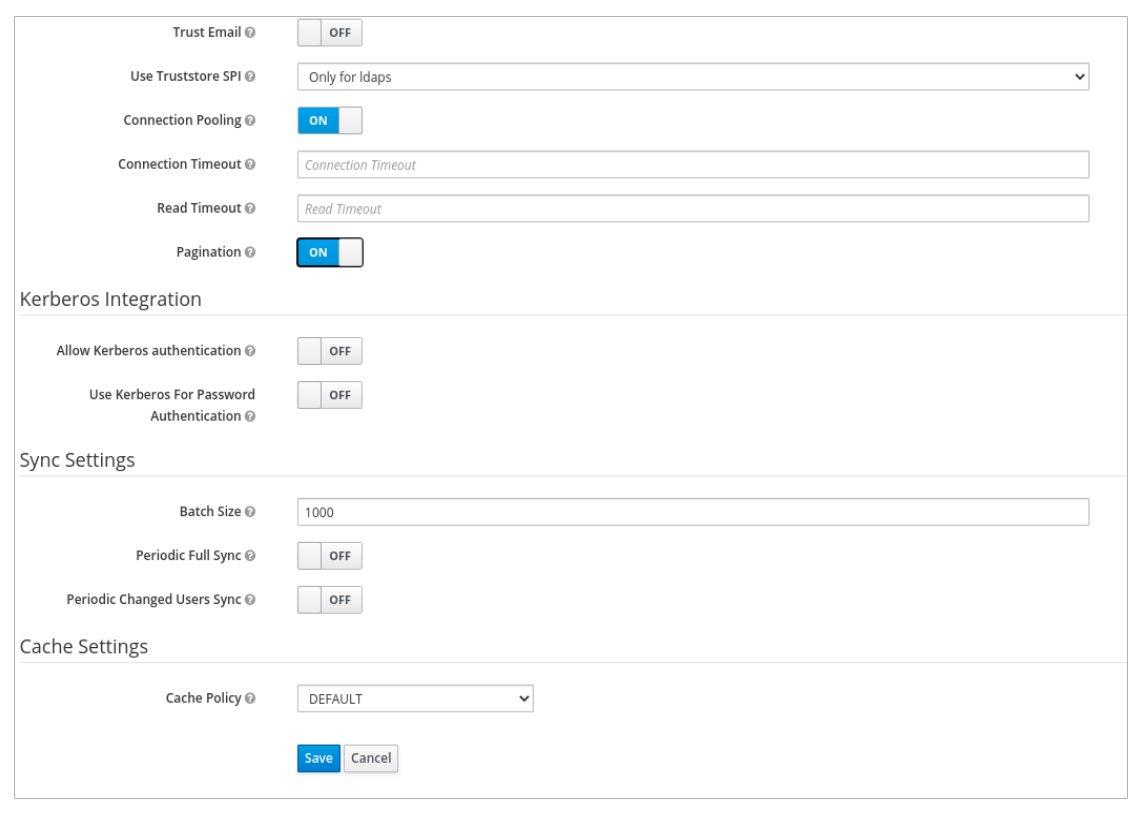

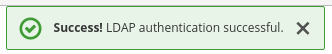

테스트 인증 을 클릭합니다.

LDAP 인증이 성공했음을 알리는 메시지가 표시됩니다.

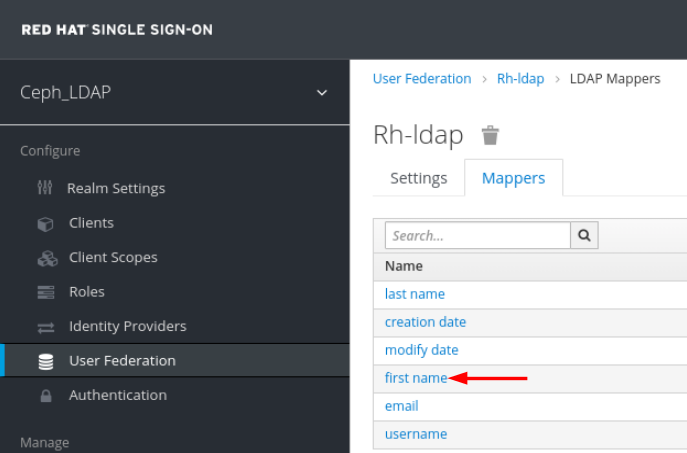

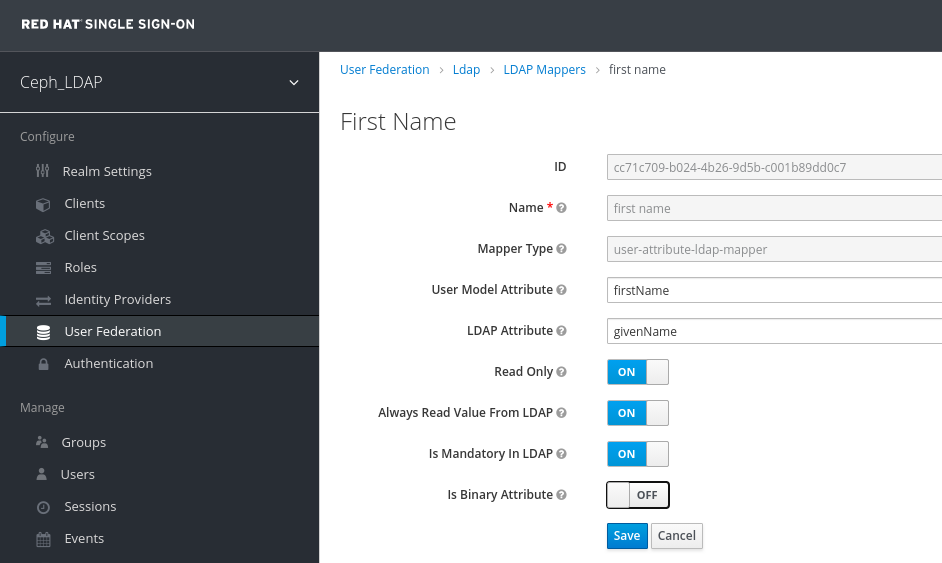

Mappers 탭에서 첫 번째 이름 행을 선택하고 다음 매개변수를 편집하고 저장을 클릭합니다.

LDAP 속성 - givenName

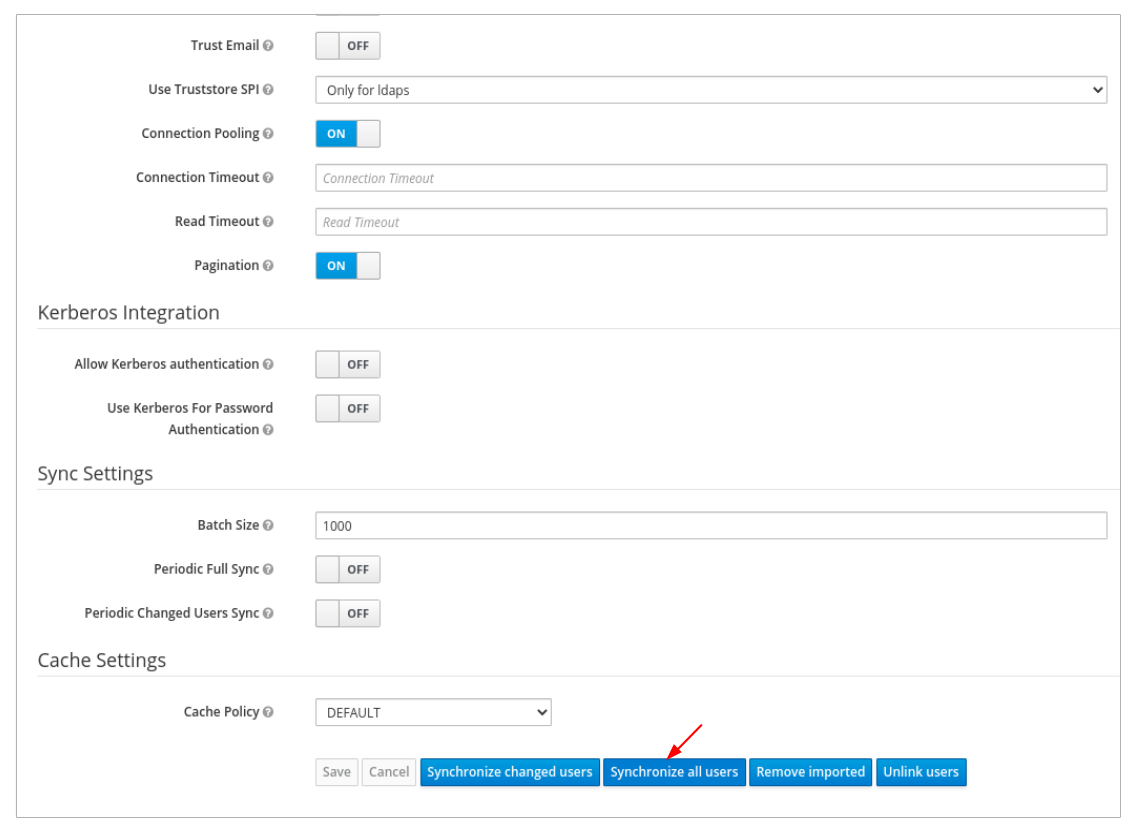

User_Federation 탭에서 설정 탭에서 모든 사용자 동기화 를 클릭합니다.

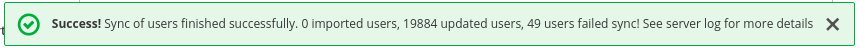

사용자 동기화가 성공적으로 업데이트된다는 통지를 받습니다.

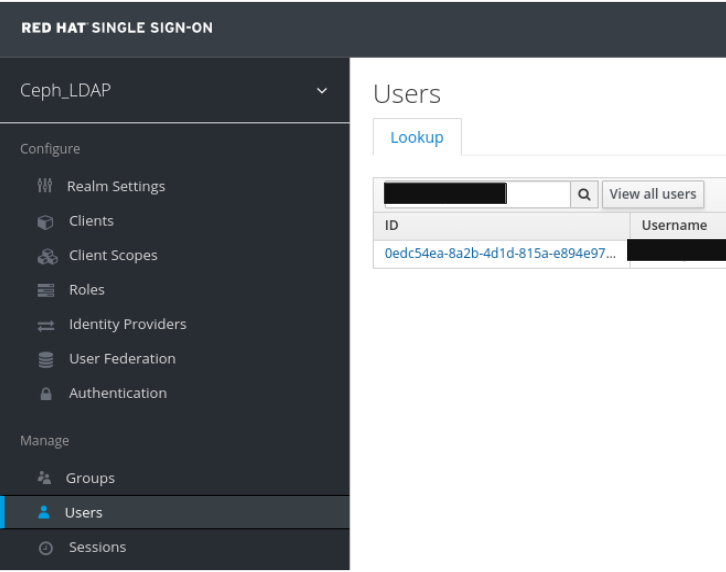

사용자 탭에서 대시보드에 추가된 사용자를 검색하고 검색 아이콘을 클릭합니다.

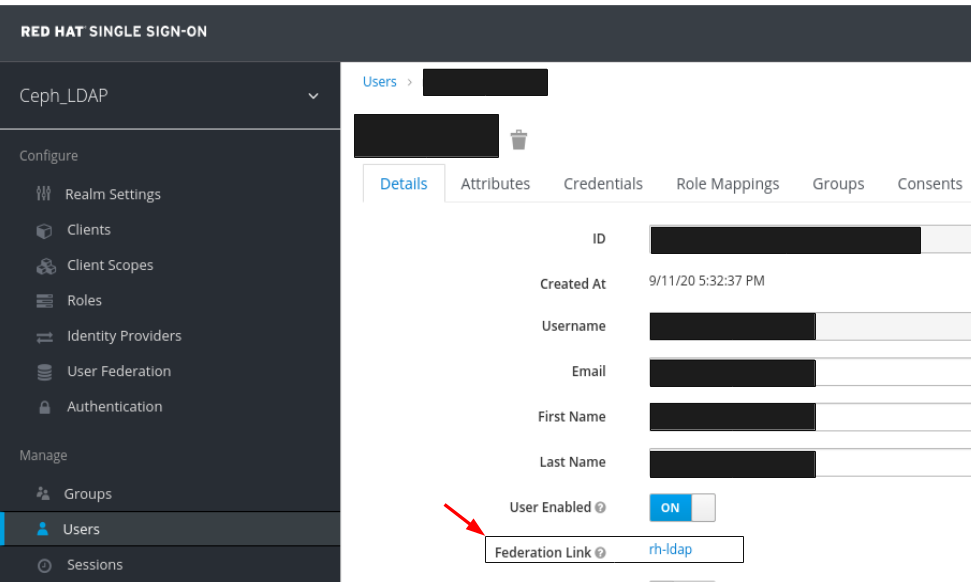

사용자를 보려면 행을 클릭합니다. 페더레이션 링크가 사용자 페더레이션 에 제공된 이름으로 표시되어야 합니다.

중요

중요사용자를 수동으로 추가하지 마십시오. 수동으로 추가한 경우 삭제를 클릭하여 사용자를 삭제합니다.

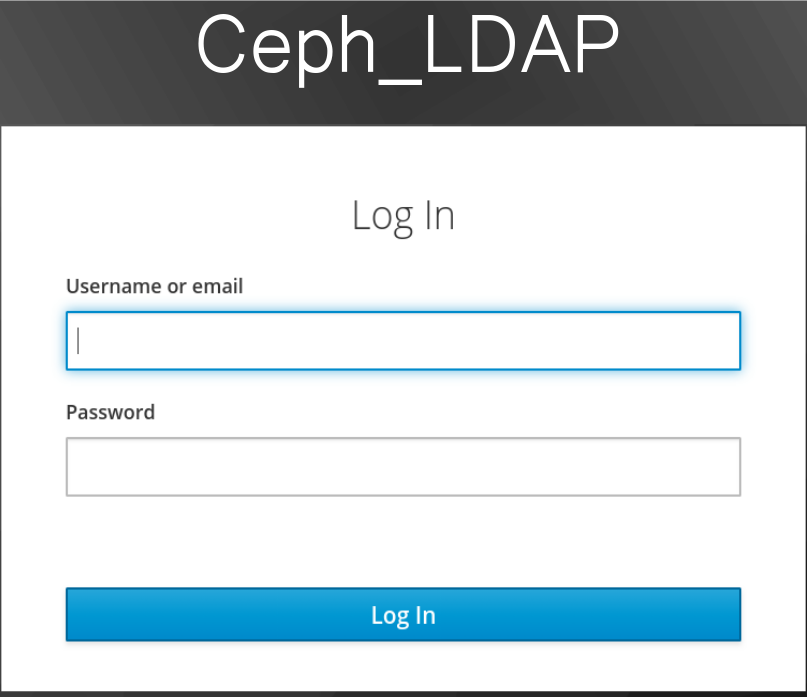

영역에 추가된 사용자는 메일 주소 및 암호를 사용하여 Ceph 대시보드에 액세스할 수 있습니다.

예제

https://magna082.ceph.redhat.com:8443

추가 리소스

- 대시보드에 사용자를 추가하려면 Red Hat Ceph Storage Dashboard Guide 의 Creating users on dashboard 섹션을 참조하십시오.

- 대시보드에서 사용자 역할을 추가하려면 Red Hat Ceph Storage Dashboard Guide 의 Creating roles on dashboard 섹션을 참조하십시오.