5장. ActiveActive Directory Long;Directory and Identity Identity Management {{;Management를 사용하여 Cross-forest Trusts 생성

이 장에서는 ActiveActive Directory Long;Directory 및 IdentityIdentity Management qcow;Management 사이에 가장 많은 트러스트를 생성하는 방법을 설명합니다. 조직 간 신뢰는 ID 관리 및 AD(Active Directory) 환경을 간접적으로 통합하는 두 가지 방법 중 하나입니다. 다른 방법은 synchronization입니다. 환경에 대해 어떤 방법을 선택할 수 있는지 확실하지 않은 경우 1.3절. “간접 통합” 를 참조하십시오.

Kerberos는 신뢰 의 개념을 구현합니다. 신뢰에서 한 Kerberos 영역의 주체는 다른 Kerberos 영역의 서비스에 대한 티켓을 요청할 수 있습니다. 이 티켓을 사용하여 보안 주체는 다른 영역에 속하는 머신의 리소스에 대해 인증할 수 있습니다.

Kerberos는 또한 서로 다른 두 가지 Kerberos 영역 간의 관계를 만드는 기능도 있습니다. 즉 교차 영역( cross-realm trust )이 있습니다. 신뢰의 일부인 영역은 티켓과 키의 공유 쌍을 사용합니다. 한 영역의 멤버는 두 영역의 멤버로 간주합니다.

Red Hat Identity Management는 IdM 도메인과 Active Directory 도메인 간 신뢰 구성을 지원합니다.

5.1. cross-forest Trust 소개

링크 복사링크가 클립보드에 복사되었습니다!

Kerberos 영역만 인증 관련입니다. 기타 서비스 및 프로토콜은 Kerberos 영역의 시스템에서 실행되는 리소스에 대한 ID 및 권한 부여를 보완하는 것과 관련이 있습니다.

따라서 Kerberos 교차 영역의 설정만으로는 한 영역의 사용자가 다른 영역의 리소스에 액세스할 수 있도록 하는 것만으로는 충분하지 않으며 다른 수준의 통신에서도 지원이 필요합니다.

5.1.1. 신뢰 관계의 아키텍처

링크 복사링크가 클립보드에 복사되었습니다!

ActiveActive Directory QCOW;Directory 및 IdentityIdentity Management numerous;Management는 Kerberos, LDAP, DNS 또는 인증서 서비스와 같은 다양한 핵심 서비스를 관리합니다. 이 두 가지 다양한 환경을 투명하게 통합하려면 모든 핵심 서비스가 서로 원활하게 상호 작용해야 합니다.

Active Directory 보안, Forests, cross-forest Trusts

Kerberos 교차 영역 신뢰는 Active Directory 환경 간의 인증에 중요한 역할을 합니다. 신뢰할 수 있는 AD 도메인의 사용자 및 그룹 이름을 해결하기 위한 모든 활동에는 액세스 수행 방법에 관계없이 인증이 필요합니다. 즉, LDAP 프로토콜 사용 또는 SSMA(Server Message Block) 프로토콜의 상단에 DCE/RPC(Distributed Computing Environment/RPC)의 일부로 사용됩니다. 서로 다른 Active Directory 도메인 간 액세스를 구성하는 데 더 많은 프로토콜이 포함되어 있으므로 신뢰 관계에는 더 일반적인 이름인 Active Directory 트러스트 가 있습니다.

여러 AD 도메인을 Active Directory 트리로 함께 구성할 수 있습니다. 하이스트의 루트 도메인은 제네스트에서 생성된 첫 번째 도메인입니다. ID 관리 도메인은 기존 AD gateway의 일부가 될 수 없으므로 항상 별도의 스트레스트로 표시됩니다.

서로 다른 AD forest 루트 도메인의 사용자와 서비스를 통해 신뢰 관계가 설정된 경우, 신뢰를 Active Directory cross-forest trust 라고 합니다.

신뢰 흐름 및 단방향 신뢰

신뢰는 두 도메인 간의 액세스 관계를 설정합니다. ActiveActive Directory QCOW;Directory 환경은 복잡할 수 있으므로 하위 도메인, 루트 도메인 또는 서점 간에 ActiveActive Directory HAT;Directory 트러스트를 위한 다양한 유형과 배열이 있습니다. 신뢰는 하나의 도메인에서 다른 도메인으로의 경로입니다. 도메인 간 ID와 정보를 이동하는 방식을 신뢰 흐름 이라고 합니다.

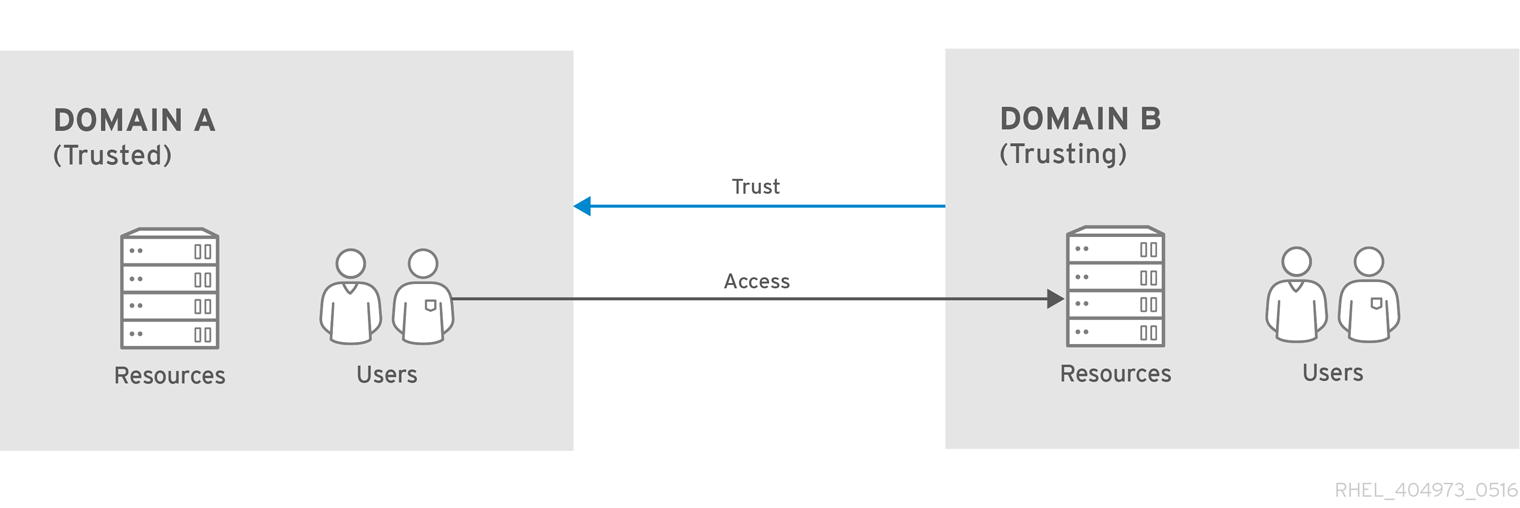

신뢰할 수 있는 도메인에 는 사용자가 포함되어 있으며 신뢰할 수 있는 도메인에서 리소스에 액세스할 수 있습니다. 양방향 신뢰에서 신뢰는 한 방향으로만 이동합니다. 즉 사용자가 신뢰할 수 있는 도메인의 리소스에 액세스할 수 있지만 신뢰할 수 있는 도메인의 사용자는 신뢰할 수 있는 도메인의 리소스에 액세스할 수 없습니다. 그림 5.1. “단방향 신뢰” 에서 도메인 A는 도메인 B에서 신뢰하지만 도메인 B는 도메인 A에서 신뢰하지 않습니다.

그림 5.1. 단방향 신뢰

IdM을 사용하면 관리자가 단방향 및 양방향 신뢰를 모두 구성할 수 있습니다. 자세한 내용은 5.1.4절. “one-Way and two-Way Trusts”의 내용을 참조하십시오.

양도할 수 없는 신뢰할 수 있습니다.

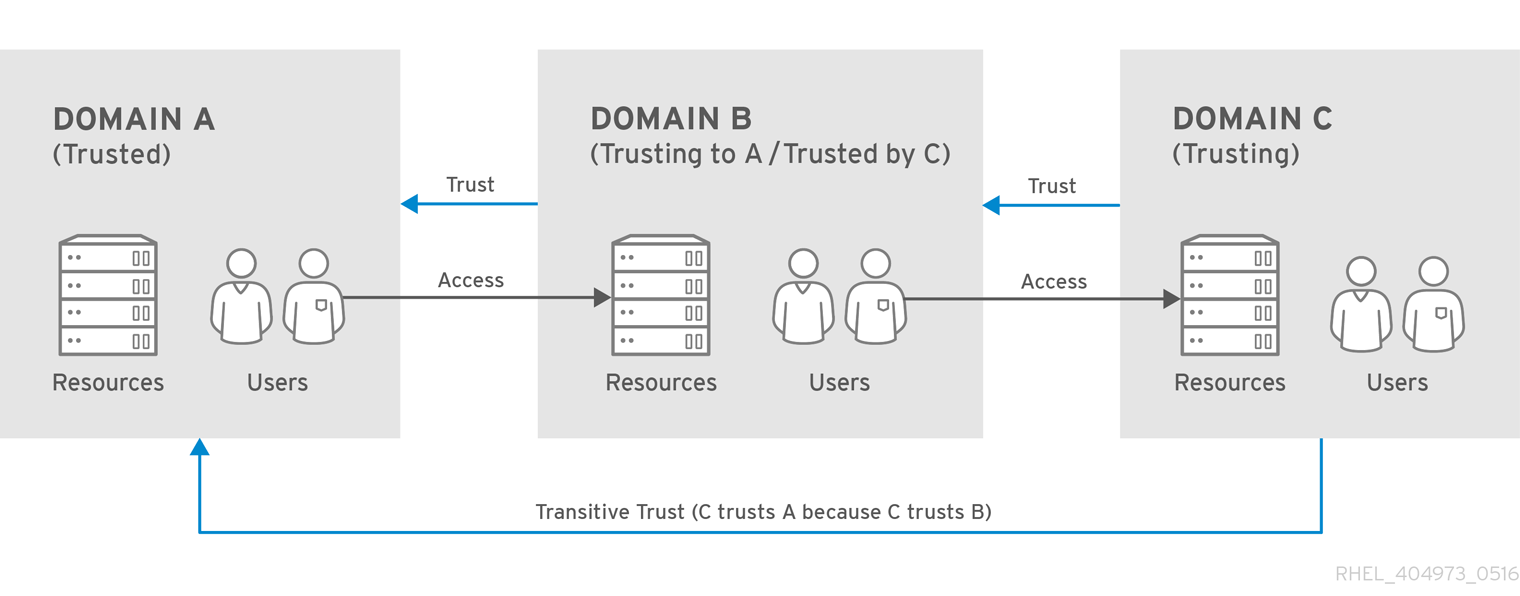

신뢰는 도메인이 다른 도메인과 두 번째 도메인에서 신뢰하는 다른 도메인을 신뢰하도록 전송 될 수 있습니다.

그림 5.2. 연속 신뢰

신뢰는 또한 양도할 수 없으므로 명시적으로 포함된 도메인으로만 신뢰가 제한됩니다.

Active Directory 및 Identity Management의 가장 안전한 신뢰

Active Directory 하이징 내에서 도메인 간의 신뢰는 일반적으로 기본적으로 양방향과 전환이 가능합니다.

두 AD Lake의 신뢰는 두 개의 차선 루트 도메인 간의 신뢰이므로 양방향 또는 단방향일 수도 있습니다. 가장 큰 신뢰의 전이성은 명시적입니다:림프레드의 루트 도메인으로 이어지는 모든 도메인 신뢰는 가장 높은 신뢰를 통해 전진됩니다. 그러나 별도의 교차 마스트 신뢰는 전환되지 않습니다. 각 AD forest 루트 도메인 간에 명시적인 cross-forest 트러스트를 다른 AD forest 루트 도메인으로 설정해야 합니다.

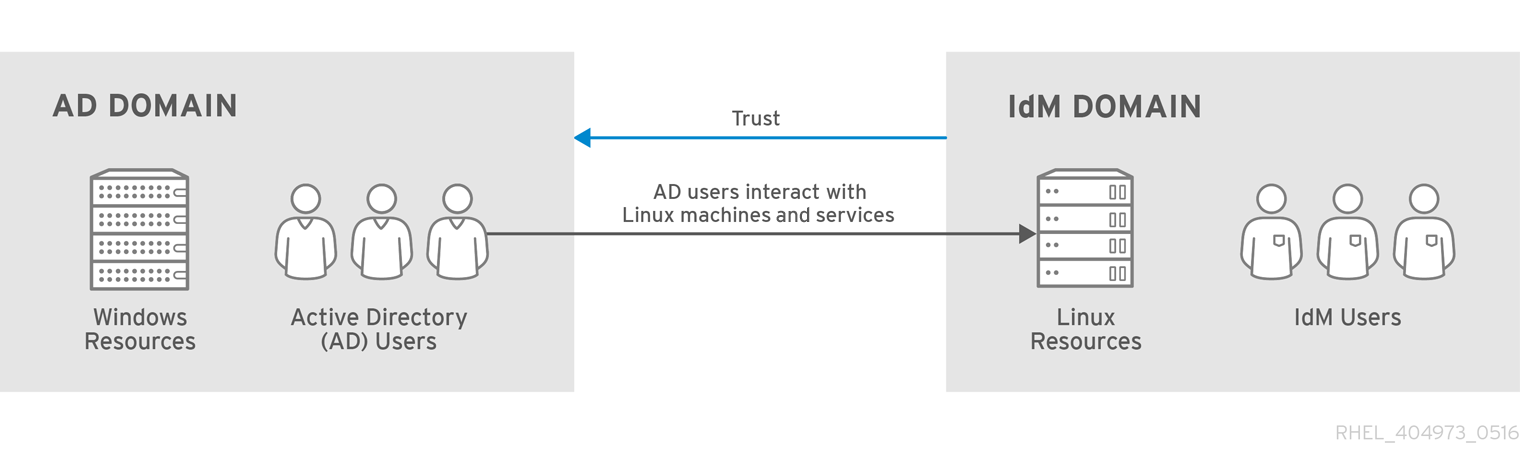

AD의 관점에서 Identity Management는 단일 AD 도메인을 사용하여 별도의 AD 오스트리드를 나타냅니다. AD 포리스트 루트 도메인과 IdM 도메인 간 크로스 포리스트 신뢰가 설정된 경우 AD프로브레이션 도메인의 사용자는 IdM 도메인의 Linux 시스템 및 서비스와 상호 작용할 수 있습니다.

그림 5.3. 신뢰할 수 있는 직접

5.1.2. Active Directory 보안 개체 및 신뢰

링크 복사링크가 클립보드에 복사되었습니다!

Active Directory 글로벌 카탈로그

글로벌 카탈로그에는 ActiveActive Directory 6.7;Directory의 개체에 대한 정보가 포함되어 있습니다. 자체 도메인에 개체의 전체 사본을 저장합니다. ActiveActive Directory Long;Directory forest에 있는 다른 도메인의 오브젝트에서 일반적으로 검색되는 특성의 부분 복사본만 글로벌 카탈로그에 저장됩니다. 또한 일부 유형의 그룹은 특정 범위 내에서만 유효하며 글로벌 카탈로그의 일부가 아닐 수도 있습니다.

가장 큰 신뢰 컨텍스트는 단일 도메인보다 넓습니다. 따라서 신뢰할 수 있는 보호 대상의 서버-로컬 또는 도메인 로컬 보안 그룹 멤버십 중 일부는 IdM 서버에 표시되지 않을 수 있습니다.

글로벌 카탈로그 및 POSIX 속성

ActiveActive Directory QCOW;Directory는 기본 설정으로 POSIX 속성을 복제하지 않습니다. AD Red Hat에 정의된 POSIX 속성을 사용해야 하는 경우 이를 글로벌 카탈로그 서비스에 복제하는 것이 좋습니다.

5.1.3. IdM의 신뢰 아키텍처

링크 복사링크가 클립보드에 복사되었습니다!

IdentityIdentity Management {{;Management 측에서 IdM 서버는 ActiveActive Directory qcow;Directory ID를 인식할 수 있어야 하며 액세스 제어에 대한 그룹 멤버십을 적절하게 처리할 수 있어야 합니다. Microsoft PAC(MS-PAC, Privilege Account Certificate)에는 사용자에 대한 필수 정보(보안 ID, 도메인 사용자 이름, 그룹 멤버십)가 포함되어 있습니다. IdentityIdentity Management {{;Management에는 Kerberos 티켓의 PAC에서 데이터를 분석하는 두 가지 구성 요소가 있습니다.

- SSSD: ActiveActive Directory etcdctl;Directory에서 ID 조회를 수행하고 권한 부여를 위한 사용자 및 그룹 보안 식별자(SID)를 검색합니다. SSSD는 또한 사용자에 대한 사용자, 그룹 및 티켓 정보를 캐시하고 Kerberos 및 DNS 도메인을 매핑합니다.

- IdM 정책 및 액세스를 위한 ActiveActive Directory}};Directory 사용자를 IdM policies 및 액세스를 위한an IdMseparated;IdM 그룹과 연결할 수 있도록 IdentityIdentity Management(Linux 도메인 관리)(Linux 도메인 관리)참고SELinux, sudo 및 호스트 기반 액세스 제어와 같은 Linux 도메인 관리에 대한 액세스 제어 규칙 및 정책은 IdentityIdentity ManagementProvision;Management를 통해 정의 및 적용됩니다. ActiveActive Directory HAT;Directory 측에 설정된 모든 액세스 제어 규칙은 IdM에서 평가하거나 사용하지 않습니다. 그룹 멤버십과 관련된 ActiveActive Directory Ben;Directory 구성만 사용됩니다.

다른 Active Directory Forests와의 신뢰

IdM은 다른 AD forests와의 신뢰 관계의 일부일 수도 있습니다. 신뢰가 수립되면 동일한 명령 및 절차에 따라 다른 모순에 대한 추가 신뢰를 나중에 추가할 수 있습니다. IdM은 서로 관련이 없는 여러 개의 서로 관련이 없는 간호를 동시에 신뢰할 수 있으므로, 관련 없는 AD 포스트의 사용자가 동일한 공유 IdM 도메인의 리소스에 액세스할 수 있습니다.

5.1.3.1. ActiveActive Directory HAT;Directory PACs 및 IdM 티켓

링크 복사링크가 클립보드에 복사되었습니다!

ActiveActive Directory HAT;Directory의 그룹 정보는 Privilege Attribute Certificate (MS-PAC 또는 PAC) 데이터 세트의 식별자 목록에 저장됩니다. PAC에는 그룹 멤버십 또는 추가 자격 증명 정보와 같은 다양한 권한 부여 정보가 포함되어 있습니다. 또한 Active Directory 도메인에 있는 사용자 및 그룹의 SID(Security Identifiers)가 포함되어 있습니다. GovCloudS는 Active Directory 사용자 및 그룹을 생성할 때 할당된 식별자입니다. 신뢰 환경에서 그룹 멤버는 이름 또는 DN이 아닌 SIDs로 식별됩니다.

PAC는 Active Directory 사용자의 Kerberos 서비스 요청 티켓에 Windows 도메인의 다른 Windows 클라이언트 및 서버에 엔터티를 식별하는 방법으로 포함됩니다. IdM은 PAC의 그룹 정보를 ActiveActive Directory 6.7;Directory 그룹에 매핑한 다음 해당 IdM 그룹에 매핑하여 액세스를 결정합니다.

ActiveActive Directory {{;Directory 사용자가 IdM 리소스에 대한 서비스 티켓을 요청하는 경우 프로세스는 다음과 같습니다.

- 서비스에 대한 요청에는 사용자의 PAC가 포함됩니다. IdM Kerberos 배포 센터(KDC)는 Active Directory 그룹 목록을 IdM 그룹의 멤버십과 비교하여 PAC를 분석합니다.

- MS-PAC에 정의된 Kerberos 보안 주체의 InstallPlans의 경우 IdMNetworkPolicy는 IdM LDAP에 정의된 외부 그룹 멤버십을 평가합니다. FlexVolume에 대한 추가 매핑을 사용할 수 있는 경우, SID가 속한 IdM 그룹의 다른 InstallPlan을 사용하여 MS-PAC 레코드를 확장할 수 있습니다. 결과 MS-PAC는 IdMNetworkPolicy에 의해 서명됩니다.

- 서비스 티켓은 IdM 6443에서 서명한 업데이트된 PAC가 있는 사용자에게 반환됩니다. IdM 도메인에 속하는 AD 그룹에 속하는 사용자는 서비스 티켓의 MS-PAC 콘텐츠를 기반으로 IdM 클라이언트에서 실행되는 SSSD에서 인식할 수 있습니다. 이를 통해 IdM 클라이언트의 그룹 멤버십을 검색하도록 ID 트래픽을 줄일 수 있습니다.

IdM 클라이언트가 서비스 티켓을 평가할 때 프로세스에는 다음 단계가 포함됩니다.

- 평가 프로세스에 사용되는 Kerberos 클라이언트 라이브러리는 PAC 데이터를 SSSD PAC 응답자에게 보냅니다.

- PAC 응답자는 PAC에서 그룹 SIDs를 확인하고 사용자를 SSSD 캐시의 해당 그룹에 추가합니다. SSSD는 새 서비스에 액세스할 때 각 사용자에 대해 여러 TGT 및 티켓을 저장합니다.

- 이제 확인된 그룹에 속하는 사용자는 IdM 측에서 필요한 서비스에 액세스할 수 있습니다.

5.1.3.2. Active Directory 사용자 및 ID 관리 그룹

링크 복사링크가 클립보드에 복사되었습니다!

Active Directory 사용자 및 그룹을 관리할 때 개별 AD 사용자 및 전체 AD 그룹을 Identity Management 그룹에 추가할 수 있습니다.

AD 사용자에 대해 IdM 그룹을 구성하는 방법에 대한 자세한 내용은 5.3.3절. “ActiveActive Directory HAT;Directory 사용자를 위한 IdM 그룹 생성” 을 참조하십시오.

비POSIX 외부 그룹 및 InstallPlan 매핑

IdM LDAP의 그룹 멤버십은 그룹 멤버인 LDAP 오브젝트의 고유 이름(DN)을 지정하여 표시됩니다. AD 항목이 동기화되지 않거나 IdM에 복사되지 않습니다. 즉, AD 사용자 및 그룹에 IdM LDAP에 LDAP 오브젝트가 없습니다. 따라서 IdM LDAP에서 그룹 멤버십을 표현하는 데 직접 사용할 수 없습니다.

이러한 이유로 IdM은 비POSIX 외부 그룹을 생성합니다. 즉 AD 사용자 및 그룹의 InstallPlans에 대한 참조가 포함된 프록시 LDAP 오브젝트를 문자열로 생성합니다. 그런 다음, IdM이 아닌 외부 그룹을 일반 IdM LDAP 오브젝트로 참조하여 IdM의 AD 사용자 및 그룹의 그룹 멤버십을 식별합니다.

POSIX 이외의 외부 그룹은 SSSD에 의해 처리됩니다. SSSD는 AD 사용자가 IdM의 POSIX 그룹에 속하는 그룹의 InstallPlan을 매핑합니다. AD 측의 InstallPlan은 사용자 이름과 연결되어 있습니다. IdM 리소스에 액세스하는 데 사용자 이름을 사용하는 경우, IdM의 SSSD는 사용자 이름을 SID로 해석한 다음, 5.1.3.1절. “ActiveActive Directory HAT;Directory PACs 및 IdM 티켓” 에 설명된 대로 AD 도메인 내의 해당 FlexVolume에 대한 정보를 조회합니다.

ID 범위

Linux에서 사용자가 생성되면 사용자 ID 번호가 할당됩니다. 또한 사용자를 위해 개인 그룹이 생성됩니다. 개인 그룹 ID 번호는 사용자 ID 번호와 동일합니다. Linux 환경에서는 충돌이 발생하지 않습니다. 그러나 Windows에서는 도메인의 모든 오브젝트에 대해 보안 ID 번호가 고유해야 합니다.

신뢰할 수 있는 AD 사용자에게는 Linux 시스템에서 UID 및 GID 번호가 필요합니다. IdM을 통해 이 UID 및 GID 번호를 생성할 수 있지만 AD 항목에 이미 할당된 UID와 GID 번호가 할당되어 있는 경우 다른 번호를 할당하면 충돌이 발생합니다. 이러한 충돌을 방지하려면 UID 및 GID 번호 및 기본 로그인 쉘을 포함하여 AD 정의 POSIX 속성을 사용할 수 있습니다.

참고

AD는 global catalog 에 있는 모든 객체에 대한 정보의 서브 세트를 저장합니다. 글로벌 카탈로그에는 마스트의 모든 도메인에 대한 모든 항목이 포함되어 있습니다. AD 정의 POSIX 속성을 사용하려면 먼저 속성을 글로벌 카탈로그에 복제하는 것이 좋습니다.

신뢰가 생성되면 IdM은 사용할 ID 범위를 자동으로 감지하고 신뢰에 추가된 AD 도메인의 고유 ID 범위를 생성합니다. 다음 옵션 중 하나를 ipa trust-add 명령에 전달하여 수동으로 선택할 수도 있습니다.

- ipa-ad-trust

- 이 범위 옵션은 SID를 기반으로 IdM에서 생성한 ID 알고리즘에 사용됩니다.IdM에서 SID-to-POSIX ID 매핑을 사용하여 SID를 생성하는 경우 AD 및 IdM 사용자 및 그룹의 ID 범위가 고유하고 겹치지 않는 ID 범위를 사용할 수 있어야 합니다.

- ipa-ad-trust-posix

- 이 범위 옵션은 AD 항목의 POSIX 특성에 정의된 ID에 사용됩니다.IdM은 AD의 글로벌 카탈로그 또는 디렉터리 컨트롤러에서

uidNumber및gidNumber를 비롯한 POSIX 속성을 가져옵니다. AD 도메인이 올바르게 관리되고 ID 충돌이 없는 경우 이러한 방식으로 생성된 ID 번호가 고유합니다. 이 경우 ID 검증 또는 ID 범위가 필요하지 않습니다.

예를 들면 다음과 같습니다.

ipa trust-add name_of_the_trust --range-type=ipa-ad-trust-posix

[root@ipaserver ~]# ipa trust-add name_of_the_trust --range-type=ipa-ad-trust-posix다른 ID 범위를 사용하여 신뢰 재생성

생성된 신뢰의 ID 범위가 배포에 적합하지 않으면 다른

--range-type 옵션을 사용하여 신뢰를 다시 만들 수 있습니다.

- 현재 사용 중인 모든 ID 범위를 확인합니다.목록에서 ipa trust-add 명령으로 생성된 ID 범위의 이름을 확인합니다. ID 범위 이름의 첫 번째 부분은 trust: name_of_the_trust_id_range의 이름입니다(예: ad.example.com ).

ipa idrange-find

[root@ipaserver ~]# ipa idrange-findCopy to Clipboard Copied! Toggle word wrap Toggle overflow - (선택 사항) 어떤

--range-type옵션,ipa-ad-trust또는ipa-ad-trust-posix을(를) 모르는 경우, 신뢰할 수 있는 경우 옵션을 확인합니다.5단계에서 새 신뢰에 대한 반대의 유형을 선택하도록 유형을 기록해 두십시오.ipa idrange-show name_of_the_trust_id_range

[root@ipaserver ~]# ipa idrange-show name_of_the_trust_id_rangeCopy to Clipboard Copied! Toggle word wrap Toggle overflow - ipa trust-add 명령으로 생성된 범위를 제거합니다.

ipa idrange-del name_of_the_trust_id_range

[root@ipaserver ~]# ipa idrange-del name_of_the_trust_id_rangeCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 신뢰를 제거하십시오.

ipa trust-del name_of_the_trust

[root@ipaserver ~]# ipa trust-del name_of_the_trustCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 올바른

--range-type옵션을 사용하여 새 신뢰를 생성합니다. 예를 들면 다음과 같습니다.ipa trust-add name_of_the_trust --range-type=ipa-ad-trust

[root@ipaserver ~]# ipa trust-add name_of_the_trust --range-type=ipa-ad-trustCopy to Clipboard Copied! Toggle word wrap Toggle overflow

5.1.3.3. Active Directory 사용자 및 IdM 정책 및 구성

링크 복사링크가 클립보드에 복사되었습니다!

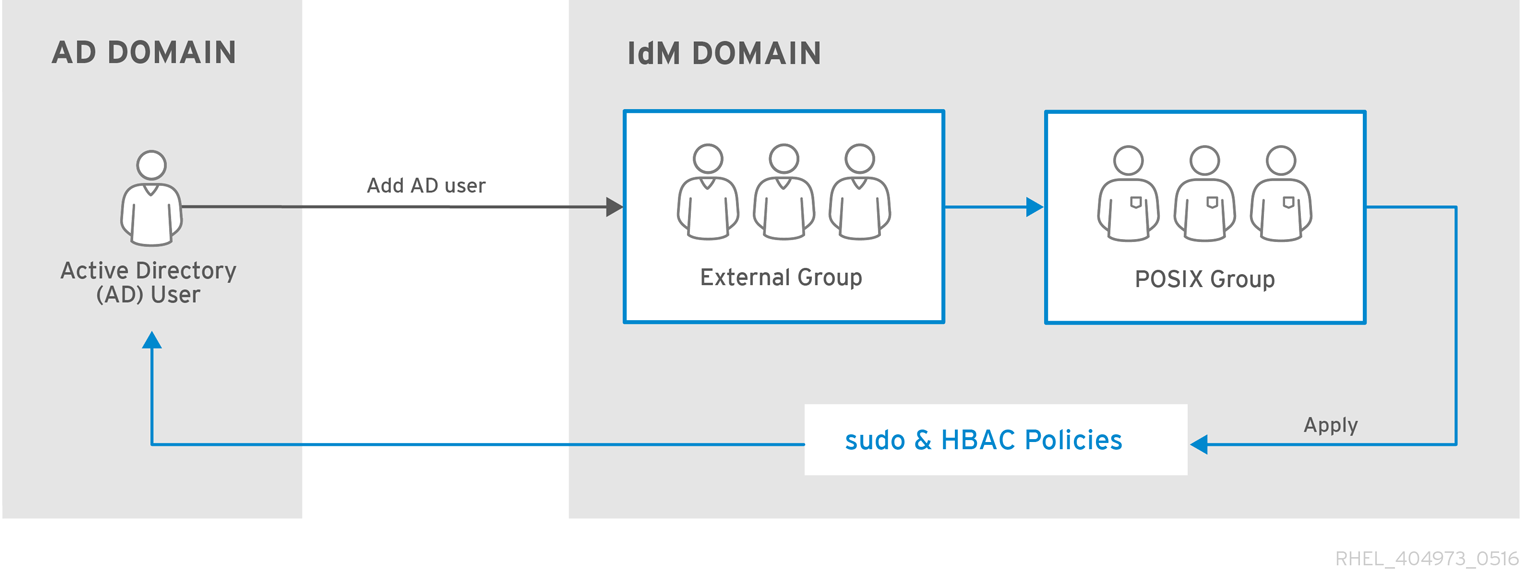

SELinux, 호스트 기반 액세스 제어, sudo 및 netgroups와 같은 여러 IdM 정책 정의는 사용자 그룹에 의존하여 정책 적용 방법을 식별합니다.

그림 5.4. ActiveActive DirectoryDirectory 사용자 및 IdM 그룹 및 정책

Active Directory 사용자는 IdM 도메인 외부에 있지만 해당 그룹이 5.1.3.2절. “Active Directory 사용자 및 ID 관리 그룹” 에 설명된 외부 그룹으로 구성된 한 IdM 그룹에 그룹 멤버로 추가할 수 있습니다. 이러한 경우 sudo, 호스트 기반 액세스 제어 및 기타 정책이 외부 POSIX 그룹에 적용되며 궁극적으로 IdM 도메인 리소스에 액세스할 때 AD 사용자에게 적용됩니다.

티켓의 PAC의 사용자 6.7이 AD ID로 확인됩니다. 즉, ActiveActive Directory HAT;Directory 사용자는 정규화된 사용자 이름 또는 해당 SID를 사용하여 그룹 멤버로 추가할 수 있습니다.

5.1.4. one-Way and two-Way Trusts

링크 복사링크가 클립보드에 복사되었습니다!

IdM은 IdM에서 서비스 연결을 설정할 수 있는 엔티티가 AD로만 제한되거나 IdM 엔티티를 포함할 수 있는지에 따라 두 가지 유형의 신뢰 계약을 지원합니다.

- 단방향 신뢰

- AD 사용자 및 그룹이 IdM의 리소스에 액세스할 수 있지만 다른 방법은 액세스할 수 없습니다. IdM 도메인은 AD 포리스트를 신뢰하지만 AD 포리스트에서는 IdM 도메인을 신뢰하지 않습니다.단방향 신뢰는 신뢰를 생성하기 위한 기본 모드입니다.

- 양방향 신뢰

- AD 사용자 및 그룹은 양방향 신뢰를 통해 IdM의 리소스에 액세스할 수 있습니다. 신뢰할 수 있도록 S4U2Self 및 S4U2Proxy Microsoft 확장 기능을 사용하는 Microsoft SQL Server와 같은 솔루션에 대해 양방향 신뢰를 구성해야 합니다. RHEL IdM 호스트의 애플리케이션에서 AD 사용자에 대한 Active Directory 도메인 컨트롤러에서 S4U2Self 또는 S4U2Proxy 정보를 요청할 수 있으며 양방향 신뢰는 이 기능을 제공합니다.이 양방향 신뢰 기능은 IdM 사용자가 Windows 시스템에 로그인할 수 없으며 IdM의 양방향 신뢰는 사용자에게 AD의 단방향 신뢰 솔루션에 비해 추가 권한을 부여하지 않습니다.

단방향 및 양방향 신뢰에 대한 자세한 내용은 5.1.1절. “신뢰 관계의 아키텍처” 를 참조하십시오.

신뢰를 설정한 후에는 유형을 변경할 수 없습니다. 다른 유형의 신뢰가 필요한 경우 ipa trust-add 명령을 다시 실행합니다. 이렇게 하면 기존 신뢰를 삭제하고 새 신뢰를 설정할 수 있습니다.

5.1.5. ActiveActive Directory illustrated;Directory에 대한 외부 신뢰

링크 복사링크가 클립보드에 복사되었습니다!

외부 신뢰는 다른 마스트에 있는 도메인 간의 신뢰 관계입니다. Forlege 신뢰는 항상 ActiveActive Directory HAT;Directory forests의 루트 도메인 간의 신뢰를 설정하는 데 필요한 반면, 섬 내의 모든 도메인에 대한 외부 신뢰를 설정할 수 있습니다.

외부 신뢰는 양도할 수 없습니다. 따라서 다른 ActiveActive Directory 6.7;Directory 도메인의 사용자 및 그룹은 IdM 리소스에 액세스할 수 없습니다. 자세한 내용은 “양도할 수 없는 신뢰할 수 있습니다.” 에서 참조하십시오.

5.1.6. 신뢰 컨트롤러 및 신뢰 에이전트

링크 복사링크가 클립보드에 복사되었습니다!

IdM은 ActiveActive Directory illustrated;Directory에 대한 신뢰를 지원하는 다음과 같은 유형의 IdM 서버를 제공합니다.

- 신뢰 컨트롤러

- 신뢰할 수 있고 ActiveActive Directory Long;Directory 도메인 컨트롤러 (DC)에 대해 ID 조회를 수행할 수 있는 IdM 서버입니다. ActiveActive Directory qcow;Directory 도메인 컨트롤러는 ActiveActive Directory qcow;Directory에 대한 트러스트를 설정 및 확인할 때 신뢰 컨트롤러에 연결합니다. 신뢰를 구성할 때 첫 번째 신뢰 컨트롤러가 생성됩니다.IdM 서버를 신뢰 컨트롤러로 구성하는 방법에 대한 자세한 내용은 5.2.2절. “신뢰 생성” 을 참조하십시오.신뢰 컨트롤러는 신뢰 에이전트에 비해 더 많은 양의 네트워크 연결 서비스를 실행하므로 잠재적인 침입자에 대한 더 큰 공격 면적을 제공합니다.

- 신뢰 에이전트

- ActiveActive Directory etcdctl;Directory 도메인 컨트롤러에 대해 ID 조회를 수행할 수 있는 IdM 서버입니다.IdM 서버를 신뢰 에이전트로 구성하는 방법에 대한 자세한 내용은 5.2.2.1.1절. “신뢰를 위한 IdM 서버 준비” 을 참조하십시오.

IdM 도메인에는 신뢰 컨트롤러 및 에이전트 외에도 역할이 없는 복제본을 포함할 수 있습니다. 그러나 이러한 서버는 ActiveActive Directory Long;Directory와 통신하지 않습니다. 따라서 이러한 서버와 통신하는 클라이언트는 ActiveActive Directory 6.7;Directory 사용자 및 그룹을 확인하거나 ActiveActive Directory HAT;Directory 사용자를 인증하고 권한을 부여할 수 없습니다.

| 기능 | 신뢰 컨트롤러 | 신뢰 에이전트 |

|---|---|---|

| ActiveActive Directorysetup;Directory 사용자 및 그룹 해결 | 있음 | 있음 |

| 신뢰할 수 있는 ActiveActive Directory Long;Directory forests에서 사용자가 액세스할 수 있는 서비스를 실행하는 IdM 클라이언트 등록 | 있음 | 있음 |

| 신뢰 관리 (예: 신뢰 계약 추가) | 있음 | 없음 |

신뢰 컨트롤러 및 신뢰 에이전트의 배포를 계획할 때 다음 지침을 고려하십시오.

- Identity Management 배포당 두 개 이상의 신뢰 컨트롤러를 구성합니다.

- 각 데이터 센터에 두 개 이상의 신뢰 컨트롤러를 구성합니다.

추가 신뢰 컨트롤러를 생성하거나 기존 신뢰 컨트롤러가 실패하는 경우 신뢰 에이전트 또는 복제본을 승격하여 새 신뢰 컨트롤러를 생성합니다. 이렇게 하려면 5.2.2.1.1절. “신뢰를 위한 IdM 서버 준비” 에 설명된 대로 IdM 서버에서

ipa-adtrust-install 유틸리티를 사용하십시오.

중요

기존 신뢰 컨트롤러를 신뢰 에이전트로 다운그레이드할 수 없습니다. 설치 후 신뢰 컨트롤러 서버 역할은 토폴로지에서 제거할 수 없습니다.